1. Как перевести контроллер Аккорд-АМДЗ в технологический режим (и обратно в рабочий режим)?

Для перевода Аккорд-АМДЗ в технологический режим необходимо следующее:

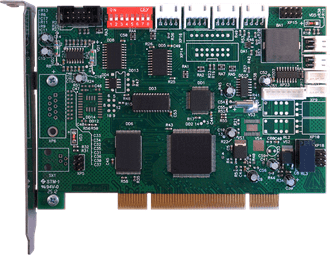

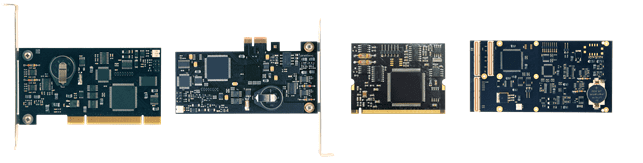

- Для контроллеров Аккорд-5, 5MX, 5.5 открутить металлическую хромированную планку, которая фиксирует плату в слоте, и открутить винты блокировки спец. режима. Если установлен джампер технологического режима (для контроллеров Аккорд-5, 5MX, 5.5), то его следует снять.

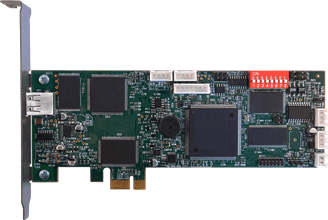

- Для контроллера Аккорд-LE нужно надеть джампер технологического режима XM.

- Для контроллеров Аккорд-GX, GXM нужно переключить микропереключатель.

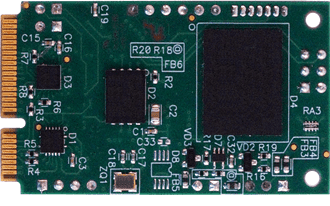

- Для контроллера GXM.2 необходимо повернуть подстроечный резистор (переключатель технологического режима) против часовой стрелки на 180 градусов. При включении технологического режима на плате контроллера должны гореть зеленый и красный светодиоды.

- Для контроллера Аккорд-GXMH нужно замкнуть металличским проводником переходные отверстия 1 и 2.

Чтобы вернуть контроллер в рабочий режим, Вам нужно:

- Для Аккорд-5, 5MX, 5.5 прикрутить металлическую планку и установить джампер технологического режима, если он был.

- Для контроллера Аккорд-LE нужно снять джампер технологического режима XM.

- Для контроллеров Аккорд-GX, GXM нужно переключить микропереключатель в начальное положение.

- Для контроллера GXM.2 следует повернуть подстроечный резистор по часовой стрелке на 180 градусов — на плате контроллера должен гореть зеленый светодиод

- Для контроллера Аккорд-GXMH убрать металлический проводник.

- Про перевод контроллеров в технологический режим и обратно также написано в «Руководстве по установке Аккорд-АМДЗ»

2. Порядок очистки базы данных контроллеров

- Выключить компьютер и вынуть плату контроллера из разъема системной шины.

- Перевести контроллер в технологический режим (подробнее написано в ответе №1)

- Вставить плату в компьютер.

- Загрузить компьютер в OC MS-DOS (никаких менеджеров памяти (QEMM, EMM386 и т.п.) быть не должно!). Примечание: Загрузиться в MS-DOS можно с дискеты, flash-накопителя или CD. Загрузочную дискету MS-DOS можно создать c помощью Windows XP при выборе параметров форматирования дискеты. Образ загрузочной дискеты с набором утилит для очистки базы данных для последней версии ПО можно также получить на сайте ОКБ САПР (утилита записи образа на дискету включена в архив). Кроме того, все CD с дистрибутивом для СЗИ НСД «Аккорд-АМДЗ» являются загрузочными.

- Если загруженная DOS не поддерживает русский шрифт, то Вы можете запустить ACRUS.EXE (русификатор экрана).

- Запустить ipXX.ехе (где XX — модель перепрошиваемого контроллера, для контроллеров GX, GXM, GXMH, LE единая утилита ipgx.exe).

- Выключить компьютер, вернуть контроллер в рабочий режим (подробнее написано в ответе №1)

- Установить контроллер в компьютер.

ВНИМАНИЕ! Очистка баз данных контроллера также может быть выполнена программным способом (подробнее см. «Руководство администратора (контроллеры Аккорд-5.5, Аккорд-5.5e, Аккорд-5MX)» и «Руководство администратора (контроллеры Аккорд-LE, Аккорд-GX, Аккорд-GXM, Аккорд-GXMH)»):

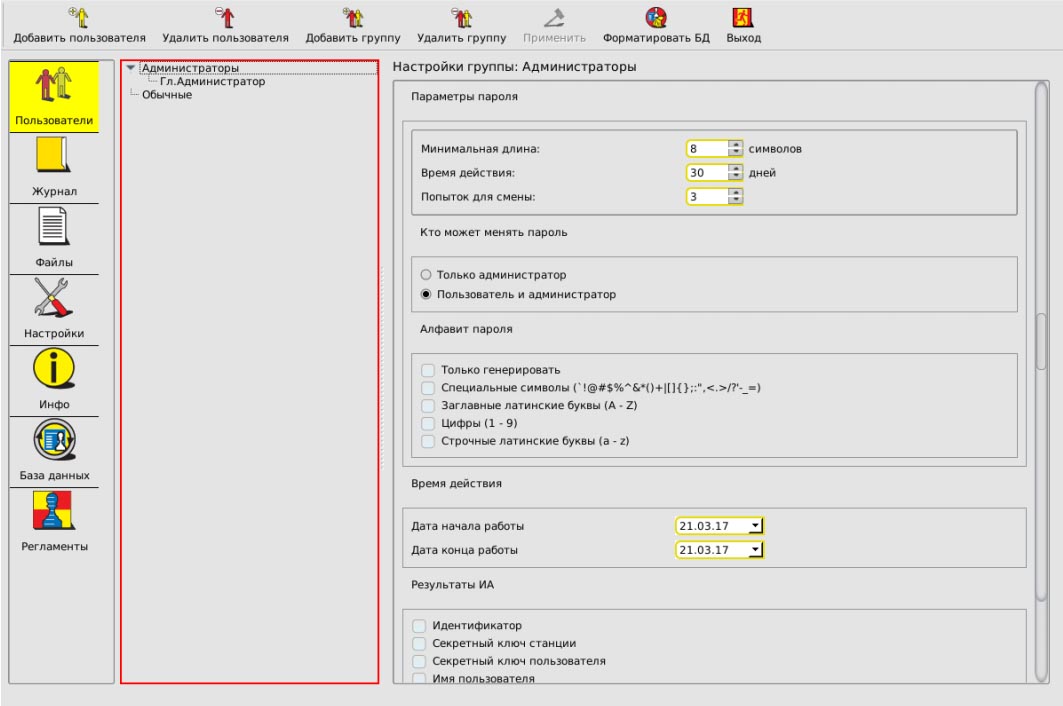

- посредством выбора пункта «Очистка БД контроллера» в стартовом меню администратора (для контроллеров Аккорд-5, 5MX, 5.5;

- посредством нажатия кнопки «Форматировать БД» на вкладке «Пользователи» главного окна программы администрирования (для контроллеров GX, GXM, GXMH, LE).

3. Порядок обновления встроенного ПО контроллеров

- Создать загрузочный USB-носитель MS-DOS. Набор утилит для обновления встроенного ПО можно получить на сайте ОКБ САПР http://www.accord.ru/support/update/. Примечание: Вместо загрузочного USB-носителя в процессе обновления встроенного ПО можно также использовать загрузочную дискету MS-DOS или загрузочный CD MS-DOS. Загрузочную дискету MS-DOS можно создать c помощью Windows XP при выборе параметров форматирования дискеты.

- Скопировать набор файлов обновления внутреннего ПО контроллера с CD на USB-носитель (дискету, или жесткий диск в FAT раздел). Если обновления получены с сайта ОКБ САПР (http://www.accord.ru/support/update/), разархивировать в отдельный каталог. Снять с файлов атрибут «только чтение». ВАЖНО!!! Набор файлов обновления должен точно соответствовать типу Вашего контроллера, а для Аккорд-5 и 5.5 – еще и типу процессора Atmel, установленного на плате. ВНИМАНИЕ! Процедура обновления встроенного ПО включает в себя также процедуру очистки БД контроллера. Поэтому, во избежание потери необходимых данных, рекомендуется сначала выполнять операцию экспорта списка пользователей и списка контроля целостности (см. «Руководство администратора (контроллеры Аккорд-5.5, Аккорд-5.5e, Аккорд-5MX)»), затем – процедуру обновления встроенного ПО, затем – операцию импорта списка пользователей и списка контроля целостности в обновленный контроллер.

- В командной строке перейти в каталог, в который ранее был скопирован комплект файлов обновления согласно пункту 2, и выполнить команду: amdzeegn.exe ee.bin nnnnnnnn где: nnnnnnnn – восьмизначный серийный номер (он указан в формуляре на комплекс и присутствует на наклейке с обратной стороны платы). Эта команда записывает серийный номер в файл ee.bin, из которого в процессе прошивки данные заносятся в память микропроцессора. Для всех контроллеров rev.8 эту операцию выполнять не нужно, т.к. серийный номер в них записывается однократно при производстве.

- Выключить компьютер и вынуть плату контроллера из разъема системной шины.

- Перевести контроллер в технологический режим (подробнее написано в ответе №1).

- Вставить плату в компьютер.

- Загрузить компьютер в OC MS-DOS (никаких менеджеров памяти (QEMM, EMM386 и т.п.) быть не должно!) с помощью загрузочного USB-устройства (дискеты, CD), созданного в рамках выполнения пункта 1 настоящей последовательности действий.

- В командной строке запустить командный файл all_p.bat из каталога, в котором ранее был сгенерирован файл ee.bin согласно пункту 3 настоящей последовательности действий (или из директории BIOSACCXX CD СЗИ НСД«Аккорд-АМДЗ» (где XX — модель перепрошиваемого контроллера)).Примечание: Внимательно проследите, чтобы каждая операция завершалась сообщением «OK». В случае появления ошибки верификации при записи firmware микроконтроллера или EEPROM — выполнить командный файл обновления еще раз.

- Выключить компьютер, вернуть контроллер в рабочий режим (подробнее написано в ответе №1).

- Установить контроллер в компьютер.

4. Как рассчитать количество клиентских лицензий на право использования СПО «Аккорд-Win32» («Аккорд-Win64») в режиме TSE (Terminal Server Edition) при применении в системах терминального доступа?

Если один терминальный сервер, то приобретается один комплекс «Аккорд-Win32» («Аккорд-Win64») и оплачивается то количество лицензий, которое соответствует максимальному количеству удаленных клиентов, одновременно подключающихся к серверу в режиме терминального доступа. Если серверов несколько, и они работают в режиме «горячего резервирования», например, объединенные в ферму Citrix, то на каждый сервер приобретается комплекс «Аккорд-Win32» («Аккорд-Win64») и оплачивается количество лицензий, которое соответствует максимальному количеству удаленных клиентов. Общее количество оплачиваемых клиентских лицензий равно <количество серверов>x<количество пользователей>. При работе нескольких серверов в составе фермы в случае выхода из строя одного сервера нагрузка распределяется между работающими серверами. В самом критичном случае все пользователи могут работать с одним сервером. Именно этот факт определяет требование о наличии максимально возможного количества лицензий на каждом сервере.

5. Подскажите как решить проблему. Забыл пароль супервизора! Больше пользователей не заведено. Как можно сбросить все настройки?

В комплекте с контроллером АМДЗ всегда поставляется дискета или CD. На дискете — прямо в корне — файл readme.1st и утилита для очистки БД. На CD — папка BIOS, в ней подкаталоги, соответствующие типам контроллеров. Тип контроллера прописан в формуляре, а на плате можно найти маркировку, если это удобнее, чем искать формуляр. В крайнем случае в разделе «Обновление ПО» можно скачать утилиты для перепрошивки для всех контроллеров и перепрошить контроллер. Обратите внимание на тип микропроцессора (квадратная микросхема фирмы Atmel)!

6. Такая еще проблема: ставишь пользователю опцию, чтоб он мог самостоятельно пароль сменить при истечении срока действия. Срок действия истекает, а пользователь сменить пароль не может!

Это так политика безопасности в АМДЗ реализована: если еще день-два остается до смены, то выдается предупреждение о необходимости смены пароля и пользователь может его поменять сам, а если срок прошел, то, значит, опоздал, и АМДЗ требует администратора. Исправлено в последних версиях внутреннего ПО.

7. У меня возникла такая проблема: включаю компьютер, прикладываю как обычно ТМ-идентификатор. Компьютер говорит, что доступ разрешен. Выбираю загрузку с жесткого диска. Но загрузка Windows 2000 вдруг идет не до конца. Windows даже не доходит до запроса на ввод логина и пароля пользователя. Экран просто остается голубым, мышкой можно двигать, но больше ничего, на нажатия кнопок Windows не реагирует. При этом индикатор работы винчестера начинает гореть постоянно, по звукам компьютер как будто что-то постоянно считывает с винчестера. Но сколько бы я не ждал, изменений никаких нет, один лишь голубой экран плюс можно двигать мышкой. Все, дальше загрузка Windows 2000 не идет. В чем может быть дело? Как это может быть связано с защитой «Аккорд»? Переустанавливать Windows нельзя (системный блок находится на гарантии, вскрывать нельзя), что можно сделать?

Если у Вас установлен комплекс Аккорд-АМДЗ, то его работа заканчивается в тот момент, когда начинается загрузка ОС и на работу Windows он не влияет. Значит, дело в Вашем случае — не в Аккорде. Стоит попытаться все-таки восстановить систему. Разбирать компьютер для восстановления или переустановки системы не нужно. Ставите CD, в системном BIOS устанавливаете загрузку с CD, и после предъявления ключа администратора и выбора в меню «Продолжить загрузку» компьютер грузится с CD.

8. Чтобы администратор мог сменить пароль пользователю, ему нужно ввести старый пароль. Это очень неудобно, а безопасности ни капельки не прибавляет.

Насчет того, что это не прибавляет безопасности — вопрос спорный. Вы рассуждаете с точки зрения добросовестного администратора — и это очень хорошо. Но пользователь не всегда может быть уверен в том, что в результате, например, личной неприязни администратор не захочет усложнить ему жизнь, сменив пароль без его ведома. Для того чтобы такого не происходило и введена такая мера: пароль таким образом меняется только с ведома пользователя, и, соответственно (если в политике безопасности не предусмотрено обратное), может не быть известен администратору вообще. В случае же если старый пароль забыли, можно просто перерегистрировать пользователю ту же ТМ — для этой процедуры не требуется ввод старого пароля.

9. Подскажите, пожалуйста, возможно ли с помощью АМДЗ или какого-либо вашего ПО регистрировать доступ к файлам? Имеется в виду приложение, то есть процесс такой-то получил доступ к файлу такому-то — дата — время.

С помощью АМДЗ, конечно, нет, т. к. его работа заканчивается в момент начала загрузки ОС, но такие возможности предоставляют комплексы Аккорд-Win32 и Аккорд-Win64.

10. Установили плату на компьютер модель HP dx2000 (COMPAQ) система 2000, пересчитали все контрольные суммы, после перезагрузки Аккорд сообщает, что есть ошибки в контрольной сумме BIOS и доп. BIOS. Входим администратором, видим ошибки, контрольные суммы не совпадают. Обновляем данные, они меняются (причем суммы все время разные), но после перезагрузки все повторяется: снова приходится прикладывать два ТМ и продолжать загрузку.

В данном случае у Вас достаточно «интеллектуальная» материнская плата и устройство с расширенным собственным BIOS. При каждой перезагрузке или выключении они записывают информацию в определенные области своих биосов. Бессмысленно каждый раз пересчитывать контрольные суммы того, что меняется при каждой перезагрузке. Исключите меняющиеся параметры из списка контролируемых объектов и пересчитайте КС по клавишам Alt-U (подробнее см. «Руководство администратора (контроллеры Аккорд-5.5, Аккорд-5.5e, Аккорд-5MX)» и «Руководство администратора (контроллеры Аккорд-LE, Аккорд-GX, Аккорд-GXM, Аккорд-GXMH)». Вот и все.

11. После установки Аккорд-Win32 (Аккорд-Win64) и запуска ACED32 появляется сообщение об ошибке и невозможности синхронизации баз. Прошивка контроллера 02.00.007. Связана ли ошибка с устаревшей прошивкой и что делать?

Конечно, не совместима такая старая прошивка с новым софтом. Скачайте с нашего сайта из раздела «Обновление ПО» новую прошивку и замените. А вообще следует обращать внимание на информацию, которая выводится в программе инсталляции. Там прописаны версии внутреннего ПО контроллера «Аккорд», которые рекомендуются для работы с устанавливаемым ПО Аккорд-Win32 (Аккорд-Win64).

12. Очень полезная утилита Actskmng, но почему-то отказывается закрываться. Просто не реагирует на нажатие креста, только через диспетчер задач…

А для обычного пользователя (не администратора) и через диспетчер не получится, т.к. его вызов заблокирован. Actskmng — это же специальная оболочка, чтобы пользователь мог запускать только разрешенные администратором задачи.

13. Как же все-таки работает контроль потоков информации??? Любой Explorer запросто копирует секретные файлы в общедоступный каталог, обладай он сам секретным грифом. Что я упускаю?

Обработка потоков информации выполняется только тогда, когда включен мандатный доступ с контролем процессов. При этом каждый процесс получает по умолчанию уровень «Общедоступно», т.е. самый низкий. Администратор назначает конкретным процессам (задачам) соответствующие уровни доступа для работы с категорированными ресурсами. Для всех процессов действует правило: запись разрешена только в ресурс с меткой доступа, равной уровню процесса. Все ресурсы с меньшей меткой доступны только для чтения. В руководстве на редактор ПРД есть подробное описание.

14. Можно ли на базе Аккорд-Win32 (Аккорд-Win64) реализовать схему, в которой запуск компьютера осуществляется при предъявлении ТМ-идентификатора, а доступ в ОС- на основе имени и пароля? У нас все пользователи зарегистрированы в домене, а работать могут с разных компьютеров. Возникает проблема одновременной смены пароля на нескольких АМДЗ, да и локально пользователям на компьютер заходить ни к чему.

Можно. Для начала регистрируете всех своих пользователей в одном контроллере АМДЗ. При регистрации пользователей в «параметрах пароля» минимальную длину ставите 0 (пароль не нужен). В «результатах И/А» включаете первые четыре флага (пароль не передавать). После регистрации всех пользователей выбираете команду «Экспорт», сохраняете список на дискету, или ТМ DS1996.

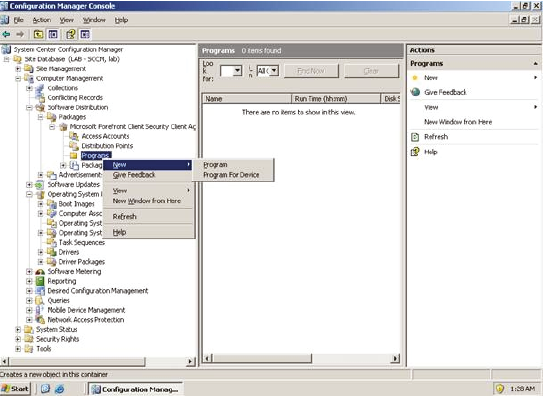

Следующий шаг — загрузка системы, установка драйвера контроллера АМДЗ и установка ПО «Аккорд-Win32» («Аккорд-Win64»). Сразу после установки запускаем программу настройки комплекса. В главном окне программы убираем флаг «Синхронизация с базой пользователей NT». Этот флаг отвечает за синхронизацию с локальной базой ОС, а в данной системе локальный вход нам не нужен. В меню «Параметры» -«Дополнительные опции» выбираем закладку «режим сессии» и включаем флаг «Использовать полное имя в учетных записях NT».

Закрываем программу настройки с сохранением изменений. Теперь можно приступить к регистрации пользователей в программной части системы защиты. Запускаем редактор прав доступа. В момент первого запуска программа считывает список пользователей из контроллера АМДЗ (конечно, только в том случае, когда предъявлен идентификатор администратора, зарегистрированный в плате). Рекомендую в группе «Администраторы» в плате АМДЗ зарегистрировать пару резервных админов и всем администраторам задавать пароль. Совершенно не важно, какие имена Вы будете присваивать пользователям в плате Аккорда, тем более, что аппаратная часть накладывает ограничения в 12 символов и английский алфавит. Следующий важный шаг — каждому пользователю, кроме администраторов, в поле «полное имя» ввести доменное имя пользователя, далее @<имя домена>. В поле «Пароль» задать пароль пользователя, который установлен на домене. Как поступить с администраторами, решайте сами — можно задать полные имена как на домене и пароль соответствующий (для удаленного доступа), или «рулить» доменом с консоли, тогда полные имена не задавать, а в локальных базах завести таких админов, которые будут только СЗИ управлять. При выходе из редактора обязательно сохранить изменения. Теперь на любой носитель скопируйте файл accord.amz из папки Accord.NT и можно устанавливать систему Аккорд на других компьютерах. После установки платы в компьютер и начальной инициализации выбирайте сразу команду «Импорт» в списке пользователей и загружайте сохраненную базу (кстати очень полезно и в дальнейшем иметь эту базу для быстрого восстановления в случае замены платы). В ОС устанавливаете драйвер контроллера, инсталлируете ПО, делаете все те же настройки, но редактор ПРД можно не запускать, а сразу скопировать файл accord.amz. Проделываем эту операцию на всех защищенных компьютерах и дальше только остается активизировать систему защиты через ту же программу настройки комплекса. Обязательно оставьте флаг «Автологин» в настройках. Пользователи теперь будут «включать» компьютер, т.е. проходить процедуру идентификации в АМДЗ с помощью ТМ-идентификатора, а в момент загрузки ОС в процедуре WinLogOn поле «Имя» уже будет заполнено той информацией, которая была введена в пункте «Полное имя» (за это отвечает флаг «Использовать полное имя в учетных записях NT»). Пользователь может только ввести пароль, выбор локального входа ему тоже недоступен, т.к. в полном имени указан еще и домен. Смена паролей на домене выполняется администратором, или самим пользователем во время работы через Ctrl-Alt-Del и кнопку «Смена пароля», если доменная политика это позволяет. Подробное описание также см. «Руководство по установке» для ПАК «Аккорд-Win32» («Аккорд-Win64») и «Установка правил разграничения доступа. Программа ACED32».

15. Установлено на терминальном сервере ПО «Аккорд-Win32» («Аккорд-Win64») TSE, но при начале сеанса с удаленного терминала не запрашивается идентификатор.

Это возникает только при установке на Windows Server 2003 R2 SP2. Нужно запустить «Администрирование» -> «Настройка служб терминалов», выбрать справа «протокол RDP», нажать правую кнопку мыши -> Свойства. В открывшемся окне «Общие» снизу checkbox «Использовать обычный интерфейс входа в Windows». Этот флаг нужно снять. Эту же операцию повторить для протокола ICA.

16. Каков порядок получения новых файлов лицензий на ПО Аккорд-Win32 (Аккорд-Win64) взамен истекших?

Для обновления ключевых лицензионных файлов заведен специальный почтовый ящик — key@okbsapr.ru. На этот ящик необходимо прислать файлы accord.key, срок действия которых истек. После этого в ответ будет выслан новый лицензионный файл. Для всех пользователей, у которых уже установлено ПО «Аккорд», обновление лицензии бесплатное.

17. Подскажите, пожалуйста, как правильно установить Аккорд-Win32 (Аккорд-Win64) на WinServer2003. Точнее, как настроить WinSer2003. Драйверы установились нормально, программный комплекс тоже, но при запуске AcSetup или AcEd32 выдаётся ошибка «The application Failed to initialize properly (0xc0000005). Click on OK….» На машине стоит свежеустановленный Windows Server 2003 и Аккорд-Win32 (Аккорд-Win64) и больше ничего.

Это сообщение является следствием настройки службы DEP. Решить проблему можно двумя способами:

- Редактируем файл boot.ini. В строке вида multi(0)disk(0)rdisk(0)partition(3)WIN2K3=«Windows Server 2003» /fastdetect /NoExecute = Optout… заменяем параметр /NoExecute= на параметр /Execute, т.е отключаем DEP. После перезагрузки компьютера, запускаем Aced32, запускаем AcSetup.exe и устанавливаем систему Accord. После этого строчку в файле boot.ini можно вернуть к первоначальному виду.

- На рабочем столе на иконке «Мой компьютер» кликаем правой кнопкой мыши, выбираем «Свойства», появляется окно «Свойства системы». Выбираем закладку «Дополнительно» — «Быстродействие» — нажимаем кнопку «Параметры». Выбираем закладку «Предотвращение выполнения данных». Это и есть управление службой DEP. Выбираем пункт «Включить DEP только для основных программ и служб Windows», далее нажимаем кнопки «Принять» и «Ок».

18. Скажите, пожалуйста, как можно получить драйвера и библиотеки для доступа к контроллерам Аккорд под линуксом?

Напишите официальный запрос в отдел продаж zakaz@accord.ru. Укажите Вашу организацию, контактную информацию, версию ядра, под которым собираетесь использовать библиотеку.

19. Возникла проблема при установке Аккорд 5.5Е в серверы HP ProLiant DL360-G6. Плата устанавливается и работает нормально, но при загрузке ОС Windows 2003 Server вылетает в «синий экран» и даже кода ошибки нет, только что-то о проблемах с оборудованием. На другом сервере доходит до ввода имени и пароля пользователя в ОС и виснет без всяких сообщений.

В результате испытаний было выявлено, что причиной возникновения ошибки может быть специфическая микросхема южного моста материнской платы. Для нормальной работы микропроцессор на плате Аккорд-5.5E, который отвечает за работу шины PCI Express, необходимо запускать со специальными стартовыми параметрами. Совместимость обеспечивается записью специальной последовательности в микросхему на плате Аккорд-5.5E. Фирмам-интеграторам следует указывать при заказе комплекса СЗИ серверную платформу, на которой планируется его установка. Подобный эффект проявляется и на серверах IBM серии M2. С января 2010 года все контроллеры Аккорд-5.5E выпускаются с обновленной микросхемой (PLX 8112), которая поддерживает PCI-Express шину в полном объеме.

20. Возможно ли хранение в таблетке DS1993, считываемой через ПАК Аккорд-5, ключевой информации центра сертификации «КРИПТО ПРО»?

Если хранить только ключи, то да, а если Вы хотите хранить и сертификат, то нужна DS1996.

21. На терминальном сервере запущен Аккорд TSE, используется протокол RDP, но при подключении с клиентского компьютера запрос идентификатора не выполняется. В чем может быть причина?

Проверьте параметр в ОС — «Администрирование» -> «Настройка служб терминалов», выбрать справа протокол RDP, нажать правую кнопку мыши -> Свойства. В открывшемся окне «Общие» внизу checkbox «Использовать обычный интерфейс входа в Windows». Флаг в этом checkbox должен быть снят! Эту же операцию повторить для протокола ICA (если он используется). Программа настройки комплекса Аккорд при включении защиты снимает данный флаг. Доступ к его изменению имеет только пользователь с администраторскими полномочиями в ОС. Не включайте это параметр и вход с терминала будет работать правильно.

22. При подключении с терминала Wyse С50 к терминальному серверу с установленным на нем ПАК»Аккорд» и последующем запуске Microsoft Word не всегда получается переключить раскладку клавиатуры на русский язык.

Для переключения раскладки клавиатуры на русский язык используйте сочетание клавиш Crtl+ё.

23. Установлен Аккорд-Win32. После планового обновления прикладного ПО в редакторе ПРД пересчитали КС файлов, установленных на контроль. Но при последующем входе пользователя выдается ошибка контроля файла и требует администратора. Входим Гл.Администратором, пересчитываем список пользователя, прикладываем пользовательскую ТМ, пишет «Ок». Сохраняем, а при следующей загрузке пользователя опять ошибка. В чем дело?

В ПАК СЗИ Аккорд (и Аккорд-Win32, и Аккорд-Win64) список контроля может назначаться для конкретного пользователя и для группы пользователей. В Вашем случае список контроля был импортирован и пользователю, и группе. Это избыточный вариант, который и привел к данной проблеме, т.к. Вы пересчитываете КС только для одного списка, а контроль выполняется по двум. Оставьте список контроля только в одном месте. Оптимально оставить список в параметрах группы — это обеспечит контроль для каждого пользователя, входящего в группу и уменьшит вероятность повторения ошибки при следующем обновлении файлов. Подробнее см. «Установка правил разграничения доступа. Программа ACED32».

24. Являемся пользователями системы Аккорд и появилась необходимость найти серийные номера. Не подскажите, как это сделать? Есть ли они где-то в программной части, либо написаны только на плате? Либо у нас должна быть бумага, на которой они указаны?

- Должна быть бумага (формуляр), в которой на странице с печатью в графе «заводской номер и тип контроллера» указана нужная информация.

- На обратной стороне платы действительно есть серийный номер, он напечатан на стикере, которой приклеен к плате.

- После предъявления идентификатора администратора в меню АМДЗ (это аппаратная часть комплекса СЗИ) выбираете пункт «Администрирование». В программе администратора в меню «Помощь» выбираете пункт «О системе» — среди других параметров указан серийный номер платы.

- Если установлено в ОС СПО «Аккорд-Win32», или «Аккорд-Win64», то в группе «Аккорд» есть программа «Тест для проверки работы контроллера». Запускаете, в верхней левой части окна отображается серийный номер.

25. Нам необходимо приобрести СЗИ от НСД для ПК, на котором происходит работа с программой АРМ «Клиент Банка России» для обмена электронными документами с Центральным Банком РФ. Какой из Ваших продуктов нам нужно заказать?

На компьютер, на котором ведется работа с АРМ «Клиент Банка России», в соответствии с документацией на это ПО, должен быть установлен ПАК «Аккорд-Win32» или «Аккорд-Win64» для автономных компьютеров. Вам нужно заказать один из этих комплексов, в зависимости от разрядности операционной системы и имеющегося в Вашем ПК свободного слота расширения.

26. Не можем найти файл лицензии для Аккорд-Win32 (Аккорд-Win64), который был записан на носителе в составе комплекса. Можно ли его как-то восстановить?

Для восстановления ключевого файла лицензии необходимо написать письмо на адрес key@okbsapr.ru с указанием серийного номера контроллера и названия комплекса (Аккорд-Win32, Аккорд-Win64). Если используется комплекс для терминальных систем (Terminal Server Edition, TSE), также укажите это в письме. После этого в ответ будет выслан новый лицензионный файл. Восстановление лицензионного ключа производится бесплатно.

27. Какие есть особенности настройки Аккорд-Win32 (Аккорд-Win64) с антивирусным ПО(Антивирус Касперского, Dr.Web, ESET NOD32, Symantec и др.)?

Мы даем общие рекомендации по работе СПО «Аккорд» с антивирусным ПО. Вам необходимо добавить в доверенную зону антивируса системные файлы СПО «Аккорд», расположенные в каталоге Windows:

WINDOWSSYSTEM32ACCORD.SCR

WINDOWSSYSTEM32ACGINA.DLL

WINDOWSSYSTEM32ACNP.DLL

WINDOWSSYSTEM32ACRUNNT.EXE

WINDOWSSYSTEM32ACRUNVDD.DLL

WINDOWSSYSTEM32ACRUNVDD.EXE

WINDOWSSYSTEM32ACUSRMOD.DLL

WINDOWSSYSTEM32AZIAHLP.DLL

WINDOWSSYSTEM32DRIVERSACBOOT.SYS

WINDOWSSYSTEM32DRIVERSACLOCK2K.SYS

WINDOWSSYSTEM32DRIVERSACRUN.SYS

WINDOWSSYSTEM32DRIVERSACXALLOW.SYS

WINDOWSSYSTEM32DRIVERSACXLMSRV.SYS

WINDOWSSYSTEM32TMATTACH.DLL

WINDOWSSYSTEM32TMDRV32.DLL

Для ПАК СЗИ НСД «Аккорд-Win32» также необходимо добавить в доверенную зону антивируса каталог Accord.NT и системный файл WINDOWSSYSTEM32AUTOEXEC.NT, а для ПАК СЗИ НСД «Аккорд-Win64» — каталог Accord.x64 и следующие системные файлы СПО «Аккорд»», расположенные в каталоге WINDOWS:

WINDOWSSYSTEM32ACNP.DLL

WINDOWSSYSTEM32ACUSRM64.DLL

WINDOWSSYSTEM32AZIAH64.DLL

WINDOWSSYSTEM32TMATT64.DLL

WINDOWSSYSTEM32TMDRV64.DLL

Эти каталоги и файлы включаются по умолчанию в набор ПРД для группы «Обычные». Если после выполнения нашей рекомендации все равно остаются проблемы, обратитесь в техническую поддержку (e-mail:help@okbsapr.ru).

28. После активации Аккорд-Win32 и перезагрузки происходит падение в синий экран. На ПКустановлен антивирус ESET NOD32.

Рекомендуем Вам отключить модуль Anti-Stealth антивируса.

29. Имеется: контроллер Аккорд-5.5Е, СПО «Аккорд-Win64» (2шт.); контроллер Аккорд-5MX, СПО «Аккорд-Win32» (1шт.). Возможно ли использовать СПО «Аккорд-Win32» для контроллера Аккорд-5.5E?

В комплекс «Аккорд» входит лицензионный ключ, привязывающий СПО к тому контроллеру, для которого Вы его приобрели. Использовать СПО с другим контроллером не получится, не подойдет лицензия. Необходимо приобрести СПО заново, указав номер другого контроллера, и Вы получите новый лицензионный ключ.

30. Как правильно одновременно сменить пароль для пользователя и в СЗИ НСД«Аккорд-АМДЗ» и в СПО «Аккорд» («Аккорд-Win32»/«Аккорд-Win64»)?

Для корректной смены пароля пользователя в СЗИ НСД «Аккорд-АМДЗ» и СПО «Аккорд» рекомендуется использовать следующий способ: на клавиатуре нажать комбинацию клавиш «Ctrl-Alt-Del», в открывшемся окне выбрать «Смена пароля», задать новый пароль. В результате данных действий пароль изменится и в программной части комплекса «Аккорд», и в базе пользователей в аппаратной части СЗИ НСД «Аккорд-АМДЗ». Обратите внимание, что для этого необходимо разрешить пользователю менять пароль, а также в настройках СПО «Аккорд» выбрать опции «Синхронизация с базой АМДЗ» и «Синхронизация с базой пользователей NT».

31. Как пользователь в СПО «Аккорд» может получить доступ к сетевым ресурсам?

Для разрешения доступа пользователя к сетевым ресурсам нужно явно указать полное сетевое имя ресурса. Если правила доступа к сетевым ресурсам определяются администратором домена (сервера), то можно задать универсальный сетевой ресурс. Для этого в список нужно включить объект \ (ввести с клавиатуры), установить ему полный доступ и наследование на все подкаталоги.

32. У нас на сервере установлен ПАК Аккорд-Win32/Аккорд-Win64 TSE. При попытке подключения к серверу с помощью ШИПКи-2.0 возникает сообщение «The card supplied requires drivers that are not present on this system. Please try another card» («Имеющаяся плата требует наличия драйверов, отсутствующих в системе. Попробуйте использовать другую плату»). Что можно сделать?

Сообщение «Имеющаяся плата требует наличия драйверов, отсутствующих в системе. Попробуйте использовать другую плату» является информационным, не указывает на возникновение ошибки и не влияет на работоспособность системы. Вы можете нажать «ОК» и продолжить работу.

Если появление данного сообщения вызывает неудобства, рекомендуется обновить СПО Аккорд-Win32/Аккорд-Win64 TSE до актуальной версии (не ниже 4.0.8.36/5.0.7.35). Для получения дистрибутивов для обновления необходимо написать письмо на адрес технической поддержки help@okbsapr.ru

Также проверьте содержимое файла CardsATR.txt из каталога C:Accord.NT (C:Accord.x64) на терминальном сервере, оно должно быть следующим:

[CARDS]

ATR1=3b,8f,80,01,80,4f,0c,a0,00,00,03,06,03,00,03,00,00,00,00,68

ATR2=3f,78,95,00,00,30,00,00,00,08,23,03,c0Если содержимое файла другое, то отредактируйте его в соответствии с вышеприведенным текстом.

После изменения файла CardsATR.txt необходимо запустить утилиту «Настройка комплекса Аккорд», выйти из утилиты с сохранением изменений, затем перезагрузить терминальный сервер.

33. Как исправить некорректную работу функции автологин?

Решение:

- Зайти в «Настройки комплекса Аккорд», снять защиту (Команды -> Снятие) и перезагрузить ПК.

- Убедиться, что в реестре (HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionAuthenticationCredential Providers) остались ключи AcGina и CertCredProvider.

- Убедиться, что в реестре (HKEY_CLASSES_ROOTCLSID) нет аналогов для ключей AcGina и CertCredProvider.

- Удалить из реестра ключи AcGina и CertCredProvider.

- Зайти в «Настройки комплекса Аккорд», включить защиту Аккорд (Команды -> Активация) и перезагрузить ПК.

34. В работе используем ПК и USB-считыватель ТМ, который требует установки драйвера tmacu32.sys от 03.04.2012 года . После подключения в порт ПК USB-считывателя ТМ производится попытка автоматической установки драйвера, заканчивающаяся появлением «синего экрана». Возможно, существует актуальный драйвер, с которым подобной проблемы не возникает? На ПК также установлено СПО Secret Net.

Вами используется актуальная версия драйвера. Причина подобной ошибки может быть в некорректных настройках СПО Secret Net. Необходимо убедиться, что до установки драйвера USB-считывателя ТМ было разрешено его использование в СПО Secret Net

35. При работе с ПО САЭС (ключевое хранилище — ТМ) и подключении к терминальному серверу с СПО «Аккорд» (идентификатор — ШИПКА) возникают проблемы с определением ключевого хранилища или с определением идентификатора при входе в терминальную сессию.

Для решения данной проблемы необходимо в утилите «Настройка терминального клиента Аккорд» установить в качестве основного идентификатора — «TM-идентификатор (USB)» (если на клиентском АРМ установлен Аккорд-АМДЗ, то «TM-идентификатор (АМДЗ)»), в качестве дополнительного — «ШИПКА».

При запросе идентификатора для входа на терминальный сервер необходимо отключать TM от считывателя, если идентификатор каким-либо образом в нем зафиксирован.

Также необходимо учитывать, что при такой настройке не будет работать реакция на отключение идентификатора (ACED32 — «Параметры SS» — «Дополнительные параметры» — «При отключении Идентификатора:»).

36. На СВТ установлен ПАК «Аккорд» и настроен мандатный механизм разграничения доступа с контролем процессов. Процессам установлены уровни доступа в соответствии с уровнями доступа пользователей. Однако существует возможность несанкционированной модификации процессов: при переименовании какого-либо процесса присвоенный ему уровень доступа не действует, процесс становится доступным любому пользователю. В связи с этим возникает вопрос: как контролировать процессы не по имени, а, например, по контрольной сумме, чтобы пользователи не могли несанкционированно модифицировать процессы?

В целях исключения возможности возникновения несанкционированного доступа (НСД) к процессам (например, при несанкционированной модификации процесса) рекомендуется выполнять процедуру создания «белого» списка процессов с помощью мандатного механизма разграничения доступа с контролем процессов и динамического контроля целостности файлов из этого списка.

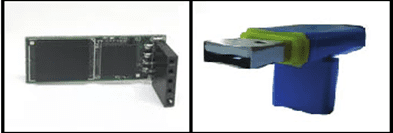

37. Если перед загрузкой компьютера извлечь СЗИ НСД «Инаф» из USB-порта, становится возможным выполнение загрузки недоверенной ОС. Какие меры необходимо предпринять для предотвращения возникновения такой ситуации?

Для корректной работы СЗИ НСД «Инаф» необходимо:

- установить в BIOS компьютера вариант загрузки с «Инаф» как с жесткого диска;

- установить пароль на вход в BIOS;

- принять административные меры, исключающие несанкционированное отключение устройства от USB-порта компьютера:

- ограничить физический доступ к СВТ и/или

- зафиксировать устройство «Инаф» с помощью специальных креплений и/или голографической наклейки или

- установить контроллер внутрь корпуса СВТ и опечатать корпус системного блока СВТ с помощью голографической наклейки.

38. Как можно посмотреть файлы журналов СЗИ НСД «Аккорд-АМДЗ» (DOS) с прошивкой версии 02.01.015?

- В разделе «Администрирование» выберите вкладку «Журнал», нажмите кнопку «Сохранить» (F2), затем выберите пункт «Идентификатор»/«Floppy-диск». Выберите имя файла и сохраните файл с расширением.LST на ТМ-идентификатор (ТМ-1996) или дискету.

Примечание: в случае если Вы используете дискету, Вам необходимо перейти к пункту 5.- В ОС Windows запустите утилиту tmexplorer, во вкладке «Команды» выберите пункт «Запись журнала в ТМ», предъявите ТМ-идентификатор, куда ранее был записан файл журнала, выберите имя и расширение для файла, в который будет скопирован журнал. В выбранной папке появиться файл с выбранным именем и расширением.

- В командной строке введите команду: bcopy <filename> log.zip 64, где <filename> — файл, считанный из TM, а log.zip — имя архива, который будет создан в результате выполнения команды.

- Распакуйте архив log.zip с помощью ПО «7-Zip».

- Полученный файл с расширением .LST откройте в MS Word, используя кодировку Кириллица (DOS) KOI-8.

39. На СВТ установлен ПАК «Аккорд» и настроен дискреционный механизм разграничения доступа. Для каталога «CatalogName» установлен запрет на удаление файлов (т.е. не установлен атрибут доступа «D»). При попытке сохранения файла «Name.txt» в каталог «CatalogName» на экране появляется сообщение «У вас отсутствуют права на изменение файлов на этом сетевом диске. Обратитесь к администратору, чтобы получить права для внесения изменений». При этом в самом каталоге «CatalogName» файл «Name.txt» сохраняется пустым. С чем может быть связана описанная ситуация?

Особенности работы некоторых прикладных приложений на СВТ с установленными правилами разграничения доступа ПАК «Аккорд» приводят к возникновению непрогнозируемых последствий, однако нарушения логики работы ПАК «Аккорд» при этом отсутствуют. Описанная ситуация связана с особенностями работы программы Notepad.exe. Чтобы сохранить файл «Name.txt» в каталог «CatalogName», рекомендуется выполнить процедуру сохранения файла повторно.

40. При заведении нового пользователя с использованием оболочки AcTskMng.exe всплывающие сообщения некоторых приложений с иконок в системном трее отображаются с неправильной кодировкой Например, Kaspersky Endpoint Security 10.

Для корректного отображения русских символов в трее, необходимо перед назначением стартовой задачей AcTskMng.exe выполнить (однократный) вход пользователя в ОС после активации ПАК Аккорд.

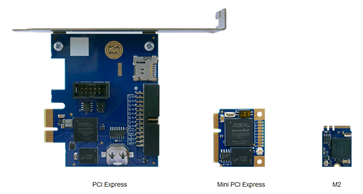

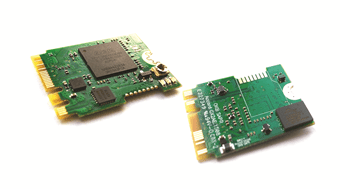

41. Подскажите, есть ли какие-то особенности разъема m.2, которые нам стоило бы учесть?

В целом, плата АМДЗ Аккорд является стандартной для m.2 с ключами A+E или E, размером 22×30 мм. Форм-фактор m.2: 2230-D5-A-E или 2230-D5-E.

Но плата АМДЗ выходит за пределы стандарта по высоте элементов, что требует запас по высоте в 2,0 мм над платой и 1,5 мм под платой.

Плата АМДЗ не имеет изоляции сверху и снизу, а значит не может быть установлена «в упор» на токопроводящие элементы — потребуется изоляционный слой.

В разъеме задействована шина PCIe0 (пины 35, 37, 41, 43, 47, 49 разъема). Для случая АМДЗ с напаянной картой памяти используется также шина USB (пины 3, 5 разъема).

Пины 6, 16, 54, 56, 58, 60, 62, 64 зарезервированы. Желательно, чтобы на материнской плате они оставались в воздухе, были входами с высоким сопротивлением или находились в третьем состоянии.

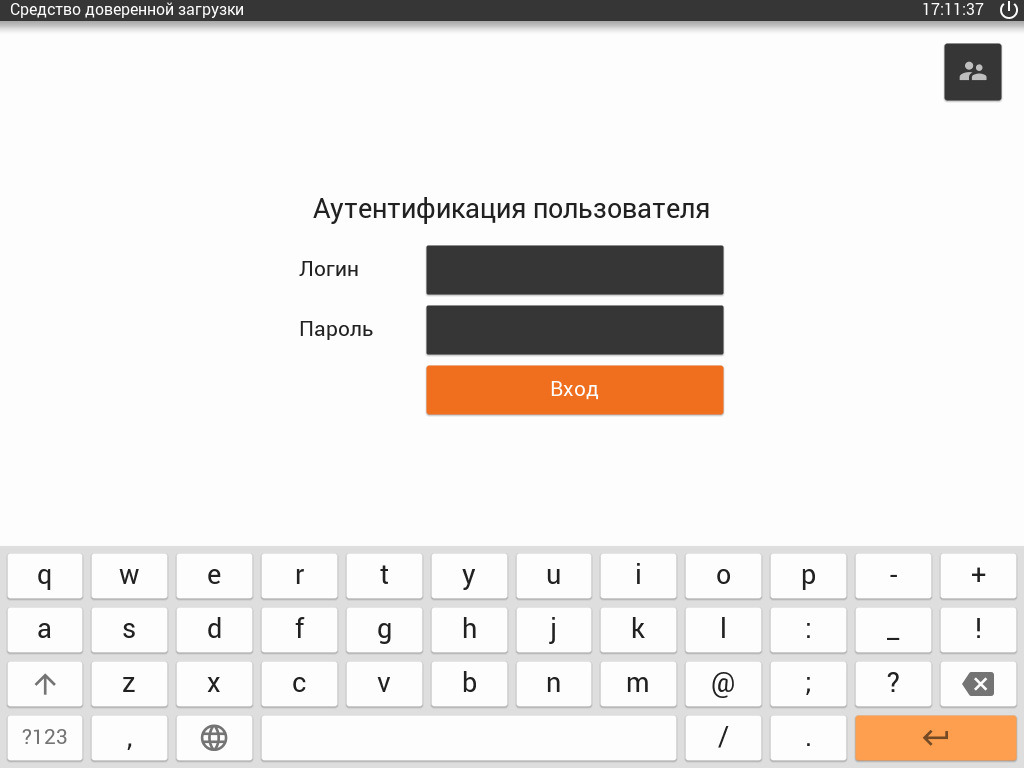

Если ваше устройство (компьютер, моноблок, планшет) оборудовано программным комплексом Аккорд-МКТ или аппаратным комплексом Аккорд АМДЗ, СЗИ НСД «ИНАФ» и вы испытываете сложности с загрузкой ПК, то вам необходимо выполнить следующие действия:

- Уточнить информацию по временным учетным данным (логин и пароль) для Аккорд, которые помогут загрузить ПК и выполнить первоначальную настройку Аккорд. Эти данные, как правило, указаны в документации или находятся на этикетке, размещенной на внешней части корпуса ПК.

- В отдельных случаях для загрузки ПК могут потребоваться дополнительные устройства аутентификации, такие как Рутокен или ШИПКА. Комплект поставки уточняйте у поставщика или интегратора.

- Обратиться к системному администратору.

- Для первоначальной настройки ПК с установленным Аккорд МКТ или Аккорд АМДЗ, СЗИ НСД «ИНАФ» необходимо воспользоваться документацией — руководством пользователя и руководством администратора: https://www.okbsapr.ru/support/docs/

- Наиболее часто задаваемые вопросы, связанные с использованием Аккорд-МКТ, Аккорд АМДЗ, СЗИ НСД «ИНАФ», размещены по адресу: https://www.okbsapr.ru/support/faq/

- Если вы столкнулись с проблемой настройки или загрузки комплексов Аккорд, то можете обратиться в техническую поддержку ОКБ САПР: https://www.okbsapr.ru/support/

По электронной почте: [email protected] Телефону: +7 (495) 994-49-96, +7 (495) 994-49-97, +7 (926) 762-17-72

Что делать, если функция ВПР возвращает ошибку

Источник: iru.ru

Ошибка проверки лицензии сдз аккорд мкт

Страницы: 1

Аккорд — АМДЗ

09.02.2005 09:15:35

Куда прошиваеться программное обеспечение?

В модуль памяти на самой микросхеме или на первые N килобайт винчестера?

Если на винчестере, то взломать эту систему будет очень даже возможно(когда есть физический доступ к машине), а если на самом аккорде, то просто нужно вынуть его из системки натворить делов и снова поставить и увидять что система взламывалась, когда обнаружат что плобы на системнике вксрыты(а это может случиться не так уж скоро).

Это нравится: 0Да / 0Нет

09.02.2005 09:47:13

Скорее всего инфа зашивается в плату. Как я понимаю, данная плата решает вопрос идентификации и аутентификации, но никак не защиты информации при физической краже носителя. Для этого применяются несколько другие системы (СЗИ от НСД), которые обеспечивают шифрование данных на диске.

Это нравится: 0Да / 0Нет

09.02.2005 13:42:14

Помимо записи в плату модифицируется и разделы винчестера, для того чтобы при удалении платы нельзя было загрузиться без него.

Сообщений: 1106 Баллов: 1117 Регистрация: 14.07.2003

Безопасность? Это просто!

Это нравится: 0Да / 0Нет

20.02.2005 17:57:46

насколько я знаю в BIOS Аккорда прошивается софт, который проверяет таблетку, расшифровывает диск, проверяет целостность файлов на диске и пускает дальше. Потом работает софт уже установленный в виндах, который делает почти то же самое: аутентификация, разделение доступа, расшифровка файлов.

Поиск ошибок в Excel. Подсчет и работа с ошибками

я однажды поставил старый еще Аккорд (не АМДЗ) на компьютер и забыл завести юзера — в результате после перезагрузки он меня спрашивал логин и пароль, а у меня не было ничего.. ну вынул аккорд — не грузится Полезк disk editorom — обнаружил что он переместил 0 сектор в 1, а 0 затер, поэтому ничего не грузилось. Поместил 0 сектор на место — заработало. Хорошо что я ничего не зашифровал.. а то бы уже все было плохо.

Это нравится: 0Да / 0Нет

23.02.2005 18:01:46

>>Куда прошиваеться программное обеспечение?

на микросхему памяти , которая находится на плате

при работе с аккордом имеется сильный недостаток — он был разработан в расчёте на соответствующие орг. меры(типа есть специальный человек, который обходит , допустим , раз в час все компы и смотрит , на месте ли пломбы ; или же установлена система видеонаблюдения). иначе всё решается простым вскрытием сист. блока и втыканием в плату аккорда перемычки , которая включает режим конфигурирования и при следующей загрузке вся инфа о пользователях стирается , а вход в систему(конфигурационная прога аккорда) осуществляется под админом и без пароля.

Источник: www.securitylab.ru

Аккорд-МКТ Программный модуль доверенной загрузки

Модуль доверенной загрузки «Аккорд-МКТ» является средством доверенной загрузки (СДЗ) для микрокомпьютеров, совместимых с «Гарвардской» архитектурой, характеризующейся в том числе размещением штатной операционной системы в модуле памяти.

2022: Совместимость с электронными ключами JaCarta

5 июля 2022 года компания «Аладдин Р.Д.» сообщила, что совместно с ОКБ САПР официально подтвердили совместимость своих продуктов.

По результатам тестовых испытаний компании оформили сертификат о совместимости электронных ключей JaCarta от «Аладдин Р.Д.» и модуля доверенной загрузки (МДЗ) «Аккорд-МКТ» разработки ОКБ САПР. Совместное использование «Аккорд-МКТ» и токенов JaCarta позволит создать дополнительный «рубеж» защиты для компьютеров и микрокомпьютеров, усилив аутентификацию пользователей за счёт криптографического ключа.

Применение двухфакторной аутентификации для пользователей вычислительной техники с «Аккорд-МКТ» «на борту» сможет повысить безопасность любой инфраструктуры, будь то критическая информационная инфраструктура (КИИ) или иные корпоративные или государственные информационные системы. К элементам КИИ относятся, например, информационные системы, используемые для управления движением пассажирскими поездами, аэропортами, компоненты АСУ на предприятиях топливно-энергетического комплекса и других стратегически важных для государства областей, например, в энергетике, горнодобывающей, металлургической и химической промышленности.

Корректность совместного использования доказана для USB-токенов и смарт-карт для строгой двухфакторной аутентификации пользователей и работы с усиленной электронной подписью (ЭП) JaCarta PKI, JaCarta-2 PKI/ГОСТ и USB-токена для хранение ключевых контейнеров программных СКЗИ JaCarta LT .

По итогам тестов «Аладдин Р.Д.» и ОКБ САПР выразили взаимное намерение о дальнейшем сотрудничестве в сфере совместимости продуктов. Возможность совместного использования разработок двух представителей в сфере ИБ позволит российским клиентам подобрать оптимальные решения для объектов и информационных систем с самыми строгими требованиями к безопасности.

2021

Интеграция с СХД Aerodisk Engine

Компании «Аэродиск» и ОКБ САПР завершили очередной проект технической интеграции своих продуктов – линейки систем хранения данных Aerodisk Engine и решений для доверенной загрузки «Аккорд МКТ» и «СПО Аккорд X K». Об этом «Аэродиск» сообщил 29 сентября 2021 года. Подробнее здесь.

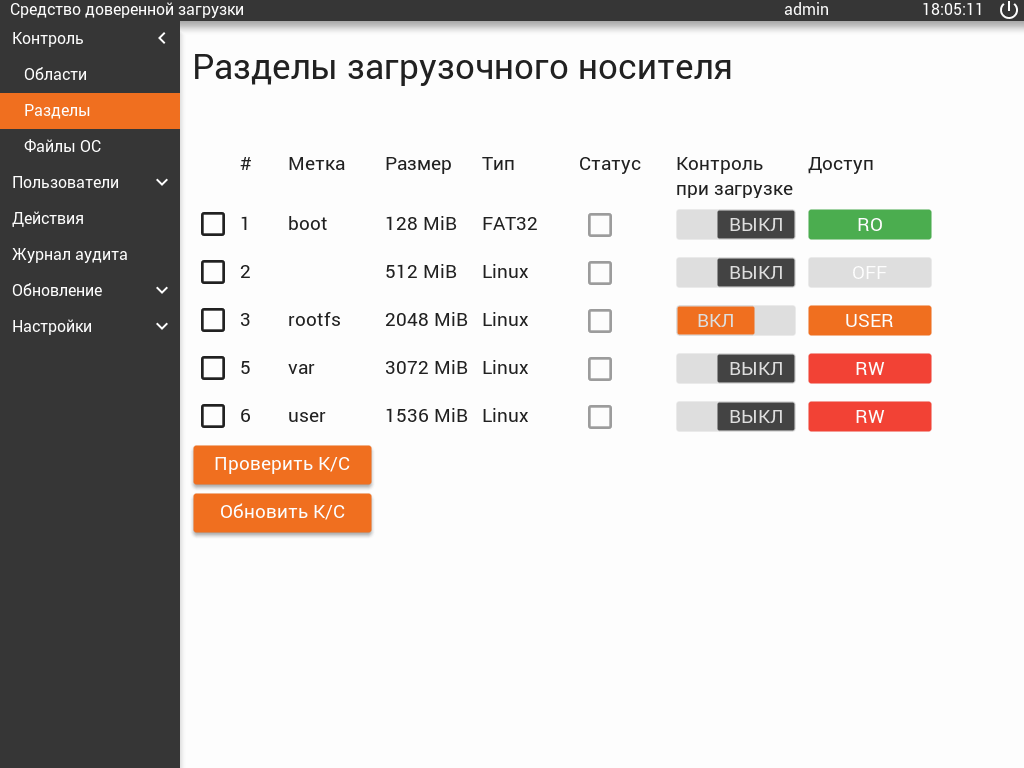

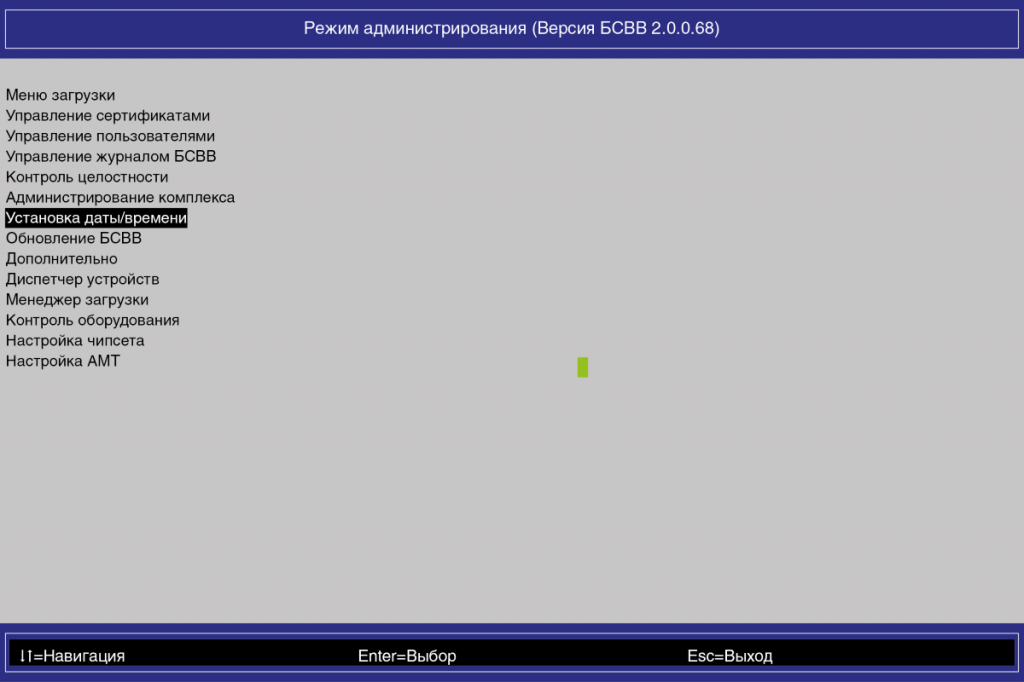

Возможности МДЗ «Аккорд-MKT»

МДЗ «Аккорд-MKT» является программным продуктом (специальным программным обеспечением, СПО), предназначенным для встраивания в базовую систему ввода-вывода (БСВВ) микрокомпьютеров и ЭВМ на базе процессоров с архитектурой x86_64 (далее по тесту ‑ микрокомпьютер либо МКТ) и обеспечения выполнения основных функций его защиты от НСД, в том числе настройки, контроля функционирования и управления защитными механизмами.

Встраивание (прошивка) СПО «Аккорд-MKT» в БСВВ выполняется производителем изделия на этапе изготовления МКТ, то есть «Аккорд-MKT» приобретается в составе микрокомпьютера.

Возможности

По информации на сентябрь 2021 года МДЗ «Аккорд-MKT» обеспечивает:

- идентификацию и аутентификацию пользователей при входе в систему по уникальному идентификатору пользователя и по паролю временного действия длиной от 0 до 12 буквенно-цифровых символов, введенных с клавиатуры;

- идентификацию и аутентификацию пользователей при допуске к средствам настройки и администрирования МДЗ «Аккорд-МКТ» по уникальному идентификатору пользователя и по паролю 0 до 12 буквенно-цифровых символов, введенных с клавиатуры;

- контроль целостности отдельных файлов и программных средств МКТ;

- администрирование, включающее:

- регистрацию пользователей и их идентификаторов;

- построение списков объектов для контроля целостности и указание режимов контроля;

- работу с журналом регистрации системных событий и действий пользователей;

- возможность резервного копирования на отчуждаемый носитель и восстановления базы данных пользователей и списка контролируемых объектов;

Источник: www.tadviser.ru

Как из просто хорошей разработки сделать безопасную?

В этой статье мы расскажем вам про новое направление компании АЭРОДИСК – Цифровое пространство безопасности (ЦПБ). ЦПБ – продукт, созданный для наших партнеров — интеграторов для оказания помощи по вопросам информационной безопасности конечным заказчикам. Данный продукт — набор лицензируемых нашими регуляторами консалтинговых услуг в области информационной безопасности, который родился из необходимости организации безопасной разработки внутри АЭРОДИСК-а. Как так получилось, что из организации внутреннего процесса получился новый ИБ-продукт, читаем ниже и/или смотрим вебинар «ОколоИТ» 27 октября 2022 года в 15:00. Регистрация по ссылке.

Куда приводит желание создать безопасную СХД?

Последние несколько лет мы стали получать все больше запросов от наших партнеров и заказчиков на реализацию требований по безопасности для ГИС, КИИ и ИСПДн. При этом вопросы касались не только безопасности нашего оборудования и программного обеспечения (т.е. наличие сертификатов ФСТЭК и МинОбороны). К нам обращались также за помощью при внедрении наших и смежных продуктов в защищенные контуры заказчиков. Тогда мы задумались об обеспечении информационной безопасности наших продуктов, которые все чаще стали внедряться в информационные системы с высоким уровнем важности из-за циркулирующей в них информации. Это, собственно, и стало катализатором развития нашего ИБ-направления.

1. Сертификация ФСТЭК России и внедрение процессов безопасной разработки

Мы решили начать сначала – то есть сертифицировать наше программное обеспечение, входящее в состав наших программно-аппаратных комплексов, на соответствие техническим условиям и уровню доверия 4.

На первых этапах мы столкнулись с новыми для нас требованиями: требованиями доверия и требованиями по безопасной разработке (пишем не только чистый код, но и безопасный!). Одной из приоритетных задач для нас стала сертификация программного обеспечения по требованиям ФСТЭК России. И именно для реализации данной задачи нам необходимо было внедрить процесс безопасной разработки (далее — БР) в обязательном порядке.

Так с чего же начать процесс внедрения БР?

Мы начали с построения модели угроз и аудита процесса разработки в целом. При построении модели угроз, мы использовали банк данных угроз безопасности информации ФСТЭК России («http://bdu.fstec.ru»), базы данных уязвимостей программного обеспечения: «Common Vulnerabilities and Exposures (CVE)», «CVE Details», «National Vulnerability Database». Также не забывали про использование риск-ориентированного подхода к обеспечению информационной безопасности нашего ПО, ориентируясь на международные практики.

При анализе нашего процесса разработки, мы обнаружили, что наш уровень тестирования программного обеспечения достаточного высок и большая часть процессов уже внедрена, но требуется улучшить документирование, а самое важное – контроль за данным процессом.

До внедрения процесса БР мы выполняли следующие виды тестирования:

- Code Review;

- Статический анализ кода стандартными средствами разработки;

- Ручное функциональное тестирование;

- Автоматизированное функциональное тестирование (включая фаззинг-тестирование).

Изучив весь процесс, мы решили обеспечить выполнение дополнительных требований БР, которые не были реализованы, и улучшить существующие процессы тестирования. Отправной точкой здесь стало внедрение Open Source решений. Данные решения помогли нам понять, какие моменты мы еще не учли, и адаптировать процесс разработки под новые реалии.

Решения, которые мы стали использовать:

- Статический анализ кода (SAST): SonarQube + Gitlab

- Динамический анализ кода (DAST): Owasp ZAP

- Проведение тестирования на проникновение (при выпуске глобальных обновлений)

Для улучшения существующих видов тестирования мы пересмотрели текущие тесты и добавили новые способы тестирования. Впоследствии это помогло нам найти ошибки, и мы ввели новые правила валидации вводимых данных.

Все эти процессы документированы в соответствии с ГОСТ Р 56939-2016 «Защита информации. Разработка безопасного программного обеспечения. Общие требования».

2. Интеграция с сертифицированными средствами защиты информации

Однако сертификация – это достаточно долгий процесс, а безопасные решения нужны были «прямо здесь и сейчас». Поэтому параллельно мы начали искать альтернативные варианты, которые помогли бы соблюсти требования к защищенным контурам ИТ-инфраструктуры наших заказчиков и партнеров. Поиски нас привели к ряду известных отечественных производителей средств защиты информации. После изучения всей информации свое предпочтение мы отдали продуктам компании ОКБ САПР.

Для обеспечения доверенной загрузки систем хранения данных АЭРОДИСК Engine и Восток мы выполнили интеграцию продукта Аккорд-МКТ со своими СХД. Аккорд-МКТ — это программное средство доверенной загрузки, которое встраивается в базовую систему ввода-вывода (БСВВ) микрокомпьютеров и ЭВМ на базе процессоров с архитектурой x86-64 и e2k.

Для обеспечения безопасности нашей виртуализации АЭРОДИСК АИСТ и гиперконвергентной системы АЭРОДИСК vAIR мы интегрировали Аккорд-KVM и дополнительно для защиты операционной системы – продукт Аккорд Х К.

В течение нескольких месяцев мы проводили испытания наших продуктов в связке с «Аккордами» и добились положительных результатов, после чего оформили сертификаты совместимости и углубили и расширили стали применять в совместных проектах.

Уже реализовано несколько проектов с применением наших решений в защищенном исполнении. Например, один из них – у крупного государственного заказчика. Внедрили в защищенный контур нашу гиперконвергентную систему АЭРОДИСК vAIR (ПАК АЭРОДИСК Machine-V) со средствами защиты информации от ЗАО «ОКБ САПР» (Аккорд Х К, Аккорд-МКТ и Аккорд-KVM).

3. Внешний консалтинг

Реализовав внутренние задачи по безопасной разработке и интегрировав внешние СЗИ в наши продукты, мы переключили фокус своего внимания на другие задачи, с которыми к нам часто обращались. В частности, на консультации для наших партнеров и заказчиков по вопросам правового обеспечения информационной безопасности.

Оказалось, что нельзя просто так взять и начать предоставлять консультации по информационной безопасности, для этого требуются соответствующие знаки отличия и похвальные грамоты лицензии и сертификаты, которые мы в итоге и получили (см. спойлер).

Знаки отличия и похвальные грамоты

- Лицензия ФСТЭК России на деятельность по технической защите конфиденциальной информации № 3957 от 20.08.2021 г.

- Лицензия ФСТЭК России на деятельность по разработке и производству средств защиты конфиденциальной информации № 2019 от 20.08.2021 г.

- Лицензия ФСБ на разработку, производство, распространение шифровальных (криптографических) средств, информационных систем и телекоммуникационных систем, рег. № 18688/Н от 11.11.2021 г.

- Лицензия ФСБ на проведение работ, связанных с использованием сведений, составляющих государственную тайну рег. № 35674 от 15.03.2021 г., действительна до 01.11.2023 г. Степень секретности разрешенных к использованию сведений – секретно.

- Лицензия Минобороны России на проведение работ, связанных с созданием средств защиты информации рег. № 2089 от 12.11.2021 г., действительна до 12.11.2026 г.

- Лицензия ФСТЭК России на проведение работ, связанных с созданием средств защиты информации рег. № 3707 от 22.04.2022 г., действительна до 22.04.2027 г.

В итоге, внедрив процессы безопасной разработки, создав защищенное исполнение наших продуктов и получив соответствующие лицензии, нам удалось собрать паззл и создать наш новый продукт, который получил название: Цифровое Пространство Безопасности (ЦПБ).

Цифровое Пространство Безопасности – это консалтинговое

направление компании АЭРОДИСК, которое комплексно решает задачи в сфере информационной безопасности.

Для каких задач и для каких организаций эти услуги актуальны?

- Финансовые организации, для которых актуально соответствие требованиям 683-П, 719-П, 747-П, 757-П;

- Операторы персональных данных, которым требуется анализ защищенности информационных систем и соответствие требованиям 152-ФЗ;

- Субъекты КИИ (критической информационной инфраструктуры), которым нужно оценить соответствие требованиям 187-ФЗ, провести категорирование объектов КИИ и внедрить процессы безопасной разработки в соответствии с требованиями приказа ФСТЭК России № 239;

- Компании государственного сектора с популярной задачей аттестации ГИС по требованиям безопасности информации;

- Промышленность и АСУ ТП, в потребности которых входит оценка защищенности информационных систем и построение комплексной системы информационной безопасности;

- Компании-ритейлеры, которым нужно защитить коммерческую тайну.

Как работает ЦПБ?

Для всего каталога услуг предусмотрен стандартный набор шагов:

1. Определяем нормативные требования регуляторов, актуальные для конкретного бизнеса;

2. Проводим аудит информационной безопасности;

3. Проектируем защищенный контур сети организации с учетом всех требований ИБ;

4. Помогаем с поставкой и внедрением необходимого оборудования;

5. Разрабатываем ОРД в области информационной безопасности;

6. Проводим аттестацию по требованиям безопасности информации.

Отдельным «длинным» шагом являются услуги поддержки, которые предоставляются по набирающей популярности модели MSSP (или «безопасность как сервис»). Суть поддержки заключается в переаттестации объектов в случае их изменения/модернизации и/или изменения требований регуляторов, что также включает в себя актуализацию всей нормативной документации по ИБ предприятия.

Как распространяется услуга?

Модель распространения услуг не отличается от других продуктов АЭРОДИСК. Как и другие продукты АЭРОДИСК, услуги распространяются только через авторизованных партнеров — системных интеграторов. Системные интеграторы в такой модели также получают свой бонус. Мы помогаем им провести аттестацию объектов ИТ-инфраструктуры для заказчиков, консультируем специалистов интегратора по вопросам соответствия объектов заказчика требованиям ИБ. И при необходимости совместно с интеграторами помогаем спроектировать защищенный контур ИТ-инфраструктуры.

Полный перечень услуги с парт-номерами ниже:

Парт номера и описание услуг

Парт-номер

Категория услуги

Наименование услуги

Аттестация автоматизированного рабочего места (АРМ)

Аттестация информационной системы персональных данных (ИСПДн)

Аттестация государственной информационной системы (ГИС)

Аттестация защищаемых помещений

Аудит и консалтинг

Аудит информационной безопасности

Аудит и консалтинг

Комплексная оценка соответствия требованиям информационной безопасности

Аудит и консалтинг

Оценка соответствия требованиям 152-ФЗ «О персональных данных»

Аудит и консалтинг

Оценка соответствия требованиям 98-ФЗ «О коммерческой тайне»

Аудит и консалтинг

Оценка соответствия требованиям ГОСТ 57580

Аудит и консалтинг

Оценка соответствия требованиям ОУД 4

Аудит и консалтинг

Разработка организационно-распорядительной документации по ИБ

Аудит и консалтинг

Категорирование объектов КИИ

Проектирование и внедрение

Внедрение процессов безопасной разработки

Проектирование и внедрение

Разработка моделей угроз и нарушителя ИБ

Проектирование и внедрение

Проектирование в защищенном исполнении информационных систем

Проектирование и внедрение

Внедрение средств защиты информации

Проектирование и внедрение

Поставка средств защиты информации

Анализ защищенности веб и мобильных приложений

Аудит исходного кода

Тестирование на проникновение приложений

Анализ защищенности инфраструктуры

Тестирование на проникновение инфраструктуры

Анализ защищенности АСУ ТП

Тестирование на проникновение АСУ ТП

Заключение

Надеемся, что этой статьей мы причинили вам добро и пользу. Мы не только хотели прорекламировать наш новый продукт (это само собой), но и показать, что даже в классической разработке какие-то побочные истории в вашем бизнесе при желании могут вполне успешно сформироваться в новый актуальный для рынка продукт. Главное условие тут – хотеть, то есть искать возможности, а не причины, почему не получится.

Информационная безопасность в России развивается. Только за последние несколько месяцев произошло множество изменений в законодательстве, под которые нужно адаптироваться. Мы рассказали лишь об ограниченном количестве случаев, где необходимо применение мер по защите информации. Да и самих этих мер намного больше.

Это не только «аудиты» и «пентесты», но и защита контейнеров, конечных точек, мониторинг ИБ (SOC), комплексная защита АСУ ТП, фишинговые рассылки внутри организации, обучение сотрудников и т.д. Будем периодически возвращаться к этим вопросам в нашем блоге и рассматривать каждый из них более обстоятельно.

В заключение хотелось бы получить от вас обратную связь с целью понять на каких полезных действиях сосредоточить свое внимание. Поэтому статье прикрепляем опрос. По результатам опроса три самые горячие темы мы обсудим на нашем вебинаре «ОколоИТ, где кроме этого ещё подробнее расскажем о нашем железе в защищенном исполнении. Вебинар состоится 27 октября 2022 года в 15:00.

Также не забываем про наш Телеграм-канал «Импортозамещение здорового человека», где в ближайшее время также подключим трезвую ИБ-тематику.

Всем спасибо, ждем вопросов и предложений.

Только зарегистрированные пользователи могут участвовать в опросе. Войдите, пожалуйста.

Какие направления в области ИБ наиболее актуальны для вашей компании (можно выбрать несколько вариантов)?

Источник: habr.com

to msky2009

Вы же понимаете, что приведенные вами параметры ACCORD_BOOT_PARAMS были расписаны в Руководстве Аккорд-МКТ для примера? Там прямо так и написано: ищите нужные параметры в isolinux.cfg или иных подобных cfg-файлах…

В частности, для debian-11-amd64-standard.iso (LiveCD Debian 11 Bullseye с архитектурой amd64 без графики) это будет, навскидку (нужно проверить):

Код:

/live/vmlinuz-5.10.20-amd64

/live/initrd.img-5.10.20-amd64

"boot=live components splash quiet"Кстати, не встречал LiveCD Astra Linux SE. Поэтому не понимаю, какой образ AstraLinux вы пытались грузить…

А в качестве средства записи образов на flash рекомендую проект Ventoy. Сам определит, UEFI или Legacy BIOS, сам запустит подсунутый ему iso-файл образа…

Кстати, не встречал LiveCD Astra Linux SE. Поэтому не понимаю, какой образ AstraLinux вы пытались грузить…

А Вы хотите сказать, что только LiveCD можно так загружать? Ведь в инструкции написано и про обычные установщики

Не заработало.

Код:

/live/vmlinuz-5.10.0-9-amd64

/live/initrd.img-5.10.0-9-amd64

"boot=live components splash quiet"

to msky2009

В случае не LiveCD и тем более AstraLinux параметры передачи управления ядру и initrd несколько более «стремные». Можно попробовать. Но это не имеет смысла, если нужно исправить всего 1 файл для успешной загрузки существующей ОС (например, тот же fstab) — достаточно будет любого LiveCD с поддержкой нужной файловой системы…

Походу, через Ventoy нельзя — Аккорд-МКТ именно unetbootin-linux требует для создания Live-образа нужной ОС…

to msky2009

В случае не LiveCD и тем более AstraLinux параметры передачи управления ядру и initrd несколько более «стремные». Можно попробовать. Но это не имеет смысла, если нужно исправить всего 1 файл для успешной загрузки существующей ОС (например, тот же fstab) — достаточно будет любого LiveCD с поддержкой нужной файловой системы…

Походу, через Ventoy нельзя — Аккорд-МКТ именно unetbootin-linux требует для создания Live-образа нужной ОС…

Это и так понятно, но пока что нет успешной попытки его загрузить… Пока что реальный способ — это вскрытие….

Это и так понятно, но пока что нет успешной попытки его загрузить… Пока что реальный способ — это вскрытие….

А что даст вскрытие?

Пока результатом общения с техподдержкой Аккорда стала инструкция по переустановке с Астры на Астру и с Астры на Винду с сохранением МКТ. Но проблемный момент в том, что для ее выполнения требуется рабочая система на ПК, т.е. если система не грузится, то ее не переустановить.

Пожалуй, вскрытие бессмысленно — Аккорд-МКТ вроде как СДЗ уровня UEFI (BIOS), т.е. прошивки UEFI (BIOS)…

Вообще, отследить бы следующее по внешним факторам: при создании live через unetbootin и передачи нужных параметров вызова ядра и initrd, ядро-то вообще начинает прогружаться? Или тупо вначале Аккорд-МКТ, а затем «черный экран» и никакой фоновой активности? Если так, то проблема все еще в параметрах ACCORD_BOOT_PARAMS — не передают они управления ядру с подготовленного носителя…

Пожалуй, вскрытие бессмысленно — Аккорд-МКТ вроде как СДЗ уровня UEFI (BIOS), т.е. прошивки UEFI (BIOS)…

Вообще, отследить бы следующее по внешним факторам: при создании live через unetbootin и передачи нужных параметров вызова ядра и initrd, ядро-то вообще начинает прогружаться? Или тупо вначале Аккорд-МКТ, а затем «черный экран» и никакой фоновой активности? Если так, то проблема все еще в параметрах ACCORD_BOOT_PARAMS — не передают они управления ядру с подготовленного носителя…

Да. Аккорд-мкт, а потом черный экран.

В СЦ Аквариуса сказали, что надо его везти в СЦ, т.к. у них есть специальная флешка, которую нельзя выносить за пределы СЦ

А что даст вскрытие?

Пока результатом общения с техподдержкой Аккорда стала инструкция по переустановке с Астры на Астру и с Астры на Винду с сохранением МКТ. Но проблемный момент в том, что для ее выполнения требуется рабочая система на ПК, т.е. если система не грузится, то ее не переустановить.

Вскрытие даст возможность подправить fstab… И все должно исправиться

Мне кажется, нужно взаимодействовать с изготовителем Аккорда. Они более адекватны.

Последнее редактирование: 01.02.2023

Вскрытие даст возможность подправить fstab… И все должно исправиться

А если совсем все плохо? Т.е. нет вообще файловой системы? Есть только диск AMDZ.

А что даст вскрытие?

Пока результатом общения с техподдержкой Аккорда стала инструкция по переустановке с Астры на Астру и с Астры на Винду с сохранением МКТ. Но проблемный момент в том, что для ее выполнения требуется рабочая система на ПК, т.е. если система не грузится, то ее не переустановить.

Можно. Для этого надо заменить файл bootx64.efi на файл, который используется для переустановки и загрузиться с флешки….. Т.е. действовать как приписывает инструкция по установке windows

Т.е. вытащить диск, установить на него на другом ПК без МКТ астру, вставить диск назад в исходный ПК, заменить указанный файл?

А если совсем все плохо? Т.е. нет вообще файловой системы? Есть только диск AMDZ.

Тогда делаете раздел, туда директорию /boot/EFI и туда файл shell.efi, переименованный в bootx64.efi…. примерно так. Могу ошибаться в путях

Кто бы точно путь написал?

Можно глянуть на рабочей системе или в инструкции по переустановке

Попробуем. Спасибо за общение.

Мне инженер от Аквариуса сказал, что можно срывать пломбы, гарантии не лишает

А что даст вскрытие?

Пока результатом общения с техподдержкой Аккорда стала инструкция по переустановке с Астры на Астру и с Астры на Винду с сохранением МКТ. Но проблемный момент в том, что для ее выполнения требуется рабочая система на ПК, т.е. если система не грузится, то ее не переустановить.

Инструкцию по переустановке с Астры на Винду можете написать!?) Интересно что Вам порекомендовала техподдержка.

Средства (модули) доверенной загрузки (СДЗ, МДЗ) предназначены для защиты данных от угроз несанкционированного доступа (НСД) и защиты от вирусных атак на базовую систему ввода-вывода (BIOS). Рост российского рынка в области СДЗ и МДЗ обусловлен не только необходимостью защиты от несанкционированного доступа к информации, но и необходимостью выполнения требований регуляторов и нормативно-правовых актов в области защиты информации. В обзоре расскажем про функциональность СДЗ и МДЗ, проанализируем рынок представленных решений, а также детально разберем наиболее интересные из них.

- Введение

- Рынок средств доверенной загрузки в России

- Функции средств доверенной загрузки

- Особенности средств доверенной загрузки

- Обзор средств и модулей доверенной загрузки

- 5.1. Аладдин Р.Д.

- 5.1.1. Aladdin TSM (Trusted Security Module)

- 5.2. АльтЭль

- 5.2.1. ALTELL TRUST

- 5.3. Анкад

- 5.3.1. АПМДЗ «Криптон-замок»

- 5.4. Газинформсервис

- 5.4.1. SafeNode System Loader

- 5.5. ИнфоТеКС

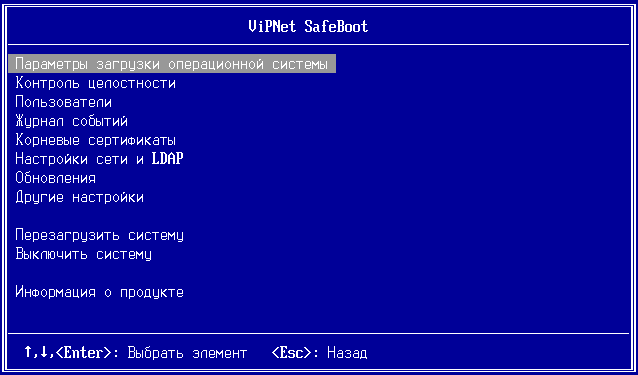

- 5.5.1. ViPNet SafeBoot

- 5.6. Код Безопасности

- 5.6.1. ПАК «Соболь»

- 5.7. Конфидент

- 5.7.1. СДЗ Dallas Lock

- 5.8. Kraftway

- 5.8.1. ПК ЭЗ «Витязь»

- 5.9. НПО «РусБИТех»

- 5.9.1. АПМДЗ «Максим-М1»

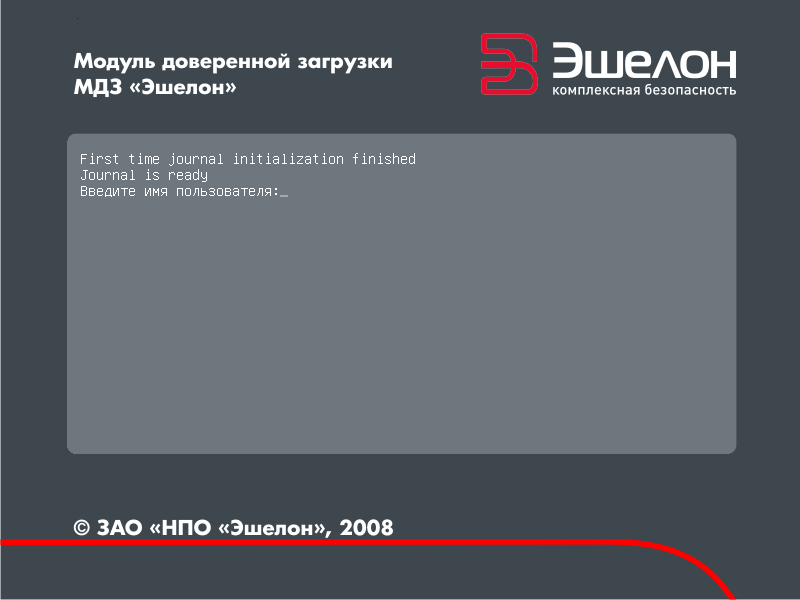

- 5.10. НПО «Эшелон»

- 5.10.1. МДЗ-Эшелон

- 5.11. ОКБ САПР

- 5.11.1. СЗИ НСД «Аккорд-АМДЗ»

- 5.11.2. МДЗ «Аккорд-МКТ»

- 5.11.3. СЗИ НСД «Инаф»

- 5.12. ЦНИИ ЭИСУ

- 5.12.1. АПМДЗ «Центурион»

- Выводы

Введение

Несанкционированный доступ (далее — НСД) к информации является наиболее часто встречающейся и наиболее вероятной угрозой информационной безопасности. НСД ведет к нежелательным последствиям в организации, таким как утечка защищаемой информации (персональные данные, служебная информация, государственная тайна), полное или частичное нарушение работоспособности системы. Все это ведет к снижению репутации компании, финансовым потерям и прекращению бизнес-процессов.

Наиболее часто НСД к информации происходит при использовании вредоносных программ, функционирующих до загрузки операционной системы, на уровне BIOS/UEFI, или при определенных действиях злоумышленника, который может получить доступ к информации, загрузившись с любого внешнего носителя информации.

Для снижения этих рисков применяются средства (модули) доверенной загрузки (далее — СДЗ, МДЗ), которые, во-первых, проводят контроль целостности загружаемых файлов и сверяют их с эталонными значениями, хранимые в недоступной для операционной системы памяти. Во-вторых, обеспечивают идентификацию и аутентификацию пользователей до загрузки операционной системы. В-третьих, осуществляют запрет загрузки нештатных копий операционной системы с недоверенных внешних носителей информации.

СДЗ и МДЗ созданы для усиления встроенных средств защиты операционных систем, а именно для усиления аутентификации и идентификации пользователей, и защиты от НСД к защищаемой информации. Регулятор в лице ФСТЭК России предъявляет жесткие требования для защиты от НСД к информации, среди которых обязательное использование СДЗ и МДЗ. Выполнение требований регуляторов в первую очередь необходимо для тех организаций, которые в своей деятельности сталкиваются с обработкой персональных данных, информации, содержащей сведения, составляющие государственную тайну, а также защиты существующих информационных систем. При невыполнении этих требований регулятор вправе наложить на организацию значительный штраф. А в случае с государственной тайной помимо штрафа возможен и отзыв лицензии на право обработки такой информации, что приведет к остановке деятельности организации.

Далее расскажем о состоянии рынка СДЗ и МДЗ, поговорим об их основных функциях, каким требованиям они должны соответствовать и рассмотрим основные продукты, представленные на рынке.

Рынок средств доверенной загрузки в России

На современном российском рынке информационной безопасности представлено множество СДЗ и МДЗ российского производства. Это связано с тем, что отечественные производители на этапе разработки и производства своих решений руководствуются требованиями регуляторов и стремятся выполнять требования действующего законодательства в области защиты информации. Выполнение этих требований позволяет вендорам сертифицировать во ФСТЭК и ФСБ России свои продукты, что впоследствии дает возможность использовать их в информационных системах для обработки информации различных категорий конфиденциальности. Необходимость использования сертифицированных ФСТЭК решений МДЗ и СДЗ и является главной причиной их востребованности на российском рынке. Что же касается СДЗ и МДЗ зарубежного производства, то их на российском рынке практически нет, а те единичные экземпляры которые встречаются, имеет смысл использовать только на персональных компьютерах. Это связано с тем, что в решениях СДЗ и МДЗ зарубежных производителей не реализованы необходимые требования российского законодательства в области информационной безопасности, поэтому в рамках данной статьи мы их рассматривать не будем.

С 1 января 2014 года ФСТЭК России установил требования, предъявляемые к средствам доверенной загрузки (приказ ФСТЭК России от 27.09.2013 года

№ 119), однако этот приказ имеет ограничительную пометку «для служебного пользования», что означает отсутствие его в свободном доступе. Поэтому приходится довольствоваться информационным сообщением ФСТЭК России от 06.02.2014 г. № 240/24/405 «Об утверждении Требований к средствам доверенной загрузки», в котором регулятор выделяет следующие типы СДЗ:

- средства доверенной загрузки уровня базовой системы ввода-вывода;

- средства доверенной загрузки уровня платы расширения;

- средства доверенной загрузки уровня загрузочной записи.

Для каждого типа СДЗ определено 6 классов защиты (класс 1 — самый высокий, класс 6 — самый низкий). Чем выше класс, тем больше требований к нему предъявляется, и его использование возможно в системах более высокого класса.

ФСТЭК России ввел такое понятие, как профили защиты СДЗ, которые соответствуют конкретному типу и классу защиты СДЗ. Профиль защиты — это набор обязательных требований, выполнение которых необходимо для сертификации продукта. В таблице 1 приведена спецификация профилей защиты.

Таблица 1. Спецификация профилей защиты СДЗ

| Тип СДЗ |

Класс защиты 6 |

Класс защиты 5 |

Класс защиты 4 |

Класс защиты 3 |

Класс защиты 2 |

Класс защиты 1 |

|

СДЗ уровня базовой системы ввода-вывода |

— | — | ИТ.СДЗ. УБ4.ПЗ |

ИТ.СДЗ. УБ3.ПЗ |

ИТ.СДЗ. УБ2.ПЗ |

ИТ.СДЗ. УБ1.ПЗ |

| СДЗ уровня платы расширения | — | — | ИТ.СДЗ. ПР4.ПЗ |

ИТ.СДЗ. ПР3.ПЗ |

ИТ.СДЗ. ПР2.ПЗ |

ИТ.СДЗ. ПР1.ПЗ |

|

СДЗ уровня загрузочной записи |

ИТ.СДЗ. ЗЗ6.ПЗ |

ИТ.СДЗ. ЗЗ5.ПЗ |

— | — | — | — |

Решения СДЗ и МДЗ представлены в программном и программно-аппаратном исполнении. Основное отличие — это использование платы расширения в программно-аппаратных комплексах.

Так как рынок СДЗ и МДЗ возник под влиянием требований регуляторов, то принципиальной характеристикой продукта является не только наличие минимально обязательного набора функциональных возможностей, но и соответствие типу доверенной загрузки и классу защиты, а следовательно и выполнение требований, указанных в соответствующих профилях защиты СДЗ, утвержденных ФСТЭК России.

В настоящее время среди основных игроков рынка сертифицированных СДЗ и МДЗ можно выделить:

- Aladdin TSM (компания «Аладдин Р.Д.»);

- АПМДЗ «Криптон-замок» (компания «АНКАД»);

- ALTELL TRUST (компания «АльтЭль»);

- SafeNode System Loader (компания «Газинформсервис», пришел на смену «Блокхост-МДЗ»);

- ViPNet SafeBoot (компания «ИнфоТеКС»);

- СЗД Dallas Lock (компания «Конфидент»);

- СЗИ НСД «Аккорд-АМДЗ», МДЗ «Аккорд-МКТ» и СЗИ НСД «Инаф» (ОКБ САПР);

- ПАК «Соболь» (компания «Код Безопасности»);

- АПМДЗ «Максим-М1» (НПО «РусБИТех»);

- АПМДЗ «Центурион» (ЦНИИ ЭИСУ);

- МДЗ-Эшелон (НПО «Эшелон»);

- ПК ЭЗ «Витязь» (компания «Крафтвей»).

Что же касается прогноза на будущее российского рынка в области СДЗ и МДЗ, то можно предположить, что он продолжит планомерно расти. В первую очередь рынок будет подогревать необходимость выполнения постоянно увеличивающихся требований регуляторов в области защиты информации. В качестве примера можно привести принятые требования о защите информации, не составляющей государственную тайну, содержащейся в государственных информационных системах, утвержденные приказом ФСТЭК России от 11.02.2013 г. № 17 (с учетом изменений, внесенных приказом ФСТЭК России от 15.02.2017 г. № 27). Этот приказ вводит меру защиты УПД.17, в соответствии с которой использование доверенной загрузки в средствах вычислительной техники входит в базовый набор мер защиты для ГИС 1 и 2 классов защищенности.

Функции средств доверенной загрузки

В своих руководящих документах ФСТЭК России строго определяет минимально необходимую функциональность для СДЗ и МДЗ.

Итак, к основным функциям СДЗ и МДЗ относятся:

- Идентификация и аутентификация пользователя на этапе начальной загрузки до передачи управления операционной системе.

Пользователю помимо уникального логина и пароля выдается персональный идентификатор. Злоумышленник, даже зная логин и пароль пользователя, не сможет загрузить систему без физического доступа к персональному идентификатору.

- Контроль целостности базовой системы ввода-вывода, загрузочных областей жесткого диска, операционной системы и файлов.

Загрузка системы прекратится, если хотя бы у одного параметра или файла не совпадет значение контрольной суммы с эталонным значением, хранящимся в защищенной области системы доверенной загрузки.

- Осуществление загрузки операционной системы только с разрешенных носителей информации.

Злоумышленник, имея физический доступ к системе, но не зная учетных данных пользователя, может попытаться загрузить систему с внешнего носителя информации и вследствие чего получить полный доступ к хранимым данным. Но механизм сторожевого таймера, реализованный в средствах и модулях доверенной загрузки, перехватывает управление на себя, блокирует BIOS системы и не дает возможность злоумышленнику изменить его параметры для осуществления дальнейшей загрузки системы с внешнего носителя информации. Если же по каким‑либо причинам сторожевой таймер не перехватил управление и не передал его модулю или средству доверенной загрузки, то срабатывает система защиты и система либо перезагружается или полностью выключается. Таким образом, загрузить операционную систему в обход модуля или средства доверенной загрузки становится невозможно.

- Запись в журнал всех действий пользователей в системе.

Журналирование действий пользователей в системе позволяет администратору информационной безопасности оперативно реагировать на различные системные события и облегчает расследование инцидентов информационной безопасности.

Перечисленные функции являются базовыми для средств доверенной загрузки, но, как правило, в существующих решениях функциональность намного шире. Средства доверенной загрузки являются хорошим подспорьем для сотрудников службы безопасности как при расследовании инцидентов, так и при оперативном определении скомпрометированного рабочего места.

Особенности средств доверенной загрузки

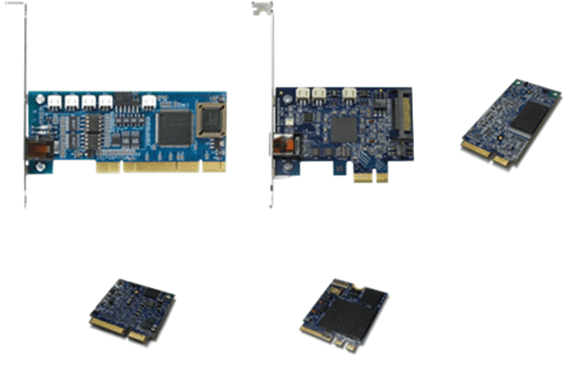

Для наглядности в этом разделе попытаемся проанализировать основные характеристики рассмотренных СЗД и МДЗ в табличной форме. К основным параметрам сравнения отнесем: вид СДЗ по типу изготовления, тип СДЗ по классификации ФСТЭК России, поддерживаемые интерфейсы платы расширения СДЗ, наличие сертификатов, поддержка UEFI, используемый пользовательский интерфейс, необходимость установки агента в систему, поддерживаемые идентификаторы, прочие особенности.

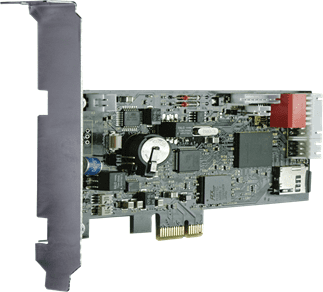

Таблица 2. Особенности представленных в России средств доверенной загрузки СДЗ и МДЗ

| Параметр сравнения | Aladdin TSM | АПМДЗ «Криптон-замок» | ALTELL TRUST | SafeNode System Loader | ViPNet SafeBoot | СДЗ Dallas Lock | ПАК «Соболь» |

| Вид СДЗ по типу изготовления | Программный модуль | Плата расширения | Программный модуль | Программный модуль | Программный модуль | Плата расширения | Плата расширения |