Доброго времени суток!

Подскажите пожалуйста как запустить Joplin на Astra Linux Смоленск 1.6

Скачал appImage, сделал его исполняемым, пытаюсь запустить. а в ответ:

Bash:

./Joplin-1.0.169-x86_64.AppImage

execv error: Operation not permittedЧто с этим делать не понятно. Если есть возможность разрешить запуск конкретной программы буду благодарен. Я так понимаю запрет связан с безопасностью.

На Орле, эта программа нормально стартует без всяких вопросов.

На Орле, эта программа нормально стартует без всяких вопросов.

Вот вы сами и ответили на свой вопрос: устанавливая и запуская всякие программы-приблуды из неизвестных источников в Смоленск — вы превращаете Смоленск в Орёл.

Вот вы сами и ответили на свой вопрос: устанавливая и запуская всякие программы-приблуды из неизвестных источников в Смоленск — вы превращаете Смоленск в Орёл.

Спасибо КЭП! Можете по делу сказать что сделать что бы данная программа заработала в Смоленске?

А это самое что ни есть по делу: когда начинают херню лепить — то назвать её своим именем.

А это самое что ни есть по делу: когда начинают херню лепить — то назвать её своим именем.

Поменьше агрессии пожалуйста. У каждого свой набор ПО и нет ни чего страшного в том, что я хочу понять почему это не работает и как это запустить.

Что из безопасности настроено? Подозреваю, что стоит замкнутая среда или запрет установки исполняемого бита..

Что из безопасности настроено? Подозреваю, что стоит замкнутая среда или запрет установки исполняемого бита..

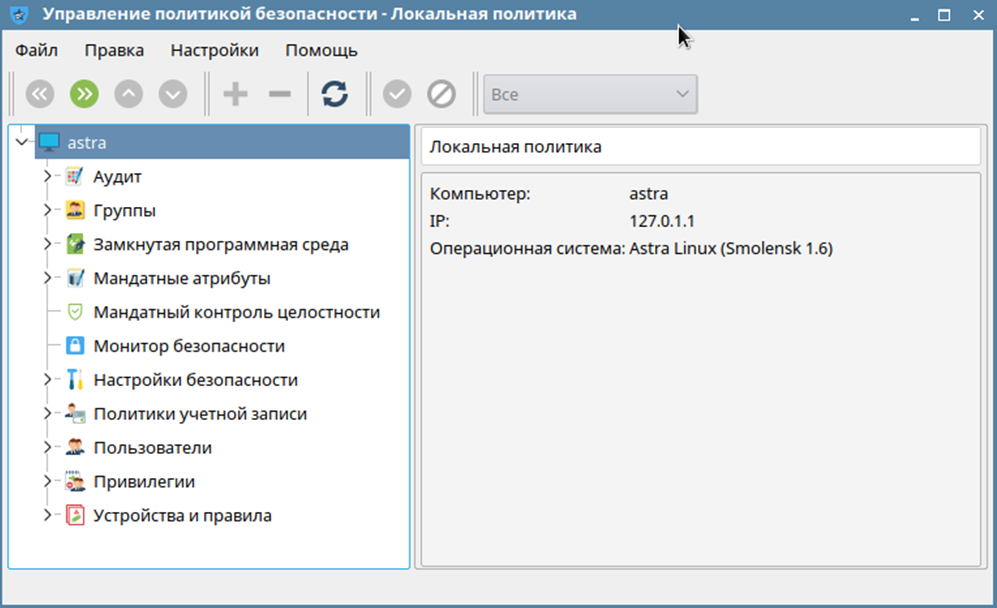

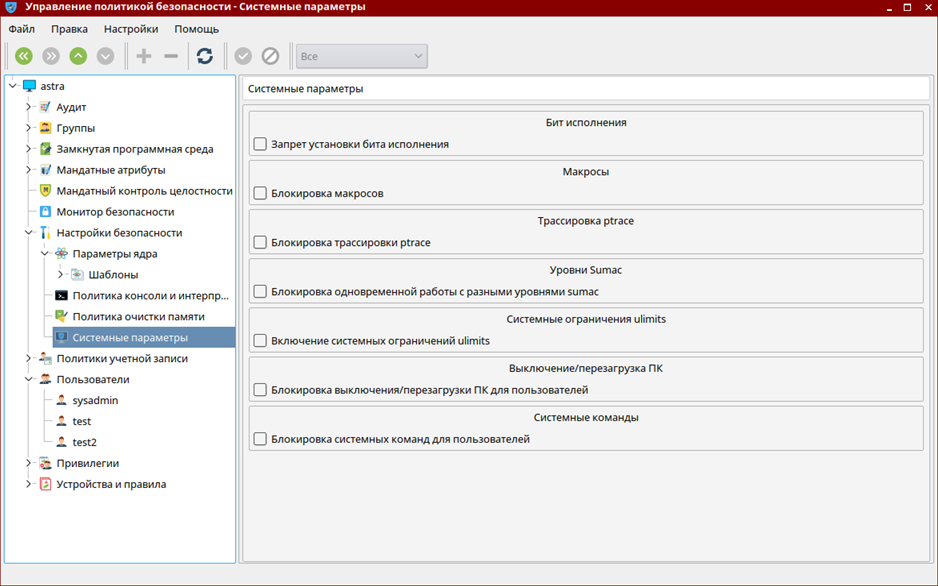

Свежая установка, ни чего не выбирал в момент установки что касалось безопасности.(все как на скрине)

-

161.2 КБ

Просмотры: 545

мне кажется, что программа не понимает мандатные метки в смоленске, но могу и ошибаться

мне кажется, что программа не понимает мандатные метки в смоленске

Нельзя таким образом устанавливать какие-попало приблуды в Смоленск — сам смысл защищённой системы и её сертификация теряются «на раз».

Поэтому даже участвовать в таких обсуждениях — бессмыслица!

Тогда уж лучше установите старый-добрый Debian — и наслаждайтесь … Больше проку будет, в некотором смысле. Чем от смоленсков и орлов вместе взятых.

Нельзя таким образом устанавливать какие-попало приблуды в Смоленск — сам смысл защищённой системы и её сертификация теряются «на раз».

Поэтому даже участвовать в таких обсуждениях — бессмыслица!

Тогда уж лучше установите старый-добрый Debian — и наслаждайтесь … Больше проку будет, в некотором смысле. Чем от смоленсков и орлов вместе взятых.

Разные ситуации бывают и это много раз обсуждалось: организация купила дофига лицензий смоленска и т.д. и.т.п.

Доброго времени суток!

Подскажите пожалуйста как запустить Joplin на Astra Linux Смоленск 1.6

Скачал appImage, сделал его исполняемым, пытаюсь запустить. а в ответ:

Bash:

./Joplin-1.0.169-x86_64.AppImage

execv error: Operation not permittedЧто с этим делать не понятно. Если есть возможность разрешить запуск конкретной программы буду благодарен. Я так понимаю запрет связан с безопасностью.

На Орле, эта программа нормально стартует без всяких вопросов.

АппИмадж просто так не будет работать в SE версиях астры … необходимо использовать параметр при загрузке ядра ( гдето в настройках загрузчика указывается это в настройках ) … parsec.enable_exec_on_fuse=1 …

Содержание

- Astra smolensk при обновлении приходит в неработоспособное состояние

- alecs-art

- Montfer

- alecs-art

- Montfer

- Montfer

- alecs-art

- Montfer

- Почему не устанавливаются пакеты в Astra Linux 2.12? Не запускается версия 1.7?

- Виртуализация средствами AstraLinux 1.6 SE

- rueng

- clop1000

- McCake

- Iskatel_znaniy

- McCake

- McCake

- Iskatel_znaniy

- McCake

- kvv-vp

- kvv-vp

- McCake

Astra smolensk при обновлении приходит в неработоспособное состояние

alecs-art

New member

Старое российское ПО требует смоленск.

Виртуальная машина с конфой по умолчанию debian 8 ,. современные пакеты уровней безопасности esxi 6.5

Конфигурация базовые сервисы +shh

при обновлении системы (systemd в частности):

Устанавливается новая версия файла настройки /etc/dbus-1/system.d/org.freedesktop.NetworkManager.Parsec.conf …

Устанавливается новая версия файла настройки /etc/init.d/dbus …

dbus-uuidgen: symbol lookup error: /lib/x86_64-linux-gnu/libdbus-1.so.3: undefined symbol: pdp_get_peer_label

dpkg: ошибка при обработке пакета dbus (—configure):

подпроцесс установлен сценарий post-installation возвратил код ошибки 127

Обрабатываются триггеры для libc-bin (2.24-11+deb9u3) …

Обрабатываются триггеры для systemd (232-25+deb9u2astra.se14) …

При обработке следующих пакетов произошли ошибки:

dbus

E: Sub-process /usr/bin/dpkg returned an error code (1)

administrator@repo:

— Ломается сервис login , система нерабоспособна.

Естественно с нуля переустанавливали.

Montfer

New member

alecs-art

New member

smolensk 1.6

— сервер на нем настроен. Обновляется порядка 300мб.

apt update

apt upgrade

>Устанавливается новая версия файла настройки /etc/dbus-1/system.d/org.freedesktop.NetworkManager.Parsec.conf

— кстати только сейчас заметил я гуи то не ставил , а обнова пытаентся Networkmanger сконфигурить.

— чем там гуи доставить — что за гуи в Astre ?

Montfer

New member

smolensk 1.6

— сервер на нем настроен. Обновляется порядка 300мб.

apt update

apt upgrade

>Устанавливается новая версия файла настройки /etc/dbus-1/system.d/org.freedesktop.NetworkManager.Parsec.conf

— кстати только сейчас заметил я гуи то не ставил , а обнова пытаентся Networkmanger сконфигурить.

— чем там гуи доставить — что за гуи в Astre ?

Montfer

New member

networkmanager — это не толко гуй, но и управление параметрами сети через nmcli

upd на всякий случай напишу, что обнова ставится под администратором с высоким уровнем целостности (63)

alecs-art

New member

>sudo apt update

>sudo -s

>apt dist-upgrade

>apt install -f

>и ни в коем случае не apt upgrade

Тоже саме. такая же ошибка. Система неработоспособна. Просто поставил дистрибутив, скопировал iso с обновами настроил apache и обновился.

Montfer

New member

>sudo apt update

>sudo -s

>apt dist-upgrade

>apt install -f

>и ни в коем случае не apt upgrade

Тоже саме. такая же ошибка. Система неработоспособна. Просто поставил дистрибутив, скопироал iso с обновамиЮ насроил apache и обновился.

New member

to alecs-art

Принцип обновления (читайте, епты, рекомендованные варианты установки обновлений, а не классические через apt dist-upgrade):

Берем два iso-файла (первый — оригинальный dvd, второй — обновление 9 с сайта, например). Монтируем в /mnt/repo/main и /mnt/repo/upd9, например. Перенастраиваем /etc/apt/sources.list на использование только file:///mnt/repo/main smolensk contrib main non-free и аналогично для upd9. Выполняем sudo apt update && apt install astra-update && sudo astra-update -a -r. При необходимости отдельно ставим новое ядро согласно инструкции. Перезагружаемся и через cat /etc/astra_update_version проверяем наличие обновления 9. Все. Работает на свежей ALSE 1.6 в любом пакетном составе установки без проблем.

Аналогичный метод при использовании сетевых репозиториев как у вас.

А на ALSE 1.6, ранее находившейся в эксплуатации, следует внимательно читать и думать, какой софт за это время ставился, из каких источников, и какие пакеты обновляются в рамках подвязки куммулятивных обновлений. Если пакеты поддержки ESXi вообще в ALSE присутствуют, то проблема может быть связана с их обновлением. Если отсутствуют и ставились из сторонних репов, то, резонно, что никаких обновлений делать не надо (во всяком случае без детального анализа) — поломает все к чертям.

И причем тут стандартный конфиг Debian 8? ALSE 1.6 на Debian 9, в котором и systemd уже другой (по сравнению с Debian 8), и часть конфигураций других сервисов может отличаться. Что опять-таки приведет к их нестабильности после установки обновлений.

ЗЫ Ну и да, создавать тему про Смоленск (Special Edition) в разделе Astra Linux Common Edition — не лучшая идея.

Источник

Почему не устанавливаются пакеты в Astra Linux 2.12? Не запускается версия 1.7?

Доброго дня!

Поставлена задача — прогнать на тестах астра линукс.

Прикрепили во вложении манагеры астры исошники, проблемы в следующем:

Установилась, запустилась, в терминале зашла под рутом. Начала проводить тесты и встряла.

Пыталась установить пакеты : lshw, stress-ng , iperf, sensors через apt install и apt-get install. Вывод такой :

Не удалось найти пакет (Название)

Ни один. Проверяла установку разных пакетов — без результатно.

apt update и apt upgrade не находят пакетов для обновления. Переустановка результатов не дала.

В чем может бать проблема и что делать?

Системное время — правильное. IP адрес локальной сети есть с доступом во вне, порты в состоянии UP.

Вторая проблема с версией 1.7 Смоленск

Установилась ОСька без проблем. GRAB встал без приколов каких либо (Хотя и встречала проблемы с его установкой)

НО при запуске ядер hardened/ hardened recovery mode, generic recovery mode — черный экран. Нет даже логов загрузки.

ядро generic запускается, но при загрузке ошибка :

Cannot open access to console, the root account аs locked. See sulogin (8) man page more detalis. Press Enter to continue.

После нажатия энтер — ребут. Ошибка повторяется. Войти в аккаунт, использовать какие-то команды невозможно, тк эта инфа после логов загрузки и какой то командной строки там нет.

Источник

Виртуализация средствами AstraLinux 1.6 SE

New member

rueng

New member

clop1000

New member

Включаем.

С выключенным МКЦ virsh будет писать странные ошибки на нехватку permission при попытке выключить виртуалку.

Может это как то настраивается но каким образом — я не нашел.

McCake

New member

Добрый день! Подскажите пожалуйста! Уже не знаю что делать. Пытаюсь поставить на Astra Linux SE 1.6 Смоленск виртуальную машину. Использую virt-install. Предварительно установил следующие пакеты: sudo apt install qemu qemu-kvm libvirt0 libvirt-daemon-system bridge-utils

sudo virt-install —virt-type=kvm —name MyVM —ram 4096 —vcpu=2 —os-type=linux —hvm —cdrom=/var/lib/libvirt/boot/MyVM_good.iso —network bridge=br0 —graphics vnc —disk path=/var/lib/libvirt/images/MyVM.qcow

Starting install.

ERROR access denied

Domain installation does not appear to have been successful.

If it was, you can restart your domain by running:

virsh —connect qemu:///system start MyVM

otherwise, please restart your installation.

$ sudo systemctl status libvirtd.service

● libvirtd.service — Virtualization daemon

Loaded: loaded (/lib/systemd/system/libvirtd.service; enabled; vendor preset: enabled)

Active: active (running) since Tue 2022-05-17 16:16:04 MSK; 15s ago

Docs: man:libvirtd(8)

http://libvirt.org

Process: 1871 ExecStartPre=/usr/sbin/pdp-init-libvirt (code=exited, status=0/SUCCESS)

Main PID: 1893 (libvirtd)

Tasks: 16 (limit: 4915)

CGroup: /system.slice/libvirtd.service

└─1893 /usr/sbin/libvirtd

май 17 16:16:04 astra systemd[1]: Starting Virtualization daemon.

май 17 16:16:04 astra pdp-init-libvirt[1871]: kvm_intel 204800 0

май 17 16:16:04 astra pdp-init-libvirt[1871]: kvm 598016 1 kvm_intel

май 17 16:16:04 astra pdp-init-libvirt[1871]: irqbypass 16384 1 kvm

май 17 16:16:04 astra systemd[1]: Started Virtualization daemon.

май 17 16:16:11 astra libvirtd[1893]: 1895: info : libvirt version: 3.0.0, package: 4+deb9u10astra.se13 (Rusbitech-Astra

Iskatel_znaniy

New member

Добрый день! Подскажите пожалуйста! Уже не знаю что делать. Пытаюсь поставить на Astra Linux SE 1.6 Смоленск виртуальную машину. Использую virt-install. Предварительно установил следующие пакеты: sudo apt install qemu qemu-kvm libvirt0 libvirt-daemon-system bridge-utils

sudo virt-install —virt-type=kvm —name MyVM —ram 4096 —vcpu=2 —os-type=linux —hvm —cdrom=/var/lib/libvirt/boot/MyVM_good.iso —network bridge=br0 —graphics vnc —disk path=/var/lib/libvirt/images/MyVM.qcow

Starting install.

ERROR access denied

Domain installation does not appear to have been successful.

If it was, you can restart your domain by running:

virsh —connect qemu:///system start MyVM

otherwise, please restart your installation.

$ sudo systemctl status libvirtd.service

● libvirtd.service — Virtualization daemon

Loaded: loaded (/lib/systemd/system/libvirtd.service; enabled; vendor preset: enabled)

Active: active (running) since Tue 2022-05-17 16:16:04 MSK; 15s ago

Docs: man:libvirtd(8)

http://libvirt.org

Process: 1871 ExecStartPre=/usr/sbin/pdp-init-libvirt (code=exited, status=0/SUCCESS)

Main PID: 1893 (libvirtd)

Tasks: 16 (limit: 4915)

CGroup: /system.slice/libvirtd.service

└─1893 /usr/sbin/libvirtd

май 17 16:16:04 astra systemd[1]: Starting Virtualization daemon.

май 17 16:16:04 astra pdp-init-libvirt[1871]: kvm_intel 204800 0

май 17 16:16:04 astra pdp-init-libvirt[1871]: kvm 598016 1 kvm_intel

май 17 16:16:04 astra pdp-init-libvirt[1871]: irqbypass 16384 1 kvm

май 17 16:16:04 astra systemd[1]: Started Virtualization daemon.

май 17 16:16:11 astra libvirtd[1893]: 1895: info : libvirt version: 3.0.0, package: 4+deb9u10astra.se13 (Rusbitech-Astra

McCake

New member

McCake

New member

Iskatel_znaniy

New member

McCake

New member

/ .qcow -boot d -cdrom

/ .iso -m 4096 -enable-kvm

Запуск установленной ВМ:

sudo qemu-system-x86_64 -hda .qcow -m 4096 -enable-kvm -smp 2

Эти команды написал короткие, на самом деле там куча аргументов для выделения кол-ва процессоров, потоков, сетевых интерфейсов и пр.

Строки которые раскоментировал:

unix_sock_group = «libvirt»

unix_sock_ro_perms = «0777»

unix_sock_rw_perms = «0770»

auth_unix_ro = «none»

auth_unix_rw = «none»

Эту строку закоментить:

#access_drivers = [ «polkit» ]

И ниже, не помню как точно, на подобие типа такой: #access_drivers = [ «parsek» ] тоже закоментить.

kvv-vp

New member

New member

1. Ставим Astra Linux в обычном варианте без выбора каких-либо доп.флагов (затирание, киоск, ALD и проч.) и без графики.

2. Заводим пользователя-администратора. Все действия будет совершать от его лица. При входе в консоли всегда выбираем Integrity level: 0

3. Меняем пароль root:

sudo passwd root

4. Мандатный контроль целостности не отключаем

5. Отключаем NetworkManager и создаем сетевой мост для поддержки сети в виртуальных машинах:

sudo systemctl stop NetworkManager

sudo systemctl disable NetworkManager

Правим файл /etc/network/interfaces (в примере только 1 сетевая карта — eth0) и создаем сетевой мост (к примеру, с ip-адресом 192.168.12.110 из подсети 192.168.12.0/24, где шлюз по умолчанию и DNS — роутер выхода вовне — 192.168.12.1)

sudo nano /etc/network/interfaces

auto lo

iface lo inet loopback

auto br0

iface br0 inet static

address 192.168.12.110

netmask 255.255.255.0

gateway 192.168.12.1

dns-nameservers 192.168.12.1

bridge_ports eth0

bridge_stp off

bridge_fd 0

bridge_maxwait 0

9. Ставим пакеты поддержки KVM:

sudo apt install libvirt-daemon-system libvirt0 qemu-kvm bridge-utils virt*

10. Добавляем нашего пользователя-администратора в группы поддержки kvm:

sudo usermod -a -G libvirt-admin,libvirt-qemu,libvirt,disk,kvm,astra-admin,astra-console

11. По умолчанию виртуальные машины создаются в /var/lib/libvirt/images, поэтому размечаем пространство в формате QCOW2 (можно и в RAW, но он более «сырой», ага) для файл-образа вирт.машины нужного объема (в пример, 20 Гигабайт):

sudo qemu-img create -f qcow2 /var/lib/libvirt/images/win81.img 20G

12. Правим конфигурацию /etc/libvirt/qemu.conf для корректной работы qemu при запросах к livbirtd:

user = «libvirt-qemu»

user = «+0»

user = «100»

group = «libvirt»

13. Создаем виртуальную машину (для примера Windows, для Linux будут иные параметр os-type и кое-что еще):

virt-install —connect qemu:///system -n win8 -r 2048 —cdrom «/mnt/Win81_64.iso» —arch=x86_64 —vcpus 2 —os-type windows —network=bridge:br0,model=e1000 —hvm —accelerate —graphics vnc,password=password,listen=0.0.0.0,port=5903 —disk «/var/lib/libvirt/images/win8.img»,size=20,bus=sata,format=qcow2,cache=none

Если команда как бы подвисла, завершаем ее сочетанием Ctrl+C.

Проверяем командой sudo netstat -tpl, что *:5903 порт прослушивается — виртуальная машина создана и готова к работе.

13. Подключаемся к виртуальной машине через любой VNC-viewer на ip-адрес нашего сетевого моста, порт 5903. Вводим пароль (в примере конфигурации, password). Инсталлируем гостевую ОС из выбранного ранее источника (/mnt/Win81_64.iso). Дожидаемся окончания установки

14. Средствами самой виртуальной машины смотрим MAC-адрес. При необходимости, выставляем статический IP либо на самой виртуальной машине, либо на DHCP-сервере, обслуживающем сеть нашего гипервизора.

15. Проверяем устойчивость работы виртуальной машины и радуемся жизни! конфигурационный файл виртуальной машины лежит по адресу: /etc/libvirt/qemu/ИМЯ_МАШИНЫ.xml (редактируется тем же sudo nano).

16. Добавляем виртуальную машину в автозапуск:

sudo ln -s /etc/libvirt/qemu/win8.xml /etc/libvirt/qemu/autostart/win8.xml

17. Для корректной работы команд выключения/перезагрузки/т.п. вирт.машин необходимо скопировать шаблон файла polkit:

sudo cp /usr/share/polkit-1/rules.d/60-libvirt.rules /etc/polkit-1/rules.d/60-libvirt.rules

Завершить работу вирт.машины — аналогично с system reboot — перезагрузка вирт.машины:

virsh -c qemu:///system shutdown ИМЯ_МАШИНЫ

Редактировать конфигурацию, чтобы не лазить в файл постоянно

virsh -c qemu://system edit ИМЯ_МАШИНЫ

Для создания иного размещения вирт.машин (не /var/lib/libvirt) необходимо создать новый пул и дать на него соответствующие метки МКЦ:

sudo mkdir -p /vrt/pool1

sudo chmod 750 /vrt/pool1

sudo chown -R root:libvirt /vrt

Дополнительно необходимо отредактировать файл /usr/sbin/pdp-init-libvirt по примеру wiki astralinux

Управление пулом размещения образов вирт.машин проводится средствами virsh (в примере каталог пула — /vrt/pool1):

virsh -c qemu:///system pool-define-as pool1 —type dir —target /vrt/pool1

virsh -c qemu:///system pool-build pool1

virsh -c qemu:///system pool-start pool1

virsh -c qemu:///system pool-autostart pool1

virsh -c qemu:///system pool-list —all

kvv-vp

New member

New member

McCake

New member

Подскажите пожалуйста.

Неделю бьюсь, не пойму в чём дело.

Есть обычная сеть из двух машин. На обоих Astra Linux 1,6 Смоленск. На одной IP 192.168.1.20, а на другой есть виртуальная машина qemu.

Установка:

sudo apt install qemu qemu-kvm libvirt0 libvirt-daemon-system bridge-utils virt*

Оконного менеджера нет.

Создал раздел, установил

sudo qemu-img create -f qcow2 /var/lib/libvirt/images/OS.img 20G

sudo qemu-system-x86_64 -hda /var/lib/libvirt/images/OS.img -m 4096 -boot d -cdrom /var/lib/libvirt/boot/good.iso -enable-kvm -smp 2 -device e1000,netdev=net0,mac=5a:ff:ff:ff:ff:ff -netdev tap,id=net0

Сделал мост:

auto lo

iface lo inet loopback

auto eth0

iface eth0 inet manual

auto br0

iface br0 inet static

bridge_ports eth0

bridge_stp off

bridge_fd 0

address 192.168.1.10/24

netmask 255.255.255.0

gateway 192.168.1.1

broadcast 192.168.1.255

Все установилось и запускаю так:

sudo qemu-system-x86_64 -hda /var/lib/libvirt/images/OS.img -m 4096 -enable-kvm -smp 2 -device e1000,netdev=net0,

mac=5a:ff:ff:ff:ff:ff -netdev tap,id=net0,ifname=tap0

Виртуалка стартует. В ней ставлю IP интерфейса 192,168,1,1.

ifconfig хоста с виртуалкой:

br0: flags=4163 mtu 1500

inet 192.168.1.10 netmask 255.255.255.0 broadcast 192.168.1.255

ether 10:c3:7b:8c:9f:06 txqueuelen 1000 (Ethernet)

RX packets 20 bytes 1098 (1.0 KiB)

RX errors 0 dropped 17 overruns 0 frame 0

TX packets 5 bytes 492 (492.0 B)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

eth0: flags=4419 mtu 1500

ether 10:c3:7b:8c:9f:06 txqueuelen 1000 (Ethernet)

RX packets 0 bytes 0 (0.0 B)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 16 bytes 960 (960.0 B)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

lo: flags=73 mtu 65536

inet 127.0.0.1 netmask 255.0.0.0

loop txqueuelen 1000 (Local Loopback)

RX packets 316 bytes 25512 (24.9 KiB)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 316 bytes 25512 (24.9 KiB)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

tap0: flags=4163 mtu 1500

ether da:79:36:41:62:d0 txqueuelen 1000 (Ethernet)

RX packets 20 bytes 1378 (1.3 KiB)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 1 bytes 120 (120.0 B)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

При старте виртуалки tap0 стартовал и вот:

my_user@astra:

$ sudo brctl show

bridge name bridge id STP enabled interfaces

br0 8000.10c37b8c9f06 no eth0

tap0

Вроде как и мост заработал. Получается картина такая: Виртуалка 192,168,1,1 мост 192,168,1,10 и удаленная машина 192,168,1,20.

И вот пинг от виртуалки до моста (хоста) есть, от моста (хоста) до виртуалки есть. Но удалённая машина 192,168,1,20 не пингует не виртуалку, не мост. И удаленную машину тоже не пингует.

Вот маршрутизация хоста с KVM: Destination Gateway Genmask Flags Metric Ref Use Iface

default 192.168.1.1 0.0.0.0 UG 0 0 0 br0

192.168.1.0 0.0.0.0 255.255.255.0 U 0 0 0 br0

Я уже что только не делал, нужно просто что бы из сети была видна виртуалка и наоборот.

Может с маршрутизацией что-то… IP моста, не пойму, где-то должен участвовать. Может быть строка запуска виртуалки неправильная.

Сделал всё тоже самое на Ubunte 20, все сразу заработало, маршрутизация сама настроилась, пинг до виртуалки и обратно в сеть идёт.

Получается дело в настройках Astr’ы.

Я сделал что вы описали в предыдущем посту, отключал NetManager, запихивал в группы пользователя, правил конфиг qemu. Единственное я не пользуюсь virsh, так как нужен оконный менеджер, а он запускается только с qemu-system .

Не могу понять что не пропускает до виртуалки. Iptables может.

Источник

Доброго дня!

Поставлена задача — прогнать на тестах астра линукс.

Прикрепили во вложении манагеры астры исошники, проблемы в следующем:

2.12 Астра

Установилась, запустилась, в терминале зашла под рутом. Начала проводить тесты и встряла.

Пыталась установить пакеты : lshw, stress-ng , iperf, sensors через apt install и apt-get install. Вывод такой :

Не удалось найти пакет (Название)

. Ни один. Проверяла установку разных пакетов — без результатно.

apt update и apt upgrade не находят пакетов для обновления. Переустановка результатов не дала.

В чем может бать проблема и что делать?

Системное время — правильное. IP адрес локальной сети есть с доступом во вне, порты в состоянии UP.

Вторая проблема с версией 1.7 Смоленск

Установилась ОСька без проблем. GRAB встал без приколов каких либо (Хотя и встречала проблемы с его установкой)

НО при запуске ядер hardened/ hardened recovery mode, generic recovery mode — черный экран. Нет даже логов загрузки.

ядро generic запускается, но при загрузке ошибка :

Cannot open access to console, the root account аs locked. See sulogin (8) man page more detalis. Press Enter to continue.

После нажатия энтер — ребут. Ошибка повторяется. Войти в аккаунт, использовать какие-то команды невозможно, тк эта инфа после логов загрузки и какой то командной строки там нет.

Что можно сделать? Кто с этим сталкивался?

0

1

Имеется: astra linux 1.5 с ядром 4.2.0, железо — intel xeon e3-1200 v2/3rd, vga контроллер встроенный на нем же. Устанавливал без подключения к интернету. Железо точно рабочее. При установке ставил с графическим интерфейсом.

Проблема: после успешной установки астры при первом старте на мониторе черный экран и мигающий подстрочник. Bios загрузился нормально и после него вылезла описанная картина. Таким образом нет ни терминала, ни графического режима.

Попытки решения:

1. Загрузился с диска астры в режиме восстановления, где выполнил chroot /target

отредактировал /etc/modprobe.d/blacklist.conf добавив в конце

blacklist uvesafb

options uvesafb modeset=0

отредактировал /etc/initramfs-tools/modules закоментировав uvesafb

Выполнил update-initramfs -u -k all

Результата нет. При загрузке ничего не изменилось.

2. Загрузился с liveCD kali linux, в котором:

Смонтировал корень винта на /mnt, на нем поправил /etc/default/grub изменив GRUB_GFXMODE=1024×768 на GRUB_GFXMODE=auto далее смонтировал

mount —bind /dev /mnt/dev и mount —bind /proc /mnt/proc. Цель — создать условия выполнения grub-update, однако grub-update не выполнился — команда не найдена.

После перезагрузки эффект прежний.

3. Хотел посмотреть логи но /var/log/Xorg.O.log отсутствует

4. Ещё читал вариант, что проблема у решает удаление Xorg.conf, однако и его нет не в /etc/X11 не в /etc.

В линуксе только начинаю. Изучаю теорию на базе Ред хата по книге но от общих азов до решения проблем пропасть, а на работе вводим астру. Изучение форумов дало лишь описанные попытки и отсутствие результата.

В связи со сложившейся ситуацией HELP ))

Содержание

- Перестала загружается ОС Astra Linux Смоленск 1.6

- Некоторые проблемы при эксплуатации AstraLinux 1.5 SE

- Astra smolensk при обновлении приходит в неработоспособное состояние

- alecs-art

- Montfer

- alecs-art

- Montfer

- Montfer

- alecs-art

- Montfer

- Виртуализация средствами AstraLinux 1.6 SE

- rueng

- clop1000

- McCake

- Iskatel_znaniy

- McCake

- McCake

- Iskatel_znaniy

- McCake

- kvv-vp

- kvv-vp

- McCake

Перестала загружается ОС Astra Linux Смоленск 1.6

Доброго времени суток!

Исходные данные. Наша организация получила несколько десятков HPшных системных блоков. Вроде бы все работали хорошо, но с недавнего времени перестали загружаться сразу несколько машин с одной и той-же проблемой. Решить проблемы сам не в силах, прошу помощи специалистов разбирающихся в Linux.

Перестала загружается ОС. При включении ранее автоматически загружалось ядро generic, сейчас же на чёрном экране в левом верхнем углу циклично моргает нижнее подчеркивание. Если загружать ядро hardened, то появляется ошибка: [17.695857] systemd-sysv-generator795: [/etc/init.d/cprocsp:4] PID file not absolute. Ignoring.

Так-же пробовал загружать встроенный режим восстановления, сначала ядро generic — выдает сообщение о том, что учетная запись root заблокирована, после нажатия на Enter зависает на этом, дальше больше ничего не происходит. Потом через hardened так-же выходит сообщение о том, что учетная запись root заблокирована, только отсутствуют 4 строки intel_rapl: Found RAPL domain package, core, uncore, dram.

Прошу Вашей помощи, как решить без переустановки ОС.

нахрена это кому может быть нужно…

Импортозамещение, под это можно списать средства.

Запросили средства на переход, поделили, накатили Астру с «рутрекера» – админы не люди, приперлись на ЛОР.

+1 к опции сравнения работающих машин с упавшими + раскатка работающих на упавших. Но это тоже надо с умом, а то следующий вопрос будет: «как восстановить данные, если перетёр левым дампом».

Этот дистр в любом ларьке не купишь, это не ручки/карандаши и даже не компутерное железо… там одних бумаг — что/где/кому — выше крыши должно быть…

Этот дистр в любом ларьке не купишь

Значит сама Астра тухляк. Подозреваю, что systemd неправильно генерирует скрипты SysV, и система не может загрузится в нужный ранлевел.

systemd-sysv-generator — Unit generator for SysV init scripts

Убери из параметров ядра параметр quiet и загрузись с ядром generic.

По умолчанию в астра Линукс запароленный загрузчик grub.

Найди в /etc/default/grub или файла в /etc/grub.d/ активацию установки пароля grub.

И перегенерируй конфиг загрузчика.

Либо можешь просто в /etc/default/grub убрать параметр quiet и перегенерироывть конфиг загрузчика.

После загружается с ядром без параметра quiet и смотришь сообщения ядра.

Но для того чтобы изменить конфигурационные файлы для генерации конфига загрузчика тебе придется загрузиться с livecd / liveusb флешки, сделать chroot.

И уже в chroot окружении сделать правки и обновить конфиг загрузчика.

Знать бы ещё как это делать

Посмотри https://habr.com/ru/post/104536/ . Только если получится войти, перед тем, как править /etc/passwd, /etc/shadow и прочее, почитай про их формат и сохрани резервные копии с теми же правами, что и у оригиналов (особенно это касается /etc/shadow). Ну и имей в виду, что в принципе изменения могут отслеживаться, и если это так, то тебя могут схватить за жопу, если, конечно, ты собираешься это делать самовольно вразрез с инструкциями, не являясь админом.

Подозреваю, что systemd неправильно генерирует скрипты SysV, и система не может загрузится в нужный ранлевел.

судя по ману оно таки должно хоть куда-то да загрузиться.

«systemd does not support SysV scripts as part of early boot, so all wrapper units are ordered after basic.target»

так шта это косяк именно этого поцтерингового продукта жизнедеятельности.

ЗЫ: если бы у меня 25 процентов парка полегло…. я фигею…

ЗЫ: если бы у меня 25 процентов парка полегло…. я фигею…

А 75 процентов-то осталось…

В социальной сети «ВКонтакте» на аккаунте Astra Linux линуксоид Shurik Popov дал такой совет, орфография сохранена: «пробуйте грузиться с генерик, при мигании курсора перейти в консольный режим клавишами ctrl+alt+F1 (или F2) и смотрите логи»…

Чем раньше уйдешь, тем позже поседеешь.

Во всяком настоящем деле, во всякой профессии есть своя элита, своя аристократия, выделяющаяся превосходством в производительности труда. Джеймс Брайант Конант.

Чем раньше уйдешь, тем позже поседеешь.

Чем отличается пользователь Windows от пользователя Linux? Пользователь Linux бьется головой об монитор, плачет, потом читает инструкцию, приступает к работе, работает. Пользователь Windows сразу приступает к работе, потом начинает читать инструкцию, а уже потом плачет и бьётся головой о монитор.

Shurik Popov оригинально почти денис

Наша организация получила несколько десятков HPшных системных блоков.

Я работал на десктопах HP в 1998-2003 годах в Министерстве финансов и Министерстве экономики и бюджетного планирования Республики Казахстан на Windows 95-98 и ничего плохого я не могу сказать про HP, остались приятные воспоминания. Но мне больше нравится комьютерная техника от ASUS c их девизом: «В поисках невозможного…»…

И к чему этот комментарий?

// PS А я люблю пиво с шашлыком.

Хорошо омаров есть, запивать шато. Можно пиво с шашлыком, но уже не то…

таки да — а если чо, то можно сказать это антиковидные мероприятия — чтоб между юзерами было по одному не работающему компутеру…

Согласен, спасибо за цитату. Желаю топикстартеру удачи.

Источник

Некоторые проблемы при эксплуатации AstraLinux 1.5 SE

New member

Решил поделиться решением некоторых проблем при работе в АстраЛинукс, участвующей в ald-домене, с которыми столкнулся сам и с которыми можете столнуться и вы.

п. 1. При работе вне домена, управление пользователями производится в приложении Политика безопасности.

Если пользователь превышает число неудачных попыток входа в систему, его учетная запись блокируется. С помощью приложения Политика безопасности можно сбросить счетчик неудачных попыток и, тем самым, разблокировать пользователя.

Когда вы работаете в домене, аналогичные возможности предоставляет приложение Доменная политика безопасности.

Все это прекрасно работает до тех пор, пока контроллер домена по каким-либо причинам стал недоступен. В этом случае происходит следующее. Авторизация доменным пользователем завершается неудачно, т.к. контроллер домена недоступен, но локальный счетчик неудачных попыток входа увеличивается. После достижения некоторого числа (10) пользователь блокируется.

Когда контроллер домена снова появляется в пределах видимости, он ничего не знает о числе неудачных попыток входа и, соответственно, не позволяет их сбросить. Но и войти в систему вы не можете т.к. учетная запись заблокирована.

Все это относится также и к почтовым ящикам, поскольку для доступа к ним требуется авторизация.

Мое решение проблемы: войти на АРМ с заблокированным пользователем и дать команду

sudo /sbin/pam_tally —user —reset

Узнать что пользователь заблокирован из-за превышения количества неудачных попыток входа можно просто: переключиться в консоль Ctrl+Alt+F2 и попробовать войти пользователем в консоли. В этом случае о блокировке пользователя будет выведено сообщение.

Увы, такая ситуация совсем не надуманная и мне приходилось с этим сталкиваться дважды за то недолгое время, что я работаю в АстраЛинукс.

п. 2. Допустим на АРМ используется железка, подключенная к COM1. Железка управляется из системы через файл устройства /dev/ttyS0, доступ к которому разрешен только root и группе dialout. На автономной ПЭВМ мне было достаточно через Политику безопасности включить пользователя в группу dialout и он мог работать с железкой. По каким-то причинам с доменными пользователями такого не происходит. Можно вклчить доменного пользователя в группу dialout, но на АРМ пользователя он не получит соответствующих прав и, соответственно, доступа к устройству.

В этом случае я решения не нашел. Просто в файле /etc/rc.local добавил команду chmod 666 /dev/ttyS0, чтобы разрешить использовать COM-порт всем желающим.

Может кто сталкивался с этим и имеет другие решения прошу отписаться. Буду очень признателен.

Источник

Astra smolensk при обновлении приходит в неработоспособное состояние

alecs-art

New member

Старое российское ПО требует смоленск.

Виртуальная машина с конфой по умолчанию debian 8 ,. современные пакеты уровней безопасности esxi 6.5

Конфигурация базовые сервисы +shh

при обновлении системы (systemd в частности):

Устанавливается новая версия файла настройки /etc/dbus-1/system.d/org.freedesktop.NetworkManager.Parsec.conf …

Устанавливается новая версия файла настройки /etc/init.d/dbus …

dbus-uuidgen: symbol lookup error: /lib/x86_64-linux-gnu/libdbus-1.so.3: undefined symbol: pdp_get_peer_label

dpkg: ошибка при обработке пакета dbus (—configure):

подпроцесс установлен сценарий post-installation возвратил код ошибки 127

Обрабатываются триггеры для libc-bin (2.24-11+deb9u3) …

Обрабатываются триггеры для systemd (232-25+deb9u2astra.se14) …

При обработке следующих пакетов произошли ошибки:

dbus

E: Sub-process /usr/bin/dpkg returned an error code (1)

administrator@repo:

— Ломается сервис login , система нерабоспособна.

Естественно с нуля переустанавливали.

Montfer

New member

alecs-art

New member

smolensk 1.6

— сервер на нем настроен. Обновляется порядка 300мб.

apt update

apt upgrade

>Устанавливается новая версия файла настройки /etc/dbus-1/system.d/org.freedesktop.NetworkManager.Parsec.conf

— кстати только сейчас заметил я гуи то не ставил , а обнова пытаентся Networkmanger сконфигурить.

— чем там гуи доставить — что за гуи в Astre ?

Montfer

New member

smolensk 1.6

— сервер на нем настроен. Обновляется порядка 300мб.

apt update

apt upgrade

>Устанавливается новая версия файла настройки /etc/dbus-1/system.d/org.freedesktop.NetworkManager.Parsec.conf

— кстати только сейчас заметил я гуи то не ставил , а обнова пытаентся Networkmanger сконфигурить.

— чем там гуи доставить — что за гуи в Astre ?

Montfer

New member

networkmanager — это не толко гуй, но и управление параметрами сети через nmcli

upd на всякий случай напишу, что обнова ставится под администратором с высоким уровнем целостности (63)

alecs-art

New member

>sudo apt update

>sudo -s

>apt dist-upgrade

>apt install -f

>и ни в коем случае не apt upgrade

Тоже саме. такая же ошибка. Система неработоспособна. Просто поставил дистрибутив, скопировал iso с обновами настроил apache и обновился.

Montfer

New member

>sudo apt update

>sudo -s

>apt dist-upgrade

>apt install -f

>и ни в коем случае не apt upgrade

Тоже саме. такая же ошибка. Система неработоспособна. Просто поставил дистрибутив, скопироал iso с обновамиЮ насроил apache и обновился.

New member

to alecs-art

Принцип обновления (читайте, епты, рекомендованные варианты установки обновлений, а не классические через apt dist-upgrade):

Берем два iso-файла (первый — оригинальный dvd, второй — обновление 9 с сайта, например). Монтируем в /mnt/repo/main и /mnt/repo/upd9, например. Перенастраиваем /etc/apt/sources.list на использование только file:///mnt/repo/main smolensk contrib main non-free и аналогично для upd9. Выполняем sudo apt update && apt install astra-update && sudo astra-update -a -r. При необходимости отдельно ставим новое ядро согласно инструкции. Перезагружаемся и через cat /etc/astra_update_version проверяем наличие обновления 9. Все. Работает на свежей ALSE 1.6 в любом пакетном составе установки без проблем.

Аналогичный метод при использовании сетевых репозиториев как у вас.

А на ALSE 1.6, ранее находившейся в эксплуатации, следует внимательно читать и думать, какой софт за это время ставился, из каких источников, и какие пакеты обновляются в рамках подвязки куммулятивных обновлений. Если пакеты поддержки ESXi вообще в ALSE присутствуют, то проблема может быть связана с их обновлением. Если отсутствуют и ставились из сторонних репов, то, резонно, что никаких обновлений делать не надо (во всяком случае без детального анализа) — поломает все к чертям.

И причем тут стандартный конфиг Debian 8? ALSE 1.6 на Debian 9, в котором и systemd уже другой (по сравнению с Debian 8), и часть конфигураций других сервисов может отличаться. Что опять-таки приведет к их нестабильности после установки обновлений.

ЗЫ Ну и да, создавать тему про Смоленск (Special Edition) в разделе Astra Linux Common Edition — не лучшая идея.

Источник

Виртуализация средствами AstraLinux 1.6 SE

New member

rueng

New member

clop1000

New member

Включаем.

С выключенным МКЦ virsh будет писать странные ошибки на нехватку permission при попытке выключить виртуалку.

Может это как то настраивается но каким образом — я не нашел.

McCake

New member

Добрый день! Подскажите пожалуйста! Уже не знаю что делать. Пытаюсь поставить на Astra Linux SE 1.6 Смоленск виртуальную машину. Использую virt-install. Предварительно установил следующие пакеты: sudo apt install qemu qemu-kvm libvirt0 libvirt-daemon-system bridge-utils

sudo virt-install —virt-type=kvm —name MyVM —ram 4096 —vcpu=2 —os-type=linux —hvm —cdrom=/var/lib/libvirt/boot/MyVM_good.iso —network bridge=br0 —graphics vnc —disk path=/var/lib/libvirt/images/MyVM.qcow

Starting install.

ERROR access denied

Domain installation does not appear to have been successful.

If it was, you can restart your domain by running:

virsh —connect qemu:///system start MyVM

otherwise, please restart your installation.

$ sudo systemctl status libvirtd.service

● libvirtd.service — Virtualization daemon

Loaded: loaded (/lib/systemd/system/libvirtd.service; enabled; vendor preset: enabled)

Active: active (running) since Tue 2022-05-17 16:16:04 MSK; 15s ago

Docs: man:libvirtd(8)

http://libvirt.org

Process: 1871 ExecStartPre=/usr/sbin/pdp-init-libvirt (code=exited, status=0/SUCCESS)

Main PID: 1893 (libvirtd)

Tasks: 16 (limit: 4915)

CGroup: /system.slice/libvirtd.service

└─1893 /usr/sbin/libvirtd

май 17 16:16:04 astra systemd[1]: Starting Virtualization daemon.

май 17 16:16:04 astra pdp-init-libvirt[1871]: kvm_intel 204800 0

май 17 16:16:04 astra pdp-init-libvirt[1871]: kvm 598016 1 kvm_intel

май 17 16:16:04 astra pdp-init-libvirt[1871]: irqbypass 16384 1 kvm

май 17 16:16:04 astra systemd[1]: Started Virtualization daemon.

май 17 16:16:11 astra libvirtd[1893]: 1895: info : libvirt version: 3.0.0, package: 4+deb9u10astra.se13 (Rusbitech-Astra

Iskatel_znaniy

New member

Добрый день! Подскажите пожалуйста! Уже не знаю что делать. Пытаюсь поставить на Astra Linux SE 1.6 Смоленск виртуальную машину. Использую virt-install. Предварительно установил следующие пакеты: sudo apt install qemu qemu-kvm libvirt0 libvirt-daemon-system bridge-utils

sudo virt-install —virt-type=kvm —name MyVM —ram 4096 —vcpu=2 —os-type=linux —hvm —cdrom=/var/lib/libvirt/boot/MyVM_good.iso —network bridge=br0 —graphics vnc —disk path=/var/lib/libvirt/images/MyVM.qcow

Starting install.

ERROR access denied

Domain installation does not appear to have been successful.

If it was, you can restart your domain by running:

virsh —connect qemu:///system start MyVM

otherwise, please restart your installation.

$ sudo systemctl status libvirtd.service

● libvirtd.service — Virtualization daemon

Loaded: loaded (/lib/systemd/system/libvirtd.service; enabled; vendor preset: enabled)

Active: active (running) since Tue 2022-05-17 16:16:04 MSK; 15s ago

Docs: man:libvirtd(8)

http://libvirt.org

Process: 1871 ExecStartPre=/usr/sbin/pdp-init-libvirt (code=exited, status=0/SUCCESS)

Main PID: 1893 (libvirtd)

Tasks: 16 (limit: 4915)

CGroup: /system.slice/libvirtd.service

└─1893 /usr/sbin/libvirtd

май 17 16:16:04 astra systemd[1]: Starting Virtualization daemon.

май 17 16:16:04 astra pdp-init-libvirt[1871]: kvm_intel 204800 0

май 17 16:16:04 astra pdp-init-libvirt[1871]: kvm 598016 1 kvm_intel

май 17 16:16:04 astra pdp-init-libvirt[1871]: irqbypass 16384 1 kvm

май 17 16:16:04 astra systemd[1]: Started Virtualization daemon.

май 17 16:16:11 astra libvirtd[1893]: 1895: info : libvirt version: 3.0.0, package: 4+deb9u10astra.se13 (Rusbitech-Astra

McCake

New member

McCake

New member

Iskatel_znaniy

New member

McCake

New member

/ .qcow -boot d -cdrom

/ .iso -m 4096 -enable-kvm

Запуск установленной ВМ:

sudo qemu-system-x86_64 -hda .qcow -m 4096 -enable-kvm -smp 2

Эти команды написал короткие, на самом деле там куча аргументов для выделения кол-ва процессоров, потоков, сетевых интерфейсов и пр.

Строки которые раскоментировал:

unix_sock_group = «libvirt»

unix_sock_ro_perms = «0777»

unix_sock_rw_perms = «0770»

auth_unix_ro = «none»

auth_unix_rw = «none»

Эту строку закоментить:

#access_drivers = [ «polkit» ]

И ниже, не помню как точно, на подобие типа такой: #access_drivers = [ «parsek» ] тоже закоментить.

kvv-vp

New member

New member

1. Ставим Astra Linux в обычном варианте без выбора каких-либо доп.флагов (затирание, киоск, ALD и проч.) и без графики.

2. Заводим пользователя-администратора. Все действия будет совершать от его лица. При входе в консоли всегда выбираем Integrity level: 0

3. Меняем пароль root:

sudo passwd root

4. Мандатный контроль целостности не отключаем

5. Отключаем NetworkManager и создаем сетевой мост для поддержки сети в виртуальных машинах:

sudo systemctl stop NetworkManager

sudo systemctl disable NetworkManager

Правим файл /etc/network/interfaces (в примере только 1 сетевая карта — eth0) и создаем сетевой мост (к примеру, с ip-адресом 192.168.12.110 из подсети 192.168.12.0/24, где шлюз по умолчанию и DNS — роутер выхода вовне — 192.168.12.1)

sudo nano /etc/network/interfaces

auto lo

iface lo inet loopback

auto br0

iface br0 inet static

address 192.168.12.110

netmask 255.255.255.0

gateway 192.168.12.1

dns-nameservers 192.168.12.1

bridge_ports eth0

bridge_stp off

bridge_fd 0

bridge_maxwait 0

9. Ставим пакеты поддержки KVM:

sudo apt install libvirt-daemon-system libvirt0 qemu-kvm bridge-utils virt*

10. Добавляем нашего пользователя-администратора в группы поддержки kvm:

sudo usermod -a -G libvirt-admin,libvirt-qemu,libvirt,disk,kvm,astra-admin,astra-console

11. По умолчанию виртуальные машины создаются в /var/lib/libvirt/images, поэтому размечаем пространство в формате QCOW2 (можно и в RAW, но он более «сырой», ага) для файл-образа вирт.машины нужного объема (в пример, 20 Гигабайт):

sudo qemu-img create -f qcow2 /var/lib/libvirt/images/win81.img 20G

12. Правим конфигурацию /etc/libvirt/qemu.conf для корректной работы qemu при запросах к livbirtd:

user = «libvirt-qemu»

user = «+0»

user = «100»

group = «libvirt»

13. Создаем виртуальную машину (для примера Windows, для Linux будут иные параметр os-type и кое-что еще):

virt-install —connect qemu:///system -n win8 -r 2048 —cdrom «/mnt/Win81_64.iso» —arch=x86_64 —vcpus 2 —os-type windows —network=bridge:br0,model=e1000 —hvm —accelerate —graphics vnc,password=password,listen=0.0.0.0,port=5903 —disk «/var/lib/libvirt/images/win8.img»,size=20,bus=sata,format=qcow2,cache=none

Если команда как бы подвисла, завершаем ее сочетанием Ctrl+C.

Проверяем командой sudo netstat -tpl, что *:5903 порт прослушивается — виртуальная машина создана и готова к работе.

13. Подключаемся к виртуальной машине через любой VNC-viewer на ip-адрес нашего сетевого моста, порт 5903. Вводим пароль (в примере конфигурации, password). Инсталлируем гостевую ОС из выбранного ранее источника (/mnt/Win81_64.iso). Дожидаемся окончания установки

14. Средствами самой виртуальной машины смотрим MAC-адрес. При необходимости, выставляем статический IP либо на самой виртуальной машине, либо на DHCP-сервере, обслуживающем сеть нашего гипервизора.

15. Проверяем устойчивость работы виртуальной машины и радуемся жизни! конфигурационный файл виртуальной машины лежит по адресу: /etc/libvirt/qemu/ИМЯ_МАШИНЫ.xml (редактируется тем же sudo nano).

16. Добавляем виртуальную машину в автозапуск:

sudo ln -s /etc/libvirt/qemu/win8.xml /etc/libvirt/qemu/autostart/win8.xml

17. Для корректной работы команд выключения/перезагрузки/т.п. вирт.машин необходимо скопировать шаблон файла polkit:

sudo cp /usr/share/polkit-1/rules.d/60-libvirt.rules /etc/polkit-1/rules.d/60-libvirt.rules

Завершить работу вирт.машины — аналогично с system reboot — перезагрузка вирт.машины:

virsh -c qemu:///system shutdown ИМЯ_МАШИНЫ

Редактировать конфигурацию, чтобы не лазить в файл постоянно

virsh -c qemu://system edit ИМЯ_МАШИНЫ

Для создания иного размещения вирт.машин (не /var/lib/libvirt) необходимо создать новый пул и дать на него соответствующие метки МКЦ:

sudo mkdir -p /vrt/pool1

sudo chmod 750 /vrt/pool1

sudo chown -R root:libvirt /vrt

Дополнительно необходимо отредактировать файл /usr/sbin/pdp-init-libvirt по примеру wiki astralinux

Управление пулом размещения образов вирт.машин проводится средствами virsh (в примере каталог пула — /vrt/pool1):

virsh -c qemu:///system pool-define-as pool1 —type dir —target /vrt/pool1

virsh -c qemu:///system pool-build pool1

virsh -c qemu:///system pool-start pool1

virsh -c qemu:///system pool-autostart pool1

virsh -c qemu:///system pool-list —all

kvv-vp

New member

New member

McCake

New member

Подскажите пожалуйста.

Неделю бьюсь, не пойму в чём дело.

Есть обычная сеть из двух машин. На обоих Astra Linux 1,6 Смоленск. На одной IP 192.168.1.20, а на другой есть виртуальная машина qemu.

Установка:

sudo apt install qemu qemu-kvm libvirt0 libvirt-daemon-system bridge-utils virt*

Оконного менеджера нет.

Создал раздел, установил

sudo qemu-img create -f qcow2 /var/lib/libvirt/images/OS.img 20G

sudo qemu-system-x86_64 -hda /var/lib/libvirt/images/OS.img -m 4096 -boot d -cdrom /var/lib/libvirt/boot/good.iso -enable-kvm -smp 2 -device e1000,netdev=net0,mac=5a:ff:ff:ff:ff:ff -netdev tap,id=net0

Сделал мост:

auto lo

iface lo inet loopback

auto eth0

iface eth0 inet manual

auto br0

iface br0 inet static

bridge_ports eth0

bridge_stp off

bridge_fd 0

address 192.168.1.10/24

netmask 255.255.255.0

gateway 192.168.1.1

broadcast 192.168.1.255

Все установилось и запускаю так:

sudo qemu-system-x86_64 -hda /var/lib/libvirt/images/OS.img -m 4096 -enable-kvm -smp 2 -device e1000,netdev=net0,

mac=5a:ff:ff:ff:ff:ff -netdev tap,id=net0,ifname=tap0

Виртуалка стартует. В ней ставлю IP интерфейса 192,168,1,1.

ifconfig хоста с виртуалкой:

br0: flags=4163 mtu 1500

inet 192.168.1.10 netmask 255.255.255.0 broadcast 192.168.1.255

ether 10:c3:7b:8c:9f:06 txqueuelen 1000 (Ethernet)

RX packets 20 bytes 1098 (1.0 KiB)

RX errors 0 dropped 17 overruns 0 frame 0

TX packets 5 bytes 492 (492.0 B)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

eth0: flags=4419 mtu 1500

ether 10:c3:7b:8c:9f:06 txqueuelen 1000 (Ethernet)

RX packets 0 bytes 0 (0.0 B)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 16 bytes 960 (960.0 B)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

lo: flags=73 mtu 65536

inet 127.0.0.1 netmask 255.0.0.0

loop txqueuelen 1000 (Local Loopback)

RX packets 316 bytes 25512 (24.9 KiB)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 316 bytes 25512 (24.9 KiB)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

tap0: flags=4163 mtu 1500

ether da:79:36:41:62:d0 txqueuelen 1000 (Ethernet)

RX packets 20 bytes 1378 (1.3 KiB)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 1 bytes 120 (120.0 B)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

При старте виртуалки tap0 стартовал и вот:

my_user@astra:

$ sudo brctl show

bridge name bridge id STP enabled interfaces

br0 8000.10c37b8c9f06 no eth0

tap0

Вроде как и мост заработал. Получается картина такая: Виртуалка 192,168,1,1 мост 192,168,1,10 и удаленная машина 192,168,1,20.

И вот пинг от виртуалки до моста (хоста) есть, от моста (хоста) до виртуалки есть. Но удалённая машина 192,168,1,20 не пингует не виртуалку, не мост. И удаленную машину тоже не пингует.

Вот маршрутизация хоста с KVM: Destination Gateway Genmask Flags Metric Ref Use Iface

default 192.168.1.1 0.0.0.0 UG 0 0 0 br0

192.168.1.0 0.0.0.0 255.255.255.0 U 0 0 0 br0

Я уже что только не делал, нужно просто что бы из сети была видна виртуалка и наоборот.

Может с маршрутизацией что-то… IP моста, не пойму, где-то должен участвовать. Может быть строка запуска виртуалки неправильная.

Сделал всё тоже самое на Ubunte 20, все сразу заработало, маршрутизация сама настроилась, пинг до виртуалки и обратно в сеть идёт.

Получается дело в настройках Astr’ы.

Я сделал что вы описали в предыдущем посту, отключал NetManager, запихивал в группы пользователя, правил конфиг qemu. Единственное я не пользуюсь virsh, так как нужен оконный менеджер, а он запускается только с qemu-system .

Не могу понять что не пропускает до виртуалки. Iptables может.

Источник

Введение

Назначение системы и область применения

Операционная системы (ОС) специального назначения «Astra Linux Special Edition» предназначена для построения автоматизированных систем в защищенном исполнении, обрабатывающих информацию, содержащую сведения, составляющие государственную тайну с грифом не выше «совершенно секретно».

Комплекс средств защиты (КСЗ, подсистема безопасности PARSEC) предназначен для реализации функций ОС по защите информации от НСД и предоставления администратору безопасности информации средств управления функционированием КСЗ.

В состав КСЗ входят следующие основные подсистемы:

- модули подсистемы безопасности PARSEC, входящие в состав ядра ОС;

- библиотеки;

- утилиты безопасности;

- подсистема протоколирования (регистрации);

- модули аутентификации;

- графическая подсистема;

- консольный вход в систему;

- средства контроля целостности;

- средства восстановления;

- средства разграничения доступа к подключаемым устройствам;

- средства разграничения доступа к виртуальным машинам.

Основные функции

КСЗ обеспечивает реализацию следующих функций ОС по защите информации от НСД:

- идентификацию и аутентификацию;

- дискреционное управление доступом;

- мандатное управление доступом;

- регистрацию событий безопасности;

- ограничение программной среды;

- изоляцию процессов;

- защиту памяти;

- контроль целостности;

- обеспечение надежного функционирования;

- фильтрацию сетевого потока;

- маркировку документов;

- защиту среды виртуализации;

- контроль подключения съемных машинных носителей информации.

Перечень эксплуатационной документации, с которыми необходимо ознакомиться администратору

- Операционная системы специального назначения «Astra Linux Special Edition». Руководство администратора, часть 1. РУСБ 10015-01 95 01-1;

- Операционная системы специального назначения «Astra Linux Special Edition». Руководство администратора, часть 2. РУСБ 10015-01 95 01-2;

- Операционная системы специального назначения «Astra Linux Special Edition». Руководство по комплексу средств защиты информации, часть 1. РУСБ 10015-01 97 01-1;

- Операционная системы специального назначения «Astra Linux Special Edition». Руководство по комплексу средств защиты информации, часть 2. РУСБ 10015-01 97 01-2;

- Операционная системы специального назначения «Astra Linux Special Edition». Руководство пользователя. РУСБ 10015-01 93 01;

Подготовка к работе

Состав и содержание дистрибутивного носителя данных представлен в таблице

| Путь расположения и название дистрибутива | Назначение |

| smolensk-1.6-20.06.2018_15.56.gost | Файл с контрольной суммой образа ОС специального назначения «Astra Linux Special Edition» созданой с использованием алгоритма gost |

| smolensk-1.6-20.06.2018_15.56.iso | Образ ОС специального назначения «Astra Linux Special Edition». |

| smolensk-1.6-20.06.2018_15.56.md5 | Файл с контрольной суммой образа ОС специального назначения «Astra Linux Special Edition» созданой с использованием алгоритма md5 |

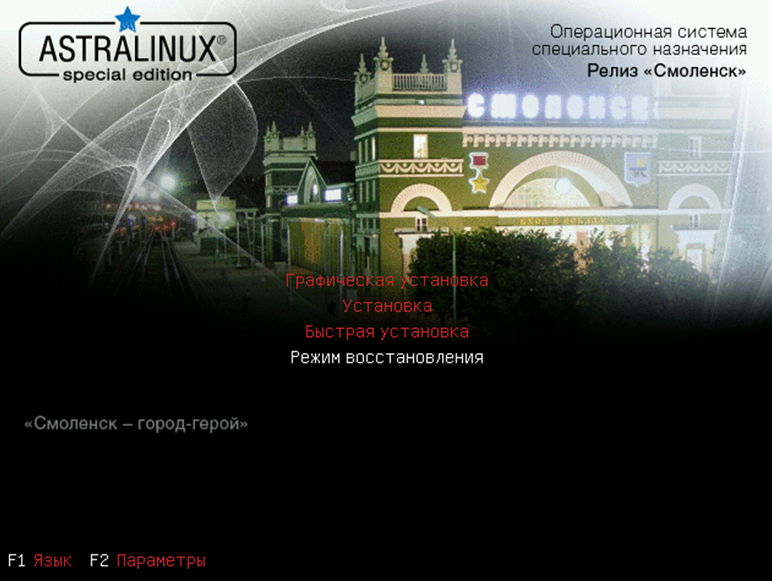

Порядок установки

DVD-диск с дистрибутивом ОС содержит все необходимые файлы для выполнения полной или частичной установки на жесткий диск целевого компьютера, имеющего устройство чтения DVD-дисков. ОС можно также установить с USB-накопителя или по сети.

Установка с DVD-диска (запуск программы установки)

Выполнение программы установки ОС начинается с ее запуска, а затем, после выбора во входном меню конкретных параметров пользовательского интерфейса, начинается работа самой программы в интерактивном или автоматическом режимах.

В самом начале загрузки программы установки на экране монитора появляется логотип ОС, меню, переключатель «Русский» – «English» (для изменения языка меню). Меню программы установки содержит следующие пункты:

1) «Графическая установка»;

2) «Установка»;

3) «Режим восстановления».

- В нижней части экрана приведен список функциональных клавиш, подключающих дополнительные возможности программы установки:

— [F1] — «Язык»;

— [F2] — «Параметры».

Чтобы начать установку ОС, следует выбрать пункт «Графическая установка» или «Установка» с помощью клавиш со стрелками на клавиатуре и нажать <Enter> для запуска программы. Произойдет переход к программе установки в графическом или в текстовом режиме, соответственно.

Пункт «Режим восстановления» запускает ОС в текстовом режиме непосредственно

с DVD-диска с дистрибутивом ОС для использования при восстановлении нарушенной работоспособности уже установленной ОС.

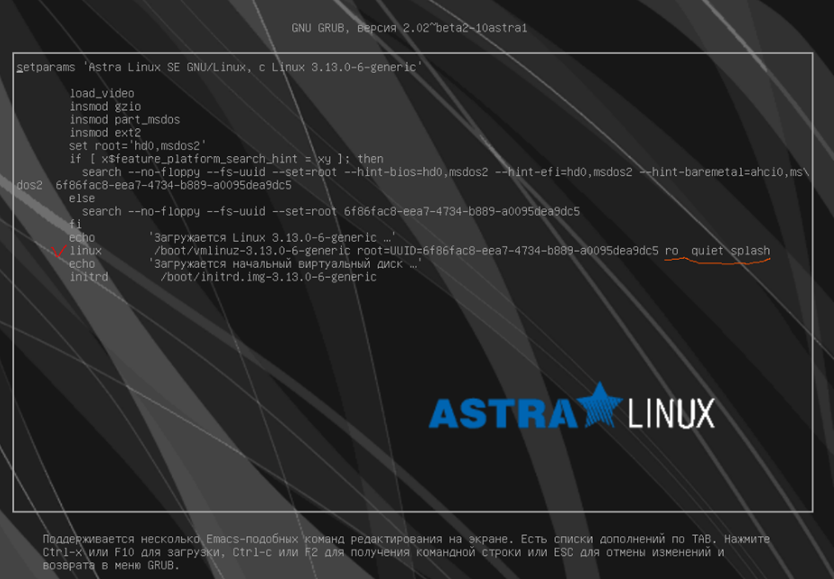

После этого на экране будет показана командная строка загрузки, и можно будет ввести дополнительные параметры.

Программа установки в графическом и в текстовом режимах имеет одинаковую функциональность, т. к. в обоих случаях используются одни и те же модули, т. е. отличаются они только на уровне пользовательского интерфейса.

Для программы установки в графическом режиме требуется 1 ГБ свободного пространства на диске.

Графическая установка и первичная настройка

Для графической установки ОС необходимо:

- загрузить программу установки ОС с носителя;

- выбрать настройки программы установки и оборудования;

- активировать подключение к сети Ethernet;

- создать учетную запись и пароль пользователя;

- настроить время;

- создать и смонтировать дисковые разделы, на которые будет установлена ОС;

- выбрать и установить необходимое программное обеспечение (ПО). После установки базовой системы предоставляется возможность (при необходимости) выбрать дополнительное ПО для установки:

- базовые средства;

- рабочий стол Fly;

- приложения для работы с сенсорным экраном;

- средства работы в сети;

- офисные средства;

- СУБД;

- средства удаленного доступа SSH;

- защищенный web-сервер;

- средства виртуализации;

- средства мультимедиа;

- служба ALD;

- выбрать и установить (при необходимости) дополнительные настройки безопасности ОС;

- установить и настроить системный загрузчик Grub;

- загрузить установленную ОС в первый раз.

«Дополнительные настройки ОС» оставить настройки по умолчанию.

Описание дополнительных функции безопасности ОС:

1) «Включить режим замкнутой программной среды»

При выборе данного пункта будет включен механизм, обеспечивающий проверку неизменности и подлинности загружаемых исполняемых файлов формата ELF (см. РУСБ.10015-01 97 01-1);

2) «Запретить установку бита исполнения»

При выборе данного пункта будет включен режим запрета установки бита исполнения, обеспечивающий предотвращение несанкционированного создания пользователями или непреднамеренного создания администратором исполняемых сценариев для командной оболочки (см. РУСБ.10015-01 97 01-1);

3) «Использовать по умолчанию ядро Hardened»

При выборе данного пункта будет обеспечено использование средств ограничения доступа к страницам памяти (см. РУСБ.10015-01 97 01-1);

4) «Запретить вывод меню загрузчика»

При выборе данного пункта будет запрещен вывод меню загрузчика Grub. В процессе загрузки будет загружаться ядро ОС, выбранное по умолчанию;

5) «Включить очистку разделов страничного обмена»

При выборе данного пункта будет включен режим очистки памяти разделов подкачки swap (см. РУСБ.10015-01 97 01-1);

6) «Включить очистку освобождаемых областей для EXT-разделов»

При выборе данного пункта будет включен режим очистки блоков ФС непосредственно при их освобождении (см. РУСБ.10015-01 97 01-1);

7) «Включить блокировку консоли»

При выборе данного пункта будет блокирован консольный вход в систему для пользователя и запуск консоли из графического интерфейса сессии пользователя (см. РУСБ.10015-01 97 01-1);

При выборе данного пункта будет блокировано интерактивное использование интерпретаторов (см. РУСБ.10015-01 97 01-1);

9) «Включить межсетевой экран ufw»

При выборе данного пункта будет включен межсетевой экран ufw и запущена фильтрация сетевых пакетов в соответствии с заданными настройками (см. РУСБ.10015-01 97 01-1);

10) «Включить системные ограничения ulimits»

При выборе данного пункта будут включены системные ограничения, установленные

файле /etc/security/limits.conf (см. РУСБ.10015-01 97 01-1);

11) «Отключить возможность трассировки ptrace»

При выборе данного пункта будет отключена возможность трассировки и отладки выполнения программного кода (см. РУСБ.10015-01 97 01-1);

12) «Отключить автоматическую настройку сети»

При выборе данного пункта будет отключена автоматическая настройка сети в процессе установки ОС;

13) «Установить 32-х битный загрузчик»

При выборе данного пункта из системы будет удален 64-х битный загрузчик EFI и установлен 32-х битный загрузчик EFI.

ВНИМАНИЕ! Выбор данной опции при установке на 64-х битную вычислительную машину с поддержкой EFI может привести к тому, что установленная система не загрузится.

Описание операций (Управление работой)

Описание программы «Управление политикой безопасности» (fly-admin-smc)

Программа предназначена для управления политикой безопасности (ПБ), а также управления единым пространством пользователя (ЕПП). В частности, позволяет управлять:

- пользователями, группами, настройками и атрибутами: мандатным разграничением доступа (МРД) пользователя, параметрами протоколирования, привилегиями, политикой срока действия пароля, политикой блокировки;

- базами данных Parsec (аудитом, мандатными атрибутами и привилегиями);

- политикой создания пользователей;

- настройками безопасности (устанавливать параметры монтирования для очистки блоков памяти при их освобождении, настраивать очистку разделов страничного обмена при выключении системы);

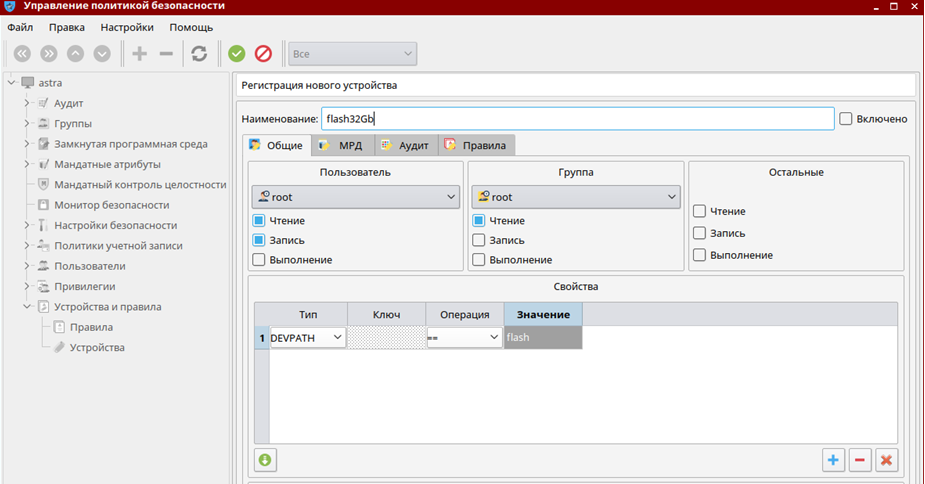

- параметрами подключения внешних устройств (учитывать носители и управлять их принадлежностью, протоколированием и мандатными атрибутам.

При работе с политиками безопасности программа выполняет те же действия, что консольная утилита ald-admin. Запускается в режиме администратора. Для вызова привилегированных действий запрашивается авторизация.

Главное окно программы содержит меню (Меню), панель инструментов (Панель инструментов) и боковую панель для навигации по дереву настроек ПБ (Панель навигации) с рабочей панелью справа.

Меню

Меню программы содержит следующие пункты:

- «Файл»:

- «Выход» — работа программы завершается;

- «Правка» — пунктами подменю добавляется/удаляется раздел в дереве настроек ПБ на боковой панели «Элементы» (Панель навигации), а также изменяются соответствующие ему значения параметров настройки:

- «Обновить» — содержимое панелей обновляется;

- «Удалить» (активируется при выделении раздела) — появляется окно с запросом на подтверждение удаления. После подтверждения или отмены окно закрывается и раздел, соответственно, удаляется или не удаляется;

- «Создать» (активируется при выделении раздела или объединения разделов) — позволяет создать новый раздел, а также рабочую панель с элементами настройки этого нового раздела. На панели «Свойства» появляется новая форма или вспомогательное окно для установки необходимых параметров;

- «Применить» — установленные настройки применяются;

- «Отмена» — отмена изменения настроек;

- «Настройки»:

- «Плагины» — открывается окно «Плагины и модули», во вкладках «Плагины» и «Модули» которого отображаются, соответственно, загружаемые плагины и модули, а в строке «Путь» отображается маршрутное имя каталога с файлами для их хранения. Управляющие элементы:

- [Изменить] — открывается диалоговое окно для установки нового имени каталога с файлами для хранения. После подтверждения или отмены окно закрывается, и новое имя каталога, соответственно, устанавливается или не устанавливается;

- [Закрыть] — окно закрывается;

- «Помощь»:

- «Содержание» — вызов окна справки;

- «О программе…» — вызов окна с краткой информацией о программе.

Панель инструментов

На панели инструментов располагаются подвижные панели с кнопками быстрой навигации по дереву функциональных категорий данных на боковой панели ([Перейти к родительскому элементу дерева], [Перейти к первому дочернему элементу дерева], [Перейти к предыдущему или родительскому элементу дерева], [Перейти к следующему элементу дерева]), кнопками, которые повторяют аналогичные пункты меню «Правка» (см. Меню) и выпадающим списком для установки фильтра отображения категорий данный на рабочей панели.

Щелчком правой кнопки мыши на панели меню или на панели инструментов открывается контекстное меню с флагами установки показа на панели инструментов соответствующих подвижных панелей с этими кнопками.

Панель навигации

Настройки политики безопасности по своему функциональному и смысловому значению объединяются в группы и структурно организуются в дереве настроек ПБ, которое отображается на боковой панели навигации: «Аудит», «Группы», «Мандатные атрибуты», «Замкнутая программная среда», «Мандатные атрибуты», «Мандатный контроль целостности», «Монитор безопасности», «Настройки безопасности», «Политики учетной записи», «Пользователи», «Привилегии» и «Устройства и правила».

Щелчком левой кнопки мыши на знаке в вершине дерева или щелчком левой кнопки мыши на названии вершины эта вершина разворачивается, если была свернута и, наоборот, сворачивается, если была развернута. После разворачивания вершины появляются названия разделов и/или сводов разделов, входящих в эту вершину. Для оперативного перемещения по дереву используются кнопки панели инструментов (см. Панель инструментов).

Терминальная вершина дерева настроек политики безопасности называется разделом, а нетерминальная вершина — сводом разделов. Раздел или свод разделов выделяется щелчком левой кнопки мыши на нем. После выделения справа на появляется соответствующая форма рабочей панели с элементами для настройки соответствующих параметров ПБ. При наведении курсора на элемент управления появляется подсказка. Значения параметров устанавливаются в режиме администратора.

Описание разделов программы «Управление политикой безопасности» (fly-admin-smc)

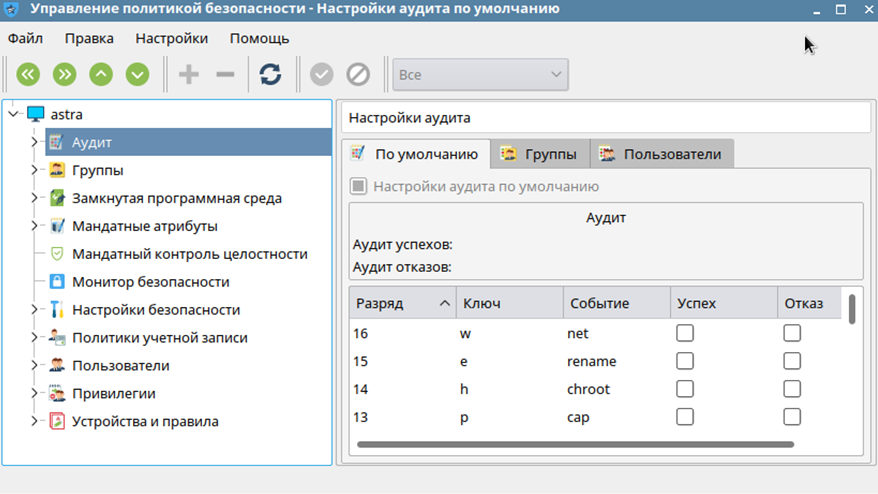

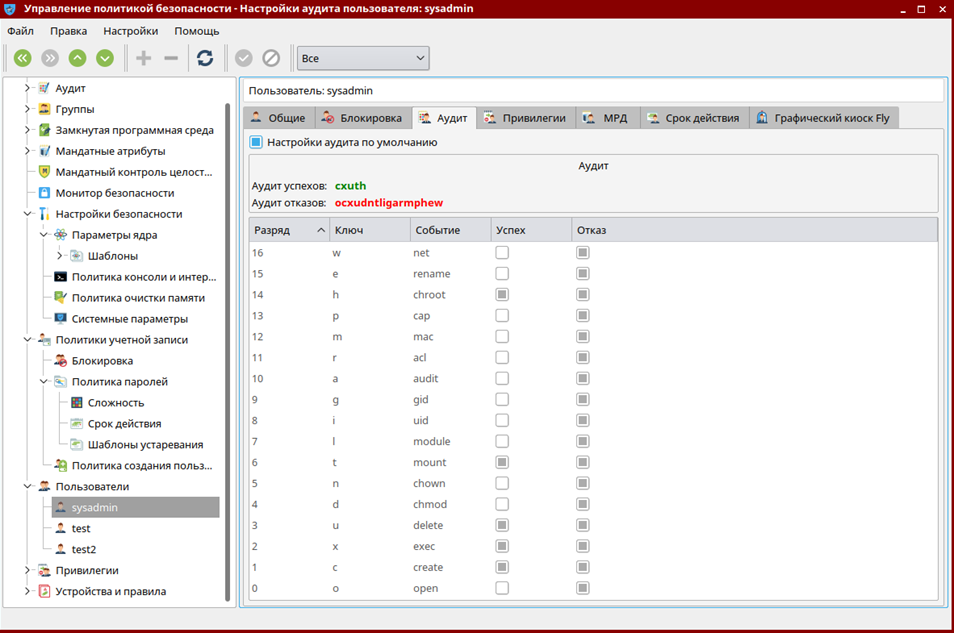

Модуль аудит

Панель «Настройки аудита». Рабочая панель содержит вкладки :

Панель «Настройки аудита»

- «По умолчанию» — настройки аудита по умолчанию:

- «Настройка аудита по умолчанию» — флаг включения аудита по умолчанию;

- «Аудит успехов» и «Аудит отказов» — список флагов включения регистрации событий в журнале операций, в случае их, соответственно, успешного и неуспешного выполнения. Флаг переключается щелчком левой кнопки мыши на нем.

- «Группы» — список групп с персональными настройками. Двойным щелчком левой кнопки мыши на элементе списка на рабочей панели отображаются настройки аудита соответствующей группы;

- «Пользователи» — список пользователей с персональными настройками аудита. Двойным щелчком левой кнопки мыши на элементе списка на рабочей панели отображаются настройки аудита соответствующей группы.

В дерево навигации настроек политики безопасности в «Аудит» входят также своды разделов «Группы» и «Пользователи» с персональными настройками аудита, соответственно, групп и пользователей. При выделении свода разделов активируется соответствующая вкладка на рабочей панели.

При выделении любого раздела, входящего в «Группы» или «Пользователи», на рабочей панели отображаются персональные настройки аудита соответствующей группы или пользователя.

Группы

Настройки политики безопасности для групп пользователей. На рабочей панели в табличном виде отображается список групп пользователей.

Столбцы: «Наименование» (со значком порядка сортировки справа) — имя группы; «Gid» — идентификационный номер группы; «Системная» — отметка для системных групп.

Двойным щелчком левой кнопки мыши на названии группы в таблице открывается раздел этой группы в дереве навигации, а на рабочей панели появляются вкладки:

- вкладка «Общие»:

- «Имя» — отображается имя члена группы;

- «UID» — отображается идентификационный номер члена группы;

- «GECOS» — отображается информация из учетной записи члена группы;

- «Системный» — отметка для членов системных групп;

- кнопки управления списком (внизу):

- [Добавить] — открывается окно со списком пользователей. Элемент списка выделяется щелчком левой кнопки мыши на нем. [Да] — окно закрывается, и имя выделенного пользователя отображается в поле «Пользователи», [Отмена] — окно закрывается;

- [Удалить из группы]) — выделенный в поле «Имя» элемент удаляется;

- «Аудит» — настройки аудита группы:

- «Настройка аудита по умолчанию» — флаг включения аудита по умолчанию;

- «Аудит успехов» и «Аудит отказов» — список флагов включения регистрации событий в журнале операций, в случае их, соответственно, успешного и неуспешного выполнения членом группы. Флаг переключается щелчком левой кнопки мыши на нем.

Настройки политики безопасности

Аудит (протоколирование)

Для работы с подсистемой протоколированием имеется ряд графических утилит, которые могут быть использованы для настройки параметров регистрации событий и просмотра протоколов:

- fly-admin-smc («Управление политикой безопасности») — управление протоколированием, привилегиями и мандатными атрибутами пользователей, работа с пользователями и группами;

- fly-admin-viewaudit («Журнал безопасности») — выборочный просмотр протоколов аудита.

- Для настройки протоколирования перейдите в рабочую панель Аудит à Настройки аудита à вкладка «По умолчанию»

Выставите флаги настроек согласно таблице 8:

Таблица 8. Значения настроек аудита.

| Разряд | Ключ | Событие | Успех | Отказ |

| 16 | w | Net | Нет флага | флаг |

| 15 | e | Rename | Нет флага | Флаг |

| 14 | h | Chroot | флаг | Флаг |

| 13 | p | Cap | Нет флага | Флаг |

| 12 | m | Mac | Нет флага | Флаг |

| 11 | r | Acl | Нет флага | Флаг |

| 10 | a | Audit | Нет флага | Флаг |

| 9 | g | Gid | Нет флага | Флаг |

| 8 | i | Uid | Нет флага | Флаг |

| 7 | l | Module | Нет флага | Флаг |

| 6 | t | Mount | флаг | Флаг |

| 5 | n | Chown | Нет флага | Флаг |

| 4 | d | Chmod | Нет флага | Флаг |

| 3 | u | Delete | Нет флага | Флаг |

| 2 | x | Exec | Нет флага | Флаг |

| 1 | c | Crate | Нет флага | Флаг |

| 0 | o | open | Нет флага | Флаг |

Замкнутая программная среда

Настройки замкнутой программной среды. Рабочая панель содержит вкладки:

- «Настройки»- настройки замкнутой системной среда;

- «Ключи» — настройка ключей:

- [Создать новый ключ] — открывается окно «Создание ключа» со строками ввода имени, адреса электронной почты (EMail) и комментария и кнопками управления: [Да] — настройки для создания ключа сохраняются и окно закрывается: [Отмена] — окно закрывается;

- [Открывать утилиту управления ключами] — открывается окно программы «Управление ключами — KGpg» (графический интерфейс к программе GnuPG — мощной утилите шифрования, которая позволяет шифровать и расшифровывать файлы и электронные письма, обеспечивая безопасную связь);

- в табличном виде отображается список ключей шифрования (имя ключа, размер, тип и дата изменения);

- «Подпись» — настройка подписи.

- флаги «Подпись в бинарные файлы» и «Подпись в расширенные атрибуты» — включают режим подписи, соответственно, в бинарные файлы и в расширенные атрибуты;

- [Подписать], активируется тогда, когда в дереве ФС (отображается внизу кнопки) флагом выделен файл(ы) и установлен флаг «Подпись в бинарные файлы» и/или «Подпись в расширенные атрибуты» (слева от кнопки) — открывается окно «Выбор ключа»:

- «Выберите ключ» — выпадающий список для установки ключа;

- [Создать новый ключ] — открывается окно «Создание ключа» со строками ввода имени, адреса электронной почты (EMail) и комментария и кнопками управления: [Да] — настройки для создания ключа сохраняются и окно закрывается: [Отмена] — окно закрывается;

- [Открывать утилиту управления ключами] — открывается окно программы «Управление ключами — KGpg» (графический интерфейс к программе GnuPG — мощной утилите шифрования, которая позволяет шифровать и расшифровывать файлы и электронные письма, обеспечивая безопасную связь);

- дерево ФС (вершина разворачивается щелчком любой кнопки мыши на знаке вершины) — слева от элемента ФС располагается флаг выделения этого элемента.

На панели навигации в настройки ПБ «Замкнутая программная среда» входят разделы «Ключи» и «Подпись». При выделении раздела активируется соответствующая вкладка на рабочей панели.

Настройка замкнутой программной среды в АИС «ВЕБС» не требуется.

Мандатные атрибуты

Мандатное управление доступом и целостностью. Рабочая панель содержит вкладки:

- «Категории» — категории МРД;

- «Уровни целостности» — уровни целостности МРД;

- «Уровни конфиденциальности» (рис. 56) — уровни МРД.

Вкладки содержит элементы для настройки, соответственно, категорий, уровней целостности и конфиденциальности. На вкладке в табличном виде отображается список содержащихся элементов. В столбцах отображается: разряд (для категорий) или уровень (для уровней целостности и конфиденциальности) и наименование отображаемого элемента.

Мандатный контроль целостности

Настройка мандатного контроля целостности. Рабочая панель содержит элементы управления:

- флаг «Подсистема Мандатного Контроля Целостности» — включает подсистему мандатного контроля целостности (МКЦ). При включении МКЦ устанавливается параметр ядра max_ilevв /etc/default/grub. Для установки МКЦ для ФС следует включить флаг «Мандатный контроль целостности» сконфигурировать рабочую среду пользователей и только потом установить высокую целостность на ФС. При стирании параметра ядра parsec.max_ilev из /etc/default/grub с ФС снимается высокий уровень целостности. При отключении мандатного контроля целостности отключается блокировка интерпретаторов;

- «Максимальный уровень целостности» — в числовом поле устанавливается максимальный уровень целостности;

- флаги «Установить максимальный уровень целостности пользователям из группы astra-admin» — включает установку максимального уровня целостности пользователям из группы astra-admin;

- [Установить] и [Снять] — установленный уровень целостности на выделенные объекты ФС, соответственно, устанавливается или снимается;

- [Уровень целостности] — из списка устанавливается уровень целостности;

- дерево ФС (вершина разворачивается щелчком любой кнопки мыши на знаке вершины) — слева от элемента ФС располагается флаг выделения этого элемента.

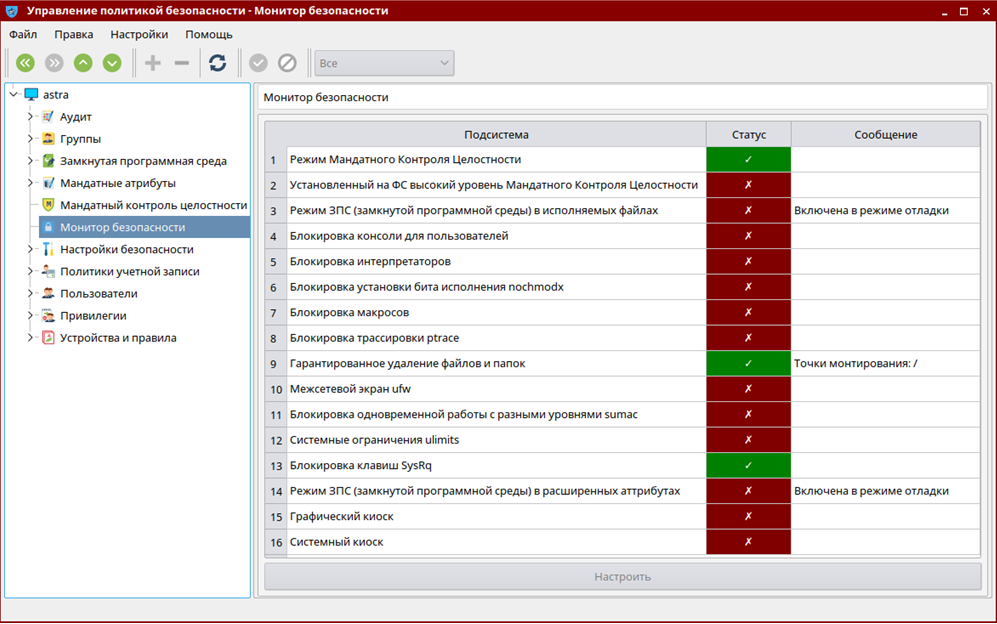

Монитор безопасности

На рабочей панели отображается монитор безопасности.

Настройки безопасности

Группа настроек включает:

- свод разделов «Параметры ядра» c текущими параметрами ядра (sysctl). Рабочая панель содержит вкладки:

- «Текущие параметры» — табличном виде для каждого элемента (параметра) отображаются ключ, значение, источник;

- «Шаблоны»- в табличном виде для каждого элемента (шаблона) отображаются наименование, путь, метка принадлежность к системному элементу.

Двойным щелчком левой кнопки мыши на названии шаблона на рабочей панели отображается соответствующая выделенному шаблону вкладка (рис. 61) с информацией о ключах и значениях, а в дереве навигации открываются разделы с шаблонами.

- раздел «Политика консоли и интерпретаторов» — рабочая панель содержит настройки политики консоли: флаги включения блокировки консоли для пользователей, не входящих в группу astra-console, и блокировки интерпретаторов, а также кнопку для перехода к управлению группой astra-console;

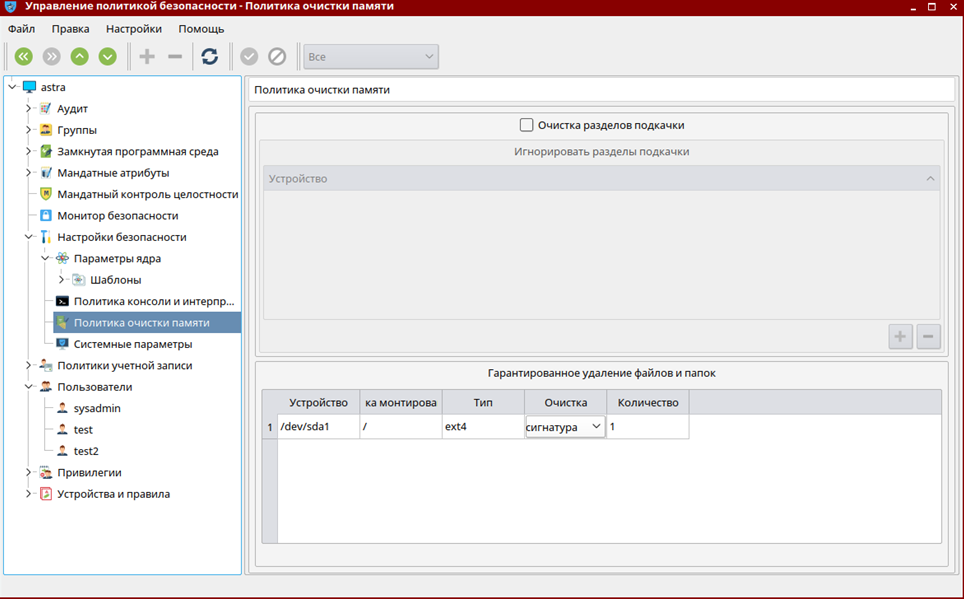

- раздел «Политика очистки памяти» — рабочая панель содержит настройки политики очистки памяти:

- флаг «Очистка разделов подкачки» — включает очистку разделов подкачки и активирует поле ввод «Игнорировать раздел подкачки» для установки тех разделов подкачки, которые не подлежат очистке;

- «Гарантированное удаление файлов и папок» — в табличном виде представлен список разделов устройств для безопасного удаления. Столбцы: «Устройство» — наименование раздела устройства, «Точка монтирования» — точка монтирования, «Тип» — тип файловой системы, «Очистка» — флаг включения безопасного удаления и «Количество»

- раздел «Системные параметры» — рабочая панель содержит флаги включение системных параметров безопасности: запрета установки бита исполнения, блокировки макросов, блокировки трассировки ptrace, блокировки одновременной работы с разными уровнями sumac, включения системных ограничений ulimits, блокировки выключения/перезагрузки ПК для пользователей и блокировки системных команд для пользователей.

Значения параметров настроек безопасности представлены в таблице .

| Настройка | Параметры |

| Параметры ядра | По умолчанию |

| Политика консоли и интерпретаторов | По умолчанию |

| Настройка очистки памяти | /dev/sda1, /, ext4, сигнатура, 1 |

| Системный параметры | По умолчанию |

Политики учетной записи

Группа настроек включает:

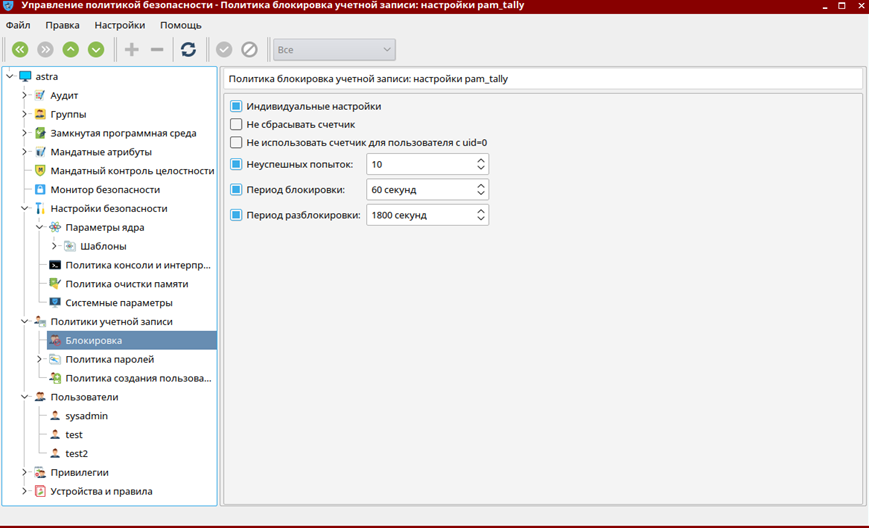

- раздел «Блокировка» — политика блокировки учетной записи: настройки pam_tally. Рабочая панель содержит элементы настройки:

- флаг «Индивидуальные настройки» — разрешает использование индивидуальных настроек;

- флаг «Не сбрасывать счетчик» — отменяет сброс счетчика;

- флаг «Не использовать счетчик для пользователя с uid=0» — отменяет счетчик для суперпользователя;

- «Неуспешных попыток» — в числовом поле устанавливается максимально допустимое количество некорректных попыток входа пользователя в систему (неудачных попыток ввода пароля) до автоматической блокировка учетной записи;

- «Период блокироваки (секунды)» — в числовом поле устанавливается продолжительность (в сек.) запрета на повторный вход в систему после неуспешного входа;

- «Период разблокировки (секунды)» — в числовом поле устанавливается период времени (в сек.) по истечение которого отменяется автоматическая блокировка, установленная после достижения максимального количества неудачных попыток входа.

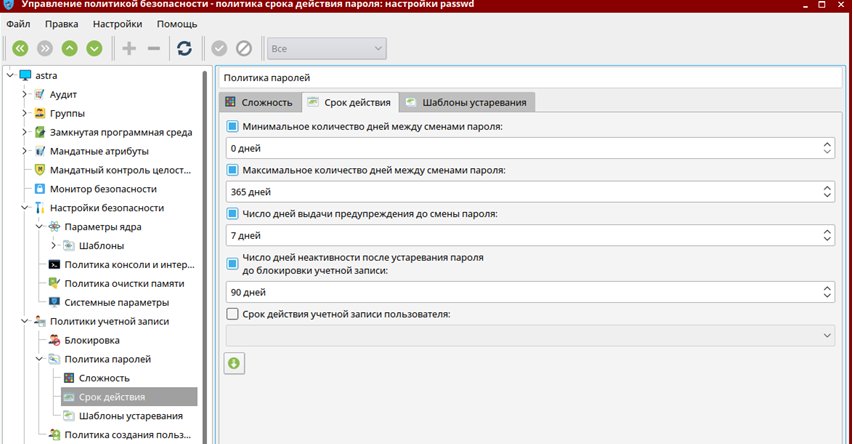

- свод разделов «Политики паролей» (рис. 66) содержит:

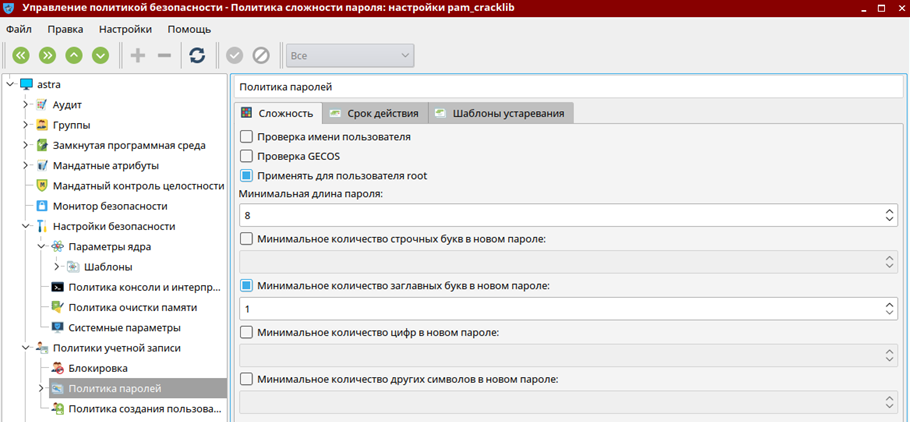

- раздел «Сложность» — вкладка «Сложность» рабочей панели содержит элементы настройки: