Содержание

- Как исправить ошибку аутентификации SSH

- В чем суть ошибки

- Ошибка при использовании пароля

- Ошибка при использовании ключей

- Восстановление открытого ключа

- На что еще обратить внимание

- Неправильная конфигурация клиента

- Противоречия в файле конфигурации

- Настройка прав доступа

- Использование устаревших алгоритмов

- Ошибки на сторонних сервисах

- Заключение

- Как исправить ошибки Push and Pull в битрикс24?

- Authorization Errors

- Troubleshooting

- Access denied

- Partner Connections Manager (PCM) error

- Google hasn’t verified this app

- Invalid client

- Invalid request, missing required scope

- Redirect uri mismatch

- Quick reference

- 1 PCM

- 2 Auth Code

- 3 Access Token

- Request

- Response

- 4 API Call

- sdm.service

- devices

- 5 Refresh Token

- Request

- Response

Как исправить ошибку аутентификации SSH

Основные механизмы аутентификации пользователей при подключении через SSH — проверка пароля и сверка ключей. Их можно применять вместе или по отдельности, это настраивается в файле конфигурации SSH. Оба способа надежные, но иногда при их использовании можно столкнуться с ошибкой authentication failed. В этой статье разберемся, какие у этого сбоя могут быть причины и как их устранить.

В чем суть ошибки

У сообщения «authentication failed» перевод на русский предельно простой. Этот вывод в терминале говорит о том, что аутентификация пользователя не удалась.

Аутентификация — это проверка подлинности. Например, у вас есть сервер на cloud.timeweb.com . Вы настроили SSH для удаленного подключения. Чтобы система защиты вас пропустила, нужно пройти процедуру аутентификации – подтвердить, что это действительно вы.

Метод проверки подлинности закреплен в конфигурационном файле SSH. По умолчанию это аутентификация по паролю.

Другой вариант — использование пары SSH-ключей для проверки подлинности. В таком случае у пользователя на компьютере хранится закрытая часть ключа. На сервере располагается открытая часть. При попытке установить соединение эти части сравниваются. При совпадении доступ открывается. Если совпадения нет, появляется сообщение об ошибке — например, следующая ошибка SSH:

Но причины появления ошибки не ограничиваются только неправильным паролем или не теми ключами. Сбой может возникать также из-за повреждения системных файлов или неверно выставленных прав доступа.

Ниже разберемся с наиболее частыми ситуациями.

Ошибка при использовании пароля

Обычно проблемы возникают из-за неверного имени пользователя или пароля. Также стоит обратить внимание на конфигурацию сервера — может стоять запрет на аутентификацию через пароль. Как это проверить:

- Откройте файл конфигурации на сервере. Он находится по пути /etc/ssh/sshd_config.

- Найдите строку PasswordAuthentication. По умолчанию у неё значение `yes`. Это значит, что проверка по паролю разрешена.

- Если в вашем файле конфигурации параметр PasswordAuthentication имеет значение `no`, то подключиться по паролю не получится. Чтобы исправить ситуацию, измените значение на `yes`.

С паролем связано и появление ошибки su authentication failure. Вернее, с отсутствием парольной проверки у пользователя root. Если при такой конфигурации выполнить команду `su` без параметров, то вернется ошибка. Чтобы ее устранить, достаточно назначить пользователю root парольную защиту.

Ошибка при использовании ключей

Одна из самых распространенных проблем — использование не тех ключей при установке соединения. Часто это происходит, если с одного компьютера приходится подключаться к разным хостам. Самый простой способ не запутаться — давать понятные названия с указанием на то, для каких целей вы используете файлы аутентификации.

Использование большого количества ключей без явного указания нужного приводит еще к одной ошибке:

Причина сбоя — превышение числа попыток. Это случается из-за того, что SSH-клиент пытается подключиться к хосту, используя все доступные ключи. Исправить ситуацию можно с помощью опций IdentitiesOnly и IdentityFile. Пример запроса на подключение:

Чтобы каждый раз не прописывать это в командной строке при подключении, можно указать необходимую настройку в конфигурационном файле SSH

/.ssh/config. Пример такой настройки:

В этом случае SSH будет использовать только идентификаторы, указанные в файлах ssh_config, плюс идентификатор, указанный в командной строке. Идентификаторы, предоставленные агентом, будут игнорироваться.

При использовании ssh-ключей может возникнуть еще одна ошибка:

Ее причиной может быть ввод неверной ключевой фразы.

Если вы потеряете ключевую фразу, восстановить ее будет невозможно. Вам нужно будет сгенерировать новую пару значений для Secure Shell.

Восстановление открытого ключа

Если у вас есть закрытый ключ, но вы потеряли открытую часть, то эту проблему можно решить стандартными средствами OpenSSH.

Самый просто способ — использовать утилиту ssh-keygen.

Запустите терминал и выполните команду:

/.ssh/id_rsa — это путь к закрытому части, которая хранится на компьютере. В ответ вы получите последовательность символов. Это и есть открытая часть, которую необходимо добавить на сервер.

В среде Windows решить ту же задачу можно с помощью утилиты PuTTYgen, которая входит в набор PuTTY. В ней есть кнопка Load, через которую вы можете загрузить закрытый ключ. Для этого нужно лишь знать директорию, в которой он хранится на компьютере.

После импорта вы увидите окно с полем `Public key for…`. В нём отобразится открытая часть, которую можно скопировать и отправить на сервер.

Восстановить закрытую часть по открытой нельзя — это противоречит основам безопасности.

На что еще обратить внимание

У понятия « authentication failed» перевод дает весьма общее представление о причине сбоя. Проблема может крыться не только в пароле или ключах. Значение имеют также выставленные права доступа и алгоритмы шифрования.

Неправильная конфигурация клиента

Распространенная ошибка — использование клиента SSH/SFTP (SSH, PuTTY, Filezilla) без правильной настройки всех необходимых параметров, таких как хост, порт, имя пользователя или закрытый ключ.

Другая частая проблема возникает, когда вы используете неподдерживаемый сертификат. Например, пытаетесь добавить в PuTTY файл ключа *.pem вместо файла ключа *.ppk.

Противоречия в файле конфигурации

Убедитесь, что в файле /etc/ssh/sshd_config установлены параметры, которые не противоречат друг другу. Такое может быть, например, при отключении парольной проверки или запрете на подключение для пользователя root.

Распространенный пример конфликта: у параметра PasswordAuthentication установлено значение `yes`, а у параметра PermitRootLogin — значение `no` или `without-password`. Из-за этого сервер не понимает, как проверять пользователей, и не пускает никого.

Настройка прав доступа

У OpenSSH строгие правила к тому, кто должен быть владельцем файлов и какие на них должны быть выставлены права доступа.

Убедитесь, что на сервере выставлены следующие доступы:

./ssh принадлежит текущему аккаунту.

/.ssh/authorized_keys принадлежит текущему аккаунту.

На клиенте также проверьте разрешения следующих файлов:

/ .ssh / config – 600.

Почему важен владелец? Например, вы настраивали доступ через Secure Shell от имени одного пользователя, а затем пытаетесь подключиться под другим аккаунтом, у которого нет прав даже на чтение содержимого защищенных директорий с аутентификационными данными.

Использование устаревших алгоритмов

В OpenSSH начиная с седьмой версии не поддерживаются старые ключи, которые используют алгоритм цифровой подписи — DSA. Ключи ssh-dss считаются слишком слабыми для того, чтобы можно было доверять им защиту подключения к серверу.

Если у вас старые ключи, оптимальное решение — сгенерировать и добавить на хосты новые, которые основаны на более стойких алгоритмах.

Есть и альтернатива, но пользоваться ей придется на свой страх и риск. Речь идет об изменении файла конфигурации /etc/ssh/sshd_config. Если установить параметру PubkeyAcceptedKeyTypes значение `+ssh-dss`, то можно будет использовать ключи, сгенерированные с помощью устаревшего алгоритма цифровой подписи.

Дополнительные опции могут понадобиться и на SSH-клиенте. Например, при подключении к серверу с ПО, которое давно не обновлялось. В частности, такие проблемы возникают при подключении к хостам на CentOS 6, поддержка которой прекращена в конце 2020 года. Чтобы исправить эту ошибку, необходимо добавить опцию `-oHostKeyAlgorithms=+ssh-dss`:

Ошибки на сторонних сервисах

Проблемы аутентификации могут возникать и при использовании сторонних сервисов. Например, при подключении к VK API пользователи сталкиваются с сообщением user authorization failed invalid session . Устранить такой сбой самостоятельно не получится — нужно обращаться в поддержку.

Заключение

Причина ошибки аутентификации может быть как на стороне клиента, так и на стороне сервера. Начинайте диагностику с самого простого: проверьте правильность имени пользователя и пароля, если он используется, выбор SSH-ключа в агенте. Если это не помогает устранить сбой, проверьте конфигурацию подключения и права доступа к файлам, которые OpenSSH использует для проверки подлинности пользователей.

Источник

Как исправить ошибки Push and Pull в битрикс24?

Стоит на локальной сети коробка 1С-Битрикс: Корпоративный портал 21.900.0 сервер напрочь отрублен от интернета(политика компании)

Из ошибок только отправка почты и Доступ снаружи к Экстранет.

У простых пользователей постоянно вылетает Отсутствует соединение с сервером. и со временем вылетает просто, как это можно решить?

код подписи и настройки сделаны по инструкции, через терминал показывает что все ок

http://#DOMAIN#/bitrix/pubweb/

http://#DOMAIN#/bitrix/sub/

ws://#DOMAIN#/bitrix/subws/

Centos 7 BitriVM CRM

4 ядра 16гб оперативы ECC

раздел session в php.ini

- Вопрос задан 26 авг. 2022

- 617 просмотров

Этот ответ выдает REST часть которая должна вернуть настройки.

Возможно происходит одна из следующих частей:

1. Пользователь, под которым наблюдается ошибка, является экстранет пользователем (т.е. не сотрудник организации).

2. Публичная часть портала закрыта для пользователей (в админке, в настройках главного модуля закрыли доступ)

3. Есть ошибки с хранением сессии на сервере.

Если вы не закрывали доступ, то проверьте остальные пункты.

Как проверить что пользователь является сотрудником организации? Нужно открыть в админке профиль пользователя и проверить чтобы у него было проставлено:

— Активное подразделение (подразделение, которое является активным, т.е. не деактивировано)

— Он должен состоять в группе сотрудники (обычно это **: Сотрудники и ID:12)

Затем нужно проверить сессию.

Откройте веб-консоль браузера и посмотрите на sessid (PHPSESSID в cookie) значение, при движении по порталу он не должен меняться часто (т.е. когда он один раз в день меняется — нормально, а если он меняется на каждой странице — не нормально).

Источник

During the authorization process, Google OAuth may return an error. Use this guide to troubleshoot the most common errors during this process.

Troubleshooting

To learn more about Google OAuth, see Using OAuth 2.0 to Access Google APIs.

Access denied

If you’ve set up your OAuth consent screen in GCP and the User type is External, you will get an «Access denied» error if you attempt to account link with a Google account that is not listed as a test user for your app. Make sure to add the Google account to the Test users section in your OAuth consent screen.

Partner Connections Manager (PCM) error

For help with any errors encountered when accessing PCM, see Partner Connections Manager (PCM) Error Reference.

Google hasn’t verified this app

The SDM API uses a restricted scope, which means that any apps that use this scope during authorization will be «unverified» unless OAuth API Verification is completed. When using Device Access for personal use, OAuth API Verification is not required.

You may see a «Google hasn’t verified this app» screen during the authorization process, which appears if the sdm.service scope is not configured on your OAuth consent screen in GCP. This screen can be bypassed by clicking the Advanced option and then clicking Go to Project Name (unsafe).

See Unverified app screen for more information.

Invalid client

When attempting to get an access or refresh token, you will get an «Invalid client» error if you provide an incorrect OAuth 2.0 Client Secret. Make sure the client_secret value you’re using in access and refresh token calls is the one for the OAuth 2.0 Client ID being used, as found in your GCP Credentials page.

Invalid request, missing required scope

After granting permissions in PCM, you might run into a «Invalid request» error of «Missing required parameter: scope». Make sure the scope value you’re using in authorization calls is the same as the one you set for the OAuth 2.0 Client, as found in your GCP Credentials page.

Redirect uri mismatch

When going through authorization, you might run into a «Redirect uri mismatch» error. Make sure the redirect_uri value you’re using in authorization calls is the same as the one you set for the OAuth 2.0 Client, as found in your GCP Credentials page.

Quick reference

Use this reference to quickly implement the steps to authorize a user and link their Google account .

To use this quick reference, edit each placeholder variable in the code samples with the values for your specific integration, and copy and paste as needed:

1 PCM

Direct the user to the PCM link in your app, replacing:

- project-id with your Device Access Project ID

- oauth2-client-id with the OAuth2 Client ID from your Google Cloud Platform (GCP) Credentials

- redirect-uri with a Redirect URI specified for the OAuth2 Client ID you are using

- scope with one of your available scopes

2 Auth Code

After granting permissions through PCM for your selected scope, the user should be redirected to your specified Redirect URI. The Authorization Code is returned as the code parameter in the URL, which should be in this format:

3 Access Token

Use the authorization code to retrieve an access token, that you can use to call the SDM API on behalf of the user.

Make a POST call to Google’s OAuth endpoint, replacing:

- oauth2-client-id and oauth2-client-secret with the OAuth2 Client ID and Client Secret from your GCP Credentials

- authorization-code with the code you received in the previous step

- redirect-uri with a Redirect URI specified for the OAuth2 Client ID you are using

Google OAuth returns two tokens, an access token and a refresh token.

Request

Response

4 API Call

Authorization is not complete until you make an API call with the user’s access token. This initial call finishes the authorization process and enables events.

You must use one of the API calls listed for the specified scope to complete authorization.

sdm.service

devices

See the devices.list API reference for more information.

5 Refresh Token

Access tokens for the SDM API are only valid for 1 hour, as noted in the expires_in parameter returned by Google OAuth. If your access token expires, use the refresh token to get a new one.

Make a POST call to Google’s OAuth endpoint, replacing:

- oauth2-client-id and oauth2-client-secret with the OAuth2 Client ID and Client Secret from your GCP Credentials

- refresh-token with the code you received when initially getting the access token.

Google OAuth returns a new access token.

Request

Response

Except as otherwise noted, the content of this page is licensed under the Creative Commons Attribution 4.0 License, and code samples are licensed under the Apache 2.0 License. For details, see the Google Developers Site Policies. Java is a registered trademark of Oracle and/or its affiliates.

Источник

Actually, I don’t recommend you to mix the Azure Powershell and CLI together. If you insist on doing it, I have tried your script, I could not reproduce your issue, it works fine.

According to the error, you could try to pass a --subscription, it also works.

$sp_appid = (Get-AzADServicePrincipal -DisplayName joywebapp2).ApplicationId.Guid

$sp_secret = (Get-AzKeyVaultSecret -VaultName joykeyvault1 -Name joywebapp2).SecretValueText

$tenant_Id = "xxxxxxxxxxxx"

$subscription_Id = "xxxxxxxxxxx"

az login --service-principal --username $sp_appid --password $sp_secret --tenant $tenant_Id --subscription $subscription_Id

Note: Due to the AzureRM powershell module has been deprecated, I use the new Az powershell module, if you want to upgrade to Az, see this link. (It may not be the reason of the issue, but I recommend you to upgrade it.)

Update:

We have to use AZ CLI simply for the property we are trying to grab…there is no PowerShell equivalent.

Actually you can login with a service principal via powershell, the strong password is the secret, more details see this post.

$azureAplicationId ="Azure AD Application Id"

$azureTenantId= "Your Tenant Id"

$azurePassword = ConvertTo-SecureString "strong password" -AsPlainText -Force

$psCred = New-Object System.Management.Automation.PSCredential($azureAplicationId , $azurePassword)

Add-AzureRmAccount -Credential $psCred -TenantId $azureTenantId -ServicePrincipal

-

Главная

-

Инструкции

-

Linux

-

Как исправить ошибку аутентификации SSH

Основные механизмы аутентификации пользователей при подключении через SSH — проверка пароля и сверка ключей. Их можно применять вместе или по отдельности, это настраивается в файле конфигурации SSH. Оба способа надежные, но иногда при их использовании можно столкнуться с ошибкой authentication failed. В этой статье разберемся, какие у этого сбоя могут быть причины и как их устранить.

В чем суть ошибки

У сообщения «authentication failed» перевод на русский предельно простой. Этот вывод в терминале говорит о том, что аутентификация пользователя не удалась.

Аутентификация — это проверка подлинности. Например, у вас есть сервер на cloud.timeweb.com. Вы настроили SSH для удаленного подключения. Чтобы система защиты вас пропустила, нужно пройти процедуру аутентификации – подтвердить, что это действительно вы.

Метод проверки подлинности закреплен в конфигурационном файле SSH. По умолчанию это аутентификация по паролю.

Другой вариант — использование пары SSH-ключей для проверки подлинности. В таком случае у пользователя на компьютере хранится закрытая часть ключа. На сервере располагается открытая часть. При попытке установить соединение эти части сравниваются. При совпадении доступ открывается. Если совпадения нет, появляется сообщение об ошибке — например, следующая ошибка SSH:

Permission denied (publickey)Но причины появления ошибки не ограничиваются только неправильным паролем или не теми ключами. Сбой может возникать также из-за повреждения системных файлов или неверно выставленных прав доступа.

Ниже разберемся с наиболее частыми ситуациями.

Ошибка при использовании пароля

Обычно проблемы возникают из-за неверного имени пользователя или пароля. Также стоит обратить внимание на конфигурацию сервера — может стоять запрет на аутентификацию через пароль. Как это проверить:

- Откройте файл конфигурации на сервере. Он находится по пути /etc/ssh/sshd_config.

- Найдите строку PasswordAuthentication. По умолчанию у неё значение `yes`. Это значит, что проверка по паролю разрешена.

- Если в вашем файле конфигурации параметр PasswordAuthentication имеет значение `no`, то подключиться по паролю не получится. Чтобы исправить ситуацию, измените значение на `yes`.

С паролем связано и появление ошибки su authentication failure. Вернее, с отсутствием парольной проверки у пользователя root. Если при такой конфигурации выполнить команду `su` без параметров, то вернется ошибка. Чтобы ее устранить, достаточно назначить пользователю root парольную защиту.

Ошибка при использовании ключей

Одна из самых распространенных проблем — использование не тех ключей при установке соединения. Часто это происходит, если с одного компьютера приходится подключаться к разным хостам. Самый простой способ не запутаться — давать понятные названия с указанием на то, для каких целей вы используете файлы аутентификации.

Использование большого количества ключей без явного указания нужного приводит еще к одной ошибке:

Too many authentication failures for userПричина сбоя — превышение числа попыток. Это случается из-за того, что SSH-клиент пытается подключиться к хосту, используя все доступные ключи. Исправить ситуацию можно с помощью опций IdentitiesOnly и IdentityFile. Пример запроса на подключение:

ssh -o IdentitiesOnly=yes

-o IdentityFile=id1.key

user@example.comЧтобы каждый раз не прописывать это в командной строке при подключении, можно указать необходимую настройку в конфигурационном файле SSH ~/.ssh/config. Пример такой настройки:

Host 192.168.3.44

IdentityFile ~/.ssh/id_rsa

Host *

IdentitiesOnly=yesВ этом случае SSH будет использовать только идентификаторы, указанные в файлах ssh_config, плюс идентификатор, указанный в командной строке. Идентификаторы, предоставленные агентом, будут игнорироваться.

При использовании ssh-ключей может возникнуть еще одна ошибка:

Permission denied (publickey, password)Ее причиной может быть ввод неверной ключевой фразы.

Если вы потеряете ключевую фразу, восстановить ее будет невозможно. Вам нужно будет сгенерировать новую пару значений для Secure Shell.

Восстановление открытого ключа

Если у вас есть закрытый ключ, но вы потеряли открытую часть, то эту проблему можно решить стандартными средствами OpenSSH.

Самый просто способ — использовать утилиту ssh-keygen.

Запустите терминал и выполните команду:

ssh-keygen -y -f ~/.ssh/id_rsaЗдесь ~/.ssh/id_rsa — это путь к закрытому части, которая хранится на компьютере. В ответ вы получите последовательность символов. Это и есть открытая часть, которую необходимо добавить на сервер.

В среде Windows решить ту же задачу можно с помощью утилиты PuTTYgen, которая входит в набор PuTTY. В ней есть кнопка Load, через которую вы можете загрузить закрытый ключ. Для этого нужно лишь знать директорию, в которой он хранится на компьютере.

После импорта вы увидите окно с полем `Public key for…`. В нём отобразится открытая часть, которую можно скопировать и отправить на сервер.

Восстановить закрытую часть по открытой нельзя — это противоречит основам безопасности.

На что еще обратить внимание

У понятия «authentication failed» перевод дает весьма общее представление о причине сбоя. Проблема может крыться не только в пароле или ключах. Значение имеют также выставленные права доступа и алгоритмы шифрования.

Неправильная конфигурация клиента

Распространенная ошибка — использование клиента SSH/SFTP (SSH, PuTTY, Filezilla) без правильной настройки всех необходимых параметров, таких как хост, порт, имя пользователя или закрытый ключ.

Другая частая проблема возникает, когда вы используете неподдерживаемый сертификат. Например, пытаетесь добавить в PuTTY файл ключа *.pem вместо файла ключа *.ppk.

Противоречия в файле конфигурации

Убедитесь, что в файле /etc/ssh/sshd_config установлены параметры, которые не противоречат друг другу. Такое может быть, например, при отключении парольной проверки или запрете на подключение для пользователя root.

Распространенный пример конфликта: у параметра PasswordAuthentication установлено значение `yes`, а у параметра PermitRootLogin — значение `no` или `without-password`. Из-за этого сервер не понимает, как проверять пользователей, и не пускает никого.

Настройка прав доступа

У OpenSSH строгие правила к тому, кто должен быть владельцем файлов и какие на них должны быть выставлены права доступа.

Убедитесь, что на сервере выставлены следующие доступы:

- ~./ssh – 700.

- ~./ssh принадлежит текущему аккаунту.

- ~/.ssh/authorized_keys – 600.

- ~/.ssh/authorized_keys принадлежит текущему аккаунту.

На клиенте также проверьте разрешения следующих файлов:

- ~ / .ssh / config – 600.

- ~ / .ssh / id_ * – 600.

Почему важен владелец? Например, вы настраивали доступ через Secure Shell от имени одного пользователя, а затем пытаетесь подключиться под другим аккаунтом, у которого нет прав даже на чтение содержимого защищенных директорий с аутентификационными данными.

Использование устаревших алгоритмов

В OpenSSH начиная с седьмой версии не поддерживаются старые ключи, которые используют алгоритм цифровой подписи — DSA. Ключи ssh-dss считаются слишком слабыми для того, чтобы можно было доверять им защиту подключения к серверу.

Если у вас старые ключи, оптимальное решение — сгенерировать и добавить на хосты новые, которые основаны на более стойких алгоритмах.

Есть и альтернатива, но пользоваться ей придется на свой страх и риск. Речь идет об изменении файла конфигурации /etc/ssh/sshd_config. Если установить параметру PubkeyAcceptedKeyTypes значение `+ssh-dss`, то можно будет использовать ключи, сгенерированные с помощью устаревшего алгоритма цифровой подписи.

Дополнительные опции могут понадобиться и на SSH-клиенте. Например, при подключении к серверу с ПО, которое давно не обновлялось. В частности, такие проблемы возникают при подключении к хостам на CentOS 6, поддержка которой прекращена в конце 2020 года. Чтобы исправить эту ошибку, необходимо добавить опцию `-oHostKeyAlgorithms=+ssh-dss`:

ssh -oHostKeyAlgorithms=+ssh-dss user@legacyhost

Ошибки на сторонних сервисах

Проблемы аутентификации могут возникать и при использовании сторонних сервисов. Например, при подключении к VK API пользователи сталкиваются с сообщением user authorization failed invalid session. Устранить такой сбой самостоятельно не получится — нужно обращаться в поддержку.

Заключение

Причина ошибки аутентификации может быть как на стороне клиента, так и на стороне сервера. Начинайте диагностику с самого простого: проверьте правильность имени пользователя и пароля, если он используется, выбор SSH-ключа в агенте. Если это не помогает устранить сбой, проверьте конфигурацию подключения и права доступа к файлам, которые OpenSSH использует для проверки подлинности пользователей.

https://api.vk.com/method/friends.get?user_id=babegone{"error":{"error_code":5,"error_msg":"User authorization failed: no access_token passed.","request_params":[{"key":"oauth","value":"1"},{"key":"method","value":"friends.get"},{"key":"user_id","value":"babegone"}]}}-

Вопрос заданболее трёх лет назад

-

21565 просмотров

Пригласить эксперта

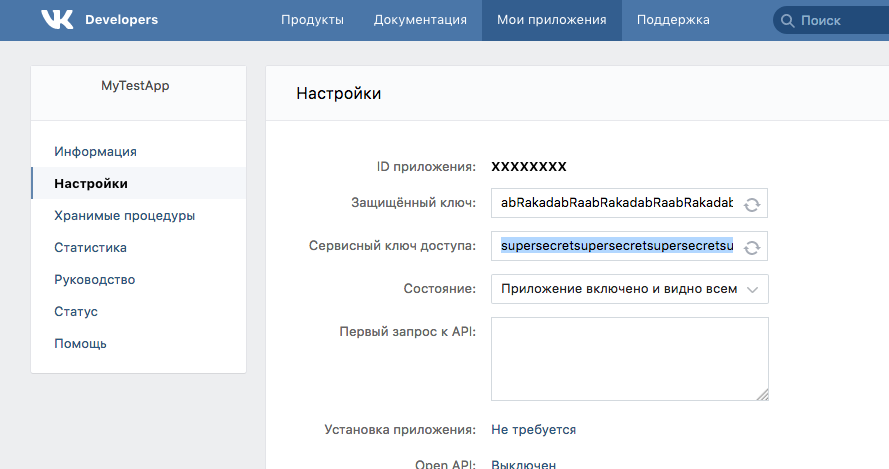

Стоит ознакомиться с API ВКонтакте по их статье.

Ваше сообщение об ошибке однозначно указывает на её причину: User authorization failed: no access_token passed. – не авторизовать пользователя, выполняющего запрос по причине отсутствия access_token’а (ключа доступа).

Для выполнения friends.get() требуется ключ («access_token») либо сервисный – из настроек созданного вами Приложения ВК; либо пользователя – полученный в результате диалога авторизации пользователя.

Также обязательно стало указывать используемую версию API, параметр v. Сейчас актуальная версия 5.74

Чтобы просто попробовать, создайте приложение типа standalone и скопируйте из его Настроек значение Сервисного ключа:

скрин

В итоге ваш запрос будет выглядеть примерно так:

https://api.vk.com/method/friends.get?user_id=babegone&v=5.74&access_token=supersecretsupersecretНе указан токен авторизации

-

Показать ещё

Загружается…

09 февр. 2023, в 09:53

10 руб./за проект

09 февр. 2023, в 09:37

2000 руб./за проект

09 февр. 2023, в 09:28

5000 руб./за проект

Минуточку внимания

Why do I get an authorization error when I try to subscribe my Lambda function to my Amazon SNS topic?

Last updated: 2022-03-31

I receive an authorization error when I try to subscribe my AWS Lambda function to my Amazon Simple Notification Service (Amazon SNS) topic. How do I resolve the error?

Short description

When you subscribe a Lambda function to an SNS topic, you can receive an authorization error for the following reasons:

- You tried to create the subscription from a different AWS account than the one that your Lambda function is in.

-or- - The AWS Identity and Access Management (IAM) identity that you used to create the subscription doesn’t have permissions to run the following API operations:

(Lambda) AddPermission

(Amazon SNS) Subscribe

To resolve the issue, you must do one of the following, depending on what’s causing the error:

- Make sure that you subscribe your Lambda function to the SNS topic from the AWS account where your function is located.

-or- - Make sure that the IAM identity that you’re using has permissions to run both the Lambda AddPermission and SNS Subscribe API operations.

Resolution

Verify what’s causing the error based on the error message that Lambda returns

If you create the subscription from a different AWS account than the one that your function is in, then Lambda returns one of the following errors:

AWS CLI error example: You tried to create the subscription from a different account than the one that your Lambda function is in

An error occurred (AuthorizationError) when calling the Subscribe operation: The account YOUR_AWS_ACCOUNT_ID_1 is not the owner of the endpoint arn:aws:lambda:us-east-1:YOUR_AWS_ACCOUNT_ID_2:function: your_Lambda_function_ARNAWS Management Console error example: You tried to create the subscription from a different account than the one that your Lambda function is in

Error code: AccessDeniedException - Error message: User: arn:aws:sts::XXXXXXX:XXXXXXX/XXXXX/XXXXXX is not authorized to perform: lambda:AddPermission on resource: arn:aws:lambda:us-west-2:XXXXXXX:function:XXXXXXXIf you’re using the correct account, but your IAM identity lacks the required permissions, then Lambda or SNS returns one of the following errors:

AWS CLI error example: The IAM identity that you used to create the subscription doesn’t have permissions to run the Lambda AddPermission action

An error occurred (AccessDeniedException) when calling the AddPermission operation: User: arn:aws:iam::XXXXXXX:user/XXXXXXXX is not authorized to perform: lambda:AddPermission on resource: arn:aws:lambda:us-west-2:XXXXXX:function:XXXXXXX because no identity-based policy allows the lambda:AddPermission actionAWS Management Console error example: The IAM identity that you used to create the subscription doesn’t have permissions to run the Lambda AddPermission action

Error code: AccessDeniedException - Error message: User: arn:aws:sts:XXXXXXXX:assumed-role/XXXXXXXX/XXXXX-XXXXXX is not

authorized to perform: lambda:AddPermission on resource:

arn:aws:lambda:us-west-2:XXXXXXXXX:function:XXXXXXX because no

identity-based policy allows the lambda:AddPermission actionAWS CLI error example for when you try to use an IAM identity that doesn’t have permission to run the SNS Subscribe action

An error occurred (AuthorizationError) when calling the Subscribe operation: User: arn:aws:iam::XXXXXXX:user/XXXXXXXX is not authorized to perform: SNS:Subscribe on resource: arn:aws:sns:us-west-2:XXXXXXXX:XXXXXXX because no resource-based policy allows the SNS:Subscribe actionMake sure that you subscribe your Lambda function to the SNS topic from the AWS account where your function is located

You can use the Lambda console or AWS CLI to subscribe your Lambda function to an SNS topic.

To subscribe a function to an SNS topic using the Lambda console

Note: When you add the SNS trigger using the Lambda console, the console automatically allows the lambda:InvokeFunction permission from the principal service:sns.amazonaws.com.

1. On the Functions page of the Lambda console, choose your function.

2. Under Overview, choose Add trigger.

3. For Trigger configuration, choose Select a trigger, and then choose SNS.

4. For SNS topic, paste the SNS topic Amazon Resource Name (ARN) from the other AWS account.

5. Select the Enable trigger check box.

6. Choose Add.

For more information, see Configuring Lambda function options.

Note: If you receive the following error, then you must grant Subscribe API action permissions to the IAM identity that you’re using. For troubleshooting instructions, see the following article: How do I resolve authorization errors when trying to add subscribers to an Amazon SNS topic?

An error occurred (AuthorizationError) when calling the Subscribe operation: User: your_IAM_user_or_role is not authorized to perform: SNS:Subscribe on resource: your_SNS_topic_ARNaws configure --profile-name your_profile_nameImportant: Make sure that you pass the AWS Access Key Id and Secret Key of your IAM user.

2. Allow Lambda invocations from the SNS topic by adding the lambda:InvokeFunction permission from the principal service:sns.amazonaws.com:

aws lambda add-permission --function-name your_lambda_function_name --statement-id sns_invoke_permission --action lambda:InvokeFunction --principal sns.amazonaws.com --source-arn your_sns_topic_arn3. Subscribe your Lambda function to your SNS topic:

aws sns subscribe --topic-arn your_sns_topic_ARN --protocol lambda --notification-endpoint your_lambda_function_arn --profile your_profile_name_passed_on_#1An error occurred (AuthorizationError) when calling the Subscribe operation: User: your_IAM_user_or_role is not authorized to perform: SNS:Subscribe on resource: your_SNS_topic_ARNMake sure that the IAM identity that you’re using has permissions to run the Lambda AddPermission and SNS Subscribe API operations

Review your IAM identity’s identity-based policy. Make sure that the policy explicitly allows the IAM identity to run both of the following actions:

lambda:AddPermission

SNS:Subscribe

If the identity-based policy doesn’t grant the required permissions, add the required permissions to the policy. Then, subscribe your Lambda function to the SNS topic from the AWS account that the function is in.

Did this article help?

Do you need billing or technical support?

AWS support for Internet Explorer ends on 07/31/2022. Supported browsers are Chrome, Firefox, Edge, and Safari.

Learn more »

Появление сообщения об ошибке 401 Unauthorized Error («отказ в доступе») при открытии страницы сайта означает неверную авторизацию или аутентификацию пользователя на стороне сервера при обращении к определенному url-адресу. Чаще всего она возникает при ошибочном вводе имени и/или пароля посетителем ресурса при входе в свой аккаунт. Другой причиной являются неправильные настройки, допущенные при администрировании web-ресурса. Данная ошибка отображается в браузере в виде отдельной страницы с соответствующим описанием. Некоторые разработчики интернет-ресурсов, в особенности крупных порталов, вводят собственную дополнительную кодировку данного сбоя:

- 401 Unauthorized;

- Authorization Required;

- HTTP Error 401 – Ошибка авторизации.

Попробуем разобраться с наиболее распространенными причинами возникновения данной ошибки кода HTTP-соединения и обсудим способы их решения.

Причины появления ошибки сервера 401 и способы ее устранения на стороне пользователя

При доступе к некоторым сайтам (или отдельным страницам этих сайтов), посетитель должен пройти определенные этапы получения прав:

- Идентификация – получение вашей учетной записи («identity») по username/login или email.

- Аутентификация («authentic») – проверка того, что вы знаете пароль от этой учетной записи.

- Авторизация – проверка вашей роли (статуса) в системе и решение о предоставлении доступа к запрошенной странице или ресурсу на определенных условиях.

Большинство пользователей сохраняют свои данные по умолчанию в истории браузеров, что позволяет быстро идентифицироваться на наиболее часто посещаемых страницах и синхронизировать настройки между устройствами. Данный способ удобен для серфинга в интернете, но может привести к проблемам с безопасностью доступа к конфиденциальной информации. При наличии большого количества авторизованных регистрационных данных к различным сайтам используйте надежный мастер-пароль, который закрывает доступ к сохраненной в браузере информации.

Наиболее распространенной причиной появления ошибки с кодом 401 для рядового пользователя является ввод неверных данных при посещении определенного ресурса. В этом и других случаях нужно попробовать сделать следующее:

- Проверьте в адресной строке правильность написания URL. Особенно это касается перехода на подстраницы сайта, требующие авторизации. Введите правильный адрес. Если переход на страницу осуществлялся после входа в аккаунт, разлогинитесь, вернитесь на главную страницу и произведите повторный вход с правильными учетными данными.

- При осуществлении входа с сохраненными данными пользователя и появлении ошибки сервера 401 проверьте их корректность в соответствующих настройках данного браузера. Возможно, авторизационные данные были вами изменены в другом браузере. Также можно очистить кэш, удалить cookies и повторить попытку входа. При удалении истории браузера или очистке кэша потребуется ручное введение логина и пароля для получения доступа. Если вы не помните пароль, пройдите процедуру восстановления, следуя инструкциям.

- Если вы считаете, что вводите правильные регистрационные данные, но не можете получить доступ к сайту, обратитесь к администратору ресурса. В этом случае лучше всего сделать скриншот проблемной страницы.

- Иногда блокировка происходит на стороне провайдера, что тоже приводит к отказу в доступе и появлению сообщения с кодировкой 401. Для проверки можно попробовать авторизоваться на том же ресурсе с альтернативного ip-адреса (например, используя VPN). При подтверждении блокировки трафика свяжитесь с провайдером и следуйте его инструкциям.

Некоторые крупные интернет-ресурсы с большим количеством подписчиков используют дополнительные настройки для обеспечения безопасности доступа. К примеру, ваш аккаунт может быть заблокирован при многократных попытках неудачной авторизации. Слишком частые попытки законнектиться могут быть восприняты как действия бота. В этом случае вы увидите соответствующее сообщение, но можете быть просто переадресованы на страницу с кодом 401. Свяжитесь с администратором сайта и решите проблему.

Иногда простая перезагрузка проблемной страницы, выход из текущей сессии или использование другого веб-браузера полностью решают проблему с 401 ошибкой авторизации.

Устранение ошибки 401 администратором веб-ресурса

Для владельцев сайтов, столкнувшихся с появлением ошибки отказа доступа 401, решить ее порою намного сложнее, чем обычному посетителю ресурса. Есть несколько рекомендаций, которые помогут в этом:

- Обращение в службу поддержки хостинга сайта. Как и в случае возникновения проблем с провайдером, лучше всего подробно описать последовательность действий, приведших к появлению ошибки 401, приложить скриншот.

- При отсутствии проблем на стороне хостинг-провайдера можно внести следующие изменения в настройки сайта с помощью строки Disallow:/адрес проблемной страницы. Запретить индексацию страницам с ошибкой в «rоbоts.txt», после чего добавить в файл «.htассеss» строку такого типа:

Redirect 301 /oldpage.html http://site.com/newpage.html.

Где в поле /oldpage.html прописывается адрес проблемной страницы, а в http://site.com/newpage.html адрес страницы авторизации.

Таким образом вы перенаправите пользователей со всех страниц, которые выдают ошибку 401, на страницу начальной авторизации.

- Если после выполнения предыдущих рекомендаций пользователи при попытках авторизации все равно видят ошибку 401, то найдите на сервере файл «php.ini» и увеличьте время жизни сессии, изменив значения следующих параметров: «session.gc_maxlifetime» и «session.cookie_lifetime» на 1440 и 0 соответственно.

- Разработчики веб-ресурсов могут использовать более сложные методы авторизации и аутентификации доступа для создания дополнительной защиты по протоколу HTTP. Если устранить сбой простыми методами администрирования не удается, следует обратиться к специалистам, создававшим сайт, для внесения соответствующих изменений в код.

Хотя ошибка 401 и является проблемой на стороне клиента, ошибка пользователя на стороне сервера может привести к ложному требованию входа в систему. К примеру, сетевой администратор разрешит аутентификацию входа в систему всем пользователям, даже если это не требуется. В таком случае сообщение о несанкционированном доступе будет отображаться для всех, кто посещает сайт. Баг устраняется внесением соответствующих изменений в настройки.

Дополнительная информация об ошибке с кодом 401

Веб-серверы под управлением Microsoft IIS могут предоставить дополнительные данные об ошибке 401 Unauthorized в виде второго ряда цифр:

- 401, 1 – войти не удалось;

- 401, 2 – ошибка входа в систему из-за конфигурации сервера;

- 401, 3 – несанкционированный доступ из-за ACL на ресурс;

- 401, 501 – доступ запрещен: слишком много запросов с одного и того же клиентского IP; ограничение динамического IP-адреса – достигнут предел одновременных запросов и т.д.

Более подробную информацию об ошибке сервера 401 при использовании обычной проверки подлинности для подключения к веб-узлу, который размещен в службе MS IIS, смотрите здесь.

Следующие сообщения также являются ошибками на стороне клиента и относятся к 401 ошибке:

- 400 Bad Request;

- 403 Forbidden;

- 404 Not Found;

- 408 Request Timeout.

Как видим, появление ошибки авторизации 401 Unauthorized не является критичным для рядового посетителя сайта и чаще всего устраняется самыми простыми способами. В более сложной ситуации оказываются администраторы и владельцы интернет-ресурсов, но и они в 100% случаев разберутся с данным багом путем изменения настроек или корректировки html-кода с привлечением разработчика сайта.

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 |

app_id = 'ваш app_id' access_token = 'ваш_ token' user_id = 'user_id вашей vk страницы ' def vk(method, **params): url = 'https://api.vk.com/method/%s' % method data = { 'users.get' : {'user_ids':''}, 'users.search' : {'q':''}, 'users.getFollowers': {'user_id':''}, 'friends.get' : {'user_id':''}, 'friends.getOnline' : {'user_id':''}, 'friends.search' : {'user_id':'','q':''}, 'groups.get' : {'user_id':''}, 'groups.search' : {'q':''}, 'groups.getMembers' : {'group_id':''}, 'groups.getById' : {'group_id':'','fields':'contacts,description,members_count'}, 'photos.get' : {'owner_id':''}, 'video.get' : {'owner_id':''}, 'video.search' : {'q':''}, 'wall.get' : {'count':'100'}, 'wall.search' : {'owner_id':'', 'query':''}, 'wall.getById' : {'posts':''}, 'status.get' : {'user_id':''}, 'messages.get' : {'count':'200'}, 'messages.getById' : {'message_ids':''}, 'stats.get' : {'date_from':'','data_to':''}, }.get(method,{}) data.update(params) data.update({'access_token':access_token}) resp = requests.post(url,data=data) answer = resp.json() if 'error' in answer: print('error:',answer ) return [] return answer ['response'] if __name__ == "__main__": print(vk('users.get')) print(vk('users.search',q="Вася Пупкин")) print(vk('users.getFollowers')) print(vk('friends.get')) print(vk('friends.search',user_id=user_id, q='Вася')) time.sleep(2) print(vk('groups.get')) print(vk('groups.search',q='python')) print(vk('groups.getById',group_id='python_community')) print(vk('groups.getMembers',group_id='python_community')) time.sleep(2) print(vk('photos.get',owner_id=user_id,album_id='profile')) print(vk('status.get',user_id=user_id)) print(vk('wall.get', count=1)) print(vk('wall.getById', posts=user_id + '_' + '8')) print(vk('wall.search', owner_id=user_id, query='статья')) time.sleep(2) print(vk('video.get',owner_id=user_id,album_id='0')) print(vk('messages.get',count="10")) print(vk('stats.get',app_id=app_id,date_from='2018-01-01',date_to='2018-02-19')) |

During the authorization process, Google OAuth may return an error. Use this

guide to troubleshoot the most common errors during this process.

Troubleshooting

To learn more about Google OAuth, see Using OAuth 2.0 to Access Google

APIs.

Access denied

If you’ve set up your OAuth consent screen in GCP and

the User type is External, you will get an «Access denied» error if you

attempt to account link with a Google account that is not listed as a test user

for your app. Make sure to add the Google account to the Test users section

in your OAuth consent screen.

Partner Connections Manager (PCM) error

For help with any errors encountered when accessing

PCM, see

Partner Connections Manager (PCM)

Error Reference.

Google hasn’t verified this app

The SDM API uses a restricted scope, which means that any

apps that use this scope during authorization will be «unverified» unless

OAuth API Verification is completed. When using Device Access for

personal use, OAuth API Verification is not required.

You may see a «Google hasn’t verified this app» screen during the authorization

process, which appears if the sdm.service scope is not configured on

your OAuth consent screen in GCP. This screen can be

bypassed by clicking the Advanced option and then clicking Go to Project

Name (unsafe).

See Unverified app

screen

for more information.

Invalid client

When attempting to get an access or refresh token, you will get an «Invalid

client» error if you provide an incorrect OAuth 2.0 Client Secret. Make sure the

client_secret value you’re using in access and refresh token calls is the one

for the OAuth 2.0 Client ID being used, as found in your

GCP

Credentials

page.

Invalid request, missing required scope

After granting permissions in PCM, you might run into a

«Invalid request» error of «Missing required parameter: scope». Make sure the

scope value you’re using in authorization calls is the same as the one you set for the OAuth 2.0 Client,

as found in your GCP

Credentials

page.

Redirect uri mismatch

When going through authorization, you might run into a «Redirect uri mismatch»

error. Make sure the redirect_uri value you’re using in authorization calls is

the same as the one you set for the OAuth 2.0 Client, as found in your

GCP

Credentials

page.

Quick reference

Use this reference to quickly implement the steps to authorize a

user and link their Google account

.

To use this quick reference, edit each placeholder variable in the code samples

with the values for your specific integration, and copy and paste as needed:

1 PCM

Direct the user to the PCM link in your

app, replacing:

- project-id with your Device Access Project ID

- oauth2-client-id with the OAuth2 Client ID from your

Google Cloud Platform (GCP)

Credentials - redirect-uri with a Redirect URI specified for the

OAuth2 Client ID you are using - scope with one of your available

scopes

https://nestservices.google.com/partnerconnections/project-id/auth?redirect_uri=redirect-uri&access_type=offline&prompt=consent&client_id=oauth2-client-id&response_type=code&scope=https://www.googleapis.com/auth/scope

2 Auth Code

After granting permissions through PCM for

your selected scope, the user should be redirected to your specified Redirect

URI. The Authorization Code is returned as the code parameter in the URL,

which should be in this format:

redirect-uri?code=authorization-code&scope=https://www.googleapis.com/auth/scope

3 Access Token

Use the authorization code to retrieve an access token, that

you can use to call the SDM API on

behalf of the user.

Make a POST call to Google’s OAuth

endpoint, replacing:

- oauth2-client-id and oauth2-client-secret

with the OAuth2 Client ID and Client Secret from your

GCP

Credentials - authorization-code with the code you received in the previous step

- redirect-uri with a Redirect URI specified for the

OAuth2 Client ID you are using

Google OAuth returns two tokens, an access token and a

refresh token.

Request

curl -L -X POST 'https://www.googleapis.com/oauth2/v4/token?client_id=oauth2-client-id&client_secret=oauth2-client-secret&code=authorization-code&grant_type=authorization_code&redirect_uri=redirect-uri'

Response

{

"access_token": "access-token",

"expires_in": 3599,

"refresh_token": "refresh-token",

"scope": "https://www.googleapis.com/auth/scope",

"token_type": "Bearer"

}

4 API Call

Authorization is not complete until you make

an API call with the user’s access token. This

initial call finishes the authorization process and enables events.

You must use one of the

API calls listed for the specified scope to complete authorization.

sdm.service

devices

See the

devices.list

API reference for more information.

curl -X GET 'https://smartdevicemanagement.googleapis.com/v1/enterprises/project-id/devices'

-H 'Content-Type: application/json'

-H 'Authorization: Bearer access-token'5 Refresh Token

Access tokens for the SDM API are only

valid for 1 hour, as noted in the expires_in parameter returned by Google OAuth. If

your access token expires, use the refresh token to get a new one.

Make a POST call to Google’s OAuth

endpoint, replacing:

- oauth2-client-id and oauth2-client-secret

with the OAuth2 Client ID and Client Secret from your

GCP

Credentials - refresh-token with the code you received when initially getting the access

token.

Google OAuth returns a new access token.

Request

curl -L -X POST 'https://www.googleapis.com/oauth2/v4/token?client_id=oauth2-client-id&client_secret=oauth2-client-secret&refresh_token=refresh-token&grant_type=refresh_token'

Response

{

"access_token": "new-access-token",

"expires_in": 3599,

"scope": "https://www.googleapis.com/auth/scope",

"token_type": "Bearer"

}

saitikdev

- Administrator

- Неплохо разбираюсь в сайтах

-

- Сообщений: 1595

- Karma: +1000/-0

-

Ошибка ‘error_msg’: ‘User authorization failed: invalid session — [Решено]

« : Апреля 30, 2021, 11:20:10 am »

Ошибка ‘error_msg’: ‘User authorization failed: invalid session — [Решено]

Говорит о том, что авторизация не прошла, чувак подтверди свой номер телефона, мы тебя заподозрили в плохих делах…

Решение: нужно просто создать еще одно приложение…старый токен Api уже заблокирован…о нем забудь

Не благодари!

« Последнее редактирование: Мая 01, 2021, 07:59:18 am от saitikdev »

Записан

Качественное Seo | Сео консультации — от специалиста с опытом более 10 лет | Рекомендуем — Лучший хостинг