New issue

Have a question about this project? Sign up for a free GitHub account to open an issue and contact its maintainers and the community.

By clicking “Sign up for GitHub”, you agree to our terms of service and

privacy statement. We’ll occasionally send you account related emails.

Already on GitHub?

Sign in

to your account

Closed

ynizon opened this issue

Aug 11, 2018

· 4 comments

Closed

ERROR: invalid username or password

#1607

ynizon opened this issue

Aug 11, 2018

· 4 comments

Comments

Hello,

I use Kali 2018-02.

I update my system.

I take the latest github of Beef, then when i try to login, i have this error:

ERROR: invalid username or password

With the debug, i see this error:

Undefined method extract_multipart for Rack::Multipart::Module

All my Gem files are updated (the rack is v2.0.5)

Any idea to fix this ?

Thanks

use Kali 2018-02.

I update my system.

I take the latest github of Beef, then when i try to login, i have this error:

ERROR: invalid username or password

With the debug, i see this error:can me reasonpose quickly

You can find the username and password in /etc/beef-xss/config.yaml.

Hello , i’ve seen the Config.yaml file and i found that the

-username : beef

-passwoed : ‘your linux system login password!’

im using kali 2021.

it worked! thanks a lot pal!

5 participants

and others

Что значит invalid username. Как на Linux Mint или Ubuntu установить BeEF. Решение проблемы ERROR: invalid username or password

Эта же заметка посвящена вопросу как установить BeEF на Linux Mint или Ubuntu. В таких дестрибутивах как Kali Linux и BlackArch BeEF уже присутствует. Для других ОС Linux в официальной документации имеется сразу два руководства по установке BeEF:

Также имеется установочный скрипт BeEF:

В этой же заметке я покажу мой способ по установке BeEF на Linux Mint или на Ubuntu.

Всю установку можно выполнить следующим набором команд, которые нужно вводить в консоли:

Sudo apt install build-essential openssl libreadline6 libreadline6-dev zlib1g zlib1g-dev libssl-dev libyaml-dev libsqlite3-0 libsqlite3-dev sqlite3 libxml2-dev libxslt1-dev autoconf libc6-dev libncurses5-dev automake libtool bison subversion ruby git nodejs ruby-dev sudo gem update —system sudo gem install bundler rake rubocop git clone git://github.com/beefproject/beef.git cd beef sudo bundle install # up cd .. sudo mv beef/ /opt/ echo -e «#!/bin/bashncd /opt/beef/n/opt/beef/beef «[email protected]»» > ./beef && sudo mv ./beef /bin/beef && sudo chmod +x /bin/beef

Возможно, при вводе команды

Sudo bundle install

появится следующая ошибка:

/usr/local/bin/bundle:23:in `load»: cannot load such file — /usr/lib/ruby/gems/2.3.0/gems/bundler-1.16.1/exe/bundle (LoadError) from /usr/local/bin/bundle:23:in ` «

Это ошибка Rubygems 2.7.5. Разработчики про неё знают и, конечно же, исправят. В качестве временного решения предлагается понижение до предыдущей версии:

Sudo gem update —system 2.7.4

Для запуска BeEF в Linux Mint или на Ubuntu выполните в терминале:

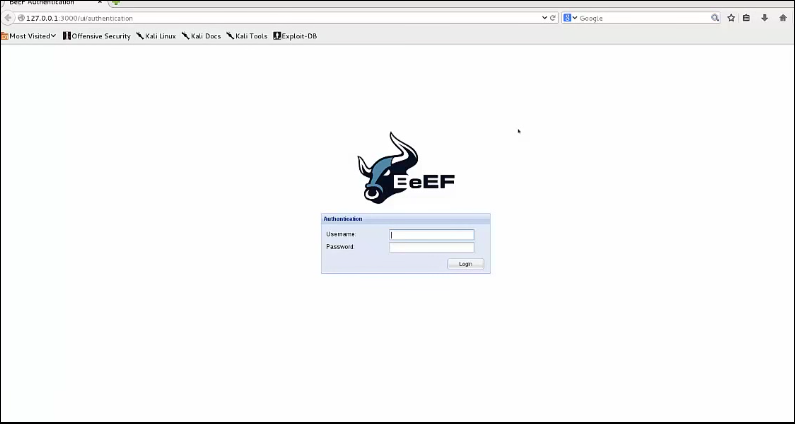

После этого (не закрывая окно консоли) откройте в веб-браузере адрес http://localhost:3000/ui/panel , вы увидите панель входа BeEF:

По умолчанию логином и паролем являются beef /beef .

Вначале вы увидите, что доступно всего несколько действий, поскольку ещё ни один браузер не был подцеплен. Чтобы потренироваться в работе с BeEF, вы можете открыть в вашем браузере демо страницу (адрес должен быть http://localhost:3000/demos/basic.html и http://localhost:3000/demos/butcher/index.html)

X, —reset Сбросить базу данных -v, —verbose Показать отладочную информацию -a, —ascii_art Напечатать арт BeEF ascii -c, —config ФАЙЛ Загрузить иной конфигурационный файл: если он назван custom-config.yaml, git автоматически игнорирует его. -p, —port ПОРТ Изменить порт по умолчанию, который BeEF прослушивает -w, —wsport WS_ПОРТ Изменить порт по умолчанию, который прослушивает BeEF WebSocket

Решение проблемы с ошибкой «ERROR: invalid username or password»: не подходят учётные данные, неверное имя пользователя или пароль

Как сказано выше, учётными данными по умолчанию являются beef/beef.

Тем не менее, эти учётные данные могут не работать, т.е. при попытке входа в панель управления BeEF будет показываться сообщение:

ERROR: invalid username or password

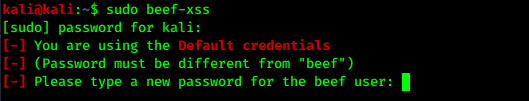

При запуске BeEF обратите внимание на следующие предупреждения:

[!] Warning: Default username and weak password in use! |_ New password for this instance:

В них сказано, что используется стандартное имя пользователя и слабый пароль. По этой причине без нашего ведома пароль был заменён на (у вас будет своё значение). Логином (именем пользователя) по-прежнему является beef.

Для изменения пароля (и имени пользователя) отредактируйте конфигурационный файл /opt/beef/config.yaml .

This Wikipedia help page is outdated. Please update this Wikipedia help page to reflect recent events or newly available information. Please see the talk page for more information. The user can customize fonts, colors, positions of links in the… … Wikipedia

Digest access authentication — HTTP Persistence · Compression · HTTPS Request methods OPTIONS · GET · HEAD · POST · PUT · DELETE · TRACE · CONNECT Header fields Cookie · ETag · Location · Referer DNT · … Wikipedia

Code injection — is the exploitation of a computer bug that is caused by processing invalid data. Code injection can be used by an attacker to introduce (or inject) code into a computer program to change the course of execution. The results of a code injection… … Wikipedia

Windows Live ID — An example of a Windows Live ID sign in page Type Single sign on … Wikipedia

Anti-spam techniques — To prevent e mail spam (aka unsolicited bulk email), both end users and administrators of e mail systems use various anti spam techniques. Some of these techniques have been embedded in products, services and software to ease the burden on users… … Wikipedia

Anti-spam techniques (e-mail) — To prevent e mail spam, both end users and administrators of e mail systems use various anti spam techniques. Some of these techniques have been embedded in products, services and software to ease the burden on users and administrators. No one… … Wikipedia

SOCKS — is an Internet protocol that allows client server applications to transparently use the services of a network firewall. SOCKS is an abbreviation for SOCKetS [ ]… … Wikipedia

E-mail address — An e mail address identifies a location to which e mail messages can be delivered. An e mail address on the modern Internet looks like, for example, [email protected] and is usually read as jsmith at example dot com . Many earlier e mail systems … Wikipedia

Privilege (computing) — In computing, privilege is defined as the delegation of authority over a computer system. A privilege is a permission to perform an action. Examples of various privileges include the ability to create a file in a directory, or to read or delete a … Wikipedia

Password — For other uses, see Password (disambiguation). A password is a secret word or string of characters that is used for authentication, to prove identity or gain access to a resource (example: an access code is a type of password). The password… … Wikipedia

about URI scheme — about:blank redirects here. For the spyware variant aboutblank , see CoolWebSearch#Variants. About: redirects here. For other uses, see about; for the Wikipedia about page, see Wikipedia:about. about is an internal URI scheme (also known as a URL … Wikipedia

Login attempts fail because computer users can»t remember their email or didn»t input the right password. Most websites on the Internet won»t tell you which one is actually incorrect.

Hacker News:

If you tell an attacker the email address is wrong, they»ll try a different one. If you tell them the password is wrong, then an attacker knows that the username is correct, and can go on to try a bunch of passwords for that username until they hit the right one. So sites won»t tell you which one is wrong, to try and avoid the information disclosure.

Unfortunately this assumes that there»s no other way for an attacker to discover whether a username/email address is registered for a service . This assumption is incorrect.

99.9% of websites on the Internet will only let you create one account for each email address. So if you want to see if an email address has an account, try signing up for a new account with the same email address.

Here are all of the websites above, confirming that an account exists with my email address/username:

Hacker News:

So what we»ve done by promoting «Invalid username or password» is made our login form UX much, much worse, without increasing the security of our product.

If people don»t log in to your site every day (every site on the web except Facebook or Google), not remembering credentials is a huge barrier to accessing your site. Don»t make it harder by adding a vague error message that doesn»t increase your site»s security at all.

But there»s a tradeoff there between security and UX , I hear you say. I am trying to show you there is no tradeoff, as presented above; you are choosing between a better user experience and a worse user experience.

What should I do instead?

Here is an actual UX/security tradeoff: you can make the signup process email based. When someone attempts to sign up with an email address, you send them an email to complete the registration process. If they don»t control the email inbox, they can»t see whether the email address has an account already. This is much more arduous and requires two context switches (go into your email, avoid distraction, wait for email to arrive, click link in email, remember what you were doing on site). I don»t recommend this, because of the context switches, though you can implement it.

Otherwise, accept that your login page and your signup pages are targets for malicious behavior, and design appropriately.

Rate limiting can go a fair way to preventing brute force attacks. To find email addresses, an attacker is going to need to try a lot of email addresses and/or a lot of passwords, and get a lot of them wrong. Consider throttling invalid login attempts by IP address or subnet. Check submitted passwords against a dictionary of common passwords (123456, monkey, etc) and ban that traffic extra hard. Exponential backoff (forcing attackers to try again after 1, 2, 4, 8, 16.. seconds) is useful.

Give guidance to users about creating strong passwords. Allow easy integration with LastPass or 1Password.

Add a 2-factor auth option to your website. Encourage users to use it.

Warn users about malicious behavior («someone is trying to snoop your password») and contact them about suspicious logins.

Yep, doubly so if you have a non-form submission way of checking user existence, e.g. /user/:user/ as a route.

Thanks for correcting that misinformation in my mind.

Heh, after an independent security review we are being forced to take this even further;

We lock people out for five minutes after three invalid login attempts. We are no longer allowed to tell users they have been locked out. So, even if they do remember their password (or even does a reset) we just have to tell them their uid/pwd is wrong when they try to log in. And for “forgot password”? Just tell the user “we have sent you an email – IF we recognised the email you put in”.

As for rate limiting; Doing it well can be a fair bit of work. I simply put an artifical one second delay into any response where the uid or password was wrong. Short enough to not annoy real users, long enough to effectively prevent brute force attacks. And even if someone did try brute force, monitoring would pick that up long before they tried a meaningful number of combinations.

I was just having this discussion with a co-worker recently and neither of us thought of the fact that the sign up process bleeds this information anyway!

I disagree with adding two factor authentication as a general recommendation outside of very sensitive data. (On the flip side, its appalling that none of the banks or financial institutions I’ve worked with won’t even permit two factor authentication.)

I’ve implemented this as you suggest by sending the email either way and not disclosing the existence of the account. For me it was a privacy issue as this was for a job board, and we wanted to be sensitive to job seeker’s privacy.

On top of the concerns about exposing sensitive email addresses for signups to services that might have larger repercussions (hey, just signed up for a subversive website!), the other thing is that you shouldn’t allow people to sign up for an account without confirming that account – I shouldn’t be able to sign you up for fascists weekly without confirmation that I actually own your email address.

Emails are public individually, but correlation between emails and accounts on certain websites can be sensitive information. For example, some people would be very interested in the email addresses associated with underground marketplaces.

So don’t leak email addresses unless you’re comfortable with making a choice for your users on the security tradeoffs of known users of your service in a larger scale, and expect that your users that have shared passwords between sites are going to be ok with their accounts being trivially compromisable on a short basis. (AKA, anytime someone decrypts/discovers a password, expect a pass of trying that password anywhere that username is confirmed is going to take place). If you’re storing any sort of sensitive information, or information that could be used to compromise other accounts, best not to affiliate those usernames with your service. See Mat Honen’s stream of service compromises to lead to ownage of his twitter account.

The goal isn’t to be un-ownable, it’s to increase the cost of attack, and making sure that attackers cannot identify who your users are increases that cost.

Honeypots are also very useful in detecting malicious behavior and have very few repercussions on real users.

Note that if you do go the rate-limiting path, be careful not to implement it in such a way that a malicious individual can easily lock the rightful owner of the account out by spamming login attempts.

It is not useless if you have different rate-limiting and security monitoring for login and new user registration.

The bank I work at is an excellent example. Creating an account is a heavyweight process with several controls, and we do NOT want to leak information about what accounts exist to everyone capable of attempting logins.

Dude, thanks for posting this and “correcting that misinformation in minds”.

I chuckle at how widely held this reasoning is among developers who think they know what they’re doing (like me, having made this argument to clients and UX people) and yet they never thought twice about the signup page!

Conventional wisdom shattered… Nice article!

Great post – agree in full. Question: any tips on how to “allow easy integration with LastPass or 1Password”?

Источник

login PROBLEM. #2310

Comments

wildmoon999 commented Feb 21, 2022

ERROR: invalid username or password!!

I went to ‘nano config.yaml’ and I changed the credentials,

after that I started BeEF (./beef) and went to the site (BeEF Authentication).

I put the same user and password that were in the config.yaml,

and its not working. also i tried to change the credentials a couple times and then reinstalled BeEF and still nothing.

PLEASE a little help 😀

The text was updated successfully, but these errors were encountered:

DeezyE commented Feb 22, 2022

Sounds like it either didn’t save the credential changes, or it’s the config.yaml from a beef subdirectory. Can you confirm both of these?

grav3m1nd-byte commented Feb 24, 2022 •

Well, not sure what the issue is here, but in Kali, through its installation, if I launch beef with the Kali created binary (a shell script in /usr/bin) I cannot login with whatever the config.yaml has. If I revert the credentials in the config.yaml file to use the default and force it to prompt a password change, it makes me change it but doesn’t let me login at all.

Then, if I go to /usr/share/beef-xss and launch it by executing ./beef (which uses the same config.yaml file) it does let me login with the hardcoded credentials there. I had even deleted the db file and recreated it multiple times and still shows this odd behavior.

I even went as far as modifying the systemctl file in kali, which gets called when running beef-xss, to explicitly use this same config.yaml file, still fails.

The original ExecStart value in the systemctl file is just ExecStart=/usr/share/beef-xss/beef which fails either way.

Источник

Learn how to install and Configure BeEF On Ubuntu 20.04 LTS. BeEF, the Browser Exploitation Framework is a powerful penetration testing tool that focuses on the web browser. To use this tool, buy your own Linux VPS and enjoy VPS Hosting with Bitcoin and Instant Setup in Eldernode. The main effect of this utility is when it allows a professional penetration tester access to the actual security posture of a target environment by using client-side attack vectors.

Join with this article to see the way of BeEF configuration. It is possible to customize the settings.

What Are The BeEF Extensions and Features:

- Web UI

- Console UI

- Metasploit Integration

- XSSRays

- Modular structure

- BeEF JavaScript Object

- Support for CSRF

- Steal session information

What Are The BeEF Module Features?

The BeEF program connects one or more web browsers to the program to launch direct command modules. Each browser is likely to be on a different security platform, and each context may offer a unique set of attack vectors. This framework allows the penetration tester to select specific modules (in real-time). Here are some of its Module Features:

- 1- Interprocess communications and exploitation

- 2- History gathering and intelligence

- 3- Network recon

- 4- Host information gathering

- 5- Browser plugin detection

- 6- Persistence

- 7- Exploit

How to Install and Configure BeEF On Ubuntu 20.04

Since BeEF is installed By default in Kali distribution, it has settings that will work properly for you without any case. The Beef program is ready to use by default on Kali Linux and BackTrack.

But if for any particular reason you want to change the BeEF configuration settings, first, change credentials for the Web UI. Old default credentials:

credentials: username=beef passwd=beefIn case you do not change the password, a new random password would be generated by BeEF and you can view this in the terminal when you start the framework.

BeEF is located in the /usr/share/beef-xss/ directory and it is not integrated with the Metasploit framework. Have a look at the following steps to integrate BeEF.

Step 1: To be able to read the following, you need to edit the main configuration file located at /usr/share/beef-xss/config.yaml

metasploit: enable:trueStep 2: Next, you need to edit the lines of the host, callback_host, and os ‘custom’, path to include your IP address and the location for the Metasploit framework. Also, edit the file located at /usr/share/beef-xss/extensions/metasploit/config.yml

Step 3: And finally it is time to start sfconsole, and load the msgrpc module

How To Solve ERROR: invalid username or password

By default, log in and passwords are beef/beef, but once you faced the message of ERROR: invalid username or password, it means that credentials may not work. So, you can edit the /opt/beef/config.yaml configuration file to change the password.

How To Update BeEF

While you are using BeEF from the Github repository, you can update it easily by running the following commands:

cd beefgit pullvim GemfileConclusion

In this article, you learned How To Configure BeEF On Ubuntu 20.04 LTS. Use this powerful tool to test your system security and prevent cyberattacks. In case you are interested to learn more, read our article on How to install Armitage on Debian 10.

Эта же заметка посвящена вопросу как установить BeEF на Linux Mint или Ubuntu. В таких дестрибутивах как Kali Linux и BlackArch BeEF уже присутствует. Для других ОС Linux в официальной документации имеется сразу два руководства по установке BeEF:

В этой же заметке я покажу мой способ по установке BeEF на Linux Mint или на Ubuntu.

Всю установку можно выполнить следующим набором команд, которые нужно вводить в консоли:

Sudo apt install build-essential openssl libreadline6 libreadline6-dev zlib1g zlib1g-dev libssl-dev libyaml-dev libsqlite3-0 libsqlite3-dev sqlite3 libxml2-dev libxslt1-dev autoconf libc6-dev libncurses5-dev automake libtool bison subversion ruby git nodejs ruby-dev

sudo gem update —system

sudo gem install bundler rake rubocop

git clone git://github.com/beefproject/beef.git

cd beef

sudo bundle install

# up

cd ..

sudo mv beef/ /opt/

echo -e «#!/bin/bashncd /opt/beef/n/opt/beef/beef «[email protected]»» > ./beef && sudo mv ./beef /bin/beef && sudo chmod +x /bin/beef

/usr/local/bin/bundle:23:in `load»: cannot load such file — /usr/lib/ruby/gems/2.3.0/gems/bundler-1.16.1/exe/bundle (LoadError)

from /usr/local/bin/bundle:23:in `

Это ошибка Rubygems 2.7.5. Разработчики про неё знают и, конечно же, исправят. В качестве временного решения предлагается понижение до предыдущей версии:

Sudo gem update —system 2.7.4

Для запуска BeEF в Linux Mint или на Ubuntu выполните в терминале:

Sudo beef

После этого (не закрывая окно консоли) откройте в веб-браузере адрес http://localhost:3000/ui/panel , вы увидите панель входа BeEF:

По умолчанию логином и паролем являются beef

/beef

.

Вначале вы увидите, что доступно всего несколько действий, поскольку ещё ни один браузер не был подцеплен. Чтобы потренироваться в работе с BeEF, вы можете открыть в вашем браузере демо страницу (адрес должен быть http://localhost:3000/demos/basic.html и http://localhost:3000/demos/butcher/index.html)

Использование:

Beef [опции]

Доступные опции:

X, —reset Сбросить базу данных

-v, —verbose Показать отладочную информацию

-a, —ascii_art Напечатать арт BeEF ascii

-c, —config ФАЙЛ Загрузить иной конфигурационный файл: если он назван custom-config.yaml, git автоматически игнорирует его.

-p, —port ПОРТ Изменить порт по умолчанию, который BeEF прослушивает

-w, —wsport WS_ПОРТ Изменить порт по умолчанию, который прослушивает BeEF WebSocket

Как сказано выше, учётными данными по умолчанию являются beef/beef.

Тем не менее, эти учётные данные могут не работать, т.е. при попытке входа в панель управления BeEF будет показываться сообщение:

ERROR: invalid username or password

При запуске BeEF обратите внимание на следующие предупреждения:

[!] Warning: Default username and weak password in use!

|_ New password for this instance:

В них сказано, что используется стандартное имя пользователя и слабый пароль. По этой причине без нашего ведома пароль был заменён на (у вас будет своё значение). Логином (именем пользователя) по-прежнему является beef.

Для изменения пароля (и имени пользователя) отредактируйте конфигурационный файл /opt/beef/config.yaml

.

This Wikipedia help page is outdated. Please update this Wikipedia help page to reflect recent events or newly available information. Please see the talk page for more information. The user can customize fonts, colors, positions of links in the… … Wikipedia

Digest access authentication

— HTTP Persistence · Compression · HTTPS Request methods OPTIONS · GET · HEAD · POST · PUT · DELETE · TRACE · CONNECT Header fields Cookie · ETag · Location · Referer DNT · … Wikipedia

Code injection

— is the exploitation of a computer bug that is caused by processing invalid data. Code injection can be used by an attacker to introduce (or inject) code into a computer program to change the course of execution. The results of a code injection… … Wikipedia

Windows Live ID

— An example of a Windows Live ID sign in page Type Single sign on … Wikipedia

Anti-spam techniques

— To prevent e mail spam (aka unsolicited bulk email), both end users and administrators of e mail systems use various anti spam techniques. Some of these techniques have been embedded in products, services and software to ease the burden on users… … Wikipedia

Anti-spam techniques (e-mail)

— To prevent e mail spam, both end users and administrators of e mail systems use various anti spam techniques. Some of these techniques have been embedded in products, services and software to ease the burden on users and administrators. No one… … Wikipedia

SOCKS

— is an Internet protocol that allows client server applications to transparently use the services of a network firewall. SOCKS is an abbreviation for SOCKetS [ ]… … Wikipedia

E-mail address

— An e mail address identifies a location to which e mail messages can be delivered. An e mail address on the modern Internet looks like, for example, [email protected] and is usually read as jsmith at example dot com . Many earlier e mail systems … Wikipedia

Privilege (computing)

— In computing, privilege is defined as the delegation of authority over a computer system. A privilege is a permission to perform an action. Examples of various privileges include the ability to create a file in a directory, or to read or delete a … Wikipedia

Password

— For other uses, see Password (disambiguation). A password is a secret word or string of characters that is used for authentication, to prove identity or gain access to a resource (example: an access code is a type of password). The password… … Wikipedia

about URI scheme

— about:blank redirects here. For the spyware variant aboutblank , see CoolWebSearch#Variants. About: redirects here. For other uses, see about; for the Wikipedia about page, see Wikipedia:about. about is an internal URI scheme (also known as a URL … Wikipedia

Login attempts fail because computer users can»t remember their email or didn»t

input the right password. Most websites on the Internet won»t tell you which

one is actually incorrect.

Hacker News:

If you tell an attacker the email address is wrong, they»ll try a different

one. If you tell them the password is wrong, then an attacker knows that

the username is correct, and can go on to try a bunch of passwords for that

username until they hit the right one. So sites won»t tell you which one is

wrong, to try and avoid the information disclosure.

Unfortunately this assumes that there»s no other way for an attacker to

discover whether a username/email address is registered for a service

. This

assumption is incorrect.

99.9% of websites on the Internet will only let you create one account for each

email address. So if you want to see if an email address has an account, try

signing up for a new account with the same email address.

Here are all of the websites above, confirming that an account exists with my

email address/username:

Hacker News:

So what we»ve done by promoting «Invalid username or password» is made our

login form UX much, much worse, without increasing the security of our product.

If people don»t log in to your site every day (every site on the web except

Facebook or Google), not remembering credentials is a huge barrier to accessing

your site. Don»t make it harder by adding a vague error message that doesn»t

increase your site»s security at all.

But there»s a tradeoff there between security and UX

, I hear you say. I am

trying to show you there is no tradeoff, as presented above; you are choosing

between a better user experience and a worse user experience.

What should I do instead?

Here is an actual UX/security tradeoff: you can

make the signup process email

based. When someone attempts to sign up with an email address, you send them

an email to complete the registration process. If they don»t control the email

inbox, they can»t see whether the email address has an account already. This is

much more arduous and requires two context switches (go into your email, avoid

distraction, wait for email to arrive, click link in email, remember what you

were doing on site). I don»t recommend this, because of the context switches,

though you can

implement it.

Otherwise, accept that your login page and your signup pages are targets for

malicious behavior, and design appropriately.

Rate limiting can go a fair way to preventing brute force attacks. To find

email addresses, an attacker is going to need to try a lot of email addresses

and/or a lot of passwords, and get a lot of them wrong. Consider throttling

invalid login attempts by IP address or subnet. Check submitted passwords

against a dictionary of common passwords (123456, monkey, etc) and ban that

traffic extra hard. Exponential backoff (forcing attackers to try again after

1, 2, 4, 8, 16.. seconds) is useful.

Give guidance to users about creating strong passwords. Allow easy

integration with LastPass or 1Password.

Add a 2-factor auth option to your website. Encourage users to use it.

Warn users about malicious behavior («someone is trying to snoop your

password») and contact them about suspicious logins.

Yep, doubly so if you have a non-form submission way of checking user existence, e.g. /user/:user/ as a route.

Thanks for correcting that misinformation in my mind.

Heh, after an independent security review we are being forced to take this even further;

We lock people out for five minutes after three invalid login attempts. We are no longer allowed to tell users they have been locked out. So, even if they do remember their password (or even does a reset) we just have to tell them their uid/pwd is wrong when they try to log in. And for “forgot password”? Just tell the user “we have sent you an email – IF we recognised the email you put in”.

As for rate limiting; Doing it well can be a fair bit of work. I simply put an artifical one second delay into any response where the uid or password was wrong. Short enough to not annoy real users, long enough to effectively prevent brute force attacks. And even if someone did try brute force, monitoring would pick that up long before they tried a meaningful number of combinations.

I was just having this discussion with a co-worker recently and neither of us thought of the fact that the sign up process bleeds this information anyway!

I disagree with adding two factor authentication as a general recommendation outside of very sensitive data. (On the flip side, its appalling that none of the banks or financial institutions I’ve worked with won’t even permit two factor authentication.)

I’ve implemented this as you suggest by sending the email either way and not disclosing the existence of the account. For me it was a privacy issue as this was for a job board, and we wanted to be sensitive to job seeker’s privacy.

On top of the concerns about exposing sensitive email addresses for signups to services that might have larger repercussions (hey, just signed up for a subversive website!), the other thing is that you shouldn’t allow people to sign up for an account without confirming that account – I shouldn’t be able to sign you up for fascists weekly without confirmation that I actually own your email address.

Emails are public individually, but correlation between emails and accounts on certain websites can be sensitive information. For example, some people would be very interested in the email addresses associated with underground marketplaces.

So don’t leak email addresses unless you’re comfortable with making a choice for your users on the security tradeoffs of known users of your service in a larger scale, and expect that your users that have shared passwords between sites are going to be ok with their accounts being trivially compromisable on a short basis. (AKA, anytime someone decrypts/discovers a password, expect a pass of trying that password anywhere that username is confirmed is going to take place). If you’re storing any sort of sensitive information, or information that could be used to compromise other accounts, best not to affiliate those usernames with your service. See Mat Honen’s stream of service compromises to lead to ownage of his twitter account.

The goal isn’t to be un-ownable, it’s to increase the cost of attack, and making sure that attackers cannot identify who your users are increases that cost.

Honeypots are also very useful in detecting malicious behavior and have very few repercussions on real users.

Note that if you do go the rate-limiting path, be careful not to implement it in such a way that a malicious individual can easily lock the rightful owner of the account out by spamming login attempts.

It is not useless if you have different rate-limiting and security monitoring for login and new user registration.

The bank I work at is an excellent example. Creating an account is a heavyweight process with several controls, and we do NOT want to leak information about what accounts exist to everyone capable of attempting logins.

Dude, thanks for posting this and “correcting that misinformation in minds”.

I chuckle at how widely held this reasoning is among developers who think they know what they’re doing (like me, having made this argument to clients and UX people) and yet they never thought twice about the signup page!

Conventional wisdom shattered… Nice article!

Great post – agree in full. Question: any tips on how to “allow easy integration with LastPass or 1Password”?

This Wikipedia help page is outdated. Please update this Wikipedia help page to reflect recent events or newly available information. Please see the talk page for more information. The user can customize fonts, colors, positions of links in the… … Wikipedia

Digest access authentication

— HTTP Persistence · Compression · HTTPS Request methods OPTIONS · GET · HEAD · POST · PUT · DELETE · TRACE · CONNECT Header fields Cookie · ETag · Location · Referer DNT · … Wikipedia

Code injection

— is the exploitation of a computer bug that is caused by processing invalid data. Code injection can be used by an attacker to introduce (or inject) code into a computer program to change the course of execution. The results of a code injection… … Wikipedia

Windows Live ID

— An example of a Windows Live ID sign in page Type Single sign on … Wikipedia

Anti-spam techniques

— To prevent e mail spam (aka unsolicited bulk email), both end users and administrators of e mail systems use various anti spam techniques. Some of these techniques have been embedded in products, services and software to ease the burden on users… … Wikipedia

Anti-spam techniques (e-mail)

— To prevent e mail spam, both end users and administrators of e mail systems use various anti spam techniques. Some of these techniques have been embedded in products, services and software to ease the burden on users and administrators. No one… … Wikipedia

SOCKS

— is an Internet protocol that allows client server applications to transparently use the services of a network firewall. SOCKS is an abbreviation for SOCKetS [ ]… … Wikipedia

E-mail address

— An e mail address identifies a location to which e mail messages can be delivered. An e mail address on the modern Internet looks like, for example, [email protected] and is usually read as jsmith at example dot com . Many earlier e mail systems … Wikipedia

Privilege (computing)

— In computing, privilege is defined as the delegation of authority over a computer system. A privilege is a permission to perform an action. Examples of various privileges include the ability to create a file in a directory, or to read or delete a … Wikipedia

Password

— For other uses, see Password (disambiguation). A password is a secret word or string of characters that is used for authentication, to prove identity or gain access to a resource (example: an access code is a type of password). The password… … Wikipedia

about URI scheme

— about:blank redirects here. For the spyware variant aboutblank , see CoolWebSearch#Variants. About: redirects here. For other uses, see about; for the Wikipedia about page, see Wikipedia:about. about is an internal URI scheme (also known as a URL … Wikipedia

Эта же заметка посвящена вопросу как установить BeEF на Linux Mint или Ubuntu. В таких дестрибутивах как Kali Linux и BlackArch BeEF уже присутствует. Для других ОС Linux в официальной документации имеется сразу два руководства по установке BeEF:

- https://github.com/beefproject/beef/blob/master/INSTALL.txt

- https://github.com/beefproject/beef/wiki/Installation

Также имеется установочный скрипт BeEF:

В этой же заметке я покажу мой способ по установке BeEF на Linux Mint или на Ubuntu.

Всю установку можно выполнить следующим набором команд, которые нужно вводить в консоли:

Sudo apt install build-essential openssl libreadline6 libreadline6-dev zlib1g zlib1g-dev libssl-dev libyaml-dev libsqlite3-0 libsqlite3-dev sqlite3 libxml2-dev libxslt1-dev autoconf libc6-dev libncurses5-dev automake libtool bison subversion ruby git nodejs ruby-dev

sudo gem update —system

sudo gem install bundler rake rubocop

git clone git://github.com/beefproject/beef.git

cd beef

sudo bundle install

# up

cd ..

sudo mv beef/ /opt/

echo -e «#!/bin/bashncd /opt/beef/n/opt/beef/beef «[email protected]»» > ./beef && sudo mv ./beef /bin/beef && sudo chmod +x /bin/beef

Возможно, при вводе команды

Sudo bundle install

появится следующая ошибка:

/usr/local/bin/bundle:23:in `load»: cannot load such file — /usr/lib/ruby/gems/2.3.0/gems/bundler-1.16.1/exe/bundle (LoadError)

from /usr/local/bin/bundle:23:in `

Это ошибка Rubygems 2.7.5. Разработчики про неё знают и, конечно же, исправят. В качестве временного решения предлагается понижение до предыдущей версии:

Sudo gem update —system 2.7.4

Для запуска BeEF в Linux Mint или на Ubuntu выполните в терминале:

Sudo beef

После этого (не закрывая окно консоли) откройте в веб-браузере адрес http://localhost:3000/ui/panel , вы увидите панель входа BeEF:

По умолчанию логином и паролем являются beef

/beef

.

Вначале вы увидите, что доступно всего несколько действий, поскольку ещё ни один браузер не был подцеплен. Чтобы потренироваться в работе с BeEF, вы можете открыть в вашем браузере демо страницу (адрес должен быть http://localhost:3000/demos/basic.html и http://localhost:3000/demos/butcher/index.html)

Использование:

Beef [опции]

Доступные опции:

X, —reset Сбросить базу данных

-v, —verbose Показать отладочную информацию

-a, —ascii_art Напечатать арт BeEF ascii

-c, —config ФАЙЛ Загрузить иной конфигурационный файл: если он назван custom-config.yaml, git автоматически игнорирует его.

-p, —port ПОРТ Изменить порт по умолчанию, который BeEF прослушивает

-w, —wsport WS_ПОРТ Изменить порт по умолчанию, который прослушивает BeEF WebSocket

Решение проблемы с ошибкой «ERROR: invalid username or password»: не подходят учётные данные, неверное имя пользователя или пароль

Как сказано выше, учётными данными по умолчанию являются beef/beef.

Тем не менее, эти учётные данные могут не работать, т.е. при попытке входа в панель управления BeEF будет показываться сообщение:

ERROR: invalid username or password

При запуске BeEF обратите внимание на следующие предупреждения:

[!] Warning: Default username and weak password in use!

|_ New password for this instance:

В них сказано, что используется стандартное имя пользователя и слабый пароль. По этой причине без нашего ведома пароль был заменён на (у вас будет своё значение). Логином (именем пользователя) по-прежнему является beef.

Для изменения пароля (и имени пользователя) отредактируйте конфигурационный файл /opt/beef/config.yaml

.

A security method that identifies a specific, authorized user of a computer system, a network, or a resource by a unique string of characters. In general, passwords should be a mixture of upper and lowercase letters and numbers and should… … Dictionary of networking

Password

— For other uses, see Password (disambiguation). A password is a secret word or string of characters that is used for authentication, to prove identity or gain access to a resource (example: an access code is a type of password). The password… … Wikipedia

Infobox company company name = U3 LLC. company company type = Private company slogan = Your digital universe in your pocket. foundation = 2004 location = Redwood City, CA industry = Computer homepage = U3 is a… … Wikipedia

EncFS

— Infobox Software name = EncFS caption = developer = Valient Gough latest release version = 1.4.2 latest release date = April 13 2008 latest preview version = latest preview date = operating system = Linux, FreeBSD platform = genre = filesystem,… … Wikipedia

POP3

— У этого термина существуют и другие значения, см. Pop. POP3 Название: Post Office Protocol 3 Уровень (по модели OSI): Прикладной Семейство: TCP/IP Порт/ID: 110/TCP Назначение протокола: Получение электронной почты Спецификация … Википедия

Secure error messages in software systems

— In computer security and usability of software systems, an important issue is the design of error messages in a way that prevents security vulnerabilities. This aspect of software security has only recently begun to receive increased attention.… … Wikipedia

List of Mega Man characters

— This is a list of characters from the Mega Man series. In Japan, the Mega Man series is known as Rockman. Contents 1 Main characters 1.1 Mega Man 1.2 Dr. Light … Wikipedia

Anti-spam techniques (e-mail)

— To prevent e mail spam, both end users and administrators of e mail systems use various anti spam techniques. Some of these techniques have been embedded in products, services and software to ease the burden on users and administrators. No one… … Wikipedia

Anti-spam techniques

— To prevent e mail spam (aka unsolicited bulk email), both end users and administrators of e mail systems use various anti spam techniques. Some of these techniques have been embedded in products, services and software to ease the burden on users… … Wikipedia

HTML element

— This article is about the HTML elements in general. For information on how to format Wikipedia entries, see Help:Wiki markup and Help:HTML in wikitext HTML HTML and HTML5 Dynamic HTML XHTML XHTML Mobile Profile and C HTML Canvas element Character … Wikipedia

Digest access authentication

— HTTP Persistence · Compression · HTTPS Request methods OPTIONS · GET · HEAD · POST · PUT · DELETE · TRACE · CONNECT Header fields Cookie · ETag · Location · Referer DNT · … Wikipedia

I’m not sure if I discovered a possible bug. I already reported to Bettercap’s staff on their Bettercap’s Github but as you can see on that link, it seems the problem is not on Bettercap’s side. Maybe is a BeEF bug or I am missing something… that’s what I try to identify. Let’s see if some experienced user can throw light on this.

The problem is long to explain, so I’ll summarize it a lot and if you want all details (versions of operating systems, version of Bettercap and BeEF, etc), you can check the link I wrote down above.

The problem is I get an error trying to entering to the BeEF ui control panel: "ERROR: invalid username or password". At first sight you can think is a silly user/pass error but the user and password are ok (defaults beef/beef). The problem only happens if I activate the ui panel IP restriction and Bettercap.

There is an access restriction to BeEF ui control panel that can be done in BeEF config file. By default is: permitted_ui_subnet: "0.0.0.0/0" but I want to restrict it to permitted_ui_subnet: "127.0.0.1/32"

The BeEF config file is ok. If I launch it, it works, even with the ui panel IP restriction. As I said the problem only happens with Bettercap and activating the ui panel IP restriction. Some test results:

- Executing only BeEF without the ui panel restriction -> this is working fine

- Executing only BeEF with ui panel restriction -> this is working fine too

- Executing BeEF without ui panel restriction + Bettercap -> this is working fine

- Executing BeEF with ui panel restriction + Bettercap -> Error in login

"ERROR: invalid username or password"

It happens on different Linux, with different ruby versions, etc… even tested with default BeEF config only changing the ui panel IP restriction, so I think is not a BeEF config issue.

The questions are: Has somebody experienced something like this? Am I doing something wrong? If some user can test this, could be very nice! I mean Bettercap + BeEF with ui panel IP restriction activated and try to log with default credentials. Thank you.

EDIT I already opened an issue on BeEF’s github. Will see what happens: https://github.com/beefproject/beef/issues/1337

EDIT2 The conflicting Bettercap part is the proxy. If I launch Bettercap withou proxy, there is no problem, but I don’t understand why because I launch proxy for Bettercap on port 8080 and I looked for http requests on BeEF login and all shown are on port 3000 which is not related… and of course there is no iptables involved in the process, so it makes no sense… I tried to launch Bettercap’s proxy in other port different than 8080. I tried using 26210 trying to avoid possible port conflict, but same unsuccessful result.

Содержание

- Установка BeEF Framework на Debian

- BeEF Login

- BeEF Control Panel

- Заказать Аудит Безопасности или Пентест Вашей IT-инфраструктуры

- Beef kali linux установка

- Оставить комментарий Отменить ответ

- HackWare.ru

- Этичный хакинг и тестирование на проникновение, информационная безопасность

- Как на Linux Mint или Ubuntu установить BeEF. Решение проблемы ERROR: invalid username or password

- Решение проблемы с ошибкой «ERROR: invalid username or password»: не подходят учётные данные, неверное имя пользователя или пароль

- Руководство по Kali Linux 2020. Установка с сохранением данных и полная настройка системы. + Слив курса по Kali Linux

- Установка

- Запись Kali Linux 2020 Live ISO на USB

- Изменение размера раздела USB

- Создание постоянного раздела

- Загрузитесь в Kali 2020 Live USB

- Монтирование Persistence-раздела

- Настройка системы

- Установите часовой пояс

- Включить звук загрузки

- Update и Upgrade

- Установить новый пароль для root

- Добавить учетную запись с низким уровнем привилегий

- Установить Git

- Установите ваши любимые инструменты взлома

- Установите браузер TOR

- Установить Tilix

- Установить редактор кода

Установка BeEF Framework на Debian

Сегодня мы поговорим о BeEF Framework, очень полезной утилите для тестирования на проникновение пользовательских систем. Browser Exploitation Framework — это фреймворк для эксплуатации XSS уязвимостей, он содержит в себе большое количество эксплоитов и прочих полезных функций, а так же обладает модульной структурой. Предназначение данного фреймворка — эксплуатация уязвимостей браузера на стороне клиента. В Kali Linux он уже установлен, но если идет внешнее тестирование на проникновение, то скорее всего будет логичнее установить BeEF Framework на виртуальный сервер, который имеет постоянное подключение к сети интернет и статический внешний IP-адрес (тем более это потом будет полезно для совмещения BeEF с остальными утилитами, которые будут так же использовать постоянное подключение к сети. Например с Gophish Framework).

Начнем установку.

Для начала поставим все зависимости:

apt-get install curl git

После установки RVM скачиваем последнюю версию BeEF Framework:

git clone git://github.com/beefproject/beef.git

в файле beef/.ruby-version смотрим требуемую версию Ruby и устанавливаем ее:

Здесь и далее 2.3.0 — это требуемая версия Ruby.

Следующим шагом нам требуется создать отдельный gemset для BeEF Framework, чтобы не перемешивать все устанавливаемые gems в одну кучу.

Выбираем нужную версию Ruby:

создаем gemset:

rvm gemset create beef

переходим в gemset global:

rvm gemset use global

Устанавливаем Bundler в глобальный gemset (чтобы он был в дальнейшем доступен для любого созданного gemset в пределах версии Ruby 2.3.0)

Bundler — это менеджер gem для Ruby. Bundler позволяет легко устанавливать требуемые gem для приложений.

gem install bundler

Предварительная настройка Ruby и RVM закончена. Переходим непосредственно к настройке BeEF Framework.

Переместим BeEF Framework в директорию /opt, чтобы все лежало в специально определенной папке для ПО, а не было раскидано по системе и пользовательским папкам:

Перейдем в директорию /opt/beef/:

Установим все требуемые gem модули:

Следующим шагом отредактируем файл конфигурационный файл config.yaml.

Найдем секцию credentials и сменим в ней пользователя и пароль (по умолчанию beef/beef):

credentials:

user: «beef»

passwd: «beef»

Так же, по желанию, в секции http можно поменять параметр port, для смены порта, на котором будет работать BeEF Framework (по умолчанию 3000):

Теперь можно запустить BeEF Framework (к сожалению BeFF не имеет режима запуска демоном, но как это исправить описывается в статье Запуск приложения в режиме «daemon» в Linux):

Можем подключаться к панели управления, для этого в браузере открываем страницу:

BeEF Login

Вводим указанные ранее имя пользователя и пароль, нажимаем Login и мы в панели управления.

BeEF Control Panel

BeEF Framework установлен и запущен. Теперь можно начать с ним работать.

Заказать Аудит Безопасности или Пентест Вашей IT-инфраструктуры

Быть уверенным в своей IT-инфраструктуре — это быть уверенным в завтрашнем дне.

Источник

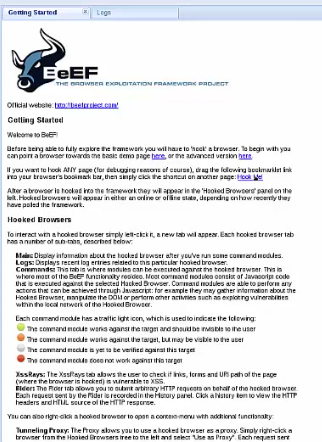

The Browser Exploitation Framework (BeEF) is a penetration testing tool focused on client-side attacks executed within a browser. Oh, Yes it includes lots of exploits.

Previously BeEF comes pre-installed with Kali Linux, but now it doesn’t comes pre-installed. But it is available in Kali Linux repository. We can install it on Kali Linux or other similar Linux distribution by applying following command:

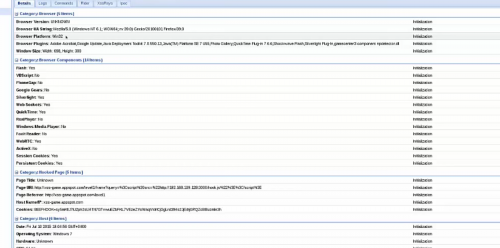

The following screenshot shows the output of the preceding command:

It may consume our time depending on our internet speed and processing speed.

BeEF can be opened from the terminal using beef-xss command:

If we are opening for the first time we need to set a new password to log in BeEF control panel.

After setting up a new password for default user beef the tool will be started as we can see in the following screenshot:

Now we can access the web based user interface (Web UI) in our browser. We don’t know why but BeEF tries to open our browser automatically but failed (Hey BeEF, don’t worry we can open it manually). We need to open our browser and navigate to http://127.0.0.1:3000/ui/panel and we are in the BeEF’s login page.

Now here we type beef as default user and our chosen password and press login.

We are logged in in our BeEF control panel.

Now we need to «hook» a browser.

BeEF is providing us a basic demo page and a advanced page to hook a browser as we can see in the above screenshot.

Let’s check it by clicking on the advanced version.

We can see in the above picture this is the advanced page to hook browser. Which browser opens this will be hooked (even own browsers also) and we got control of the browser.

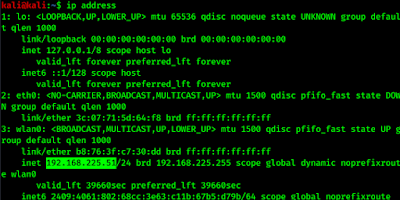

But this runs on localhost to send it another person in our local network we need to use 192.168.XX.XXX (Local IP address) in the place of 127.0.0.1. Local IP address can be found by typing ip address command in terminal.

Now we need to send this to anyone in our local network with some juicy social engineering techniques. Whenever our target opens this link with a browser the browser will be hooked.

We have send our this hooking url http://192.168.225.51:3000/demos/butcher/index.html to our another PC and open this link their.

In our attacker machine we got one online hooked browser.

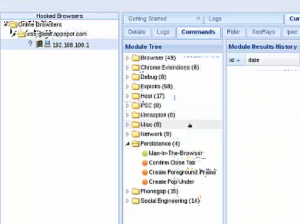

We need to click over the hooked browser’s ip address.

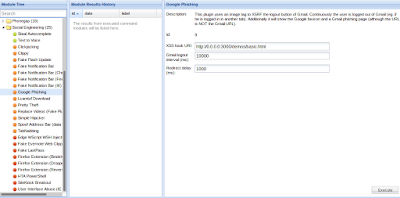

Now we are on current browser section. Here we can see all the details about our browser and we can run exploits.

To run exploit commands we need to navigate on the commands tab.

For an example in this tutorial we run a basic exploit command on our hooked browser. We go social engineering menu and select the Google phishing and click on execute.

Now if we enter credentials on targeted PC we got them on our attacker machine.

Not only creating phishing page crating BeEF have lots of advanced exploits. It can take snaps from webcam, it is dangerous when attacker integrated BeEF with metasploit.

Browser Exploitation Framework hooks the browser by a JavaScript inside a normal HTML page, it exposes restful API that allow BeEF to be scripted through HTTP/JSON requests.

To use BeEF over internet we need to use our external ip in the place of our internal ip address. We also need to forward default 3000 port.

Источник

Beef kali linux установка

BeEF (сокращение от Browser Exploitation Framework) – платформа для эксплуатации клиент-сайд уязвимостей. BeEF — это фреймворк с открытым исходным кодом, который фокусируется на работе с браузером, несет в себе набор всевозможных инструментов для тестирования на проникновение, векторами атаки на стороне клиента.

Злоумышленник внедряет на уязвимый сайт созданный или сгенерированный скрипт

Скрипт сигналит BeEF о том, что новый клиент находится в режиме онлайн;

Злоумышленник входит в панель BeEF и удаленно осуществляет управление зараженными браузерами: исполняет пейлоады и получает ответы.

Что бы стать жертвой достаточно выполнить в своем браузере hook.js, в результате выполнения скрипта браузер жертвы становится «ботом», которому можно будет посылать различные команды, вредоносные исполняемые файлы и так далее. От злоумышленника требуется минимум усилий, достаточно просто запустить beef-xss и открыть в браузере панель управления.

Весь процесс настройки BeEF следует осуществлять через конфигурационный файл: config.yaml

Настройка сетевых ограничений:

В BeEF управление возможно осуществить ограничение через подсети. Например:

Расширение Metasploit должно быть настроено изменением файла config.yaml в extensions/metasploit

Для работы можно оставить почти все настройки со значением «По-умолчанию». Исключениями являются host и callback_host, которые следует менять ip-адрес хоста.

. Для включения RPC коммуникации, в Metasploit следует запустить следующую команду:

После всех настроек, можем запустить BeEF.

При запуске BeEF запускается управляющий сервер благдаря которому происходит взаимодействие с управляемыми браузерами и также нам становится доступным веб-интерфейс.

Логин и пароль по умолчанию BeEF. После авторизации у нас очень ограниченные возможности. Присутствует базовый гайд и пара тестовых страниц в которых уже залит наш скрипт и мы можем посмотреть как все работает.

Что бы получить доступ ко все возможностям данного фреймворка, необходимо выполнить захват какого либо браузера. Это можно сделать несколькими способами.

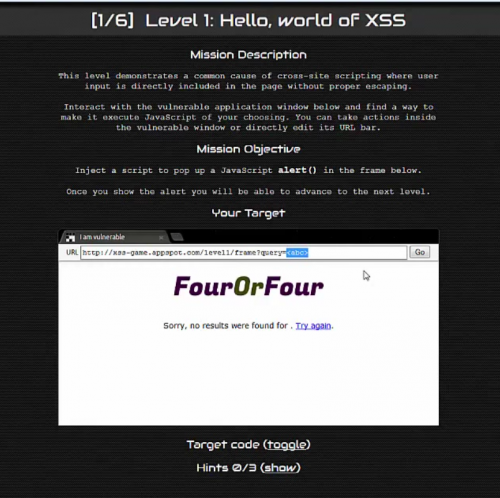

1 способ- На какой либо странице используя XSS-уязвимость спрятать наш скрипт.

2 способ- Заманить жертву на какой либо заранее подготовленный сайт.

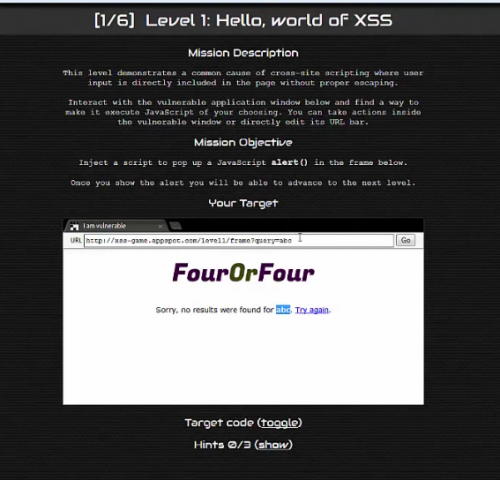

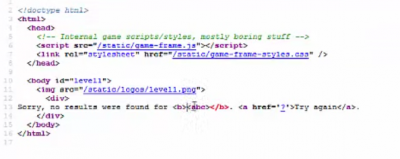

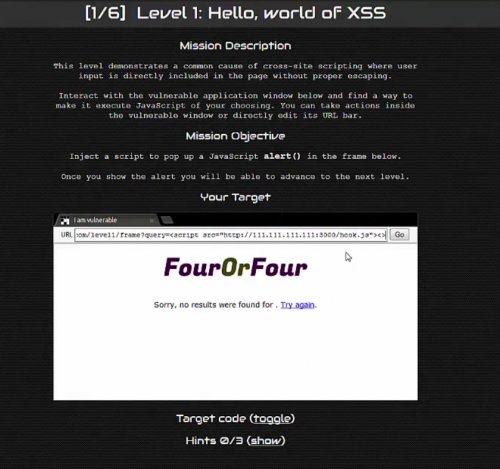

Рассмотрим захват браузера на примере XSS игры от Google. Введем данные и посмотрим как отреагирует приложение.

Введенная информация отобразилась на странице. Рассмотрим вариант с тегами, как на них отреагирует приложение. Отправляем запрос и сразу же смотрим в исходный код.

Видим, что тег успешно добавился, теперь, вставим в страницу расположение скрипта. Отправляем запрос и как результат мы должны захватит браузер жертвы, и он должен появиться в перечне онлайн браузера.

После захвата какого-либо браузера, нам становится доступна информация о нем, а именно что это за браузер, каким хостом используется, какие плагины установлены, с какой ОС используется и так далее.

Кроме того нам стали доступны различные модули, которые собраны во вкладке Commands, c помощью которых можно развивать нашу атаку.

Используя BeEF следует помнить, что если жертва закроет страницу со скриптом то мы потеряем доступ, поэтому неоходимо закрепиться в захваченном браузере. Для этих целей существуют модули Persimence.

Заключение:

BeEF — очень грозное «оружие» в умелых руках, дает атакующему огромное количество информации, которую, в дальнейшем, можно сохранять и использовать в атаках.

Для более подробного ознакомления с BeEF воспользуйтесь ресурсом https://github.com/beefproject/beef/wiki.

Оставить комментарий Отменить ответ

Для отправки комментария вам необходимо авторизоваться.

Источник

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Как на Linux Mint или Ubuntu установить BeEF. Решение проблемы ERROR: invalid username or password

BeEF – это сокращение от Browser Exploitation Framework (платформа эксплуатации браузеров). Это инструмент для тестирования на проникновение, который специализируется на веб-браузерах.

Дополнительную информацию о том, что такое BeEF и как его применять вы найдёте в переводе документации, в статье «Базовое использование BeEF».

Эта же заметка посвящена вопросу как установить BeEF на Linux Mint или Ubuntu. В таких дестрибутивах как Kali Linux и BlackArch BeEF уже присутствует. Для других ОС Linux в официальной документации имеется сразу два руководства по установке BeEF:

Также имеется установочный скрипт BeEF:

В этой же заметке я покажу мой способ по установке BeEF на Linux Mint или на Ubuntu.

Всю установку можно выполнить следующим набором команд, которые нужно вводить в консоли:

Возможно, при вводе команды

появится следующая ошибка:

Это ошибка Rubygems 2.7.5. Разработчики про неё знают и, конечно же, исправят. В качестве временного решения предлагается понижение до предыдущей версии:

Для запуска BeEF в Linux Mint или на Ubuntu выполните в терминале:

После этого (не закрывая окно консоли) откройте в веб-браузере адрес http://localhost:3000/ui/panel, вы увидите панель входа BeEF:

По умолчанию логином и паролем являются beef/beef.

Вначале вы увидите, что доступно всего несколько действий, поскольку ещё ни один браузер не был подцеплен. Чтобы потренироваться в работе с BeEF, вы можете открыть в вашем браузере демо страницу ( адрес должен быть http://localhost:3000/demos/basic.html и http://localhost:3000/demos/butcher/index.html )

Решение проблемы с ошибкой «ERROR: invalid username or password»: не подходят учётные данные, неверное имя пользователя или пароль

Как сказано выше, учётными данными по умолчанию являются beef/beef.

Тем не менее, эти учётные данные могут не работать, т.е. при попытке входа в панель управления BeEF будет показываться сообщение:

При запуске BeEF обратите внимание на следующие предупреждения:

В них сказано, что используется стандартное имя пользователя и слабый пароль. По этой причине без нашего ведома пароль был заменён на 21d2415d22a883368f7f6a116bd9f9f4 (у вас будет своё значение). Логином (именем пользователя) по-прежнему является beef.

Источник

Руководство по Kali Linux 2020. Установка с сохранением данных и полная настройка системы. + Слив курса по Kali Linux

В этом руководстве мы создадим Kali Linux 2020 Live USB в Windows и настроим сохранение файлов между перезагрузками, а также разберём то, как полностью настроить систему

В этом руководстве мы создадим Kali Linux 2020 Live USB в Windows и настроим постоянный раздел, чтобы мы могли сохранять файлы и настройки между перезагрузками. Дальше мы разберём то, как полностью настроить систему для работы после установки. А в конце вас ждёт курс по изучению этой операционной системы. *Это руководство также работает с Kali Linux 2019 и 2018.

Установка

В этом руководстве мы используем 64-битный (прямой) образ Kali Linux, хотя он также должен хорошо работать с 32-битным образом.

Запись Kali Linux 2020 Live ISO на USB

Запишите ISO-образ на USB-накопитель с помощью инструмента Universal USB Installer или UNetbootin. В этом руководстве мы используем Universal USB Installer.

Запись Kali Linux 2020 Live ISO на USB может занять несколько минут.

Изменение размера раздела USB

Теперь, когда ISO-образ Kali Linux 2020 записан на USB-накопитель, мы можем приступить к настройке разделов для работы с Kali Live Persistence. Вы можете настроить разделы с помощью менеджера разделов по вашему выбору, но в этом руководстве мы будем использовать MiniTool Partition Wizard

После установки запустите и выберите « Управление дисками и разделами».

Измените размер раздела до 4 ГБ и нажмите ОК. Это раздел, в котором находятся системные файлы Kali Linux, и ему не нужно больше 4 ГБ.

Создание постоянного раздела

Теперь мы создадим раздел persistence, в котором будут храниться ваши личные файлы и настройки Kali.

Нажмите Да, если вы видите сообщение “Новый созданный раздел не может быть использован в Windows. Потому что Windows может распознать только первый раздел на съемном диске. Вы хотите продолжить?”

В поле Метка раздела введите persistence. Важно, чтобы вы написали это правильно.

Наконец, нажмите Применить в верхнем левом углу и нажмите Да, чтобы применить изменения.

Мастер разделов теперь настроит ваши разделы. Это может занять некоторое время в зависимости от размера вашего USB-накопителя.

После этого закройте Мастер разделов и безопасно извлеките USB-накопитель.

Загрузитесь в Kali 2020 Live USB

Для загрузки с USB вам нужно зайти в BOOT-меню (На всех компьютерах разные способы, вам нужно загуглить). И далее в BOOT-меню выбрать свою флешку

Монтирование Persistence-раздела

Как только Kali загрузится, мы будем использовать fdisk для просмотра дисковые устройства и разделов.

Откройте новое окно терминала и запустите:

Вы увидите несколько записей для разделов и устройств в списке. Ищите свой USB-накопитель. Он будет иметь два раздела: раздел на 4 ГБ и постоянный раздел, созданный ранее. Раздел Persistence должен отображаться как Linux в столбце Type.

ВАЖНО: Вы должны точно ввести эти команды и убедиться, что вы выбрали правильное устройство (ваше может и не быть sdb2 ), иначе сохранение не будет работать.

Создайте новый файл persistence.conf с помощью текстового редактора nano.

В этом файле /mnt/my_usb/persistence.conf введите

Теперь размонтируйте ваш постоянный раздел.

Перезагрузите компьютер, снова загрузитесь с USB и с этого момента всегда выбирайте Live system (persistence, check kali.org/prst)

Чтобы проверить, правильно ли работает сохранение данных, попробуйте создать пустую тестовую папку на рабочем столе и перезапустить. Снова выберите Live system (persistence, check kali.org/prst) и, если папка для тестирования все еще там, сохранение работает правильно.

Настройка системы

Установите часовой пояс

После того, как вы войдете в систему с правами root, первое, что вы заметите, это то, что время может быть неправильно установлено, и это вызовет проблемы при доступе к веб-сайтам. Вы можете легко изменить его, используя графический интерфейс:

Щелкните правой кнопкой мыши на часах сверху

Установите местное время. Вы также можете найти множество атрибутов для изменения по умолчанию

Включить звук загрузки

Одной из проблем, с которыми сталкиваются пользователи Kali, является отсутствие звука при установке. Чтобы включить его, введите команду в терминале

Update и Upgrade

Рекомендуется Update и Upgrade все устаревшие репозитории, чтобы повысить производительность

Apt-update обновит доступные пакеты и версии

Apt upgrade установит новую версию имеющихся у вас пакетов

Установить новый пароль для root

При установке ОС вы указали пароль, но что если вы захотите изменить пароль через некоторое время? Вот команда для легкого изменения пароля root:

Таким образом, вы можете легко изменить свой пароль, набрав только одну команду.

Добавить учетную запись с низким уровнем привилегий

Вы получили приглашение к учетной записи root, но при запуске от имени учетной записи root существует вероятность того, что небольшая ошибка в приложении может стереть некоторые системные файлы, поэтому в любой операционной системе рекомендуется запускать как пользователь без полномочий root с низким уровнем доступа. Чтобы создать нового пользователя с низкими привилегиями:

Добавьте этого пользователя в группу Sudoers для запуска корневых команд:

После этого напишите команду для настройки нового пользователя для BASH:

Установка оболочки входа пользователя ehacking в /bin/bash

Установить Git

Git – обязательный инструмент для этических хакеров, стремящихся увеличить свой набор инструментов по сравнению с тем, что уже установлено в стандартных репозиториях Kali. Чтобы установить Git, просто наберите:

Установите ваши любимые инструменты взлома

Дайте разрешения, чтобы сделать его исполняемым, набрав:

Установите браузер TOR

Onion Router (TOR) – это бесплатное программное обеспечение с открытым исходным кодом для анонимного общения. Он предназначен для того, чтобы люди не могли отслеживать ваши привычки, в том числе правительственные учреждения и корпорации. Вы можете установить браузер TOR, добавив репозиторий TOR в свой репозиторий APT:

затем загрузите ключ пакета и импортируйте его в ваш набор ключей APT:

Введите apt-get update:

После обновления установите TOR:

Установить Tilix

Tilix – это эмулятор терминала с открытым исходным кодом, который использует виджет VTE GTK + 3, обладающий некоторыми удивительными функциями, такими как макеты терминалов любым способом, разделяя их по горизонтали или вертикали, и ввод можно синхронизировать между терминалами, чтобы команды, набранные в одном терминале, реплицировались в другие

Установить редактор кода

Atom editor – очень хороший текстовый редактор в Kali Linux. Чтобы установить Atom введите:

Источник

Recommend Projects

-

React

A declarative, efficient, and flexible JavaScript library for building user interfaces.

-

Vue.js

🖖 Vue.js is a progressive, incrementally-adoptable JavaScript framework for building UI on the web.

-

Typescript

TypeScript is a superset of JavaScript that compiles to clean JavaScript output.

-

TensorFlow

An Open Source Machine Learning Framework for Everyone

-

Django

The Web framework for perfectionists with deadlines.

-

Laravel

A PHP framework for web artisans

-

D3

Bring data to life with SVG, Canvas and HTML. 📊📈🎉

Recommend Topics

-

javascript

JavaScript (JS) is a lightweight interpreted programming language with first-class functions.

-

web

Some thing interesting about web. New door for the world.

-

server

A server is a program made to process requests and deliver data to clients.

-

Machine learning

Machine learning is a way of modeling and interpreting data that allows a piece of software to respond intelligently.

-

Visualization

Some thing interesting about visualization, use data art

-

Game

Some thing interesting about game, make everyone happy.

Recommend Org

-

Facebook

We are working to build community through open source technology. NB: members must have two-factor auth.

-

Microsoft

Open source projects and samples from Microsoft.

-

Google

Google ❤️ Open Source for everyone.

-

Alibaba

Alibaba Open Source for everyone

-

D3

Data-Driven Documents codes.

-

Tencent

China tencent open source team.