- Вся активность

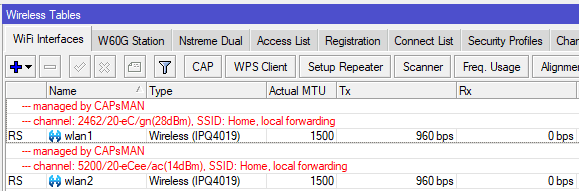

Переодически отключаются устройства от контроллера. Выглядит это так

19:01:56 caps,error removing stale connection [::ffff:10.10.2.12:58107,Run,[4C:5E:0C:DC:D7:19]] because of ident conflict with [::ffff:10.10.2.12:40153,Join,[4C:5E:0C:DC:D7:19]]

18:57:53 caps,error removing stale connection [::ffff:10.10.2.12:39540,Run,[4C:5E:0C:DC:D7:19]] because of ident conflict with [::ffff:10.10.2.12:57997,Join,[4C:5E:0C:DC:D7:19]]

18:56:47 caps,error removing stale connection [::ffff:10.10.2.14:38367,Run,[4C:5E:0C:A6:AC:FF]] because of ident conflict with [::ffff:10.10.2.14:36876,Join,[4C:5E:0C:A6:AC:FF]]

Судя по названию интерфейсов, дисконекты происходят часто. После первого подключения контроллер дает название по порядку- cap1, cap2 и т.д.

По логам я не могу понять в чем дело. Ругается на идент, но у апешек иденты разные, маки разные..

-

Вставить ник

- Цитата

- Ответить с цитированием

Поделиться сообщением

Ссылка на сообщение

Поделиться на других сайтах

Я понимаю, что уже поздно, но так как сам наткнулся на те же грабли, отвечу тут, может кому поможет.

Для избавления от такого поведения необходимо на всех капах установить статические ip, а не по dhcp.

Не очень удобно это конечно, но это решает проблему.

-

Вставить ник

- Цитата

- Ответить с цитированием

Поделиться сообщением

Ссылка на сообщение

Поделиться на других сайтах

При подключении одной из новых точек у меня аналогичное сообщение в логе контроллера наблюдается, на работу как таковую вроде никаким образом не влияет.

Точка с контроллером вяжется по статике, кстати.

-

Вставить ник

- Цитата

- Ответить с цитированием

Поделиться сообщением

Ссылка на сообщение

Поделиться на других сайтах

Напишу, может кому-то понадобится еще.

Столкнулся с той же проблемой на прошивке 6.41.3 при построении WiFi-роуминга на сети из 2-х hAP ac в доме.

Но при этом интервал между рождениями новых интерфейсов CAPxx был всего несколько секунд, так как ответа от интерфейса CAP не было (как выяснилось позже).

Удалось победить.

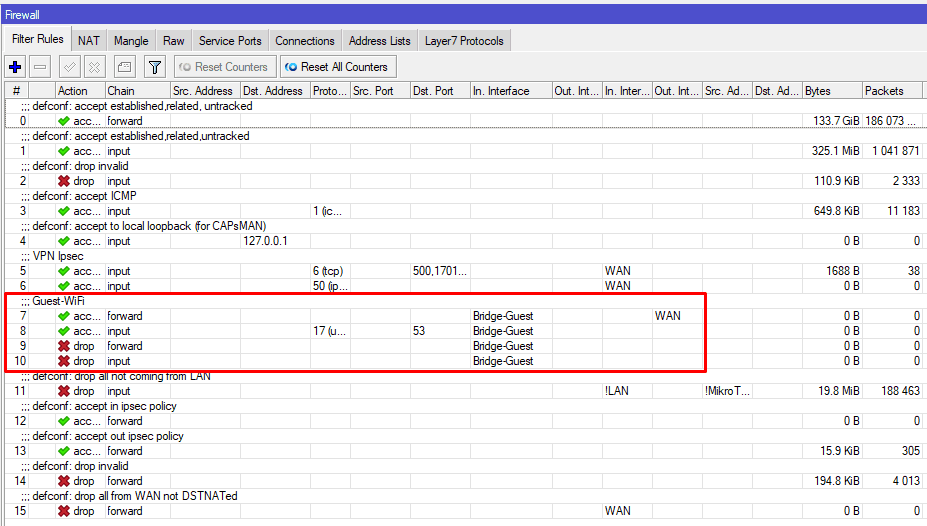

Причина была в том, что преднастроенный из коробки файрволл блокировал общение менеджера CAP с точкой WiFi (даже если она на том же роутере!).

Диагностика в логе описана в постах выше, но при этом говорит вроде бы совсем про другое, уже о последствиях — видимо новые интерфейсы рождаются и блокируются файрволлом не мгновенно.

Все было от правила «drop all input from !LAN», при этом интерфейсы CAPxx подпадают под это правило и Микротик блокирует нормальное общение между менеджером и точкой.

Вылечилось заменой правила на «drop all input from WAN»

Кажется аналогичный ответ был в поддержке Mikrotika.

Также если и другие WiFi- точки также живут на полноценных роутерах, как у меня например ( 2х hAP ac), данное исправление требуется и на других файрволлах.

Изменено 15 марта, 2018 пользователем ndv27

-

Вставить ник

- Цитата

- Ответить с цитированием

Поделиться сообщением

Ссылка на сообщение

Поделиться на других сайтах

В 15.03.2018 в 10:55, ndv27 сказал:

Напишу, может кому-то понадобится еще.

Столкнулся с той же проблемой на прошивке 6.41.3 при построении WiFi-роуминга на сети из 2-х hAP ac в доме.

Но при этом интервал между рождениями новых интерфейсов CAPxx был всего несколько секунд, так как ответа от интерфейса CAP не было (как выяснилось позже).

Удалось победить.

Причина была в том, что преднастроенный из коробки файрволл блокировал общение менеджера CAP с точкой WiFi (даже если она на том же роутере!).

Диагностика в логе описана в постах выше, но при этом говорит вроде бы совсем про другое, уже о последствиях — видимо новые интерфейсы рождаются и блокируются файрволлом не мгновенно.

Все было от правила «drop all input from !LAN», при этом интерфейсы CAPxx подпадают под это правило и Микротик блокирует нормальное общение между менеджером и точкой.

Вылечилось заменой правила на «drop all input from WAN»

Кажется аналогичный ответ был в поддержке Mikrotika.

Также если и другие WiFi- точки также живут на полноценных роутерах, как у меня например ( 2х hAP ac), данное исправление требуется и на других файрволлах.

Низкий Вам поклон и долгих лет жизни!

Я специально зарегистрировался чтобы сказать огромное вам спасибо за решение!

-

Вставить ник

- Цитата

- Ответить с цитированием

Поделиться сообщением

Ссылка на сообщение

Поделиться на других сайтах

В 05.09.2018 в 01:12, crazylemmy сказал:

Низкий Вам поклон и долгих лет жизни!

Я специально зарегистрировался чтобы сказать огромное вам спасибо за решение!

+1

-

Вставить ник

- Цитата

- Ответить с цитированием

Поделиться сообщением

Ссылка на сообщение

Поделиться на других сайтах

В 15.03.2018 в 17:55, ndv27 сказал:

Напишу, может кому-то понадобится еще.

Столкнулся с той же проблемой на прошивке 6.41.3 при построении WiFi-роуминга на сети из 2-х hAP ac в доме.

Но при этом интервал между рождениями новых интерфейсов CAPxx был всего несколько секунд, так как ответа от интерфейса CAP не было (как выяснилось позже).

Удалось победить.

Причина была в том, что преднастроенный из коробки файрволл блокировал общение менеджера CAP с точкой WiFi (даже если она на том же роутере!).

Диагностика в логе описана в постах выше, но при этом говорит вроде бы совсем про другое, уже о последствиях — видимо новые интерфейсы рождаются и блокируются файрволлом не мгновенно.

Все было от правила «drop all input from !LAN», при этом интерфейсы CAPxx подпадают под это правило и Микротик блокирует нормальное общение между менеджером и точкой.

Вылечилось заменой правила на «drop all input from WAN»

Кажется аналогичный ответ был в поддержке Mikrotika.

Также если и другие WiFi- точки также живут на полноценных роутерах, как у меня например ( 2х hAP ac), данное исправление требуется и на других файрволлах.

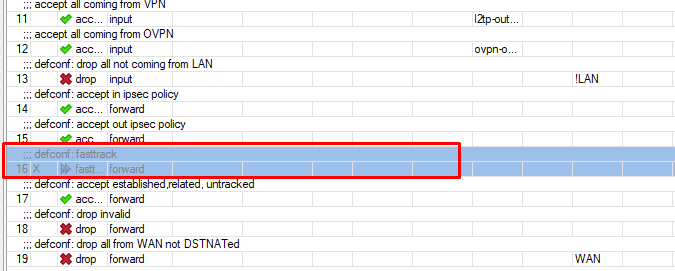

Приогромнейшее спасибо, промаялся с этим весь день, прежде чем полез в интернет, но начиналась подобная проблема даже при всех отключенных правилах, в итоге сброс на заводские (последние пару обновлений сброс не делал, думал это не будет критичным) и перенастройка по умолчанию. Всё заработало кроме стабильного интернета, без FastTrack много проблем было. Повторный сброс с конфигом по умолчанию и настройкой CapsMan привёл к описанной проблеме, но ваш совет, добрейший, спас мой сон!

P.S.:Думаю разработчикам нужно ссылку кинуть на ваше описание, с решением проблемы, что бы очередную прошивку выпустили.

P.P.S: Кажется, совет тренеров и учителей по MikroTik, делать сброс на заводские после каждой прошивки и перенастройку под себя, снова стал актуальным. O:-(

-

Вставить ник

- Цитата

- Ответить с цитированием

Поделиться сообщением

Ссылка на сообщение

Поделиться на других сайтах

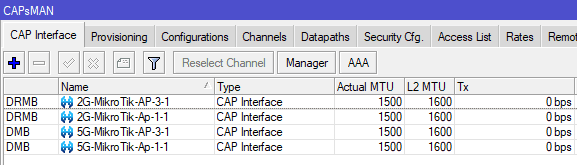

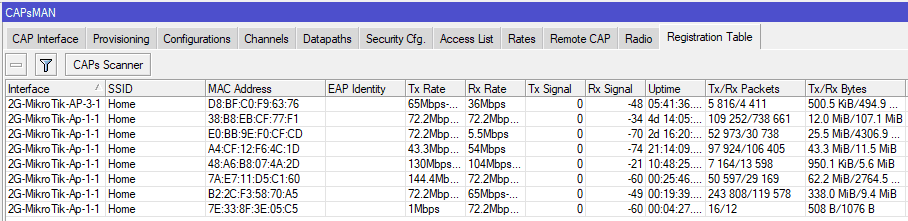

Здравствуйте. Целую неделю промучился с подобным отвалом CAPов, за день номер капов был несколько тысяч на 6.43.11 прошивке. Контроллер -2011, Остальные 9шт SXT c купленной лицензией 4 уровня.

1. Полный сброс клиентов.

2. Отключить все dropы в файрволле. На устройствах, изначально рассчитанных под CAPы, правил вообще нет.

3. Если Вы переделывали уровень 3 в 4, quick setup cap не запускать сразу. Отключаете обязательно dhcp сервер и клиент, а затем через quick setup поставить, что устройство- CAP, и прописать там статический IP, шлюз, DNS.

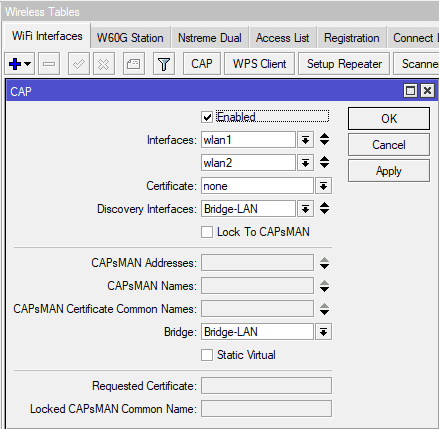

4. Перезагрузить устройство и зайти по новому адресу, Winbox, пункт WiFi, кнопка CAP для соответствующего интерфейса, убрать все из discovery interfaces, а в capsman adresses поставить адрес контроллера, bridge — bridge, interfaces -wlan1, может немного отличаться на других устройствах (подсмотрел на другом форуме).

5. Мигания CAPов и конфликт identов исчезли !!!

6. Если Вы не отключите dropы в файрволле в пункте 2, то после запуска quick setup и выбора cap Вы потеряете доступ к устройству, только сброс кнопкой…

-

Вставить ник

- Цитата

- Ответить с цитированием

Поделиться сообщением

Ссылка на сообщение

Поделиться на других сайтах

Сколько не видел на форуме жалоб про работы CAP — все они лишь от того, что не сбрасывают начальную конфигурацию и пытаются что-то там закрывать файрволами. Если настраивать с нуля то никаких проблем никогда не возникает.

-

Вставить ник

- Цитата

- Ответить с цитированием

Поделиться сообщением

Ссылка на сообщение

Поделиться на других сайтах

55 минут назад, Saab95 сказал:

Сколько не видел на форуме жалоб про работы CAP — все они лишь от того, что не сбрасывают начальную конфигурацию и пытаются что-то там закрывать файрволами. Если настраивать с нуля то никаких проблем никогда не возникает.

Бывают реальные проблемы с CAPами.

У нас на одном «вкусном» обьекте каждый из подрядчиков тянул одеяло на себя, в итоге один шустрый подрядчик втюхал и смонтировал клиенту 3шт Mikrotik WAP ( не AC )

одна из них с завидной регулярностью виснет…. а так как шустрый подрядчик еще и poe коммутатор влепил неуправляемый , это стало реальным гемороем.

будем за свой счет переделывать всё

-

Вставить ник

- Цитата

- Ответить с цитированием

Поделиться сообщением

Ссылка на сообщение

Поделиться на других сайтах

Всем привет, есть связка роутер Mikrotik 2011 и точка доступа wAP, CapsMan настроен и поднимается отлично как на роутере так и на точке доступа, подключение клиентов к роутеру идет отлично, при подключении к точке доступа CAP отваливается и переподключается заново к контроллеру https://ibb.co/kB9z8fx, буду признателен за помощь, устал мучаться…

Изменено 18 марта, 2019 пользователем porter_ods

-

Вставить ник

- Цитата

- Ответить с цитированием

Поделиться сообщением

Ссылка на сообщение

Поделиться на других сайтах

Ребят. Рассказываю про свой случай.

Вроде не первый раз настраиваю CAPsMAN. Вот, пару дней назад настроил человеку CAPsMAN на 4х устройствах. Для частного дома. 3 х RB951Ui-2HnD и одна какая-то WAP-антенна. Всё работает чётко, тьфу-тьфу.

И вот еще один аналогичный заказ. Только попроще: всего лишь два RB951Ui-2HnD. Настраиваю по одной схеме, ничего не эксперементирую, не меняю. Версии RouterOS везде одинаковые, всегда делаю Check for Updates перед настройкой. Ну и обновляю есть есть обновление. На момент написания поста версии были 6.44.2. Так вот. Начал настройку, bridge, NAT, DHCP-сервер, туда-сюда. Дошел до wi-fi. И тут началось описанное выше: «прыгающие» туда-сюда CAP’ы, ругается на сертификат при попытке зайти через вай-фай на какие-то сайты (а по кабелю всё ок), невозможность зайти по вай-фаю на Микрот. Причем, часть глюков проявлялась при подаче инета в wan-порт.

В общем. Всё решилось через System — Routerboard — Upgrade.

Как мне подсказал мой друг — очень часто (а у него ж опыта больше (с) ) когда все делаешь правильно, перепроверяешь ни один раз, а что-то глючит — сделай System — Routerboard — Upgrade!

Бился я с этими необъяснимыми глюками вчера пол-дня. Пока не сделал System — Routerboard — Upgrade. После этого всё как часы!

On 2/10/2019 at 3:26 PM, Saab95 said:

Сколько не видел на форуме жалоб про работы CAP — все они лишь от того, что не сбрасывают начальную конфигурацию и пытаются что-то там закрывать файрволами. Если настраивать с нуля то никаких проблем никогда не возникает.

Всегда сбрасываю конфу и настраиваю с нуля, но вот какая у меня была проблема (см.выше)

-

Вставить ник

- Цитата

- Ответить с цитированием

Поделиться сообщением

Ссылка на сообщение

Поделиться на других сайтах

На самом деле, не обязательно отключать все правила фаервола: достаточно разрешить все входящие соединения на UDP-порты 5246 и 5247 (порты CAPsMAN-а). Интерфейс создаётся динамически, поэтому привязать правило к определённому интерфейсу невозможно, а если роутер требуется использовать не только для CAPsMAN-а, то получается, что это небольшая, но дыра в безопасности. Жаль, что разработчики не потрудились сделать своей же службе лазейку в фаерволе или как-то ещё решить эту проблему.

-

Вставить ник

- Цитата

- Ответить с цитированием

Поделиться сообщением

Ссылка на сообщение

Поделиться на других сайтах

8 часов назад, Maque сказал:

Интерфейс создаётся динамически, поэтому привязать правило к определённому интерфейсу невозможно

Сделать интерфейс статическим — делов-то

-

Вставить ник

- Цитата

- Ответить с цитированием

Поделиться сообщением

Ссылка на сообщение

Поделиться на других сайтах

Вариант описан в вики микротика

поставить перед правилом defconf: drop all not coming from LAN, правило

add action=accept chain=input dst-address-type=local src-address-type=local

-

Вставить ник

- Цитата

- Ответить с цитированием

Поделиться сообщением

Ссылка на сообщение

Поделиться на других сайтах

Join the conversation

You can post now and register later.

If you have an account, sign in now to post with your account.

-

Доброго всем!

Примерно 1.5 года назад построил в многоэтажном особняке сеть на микротиках и поднял CapsMan (RB2011 — контроллер, RB941 — точки доступа) После запуска системы в эксплуатацию как таковых проблем не было, только естественно после некоторого использования системы начали выявляться кое где мёртвые зоны работы вайфай. Выходил из этого посредством добавления мощности и/или уровня «отбрасывания» на точках.

Неделю назад проявилась проблема в логах RB2011:caps,error removing stale connection [::ffff:192.168.3.7:53509,Run,[6C:3B:6B:******] because of ident conflict with [::ffff:192.168.3.7:44317,Join,[6C:3B:6B:******]]

Не могу выяснить — с чем это связанно. Погуглив, естественно наткнулся на совет с форума NAG на счет дефолтного правила. У меня нет его.

Вот Faerwoll на контроллере:

1 ;;; Drop invalid on WAN

chain=input action=drop connection-state=invalid in-interface=MTS

2 ;;; Accert icmp on WAN interface

chain=input action=accept protocol=icmp in-interface=MTS

3 ;;; Accept established and related on WAN

chain=input action=accept connection-state=established,related in-interface=MTS

4 ;;; Accept WinBox on WAN

chain=input action=accept protocol=tcp in-interface=MTS dst-port=******

5 ;;; Accert FW established and related on WAN

chain=forward action=accept connection-state=established,related in-interface=MTS

6 ;;; Drop FW invalid on WAN

chain=forward action=drop connection-state=invalid in-interface=MTS

7 ;;; Drop FW ALL on WAN

chain=forward action=drop in-interface=MTS

8 ;;; Drop ALL on WAN

chain=input action=drop in-interface=MTS

(Технологий подключения к провайдеру — РРРоЕ)Погуглив еще, наткнулся на совет прописать правило в самом начале, т.к. якобы с версии прошивки 6.44 что то там не работало в CapsMan:

0 chain=input action=accept src-address-type=local dst-address-type=local

… это не изменило картины, ошибки продолжались периодически сыпаться. Прошивка была обновлена на последнюю 6.44.3, в лог все же попадала данная ошибка. Вся система находится далеко от меня, я её контролирую, заранее подняв туннель от туда до своего домашнего МТ. Доступ ко всем устройствам сети обеспечен. Однако не хотелось бы эксперементировать с настройками удаленно.

Что самое удивительное, ошибки пропали на 5 дней. Вчера один раз выскочила…

Помогите разобраться в причине проявления данной ощибки и сбособе ршения.

Для понимания все картины, прилагаю конфиги.Так же, хотелось бы уточнить описание постоянно появляющихся записей в логе:

09:35:05 caps,info [::ffff:192.168.3.7:34619,Join,[6C:3B:6B:*********] joined, provides radio(s): 6C:3B:6B:*********

09:35:05 caps,info cAP_3_7: selected channel 2462/20-eC/gn(22dBm) (fixed)

09:36:05 caps,info [::ffff:192.168.3.7:40761,Join,[6C:3B:6B:*********]] joined, provides radio(s): 6C:3B:6B:*********

09:36:05 caps,info cAP_3_7: selected channel 2462/20-eC/gn(22dBm) (fixed)

09:37:09 caps,info [::ffff:192.168.3.7:54657,Join,[6C:3B:6B:*********]] joined, provides radio(s): 6C:3B:6B:*********Как я понимаю, это оповещение того, что точка «поднялась? Возможно с ней какие то проблемы, она систематически падает и поднимается (возможно просадка по питанию) и из-за этого ошибка because of ident conflict вываливается?

Вложения:

-

941.zip

- Размер файла:

- 784 байт

- Просмотров:

- 2

-

2011.zip

- Размер файла:

- 3 КБ

- Просмотров:

- 2

-

-

Рекомендация №1 обновили Capsman обновите и САР у Вас САР на 6.42.5

2. Проблемная точка 192.168.3.7 с неё конфиг и лог надо выкладывать. На ней Wan интерфейс исключить из бриджа.PS когда убираете МАСи последнюю цифру ставьте 1 , 2 , 3 чтобы можно было различать устройства

-

Это понятно. Обновлять буду естественно. А вот выгрузить лог неуспеваю… действительно точка постоянно падает… Эх, придется ехать на объект (((

-

Не надо ехать, отключите её интерфейс в CAPSMAN. А затем заходите на саму точку. У Вас там вероятно петля. Точка подключается дважды по разным портам.

-

ну откуда такой вывод? Точка подключена кабелем к rb2011. На точке все порты в бридже, повешен адрес на бридж. Wlan привязан к контролеру адресом. Всё.

Точку отключил, с заказчиком пока не договорился об посещении. Пока так. -

Петля образуется когда на САР радиоинтерфейс и lan интерфейс объединены в бридж. И поиск менеджера тоже через бридж. Запросы на менеджер приходят с разных интерфейсов по разным портам 34619, 40761, 54657 менеджер определяет несколько подключений с одного адреса и отключает lan порт.

Илья Князев нравится это.

-

freeddos

- Сообщения: 56

- Зарегистрирован: 15 окт 2017, 10:54

Здравствуйте.

На картинке схема. Смысл такой что под каждый SSID есть свой VLAN. Пользователь подключается к определенному SSID и попадает в нужный VLAN (соотвественно в каждом VLAN есть свой DHCP Сервер который на контроллере CAPSMAN).

И для того чтобы провернуть такую штуку нужно объединить eth и wlan интерфейсы в bridge. Тем самым получается что у eth и bridge имеют один и тот же MAC. И на контроллере CAPSMAN появляются ошибки типа

Код: Выделить всё

caps,error removing stale connection [::ffff:192.168.88.1:54645,Run,[ХХ:ХХ:ХХ:ХХ:ХХ:ХХ]] because of ident conflict with [::ffff:192.168.88.1:59899,Join,[ХХ:ХХ:ХХ:ХХ:ХХ:ХХ]]

И тут возникает вопрос что на CAPSMAN придетает от точки запросы с eth интерфейса и bridge интерфейса с одним MAC. Но без объединения в bridge не получиться сделать схему с VLAN (т.к. пользователь подключаясь к точке не будут понимать в какой VLAN им попасть).

Как избавиться от этой ошибки? (поменять MACи на eth и wlan)

Спасибо.

- Вложения

-

- eth_wlan.jpg

- (51.24 КБ) 0 скачиваний

-

KaNelam

- Сообщения: 586

- Зарегистрирован: 11 июл 2017, 13:03

-

freeddos

- Сообщения: 56

- Зарегистрирован: 15 окт 2017, 10:54

13 мар 2020, 15:09

Даже в такой настройке тоже появляется эта ошибка (тоесть когда нет бриджа на AP и нету Local Forwarding).

Кстати на AP нет никаких правил Firewall при этом

-

evgeniy.strigunov

- Сообщения: 5

- Зарегистрирован: 16 мар 2019, 15:02

13 мар 2020, 17:20

а у меня вот такое:

Mar/13/2020 12:31:46 caps,error removing stale connection [::ffff:10.10.10.1:38005,Run,[4C:5E:0C:5C:FB:90]] because of ident conflict with [::ffff:10.10.10.1:42948,Join,[4C:5E:0C:5C:FB:90]]

и роутер перезагружается если я хочу включить вай-фай модуль на контроллере в сеть CAP или даже просто включить

при выключенном вай-фай интерфейсе на контролле 3 других роутера отлично создают роуминг, никак не могу победить, сбрасывать на стандарт не хочется, роутер обслуживает более 100 человек и долгие простои и частые перезагрузки недопустимы…

-

KaNelam

- Сообщения: 586

- Зарегистрирован: 11 июл 2017, 13:03

13 мар 2020, 18:30

freeddos писал(а): ↑

12 мар 2020, 10:25

И для того чтобы провернуть такую штуку нужно объединить eth и wlan интерфейсы в bridge.

Вот она и ошибка. По приведенной мной ссылке настраивается так, что разные vlan на точках поднимают динамические интерфейсы wlan на бридже. Приходят 2 тегированных vlan (пример ниже, 2 сети) кол-во vlan может быть любое. По вашим хотелкам выходит, что для какждого ssid свой динамический интерфейc.

/interface bridge port print

Flags: X — disabled, I — inactive, D — dynamic, H — hw-offload

# INTERFACE BRIDGE HW PVID PR PATH-COST INTERNA… HORIZON

0 ether1 bridge1 yes 1 0x 10 10 none

1 D wlan1 bridge1 20 0x 10 10 none

2 D wlan9 bridge1 10 0x 10 10 none

Содержание

- Removing stale connection микротик

- Removing stale connection микротик

- Re: CAPsMAN errors in log

- Re: CAPsMAN errors in log

- Re: CAPsMAN errors in log

- Re: CAPsMAN errors in log

- Re: CAPsMAN errors in log

- Re: CAPsMAN errors in log

- Re: CAPsMAN errors in log

- Re: CAPsMAN errors in log

- Re: CAPsMAN errors in log

- Re: CAPsMAN errors in log

- Removing stale connection микротик

- Removing stale connection микротик

- Re: Connection between Capsman and CAPs

- Re: Connection between Capsman and CAPs

- Removing stale connection микротик

- Re: wapAC — CAPsMAN

- Re: wapAC — CAPsMAN

- Re: wapAC — CAPsMAN

- Re: wapAC — CAPsMAN

- Re: wapAC — CAPsMAN

Removing stale connection микротик

Sat Nov 07, 2020 4:44 am

i got the instalation with 9 audiences, the first unit act as caps manager and caps while other 8 units as caps

the problem is the caps unit 7 and 9 always intermitent (come up and disappear)

the error on the capsman as follows :

caps,error removing stale connection [74:4D:28:F7:8A:21/5/ff71,Run,[76:4D:28:F7:8A:21]] because of ident conflict with [74:4D:28:F7:8A:AD/5/7a69,Join,[76:4D:28:F7:8A:21]]

caps,error removing stale connection [74:4D:28:F7:8A:AD/5/7fd0,Run,[76:4D:28:F7:8A:21]] because of ident conflict with [74:4D:28:F7:8A:21/5/ff71,Join,[76:4D:28:F7:8A:21]]

caps,error removing stale connection [74:4D:28:F7:8A:21/5/ff71,Run,[76:4D:28:F7:8A:21]] because of ident conflict with [74:4D:28:F7:8A:AD/5/1849,Join,[76:4D:28:F7:8A:21]]

caps,error removing stale connection [74:4D:28:F7:8A:AD/5/7fd0,Run,[76:4D:28:F7:8A:21]] because of ident conflict with [74:4D:28:F7:8A:21/5/2b74,Join,[76:4D:28:F7:8A:21]]

caps,error removing stale connection [74:4D:28:F7:8A:21/5/ff71,Run,[76:4D:28:F7:8A:21]] because of ident conflict with [74:4D:28:F7:8A:AD/5/a6d1,Join,[76:4D:28:F7:8A:21]]

caps,error removing stale connection [74:4D:28:F7:8A:AD/5/7fd0,Run,[76:4D:28:F7:8A:21]] because of ident conflict with [74:4D:28:F7:8A:21/5/9400,Join,[76:4D:28:F7:8A:21]]

the end error log always «Join,[76:4D:28:F7:8A:21]» even if the original mac address of bridge is different.

the /system identity of those two units surely different

Источник

Removing stale connection микротик

Mon Jul 20, 2015 11:52 pm

What means caps,error removing stale connection [::ffff:10.10.2.14:51092,Run,[4C:5E:0C:A6:AC:FF]] because of ident conflict with [::ffff:10.10.2.14:39660,Join,[4C:5E:0C:A6:AC:FF]] ?

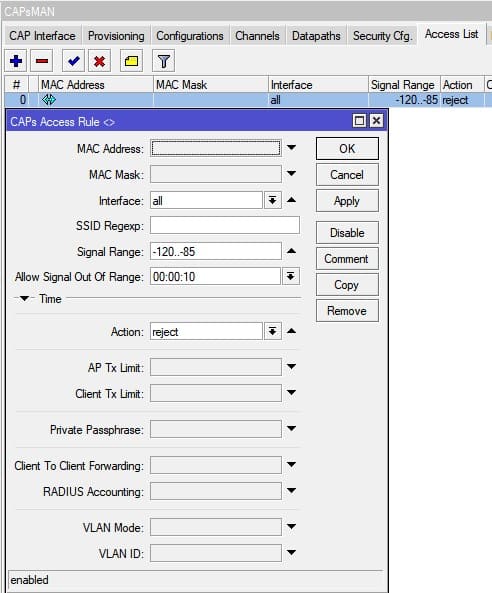

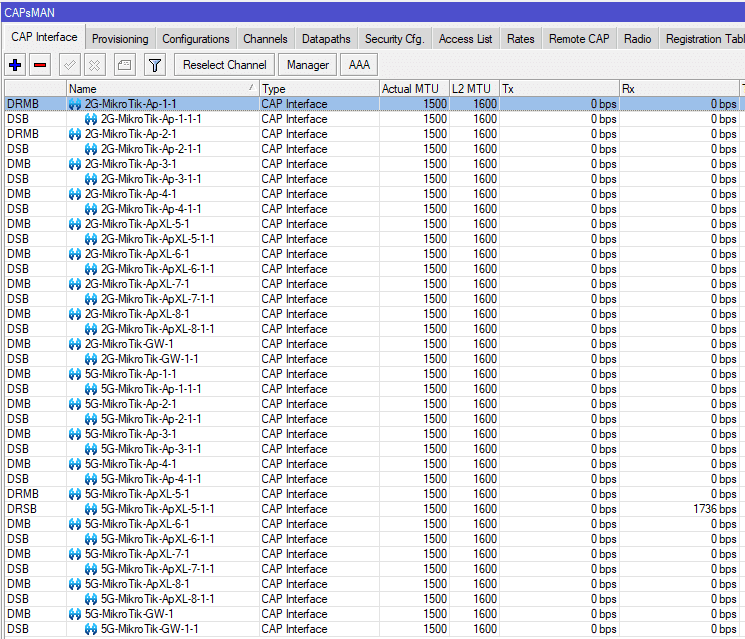

Here are the settings

Can somebody help me please?

P.S. in log «script,error 10.10.2.12 down and up» this is script for ping to the Acess points

Re: CAPsMAN errors in log

Thu Aug 13, 2015 3:14 pm

Hi there

I had error like this just today.

I was setting up rb951ui as CAPsMAN and its internal wlan interface as CAP.

The problem was caused by firewall — i had to pass through udp traffic correctly.

I know, situation is not the same, but maybe you could check that (if you did not find a solution already).

Re: CAPsMAN errors in log

Wed Apr 12, 2017 11:36 am

Re: CAPsMAN errors in log

Tue May 16, 2017 12:33 pm

1. poor network connection between capsman and caps

2. high cpu load of capsman

Re: CAPsMAN errors in log

Wed Oct 11, 2017 1:49 pm

Re: CAPsMAN errors in log

Wed Oct 11, 2017 3:00 pm

Re: CAPsMAN errors in log

Thu Dec 14, 2017 1:05 pm

So, I experienced the same today.

e.g. «removing stale connection [::ffff:10.2.30.120:54023,Run[64:D1:54:87:E4:6F]] because of ident conflict with [::ffff:10.2.30.120:38611,Join[64:D1:54:87:E4:6F]]

This happened for all of my WAP/HAP devices at the same connected to a CHR/VMware based CAPSMAN based forwarding setup. I have 6.40.5 running.

There´s no such rule on the CAPSMAN controller, i.e.:

1ms).

Did anyone have this issue and resolved it?

Re: CAPsMAN errors in log

Tue Dec 11, 2018 9:56 pm

Re: CAPsMAN errors in log

Wed May 01, 2019 12:16 am

For all those who experience this.

First, pay attention to the firewall rules. If You have firewall rules on the bottom of the list where You block everything which is not approved in some rule above then You have to add a firewall rule which will approve UDP 5246,5247 ports input.

If the wireless interfaces are on the same router where CAPsMAN is then add a rule which will allow input with a source address of the router.

This is how I make it work.

Re: CAPsMAN errors in log

Mon Jun 06, 2022 3:49 pm

Re: CAPsMAN errors in log

Sun Oct 02, 2022 11:11 am

I found that the discovery interface was configured incorrectly, so what i done is I changed it to my desired «WAN» interface and the error was resolved.

Источник

Removing stale connection микротик

Добрый день помогите пожалуйста в решении проблемы,

имеем такую конфигурацию:

Роутер Контроллер Wi-Fi- RB110Dx4 — версия прошивки – 6.47.8

Точки доступа RBcAPGi-5acD2nD — версия прошивки – 6.47.8

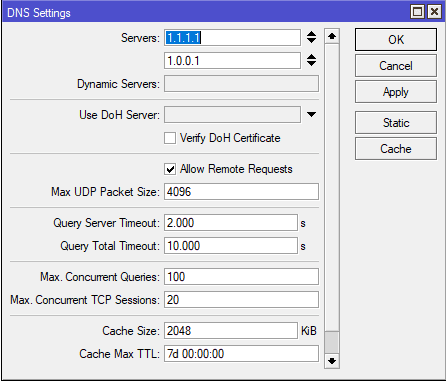

Настроено CAPsMAN , на частоте 5Гц все прекрасно работает, но на 2.4Гц подключенное к сети устройство не получает адрес от DHCP сервера.

Настройки идентичные для 5Гц и для 2.4Гц за исключением каналов, Security Cfg.- Используется общий на обе конфигурации.

Контроллер видит необходимы точки , Также видит интерфейсы 5Гц и 2.4Гц.

И тут экстрасенсы с бубнами сразу догадались где проблема

Сначала нужно определится где проблема на уровне сети или радио. Вы сразу определили что на уровне сети и ничем не подкрепляете этот вывод.

Такое количество точек и Вы не задаете частот

Отключите все точки в 2.4 оставьте только одну. Попробуйте подключится к ней. и покажите результат. Что будет написано в логах, и что в таблице регистрации капсмана.

Так же покажите лог этой САР 2,4

Тогда можно будет хоть примерно понять в какой части у Вас ошибки.

PS Ссылку на Букварь здесь на форуме найдите и изучите.

1-е Правило WiFi — Везде где только можно откажитесь от WiFi!

2-е Правило WiFi -Устройство, которое пользователь не носит с собой постоянно, должно подключаться кабелем!!

Микротики есть разные: черные, белые, красные. Но все равно хочется над чем нибудь заморочится.

И тут экстрасенсы с бубнами сразу догадались где проблема

Сначала нужно определится где проблема на уровне сети или радио. Вы сразу определили что на уровне сети и ничем не подкрепляете этот вывод.

Такое количество точек и Вы не задаете частот

Отключите все точки в 2.4 оставьте только одну. Попробуйте подключится к ней. и покажите результат. Что будет написано в логах, и что в таблице регистрации капсмана.

Так же покажите лог этой САР 2,4

Тогда можно будет хоть примерно понять в какой части у Вас ошибки.

PS Ссылку на Букварь здесь на форуме найдите и изучите.

И тут экстрасенсы с бубнами сразу догадались где проблема

Сначала нужно определится где проблема на уровне сети или радио. Вы сразу определили что на уровне сети и ничем не подкрепляете этот вывод.

Такое количество точек и Вы не задаете частот

Отключите все точки в 2.4 оставьте только одну. Попробуйте подключится к ней. и покажите результат. Что будет написано в логах, и что в таблице регистрации капсмана.

Так же покажите лог этой САР 2,4

Тогда можно будет хоть примерно понять в какой части у Вас ошибки.

PS Ссылку на Букварь здесь на форуме найдите и изучите.

Этот коментарий никак не локализует проблему. Она все таки в настройках радио или сети.

Покажите что устройство корректно подключается и в логах нет постоянных отключений от радио или петли в сети.

PS однако однозначно указывает на ошибку в настройке.

1-е Правило WiFi — Везде где только можно откажитесь от WiFi!

2-е Правило WiFi -Устройство, которое пользователь не носит с собой постоянно, должно подключаться кабелем!!

Микротики есть разные: черные, белые, красные. Но все равно хочется над чем нибудь заморочится.

Этот коментарий никак не локализует проблему. Она все таки в настройках радио или сети.

Покажите что устройство корректно подключается и в логах нет постоянных отключений от радио или петли в сети.

PS однако однозначно указывает на ошибку в настройке.

огромное спасибо за правильное направление.

в логах ошибки такого типа при попытке подключения через 2.4

removing stale connection [08:55:31:00:D8:40/4/1c81,Run,[08:55:31:00:D8:3E]] because of ident conflict with [08:55:31:00:D8:40/4/64a8,Join,[08:55:31:00:D8:3E]]

1-е Правило WiFi — Везде где только можно откажитесь от WiFi!

2-е Правило WiFi -Устройство, которое пользователь не носит с собой постоянно, должно подключаться кабелем!!

Микротики есть разные: черные, белые, красные. Но все равно хочется над чем нибудь заморочится.

Источник

Removing stale connection микротик

Mon Oct 01, 2018 5:52 pm

First of all, please, forgive me my English.

does anybody explain to me how Capsman and CAPs makes connection?

I have a central controller: CCR-1009-7G with 37 cAP and some 2011 in cAPs mode. I use Capsman forwarding mode.

Sometime some or all of the CAPs disconnects at random times and my log is not too chatty for me. It is very annoying, because all of the CAPs turn off their radio, drops all of the clients.

From the Capsman side:

«removing stale connection because of identity conflict. » (same CAPs MAC address with different port numbers

From the CAP side:

«send max keepalive packets without response..»

My inner network is stabile, with Cisco switches, there is no packet loss.

How can i modify the maximum of keepalive packets? Can the problem root is temporary high CPU loading? How can i start the debug? I use Wireshark to monitor the network, but i didn’t notice any serious problem.

Re: Connection between Capsman and CAPs

Tue Oct 02, 2018 1:16 am

Are they behind a NAT? That is, all your access points have the same IP address with different port numbers?

If that’s the case, maybe it’s something with Nat connection timeouts.

Another faint possibility is the Cisco gear is doing proxy ARP for access points behind them, which would present Cisco MAC addresses to capsman. This would be fairly noticeable in Capsman though as there would be duplicate Cisco MAC addresses in the radio table.

Re: Connection between Capsman and CAPs

Tue Oct 02, 2018 2:34 pm

Are they behind a NAT? That is, all your access points have the same IP address with different port numbers?

If that’s the case, maybe it’s something with Nat connection timeouts.

Another faint possibility is the Cisco gear is doing proxy ARP for access points behind them, which would present Cisco MAC addresses to capsman. This would be fairly noticeable in Capsman though as there would be duplicate Cisco MAC addresses in the radio table.

Capsman and CAPs is in LAN, with private IP-addresses. All of the CAPs are on the same subnet, with one port of Capsman.

I will check the proxy ARP, but in my radio table i can see the proper MAC addresses for CAPs.

Источник

Removing stale connection микротик

Tue Nov 17, 2020 3:50 pm

H, All!

I’m using CAPsMAN to control AP’s through VLAN’s.

There are 4 VLAN’s — two of them are transmiting with cap’s and wap’s, third VLAN is for video surveillance and fourth is Management VLAN.

The system consist of 107 cAPac and wAPac.

Everything works fine exept one AP (wAPac). Periodically its disconnect and connect again.

removing stale connection [B8:69:F4:36:30:B3/69/68a6,Run,CAP-B869F43630B3] because of ident conflict with [B8:69:F4:36:30:B3/69/7d60,Join,CAP-B869F43630B3]

I red this post:

viewtopic.php?t=98753

and open ports.

This is my rule:

0 chain=input action=accept protocol=udp dst-port=5246,5247 log=no

log-prefix=»»

It does not resolve my problem and AP contunue disconnect/connect.

Have anyone same problem?

Is there some solution?

Thank You

P.S. I have other two systems with same config and there no problem.

Re: wapAC — CAPsMAN

Tue Nov 17, 2020 3:54 pm

This is my all filter content:

Flags: X — disabled, I — invalid, D — dynamic

0 chain=input action=accept protocol=udp dst-port=5246,5247 log=no

log-prefix=»»

1 ;;; Allow Trusted Address List Connections:

chain=input action=accept src-address-list=Allow Input Connection log=no

log-prefix=»»

2 ;;; Accept Related and Established Connections:

chain=input action=accept connection-state=established,related log=no

log-prefix=»»

3 ;;; Reject All Untrusted Connections:

chain=input action=drop connection-state=invalid,new log=no log-prefix=»»

4 ;;; Reject Connections From Guest to Staff:

chain=forward action=drop src-address=10.10.16.0/21

dst-address=10.10.10.0/24 log=no log-prefix=»»

5 ;;; Reject Connections From Guest to CCTV:

chain=forward action=drop src-address=10.10.16.0/21

dst-address=10.10.30.0/24 log=no log-prefix=»»

6 ;;; Reject Connections From Guest to Management:

chain=forward action=drop src-address=10.10.16.0/21

dst-address=10.10.222.0/23 log=no log-prefix=»»

Trusted Address List consist of Management Network 10.10.222.0/23 and two other outside IP’s

Re: wapAC — CAPsMAN

Tue Nov 17, 2020 4:02 pm

/export hide-sensitive file=anynameyouwish

one for the main router

one for the capac

Re: wapAC — CAPsMAN

Tue Nov 17, 2020 4:27 pm

Thank You for fast replay Anav

This are my configs:

Router:

# nov/17/2020 16:17:22 by RouterOS 6.47.7

# software > #

# model = CCR1016-12S-1S+

# serial number = 9165095EF619

/caps-man channel

add band=2ghz-onlyn control-channel-width=20mhz extension-channel=Ce name=

channel

/interface bridge

add name=LAN

/interface ethernet

set [ find default-name=sfp2 ] disabled=yes

/interface vlan

add interface=LAN name=1.Staff_VLAN_10 vlan-id=10

add interface=LAN name=2.Guest_VLAN_16 vlan-id=16

add interface=LAN name=3.CCTV_VLAN_30 vlan-id=30

add interface=LAN name=4.Management_VLAN_222 vlan-id=222

/caps-man datapath

add bridge=LAN name=staff_datapath vlan-id=10 vlan-mode=use-tag

add bridge=LAN client-to-client-forwarding=no name=guest_datapath vlan-id=16

vlan-mode=use-tag

/caps-man security

add authentication-types=wpa2-psk disable-pmkid=yes encryption=aes-ccm

group-encryption=aes-ccm group-key-update=1h name=staff_security

add authentication-types=wpa2-psk disable-pmkid=yes encryption=aes-ccm

group-encryption=aes-ccm group-key-update=1h name=guest_security

/caps-man configuration

add channel=channel datapath=staff_datapath mode=ap name=staff_conf_2.4GHz

security=staff_security ssid=dere_Staff

add datapath=staff_datapath mode=ap name=staff_conf_5GHz security=

staff_security ssid=dere_Staff_5GHz

add channel=channel datapath=guest_datapath mode=ap name=guest_conf_2,4GHz

security=guest_security ssid=dere_Guest

add datapath=guest_datapath mode=ap name=guest_conf_5GHz security=

guest_security ssid=dere_Guest_5GHz

/interface wireless security-profiles

set [ find default=yes ] supplicant-identity=MikroTik

/ip pool

add name=dhcp_pool0 ranges=10.10.10.101-10.10.10.200

add name=dhcp_pool1 ranges=10.10.16.2-10.10.23.254

add name=dhcp_pool2 ranges=10.10.30.241-10.10.30.250

add name=dhcp_pool3 ranges=10.10.223.151-10.10.223.254

/ip dhcp-server

add address-pool=dhcp_pool0 disabled=no interface=1.Staff_VLAN_10 name=dhcp1

add address-pool=dhcp_pool1 disabled=no interface=2.Guest_VLAN_16 name=dhcp2

add address-pool=dhcp_pool2 disabled=no interface=3.CCTV_VLAN_30 name=dhcp3

add address-pool=dhcp_pool3 disabled=no interface=4.Management_VLAN_222 name=

dhcp4

/ppp profile

add local-address=dhcp_pool3 name=VPN remote-address=dhcp_pool3

/queue type

add kind=pcq name=download pcq-classifier=dst-address pcq-dst-address6-mask=

64 pcq-rate=8M pcq-src-address6-mask=64

add kind=pcq name=upload pcq-classifier=src-address pcq-dst-address6-mask=64

pcq-rate=5M pcq-src-address6-mask=64

/queue simple

add max-limit=90M/90M name=OneLimitToAllGuestClients queue=upload/download

target=10.10.16.0/21

/caps-man manager

set ca-certificate=auto certificate=auto enabled=yes package-path=

/firmware_cap_wap require-peer-certificate=yes upgrade-policy=

suggest-same-version

/caps-man manager interface

set [ find default=yes ] forbid=yes

add disabled=no interface=4.Management_VLAN_222

/caps-man provisioning

add action=create-dynamic-enabled master-configuration=staff_conf_2.4GHz

name-format=identity slave-configurations=guest_conf_2,4GHz

/interface bridge port

add bridge=LAN interface=sfp3

add bridge=LAN interface=sfp4

add interface=1.Staff_VLAN_10

add interface=2.Guest_VLAN_16

add bridge=LAN interface=sfp5

/ip neighbor discovery-settings

set discover-interface-list=!dynamic

/interface l2tp-server server

set authentication=mschap1,mschap2 enabled=yes use-ipsec=required

/ip address

add address=10.10.222.1/23 comment=Management_network: interface=

4.Management_VLAN_222 network=10.10.222.0

add address=10.10.10.1/24 comment=Staff_network interface=1.Staff_VLAN_10

network=10.10.10.0

add address=10.10.30.1/24 comment=CCTV_Network: interface=3.CCTV_VLAN_30

network=10.10.30.0

add address=10.10.16.1/21 comment=Guest_network: interface=2.Guest_VLAN_16

network=10.10.16.0

add address=xx.xx.xx.xx/30 comment=»WAN 2:» disabled=yes interface=sfp2

network=xx.xx.xx.xx

add address=xx.xx.xx.xx/30 comment=»WAN 1:» interface=sfp1 network=

xx.xx.xx.xx

/ip dhcp-server lease

add address=10.10.223.79 client-id=1:c4:ad:34:12:ad:28 mac-address=

C4:AD:34:12:AD:28 server=dhcp4

add address=10.10.223.15 client-id=1:c4:ad:34:45:cf:dc mac-address=

C4:AD:34:45:CF:DC server=dhcp4

add address=10.10.223.16 client-id=1:c4:ad:34:45:cf:fc mac-address=

C4:AD:34:45:CF:FC server=dhcp4

add address=10.10.223.17 client-id=1:c4:ad:34:45:cf:70 mac-address=

C4:AD:34:45:CF:70 server=dhcp4

add address=10.10.223.18 client-id=1:c4:ad:34:45:cf:b4 mac-address=

C4:AD:34:45:CF:B4 server=dhcp4

add address=10.10.223.19 client-id=1:b8:69:f4:f4:ea:af mac-address=

B8:69:F4:F4:EA:AF server=dhcp4

add address=10.10.223.20 client-id=1:b8:69:f4:f4:e9:68 mac-address=

B8:69:F4:F4:E9:68 server=dhcp4

add address=10.10.223.21 client-id=1:b8:69:f4:f4:e9:77 mac-address=

B8:69:F4:F4:E9:77 server=dhcp4

add address=10.10.223.22 client-id=1:b8:69:f4:f8:3c:66 mac-address=

B8:69:F4:F8:3C:66 server=dhcp4

add address=10.10.223.31 client-id=1:c4:ad:34:45:d1:a0 mac-address=

C4:AD:34:45:D1:A0 server=dhcp4

add address=10.10.223.23 client-id=1:b8:69:f4:f8:3d:89 mac-address=

B8:69:F4:F8:3D:89 server=dhcp4

add address=10.10.223.24 client-id=1:b8:69:f4:f4:e9:89 mac-address=

B8:69:F4:F4:E9:89 server=dhcp4

add address=10.10.223.26 client-id=1:c4:ad:34:45:d1:74 mac-address=

C4:AD:34:45:D1:74 server=dhcp4

add address=10.10.223.27 client-id=1:c4:ad:34:45:cf:cc mac-address=

C4:AD:34:45:CF:CC server=dhcp4

add address=10.10.223.28 client-id=1:c4:ad:34:45:cf:80 mac-address=

C4:AD:34:45:CF:80 server=dhcp4

add address=10.10.223.29 client-id=1:c4:ad:34:43:d6:b2 mac-address=

C4:AD:34:43:D6:B2 server=dhcp4

add address=10.10.223.30 client-id=1:c4:ad:34:45:d1:94 mac-address=

C4:AD:34:45:D1:94 server=dhcp4

add address=10.10.223.63 client-id=1:c4:ad:34:42:9e:ab mac-address=

C4:AD:34:42:9E:AB server=dhcp4

add address=10.10.223.64 client-id=1:c4:ad:34:45:d1:68 mac-address=

C4:AD:34:45:D1:68 server=dhcp4

add address=10.10.223.65 client-id=1:c4:ad:34:45:d1:6c mac-address=

C4:AD:34:45:D1:6C server=dhcp4

add address=10.10.223.66 client-id=1:c4:ad:34:45:d1:80 mac-address=

C4:AD:34:45:D1:80 server=dhcp4

add address=10.10.223.67 client-id=1:c4:ad:34:45:d1:84 mac-address=

C4:AD:34:45:D1:84 server=dhcp4

add address=10.10.223.75 client-id=1:c4:ad:34:45:d1:88 mac-address=

C4:AD:34:45:D1:88 server=dhcp4

add address=10.10.223.76 client-id=1:c4:ad:34:c:ec:a1 mac-address=

C4:AD:34:0C:EC:A1 server=dhcp4

add address=10.10.223.77 client-id=1:c4:ad:34:c:ec:dd mac-address=

C4:AD:34:0C:EC:DD server=dhcp4

add address=10.10.223.78 client-id=1:c4:ad:34:45:d1:70 mac-address=

C4:AD:34:45:D1:70 server=dhcp4

add address=10.10.223.87 client-id=1:c4:ad:34:12:ad:34 mac-address=

C4:AD:34:12:AD:34 server=dhcp4

add address=10.10.223.88 client-id=1:c4:ad:34:c:ee:9d mac-address=

C4:AD:34:0C:EE:9D server=dhcp4

add address=10.10.223.89 client-id=1:c4:ad:34:c:ee:a9 mac-address=

C4:AD:34:0C:EE:A9 server=dhcp4

add address=10.10.223.90 client-id=1:c4:ad:34:12:ad:1c mac-address=

C4:AD:34:12:AD:1C server=dhcp4

add address=10.10.223.91 client-id=1:c4:ad:34:12:ad:24 mac-address=

C4:AD:34:12:AD:24 server=dhcp4

add address=10.10.223.99 client-id=1:c4:ad:34:c:ed:51 mac-address=

C4:AD:34:0C:ED:51 server=dhcp4

add address=10.10.223.100 client-id=1:c4:ad:34:c:ec:95 mac-address=

C4:AD:34:0C:EC:95 server=dhcp4

add address=10.10.223.101 client-id=1:c4:ad:34:c:ec:89 mac-address=

C4:AD:34:0C:EC:89 server=dhcp4

add address=10.10.223.102 client-id=1:c4:ad:34:12:ad:2c mac-address=

C4:AD:34:12:AD:2C server=dhcp4

add address=10.10.223.103 client-id=1:c4:ad:34:12:ad:40 mac-address=

C4:AD:34:12:AD:40 server=dhcp4

add address=10.10.223.1 client-id=1:c4:ad:34:48:1c:90 mac-address=

C4:AD:34:48:1C:90 server=dhcp4

add address=10.10.223.10 client-id=1:74:4d:28:1:b2:7d mac-address=

74:4D:28:01:B2:7D server=dhcp4

add address=10.10.223.11 client-id=1:74:4d:28:1:fc:f0 mac-address=

74:4D:28:01:FC:F0 server=dhcp4

add address=10.10.223.12 client-id=1:74:4d:28:1:cf:8e mac-address=

74:4D:28:01:CF:8E server=dhcp4

add address=10.10.223.13 client-id=1:74:4d:28:1:d4:50 mac-address=

74:4D:28:01:D4:50 server=dhcp4

add address=10.10.223.14 client-id=1:74:4d:28:1:e2:42 mac-address=

74:4D:28:01:E2:42 server=dhcp4

add address=10.10.223.2 client-id=1:c4:ad:34:48:1c:8c mac-address=

C4:AD:34:48:1C:8C server=dhcp4

add address=10.10.223.3 client-id=1:c4:ad:34:48:1c:a4 mac-address=

C4:AD:34:48:1C:A4 server=dhcp4

add address=10.10.223.4 client-id=1:c4:ad:34:48:1c:c4 mac-address=

C4:AD:34:48:1C:C4 server=dhcp4

add address=10.10.223.5 client-id=1:c4:ad:34:45:cf:c0 mac-address=

C4:AD:34:45:CF:C0 server=dhcp4

add address=10.10.223.6 client-id=1:c4:ad:34:48:1b:5c mac-address=

C4:AD:34:48:1B:5C server=dhcp4

add address=10.10.223.7 client-id=1:74:4d:28:2:b:be mac-address=

74:4D:28:02:0B:BE server=dhcp4

add address=10.10.223.8 client-id=1:74:4d:28:2:b:cc mac-address=

74:4D:28:02:0B:CC server=dhcp4

add address=10.10.223.9 client-id=1:74:4d:28:1:e0:18 mac-address=

74:4D:28:01:E0:18 server=dhcp4

add address=10.10.223.32 client-id=1:b8:69:f4:36:30:dd mac-address=

B8:69:F4:36:30:DD server=dhcp4

add address=10.10.223.41 client-id=1:c4:ad:34:45:d1:60 mac-address=

C4:AD:34:45:D1:60 server=dhcp4

add address=10.10.223.42 client-id=1:c4:ad:34:45:d1:7c mac-address=

C4:AD:34:45:D1:7C server=dhcp4

add address=10.10.223.43 client-id=1:c4:ad:34:43:d6:b6 mac-address=

C4:AD:34:43:D6:B6 server=dhcp4

add address=10.10.223.33 client-id=1:b8:69:f4:f4:ea:a6 mac-address=

B8:69:F4:F4:EA:A6 server=dhcp4

add address=10.10.223.34 client-id=1:b8:69:f4:36:2f:96 mac-address=

B8:69:F4:36:2F:96 server=dhcp4

add address=10.10.223.35 client-id=1:c4:ad:34:39:dc:4a mac-address=

C4:AD:34:39:DC:4A server=dhcp4

add address=10.10.223.36 client-id=1:c4:ad:34:48:1c:a0 mac-address=

C4:AD:34:48:1C:A0 server=dhcp4

add address=10.10.223.37 client-id=1:c4:ad:34:45:cf:94 mac-address=

C4:AD:34:45:CF:94 server=dhcp4

add address=10.10.223.38 client-id=1:c4:ad:34:45:cf:98 mac-address=

C4:AD:34:45:CF:98 server=dhcp4

add address=10.10.223.39 client-id=1:c4:ad:34:45:cf:d0 mac-address=

C4:AD:34:45:CF:D0 server=dhcp4

add address=10.10.223.40 client-id=1:c4:ad:34:45:cf:bc mac-address=

C4:AD:34:45:CF:BC server=dhcp4

add address=10.10.223.150 client-id=1:d0:bf:9c:e0:a5:db mac-address=

D0:BF:9C:E0:A5:DB server=dhcp4

add address=10.10.223.44 client-id=1:c4:ad:34:43:d6:8a mac-address=

C4:AD:34:43:D6:8A server=dhcp4

add address=10.10.223.45 client-id=1:c4:ad:34:43:d6:ae mac-address=

C4:AD:34:43:D6:AE server=dhcp4

add address=10.10.223.46 client-id=1:c4:ad:34:45:d1:90 mac-address=

C4:AD:34:45:D1:90 server=dhcp4

add address=10.10.223.47 client-id=1:c4:ad:34:43:d6:86 mac-address=

C4:AD:34:43:D6:86 server=dhcp4

add address=10.10.223.48 client-id=1:c4:ad:34:45:d0:c0 mac-address=

C4:AD:34:45:D0:C0 server=dhcp4

add address=10.10.223.49 client-id=1:74:4d:28:2:2:ce mac-address=

74:4D:28:02:02:CE server=dhcp4

add address=10.10.223.50 client-id=1:74:4d:28:1:cf:ab mac-address=

74:4D:28:01:CF:AB server=dhcp4

add address=10.10.223.52 client-id=1:74:4d:28:1:d4:58 mac-address=

74:4D:28:01:D4:58 server=dhcp4

add address=10.10.223.53 client-id=1:74:4d:28:1:b7:23 mac-address=

74:4D:28:01:B7:23 server=dhcp4

add address=10.10.223.54 client-id=1:74:4d:28:1:d5:6c mac-address=

74:4D:28:01:D5:6C server=dhcp4

add address=10.10.223.55 client-id=1:b8:69:f4:85:38:20 mac-address=

B8:69:F4:85:38:20 server=dhcp4

add address=10.10.223.51 client-id=1:74:4d:28:1:d0:3c mac-address=

74:4D:28:01:D0:3C server=dhcp4

add address=10.10.223.60 client-id=1:c4:ad:34:45:d0:9c mac-address=

C4:AD:34:45:D0:9C server=dhcp4

add address=10.10.223.61 client-id=1:c4:ad:34:45:d0:e0 mac-address=

C4:AD:34:45:D0:E0 server=dhcp4

add address=10.10.223.62 client-id=1:c4:ad:34:45:d0:f0 mac-address=

C4:AD:34:45:D0:F0 server=dhcp4

add address=10.10.223.72 client-id=1:c4:ad:34:45:d1:34 mac-address=

C4:AD:34:45:D1:34 server=dhcp4

add address=10.10.223.73 client-id=1:c4:ad:34:45:d0:e8 mac-address=

C4:AD:34:45:D0:E8 server=dhcp4

add address=10.10.223.74 client-id=1:c4:ad:34:45:d0:dc mac-address=

C4:AD:34:45:D0:DC server=dhcp4

add address=10.10.223.84 client-id=1:c4:ad:34:9e:9c:59 mac-address=

C4:AD:34:9E:9C:59 server=dhcp4

add address=10.10.223.85 client-id=1:74:4d:28:1:e4:c2 mac-address=

74:4D:28:01:E4:C2 server=dhcp4

add address=10.10.223.86 client-id=1:c4:ad:34:45:d0:ec mac-address=

C4:AD:34:45:D0:EC server=dhcp4

add address=10.10.223.96 client-id=1:c4:ad:34:45:d1:18 mac-address=

C4:AD:34:45:D1:18 server=dhcp4

add address=10.10.223.97 client-id=1:c4:ad:34:45:d0:e4 mac-address=

C4:AD:34:45:D0:E4 server=dhcp4

add address=10.10.223.98 client-id=1:c4:ad:34:45:d0:fc mac-address=

C4:AD:34:45:D0:FC server=dhcp4

add address=10.10.223.57 client-id=1:c4:ad:34:48:1c:b0 mac-address=

C4:AD:34:48:1C:B0 server=dhcp4

add address=10.10.223.56 client-id=1:c4:ad:34:45:cf:e0 mac-address=

C4:AD:34:45:CF:E0 server=dhcp4

add address=10.10.223.58 client-id=1:c4:ad:34:45:d1:3c mac-address=

C4:AD:34:45:D1:3C server=dhcp4

add address=10.10.223.59 client-id=1:c4:ad:34:48:1c:88 mac-address=

C4:AD:34:48:1C:88 server=dhcp4

add address=10.10.223.68 client-id=1:c4:ad:34:45:d0:84 mac-address=

C4:AD:34:45:D0:84 server=dhcp4

add address=10.10.223.69 client-id=1:c4:ad:34:45:d0:b4 mac-address=

C4:AD:34:45:D0:B4 server=dhcp4

add address=10.10.223.70 client-id=1:c4:ad:34:45:d1:0 mac-address=

C4:AD:34:45:D1:00 server=dhcp4

add address=10.10.223.71 client-id=1:c4:ad:34:45:d1:14 mac-address=

C4:AD:34:45:D1:14 server=dhcp4

add address=10.10.223.92 client-id=1:c4:ad:34:45:d1:c mac-address=

C4:AD:34:45:D1:0C server=dhcp4

add address=10.10.223.93 client-id=1:c4:ad:34:48:41:f7 mac-address=

C4:AD:34:48:41:F7 server=dhcp4

add address=10.10.223.94 client-id=1:c4:ad:34:45:d1:24 mac-address=

C4:AD:34:45:D1:24 server=dhcp4

add address=10.10.223.95 client-id=1:c4:ad:34:45:d1:1c mac-address=

C4:AD:34:45:D1:1C server=dhcp4

add address=10.10.223.82 client-id=1:c4:ad:34:45:d1:20 mac-address=

C4:AD:34:45:D1:20 server=dhcp4

add address=10.10.223.81 client-id=1:74:4d:28:1:c3:55 mac-address=

74:4D:28:01:C3:55 server=dhcp4

add address=10.10.223.83 client-id=1:74:4d:28:1:c7:4e mac-address=

74:4D:28:01:C7:4E server=dhcp4

add address=10.10.223.80 client-id=1:74:4d:28:2:0:c6 mac-address=

74:4D:28:02:00:C6 server=dhcp4

add address=10.10.223.25 client-id=1:74:4d:28:1:fa:da mac-address=

74:4D:28:01:FA:DA server=dhcp4

add address=10.10.223.104 client-id=1:b8:69:f4:f8:3d:83 mac-address=

B8:69:F4:F8:3D:83 server=dhcp4

add address=10.10.223.105 client-id=1:b8:69:f4:f8:3c:3f mac-address=

B8:69:F4:F8:3C:3F server=dhcp4

add address=10.10.223.106 client-id=1:b8:69:f4:36:30:b3 mac-address=

B8:69:F4:36:30:B3 server=dhcp4

add address=10.10.223.107 client-id=1:b8:69:f4:f8:3c:36 mac-address=

B8:69:F4:F8:3C:36 server=dhcp4

/ip dhcp-server network

add address=10.10.10.0/24 gateway=10.10.10.1

add address=10.10.16.0/21 gateway=10.10.16.1

add address=10.10.30.0/24 gateway=10.10.30.1

add address=10.10.222.0/23 gateway=10.10.222.1

/ip dns

set allow-remote-requests=yes servers=212.39.90.42,212.39.90.43,8.8.8.8

/ip firewall address-list

add address=10.10.222.0/23 list=»Allow Input Connection»

add address=outside IP list=»Allow Input Connection»

add address=outside IP list=»Allow Input Connection»

add address=10.10.10.0/24 disabled=yes list=»Allow Input Connection»

add address=outside IP list=»Allow Input Connection»

/ip firewall filter

add action=accept chain=input dst-port=5246,5247 protocol=udp

add action=accept chain=input comment=

«Allow Trusted Address List Connections:» src-address-list=

«Allow Input Connection»

add action=accept chain=input comment=

«Accept Related and Established Connections:» connection-state=

established,related

add action=drop chain=input comment=»Reject All Untrusted Connections:»

connection-state=invalid,new

add action=drop chain=forward comment=

«Reject Connections From Guest to Staff:» dst-address=10.10.10.0/24

src-address=10.10.16.0/21

add action=drop chain=forward comment=

«Reject Connections From Guest to CCTV:» dst-address=10.10.30.0/24

src-address=10.10.16.0/21

add action=drop chain=forward comment=

«Reject Connections From Guest to Management:» dst-address=10.10.222.0/23

src-address=10.10.16.0/21

/ip firewall nat

add action=masquerade chain=srcnat comment=»Massquerade Management Network:»

src-address=10.10.222.0/23

add action=masquerade chain=srcnat comment=»Massquerade Staff Network:»

src-address=10.10.10.0/24

add action=masquerade chain=srcnat comment=»Massquerade Guest Network:»

src-address=10.10.16.0/21

add action=masquerade chain=srcnat comment=»Massquerade CCTV Network:»

src-address=10.10.30.0/24

add action=dst-nat chain=dstnat comment=»NVR 1:» dst-address=xx.xxx.xx.xx

dst-port=50001-50006 protocol=tcp to-addresses=10.10.30.11

add action=dst-nat chain=dstnat dst-address=xx.xx.xx.xx dst-port=

50001-50006 protocol=udp to-addresses=10.10.30.11

add action=dst-nat chain=dstnat comment=»NVR 2:» dst-address=xx.xx.xx.xx

dst-port=50011-50016 protocol=tcp to-addresses=10.10.30.12

add action=dst-nat chain=dstnat dst-address=xx.xx.xx.xx dst-port=

50011-50016 protocol=udp to-addresses=10.10.30.12

add action=dst-nat chain=dstnat comment=»NVR 3:» dst-address=xx.xx.xx.xx

dst-port=50021-50026 protocol=tcp to-addresses=10.10.30.13

add action=dst-nat chain=dstnat dst-address=xx.xx.xx.xx dst-port=

50021-50026 protocol=udp to-addresses=10.10.30.13

add action=dst-nat chain=dstnat comment=»TV Station:» dst-address=

xx.xx.xx.xx dst-port=50000 protocol=tcp to-addresses=10.10.10.250

to-ports=80

add action=dst-nat chain=dstnat dst-address=xx.xx.xx.xx dst-port=50000

protocol=udp to-addresses=10.10.10.250 to-ports=80

add action=dst-nat chain=dstnat comment=Clock: dst-address=xx.xx.xx.xx

dst-port=3424,3050,3051 protocol=tcp to-addresses=10.10.10.10

add action=dst-nat chain=dstnat comment=RDP dst-address=xx.xx.xx.xx

dst-port=57816 log=yes protocol=tcp to-addresses=10.10.10.10 to-ports=

3390

add action=dst-nat chain=dstnat comment=Pojarna: dst-address=xx.xx.xx.xx

dst-port=50555 protocol=tcp to-addresses=10.10.10.252 to-ports=80

add action=dst-nat chain=dstnat dst-address=xx.xx.xx.xx dst-port=50555

protocol=udp to-addresses=10.10.10.252 to-ports=80

add action=dst-nat chain=dstnat comment=»SOT IP150 + Z1:» dst-address=

xx.xx.xx.xx dst-port=10000 protocol=tcp to-addresses=10.10.10.253

add action=dst-nat chain=dstnat dst-address=xx.xx.xx.xx dst-port=10000

protocol=udp to-addresses=10.10.10.253

add action=dst-nat chain=dstnat comment=»SOT IP150 + Z2:» dst-address=

xx.xx.xx.xx dst-port=10001 protocol=tcp to-addresses=10.10.10.254

add action=dst-nat chain=dstnat dst-address=xx.xx.xx.xx dst-port=10001

protocol=udp to-addresses=10.10.10.254

add action=dst-nat chain=dstnat comment=»RDP Ohraha PC:» dst-address=

xx.xx.xx.xx dst-port=6587 protocol=tcp to-addresses=10.10.30.249

to-ports=3389

add action=dst-nat chain=dstnat disabled=yes dst-address=xx.xx.xx.xx

dst-port=6587 protocol=udp to-addresses=10.10.30.249 to-ports=3389

/ip firewall service-port

set ftp disabled=yes

set tftp disabled=yes

set irc disabled=yes

set h323 disabled=yes

set sip disabled=yes

set pptp disabled=yes

set udplite disabled=yes

set dccp disabled=yes

set sctp disabled=yes

/ip route

add distance=1 gateway=xx.xx.xx.xx

/ip service

set telnet disabled=yes

set ftp disabled=yes

set www disabled=yes

set ssh disabled=yes

set api disabled=yes

set winbox port=23231

set api-ssl disabled=yes

/lcd

set enabled=no touch-screen=disabled

/ppp secret

add name=Ivan profile=VPN service=l2tp

/system clock

set time-zone-name=Europe/Sofia

/system identity

set name=»H-l dere Router»

/system ntp client

set enabled=yes primary-ntp=79.98.105.18 secondary-ntp=89.163.224.15

/tool bandwidth-server

set authenticate=no enabled=no

/tool romon

set enabled=yes

# jan/03/1970 18:43:13 by RouterOS 6.47.7

# software > #

# model = RouterBOARD wAP G-5HacT2HnD

# serial number = A6300949F677

/interface wireless

# managed by CAPsMAN

# channel: 2422/20-Ce/gn(28dBm), SSID: Belvedere_Staff, CAPsMAN forwarding

set [ find default-name=wlan1 ] ssid=MikroTik

set [ find default-name=wlan2 ] ssid=MikroTik

/interface wireless security-profiles

set [ find default=yes ] supplicant-identity=MikroTik

/interface wireless cap

#

set certificate=request discovery-interfaces=ether1 enabled=yes interfaces=

wlan1

/ip dhcp-client

add disabled=no interface=ether1

/ip firewall filter

add action=accept chain=input src-address=10.10.222.0/23

add action=drop chain=input

/system identity

set name=»AP 17-P10″

/tool romon

set enabled=yes

Re: wapAC — CAPsMAN

Tue Nov 17, 2020 7:06 pm

I am a bit confused (at most times) but also by your setup regarding bridge ports.

only etheports and wlans are identified as bridge ports

/interface bridge port

add bridge=LAN interface=sfp3

add bridge=LAN interface=sfp4

add interface=1.Staff_VLAN_10

add interface=2.Guest_VLAN_16

add bridge=LAN interface=sfp5

Also the two seemingly erroneous entries are missing the add bridge=LAN part.

Dont see vlan filtering turned on ?

Dont see bridge vlan settings??

Are all your etherports trunk ports??

Why so little firewall rules, does this device face the internet (ie attached to an ISP modem)?

Why have separate masquerades for each network, its normally required for each ISP connection if one wants to do it separatley vice in-interface-list=WAN?

Note: much easier to have a drop all else rule at end of forward chain and only state what traffic is allowed all else gets dropped.

Based on your dstnat rules assuming you have a static fixed WANIP address.

As for the capac are they all configured like that (no bridge and with firewall filtering active? What mode are they set to??

Re: wapAC — CAPsMAN

Tue Nov 17, 2020 8:09 pm

Hi Anav!

VLAN 1 and 2 are in Bridge because before that I do not use VLAN in CAPsMAN-Datapath. I fixed it and VLAN 1 and 2 left in Bridge. I will remove them now.

Yes, I have Real WAN IP address. I removed my Filter rules for WAN port to test problem with AP’s

I do not use VLAN filtering on Bridge because after router I have 3 main switches which unite poe switches for Wired Network, AP network and Cams Network. These switches care for vlan filtering

All my caps are configured with this:

/ip dhcp-client add disabled=no interface=ether1

/user add group=full name=xxxx pass=xxxxxxxxxxxxxxxxx

/user remove admin

/ip firewall filter

add action=accept chain=input src-address=10.10.222.0/23

add action=drop chain=input

/tool romon set enabled=yes

/interface wireless cap set certificate=request discovery-interfaces=ether1 enabled=yes interfaces=wlan1

and have problem only with specific one (exported in file) all other works fine

I have set multiple masquarade rules to can reach NVR’s from anywhere on ext IP. Are multiple masquarade rules wrong?

Источник

-

Infinite88

New Member- Регистрация:

- 12 дек 2022

- Сообщения:

- 2

- Симпатии:

- 1

- Баллы:

- 1

- Пол:

- Мужской

Добрый день!

Недавно всплыла такая проблема.

Есть роутер RB750Gr3 и 2 точки Wi-Fi RBcAPGi-5acD2nD. Везде routeros 7.6.

Год назад настроил работу CAPsMAN с роумингом.

Настройки с тех пор не изменялись. Недавно начали сыпаться ошибки такого характера:removing stale connection [::ffff:10.5.XXX.XXX:48901,Run,[DC:2C:6E:52

3:05]] because of ident conflict with [::ffff:10.5.XXX.XXX:37768,Join,[DC:2C:6E:52

3:05]]

При этом валиться вся сеть в офисе на несколько секунд. Точки доступа ресетил и снова настраивал — не помогло. Перенастроил CAPsMAN с нуля — не помогло. Остался вариант — бэкап роутера и обнуление.

При этом, если менеджер включить/выключить на какое-то время стабильной работы хватает (максимум -сутки) в среднем на пару часов.

В чём может быть проблема?

Пытался найти в интернете — конкретных ответов не нашёл.

Какие именно настройки показывать здесь — пока не знаю.Лог с роутера в момент вылета:

15:47:15 caps,error removing stale connection [::ffff:10.5.XXX.XXX:37768,Run,[DC:2

C:6E:523:05]] because of ident conflict with [::ffff:10.5.XXX.XXX:57885,Join,[DC:

2C:6E:523:05]]

15:47:15 caps,info [::ffff:10.5.XX.XXX:57885,Join,[DC:2C:6E:523:05]] joined, pr

ovides radio(s): DC:2C:6E:523:07,DC:2C:6E:52

3:08

15:47:20 caps,info RBcAPGi-5acD2nD_1-1: selected channel 2412/20-Ce/gn(26dBm)

15:47:24 caps,info D4:1B:81:04:8F:8D@RBcAPGi-5acD2nD_2-1 reassociating

15:47:24 caps,info RBcAPGi-5acD2nD_1-2: selected channel 5765/20-Ceee/ac(23dBm)Лог с точки доступа:

15:47:11 caps,info CAP disconnected from MikroTik

:ffff:10.5.XXX.XXX:5246)

15:47:13 caps,info CAP selected CAPsMAN MikroTik:ffff:10.5.XXX.XXX:5246)

15:47:15 caps,info CAP connected to MikroTik:ffff:10.5.XXX.XXX:5246)

15:47:15 caps,info CAP joined MikroTik:ffff:10.5.XXX.XXX:5246)

-

Infinite88

New Member- Регистрация:

- 12 дек 2022

- Сообщения:

- 2

- Симпатии:

- 1

- Баллы:

- 1

- Пол:

- Мужской

Проблема решена. Может кто-то столкнётся и это поможет…

В какой-то момент Микротик перезагрузился с ошибкой «router was rebooted without proper shutdown by watchdog timer». Начал искать в чём проблема.

На каких-то форумах настоятельно рекомендуют отключать Watchdog timer (по умолчанию он включен).

Неделю уже всё стабильно работает и ничего не отваливается.

Поделиться этой страницей

|

4557 / 2004 / 425 Регистрация: 17.10.2015 Сообщений: 8,653 |

|

|

1 |

|

|

13.01.2017, 17:38. Показов 14057. Ответов 56

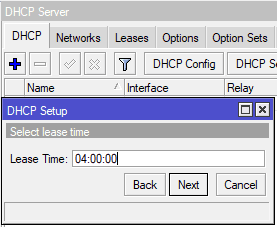

Доброго всем! Вот и дошли руки до настройки данного сервиса на оборудовании mikrotik. Имеется RB2011 (на нем CAPsMan) и шесть hAP lite. В тырнете нашел кучу инфы как и что делать, помимо прочего, огромная благодарность None за помощь в настройке. Вроде сделал увязку RB2011 и пока одного hAP. Разнес на разные каналы. Установил подальше друг от друга, прошелся — переключение происходит (примерно 1-2 сек) Но… Т.к. все настройки делаю на работе, диапазон сети установил отличный от рабочей (например 192.168.3.0/24), на RB2011 у заказчика будет приходить оптика, соответственно PPPoE настроил на одном из интерфейсов. А на остальные интерфейсы установил пул адресов из подсети 3.0/24. (На работе сеть 1.0/24) Тут обратил внимание на полученный адрес в своем смарте. Он почему то из диапазона рабочей сети (1.0) Это как так? Если RB2011 и hAP отключить от рабочей сети, то смарт получает адрес из пула mikrotika (3.0/24) На работе роутер zyxel keenetic DSL, мой смарт в нем забит на получение стат. адреса. Сам так настроил, все норм. Но почему mikrotik не дает моему смарту свой адрес??? Wi-Fi от zyxel вне зоны моего смарта. Добавлено через 9 минут Добавлено через 2 часа 57 минут Добавлено через 25 минут

почему DHCP микротика не выдает адрес устройству на Wi-Fi интерфейсе? Т.е в данном случае кто первый из DHCP услышал запрос, тот и выдал? почему DHCP микротика не выдает адрес устройству на своём Wi-Fi интерфейсе? Т.е в данном случае кто первый из DHCP услышал запрос, тот и выдал? DHCP микротика «неуспевает» обработать запрос на выдачу адреса???

0 |

|

Programming Эксперт 94731 / 64177 / 26122 Регистрация: 12.04.2006 Сообщений: 116,782 |

13.01.2017, 17:38 |

|

Ответы с готовыми решениями:

CAPsMan (Гостевой Wifi)

Ситуация: CAPsMAN, 2 SSID, 2 VLAN 56 |

|

859 / 325 / 43 Регистрация: 16.05.2014 Сообщений: 2,561 |

|

|

14.01.2017, 12:37 |

2 |

|

Т.е в данном случае кто первый из DHCP услышал запрос, тот и выдал? Да, именно поэтому существует проблема, когда в сети есть левые dhcp серверы. Они могут ломать сеть, если выдают левые адреса.

0 |

|

Модератор 1502 / 595 / 112 Регистрация: 10.06.2009 Сообщений: 2,286 |

|

|

14.01.2017, 13:23 |

3 |

|

По этому udp port src port 67 dst port 68 нужно блокировать на форвардинг!

0 |

|

859 / 325 / 43 Регистрация: 16.05.2014 Сообщений: 2,561 |

|

|

14.01.2017, 15:13 |

4 |

|

Где блокировать?

0 |

|

Модератор 1502 / 595 / 112 Регистрация: 10.06.2009 Сообщений: 2,286 |

|

|

14.01.2017, 15:29 |

5 |

|

Если внешний dhcp светит в локалку то лучше заблокировать форвард на rb2011 , что-бы dhcp отвечал только ваш.

0 |

|

859 / 325 / 43 Регистрация: 16.05.2014 Сообщений: 2,561 |

|

|

14.01.2017, 19:23 |

6 |

|

DHCP пакеты ходят только в пределах одного сегмента и по дефолту не проходят через роутер. Какой смысл будет иметь такая блокировка? У него видимо в одном сегменте оказались два dhcp сервера, которые конфликтуют между собой. Поэтому я сомневаюсь что дело во внешнем DHCP.

0 |

|

3691 / 1377 / 250 Регистрация: 23.06.2009 Сообщений: 4,941 |

|

|

14.01.2017, 20:42 |

7 |

|

он воткнул внешнюю сеть в LAN, фактически в коммутатор, там нечего нельзя фильтровать, нет никакого маршрутизатора просто dhcp сервер внешней сети отвечает быстрей, вот устройства и получают адрес не от сервера dhcp микротика

0 |

|

4557 / 2004 / 425 Регистрация: 17.10.2015 Сообщений: 8,653 |

|

|

15.01.2017, 13:17 [ТС] |

8 |

|

У него видимо в одном сегменте оказались два dhcp рабочая сеть 192.168.1.0/24 Сеть микротика 192.168.3.0/24

DHCP пакеты ходят только в пределах одного сегмента Вообщето, с DHCP-серверами не проблема, это просто вызвало у меня удивление.

вопрос про Local Forwarding в разделе datapath. Для чего этот пункт понятно (в тырнете куча манов). Не понятно почему при его включении, 2-я ТД hAP постоянно реконектится? Без этого пункта всё ок. При стоящей галке, на 2011 в логах, в момент конекта ТД пишет что то на счет ….filled connected…

0 |

|

859 / 325 / 43 Регистрация: 16.05.2014 Сообщений: 2,561 |

|

|

15.01.2017, 14:07 |

9 |

|

рабочая сеть 192.168.1.0/24 Сеть микротика 192.168.3.0/24 Под сгементом подразумевается не IP сеть, а широковещательный домен.

0 |

|

4557 / 2004 / 425 Регистрация: 17.10.2015 Сообщений: 8,653 |

|

|

16.01.2017, 11:26 [ТС] |

10 |

|

Продолжаю настройки и эксперименты. Очередной вопрос. Добавлено через 19 часов 7 минут

0 |

|

859 / 325 / 43 Регистрация: 16.05.2014 Сообщений: 2,561 |

|

|

16.01.2017, 13:09 |

11 |

|

Лучше конечно разнести. Тут главное смотреть, есть ли устройства, кроме ваших.

0 |

|

4557 / 2004 / 425 Регистрация: 17.10.2015 Сообщений: 8,653 |

|

|

16.01.2017, 13:39 [ТС] |

12 |

|

есть ли устройства, кроме ваших. Маловероятно, но возможно где то очень далеко (за гранью -90 точно)

0 |

|

859 / 325 / 43 Регистрация: 16.05.2014 Сообщений: 2,561 |

|

|

16.01.2017, 15:41 |

13 |

|

Настроить по разным, с учетом того, что в 2.4 ГГц под разными нужно понимать каналы 1,6,11.

2 |

|

4557 / 2004 / 425 Регистрация: 17.10.2015 Сообщений: 8,653 |

|

|

02.02.2017, 13:56 [ТС] |

14 |

|

CAPsMAN настроил в связке 2011 и одного hAP. Вроде все работает, переключение осуществляется с задержкой примерно 1-2 сек. (По данным Wi-Fi Analizer на смартфоне)

0 |

|

Модератор 4954 / 2311 / 141 Регистрация: 27.06.2011 Сообщений: 9,167 |

|

|

02.02.2017, 14:56 |

15 |

|

Вроде все работает, переключение осуществляется с задержкой примерно 1-2 сек. (По данным Wi-Fi Analizer на смартфоне) Я пингами проверял, гулял туда сюда, максимум чуть пинг чуть увеличивался в период перескока, но потерь ни одного пакета не была во время тестов.

0 |

|

4557 / 2004 / 425 Регистрация: 17.10.2015 Сообщений: 8,653 |

|

|

11.06.2018, 08:38 [ТС] |

16 |

|

Итак, други, система наконец-таки собрана и запущена в эксплуатацию. Вопрос к знатокам: как настроить комплексное обновление прошивки на сАР ?

1 |

|

Модератор 1502 / 595 / 112 Регистрация: 10.06.2009 Сообщений: 2,286 |

|

|

11.06.2018, 13:59 |

17 |

|

romsan, при помощи dude.

0 |

|

4557 / 2004 / 425 Регистрация: 17.10.2015 Сообщений: 8,653 |

|

|

06.07.2018, 21:32 [ТС] |

18 |

|

с пол года как, настроил wi-fi сеть на микротиках (CapsMan RB2011 + 6 hAP Lite). Систематические подглядывания в лог — ничего подозрительного замечено не было. Неделю назад обновился на 6.42.5…. В лог начало сыпаться вот такая хрень: P.S.: Сегодня первая попытка залогинится на «АЙПОНТ» потерпела неудачу. После ввода пароля выдает «Не возможно подключится к сети» (На «ведроидах» всё норм — сразу логинится) А это катастрофа — у заказчика преимущественно Айпонты

0 |

|

4557 / 2004 / 425 Регистрация: 17.10.2015 Сообщений: 8,653 |

|

|

08.07.2018, 20:47 [ТС] |

19 |

|

У кого нить есть предположения, почему яблочники не подключаются?

0 |

|

163 / 159 / 27 Регистрация: 24.10.2013 Сообщений: 952 |

|

|

09.07.2018, 06:41 |

20 |

|

У кого нить есть предположения, почему яблочники не подключаются? romsan, Именно предположение есть, а что если временно поменять тип шифрования ? Ну либо просто добавить tkip ? И протестировать. Добавлено через 2 минуты Не по теме: Если вспомню, обязательно напишу.

0 |

В инструкции будет рассмотрена настройка “бесшовного” WiFi на базе CAPsMAN. В качестве контроллера CAPsMAN выбран роутер MikroTik, к которому будут подключены точки доступа WiFi. Точкой доступа WiFi может выступать любое устройство MikroTik, на котором есть WiFi модуль 2.4 или 5Ггц.

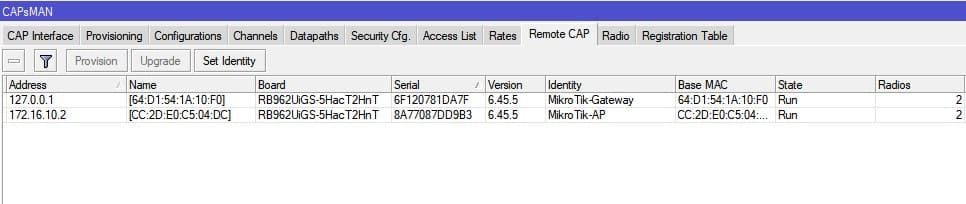

- Настройка CAPsMAN

- Подключение к CAPsMAN

- Правило бесшовного WiFi

- Настройка гостевого WiFi в CAPsMAN

- Настройка Firewall для гостевого WiFi

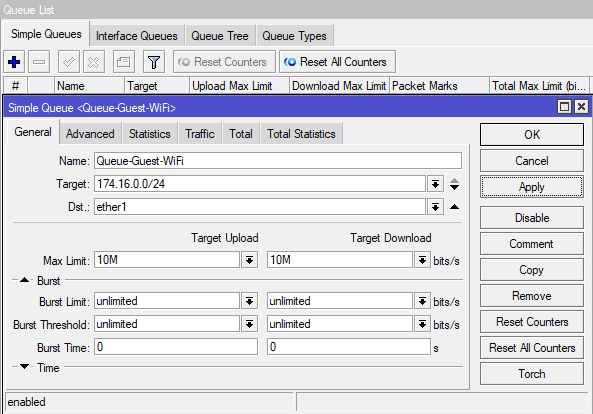

- Ограничение скорости для гостевой WiFi

- Задать вопрос по настройке CAPsMAN

Бесшовный WiFi MikroTik – возможность организовать WiFi сеть для 2-ух и более WiFi устройств. Этот подход может применяться для покрытия единой WiFi сетью больших помещений, к примеру 23-ёх этажных домах, кафе и ресторанах, квартирах большой площадью и прочих помещениях. Стоит отметить, что оборудование MikroTik не поддерживает протоколы бесшовного WiFi 802.11r, 802.11k, 802.11v. Но на смену этим бесшовным протоколам приходит быстрое переключение между точками WiFi – Fast rouming.

Настройка CAPsMAN на роутере MikroTik

Основная задача, которую выполняет контроллер CAPsMAN, это управление всеми устройствами MikroTik. На его базе создается единый центр управления трафиком и мониторинга работы WiFi сети. Между точками доступа создаются смежные зоны покрытия таким образом, чтобы при переходе из одной зоны в другую соединение WiFi имело возможность быстрого переключения. Подобное быстрое переключение позволяет оставаться в online без необходимости ручного переключения.

Такую организацию WiFi оборудования можно встретить у: UniFi(Ubiquity), Tp-link Omada, HP Aruba и прочих.

Оборудование MikroTik существенно отличается от своих конкурентов наличием в прошивке менеджера управления WiFi сетями CAPsMAN. И для этого не нужно покупать дополнительное оборудование типа UniFi Cloud Key или Tp-link Omada OC200(OC300).

Нужна настройка MikroTik CAPsMAN?

Настройка сервисов на маршрутизаторах MikroTik: подключение интернета, DHCP, brige, VLAN, WiFi, Capsman, VPN, IpSec, PPTP, L2TP, Mangle, NAT, проброс портов, маршрутизация(routing), удаленное подключение и объединение офисов.

Представленная настройка будет содержать возможность подключения модулей WiFi для 2.4 и 5Ггц.

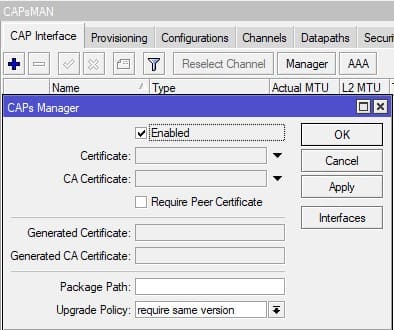

Включить контроллер CAPsMAN

Настройка находится в CAPsMAN→CAP Interface→Manager

Upgrade Policy = require same version версия RouterOS точки доступа должна быть точно такой же как и версия прошивки контроллера CAPsMAN.

Рекомендация общей пришивки для всех CAPs устройств крайне желательна к применению, т.к. отличия в конфигурации CAPsMAN и точки доступа WiFi могут привести к нестабильной работе WiFi.

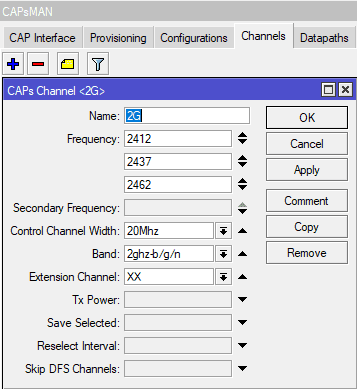

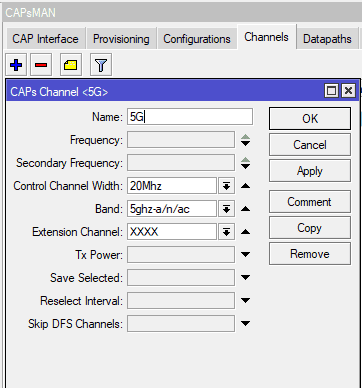

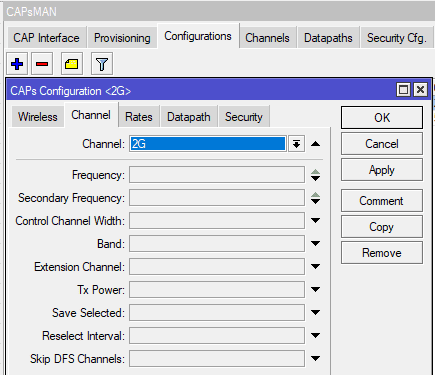

Определение частотных каналов CAPsMAN

- Frequency – список частотных каналов. В примере перечислены непересекающиеся каналы 1(2412), 6(2437) и 11(2462), только эти значение будет выбраны точками доступа WiFi. Такой подход обеспечит максимальную производительность на частоте 2.4 Ггц.

- Представленное сочетание Control Channel Width и Extension Channel позволить использовать всю ширину канала.

Настройка находится в CAPsMAN→Channels

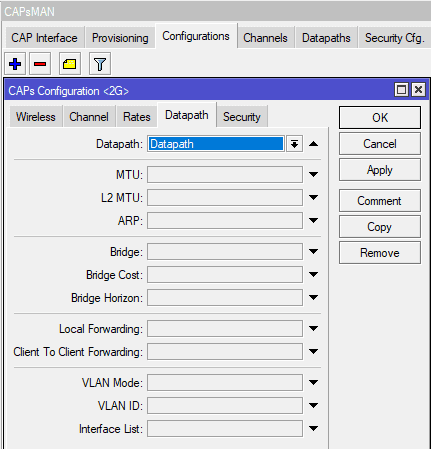

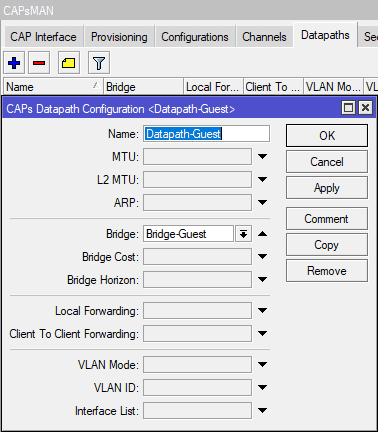

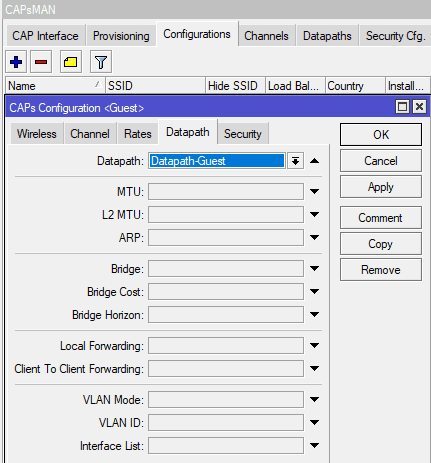

Настройка CAPsMAN Datapath

Настройки Datapath управляют аспектами, связанными с пересылкой данных. Существует 2 основных режима переадресации:

- Local Forwarding – трафик, который будет приходить от клиента будет обрабатываться контроллером CAPsMAN(чек бокс не установлен) или самой точкой доступа(с активным чек боксом). Это можно применять для разгрузки центрального маршрутизатора, который помещает виртуальные интерфейсы, созданные CAPsMAN, в локальный бридж(Bridge). Local Forwarding не подходит для гостевой сети. В случае с гостевой сетью, параметр Local Forwarding минует бридж(Bridge) и тем самым обрабатывает пакет только на L2. Как следствие – процессор не задействуется и нельзя воспользоваться Firewall.

!!! Если параметр активирован, значение параметры Datapaths→Bridge будет игнорироваться.

- Client To Client Forwarding – разрешение обмена трафика между клиентами. Для примера: в гостевой сети необходимо запретить такой обмен, а вот в локальной сети – разрешить.

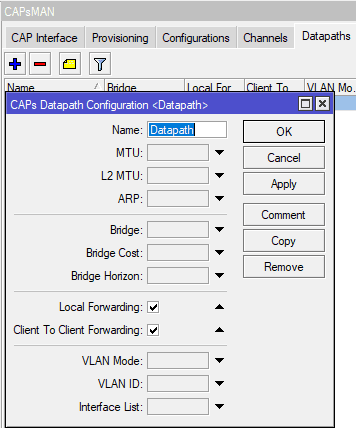

Настройка находится в CAPsMAN→Datapaths

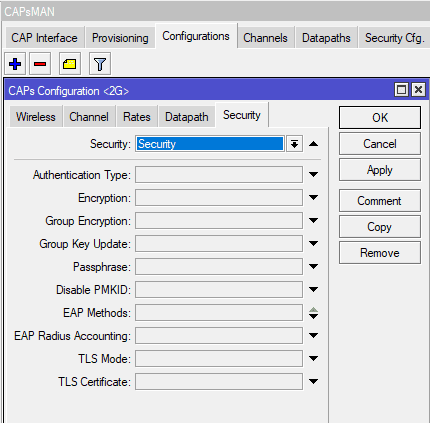

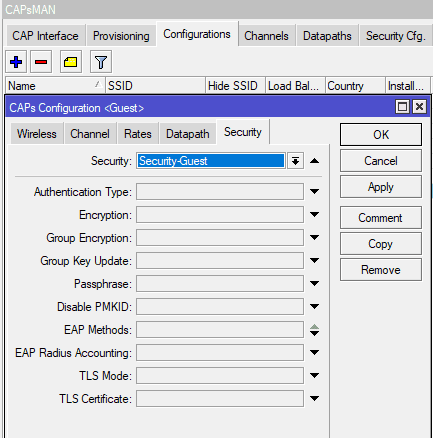

Настройка пароля CAPsMAN

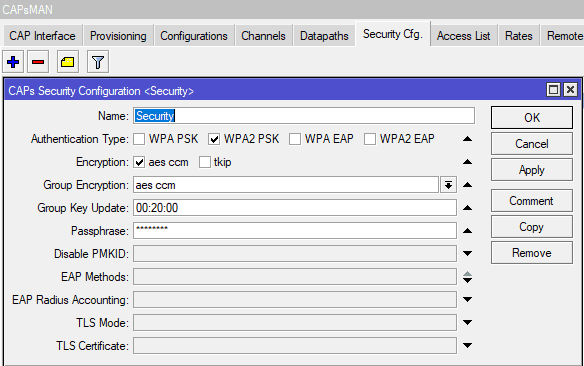

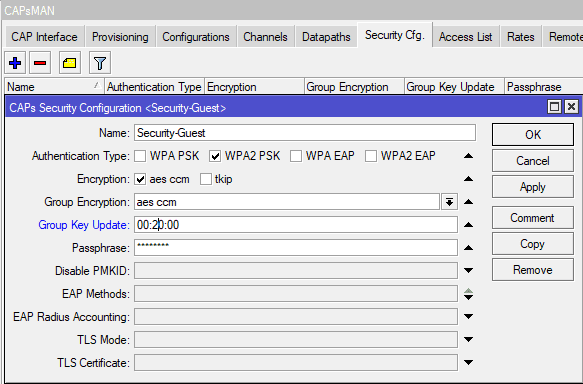

Настройка находится в CAPsMAN→Security Cfg.

Общая конфигурация CAPsMAN

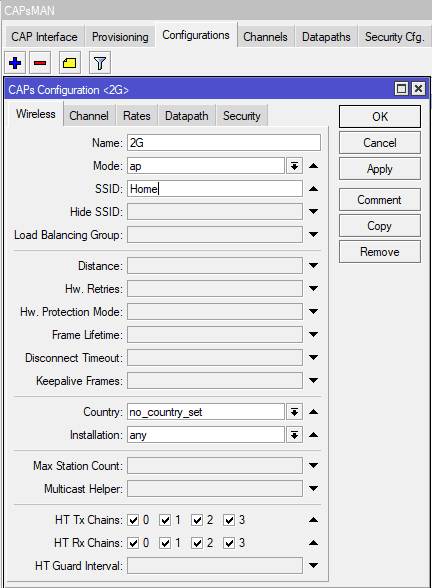

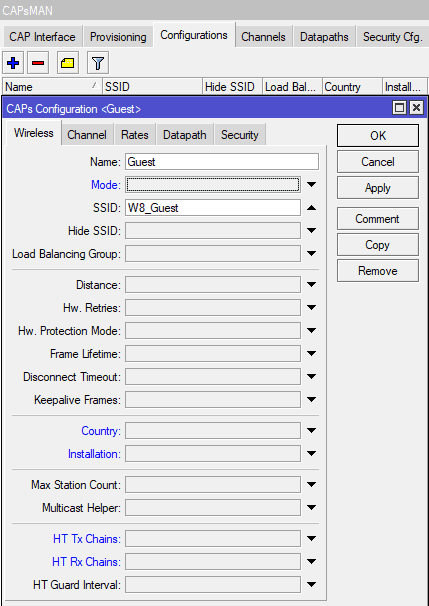

В этом разделе нужно добавить две отдельные конфигурации, но суть их в одном – указать ссылки на произведенные ранее настроить в разделах Channels, Datapaths, Security Cfg. Будет рассмотрена конфигурация для частоты 2,4ГГц, а 5ГГц, настраивается по абсолютной аналогии.

Если при подключении точки доступа к CAPsMAN выводится ошибка country does not match locked, параметр Country следует оставить пустым.

Настройка находится в CAPsMAN→Configurations

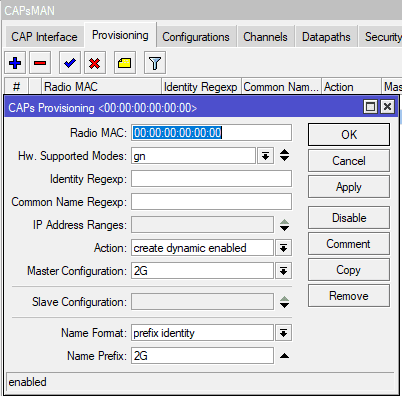

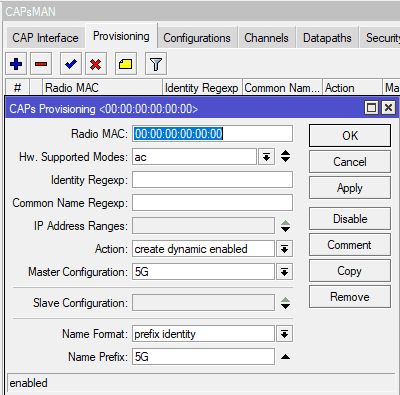

CAPsMAN Provisioning, распространение конфигурации на точки доступа

Для каждого WiFi модуля точки доступа, который совпадёт по параметру hw-supported-modes будет применена конфигурация, указанная в Master Configuration.

Action – действия, которые следует предпринять, если совпадения правил указаны следующими параметрами:

- create-disabled – создавать отключенные статические интерфейсы для radio. То есть интерфейсы будут привязаны к radio, но raio не будет работать до тех пор, пока интерфейс не будет включен вручную;

- create-enabled — создавать включенные статические интерфейсы. То есть интерфейсы будут привязаны к radio и радио будет работать;

- create-dynamic-enabled — создавать разрешенные динамические интерфейсы. То есть интерфейсы будут привязаны к radio, и radio будет работать;

- none – ничего не делать, оставить radio в неподготовленном состоянии.

name-format – указать синтаксис создания имени интерфейса CAP:

- cap – имя по умолчанию;

- identity – имя системного удостоверения CAP boards;

- prefix – имя из значения префикса имени;

- prefix-identity – имя из значения префикса имени и имени системного идентификатора CAP boards.

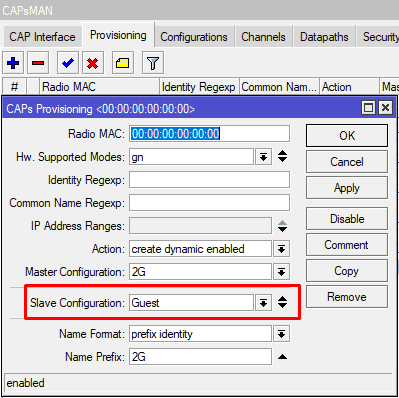

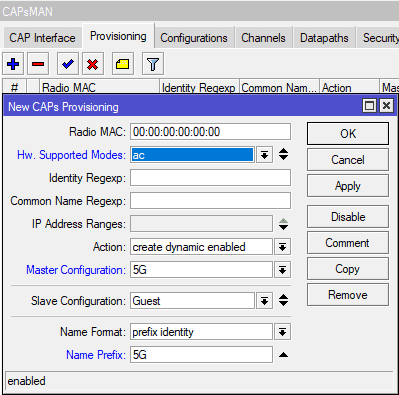

Настройка находится в CAPsMAN→Provisioning

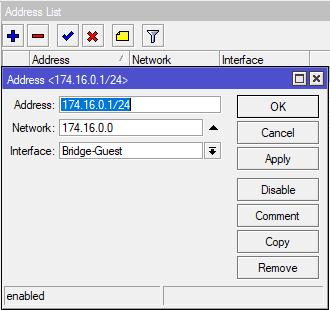

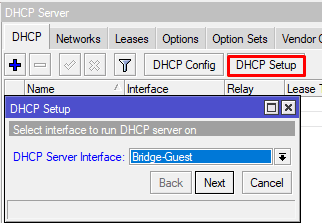

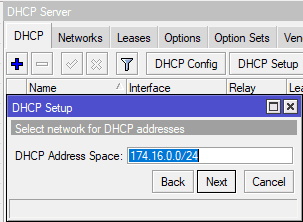

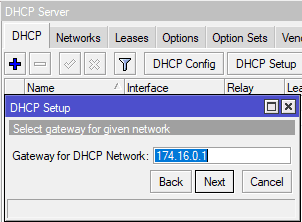

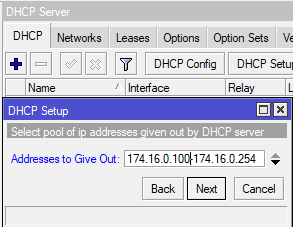

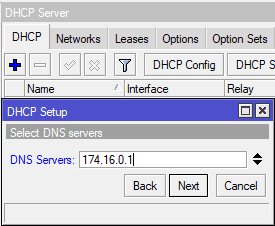

/caps-man channel add band=2ghz-b/g/n control-channel-width=20mhz extension-channel=XX frequency=2412,2437,2462 name=2G add band=5ghz-a/n/ac control-channel-width=20mhz extension-channel=XXXX name= 5G /caps-man datapath add client-to-client-forwarding=yes local-forwarding=yes name=Datapath /caps-man security add authentication-types=wpa2-psk encryption=aes-ccm group-encryption=aes-ccm group-key-update=20m name=Security passphrase=11223344 /caps-man configuration add channel=2G country=no_country_set datapath=Datapath installation=any mode=ap name=2G rx-chains=0,1,2,3 security=Security ssid=Home tx-chains= 0,1,2,3 add channel=5G country=no_country_set datapath=Datapath installation=any mode=ap name=5G rx-chains=0,1,2,3 security=Security ssid=Home tx-chains= 0,1,2,3 /caps-man manager set enabled=yes upgrade-policy=require-same-version /caps-man provisioning add action=create-dynamic-enabled hw-supported-modes=ac master-configuration= 5G name-format=prefix-identity name-prefix=5G add action=create-dynamic-enabled hw-supported-modes=gn master-configuration= 2G name-format=prefix-identity name-prefix=2G

Подключение к MikroTik CAPsMAN

После того, как будет проделаны все настройки, нужно перейти к настройке самой точки доступа, как правило это или отдельное устройство или WiFi модуль на самом роутере.

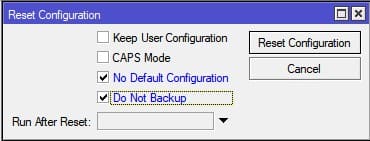

Первый делом нужно сбросить настройки точки доступа WiFi к пустой конфигурации. Это нужно применить только для подключаемой точки доступа WiFi!

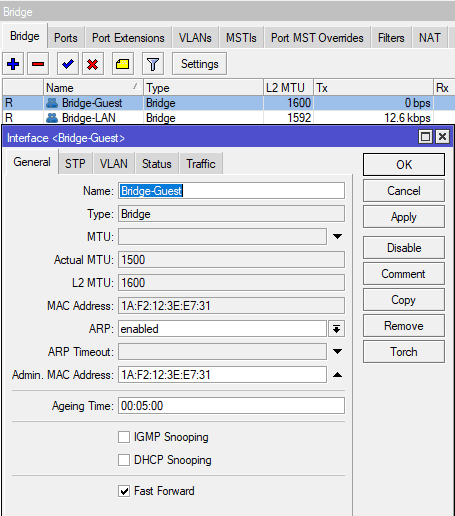

Создание Bridge на точке доступа

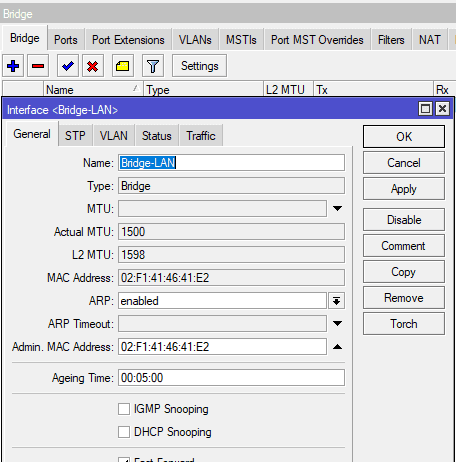

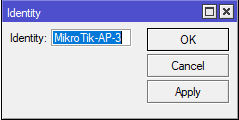

Параметр Admin. MAC Address следует скопировать с параметра MAC Address и если точка доступа в сети не одна, необходимо контролировать его уникальность. Т.е. если MAC Address будет совпадать MAC Address другой точки доступа, проще всего создать ещё один Bridge, у которого будет уже другой MAC Address.

Настройка находится в Bridge→Bridge

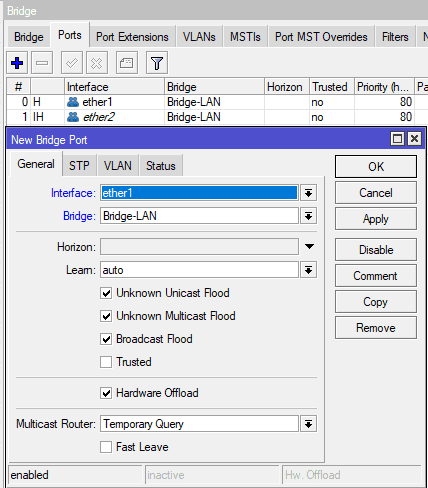

Добавление портов в Bridge для точки доступа