Безопасность вашего бизнеса является главным приоритетом. Наличие эффективных систем контроля доступа имеет решающее значение для защиты вашего персонала, имущества и информации компании. Из этого полного руководства вы узнаете, как принимать обоснованные решения о вашей системе контроля доступа и как обезопасить свой бизнес.

Что такое контроль доступа?

Контроль доступа определяется как процесс выборочного ограничения и управления возможностью входа или выхода из определенной области. Системы контроля доступа предназначены для обеспечения доступа к зданию, комнате или другой зоне уполномоченным лицам при ограничении доступа посторонних лиц. Для предприятий предотвращение несанкционированного доступа имеет важное значение для минимизации риска.

Выбранная вами система контроля доступа должна быть функциональной, так как она будет играть роль в вашей повседневной работе. Установка скуд в коммерческих структурах могут варьироваться по сложности с различными функциями. Эффективная система обеспечивает быстрый и удобный доступ для уполномоченных лиц, при этом надежно ограничивая других.

Контроль доступа

Контроль за тем, кто входит в ваш бизнес, является первой линией защиты от злоумышленников, воров и потенциальных неправомерных действий сотрудников. Когда речь идет о защите вашего персонала, имущества и данных; Выбор правильного доступа и системы безопасности имеет решающее значение. Вот почему Umbrella Technologies здесь, чтобы помочь. Это подробное руководство поможет вам лучше понять следующие главы:

Типы контроля доступа

Системы контроля доступа развивались на протяжении многих лет, поскольку потребности в безопасности бизнеса возросли. Вместо того чтобы полагаться на механические ключи, охранников и бумажные регистрационные листы, электронные системы контроля доступа используют компьютеры и передовые технологии для улучшения контроля и мониторинга.

Управление системами и пользователями

Существует два разных стиля систем контроля доступа: сетевые (IP) системы и традиционные автономные системы. Существует также три основных способа управления разрешениями доступа для этих систем. Тип системы, которая лучше всего подходит для вашего бизнеса, зависит от вашей безопасности и потребностей бизнеса. Вот несколько быстрых вопросов, которые помогут вам в правильном направлении:

Вы управляете одним зданием или несколькими зданиями?

Сколько дверей вам нужно обезопасить внутри помещения?

Определенные области потребуют более строгих ограничений?

Определенным пользователям или группам людей потребуются разные разрешения?

☑ Как бы вы хотели управлять, отслеживать и сообщать?

☑ Какое существующее программное или аппаратное обеспечение необходимо интегрировать в систему?

Нужно ли планировать доступ на дни и часы?

Существуют ли отраслевые требования?

Автономный и IP-контроль доступа к сети

Автономные системы – это традиционный метод управления доступом на небольших объектах. Система управляется панелью контроля доступа. Эта панель соединяет различные считыватели, электронные дверные замки и камеры с силовой и коммуникационной проводкой. Панели управления могут управлять только ограниченным количеством дверей, обычно менее 10, что делает их идеальными для небольших помещений.

Сетевые IP-системы становятся все более популярными по мере расширения требований бизнеса и безопасности. В этой системе компоненты контроля доступа подключаются напрямую к сети через беспроводное соединение или соединение Ethernet. Информация отправляется в режиме реального времени, что позволяет улучшить управление пользователями, отслеживание и аудит. Эта настройка также снимает ограничение на количество дверей, которое обычно ассоциируется с автономными системами.

При любой настройке существует три основных способа управления разрешениями контроля доступа.

Роль – Based Access Control ( RBAC )

Управление доступом на основе ролей (RBAC) является наиболее распространенной формой управления разрешениями пользователей. При таком подходе разрешения предоставляются ролям, а затем эти роли назначаются пользователям. Этот метод включает управление доступом на основе прав, основанное на таких атрибутах, как задание, потребности в ресурсах, среда и т. д.

RBAC позволяет администраторам управлять пользователями в группах на основе ролей. Эти группы могут быть разбиты по положению, местоположению, полномочиям или любым факторам, которые имеют смысл для вашего бизнеса. Как правило, эта система предназначена для предоставления пользователям доступа только к информации, областям и календарному планированию, необходимым для их работы. В результате пользователи не имеют доступа к конфиденциальным данным, которые не нужны для выполнения их обязанностей. Это особенно важно, когда речь идет о работе с подрядчиками, сторонними организациями, крупными компаниями и отраслью здравоохранения. Ролевая защита – это гибкий и безопасный метод управления правами пользователей.

Обязательный контроль доступа ( MAC )

Обязательный контроль доступа – это наиболее ограниченный метод управления правами и разрешениями контроля доступа. При таком подходе администраторы должны назначать метки каждому человеку. Эта метка основана на политике контроля доступа, которая применяется одинаково для всех пользователей. Любое действие, предпринимаемое пользователем, проверяется на соответствие стандартной политике, чтобы определить, разрешено ли это действие.

MAC разработан с иерархическим порядком. Это делает его распространенным методом для организаций с повышенным вниманием к конфиденциальности и надлежащей классификации (например, военные учреждения). Пользователи не могут переопределить политику контроля доступа для себя или других пользователей. Это помогает обеспечить последовательное применение политики контроля доступа.

Дискреционный контроль доступа ( ЦАП )

Дискреционное управление доступом является наименее ограничительным подходом для управления разрешениями. При таком подходе администратор отвечает за решение, какие люди имеют доступ к определенным местам.

DAC позволяет отдельным пользователям полностью контролировать любые области, которые они контролируют, и устройства, связанные с этими областями. Дискреционное управление доступом обеспечивает повышенную гибкость, поскольку администратор может предоставить разрешение пользователям, которым оно не нужно. Этот подход часто контрастирует с единообразным применением разрешений в обязательном контроле доступа.

Функции контроля доступа и приложения

Различные предприятия и отрасли могут иметь уникальные потребности доступа. К счастью, существует множество способов настройки системы контроля доступа. Со всеми вариантами настройки легко спроектировать и масштабировать систему безопасности в соответствии с вашими уникальными эксплуатационными требованиями. Некоторые особенности систем контроля доступа включают в себя:

☑ Установите требования безопасности, чтобы ограничить доступ для различных областей объекта.

☑ Управляйте разрешениями на уровне отдельного сотрудника.

☑ Планируйте доступ пользователей на основе времени и дня.

☑ Отслеживайте, какие точки доступа активируются и какими пользователями

☑ Отслеживание и отслеживание перемещений пользователей

☑ Ограничение рабочих станций. , файловые / серверные комнаты, принтеры и входные двери

☑ Получать оповещения о подозрительных действиях

☑ Предоставлять регулярный доступ к доставке, постоянным клиентам и участникам

☑ Удаленное управление вашей системой с помощью Интернета или мобильного приложения

☑ Интеграция с камерами безопасности и биометрическими данными / технология распознавания лиц

☑ Масштабируемость от двух до тысяч дверей в сотнях мест

☑ Совместимость с существующим оборудованием, включая считыватели, удары и блокировку

Почему важен контроль доступа?

Контроль доступа сводит к минимуму риск попадания посторонних лиц в защищенные зоны. Возможность контролировать, кто может входить в зону, имеет решающее значение, поскольку она защищает физические активы, интеллектуальную собственность/данные и сотрудников, ограничивая при этом риск для бизнеса и прерывания работы. Контроль доступа позволяет понять, кто, что, почему и как это могло произойти.

Физическая безопасность

Необходимо принять меры, чтобы физическая безопасность не позволяла злоумышленникам получить доступ к местоположению и просто взять то, что они хотят. Вандализм, грабеж и кража сотрудников – это все виды угроз безопасности, которые можно уменьшить, ограничив число тех, кто может войти в ваш бизнес с помощью надлежащих средств контроля доступа.

Еще одним преимуществом контроля доступа для обеспечения безопасности является возможность использования интегрированной системы контроля доступа для реагирования на чрезвычайные ситуации и инциденты в данный момент. Системы контроля доступа в зданиях могут быть спроектированы так, чтобы иметь сигнализацию или системы PA, которые могут помочь определить самые быстрые пути выхода во время эвакуации. Монтаж видеонаблюдения может помочь точно и быстро определить местонахождение пожаров или природных угроз.

В современном мире важно быть готовым к потенциальной угрозе человека, желающего причинить вред другим, и к риску того, что ваш объект может стать местом нападения. Камеры видеонаблюдения могут помочь остановить угрозы до их возникновения и предотвратить эскалацию, отслеживая конкретных людей, перемещающихся по зданию с гарантированной точностью. Функции контроля доступа могут дополнительно предотвратить движение по всему вашему зданию и ограничить вторжение в районы, где нет угрозы жизни. Решения по контролю физического доступа имеют решающее значение для безопасности персонала, оборудования, инфраструктуры и других активов компании.

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

Контроль доступа является одной из самых важных элементов защиты вашего ПК и Информации на нем. Доступ к защищенной информации должен быть ограничен, чтобы только люди, которые имеют право доступа, могли получать эту информацию. Компьютерные программы и во многих случаях чужеродные компьютеры посредством локальной сети, Интернета, беспроводной сети могут получить секретную информацию, которая не предназначена им. Это может нанести как финансовые, так и информационные потери. В связи с этим требуется механизм контроля доступа к защищенной информации. Сложность механизмов контроля доступа должна быть в паритете с ценностью информации, то есть чем более важной или ценной информация является, тем более сложным нужны механизмы контроля доступа. Основными механизмами контроля доступа является идентификация и аутентификация.

Идентификация

Идентификация присвоение субъектам и объектам идентификатора и (или) сравнение идентификатора с перечнем присвоенных идентификаторов. Если человек делает заявление «Здравствуйте, меня зовут Вячеслав.» Он заявляет о том, кто он. Тем не менее, его заявление может и не быть правдой. Чтобы определить человека как Вячеслава необходимо проверить является ли этот человек таковым. Тут начинается Аутентификация

Аутентификация

Аутентификация является актом проверки заявления личности. Когда, к примеру, Вячеслав идет в банк и хочет снять со своего счета денежную сумму, работник банка спрашивает паспорт, чтобы проверить подлинность. Банковский работник смотрит на человека и сверяет с фотографией в паспорте. Убедившись в подлинности заявления- выполняет операцию.

Существуют три различных типа информации, которая может быть использована для проверки подлинности: то, что вы знаете только вы, или то что есть только у вас. Примером того, что вы знаете можгут быть такие вещи, как ПИН-код, пароль, или девичья фамилия вашей матери. Примерами того, что у вас есть, могут быть водительские права или магнитные карточки. Также это могут быть биометрические приборы. Примерами биометрии может быть отпечаток пальца, голос и сетчатка глаза. Строгая аутентификация требует предоставления информации от двух из трех различных типов аутентификации информации. Например, то, что вы знаете, а также кто вы. Это называется двухфакторная аутентификация. В компьютерных системах, используемых сегодня, Имя пользователя является и пароль является наиболее распространенной формой аутентификации. Имена пользователей и пароли достигли своей цели, но в нашем современном мире они не дают нам полной уверенности. Имена пользователей и пароли постепенно заменяются более сложными механизмами аутентификации.

После успешной идентификации и аутентификации, человек или программа получает в свое распоряжение именно те ресурсы к которым программа или человек имеет право доступа, а также какие действия будут допущены к выполнению (запуск, просмотр, создание, удаление или изменение).Это называется разрешения.

Административная методика и процедуры

Разрешение на доступ к информации и другим услугам начинается с административной методики и процедур. Методика предписывает кому и при каких условиях информационно-вычислительные услуги могут быть доступны. Механизмы контроля доступа настроены на реализацию этих стратегий.

Вычислительные системы оснащаются различными механизмами контроля доступа, некоторые предлагают на выбор несколько механизов контроля доступа. Система предлагает один из трех подходов к доступу управления, либо комбинацию из них.

Не дискреционный подход объединяет весь контроль доступа под централизованным управлением. Дискреционный подход дает создателям или владельцам информационного ресурса возможность контролировать доступ к этим ресурсам. В императивном подходе контроля доступа, разрешение или запрет доступа основывается на безопасности классификаций возложенных на информационный ресурс.

Примеры общих механизмов контроля доступа, используемых сегодня, можно встретить во многих развитых системах управления базами данных. Простое разрешение файла приводится в ОС UNIX и Windows, правила доступа групп предусмотрены в Windows Network Systems, Kerberos, RADIUS, TACACS, простые списки доступа используется во многих брандмауэрах и маршрутизаторах.

Чтобы быть эффективными, методики и другие меры контроля безопасности должны использоваться, поддерживаться и по возможности модернизироваться. Все неудачные и успешные попытки аутентификации входа в систему должны записываться, а также кем и когда происходили изменения информации.

Системы контроля и управления доступом

Время прочтения

9 мин

Просмотры 35K

Как любой театр начинается с вешалки, так и любая система информационной безопасности начинается с обеспечения физической безопасности самой информационной системы независимо от её вида, размера и стоимости.

Пара слов о сути, вместо введения.

В физической безопасности термин «контроль доступа» относиться к практикам ограничения доступа к собственности, в здания или помещения, доступ к которым разрешён только для авторизованных людей. Физический контроль доступа может быть достигнут путём использования человека (охранник, вышибала или служащий в приёмной), через механические способы, такие как замки и ключи на двери, или через технологические средства, такие как системы доступа, основанные на картах доступа или биометрическая идентификация.

Очевидно, что для того, чтобы обеспечить безопасность домашней информационной системы, необходимо, по крайней мере, запирать двери на ключ перед уходом. В противном случае у вас будет только два развлечения: восстановление утерянных данных и надежда на то, что ценная для вас информация была зашифрована…

В большинстве компаний, которые используют информационные системы для работы, на входе, если не в рабочее помещение, то в здание находится специально обученный человек с надписью «охрана» или «служба безопасности» на баджике или на спине :), который обычно требует предъявить пропуск тех, кто работает в этом здании и записывает в журнал всех, кто не работает в этом здании/помещении, но по каким-то деловым вопросам должен пройти внутрь. По легенде делает он это для того, чтобы можно было в случае утери имущества быстро найти того, кто мог это сделать из посторонних. Как правило, современные офисные помещения снабжены камерами видеонаблюдения, поэтому в случае неправомерных действий посетителей их можно будет легко идентифицировать. В идеале возле каждой двери в помещение должен сидеть специально обученный охранник, сверять пропуска и записывать в журнал то кто, в какое время входил и выходил (а лучше 2 на тот случай, если одному из охранников приспичит отойти на минутку).

Помимо охранника двери в помещения нужно закрывать на замки (хотя бы от тех же охранников

Если с замками всё более или менее понятно (у каждого дома входная дверь закрывается на замок, а то и несколько), то с охранниками, которые аккуратно фиксируют в журнал каждое открывание двери обычно проблемы даже не успевают возникнуть, т. к. слишком нерентабельно содержать такую прорву людей не занятных в непосредственном рабочем процессе компании, который приносит основную прибыль.

Для того чтобы уменьшить издержки на охранном персонале и повысить уровень физической безопасности применяют системы контроля и управления доступом (в здания и помещения). Сразу оговорюсь, что присутствие охраны в лице человека всё же необходимо, поэтому мы далее не будет касаться этого вопроса, поскольку он выходит за рамки темы.

Система контроля доступа определяет то, кому разрешено входить или выходить, где им разрешено выходить или выходить, куда им разрешено выходить или выходить и когда им разрешено входить или выходить. Им в данном случае подразумевает тех, у кого есть пропуск (т.е. право доступа), тех, у кого пропуска нет, вопросы где, куда и когда входить/выходить волновать не должны.

Электронный контроль доступа использует мощь компьютеров для решения проблем, связанных с ограничениями, накладываемыми механическими замками и ключами (и в описанной выше мере охранниками). Электронная система определяет можно ли получить доступ к защищаемой области, базируясь на предоставленном разрешении (пропуске). Если доступ получен, дверь открывается на определённый временной период и это действие будет записано в системе. Если доступ отклонён, то дверь останется закрытой и попытка доступа тоже будет записана. Система будет также следить за дверью и подавать тревожный сигнал, если дверь будет открыта с применением грубой физической силы, либо будет оставаться открытой слишком большой промежуток времени (вдруг кто-то специально оставил дверь открытой так, чтобы внутрь мог пробраться посторонний).

Точками контроля доступа могут быть двери, турникеты, ворота, шлагбаумы, места на парковке, лифты или другие физические преграды, где получение доступа может быть проконтролировано электроникой. Обычно точкой контроля доступа является дверь, а доступ контролируется магнитным замком и считывателем карт.

Основной пользовательский интерфейс с системой контроля доступа – это считыватель смарткарт. Считыватель зависит от технологии смарткарт. Считыватели магнитных полос, штрих-кодов, или карт Вейганда обычно называются контактными считывателями и наиболее часто используются в магазинах и в банкоматах. Некоторые контактные считыватели требуют, чтобы карта была проведена на определённом расстоянии для того, чтобы данные можно было хорошо прочитать. Считыватели для proximity или бесконтактных смарткарт это фактически радиопередатчик. Широковещательное поле считывателя активирует карту, которая затем начинает радиопередачу со считывателем. Смарткарты с позолоченными контактами, видимыми на лицевой стороне карты, известны как контактные смарткарты и требуют таких же позолоченных контактов на считывателе для физического прикосновения к контактам карты, чтобы совершить передачу данных. Биометрические считыватели уникальны по технологическому использованию, но всегда требуют от пользователя предъявления им части своего тела, будь то прикосновение к считывателю для предъявления ему отпечатков пальцев или геометрии руки, или необходимость посмотреть в камеру для распознавания лица, сканирования радужной оболочки и сетчатки глаза, или произнесения некоторой фразы в микрофон для распознавания голоса.

Проще говоря, тот, у кого есть права на доступ в помещения (пропуск) предъявляет пропуск системе (подносит к proximity считывателю) и либо дверь открывается, либо не открывается, но в любом случае такое событие автоматически фиксируется в системе.

Нетривиальный случай внедрения.

Конечно затевать бурную деятельность по установке системы контроля доступа в помещение 15 кв.м, в котором сидит 3 человека особого смысла не имеет.

А вот для достаточно крупной компании, у которой есть по нескольку зданий в разных городах, стоит задуматься над внедрением полноценной системы контроля доступа для того, чтобы повысить общий уровень безопасности, в том числе и информационной.

Допустим компания «имя которой для нас не слишком важно» имеет несколько региональных филиалов. Причём регионы достаточно прилично удалены друг от друга. С некоторыми регионами для связи можно использовать только спутниковый канал связи с соответствующей пропускной способностью и прочими прелестями, связанными с временной задержкой распространения сигнала, как это показано на рисунке.

В каждом филиале есть несколько крупных зданий в крупных городах. Между зданиями линии связи достаточно качественные, поэтому на следующем рисунке не отображены.

Также на рисунке указано количество считывателей смарткарт. Дело в том, что контроллеры системы контроля доступа устанавливаются исходя из количества proximity считывателей (т.е. по сути дела мощность контроллера и его цена зависит от количества считывателей карт). Для здания в минимальной комплектации обеспечения физической защиты средствами СКУД необходимо ставить считыватели на парадный и запасной входы, склад, серверное помещение, кабинет директора, кабинет информационной безопасности (по одному на каждую сторону двери, т.е. по 2 считывателя на дверь). Итого для здания нужно установить 12 считывателей в среднем, т.к. будут вариации с теми помещениями, которые желательно ограничить внутри самого здания (это может быть чистая комната, лаборатория, зал для секретных переговоров, электрическая подстанция, гараж и т.п.). Кроме того, необходимо учитывать то, что в каждом здании установлены системы охраной и пожарной сигнализации (по требованиям соответствующих органов) и система видеонаблюдения, которые по хорошему необходимо увязать с системой контроля доступа для удобства управления.

Для такой большой системы хочется сформулировать требования. Всякие детали типа «система должна поддерживать proximity считыватели и смарткарты и регистрировать в журнале события входа и выхода из помещения» расписывать тут не будем в виду их очевидности.

Остановимся на основных моментах, и бенифитах, которых хотелось бы получить в результате от использования такой системы:

• Контроль доступа

• Учёт рабочего времени

• Повышение качества охраны

• Контроль автономных объектов, на которых нет постоянно присутствующего охранного и обслуживающего персонала (АТС и энергоузлы)

• Снижение вероятности нанесения материального ущерба путём хищения.

• Документирование и возможность ретроспективы всех событий по входу/выходу в помещения

• Интеграция с текущей IT-инфраструктурой

• Интеграция с уже установленными системами охранной, пожарной сигнализации и видеонаблюдения.

• Исключение несанкционированного доступа к рабочим местам (АРМ).

• Разграниченный контроль для разных групп сотрудников

• Возможность неограниченного масштабирования системы контроля и управления доступом до межрегионального уровня

Оговорим то, чего следует избегать на начальном этапе выбора платформы системы управления доступом:

• Использование непромышленных баз данных (в таком случае возникнет проблема со специалистами, способными с этой базой работать, а так же проблема передачи данных в/из базу/базы, не говоря про своевременную установку обновлений и устранение критических уязвимостей таких систем, а с недавнего времени ещё и требования закона «о персональных данных»)

• Отсутствие интеграции с Active Directory, в которой уже есть записи обо всех сотрудниках компании (придётся дублировать информацию в базу данных СКУД, при этом возникнут трудности с гарантией непротиворечивости данных внутри различных IT систем)

• Отсутствие возможности масштабирования на все филиалы компании (если система изначально не будет поддерживать возможность такого масштабирования, то при возникновении этой задачи её решение будет невозможно без полной смены ключевого оборудования СКУД)

• Отсутствие единой точки управления системой (отсутствие одного ответственного за систему, а также невозможно будет сказать, что происходит с доступом на объекты, если система не будет управляться централизовано)

Дополнительные требования, связанные с масштабированием системы:

• Система должна иметь открытую архитектуру для простоты интеграции в неё других компонент

• Обеспечивать простоту масштабирования системы до межрегионального уровня

• Обеспечивать поддержку удалённых автономных объектов по тонким каналам TCP/IP (56 кбит/с)

• Использовать промышленные СУБД (Oracle или MS SQL)

• Иметь интеграцию с Active Directory

• Обеспечение возможности использования карт не только для доступа в помещение, но и для двухступенчатой авторизации пользователей.

Более или менее всем вышеперечисленным требованиям удовлетворяет система OnGuard

Enterprice от Lenel Systems, показанная на рисунке ниже.

Более качественную картинку и полезную информацию можно посмотреть в брошюре по этой системе.

Что примечательного в данной системе (не сочтите за рекламу, просто в своё время пришлось просмотреть около полусотни различных систем контроля доступа как отечественных, так и зарубежных разработок):

Функциональные особенности и возможности:

• Открытая архитектура

• Использование готовых стандартных программных продуктов

• Централизованное управление комплексной системой безопасности

• Сохранение независимости локальных систем

• Централизованная база данных (любая реляционная на выбор заказчика)

• Использование единой идентификационной карты

• Масштабируемость до уровня крупных межрегиональных систем

• Интерфейс для работы с базами данных HR-систем

• Синхронизация данных между многочисленными базами данных через LAN/WAN

• Одновременный мониторинг событий и тревог в многочисленных регионах с одной рабочей станции

• Сегментированная архитектура баз данных

Системы, для которых имеются встроенные интерфейсы:

• Система изготовления пропусков

• Цифровые системы видеонаблюдения

• Охранная сигнализация

• Управление посетителями

• Защита информации

• Управление имуществом

• Электронная почта

• Управление кадрами

• Учет рабочего времени

Элементы комплексной системы безопасности, поддержка которых не ограничивается количественно:

• Региональные серверы

• Карты доступа

• Временные зоны

• Станции мониторинга

• Уровни доступа

• Релейные выходы

+ Интеграция с Active Directory и другими IT системами через программное обеспечение собственной разработки под названием OpenIT.

Самый последний пункт он наиболее важный, т.к. большинство подобных систем не имеют интеграции с Active Directory, а зря, ибо это большой плюс для больших компаний. Многие системы хорошо интегрируют в себя системы видеонаблюдения и сигнализации, OnGuard тоже может быть объединена с системами охранной и пожарной сигнализации и системой видеонаблюдения.

Попробуем сравнить две системы.

Давайте по нескольким критериям сравним систему от Lenel Systems с наиболее популярной системой контроля доступа отечественного производства Perco. Будем сравнивать самые продвинутые версии обоих производителей:

Что можно сказать по результатам сравнения. Разработчикам Perco нужно работать над системой. Для тех, кто захочет использовать систему контроля доступа от Perco для того, чтобы закрыть более одной двери или турникета для реально работающего предприятия, в котором больше 300 сотрудников, будет иметь возможность испытать на себе некоторые прелести закрытых проприетарных систем и качество технического сопровождения программного обеспечения отечественных производителей.

На этом остановимся на негативных отзывах.

Посмотрим теперь на плюсы, которые даёт использование системой промышленной СУБД (Oracle или MS SQL) и интеграция с Active Directory. Во первых, такую систему можно будет легко интегрировать с существующими системами кадрового учёта. Во вторых можно использовать немножко модифицированную карточку доступа для организации двухфакторной аутентификации пользователей на рабочей станции таким образом принуждая пользователя блокировать рабочую станцию перед покиданием помещения даже на несколько минут. В третьих, раз уж система будет взаимодействовать с Active Directory, то те же карточки можно использовать, скажем, для того, чтобы оплачивать обеды в кафетерии и не нагребать по карманам мелочь. Можно кончено использовать и обычнее банковские карточки для такого случая, но гораздо интереснее сделать сопряжение с программой бухгалтерского учёта и харчеваться в счёт зарплаты (тем более, что предприятие, таким образом, может несколько снизить налоговые отчисления).

Выведение.

В общем, если вы решили установить систему контроля доступа, то помните, что простой учёт рабочего времени может обеспечить и бабушка-вахтёр, которая будет аккуратно записывать время прихода и ухода человека. А для создания удобной в использовании и администрировании системы, обеспечивающей автоматический контроль доступа для каждого работника по индивидуальной схеме, сопряжённой с системами охранной сигнализации в видеонаблюдения, которая может в дальнейшем быть расширена на несколько зданий без изменения оборудования лучше подыскать что-нибудь с открытой архитектурой, промышленными СУБД и интеграцией с Active Directory. И самое главное не давайте отделу кадров слишком большие полномочия по работе с этой системой, иначе они превратят её в инструмент шантажа сотрудников за опоздания и отсутствие на рабочем месте.

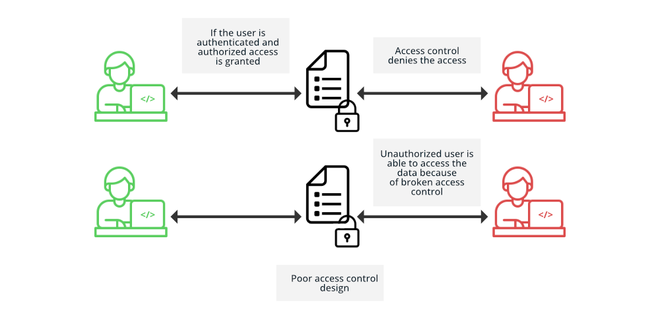

Access control is a security mechanism to put restrictions on the accessibilities of the resources and decide who or what can view or use the resources of a company. This is checked after authentication, and what authorized users are allowed to do. It is not an easy task to do, any failure while checking, can lead to data modification or destruction of data or unauthorized performance of the business functions, etc. Sometimes, developers don’t design access control specifically but simply design them along with the website. As a result that special collection of rules becomes hard to understand.

What is Broken Access Control?

Poor implementation of access control mechanism leads to flawed access control, which can be easily exploited. This is called broken access control. Because of broken access control, unauthorized users can view content that they are not allowed to view, can perform unauthorized functions, even an attacker can delete the content, or take over site administration.

Broken Access Control

Access control vulnerabilities

We can split access control vulnerabilities mainly into three categories :

1. Horizontal privilege escalation:

When users can access data of other users who have the same level of permissions as them.

For example, when you log into your social media account, you are allowed to see your content and make changes to it, but you are not allowed to get access to other users’ accounts. However, things could go wrong if access control is flawed.

2. Vertical privilege escalation:

When users can access data of those users who have permissions to perform some actions that normal users don’t, with vertical access controls, different types of users have access to different application functions.

For example, to perform certain functions and reach certain resources, a user needs to have admin privileges, a regular user doesn’t have such privileges. Broken vertical access controls let attackers get access to those functionalities.

3. Context-dependent privilege escalation:

When a user is allowed to perform actions in the wrong order.

For example, after buying the items from an e-commerce website, a user should not be allowed to modify his/her shopping cart. Context-dependent access control doesn’t allow a user to change the items after payment, but if it is broken, then the user will be allowed to make changes.

Impacts of broken access control

1. Whenever we make an account on a website, we are given a unique ID. By using that ID, we can access the database where all our sensitive contents are saved. Suppose, you have logged into a website, and your user ID is 986. The URL of your profile page should look something like this: https://brokenaccesscontrol.com/profile?id=986. We have to keep in mind that, like you, everyone else who makes his/her account on that website, is given a unique user ID. So, if you replace your ID with someone else’s user ID, then you can get access to his/her profile. Yes, this can happen if access control is not properly implemented in the server.

2. Hackers can take advantage of access flaws to gain access to the resources and services that should not be accessible to normal users.

For example, the admin page of a web application should only be accessible to the admin, and shouldn’t be available to any other user. However, if the access control is broken then hackers can easily get access to it just by making some changes in the URL. With that privilege, they can steal other users’ data or deploy malicious payloads to destroy the entire application hosting ecosystem.

3. There are possibilities of Distributed Denial of Service attacks (DDOS). With access to those user accounts, attackers can attempt to disrupt the normal traffic of a targeted server, by deploying bots. This makes it difficult for the server to distinguish legitimate user traffic from attack traffic.

How to Prevent Broken Access Control?

OWASP (Open Web Application Security Project), an online community that analyzes weaknesses and attacks on web applications, has given a list of the top 10 most dangerous vulnerabilities, and Broken Access Control is one of them. It shows that most web applications have poor security. To prevent broken access control, the security team can adopt the following practices-

1. Continuous Inspection and Testing Access Control:

Efficient continuous testing and inspecting the access control mechanism is an effective way to detect the newer vulnerabilities and correct them as soon as possible.

2. Deny Access By Default:

Design access control in such a way that not everyone can get access to the resources and functionalities unless it is intended to be publicly accessible. You can apply JIT (Just-in-Time) access, which helps to remove the risks associated with standing privileges.

3. Limiting CORS Usage:

CORS (Cross-Origin Resource Sharing) protocol provides a controlled way to share cross-origin resources. The implementation of the CORS relies on the Hypertext Transfer Protocol (HTTP) headers used in the communication between the client and the target application. When CORS protocol is misconfigured, it makes it possible for a domain to be controlled by a malicious party to send requests to your domain.

4. Enable Role-based Access Control:

This is a widely used access control mechanism. According to this, users are given permissions based on their roles. Instead of identifying each user individually, users are assigned to a group of roles, this way the struggle of IT support and administration can be reduced, and operational efficiency will be maximized.

5. Enable Permission-Based Access Control:

This is an access control method, where the authorization layer checks if the user has permission to access particular data or to perform a particular action, typically by checking if the user’s roles have this permission or not.

6. Enable Mandatory access control:

It is a security method, that restricts the ability to access resources based on the sensitivity of the information, that the resource contains. This security policy can only be controlled by the administrator, regular users don’t have the ability to change that policy. Because of this centralized administration, it is considered to be very secure.

Access control is a security mechanism to put restrictions on the accessibilities of the resources and decide who or what can view or use the resources of a company. This is checked after authentication, and what authorized users are allowed to do. It is not an easy task to do, any failure while checking, can lead to data modification or destruction of data or unauthorized performance of the business functions, etc. Sometimes, developers don’t design access control specifically but simply design them along with the website. As a result that special collection of rules becomes hard to understand.

What is Broken Access Control?

Poor implementation of access control mechanism leads to flawed access control, which can be easily exploited. This is called broken access control. Because of broken access control, unauthorized users can view content that they are not allowed to view, can perform unauthorized functions, even an attacker can delete the content, or take over site administration.

Broken Access Control

Access control vulnerabilities

We can split access control vulnerabilities mainly into three categories :

1. Horizontal privilege escalation:

When users can access data of other users who have the same level of permissions as them.

For example, when you log into your social media account, you are allowed to see your content and make changes to it, but you are not allowed to get access to other users’ accounts. However, things could go wrong if access control is flawed.

2. Vertical privilege escalation:

When users can access data of those users who have permissions to perform some actions that normal users don’t, with vertical access controls, different types of users have access to different application functions.

For example, to perform certain functions and reach certain resources, a user needs to have admin privileges, a regular user doesn’t have such privileges. Broken vertical access controls let attackers get access to those functionalities.

3. Context-dependent privilege escalation:

When a user is allowed to perform actions in the wrong order.

For example, after buying the items from an e-commerce website, a user should not be allowed to modify his/her shopping cart. Context-dependent access control doesn’t allow a user to change the items after payment, but if it is broken, then the user will be allowed to make changes.

Impacts of broken access control

1. Whenever we make an account on a website, we are given a unique ID. By using that ID, we can access the database where all our sensitive contents are saved. Suppose, you have logged into a website, and your user ID is 986. The URL of your profile page should look something like this: https://brokenaccesscontrol.com/profile?id=986. We have to keep in mind that, like you, everyone else who makes his/her account on that website, is given a unique user ID. So, if you replace your ID with someone else’s user ID, then you can get access to his/her profile. Yes, this can happen if access control is not properly implemented in the server.

2. Hackers can take advantage of access flaws to gain access to the resources and services that should not be accessible to normal users.

For example, the admin page of a web application should only be accessible to the admin, and shouldn’t be available to any other user. However, if the access control is broken then hackers can easily get access to it just by making some changes in the URL. With that privilege, they can steal other users’ data or deploy malicious payloads to destroy the entire application hosting ecosystem.

3. There are possibilities of Distributed Denial of Service attacks (DDOS). With access to those user accounts, attackers can attempt to disrupt the normal traffic of a targeted server, by deploying bots. This makes it difficult for the server to distinguish legitimate user traffic from attack traffic.

How to Prevent Broken Access Control?

OWASP (Open Web Application Security Project), an online community that analyzes weaknesses and attacks on web applications, has given a list of the top 10 most dangerous vulnerabilities, and Broken Access Control is one of them. It shows that most web applications have poor security. To prevent broken access control, the security team can adopt the following practices-

1. Continuous Inspection and Testing Access Control:

Efficient continuous testing and inspecting the access control mechanism is an effective way to detect the newer vulnerabilities and correct them as soon as possible.

2. Deny Access By Default:

Design access control in such a way that not everyone can get access to the resources and functionalities unless it is intended to be publicly accessible. You can apply JIT (Just-in-Time) access, which helps to remove the risks associated with standing privileges.

3. Limiting CORS Usage:

CORS (Cross-Origin Resource Sharing) protocol provides a controlled way to share cross-origin resources. The implementation of the CORS relies on the Hypertext Transfer Protocol (HTTP) headers used in the communication between the client and the target application. When CORS protocol is misconfigured, it makes it possible for a domain to be controlled by a malicious party to send requests to your domain.

4. Enable Role-based Access Control:

This is a widely used access control mechanism. According to this, users are given permissions based on their roles. Instead of identifying each user individually, users are assigned to a group of roles, this way the struggle of IT support and administration can be reduced, and operational efficiency will be maximized.

5. Enable Permission-Based Access Control:

This is an access control method, where the authorization layer checks if the user has permission to access particular data or to perform a particular action, typically by checking if the user’s roles have this permission or not.

6. Enable Mandatory access control:

It is a security method, that restricts the ability to access resources based on the sensitivity of the information, that the resource contains. This security policy can only be controlled by the administrator, regular users don’t have the ability to change that policy. Because of this centralized administration, it is considered to be very secure.

Система контроля и управления доступом (СКУД)

Повышение уровня безопасности – одна из основных задач автоматизации. Это относится как к промышленным и коммерческим объектам, так и к жилым помещениям. Активное развитие происходит и в сфере СКУД: отыскиваются новые решения для комплексов, расширяется функциональность оборудования.

Что такое СКУД?

СКУД– аббревиатура, которая расшифровывается как «система контроля и управления доступом». Это комплекс оборудования, главная функция которого – ограничение доступа на охраняемый объект. Элементы СКУД объединены в сеть, которая управляется с помощью специализированного программного оборудования.

Развитие сферы управления доступом привело к увеличению возможностей СКУД. Комплексы устанавливаются на промышленных предприятиях, в бизнес-центрах и офисах компаний, отелях, гипермаркетах.

Для чего нужна СКУД?

Комплекс оборудования для управления доступом в сочетании с ПО способен решать следующие задачи:

- защита информации, составляющей государственную или коммерческую тайну;

- сохранность активов и материальных ценностей;

- контроль проникновения на охраняемую территорию лиц, цель которых нарушение нормальной работы организации путем саботажа или промышленный шпионаж;

- отслеживание количества людей, одновременно находящихся в помещении;

- учет рабочего времени персонала и фиксация опозданий, досрочных уходов с работы, прогулов, переработок;

- организация пропускного режима, запрет доступа на охраняемую территорию посторонних лиц;

- учет транспортных средств, которые въезжают на территорию объекта и выезжают с нее.

Разновидности СКУД

Комплексы устройств для управления доступом подразделяются на три группы, которые различаются по автономности, комплектации и принципу работы.

- Автономные СКУД – устанавливаются в коммерческих помещениях, выполняют функцию дверных замков. Доступ разрешается при наличии карты с кодом, внесенным в программу. Если шифр карты совпадает с занесенным в ПО, дверь отпирается. Такие СКУД имеют минимальный набор функций и не нуждаются в подключении к компьютеру.

- Сетевые комплексы – имеют большую функциональность, чем автономные СКУД. Они подключены к ПК, а управление происходит дистанционно. К их возможностям относятся настройка доступа на объект по временному графику, учет рабочего времени сотрудников, интеграция с камерами видеонаблюдения, охранным оборудованием и пожарной сигнализацией.

- Биометрические. Эти СКУД отличаются индивидуальной направленностью и работают с уникальными особенностями сотрудников – отпечаток пальца, рисунок радужной оболочки глаза. Биометрический принцип распознавания повышает уровень безопасности, на 95 % снижает вероятность ошибок, предоставляя информацию по каждому работнику. Такие СКУД, помимо выполнения основных функций, учитывают также время перерывов, отпусков и командировок, ведут журнал посещений.

Компоненты СКУД

Система включает в себя ряд составляющих, каждая из которых выполняет свою задачу. Автоматизированный комплекс контроля доступа состоит из таких компонентов, как:

- датчики, идентифицирующие условия и события;

- механизмы исполнения;

- устройство, задающее алгоритм, – контроллер или персональный компьютер.

Помимо обязательных элементов, в СКУД входят дополнительные, которые расширяют функциональность комплекса.

Идентификаторы, считывающие устройства

Идентификация пользователя входит в перечень первоочередных задач комплекса контроля доступа и необходима для предоставления человеку прав или применения ограничений. Для считки, расшифровки и передачи информации в СКУД используют специальные датчики, которые подразделяются на два типа:

- Считыватели электронных кодов.

- Сканеры биометрии.

Считыватели электронных кодов

Эти элементы СКУД нужны для считки кода с носителя информации и передачи на аппаратный идентификатор. Устройства бывают следующих видов: оптические, магнитные, контактные, бесконтактные, считыватели виртуальной информации или PIN-кодов.

Оптические

Устройства нужны для обработки информации, записанной на жесткий носитель – пропуск или идентификационную карточку.

Достоинства оптических считывателей СКУД:

- простая выдача кодов идентификации;

- высокая степень защиты;

- трудность подделки: оригинальную штриховую комбинацию тяжело воспроизвести, не располагая специальным оборудованием и исходным программным пакетом.

Недостатком оптических считывателей СКУД можно считать относительно высокую стоимость аппаратов, способных безошибочно распознавать символьные ID-шифры.

Магнитные

Еще 3 года назад идентификация кодов, записанных на магнитные носители, была наиболее распространенным способом распознавания, использовавшимся комплексами контроля и управления доступом.

Преимущества магнитных считывателей СКУД:

- быстрое изготовление карт и простое нанесение на них закодированной информации;

- хорошая защищенность;

- низкая стоимость считывающих устройств.

Массовое производство чистых магнитных карточек, устройств записи и считывания информации привело к тому, что этот способ перестал отвечать действующим требованиям безопасности. Сегодня магнитные считыватели утратили былую популярность в сфере контроля доступа и постепенно вытесняются более передовыми технологиями.

Контактные

В основе этой технологии лежит считывание информации, записанной в память транспондера (RFID-метки). Для передачи ее в контроллер СКУД чип должен быть подсоединен к контактам датчика.

Плюсы контактных устройств считывания для СКУД:

- большой объем памяти чипа для записи информации;

- высокая надежность микрочипов;

- удобство применения – метки размещают на различных носителях.

Минус такого считывателя – постепенное изнашивание контактов, которое ограничивает эксплуатационный ресурс ID-карточек.

Бесконтактные

Считыватели этого типа работают по тому же принципу, что и контактные. Разница в том, что для передачи записанной на носителе информации физическое подключение устройства к контактам не требуется. Бесконтактные считыватели очень широко распространены в СКУД. Они подходят для работы с программируемыми картами proximity.

Достоинства бесконтактных считывателей:

- относительно простое устройство и доступность аппаратов для распознавания сигналов транспондера;

- неограниченный срок службы;

- размещение меток на носителях разных видов.

У этой технологии есть только один недостаток. Появление оборудования, способного работать с RFID-метками, в свободной продаже привело к частичной компрометации: умельцы делают дубликаты носителей за 5–7 минут. Но отказываться от применения бесконтактных устройств в СКУД разработчики не планируют, борясь с проблемой расширением ассортимента RFID-меток.

Считыватели виртуальной информации

Включение таких устройств в состав комплекса СКУД делает распознавание многоуровневым, повышая уровень безопасности. Решение о допуске принимается на основе двух факторов: информации, записанной на носитель, и цифрового кода, который вводит пользователь.

Минус такого подхода – привязка к аппарату пользователя. Для защиты информации от дистанционного перехвата во время передачи нужно принимать специальные меры.

Считыватели PIN-кодов

Эти устройства не нуждаются в идентификаторах, поскольку принимают решение о допуске на основании кода, который пользователь вводит вручную с помощью клавиш на аппарате.

Традиционный способ защиты отличается надежностью. Аппаратные средства идентификации в случае кражи компрометируются, становясь доступными посторонним людям. PIN-код же лишен такого недостатка.

Биометрические сканеры

Инновационные технологии постепенно вытесняют аппаратные идентификаторы, обеспечивая распознавание пользователей по биометрической информации:

- папиллярный узор на пальце руки;

- рисунок кровеносных сосудов на запястье или наружной стороне кисти;

- геометрические параметры формы лица;

- радужка глаза.

В состав биометрических сканеров включают программные комплексы, которые преобразуют мультимедийную информацию, переводя ее в цифровой код. Стоимость оборудования из-за этого повышается, но зато распознавание будет достоверным и защищенным, оправдывая использование устройств.

Использование в СКУД алгоритмов распознавания по биометрии требует надежной защиты персональной информации. В базе оборудования хранят исключительно цифровые коды, по которым нельзя восстановить параметры личности.

Датчики

Кроме идентификаторов и считывающих устройств, в комплект СКУД входят и датчики для разграничения внутреннего доступа, контроля перемещений по территории объекта и решения других задач:

- расположенные внутри помещений кнопки для подачи команд на открытие дверей;

- датчики открывания – герконы, контактные переключатели;

- ИК-датчики для обнаружения присутствия, движения;

- датчики освещенности, влажности, температуры и другие преобразователи, показания которых важны для корректирования кодов и более достоверной идентификации.

Для контроля обстановки на объекте и распознавания пользователей операторами в состав СКУД включают камеры внутреннего наблюдения, способные вести фото- и видеосъемку.

Исполнительные механизмы

Для решения задач, стоящих перед системами контроля доступа, в их составе должны быть исполнительные механизмы, которые еще называют преграждающими. В их число входят:

- запирающие устройства с электроприводом – замки, защелки;

- турникеты;

- двери с функцией автоматического открытия и закрытия;

- ворота с управляемыми створками, барьеры, шлагбаумы.

Исполнительные механизмы СКУД предназначены для блокировки доступа или его предоставления при условии прохождения пользователем идентификации.

Вместе с преграждающими устройствами СКУД или отдельно от них подключают:

- приводы видеокамер;

- устройства сигнализации и оповещения;

- записывающую аппаратуру.

Контроллеры и комплексы управления

Контроллер или управляющий комплекс – это «мозг» СКУД, который выполняет следующие задачи:

- прием сигналов от датчиков и считывающих устройств;

- определение срабатывания триггеров, проверка условий;

- формирование ответов на события с помощью алгоритмов или выборки из информационной базы;

- отправка управляющих сигналов на исполнительные механизмы.

Конструкция, расположение и работоспособность контроллеров систем управления доступом должны соответствовать предъявляемым требованиям:

- Отсутствие сбоев в работе даже при отключении электричества и других чрезвычайных ситуациях. Для этого СКУД оборудуются автономными источниками питания, контроллеры находятся внутри защищенных корпусов и монтируются в помещениях, хорошо защищенных от воздействия внешних факторов.

- Ограничение доступа. Пользователи, не обладающие правами администратора, не могут работать с аппаратурой и программными пакетами и находиться в помещениях, где расположено оборудование.

- Информационная безопасность, включающая защиту от хакерских взломов и устойчивость рабочих алгоритмов.

- Надежность хранения информации. Накопители этих систем обычно предусматривают многократное резервирование.

Как повысить надежность?

Оборудование контроля доступа обеспечивает надежность идентификации по двум направлениям:

- невозможность дискредитации носителей и использования информации посторонними людьми;

- увеличение точности распознавания человека.

Дискредитацию носителей предотвращают следующими способами:

- создание сложных и длинных кодов идентификации;

- повышение надежности алгоритмов шифрования, снижение вероятности взлома при передаче информации;

- многоуровневая идентификация, сочетающая распознавание аппаратной информации с вводом PIN-кода;

- безопасные каналы передачи, обменные протоколы.

Какие СКУД подходят для офисов?

Подбирая систему контроля и управления доступом для офисных помещений, нужно учитывать масштабы организации. В крупных компаниях оборудование помогает поддерживать дисциплину и учитывать рабочее время каждого работника.

Оптимальное решение для таких фирм и предприятий – внедрение биометрических систем, в которых каждый сотрудник имеет свой индивидуальный код, автоматически определяющий степень его допуска и позволяющий безошибочно контролировать соблюдение рабочего графика.

Автономные системы рекомендуется применять в бизнес-центрах, где могут располагаться офисы различных организаций.

СКУД для частных домов и квартир

Жилища не нуждаются в столь разветвленном и многофункциональном комплексе контроля доступа, которым оснащаются предприятия. Однако основные возможности СКУД пригодятся и владельцам коттеджей, а также квартир.

Набор оборудования СКУД для дома предусматривает:

- дополнительные электронные запорные устройства, ключи которых имеют соответствующую аппаратную начинку;

- интеграцию с камерами видеонаблюдения, сигнализацией, охранным комплексом, устройством пожарного оповещения;

- видеосвязь или голосовой контакт с посетителями по домофону;

- ограничение доступа в отдельные помещения и зоны, где хранятся, например, сейфы с оружием или драгоценности.

Как и офисные комплексы, СКУД для частного жилья создаются на базе средств автоматизации, которые могут быть как стандартными, так и специфическими. Использование современных устройств позволяет поддерживать безопасность объектов на высоком уровне.

Компания «DELTA системы безопасности» предлагает свои услуги по монтажу и обслуживанию СКУД в Москве и других регионах России. С помощью профессионального оборудования для автоматизации вы сможете наладить пропускной режим, контролировать доступ персонала в служебные помещения, учитывать рабочее время сотрудников, а также выполнять ряд других задач.

Установкой и пусконаладочными работами занимаются эксперты DELTA. В решении вопросов, возникающих при эксплуатации оборудования, помогут специалисты поддержки, работающие в круглосуточном режиме.

Заказать систему контроля доступа

- Контроллер

- Электромеханические замки

- Электромеханическая защелка

- Электромеханические турникеты

- Шлюзовые кабины и тамбуры

- Считыватель

- Датчики положения двери

- Доводчики

- Видеодомофон

- Ограждения

- Основные термины, используемые в разделе

Управление доступом представляет собой совокупность программно-технических средств и организационно-административных мероприятий, с помощью которых решается задача контроля и управления доступом как на сам объект, так и в отдельные его помещения, а также оперативный контроль за персоналом и временем его нахождения на территории объекта.

Главным направлением развития СКУД является их интеллектуализация, то есть передача максимально возможного количества функций по сбору, обработке информации и принятию решений аппаратным средствам СКУД и компьютерам. Система управления доступом сегодня — это программно-аппаратный комплекс, включающий в себя контроллеры СКУД, управляемые замки, считыватели, турникеты, шлюзовые кабины, металлодетекторы, а также компьютеры и программное обеспечение верхнего уровня, облегчающее настройку, мониторинг и оперативное управление правами доступа персонала.

Контроллер

Контроллер — это высоконадежный электронный прибор (специализированный компьютер), в котором хранится информация о конфигурации, режимах работы системы, перечень лиц, имеющих право доступа на объект, а также уровень их полномочий (куда и когда именно можно ходить). В простых случаях минимальный вариант контроллера может быть встроен в считыватель.

Следующим важным звеном СКУД являются подключаемые к контроллеру считыватели, позволяющие извлекать информацию с «пропуска» пользователя — личного идентификатора. Эта информация затем поступает в контроллер, который и принимает решение о допуске пользователя на объект или в помещение. Контроллер можно настроить таким образом, что он будет запрашивать подтверждение принятого решения у компьютера. В настоящее время применяются считыватели на основе самых разных технологий.

Довольно часто необходимо организовать двунаправленный контроль прохода через одну дверь. В этом случае применяются два считывателя — один на вход, другой на выход.

Любой считыватель предполагает ответную часть — карту (идентификатор), которой приписан определенный уровень доступа.

Сейчас применяются различные виды карт, причем всем им соответствует свой тип считывателя: Touch Memory (I Button), Proximity, магнитные, менее распространенные — штриховые, Wiegand, биометрические и др.

Для повышения надежности идентификации, кроме считывателей, к контроллеру может подключаться клавиатура для набора персонального идентификационного номера (PIN-кода).

К компонентам системы управления доступом относятся:

- преграда, одновременно являющаяся средством пропуска персонала или транспорта: дверь, турникет, шлюзовая кабина, шлагбаум и т.п.;

- исполнительный механизм для поддержания преграды в закрытом состоянии (нормальное состояние — доступ запрещен): замок для двери, запирающее устройство турникета, шлюзовой кабины, шлагбаума и т.п.;

- устройства контроля состояния преграды: датчики различных типов (например, герконовые);

- средства управления устройством запирания с модулем идентификации: контроллер со считывателем;

- идентификаторы: электронные пропуска, карты.

Процесс идентификации, то есть опознания пользователя и определения его полномочий по доступу на режимную территорию или в помещение, является важным моментом, определяющим структуру, функциональные возможности, надежность и работоспособность систем управления доступом.

Наиболее широкое практическое распространение получили следующие методы идентификации:

- использование механического ключа;

- организация пропускной системы обычного типа (пропуск с фотографией: охранник на входе);

- при помощи кодового замка с набором кода на клавиатуре;

- посредством различного вида карт (электронных, механических, магнитных), на которые нанесен код, определяемый специальным устройством (считывателем);

- при помощи особых устройств, генерирующих модулированный ультразвуковой, инфракрасный или радиосигнал;

- при помощи технических устройств (биометрические устройства), определяющих физиологические параметры человека, такие, как голос, отпечатки пальцев и пр.;

- комбинированные методы.

Все вышеупомянутые методы управления доступом работают на практике, и их список пополняется новыми идеями.

Элементы систем управления доступом подразделяются на обязательные, без которых система неработоспособна, и дополнительные, улучшающие функциональные, сервисные характеристики системы, а также ее надежность. К обязательным элементам относятся контроллер, исполнительный механизм, считыватели идентификаторов и датчик положения двери. К дополнительным – дверной доводчик, аудио- и видеодомофон, блок резервного питания и система дистанционного открывания двери.

Контроллер является основным устройством системы, производящим идентификацию пользователя и дающим разрешение на проход, в случае если считанный с идентификатора код совпадает с кодом, хранящимся в памяти контроллера. При несовпадении кода разрешение на проход не выдается.

Основными характеристиками контроллера являются:

- поддерживаемые режимы работы — автономный или сетевой через линию связи с использованием компьютера;

- обслуживаемые типы считывателей;

- максимальное количество пользователей;

- возможность ведения протокола событий (наличие внутренней памяти для этого и ее размер);

- поддержка различных расписаний для прохода пользователей.

Электромеханические замки

Электромеханические замки представляют собой обычные замки, у которых механизм секретности дополнен элементами электромеханики, позволяющими открывать замок как механическим ключом, так и подачей импульса тока от исполнительного устройства — контроллера.

Электромеханические замки по способу установки различаются на врезные и накладные, а по типу открывания двери — на замки для правых и левых дверей, открываемых наружу и внутрь помещений.

Замки имеют один или несколько ригелей, в том числе и противоотжимных, оборудуются защелкой, которая в некоторых типах замков может быть совмещена с ригелем.

Отпирание замков производится двумя способами: основной (электрический) — подачей управляющего напряжения контроллером; резервный (механический) — поворотом механического ключа, вставляемого в механизм секретности снаружи двери, или при повороте постоянного ключа изнутри.

Электромеханическая защелка

Электромеханическая защелка предназначена для запирания правых и левых внутренних дверей объекта. Используется совместно с механическим замком врезного типа, имеющим ригель-защелку.

Электромеханическая защелка, в отличие от электромеханического замка, монтируется не в полотно двери, а в дверной косяк. Она позволяет блокировать язычок защелки механического замка, установленного в двери, при ее запирании и разблокирует замок при подаче сигнала от контроллера.

Использование этих изделий позволяет полностью сохранить замочную фурнитуру, ранее установленную на двери.

Совместно с электромеханическими защелками рекомендуется использовать замки врезного типа, обладающие следующими характеристиками:

- невозможность свободного отпирания замка поворотной ручкой постоянного ключа изнутри или поворотной дверной ручкой изнутри и снаружи (это условие необходимо для правильного функционирования СКУД и регистрации проходов);

- возможность аварийного отпирания замка механическим ключом (это условие необходимо для выхода из помещения в аварийной ситуации).

В качестве недостатка электромеханической защелки следует отметить, что она не позволяет обеспечить высокую механическую надежность запирания дверей и не стыкуется с отдельными типами механических замков.

Принцип работы электромагнитного замка заключается в притягивании металлической пластины, закрепленной на подвижной части двери, к сердечнику с обмоткой, закрепленному на неподвижной дверной коробке.

Основная особенность такого замка состоит в применении специальных магнитных материалов с высокой коэрцитивной силой, позволяющей создавать усилие на разрыв до 500 кг при потребляемой замком мощности всего 5-10 Вт.

Конструктивно все замки такого типа устроены одинаково и имеют схожие технические характеристики.

Замки имеют повышенную надежность из-за отсутствия в конструкции подвижных деталей и трущихся частей. В случае отказа электроники системы (контроллера), касание считывателя даже зарегистрированной картой не поможет открыть дверь: необходимо разорвать цепь питания электромагнитного замка. Это поможет сделать ключ аварийного отпирания двери.

При использовании электромагнитного замка в разряд необходимого дополнительного оборудования переходит доводчик. Не лишним будет также использование блока резервного питания.

Электромеханические турникеты

Электромеханические турникеты предназначены для управления потоками людей на проходных промышленных предприятий, в банках, офисах, административных учреждениях, магазинах, вокзалах, аэропортах и других местах.

Использование поясных турникетов в большинстве случаев является оптимальным по цене и степени защиты.

Турникеты обеспечивают высокую пропускную способность. Наличие функции однократного прохода и возможность разделения потока людей по одному позволяет эффективно использовать турникеты в системах контроля доступа.

Шлюзовые кабины и тамбуры

Шлюзовые кабины и тамбуры предназначены для защиты от попыток несанкционированного прохода на объект, обнаружения металлических предметов, блокирования нарушителей, управления движением и разделения потока посетителей.

Шлюзовые кабины и тамбуры обеспечивают:

- организацию прохода на объект таким образом, что при открытой наружной двери внутреннюю дверь открыть невозможно, и наоборот;

- запрет посетителям на вход и выход из шлюза до окончания процедуры выдачи пропусков и разрешения на посещение объекта;

-

блокирование в шлюзе выявленных потенциальных нарушителей.

Считыватель

Считыватель — устройство, расположенное, как правило, на стене рядом с дверью или другим преграждающим устройством и предназначенное для чтения идентификационного кода с карт пользователей. В корпусе считывателя может быть установлен светодиод для индикации приглашения к входу в случае успешного считывания кода.

Считыватель для Touch Memory (Ibutton) является контактным датчиком, считывающим код с карты-таблетки при касании ею считывателя.

Считыватель для магнитных карт своим внешним видом и размерами напоминает пачку сигарет с прорезью, а функционально представляет собой магнитный тракт магнитофона — магнитную головку, к которой специальный ролик прижимает магнитную карту. Для считывания кода с магнитной карты пользователю следует провести ею в прорези считывателя вдоль всей ее магнитной полосы. Наиболее развитые магнитные считыватели имеют PIN-клавиатуру и позволяют программировать функции считывателя.

Считыватель Proximity генерирует электромагнитное излучение определенной частоты (обычно 125 кГц) и при внесении Proximity-карты в зону действия считывателя это излучение через встроенную в карту антенну подпитывает электронику карты. Получив необходимую энергию для работы, карта пересылает на считыватель свой идентификационный номер с помощью электромагнитного импульса определенной формы и частоты. Длительность такого цикла составляет обычно около 0,1 с.

Основной характеристикой Proximity — считывателя является расстояние, на котором происходит уверенное считывание кода, которое для распространенных и недорогих считывателей равно 6 — 10 см. Лучшие и достаточно дорогие считыватели обеспечивают расстояние считывания до 60 — 80 см. На таких расстояниях можно вообще не вынимать идентификатор из кармана: система допустит вас в защищенное помещение просто при подходе к двери. (Здесь следует учесть, что вы можете просто пройти рядом с дверью, не имея намерения заходить в защищенное помещение, блокировка с исполнительных механизмов двери при этом будет снята.)

Датчики положения двери

При использовании системы управления доступом нормальным состоянием двери считается закрытое, поэтому использование датчиков положения двери обязательно. В СКУД могут использоваться любые типы датчиков — концевые выключатели, герконы, извещатели охранной сигнализации. На основании данных, поступающих от этих датчиков, система анализирует состояние двери и, в случае необходимости, звуковым сигналом информирует о том, что ее следует закрыть.

Доводчики

Оснащение двери доводчиком обеспечивает выполнение одного из главных требований функционирования систем управления доступом: дверь должна закрываться за каждым человеком. Кроме того, доводчик обеспечивает плавное закрытие двери и, соответственно, снижает ударные нагрузки на исполнительные механизмы, что значительно повышает долговечность работы системы (особенно электромеханических замков и защелок).

По принципу действия доводчики напоминают обычную дверную пружину, снабженную демпфирующим устройством. Демпферы доводчиков могут быть гидравлическими и пневматическими. Гидравлические доводчики более надежны и долговечны, так как в качестве рабочего тела в них используется специальная жидкость, обладающая смазывающими свойствами. При выборе доводчика следует учитывать массу двери: доводчики выпускаются для дверей разного веса.

Большинство доводчиков снабжены регулятором скорости закрытия двери, причем наиболее совершенные позволяют регулировать скорость как начальной фазы этого процесса, так и конечной. Некоторые доводчики предоставляют возможность фиксации двери в открытом состоянии. Поскольку для закрытия двери на защелку требуется значительно большее усилие, чем просто на ее поворот, наиболее качественные и дорогие доводчики в конечной фазе имеют функцию «дохлопа».

Видеодомофон

Видеодомофон — это двухстороннее аудиопереговорное устройство с возможностью одностороннего видеоконтроля. В наружную панель видеодомофона встроена телекамера, а внутренняя панель представляет собой настенную конструкцию из монитора и трубки. Внутренняя панель снабжена кнопкой для дистанционного управления входной дверью.

Оснащение средствами видеоконтроля входной двери позволяет упростить процедуру входа (особенно при оснащении двери средствами управления доступом) и значительно повысить безопасность данной операции как для самого объекта, так и для каждого из его сотрудников.

Система дистанционного отпирания двери в простейшем виде представляет собой обычную кнопку с нормально-разомкнутыми контактами. Однако в системах управления доступом такая простота не всегда уместна, поскольку факт преодоления преграды (отпирание двери и впуск посетителя) в этом случае не может быть учтен системой и создаст сложности службе безопасности при анализе возможной критической ситуации (в электронном журнале проходов будет отсутствовать запись о данном входе или выходе). Поэтому основным способом дистанционного отпирания двери является установка считывателя (в журнале проходов в этом случае будет запись с фамилией открывшего дверь), а резервным — использование кнопки (когда категория помещения невысока и глубокого анализа службе безопасности проводить не потребуется).

Ограждения

Ограждения предназначены для формирования потоков людей и ограничения зон прохода, устанавливаются на проходных различных объектов. Они могут быть поворотного типа, позволяющие в экстренных случаях быстро образовать широкий проход.

Дополнение СКУД блоками резервного или бесперебойного питания обеспечивает ее нормальное функционирование при сбоях основного питания на время, определяемое емкостью используемых в них аккумуляторов. Основными характеристиками источников бесперебойного питания являются вид (постоянное или переменное) и величина выходного напряжения (5, 12, 24, … ~220 В), а также емкость установленных внутри них аккумуляторов, определяющая время непрерывной работы блока (обычно 0,5-3 часа, в отдельных случаях — до нескольких суток). При возобновлении подачи основного питания происходит автоматический заряд разряженных аккумуляторов (для этого требуется некоторое время, обычно несколько часов).

Программное обеспечение — абсолютно необходимый элемент СКУД среднего и высокого класса. Представляет из себя программный продукт, устанавливаемый на серийной ЭВМ, как правило, IBM-совместимой (в простейшем случае — обычный «офисный» компьютер, для серьезных приложений — промышленная ЭВМ). Программа поддерживает аппаратные средства связи с контроллерами и обеспечивает выполнение важнейших функций по обслуживанию СКУД:

- конфигурирование контроллеров с обеспечением процедуры занесения в них списков пользователей и их прав прохода;

- ведение базы данных точек контроля прохода и пользователей, допущенных в конкретные помещения и на территорию;

- съем информации о событиях на точке контроля прохода, ее документирование и архивирование;

- предоставление оператору системы текущей информации в легко воспринимаемом виде;

- оперативное управление системой.

Программы управления СКУД от разных фирм, как правило, ориентированы на управление линейками контроллеров конкретных производителей. Бывает и так, что для оборудования одного и того же производителя несколько разных фирм пишут собственные программы верхнего уровня. Отсюда такое большое разнообразие предложений на рынке. Внешне функционально все программы приблизительно одинаковы. Различие определяется функциями поддерживаемого оборудования, удобством интерфейса и количеством функций, предоставленных конкретной программой. Более глубокие различия проявляются при реализации крупных проектов с усложненным набором выполняемых функций. Иногда под такие проекты приходится писать специализированное программное обеспечение, естественно, не на пустом месте, а на базе уже разработанного, типового.

В данном разделе каталога представлено оборудование для систем контроля и управления доступом.

Основные термины, используемые в разделе

- Доводчик дверной — механическое, гидравлическое или пневматическое устройство для принудительного закрывания двери.

- Ключ ТМ — персональный идентификатор для использования в СКУД, использующий вещественный код-предмет, в который с помощью специальной технологии занесен идентификационный признак в виде кодовой информации.

- Контроллер — программируемый прибор управления, имеющий нормируемый ресурс функциональных возможностей, свойств и параметров.

- Н.З. — нормально замкнутые контакты.

- Н.О. — нормально разомкнутые контакты.

- Средства КУД (средства контроля и управления доступом) — механические, электромеханические, электрические и электронные устройства, конструкции и программные средства, обеспечивающие функцию контроля и управления доступом.

- СКУД (системы контроля и управления доступом) — совокупность совместно действующих технических средств контроля и управления и обладающих технической, информационной, программной и эксплуатационной совместимостью.

- Считыватель — устройство в составе устройств ввода идентификационных признаков (УВИП), предназначенное для считывания идентификационных признаков.

- Считыватель ключей ТМ — контактная площадка для считывания идентификационного кода с идентификатора Touch Memory.

- Турникет — устройство перегораживающее управляемое (УПУ).

- Устройства исполнительные — устройства или механизмы, обеспечивающие приведение в открытое или закрытое состояние УПУ.

- Устройство перегораживающее управляемое (УПУ) — устройства, обеспечивающие физическое препятствие доступу людей, транспорта и других объектов и оборудованные исполнительными устройствами для управления из состоянием.

- Шлагбаум — устройство перегораживающее управляемое (УПУ).

- Электромагнитный замок — устройство исполнительное, принцип действия которого основан на удержании магнитом металлического якоря, закрепленного на двери.

- Электромеханический замок — устройство исполнительное, при подаче на контактные клеммы которого напряжения, электромагнитное реле притягивает стопор механического устройства, предоставляя возможность открыть дверь.

- Электромеханическая защелка — устройство исполнительное, принцип действия которого схож с принципом действия электромеханического замка.

- Proxi-карта — персональный идентификатор с расположенным внутри носителем кода, считывание которого осуществляется без непосредственного контакта со считывателем.

- RS-232 — формат цифровой передачи данных.

- RS-422 — усовершенствованный по сравнению с RS-232 формат цифровой передачи данных.

- RS-485 — усовершенствованный по сравнению с RS-422 формат цифровой передачи данных. Основное усовершенствование касается числа устройств, управляемых этим форматом.

- ТМ (Touch Memory) — персональный идентификатор в виде микросхемы, размещенной в прочном круглом корпусе из нержавеющей стали.

- Weigand (Виганд — карта) – персональный идентификатор в виде карты с запрессованными внутри кусочками проволоки из особого ферромагнитного сплава.