«Ошибка: аутентификация не удалась» – ExpressVPN

«VPN-соединение: аутентификация пользователя не удалась» – NordVPN

Вы не одиноки, когда сталкиваетесь с ошибкой «VPN Authentication Failed» – это одна из наиболее часто сообщаемых проблем VPN. Как пользователь VPN, я знаю, как важно оставаться защищенным в сети, а не идти на компромисс в отношении безопасности. Так что не волнуйтесь – я придумала 11 методов, которые вы можете использовать, чтобы исправить эту ошибку и быстро восстановить и запустить VPN .

Сообщения об ошибках проверки подлинности на NordVPN и ExpressVPN

1. Перезагрузите компьютер

Иногда самые простые решения являются лучшими. Как и многие технические проблемы, ошибку «VPN Authentication Failed» иногда можно решить, перезагрузив устройство . Это очищает кэш памяти и останавливает любой код, который не работает должным образом, чтобы VPN мог начать заново.

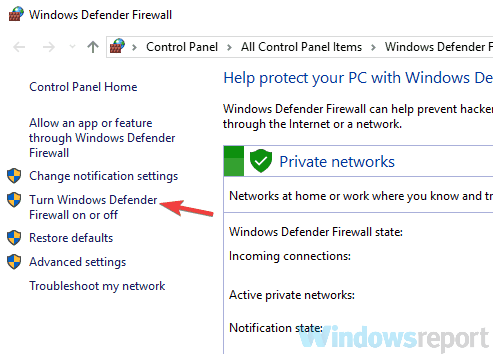

2. Отключите ваш брандмауэр

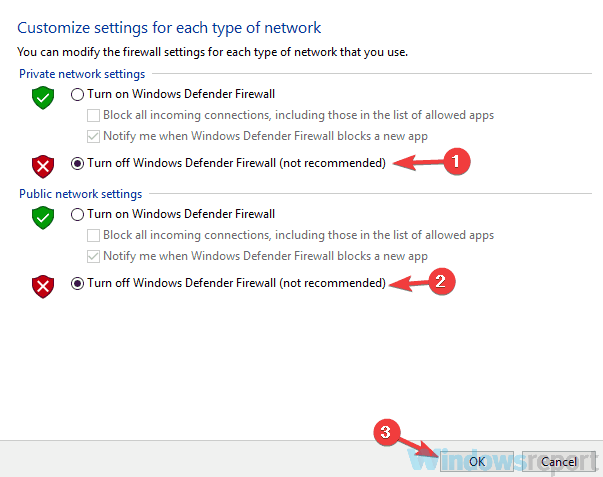

Если вы используете брандмауэр, он может блокировать ваш VPN-клиент. Чтобы выяснить, является ли это проблемой, вам нужно временно отключить брандмауэр, чтобы убедиться, что он что-то исправляет . Убедитесь, что вы отключили как сторонние, так и встроенные брандмауэры (например, брандмауэр Защитника Windows). Это необходимо сделать для публичных и частных сетей – эта опция должна быть в настройках вашего брандмауэра.

Это не постоянное решение, и отключение брандмауэра может сделать ваш компьютер уязвимым для угроз безопасности. Если проблема связана с вашим брандмауэром, вам нужно изменить настройки или переключиться на другой брандмауэр .

3. Попробуйте проводное соединение

Иногда проблемы с вашим маршрутизатором могут помешать правильному подключению VPN . Это не часто, но это случается, особенно если вы используете два связанных маршрутизатора. Попробуйте подключиться к маршрутизатору с помощью кабеля Ethernet вместо беспроводного подключения и посмотрите, решит ли это проблему.

Если использование двух маршрутизаторов вызывает проблемы, вы можете исправить это, включив режим моста . Метод для этого варьируется в зависимости от модели, поэтому проверьте руководство вашего маршрутизатора.

4. Используйте другой протокол VPN

В большинстве VPN вы можете выбрать, какой протокол IP использовать . Наиболее распространенными являются TCP (протокол управления передачей) и UDP (протокол пользовательских дейтаграмм). Основное отличие состоит в том, что TCP включает исправление ошибок , то есть он отправляет все, что повреждено или не получено из-за проблем с соединением. Поскольку UDP этого не делает, он быстрее, но может быть менее надежным.

Переключение между протоколами может устранить ошибку «VPN Authentication Failed» , ускоряя ваше соединение, особенно если вы переходите с TCP на UDP . Вы найдете эту опцию в настройках вашего VPN-приложения. Обратите внимание, что качество вашего соединения может ухудшиться, если вы переключите протоколы.

5. Попробуйте альтернативный DNS-сервер

По умолчанию ваш VPN-клиент, вероятно, будет использовать DNS-серверы вашего VPN-провайдера. Это снижает риск утечек DNS, но иногда вызывает проблемы с подключением . Чтобы проверить, является ли это проблемой, попробуйте использовать другие DNS-серверы . В настройках вашего VPN-приложения вам нужно отключить опцию «Использовать только DNS-серверы VPN». Имейте в виду, что это может немного увеличить риск утечки DNS.

6. Попробуйте другую сеть WiFi

Если ни одно из предыдущих решений не помогло вам, возможно, проблема в вашей сети Wi-Fi. Чтобы узнать, так ли это, попробуйте использовать VPN в общедоступной точке доступа WiFi или в доме друга . Если VPN работает в этих других сетях, ваша проблема может быть в этом. Взгляните на настройки Интернета и WiFi и попытайтесь определить причины проблем с VPN.

7. Подключитесь к другому серверу VPN

Если вы пытаетесь подключиться, возможно, сервер VPN, который вы используете, слишком медленный или имеет слишком много пользователей . Большинство приложений VPN позволяют выбирать между несколькими серверами в каждом доступном месте. Попробуйте перейти на другой и посмотреть, поможет ли это.

Помните, что чем ближе вы находитесь к серверу, тем быстрее он будет . Например, если вы находитесь в Европе и вам необходимо подключиться к американскому серверу, серверы на восточном побережье должны быть быстрее, чем на западе.

Если вы используете VPN на своем маршрутизаторе, а не через клиент на вашем устройстве, переключение между серверами более сложное . Способ зависит от вашего роутера и провайдера VPN. Если вы не уверены, как это сделать, проверьте документацию для вашего маршрутизатора и VPN .

8. Переустановите свой VPN

Поврежденная установка вашей VPN может привести к ошибке «VPN Authentication Failed» . Если вы подозреваете, что это может быть проблемой, попробуйте удалить и переустановить VPN-клиент . Избегайте других ошибок, используя программное обеспечение для удаления, чтобы удалить все записи реестра и файлы из первой установки.

9. Убедитесь, что ваша VPN-подписка активна

Если вы используете платный VPN-сервис, срок действия вашей подписки истек . Кроме того, вы, возможно, создали учетную запись, но еще не купили подписку.

Чтобы решить эту проблему, войдите в свою учетную запись на веб-сайте вашего провайдера VPN и убедитесь, что ваша подписка была оплачена .

10. Убедитесь, что не слишком много одновременных подключений

Большинство VPN-сервисов ограничивают количество устройств, которые могут быть подключены к VPN одновременно . Если вы подключили несколько устройств, возможно, вы превысили лимит. Посетите веб-сайт вашего поставщика услуг VPN, чтобы подтвердить количество одновременных подключений. Если вы превысили лимит, отключите все устройства, которые вы не используете .

11. Попробуйте лучше VPN

Если вы перепробовали все вышеперечисленные решения и у вас все еще есть проблемы, вы можете подумать о более качественном VPN-сервисе . Бесплатные VPN более низкого уровня могут быть медленными и подвержены другим проблемам с подключением. Напротив, услуги премиум-класса очень быстрые и гораздо реже вызывают проблемы . Например, ExpressVPN предлагает неограниченную пропускную способность и имеет встроенную функцию проверки скорости, которая поможет вам выбрать самый быстрый сервер.

Для тех, кто ограничен в бюджете, NordVPN имеет много тех же функций, что и ExpressVPN, по более доступной цене . Сервис не такой быстрый, но он известен своей надежностью. Или, если вы смотрите много онлайн-контента, вы можете попробовать CyberGhost . Компания гарантирует, что вы всегда будете подключены к самому быстрому доступному серверу, а также имеет серверы, оптимизированные для различных потоковых сервисов .

Все эти VPN предоставляют гарантии возврата денег, так что вы можете попробовать их некоторое время и получить полный возврат средств, если вы не удовлетворены .

Получите лучший VPN сейчас!

Вывод

Ошибка «VPN Authentication Failed» может быть распространена, но исправить ее просто. С этими решениями вы скоро снова будете в безопасности.

Испытываете другие проблемы с подключением? Ознакомьтесь с этим руководством по исправлению наиболее распространенных кодов ошибок VPN .

Статья была переведена для сайта https://vpn.inform.click

Источник: www.wizcase.com

Step-by-Step to fix Cisco Anyconnect Authentication failed errors

- Takes long time for AnyConnect client to complete VPN Login.

- Cisco anyconnect login failed

- Cisco AnyConnect takes long time to initiate connection and Authentication failed.

- Unable to Proceed, Cannot Connect to the VPN Service.

- VPN Client Driver Encounters Errors after a Microsoft Windows Update.

- Your environment does not meet the access criteria defined by your administrator

- cisco anyconnect login failed

Table Of Contents

- 1 Method 1 : Step-by-Step to fix VPN Authentication failed Error.

- 2 Method 2 : Step-by-Step to fix Cisco Anyconnet VPN Authentication

- 3 Method 3 : Download the Latest Cisco anyconnect secure mobility client

- 4 Why Cisco anyconnect login failed

- 5 Why cisco anyconnect vpn service not available ?

Method 1 : Step-by-Step to fix VPN Authentication failed Error.

Follow the below steps in your Windows 10 computer

Step 1

In the search field, type in Command Prompt, or just CMD.

Right click the top result, and select Run as Administrator.

Step 2

Enter net stop CryptSvc.

Step 3

Analyze the database to verify its validity by entering

|

esentutl /g %systemroot%System32catroot2{F750E6C3—38EE—11D1—85E5—00C04FC295EE}catdb |

Step 4

When prompted, choose OK to attempt the repair. Exit the command prompt and reboot the computer.

Method 2 : Step-by-Step to fix Cisco Anyconnet VPN Authentication

Step 1

In the search field, type in Command Prompt, or just CMD.

Right click the top result, and select Run as Administrator.

Step 2

Enter net stop CryptSvc.

Step 3

Rename the following directory:

|

rename %/WINDIR%system32catroot2 to catroot2_old |

Step 4

Exit the command prompt and reboot the computer.

Method 3 : Download the Latest Cisco anyconnect secure mobility client

Cisco anyconnect for windows download and Cisco anyconnect secure mobility client mac Click here

Steps to install Cisco anyconnect secure mobility client on Windows and Mac

Extract the zip file and click on Setup.exe

Select the list of services required that your corporate network supports

Please note : Do not install all services as this may not require and will cause lot of problem in connecting to vpn

After selecting the required services click installed services.

Latest version Cisco anyconnect secure mobility client will be installed

Note : When upgrading to version Cisco anyconnect secure mobility client, old version will be removed automatically no need to do manual uninstallation

Why Cisco anyconnect login failed

Check for Windows update, if any patches waiting for update or reboot, apply and reboot.

If the computer was in sleep mode or Hibernation mode, Reboot your computer.

Open Task manager, go to Details tab> search for vpngui.exe, end task.

Connect your laptop to Mobile hotspot and try connecting to Cisco anyconnect.

Above Steps will resolve Cisco anyconnect login failed Problem.

Why cisco anyconnect vpn service not available ?

In Windows 10 search type in Task Manager, open the app, then Go to Details scroll down to look for vpnui.exe , select and click on End task.

Scroll down look for vpnagent.exe, select and click on End task

In Windows 10 Search type in services, open the app, scroll down and look for

Cisco AnyConnect Secure Mobility Agent for Windows check services are running or not, if not start the service

Cisco Secure Operations Check services are running or not, if not start the service

You Might Also like To Know….

Table Of Contents

Troubleshooting Cisco ISE

Installation and Network Connection Issues

Unknown Network Device

CoA Not Initiating on Client Machine

Users Are Assigned to Incorrect VLAN During Network Access Sessions

Client Machine URL Redirection Function Not Working

Cisco ISE Profiler is Not Able to Collect Data for Endpoints

RADIUS Accounting Packets (Attributes) Not Coming from Switch

Policy Service ISE Node Not Passing Traffic

Registered Nodes in Cisco ISE Managed List Following Standalone Reinstallation

Primary and Secondary Inline Posture Nodes Heartbeat Link Not Working

Licensing and Administrator Access

Certificate Expired

Configuration and Operation (Including High Availability)

Client Machines Are Not Able to Authenticate

Users Are Not Appropriately Redirected to URL

Cannot Download Remote Client Provisioning Resources

Lost Monitoring and Troubleshooting Data After Registering Policy Service ISE Node to Administration ISE Node

Cisco ISE Monitoring Dashlets Not Visible with Internet Explorer 8

External Authentication Sources

User Authentication Failed

Missing User for RADIUS-Server Test Username in Cisco ISE Identities

Connectivity Issues Between the Network Access Device (Switch) and Cisco ISE

Active Directory Disconnected

Cisco ISE Node Not Authenticating with Active Directory

RADIUS Server Error Message Entries Appearing in Cisco ISE

RADIUS Server Connectivity Issues (No Error Message Entries Appearing in Cisco ISE)

Client Access, Authentication, and Authorization

Cannot Authenticate on Profiled Endpoint

Quarantined Endpoints Do Not Renew Authentication Following Policy Change

Endpoint Does Not Align to the Expected Profile

User is Unable to Authenticate Against the Local Cisco ISE Identity Store

Certificate-Based User Authentication via Supplicant Failing

802.1X Authentication Fails

Users Are Reporting Unexpected Network Access Issues

Authorization Policy Not Working

Switch is Dropping Active AAA Sessions

URL Redirection on Client Machine Fails

Agent Download Issues on Client Machine

Agent Login Dialog Not Appearing

Agent Fails to Initiate Posture Assessment

Agent Displays «Temporary Access»

Cisco ISE Does Not Issue CoA Following Authentication

Error Messages

ACTIVE_DIRECTORY_USER_INVALID_CREDENTIALS

ACTIVE_DIRECTORY_USER_AUTH_FAILED

ACTIVE_DIRECTORY_USER_PASSWORD_EXPIRED

ACTIVE_DIRECTORY_USER_WRONG_PASSWORD

ACTIVE_DIRECTORY_USER_ACCOUNT_DISABLED

ACTIVE_DIRECTORY_USER_RESTRICTED_LOGON_HOURS

ACTIVE_DIRECTORY_USER_NON_COMPLIANT_PASSWORD

ACTIVE_DIRECTORY_USER_UNKNOWN_DOMAIN

ACTIVE_DIRECTORY_USER_ACCOUNT_EXPIRED

ACTIVE_DIRECTORY_USER_ACCOUNT_LOCKED_OUT

ACTIVE_DIRECTORY_GROUP_RETRIEVAL_FAILED

ACTIVE_DIRECTORY_MACHINE_AUTHENTICATION_DISABLED

ACTIVE_DIRECTORY_ATTRIBUTE_RETRIEVAL_FAILED

ACTIVE_DIRECTORY_PASSWORD_CHANGE_DISABLED

ACTIVE_DIRECTORY_USER_UNKNOWN

ACTIVE_DIRECTORY_CONNECTION_FAILED

ACTIVE_DIRECTORY_BAD_PARAMETER

ACTIVE_DIRECTORY_TIMEOUT

Troubleshooting APIs

Contacting the Cisco Technical Assistance Center

This appendix addresses several categories of troubleshooting information that are related to identifying and resolving problems that you may experience when you use Cisco Identity Services Engine (ISE). This appendix contains the following sections:

•Installation and Network Connection Issues

•Licensing and Administrator Access

•Configuration and Operation (Including High Availability)

•External Authentication Sources

•Client Access, Authentication, and Authorization

•Error Messages

•Troubleshooting APIs

•Contacting the Cisco Technical Assistance Center

Note This appendix is kept as up-to-date as possible with regards to presentation on Cisco.com as well as the online Help content available in the Cisco ISE software application, itself. For the most up-to-date material following Cisco Identity Services Engine, Release 1.0, however, Cisco recommends using the stand-alone Cisco Identity Services Engine Troubleshooting Guide, Release 1.0.

Installation and Network Connection Issues

If you believe you are experiencing hardware-related complications, first verify the following on all of your deployed Cisco ISE nodes:

•The external power cable is connected, and the proper power source is being applied.

•The external cables connecting the appliance to the network are all secure and in good order.

•The appliance fan and blower are operating.

•Inadequate ventilation, blocked air circulation, excessive dust or dirt, fan failures, or any environmental conditions that might affect the power or cooling systems.

•The appliance software boots successfully.

•The adapter cards (if installed) are properly installed in their slots, and each card initializes (and is enabled by the appliance software) without problems. Check status LEDs on the adapter card that can aid you identifying a potential problem.

For more information on Cisco ISE hardware installation and operational troubleshooting, including power and cooling requirements and LED behavior, see the Cisco Identity Services Engine Hardware Installation Guide, Release 1.0.

Tip For issues regarding potential network access device (NAD) configuration issues, including AAA, RADIUS, profiler, and web authentication, you can perform several validation analyses by choosing the Cisco ISE Monitor > Troubleshoot > Diagnostic Tools > General Tools > Evaluate Configuration Validator options.

Current Installation and Network Connection Troubleshooting Topics

•Unknown Network Device

•CoA Not Initiating on Client Machine

•Users Are Assigned to Incorrect VLAN During Network Access Sessions

•Client Machine URL Redirection Function Not Working

•Cisco ISE Profiler is Not Able to Collect Data for Endpoints

•RADIUS Accounting Packets (Attributes) Not Coming from Switch

•Policy Service ISE Node Not Passing Traffic

•Registered Nodes in Cisco ISE Managed List Following Standalone Reinstallation

•Primary and Secondary Inline Posture Nodes Heartbeat Link Not Working

Unknown Network Device

|

Symptoms or Issue |

Cisco ISE is not able to identify the specified Network Access Device (NAD). |

|

Conditions |

Click the magnifying glass icon in Authentications to display the steps in the Authentication Report. The logs display the following error message:

• |

|

Possible Causes |

The administrator did not correctly configure the network access device (NAD) type in Cisco ISE. |

|

Resolution |

Add the NAD in Cisco ISE again, verifying the NAD type and settings. |

CoA Not Initiating on Client Machine

|

Symptoms or Issue |

Users logging into the Cisco ISE network are not experiencing the required Change of Authorization (CoA). |

|

Conditions |

Cisco ISE uses port 1700 by default for communicating RADIUS CoA requests from supported network devices. |

|

Possible Causes |

Cisco ISE network enforcement points (switches) may be missing key configuration commands, may be assigning the wrong port (i.e., a port other than 1700), or have an incorrect or incorrectly entered key. |

|

Resolution |

Ensure the following commands are present in the switch configuration file (this is required on switch to activate CoA and configure): aaa server radius dynamic-author client <Monitoring_node_IP_address> server-key <radius_key> |

Users Are Assigned to Incorrect VLAN During Network Access Sessions

|

Symptoms or Issue |

Client machines are experiencing a variety of access issues related to VLAN assignments. |

|

Conditions |

Click on the magnifying glass icon in Authentications to launch the Authentication Details. The session event section of the authentication report should have the following lines:

•

• You can also run the troubleshooting workflow for the authentication. This workflow compares the ACL authentication log that contains RADIUS switch responses with the switch message database. Logging configuration (global) details may also be displayed:

•

•

•

•

•

Note |

|

Possible Causes |

The switch is missing (or contains the incorrect) name and numbers on the switch. |

|

Resolution |

Verify VLAN configuration(s) on the network access/enforcement points (switches) in your deployment. |

Client Machine URL Redirection Function Not Working

|

Symptoms or Issue |

Users are not appropriately redirected to the correct URL for authentication. |

|

Conditions |

The monitoring and troubleshooting configuration validator is designed to catch this. The web authentication configuration (global) details may display something like the following:

•

•

•

•

•

•

•

• |

|

Possible Causes |

The switch is missing the ip http server and/or ip http secure-server command. |

|

Resolution |

Verify and (if necessary) adjust the configuration on the switch. |

Cisco ISE Profiler is Not Able to Collect Data for Endpoints

|

Symptoms or Issue |

Known devices on the network are not being profiled according to profiler policies in Cisco ISE. |

|

Conditions |

The monitoring and troubleshooting workflow catches device discovery configuration (global) details like the following:

•

•

•

•

• |

|

Possible Causes |

One or more Cisco ISE network enforcement points (switches) may be missing the ip dhcp snooping and/or ip device tracking commands that enable Profiler to perform its function. |

|

Resolution |

Verify switch configuration for those network segments where endpoints are not being appropriately profiled to ensure that:

•

• |

RADIUS Accounting Packets (Attributes) Not Coming from Switch

|

Symptoms or Issue |

The switch is not transmitting RADIUS accounting packets (attributes) to the RADIUS server. |

|

Conditions |

Click on the magnifying glass icon in Authentications to launch the authentication details. The session event section of the authentication report should show the accounting events. Clicking on the accounting events shows that audit-session-id fields are blank because the VSA1 are blocked and no cisco-av-pair=audit-session-id messages are sent from the switch. The same can be done by running the accounting report for the day, where all audit-session-id fields should be blank.

Note

–

–

–

–

–

–

Note |

|

Possible Causes |

The Cisco ISE network enforcement device (switch) is missing the radius-server vsa send accounting command. |

|

Resolution |

Verify that the switch RADIUS configuration for this device is correct and features the appropriate command(s). |

1 VSA = vendor-specific attribute

Policy Service ISE Node Not Passing Traffic

|

Symptoms or Issue |

Network traffic is not traversing the network segment where a network policy enforcement device is installed. |

|

Conditions |

This issue can affect a Cisco ISE and other types of NADs that have been deployed as Policy Service ISE nodes to interoperate with another network device. |

|

Possible Causes |

There are multiple possible causes for an issue such as this. |

|

Resolution |

1.

2. |

Registered Nodes in Cisco ISE Managed List Following Standalone Reinstallation

|

Symptoms or Issue |

The Administration ISE node user interface displays the Policy Service ISE node host name and configuration information when Cisco ISE is reimaged and installed as a new standalone node. |

|

Conditions |

This applies to a Cisco ISE node previously deployed as the Administration persona managing one or more associated Policy Service ISE nodes. |

|

Possible Causes |

If the Policy Service ISE nodes are still configured to send syslog updates to the Administration persona as it was originally set up, node information is learned when the Administration persona receives syslog messages. That information is likely used to populate the system summary page on the Administration persona. |

|

Resolution |

If you have not «deregistered» the Policy Service ISE nodes from the Cisco ISE node, reconfigure the Policy Service ISE nodes so that it sends syslog messages to itself, rather than the Cisco ISE node and restart the Policy Service ISE node.

Note |

Primary and Secondary Inline Posture Nodes Heartbeat Link Not Working

|

Symptoms or Issue |

Two Inline Posture nodes that are deployed as high-availability peers appear dead to one another. |

|

Conditions |

Two Inline Posture nodes that are deployed in a «collocated» high-availability deployment. |

|

Possible Causes |

If the eth2 and eth3 interfaces on the Inline Posture nodes are not connected, both nodes will act as though the other node in the deployment has experienced some sort of failure. |

|

Resolution |

The heartbeat protocol requires a direct cable connection between the eth2 interfaces of both nodes in a high-availability pair, as well as a direct cable connection between the eth3 interfaces of the two nodes. You can use any Ethernet cable to make these connections. |

Licensing and Administrator Access

•Certificate Expired

Certificate Expired

|

Symptoms or Issue |

•

• |

|

Conditions |

This issue can apply to any expired certificates on Cisco ISE. |

|

Possible Causes |

Your Cisco ISE certificate is about to expire or has expired. |

|

Resolution |

Refresh your Cisco ISE trusted certificate. |

Configuration and Operation (Including High Availability)

•Client Machines Are Not Able to Authenticate

•Users Are Not Appropriately Redirected to URL

•Cannot Download Remote Client Provisioning Resources

•Lost Monitoring and Troubleshooting Data After Registering Policy Service ISE Node to Administration ISE Node

•Cisco ISE Monitoring Dashlets Not Visible with Internet Explorer 8

Client Machines Are Not Able to Authenticate

|

Symptoms or Issue |

•

• |

|

Conditions |

Click on magnifying glass icon in Authentications to launch the Authentication Details. The session event section of the authentication report should have the following entry: %EPM-4-POLICY_APP_FAILURE: IP 0.0.0.0| MAC 0002.b3e9.c926| AuditSessionID 0A0002010000239039837B18| AUTHTYPE DOT1X| POLICY_TYPE Named ACL| POLICY_NAME xACSACLx-IP-acl_access-4918c248| RESULT FAILURE| REASON Interface ACL not configured |

|

Possible Causes |

•

• |

|

Resolution |

Depending on the nature of the problem:

•

• |

Users Are Not Appropriately Redirected to URL

|

Symptoms or Issue |

Administrator receives one or more «Bad URL» error messages from Cisco ISE. |

|

Conditions |

This scenario applies to 802.1X authentication as well as guest access sessions. Click the magnifying glass icon in Authentications to launch the Authentication Details. The authentication report should have the redirect URL in the RADIUS response section as well as the session event section (which displays the switch syslog messages). |

|

Possible Causes |

Redirection URL is entered incorrectly with invalid syntax or a missing path component. |

|

Resolution |

Verify that the redirection URL specified in Cisco ISE via Cisco-av pair «URL Redirect» is correct per the following options:

•

• |

Cannot Download Remote Client Provisioning Resources

|

Symptoms or Issue |

Administrator receives one or more «java.net.NoRouteToHostException: No route to host» error messages when trying to download client provisioning resources. |

|

Conditions |

This issue applies to any Cisco ISE that is connected to an external client provisioning resource store. |

|

Possible Causes |

Your internet connection may not be working properly or reliably. |

|

Resolution |

•

• |

Lost Monitoring and Troubleshooting Data After Registering Policy Service ISE Node to Administration ISE Node

|

Symptoms or Issue |

The known collection of profiled endpoints is not visible on the secondary Policy Service ISE node when it is registered to the original (primary) Administration persona. |

|

Conditions |

This issue can come up in a deployment in which you register a new Policy Service ISE node to what has been, until the moment of registration, a standalone Cisco ISE node with a large store of known and profiled endpoints. |

|

Possible Causes |

Because of its potentially huge size, monitoring and troubleshooting data is not replicated between two nodes when the new node is registered to the original standalone Cisco ISE node. Cisco ISE does not replicate a data store that could conceivably be gigabytes in size, because it could impact network connectivity in a deployment environment. |

|

Resolution |

Ensure that you export monitoring and troubleshooting information prior to registering the new Policy Service ISE node to the formerly standalone Cisco ISE. |

Cisco ISE Monitoring Dashlets Not Visible with Internet Explorer 8

|

Symptoms or Issue |

Administrator sees one or more «There is a problem with this website’s security certificate.» messages after clicking on the dashlets in the Cisco ISE monitoring portal. |

|

Conditions |

This issue is specific to Internet Explorer 8. (This issue has not been observed when using Mozilla Firefox.) |

|

Possible Causes |

The security certificate for the Internet Explorer 8 browser connection is invalid or expired. |

|

Resolution |

Use Internet Explorer 8 to reimport a valid security certificate to view the dashlets appropriately. |

External Authentication Sources

•User Authentication Failed

•Missing User for RADIUS-Server Test Username in Cisco ISE Identities

•Connectivity Issues Between the Network Access Device (Switch) and Cisco ISE

•Active Directory Disconnected

•Cisco ISE Node Not Authenticating with Active Directory

•RADIUS Server Error Message Entries Appearing in Cisco ISE

•RADIUS Server Connectivity Issues (No Error Message Entries Appearing in Cisco ISE)

User Authentication Failed

|

Symptoms or Issue |

Authentications report failure reason: «Authentication failed: 22040 Wrong password or invalid shared secret» |

|

Conditions |

Click the magnifying glass icon in Authentications to view the steps in the authentication report that should display a brief series of messages as follows:

•

•

• |

|

Possible Causes |

The user or device may not be supplying the correct credentials or RADIUS key to match with the external authentication source. |

|

Resolution |

Verify that the user credentials that are entered on the client machine are correct, and verify that the RADIUS server shared secret is correctly configured in both the NAD and Cisco ISE (they should be the same). |

Missing User for RADIUS-Server Test Username in Cisco ISE Identities

|

Symptoms or Issue |

The administrator notices one or more Authentications report failure messages like «Authentication failed: 22056 Subject not found in the applicable identity store(s)» for a given user ID. |

|

Conditions |

Click the magnifying glass icon in Authentications to view the messages in the Authentication Report. You should see a short series like the following:

•

•

• |

|

Possible Causes |

This message appears any time an authentication fails. In all cases, it’s because the user is unknown to Cisco ISE. The subject could be a guest user who has not been added to the local database, a new employee who has not yet been appropriately provisioned in the network, or even a hacker. In addition, it is possible that the administrator did not configure the user ID in Cisco ISE. |

|

Resolution |

Check the local and external identity sources to verify whether the user ID exists, and if it does, ensure that both Cisco ISE and the associated access switch are configured to accept that user. |

Connectivity Issues Between the Network Access Device (Switch) and Cisco ISE

|

Symptoms or Issue |

Authentications report failure reason: «Authentication failed: 22040 Wrong password or invalid shared secret» |

|

Conditions |

Click the magnifying glass icon in Authentications to display authentication report entries like the following:

•

•

• |

|

Possible Causes |

The network administrator may not have specified the correct password to enable the switch (or other NAD) to authenticate with Cisco ISE. |

|

Resolution |

Verify that the password that is configured on the NAD is correct to authenticate with Cisco ISE. |

Active Directory Disconnected

|

Symptoms or Issue |

The connection between Cisco ISE and the Active Directory server has been terminated, resulting in user authenticating failure. |

|

Conditions |

This issue is pertinent to any Active Directory domain topology that is connected to Cisco ISE. |

|

Possible Causes |

This scenario is most commonly caused by clock drift due to not syncing time via NTP1 on VMware. This issue can also arise if the Cisco ISE FQDN2 changes and/or the name of the certificate imported on the client machine has changed. |

|

Resolution |

Ensure that your Active Directory domain and Cisco ISE are aligned to the same NTP server source. Shut down or pause your Active Directory server and try to authenticate an employee to the network. |

1 NTP = Network Time Protocol

2 FQDN = fully-qualified domain name

Cisco ISE Node Not Authenticating with Active Directory

|

Symptoms or Issue |

The administrator receives «authentication failure» messages in the Authentication Failure Report on the Administration ISE node. |

|

Conditions |

This issue applies to Cisco ISE policy enforcement nodes added to an existing AD domain. |

|

Possible Causes |

•

• |

|

Resolution |

Change the account password that was used to join the AD domain after adding Cisco ISE to Active Directory. |

RADIUS Server Error Message Entries Appearing in Cisco ISE

|

Symptoms or Issue |

•

• |

|

Conditions |

This scenario can become an issue in a system where Cisco ISE is configured to perform user authentication via an external identity source on the network. |

|

Possible Causes |

The following are possible causes for losing connectivity with the external identity source:

•

•

• |

|

Resolution |

Check the Cisco ISE dashboard (Monitor > Authentications) for any indication regarding the nature of RADIUS communication loss. (Look for instances of your specified RADIUS usernames and scan the system messages that are associated with any error message entries.) Log into the Cisco ISE CLI2 and enter the following command to produce RADIUS attribute output that may aid in debugging connection issues: test aaa group radius <username> <password> new-code If this test command is successful, you should see the following attributes:

•

•

•

•

•

• You can also use this command to help narrow the focus of the potential problem with RADIUS communication by deliberately specifying incorrect parameter values in the command line and then returning to the administrator dashboard (Monitor > Authentications) to view the type and frequency of error message entries that result from the incorrect command line. For example, to test whether or not user credentials may be the source of the problem, enter a username and or password that you know is incorrect, and then go look for error message entries that are pertinent to that username in the Monitor > Authentications page to see what Cisco ISE is reporting.)

Note |

1 AAA = authentication, authorization, and accounting

2 CLI = command-line interface

RADIUS Server Connectivity Issues (No Error Message Entries Appearing in Cisco ISE)

|

Symptoms or Issue |

•

• |

|

Conditions |

This scenario is applicable in a system in which Cisco ISE is configured to perform user authentication via an external RADIUS server on the network. |

|

Possible Causes |

The following are possible causes for losing connectivity with the RADIUS server:

•

•

• |

|

Resolution |

If you are unable to ping the Policy Service ISE node from the NAD, try any or all of these possible solutions:

•

• Check the Cisco ISE «TCP Dump» report for the given Policy Service ISE node to see if there are any indications. |

Client Access, Authentication, and Authorization

•Cannot Authenticate on Profiled Endpoint

•Quarantined Endpoints Do Not Renew Authentication Following Policy Change

•Endpoint Does Not Align to the Expected Profile

•User is Unable to Authenticate Against the Local Cisco ISE Identity Store

•Certificate-Based User Authentication via Supplicant Failing

•802.1X Authentication Fails

•Users Are Reporting Unexpected Network Access Issues

•Authorization Policy Not Working

•Switch is Dropping Active AAA Sessions

•URL Redirection on Client Machine Fails

•Agent Download Issues on Client Machine

•Agent Login Dialog Not Appearing

•Agent Fails to Initiate Posture Assessment

•Agent Displays «Temporary Access»

•Cisco ISE Does Not Issue CoA Following Authentication

Cannot Authenticate on Profiled Endpoint

|

Symptoms or Issue |

•

•

• |

|

Conditions |

The administrator will see the Authentications Log Error message: «22056 Subject not found in the applicable identity store(s)» containing the following entries:

•

•

• |

|

Possible Causes |

•

•

• |

|

Resolution |

•

•

•

a.

–

–

–

–

–

b.

c.

d.

–

–

–

–

– |

1 MAB = MAC authentication bypass

2 PAP = Password Authentication Protocol

3 EAP = Extensible AUthentication Protocol; MD5 = Message Digest 5

Quarantined Endpoints Do Not Renew Authentication Following Policy Change

|

Symptoms or Issue |

Authentication has failed following policy change or additional identity and no reauthentication is taking place. The endpoint in question remains unable to connect or authentication fails. |

|

Conditions |

This issue often occurs on client machines that are failing posture assessment per the posture policy that is assigned to the user role. |

|

Possible Causes |

The authentication timer may not be set correctly on the client machine, or the authentication interval may not be set correctly on the switch. |

|

Resolution |

There are several possible resolutions for this issue:

1.

2.

3. |

Note Since CoA requires a MAC address or session ID, Cisco recommends that you do not bounce the port that is shown in the Network Device SNMP report.

Endpoint Does Not Align to the Expected Profile

|

Symptoms or Issue |

An IP phone is plugged in and the profile appears as a «Cisco-Device.» |

|

Conditions |

Launch the Endpoint Profiler/Endpoint Profiler Summary report and click Details for the MAC address that corresponds to the profiled endpoint in question. |

|

Possible Causes |

•

• |

|

Resolution |

•

• |

User is Unable to Authenticate Against the Local Cisco ISE Identity Store

|

Symptoms or Issue |

User cannot authenticate from supplicant. |

|

Conditions |

Authentications report failure reason: «Authentication failed: 22056 Subject not found in the applicable identity store(s)» Click the magnifying glass in Authentications to launch the Authentication report that displays the following:

•

• |

|

Possible Causes |

The supplicant is providing a name and password to authenticate against the local Cisco ISE user database, but those credentials are not configured in the local database. |

|

Resolution |

Verify that the user credentials are configured in the Cisco ISE local identity store. |

Certificate-Based User Authentication via Supplicant Failing

|

Symptoms or Issue |

User authentication is failing on the client machine, and the user is receiving a «RADIUS Access-Reject» form of message. |

|

Conditions |

(This issue occurs with authentication protocols that require certificate validation.) Possible Authentications report failure reasons:

•

• Click the magnifying glass icon from Authentications to display the following output in the Authentication Report:

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

Note |

|

Possible Causes |

The supplicant or client machine is not accepting the certificate from Cisco ISE. The client machine is configured to validate the server certificate, but is not configured to trust the Cisco ISE certificate. |

|

Resolution |

The client machine must accept the Cisco ISE certificate to enable authentication. |

802.1X Authentication Fails

|

Symptoms or Issue |

The user logging in via the client machine sees an error message from the supplicant that indicates that 802.1X authentication has failed. |

|

Conditions |

Troubleshooting Steps:

1.

2. |

|

Possible Causes |

Look for the details of the failed authentication record and click on the failure reason link under Details > Resolution for the Authentication. The failure reason should be listed. |

|

Resolution |

Correct the failure reason per the findings that are defined in the Possible Causes. |

Note If authentication fails and there are no Authentications entries to search (assuming monitoring and troubleshooting is running properly), complete the following steps:

1. Ensure that the RADIUS server configuration on the switch is pointing to Cisco ISE.

2. Check network connectivity between the switch and Cisco ISE.

3. Verify that the Policy Service ISE node is running on Cisco ISE to ensure that it can receive RADIUS requests.

Users Are Reporting Unexpected Network Access Issues

|

Symptoms or Issue |

Several symptoms for this issue could be taking place, including the following:

•

•

•

• |

|

Conditions |

Users are successfully authenticated, but are unable to get network access. |

|

Possible Causes |

•

•

• |

|

Resolution |

Ensure that the Identity Group Conditions are defined appropriately to support the authorization profile that is required for the user groups in question.

1.

2.

3.

4.

5. |

Authorization Policy Not Working

|

Symptoms or Issue |

The authorization policy that is specified by the administrator is the correct one, but the endpoint is not receiving the configured VLAN IP. |

|

Conditions |

This issue applies to standard user authorization sessions in a wired environment. |

|

Possible Causes |

The preauthorization ACL could be blocking DHCP traffic. |

|

Resolution |

•

•

• permit udp any eq bootpc any eq bootps permit udp any any eq domain permit tcp any host 80.0.80.2 eq 443 --> This is for URL redirect permit tcp any host 80.0.80.2 eq www permit tcp any host 80.0.80.2 eq 8443 --> This is for guest portal port permit tcp any host 80.0.80.2 eq 8905 --> This is for posture communication between NAC agent and ISE (Swiss ports) permit udp any host 80.0.80.2 eq 8905 --> This is for posture communication between NAC agent and ISE (Swiss ports) permit udp any host 80.0.80.2 eq 8906 --> This is for posture communication between NAC agent and ISE (Swiss ports)

• ip dhcp snooping vlan 30-100 |

Switch is Dropping Active AAA Sessions

|

Symptoms or Issue |

802.1X and MAB authentication and authorization are successful, but the switch is dropping active sessions and the epm session summary command does not display any active sessions. |

|

Conditions |

This applies to user sessions that have logged in successfully and are then being terminated by the switch. |

|

Possible Causes |

•

•

• |

|

Resolution |

•

•

• radius-server attribute 6 on-for-login-auth radius-server attribute 8 include-in-access-req radius-server attribute 25 access-request include radius-server vsa send accounting radius-server vsa send authentication |

URL Redirection on Client Machine Fails

|

Symptoms or Issue |

The URL redirection page in the client machine’s browser does not correctly guide the end user to the appropriate URL. |

|

Conditions |

This issue is most applicable to 802.1X authentication sessions that require URL redirection and Guest Centralized Web Authentication (CWA) login sessions. |

|

Possible Causes |

(There are multiple causes for this issue. See the Resolutions descriptions that follow for explanation.) |

|

Resolution |

•

–

–

• Admission feature : DOT1X

AAA Policies : #ACSACL#-IP-Limitedaccess-4cb2976e

URL Redirect ACL : ACL-WEBAUTH-REDIRECT

URL Redirect :

https://node250.cisco.com:8443/guestportal/gateway?sessionId=0A000A72

0000A45A2444BFC2&action=cpp

• permit udp any eq bootpc any eq bootps permit udp any any eq domain permit tcp any host 80.0.80.2 eq 443 --> This is for URL redirect permit tcp any host 80.0.80.2 eq www --> Provides access to internet permit tcp any host 80.0.80.2 eq 8443 --> This is for guest portal port permit tcp any host 80.0.80.2 eq 8905 --> This is for posture communication between NAC agent and ISE (Swiss ports) permit udp any host 80.0.80.2 eq 8905 --> This is for posture communication between NAC agent and ISE (Swiss ports) permit udp any host 80.0.80.2 eq 8906 --> This is for posture communication between NAC agent and ISE (Swiss ports)

Note |

|

Resolution (continued) |

• ip access-list extended ACL-WEBAUTH-REDIRECT deny ip any host 80.0.80.2

•

•

•

•

•

• |

Agent Download Issues on Client Machine

|

Symptoms or Issue |

Client machine browser displays a «no policy matched» error message after user authentication and authorization. |

|

Conditions |

This issue applies to user sessions during the client provisioning phase of authentication. |

|

Possible Causes |

The client provisioning resource policy could be missing required settings. |

|

Resolution |

•

• |

Note Remember that the client provisioning agent installer download requires the following:

•The user must allow the ActiveX installer in the browser session the first time an agent is installed on the client machine. (The client provisioning download page prompts for this.)

•The client machine must have Internet access.

Agent Login Dialog Not Appearing

|

Symptoms or Issue |

The agent login dialog box does not appear to the user following client provisioning. |

|

Conditions |

This issue can generally take place during the posture assessment phase of any user authentication session. |

|

Possible Causes |

There are multiple possible causes for this type of issue. See the following Resolution descriptions for details. |

|

Resolution |

•

•

•

• permit udp any eq bootpc any eq bootps permit udp any any eq domain permit tcp any host 80.0.80.2 eq 443 --> This is for URL redirect permit tcp any host 80.0.80.2 eq www --> Provides access to internet permit tcp any host 80.0.80.2 eq 8443 --> This is for guest portal port permit tcp any host 80.0.80.2 eq 8905 --> This is for posture communication between NAC agent and ISE (Swiss ports) permit udp any host 80.0.80.2 eq 8905 --> This is for posture communication between NAC agent and ISE (Swiss ports)

•

• |

Agent Fails to Initiate Posture Assessment

|

Symptoms or Issue |

The user is presented with a «Clean access server not available» message. |

|

Conditions |

This issue applies to any agent authentication session from Cisco ISE. |

|

Possible Causes |

This error could mean that either the session has terminated or Cisco ISE is no longer reachable on the network. |

|

Resolution |

•

•

• |

Agent Displays «Temporary Access»

|

Symptoms or Issue |

A client machine is granted «Temporary Access» following login and authentication, but administrator and user expect full network access. |

|

Conditions |

This issue is applicable to any client machine login session using an agent to connect. |

|

Possible Causes |

If the NAC Agent is running on the client and:

•

• |

|

Resolution |

The user must try to verify network connectivity and then try to log in again (and pass through posture assessment, as well) to attempt to re-establish the connection. |

Cisco ISE Does Not Issue CoA Following Authentication

|

Symptoms or Issue |

CoA is not issued following client machine login and authentication. |

|

Conditions |

This specific issue is only applicable in a wired environment where CoA is required on the client machine to complete authentication. |

|

Possible Causes |

The access switch may not have the required configuration to support CoA for the client machine. |

|

Resolution |

•

• aaa server radius dynamic-author client 80.0.80.2 server-key cisco456 --> ISE ip. |

Error Messages

•ACTIVE_DIRECTORY_USER_INVALID_CREDENTIALS

•ACTIVE_DIRECTORY_USER_AUTH_FAILED

•ACTIVE_DIRECTORY_USER_PASSWORD_EXPIRED

•ACTIVE_DIRECTORY_USER_WRONG_PASSWORD

•ACTIVE_DIRECTORY_USER_ACCOUNT_DISABLED

•ACTIVE_DIRECTORY_USER_RESTRICTED_LOGON_HOURS

•ACTIVE_DIRECTORY_USER_NON_COMPLIANT_PASSWORD

•ACTIVE_DIRECTORY_USER_UNKNOWN_DOMAIN

•ACTIVE_DIRECTORY_USER_ACCOUNT_EXPIRED

•ACTIVE_DIRECTORY_USER_ACCOUNT_LOCKED_OUT

•ACTIVE_DIRECTORY_GROUP_RETRIEVAL_FAILED

•ACTIVE_DIRECTORY_MACHINE_AUTHENTICATION_DISABLED

•ACTIVE_DIRECTORY_ATTRIBUTE_RETRIEVAL_FAILED

•ACTIVE_DIRECTORY_PASSWORD_CHANGE_DISABLED

•ACTIVE_DIRECTORY_USER_UNKNOWN

•ACTIVE_DIRECTORY_CONNECTION_FAILED

•ACTIVE_DIRECTORY_BAD_PARAMETER

•ACTIVE_DIRECTORY_TIMEOUT

ACTIVE_DIRECTORY_USER_INVALID_CREDENTIALS

|

Description |

This Authentication Failure message indicates that the user’s credentials are invalid. |

|

Resolution |

Check if the Active Directory user account and credentials that are used to connect to the Active Directory domain are correct. |

ACTIVE_DIRECTORY_USER_AUTH_FAILED

|

Description |

This Authentication Failure message indicates that the user authentication has failed. You will see this message when the user or machine password is not found in Active Directory. |

|

Resolution |

Check if the Active Directory user account and credentials that are used to connect to the Active Directory domain are correct. |

ACTIVE_DIRECTORY_USER_PASSWORD_EXPIRED

|

Description |

This Authentication Failure message appears when the user’s password has expired. |

|

Resolution |

If the Active Directory user account is valid, then reset the account in Active Directory. If the user account has expired, but if it is still needed, then renew it. If the user account has expired and is no longer valid, investigate the reasons for the attempts. |

ACTIVE_DIRECTORY_USER_WRONG_PASSWORD

|

Description |

This Authentication Failure message appears when the user has entered an incorrect password. |

|

Resolution |

Check if the Active Directory user account and credentials that are used to connect to the Active Directory domain are correct. |

ACTIVE_DIRECTORY_USER_ACCOUNT_DISABLED

|

Description |

This Authentication Failure message appears when the user account is disabled in Active Directory. |

|

Resolution |

If the Active Directory user account is valid, then reset the account in Active Directory. If the user account has expired, but if it is still needed, then renew it. If the user account has expired and is no longer valid, investigate the reasons for the attempts. |

ACTIVE_DIRECTORY_USER_RESTRICTED_LOGON_HOURS

|

Description |

This Authentication Failure message appears when the user logs in during restricted hours. |

|

Resolution |

If the user access is valid, then update the user access policy in Active Directory. If the user access is invalid (restricted at this time), then investigate the reasons for the attempts. |

ACTIVE_DIRECTORY_USER_NON_COMPLIANT_PASSWORD

|

Description |

This Authentication Failure message appears if the user has a password that is not compliant with the password policy. |

|

Resolution |

Reset the password in Active Directory such that it is compliant with the password policy in Active Directory. |

ACTIVE_DIRECTORY_USER_UNKNOWN_DOMAIN

|

Description |

This Authentication Failure message appears if Active Directory is unable to locate the specified domain. |

|

Resolution |

Check the configuration of Active Directory in the Administration ISE node user interface and the DNS1 configuration in the Cisco ISE CLI. |

1 DNS = domain name service

ACTIVE_DIRECTORY_USER_ACCOUNT_EXPIRED

|

Description |

This message appears when the user account in Active Directory has expired. |

|

Resolution |

If the user account has expired, but is still needed, then renew the user account. If the user account has expired and is no longer valid, investigate the reasons for the attempts. |

ACTIVE_DIRECTORY_USER_ACCOUNT_LOCKED_OUT

|

Description |

This Authentication Failure message appears if the user account has been locked out. |

|

Resolution |

If the user attempts to log in with correct credentials, reset the user’s password. Otherwise, investigate the attempts that caused the lock out. |

ACTIVE_DIRECTORY_GROUP_RETRIEVAL_FAILED

|

Description |

This Authentication Failure message appears if Active Directory is unable to retrieve the groups. |

|

Resolution |

Check if the Active Directory configuration in the Administration ISE node user interface is correct. |

ACTIVE_DIRECTORY_MACHINE_AUTHENTICATION_DISABLED

|

Description |

This Authentication Failure message appears if machine authentication is not enabled in Active Directory. |

|

Resolution |

Enable Machine Authentication in Active Directory, if required. |

ACTIVE_DIRECTORY_ATTRIBUTE_RETRIEVAL_FAILED

|

Description |

This Authentication Failure message appears if Active Directory is unable to retrieve the attributes that you have specified. |

|

Resolution |

Check if the Active Directory configuration in the Administration ISE node user interface is correct. |

ACTIVE_DIRECTORY_PASSWORD_CHANGE_DISABLED

|

Description |

This Authentication Failure message appears if the password change option is disabled in Active Directory. |

|

Resolution |

Enable Password Change in Active Directory, if required. |

ACTIVE_DIRECTORY_USER_UNKNOWN

|

Description |

This Invalid User message appears if the user information is not found in Active Directory. |

|

Resolution |

Check for the origin of the invalid attempts. If it is from a valid user, ensure that the user account is configured correctly in Active Directory. |

ACTIVE_DIRECTORY_CONNECTION_FAILED

|

Description |

This External Error message appears when Cisco ISE is unable to establish a connection with Active Directory. |

|

Resolution |

Check if the Active Directory configuration in the Administration ISE node user interface is correct. |

ACTIVE_DIRECTORY_BAD_PARAMETER

|

Description |

This External Error message appears when you have provided an invalid input. |

|

Resolution |

Check if the Active Directory configuration in the Administration ISE node user interface is correct. |

ACTIVE_DIRECTORY_TIMEOUT

|

Description |

This External Error message appears when a timeout event has occurred. |

|

Resolution |

Check if the Active Directory configuration in the Administration ISE node user interface is correct |

Troubleshooting APIs

You can use the following troubleshooting APIs to query information from Cisco ISE that could aid in general troubleshooting processes.

•Get Version and Type of Node (Version)

https://{hostname}/ise/mnt/api/Version

•Get Failure Reasons Mapping (FailureReasons)

https://{hostname}/ise/mnt/api/FailureReasons

•Get Session Authentication Status (AuthStatus)

https://{hostname}/ise/mnt/api/AuthStatus/MACAddress/{mac}/{seconds}/{number of records per MAC Address}/All

•Get Session Accounting Status (AcctStatusTT)

https://{hostname}/ise/mnt/api/AcctStatusTT/MACAddress/{mac}/{seconds}

For more information:

•For more information about using the troubleshooting APIs in this release, see the Cisco Identity Services Engine API Reference Guide, Release 1.0.

Note The Cisco Identity Services Engine API Reference Guide, Release 1.0, also provides information about the supported session management and CoA APIs.

Contacting the Cisco Technical Assistance Center

If you cannot locate the source and potential resolution for a problem in the above sections, contact a Cisco customer service representative for information on how to best proceed with resolving the issue. For Cisco Technical Assistance Center (TAC), see the Cisco Information Packet publication that is shipped with your appliance or visit the following website:

http://www.cisco.com/tac/

Before you contact Cisco TAC, make sure that you have the following information ready:

•The appliance chassis type and serial number.

•The maintenance agreement or warranty information (see the Cisco Information Packet).

•The name, type of software, and version or release number (if applicable).

•The date you received the new appliance.

•A brief description of the problem or condition you experienced, the steps you have taken to isolate or re-create the problem, and a description of any steps you took to resolve the problem.

Note Be sure to provide the customer service representative with any upgrade or maintenance information that was performed on the Cisco ISE 3300 Series appliance after your initial installation. For site log information, see the «Creating a Site Log» section in the Cisco Identity Services Engine Hardware Installation Guide, Release 1.0.

Использование VPN является одним из лучших способов защиты вашей конфиденциальности в Интернете, однако многие пользователи сталкивались с сообщением об ошибке аутентификации VPN . Это может быть большой проблемой и помешать вам использовать VPN, но есть способ это исправить.

Ошибки VPN могут быть проблематичными, и если говорить об ошибках VPN, вот некоторые распространенные проблемы, о которых сообщили пользователи:

- Сбой аутентификации Cisco Anyconnect VPN. Иногда эта проблема может возникать из-за вашего антивируса или брандмауэра, и для его устранения обязательно временно отключите антивирус и брандмауэр и проверьте, помогает ли это.

- Экспресс VPN, Nordvpn, Cisco Anyconnect VPN, аутентификация Asus OpenVPN завершилась неудачно — эта проблема может затронуть практически любой VPN-клиент, но вы должны быть в состоянии решить проблему, используя одно из наших решений.

- Проверка подлинности пользователя VPN не удалась Tunnelbear — иногда это может привести к повреждению установки. Чтобы решить эту проблему, рекомендуется переустановить VPN и проверить, помогает ли это.

- Проверьте свой антивирус и брандмауэр

- Отключите ваш брандмауэр

- Проверьте свои учетные данные

- Убедитесь, что вы не превышаете количество подключений

- Убедитесь, что ваши услуги оплачены

- Изменить имя пользователя и пароль

- Переустановите свой VPN-клиент

- Выполнить чистую загрузку

- Попробуйте переключиться на другой VPN-клиент

Решение 1. Проверьте ваш антивирус и брандмауэр

Если при попытке использовать VPN-клиент вы получаете сообщение об ошибке аутентификации VPN, возможно, проблема в вашем антивирусе или брандмауэре. Ваш антивирус может иногда блокировать работу VPN-клиента, что может привести к возникновению этой и многих других проблем.

Чтобы решить эту проблему, рекомендуется проверить настройки антивируса и убедиться, что ваш VPN не заблокирован вашим антивирусом. Для этого добавьте VPN в список исключений вашего антивируса. Кроме того, вы можете попробовать отключить определенные антивирусные функции или вообще отключить антивирус.

Если это не решит проблему, возможно, вы можете попробовать удалить антивирус. Если вы работаете в Windows 10, вы будете защищены Защитником Windows, даже если вы удалите сторонний антивирус, поэтому вам не нужно беспокоиться о вашей безопасности.

После того, как вы удалите антивирус, проверьте, сохраняется ли проблема. Если проблема больше не появляется, это означает, что ваш антивирус вмешивался в нее. Если вы ищете хороший антивирус, который не будет мешать вашему VPN-клиенту, возможно, стоит подумать об использовании Bitdefender . Новая версия 2019 года имеет улучшения совместимости, поэтому никаких проблем не возникнет.

— Скачать антивирус Bitdefender 2019

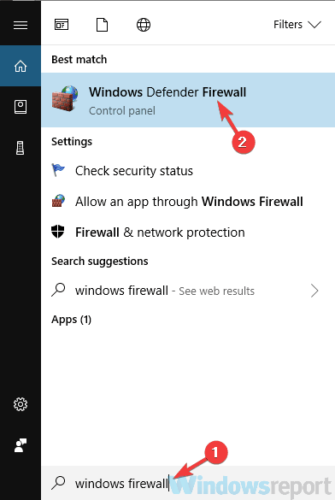

Решение 2. Отключите брандмауэр

По словам пользователей, иногда сообщение о сбое аутентификации VPN может появиться, если ваш брандмауэр блокирует VPN-клиента. Чтобы решить эту проблему, пользователи предлагают временно отключить брандмауэр и проверить, решает ли это вашу проблему.

Чтобы отключить сторонний брандмауэр, вам нужно открыть его страницу настроек и найти параметр отключения. Тем не менее, Windows также имеет свой собственный брандмауэр, и вам может потребоваться отключить его, чтобы устранить эту проблему.

Для этого выполните следующие действия:

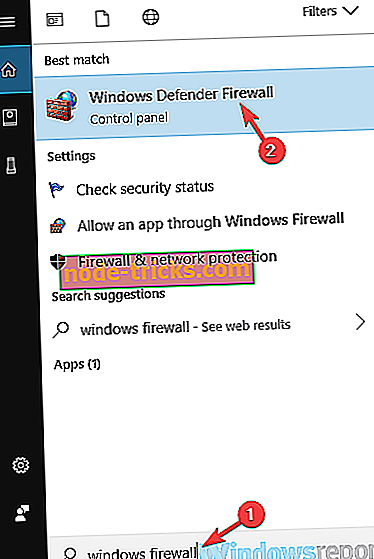

- Нажмите Windows Key + S и войдите в брандмауэр . Выберите брандмауэр Windows из списка результатов.

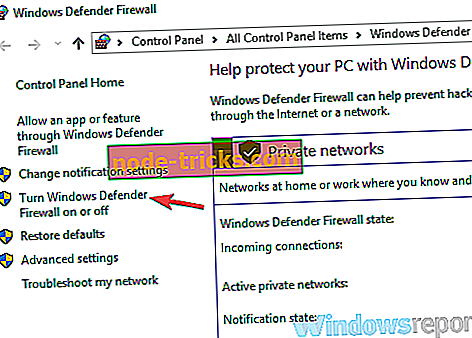

- Когда откроется окно брандмауэра Windows, выберите « Включить или выключить брандмауэр Windows» на левой панели.

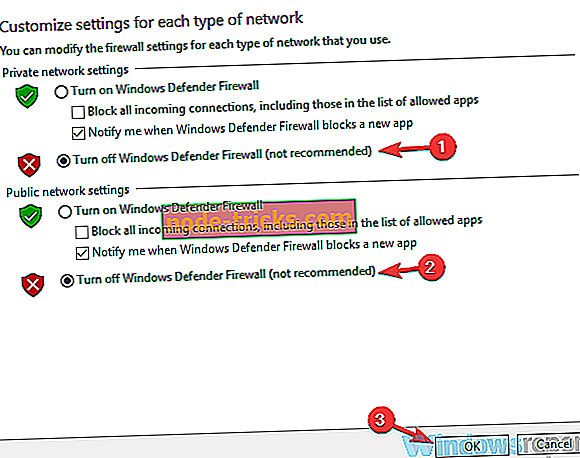

- Выберите « Отключить брандмауэр Windows (не рекомендуется)» для профилей общедоступной сети и частной сети . Теперь нажмите кнопку ОК, чтобы сохранить изменения.

После этого ваш брандмауэр будет полностью отключен. Имейте в виду, что отключение брандмауэра не рекомендуется, так как это может поставить ваш компьютер под угрозу. Однако, если отключение брандмауэра устраняет проблему с VPN, проблема, скорее всего, связана с настройками вашего брандмауэра, поэтому вам необходимо соответствующим образом их настроить.

Решение 3 — Проверьте ваши учетные данные

Если ваш брандмауэр или VPN не являются проблемой, возможно, вам следует проверить учетные данные для входа. Возможно, вы неправильно набрали свое имя пользователя или пароль, и это может стать причиной вашей проблемы. Чтобы устранить проблему, не забудьте дважды проверить свою регистрационную информацию и убедиться, что она полностью верна.

Обязательно проверьте наличие заглавных и строчных букв, поскольку они могут быть распространенной проблемой при входе в систему.

Решение 4. Убедитесь, что вы не превышаете количество подключений

Многие VPN-клиенты позволяют вам иметь ограниченное количество VPN-подключений за раз, и если вы превысите количество этих подключений, вы можете получить сообщение об ошибке аутентификации VPN . Чтобы решить эту проблему, обязательно проверьте все устройства, которые используют ваш VPN.

Если у вас несколько компьютеров и телефонов, использующих одну и ту же услугу VPN, попробуйте отключить VPN на определенных устройствах и проверьте, решает ли это вашу проблему.

Решение 5. Убедитесь, что ваши услуги оплачены

Если вы не можете использовать VPN из-за сообщения об ошибке аутентификации VPN, возможно, проблема связана с неоплачиваемым обслуживанием. Иногда может случиться так, что вы забудете заплатить за свой VPN-сервис, и это может привести к этой и многим другим проблемам. Если эта проблема возникает, войдите в свою учетную запись VPN и убедитесь, что ваша услуга VPN оплачена.

Если с точки зрения оплаты все в порядке, вы можете перейти к следующему решению.

Решение 6 — Измените свое имя пользователя и пароль

Если у вас возникли проблемы с подключением к вашему VPN-клиенту из-за сообщения об ошибке аутентификации VPN, возможно, проблема заключается в ваших учетных данных для входа. Если вы уверены, что ваши учетные данные верны, возможно, вы можете попробовать изменить имя пользователя и пароль.

Возможно, с вашим VPN-клиентом возникли проблемы, но вы можете исправить это, изменив имя пользователя и пароль.

Решение 7. Переустановите VPN-клиент

По словам пользователей, иногда вы можете встретить сообщение об ошибке аутентификации VPN просто потому, что ваша установка VPN повреждена. Это может происходить по разным причинам, но если вы хотите решить проблему, рекомендуется переустановить VPN-клиент.

Это довольно просто сделать, и лучший способ сделать это — использовать программное обеспечение для удаления, такое как Revo Uninstaller . Используя программу удаления, вы полностью удалите все файлы и записи реестра, связанные с приложением, которое вы пытаетесь удалить. Это обеспечит отсутствие каких-либо оставшихся файлов или записей реестра, которые могут помешать будущим установкам.

- Получить сейчас версию Revo Unistaller Pro

После того, как вы полностью удалите свой VPN-клиент, установите его снова и проверьте, сохраняется ли проблема.

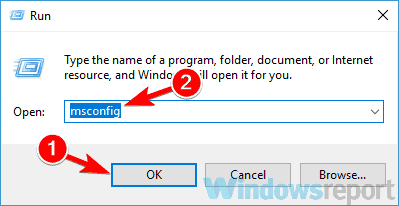

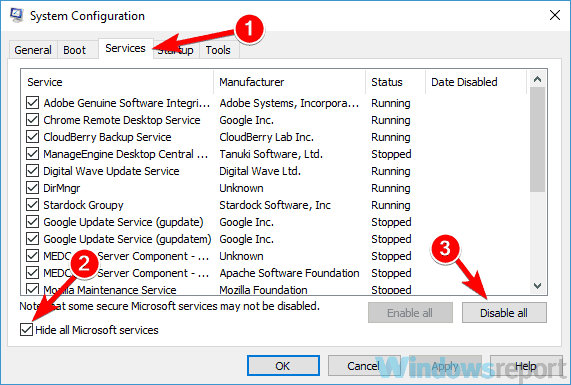

Решение 8 — Выполните Чистую загрузку

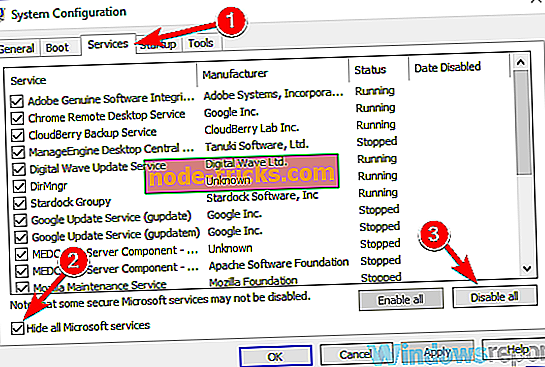

Иногда проблемы с вашей VPN могут возникнуть из-за других приложений на вашем компьютере. Ваш ПК запускается с различными приложениями, и иногда эти приложения могут мешать вашей системе или вашей VPN. Чтобы решить эту проблему, рекомендуется выполнить чистую загрузку и отключить все запускаемые приложения и службы. Это на самом деле довольно просто сделать, и вы можете сделать это, выполнив следующие действия:

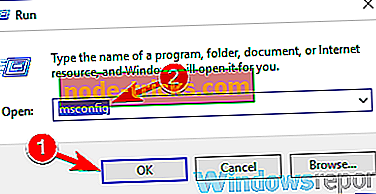

- Нажмите клавиши Windows + R, чтобы открыть диалоговое окно «Выполнить». Введите msconfig и нажмите OK или нажмите Enter .

- Откроется окно « Конфигурация системы» . Перейдите на вкладку « Службы » и установите флажок « Скрыть все службы Microsoft». Теперь нажмите кнопку « Отключить все», чтобы отключить все эти службы.

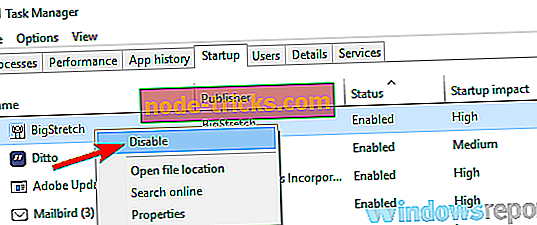

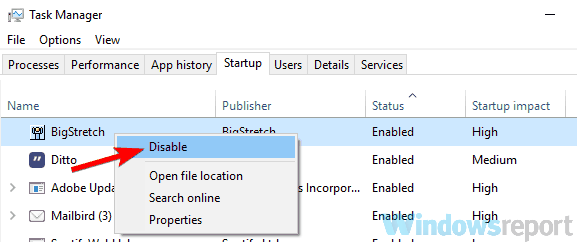

- Перейдите на вкладку « Автозагрузка » и нажмите « Открыть диспетчер задач» .

- Диспетчер задач теперь запустится и покажет вам список запускаемых приложений. Щелкните правой кнопкой мыши первое приложение в списке и выберите « Отключить» в меню. Повторите этот шаг для всех запускаемых приложений в списке.

- После того, как вы отключите все запускаемые приложения, вернитесь к Конфигурации системы. Теперь вам просто нужно нажать Применить и OK, чтобы сохранить изменения и перезагрузить компьютер.

После перезагрузки компьютера проверьте, не устранена ли проблема. Если проблема не появляется снова, возможно, это было вызвано одним из запускаемых приложений или служб. Чтобы найти причину, вам нужно включить все отключенные приложения и службы по одному, пока вам не удастся воссоздать проблему.

Помните, что вам нужно будет перезагрузить компьютер или, по крайней мере, выйти и снова войти в систему, чтобы применить изменения. Как только вы найдете проблемное приложение или услугу, отключите его или удалите его с вашего ПК.

Решение 9. Попробуйте переключиться на другой VPN-клиент

Если другие решения не смогли исправить сообщение об ошибке аутентификации VPN, возможно, проблема связана с вашим клиентом VPN. Если это так, рекомендуется переключиться на другой VPN-клиент и проверить, решает ли это вашу проблему.

На рынке есть много отличных VPN-клиентов, но если вы хотите, чтобы надежный VPN защищал вашу конфиденциальность в Интернете, вам обязательно стоит попробовать CyberGhost VPN .

Почему стоит выбрать CyberGhost? Cyberghost для Windows

- 256-битное шифрование AES

- Более 3000 серверов по всему миру

- Отличный ценовой план

- Отличная поддержка

Получить сейчас CyberGhost VPN

Ошибка аутентификации VPN может быть довольно проблематичной, но мы надеемся, что вам удалось ее решить с помощью некоторых наших решений.

by Milan Stanojevic

Milan has been enthusiastic about technology ever since his childhood days, and this led him to take interest in all PC-related technologies. He’s a PC enthusiast and he… read more

Updated on December 6, 2021

- A VPN authentication failed error will prevent you from logging in to your VPN client.

- Luckily, there are quite a few easy fixes to that and we explore all of them here.

- Whatever your software problem, we surely got it covered in the Software Troubleshooting page.

- You’ll find anything you want to know about virtual private network tools in our VPN Hub.

Using a VPN is one of the best ways to protect your privacy online, however, many users received a VPN authentication failed message.

As a result, they are denied access to the VPN tool. However undesirable this situation is, tweaking a few settings should restore everything.

It’s worth mentioning that the same error was reported by the users of the following VPN clients:

- ExpressVPN

- NordVPN

- Cisco AnyConnect VPN

- Asus OpenVPN

- Tunnelbear

The causes are, in most cases, similar and refer to either some antivirus settings, VPN settings, or even a corrupt VPN installation. Whatever the cause, take each solution presented below in turn.

Hopefully, you’ll get back access to your VPN tool before reaching the end of this article. So, let’s dig in.

How do I fix a failed VPN authentication process?

- Check your antivirus and firewall

- Disable your firewall

- Try switching to a different VPN client

- Check your login credentials

- Check the number of connections

- Make sure that your service is paid for

- Change your username and password

- Reinstall your VPN client

- Perform a Clean boot

1. Check your antivirus and firewall

One of the most common causes when getting a VPN authentication failed message is your antivirus or firewall.

The antivirus sometimes blocks VPN clients, detecting them as false positives.

To fix the problem, it’s advised that you check your antivirus settings and make sure to whitelist your VPN client. Additionally, you can try disabling certain antivirus features or disable your antivirus altogether.

If that doesn’t solve the problem, try uninstalling your antivirus. If you’re on Windows 10, you’ll be protected by Windows Defender even if you remove your third-party antivirus, so there’s no need to worry about your safety.

Once you remove your antivirus, check if the problem is still there. If the issue doesn’t appear anymore, it may be time to consider a different antivirus software.

You can find many good Windows 10 compatible antivirus software that won’t interfere with your VPN. Moreover, many worthwhile tools come with integrated VPNs, so you won’t have to invest in two apps.

2. Disable your firewall

According to users, sometimes VPN authentication failed message can appear if your firewall is blocking the VPN client. To fix this problem, users suggest to temporarily disabling your firewall and checking if that solves your problem.

To disable your third-party firewall, you’ll have to open its settings page and find the disable option.

However, Windows also has its own firewall, and you might need to disable it as well in order to troubleshoot this issue.

- Press Windows Key + S and enter firewall. Select Windows Firewall from the list of results.

- Choose Turn Windows Firewall on or off from the left pane.

- Select Turn off Windows Firewall (not recommended) for both Public network and Private network profiles. Now click the OK button to save changes.

After doing that, your firewall will be completely disabled. Bear in mind that disabling the firewall isn’t advised since it can leave your PC at risk.

However, if disabling the firewall fixes the problem with the VPN, the issue is most likely related to your firewall settings, so you’ll need to adjust them accordingly.

3. Try switching to a different VPN client

If other solutions couldn’t fix the VPN authentication failed error message, perhaps the problem is related to your VPN client. If that’s so, it’s advised to switch to a different VPN client.

Consider a VPN provider with a large number of servers across the whole globe, because these can generally ensure a good connection at all times, regardless of the specific online activity you engage in.

Another feature to look for when picking your VPN client is the privacy policy. Get a VPN that has transparent rules and is compliant with the regulations applicable in your area.

The best VPNs for Windows 10 should ensure that there’s no data leakage even if the connection drops, so make sure to look for the kill switch feature as well.

4. Check your login credentials

If your firewall or VPN isn’t the problem, perhaps you should check your login credentials.

It’s possible that you mistyped your username or password, and that might be causing your problem. To fix the issue, be sure to double-check your login information and make sure that it’s completely correct.

Be sure to check for uppercase and lowercase letters since they can be the common problem for login issues.

5. Check the number of connections

Many VPN clients allow you to have a limited number of VPN connections at a time, and if you exceed the number of these connections, you might get the VPN authentication failed message.

To fix the problem, be sure to check all the devices that are using your VPN.

If you have multiple PCs and phones using the same VPN service, try disabling the app on certain some of them and check if that solves your problem.

6. Make sure that your service is paid for

If you’re unable to use your VPN due to the VPN authentication failed error message, it’s possible that the problem is caused by unpaid service.

Sometimes, you might forget paying for the VPN service, and that can lead to this and many other problems. So log in to your VPN account and make sure that your service is paid for.

If everything is in order in terms of payment, you can proceed to the next solution.

7. Change your username and password

If you’re having issues with your VPN credentials, try to change them. Even if you’re certain that these are correct, you can try changing them to refresh the connection.

It’s possible that there’s a glitch with your VPN client, but you might be able to fix it this way.

8. Reinstall your VPN client

According to users, sometimes you can encounter a VPN authentication failed message simply because the VPN installation is corrupted. So the only workaround is to reinstall the client.

This is fairly simple to do, and the best way to do it is to use uninstaller software first. You can also remove it with Windows Settings, but many users reported that the Windows uninstaller utility leaves behind leftover files.

Uninstaller software are specifically configured to find and remove everything related to the app you want to delete. This will ensure that you will be able to seamlessly reinstall your VPN.

Once you remove your VPN client completely, install it again and check if the problem is still there.

9. Perform a Clean boot

- Press Windows Key + R to open the Run dialog. Enter msconfig and click OK or press Enter.

- Navigate to the Services tab and check Hide all Microsoft services Now click the Disable all button to disable all these services.

- Head over to the Startup tab and click Open Task Manager.

- Right-click the first application on the list and choose Disable from the menu. Repeat this step for all startup applications on the list.

- Once you disable all startup applications, go back to the System Configuration Now you just have to click Apply and OK to save changes and restart your PC.

A clean boot should stop any interference of other applications or processes upon the VPN. So once your PC restarts check if the problem is still there.

If the issue doesn’t reappear, it’s possible that one of the startup applications or services was causing it. To find the cause, you need to enable all disabled applications and services one by one until you manage to recreate the issue.

Bear in mind that you’ll need to restart your PC or at least log out and log back in to apply the changes. Once you find the problematic application or a service, disable it or remove it from your PC.

Although the VPN authentication failed error can be quite problematic, we hope that you managed to solve it by using some of our solutions.

We’d like to hear if this article helped. Feel free to drop us a line in the comments below.

Newsletter

by Milan Stanojevic

Milan has been enthusiastic about technology ever since his childhood days, and this led him to take interest in all PC-related technologies. He’s a PC enthusiast and he… read more

Updated on December 6, 2021

- A VPN authentication failed error will prevent you from logging in to your VPN client.

- Luckily, there are quite a few easy fixes to that and we explore all of them here.