LDAP GUI and Config Problems #10338

Comments

erikpatton commented Aug 11, 2014

Steps to reproduce

- Enable LDAP backend

- Try to configure server

- After not working, attempt to change config

Expected behaviour

Tell us what should happen

The GUI shouldn’t hang.

Configuring the LDAP server fails. Our config is pretty basic:

server: ldap.XXX.tufts.edu

port: 389 (unencrypted and STARTTLS)

636 SSL

base: dc=XXX,dc=tufts,dc=edu

ou: ou=people,dc=XXX,dc=tufts,dc=edu

objectclasses: account, posixaccount, shadowaccount

Actual behaviour

Tell us what happens instead

Attempting to configure the connection causes the GUI to hang searching for a

port such that the other tabs are grey-ed out and the Delete Configuration

fails to delete anything. The «spinning gear» icon next to the Port option

spins infinitely.

The connection can only be broken by restarting the webserver.

In researching this I found two issues — one is that we have enabled a max

of 2000 records be returned to ensure server performance. I think this is

what’s triggering the hangup. Secondly in sniffing the network connection

I saw a request for (objectclass=*) which is a request for the entire contents

of the LDAP server.

It would be infinitely simpler to be able to just plugin the config information

above rather than have owncloud attempt to figure it out by parsing the data it

receives. Any standard mail client that supports LDAP takes this approach.

Is it possible to configure this directly in either a config file or the

database so that using the GUI isn’t necessary?

Server configuration

Operating system:

RHEL 5

Web server:

httpd-2.2.15-31.el6_5.x86_64

Database:

myql-5.1.73-3.el6_5.x86_64

PHP version:

php-5.3.3-27.el6_5.1.x86_64

ownCloud version: (see ownCloud admin page)

owncloud-7.0.1-8.1.noarch

Updated from an older ownCloud or fresh install:

Update from 6, although it was broken there as well.

List of activated apps:

The content of config/config.php:

‘ocfb8583eec1’, ‘trusted_domains’ => array ( 0 => ‘owncloud.XXX.tufts.edu’, ), ‘datadirectory’ => ‘/owncloud/data’, ‘dbtype’ => ‘mysql’, ‘version’ => ‘7.0.1.1’, ‘installed’ => true, ‘loglevel’ => ‘0’, ‘theme’ => », ‘ldapIgnoreNamingRules’ => false, ‘maintenance’ => false, ‘dbname’ => ‘owncloud’, ‘dbhost’ => ‘mysql.XXXX.tufts.edu’, ‘dbtableprefix’ => ‘oc_’, ‘mail_smtpmode’ => ‘php’, ‘mail_smtpname’ => ‘admin’, ); **Are you using external storage, if yes which one:** local/smb/sftp/. NFS mounted partition, /owncloud **Are you using encryption:** yes/no no while debugging ### Client configuration **Browser:** Chrome **Operating system:** OSX ### Logs #### Web server error log «` Insert your webserver log here «` #### ownCloud log (data/owncloud.log) «` Insert your ownCloud log here «` Warning user_ldap Configuration Error (prefix s02): login filter does not contain %uid place holder. 2014-08-11T13:42:46+00:00 Warning user_ldap Configuration Error (prefix s02): Not a single Base DN given. 2014-08-11T13:42:46+00:00 Warning user_ldap Configuration Error (prefix s02): No LDAP Login Filter given! 2014-08-11T13:42:46+00:00 #### Browser log «` Insert your browser log here, this could for example include: a) The javascript console log b) The network log c) . «`

The text was updated successfully, but these errors were encountered:

Источник

Got deadlock with two admin browsers accessing oC7 with LDAP with a large (>10000) number of users configured #11140

Comments

jnfrmarks commented Sep 17, 2014 •

Steps to reproduce

- Enable LDAP back end application

- Navigate to the admin page.

- Configure LDAP to point to an ldap with a large number of users

I used the public ldap:

ldap://ldap.virginia.edu

anonymous

o=University of Virginia,c=US

- Go to the users page

- Wait and wait for the users to load

- Get impatient and log into owncloud from another browser as the admin user

- I think I logged out and then got the deadlock below (I was interrupted and don’t remember just what I was doing when the error occurred 🙁 )

I will update this if I can reproduce the condition

Expected behaviour

No deadlocks should happen

Actual behaviour

I get a deadlock

Operating system:

Web server:

Database:

PHP version:

ownCloud version: (see ownCloud admin page)

ownCloud Enterprise Edition 7.0.2 (daily) Build:2014-09-16T03:06:50+00:00

Updated from an older ownCloud or fresh install:

Server configuration

Operating system:

Distributor ID: Ubuntu

Description: Ubuntu 12.04.5 LTS

Release: 12.04

Codename: precise

Web server:

Database:

PHP version:

PHP 5.3.10-1ubuntu3.13 with Suhosin-Patch (cli) (built: Jul 7 2014 18:54:55)

ownCloud version: (see ownCloud admin page)

ownCloud Enterprise Edition 7.0.2 (daily) Build:2014-09-11T03:05:13+00:00

Updated from an older ownCloud or fresh install:

List of activated apps:

The content of config/config.php:

Are you using external storage, if yes which one: local/smb/sftp/.

Are you using encryption: yes/no

Источник

LDAP users are displayed multiple times on the users page on Nextcloud 19 with LDAP #21476

Comments

kenyhs commented Jun 19, 2020

How to use GitHub

- Please use the 👍 reaction to show that you are affected by the same issue.

- Please don’t comment if you have no relevant information to add. It’s just extra noise for everyone subscribed to this issue.

- Subscribe to receive notifications on status change and new comments.

Problem

When LDAP is configured and I access the users page, users are displayed multiple times infinitely in the list. I can scroll page forever. I only have 4 users. Some details such as the email are not displayed. They are only displayed if the user logs in for the first time.

The local user is not displayed multiple times, only one time. The problem is only with LDAP users.

I can login without problem. I can share too.

Steps to reproduce

- Install Nextcloud

- Configure LDAP

- Go to admin users page

Expected behaviour

Show LDAP users only once

Show LDAP user mail details

Actual behaviour

Users are displayed multiple times infinitely in the list. I can scroll page forever

Some details such as the email are not displayed. They are only displayed if the user logs in for the first time.

Server configuration

Operating system: CentOS Linux release 7.8.2003 (Core)

Web server: Apache/2.4.6 (CentOS)

Database: AWS RDS Aurora MySQL (5.7.mysql_aurora.2.04.6)

PHP version: PHP 7.3.19 (remi-php73.repo)

Nextcloud version: 19.0.0

Updated from an older Nextcloud/ownCloud or fresh install: Fresh install

Where did you install Nextcloud from: tar.bz2

Signing status:

List of activated apps:

Nextcloud configuration:

Are you using external storage, if yes which one: Amazon S3

Are you using encryption: No

Are you using an external user-backend, if yes which one: ActiveDirectory

LDAP configuration

Client configuration

Browser: Firefox 77.0.1

Operating system: Windows 10 Pro

Web server error log

Nextcloud log (data/nextcloud.log)

Browser log

The text was updated successfully, but these errors were encountered:

Источник

LDAP/LDAPS not working with AD after upgrade from 13.02 to 14.03 and again after 14.03 to 14.04 #11948

Comments

Der-Marc commented Oct 20, 2018

Steps to reproduce

- Cannot log in with AD user after upgrade, nothing changed at the AD (windows server 2016). AD user still valid. Checked connection with LDAP browser. Attached is the relevant part of the log:

nextcloud.log

Any ideas what has changed? Kind regards

Marc

LDAP configuration (delete this part if not used)

| hasMemberOfFilterSupport | 1 |

| hasPagedResultSupport | |

| homeFolderNamingRule | |

| lastJpegPhotoLookup | 0 |

| ldapAgentName | CN=***,CN=Managed Service Accounts,DC=home,DC=intern |

| ldapAgentPassword | *** |

| ldapAttributesForGroupSearch | |

| ldapAttributesForUserSearch | |

| ldapBackupHost | |

| ldapBackupPort | |

| ldapBase | DC=home,DC=intern |

| ldapBaseGroups | DC=home, DC=intern |

| ldapBaseUsers | DC=home, DC=intern |

| ldapCacheTTL | 600 |

| ldapConfigurationActive | 1 |

| ldapDefaultPPolicyDN | |

| ldapDynamicGroupMemberURL | |

| ldapEmailAttribute | |

| ldapExperiencedAdmin | 0 |

| ldapExpertUUIDGroupAttr | |

| ldapExpertUUIDUserAttr | |

| ldapExpertUsernameAttr | |

| ldapGidNumber | gidNumber |

| ldapGroupDisplayName | cn |

| ldapGroupFilter | |

| ldapGroupFilterGroups | |

| ldapGroupFilterMode | 0 |

| ldapGroupFilterObjectclass | |

| ldapGroupMemberAssocAttr | uniqueMember |

| ldapHost | ldaps://192.168.145.10 |

| ldapIgnoreNamingRules | |

| ldapLoginFilter | (&(&(|(objectclass=user))(|(|(memberof=CN=OCuser,CN=Users,DC=home,DC=intern)(primaryGroupID=1618))))(samaccountname=%uid)) |

| ldapLoginFilterAttributes | |

| ldapLoginFilterEmail | 0 |

| ldapLoginFilterMode | 0 |

| ldapLoginFilterUsername | 1 |

| ldapNestedGroups | 0 |

| ldapOverrideMainServer | |

| ldapPagingSize | 500 |

| ldapPort | 636 |

| ldapQuotaAttribute | |

| ldapQuotaDefault | |

| ldapTLS | 0 |

| ldapUserAvatarRule | default |

| ldapUserDisplayName | displayname |

| ldapUserDisplayName2 | |

| ldapUserFilter | (&(|(objectclass=user))(|(|(memberof=CN=OCuser,CN=Users,DC=home,DC=intern)(primaryGroupID=1618)))) |

| ldapUserFilterGroups | OCuser |

| ldapUserFilterMode | 0 |

| ldapUserFilterObjectclass | user |

| ldapUuidGroupAttribute | auto |

| ldapUuidUserAttribute | auto |

| turnOffCertCheck | 1 |

| turnOnPasswordChange | 0 |

| useMemberOfToDetectMembership | 1 |

+——————————-+—————————————————————————————————————————-+

The text was updated successfully, but these errors were encountered:

Источник

Интеграция Nextcloud с доменом Active Directory

Интеграция Nextcloud с доменом Active Directory

Первые шаги

В программе Nextcloud есть приятная возможность интеграции пользователей и групп домена Active Directory. Это значит, что пользователи домена смогут спокойно авторизовываться и пользоваться всеми удобствами Nextcloud, просто вводя свои учетные данные из Active Directory. Для этой цели в Nextcloud предназначено специальное расширение, которое доступно «из коробки». Активировать его можно в списке приложений, в который можно попасть через меню пользователя — «Приложения«. Стоит так же отметить, что для работы данного расширения необходим установленный PHP модуль для работы с LDAP.

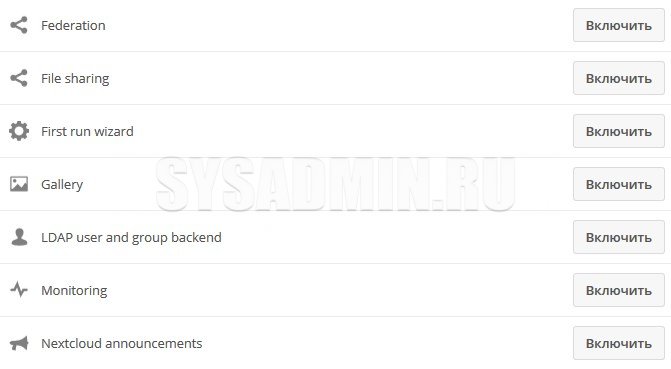

В списке приложений, нужно перейти на вкладку «Отключенные«, и найти там «LDAP User and group backend«, и нажать на кнопку «Включить«. Если кнопка серая (не активна), то значит отсутствует необходимое для работы PHP с LDAP расширение.

Настройка

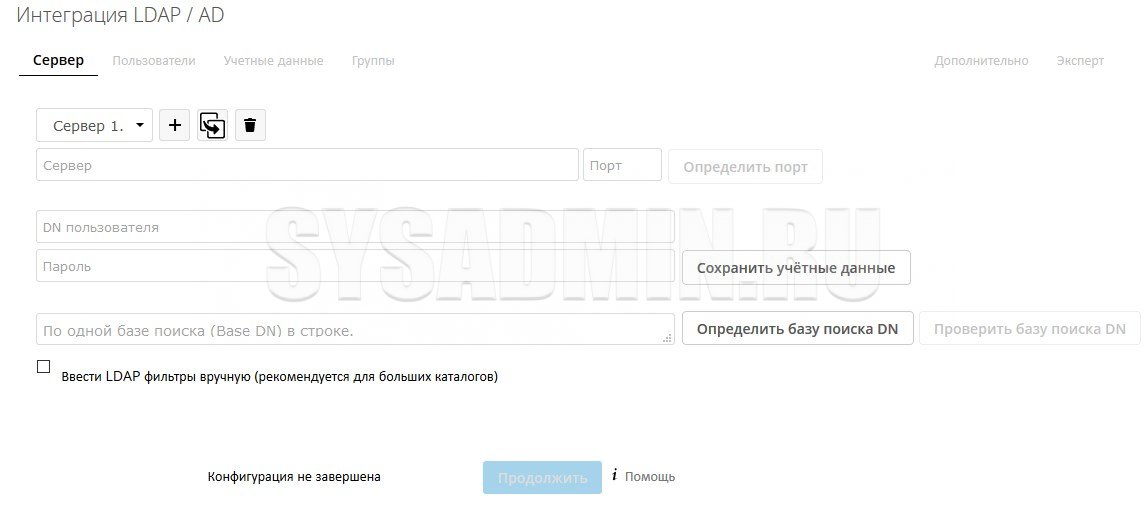

После включения модуля, в настройках появится новый пункт, под названием «Интеграция LDAP / AD«. Переходим туда, и приступаем в настройке.

На первой вкладке от вас потребуется задать информацию для соединения с доменом — адрес сервера, или его имя. Вместо написания номера порта можно воспользоваться кнопкой его автоопределения — в таком случае он будет подобран автоматически.

Затем следует написать имя пользователя в формате distinguishedName. Что это такое, и где его взять, можно прочитать в этой статье. Пароль следует написать в обычном виде. По завершению ввода учетных данных нужно нажать кнопку «Сохранить учетные данные«.

В последнем поле необходимо внести базу поиска, все в том же distinguishedName виде. Возможно и автоматическое заполнение с помощью кнопки «Определить базу поиска DN«. Для проверки корректности введенных данных нужно воспользоваться кнопкой «Проверить базу поиска DN«. Если все введено верно, то станет доступна кнопка перехода на следующую вкладку настроек.

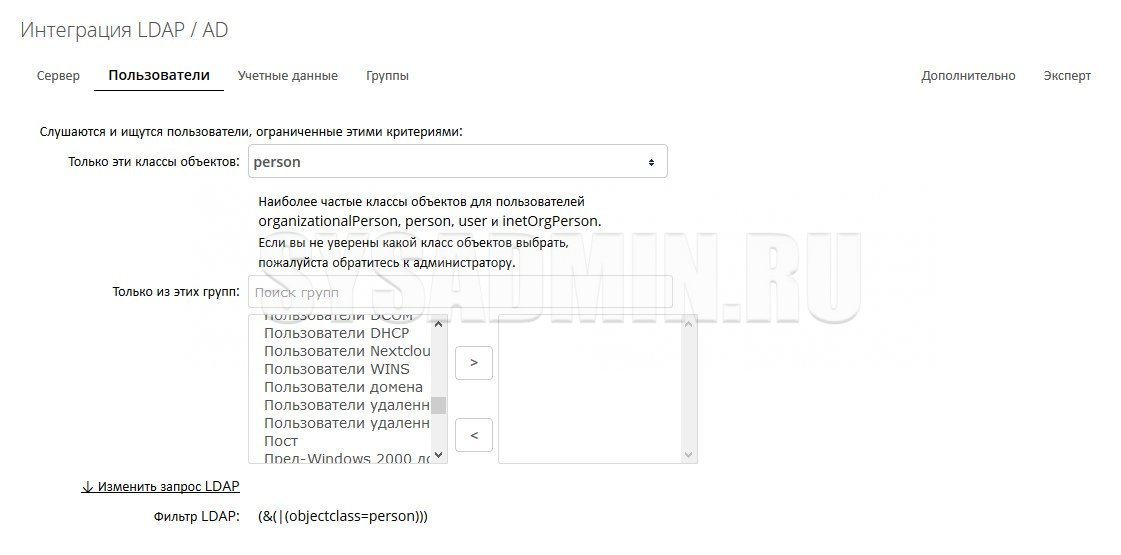

На следующей вкладке предстоит выбрать объекты Active Directory, которые получат возможность авторизации в Nextcloud. По умолчанию выбран класс объектов «Person» — он соответствует учетным записям пользователей домена Active Directory.

Так же можно выбрать группы, члены которых смогут пользоваться Nextcloud. По умолчанию ничего не выбрано, соответственно любой представитель выше выбранного класса сможет пользоваться сервисом.

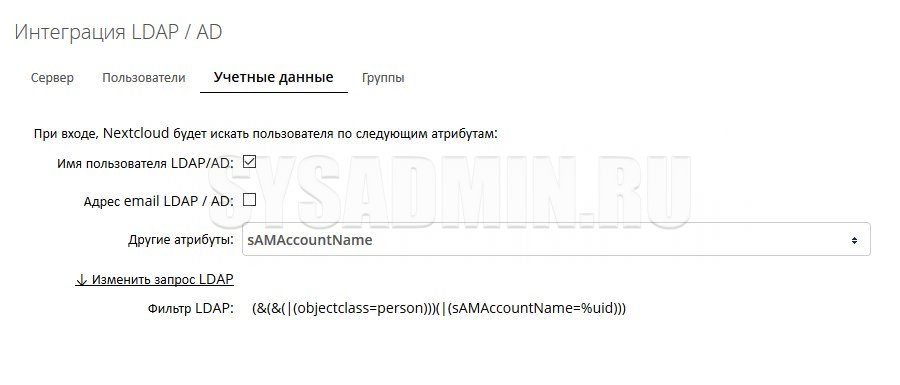

На третьей вкладке, в выпадающем списке под названием «Другие атрибуты» нужно выбрать sAMAccountName, чтобы значение поля «Фильтр LDAP» приняло следующий вид: (&(&(|(objectclass=person)))(|(sAMAccountName=%uid))) .

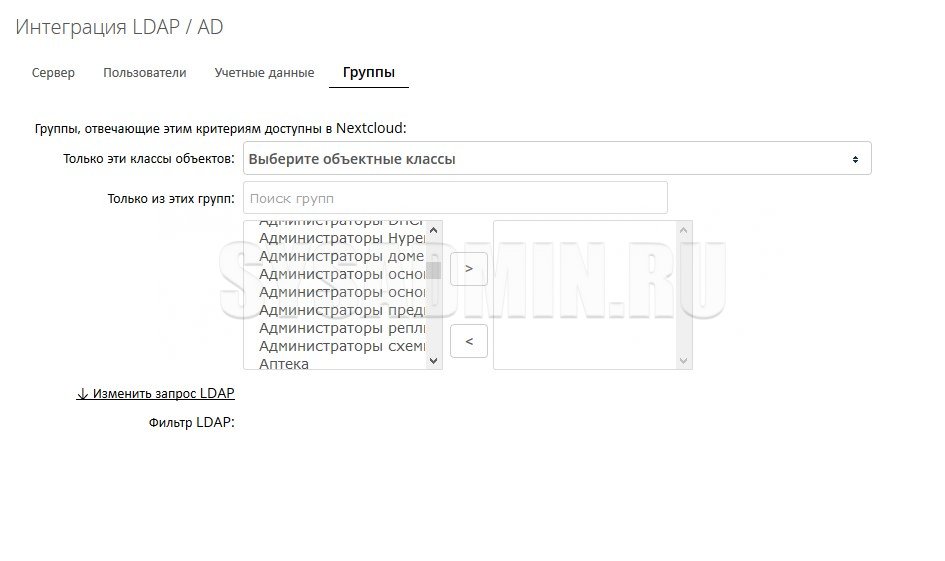

На последней вкладке предоставляется возможность переноса групп из Active Directory в Nextcloud (не путать с переносом пользователей из групп, для этого предназначена вторая вкладка «Пользователи«). По умолчанию ничего не выбрано.

Проверить работу модуля интеграции с Active Directory можно нажав на меню пользователя, и выбрав пункт «Пользователи». Если все сделано верно, то в списке должны отображаться пользователи домена.

Возможные проблемы

Ошибка Configuration Error (prefix ): login filter does not contain %uid place holder.

На вкладке «Учетные данные», в списке «Другие атрибуты» не выбран атрибут sAMAccountName.

Пользователи представлены в виде UID (XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXX)

Это сделано специально, для предотвращения любых конфликтов в именах пользователей. Если же, хочется, чтобы имя пользователя было такое же, как логин, то нужно перейти на вкладку «Эксперт», и прописать в поле «Атрибут для внутреннего имени» sAMAccountName .

Источник

Steps to reproduce

- Cannot log in with AD user after upgrade, nothing changed at the AD (windows server 2016). AD user still valid. Checked connection with LDAP browser. Attached is the relevant part of the log:

nextcloud.log

Any ideas what has changed? Kind regards

Marc

LDAP configuration (delete this part if not used)

| hasMemberOfFilterSupport | 1 |

| hasPagedResultSupport | |

| homeFolderNamingRule | |

| lastJpegPhotoLookup | 0 |

| ldapAgentName | CN=***,CN=Managed Service Accounts,DC=home,DC=intern |

| ldapAgentPassword | *** |

| ldapAttributesForGroupSearch | |

| ldapAttributesForUserSearch | |

| ldapBackupHost | |

| ldapBackupPort | |

| ldapBase | DC=home,DC=intern |

| ldapBaseGroups | DC=home, DC=intern |

| ldapBaseUsers | DC=home, DC=intern |

| ldapCacheTTL | 600 |

| ldapConfigurationActive | 1 |

| ldapDefaultPPolicyDN | |

| ldapDynamicGroupMemberURL | |

| ldapEmailAttribute | |

| ldapExperiencedAdmin | 0 |

| ldapExpertUUIDGroupAttr | |

| ldapExpertUUIDUserAttr | |

| ldapExpertUsernameAttr | |

| ldapGidNumber | gidNumber |

| ldapGroupDisplayName | cn |

| ldapGroupFilter | |

| ldapGroupFilterGroups | |

| ldapGroupFilterMode | 0 |

| ldapGroupFilterObjectclass | |

| ldapGroupMemberAssocAttr | uniqueMember |

| ldapHost | ldaps://192.168.145.10 |

| ldapIgnoreNamingRules | |

| ldapLoginFilter | (&(&(|(objectclass=user))(|(|(memberof=CN=OCuser,CN=Users,DC=home,DC=intern)(primaryGroupID=1618))))(samaccountname=%uid)) |

| ldapLoginFilterAttributes | |

| ldapLoginFilterEmail | 0 |

| ldapLoginFilterMode | 0 |

| ldapLoginFilterUsername | 1 |

| ldapNestedGroups | 0 |

| ldapOverrideMainServer | |

| ldapPagingSize | 500 |

| ldapPort | 636 |

| ldapQuotaAttribute | |

| ldapQuotaDefault | |

| ldapTLS | 0 |

| ldapUserAvatarRule | default |

| ldapUserDisplayName | displayname |

| ldapUserDisplayName2 | |

| ldapUserFilter | (&(|(objectclass=user))(|(|(memberof=CN=OCuser,CN=Users,DC=home,DC=intern)(primaryGroupID=1618)))) |

| ldapUserFilterGroups | OCuser |

| ldapUserFilterMode | 0 |

| ldapUserFilterObjectclass | user |

| ldapUuidGroupAttribute | auto |

| ldapUuidUserAttribute | auto |

| turnOffCertCheck | 1 |

| turnOnPasswordChange | 0 |

| useMemberOfToDetectMembership | 1 |

+——————————-+—————————————————————————————————————————-+

Active Directory, Программное обеспечение

- 06.07.2018

- 18 160

- 1

- 20

- 19

- 1

- Содержание статьи

- Первые шаги

- Настройка

- Возможные проблемы

- Ошибка Configuration Error (prefix ): login filter does not contain %uid place holder.

- Пользователи представлены в виде UID (XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXX)

- Комментарии к статье ( 1 шт )

- Добавить комментарий

Первые шаги

В программе Nextcloud есть приятная возможность интеграции пользователей и групп домена Active Directory. Это значит, что пользователи домена смогут спокойно авторизовываться и пользоваться всеми удобствами Nextcloud, просто вводя свои учетные данные из Active Directory. Для этой цели в Nextcloud предназначено специальное расширение, которое доступно «из коробки». Активировать его можно в списке приложений, в который можно попасть через меню пользователя — «Приложения«. Стоит так же отметить, что для работы данного расширения необходим установленный PHP модуль для работы с LDAP.

В списке приложений, нужно перейти на вкладку «Отключенные«, и найти там «LDAP User and group backend«, и нажать на кнопку «Включить«. Если кнопка серая (не активна), то значит отсутствует необходимое для работы PHP с LDAP расширение.

Настройка

После включения модуля, в настройках появится новый пункт, под названием «Интеграция LDAP / AD«. Переходим туда, и приступаем в настройке.

На первой вкладке от вас потребуется задать информацию для соединения с доменом — адрес сервера, или его имя. Вместо написания номера порта можно воспользоваться кнопкой его автоопределения — в таком случае он будет подобран автоматически.

Затем следует написать имя пользователя в формате distinguishedName. Что это такое, и где его взять, можно прочитать в этой статье. Пароль следует написать в обычном виде. По завершению ввода учетных данных нужно нажать кнопку «Сохранить учетные данные«.

В последнем поле необходимо внести базу поиска, все в том же distinguishedName виде. Возможно и автоматическое заполнение с помощью кнопки «Определить базу поиска DN«. Для проверки корректности введенных данных нужно воспользоваться кнопкой «Проверить базу поиска DN«. Если все введено верно, то станет доступна кнопка перехода на следующую вкладку настроек.

На следующей вкладке предстоит выбрать объекты Active Directory, которые получат возможность авторизации в Nextcloud. По умолчанию выбран класс объектов «Person» — он соответствует учетным записям пользователей домена Active Directory.

Так же можно выбрать группы, члены которых смогут пользоваться Nextcloud. По умолчанию ничего не выбрано, соответственно любой представитель выше выбранного класса сможет пользоваться сервисом.

На третьей вкладке, в выпадающем списке под названием «Другие атрибуты» нужно выбрать sAMAccountName, чтобы значение поля «Фильтр LDAP» приняло следующий вид: (&(&(|(objectclass=person)))(|(sAMAccountName=%uid))).

На последней вкладке предоставляется возможность переноса групп из Active Directory в Nextcloud (не путать с переносом пользователей из групп, для этого предназначена вторая вкладка «Пользователи«). По умолчанию ничего не выбрано.

Проверить работу модуля интеграции с Active Directory можно нажав на меню пользователя, и выбрав пункт «Пользователи». Если все сделано верно, то в списке должны отображаться пользователи домена.

Возможные проблемы

Ошибка Configuration Error (prefix ): login filter does not contain %uid place holder.

На вкладке «Учетные данные», в списке «Другие атрибуты» не выбран атрибут sAMAccountName.

Пользователи представлены в виде UID (XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXX)

Это сделано специально, для предотвращения любых конфликтов в именах пользователей. Если же, хочется, чтобы имя пользователя было такое же, как логин, то нужно перейти на вкладку «Эксперт», и прописать в поле «Атрибут для внутреннего имени» sAMAccountName.

Интеграция Nextcloud с доменом Active Directory

Интеграция Nextcloud с доменом Active Directory