|

Pichugin |

|

|

Статус: Новичок Группы: Участники

|

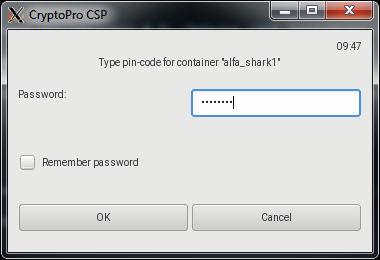

Добрый день. Работаю с ГИС ЖКХ. КриптоПро версии 4.0.9969 используется для подписания запросов, а stunnel из комплекта КриптоПро для установки защищенного соединения. Изначальный конфиг stunnel Для него выдает ошибку **** Error 0x80090304 returned by AcquireCredentialsHandle Нашел на форуме совет добавить в конфиг строчку pincode=12345678 Прошу совета в решении возникшей проблемы. |

|

|

|

Pichugin |

|

|

Статус: Новичок Группы: Участники

|

Все еще не могу решить проблему. Прошу помощи. Использую Windows 7, служба stunnel запускается от имени того же пользователя, под которым установлен сертификат. Файл конфигурации stunnel: Код: При использовании stunnel.x64.exe возникает ошибка При использовании stunnel-msspi.exe возникает ошибка Лог файл для stunnel-msspi.exe: Код: |

|

|

|

Михаил Селезнёв |

|

|

Статус: Сотрудник Группы: Участники Сказал «Спасибо»: 3 раз |

Добрый день! |

|

|

|

pavlovskiy.an |

|

|

Статус: Новичок Группы: Участники

|

Добрый день! Аналогичная проблема, после истечения срока сертификата тензора с заменой на ФНС, такая вот история 2022.11.07 19:32:19 LOG7[4220:4304]: https accepted FD=144 from 127.0.0.1:57080 Нашлось решение? |

|

|

|

Pichugin |

|

|

Статус: Новичок Группы: Участники

|

Мне в конце концов помог переход на windows 10 и КриптоПро 5. |

|

|

|

Андрей * |

|

|

Статус: Сотрудник Группы: Участники Сказал «Спасибо»: 451 раз |

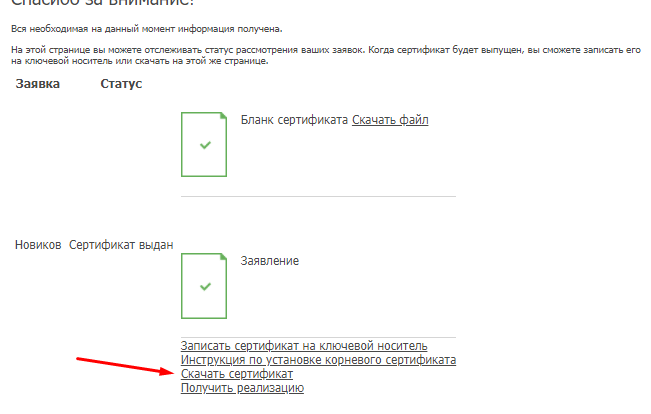

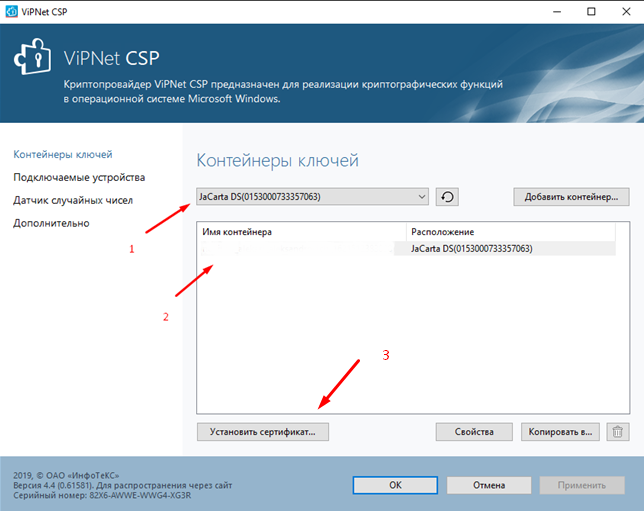

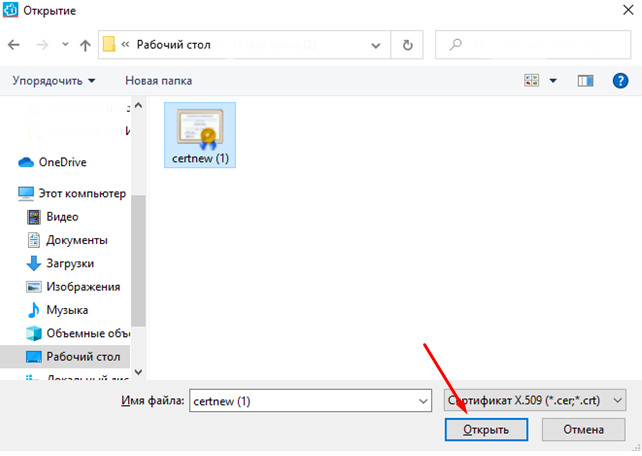

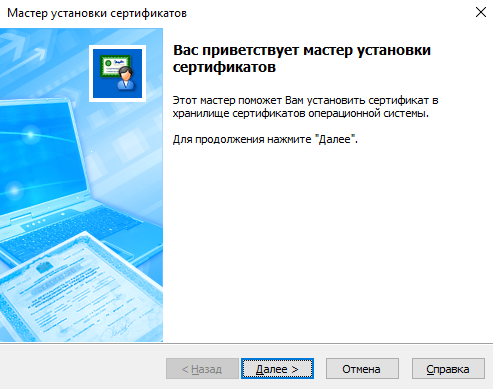

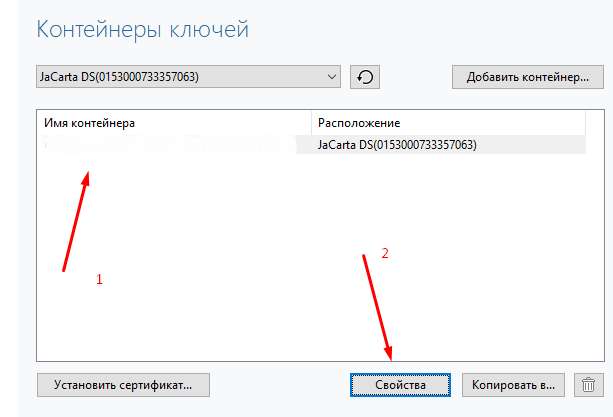

Автор: pavlovskiy.an Добрый день! Аналогичная проблема, после истечения срока сертификата тензора с заменой на ФНС, такая вот история 2022.11.07 19:32:19 LOG7[4220:4304]: https accepted FD=144 from 127.0.0.1:57080 Нашлось решение? CryptAcquireCertificatePrivateKey failed. Error = 0x80090016 А что Вы сделали после получения нового сертификата? Просто заменили файл с сертификатом? Его необходимо установить через панель управления КриптоПРО CSPСервисУстановить личный сертификат… |

|

Техническую поддержку оказываем тут |

|

|

WWW |

|

pavlovskiy.an |

|

|

Статус: Новичок Группы: Участники

|

Конечно серт установлен в личные и экспортирован в директорию стунеля. Стунель крутится на отдельном скл и сервере1с (rphost), к которому пользователи не подключаются, а работают в терминале, на котором просто 1с предприятие, т.е два сервера. Связать с контейнером можно, если он в реестре или на флэшке/рутокене подсоединённом к машине с стунелем. Т.к. ключ ФНС можно только ставить и работать, скопировать его нельзя — в этом была вся засада. Проблему решил. Можно вопрос закрыть. |

|

|

| Пользователи, просматривающие эту тему |

|

Guest |

Быстрый переход

Вы не можете создавать новые темы в этом форуме.

Вы не можете отвечать в этом форуме.

Вы не можете удалять Ваши сообщения в этом форуме.

Вы не можете редактировать Ваши сообщения в этом форуме.

Вы не можете создавать опросы в этом форуме.

Вы не можете голосовать в этом форуме.

| title | author | description | ms.date | ms.assetid | msc.legacyurl | msc.type |

|---|---|---|---|---|---|---|

|

Troubleshooting SSL related issues (Server Certificate) |

kaushalp |

Tools Used in this Troubleshooter: SSLDiag Network Monitor 3.4/Wireshark This material is provided for informational purposes only. Microsoft makes no warran… |

04/09/2012 |

7626d39d-7923-4776-a342-4e49ed2983c3 |

/learn/troubleshoot/security-issues/troubleshooting-ssl-related-issues-server-certificate |

authoredcontent |

Troubleshooting SSL related issues (Server Certificate)

by Kaushal Kumar Panday

Tools Used in this Troubleshooter:

- SSLDiag

- Network Monitor 3.4/Wireshark

This material is provided for informational purposes only. Microsoft makes no warranties, express or implied.

Overview

This document will help you in troubleshooting SSL issues related to IIS only. Client Certificates troubleshooting will not be covered in this document. Server Certificates are meant for Server Authentication and we will be dealing only with Server Certificates in this document.

If the Client certificates section is set to «Require» and then you run into issues, then please don’t refer this document. This is meant for troubleshooting SSL Server certificates issue only.

It is important to know that every certificate comprises of a public key (used for encryption) and a private key (used for decryption). The private key is known only to the server.

The default port for https is 443.

I am under the assumption the reader is well-versed in SSL Handshake and the Server Authentication process during the SSL handshake.

Description of the Secure Sockets Layer (SSL) Handshake:

<https://support.microsoft.com/kb/257591>

Description of the Server Authentication Process during the SSL Handshake:

<https://support.microsoft.com/kb/257587>

Scenarios

The following error message is seen while browsing the website over https:

The first thing that has to be checked is whether the website is accessible over http. If it is not, there likely is a separate issue not covered here. You will need to have the website working on http first before continuing with this troubleshooter.

Now let’s assume the website is accessible over http and we get the above error when trying to browse over https. The problem is seen because the SSL handshake failed and hence the error message was seen. There could be many reasons. We will follow a step-by-step approach to solve this problem.

Scenario 1

Check if the server certificate has the private key corresponding to it. Refer the below picture:

If private key is missing, then you need to get a certificate containing the private key, which is essentially a .PFX file. There is a command that we could try to run in order to associate the private key with the certificate:

[!code-consoleMain]

If the association is successful, then you would see the following window:

Note: 1a 1f 94 8b 21 a2 99 36 77 a8 8e b2 3f 42 8c 7e 47 e3 d1 33 is the thumbprint of the certificate. Open the certificate and click on the details tab. Scroll down to find the thumbprint section. Select the thumbprint section and click on the text below. Do a «Ctrl+A» and then «Ctrl+C» to select and copy it. Below is a snapshot for your reference:

Note: This command doesn’t succeed always. If this fails, then you need to get a certificate containing the private key from the CA. The file extension for a certificate containing private key is .pfx.

Scenario 2

We went pass the first hurdle and now we have a server certificate containing the private key installed on the website. However, we still get the same error as above. The website is still not accessible over https.

The SSLDiag tool comes in handy here.

Windows Server 2003:

Download X64 (https://www.microsoft.com/download/en/details.aspx?displaylang=en&id=5329)

Download X86 (https://www.microsoft.com/download/en/details.aspx?displaylang=en&id=674)

For IIS 7 and IIS 7.5, use vijaysk’s SSL Diagnostics tool. Below is the link:

https://blogs.msdn.com/b/vijaysk/archive/2009/09/20/ssl-diagnostics-tool-for-iis-7.aspx

Install the tool and run it on the server. If you have a certificate containing private key and still not able to access the website, then you may want to run this tool or check the system event logs for SChannel related warnings/errors.

While running the SSLDiag tool you may get the following error:

You have a private key that corresponds to this certificate but CryptAcquireCertificatePrivateKey failed

There will also be a SChannel warning in the system event logs as shown below:

| Event Type: Error |

|---|

| Event Source: Schannel |

| Event Category: None |

| Event ID: 36870 |

| Date: 2/11/2012 |

| Time: 12:44:55 AM |

| User: N/A |

| Computer: |

| Description: A fatal error occurred when attempting to access the SSL server credential private key. The error code returned from the cryptographic module is 0x80090016. |

This event/error indicates that there was a problem acquiring certificate’s private key. So let’s try the below steps one by one:

-

Firstly, verify the permissions on the machinekeys folder as per the KB Article: https://support.microsoft.com/kb/278381. All the private keys are stored within the machinekeys folder, so we need to ensure that we have necessary permissions.

-

If the permissions are in place and if the issue is still not fixed. Then it must be a problem with the certificate. It may have been corrupted (You may see an error code of 0x8009001a in the SChannel event log).

Event Type: Error Event Source: Schannel Event Category: None Event ID: 36870 Date: 2/11/2012 Time: 12:44:55 AM User: N/A Computer: A fatal error occurred when attempting to access the SSL server credential private key. The error code returned from the cryptographic module is 0x8009001a. -

We will test if the website works with a test certificate. Take a back-up of the existing certificate and then replace it with a self-signed certificate. Try accessing the website via https. If it works then the certificate used earlier was corrupted and it has to be replaced with a new working certificate.

-

Sometimes the problem may not be with the certificate but with the issuer. You may see the following error in SSLDiag:

CertVerifyCertificateChainPolicy will fail with CERT_E_UNTRUSTEDROOT (0x800b0109), if the root CA certificate is not trusted root.

To fix this add the CA’s certificate to the «Trusted Root CA» store under My computer account on the server.

-

You may also get the following error:

CertVerifyCertificateChainPolicy returned error -2146762480(0x800b0110).

If the above error is received then we need to check the usage type of the certificate. Open the certificate, click on the «Details» tab and then click on «Edit Properties…» button. Under General tab make sure «Enable all purposes for this certificate» is selected and most importantly «Server Authentication» should be present in the list.

Scenario 3

The first 2 steps check the integrity of the certificate. Once we have confirmed that there are no issues with the certificate, a big problem is solved. But, what if the website is still not accessible over https. Check the HTTPS bindings of the website and determine what port and IP it is listening on. You could run the following command to ensure no other process is listening on the SSL port used by the website.

[!code-consoleMain]

If there is another process listening on that port then check why that process is consuming that port. Try changing the IP-Port combination to check if the website is accessible or not.

Scenario 4

By now we are sure that we have a proper working certificate installed on the website and there is no other process using the SSL port for this website. However, I still get «Page cannot be displayed» error while accessing over https. When a client connects and initiates an SSL negotiation, HTTP.sys looks in its SSL configuration for the «IP:Port» pair to which the client connected. The HTTP.sys SSL configuration must include a certificate hash and the name of the certificate store before the SSL negotiation will succeed. The problem may be with the HTTP.SYS SSL Listener.

-

The Certificate hash registered with HTTP.SYS may be NULL or it may contain invalid GUID. Execute the following from a command prompt:

[!code-consoleMain]

[!NOTE]

httpcfg is part of Windows Support tools and is present on the installation disk. You could download it from here as well:https://www.microsoft.com/download/en/details.aspx?id=7911Below is a sample of a working and non-working scenario:

Working scenario:

Configuration Setting IP 0.0.0.0:443 Hash Guid {00000000-0000-0000-0000-000000000000} CertStoreName MY CertCheckMode 0 RevocationFreshnessTime 0 UrlRetrievalTimeout 0 SslCtlIdentifier 0 SslCtlStoreName 0 Flags 0 Non-working scenario:

Configuration Setting IP 0.0.0.0:443 Hash c09b416d6b 8d615db22 64079d15638e96823d Guid {4dc3e181-e14b-4a21-b022-59fc669b0914} CertStoreName MY CertCheckMode 0 RevocationFreshnessTime 0 UrlRetrievalTimeout 0 SslCtlIdentifier 0 SslCtlStoreName 0 Flags 0 The Hash value seen above is the Thumbprint of your SSL certificate. Notice, that the Guid is all zero in a non-working scenario. You may see the Hash either having some value or blank. Even if we remove the certificate from the web site, and then run «httpcfg query ssl», the website will still list Guid as all 0’s. If you see the GUID as «{0000……………000}, then there is a problem.

We need to remove this entry by running the command:

[!code-consoleMain]

For example:

[!code-consoleMain]

-

Delete any entries in the IP Listen list.

To determine whether any IP addresses are listed, open a command prompt, and then run the following command:

[!code-consoleMain]

[!code-consoleMain]

If the IP Listen list is empty, the command returns the following string:

[!code-consoleMain]

If the command returns a list of IP addresses, remove each IP address in the list by using the following command:

[!code-consoleMain]

[!NOTE]

restart IIS after this via command «net stop http /y»

Scenario 5

After all this if you are still unable to browse the website on https, then capture a network trace either from the client or server. Filter the trace by «SSL or TLS» to look at SSL traffic.

Below is a network trace snapshot of a non-working scenario:

Working scenario:

Well, this is definitely now how you look at a network trace. You need to expand the frame details and see what protocol and cipher was chosen by the server. Select «Server Hello» from the description to get those details.

In the non-working scenario, the client was configured to use TLS 1.1 and TLS 1.2 only. However, the web server was IIS 6, which can support until TLS 1.0 and hence the handshake failed.

Do check the registry keys to determine what protocols are enabled or disabled. Here’s the path:

[!code-consoleMain]

The «Enabled» DWORD should be set to «1». If «0» then the protocol is disabled.

For example, SSL 2.0 is disabled by default.

Scenario 6

If everything has been verified and if you are still running into issues accessing the website over https, then it most likely is some update which is causing the SSL handshake to fail.

Microsoft has released an update to the implementation of SSL in Windows:

[!code-consoleMain]

There is potential for this update to impact customers using Internet Explorer, or using an application that uses Internet Explorer to perform HTTPS requests.

There were actually two changes made to address information disclosure vulnerability in SSL 3.0 / TLS 1.0. The MS12-006 update implements a new behavior in schannel.dll, which sends an extra record while using a common SSL chained-block cipher, when clients request that behavior. The other change was in Wininet.dll, part of the December Cumulative Update for Internet Explorer (MS11-099), so that IE will request the new behavior.

If a problem exists, it may manifest as a failure to connect to a server, or an incomplete request. Internet Explorer 9 is able to display an «Internet Explorer cannot display the webpage» error. Prior versions of IE may simply display a blank page.

Fiddler does not use the extra record when it captures and forwards HTTPS requests to the server. Therefore, if Fiddler is used to capture HTTPS traffic, the requests will succeed.

Registry keys

As documented in https://support.microsoft.com/kb/2643584, there is a SendExtraRecord registry value, which can:

- Globally disable the new SSL behavior

- Globally enable it, or

- (Default) enable it for SChannel clients that opt in to the new behavior.

For Internet Explorer and for clients that consume IE components, there is a registry key in the FeatureControl section, FEATURE_SCH_SEND_AUX_RECORD_KB_2618444, which determines whether iexplore.exe or any other named application opts in to the new behavior. By default this is enabled for Internet Explorer, and disabled for other applications.

Other Resources

- Description of the Secure Sockets Layer (SSL) Handshake (

https://support.microsoft.com/kb/257591) - Description of the Server Authentication Process During the SSL Handshake (

https://support.microsoft.com/kb/257587) - Fixing the Beast

- Taming the Beast (Browser Exploit Against SSL/TLS)

- SSL CERTIFICATE FILE EXTENSIONS

- Support for SSL/TLS protocols on Windows

- Troubleshooting SSL related issues with IIS

- PRB: Cannot visit SSL sites after you enable FIPS compliant cryptography

- HTTP 1.1 host headers are not supported when you use SSL (

https://support.microsoft.com/kb/187504) - Configuring SSL Host Headers (IIS 6.0)

Содержание

- Инструкция по настройке и работе с Крипто-Про для государственных порталов

- DavidovichDV

- Вложения

- DavidovichDV

- Вложения

- Blaze

- DavidovichDV

- Blaze

- DavidovichDV

- amotash

- Вложения

- DavidovichDV

- amotash

- DavidovichDV

- amotash

- Вложения

- mfc31

- DavidovichDV

- renbuar

- renbuar

Инструкция по настройке и работе с Крипто-Про для государственных порталов

DavidovichDV

New member

# выполняется от суперпользователя «root» или через «sudo»

$ выполняется от обычного пользователя

\ комментарий

На новых версия Firefox работать скорее всего не будет или часть функционала будет недоступна, можно взять cryptofox с сайта крипто-про

Данные настройки были проверены на встроенном браузере в астру chromium или chromium-gost от крипто-про

Загрузить последнюю версию Крипто-Про с официального сайта

Открыть Пуск->Утилиты->Менеджер файлов mc

перейти в каталог куда загрузили архив

Распакуем архив

$ tar -xf linux-amd64_deb.tgz

Перейдем в каталог

$ cd linux-amd64_deb

получим то что на картинке ниже

Жмем клавишу Enter

Выбираем все пункты нажимая на клавишу «Пробел» переход осуществляется клавишами вниз/вверх

Жмем клавишу Enter

Жмем клавишу Enter

Жмем клавишу Enter

Жмем клавишу Enter

Вводим свой серийный номер. Регистр нужно строго соблюдать.

Жмем клавишу Enter

Жмем выбираем Exit клавишами Tab, жмем клавишу Enter, Выбираем Yes, жмем клавишу Enter

Для USB токенов нужно установить данное ПО

# apt install libpcsclite1 pcscd libccid

они все есть в репозитарии астры, ничего нигде искать дополнительно не надо

Библиотека libccid не ниже 1.4.2

Для rutoken S нужно установить драйвер c сайта производителя, лучше установить более новое

https://www.rutoken.ru/support/download/drivers-for-nix/

# dpkg -i ifd-rutokens_1.0.4_amd64.deb

Проверить USB токены можно командой

$ /opt/cprocsp/bin/amd64/list_pcsc

Если что то не работает пишите возможно я что то упустил, а так же пишите коды ошибок, будем пополнять базу знаний и возможные пути решений

Качаем архив с плагином с официального сайта Крипто-ПРО https://www.cryptopro.ru/products/cades/plugin желательно в отдельный каталог

Заходим в каталог куда скачали архив с плагином и разархивируем

$ tar -xf cades_linux_amd64.tar.gz

Конвертируем в deb пакеты

если вывод команды был «bash: alien: команда не найдена», то вам надо читать внимательней потребности, установить alien

# apt install alien

# dpkg -i lsb-cprocsp-devel_*.deb cprocsp-pki-*.deb

на всякий пожарный установку лучше повторить, т.к. бывали случаи что установка прошла успешно, а библиотек на месте не было

# ln -s /opt/cprocsp/lib/amd64/libnpcades.so /usr/lib/mozilla/plugins/lib/libnpcades.so

# ln -s /opt/cprocsp/lib/amd64/libcppkcs11.so.4.0.4 /usr/lib/mozilla/plugins/lib/libcppkcs11.so

на всякий пожарный что бы было, если вдруг с путями кто-нибудь из программ случайно, обязательно затупит, сделаем симлинки на библиотеки

# ln -s /opt/cprocsp/lib/amd64/libnpcades.so /usr/lib/libnpcades.so

# ln -s /opt/cprocsp/lib/amd64/libcppcades.so /usr/lib/libcppcades.so

# ln -s /opt/cprocsp/lib/amd64/libcppkcs11.so /usr/lib/libcppkcs11.so

создаем симлинк для корректной работы связи расширения браузера с библиотекой установленного плагина

# ln -s /etc/opt/chrome/native-messaging-hosts/ru.cryptopro.nmcades.json /etc/chromium/native-messaging-hosts/ru.cryptopro.nmcades.json

так же желательно сделать симлинки нашел в какой то документации, возможно в них и нет необходимости, эти каталоги это для корректной работы плагинов браузеров и библиотек плагинов,

# ln -s /etc/opt/chrome /etc/opt/chromium

# ln -s /etc/opt/chrome /etc/opt/chromium-gost

Одно из самых главных требований при работе с этим плагином, это нужно при КОПИРОВАНИИ или СОЗДАНИИ контейнера установить пинкод

Качаем прикрепленный архив

или с тындекс диска

https://yadi.sk/d/8VJFh_cFHRGRJA

Разархивируем

$ unzip IFCPlugin-3.0.0-x86_64.deb.zip

Устанавливаем

# dpkg -i IFCPlugin-3.0.0-x86_64.deb

создаем симлинк для корректной работы связи расширения браузера с библиотекой установленного плагина

# ln -s /etc/opt/chrome/native-messaging-hosts/ru.rtlabs.ifcplugin.json /etc/chromium/native-messaging-hosts/ru.rtlabs.ifcplugin.json

config = <

cert_from_registry = «false»;

set_user_pin = «false»;

>

params =

(

< name = «Криптопровайдер VipNet CSP»;

alias = «VIPNet»;

type = «capi»;

provider_name = «Infotecs Cryptographic Service Provider»;

provider_num = «2»;

skip_pkcs11_list = «true»;

>,

< name = «Криптопровайдер VipNet CSP»;

alias = «VIPNet_linux»;

type = «capi_linux»;

provider_name = «Infotecs Cryptographic Service Provider»;

provider_num = «2»;

skip_pkcs11_list = «true»;

>,

< name = «Криптопровайдер КриптоПро CSP»;

alias = «CryptoPro»;

type = «capi»;

provider_name = «Crypto-Pro GOST R 34.10-2001 Cryptographic Service Provider»;

provider_num = «75»;

skip_pkcs11_list = «false»;

>,

< name = «Криптопровайдер КриптоПро Рутокен CSP»;

alias = «CryptoPro_Rutoken»;

type = «capi»;

provider_name = «GOST R 34.10-2001 Rutoken CSP»;

provider_num = «75»;

skip_pkcs11_list = «false»;

>,

< name = «Криптопровайдер Signal-COM CSP»;

alias = «SignalCom»;

type = «capi»;

provider_name = «Signal-COM CPGOST Cryptographic Provider»;

provider_num = «75»;

skip_pkcs11_list = «false»;

>,

< name = «Криптопровайдер LISSI-CSP»;

alias = «LISSI-CSP»;

type = «capi»;

provider_name = «LISSI-CSP»;

provider_num = «75»;

skip_pkcs11_list = «false»;

>,

< name = «JaCarta Криптотокен»;

alias = «JaCarta»;

type = «pkcs11»;

alg = «gost2001»;

lib_win = «jcPKCS11-2.DLL»;

lib_linux = «libjcPKCS11-2.so.2.4.0»;

lib_mac = «jcPKCS11-2»;

>,

< name = «CryptoPro CSP»;

alias = «cryptoprocsp»;

type = «pkcs11»;

alg = «gost2001»;

lib_linux = «libcppkcs11.so»;

>,

< name = «CryptoPro CSP»;

alias = «cryptoprocsp»;

type = «pkcs11»;

alg = «gost2012»;

lib_linux = «libcppkcs11.so»;

>,

< name = «Актив руТокен ЭЦП»;

alias = «ruTokenECP»;

type = «pkcs11»;

alg = «gost2001»;

lib_win = «rtpkcs11ecp.dll»;

lib_linux = «librtpkcs11ecp.so»;

lib_mac = «librtpkcs11ecp.dylib»;

>

);

Заходим в каталог куда скачали архив

$ unzip ifc.cfg.zip

Копируем конфигурационный файл

# cp ifc.cfg /etc/ifc.cfg

Перейти в меню — Дополнительные инструменты — Расширения и включить плагин

На случай диагностики ошибок ifcplugin нужен будет лог /var/log/ifc/engine_logs/engine.log

Вложения

DavidovichDV

New member

Общее описание выводов ошибок

[ErrorCode: 0x00000000]

\ Код ошибки 0, значит все прошло успешно

Error number 0x8009001f (2148073503).

Неправильный параметр набора ключей.

\ скорее всего нужно добавить пинкод или другой тип стандарта контейнера если ошибка возникает при копировании ключей

\ -pinsrc 12345678

\ -pindest 12345678

ERROR: SCardListReaders(NULL)

если ключ вставлен, то скорее всего либо у вас не установлены требуемые библиотеки/драйвера, либо что то мешает его распознать(какой-то пакет из состава Крипто-Про)

Проверить/отобразить USB токены можно командой

$ /opt/cprocsp/bin/amd64/list_pcsc

Примерный вывод:

Aktiv Co. Rutoken S 00 00

если получили ERROR: SCardListReaders(NULL) , если ключ вставлен, то скорее всего либо у вас не установлены требуемые библиотеки/драйвера, либо что то мешает его распознать(какой-то пакет из состава Крипто-Про)

Вывести список всех ключевых носителей и контейнеров

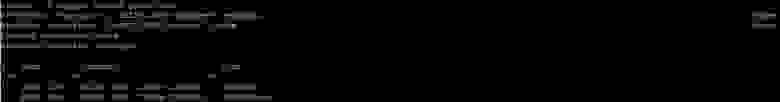

$ /opt/cprocsp/bin/amd64/csptest -keyset -enum_cont -verifyc -fqcn

CSP (Type:80) v4.0.9017 KC2 Release Ver:4.0.9944 OS:Linux CPU:AMD64 FastCode:READY:SSSE3.

AcquireContext: OK. HCRYPTPROV: 28131731

\.Aktiv Co. Rutoken S 00 00key1

OK.

Total: SYS: 0,000 sec USR: 0,000 sec UTC: 1,380 sec

[ErrorCode: 0x00000000]

Вывод всех ключевых носителей и контейнеров с отображением уникального имени

$ /opt/cprocsp/bin/amd64/csptest -keyset -enum_cont -verifyc -fqcn -uniq

CSP (Type:80) v4.0.9018 KC2 Release Ver:4.0.9958 OS:Linux CPU:AMD64 FastCode:READY:SSSE3.

AcquireContext: OK. HCRYPTPROV: 16527635

\.HDIMAGEkey0 |\.HDIMAGEHDIMAGE\key0.0001174

OK.

Total: SYS: 0,000 sec USR: 0,000 sec UTC: 2,130 sec

[ErrorCode: 0x00000000]

Нужная нам информация между строками » AcquireContext: OK. » и » OK . «

Еще возможный вывод \.HDIMAGE и \.FLASH, где

\.HDIMAGE это ключевой носитель сохранен на жестком диске, вроде считывателя реестра в Windows версии. «key0» это имя ключевого контейнера на носителе.

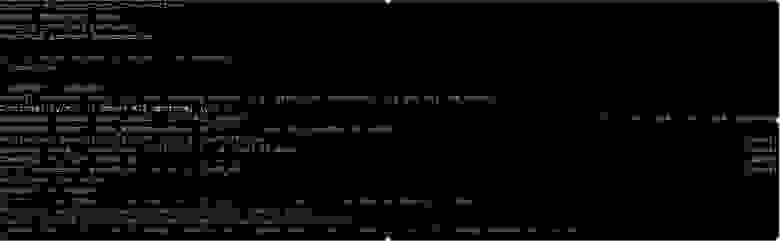

$ /opt/cprocsp/bin/amd64/csptest -keycopy -contsrc ‘\.HDIMAGEkey0’ -contdest ‘\.Aktiv Co. Rutoken S 00 00key1’ -typesrc 75 -typedest 75 -pinsrc 12345678 -pindest 12345678

csptest -keycopy \ Запуск копирования

-contsrc ‘\.HDIMAGEkey0’

\ Указываем откуда копируем «\.HDIMAGE» это указатель откуда брать ключ в данном случае из локального расположения,

навроде считывателя реестра в Windows версии. «key0» это имя ключевого контейнера на носителе

-contdest ‘\.Aktiv Co. Rutoken S 00 00key1’

\ Указываем куда копируем ‘\.Aktiv Co. Rutoken S 00 00key1’ это указатель на устройство

ОБЯЗАТЕЛЬНО . Имя ключей должно отличаться

ОБЯЗАТЕЛЬНО . Имя ключей должно быть на латинице,

КАТЕГОРИЧЕСКИ не рекомендуется использовать кириллицу или любой другой алфавит отличный от латиницы

-typesrc 75 \ Тип сформированного контейнера откуда копируется по ГОСТУ где 75(ГОСТ-2001), 80(ГОСТ-2012)

-typedest 75 \ Тип сформированного контейнера куда копируется

-pinsrc 12345678 \ Пинкод источника ключевого носителя

-pindest 12345678 \ Пинкод ключевого носителя

*** Загрузка личного сертификата в хранилище в данном случае из локального считывателя

$ /opt/cprocsp/bin/amd64/csptestf -absorb -cert -pattern ‘HDIMAGE’

*** Загрузка личного сертификата в хранилище в данном случае из рутокена

$ /opt/cprocsp/bin/amd64/csptestf -absorb -cert -pattern ‘rutoken’

*** Загрузка личного сертификата в хранилище в данном случае из Флэш накопителя

$ /opt/cprocsp/bin/amd64/csptestf -absorb -cert -pattern ‘FLASH’

*** Вывод личных сертификатов в личном хранилище

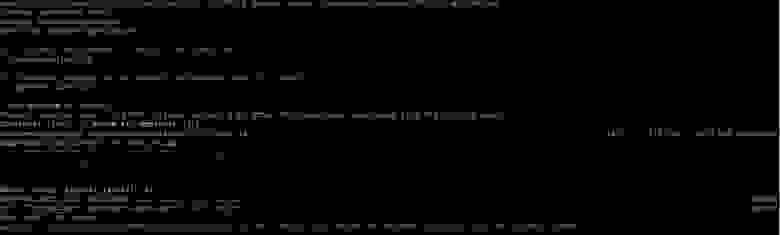

$ /opt/cprocsp/bin/amd64/certmgr -list -cert -store uMy

*** Вывод субъекта и серийного номера загруженных личных сертификатов в личном хранилище

$ /opt/cprocsp/bin/amd64/certmgr -list -cert -store uMy | grep -iE «^Serial|^Subject»

*** Полный вывод загруженных сертификатов корневых удостоверяющих центров в личном хранилище

$/opt/cprocsp/bin/amd64/certmgr -list -cert -store uroot

*** Вывод субъекта и серийного номера загруженных сертификатов корневых удостоверяющих центров в личном хранилище

$ /opt/cprocsp/bin/amd64/certmgr -list -cert -store root | grep -iE «^Serial|^Subject»

*** Полный вывод загруженных сертификатов промежуточных серверов в личном хранилище

$ /opt/cprocsp/bin/amd64/certmgr -list -cert -store uca

*** Вывод субъекта и серийного номера загруженных сертификатов промежуточных серверов в личном хранилище

$ /opt/cprocsp/bin/amd64/certmgr -list -cert -store uca | grep -iE «^Serial|^Subject»

*** Загрузка личного сертификата в личное хранилище сертификатов, в данном случае из всех считывателей rutoken

/opt/cprocsp/bin/amd64/csptestf -absorb -cert -pattern ‘rutoken’

Match: SCARDrutoken_32b56458B007E72

OK.

Total: SYS: 0,000 sec USR: 0,000 sec UTC: 1,760 sec

[ErrorCode: 0x00000000]

Match: SCARDrutoken_32b56458B007E72

\Match это означает что он нашел ключевые носители удовлетворяющие условию и загрузил с него все сертификаты

\Skip это значит что этот считыватель и контейнер не соответствует запросу и будет проигнорирован

/opt/cprocsp/bin/amd64/certmgr -inst -store uroot -file 48b19fb33bb637c88a54d19650730b67e42db121.cer

файл сертификата прикреплен

*** Экспорт в файл сертификата из хранилища

$ /opt/cprocsp/bin/amd64/certmgr -export -cert -dn «CN=» -dest ‘cert.crt’

Сначала выведет список всех имеющихся личных сертификатов, затем нужно ввести порядковый номер сертификата

— Эспорт в файл закрытого ключа из хранилища

/opt/cprocsp/bin/amd64/certmgr -export -file 1234.pfx

Сначала выведет список всех имеющихся личных сертификатов, затем нужно ввести порядковый номер сертификата

Вложения

Blaze

New member

и за что отвечают эти параметры?

P.S. С госзакупками проблем со входом не возникло. Спасибо.

DavidovichDV

New member

и за что отвечают эти параметры?

P.S. С госзакупками проблем со входом не возникло. Спасибо.

1. Да может.

2. нет, можно воспользоваться любым контейнером

3. Это либо от старого функционала который в новой версии не работает, либо планируемый на будущее и сейчас тестируется у разработчика

лучше оставить так как работает, любы изобретения могут привести к сбоям в работе

Blaze

New member

личный сертификат установлен в хранилище -store uMy с привязкой к контейнеру закрытого ключа, в локальном ридере HDIMAGE

В Astra Linux применяется какая версия пакета pcsc-lite ?

У меня вечно, пока не закроешь страницу, висит на обращении к средству электронной подписи и бесконечно бегает анимация

DavidovichDV

New member

У вас плагин версии 3.0.3 он не работает, нужен 3.0.0, проверено на многих дистрибутивах

pcsc-1.8.20, но это существенной роли не сыграет главное это версия плагина.

amotash

New member

Вложения

DavidovichDV

New member

amotash

New member

DavidovichDV

New member

amotash

New member

Вложения

mfc31

New member

DavidovichDV

New member

renbuar

New member

По данной инструкции зашел на площадки и госуслуги. Спасибо.

renbuar

New member

]# /opt/cprocsp/bin/amd64/csptestf -tlsc -server zakupki.gov.ru -v -nosave -savecert /tmp/t.p7b

[root@test-x64-centos7

]# /opt/cprocsp/bin/amd64/certmgr -list -file /tmp/t.p7b

=============================================================================

1——-

Issuer : E=uc_fk@roskazna.ru, S=г. Москва, INN=007710568760, OGRN=1047797019830, STREET=»улица Ильинка, дом 7″, L=Москва, C=RU, O=Федеральное казначейство, CN=Федеральное казначейство

Subject : INN=007710568760, OGRN=1047797019830, STREET=»ул. Проспект Мира, 105″, E=777@roskazna.ru, C=RU, S=г. Москва, L=Москва, O=Федеральное казначейство, CN=zakupki.gov.ru

Serial : 0x6F064FA71C24CD7E2CE6FAAEA927D8C7EC69A35F

SHA1 Hash : c369b560ce239beddb2fc12b4884dee1cfc923aa

SubjKeyID : 10c6d12e7cd886d022bcdfea4cbe10e32acf82bc

Signature Algorithm : ГОСТ Р 34.11/34.10-2001

PublicKey Algorithm : ГОСТ Р 34.10-2001 (512 bits)

Public key : 04 40 1b ce 0b 15 6a 4a 57 e0 1b d8 39 ee 86 83

32 70 ea db fd f5 39 c1 e6 de 3c c8 be 10 81 03

5d da 0b 3b 09 7a d3 0d 46 33 58 11 3b 20 94 99

fe 04 fe 8e e6 bc 32 53 ff 2e 71 10 8e e2 12 a1

52 cf

Not valid before : 21/12/2017 06:06:33 UTC

Not valid after : 21/03/2019 06:06:33 UTC

PrivateKey Link : No

Subject Alt Names

UPN : ▒㌴ (2.5.4.12)

URL : 0

CDP : http://crl.roskazna.ru/crl/ucfk.crl

CDP : http://crl.fsfk.local/crl/ucfk.crl

Extended Key Usage : 1.3.6.1.5.5.7.3.1

.

При наличии расширения Subject Alt Names RFC требует сверять имя сервера с ним, а не с полем CN. Поэтому CN=zakupki.gov.ru отброшен, а в Subject Alt Names хрень.

Andrey, [05.10.18 11:35]

Но мы сделали параметр для отключения требований RFC6125, который может подвергнуть систему опасности для атак с подменой сертификатов:

[root@test-x64-centos7

]# /opt/cprocsp/sbin/amd64/cpconfig -ini ‘configparameters’ -add long Rfc6125_NotStrict_ServerName_Check 1

[root@test-x64-centos7

Источник

Содержание

- Linux неправильный зарегистрированный набор ключей код ошибки 0x8009001a криптопро

- Работа с СКЗИ и аппаратными ключевыми носителями в Linux

- Причина 1

- Причина 2

- Причина 3

- Причина 4

- Руководство по настройке

- Установка драйверов и ПО для работы с JaCarta PKI

- Установка пакетов КриптоПро CSP

- Настройка и диагностика КриптоПро CSP

- Работа с токеном JaCarta PKI

- Программное извлечение ключей

- Результаты

- Linux неправильный зарегистрированный набор ключей код ошибки 0x8009001a криптопро

- Подпись ошибка 0x80090010 отказано в доступе КриптоПро; решение

- Криптопро код ошибки 0x8009001a

- Подпись ошибка 0x80090010 отказано в доступе КриптоПро – решение

- Ошибка подписи. CryptSignMessage: Отказано в доступе

- Проверяем контейнер

- Как подписать документы?

- Заключение

- Неправильный зарегистрированный набор ключей, код ошибки 0x80070643. Что удалось найти?

- Решение проблемы:

Linux неправильный зарегистрированный набор ключей код ошибки 0x8009001a криптопро

Создается контейнер так (обработка ошибок опущена):

Пользователь Alice (админ):

HCRYPTPROV prov;

::CryptAcquireContext(&prov, “keyset”, CP_DEF_PROV, CRYPT_NEWKEYSET | CRYPT_MACHINE_KEYSET);

HCRYPTKEY key;

::CryptGenKey(prov, AT_KEYEXCHANGE, CRYPT_EXPORTABLE, &key);

// все ок, закрывает хэндлы

Пользователь Bob (админ):

И еще вопрос.

Если я создам CRYPT_MACHINE_KEYSET и явно разрешу доступ к нему другому пользователю-не-админу прочитав, изменив и установив DACL кейсета при помощи CryptSetProvParam(…,PP_KEYSET_SEC_DESCR, …), то сможет ли этот пользователь-не-админ открыть этот кейсет? MSDN говорит, что это возможно для MS провайдеров. Возможно ли это для КриптоПро?

| 30.09.2003 14:06:30 | Василий |

Я проверю приведённый пример.

«СКЗИ КриптоПРО CSP функционирует в следующих операционных системах

(ОС):

• Windows 95 с установленным ПО MS Internet Explorer версии 5.0 и выше;

• Windows 95 OSR2 с установленным ПО MS Internet Explorer версии 5.0 и

выше;

• Windows 98 с установленным ПО MS Internet Explorer версии 5.0 и выше;

• Windows 98 SE с установленным ПО MS Internet Explorer версии 5.0 и выше;

• Windows NT 4.0 SP5 и выше с установленным ПО MS Internet Explorer 5.0 и

выше;

• Windows ME;

• Windows 2000.»

Про ХР, стало быть, речи нет.

Кое-что там может работать, а может и не работать.

В данном случае не живёт флажок CRYPT_SILENT. Если его снести, всё намного лучше.

Но в любом случае все эксперименты с ХР на Ваш страх и риск.

Используйте продукт «Крипто-Про CSP 2.0».

| 30.09.2003 16:03:35 | Maxim Egorushkin |

Спасибо за важную информацию.

Источник

Работа с СКЗИ и аппаратными ключевыми носителями в Linux

Хранение ключей на токенах и смарт-картах обеспечивает дополнительную защиту от внешних и внутренних нарушителей, в том числе имеющих определенный уровень доступа к информационной системе и оборудованию.

Сегодня я расскажу, как мы защищаем ключи шифрования и электронной подписи в наших информационных системах, и сделаю это в подробном, хорошо проиллюстрированном руководстве по настройке SUSE Linux Enterprise Server 12 SP3 для работы с токеном Aladdin JaCarta PKI и КриптоПро CSP KC2 4.0.9944.

Опубликовать данное руководство побудило несколько причин:

Причина 1

Причина 2

Лучшая инструкция по настройке взаимодействия с аппаратными носителями в Linux, которую удалось найти, была также от wiki.astralinux.ru — Работа с КриптоПро CSP

Причина 3

UPD 16.04.2019: В процессе настройки среды и оборудования выяснилось, что носитель, первым оказавшийся в распоряжении, был вовсе не JaCarta PKI Nano, как ожидалось, а устройство работающее в режиме SafeNet Authentication Client eToken PRO.

UPD 16.04.2019: Некогда Банку требовалось устройство, которое могло бы работать в той же инфраструктуре, что и eToken PRO (Java). В качестве такого устройства компания “ЗАО Аладдин Р.Д.” предложила токен JaCarta PRO, который был выбран банком. Однако на этапе формирования артикула и отгрузочных документов сотрудником компании была допущена ошибка. Вместо модели JaCarta PRO в артикул и отгрузочные документы случайно вписали JaCarta PKI.

UPD 16.04.2019: Благодарю компанию Аладдин Р.Д., за то что помогли разобраться и установить истину.

В этой ошибке нет никаких политических и скрытых смыслов, а только техническая ошибка сотрудника при подготовке документов. Токен JaCarta PRO является продуктом компании ЗАО “Аладдин Р.Д.”. Апплет, выполняющий функциональную часть, разработан компанией “ЗАО Аладдин Р.Д”.

Этот eToken PRO относился к партии, выпущенной до 1 декабря 2017 года.

После этой даты компания «Аладдин Р.Д.» прекратила продажу устройств eToken PRO (Java).

Забегая немного вперед, нужно сказать, что работа с ним настраивалась через соответствующие драйверы — SafenetAuthenticationClient-10.0.32-0.x86_64, которые можно получить только в поддержке Аладдин Р.Д. по отдельной online заявке.

В КриптоПро CSP для работы с этим токеном требовалось установить пакет cprocsp-rdr-emv-64 | EMV/Gemalto support module.

Данный токен определялся и откликался. При помощи утилиты SACTools из пакета SafenetAuthenticationClient можно было выполнить его инициализацию. Но при работе с СКЗИ он вел себя крайне странно и непредсказуемо.

Проявлялось это следующим образом, на команду:

Выдавался ответ, что все хорошо:

Но сразу после попытки зачитать ключи программно эта же проверка начинала выдавать ошибку:

Согласно перечню кодов ошибок объектной модели компонентов Microsoft COM Error Codes (Security and Setup)

«Невалидный набор ключей» — причина такого сообщения, возможно, кроется либо в старом чипе, прошивке и апплете Gemalto, либо в их драйверах для ОС, которые не поддерживают новые стандарты формирования ЭП и функции хэширования ГОСТ Р 34.10-2012 и ГОСТ Р 34.11-2012.

В таком состоянии токен блокировался. СКЗИ начинало показывать неактуальное состояние считывателя и ключевого контейнера. Перезапуск службы криптографического провайдера cprocsp, службы работы с токенами и смарт-картами pcscd и всей операционной системы не помогали, только повторная инициализация.

Справедливости ради требуется отметить, что SafeNet eToken PRO корректно работал с ключами ГОСТ Р 34.10-2001 в ОС Windows 7 и 10.

Проблему удалось решить, взяв настоящий токен JaCarta PKI в (XL) обычном корпусе.

Но на попытки заставить работать Safenet eToken PRO времени было потрачено немало. Хотелось обратить на это внимание и, возможно, кого-то оградить от подобного.

Причина 4

Иногда самому требуется вернуться к старым статьям и инструкциям. Это удобно, когда информация размещена во внешнем источнике. Так что спасибо Хабру за предоставленную возможность.

Руководство по настройке

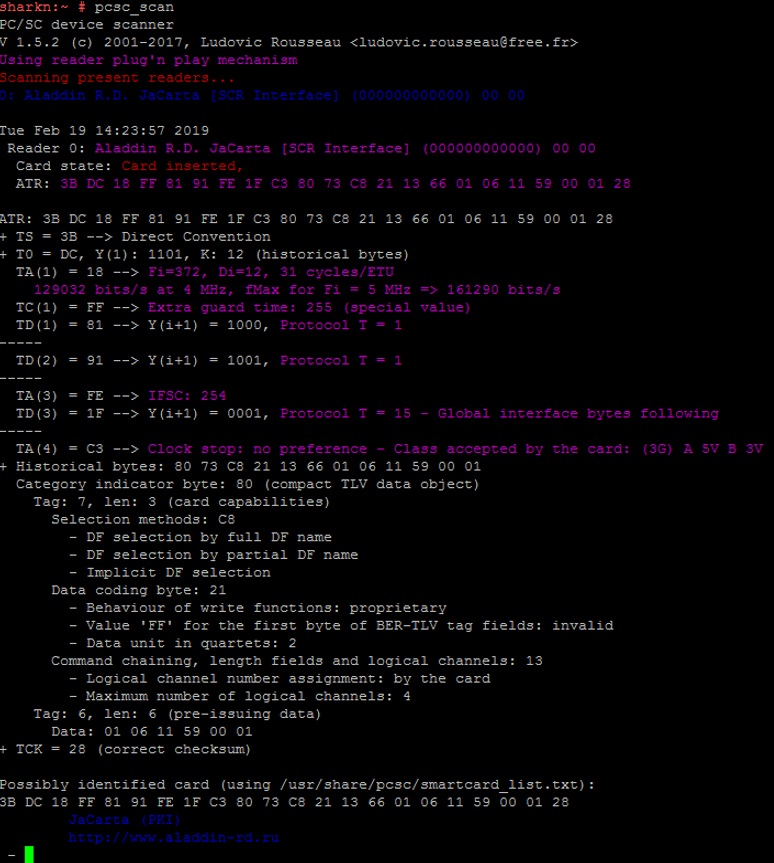

После установки токена JaCarta PKI в USB порт сервера и запуска системы проверяем, что новое устройство обнаружено и появилось в списке:

В нашем случае это Bus 004 Device 003: ID 24dc:0101

Пока не установлены все необходимые пакеты, информация о токене не отобразится.

Установка драйверов и ПО для работы с JaCarta PKI

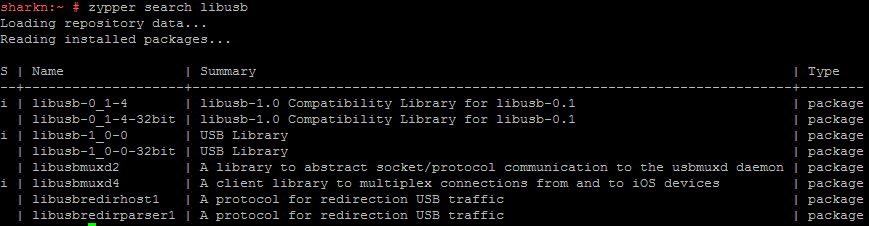

Согласно Руководству по внедрению «JaCarta для Linux» пункт 4.2., первым делом требуется установить пакеты pcsc-lite, ccid и libusb.

Для работы утилиты управления JaCarta необходимо установить следующие компоненты:

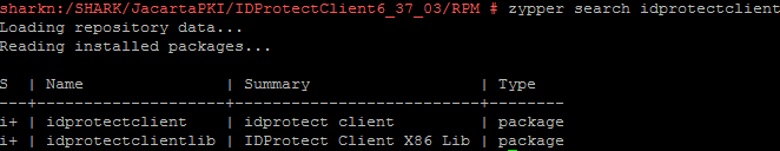

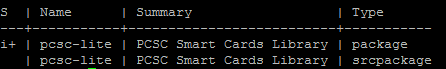

Выполняем проверку наличия этих пакетов и установку:

zypper search pcsc-lite

zypper search libusb

zypper install pcsc-lite

zypper search CCID

zypper install pcsc-ccid

zypper search CCID

zypper install libusb

В итоге пакет pcsc-lite был обновлен, CCID установлен, libusb никаких действия не требовалось.

Следующими двумя командами выполняем установку пакета с драйверами и программным обеспечением непосредственно для работы с JaCarta PKI:

zypper install idprotectclientlib-637.03-0.x86_64.rpm

zypper install idprotectclient-637.03-0.x86_64.rpm

Проверяем, что драйверы и ПО для JaCarta PKI установились:

zypper search idprotectclient

При попытках заставить работать SafeNet eToken PRO я нашел информацию, что предустановленный в SLES пакет openct — Library for Smart Card Readers может конфликтовать с pcsc-lite — PCSC Smart Cards Library, установку которого требует руководство Аладдин Р.Д.

zypper search openct

Поэтому пакет openct удаляем:

Теперь все необходимые драйверы и ПО для работы с токеном установлены.

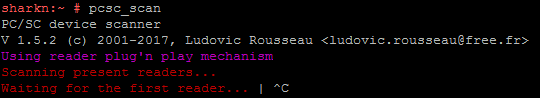

Выполняем диагностику с помощью утилиты pcsc-tools и убеждаемся, что JaCarta определяется в операционной системе:

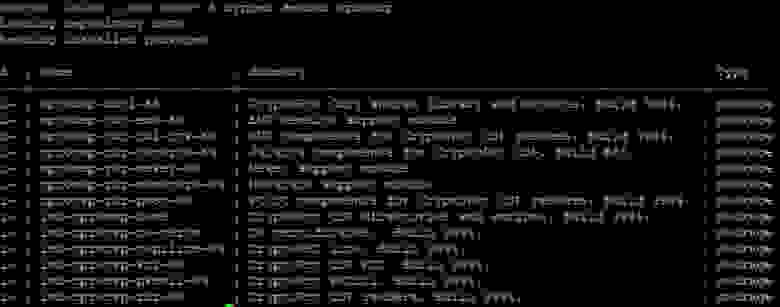

Установка пакетов КриптоПро CSP

При установке КриптоПро CSP по умолчанию нужные пакеты для работы с токенами и смарт-картами отсутствуют.

zypper search cprocsp

Выполняем установку в CSP компонента поддержки JaCarta components for CryptoPro CSP

zypper install cprocsp-rdr-jacarta-64-3.6.408.683-4.x86_64.rpm

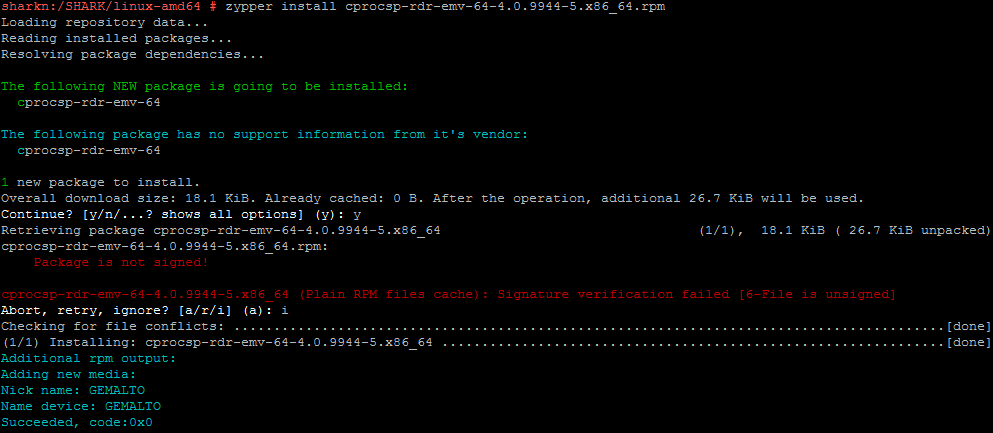

Некоторые компоненты имеют зависимости. Так, например, если попытаться выполнить установку пакета поддержки SafeNet eToken PRO cprocsp-rdr-emv-64-4.0.9944-5.x86_64.rpm — EMV/Gemalto support module, то получим сообщение о необходимости сначала установить базовый компонент CSP поддержки считывателей cprocsp-rdr-pcsc-64-4.0.9944-5.x86_64.rpm — PC/SC components for CryptoPro CSP readers:

Устанавливаем базовые пакеты поддержки считывателей и ключевых носителей:

zypper install cprocsp-rdr-pcsc-64-4.0.9944-5.x86_64.rpm

zypper install lsb-cprocsp-pkcs11-64-4.0.9944-5.x86_64.rpm

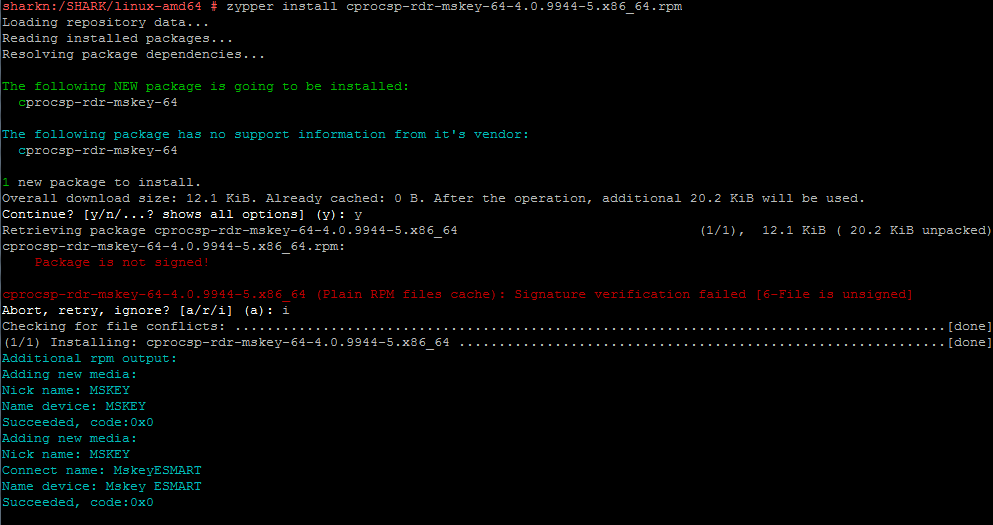

Теперь можно установить модули для работы с остальными видами носителей и компонент GUI:

zypper install cprocsp-rdr-emv-64-4.0.9944-5.x86_64.rpm

Проверяем итоговую конфигурацию КриптоПро CSP:

S | Name | Summary | Type

—+——————————+—————————————————-+———

i+ | cprocsp-curl-64 | CryptoPro Curl shared library and binaris. Build 9944. | package

i+ | cprocsp-rdr-emv-64 | EMV/Gemalto support module | package

i+ | cprocsp-rdr-gui-gtk-64 | GUI components for CryptoPro CSP readers. Build 9944. | package

i+ | cprocsp-rdr-jacarta-64 | JaCarta components for CryptoPro CSP. Build 683. | package

i+ | cprocsp-rdr-mskey-64 | Mskey support module | package

i+ | cprocsp-rdr-novacard-64 | Novacard support module | package

i+ | cprocsp-rdr-pcsc-64 | PC/SC components for CryptoPro CSP readers. Build 9944.| package

i+ | lsb-cprocsp-base | CryptoPro CSP directories and scripts. Build 9944. | package

i+ | lsb-cprocsp-ca-certs | CA certificates. Build 9944. | package

i+ | lsb-cprocsp-capilite-64 | CryptoAPI lite. Build 9944. | package

i+ | lsb-cprocsp-kc2-64 | CryptoPro CSP KC2. Build 9944. | package

i+ | lsb-cprocsp-pkcs11-64 | CryptoPro PKCS11. Build 9944. | package

i+ | lsb-cprocsp-rdr-64 | CryptoPro CSP readers. Build 9944. | package

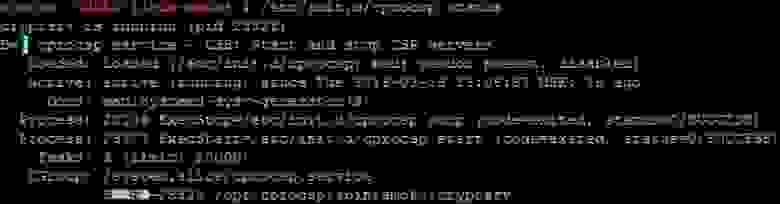

Чтобы применить изменения, выполняем перезапуск службы криптографического провайдера и проверяем ее статус:

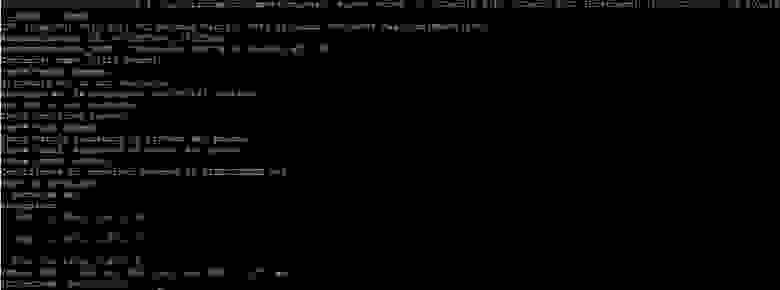

Настройка и диагностика КриптоПро CSP

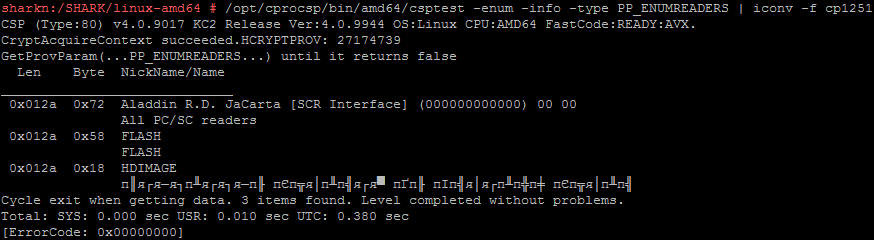

Проверим, видит ли криптографический провайдер наш токен и другие доступные типы носителей следующими командами:

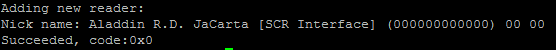

Aladdin R.D. JaCarta [SCR Interface] (000000000000) 00 00 — это наш носитель.

Следуя инструкции КриптоПро CSP для Linux. Настройка, выполняем его регистрацию в криптографическом провайдере:

В результате выполнения в конфигурационный файл /etc/opt/cprocsp/config64.ini

в раздел linux неправильный зарегистрированный набор ключей код ошибки 0x8009001a криптопро будет добавлена запись:

linux неправильный зарегистрированный набор ключей код ошибки 0x8009001a криптопро (000000000000) 00 00″Default]

Чтобы выполнить требования Формуляра, Правил пользования и Руководства администратора безопасности КриптоПро CSP:

Использование СКЗИ «КриптоПро CSP» версии 4.0 с выключенным режимом усиленного контроля использования ключей не допускается. Включение данного режима описано в документах ЖТЯИ.00087-01 91 02. Руководство администратора безопасности.

Необходимо включить режим усиленного контроля использования ключей:

Проверяем, что режим включен:

cat /etc/opt/cprocsp/config64.ini | grep StrengthenedKeyUsageControl

Выполняем перезапуск службы криптографического провайдера:

После перезапуска проверяем, что ошибок в работе провайдера с ключевыми носителями нет:

Работа с токеном JaCarta PKI

Запустим программу Xming (X11 forwarding) на своей станции, чтобы по SSH иметь возможность открывать и работать с графическими интерфейсами нужных утилит.

После установки IDProtectClient — программного обеспечения для работы с JaCarta PKI, на сервере в папке /usr/share/applications появились два файла:

Это ярлыки, в которых можно посмотреть параметры запуска утилит Exec=/usr/bin/SACTools

Запустим утилиту IDProtectPINTool.

С помощью нее задаются и меняются PIN-коды доступа к токену.

При первой инициализации токена будет полезна ссылка, содержащая PIN-коды (пароли) ключевых носителей по умолчанию

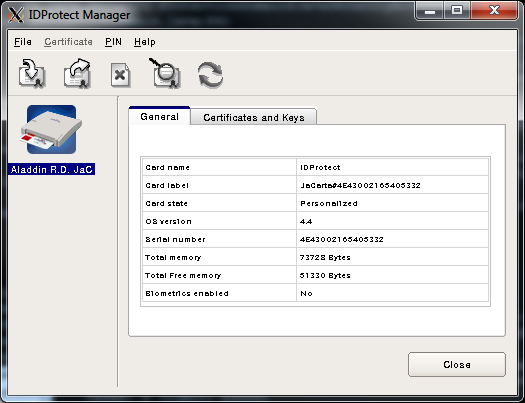

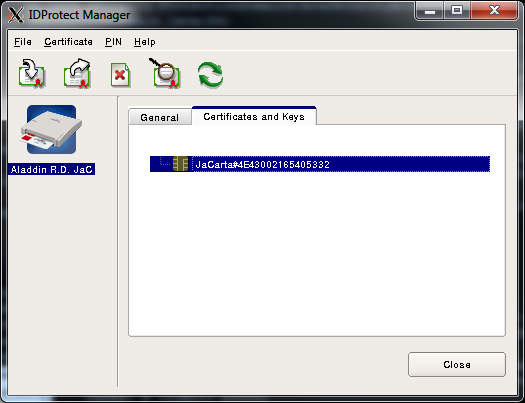

Программа IDProtect_Manager позволяет просматривать информацию о токене и контейнере с ключами и сертификатом:

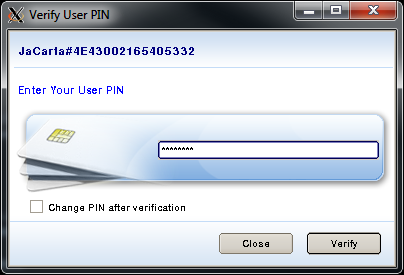

Для доступа к контейнеру с ключами нужно ввести пароль:

Для работы с SafeNet Authentication Client eToken PRO существуют аналогичные программы — SafeNet Authentication Client Monitor и SafeNet Authentication Client Tools, которые запускаются так:

Выполнять операции непосредственно с ключевыми контейнерами удобнее в интерфейсе криптографического провайдера КриптоПро JavaCSP:

Для отображения информации о содержимом контейнера с ключами можно выполнить команду:

Для диагностики контейнера используется эта же команда с ключом –check

Потребуется ввести пароль от контейнера:

Программное извлечение ключей

В общем виде пример извлечения закрытого ключа и сертификата открытого ключа из контейнера на токене с помощью КриптоПро Java CSP следующий:

Если действовать так:

то криптографический провайдер будет пытаться в системе отобразить через консоль или GUI окно запрос на ввод пароля к контейнеру.

Результаты

Отторгаемый ключевой носитель-токен установлен во внутренний USB-порт сервера.

Само серверное оборудование опломбировано и размещается в помещении с ограниченным доступом.

Такие меры позволяют повысить уровень защиты наших информационных систем от кражи и компрометации ключей электронной подписи или шифрования, как удаленно по сети, так и физически.

Источник

Linux неправильный зарегистрированный набор ключей код ошибки 0x8009001a криптопро

В событиях на ЦР видно:

Тип события: Ошибка

Источник события: cpSSPCore

Категория события: Отсутствует

Код события: 300

Дата: 10.05.2006

Время: 14:14:22

Пользователь: Нет данных

Компьютер: CA

Описание:

КриптоПро TLS. Ошибка %2 при обращении к CSP: %1

Так как машина на которой стоит АРМ удаленная, АРМ был установлен также на машину ЦР, ошибка осталась но в событиях ЦР изменилась:

Тип события: Ошибка

Источник события: cpSSPCore

Категория события: Отсутствует

Код события: 300

Дата: 10.05.2006

Время: 17:37:30

Пользователь: Нет данных

Компьютер: CA

Описание:

КриптоПро TLS. Ошибка 0x80090019 при обращении к CSP: Набор ключей не определен.

==

Он в реестре или на съёмном носителе?

==

Сначала он был на дискете, потом я его скопировал используя через криптопро на флешку. Удалил дисковод. Уже после этого заметил проблему, но уверен что с этим не связано, ибо, поставил дисковод обратно, удалил сертификат и установил его с контейнера на дискете. При проверке в параметрах ЦР он запрашивает именно дискету.

==

Он в реестре или на съёмном носителе?

==

Сначала он был на дискете, потом я его скопировал используя через криптопро на флешку. Удалил дисковод. Уже после этого заметил проблему, но уверен что с этим не связано, ибо, поставил дисковод обратно, удалил сертификат и установил его с контейнера на дискете. При проверке в параметрах ЦР он запрашивает именно дискету.

==

Он в реестре или на съёмном носителе?

==

Сначала он был на дискете, потом я его скопировал используя через криптопро на флешку. Удалил дисковод. Уже после этого заметил проблему, но уверен что с этим не связано, ибо, поставил дисковод обратно, удалил сертификат и установил его с контейнера на дискете. При проверке в параметрах ЦР он запрашивает именно дискету.

КриптоПро TLS. Ошибка 0x8009001f при обращении к CSP: Неправильный параметр набора ключей.

Меня смущает то, что когда в АРМ заходишь вразделы Пользователи, Сертификаты и пр. он выдает окошко с просьбой вставить соответсвующий ключевой носитель (но пароль не спрашивает ибо он запомнен), а когда заходишь в раздел Центр сертификации и выбираешь правой кнопкой любой из пунктов, то ошибка вываливается сразу, даже не спрашивая контейнеров ключей.

Однако если удалить сертификат веб-сервера ЦР из хранилища и перегрузится, то такой ошибки уже нет, если опять прописать туда, то опять появляется. Создание нового контейнера и сертификата веб-сервера ЦР не приводит к улучшению.

На службе IISAdmin стоит галочка разрешить доступ к рабочему столу. Таймауты в CSP стоят по 60 сек.

ООО ТК «Контакт», Воронеж. Договора пока нет, потому что проблем не возникало до этого 🙂

>Версия и билд CSP?

3.0.3293 КС1

>Способ хранения ключей?

Дисковод

>версия ОС, какие обновления?

Windows2000 Server, SP4, 5.0.2195, все обновления

>версия IE, какие обновления?

6.0.2800.1106, SP1, все обновления

>Используется MSDE или SQL-сервер?

MSDE, и клиентская часть MSSQL

Источник

Подпись ошибка 0x80090010 отказано в доступе КриптоПро; решение

Криптопро код ошибки 0x8009001a

Подпись ошибка 0x80090010 отказано в доступе КриптоПро – решение

Сегодня разберем проблему с подписью в КриптоПро, а конкретнее строчку в отчете “ошибка 0x80090010 отказано в доступе”. Поговорим чем вызван этот сбой в СУФД, дадим общие рекомендации по обновлению программы. В конце статьи оставим инструкцию как же все такие подписать документы, если ключ просрочен, а отправить отчет нужно.

Ошибка подписи. CryptSignMessage: Отказано в доступе

Отправляясь тестировать контейнер первым делом получаем отчет с ошибкой вот такого содержания:

Ошибка 0x80090010 отказано в доступе

Для начала проверьте версию КриптоПРО CSP. Если версия стабильная и рабочая – оставляем, если помимо этого сбоя присутствую другие ошибки – версию программы лучше обновить на будущее.

Ошибка 0x80090010 отказано в доступе – означает что просрочена версия открытого или закрытого ключа. Создавая запрос на выдачу сертификата для генерации ключей, мы несём необходимые бумаги для выдачи подписи через несколько недель. Контроль будет осуществляться с даты создания запроса. Тут мы используем лайфхак, об этом ниже, а для начала мы протестируем контейнер.

Проверяем контейнер

Для проверки контейнера проделаем стандартные операции перечисленные ниже:

Проверка завершилась с ошибкой

Срок действия закрытого ключа истек

Срок действия закрытого ключа истек

Еще раз – ошибка подписи 0x80090010 всегда означает что истек срок действия закрытого ключа.

Как подписать документы?

Тут придется прибегнуть к маленькой хитрости, которая работала раньше во многих программах схожего типа – поменять системную дату на срок действия системного ключа:

Настройка даты и времени

После этого можно выдохнуть, заварить чашечку крепкого кофе… И начать готовить документы и оформлять заявку для оформления нового сертификата.

Заключение

Напишите нам в комментариях помогла ли вам данная инструкция побороть проблему отказа доступа в КриптоПро. Если статья была полезна – делитесь ссылками в соцсетях, так вы поможете другим пользователям с аналогичной проблемой. Задавайте другие вопросы о других программах, которые работают с ошибками или вызывают вопросы.

Евгений Загорский

IT специалист. Автор информационных статей на тему Андроид смартфонов и IOS смартфонов. Эксперт в области решения проблем с компьютерами и программами: установка, настройка, обзоры, советы по безопасности ваших устройств. В свободное время занимается дизайном и разработкой сайтов.

При попытке погуглить информацию в интернете, решить проблему не удавалось. Большинство ссылок ведут на форумы, где обсуждаются проблемы связанные с крипто-приложениями, такими как крипто-про. Но тут дело не в этом, никаких программ не использовалось.

Неправильный зарегистрированный набор ключей, код ошибки 0x80070643. Что удалось найти?

.Net framework cleanup tool

.Net framework repair tool

Но к сожалению эффекта так же не произошло.

Решение проблемы:

Очень надеемся, что данная статья поможет многим решить проблему (Неправильный зарегистрированный набор ключей,0x80070643) с Windows 8.1 без переустановки. Если у вас остались вопросы, пожалуйста, задайте их в комментариях.

Большое спасибо, Михаил, все сделали оперативно а главное понятно для меня. Так как мы с вами нашли общий язык. хотелось бы в дальнейшем так же продолжить связь именно с вами. Надеюсь на плодотворное сотрудничество.

От имени предприятия ГУП «Севастопольское авиационное предприятие» выражаем благодарность за профессионализм и оперативность вашей компании! Желаем вашей компании дальнейшего процветания!

Спасибо вам, Михаил, большое за помощь в оформлении. Очень квалифицированный сотрудник +5!

От лица компании «АКБ-Авто» и от себя лично выражаю Вам и всем сотрудникам вашей компании благодарность за продуктивную и качественную работу, чуткое отношение к требованиям клиента и оперативность в исполнении заказываемых работ.

Хочу поблагодарить консультанта Михаила за отличную работу, своевременные и полные консультации. Очень внимателен к проблемам клиента и вопросам, оперативное решение самых казалось бы для меня сложных ситуаций. Очень приятно работать с Михаилом. Теперь своим клиентам и знакомым буду рекомендовать Вашу компанию. Да и консультанты в тех. поддержке тоже очень вежливы, внимательны, помогли справится со сложной установкой ключа. Спасибо.

Левицкий Александр Константинович г. Самара

Личная благодарность консультанту Михаилу Владимировичу за оперативную консультацию и работу по ускоренному получению сертификата ЭП. В ходе предварительной консультации подбирается оптимальный набор индивидуальных услуг. Конечный результат получен незамедлительно.

Спасибо за оперативную работу и компетентную помощь! Консультацией остался очень доволен!

ООО «Эксперт Система» благодарит за оперативную работу консультанта Михаила! Желаем Вашей компании роста и процветания!

Спасибо консультанту, представившемуся Михаилом, за оперативность в работе с клиентами.

Пономарев Степан Геннадьевич

Большое спасибо консультанту Михаилу, за оказанную помощь в получении ЭЦП. За оперативную работу и консультирование по вопросам возникающим в процессе оформления.

Компания в лице консультанта Михаила делает невозможное! Ускорение аккредитации менее чем за 1 час! Оплата по факту оказания услуги. Думал, такого не бывает. С полной ответственностью могу советовать связываться с Центром выдачи электронных подписей.

Для решения данной проблемы следует выполнить следующие шаги:

1. Выбрать меню «Пуск» > «Панель управления» > «КриптоПро CSP». Перейти на вкладку «Сервис» и нажать на кнопку «Удалить запомненные пароли». Отметить пункт «Пользователя» и нажать на кнопку «ОК».

2. В окне «Выбор ключевого контейнера» поставить переключатель «Уникальные имена» и повторить выбор контейнера.

3. Если ключевой носитель — дискета или флэш-карта, необходимо просмотреть его содержимое. В корне носителя должна быть папка с шестью файлами с расширением. key.

4. Если ключевой носитель — ruToken или ruToken Lite, то следует переустановить драйвера и модуль поддержки. Для этого необходимо:

5. Сделать копию ключевого контейнера и выполнить установку сертификата с дубликата (см. Как скопировать контейнер с сертификатом на другой носитель?).

Если предложенное решение не помогло устранить ошибку, то необходимо обратиться в службу технической поддержки по адресу [email protected], указав следующие данные:

Чтобы открыть данное окно, следует перейти в меню «Пуск» > «Панель управления» > «Крипто Про CSP» > «Оборудование» > «Настроить типы носителей», выбрать «Rutoken» (либо «Rutoken lite») > «Свойства» > «Информация».

Создание электронной подписи на платформе 1С с помощью СКЗИ КриптоПро CSP можно выполнять как на стороне сервера, так и на стороне клиента. В обоих случаях может появиться довольно неприятная ошибка:

Неправильный параметр набора ключей.

Неприятна данная ошибка тем, что у неё множество причин, и что бы её исправить, нужно провести целый комплекс мероприятий.

Источник

Содержание

- Работа с СКЗИ и аппаратными ключевыми носителями в Linux

- Причина 1

- Причина 2

- Причина 3

- Причина 4

- Руководство по настройке

- Установка драйверов и ПО для работы с JaCarta PKI

- Установка пакетов КриптоПро CSP

- Настройка и диагностика КриптоПро CSP

- Работа с токеном JaCarta PKI

- Программное извлечение ключей

- Результаты

Работа с СКЗИ и аппаратными ключевыми носителями в Linux

Хранение ключей на токенах и смарт-картах обеспечивает дополнительную защиту от внешних и внутренних нарушителей, в том числе имеющих определенный уровень доступа к информационной системе и оборудованию.

Сегодня я расскажу, как мы защищаем ключи шифрования и электронной подписи в наших информационных системах, и сделаю это в подробном, хорошо проиллюстрированном руководстве по настройке SUSE Linux Enterprise Server 12 SP3 для работы с токеном Aladdin JaCarta PKI и КриптоПро CSP KC2 4.0.9944.

Опубликовать данное руководство побудило несколько причин:

Причина 1

Официальная документация на Aladdin-RD JaCarta больше адаптирована под операционные системы Astra Linux и ALT Linux, сертифицированные в Минобороны, ФСТЭК и ФСБ как средства защиты информации.

Причина 2

Лучшая инструкция по настройке взаимодействия с аппаратными носителями в Linux, которую удалось найти, была также от wiki.astralinux.ru — Работа с КриптоПро CSP

Причина 3

UPD 16.04.2019: В процессе настройки среды и оборудования выяснилось, что носитель, первым оказавшийся в распоряжении, был вовсе не JaCarta PKI Nano, как ожидалось, а устройство работающее в режиме SafeNet Authentication Client eToken PRO.

UPD 16.04.2019: Некогда Банку требовалось устройство, которое могло бы работать в той же инфраструктуре, что и eToken PRO (Java). В качестве такого устройства компания “ЗАО Аладдин Р.Д.” предложила токен JaCarta PRO, который был выбран банком. Однако на этапе формирования артикула и отгрузочных документов сотрудником компании была допущена ошибка. Вместо модели JaCarta PRO в артикул и отгрузочные документы случайно вписали JaCarta PKI.

UPD 16.04.2019: Благодарю компанию Аладдин Р.Д., за то что помогли разобраться и установить истину.

В этой ошибке нет никаких политических и скрытых смыслов, а только техническая ошибка сотрудника при подготовке документов. Токен JaCarta PRO является продуктом компании ЗАО “Аладдин Р.Д.”. Апплет, выполняющий функциональную часть, разработан компанией “ЗАО Аладдин Р.Д”.

Этот eToken PRO относился к партии, выпущенной до 1 декабря 2017 года.

После этой даты компания «Аладдин Р.Д.» прекратила продажу устройств eToken PRO (Java).

Забегая немного вперед, нужно сказать, что работа с ним настраивалась через соответствующие драйверы — SafenetAuthenticationClient-10.0.32-0.x86_64, которые можно получить только в поддержке Аладдин Р.Д. по отдельной online заявке.

В КриптоПро CSP для работы с этим токеном требовалось установить пакет cprocsp-rdr-emv-64 | EMV/Gemalto support module.

Данный токен определялся и откликался. При помощи утилиты SACTools из пакета SafenetAuthenticationClient можно было выполнить его инициализацию. Но при работе с СКЗИ он вел себя крайне странно и непредсказуемо.

Проявлялось это следующим образом, на команду:

Выдавался ответ, что все хорошо:

Но сразу после попытки зачитать ключи программно эта же проверка начинала выдавать ошибку:

Согласно перечню кодов ошибок объектной модели компонентов Microsoft COM Error Codes (Security and Setup)

«Невалидный набор ключей» — причина такого сообщения, возможно, кроется либо в старом чипе, прошивке и апплете Gemalto, либо в их драйверах для ОС, которые не поддерживают новые стандарты формирования ЭП и функции хэширования ГОСТ Р 34.10-2012 и ГОСТ Р 34.11-2012.

В таком состоянии токен блокировался. СКЗИ начинало показывать неактуальное состояние считывателя и ключевого контейнера. Перезапуск службы криптографического провайдера cprocsp, службы работы с токенами и смарт-картами pcscd и всей операционной системы не помогали, только повторная инициализация.

Справедливости ради требуется отметить, что SafeNet eToken PRO корректно работал с ключами ГОСТ Р 34.10-2001 в ОС Windows 7 и 10.

Можно было бы попробовать установить СКЗИ КриптоПро CSP 4.0 ФКН (Gemalto), но целевая задача — защитить наши ключи ЭП и шифрования с помощью сертифицированных ФСБ и ФСТЭК изделий семейства JaCarta, в которых поддерживаются новые стандарты.

Проблему удалось решить, взяв настоящий токен JaCarta PKI в (XL) обычном корпусе.

Но на попытки заставить работать Safenet eToken PRO времени было потрачено немало. Хотелось обратить на это внимание и, возможно, кого-то оградить от подобного.

Причина 4

Иногда самому требуется вернуться к старым статьям и инструкциям. Это удобно, когда информация размещена во внешнем источнике. Так что спасибо Хабру за предоставленную возможность.

Руководство по настройке

После установки токена JaCarta PKI в USB порт сервера и запуска системы проверяем, что новое устройство обнаружено и появилось в списке:

В нашем случае это Bus 004 Device 003: ID 24dc:0101

Пока не установлены все необходимые пакеты, информация о токене не отобразится.

Установка драйверов и ПО для работы с JaCarta PKI

Согласно Руководству по внедрению «JaCarta для Linux» пункт 4.2., первым делом требуется установить пакеты pcsc-lite, ccid и libusb.

Для работы утилиты управления JaCarta необходимо установить следующие компоненты:

- PC/SC Lite — промежуточный слой для обеспечения доступа к смарт-картам по стандарту PC/SC, пакет pcsc-lite.

- Библиотеки ccid и libusb для работы с USB-ключами, смарт-картами и считывателями смарт-карт.

Выполняем проверку наличия этих пакетов и установку:

zypper search pcsc-lite

zypper search libusb

zypper install pcsc-lite

zypper search CCID

zypper install pcsc-ccid

zypper search CCID

zypper install libusb

В итоге пакет pcsc-lite был обновлен, CCID установлен, libusb никаких действия не требовалось.

Следующими двумя командами выполняем установку пакета с драйверами и программным обеспечением непосредственно для работы с JaCarta PKI:

zypper install idprotectclientlib-637.03-0.x86_64.rpm

zypper install idprotectclient-637.03-0.x86_64.rpm

Проверяем, что драйверы и ПО для JaCarta PKI установились:

zypper search idprotectclient

При попытках заставить работать SafeNet eToken PRO я нашел информацию, что предустановленный в SLES пакет openct — Library for Smart Card Readers может конфликтовать с pcsc-lite — PCSC Smart Cards Library, установку которого требует руководство Аладдин Р.Д.

zypper search openct

Поэтому пакет openct удаляем:

Теперь все необходимые драйверы и ПО для работы с токеном установлены.

Выполняем диагностику с помощью утилиты pcsc-tools и убеждаемся, что JaCarta определяется в операционной системе:

Установка пакетов КриптоПро CSP

При установке КриптоПро CSP по умолчанию нужные пакеты для работы с токенами и смарт-картами отсутствуют.

zypper search cprocsp

Выполняем установку в CSP компонента поддержки JaCarta components for CryptoPro CSP

zypper install cprocsp-rdr-jacarta-64-3.6.408.683-4.x86_64.rpm

Некоторые компоненты имеют зависимости. Так, например, если попытаться выполнить установку пакета поддержки SafeNet eToken PRO cprocsp-rdr-emv-64-4.0.9944-5.x86_64.rpm — EMV/Gemalto support module, то получим сообщение о необходимости сначала установить базовый компонент CSP поддержки считывателей cprocsp-rdr-pcsc-64-4.0.9944-5.x86_64.rpm — PC/SC components for CryptoPro CSP readers:

Устанавливаем базовые пакеты поддержки считывателей и ключевых носителей:

zypper install cprocsp-rdr-pcsc-64-4.0.9944-5.x86_64.rpm

zypper install lsb-cprocsp-pkcs11-64-4.0.9944-5.x86_64.rpm

Теперь можно установить модули для работы с остальными видами носителей и компонент GUI:

zypper install cprocsp-rdr-emv-64-4.0.9944-5.x86_64.rpm

Проверяем итоговую конфигурацию КриптоПро CSP:

S | Name | Summary | Type

—+——————————+—————————————————-+———

i+ | cprocsp-curl-64 | CryptoPro Curl shared library and binaris. Build 9944. | package

i+ | cprocsp-rdr-emv-64 | EMV/Gemalto support module | package

i+ | cprocsp-rdr-gui-gtk-64 | GUI components for CryptoPro CSP readers. Build 9944. | package

i+ | cprocsp-rdr-jacarta-64 | JaCarta components for CryptoPro CSP. Build 683. | package

i+ | cprocsp-rdr-mskey-64 | Mskey support module | package

i+ | cprocsp-rdr-novacard-64 | Novacard support module | package

i+ | cprocsp-rdr-pcsc-64 | PC/SC components for CryptoPro CSP readers. Build 9944.| package

i+ | lsb-cprocsp-base | CryptoPro CSP directories and scripts. Build 9944. | package

i+ | lsb-cprocsp-ca-certs | CA certificates. Build 9944. | package

i+ | lsb-cprocsp-capilite-64 | CryptoAPI lite. Build 9944. | package

i+ | lsb-cprocsp-kc2-64 | CryptoPro CSP KC2. Build 9944. | package

i+ | lsb-cprocsp-pkcs11-64 | CryptoPro PKCS11. Build 9944. | package

i+ | lsb-cprocsp-rdr-64 | CryptoPro CSP readers. Build 9944. | package

Чтобы применить изменения, выполняем перезапуск службы криптографического провайдера и проверяем ее статус:

Настройка и диагностика КриптоПро CSP

Проверим, видит ли криптографический провайдер наш токен и другие доступные типы носителей следующими командами:

/opt/cprocsp/bin/amd64/csptest -card -enum -v –v

/opt/cprocsp/bin/amd64/csptest -enum -info -type PP_ENUMREADERS | iconv -f cp1251

/opt/cprocsp/sbin/amd64/cpconfig -hardware reader -view -f cp1251

Aladdin R.D. JaCarta [SCR Interface] (000000000000) 00 00 — это наш носитель.

Следуя инструкции КриптоПро CSP для Linux. Настройка, выполняем его регистрацию в криптографическом провайдере:

В результате выполнения в конфигурационный файл /etc/opt/cprocsp/config64.ini

в раздел [KeyDevicesPCSC] будет добавлена запись:

[KeyDevicesPCSC»Aladdin R.D. JaCarta [SCR Interface] (000000000000) 00 00″Default]

Чтобы выполнить требования Формуляра, Правил пользования и Руководства администратора безопасности КриптоПро CSP:

Использование СКЗИ «КриптоПро CSP» версии 4.0 с выключенным режимом усиленного контроля использования ключей не допускается. Включение данного режима описано в документах ЖТЯИ.00087-01 91 02. Руководство администратора безопасности.

Необходимо включить режим усиленного контроля использования ключей:

Проверяем, что режим включен:

cat /etc/opt/cprocsp/config64.ini | grep StrengthenedKeyUsageControl

Выполняем перезапуск службы криптографического провайдера:

После перезапуска проверяем, что ошибок в работе провайдера с ключевыми носителями нет:

/opt/cprocsp/bin/amd64/csptest -keyset –verifycontext

/opt/cprocsp/bin/amd64/csptest -keyset -verifycontext -enum –unique

Работа с токеном JaCarta PKI

Запустим программу Xming (X11 forwarding) на своей станции, чтобы по SSH иметь возможность открывать и работать с графическими интерфейсами нужных утилит.

После установки IDProtectClient — программного обеспечения для работы с JaCarta PKI, на сервере в папке /usr/share/applications появились два файла:

Это ярлыки, в которых можно посмотреть параметры запуска утилит Exec=/usr/bin/SACTools

Запустим утилиту IDProtectPINTool.

С помощью нее задаются и меняются PIN-коды доступа к токену.

При первой инициализации токена будет полезна ссылка, содержащая PIN-коды (пароли) ключевых носителей по умолчанию

Программа IDProtect_Manager позволяет просматривать информацию о токене и контейнере с ключами и сертификатом:

Для доступа к контейнеру с ключами нужно ввести пароль:

Для работы с SafeNet Authentication Client eToken PRO существуют аналогичные программы — SafeNet Authentication Client Monitor и SafeNet Authentication Client Tools, которые запускаются так:

Выполнять операции непосредственно с ключевыми контейнерами удобнее в интерфейсе криптографического провайдера КриптоПро JavaCSP:

Для отображения информации о содержимом контейнера с ключами можно выполнить команду:

Для диагностики контейнера используется эта же команда с ключом –check

Потребуется ввести пароль от контейнера:

Программное извлечение ключей

В общем виде пример извлечения закрытого ключа и сертификата открытого ключа из контейнера на токене с помощью КриптоПро Java CSP следующий:

Если действовать так:

то криптографический провайдер будет пытаться в системе отобразить через консоль или GUI окно запрос на ввод пароля к контейнеру.

Результаты

Отторгаемый ключевой носитель-токен установлен во внутренний USB-порт сервера.

Само серверное оборудование опломбировано и размещается в помещении с ограниченным доступом.

Такие меры позволяют повысить уровень защиты наших информационных систем от кражи и компрометации ключей электронной подписи или шифрования, как удаленно по сети, так и физически.

Источник

Навигация по разделам:

- Комплексные решения 1С (КА, ERP, УПП), управленческий учет (УНФ), корпорациям

- 1С Комплексная автоматизация 8. Редакция 2

- КА Зарплата

- КА Настройка программы

- КА ОС и НМА

- КА Отчетность

- КА Покупка, продажа

- КА Продажи

- КА Производство

- КА Закрытие месяца

- КА Администрирование

- КА Склад

- КА Казначейство

- 1С:Предприятие 8. ERP Управление предприятием 2.0

- ERP Подсистема управленческого учета

- ERP: Подсистема Зарплата и управление персоналом

- ERP Подсистема регламентированного учета

- 1С Комплексная автоматизация 8. Редакция 1.1

- УПП (1С:Управление производственным предприятием)

- 1С:Управление нашей фирмой 8

- УНФ Деньги

- УНФ Покупка, продажа

- УНФ Производство

- УНФ Розница

- УНФ Отчетность

- УНФ Администрирование

- УНФ Анализ

- УНФ Заработная плата

- УНФ Компания

- 1С Комплексная автоматизация 8. Редакция 2

- Хозрасчетным организациям — бухгалтерия, ЗУП

- 1C:Бухгалтерия 8

- БП Банк и касса

- БП Склад, покупка, продажа

- БП Зарплата

- БП Администрирование

- БП Декларация по налогу на имущество

- БП Закрытие месяца

- БП МЦ

- БП НДС

- БП НДФЛ

- БП пилотный проект ФСС

- БП Прибыль

- БП Производство

- БП Справочники, документы, печатные формы

- БП УСН

- БП Учет ОС и НМА

- БП Отчетность Декларация по налогу на прибыль

- БП Отчетность по Алко декларации

- БП Отчетность по НДС

- БП Отчетность по СТАТ

- БП Отчетность в Пенсионный Фонд

- БП Учетная политика, ввод остатков, начальные настройки

- БП Отчетность по УСН

- БП Бухгалтерская отчетность

- БП Отчетность в ФСС

- БП Земельный налог

- БП Отчетность по ЕНВД

- БП Транспортный налог

- БП Отчетность по страховым взносам

- БП путевые листы

- БП СЗВ-ТД

- 1С:Зарплата и Управление Персоналом 8

- ЗУП-3 Кадровый учет

- ЗУП-3 Отражение зарплаты в бухгалтерском учете

- ЗУП-3 Налоги и взносы

- ЗУП-3 РСВ-1

- ЗУП-3 Администрирование

- ЗУП-3 Больничный

- ЗУП-3 Зарплата

- ЗУП-3 Начальное заполнение, учетная политика, параметры учета

- ЗУП-3 НДФЛ

- ЗУП-3 Отпуск

- ЗУП-3 Отчетность

- ЗУП-3 Пособия

- ЗУП-3 Синхронизация

- ЗУП-3 Отчетность по страховым взносам

- 1С:Предприятие 8. Бухгалтерия сельскохозяйственного предприятия

- БПСельхоз Закрытие периода

- БПСельхоз ОС и НМА

- БПСельхоз Пайщики

- БПСельхозОтчетность АПК

- БПСельхоз Банк и Касса

- БПСельхозОбновление программ

- БПСельхоз Зарплата

- БПСельхоз Производство

- БПСельхоз Склад

- БПСельхоз ЕСХН

- БПСельхоз Взаиморасчеты с контагентами

- БПСельхоз Справочники, документы, печатные формы

- БПСельхоз ПутевыеЛисты, Сдельные наряды

- 1С:Предприятие 8. Бухгалтерия строительной организации

- 1С-Рарус: Бухгалтерия для некоммерческой организации

- 1С:Предприятие 8. Учет и управление для профессиональных участников рынка ценных бумаг КОРП

- 1C:Предприятие 8. Подрядчик строительства. Управление строительным производством

- 1C:Бухгалтерия 8

- Торговым, складским, транспортным организациям

- 1С:Предприятие 8. Управление торговлей, редакция 11

- УТ-11 Закупки

- УТ-11 CRM и Маркетинг

- УТ-11 Настройка прав доступа

- УТ-11 Нормативно-справочная информация

- УТ-11 Оптовая торговля

- УТ-11 Продажи

- УТ-11 Розничная торговля

- УТ-11 Синхронизация

- УТ-11 Склад и Доставка

- УТ-11 Казначейство

- УТ-11 Администрирование

- УТ-11 Финансовый результат и контроллинг

- УТ-11 Планирование

- 1С:Розница 8 (2.3)

- Розница. Нормативно-справочная информация

- Розница. Продажи

- Розница. Склад

- Розница. Финансы

- Розница.Закупки и запасы

- Розница. Маркетинг

- Розница. Администрирование

- Розница. Персонал

- Розница. Комиссионная торговля

- 1С:Розница 8. Аптека

- 1С:Розница 8. Ювелирный магазин

- Маркировка товаров

- ФГИС «Меркурий» (учет продукции животного происхождения) ВетИС

- Маркировка табачной продукции

- Маркировка молочной продукции

- Маркировка обувной продукции

- Маркировка легкой промышленности (одежды)

- Маркировка лекарственных средств

- МДЛП Настойка обмена с ИС «МДЛП»

- МДЛП Текущие вопросы

- МДЛП Регистрация в личном кабинете

- Маркировка шин и покрышек

- Маркировка духов и туалетной воды

- Маркировка питьевой воды

- Маркировка пива и слабоалкогольной продукции

- Торговое оборудование

- ККТ, ОФД, 54 ФЗ

- Сканер штрих-кода

- ТСД

- Принтер этикеток

- Весы

- Эквайринговый терминал

- 1С:Предприятие 8. Управление торговлей алкогольной продукцией

- ЕГАИС

- ЕГАИС настройка рабочего места (установка панели Рутокен, УТМ)

- ЕГАИС текущие вопросы

- ЕГАИС технические сбои оборудования

- Моби-С

- 1С:Розница 8 (3.0)

- 1С:Предприятие 8. Управление торговлей, редакция 11

- Бюджетным организациям

- 1С:Бухгалтерия государственного учреждения 8

- БГУ Банк и Касса

- БГУ ГСМ

- БГУ Декларация по прибыли

- БГУ Закрытие года, исправление ошибок прошлых лет

- БГУ Материальные запасы

- БГУ НДС, Прибыль и др. платежи в бюджет

- БГУ ОС и НМА

- БГУ Отражение зарплаты

- БГУ Отчетность

- БГУ Планирование и санкционирование

- БГУ Производство

- БГУ Синхронизация

- БГУ Справочники, настройки, печатнае формы

- БГУ СУФД, К-Банк, АЦК-Финансы, Эл. бюджет, Мат.Капитал

- БГУ Администрирование

- БГУ. Взаиморасчеты с разными дебиторами/кредиторами

- БГУ Учет питания

- БГУ Услуги

- БГУ Стандартные отчеты, регистры учета

- БГУ Имущество казны

- БГУ Переход на новый ПСБУ и стандарты

- БГУ Аренда

- БГУ Доходы, в т.ч. Платные услуги

- 1С:Зарплата и кадры государственного учреждения. Ред. 3.1

- ЗКГУ 3 Взносы

- ЗКГУ 3 Зарплата

- ЗКГУ 3 Кадры

- ЗКГУ 3 Командировки

- ЗКГУ 3 Начисления

- ЗКГУ 3 НДФЛ

- ЗКГУ 3 Отпуск

- ЗКГУ 3 Отражение в бухучете

- ЗКГУ 3 Справочники, настройки

- ЗКГУ 3 Больничный

- ЗКГУ 3 Отчеты

- ЗКГУ 3 Удержания

- 1С:Финконтроль

- Закупки. Дополнение к «1С:Бухгалтерия государственного учреждения 8»

- ЗКБУ ПФР

- ЗКБУ ПФР Зарплата

- ЗКБУ ПФР Кадры

- ЗКБУ ПФР Отпуска

- ЗКБУ ПФР Расчет удержаний