Если вы столкнулись с ошибкой «истек CSRF-токен» — читайте нашу статью. Из неё вы узнаете, как работает CSRF-token защита, и что делать, если CSRF токен истек.

Что такое CSRF

CSRF (англ. cross-site request forgery) — это межсайтовая подделка запроса. Это атака, которой может подвергаться любой веб-ресурс или веб-приложение. В первую очередь это касается сайтов, которые используют cookies, сертификаты авторизации и браузерную аутентификацию. В результате атаки страдают клиенты и репутация ресурса.

Вредоносный скрипт прячется в коде сайта или обычной ссылке. С помощью него мошенник получает доступ к конфиденциальной информации: платежным реквизитам, логину и паролю, личной переписке. После того как данные “в кармане”, хакер может изменить пароль, указать свой номер телефона или email, перевести деньги на свой счёт и многое другое.

Как работает CSRF-атака

Злоумышленник может использовать фишинговую ссылку — это наиболее распространенный способ обмана. В этом случае атака работает по следующей схеме:

- Злоумышленник создаёт поддельную страницу, очень похожую на оригинальную, и встраивает её в сайт. В коде ссылка может выглядеть так: <a href=“вредоносная ссылка”>Unsubscribe here</a>.

- Пользователь переходит с одной страницы сайта на другую (например, на страницу оплаты) и вместо реальной страницы попадает на поддельную.

- Пользователь совершает действие на странице, например, оплачивает товар или вводит данные авторизации.

- Информация или денежные средства вместо оригинального сервера уходят на сервер мошенника.

CSRF-атаки случаются из-за того, что без специальных настроек сервер не может с точностью в 100% определить, кто именно выполняет действия со стороны пользователя. Он не может проверить, действительно ли на кнопку “оплатить” нажал тот пользователь, который изначально открыл страницу с оплатой. Хакеры активно используют этот люфт в безопасности HTTP-запросов и применяют вредоносные скрипты. Однако от атаки можно защититься с помощью CSRF-токенов.

Что такое CSRF-token и как он работает

В общем понимании токен — это механизм, который позволяет идентифицировать пользователя или конкретную сессию для безопасного обмена информацией и доступа к информационным ресурсам. Токены помогают проверить личность пользователя (например, клиента, который онлайн получает доступ к банковскому счёту). Их используют как вместо пароля, так и вместе с ним. Токен — это в каком-то смысле электронный ключ.

CSRF-token — это максимально простой и результативный способ защиты сайта от CSRF-мошенников. Он работает так: сервер создаёт случайный ключ (он же токен) и отправляет его браузеру клиента. Когда браузер запрашивает у сервера информацию, сервер, прежде чем дать ответ, требует показать ключ и проверяет его достоверность. Если токен совпадает, сессия продолжается, а если нет — прерывается. Токен действителен только одну сессию — с новой сессией он обновляется.

Чтобы получить ответ от сервера, используются разные методы запроса. Условно они делятся на две категории: те, которые не изменяют состояние сервера (GET, TRACE, HEAD), и те, которые изменяют (PUT, PATCH, POST и DELETE). Последние имеют большую CSRF-уязвимость и поэтому должны быть защищены в первую очередь.

При создании и использовании токена должны соблюдаться следующие условия:

-

нахождение в скрытом параметре;

-

генерация с помощью генератора псевдослучайных чисел;

-

ограниченное время жизни (одна сессия);

-

уникальность для каждой транзакции;

-

устойчивый к подбору размер (в битах);

-

невозможно переиспользовать.

Типы токенов

Существует три основных типа токенов по способу генерации:

- Synchronizer Tokens или Anti-CSRF (токены синхронизации). В этом случае инициатором ключа выступает сервер — на нём хранится исходная шифровка. Когда браузер обращается к серверу и предъявляет ему ключ, сервер сравнивает его с исходником и в зависимости от результата продолжает или прерывает сессию.

- Double Submit Cookie (двойная отправка куки). При этом способе токен нигде не хранится. Когда браузер обращается к серверу впервые за сессию, сервер генерирует и передаёт ему ключ в двух формах: через куки и в одном из параметров ответа. При следующих обращениях браузера сервер дважды проверяет правильность ключа — в параметрах и в куках.

- Encrypted Token (зашифрованный токен). Этот способ предполагает, что ключом шифруется какая-то часть информации о клиенте, которая содержится в браузере. При первом запросе браузера сервер получает информацию о пользователе, зашифровывает её и передаёт браузеру токен. При следующем взаимодействии сервер расшифровывает токен и сверяет информацию.

Помимо токенов, для защиты используется флаг Same-Site (большинство браузеров его поддерживает). Он работает напрямую для cookies и позволяет помечать куки конкретного домена. Сервер проверяет, содержатся ли нужные пометки в куках страницы, с которых происходит оплата или вносятся изменения. Если пометок нет — сессия прекращается.

Также в качестве меры защиты на страницах сайта настраивают форму с капчей. Это особенно актуально для страниц смены пароля или совершения денежных транзакций.

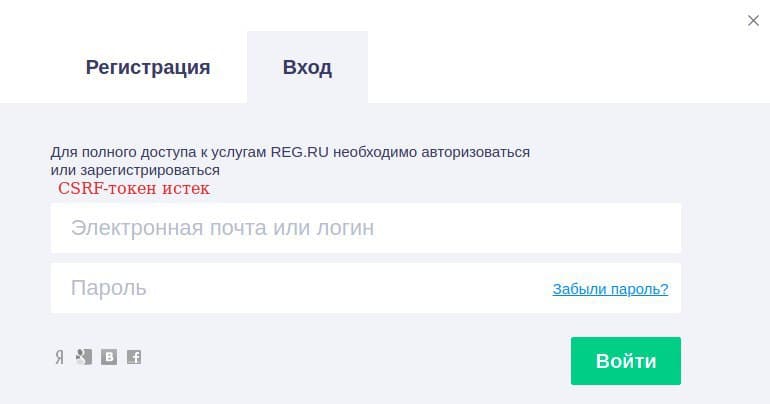

«Истек срок действия токена» или «CSRF-значение недопустимо»: что это значит и что делать

Даже при авторизации на сайтах, для которых настроена защита от атак, можно встретить следующие варианты сообщения об ошибке: «Недопустимое CSRF-значение»/«CSRF-токены не совпадают» или «Token expired» (в переводе — срок действия токена истек). Сообщение может отображаться как на английском, так и на русском. Пример ошибки при авторизации на сайте REG.RU:

Обычно ошибка возникает по двум основным причинам:

-

сервер некорректно сгенерировал токен;

-

срок токена истек — пользователь долго не совершал никаких действий на странице.

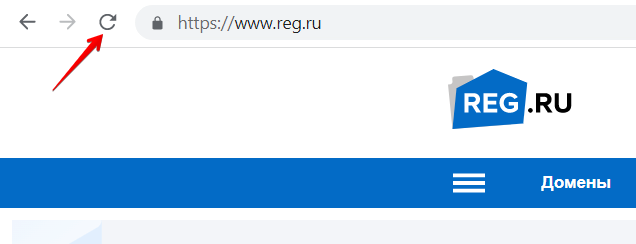

В обоих случаях исправить проблему поможет перезагрузка страницы — вы запустите новую сессию, а значит, сервер и браузер договорятся о новом рабочем токене. Для этого нажмите на значок обновления страницы:

Иногда ошибка возникает из-за расширений защиты конфиденциальности или плагинов блокировки рекламы (например, Ghostery, UBlock Origin, Blur), которые настроены у пользователя. В этом случае можно отключить расширение. Также можно добавить сайт, на котором появилось сообщение, в список доверенных сайтов.

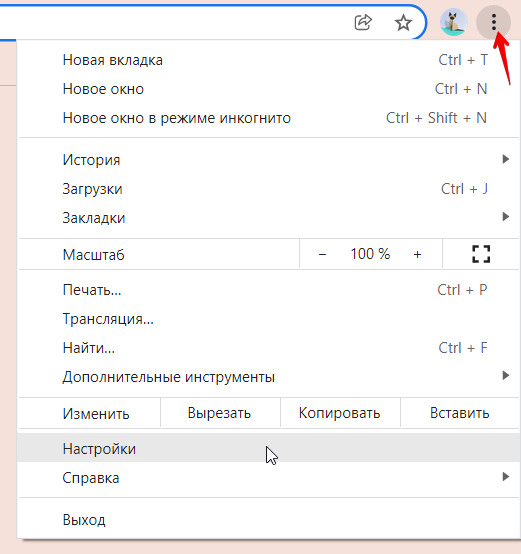

На примере сайта reg.ru покажем, что для этого нужно:

в Google Chrome

- Откройте настройки Chrome:

- В списке слева выберите Конфиденциальность и безопасность, а затем Файлы cookie и другие данные сайтов.

- Внизу страницы откройте Сайты, которые всегда могут использовать файлы cookie и кликните Добавить.

- Введите «[*.]www.reg.ru» и нажмите Добавить.

- Нажмите Все файлы cookie и данные сайта и удалите все записи, которые связаны с сайтом reg.ru.

- Перезагрузите браузер и выполните операцию повторно.

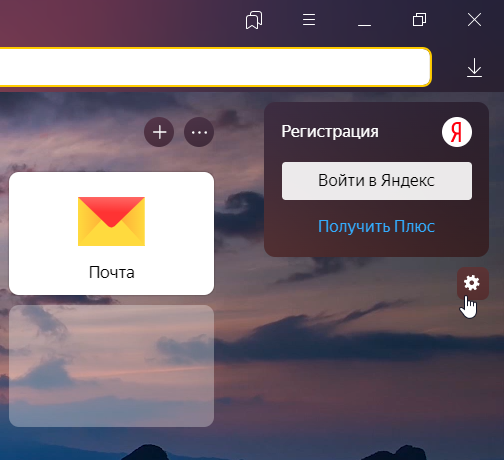

в Яндекс.Браузер

-

Откройте настройки браузера Яндекс:

- Перейдите на Сайты — Расширенные.

- Кликните Настройки… для первого параметра в списке. Затем на вкладке «Разрешена» введите www.reg.ru и кликните Добавить.

- Добавьте адрес сайта для всех параметров списка по аналогии.

в Safari

- Откройте настройки Safari комбинацией Cmd + , (⌘,).

- Перейдите на вкладку Конфиденциальность и проверьте, что в пункте «Файлы cookie и данные веб-сайтов» не выбрано «Блокировать все файлы cookie». Если это так, снимите настройки.

- Кликните Управление данными веб-сайтов и удалите все записи, которые относятся к www.reg.ru.

- Перезагрузите браузер и выполните операцию повторно.

В некоторых случаях сгенерировать верный токен мешают локальные настройки куки в браузере. Чтобы сессия прошла успешно, достаточно вернуть дефолтные настройки.

Заключение

Успешная атака CSRF позволяет хакеру действовать на сайте от имени другого зарегистрированного посетителя. Чтобы мошенник не добрался до конфиденциальных данных, для сайта нужно настроить один из типов CSRF-токенов. Токены позволяют серверу и браузеру безопасно обмениваться информацией в течение сессии. Однако даже на безопасных сайтах можно столкнуться с ошибкой «токен CSRF истек». В этом нет ничего страшного. Чтобы возобновить подключение, достаточно обновить страницу браузера.

If you are using template files, than you can put your meta tag in the head section (or whatever you name it) which contain your meta tags.

@section('head')

<meta name="csrf_token" content="{{ csrf_token() }}" />

@endsection

Next thing, you need to put the headers attribute to your ajax(in my example, I am using datatable with server-side processing:

"headers": {'X-CSRF-TOKEN': $('meta[name="csrf_token"]').attr('content')}

Here is the full datatable ajax example:

$('#datatable_users').DataTable({

"responsive": true,

"serverSide": true,

"processing": true,

"paging": true,

"searching": { "regex": true },

"lengthMenu": [ [10, 25, 50, 100, -1], [10, 25, 50, 100, "All"] ],

"pageLength": 10,

"ajax": {

"type": "POST",

"headers": {'X-CSRF-TOKEN': $('meta[name="csrf_token"]').attr('content')},

"url": "/getUsers",

"dataType": "json",

"contentType": 'application/json; charset=utf-8',

"data": function (data) {

console.log(data);

},

"complete": function(response) {

console.log(response);

}

}

});

After doing this, you should get 200 status for your ajax request.

How to fix the “CSRF token mismatch error” message

Written by Diana

Updated over a week ago

Errors are a tiny but inevitable part of one’s web experience, no matter how secure and trusted a platform is. Luckily, there are always ways to bypass them without any ifs, ands and buts.

Here’s a brief cheat sheet of avoiding the «CSRF token mismatch error» message you might get while creating your website or crafting a logo with our Logo Maker.

What’s CSRF?

Cross-Site Request Forgery is an attack that forces the user to execute unwanted actions on a website during state-changing requests.

The “Invalid or missing CSRF token” message means that your browser couldn’t create a secure cookie or couldn’t access that cookie to authorize your login. This can be caused by ad- or script-blocking plugins or extensions and the browser itself if it’s not allowed to set cookies.

It’s completely harmless on Ucraft and sometimes all you need to do is refresh your page, and you’re all set to continue your job.

If this doesn’t help, there are ways to fix this on different browsers.

Safari

-

Open Safari Preferences from the drop-down menu in the upper right corner or through Cmd + comma (⌘+,) shortcut.

-

Click the Privacy tab and make sure that «Cookies and website data» is set to either «Always allow» or «Allow from websites I visit.»

-

Click on the Manage Website Data button to see all locally stored website data.

-

Search for “Ucraft” and remove all Ucraft-related entries.

-

Reload Safari and check Ucraft.

Chrome

-

Open Chrome Settings.

-

Scroll to the bottom and click on Advanced.

-

In the Privacy and Security section, click the Content Settings button.

-

Click on Cookies.

-

Next to Allow, click Add. Type [*.]ucraft.com and click “Add.”

-

Under All cookies and site data, search for Ucraft, and delete all Ucraft-related entries.

-

Reload Chrome and log into Ucraft.

Firefox

-

Go to Firefox’s Preferences > Privacy & Security Menu.

-

In the History section, select «Use custom settings for history» from the drop-down menu.

-

Click on Exceptions and whitelist ucraft.com.

-

Scroll down to Site Data and click on Settings next to it.

-

Search for «Ucraft» and remove all shown entries.

-

Reload Firefox and try to log in.

* Note, if this alone won’t help, please enable third-party cookies from the menu above.

You’re all set now!

Have more questions while dealing with errors? Don’t hesitate to contact us via the live chat box in the lower right corner and ask right away.

Likewise, if you are looking to build a new website for your business, we’re always here to help you create your own website or online store with Ucraft.

Hi All,

So I’ve been spending some time with the issue and I’ve gotten a little bit closer to solving it.

Updated CORS Library

First, I updated my CORS library to be the BarryVDH (which is now fruitcake/laravel-cors). I did this because it was mentioned by Taylor that it will be integrated in Laravel 7.0 (https://twitter.com/taylorotwell/status/1216198072319037440?s=20) and I figured, the best way to test would be to use the package.

Current CORS Config

The changes to the default config are as follows:

'paths' => [

'airlock/csrf-cookie',

'login',

'api/*'

],

and

'allowed_origins' => ['http://localhost:3000'],

I explicitly set the allowed_origins to my local host and NOT the *. I read about this within the Axios GitHub (sorry I lost the link), but it mentioned that for any POST, we had to explicitly set the origin.

Airlock Config

I also set the airlock config to explicitly be my Nuxt domain as well:

'stateful' => [

'http://localhost:3000',

],

Nuxt Login Call

Since I’m working within Nuxt, I wanted to limit the amount of variables and use their Auth package. The call I make for authentication is as follows:

this.$axios.get('https://API/airlock/csrf-cookie', {

headers: {

'X-Requested-With': 'XMLHttpRequest'

},

withCredentials: true

}).then(function( response ){

this.$auth.loginWith('local', {

data: {

email: this.email,

password: this.password

},

withCredentials: true,

headers: {

'X-Requested-With': 'XMLHttpRequest'

},

});

}.bind(this));

I ensure that the withCredentials is set to true so it passes the cookies correctly.

Now when I inspect my request, I see that under the cookies sent with the request, the XSRF-TOKEN is being sent along to the POST /login route. @robertotcestari I had the same issue where these weren’t being sent, but the current config I have set up, sends the cookies.

This is great! However, I’m still getting a 419 response.

Current Questions

Diving into the VerifyCsrfToken.php middleware, it looks for the header X-CSRF-TOKEN or X-XSRF-TOKEN. Since these are not headers in my request (they are in the cookies), do I have to set up Axios to send as a header? If so, is there any instructions on how to send as a header vs a cookie?

Thanks a ton!

UPDATE

So it’s definitely Axios needing to send the cookie as a header. The IlluminateFoundationHttpMiddlewareVerifyCsrfToken.php checks the header of the request for the X-XSRF-TOKEN and currently axios is passing it as the XSRF-TOKEN cookie.

In my testing environment, with the same variables I have listed above, I forked and modified the middleware to read the cookie, and it worked!

Hi Dev,

Today, in this article i will explain you laravel csrf token mismatch on ajax request

so i will here show two solution method of csrf token mismatch on ajax request in laravel 9.

So, Sometimes if you use ajax form with laravel 9 you will get an error message in front of you related to csrf token mismatch and 419 status code in laravel app.

You are getting error message like this,

Download Laravel

Let us begin the tutorial by installing a new laravel application. if you have already created the project, then skip following step.

composer create-project laravel/laravel example-app

- csrf token mismatch laravel ajax

- message csrf token mismatch in ajax call

- csrf token mismatch laravel api

- axios csrf token laravel

- laravel csrf token expiration time

- csrf token mismatch laravel postman

- laravel csrf token mismatch on ajax post a second time

- send token in ajax in laravel

Here, you will face above error message in csrf token mismatch on ajax request laravel 9 so simply follow my below step.

Solution 1: CSRF Token Mismatch

In this first step, You can simply open your view blade file and paste the below code in to top of the head section.

<head>

<meta name="csrf-token" content="{{ csrf_token() }}">

</head>

Next, open your blade view file get the csrf token and add the below ajax code in your laravel project.

$.ajaxSetup({

headers: {

'X-CSRF-TOKEN': $('meta[name="csrf-token"]').attr('content')

}

});

$.ajax({

// your ajax code

});

Solution 2: CSRF Token Mismatch

Next, in this second Solution you facing this issue like a status code: 419 unknown status and csrf token mismatch in your laravel app so you can just following below code.

So, open your blade view file and add the following line of code into your blade view file head section.

<head>

<meta name="csrf-token" content="{{ csrf_token() }}">

</head>

So, you can see how to send csrf token in your laravel ajax form method:

$.ajax({

type: "POST",

url: '/your_url',

data: { somefield: "Some field value", _token: '{{csrf_token()}}' },

success: function (data) {

console.log(data);

},

error: function (data, textStatus, errorThrown) {

console.log(data);

},

});

I hope it can help you…

✌️ Like this article? Follow me on Twitter and Facebook. You can also subscribe to RSS Feed.

Тест на localhost

- Серверная часть приложения на Laravel для API-запросов: localhost:8080

- Клиентская часть на Nuxt: localhost:3000

Перечислю основные части для максимальной краткости.

Каждый раз (Nuxt), загружая любую страницу (localhost:3000), перед отрисовкой в методе nuxtServerInit(), делается post-запрос для получения данных:

export const actions = {

async nuxtServerInit({ state }) {

await this.$axios.post('/init')

.then((result) => {

state.data = result.data;

});

}

}В контроллере (Laravel), отправляем в ответе токен:

public function index(Request $request)

{

$state = array(

'token' => csrf_token()

);

return json_encode($state);

}В файле appHttpKernel.php:

protected $middlewareGroups = [

...

'api' => [

AppHttpMiddlewareEncryptCookies::class,

IlluminateCookieMiddlewareAddQueuedCookiesToResponse::class,

IlluminateSessionMiddlewareStartSession::class,

IlluminateViewMiddlewareShareErrorsFromSession::class,

AppHttpMiddlewareVerifyCsrfToken::class,

'throttle:60,1',

IlluminateRoutingMiddlewareSubstituteBindings::class,

],

];Чтобы этот запрос не был отклонён нужно указать исключение главного маршрута в appHttpMiddlewareVerifyCsrfToken.php :

class VerifyCsrfToken extends Middleware

{

protected $except = [

'api/init'

];

}Теперь для теста создадим vue-страницу с формой (ниже сокращённая версия) и отправку будем осуществлять пользовательским методом:

<form @submit.prevent="submit">

...

</form>Ниже скриптовая часть на этой же странице. Здесь получаем токен из хранилища, который ранее получили в запросе перед отрисовкой страницы в методе nuxtServerInit().

<script>

export default {

components: {

},

data() {

return {

form: {

_token: this.$store.getters.params.token,

name: '',

email: '',

message: ''

}

}

},

methods: {

async submit() {

await this.$axios.post('contacts', this.form)

.then((result) => {

console.log('post >', result.data);

});

}

}

}

</script>Пробуем отправить данные из формы и получаем ошибку:

419: CSRF token mismatch.

Что в этой схеме неправильно? Как получить токен, который затем можно использовать в post-запросах на таком простом примере?

Laravel csrf token mismatch; In this tutorial, we will show you two solutions for csrf token mismatch in laravel ajax, postman, and API.

If, you use ajax with laravel form. And At that time, you will get an error message related to csrf token mismatch and 419 status code in laravel app.

And an error is coming from the message following below:

- csrf token mismatch laravel ajax

- message csrf token mismatch in ajax call

- csrf token mismatch laravel api

- axios csrf token laravel

- laravel csrf token expiration time

- csrf token mismatch laravel postman

- laravel csrf token mismatch on ajax post a second time

- send token in ajax in laravel

So in this post, we will guide you how to use csrf token with ajax request in laravel. And avoid the above given errors when making ajax request with laravel form.

Solution 1 of CSRF Token Mismatch

In this first solution, open your blade view file and add the following line of code into your blade view file head section:

<head>

<meta name="csrf-token" content="{{ csrf_token() }}">

</head>

Next, open again your blade view file. Then get the csrf token and add with ajax code in laravel:

$.ajaxSetup({

headers: {

'X-CSRF-TOKEN': $('meta[name="csrf-token"]').attr('content')

}

});

$.ajax({

// your ajax code

});

Solution 2 of CSRF Token Mismatch

Next solution, if your still found status code: 419 unknown status and csrf token mismatch with your ajax request in laravel. So, you can try the following solution.

In this solution we will show you how to add csrf token with your form data in laravel.

So, open your blade view file and add the following line of code into your blade view file head section:

<head>

<meta name="csrf-token" content="{{ csrf_token() }}">

</head>

Now, you can see the following how to send csrf token with your form data using ajax in laravel:

$.ajax({

type: "POST",

url: '/your_url',

data: { somefield: "Some field value", _token: '{{csrf_token()}}' },

success: function (data) {

console.log(data);

},

error: function (data, textStatus, errorThrown) {

console.log(data);

},

});

Recommended Laravel Posts

My name is Devendra Dode. I am a full-stack developer, entrepreneur, and owner of Tutsmake.com. I like writing tutorials and tips that can help other developers. I share tutorials of PHP, Python, Javascript, JQuery, Laravel, Livewire, Codeigniter, Node JS, Express JS, Vue JS, Angular JS, React Js, MySQL, MongoDB, REST APIs, Windows, Xampp, Linux, Ubuntu, Amazon AWS, Composer, SEO, WordPress, SSL and Bootstrap from a starting stage. As well as demo example.

View all posts by Admin

April 25, 2022

Category : Laravel

Now, let’s see post of laravel csrf token mismatch on ajax request. you will learn csrf token mismatch laravel ajax. I would like to share with you csrf token mismatch laravel angular. I’m going to show you about laravel ajax csrf token mismatch.

If you are working on laravel ajax form and you found error with csrf token mismatch and 419 status code then i will help you how to solve it.

Moreover, if you found following errors then also you can use this solution. see bellow error messages.

- csrf token mismatch laravel ajax

- laravel csrf token expiration time

- csrf token mismatch laravel postman

- laravel csrf token mismatch on ajax post a second time

- message csrf token mismatch in ajax call

- csrf token mismatch laravel api

- axios csrf token laravel

You can use this solution with laravel 6, laravel 7, laravel 8 and laravel 9 versions as well.

So, let’s see two solution and you can use what ever you want:

Solution 1:

Here, you need to add meta tag with csrf-token token and use this token when you fire ajax as bellow blade file code:

In Header:

<meta name="csrf-token" content="{{ csrf_token() }}" />

In Script:

<script type="text/javascript">

$.ajaxSetup({

headers: {

'X-CSRF-TOKEN': $('meta[name="csrf-token"]').attr('content')

}

});

</script>

Full Example:

<!DOCTYPE html>

<html>

<head>

<title>Laravel 9 Ajax Post Request Example - ItSolutionStuff.com</title>

<link href="https://cdn.jsdelivr.net/npm/bootstrap@5.0.2/dist/css/bootstrap.min.css" rel="stylesheet">

<script src="https://cdn.jsdelivr.net/npm/bootstrap@5.0.2/dist/js/bootstrap.bundle.min.js" integrity="sha384-MrcW6ZMFYlzcLA8Nl+NtUVF0sA7MsXsP1UyJoMp4YLEuNSfAP+JcXn/tWtIaxVXM" crossorigin="anonymous"></script>

<script src="https://cdnjs.cloudflare.com/ajax/libs/jquery/3.6.0/jquery.min.js" ></script>

<meta name="csrf-token" content="{{ csrf_token() }}" />

</head>

<body>

<div class="container">

<div class="card bg-light mt-3">

<div class="card-header">

Laravel 9 Ajax Post Request Example - ItSolutionStuff.com

</div>

<div class="card-body">

<button type="button" class="btn btn-success float-end" data-bs-toggle="modal" data-bs-target="#postModal">

</div>

</div>

</div>

<!-- Modal -->

<div class="modal fade" id="postModal" tabindex="-1" aria-labelledby="exampleModalLabel" aria-hidden="true">

<div class="modal-dialog">

<div class="modal-content">

<div class="modal-header">

<h5 class="modal-title" id="exampleModalLabel">Create Post</h5>

<button type="button" class="btn-close" data-bs-dismiss="modal" aria-label="Close"></button>

</div>

<div class="modal-body">

<form >

<div class="alert alert-danger print-error-msg" style="display:none">

<ul></ul>

</div>

<div class="mb-3">

<label for="titleID" class="form-label">Title:</label>

<input type="text" id="titleID" name="name" class="form-control" placeholder="Name" required="">

</div>

<div class="mb-3">

<label for="bodyID" class="form-label">Body:</label>

<textarea name="body" class="form-control" id="bodyID"></textarea>

</div>

<div class="mb-3 text-center">

<button class="btn btn-success btn-submit">Submit</button>

</div>

</form>

</div>

</div>

</div>

</div>

</body>

<script type="text/javascript">

$.ajaxSetup({

headers: {

'X-CSRF-TOKEN': $('meta[name="csrf-token"]').attr('content')

}

});

$(".btn-submit").click(function(e){

e.preventDefault();

var title = $("#titleID").val();

var body = $("#bodyID").val();

$.ajax({

type:'POST',

url:"{{ route('posts.store') }}",

data:{title:title, body:body},

success:function(data){

if($.isEmptyObject(data.error)){

alert(data.success);

location.reload();

}else{

alert('Something is wrong');

}

}

});

});

</script>

</html>

Solution 2:

Here, we will pass csrf-token token with ajax code. so you can see below code:

<script type="text/javascript">

$(".btn-submit").click(function(e){

e.preventDefault();

var title = $("#titleID").val();

var body = $("#bodyID").val();

$.ajax({

type:'POST',

url:"{{ route('posts.store') }}",

data:{ title:title, body:body, _token: "{{csrf_token()}}" },

success:function(data){

if($.isEmptyObject(data.error)){

alert(data.success);

location.reload();

}else{

alert('Something is wrong');

}

}

});

});

</script>

Full Example:

<!DOCTYPE html>

<html>

<head>

<title>Laravel 9 Ajax Post Request Example - ItSolutionStuff.com</title>

<link href="https://cdn.jsdelivr.net/npm/bootstrap@5.0.2/dist/css/bootstrap.min.css" rel="stylesheet">

<script src="https://cdn.jsdelivr.net/npm/bootstrap@5.0.2/dist/js/bootstrap.bundle.min.js" integrity="sha384-MrcW6ZMFYlzcLA8Nl+NtUVF0sA7MsXsP1UyJoMp4YLEuNSfAP+JcXn/tWtIaxVXM" crossorigin="anonymous"></script>

<script src="https://cdnjs.cloudflare.com/ajax/libs/jquery/3.6.0/jquery.min.js" ></script>

</head>

<body>

<div class="container">

<div class="card bg-light mt-3">

<div class="card-header">

Laravel 9 Ajax Post Request Example - ItSolutionStuff.com

</div>

<div class="card-body">

<button type="button" class="btn btn-success float-end" data-bs-toggle="modal" data-bs-target="#postModal">

</div>

</div>

</div>

<!-- Modal -->

<div class="modal fade" id="postModal" tabindex="-1" aria-labelledby="exampleModalLabel" aria-hidden="true">

<div class="modal-dialog">

<div class="modal-content">

<div class="modal-header">

<h5 class="modal-title" id="exampleModalLabel">Create Post</h5>

<button type="button" class="btn-close" data-bs-dismiss="modal" aria-label="Close"></button>

</div>

<div class="modal-body">

<form >

<div class="alert alert-danger print-error-msg" style="display:none">

<ul></ul>

</div>

<div class="mb-3">

<label for="titleID" class="form-label">Title:</label>

<input type="text" id="titleID" name="name" class="form-control" placeholder="Name" required="">

</div>

<div class="mb-3">

<label for="bodyID" class="form-label">Body:</label>

<textarea name="body" class="form-control" id="bodyID"></textarea>

</div>

<div class="mb-3 text-center">

<button class="btn btn-success btn-submit">Submit</button>

</div>

</form>

</div>

</div>

</div>

</div>

</body>

<script type="text/javascript">

$(".btn-submit").click(function(e){

e.preventDefault();

var title = $("#titleID").val();

var body = $("#bodyID").val();

$.ajax({

type:'POST',

url:"{{ route('posts.store') }}",

data:{ title:title, body:body, _token: "{{csrf_token()}}" },

success:function(data){

if($.isEmptyObject(data.error)){

alert(data.success);

location.reload();

}else{

alert('Something is wrong');

}

}

});

});

</script>

</html>

I hope it can help you…