First off, you’re defining a «login» view yourself, so when you try to call login(request, user) (what I assume is Django’s built in «login» function which sets the user session), it is instead calling your function:

def login(request):

return render_to_response('login.html',{},context_instance=RequestContext(request))

Second, where did the TypeError occur? I assume since you know the nature of the error you’ve gotten to the Django traceback error page, if you could post the «copy-and-paste view» of the traceback itself, that would be enormously helpful.

You’re also doing some funky things with your views that can be easily cleaned up by some shortcut functions.

However, since the nature of your question is how to do authentication in Django, here is the base you need to implement a manual login process, mostly just taken from the relevant documentation:

views.py

from django.contrib.auth import authenticate, login

from django.contrib.auth.decorators import login_required

from django.shortcuts import render

def loginTest(request):

username = request.POST["username"]

password = request.POST["password"]

user = authenticate(username=username, password=password)

if user is not None:

if user.is_active:

login(request, user)

HttpResponseRedirect("/")

else:

HttpResponseRedirect("/login/")

@login_required(login_url="/login/")

def HomePage(request):

return render(request, "HomePage.html")

urls.py

from django.conf.urls import patterns, include, url

from django.contrib import admin

admin.autodiscover()

urlpatterns = patterns('',

# Examples:

# url(r'^$', 'authtest.views.home', name='home'),

# url(r'^blog/', include('blog.urls')),

url(r'^admin/', include(admin.site.urls)),

url(r'^login/', 'django.contrib.auth.views.login'),

url(r'^', 'custom.views.HomePage'),

)

Also, for future reference, it would be helpful for you to post your entire script so we can see what you have imported at the top.

Using the Django authentication system¶

This document explains the usage of Django’s authentication system in its

default configuration. This configuration has evolved to serve the most common

project needs, handling a reasonably wide range of tasks, and has a careful

implementation of passwords and permissions. For projects where authentication

needs differ from the default, Django supports extensive extension and

customization of authentication.

Django authentication provides both authentication and authorization together

and is generally referred to as the authentication system, as these features

are somewhat coupled.

User objects¶

User objects are the core of the

authentication system. They typically represent the people interacting with

your site and are used to enable things like restricting access, registering

user profiles, associating content with creators etc. Only one class of user

exists in Django’s authentication framework, i.e., 'superusers' or admin 'staff' users are just user objects with

special attributes set, not different classes of user objects.

The primary attributes of the default user are:

usernamepasswordemailfirst_namelast_name

See the full API documentation for

full reference, the documentation that follows is more task oriented.

Creating users¶

The most direct way to create users is to use the included

create_user() helper function:

>>> from django.contrib.auth.models import User >>> user = User.objects.create_user('john', 'lennon@thebeatles.com', 'johnpassword') # At this point, user is a User object that has already been saved # to the database. You can continue to change its attributes # if you want to change other fields. >>> user.last_name = 'Lennon' >>> user.save()

If you have the Django admin installed, you can also create users

interactively.

Creating superusers¶

Create superusers using the createsuperuser command:

$ python manage.py createsuperuser --username=joe --email=joe@example.com

You will be prompted for a password. After you enter one, the user will be

created immediately. If you leave off the --username or --email options, it will

prompt you for those values.

Changing passwords¶

Django does not store raw (clear text) passwords on the user model, but only

a hash (see documentation of how passwords are managed for full details). Because of this, do not attempt to

manipulate the password attribute of the user directly. This is why a helper

function is used when creating a user.

To change a user’s password, you have several options:

manage.py changepassword *username* offers a method

of changing a user’s password from the command line. It prompts you to

change the password of a given user which you must enter twice. If

they both match, the new password will be changed immediately. If you

do not supply a user, the command will attempt to change the password

whose username matches the current system user.

You can also change a password programmatically, using

set_password():

>>> from django.contrib.auth.models import User >>> u = User.objects.get(username='john') >>> u.set_password('new password') >>> u.save()

If you have the Django admin installed, you can also change user’s passwords

on the authentication system’s admin pages.

Django also provides views and forms that may be used to allow users to change their own

passwords.

Changing a user’s password will log out all their sessions. See

Session invalidation on password change for details.

Authenticating users¶

-

authenticate(request=None, **credentials)¶ -

Use

authenticate()to verify a set of

credentials. It takes credentials as keyword arguments,usernameand

passwordfor the default case, checks them against each

authentication backend, and returns a

Userobject if the credentials are

valid for a backend. If the credentials aren’t valid for any backend or if

a backend raisesPermissionDenied, it

returnsNone. For example:from django.contrib.auth import authenticate user = authenticate(username='john', password='secret') if user is not None: # A backend authenticated the credentials else: # No backend authenticated the credentials

requestis an optionalHttpRequestwhich is

passed on theauthenticate()method of the authentication backends.Note

This is a low level way to authenticate a set of credentials; for

example, it’s used by the

RemoteUserMiddleware. Unless

you are writing your own authentication system, you probably won’t use

this. Rather if you’re looking for a way to login a user, use the

LoginView.

Permissions and Authorization¶

Django comes with a built-in permissions system. It provides a way to assign

permissions to specific users and groups of users.

It’s used by the Django admin site, but you’re welcome to use it in your own

code.

The Django admin site uses permissions as follows:

- Access to view objects is limited to users with the “view” or “change”

permission for that type of object. - Access to view the “add” form and add an object is limited to users with

the “add” permission for that type of object. - Access to view the change list, view the “change” form and change an

object is limited to users with the “change” permission for that type of

object. - Access to delete an object is limited to users with the “delete”

permission for that type of object.

Permissions can be set not only per type of object, but also per specific

object instance. By using the

has_view_permission(),

has_add_permission(),

has_change_permission() and

has_delete_permission() methods provided

by the ModelAdmin class, it is possible to

customize permissions for different object instances of the same type.

User objects have two many-to-many

fields: groups and user_permissions.

User objects can access their related

objects in the same way as any other Django model:

myuser.groups.set([group_list]) myuser.groups.add(group, group, ...) myuser.groups.remove(group, group, ...) myuser.groups.clear() myuser.user_permissions.set([permission_list]) myuser.user_permissions.add(permission, permission, ...) myuser.user_permissions.remove(permission, permission, ...) myuser.user_permissions.clear()

Default permissions¶

When django.contrib.auth is listed in your INSTALLED_APPS

setting, it will ensure that four default permissions – add, change, delete,

and view – are created for each Django model defined in one of your installed

applications.

These permissions will be created when you run manage.py migrate; the first time you run migrate after adding

django.contrib.auth to INSTALLED_APPS, the default permissions

will be created for all previously-installed models, as well as for any new

models being installed at that time. Afterward, it will create default

permissions for new models each time you run manage.py migrate (the function that creates permissions is connected to the

post_migrate signal).

Assuming you have an application with an

app_label foo and a model named Bar,

to test for basic permissions you should use:

- add:

user.has_perm('foo.add_bar') - change:

user.has_perm('foo.change_bar') - delete:

user.has_perm('foo.delete_bar') - view:

user.has_perm('foo.view_bar')

The Permission model is rarely accessed

directly.

Groups¶

django.contrib.auth.models.Group models are a generic way of

categorizing users so you can apply permissions, or some other label, to those

users. A user can belong to any number of groups.

A user in a group automatically has the permissions granted to that group. For

example, if the group Site editors has the permission

can_edit_home_page, any user in that group will have that permission.

Beyond permissions, groups are a convenient way to categorize users to give

them some label, or extended functionality. For example, you could create a

group 'Special users', and you could write code that could, say, give them

access to a members-only portion of your site, or send them members-only email

messages.

Programmatically creating permissions¶

While custom permissions can be defined within

a model’s Meta class, you can also create permissions directly. For

example, you can create the can_publish permission for a BlogPost model

in myapp:

from myapp.models import BlogPost from django.contrib.auth.models import Permission from django.contrib.contenttypes.models import ContentType content_type = ContentType.objects.get_for_model(BlogPost) permission = Permission.objects.create( codename='can_publish', name='Can Publish Posts', content_type=content_type, )

The permission can then be assigned to a

User via its user_permissions

attribute or to a Group via its

permissions attribute.

Proxy models need their own content type

If you want to create permissions for a proxy model, pass for_concrete_model=False to

ContentTypeManager.get_for_model() to get the appropriate

ContentType:

content_type = ContentType.objects.get_for_model(BlogPostProxy, for_concrete_model=False)

Permission caching¶

The ModelBackend caches permissions on

the user object after the first time they need to be fetched for a permissions

check. This is typically fine for the request-response cycle since permissions

aren’t typically checked immediately after they are added (in the admin, for

example). If you are adding permissions and checking them immediately

afterward, in a test or view for example, the easiest solution is to re-fetch

the user from the database. For example:

from django.contrib.auth.models import Permission, User from django.contrib.contenttypes.models import ContentType from django.shortcuts import get_object_or_404 from myapp.models import BlogPost def user_gains_perms(request, user_id): user = get_object_or_404(User, pk=user_id) # any permission check will cache the current set of permissions user.has_perm('myapp.change_blogpost') content_type = ContentType.objects.get_for_model(BlogPost) permission = Permission.objects.get( codename='change_blogpost', content_type=content_type, ) user.user_permissions.add(permission) # Checking the cached permission set user.has_perm('myapp.change_blogpost') # False # Request new instance of User # Be aware that user.refresh_from_db() won't clear the cache. user = get_object_or_404(User, pk=user_id) # Permission cache is repopulated from the database user.has_perm('myapp.change_blogpost') # True ...

Proxy models¶

Proxy models work exactly the same way as concrete models. Permissions are

created using the own content type of the proxy model. Proxy models don’t

inherit the permissions of the concrete model they subclass:

class Person(models.Model): class Meta: permissions = [('can_eat_pizzas', 'Can eat pizzas')] class Student(Person): class Meta: proxy = True permissions = [('can_deliver_pizzas', 'Can deliver pizzas')] >>> # Fetch the content type for the proxy model. >>> content_type = ContentType.objects.get_for_model(Student, for_concrete_model=False) >>> student_permissions = Permission.objects.filter(content_type=content_type) >>> [p.codename for p in student_permissions] ['add_student', 'change_student', 'delete_student', 'view_student', 'can_deliver_pizzas'] >>> for permission in student_permissions: ... user.user_permissions.add(permission) >>> user.has_perm('app.add_person') False >>> user.has_perm('app.can_eat_pizzas') False >>> user.has_perms(('app.add_student', 'app.can_deliver_pizzas')) True

Authentication in web requests¶

Django uses sessions and middleware to hook the

authentication system into request objects.

These provide a request.user attribute

on every request which represents the current user. If the current user has not

logged in, this attribute will be set to an instance

of AnonymousUser, otherwise it will be an

instance of User.

You can tell them apart with

is_authenticated, like so:

if request.user.is_authenticated: # Do something for authenticated users. ... else: # Do something for anonymous users. ...

How to log a user in¶

If you have an authenticated user you want to attach to the current session

— this is done with a login() function.

-

login(request, user, backend=None)¶ -

To log a user in, from a view, use

login(). It

takes anHttpRequestobject and a

Userobject.

login()saves the user’s ID in the session,

using Django’s session framework.Note that any data set during the anonymous session is retained in the

session after a user logs in.This example shows how you might use both

authenticate()and

login():from django.contrib.auth import authenticate, login def my_view(request): username = request.POST['username'] password = request.POST['password'] user = authenticate(request, username=username, password=password) if user is not None: login(request, user) # Redirect to a success page. ... else: # Return an 'invalid login' error message. ...

Selecting the authentication backend¶

When a user logs in, the user’s ID and the backend that was used for

authentication are saved in the user’s session. This allows the same

authentication backend to fetch the user’s

details on a future request. The authentication backend to save in the session

is selected as follows:

- Use the value of the optional

backendargument, if provided. - Use the value of the

user.backendattribute, if present. This allows

pairingauthenticate()and

login():

authenticate()

sets theuser.backendattribute on the user object it returns. - Use the

backendinAUTHENTICATION_BACKENDS, if there is only

one. - Otherwise, raise an exception.

In cases 1 and 2, the value of the backend argument or the user.backend

attribute should be a dotted import path string (like that found in

AUTHENTICATION_BACKENDS), not the actual backend class.

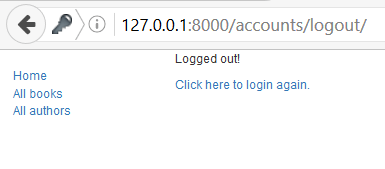

How to log a user out¶

-

logout(request)¶ -

To log out a user who has been logged in via

django.contrib.auth.login(), use

django.contrib.auth.logout()within your view. It takes an

HttpRequestobject and has no return value.

Example:from django.contrib.auth import logout def logout_view(request): logout(request) # Redirect to a success page.

Note that

logout()doesn’t throw any errors if

the user wasn’t logged in.When you call

logout(), the session data for

the current request is completely cleaned out. All existing data is

removed. This is to prevent another person from using the same web browser

to log in and have access to the previous user’s session data. If you want

to put anything into the session that will be available to the user

immediately after logging out, do that after calling

django.contrib.auth.logout().

Limiting access to logged-in users¶

The raw way¶

The raw way to limit access to pages is to check

request.user.is_authenticated and either redirect to a

login page:

from django.conf import settings from django.shortcuts import redirect def my_view(request): if not request.user.is_authenticated: return redirect('%s?next=%s' % (settings.LOGIN_URL, request.path)) # ...

…or display an error message:

from django.shortcuts import render def my_view(request): if not request.user.is_authenticated: return render(request, 'myapp/login_error.html') # ...

The login_required decorator¶

-

login_required(redirect_field_name=‘next’, login_url=None)¶ -

As a shortcut, you can use the convenient

login_required()decorator:from django.contrib.auth.decorators import login_required @login_required def my_view(request): ...

login_required()does the following:- If the user isn’t logged in, redirect to

settings.LOGIN_URL, passing the current absolute

path in the query string. Example:/accounts/login/?next=/polls/3/. - If the user is logged in, execute the view normally. The view code is

free to assume the user is logged in.

By default, the path that the user should be redirected to upon

successful authentication is stored in a query string parameter called

"next". If you would prefer to use a different name for this parameter,

login_required()takes an

optionalredirect_field_nameparameter:from django.contrib.auth.decorators import login_required @login_required(redirect_field_name='my_redirect_field') def my_view(request): ...

Note that if you provide a value to

redirect_field_name, you will most

likely need to customize your login template as well, since the template

context variable which stores the redirect path will use the value of

redirect_field_nameas its key rather than"next"(the default).login_required()also takes an

optionallogin_urlparameter. Example:from django.contrib.auth.decorators import login_required @login_required(login_url='/accounts/login/') def my_view(request): ...

Note that if you don’t specify the

login_urlparameter, you’ll need to

ensure that thesettings.LOGIN_URLand your login

view are properly associated. For example, using the defaults, add the

following lines to your URLconf:from django.contrib.auth import views as auth_views path('accounts/login/', auth_views.LoginView.as_view()),

The

settings.LOGIN_URLalso accepts view function

names and named URL patterns. This allows you

to freely remap your login view within your URLconf without having to

update the setting. - If the user isn’t logged in, redirect to

Note

The login_required decorator does NOT check the is_active flag on a

user, but the default AUTHENTICATION_BACKENDS reject inactive

users.

The LoginRequiredMixin mixin¶

When using class-based views, you can

achieve the same behavior as with login_required by using the

LoginRequiredMixin. This mixin should be at the leftmost position in the

inheritance list.

-

class

LoginRequiredMixin¶ -

If a view is using this mixin, all requests by non-authenticated users will

be redirected to the login page or shown an HTTP 403 Forbidden error,

depending on the

raise_exceptionparameter.You can set any of the parameters of

AccessMixinto customize the handling

of unauthorized users:from django.contrib.auth.mixins import LoginRequiredMixin class MyView(LoginRequiredMixin, View): login_url = '/login/' redirect_field_name = 'redirect_to'

Note

Just as the login_required decorator, this mixin does NOT check the

is_active flag on a user, but the default

AUTHENTICATION_BACKENDS reject inactive users.

Limiting access to logged-in users that pass a test¶

To limit access based on certain permissions or some other test, you’d do

essentially the same thing as described in the previous section.

You can run your test on request.user in

the view directly. For example, this view checks to make sure the user has an

email in the desired domain and if not, redirects to the login page:

from django.shortcuts import redirect def my_view(request): if not request.user.email.endswith('@example.com'): return redirect('/login/?next=%s' % request.path) # ...

-

user_passes_test(test_func, login_url=None, redirect_field_name=‘next’)¶ -

As a shortcut, you can use the convenient

user_passes_testdecorator

which performs a redirect when the callable returnsFalse:from django.contrib.auth.decorators import user_passes_test def email_check(user): return user.email.endswith('@example.com') @user_passes_test(email_check) def my_view(request): ...

user_passes_test()takes a required

argument: a callable that takes a

Userobject and returnsTrueif

the user is allowed to view the page. Note that

user_passes_test()does not

automatically check that theUseris

not anonymous.user_passes_test()takes two

optional arguments:login_url- Lets you specify the URL that users who don’t pass the test will be

redirected to. It may be a login page and defaults to

settings.LOGIN_URLif you don’t specify one. redirect_field_name- Same as for

login_required().

Setting it toNoneremoves it from the URL, which you may want to do

if you are redirecting users that don’t pass the test to a non-login

page where there’s no “next page”.

For example:

@user_passes_test(email_check, login_url='/login/') def my_view(request): ...

-

class

UserPassesTestMixin¶ -

When using class-based views, you

can use theUserPassesTestMixinto do this.-

test_func()¶ -

You have to override the

test_func()method of the class to

provide the test that is performed. Furthermore, you can set any of the

parameters ofAccessMixinto

customize the handling of unauthorized users:from django.contrib.auth.mixins import UserPassesTestMixin class MyView(UserPassesTestMixin, View): def test_func(self): return self.request.user.email.endswith('@example.com')

-

get_test_func()¶ -

You can also override the

get_test_func()method to have the mixin

use a differently named function for its checks (instead of

test_func()).

Stacking

UserPassesTestMixinDue to the way

UserPassesTestMixinis implemented, you cannot stack

them in your inheritance list. The following does NOT work:class TestMixin1(UserPassesTestMixin): def test_func(self): return self.request.user.email.endswith('@example.com') class TestMixin2(UserPassesTestMixin): def test_func(self): return self.request.user.username.startswith('django') class MyView(TestMixin1, TestMixin2, View): ...

If

TestMixin1would callsuper()and take that result into

account,TestMixin1wouldn’t work standalone anymore. -

The permission_required decorator¶

-

permission_required(perm, login_url=None, raise_exception=False)¶ -

It’s a relatively common task to check whether a user has a particular

permission. For that reason, Django provides a shortcut for that case: the

permission_required()decorator.:from django.contrib.auth.decorators import permission_required @permission_required('polls.add_choice') def my_view(request): ...

Just like the

has_perm()method,

permission names take the form"<app label>.<permission codename>"

(i.e.polls.add_choicefor a permission on a model in thepolls

application).The decorator may also take an iterable of permissions, in which case the

user must have all of the permissions in order to access the view.Note that

permission_required()

also takes an optionallogin_urlparameter:from django.contrib.auth.decorators import permission_required @permission_required('polls.add_choice', login_url='/loginpage/') def my_view(request): ...

As in the

login_required()decorator,

login_urldefaults tosettings.LOGIN_URL.If the

raise_exceptionparameter is given, the decorator will raise

PermissionDenied, prompting the 403

(HTTP Forbidden) view instead of redirecting to the

login page.If you want to use

raise_exceptionbut also give your users a chance to

login first, you can add the

login_required()decorator:from django.contrib.auth.decorators import login_required, permission_required @login_required @permission_required('polls.add_choice', raise_exception=True) def my_view(request): ...

This also avoids a redirect loop when

LoginView’s

redirect_authenticated_user=Trueand the logged-in user doesn’t have

all of the required permissions.

The PermissionRequiredMixin mixin¶

To apply permission checks to class-based views, you can use the PermissionRequiredMixin:

-

class

PermissionRequiredMixin¶ -

This mixin, just like the

permission_required

decorator, checks whether the user accessing a view has all given

permissions. You should specify the permission (or an iterable of

permissions) using thepermission_requiredparameter:from django.contrib.auth.mixins import PermissionRequiredMixin class MyView(PermissionRequiredMixin, View): permission_required = 'polls.add_choice' # Or multiple of permissions: permission_required = ('polls.view_choice', 'polls.change_choice')

You can set any of the parameters of

AccessMixinto customize the handling

of unauthorized users.You may also override these methods:

-

get_permission_required()¶ -

Returns an iterable of permission names used by the mixin. Defaults to

thepermission_requiredattribute, converted to a tuple if

necessary.

-

has_permission()¶ -

Returns a boolean denoting whether the current user has permission to

execute the decorated view. By default, this returns the result of

callinghas_perms()with the

list of permissions returned byget_permission_required().

-

Redirecting unauthorized requests in class-based views¶

To ease the handling of access restrictions in class-based views, the AccessMixin can be used to configure

the behavior of a view when access is denied. Authenticated users are denied

access with an HTTP 403 Forbidden response. Anonymous users are redirected to

the login page or shown an HTTP 403 Forbidden response, depending on the

raise_exception attribute.

-

class

AccessMixin¶ -

-

login_url¶ -

Default return value for

get_login_url(). Defaults toNone

in which caseget_login_url()falls back to

settings.LOGIN_URL.

-

permission_denied_message¶ -

Default return value for

get_permission_denied_message().

Defaults to an empty string.

-

redirect_field_name¶ -

Default return value for

get_redirect_field_name(). Defaults to

"next".

-

raise_exception¶ -

If this attribute is set to

True, a

PermissionDeniedexception is raised

when the conditions are not met. WhenFalse(the default),

anonymous users are redirected to the login page.

-

get_login_url()¶ -

Returns the URL that users who don’t pass the test will be redirected

to. Returnslogin_urlif set, orsettings.LOGIN_URLotherwise.

-

get_permission_denied_message()¶ -

When

raise_exceptionisTrue, this method can be used to

control the error message passed to the error handler for display to

the user. Returns thepermission_denied_messageattribute by

default.

-

get_redirect_field_name()¶ -

Returns the name of the query parameter that will contain the URL the

user should be redirected to after a successful login. If you set this

toNone, a query parameter won’t be added. Returns the

redirect_field_nameattribute by default.

-

handle_no_permission()¶ -

Depending on the value of

raise_exception, the method either raises

aPermissionDeniedexception or

redirects the user to thelogin_url, optionally including the

redirect_field_nameif it is set.

-

Session invalidation on password change¶

If your AUTH_USER_MODEL inherits from

AbstractBaseUser or implements its own

get_session_auth_hash()

method, authenticated sessions will include the hash returned by this function.

In the AbstractBaseUser case, this is an

HMAC of the password field. Django verifies that the hash in the session for

each request matches the one that’s computed during the request. This allows a

user to log out all of their sessions by changing their password.

The default password change views included with Django,

PasswordChangeView and the

user_change_password view in the django.contrib.auth admin, update

the session with the new password hash so that a user changing their own

password won’t log themselves out. If you have a custom password change view

and wish to have similar behavior, use the update_session_auth_hash()

function.

-

update_session_auth_hash(request, user)¶ -

This function takes the current request and the updated user object from

which the new session hash will be derived and updates the session hash

appropriately. It also rotates the session key so that a stolen session

cookie will be invalidated.Example usage:

from django.contrib.auth import update_session_auth_hash def password_change(request): if request.method == 'POST': form = PasswordChangeForm(user=request.user, data=request.POST) if form.is_valid(): form.save() update_session_auth_hash(request, form.user) else: ...

Authentication Views¶

Django provides several views that you can use for handling login, logout, and

password management. These make use of the stock auth forms but you can pass in your own forms as well.

Django provides no default template for the authentication views. You should

create your own templates for the views you want to use. The template context

is documented in each view, see All authentication views.

Using the views¶

There are different methods to implement these views in your project. The

easiest way is to include the provided URLconf in django.contrib.auth.urls

in your own URLconf, for example:

urlpatterns = [ path('accounts/', include('django.contrib.auth.urls')), ]

This will include the following URL patterns:

accounts/login/ [name='login'] accounts/logout/ [name='logout'] accounts/password_change/ [name='password_change'] accounts/password_change/done/ [name='password_change_done'] accounts/password_reset/ [name='password_reset'] accounts/password_reset/done/ [name='password_reset_done'] accounts/reset/<uidb64>/<token>/ [name='password_reset_confirm'] accounts/reset/done/ [name='password_reset_complete']

The views provide a URL name for easier reference. See the URL

documentation for details on using named URL patterns.

If you want more control over your URLs, you can reference a specific view in

your URLconf:

from django.contrib.auth import views as auth_views urlpatterns = [ path('change-password/', auth_views.PasswordChangeView.as_view()), ]

The views have optional arguments you can use to alter the behavior of the

view. For example, if you want to change the template name a view uses, you can

provide the template_name argument. A way to do this is to provide keyword

arguments in the URLconf, these will be passed on to the view. For example:

urlpatterns = [ path( 'change-password/', auth_views.PasswordChangeView.as_view(template_name='change-password.html'), ), ]

All views are class-based, which allows

you to easily customize them by subclassing.

All authentication views¶

This is a list with all the views django.contrib.auth provides. For

implementation details see Using the views.

-

class

LoginView¶ -

URL name:

loginSee the URL documentation for details on using

named URL patterns.Methods and Attributes

-

template_name¶ -

The name of a template to display for the view used to log the user in.

Defaults toregistration/login.html.

-

next_page¶ -

New in Django 4.0.

The URL to redirect to after login. Defaults to

LOGIN_REDIRECT_URL.

-

redirect_field_name¶ -

The name of a

GETfield containing the URL to redirect to after

login. Defaults tonext. Overrides the

get_default_redirect_url()URL if the givenGETparameter is

passed.

-

authentication_form¶ -

A callable (typically a form class) to use for authentication. Defaults

toAuthenticationForm.

-

extra_context¶ -

A dictionary of context data that will be added to the default context

data passed to the template.

-

redirect_authenticated_user¶ -

A boolean that controls whether or not authenticated users accessing

the login page will be redirected as if they had just successfully

logged in. Defaults toFalse.Warning

If you enable

redirect_authenticated_user, other websites will

be able to determine if their visitors are authenticated on your

site by requesting redirect URLs to image files on your website. To

avoid this “social media fingerprinting” information

leakage, host all images and your favicon on a separate domain.Enabling

redirect_authenticated_usercan also result in a

redirect loop when using thepermission_required()decorator

unless theraise_exceptionparameter is used.

-

success_url_allowed_hosts¶ -

A

setof hosts, in addition torequest.get_host(), that are safe for redirecting

after login. Defaults to an emptyset.

-

get_default_redirect_url()¶ -

New in Django 4.0.

Returns the URL to redirect to after login. The default implementation

resolves and returnsnext_pageif set, or

LOGIN_REDIRECT_URLotherwise.

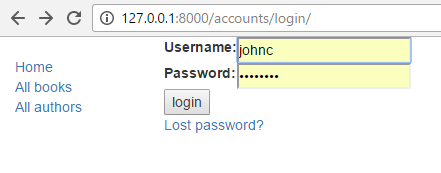

Here’s what

LoginViewdoes:- If called via

GET, it displays a login form that POSTs to the

same URL. More on this in a bit. - If called via

POSTwith user submitted credentials, it tries to log

the user in. If login is successful, the view redirects to the URL

specified innext. Ifnextisn’t provided, it redirects to

settings.LOGIN_REDIRECT_URL(which

defaults to/accounts/profile/). If login isn’t successful, it

redisplays the login form.

It’s your responsibility to provide the html for the login template

, calledregistration/login.htmlby default. This template gets passed

four template context variables:form: AFormobject representing the

AuthenticationForm.next: The URL to redirect to after successful login. This may

contain a query string, too.site: The currentSite,

according to theSITE_IDsetting. If you don’t have the

site framework installed, this will be set to an instance of

RequestSite, which derives the

site name and domain from the current

HttpRequest.site_name: An alias forsite.name. If you don’t have the site

framework installed, this will be set to the value of

request.META['SERVER_NAME'].

For more on sites, see The “sites” framework.

If you’d prefer not to call the template

registration/login.html,

you can pass thetemplate_nameparameter via the extra arguments to

theas_viewmethod in your URLconf. For example, this URLconf line would

usemyapp/login.htmlinstead:path('accounts/login/', auth_views.LoginView.as_view(template_name='myapp/login.html')),

You can also specify the name of the

GETfield which contains the URL

to redirect to after login usingredirect_field_name. By default, the

field is callednext.Here’s a sample

registration/login.htmltemplate you can use as a

starting point. It assumes you have abase.htmltemplate that

defines acontentblock:{% extends "base.html" %} {% block content %} {% if form.errors %} <p>Your username and password didn't match. Please try again.</p> {% endif %} {% if next %} {% if user.is_authenticated %} <p>Your account doesn't have access to this page. To proceed, please login with an account that has access.</p> {% else %} <p>Please login to see this page.</p> {% endif %} {% endif %} <form method="post" action="{% url 'login' %}"> {% csrf_token %} <table> <tr> <td>{{ form.username.label_tag }}</td> <td>{{ form.username }}</td> </tr> <tr> <td>{{ form.password.label_tag }}</td> <td>{{ form.password }}</td> </tr> </table> <input type="submit" value="login"> <input type="hidden" name="next" value="{{ next }}"> </form> {# Assumes you set up the password_reset view in your URLconf #} <p><a href="{% url 'password_reset' %}">Lost password?</a></p> {% endblock %}

If you have customized authentication (see Customizing Authentication) you can use a custom authentication form by

setting theauthentication_formattribute. This form must accept a

requestkeyword argument in its__init__()method and provide a

get_user()method which returns the authenticated user object (this

method is only ever called after successful form validation). -

-

class

LogoutView¶ -

Logs a user out on

POSTrequests.Deprecated since version 4.1: Support for logging out on

GETrequests is deprecated and will be

removed in Django 5.0.URL name:

logoutAttributes:

-

next_page¶ -

The URL to redirect to after logout. Defaults to

LOGOUT_REDIRECT_URL.

-

template_name¶ -

The full name of a template to display after logging the user out.

Defaults toregistration/logged_out.html.

-

redirect_field_name¶ -

The name of a

GETfield containing the URL to redirect to after log

out. Defaults to'next'. Overrides the

next_pageURL if the givenGETparameter is

passed.

-

extra_context¶ -

A dictionary of context data that will be added to the default context

data passed to the template.

-

success_url_allowed_hosts¶ -

A

setof hosts, in addition torequest.get_host(), that are safe for redirecting

after logout. Defaults to an emptyset.

Template context:

title: The string “Logged out”, localized.site: The currentSite,

according to theSITE_IDsetting. If you don’t have the

site framework installed, this will be set to an instance of

RequestSite, which derives the

site name and domain from the current

HttpRequest.site_name: An alias forsite.name. If you don’t have the site

framework installed, this will be set to the value of

request.META['SERVER_NAME'].

For more on sites, see The “sites” framework.

-

-

logout_then_login(request, login_url=None)¶ -

Logs a user out on

POSTrequests, then redirects to the login page.URL name: No default URL provided

Optional arguments:

login_url: The URL of the login page to redirect to.

Defaults tosettings.LOGIN_URLif not supplied.

Deprecated since version 4.1: Support for logging out on

GETrequests is deprecated and will be

removed in Django 5.0.

-

class

PasswordChangeView¶ -

URL name:

password_changeAllows a user to change their password.

Attributes:

-

template_name¶ -

The full name of a template to use for displaying the password change

form. Defaults toregistration/password_change_form.htmlif not

supplied.

-

success_url¶ -

The URL to redirect to after a successful password change. Defaults to

'password_change_done'.

-

form_class¶ -

A custom “change password” form which must accept a

userkeyword

argument. The form is responsible for actually changing the user’s

password. Defaults to

PasswordChangeForm.

-

extra_context¶ -

A dictionary of context data that will be added to the default context

data passed to the template.

Template context:

form: The password change form (seeform_classabove).

-

-

class

PasswordChangeDoneView¶ -

URL name:

password_change_doneThe page shown after a user has changed their password.

Attributes:

-

template_name¶ -

The full name of a template to use. Defaults to

registration/password_change_done.htmlif not supplied.

-

extra_context¶ -

A dictionary of context data that will be added to the default context

data passed to the template.

-

-

class

PasswordResetView¶ -

URL name:

password_resetAllows a user to reset their password by generating a one-time use link

that can be used to reset the password, and sending that link to the

user’s registered email address.This view will send an email if the following conditions are met:

- The email address provided exists in the system.

- The requested user is active (

User.is_activeisTrue). - The requested user has a usable password. Users flagged with an unusable

password (see

set_unusable_password()) aren’t

allowed to request a password reset to prevent misuse when using an

external authentication source like LDAP.

If any of these conditions are not met, no email will be sent, but the

user won’t receive any error message either. This prevents information

leaking to potential attackers. If you want to provide an error message in

this case, you can subclass

PasswordResetFormand use the

form_classattribute.Note

Be aware that sending an email costs extra time, hence you may be

vulnerable to an email address enumeration timing attack due to a

difference between the duration of a reset request for an existing

email address and the duration of a reset request for a nonexistent

email address. To reduce the overhead, you can use a 3rd party package

that allows to send emails asynchronously, e.g. django-mailer.Attributes:

-

template_name¶ -

The full name of a template to use for displaying the password reset

form. Defaults toregistration/password_reset_form.htmlif not

supplied.

-

form_class¶ -

Form that will be used to get the email of the user to reset the

password for. Defaults to

PasswordResetForm.

-

email_template_name¶ -

The full name of a template to use for generating the email with the

reset password link. Defaults to

registration/password_reset_email.htmlif not supplied.

-

subject_template_name¶ -

The full name of a template to use for the subject of the email with

the reset password link. Defaults to

registration/password_reset_subject.txtif not supplied.

-

token_generator¶ -

Instance of the class to check the one time link. This will default to

default_token_generator, it’s an instance of

django.contrib.auth.tokens.PasswordResetTokenGenerator.

-

success_url¶ -

The URL to redirect to after a successful password reset request.

Defaults to'password_reset_done'.

-

from_email¶ -

A valid email address. By default Django uses the

DEFAULT_FROM_EMAIL.

-

extra_context¶ -

A dictionary of context data that will be added to the default context

data passed to the template.

-

html_email_template_name¶ -

The full name of a template to use for generating a

text/html multipart email with the password reset link. By

default, HTML email is not sent.

-

extra_email_context¶ -

A dictionary of context data that will be available in the email

template. It can be used to override default template context values

listed below e.g.domain.

Template context:

form: The form (seeform_classabove) for resetting the user’s

password.

Email template context:

email: An alias foruser.emailuser: The currentUser,

according to theemailform field. Only active users are able to

reset their passwords (User.is_active is True).site_name: An alias forsite.name. If you don’t have the site

framework installed, this will be set to the value of

request.META['SERVER_NAME'].

For more on sites, see The “sites” framework.domain: An alias forsite.domain. If you don’t have the site

framework installed, this will be set to the value of

request.get_host().protocol: http or httpsuid: The user’s primary key encoded in base 64.token: Token to check that the reset link is valid.

Sample

registration/password_reset_email.html(email body template):Someone asked for password reset for email {{ email }}. Follow the link below: {{ protocol}}://{{ domain }}{% url 'password_reset_confirm' uidb64=uid token=token %}

The same template context is used for subject template. Subject must be

single line plain text string.

-

class

PasswordResetDoneView¶ -

URL name:

password_reset_doneThe page shown after a user has been emailed a link to reset their

password. This view is called by default if thePasswordResetView

doesn’t have an explicitsuccess_urlURL set.Note

If the email address provided does not exist in the system, the user is

inactive, or has an unusable password, the user will still be

redirected to this view but no email will be sent.Attributes:

-

template_name¶ -

The full name of a template to use. Defaults to

registration/password_reset_done.htmlif not supplied.

-

extra_context¶ -

A dictionary of context data that will be added to the default context

data passed to the template.

-

-

class

PasswordResetConfirmView¶ -

URL name:

password_reset_confirmPresents a form for entering a new password.

Keyword arguments from the URL:

uidb64: The user’s id encoded in base 64.token: Token to check that the password is valid.

Attributes:

-

template_name¶ -

The full name of a template to display the confirm password view.

Default value isregistration/password_reset_confirm.html.

-

token_generator¶ -

Instance of the class to check the password. This will default to

default_token_generator, it’s an instance of

django.contrib.auth.tokens.PasswordResetTokenGenerator.

-

post_reset_login¶ -

A boolean indicating if the user should be automatically authenticated

after a successful password reset. Defaults toFalse.

-

post_reset_login_backend¶ -

A dotted path to the authentication backend to use when authenticating

a user ifpost_reset_loginisTrue. Required only if you have

multipleAUTHENTICATION_BACKENDSconfigured. Defaults to

None.

-

form_class¶ -

Form that will be used to set the password. Defaults to

SetPasswordForm.

-

success_url¶ -

URL to redirect after the password reset done. Defaults to

'password_reset_complete'.

-

extra_context¶ -

A dictionary of context data that will be added to the default context

data passed to the template.

-

reset_url_token¶ -

Token parameter displayed as a component of password reset URLs.

Defaults to'set-password'.

Template context:

form: The form (seeform_classabove) for setting the new user’s

password.validlink: Boolean, True if the link (combination ofuidb64and

token) is valid or unused yet.

-

class

PasswordResetCompleteView¶ -

URL name:

password_reset_completePresents a view which informs the user that the password has been

successfully changed.Attributes:

-

template_name¶ -

The full name of a template to display the view. Defaults to

registration/password_reset_complete.html.

-

extra_context¶ -

A dictionary of context data that will be added to the default context

data passed to the template.

-

Helper functions¶

-

redirect_to_login(next, login_url=None, redirect_field_name=‘next’)¶ -

Redirects to the login page, and then back to another URL after a

successful login.Required arguments:

next: The URL to redirect to after a successful login.

Optional arguments:

login_url: The URL of the login page to redirect to.

Defaults tosettings.LOGIN_URLif not supplied.redirect_field_name: The name of aGETfield containing the

URL to redirect to after log out. Overridesnextif the given

GETparameter is passed.

Built-in forms¶

If you don’t want to use the built-in views, but want the convenience of not

having to write forms for this functionality, the authentication system

provides several built-in forms located in django.contrib.auth.forms:

-

class

AdminPasswordChangeForm¶ -

A form used in the admin interface to change a user’s password.

Takes the

useras the first positional argument.

-

class

AuthenticationForm¶ -

A form for logging a user in.

Takes

requestas its first positional argument, which is stored on the

form instance for use by sub-classes.-

confirm_login_allowed(user)¶ -

By default,

AuthenticationFormrejects users whoseis_active

flag is set toFalse. You may override this behavior with a custom

policy to determine which users can log in. Do this with a custom form

that subclassesAuthenticationFormand overrides the

confirm_login_allowed()method. This method should raise a

ValidationErrorif the given user may

not log in.For example, to allow all users to log in regardless of “active”

status:from django.contrib.auth.forms import AuthenticationForm class AuthenticationFormWithInactiveUsersOkay(AuthenticationForm): def confirm_login_allowed(self, user): pass

(In this case, you’ll also need to use an authentication backend that

allows inactive users, such as

AllowAllUsersModelBackend.)Or to allow only some active users to log in:

class PickyAuthenticationForm(AuthenticationForm): def confirm_login_allowed(self, user): if not user.is_active: raise ValidationError( _("This account is inactive."), code='inactive', ) if user.username.startswith('b'): raise ValidationError( _("Sorry, accounts starting with 'b' aren't welcome here."), code='no_b_users', )

-

-

class

PasswordChangeForm¶ -

A form for allowing a user to change their password.

-

class

PasswordResetForm¶ -

A form for generating and emailing a one-time use link to reset a

user’s password.-

send_mail(subject_template_name, email_template_name, context, from_email, to_email, html_email_template_name=None)¶ -

Uses the arguments to send an

EmailMultiAlternatives.

Can be overridden to customize how the email is sent to the user.Parameters: - subject_template_name – the template for the subject.

- email_template_name – the template for the email body.

- context – context passed to the

subject_template,

email_template, andhtml_email_template(if it is not

None). - from_email – the sender’s email.

- to_email – the email of the requester.

- html_email_template_name – the template for the HTML body;

defaults toNone, in which case a plain text email is sent.

By default,

save()populates thecontextwith the

same variables that

PasswordResetViewpasses to its

email context.

-

-

class

SetPasswordForm¶ -

A form that lets a user change their password without entering the old

password.

-

class

UserChangeForm¶ -

A form used in the admin interface to change a user’s information and

permissions.

-

class

UserCreationForm¶ -

A

ModelFormfor creating a new user.It has three fields:

username(from the user model),password1,

andpassword2. It verifies thatpassword1andpassword2match,

validates the password using

validate_password(), and

sets the user’s password using

set_password().

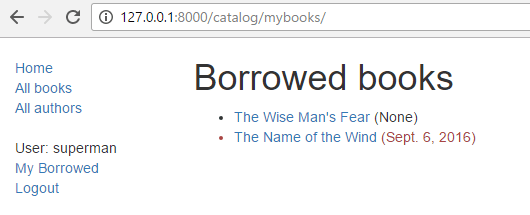

Authentication data in templates¶

The currently logged-in user and their permissions are made available in the

template context when you use

RequestContext.

Technicality

Technically, these variables are only made available in the template

context if you use RequestContext and the

'django.contrib.auth.context_processors.auth' context processor is

enabled. It is in the default generated settings file. For more, see the

RequestContext docs.

Users¶

When rendering a template RequestContext, the

currently logged-in user, either a User

instance or an AnonymousUser instance, is

stored in the template variable {{ user }}:

{% if user.is_authenticated %} <p>Welcome, {{ user.username }}. Thanks for logging in.</p> {% else %} <p>Welcome, new user. Please log in.</p> {% endif %}

This template context variable is not available if a RequestContext is not

being used.

Permissions¶

The currently logged-in user’s permissions are stored in the template variable

{{ perms }}. This is an instance of

django.contrib.auth.context_processors.PermWrapper, which is a

template-friendly proxy of permissions.

Evaluating a single-attribute lookup of {{ perms }} as a boolean is a proxy

to User.has_module_perms(). For example, to check if

the logged-in user has any permissions in the foo app:

Evaluating a two-level-attribute lookup as a boolean is a proxy to

User.has_perm(). For example,

to check if the logged-in user has the permission foo.add_vote:

{% if perms.foo.add_vote %}

Here’s a more complete example of checking permissions in a template:

{% if perms.foo %} <p>You have permission to do something in the foo app.</p> {% if perms.foo.add_vote %} <p>You can vote!</p> {% endif %} {% if perms.foo.add_driving %} <p>You can drive!</p> {% endif %} {% else %} <p>You don't have permission to do anything in the foo app.</p> {% endif %}

It is possible to also look permissions up by {% if in %} statements.

For example:

{% if 'foo' in perms %} {% if 'foo.add_vote' in perms %} <p>In lookup works, too.</p> {% endif %} {% endif %}

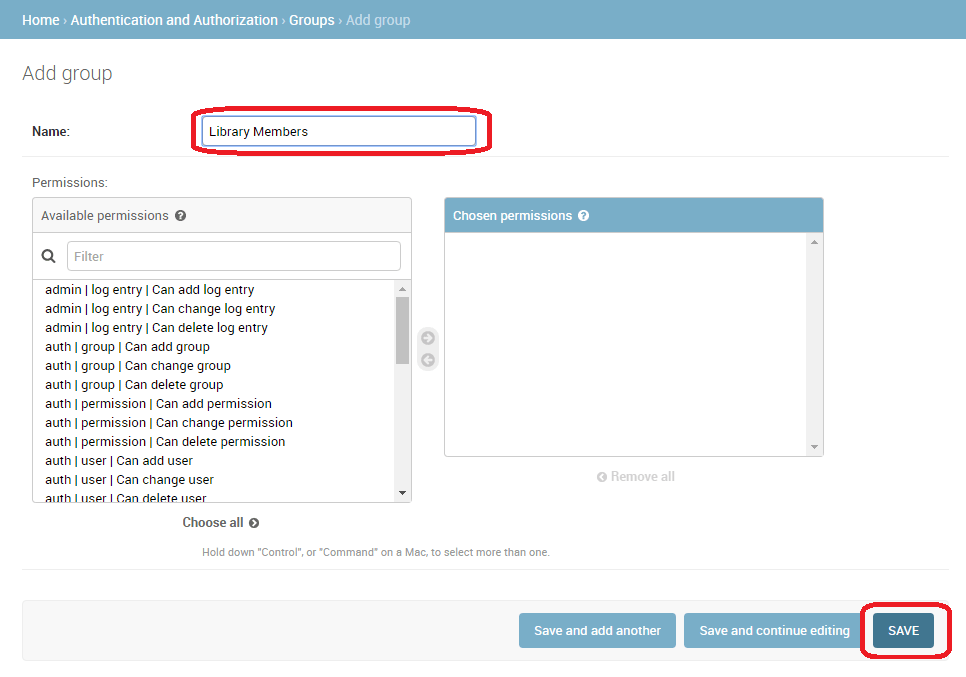

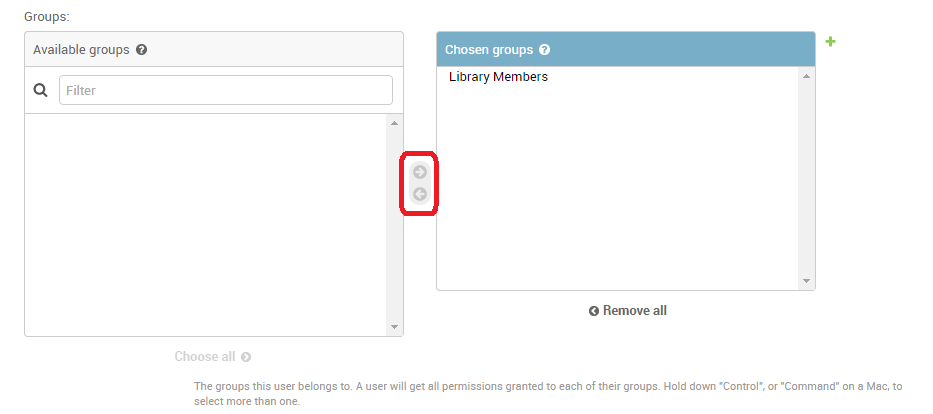

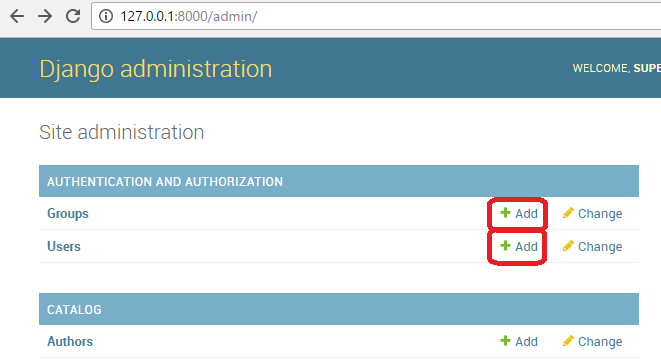

Managing users in the admin¶

When you have both django.contrib.admin and django.contrib.auth

installed, the admin provides a convenient way to view and manage users,

groups, and permissions. Users can be created and deleted like any Django

model. Groups can be created, and permissions can be assigned to users or

groups. A log of user edits to models made within the admin is also stored and

displayed.

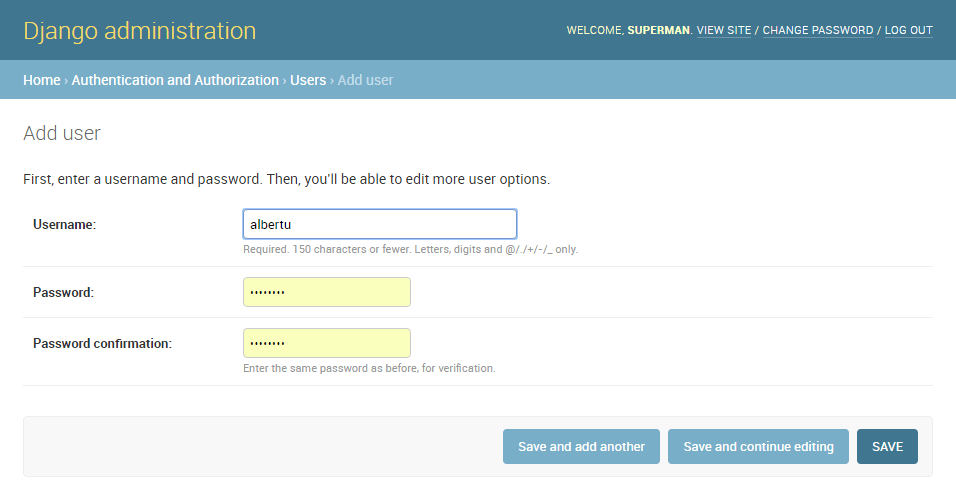

Creating users¶

You should see a link to “Users” in the “Auth”

section of the main admin index page. The “Add user” admin page is different

than standard admin pages in that it requires you to choose a username and

password before allowing you to edit the rest of the user’s fields.

Also note: if you want a user account to be able to create users using the

Django admin site, you’ll need to give them permission to add users and

change users (i.e., the “Add user” and “Change user” permissions). If an

account has permission to add users but not to change them, that account won’t

be able to add users. Why? Because if you have permission to add users, you

have the power to create superusers, which can then, in turn, change other

users. So Django requires add and change permissions as a slight security

measure.

Be thoughtful about how you allow users to manage permissions. If you give a

non-superuser the ability to edit users, this is ultimately the same as giving

them superuser status because they will be able to elevate permissions of

users including themselves!

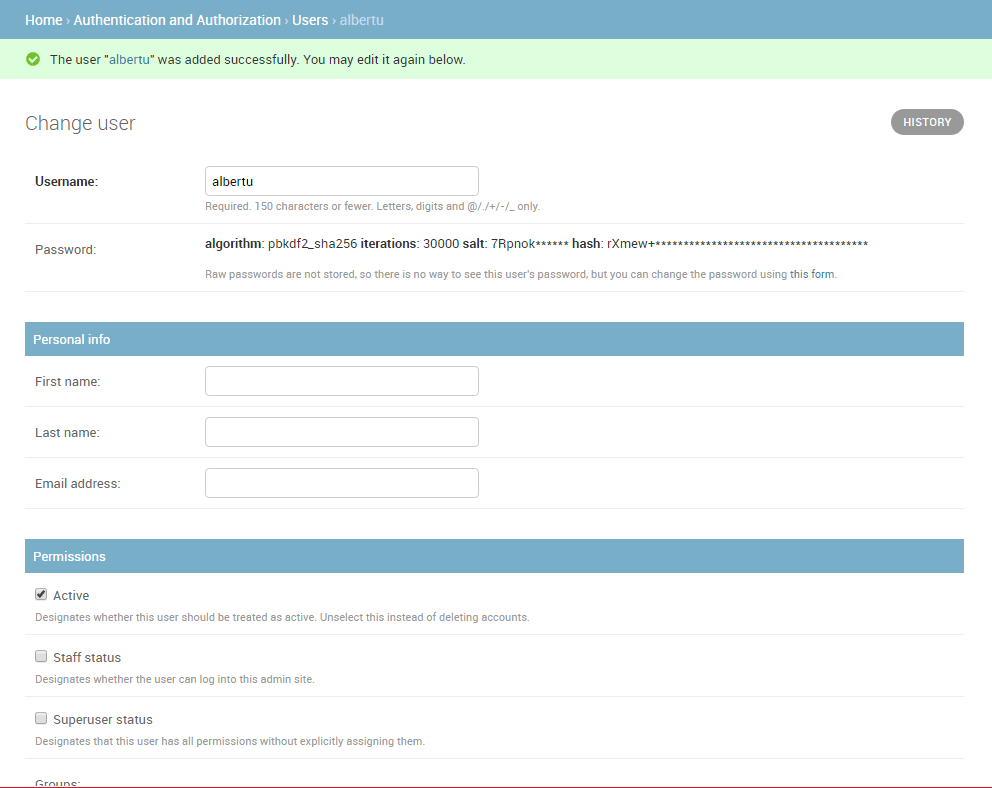

Changing passwords¶

User passwords are not displayed in the admin (nor stored in the database), but

the password storage details are displayed.

Included in the display of this information is a link to

a password change form that allows admins to change user passwords.

Данная статья является сборкой-компиляцией нескольких (основано на первой) статей, как результат моих изучений по теме jwt аутентификации в джанге со всем вытекающим. Так и не удалось (по крайней мере в рунете) найти нормальную статью, в которой рассказывается от этапа создания проекта, startproject, прикручивание jwt аутентификации.

Добротно исследовав, отдаю на людской суд.

Ссылки на пользуемые статьи прилагаются:

-

https://thinkster.io/tutorials/django-json-api/authentication

-

https://simpleisbetterthancomplex.com/tutorial/2018/12/19/how-to-use-jwt-authentication-with-django-rest-framework.html

-

https://www.django-rest-framework.org/api-guide/authentication/

-

https://medium.com/django-rest/django-rest-framework-jwt-authentication-94bee36f2af8

Настройка аутентификации JWT

Django поставляется с системой аутентификации, основанной на сеансах, и это работает из коробки. Это включает в себя все модели (models), представления (views) и шаблоны (templates), которые могут быть нужны вам для создания и дальнейшего логина пользователей. Но вот в чем загвоздка: стандартная система аутентификации Django работает только с традиционным ‘запрос-ответ’ циклом HTML.

Что мы имеем ввиду под «традиционным ‘запрос-ответ’ циклом HTML»? Исторически, когда пользователь хотел выполнить какое-то действие (например, создать новый аккаунт), он заполнял определенную форму в браузере. Далее, когда он кликал на кнопку «Отправить», браузер формировал запрос — который включал в себя данные, введенные пользователем — и отправлял на сервер, сервер обрабатывал запрос, и отвечал либо HTML страницей, либо редиректом на новую страницу. Это то, что мы имеем ввиду, когда говорим о «полном обновлении страницы».

Почему важно знать, что встроенная система аутентификации Django работает только с традиционным ‘запрос-ответ’ циклом HTML? Потому что клиент, для которого мы создадим данный API, не придерживается этого цикла. Вместо этого, клиент будет ожидать, что сервер вернет JSON, вместе обычного HTML. Возвращая JSON, мы можем позволить решать клиенту, а не серверу, что делать дальше. В цикле ‘запрос-ответ’ JSON, сервер получает данные, обрабатывает их и возвращает ответ (пока что как и в цикле ‘запрос-ответ’ HTML), но ответ не управляет поведением браузера. Ответ просто сообщает браузеру результат запроса.

К счастью, команда разработки Django поняла, что тренды веб разработки движутся именно в этом направлении. Они также знали, что некоторые проекты могут не захотеть использовать встроенные модели, представления и шаблоны. Вместо этого, они могут использовать собственные. Чтобы убедиться, что все усилия, затраченные на создание встроенной системы аутентификации Django, не потрачены зря, они решили сделать возможным использование наиболее важных частей, сохраняя при этом возможность настройки конечного результата.

Мы поговорим об этом позже в этом руководстве, а пока что вот список того, что вам нужно знать:

-

Мы создадим собственную модель User, взамен модели Django

-

Нам нужно будет написать наши собственные представления для поддержки возврата JSON вместо HTML

-

Поскольку мы не будем использовать HTML, нам не нужны встроенные шаблоны входа и регистрации Django

Аутентификация, основанная на сессии

По умолчанию, Django использует сессии для аутентификации. Прежде чем идти дальше, нужно проговорить, что это значит, почему это важно, что такое аутентификация на основе токенов и что такое JSON Web Token Authentication (JWT для краткости), и что из всего этого мы будем использовать далее в статье.

В Django сессии хранятся в файлах куки (cookie). Эти сессии, наряду со встроенным промежуточным ПО (middlewares) и объектами запросов, гарантируют, что пользователь будет доступен в каждом запросе. Доступ к пользователю можно получить как request.user. Когда пользователь вошел в систему, request.user является экземпляром класса User. Когда же он разлогинивается, request.user является экземпляром класса AnonymousUser. Независимо от того, аутентифицирован пользователь или нет, request.user всегда будет существовать.

В чем же разница? Говоря просто, в любое время, когда вы хотите узнать, является ли текущий пользователь аутентифицированным, вы можете использовать request.user.isauthenticated(), который вернет True в случае аутентификации пользователя и False в обратно случае. Если request.user является AnonymousUser, request.user.isauthenticated() вернет False. Это позволяет разработчику (вам

if request.user is not None and request.user.isauthenticated(): в if request.user.isauthenticated():

В этом случае, требуется меньше набора текста — и это хорошо!

В нашем случае, клиент и сервер будут работать в разных местах. Например, сервер будет напущен по адресу http://localhost:3000, а клиент по адресу http://localhost:5000. Браузер будет считать, что эти две локации будут находиться в разных местах, аналогично запуску сервера на http://www.server.com и клиента на http://www.clent.com. Мы не будем разрешать внешним доменам получать доступ к нашим файлам cookie, поэтому нам нужно найти другое, альтернативное решение, для использования сессий.

Если вам интересно, почему мы не разрешаем доступ к нашим файлам cookie, ознакомьтесь со статьями о совместном использовании ресурсов между источниками (Cross-Origin Resource Sharing, CORS) и подделке межсайтовых запросов (Cross-Site Request Forgery, CSRF), по ссылкам ниже:

CORS

CSRF

Аутентификация, основанная на токенах

Наиболее распространенной альтернативой аутентификации на основе сессий/сеансов является т.н. аутентификация на основе токенов. Мы будем использовать особую форму такой аутентификации для защиты нашего приложения. При аутентификации на основе токенов сервер предоставляет клиенту токен после успешного запроса на вход. Этот токен уникален для пользователя и хранится в базе данных вместе идентификатором пользователя (если точнее, возможны раные вариации генерации токена, основная же идея в том, чтобы он аутентифицировал пользователя, позволяя знать кто это и давая доступ к апи, и имел время жизни, по истечении которого «протухал»). Ожидается, что клиент отправит токен вместе с будущими запросами, чтобы сервер мог идентифицировать пользователя. Сервер делает это путем поиска в таблице базы данных, содержащей все созданные токены. Если соответствующий токен найден, то сервер продолжает проверять, действителен ли токен. Если не найден, мы говорим, что пользователь не аутентифицирован. Поскольку токены хранятся в базе данных, а не в файлах куки, аутентификация на основе токенов соответствует нашим потребностям.

Верификация токенов

Мы всегда имеем возможность сохранить не только идентификатор пользователя (ID) с его токеном. Мы также можем хранить такие вещи, как дата истечения срока действия токена. В данном примере нам необходимо убедиться, что срок действия токена не прошел. Если прошел — считать, что токен недействителен. В таком случае, мы удаляем его из базы данных и просим пользователя снова войти в систему.

JSON Web Tokens

JSON Web Token (сокр. JWT) — это открытый стандарт (RFC 7519) , который определяет компактный и автономный способ безопасной передачи информации между двумя сторонами. Можно думать о JWT как о токенах аутентификации на стероидах.

Помните, что мы сказали, что будем использовать особую форму аутентификации на основе токенов? JWT это как раз то, что имелось ввиду.

Почему JSON Web Tokes лучше обычных токенов?

При переходе с обычных токенов на JWT мы получаем несколько преимуществ:

-

JWT — открытый стандарт. Это означает, что что все реализации JWT должны быть довольно похожими, что является преимуществом при работе с разными языками и технологиями. Обычные токены имеют более свободную форму, что позволяет разработчику решать, как лучше всего реализовывать токены.

-

JWT содержат информацию о пользователе, что удобно для клиентской стороны.

-

Библиотеки здесь берут на себя основную тяжелую работу. Развертывание собственной системы аутентификации опасно, поэтому мы оставляем важные вещи проверенным «в боях» библиотекам, которым можем доверять.

Создание приложения, создание пользовательской модели

Для начала, создадим проект. Перейдите в терминале в вашу рабочую директорию, и выполните командуdjango-admin startproject json_auth_project (если вылезает ошибка, установите глобально джангу командой pip3 install django).

Теперь необходимо создать виртуальное окружение. Перейдите в директорию проекта командой cd jsonauthproject, далее выполните команду python3 -m venv venv. Виртуальное окружение может создаваться некоторое время на слабых компьютерах, но итогом станет появление директории venv, содержащей виртуальное окружение. Его необходимо активировать, для этого выполните команду . ./venv/bin/activate. Далее советую создать файл requirements.txt, который по мере наполнения проекта внешними пакетами актуализировать (так же обязательно установите в окружении пакет django командой pip3 install django). Выполните команду pip3 freeze > requirements.txt (выполняйте данную команду каждый раз, когда добавляете новый пакет/ы в проект). Советую сразу применить стандартные системные миграции командой ./manage.py migrate. Теперь можно попробовать запустить проект, чтобы убедиться, что все работает. Для запуска девелоп-сервера выполните команду ./manage.py runserver. Результатом станут запуск сервера на localhost и портом по умолчанию 8000. Перейдите в браузере по ссылке http://localhost:8000. Видите ракету с надписью «The install worked successfully! Congratulations!» — она готова к запуску

Для начала, создадим апп (app) authentication: ./manage.py startapp authentication. В файле apps/authentication/models.py будут храниться модели, которые мы будем использовать для аутентификации. Создайте этот файл, если его нет.

Нам понадобится следующий набор импортов для создания классов User и UserManager, поэтому добавьте в начало файла код:

import jwt

from datetime import datetime, timedelta

from django.conf import settings from django.contrib.auth.models import (

AbstractBaseUser, BaseUserManager, PermissionsMixin

)

from django.db import modelsПри настройке аутентификации в Django одним из требований является указание настраиваемого класса Manager с двумя методами: createuser() и createsuperuser(). Чтобы узнать больше о пользовательской аутентификации в Django, прочтите https://docs.djangoproject.com/en/3.1/topics/auth/customizing/#substituting-a-custom-user-model

Наберите следующий код класса UserManager в файл apps/authentication/models.py и обязательно примите к сведению комментарии (больше про менеджеров: https://docs.djangoproject.com/en/3.1/topics/db/managers/):

class UserManager(BaseUserManager):

"""

Django требует, чтобы кастомные пользователи определяли свой собственный

класс Manager. Унаследовавшись от BaseUserManager, мы получаем много того

же самого кода, который Django использовал для создания User (для демонстрации).

"""

def create_user(self, username, email, password=None):

""" Создает и возвращает пользователя с имэйлом, паролем и именем. """

if username is None:

raise TypeError('Users must have a username.')

if email is None:

raise TypeError('Users must have an email address.')

user = self.model(username=username, email=self.normalize_email(email))

user.set_password(password)

user.save()

return user

def create_superuser(self, username, email, password):

""" Создает и возввращет пользователя с привилегиями суперадмина. """

if password is None:

raise TypeError('Superusers must have a password.')

user = self.create_user(username, email, password)

user.is_superuser = True

user.is_staff = True

user.save()

return userТеперь, когда мы имеем класс менеджера, мы можем создать модель пользователя, наберите далее:

class User(AbstractBaseUser, PermissionsMixin):

# Каждому пользователю нужен понятный человеку уникальный идентификатор,

# который мы можем использовать для предоставления User в пользовательском

# интерфейсе. Мы так же проиндексируем этот столбец в базе данных для

# повышения скорости поиска в дальнейшем.

username = models.CharField(db_index=True, max_length=255, unique=True)

# Так же мы нуждаемся в поле, с помощью которого будем иметь возможность

# связаться с пользователем и идентифицировать его при входе в систему.

# Поскольку адрес почты нам нужен в любом случае, мы также будем

# использовать его для входы в систему, так как это наиболее

# распространенная форма учетных данных на данный момент (ну еще телефон).

email = models.EmailField(db_index=True, unique=True)

# Когда пользователь более не желает пользоваться нашей системой, он может

# захотеть удалить свой аккаунт. Для нас это проблема, так как собираемые

# нами данные очень ценны, и мы не хотим их удалять :) Мы просто предложим

# пользователям способ деактивировать учетку вместо ее полного удаления.

# Таким образом, они не будут отображаться на сайте, но мы все еще сможем

# далее анализировать информацию.

is_active = models.BooleanField(default=True)

# Этот флаг определяет, кто может войти в административную часть нашего

# сайта. Для большинства пользователей это флаг будет ложным.

is_staff = models.BooleanField(default=False)

# Временная метка создания объекта.

created_at = models.DateTimeField(auto_now_add=True)

# Временная метка показывающая время последнего обновления объекта.

updated_at = models.DateTimeField(auto_now=True)

# Дополнительный поля, необходимые Django

# при указании кастомной модели пользователя.

# Свойство USERNAME_FIELD сообщает нам, какое поле мы будем использовать

# для входа в систему. В данном случае мы хотим использовать почту.

USERNAME_FIELD = 'email'

REQUIRED_FIELDS = ['username']

# Сообщает Django, что определенный выше класс UserManager

# должен управлять объектами этого типа.

objects = UserManager()

def __str__(self):

""" Строковое представление модели (отображается в консоли) """

return self.email

@property

def token(self):

"""

Позволяет получить токен пользователя путем вызова user.token, вместо

user._generate_jwt_token(). Декоратор @property выше делает это

возможным. token называется "динамическим свойством".

"""

return self._generate_jwt_token()

def get_full_name(self):

"""

Этот метод требуется Django для таких вещей, как обработка электронной

почты. Обычно это имя фамилия пользователя, но поскольку мы не

используем их, будем возвращать username.

"""

return self.username

def get_short_name(self):

""" Аналогично методу get_full_name(). """

return self.username

def _generate_jwt_token(self):

"""

Генерирует веб-токен JSON, в котором хранится идентификатор этого

пользователя, срок действия токена составляет 1 день от создания

"""

dt = datetime.now() + timedelta(days=1)

token = jwt.encode({

'id': self.pk,

'exp': int(dt.strftime('%s'))

}, settings.SECRET_KEY, algorithm='HS256')

return token.decode('utf-8')Если хотите узнать немного больше о кастомной аутентификации пользователя, несколько ссылок для глубокого изучения:

-

models.CustomUser— охватывает все, что Django ожидает от кастомной моделиUserhttps://docs.djangoproject.com/en/3.1/topics/auth/customizing/#django.contrib.auth.models.CustomUser -

models.AbstractBaseUserиmodels.PermissionsMixin— предоставляют несколько требований выше сразу https://docs.djangoproject.com/en/3.1/topics/auth/customizing/#django.contrib.auth.models.AbstractBaseUser https://docs.djangoproject.com/en/3.1/topics/auth/customizing/#django.contrib.auth.models.PermissionsMixin -

models.BaseUserManager— дает нам несколько полезных инструментов для запуска нашего классаUserManagerhttps://docs.djangoproject.com/en/3.1/topics/auth/customizing/#django.contrib.auth.models.BaseUserManager -

В справочнике по полям модели перечислены различные типы полей, поддерживаемые Django, и параметры, которые принимает каждое поле (например,

db_indexиunique) https://docs.djangoproject.com/en/3.1/ref/models/fields/

Определение AUTH_USER_MODEL в настройках проекта

По-умолчанию, Django предполагает, что модель пользователя стандартная — django.contrib.auth.models.User. Однако, мы хотим в качестве модели пользователя использовать нашу созданную модель. Поскольку мы создали класс User, следующее что нам нужно сделать, это указать Django использовать нашу модель User, а не стандартную.

Потратьте немного времени и почитайте о замене стандартной модели пользователя в Django: https://docs.djangoproject.com/en/3.1/topics/auth/customizing/#substituting-a-custom-user-model

Если вы уже перенесли свою модель базы данных до того, как указали кастомную модель User, вам может потребоваться удалить свою базу данных и повторно запустить миграции.

Укажите Django на использование нашей модели User, указав параметр AUTH_USER_MODEL в файле project/settings.py. Чтобы установить кастомную модель, введите в нижней части файла project/settings.py:

# Рассказать Django о созданной нами кастомной модели пользователя. Строка

# authentication.User сообщает Django, что мы ссылаемся на модель User в модуле

# authentication. Этот модуль зарегистрирован выше в настройке INSTALLED_APPS.

AUTH_USER_MODEL = 'authentication.User'Создание и запуск миграций

По мере добавления новых моделей и изменения существующих, нам потребуется обновлять базу данных, чтобы отобразить эти изменения. Миграции — это то, что Django использует, чтобы сообщить базе данных, что что-то изменилось. Наша же миграция сообщит, что нам нужно добавить новую таблицу для нашей кастомной модели User.

-

Примечание: Если вы уже использовали

./manage.py makemigrationsили./manage.py migrate, вам необходимо удалить базу данных прежде, чем продолжать. Для SQLite достаточно просто удалить файл, лежащий в корне директории проекта. Django будет недоволен, если вы изменитеAUTH_USER_MODELпосле создания базы данных, и лучше всего просто удалить базу данных и начать заново.

Теперь мы готовы создавать и применять миграции. После этого мы сможем создать нашего первого пользователя. Чтобы создать миграцию, необходимо запустить в консоли следующую команду:

./manage.py makemigrations

Это создаст стандартные миграции для нашего нового проекта Django. Однако, это не создат миграции для новых приложений внутри нашего проекта. В первый раз, когда мы хотим создать миграции для нового приложения, мы должны быть более конкретны.

Чтобы создать миграции для приложения authenticate, выполните

./manage.py makemigrations authentication

Это создаст инициализирующую миграцию для приложения authentication. В будущем. когда вы захотите сгенерировать новый миграции для приложения аутентификации, вам нужно будет запустить только

./manage.py makemigrations

Теперь мы можем применить миграции с помощью команды:

./manage.py migrate

В отличие от makemigrations, вам не нужно указывать название приложения при выполнении migrate.

Наш первый пользователь

Итак, мы создали нашу модель User, более того, наша база данных поднята и работает. Следующим шагом будет создание первого объекта пользователя, User. Мы сделаем этого пользователя суперадмином, так как будем использовать его для дальнейшего тестирования нашего приложения.

Создайте пользователя с помощью следующей команды терминала:

./manage.py createsuperuser

Django спросит вас о параметрах нового пользователя — почте, никнейме и пароле. После ввода данных, пользователь будет создан. Мои поздравления!

Для проверки успешного создания пользователя, перейдите в шелл Django, посредством выполнения следующей команды:

./manage.py shell_plus (или стандартную версию шелла ./manage.py shell)

Оболочка shell_plus предоставляется библиотекой django-extensions, которую необходимо установить (pip3 install django-extensions), если вы хотите пользоваться shell_plus. Это удобно, так как он автоматически импортирует модели всех приложения, указанных в INSTALLED_APPS. При желании, его также можно настроить для автоматического импорта других утилит.

После открытия оболочки, выполните следующие команды:

user = User.objects.first()

user.username

user.tokenЕсли все сделано нормально, вы должны увидеть в выводах username и token.