Содержание

- Doh server connection error network is unreachable

- Doh server connection error network is unreachable

- Re: doh server connect error network is unreachable

- Re: doh server connect error network is unreachable

- Re: doh server connect error network is unreachable

- Re: doh server connect error network is unreachable

- Re: doh server connect error network is unreachable

- Re: doh server connect error network is unreachable

- Re: doh server connect error network is unreachable

- Doh server connection error network is unreachable

- Re: DoH max concurrent queries reached

- Re: DoH max concurrent queries reached

- Re: DoH max concurrent queries reached

- Re: DoH max concurrent queries reached

- Re: DoH max concurrent queries reached

- Re: DoH max concurrent queries reached

- Re: DoH max concurrent queries reached

- Re: DoH max concurrent queries reached

- Re: DoH max concurrent queries reached

- Re: DoH max concurrent queries reached

- Re: DoH max concurrent queries reached

- Re: DoH max concurrent queries reached

- Re: DoH max concurrent queries reached

- Re: DoH max concurrent queries reached

- Re: DoH max concurrent queries reached

- Re: DoH max concurrent queries reached

- Re: DoH max concurrent queries reached

- Doh server connection error network is unreachable

- DoH server connection error: remote disconnected while in HTTP exchange

- Cara Mengaktifkan Fitur Terbaru DNS over HTTPS (DoH) di Mikrotik

- DNS over HTTPS

- Langkah-langkah menggunakan DoH pada Mikrotik

- Menggunakan DoH dengan Certificate

- Kemudian aktifkan Verify DoH Certificate

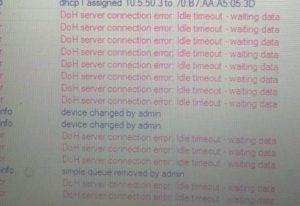

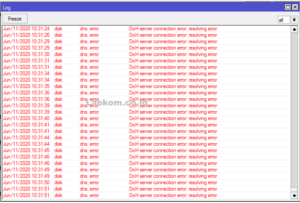

- Error yang terjadi

Doh server connection error network is unreachable

Thu Jan 20, 2022 12:08 pm

Route have static IP address.

Router have network access.

Ping to cloudflare-dns.com ( 1.1.1.1 ) reached.

Please help me understand what is my mistake.

This is my configs

/system resource print

uptime: 12m

version: 6.49.2 (stable)

build-time: Dec/03/2021 14:53:53

free-memory: 100.3MiB

total-memory: 128.0MiB

cpu: MIPS 74Kc V4.12

cpu-count: 1

cpu-frequency: 600MHz

cpu-load: 12%

free-hdd-space: 107.2MiB

total-hdd-space: 128.0MiB

write-sect-since-reboot: 203

write-sect-total: 3273918

bad-blocks: 0%

architecture-name: mipsbe

board-name: RB2011UiAS-2HnD

platform: MikroTik

/ip dns print

servers: 1.1.1.1,1.0.0.1

dynamic-servers:

use-doh-server: https://cloudflare-dns.com/dns-query

verify-doh-cert: yes

allow-remote-requests: yes

max-udp-packet-size: 4096

query-server-timeout: 2s

query-total-timeout: 10s

max-concurrent-queries: 500

max-concurrent-tcp-sessions: 40

cache-size: 4096KiB

cache-max-ttl: 1w

cache-used: 50KiB

/ip dns static print

Flags: D — dynamic, X — disabled

# NAME REGEXP TYPE ADDRESS TTL

0 router.lan 192.168.0.1 1d

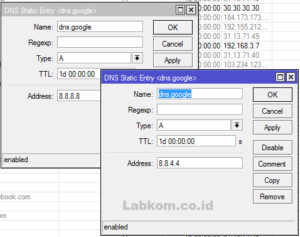

1 dns.google 8.8.8.8 1d

2 dns.google 8.8.4.4 1d

3 cloudflare-dns.com 1.1.1.1 1d

/certificate print

Flags: K — private-key, L — crl, C — smart-card-key, A — authority, I — issued, R — revoked, E — expired, T — trusted

# NAME COMMON-NAME SUBJECT-ALT-NAME FINGERPRINT

0 T DigiCertGlobalRootCA. DigiCert Global Root CA 4348a0e9444c78cb265e058d5.

IP -> DHCP Client -> Use peer DNS — off

Источник

Doh server connection error network is unreachable

Thu Jul 23, 2020 7:54 pm

I tried to add a doh server and i found this error

DoH server connection error: network is unreachable

Re: doh server connect error network is unreachable

Fri Jul 24, 2020 10:31 am

Re: doh server connect error network is unreachable

Fri Jul 24, 2020 11:12 am

Re: doh server connect error network is unreachable

Fri Jul 24, 2020 11:15 am

Re: doh server connect error network is unreachable

Fri Jul 24, 2020 6:06 pm

Re: doh server connect error network is unreachable

Sat Jul 25, 2020 3:42 pm

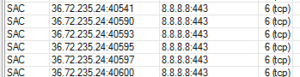

/ip dns

set allow-remote-requests=yes cache-size=8128KiB max-udp-packet-size=350

use-doh-server=https://dns.google/dns-query verify-doh-cert=yes

/ip dns static

add address=8.8.8.8 name=dns.google type=A

add address=8.8.4.4 name=dns.google type=A

and i did ping dns.google and it’s working

Re: doh server connect error network is unreachable

Sun Aug 16, 2020 2:46 pm

Re: doh server connect error network is unreachable

Wed Aug 19, 2020 5:09 pm

I found a solution for the «doh server connect error network is unreachable» problem. I tested with both Google and Cloudflare DoH for over a month and this works well even with unstable PPPoE links.

Note 1: I have both IPv4 and IPv6 from my ISP1, so just remove the AAAA entry and IPv6 servers if you don’t have IPv6 connectivity.

Note 2: Theoretically, ROS is supposed to use the regular servers as the fallback if the DoH fails, but that never happens, you can use invalid DoH URL to test this, and ROS will never use the regular DNS servers as fallback.

Источник

Doh server connection error network is unreachable

Sun Jul 05, 2020 9:06 am

Hello Mates,

Using a CCR1036-8G-2S+ with 1k+ pppoe sessions who still use it as a DNS server (DoH).

DoH max concurrent queries reached, query ignored.[/u][/i]

Configs: ip dns pr

servers:

dynamic-servers:

use-doh-server: https://dns.google/dns-query

verify-doh-cert: yes

allow-remote-requests: yes

max-udp-packet-size: 50000

query-server-timeout: 2s

query-total-timeout: 10s

max-concurrent-queries: 1048576

max-concurrent-tcp-sessions: 1000000

cache-size: 1953163KiB

cache-max-ttl: 1w

cache-used: 22294KiB

Re: DoH max concurrent queries reached

Tue Aug 11, 2020 10:13 am

Re: DoH max concurrent queries reached

Tue Aug 11, 2020 10:34 am

Re: DoH max concurrent queries reached

Tue Aug 11, 2020 10:44 am

Re: DoH max concurrent queries reached

Tue Aug 11, 2020 3:15 pm

Re: DoH max concurrent queries reached

Tue Aug 18, 2020 2:42 pm

Many of us are seeing the same issues with DoH on ROS. It’s simply not stable/consistent enough.

The same problem does not exist when I tried with dnscrypt-proxy manually on a PC.

Re: DoH max concurrent queries reached

Tue Aug 25, 2020 11:14 pm

Blocked all requests from my WAN ports. Those are my clients’ requests mate.

DoH seems not to be stable yet. Opted to Unbound 🙁

Re: DoH max concurrent queries reached

Thu Sep 24, 2020 12:14 pm

Re: DoH max concurrent queries reached

Sat Nov 07, 2020 3:45 am

Any update on this one? I am seeing it with 40 clients.

I am extremely keen to move my DNS back onto the router in a DoH configuration but can’t be dropping queries as it was (according to the logs)

Re: DoH max concurrent queries reached

Sun Nov 15, 2020 7:43 pm

Decided to use Unbound as Mikrotik sorts this.

Re: DoH max concurrent queries reached

Tue May 25, 2021 7:12 pm

Re: DoH max concurrent queries reached

Wed Jun 09, 2021 9:53 am

Re: DoH max concurrent queries reached

Wed Jun 09, 2021 11:28 am

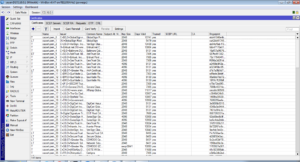

Use Splunk> to log/monitor your MikroTik Router(s). See link below.

Re: DoH max concurrent queries reached

Sun Jul 25, 2021 6:40 pm

Re: DoH max concurrent queries reached

Sun Aug 01, 2021 5:26 pm

Re: DoH max concurrent queries reached

Mon Aug 02, 2021 2:33 am

DoH under routeros lacks implementation details and has numerous bugs in my experience. So just as the others suggested I would recommend hosting a local DoH to DNS translater on another hw such as unbound or cloudflared or dnscrypt-proxy etc and then set that to the clients.

I have only been a proud owner of a mikrotik router at home for two weeks or so and already decided to switch away from the built in DoH to an rpi zero. I had 0 issues since then. While for you with that many devices it wouldn’t be an ideal device it could give you an idea.

Or we can wait until they tailor the implementation a bit.

Re: DoH max concurrent queries reached

Sun Oct 17, 2021 6:15 am

no it’s not. i use DoH only since 6.47. the only thing i did is remove all my dns static and dynamic (no static and dynamic), then doing this

/ip dns set serv=»» use-doh-server=https://8.8.8.8/dns-query verify-doh-cert=no

that’s all folks.

why am i using this «use-doh-server=https://8.8.8.8/dns-query» not using «use-doh-server=https://dns.google/dns-query»?

because :

dns static not referring dns.google as 8.8.8.8 nor 8.8.4.4 and of course, using use-doh-server=https://dns.google/dns-query will take you into trouble, make sense right?

Re: DoH max concurrent queries reached

Sun Oct 17, 2021 9:00 am

I did this at first, but if you use Verify Doh Certificate, that some you should use, you can not use URL with number in it, you must use fqdn.

Example

You like to use DoH serer

Problem with this is that one name uses many IP, so you should do a resolve of the name to find IP respond closest to you.

This works fine for me, but not sure if its the best option.

Use Splunk> to log/monitor your MikroTik Router(s). See link below.

Источник

Doh server connection error network is unreachable

DoH server connection error: remote disconnected while in HTTP exchange

ROS 6.48.2

Задача: микротик должен обращаться наружу r DNS серверам через DNS over HTTPS

На форумах нашёл только информацию о том, что проблема не только моя и распространяется на все DoH сервера.

Симптомы: оно в принципе работает, но сыпятся единичные ошибки. А иногда они начинаются массовые. И в случае массовых DNS не работает.

Я снял лог https://yadi.sk/d/MoQvRDf1u_jFxA там единичная ошибка вылезла где-то на последних 20 секундах лога.

Но есть нюанс, лог собирался по IP DNS сервера в интернете(как написать лучший фильтр для сбора лога я не придумал)

DNS запрос же может пройти аж 3-мя путями.

1)нас не интересующий: DNS over tls с компьютера. С ним проблем не должно быть.

2)DNS с компьютера на микрот, с микрота DoH в интернет. Тут мы не увидим общения микрота с компом.

3)нешифрованный DNS с компьютера на DNS сервер в интернете. Его перехватывает микрот, сам отправляет DOH в интернет и отвечает компьютеру.

судя по тому, на все нешифрованные DNS запросы в логе были оперативно предоставлены ответы, я думаю что проблемным ошибка возникла во втором варианте. И задержки вопрос-ответ мы не видим т.к. трафик пк-микрот не попал в лог, а микрот-DoH сервер запросответ зашифрован.

А эти ошибки бесят. они и лог забивают и отключать их нельзя т.к. могут массовые валиться.

Источник

Cara Mengaktifkan Fitur Terbaru DNS over HTTPS (DoH) di Mikrotik

Ada fitur terbaru di Mikrotik RouterOS versi 6.46 yaitu penambahan DNS over HTTPS atau DoH. ROS Versi 6.46 di luncurkan pada tanggal 2 Juni 2020, saat artikel ini di tulis, ROS Versi 6.46 baru tersedia di versi stable. DoH menggunakan remote DNS dengan port https, DoH hampir sama dengan DoT (DNS Over TLS).

DNS over HTTPS

Ketika mengunjungi situs dengan menggunakan HTTPS, permintaan DNS yang dikirim bisa saja tidak terenkripsi. Masalah lain jika tidak menggunakan DNS yang tidak terenkripsi yaitu adanya Man-In-The-Middle, orang lain bisa saja mengubah permintaan DNS untuk direct/membuka ke halaman yang tidak diinginkan, misalnya web phising/malware atau website yang berbahaya lainnya

Langkah-langkah menggunakan DoH pada Mikrotik

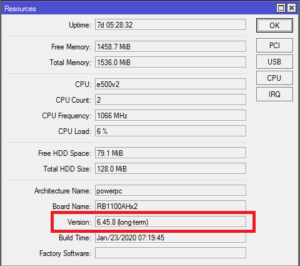

Karena fitur DoH ada di versi 6.46 stable, jadi kita harus upgrade dulu ROS ke versi tersebut. Pada percobaan kali ini saya menggunakan Mikrotik RB1100AHx2, karena Mikrotik ini belum di Upgrade jadi saya sekalian di Upgrade ke ROS Versi 6.46 Stable.

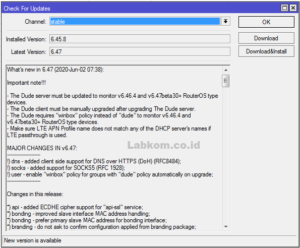

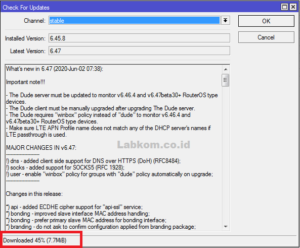

Langkah pertama yaitu kita harus mengupgrade dulu ROSnya, dengan cara ke Menu System—> Package, kemudian lakukan Download & Install, maka setelah di download maka Mikrotik akan restar sendiri, kemudian akan melakukan proses Upgrade.

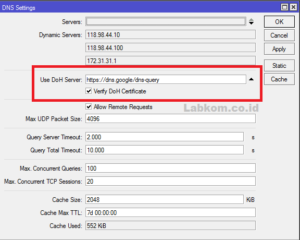

Setelah berhasil di Upgrade maka akan ada fitur baru di menu IP–>DNS yaitu Use DoH Server.

Sebagai percobaan saya menggunakan DNS yang biasa dipakai, yaitu DNS Cloudflare dan DNS Google

Untuk menggunakan DoH Server caranya cukup menambahkan DOH Server di kolom Use DoH Server.

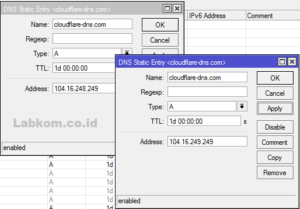

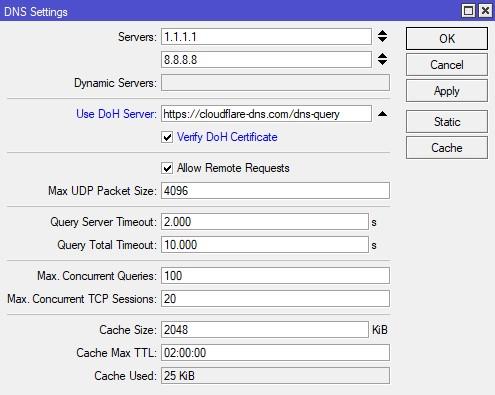

Langkah selanjutnya yaitu tambahkan DNS Static, dengan cara ke menu IP–>DNS–>Static buat dua dengan name cloudflare-dns.com Address: 104.16.248.249 dan 104.16.249.249

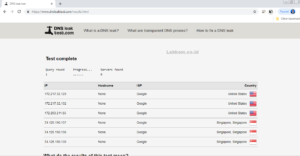

Konfigurasi DOH pada Mikrotik telah selesai, selanjutnya kita bisa mengecek apakah DOH telah aktif https://www.dnsleaktest.com

Jika menggunakan Server DoH Google tambahkan juga ke DNS Static

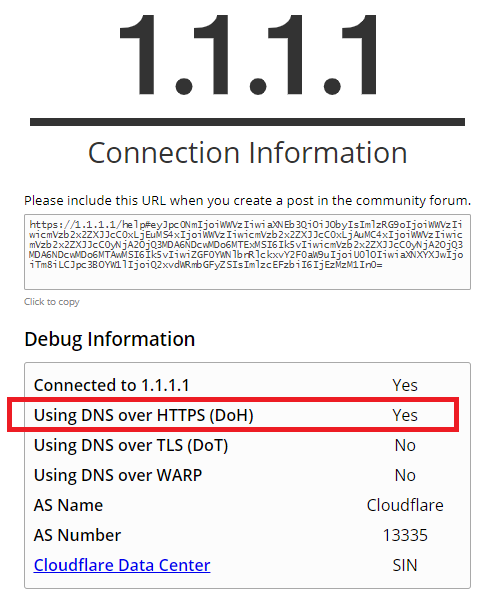

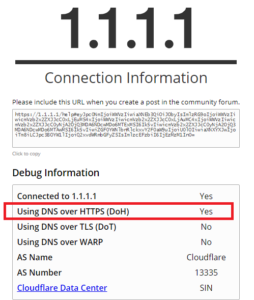

Atau dengan membuka https://1.1.1.1/help jika kita menggunakan server cloudflare.

Akan ada koneksi permintaan DNS dengan menggunakan port https/443

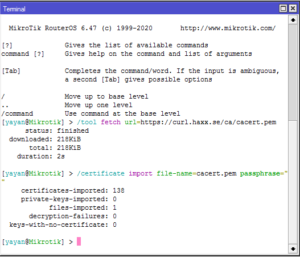

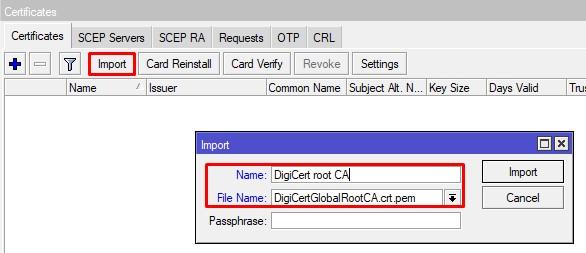

Menggunakan DoH dengan Certificate

Import certifikat dibawah ini dengan cara menjalankanya di Terminal

/tool fetch url=https://curl.haxx.se/ca/cacert.pem

/certificate import file-name=cacert.pem passphrase=””

Kemudian aktifkan Verify DoH Certificate

| Hosted by | URL | Notes |

|---|---|---|

| Cloudflare | https://cloudflare-dns.com/dns-query | https://developers.cloudflare.com/1.1.1.1/dns-over-https/ |

PRIVACY POLICY: https://developers.cloudflare.com/1.1.1.1/commitment-to-privacy/privacy-policy/privacy-policy/

And also see https://labs.apnic.net/?p=1127 for details of the APNIC/Cloudflare agreement as mentioned on the Register. Cloudflare https://mozilla.cloudflare-dns.com/dns-query This server is announced as part of the Firefox Nightly shield study.

It has a different (stronger) privacy policy than the general Cloudflare DoH server above:

https://developers.cloudflare.com/1.1.1.1/commitment-to-privacy/privacy-policy/firefox/ Google https://dns.google/dns-query RFC8484 (GET and POST)

https://developers.google.com/speed/public-dns/docs/doh/ Quad9 Various Please see https://www.quad9.net/doh-quad9-dns-servers/ for details CleanBrowsing Various, see the CleanBrowsing website This service provides different end points with different filters (security, family, adult) so visit the website to select the end point with the filter you prefer. Adguard Various, see https://adguard.com/en/blog/adguard-dns-announcement/ Comcast https://doh.xfinity.com/dns-query NOTE: This is currently a Public Beta trial.

https://corporate.comcast.com/privacy

https://corporate.comcast.com/stories/privacy-with-comcasts-xfinity-internet-service

Error yang terjadi

DoH server connection error: SSL: handshake failed: unable to get local issuer certificate (6). Error ini terjadi karena Certifikat yang di install untuk memvalidasi sertifikat https dari url server DNS tidak ditemukan

DoH Server connection error: idle timeoute – waiting data. Error ini terjadi karena DoH server tidak ditemukan atau ada kesalahan URL server DoH.

Источник

-

nifyecusp

- Сообщения: 3

- Зарегистрирован: 12 фев 2021, 13:31

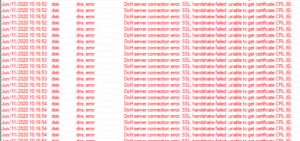

У кого-то работает DoH с включенными опциями Verify DoH Certificate И (это важно!) с включенными опциями CRL Download и Use CRL в System -> Certificates? Пробовал сервера Cloudflare и Google. В логах ошибка «DoH server connection error: SSL: handshake failed: unable to get certificate CRL (6)» Если у вас все работает без ошибок — можете подсказать какие сертификаты вы ставили и что у вас в списке System -> Certificates -> CRL?

Код: Выделить всё

certificate print detail

1 L T name="cloudf.pem_0" issuer=C=US,O=DigiCert Inc,OU=www.digicert.com,CN=DigiCert Global Root CA digest-algorithm=sha384 key-type=ec country="US"

organization="DigiCert Inc" common-name="DigiCert TLS Hybrid ECC SHA384 2020 CA1" key-size=secp384r1 subject-alt-name="" days-valid=3651 trusted=yes

key-usage=digital-signature,key-cert-sign,crl-sign,tls-server,tls-client serial-number="0A275FE704D6EECB23D5CD5B4B1A4E04"

fingerprint="d79a2d5e03295c0e9feae36d021ebd5209700ab1a9e817a43f30fa3c66f78d21" akid=03de503556d14cbb66f0a3e21b1bc397b23dd155

skid=0abc0829178ca5396d7a0ece33c72eb3edfbc37a invalid-before=sep/23/2020 06:00:00 invalid-after=sep/23/2030 05:59:59 expires-after=501w2d13h22m2s

2 T name="cloudf.pem_1" issuer=C=US,O=DigiCert Inc,OU=www.digicert.com,CN=DigiCert Global Root CA digest-algorithm=sha1 key-type=rsa country="US"

organization="DigiCert Inc" unit="www.digicert.com" common-name="DigiCert Global Root CA" key-size=2048 subject-alt-name="" days-valid=9131

trusted=yes key-usage=digital-signature,key-cert-sign,crl-sign serial-number="083BE056904246B1A1756AC95991C74A"

fingerprint="4348a0e9444c78cb265e058d5e8944b4d84f9662bd26db257f8934a443c70161" akid=03de503556d14cbb66f0a3e21b1bc397b23dd155

skid=03de503556d14cbb66f0a3e21b1bc397b23dd155 invalid-before=nov/10/2006 06:00:00 invalid-after=nov/10/2031 06:00:00 expires-after=560w2d13h22m3s

3 L T name="GSR2.crt_0" issuer=OU=GlobalSign Root CA - R2,O=GlobalSign,CN=GlobalSign digest-algorithm=sha1 key-type=rsa organization="GlobalSign"

unit="GlobalSign Root CA - R2" common-name="GlobalSign" key-size=2048 subject-alt-name="" days-valid=5479 trusted=yes

key-usage=key-cert-sign,crl-sign serial-number="0400000000010F8626E60D"

fingerprint="ca42dd41745fd0b81eb902362cf9d8bf719da1bd1b1efc946f5b4c99f42c1b9e" akid=9be20757671c1ec06a06de59b49a2ddfdc19862e

skid=9be20757671c1ec06a06de59b49a2ddfdc19862e invalid-before=dec/15/2006 14:00:00 invalid-after=dec/15/2021 14:00:00 expires-after=43w4d21h22m3s

ROS 6.47.9

-

KaNelam

- Сообщения: 586

- Зарегистрирован: 11 июл 2017, 13:03

-

nifyecusp

- Сообщения: 3

- Зарегистрирован: 12 фев 2021, 13:31

12 фев 2021, 15:16

DoH server connection error: SSL: handshake failed: unable to get certificate CRL (6)

-

gmx

- Модератор

- Сообщения: 3054

- Зарегистрирован: 01 окт 2012, 14:48

12 фев 2021, 15:50

Попробовал.

С включенными CRL Download и Use CRL в System -> Certificates не работает.

Пишет ошибку DoH server connection error: SSL: handshake failed: unable to get certificate CRL (6)

Если опции отключить, то все работает.

Наверное, лучше в техподдержку микротика написать…

-

nifyecusp

- Сообщения: 3

- Зарегистрирован: 12 фев 2021, 13:31

12 фев 2021, 16:17

В поддержке говорят

The server certificate has additional CRL in itself which is not installed in RouterOS CRL list. Currently you can disable the CRL usage as stated before or try to figure out what CRL’s are required for the specific server and add them manually.

Как и где искать не говорят.

-

Igor.Govor

- Сообщения: 2

- Зарегистрирован: 11 мар 2021, 16:59

11 мар 2021, 17:34

В общем у меня по сути та же проблема где-то с февраля 2020(в апреле вообще жесткий DDos на мои системы был(воевал по этому поводу очень серьезно с обращением в МВД и Роскомнадзор) Билайн тогда меня вообще отфутболил как не своего клиента(до сих пор тишина, что наводит на мысль о том, что это чудят мвдшные железки которые на анализе трафика висят), поставил в апреле 2020 https://1.1.1.1/dns-query с проверкой сертификата (но параметры CLR не отмечал!), сертификат брал отсюда https://cacerts.digicert.com/DigiCertGl … CA.crt.pem и всё работало отлично примерно до сентября 2020 (пошли небольшие провалы при подключении к Cloudflare) а с 06.03.2021 вообще трэш начался, звоню провайдеру, уверяют что все в порядке(на скринах видно что потери идут на шлюзе у провайдера, а они пытаются меня уверить что это мое железо глючит). ИМХО: В общем попробую сейчас включить CLR, но дело тут явно в том что очень многим не нравится что они больше не видят что, откуда и в каком объеме проходит через сеть пользователя интернет.

P.S. Были жалобы на Акадо(соседка ко мне обращалась за помощью, у неё сайт не открывался (реально было ошибочное присвоение имя адрес со стороны Акадовских DNS) по поводу работы их DNS, но там вообще можно даже не звонить а самостоятельно DNS в настройках поменять и забыть про них как про страшный сон. А вот с использованием DoH, DoT, DoQ(DNS over QUIC(еще более прикольная штука)) полагаю кто-то явно борется(Посмотрите публикации по поводу законопроекта запрещающего использование данных протоколов передачи и попытка внесения изменения в 149-ФЗ с сентября 2020 года!!!). С показателями производительности крупнейших DNS серверов можно ознакомиться на этом сайте: https://www.dnsperf.com/#!dns-resolvers,Europe,uptime В общем всем удачи и хорошего коннекта.

-

gmx

- Модератор

- Сообщения: 3054

- Зарегистрирован: 01 окт 2012, 14:48

12 мар 2021, 09:23

По поводу борьбы, кстати, светлая мысль. Очень даже может быть. Тоже начались проблемы и именно с 1.1.1.1 Но….

попробуйте настроить DoH на Гугол. Мне помогло, работает, почти как часы. Есть подозрение, что именно к 1.1.1.1 запросы пытаются банить.

-

denis1978

- Сообщения: 56

- Зарегистрирован: 06 июн 2020, 09:52

12 мар 2021, 09:36

gmx писал(а): ↑

12 мар 2021, 09:23

По поводу борьбы, кстати, светлая мысль. Очень даже может быть. Тоже начались проблемы и именно с 1.1.1.1 Но….попробуйте настроить DoH на Гугол. Мне помогло, работает, почти как часы. Есть подозрение, что именно к 1.1.1.1 запросы пытаются банить.

А ещё лучше заведите в сети малинку, а на нее поставьте PiHole, будет Вам и DOH и резалка мусора и ещё много плюшек в одном флаконе.

Работает на самом деле как часы, не напрягая микрот.

Сегодня рассмотрим интересное решение — это настройку DoH на роутере Mikrotik (другими словами DNS over HTTPS). В одной из предыдущих статей, мы вам рассказывали, как настроить DNS сервер возьмём ее за основу и немного докрутим.

DoH – это технология которая позволяет шифровать ваши запросы с помощью TLS. Был придуман для защиты запросов от анализа или вскрытия, а также подмены результатов запроса. Обычный DNS ничем не защищён и передаёт данные в открытом виде. Запросы отправляются по UDP на 53 порт. В DoH немного по-другому, т.к. тут есть TLS и HTTP, то по сути своей это TCP на 443 порт, т.к. тут есть TCP, то работы данного протокола, в разы медленно чем у прародителя. Конечно, его тоже можно вскрыть при желании, но для этого нужна прокся со вскрытием TLS, что накладывает определённые технические нюансы и ресурсы.

Если вы хотите углубить свои знания по работе с роутерами MikroTik, то наша команда рекомендует пройти курсы которые сделаны на основе MikroTik Certified Network Associate и расширены автором на основе опыта . Подробно читайте ниже.

В использовании данной технологии есть клиент и сервер. Так вот, клиентская часть реализована в RouterOS с версии 6.47. Mikrotik не может быть DoH сервером.

Настройка DoH

Перед включением необходимо определиться, какой сервис вы будите использовать. На сегодняшний день их достаточно и выбрать есть из чего, так же вы может быть захотите свой сервер поднять. Из общедоступных есть следующие:

- OpenDNS — https://doh.opendns.com/dns-query

- Quad9 — https://dns.quad9.net/dns-query

- Cloudflare — https://cloudflare-dns.com/dns-query

- Google Public — https://dns.google/dns-query

В примере я буду использовать проверенный временем Cloudflare. Они обещают не передавать аналитику третьим лица.

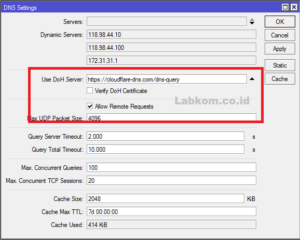

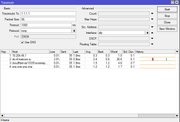

Открываем IP – DNS и вставляем строку резолвера в Use DoH Server

Обязательно ставим галочку Verify DoH Certificate.

Обратите внимание на адреса в Servers. Это классические вышестоящие резолверы имен. Их убирать не нужно. Потому что Mikrotik не будет знать, какой IP соответствует cloudflare-dns.com. Да, это нюанс, про который нельзя забывать.

Попробуем проверить работу по новой технологии через nslookup.

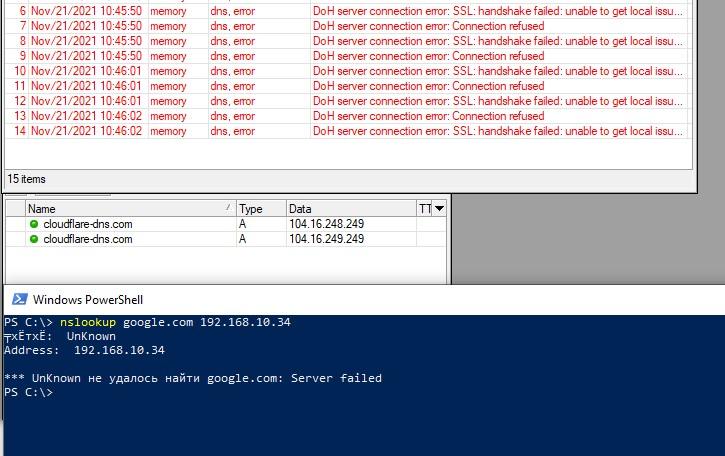

В примере выше, я попытался разрешить имя google.com через Mikrotik. Как мы видим, ничего не вышло и в логах ошибка: DoH server connection error: SSL : handshake failed….

Так же видно, что в кэше тоже ничего нет. В чем может быть причина? Правильно в сертификате!

Импорт сертификатов

RouterOS ничего не знает о сертификате Cloudflare и о других, т.к. в него не импортированы корневые публичные ключи глобальных CA и по этому он не может выстроить доверие. Допустим в ОС Windows они уже идут в составе и добавляются / удаляются с обновлениями.

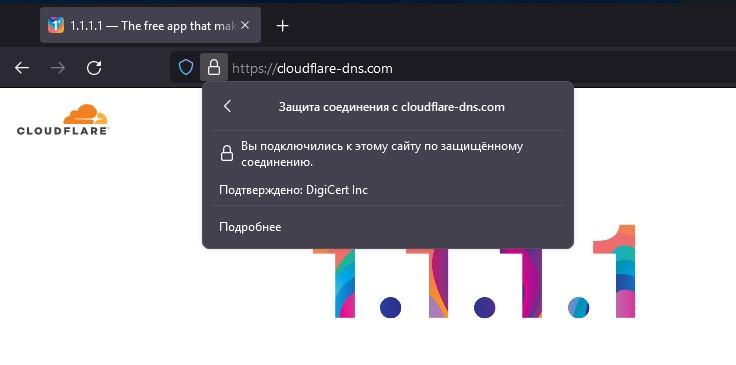

Прежде чем импортировать корневой CA вам нужно понять, кем был выпущен сертификат для одного из сервис-провайдеров. Допустим, для моего примера выпустил DigiCert.

Качаем его публичную часть по этой ссылке. Делаем его Upload на девайс, после в System – Certificates импортируем.

Проверим снова разрешение имён

Теперь все отлично. Как вы видите, ничего сложного нет, выбираем сервис, который вам больше нравится, прописываем его в настройках и импортируем CA того, кто выпустил вашему сервису сертификат, и все на этом настройка DoH на MikroTik завершена.

89 вопросов по настройке MikroTik

Вы хорошо разбираетесь в Микротиках? Или впервые недавно столкнулись с этим оборудованием и не знаете, с какой стороны к нему подступиться? В обоих случаях вы найдете для себя полезную информацию в курсе «Настройка оборудования MikroTik». 162 видеоурока, большая лабораторная работа и 89 вопросов, на каждый из которых вы будете знать ответ. Подробности и доступ к началу курса бесплатно тут.

Ada fitur terbaru di Mikrotik RouterOS versi 6.46 yaitu penambahan DNS over HTTPS atau DoH. ROS Versi 6.46 di luncurkan pada tanggal 2 Juni 2020, saat artikel ini di tulis, ROS Versi 6.46 baru tersedia di versi stable. DoH menggunakan remote DNS dengan port https, DoH hampir sama dengan DoT (DNS Over TLS).

Ketika mengunjungi situs dengan menggunakan HTTPS, permintaan DNS yang dikirim bisa saja tidak terenkripsi. Masalah lain jika tidak menggunakan DNS yang tidak terenkripsi yaitu adanya Man-In-The-Middle, orang lain bisa saja mengubah permintaan DNS untuk direct/membuka ke halaman yang tidak diinginkan, misalnya web phising/malware atau website yang berbahaya lainnya

Langkah-langkah menggunakan DoH pada Mikrotik

Karena fitur DoH ada di versi 6.46 stable, jadi kita harus upgrade dulu ROS ke versi tersebut. Pada percobaan kali ini saya menggunakan Mikrotik RB1100AHx2, karena Mikrotik ini belum di Upgrade jadi saya sekalian di Upgrade ke ROS Versi 6.46 Stable.

Langkah pertama yaitu kita harus mengupgrade dulu ROSnya, dengan cara ke Menu System—> Package, kemudian lakukan Download & Install, maka setelah di download maka Mikrotik akan restar sendiri, kemudian akan melakukan proses Upgrade.

Setelah berhasil di Upgrade maka akan ada fitur baru di menu IP–>DNS yaitu Use DoH Server.

Baca juga:

- Cara Install Docker Portainer di Ubuntu

- Cara Install AdGuard Home di STB

- Cara Membuat DOH (DNS Over HTTPS) dengan Adguard Home

- Konfigurasi AdGuard Home di Mikrotik

- AdGuard Home atau Pi-Hole Manakah yang Lebih Baik?

Sebagai percobaan saya menggunakan DNS yang biasa dipakai, yaitu DNS Cloudflare dan DNS Google

- https://cloudflare-dns.com/dns-query

- https://dns.google/dns-query

Untuk menggunakan DoH Server caranya cukup menambahkan DOH Server di kolom Use DoH Server.

Langkah selanjutnya yaitu tambahkan DNS Static, dengan cara ke menu IP–>DNS–>Static buat dua dengan name cloudflare-dns.com Address: 104.16.248.249 dan 104.16.249.249

Konfigurasi DOH pada Mikrotik telah selesai, selanjutnya kita bisa mengecek apakah DOH telah aktif https://www.dnsleaktest.com

Jika menggunakan Server DoH Google tambahkan juga ke DNS Static

Atau dengan membuka https://1.1.1.1/help jika kita menggunakan server cloudflare.

Akan ada koneksi permintaan DNS dengan menggunakan port https/443

Menggunakan DoH dengan Certificate

Import certifikat dibawah ini dengan cara menjalankanya di Terminal

/tool fetch url=https://curl.haxx.se/ca/cacert.pem

/certificate import file-name=cacert.pem passphrase=””

Kemudian aktifkan Verify DoH Certificate

| Hosted by | URL | Notes |

|---|---|---|

| Cloudflare | https://cloudflare-dns.com/dns-query | https://developers.cloudflare.com/1.1.1.1/dns-over-https/

PRIVACY POLICY: https://developers.cloudflare.com/1.1.1.1/commitment-to-privacy/privacy-policy/privacy-policy/ |

| Cloudflare | https://mozilla.cloudflare-dns.com/dns-query | This server is announced as part of the Firefox Nightly shield study. It has a different (stronger) privacy policy than the general Cloudflare DoH server above: https://developers.cloudflare.com/1.1.1.1/commitment-to-privacy/privacy-policy/firefox/ |

| https://dns.google/dns-query | RFC8484 (GET and POST)

https://developers.google.com/speed/public-dns/docs/doh/ |

|

| Quad9 | Various | Please see https://www.quad9.net/doh-quad9-dns-servers/ for details |

| CleanBrowsing | Various, see the CleanBrowsing website | This service provides different end points with different filters (security, family, adult) so visit the website to select the end point with the filter you prefer. |

| Adguard | Various, see https://adguard.com/en/blog/adguard-dns-announcement/ | |

| Comcast | https://doh.xfinity.com/dns-query | NOTE: This is currently a Public Beta trial. https://corporate.comcast.com/privacy https://corporate.comcast.com/stories/privacy-with-comcasts-xfinity-internet-service |

Error yang terjadi

DoH server connection error: SSL: handshake failed: unable to get local issuer certificate (6). Error ini terjadi karena Certifikat yang di install untuk memvalidasi sertifikat https dari url server DNS tidak ditemukan

DoH Server connection error: idle timeoute – waiting data. Error ini terjadi karena DoH server tidak ditemukan atau ada kesalahan URL server DoH.

Referensi:

developers.cloudflare.com/1.1.1.1/dns-over-https/

jcutrer.com/howto/networking/mikrotik/mikrotik-dns-over-https

https://dnsprivacy.org/wiki/display/DP/DNS+Privacy+Public+Resolvers#DNSPrivacyPublicResolvers-DNS-over-HTTPS(DoH)

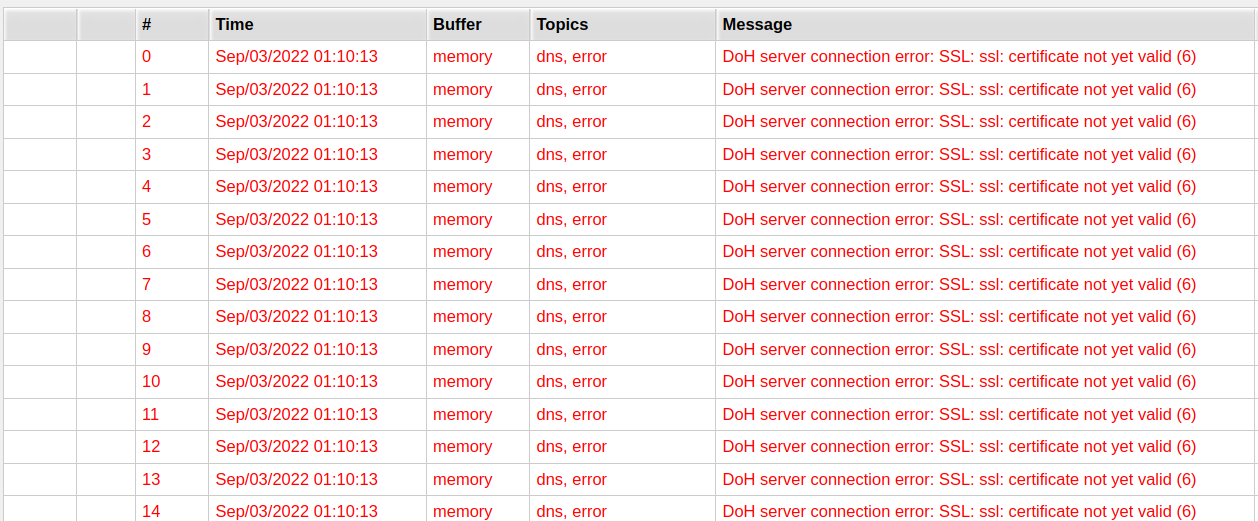

Problem:

The DNS server integrated into your MikroTik router doesn’t work and the log shows a lot of

DoH server connection error: SSL: ssl: certificate not yet valid (6)

messages:

Reason for the error:

The issue here is that the clock in your MikroTik router does not (yet) know the correct time.

For example, the clock might be set to 1st of January, 1970 – however, the TLS certificate of the DNS-over-HTTPS server is only valid from, for example, 1st of November, 2022. This is why the MikroTik router tells you that the certificate isn’t valid.

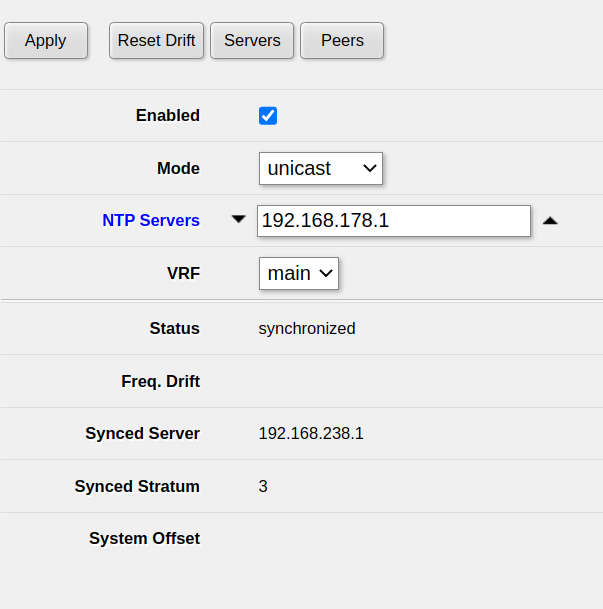

Preferred solution: Fix the time using NTP

Just tell the MikroTik server to get the time from a public NTP server.

Open System -> NTP client in WebFig or Winbox. Typically, you want to use the upstream router as an NTP server. In my case, that is 192.168.178.1.

Ensure that Enabled is checked, add the NTP server and click Apply.

After waiting a few seconds, you should see synchronized under Status. This means that the clock of the MikroTik router has been set correctly and the issue should be fixed.

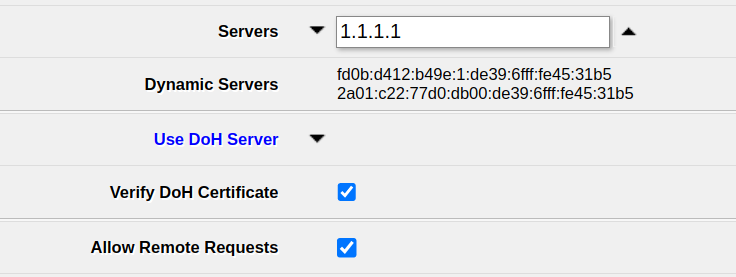

Alternate solution: Disable DNS-over-HTTPs

This solution decreases the security of your system and is hence not preferred. You should always set the time of your router correctly, not doing so will lead to a bunch of issues.

If you, however, still intend to disable DNS-over-HTTPS, open IP -> DNS and remove all servers under Use DoH servers, then click Apply.

After that, your router will use the normal DNS servers – 1.1.1.1 in my case. Ensure to enter some server there to make sure DNS requests work – if in doubt, you can always use 1.1.1.1 (Cloudflare) or 8.8.8.8 (Google).

Note that requests to those servers will neither be encrypted nor authenticated, so requests can be sniffed and/or manipulated by anyone capable of manipulating traffic to your device. Even though DNS-over-HTTPS is slighly slower (which, in turn is alleviated by the caching feature of the MikroTik router’s DNS server), it provides a huge security benefit.