Содержание

- Error 0x80092004 finding cert chain

- rdpsign failing with error 0x80092004

- Error 0x80092004 finding cert chain

- Answered by:

- Question

- cannot find object or property 0x80092004

- Comments

- djpackham commented Apr 3, 2017

- Description of Issue:

- Details of Issue:

- Cannot find object or property. 0x80092004 (-2146885628 CRYPT_E_NOT_FOUND)

- References (Docs, Links, Files):

- If a New Page or Content is Needed, Expected Outcomes:

- Link to the Content Page for Contributors:

- This comment has been minimized.

- mttcpr2 commented Apr 7, 2017

- Error 0x80092004 finding cert chain

Error 0x80092004 finding cert chain

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

- Gvinpin

—>

- Не в сети

- Сообщений: 2008

- Спасибо получено: 264

YFNS5611 пишет: или что-то не туда установил?!

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

- YFNS5611

Автор темы —>

- Не в сети

- Сообщений: 3

- Спасибо получено: 0

Вложения:

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

- Alex67

—>

- Не в сети

- Сообщений: 1876

- Спасибо получено: 505

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

- Gvinpin

—>

- Не в сети

- Сообщений: 2008

- Спасибо получено: 264

YFNS5611 пишет: Вообще нет проблем. Может быть сам сертификат корявый? ведь другой — то подписывает без проблем на этой же машине

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

- YFNS5611

Автор темы —>

- Не в сети

- Сообщений: 3

- Спасибо получено: 0

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

- manager15

—>

- Не в сети

- Ватокат

- Сообщений: 1

- Спасибо получено: 0

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

- ranger

—>

- Не в сети

- Сообщений: 461

- Спасибо получено: 54

manager15 пишет: Извините что влезаю, но какая разница по какому ГОСТу выпущен сертификат?

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

- Alex_04

—>

- Не в сети

- ТОФК

- Сообщений: 2291

- Спасибо получено: 381

manager15 пишет: Извините что влезаю.

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

Источник

rdpsign failing with error 0x80092004

On an RDSH server running Windows Server 2016, the following certificate is installed:

- Issued by: COMODO RSA Domain Validation Secure Server CA

- Issued to: *.internal.

- Valid from: 2017/07/18

- Valid to: 2018/07/19

- SHA-1 thumbprint: 02 e5 52 95 aa 2d 9f a5 fb ad 82 97 0e 66 5d a9 73 db 00 ca

- Private key: Yes

We need to sign an RDP file using the above certificate and research strongly suggests using rdpsign.

I executed command rdpsign -? which ouputted the following:

So, contrary to the official, now-outdated documentation, rdpsign requires the certificate’s SHA-256 hash.

However, IIS Manager and Certificate Manager only offer certificates’ SHA-1 thumbprints.

I exported the certificate without its private key to a base-64 encoded X.509 CER file.

I executed command openssl x509 -noout -fingerprint -sha1 -inform pem -in .cer which ouputted the following:

So, we can be confident that OpenSSL is outputting accurate information because the SHA-1 thumbprints match.

I executed command openssl x509 -noout -fingerprint -sha256 -inform pem -in .cer which ouputted the following:

I executed elevated (run as administrator) commands rdpsign /sha256 D744A5BA9456B09F26D22B88928411743523718730FDCED0B1356BD8DAA6A17B .rdp /v , rdpsign /sha256 «D744A5BA9456B09F26D22B88928411743523718730FDCED0B1356BD8DAA6A17B» .rdp /v , and rdpsign /sha256 d744a5ba9456b09f26d22b88928411743523718730fdced0b1356bd8daa6a17b .rdp /v all of which outputted the following:

I’ve found that there’s hardly anything relevant online for this problem. Can anyone advise?

Источник

Error 0x80092004 finding cert chain

This forum has migrated to Microsoft Q&A. Visit Microsoft Q&A to post new questions.

Answered by:

Question

At the moment we have the following server set up:

A SCCM server which is running a script for certain devices in our network and generating a .cer file for each device.

Next we want this .cer file to be installed on an certain devices for which this already has been generated (by the script running on the SCCM server).

PS C:Windowsccmcachef> certreq -accept C:SCCMourTarget.cer

Usage:

CertReq -?

CertReq [-v] -?

CertReq [-Command] -?

CertReq -Accept [Options] [CertChainFileIn | FullResponseFileIn | CertFileIn]

Accept and install a response to a previous new request.

Options:

-user

-machine

-pin Pin

Expected -user | -machine argument

Certificate Request Processor: Cannot find object or property. 0x80092004 (-2146885628)

Why do I get this error and what can I do to fix this?

Where generating the .cer files on the SCCM server for firewall reasons.

Also, if I run everything on 1 server (like in 1 powershell prompt) everything installs succesfully.

Источник

cannot find object or property 0x80092004

Copy link Quote reply

Description of Issue:

While running the certutil -verify -urlfetch mypiv_auth.cer command to verify the revocation status of my PIV auth certificate, certutil is throwing the error:

Cannot find object or property. 0x80092004 (-2146885628 CRYPT_E_NOT_FOUND)

- Using the same certificate and running the same certutil command on a Windows 7 workstation works fine.

- PIV login is working for Windows 10, so don’t think there is any big issue using Windows 10, but may need to update Playbook to specify Windows 10 may throw this error when running certutil command.

Details of Issue:

Cannot find object or property. 0x80092004 (-2146885628 CRYPT_E_NOT_FOUND)

CertUtil: -verify command FAILED: 0x80092004 (-2146885628 CRYPT_E_NOT_FOUND)

CertUtil: Cannot find object or property.

References (Docs, Links, Files):

- Following guidance on https://piv.idmanagement.gov/networkconfig/ports/ for running certutil command

If a New Page or Content is Needed, Expected Outcomes:

Link to the Content Page for Contributors:

Copy link Quote reply

You have to enable CAPI2 diagnostic logging to see what is happening. Open the Event Viewer, Applications and Services Logs, Microsoft, Windows, CAPI2. Right click Operational and Enable Log. Stepping through the events and examining the details should reveal the problem.

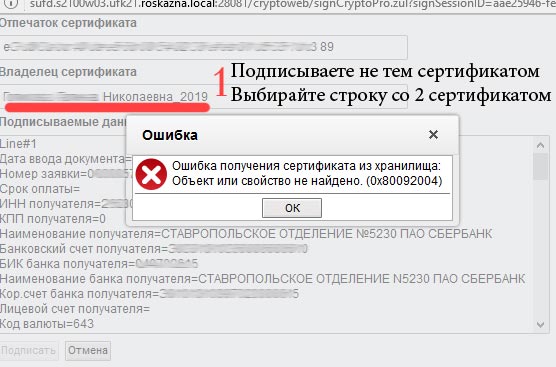

Сегодня столкнулся с ошибкой при подписании в СУФД.

Ошибка получения сертификата из хранилища: Объект или свойство не найдено. (0x80092004)

Первое что пробуем, заново ставим сертификат через Крипто Про на этого пользователя. Перезапускаем браузер, пробуем подписать.

В нашем случае проблема была вот в чем.

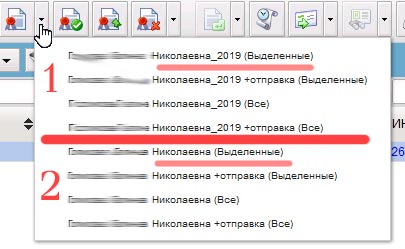

При беглом взгляде обнаружилось, что у клиента в СУФД подвязаны 2 сертификата. А при нажатии на кнопку подписи этого не видно.

Рядом с подписью есть стрелочка вниз. Нажимаем видим, что тут 8 строчек. А это значит что подвязаны 2 сертификата.

Он по умолчанию подтягивал первый сертификат.

На картинке где цифры 1 и 2 показано, что у пользователя 2 сертификата. Мы благополучно выбрали 5 строчку и подписали документ.

Не забываем, что при плановой смене ЭЦП или выпуске нового — сертификат должен быть подвязан к Логину пользователя в СУФД.

Этот можно уточнить в своем территориальном отделе (казначействе).

What if you are trying to install .NET Framework 4.7.2 and you get an install error stating “failed with 0x80092004 — Cannot find object or property”.

If its a Windows Server 2012 R2 box you should follow these steps. All credit goes to mwjvl on TechNet from this thread. After a lot of googling I found these steps and it worked for me. I’m re-writing them so they are easier to follow. I take no responsibility if any of these steps mess up your machine.

1. Open an elevated (admin) command prompt and run the below commands to create a folder named C:updatefix and a subfolder named C:updatefixexpanded

2. Go to the Microsoft Update Catalog website, search for KB4340558 and download the update files into the folder C:updatefix. You should be downloading the one that says Windows 8.1, Windows Server 2012 R2. As of Dec. 17th 2018 there are 3 files:

windows8.1-kb4338415-x64_cc34d1c48e0cc2a92f3c340ad9a0c927eb3ec2d1.msu

windows8.1-kb4338419-x64_4d257a38e38b6b8e3d9e4763dba2ae7506b2754d.msu

windows8.1-kb4338424-x64_e3d28f90c6b9dd7e80217b6fb0869e7b6dfe6738.msu

3. In the C:updatefix folder you should see your .msu files. Open an admin command prompt and type the command below to extract their contents.

expand -f:* “C:updatefix*.msu” C:updatefixexpanded

4. Search (using windows explorer) for the .cab files in the folder C:updatefixexpanded and type the command below to install each one(using admin command prompt):

dism /online /add-package /packagepath:C:updatefixexpandedfilename.cab

(filename should be replaced with .cab file located in C:updatefixexpanded)

As of Dec. 17th 2018 these files are named:

Windows8.1-KB4338415-x64.cab

Windows8.1-KB4338419-x64.cab

Windows8.1-KB4338424-x64.cab

Ignore WSUSCAN.cab

Reboot when asked

5. When an error occurs (80092004) type (using admin command prompt) the command below to uninstall the package:

dism /online /remove-package /packagepath:C:updatefixexpandedfilename.cab

(filename should replaced with the one that failed)

6. Go back to step 4 and try to install the CAB again until you have installed all CAB files successfully.

7. When you have installed everything successfully you can delete the folder C:updatefix ( rmdir C:updatefix)

If the above solution keeps giving problems start again with step 1.

Continue with step 5 on all .cab files and repeat this until there are no more errors (I heard users who had to do this step 3 times for some .cab files).

After uninstalling the package in step 5, go back to the .cab file that gave the error and install it again (step 4)

After this, download and run the .NET Framework 4.7.2 installer and it should complete successfully. Restart when prompted.

Источник

Error 0x80092004 finding cert chain

CryptCP 3.00 (c) «Crypto-Pro», 2002-2003.

Command prompt Utility for data protection.

-instcert — Install issued certificate from PKCS #7 file.

Please, choose container (type its number and press [ENTER]).

#1: tlsserver

Number:Error: Объект или свойство не найдено. (0x80092004)

[ErrorCode: 0x80092004]

в storeman до этого из под root в хранилище root был добавлен

сертификат в DER кодировке полученный из тестового УЦ.

ОС: RedHat 9.0

версия CSP 3.0

От чего может возникать подобная ошибка и какие возможны способы ее

устранения? Ответы:

| 31.01.2007 13:53:39 | Василий |

Ответил на email.

Аналогичная проблема.

Как ее решить?

| 01.10.2007 16:49:34 | Василий |

Можно подробнее —

1. Как делался запрос на сертификат?

Т.е. с этой ли машины, если да — под этим ли пользователем, если да — какой утилитой, если это cryptcp — с какими параметрами?

2. Как запрос обрабавтывался, в какой кодировке готовый сертификат?

3. Установлен ли сертификат ЦС?

1. Запрос делался на этом же компьютере, этим же пользователем, с помощью утилиты cryptcp: cryptcp -creatrqst /tmp/testpostserver1.req -cont «\\.\hdimage\testpostserver1» -dn «CN=testpostserver» -provtype 75 -exprt -both -km -certusage «1.2.643.2.2.34.2»

2. Запрос обрабатывался в АРМ-е администратора УЦ КриптоПро. Сертификат в base64, пробовал и в DER кодировке.

3. Сертификат ЦС установлен.

Сертификат пытаюсь установить с помощью вот такой команды: /usr/CPROcsp/bin/cryptcp -instcert -provtype 75 -km -dm /tmp/testpostserver1_b64.cer

| 01.10.2007 18:42:46 | Василий |

Ясно, спасибо.

Добавьте в команду установки имя контейнера (с префиксом)

Я уже пробовал так делать.

/usr/CPROcsp/bin/cryptcp -instcert -provtype 75 -cont «\\.\hdimage\testpostserver1» -km -dm /tmp/testpostserver1_b64.cer

Ошибка та же.

| 02.10.2007 10:57:50 | Василий |

А это точно контейнер компьютера (а не пользователя)?

Т.е. он перечисляется при:

csptest -keyset -enum_containers -verifycontext -fqcn -machine

?

Точно.

./csptest -keyset -enum_containers -verifycontext -fqcn -machine

CSP (Type:71) v3.0.3303 KC1 Release OS:Linux CPU:IA32 FastCode:READY,ENABLED.

CSP (Type:75) v3.0.3303 KC1 Release OS:Linux CPU:IA32 FastCode:READY,ENABLED.

CryptAcquireContext succeeded.HCRYPTPROV: 134664256

\.HDIMAGEtestpostserver1

OK.

Total:

[ErrorCode: 0x00000000]

| 02.10.2007 12:05:39 | Василий |

И для контроля что выводит:

/usr/CPROcsp/bin/csptest -keyset -check -cont «\\.\hdimage\testpostserver1» -machine

?

Требуется ли пароль?

Пароль не требуется.

/usr/CPROcsp/bin/csptest -keyset -check -cont «\\.\hdimage\testpostserver1» -machine

CSP (Type:71) v3.0.3303 KC1 Release OS:Linux CPU:IA32 FastCode:READY,ENABLED.

CSP (Type:75) v3.0.3303 KC1 Release OS:Linux CPU:IA32 FastCode:READY,ENABLED.

====CryptoPro CSP====

Validity of this evaluation version of CryptoPro CSP expires in 30 days.

You can get license from your dealer or contact Crypto-Pro (http://www.cryptopro.ru/).

CryptAcquireContext succeeded.HCRYPTPROV: 134664256

CryptGetProvParam succeeded.

Provider name: Crypto-Pro GOST R 34.10-2001 KC1 CSP

A crypto context has been acquired and

The name on the key container is «testpostserver1»

No signature key is available.

An exchange key exists. HCRYPTKEY: 0x808dbc0

Check key passed.

Everything is OK.

A an exchange key

exist in the «testpostserver1» key container.

Total:

[ErrorCode: 0x00000000]

| 02.10.2007 12:22:32 | Василий |

Всё хорошо.

Такой вопрос — с помощью storeman не пробовали установить?

Пробовал.

./storeman

c[r]l, [c]ert, [u]ser, [q]uitc

Store:my

my [l]ist, [d]el, [e]xtract, [a]dd, [b]ack, q[uit]l

my [l]ist, [d]el, [e]xtract, [a]dd, [b]ack, q[uit]a

File name:/tmp/testpostserver1.cer

Key name ([s]kip):»\\.\hdimage\testpostserver1″

Key type: [s]ignature or key[e]xchange:e

CertStore_Add failed.

| 02.10.2007 13:06:50 | Василий |

Как раз там лучше без кавычек и без удвоения слешей

То же самое:

storeman

c[r]l, [c]ert, [u]ser, [q]uitc

Store:my

my [l]ist, [d]el, [e]xtract, [a]dd, [b]ack, q[uit]l

my [l]ist, [d]el, [e]xtract, [a]dd, [b]ack, q[uit]a

File name:/tmp/testpostserver1.cer

Key name ([s]kip):\.hdimagetestpostserver1

Key type: [s]ignature or key[e]xchange:e

CertStore_Add failed.

my [l]ist, [d]el, [e]xtract, [a]dd, [b]ack, q[uit]l

my [l]ist, [d]el, [e]xtract, [a]dd, [b]ack, q[uit]q

| 02.10.2007 13:20:45 | Василий |

Ок, проверьте права на чтение-запись для пользователя, под которым Вы запускаете на само хранилище (как папку):

/var/CPROcsp/users/stores/my

Я запускаю под root.

В каталоге stores нет папки my, есть только файл my.sto.

Содержимое папки stores:

drwxrwxrwx 2 root root 128 2007-10-01 11:51 .

drwxrwxrwx 6 root root 176 2007-10-02 12:13 ..

-rw-r—r— 1 root root 20 2007-10-02 12:24 my.sto

-rw-r—r— 1 root root 0 2007-10-01 11:51 request.sto

-rw-r—r— 1 root root 891 2007-10-01 16:59 root.sto

| 02.10.2007 14:28:33 | Василий |

Извиняюсь, конечно же, my.sto.

Для контроля давайте так:

сделайте новый запрос

/usr/CPROcsp/bin/cryptcp -creatrqst /tmp/testpostserver2.req -cont «\\.\hdimage\testpostserver2» -dn «CN=testpostserver» -provtype 75 -exprt -both -km -certusage «1.2.643.2.2.34.2»

и установите сертификат с указанием имени контейнера сразу:

/usr/CPROcsp/bin/cryptcp -instcert -provtype 75 -cont «\\.\hdimage\testpostserver2» -km -dm /tmp/testpostserver2_b64.cer

Не удалось.

/usr/CPROcsp/bin/cryptcp -instcert -provtype 75 -cont «\\.\hdimage\testpostserver2» -km -dm /tmp/testpostserver2_b64.cer

CryptCP 3.00 (c) «Crypto-Pro», 2002-2003.

Command prompt Utility for data protection.

-instcert — Install issued certificate from PKCS #7 file.

Error: ������ ��� �������� �� �������. (0x80092004)

[ErrorCode: 0x80092004]

| 02.10.2007 15:36:21 | Василий |

Ясно. Значит, это ошибка при работе с хранилищем компьютера в утилитах storeman и cryptcp из состава CSP 3.0.

В версии 3.6 storeman значительно переделан, и имеется под названием certmgr. Там ошибок быть не должно.

Можно ли отдельно установить утилиту certmgr из дистрибутива 3.6 без переустановки КриптоПро 3.0 и будет ли она корректно работать? Очень не хочется сейчас переустанавливать КриптоПро на сервере.

Если можно, то где ее можно взять.

| 02.10.2007 16:43:01 | Василий |

Довольно сомнительно, что её можно заставить работать в рамках CSP 3.6.

Такой вопрос — а насколько обязательно контейнер и сертификат ставить именно в хранилище компьютера?

В принципе не обязательно именно в хранилище компьютера их ставить.

Нужно чтобы 2 разных пользователя имели доступ к одному и тому же контейнеру. Например, web-сервер должен иметь доступ (т.е. пользователь apache) и скрипт, который запускается из командной строки (под другим пользователем).

Как этого добиться?

Я пробовал скопировать контейнер из каталога одного пользователя в каталог другого, но у меня не получилось установить сертификат для второго пользователя с привязкой к контейнеру с закрытым ключем.

Как это можно сделать?

И как можно удалить созданные контейнеры? Достаточно удалить папку с контейнером?

| 02.10.2007 17:54:50 | Василий |

Удалить можно так:

csptest -keyset -deletekeyset -container имя

Скопировать можно в папку каждого пользователя

/var/CPROcsp/keys/Имя_пользователя

Источник

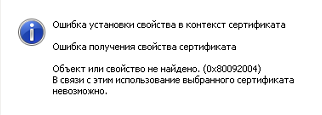

/Ошибка установки свойства в контекст сертификата (0x80092004)

Ошибка установки свойства в контекст сертификата (0x80092004)

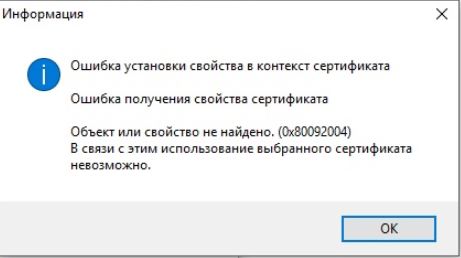

Текст ошибки:

Ошибка установки свойства в контекст сертификата

Ошибка получения свойств сертификата

Объект или свойство не найдено. (0x80092004)

В связи с этим использование выбранного сертификата невозможно.

Как выглядит ошибка:

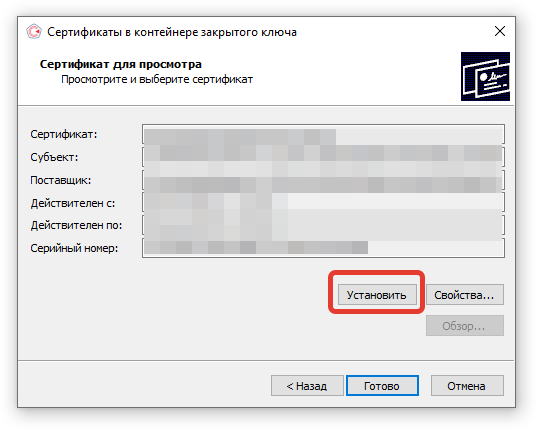

Решение

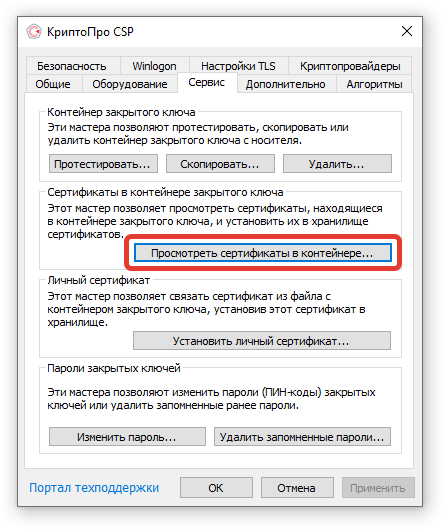

Ошибка 0x80092004 говорит о том, что сертификат был установлен без привязки к закрытому ключу. Попробуйте переустановить сертификат через КриптоПро CSP.

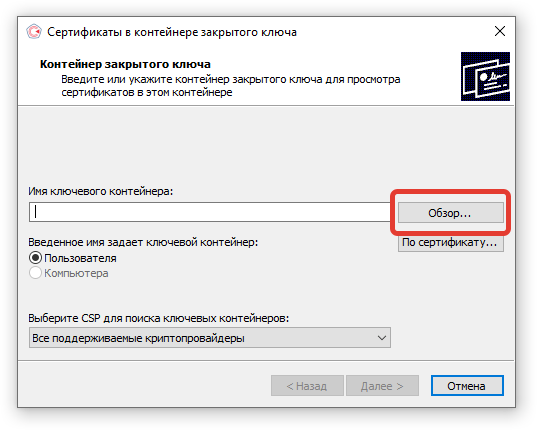

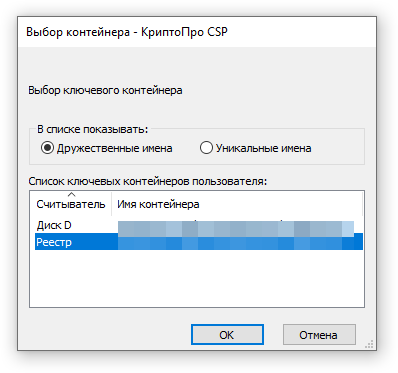

Для этого откройте программу КриптоПро CSP и перейдите во вкладку Сервис. Затем нажмите на кнопки Просмотреть сертификаты в контейнере и Обзор. Выберите нужный контейнер и нажмите кнопку Ok, а после Установить.

Либо выполните переустановку другими способами, указанными в инструкции к ошибке Указан неправильный алгоритм.

- Remove From My Forums

-

Question

-

I am trying to get my first Windows 7 Client into SCCM 2012 SP1.

If I follow this:http://austrianalex.com/category/microsoft/ and remove Trusted Root Certificate Authentication on Client Computer Computer Communications and I can get the client installed with no

problem. However, then I get a different certificate issue when I try and write task sequence media to a USB stick. As soon as I put the Trusted Rpot Certificate Autentication back, I get the above error plusRegTask: Failed to get certificate. Error: 0x87d00215

in ClientIDManagerStartup.log and other certificate errors in other client logs and nothing except FSP messages on the site server in the IIS logs (I have a separate DP/MP server).

Any ideas on how to get the clients and the boot media working?

Thanks!

John

John

17 мая 2019 08:48 #12252

от YFNS5611

Ошибка получения сертификата из хранилища: Объект или свойство не найдено (0х80092004)

Хотим подписать заявку на кассовый расход. Сертификат лежит на USB носителе, установлен , скрины прилагаю (на последнем попробовал в IE). По мимо этого у нас еще один есть и он все подписывает без проблем. Я так понимаю проблема с самим сертификатом ? или что-то не туда установил?!

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

17 мая 2019 09:05 — 17 мая 2019 09:08 #12254

от Gvinpin

YFNS5611 пишет: или что-то не туда установил?!

Или не установил.

Такая ошибка бывает, когда некорректно установлен(ы) сертификат пользователя и/или корневые сертификаты.

Сертификат новый? Установлены ли корневые сертификаты для ГОСТ-2012? При просмотре сертификата пользователя корневые без крестов?

______________________________

Лучше уже было (c)

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

17 мая 2019 09:30 #12255

от YFNS5611

Вообще нет проблем. Может быть сам сертификат корявый? ведь другой — то подписывает без проблем на этой же машине

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

17 мая 2019 09:45 — 17 мая 2019 09:49 #12256

от Alex67

Ещё раз обращаем внимание: если у вас установлен Континент АП 3.7 с криптопровайдером от Кода Безопасности следует удалить в реестре следующие строки:

HKEY_LOCAL_MACHINESOFTWAREMicrosoftCryptographyOIDEncodingType 1CryptDllImportPublicKeyInfoEx1.2.643.7.1.1.1.1 HKEY_LOCAL_MACHINESOFTWAREWow6432NodeMicrosoftCryptographyOIDEncodingType 1CryptDllImportPublicKeyInfoEx1.2.643.7.1.1.1.1

«Кто людям помогает — лишь тратит время зря. Хорошими делами прославиться нельзя» (с) Шапокляк

Спасибо сказали: ranger

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

17 мая 2019 09:49 #12257

от Gvinpin

YFNS5611 пишет: Вообще нет проблем. Может быть сам сертификат корявый? ведь другой — то подписывает без проблем на этой же машине

Попробуйте удалить сертификат из хранилища и потом установить его заново.

Судя по скрину, сертификат прошлогодний. Раз есть подозрения на его счет, то раньше им не подписывали? Проверьте, все ли полномочия АСФК в нем есть (хотя бы сравните с другим).

______________________________

Лучше уже было (c)

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

17 мая 2019 10:11 #12258

от YFNS5611

Все спасибо. Пока бунт не поднял никто мне не сказал, что им дали новый сертификат по 2012 ГОСТУ. Все работает.

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

08 нояб 2021 11:27 #19455

от manager15

Извините что влезаю, но какая разница по какому ГОСТу выпущен сертификат? Я имею в виду что данная ошибка никак не связана с ГОСТом, ведь эцп по 2001 ГОСТу уже никто не выпускает…Все что требуется для решения данной проблемы — это переустановить КриптоПро CSP, предварительно удалив программу через панель управления, затем запустить утилиту удаления cspclean, которую вы можете скачать с официального сайта КриптоПро. После удаления нужно заново установить программу и попробовать снова

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

08 нояб 2021 12:18 #19459

от ranger

manager15 пишет: Извините что влезаю, но какая разница по какому ГОСТу выпущен сертификат?

Так вы этот вопрос задайте Коду Безопасности и КриптоПро

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

09 нояб 2021 09:54 — 09 нояб 2021 09:58 #19462

от Alex_04

manager15 пишет: Извините что влезаю…

Да не, всё путём. Ну если не считать один пустяк — Вы слегка запоздали (на 2,5 годика буквально) с размышлениями о ГОСТах…

«Мы будем жить плохо, но недолго.» (© Черномырдин В.С.)

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

On an RDSH server running Windows Server 2016, the following certificate is installed:

- Issued by:

COMODO RSA Domain Validation Secure Server CA - Issued to:

*.internal.<Internet domain name> - Valid from: 2017/07/18

- Valid to: 2018/07/19

- SHA-1 thumbprint:

02 e5 52 95 aa 2d 9f a5 fb ad 82 97 0e 66 5d a9 73 db 00 ca - Private key: Yes

We need to sign an RDP file using the above certificate and research strongly suggests using rdpsign.

I executed command rdpsign -? which ouputted the following:

NAME

rdpsign [options] [items to sign]

OPTIONS

/sha256 HASH

Specified the SHA256 hash of the signing certificate.

/q

Quiet mode: No output when success, minimal output when failed.

/v

Verbose mode: Display all warnings, messages, and status.

/l

Test signing and output results without actually replacing any of the inputs. Ignores when input files are on stdin.

All rdp file(s) have been succesfully signed.

So, contrary to the official, now-outdated documentation, rdpsign requires the certificate’s SHA-256 hash.

However, IIS Manager and Certificate Manager only offer certificates’ SHA-1 thumbprints.

https://knowledge.symantec.com/support/identity-protection-support/index?page=content&id=SO28771&actp=RSS&viewlocale=en_US advises that OpenSSL can be used to obtain a certificate’s various hashes, including SHA-256.

I exported the certificate without its private key to a base-64 encoded X.509 CER file.

I executed command openssl x509 -noout -fingerprint -sha1 -inform pem -in <file name>.cer which ouputted the following:

SHA1 Fingerprint=02:E5:52:95:AA:2D:9F:A5:FB:AD:82:97:0E:66:5D:A9:73:DB:00:CA

So, we can be confident that OpenSSL is outputting accurate information because the SHA-1 thumbprints match.

I executed command openssl x509 -noout -fingerprint -sha256 -inform pem -in <file name>.cer which ouputted the following:

SHA256 Fingerprint=D7:44:A5:BA:94:56:B0:9F:26:D2:2B:88:92:84:11:74:35:23:71:87:30:FD:CE:D0:B1:35:6B:D8:DA:A6:A1:7B

I executed elevated (run as administrator) commands rdpsign /sha256 D744A5BA9456B09F26D22B88928411743523718730FDCED0B1356BD8DAA6A17B <file name>.rdp /v, rdpsign /sha256 "D744A5BA9456B09F26D22B88928411743523718730FDCED0B1356BD8DAA6A17B" <file name>.rdp /v, and rdpsign /sha256 d744a5ba9456b09f26d22b88928411743523718730fdced0b1356bd8daa6a17b <file name>.rdp /v all of which outputted the following:

Unable locate the certificate specified. Error Code: 0x80092004

The rdp file could not be signed. Error Code: 0x80092004

I’ve found that there’s hardly anything relevant online for this problem. Can anyone advise?

Форум КриптоПро

»

Средства криптографической защиты информации

»

Linux, Solaris etc.

»

Stunnel — Не получается зашифровать соединение так, чтобы получить корректный JSON ответ от сервера

|

2bione |

|

|

Статус: Новичок Группы: Участники Сказал(а) «Спасибо»: 3 раз |

Добрый день Нужно настроить шифрование запросов по ГОСТ-34.10-2012 через Stunnel для бюро кредитных историй ОКБ. Конфиг настроил по инструкции, сертификат добавил и привязал его к контейнеру, пароль с контейнера удалил. При выполнении curl в ответ получаю такую ошибку Но сертификаты все вроде бы установлены как корневые так и клиента, который был так же привязан к контейнеру с закрытой частью. /opt/cprocsp/bin/amd64/certmgr -list /opt/cprocsp/bin/amd64/certmgr -l -store uRoot При попытке сделать запрос, в логе Stunnel пишется вот это, ошибок тут я не увидел, по этому не могу понять куда дальше копать. Подскажите, пожалуйста, так как на той стороне мне сообщают что все работает корректно и проблема в моих настройках. Конфиu stunnel в hosts так же указал домен БКИ на ip локалки Версию сейчас поставил 4.0 так как на стороне сервера такая же, но до этого пробовал и на последней, результат был таким же при запросах. Если нужно еще какие-то конфиги или вывод команд прислать, то я готов ) П.С. Если получится решить вопрос в долгу не останусь |

|

|

|

2bione |

|

|

Статус: Новичок Группы: Участники Сказал(а) «Спасибо»: 3 раз |

Может быть причина ошибок в том, что мы использовали для тестирования пробную версию Крипто про ? |

|

|

|

Андрей Русев |

|

|

Статус: Сотрудник Группы: Администраторы, Участники Сказал(а) «Спасибо»: 10 раз |

Здравствуйте. Код: Дальше их можно посмотреть: Код: Качаем «URL сертификата УЦ»: Код: Ставим нужный корень (в вашей выдаче не было корневого с отпечатком 425fe75d8f3b23b13c508ba834428d365c07436b): Код: Перепроверяем, что теперь TLS-соединение не обрывается на проверке цепочки: Код: У меня клиентского сертификата для соединения нет, поэтому соединение закономерно завершается ошибкой: Код: Но у вас должно соединяться. |

|

Официальная техподдержка. Официальная база знаний. |

|

|

|

|

|

2bione

оставлено 04.10.2022(UTC) |

|

2bione |

|

|

Статус: Новичок Группы: Участники Сказал(а) «Спасибо»: 3 раз |

Автор: Андрей Русев Ставим нужный корень (в вашей выдаче не было корневого с отпечатком 425fe75d8f3b23b13c508ba834428d365c07436b): Тот который вы указали у меня он был установлен и в первом сообщении, он был в спойлере (/opt/cprocsp/bin/amd64/certmgr -l -store uRoot) под номером 4. Тем не менее, я еще раз скачал корневой сертификат по вашей инструкции и установил его повторно. Автор: Андрей Русев Перепроверяем, что теперь TLS-соединение не обрывается на проверке цепочки: Вот тут я получил такой же результат при условии что в hosts я закомментировал хост scores-test.bki-okb.com. Забегая вперед я попробовал так сделать, то есть в hosts добавил 127.0.0.1 scores-test.bki-okb.com после запустил Stunnel c этим конфигом Код: Далее сделал запрос curl на сервер ОКБ и получил такой результат с ошибкой Код: И вот еще лог Stunnel-а Код: |

|

|

|

Андрей Русев |

|

|

Статус: Сотрудник Группы: Администраторы, Участники Сказал(а) «Спасибо»: 10 раз |

Кажется, ваша ошибка в том, что вы ходите на локальный адрес (вход stunnel-а) по https, или я не уловил вашу задачу. То есть самый простой конфиг выглядел бы так (ноль в verify нехорошо использовать): Код: обращения выглядели бы так (наш curl не требуется, так как TLS есть только от stunnel до НБКИ): Код: |

|

Официальная техподдержка. Официальная база знаний. |

|

|

|

|

|

2bione

оставлено 04.10.2022(UTC) |

|

2bione |

|

|

Статус: Новичок Группы: Участники Сказал(а) «Спасибо»: 3 раз |

Да Вы были правы, в с такими настройками запросы дошли до адресата и вернули понятный ответ от сервера. Спасибо, еще раз за помощь в настройке! Еще такой вопрос по лицензии. Я верно понимаю, что нужно купить лицензию для этой ОС и указать ее на сервере? Если да, то можете подсказать какую лучше выбрать, чтобы эта интеграция работала бесперебойно? Код: |

|

|

|

Андрей Русев |

|

|

Статус: Сотрудник Группы: Администраторы, Участники Сказал(а) «Спасибо»: 10 раз |

Лицензии на КриптоПро CSP не разделяются по ОС. В целом вам нужна лицензия на КриптоПро CSP 5.0. Вопрос в том, серверная вам нужна лицензия или клиентская. Это определяется тем, как используется провайдер. Если это массовое обслуживание, то нужна серверная лицензия. Если обслуживается один пользователь, то клиентская. https://www.cryptopro.ru…80%d1%81%d0%b8%d0%b8+5.0 |

|

Официальная техподдержка. Официальная база знаний. |

|

|

|

|

2bione |

|

|

Статус: Новичок Группы: Участники Сказал(а) «Спасибо»: 3 раз |

Мы планируем использовать лицензию для обмена данными по API с одним бюро кредитных историй. То есть, у нас будет обслуживаться в понимании лицензии КриптоПро всего 1 клиент, я верно понимаю ? Если да, то вот такая лицензия подойдет для нас «Лицензия на право использования СКЗИ «КриптоПро CSP» версии 5.0 на одном рабочем месте» ? |

|

|

|

Андрей Русев |

|

|

Статус: Сотрудник Группы: Администраторы, Участники Сказал(а) «Спасибо»: 10 раз |

Да, верно. |

|

Официальная техподдержка. Официальная база знаний. |

|

|

|

|

|

2bione

оставлено 05.10.2022(UTC) |

| Пользователи, просматривающие эту тему |

|

Guest |

Форум КриптоПро

»

Средства криптографической защиты информации

»

Linux, Solaris etc.

»

Stunnel — Не получается зашифровать соединение так, чтобы получить корректный JSON ответ от сервера

Быстрый переход

Вы не можете создавать новые темы в этом форуме.

Вы не можете отвечать в этом форуме.

Вы не можете удалять Ваши сообщения в этом форуме.

Вы не можете редактировать Ваши сообщения в этом форуме.

Вы не можете создавать опросы в этом форуме.

Вы не можете голосовать в этом форуме.

Ошибки в работе операционных систем, к сожалению, случаются. Одни возникают благодаря неправильно работающему аппаратному обеспечению, а другие из-за некорректно установленных программ и обновлений.

Ошибка установки свойства в контекст сертификата. Ошибка получения свойства сертификата. Объект или свойство не найдено. (0х80092004) В связи с этим использование выбранного сертификата невозможно.

Причины возникновения

Ошибка 0x80092004 была вызвана неправильной установкой одного из обновлений (KB4340558), касающегося программы .NET Framework, специальной платформы для создания и совместимости различных приложений.

Обновление затрагивало версии .NET Framework от 3.5 и до 4.7.1. Ошибка замечена на Windows Server 2012, а также в другой версии 8.1.

Это обновление затрагивало важные аспекты безопасности платформы. Обновление KB4340558 было призвано решить три критических проблемы:

- CVE-2018-8284 — остановить возможность запуска вредоносного кода на машине пользователя;

- CVE-2018-8202 — устранить возможность получения более высоких привилегий;

- CVE-2018-8356 — исключить ошибку, связанную с некорректной проверкой действующих сертификатов.

Проблема усугубляется еще и тем, что вручную установить обновление не представляется возможным. Как только появилась эта ошибка, в компании Microsoft предложили подождать следующих обновлений, которые решат проблему.

Компания постоянно работает над устранением самых критических уязвимостей. Например, летом 2018 года (в июле) компании пришлось исправить более 53 ошибок и найденных уязвимостей в более, чем 15-ти различных продуктах ОС Windows.

Методы решения

Способ устранения 1

В некоторых случаях причиной невозможности установки обновления КВ4340558 может являться другое обновление — KB4338419. Для решения этой проблемы рекомендуется сделать следующее:

- удалить следующие обновления: KB4229727 и KB4096417 (Win + X → Панель управления → Центр обновления Windows → Установленные обновления (см внизу в левом углу) → выбрать из списка нужные обновления и удалить их;

- затем необходимо открыть командную строку с правами администратора (Win + X), выбрать пункт «Командная строка (администратор)»;

- запустить команду — Dism /Online /NoRestart /Cleanup-Image /StartComponentCleanup;

- перезагрузить ОС.

Этот способ может ликвидировать проблему. Если все же не получилось, тогда необходимо попробовать второй способ.

Способ устранения 2

Компания Microsoft предлагает следующее решение проблемы:

- убрать накопительные обновления под номерами KB4291497 или KB4291495;

- запустить очистку системы из командной строки: Dism /Online /NoRestart /Cleanup-Image /StartComponentCleanup;

- перезагрузить систему и повторить процесс установки обновлений.

Если данный способ также не сработал, тогда можно воспользоваться специальными утилитами для устранения ошибки.

Способ устранения 3

При использовании этой утилиты важно помнить, что запускать ее необходимо под правами администратора:

- Зайти по ссылке.

- Скачать утилиту TechUtilities_Setup_2.1.9-01-CR.exe (цифры вашей версии могут отличаться).

- Запустить приложение.

- Нажать кнопку Scan.

- Если ошибки найдены, нажать кнопку «Fix All».

Как можно заметить, способов устранения «error code: 0x80092004» достаточно. В настоящее время компания Microsoft выпустила обновление, исправляющее эту ошибку, а также закрывающую выявленные проблемы в безопасности.

Установка обновлений вручную

Для того, чтобы установить обновления вручную, необходимо:

- выйти на официальный сайт загрузки обновлений по ссылке

- в строке поиска найти необходимое обновление;

- выбрать необходимое обновление, а затем нажать кнопку «Загрузить и установить».

Проблемы с установкой обновлений случается довольно редко. Скачивать и устанавливать обновления необходимо для поддержания безопасности операционной системы. Любые проблемы решаются! Ответы на свои вопросы всегда можно найти, главное, искать и не сдаваться!

Источник

Перейти к содержанию

На чтение 1 мин Просмотров 5.2к. Опубликовано 02.04.2022

Заказать настройку интеграции 1с с ГИИС ДМДК

При настройке интеграции stunnel с ГИИС ДМДК у некоторых пользователей не проходит связь с сайтом и в логе stunnel выдается ошибка:

CertFindCertificateInStore not find client certificate in store CURRENT_USER. Looking at LOCAL_MACHINE

Error 0x80092004 returned by CertFindCertificateInStore

Решается такая ошибка достаточно просто. А возникает из за того, что при настройке интеграции, вы забыли поместить сертификат усиленной квалифицированной электронной подписи в хранилище «Личное». Что бы устранить эту ошибку, откройте КриптоПро, на вкладке «Сервис» выберите пункт меню «Просмотреть сертификаты в контейнере»

Затем нажмите кнопку «Обзор» и из списка сертификатов выберите нужный и нажмите кнопку «ок»

В открывшемся окне просмотра сертификата, нажмите «Установить»

Перезапустите службу stunnel и проверьте связь, если все сделали правильно, все должно заработать!

Администратор

«Админы делятся на тех, кто не делает бэкапы, и тех, кто уже делает». Народная мудрость.

1 пользователь поблагодарил Андрей Русев за этот пост.

1 пользователь поблагодарил Андрей Русев за этот пост.