Содержание

- Ошибка: «SSL certificate problem: certificate has expired»

- Причина ошибки:

- Исправление:

- OpenVPN Support Forum

- error=certificate has expired

- error=certificate has expired

- Re: error=certificate has expired

- Re: error=certificate has expired

- Re: error=certificate has expired

- Перестали работать запросы в WordPress: cURL error 60: SSL certificate has expired

- Почему мы видим ошибку certificate has expired?

- Решение ошибки: cURL error 60: SSL certificate has expired

- Вариант 1

- Вариант 2

- Что делать, если протухли сертификаты и кластер превратился в тыкву?

- Arch Linux

- #1 2021-01-21 01:15:03

- Certificate expired or common name invalid on selected websites

- #2 2021-01-21 01:19:46

- Re: Certificate expired or common name invalid on selected websites

- #3 2021-01-21 01:23:31

- Re: Certificate expired or common name invalid on selected websites

- #4 2021-01-21 01:35:32

- Re: Certificate expired or common name invalid on selected websites

- #5 2021-01-21 01:41:09

- Re: Certificate expired or common name invalid on selected websites

- #6 2021-01-21 01:49:27

- Re: Certificate expired or common name invalid on selected websites

- #7 2021-01-21 15:31:40

- Re: Certificate expired or common name invalid on selected websites

Ошибка: «SSL certificate problem: certificate has expired»

Начиная с 1 октября 2021 начал получать много сообщений от пользователей, которые получали ошибку «SSL certificate problem: certificate has expired» при попытке обновить компонент через админку.

Ниже попытаюсь вкратце объяснить, из-за чего возникла проблема и как ее решить.

Причина ошибки:

30 сентября 2021 14:01:15 GMT закончился срок действия корневого сертификата IdenTrust DST Root CA X3.

Из-за этого стала невозможна проверка сертификатов, выпущенным центром сертификации Let’s Encrypt.

Эта проверка осуществляется при отправке запросов с вашего сервера на другой сервер через домен, который имеет SSL-сертификат Let’s Encrypt.

Потому все такие запросы, отправленные через cURL будут выдавать ошибку «SSL certificate problem: certificate has expired«

Исправление:

Если вы получаете эту ошибку при попытке обновить компонент через админку Joomla, то Вам необходимо удалить просроченный сертификат из цепочки сертификатов, которые использует Joomla.

Для этого через ФТП найдите файл /libraries/src/Http/Transport/cacert.pem (в более ранних версиях Joomla — /libraries/joomla/http/transport/cacert.pem) и скачайте его на свой ПК, чтобы сделать резервную копию.

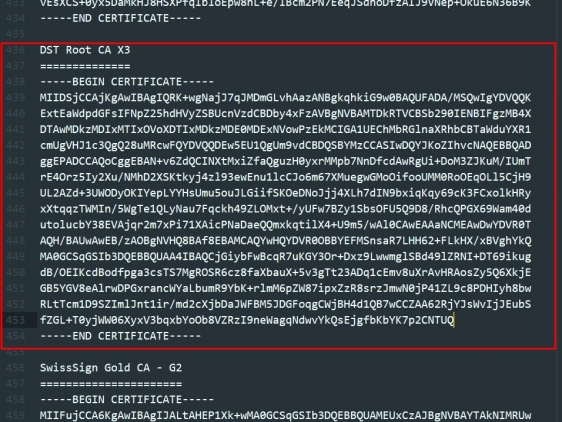

Откройте файл и найдите строку, содержащую «DST Root CA X3«. удалите ее и все последующий блок (это и есть просроченный сертификат):

Сохраните файл на сервер.

Если же в Вашем файле сертификаты не подписаны, то найдите нужный по последним 5 буквам — CNTUQ.

Если же Вы столкнулись с ошибкой «SSL certificate problem: certificate has expired» в другом месте, то напишите в тех. поддержку своего хостинга обращение следующего содержания:

«При попытке отправки запросов через cURL получаю ошибку SSL certificate problem: certificate has expired. Удалите, пожалуйста, просроченный сертификат DST Root CA X3 из цепочки сертификатов, которую использует OpenSSL»

Источник

OpenVPN Support Forum

Community Support Forum

error=certificate has expired

error=certificate has expired

Post by rickyvaughn2 » Tue Jun 21, 2022 10:31 pm

Tue Jun 21 17:27:05 2022 VERIFY ERROR: depth=0, error=certificate has expired: CN=server_abc, serial=123

I understand that there is something that expires around 10 years but this install is only 3 years old.

I created all keys at one time. All are getting the same error implying that the certificate has expired. If I create a new key, it has the same error. ALL of these systems that connect to this VPN are remote and unmanned. Is there anything I can do on the server that can fix this?

The whole error when I try to use the new key (same error on the old keys)

Re: error=certificate has expired

Post by TinCanTech » Tue Jun 21, 2022 10:42 pm

Your server certificate has expired but not your CA certificate, which means you can make a new server certificate and everything will be ticketty-boo, until your next certificate expires.

You could try the all new Easy-RSA command `show-expire`, if you have the new Easy-RSA (git/master only)

Re: error=certificate has expired

Post by rickyvaughn2 » Wed Jun 22, 2022 1:42 pm

Re: error=certificate has expired

Post by rickyvaughn2 » Wed Jun 22, 2022 2:35 pm

I really do not want to mess this up. I believe the cert is /etc/openvpn/server_abc.crt and the key is located at /etc/openvpn/server_abc.key

I ran the command: «openssl x509 -in certificate.crt -text -noout» and I see that it did expire on the 15th

I believe I need to do the following:

Export CSR from the expired certificate: «openssl x509 -x509toreq -in server.crt -signkey server.key -out new-server.csr»

Renew self-signed certificate: «openssl x509 -req -days 365 -in new-server.csr -signkey server.key -out new-server.crt»

Questions:

Can I go more than 365 days? (looks like it is limited to 398)

Will the new-server.crt need to overwrite the existing expired one?

Do these steps look correct to not wreck the existing connections to the VPN and get this back up?

I appreciate the help, this is not my primary skill set

Источник

Перестали работать запросы в WordPress: cURL error 60: SSL certificate has expired

C 30 сентября 2021 года на сайтах WordPress, для которых был установлен сертификат Let’s Encrypt, могут перестать работать HTTP API запросы.

Например такой запрос будет выдавать ошибку:

cURL error 60: SSL certificate problem: certificate has expired

Такую ошибку можно будет увидеть где угодно, например:

- в админке при проверке обновлений WordPress

- при проверке обновлений плагинов

- при обращении к апи любого сервиса. Например, перестанет работать плагин TinyPNG — JPEG, PNG & WebP image compression и куча других, которые используют какие бы то ни было запросы.

Почему мы видим ошибку certificate has expired?

Почему так происходит подробно расписано на хабре.

Если коротко, то в ядре WP есть файл корневых сертификатов /wp-includes/certificates/ca-bundle.crt который используется для проверки SSL всех запросов созданных через HTTP API. В этом файле просрочен один из корневых сертификатов на основе которого был создан сертификат для вашего сайта. Поэтому запрос не может пройти проверку и выдается такая ошибка.

С очередными обновлениями WP эта ошибка должна пропасть, но вот что делать если решение нужно уже сегодня, или если вы не планируете обновлять WordPress, а рабочие HTTP запросы нужны.

Решение ошибки: cURL error 60: SSL certificate has expired

Вариант 1

Нужно обновить контент файла /wp-includes/certificates/ca-bundle.crt изменить его на контент этого файла https://curl.haxx.se/ca/cacert.pem.

Изменять в данном случае файл ядра допустимо, потому что при следующем обновлении WP проблема исчезнет. См. соответствующий коммит на GitHub.

Это можно сделать вручную:

- Скачайте файл по ссылке https://curl.haxx.se/ca/cacert.pem.

- Обновите контент /wp-includes/certificates/ca-bundle.crt контентом из скаченного файла.

Или используйте следующий код

Использовать код удобно, когда у вас есть возможность запустить код из админки или как-то еще, например через плагин Code Snippets.

Добавьте следующий код куда угодно и перейдите на страницу http://ВАШСАЙТ.com/?update-wp-ca-bundle .

После использования, код нужно удалить.

Вариант 2

Решить проблему можно через хук http_request_args. Этот хук нужно использовать в MU плагине.

Создайте файл loader.php в папке wp-content/mu-plugins (если такой папки у вас нет, создайте её).

Добавьте следующий код в этот файл:

Создайте папку wp-content/mu-plugins/fix-wp-ca-bundle .

Создайте файлы: main.php и ca-bundle.crt в папке fix-wp-ca-bundle .

Добавьте следующий код в эти файлы.

Код файла main.php :

Контент файла ca-bundle.crt :

Должна получится такая структура:

Готово! Теперь все должно работать как и прежде.

Источник

Что делать, если протухли сертификаты и кластер превратился в тыкву?

Если в ответ на команду kubectl get pod вы получаете:

то, скорее всего, прошел год, у сертификатов вашего kubernetes закончился срок действия, компоненты кластера перестали их использовать, взаимодействие между ними прекратилось и ваш кластер превратился в тыкву.

Что же делать и как восстановить кластер?

Для начала нам надо понимать, где находятся сертификаты, которые необходимо обновить.

В зависимости от способа, которым устанавливался кластер, расположение и название файлов с сертификатами может меняться. Так, например, Kubeadm при создании кластера раскладывает файлы с сертификатами согласно best-practices. Таким образом, все сертификаты находятся в каталоге /etc/kuberenetes/pki , в файлах с расширением .crt , приватные ключи, соответственно, — в файлах .key . Плюс в /etc/kubernetes/ лежат .conf файлы с конфигурацией доступа для user accounts администратора, контроллер менеджера, шедулера и kubelet с мастер-узла. Сертификаты в .conf файлах лежат в поле user.client-certificate-data в base64-кодированном виде.

Посмотреть на срок действия, кому выписан и кем подписан сертификат, можно с помощью вот этого небольшого скрипта shcert

Еще есть сертификаты, которые используют kubelet на рабочих узлах для аутентификации в API. Если для добавления узлов в кластер вы использовали kubeadm join, то, скорее всего, узел был подключен по процедуре TLS bootstrapping и в таком случае kubelet умеет обновлять свой сертификат автоматически, если ему задана опция —rotate-certificates . В последних версиях kubernetes эта опция уже включена по умолчанию.

Проверить, что узел подключен по процедуре TLS bootstrap достаточно просто — в этом случае в файле /etc/kubernetes/kubelet.conf в поле client-certificate обычно указан файл /var/lib/kubelet/pki/kubelet-client-current.pem , который является симлинком на текущий сертификат.

Посмотреть сроки действия этого сертификата можно так же, с помощью скрипта shcert

Возвращаемся к проблеме обновления сертификатов.

Если вы ставили кластер с помощью kubeadm, то у меня для вас хорошие новости. Начиная с версии 1.15 kubeadm умеет обновлять почти все сертификаты control plane одной командой

Эта команда обновит все сертификаты в каталоге /etc/kubernetes, даже если они уже закончились и все сломалось.

Не будет обновлен только сертификат kubelet — это тот, который лежит в файле /etc/kubernetes/kubelet.conf !

Update: kubeadm, начиная с версии 1.17, включает на всех узлах (даже на первом мастере, где делался kubeadm init) автообновление сертификата кублета. Проверить очень просто — в /etc/kubernetes/kubelet.conf в поле клиентского сертификата будет указан путь к файлу /var/lib/kubelet/pki/kubelet-client-current.pem

Для обновления этого сертификата надо воспользоваться командой создания user account

При наличии в системе user account эта команда обновляет сертификат для этого аккаунта. Не забываем указывать правильное название узла в опции —client-name , подсмотреть название узла можно в поле Subject существующего сертификата:

И конечно же, после обновления сертификатов надо перезапустить все компоненты control plane, перезагрузив узел целиком или остановив контейнеры с etcd, api, controller-manager и scheduler командой docker stop , и затем отрестартить kubelet systemctl restart kubelet .

Если ваш кластер старой версии: например 1.13 или меньше. То просто обновить kubeadm до версии 1.15, командой типа yum install kubeadm-1.15.0 , не получится, так как он тянет за собой по зависимостями kubelet и kubernetes-cni, что может вызывать проблемы, так как работоспособность компонентов кластера, различающихся по версиям более чем на одну ступень, не гарантируется. Самый простой выход из данной ситуации — это установить kubeadm на какой-нибудь другой машине, взять бинарный файл /usr/bin/kubeadm , скопировать на мастер-узлы умершего кластера и использовать его только для обновления сертификатов. А уже после оживления кластера обновить его пошагово штатными способами, устанавливая каждый раз kubeadm на одну версию новее.

Update: Можно напрямую скачать kubeadm. Например команда для версии kubeadm 1.17.4:

И наконец, с версии 1.16 kubeadm научился-таки продлевать все-все сертификаты при обновлении кластера командой kubeadm upgrade . Так что если вы регулярно обновляете свой кластер, не реже одного раза в год, ваши сертификаты всегда будут действительны.

А вот если кластер установлен не с помощью kubeadm, то тогда придется взять в руки openssl и обновлять все сертификаты в индивидуальном порядке.

Проблем добавляет то, что в сертификатах содержатся расширенные поля, и разные инструменты установки кластера могут добавлять свой набор полей. Причем названия этих полей в конфигурации openssl и в выводе содержимого сертификата коррелируют, но слабо. Надо гуглить и подбирать.

Я приведу пример конфигурации для openssl, в отдельных секциях которого описываются расширенные атрибуты, свои для каждого типа сертификата. На соответствующую секцию будем ссылаться при создании и подписывании csr. Эта конфигурация использовалась для оживления кластера, установленного год назад ранчером.

Актуальные атрибуты и дополнительные имена в сертификате можно посмотреть с помощью команды

При продлении сертификата для API сервера у меня возникала проблема: обновленный сертификат не работал. Решением стала выписка сертификата, который был действителен на 1 год в прошлом.

В openssl нельзя простой командой выпустить сертификат, действительный в прошлом, в коде жестко указано, что сертификат действует только с текущего момента. Но можно локально переместиться в прошлое с помощью библиотеки libfaketime

Выпускаем продленные сертификаты по следующему алгоритму:

Создаем CSR по существующему сертификату, указываем нужный раздел со списком расширенных аттрибутов в файле конфигурации:

Подписываем его соответствующим корневым сертификатом, смещая время на 1 год назад и указывая нужный раздел со списком расширенных аттрибутов в файле конфигурации

Проверяем атрибуты и перезапускаем компоненты control plane.

Источник

Arch Linux

You are not logged in.

#1 2021-01-21 01:15:03

Certificate expired or common name invalid on selected websites

The error seems to be there most notably on i.redd.it and any stackexchange (including stackoverflow etc.) website.

On i.reddit.com, it says the certificate is invalid and valid only for reddit.com, *.reddit.com:

SSL_ERROR_BAD_CERT_DOMAIN (in Firefox)

NET::ERR_CERT_COMMON_NAME_INVALID (in Brave)

and on stackoverflow.com, it says the certificate expired.

SEC_ERROR_EXPIRED_CERTIFICATE (in Firefox)

NET::ERR_CERT_DATE_INVALID (in Brave)

Looking at the certificate in this case, it says that the certificate expired on 1/3/2021

This is not a problem with my router/ISP because the websites do work on my other devices.

Running openssl s_client -connect stackoverflow.com:443 -showcerts also says that the certificate has expired.

Though running the same thing with i.redd.it doesn’t tell me any such thing.

It is not a problem with the websites or the browser itself either.

It is «probably» not a problem with https://archlinux.org/news/nss3511-1-an … ervention/

either, because if it were it would say that the certificate authority is invalid rather than giving such specific errors on a few specific websites.

I am guessing it is a problem with my internet configuration.

Thanks for reading through this.

Last edited by nzec (2021-01-21 01:17:23)

#2 2021-01-21 01:19:46

Re: Certificate expired or common name invalid on selected websites

Is the system clock set incorrectly?

#3 2021-01-21 01:23:31

Re: Certificate expired or common name invalid on selected websites

Is the system clock set incorrectly?

It is not, the time is correct to the very seconds and is the correct timezone as well.

I had followed the instructions here: https://wiki.archlinux.org/index.php/Systemd-timesyncd

to synchronize my clock to the ntp pool servers about a year ago.

#4 2021-01-21 01:35:32

Re: Certificate expired or common name invalid on selected websites

What is the full output of openssl s_client -connect stackoverflow.com:443 -showcerts showing the certificate has expired?

#5 2021-01-21 01:41:09

Re: Certificate expired or common name invalid on selected websites

Also, I am setting the DNS servers to 1.1.1.1 and 1.0.0.1 using the steps given here: https://wiki.archlinux.org/index.php/Ne … NS_servers

Last edited by nzec (2021-01-21 01:53:29)

#6 2021-01-21 01:49:27

Re: Certificate expired or common name invalid on selected websites

Edit:

What if you try one of the IP addresses I resolved stackoverflow.com to (other address 151.101.129.69 151.101.65.69 151.101.1.69)

Last edited by loqs (2021-01-21 04:45:37)

#7 2021-01-21 15:31:40

Re: Certificate expired or common name invalid on selected websites

What if you try one of the IP addresses I resolved stackoverflow.com to (other address 151.101.129.69 151.101.65.69 151.101.1.69)

Gives the exact same thing.

The only difference being the Session Key and Session ID.

For comparison, here is the one without directly resolving it:

And here is the one after resolving it:

I did some more testing, and found that checking the same from another Arch install on a separate hard drive, works fine,

I tested the same with testssl.sh which is really nice because it gives the most amount of output. It gives the following:

running testssl -oA output stackoverflow.com , here is the output.html (expired):

https://gistcdn.rawgit.org/nzec/a7d3a09 … rflow.html

running testssl -oA output i.redd.it , here is the output.html (certificate does not match supplied URI):

https://gistcdn.rawgit.org/nzec/a7d3a09 … eddit.html

I uninstalled NetworkManager and chrooted from the separate hard drive and installed NetworkManager again, and the problem persisted.

I am guessing it is not a problem with DNS because it resolves correctly and even if I manually resolve it, the problem still persists.

The same problem exists with all the reddit cdn websites. I also found a few other websites with the same problem.

I read https://wiki.archlinux.org/index.php/Tr … r_Security and tried reinstalling ca-certificates and did update-ca-trust but that didn’t do anything.

The bizarre thing is that, the problem isn’t with the installed CA certs, the problem is that somehow, I am getting the wrong certificate from the websites themselves (which work fine on all other devices).

This is driving me crazy. I might just do a fresh install.

Источник

Начиная с 1 октября 2021 начал получать много сообщений от пользователей, которые получали ошибку «SSL certificate problem: certificate has expired» при попытке обновить компонент через админку.

Ниже попытаюсь вкратце объяснить, из-за чего возникла проблема и как ее решить.

Причина ошибки:

30 сентября 2021 14:01:15 GMT закончился срок действия корневого сертификата IdenTrust DST Root CA X3.

Из-за этого стала невозможна проверка сертификатов, выпущенным центром сертификации Let’s Encrypt.

Эта проверка осуществляется при отправке запросов с вашего сервера на другой сервер через домен, который имеет SSL-сертификат Let’s Encrypt.

Потому все такие запросы, отправленные через cURL будут выдавать ошибку «SSL certificate problem: certificate has expired«

Исправление:

Если вы получаете эту ошибку при попытке обновить компонент через админку Joomla, то Вам необходимо удалить просроченный сертификат из цепочки сертификатов, которые использует Joomla.

Для этого через ФТП найдите файл /libraries/src/Http/Transport/cacert.pem (в более ранних версиях Joomla — /libraries/joomla/http/transport/cacert.pem) и скачайте его на свой ПК, чтобы сделать резервную копию.

Откройте файл и найдите строку, содержащую «DST Root CA X3«. удалите ее и все последующий блок (это и есть просроченный сертификат):

Сохраните файл на сервер.

Если же в Вашем файле сертификаты не подписаны, то найдите нужный по последним 5 буквам — CNTUQ.

Если же Вы столкнулись с ошибкой «SSL certificate problem: certificate has expired» в другом месте, то напишите в тех. поддержку своего хостинга обращение следующего содержания:

«При попытке отправки запросов через cURL получаю ошибку SSL certificate problem: certificate has expired. Удалите, пожалуйста, просроченный сертификат DST Root CA X3 из цепочки сертификатов, которую использует OpenSSL»

-

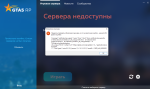

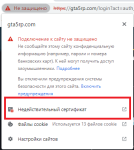

#1

- Ваш ник: Michael Rich

- Ваш логин: FlyStevie

- Описание проблемы: Утром обнаружил, что не производится обновление лаунчера и не отображается список серверов. Так же при заходе на форум пишет, что сертификат сайта истёк. Это случилось в одну и ту же дату. Уважаемая Администрация эти события могут быть связаны?

- Доказательства:

- Дата: 10.08.22

- Итоговый вывод(если есть):-

-

35.2 KB

Просмотры: 27 -

360.8 KB

Просмотры: 27 -

16.9 KB

Просмотры: 25 -

20.5 KB

Просмотры: 16

Последнее редактирование: 10 Авг 2022

-

#5

я думал я один такой особеный а нет

Это у всех в мире такое

Ward

Технический Администратор

-

#8

Здравствуйте!

Уведомлены о проблеме, сможете войти напрямую через RAGE MP на данный момент.

C 30 сентября 2021 года на сайтах WordPress, для которых был установлен сертификат Let’s Encrypt, могут перестать работать HTTP API запросы.

Например такой запрос будет выдавать ошибку:

$res = wp_remote_get( 'https://wp-kama.ru/' );

if( is_wp_error( $res ) ){

echo $res->get_error_message();

}

Получим:

cURL error 60: SSL certificate problem: certificate has expired

Такую ошибку можно будет увидеть где угодно, например:

- в админке при проверке обновлений WordPress

- при проверке обновлений плагинов

- при обращении к апи любого сервиса. Например, перестанет работать плагин TinyPNG — JPEG, PNG & WebP image compression и куча других, которые используют какие бы то ни было запросы.

Почему мы видим ошибку certificate has expired?

Почему так происходит подробно расписано на хабре.

Если коротко, то в ядре WP есть файл корневых сертификатов /wp-includes/certificates/ca-bundle.crt который используется для проверки SSL всех запросов созданных через HTTP API. В этом файле просрочен один из корневых сертификатов на основе которого был создан сертификат для вашего сайта. Поэтому запрос не может пройти проверку и выдается такая ошибка.

С очередными обновлениями WP эта ошибка должна пропасть, но вот что делать если решение нужно уже сегодня, или если вы не планируете обновлять WordPress, а рабочие HTTP запросы нужны.

Решение ошибки: cURL error 60: SSL certificate has expired

Вариант 1

Нужно обновить контент файла /wp-includes/certificates/ca-bundle.crt изменить его на контент этого файла https://curl.haxx.se/ca/cacert.pem.

Изменять в данном случае файл ядра допустимо, потому что при следующем обновлении WP проблема исчезнет. См. соответствующий коммит на GitHub.

Это можно сделать вручную:

- Скачайте файл по ссылке https://curl.haxx.se/ca/cacert.pem.

- Обновите контент

/wp-includes/certificates/ca-bundle.crtконтентом из скаченного файла.

Или используйте следующий код

Использовать код удобно, когда у вас есть возможность запустить код из админки или как-то еще, например через плагин Code Snippets.

Добавьте следующий код куда угодно и перейдите на страницу http://ВАШСАЙТ.com/?update-wp-ca-bundle.

/**

* Goto http://yoursite.com/?update-wp-ca-bundle

*/

if( isset( $_GET['update-wp-ca-bundle'] ) ){

$crt_file = ABSPATH . WPINC . '/certificates/ca-bundle.crt';

$new_crt_url = 'https://curl.haxx.se/ca/cacert.pem';

if( is_writable( $crt_file ) ){

$new_str = file_get_contents( $new_crt_url );

if( $new_str && strpos( $new_str, 'Bundle of CA Root Certificates' ) ){

$up = file_put_contents( $crt_file, $new_str );

echo $up ? 'OK: ca-bundle.crt updated' : 'ERROR: can`t put data to ca-bundle.crt';

}

else {

echo 'ERROR: cant download https://curl.haxx.se/ca/cacert.pem';

}

}

else {

echo 'ERROR: ca-bundle.crt not writable';

}

exit;

}

После использования, код нужно удалить.

Вариант 2

Решить проблему можно через хук http_request_args. Этот хук нужно использовать в MU плагине.

-

Создайте файл

loader.phpв папкеwp-content/mu-plugins(если такой папки у вас нет, создайте её). -

Добавьте следующий код в этот файл:

<?php require_once __DIR__ .'/fix-wp-ca-bundle/main.php';

-

Создайте папку

wp-content/mu-plugins/fix-wp-ca-bundle. -

Создайте файлы:

main.phpиca-bundle.crtв папкеfix-wp-ca-bundle.Добавьте следующий код в эти файлы.

Код файла

main.php:<?php defined( 'ABSPATH' ) || exit; /** * Update the path to the WordPress trusted root certificates. * * Actual certificates can be downloaded at this link: http://curl.haxx.se/ca/cacert.pem */ add_filter( 'http_request_args', 'http_request_change_sslsertificates' ); function http_request_change_sslsertificates( $parsed_args ){ $parsed_args[ 'sslcertificates' ] = __DIR__ . '/ca-bundle.crt'; return $parsed_args; }Контент файла

ca-bundle.crt:Скопируйте контент этого файла http://curl.haxx.se/ca/cacert.pem

Должна получится такая структура:

Готово! Теперь все должно работать как и прежде.

The LetsEncrypt expiration is a bit confusing because the expired certificate is left in the chain for backwards compatibility purposes from what we’ve read on their blog.

So there are two paths for the certificates, the new shorter valid path, and the longer expired path.

That is to say the issue is likely not that the trust store is missing a certificate, but that postman is ignoring the valid certificate path.

Update:

If postman is using a version of NodeJS older than 5 years it’s likely they don’t have the ISRG Root X1 in the trust chain.

https://github.com/nodejs/node/blame/master/src/node_root_certs.h#L2602-L2631

If someone wants to try you can extend the built in certificates via the environment variable NODE_EXTRA_CA_CERTS nodejs/node#9139

Update 2:

I’ve tried manually adding the CA for ISRG Root X1 from NodeJS to no avail. It’s likely a conflict in the TLS resolution paths. If you want to try yourself just copy and paste the certificate I linked here into a file ending with .pem and import it into postman as you are accustomed to.

I don’t know much about Postman so maybe someone can figure out how to get more details from there or correctly configure the certificate.

-

rickyvaughn2

- OpenVpn Newbie

- Posts: 6

- Joined: Tue Jun 21, 2022 10:26 pm

error=certificate has expired

Tue Jun 21 17:27:05 2022 VERIFY ERROR: depth=0, error=certificate has expired: CN=server_abc, serial=123

I understand that there is something that expires around 10 years but this install is only 3 years old.

I created all keys at one time. All are getting the same error implying that the certificate has expired. If I create a new key, it has the same error. ALL of these systems that connect to this VPN are remote and unmanned. Is there anything I can do on the server that can fix this?

The whole error when I try to use the new key (same error on the old keys)

Tue Jun 21 17:29:51 2022 VERIFY ERROR: depth=0, error=certificate has expired: CN=server_abc, serial=123

Tue Jun 21 17:29:51 2022 OpenSSL: error:1416F086:SSL routines:tls_process_server_certificate:certificate verify failed

Tue Jun 21 17:29:51 2022 TLS_ERROR: BIO read tls_read_plaintext error

Tue Jun 21 17:29:51 2022 TLS Error: TLS object -> incoming plaintext read error

Tue Jun 21 17:29:51 2022 TLS Error: TLS handshake failed

-

TinCanTech

- OpenVPN Protagonist

- Posts: 11142

- Joined: Fri Jun 03, 2016 1:17 pm

Re: error=certificate has expired

Post

by TinCanTech » Tue Jun 21, 2022 10:42 pm

Your server certificate has expired but not your CA certificate, which means you can make a new server certificate and everything will be ticketty-boo, until your next certificate expires.

You could try the all new Easy-RSA command `show-expire`, if you have the new Easy-RSA (git/master only)

-

rickyvaughn2

- OpenVpn Newbie

- Posts: 6

- Joined: Tue Jun 21, 2022 10:26 pm

Re: error=certificate has expired

Post

by rickyvaughn2 » Wed Jun 22, 2022 2:35 pm

I really do not want to mess this up… I believe the cert is /etc/openvpn/server_abc.crt and the key is located at /etc/openvpn/server_abc.key

I ran the command: «openssl x509 -in certificate.crt -text -noout» and I see that it did expire on the 15th

I believe I need to do the following:

Export CSR from the expired certificate: «openssl x509 -x509toreq -in server.crt -signkey server.key -out new-server.csr»

Renew self-signed certificate: «openssl x509 -req -days 365 -in new-server.csr -signkey server.key -out new-server.crt»

Questions:

Can I go more than 365 days? (looks like it is limited to 398)

Will the new-server.crt need to overwrite the existing expired one?

Do these steps look correct to not wreck the existing connections to the VPN and get this back up?

I appreciate the help, this is not my primary skill set

-

TinCanTech

- OpenVPN Protagonist

- Posts: 11142

- Joined: Fri Jun 03, 2016 1:17 pm

Re: error=certificate has expired

Post

by TinCanTech » Wed Jun 22, 2022 5:07 pm

We support Easy-RSA.

-

rickyvaughn2

- OpenVpn Newbie

- Posts: 6

- Joined: Tue Jun 21, 2022 10:26 pm

Re: error=certificate has expired

Post

by rickyvaughn2 » Wed Jun 22, 2022 5:28 pm

lol, so I am doing this ALL wrong. Got it.

./easy-rsa renew /etc/openvpn/server.crt? (looks like no)

or this: «./easyrsa build-server-full serverName nopass»

If not, can you please point me in some direction?

-

rickyvaughn2

- OpenVpn Newbie

- Posts: 6

- Joined: Tue Jun 21, 2022 10:26 pm

Re: error=certificate has expired

Post

by rickyvaughn2 » Wed Jun 22, 2022 6:10 pm

I have no idea what I am doing and nothing is clear here. It seems I have to run init-pki, it is warning me that it is about to remove things. All this is fine?

To be clear, I am happy to pay for this to be done.

-

TinCanTech

- OpenVPN Protagonist

- Posts: 11142

- Joined: Fri Jun 03, 2016 1:17 pm

Re: error=certificate has expired

Post

by TinCanTech » Wed Jun 22, 2022 7:24 pm

rickyvaughn2 wrote: ↑

Wed Jun 22, 2022 6:10 pm

I am happy to pay for this to be done.

I am available, tincantech at protonmail dot com

#1

Posted 02 October 2021 — 05:51 pm

Elijah1234321

-

- Supporter

-

- 1 posts

Stranger

I am pretty new to the modding scene and I am not super tech savvy. I’ve been using vortex for a couple weeks now, but I have run into an issue and I can’t find anything online to help me that I understand. I attempted to download some mods today for fallout 4, but upon entering vortex to check their progress they failed downloading. I got this message:

Certificate has expired

code: CERT_HAS_EXPIRED

context.gamemode: Fallout 4

context.Downloading: «Desperados Overhaul etc…….

Error: certificate has expired

at TLSSocket.onConnectSecure (_tls_wrap.js:1501:34)

at TLSSocket.emit (events.js:315:20)

at TLSSocket._finishInit (_tls_wrap.js:936:

at TLSWrap.ssl.onhandshakedone (_tls_wrap.js:710:12)

PLEASE HELP, I don’t know what to do.

Back to top

#2

1ae0bfb8

Posted 02 October 2021 — 06:27 pm

sounds like you’ve got a dodgy certificate somewhere between your system and the server where the mod files are located. how it got there, hard to say?

how to fix it? well, it depends on the certificate and where it is. is it on your system or a remote server? one thing is certain, this is not a vortex-related issue. vortex is a mod manager, so its going to fetch mods for you from servers — the connection to those mods from your system will require some certificates that authorise your connection. somewhere in the mix, something has expired.

is it on your machine, or a remote server? i can’t tell from what you’ve posted.

Edited by 1ae0bfb8, 02 October 2021 — 09:40 pm.

Back to top

#3

nt5raham

Posted 02 October 2021 — 09:24 pm

nt5raham

-

- Premium Member

-

- 1,082 posts

Faithful poster

I’m seeing the same thing, started last night, continues this afternoon. It is only happening on two select mods. All other mods download OK. The same two mods fail consistently, but not always the same error. A couple of times it returned an API error. Maybe a sketchy server on Nexus?

Back to top

#4

1ae0bfb8

Posted 02 October 2021 — 09:36 pm

what mods?

i tried a full update check across my installed mods for skyrim and fo4 and don’t see it.

Back to top

#5

nt5raham

Posted 02 October 2021 — 09:53 pm

nt5raham

-

- Premium Member

-

- 1,082 posts

Faithful poster

Back to top

#6

nt5raham

Posted 02 October 2021 — 10:17 pm

nt5raham

-

- Premium Member

-

- 1,082 posts

Faithful poster

Two more in a row failed (Blended Roads, LotD), and now two more have worked (LotD Patches, .NET Script Framework). Strange.

Back to top

#7

nt5raham

Posted 02 October 2021 — 10:58 pm

nt5raham

-

- Premium Member

-

- 1,082 posts

Faithful poster

I’ve done another dozen updates successfully. However, three of the previous failures are still failing: BHUNP, Death Consumes All, and Blended Roads.

I am unsure about LotD since it only offered a mod manager download in Vortex, not on the mod page, and I’ve already updated it now so that option is gone and cannot be tested again.

Back to top

#8

sopmac45

Posted 03 October 2021 — 12:21 am

sopmac45

-

- Premium Member

-

- 1,264 posts

Faithful poster

sounds like you’ve got a dodgy certificate somewhere between your system and the server where the mod files are located. how it got there, hard to say?

how to fix it? well, it depends on the certificate and where it is. is it on your system or a remote server? one thing is certain, this is not a vortex-related issue. vortex is a mod manager, so its going to fetch mods for you from servers — the connection to those mods from your system will require some certificates that authorise your connection. somewhere in the mix, something has expired.

is it on your machine, or a remote server? i can’t tell from what you’ve posted.

…. well in my case I have no problem with any mod as far as I know … but Vortex does continue asking me to enter the key anytime I log in …. if what you are saying is what it is, is there anyway to find out ? Can you give any tip please ?

Back to top

#9

nt5raham

Posted 03 October 2021 — 12:35 am

nt5raham

-

- Premium Member

-

- 1,082 posts

Faithful poster

…. well in my case I have no problem with any mod as far as I know … but Vortex does continue asking me to enter the key anytime I log in …. if what you are saying is what it is, is there anyway to find out ? Can you give any tip please ?

You’re experiencing a different problem than the one described on this thread.

Back to top

#10

1ae0bfb8

Posted 03 October 2021 — 08:01 am

can any of the people in this thread who are getting the issue post the entire message they get? screen shot/cut paste — anything that shows the entire message please?

Back to top

Back to top

Back to top