На основании Вашего запроса эти примеры могут содержать грубую лексику.

На основании Вашего запроса эти примеры могут содержать разговорную лексику.

истек срок действия сертификата

The license server certificate has expired.

The CA certificate has expired, and the revocation configuration is no longer needed.

This section also explains if a certificate has expired or is not valid.

If you have an existing medical certificate has expired, fill out a new one.

Root or intermediate certificate has expired or its time has not come yet.

Истекло или не наступило время действия корневого или промежуточного сертификата.

Cause: The certificate has expired or is not valid for the intended purpose.

Причина. Срок действия сертификата уже истек, или сертификат используется не по назначению.

The release of products or the provision of services is suspended if the certificate has expired

Выпуск продукции или предоставление услуг приостанавливаются, если срок действия сертификата истек

[Vernon], your website’s certificate has expired.

«The security certificate has expired or is not yet valid.»

«Kyzyl airport’s aircraft operator certificate has expired, so it cannot continue its work,» she said.

My gift certificate has expired, can it be extended?

If the error indicates the certificate has expired or not yet valid, check the clock on your PC to make sure it is set correctly.

Если ошибка указывает на то, что сертификат истек или еще не действителен, проверьте часы на ПК, чтобы убедиться, что он установлен правильно.

That certificate has expired, and we’re looking at a few different ways to resolve the issue.

«The site’s security certificate has expired!» or «The server’s security certificate is not yet valid!»

«Срок действия сертификата безопасности сайта истек!» или «Недействительный сертификат сервера!?».

If the client fails to connect to its Internet-based management point when it is on the Internet (for example, because its certificate has expired), it will send a failure status message to its configured Internet-based fallback status point using HTTP.

Если клиенту, когда он находится в Интернете, не удастся подключиться к точке интернет-управления (например, из-за истекшего срока действия сертификата), он по протоколу НТТР отправит сообщение об изменении состояния с описанием ошибки настроенной для него резервной интернет-точке состояния.

The server certificate has expired.

Результатов: 16. Точных совпадений: 16. Затраченное время: 43 мс

Documents

Корпоративные решения

Спряжение

Синонимы

Корректор

Справка и о нас

Индекс слова: 1-300, 301-600, 601-900

Индекс выражения: 1-400, 401-800, 801-1200

Индекс фразы: 1-400, 401-800, 801-1200

Перевод по словам

— certificate [noun]

noun: сертификат, удостоверение, свидетельство, аттестат, акт, паспорт, письменное удостоверение

verb: сертифицировать, удостоверять, выдавать свидетельство, свидетельствовать, выдавать письменное удостоверение

— has [verb]

verb: иметь, обладать, получать, содержать, испытывать, проводить, знать, родить, говорить, подвергаться

— expired [verb]

adjective: истекший, окончившийся

Предложения с «Error: certificate has expired»

|

To resolve this certificate expiration warning or error, renew the certificate specified in this message. |

Чтобы решить вопрос с предупреждением или сообщением об ошибке, относящимся к истекающему сроку действия сертификата, обновите сертификат, указанный в сообщении. |

|

All the women at work were too busy to use this certificate , so I called the spa and asked them to extend the expiration date. |

Все женщины на работе были слишком заняты, чтобы воспользоваться сертификатом, поэтому я позвонил в SPA — салон и попросил их продлить срок истечения действия сертификата. |

|

Firearm registration certificates do not expire and do not need to be renewed. |

Свидетельства о регистрации огнестрельного оружия не имеют срока действия и не нуждаются в обновлении. |

|

Pilot certificates do not expire , although they may be suspended or revoked by the FAA. |

Срок действия сертификатов пилотов не истекает, хотя они могут быть приостановлены или аннулированы FAA. |

|

As of April 1, 2016 student pilot certificates do not expire . |

По состоянию на 1 апреля 2016 года срок действия студенческих пилотных сертификатов не истекает. |

|

The certificate associated with the digital signature is current (not expired ). |

Сертификат, связанный с цифровой подписью, должен быть действующим (не просроченным). |

|

Exchange certificates that are installed on any Exchange 2016 server in your organization that are expired or within 30 days of expiring . |

сертификатов Exchange с истекшим сроком действия или же со сроком действия, истекающим в течение 30 дней, которые установлены на любом сервере Exchange 2016 организации; |

|

It issues digital certificates , signs certificates to verify their validity and tracks which certificates have been revoked or have expired . |

Он выпускает цифровые сертификаты, подтверждает их достоверность с помощью подписей, а также отслеживает сертификаты, которые истекли или были отозваны. |

|

A certificate is considered valid if it hasn’t been revoked (it isn’t in the CA’s certificate revocation list or CRL), or hasn’t expired . |

Сертификат считается действительным, если он не отозван (его нет в списке отзыва сертификатов ЦС) и не истек срок его действия. |

|

One Q.6, the first production registered G-AFFD, is still current on the United Kingdom Civil Aircraft Register but with an expired certificate of airworthiness. |

One Q. 6, первый зарегистрированный серийный G — AFFD, все еще числится в реестре гражданских воздушных судов Соединенного Королевства, но с истекшим сертификатом летной годности. |

|

Time-stamping was designed to circumvent the trust warning that will appear in the case of an expired certificate . |

Отметка времени была разработана, чтобы обойти предупреждение о доверии, которое появится в случае истечения срока действия сертификата. |

|

The protocol is intended to ensure that web users are aware when they visit a web site with a revoked or expired SSL certificate . |

Протокол предназначен для обеспечения того, чтобы веб — пользователи были осведомлены, когда они посещают веб — сайт с отозванным или истекшим SSL — сертификатом. |

|

A certificate may be revoked before it expires , for example because the secrecy of the private key has been compromised. |

Сертификат может быть отозван до истечения срока его действия, например, потому, что секретность закрытого ключа была нарушена. |

|

Each certificate can list multiple firearms, and the certificate remains valid until expiry even if all the listed firearms were subsequently banned. |

В каждом сертификате можно перечислить несколько видов огнестрельного оружия, и сертификат остается действительным до истечения срока его действия, даже если все перечисленные виды огнестрельного оружия впоследствии были запрещены. |

|

The rogue certificate may not be revokable by real authorities, and could also have an arbitrary forged expiry time. |

Поддельный сертификат не может быть отозван реальными властями, а также может иметь произвольное поддельное время истечения срока действия. |

C 30 сентября 2021 года на сайтах WordPress, для которых был установлен сертификат Let’s Encrypt, могут перестать работать HTTP API запросы.

Например такой запрос будет выдавать ошибку:

$res = wp_remote_get( 'https://wp-kama.ru/' );

if( is_wp_error( $res ) ){

echo $res->get_error_message();

}

Получим:

cURL error 60: SSL certificate problem: certificate has expired

Такую ошибку можно будет увидеть где угодно, например:

- в админке при проверке обновлений WordPress

- при проверке обновлений плагинов

- при обращении к апи любого сервиса. Например, перестанет работать плагин TinyPNG — JPEG, PNG & WebP image compression и куча других, которые используют какие бы то ни было запросы.

Почему мы видим ошибку certificate has expired?

Почему так происходит подробно расписано на хабре.

Если коротко, то в ядре WP есть файл корневых сертификатов /wp-includes/certificates/ca-bundle.crt который используется для проверки SSL всех запросов созданных через HTTP API. В этом файле просрочен один из корневых сертификатов на основе которого был создан сертификат для вашего сайта. Поэтому запрос не может пройти проверку и выдается такая ошибка.

С очередными обновлениями WP эта ошибка должна пропасть, но вот что делать если решение нужно уже сегодня, или если вы не планируете обновлять WordPress, а рабочие HTTP запросы нужны.

Решение ошибки: cURL error 60: SSL certificate has expired

Вариант 1

Нужно обновить контент файла /wp-includes/certificates/ca-bundle.crt изменить его на контент этого файла https://curl.haxx.se/ca/cacert.pem.

Изменять в данном случае файл ядра допустимо, потому что при следующем обновлении WP проблема исчезнет. См. соответствующий коммит на GitHub.

Это можно сделать вручную:

- Скачайте файл по ссылке https://curl.haxx.se/ca/cacert.pem.

- Обновите контент

/wp-includes/certificates/ca-bundle.crtконтентом из скаченного файла.

Или используйте следующий код

Использовать код удобно, когда у вас есть возможность запустить код из админки или как-то еще, например через плагин Code Snippets.

Добавьте следующий код куда угодно и перейдите на страницу http://ВАШСАЙТ.com/?update-wp-ca-bundle.

/**

* Goto http://yoursite.com/?update-wp-ca-bundle

*/

if( isset( $_GET['update-wp-ca-bundle'] ) ){

$crt_file = ABSPATH . WPINC . '/certificates/ca-bundle.crt';

$new_crt_url = 'https://curl.haxx.se/ca/cacert.pem';

if( is_writable( $crt_file ) ){

$new_str = file_get_contents( $new_crt_url );

if( $new_str && strpos( $new_str, 'Bundle of CA Root Certificates' ) ){

$up = file_put_contents( $crt_file, $new_str );

echo $up ? 'OK: ca-bundle.crt updated' : 'ERROR: can`t put data to ca-bundle.crt';

}

else {

echo 'ERROR: cant download https://curl.haxx.se/ca/cacert.pem';

}

}

else {

echo 'ERROR: ca-bundle.crt not writable';

}

exit;

}

После использования, код нужно удалить.

Вариант 2

Решить проблему можно через хук http_request_args. Этот хук нужно использовать в MU плагине.

-

Создайте файл

loader.phpв папкеwp-content/mu-plugins(если такой папки у вас нет, создайте её). -

Добавьте следующий код в этот файл:

<?php require_once __DIR__ .'/fix-wp-ca-bundle/main.php';

-

Создайте папку

wp-content/mu-plugins/fix-wp-ca-bundle. -

Создайте файлы:

main.phpиca-bundle.crtв папкеfix-wp-ca-bundle.Добавьте следующий код в эти файлы.

Код файла

main.php:<?php defined( 'ABSPATH' ) || exit; /** * Update the path to the WordPress trusted root certificates. * * Actual certificates can be downloaded at this link: http://curl.haxx.se/ca/cacert.pem */ add_filter( 'http_request_args', 'http_request_change_sslsertificates' ); function http_request_change_sslsertificates( $parsed_args ){ $parsed_args[ 'sslcertificates' ] = __DIR__ . '/ca-bundle.crt'; return $parsed_args; }Контент файла

ca-bundle.crt:Скопируйте контент этого файла http://curl.haxx.se/ca/cacert.pem

Должна получится такая структура:

Готово! Теперь все должно работать как и прежде.

Перевыпуск просроченного сертификата на OpenVPN -сервере

При подключении к OpenVPN-серверу неожиданно стала появляться ошибка

Mon Nov 19 05:42:24 2018 VERIFY ERROR: depth=1, error=certificate has expired: C=RU, ST=ru, L=Moscow, O=Domain, CN=Domain CA, emailAddress=cert@example.com

Mon Nov 19 05:42:24 2018 OpenSSL: error:14090086:SSL routines:ssl3_get_server_certificate:certificate verify failed

Mon Nov 19 05:42:24 2018 TLS_ERROR: BIO read tls_read_plaintext error

Mon Nov 19 05:42:24 2018 TLS Error: TLS object -> incoming plaintext read error

Mon Nov 19 05:42:24 2018 TLS Error: TLS handshake failedПосле анализа выяснялось, что срок действия сертификата центра сертификации (ca.crt) OpenVPN сервера истек.

Для устранения этой ошибки перевыпускаем самоподписанный сертификат центра сертификации

[root@localhost keys]# openssl x509 -in ca.crt -days 3650 -out ca-new.crt -signkey ca.key

Getting Private keyгде

ca.crt - просроченный сертификат

ca-new.crt - новый сертификат

ca.key - ключ сертификата

3650 - срок действия, в дняхСтарый файл сертификата ca.key можно удалить, новый (ca-new.crt) переименовать в ca.crt

Проверяем

[root@localhost keys]# openssl verify -CAfile ca.crt client-username.crt

client-username.crt: OKДалее, перевыпускаем сертификат сервера

[root@localhost keys]# cd ../

[root@localhost 2.0]# . ./vars

[root@localhost 2.0]# ./build-key-server serverи перезапускаем OpenVPN

[root@localhost keys]# service openvpn restartТеперь, что бы пользователи смогли подключаться к OpenVPN-серверу надо что б они на ПК заменили старый сертификат центра сертификации ca.crt на новый

У блога появился хостинг, его любезно предоставила компания Облакотека. Облакотека — облачные сервисы для создания и управления виртуальной ИТ-инфраструктурой.

Если вам понравился мой блог и вы хотели бы видеть на нем еще больше полезных статей, большая просьба поддержать этот ресурс.

Если вы размещаете материалы этого сайта в своем блоге, соц. сетях, и т.д., убедительная просьба публиковать обратную ссылку на оригинал

Начиная с 1 октября 2021 начал получать много сообщений от пользователей, которые получали ошибку «SSL certificate problem: certificate has expired» при попытке обновить компонент через админку.

Ниже попытаюсь вкратце объяснить, из-за чего возникла проблема и как ее решить.

Причина ошибки:

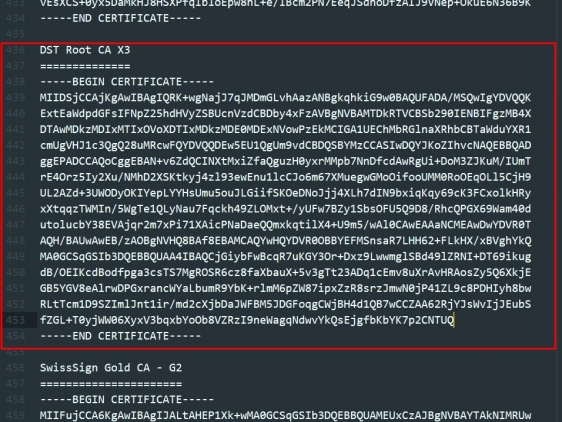

30 сентября 2021 14:01:15 GMT закончился срок действия корневого сертификата IdenTrust DST Root CA X3.

Из-за этого стала невозможна проверка сертификатов, выпущенным центром сертификации Let’s Encrypt.

Эта проверка осуществляется при отправке запросов с вашего сервера на другой сервер через домен, который имеет SSL-сертификат Let’s Encrypt.

Потому все такие запросы, отправленные через cURL будут выдавать ошибку «SSL certificate problem: certificate has expired«

Исправление:

Если вы получаете эту ошибку при попытке обновить компонент через админку Joomla, то Вам необходимо удалить просроченный сертификат из цепочки сертификатов, которые использует Joomla.

Для этого через ФТП найдите файл /libraries/src/Http/Transport/cacert.pem (в более ранних версиях Joomla — /libraries/joomla/http/transport/cacert.pem) и скачайте его на свой ПК, чтобы сделать резервную копию.

Откройте файл и найдите строку, содержащую «DST Root CA X3«. удалите ее и все последующий блок (это и есть просроченный сертификат):

Сохраните файл на сервер.

Если же в Вашем файле сертификаты не подписаны, то найдите нужный по последним 5 буквам — CNTUQ.

Если же Вы столкнулись с ошибкой «SSL certificate problem: certificate has expired» в другом месте, то напишите в тех. поддержку своего хостинга обращение следующего содержания:

«При попытке отправки запросов через cURL получаю ошибку SSL certificate problem: certificate has expired. Удалите, пожалуйста, просроченный сертификат DST Root CA X3 из цепочки сертификатов, которую использует OpenSSL»

Зачастую после установки SSL-сертификатов многие пользователи сталкиваются с ошибками, которые препятствуют корректной работе защищенного протокола HTTPS.

Предлагаем разобраться со способами устранения подобных ошибок.

Что такое SSL?

SSL (Secure Socket Layer) — это интернет-протокол для создания зашифрованного соединения между пользователем и сервером, который гарантирует безопасную передачу данных.

Когда пользователь заходит на сайт, браузер запрашивает у сервера информацию о наличии сертификата. Если сертификат установлен, сервер отвечает положительно и отправляет копию SSL-сертификата браузеру. Затем браузер проверяет сертификат, название которого должно совпадать с именем сайта, срок действия сертификата и наличие корневого сертификата, выданного центром сертификации.

Причины возникновения ошибок SSL-соединения

Когда сертификат работает корректно, адресная строка браузера выглядит примерно так:

Но при наличии ошибок она выглядит несколько иначе:

Существует множество причин возникновения таких ошибок. К числу основных можно отнести:

- Некорректную дату и время на устройстве (компьютер, смартфон, планшет и т.д.);

- Ненадежный SSL-сертификат;

- Брандмауэр или антивирус, блокирующие сайт;

- Включенный экспериментальный интернет-протокол QUIC;

- Отсутствие обновлений операционной системы;

- Использование SSL-сертификата устаревшей версии 3.0;

- Появление ошибки «Invalid CSR» при генерации сертификата из панели управления облачного провайдера.

Давайте рассмотрим каждую из них подробнее.

Проблемы с датой и временем

Если на устройстве установлены некорректные дата и время, ошибка SSL-соединения неизбежна, ведь при проверке сертификата происходит проверка срока его действия. Современные браузеры умеют определять такую ошибку самостоятельно и выводят сообщение о неправильно установленной дате или времени.

Для исправления этой ошибки достаточно установить на устройстве актуальное время. После этого необходимо перезагрузить страницу или браузер.

Ненадежный SSL-сертификат

Иногда при переходе на сайт, защищенный протоколом HTTPS, появляется ошибка «SSL-сертификат сайта не заслуживает доверия».

Одной из причин появления такой ошибки, как и в предыдущем случае, может стать неправильное время. Однако есть и вторая причина — браузеру не удается проверить цепочку доверия сертификата, потому что не хватает корневого сертификата. Для избавления от такой ошибки необходимо скачать специальный пакет GeoTrust Primary Certification Authority, содержащий корневые сертификаты. После скачивания переходим к установке. Для этого:

- Нажимаем сочетание клавиш Win+R и вводим команду certmgr.msc, жмем «Ок». В Windows откроется центр сертификатов.

- Раскрываем список «Доверенные корневые центры сертификации» слева, выбираем папку «Сертификаты», кликаем по ней правой кнопкой мышки и выбираем «Все задачи — импорт».

- Запустится мастер импорта сертификатов. Жмем «Далее».

- Нажимаем кнопку «Обзор» и указываем загруженный ранее сертификат. Нажимаем «Далее»:

- В следующем диалоговом окне указываем, что сертификаты необходимо поместить в доверенные корневые центры сертификации, и нажимаем «Далее». Импорт должен успешно завершиться.

После вышеперечисленных действий можно перезагрузить устройство и проверить отображение сайта в браузере.

Брандмауэр или антивирус, блокирующие сайт

Некоторые сайты блокируются брандмауэром Windows. Для проверки можно отключить брандмауэр и попробовать зайти на нужный сайт. Если SSL-сертификат начал работать корректно, значит дело в брандмауэре. В браузере Internet Explorer вы можете внести некорректно работающий сайт в список надежных и проблема исчезнет. Однако таким образом вы снизите безопасность своего устройства, так как содержимое сайта может быть небезопасным, а контроль сайта теперь отключен.

Также SSL может блокировать антивирусная программа. Попробуйте отключить в антивирусе проверку протоколов SSL и HTTPS и зайти на сайт. При необходимости добавьте сайт в список исключений антивируса.

Включенный экспериментальный протокол QUIC

QUIC — это новый экспериментальный протокол, который нужен для быстрого подключения к интернету. Основная задача протокола QUIC состоит в поддержке нескольких соединений. Вы можете отключить этот протокол в конфигурации вашего браузера.

Показываем как отключить QUIC на примере браузера Google Chrome:

- Откройте браузер и введите команду chrome://flags/#enable-quic;

- В появившемся окне будет выделен параметр: Experimental QUIC protocol (Экспериментальный протокол QUIC). Под названием этого параметра вы увидите выпадающее меню, в котором нужно выбрать опцию: Disable.

- После этого просто перезапустите браузер.

Этот способ работает и в Windows и в Mac OS.

Отсутствие обновлений операционной системы

Проблемы с SSL-сертификатами могут возникать и из-за того, что на вашей операционной системе давно не устанавливались обновлений. Особенно это касается устаревших версий Windows (7, Vista, XP и более ранние). Установите последние обновления и проверьте работу SSL.

Использование SSL-сертификата версии 3.0

Некоторые сайты используют устаревший SSL-протокол версии 3.0, который не поддерживают браузеры. По крайней мере, по умолчанию. Чтобы браузер поддерживал устаревший SSL необходимо сделать следующее (на примере браузера Google Chrome):

- Откройте браузер и перейдите в раздел «Настройки».

- Прокрутите страницу настроек вниз и нажмите «Дополнительные».

- В разделе «Система» найдите параметр «Настройки прокси-сервера» и кликните на него.

- Откроется окно. Перейдите на вкладку «Дополнительно».

- В этой вкладке вы увидите чекбокс «SSL 3.0».

- Поставьте галочку в чекбоксе, нажмите кнопку «Ок» и перезагрузите браузер.

Ошибки «Invalid CSR» при генерации сертификата из панели управления облачного провайдера

В процессе активации сертификата можно столкнуться с ошибкой «Invalid CSR». Такая ошибка возникает по следующим причинам:

- Неправильное имя FQDN (полное имя домена) в качестве Common Name (в некоторых панелях управления это поле может также называться Host Name или Domain Name). В этом поле должно быть указано полное доменное имя вида domain.com или subdomain.domain.com (для субдоменов). Имя домена указывается без https://. В качестве данного значения нельзя использовать интранет-имена (text.local). В запросе для wildcard-сертификатов доменное имя необходимо указывать как *.domain.com.

- В CSR или пароле есть не латинские буквы и цифры. В CSR поддерживаются только латинские буквы и цифры – спецсимволы использовать запрещено. Это правило распространяется и на пароли для пары CSR/RSA: они не должны содержать спецсимволов.

- Неверно указан код страны. Код страны должен быть двухбуквенным ISO 3166-1 кодом (к примеру, RU, US и т.д.). Он указывается в виде двух заглавных букв.

- В управляющей строке не хватает символов. CSR-запрос должен начинаться с управляющей строки ——BEGIN CERTIFICATE REQUEST—— и заканчиваться управляющей строкой ——END CERTIFICATE REQUEST——. С каждой стороны этих строк должно быть по 5 дефисов.

- В конце или начале строки CSR есть пробелы. Пробелы на концах строк в CSR не допускаются.

- Длина ключа меньше 2048 бит. Длина ключа должна быть не менее 2048 бит.

- В CRS-коде для сертификата для одного доменного имени есть SAN-имя. В CSR-коде для сертификата, предназначенного защитить одно доменное имя, не должно быть SAN (Subject Alternative Names). SAN-имена указываются для мультидоменных (UCC) сертификатов.

- При перевыпуске или продлении сертификата изменилось поле Common Name. Это поле не должно меняться.

Что делать, если протухли сертификаты и кластер превратился в тыкву?

Время прочтения

5 мин

Просмотры 28K

Если в ответ на команду kubectl get pod вы получаете:

Unable to connect to the server: x509: certificate has expired or is not yet valid

то, скорее всего, прошел год, у сертификатов вашего kubernetes закончился срок действия, компоненты кластера перестали их использовать, взаимодействие между ними прекратилось и ваш кластер превратился в тыкву.

Что же делать и как восстановить кластер?

Для начала нам надо понимать, где находятся сертификаты, которые необходимо обновить.

В зависимости от способа, которым устанавливался кластер, расположение и название файлов с сертификатами может меняться. Так, например, Kubeadm при создании кластера раскладывает файлы с сертификатами согласно best-practices. Таким образом, все сертификаты находятся в каталоге /etc/kuberenetes/pki, в файлах с расширением .crt, приватные ключи, соответственно, — в файлах .key. Плюс в /etc/kubernetes/ лежат .conf файлы с конфигурацией доступа для user accounts администратора, контроллер менеджера, шедулера и kubelet с мастер-узла. Сертификаты в .conf файлах лежат в поле user.client-certificate-data в base64-кодированном виде.

Посмотреть на срок действия, кому выписан и кем подписан сертификат, можно с помощью вот этого небольшого скрипта shcert

shcert

#!/bin/bash

[ -f "$1" ] || exit

if [[ $1 =~ .(crt|pem)$ ]]; then

openssl x509 -in "$1" -text -noout

fi

if [[ $1 =~ .conf$ ]]; then

certfile=$(mktemp)

grep 'client-certificate-data:' "$1"| awk '{ print $2}' | base64 -d > "$certfile"

openssl x509 -in "$certfile" -text -noout

rm -f "$certfile"

fi

Еще есть сертификаты, которые используют kubelet на рабочих узлах для аутентификации в API. Если для добавления узлов в кластер вы использовали kubeadm join, то, скорее всего, узел был подключен по процедуре TLS bootstrapping и в таком случае kubelet умеет обновлять свой сертификат автоматически, если ему задана опция --rotate-certificates. В последних версиях kubernetes эта опция уже включена по умолчанию.

Проверить, что узел подключен по процедуре TLS bootstrap достаточно просто — в этом случае в файле /etc/kubernetes/kubelet.conf в поле client-certificate обычно указан файл /var/lib/kubelet/pki/kubelet-client-current.pem, который является симлинком на текущий сертификат.

Посмотреть сроки действия этого сертификата можно так же, с помощью скрипта shcert

Возвращаемся к проблеме обновления сертификатов.

Если вы ставили кластер с помощью kubeadm, то у меня для вас хорошие новости. Начиная с версии 1.15 kubeadm умеет обновлять почти все сертификаты control plane одной командой

kubeadm alpha certs renew allЭта команда обновит все сертификаты в каталоге /etc/kubernetes, даже если они уже закончились и все сломалось.

Не будет обновлен только сертификат kubelet — это тот, который лежит в файле /etc/kubernetes/kubelet.conf!

Update: kubeadm, начиная с версии 1.17, включает на всех узлах (даже на первом мастере, где делался kubeadm init) автообновление сертификата кублета. Проверить очень просто — в

/etc/kubernetes/kubelet.confв поле клиентского сертификата будет указан путь к файлу/var/lib/kubelet/pki/kubelet-client-current.pem

Для обновления этого сертификата надо воспользоваться командой создания user account

kubeadm alpha kubeconfig user --client-name system:node:kube.slurm.io --org system:nodes > /etc/kubernetes/kubelet.conf

При наличии в системе user account эта команда обновляет сертификат для этого аккаунта. Не забываем указывать правильное название узла в опции --client-name, подсмотреть название узла можно в поле Subject существующего сертификата:

shcert /etc/kubernetes/kubelet.conf

И конечно же, после обновления сертификатов надо перезапустить все компоненты control plane, перезагрузив узел целиком или остановив контейнеры с etcd, api, controller-manager и scheduler командой docker stop, и затем отрестартить kubelet systemctl restart kubelet.

Если ваш кластер старой версии: например 1.13 или меньше. То просто обновить kubeadm до версии 1.15, командой типа yum install kubeadm-1.15.0, не получится, так как он тянет за собой по зависимостями kubelet и kubernetes-cni, что может вызывать проблемы, так как работоспособность компонентов кластера, различающихся по версиям более чем на одну ступень, не гарантируется. Самый простой выход из данной ситуации — это установить kubeadm на какой-нибудь другой машине, взять бинарный файл /usr/bin/kubeadm, скопировать на мастер-узлы умершего кластера и использовать его только для обновления сертификатов. А уже после оживления кластера обновить его пошагово штатными способами, устанавливая каждый раз kubeadm на одну версию новее.

Update: Можно напрямую скачать kubeadm. Например команда для версии kubeadm 1.17.4:

curl -L -o /tmp/kubeadm https://dl.k8s.io/release/v1.17.4/bin/linux/amd64/kubeadmИ наконец, с версии 1.16 kubeadm научился-таки продлевать все-все сертификаты при обновлении кластера командой kubeadm upgrade. Так что если вы регулярно обновляете свой кластер, не реже одного раза в год, ваши сертификаты всегда будут действительны.

А вот если кластер установлен не с помощью kubeadm, то тогда придется взять в руки openssl и обновлять все сертификаты в индивидуальном порядке.

Проблем добавляет то, что в сертификатах содержатся расширенные поля, и разные инструменты установки кластера могут добавлять свой набор полей. Причем названия этих полей в конфигурации openssl и в выводе содержимого сертификата коррелируют, но слабо. Надо гуглить и подбирать.

Я приведу пример конфигурации для openssl, в отдельных секциях которого описываются расширенные атрибуты, свои для каждого типа сертификата. На соответствующую секцию будем ссылаться при создании и подписывании csr. Эта конфигурация использовалась для оживления кластера, установленного год назад ранчером.

openssl.cnf

[req]

distinguished_name = req_distinguished_name

req_extensions = v3_req

[v3_req]

keyUsage = nonRepudiation, digitalSignature, keyEncipherment

extendedKeyUsage = clientAuth

[client]

keyUsage = critical,digitalSignature, keyEncipherment

extendedKeyUsage = clientAuth

[apiproxyclient]

keyUsage = critical,digitalSignature, keyEncipherment

extendedKeyUsage = clientAuth, serverAuth

[etcd]

keyUsage = critical,digitalSignature, keyEncipherment

extendedKeyUsage = clientAuth, serverAuth

subjectAltName = @alt_names

[api]

keyUsage = critical,digitalSignature, keyEncipherment

extendedKeyUsage = clientAuth, serverAuth

subjectAltName = @alt_names

[alt_names]

DNS.1 = ec2-us-east-1-1a-c1-master-2

DNS.2 = ec2-us-east-1-1a-c1-master-3

DNS.3 = ec2-us-east-1-1a-c1-master-1

DNS.4 = localhost

DNS.5 = kubernetes

DNS.6 = kubernetes.default

DNS.7 = kubernetes.default.svc

DNS.8 = kubernetes.default.svc.cluster.local

IP.1 = 10.0.0.109

IP.2 = 10.0.0.159

IP.3 = 10.0.0.236

IP.4 = 127.0.0.1

IP.5 = 10.43.0.1

Актуальные атрибуты и дополнительные имена в сертификате можно посмотреть с помощью команды

openssl x509 -in cert.crt -text

При продлении сертификата для API сервера у меня возникала проблема: обновленный сертификат не работал. Решением стала выписка сертификата, который был действителен на 1 год в прошлом.

В openssl нельзя простой командой выпустить сертификат, действительный в прошлом, в коде жестко указано, что сертификат действует только с текущего момента. Но можно локально переместиться в прошлое с помощью библиотеки libfaketime

yum install libfaketime

LD_PRELOAD=/usr/lib64/faketime/libfaketime.so.1 FAKETIME="-365d" openssl x509 -req ...Выпускаем продленные сертификаты по следующему алгоритму:

Создаем CSR по существующему сертификату, указываем нужный раздел со списком расширенных аттрибутов в файле конфигурации:

openssl x509 -x509toreq -in "node.cert" -out "node.csr" -signkey "node.key" -extfile "openssl.cnf" -extensions clientПодписываем его соответствующим корневым сертификатом, смещая время на 1 год назад и указывая нужный раздел со списком расширенных аттрибутов в файле конфигурации

LD_PRELOAD=/usr/lib64/faketime/libfaketime.so.1 FAKETIME="-365d" openssl x509 -req -days 36500 -in "node.csr" -CA "kube-ca.pem" -CAkey "kube-ca-key.pem" -CAcreateserial -out "node.new.cert" -extfile "openssl.cnf" -extensions clientПроверяем атрибуты и перезапускаем компоненты control plane.

Сергей Бондарев,

преподаватель Слёрма

slurm.io