Дмитрий Кривокрысенко

Здравствуйте Господа!

Благодарю за оказанную помощь.

Подскажите пожалуйста пути решения в установке личного сертификата пользователя *.cer в систему Alt Linux 7KDE x64, необходимо для работы с системой «ГАС Управление». Все остальные шаги по установке КриптоПро и КриптоФокс прошел.

А с установкой сертификата проблемы.

Заранее благодарен

Записан

Записан

Андрей Черепанов (cas@)

Дмитрий Кривокрысенко

Здравствуйте Андрей!

Продолжаю экспериментировать с Centaurus 7.05 x32

Прошел все указанные Вами шаги по установке Крипто Про и плагина для браузера.

Информацию брал тут https://www.altlinux.org/%D0%9A%D1%80%D0%B8%D0%BF%D1%82%D0%BE%D0%9F%D1%80%D0%BE

споткнулся на этапе установки корневого сертификата

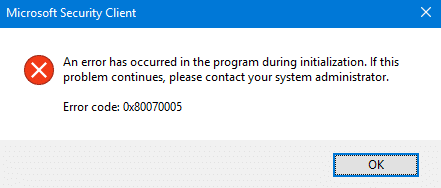

выдал ошибку:

[root@LINUX-ANMR-PC3 linux-ia32]# /opt/cprocsp/bin/ia32/certmgr -inst -cert -file ~/Загрузки/kornevoy-sertifikat-_kvalifitsirovannyy_.cer -store uRoot

Certmgr 1.0 (c) «CryptoPro», 2007-2010.

program for managing certificates, CRLs and stores

Error(0x2). Can not open file

at /dailybuildsbranches/CSP_4_0/CSPbuild/CSP/src/certmgr/certmgr.cpp:2329

The system cannot find the file specified.

[ErrorCode: 0x00000002]

Подскажите пожалуйста, что это значит и как это решить, ибо только учусь.

Записан

КриптоПро не может найти файл сертификата. Зачем Вы под root его запускали, а в пути указали домашний каталог (то есть /root), где ничего не лежит?

КриптоПро прекрасно работает под обычным пользователем. Под ним и скачивайте cer и запускайте certmgr (с установленным cryptopro-preinstall не нужно вводить полные пути к исполняемым файлам.

Записан

Андрей Черепанов (cas@)

Записан

Дмитрий Кривокрысенко

при установке от имени пользователя тоже есть ошибка

[master@LINUX-ANMR-PC3 ~]$ /opt/cprocsp/bin/ia32/certmgr -inst -cert -file ~/Загрузки/kornevoy-sertifikat-_kvalifitsirovannyy_.cer -store uRoot

Certmgr 1.0 (c) «CryptoPro», 2007-2010.

program for managing certificates, CRLs and stores

Install:

=============================================================================

1——-

Issuer : UnstructuredName=Server CA, E=uc_fk@roskazna.ru, S=77 г. Москва, INN=007710568760, OGRN=1047797019830, STREET=»улица Ильинка, дом 7″, L=Москва, C=RU, O=Федеральное казначейство, CN=УЦ Федерального казначейства

Subject : UnstructuredName=Server CA, E=uc_fk@roskazna.ru, S=77 г. Москва, INN=007710568760, OGRN=1047797019830, STREET=»улица Ильинка, дом 7″, L=Москва, C=RU, O=Федеральное казначейство, CN=УЦ Федерального казначейства

Serial : 0x01

SHA1 Hash : 0x30ef8b31cb2b67501e523d741273a378e3aa3a59

SubjKeyID : 9e710e0fdab401285f3fe2cb8f65159702478cab

Signature Algorithm : ГОСТ Р 34.11/34.10-2001

PublicKey Algorithm : ГОСТ Р 34.10-2001 (512 bits)

Not valid before : 28/06/2013 13:09:33 UTC

Not valid after : 28/06/2018 13:09:33 UTC

PrivateKey Link : No

=============================================================================

[ErrorCode: 0x00000000]

[master@LINUX-ANMR-PC3 ~]$

Записан

А не связана она с кириллическим названием каталога «Загрузки» ?

Записан

[ErrorCode: 0x00000000]

Код ошибки 0 — не означает-ли, что ошибки нет?

Записан

Записан

Нет никакой ошибки, код 0.

Записан

Андрей Черепанов (cas@)

Дмитрий Кривокрысенко

Благодарю за информацию!

при попытке использовать token-manager, происходит импорт, даже сообщение об успешном импорте выходит, а самого файла сертификата не видно. Только после импорта через certmgr, сертификат появляется в списке установленных. В чем причина может быть?

Записан

Дмитрий Кривокрысенко

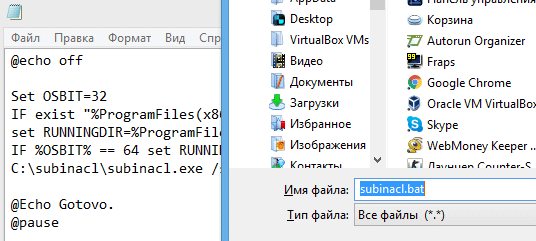

пытаюсь сделать по этой инструкции https://geektimes.ru/post/280268/

какие каталоги имеются в виду чтобы вот это:

В том случае, если используется Linux с rpm-пакетами, то необходимо его распаковать и скопировать в соответствующие каталоги/директории/папки. Необходимо также будет выполнить скрипт postinst от имени root:

#sh –xv postinst

сработало с установленным firefox-gost

« Последнее редактирование: 08.12.2016 14:20:25 от ruslandh »

Записан

пытаюсь сделать по этой инструкции https://geektimes.ru/post/280268/

сработало с установленным firefox-gost

там используется другой «firefox» и другой криптопровайдер — не cryptopro…

Видимо нужно иметь несколько компьютеров для доступа к разным госсайтам

Записан

при попытке использовать token-manager, происходит импорт, даже сообщение об успешном импорте выходит, а самого файла сертификата не видно. Только после импорта через certmgr, сертификат появляется в списке установленных. В чем причина может быть?

лучше спросить у автора — https://github.com/bmakarenko

Записан

Дмитрий Кривокрысенко

в результате танца с бубном добился появления плагина в списке Firefox!!!!

Дальше интересней!

При входе на gasu.gov.ru всплывает окно плагина ура!

Но пишет нет действующих сертификатов

после установки token-manager, бывшему пользователю винды наглядно видны установленные корневые сертификаты! Но при установке личного сертификата вышло сообщение «импорт успешно!» и все в окне просмотра его нет. если выполнить certmgr -list то все пристойно, под номером 1 пользовательский под номером 2 корневой.

где затык не пойму

Записан

Установка сертификатов используя КриптоПРО в Linux

Описание процесса установки приведено на примере дистрибутива семейства Debian (x64).

Названия файлов и директорий могут варьироваться от системы к системе.

При установке личных сертификатов не нужны права суперпользователя, и наоборот, при установке сертификатов УЦ(корневых и промежуточных) могут потребоваться такие права.

Подключите USB носитель с ключевыми контейнерами и проверьте результат команды:

/opt/cprocsp/bin/amd64/csptest -keyset -enum_cont -fqcn -verifycCSP (Type:80) v4.0.9009 KC1 Release Ver:4.0.9797 OS:Linux CPU:AMD64 FastCode:READY:AVX.

AcquireContext: OK. HCRYPTPROV: 16188003

\.FLASHivanov

\.FLASHpetrov

\.FLASHsidorov

\.FLASHvasiliev

\.FLASHsmirnov

OK.

Total: SYS: 0,020 sec USR: 0,060 sec UTC: 0,180 sec

Можно сразу установить личные сертификатов из всех доступных контейнеров одной командой:

/opt/cprocsp/bin/amd64/csptestf -absorb -certs

Произойдет установка сертификатов, находящихся во всех доступных в момент запуска команды контейнерах (съемных флэш-носителях, жесткого диска и т. д.) в хранилище uMy.

Пример установки отдельно взятого сертификата из контейнера

При необходимости скопируйте ключевой контейнер \.FLASH.sidorov на жесткий диск:

/opt/cprocsp/bin/amd64/csptest -keycopy -contsrc '\.FLASHsidorov' -contdest '\.HDIMAGEsidor'CSP (Type:80) v4.0.9009 KC1 Release Ver:4.0.9797 OS:Linux CPU:AMD64 FastCode:READY:AVX.

CryptAcquireContext succeeded.HCRYPTPROV: 38556259

CryptAcquireContext succeeded.HCRYPTPROV: 38770755

Total: SYS: 0,000 sec USR: 0,100 sec UTC: 14,920 sec

[ErrorCode: 0x00000000]

Наличие [ErrorCode: 0x00000000] в завершении каждой команды КриптоПРО говорит о ее успешном выполнении.

Проверьте наличие нового контейнера \.HDIMAGEsidor:

/opt/cprocsp/bin/amd64/csptest -keyset -enum_cont -fqcn -verifycCSP (Type:80) v4.0.9009 KC1 Release Ver:4.0.9797 OS:Linux CPU:AMD64 FastCode:READY:AVX.

AcquireContext: OK. HCRYPTPROV: 34554467

\.FLASHivanov

\.FLASHpetrov

\.FLASHsidorov

\.FLASHvasiliev

\.FLASHsmirnov

\.HDIMAGEsidor

OK.

Total: SYS: 0,010 sec USR: 0,050 sec UTC: 0,130 sec

[ErrorCode: 0x00000000]

Установите личный сертификат:

/opt/cprocsp/bin/amd64/certmgr -inst -cont '.HDIMAGEsidor'Certmgr 1.0 (c) "CryptoPro", 2007-2010.

program for managing certificates, CRLs and stores

Install:

=============================================================================

1-------

Issuer : OGRN=1234567890123, INN=1234567890, STREET=Арбат, E=info@berkut.ru, C=RU, S=77 г.Москва, L=Москва, O=ООО 'Беркут', OU=Удостоверяющий центр, CN=UCESTP

Subject : SNILS=12345678901, OGRN=1234567890123, INN=0011234567890, E=sidorov@mail.ru, C=RU, S=10 Республика Карелия, L=Петрозаводск, O=ООО Ромашка, CN=Сидоров Николай Павлович, T=Администратор, G=Николай Павлович, SN=Сидоров

Serial : 0x12C40953000000000019

SHA1 Hash : 0xdd0ea8db46a372571c55315cd7e4d8e2de8fb9b6

SubjKeyID : 5fc37e578cce0abe739c4da227f68a2f9abcb128

Signature Algorithm : ГОСТ Р 34.11/34.10-2001

PublicKey Algorithm : ГОСТ Р 34.10-2001 (512 bits)

Not valid before : 09/08/2016 06:07:00 UTC

Not valid after : 09/11/2017 06:17:00 UTC

PrivateKey Link : No

CA cert URL : <mark>http://cert1.ucestp.ru/estp.crt</mark>

Extended Key Usage : 1.3.6.1.5.5.7.3.4

1.3.6.1.5.5.7.3.2

=============================================================================

[ErrorCode: 0x00000000]

Скачайте корневой сертификат по ссылке выше (из поля CA cert URL): http://cert1.ucestp.ru/estp.crt и перенесите его, например, в домашнюю папку:

cp ~/Загрузки/estp.crt ~/estp.crt

Установите корневой сертификат (возможно потребуются права суперпользователя):

/opt/cprocsp/bin/amd64/certmgr -inst -store uroot -file ~/estp.crtCertmgr 1.0 (c) "CryptoPro", 2007-2010.

program for managing certificates, CRLs and stores

Install:

=============================================================================

1-------

Issuer : OGRN=1234567890123, INN=1234567890, STREET=Арбат, E=info@berkut.ru, C=RU, S=77 г.Москва, L=Москва, O=ООО 'Беркут', OU=Удостоверяющий центр, CN=UCESTP

Subject : OGRN=1234567890123, INN=1234567890, STREET=Арбат, E=info@berkut.ru, C=RU, S=77 г.Москва, L=Москва, O=ООО 'Беркут', OU=Удостоверяющий центр, CN=UCESTP

Serial : 0x50D7BC0E4A3EC9994454EB83013EE5F5

SHA1 Hash : 0xd2144a3e098b6f2decb224257f48e2b7c6d85209

SubjKeyID : 07b753cd561dee8e5e83407be4575ecc05bfec14

Signature Algorithm : ГОСТ Р 34.11/34.10-2001

PublicKey Algorithm : ГОСТ Р 34.10-2001 (512 bits)

Not valid before : 17/06/2016 13:15:21 UTC

Not valid after : 17/06/2021 13:25:01 UTC

PrivateKey Link : No

=============================================================================

[ErrorCode: 0x00000000]

Проверьте установку личного сертификата:

/opt/cprocsp/bin/amd64/certmgr -list -store uMyCertmgr 1.0 (c) "CryptoPro", 2007-2010.

program for managing certificates, CRLs and stores

=============================================================================

1-------

Issuer : OGRN=1234567890123, INN=1234567890, STREET=Арбат, E=info@berkut.ru, C=RU, S=77 г.Москва, L=Москва, O=ООО 'Беркут', OU=Удостоверяющий центр, CN=UCESTP

Subject : SNILS=12345678901, OGRN=1234567890123, INN=0011234567890, E=sidorov@mail.ru, C=RU, S=10 Республика Карелия, L=Петрозаводск, O=ООО Ромашка, CN=Сидоров Николай Павлович, T=Администратор, G=Николай Павлович, SN=Сидоров

Serial : 0x12C40953000000000019

SHA1 Hash : 0xdd0ea8db46a372571c55315cd7e4d8e2de8fb9b6

SubjKeyID : 5fc37e578cce0abe739c4da227f68a2f9abcb128

Signature Algorithm : ГОСТ Р 34.11/34.10-2001

PublicKey Algorithm : ГОСТ Р 34.10-2001 (512 bits)

Not valid before : 09/08/2016 06:07:00 UTC

Not valid after : 09/11/2017 06:17:00 UTC

PrivateKey Link : Yes

Container : HDIMAGE\sidor.0002B01

Provider Name : Crypto-Pro GOST R 34.10-2012 KC1 CSP

Provider Info : ProvType: 80, KeySpec: 1, Flags: 0x0

CA cert URL : http://cert1.ucestp.ru/estp.crt

Extended Key Usage : 1.3.6.1.5.5.7.3.4

1.3.6.1.5.5.7.3.2

=============================================================================

[ErrorCode: 0x00000000]

|

nvrstyle |

|

|

Статус: Новичок Группы: Участники

|

Здравствуйте, при попытке подписать файл цифровой подписью при помощи консольной утилиты csptest.exe после вводы пароля контейнера сначала появляется сообщение о том, что c 1 января 2020 года запрещено формирование электронной подписи с помощью ключей ГОСТ Р 34.10-2001, после чего в консоли csptest появляется сообщение — A CSP has been acquired [Error code: 0x00000000] и подпись файла не производится. Прошу помочь. Отредактировано пользователем 27 ноября 2018 г. 22:09:40(UTC) |

|

WWW |

|

Андрей Писарев |

|

|

Статус: Сотрудник Группы: Участники Сказал «Спасибо»: 451 раз |

Автор: nvrstyle Здравствуйте, при попытке подписать файл цифровой подписью при помощи консольной утилиты csptest.exe после вводы пароля контейнера сначала появляется сообщение о том, что c 1 января 2020 года запрещено формирование электронной подписи с помощью ключей ГОСТ Р 34.10-2001, после чего в консоли csptest появляется сообщение — A CSP has been acquired [Error code: 0x00000000] и подпись файла не производится. Прошу помочь. Здравствуйте. Сообщите используемую ОС и версию КриптоПРО CSP (вкладка Состав). Цитата: ПускВсе программыКРИПТО-ПРОКриптоПРО CSP |

|

Техническую поддержку оказываем тут |

|

|

WWW |

|

nvrstyle |

|

|

Статус: Новичок Группы: Участники

|

Автор: Андрей Писарев Автор: nvrstyle Здравствуйте, при попытке подписать файл цифровой подписью при помощи консольной утилиты csptest.exe после вводы пароля контейнера сначала появляется сообщение о том, что c 1 января 2020 года запрещено формирование электронной подписи с помощью ключей ГОСТ Р 34.10-2001, после чего в консоли csptest появляется сообщение — A CSP has been acquired [Error code: 0x00000000] и подпись файла не производится. Прошу помочь. Здравствуйте. Сообщите используемую ОС и версию КриптоПРО CSP (вкладка Состав). Цитата: ПускВсе программыКРИПТО-ПРОКриптоПРО CSP Используемая OC Windows 8.1 и версия КриптоПРО CSP 4.0.9842 Так же была попытка подписать документ этим же сертификатом, но уже на другом ПК: Windows 10 и версия КриптоПРО CSP 4.0.9958, появилась точно такая же ошибка и подписать документ не удалось. Пример вызова csptest: |

|

WWW |

| Пользователи, просматривающие эту тему |

|

Guest |

Быстрый переход

Вы не можете создавать новые темы в этом форуме.

Вы не можете отвечать в этом форуме.

Вы не можете удалять Ваши сообщения в этом форуме.

Вы не можете редактировать Ваши сообщения в этом форуме.

Вы не можете создавать опросы в этом форуме.

Вы не можете голосовать в этом форуме.

|

hijkez0 |

|

|

Статус: Новичок Группы: Участники

|

Здравствуйте! |

|

|

|

Андрей Куликов |

|

|

Статус: Сотрудник Группы: Участники Сказал «Спасибо»: 2 раз |

Рутовые сертификаты можно поставить только руту. |

|

|

|

hijkez0 |

|

|

Статус: Новичок Группы: Участники

|

Пробовал так: Error(0x2). Cannot open file The system cannot find the file specified. Хотя ,если сделать sudo /opt/cprocsp/bin/amd64/certmgr -inst -store uroot Отредактировано пользователем 30 марта 2020 г. 12:11:10(UTC) |

|

|

|

Nikolay Batischev |

|

|

Статус: Сотрудник Группы: Участники Сказал «Спасибо»: 3 раз |

У вас два сертификата скорее всего один корневой(самоподписанный), второй промежуточный. |

|

|

| Пользователи, просматривающие эту тему |

|

Guest (2) |

Быстрый переход

Вы не можете создавать новые темы в этом форуме.

Вы не можете отвечать в этом форуме.

Вы не можете удалять Ваши сообщения в этом форуме.

Вы не можете редактировать Ваши сообщения в этом форуме.

Вы не можете создавать опросы в этом форуме.

Вы не можете голосовать в этом форуме.

Описание процесса установки приведено на примере дистрибутива семейства Debian (x64).

Названия файлов и директорий могут варьироваться от системы к системе.

При установке личных сертификатов не нужны права суперпользователя, и наоборот, при установке сертификатов УЦ (корневых и промежуточных) могут потребоваться такие права.

Подключите USB носитель с ключевыми контейнерами и проверьте результат команды:

/opt/cprocsp/bin/amd64/csptest -keyset -enum_cont -fqcn -verifyc

CSP (Type:80) v4.0.9009 KC1 Release Ver:4.0.9797 OS:Linux CPU:AMD64 FastCode:READY:AVX.

AcquireContext: OK. HCRYPTPROV: 16188003

\.FLASHivanov

\.FLASHpetrov

\.FLASHsidorov

\.FLASHvasiliev

\.FLASHsmirnov

OK.

Total: SYS: 0,020 sec USR: 0,060 sec UTC: 0,180 sec

Можно сразу установить личные сертификатов из всех доступных контейнеров одной командой:

/opt/cprocsp/bin/amd64/csptestf -absorb -certs

Произойдет установка сертификатов, находящихся во всех доступных в момент запуска команды контейнерах (съемных флэш-носителях, жесткого диска и т. д.) в хранилище uMy.

Пример установки отдельно взятого сертификата из контейнера

При необходимости скопируйте ключевой контейнер \.FLASH.sidorov на жесткий диск:

/opt/cprocsp/bin/amd64/csptest -keycopy -contsrc '\.FLASHsidorov' -contdest '\.HDIMAGEsidor'

>

CSP (Type:80) v4.0.9009 KC1 Release Ver:4.0.9797 OS:Linux CPU:AMD64 FastCode:READY:AVX.

CryptAcquireContext succeeded.HCRYPTPROV: 38556259

CryptAcquireContext succeeded.HCRYPTPROV: 38770755

Total: SYS: 0,000 sec USR: 0,100 sec UTC: 14,920 sec

[ErrorCode: 0x00000000]

Наличие [ErrorCode: 0x00000000] в завершении каждой команды КриптоПРО говорит о ее успешном выполнении.

Проверьте наличие нового контейнера \.HDIMAGEsidor:

/opt/cprocsp/bin/amd64/csptest -keyset -enum_cont -fqcn -verifyc

>

CSP (Type:80) v4.0.9009 KC1 Release Ver:4.0.9797 OS:Linux CPU:AMD64 FastCode:READY:AVX.

AcquireContext: OK. HCRYPTPROV: 34554467

\.FLASHivanov

\.FLASHpetrov

\.FLASHsidorov

\.FLASHvasiliev

\.FLASHsmirnov

\.HDIMAGEsidor

OK.

Total: SYS: 0,010 sec USR: 0,050 sec UTC: 0,130 sec

[ErrorCode: 0x00000000]

Установите личный сертификат:

/opt/cprocsp/bin/amd64/certmgr -inst -store uMy -f '/home/user/Рабочий стол/Установка личного сертификата/Картошкин.cer'

>

Certmgr 1.0 (c) "CryptoPro", 2007-2010.

program for managing certificates, CRLs and stores

=============================================================================

1-------

Issuer : E=uc_fk@roskazna.ru, S=г. Москва, INN=007710568760, OGRN=1047797019830, STREET="Большой Златоустинский переулок, д. 6, строение 1", L=Москва, C=RU, O=Федеральное казначейство, CN=Федеральное казначейство

Subject : INN=000000000000, SNILS=00000000000, E=ii@aaa.tomsk.gov.ru, C=RU, S=Томская область, L=Томск, O=АДМИНИСТРАЦИЯ, G=Имя Отчество, SN=Фамилия, CN=Фамилия Имя Отчество

Serial : 0x6B6C6655F42E3B44FE3A0DDC5DD5C91A07189F75

SHA1 Hash : 017e04b742841f5aefa224dee91a0d5d74ae2a85

SubjKeyID : cedbb348ece2d32ecd6a8337126b8a7996a26c4c

Signature Algorithm : ГОСТ Р 34.11-2012/34.10-2012 256 bit

PublicKey Algorithm : ГОСТ Р 34.10-2012 (512 bits)

Not valid before : 25/05/2020 08:54:47 UTC

Not valid after : 25/08/2021 08:54:47 UTC

PrivateKey Link : No

CDP : http://crl.roskazna.ru/crl/ucfk_2020.crl

CDP : http://crl.fsfk.local/crl/ucfk_2020.crl

Extended Key Usage : 1.3.6.1.5.5.7.3.2

=============================================================================

Установите закрытый ключ для личного сертификата:

/opt/cprocsp/bin/amd64/certmgr -inst -cont '\.HDIMAGEsidor'

>

Certmgr 1.0 (c) "CryptoPro", 2007-2010.

program for managing certificates, CRLs and stores

Install:

=============================================================================

1-------

Issuer : OGRN=1234567890123, INN=1234567890, STREET=Арбат, E=info@berkut.ru, C=RU, S=77 г.Москва, L=Москва, O=ООО 'Беркут', OU=Удостоверяющий центр, CN=UCESTP

Subject : SNILS=12345678901, OGRN=1234567890123, INN=0011234567890, E=sidorov@mail.ru, C=RU, S=10 Республика Карелия, L=Петрозаводск, O=ООО Ромашка, CN=Сидоров Николай Павлович, T=Администратор, G=Николай Павлович, SN=Сидоров

Serial : 0x12C40953000000000019

SHA1 Hash : 0xdd0ea8db46a372571c55315cd7e4d8e2de8fb9b6

SubjKeyID : 5fc37e578cce0abe739c4da227f68a2f9abcb128

Signature Algorithm : ГОСТ Р 34.11/34.10-2001

PublicKey Algorithm : ГОСТ Р 34.10-2001 (512 bits)

Not valid before : 09/08/2016 06:07:00 UTC

Not valid after : 09/11/2017 06:17:00 UTC

PrivateKey Link : No

CA cert URL : http://cert1.ucestp.ru/estp.crt

Extended Key Usage : 1.3.6.1.5.5.7.3.4

1.3.6.1.5.5.7.3.2

=============================================================================

[ErrorCode: 0x00000000]

Скачайте корневой сертификат по ссылке выше (из поля CA cert URL): http://cert1.ucestp.ru/estp.crt и перенесите его, например, в домашнюю папку:

cp ~/Загрузки/estp.crt ~/estp.crt

Установите корневой сертификат (возможно потребуются права суперпользователя):

/opt/cprocsp/bin/amd64/certmgr -inst -store uRoot -file ~/estp.crt

>

Certmgr 1.0 (c) "CryptoPro", 2007-2010.

program for managing certificates, CRLs and stores

Install:

=============================================================================

1-------

Issuer : OGRN=1234567890123, INN=1234567890, STREET=Арбат, E=info@berkut.ru, C=RU, S=77 г.Москва, L=Москва, O=ООО 'Беркут', OU=Удостоверяющий центр, CN=UCESTP

Subject : OGRN=1234567890123, INN=1234567890, STREET=Арбат, E=info@berkut.ru, C=RU, S=77 г.Москва, L=Москва, O=ООО 'Беркут', OU=Удостоверяющий центр, CN=UCESTP

Serial : 0x50D7BC0E4A3EC9994454EB83013EE5F5

SHA1 Hash : 0xd2144a3e098b6f2decb224257f48e2b7c6d85209

SubjKeyID : 07b753cd561dee8e5e83407be4575ecc05bfec14

Signature Algorithm : ГОСТ Р 34.11/34.10-2001

PublicKey Algorithm : ГОСТ Р 34.10-2001 (512 bits)

Not valid before : 17/06/2016 13:15:21 UTC

Not valid after : 17/06/2021 13:25:01 UTC

PrivateKey Link : No

=============================================================================

[ErrorCode: 0x00000000]

Проверьте установку личного сертификата:

/opt/cprocsp/bin/amd64/certmgr -list -store uMy

>

Certmgr 1.0 (c) "CryptoPro", 2007-2010.

program for managing certificates, CRLs and stores

=============================================================================

1-------

Issuer : OGRN=1234567890123, INN=1234567890, STREET=Арбат, E=info@berkut.ru, C=RU, S=77 г.Москва, L=Москва, O=ООО 'Беркут', OU=Удостоверяющий центр, CN=UCESTP

Subject : SNILS=12345678901, OGRN=1234567890123, INN=0011234567890, E=sidorov@mail.ru, C=RU, S=10 Республика Карелия, L=Петрозаводск, O=ООО Ромашка, CN=Сидоров Николай Павлович, T=Администратор, G=Николай Павлович, SN=Сидоров

Serial : 0x12C40953000000000019

SHA1 Hash : 0xdd0ea8db46a372571c55315cd7e4d8e2de8fb9b6

SubjKeyID : 5fc37e578cce0abe739c4da227f68a2f9abcb128

Signature Algorithm : ГОСТ Р 34.11/34.10-2001

PublicKey Algorithm : ГОСТ Р 34.10-2001 (512 bits)

Not valid before : 09/08/2016 06:07:00 UTC

Not valid after : 09/11/2017 06:17:00 UTC

PrivateKey Link : Yes

Container : HDIMAGE\sidor.0002B01

Provider Name : Crypto-Pro GOST R 34.10-2012 KC1 CSP

Provider Info : ProvType: 80, KeySpec: 1, Flags: 0x0

CA cert URL : http://cert1.ucestp.ru/estp.crt

Extended Key Usage : 1.3.6.1.5.5.7.3.4

1.3.6.1.5.5.7.3.2

=============================================================================

[ErrorCode: 0x00000000]

Показать список корневых сертификатов

/opt/cprocsp/bin/amd64/certmgr -list -store root | grep -iE "^Serial|^Subject"

>

Subject : E=uc_fk@roskazna.ru, S=г. Москва, INN=007710568760, OGRN=1047797019830, STREET="Большой Златоустинский переулок, д. 6, строение 1", L=Москва, C=RU, O=Федеральное казначейство, CN=Федеральное казначейство

Serial : 0x62AB79950000000003B6

Subject : E=uc_fk@roskazna.ru, S=г. Москва, INN=007710568760, OGRN=1047797019830, STREET="улица Ильинка, дом 7", L=Москва, C=RU, O=Федеральное казначейство, CN=Федеральное казначейство

Serial : 0x36ACD45500000000012F

Посмотреть данные одного сертификата:

/opt/cprocsp/bin/amd64/certmgr -list -store uMy -dn SN=Картошкин

/opt/cprocsp/bin/amd64/certmgr -list -store uMy | grep -iE "Картошкин"

Удалить сертификат из хранилища:

/opt/cprocsp/bin/amd64/certmgr -delete -store uMy -dn SN=Картошкин

Экспорт сертификата:

/opt/cprocsp/bin/amd64/certmgr -export -cert -store uMy -dest 0x2A9DDD325F1B0FAF4957EAA2532DE481.cer -dn CN=CNExample

Посмотреть лицензию КриптоПРО (возможно потребуются права суперпользователя):

/opt/cprocsp/sbin/amd64/cpconfig -license -view

>

License validity:

xxxxx-xxxxx-xxxxx-xxxxx-xxxxx

Expires: 3 month(s) 1 day(s)

License type: Server.

Установить лицензионный ключ КриптоПРО (возможно потребуются права суперпользователя):

/opt/cprocsp/sbin/amd64/cpconfig -license -set xxxxx-xxxxx-xxxxx-xxxxx-xxxxx

Оригиналы статей:

https://estp.ru/test_eds/cert_install_linux/ https://iamsan.ru/unix-like/cryptopro-linux-faq

Нет опубликованных комментариев.

Используемые символы

# выполняется от суперпользователя «root» или через «sudo»

$ выполняется от обычного пользователя

\ комментарий

На новых версия Firefox работать скорее всего не будет или часть функционала будет недоступна, можно взять cryptofox с сайта крипто-про

Данные настройки были проверены на встроенном браузере в астру chromium или chromium-gost от крипто-про

# apt install alien libpcsclite1 pcscd libccid zip unzip

Загрузить последнюю версию Крипто-Про с официального сайта

Открыть Пуск->Утилиты->Менеджер файлов mc

перейти в каталог куда загрузили архив

Распакуем архив

$ tar -xf linux-amd64_deb.tgz

Перейдем в каталог

$ cd linux-amd64_deb

получим то что на картинке ниже

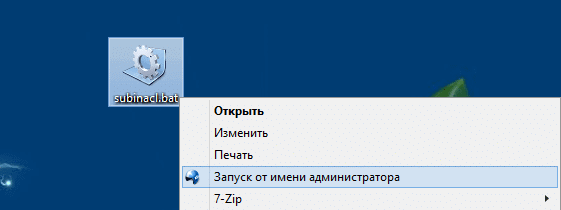

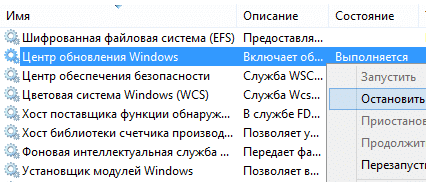

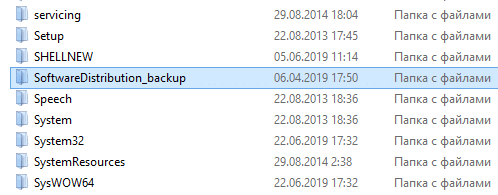

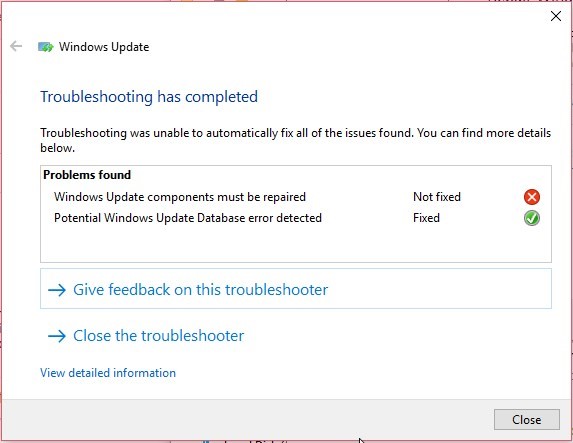

# sh install_gui.sh

Жмем клавишу Enter

Выбираем все пункты нажимая на клавишу «Пробел» переход осуществляется клавишами вниз/вверх

Жмем клавишу Enter

Жмем клавишу Enter

Жмем клавишу Enter

Жмем клавишу Enter

Вводим свой серийный номер. Регистр нужно строго соблюдать!!!

Жмем клавишу Enter

Жмем выбираем Exit клавишами Tab, жмем клавишу Enter, Выбираем Yes, жмем клавишу Enter

Для USB токенов нужно установить данное ПО

# apt install libpcsclite1 pcscd libccid

они все есть в репозитарии астры, ничего нигде искать дополнительно не надо

Библиотека libccid не ниже 1.4.2

Для rutoken S нужно установить драйвер c сайта производителя, лучше установить более новое

https://www.rutoken.ru/support/download/drivers-for-nix/

# dpkg -i ifd-rutokens_1.0.4_amd64.deb

Проверить USB токены можно командой

$ /opt/cprocsp/bin/amd64/list_pcsc

Если что то не работает пишите возможно я что то упустил, а так же пишите коды ошибок, будем пополнять базу знаний и возможные пути решений

Качаем архив с плагином с официального сайта Крипто-ПРО https://www.cryptopro.ru/products/cades/plugin желательно в отдельный каталог

Заходим в каталог куда скачали архив с плагином и разархивируем

$ tar -xf cades_linux_amd64.tar.gz

Конвертируем в deb пакеты

# alien *.rpm

<вывод команды>

Warning: Skipping conversion of scripts in package cprocsp-pki-cades: postinst prerm

Warning: Use the —scripts parameter to include the scripts.

cprocsp-pki-cades_2.0.0-2_amd64.deb generated

cprocsp-pki-phpcades_2.0.0-2_amd64.deb generated

Warning: Skipping conversion of scripts in package cprocsp-pki-plugin: postinst prerm

Warning: Use the —scripts parameter to include the scripts.

cprocsp-pki-plugin_2.0.0-2_amd64.deb generated

Warning: Skipping conversion of scripts in package lsb-cprocsp-devel: prerm

Warning: Use the —scripts parameter to include the scripts.

lsb-cprocsp-devel_4.0.9921-6_all.deb generated

</вывод команды>

если вывод команды был «bash: alien: команда не найдена», то вам надо читать внимательней потребности, установить alien

# apt install alien

Устанавливаем

# dpkg -i lsb-cprocsp-devel_*.deb cprocsp-pki-*.deb

Выбор ранее не выбранного пакета lsb-cprocsp-devel.

(Чтение базы данных … на данный момент установлено 232442 файла и каталога.)

Подготовка к распаковке lsb-cprocsp-devel_4.0.9921-6_all.deb …

Распаковывается lsb-cprocsp-devel (4.0.9921-6) …

Выбор ранее не выбранного пакета cprocsp-pki-cades.

Подготовка к распаковке cprocsp-pki-cades_2.0.0-2_amd64.deb …

Распаковывается cprocsp-pki-cades (2.0.0-2) …

Выбор ранее не выбранного пакета cprocsp-pki-phpcades.

Подготовка к распаковке cprocsp-pki-phpcades_2.0.0-2_amd64.deb …

Распаковывается cprocsp-pki-phpcades (2.0.0-2) …

Выбор ранее не выбранного пакета cprocsp-pki-plugin.

Подготовка к распаковке cprocsp-pki-plugin_2.0.0-2_amd64.deb …

Распаковывается cprocsp-pki-plugin (2.0.0-2) …

Настраивается пакет lsb-cprocsp-devel (4.0.9921-6) …

Настраивается пакет cprocsp-pki-cades (2.0.0-2) …

Настраивается пакет cprocsp-pki-phpcades (2.0.0-2) …

Настраивается пакет cprocsp-pki-plugin (2.0.0-2) …

Обрабатываются триггеры для libc-bin (2.24-11+deb9u3) …

на всякий пожарный установку лучше повторить, т.к. бывали случаи что установка прошла успешно, а библиотек на месте не было

для firefox

# ln -s /opt/cprocsp/lib/amd64/libnpcades.so /usr/lib/mozilla/plugins/lib/libnpcades.so

# ln -s /opt/cprocsp/lib/amd64/libcppkcs11.so.4.0.4 /usr/lib/mozilla/plugins/lib/libcppkcs11.so

на всякий пожарный что бы было, если вдруг с путями кто-нибудь из программ случайно, обязательно затупит, сделаем симлинки на библиотеки

# ln -s /opt/cprocsp/lib/amd64/libnpcades.so /usr/lib/libnpcades.so

# ln -s /opt/cprocsp/lib/amd64/libcppcades.so /usr/lib/libcppcades.so

# ln -s /opt/cprocsp/lib/amd64/libcppkcs11.so /usr/lib/libcppkcs11.so

создаем симлинк для корректной работы связи расширения браузера с библиотекой установленного плагина

# ln -s /etc/opt/chrome/native-messaging-hosts/ru.cryptopro.nmcades.json /etc/chromium/native-messaging-hosts/ru.cryptopro.nmcades.json

так же желательно сделать симлинки нашел в какой то документации, возможно в них и нет необходимости, эти каталоги это для корректной работы плагинов браузеров и библиотек плагинов,

# ln -s /etc/opt/chrome /etc/opt/chromium

# ln -s /etc/opt/chrome /etc/opt/chromium-gost

Установить Расширение

или ссылка текстом https://chrome.google.com/webstore/detail/cryptopro-extension-for-c/iifchhfnnmpdbibifmljnfjhpififfog

Проверить плагин можно

https://www.cryptopro.ru/sites/default/files/products/cades/demopage/simple.html

или

https://www.cryptopro.ru/sites/default/files/products/cades/demopage/cades_bes_sample.html

Одно из самых главных требований при работе с этим плагином, это нужно при КОПИРОВАНИИ или СОЗДАНИИ контейнера установить пинкод

Качаем прикрепленный архив

или с тындекс диска

https://yadi.sk/d/8VJFh_cFHRGRJA

Разархивируем

$ unzip IFCPlugin-3.0.0-x86_64.deb.zip

Устанавливаем

# dpkg -i IFCPlugin-3.0.0-x86_64.deb

создаем симлинк для корректной работы связи расширения браузера с библиотекой установленного плагина

# ln -s /etc/opt/chrome/native-messaging-hosts/ru.rtlabs.ifcplugin.json /etc/chromium/native-messaging-hosts/ru.rtlabs.ifcplugin.json

# mcedit /etc/ifc.cfg

log = {

level = «DEBUG»;

}

config = {

cert_from_registry = «false»;

set_user_pin = «false»;

}

params =

(

{ name = «Криптопровайдер VipNet CSP»;

alias = «VIPNet»;

type = «capi»;

provider_name = «Infotecs Cryptographic Service Provider»;

provider_num = «2»;

skip_pkcs11_list = «true»;

},

{ name = «Криптопровайдер VipNet CSP»;

alias = «VIPNet_linux»;

type = «capi_linux»;

provider_name = «Infotecs Cryptographic Service Provider»;

provider_num = «2»;

skip_pkcs11_list = «true»;

},

{ name = «Криптопровайдер КриптоПро CSP»;

alias = «CryptoPro»;

type = «capi»;

provider_name = «Crypto-Pro GOST R 34.10-2001 Cryptographic Service Provider»;

provider_num = «75»;

skip_pkcs11_list = «false»;

},

{ name = «Криптопровайдер КриптоПро Рутокен CSP»;

alias = «CryptoPro_Rutoken»;

type = «capi»;

provider_name = «GOST R 34.10-2001 Rutoken CSP»;

provider_num = «75»;

skip_pkcs11_list = «false»;

},

{ name = «Криптопровайдер Signal-COM CSP»;

alias = «SignalCom»;

type = «capi»;

provider_name = «Signal-COM CPGOST Cryptographic Provider»;

provider_num = «75»;

skip_pkcs11_list = «false»;

},

{ name = «Криптопровайдер LISSI-CSP»;

alias = «LISSI-CSP»;

type = «capi»;

provider_name = «LISSI-CSP»;

provider_num = «75»;

skip_pkcs11_list = «false»;

},

{ name = «JaCarta Криптотокен»;

alias = «JaCarta»;

type = «pkcs11»;

alg = «gost2001»;

lib_win = «jcPKCS11-2.DLL»;

lib_linux = «libjcPKCS11-2.so.2.4.0»;

lib_mac = «jcPKCS11-2»;

},

{ name = «CryptoPro CSP»;

alias = «cryptoprocsp»;

type = «pkcs11»;

alg = «gost2001»;

lib_linux = «libcppkcs11.so»;

},

{ name = «CryptoPro CSP»;

alias = «cryptoprocsp»;

type = «pkcs11»;

alg = «gost2012»;

lib_linux = «libcppkcs11.so»;

},

{ name = «Актив руТокен ЭЦП»;

alias = «ruTokenECP»;

type = «pkcs11»;

alg = «gost2001»;

lib_win = «rtpkcs11ecp.dll»;

lib_linux = «librtpkcs11ecp.so»;

lib_mac = «librtpkcs11ecp.dylib»;

}

);

Или

Заходим в каталог куда скачали архив

$ unzip ifc.cfg.zip

Копируем конфигурационный файл

# cp ifc.cfg /etc/ifc.cfg

Установить Расширение для gosuslugi.ru

Перейти в меню — Дополнительные инструменты — Расширения и включить плагин

Можно проверять !!!

На случай диагностики ошибок ifcplugin нужен будет лог /var/log/ifc/engine_logs/engine.log

-

692 байт

Просмотры: 1 242 -

2.3 МБ

Просмотры: 1 360

Последнее редактирование: 09.12.2018

Общее описание выводов ошибок

[ErrorCode: 0x00000000]

\ Код ошибки 0, значит все прошло успешно

Error number 0x8009001f (2148073503).

Неправильный параметр набора ключей.

\ скорее всего нужно добавить пинкод или другой тип стандарта контейнера если ошибка возникает при копировании ключей

\ -pinsrc 12345678

\ -pindest 12345678

ERROR: SCardListReaders(NULL)

если ключ вставлен, то скорее всего либо у вас не установлены требуемые библиотеки/драйвера, либо что то мешает его распознать(какой-то пакет из состава Крипто-Про)

Проверить/отобразить USB токены можно командой

$ /opt/cprocsp/bin/amd64/list_pcsc

Примерный вывод:

Aktiv Co. Rutoken S 00 00

если получили ERROR: SCardListReaders(NULL), если ключ вставлен, то скорее всего либо у вас не установлены требуемые библиотеки/драйвера, либо что то мешает его распознать(какой-то пакет из состава Крипто-Про)

Вывести список всех ключевых носителей и контейнеров

$ /opt/cprocsp/bin/amd64/csptest -keyset -enum_cont -verifyc -fqcn

<вывод команды>

CSP (Type:80) v4.0.9017 KC2 Release Ver:4.0.9944 OS:Linux CPU:AMD64 FastCode:READY:SSSE3.

AcquireContext: OK. HCRYPTPROV: 28131731

\.Aktiv Co. Rutoken S 00 00key1

OK.

Total: SYS: 0,000 sec USR: 0,000 sec UTC: 1,380 sec

[ErrorCode: 0x00000000]

</вывод команды>

Вывод всех ключевых носителей и контейнеров с отображением уникального имени

$ /opt/cprocsp/bin/amd64/csptest -keyset -enum_cont -verifyc -fqcn -uniq

<вывод команды>

CSP (Type:80) v4.0.9018 KC2 Release Ver:4.0.9958 OS:Linux CPU:AMD64 FastCode:READY:SSSE3.

AcquireContext: OK. HCRYPTPROV: 16527635

\.HDIMAGEkey0 |\.HDIMAGEHDIMAGE\key0.0001174

OK.

Total: SYS: 0,000 sec USR: 0,000 sec UTC: 2,130 sec

[ErrorCode: 0x00000000]

</вывод команды>

Нужная нам информация между строками «AcquireContext: OK.» и «OK.«

Еще возможный вывод \.HDIMAGE и \.FLASH, где

\.HDIMAGE это ключевой носитель сохранен на жестком диске, вроде считывателя реестра в Windows версии. «key0» это имя ключевого контейнера на носителе.

\.FLASH

$ /opt/cprocsp/bin/amd64/csptest -keycopy -contsrc ‘\.HDIMAGEkey0’ -contdest ‘\.Aktiv Co. Rutoken S 00 00key1’ -typesrc 75 -typedest 75 -pinsrc 12345678 -pindest 12345678

<описание опций>

csptest -keycopy \ Запуск копирования

-contsrc ‘\.HDIMAGEkey0’

\ Указываем откуда копируем «\.HDIMAGE» это указатель откуда брать ключ в данном случае из локального расположения,

навроде считывателя реестра в Windows версии. «key0» это имя ключевого контейнера на носителе

-contdest ‘\.Aktiv Co. Rutoken S 00 00key1’

\ Указываем куда копируем ‘\.Aktiv Co. Rutoken S 00 00key1’ это указатель на устройство

ОБЯЗАТЕЛЬНО !!! Имя ключей должно отличаться

ОБЯЗАТЕЛЬНО !!! Имя ключей должно быть на латинице,

КАТЕГОРИЧЕСКИ не рекомендуется использовать кириллицу или любой другой алфавит отличный от латиницы

-typesrc 75 \ Тип сформированного контейнера откуда копируется по ГОСТУ где 75(ГОСТ-2001), 80(ГОСТ-2012)

-typedest 75 \ Тип сформированного контейнера куда копируется

-pinsrc 12345678 \ Пинкод источника ключевого носителя

-pindest 12345678 \ Пинкод ключевого носителя

</описание опций>

<вывод команды>

</вывод команды>

Копирование контейнера с ключами по уникальным именам на случай если имя контейнера содержит кириллицу или какие нибудь непонятные символы

$ /opt/cprocsp/bin/amd64/csptest -keycopy -contsrc ‘HDIMAGE\key0.0001174’ -contdest ‘\.Aktiv Co. Rutoken S 00 00key1’ -typesrc 75 -typedest 75

Удаление контейнера с ключами по уникальному имени

$ /opt/cprocsp/bin/amd64/csptest -keyset -delete -cont ‘HDIMAGE\key0.0001174’

*** Импорт корневого доверенного сертификата

$ /opt/cprocsp/bin/amd64/certmgr -inst -store uroot -file ROOT.cer

Вместо ROOT.cer подставить свой корневой серитикат который вы хотите загрузить

*** Загрузка личного сертификата в хранилище в данном случае из локального считывателя

$ /opt/cprocsp/bin/amd64/csptestf -absorb -cert -pattern ‘HDIMAGE’

*** Загрузка личного сертификата в хранилище в данном случае из рутокена

$ /opt/cprocsp/bin/amd64/csptestf -absorb -cert -pattern ‘rutoken’

*** Загрузка личного сертификата в хранилище в данном случае из Флэш накопителя

$ /opt/cprocsp/bin/amd64/csptestf -absorb -cert -pattern ‘FLASH’

*** Вывод личных сертификатов в личном хранилище

$ /opt/cprocsp/bin/amd64/certmgr -list -cert -store uMy

*** Вывод субъекта и серийного номера загруженных личных сертификатов в личном хранилище

$ /opt/cprocsp/bin/amd64/certmgr -list -cert -store uMy | grep -iE «^Serial|^Subject»

*** Полный вывод загруженных сертификатов корневых удостоверяющих центров в личном хранилище

$/opt/cprocsp/bin/amd64/certmgr -list -cert -store uroot

*** Вывод субъекта и серийного номера загруженных сертификатов корневых удостоверяющих центров в личном хранилище

$ /opt/cprocsp/bin/amd64/certmgr -list -cert -store root | grep -iE «^Serial|^Subject»

*** Полный вывод загруженных сертификатов промежуточных серверов в личном хранилище

$ /opt/cprocsp/bin/amd64/certmgr -list -cert -store uca

*** Вывод субъекта и серийного номера загруженных сертификатов промежуточных серверов в личном хранилище

$ /opt/cprocsp/bin/amd64/certmgr -list -cert -store uca | grep -iE «^Serial|^Subject»

*** Загрузка личного сертификата в личное хранилище сертификатов, в данном случае из всех считывателей rutoken

/opt/cprocsp/bin/amd64/csptestf -absorb -cert -pattern ‘rutoken’

<вывод команды>

Match: SCARDrutoken_32b56458B007E72

OK.

Total: SYS: 0,000 sec USR: 0,000 sec UTC: 1,760 sec

[ErrorCode: 0x00000000]

</вывод команды>

<описание вывода>

Match: SCARDrutoken_32b56458B007E72

\Match это означает что он нашел ключевые носители удовлетворяющие условию и загрузил с него все сертификаты

\Skip это значит что этот считыватель и контейнер не соответствует запросу и будет проигнорирован

</описание вывода>

/opt/cprocsp/bin/amd64/certmgr -inst -store uroot -file 48b19fb33bb637c88a54d19650730b67e42db121.cer

файл сертификата прикреплен

*** Экспорт в файл сертификата из хранилища

$ /opt/cprocsp/bin/amd64/certmgr -export -cert -dn «CN=» -dest ‘cert.crt’

Сначала выведет список всех имеющихся личных сертификатов, затем нужно ввести порядковый номер сертификата

— Эспорт в файл закрытого ключа из хранилища

/opt/cprocsp/bin/amd64/certmgr -export -file 1234.pfx

Сначала выведет список всех имеющихся личных сертификатов, затем нужно ввести порядковый номер сертификата

-

1.2 КБ

Просмотры: 872

Последнее редактирование: 29.10.2018

Вопросы по госуслугам.

1) Возможен-ли вход в Личный кабинет Госуслуг, если личный сертификат установлен в хранилище -store uMy с привязкой к контейнеру закрытого ключа, в локальном ридере HDIMAGE?

2) Или вход возможен только по rutoken с установленным пин кодом.

3) Для чего в /etc/ifc.cfg секция

Bash:

config = {

cert_from_registry = "false";

set_user_pin = "false";

}и за что отвечают эти параметры?

P.S. С госзакупками проблем со входом не возникло. Спасибо.

Последнее редактирование: 29.10.2018

Вопросы по госуслугам.

1) Возможен-ли вход в Личный кабинет Госуслуг, если личный сертификат установлен в хранилище -store uMy с привязкой к контейнеру закрытого ключа, в локальном ридере HDIMAGE?

2) Или вход возможен только по rutoken с установленным пин кодом.

3) Для чего в /etc/ifc.cfg секция

Bash:

config = {

cert_from_registry = "false";

set_user_pin = "false";

}и за что отвечают эти параметры?

P.S. С госзакупками проблем со входом не возникло. Спасибо.

1. Да может.

2. нет, можно воспользоваться любым контейнером

3. Это либо от старого функционала который в новой версии не работает, либо планируемый на будущее и сейчас тестируется у разработчика

лучше оставить так как работает, любы изобретения могут привести к сбоям в работе

Использую Porteus 4.0 x86_64 + КриптоПро CSP 5.0.11233 (Domovoy) KC1 от 18.09.2018 + IFCPlugin-3.0.3.0-x86_64 + pcsc-lite-1.8.24-x86_64-1cf

В /etc/ifc.cfg добавил:

Bash:

{ name = "CryptoPro CSP";

alias = "cryptoprocsp";

type = "pkcs11";

alg = "gost2001";

lib_linux = "libcppkcs11.so";

},

{ name = "CryptoPro CSP";

alias = "cryptoprocsp";

type = "pkcs11";

alg = "gost2012";

lib_linux = "libcppkcs11.so";

},личный сертификат установлен в хранилище -store uMy с привязкой к контейнеру закрытого ключа, в локальном ридере HDIMAGE

В Astra Linux применяется какая версия пакета pcsc-lite ?

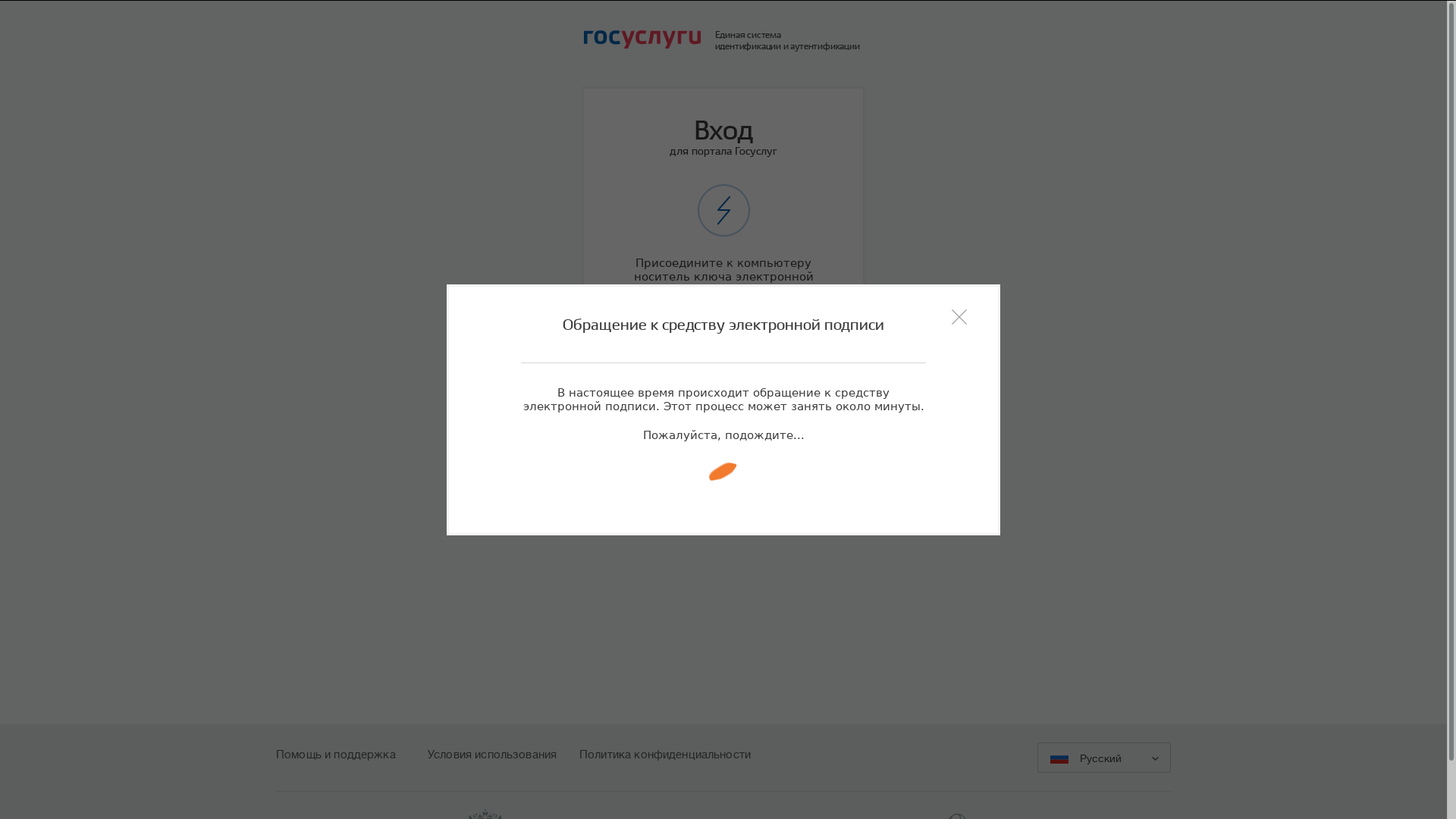

У меня вечно, пока не закроешь страницу, висит на обращении к средству электронной подписи и бесконечно бегает анимация

При этом /var/log/ifc/engine_logs/engine.log пустой.

У вас плагин версии 3.0.3 он не работает, нужен 3.0.0, проверено на многих дистрибутивах

pcsc-1.8.20, но это существенной роли не сыграет главное это версия плагина.

Здравствуйте.

С плагином 3.0.3 не появлялось окно с выбором сертификата.

Установил плагин 3.0.0 окно выбора сертификата появилось. (обрадовался )

После выборы нужно сертификата и ввода пароля окно закрывается, вход в личный кабинет не происходит.

-

76.7 КБ

Просмотры: 1 180 -

73.1 КБ

Просмотры: 1 185 -

86.1 КБ

Просмотры: 1 142

Здравствуйте.

С плагином 3.0.3 не появлялось окно с выбором сертификата.

Установил плагин 3.0.0 окно выбора сертификата появилось. (обрадовался )

После выборы нужно сертификата и ввода пароля окно закрывается, вход в личный кабинет не происходит.

нужен хотя бы скриншот того что у вас происходит, желательно скриншоты под спойлеры

нужен хотя бы скриншот того что у вас происходит, желательно скриншоты под спойлеры

Добавил

Пинкод на контейнере стоит.

Вводил правильный, неправильный, оставлял пустым — результат один и тот же. Скидывает на страницу входа.

-

86.1 КБ

Просмотры: 1 089

Пинкод на контейнере стоит.

Вводил правильный, неправильный, оставлял пустым — результат один и тот же. Скидывает на страницу входа.

есть подозрение что виноват Yandex-browser, проверьте пожалуйста на интегрированном chromium или chromium-gost

Andrey, [05.10.18 11:28]

[В ответ на Дмитрий Давидович]

У них кривой сертификат сервера.

Диагностировать можно так:

[root@test-x64-centos7 ~]# /opt/cprocsp/bin/amd64/csptestf -tlsc -server zakupki.gov.ru -v -nosave -savecert /tmp/t.p7b

[root@test-x64-centos7 ~]# /opt/cprocsp/bin/amd64/certmgr -list -file /tmp/t.p7b

=============================================================================

1——-

Issuer : E=uc_fk@roskazna.ru, S=г. Москва, INN=007710568760, OGRN=1047797019830, STREET=»улица Ильинка, дом 7″, L=Москва, C=RU, O=Федеральное казначейство, CN=Федеральное казначейство

Subject : INN=007710568760, OGRN=1047797019830, STREET=»ул. Проспект Мира, 105″, E=777@roskazna.ru, C=RU, S=г. Москва, L=Москва, O=Федеральное казначейство, CN=zakupki.gov.ru

Serial : 0x6F064FA71C24CD7E2CE6FAAEA927D8C7EC69A35F

SHA1 Hash : c369b560ce239beddb2fc12b4884dee1cfc923aa

SubjKeyID : 10c6d12e7cd886d022bcdfea4cbe10e32acf82bc

Signature Algorithm : ГОСТ Р 34.11/34.10-2001

PublicKey Algorithm : ГОСТ Р 34.10-2001 (512 bits)

Public key : 04 40 1b ce 0b 15 6a 4a 57 e0 1b d8 39 ee 86 83

32 70 ea db fd f5 39 c1 e6 de 3c c8 be 10 81 03

5d da 0b 3b 09 7a d3 0d 46 33 58 11 3b 20 94 99

fe 04 fe 8e e6 bc 32 53 ff 2e 71 10 8e e2 12 a1

52 cf

Not valid before : 21/12/2017 06:06:33 UTC

Not valid after : 21/03/2019 06:06:33 UTC

PrivateKey Link : No

Subject Alt Names

UPN : ▒㌴ (2.5.4.12)

URL : 0

CDP : http://crl.roskazna.ru/crl/ucfk.crl

CDP : http://crl.fsfk.local/crl/ucfk.crl

Extended Key Usage : 1.3.6.1.5.5.7.3.1

…

При наличии расширения Subject Alt Names RFC требует сверять имя сервера с ним, а не с полем CN. Поэтому CN=zakupki.gov.ru отброшен, а в Subject Alt Names хрень.

Andrey, [05.10.18 11:35]

Но мы сделали параметр для отключения требований RFC6125, который может подвергнуть систему опасности для атак с подменой сертификатов:

[root@test-x64-centos7 ~]# /opt/cprocsp/sbin/amd64/cpconfig -ini ‘configparameters’ -add long Rfc6125_NotStrict_ServerName_Check 1

[root@test-x64-centos7 ~]# /opt/cprocsp/bin/amd64/csptestf -tlsc -server zakupki.gov.ru -nosave

HDEContext expired: OK if file is completely downloaded

Reply status: HTTP/1.1 200 OK

1 connections, 586 bytes in 0.186 seconds;

Total: SYS: 0,020 sec USR: 0,140 sec UTC: 0,230 sec

[ErrorCode: 0x00000000]

Проблема решилась установкой КриптоПро версии 4.0.9963 и действиями как написал Андрей, за что ему огромное спасибо.

user@astra:~$ /opt/cprocsp/bin/amd64/csptest -keyset -verifycontext

CSP (Type:80) v4.0.9019 KC2 Release Ver:4.0.9963 OS:Linux CPU:AMD64 FastCode:READY:AVX.

AcquireContext: OK. HCRYPTPROV: 26834115

GetProvParam(PP_NAME): Crypto-Pro GOST R 34.10-2012 KC2 CSP

Total: SYS: 0,000 sec USR: 0,000 sec UTC: 0,020 sec

[ErrorCode: 0x00000000]

user@astra:~$ sudo /opt/cprocsp/sbin/amd64/cpconfig -ini ‘configparameters’ -add long Rfc6125_NotStrict_ServerName_Check 1

user@astra:~$ sudo /opt/cprocsp/bin/amd64/csptestf -tlsc -server zakupki.gov.ru -nosave

HSECPKG_ATTR_PACKAGE_INFO not supported.

DContext expired: OK if file is completely downloaded

Reply status: HTTP/1.1 200 OK

1 connections, 589 bytes in 1.221 seconds;

Total: SYS: 0,040 sec USR: 0,320 sec UTC: 1,300 sec

[ErrorCode: 0x00000000]

Для 4.0.9944

user@astra:~$ /opt/cprocsp/bin/amd64/csptest -keyset -verifycontext

CSP (Type:80) v4.0.9017 KC2 Release Ver:4.0.9944 OS:Linux CPU:AMD64 FastCode:READY:AVX.

AcquireContext: OK. HCRYPTPROV: 20066515

GetProvParam(PP_NAME): Crypto-Pro GOST R 34.10-2012 KC2 CSP

Total: SYS: 0,000 sec USR: 0,000 sec UTC: 0,030 sec

[ErrorCode: 0x00000000]

user@astra:~$ sudo /opt/cprocsp/sbin/amd64/cpconfig -ini ‘configparameters’ -add bool Rfc6125_NotStrict_ServerName_Check true

user@astra:~$ sudo /opt/cprocsp/bin/amd64/csptestf -tlsc -server zakupki.gov.ru -nosave

HSECPKG_ATTR_PACKAGE_INFO not supported.

DContext expired: OK if file is completely downloaded

Reply status: HTTP/1.1 200 OK

1 connections, 589 bytes in 0.388 seconds;

Total: SYS: 0,050 sec USR: 0,200 sec UTC: 0,450 sec

[ErrorCode: 0x00000000]

есть подозрение что виноват Yandex-browser, проверьте пожалуйста на интегрированном chromium или chromium-gost

Такая же ситуация и на интегрированном chromium и на Firefox

Astra Special Edition 1.6

Проблема в установке криптопро браузер плагина

в документации на wiki написано что нужно поставить пакет alien: sudo apt install alien

Этого пакета в рипозитории нет, выполнение команды выдает сообщение:

Чтение списков пакетов… Готово

Построение дерева зависимостей

Чтение информации о состоянии… Готово

Пакет alien недоступен, но упомянут в списке зависимостей другого пакета.

Это может означать, что пакет отсутствует, устарел, или доступен из источников, не упомянутых в sources.list

E: Для пакета «alien» не найден кандидат на установку

root@astra-se:/home/user1/Загрузки# sudo apt install alien

Чтение списков пакетов… Готово

Построение дерева зависимостей

Чтение информации о состоянии… Готово

Пакет alien недоступен, но упомянут в списке зависимостей другого пакета.

Это может означать, что пакет отсутствует, устарел, или доступен из источников, не упомянутых в sources.list

Как быть в данной ситуации?

Astra Special Edition 1.6

Проблема в установке криптопро браузер плагина

в документации на wiki написано что нужно поставить пакет alien: sudo apt install alien

Этого пакета в рипозитории нет, выполнение команды выдает сообщение:

Чтение списков пакетов… Готово

Построение дерева зависимостей

Чтение информации о состоянии… Готово

Пакет alien недоступен, но упомянут в списке зависимостей другого пакета.

Это может означать, что пакет отсутствует, устарел, или доступен из источников, не упомянутых в sources.list

E: Для пакета «alien» не найден кандидат на установку

root@astra-se:/home/user1/Загрузки# sudo apt install alien

Чтение списков пакетов… Готово

Построение дерева зависимостей

Чтение информации о состоянии… Готово

Пакет alien недоступен, но упомянут в списке зависимостей другого пакета.

Это может означать, что пакет отсутствует, устарел, или доступен из источников, не упомянутых в sources.list

Как быть в данной ситуации?

Поставить и репозитария Орла

Содержание

- Как я настраивал новые утилиты по работе с электронной подписью в Linux

- Настройка «КриптоПро» CSP

- Настройка работы с Рутокен ЭЦП 2.0

- Получаем тестовый сертификат

- Подпись средствами «КриптоПро CSP»

- Rosa Crypto Tool

- Trusted eSign

- Резюме

- Error code 0x00000000 криптопро linux

- Установка сертификатов используя КриптоПРО в Linux

- Пример установки отдельно взятого сертификата из контейнера

- Инструкция по настройке и работе с Крипто-Про для государственных порталов

- DavidovichDV

- Вложения

- DavidovichDV

- Вложения

- Blaze

- DavidovichDV

- Blaze

- DavidovichDV

- amotash

- Вложения

- DavidovichDV

- amotash

- DavidovichDV

- amotash

- Вложения

- mfc31

- DavidovichDV

- renbuar

- renbuar

Как я настраивал новые утилиты по работе с электронной подписью в Linux

Поговорим немного про средства электронной подписи (ЭП) с использованием отечественных ГОСТ-алгоритмов в Linux. Несмотря на то, что различные средства и интерфейсы по работе с ЭП в Linux развиты даже лучше, чем в Windows, использовать их не так просто.

Такое положение вещей сохранялось последние несколько лет. Но с конца 2016 года ситуация изменилась в лучшую сторону. Появилось сразу два продукта, которые позволяют работать с электронной подписью по стандарту ГОСТ и шифрованием без использования консоли – это Rosa Crypto Tool и Trusted eSign. Оба эти продукта для работы с криптографией используют «КриптоПро CSP» для Linux. Поэтому, перед тем как обратиться к описанию самих продуктов, поговорим немного про «КриптоПро CSP».

«КриптоПро CSP» под Linux — неоднозначный продукт. С одной стороны, это одно из самых распространенных и мощных сертифицированных средств по работе с криптографией как в Windows, так и в Linux. С другой стороны, для простого человека пользоватся его интерфейсами даже в Windows не так-то просто. А в Linux доступен только консольный интерфейс. Надеюсь, что компания «КриптоПро» в курсе этой ситуации, и в будущем нас ждут новые красивые и удобные интерфейсы, как для Windows, так и для Linux.

Для настройки нам понадобится:

- Любимый дистрибутив Linux. Я использовал Ubuntu Linux 16.04 LTS и ROSA Fresh GNOME R8;

- Сертифицированная версия КриптоПро CSP 4.0 R2 для Windows, UNIX и macOS;

- Рутокен ЭЦП 2.0.

Настройка «КриптоПро» CSP

Несмотря на то, что есть несколько неплохих статей по настройке «КриптоПро CSP» под Linux (например, тут или тут), я опишу здесь свой вариант. Основная причина в том, что большинство инструкций написаны для «Крипто Про CSP» версии 3.x. А современная версия «КриптоПро CSP» 4.0 не является 100% совместимой с 3.x. Дополнительная причина – всегда приятно иметь полную инструкцию по настройке в одном месте, а не переключаться с одного окна на другое.

Приступаем к настройке.

Скачиваем «КриптоПро CSP» для Linux с официального сайта КриптоПро — www.cryptopro.ru/downloads

Распаковываем «КриптоПро CSP» для Linux:

Далее у нас есть 2 варианта – автоматическая установка и установка вручную. Автоматическая установка запускается командой:

Здесь надо отдать должное разработчикам «КриптоПро» – автоматическая установка для большинства дистрибутивов отрабатывает успешно. Хотя бывают и нюансы. Например, если у вас не хватает некоторых пакетов, то установка будет успешно завершена, хотя некоторый функционал работать не будет.

Если что-то пошло не так, или вы по тем или иным причинам хотите использовать установку в ручном режиме, то вам необходимо выполнить:

Для установки пакетов в ROSA используйте urpmi, вместо dpkg -i.

Устанавливаем лицензию для «КриптоПро CSP» для Linux и проверяем, что все работает нормально:

Мы должны получить что-то вроде:

Настройка работы с Рутокен ЭЦП 2.0

Сделаем небольшое отступление. Для работы с электронной подписью и шифрованием нам не обойтись без ключевых пар и сертификатов. Надежное хранение закрытых ключей – один из основных факторов безопасности. А более надежных средств хранения, чем токен или смарт-карта, человечество пока не придумало. Я буду использовать Рутокен ЭЦП 2.0, который имеет сертификат ФСБ и поддерживает работу как с новыми, так и со старыми ГОСТами.

Для работы с токенами в ОС Linux есть масса различных средств и драйверов. Для описания всех этих средств понадобится отдельная статья. Поэтому я не буду подробно описывать, как это работает, и почему нам нужны именно эти пакеты.

Устанавливаем пакеты для работы с Рутокен ЭЦП 2.0:

Нам также необходимо установить пакеты КриптоПро CSP для поддержки работы с токенами:

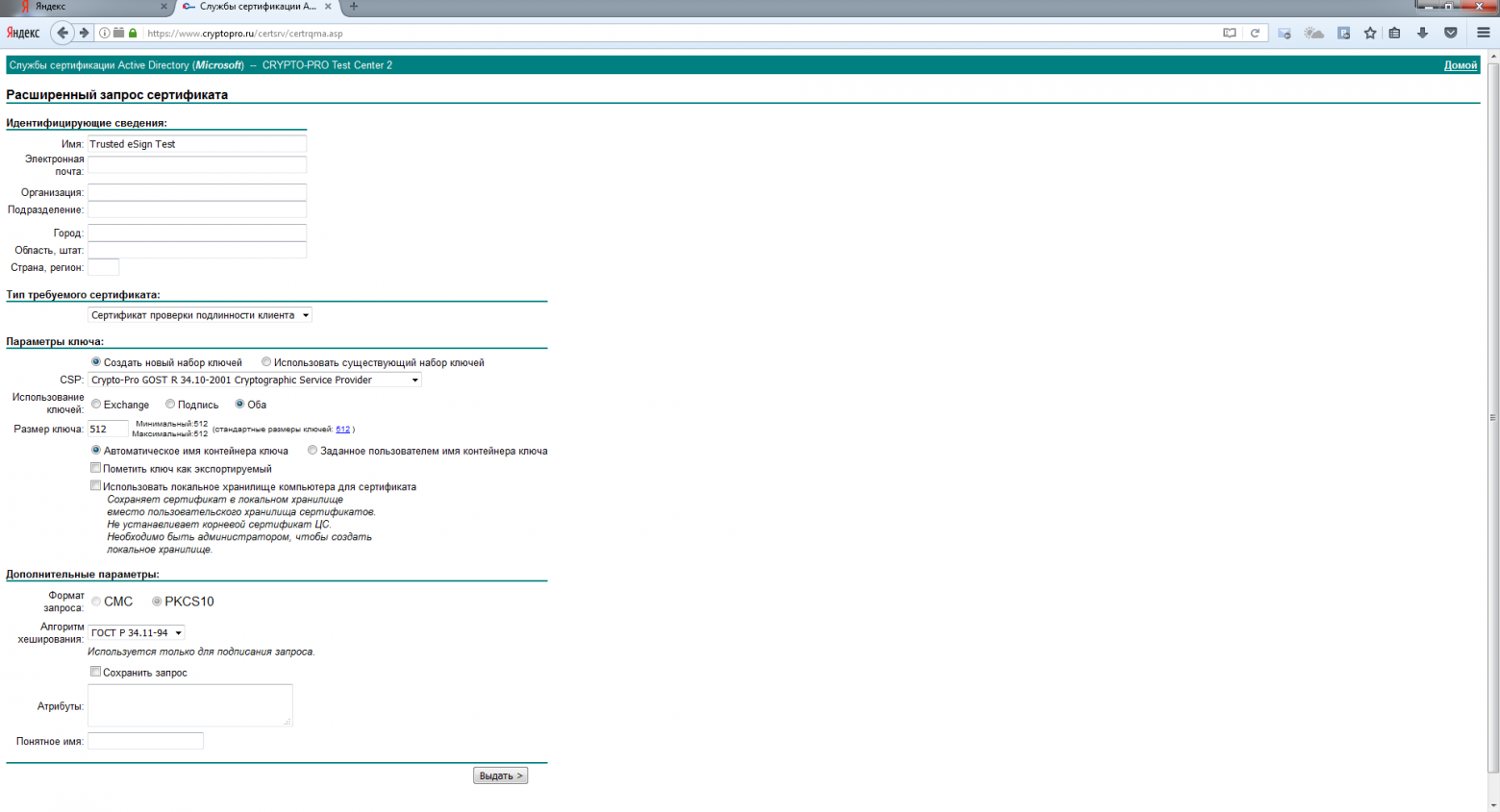

Получаем тестовый сертификат

Перед тем как перейти непосредственно к работе с подписью, надо сгенерировать ключевую пару и создать сертификат электронной подписи. Если у вас уже есть Рутокен с контейнером «КриптоПро», то эту часть можно смело пропустить.

Воспользуемся тестовым УЦ компании «КриптоПро» по адресу — https://www.cryptopro.ru/certsrv/

Создаем запрос на сертификат с параметрами по умолчанию.

Проверим, что сертификат получен успешно.

Чтобы убедиться, что «КриптоПро CSP» успешно увидел токен, выполним:

Мы должны получить что-то вроде:

Теперь проверяем, что сертификат на токене видится успешно:

Записываем в хранилище сертификатов КриптоПро информацию об этом сертификате:

Проверим, что сертификат успешно сохранился в хранилище:

На этом основная настройка завершена, и мы можем начинать подписывать или шифровать файлы с использованием различных средств. Переходим к тому, зачем задумывалась эта статья.

Подпись средствами «КриптоПро CSP»

В составе «КриптоПро CSP» есть утилита csptestf, позволяющая выполнять различные криптографические операции. Как я уже писал выше, у этой утилиты есть 2 недостатка:

- Отсутствие хорошей документации;

- Отсутствие графического интерфейса.

Подписать можно с помощью команды:

Здесь,

my — параметр, в котором надо указать часть Common Name сертификата для подписи;

detached — позволяет создать открепленную подпись;

alg GOST94_256 — задает алгоритм хэширования, который будет использоваться при создании подписи.

Более подробную информацию о возможных параметрах вы можете получить, выполнив команду:

Такой интерфейс отлично подходит для подготовленного пользователя или для автоматизации операций в скриптах.

Поговорим теперь об утилитах, которые облегчают жизнь обычным пользователям при работе с подписью и шифрованием в Linux.

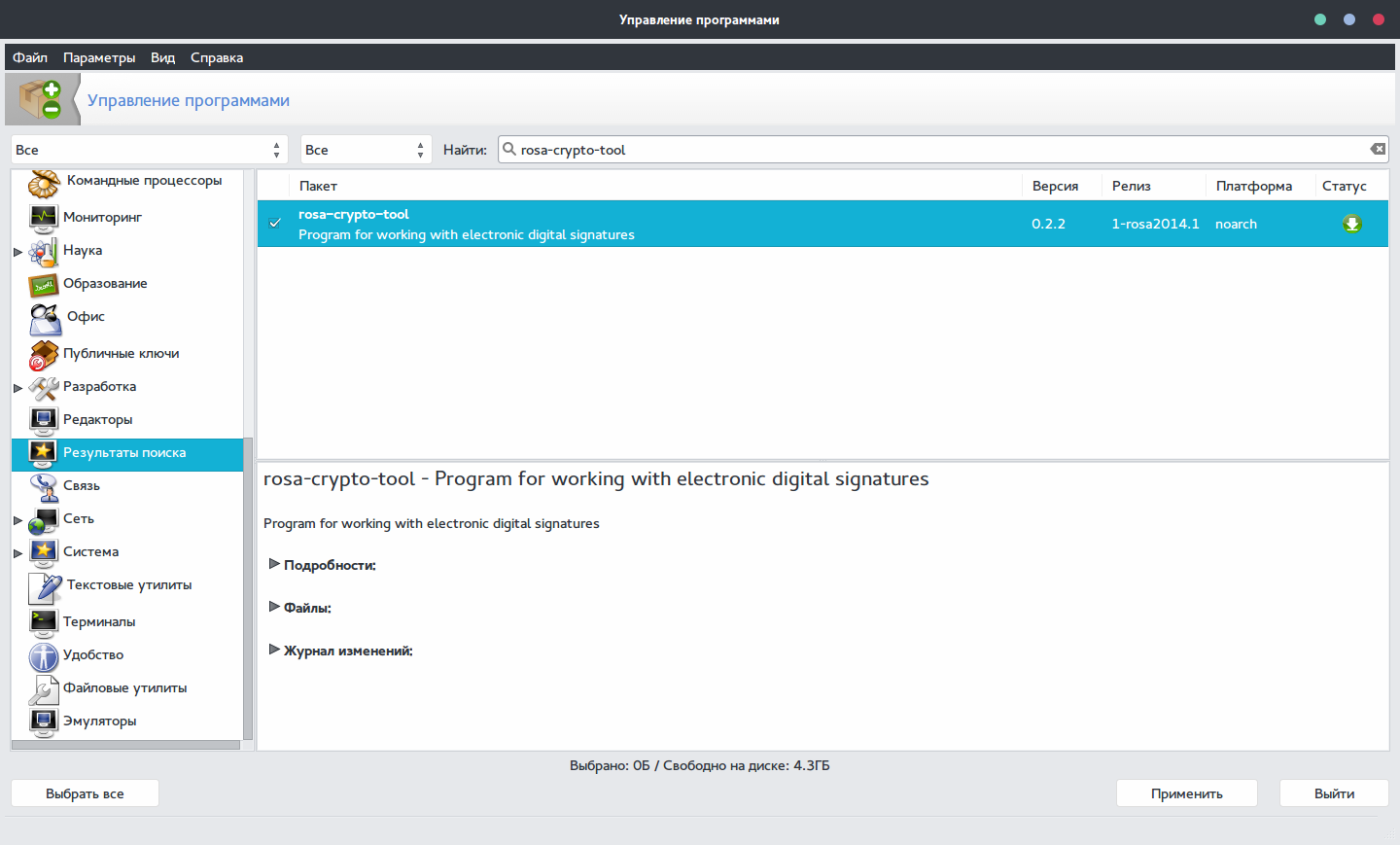

Rosa Crypto Tool

Как следует из названия, это утилита для работы с электронной подписью и шифрованием для дистрибутива ROSA Linux. В данный момент утилита доступна в репозиториях Rosa Linux и Alt Linux.

Эта утилита разрабатывается одним человеком – Михаилом Вознесенским. У нее простой, но удобный интерфейс. На данный момент утилита находится в активной разработке – с ноября 2016 года мне удалось протестировать три версии. Последняя версия, доступная на момент написание статьи — 0.2.2. Сейчас утилита поддерживает работу только с «КриптоПро CSP» для Linux, однако в ближайшее время будет добавлена поддержка других криптопровайдеров.

Что внутри? Утилита написана на Python с использованием PyQt4 для графического интерфейса.

Установить ее можно, использовав «Управление программами» в Rosa Linux.

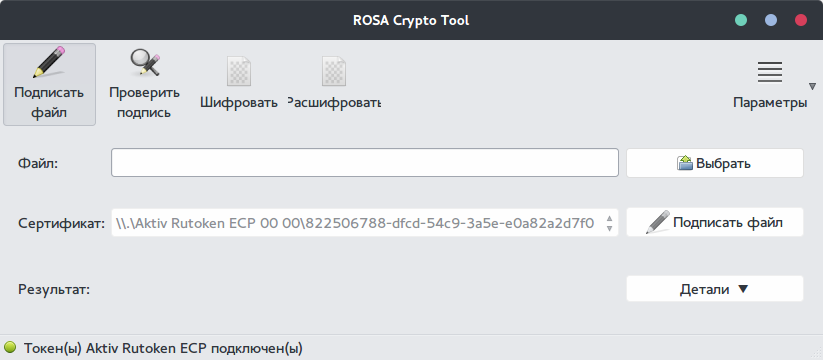

Вставляем токен и запускаем утилиту.

Видим, что токен определился успешно и был найден наш сертификат.

Интерфейс программы настолько прост, что описывать и показывать в статье все его функции не имеет смысла. Попробуем только подписать файл.

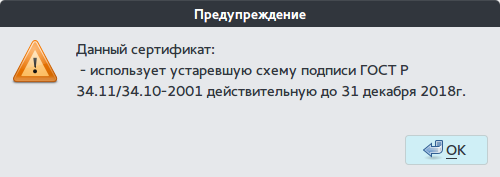

Выбираем файл и жмем “Подписать файл”. Получаем вот такое предупреждение.

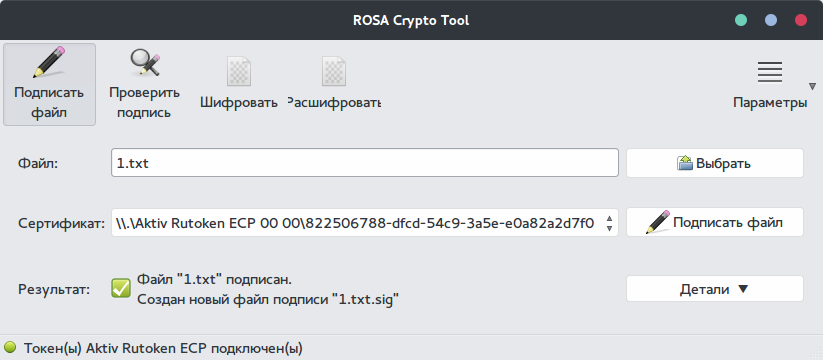

Нажимаем «OK» и получаем информацию о том, что файл был подписан успешно.

Основное достоинство этой утилиты в том, что она совершенно бесплатная, в отличии нашего следующего продукта.

По сравнению с использованием «КриптоПро CSP» из консоли:

+ На порядок проще использовать;

— Отсутствуют различные параметры подписи.

Исходный код программы доступен в публичном репозитории на ABF:

abf.io/uxteam/rosa-crypto-tool-devel

Система контроля версий, которую использует «НТЦ ИТ РОСА», интегрирована в сборочную среду и базируется на Git. Можно вполне использовать любой клиент git.

Надеюсь, разработчики других отечественных дистрибутивов Linux, таких как Astra Linux, GosLinux и другие добавят в свои дистрибутивы пакеты с rosa-crypto-tool.

Trusted eSign

Второй продукт, про который мы поговорим, это Trusted eSign от компании “Цифровые технологии”. Она известна на российском рынке ИБ как разработчик средства по работе с подписью и шифрованием для ОС Windows – «КриптоАРМ».

Главное, не путать этот продукт с Trusted.eSign – web-сервисом по работе с подписью этой же компании.

Найти продукт на сайтах компании “Цифровые технологии” непросто. Небольшое описание есть в магазине http://www.cryptoarm.ru/shop/trusted_esign, продукт также можно скачать в разделе «Центр загрузки» на сайте trusted.ru — https://trusted.ru/support/downloads/?product=133

К сожалению, продукт пока доступен только в виде deb пакета для 64-битных систем. С чем связано такое ограничение, непонятно. Будем надеяться, что в ближайшее время компания выпустит и rpm пакет, а также версии для 32-битных дистрибутивов Linux.

Скачиваем с официального сайта deb-пакет и устанавливаем командой:

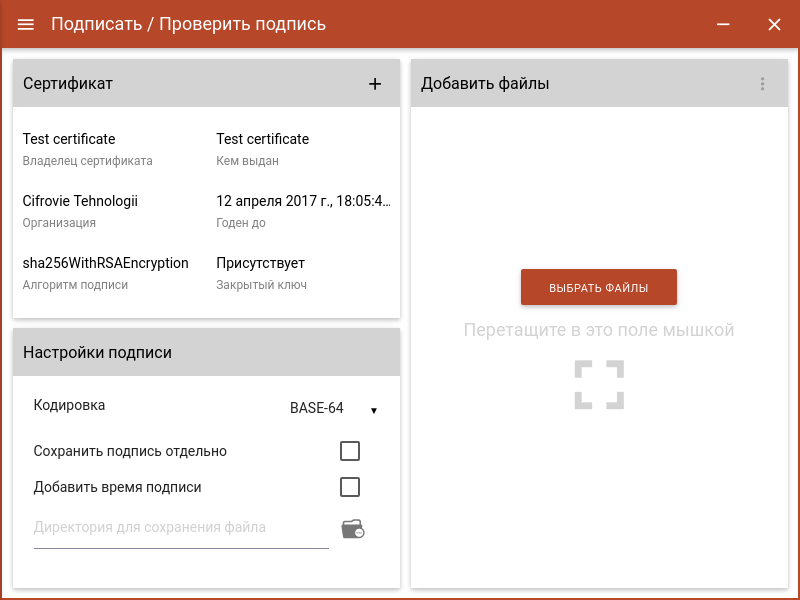

Запускаем Trusted eSign.

Сразу видно, что разработка не обошлась без дизайнера. Никакого сарказма. Все действия делаются просто и логично, а внешний вид радует глаз. К сожалению, большинство средств и программ в области ИБ от российских разработчиков разработаны без привлечения UX-специалистов и дизайнеров и заставляют своих пользователей страдать и плакать кровавыми слезами. Создается впечатление, что другими средства информационной безопасности просто не могут быть. “Цифровые технологии” опровергают это. Плата за красоту и удобство – необходимость платить за лицензию.

Но вернемся к подписи.

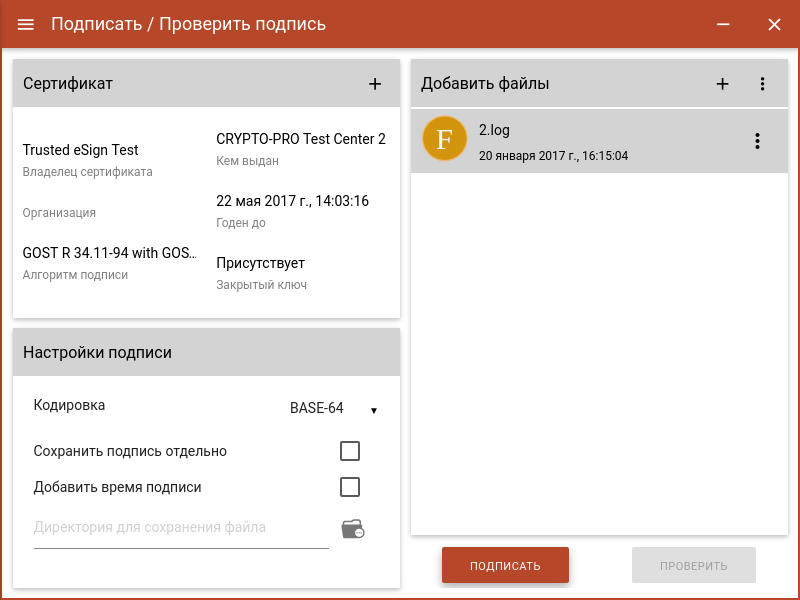

Выбираем раздел “Электронная подпись”:

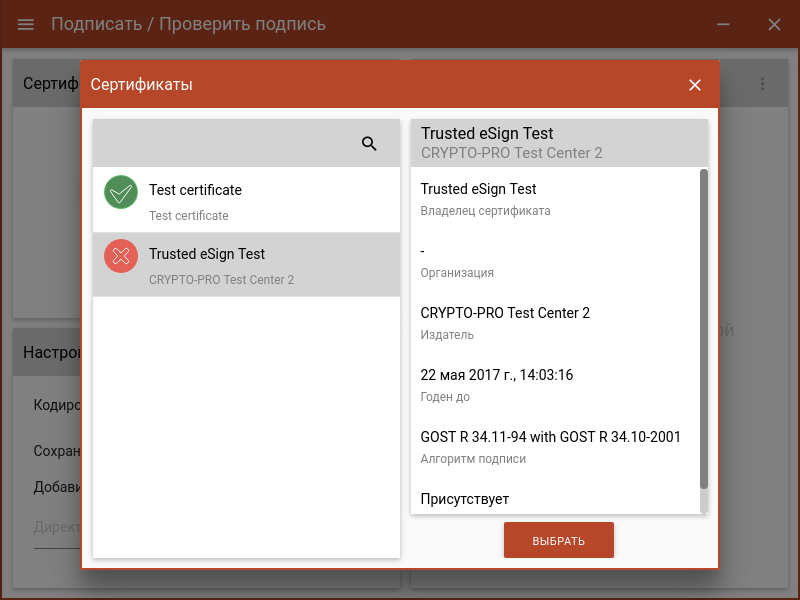

Выбираем «Сертификат для подписи»:

Выбираем файлы для подписи и жмем «Подписать»:

Что под капотом? Процитирую с сайта: “Приложение создано на современном движке Electron, для вызова криптографических операций применяется библиотека OpenSSL. Совместимо с СКЗИ “КриптоПро CSP 4.0” и поддерживает все криптографические алгоритмы, реализованные в нем.” Для тех, кто ещё не в курсе Electron — это фреймворк для создания десктопных приложений на платформе node.js.

Сравним Trusted eSign с Rosa crypto tool:

+ Более удобный и красивый интерфейс

— Платная лицензия

Резюме

Подведем итог. В конце 2016 – начале 2017 года наметился неплохой прогресс в средствах по работе с электронной подписью под Linux. Информационная безопасность начинает поворачиваться к пользователю лицом, и с каждым годом требуется все меньше действий для такого простого действия, как подписать или зашифровать файл с использованием отечественных алгоритмов.

Хочется дополнительно отметить такое развитие отечественных продуктов, учитывая современный тренд на замену Windows на Linux в государственных и муниципальных организациях. В рамках этого тренда становится актуальным использование средств криптографической защиты информации под Linux. Хорошие и удобные продукты российских разработчиков помогут государственным организациям и структурам нормально работать и выполнять требования по импортозамещению.

Такое развитие не может не радовать, особенно когда это происходит под Linux.

Источник

Error code 0x00000000 криптопро linux

Установка сертификатов используя КриптоПРО в Linux

Описание процесса установки приведено на примере дистрибутива семейства Debian (x64).

Названия файлов и директорий могут варьироваться от системы к системе.

При установке личных сертификатов не нужны права суперпользователя, и наоборот, при установке сертификатов УЦ (корневых и промежуточных) могут потребоваться такие права.

Подключите USB носитель с ключевыми контейнерами и проверьте результат команды:

Можно сразу установить личные сертификатов из всех доступных контейнеров одной командой:

/opt/cprocsp/bin/amd64/csptestf -absorb -certs

Произойдет установка сертификатов, находящихся во всех доступных в момент запуска команды контейнерах (съемных флэш-носителях, жесткого диска и т. д.) в хранилище uMy.

Пример установки отдельно взятого сертификата из контейнера

При необходимости скопируйте ключевой контейнер \.FLASH.sidorov на жесткий диск:

Наличие [ErrorCode: 0x00000000] в завершении каждой команды КриптоПРО говорит о ее успешном выполнении.

Проверьте наличие нового контейнера \.HDIMAGEsidor :

Установите личный сертификат:

Установите закрытый ключ для личного сертификата:

Скачайте корневой сертификат по ссылке выше (из поля CA cert URL ): http://cert1.ucestp.ru/estp.crt и перенесите его, например, в домашнюю папку:

Установите корневой сертификат (возможно потребуются права суперпользователя):

Проверьте установку личного сертификата:

Показать список корневых сертификатов

Посмотреть данные одного сертификата:

Удалить сертификат из хранилища:

Посмотреть лицензию КриптоПРО (возможно потребуются права суперпользователя):

Установить лицензионный ключ КриптоПРО (возможно потребуются права суперпользователя):

Источник

Инструкция по настройке и работе с Крипто-Про для государственных порталов

DavidovichDV

New member

# выполняется от суперпользователя «root» или через «sudo»

$ выполняется от обычного пользователя

\ комментарий

На новых версия Firefox работать скорее всего не будет или часть функционала будет недоступна, можно взять cryptofox с сайта крипто-про

Данные настройки были проверены на встроенном браузере в астру chromium или chromium-gost от крипто-про

Загрузить последнюю версию Крипто-Про с официального сайта

Открыть Пуск->Утилиты->Менеджер файлов mc

перейти в каталог куда загрузили архив

Распакуем архив

$ tar -xf linux-amd64_deb.tgz

Перейдем в каталог

$ cd linux-amd64_deb

получим то что на картинке ниже

Жмем клавишу Enter

Выбираем все пункты нажимая на клавишу «Пробел» переход осуществляется клавишами вниз/вверх

Жмем клавишу Enter

Жмем клавишу Enter

Жмем клавишу Enter

Жмем клавишу Enter

Вводим свой серийный номер. Регистр нужно строго соблюдать.

Жмем клавишу Enter

Жмем выбираем Exit клавишами Tab, жмем клавишу Enter, Выбираем Yes, жмем клавишу Enter

Для USB токенов нужно установить данное ПО

# apt install libpcsclite1 pcscd libccid

они все есть в репозитарии астры, ничего нигде искать дополнительно не надо

Библиотека libccid не ниже 1.4.2

Для rutoken S нужно установить драйвер c сайта производителя, лучше установить более новое

https://www.rutoken.ru/support/download/drivers-for-nix/

# dpkg -i ifd-rutokens_1.0.4_amd64.deb

Проверить USB токены можно командой

$ /opt/cprocsp/bin/amd64/list_pcsc

Если что то не работает пишите возможно я что то упустил, а так же пишите коды ошибок, будем пополнять базу знаний и возможные пути решений

Качаем архив с плагином с официального сайта Крипто-ПРО https://www.cryptopro.ru/products/cades/plugin желательно в отдельный каталог

Заходим в каталог куда скачали архив с плагином и разархивируем

$ tar -xf cades_linux_amd64.tar.gz

Конвертируем в deb пакеты

если вывод команды был «bash: alien: команда не найдена», то вам надо читать внимательней потребности, установить alien

# apt install alien

# dpkg -i lsb-cprocsp-devel_*.deb cprocsp-pki-*.deb

на всякий пожарный установку лучше повторить, т.к. бывали случаи что установка прошла успешно, а библиотек на месте не было

# ln -s /opt/cprocsp/lib/amd64/libnpcades.so /usr/lib/mozilla/plugins/lib/libnpcades.so

# ln -s /opt/cprocsp/lib/amd64/libcppkcs11.so.4.0.4 /usr/lib/mozilla/plugins/lib/libcppkcs11.so

на всякий пожарный что бы было, если вдруг с путями кто-нибудь из программ случайно, обязательно затупит, сделаем симлинки на библиотеки

# ln -s /opt/cprocsp/lib/amd64/libnpcades.so /usr/lib/libnpcades.so

# ln -s /opt/cprocsp/lib/amd64/libcppcades.so /usr/lib/libcppcades.so

# ln -s /opt/cprocsp/lib/amd64/libcppkcs11.so /usr/lib/libcppkcs11.so

создаем симлинк для корректной работы связи расширения браузера с библиотекой установленного плагина

# ln -s /etc/opt/chrome/native-messaging-hosts/ru.cryptopro.nmcades.json /etc/chromium/native-messaging-hosts/ru.cryptopro.nmcades.json

так же желательно сделать симлинки нашел в какой то документации, возможно в них и нет необходимости, эти каталоги это для корректной работы плагинов браузеров и библиотек плагинов,

# ln -s /etc/opt/chrome /etc/opt/chromium

# ln -s /etc/opt/chrome /etc/opt/chromium-gost

Одно из самых главных требований при работе с этим плагином, это нужно при КОПИРОВАНИИ или СОЗДАНИИ контейнера установить пинкод

Качаем прикрепленный архив

или с тындекс диска

https://yadi.sk/d/8VJFh_cFHRGRJA

Разархивируем

$ unzip IFCPlugin-3.0.0-x86_64.deb.zip

Устанавливаем

# dpkg -i IFCPlugin-3.0.0-x86_64.deb

создаем симлинк для корректной работы связи расширения браузера с библиотекой установленного плагина

# ln -s /etc/opt/chrome/native-messaging-hosts/ru.rtlabs.ifcplugin.json /etc/chromium/native-messaging-hosts/ru.rtlabs.ifcplugin.json

config = <

cert_from_registry = «false»;

set_user_pin = «false»;

>

params =

(

< name = «Криптопровайдер VipNet CSP»;

alias = «VIPNet»;

type = «capi»;

provider_name = «Infotecs Cryptographic Service Provider»;

provider_num = «2»;

skip_pkcs11_list = «true»;

>,

< name = «Криптопровайдер VipNet CSP»;

alias = «VIPNet_linux»;

type = «capi_linux»;

provider_name = «Infotecs Cryptographic Service Provider»;

provider_num = «2»;

skip_pkcs11_list = «true»;

>,

< name = «Криптопровайдер КриптоПро CSP»;

alias = «CryptoPro»;

type = «capi»;

provider_name = «Crypto-Pro GOST R 34.10-2001 Cryptographic Service Provider»;

provider_num = «75»;

skip_pkcs11_list = «false»;

>,

< name = «Криптопровайдер КриптоПро Рутокен CSP»;

alias = «CryptoPro_Rutoken»;

type = «capi»;

provider_name = «GOST R 34.10-2001 Rutoken CSP»;

provider_num = «75»;

skip_pkcs11_list = «false»;

>,

< name = «Криптопровайдер Signal-COM CSP»;

alias = «SignalCom»;

type = «capi»;

provider_name = «Signal-COM CPGOST Cryptographic Provider»;

provider_num = «75»;

skip_pkcs11_list = «false»;

>,

< name = «Криптопровайдер LISSI-CSP»;

alias = «LISSI-CSP»;

type = «capi»;

provider_name = «LISSI-CSP»;

provider_num = «75»;

skip_pkcs11_list = «false»;

>,

< name = «JaCarta Криптотокен»;

alias = «JaCarta»;

type = «pkcs11»;

alg = «gost2001»;

lib_win = «jcPKCS11-2.DLL»;

lib_linux = «libjcPKCS11-2.so.2.4.0»;

lib_mac = «jcPKCS11-2»;

>,

< name = «CryptoPro CSP»;

alias = «cryptoprocsp»;

type = «pkcs11»;

alg = «gost2001»;

lib_linux = «libcppkcs11.so»;

>,

< name = «CryptoPro CSP»;

alias = «cryptoprocsp»;

type = «pkcs11»;

alg = «gost2012»;

lib_linux = «libcppkcs11.so»;

>,

< name = «Актив руТокен ЭЦП»;

alias = «ruTokenECP»;

type = «pkcs11»;

alg = «gost2001»;

lib_win = «rtpkcs11ecp.dll»;

lib_linux = «librtpkcs11ecp.so»;

lib_mac = «librtpkcs11ecp.dylib»;

>

);

Заходим в каталог куда скачали архив

$ unzip ifc.cfg.zip

Копируем конфигурационный файл

# cp ifc.cfg /etc/ifc.cfg

Перейти в меню — Дополнительные инструменты — Расширения и включить плагин

На случай диагностики ошибок ifcplugin нужен будет лог /var/log/ifc/engine_logs/engine.log

Вложения

DavidovichDV

New member

Общее описание выводов ошибок

[ErrorCode: 0x00000000]

\ Код ошибки 0, значит все прошло успешно

Error number 0x8009001f (2148073503).

Неправильный параметр набора ключей.

\ скорее всего нужно добавить пинкод или другой тип стандарта контейнера если ошибка возникает при копировании ключей

\ -pinsrc 12345678

\ -pindest 12345678

ERROR: SCardListReaders(NULL)

если ключ вставлен, то скорее всего либо у вас не установлены требуемые библиотеки/драйвера, либо что то мешает его распознать(какой-то пакет из состава Крипто-Про)

Проверить/отобразить USB токены можно командой

$ /opt/cprocsp/bin/amd64/list_pcsc

Примерный вывод:

Aktiv Co. Rutoken S 00 00

если получили ERROR: SCardListReaders(NULL) , если ключ вставлен, то скорее всего либо у вас не установлены требуемые библиотеки/драйвера, либо что то мешает его распознать(какой-то пакет из состава Крипто-Про)

Вывести список всех ключевых носителей и контейнеров

$ /opt/cprocsp/bin/amd64/csptest -keyset -enum_cont -verifyc -fqcn

CSP (Type:80) v4.0.9017 KC2 Release Ver:4.0.9944 OS:Linux CPU:AMD64 FastCode:READY:SSSE3.

AcquireContext: OK. HCRYPTPROV: 28131731

\.Aktiv Co. Rutoken S 00 00key1

OK.

Total: SYS: 0,000 sec USR: 0,000 sec UTC: 1,380 sec

[ErrorCode: 0x00000000]

Вывод всех ключевых носителей и контейнеров с отображением уникального имени

$ /opt/cprocsp/bin/amd64/csptest -keyset -enum_cont -verifyc -fqcn -uniq

CSP (Type:80) v4.0.9018 KC2 Release Ver:4.0.9958 OS:Linux CPU:AMD64 FastCode:READY:SSSE3.

AcquireContext: OK. HCRYPTPROV: 16527635

\.HDIMAGEkey0 |\.HDIMAGEHDIMAGE\key0.0001174

OK.

Total: SYS: 0,000 sec USR: 0,000 sec UTC: 2,130 sec

[ErrorCode: 0x00000000]

Нужная нам информация между строками » AcquireContext: OK. » и » OK . «

Еще возможный вывод \.HDIMAGE и \.FLASH, где

\.HDIMAGE это ключевой носитель сохранен на жестком диске, вроде считывателя реестра в Windows версии. «key0» это имя ключевого контейнера на носителе.

$ /opt/cprocsp/bin/amd64/csptest -keycopy -contsrc ‘\.HDIMAGEkey0’ -contdest ‘\.Aktiv Co. Rutoken S 00 00key1’ -typesrc 75 -typedest 75 -pinsrc 12345678 -pindest 12345678

csptest -keycopy \ Запуск копирования

-contsrc ‘\.HDIMAGEkey0’

\ Указываем откуда копируем «\.HDIMAGE» это указатель откуда брать ключ в данном случае из локального расположения,

навроде считывателя реестра в Windows версии. «key0» это имя ключевого контейнера на носителе

-contdest ‘\.Aktiv Co. Rutoken S 00 00key1’

\ Указываем куда копируем ‘\.Aktiv Co. Rutoken S 00 00key1’ это указатель на устройство

ОБЯЗАТЕЛЬНО . Имя ключей должно отличаться

ОБЯЗАТЕЛЬНО . Имя ключей должно быть на латинице,

КАТЕГОРИЧЕСКИ не рекомендуется использовать кириллицу или любой другой алфавит отличный от латиницы

-typesrc 75 \ Тип сформированного контейнера откуда копируется по ГОСТУ где 75(ГОСТ-2001), 80(ГОСТ-2012)

-typedest 75 \ Тип сформированного контейнера куда копируется

-pinsrc 12345678 \ Пинкод источника ключевого носителя

-pindest 12345678 \ Пинкод ключевого носителя

*** Загрузка личного сертификата в хранилище в данном случае из локального считывателя

$ /opt/cprocsp/bin/amd64/csptestf -absorb -cert -pattern ‘HDIMAGE’

*** Загрузка личного сертификата в хранилище в данном случае из рутокена

$ /opt/cprocsp/bin/amd64/csptestf -absorb -cert -pattern ‘rutoken’

*** Загрузка личного сертификата в хранилище в данном случае из Флэш накопителя

$ /opt/cprocsp/bin/amd64/csptestf -absorb -cert -pattern ‘FLASH’

*** Вывод личных сертификатов в личном хранилище

$ /opt/cprocsp/bin/amd64/certmgr -list -cert -store uMy

*** Вывод субъекта и серийного номера загруженных личных сертификатов в личном хранилище

$ /opt/cprocsp/bin/amd64/certmgr -list -cert -store uMy | grep -iE «^Serial|^Subject»

*** Полный вывод загруженных сертификатов корневых удостоверяющих центров в личном хранилище

$/opt/cprocsp/bin/amd64/certmgr -list -cert -store uroot

*** Вывод субъекта и серийного номера загруженных сертификатов корневых удостоверяющих центров в личном хранилище

$ /opt/cprocsp/bin/amd64/certmgr -list -cert -store root | grep -iE «^Serial|^Subject»

*** Полный вывод загруженных сертификатов промежуточных серверов в личном хранилище

$ /opt/cprocsp/bin/amd64/certmgr -list -cert -store uca

*** Вывод субъекта и серийного номера загруженных сертификатов промежуточных серверов в личном хранилище

$ /opt/cprocsp/bin/amd64/certmgr -list -cert -store uca | grep -iE «^Serial|^Subject»

*** Загрузка личного сертификата в личное хранилище сертификатов, в данном случае из всех считывателей rutoken

/opt/cprocsp/bin/amd64/csptestf -absorb -cert -pattern ‘rutoken’

Match: SCARDrutoken_32b56458B007E72

OK.

Total: SYS: 0,000 sec USR: 0,000 sec UTC: 1,760 sec

[ErrorCode: 0x00000000]

Match: SCARDrutoken_32b56458B007E72

\Match это означает что он нашел ключевые носители удовлетворяющие условию и загрузил с него все сертификаты

\Skip это значит что этот считыватель и контейнер не соответствует запросу и будет проигнорирован

/opt/cprocsp/bin/amd64/certmgr -inst -store uroot -file 48b19fb33bb637c88a54d19650730b67e42db121.cer

файл сертификата прикреплен

*** Экспорт в файл сертификата из хранилища

$ /opt/cprocsp/bin/amd64/certmgr -export -cert -dn «CN=» -dest ‘cert.crt’

Сначала выведет список всех имеющихся личных сертификатов, затем нужно ввести порядковый номер сертификата

— Эспорт в файл закрытого ключа из хранилища

/opt/cprocsp/bin/amd64/certmgr -export -file 1234.pfx

Сначала выведет список всех имеющихся личных сертификатов, затем нужно ввести порядковый номер сертификата

Вложения

Blaze

New member

и за что отвечают эти параметры?

P.S. С госзакупками проблем со входом не возникло. Спасибо.

DavidovichDV

New member

и за что отвечают эти параметры?

P.S. С госзакупками проблем со входом не возникло. Спасибо.

1. Да может.

2. нет, можно воспользоваться любым контейнером

3. Это либо от старого функционала который в новой версии не работает, либо планируемый на будущее и сейчас тестируется у разработчика

лучше оставить так как работает, любы изобретения могут привести к сбоям в работе

Blaze

New member

личный сертификат установлен в хранилище -store uMy с привязкой к контейнеру закрытого ключа, в локальном ридере HDIMAGE

В Astra Linux применяется какая версия пакета pcsc-lite ?