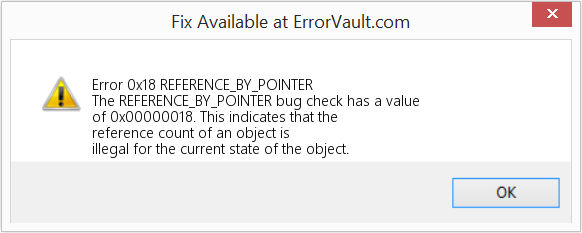

This article discusses Error Code 0x18, also known as REFERENCE_BY_POINTER and according to Microsoft it means The REFERENCE_BY_POINTER bug check has a value of 0x00000018. This indicates that the reference count of an object is illegal for the current state of the object.

About BSOD

What is a BSOD and why do so many numbers flash onscreen during this error? The reason computers crash like this is due to the level of severity of this type of error.

This error is a total system failure that renders your computer unusable or inaccessible for a time. The latter part of the name itself suggests how critical the failure was, Blue Screen of Death. Although, while a BSOD will usually completely crash your system, there are BSODs that will still let you access your Desktop.

Some BSODs are software related, others are due to hardware failure. Software related issues may not require as extreme solutions compared to hardware BSODs, that may involve purchasing new parts for the computer, but they can still be difficult to resolve because they will normally involve backing up files and running several repair tools.

Hardware related stop errors on the other hand, should really only need hardware replacement, so unless you are replacing the hard drive or the motherboard, your problem may be considered simpler and easier to resolve.

Definitions (Beta)

Here we list some definitions for the words contained in your error, in an attempt to help you understand your problem. This is a work in progress, so sometimes we might define the word incorrectly, so feel free to skip this section!

- Count — Count refers to the number of objects in a collection

- Object — An object is any entity that can be manipulated by commands in a programming language

- Reference — A reference is a value that enables a program to indirectly access a particular datum, such as a variable or a record, in the computer’s memory or in some other storage device.

- State — A design pattern used to represent the state of an object

Symptoms of Code 0x18 — REFERENCE_BY_POINTER

BSODs are rather obvious, you just get a completely blue screen with a bunch of words and numbers telling you something caused the failure. It is a sudden and unexpected event which happens without warning.

Hardware related BSODs happen instantaneously when your hardware fails. The BSOD stays on the screen, and sometimes reboots in a loop without any possibilities of logging into the desktop.

Software related BSODs may or may not do the same, but they sometimes just appear a few minutes after booting up, allowing the user to get a glimpse of the error code.

Nevertheless, you are not entirely helpless when you receive a BSOD. You get an error code which you can use to identify the part of the computer which caused the failure.

(For illustrative purposes only)

Those that experience software related BSODs notice a difference in computer operation as the affected computer sometimes becomes sluggish when processing or suddenly shuts down. Users may also experience glitches and unless a different issue manifests at the same time you are getting the BSOD, you can say that it is a symptoms of BSOD.

Causes of REFERENCE_BY_POINTER — Error 0x18

BSODs are generally caused either by faulty hardware or software corruption. Hardware failure can be caused by overheating, power supply issues, incompatibilities or bad memory.

On the other hand, software related BSODs are results of timing inconsistency, driver incompatibility and operating system corruption. Not all software related BSODs stop you from accessing your desktop. When you receive an update that messes up your computer, you will experience processing failures at different instances while accessing your computer.

Repair Methods

Repairing BSODs can be a bit tricky, as they can be caused by many different reasons, but once you properly identify the problem, the steps are mostly straightforward. Here are known troubleshooting techniques you can try to help get rid of your Blue Screen error.

You should follow these four steps before attempting any repair method:

- Take note of the error code and other information that was displayed when you got the Blue Screen.

- Try to recall the last action you did on your computer before the error occurred.

- Remove peripherals that are not critical to normal operations.

- Reboot your computer to check if you can log into your desktop.

If a repair method works for you, please click the upvote button to the left of the answer, this will let other users know which repair method is currently working the best.

Please note: Neither ErrorVault.com nor it’s writers claim responsibility for the results of the actions taken from employing any of the repair methods listed on this page — you complete these steps at your own risk.

Method 6 — Toggle fast startup

You can perform this simple troubleshooting step in any Windows version in two different ways.

Method 1

- You can type Power Options on the search box, then press enter key.

- Click Choose what the power buttons do on the left side.

- Locate and change the status of Turn on fast startup under Shutdown settings. That is, turn it off if it is on, or turn it on if it is off, then click Save changes.

Method 2

- Type Command Prompt on search box. Run it on an elevated command line by right clicking and then choosing Run as administrator.

- Once inside Command Prompt, type powercfg -h off and then click enter. Exit to desktop and see if the problem persists.

Method 1 — Check for Windows Updates

If you can log into your desktop normally or via Safe Mode, you should be able to access the Windows update tool and run it to get the latest available updates for your system. The troubleshooting process is a bit different for each version of the operating system, so follow the sections related to your operating system.

For Windows 7 Systems:

- Open Windows Update by clicking the Start button.

- Type Update in the search box, and click Windows Update.

- This will open the Windows Update window and you’ll be able to see Check for updates on the left panel, click it to check the latest updates for your computer.

- If you see a message telling you that updates are available, or telling you to review updates, then select the relevant updates and click OK.

- Click Install updates. You will be prompted to accept license, then just do that. Then it will require admin permission to make changes, just allow by either running as administrator or by keying in the password.

Windows 8:

- Open Settings by either:

- Holding down the Windows key on your keyboard beside the left Ctrl button, then pressing the X key, then choose Command prompt and type «wuauclt /showcheckforupdates» on the prompt. 1. Otherwise, you may also move your cursor to the right side of your screen so you may see the and then click the gear icon to open Settings. You will then see a new tab appear and at the bottom, you may click «Change PC Settings» to open a new window. There, you can click Windows update on the menu at the left side. It will open Windows update, where you can click the «Check for updates now» button. Run it by clicking the button and then, when it is done, click Install Updates and wait for the process to finish.

- Reboot your computer to check if the error will still occur.

Windows 10:

- You can update via Device Manager or by accessing computer Settings.

- For the first method, type Device Manager on the Search box.

- In reference with the error code you received, check for updates for the driver that is causing the issue by right clicking it and choosing Update Driver.

- The second method would be to type Update on your Search box. Select Check for Updates download and install updates.

- Once done, restart your computer to complete the update process.

Method 2 — Scan device performance and health

Another way to find faulty software programs or drivers is to scan your device performance and health. This utility is not a part of Windows Defender, however for earlier versions, you do the scanning in Device Manager since that is the only place in Windows 7 and 8 where you are provided a tool for scanning components. Here are the methods to run this tool.

For Windows 7, Vista and Windows 8:

- To scan devices would be to go to Device manager, right click Devices and select Scan for Hardware changes. This lets you check if your computer is having issues running a device with a certain driver.

For Windows 10:

- Open Windows Defender and click Device performance and health.

- Check for any listed issues with your updates, storage and drivers.

- If there are any issues detected, you can Repair Reinstall your Windows operating system so that you don’t lose your files. You can repair reinstall your computer by either clicking Additional info under Fresh Start in Windows Defender and following the prompt or by using the OS CD and instead of doing a clean installation, by following the Repair my Computer option.

Method 3 — Run Windows Defender Offline

Since virus attacks can cause BSOD, removing them online can be very difficult. The best way to run a full scan to remove virus infection is to run it offline. Follow these steps to do that:

For Windows 7 and 8:

- You can run Windows Defender offline by creating a bootable disk or flash drive.

- You will need to download either the 32bit or 64bit version of Windows Defender offline. You’ll be able to check which one you need by going to Start and right clicking on Computer, then open properties to see your Windows version.

- Once downloaded, you’ll need to run either the msstool32.exe or msstool64.exe in order toto burn your cd or save on flash disk. Just remember that if you are using a flash disk, the creator tool will reformat your flash disk so any file on the disk will be lost.

- Place the media on the computer you need to scan and then reboot your computer. You might need to access your BIOS to change boot device, or you may just need to access your boot device menu to allow booting to the cd or flash drive.

- Once the process is done, you will need to reboot your computer normally. Check if you are still having the same issue.

For Windows 10:

- After receiving a BSOD, you may get a notification from Windows Defender you that your system may need additional cleaning. If that happens, you should perform and offline check of your computer to see if there are malware infections.

- Start by opening your computer Settings. Go to Security and open Windows Defender. You can run a full scan by clicking Scan Offline.

Method 4 — Uninstall recently installed software

You possiblymay have recently installed software that could be causing your computer to crash with a BSOD. In case you accidentally downloaded a file or program that caused harm to your computer, you may uninstall the problem program in any Windows version this way:

- Type Control Panel on the search box and click the result.

- Once inside control panel, click Uninstall a program.

- You will see on the Programs and Features window the list of all installed programs. Look for the ones that are installed just before you received the BSOD warning, right click the item and click Uninstall. Follow the direction to uninstall and then reboot your computer to see if the BSOD will come up again.

Method 5 — Unplug or uninstall external hardware

Computer peripherals are necessary for other purposes like printing, scanning, photo input, drawing, extending video and other activities.

When you connect a device to your computer, BSODs sometimes appear.

- When this happens, remove the external hardware first. Update your computer using the method we just tackled. Problems did not happen prior to connecting the device, so unplugging the device will help you get back to your desktop without problems.

- If you know that the device is in good condition, however, and you have tested it with a different device, you would want to keep using it. To make sure the BSOD doesn’t happen again updates either your Microsoft software by running Windows Update or your device drivers by downloading from the manufacturer.

- Uninstalling and reinstalling the device driver may also work, so try going to Device Manager too. Uninstall the device and reboot your computer. This should install a fresh copy of your device driver when your computer restarts.

Method 7 — Uninstall Recent Updates via Safe Mode

For Windows 7:

- Since BSOD that doesn’t let you boot to Windows reboots in a cycle, you may try to interrupt the process by clicking F8. From the next screen, you will be able to log in using Safe Mode.

- Search for Windows Updates then click enter when it comes up on the search results. Check recent updates and click Uninstall updates on recent dates when the error began happening.

For Windows 8 and Windows 10

- Press the window key and the letter C simultaneously to open Settings.

- A slider tab will appear on the right side where you will see Settings on top and some icons at the bottom.

- Choose Power, click Shift together with Restart.

- This will allow you to boot to Windows repair items.

- Click troubleshoot then go to Advanced Options.

- Inside the next window, click Startup Settings. You will see a Restart button, just click it and it will boot you to advanced boot device where you can choose the boot utility.

- The choices are numbered so just click the number of the item that you wish to boot into.

- Once there, go to Windows update by searching for it. And do the same process of removing recently installed updates.

Method 8 — Run System Restore

You may repair your computer by restoring settings to an earlier date. There are several ways to do this.

Restore In Windows 7:

- Click Start and type System Restore on the search box, then click enter key.

- When the System Restore window appears, click Next until you get to the window where you can choose a restore point. You will see a list of restore dates with the description.

- Then click Next again and confirm restore process. Wait for it to stop processing and you get a window where you can click the Finish button. Close the window and let your computer reboot.

You may also restore your computer using the OS installation disk.

- To do that boot to OS CD or Recovery Media.

- Follow the prompt until you get to the screen where it gives you the option Repair My Computer, click and choose System Restore from the list of recovery tools.

- You can choose any restore point on the System Restore window, but make sure you restore to a date which you know your computer is working fine.

- Wait till the process finish and let your computer reboot to the Desktop.

You may also boot to Safe Mode.

- Boot your computer and click F8. Choose Safe Mode with Command Prompt by clicking the keyboard arrows to move the highlight down to that item.

- Once in Safe Mode, Type rstrui.exe and hit enter on command prompt. Follow the restore wizard and reboot your computer normally.

Restore in Windows 8:

Restore inside Windows environment

- While in Windows 8, Click the search icon and type System Restore.

- Keep clicking Next till you get to the window where you can select the restore date.

- Confirm restoration by following the remaining steps. After it is done, reboot your computer normally.

Restore at Boot

- Reboot your computer and tap F11 to start System Recovery

- You will see Advanced Options screen, and you will find System Restore in it.

- It will prompt you to choose the Administrator account, just choose and log into your admin account.

- Hit Next button until you get to the screen that allows you to choose restore dates.

- Keep pressing next button until you get to the end of the restore process and you see the Finish button.

- Reboot computer normally.

Restore in Windows 10:

Inside windows environment

- Run System Restore by typing it on the Search box. Click on the item that will come up on the search results.

- When System Restore window opens, click Next until you are given a list to choose restore date, choose the one that you know works best for you.

- Confirm the process by Next, then yes then finally Finish. Reboot your computer after closing the window.

Using the installation media

- If you cannot boot into windows, then you’re better off downloading the Media Creator file from Microsoft. Create boot disk using a DVD or a flash disk.

- Once done, reboot your computer and access your BIOS to change boot device to either your DVD or your flash disk.

- When you get to the installation screen, go to Troubleshoot > Advanced Options > System Restore and perform the process the same way.

Other languages:

Wie beheben Fehler 0x18 (REFERENCE_BY_POINTER) — Die Fehlerprüfung REFERENCE_BY_POINTER hat den Wert 0x00000018. Dies zeigt an, dass der Referenzzähler eines Objekts für den aktuellen Zustand des Objekts ungültig ist.

Come fissare Errore 0x18 (REFERENCE_BY_POINTER) — Il controllo bug REFERENCE_BY_POINTER ha un valore di 0x00000018. Ciò indica che il conteggio dei riferimenti di un oggetto non è valido per lo stato corrente dell’oggetto.

Hoe maak je Fout 0x18 (REFERENCE_BY_POINTER) — De REFERENCE_BY_POINTER bugcontrole heeft een waarde van 0x00000018. Dit geeft aan dat de referentietelling van een object onwettig is voor de huidige staat van het object.

Comment réparer Erreur 0x18 (REFERENCE_BY_POINTER) — La vérification de bogue REFERENCE_BY_POINTER a une valeur de 0x00000018. Cela indique que le nombre de références d’un objet est illégal pour l’état actuel de l’objet.

어떻게 고치는 지 오류 0x18 (REFERENCE_BY_POINTER) — REFERENCE_BY_POINTER 버그 검사의 값은 0x00000018입니다. 이는 개체의 참조 횟수가 개체의 현재 상태에 대해 잘못되었음을 나타냅니다.

Como corrigir o Erro 0x18 (REFERENCE_BY_POINTER) — A verificação de bug REFERENCE_BY_POINTER tem um valor de 0x00000018. Isso indica que a contagem de referência de um objeto é ilegal para o estado atual do objeto.

Hur man åtgärdar Fel 0x18 (REFERENCE_BY_POINTER) — Felkontrollen REFERENCE_BY_POINTER har ett värde på 0x00000018. Detta indikerar att referensräkningen för ett objekt är olaglig för objektets nuvarande tillstånd.

Как исправить Ошибка 0x18 (REFERENCE_BY_POINTER) — Проверка ошибок REFERENCE_BY_POINTER имеет значение 0x00000018. Это указывает на то, что счетчик ссылок объекта недопустим для текущего состояния объекта.

Jak naprawić Błąd 0x18 (REFERENCE_BY_POINTER) — Sprawdzanie błędów REFERENCE_BY_POINTER ma wartość 0x00000018. Wskazuje to, że liczba odwołań obiektu jest nieprawidłowa dla bieżącego stanu obiektu.

Cómo arreglar Error 0x18 (REFERENCE_BY_POINTER) — La comprobación de errores REFERENCE_BY_POINTER tiene un valor de 0x00000018. Esto indica que el recuento de referencias de un objeto es ilegal para el estado actual del objeto.

About The Author: Phil Hart has been a Microsoft Community Contributor since 2010. With a current point score over 100,000, they’ve contributed more than 3000 answers in the Microsoft Support forums and have created almost 200 new help articles in the Technet Wiki.

Follow Us:

Last Updated:

06/10/22 06:16 : A Android user voted that repair method 6 worked for them.

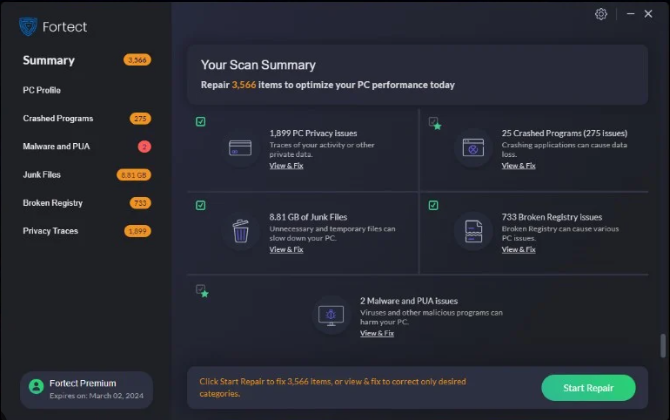

This repair tool can fix common computer problems such as blue screens, crashes and freezes, missing DLL files, as well as repair malware/virus damage and more by replacing damaged and missing system files.

STEP 1:

Click Here to Download and install the Windows repair tool.

STEP 2:

Click on Start Scan and let it analyze your device.

STEP 3:

Click on Repair All to fix all of the issues it detected.

DOWNLOAD NOW

Compatibility

Requirements

1 Ghz CPU, 512 MB RAM, 40 GB HDD

This download offers unlimited scans of your Windows PC for free. Full system repairs start at $19.95.

Article ID: ACX01531EN

Applies To: Windows 10, Windows 8.1, Windows 7, Windows Vista, Windows XP, Windows 2000

Speed Up Tip #36

Switch Between Browser Tabs Faster:

Use keyboard shortcut keys to switch between tabs in your browser faster. All browsers have almost similar keyboard shortcuts so it would be easy to remember them. Other browsers like Chrome have cool shortcuts to make some tasks even faster to accomplish.

Click Here for another way to speed up your Windows PC

- Remove From My Forums

-

Question

-

My DC-s are running on Windows 2008 R2, client PC-s are Window 7. I have about 3k users in AD.

Time to time I am getting the problem with computer accounts, as I guess they are loosing the connection to the DC-s and as soon as DC changes the password for the computer account it does not synchronize to the client and getting such

kind of event on DC:Kerberos pre-authentication failed.

Account Information:

Security ID:

DOMAINComputer account$

Account Name:

Computer account$Service Information:

Service Name:

krbtgt/DomainNetwork Information:

Client Address:

::ffff:xxx.xxx.xxx.xxx

Client Port:

49222Additional Information:

Ticket Options:

0x40810010

Failure Code:

0x18

Pre-Authentication Type:

2Certificate Information:

Certificate Issuer Name:

Certificate Serial Number:

Certificate Thumbprint:

Certificate information is only provided if a certificate was used for pre-authentication.

Pre-authentication types, ticket options and failure codes are defined in RFC 4120.

If the ticket was malformed or damaged during transit and could not be decrypted, then many fields in this event might not be present.

Is there any way to identify why it happens? Because every time after this computers need to rejoin in AD.

-

Edited by

Wednesday, June 13, 2012 6:49 AM

-

Edited by

Answers

-

-

Marked as answer by

Yan Li_

Wednesday, June 20, 2012 1:33 AM -

Unmarked as answer by

Yan Li_

Wednesday, June 20, 2012 1:34 AM -

Marked as answer by

Yan Li_

Thursday, June 21, 2012 1:35 AM

-

Marked as answer by

Windows 8.1 Windows 8.1 Enterprise Windows 8.1 Pro Еще…Меньше

Симптомы

Рассмотрим следующий сценарий:

-

У вас есть Комплект сертификации оборудования Windows (HCK) 2.1 среды.

-

Подключите USB-принтера многофункциональное с устройства хранения данных на тестовый компьютер, на котором работает Windows 8.1.

-

Установите и запустите «DF — параллельного оборудования и операционной системы (ХАОС) теста (сертификация)» тестирования.

В этом случае тестовый компьютер аварийно завершает работу и приводит к возникновению ошибки Stop-ошибки 0x18.

Решение

Сведения об исправлении

Доступно исправление от службы поддержки Майкрософт. Однако данное исправление предназначено для устранения только проблемы, описанной в этой статье. Применяйте это исправление только в тех случаях, когда наблюдается проблема, описанная в данной статье. Это исправление может проходить дополнительное тестирование. Таким образом если вы не подвержены серьезно этой проблеме, рекомендуется дождаться следующего пакета обновления, содержащего это исправление.

Если исправление доступно для скачивания, имеется раздел «Пакет исправлений доступен для скачивания» в верхней части этой статьи базы знаний. Если этот раздел не отображается, обратитесь в службу поддержки для получения исправления.

Примечание. Если наблюдаются другие проблемы или необходимо устранить неполадки, вам может понадобиться создать отдельный запрос на обслуживание. Стандартная оплата за поддержку будет взиматься только за дополнительные вопросы и проблемы, которые не соответствуют требованиям конкретного исправления. Чтобы просмотреть полный список телефонов поддержки и обслуживания клиентов корпорации Майкрософт или создать отдельный запрос на обслуживание, посетите следующий веб-сайт корпорации Майкрософт:

http://support.microsoft.com/contactus/?ws=supportПримечание. В форме «Пакет исправлений доступен для скачивания» отображаются языки, для которых доступно исправление. Если нужный язык не отображается, значит исправление для данного языка отсутствует.

Предварительные условия

Для установки этого исправления, должна быть запущена Windows 8.1.

Кроме того необходимо сначала установить обновление 2919355 на компьютере.

Необходимость перезагрузки

Не требуется перезагружать компьютер после установки данного исправления.

Сведения о замене исправлений

Это исправление не заменяет все ранее выпущенные исправления.

Английский (США) версия данного исправления устанавливает файлы с атрибутами, указанными в приведенных ниже таблицах. Дата и время для файлов указаны в формате UTC. Дата и время для файлов на локальном компьютере отображаются в местном времени с вашим текущим смещением летнего времени (DST). Кроме того, при выполнении определенных операций с файлами, даты и время могут изменяться.

Сведения о файле Windows 8.1 и заметкиВажно. Windows 8.1 и Windows Server 2012 R2 исправления включены в те же пакеты. Однако только «Windows 8.1» отображается на странице запрос исправления. Для получения пакета исправлений, который применяется к одной или обеих операционных систем, установите исправления, перечисленные в разделе «Windows 8.1» на странице. Всегда смотрите раздел «Информация в данной статье относится к следующим продуктам» статьи для определения фактических операционных систем, к которым применяется каждое исправление.

-

Файлы, относящиеся к определенному продукту, этапу разработки (RTM, SPn) и направлению поддержки (LDR, GDR) можно определить по номерам версий, как показано в следующей таблице.

Версия

Продукт

Контрольная точка

Направление поддержки

6.3.960 0.17 xxx

Windows 8.1

RTM

GDR

-

Файлы МАНИФЕСТА (.manifest) и MUM (.mum), устанавливаемые для каждой среды, указаны отдельно в разделе Дополнительные сведения о файлах» для Windows 8.1 и Windows Server 2012 R2». Файлы MUM и MANIFEST, а также связанные файлы каталога безопасности (CAT) чрезвычайно важны для поддержания состояния обновленных компонентов. Файлы каталога безопасности, для которых не перечислены атрибуты, подписаны цифровой подписью корпорации Майкрософт.

Для всех поддерживаемых 32-разрядных версий Windows 8.1

|

Имя файла |

Версия файла |

Размер файла |

Дата |

Время |

Платформа |

|---|---|---|---|---|---|

|

Partmgr.sys |

6.3.9600.17086 |

68,440 |

01-Apr-2014 |

05:03 |

x86 |

Для всех поддерживаемых 64-разрядных версий Windows 8.1

|

Имя файла |

Версия файла |

Размер файла |

Дата |

Время |

Платформа |

|---|---|---|---|---|---|

|

Partmgr.sys |

6.3.9600.17086 |

88,920 |

01-Apr-2014 |

06:15 |

x64 |

Для всех поддерживаемых версий Windows 8.1 для систем на базе ARM

|

Имя файла |

Версия файла |

Размер файла |

Дата |

Время |

Платформа |

|---|---|---|---|---|---|

|

Partmgr.sys |

6.3.9600.17086 |

71,520 |

01-Apr-2014 |

04:47 |

Неприменимо |

Сведения о дополнительных файлах

Сведения о дополнительных файлах для Windows 8.1

Дополнительные файлы для всех поддерживаемых 32-разрядных версий Windows 8.1

|

Имя файла |

Package_1_for_kb2926792~31bf3856ad364e35~x86~~6.3.1.0.mum |

|

Версия файла |

Неприменимо |

|

Размер файла |

1,839 |

|

Дата (UTC) |

01-Apr-2014 |

|

Время (UTC) |

13:15 |

|

Платформа |

Неприменимо |

|

Имя файла |

Package_2_for_kb2926792~31bf3856ad364e35~x86~~6.3.1.0.mum |

|

Версия файла |

Неприменимо |

|

Размер файла |

2,063 |

|

Дата (UTC) |

01-Apr-2014 |

|

Время (UTC) |

13:15 |

|

Платформа |

Неприменимо |

|

Имя файла |

Package_3_for_kb2926792~31bf3856ad364e35~x86~~6.3.1.0.mum |

|

Версия файла |

Неприменимо |

|

Размер файла |

1,839 |

|

Дата (UTC) |

01-Apr-2014 |

|

Время (UTC) |

13:15 |

|

Платформа |

Неприменимо |

|

Имя файла |

Package_for_kb2926792_rtm_gm~31bf3856ad364e35~x86~~6.3.1.0.mum |

|

Версия файла |

Неприменимо |

|

Размер файла |

1,957 |

|

Дата (UTC) |

01-Apr-2014 |

|

Время (UTC) |

13:15 |

|

Платформа |

Неприменимо |

|

Имя файла |

Package_for_kb2926792_rtm~31bf3856ad364e35~x86~~6.3.1.0.mum |

|

Версия файла |

Неприменимо |

|

Размер файла |

1,476 |

|

Дата (UTC) |

01-Apr-2014 |

|

Время (UTC) |

13:15 |

|

Платформа |

Неприменимо |

|

Имя файла |

X86_647f1f734cc7cbcbdfccfee8c59c6933_31bf3856ad364e35_6.3.9600.17086_none_1da3f26326c752a1.manifest |

|

Версия файла |

Неприменимо |

|

Размер файла |

704 |

|

Дата (UTC) |

01-Apr-2014 |

|

Время (UTC) |

13:15 |

|

Платформа |

Неприменимо |

|

Имя файла |

X86_microsoft-windows-partitionmanager_31bf3856ad364e35_6.3.9600.17086_none_763dbc2cd6077aab.manifest |

|

Версия файла |

Неприменимо |

|

Размер файла |

9,187 |

|

Дата (UTC) |

01-Apr-2014 |

|

Время (UTC) |

05:15 |

|

Платформа |

Неприменимо |

Дополнительные файлы для всех поддерживаемых 64-разрядных версий Windows 8.1

|

Имя файла |

Amd64_528b50e22b2568b7d4376c5577f3a750_31bf3856ad364e35_6.3.9600.17086_none_c25a1d8626abfeab.manifest |

|

Версия файла |

Неприменимо |

|

Размер файла |

708 |

|

Дата (UTC) |

01-Apr-2014 |

|

Время (UTC) |

13:25 |

|

Платформа |

Неприменимо |

|

Имя файла |

Amd64_microsoft-windows-partitionmanager_31bf3856ad364e35_6.3.9600.17086_none_d25c57b08e64ebe1.manifest |

|

Версия файла |

Неприменимо |

|

Размер файла |

9,195 |

|

Дата (UTC) |

01-Apr-2014 |

|

Время (UTC) |

06:38 |

|

Платформа |

Неприменимо |

|

Имя файла |

Package_1_for_kb2926792~31bf3856ad364e35~amd64~~6.3.1.0.mum |

|

Версия файла |

Неприменимо |

|

Размер файла |

1,849 |

|

Дата (UTC) |

01-Apr-2014 |

|

Время (UTC) |

13:25 |

|

Платформа |

Неприменимо |

|

Имя файла |

Package_2_for_kb2926792~31bf3856ad364e35~amd64~~6.3.1.0.mum |

|

Версия файла |

Неприменимо |

|

Размер файла |

2,301 |

|

Дата (UTC) |

01-Apr-2014 |

|

Время (UTC) |

13:25 |

|

Платформа |

Неприменимо |

|

Имя файла |

Package_3_for_kb2926792~31bf3856ad364e35~amd64~~6.3.1.0.mum |

|

Версия файла |

Неприменимо |

|

Размер файла |

1,849 |

|

Дата (UTC) |

01-Apr-2014 |

|

Время (UTC) |

13:25 |

|

Платформа |

Неприменимо |

|

Имя файла |

Package_for_kb2926792_rtm_gm~31bf3856ad364e35~amd64~~6.3.1.0.mum |

|

Версия файла |

Неприменимо |

|

Размер файла |

1,969 |

|

Дата (UTC) |

01-Apr-2014 |

|

Время (UTC) |

13:25 |

|

Платформа |

Неприменимо |

|

Имя файла |

Package_for_kb2926792_rtm~31bf3856ad364e35~amd64~~6.3.1.0.mum |

|

Версия файла |

Неприменимо |

|

Размер файла |

1,484 |

|

Дата (UTC) |

01-Apr-2014 |

|

Время (UTC) |

13:25 |

|

Платформа |

Неприменимо |

Дополнительные файлы для всех поддерживаемых версий Windows 8.1 на основе ARM

|

Имя файла |

Arm_f803d590f19d81db520d4ddbc39344de_31bf3856ad364e35_6.3.9600.17086_none_bcf600d0e6cc6229.manifest |

|

Версия файла |

Неприменимо |

|

Размер файла |

704 |

|

Дата (UTC) |

01-Apr-2014 |

|

Время (UTC) |

13:15 |

|

Платформа |

Неприменимо |

|

Имя файла |

Arm_microsoft-windows-partitionmanager_31bf3856ad364e35_6.3.9600.17086_none_76402e84d6049971.manifest |

|

Версия файла |

Неприменимо |

|

Размер файла |

9,187 |

|

Дата (UTC) |

01-Apr-2014 |

|

Время (UTC) |

05:08 |

|

Платформа |

Неприменимо |

|

Имя файла |

Package_1_for_kb2926792~31bf3856ad364e35~arm~~6.3.1.0.mum |

|

Версия файла |

Неприменимо |

|

Размер файла |

1,839 |

|

Дата (UTC) |

01-Apr-2014 |

|

Время (UTC) |

13:15 |

|

Платформа |

Неприменимо |

|

Имя файла |

Package_2_for_kb2926792~31bf3856ad364e35~arm~~6.3.1.0.mum |

|

Версия файла |

Неприменимо |

|

Размер файла |

2,063 |

|

Дата (UTC) |

01-Apr-2014 |

|

Время (UTC) |

13:15 |

|

Платформа |

Неприменимо |

|

Имя файла |

Package_3_for_kb2926792~31bf3856ad364e35~arm~~6.3.1.0.mum |

|

Версия файла |

Неприменимо |

|

Размер файла |

1,839 |

|

Дата (UTC) |

01-Apr-2014 |

|

Время (UTC) |

13:15 |

|

Платформа |

Неприменимо |

|

Имя файла |

Package_for_kb2926792_rtm_gm~31bf3856ad364e35~arm~~6.3.1.0.mum |

|

Версия файла |

Неприменимо |

|

Размер файла |

1,957 |

|

Дата (UTC) |

01-Apr-2014 |

|

Время (UTC) |

13:15 |

|

Платформа |

Неприменимо |

|

Имя файла |

Package_for_kb2926792_rtm~31bf3856ad364e35~arm~~6.3.1.0.mum |

|

Версия файла |

Неприменимо |

|

Размер файла |

1,476 |

|

Дата (UTC) |

01-Apr-2014 |

|

Время (UTC) |

13:15 |

|

Платформа |

Неприменимо |

Статус

Корпорация Майкрософт подтверждает, что это проблема продуктов Майкрософт, перечисленных в разделе «Относится к».

Ссылки

Дополнительные сведения о терминологии , которую корпорация Майкрософт использует для описания обновлений программного обеспечения.

Нужна дополнительная помощь?

We have a domain account that is being locked out via 1 of 2 servers. The built-in auditing only tells us that much (locked out from SERVER1, SERVER2).

The account gets locked out within 5 minutes, about 1 request per minute it seems.

I initially tried to run procmon (from sysinternals) to see if any new PROCESS START were being spawned after I unlock the account. Nothing suspicious comes up. After running procmon on my workstation and elevating to a UAC shell (conscent.exe) it seems like from the stack that ntdll.dll and rpct4.dll get called when you try to auth against AD (not sure).

Is there anyway to narrow down which process is causing an authentication request to our DC? It’s always the same DC so we know it must be a server out in that site. I could try looking for the calls in wireshark, but I’m not sure that would narrow down which process is actually triggering it.

No services, drive mappings, or scheduled tasks are using that domain account either — so it must be something that has the domain creds stored. There are no open RDP sessions with that domain account either on any server (we checked).

Further notes

Yes, «Success/Failure» Logon Audits are enabled on the DC in question — no failure events are logged until the account is actually locked out.

Further digging shows that LSASS.exe makes a KERBEROS call to the DC in question once the account is unlocked. It’s preceded (generally) by java which seems to be called by vpxd.exe which is a vCenter process. BUT, when I look at the other «server2» were the account lockout can (also) happen from, I never see a call to lsass.exe and only apache processes are being spawned. The only relation the two have are that SERVER2 is part of SERVER1’s vSphere cluster (server1 being a vSphere OS).

Error on DC

So, it seems all I’m going to be told by AD is that it’s a pre-auth Kerberos error. I checked and there were no tickets with klist and did a flush anyways just in case. Still have no idea what is causing this kerberos error.

Index : 202500597

EntryType : FailureAudit

InstanceId : 4771

Message : Kerberos pre-authentication failed.

Account Information:

Security ID: S-1-5-21-3381590919-2827822839-3002869273-5848

Account Name: USER

Service Information:

Service Name: krbtgt/DOMAIN

Network Information:

Client Address: ::ffff:x.x.x.x

Client Port: 61450

Additional Information:

Ticket Options: 0x40810010

Failure Code: 0x18

Pre-Authentication Type: 2

Certificate Information:

Certificate Issuer Name:

Certificate Serial Number:

Certificate Thumbprint:

Certificate information is only provided if a certificate was used for pre-authentication.

Pre-authentication types, ticket options and failure codes are defined in RFC 4120.

If the ticket was malformed or damaged during transit and could not be decrypted, then many fields

in this event might not be present.

| Operating Systems |

Windows 2008 R2 and 7

Windows 2012 R2 and 8.1 Windows 2016 and 10 Windows Server 2019 and 2022 |

|

Category • Subcategory |

Account Logon • Kerberos Authentication Service |

| Type | Failure |

|

Corresponding events in Windows 2003 and before |

675

|

4771: Kerberos pre-authentication failed

On this page

- Description of this event

- Field level details

- Examples

- Discuss this event

- Mini-seminars on this event

This event is logged on domain controllers only and only failure instances of this event are logged.

At the beginning of the day when a user sits down at his or her workstation and enters his domain username and password, the workstation contacts a local DC and requests a TGT. If the username and password are correct and the user account passes status and restriction checks, the DC grants the TGT and logs event ID 4768 (authentication ticket granted).

If the ticket request fails Windows will either log this event, failure 4771, or 4768 if the problem arose during «pre-authentication». In Windows Kerberos, password verification takes place during pre-authentication.

The User field for this event (and all other events in the Audit account logon event category) doesn’t help you determine who the user was; the field always reads N/A. Rather look at the Account Information: fields, which identify the user who logged on and the user account’s DNS suffix. The User ID field provides the SID of the account.

Windows logs other instances of event ID 4768 when a computer in the domain needs to authenticate to the DC typically when a workstation boots up or a server restarts. In these instances, you’ll find a computer name in the User Name and fields. Computer generated kerberos events are always identifiable by the $ after the computer account’s name.

Result codes:

| Result code | Kerberos RFC description | Notes on common failure codes |

| 0x1 | Client’s entry in database has expired | |

| 0x2 | Server’s entry in database has expired | |

| 0x3 | Requested protocol version # not supported | |

| 0x4 | Client’s key encrypted in old master key | |

| 0x5 | Server’s key encrypted in old master key | |

| 0x6 | Client not found in Kerberos database | Bad user name, or new computer/user account has not replicated to DC yet |

| 0x7 | Server not found in Kerberos database | New computer account has not replicated yet or computer is pre-w2k |

| 0x8 | Multiple principal entries in database | |

| 0x9 | The client or server has a null key | administrator should reset the password on the account |

| 0xA | Ticket not eligible for postdating | |

| 0xB | Requested start time is later than end time | |

| 0xC | KDC policy rejects request | Workstation restriction |

| 0xD | KDC cannot accommodate requested option | |

| 0xE | KDC has no support for encryption type | |

| 0xF | KDC has no support for checksum type | |

| 0x10 | KDC has no support for padata type | |

| 0x11 | KDC has no support for transited type | |

| 0x12 | Clients credentials have been revoked | Account disabled, expired, locked out, logon hours. |

| 0x13 | Credentials for server have been revoked | |

| 0x14 | TGT has been revoked | |

| 0x15 | Client not yet valid — try again later | |

| 0x16 | Server not yet valid — try again later | |

| 0x17 | Password has expired | The user’s password has expired. |

| 0x18 | Pre-authentication information was invalid | Usually means bad password |

| 0x19 | Additional pre-authentication required* | |

| 0x1F | Integrity check on decrypted field failed | |

| 0x20 | Ticket expired | Frequently logged by computer accounts |

| 0x21 | Ticket not yet valid | |

| 0x21 | Ticket not yet valid | |

| 0x22 | Request is a replay | |

| 0x23 | The ticket isn’t for us | |

| 0x24 | Ticket and authenticator don’t match | |

| 0x25 | Clock skew too great | Workstation’s clock too far out of sync with the DC’s |

| 0x26 | Incorrect net address | IP address change? |

| 0x27 | Protocol version mismatch | |

| 0x28 | Invalid msg type | |

| 0x29 | Message stream modified | |

| 0x2A | Message out of order | |

| 0x2C | Specified version of key is not available | |

| 0x2D | Service key not available | |

| 0x2E | Mutual authentication failed | may be a memory allocation failure |

| 0x2F | Incorrect message direction | |

| 0x30 | Alternative authentication method required* | |

| 0x31 | Incorrect sequence number in message | |

| 0x32 | Inappropriate type of checksum in message | |

| 0x3C | Generic error (description in e-text) | |

| 0x3D | Field is too long for this implementation |

Free Security Log Resources by Randy

- Free Security Log Quick Reference Chart

- Windows Event Collection: Supercharger Free Edtion

- Free Active Directory Change Auditing Solution

- Free Course: Security Log Secrets

Description Fields in

4771

Account Information:

- Account Name: logon name of the account that just authenticated

- Supplied Realm Name: domain name of the account

- User ID: SID of the account

Service Information:

- Service Name: always «krbtgt»

- Service ID:

Network Information:

- Client Address: IP address where user is present

- Client Port: source port

Additional Information:

- Ticket Options: unknown. Please start a discussion if you have information to share on this field.

- Failure Code: error if any — see table above

- Pre-Authentication Type: unknown. Please start a discussion if you have information to share on this field.

Certificate Information:

This information is only filled in if logging on with a smart card.

- Certificate Issuer Name:

- Certificate Serial Number:

- Certificate Thumbprint:

Supercharger Free Edition

Your browser does not support video

Examples of 4771

Kerberos pre-authentication failed.

Account Information:

Security ID: ACMEadministrator

Account Name: Administrator

Service Information:

Service Name: krbtgt/acme

Network Information:

Client Address: ::ffff:10.42.42.224

Client Port: 50950

Additional Information:

Ticket Options: 0x40810010

Failure Code: 0x18

Pre-Authentication Type: 2

Certificate Information:

Certificate Issuer Name:

Certificate Serial Number:

Certificate Thumbprint:

Certificate information is only provided if a certificate was used for pre-authentication.

Pre-authentication types, ticket options and failure codes are defined in RFC 4120.

If the ticket was malformed or damaged during transit and could not be decrypted, then many fields in this event might not be present.

Top 10 Windows Security Events to Monitor

Free Tool for Windows Event Collection

- Insider Gone Bad: Tracking Their Steps and Building Your Case with the Security Log

- Building a Security Dashboard for Your Senior Executives

- 27 Most Important Windows Security Events

- 5 Ways to Reduce Information Overload from Your Log Management/SIEM

- Daily Security Log Check for the SMB IT Admin

- Integrating Splunk with native Windows Event Collection (WEC) and Optional 2-Stage Noise Filtering

- How to do Logon Session Auditing with the Windows Security Log

- Top Windows Security Log Events for User Behavior Analysis

- 4 Threat Detections using Active Directory Authentication Events from the Windows Security Log

- Understanding Active Directory Authentication Events in the Windows Security Log and Beyond

- Security Log Deep Dive: Mapping Active Directory Authentication and Account Management Events to MITRE ATT&CK TTPs

- Detecting and Preventing AD Authentication Risks: Golden Tickets, NTLM, Pass-the-Hash and Beyond

Hi,

Can you please help me to find out the reason of following issue.

In our domain after enabling audit we found that huge numbers(around 50k) of Kerberos pre-authentication failed(4771) security failure events are generating in DCs. If any one can explain why this events are generating so frequently. However I found no account lockout has happened. One sample event is as follows.

«

Log Name: Security

Source: Microsoft-Windows-Security-Auditing

Date: 2019-08-05 09:40:05

Event ID: 4771

Task Category: Kerberos Authentication Service

Level: Information

Keywords: Audit Failure

User: N/A

Computer: DC.domain.com

Description:

Kerberos pre-authentication failed.

Account Information:

Security ID: domainuser

Account Name: user

Service Information:

Service Name: krbtgt/domain.com

Network Information:

Client Address: ::ffff:IP_address

Client Port: 57415

Additional Information:

Ticket Options: 0x40810010

Failure Code: 0x18

Pre-Authentication Type: 2

Certificate Information:

Certificate Issuer Name:

Certificate Serial Number:

Certificate Thumbprint:

Certificate information is only provided if a certificate was used for pre-authentication.

Pre-authentication types, ticket options and failure codes are defined in RFC 4120.

If the ticket was malformed or damaged during transit and could not be decrypted, then many fields in this event might not be present.

«

I can see that in few cases more than 100 events generated in 30 mins for one user. But no account lockout happened of that user because the failure code is 0x18.

I have checked that account lockout policy is also not satisfying for account unlocking. policy is as below.

Account Policies/Account Lockout Policy

Account lockout duration 0 minutes

Account lockout threshold 10 invalid logon attempts

Reset account lockout counter after 30 minutes

The reported users may use hand-held devices(certificate based) and can use multiple machines. I found the time difference between DC and End computers used by those affected users.

Please anyone can help me to investigate the root cause of huge numbers of logon failure/4771 events in our domain.

Обновлено 06.11.2019

Описание ситуации

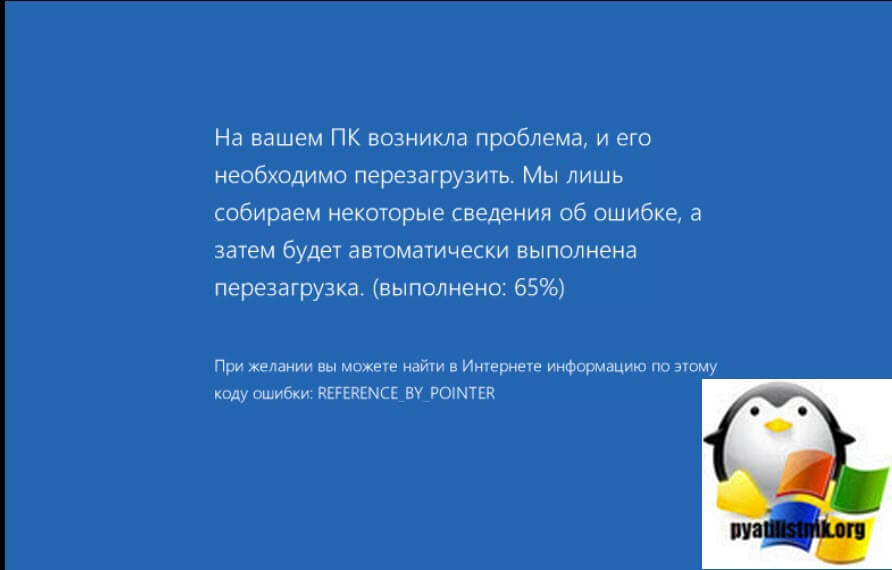

И так у меня есть RDS ферма построенная на Windows Server 2012 R2, в какой-то момент система мониторинга прислала уведомление, о том что один из узлов не доступен. Так как у меня, это виртуальная машина) на ESXI 6.5 и крутящейся на сервере Dell R740, то я подключился к консоли и увидел синий экран с такой вот формулировкой:

На вашем ПК возникла проблема, и его необходимо перезагрузить. Мы лишь собираем некоторые сведения об ошибке, а затем будет автоматически выполнена перезагрузка. При желании вы можете найти в интернете информацию по этому коду ошибки: REFERENC_BY_POINTER

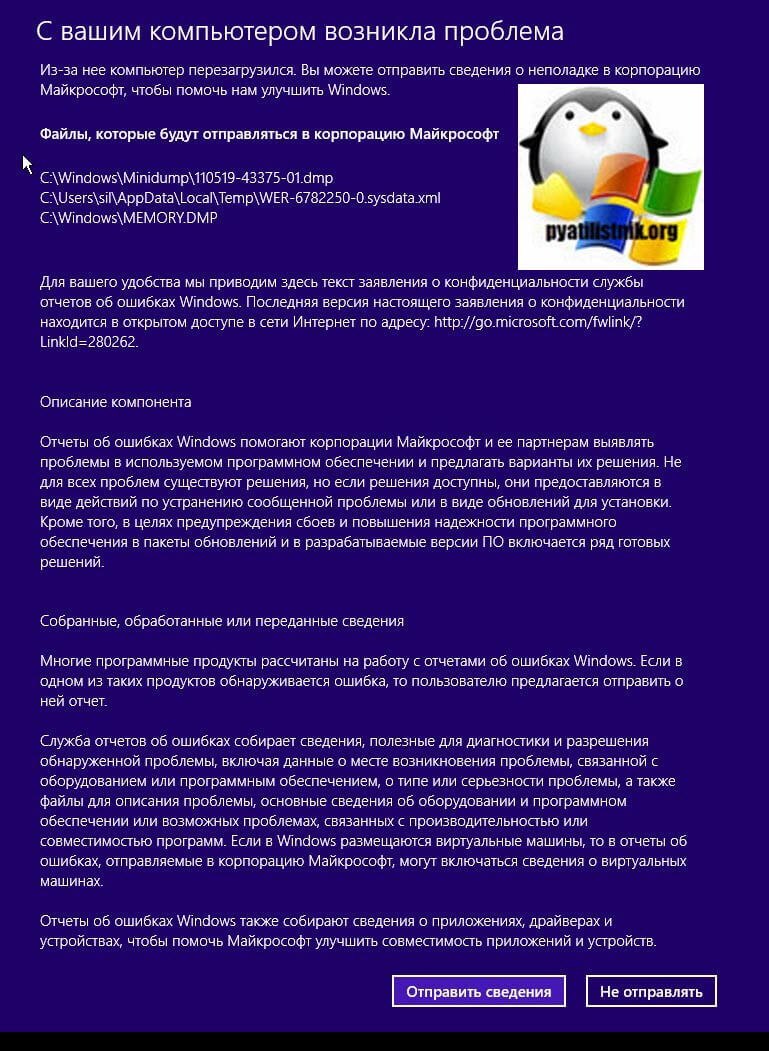

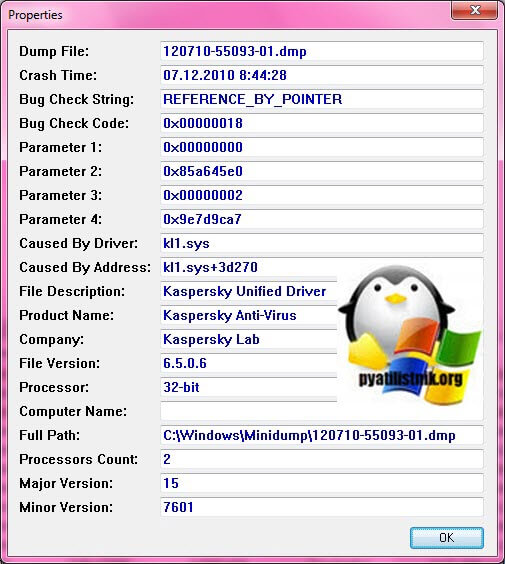

Анализ синего экрана reference_by_pointer 0x00000018

Когда моя виртуальная машина загрузилась, то я увидел сообщение, что с компьютером возникла проблема, был создан файл минидампа и полного дампа MEMORY.DMP. Я не поленился и отправил сведения компании Microsoft.

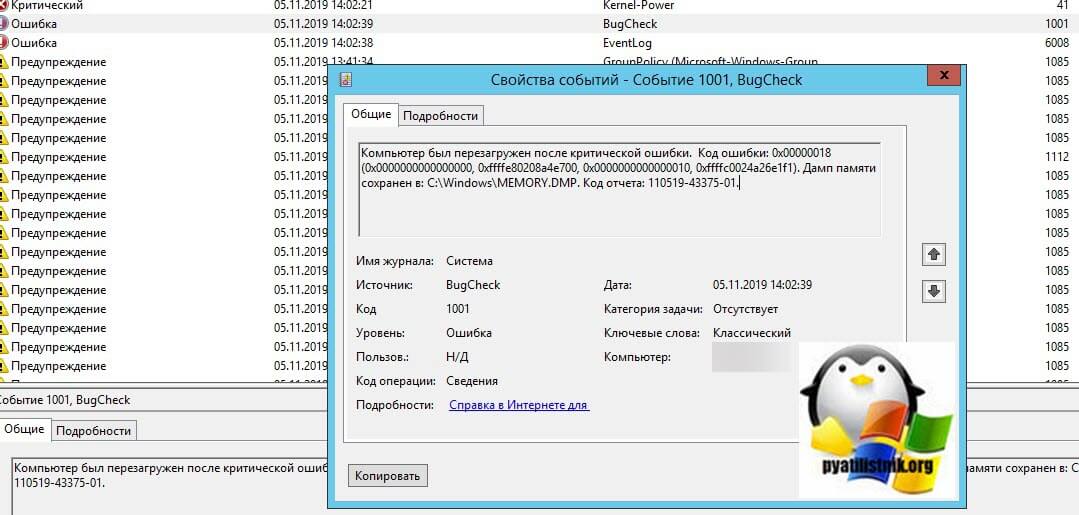

Перед тем, как производить анализ дампов, я всегда просматриваю события в логах Windows. В журнале «Система» я обнаружил ошибку с кодом ID 1001:

Компьютер был перезагружен после критической ошибки. Код ошибки: 0x00000018 (0x0000000000000000, 0xffffe80208a4e700, 0x0000000000000010, 0xffffc0024a26e1f1). Дамп памяти сохранен в: C:WindowsMEMORY.DMP. Код отчета: 110519-43375-01.

Как видно из события ID 1001 с кодом 0x00000018, вся информация была записана в дамп по пути C:WindowsMEMORY.DMP. Ранее я вам рассказывал, как производить анализ дампа и находить причины синего экрана, советую почитать. Там мы использовали утилиту Microsoft Kernel Debugger. Открываем Microsoft Kernel Debugger и скармливаем по очереди ваши файлы дампов, для начала я посмотрю мини дамп.

REFERENCE_BY_POINTER (18)

Arguments:

Arg1: 0000000000000000, Object type of the object whose reference count is being lowered

Arg2: ffffe80208a4e700, Object whose reference count is being lowered

Arg3: 0000000000000010, Reserved

Arg4: ffffc0024a26e1f1, Reserved

The reference count of an object is illegal for the current state of the object.

Each time a driver uses a pointer to an object the driver calls a kernel routine

to increment the reference count of the object. When the driver is done with the

pointer the driver calls another kernel routine to decrement the reference count.

Drivers must match calls to the increment and decrement routines. This bugcheck

can occur because an object’s reference count goes to zero while there are still

open handles to the object, in which case the fourth parameter indicates the number

of opened handles. It may also occur when the object’s reference count drops below zero

whether or not there are open handles to the object, and in that case the fourth parameter

contains the actual value of the pointer references count.

Debugging Details:

——————

GetUlongPtrFromAddress: unable to read from fffff8011c3c8308

KEY_VALUES_STRING: 1

PROCESSES_ANALYSIS: 1

SERVICE_ANALYSIS: 1

STACKHASH_ANALYSIS: 1

TIMELINE_ANALYSIS: 1

DUMP_CLASS: 1

DUMP_QUALIFIER: 400

BUILD_VERSION_STRING: 9600.19377.amd64fre.winblue_ltsb_escrow.190524-1500

SYSTEM_MANUFACTURER: VMware, Inc.

VIRTUAL_MACHINE: VMware

SYSTEM_PRODUCT_NAME: VMware Virtual Platform

SYSTEM_VERSION: None

BIOS_VENDOR: Phoenix Technologies LTD

BIOS_VERSION: 6.00

BIOS_DATE: 12/12/2018

BASEBOARD_MANUFACTURER: Intel Corporation

BASEBOARD_PRODUCT: 440BX Desktop Reference Platform

BASEBOARD_VERSION: None

DUMP_TYPE: 2

BUGCHECK_P1: 0

BUGCHECK_P2: ffffe80208a4e700

BUGCHECK_P3: 10

BUGCHECK_P4: ffffc0024a26e1f1

CPU_COUNT: 10

CPU_MHZ: bb1

CPU_VENDOR: GenuineIntel

CPU_FAMILY: 6

CPU_MODEL: 55

CPU_STEPPING: 4

CPU_MICROCODE: 6,55,4,0 (F,M,S,R) SIG: 200005E’00000000 (cache) 200005E’00000000 (init)

CUSTOMER_CRASH_COUNT: 1

DEFAULT_BUCKET_ID: WIN8_DRIVER_FAULT_SERVER

BUGCHECK_STR: 0x18

PROCESS_NAME: rdpclip.exe

CURRENT_IRQL: 0

ANALYSIS_SESSION_TIME: 11-05-2019 16:25:03.0325

ANALYSIS_VERSION: 10.0.18362.1 amd64fre

LAST_CONTROL_TRANSFER: from fffff8011c1dd91d to fffff8011c1ba3a0

STACK_TEXT:

ffffd000`311b7788 fffff801`1c1dd91d : 00000000`00000018 00000000`00000000 ffffe802`08a4e700 00000000`00000010 : nt!KeBugCheckEx

ffffd000`311b7790 fffff801`1c0c3042 : 00000000`00000002 00000000`00000004 ffffe802`08a4e700 fffff800`557020dd : nt! ?? ::FNODOBFM::`string’+0xe82d

ffffd000`311b77d0 fffff801`1c0c291a : 00000000`0000eb01 00000000`00010224 00000000`00000001 ffffe802`0a7c8080 : nt!ExpApplyPriorityBoost+0x16a

ffffd000`311b7840 fffff801`1c0d03ea : ffffe802`07b51b70 ffffe801`ff4ee230 ffffe802`00000000 fffff801`00000000 : nt!ExpWaitForResource+0xea

ffffd000`311b78f0 fffff800`55732a67 : 00000000`00000002 00000000`00000000 ffffd000`311b7b30 00000000`c0000055 : nt!ExAcquireResourceExclusiveLite+0x1da

ffffd000`311b7960 fffff800`55740b5e : ffffc002`51d7c010 ffffe000`d13cd601 ffffe000`d67fab00 ffffe000`d67fa790 : rdbss!__RxAcquireFcb+0xe7

ffffd000`311b79e0 fffff800`563a6a17 : ffffe000`d67fa790 ffffe000`d67f9010 00000000`00000001 fffff800`56382c01 : rdbss!RxFinalizeConnection+0x21e

ffffd000`311b7aa0 fffff800`563a07e1 : ffffe802`09084010 ffffe802`0a799580 ffffe000`d13cd410 ffffe802`0a799580 : rdpdr!DrDeleteConnection+0xbf

ffffd000`311b7ae0 fffff800`5574b474 : ffffe802`09084010 ffffe802`09084010 ffffe802`0a799580 ffffe000`d13cd410 : rdpdr! ?? ::NNGAKEGL::`string’+0x4961

ffffd000`311b7b60 fffff800`557332f0 : ffffe802`0a7996e0 ffffe802`0a799580 ffffe802`0a799580 ffffe801`f5cc51c0 : rdbss!RxXXXControlFileCallthru+0xe4

ffffd000`311b7ba0 fffff800`55700cea : ffffe802`0a799580 fffff800`55725c80 01d593c6`037ea5e1 00007ff7`f3f6a000 : rdbss!RxCommonDevFCBFsCtl+0xb0

ffffd000`311b7c00 fffff800`5573128d : 00000000`00000000 00000000`00000000 00000000`00000000 fffff800`54d66ab9 : rdbss!RxFsdCommonDispatch+0x4fa

ffffd000`311b7d80 fffff800`56390175 : ffffc002`19f1e050 00000000`00000000 fffff800`5638c010 ffffd000`311b7ea8 : rdbss!RxFsdDispatch+0xed

ffffd000`311b7df0 fffff800`54e5a4c5 : ffffe802`0a0facb0 00000000`00000000 ffffe802`0a799580 ffffe801`f5cc51c0 : rdpdr!DrPeekDispatch+0x175

ffffd000`311b7ea0 fffff800`54e5a6a2 : ffffc001`cb6fe1c0 fffff800`54e51000 ffffe000`d191db80 00000000`00000000 : mup!MupiCallUncProvider+0x1b5

ffffd000`311b7f10 fffff800`54e5aa32 : ffffe802`0a799580 ffffd000`311b7fe0 00000000`00000000 ffffd000`311b7f98 : mup!MupStateMachine+0xd2

ffffd000`311b7f50 fffff800`541a30da : ffffe802`0a893250 ffffe802`0a0facb0 00000000`00000800 ffffd000`311b7fa8 : mup!MupFsControl+0xf6

ffffd000`311b7f90 fffff800`541cb821 : ffffd000`311b8050 ffffe000`d1c410a0 ffffe802`0a799728 ffffe802`0a799580 : fltmgr!FltpLegacyProcessingAfterPreCallbacksCompleted+0x25a

ffffd000`311b8030 fffff801`1c4ff0af : 00000000`00000002 ffffd000`311b8111 ffffe802`0a7e72b0 0000001e`00100001 : fltmgr!FltpFsControl+0x111

ffffd000`311b8090 fffff801`1c500018 : ffffe802`0a7e7204 ffffe802`0a7e72b0 ffffc002`3d76d218 ffffe802`0a7e72b0 : nt!IopSynchronousServiceTail+0x32b

ffffd000`311b8160 fffff801`1c4b660a : 00000000`00000000 00000000`00000000 00000000`00000000 00000000`00000000 : nt!IopXxxControlFile+0xdb8

ffffd000`311b82a0 fffff801`1c1ca2a3 : 00000000`00000102 ffffd000`311b8358 00000000`00000000 ffffe000`00000001 : nt!NtFsControlFile+0x56

ffffd000`311b8310 00007ffd`5c670aea : 00000000`00000000 00000000`00000000 00000000`00000000 00000000`00000000 : nt!KiSystemServiceCopyEnd+0x13

000000e8`227fe478 00000000`00000000 : 00000000`00000000 00000000`00000000 00000000`00000000 00000000`00000000 : 0x00007ffd`5c670aea

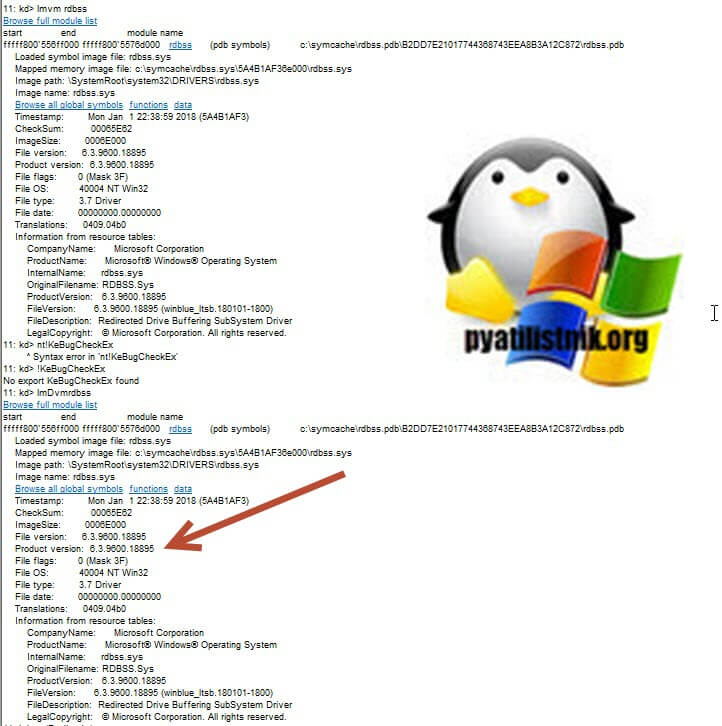

Далее я наблюдаю имя сбойного модуля MODULE_NAME: rdbss

THREAD_SHA1_HASH_MOD_FUNC: 3df347981ea25fe908378cfdc863119a298a22eb

THREAD_SHA1_HASH_MOD_FUNC_OFFSET: 1efd5a3d77a03ac828224e1fb8e3d35afa86dad0

THREAD_SHA1_HASH_MOD: 97b52b1597adef9978611e2aa3ee60bbb160a7b2

FOLLOWUP_IP:

rdbss!__RxAcquireFcb+e7

fffff800`55732a67 440fb6f0 movzx r14d,al

FAULT_INSTR_CODE: f0b60f44

SYMBOL_STACK_INDEX: 5

SYMBOL_NAME: rdbss!__RxAcquireFcb+e7

FOLLOWUP_NAME: MachineOwner

MODULE_NAME: rdbss

IMAGE_NAME: rdbss.sys

DEBUG_FLR_IMAGE_TIMESTAMP: 5a4b1af3

IMAGE_VERSION: 6.3.9600.18895

STACK_COMMAND: .thread ; .cxr ; kb

BUCKET_ID_FUNC_OFFSET: e7

FAILURE_BUCKET_ID: 0x18_rdbss!__RxAcquireFcb

BUCKET_ID: 0x18_rdbss!__RxAcquireFcb

PRIMARY_PROBLEM_CLASS: 0x18_rdbss!__RxAcquireFcb

TARGET_TIME: 2019-11-05T10:44:34.000Z

OSBUILD: 9600

OSSERVICEPACK: 19377

SERVICEPACK_NUMBER: 0

OS_REVISION: 0

SUITE_MASK: 16

PRODUCT_TYPE: 3

OSPLATFORM_TYPE: x64

OSNAME: Windows 8.1

OSEDITION: Windows 8.1 Server TerminalServer

USER_LCID: 0

OSBUILD_TIMESTAMP: 2019-05-25 03:00:40

BUILDDATESTAMP_STR: 190524-1500

BUILDLAB_STR: winblue_ltsb_escrow

BUILDOSVER_STR: 6.3.9600.19377.amd64fre.winblue_ltsb_escrow.190524-1500

ANALYSIS_SESSION_ELAPSED_TIME: 5b34

ANALYSIS_SOURCE: KM

FAILURE_ID_HASH_STRING: km:0x18_rdbss!__rxacquirefcb

FAILURE_ID_HASH: {e2688e42-1abf-a0e7-2a21-11e57f3c2a16}

так же можно более детально увидеть имя сбойного драйвера и его версию.

lmvm rdbss

Browse full module list

start end module name

fffff800`556ff000 fffff800`5576d000 rdbss (pdb symbols) c:symcacherdbss.pdbB2DD7E21017744368743EEA8B3A12C872rdbss.pdb

Loaded symbol image file: rdbss.sys

Mapped memory image file: c:symcacherdbss.sys5A4B1AF36e000rdbss.sys

Image path: SystemRootsystem32DRIVERSrdbss.sys

Image name: rdbss.sys

Browse all global symbols functions data

Timestamp: Mon Jan 1 22:38:59 2018 (5A4B1AF3)

CheckSum: 00065E62

ImageSize: 0006E000

File version: 6.3.9600.18895

Product version: 6.3.9600.18895

File flags: 0 (Mask 3F)

File OS: 40004 NT Win32

File type: 3.7 Driver

File date: 00000000.00000000

Translations: 0409.04b0

Information from resource tables:

CompanyName: Microsoft Corporation

ProductName: Microsoft® Windows® Operating System

InternalName: rdbss.sys

OriginalFilename: RDBSS.Sys

ProductVersion: 6.3.9600.18895

FileVersion: 6.3.9600.18895 (winblue_ltsb.180101-1800)

FileDescription: Redirected Drive Buffering SubSystem Driver

Browse full module list

start end module name

fffff800`556ff000 fffff800`5576d000 rdbss (pdb symbols) c:symcacherdbss.pdbB2DD7E21017744368743EEA8B3A12C872rdbss.pdb

Loaded symbol image file: rdbss.sys

Mapped memory image file: c:symcacherdbss.sys5A4B1AF36e000rdbss.sys

Image path: SystemRootsystem32DRIVERSrdbss.sys

Image name: rdbss.sys

Browse all global symbols functions data

Timestamp: Mon Jan 1 22:38:59 2018 (5A4B1AF3)

CheckSum: 00065E62

ImageSize: 0006E000

File version: 6.3.9600.18895

Product version: 6.3.9600.18895

File flags: 0 (Mask 3F)

File OS: 40004 NT Win32

File type: 3.7 Driver

File date: 00000000.00000000

Translations: 0409.04b0

Information from resource tables:

CompanyName: Microsoft Corporation

ProductName: Microsoft® Windows® Operating System

InternalName: rdbss.sys

OriginalFilename: RDBSS.Sys

ProductVersion: 6.3.9600.18895

FileVersion: 6.3.9600.18895 (winblue_ltsb.180101-1800)

FileDescription: Redirected Drive Buffering SubSystem Driver

LegalCopyright: © Microsoft Corporation. All rights reserved.

11: kd> x /D rdbss!a*

Из приведенного вывода дампа следует, что синий экран reference_by_pointer 0x00000018 произошел из-за файла rdbss.sys, версии 6.3.9600.18895, а так же процесса rdpclip.exe, отвечающего за буфер на удаленном рабочем столе. Если вы постоянный мой читатель, то помните, что из-за файла rdbss.sys мы уже ловили синий экран 0x00000027 так же на одном из хостов RDS фермы.

Код 18 0x00000018 — может появляться по причине, Счетчик ссылок на объект недопустим для текущего состояния объекта. Каждый раз, когда драйвер использует указатель на объект, драйвер вызывает процедуру ядра, чтобы увеличить число ссылок объекта на единицу. Когда драйвер завершает работу с указателем, драйвер вызывает другую процедуру ядра, чтобы уменьшить количество ссылок на единицу.

Драйверы должны сопоставлять вызовы подпрограмм, которые увеличивают и уменьшают счетчик ссылок. Эта проверка ошибок вызвана несогласованностью в подсчете ссылок объекта. Как правило, несогласованность вызвана драйвером, который уменьшает количество ссылок объекта слишком много раз, делая дополнительные вызовы, которые разыменовывают объект. Эта проверка на наличие ошибок может произойти, потому что счетчик ссылок объекта обнуляется, в то время как все еще есть открытые дескрипторы объекта. Это также может произойти, когда счетчик ссылок объекта упадет ниже нуля, независимо от того, есть ли открытые маркеры объекта.

Методы устранения синего экрана reference_by_pointer 0x00000018

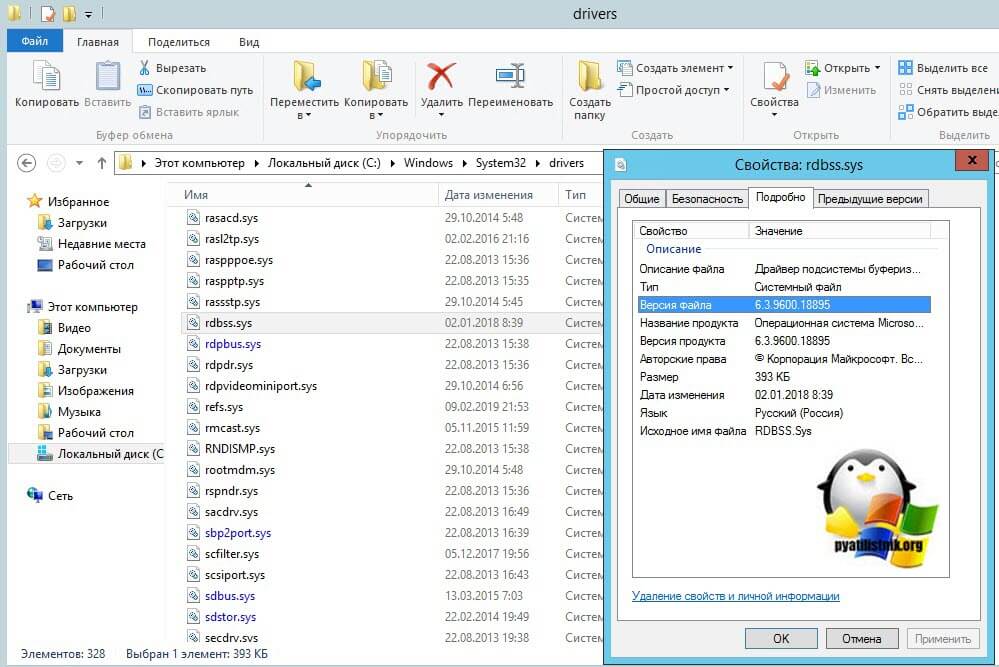

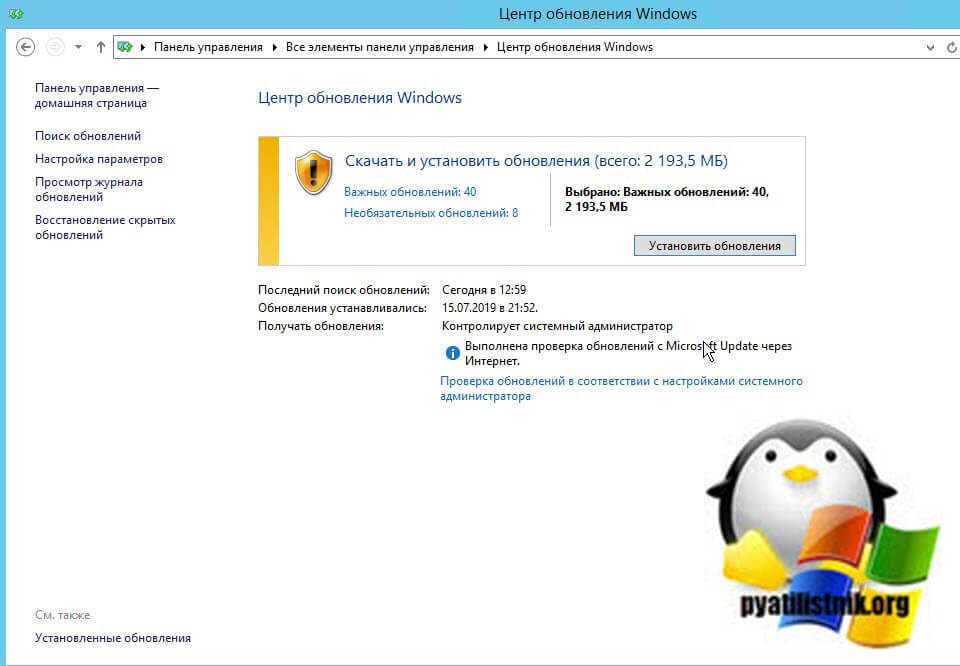

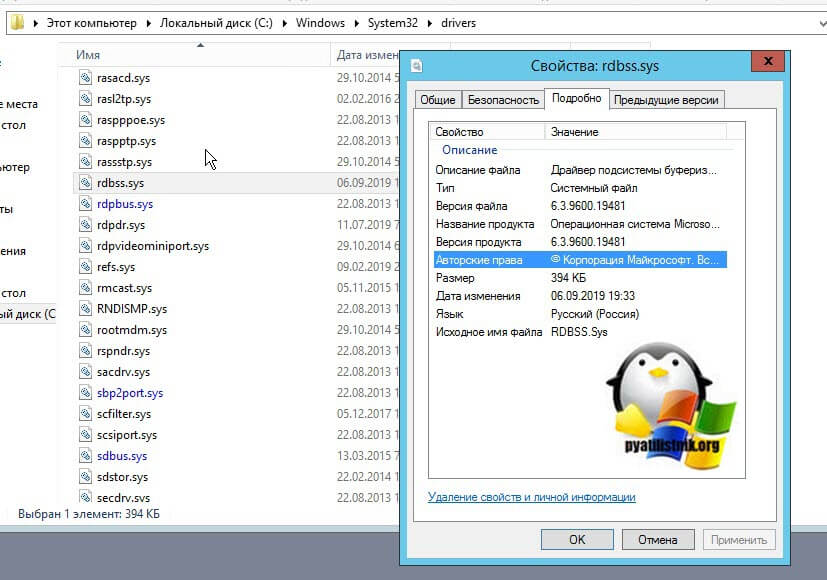

Первое, что вы должны сделать, это произвести установку всех обновлений на вашу систему. Перед обновлением я удостоверюсь, что версия файла rdbss.sys у меня 6.3.9600.18895. Файл располагается по пути C:WindowsSystem32drivers.

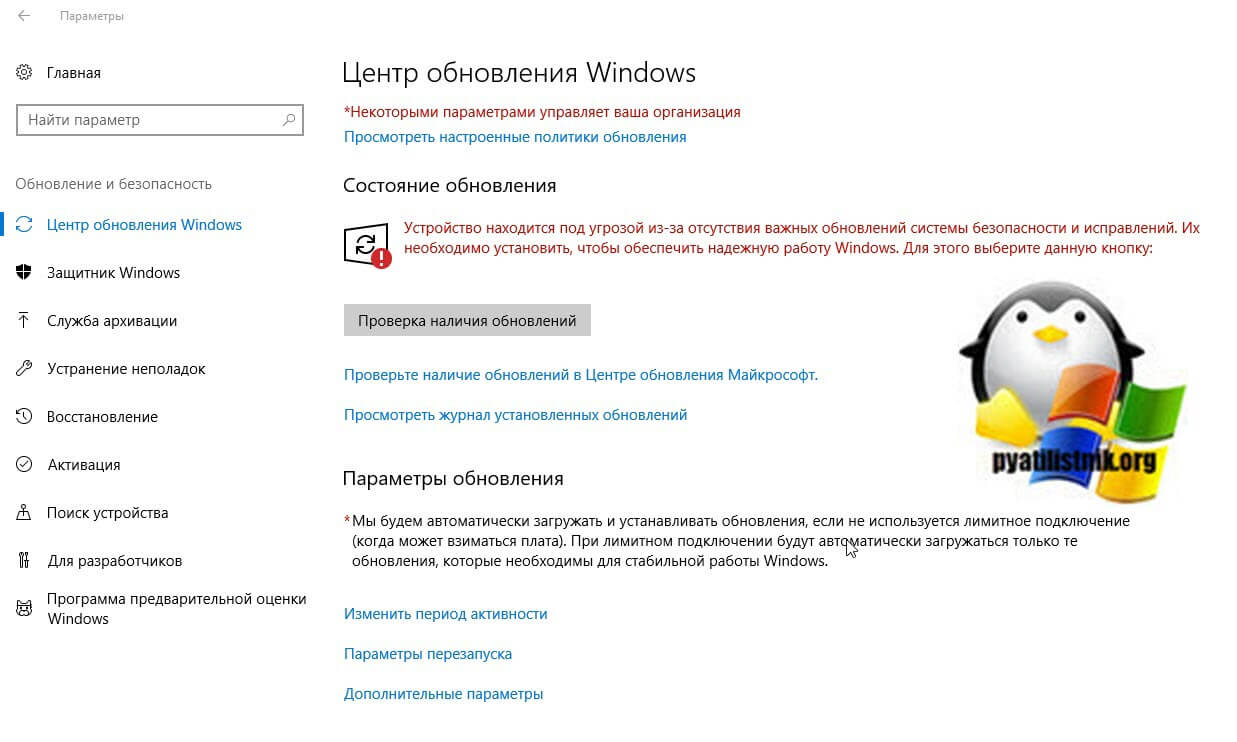

Далее открываем «Панель управления», если же вы поймали ошибку reference_by_pointer в Windows 10, то нужно зайти в параметры Windows — Центр обновления.

В моем случае у меня Windows Server 2012 R2, и я как и писал выше иду в панель управления — Центр обновления Windows.

Производим поиск обновлений, как видим в моем случае нашлось 48 штук, устанавливаем.После перезагрузки еще раз проверьте наличие обновлений, у Microsoft они могут устанавливаться в два этапа. После перезагрузки я вижу, что у меня версия файла rdbss.sys стала 6.3.9600.19481, а была напоминаю 6.3.9600.18895. Проверяем работу вашего сервера Windows Server 2012 R2.

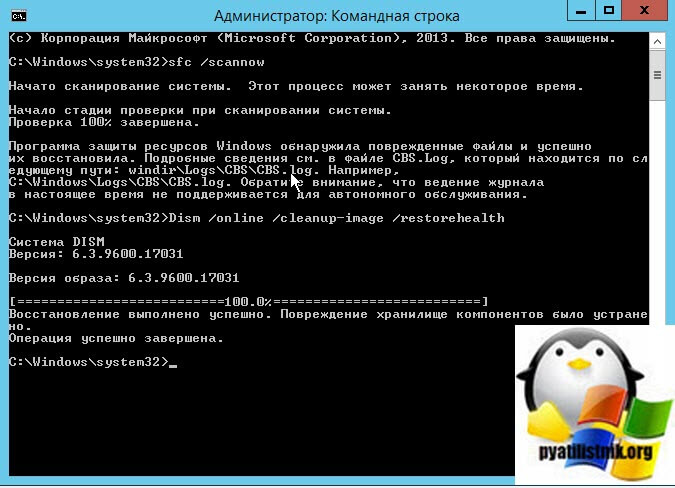

Если синий экран reference_by_pointer с кодом 0x00000018 повторился, то снова проверьте причину, если она другая и из-за другого драйвера, то делаем следующее. Откройте командную строку обязательно от имени администратора и произведите поиск и устранение ошибок в целостности системных файлов и хранилища компонентов. Для этого у меня есть волшебный код:

sfc /scannow && Dism /online /cleanup-image /restorehealth && Dism.exe /Online /Cleanup-Image /StartComponentCleanup && ChkDsk /r

Дожидаемся окончание операции, в идеале если будут повреждения, утилиты должны их исправить, но могут быть и ситуации, когда вы получите ошибку, которую вам придется поискать в интернете, их может быть около десятка вариаций. Обязательно перезагружаем ваш компьютер.

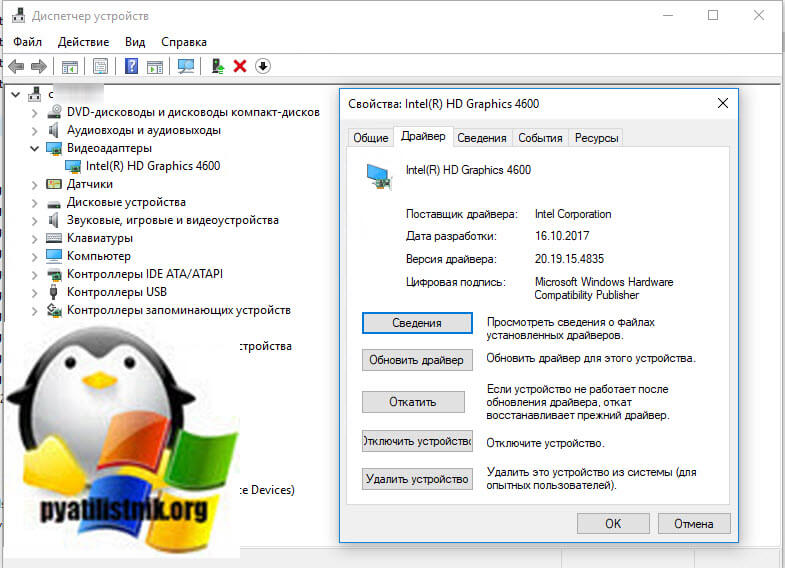

Обновление и переустановка драйверов

Очень часто ошибку x00000018 на клиентских операционных системах по типу Windows 7 или Windows 10, вызывает сбойный драйвер, в случае с драйверами Microsoft, они обновляются через центр обновления, если же мы говорим, о других драйверах, например на материнскую плату, жесткий диск, процессор или то же принтер, то вам придется их скачать на официальном сайте производителя и произвести обновление. Обязательно старайтесь держать их в актуальном состоянии. Чтобы посмотреть текущие версии драйверов, вы можете открыть диспетчер устройств.

Если у вас, как и у меня виртуальная машина, то в таком случае необходимо произвести установку свежих версий драйверов интеграции, у меня, это VMware Tools.

Дополнительные причины возникновения ошибки 0x00000018

- Если у вас в компьютере несколько планок оперативной памяти, то попробуйте их проверить на наличие ошибок, чтобы найти сбойную, можно попробовать включить компьютер и запускать его с разными планками, чтобы найти сбойную.

- Видел случаи, что BSOD reference_by_pointer вызывал драйвер антивирусного решения Dr.Web dwprot.sys или Kaspersk Kl.sys. Попробуйте его обновить. Если не поможет обратитесь к разработчику за исправлением или удалите его на время.

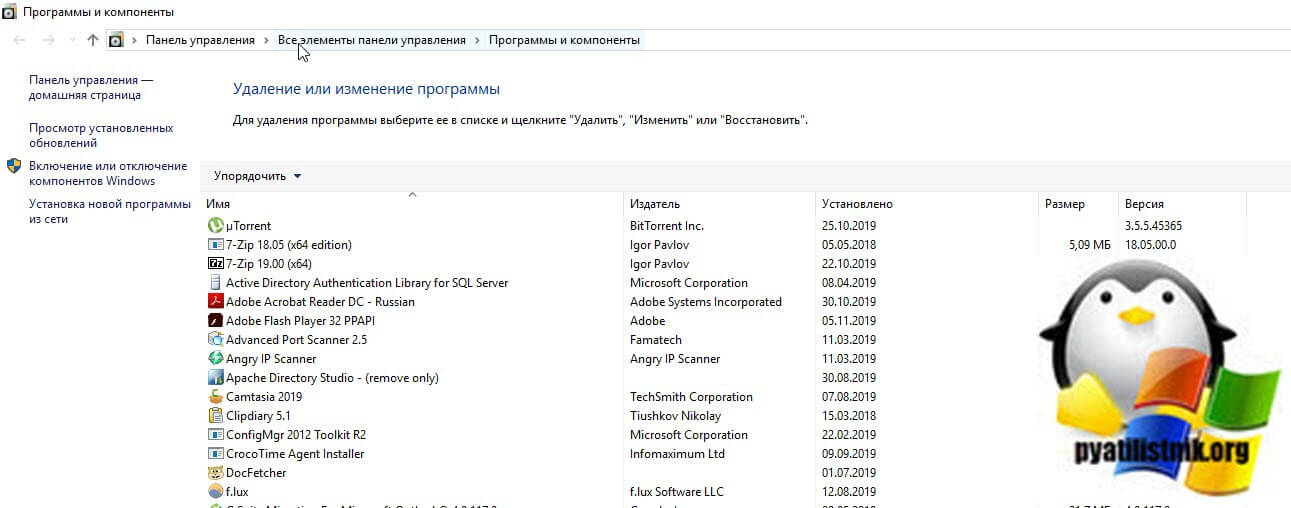

- Если у вас BSOD появился после установки новой программы, то удалите ее. Если система не загружается, то сделайте, это через безопасный режим Windows. Удаление производится через окно «Панель управленияВсе элементы панели управленияПрограммы и компоненты»

или «Параметры Windows — Приложения и возможности»

На этом у меня все. Надеюсь, что мой скромный опыт траблшутинга оказался вам полезным и вы устранили причины синего экрана reference_by_pointer 0x00000018. С вами был Иван Семин, автор и создатель IT портала Pyatilistnik.org.

У нас есть учетная запись домена, которая заблокирована через один из двух серверов. Встроенный аудит только говорит нам об этом (заблокирован от SERVER1, SERVER2).

Учетная запись блокируется в течение 5 минут, кажется, около 1 запроса в минуту.

Первоначально я пытался запустить procmon (из sysinternals), чтобы увидеть, не появляется ли новый START PROCESS после того, как я разблокирую учетную запись. Ничего подозрительного не возникает. После запуска ProcMon на моей рабочей станции и повышения к UAC оболочки (conscent.exe), похоже из стека , что ntdll.dllи rpct4.dllполучить вызывается при попытке авторизовать против AD (не уверен).

Есть ли в любом случае, чтобы сузить, какой процесс вызывает запрос аутентификации для нашего DC? Это всегда один и тот же DC, поэтому мы знаем, что на этом сайте должен быть сервер. Я мог бы попытаться найти вызовы в Wireshark, но я не уверен, что это сузило бы, какой процесс фактически вызывает его.

Учетная запись домена также не используется ни службами, ни сопоставлением дисков, ни запланированными задачами, поэтому она должна быть сохранена. На любом сервере нет открытых сеансов RDP с этой учетной записью домена (мы проверили).

Дальнейшие заметки

Да, аудит входа в систему «Успех / Сбой» включен на соответствующем контроллере домена — события сбоев не регистрируются, пока учетная запись не будет фактически заблокирована.

Дальнейшее рытье показывает , что LSASS.exeделает KERBEROSвызов к DC в вопросе , как только счет будет разблокирован. Ему предшествует (как правило) java, которая, кажется, vpxd.exeвызывается процессом vCenter. НО, когда я смотрю на другой «server2», где может (также) может произойти блокировка учетной записи, я никогда не вижу вызова, lsass.exeи порождаются только процессы apache. Единственное отношение, которое они имеют, заключается в том, что SERVER2 является частью кластера vSphere SERVER1 (сервер1 является операционной системой vSphere).

Ошибка на DC

Так что, похоже, все, что мне скажет AD, это то, что это ошибка Kerberos перед авторизацией. Я проверил и не было билетов с klistи сделал флеш на всякий случай. До сих пор не знаю, что является причиной этой ошибки Kerberos.

Index : 202500597

EntryType : FailureAudit

InstanceId : 4771

Message : Kerberos pre-authentication failed.

Account Information:

Security ID: S-1-5-21-3381590919-2827822839-3002869273-5848

Account Name: USER

Service Information:

Service Name: krbtgt/DOMAIN

Network Information:

Client Address: ::ffff:x.x.x.x

Client Port: 61450

Additional Information:

Ticket Options: 0x40810010

Failure Code: 0x18

Pre-Authentication Type: 2

Certificate Information:

Certificate Issuer Name:

Certificate Serial Number:

Certificate Thumbprint:

Certificate information is only provided if a certificate was used for pre-authentication.

Pre-authentication types, ticket options and failure codes are defined in RFC 4120.

If the ticket was malformed or damaged during transit and could not be decrypted, then many fields

in this event might not be present.

Ответы:

События входа регистрируют процесс, пытающийся войти в систему. Включите неудачный аудит входа в систему (Параметры безопасности> Локальные политики> Политика аудита> Аудит событий входа в систему) в локальной политике безопасности (secpol.msc), а затем найдите в журнале событий безопасности событие. Вы также можете включить его через групповую политику, если это предпочтительнее.

Будет раздел «Информация о процессе», в котором будет записан как путь к исполняемому файлу, так и идентификатор процесса.

Пример:

Process Information:

Process ID: 0x2a4

Process Name: C:WindowsSystem32services.exe

Я нашел этот старый вопрос при исследовании другой проблемы, но для тех, у кого похожая проблема:

Код ошибки 0x18 означает, что учетная запись уже была отключена или заблокирована, когда клиент пытался пройти проверку подлинности.

Вам необходимо найти тот же идентификатор события с кодом ошибки 0x24 , который будет определять неудачные попытки входа в систему, которые привели к блокировке учетной записи. (Предполагается, что это происходит из-за неверного кэшированного пароля где-то.)

Затем вы можете посмотреть адрес клиента в этих событиях, чтобы увидеть, какая система передает неверные учетные данные. Оттуда вам придется выяснить, является ли это сервис со старым паролем, подключенным сетевым диском и т. Д.

Существует множество кодов сбоев, поэтому вы должны искать что-нибудь, кроме 0x18, чтобы определить причину блокировки учетной записи, если нет событий с кодами 0x24. Я считаю, что единственным типом сбоя, который приведет к блокировке, является 0x24 (неверный пароль), но я могу ошибаться.

Я провел много времени сегодня и выяснил причину. Я пошёл не так, как надо — из перехваченной информации с помощью сетевого сниффера (идентификатор процесса ошибки Kerberos был 566 = lsass.exe). Позвольте мне обобщить информацию.

-

Войдите на проблемный ПК, запустите powershell с повышенными правами.

-

Включить аудит входа

auditpol /set /subcategory:"logon" /failure:enable -

Проверьте источник

Get-WinEvent -Logname 'Security' -FilterXPath "*[System[EventID=4625]]" -MaxEvents 2 | fl

Если ты видишь:

Обрабатывать информацию:

Идентификатор вызывающего процесса: 0x140

Имя вызывающего процесса: C: Windows System32 services.exe

Это означает, что у вас запущен какой-то сервис из проблемной учетной записи со старым паролем

Это сверху заметки. Похоже, инициатор этого поста заявил в своем последнем комментарии. Java вызывает процесс vpxd.exe.

Дополнительные примечания Да, проверки входа в систему «Успех / Сбой» включены на соответствующем контроллере домена — события сбоев не регистрируются, пока учетная запись фактически не заблокирована.

Дальнейшее копание показывает, что LSASS.exe делает соответствующий вызов KERBEROS DC, когда учетная запись разблокирована. Ему предшествует (как правило) java, которая, кажется, вызывается vpxd.exe, который является процессом vCenter. НО, когда я смотрю на другой «server2», с которого может (и) может произойти блокировка учетной записи, я никогда не вижу вызова lsass.exe, и порождаются только процессы apache. Единственное отношение, которое они имеют, заключается в том, что SERVER2 является частью кластера vSphere SERVER1 (сервер1 является операционной системой vSphere).