- Remove From My Forums

-

Вопрос

-

Здравствуйте!

Имеем сервер, RAID контроллер Intel, ОС — Windows Server 2016

C сайта Intel для данного контроллера скачал утилиту управления — RAID Web Console 3.

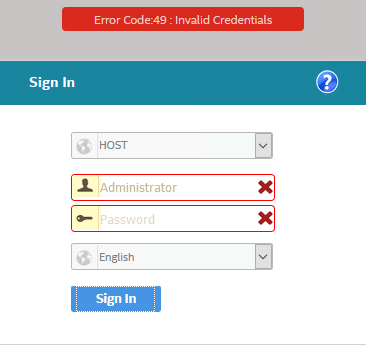

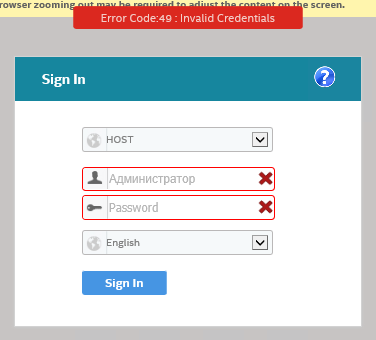

При запуске утилиты требуется ввести логин и пароль администратора (пользователь с правами администратора Windows). При вводе как локального так и доменного администратора выдается ошибка

«Error Code:49 : Invalid Credentials».Данная утилита использует LSI Storage Authority, в интернете нашел статью с данной проблемой

https://www.broadcom.com/support/knowledgebase/1211236746276/error-code-49-invalid-credentials-when-trying-to-login-to-lsa

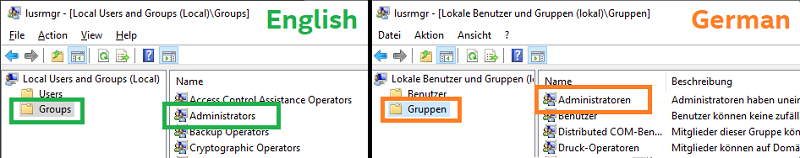

в которой говорится что данная проблема возникает из за того LSA поддерживает только английский и поэтому не может правильно трактовать группы отличающиеся

от «Administrators». Предлагается изменить один параметр в конфигурационном файле на «Администраторы».В моем случае изменение параметра не помогло.

Проверял также на Windows 7, Windows 10 и Server 2019 — везде ошибка при входе.

Как решить данную проблему?

Ответы

-

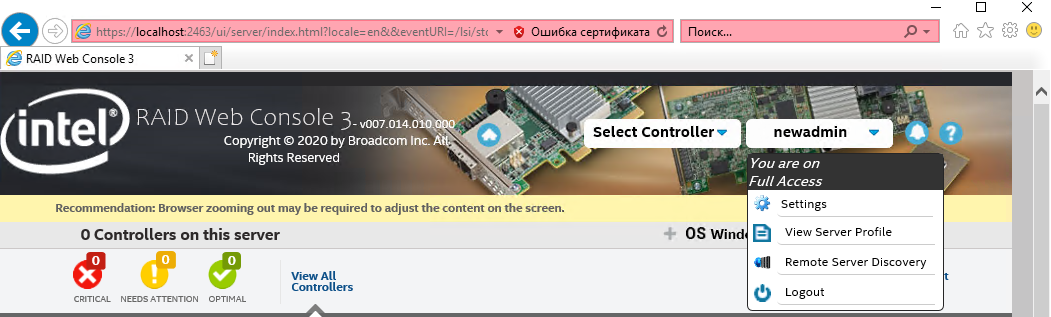

Получил ответ из официальной поддержки Intel.

Подтверждена поддержка консолью только английского языка (были внесены соответствующие изменения в руководство по установке консоли).

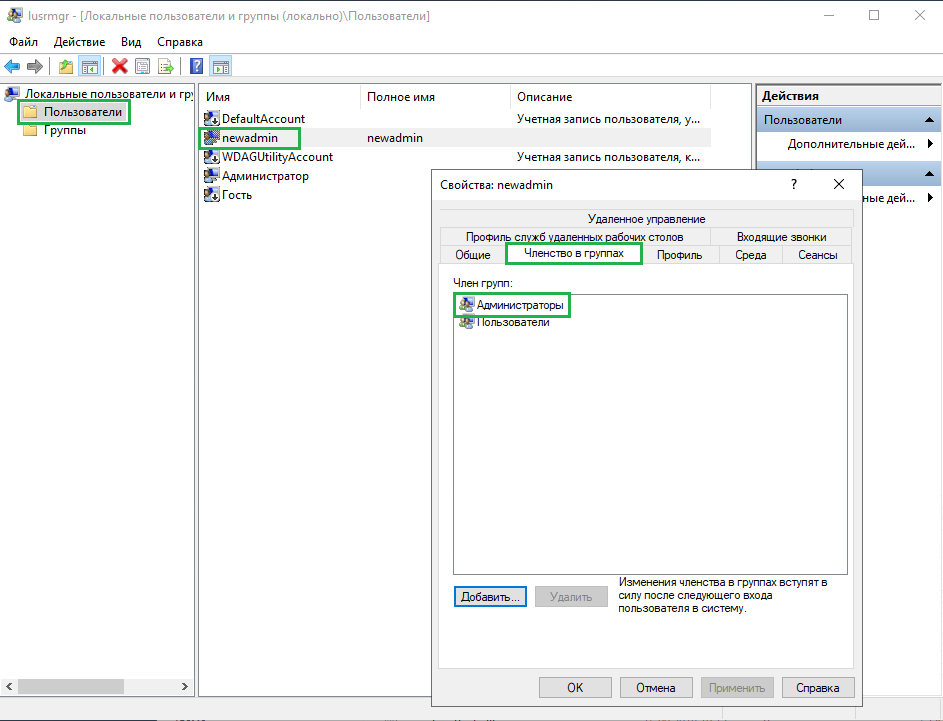

Предложено два решения. Для обоих необходимо создать локального пользователя из латинских символов, входящего в группу «Администраторы».

1. Уже приводил ссылку на такое решение. Необходимо изменить

в файлеC:Program Files(x86)LSILSIStorageAuthorityconfLSA.conf

параметр full_access_groups = Administrators на full_access_groups =

АдминистраторыПерезапустить службы или перезагрузить компьютер.

Пробовал данное решение как писал выше но не сработало, наверно из за того что параметр я копировал из статьи, возможно вставлялся пробел или какой либо другой символ. Когда набрал вручную, все заработало.

2. Переименовать через консоль «Управление компьютером» группу «Администраторы» в группу «Administrators» и перезагрузить компьютер.

Данный вариант не пробовал.

-

Помечено в качестве ответа

5 марта 2020 г. 8:17

-

Помечено в качестве ответа

Содержание

- How to Resolve Intel® RAID Web Console 3 (RWC3) Login Issue on Certain non-English Versions of Windows* Operating System

- Environment

- Invalid credentials (49) в ldap

- Re: Invalid credentials (49) в ldap

- Re: Invalid credentials (49) в ldap

- Re: Invalid credentials (49) в ldap

- Re: Invalid credentials (49) в ldap

- Re: Invalid credentials (49) в ldap

- Re: Invalid credentials (49) в ldap

- Re: Invalid credentials (49) в ldap

- Re: Invalid credentials (49) в ldap

- Re: Invalid credentials (49) в ldap

- Re: Invalid credentials (49) в ldap

- Re: Invalid credentials (49) в ldap

- Re: Invalid credentials (49) в ldap

- Re: Invalid credentials (49) в ldap

- Lsi storage authority error code 49 invalid credentials

- Что такое LSI Storage Authority Software?

- Где скачать LSI Storage Authority

- Установка утилиты LSA

- Обзор настроек контроллера в LSA

- Настройка уведомлений в LSA

How to Resolve Intel® RAID Web Console 3 (RWC3) Login Issue on Certain non-English Versions of Windows* Operating System

Environment

Non-English version of Windows* OS, such as German and so on Intel® RAID Web Console 3 v007.010.009.000 and later

Resolving «Error Code 49: Invalid credential» error when logging in to Intel® RAID Web Console 3 on certain non-English versions of Windows* OS

«Error Code 49: Invalid credential» error when logging in to Intel® RAID Web Console 3 (RWC3) using Windows* Administrator accounts on non-English versions of Windows* operating system (OS):

Intel® RAID Web Console 3 (RWC3) support is for the English language only. Complete the following steps for non-English versions of Windows* before you log in to RWC3:

- CloseRWC3.

- Navigate to the RWC3 installation folder and open the LSA.conf file using a text editor such as Notepad*. By default, this is found in C:Program Files(x86)LSILSIStorageAuthorityconfLSA.conf.

- Find or search for this line: full_access_groups = Administrators and change Administrators to the translated group name. 1 For example:

- German: full_access_groups = Administratoren

- Save and close the text editor.

- RestartLSAService from task manager or reboot the system.

- Log in to RWC3 using the Windows Administrator account credential.

Note Some non-English versions of Windows*, such as Russian, use non-Latin characters for the native Administrator account username, which has additional limitations and require additional steps. See RWC3 login issue on Russian language Windows* OS for additional information.

1 To identify the translated group name for the Windows* version you are using:

- Runlusrmgr.msc in command prompt or PowerShell* to launch the Local Users and Groups.

- SelectGroups from the left pane and find the Administrators group in the middle pane in the language of Windows you are using:

Источник

Invalid credentials (49) в ldap

Re: Invalid credentials (49) в ldap

убери из конфига все, что касается сасла и тлс.

еще проблема может быть в

access to attrs=lmPassword,ntPassword

by dn=»cn=root,ou=Users,dc=home,dc=ru» write

by * none

поправь на «cn=root,dc=home,dc=ru»

Re: Invalid credentials (49) в ldap

К сожалению не помогло :-(((

Re: Invalid credentials (49) в ldap

Re: Invalid credentials (49) в ldap

Re: Invalid credentials (49) в ldap

идиотизм, конечно, но попробуй пасс хотя бы 6 символов сделать.

да, откуда лдап ставил?

Re: Invalid credentials (49) в ldap

да, результат прогона slaptest фстудию.

Re: Invalid credentials (49) в ldap

Re: Invalid credentials (49) в ldap

Re: Invalid credentials (49) в ldap

а ldap.conf редактировал?

у меня такое ощущение, что твои файлы лежат совсем не в том месте, где им лежать положено :))

Re: Invalid credentials (49) в ldap

вообще было бы намного лучше, если бы ты стукнул в 9996421 или eill(chewbakka)jabber.ru.

быстрее бы решили твою проблему.

Re: Invalid credentials (49) в ldap

ставил я openldap-stable-20060227 (откуда не помню)

конфиг файлы лежат в /etc/openldap/slapd.conf (который выложен на форуме) там же находится некий ldap.conf #——————————————————————- # LDAP Defaults # # See ldap.conf(5) for details # This file should be world readable but not world writable. BASE dc=home, dc=ru URI ldap://127.0.0.1 #ldap://ldap-master.example.com:666 #SIZELIMIT 12 #TIMELIMIT 15 #DEREF never ———————————————————————— и еше один ldap.conf находится в /etc/ host 127.0.0.1 base dc=home,dc=ru ldap_version 3 rootbinddn cn=root,dc=home,dc=ru scope one pam_filter objectclass=posixAccount pam_login_attribute uid pam_member_attribute gid pam_password plain nss_base_passwd ou=Users,dc=home,dc=ru?one nss_base_shadow ou=Users,dc=home,dc=ru?one ssl off Спасибо за помощь, уж очень хочется разобраться.

почта не прошла :-((

Re: Invalid credentials (49) в ldap

Re: Invalid credentials (49) в ldap

в общем, посмотри в /usr/local/etc/openldap

для того, чтобы таких экцессов не было, надо собирать важные проги с —sysconfdir=/etc/чего-то-там.

у меня к примеру все, что имеет отношение к почтовику (а это openldap, posfix, courier-imap, clamav, dspam и postgrey) хранит свои конфиги в /etc/mail.

в результате получаем точную и четкую логическую структуру, где сразу ясно, где что искать.

eill@mail:/etc/mail$ ls -l -1

итого 2

drwxr-xr-x 2 root root 80 2006-04-25 09:48 amavisd/

drwxr-xr-x 2 root root 112 2006-05-01 09:18 clamav/

drwxr-xr-x 5 root root 472 2006-05-02 11:34 courier/

drwxr-xr-x 2 sweep sweep 80 2006-05-05 17:22 dspam/

drwxr-xr-x 3 root root 584 2006-05-01 10:00 oldconf/

drwxr-xr-x 3 root root 256 2006-05-05 17:35 openldap/

drwxr-xr-x 2 root root 1144 2006-05-10 18:32 postfix/

drwxr-xr-x 4 1235 root 288 2006-04-20 17:14 spamassassin/

eill@mail:/etc/mail$

З.Ы. amavisd и sa не используются, dspam гораздо быстрее 🙂

Источник

Добрый день! Уважаемые читатели и гости одного из лучших IT блогов в российском сегменте интернета Pyatilistnik.org. В прошлый раз мы с вами научились производить отключение защитника Windows 8.1, чтобы он у вас не конфликтовал с другим антивирусом и не потреблял лишние ресурсы. Двигаемся дальше и сегодня я хочу с вами разобрать установку одной замечательной утилиты, которая пришла на смену LSI MSM, стала его реинкарнацией, речь пойдет про LSA 7.5 (LSI Storage Authority Software). Мы разберем ее основные возможности, удобства и недостатки. Уверен, что будет интересно.

Что такое LSI Storage Authority Software?

LSA (LSI Storage Authority Software) — это утилита Windows/Linux предназначенная для создания, конфигурирования RADI массивов на RAID контроллерах LSI/Avago. Умеющая управлять практически любыми его настройками и функциями, например выбор кэширования, размер страйпа, настройка оповещений, фоновая проверка ошибок на предмет наличия битых секторов, одним словом это комбайн для управления вашим контроллером. LSA пришла на смену утилите LSI MSM, которую мы ранее с вами устанавливали и решали кучу багов и разного рода проблем, например «unable to connect to cimom server «. Огромным преимуществом LSI Storage Authority Software перед старым LSI MSM, это наличие веб-интерфейса, что позволяет управлять всеми настройками из браузера, с любого устройства, что согласитесь дает системному администратору больше гибкости в плане удобства, так и с точки зрения безопасности.

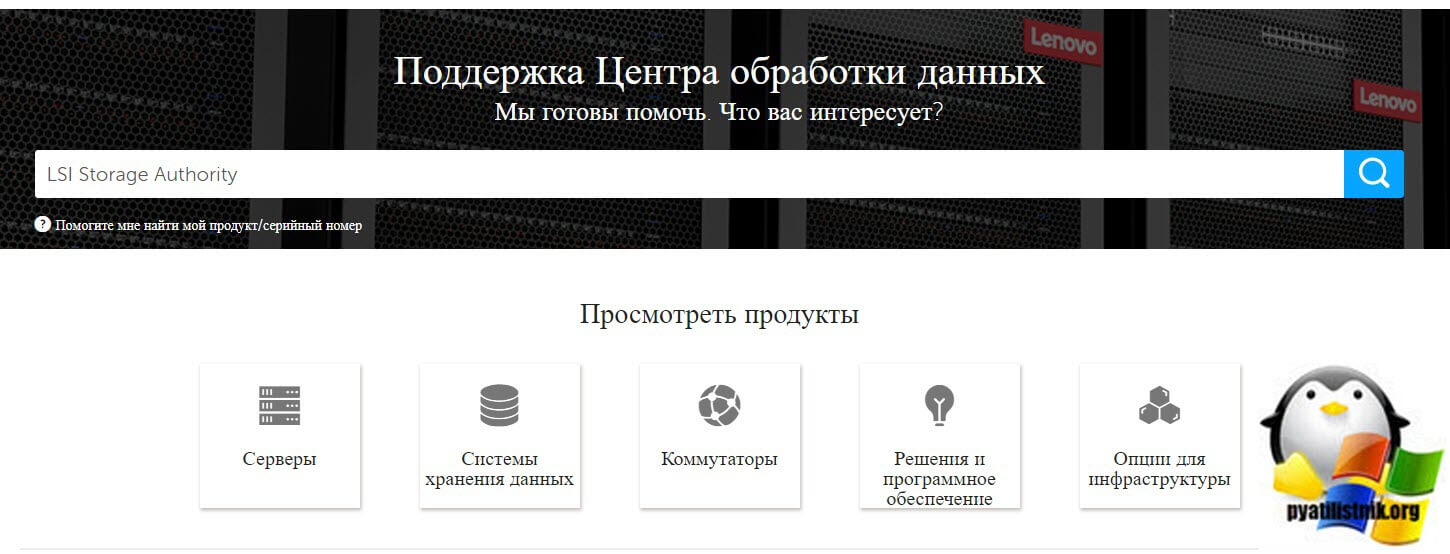

Где скачать LSI Storage Authority

Для того, чтобы загрузить последнюю версию LSA вам необходимо зайти на сайт Lenovo, которой на текущий момент принадлежит бизнес LSI/Avago контроллеров, это долгая история поглощений.

В поисковую строку вводим LSI Storage Authority и нажимаем найти.

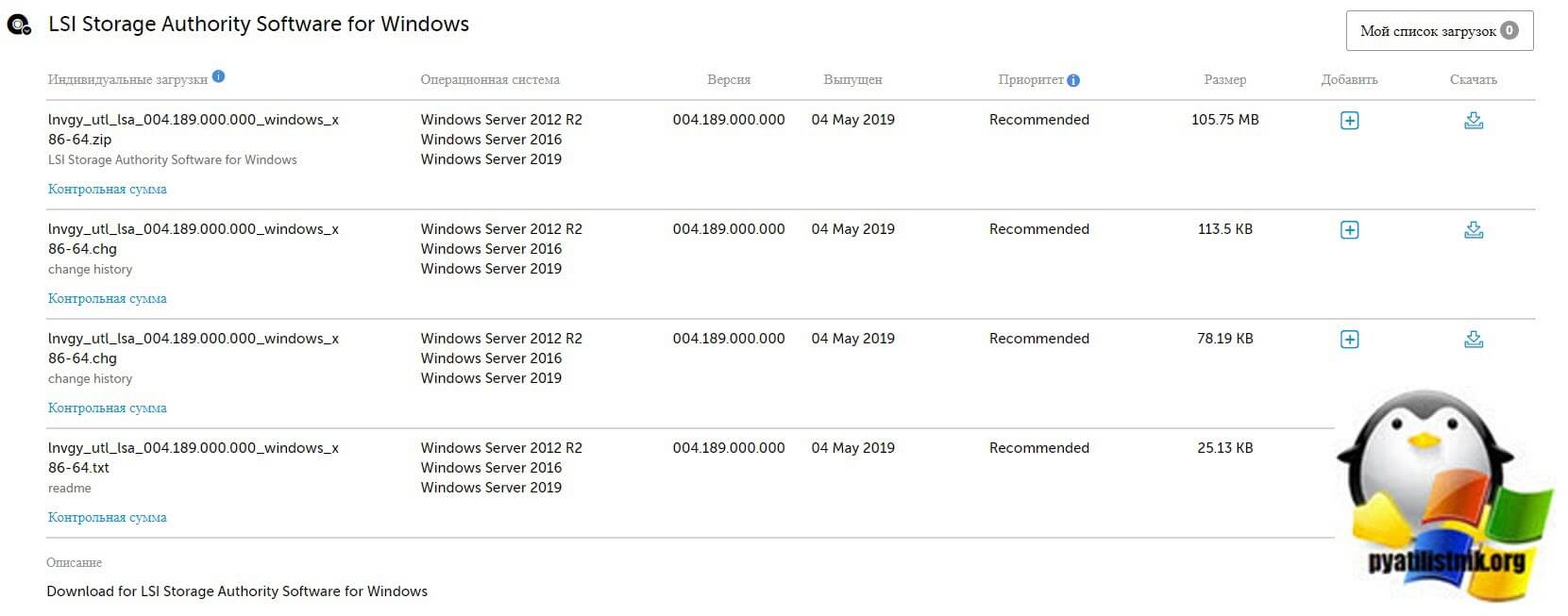

Переходим на вкладку загрузки и выбираем версию под вашу операционную систему, я буду устанавливать для Windows.

На текущий момент последней версией является 004.189.000.000. Она рассчитана на операционные системы Windows Server 2012 R2 до Windows Server 2019.

Распаковываем дистрибутив LSA и запускаем для последующей установки.

Установка утилиты LSA

Запускаем файл setup.exe

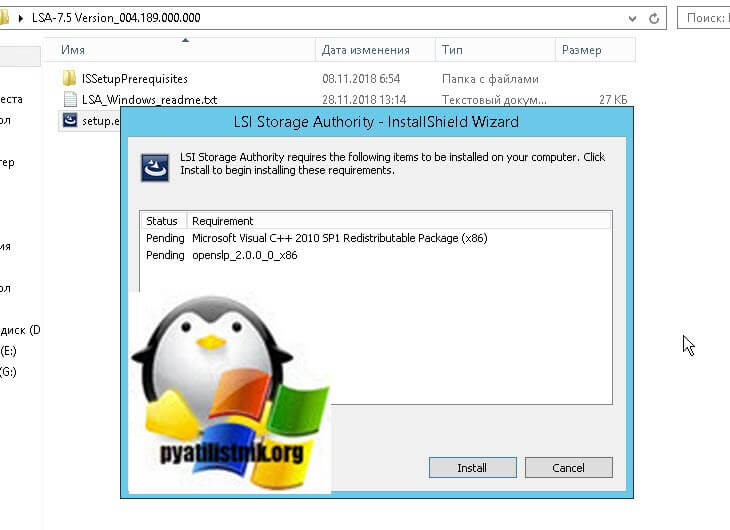

Если у вас не установлены компоненты Microsoft Visual C++ 2010, то они будут доставлены, нажимаем кнопку «Install«.

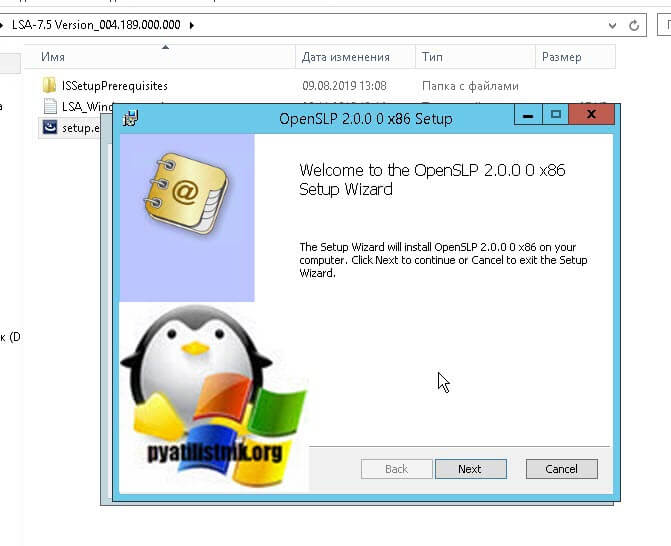

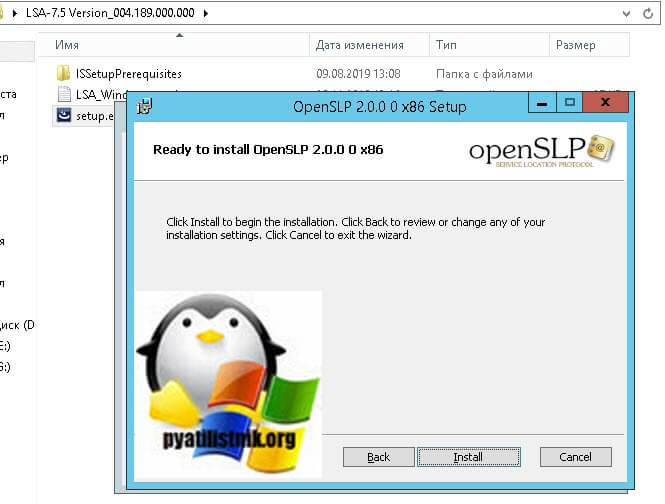

Откроется окно установки модуля OpenSLP 2, нажимаем «Next».

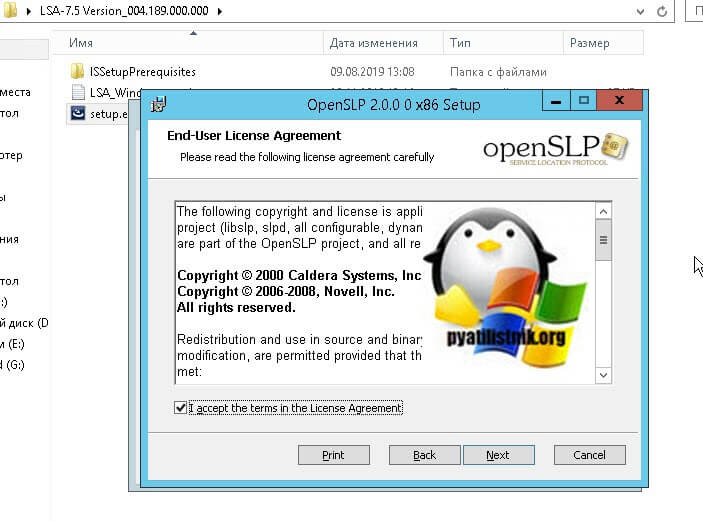

Принимаем лицензионное соглашение «I accept the terms in the License Agreement».

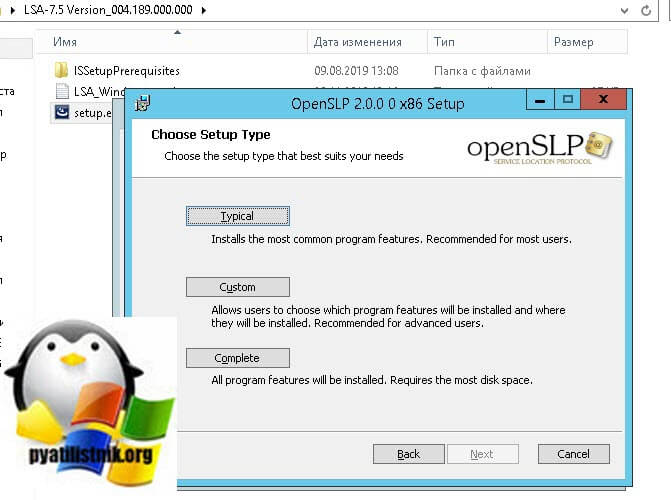

Достаточно будет выбрать обычную установку. нажмите «Typical».

Нажимаем кнопку «Install». Все OpenSLP 2 установлен.

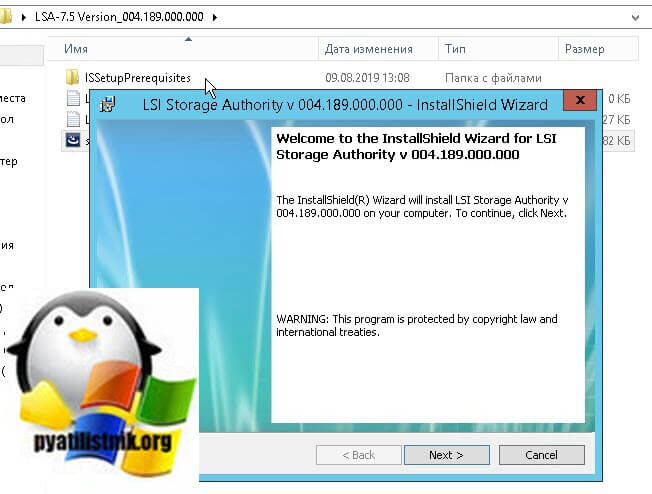

Когда нужные компоненты установлены, можно переходить к инсталляции непосредственно LSI Storage Authority. На первом окне мастера просто нажмите «Next».

Принимаем лицензионное соглашение.

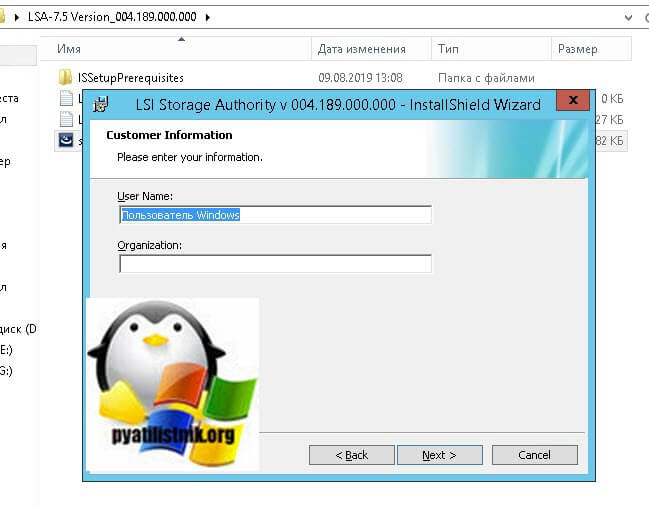

Можете при желании заполнить информацию, о пользователе.

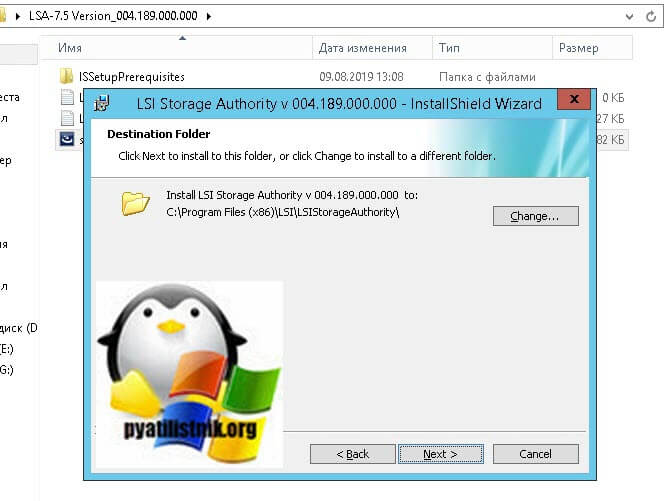

Далее вы можете при желании поменять каталог установки, по умолчанию, это C:Program Files (x86)LSILSIStorageAutority

Далее вам необходимо выбрать тип установки LSI Storage Authority, тут четыре варианта:

- Gateway — данный режим установит все компоненты LSA и позволит вам с данного сервера подключаться к другим

- StandAlone — будут установлены компоненты необходимые для работы , только с текущим сервером.

- DirectAgent — тут будут установлены компоненты, только для удаленного управления

- Light Weight Monitor (LWM) — будут установлены минимальные функции для мониторинга

Я выбираю полный режим Gateway.

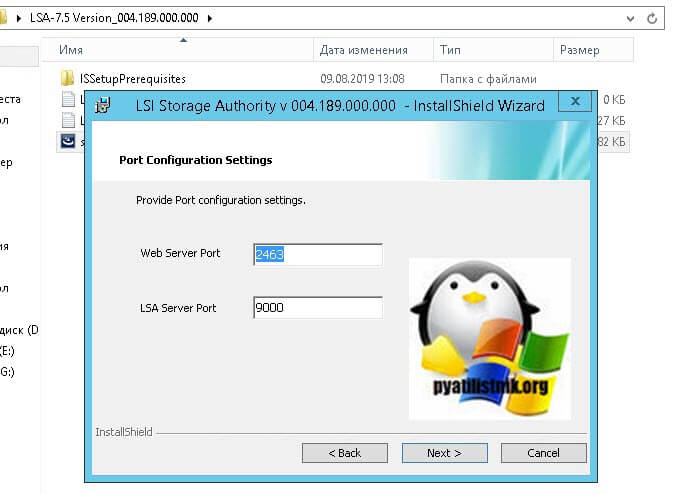

Обратите внимание на порты по умолчанию, по которым работает LSI Storage Authority, это веб-порт подключения 2463 и LSA Server Port 9000. При желании вы можете их изменить.

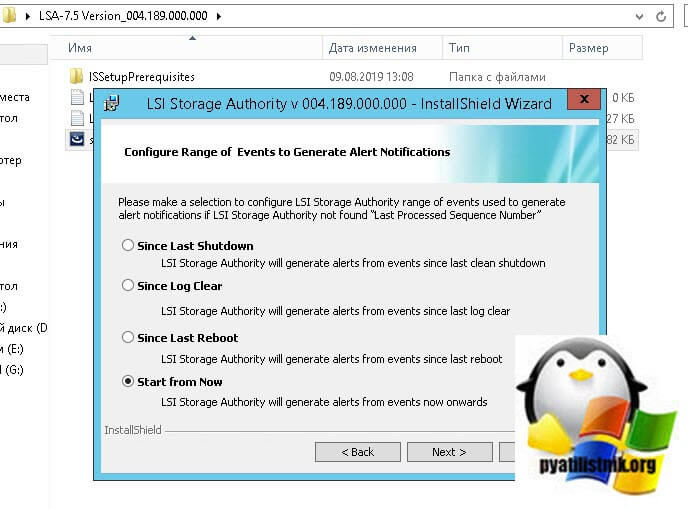

Далее вы можете выбрать режим логирования и оповещения, я оставлю «Start From Now»

Завершаем установку кнопкой «Install»

У вас на рабочем столе появится значок Launch LSA.

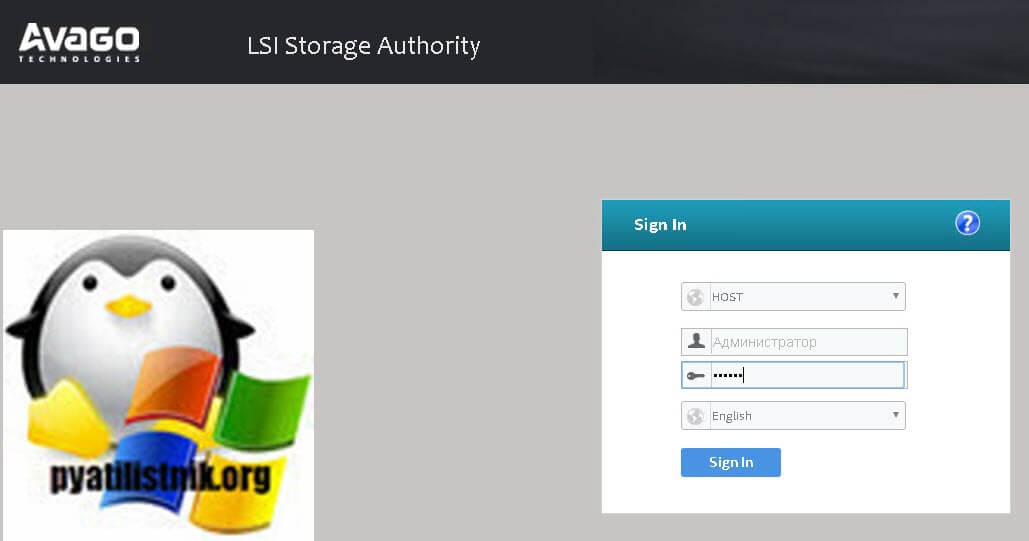

В результате у вас откроется ваш браузер по умолчанию, со ссылкой http://localhost:2463/ui/remoteserver/index.html. Подключаемся к вашему серверу.

Указываем логин и пароль, при желании вы можете указать и доменные данные Active Directory.

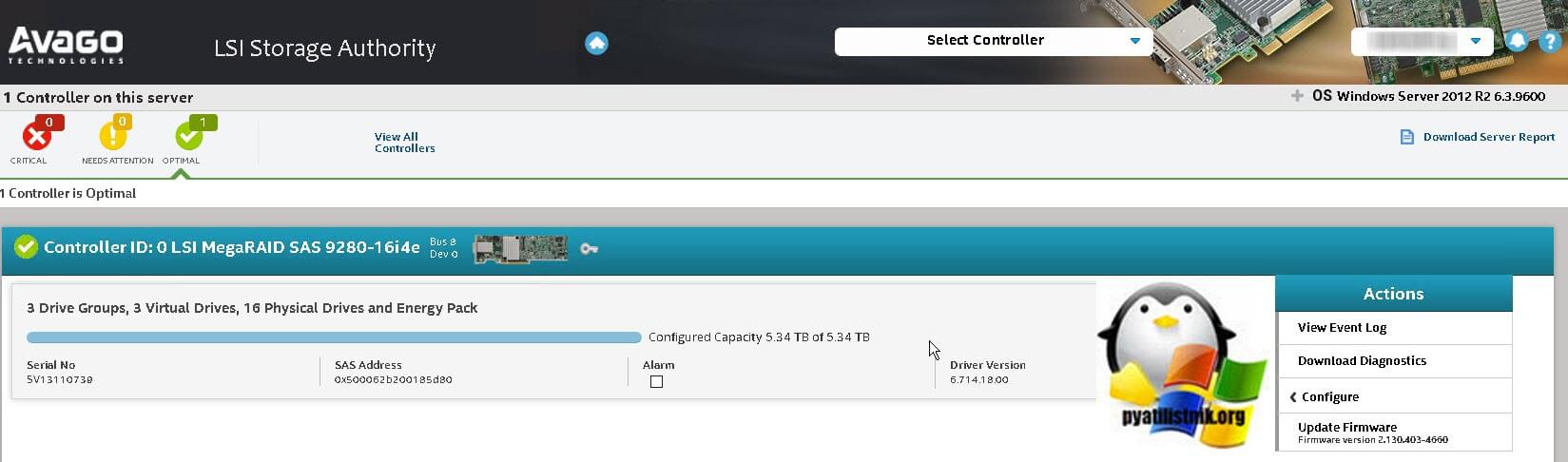

В результате вы попадаете на общий экран управления вашим контроллером.

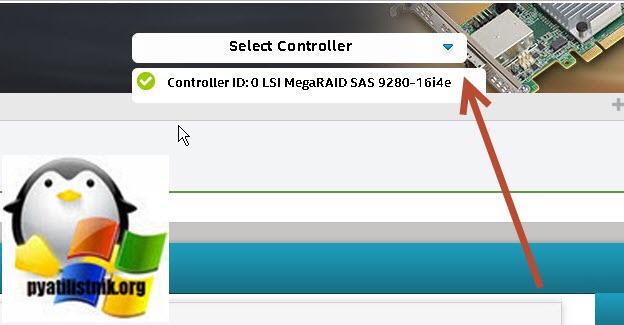

В пункте «Select Controller», позволяет вам выбрать нужный RAID контроллер, если на сервере их установлено несколько.

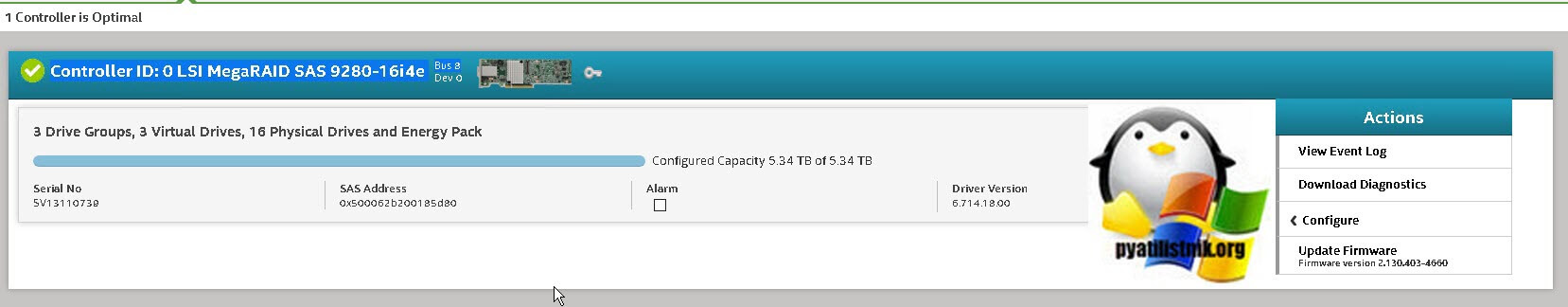

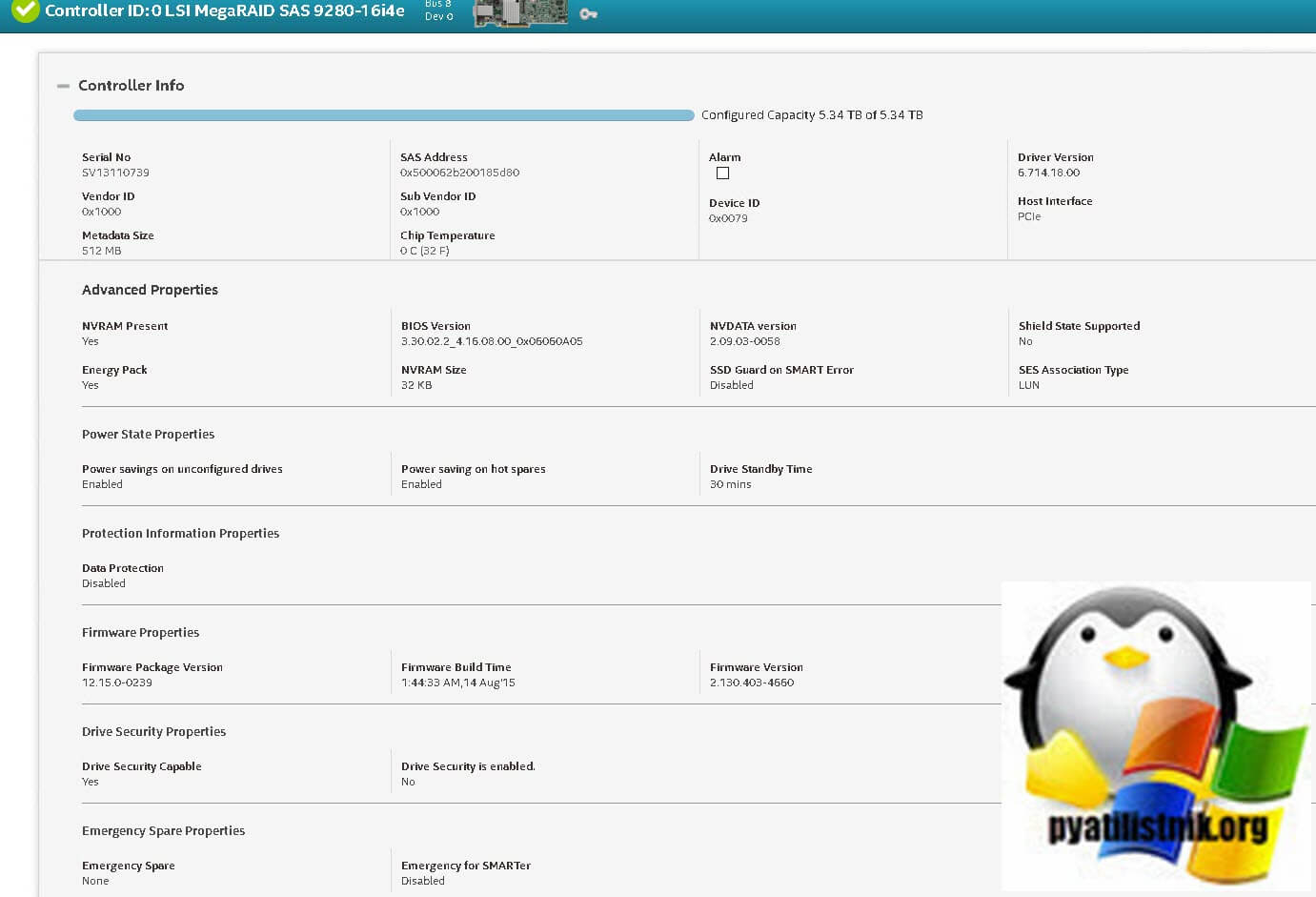

В моей системе представлен контроллер Controller ID: 0 LSI MegaRAID SAS 9280-16i4e. Тут я сразу вижу:

- Серийный номер

- SAS Adress

- Alarm — позволяющая одним кликом включить оповещение звуковым сигналом

- Driver Version — версию драйвера

Справа вы обнаружите полезные кнопки:

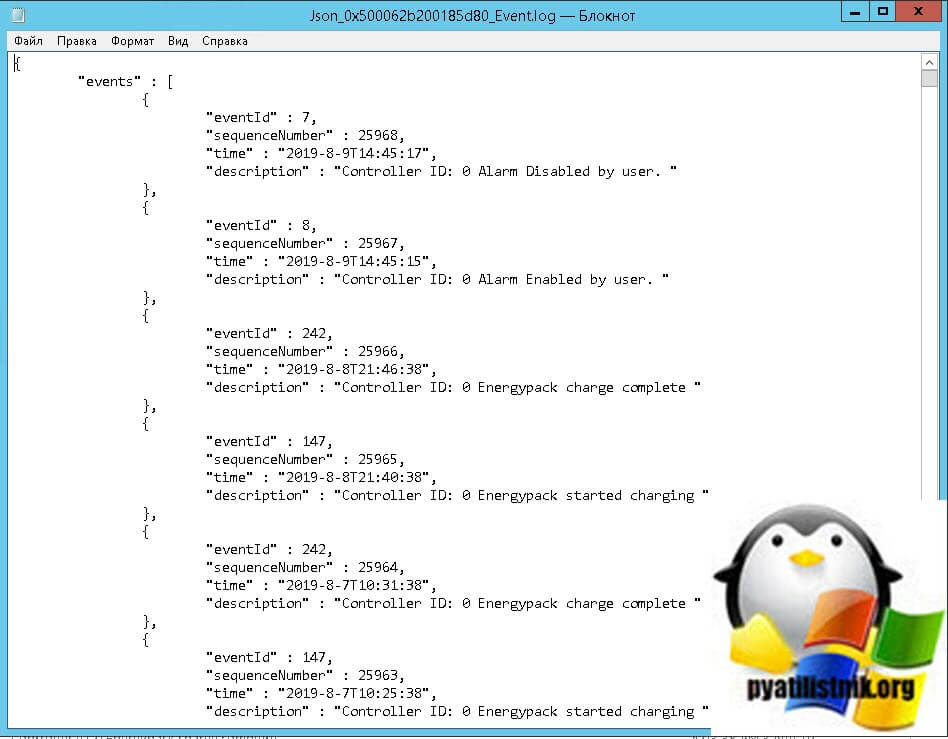

- View Event Log — перебросит вас в журнал событий, где вы сможете отслеживать все, что происходит на вашем RAID контроллере. Тут вы можете их зачистить, и скачать.

Вот так выглядит скачанный лог

- Download Diagnostics — скачает те же логи

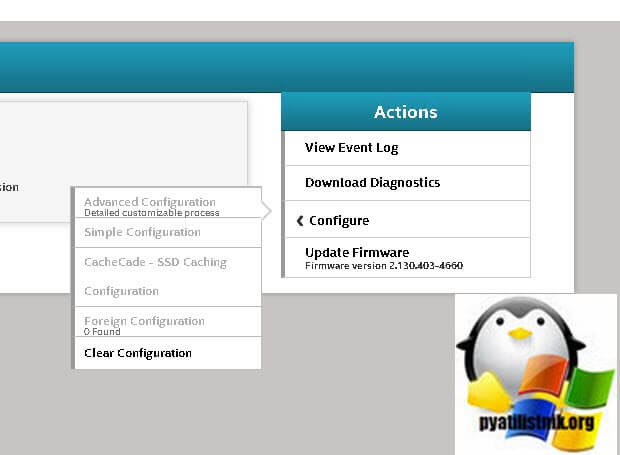

- Configure — Позволит очистить конфигурацию контроллера, найти потерянную конфигурацию «Foreign Configuration»

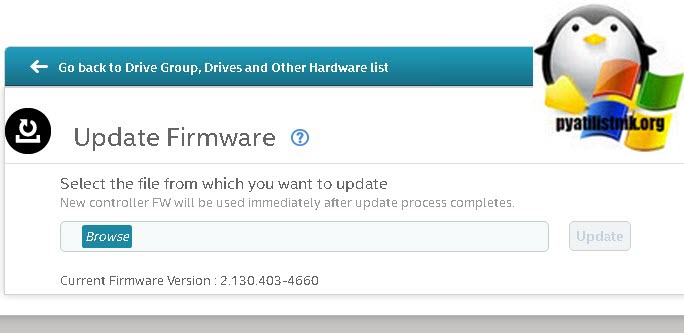

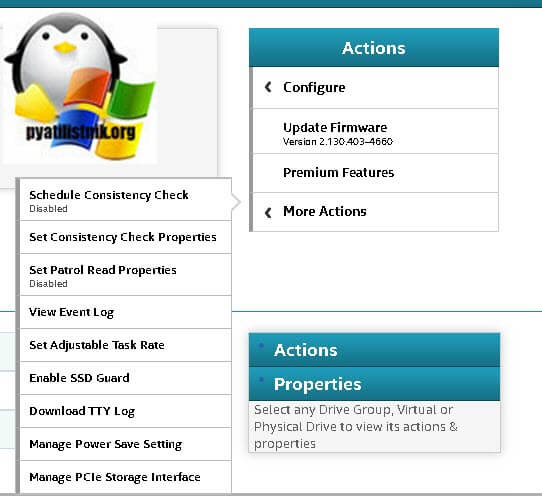

- Update Firmware — позволит обновить прошивку. Тут вам необходимо нажать кнопку «Browse», выбираете прошивку и нажимаете «Update».

Обзор настроек контроллера в LSA

Щелкаем по имени вашего контроллера, в моем примере, это LSI MegaRAID SAS 9280-16i4e.

В пункте «Controller Info» нажмите «+», чтобы развернуть его сводные данные.

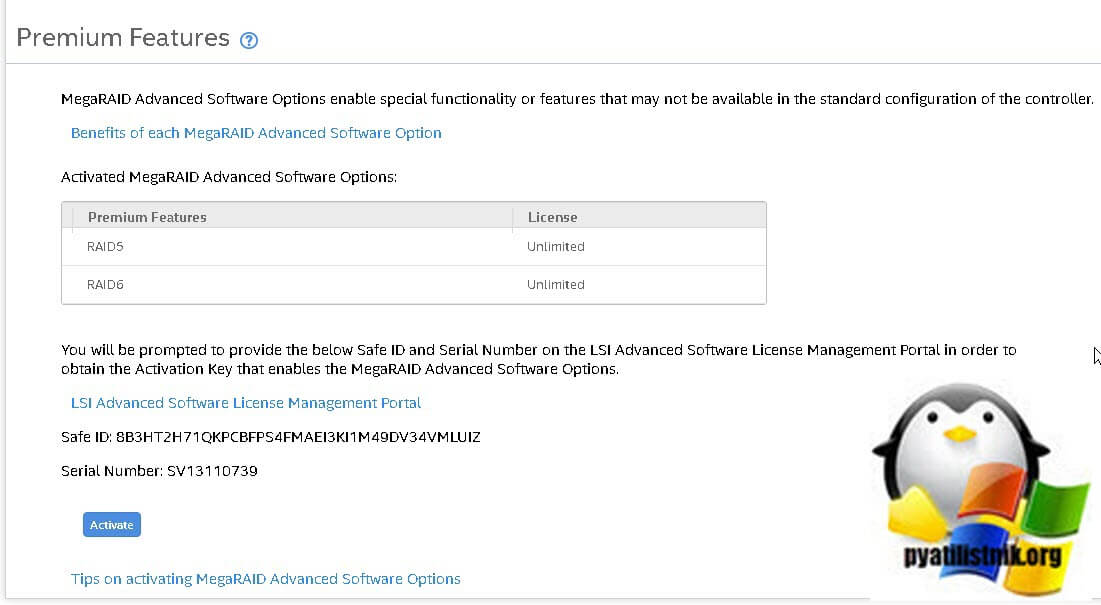

Ниже будет раздел «Premium Features», где вы можете при наличии ключей активировать дополнительные плюшки.

В правой части экрана будут кнопки действий, тут нас будет интересовать две:

- Configure — которую мы уже видели, она нужна для удаления текущей конфигурации и создания новой

- More Action — она состоит из:

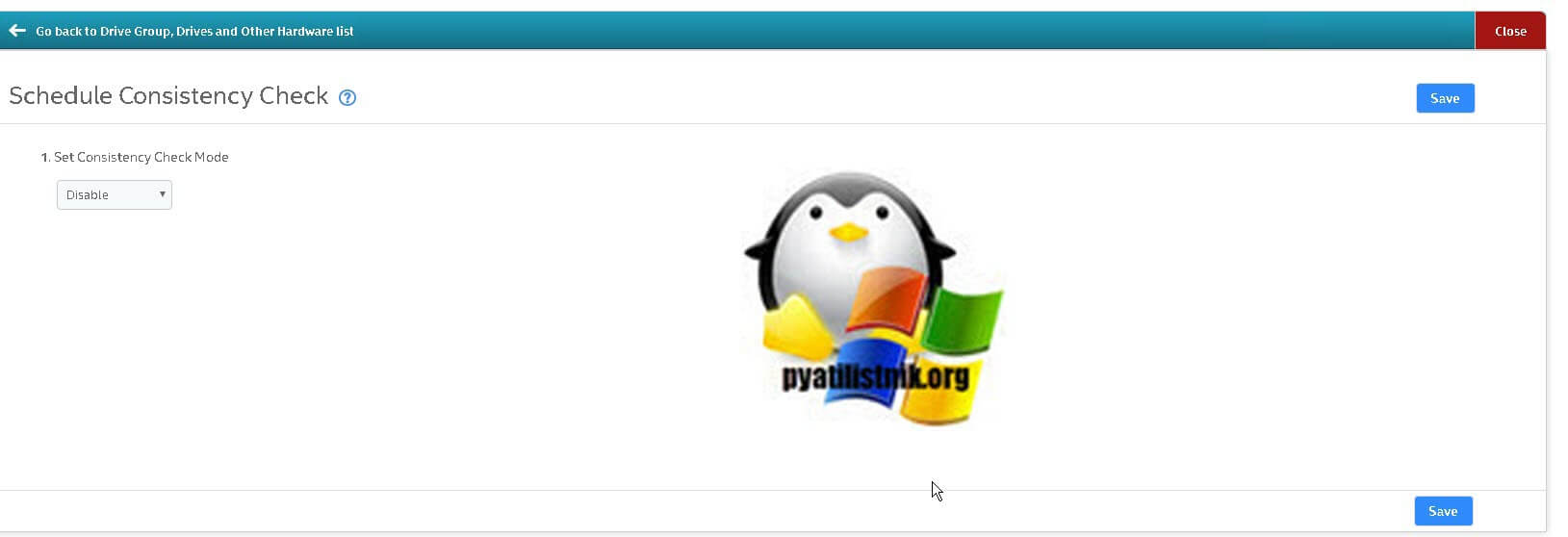

- Schedule Consistency Check — включение или отключение задания проверки целостности, которая будет запускаться в фоновом режиме и проверять все ли хорошо. Она конечно полезна, но кушает лишние IOPS.

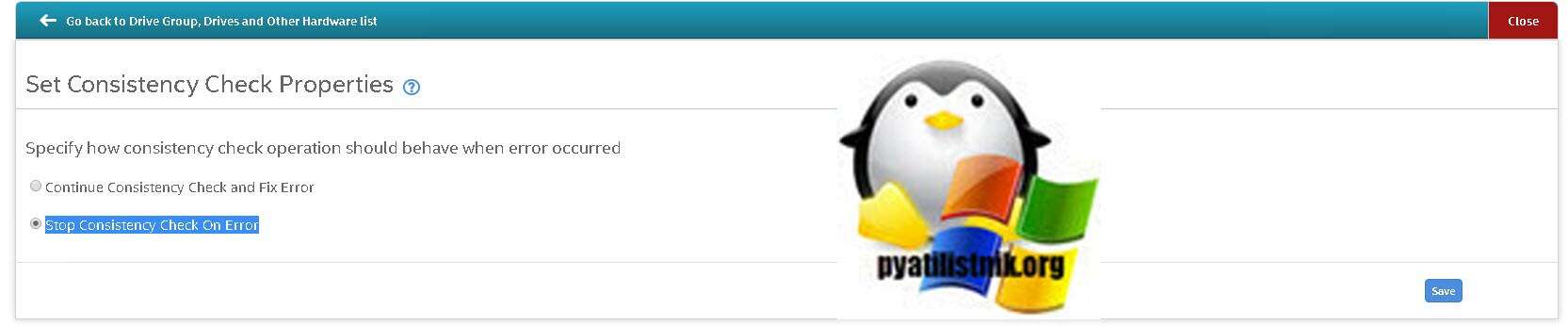

- Set Consistency Check Properties — позволяет задать два режима проверки консистенции массивов

- Continue Consistency Check and Fix Error — Продолжить проверку целостности и исправить ошибку — RAID-контроллер продолжает проверку согласованности и, если обнаружены какие-либо ошибки, исправляет их.

- Stop Consistency Check On Error — RAID контроллер останавливает операцию проверки согласованности, если обнаруживает какие-либо ошибки.

- Set Patrol Read Properties — Выберите режим работы для чтения поиска ошибок из раскрывающегося списка Set Patrol Read Mode.

- Automatic — чтение выполняется автоматически в указанный вами промежуток времени.

- Manual — чтение патрулирования запускается только тогда, когда вы запускаете его вручную, выбрав «Начать чтение» на панели управления контроллера.

- Disable — чтение не запускается.

- Set Adjustable Task Rate — регулировка скорости при:

- Rebuild Rate — Скорость восстановления — введите число от 0 до 100, чтобы контролировать скорость, с которой восстановление выполняется на диске, когда это необходимо. Чем выше число, тем быстрее будет происходить перестройка (и в результате скорость ввода-вывода может быть ниже).

- Patrol Rate — Скорость патрулирования — введите число от 0 до 100, чтобы контролировать скорость, с которой выполняются патрульные чтения. Патрульное чтение контролирует диски, чтобы найти и решить потенциальные проблемы, которые могут вызвать сбой диска. Чем выше число, тем быстрее будет происходить считывание патруля (и в результате скорость ввода-вывода может быть ниже).

- BGI Rate (частота фоновой инициализации) — введите число от 0 до 100, чтобы контролировать скорость, с которой виртуальные диски инициализируются в фоновом режиме. Фоновая инициализация устанавливает зеркальное отображение или четность для виртуального диска RAID, одновременно предоставляя полный доступ к виртуальному диску. Чем выше число, тем быстрее произойдет инициализация (и в результате скорость ввода-вывода может быть ниже).

- Consistency Check Rate — Проверка согласованности — введите число от 0 до 100, чтобы контролировать скорость, с которой выполняется проверка согласованности. Проверка согласованности сканирует данные согласованности на отказоустойчивом виртуальном диске, чтобы определить, не повреждены ли эти данные. Чем выше число, тем быстрее выполняется проверка согласованности (и в результате скорость ввода-вывода может быть ниже).

- Reconstruction Rate — Скорость реконструкции. Введите число от 0 до 100, чтобы контролировать скорость, с которой происходит реконструкция виртуального диска. Чем выше число, тем быстрее происходит реконструкция (и в результате скорость ввода-вывода может быть ниже).

-

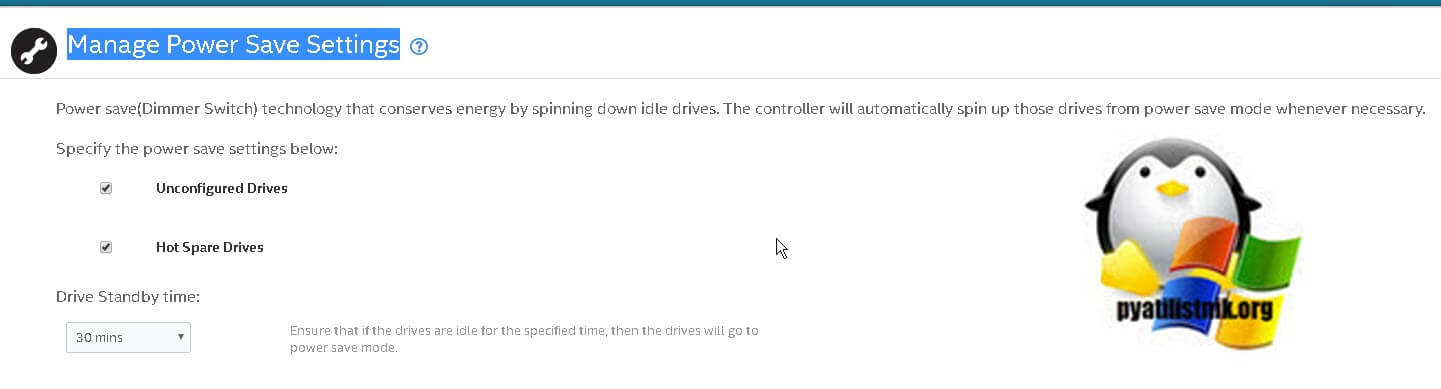

- Manage Power Save Settings — Набор функций MegaRAID Dimmer Switch (энергосбережение) снижает энергопотребление устройств, подключенных к контроллеру MegaRAID, что помогает более эффективно распределять ресурсы и снижает стоимость.

- Unconfigured Drives — Установите флажок, чтобы разрешить контроллеру включить не настроенные диски в режим энергосбережения.

- Hot Spare Drives — Установите флажок, чтобы разрешить контроллеру включить диски горячего резервирования для перехода в режим энергосбережения.

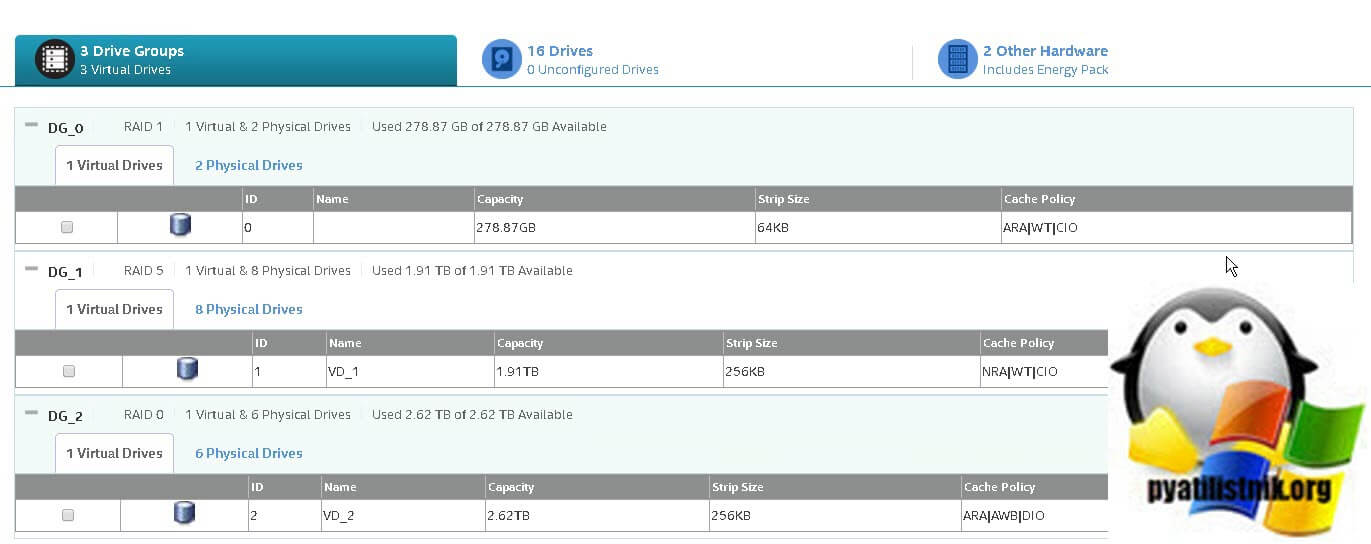

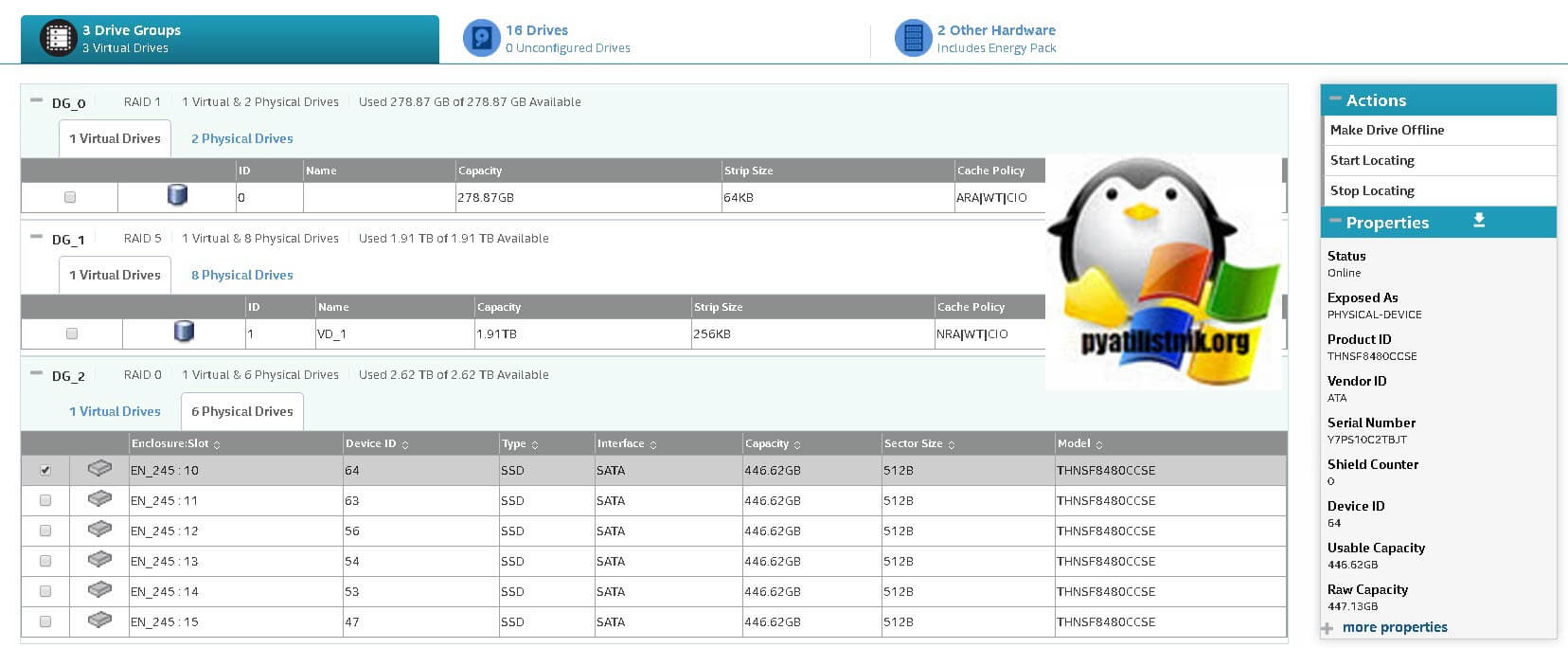

Разобравшись с кнопками действий, посмотрим информацию о виртуальных дисках и физических дисках. Для этого загляните в соответствующую область. Как видим у меня есть три Virtual Drives.

На каждом есть вкладка «Physical Drives», позволяющая посмотреть из каких физических дисков состоит данный массив. Например посмотрим состав DG_2. Вижу, что это 6 SSD дисков. Выбрав любой из них, я могу посмотреть все его характеристики: Статус, Product ID, Vendor ID, Serial Number, Device ID, объем, температура и многое другое. Тут же вы можете перевести его в оффлайн, разметить.

Настройка уведомлений в LSA

Настроить какие оповещения стоит логировать и проводить оповещение в LSI Storage Authority находится в настройках, которые можно найти на против имени вашей учетной записи. Выбрав пункт «Settings».

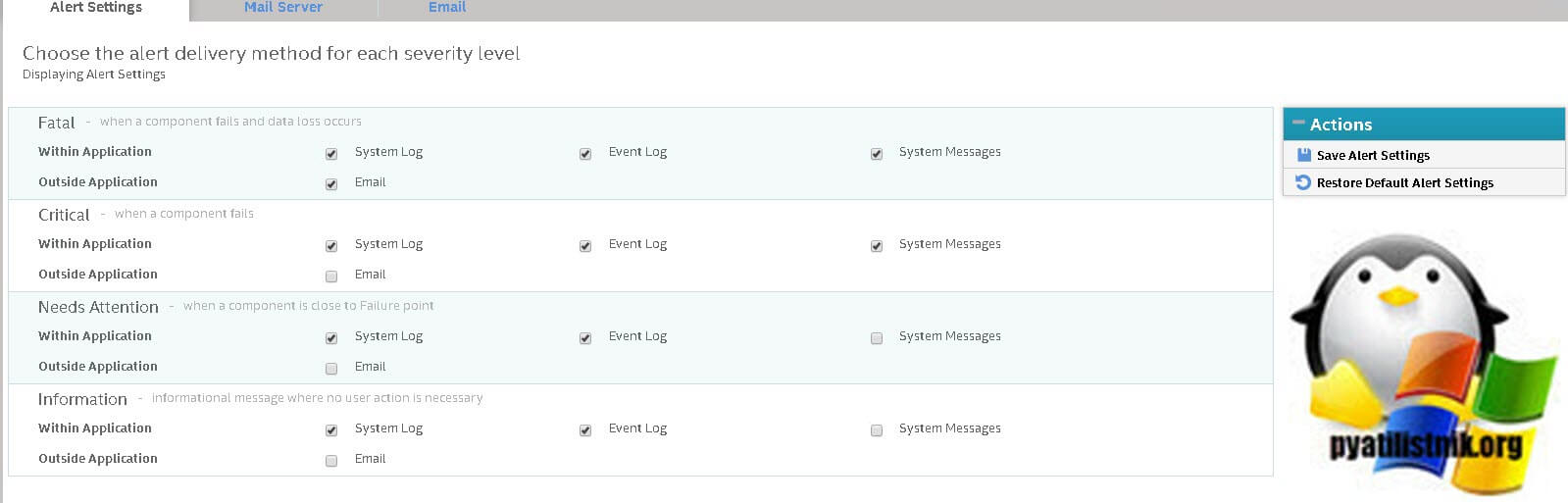

Вкладка «Alert Settings» позволяет удобно выставить галочки на против того типа событий, которые следует логировать и посылать по почте.

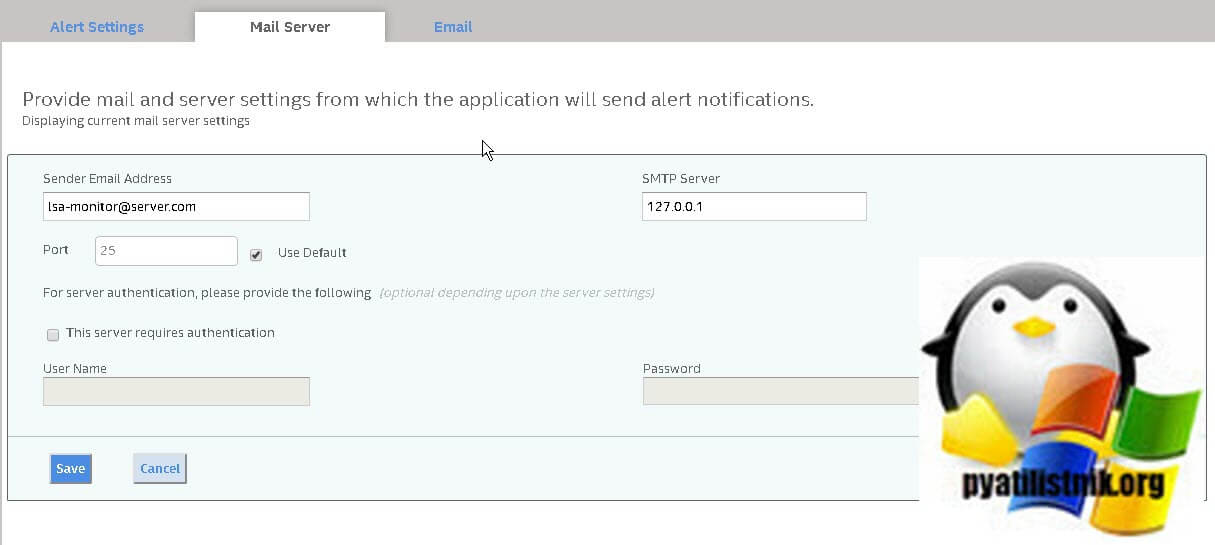

Mail Server позволяет вам задать учетную запись от имени которой будут отправляться письма с оповещениями.

На вкладке «Email» вы можете составить список email адресов на которые нужно будет высылать оповещения.

Источник

The browser version you are using is not recommended for this site.

Please consider upgrading to the latest version of your browser by clicking one of the following links.

- Safari

- Chrome

- Edge

- Firefox

Article ID: 000057908

Content Type: Troubleshooting

Last Reviewed: 04/15/2022

Intel® RAID Web Console 3 (RWC3) Login Issue on Russian Language Windows* Operating System

Environment

Russian language Windows* OS

Intel® RAID Web Console 3 v007.010.009.000 and later

Explains how to log in to Intel® RAID Web Console 3 (RWC3) on Russian language Windows* Operating System and limitations on a domain joined system.

«Error Code 49: Invalid credential» error when logging in to Intel® RAID Web Console 3 (RWC3) on Russian language Windows* operating system (OS):

Intel® RAID Web Console 3 support is English language only. However, on Russian language Windows* OS, it is possible to log in using an administrator account on the local system.

| Note |

It is currently not possible to log in using:

On a system that is a member of a Windows domain, you may use your domain credential to log in to Windows as usual but you must use a local administrator account credential to log in to Intel® RAID Web Console 3. |

Complete the following steps to log in to Intel® RWC3.

1. Edit the LSA.conf:

- Close RWC3.

- Navigate to the RWC3 installation folder and open the LSA.conf file using a text editor such as Notepad*. By default, this is found in C:Program Files(x86)LSILSIStorageAuthorityconfLSA.conf.

- Find or search for this line: full_access_groups = Administrators and change Administrators to the translated group name as follows:

- full_access_groups = Администраторы

- Save and close the text editor.

2. Create a local administrator account using Latin characters as user name:

| Note | You may skip this section if there is already an local user account using Latin characters as the username and is a member of the Administrators (Администраторы) group. |

- Run lusrmgr.msc in command prompt or PowerShell* to launch the Local Users and Groups.

- Create a new user account using Latin characters as the username.

- Assign this new user account to the Administrators (Администраторы) group.

3. Reboot the system and log in to RWC3 using the credentials of the new account that was created.

- Summary

- Description

- Resolution

Need more help?

Give Feedback

Disclaimer

0

0

Пытюсь настроить как описанно вот здесь http://www.opennet.ru/base/net/ldap_spama_pdc.txt.html

при попытке ldapadd -W -x -D "cn=root,dc=home,dc=ru" -f base.ldif ,

Запрашивает пароль и

выдает Invalid credentials

Конфиг такой (Слизан рямо с сайта, по другому еще больше проблем было)

Подскажите пожалуйста как быть...

#-----------------------slapd.conf-----------------------------------#

include /etc/openldap/schema/core.schema

include /etc/openldap/schema/cosine.schema

include /etc/openldap/schema/inetorgperson.schema

include /etc/openldap/schema/misc.schema

include /etc/openldap/schema/nis.schema

include /etc/openldap/schema/samba.schema

# Последняя схема samba.schema прилагается вместе с исходниками samba3

# Есть значительные отличия схемы samba2 от схемы samba3,

# поэтому использовать нужно именно схему samba3

# include /etc/openldap/schema/samba.schema

pidfile /var/run/slapd.pid

argsfile /var/run/slapd.args

# Здесь включается ssl

TLSCipherSuite HIGH:MEDIUM:+SSLv2:+TLSv1

TLSCertificateFile /etc/pki/tls/certs/ldap.pem

TLSCertificateKeyFile /etc/pki/tls/certs/ldap.pem

sasl-host localhost

database ldbm

suffix "dc=home,dc=ru"

rootdn "cn=root,dc=home,dc=ru"

# Пароль rootpw лучше всего указывать в зашифрованном виде.

# Для генерации шифрованного пароля используйте утилиту slappasswd

# Например: slappaswd -h {crypt}

# rootpw {MD5}W0sin7p30mlu7MxO1I7S+g==

rootpw 123

directory /var/lib/ldap

# Для начала неплохо указать высокий уровень отладки, чтобы было проще разобраться,

# если что-то пойдёт не так.

loglevel 256

index objectClass,uid,uidNumber,gidNumber eq

index cn,mail,surname,givenname eq,subinitial

# Для samba3 также рекомендуются добавить эти индексы:

index sambaSID eq

index sambaPrimaryGroupSID eq

index sambaDomainName eq

# Basic ACL

access to attr=userPassword

by users write

by anonymous write

by * write

# Доступ к smb-паролям пользователей только админу самбы crux

access to attrs=lmPassword,ntPassword

by dn="cn=root,ou=Users,dc=home,dc=ru" write

by * none

--------------------------------------

ldap.conf

host 127.0.0.1

base dc=home,dc=ru

ldap_version 3

rootbinddn cn=root,dc=home,dc=ru

scope one

pam_filter objectclass=posixAccount

pam_login_attribute uid

pam_member_attribute gid

pam_password crypt

nss_base_passwd ou=Users,dc=home,dc=ru?one

nss_base_shadow ou=Users,dc=home,dc=ru?one

ssl off

----------------------------------

-

#1

Hi

Since the primary question was resolved quickly I changed the title to the 2nd issue which I had :

I simply cannot login into LSA with my admin credentials on my Windows server 2019.

Old:

I just tried to setup my new server which has a LSyi 9440 8i Raid card.

I have 2 issues:

1 I can’t login into LSA, I always get invalid credentials and I use the correct admin password

2 after I used the old Megaraid utility I found that I cannot create a Raid 6 volume, only Raid 5 — why do I need a license for that, how can I get one? I can’t sign up on the license page.

I always used Adaptec cards before and never needed a license for a card that was advertised with Raid 6

Last edited: Sep 29, 2019

-

#2

https://docs.broadcom.com/docs-and-…gaRAID-SAS-9400-Series-BC00-0448EN-101718.pdf

Taken from PDF

• Up to 8 storage interface PCIe links. Each link supporting x4 or x2* link widths up to 8.0 GT/s (PCIe Gen3) per lane

• SFF-9402 Compliant, Connector Pin-out

• SFF-8485 Compliant, SGPIO

• RAID levels 0, 1, 5, 6*, 10, 50 and 60*

• CacheVault flash back-up at power fail − Supports bad block management

• PCIe 3.1 Host Interface − Supports x8, x4, x2, x1 PCIe lanes at a transfer rate up to 8.0 GT/s per lane, full duplex − Lane and polarity reversal − Variable PCIe

• * Not applicable to 9440-8i.

-

#3

https://docs.broadcom.com/docs-and-…gaRAID-SAS-9400-Series-BC00-0448EN-101718.pdf

Taken from PDF

• Up to 8 storage interface PCIe links. Each link supporting x4 or x2* link widths up to 8.0 GT/s (PCIe Gen3) per lane

• SFF-9402 Compliant, Connector Pin-out

• SFF-8485 Compliant, SGPIO

• RAID levels 0, 1, 5, 6*, 10, 50 and 60*

• CacheVault flash back-up at power fail − Supports bad block management

• PCIe 3.1 Host Interface − Supports x8, x4, x2, x1 PCIe lanes at a transfer rate up to 8.0 GT/s per lane, full duplex − Lane and polarity reversal − Variable PCIe• * Not applicable to 9440-8i.

Ok, thx. I can’t understand how I did miss that.

Any idea why the LSA won’t open? It’s a local, single installation. Windows has only 1 account which I use to login and I always get the invalid credentials error

Edit:

I tried login method as host, domain with PC name as domain. I just can’t login….

Last edited: Sep 29, 2019

-

#4

If running Win8.x/10 login with your MS account credentials (if used to activate Windows)

ie your email address used for MS account is the login then what ever pw you have

Windows Server should be what ever your main Windows login is, ie ‘administrator’ + pw

-

#5

1 I can’t login into LSA, I always get invalid credentials and I use the correct admin password

Btw, same here. Tried several times, but goes back to MSM utility without any luck with LSA.

Windows Server 2019, tried Administrator login and password.

-

#6

Btw, same here. Tried several times, but goes back to MSM utility without any luck with LSA.

Windows Server 2019, tried Administrator login and password.

OK, so I am not alone with that issue.

That’s good as I was about to question my mental health after I missed the RAID 6 option.

Now I gotta see if I get a Broadcom 9460i or an Adaptec controller

Edit:

Does the 9460 has Raid 6 out of the box or does it need a license?

Last edited: Sep 29, 2019

-

#7

If running Win8.x/10 login with your MS account credentials (if used to activate Windows)

ie your email address used for MS account is the login then what ever pw you haveWindows Server should be what ever your main Windows login is, ie ‘administrator’ + pw

Yeah I tried my Winserver admin account like a 1000 times now, doesn’t login. Drives me completely nuts.

-

#8

Deleted — I found the old LSA versions, just didn’t notice the tab leading to them on my mobile

Last edited: Sep 29, 2019

-

#9

Btw, same here. Tried several times, but goes back to MSM utility without any luck with LSA.

Windows Server 2019, tried Administrator login and password.

Hi, older versions work just fine. Give it a try.

-

#10

Hi, older versions work just fine. Give it a try.

I had the same ****ing problem with 7.11 LSA back to 7.09 works but i have found the problem now and 7.11 works.

You must edit the lsa.conf for other lang the english then it work..

1. Stop LSAService in Windows Services

2. Edit LSA config file (LSA.conf)

C:Program Files(x86)LSILSIStorageAuthorityconfLSA.conf

Look for this line : full_access_groups = Administrators

Customers have to change the key word Administrators to Administrateurs (French) Administratoren (German)

or Administradores (Spanish)

-French full_access_groups = Administrateurs

-German

full_access_groups = Administratoren

-Spanish

full_access_groups = Administradores

-Russian

full_access_groups = Администраторы or Administratory

3. Restart LSAService

Broadcom Inc. | Connecting Everything

-

#11

I had the same ****ing problem with 7.11 LSA back to 7.09 works but i have found the problem now and 7.11 works.

You must edit the lsa.conf for other lang the english then it work..

1. Stop LSAService in Windows Services

2. Edit LSA config file (LSA.conf)C:Program Files(x86)LSILSIStorageAuthorityconfLSA.conf

Look for this line : full_access_groups = Administrators

Customers have to change the key word Administrators to Administrateurs (French) Administratoren (German)

or Administradores (Spanish)-French full_access_groups = Administrateurs

-German

full_access_groups = Administratoren-Spanish

full_access_groups = Administradores-Russian

full_access_groups = Администраторы or Administratory3. Restart LSAService

Broadcom Inc. | Connecting Everything

I’ll be damned… what a F****** programming bug…

THX a lot, it was driving me nut a couple of days ago after updating LSA and then I remembered this thread I opened last year

Есть гуру по LDAP’у?

С некоторых пор не удается ничего сделать в ЛДАПе, система не принимает пароли (ldap_bind: Invalid credentials (49))

Поначалу подумал, что забыл пароль. Сбросил пароль на «qwe»:

dn: cn=admin,dc=my_domain

userPassword:: cXdl

Все равно ldap_bind: Invalid credentials (49)

Кто-нибудь подскажите, в чем может быть дело и куда копать?

-

Вопрос заданболее трёх лет назад

-

10625 просмотров

49 ошибка доступа — AuthenticationException: [LDAP: error code 49 — Invalid Credentials…

секция конфиги где написано access to * by OwnerWorld read/write (нечто подобное), указали что этой группе можно читать писать?

Пригласить эксперта

Что за лдап-то? Смотрите логи, очевидно. Там должна быть конкретная причина указана. Возможно, устарел пароль.

Jul 14 04:20:17 ldap slapd[29525]: conn=1045 fd=16 ACCEPT from IP=[::1]:48517 (IP=[::]:389)

Jul 14 04:20:17 ldap slapd[29525]: conn=1045 op=0 BIND dn=«cn=admin,dc=my_domain» method=128

Jul 14 04:20:17 ldap slapd[29525]: conn=1045 op=0 RESULT tag=97 err=49 text=

Jul 14 04:20:17 ldap slapd[29525]: conn=1045 op=1 UNBIND

Jul 14 04:20:17 ldap slapd[29525]: conn=1045 fd=16 closed

Ничего конкретного, код ошибки 49 и все.

Ограничений на срок пароля не стоит

Сделайте ngrep port LDAP и посмотрите, что прилетает.

-

Показать ещё

Загружается…

09 февр. 2023, в 15:13

2000 руб./за проект

09 февр. 2023, в 15:06

2000 руб./за проект

09 февр. 2023, в 15:02

12000 руб./за проект

Минуточку внимания

I looked everywhere for a solution to my problem but still didn’t find it.

I have these two simple files as sladp.conf and mytree.ldif and when i try to add something to mytree.ldif it keeps asking me for a password (which i believe is roopw defined in slapd.conf) but it doesn’t work.

I really need help with this.

These are my files:

slapd.conf

database dbd

suffix "dc=ers,dc=uminho,dc=pt"

rootdn "cn=Manager,dc=ers,dc=uminho,dc=pt"

rootpw ersadmin

directory /usr/local/var/openldap-data

mytree.ldif

dn: dc=ers, dc=uminho, dc=pt

objectclass: dcObject

objectclass: organization

o: ERS

dc: ers

dn: cn=Manager,dc=ers,dc=uminho,dc=pt

objectclass: organizationalRole

cn: Manager

And this is what i’m trying to do and my response:

sudo ldapadd -x -D "cn=Manager,dc=ers,dc=uminho,dc=pt" -W -f /etc/ldap/mytree.ldif

Enter LDAP Password:

ldap_bind: Invalid credentials (49)

I already tried to encrypt the password using

slappasswd -h {SHA} -s ersadmin

and changing my slapd.conf file

password-hash {SHA}

rootpw {SHA}pLEBIPx4rW3eebpwACBGAZkNH4CVBRGW

but it didn’t work. Thanks in advance.

Problem

Users cannot login to FEM

Symptom

FEM returns a «LDAP: error code 49 — Invalid Credentials»

Cause

1. The credential of the bind user in one of the Directory Configurations is incorrect.

2. The credential of bootstrap user is incorrect

Diagnosing The Problem

Check for Directory Configuration bind user credential is incorrect

1. Check the ping page and confirm that CE has started successfully with no errors.

2. Attempt to login through FEM with a valid user. If the login fails with a LDAP error 49, at least one of the directory configuration bind user credential is incorrect.

Check for bootstrap user credential is incorrect

1. Check the ping page and confirm that CE has started, but the ping page should give a LDAP error 49.

2. Attempt to login through FEM with a valid user. If the login fails with a LDAP error 49, the bootstrap user crenential is incorrect.

Resolving The Problem

Using a third-party tool, login to the LDAP server with directory configuration bind user credential. If login is unsuccessful, contact an LDAP administrator to get the correct password. If login is successful, the bootstrap or bind user credential is incorrect.

Directory Configuration bind user credential is incorrect

Use the GCDUtil tool to modify the Directory Configuration bind user password

Bootstrap user credential is incorrect

Start CMUI tool, run the bootstrap task to update the bootstrap user credentials, and then redeploy CE.

[{«Product»:{«code»:»SSNVNV»,»label»:»FileNet Content Manager»},»Business Unit»:{«code»:»BU053″,»label»:»Cloud & Data Platform»},»Component»:»Content Engine»,»Platform»:[{«code»:»PF033″,»label»:»Windows»},{«code»:»PF002″,»label»:»AIX»},{«code»:»PF010″,»label»:»HP-UX»},{«code»:»PF016″,»label»:»Linux»},{«code»:»PF027″,»label»:»Solaris»}],»Version»:»4.5;4.5.1″,»Edition»:»»,»Line of Business»:{«code»:»LOB45″,»label»:»Automation»}}]

I’m trying to set up an openLdap server and after following the instructions I’m stuck at the point where I can’t add any data.

The error I’m getting is

ldap_bind: Invalid credentials (49)

Please help me in this issue. And be patient while reading the debug data and the slapd.conf file because they are quite long.

My system is: Red Hat Enterprise Linux 6.0

Installed openLdap using yum openldap*.

Here is my slapd.conf file:

#

# See slapd.conf(5) for details on configuration options.

# This file should NOT be world readable.

#

include /etc/openldap/schema/corba.schema

include /etc/openldap/schema/core.schema

include /etc/openldap/schema/cosine.schema

include /etc/openldap/schema/duaconf.schema

include /etc/openldap/schema/dyngroup.schema

include /etc/openldap/schema/inetorgperson.schema

include /etc/openldap/schema/java.schema

include /etc/openldap/schema/misc.schema

include /etc/openldap/schema/nis.schema

include /etc/openldap/schema/openldap.schema

include /etc/openldap/schema/ppolicy.schema

include /etc/openldap/schema/collective.schema

# Allow LDAPv2 client connections. This is NOT the default.

allow bind_v2

# Do not enable referrals until AFTER you have a working directory

# service AND an understanding of referrals.

#referral ldap://root.openldap.org

pidfile /var/run/openldap/slapd.pid

argsfile /var/run/openldap/slapd.args

# Load dynamic backend modules:

# Module syncprov.la is now statically linked with slapd and there

# is no need to load it here

# modulepath /usr/lib/openldap # or /usr/lib64/openldap

# moduleload accesslog.la

# moduleload auditlog.la

## To load this module, you have to install openldap-server-sql first

# moduleload back_sql.la

## Following two modules can't be loaded simultaneously

# moduleload dyngroup.la

# moduleload dynlist.la

# moduleload lastmod.la

# moduleload pcache.la

# moduleload ppolicy.la

# moduleload refint.la

# moduleload retcode.la

# moduleload rwm.la

# moduleload translucent.la

# moduleload unique.la

# moduleload valsort.la

# The next three lines allow use of TLS for encrypting connections using a

# dummy test certificate which you can generate by changing to

# /etc/pki/tls/certs, running "make slapd.pem", and fixing permissions on

# slapd.pem so that the ldap user or group can read it. Your client software

# may balk at self-signed certificates, however.

# TLSCACertificateFile /etc/pki/tls/certs/ca-bundle.crt

# TLSCertificateFile /etc/pki/tls/certs/slapd.pem

# TLSCertificateKeyFile /etc/pki/tls/certs/slapd.pem

# Sample security restrictions

# Require integrity protection (prevent hijacking)

# Require 112-bit (3DES or better) encryption for updates

# Require 63-bit encryption for simple bind

# security ssf=1 update_ssf=112 simple_bind=64

# Sample access control policy:

# Root DSE: allow anyone to read it

# Subschema (sub)entry DSE: allow anyone to read it

# Other DSEs:

# Allow self write access

# Allow authenticated users read access

# Allow anonymous users to authenticate

# Directives needed to implement policy:

# access to dn.base="" by * read

# access to dn.base="cn=Subschema" by * read

# access to *

# by self write

# by users read

# by anonymous auth

#

# if no access controls are present, the default policy

# allows anyone and everyone to read anything but restricts

# updates to rootdn. (e.g., "access to * by * read")

#

# rootdn can always read and write EVERYTHING!

#######################################################################

# ldbm and/or bdb database definitions

#######################################################################

database bdb

suffix dc=ttsbroot,dc=teleotele

#checkpoint 1024 15

rootdn cn=shamal,dc=ttsbroot,dc=teleotele

# Cleartext passwords, especially for the rootdn, should

# be avoided. See slappasswd(8) and slapd.conf(5) for details.

# Use of strong authentication encouraged.

rootpw {crypt}49/WKVk.6oz3o

# rootpw secret

# rootpw {crypt}ijFYNcSNctBYg

# The database directory MUST exist prior to running slapd AND

# should only be accessible by the slapd and slap tools.

# Mode 700 recommended.

directory /var/lib/ldap

# Indices to maintain for this database

index objectClass eq,pres

index ou,cn,mail,surname,givenname eq,pres,sub

index uidNumber,gidNumber,loginShell eq,pres

index uid,memberUid eq,pres,sub

index nisMapName,nisMapEntry eq,pres,sub

# Replicas of this database

#replogfile /var/lib/ldap/openldap-master-replog

#replica host=ldap-1.example.com:389 starttls=critical

# bindmethod=sasl saslmech=GSSAPI

# authcId=host/ldap-master.example.com@EXAMPLE.COM

# enable monitoring

database monitor

# allow onlu rootdn to read the monitor

access to * by * write by * read by * search by * auth

I’m adding the debug data returned when I added -d 255 argument.

[root@TTSBROOT Documents]# ldapadd -D "cn=shamal,dc=TTSBROOT,dc=teleotele" -W -x -a -f teleotele.ldif -d 255

ldap_create

Enter LDAP Password:

ldap_sasl_bind

ldap_send_initial_request

ldap_new_connection 1 1 0

ldap_int_open_connection

ldap_connect_to_host: TCP localhost:389

ldap_new_socket: 4

ldap_prepare_socket: 4

ldap_connect_to_host: Trying 127.0.0.1:389

ldap_pvt_connect: fd: 4 tm: -1 async: 0

ldap_open_defconn: successful

ldap_send_server_request

ber_scanf fmt ({it) ber:

ber_dump: buf=0x18345d0 ptr=0x18345d0 end=0x1834612 len=66

0000: 30 84 00 00 00 3c 02 01 01 60 84 00 00 00 33 02 0....<...`....3.

0010: 01 03 04 22 63 6e 3d 73 68 61 6d 61 6c 2c 64 63 ..."cn=shamal,dc

0020: 3d 54 54 53 42 52 4f 4f 54 2c 64 63 3d 74 65 6c =TTSBROOT,dc=tel

0030: 65 6f 74 65 6c 65 80 0a 73 68 61 6d 61 6c 31 32 eotele..shamal12

0040: 33 34 34

ber_scanf fmt ({i) ber:

ber_dump: buf=0x18345d0 ptr=0x18345d9 end=0x1834612 len=57

0000: 60 84 00 00 00 33 02 01 03 04 22 63 6e 3d 73 68 `....3...."cn=sh

0010: 61 6d 61 6c 2c 64 63 3d 54 54 53 42 52 4f 4f 54 amal,dc=TTSBROOT

0020: 2c 64 63 3d 74 65 6c 65 6f 74 65 6c 65 80 0a 73 ,dc=teleotele..s

0030: 68 61 6d 61 6c 31 32 33 34 hamal1234

ber_flush2: 66 bytes to sd 4

0000: 30 84 00 00 00 3c 02 01 01 60 84 00 00 00 33 02 0....<...`....3.

0010: 01 03 04 22 63 6e 3d 73 68 61 6d 61 6c 2c 64 63 ..."cn=shamal,dc

0020: 3d 54 54 53 42 52 4f 4f 54 2c 64 63 3d 74 65 6c =TTSBROOT,dc=tel

0030: 65 6f 74 65 6c 65 80 0a 73 68 61 6d 61 6c 31 32 eotele..shamal12

0040: 33 34 34

ldap_write: want=66, written=66

0000: 30 84 00 00 00 3c 02 01 01 60 84 00 00 00 33 02 0....<...`....3.

0010: 01 03 04 22 63 6e 3d 73 68 61 6d 61 6c 2c 64 63 ..."cn=shamal,dc

0020: 3d 54 54 53 42 52 4f 4f 54 2c 64 63 3d 74 65 6c =TTSBROOT,dc=tel

0030: 65 6f 74 65 6c 65 80 0a 73 68 61 6d 61 6c 31 32 eotele..shamal12

0040: 33 34 34

ldap_result ld 0x182c3e0 msgid 1

wait4msg ld 0x182c3e0 msgid 1 (infinite timeout)

wait4msg continue ld 0x182c3e0 msgid 1 all 1

** ld 0x182c3e0 Connections:

* host: localhost port: 389 (default)

refcnt: 2 status: Connected

last used: Fri Apr 22 14:24:17 2011

** ld 0x182c3e0 Outstanding Requests:

* msgid 1, origid 1, status InProgress

outstanding referrals 0, parent count 0

ld 0x182c3e0 request count 1 (abandoned 0)

** ld 0x182c3e0 Response Queue:

Empty

ld 0x182c3e0 response count 0

ldap_chkResponseList ld 0x182c3e0 msgid 1 all 1

ldap_chkResponseList returns ld 0x182c3e0 NULL

ldap_int_select

read1msg: ld 0x182c3e0 msgid 1 all 1

ber_get_next

ldap_read: want=8, got=8

0000: 30 84 00 00 00 10 02 01 0.......

ldap_read: want=14, got=14

0000: 01 61 84 00 00 00 07 0a 01 31 04 00 04 00 .a.......1....

ber_get_next: tag 0x30 len 16 contents:

ber_dump: buf=0x1835a50 ptr=0x1835a50 end=0x1835a60 len=16

0000: 02 01 01 61 84 00 00 00 07 0a 01 31 04 00 04 00 ...a.......1....

read1msg: ld 0x182c3e0 msgid 1 message type bind

ber_scanf fmt ({eAA) ber:

ber_dump: buf=0x1835a50 ptr=0x1835a53 end=0x1835a60 len=13

0000: 61 84 00 00 00 07 0a 01 31 04 00 04 00 a.......1....

read1msg: ld 0x182c3e0 0 new referrals

read1msg: mark request completed, ld 0x182c3e0 msgid 1

request done: ld 0x182c3e0 msgid 1

res_errno: 49, res_error: <>, res_matched: <>

ldap_free_request (origid 1, msgid 1)

ldap_parse_result

ber_scanf fmt ({iAA) ber:

ber_dump: buf=0x1835a50 ptr=0x1835a53 end=0x1835a60 len=13

0000: 61 84 00 00 00 07 0a 01 31 04 00 04 00 a.......1....

ber_scanf fmt (}) ber:

ber_dump: buf=0x1835a50 ptr=0x1835a60 end=0x1835a60 len=0

ldap_msgfree

ldap_err2string

ldap_bind: Invalid credentials (49)