Содержание

- Error in receiving certificate authority certificate status fail cert length 0

- NDES – Fails to Issue Certificates (Signature Algorithm)

- Problem

- Solution

- Why Has This Happened?

- What If You Have a Two or Three Tier PKI Deployment

Оборудование — Cisco 2821, прошивка C2800NM-ADVIPSERVICESK9-M

На windows 2003 server развернул Microsoft CA, установил поддержку SCEP в MS CA.

Соответственно развернул IIS.

На циске такой конфиг:

crypto pki trustpoint msca

enrollment retry period 10

enrollment url http://10.1.0.78:80/certsrv/mscep/mscep.dll

revocation-check crl

rsakeypair 2821key 2048 2048

auto-enroll 90 regenerate

crypto pki auth msca

выдает следующее:

% Error in receiving Certificate Authority certificate: status = FAIL, cert leng

th = 0

AT_Router_2821(config)#

*Mar 31 12:00:57.070: CRYPTO_PKI: Sending CA Certificate Request:

GET /certsrv/mscep/mscep.dll/pkiclient.exe?operation=GetCACert&message=msca HTTP

/1.0

User-Agent: Mozilla/4.0 (compatible; MSIE 5.0; Cisco PKI)

*Mar 31 12:00:57.070: CRYPTO_PKI: can not resolve server name/IP address

*Mar 31 12:00:57.070: CRYPTO_PKI: Using unresolved IP Address 10.1.0.78

*Mar 31 12:00:57.074: CRYPTO_PKI: http connection opened

*Mar 31 12:00:57.086: CRYPTO_PKI: HTTP response header:

HTTP/1.1 200 OK

Connection: close

Date: Fri, 31 Mar 2006 12:03:57 GMT

Server: Microsoft-IIS/6.0

Content-Length: 4083

Content-Type: application/x-x509-ca-ra-cert

Content-Type indicates we have received CA and RA certificates.

*Mar 31 12:00:57.090: CRYPTO_PKI:crypto_process_ca_ra_cert(trustpoint=msca)

*Mar 31 12:00:57.110: crypto_certc_pkcs7_extract_certs_and_crls failed (1795):

*Mar 31 12:00:57.110: crypto_certc_pkcs7_extract_certs_and_crls failed

*Mar 31 12:00:57.110: CRYPTO_PKI:crypto_pkcs7_extract_ca_cert returned 1795

*Mar 31 12:00:57.110: CRYPTO_PKI: Unable to read CA/RA certificates.

*Mar 31 12:00:57.110: %PKI-3-GETCARACERT: Failed to receive RA/CA certificates.

*Mar 31 12:00:57.110: CRYPTO_PKI: transaction GetCACert completed

Почему циска воспринимает сертификат от MS CA?

Высказать мнение | Ответить | Правка | Наверх | Cообщить модератору

- Получение сертификата СА, skor, 17:50 , 31-Мрт-06, (1)

- Получение сертификата СА, mig, 18:50 , 31-Мрт-06, (2)

- Получение сертификата СА, mig, 19:02 , 31-Мрт-06, (3)

- Получение сертификата СА, OFFSIDE, 07:29 , 08-Авг-07, (4)

| Сообщения по теме | [Сортировка по времени, UBB] |

добавьте в crypto pki trustpoint msca

enrollment mode ra

и fingerprint вашего CA.

>Оборудование — Cisco 2821, прошивка C2800NM-ADVIPSERVICESK9-M

>На windows 2003 server развернул Microsoft CA, установил поддержку SCEP в MS

>CA.

>Соответственно развернул IIS.

>На циске такой конфиг:

>

>crypto pki trustpoint msca

> enrollment retry period 10

> enrollment url http://10.1.0.78:80/certsrv/mscep/mscep.dll

> revocation-check crl

> rsakeypair 2821key 2048 2048

> auto-enroll 90 regenerate

>

>Далее

>

>crypto pki auth msca

>

>выдает следующее:

>% Error in receiving Certificate Authority certificate: status = FAIL, cert leng

>

>th = 0

>

>AT_Router_2821(config)#

>*Mar 31 12:00:57.070: CRYPTO_PKI: Sending CA Certificate Request:

>GET /certsrv/mscep/mscep.dll/pkiclient.exe?operation=GetCACert&message=msca HTTP

>/1.0

>User-Agent: Mozilla/4.0 (compatible; MSIE 5.0; Cisco PKI)

>

>

>*Mar 31 12:00:57.070: CRYPTO_PKI: can not resolve server name/IP address

>*Mar 31 12:00:57.070: CRYPTO_PKI: Using unresolved IP Address 10.1.0.78

>*Mar 31 12:00:57.074: CRYPTO_PKI: http connection opened

>*Mar 31 12:00:57.086: CRYPTO_PKI: HTTP response header:

> HTTP/1.1 200 OK

>Connection: close

>Date: Fri, 31 Mar 2006 12:03:57 GMT

>Server: Microsoft-IIS/6.0

>Content-Length: 4083

>Content-Type: application/x-x509-ca-ra-cert

>

>Content-Type indicates we have received CA and RA certificates.

>

>*Mar 31 12:00:57.090: CRYPTO_PKI:crypto_process_ca_ra_cert(trustpoint=msca)

>

>*Mar 31 12:00:57.110: crypto_certc_pkcs7_extract_certs_and_crls failed (1795):

>*Mar 31 12:00:57.110: crypto_certc_pkcs7_extract_certs_and_crls failed

>*Mar 31 12:00:57.110: CRYPTO_PKI:crypto_pkcs7_extract_ca_cert returned 1795

>

>*Mar 31 12:00:57.110: CRYPTO_PKI: Unable to read CA/RA certificates.

>*Mar 31 12:00:57.110: %PKI-3-GETCARACERT: Failed to receive RA/CA certificates.

>*Mar 31 12:00:57.110: CRYPTO_PKI: transaction GetCACert completed

>

>Почему циска воспринимает сертификат от MS CA?

| 1. «Получение сертификата СА» |

Сообщение от skor  on 31-Мрт-06, 17:50 on 31-Мрт-06, 17:50 |

| Высказать мнение | Ответить | Правка | Наверх | Cообщить модератору |

|

| 2. «Получение сертификата СА» |

Сообщение от mig  (??) on 31-Мрт-06, 18:50 (??) on 31-Мрт-06, 18:50 |

enrollment mode ra добавляется автоматически, когда вызываешь cry pki auth msca, а вот насчет fingerprint’а в доке написано, что при приеме сертификата должен выдать запрос на введение fingerprint’а. так ли это на самом деле. |

| Высказать мнение | Ответить | Правка | Наверх | Cообщить модератору |

|

| 3. «Получение сертификата СА» |

Сообщение от mig  (??) on 31-Мрт-06, 19:02 (??) on 31-Мрт-06, 19:02 |

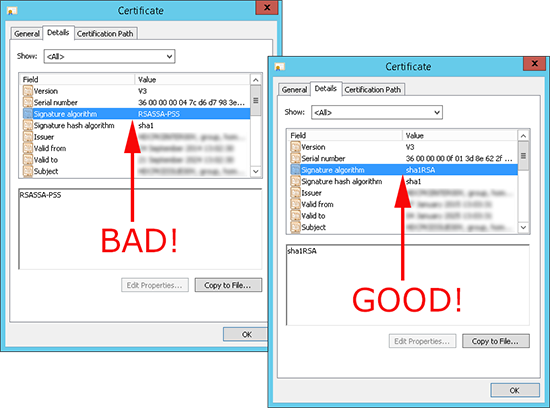

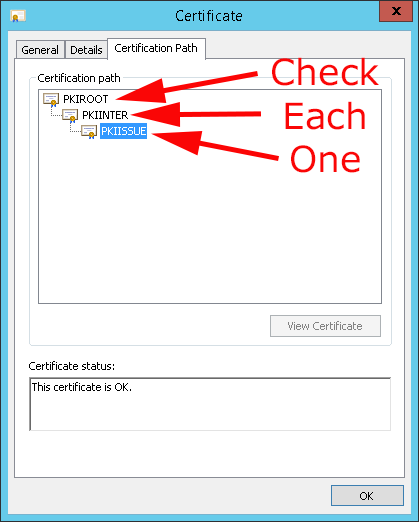

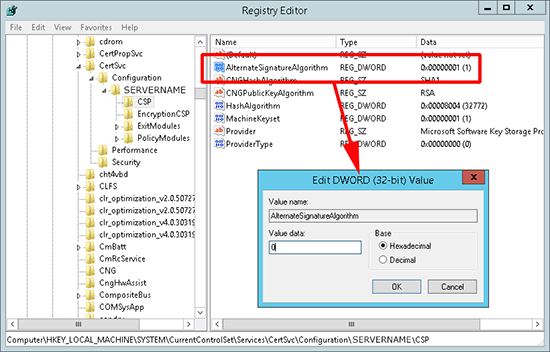

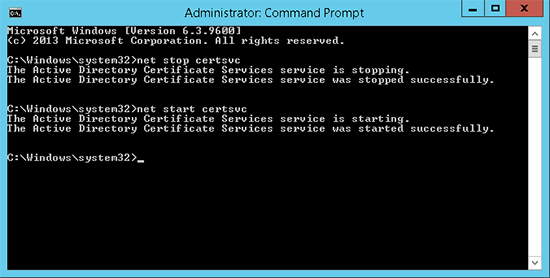

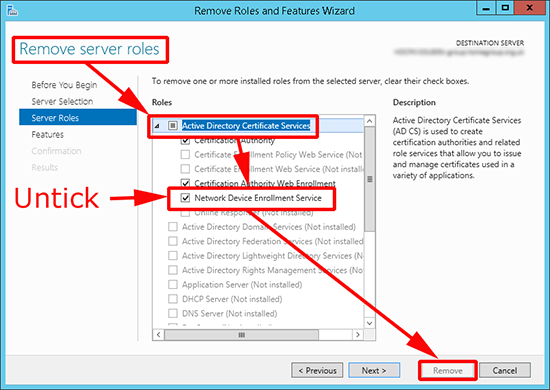

Не помогает. Не получает циска сертификат CA. Источник NDES – Fails to Issue Certificates (Signature Algorithm)KB ID 0001021В ProblemI was trying to enroll some ASA firewalls to NDES to get some certificates. Each time the process failed with the following error. That’s a pretty generic error, and does not give me a lot to go on. So I thought I would try from another network device, (a Cisco Catalyst switch). It’s a little easier to ‘debug’ the process in IOS rather than on the ASA, so that’s what I did. The switch failed with the same error as the firewall but at least now I had some debugging information. So we are getting the CA cert and the RA cert from the NDES server but we can’t read them. Here’s the slightly less descriptive debug from the ASA firewall. SolutionI really struggled with this one, the bottom line is the Cisco device can’t read the certificates, and the reason it can’t is actually shown above; E_SIGNATURE_ALG_NOT_SUPPORTED What this is telling us is that the signature algorithm that Windows Certificate Services is using can not be understood by the Cisco network devices. At first I thought It might be because I was using Windows Server 2012 R2, and it might have some new security feature. So I built a test Server in VMware Workstation, and presented an ASA and router to it from GNS3 and it worked first time, (annoyingly). When I looked at the certificates and compared them, and took into account the debug above, I spotted the difference. If the signature algorithm is set to sha1RSA, it works if it’s set to RSASSA-PSS it fails. To compound my problem even further I have a three tier PKI deployment with an offline root, intermediate (Sub CA), and an issuing CA (Sub CA). And the signature algorithm needs to be correct for EVERY CERTFICIATE IN THE CERTIFICATE PATH (CHAIN). Why Has This Happened?Basically when the offline root was created, I followed the instructions for deploying an offline CA as per the instructions on Technet. Before you even install the role, Microsoft recommend you create a CApolicy.inf file with the following line in it; I says that this signature algorithm is more secure, but it’s not compatible with Windows XP. What IT DOES NOT SAY, is it’s incompatible with Cisco devices wanting to get certificates from NDES! Note: Executing the following command also enables this; What this does is change a registry key, you can revert back by carrying out the following steps; 1. Open regedit and Navigate to; 2. Locate the AlternateSignatureAlgorithm value and change it to 0 (zero). From this point forward, all new certificates issued by this CA will use the older signature algorithm. So if you renew the CA Certificate the new one will be fine. WARNING: When renewing the CA Cert MAKE SURE YOU DO NOT generate new keys (or previously issued certificates may stop working!) If you only have one certificate server you can then simply remove NDES. Then delete the RA certificates used for NDES. When NDES is reinstalled the new RA certs will use the correct signature algorithm. What If You Have a Two or Three Tier PKI DeploymentIf like me you have a multi tiered PKI deployment, you need to go all the way back to the Root CA > Fix that > Reissue all the Sub CA certs down the certificate path fixing each tier as you go. Here’s the process I used, (Use at you own risk and I accept no responsibility if you trash your PKI environment). Источник Adblock |

Зарегистрирован: 22 апр 2015, 15:19

Сообщения: 29

Cisco 2911 VPN сервер, ACS, MS CA 2008R2

Добрый день, подскажите в чем может быть проблема?

Схема следующая — 2911 EasyVpn сервер в связке с ACS, натравленным на AD. Авторизация по прешаред кей и логину/паролю из соответствующей группы AD работает успешно. Но шеф хочет супер секъюрности и, соответственно, сертификатов. Поднял Центр сертификации на 2008 R2, начинаю настраивать, дохожу до момента crypto pki authenticate ROOTCA. И тут получаю в дебаге следующее:

% Error in receiving Certificate Authority certificate: status = FAIL, cert length = 0

Apr 22 11:41:59.776: CRYPTO_PKI_SCEP: Client sending GetCACert request

Apr 22 11:41:59.776: CRYPTO_PKI: Sending CA Certificate Request:

GET /mscep/mscep.dll/pkiclient.exe?operation=GetCACert&message=ROOTCA HTTP/1.0

User-Agent: Mozilla/4.0 (compatible; MSIE 5.0; Cisco PKI)

Host: *.*.*.*

Apr 22 11:41:59.776: CRYPTO_PKI: locked trustpoint ROOTCA, refcount is 1

Apr 22 11:41:59.776: CRYPTO_PKI: http connection opened

Apr 22 11:41:59.776: CRYPTO_PKI: Sending HTTP message

Apr 22 11:41:59.776: CRYPTO_PKI: Reply HTTP header:

HTTP/1.0

User-Agent: Mozilla/4.0 (compatible; MSIE 5.0; Cisco PKI)

Host: *.*.*.*

VPN#

Apr 22 11:41:59.776: CRYPTO_PKI: unlocked trustpoint ROOTCA, refcount is 0

Apr 22 11:41:59.776: CRYPTO_PKI: locked trustpoint ROOTCA, refcount is 1

Apr 22 11:41:59.784: CRYPTO_PKI: unlocked trustpoint ROOTCA, refcount is 0

Apr 22 11:41:59.784: CRYPTO_PKI: Reply HTTP header:

HTTP/1.1 404 Not Found

Content-Type: text/html

Server: Microsoft-IIS/7.5

Date: Wed, 22 Apr 2015 11:42:00 GMT

Connection: close

Content-Length: 1207

Content-Type indicates we did not receive a certificate.

Все необходимые роли проставлены на сервере, при заходе на

http://localhost/mscep/mscep.dll

отображается вполне себе страница с предложением поработать с сертификатами.

Спасибо.

Andy

Зарегистрирован: 17 янв 2013, 12:05

Сообщения: 42

Re: Cisco 2911 VPN сервер, ACS, MS CA 2008R2

Добрый день!

На

http://localhost/mscep/mscep.dll

заходите с центра сертификации?

На маршрутизаторе какой адрес прописан для центра сертификации?

real1st

Зарегистрирован: 04 окт 2011, 19:33

Сообщения: 1316

Re: Cisco 2911 VPN сервер, ACS, MS CA 2008R2

У Вас SCEP то на CA включен?

ВОт гайд по настройке NDES:

http://social.technet.microsoft.com/wik … ad-cs.aspx

Вообще, в реестре надо какой-то параметр обнулить. Но я вот не вспомню какой

dizaar

Зарегистрирован: 22 апр 2015, 15:19

Сообщения: 29

Re: Cisco 2911 VPN сервер, ACS, MS CA 2008R2

В общем, ситуация следующая. С той проблемой разобрался, надо было в трастпойнте енролмент указать вида

http://IP:80/CERTSRV/mscep/mscep.dll

тогда все опрашивалось и аутентифицировалось. На виндовом сервере я вижу сертификаты, которые получаю енролментом с клиента. Теперь возникла другая непонятка — когда я делаю енролл с клиента, получаю сертификаты. На Кошке настроена проверка сертификатов и авторизация по радиусу, по группе AD. Получается занятная ерунда — когда я получаю сертификат, то я могу подключиться в ВПН с любого пользователя, который прописан в правильной группе безопасности. Можно ли сделать соответствие сертификата для клиента и логина-пароля AD? Пробовал настраивать в AD — отбрасывает.

dizaar

Зарегистрирован: 22 апр 2015, 15:19

Сообщения: 29

Re: Cisco 2911 VPN сервер, ACS, MS CA 2008R2

Вобщем на данный момент, реализовали пока-что в следующем виде — без сертификатов, по прешаред кей. Но возникла другая фигня. Стояла на столе с криптомапами — все было нормально. Поставили в стойку, решили поменять криптомапы на виртуал-темплейты, поскольку надо разрешить только rdp и icmp в VPNе. И вот тут началась странная котовасия — пингую локальный адрес кошки — 1 мс, поднимаю VPN — получаю пинг на тот же адрес обычными пакетами от 1 мс до 1500 мс. В таких условиях RDP взбрыкивает и возмущается)), при попытке подключения к компу по удаленке, проходит авторизация, и, на этапе отображения рабочего стола пользователя, пинг на кошку пропадает, RDP отваливается с ошибкой, пинг на кошку восстанавливается спустя минуты 3-8, при этом в консоли(serial), виден процесс шифрования-дешифровки пакетов.

Nikolay_

Зарегистрирован: 01 янв 1970, 03:00

Сообщения: 1877

Re: Cisco 2911 VPN сервер, ACS, MS CA 2008R2

Если я не ошибаюсь — есть два варианта настройки Easy VPN — с virtual-template и без.

А что у Вас вообще выступает в качестве клиентов? Какие устройства? Windows машины? Если да — какая версия Windows и какой Вы вообще клиент используете?

dizaar

Зарегистрирован: 22 апр 2015, 15:19

Сообщения: 29

Re: Cisco 2911 VPN сервер, ACS, MS CA 2008R2

У нас в роли клиентов будут машины с софтварным клиентом. Вопрос — может ли подобное явление зависеть от прошивки, или от версии VPN(с crypto map или с Virtual-template)?

Потому что сейчас взяли другую кошку с версией universalk9-mz.SPA.151-4.M2, на проблемной — universalk9-mz.SPA.153-3.M5. На новой с вариантом криптокарты — проблем с пингом нет, но хочется Virtual-template, ибо нужно давать доступ только RDP.

Nikolay_

Зарегистрирован: 01 янв 1970, 03:00

Сообщения: 1877

Re: Cisco 2911 VPN сервер, ACS, MS CA 2008R2

Цитата:

crypto map CRYPTO_MAP 10 ipsec-isakmp

set peer …

set ip access-group ACL_IN in

set ip access-group ACL_OUT out

Не подойдет? Сразу скажу, я сам не проверял.

Я Вам настоятельно рекомендую выбросить весь это Easy VPN и настраивать сразу SSLVPN.

Т.к. следующие вопросы вопросы будут у Вас по софтовым клентам.

dizaar

Зарегистрирован: 22 апр 2015, 15:19

Сообщения: 29

Re: Cisco 2911 VPN сервер, ACS, MS CA 2008R2

А какие проблемы с софтовыми клиентами? Я вон сейчас пробую с Cisco VPN Client подключаться — проблем не возникает. Я нисколько не холивар поднимаю, всеми этими вопросами только 3 неделю занимаемся…

Nikolay_

Зарегистрирован: 01 янв 1970, 03:00

Сообщения: 1877

Re: Cisco 2911 VPN сервер, ACS, MS CA 2008R2

На каком Windows этот Cisco VPN Client стоит?

dizaar

Зарегистрирован: 22 апр 2015, 15:19

Сообщения: 29

Re: Cisco 2911 VPN сервер, ACS, MS CA 2008R2

Windows 7 x64, и будем пробовать на 32х.

aliotru

Зарегистрирован: 01 янв 1970, 03:00

Сообщения: 925

Re: Cisco 2911 VPN сервер, ACS, MS CA 2008R2

Это вроде бы последняя версия Windows, которая официально поддерживается этим клиентом. В любом случае этот клиент отжил свое и на смену ему пришел Anyconnect, И дело совсем не в холиварах.

dizaar

Зарегистрирован: 22 апр 2015, 15:19

Сообщения: 29

Re: Cisco 2911 VPN сервер, ACS, MS CA 2008R2

Спасибо большое за совет, будем пробовать настраивать. Пока пускаем так, а дальше будем посмотреть.

Nikolay_

Зарегистрирован: 01 янв 1970, 03:00

Сообщения: 1877

Re: Cisco 2911 VPN сервер, ACS, MS CA 2008R2

Cisco VPN Client нормально у меня только на Windows XP работал.

Какие-то версии должны вроде бы и на Windows 7 работать (так люди пишут), но лично я с этим не разбирался уже, перешел на SSLVPN. Если очень хочется Easy VPN — можете попробовать использовать в качестве клиента Shrew. Правда могут быть некоторые глюки.

С Anyconnect / SSLVPN на Cisco IOS Router тоже были иногда всякие глюки, но лечились изменением (комбинацией) версий IOS и Anyconnect pkg.

_2e_

Зарегистрирован: 14 май 2009, 12:57

Сообщения: 2067

Откуда: Волгоград

Re: Cisco 2911 VPN сервер, ACS, MS CA 2008R2

Nikolay_ писал(а):

Cisco VPN Client нормально у меня только на Windows XP работал.

Какие-то версии должны вроде бы и на Windows 7 работать (так люди пишут), но лично я с этим не разбирался уже, перешел на SSLVPN. Если очень хочется Easy VPN — можете попробовать использовать в качестве клиента Shrew. Правда могут быть некоторые глюки.

С Anyconnect / SSLVPN на Cisco IOS Router тоже были иногда всякие глюки, но лечились изменением (комбинацией) версий IOS и Anyconnect pkg.

Про комбинацию для 2911:

c2911#sh ver | i IOS

Cisco IOS Software, C2900 Software (C2900-UNIVERSALK9-M), Version 15.4(3)M2, RELEASE SOFTWARE (fc2)

c2911#sh webvpn install status svc

SSLVPN Package SSL-VPN-Client version installed:

CISCO STC win2k+

4,0,02052

Hostscan Version 4.0.02052

Mon 04/13/2015 14:02:34.80

dizaar

Зарегистрирован: 22 апр 2015, 15:19

Сообщения: 29

Re: Cisco 2911 VPN сервер, ACS, MS CA 2008R2

Спасибо Огромное за информацию, сейчас будем пробовать настраивать, благо есть одна резервная 29 под рукой. Вопросов 2 за выходные накопилось.

1: Есть ли какие-то ограничения по работе через AnyConnect? Я имею ввиду — RDP. Потому что основной момент использования — это как раз удаленный рабочий стол.

2: На текущей конфигурации вылезли проблемы подключения, которые не могу решить.

Схема такая: Пограничный роутер 72 Cisco, на ней проброшены 500 и 4500 порты tcp/udp, потом 2911, на которой поднят сервер. При попытке коннекта из мира — на 2911 вижу следующее:

May 12 07:15:34.693: ISAKMP:(1038):Total payload length: 12

May 12 07:15:34.693: crypto_engine: Generate IKE hash

May 12 07:15:34.697: ISAKMP:(1038): sending packet to 37.73.223.93 my_port 500 peer_port 27323 (R) AG_INIT_EXCH

May 12 07:15:34.697: ISAKMP:(1038):Sending an IKE IPv4 Packet.

VPN(config)#

May 12 07:15:34.697: ISAKMP:(1038):Input = IKE_MESG_FROM_AAA, PRESHARED_KEY_REPLY

May 12 07:15:34.697: ISAKMP:(1038):Old State = IKE_R_AM_AAA_AWAIT New State = IKE_R_AM2

VPN(config)#

May 12 07:15:37.857: ISAKMP (1038): received packet from 37.73.223.93 dport 500 sport 27323 Global (R) AG_INIT_EXCH

May 12 07:15:37.857: ISAKMP:(1038): phase 1 packet is a duplicate of a previous packet.

May 12 07:15:37.857: ISAKMP:(1038): retransmitting due to retransmit phase 1

May 12 07:15:38.357: ISAKMP:(1038): retransmitting phase 1 AG_INIT_EXCH…

May 12 07:15:38.357: ISAKMP (1038): incrementing error counter on sa, attempt 1 of 5: retransmit phase 1

May 12 07:15:38.357: ISAKMP:(1038): retransmitting phase 1 AG_INIT_EXCH

May 12 07:15:38.357: ISAKMP:(1038): sending packet to 37.73.223.93 my_port 500 peer_port 27323 (R) AG_INIT_EXCH

VPN(config)#

May 12 07:15:38.357: ISAKMP:(1038):Sending an IKE IPv4 Packet.

VPN(config)#

May 12 07:15:40.837: ISAKMP (1038): received packet from 37.73.223.93 dport 500 sport 27323 Global (R) AG_INIT_EXCH

May 12 07:15:40.837: ISAKMP:(1038): phase 1 packet is a duplicate of a previous packet.

May 12 07:15:40.837: ISAKMP:(1038): retransmitting due to retransmit phase 1

May 12 07:15:41.337: ISAKMP:(1038): retransmitting phase 1 AG_INIT_EXCH…

May 12 07:15:41.337: ISAKMP (1038): incrementing error counter on sa, attempt 2 of 5: retransmit phase 1

May 12 07:15:41.337: ISAKMP:(1038): retransmitting phase 1 AG_INIT_EXCH

May 12 07:15:41.337: ISAKMP:(1038): sending packet to 37.73.223.93 my_port 500 peer_port 27323 (R) AG_INIT_EXCH

May 12 07:15:53.377: ISAKMP:(1038):deleting SA reason «Death by retransmission P1» state (R) AG_INIT_EXCH (peer 37.73.223.93)

И вот на этом дохнет.

Пробовал включать udp-encapsulation — ноль изменений.

crash

Зарегистрирован: 10 окт 2012, 09:51

Сообщения: 2678

Re: Cisco 2911 VPN сервер, ACS, MS CA 2008R2

dizaar писал(а):

1: Есть ли какие-то ограничения по работе через AnyConnect? Я имею ввиду — RDP. Потому что основной момент использования — это как раз удаленный рабочий стол.

какие ограничение, если это можно сказать обычный vpn, только через ssl

Nikolay_

Зарегистрирован: 01 янв 1970, 03:00

Сообщения: 1877

Re: Cisco 2911 VPN сервер, ACS, MS CA 2008R2

Вот поэтому и не стоит возиться с этим Cisco VPN Client.

Можно сказать только, что у Вас проблемы с aggressive mode.

Непонятно, что у Вас где настроено.

Если Вам так уж хочется настроить подключение с Cisco VPN Client — найдите тестовую машину с Windows XP x86 и тренируйтесь именно на ней.

На ней клиент работал точно нормально. На Windows 7 — какие-то версии работали, какие-то — нет. Точно не скажу.

Как вариант можете использовать IPSEC over tcp для Cisco

http://www.cisco.com/c/en/us/support/do … rt-00.html

Но, лучше сразу на SSLVPN переходить и не мучаться.

dizaar

Зарегистрирован: 22 апр 2015, 15:19

Сообщения: 29

Re: Cisco 2911 VPN сервер, ACS, MS CA 2008R2

Спасибо за советы. Настроил SSL и столкнулся с той же самой бедой — с локалки все подключается работает, пытаюсь на внешний адрес 72 кошки подключиться — в таблице ната вижу свой внешний адрес, а на webvpn gateway не попадаю.

dizaar

Зарегистрирован: 22 апр 2015, 15:19

Сообщения: 29

Re: Cisco 2911 VPN сервер, ACS, MS CA 2008R2

Вот кусок конфига 7200:

ip nat inside source list 11 interface Loopback1 overload

ip nat inside source static udp 10.0.113.10 4500 xx.xx.xx.xx 4500 extendable

ip nat inside source static udp 10.0.113.10 500 xx.xx.xx.xx 500 extendable

access-list 11 permit 10.0.113.10

Может еще что надо?

crash

Зарегистрирован: 10 окт 2012, 09:51

Сообщения: 2678

Re: Cisco 2911 VPN сервер, ACS, MS CA 2008R2

SSL vpn использует 443 порт, в вашем конфиге его вообще не видно

dizaar

Зарегистрирован: 22 апр 2015, 15:19

Сообщения: 29

Re: Cisco 2911 VPN сервер, ACS, MS CA 2008R2

Да, я знаю, я пробовал выкидывать не 443 порт, а 10000, и соответственно на роутере, выполняющем функцию сервера настраивал гейт на 10000 порт, точно так же не работало. В таблице NAT появлялась запись при попытке коннекта, а на веб-морду я не попадал. Сейчас я проверяю старый вариант с IPSec(не из личного упрямства)))).

dizaar

Зарегистрирован: 22 апр 2015, 15:19

Сообщения: 29

Re: Cisco 2911 VPN сервер, ACS, MS CA 2008R2

И вот что странное показывает дебаг.

При настроенном нате из порта в порт, в консоли 2911 я вижу следующее:

May 12 13:15:05.104: ISAKMP:(1002):Sending an IKE IPv4 Packet.

May 12 13:15:05.104: UDP: sent src=10.0.113.10(500), dst=37.73.232.126(34997), length=448

Я правильно понимаю, что это траблы с натом? или нет?

dizaar

Зарегистрирован: 22 апр 2015, 15:19

Сообщения: 29

Re: Cisco 2911 VPN сервер, ACS, MS CA 2008R2

Получилось как обычно))) Сам спросил, сам нашел и сам ответил.

Может прозвучит глупо с моей стороны, каюсь. Оказалось, что просто задание ip default-gateway не дает Cisco понять куда слать пакеты. Как только задал ip route 0.0.0.0 0.0.0.0 сразу же и заработало. Искренне прошу прощения у сообщества.

Доброго времени суток! Может кто сможет подсказать. Маршрутизатор не может получить сертификат от Win Server 2008 r2 CA

Вот лог маршутизитора:

cisco1841Surgut(config)#crypto pki authenticate subca01

000129: Aug 19 17:57:13.056 GMT: CRYPTO_PKI: pki request queued properly

000130: Aug 19 17:57:13.056 GMT: CRYPTO_PKI: Sending CA Certificate Request:

GET /certsrv/mscep/mscep.dll/pkiclient.exe?operation=GetCACert&message=subca01 HTTP/1.0

User-Agent: Mozilla/4.0 (compatible; MSIE 5.0; Cisco PKI)

Host: sngst-ca

000131: Aug 19 17:57:13.056 GMT: CRYPTO_PKI: locked trustpoint subca01, refcount is 1

000132: Aug 19 17:57:13.060 GMT: CRYPTO_PKI: http connection opened

000133: Aug 19 17:57:13.060 GMT: CRYPTO_PKI: Sending HTTP message

% Error in receiving Certificate Authority certificate: status = FAIL, cert length = 0

cisco1841Surgut(config)#

000134: Aug 19 17:57:13.060 GMT: CRYPTO_PKI: Reply HTTP header:

HTTP/1.0

User-Agent: Mozilla/4.0 (compatible; MSIE 5.0; Cisco PKI)

Host: sngst-ca

000135: Aug 19 17:57:13.064 GMT: CRYPTO_PKI: unlocked trustpoint subca01, refcount is 0

000136: Aug 19 17:57:13.064 GMT: CRYPTO_PKI: locked trustpoint subca01, refcount is 1

000137: Aug 19 17:57:13.808 GMT: CRYPTO_PKI: unlocked trustpoint subca01, refcount is 0

000138: Aug 19 17:57:13.808 GMT: CRYPTO_PKI: Reply HTTP header:

HTTP/1.1 200 OK

Content-Length: 4289

Content-Type: application/x-x509-ca-ra-cert

Server: Microsoft-IIS/7.5

Date: Fri, 19 Aug 2011 11:57:13 GMT

Connection: close

Content-Type indicates we have received CA and RA certificates.

000139: Aug 19 17:57:13.808 GMT: CRYPTO_PKI:crypto_process_ca_ra_cert(trustpoint=subca01)

000140: Aug 19 17:57:13.812 GMT: CRYPTO_PKI: status = 0x722(E_SIGNATURE_ALG_NOT_SUPPORTED : signature algorithm not supported): crypto_certc_pkcs7_extract_certs_and_crls failed

000141: Aug 19 17:57:13.812 GMT: CRYPTO_PKI: status = 0x722(E_SIGNATURE_ALG_NOT_SUPPORTED : signature algorithm not supported): crypto_pkcs7_extract_ca_cert returned

000142: Aug 19 17:57:13.812 GMT: CRYPTO_PKI: Unable to read CA/RA certificates.

000143: Aug 19 17:57:13.812 GMT: %PKI-3-GETCARACERT: Failed to receive RA/CA certificates.

000144: Aug 19 17:57:13.812 GMT: CRYPTO_PKI: transaction GetCACert completed

cisco1841Surgut(config)#

sh version:

Cisco IOS Software, 1841 Software (C1841-ADVSECURITYK9-M), Version 15.1(3)T, RELEASE SOFTWARE (fc1)

Technical Support:

http://www.cisco.com/techsupport

Copyright (c) 1986-2010 by Cisco Systems, Inc.

Compiled Mon 15-Nov-10 20:28 by prod_rel_team

ROM: System Bootstrap, Version 12.4(13r)T, RELEASE SOFTWARE (fc1)

cisco1841Surgut uptime is 3 days, 28 minutes

System returned to ROM by reload at 15:21:24 GMT Fri Aug 19 2011

System restarted at 15:23:12 GMT Fri Aug 19 2011

System image file is «flash:c1841-advsecurityk9-mz.151-3.T.bin»

Last reload type: Normal Reload

Cisco 1841 (revision 7.0) with 237568K/24576K bytes of memory.

Processor board ID FCZ112313EL

2 FastEthernet interfaces

1 ATM interface

1 Virtual Private Network (VPN) Module

DRAM configuration is 64 bits wide with parity disabled.

191K bytes of NVRAM.

62720K bytes of ATA CompactFlash (Read/Write)

Заранее благодарю за ответы!