14.06.2019

Сегодня в статье рассмотрим решение очередной ошибки в админ панели VestaCP, а точнее ошибки выпуска сертификата от Let`s Encrypt (Error: Let’s Encrypt validation status 400)

И так выпущенный сертификат вашего домена подходит к концу и VestaCP должна перевыпустить его на свежий, но этого почему-то не происходит. Давайте разберемся почему.

У меня так случилось с сертификатом для самой же VestaCP. В данной статье описана подмена самоподписанного сертификата VestaCP на сертификат от домена.

А все потому-что в конфигурационных файлах nginx была добавлена строчка с редиректом. Вот пример моего файла с редиректом по порту 80.

server {

listen 111.111.111.111:80;

server_name mydns24.ru www.mydns24.ru;

return 301 https://mydns24.ru:8083;

root /home/admin/web/mydns24.ru/public_html;

....данная строчка return 301 https://mydns24.ru:8083; перенаправляет весь трафик с 80 порта на порт 8083 по протоколу https. А для обновления нашего сертификата должно быть доступно наше доменное имя по порту 80. Вот в этом и вся загвоздка.

Исправляем ошибку Error: Let’s Encrypt validation status 400.

И так для того чтобы наши сертификаты обновились в автоматическом режиме давайте исправим конфигурационный файл nginx:

server {

listen 111.111.111.111:80;

server_name mydns24.ru www.mydns24.ru;

# return 301 https://mydns24.ru:8083;

root /home/admin/web/mydns24.ru/public_html;

....Ставим перед return знак # и сохраняем наш файл

Ctrl+X, Y, Enter

Перезапускаем сервер nginx

sudo /etc/init.d/nginx restart

Переходим в панель VestaCP и обновляем наш сертификат. Я убрал все галочки с сертификата и сохранил настройки, а далее опять поставил галочки для выдачи сертификата.

После данных манипуляций ошибка Error: Let’s Encrypt validation status 400 исчезла и мой сертификат обновился без ошибок.

Если есть вопросы, то пишем в комментариях.

Также можете вступить в Телеграм канал, ВКонтакте или подписаться на Twitter. Ссылки в шапке страницы.

Заранее всем спасибо!!!

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

2.8

6

голоса

Рейтинг статьи

Что такое SSL-сертификат и зачем он нужен?

SSL-сертификат (TLS-сертификат) – это специальный цифровой документ, который связывает между собой криптографический ключ и информацию о сайте, для которого он был выпущен. Наличие SSL-сертификата, выпущенного доверенным центром сертификации, является обязательным условием для установления безопасного соединения между сервером и клиентами по протоколу HTTPS.

SSL-сертификат обеспечивает защиту личной информации, позволяет шифровать данные, передаваемые между браузером и сервером, гарантируя сохранность персональной информации пользователей.

Существует несколько разновидностей SSL-сертификатов, различающихся степенью глубины проверки данных о владельце сайта. Из-за того, что такие SSL-сертификаты являлись платными, их достаточно редко использовали для небольших сайтов, домашних страниц, личных блогов и т.п. В результате, большая часть сайтов в интернете не использовала защищенные протоколы для связи с клиентами.

К счастью, на текущий момент, благодаря Let’s Encrypt, у владельцев сайтов появилась возможность совершенно бесплатно и автоматически выпускать SSL-сертификат для своего сайта и перейти на использование защищенного протокола HTTPS.

Let’s Encrypt – это некоммерческий центр сертификации, предоставляющий сертификаты для 260 миллионов сайтов. Let’s Encrypt занимается выпуском сертификатов, поддерживаемых современными браузерами (полный их список доступен на официальном форуме поддержки Let’s Encrypt). Подробную информацию о совместимости сертификатов можно найти здесь.

Мы считаем, что каждый сайт должен работать через SSL, поэтому сделали установку сертификатов простой и быстрой. Наши пользователи могут защитить свои домены с помощью бесплатного SSL-сертификата, который зашифрован 256-битным симметричным ключом, автоматически устанавливается и обновляется. На VPS сертификат устанавливается вручную либо через сторонние панели. Подробные инструкции по установке представлены ниже.

Стандартный сертификат защищает домен и до 39 поддоменов, а Wildcard используется для сайтов с большим или динамическим числом поддоменов. Сертификаты Let’s Encrypt можно устанавливать на домены в зоне .РФ или кириллические домены в любой другой зоне. Среди ключевых достоинств сертификатов от Let’s Encrypt – легкость получения и надежность (сертификат бесплатный, однако степень шифрования не уступает платным аналогам).

В Let’s Encrypt можно получить бесплатный SSL‑сертификат сроком действия в 90 дней. Для получения такого сертификата необходимо подтвердить факт владения доменом с использованием протокола аутентификации ACME (Automated Certificate Management Environment), согласно которому к веб-серверу, запросившему выпуск сертификата, производится серия запросов для валидации домена. После выполнения этой процедуры владельцу домена выдается SSL-сертификат, который следует установить и настроить на своем сервере.

Мы подготовили простые инструкции, которые позволят вам выпустить бесплатный SSL-сертификат и настроить его автоматическое обновление для веб-серверов Nginx, Apache и панели управления VestaCP, в зависимости от того, что вы используете на своем виртуальном сервере.

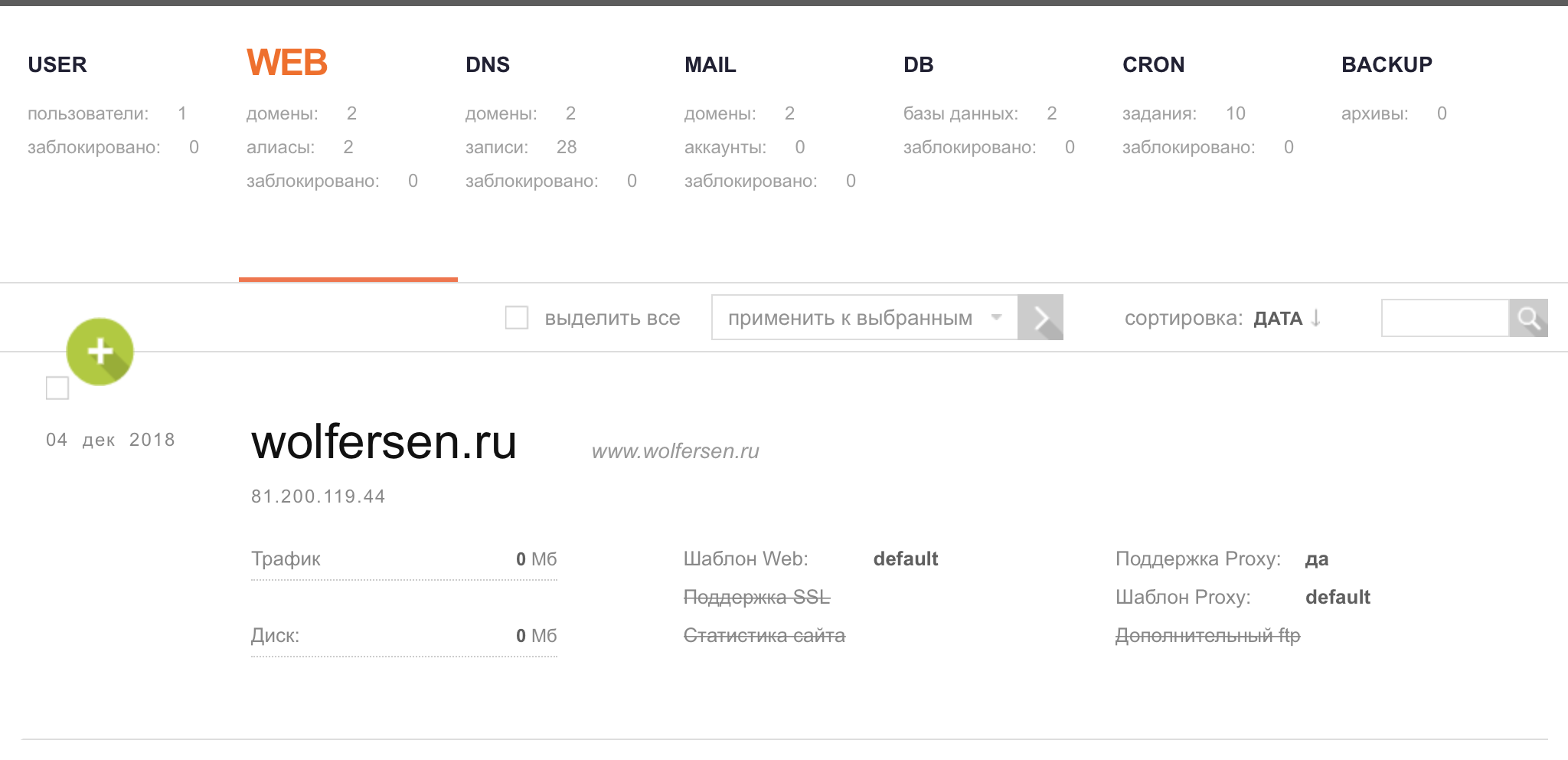

Выпуск и настройка сертификата для панели управления VestaCP

VestaCP – это панель управления с открытым исходным кодом, которая может использоваться для управления сайтами, учетными записями электронной почты, FTP и т. д. Интерфейс VestaCP позволяет добавлять новые сайты и домены, прямо из панели работать с почтой, создавать резервные копии и добавлять SSL‑сертификаты.

Поддержка Let’s Encrypt доступна в VestaCP из коробки.

Обратите внимание!

Перед выпуском SSL-сертификата LE убедитесь, что у добавляемого домена и поддомена www установлена корректная A-запись. A-запись должна указывать на IP-адрес текущего VPS-сервера. Изменить A-запись можно в разделе DNS вашей панели управления.

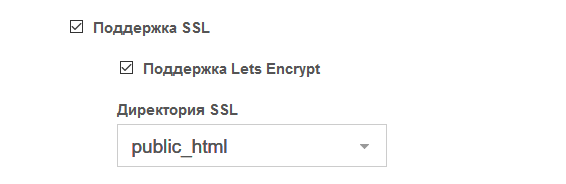

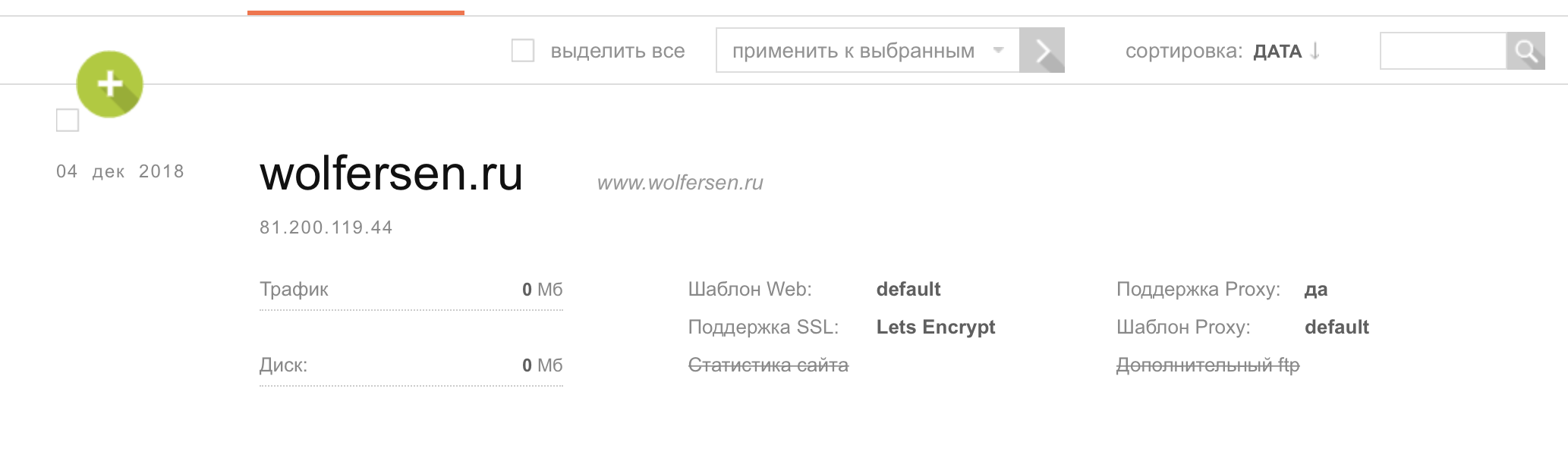

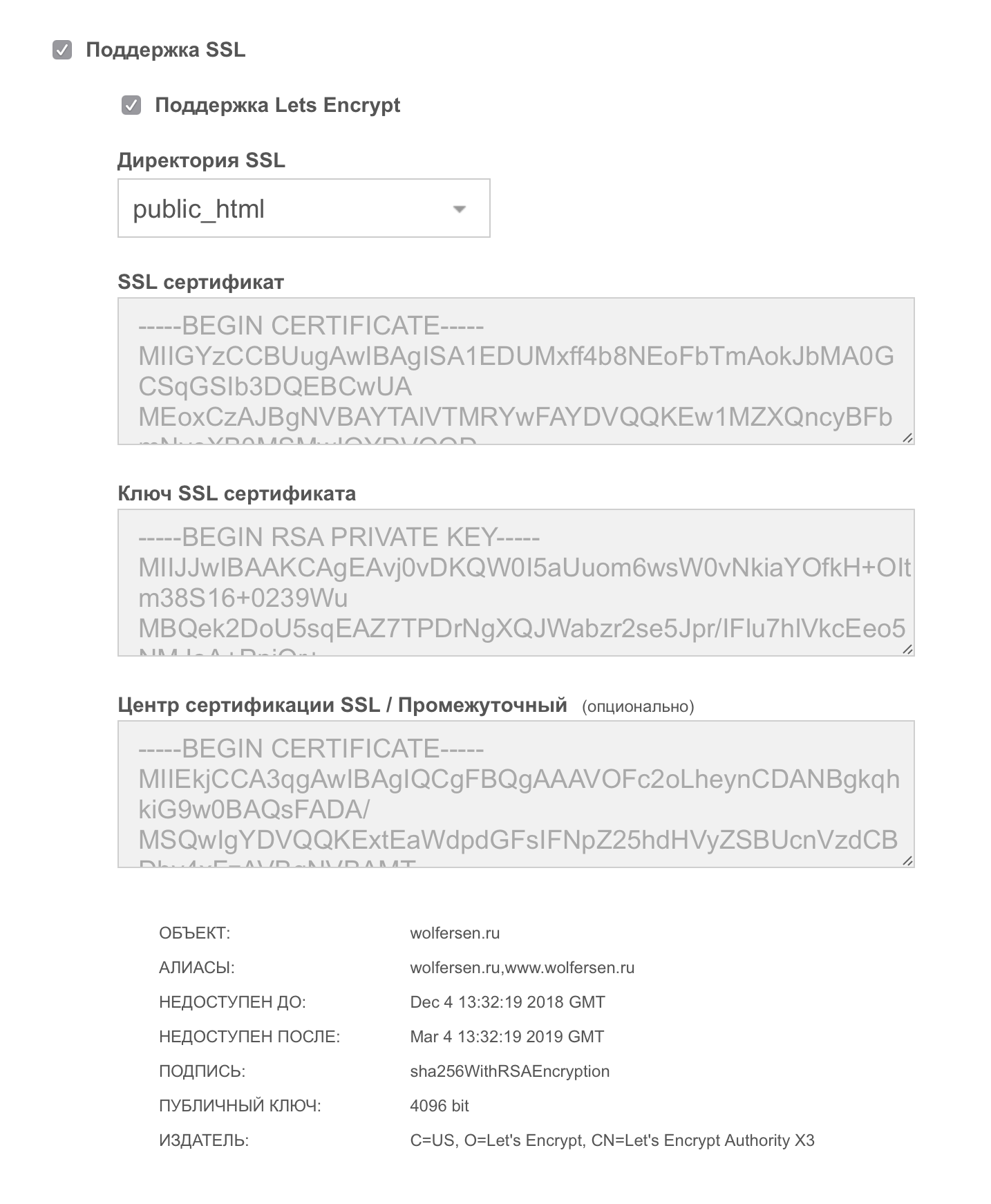

Для выпуска и установки сертификата вы можете отметить дополнительные опции сразу при добавлении домена в разделе WEB панели VestaCP:

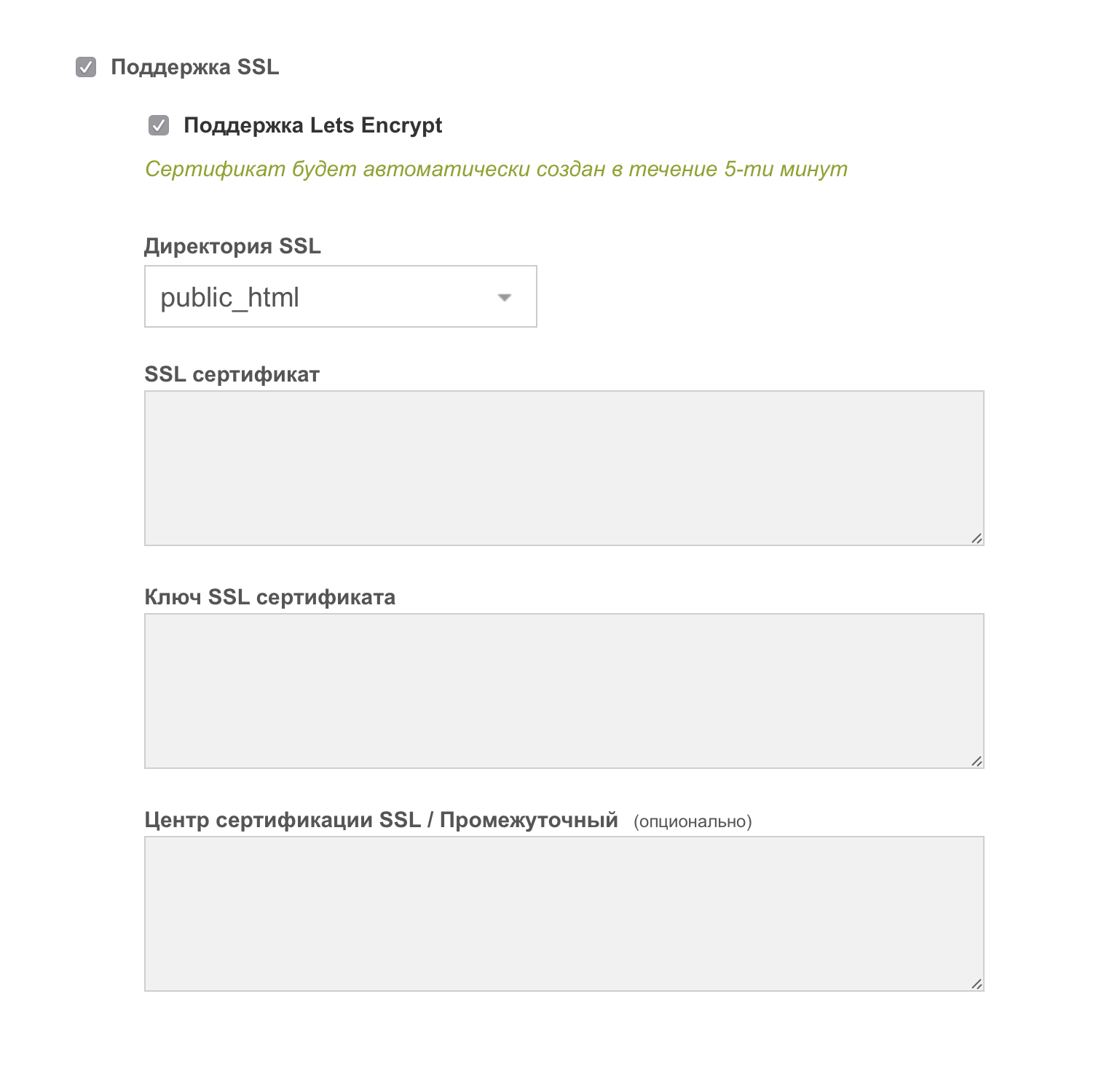

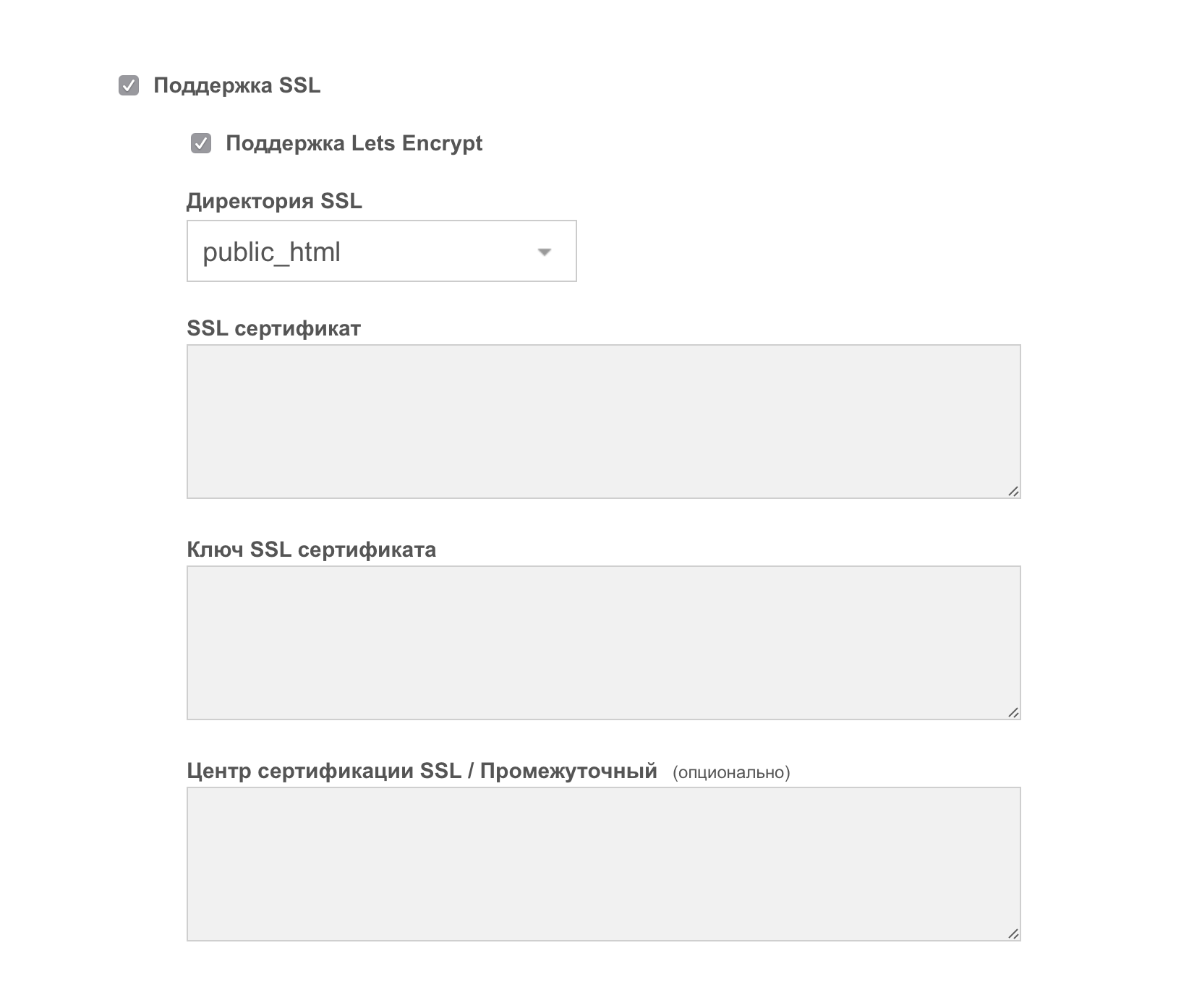

Или отредактировать настройки домена в разделе WEB, выбрав опции поддержки SSL уже после добавления:

Выпуск и автоматическая установка сертификата занимают до 5 минут. После этого данные SSL-сертификата будут доступны также в настройках домена.

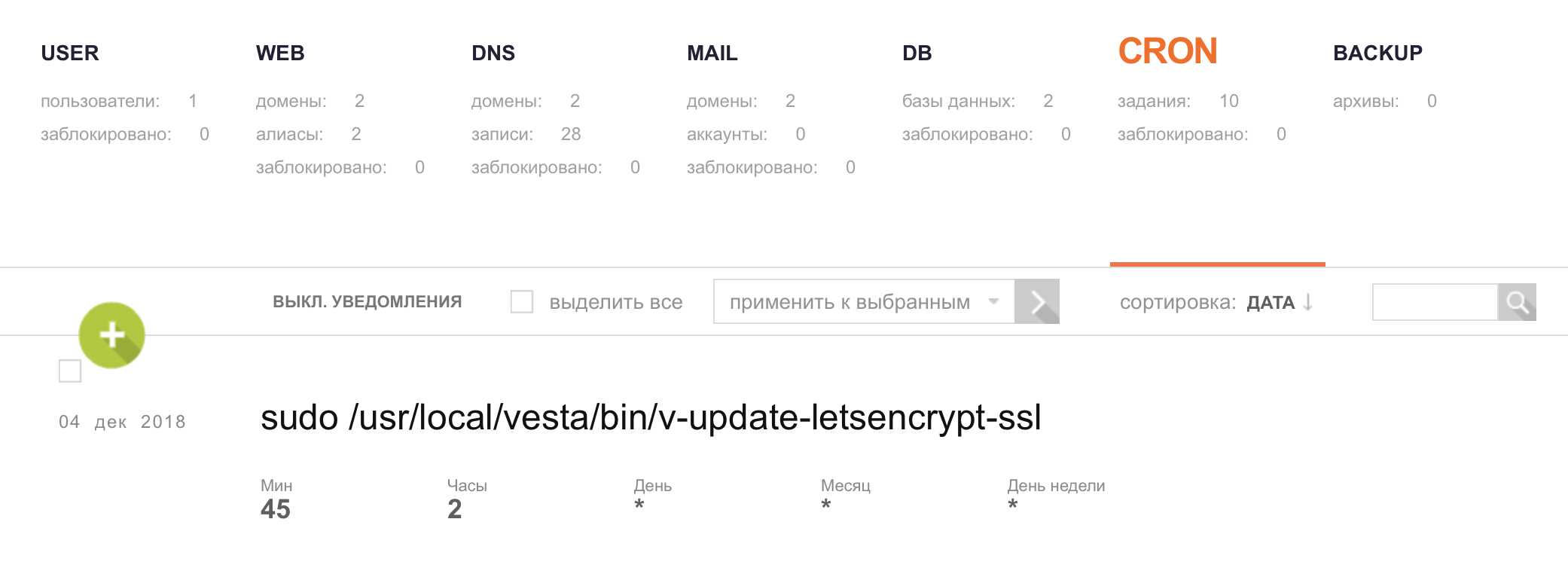

Помимо этого, при установке добавляется cron-задание для автоматического обновления сертификатов, истекающих через 30 и менее дней. Проверить это можно в разделе CRON панели VestaCP:

Решение возможных проблем

Error: Let’s Encrypt validation status 400

- Убедитесь, что ваше доменное имя было введено правильно.

- При использовании АААА записей убедитесь, что в DNS присутствуют также записи типа А.

- Убедитесь, что записи DNS типа A для этого домена и www-поддомена содержат правильный IP-адрес (адрес текущего VPS сервера).

- Убедитесь, что в конфигурационном файле NGINX отсутствует 301-й редирект на HTTPS (для выпуска или перевыпуска сертификата домен должен быть доступен по HTTP).

Error: LetsEncrypt challenge request 429

- Попробуйте удалить домен из панели VestaCP и добавить его снова, после чего повторить попытку выпуска сертификата.

- Повторите попытку выпуска сертификата через 1 час.

Выпуск и настройка сертификата для веб-серверов Apache и Nginx

В случае использования веб-сервера без панели управления выпуск, дальнейшее обновление сертификата и настройку веб-сервера удобно будет выполнять при помощи Certbot.

Certbot — это клиент протокола ACME, который устанавливается на конечном сервере и используется для запроса сертификата, валидации домена, установки сертификата и дальнейшего автоматического продления сертификатов от Let’s Encrypt. Для получения сертификатов у Certbot есть несколько плагинов, которые делятся на два типа — аутентификаторы и установщики.

Аутентификатор используется только для получения сертификатов — он проверяет, что вы имеете доступ к домену, для которого запрашиваете сертификат, получает сертификат для указанного домена и помещает файлы сертификата в каталог /etc/letsencrypt/ на вашем сервере. Аутентификатор не устанавливает сертификат и не редактирует конфигурацию вашего веб-сервера для настройки сертификата.

Установщик — это плагин, который помимо получения сертификатов устанавливает его путем изменения конфигурации вашего веб-сервера. На сегодняшний день установка сертификатов полностью автоматизирована и для Apache, и для Nginx.

Для веб-сервера Apache

Apache – это выпущенное в 1995 году свободное ПО для размещения и поддержки веб-сервера.

Установка Certbot на Ubuntu 16.04 и выше с веб-сервером Apache:

$ sudo apt-get install snapd

$ sudo snap install core; sudo snap refresh core

$ sudo snap install --classic certbot

$ sudo ln -s /snap/bin/certbot /usr/bin/certbotCentOS 8 и выше с веб-сервером Nginx:

$ sudo dnf install epel-release

$ sudo dnf upgrade

$ sudo dnf install snapd

$ sudo systemctl enable --now snapd.socket

$ sudo ln -s /var/lib/snapd/snap /snap

$ sudo snap install core; sudo snap refresh core

$ sudo snap install --classic certbot

$ sudo ln -s /snap/bin/certbot /usr/bin/certbotDebian 9 с веб-сервером Apache:

$ sudo apt-get install snapd

$ sudo snap install core; sudo snap refresh core

$ sudo snap install --classic certbot

$ sudo ln -s /snap/bin/certbot /usr/bin/certbotИнструкция по установке Certbot на другие дистрибутивы доступна на официальном сайте Certbot.

После установки Certbot можно приступать к выпуску сертификата. Самый простой и быстрый способ — использовать плагин Apache для выпуска и автоматической установки сертификата:

Плагин получает сертификат для домена (доменов) и автоматически устанавливает его, конфигурируя соответствующим образом Apache.

Для установки Certbot должен иметь возможность найти корректный виртуальный хост в вашей конфигурации Apache. Для этого он будет искать директиву ServerName, соответствующую доменному имени, для которого вы запросите сертификат. Поэтому предварительно убедитесь, что конфигурация веб-сервера настроена верно.

Если вы запускаете Certbot впервые, вам будет предложено указать email для регистрации в Let’s Encrypt и получения важных уведомлений, а также ознакомиться с условиями использования и принять их.

После окончания установки сертификата Certbot предоставит вам дополнительную информацию, а также ссылку для проверки установленного сертификата:

Congratulations! You have successfully enabled https://wolfersen.ru

You should test your configuration at: https://www.ssllabs.com/ssltest/analyze.html?d=wolfersen.ruСамостоятельная установка для опытных пользователей

Плагин Webroot

Чтобы получить только SSL-сертификат для дальнейшей самостоятельной установки, используйте плагин apache с командой certonly:

$ sudo certbot --apache certonlyПлагин apache с командой certonly внесет временные изменения в конфигурацию веб-сервера (добавит новый виртуальный хост для проверки прав на домен согласно протоколу ACME) и откатит их назад после получения подтверждения, а также при необходимости активирует mod_ssl.

Если вы не хотите, чтобы Certbot каким-либо образом конфигурировал файлы Apache, используйте плагин webroot.

$ sudo certbot certonly --webrootПосле запуска плагина вы сможете указать доменное имя (или имена) для запроса сертификата, а также путь к директории с файлами сайта.

По результатам работы Certbot уведомит вас и в случае успеха укажет путь к файлам сертификата. В нашем примере файлы размещены по пути:

/etc/letsencrypt/live/wolfersen.ru/fullchain.pem

/etc/letsencrypt/live/wolfersen.ru/privkey.pemПуть к этим файлам необходимо указать в ssl конфигурации Apache. Если для домена нет отдельной конфигурации — скопируйте и переименуйте файл дефолтной конфигурации, например:

$ sudo cp /etc/apache2/sites-available/default-ssl.conf /etc/apache2/sites-available/wolfersen.ru-ssl.confЗатем откройте файл для правки и исправьте значения следующих директив на соответствующие вашему домену пути:

ServerName wolfersen.ru

ServerAlias www.wolfersen.ru

DocumentRoot /var/www/wolfersen.ru

SSLCertificateFile /etc/letsencrypt/live/wolfersen.ru/fullchain.pem

SSLCertificateKeyFile /etc/letsencrypt/live/wolfersen.ru/privkey.pemВ том же файле в директиве <VirtualHost> необходимо вместо хоста по умолчанию указать «*» :

Теперь необходимо активировать mod_ssl и включить новую конфигурацию, после чего перезагрузить веб-сервер:

$ sudo a2enmod ssl

$ sudo a2ensite wolfersen.ru-ssl

$ sudo systemctl reload apache2Обновление сертификатов

Сразу при установке Certbot добавляет cron-задание для автоматического обновления полученных им сертификатов. Задание будет запускаться дважды в день и обновлять те сертификаты, срок действия которых истекает через 30 дней и менее. Чтобы убедиться в этом, откройте файл /etc/cron.d/certbot и проверьте наличие задания, если задания нет, проверьте список системных таймеров командой systemctl list-timers.

Протестировать автоматическое обновление сертификатов вы можете, выполнив команду:

$ sudo certbot renew --dry-runДля веб-сервера Nginx

Nginx – это ПО с открытым исходным кодом, которое работает под управлением ОС семейства Linux/Unix и Microsoft. Nginx выпущен в 2004 году, он позиционируется как простой и быстрый веб-сервер.

Обратите внимание!

В случае, если используется связка Nginx+Apache, сертификат следует выпускать именно по инструкции ниже!

Установка Certbot на Ubuntu 16.04 и выше с веб-сервером Nginx:

$ sudo apt-get install snapd

$ sudo snap install core; sudo snap refresh core

$ sudo snap install --classic certbot

$ sudo ln -s /snap/bin/certbot /usr/bin/certbotCentOS 7 с веб-сервером Nginx:

$ sudo dnf install epel-release

$ sudo dnf upgrade

$ sudo dnf install snapd

$ sudo systemctl enable --now snapd.socket

$ sudo ln -s /var/lib/snapd/snap /snap

$ sudo snap install core; sudo snap refresh core

$ sudo snap install --classic certbot

$ sudo ln -s /snap/bin/certbot /usr/bin/certbotDebian 9 с веб-сервером Nginx:

$ sudo apt-get install snapd

$ sudo snap install core; sudo snap refresh core

$ sudo snap install --classic certbot

$ sudo ln -s /snap/bin/certbot /usr/bin/certbotИнструкция по установке Certbot на другие дистрибутивы доступна на официальном сайте Certbot.

После установки Certbot можно приступать к выпуску сертификата. Самый простой и быстрый способ — использовать плагин Nginx для выпуска и автоматической установки сертификата

Плагин получает сертификат для домена (доменов) и автоматически устанавливает его, конфигурируя соответствующим образом Nginx.

Для установки Certbot должен иметь возможность найти корректный блок server в вашей конфигурации. Для этого он будет искать директиву server_name, соответствующую доменному имени, для которого вы запрашиваете сертификат. Поэтому предварительно убедитесь, что конфигурация веб-сервера настроена верно.

Если вы запускаете Certbot впервые, вам будет предложено указать email для регистрации в Let’s Encrypt и получения важных уведомлений, а также ознакомиться с условиями использования и принять их.

После окончания установки сертификата Certbot предоставит вам дополнительную информацию, а также ссылку для проверки установленного сертификата:

Congratulations! You have successfully enabled https://wolfersen.ru

You should test your configuration at: https://www.ssllabs.com/ssltest/analyze.html?d=wolfersen.ruСамостоятельная установка для опытных пользователей

Плагин Webroot

Чтобы получить только SSL-сертификат для дальнейшей самостоятельной установки, используйте плагин nginx с командой certonly:

$ sudo certbot --nginx certonlyПлагин nginx с командой certonly внесет временные изменения в конфигурацию веб-сервера (добавит новый блок server для проверки прав на домен согласно протоколу ACME) и откатит их назад после получения подтверждения.

Если вы не хотите, чтобы Certbot каким-либо образом конфигурировал файлы Nginx, используйте плагин webroot.

$ sudo certbot certonly --webrootПосле запуска плагина вы сможете указать доменное имя (или имена) для запроса сертификата, а также путь к директории с файлами сайта.

По результатам работы Certbot уведомит вас и в случае успеха укажет путь к файлам сертификата. В нашем примере файлы размещены по пути:

/etc/letsencrypt/live/wolfersen.ru/fullchain.pem

/etc/letsencrypt/live/wolfersen.ru/privkey.pemПуть к этим файлам необходимо указать в блоке server конфигурации Nginx. Пример настроек SSL для Nginx в файле /etc/nginx/sites-available/default:

server {

root /var/www/html;

index index.html index.htm index.nginx-debian.html;

server_name wolfersen.ru;

location / {

try_files $uri $uri/ =404;

}

listen [::]:443 ssl ipv6only=on;

listen 443 ssl;

ssl_certificate /etc/letsencrypt/live/wolfersen.ru/fullchain.pem;

ssl_certificate_key /etc/letsencrypt/live/wolfersen.ru/privkey.pem;

}После этого проверим корректность конфигурации:

После чего перезагрузим веб-сервер:

$ sudo systemctl reload nginxОбновление сертификатов

Сразу при установке Certbot добавляет cron-задание для автоматического обновления полученных им сертификатов. Задание будет запускаться дважды в день и обновлять те сертификаты, срок действия которых истекает через 30 дней и менее. Чтобы убедиться в этом, откройте файл /etc/cron.d/certbot и проверьте наличие задания.

Протестировать автоматическое обновление сертификатов вы можете, выполнив команду:

$ sudo certbot renew --dry-run

У вас phpmyadmin на каждом сайте и никто не создает его руками на каждом сайте, соответственно ровно так же сделайте и

well-known/acme-challenge

Создайте файл

/etc/httpd/conf/extra/httpd-acme.conf:

Впишите в него вот это

не забудьте в этот раз создать все каталоги по дороге

Теперь на любом из сайтов по этой ссылке будет уходить сразу в этот каталог

Alias /.well-known/acme-challenge/ "/var/lib/letsencrypt/.well-known/acme-challenge/"

<Directory "/var/lib/letsencrypt/">

AllowOverride None

Options MultiViews Indexes SymLinksIfOwnerMatch IncludesNoExec

Require method GET POST OPTIONS

</Directory>Включив это в /etc/httpd/conf/httpd.conf:

Include conf/extra/httpd-acme.conf

Перезапустите

Убедитесь что веб серверу хвататет прав на просмотр и редактирование файлов в этом каталоге

под правами я подразумеваю не толко chmod но и chown

права будут разные в зависимости от веб сервера и ОС

Есил у вас в httpd conf инклудится вся директория /etc/httpd или /etc/apache2/site-enabled, то можно просто положить там конфиг. и все

соответственно вот второй вариант, тут с правами точно будет все норм

Alias /.well-known/acme-challenge/ "/var/www/html/.well-known/acme-challenge/"

<Directory "/var/www/html/">

AllowOverride None

Options MultiViews Indexes SymLinksIfOwnerMatch IncludesNoExec

Require method GET POST OPTIONS

</Directory>как правило эта папка есть при создание веб сервера, и права у нее уже правельные.

Чиним ошибку Error: Error: Let’s Encrypt new auth status 400, которая появляется в Vesta при обновлении сертификата от Let’s Encrypt.

Ниже разберем 2 ошибки. Обычно они следуют друг за другом. Сначала появляется ошибка Error: Error: Let’s Encrypt new auth status 400. Пытаясь понять в чем дело, после нескольких повторных попыток появляется другая Error: Let’s Encrypt new auth status 429.

Превышен лимит запросов на получение сертификата. Нужно перестать пытаться получить сертификат, пока совсем не заблокировали. Поправить все ошибки и заново попытаться получить сертификат через пару часов/полдня.

Error: Let’s Encrypt new auth status 400

По какой-то причине Let’s Encrypt не может получить доступ к сайту для выдачи сертификата. Одна из причин заключается в том, что на сайте установлена переадресация всех входящих соединений на https. А сертификат выдается только на http.

В этом случае ищите место где установлена переадресация. Это может быть файл конфигурации сайта, файл .httaccess или настройки сайта в nginx.

Вариант второй. Удалить сайт из панели управления Vesta. Удалить нужно только сайт (удалится директория). БД останется (если не удалять отдельно).

После создать сайт и запустить обновление сертификата. Должно пройти все успешно.

Чтобы не потратить день на развертывание сайта, просто перенесите все свои файлы на пару уровней выше. А затем снова поместите их внутрь созданной директории сайта. Эта процедура не должна отнять больше 10 минут.

Добрый день, при добавлении к сайту управляемому VestaCP сертификата SSL от Let’s Encrypt происходит данная ошибка.

2019-10-21 15:01:09 v-add-letsencrypt-domain 'obr86' 'multisite.edu-nv.ru' 'www.multisite.edu-nv.ru,shablon2.edu-nv.ru,shablon.edu-nv.ru,dou66.edu-nv.ru,school18.edu-nv.ru,dou68.edu-nv.ru,dou52.edu-nv.ru,obr86.edu-nv.ru,dou1.edu-nv.ru,dou4.edu-nv.ru,dou5.edu-nv.ru,dou7.edu-nv.ru,dou8.edu-nv.ru,dou9.edu-nv.ru,dou10.edu-nv.ru,dou15.edu-nv.ru,dou17.edu-nv.ru,dou21.edu-nv.ru,dou25.edu-nv.ru,dou27.edu-nv.ru,dou29.edu-nv.ru,dou31.edu-nv.ru,dou32.edu-nv.ru,dou37.edu-nv.ru,dou38.edu-nv.ru,dou40.edu-nv.ru,dou41.edu-nv.ru,dou44.edu-nv.ru,dou45.edu-nv.ru,dou47.edu-nv.ru,dou48.edu-nv.ru,dou49.edu-nv.ru,dou54.edu-nv.ru,dou56.edu-nv.ru,dou60.edu-nv.ru,dou61.edu-nv.ru,dou62.edu-nv.ru,dou67.edu-nv.ru,dou69.edu-nv.ru,dou71.edu-nv.ru,dou77.edu-nv.ru,dou78.edu-nv.ru,dou79.edu-nv.ru,dou80.edu-nv.ru,dou83.edu-nv.ru,dou86.edu-nv.ru,dou90.edu-nv.ru,school1.edu-nv.ru,school2.edu-nv.ru,school3.edu-nv.ru,school5.edu-nv.ru,school6.edu-nv.ru,school7.edu-nv.ru,school8.edu-nv.ru,school9.edu-nv.ru,school10.edu-nv.ru,school11.edu-nv.ru,school12.edu-nv.ru,school14.edu-nv.ru,school15.edu-nv.ru,school17.edu-nv.ru,school19.edu-nv.ru,school22.edu-nv.ru,school23.edu-nv.ru,school24.edu-nv.ru,school25.edu-nv.ru,school29.edu-nv.ru,school30.edu-nv.ru,school31.edu-nv.ru,school32.edu-nv.ru,school34.edu-nv.ru,school40.edu-nv.ru,school42.edu-nv.ru,school43.edu-nv.ru,gymnasium.edu-nv.ru,gymnasium2.edu-nv.ru,lyceum.edu-nv.ru,lyceum2.edu-nv.ru,kunosh.edu-nv.ru,choupg.edu-nv.ru,cdt.edu-nv.ru,patriot.edu-nv.ru' 'no' [Error 15]

- Table of contents

- How we fix the Error: let’s encrypt validation status 400 in VestaCP

- Let’s Encrypt Community Support

- Hestia Control Panel — Discourse

Find the data you need here

We provide programming data of 20 most popular languages, hope to help you!

Previous PostNext Post

How we fix the Error: let’s encrypt validation status 400 in VestaCP

Usually, the error: let’s encrypt validation status 400 occurs while installing Let’s Encrypt SSL for domains from the control panel. Here at Bobcares, we have seen several such SSL related issues as part of our Server Management Services for web hosts and online service providers.

wget https://raw.githubusercontent.com/serghey-rodin/vesta/master/bin/v-add-letsencrypt-domain -O $VESTA/bin/v-add-letsencrypt-domain

wget https://raw.githubusercontent.com/serghey-rodin/vesta/master/bin/v-add-letsencrypt-user 1 -O $VESTA/bin/v-add-letsencrypt-user

chmod +x $VESTA/bin/v-add-letsencrypt-domain

chmod +x $VESTA/bin/v-add-letsencrypt-userIt produced this output:Error: Let’s Encrypt validation status 400. My web server is (include version): The operating system my web server runs on is (include …

CN=smatagent.com

27.03.2020

25.06.2020

expires in 90 days smatagent.com, www.smatagent.com - 2 entries

My domain is:separs.ampr.orgI ran this command:Via Vestacp clicked on ssl support and LetsencryptIt produced this output:Error: Let’s Encrypt validation status 400My …

random-filename . hash value of the public key of your Letsencrypt account

It’s a fresh install of Debian, Nginx and Certbot as of yesterday. The Nginx config is about as basic as you can get and serves HTML just fine. DNS setup hasn’t changed in a long …

2021-04-10 19:56:34,505:DEBUG:urllib3.connectionpool:http://localhost:None "GET /v2/connections?snap=certbot&interface=content HTTP/1.1" 200 97

2021-04-10 19:56:34,930:DEBUG:certbot._internal.main:certbot version: 1.14.0

2021-04-10 19:56:34,930:DEBUG:certbot._internal.main:Location of certbot entry point: /snap/certbot/1093/bin/certbot

2021-04-10 19:56:34,930:DEBUG:certbot._internal.main:Arguments: ['--nginx', '-d', 'escm.ml', '--debug-challenges', '--dry-run', '--preconfigured-renewal']

2021-04-10 19:56:34,930:DEBUG:certbot._internal.main:Discovered plugins: PluginsRegistry(PluginEntryPoint#apache,PluginEntryPoint#manual,PluginEntryPoint#nginx,PluginEntryPoint#null,PluginEntryPoint#standalone,PluginEntryPoint#webroot)

2021-04-10 19:56:34,948:DEBUG:certbot._internal.log:Root logging level set at 20

2021-04-10 19:56:34,948:INFO:certbot._internal.log:Saving debug log to /var/log/letsencrypt/letsencrypt.log

2021-04-10 19:56:34,949:DEBUG:certbot._internal.plugins.selection:Requested authenticator nginx and installer nginx

2021-04-10 19:56:35,067:DEBUG:certbot._internal.plugins.selection:Single candidate plugin: * nginx

Description: Nginx Web Server plugin

Interfaces: IAuthenticator, IInstaller, IPlugin

Entry point: nginx = certbot_nginx._internal.configurator:NginxConfigurator

Initialized: <certbot_nginx._internal.configurator.NginxConfigurator object at 0x7f80bcb85df0>

Prep: True

2021-04-10 19:56:35,068:DEBUG:certbot._internal.plugins.selection:Single candidate plugin: * nginx

Description: Nginx Web Server plugin

Interfaces: IAuthenticator, IInstaller, IPlugin

Entry point: nginx = certbot_nginx._internal.configurator:NginxConfigurator

Initialized: <certbot_nginx._internal.configurator.NginxConfigurator object at 0x7f80bcb85df0>

Prep: True

2021-04-10 19:56:35,068:DEBUG:certbot._internal.plugins.selection:Selected authenticator <certbot_nginx._internal.configurator.NginxConfigurator object at 0x7f80bcb85df0> and installer <certbot_nginx._internal.configurator.NginxConfigurator object at 0x7f80bcb85df0>

2021-04-10 19:56:35,068:INFO:certbot._internal.plugins.selection:Plugins selected: Authenticator nginx, Installer nginx

2021-04-10 19:56:35,078:DEBUG:certbot._internal.main:Picked account: <Account(RegistrationResource(body=Registration(key=None, contact=(), agreement=None, status=None, terms_of_service_agreed=None, only_return_existing=None, external_account_binding=None), uri='https://acme-staging-v02.api.letsencrypt.org/acme/acct/19016084', new_authzr_uri=None, terms_of_service=None), 855b82e654230c82496679cfb0491e1b, Meta(creation_dt=datetime.datetime(2021, 4, 10, 19, 0, 49, tzinfo=<UTC>), creation_host='WebServer.lan', register_to_eff=None))>

2021-04-10 19:56:35,080:DEBUG:acme.client:Sending GET request to https://acme-staging-v02.api.letsencrypt.org/directory.

2021-04-10 19:56:35,082:DEBUG:urllib3.connectionpool:Starting new HTTPS connection (1): acme-staging-v02.api.letsencrypt.org:443

2021-04-10 19:56:35,775:DEBUG:urllib3.connectionpool:https://acme-staging-v02.api.letsencrypt.org:443 "GET /directory HTTP/1.1" 200 724

2021-04-10 19:56:35,775:DEBUG:acme.client:Received response:

HTTP 200

Server: nginx

Date: Sat, 10 Apr 2021 23:56:35 GMT

Content-Type: application/json

Content-Length: 724

Connection: keep-alive

Cache-Control: public, max-age=0, no-cache

X-Frame-Options: DENY

Strict-Transport-Security: max-age=604800

{

"k-aG3-bsdmg": "https://community.letsencrypt.org/t/adding-random-entries-to-the-directory/33417",

"keyChange": "https://acme-staging-v02.api.letsencrypt.org/acme/key-change",

"meta": {

"caaIdentities": [

"letsencrypt.org"

],

"termsOfService": "https://letsencrypt.org/documents/LE-SA-v1.2-November-15-2017.pdf",

"website": "https://letsencrypt.org/docs/staging-environment/"

},

"newAccount": "https://acme-staging-v02.api.letsencrypt.org/acme/new-acct",

"newNonce": "https://acme-staging-v02.api.letsencrypt.org/acme/new-nonce",

"newOrder": "https://acme-staging-v02.api.letsencrypt.org/acme/new-order",

"revokeCert": "https://acme-staging-v02.api.letsencrypt.org/acme/revoke-cert"

}

2021-04-10 19:56:35,776:DEBUG:certbot.display.util:Notifying user: Simulating a certificate request for escm.ml

2021-04-10 19:56:35,946:DEBUG:acme.client:Requesting fresh nonce

2021-04-10 19:56:35,946:DEBUG:acme.client:Sending HEAD request to https://acme-staging-v02.api.letsencrypt.org/acme/new-nonce.

2021-04-10 19:56:36,026:DEBUG:urllib3.connectionpool:https://acme-staging-v02.api.letsencrypt.org:443 "HEAD /acme/new-nonce HTTP/1.1" 200 0

2021-04-10 19:56:36,027:DEBUG:acme.client:Received response:

HTTP 200

Server: nginx

Date: Sat, 10 Apr 2021 23:56:35 GMT

Connection: keep-alive

Cache-Control: public, max-age=0, no-cache

Link: <https://acme-staging-v02.api.letsencrypt.org/directory>;rel="index"

Replay-Nonce: 00031DQuZmQJuQpA1ed6phTJQP6MH99nEtcge-kSJYNz_RQ

X-Frame-Options: DENY

Strict-Transport-Security: max-age=604800

2021-04-10 19:56:36,027:DEBUG:acme.client:Storing nonce: 00031DQuZmQJuQpA1ed6phTJQP6MH99nEtcge-kSJYNz_RQ

2021-04-10 19:56:36,027:DEBUG:acme.client:JWS payload:

b'{n "identifiers": [n {n "type": "dns",n "value": "escm.ml"n }n ]n}'

2021-04-10 19:56:36,029:DEBUG:acme.client:Sending POST request to https://acme-staging-v02.api.letsencrypt.org/acme/new-order:

{

"protected": "eyJhbGciOiAiUlMyNTYiLCAia2lkIjogImh0dHBzOi8vYWNtZS1zdGFnaW5nLXYwMi5hcGkubGV0c2VuY3J5cHQub3JnL2FjbWUvYWNjdC8xOTAxNjA4NCIsICJub25jZSI6ICIwMDAzMURRdVptUUp1UXBBMWVkNnBoVEpRUDZNSDk5bkV0Y2dlLWtTSllOel9SUSIsICJ1cmwiOiAiaHR0cHM6Ly9hY21lLXN0YWdpbmctdjAyLmFwaS5sZXRzZW5jcnlwdC5vcmcvYWNtZS9uZXctb3JkZXIifQ",

"signature": "JRqiu_qXvwxe7JQqzsUfYSZAniWj9Dy8Ndsb0oAHEehvcB7RiVVOqzs2DaiVzpUYpKxOcHUvL59RYtep3Hd4NjIwvCQOYXd8G5Q1s1-cGV_y2-8fmnV9TSi_foizqJLSo00OP7FVAav3qdSLoBhOQ9aOermWxzvIBA8Te8A9Q7VvY5o_KSTNTYGz5N__0ENC4vb9FVFVT5FU933QSefeOPqX4Lwefd16c_1xt36E8N0B21YlbpIXFRTXHwj1vIU4F19B9LBvTmI8Xs9DKiAMadWnG7lw4buXr6lUr_pU69Zjm-_UOh0Ls9x0S6diJiLpGRvV7vFBvA9yT9ntRMEGQg",

"payload": "ewogICJpZGVudGlmaWVycyI6IFsKICAgIHsKICAgICAgInR5cGUiOiAiZG5zIiwKICAgICAgInZhbHVlIjogImVzY20ubWwiCiAgICB9CiAgXQp9"

}

2021-04-10 19:56:36,146:DEBUG:urllib3.connectionpool:https://acme-staging-v02.api.letsencrypt.org:443 "POST /acme/new-order HTTP/1.1" 201 339

2021-04-10 19:56:36,147:DEBUG:acme.client:Received response:

HTTP 201

Server: nginx

Date: Sat, 10 Apr 2021 23:56:36 GMT

Content-Type: application/json

Content-Length: 339

Connection: keep-alive

Boulder-Requester: 19016084

Cache-Control: public, max-age=0, no-cache

Link: <https://acme-staging-v02.api.letsencrypt.org/directory>;rel="index"

Location: https://acme-staging-v02.api.letsencrypt.org/acme/order/19016084/29429321

Replay-Nonce: 0004RRcU-TfvYTpQobr7FV1sGTrOi7fcLegAbc7cVPZmIVg

X-Frame-Options: DENY

Strict-Transport-Security: max-age=604800

{

"status": "pending",

"expires": "2021-04-17T23:56:36Z",

"identifiers": [

{

"type": "dns",

"value": "escm.ml"

}

],

"authorizations": [

"https://acme-staging-v02.api.letsencrypt.org/acme/authz-v3/25872200"

],

"finalize": "https://acme-staging-v02.api.letsencrypt.org/acme/finalize/19016084/29429321"

}

2021-04-10 19:56:36,147:DEBUG:acme.client:Storing nonce: 0004RRcU-TfvYTpQobr7FV1sGTrOi7fcLegAbc7cVPZmIVg

2021-04-10 19:56:36,147:DEBUG:acme.client:JWS payload:

b''

2021-04-10 19:56:36,149:DEBUG:acme.client:Sending POST request to https://acme-staging-v02.api.letsencrypt.org/acme/authz-v3/25872200:

{

"protected": "eyJhbGciOiAiUlMyNTYiLCAia2lkIjogImh0dHBzOi8vYWNtZS1zdGFnaW5nLXYwMi5hcGkubGV0c2VuY3J5cHQub3JnL2FjbWUvYWNjdC8xOTAxNjA4NCIsICJub25jZSI6ICIwMDA0UlJjVS1UZnZZVHBRb2JyN0ZWMXNHVHJPaTdmY0xlZ0FiYzdjVlBabUlWZyIsICJ1cmwiOiAiaHR0cHM6Ly9hY21lLXN0YWdpbmctdjAyLmFwaS5sZXRzZW5jcnlwdC5vcmcvYWNtZS9hdXRoei12My8yNTg3MjIwMCJ9",

"signature": "TkwjaToxl4l2XIyf1YD92DmtDG7ldNAoO-M21SCh3xq7hTlbNUmJO1YSdQxYLi34Wyt1U3h695fS1Zqp_oD9dYi93kCYb42B2sTC3cmFh1wmt4SqKMn-5i41N7Eq79WWhrQXxMiIwAFbD5P5WXvF0OVjcah3bLZEoAWZCIbsDy88mjT4MY5gx8klAD8lUnGEI_ufPDxb3VddH60TKtbTlXDW7ojnNNhoxn_tWE3tvYTxPxi4z-ryAyURzO3hm5v9R9Fp7jkFN3EGPTqZQpIQbZ1PyzEWJn7UnMws6NskBuFLhheOHwGArWWozGU57RPYcNqPSOmKn2f_FRWqFoEfYQ",

"payload": ""

}

2021-04-10 19:56:36,238:DEBUG:urllib3.connectionpool:https://acme-staging-v02.api.letsencrypt.org:443 "POST /acme/authz-v3/25872200 HTTP/1.1" 200 803

2021-04-10 19:56:36,239:DEBUG:acme.client:Received response:

HTTP 200

Server: nginx

Date: Sat, 10 Apr 2021 23:56:36 GMT

Content-Type: application/json

Content-Length: 803

Connection: keep-alive

Boulder-Requester: 19016084

Cache-Control: public, max-age=0, no-cache

Link: <https://acme-staging-v02.api.letsencrypt.org/directory>;rel="index"

Replay-Nonce: 0004LMYfi_TP7wULiZpbM18f1O2ikIxtXuFQwFGxdWAspjw

X-Frame-Options: DENY

Strict-Transport-Security: max-age=604800

{

"identifier": {

"type": "dns",

"value": "escm.ml"

},

"status": "pending",

"expires": "2021-04-17T23:56:36Z",

"challenges": [

{

"type": "http-01",

"status": "pending",

"url": "https://acme-staging-v02.api.letsencrypt.org/acme/chall-v3/25872200/HxGzqg",

"token": "PFHzOy5PGlgkQZvFA-Q7Hmr16bOO_0Q_NylvCcw5EVc"

},

{

"type": "dns-01",

"status": "pending",

"url": "https://acme-staging-v02.api.letsencrypt.org/acme/chall-v3/25872200/5LGqnQ",

"token": "PFHzOy5PGlgkQZvFA-Q7Hmr16bOO_0Q_NylvCcw5EVc"

},

{

"type": "tls-alpn-01",

"status": "pending",

"url": "https://acme-staging-v02.api.letsencrypt.org/acme/chall-v3/25872200/XQSO4w",

"token": "PFHzOy5PGlgkQZvFA-Q7Hmr16bOO_0Q_NylvCcw5EVc"

}

]

}

2021-04-10 19:56:36,239:DEBUG:acme.client:Storing nonce: 0004LMYfi_TP7wULiZpbM18f1O2ikIxtXuFQwFGxdWAspjw

2021-04-10 19:56:36,239:INFO:certbot._internal.auth_handler:Performing the following challenges:

2021-04-10 19:56:36,240:INFO:certbot._internal.auth_handler:http-01 challenge for escm.ml

2021-04-10 19:56:36,245:DEBUG:certbot_nginx._internal.http_01:Generated server block:

[]

2021-04-10 19:56:36,246:DEBUG:certbot.reverter:Creating backup of /etc/nginx/nginx.conf

2021-04-10 19:56:36,246:DEBUG:certbot.reverter:Creating backup of /etc/nginx/mime.types

2021-04-10 19:56:36,246:DEBUG:certbot.reverter:Creating backup of /etc/nginx/conf.d/default.conf

2021-04-10 19:56:36,247:DEBUG:certbot_nginx._internal.parser:Writing nginx conf tree to /etc/nginx/nginx.conf:

user nginx;

worker_processes 1;

error_log /var/log/nginx/error.log warn;

pid /var/run/nginx.pid;

events {

worker_connections 1024;

}

http {

include /etc/letsencrypt/le_http_01_cert_challenge.conf;

server_names_hash_bucket_size 128;

include /etc/nginx/mime.types;

default_type application/octet-stream;

log_format main '$remote_addr - $remote_user [$time_local] "$request" '

'$status $body_bytes_sent "$http_referer" '

'"$http_user_agent" "$http_x_forwarded_for"';

access_log /var/log/nginx/access.log main;

sendfile on;

#tcp_nopush on;

keepalive_timeout 65;

#gzip on;

include /etc/nginx/conf.d/*.conf;

}

2021-04-10 19:56:36,248:DEBUG:certbot_nginx._internal.parser:Writing nginx conf tree to /etc/nginx/conf.d/default.conf:

server {rewrite ^(/.well-known/acme-challenge/.*) $1 break; # managed by Certbot

server_name escm.ml;

listen 80;

location / {

root /var/www/html;

index index.html;

}

location = /.well-known/acme-challenge/PFHzOy5PGlgkQZvFA-Q7Hmr16bOO_0Q_NylvCcw5EVc{default_type text/plain;return 200 PFHzOy5PGlgkQZvFA-Q7Hmr16bOO_0Q_NylvCcw5EVc.tEWGUSWdPFLTgLNoZthzugaPO54UVO8RVHyaJgMVh_c;} # managed by Certbot

}

2021-04-10 19:56:37,259:INFO:certbot._internal.auth_handler:Waiting for verification...

2021-04-10 19:56:37,260:DEBUG:certbot.display.util:Notifying user: Challenges loaded. Press continue to submit to CA. Pass "-v" for more info about

challenges.

2021-04-10 19:56:37,870:DEBUG:acme.client:JWS payload:

b'{}'

2021-04-10 19:56:37,872:DEBUG:acme.client:Sending POST request to https://acme-staging-v02.api.letsencrypt.org/acme/chall-v3/25872200/HxGzqg:

{

"protected": "eyJhbGciOiAiUlMyNTYiLCAia2lkIjogImh0dHBzOi8vYWNtZS1zdGFnaW5nLXYwMi5hcGkubGV0c2VuY3J5cHQub3JnL2FjbWUvYWNjdC8xOTAxNjA4NCIsICJub25jZSI6ICIwMDA0TE1ZZmlfVFA3d1VMaVpwYk0xOGYxTzJpa0l4dFh1RlF3Rkd4ZFdBc3BqdyIsICJ1cmwiOiAiaHR0cHM6Ly9hY21lLXN0YWdpbmctdjAyLmFwaS5sZXRzZW5jcnlwdC5vcmcvYWNtZS9jaGFsbC12My8yNTg3MjIwMC9IeEd6cWcifQ",

"signature": "rugE-covM9I0T_Yvf1-msSig4ncHkbH9QKyie0HRxqpJfh2sR0Q7vDNF24-lDRSIF08bO0Aft1bxgTRbilNwibOmcWQ0O4cHCkLQxbgOD2sKgDbaTlBTzxvE6yk4JiVkC8tBdmh_MwEP4B0Zs_SfUq_saQK-w5sgXRue3El1yBd5ru6nzYFU2PKV5JEk1H3un5lpu2LlAufTIgdfs4TAxHGqF0kazs4oS4LEKY2vjrGsB7pey4-xGNjtzlouEo9dRI8kCkNlq_20ghr61-EfvO4z_gI6bHog0XBhU5TRblqT8rGJcKGt2p2_5kEp_NI39GwmFpxFa_AcvlbTrwbjpw",

"payload": "e30"

}

2021-04-10 19:56:37,955:DEBUG:urllib3.connectionpool:https://acme-staging-v02.api.letsencrypt.org:443 "POST /acme/chall-v3/25872200/HxGzqg HTTP/1.1" 200 191

2021-04-10 19:56:37,956:DEBUG:acme.client:Received response:

HTTP 200

Server: nginx

Date: Sat, 10 Apr 2021 23:56:37 GMT

Content-Type: application/json

Content-Length: 191

Connection: keep-alive

Boulder-Requester: 19016084

Cache-Control: public, max-age=0, no-cache

Link: <https://acme-staging-v02.api.letsencrypt.org/directory>;rel="index", <https://acme-staging-v02.api.letsencrypt.org/acme/authz-v3/25872200>;rel="up"

Location: https://acme-staging-v02.api.letsencrypt.org/acme/chall-v3/25872200/HxGzqg

Replay-Nonce: 0004i6k2dAXeyjnc6F9XNCgedHTQD7maLzb583LqhTBm3lc

X-Frame-Options: DENY

Strict-Transport-Security: max-age=604800

{

"type": "http-01",

"status": "pending",

"url": "https://acme-staging-v02.api.letsencrypt.org/acme/chall-v3/25872200/HxGzqg",

"token": "PFHzOy5PGlgkQZvFA-Q7Hmr16bOO_0Q_NylvCcw5EVc"

}

2021-04-10 19:56:37,956:DEBUG:acme.client:Storing nonce: 0004i6k2dAXeyjnc6F9XNCgedHTQD7maLzb583LqhTBm3lc

2021-04-10 19:56:38,958:DEBUG:acme.client:JWS payload:

b''

2021-04-10 19:56:38,960:DEBUG:acme.client:Sending POST request to https://acme-staging-v02.api.letsencrypt.org/acme/authz-v3/25872200:

{

"protected": "eyJhbGciOiAiUlMyNTYiLCAia2lkIjogImh0dHBzOi8vYWNtZS1zdGFnaW5nLXYwMi5hcGkubGV0c2VuY3J5cHQub3JnL2FjbWUvYWNjdC8xOTAxNjA4NCIsICJub25jZSI6ICIwMDA0aTZrMmRBWGV5am5jNkY5WE5DZ2VkSFRRRDdtYUx6YjU4M0xxaFRCbTNsYyIsICJ1cmwiOiAiaHR0cHM6Ly9hY21lLXN0YWdpbmctdjAyLmFwaS5sZXRzZW5jcnlwdC5vcmcvYWNtZS9hdXRoei12My8yNTg3MjIwMCJ9",

"signature": "NhAkloM6ApfkYABBskMjgRaoecyVXRzNewSWnkOXJsmZV_2aeqW57RvYGTxg5YsZOMd6le9cixjTTsBb5iurTwAueAo7KuRC5_RaWbfTv1_UzD3DdrJPunn695-ZZaii-WgIy_PrnSxM1GnPHzJ6m2RsbaVv2pS_xBzWe6L0S1EjaQzfoYuXBPj2X549ILlSdzUnC0JABrlq5x7VGtTeyRZj2YLDJ7HIQL2BIyPcAwQRjBCeyd5eD4pFvBd5rPjo8kEtw0l7hUnvk9xsnDRLVJq53mB_-Y14LvntfOk5wl3viG2E05aUtUww-LqsB8I2PDUaaA_zSj58Ec_wOwl_Ww",

"payload": ""

}

2021-04-10 19:56:39,043:DEBUG:urllib3.connectionpool:https://acme-staging-v02.api.letsencrypt.org:443 "POST /acme/authz-v3/25872200 HTTP/1.1" 200 803

2021-04-10 19:56:39,044:DEBUG:acme.client:Received response:

HTTP 200

Server: nginx

Date: Sat, 10 Apr 2021 23:56:39 GMT

Content-Type: application/json

Content-Length: 803

Connection: keep-alive

Boulder-Requester: 19016084

Cache-Control: public, max-age=0, no-cache

Link: <https://acme-staging-v02.api.letsencrypt.org/directory>;rel="index"

Replay-Nonce: 00042wBr5LxKzcZCcwyutte6DZrzs4se6xjV1OWXXv7rOPE

X-Frame-Options: DENY

Strict-Transport-Security: max-age=604800

{

"identifier": {

"type": "dns",

"value": "escm.ml"

},

"status": "pending",

"expires": "2021-04-17T23:56:36Z",

"challenges": [

{

"type": "http-01",

"status": "pending",

"url": "https://acme-staging-v02.api.letsencrypt.org/acme/chall-v3/25872200/HxGzqg",

"token": "PFHzOy5PGlgkQZvFA-Q7Hmr16bOO_0Q_NylvCcw5EVc"

},

{

"type": "dns-01",

"status": "pending",

"url": "https://acme-staging-v02.api.letsencrypt.org/acme/chall-v3/25872200/5LGqnQ",

"token": "PFHzOy5PGlgkQZvFA-Q7Hmr16bOO_0Q_NylvCcw5EVc"

},

{

"type": "tls-alpn-01",

"status": "pending",

"url": "https://acme-staging-v02.api.letsencrypt.org/acme/chall-v3/25872200/XQSO4w",

"token": "PFHzOy5PGlgkQZvFA-Q7Hmr16bOO_0Q_NylvCcw5EVc"

}

]

}

2021-04-10 19:56:39,044:DEBUG:acme.client:Storing nonce: 00042wBr5LxKzcZCcwyutte6DZrzs4se6xjV1OWXXv7rOPE

2021-04-10 19:56:42,048:DEBUG:acme.client:JWS payload:

b''

2021-04-10 19:56:42,050:DEBUG:acme.client:Sending POST request to https://acme-staging-v02.api.letsencrypt.org/acme/authz-v3/25872200:

{

"protected": "eyJhbGciOiAiUlMyNTYiLCAia2lkIjogImh0dHBzOi8vYWNtZS1zdGFnaW5nLXYwMi5hcGkubGV0c2VuY3J5cHQub3JnL2FjbWUvYWNjdC8xOTAxNjA4NCIsICJub25jZSI6ICIwMDA0MndCcjVMeEt6Y1pDY3d5dXR0ZTZEWnJ6czRzZTZ4alYxT1dYWHY3ck9QRSIsICJ1cmwiOiAiaHR0cHM6Ly9hY21lLXN0YWdpbmctdjAyLmFwaS5sZXRzZW5jcnlwdC5vcmcvYWNtZS9hdXRoei12My8yNTg3MjIwMCJ9",

"signature": "bnUqYxM5BSiZvv0wd8D-pR68n0WFnlm6hZCZiE9q1C284vns7mnB15Bi_upGObJB9C7kprgwnUPGfIyjSAcKYv7PIRKi3fLHjnmWlA6p7xnwgXIJRLs9Hg_EzUmM_W0Bib_1MwZwSksQQbkMpdYAidmdYNsv3662ZIz3s--BkJWaaw7cemDPWObEoN7IcSA-OcA0sJvDKpaeSFg_HqXywLe3TXf1bYfTTOMAOOCCjYXJMBqwdwYCa28CLG5mEpIb8kLQV9tsJFXoiv_w4qxjz47InnqOs2Y44KEjKMRNkyF64MmXxYVOv9b_VRFWe8ZfpAYzzbtsMxkN8kiS8l_jzA",

"payload": ""

}

2021-04-10 19:56:42,136:DEBUG:urllib3.connectionpool:https://acme-staging-v02.api.letsencrypt.org:443 "POST /acme/authz-v3/25872200 HTTP/1.1" 200 803

2021-04-10 19:56:42,136:DEBUG:acme.client:Received response:

HTTP 200

Server: nginx

Date: Sat, 10 Apr 2021 23:56:42 GMT

Content-Type: application/json

Content-Length: 803

Connection: keep-alive

Boulder-Requester: 19016084

Cache-Control: public, max-age=0, no-cache

Link: <https://acme-staging-v02.api.letsencrypt.org/directory>;rel="index"

Replay-Nonce: 0003zEhXOuyqrQ4T7SFgkbFQshu4-Ba3VoPArManrAZP4Co

X-Frame-Options: DENY

Strict-Transport-Security: max-age=604800

{

"identifier": {

"type": "dns",

"value": "escm.ml"

},

"status": "pending",

"expires": "2021-04-17T23:56:36Z",

"challenges": [

{

"type": "http-01",

"status": "pending",

"url": "https://acme-staging-v02.api.letsencrypt.org/acme/chall-v3/25872200/HxGzqg",

"token": "PFHzOy5PGlgkQZvFA-Q7Hmr16bOO_0Q_NylvCcw5EVc"

},

{

"type": "dns-01",

"status": "pending",

"url": "https://acme-staging-v02.api.letsencrypt.org/acme/chall-v3/25872200/5LGqnQ",

"token": "PFHzOy5PGlgkQZvFA-Q7Hmr16bOO_0Q_NylvCcw5EVc"

},

{

"type": "tls-alpn-01",

"status": "pending",

"url": "https://acme-staging-v02.api.letsencrypt.org/acme/chall-v3/25872200/XQSO4w",

"token": "PFHzOy5PGlgkQZvFA-Q7Hmr16bOO_0Q_NylvCcw5EVc"

}

]

}

2021-04-10 19:56:42,137:DEBUG:acme.client:Storing nonce: 0003zEhXOuyqrQ4T7SFgkbFQshu4-Ba3VoPArManrAZP4Co

2021-04-10 19:56:45,140:DEBUG:acme.client:JWS payload:

b''

2021-04-10 19:56:45,142:DEBUG:acme.client:Sending POST request to https://acme-staging-v02.api.letsencrypt.org/acme/authz-v3/25872200:

{

"protected": "eyJhbGciOiAiUlMyNTYiLCAia2lkIjogImh0dHBzOi8vYWNtZS1zdGFnaW5nLXYwMi5hcGkubGV0c2VuY3J5cHQub3JnL2FjbWUvYWNjdC8xOTAxNjA4NCIsICJub25jZSI6ICIwMDAzekVoWE91eXFyUTRUN1NGZ2tiRlFzaHU0LUJhM1ZvUEFyTWFuckFaUDRDbyIsICJ1cmwiOiAiaHR0cHM6Ly9hY21lLXN0YWdpbmctdjAyLmFwaS5sZXRzZW5jcnlwdC5vcmcvYWNtZS9hdXRoei12My8yNTg3MjIwMCJ9",

"signature": "sXIWspDs0hFqhglaYUvlCtwn-OCbYAWSo5bfFHo5PB6dsqEMHNjCdxZ56DVMMeKQfwbS1uzkeohqtsMXFayBafER2JTADZihpJvYS4tAnZI5-vWuKm8a_ltgoBT-YhhuE2a_dtO8LPwrWVXiRqFPvQVlsat35pHwcL366arCQ03WcmN1iesQugSofoiZ-PY1bmOIDK9laqs0qEWLwtTquA2joi9my76vpk-IWkKkxgCRTjwUrxU_IRDcDzsQVFB7OOFBQKQY3T7DDUHu0R0hJ-vJFtZhAxqfAnEqjKhGtJNIPewBRjeShO18w2pn--ioVbPq-S2ijh6il4PeP9pr-Q",

"payload": ""

}

2021-04-10 19:56:45,224:DEBUG:urllib3.connectionpool:https://acme-staging-v02.api.letsencrypt.org:443 "POST /acme/authz-v3/25872200 HTTP/1.1" 200 803

2021-04-10 19:56:45,225:DEBUG:acme.client:Received response:

HTTP 200

Server: nginx

Date: Sat, 10 Apr 2021 23:56:45 GMT

Content-Type: application/json

Content-Length: 803

Connection: keep-alive

Boulder-Requester: 19016084

Cache-Control: public, max-age=0, no-cache

Link: <https://acme-staging-v02.api.letsencrypt.org/directory>;rel="index"

Replay-Nonce: 00034XGTSB_llJu7enj5dSoJsha0LZDY1HL89t6CCATPKF8

X-Frame-Options: DENY

Strict-Transport-Security: max-age=604800

{

"identifier": {

"type": "dns",

"value": "escm.ml"

},

"status": "pending",

"expires": "2021-04-17T23:56:36Z",

"challenges": [

{

"type": "http-01",

"status": "pending",

"url": "https://acme-staging-v02.api.letsencrypt.org/acme/chall-v3/25872200/HxGzqg",

"token": "PFHzOy5PGlgkQZvFA-Q7Hmr16bOO_0Q_NylvCcw5EVc"

},

{

"type": "dns-01",

"status": "pending",

"url": "https://acme-staging-v02.api.letsencrypt.org/acme/chall-v3/25872200/5LGqnQ",

"token": "PFHzOy5PGlgkQZvFA-Q7Hmr16bOO_0Q_NylvCcw5EVc"

},

{

"type": "tls-alpn-01",

"status": "pending",

"url": "https://acme-staging-v02.api.letsencrypt.org/acme/chall-v3/25872200/XQSO4w",

"token": "PFHzOy5PGlgkQZvFA-Q7Hmr16bOO_0Q_NylvCcw5EVc"

}

]

}

2021-04-10 19:56:45,225:DEBUG:acme.client:Storing nonce: 00034XGTSB_llJu7enj5dSoJsha0LZDY1HL89t6CCATPKF8

2021-04-10 19:56:48,229:DEBUG:acme.client:JWS payload:

b''

2021-04-10 19:56:48,231:DEBUG:acme.client:Sending POST request to https://acme-staging-v02.api.letsencrypt.org/acme/authz-v3/25872200:

{

"protected": "eyJhbGciOiAiUlMyNTYiLCAia2lkIjogImh0dHBzOi8vYWNtZS1zdGFnaW5nLXYwMi5hcGkubGV0c2VuY3J5cHQub3JnL2FjbWUvYWNjdC8xOTAxNjA4NCIsICJub25jZSI6ICIwMDAzNFhHVFNCX2xsSnU3ZW5qNWRTb0pzaGEwTFpEWTFITDg5dDZDQ0FUUEtGOCIsICJ1cmwiOiAiaHR0cHM6Ly9hY21lLXN0YWdpbmctdjAyLmFwaS5sZXRzZW5jcnlwdC5vcmcvYWNtZS9hdXRoei12My8yNTg3MjIwMCJ9",

"signature": "GilONK9IU7mFJyWuc3DRhgSsgBGhMBSP9yCYVkriW2YRGDk1KyuZLRrQknfwjoug9N1sxs4Ludj6QkupSALAekfEFmc4iDsykLYJlpNgf6Df0XqSimMgynW5hb9K_wmjbSs3StncHEeEIH_SAI00r2Fs-t-DctFC6CXVYBmBgNkOT38oWxKbz5YbbXVxR-kVy3QyVuKRoCzEe1IhX15AU_2r6hn8r--Ori0AspN1dSumIlylqhGnUVoB8NKWaVy_XqZZyog1Qy5uUTw2VTDb_3qbNz1qpW00RVI65GsEYnz8wzB6ZUo4YMWLpesPuUoF5bKDubNODMpPztJjNjaT4Q",

"payload": ""

}

2021-04-10 19:56:48,319:DEBUG:urllib3.connectionpool:https://acme-staging-v02.api.letsencrypt.org:443 "POST /acme/authz-v3/25872200 HTTP/1.1" 200 803

2021-04-10 19:56:48,320:DEBUG:acme.client:Received response:

HTTP 200

Server: nginx

Date: Sat, 10 Apr 2021 23:56:48 GMT

Content-Type: application/json

Content-Length: 803

Connection: keep-alive

Boulder-Requester: 19016084

Cache-Control: public, max-age=0, no-cache

Link: <https://acme-staging-v02.api.letsencrypt.org/directory>;rel="index"

Replay-Nonce: 00033M9REvJYVJt534_-dk4vJILZsOpdq6rmehoTuQ0Jf6U

X-Frame-Options: DENY

Strict-Transport-Security: max-age=604800

{

"identifier": {

"type": "dns",

"value": "escm.ml"

},

"status": "pending",

"expires": "2021-04-17T23:56:36Z",

"challenges": [

{

"type": "http-01",

"status": "pending",

"url": "https://acme-staging-v02.api.letsencrypt.org/acme/chall-v3/25872200/HxGzqg",

"token": "PFHzOy5PGlgkQZvFA-Q7Hmr16bOO_0Q_NylvCcw5EVc"

},

{

"type": "dns-01",

"status": "pending",

"url": "https://acme-staging-v02.api.letsencrypt.org/acme/chall-v3/25872200/5LGqnQ",

"token": "PFHzOy5PGlgkQZvFA-Q7Hmr16bOO_0Q_NylvCcw5EVc"

},

{

"type": "tls-alpn-01",

"status": "pending",

"url": "https://acme-staging-v02.api.letsencrypt.org/acme/chall-v3/25872200/XQSO4w",

"token": "PFHzOy5PGlgkQZvFA-Q7Hmr16bOO_0Q_NylvCcw5EVc"

}

]

}

2021-04-10 19:56:48,320:DEBUG:acme.client:Storing nonce: 00033M9REvJYVJt534_-dk4vJILZsOpdq6rmehoTuQ0Jf6U

2021-04-10 19:56:51,324:DEBUG:acme.client:JWS payload:

b''

2021-04-10 19:56:51,327:DEBUG:acme.client:Sending POST request to https://acme-staging-v02.api.letsencrypt.org/acme/authz-v3/25872200:

{

"protected": "eyJhbGciOiAiUlMyNTYiLCAia2lkIjogImh0dHBzOi8vYWNtZS1zdGFnaW5nLXYwMi5hcGkubGV0c2VuY3J5cHQub3JnL2FjbWUvYWNjdC8xOTAxNjA4NCIsICJub25jZSI6ICIwMDAzM005UkV2SllWSnQ1MzRfLWRrNHZKSUxac09wZHE2cm1laG9UdVEwSmY2VSIsICJ1cmwiOiAiaHR0cHM6Ly9hY21lLXN0YWdpbmctdjAyLmFwaS5sZXRzZW5jcnlwdC5vcmcvYWNtZS9hdXRoei12My8yNTg3MjIwMCJ9",

"signature": "k2nsb11m3ss1FAQTOXVFjRdZQvwj_ceKAvcHoz1HvDFDyfob25oIgniSwIzTdgai9zvNCffQ9UK2323A6zR4czRpCKCGI18BUAvYFOB00gPOb3lpMDJ_WN_1D-7RbTIfqF0lL4Jh9913IfkTZMiL0ujOSOUNTVTlLPbiALrRKgohGG19-ZN4HdRrNrgk-V58JA6ARrI4YdpwpDZ8bF3tOX5LLXrcbS0JXDA2NTxwblg3LyMwp0zbr0Q-8FVsrTtQzBw3XmTXdFSANvHudRUgdkoLt8CGeYC8oBzSOeyKnavl1gQAkh1ESVSn3MlFvmIbGeUzbfpirRp_37Rrn6pvCw",

"payload": ""

}

2021-04-10 19:56:51,407:DEBUG:urllib3.connectionpool:https://acme-staging-v02.api.letsencrypt.org:443 "POST /acme/authz-v3/25872200 HTTP/1.1" 200 1000

2021-04-10 19:56:51,408:DEBUG:acme.client:Received response:

HTTP 200

Server: nginx

Date: Sat, 10 Apr 2021 23:56:51 GMT

Content-Type: application/json

Content-Length: 1000

Connection: keep-alive

Boulder-Requester: 19016084

Cache-Control: public, max-age=0, no-cache

Link: <https://acme-staging-v02.api.letsencrypt.org/directory>;rel="index"

Replay-Nonce: 0004_cwCqH0yqlEfXFUbhj8-zaeNg6sb80Us7Cmneu3N03Q

X-Frame-Options: DENY

Strict-Transport-Security: max-age=604800

{

"identifier": {

"type": "dns",

"value": "escm.ml"

},

"status": "invalid",

"expires": "2021-04-17T23:56:36Z",

"challenges": [

{

"type": "http-01",

"status": "invalid",

"error": {

"type": "urn:ietf:params:acme:error:connection",

"detail": "Fetching http://escm.ml/.well-known/acme-challenge/PFHzOy5PGlgkQZvFA-Q7Hmr16bOO_0Q_NylvCcw5EVc: Error getting validation data",

"status": 400

},

"url": "https://acme-staging-v02.api.letsencrypt.org/acme/chall-v3/25872200/HxGzqg",

"token": "PFHzOy5PGlgkQZvFA-Q7Hmr16bOO_0Q_NylvCcw5EVc",

"validationRecord": [

{

"url": "http://escm.ml/.well-known/acme-challenge/PFHzOy5PGlgkQZvFA-Q7Hmr16bOO_0Q_NylvCcw5EVc",

"hostname": "escm.ml",

"port": "80",

"addressesResolved": [

"174.112.189.216"

],

"addressUsed": "174.112.189.216"

}

],

"validated": "2021-04-10T23:56:37Z"

}

]

}

2021-04-10 19:56:51,408:DEBUG:acme.client:Storing nonce: 0004_cwCqH0yqlEfXFUbhj8-zaeNg6sb80Us7Cmneu3N03Q

2021-04-10 19:56:51,409:WARNING:certbot._internal.auth_handler:Challenge failed for domain escm.ml

2021-04-10 19:56:51,409:INFO:certbot._internal.auth_handler:http-01 challenge for escm.ml

2021-04-10 19:56:51,410:DEBUG:certbot._internal.reporter:Reporting to user: The following errors were reported by the server:

Domain: escm.ml

Type: connection

Detail: Fetching http://escm.ml/.well-known/acme-challenge/PFHzOy5PGlgkQZvFA-Q7Hmr16bOO_0Q_NylvCcw5EVc: Error getting validation data

To fix these errors, please make sure that your domain name was entered correctly and the DNS A/AAAA record(s) for that domain contain(s) the right IP address. Additionally, please check that your computer has a publicly routable IP address and that no firewalls are preventing the server from communicating with the client. If you're using the webroot plugin, you should also verify that you are serving files from the webroot path you provided.

2021-04-10 19:56:51,410:DEBUG:certbot._internal.error_handler:Encountered exception:

Traceback (most recent call last):

File "/snap/certbot/1093/lib/python3.8/site-packages/certbot/_internal/auth_handler.py", line 91, in handle_authorizations

self._poll_authorizations(authzrs, max_retries, best_effort)

File "/snap/certbot/1093/lib/python3.8/site-packages/certbot/_internal/auth_handler.py", line 179, in _poll_authorizations

raise errors.AuthorizationError('Some challenges have failed.')

certbot.errors.AuthorizationError: Some challenges have failed.

2021-04-10 19:56:51,411:DEBUG:certbot._internal.error_handler:Calling registered functions

2021-04-10 19:56:51,411:INFO:certbot._internal.auth_handler:Cleaning up challenges

2021-04-10 19:56:52,522:DEBUG:certbot._internal.log:Exiting abnormally:

Traceback (most recent call last):

File "/snap/certbot/1093/bin/certbot", line 8, in <module>

sys.exit(main())

File "/snap/certbot/1093/lib/python3.8/site-packages/certbot/main.py", line 15, in main

return internal_main.main(cli_args)

File "/snap/certbot/1093/lib/python3.8/site-packages/certbot/_internal/main.py", line 1435, in main

return config.func(config, plugins)

File "/snap/certbot/1093/lib/python3.8/site-packages/certbot/_internal/main.py", line 1304, in certonly

lineage = _get_and_save_cert(le_client, config, domains, certname, lineage)

File "/snap/certbot/1093/lib/python3.8/site-packages/certbot/_internal/main.py", line 140, in _get_and_save_cert

lineage = le_client.obtain_and_enroll_certificate(domains, certname)

File "/snap/certbot/1093/lib/python3.8/site-packages/certbot/_internal/client.py", line 444, in obtain_and_enroll_certificate

cert, chain, key, _ = self.obtain_certificate(domains)

File "/snap/certbot/1093/lib/python3.8/site-packages/certbot/_internal/client.py", line 374, in obtain_certificate

orderr = self._get_order_and_authorizations(csr.data, self.config.allow_subset_of_names)

File "/snap/certbot/1093/lib/python3.8/site-packages/certbot/_internal/client.py", line 424, in _get_order_and_authorizations

authzr = self.auth_handler.handle_authorizations(orderr, best_effort)

File "/snap/certbot/1093/lib/python3.8/site-packages/certbot/_internal/auth_handler.py", line 91, in handle_authorizations

self._poll_authorizations(authzrs, max_retries, best_effort)

File "/snap/certbot/1093/lib/python3.8/site-packages/certbot/_internal/auth_handler.py", line 179, in _poll_authorizations

raise errors.AuthorizationError('Some challenges have failed.')

certbot.errors.AuthorizationError: Some challenges have failed.

2021-04-10 19:56:52,523:ERROR:certbot._internal.log:Some challenges have failed.

server {

server_name escm.ml;

listen 80;

location / {

root /var/www/html;

index index.html;

}

}

drwxr-xr-x 3 nginx nginx 4096 2021-04-10 21:54:18 .well-known

drwxr-xr-x 2 nginx nginx 4096 2021-04-10 21:54:18 acme-challenge

-rw-r--r-- 1 root root 87 2021-04-10 21:54:18 GQuPQcUPJbe67hzCA7TBZB67oREdmudD_Sv_A6rgjLE

52.58.118.98 - - [10/Apr/2021:22:44:01 -0400] "GET /.well-known/acme-challenge/5J3qNrFJt5-D2Ggme8s8LBlQc1hWpZflpz9OlPsw20E HTTP/1.1" 200 87 "-" "Mozilla/5.0 (compatible; Let's Encrypt validation server; +https://www.letsencrypt.org)" "-" │

34.211.60.134 - - [10/Apr/2021:22:44:01 -0400] "GET /.well-known/acme-challenge/5J3qNrFJt5-D2Ggme8s8LBlQc1hWpZflpz9OlPsw20E HTTP/1.1" 200 87 "-" "Mozilla/5.0 (compatible; Let's Encrypt validation server; +https://www.letsencrypt.org)" "-"

Root logging level set at 10

Saving debug log to /var/log/letsencrypt/letsencrypt.log

Requested authenticator standalone and installer None

Single candidate plugin: * standalone

Description: Spin up a temporary webserver

Interfaces: IAuthenticator, IPlugin

Entry point: standalone = certbot._internal.plugins.standalone:Authenticator

Initialized: <certbot._internal.plugins.standalone.Authenticator object at 0x7f2dccd1d040>

Prep: True

Selected authenticator <certbot._internal.plugins.standalone.Authenticator object at 0x7f2dccd1d040> and installer None

Plugins selected: Authenticator standalone, Installer None

Picked account: <Account(RegistrationResource(body=Registration(key=None, contact=(), agreement=None, status=None, terms_of_service_agreed=None, only_return_existing=None, external_account_binding=None), uri='https://acme-staging-v02.api.letsencrypt.org/acme/acct/19016084', new_authzr_uri=None, terms_of_service=None), 855b82e654230c82496679cfb0491e1b, Meta(creation_dt=datetime.datetime(2021, 4, 10, 19, 0, 49, tzinfo=<UTC>), creation_host='WebServer.lan', register_to_eff=None))>

Sending GET request to https://acme-staging-v02.api.letsencrypt.org/directory.

Starting new HTTPS connection (1): acme-staging-v02.api.letsencrypt.org:443

https://acme-staging-v02.api.letsencrypt.org:443 "GET /directory HTTP/1.1" 200 724

Received response:

HTTP 200

Server: nginx

Date: Sun, 11 Apr 2021 03:29:53 GMT

Content-Type: application/json

Content-Length: 724

Connection: keep-alive

Cache-Control: public, max-age=0, no-cache

X-Frame-Options: DENY

Strict-Transport-Security: max-age=604800

{

"W1-8DkzB9Pw": "https://community.letsencrypt.org/t/adding-random-entries-to-the-directory/33417",

"keyChange": "https://acme-staging-v02.api.letsencrypt.org/acme/key-change",

"meta": {

"caaIdentities": [

"letsencrypt.org"

],

"termsOfService": "https://letsencrypt.org/documents/LE-SA-v1.2-November-15-2017.pdf",

"website": "https://letsencrypt.org/docs/staging-environment/"

},

"newAccount": "https://acme-staging-v02.api.letsencrypt.org/acme/new-acct",

"newNonce": "https://acme-staging-v02.api.letsencrypt.org/acme/new-nonce",

"newOrder": "https://acme-staging-v02.api.letsencrypt.org/acme/new-order",

"revokeCert": "https://acme-staging-v02.api.letsencrypt.org/acme/revoke-cert"

}

Notifying user: Simulating a certificate request for escm.ml

Simulating a certificate request for escm.ml

Requesting fresh nonce

Sending HEAD request to https://acme-staging-v02.api.letsencrypt.org/acme/new-nonce.

https://acme-staging-v02.api.letsencrypt.org:443 "HEAD /acme/new-nonce HTTP/1.1" 200 0

Received response:

HTTP 200

Server: nginx

Date: Sun, 11 Apr 2021 03:29:53 GMT

Connection: keep-alive

Cache-Control: public, max-age=0, no-cache

Link: <https://acme-staging-v02.api.letsencrypt.org/directory>;rel="index"

Replay-Nonce: 0003VKleFX6vTcTWycJjZ762UpHF0q9TbqfJs7oMCeC5tNI

X-Frame-Options: DENY

Strict-Transport-Security: max-age=604800

Storing nonce: 0003VKleFX6vTcTWycJjZ762UpHF0q9TbqfJs7oMCeC5tNI

JWS payload:

b'{n "identifiers": [n {n "type": "dns",n "value": "escm.ml"n }n ]n}'

Sending POST request to https://acme-staging-v02.api.letsencrypt.org/acme/new-order:

{

"protected": "eyJhbGciOiAiUlMyNTYiLCAia2lkIjogImh0dHBzOi8vYWNtZS1zdGFnaW5nLXYwMi5hcGkubGV0c2VuY3J5cHQub3JnL2FjbWUvYWNjdC8xOTAxNjA4NCIsICJub25jZSI6ICIwMDAzVktsZUZYNnZUY1RXeWNKalo3NjJVcEhGMHE5VGJxZkpzN29NQ2VDNXROSSIsICJ1cmwiOiAiaHR0cHM6Ly9hY21lLXN0YWdpbmctdjAyLmFwaS5sZXRzZW5jcnlwdC5vcmcvYWNtZS9uZXctb3JkZXIifQ",

"signature": "mkOr_0IQ5QVhQbePujRPf5ESzjqfJKjJFEE59AoFRVVSTTU7BHQRbyLcHOi5KT6QVuQ9X907rNQnEbqLU98IHcK_NRG_eJ5CGbLQwKgDN52rNSJ_vDtaM60ADld1oWnMWLWLf3yBe9XJSEtpKHf3c01bfjUh4nfGC0aSial_BUDppU-j2TTaFRSzGMoIaMiLIB3B78OerPIzTa-J0MfxN_Vt8FmTDYHy7NL9LUgNWo3wsGGWQ3MlrJqmPqp6XRGFxLa15G1vwknpXK5Q19PZmLrQZHf5zFEG69OaLILctlQ5B5LmPkbZmBQWcAZaPtIE6AP5dhnfHa1lkWI2gCDY4Q",

"payload": "ewogICJpZGVudGlmaWVycyI6IFsKICAgIHsKICAgICAgInR5cGUiOiAiZG5zIiwKICAgICAgInZhbHVlIjogImVzY20ubWwiCiAgICB9CiAgXQp9"

}

https://acme-staging-v02.api.letsencrypt.org:443 "POST /acme/new-order HTTP/1.1" 201 339

Received response:

HTTP 201

Server: nginx

Date: Sun, 11 Apr 2021 03:29:53 GMT

Content-Type: application/json

Content-Length: 339

Connection: keep-alive

Boulder-Requester: 19016084

Cache-Control: public, max-age=0, no-cache

Link: <https://acme-staging-v02.api.letsencrypt.org/directory>;rel="index"

Location: https://acme-staging-v02.api.letsencrypt.org/acme/order/19016084/29514925

Replay-Nonce: 0004ZclL54EQAyc1hnQCCwOJLkaDQNNb0T9vncmG-t8TAj0

X-Frame-Options: DENY

Strict-Transport-Security: max-age=604800

{

"status": "pending",

"expires": "2021-04-18T03:29:53Z",

"identifiers": [

{

"type": "dns",

"value": "escm.ml"

}

],

"authorizations": [

"https://acme-staging-v02.api.letsencrypt.org/acme/authz-v3/25951092"

],

"finalize": "https://acme-staging-v02.api.letsencrypt.org/acme/finalize/19016084/29514925"

}

Storing nonce: 0004ZclL54EQAyc1hnQCCwOJLkaDQNNb0T9vncmG-t8TAj0

JWS payload:

b''

Sending POST request to https://acme-staging-v02.api.letsencrypt.org/acme/authz-v3/25951092:

{

"protected": "eyJhbGciOiAiUlMyNTYiLCAia2lkIjogImh0dHBzOi8vYWNtZS1zdGFnaW5nLXYwMi5hcGkubGV0c2VuY3J5cHQub3JnL2FjbWUvYWNjdC8xOTAxNjA4NCIsICJub25jZSI6ICIwMDA0WmNsTDU0RVFBeWMxaG5RQ0N3T0pMa2FEUU5OYjBUOXZuY21HLXQ4VEFqMCIsICJ1cmwiOiAiaHR0cHM6Ly9hY21lLXN0YWdpbmctdjAyLmFwaS5sZXRzZW5jcnlwdC5vcmcvYWNtZS9hdXRoei12My8yNTk1MTA5MiJ9",

"signature": "NA8Yd2u4jjlQBa79mJE2ju-2TpqUxFqNEvAfd-YEON2G_z7LhVyKrDgRAo8vF9h_KDEkL0ImUN2gunrCjClRmucv9OcFG2KUAcjqlvbXtxB2w3mX8d_ky3_i4UVrNKMR30EyQ_pacsaV1OJ7A2RnmUS46eufOW4zJtHKBw91EC0-vNsGbgBk-vr67AljWeXpXCEhDHl56NgUpbsbTvtd0HZJxpzbipdOjWT7FTAoUao5C2USeaAcMLweu7r9EKAKQBwbKLOBWPog0r07034c5t8g_t0_yvSm7dY0neOeq8c76I_lv1UDX5ps3AoeNCgLVBw_mgdrnQEn9prdk3oOag",

"payload": ""

}

https://acme-staging-v02.api.letsencrypt.org:443 "POST /acme/authz-v3/25951092 HTTP/1.1" 200 803

Received response:

HTTP 200

Server: nginx

Date: Sun, 11 Apr 2021 03:29:53 GMT

Content-Type: application/json

Content-Length: 803

Connection: keep-alive

Boulder-Requester: 19016084

Cache-Control: public, max-age=0, no-cache

Link: <https://acme-staging-v02.api.letsencrypt.org/directory>;rel="index"

Replay-Nonce: 0003nDMGIKKGwLPM40leyfoHd0JwaHFp_QzIXxCPM0P6vr4

X-Frame-Options: DENY

Strict-Transport-Security: max-age=604800

{

"identifier": {

"type": "dns",

"value": "escm.ml"

},

"status": "pending",

"expires": "2021-04-18T03:29:53Z",

"challenges": [

{

"type": "http-01",

"status": "pending",

"url": "https://acme-staging-v02.api.letsencrypt.org/acme/chall-v3/25951092/WvKQuQ",

"token": "skgGZYmesyAW9I6fcP8Ccb0CRts_SnzBSUBeEqNci2s"

},

{

"type": "dns-01",

"status": "pending",

"url": "https://acme-staging-v02.api.letsencrypt.org/acme/chall-v3/25951092/JvVx-g",

"token": "skgGZYmesyAW9I6fcP8Ccb0CRts_SnzBSUBeEqNci2s"

},

{

"type": "tls-alpn-01",

"status": "pending",

"url": "https://acme-staging-v02.api.letsencrypt.org/acme/chall-v3/25951092/ca6iaw",

"token": "skgGZYmesyAW9I6fcP8Ccb0CRts_SnzBSUBeEqNci2s"

}

]

}

Storing nonce: 0003nDMGIKKGwLPM40leyfoHd0JwaHFp_QzIXxCPM0P6vr4

Performing the following challenges:

http-01 challenge for escm.ml

Successfully bound to :80 using IPv6

Certbot wasn't able to bind to :80 using IPv4, this is often expected due to the dual stack nature of IPv6 socket implementations.

Waiting for verification...

JWS payload:

b'{}'

Sending POST request to https://acme-staging-v02.api.letsencrypt.org/acme/chall-v3/25951092/WvKQuQ:

{

"protected": "eyJhbGciOiAiUlMyNTYiLCAia2lkIjogImh0dHBzOi8vYWNtZS1zdGFnaW5nLXYwMi5hcGkubGV0c2VuY3J5cHQub3JnL2FjbWUvYWNjdC8xOTAxNjA4NCIsICJub25jZSI6ICIwMDAzbkRNR0lLS0d3TFBNNDBsZXlmb0hkMEp3YUhGcF9ReklYeENQTTBQNnZyNCIsICJ1cmwiOiAiaHR0cHM6Ly9hY21lLXN0YWdpbmctdjAyLmFwaS5sZXRzZW5jcnlwdC5vcmcvYWNtZS9jaGFsbC12My8yNTk1MTA5Mi9XdktRdVEifQ",

"signature": "l3Qz7FDJlT4p8qpAAAH_jCsuBVMIBuDbwbqS0-4DxMX1oEgFBPJ_KSxx5TSJf7cLePV92rcT3Oet2VpEIAbLUILVZIJOQ41dgl5_fr_4a8-kwFO6PF-H6jWu32bmLCgGfpiBytSM9_9WKMEkWKci2py2aS4S-G15J3D8jYZV7oOq48VV2tu_NuFsaqC8LpfFDKe2AoDPDJkHbJ-XQK0YBur8o-9PCjOZTYfOJn4H5ZfWhKn0Iolgyai0Zj8X7FwQIyHTqjmHDUj2vVovmjSx5Ag82mSSLhJIF7bnVOHMrCoKAQZgCHHfnhNRiaLvIJvX_fhGWv-3ToXuqo24zdX0Eg",

"payload": "e30"

}

https://acme-staging-v02.api.letsencrypt.org:443 "POST /acme/chall-v3/25951092/WvKQuQ HTTP/1.1" 200 191

Received response:

HTTP 200

Server: nginx

Date: Sun, 11 Apr 2021 03:29:53 GMT

Content-Type: application/json

Content-Length: 191

Connection: keep-alive

Boulder-Requester: 19016084

Cache-Control: public, max-age=0, no-cache

Link: <https://acme-staging-v02.api.letsencrypt.org/directory>;rel="index", <https://acme-staging-v02.api.letsencrypt.org/acme/authz-v3/25951092>;rel="up"

Location: https://acme-staging-v02.api.letsencrypt.org/acme/chall-v3/25951092/WvKQuQ

Replay-Nonce: 0004ySVNquJw6YwXAIX34y4xdXJ1HYRJxgXp8X2HHxvZ1js

X-Frame-Options: DENY

Strict-Transport-Security: max-age=604800

{

"type": "http-01",

"status": "pending",

"url": "https://acme-staging-v02.api.letsencrypt.org/acme/chall-v3/25951092/WvKQuQ",

"token": "skgGZYmesyAW9I6fcP8Ccb0CRts_SnzBSUBeEqNci2s"

}

Storing nonce: 0004ySVNquJw6YwXAIX34y4xdXJ1HYRJxgXp8X2HHxvZ1js

::ffff:18.224.20.83 - - Incoming request

::ffff:18.224.20.83 - - Serving HTTP01 with token 'skgGZYmesyAW9I6fcP8Ccb0CRts_SnzBSUBeEqNci2s'

::ffff:18.224.20.83 - - "GET /.well-known/acme-challenge/skgGZYmesyAW9I6fcP8Ccb0CRts_SnzBSUBeEqNci2s HTTP/1.1" 200 -

::ffff:52.58.118.98 - - Incoming request

::ffff:52.58.118.98 - - Serving HTTP01 with token 'skgGZYmesyAW9I6fcP8Ccb0CRts_SnzBSUBeEqNci2s'

::ffff:52.58.118.98 - - "GET /.well-known/acme-challenge/skgGZYmesyAW9I6fcP8Ccb0CRts_SnzBSUBeEqNci2s HTTP/1.1" 200 -

JWS payload:

b''

Sending POST request to https://acme-staging-v02.api.letsencrypt.org/acme/authz-v3/25951092:

{

"protected": "eyJhbGciOiAiUlMyNTYiLCAia2lkIjogImh0dHBzOi8vYWNtZS1zdGFnaW5nLXYwMi5hcGkubGV0c2VuY3J5cHQub3JnL2FjbWUvYWNjdC8xOTAxNjA4NCIsICJub25jZSI6ICIwMDA0eVNWTnF1Snc2WXdYQUlYMzR5NHhkWEoxSFlSSnhnWHA4WDJISHh2WjFqcyIsICJ1cmwiOiAiaHR0cHM6Ly9hY21lLXN0YWdpbmctdjAyLmFwaS5sZXRzZW5jcnlwdC5vcmcvYWNtZS9hdXRoei12My8yNTk1MTA5MiJ9",

"signature": "fgsDaeVHW6VI7xqaADNSRq5BL8qCK3zjfxk4yx0e9_da8SRGbGUpmDTzg5UGGrxEpWrxTDRGckVdPlUnkvpbAqOlHa-aZC37XRZ-x-jiRa3ZofAlxmTKFzr-4mRL2iBC6snmTX1nXh30aESUQnRggP6fM_rZBQylviVxEIiYyuZSAQGevAh_3NO3Kh5QtzZbta0KkUhmKT733LgDfXdr0tt5hLbdMgGAxq-8cKdXg1Tb9Yu40IAvIXkv9rd55oeI6UnPWI7jYYsU4ytvX6PQzZxN_jx9NBDhEugDQU-zlKI34JmvOrvN2TOEPEgWukJJTSVNW_Ya9Gs2vD2-6aSUtw",

"payload": ""

}

https://acme-staging-v02.api.letsencrypt.org:443 "POST /acme/authz-v3/25951092 HTTP/1.1" 200 803

Received response:

HTTP 200

Server: nginx

Date: Sun, 11 Apr 2021 03:29:54 GMT

Content-Type: application/json

Content-Length: 803

Connection: keep-alive

Boulder-Requester: 19016084

Cache-Control: public, max-age=0, no-cache

Link: <https://acme-staging-v02.api.letsencrypt.org/directory>;rel="index"

Replay-Nonce: 0004Uwt-wFv4KgTwTcs9csK572n8BOX1i0KmPTGgBAw80NM

X-Frame-Options: DENY

Strict-Transport-Security: max-age=604800

{

"identifier": {

"type": "dns",

"value": "escm.ml"

},

"status": "pending",

"expires": "2021-04-18T03:29:53Z",

"challenges": [

{

"type": "http-01",

"status": "pending",

"url": "https://acme-staging-v02.api.letsencrypt.org/acme/chall-v3/25951092/WvKQuQ",

"token": "skgGZYmesyAW9I6fcP8Ccb0CRts_SnzBSUBeEqNci2s"

},

{

"type": "dns-01",

"status": "pending",

"url": "https://acme-staging-v02.api.letsencrypt.org/acme/chall-v3/25951092/JvVx-g",

"token": "skgGZYmesyAW9I6fcP8Ccb0CRts_SnzBSUBeEqNci2s"

},

{

"type": "tls-alpn-01",

"status": "pending",

"url": "https://acme-staging-v02.api.letsencrypt.org/acme/chall-v3/25951092/ca6iaw",

"token": "skgGZYmesyAW9I6fcP8Ccb0CRts_SnzBSUBeEqNci2s"

}

]

}

Storing nonce: 0004Uwt-wFv4KgTwTcs9csK572n8BOX1i0KmPTGgBAw80NM

JWS payload:

b''

Sending POST request to https://acme-staging-v02.api.letsencrypt.org/acme/authz-v3/25951092:

{

"protected": "eyJhbGciOiAiUlMyNTYiLCAia2lkIjogImh0dHBzOi8vYWNtZS1zdGFnaW5nLXYwMi5hcGkubGV0c2VuY3J5cHQub3JnL2FjbWUvYWNjdC8xOTAxNjA4NCIsICJub25jZSI6ICIwMDA0VXd0LXdGdjRLZ1R3VGNzOWNzSzU3Mm44Qk9YMWkwS21QVEdnQkF3ODBOTSIsICJ1cmwiOiAiaHR0cHM6Ly9hY21lLXN0YWdpbmctdjAyLmFwaS5sZXRzZW5jcnlwdC5vcmcvYWNtZS9hdXRoei12My8yNTk1MTA5MiJ9",

"signature": "OKsRO_6RuF_-H_eOvAukfdjXKvCACl5KDs7h6GPKFEcZjuE0uB0vxYspZIE4BxBG6WsR8gXDIQPB98etpJPqP8OvCajzhLKfFHSmLMyGTNgkTPnIPM_i-3X3jR3k6QOf8J5Bwddw1Tx9dZBjGAfoTce07ogfMFQAhyzSostdNcnzzQIj2osbyWA9vkFicBh8Pgx36zD7XlJdo8JB_QDsV8UrVoq6QcmbmJ5g-YQVgzsiPx9rKmqaJBlxWvh2me-qH-V1Y93G-qdwwe-OYMQSdQva5mDWiuYhvGD07aOVRPyndTMwGGH80BgcqSKNTfW6vTTbnIPG6O0V7ygMMjqaLA",

"payload": ""

}

https://acme-staging-v02.api.letsencrypt.org:443 "POST /acme/authz-v3/25951092 HTTP/1.1" 200 803

Received response:

HTTP 200

Server: nginx

Date: Sun, 11 Apr 2021 03:29:57 GMT

Content-Type: application/json

Content-Length: 803

Connection: keep-alive

Boulder-Requester: 19016084

Cache-Control: public, max-age=0, no-cache

Link: <https://acme-staging-v02.api.letsencrypt.org/directory>;rel="index"

Replay-Nonce: 0003EbjKDXArb3mYUuPDsnRxTHiy9KuiHHJn7aVeD1yRxGk

X-Frame-Options: DENY

Strict-Transport-Security: max-age=604800

{

"identifier": {

"type": "dns",

"value": "escm.ml"

},

"status": "pending",

"expires": "2021-04-18T03:29:53Z",

"challenges": [

{

"type": "http-01",

"status": "pending",

"url": "https://acme-staging-v02.api.letsencrypt.org/acme/chall-v3/25951092/WvKQuQ",

"token": "skgGZYmesyAW9I6fcP8Ccb0CRts_SnzBSUBeEqNci2s"

},

{

"type": "dns-01",

"status": "pending",

"url": "https://acme-staging-v02.api.letsencrypt.org/acme/chall-v3/25951092/JvVx-g",

"token": "skgGZYmesyAW9I6fcP8Ccb0CRts_SnzBSUBeEqNci2s"

},

{

"type": "tls-alpn-01",

"status": "pending",

"url": "https://acme-staging-v02.api.letsencrypt.org/acme/chall-v3/25951092/ca6iaw",

"token": "skgGZYmesyAW9I6fcP8Ccb0CRts_SnzBSUBeEqNci2s"

}

]

}

Storing nonce: 0003EbjKDXArb3mYUuPDsnRxTHiy9KuiHHJn7aVeD1yRxGk

JWS payload:

b''

Sending POST request to https://acme-staging-v02.api.letsencrypt.org/acme/authz-v3/25951092:

{

"protected": "eyJhbGciOiAiUlMyNTYiLCAia2lkIjogImh0dHBzOi8vYWNtZS1zdGFnaW5nLXYwMi5hcGkubGV0c2VuY3J5cHQub3JnL2FjbWUvYWNjdC8xOTAxNjA4NCIsICJub25jZSI6ICIwMDAzRWJqS0RYQXJiM21ZVXVQRHNuUnhUSGl5OUt1aUhISm43YVZlRDF5UnhHayIsICJ1cmwiOiAiaHR0cHM6Ly9hY21lLXN0YWdpbmctdjAyLmFwaS5sZXRzZW5jcnlwdC5vcmcvYWNtZS9hdXRoei12My8yNTk1MTA5MiJ9",

"signature": "abJ-cVsvOiRnG1oogdGCTxdK7HUJdwnf9lJc7a-KBFYbAKIDmzGAvuM0GLoWSRl8zJoYqBmK-jGoS6nNdAG_df9HIS0kWt48EvM62JpZcgScEM9v3neFdrMBGC2JmvsCbFpsmgkcrtzFLDIRbYUZ2XldXJ8SOO7JJzJVlng1YUJo6EsAWxWiG2pbyMpIcu9GYtUh9TvEX54S2afo_ORxMZ7CUdKD9BClfjkOY2HDcOIvMkl3Itk5LM3Sc4TOtB5Dr8xNgDO2E7c3V4HcqO-h5G-IJi0Vs3UZ4xFAX9lQe9450bGLPhTwnQ_YhlF5KuErPY-CcBqCe3x7eI9XdmCK1A",

"payload": ""

}

https://acme-staging-v02.api.letsencrypt.org:443 "POST /acme/authz-v3/25951092 HTTP/1.1" 200 803

Received response:

HTTP 200

Server: nginx

Date: Sun, 11 Apr 2021 03:30:01 GMT

Content-Type: application/json

Content-Length: 803

Connection: keep-alive

Boulder-Requester: 19016084

Cache-Control: public, max-age=0, no-cache

Link: <https://acme-staging-v02.api.letsencrypt.org/directory>;rel="index"

Replay-Nonce: 00046Z1--IsL8Oe2RK727YPfDOdsYb22PoCXhjQLzGJtNow

X-Frame-Options: DENY

Strict-Transport-Security: max-age=604800

{

"identifier": {

"type": "dns",

"value": "escm.ml"

},

"status": "pending",

"expires": "2021-04-18T03:29:53Z",

"challenges": [

{

"type": "http-01",

"status": "pending",

"url": "https://acme-staging-v02.api.letsencrypt.org/acme/chall-v3/25951092/WvKQuQ",

"token": "skgGZYmesyAW9I6fcP8Ccb0CRts_SnzBSUBeEqNci2s"

},

{

"type": "dns-01",

"status": "pending",

"url": "https://acme-staging-v02.api.letsencrypt.org/acme/chall-v3/25951092/JvVx-g",

"token": "skgGZYmesyAW9I6fcP8Ccb0CRts_SnzBSUBeEqNci2s"

},

{

"type": "tls-alpn-01",

"status": "pending",

"url": "https://acme-staging-v02.api.letsencrypt.org/acme/chall-v3/25951092/ca6iaw",

"token": "skgGZYmesyAW9I6fcP8Ccb0CRts_SnzBSUBeEqNci2s"

}

]

}

Storing nonce: 00046Z1--IsL8Oe2RK727YPfDOdsYb22PoCXhjQLzGJtNow

JWS payload:

b''

Sending POST request to https://acme-staging-v02.api.letsencrypt.org/acme/authz-v3/25951092:

{

"protected": "eyJhbGciOiAiUlMyNTYiLCAia2lkIjogImh0dHBzOi8vYWNtZS1zdGFnaW5nLXYwMi5hcGkubGV0c2VuY3J5cHQub3JnL2FjbWUvYWNjdC8xOTAxNjA4NCIsICJub25jZSI6ICIwMDA0NloxLS1Jc0w4T2UyUks3MjdZUGZET2RzWWIyMlBvQ1hoalFMekdKdE5vdyIsICJ1cmwiOiAiaHR0cHM6Ly9hY21lLXN0YWdpbmctdjAyLmFwaS5sZXRzZW5jcnlwdC5vcmcvYWNtZS9hdXRoei12My8yNTk1MTA5MiJ9",

"signature": "V9bR_MIBQfnHV0vrnmLHGalYtZumvXtuORwqsZTa9qO1EzMBsdgAh-vysLMATodP221sZCp4HcAJcoh7sKpaSy_AQR8zieA8DdvngJaHGqn7zRMHov1wAsdOILeiGvsNsbpuuewBODYwXwz7JYS2KTrOkN5oHyU6waLpMGkvUp62XDRBlxQlmKIszgklqlRAzNhRG19o1yl0NEMgr2euGiY9iX9FGYxStOBCIMmrxTf3-iog8CbwVh6yVupe-cZgD1w5hJUf_VABv4xZRxj6vAPqfg2DgTqdXlNLUChKlX26wahaa83CH6OD0j07LgPa6FycvD-3-neuHAvczaELKg",

"payload": ""

}

https://acme-staging-v02.api.letsencrypt.org:443 "POST /acme/authz-v3/25951092 HTTP/1.1" 200 1000

Received response:

HTTP 200

Server: nginx

Date: Sun, 11 Apr 2021 03:30:04 GMT

Content-Type: application/json

Content-Length: 1000

Connection: keep-alive

Boulder-Requester: 19016084

Cache-Control: public, max-age=0, no-cache

Link: <https://acme-staging-v02.api.letsencrypt.org/directory>;rel="index"

Replay-Nonce: 0004-1uNMzaVewcaPaUciN7M19sRgytLZGnjhH9GHoRZwXY

X-Frame-Options: DENY

Strict-Transport-Security: max-age=604800

{

"identifier": {

"type": "dns",

"value": "escm.ml"

},

"status": "invalid",

"expires": "2021-04-18T03:29:53Z",

"challenges": [

{

"type": "http-01",

"status": "invalid",

"error": {

"type": "urn:ietf:params:acme:error:connection",

"detail": "Fetching http://escm.ml/.well-known/acme-challenge/skgGZYmesyAW9I6fcP8Ccb0CRts_SnzBSUBeEqNci2s: Error getting validation data",

"status": 400

},

"url": "https://acme-staging-v02.api.letsencrypt.org/acme/chall-v3/25951092/WvKQuQ",

"token": "skgGZYmesyAW9I6fcP8Ccb0CRts_SnzBSUBeEqNci2s",

"validationRecord": [

{

"url": "http://escm.ml/.well-known/acme-challenge/skgGZYmesyAW9I6fcP8Ccb0CRts_SnzBSUBeEqNci2s",

"hostname": "escm.ml",

"port": "80",

"addressesResolved": [

"174.112.189.216"

],

"addressUsed": "174.112.189.216"

}

],

"validated": "2021-04-11T03:29:53Z"

}

]

}

Storing nonce: 0004-1uNMzaVewcaPaUciN7M19sRgytLZGnjhH9GHoRZwXY

Challenge failed for domain escm.ml

http-01 challenge for escm.ml

Reporting to user: The following errors were reported by the server:

Domain: escm.ml

Type: connection

Detail: Fetching http://escm.ml/.well-known/acme-challenge/skgGZYmesyAW9I6fcP8Ccb0CRts_SnzBSUBeEqNci2s: Error getting validation data

To fix these errors, please make sure that your domain name was entered correctly and the DNS A/AAAA record(s) for that domain contain(s) the right IP address. Additionally, please check that your computer has a publicly routable IP address and that no firewalls are preventing the server from communicating with the client. If you're using the webroot plugin, you should also verify that you are serving files from the webroot path you provided.

Encountered exception:

Traceback (most recent call last):

File "/snap/certbot/1093/lib/python3.8/site-packages/certbot/_internal/auth_handler.py", line 91, in handle_authorizations

self._poll_authorizations(authzrs, max_retries, best_effort)

File "/snap/certbot/1093/lib/python3.8/site-packages/certbot/_internal/auth_handler.py", line 179, in _poll_authorizations

raise errors.AuthorizationError('Some challenges have failed.')

certbot.errors.AuthorizationError: Some challenges have failed.

Calling registered functions

Cleaning up challenges

Stopping server at :::80...

Exiting abnormally:

Traceback (most recent call last):

File "/snap/certbot/1093/bin/certbot", line 8, in <module>

sys.exit(main())

File "/snap/certbot/1093/lib/python3.8/site-packages/certbot/main.py", line 15, in main

return internal_main.main(cli_args)

File "/snap/certbot/1093/lib/python3.8/site-packages/certbot/_internal/main.py", line 1435, in main

return config.func(config, plugins)

File "/snap/certbot/1093/lib/python3.8/site-packages/certbot/_internal/main.py", line 1304, in certonly

lineage = _get_and_save_cert(le_client, config, domains, certname, lineage)

File "/snap/certbot/1093/lib/python3.8/site-packages/certbot/_internal/main.py", line 140, in _get_and_save_cert