В руководстве сказано:

При обращении пользователя к БД определяются его допустимый диапазон меток и набор специальных мандатных атрибутов. Если пользователю не присвоена метка, то он получает по умолчанию нулевую метку, соответствующую минимальному уровню доступа.

И ещё:

1) после прохождения пользователем стандартной процедуры аутентификации сервер считывает из ОС значения максимальной и минимальной меток пользователя и принимает их как максимальную и минимальную метки сессии. При этом, если запись о метках для пользователя не найдена, то максимальная и минимальная метки принимаются равными нулю. Следовательно, пользователи, зарегистрированные 72 РУСБ.10015-01 97 01-1 только в сервере СУБД PostgreSQL и не имеющие учетной записи в ОС сервера, всегда имеют минимальный уровень доступа к информации;

И ещё:

В случае, если пользователь СУБД не зарегистрирован в ОС на стороне сервера СУБД, все его мандатные атрибуты имеют нулевое значение.

По факту же создаётся пользователь в БД:

Код:

create user test with password 'test';При попытке подключения получаю:

Код:

psql test -h localhost

Пароль пользователя test:

psql: СБОЙ: error obtaining MAC configuration for user "test"В логах постгреса пишет:

Код:

error obtaining MAC configuration for user "test", error 2 - Нет такого файла или каталогаЭти манипуляции не помогли:

Код:

usermod -a -G shadow postgres

setfacl -d -m u:postgres:r /etc/parsec/macdb

setfacl -R -m u:postgres:r /etc/parsec/macdb

setfacl -m u:postgres:rx /etc/parsec/macdb

setfacl -d -m u:postgres:r /etc/parsec/capdb

setfacl -R -m u:postgres:r /etc/parsec/capdb

setfacl -m u:postgres:rx /etc/parsec/capdbЧто я делаю не так? Цель — подключиться пользователем СУБД, не зарегистрированным в ОС, получив при этом минимальную метку ‘{0,0}’, как и сказано в документации. Вариант с отключением мандатного доступа (как для apache AstraMode off) для СУБД целиком тоже подойдёт, но я не нашёл, как это сделать.

Ради эксперимента создал пользователя test в ОС, через pdpl-user выдал ему метку 0. В PostgreSQL ничего не поменялось, ошибка осталась.

UPD

Если добавить пользователя в ОС и вызвать pdpl-user -z test, то соединение проходит успешно. Но это не объясняет, почему отвергается соединение, если пользователь ОС отсутствует…

Последнее редактирование: 18.04.2019

Проблему удалось решить. Файл /etc/parsec/mswitch.conf, параметр zero_if_notfound установить в yes.

Предложение к разработчикам: не могли бы вы добавить этот момент в официальную документацию (Ruk_KSZ_1.pdf). Ну или хотя бы в вики (https://wiki.astralinux.ru/display/doc/PostgreSQL). Эта информация может кому-нибудь ещё пригодиться.

Для кучи добавлю. Не забудьте так же проверить, синхронизировано ли время с контроллером домена. Если большая разница во времени, то выдаёт такую же ошибку.

Содержание

- Операционные системы Astra Linux

- Установка Zabbix на Astra Linux

- Введение

- Установка Zabbix 4.4 на Astra Linux

- Обновление php 7.0 до 7.4 в Astra Linux

- Установка Zabbix 5 на Astra Linux

- Заключение

- PostgreSQL: ошибка получения мандатных атрибутов

- 5 ответов

- Astra Linux. Установка PostgreSQL.

- Аренда серверов.

- 1С:Предприятие “в облаке”.

- IP-телефония в офис.

- Мандатная модель управления доступом (MAC): обзор и применение в прикладных системах

- Модель MAC

- Основная идея

- Ограничения и уязвимости

- Проектирование приложения с поддержкой MAC

- Как избежать MAC, когда его уже не избежать

- Разделяй и властвуй

- Классификация модулей по режимам обработки MAC

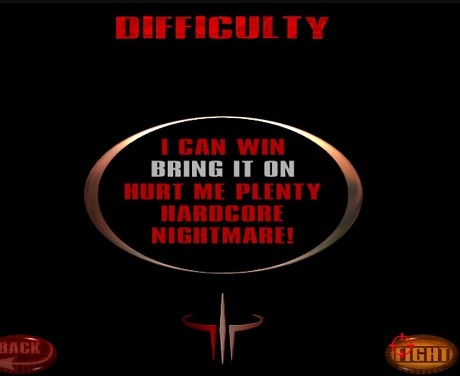

- «BRING IT ON»: работа модуля в режиме минимальной мандатной метки

- «HURT ME PLENTY»: работа модуля в режиме одной мандатной метки

- «NIGHTMARE!»: работа модуля в режиме нескольких мандатных меток

- Взаимодействие приложения с окружающей средой

- Взаимодействие MAC-совместимого приложения с операционной системой

- Взаимодействие MAC-совместимого приложения со сторонним ПО без поддержки MAC

- Взаимодействие MAC-совместимого приложения со сторонним ПО с поддержкой MAC

- Взаимодействие MAC-совместимого приложения с пользователем

- Выводы

Операционные системы Astra Linux

Оперативные обновления и методические указания

Операционные системы Astra Linux предназначены для применения в составе информационных (автоматизированных) систем в целях обработки и защиты 1) информации любой категории доступа 2) : общедоступной информации, а также информации, доступ к которой ограничен федеральными законами (информации ограниченного доступа).

1) от несанкционированного доступа;

2) в соответствии с Федеральным законом от 27.07.2006 № 149-ФЗ «Об информации, информационных технологиях и о защите информации» (статья 5, пункт 2).

Операционные системы Astra Linux Common Edition и Astra Linux Special Edition разработаны коллективом открытого акционерного общества «Научно-производственное объединение Русские базовые информационные технологии» и основаны на свободном программном обеспечении. С 17 декабря 2019 года правообладателем, разработчиком и производителем операционной системы специального назначения «Astra Linux Special Edition» является ООО «РусБИТех-Астра».

На web-сайтах https://astralinux.ru/ и https://wiki.astralinux.ru представлена подробная информация о разработанных операционных системах семейства Astra Linux, а также техническая документация для пользователей операционных систем и разработчиков программного обеспечения.

Мы будем признательны Вам за вопросы и предложения, которые позволят совершенствовать наши изделия в Ваших интересах и адаптировать их под решаемые Вами задачи!

Репозитория открытого доступа в сети Интернет для операционной системы Astra Linux Special Edition нет. Операционная система распространяется посредством DVD-дисков.

Информацию о сетевых репозиториях операционной системы Astra Linux Common Edition Вы можете получить в статье Подключение репозиториев с пакетами в ОС Astra Linux и установка пакетов.

В целях обеспечения соответствия сертифицированных операционных систем Astra Linux Special Edition требованиям, предъявляемым к безопасности информации, ООО «РусБИтех-Астра» осуществляет выпуск очередных и оперативных обновлений.

Очередные обновления (версии) предназначены для:

Оперативные обновления предназначены для оперативного устранения уязвимостей в экземплярах, находящихся в эксплуатации, и представляют собой бюллетень безопасности, который доступен в виде:

Ввиду совершенствования нормативно-правовых документов в области защиты информации и в целях обеспечения соответствия информационных актуальным требованиям безопасности информации, а также обеспечения их долговременной эксплуатации, в том числе работоспособности на современных средствах вычислительной техники, рекомендуется на регулярной основе планировать проведение мероприятий по применению очередных и оперативных обновлений операционной системы.

Источник

Установка Zabbix на Astra Linux

Я участвовал в большом проекте по настройке системы мониторинга на базе отечественных ОС. В качестве системы использовалась Astra Linux, так что у меня сохранилось некоторое количество заметок по этому поводу. Одну из таких заметок я и хочу организовать в статью по установке сервера мониторинг Zabbix на Astra Linux. Там есть некоторое количество нюансов, связанных с особенностью отечественной ОС.

Введение

Для тех, кто не в курсе, напомню, что Astra Linux существует в двух редакциях:

Я все работы выполнял на Смоленске, но так как его нельзя свободно скачать, то в статье будет использоваться система Орел. В контексте данной задачи каких-то серьезных отличий нет, но в общем и целом они существуют. Для Орла есть публичный репозиторий, из которого можно ставить необходимые пакеты. Для Смоленска его нет. Надо либо локально с диска все устанавливать, либо где-то в сети разворачивать свой репозиторий.

Установка Zabbix 4.4 на Astra Linux

Я выполню установку Zabbix Server на Astra Linux на базе веб сервера Apache и базы данных PostgreSQL. Версии возьму те, что есть в стандартном репозитории дистрибутива.

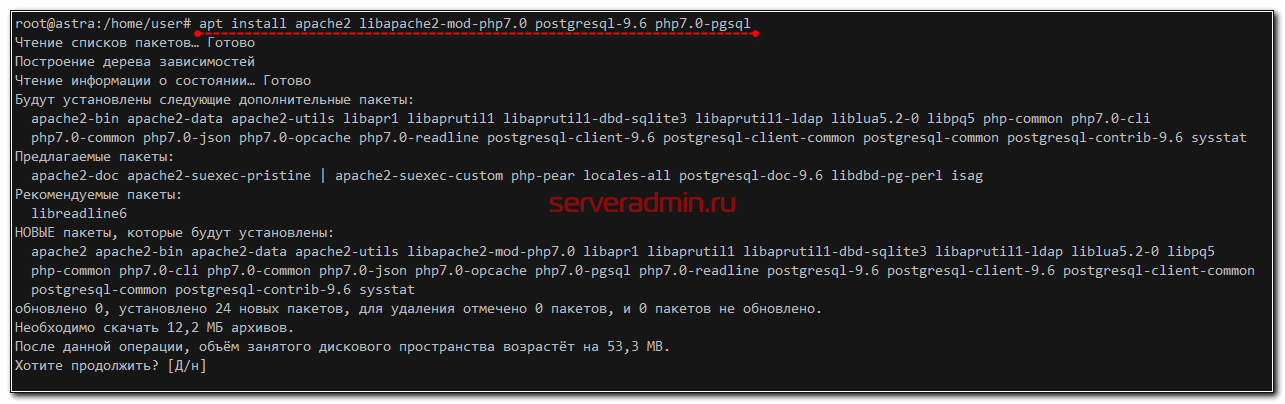

Обновляем систему и устанавливаем необходимые пакеты.

В файл /etc/hosts добавьте запись с вашим ip адресом. У меня она вот такая получилась:

Если делаете установку на редакции Смоленск и не используете авторизацию в apache, то отключите ее в конфиге /etc/apache2/apache2.conf.

Теперь можно перезапустить apache и проверить работу веб сервера.

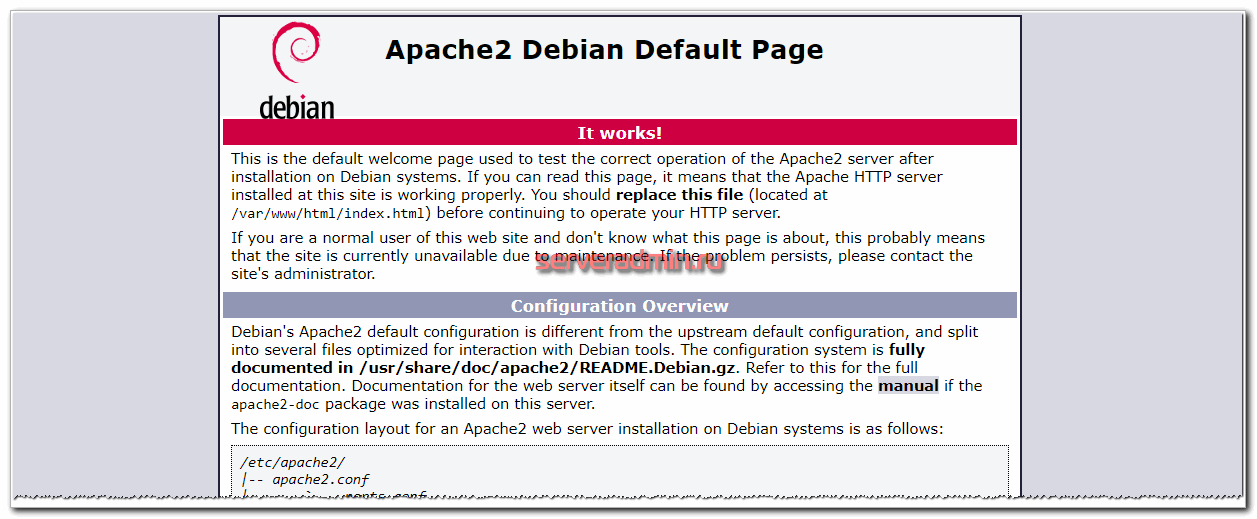

Перейдя в браузере по ip адресу сервера, должны увидеть стандартную страницу заглушку apache в Debian.

Теперь настроим postgresql. Добавляем в ее конфиг /etc/postgresql/9.6/main/pg_hba.conf следующие строки.

Перезапускаем сервер баз данных.

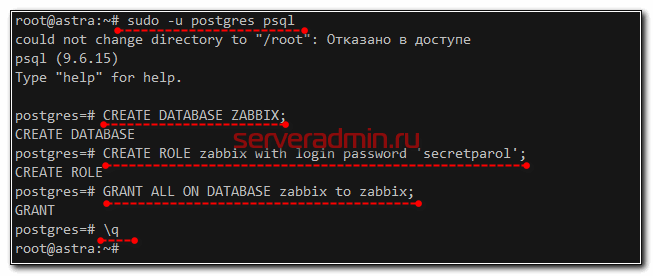

Дальше надо подключиться к postgresql и создать пользователя с базой данных для zabbix.

Не забудьте указать свой пароль. Мой копировать не надо.

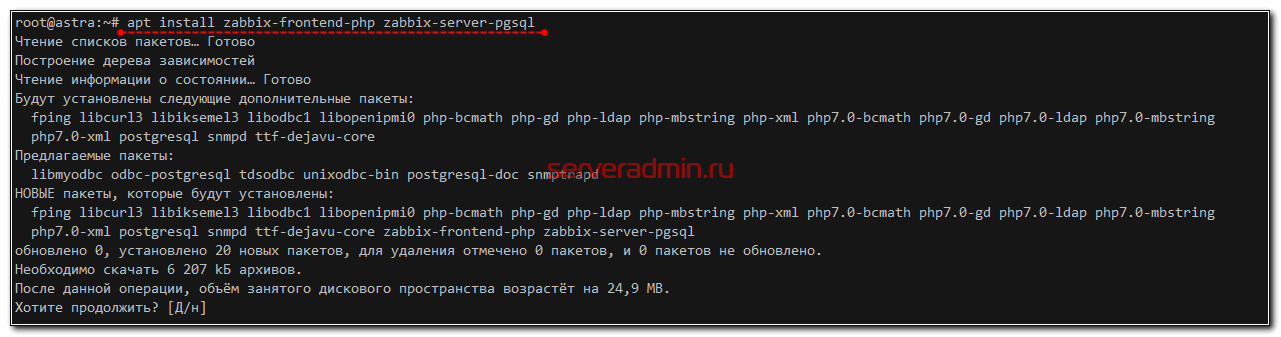

Устанавливаем в Astra Linux сам Zabbix Server.

Импортируем шаблон базы данных в саму базу, которую сделали ранее.

Если получите ошибку:

То сделайте следующее:

Добавим параметры подключения к БД в конфигурацию Zabbix Server /etc/zabbix/zabbix_server.conf.

После всех этих действий перезапускаем apache и запускаем zabbix-server.

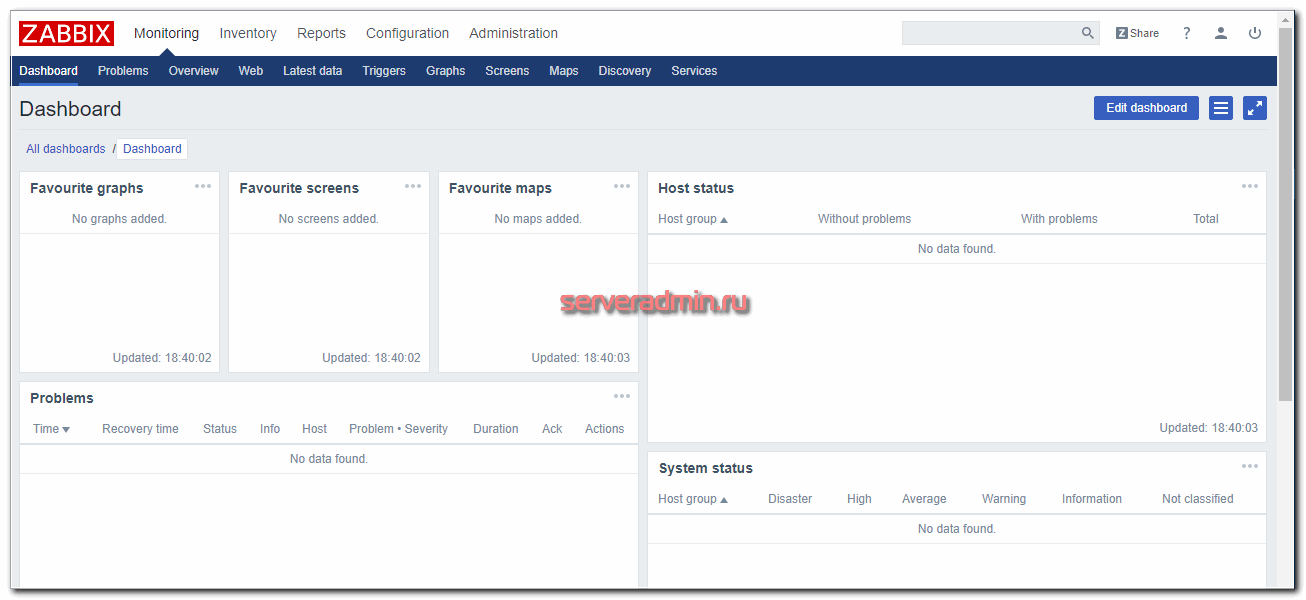

Далее идем в браузер по адресу http://10.20.1.31/zabbix/ и выполняем установку сервера. Не буду на этом подробно останавливаться, там все тривиально. Можно подсмотреть в любой инструкции по установке. Например, в моей же для этой версии. Там все будет идентично, 1 в 1, так как и версия zabbix, и версия debian 9 совпадают.

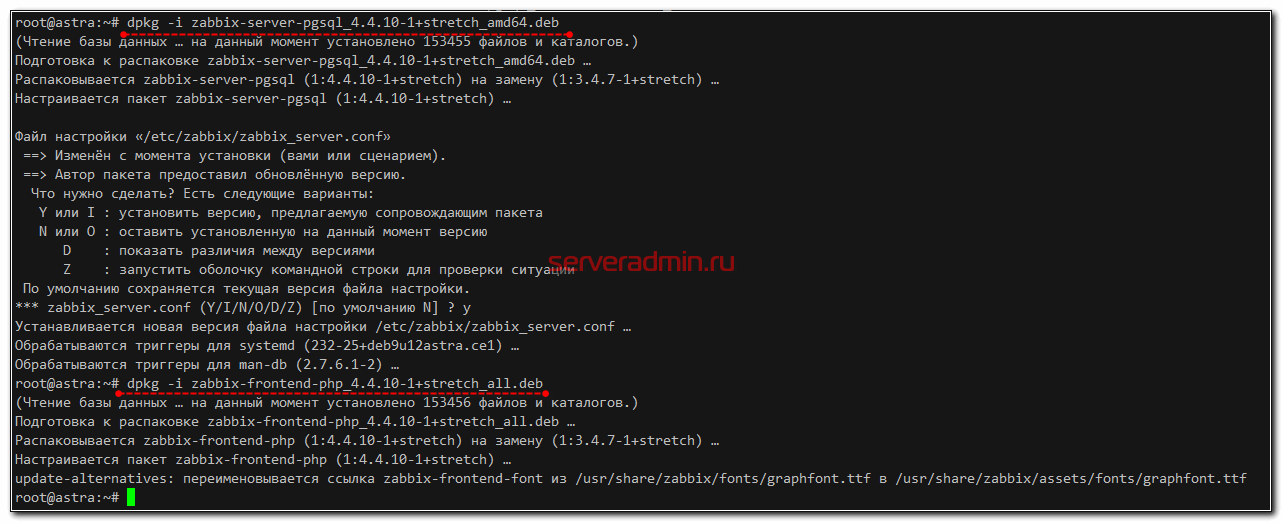

Вручную устанавливаем скачанные пакеты.

Так как мы перезаписал прошлый конфиг сервера новой версией, надо сходить и еще раз прописать доступ к базе данных. После этого перезапускаем сервер.

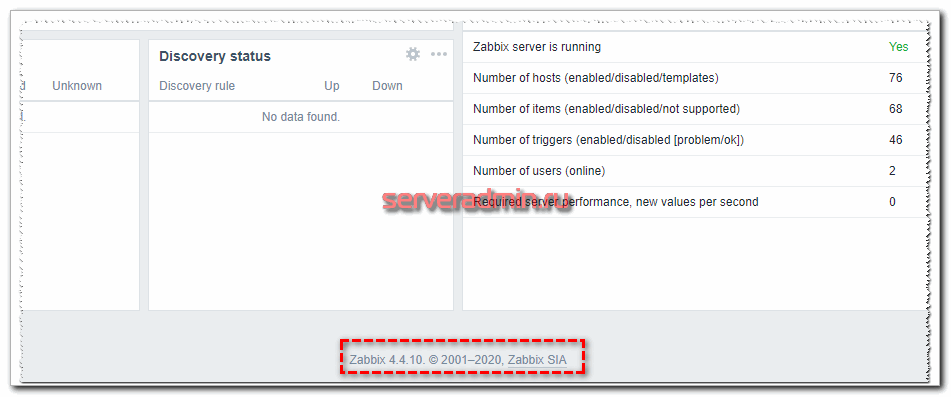

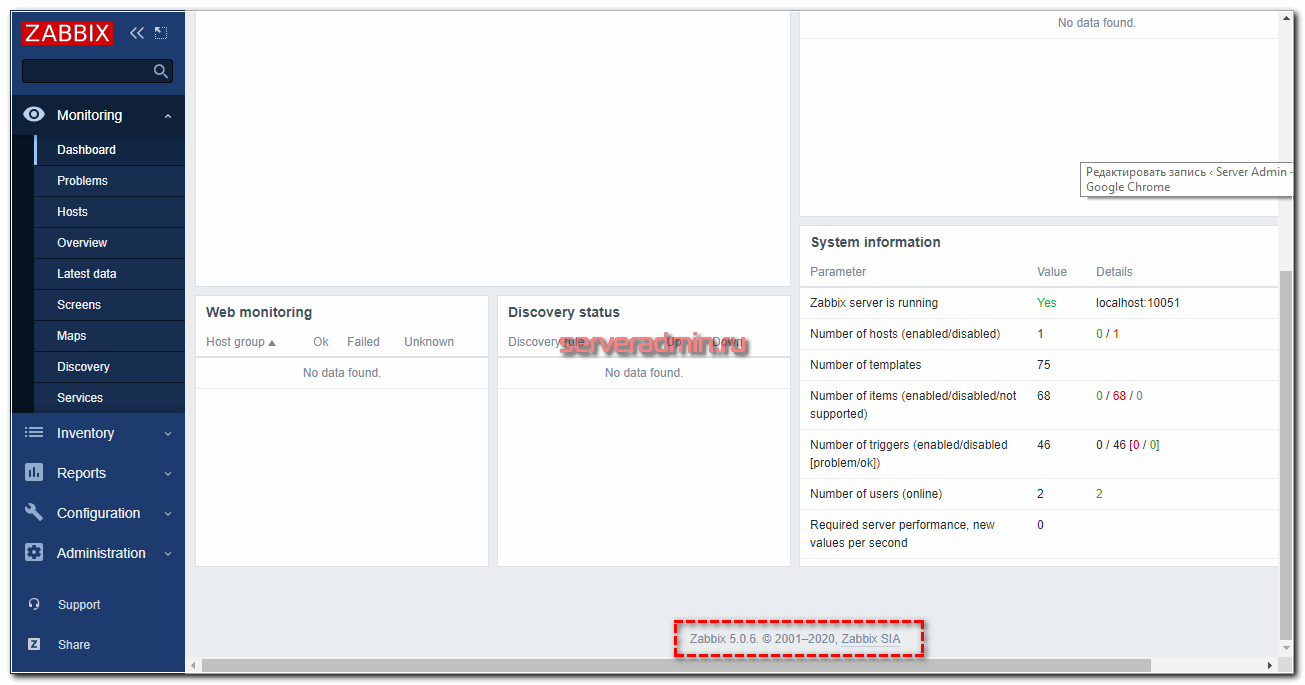

Идем в веб интерфейс и проверяем версию сервера.

На этом установка Zabbix 4 на Astra Linux завершена. Если вас устраивает эта версия, то настраивайте дальше сервер и используйте. Если же вы хотите получить 5-ю версию, то продолжаем настройку.

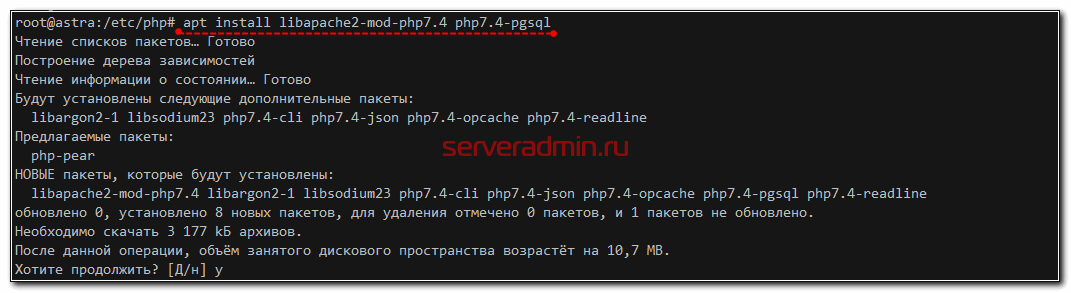

Обновление php 7.0 до 7.4 в Astra Linux

Для обновления до 5-й версии Zabbix в Astra Linux нам надо сначала обновить php 7.0 до 7.4. Для этого надо либо вручную скачать все необходимые пакеты и обновить их, либо воспользоваться сторонним репозиторием.

Очевидно, что второй способ быстрее и проще, хотя и вызывает вопросы безопасности и происхождения пакетов. Но в рамках данной статьи, я не буду это рассматривать. Очевидно, что для максимальной безопасности, вам надо взять исходники, самим собрать пакеты и положить в свой репозиторий, либо установить локально.

Подключаем сторонний репозиторий для php пакетов.

И отключаем родной репозиторий Астры в /etc/apt/sources.list.

Обновляем список пакетов и устанавливаем обновления php.

Ставим php 7.4 основных пакетов:

Проверяем версию php в консоли.

Теперь сразу же подключите обратно отключенный репозиторий астры и еще раз обновите все пакеты. На всякий случай убедитесь, что у вас установлен пакет php7.4-mbstring. Без него веб интерфейс Zabbix работать не будет.

Дальше вам нужно отключить в настройках веб сервера модуль php7.0 и подключить 7.4. Для этого надо заменить символьные ссылки в /etc/apache2/mods-enabled с

После этого осталось только перезапустить apache.

Все готово, мы установили версию php 7.4 в Astra Linux. Можно приступать к обновлению Zabbix Server до версии 5.

Установка Zabbix 5 на Astra Linux

Для обновления Zabbix Server до 5-й версии, делаем все то же самое, что и ранее для 4-й. Скачиваем пакеты нужной нам версии и устанавливаем их вручную.

Обращаю внимание на ссылку для zabbix-frontend-php. Хоть в названии и присутствует имя релиза buster, данный пакет подходит для всех версий Debian, а все остальные пакеты объявлены deprecated.

Устанавливаем Zabbix 5 на Astra Linux:

Если будет заменен дефолтный конфиг сервера, не забудьте его актуализировать. В целом по обновлению zabbix все. Перезапускаем сервер и идем в веб интерфейс.

Не забудьте почистить кэш браузера после обновления web интерфейса. Иначе в новой версии все будет криво отображаться, как-будто что-то сломано.

Заключение

На этом у меня все. Я показал, как на Astra Linux установить самую свежую версию Zabbix Server. Предлагаю далее проследовать в статью по базовой настройке zabbix.

А вам доводилось работать с Astra Linux? Поделитесь впечатлением. По сути тот же Debian, а вот графическое окружение уникальное и мне оно очень понравилось. Уж точно лучше Gnome.

Источник

PostgreSQL: ошибка получения мандатных атрибутов

Проблема возникает с PostgreSQL 9.4 в Astra Linux Special Edition 1.5 при попытке подключения созданным пользователем:

«СБОЙ: ошибка получения мандатных атрибутов на сервере для пользователя»

5 ответов

Ошибка возникает при использовании локальных пользователей, без настроенного ALD.

Нужно добавить права на чтение к БД мандатных атрибутов для Postgre:

Для версии 1.6 это выглядит так.

Если возникает ошибка:

ошибка получения мандатных атрибутов на сервере для пользователя «replicator», ошибка 13 — Отказано в доступе

Значит не хватает прав доступа к каталогам. Нужно:

Если возникает ошибка:

ошибка получения мандатных атрибутов на сервере для пользователя «replicator», ошибка 2 — Нет такого файла или каталога

Нужно инициализировать мандатные права у вашего пользователя:

И тем не менее. Господа, а, видимо, кто-то уже сталкивался со всем этим делом на Astra Linux 1.6 Smolensk?

На Astra Linux 1.5 при желании назначить пользователя, ассоциированного с ролью входа для PostgreSQL работало вот так:

Проблему удалось решить. Файл /etc/parsec/mswitch.conf, параметр zero_if_notfound установить в yes.

В этом случае все пользователи БД, для которых не удалось получить мандатные атрибуты, получат нулевую метку.

Настройка «установить в файле /etc/parsec/mswitch.conf, параметр zero_if_notfound в yes» работает только для астры без домена ald. Если на астре настроена авторизаиця через домен, то после parsec запрашивается ald, если там одноименного пользователя тоже нет — то запрашивается kerberos, а поскольку он не настроен — то в postgres возвращается ошибка, и пользователь не подключается. В логе постгреса ошибки:

2020−10−07 18:32:03 [2684] АУДИТ: ОТКАЗ, Подключение, [local], «my_user», SU = «неопределено» (0), CU = «неопределено» (0): ошибка получения мандатных атрибутов на сервере для пользователя «my_user», ошибка 25 — Неприменимый к данному устройству ioctl

2020−10−07 18:32:03 MSK [3665−2] my_user@my_user СБОЙ: ошибка получения мандатных атрибутов на сервере для пользователя «my_user»

Как в таком случае заставить постгрес вести себя согласно доке и разрешить подключать пользователей, которые есть только в самом постгресе?

Источник

Astra Linux. Установка PostgreSQL.

Мы планируем использовать наш сервер с Astra Linux для работы с 1С, поэтому установим на него версию PostgreSQL для 1С, которую разрабатывает фирма Postgres Professional.

Полный репозиторий всех версий PostgreSQL, поддерживаемых фирмой, расположен тут – https://repo.postgrespro.ru/

Репозиторий PostgreSQL для Astra Linux “Смоленск” расположен тут – https://repo.postgrespro.ru/pg1c-11/astra-smolensk/1.6/

Итак, создадим локальную папку для репозитория и скачаем в неё все необходимые пакеты

Теперь скачаем GPG-ключ (подпись) репозитория

Осталось добавить скачанный репозиторий PostgreSQL в общий список репозиториев и зарегистрировать его подпись.

Самое время установить PostgreSQL

После установки требуется настроить переменные окружения пользователя от имени которого будет работать PostgreSQL.

И настроить автоматический запуск PostgreSQL при старте системы.

Теперь зададим пароль пользователя postgres для подключения к СУБД.

Ну, и осталось перезапустить службу

Настроим установленный ранее Webmin для работы с PostgrSQL, уж очень удобно с его помощью управлять базами данных. 🙂

Для этого открываем в браузере адрес https://127.0.0.1:10000 и обновляем установленные модули.

Теперь идём на страницу управления PostgreSQL Server и вносим небольшие изменения в настройки, указав в качестве Paths to host access config file путь /var/lib/pgpro/1c-11/data/pg_hba.conf

В результате вы получите возможность управлять PostgreSQL-сервером из WEB-интерфейса.

Аренда серверов.

Надёжные сервера с Pro-бегом

У ВАС В ОФИСЕ!

1С:Предприятие “в облаке”.

Безопасный доступ к своей 1С из офиса, командировки и т.п.!

IP-телефония в офис.

Источник

Мандатная модель управления доступом (MAC): обзор и применение в прикладных системах

Модель MAC

MAC, несмотря на то, что содержится во множестве статей и материалов, чаще всего упоминается вскользь и в виде пряного соуса к чему-нибудь вроде краткого упоминания MLS в SELinux. Так как многие ограничивают свою дружбу с SELinux применением рецепта «как отключить SELinux», то и MAC часто удостаивается той же чести. Поэтому сперва коротко о MAC.

Если вы хорошо знакомы с моделью, можете сразу перейти к следующему разделу.

Основная идея

Абстрактная модель безопасности, реализуемая в классическом MAC (каким его знают сотрудники силовых ведомств), выглядит следующим образом (классическая картинка, иллюстрирующая модель Белла — Лападулы):

Модель MAC по своей сути является «электронной» реализацией бумажного «секретного» документооборота. В MAC имеются следующие «действующие лица»:

Проверка полномочий осуществляется при каждом факте доступа субъекта к объекту, защищаемому MAC. При этом мандатная модель управления доступом обычно используется совместно с другими механизмами контроля доступа, например, DAC (UNIX-моделью и POSIX ACL). При этом MAC проверяется в последнюю очередь. Сперва проверяется доступ по DAC (как наименее защищенный), а затем уже MAC.

При проверке правомочности доступа субъекта к объекту согласно мандатной модели возможны следующие комбинации:

Ограничения и уязвимости

MAC обладает своими ограничениями и особенностями:

Проектирование приложения с поддержкой MAC

Несмотря на все ограничения модели, для тех, кто работает с госсектором, а в особенности с силовыми ведомствами, вопрос построения приложений с поддержкой мандатной модели управления доступом актуален как никогда. Вдруг завтра именно вам придется поддерживать MAC в своем продукте?

На первый взгляд кажется, что модель примитивна и ее реализация проста как пять копеек, но существует один нюанс: заказчик, который выставляет требование к использованию мандатной модели, имеет ввиду, в первую очередь, сертифицированное средство защиты информации. Обрабатываться в такой ИС будет действительно секретная информация, вплоть до государственной тайны, и сертифицировать на нужный уровень собственную разработку будет очень сложно. Выходом из данной ситуации является использование сертифицированной инфраструктуры, поддерживающей MAC.

Итак, что у нас есть в наборе:

| Системное ПО | Описание |

|---|---|

| ОС Astra Linux Special Edition / SELinux | ОС с поддержкой MAC. Предоставляет хранилище информации о мандатных разрешениях пользователей, связанное с хранилищем пользователей операционной системы. Предоставляет механизмы контроля доступа к объектам, защищаемым MAC (объектам файловой системы, запуску приложений в режиме мандатной метки и т.д.). |

| СУБД PostgreSQL (PostgresPro) | Имеет интеграцию с хранилищем учетных записей и мандатных меток ОС. СУБД предоставляет функциональность присваивания мандатной метки к таким объектам, как кластер, база данных, таблица, столбец и запись. |

| Веб-сервер с поддержкой MAC (Apache Http Server) | Ретранслирует мандатную метку от запроса клиента с поддержкой MAC и запускает обработчик приложения (скрипт/службу) с идентичной меткой и передачей данных аутентификации пользователя. |

| Браузер с поддержкой MAC (Mozilla Firefox) | Считывает мандатную метку сеанса пользователя (графической оболочки пользователя) и добавляет ее в запросы к веб-приложениям. |

Теперь рассмотрим, каким образом можно воспользоваться этой инфраструктурой при разработке приложения для сохранения функций управления доступом на уровне инфраструктуры.

Для того чтобы приложение могло воспользоваться механизмом мандатных меток операционной системы, должны быть выполнены следующие условия:

Разумеется, для разработки простых приложений (утилит либо приложений, ввиду своей специфики нейтральных к MAC) многие советы попросту не пригодятся. Если же приложение является чем-то более сложным, чем однопользовательское локальное приложение, считывающее файл и записывающее результат своей работы также в файл, то желательно четко осознавать «подводные камни».

Мы собрали рецепты по проектированию приложения с поддержкой MAC, сформулированные на основе собственного опыта. За ними стоят бессонные ночи, непрерывный поток тикетов от тестирования, тысячи часов отладки приложения, которое по всем здравым смыслам должно работать правильно, но почему-то работает не так. Рецепты описаны в максимально простой и нейтральной к технологиям и инструментам форме, и по возможности снабжены схемами для улучшения воспринимаемости. Поехали!

Как избежать MAC, когда его уже не избежать

При проектировании приложения с MAC можно использовать одно очень простое архитектурное решение, которое в итоге сэкономит много нервов и времени. В конфигурацию приложения следует добавить параметр, который сообщает приложению, включена ли мандатная модель управления доступом для данной инсталляции, или нет. Во всех местах приложения, где происходит взаимодействие с инфраструктурой MAC, либо бизнес-функция приложения требует проверки метки, следует сперва проверять значение этого параметра. Если MAC согласно ему отключена, то приложение игнорирует все правила бизнес-логики, предназначенные для проверки MAC-совместимых функций.

С точки зрения трудозатрат придется потратить дополнительное время на реализацию каждой функцию приложения с поддержкой MAC. Потребуется отладить и протестировать одну и ту же функциональность в режиме без мандатной метки, поэтому возрастут расходы на тестирование.

За счет данного решения можно обеспечить приложению (и всей команде разработки), которое вынуждено функционировать в среде MAC, следующие преимущества:

Рекомендации:

Добавить параметр включения/отключения поддержки мандатных меток в приложении.

Во всех местах, требующих взаимодействия с MAC, прежде всего проверять значение параметра.

При отладке и тестировании необходимо отлаживать (на стороне команды разработки) и тестировать (на стороне команды тестирования) оба режима работы приложения.

Разделяй и властвуй

Другой важный шаг при проектировании, который обязательно должен быть выполнен до начала разработки — разделение модулей, в которых требуется поддержка MAC, от модулей, в которых данный механизм управления доступом не требуется. Использование мандатной модели управления доступом почти всегда усложняет бизнес-логику приложения.

Это та самая инфраструктура, абстрагироваться от которой очень сложно, а порой невозможно. Поэтому приложение следует разбить на модули, а уже по каждому модулю произвести анализ потребности в поддержке MAC. Возможно, именно в вашем случае достаточно поддержать MAC только в одном модуле, и нет смысла из-за данного модуля усложнять все приложение?

Рекомендация: Следует разделить приложение на модули и классифицировать их по режимам обработки мандатных меток.

В случае, если мы рассматриваем некий абстрактный модуль (или все приложение, если деление приложения на модули не требуется) возможны следующие парадигмы:

Рекомендация: При проектировании следует обеспечивать минимальную связность (cohesion) модулей, работающих в различных парадигмах обработки мандатных меток.

Далее рассмотрим подробнее особенности проектирования при трех парадигмах обработки мандатных меток. Для этого мы набросали классификацию от простого случая к сложному. Данная классификация несет сугубо практический и прикладной характер. Она исходит из интуитивно ощутимых различий при разработке тех или иных модулей, а на практике показала свою действенность.

Классификация модулей по режимам обработки MAC

«BRING IT ON»: работа модуля в режиме минимальной мандатной метки

Мотивация для реализации данного механизма в модуле:

Примеры практических кейсов, для которых подходит использование режима минимальной мандатной метки:

«HURT ME PLENTY»: работа модуля в режиме одной мандатной метки

Этот кейс чуть сложнее, но во многом похож на случай с минимальной мандатной меткой. С точки зрения пользователя работа с приложением меняется не сильно: все те же привычные списки записей, карточки и операции «Просмотр», «Редактировать» и «Сохранить». С той лишь разницей, что в данном режиме пользователь видит только те записи, которые соответствуют мандатной метке его текущего сеанса.

Также может быть разработан ограниченный вариант: в модуле фиксируется значение параметра «мандатной метки по умолчанию». В этом случае эксплуатация модуля возможна только с указанной мандатной меткой, но данный вариант проще в реализации.

Данный кейс может быть полезен в следующих случаях:

Рекомендация: В модуле, работающем только в режиме одной мандатной метки, отличной от минимальной мандатной метки ОС, следует добавить параметр, хранящий допустимые режимы мандатных меток для данного модуля. Попытка выполнения операции в режиме мандатной метки за пределами указанного перечня должна быть отклонена приложением.

При выполнении операций в модуле рекомендуется сверять мандатную метку текущего процесса приложения с мандатной меткой по умолчанию. Если мандатная метка модуля не соответствует мандатной метке сеанса, то пользователь не должен быть допущен к выполнению операции.

Примеры практических кейсов, для которых подходит использование режима одной мандатной метки:

«NIGHTMARE!»: работа модуля в режиме нескольких мандатных меток

Данный режим работы полезен только в том случае, когда в одном сеансе работы с модулем нам необходимо отображать информацию по всем мандатным меткам, расположенным ниже мандатной метки текущего сеанса по иерархии.

При проектировании необходимо описать функциональные требования к модулю, а в детализации каждого функционального требования указать перечень взаимодействий в части мандатной модели (возможные варианты рассмотрены ниже в разделе «Взаимодействие приложения с окружающей средой»). Это позволит выделить какие-то общие концепции взаимодействия с инфраструктурой в части мандатных меток. Также эта информация будет крайне полезна для оценки сложности разработки и при дальнейшем тестировании.

С точки зрения реализации пользовательского интерфейса обычно используются следующие шаблоны:

Простор комбинаций огромнейший, как и пространство для появления ошибок. Поэтому не рекомендуется обрабатывать в рамках одного юзкейса записи с различной мандатной меткой при наличии какой-либо бизнес-логики. Любые операции с коллекцией записей должны производиться с явным указанием мандатной метки, общей для всей коллекции. Обработали третью метку, затем вторую, и т.д.

Для реализации такого режима необходимо заложить следующие функции:

Взаимодействие приложения с окружающей средой

Приложение в среде с MAC взаимодействует с определенным перечнем окружающих его компонентов. Схематично по особенностям взаимодействия их можно классифицировать так:

Взаимодействие MAC-совместимого приложения с операционной системой

MAC очень «радует» своими трудностями по настройке правил доступа в файловой системе. Например, львиная доля ошибок в приложениях с MAC связана именно с тем, что приложение в режиме текущей мандатной метки не видит файл, но файл при этом существует в режиме другой мандатной метки (уровнем выше).

Чего мы ожидаем от операционной системы в части MAC?

Если наше приложение работает в многопользовательском режиме, то ему наверняка потребуется запрашивать информацию об учетных записях пользователей, данные которых оно обрабатывает. Это необходимо для поддержки разграничения доступа пользователей. Поэтому приложению потребуется запрашивать у ОС информацию о мандатных разрешениях пользователей. Если УЗ пользователя в ОС управляется нашим приложением, тогда нам потребуется не только читать информацию об УЗ, но и управлять атрибутами УЗ.

Наиболее вероятные потоки взаимодействий ОС и приложения изображены на схеме:

Взаимодействие MAC-совместимого приложения со сторонним ПО без поддержки MAC

Большая часть приложений, которые могут использоваться в ОС с MAC, не умеют обрабатывать MAC.

Поэтому при организации такого взаимодействия требуется эмулировать мандатную метку при передаче данных или запроса процессу такого приложения. Реализуется это путем «расслоения» потока данных на отдельные каналы, каждый из которых логически предназначен для данных с определенной мандатной меткой. Смешивать такие данные категорически запрещается, они должны идти по отдельным очередям, каналам и чуть ли не по отдельным жилам витых пар сетевым интерфейсам. Правомерность «логической» реализации разделения данных по MAC тоже является неоднозначным вопросом, поэтому чаще всего лежит на совести заказчика и разработчика приложения.

Возможность использования приложения без MAC приложением, работающим в режиме MAC, зависит от выбранного способа взаимодействия, его специфики, и особенностей реализации обработки поступающих данных внутри приложения.

Взаимодействие MAC-совместимого приложения со сторонним ПО с поддержкой MAC

В случае взаимодействия с ПО с поддержкой MAC наше приложение должно явно уметь считывать метку процесса, который осуществляет запрос, и выполнять операцию в соответствии с мандатной моделью управления доступом. От приложения, взаимодействующего с таким ПО, требуется только лишь выполнение запросов к стороннему приложению/процессу из процесса с корректной мандатной меткой.

Пример популярного приложения с полноценной поддержкой мандатных меток — СУБД PostgresSQL. В определенных вариантах поставки данной СУБД реализована полная поддержка MAC под некоторые ОС с механизмами MAC, например:

Взаимодействие MAC-совместимого приложения с пользователем

Каким бы странным ни выглядел данный аспект взаимодействия по сравнению с рассмотренными ранее, но не остановиться на нем нельзя. Ведь именно для пользователя чаще всего строятся приложения с поддержкой MAC, не так ли?

Приложение с поддержкой MAC практически ничем не отличается от такового без MAC в части пользовательского интерфейса во всех режимах, за исключением режима одновременной работы с несколькими мандатными метками.

На примере распространенных сегодня веб-приложений чаще всего встречаются следующие кейсы:

| Кейс | Что требуется предусмотреть |

|---|---|

| Аутентификация и работа пользователя с сессией | Пользователь должен в каждый момент времени понимать, под какой мандатной меткой его видит приложение. Для этих целей приложение должно отображать простой и понятный индикатор мандатной метки сеанса пользователя, который будет доступен на каждом экране приложения. |

Также данная функция очень сильно облегчит жизнь тестировщикам приложения. Отображение списка записей (грида записей) в режиме одновременной обработки нескольких мандатных меток с элементами управления Стандартный для современных веб-приложений кейс. Нюансы:

Здесь возможны следующие варианты:

Выводы

Мы рассмотрели несколько аспектов разработки приложения с поддержкой MAC. Все случаи предусмотреть, разумеется, сложно. Большая часть особенностей мандатной модели зависит от реализации, доступной для применения в выбранной ОС.

Поддержка MAC приложением — это не дополнительная «фича» приложения. Это серьезное архитектурное решение, требующее планирования и проектирования. Наибольшая «боль» для проектировщика MAC-совместимого приложения:

Источник

Содержание

- Основные ошибки при работе с доменом Windows AD в ОС Astra Linux

- Основные способы ввода ПК в домен Windows AD

- Основные ошибки при вводе клиента в домен Windows AD

- Ошибка «Failed to join domain: failed to lookup DC info for domain ‘win.ad’ over rpc: The attempted logon is invalid. This is either due to a bad username or authentication information.»

- Ошибка: «Failed to join domain: Invalid configuration («workgroup» set to ‘ASTRA’, should be ‘WIN’) and configuration modification was not requested»

- Ошибка: «Failed to join domain: Failed to set account flags for machine account (NT_STATUS_ACCESS_DENIED)»

- Проблема с авторизацией после ввода в домен

- Конфликтующие модули в pam-стеке (winbind и sssd)

- Исправление параметров в файле /etc/krb5.conf при использовании winbind

- Ошибка «Проблема установки» при использовании sssd

- Ошибка: «Your account has been locked. Please contact your System administrator»

- Ошибка «Не могу войти в домашний каталог. Временный каталог будет использован»

- ПК вводится в домен, но не создаются и не обновляются DNS записи при использовании sssd

- Astra linux доменный пользователь не может войти

- Некоторые проблемы при эксплуатации AstraLinux 1.5 SE

- Настройка прав доменной учетной записи

- ludmila

- Fd1501h

- ludmila

- ludmila

- cogniter

- fixyatina

- ludmila

- ludmila

- Fd1501h

- ludmila

- Вопросы по домену AD

- Learjet

- Learjet

- Montfer

- Learjet

- Montfer

- Montfer

- Montfer

- Montfer

- Montfer

Основные ошибки при работе с доменом Windows AD в ОС Astra Linux

Данная статья применима к:

Основные способы ввода ПК в домен Windows AD

Графический инструмент fly-admin-ad-client (ввод в домен с использованием winbind): Быстрый ввод Astra Linux в AD Windows

Инструмент командной строки astra-ad-sssd-client (ввод в домен с использованием SSSD): Подключение Astra Linux к домену Microsoft Windows с помощью astra-ad-sssd-client

Основные ошибки при вводе клиента в домен Windows AD

Ошибка «Failed to join domain: failed to lookup DC info for domain ‘win.ad’ over rpc: The attempted logon is invalid. This is either due to a bad username or authentication information.»

Причина: в команде ввода в домен неправильно указано имя администратора домена или пароль:

- Указанный пользователь не имеет необходимых прав;

- В файле /etc/resolv.conf указаны неверные данные, либо данные отсутствуют;

- Неправильно указаны данные (например, после смостоятельного внесения изменений) в файле /etc/nsswitch.conf.

- Использовать правильный логин или пароль, а также проверить вход от имени администратора домена;

- При настройке сети указать правильные данные сервера (серверов) DNS и правильный поисковый домен;

- Вернуть файл /etc/nsswitch.conf к исходному состоянию.

Ошибка: «Failed to join domain: Invalid configuration («workgroup» set to ‘ASTRA’, should be ‘WIN’) and configuration modification was not requested»

Причина: неправильно указано имя рабочей группы (NetBIOS).

Решение: указать правильное имя рабочей группы (NetBIOS).

Ошибка: «Failed to join domain: Failed to set account flags for machine account (NT_STATUS_ACCESS_DENIED)»

Причина: в команде ввода в домен указано имя компьютера уже испольованное в домене AD (например, имя другого ПК).

- Изменить имя компьютера, вводимого в домен:

- Изменить имя ПК в файле /etc/hosts и в файле /etc/hostname;

- Перезагрузить ПК;

- повторить ввод в домен AD;

- Удалить ненужные записи в контроллере домена.

Проблема с авторизацией после ввода в домен

Вход в домен не выпоняется, записи об ошибках входа в журналах отсутствуют, возмжно появление на экране входа сообщения «Ошибка входа».

Причина: не синхронизировано время контроллера домена и клиента.

Решение: проверить синхронизацию времени с контроллером домена AD, для чего выполнить команду:

Конфликтующие модули в pam-стеке (winbind и sssd)

На экране авторизации отображается ошибка «Вход неудачен». В файлах журналов отсутствует информация о попытке входа доменным пользователем, однако в /var/log/auth.log содержатся сообщения вида:

Причина: одновременное использование пакетов winbind и sssd.

Решение: использовать только пакеты winbind или только sssd. Для удаления ненужного пакета выполнить команду:

Для удаления пакета sssd:

См. также следующий раздел «Исправление параметров в файле /etc/krb5.conf при использовании winbind»

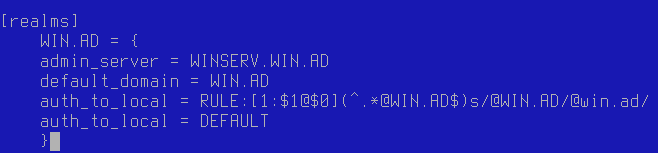

Исправление параметров в файле /etc/krb5.conf при использовании winbind

Если иные способы не помогают, то при проблемах с входом пользователя можно попробовать д обавить в файл /etc/krb5.conf в секцию [realms] следующие параметры:

Вместо «@WINDOMAIN.AD» и «@windomain.ad» указать свой домен:

Если после изменения файла /etc/krb5.conf возникает ошибка входа, необходимо проверить правильность написания параметров.

Ошибка «Проблема установки» при использовании sssd

Причина: ошибка «проблема установки» может возникать, если раннее ПК был введен в домен AD с использованием winbind.

Решение: выполнить следующие команды:

Ошибка: «Your account has been locked. Please contact your System administrator»

Причина: пользователь заблокирован на контроллере домена AD.

Решение: разблокировать доменного пользователя на контроллере домена AD.

Ошибка «Не могу войти в домашний каталог. Временный каталог будет использован»

Причина: компьютер ранее вводился в домен разными способами (winbind или sssd).

Проверить настройку PAM-стека;

Временно перенести папку .fly из домашнего каталога проблемного пользователя в любое удобное место;

При использовании Astra Linux Special Edition РУСБ.10015-01 (очередное обновление 1.6) установить обновление БЮЛЛЕТЕНЬ № 20210611SE16 (оперативное обновление 7), где исправлена данная ошибка.

ПК вводится в домен, но не создаются и не обновляются DNS записи при использовании sssd

Причина: для динамического обновления записей DNS необходима утилита nsupdate, которая содержится в пакете dnsutils, не устанавливаемом по умолчанию.

Источник

Astra linux доменный пользователь не может войти

Иногда домен ALD с операционной системой Astra Linux 1.6 начинает тупить, и доменный пользователь не может залогиниться в домене со своей рабочей станции. В окне логина появляется сообщение «Вход неудачен».

Причины такого поведения, обычно, две: либо на рабочей станции не настроена синхронизация времени, и время сильно «съехало» относительно доменного сервера, либо перестал нормально работать сервис nslcd , отвечающий за работу с доменом.

Если причина в сервисе nslcd , когда после нескольких перезапусков рабочей станции пользователь так и не может зайти в домен, нужно данный сервис перезапустить. Если описанный ниже перезапуск вручную сработает, это может говорить о том, что сервис nslcd запускается раньше, чем успевает сконфигурироваться сетевой интерфейс компьютера. Для решения этой проблемы необходимо будет сделать настройки systemd-подсистемы.

Ручная перезагрузка сервиса nslcd

Если залогиниться доменным пользователем не получается, надо сделать следующее.

1. Залогиниться локальным администратором или рутом на рабочей станции. Логиниться необходимо в отдельной текстовой консоли, переключившись на нее через клавиши Ctrl+Alt+F1 из окна графического логина.

2. Перезапустить сервис командой:

systemctl restart nslcd

3. Выйти из текстовой консоли и переключиться на графический вход по клавишам Ctrl+Alt+F7.

После этих действий вход в домен ALD должен заработать.

Чтобы заставить сервис nslcd запускаться позднее, чем конфигурируется сетевая подсистема Astra Linux, необходимо создать файл /lib/systemd/system/nslcd.service (не путать с nscd.service — это другой сервис, его название отличается на одну букву). Если таковой файл уже есть в системе, его надо отредактировать.

Содержимое файла должно быть таким:

# systemd service file for nslcd

Description=Naming services LDAP client daemon.

Здесь значимым параметром является строка ExecStartPre . Команда sleep , прописанная в данной строке, заставляет задержать запуск сервиса на указанное количество секунд. Задержку надо подобрать экспериментально. На медленных системах вместо 5 секунд можно указать 10.

После внесения изменений в данный файл, компьютер надо перезагрузить, и вход в домен ALD должен начать работать.

Источник

Некоторые проблемы при эксплуатации AstraLinux 1.5 SE

New member

Решил поделиться решением некоторых проблем при работе в АстраЛинукс, участвующей в ald-домене, с которыми столкнулся сам и с которыми можете столнуться и вы.

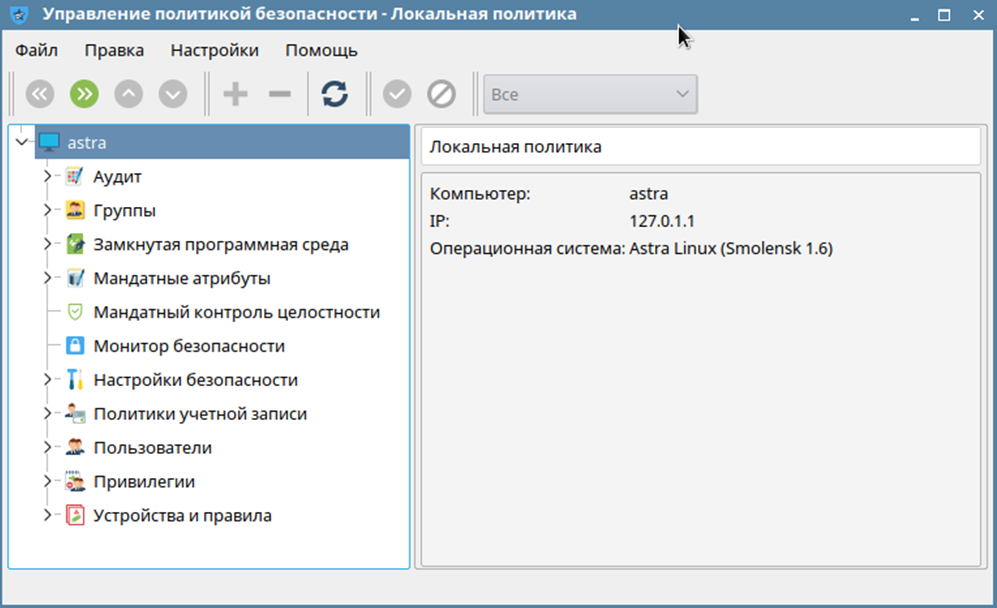

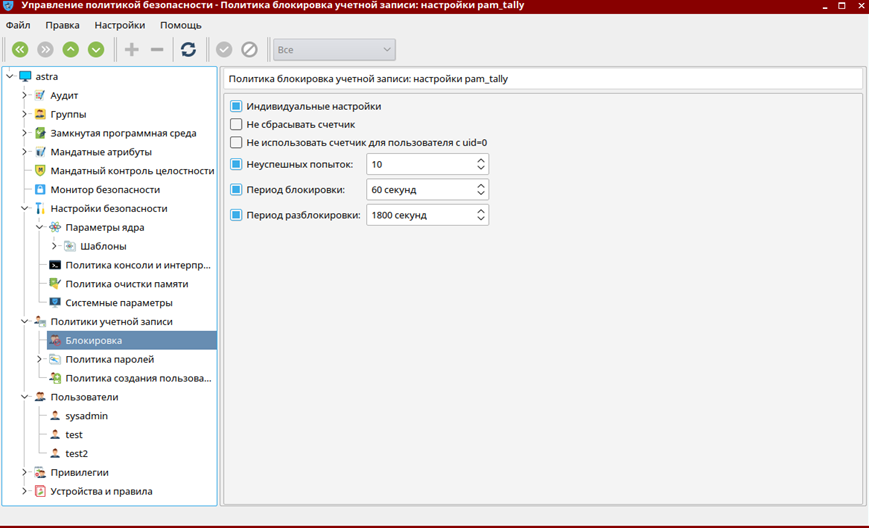

п. 1. При работе вне домена, управление пользователями производится в приложении Политика безопасности.

Если пользователь превышает число неудачных попыток входа в систему, его учетная запись блокируется. С помощью приложения Политика безопасности можно сбросить счетчик неудачных попыток и, тем самым, разблокировать пользователя.

Когда вы работаете в домене, аналогичные возможности предоставляет приложение Доменная политика безопасности.

Все это прекрасно работает до тех пор, пока контроллер домена по каким-либо причинам стал недоступен. В этом случае происходит следующее. Авторизация доменным пользователем завершается неудачно, т.к. контроллер домена недоступен, но локальный счетчик неудачных попыток входа увеличивается. После достижения некоторого числа (10) пользователь блокируется.

Когда контроллер домена снова появляется в пределах видимости, он ничего не знает о числе неудачных попыток входа и, соответственно, не позволяет их сбросить. Но и войти в систему вы не можете т.к. учетная запись заблокирована.

Все это относится также и к почтовым ящикам, поскольку для доступа к ним требуется авторизация.

Мое решение проблемы: войти на АРМ с заблокированным пользователем и дать команду

sudo /sbin/pam_tally —user —reset

Узнать что пользователь заблокирован из-за превышения количества неудачных попыток входа можно просто: переключиться в консоль Ctrl+Alt+F2 и попробовать войти пользователем в консоли. В этом случае о блокировке пользователя будет выведено сообщение.

Увы, такая ситуация совсем не надуманная и мне приходилось с этим сталкиваться дважды за то недолгое время, что я работаю в АстраЛинукс.

п. 2. Допустим на АРМ используется железка, подключенная к COM1. Железка управляется из системы через файл устройства /dev/ttyS0, доступ к которому разрешен только root и группе dialout. На автономной ПЭВМ мне было достаточно через Политику безопасности включить пользователя в группу dialout и он мог работать с железкой. По каким-то причинам с доменными пользователями такого не происходит. Можно вклчить доменного пользователя в группу dialout, но на АРМ пользователя он не получит соответствующих прав и, соответственно, доступа к устройству.

В этом случае я решения не нашел. Просто в файле /etc/rc.local добавил команду chmod 666 /dev/ttyS0, чтобы разрешить использовать COM-порт всем желающим.

Может кто сталкивался с этим и имеет другие решения прошу отписаться. Буду очень признателен.

Источник

Настройка прав доменной учетной записи

ludmila

New member

Fd1501h

Moderator

ludmila

New member

ludmila

New member

cogniter

Moderator

fixyatina

New member

добавить пользователя в группу astra-admin

например командой:

adduser PetrovAA astra-admin

другие варианты: (добавить в /etc/sudoers)

%PetrovAA ALL=(ALL:ALL) NOPASSWD: ALL

или

%domain\domain_user ALL=(ALL) NOPASSWD: ALL

или

%domaindomain_user ALL=(ALL) NOPASSWD: ALL

где domain — как у казано в домашней папке /home/domain/user

AD под рукой нет проверить.

ludmila

New member

добавить пользователя в группу astra-admin

например командой:

adduser PetrovAA astra-admin

другие варианты: (добавить в /etc/sudoers)

%PetrovAA ALL=(ALL:ALL) NOPASSWD: ALL

или

%domain\domain_user ALL=(ALL) NOPASSWD: ALL

или

%domaindomain_user ALL=(ALL) NOPASSWD: ALL

где domain — как у казано в домашней папке /home/domain/user

AD под рукой нет проверить.

ludmila

New member

Fd1501h

Moderator

FreeIPA просто позволяет управлять правилами sudo централизованно.

Правила sudo можно настроить для любого пользователя или группы, этот софт (sudo) работает одинаково на любом дистрибутиве.

Опишите свою задачу, зачем вам вообще давать полные права.

Ещё было бы неплохо увидеть вывод команд: getent group

P.S. Никогда не редактируйте файл /etc/sudoers простым текстовым редактором. Для работы правилами sudo есть спец.команда sudo visudo

visudo — перед сохранением проверяет корректность правил sudo и не даст вам «убить» систему.

ludmila

New member

FreeIPA просто позволяет управлять правилами sudo централизованно.

Правила sudo можно настроить для любого пользователя или группы, этот софт (sudo) работает одинаково на любом дистрибутиве.

Опишите свою задачу, зачем вам вообще давать полные права.

Ещё было бы неплохо увидеть вывод команд: getent group

P.S. Никогда не редактируйте файл /etc/sudoers простым текстовым редактором. Для работы правилами sudo есть спец.команда sudo visudo

visudo — перед сохранением проверяет корректность правил sudo и не даст вам «убить» систему.

Добрый день!

Изначально права нужны были для установки ПО (КриптоПро, браузер, антивирус и т.д. под доменным пользователем), возможно больше для удобства.

Теперь уже больше хочется разобраться с ситуацией, почему не получается настроить такие права, научиться их настраивать. Систему астра линукс предстоит массово устанавливать на все рабочие станции в домене.

Изменения в /etc/sudoers вносились через команду sudo nano /etc/sudoers и визуально после выполнения этой команды и sudo visudo разницы не вижу, т.к. открывается GNU nano 2.7.4.

Вывод команды:

user@astralin:

$ getent group

root:x:0:

daemon:x:1:

bin:x:2:

sys:x:3:

adm:x:4:logcheck

tty:x:5:

disk:x:6:user

lp:x:7:

mail:x:8:

news:x:9:

uucp:x:10:

man:x:12:

proxy:x:13:

kmem:x:15:

dialout:x:20:

fax:x:21:

voice:x:22:

cdrom:x:24:user

floppy:x:25:user

tape:x:26:

sudo:x:27: PetrovAA

audio:x:29 ulse,user

dip:x:30:user

www-data:x:33:

backup:x:34:

operator:x:37:

list:x:38:

irc:x:39:

src:x:40:

gnats:x:41:

shadow:x:42:

utmp:x:43:telnetd

video:x:44:user

sasl:x:45:

plugdev:x:46:user

staff:x:50:

games:x:60:

users:x:100:

nogroup:x:65534:

input:x:101:

systemd-journal:x:102:

systemd-timesync:x:103:

systemd-network:x:104:

systemd-resolve:x:105:

systemd-bus-proxy:x:106:

crontab:x:107:

netdev:x:108:user

messagebus:x:109:

ssh:x:110:

ssl-cert:x:111:

lpadmin:x:112:user, PetrovAA

scanner:x:113:user

fly-dm:x:999:

bluetooth:x:114:user

sambashare:x:115:

ftp:x:116:

weston-launch:x:117:user

epmd:x:118:

Debian-exim:x:119:

winbindd_priv:x:120:

pulse:x:121:

pulse-access:x:122:

Debian-snmp:x:123:

ntp:x:124:

logcheck:x:125:

dovecot:x:126:

dovenull:x:127:

telnetd:x:128:

bind:x:129:

avahi:x:130:

ejabberd:x:131:

user:x:1000:

astra-admin:x:1001:user, PetrovAA

astra-console:x:333:user, PetrovAA

vboxusers:x:134:user, PetrovAA

Источник

Learjet

New member

1. В win при первом входе пользователя в домен AD его пароль кешируется в SECURITYCache и у пользователя есть возможность логиниться при недоступном контроллере домена.

Как это реализовано в AstraLinux?

2. При входе пользователя с доменной учёткой пользователь не может зайти первые несколько минут (вероятно долго происходит подключение к контроллеру домена).

Какие есть решения?

3. В окне логона в систему поля логина и пароля очень маленькие, при вводе доменной учётки её начало пропадает.

Как увеличить длину полей?

New member

Learjet

New member

New member

Montfer

New member

Learjet

New member

New member

New member

Montfer

New member

cat /etc/passwd

user:$6$zy8qmfn5$p2PVWzwWiJaCKmGMvHeqc5o8ghh7hd/iacUeakWZV8ggCLyrGzLOwvVnLnbuZpNJF/EyMy2HFVu19Oo9b1ijy.:18092:0:99999:7.

cat /etc/shadow

user:$6$zy8qmfn5$p2PVWzwWiJaCKmGMvHeqc5o8ghh7hd/iacUeakWZV8ggCLyrGzLOwvVnLnbuZpNJF/EyMy2HFVu19Oo9b1ijy.:18092:0:99999:7.

New member

Montfer

New member

New member

New member

*в сторону*

Ставлю точку в вопросах верю не верю, буду не буду, хранятся или не хранятся и, особенно, вот в этом перле :

# cat /etc/issue.net

Astra Linux SE 1.6 (smolensk)

# cat /etc/shadow

root:$6$zR/78t/3$0ibPGyRMiflAnMJkBk4ghSIwFPEI7bGDnZeN3yATS2h9ofMz3uFBOIRHqsjxJ3LLXEm6TMoYBCMXc1cJ8IZ560:18096:0:99999:7.

# остальную часть выхлопа cat скрываем, чтобы не плодить лишних сущностей

# переходим на машину с Debian и генерим условный словарь (нам же для теста, а не в бой)

# используемый пароль специально внес в словарь не первым и не последним, чтобы избежать глупых вопросов и нападок

root@debian-9-64

# cat /root/words.lst

12345678

87654321

12qwASZX

12qw#$ER

1q2w#E$R

18273645

# переносим на эту же машину наш выхлоп cat /etc/shadow в файл /root/rules.lst, из которого john будет читать хэш

root@debian-9-64

# cat /root/rules.lst

root:$6$zR/78t/3$0ibPGyRMiflAnMJkBk4ghSIwFPEI7bGDnZeN3yATS2h9ofMz3uFBOIRHqsjxJ3LLXEm6TMoYBCMXc1cJ8IZ560:18096:0:99999:7.

# скармливаем результаты john’у и наслаждаемся результатом брута по словарю

# для тех, кто в танке, выловленный пароль специально выделил, ага

root@debian-9-64

# john —wordlist=/root/words.lst —rules /root/rules.lst

Loaded 1 password hash (crypt, generic crypt(3) [?/64])

Press ‘q’ or Ctrl-C to abort, almost any other key for status

12qwASZX (root)

1g 0:00:00:00 100% 16.66g/s 183.3p/s 183.3c/s 183.3C/s 12345678..1q2w#$r

Use the «—show» option to display all of the cracked passwords reliably

Session completed

Montfer

New member

*в сторону*

Ставлю точку в вопросах верю не верю, буду не буду, хранятся или не хранятся и, особенно, вот в этом перле :

Использовал:

- Astra Linux Special Edition 1.6 с конфигурациями по умолчанию;

- программа взлома Unix-паролей john (всеми любимый John the Ripper)

- Debian 9 x64 (VirtualBox-контейнер) со стандартным репозиторием, в котором john, собственно, имеется (подключать репу к Astra SE моветон — она мне «чистой» нужна, ага);

- учетную запись root под Astra Linux SE 1.6 с паролем 12qwASZX (для наглядности и ускорения процесса).

А теперь, внимание, уважаемые знатоки, спойлер! Все комментарии за символом # (классика, ага):

# cat /etc/issue.net

Astra Linux SE 1.6 (smolensk)

# cat /etc/shadow

root:$6$zR/78t/3$0ibPGyRMiflAnMJkBk4ghSIwFPEI7bGDnZeN3yATS2h9ofMz3uFBOIRHqsjxJ3LLXEm6TMoYBCMXc1cJ8IZ560:18096:0:99999:7.

# остальную часть выхлопа cat скрываем, чтобы не плодить лишних сущностей

# переходим на машину с Debian и генерим условный словарь (нам же для теста, а не в бой)

# используемый пароль специально внес в словарь не первым и не последним, чтобы избежать глупых вопросов и нападок

root@debian-9-64

# cat /root/words.lst

12345678

87654321

12qwASZX

12qw#$ER

1q2w#E$R

18273645

# переносим на эту же машину наш выхлоп cat /etc/shadow в файл /root/rules.lst, из которого john будет читать хэш

root@debian-9-64

# cat /root/rules.lst

root:$6$zR/78t/3$0ibPGyRMiflAnMJkBk4ghSIwFPEI7bGDnZeN3yATS2h9ofMz3uFBOIRHqsjxJ3LLXEm6TMoYBCMXc1cJ8IZ560:18096:0:99999:7.

# скармливаем результаты john’у и наслаждаемся результатом брута по словарю

# для тех, кто в танке, выловленный пароль специально выделил, ага

root@debian-9-64

# john —wordlist=/root/words.lst —rules /root/rules.lst

Loaded 1 password hash (crypt, generic crypt(3) [?/64])

Press ‘q’ or Ctrl-C to abort, almost any other key for status

12qwASZX (root)

1g 0:00:00:00 100% 16.66g/s 183.3p/s 183.3c/s 183.3C/s 12345678..1q2w#$r

Use the «—show» option to display all of the cracked passwords reliably

Session completed

New member

Товарисч (хотя какой он нам нахер товарисч?) oko вам опять подбрасывает своё говно на ваш вентилятор: известная (и достаточно убогая) программа John The Ripper (дословно «Джон-потрошитель» — прям куда там?) применяется для вскрытия (или аудита) слабых паролей в UNIX системах путём перебора возможных вариантов.

Тупой перебор наугад всех возможных вариантов отличается от алгоритмического восстановления пароля примерно так же, как решение задачи на экзамене по математике отличается от тупого угадывания ответа в тестах — по выражению лица преподавателя . или как палец отличается . ну, от известного вам органа только своим внешним сходством.

P.S. И что особенно характерно, популяризируют, описывают и распространяют John The Ripper, «серебряную пулю», на тысячах сайтов, подавляющим образом, юные прыщавые выньдауны-кулцхакеры, в формате .exe программы, которой они собираются «вскрывать тот UNIX» (которого они, в большинстве, и в глаза свои не видели). Такой вот моветон никого из присутствующих не смущает?

New member

Вы всё прекрасно поняли, Montfer: вот и проверьте oko на вшивость вскрытием вашего, наверняка самого простейшего, примитивного пароля (кто же при инсталляции указывает более-менее серьёзный пароль? ). И с указанием за какое время ему это удастся, если когда-нибудь ему вообще такое удастся.

P.S. Хотя вы, любой желающий, может всё это легко проверить самостоятельно, установив без труда в Astra Linux CE с элементарно подключенным репозиторием Debian:

Montfer

New member

Товарисч (хотя какой он нам нахер товарисч?) oko вам опять подбрасывает своё говно на ваш вентилятор: известная (и достаточно убогая) программа John The Ripper (дословно «Джон-потрошитель» — прям куда там?) применяется для вскрытия (или аудита) слабых паролей в UNIX системах путём перебора возможных вариантов.

Тупой перебор наугад всех возможных вариантов отличается от алгоритмического восстановления пароля примерно так же, как решение задачи на экзамене по математике отличается от тупого угадывания ответа в тестах — по выражению лица преподавателя . или как палец отличается . ну, от известного вам органа только своим внешним сходством.

P.S. И что особенно характерно, популяризируют, описывают и распространяют John The Ripper, «серебряную пулю», на тысячах сайтов, подавляющим образом, юные прыщавые выньдауны-кулцхакеры, в формате .exe программы, которой они собираются «вскрывать тот UNIX» (которого они, в большинстве, и в глаза свои не видели). Такой вот моветон никого из присутствующих не смущает?

New member

Montfer

New member

New member

При авторизации пользователя в nix — читай, ввод пары «логин и пароль» — система:

- ищет введенный «логин» по списку /etc/passwd;

- при нахождении «логина» система ищет в /etc/shadow (/etc/passwd) строку «соль»+хэш (и доп.данные, которые в данном контексте не интересуют);

- там же система определяет алгоритм хэширования ($6$ в приведенном примере — SHA-512);

- получив указанные сведения, система берет введенный пользователем пароль, добавляет к нему известную «соль», проводит хэширование по указанному алгоритму и сравнивает результат с хэшем, приведенным в /etc/shadow (/etc/passwd);

- при совпадении результирующей строки с хэшем система подтверждает авторизацию, иначе — запрещает.

Для части алгоритмов хэширования имеются известные уязвимости, связанные с поиском коллизий на ошибки 1 и 2 рода. Грубо говоря, на выходе применяемого алгоритма (в частности, MD5, который на заре времен в nix тоже применялся) возможно получить один и тот же хэш для двух и более разных введенных паролей (строк). SHA-512 такими проблемами пока «в открытую» не страдает, поэтому он и применяется в nix по умолчанию.

Вскрыть хэш ( любой ) возможно путем грубого перебора (bruteforce-атака), что, собственно, выполняет john и демонстрировал мой пример. Для упрощения атаки, повышения ее скорости и наглядности был использован словарь — атака-по-словарю, являющаяся подмножеством bruteforce-атак. В общем случае при bruteforce атакующий последовательно перебирает все возможные комбинации вводимых данных, применяя к ним известный алгоритм хэширования и известную «соль». Потом сравнивает результат с известным хэшем неизвестного пароля и повторяет процедуру, если результат не совпал.

Имеется ряд математических выкладок, подтверждающих невозможность успешной bruteforce-атаки для «сложных» паролей определенного типа + определенного алгоритма хэширования (тот же SHA-512) + при отсутствии такого «сложного» пароля в словаре атакующего (т.е. перевод bruteforce-атаки в полный случай, а не частный) — за допустимое время на текущем уровне развития и доступности технологий. Постараюсь перевести так, чтобы все поняли:

- если пароль пользователя «сложный» (для примера нечто подобное: $7cm2@*9c!N#$%XS);

- если этот пароль отсутствует в словаре атакующего (т.е. придется «брутить» последовательно и посимвольно);

- если длина пароля атакующему неизвестна;

- если используется алгоритм хэширования, устойчивый к поиску коллизий;

- если нарушитель не обладает неограниченной вычислительной мощностью;

- тогда и только тогда пароль невозможно будет восстановить из его хэша за время, доступное нарушителю для проведения атаки.

Могу проверить и ваш пароль, но для этого потребуется время, потому что:

- неизвестна длина;

- неизвестны примененные правила «сложности»;

- вычислительный ресурс — виртуальная ОС на 1024 Мб ОЗУ и 2 потока ЦП i7-4700.

При таких исходных данных поставлю на ночь, утром поглядим результат.

to Olej

Вы заявляли буквально следующее:

Это не вся правда . Формулировка должна быть другой: «в nix отсутствует хранение паролей в открытом/шифрованном виде, но присутствует хранение их хэш-значений в соответствующих файлах«.

Это тоже только часть правды . Нужная формулировка: «при соблюдении ряда условий (см. перечень, приведенный выше) задача unhash(hash(passwd) не имеет решений; большинство атак сводятся к lim(hash[passwd1, passwd2, passwd3 . passwdN]) <> hash(passwd) при N -> бесконечность«.

Это неправда , проведенный выше эксперимент показал, что восстановить пароль возможно. Сейчас вы пытаетесь прикрыть свою задницу, уточняя, что под » восстановить » понимали иное: . С такой формулировкой никто не спорит — хэш-функция однонаправленная, да -, но ее следовало уточнить вначале. Вводя подобный аргумент сейчас, вы либо расписываетесь в собственной неграмотности, либо признаетесь в том, что смотрите на всех участников форума как на говно (что еще хуже).

Здесь опять перл для фонда хреновых цитат. John — общепризнанный инструмент, появившийся в те времена, когда появилось хэширование паролей в nix. Никто никогда его не называл «серебряной пулей» — только вы и только сейчас .

Источник

Введение

Назначение системы и область применения

Операционная системы (ОС) специального назначения «Astra Linux Special Edition» предназначена для построения автоматизированных систем в защищенном исполнении, обрабатывающих информацию, содержащую сведения, составляющие государственную тайну с грифом не выше «совершенно секретно».

Комплекс средств защиты (КСЗ, подсистема безопасности PARSEC) предназначен для реализации функций ОС по защите информации от НСД и предоставления администратору безопасности информации средств управления функционированием КСЗ.

В состав КСЗ входят следующие основные подсистемы:

- модули подсистемы безопасности PARSEC, входящие в состав ядра ОС;

- библиотеки;

- утилиты безопасности;

- подсистема протоколирования (регистрации);

- модули аутентификации;

- графическая подсистема;

- консольный вход в систему;

- средства контроля целостности;

- средства восстановления;

- средства разграничения доступа к подключаемым устройствам;

- средства разграничения доступа к виртуальным машинам.

Основные функции

КСЗ обеспечивает реализацию следующих функций ОС по защите информации от НСД:

- идентификацию и аутентификацию;

- дискреционное управление доступом;

- мандатное управление доступом;

- регистрацию событий безопасности;

- ограничение программной среды;

- изоляцию процессов;

- защиту памяти;

- контроль целостности;

- обеспечение надежного функционирования;

- фильтрацию сетевого потока;

- маркировку документов;

- защиту среды виртуализации;

- контроль подключения съемных машинных носителей информации.

Перечень эксплуатационной документации, с которыми необходимо ознакомиться администратору

- Операционная системы специального назначения «Astra Linux Special Edition». Руководство администратора, часть 1. РУСБ 10015-01 95 01-1;

- Операционная системы специального назначения «Astra Linux Special Edition». Руководство администратора, часть 2. РУСБ 10015-01 95 01-2;

- Операционная системы специального назначения «Astra Linux Special Edition». Руководство по комплексу средств защиты информации, часть 1. РУСБ 10015-01 97 01-1;

- Операционная системы специального назначения «Astra Linux Special Edition». Руководство по комплексу средств защиты информации, часть 2. РУСБ 10015-01 97 01-2;

- Операционная системы специального назначения «Astra Linux Special Edition». Руководство пользователя. РУСБ 10015-01 93 01;

Подготовка к работе

Состав и содержание дистрибутивного носителя данных представлен в таблице

| Путь расположения и название дистрибутива | Назначение |

| smolensk-1.6-20.06.2018_15.56.gost | Файл с контрольной суммой образа ОС специального назначения «Astra Linux Special Edition» созданой с использованием алгоритма gost |

| smolensk-1.6-20.06.2018_15.56.iso | Образ ОС специального назначения «Astra Linux Special Edition». |

| smolensk-1.6-20.06.2018_15.56.md5 | Файл с контрольной суммой образа ОС специального назначения «Astra Linux Special Edition» созданой с использованием алгоритма md5 |

Порядок установки

DVD-диск с дистрибутивом ОС содержит все необходимые файлы для выполнения полной или частичной установки на жесткий диск целевого компьютера, имеющего устройство чтения DVD-дисков. ОС можно также установить с USB-накопителя или по сети.

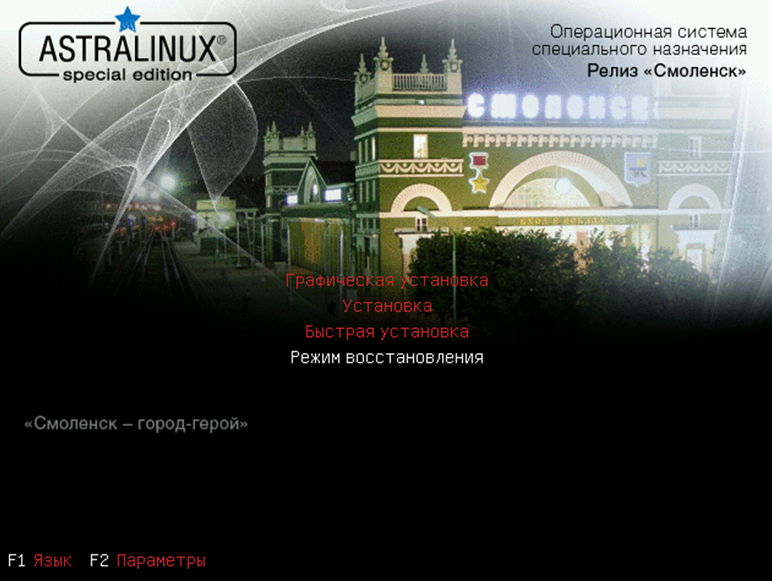

Установка с DVD-диска (запуск программы установки)

Выполнение программы установки ОС начинается с ее запуска, а затем, после выбора во входном меню конкретных параметров пользовательского интерфейса, начинается работа самой программы в интерактивном или автоматическом режимах.

В самом начале загрузки программы установки на экране монитора появляется логотип ОС, меню, переключатель «Русский» – «English» (для изменения языка меню). Меню программы установки содержит следующие пункты:

1) «Графическая установка»;

2) «Установка»;

3) «Режим восстановления».

- В нижней части экрана приведен список функциональных клавиш, подключающих дополнительные возможности программы установки:

— [F1] — «Язык»;

— [F2] — «Параметры».

Чтобы начать установку ОС, следует выбрать пункт «Графическая установка» или «Установка» с помощью клавиш со стрелками на клавиатуре и нажать <Enter> для запуска программы. Произойдет переход к программе установки в графическом или в текстовом режиме, соответственно.

Пункт «Режим восстановления» запускает ОС в текстовом режиме непосредственно

с DVD-диска с дистрибутивом ОС для использования при восстановлении нарушенной работоспособности уже установленной ОС.

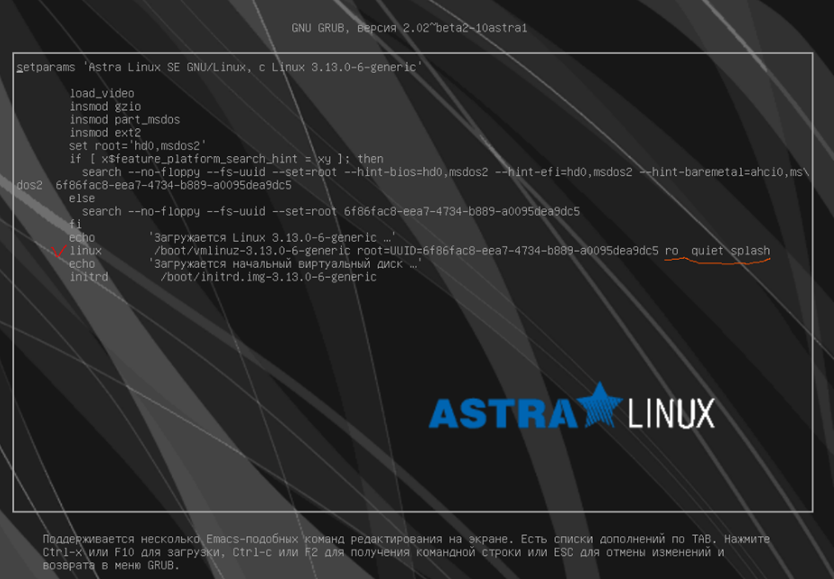

После этого на экране будет показана командная строка загрузки, и можно будет ввести дополнительные параметры.

Программа установки в графическом и в текстовом режимах имеет одинаковую функциональность, т. к. в обоих случаях используются одни и те же модули, т. е. отличаются они только на уровне пользовательского интерфейса.

Для программы установки в графическом режиме требуется 1 ГБ свободного пространства на диске.

Графическая установка и первичная настройка

Для графической установки ОС необходимо:

- загрузить программу установки ОС с носителя;

- выбрать настройки программы установки и оборудования;

- активировать подключение к сети Ethernet;

- создать учетную запись и пароль пользователя;

- настроить время;

- создать и смонтировать дисковые разделы, на которые будет установлена ОС;

- выбрать и установить необходимое программное обеспечение (ПО). После установки базовой системы предоставляется возможность (при необходимости) выбрать дополнительное ПО для установки:

- базовые средства;

- рабочий стол Fly;

- приложения для работы с сенсорным экраном;

- средства работы в сети;

- офисные средства;

- СУБД;

- средства удаленного доступа SSH;

- защищенный web-сервер;

- средства виртуализации;

- средства мультимедиа;

- служба ALD;

- выбрать и установить (при необходимости) дополнительные настройки безопасности ОС;

- установить и настроить системный загрузчик Grub;

- загрузить установленную ОС в первый раз.

«Дополнительные настройки ОС» оставить настройки по умолчанию.

Описание дополнительных функции безопасности ОС:

1) «Включить режим замкнутой программной среды»

При выборе данного пункта будет включен механизм, обеспечивающий проверку неизменности и подлинности загружаемых исполняемых файлов формата ELF (см. РУСБ.10015-01 97 01-1);

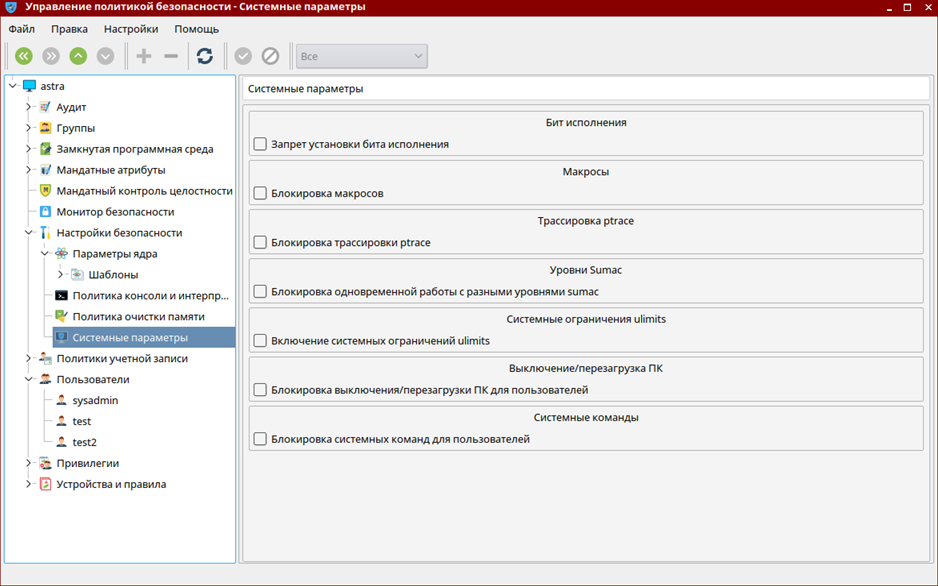

2) «Запретить установку бита исполнения»

При выборе данного пункта будет включен режим запрета установки бита исполнения, обеспечивающий предотвращение несанкционированного создания пользователями или непреднамеренного создания администратором исполняемых сценариев для командной оболочки (см. РУСБ.10015-01 97 01-1);

3) «Использовать по умолчанию ядро Hardened»

При выборе данного пункта будет обеспечено использование средств ограничения доступа к страницам памяти (см. РУСБ.10015-01 97 01-1);

4) «Запретить вывод меню загрузчика»

При выборе данного пункта будет запрещен вывод меню загрузчика Grub. В процессе загрузки будет загружаться ядро ОС, выбранное по умолчанию;

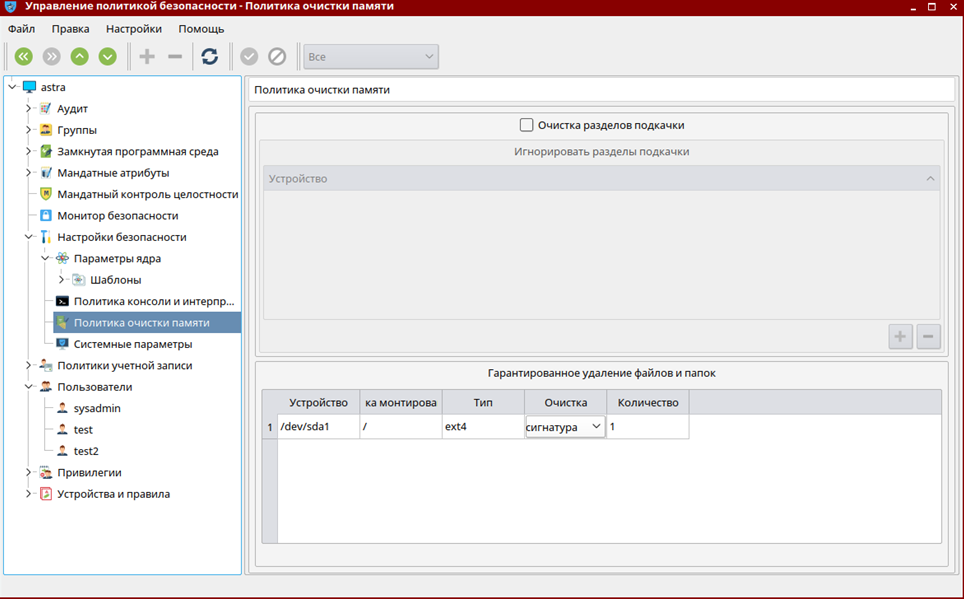

5) «Включить очистку разделов страничного обмена»

При выборе данного пункта будет включен режим очистки памяти разделов подкачки swap (см. РУСБ.10015-01 97 01-1);

6) «Включить очистку освобождаемых областей для EXT-разделов»

При выборе данного пункта будет включен режим очистки блоков ФС непосредственно при их освобождении (см. РУСБ.10015-01 97 01-1);

7) «Включить блокировку консоли»

При выборе данного пункта будет блокирован консольный вход в систему для пользователя и запуск консоли из графического интерфейса сессии пользователя (см. РУСБ.10015-01 97 01-1);

При выборе данного пункта будет блокировано интерактивное использование интерпретаторов (см. РУСБ.10015-01 97 01-1);

9) «Включить межсетевой экран ufw»

При выборе данного пункта будет включен межсетевой экран ufw и запущена фильтрация сетевых пакетов в соответствии с заданными настройками (см. РУСБ.10015-01 97 01-1);

10) «Включить системные ограничения ulimits»

При выборе данного пункта будут включены системные ограничения, установленные

файле /etc/security/limits.conf (см. РУСБ.10015-01 97 01-1);

11) «Отключить возможность трассировки ptrace»

При выборе данного пункта будет отключена возможность трассировки и отладки выполнения программного кода (см. РУСБ.10015-01 97 01-1);

12) «Отключить автоматическую настройку сети»

При выборе данного пункта будет отключена автоматическая настройка сети в процессе установки ОС;

13) «Установить 32-х битный загрузчик»

При выборе данного пункта из системы будет удален 64-х битный загрузчик EFI и установлен 32-х битный загрузчик EFI.

ВНИМАНИЕ! Выбор данной опции при установке на 64-х битную вычислительную машину с поддержкой EFI может привести к тому, что установленная система не загрузится.

Описание операций (Управление работой)

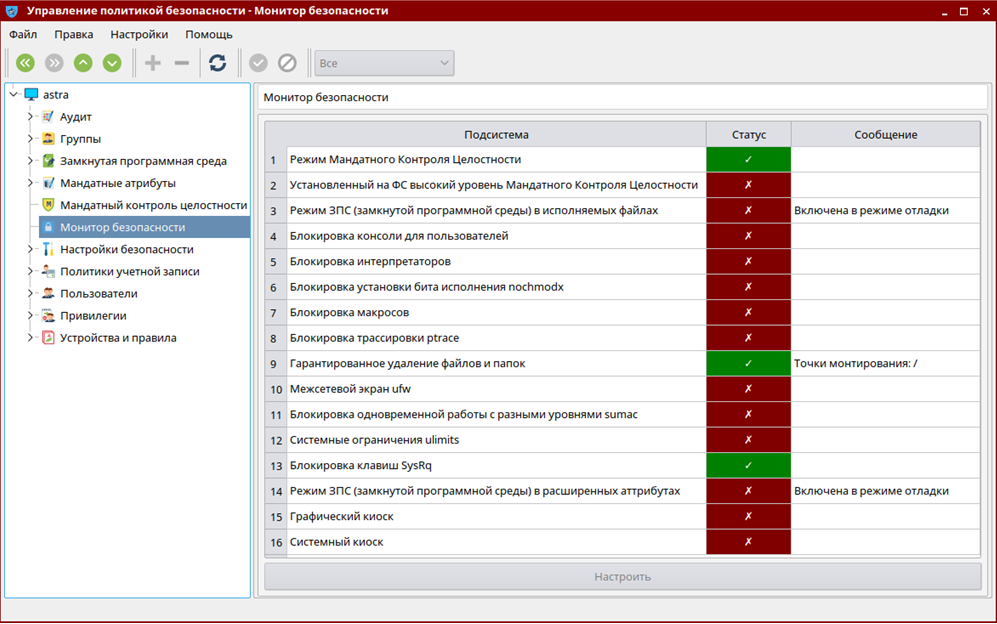

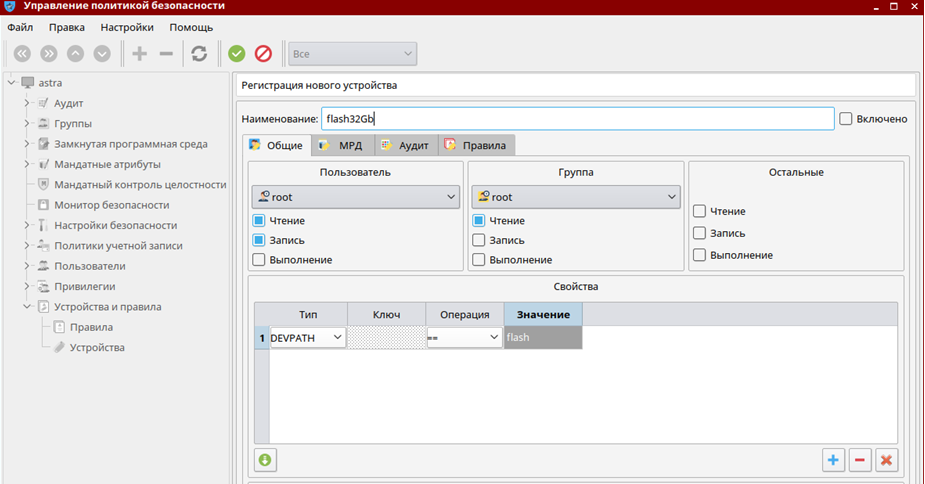

Описание программы «Управление политикой безопасности» (fly-admin-smc)

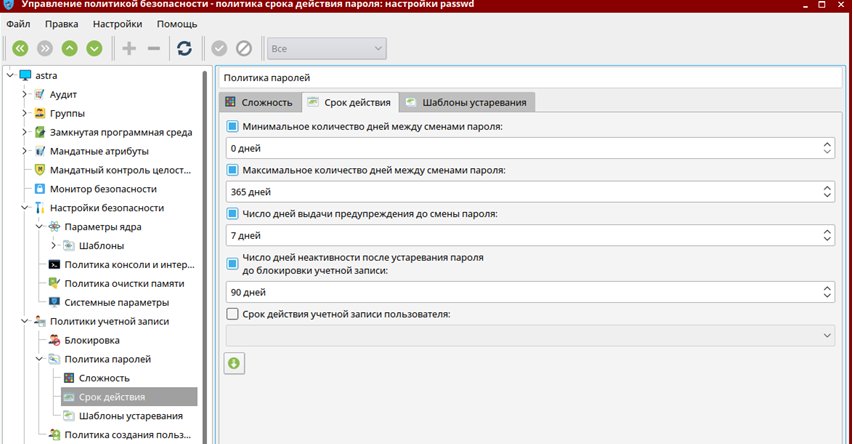

Программа предназначена для управления политикой безопасности (ПБ), а также управления единым пространством пользователя (ЕПП). В частности, позволяет управлять:

- пользователями, группами, настройками и атрибутами: мандатным разграничением доступа (МРД) пользователя, параметрами протоколирования, привилегиями, политикой срока действия пароля, политикой блокировки;

- базами данных Parsec (аудитом, мандатными атрибутами и привилегиями);

- политикой создания пользователей;

- настройками безопасности (устанавливать параметры монтирования для очистки блоков памяти при их освобождении, настраивать очистку разделов страничного обмена при выключении системы);

- параметрами подключения внешних устройств (учитывать носители и управлять их принадлежностью, протоколированием и мандатными атрибутам.

При работе с политиками безопасности программа выполняет те же действия, что консольная утилита ald-admin. Запускается в режиме администратора. Для вызова привилегированных действий запрашивается авторизация.

Главное окно программы содержит меню (Меню), панель инструментов (Панель инструментов) и боковую панель для навигации по дереву настроек ПБ (Панель навигации) с рабочей панелью справа.

Меню

Меню программы содержит следующие пункты:

- «Файл»:

- «Выход» — работа программы завершается;

- «Правка» — пунктами подменю добавляется/удаляется раздел в дереве настроек ПБ на боковой панели «Элементы» (Панель навигации), а также изменяются соответствующие ему значения параметров настройки:

- «Обновить» — содержимое панелей обновляется;

- «Удалить» (активируется при выделении раздела) — появляется окно с запросом на подтверждение удаления. После подтверждения или отмены окно закрывается и раздел, соответственно, удаляется или не удаляется;

- «Создать» (активируется при выделении раздела или объединения разделов) — позволяет создать новый раздел, а также рабочую панель с элементами настройки этого нового раздела. На панели «Свойства» появляется новая форма или вспомогательное окно для установки необходимых параметров;

- «Применить» — установленные настройки применяются;

- «Отмена» — отмена изменения настроек;

- «Настройки»:

- «Плагины» — открывается окно «Плагины и модули», во вкладках «Плагины» и «Модули» которого отображаются, соответственно, загружаемые плагины и модули, а в строке «Путь» отображается маршрутное имя каталога с файлами для их хранения. Управляющие элементы:

- [Изменить] — открывается диалоговое окно для установки нового имени каталога с файлами для хранения. После подтверждения или отмены окно закрывается, и новое имя каталога, соответственно, устанавливается или не устанавливается;

- [Закрыть] — окно закрывается;

- «Помощь»:

- «Содержание» — вызов окна справки;

- «О программе…» — вызов окна с краткой информацией о программе.

Панель инструментов

На панели инструментов располагаются подвижные панели с кнопками быстрой навигации по дереву функциональных категорий данных на боковой панели ([Перейти к родительскому элементу дерева], [Перейти к первому дочернему элементу дерева], [Перейти к предыдущему или родительскому элементу дерева], [Перейти к следующему элементу дерева]), кнопками, которые повторяют аналогичные пункты меню «Правка» (см. Меню) и выпадающим списком для установки фильтра отображения категорий данный на рабочей панели.

Щелчком правой кнопки мыши на панели меню или на панели инструментов открывается контекстное меню с флагами установки показа на панели инструментов соответствующих подвижных панелей с этими кнопками.

Панель навигации

Настройки политики безопасности по своему функциональному и смысловому значению объединяются в группы и структурно организуются в дереве настроек ПБ, которое отображается на боковой панели навигации: «Аудит», «Группы», «Мандатные атрибуты», «Замкнутая программная среда», «Мандатные атрибуты», «Мандатный контроль целостности», «Монитор безопасности», «Настройки безопасности», «Политики учетной записи», «Пользователи», «Привилегии» и «Устройства и правила».

Щелчком левой кнопки мыши на знаке в вершине дерева или щелчком левой кнопки мыши на названии вершины эта вершина разворачивается, если была свернута и, наоборот, сворачивается, если была развернута. После разворачивания вершины появляются названия разделов и/или сводов разделов, входящих в эту вершину. Для оперативного перемещения по дереву используются кнопки панели инструментов (см. Панель инструментов).

Терминальная вершина дерева настроек политики безопасности называется разделом, а нетерминальная вершина — сводом разделов. Раздел или свод разделов выделяется щелчком левой кнопки мыши на нем. После выделения справа на появляется соответствующая форма рабочей панели с элементами для настройки соответствующих параметров ПБ. При наведении курсора на элемент управления появляется подсказка. Значения параметров устанавливаются в режиме администратора.

Описание разделов программы «Управление политикой безопасности» (fly-admin-smc)

Модуль аудит

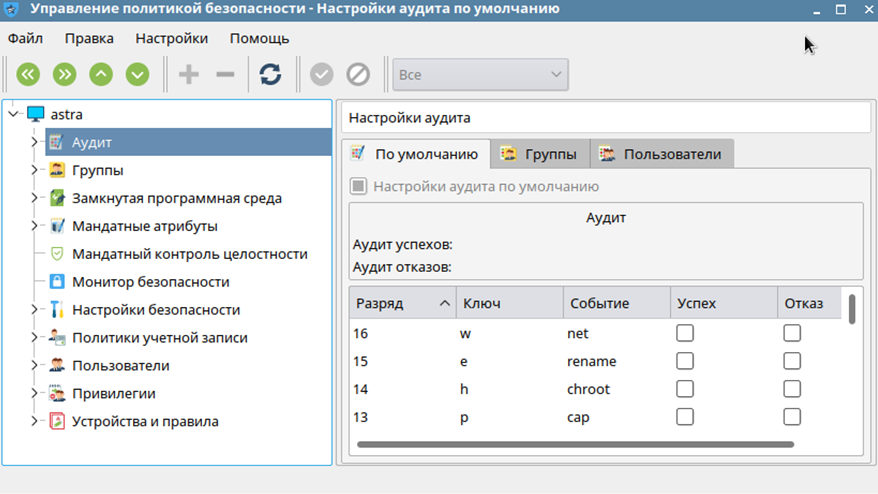

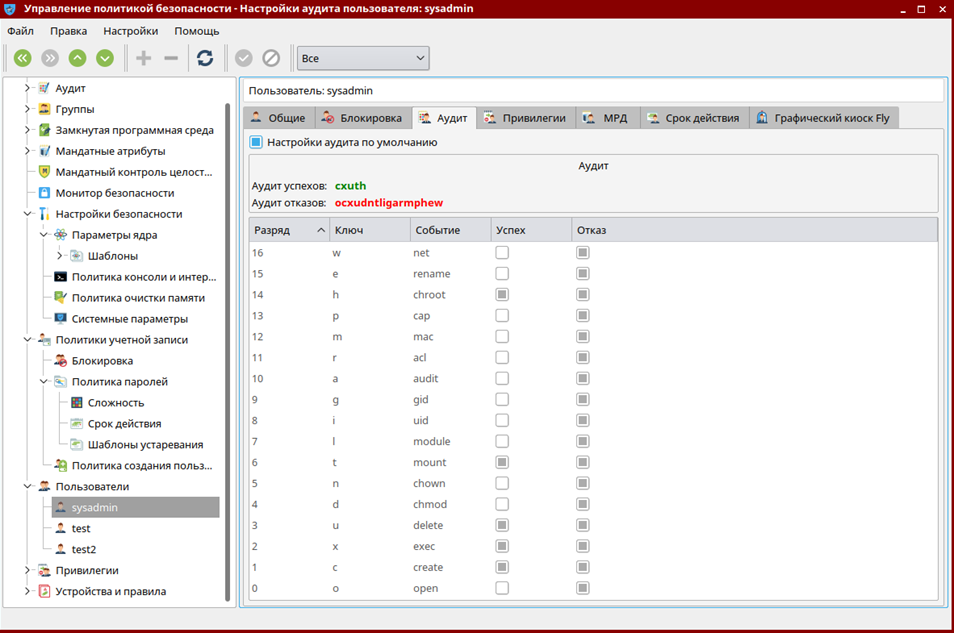

Панель «Настройки аудита». Рабочая панель содержит вкладки :

Панель «Настройки аудита»

- «По умолчанию» — настройки аудита по умолчанию:

- «Настройка аудита по умолчанию» — флаг включения аудита по умолчанию;

- «Аудит успехов» и «Аудит отказов» — список флагов включения регистрации событий в журнале операций, в случае их, соответственно, успешного и неуспешного выполнения. Флаг переключается щелчком левой кнопки мыши на нем.

- «Группы» — список групп с персональными настройками. Двойным щелчком левой кнопки мыши на элементе списка на рабочей панели отображаются настройки аудита соответствующей группы;

- «Пользователи» — список пользователей с персональными настройками аудита. Двойным щелчком левой кнопки мыши на элементе списка на рабочей панели отображаются настройки аудита соответствующей группы.

В дерево навигации настроек политики безопасности в «Аудит» входят также своды разделов «Группы» и «Пользователи» с персональными настройками аудита, соответственно, групп и пользователей. При выделении свода разделов активируется соответствующая вкладка на рабочей панели.

При выделении любого раздела, входящего в «Группы» или «Пользователи», на рабочей панели отображаются персональные настройки аудита соответствующей группы или пользователя.

Группы

Настройки политики безопасности для групп пользователей. На рабочей панели в табличном виде отображается список групп пользователей.

Столбцы: «Наименование» (со значком порядка сортировки справа) — имя группы; «Gid» — идентификационный номер группы; «Системная» — отметка для системных групп.

Двойным щелчком левой кнопки мыши на названии группы в таблице открывается раздел этой группы в дереве навигации, а на рабочей панели появляются вкладки:

- вкладка «Общие»:

- «Имя» — отображается имя члена группы;

- «UID» — отображается идентификационный номер члена группы;

- «GECOS» — отображается информация из учетной записи члена группы;

- «Системный» — отметка для членов системных групп;

- кнопки управления списком (внизу):

- [Добавить] — открывается окно со списком пользователей. Элемент списка выделяется щелчком левой кнопки мыши на нем. [Да] — окно закрывается, и имя выделенного пользователя отображается в поле «Пользователи», [Отмена] — окно закрывается;

- [Удалить из группы]) — выделенный в поле «Имя» элемент удаляется;

- «Аудит» — настройки аудита группы:

- «Настройка аудита по умолчанию» — флаг включения аудита по умолчанию;

- «Аудит успехов» и «Аудит отказов» — список флагов включения регистрации событий в журнале операций, в случае их, соответственно, успешного и неуспешного выполнения членом группы. Флаг переключается щелчком левой кнопки мыши на нем.

Настройки политики безопасности

Аудит (протоколирование)

Для работы с подсистемой протоколированием имеется ряд графических утилит, которые могут быть использованы для настройки параметров регистрации событий и просмотра протоколов:

- fly-admin-smc («Управление политикой безопасности») — управление протоколированием, привилегиями и мандатными атрибутами пользователей, работа с пользователями и группами;

- fly-admin-viewaudit («Журнал безопасности») — выборочный просмотр протоколов аудита.

- Для настройки протоколирования перейдите в рабочую панель Аудит à Настройки аудита à вкладка «По умолчанию»

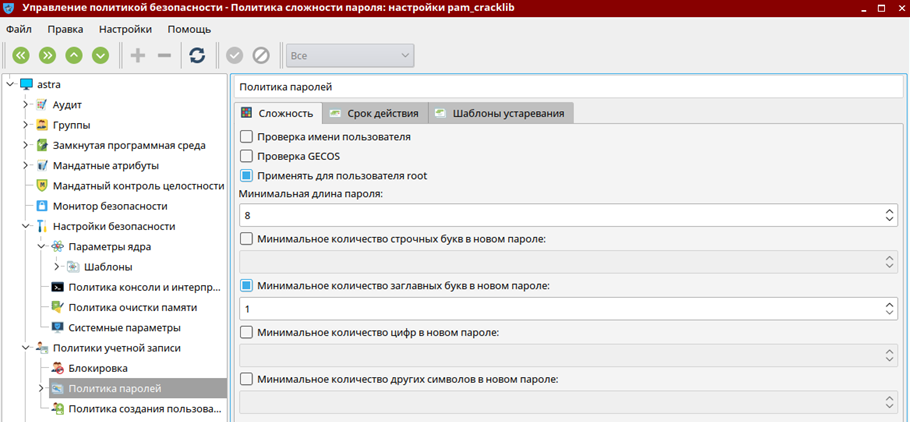

Выставите флаги настроек согласно таблице 8:

Таблица 8. Значения настроек аудита.

| Разряд | Ключ | Событие | Успех | Отказ |

| 16 | w | Net | Нет флага | флаг |

| 15 | e | Rename | Нет флага | Флаг |

| 14 | h | Chroot | флаг | Флаг |

| 13 | p | Cap | Нет флага | Флаг |

| 12 | m | Mac | Нет флага | Флаг |

| 11 | r | Acl | Нет флага | Флаг |

| 10 | a | Audit | Нет флага | Флаг |

| 9 | g | Gid | Нет флага | Флаг |

| 8 | i | Uid | Нет флага | Флаг |

| 7 | l | Module | Нет флага | Флаг |

| 6 | t | Mount | флаг | Флаг |

| 5 | n | Chown | Нет флага | Флаг |

| 4 | d | Chmod | Нет флага | Флаг |

| 3 | u | Delete | Нет флага | Флаг |

| 2 | x | Exec | Нет флага | Флаг |

| 1 | c | Crate | Нет флага | Флаг |

| 0 | o | open | Нет флага | Флаг |

Замкнутая программная среда

Настройки замкнутой программной среды. Рабочая панель содержит вкладки:

- «Настройки»- настройки замкнутой системной среда;

- «Ключи» — настройка ключей:

- [Создать новый ключ] — открывается окно «Создание ключа» со строками ввода имени, адреса электронной почты (EMail) и комментария и кнопками управления: [Да] — настройки для создания ключа сохраняются и окно закрывается: [Отмена] — окно закрывается;