Добрый день!

Device Information

Код: Выделить всё

Uplink ports: 10

PON ports: 8

Version: 3.16.3

Build: 1

Compile Date: 05.03.2019

Compile Time: 14:23:30

Current Date: 13.09.2022

Current Time: 09:59:06

System uptime: 00:08

CPU load average (1m, 5m, 15m): 0.03 0.05 0.02

Free RAM/Total RAM (Mbytes): 73/243

Temperature (PON ports / PON chips): 30 / 37

Fan state (fan0/fan1/fan2/fan3): 127 rps / 127 rps / 127 rps / 127 rps

Factory settings

Device type: LTE-8X

Hardware revision: 1v2

Serial number: TG16000198

MAC: A8:F9:4B:80:58:1C

В какой-то момент перестали подключаться клиенты.

После перезагрузки OLT в Syslog последние строчки

Код: Выделить всё

Jan 1 06:00:26 LTE-8X switchd: %IGMP: VLAN 404 data cleaned

Jan 1 06:00:26 LTE-8X switchd: %IGMP: VLAN 406 data inited

Jan 1 06:00:26 LTE-8X switchd: %IGMP: VLAN 406 data cleaned

Jan 1 06:00:26 LTE-8X switchd: %IGMP: VLAN 451 data inited

Jan 1 06:00:26 LTE-8X switchd: %IGMP: VLAN 451 data cleaned

Jan 1 06:00:26 LTE-8X switchd: %IGMP: VLAN 4094 data inited

Jan 1 06:00:26 LTE-8X switchd: %IGMP: VLAN 4094 data cleaned

Jan 1 06:00:26 LTE-8X switchd: %DBG: Query: session is not opened or already closed

Sep 13 09:51:19 LTE-8X chip-proxy: wd_cleanup_olts: OLT[0] in CHECKNEWFW state

Sep 13 09:51:19 LTE-8X chip-proxy: wd_cleanup_olts: OLT[1] in CHECKNEWFW state

Sep 13 09:51:19 LTE-8X chip-proxy: wd_cleanup_olts: OLT[2] in CHECKNEWFW state

Sep 13 09:51:19 LTE-8X chip-proxy: wd_cleanup_olts: OLT[3] in CHECKNEWFW state

список ONT пустой

перезапуск teknal не решает проблему

Код: Выделить всё

---

Multipart Event ID 32801, CTAG 159 (teklink_rxpool_poccess: 478)

teklink: 10 bytes recieved from OLT2 [1715926] ID: 515 CTAG: 4384 LEN: 4

000F0000: 02 03 11 20 00 04 00 00 04 30

---

events_process: unhandled event (32801)

teklink: 136 bytes send to OLT2 [1715927] ID: 406 CTAG: 4385 LEN: 130

000F0000: 01 96 11 21 00 82 04 32 04 01 02 02 00 22 03 E6

000F0010: 8A 00 00 00 00 00 00 00 00 30 01 20 E4 10 01 0A

000F0020: 03 03 02 00 00 09 04 00 00 00 00 0A 04 00 00 00

000F0030: 00 01 01 00 00 00 00 00 00 00 00 00 00 07 10 01

000F0040: 0A 02 09 04 00 00 00 00 03 02 00 00 01 01 00 00

000F0050: 00 00 00 00 00 00 00 00 07 02 00 22 03 E6 8B 00

000F0060: 00 00 00 00 00 00 00 30 01 20 E6 10 00 10 01 0A

000F0070: 02 09 04 00 00 00 00 03 02 00 00 01 01 00 00 00

000F0080: 00 00 00 00 00 00 00 07

---

teklink: 10 bytes recieved from OLT2 [1715929] ID: 406 CTAG: 4385 LEN: 4

000F0000: 01 96 11 21 00 04 00 00 04 32

---

teklink: 14 bytes send to OLT2 [1715930] ID: 410 CTAG: 4386 LEN: 8

000F0000: 01 9A 11 22 00 08 04 32 00 00 00 40 00 04

---

teklink: 10 bytes recieved from OLT2 [1715930] ID: 410 CTAG: 4386 LEN: 4

000F0000: 01 9A 11 22 00 04 00 00 04 32

---

teklink: 60 bytes send to OLT2 [1715931] ID: 503 CTAG: 4387 LEN: 54

000F0000: 01 F7 11 23 00 36 04 32 33 01 31 47 45 50 4F 4E

000F0010: 2D 44 69 70 6B 75 6E 2D 4C 54 45 2D 38 58 20 78

000F0020: 70 6F 6E 20 35 20 31 30 37 37 20 31 20 25 56 4C

000F0030: 41 4E 30 25 20 25 56 4C 41 4E 31 25

может было у кого так

Несколько дней пытаемся победить нашу проблему:

На районе в достаточно компактном куске территории хаотично отключаются ONT NTE-2 B+, таких проблемных около 10-12 шт. ( используем LTE-8x, на текущий момент на ней около 100 абонентов)

на порту примерно 20-25 абонентов, меняли модуль , меняли порт olt результата нет.

Несмотря на компактное местоположение (7 проблемных абонентов находятся на одном уровне в пределах одного вышестоящего сплиттера) другие абоненты с этого куска карты в разных портах PON

Уровень сигнала вполне рабочий. Не идеальный конечно, но грубо говоря на том же сплиттере сидят абоненты которые вообще не испытывают проблем с точно таким же сигналом. есть другая olt с такими же уровнями сигнала там такой проблемы нет.

Дальше интересный факт. Берем новую онт, ставим ее абоненту она включается и работает, ту что сняли с абонента несем к соседнему проблемному абоненту она у него работает. Но спустя какое то время вся эта свистопляска начинается заново.

Некоторые абоненты ночью начинают работать и к обеду отключаются. Некоторые наоборот.

т.е. никакой системы кроме куска карты с радиусом в метров 300

Была версия по качеству питания (низкое напряжение например, и вполне подходило под версию расположение на одной линии столбов, тем более что похолодало и многие стали обогреваться электричеством), на удивление замеры показали что в розетках почти идеальное напряжение.

В логах выглядит примерно вот так:

Nov 19 16:17:11 OLT-03 chip-proxy: alarm_oltlink: 02:00:5E:01:D4:3D (desc: 3kooperativnaya_30) in REPORTTIMEOUT state

Nov 19 16:17:11 OLT-03 chip-proxy: alarm_oltlink: 02:00:5E:01:D4:3C (desc: 3kooperativnaya_30) in REPORTTIMEOUT state

Nov 19 16:17:11 OLT-03 chip-proxy: alarm_oltlink: 02:00:5E:01:D4:3E (desc: 3kooperativnaya_30) in REPORTTIMEOUT state

Nov 19 16:17:11 OLT-03 chip-proxy: alarm_oltlink: 02:00:5E:01:D4:3F (desc: 3kooperativnaya_30) in REPORTTIMEOUT state

Nov 19 16:17:11 OLT-03 chip-proxy: ONT 02:00:5E:01:D4:3C (desc: 3kooperativnaya_30) disconnected (OLT3[0])

Nov 19 16:20:57 OLT-03 chip-proxy: alarm_oltlink: 02:00:5E:01:70:5C (desc: 1kooperativnaya40) in REPORTTIMEOUT state

Nov 19 16:20:57 OLT-03 chip-proxy: alarm_oltlink: 02:00:5E:01:70:5F (desc: 1kooperativnaya40) in REPORTTIMEOUT state

Nov 19 16:20:57 OLT-03 chip-proxy: alarm_oltlink: 02:00:5E:01:70:5D (desc: 1kooperativnaya40) in REPORTTIMEOUT state

Nov 19 16:20:57 OLT-03 chip-proxy: alarm_oltlink: 02:00:5E:01:70:5E (desc: 1kooperativnaya40) in REPORTTIMEOUT state

Nov 19 16:20:57 OLT-03 chip-proxy: ONT 02:00:5E:01:70:5C (desc: 1kooperativnaya40) disconnected (OLT3[0])

Nov 19 16:27:50 OLT-03 chip-proxy: ONT 02:00:5E:01:D4:3C is allocated by link 02:00:5E:01:D4:3C

Nov 19 16:27:55 OLT-03 chip-proxy: ONT 02:00:5E:01:D4:3C (desc: 3kooperativnaya_30) configure ok

т.е. просто отвал по неизвестной причине.

Возможно какой то плавающий уровень сигнала, т.е. кратковременнные просадки ? Нвчалось примерно в тоже время как похолодало. за бортом ночью -30. Но на других районах/olt все нормально, Даже более того в пределах проблемной olt все проблемы на двух портах только

Возможно кабель замерз натянулся и его при небольших движениях растягивает до критической точки…

Элтекс

производство оборудования для телекоммуникаций

Error sending request to CHIP module

Error sending request to CHIP module

Сообщение elephant » 13 сен 2022 10:08

Uplink ports: 10

PON ports: 8

Version: 3.16.3

Build: 1

Compile Date: 05.03.2019

Compile Time: 14:23:30

Current Date: 13.09.2022

Current Time: 09:59:06

System uptime: 00:08

CPU load average (1m, 5m, 15m): 0.03 0.05 0.02

Free RAM/Total RAM (Mbytes): 73/243

Temperature (PON ports / PON chips): 30 / 37

Fan state (fan0/fan1/fan2/fan3): 127 rps / 127 rps / 127 rps / 127 rps

Factory settings

Device type: LTE-8X

Hardware revision: 1v2

Serial number: TG16000198

MAC: A8:F9:4B:80:58:1C

В какой-то момент перестали подключаться клиенты.

После перезагрузки OLT в Syslog последние строчки

Jan 1 06:00:26 LTE-8X switchd: %IGMP: VLAN 404 data cleaned

Jan 1 06:00:26 LTE-8X switchd: %IGMP: VLAN 406 data inited

Jan 1 06:00:26 LTE-8X switchd: %IGMP: VLAN 406 data cleaned

Jan 1 06:00:26 LTE-8X switchd: %IGMP: VLAN 451 data inited

Jan 1 06:00:26 LTE-8X switchd: %IGMP: VLAN 451 data cleaned

Jan 1 06:00:26 LTE-8X switchd: %IGMP: VLAN 4094 data inited

Jan 1 06:00:26 LTE-8X switchd: %IGMP: VLAN 4094 data cleaned

Jan 1 06:00:26 LTE-8X switchd: %DBG: Query: session is not opened or already closed

Sep 13 09:51:19 LTE-8X chip-proxy: wd_cleanup_olts: OLT[0] in CHECKNEWFW state

Sep 13 09:51:19 LTE-8X chip-proxy: wd_cleanup_olts: OLT[1] in CHECKNEWFW state

Sep 13 09:51:19 LTE-8X chip-proxy: wd_cleanup_olts: OLT[2] in CHECKNEWFW state

Sep 13 09:51:19 LTE-8X chip-proxy: wd_cleanup_olts: OLT[3] in CHECKNEWFW state

список ONT пустой

перезапуск teknal не решает проблему

—

Multipart Event ID 32801, CTAG 159 (teklink_rxpool_poccess: 478)

teklink: 10 bytes recieved from OLT2 [1715926] ID: 515 CTAG: 4384 LEN: 4

000F0000: 02 03 11 20 00 04 00 00 04 30

—

events_process: unhandled event (32801)

teklink: 136 bytes send to OLT2 [1715927] ID: 406 CTAG: 4385 LEN: 130

000F0000: 01 96 11 21 00 82 04 32 04 01 02 02 00 22 03 E6

000F0010: 8A 00 00 00 00 00 00 00 00 30 01 20 E4 10 01 0A

000F0020: 03 03 02 00 00 09 04 00 00 00 00 0A 04 00 00 00

000F0030: 00 01 01 00 00 00 00 00 00 00 00 00 00 07 10 01

000F0040: 0A 02 09 04 00 00 00 00 03 02 00 00 01 01 00 00

000F0050: 00 00 00 00 00 00 00 00 07 02 00 22 03 E6 8B 00

000F0060: 00 00 00 00 00 00 00 30 01 20 E6 10 00 10 01 0A

000F0070: 02 09 04 00 00 00 00 03 02 00 00 01 01 00 00 00

000F0080: 00 00 00 00 00 00 00 07

—

teklink: 10 bytes recieved from OLT2 [1715929] ID: 406 CTAG: 4385 LEN: 4

000F0000: 01 96 11 21 00 04 00 00 04 32

—

teklink: 14 bytes send to OLT2 [1715930] ID: 410 CTAG: 4386 LEN: 8

000F0000: 01 9A 11 22 00 08 04 32 00 00 00 40 00 04

—

teklink: 10 bytes recieved from OLT2 [1715930] ID: 410 CTAG: 4386 LEN: 4

000F0000: 01 9A 11 22 00 04 00 00 04 32

—

teklink: 60 bytes send to OLT2 [1715931] ID: 503 CTAG: 4387 LEN: 54

000F0000: 01 F7 11 23 00 36 04 32 33 01 31 47 45 50 4F 4E

000F0010: 2D 44 69 70 6B 75 6E 2D 4C 54 45 2D 38 58 20 78

000F0020: 70 6F 6E 20 35 20 31 30 37 37 20 31 20 25 56 4C

000F0030: 41 4E 30 25 20 25 56 4C 41 4E 31 25

Источник

Элтекс

производство оборудования для телекоммуникаций

LTE-8X Ошибки в логах

LTE-8X Ошибки в логах

Сообщение ivasian » 17 авг 2013 23:32

Re: LTE-8X Ошибки в логах

Сообщение churin » 20 авг 2013 11:54

Ошибка разбора пакета DHCP. Более точно можно сказать проанализировав весь лог с LTE.

Re: LTE-8X Ошибки в логах

Сообщение DGM » 29 дек 2014 01:08

LTE-2x_1(OLT0)# show config layer3

OLT0 Layer3 parameters

DHCP Snooping / SW Learning enable: yes

DHCP Autonomous Bind / Unbind Reporting enable: no

DHCP Relay Agent (insert Option 82 if provided): yes

DHCP Relay Agent Set giaddr: no

Insert Opt 82 for Unicast DHCP Requests also: no

Trust Other DHCP Relay Agent: no

ARP Snooping Enable (Requires DHCP SW Learning): no

ARP Mode (0 = Directed ARP, 1 = ARP Proxy): directed_arp

RARP Snooping Enable: no

RARP Mode (0 = Directed RARP, 1 = RARP Proxy): directed_rarp

Disable Upstream ARP Request validation: no

Disable Downstream ARP Reply validation: no

Disable Upstream ARP Reply validation: no

Exclude UDP multicast IP fragments: no

Validate IP Checksum on received frames: no

Validate UDP Checksum on received frames: no

Disable Downstream INFORM ACK Reply validation: no

Disable Upstream RELEASE validation: no

Disable Upstream DECLINE validation: no

Overwrite Client’s Option 82: no

Use MAC address based HW forwarding rules: no

Use IPv4 address based HW forwarding rules: no

Maximum Number of Bound Clients / IPs: 400

DHCP Timer Update Interval: 2

DHCP Server Response Timeout: 30

Maximum DHCP Lease Time: 0

Option 82 Format: text

Источник

Пояснение наиболее часто встречающихся сообщений LOG — файла LTE-2X/8X/8ST

«err ERROR: Can not get I2C device data User Err» — неудалось вычитать уровень видеосигнала с шины I2C NTE. ПО станционного оборудования предусматривает проверку уровня сигнала TV при аутентификации независимо от модели ONT. Ошибка не влияет на предоставление сервисов.

«switch: %NET: netGetTxBuf: gtBufCreate failed switch: %ARP-RELAY: netGetTxBuf error 1» — переполнение принимающих буферов CPU LTE. Определённые типы сетевого трафика обрабатываются процессором LTE. В связи с высокой сетевой активностью или перегрузкой процессора, буферы могут быть переполнены. Пакеты, не попавшие в буферы CPU в связи с их переполнением будут отброшены. Такое событие сопровождается указанными выше сообщениями.

«webs: Accepted password for user admin from 92.127.159.130» — успешное WEB-подключение для указанного пользователя с указанного IP-адреса.

«chip—proxy: alarm_oltlink: 02:00:22:04:07:68 (desc: none) in REPORTTIMEOUT state» — получен сигнал об отключении или реконфигурации ONT. Данное состояние (сообщение) предшествует отключению ONT и её логических линков.

«chip—proxy: ONT 02:00:22:04:07:68 is allocated by link 02:00:22:04:07:68» — OLT-чип получил сообщения от первого линка 02:00:22:04:07:68 определённой ONT. Это означает начало процесса регистрации и активации ONT, которой принадлежит данный линк.

«chip—proxy: profiler_link_discovery: 02:00:4D:01:99:C8 link is already configured» — в очереди на конфигурирование находится линк с одним и тем же MAC. Данное сообщение не влияет на работоспособность системы.

«chip-proxy: ONT02:00:4B:03:35:E8 (desc: ge3002-300011-29) disconnected (OLT0[1])» — соединение между указанными ONT и OLT было прервано.

«chip—proxy: ONT02:00:4D:00:5E:B8 (desc: ge3002-300001-04) configureok (OLT0[0])» — указанная ONT была успешно сконфигурирована и перешла в активное состояние на указанном OLT чипе.

«chip—proxy: wd_ping_olts: OLT[0] in RESETINPROGRESS state chip—proxy: OLT0[0] has no ONT»— указанный OLT чип был реконфигурирован администратором. При реконфигурации, OLT чип на время теряет соединения со всеми подключенными к нему ONT.

«chip—proxy: ONU 02:00:4D:01:0E:14 (desc: ge3002-300011-16) authentication failed» — указанная ONT не прошла этап авторизации на OLT чипе по причине, например, отсутствия пароля. Необходимо проверить конфигурацию данной ONT.

«chip—proxy: wd_cleanup_cfg_timeout_onus: 02:00:4B:00:46:44 cfg timeout. force rediscovery started» — ONT длительно находилась в одном из переходных состояний и была реконфигурирована по таймауту.

«chip—proxy: profiler_onu_authorize: 02:00:4D:01:0E:14 config request—a failed (-1004)» — не был получен ответ на запрос конфигурации для указанной ONT. Необходимо проверить конфигурацию данной ONT.

«chip—proxy: teklink_rxpool_freeaged: bfree: OLT (ID: 183 CTAG: 59896 LEN: 10, rxpool_time: 542041» — служебное сообщение от OLT чипа не было обработано в течение 60 секунд. В связи с этим было удалено из очереди.

«chip—proxy: profiler_onu_path_internal: create ONT 02:00:4B:02:93:6C (desc: ge3002-300011-30) path failed» — внутренняя ошибка OLT чипа при применении путей для ONT. Необходимо проверить конфигурацию профиля Path данной ONT.

«chip—proxy: profiler_onu_reconfigure: ONU02:00:4B:02:93:6C(desc: ge3002-300001-17) configurefailed» — конфигурирование указанной ONT закончилось неудачей. Необходимо проверить конфигурацию данной ONT.

«chip-proxy: profiler_onu_reconfigure_internal: set 02:00:4D:01:C1:0C network parameters failed (-6)» — для указанной ONT не удалось установить сетевые параметры конфигурации. Это возможно при перегрузке или недоступности OLT чипа. Проверить коэффициенты загруженности системы.

«chip—proxy: profiler_onu_reconfigure_internal: set 02:00:4B:03:25:18 IGMP snooping param failed (-6)» — для указанной ONT не удалось применить параметры IPMC-профиля. Это возможно при перегрузке или недоступности OLT чипа. Проверить коэффициенты загруженности системы. Проверить корректность IPMC-профиля.

«chip-proxy: profiler_link_discovery: ONU 02:00:56:01:41:75 queues config is invalid chip-proxy: profiler_link_discovery: clear ONU 02:00:56:01:41:75 queue configuration failed» — для указанной ONT не удалось применить параметры очередей (Queues). Необходимо проверить корректность составления профиля Path.

«snmpd: Got empty answer on CMDONUGETLIST» — процесс Tekhal не ответил snmp-агенту на запрос списка ONT. Список будет выдан из памяти. Такое сообщение встречается в моменты высокой загрузки системы.

Источник

Ethernet-коммутаторы

- Как создать VLAN на коммутаторе и назначить ему имя?

-

Для того чтобы создать VLAN на коммутаторе и задать ему имя необходимо в режиме глобального конфигурирование ввести следующие команды:

console(config)# vlan database переходим в конфигурации VLAN

console(config-vlan)# vlan 10 name Management создаем “VLAN 10” и задаем ему имя “Management” - Вернуться к началу

- Как обновить ПО через CLI?

-

Для того, чтобы произвести обновление ПО с использованием CLI необходимо подключиться к коммутатору при помощи терминальной программы (например HyperTerminal) по протоколу Telnet или SSH, либо через последовательный порт.

Настройки терминальной программы при подключении к коммутатору через последовательный порт:

выбрать соответствующий последовательный порт.

установить скорость передачи данных – 115200 бит/с.

задать формат данных: 8бит данных, 1 стоповый бит, без контроля четности.

отключить аппаратное и программное управление потоком данных.

задать режим эмуляции терминала VT100 (многие терминальные программы используют данный режим эмуляции терминала в качестве режима по умолчанию).

Загрузка файла системного ПО в энергонезависимую память коммутатора

Для загрузки файла системного ПО необходимо в командной строке CLI ввести следующую команду:

сopy tftp:// xxx.xxx.xxx.xxx/File Name image, где

xxx.xxx.xxx.xxx – IP-адрес TFTP сервера, с которого будет производиться загрузка файла системного ПО;

File Name – имя файла системного ПО;

и нажать Enter. В окне терминальной программы должно появиться следующее:COPY-I-FILECPY: Files Copy — source URL tftp://xxx.xxx.xxx.xxx/ File Name destination URL flash://image

!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

Если загрузка файла прошла успешно, то появится сообщение вида

COPY-N-TRAP: The copy operation was completed successfully

Выбор файла системного ПО, который будет активен после перезагрузки коммутатора

Для того, чтобы произвести выбор файла системного ПО, который будет активен после перезагрузки, необходимо в командной строке CLIввести следующую команду:

boot system { image-1 | image-2 }, где

image-1, image-2 – файл системного ПО.

После выбора необходимо произвести перезагрузку коммутатора командой reload. - Вернуться к началу

- Как разблокировать порт, если он был выключен системой?

-

Необходимо использовать команду

console#set interface active <имя интерфейса> - Вернуться к началу

- Как можно ограничить доступ к коммутатору?

-

Доступ к коммутатору можно ограничить при помощи Management ACL.

Ниже приведен пример ограничения доступа по IP-адресу источника (IP 192.168.1.12).

1. Создать Management ACL с указанием IP-адреса источника:

console#configure

console(config)#management access-list IP

console(config-macl)# permit ip-source 192.168.1.12

console(config-macl)#exit

2. Применить созданный Management ACL:

console(config)#management access-class IPДля просмотра информации по созданным и примененным листам необходимо воспользоваться командами show:

console#show management access-list

IP

—-

permit ip-source 192.168.1.12

! (Note: all other access implicitly denied)

console-only

————

deny

! (Note: all other access implicitly denied)

console#show management access-class

Management access-class is enabled, using access-list IP - Вернуться к началу

- Как включить защиту от широковещательного шторма?

-

Широковещательный шторм – это размножение широковещательных сообщений в каждом узле, которое приводит к лавинообразному росту их числа и парализует работу сети. Коммутаторы MES имеют функцию, позволяющую ограничить скорость передачи широковещательных кадров, принятых коммутатором.

Пример настройки.

Перейти в режим конфигурирования интерфейса Ethernet и включить функцию (например, для интерфейса tengigabitethernet 1/0/1):

console(config)# interface tengigabitethernet 1/0/1

console(config-if)# storm-control broadcast enable

Задать максимальную скорость для широковещательного трафика на этом интерфейсе (например, 8500 кбит/с):

console(config-if)# storm-control broadcast level kbps 8500

Задать действия при обнаружении шторма: отображать информацию в логах и/или отключать порт

console(config-if)#storm-control broadcast logging

console(config-if)#storm-control broadcast shutdown

Пример настройки для коммутаторов с версией 4.0.х

Перейти в режим конфигурирования интерфейса .

Включить функцию. Ограничения настраиваются либо при помощи указания полосы пропускания в kbps, либо в процентах от полосы пропуская — level

console(config)# interface tengigabitethernet 1/0/1

console(config-if)#storm-control broadcast level 2

console(config-if)#storm-control broadcast kbps 8500 - Вернуться к началу

- Как отключить кнопку «F»

-

Кнопка «F» — функциональная кнопка для перезагрузки устройства и сброса к завод-ским настройкам:

— при нажатии на кнопку длительностью менее 10 с. происходит пере-загрузка устройства;

— при нажатии на кнопку длительностью более 10 с. происходит сброс настроек устройства до заводской конфигурации.

Отключить кнопку можно командой:

reset-button disable

Чтобы запретить сброс устройства к заводстким настройкам, но разрешить перезагрузку, следует ввести команду:

reset-button reset-only - Вернуться к началу

- Как посмотреть счетчики на интерфейсе?

-

Команда, которая позволяет посмотреть статистику по пакетам на физическом интерфейсе

show interfaces counters [interface-id]

Например,

sh interfaces counters GigabitEthernet 0/12Port

InUcastPkts

InMcastPkts

InBcastPkts

InOctets

gi1/0/12

52554

133762

48

110684852

Port

OutUcastPkts

OutMcastPkts

OutBcastPkts

OutOctets

gi1/0/12

42121

81577

22

71762424

Alignment Errors: 0

Принятые пакеты содержат контрольную сумму не кратную восьми.

FCS Errors: 0

Принятые пакеты содержат ошибки контрольной суммы CRC

Single Collision Frames: 0

Количество кадров , принятых с единичной коллизией и впоследствии переданные успешно

Multiple Collision Frames: 0

Количество кадров , принятых больше, чем с одной коллизией и впоследствии переданные успешно

SQE Test Errors: 0

Количетство раз, когда принят SQE TEST ERROR.

Deferred Transmissions: 0

Количество кадров, для которых первая передача задерживается из-за занятости среды передачи

Late Collisionss: 0

Количество раз когда обнаружена Late Collisions

Excessive Collisions: 0

Количество непереданных кадров из—за excessive collisions

Carrier Sense Errors: 0

Количество раз, когда происходили ошибки из-за потери несущей при попытке передаче данных

Oversize Packets: 0

Количество принятых, кадров, превышающих максимально разрешенный размер кадра

Internal MAC Rx Errors: 0

Количество кадров, приём которых сопровождался внутренними ошибками на физическом уровне

Symbol Errors: 0

Количество раз, когда интерфейс не может интерпретировать принятый символ

Received Pause Frames: 0

Количество принятых пакетов, содержащих pause-frame

Transmitted Pause Frames: 0

Количество переданных пакетов, содержащих pause-frame - Вернуться к началу

- MES. Пример настройки OSPF

-

В качестве, примера, настроим соседство OSPF между коммутаторами MES3124 (версия 2.5.х) и MES3124 (версия 3.5.х).

Настройка для версии 2.5.х

1) Создаем interface vlan для создания соседства

console(config)#interface vlan 10

console(config-if)#ip address 10.10.10.6 255.255.255.252

console(config-if)#exit

2) Настройки в режиме глобальной конфигурации

console(config)#router ospf enable

console(config)#router ospf area 4.4.4.4

console(config)#router ospf redistribute connected

console(config)#router ospf router-id 1.1.1.1

3) Настройка интерфейса ip

console(config)#interface ip 10.10.10.6

console(config-ip)#ospf

console(config-ip)#ospf area 4.4.4.4

console(config-ip)#exit

Настройка для версии 3.5.х и 4.0

1) Создаем interface vlan для создания соседства

console(config)#interface vlan 10

console(config-if)#ip address 10.10.10.5 255.255.255.252

console(config-if)#exit

2) Настройки в режиме глобальной конфигурации

console(config)#router ospf 1

console(router_ospf_process)#network 10.10.10.5 area 4.4.4.4

console(router_ospf_process)#router-id 5.5.5.5

console(router_ospf_process)#exit

Контроль работы протокола

Просмотр ospf соседей — sh ip ospf neighbor

Просмотр таблицы LSDB — show ip ospf database

Просмотр состяния ospf — sh ip ospf - Вернуться к началу

- Настройка RADIUS на коммутаторах MES

-

Протокол RADIUS используется для аутентификации, авторизации и учета. Сервер RADIUS использует базу данных пользователей, которая содержит данные проверки подлинности для каждого пользователя. Таким образом, использование протокола RADIUS обеспечивает дополнительную защиту при доступе к ресурсам сети, а также при доступе к самому коммутатору.

Конфигурацию будем выполнять на базе коммутатора MES2324.

1. Для начала необходимо указать ip-адрес radius-сервера и указать key:

MES2324B(config)#radius-server host 192.168.10.5 key test2. Далее установить способ аутентификации для входа в систему по протоколу radius:

MES2324B(config)#aaa authentication login authorization default radius localПримечение: На коммутаторах серии 23xx, 33xx, 53xx используется алгоритм опроса метода аутентификации break (после неудачной аутентификации по первому методу процесс аутентификации останавливается). Начиная с версии 4.0.6 доступна настройка метода опроса аутентификации break/chain. Алгоритм работы метода chain — после неудачной попытки аутентификации по первому методу в списке следует попытка аутентификации по следующему методу в цепочке. На коммутаторах серии 1000, 2000, 3000 уже имеется этот функционал.

3. Установить способ аутентификации при повышении уровня привилегий:

MES2324B(config)#aaa authentication enable authorization default radius enableЧтобы не потерять доступ до коммутатора (в случае недоступности radius-сервера), рекомендуется создать учетную запись в локальной базе данных, и задать пароль на привилегированный режим.

4. Создать учетную запись:

MES2324B(config)#username tester password eltex privilege 15

5. Задать пароль на доступ в привилегированный режим:

MES2324B(config)#enable password eltex

Примечание: По умолчанию используется проверка по локальной базе данных (aaa authentication login default local). - Вернуться к началу

- Настройка зеркалирования SPAN и RSPAN

-

Функция зеркалирования портов предназначена для контроля сетевого трафика путем пересылки копий входящих и/или исходящих пакетов с одного или нескольких контролируемых портов на один контролирующий порт.

При зеркалировании более одного физического интерфейса возможны потери трафика. Отсутствие потерь гарантируется только при зеркалировании одного физического интерфейса.

К контролирующему порту применяются следующие ограничения:

Порт не может быть контролирующим и контролируемым портом одновременно;

Порт не может быть членом группы портов;

IP-интерфейс должен отсутствовать для этого порта;

Протокол GVRP должен быть выключен на этом порту.

К контролируемым портам применяются следующие ограничения:

Порт не может быть контролирующим и контролируемым портом одновременно.

Пример настройки SPAN.

Организуем мониторинг трафика с порта GigabitEthernet 0/1 и с vlan 3 на примере MES2324

2324(config)#interface GigabitEthernet 0/2

2324(config-if)#port monitor GigabitEthernet 0/1

2324(config-if)# port monitor vlan 3

Пример настройки RSPAN.

Oрганизуем мониторинг трафика с порта GigabitEthernet 0/1 через vlan 100. На промежуточных коммутаторах, где прописан vlan 100 должен быть отключен mac learning в данном vlan и очищена таблица мак-адресов.

MES2324(config)#port monitor mode network

MES2324(config)#port monitor remote vlan 100

MES2324(config)#interface GigabitEthernet 0/2

MES2324(config-if)#switchport mode trunk

MES2324(config-if)#switchport trunk allowed vlan add 100

MES2324(config-if)#port monitor remote

MES2324(config-if)#port monitor GigabitEthernet0/1

На ряде моделей в ПО доступна настройка увеличения qos tail-drop mirror-limit, позволяющая увеличить лимиты для передачи отзеркалированного трафика

qos tail-drop mirror-limit rx 50

qos tail-drop mirror-limit tx 50 - Вернуться к началу

- Просмотр детализированной статистики загрузки процессора по задачам

-

При эксплутации коммутаторов в сетях клиентов могут возникать ситуации, когда на коммутаторе фиксируется высокая загрузка CPU ~ 80-100%.

Клиенты обращаются в службу поддержки с просьбой помочь разобраться, что вызывает такую аномально высокую загрузку. Для анализа ситуации службе поддержки требуется информация по процессам, полученная в момент проблемы из debug режима.

Переходим в debug

console#debug

>debug

Enter DEBUG Password: ***** (debug)DEBUG>set tasks utilize

DEBUG>print tasks utilizeDEBUG>print tasks utilize

TASK NAME 5-seconds minute 5-minutes

——————————————

IDLE 75 N/A N/A

BRMN 12 N/A N/A

3SWF 1 N/A N/A

HLTX 3 N/A N/AIDLE — бездействие системы

Описание процессов на CPU можно найти в приложении в «Руководстве по эксплуатации к оборудованию».

Найти имя процесса, который больше всего занимает ресурсы CPU. (IDLE — бездействие системы, по данному таску снимать статистику не нужно)

Вывести таблицу и найти в ней <ID> процесса по имени.

DEBUG>print os tasksDEBUG>print os tasks

Name

ID

Status

S-size

S-cusg

S-musg

Prio

TS

FP

PrType

IDLE

15C649C

Ready

1000

9E8

9FC

2

OFF

0

BRMN

160281C

PEND

4000

3A4

16FC

4

ON

0

………..

В момент пиковой загрузки CPU несколько раз (не меньше 10) подряд выполнить

DEBUG>print os stack <TASK_ID>

DEBUG>print os stack 160281C

Name ID Stck-size Stck-cusg Stck-musg Prio. TS

BRMN 160281C 4000 128 16FC 4 ON

Task Stack:

158758

15965C

171534

72A86C

72A95C

66F00C

122040Все полученные данные нужно предоставить в техническую поддержку при обращении

- Вернуться к началу

- Настройка 802.1x и MAC авторизации через radius server

-

Пример конфигурации для коммутаторов серии MES2000, MES3000

gi 0/7 — mac авторизация

gi 0/8 — mac авторизация с назначением влана

gi 0/18 — 802.1x авторизацияno spa

vlan database

vlan 100,200

exit

dot1x system-auth-control

!

aaa authentication dot1x default radius none

radius-server host 192.168.1.10 encrypted key da90833f59be

!

interface gigabitethernet 1/0/17

switchport access vlan 100

exit

!

interface gigabitethernet 1/0/7

switchport access vlan 100

dot1x guest-vlan enable

dot1x reauthentication

dot1x timeout reauth-period 300

dot1x mac-authentication mac-only

dot1x port-control auto

spanning-tree portfast

exit

!

interface gigabitethernet 1/0/8

dot1x guest-vlan enable

dot1x reauthentication

dot1x timeout reauth-period 300

dot1x mac-authentication mac-only

dot1x radius-attributes vlan

dot1x port-control auto

spanning-tree portfast

dot1x host-mode multi-sessions

exit

!

interface gigabitethernet 1/0/18

switchport access vlan 100

dot1x guest-vlan enable

dot1x reauthentication

dot1x timeout reauth-period 300

dot1x port-control auto

spanning-tree disable

spanning-tree bpdu filtering

exit

!

interface vlan 100

ip address 192.168.1.20 255.255.255.0

exit

!

interface vlan 200

dot1x guest-vlan

exitПример конфигурации для коммутаторов серии MES2300, MES3300

gi 0/7 — mac авторизация

gi 0/8 — 802.1x авторизацияno spa

vlan database

vlan 100,200

exit

dot1x system-auth-control

!

aaa authentication dot1x default radius none

radius-server host 192.168.1.10 encrypted key da90833f59be

!

interface gigabitethernet1/0/7

dot1x reauthentication

dot1x timeout reauth-period 300

dot1x authentication mac

dot1x port-control auto

switchport access vlan 100

exit

!

interface gigabitethernet1/0/8

dot1x reauthentication

dot1x timeout reauth-period 300

dot1x port-control auto

switchport access vlan 100

exit

!

interface vlan 100

ip address 192.168.1.20 255.255.255.0

exit - Вернуться к началу

- Конфигурация MSTP

-

Протокол Multiple STP (MSTP) является наиболее современной реализацией STP, поддерживающей использование VLAN. MSTP предполагает конфигурацию необходимого количества экземпляров связующего дерева (spanning tree) вне зависимости от числа групп VLAN на коммутаторе. Каждый экземпляр (instance) может содержать несколько групп VLAN. Недостатком протокола MSTP является то, что на всех коммутаторах, взаимодействующих по MSTP, должны быть одинаково сконфигурированы группы VLAN.

Примечание: Всего можно сконфигурировать 64 экземпляра MSTP.

йн

Пример настройки MSTP:spanning-tree mode mst

!

spanning-tree mst configuration

instance 1 vlan 201,301

instance 2 vlan 99

instance 3 vlan 203,303

name test

exitПримечание: По умолчанию все vlan’ы находятся в 0 instance.

- Вернуться к началу

- Возможно ли произвести тестирование медного кабеля с выводом результата по каждой паре?

-

Да, такая возможность есть. Пример для порта GigabitEthernet 1/0/1:

console# test cable-diagnostics tdr interface GigabitEthernet 1/0/1

Port

Pair

Result

Lenght [m]

Date

gi1/0/1

1-2

Open

4

24-Mar-2014 10:16:22

3-6

Open

4

4-5

Open

4

7-8

Open

4

Обрыв на расстоянии 4м по каждой паре.

- Вернуться к началу

- Как измерить длину кабеля на fastethernet портах

-

Длина кабеля для FastEthernet портов измеряется только с помощью tdr, и только если кабель не вставлен в абонентское устройство (есть разрыв на линии).

MES1124MB#test cable-diagnostics tdr int fa0/2

….

Port Pair Result Length [m] Date

——— —- ——————- ———- —————————

fa1/0/2 1-2 Open 1 11-Feb-2017 11:44:49

3-6 Open 1

MES1124MB# - Вернуться к началу

- Возможно ли произвести диагностику оптического трансивера?

-

Да. Для этого необходимо воспользоваться командой:

show fiber-ports optical-transceiver

- Вернуться к началу

- Как загрузить файл ПО сразу на все коммутаторы стека?

-

Для этого используется команда вида:

copy tftp://<ip address>/File Name unit://*/image ,

где

<ip address> – IP-адрес TFTP сервера, с которого будет производиться загрузка файла системного ПО;

File Name – имя файла системного ПО - Вернуться к началу

- Возможно ли удаленно посмотреть информацию о установленном трансивере (серийный номер, тип)?

-

Да, возможно.

Для этого необходимо воспользоваться командой:

show fiber-ports optical-transceiver interface {fastethernet fa_port| gigabitethernet gi_port | tengigabitethernet te_port} detailed

Пример

console#show fiber-ports optical-transceiver interface GigabitEthernet0/2 detailed

Port Temp Voltage Current Output Input LOS Transceiver

[C] [V] [mA] Power Power Type

[mW / dBm] [mW / dBm]

———— —— ——- ——- ————- ————- — ————-

gi1/0/2 39 3.31 6.10 0.24 / -6.09 0.38 / -4.16 N/S Fiber

Temp — Internally measured transceiver temperature

Voltage — Internally measured supply voltage

Current — Measured TX bias current

Output Power — Measured TX output power in milliWatts

Input Power — Measured RX received power in milliWatts

LOS — Loss of signal

N/A — Not Available, N/S — Not Supported, W — Warning, E — Error

Transceiver information:

Vendor name: OEM

Serial number: BL2A3859

Connector type: LC

Type: SFP/SFP+

Compliance code: 1000BASE-LX

Laser wavelength: 1310 nm

Transfer distance: 20000 m

Diagnostic: supported

Примечание: на коммутаторах 23хх, 33хх и т.д. с версией 4.0.х команда имеет вид

show fiber-ports optical-transceiver interface {gigabitethernet gi_port | tengigabitethernet te_port} - Вернуться к началу

- Поддерживаемые модели SFP трансиверов

-

Коммутаторы MES поддерживают SFP-трансиверы, которые соответствуют стандартам INF-8074_2000 и SFF-8472-2010 (для модулей поддерживающих DDM).

Для SFP+ стандарт SFF-8431.

К конкретным производителям привязки нет. - Вернуться к началу

- Как настроить отправку syslog-сообщений на Syslog-сервер

-

Системные журналы позволяют вести историю событий, произошедших на устройстве, а также контролировать произошедшие события в реальном времени. В журнал заносятся события семи типов: чрезвычайные, сигналы тревоги, критические и не критические ошибки, предупреждения, уведомления, информационные и отладочные.

console(config)#logging host {ip_address |host} [port port] [severity level] [facility facility] [description text]Пример: logging host 192.168.1.1 severity debugging

Команда включает передачу аварийных и отладочных сообщений на

удаленный SYSLOG сервер 192.168.1.1.

— ip_address– IPv4 или IPv6-адрес SYSLOG-сервера;

— host – сетевое имя SYSLOG-сервера;

— port – номер порта для передачи сообщений по протоколу

SYSLOG;

— level – уровень важности сообщений, передаваемых на

SYSLOG-сервер;

— facility – услуга, передаваемая в сообщениях;

— text – описание SYSLOG-сервера.

Примечание: можно настроить несколько Syslog-серверов. - Вернуться к началу

- Настройка TACACS на коммутаторах MES

-

Протокол TACACS+ обеспечивает централизованную систему безопасности для проверки пользователей, получающих доступ к устройству, при этом поддерживая совместимость с RADIUS и другими процессами проверки подлинности.

Конфигурацию будем выполнять на базе коммутатора MES2324.1. Для начала необходимо указать ip-адрес tacacs-сервера и указать key:

MES2324B(config)#tacacs-server host 192.168.10.5 key secret2. Далее установить способ аутентификации для входа в систему по протоколу tacacs+:

MES2324B(config)#aaa authentication login authorization default tacacs localПримечение: На коммутаторах серии 23xx, 33xx, 53xx используется алгоритм опроса метода аутентификации break (после неудачной аутентификации по первому методу процесс аутентификации останавливается). Начиная с версии 4.0.6 доступна настройка метода опроса аутентификации break/chain. Алгоритм работы метода chain — после неудачной попытки аутентификации по первому методу в списке следует попытка аутентификации по следующему методу в цепочке. На коммутаторах серии 1000, 2000, 3000 уже имеется этот функционал.

3. Установить способ аутентификации при повышении уровня привилегий:

MES2324B(config)#aaa authentication enable authorization default tacacs enableЧтобы не потерять доступ до коммутатора (в случае недоступности radius-сервера), рекомендуется создать учетную запись в локальной базе данных, и задать пароль на привилегированный режим.

4. Создать учетную запись:

MES2324B(config)#username tester password eltex privilege 155. Задать пароль на доступ в привилегированный режим:

MES2324B(config)#enable password eltex6. Разрешить ведение учета (аккаунта) для сессий управления.

MES2324B(config)#aaa accounting login start-stop group tacacs+7. Включить ведение учета введенных в CLI команд по протоколу tacacs+.

MES2324B(config)#aaa accounting commands stop-only group tacacs+

Примечание: По умолчанию используется проверка по локальной базе данных (aaa authentication login default local). - Вернуться к началу

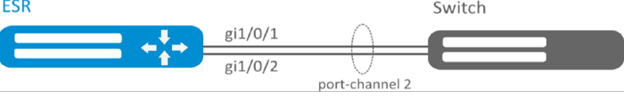

- Настройка port-channel

-

Устройство поддерживает два режима работы группы портов (port-channel) – статическая группа и группа, управляемая по протоколу LACP.

Рассмотрим настройку статических групп.

Необходимо выполнить следующее:1) Перейти в режим конфигурирования порта:

MES2324B(config)#interface GigabitEthernet0/2

2) Настроить статическую группу:

MES2324B(config-if)#channel-group 1 mode on , где

1- Номер группы

On – добавить порт в статическую группу

Примечание: В port-channel можно добавлять порты только одного типа.Рассмотрим настройку LACP-групп.

Необходимо выполнить следующее:

1) Перейти в режим конфигурирования порта:MES2324B(config)#interface GigabitEthernet0/2

2) Настроить LACP-группу:

MES2324B(config-if)#channel-group 1 mode auto , где

1- Номер группы

auto – добавить порт в LACP группу в режиме active.Примечание: В зависимости от типа портов в группе (fastethernet/gigabitethernet/tengigabitethernet) рекомендуется предварительно настроить на соответствующем port-channel скорость. Т.е если в port-channel 1 будут порты tengigabitethernet, следовательно выполнить такую настройку на port-channel 1:

MES2324B(config-if)#interface Port-Channel 1

MES2324B(config-if)#speed 10000 - Вернуться к началу

- Настройка стекирования на коммутаторах MES23хх/33хх/5324

-

Коммутаторы MES23хх/33хх/5324 можно объединять в стек до 8 устройств. В режиме стекирования MES5324 использует XLG порты для синхронизации, остальные коммутаторы семейства, кроме MES2308(P), XG порты. MES2308 и MES2308P используют

оптические 1G-порты. При этом для стекирования устройств должны использоваться для MES5324 — QSFP(40G), для MES23хх и MES33хх SFP+(10G), для MES2308(P) — SFP(1G).

При этом указанные порты не участвуют в передаче данных. Возможны две топологии синхронизирующихся устройств – кольцевая и линейная. Рекомендуется использовать кольцевую топологию для повышения отказоустойчивости стека.

Коммутаторы по умолчанию уже работают в режиме стека с UNIT ID 1

Настройка

console(config)#stack configuration links {fo1-4| te1-4 | gi9-12}

console(config)#stack configuration unit-id {1-8}

Конфигурация применится после сохранения настроек и перезагрузки - Вернуться к началу

- Port security. Настроить максимальное количество изучаемых на порту MAC адресов

-

Для настройки максимального количества MACадресов, которое может изучить порт, необходимо перейти в режим конфигурирования интерфейса и выполнить следующие настройки:

Установить режим ограничения изучения максимального количества MACадресов:

console(config-if)# port security mode max-addresses

Задать максимальное количество адресов, которое может изучить порт, например, 1:

console(config-if)# port security max 1

Включить функцию защиты на интерфейсе:

console(config-if)# port security - Вернуться к началу

- Как настроить IP source guard?

-

Функция защиты IP-адреса (IP Source Guard) предназначена для фильтрации трафика, принятого с интерфейса, на основании таблицы соответствий DHCP snooping и статических соответствий IP Source Guard. Таким образом, IP Source Guard позволяет бороться с подменой IP-адресов в пакетах.

Поскольку функция контроля защиты IP-адреса использует таблицы соответствий DHCP snooping, имеет смысл использовать данную функцию, предварительно настроив и включив DHCP snooping.

Пример настройки

Включить функцию защиты IP-адреса для фильтрации трафика на основании таблицы соответствий DHCP snooping и статических соответствий IP Source Guard. Интерфейс в 1-й группе VLAN:

console(config)# ip dhcp snooping

console(config)# ip dhcp snooping vlan 1

console(config)# ip source-guard

Создать статическую запись в таблице соответствия для интерфейса, например, для gigabitethernet /0/1: IP-адрес клиента – 192.168.1.210, его MAC-адрес – 00:60:70:4A:AB:AF:

console(config)# ip source-guard binding 00:60:70:4A:AB:AF 1 192.168.1.210 gigabitethernet 1/0/1

Включить функцию защиты IP-адреса для интерфейса gigabitethernet /0/1:

console(config-if)# ip source-guard - Вернуться к началу

- Возможно ли на порту разрешить просмотр определенных multicast групп?

-

Да, возможно. Для этого необходимо воспользоваться функцией multicast snooping profile.

Например, на порту gigabitethernet 1/0/1 разрешено просматривать только MC группу с адресом 233.99.61.1:

создать MC профиль:

multicast snooping profile IPTV

match ip 233.99.61.1

exit

привязать MC профиль к порту:

interface gigabitethernet 1/0/1

multicast snooping profile add IPTV

exit - Вернуться к началу

- Возможно ли на порту коммутатора ограничить количество одновременных подписок на multicast группы?

-

Да, возможно. Пример настройки ограничения на порту gigabitethernet1/0/1 количества подписок до 2:

interface gigabitethernet 1/0/1

multicast snooping max-groups 2

exit - Вернуться к началу

- Как можно в режиме работы порта trunk или general удалить все VLAN’ы одной командой?

-

Для режима trunk:

console(config-if)#switchport trunk allowed vlan remove all

Для режима general:

console(config-if)#switchport general allowed vlan remove all

Настройка multicast-tv VLAN

Функция «Multicast-TV VLAN» дает возможность использовать для передачи многоадресного трафика одну VLAN в сети оператора и доставлять этот трафик пользователям даже в том случае, если они не являются членами этой VLAN. За счет функции «Multicast-TV VLAN» может быть сокращена нагрузка на сеть оператора за счет отсутствия дублирования многоадресных данных, например, при предоставлении услуги IPTV.

Схема применения функции предполагает, что порты пользователей работают в режиме «access»или «customer» и принадлежат к любой VLAN за исключением multicast-tv VLAN. Пользователи имеют возможность только получать многоадресный трафик из multicast-tv VLAN и не могут передавать данные в этой VLAN. Кроме того, в коммутаторе должен быть настроен порт-источник multicast-трафика, который должен быть участником multicast-tv VLAN.

Пример конфигурирования

Включить фильтрацию многоадресных данных

console(config)# bridge multicast filtering

Настроить VLAN пользователей (VID100-124), multicast-tvVLAN(VID1000), VLAN управления (VID1200)

console(config)# vlan database

console(config-vlan)# vlan 100-124,1000,1200

console(config-vlan)# exit

Настроить порты пользователей

console(config)# interface range fa1/0/1-24

console(config-if)# switchport mode access

console(config-if)# switchport access vlan 100

console(config-if)# switchport access multicast-tv vlan 1000

console(config-if)# bridge multicast unregistered filtering

console(config-if)#exit

Настроить uplink-порт, разрешив передачу многоадресного трафика, трафика пользователей и управление

console(config)# interface gi1/0/1

console(config-if)# switchport mode trunk

console(config-if)# switchport trunk allowed vlan add 100-124,1000,1200

console(config-if)#exit

Настроить igmpsnooping глобально и на интерфейсах, добавить привязку групп

console(config)# ip igmp snooping

console(config)# ip igmp snooping vlan 1000

console(config)# ip igmp snooping vlan 100

console(config)# ip igmp snooping vlan 101

console(config)# ip igmp snooping vlan 102

…

console(config)# ip igmp snooping vlan 124

Настроить интерфейс управления

console(config)# interface vlan 1200

console(config-if)# ip address 192.168.33.100 255.255.255.0

console(config-if)# exit

- Вернуться к началу

- Возможно ли ограничить скорость входящего трафика для заданной VLAN?

-

Да, возможно. Для этого необходимо в режиме глобального конфигурирования воспользоваться командой rate-limit

rate-limit vlan_id rate burst,

где

vlan_id – номерVLAN;

rate – средняя скорость трафика (CIR), кбит/с;

burst – размер сдерживающего порога (ограничение скорости) в байтах. - Вернуться к началу

- Как сделать так, чтобы порт стал тегирующим в дефолтной VLAN?

-

Необходимо в режиме настройки Ethernet интерфейса выполнить команду:

switchport default-vlan tagged - Вернуться к началу

- Как запретить добавление дефолтной VLAN на порту?

-

Необходимо в режиме настройки Ethernet интерфейса выполнить команду:

switchport forbidden default-vlan

DHCP-relay внутри одного vlan

При наличие необходимости отправить DHCP-request на сервер юникастом, используя только один vlan, необходимо выполнить настройки

IP адрес сервера 192.168.1.10, ip адрес коммутатора 10.1.1.238ip dhcp relay address 192.168.1.10

ip dhcp relay enable

ip dhcp relay information option suboption-type custom

ip dhcp relay information policy replace

!

interface vlan 1

ip address 10.1.1.238 255.255.255.0

no ip address dhcp

ip dhcp relay enable

exit

!

ip default-gateway 10.1.1. - Вернуться к началу

- Как настроить порт в режиме access/trunk?

-

Для настройки порта в режиме access/trunk перейдите в режим конфигурирования интересующего интерфейса и введите комманды:

В режиме Access:

console(config)# interface fastethernet 0/1

console(config)# switchport mode access

console(config)# switchport access vlan 10В режиме Trunk:

console(config)# switchport mode trunk

console(config)# switchport trunk allowed vlan add all для пропуска всех VLAN’ов либо

console(config)# switchport trunk allowed vlan add 10,20,30 для определенного диапазона - Вернуться к началу

- DHCP-relay внутри одного vlan

-

При наличие необходимости отправить DHCP-request на сервер юникастом, используя только один vlan, необходимо выполнить настройки

IP адрес сервера 192.168.1.10, ip адрес коммутатора 10.1.1.238ip dhcp relay address 192.168.1.10

ip dhcp relay enable

ip dhcp relay information option suboption-type custom

ip dhcp relay information policy replace

!

interface vlan 1

ip address 10.1.1.238 255.255.255.0

no ip address dhcp

ip dhcp relay enable

exit

!

ip default-gateway 10.1.1.1 - Вернуться к началу

- Конфигурация DHCP relay

-

Коммутаторы поддерживают функции DHCP Relay агента. Задачей DHCP Relay агента является передача DHCP-пакетов от клиента к серверу и обратно в случае, если DHCP-сервер находится в одной сети, а клиент в другой. Другой функцией является добавление дополнительных опций в DHCP-запросы клиента (например, опции 82).

Принцип работы DHCP Relay агента на коммутаторе: коммутатор принимает от клиента DHCP- запросы, передает эти запросы серверу от имени клиента (оставляя в запросе опции с требуемыми клиентом параметрами и, в зависимости от конфигурации, добавляя свои опции). Получив ответ от сервера, коммутатор передает его клиенту.

Пример настройки:

1) Включить глобально dhcp relay:

ip dhcp relay enable

2) Задать ip-адрес доступного dhcp-сервера (192.168.10.5):

ip dhcp relay address 192.168.10.5

3) Включить dhcp-опции:

ip dhcp relay information option suboption-type custom

либо

ip dhcp relay information option suboption-type tr101

4) Включить dhcp relay в клиентском vlan:

interface vlan 1

ip dhcp relay enable

5) В vlan’е где находится dhcp-сервера настроить ip-адрес:

interface vlan 10

ip address 192.168.10.90 - Вернуться к началу

- Как настроить на коммутаторе DHCP сервер, который работал бы в конкретной VLAN?

-

Пример настройки для VLAN 101

Включить DHCPсервер и настроить пул выдаваемых адресов:

ip dhcp server

ip dhcp pool network Test

address low 192.168.101.10 high 192.168.101.254 255.255.255.0

default-router 192.168.101.2

dns-server 10.10.10.10

exit

Задать для интерфейса VLAN101 IPадрес и сетевую маску (это будет адрес DHCPсервера) :

interface vlan 101

ip address 192.168.101.1 255.255.255.0

exit

Назначить VLAN101 на Ethernet порт, к которому подключен пользователь (например, gi1/0/1):

interface gigabitethernet 1/0/1

switchport access vlan 101

exit - Вернуться к началу

- Как восстановить имя пользователя и пароль для доступа к коммутатору в случае утери?

-

Необходимо подключить коммутатор к компьютеру при помощи кабеля RS-232 (через порт «Console»).

Используя терминальную программу (например, HyperTerminal) создайте подключение, произведя следующие настройки:

выберете соответствующий последовательный порт.

установите скорость передачи данных – 115200 бит/с.

задайте формат данных: 8 бит данных, 1 стоповый бит, без контроля четности.

отключите аппаратное и программное управление потоком данных.

Перезагрузите коммутатор и войдите в меню Startup, прервав загрузку нажатием клавиши <Esc> или <Enter> в течение первых двух секунд после появления сообщения автозагрузки:

Autoboot in 2 seconds — press RETURN or Esc. to abort and enter prom.

В появившемся меню выберете пункт«Password Recovery Procedure», нажав клавишу<3>.

Далее необходимо вернуться в меню Startup, нажав клавишу <Enter>, и продолжить загрузку коммутатора, нажав клавишу <Esc>.

При подключении имя пользователя и пароль будут проигнорированы.

Просмотр информации в выводе команд show

При просмотре информации командой show можно использовать несколько способов:

Для вывода информации полностью используем клавишу «а»

Для вывода информации постранично используем «space»

Для вывода информации построчно «enter»При использовании команды

console# terminal datadump

вывод информации командой show будет происходить полностью, не постранично - Вернуться к началу

- Имеется ли возможность посмотреть дефолтные настройки коммутатора?

-

Да, такая возможность есть.

Для этого необходимо воспользоваться командой

console#show system defaults - Вернуться к началу

- Резервирование конфигурации на TFTP-сервере

-

Коммутаторы MES позволяют резервировать конфигурацию на TFTP-сервере по таймеру или при сохранении текущей конфигурации.

Настройка:

1) Включаем автоматическое резервирование конфигурации на сервере

console(config)#backup auto

2) Указываем сервер, на который будет производиться резервирование конфигурации.

console(config)#backup server tftp://10.10.10.1

3) Указываем путь расположения файла на сервере

console(config)#backup path backup.conf

Примечание: При сохранении к префиксу будет добавляться текущая дата и время в формате ггггммддччммсс.

4) Включаем сохранение истории резервных копий

console(config)#backup history enable

5) Указываем промежуток времени, по истечении которого будет осуществляться автоматическое резервирование конфигурации, в минутах.

console(config)#backup time-period 500

6) Включаем резервирование конфигурации при сохранении пользователем конфигурации

console(config)#backup write-memory

Команды show backup и show backup history позволяют посмотреть информацию о настройках резервирования конфигурации и об удачных попытках резервирования на сервере. - Вернуться к началу

- Как произвести сброс конфигурации к заводским настройкам?

-

Сброс конфигурации к заводским настройкам возможно осуществить через CLI, выполнив команду

delete startup-config

и перезагрузив коммутатор,

а также при помощи кнопки «F» на лицевой панели.

Для этого необходимо нажать и удерживать кнопку «F» не менее 15 секунд.

Коммутатор автоматически перезагрузится и начнет работу с заводскими настройками. - Вернуться к началу

- Обновление ПО на версии 4.х.х

-

Для загрузки файла системного ПО необходимо в командной строке CLI ввести следующую команду:

boot system tftp:// <ip address>/File Name,

где

<ip address> – IP-адрес TFTP сервера, с которого будет производиться загрузка файла системного ПО;

File Name – имя файла системного ПО;

и нажать Enter. В окне терминальной программы должно появиться следующее:

COPY-I-FILECPY: Files Copy — source URL tftp:// <ip address>

Если загрузка файла прошла успешно, то появятся сообщения вида:

29-Feb-2016 12:50:14 %COPY-N-TRAP: The copy operation was completed successfully

По умолчанию файл системного ПО загружается в неактивную область памяти и будет активным после перезагрузки коммутатора.

После выбора необходимо произвести перезагрузку коммутатора командой reload.

Загрузка/выгрузка конфигурации

Для того, чтобы произвести загрузку/выгрузку файла конфигурации с использованием CLI необходимо подключиться к коммутатору при помощи терминальной программы (например HyperTerminal) по протоколу Telnet или SSH, либо через последовательный порт.

Для загрузки файла первоначальной конфигурации с TFTP сервера необходимо в командной строке CLI ввести команду:

copy tftp:// xxx.xxx.xxx.xxx/File Name startup-config,

где

xxx.xxx.xxx.xxx – IP-адрес TFTP сервера, с которого будет производиться загрузка конфигурационного файла;

File Name – имя конфигурационного файла;

и нажать Enter. В окне терминальной программы должно появиться следующее сообщение:

Overwrite file [startup-config] ?[Yes/press any key for no]….

Для записи конфигурационного файла необходимо нажать клавишу y. Если загрузка файла прошла успешно, то появится сообщение вида:

COPY-N-TRAP: The copy operation was completed successfully

Для выгрузки файла первоначальной конфигурации на TFTP сервер необходимо в командной строке CLI ввести следующую команду:

copy startup-config tftp:// xxx.xxx.xxx.xxx/File Name,

где

xxx.xxx.xxx.xxx – IP-адрес TFTP сервера, на который будет производиться выгрузка конфигурационного файла;

File Name – имя конфигурационного файла;

и нажать Enter. Если выгрузка файла прошла успешно, то появится сообщение вида:

COPY-N-TRAP: The copy operation was completed successfully - Вернуться к началу

- Как сбросить настройки интерфейса по умолчанию?

-

Сброс настроек интерфейса на значения по умолчанию выполняется следующей командой:

console(config)#default interface {fastethernet fa_port | gigabitethernet gi_port | port-channel group | vlan vlan_id | tunnel tunnel_id | range {…}} - Вернуться к началу

- Как отключить DHCP-клиент на интерфейсе?

-

Необходимо перейти в настройки интерфейса и ввести команду:

no ip address dhcp

Например, отключить DHCP-клиент на интерфейсе VLAN1:console(config)#interface vlan 1

console(config-if)#no ip address dhcp - Вернуться к началу

GPON оборудование

- Что такое ACS сервер? Какая разница между внутренним и внешним ACS сервером?

-

ACS — Auto Configuration Server — сервер автоматического конфигурирования абонентских устройств по протоколу TR-069.

Внутренний ACS сервер встроен в оборудование LTP-4X/LTP-8X и служит для конфигурирования абонентских устройств, подключенных к данным OLT.

Внешний ACS сервер устанавливается на отдельный сервер и служит для конфигурирования абонентских устройств, поддерживающих протокол TR-069. - Вернуться к началу

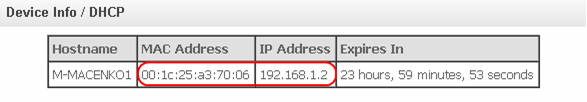

- Где на NTP-X, NTU-X посмотреть какие IP-адреса получили по DHCP клиенты локальной сети?

-

Необходимо подключиться к WEB-интерфейсу ONT по IP-адресу 192.168.1.1, логин/пароль — user/user.

Перейти во вкладку «Device Info/DHCP». Из таблицы Вы сможете узнать IP-адреса, которые получили клиенты локальной сети и срок аренды.

- Вернуться к началу

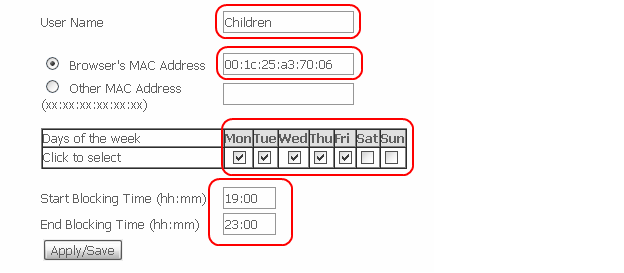

- Что такое родительский контроль (Parental Control) на устройствах NTP-X, NTU-X?

-

В данном разделе производится конфигурирование расписания работы компьютеров с использованием дней недели и часов, по которым определенному компьютеру в локальной сети будет запрещен доступ в Интернет. Запрет можно осуществить двумя способами:

- ограничение доступа к определенным сайтам.

- ограничение доступа в интернет по дням недели и времени.

- Вернуться к началу

- Как сбросить устройства NTP-X, NTU-X к заводским настройкам?

-

Существует два способа сброса абонентских терминалов NTP-X / NTU-X к заводским настройкам.

1. Подключиться к WEB конфигуратору абонентского терминала. IP-адрес устройства 192.168.1.1, логин/пароль — user/user.

Во вкладке «Management/Settings/Restore Default» нажать кнопку «Restore Default Settings» и подтвердить нажав «OK». Последует перезагрузка устройства и сброс конфигурации к заводским параметрам.

2. Удерживать системную клавишу «F» в течение 7-10 секунд. При этом индикатор «Power» загорится красным цветом, индикатор «PON» погаснет. Последует перезагрузка устройства и сброс конфигурации к заводским параметрам.

- Вернуться к началу

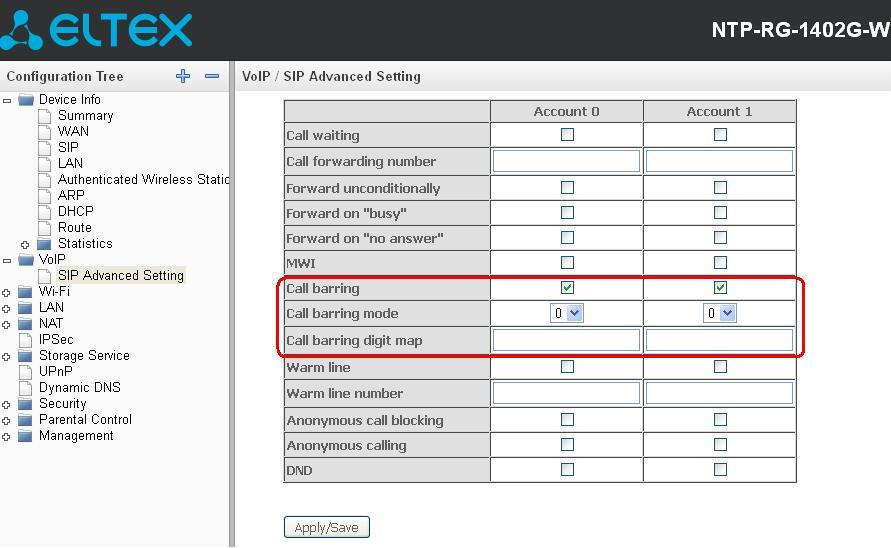

- [NTP-RG] Как ограничивать доступ с телефонного аппарата, подключенного к линейке терминалов NTP-RG1402 к определенным видам исходящей связи?

-

Доступ к услуге осуществляется через меню настроек абонентского порта на странице «VoIP/SIPAdvanced Setting» путем установки флага «Call barring» и задания необходимых параметров в полях «Call barring mode» и «Call barring digit map».

Возможно 3 варианта ограничения вызовов в зависимости от параметра, указанного в поле «Call barring mode»:

- Call barring mode = Allow all, все исходящие звонки разрешены.

- Call barring mode = Deny all, все исходящие звонки запрещены.

- Call barring mode = Deny by digit map, исходящие звонки запрещены только на номер, указанный в поле «Call barring digit map».

Использование услуги:

Значение «Call barring digit map» — 1150. Для ограничения всех исходящих вызовов в поле «Call barring mode» необходимо выбрать значение «Deny all».

Для того чтобы разрешить все исходящие вызовы, требуется выбрать «Allow all». Для запрета исходящих звонков на номер 1150 необходимо задать «Deny by digit map» в поле «Call barring mode».

- Вернуться к началу

- Не хочу использовать пароль для доступа к Wi-Fi, как ограничить доступ чужих устройств к моей сети в таком случае?

-

Для того, чтобы в открытой сети (без пароля) ограничить доступ чужих лиц в вашу сеть, можно использовать функцию «Mac Filter». Фильтрация на основе MAC-адресов позволяет блокировать или разрешать доступ к сети Wi-Fi с учетом MAC-адреса Wi-Fi адаптера пользователя.

Для текущего SSID можно выбрать три режима работы фильтрации:

- Disabled – фильтрация по MAC-адресу отключена.

- Allow – при добавлении фильтра в данном режиме доступ к сети Wi-Fi получат только адреса, указанные в фильтре.

- Deny – при добавлении фильтра в данном режиме доступ к сети Wi-Fi будет запрещен адресам, указанным в фильтре.

Изменение режима работы фильтра доступно только при включенном Wi-Fi. Для настройки необходимо:

- Необходимо подключиться к WEB — интерфейсу NTP по IP-адресу 192.168.1.1 логин/пароль — user/user.

- Перейти во вкладку «Wireless — MAC Filter».

- Выбрать нужную SSID в графе «Select SSID».

- Выставить «MAC Restrict Mode» — «Allow».

- Нажав кнопку ADD добавить MAC адреса устройств, которым Вы хотите разрешить доступ в Вашу сеть.

- Вернуться к началу

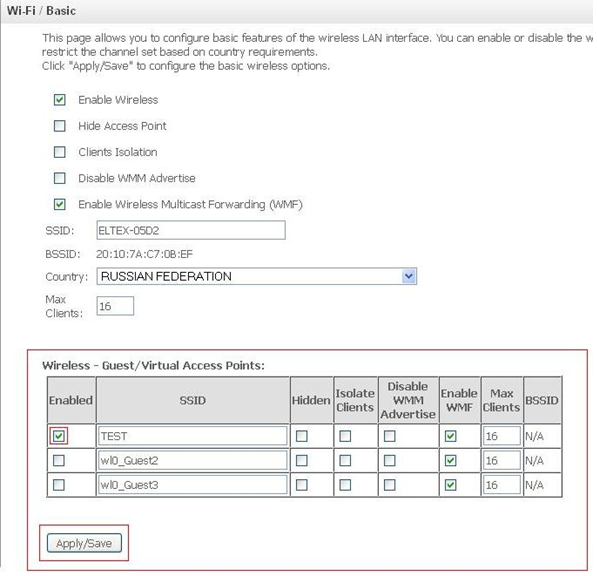

- Можно ли сделать несколько Wi-Fi сетей на терминалах NTP-RG1402G-W/NTP-RG1402G-WrevB/NTP-RG1402G-WrevC и как?

-

Терминалы NTP-RG1402G-W/NTP-RG1402G-W:rev B/NTP-RG1402G-W:rev C поддерживают одну основную и 3 гостевых Wi-fi сети. Для того чтобы активировать гостевую сеть необходимо:

- Подключиться к WEB — интерфейсу NTP по IP-адресу 192.168.1.1 логин/пароль — user/user.

- Перейти во вкладку «Wireless — Basic».

- В таблице «Wireless -Guest/Virtual Access Points» выставить значение «Enabled» напротив нужной сети.

Дополнительно можно настроить:

- Hidden – скрытый режим работы точки доступа (в данном режиме SSID беспроводной сети не будет широковещательно распространяться маршрутизатором);

- Clients Isolation – при установленном флаге беспроводные клиенты не смогут взаимодействовать друг с другом;

- Disable WMM Advertise – отключить WMM (Wi-Fi Multimedia – QoS для беспроводных сетей);

- Enable Wireless Multicast Forwarding (WMF) – включить WMF;

- SSID – Service Set Identifier – назначить имя беспроводной сети(ввод с учетом регистра клавиатуры);

- Max Clients — установить максимальное количество клиентов для данной сети

- Вернуться к началу

- Почему не работает IPTV по Wi-Fi?

-

Если Ваш провайдер предоставляет просмотр IPTV на PC через LAN порт терминала ONT, то для просмотра на устройствах подключаемых через Wi-Fi необходимо включить опцию «Enable Wireless Multicast Forwarding (WMF)» в настройках Wi-Fi.

Необходимо:- подключиться к WEB — интерфейсу NTP по IP-адресу 192.168.1.1 логин/пароль — user/user.

- перейти во вкладку «Wireless — Basic».

- выставить галочку напротив опции «Enable Wireless Multicast Forwarding (WMF)».

- нажать кнопку «Apply/Save».

- Вернуться к началу

- Как сделать сеть Wi-Fi скрытой?

-

Настройку необходимо производить через WEB браузер (например Internet Explorer, Opera или Mozilla Firefox).

- Необходимо подключиться к WEB — интерфейсу NTP по IP-адресу 192.168.1.1 логин/пароль — user/user.

- Перейти во вкладку Wireless — Basic.

- Выставить флаг напротив «Hide Access Point» и нажать кнопку «Apply/Save».

После этого Ваша сеть станет скрытой.

- Вернуться к началу

- Какое максимальное количество Wi-Fi клиентов можно подключить к терминалу NTP-RG1402G-W/NTP-RG1402G-WrevB/NTP-RG1402G-WrevC?

-

Максимальное количество Wi-Fi клиентов, которые могут подключиться к Вашему терминалу — 16.

Для того, чтобы ограничить количество клиентов необходимо подключиться к терминалу через Web браузер (IP-адрес 192.168.1.1 логин/пароль — user/user), перейти в меню «Wireless — Basic» и выставить значение опции «Max Client» от 1 до 16.

- Вернуться к началу

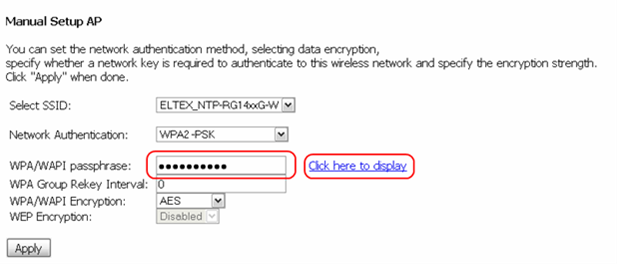

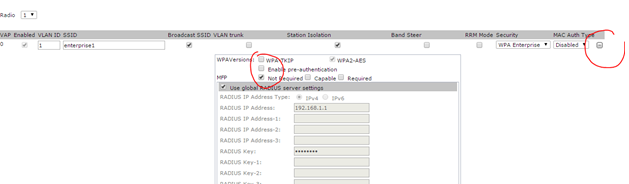

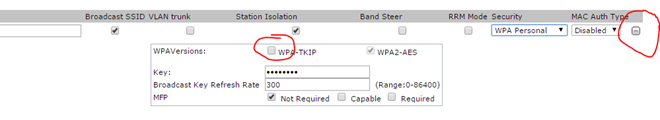

- Как настроить Wi-Fi на NTP-RG1402G-W, NTP-RG1402G-W:rev.B?

-

Необходимо подключиться к WEB-интерфейсу NTP-RG по IP-адресу 192.168.1.1, логин/пароль — user/user. Перейти во вкладку «Wireless/Basic», установить флаг в поле «Enable Wireless» и указать название сети в поле «SSID». Нажать кнопку «Apply».

Во вкладке «Security» в поле «Network Authentication» из перечня в выпадающем списке требуется выбрать режим аутентификации для беспроводной сети. Нажать кнопку «Apply».

open – открытый – защита беспроводной сети отсутствует (в этом режиме может использоваться только WEP-ключ);

Shared – общий (режим позволяет пользователям получать аутентификацию по их SSID или WEP-ключу);

802.1x– включает стандарт 802.1x(позволяет пользователям аутентифицироваться с использованием сервера аутентификации RADIUS, для шифрования данных используется WEP-ключ);

WPA – включает стандарт WPA (режим использует протокол WPA и требует использования сервера аутентификации RADIUS).

WPA-PSK – включает стандарт WPA-PSK (режим использует протокол WPA, но не требует использования сервера аутентификации RADIUS).

WPA2 – включает WPA2 (режим использует протокол WPA2 и требует использования сервера аутентификации RADIUS).

WPA2-PSK – включает WPA2-PSK (режим использует протокол WPA2, но не требует использования сервера аутентификации RADIUS).

Mixed WPA2/WPA – включает комбинацию WPA2/WPA (данный режим шифрования использует протоколы WPA2 и WPA, требует использования сервера аутентификации RADIUS).

Mixed WPA2/WPA-PSK – включает комбинацию WPA2/WPA PSK (этот режим шифрования использует протоколы WPA2-PSK и WPA-PSK, не требует использования сервера аутентификации RADIUS).

Например, если выбираем шифрование WPA2-PSK, то в поле «WPA/WAPI passphrase» необходимо указать ключ доступа по к Wi-Fi. При изменении ключа безопастности необходимо учитывать, что он должен содержать не менее 10 символов, латинские буквы в нижнем и верхнем регистрах, не менее одной цифры.

Посмотреть введенный пароль можно нажав на кнопку «Click here to display».

Следует убедиться, что беспроводный адаптер компьютера поддерживает выбранный тип шифрования.

Настройка завершена. Проверить подключение клиента к точке доступа NTP-RG. - Вернуться к началу

- Как в NTP настроить проброс портов через NAT?

-

Настройку необходимо производить через WEB браузер (например Internet Explorer, Opera или Mozilla Firefox). Необходимо подключиться к WEB — интерфейсу NTP по IP-адресу 192.168.1.1 логин/пароль — user/user.

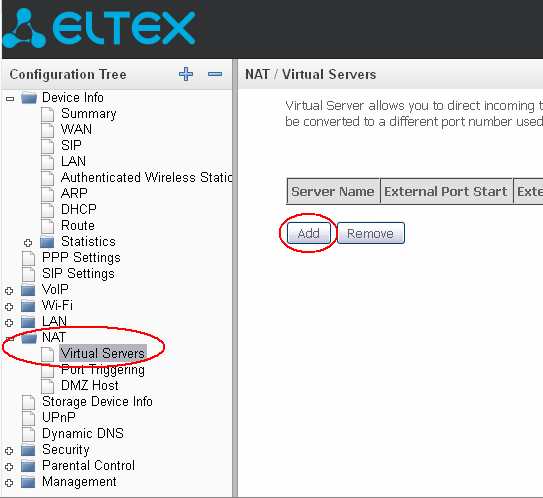

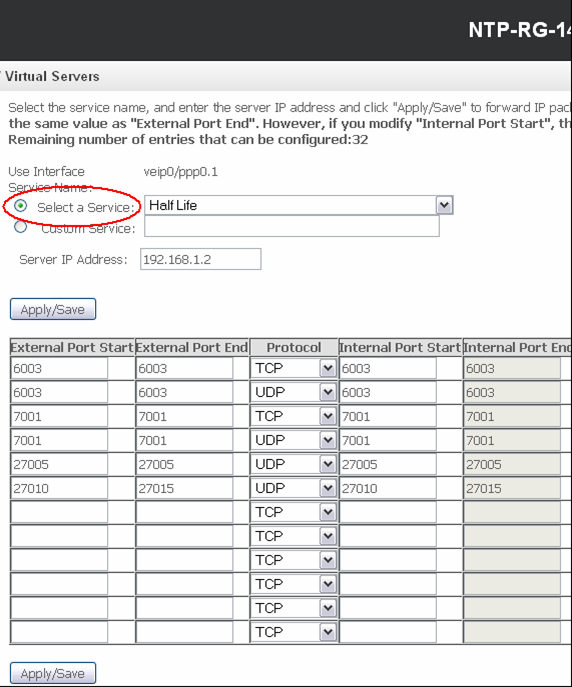

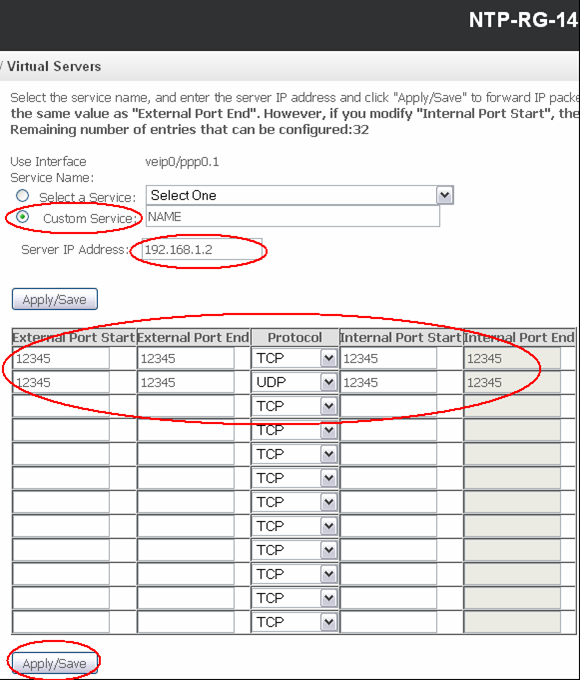

Перейдите во вкладку Advanced Setup / NAT / Virtual Servers и нажмите кнопку ADD для добавления правила.

Select a Service — возможно выбрать из предлагаемого списка нужный сервис.

В случае, если в списке Select a Service нет требуемой программы, необходимо установить флаг Custom Service и прописать произвольное имя правила.

Server IP Address — укажите IP-адрес локальной машины (телефон, компьютер, камера), на которую необходимо пробросить порты.

External Port Start, External Port End — укажите порт или диапазон портов, по которым будет приходить запросы из внешней сети.

Internal Port Start, Internal Port End — укажите порт или диапазон портов, по который роутеру следует пробрасывать трафик во внутреннюю подсеть

Protocol — укажите протокол, по которому роутер будет пробрасывать трафик во внутренню подсеть (TCP, UDP, TCP/UDP).

Для сохранения/применения конфигурации нажмите кнопку «Apply/Save».

Настройка завершена.

Перед тем как проверить проброшены ли порты, убедитесь, что брандмауэры и антивирусы не блокируют проверяемые программы.

- Вернуться к началу

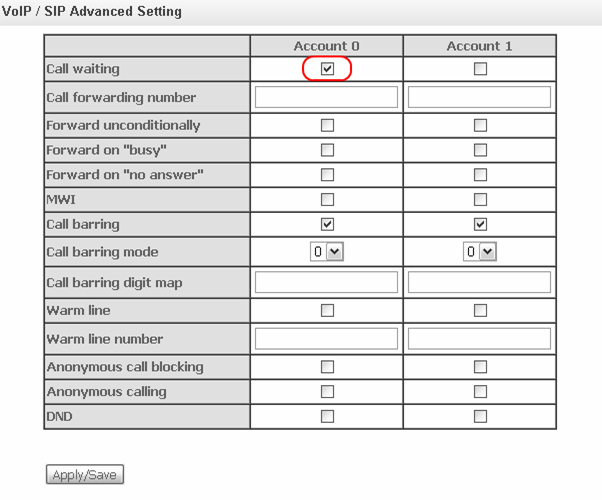

- Как включить услугу «Ожидания вызовов» на NTP-RG?

-

Необходимо подключиться к WEB-интерфейсу NTP по IP-адресу 192.168.1.1, логин/пароль — admin/password. Перейти во вкладку «Voice / Sip Advanced Setting», для своего аккаунта в поле Call waiting установить флаг. Нажать кнопку «Apply/Save».

- Вернуться к началу

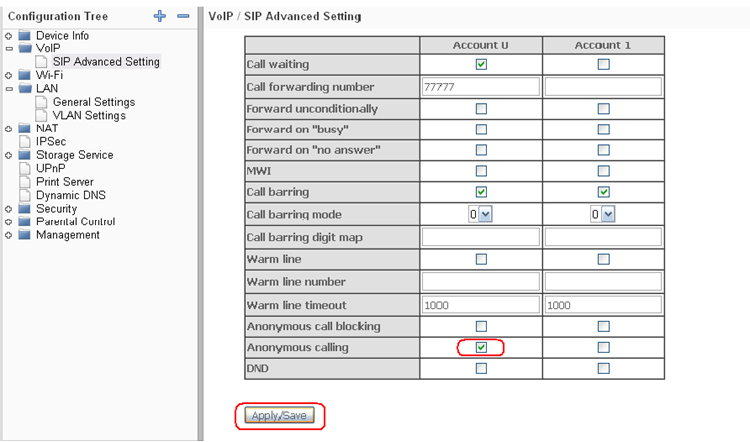

- Как на NTP-RG включить функцию Анти-АОН?

-

Услуга «Анти-АОН» позволяет абоненту запретить или разрешить определение своего телефонного номера при исходящих звонках на любые телефонные номера.

Необходимо подключиться к WEB-интерфейсу NTP по IP-адресу 192.168.1.1, логин/пароль — admin/password.

Перейти во вкладку «Voice / Sip Advanced Setting», для своего аккаунта поставить галочку напротив Anonymous calling. Нажать кнопку «Apply/Save»

- Вернуться к началу

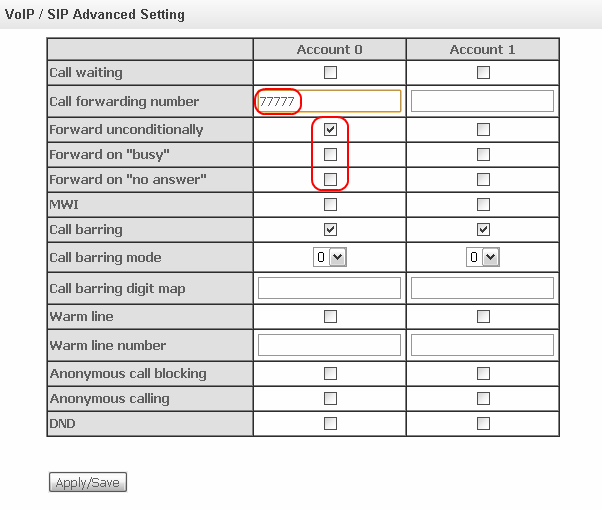

- Как на NTP-RG настроить переадресацию вызова на определенный телефонный номер?

-

Необходимо подключиться к WEB-интерфейсу NTP по IP-адресу 192.168.1.1, логин/пароль — admin/password. Перейти во вкладку «Voice / Sip Advanced Setting», для своего аккаунта указать вид переадресации и задать номер для перенаправления вызова. Нажать кнопку «Apply/Save».

Виды переадресации:

- Forward unconditionally – при установленном флаге разрешена безусловная переадресация;

- Forward on»busy» – при установленном флаге разрешена переадресация вызова по занятости;

- Forward on»no answer» – при установленном флаге разрешена переадресация вызова по неответу абонента.

- Вернуться к началу

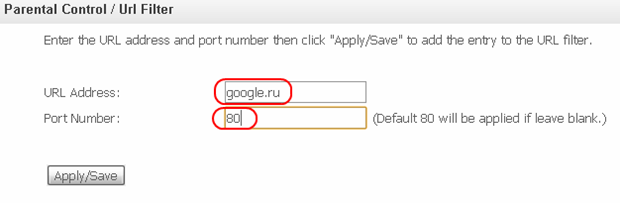

- Как на NTP-X, NTU-X заблокировать доступ к определенному сайту?

-

Необходимо подключиться к WEB-интерфейсу NTP по IP-адресу 192.168.1.1, логин/пароль — user/user. Перейти во вкладку «Advanced Setup/Parental control/URL Filter». Нажать кнопку «Add» для добавления новой записи.

В открывшемся окне необходимо указать порт и сайт, к которому будет закрыт доступ.

- Вернуться к началу

- Как сделать привязку IP-адресов к определенным МАС адресам устройств?

-

Если возникает необходимость выдачи опеределенного IP-адреса конкретному устройству (например, для проброса портов или настройки учетной записи на Smart TV), то в настройка NTP-RG1402G-W / NTP-RG1402G-WrevB / NTP-RG1402G-WrevC / NTP-2 / NTU-RG1402G-W / NTU-2W необходимо сделать следующее:

- подключиться к WEB-интерфейсу ONT по IP-адресу 192.168.1.1 (логин/пароль — user/user).

- перейти в раздел «Advanced Setup / LAN / General Settings».

- нажать кнопку «Add».

- в поле «MAC Address» указать адрес определенного устройства, в поле «IP Address» указать адрес, который должен будет выдаваться устройству.

- нажмите «Apply».

- Вернуться к началу

- Как на NTP-X, NTU-X ограничить доступ в сеть в зависимости от дня недели для различных MAC-адресов?

-

Необходимо подключиться к WEB-интерфейсу NTP по IP-адресу 192.168.1.1, логин/пароль — user/user. Перейти во вкладку «Advanced Setup/Parental control/Time Restriction». Нажать кнопку «Add» для добавления новой записи.

В открывшемся окне необходимо задать MAC-адрес сетевой карты компьютера, к которому будут применены ограничения, указать дни недели и время, когда будет ограничен доступ в интернет.

Всего можно добавить не более 16 записей.

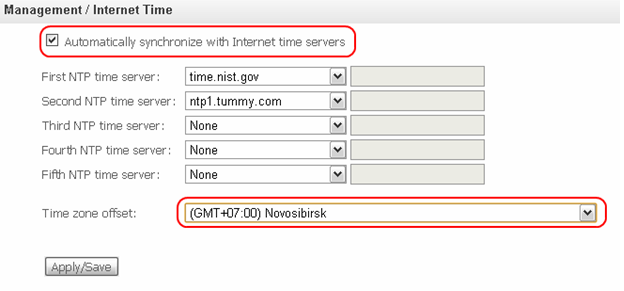

Внимание!

Чтобы данные настройки работали корректно, необходимо перейти во вкладку «Management/Internet Time» и установить автоматическую синхронизацию по времени с сервером, указать часовой пояс вашего региона. Нажать кнопку «Apply/Save».

- Вернуться к началу

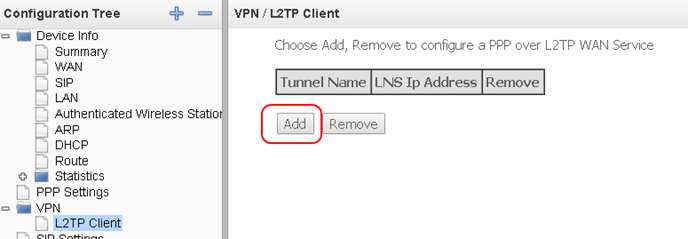

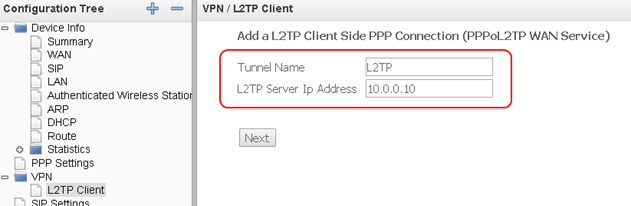

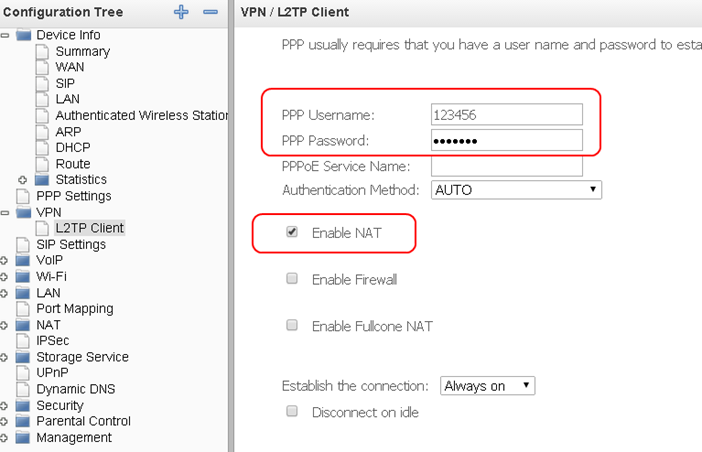

- Как настроить L2TP соединение на NTP-RGrevC?

-

Необходимо подключиться к WEB-интерфейсу NTP-RG по IP-адресу 192.168.1.1, логин/пароль — admin/password.

Туннель поднимается на интерфейсе epon0.1/ppp0.1, поэтому перед началом настройки следует поднять этот интерфейс (получить адрес/поднять pppoe сессию). Затем необходимо перейти в меню «VPN/L2TP Client» и нажать кнопку «Add».В открывшемся окне указать имя L2TP тоннеля и адрес L2TP сервера, нажать кнопку «Next».

Затем необходимо указать логин/пароль для соединения и включить NAT, нажать кнопку «Next».

Для завершения настройки необходимо нажать кнопку «Apply/Save».

В меню «Routing/Default Gateway» необходимо выставить интерфейс ppp1 (интерфейс L2TP соединения) в качестве маршрута по умолчанию. - Вернуться к началу

- Рекомендации по расположению точки доступа Wi-Fi в квартире

-

Для наилучшего покрытия беспроводной сетью помещения рекомендуется располагать терминал в равном удалении от всех концов помещения. Очень важно не располагать терминал на близком расстоянии от источников отражения (не менее 5-10 см). Не рекомендуется располагать терминал в углах, в шкафах или других закрытых точках, которые представляют для распространения радиосигнала препятствия и помехи. Очень важно не располагать терминал за зеркальными поверхностями, так как зеркальная дверь в шкафу или зеркало расположенное на стене перед терминалом — существенно ухудшает распространение сигнала и нарушает стабильность работы беспроводной сети.

Не рекомендуется располагать терминал вблизи бытовых приборов, таких как микроволновые печи, телефоны, работающие в диапазоне 2,4–5 ГГц, передатчики видеосигнала, беспроводные динамики, работающие на частоте 2,4 или 5 ГГц, любые другие беспроводные устройства, работающие на частоте 2,4 ГГц или 5 ГГц (камеры, видеоняни, соседские беспроводные устройства и прочее). - Вернуться к началу

- Выбор беспроводного канала для работы точки доступа Wi-Fi

-

В оптических абонентских устройствах ONT канал по умолчанию выбирается автоматически, на основе периодического анализа радиоэфира. Но вы можете вручную установить номер канала, в котором будет работать точка доступа. Абонентские устройства работающие на частоте 2.4Ггц имеют поддержку 13 каналов. Обращаем ваше внимание, что но не все клиентские устройства поддерживают работу на 12 и 13 каналах, поэтому если на точке доступа выбран для работы 12 или 13 беспроводной канал, то такие устройства не увидят точку доступа.

- Вернуться к началу

- Почему на acs-сервере 2-е (две) онт с одинаковым с/н (серийным номером)? ERROR: Cann’t send command: ONT url not defined!

-

Пример:

LTP-X# acs

(acs)ont

(acs-ont)show list all##

Serial

Profile

Hardware name

Firmware

Last contact

1:

ELTX1A2B3C4D

ntu-rg1402w

?

[hwid = 0]

1901-12-14 04:45:52

2:

454C54581A2B3C4D

0: Default

NTU-RG-1402G-W

3.25.5.75

2000-01-16 21:07:39

И вот тут непонятно, почему две ont?

Далее, при попытке сделать сброс к дефолту или реконфигруацию выводит сообщение:

LTP-4X(acs-ont-sn=’ELTX1A2B3C4D’)# reconfigure