На днях удалось посмотреть на межсетевой экран (МЭ) от Cisco — ASA 5525-X. С подробными характеристиками данного устройства можно ознакомиться на сайте производителя.

Модель, которая была у меня в руках: ASA5525-K8. В связи с особенностями российского законодательства без проблем и дополнительных разрешений мы можем ввозить только K8 версии железок, что означает отсутствие возможности шифровать трафик стойкими криптографическими алгоритмами (AES/3DES). Поэтому наша ASA может работать только с DES (из описания модели):

Cisco ASA 5525-X Firewall Edition; includes firewall services, 750 IPsec VPN peers, 2 SSL VPN peers, 8 copper Gigabit Ethernet data ports, 1 copper Gigabit Ethernet management port, 1 AC power supply, Active/Active High Availability, 2 security contexts, DES license

Перед началом полноценной эксплуатации решили сделать базовую настройку МЭ, которая включала в себя в том числе и настройку удаленного доступа. Посмотрим, как отсутствие стойкого шифрования может повлиять на настройку удаленного доступа.

Для начала подробнее о версии ПО:

ciscoasa# sh ver

Cisco Adaptive Security Appliance Software Version 8.6(1)2

Device Manager Version 6.6(1)

Compiled on Fri 01-Jun-12 02:16 by builders

System image file is «disk0:/asa861-2-smp-k8.bin»

Config file at boot was «startup-config»

Licensed features for this platform:

————-

VPN-3DES-AES : Disabled perpetual

————-

Лицензия на стойкое шифрование отсутствует.

Настройка удаленного доступа к устройству

Управлять устройством можно с помощью известных способов: Telnet, SSH, ASDM (web и standalone). Рассмотрим настройку каждого из них по порядку.

Telnet

Перед включением telnet-доступа выполним настройку интерфейса управления (management interface):

ciscoasa(config)# int management 0/0

ciscoasa(config-if)# nameif Mgmt

INFO: Security level for «Mgmt» set to 0 by default.

ciscoasa(config-if)# security-level 100

ciscoasa(config-if)# ip address 10.0.0.2 255.255.255.0

ciscoasa(config-if)# no shut

ciscoasa(config-if)# exit

ciscoasa(config)# exit

ciscoasa# write memory

Создадим пароль на вход в EXEC-режим:

ciscoasa(config)# enable password cisco

Теперь приступаем непосредственно к настройке telnet’a. Для этого будем следовать официальному руководству от Cisco (manual). Во всех настройках ниже будем предполагать, что доступ к устройству будет возможен только с одного IP — машина администратора (в нашем примере это 10.0.0.1).

ciscoasa(config)# telnet ?

configure mode commands/options:

Hostname or A.B.C.D The IP address of the host and/or network authorized to

login to the system

X:X:X:X::X/<0-128> IPv6 address/prefix authorized to login to the system

timeout Configure telnet idle timeout

Видно, что можно настроить доступ с определенного IP или имени хоста.

ciscoasa(config)# telnet 10.0.0.1 ?

configure mode commands/options:

A.B.C.D The IP netmask to apply to the IP address

ciscoasa(config)# telnet 10.0.0.1 255.255.255.255 ?

configure mode commands/options:

Current available interface(s):

Mgmt Name of interface Management0/0

ciscoasa(config)# telnet 10.0.0.1 255.255.255.255 Mgmt

ciscoasa(config)# exit

В качестве дополнительной опции можно настроить timeout — максимальное время простоя сессии без разрыва. Значение колеблется от 1 до 1440 минут. Значение по умолчанию — 5 минут.

ciscoasa(config)# telnet timeout 10

После этого мы можем работать с telnet, используя для подключения putty или иной софт. Стоит отметить, что паролем для telnet-сессии будет пароль от EXEC-режима:

enable password 2KFQnbNIdI.2KYOU encrypted

passwd 2KFQnbNIdI.2KYOU encrypted

<omited>

Для смены пароля telnet можно воспользоваться командой:

ciscoasa(config)# passwd 1234567890

Правильнее будет создать пользователя с определенными привилегиями, и проводить авторизацию на устройстве с использованием логина и пароля (для telnet в том числе):

ciscoasa(config)# username mangmt password cisco privilege 15

ciscoasa(config)#aaa authentication telnet consol LOCAL

SSH

Настройка SSH доступа осуществляется достаточно просто и практически аналогична настройке SSH на любом другом устройстве Cisco.

ciscoasa(config)# crypto key generate rsa ?

configure mode commands/options:

general-keys Generate a general purpose RSA key pair for signing and

encryption

label Provide a label

modulus Provide number of modulus bits on the command line

noconfirm Specify this keyword to suppress all interactive prompting.

usage-keys Generate seperate RSA key pairs for signing and encryption

<cr>

ciscoasa(config)# crypto key generate rsa modulus ?

configure mode commands/options:

1024 1024 bits

2048 2048 bits

512 512 bits

768 768 bits

ciscoasa(config)# crypto key generate rsa modulus 1024

WARNING: You have a RSA keypair already defined named <Default-RSA-Key>.

Do you really want to replace them? [yes/no]: y

Keypair generation process begin. Please wait...

ciscoasa(config)# exit

ciscoasa# write memory

Building configuration...

Cryptochecksum: 871a1681 0c4a151f 99078492 5b651c58

2583 bytes copied in 0.630 secs

[OK]

ciscoasa(config)# aaa authentication ssh console LOCAL

ciscoasa(config)# username mangmt password cisco privilege 15

Разрешаем доступ по SSH с определенного IP-адреса:

ciscoasa(config)# ssh ?

configure mode commands/options:

Hostname or A.B.C.D The IP address of the host and/or network authorized to

login to the system

X:X:X:X::X/<0-128> IPv6 address/prefix authorized to login to the system

scopy Secure Copy mode

timeout Configure ssh idle timeout

version Specify protocol version to be supported

exec mode commands/options:

disconnect Specify SSH session id to be disconnected after this keyword

ciscoasa(config)# ssh 10.0.0.1 255.255.255.255 Mgmt

Первые ограничения из-за K8 - невозможно разрешить подключение только по SSH версии 2

ciscoasa(config)# ssh version ?

configure mode commands/options:

<1-2> Protocol version

ciscoasa(config)# ssh version 2

ERROR: SSH version 2 requires a VPN-3DES-AES activation key.

Проверяем настройки SSH:

ciscoasa# show ssh

Timeout: 5 minutes

Version allowed: 1 and 2

10.0.0.1 255.255.255.255 Mgmt

Настройка HTTPS доступа для ASDM

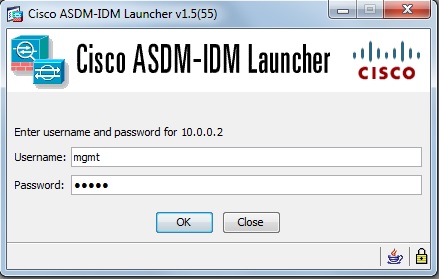

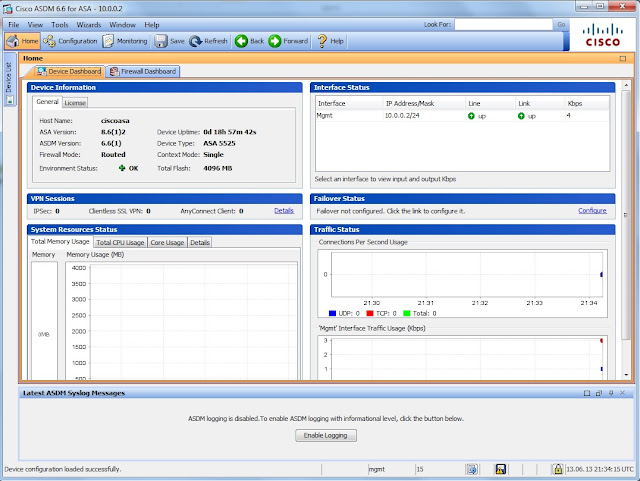

Переходим к самому интересному. Для управления ASA5525X мы можем воспользоваться графической оболочкой — ASDM. Подключаемся по Web (https) к интерфейсу, запускаем ASDM, и работаем. Все достаточно просто.

Для начала разрешим доступ по https к нашей ASA:

ciscoasa(config)#http server enable

ciscoasa(config)#http 10.0.0.1 255.255.255.0 Mgmt

ciscoasa# sh run http

http server enable

http 10.0.0.0 255.255.255.0 Mgmt

Для работы HTTPS настроим SSL. Посмотрим, какие опции доступны:

ciscoasa(config)# ssl ?

configure mode commands/options:

certificate-authentication Enable client certificate authentication

client-version The SSL/TLS protocol version to use when acting

as a client

encryption This is the encryption method(s) used with ssl.

The ordering of the algorithms specifies the

preference.

server-version The SSL/TLS protocol version to use when acting

as a server

trust-point Configure the ssl certificate trustpoint

ciscoasa(config)# ssl server-version ?

configure mode commands/options:

any Enter this keyword to accept SSLv2 ClientHellos and either SSLv3

or TLSv1 will be negotiated

sslv3 Enter this keyword to accept SSLv2 ClientHellos and negotiate

SSLv3

sslv3-only Enter this keyword to accept ClientHellos only from a client

using SSLV3

tlsv1 Enter this keyword to accept SSLv2 ClientHellos and negotiate

TLSv1

tlsv1-only Enter this keyword to accept ClientHellos only from a client

using TLSV1

ciscoasa(config)# ssl encryption ?

configure mode commands/options:

3des-sha1 Indicate use of 3des-sha1 for ssl encryption

aes128-sha1 Indicate use of aes128-sha1 for ssl encryption

aes256-sha1 Indicate use of aes256-sha1 for ssl encryption

des-sha1 Indicate use of des-sha1 for ssl encryption

null-sha1 Indicate use of null-sha1 for ssl encryption (NOTE: Data is NOT

encrypted if this cipher is chosen)

rc4-md5 Indicate use of rc4-md5 for ssl encryption

rc4-sha1 Indicate use of rc4-sha1 for ssl encryption

Итак, доступны различные версии SSL/TLS, а так же различные версии шифрования, которые мы можем использовать при подключении к нашему устройству. Попробуем настроить шифрование:

ciscoasa(config)# ssl encryption null-sha1 des-sha1 aes128-sha1

The 3DES/AES algorithms require a VPN-3DES-AES activation key.

Как видно, отсутствие лицензий не дает нам включить стойкое шифрование. Поэтому можем пользоваться только DES.

ciscoasa(config)# ssl encryption des-sha1 null-sha1

ciscoasa(config)# exit

ciscoasa# sh ssl

Accept connections using SSLv2, SSLv3 or TLSv1 and negotiate to SSLv3 or TLSv1

Start connections using SSLv3 and negotiate to SSLv3 or TLSv1

Enabled cipher order: des-sha1 null-sha1

Disabled ciphers: 3des-sha1 rc4-md5 rc4-sha1 aes128-sha1 aes256-sha1

No SSL trust-points configured

Certificate authentication is not enabled

После этого мы можем вводить в строке браузера (Internet Explorer) https://10.0.0.2 и видеть…. что ничего не работает. Не работает оно по следующим причинам: если у нас WinXP, то скорее всего в браузере просто отключена возможность использования SSLv2 и TLSv1. Достаточно зайти в «Свойства обозревателя», и во вкладке «Дополнительно» указать нужные галочки:

Ситуация с Windows Vista и Windows 7 немного сложнее. Дело в том, что производитель отказался от использования нестойких алгоритмов шифрования в новой системе. Поэтому DES не поддерживается по умолчанию. Тем не менее заставить работать ASDM можно.

Для начала включаем в Windows поддержку DES:

1. Пуск-в строке поиска набираем gpedit.msc

2. В открывшемся окне заходим в меню Конфигурация компьютера — Административные шаблоны — Сеть — Параметры настройки SSL.

3. Заходим в «Порядок комплектов шифров SSL», в открывшемся окне нажимаем «Включить», и в поле «Параметры:» вставляем следующую строку:

TLS_RSA_WITH_DES_CBC_SHA,TLS_RSA_WITH_AES_128_CBC_SHA,TLS_RSA_WITH_AES_256_CBC_SHA,TLS_RSA_WITH_RC4_128_SHA,TLS_RSA_WITH_3DES_EDE_CBC_SHA,TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA_P256,TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA_P384,TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA_P521,TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA_P256,TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA_P384,TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA_P521,TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA_P256,TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA_P384,TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA_P521,TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA_P256,TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA_P384,TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA_P521,TLS_DHE_DSS_WITH_AES_128_CBC_SHA,TLS_DHE_DSS_WITH_AES_256_CBC_SHA,TLS_DHE_DSS_WITH_3DES_EDE_CBC_SHA,TLS_RSA_WITH_RC4_128_MD5,SSL_CK_RC4_128_WITH_MD5,SSL_CK_DES_192_EDE3_CBC_WITH_MD5,TLS_RSA_WITH_NULL_MD5,TLS_RSA_WITH_NULL_SHA

4. После этого нажимаем «Применить» и «ОК» и перезагружаем компьютер (последнее действие выполнять не обязательно, но у меня без перезагрузки не работало).

Не пользуясь оснасткой gpedit аналогичное действие можно сделать путем добавления в реест следующего строкового параметра:

[HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftCryptographyConfigurationSSL0010002]

«Functions»=»TLS_RSA_WITH_DES_CBC_SHA,TLS_RSA_WITH_AES_128_CBC_SHA,TLS_RSA_WITH_AES_256_CBC_SHA,TLS_RSA_WITH_RC4_128_SHA,TLS_RSA_WITH_3DES_EDE_CBC_SHA,TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA_P256,TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA_P384,TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA_P521,TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA_P256,TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA_P384,TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA_P521,TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA_P256,TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA_P384,TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA_P521,TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA_P256,TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA_P384,TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA_P521,TLS_DHE_DSS_WITH_AES_128_CBC_SHA,TLS_DHE_DSS_WITH_AES_256_CBC_SHA,TLS_DHE_DSS_WITH_3DES_EDE_CBC_SHA,TLS_RSA_WITH_RC4_128_MD5,SSL_CK_RC4_128_WITH_MD5,SSL_CK_DES_192_EDE3_CBC_WITH_MD5,TLS_RSA_WITH_NULL_MD5,TLS_RSA_WITH_NULL_SHA»

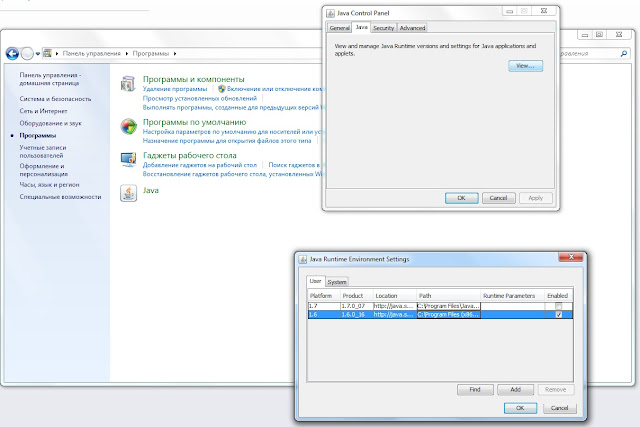

После необходимо настроить Java. Во-первых, если на машине установлено несколько версий, то необходимо включить работу только с одной — 6й. Во-вторых, в Java необходимо разрешить работу с SSLv2.

1. Пуск-Панель управления- Программы-Java. Открываем панель упраления Java, во вкладке Java нажимаем на кнопку View, и выбираем установкой галочек нужную нам версию Java.

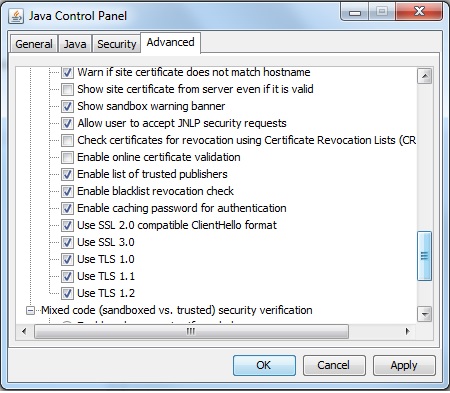

2. Во вкладке Advanced выбираем поддержку SSLv2.

3. Не забываем в браузере разрешить SSLv2 и TLSv1!

Теперь попытаемся запустить ASDM через Web. Заходим в браузер и в строке адреса вбиваем https://10.0.0.2

Если мы получаем такую же страницу, как на рисунке, значит все в порядке. Нажимаем «Продолжить открытие…» и получаем стартовую страницу ASA:

Можем загрузить клиента ASDM и установить на локальной машине, а можно нажать Run ASDM и запустить его без установки какого-либо софта. В случае, если мы сделаем так, то увидим окно-приглашение ко вводу логина и пароля.

Введя логин и пароль получаем то, ради чего вообще были все эти пляски с бубном:

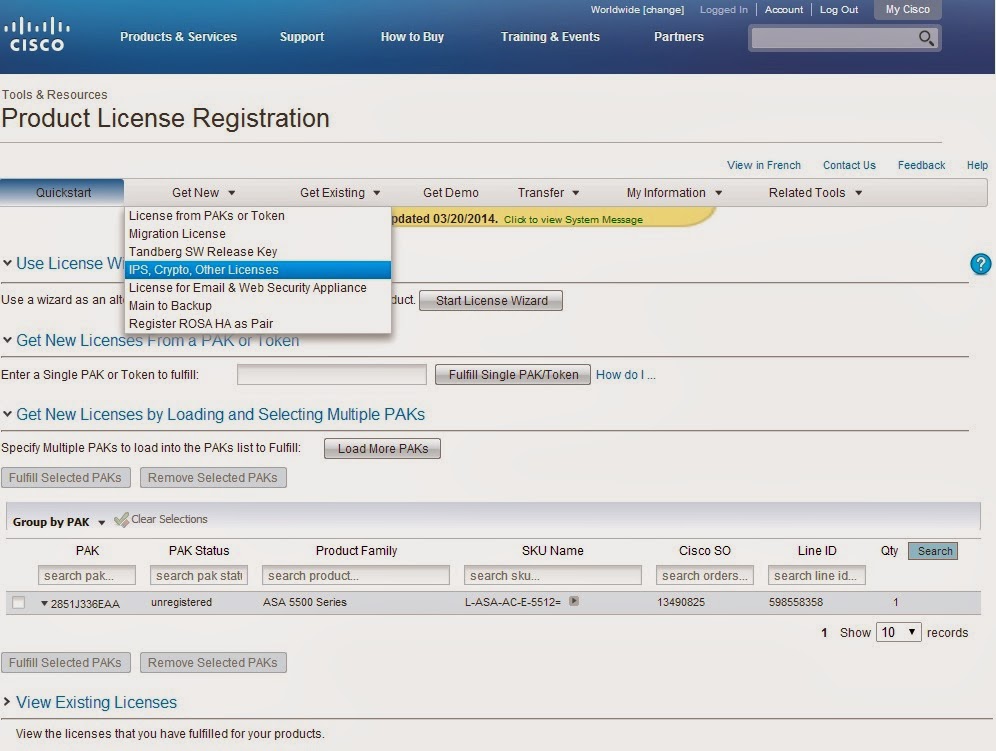

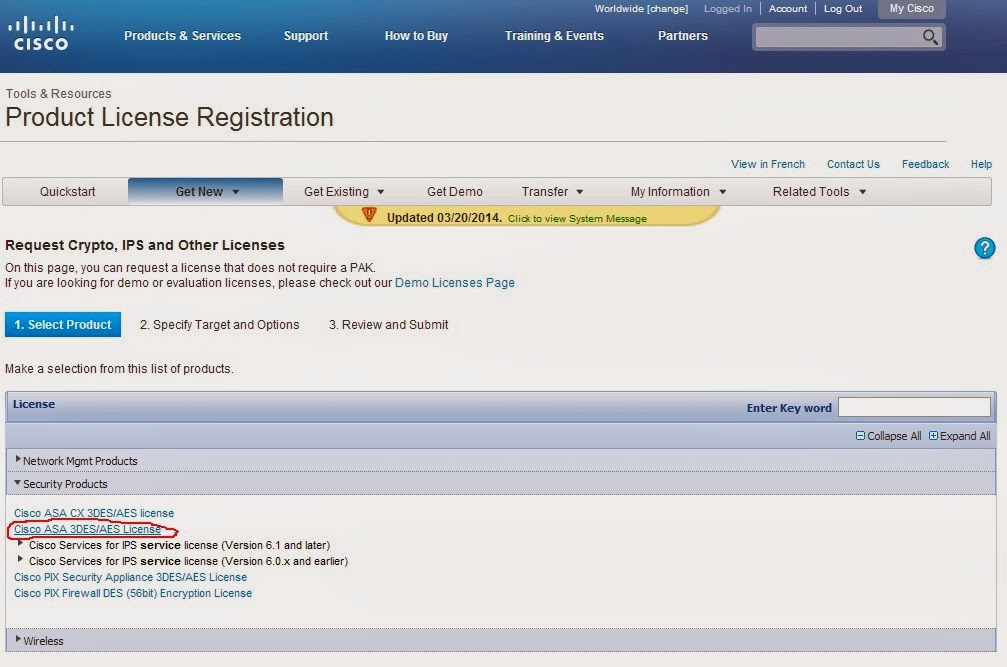

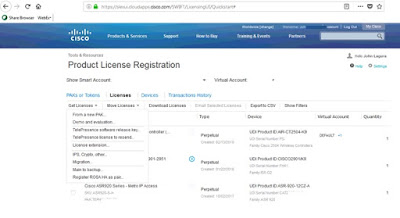

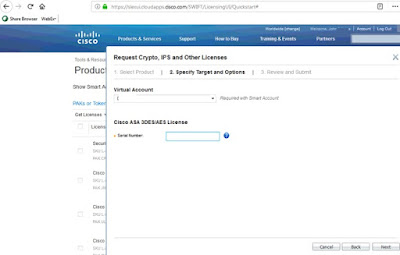

Решил написать небольшую заметку о том, как активировать функцию 3DES-AES на Cisco ASA. У нас имеется межсетевой экран Cisco ASA 5512-X с прошивкой k8 и лицензией base. Отличие k8 и k9 я описывал ранее. По умолчанию функция 3DES-AES отключена. Активируем ее бесплатной лицензией, которую запросим на официальном сайте cisco (для этого надо быть зарегистрированным пользователем).

Выбираем Get New — > IPS, Crypto and Other Licenses

Затем Security Products -> Cisco ASA 3DES/AES License

Вводим серийный номер нашего устройства

Указываем почтовый адрес для получения лицензии, ставим галочку согласия

Получаем подтверждение что лицензию выслали и ожидаем письмо.

В письме приходит ключ активации и инструкция по активации.

«Step 1. From the command line interface (CLI), enter configuration mode using the «conf t» command.

Step 2. Type the «activation-key» command, and then, when prompted, enter the new activation key listed above.»

- Т.е. заходим в режим глобальной конфигурации conf t

- activation-key ключ_активации

Смотрим show ver:

Licensed features for this platform:

Maximum Physical Interfaces : Unlimited perpetual

Maximum VLANs : 50 perpetual

Inside Hosts : Unlimited perpetual

Failover : Disabled perpetual

Encryption-DES : Enabled perpetual

Encryption-3DES-AES : Enabled perpetual

Security Contexts : 0 perpetual

GTP/GPRS : Disabled perpetual

AnyConnect Premium Peers : 2 perpetual

AnyConnect Essentials : Disabled perpetual

Other VPN Peers : 250 perpetual

Total VPN Peers : 250 perpetual

Shared License : Disabled perpetual

AnyConnect for Mobile : Disabled perpetual

AnyConnect for Cisco VPN Phone : Disabled perpetual

Advanced Endpoint Assessment : Disabled perpetual

UC Phone Proxy Sessions : 2 perpetual

Total UC Proxy Sessions : 2 perpetual

Botnet Traffic Filter : Disabled perpetual

Intercompany Media Engine : Disabled perpetual

IPS Module : Disabled perpetual

Cluster : Disabled perpetual

Иногда возникает проблема с подключением по web интерфейсу. Ее решение описано здесь.

|

2 / 2 / 2 Регистрация: 03.08.2012 Сообщений: 83 |

|

|

1 |

|

|

07.06.2013, 11:44. Показов 15136. Ответов 10

Есть две CISCO ASA 5505, отличаются только версией ПО (ASA Version 7.2(4) и ASA Version 8.3(1)) ну и версией ASDM . Кликните здесь для просмотра всего текста

asuTPlvs# sh run object-group network DM_INLINE_NETWORK_2 object-group service DM_INLINE_TCP_1 tcp object-group protocol TCPUDP logging enable threat-detection basic-threat

и ещё, вдруг это имеет значение: Миниатюры

__________________

0 |

|

5870 / 3333 / 1028 Регистрация: 03.11.2009 Сообщений: 9,957 |

|

|

07.06.2013, 12:37 |

2 |

|

Ну, судя по конфигу, кто-то да подключался к ней asdm-ом. Когда перестало работать, после чего? попробуйте выполнить: Код no ssl encryption des-sha1 ssl encryption rc4-sha1 aes128-sha1 aes256-sha1 3des-sha1

1 |

|

2 / 2 / 2 Регистрация: 03.08.2012 Сообщений: 83 |

|

|

10.06.2013, 07:29 [ТС] |

3 |

|

Ну, судя по конфигу, кто-то да подключался к ней asdm-ом Да, когда то (с годик назад) я подключался к cisco asdm-ом, но с помощью программы Cisco ASDM Launcher (не через https).Стояла у меня тогда операционная система XP, а сейчас W7 (64). Все попытки подключится к обоим моим CISCO ASA 5505 с помощью программы Cisco ASDM Launcher (не через https) были безуспешными. Когда перестало работать, после чего Затрудняюсь ответить… Заходите из сети 192.168.204.0? Да, на обе cisco захожу из сети 192.168.204.0, вот тока на одну успешно, а на вторую нет! Выполнил рекомендованный вами код, ничего не изменилось: С нетерпением жду дальнейших рекомендаций Кстати, что сказало о том что «кто-то да подключался к ней asdm-ом»?

0 |

|

5870 / 3333 / 1028 Регистрация: 03.11.2009 Сообщений: 9,957 |

|

|

10.06.2013, 08:58 |

4 |

|

дайте вывод show run, пожалуйста, а также вывод show ssl PS:

1 |

|

2 / 2 / 2 Регистрация: 03.08.2012 Сообщений: 83 |

|

|

11.06.2013, 09:52 [ТС] |

5 |

|

результат show run Кликните здесь для просмотра всего текста

lvs# show run threat-detection basic-threat результат show ssl Кликните здесь для просмотра всего текста

asuTPlvs# show ssl результат ssh version 2 Кликните здесь для просмотра всего текста

asuTPlvs(config)# ssh version 2 в putty сообщение не исчезло

0 |

|

5870 / 3333 / 1028 Регистрация: 03.11.2009 Сообщений: 9,957 |

|

|

11.06.2013, 11:07 |

6 |

|

ой, прошу прощения — show version нужно еще — там мы и увидим проблему.

1 |

|

2 / 2 / 2 Регистрация: 03.08.2012 Сообщений: 83 |

|

|

11.06.2013, 11:17 [ТС] |

7 |

|

Выполнив инструкцию Важно: Лицензия для Cisco ASA: c K8 на K9 всё пошло!!!!

0 |

|

5870 / 3333 / 1028 Регистрация: 03.11.2009 Сообщений: 9,957 |

|

|

11.06.2013, 11:45 |

8 |

|

Вы обновили лизенизию k8 до k9, где разрешены протоколы шифрования выше des.

1 |

|

2 / 2 / 2 Регистрация: 03.08.2012 Сообщений: 83 |

|

|

13.06.2013, 08:34 [ТС] |

9 |

|

Вы обновили лизенизию k8 до k9, где разрешены протоколы шифрования выше des. А почему в show flash: пишет asa831-k8.bin? Кликните здесь для просмотра всего текста

asuTPlvs(config)# show flash: 127135744 bytes total (96438272 bytes free) p.s. поскажите, где можно взять обновления для asdm?

0 |

|

5870 / 3333 / 1028 Регистрация: 03.11.2009 Сообщений: 9,957 |

|

|

13.06.2013, 09:10 |

10 |

|

А почему в show flash: пишет asa831-k8.bin? потому что это образ — k8 — именно поэтому и была изначально выключена лицензия, которую Вы потом включили.

p.s. поскажите, где можно взять обновления для asdm? на официальном сайте (нужна регистрация и, возможно, сервисный контракт) или на торрентах

0 |

|

239 / 234 / 8 Регистрация: 05.05.2011 Сообщений: 1,553 |

|

|

13.06.2013, 22:05 |

11 |

|

Еще можно в настройках Java разрешить использовать слабое шифрование и тогда подключится. Сделать такое можно только в Java версии 6 и ниже) В 7й версии не нашел) Добавлено через 1 минуту

0 |

|

IT_Exp Эксперт 87844 / 49110 / 22898 Регистрация: 17.06.2006 Сообщений: 92,604 |

13.06.2013, 22:05 |

|

11 |

Зарегистрирован: 24 дек 2014, 23:48

Сообщения: 21

Начальная настройка Cisco ASA 5505 ASDM

На работе пришлось столкнуться с аппаратурой Cisco, но что-то пошло сразу не так. Сразу говорю, что до этого мне приходилось настраивать устройства только домашнего класса, ну или может, устройства для малого бизнеса. Или делал всё программно на Ubuntu Server. Cisco ASA 5505 — у меня впервые.

Задача — настроить прозрачный VPN между двумя офисами (у всех «белые» IP) и добавить возможность подключения пользователей к серверу из дома. Выбор руководства пал на Cisco ASA 5505 с соответствующими лицензиями. Мне же теперь нужно это всё настроить и подключить.

Открыл коробку, достал межсетевой экран, кабели, инструкцию. Подключил, как написано в инструкции — WAN провод в Eth0, LAN — в компьютер. Cisco выдала мне IP и, собственно, на этом дело и закончилось, ибо ни какой страницы https://192.168.1.1/admin я открыть не смог.

Полез читать статьи и форумы. Оказалось, что оф. инструкция — бред, а аппаратура так себя ведет не только у меня. Стало спокойнее. Копаю дальше.

Следующим шагом была покупка USB-COM переходника и подключение железяки через Console.

Попробую воспроизвести конфиг, что я делал (в итоге всё равно ничего не получилось):

Интерфейсы и IP-ы уже были настроены по умолчанию — меня это устроило.

Vlan1 — inside, 192.168.1.1/24

Vlan2 — outside, DHCP

Eth0 — Vlan2;

Eth1-7 — Vlan1;

Далее я попытался включить ASDM:

Делал я это так:

# http server enable

# http 192.168.1.0 255.255.255.0 inside

Подключил LAN кабель к компьютеру, но https://192.168.1.1/admin опять не доступен. Ладно, копаю дальше.

Указал образ ASDM:

# asdm image asdm-632.bin

Делаю # wr

….

Но админка по прежнему не работает. Короче, чего я с ней только не делал — не получилось. Стал думать уже, что она не работает, как должна. Взял вторую такую-же. Сделал подобное. Итог — нуль. Ну не могут же обе быть плохими?

В общем прошу помочь новичку. Для полноты картины публикую полный run. Спасибо.

Код:

: Saved

:

ASA Version 8.3(2)

!

hostname ciscoasa

enable password XXXXXX encrypted

passwd XXXXXXX encrypted

names

!

interface Vlan1

nameif inside

security-level 100

ip address 192.168.1.1 255.255.255.0

!

interface Vlan2

nameif outside

security-level 0

ip address dhcp setroute

!

interface Ethernet0/0

switchport access vlan 2

!

interface Ethernet0/1

!

interface Ethernet0/2

!

interface Ethernet0/3

!

interface Ethernet0/4

!

interface Ethernet0/5

!

interface Ethernet0/6

!

interface Ethernet0/7

!

ftp mode passive

object network obj_any

subnet 0.0.0.0 0.0.0.0

pager lines 24

logging asdm informational

mtu inside 1500

mtu outside 1500

icmp unreachable rate-limit 1 burst-size 1

asdm image disk0:/asdm-632.bin

no asdm history enable

arp timeout 14400

!

object network obj_any

nat (inside,outside) dynamic interface

timeout xlate 3:00:00

timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02

timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00

timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00

timeout sip-provisional-media 0:02:00 uauth 0:05:00 absolute

timeout tcp-proxy-reassembly 0:01:00

dynamic-access-policy-record DfltAccessPolicy

http server enable

http 192.168.1.0 255.255.255.0 inside

no snmp-server location

no snmp-server contact

snmp-server enable traps snmp authentication linkup linkdown coldstart

crypto ipsec security-association lifetime seconds 28800

crypto ipsec security-association lifetime kilobytes 4608000

telnet timeout 5

ssh timeout 5

console timeout 0

dhcpd auto_config outside

!

dhcpd address 192.168.1.5-192.168.1.36 inside

dhcpd enable inside

!

threat-detection basic-threat

threat-detection statistics access-list

no threat-detection statistics tcp-intercept

webvpn

!

!

prompt hostname context

Cryptochecksum:XXXXXXX

: end

netten

Зарегистрирован: 31 мар 2014, 09:49

Сообщения: 265

Re: Начальная настройка Cisco ASA 5505 ASDM

А какую ошибку вам браузер отдаёт?

Судя по конфигу, точно надо добавить команду

Код:

ssl encryption 3des-sha1 aes128-sha1 aes256-sha1 des-sha1 dhe-aes128-sha1 dhe-aes256-sha1 null-sha1 rc4-md5 rc4-sha1

и посмотрите вывод команды

там должна быть строка

Код:

Encryption-3DES-AES : Enabled perpetual

netten

Зарегистрирован: 31 мар 2014, 09:49

Сообщения: 265

Re: Начальная настройка Cisco ASA 5505 ASDM

И добавьте пользователя, под которым будете логиниться.

poshlipismo

Зарегистрирован: 24 дек 2014, 23:48

Сообщения: 21

Re: Начальная настройка Cisco ASA 5505 ASDM

netten, спасибо за внимание к моему вопросу!

Итак, если выполнить код в таком виде (без «dhe-aes128-sha1 dhe-aes256-sha1» — она такого не знает):

Код:

ssl encryption 3des-sha1 aes128-sha1 aes256-sha1 des-sha1 null-sha1 rc4-md5 rc4-sha1

то циска напишет:

Код:

The 3DES/AES algorithms require a VPN-3DES-AES activation key.

Кстати, лицензия, как я понял активна, я её лично ставил (хотя, может тоже не правильно?):

Код:

# show version

…

…

VPN-DES : Enabled perpetual

VPN-3DES-AES : Disabled perpetual

…

…

This platform has an ASA 5505 Security Plus license.

Serial Number: XXXXXXX

Running Permanent Activation Key: XXXXX XXXX XXX XXXX XXXXX

…

Да, строки «Encryption-3DES-AES : Enabled perpetual» там нет.

netten

Зарегистрирован: 31 мар 2014, 09:49

Сообщения: 265

Re: Начальная настройка Cisco ASA 5505 ASDM

Если на ASA нет 3DES/AES лицензии, вы можете получить её бесплатно по ссылке:

https://tools.cisco.com/SWIFT/LicensingUI/ipsCryptoPage

там Get Other Licenses—>IPS, crypto,other—>security products—>Cisco ASA 3DES/AES license

и потом активировать её на ASA с помощью команды activation-key.

И затем ещё раз ввести вводите все возможные виды шифрования, доступные в вашем ПО:

ssl encryption rc4-sha1 aes128-sha1 aes256-sha1 3des-sha1

Nikolay_

Зарегистрирован: 01 янв 1970, 03:00

Сообщения: 1877

Re: Начальная настройка Cisco ASA 5505 ASDM

netten писал(а):

Если на ASA нет 3DES/AES лицензии, вы можете получить её бесплатно по ссылке:

https://tools.cisco.com/SWIFT/LicensingUI/ipsCryptoPage

там Get Other Licenses—>IPS, crypto,other—>security products—>Cisco ASA 3DES/AES license

и потом активировать её на ASA с помощью команды activation-key.

И затем ещё раз ввести вводите все возможные виды шифрования, доступные в вашем ПО:

ssl encryption rc4-sha1 aes128-sha1 aes256-sha1 3des-sha1

Да, только это не будет ASA 5505 Security Plus license, как сейчас.

Только Base license.

poshlipismo

Зарегистрирован: 24 дек 2014, 23:48

Сообщения: 21

Re: Начальная настройка Cisco ASA 5505 ASDM

Nikolay_ писал(а):

netten писал(а):

Если на ASA нет 3DES/AES лицензии, вы можете получить её бесплатно по ссылке:

https://tools.cisco.com/SWIFT/LicensingUI/ipsCryptoPage

там Get Other Licenses—>IPS, crypto,other—>security products—>Cisco ASA 3DES/AES license

и потом активировать её на ASA с помощью команды activation-key.

И затем ещё раз ввести вводите все возможные виды шифрования, доступные в вашем ПО:

ssl encryption rc4-sha1 aes128-sha1 aes256-sha1 3des-sha1

Да, только это не будет ASA 5505 Security Plus license, как сейчас.

Только Base license.

Хм… Но это же не правильно. И, кстати, а легально ли это на территории России (стойкий 3des)? Неужели нельзя поднять WEB интерфейс без шифрования трафика?

netten

Зарегистрирован: 31 мар 2014, 09:49

Сообщения: 265

Re: Начальная настройка Cisco ASA 5505 ASDM

Браузер будет отдавать ошибку.

poshlipismo

Зарегистрирован: 24 дек 2014, 23:48

Сообщения: 21

Re: Начальная настройка Cisco ASA 5505 ASDM

netten писал(а):

Браузер будет отдавать ошибку.

Да выдавал бы он хоть что нибудь! А то ничего же нет! Порты все глухо закрыты.

netten

Зарегистрирован: 31 мар 2014, 09:49

Сообщения: 265

Re: Начальная настройка Cisco ASA 5505 ASDM

Вы обращаетесь

https://192.168.1.1

?

В консоли команда sh logging asdm | inc 443 покажет, кто стучался на порт 443 и что после этого было.

Nikolay_

Зарегистрирован: 01 янв 1970, 03:00

Сообщения: 1877

Re: Начальная настройка Cisco ASA 5505 ASDM

poshlipismo писал(а):

netten писал(а):

Браузер будет отдавать ошибку.

Да выдавал бы он хоть что нибудь! А то ничего же нет! Порты все глухо закрыты.

Не верю.

Какая ОС на машине, с которой подключаетесь? Какой браузер?

На самой рабочей станции никаких файерволов, препятствующих этому трафику нет?

Дайте с рабочей станции telnet 192.168.1.1 443 — что покажет?

netten

Зарегистрирован: 31 мар 2014, 09:49

Сообщения: 265

Re: Начальная настройка Cisco ASA 5505 ASDM

Nikolay_ писал(а):

Да, только это не будет ASA 5505 Security Plus license, как сейчас.

Только Base license.

Не исключено. На 5515 всё прошло без проблем. Как была ASA 5515 Security Plus license, так и осталась.

Nikolay_

Зарегистрирован: 01 янв 1970, 03:00

Сообщения: 1877

Re: Начальная настройка Cisco ASA 5505 ASDM

Не вводите в заблуждение.

На 5515-Х нет Security Plus вообще.

Разделение Base и Security Plus существует на 5505, 5510, 5512-Х.

http://www.cisco.com/c/en/us/td/docs/se … cense.html

netten

Зарегистрирован: 31 мар 2014, 09:49

Сообщения: 265

Re: Начальная настройка Cisco ASA 5505 ASDM

Не собирался никого вводить в заблуждение, возможно неверно интерпретировал.

Код:

Botnet Traffic Filter : Disabled perpetual

Intercompany Media Engine : Disabled perpetual

IPS Module : Enabled perpetual

Cluster : Enabled perpetual

Cluster Members : 2 perpetual

This platform has an ASA 5515 Security Plus license.

Спасибо, что указали на документ.

poshlipismo

Зарегистрирован: 24 дек 2014, 23:48

Сообщения: 21

Re: Начальная настройка Cisco ASA 5505 ASDM

netten писал(а):

Вы обращаетесь

https://192.168.1.1

?

В консоли команда sh logging asdm | inc 443 покажет, кто стучался на порт 443 и что после этого было.

Пустоту команда выдаёт.

poshlipismo

Зарегистрирован: 24 дек 2014, 23:48

Сообщения: 21

Re: Начальная настройка Cisco ASA 5505 ASDM

Nikolay_ писал(а):

poshlipismo писал(а):

netten писал(а):

Браузер будет отдавать ошибку.

Да выдавал бы он хоть что нибудь! А то ничего же нет! Порты все глухо закрыты.

Не верю.

Какая ОС на машине, с которой подключаетесь? Какой браузер?

На самой рабочей станции никаких файерволов, препятствующих этому трафику нет?

Дайте с рабочей станции telnet 192.168.1.1 443 — что покажет?

ОС — Windows 7, Ubuntu Linux. Браузеры — Firefox, IE, Yandex. Фаерволл остановлен, подключение прямое.

Telnet — «Подключение к 192.168.1.1……..» И тишина.

Nikolay_

Зарегистрирован: 01 янв 1970, 03:00

Сообщения: 1877

Re: Начальная настройка Cisco ASA 5505 ASDM

Вы адрес 192.168.1.1 пинговать можете?

real1st

Зарегистрирован: 04 окт 2011, 19:33

Сообщения: 1316

Re: Начальная настройка Cisco ASA 5505 ASDM

Начните вот с чего:

— какой IP адрес у Вас на компьютере?

— есть ли пинг до 192.168.1.1?

— дайте с АСА-ки вывод show int ip brief, show nameif

poshlipismo

Зарегистрирован: 24 дек 2014, 23:48

Сообщения: 21

Re: Начальная настройка Cisco ASA 5505 ASDM

Nikolay_ писал(а):

Вы адрес 192.168.1.1 пинговать можете?

Да, могу. IP мне выдаёт, 192.168.1.3 — с этим проблем нет.

sh int ip br:

Код:

Interface IP-Address OK? Method Status Protocol

Internal-Data0/0 unassigned YES unset up up

Internal-Data0/1 unassigned YES unset up up

Virtual0 127.0.0.1 YES unset up up

Vlan1 192.168.1.1 YES CONFIG up up

Vlan2 unassigned YES DHCP down down

Ethernet0/0 unassigned YES unset down down

Ethernet0/1 unassigned YES unset up up

Ethernet0/2 unassigned YES unset down down

Ethernet0/3 unassigned YES unset down down

Ethernet0/4 unassigned YES unset down down

Ethernet0/5 unassigned YES unset down down

Ethernet0/6 unassigned YES unset down down

Ethernet0/7 unassigned YES unset down down

show nameif:

Код:

Interface Name Security

Vlan1 inside 100

Vlan2 outside 0

GopherZ

Зарегистрирован: 28 мар 2014, 16:05

Сообщения: 90

Re: Начальная настройка Cisco ASA 5505 ASDM

Из коробки конфиг очень-очень странный.

Отсутствуют класс-мапы, полиси-мапы

Всегда сам начинаю с «write erase», чего и вам предлагаю.

А потом уже продолжать пытаться здесь совместно решать вашу проблему, если она останется.

poshlipismo

Зарегистрирован: 24 дек 2014, 23:48

Сообщения: 21

Re: Начальная настройка Cisco ASA 5505 ASDM

GopherZ писал(а):

Из коробки конфиг очень-очень странный.

Отсутствуют класс-мапы, полиси-мапы

Всегда сам начинаю с «write erase», чего и вам предлагаю.

А потом уже продолжать пытаться здесь совместно решать вашу проблему, если она останется.

Этот конфиг как раз после write erase. Специально её тер.

Nikolay_

Зарегистрирован: 01 янв 1970, 03:00

Сообщения: 1877

Re: Начальная настройка Cisco ASA 5505 ASDM

Насчет write erase на asa не уверен, что сделает то, что нужно.

Тогда уж дайте в режиме config команду

configure factory-default

и дальше уже приблизительно по такому сценарию.

http://www.net-gyver.com/?p=1419

А файл asdm-632.bin вообще на flash: присутствует?

poshlipismo

Зарегистрирован: 24 дек 2014, 23:48

Сообщения: 21

Re: Начальная настройка Cisco ASA 5505 ASDM

Nikolay_ писал(а):

Насчет write erase на asa не уверен, что сделает то, что нужно.

Тогда уж дайте в режиме config команду

configure factory-default

и дальше уже приблизительно по такому сценарию.

http://www.net-gyver.com/?p=1419

А файл asdm-632.bin вообще на flash: присутствует?

factory-default уже делал. Файл asdm-632.bin на диске, успешно скормлен asdm image.

Попробовал сделать factory-default и по той инструкции — тишина, как и раньше.

Nikolay_

Зарегистрирован: 01 янв 1970, 03:00

Сообщения: 1877

Re: Начальная настройка Cisco ASA 5505 ASDM

Ну, тогда дальше идем по списку:

Цитата:

— какой IP адрес у Вас на компьютере?

— есть ли пинг до 192.168.1.1?

— дайте с АСА-ки вывод show int ip brief, show nameif

Ввести команды:

username admin password … privilege 15

aaa authentication ssh console LOCAL

aaa authentication telnet console LOCAL

aaa authentication http console LOCAL

ssh 192.168.1.0 255.255.255.0 inside

telnet 192.168.1.0 255.255.255.0 inside

http 192.168.1.0 255.255.255.0 inside

Ну, и пробуйте по очереди подключаться телнетом, ssh, https.

Будет получаться? Ответы сюда пишите.

poshlipismo

Зарегистрирован: 24 дек 2014, 23:48

Сообщения: 21

Re: Начальная настройка Cisco ASA 5505 ASDM

Nikolay_ писал(а):

Ну, тогда дальше идем по списку:

Цитата:

— какой IP адрес у Вас на компьютере?

— есть ли пинг до 192.168.1.1?

— дайте с АСА-ки вывод show int ip brief, show nameif

Ввести команды:

username admin password … privilege 15

aaa authentication ssh console LOCAL

aaa authentication telnet console LOCAL

aaa authentication http console LOCAL

ssh 192.168.1.0 255.255.255.0 inside

telnet 192.168.1.0 255.255.255.0 inside

http 192.168.1.0 255.255.255.0 inside

Ну, и пробуйте по очереди подключаться телнетом, ssh, https.

Будет получаться? Ответы сюда пишите.

Хм. Уже лучше. Телнет подключается. SSH — тоже. Самое интересное — https.

Если набрать в браузере

https://192.168.1.1/

— то браузер напишет, что соединение сброшено, а если сделать telnet o 192.168.1.1 443 — то курсор попадает на верхнюю строку и telnet ждёт от меня ввода, а значит порт все таки что-то слушает!

Но в sh logging asdm | inc 443 решительно пусто.

I was configuring a site-to-site IPSec VPN on a Cisco ASA firewall and received an error:

ciscoasa(config)# crypto ipsec transform-set TSET esp-aes esp-sha-hmac

The 3DES/AES algorithms require a Encryption-3DES-AES activation key.

I verified the ASA Encryption license using the show version command but found the Encryption-3DES-AES was Disabled and the activation key were all 0s (0x00000000 0x00000000…). I suspect the activation key got lost or was corrupted while doing the image upgrade path from factory default of 8.6 > 9.0 > 9.2.

ciscoasa(config)# show version

Cisco Adaptive Security Appliance Software Version 9.2(4)

Device Manager Version 6.6(1)

Compiled on Tue 14-Jul-15 23:02 PDT by builders

System image file is «disk0:/asa924-smp-k8.bin»

Config file at boot was «startup-config»

ciscoasa up 8 days 2 hours

Hardware: ASA5525, 8192 MB RAM, CPU Lynnfield 2394 MHz, 1 CPU (4 cores)

ASA: 4096 MB RAM, 1 CPU (1 core)

Internal ATA Compact Flash, 8192MB

BIOS Flash MX25L6445E @ 0xffbb0000, 8192KB

Encryption hardware device : Cisco ASA-55xx on-board accelerator (revision 0x1)

Boot microcode : CNPx-MC-BOOT-2.00

SSL/IKE microcode : CNPx-MC-SSL-PLUS-0020-B1

IPSec microcode : CNPx-MC-IPSEC-MAIN-0026

Number of accelerators: 1

Baseboard Management Controller (revision 0x1) Firmware Version: 2.4

0: Int: Internal-Data0/0 : address is f44e.059f.8b7c, irq 11

1: Ext: GigabitEthernet0/0 : address is f44e.059f.8b81, irq 5

2: Ext: GigabitEthernet0/1 : address is f44e.059f.8b7d, irq 5

3: Ext: GigabitEthernet0/2 : address is f44e.059f.8b82, irq 10

4: Ext: GigabitEthernet0/3 : address is f44e.059f.8b7e, irq 10

5: Ext: GigabitEthernet0/4 : address is f44e.059f.8b83, irq 5

6: Ext: GigabitEthernet0/5 : address is f44e.059f.8b7f, irq 5

7: Ext: GigabitEthernet0/6 : address is f44e.059f.8b84, irq 10

8: Ext: GigabitEthernet0/7 : address is f44e.059f.8b80, irq 10

9: Int: Internal-Data0/1 : address is 0000.0001.0002, irq 0

10: Int: Internal-Control0/0 : address is 0000.0001.0001, irq 0

11: Int: Internal-Data0/2 : address is 0000.0001.0003, irq 0

12: Ext: Management0/0 : address is f44e.059f.8b7c, irq 0

The Running Activation Key is not valid, using default settings:

Licensed features for this platform:

Maximum Physical Interfaces : Unlimited perpetual

Maximum VLANs : 200 perpetual

Inside Hosts : Unlimited perpetual

Failover : Active/Active perpetual

Encryption-DES : Enabled perpetual

Encryption-3DES-AES : Disabled perpetual

Security Contexts : 2 perpetual

GTP/GPRS : Disabled perpetual

AnyConnect Premium Peers : 2 perpetual

AnyConnect Essentials : Disabled perpetual

Other VPN Peers : 750 perpetual

Total VPN Peers : 750 perpetual

Shared License : Disabled perpetual

AnyConnect for Mobile : Disabled perpetual

AnyConnect for Cisco VPN Phone : Disabled perpetual

Advanced Endpoint Assessment : Disabled perpetual

UC Phone Proxy Sessions : 2 perpetual

Total UC Proxy Sessions : 2 perpetual

Botnet Traffic Filter : Disabled perpetual

Intercompany Media Engine : Disabled perpetual

IPS Module : Disabled perpetual

Cluster : Disabled perpetual

This platform has an ASA5525 VPN Premium license.

Serial Number: FCH1838ABCD

Running Permanent Activation Key: 0x00000000 0x00000000 0x00000000 0x00000000 0x00000000

Configuration register is 0x1

Configuration last modified by enable_15 at 23:09:02.104 UTC Mon Apr 16 2018

Since I got no backup of the activation keys, I went to Cisco’s licensing portal to retrieve a free 3DES/AES Encryption license and install it using the activation-key <KEY> command.

Go to Cisco’s licensing portal (CCO login required) > Licenses > Get Licenses > IPS, Crypt, other > Security Products.

Under Product choose Cisco ASA 3DES/AES License.

Type the Serial Number from show version output.

ciscoasa(config)# activation-key d51bcf71 7417f552 e8921abc 9004bdef 421b0123

ciscoasa(config)# show version

<OUTPUT TRUNCATED>

Licensed features for this platform:

Maximum Physical Interfaces : Unlimited perpetual

Maximum VLANs : 200 perpetual

Inside Hosts : Unlimited perpetual

Failover : Active/Active perpetual

Encryption-DES : Enabled perpetual

Encryption-3DES-AES : Enabled perpetual

Security Contexts : 2 perpetual

GTP/GPRS : Disabled perpetual

AnyConnect Premium Peers : 2 perpetual

AnyConnect Essentials : Disabled perpetual

Other VPN Peers : 750 perpetual

Total VPN Peers : 750 perpetual

Shared License : Disabled perpetual

AnyConnect for Mobile : Disabled perpetual

AnyConnect for Cisco VPN Phone : Disabled perpetual

Advanced Endpoint Assessment : Disabled perpetual

UC Phone Proxy Sessions : 2 perpetual

Total UC Proxy Sessions : 2 perpetual

Botnet Traffic Filter : Disabled perpetual

Intercompany Media Engine : Disabled perpetual

IPS Module : Disabled perpetual

Cluster : Enabled perpetual

Cluster Members : 2 perpetual

This platform has an ASA5525 VPN Premium license.

Serial Number: FCH1838ABCD

Running Permanent Activation Key: 0xd51bcf71 0x7417f552 0xe8921abc 0x9004bdef 0x421b0123

Configuration register is 0x1

Configuration last modified by enable_15 at 23:09:02.104 UTC Mon Apr 16 2018