-

Attention, TrueNAS Community Members.

General Help has now been set to read-only mode.

To make sure you can easily find what you’re looking for, we’ve relocated all relevant categories under their respective version. This change will simplify searching for information and minimize any confusion about where to post.

Register for the iXsystems Community to get an ad-free experience

-

Thread starter

mikee_d

-

Start date

Mar 19, 2018

- Status

- Not open for further replies.

-

#1

If this is in the wrong forum as this seems to be an upgrade issue, I apologize. This is where I found most of the non-answers to my problem when searching, so I’m hoping that this is the best place to help others with a similar issue. I also didn’t find this specific problem reported in the forums with a couple quick searches, so sorry if this has been covered before.

I just made the jump from 9.10 to 11.1, and I was happy with how the upgrade went in almost all areas. However, I found that the connection to my Active Directory didn’t seem to be working. At first I figured upgrades to Samba and friends may have changed or broken things like Kerberos tickets or machine account credentials, so I wiped everything out as best as I could and started over from scratch. I was seeing messages that the join was successful (I could even get list of users using ‘net ads user’), but Samba refused to start after the join. If I disabled AD, I could get the SMB service to start. I kept going back and forth, getting frustrated because I couldn’t find anything in the logs. I even cleared out /var/log/samba4 and found that nothing was even generating a log when trying to start SMB after joining the domain.

Finally, I tried running testparm; lo and behold there was an error:

Code:

ERROR: The idmap range for the domain * (tdb) overlaps with the range of OCONNICICH (rid)!

The dump of the config showed this:

Code:

idmap config oconnicich: range = 20000-9000000000 idmap config oconnicich: backend = rid idmap config *: range = 90000001-100000000 idmap config * : backend = tdb

I’m honestly not sure what my smb.conf file looked like before the upgrade, but I used the GUI to change the max for my domain from 9 billion to 90 million and magically everything started working again.

- Status

- Not open for further replies.

Проверка конфигурационного файла

Конфигурационный файл Samba можно проверить с помощью утилиты testparm. Данная утилита обнаруживает неверные параметры, значения, а также неправильные настройки. Если testparm сообщает, что проблем нет, службы Samba успешно загрузят файл конфигурации. Обратите внимание, что данной утилитой невозможно проверить доступность или работу настроенных служб.

Внимание: Рекомендуется проверять файл /etc/samba/smb.conf с помощью testparm после каждой правки файла.

Выполнение проверки

Запустите утилиту testparm как root-пользователь:

# testparm

Если утилита выдаст сообщение наподобие:

# testparm Load smb config files from /etc/samba/smb.conf rlimit_max: increasing rlimit_max (1024) to minimum Windows limit (16384) Unknown parameter encountered: "log levell" Processing section "[example_share]" Loaded services file OK. ERROR: The idmap range for the domain * (tdb) overlaps with the range of DOMAIN (ad)! Server role: ROLE_DOMAIN_MEMBER Press enter to see a dump of your service definitions # Global parameters [global] ... [example_share] ...

Значит, конфигурационный файл содержит ошибки. В данном примере сообщается о несуществующем параметре и неправильной конфигурации сопоставления идентификаторов.

Если testparm выдает неверные параметры, значения или другие ошибки в конфигурации, устраните проблему и снова запустите утилиту.

Если ошибок нет, вы получите такое сообщение:

# testparm Load smb config files from /etc/samba/smb.conf Loaded services file OK. Server role: ROLE_DOMAIN_MEMBER Press enter to see a dump of your service definitions

| Samba

|

|

|---|---|

| Файловое хранилище | Samba как файловый сервер • Подключение общей папки • Samba как файловый сервер в домене |

| Служба каталогов | |

| Сервер | Samba как служба каталогов (AD) • Изменение IP-адреса AD • Репликация сервера AD • Резервное копирование и восстановление • Управление пользователями • Групповые политики • Групповая политика паролей |

| Клиент | Подключение клиента AD |

| Бэкэнды идентификаторов winbind | idmap config tdb • idmap config ad • idmap config rid • idmap config autorid |

| Прочее | Samba как сервер печати • Проверка конфигурационного файла • Утилиты командной строки • LMHOSTS • Уровень логов • Каталоги Samba |

| Информация | SSSD vs Winbind • Установка Samba |

- Печать

Страницы: [1] 2 Все Вниз

Тема: SAMBA4+winbind+kerberos+AD (Прочитано 4398 раз)

0 Пользователей и 1 Гость просматривают эту тему.

civilization

Суть проблемы: настраиваю SAMBA-сервер на Ubuntu 16.04 (samba 4.3.11) с подключением к виндовому домену (уровня 2003 Server, но схема AD обновлена до 56-й версии).

smb.conf (только секция global):

Керберос и подключение к домену выполнены все норм. Однако в локальную базу nss доменные пользователи не маппируются.

В логах примерно следующее (winbindd-idmap):

Если

idmap config * : backend = tdb (или другой локальный бэкэнд), то маппирование отрабатывает (разумеется в общий домен, с соответствующим преобразованием SID-uid). MYDOM, как я понимаю, преобразуется самбой в mydom и не может найти реалм для авторизации. Собственно, testparm все названия доменов в idmap config выводит в нижнем регистре (просто остальные домены у меня не задействованы). Может кто сталкивался, как можно изменить такое поведение самбы и заставить увидеть указанный домен?

AnrDaemon

samba-tool testparmпод спойлер.

Хотите получить помощь? Потрудитесь представить запрошенную информацию в полном объёме.

Прежде чем [Отправить], нажми [Просмотр] и прочти собственное сообщение. Сам-то понял, что написал?…

civilization

« Последнее редактирование: 16 Ноября 2016, 15:54:07 от civilization »

AnrDaemon

idmap config mydom : range = 1000000 – 1099999А вы в AD UNIX UID пользователям назначаете из этого диапазона?…

idmap config mydom : default = yes

idmap config mydom : backend = ad

По умолчанию там от 10к идёт вообще-то.

Хотите получить помощь? Потрудитесь представить запрошенную информацию в полном объёме.

Прежде чем [Отправить], нажми [Просмотр] и прочти собственное сообщение. Сам-то понял, что написал?…

civilization

По умолчанию, у меня в AD вообще ничего не идёт

AnrDaemon

Диапазон в AD и диапазон в конфиге самбы должны совпадать.

И система должна быть настроена на смотрение в эту сторону.

cat /etc/nsswitch.confпоказывайте.

Хотите получить помощь? Потрудитесь представить запрошенную информацию в полном объёме.

Прежде чем [Отправить], нажми [Просмотр] и прочти собственное сообщение. Сам-то понял, что написал?…

civilization

Чем задаётся диапазон в AD?

nsswitch.conf:

AnrDaemon

В AD он задаётся схемой. Но лучше её не менять. Просто настройте Самбу на 10к+ и раздайте UID/GID пользователям, которым нужен доступ к линукс-серверу.

Внимательно смотрите, какую примари группу вы даёте пользователям… Там часто подсовывается «Administrators».

Хотите получить помощь? Потрудитесь представить запрошенную информацию в полном объёме.

Прежде чем [Отправить], нажми [Просмотр] и прочти собственное сообщение. Сам-то понял, что написал?…

civilization

Просто настройте Самбу на 10к+ и раздайте UID/GID пользователям

Про диапазон idmap в Самбе уже говорил — назначал 10к+ раньше (и теперь стоит тоже 10000-50000) — это на сложившуюся проблему не влияет. Раздавать UID/GID (как я понимаю) в AD необходимо руками? Автоматическую генерацию настроить не получится? Достаточно ли будет всем пользователям и группам домена прописать легитимные UID/GID чтобы заработал idmap, или нужно будет проверять-прописывать UID всем объектам в AD (например компьютерам)? И почему тогда не смаппировался пользователь которому я назначил корректный UID (из указанного в Самбе диапазона) и ругань на некорректный диапазон в логах idmap?

AnrDaemon

Я раздавал руками, у меня немного пользователей.

Вероятно, можно что-то сделать скриптом.

Достаточно прописать пользователям и группам, причём только тем, которые вы собираетесь использовать на линухе (ну и системным, типа Domain Users/Admins).

Хотите получить помощь? Потрудитесь представить запрошенную информацию в полном объёме.

Прежде чем [Отправить], нажми [Просмотр] и прочти собственное сообщение. Сам-то понял, что написал?…

civilization

Тогда вопрос остаётся открытым — очевидно, что прописывание UID/GID отдельным пользователям и группам ничем не отличается от прописывания одному пользователю, а это проблему не решило (и даже никак на неё не повлияло). То же отсутствие пользователя домена в базе nss, те же записи в логах idmap. Перепробовал разные бэкэнды (tdb, rid, ad) и разные диапазоны для них — одна и та же запись в логе idmap: invalid range ‘…-…’ specified for domain ‘mydom’. Потом ошибки неинициализирован ADS. Т.е. nss получает доменных пользователей в базу если прописать для idmap config * : backend = tdb (или другой локальный) — пользователи получают uid’ы из диапазона назначенного домену *. А вот домен прописанный по имени не работает…

AnrDaemon

Вы всё слова говорите. А диагностику скрываете.

Хотите получить помощь? Потрудитесь представить запрошенную информацию в полном объёме.

Прежде чем [Отправить], нажми [Просмотр] и прочти собственное сообщение. Сам-то понял, что написал?…

civilization

Так, словами я описал ситуацию быстро и точно, если интересны логи — скажите какие (в логе idmap ничего нового от того, что я приводил в первом посте, только имена бэкэнда и пределы диапазона меняются — смысл ровно тот же). Что касается случая с локальным бэкэндом и доменом * то лог winbind вот (здесь видно, что домен получен в верхнем регистре и доменные пользователи отрабатывают, однако при обращении getpwnam уже нижний регистр домена):

лог idmap вот:

Если этих логов не достаточно — подскажите какие нужны еще.

« Последнее редактирование: 17 Ноября 2016, 12:10:41 от civilization »

AnrDaemon

Диагностику — покажите

getent passwd с системы с настроенным

idmap config mydom : range = 10000-131071

Пользователь добавил сообщение 17 Ноября 2016, 20:32:17:

P.S.

Вотпрямщазрабочая конфигурация.

« Последнее редактирование: 17 Ноября 2016, 20:32:17 от AnrDaemon »

Хотите получить помощь? Потрудитесь представить запрошенную информацию в полном объёме.

Прежде чем [Отправить], нажми [Просмотр] и прочти собственное сообщение. Сам-то понял, что написал?…

civilization

Показываю:

Последние 7 строк — доменные пользователи (и ниже тоже — их много, обрезал — ситуация вроде понятна). Cейчас конфигурация idmap аналогична вашей только диапазон для mydom с 10000 начинается, ну и в AD прописал uid из указанного диапазона только одному пользователю (он в конце списка и здесь обрезан, но uid idmap ему тоже назначил из диапазона домена *, а не из AD, или хотя бы просто из диапазона mydom). А, если не секрет, откуда такая граница диапазона (131071)?

« Последнее редактирование: 17 Ноября 2016, 21:30:55 от civilization »

- Печать

Страницы: [1] 2 Все Вверх

Samba implements the Server Message Block (SMB) protocol in Red Hat Enterprise Linux. The SMB protocol is used to access resources on a server, such as file shares and shared printers. Additionally, Samba implements the Distributed Computing Environment Remote Procedure Call (DCE RPC) protocol used by Microsoft Windows.

You can run Samba as:

- An Active Directory (AD) or NT4 domain member

- A standalone server

-

An NT4 Primary Domain Controller (PDC) or Backup Domain Controller (BDC)

Red Hat supports the PDC and BDC modes only in existing installations with Windows versions which support NT4 domains. Red Hat recommends not setting up a new Samba NT4 domain, because Microsoft operating systems later than Windows 7 and Windows Server 2008 R2 do not support NT4 domains.

Red Hat does not support running Samba as an AD domain controller (DC).

Independently of the installation mode, you can optionally share directories and printers. This enables Samba to act as a file and print server.

1.1. Understanding the different Samba services and modes

This section describes the different services included in Samba and the different modes you can configure.

1.1.1. The Samba services

Samba provides the following services:

smbd-

This service provides file sharing and printing services using the SMB protocol. Additionally, the service is responsible for resource locking and for authenticating connecting users. For authenticating domain members,

smbdrequireswinbindd. Thesmbsystemdservice starts and stops thesmbddaemon.To use the

smbdservice, install thesambapackage. nmbd-

This service provides host name and IP resolution using the NetBIOS over IPv4 protocol. Additionally to the name resolution, the

nmbdservice enables browsing the SMB network to locate domains, work groups, hosts, file shares, and printers. For this, the service either reports this information directly to the broadcasting client or forwards it to a local or master browser. Thenmbsystemdservice starts and stops thenmbddaemon.Note that modern SMB networks use DNS to resolve clients and IP addresses. For Kerberos a working DNS setup is required.

To use the

nmbdservice, install thesambapackage. winbindd-

This service provides an interface for the Name Service Switch (NSS) to use AD or NT4 domain users and groups on the local system. This enables, for example, domain users to authenticate to services hosted on a Samba server or to other local services. The

winbindsystemdservice starts and stops thewinbindddaemon.If you set up Samba as a domain member,

winbinddmust be started before thesmbdservice. Otherwise, domain users and groups are not available to the local system..To use the

winbinddservice, install thesamba-winbindpackage.Red Hat only supports running Samba as a server with the

winbinddservice to provide domain users and groups to the local system. Due to certain limitations, such as missing Windows access control list (ACL) support and NT LAN Manager (NTLM) fallback, SSSD is not supported.

1.1.2. The Samba security services

The security parameter in the [global] section in the /etc/samba/smb.conf file manages how Samba authenticates users that are connecting to the service. Depending on the mode you install Samba in, the parameter must be set to different values:

- On an AD domain member, set

security = ads -

In this mode, Samba uses Kerberos to authenticate AD users.

For details about setting up Samba as a domain member, see Setting up Samba as an AD domain member server.

- On a standalone server, set

security = user -

In this mode, Samba uses a local database to authenticate connecting users.

For details about setting up Samba as a standalone server, see Setting up Samba as a standalone server.

- On an NT4 PDC or BDC, set

security = user - In this mode, Samba authenticates users to a local or LDAP database.

- On an NT4 domain member, set

security = domain -

In this mode, Samba authenticates connecting users to an NT4 PDC or BDC. You cannot use this mode on AD domain members.

For details about setting up Samba as a domain member, see Setting up Samba as an AD domain member server.

Additional resources

-

securityparameter in thesmb.conf(5)man page

1.1.3. Scenarios when Samba services and Samba client utilities load and reload their configuration

The following describes when Samba services and utilities load and reload their configuration:

-

Samba services reload their configuration:

- Automatically every 3 minutes

-

On manual request, for example, when you run the

smbcontrol all reload-configcommand.

- Samba client utilities read their configuration only when you start them.

Note that certain parameters, such as security require a restart of the smb service to take effect and a reload is not sufficient.

Additional resources

-

The

How configuration changes are appliedsection in thesmb.conf(5)man page -

The

smbd(8),nmbd(8), andwinbindd(8)man pages

1.1.4. Editing the Samba configuration in a safe way

Samba services automatically reload their configuration every 3 minutes. This procedure describes how to edit the Samba configuration in a way that prevents the services reload the changes before you have verified the configuration using the testparm utility.

Prerequisites

- Samba is installed.

Procedure

-

Create a copy of the

/etc/samba/smb.conffile:# cp /etc/samba/smb.conf /etc/samba/samba.conf.copy - Edit the copied file and make the desired changes.

-

Verify the configuration in the

/etc/samba/samba.conf.copyfile:# testparm -s /etc/samba/samba.conf.copyIf

testparmreports errors, fix them and run the command again. -

Override the

/etc/samba/smb.conffile with the new configuration:# mv /etc/samba/samba.conf.copy /etc/samba/smb.conf -

Wait until the Samba services automatically reload their configuration or manually reload the configuration:

# smbcontrol all reload-config

1.2. Verifying the smb.conf file by using the testparm utility

The testparm utility verifies that the Samba configuration in the /etc/samba/smb.conf file is correct. The utility detects invalid parameters and values, but also incorrect settings, such as for ID mapping. If testparm reports no problem, the Samba services will successfully load the /etc/samba/smb.conf file. Note that testparm cannot verify that the configured services will be available or work as expected.

Red Hat recommends that you verify the /etc/samba/smb.conf file by using testparm after each modification of this file.

Prerequisites

- You installed Samba.

-

The

/etc/samba/smb.conffile exits.

Procedure

-

Run the

testparmutility as therootuser:#

testparmLoad smb config files from /etc/samba/smb.conf rlimit_max: increasing rlimit_max (1024) to minimum Windows limit (16384) Unknown parameter encountered: "log levell" Processing section "[example_share]" Loaded services file OK. ERROR: The idmap range for the domain * (tdb) overlaps with the range of DOMAIN (ad)! Server role: ROLE_DOMAIN_MEMBER Press enter to see a dump of your service definitions # Global parameters [global] ... [example_share] ...The previous example output reports a non-existent parameter and an incorrect ID mapping configuration.

-

If

testparmreports incorrect parameters, values, or other errors in the configuration, fix the problem and run the utility again.

1.3. Setting up Samba as a standalone server

You can set up Samba as a server that is not a member of a domain. In this installation mode, Samba authenticates users to a local database instead of to a central DC. Additionally, you can enable guest access to allow users to connect to one or multiple services without authentication.

1.3.1. Setting up the server configuration for the standalone server

This section describes how to set up the server configuration for a Samba standalone server.

Procedure

-

Install the

sambapackage:# dnf install samba -

Edit the

/etc/samba/smb.conffile and set the following parameters:[global] workgroup = Example-WG netbios name = Server security = user log file = /var/log/samba/%m.log log level = 1

This configuration defines a standalone server named

Serverwithin theExample-WGwork group. Additionally, this configuration enables logging on a minimal level (1) and log files will be stored in the/var/log/samba/directory. Samba will expand the%mmacro in thelog fileparameter to the NetBIOS name of connecting clients. This enables individual log files for each client. -

Optionally, configure file or printer sharing. See:

- Setting up a share that uses POSIX ACLs

- Setting up a share that uses Windows ACLs

- Setting up Samba as a Print Server

-

Verify the

/etc/samba/smb.conffile:# testparm -

If you set up shares that require authentication, create the user accounts.

For details, see Creating and enabling local user accounts.

-

Open the required ports and reload the firewall configuration by using the

firewall-cmdutility:# firewall-cmd --permanent --add-service=samba # firewall-cmd --reload

-

Enable and start the

smbservice:# systemctl enable --now smb

Additional resources

-

smb.conf(5)man page

1.3.2. Creating and enabling local user accounts

To enable users to authenticate when they connect to a share, you must create the accounts on the Samba host both in the operating system and in the Samba database. Samba requires the operating system account to validate the Access Control Lists (ACL) on file system objects and the Samba account to authenticate connecting users.

If you use the passdb backend = tdbsam default setting, Samba stores user accounts in the /var/lib/samba/private/passdb.tdb database.

The procedure in this section describes how to create a local Samba user named example.

Prerequisites

- Samba is installed and configured as a standalone server.

Procedure

-

Create the operating system account:

# useradd -M -s /sbin/nologin exampleThis command adds the

exampleaccount without creating a home directory. If the account is only used to authenticate to Samba, assign the/sbin/nologincommand as shell to prevent the account from logging in locally. -

Set a password to the operating system account to enable it:

# passwd example Enter new UNIX password:

passwordRetype new UNIX password:passwordpasswd: password updated successfullySamba does not use the password set on the operating system account to authenticate. However, you need to set a password to enable the account. If an account is disabled, Samba denies access if this user connects.

-

Add the user to the Samba database and set a password to the account:

# smbpasswd -a example New SMB password:

passwordRetype new SMB password:passwordAdded user example.Use this password to authenticate when using this account to connect to a Samba share.

-

Enable the Samba account:

# smbpasswd -e example Enabled user example.

1.4. Understanding and configuring Samba ID mapping

Windows domains distinguish users and groups by unique Security Identifiers (SID). However, Linux requires unique UIDs and GIDs for each user and group. If you run Samba as a domain member, the winbindd service is responsible for providing information about domain users and groups to the operating system.

To enable the winbindd service to provide unique IDs for users and groups to Linux, you must configure ID mapping in the /etc/samba/smb.conf file for:

- The local database (default domain)

- The AD or NT4 domain the Samba server is a member of

- Each trusted domain from which users must be able to access resources on this Samba server

Samba provides different ID mapping back ends for specific configurations. The most frequently used back ends are:

| Back end | Use case |

|---|---|

|

|

The |

|

|

AD domains only |

|

|

AD and NT4 domains |

|

|

AD, NT4, and the |

1.4.1. Planning Samba ID ranges

Regardless of whether you store the Linux UIDs and GIDs in AD or if you configure Samba to generate them, each domain configuration requires a unique ID range that must not overlap with any of the other domains.

If you set overlapping ID ranges, Samba fails to work correctly.

Example 1.1. Unique ID Ranges

The following shows non-overlapping ID mapping ranges for the default (*), AD-DOM, and the TRUST-DOM domains.

[global] ... idmap config * : backend = tdb idmap config * : range = 10000-999999 idmap config AD-DOM:backend = rid idmap config AD-DOM:range = 2000000-2999999 idmap config TRUST-DOM:backend = rid idmap config TRUST-DOM:range = 4000000-4999999

You can only assign one range per domain. Therefore, leave enough space between the domains ranges. This enables you to extend the range later if your domain grows.

If you later assign a different range to a domain, the ownership of files and directories previously created by these users and groups will be lost.

1.4.2. The * default domain

In a domain environment, you add one ID mapping configuration for each of the following:

- The domain the Samba server is a member of

- Each trusted domain that should be able to access the Samba server

However, for all other objects, Samba assigns IDs from the default domain. This includes:

- Local Samba users and groups

-

Samba built-in accounts and groups, such as

BUILTINAdministrators

You must configure the default domain as described in this section to enable Samba to operate correctly.

The default domain back end must be writable to permanently store the assigned IDs.

For the default domain, you can use one of the following back ends:

tdb-

When you configure the default domain to use the

tdbback end, set an ID range that is big enough to include objects that will be created in the future and that are not part of a defined domain ID mapping configuration.For example, set the following in the

[global]section in the/etc/samba/smb.conffile:idmap config * : backend = tdb idmap config * : range = 10000-999999

For further details, see Using the TDB ID mapping back end.

autorid-

When you configure the default domain to use the

autoridback end, adding additional ID mapping configurations for domains is optional.For example, set the following in the

[global]section in the/etc/samba/smb.conffile:idmap config * : backend = autorid idmap config * : range = 10000-999999

For further details, see Using the autorid ID mapping back end.

1.4.3. Using the tdb ID mapping back end

The winbindd service uses the writable tdb ID mapping back end by default to store Security Identifier (SID), UID, and GID mapping tables. This includes local users, groups, and built-in principals.

Use this back end only for the * default domain. For example:

idmap config * : backend = tdb idmap config * : range = 10000-999999

1.4.4. Using the ad ID mapping back end

This section describes how to configure a Samba AD member to use the ad ID mapping back end.

The ad ID mapping back end implements a read-only API to read account and group information from AD. This provides the following benefits:

- All user and group settings are stored centrally in AD.

- User and group IDs are consistent on all Samba servers that use this back end.

- The IDs are not stored in a local database which can corrupt, and therefore file ownerships cannot be lost.

The ad ID mapping back end does not support Active Directory domains with one-way trusts. If you configure a domain member in an Active Directory with one-way trusts, use instead one of the following ID mapping back ends: tdb, rid, or autorid.

The ad back end reads the following attributes from AD:

Prerequisites

-

Both users and groups must have unique IDs set in AD, and the IDs must be within the range configured in the

/etc/samba/smb.conffile. Objects whose IDs are outside of the range will not be available on the Samba server. - Users and groups must have all required attributes set in AD. If required attributes are missing, the user or group will not be available on the Samba server. The required attributes depend on your configuration. .Prerequisites

- You installed Samba.

-

The Samba configuration, except ID mapping, exists in the

/etc/samba/smb.conffile.

Procedure

-

Edit the

[global]section in the/etc/samba/smb.conffile:-

Add an ID mapping configuration for the default domain (

*) if it does not exist. For example:idmap config * : backend = tdb idmap config * : range = 10000-999999 -

Enable the

adID mapping back end for the AD domain:idmap config DOMAIN : backend = ad -

Set the range of IDs that is assigned to users and groups in the AD domain. For example:

idmap config DOMAIN : range = 2000000-2999999

The range must not overlap with any other domain configuration on this server. Additionally, the range must be set big enough to include all IDs assigned in the future. For further details, see Planning Samba ID ranges.

-

Set that Samba uses the RFC 2307 schema when reading attributes from AD:

idmap config DOMAIN : schema_mode = rfc2307 -

To enable Samba to read the login shell and the path to the users home directory from the corresponding AD attribute, set:

idmap config DOMAIN : unix_nss_info = yesAlternatively, you can set a uniform domain-wide home directory path and login shell that is applied to all users. For example:

template shell = /bin/bash template homedir = /home/%U

-

By default, Samba uses the

primaryGroupIDattribute of a user object as the user’s primary group on Linux. Alternatively, you can configure Samba to use the value set in thegidNumberattribute instead:idmap config DOMAIN : unix_primary_group = yes

-

-

Verify the

/etc/samba/smb.conffile:# testparm -

Reload the Samba configuration:

# smbcontrol all reload-config

Additional resources

- The * default domain

-

smb.conf(5)andidmap_ad(8)man pages -

VARIABLE SUBSTITUTIONSsection in thesmb.conf(5)man page

1.4.5. Using the rid ID mapping back end

This section describes how to configure a Samba domain member to use the rid ID mapping back end.

Samba can use the relative identifier (RID) of a Windows SID to generate an ID on Red Hat Enterprise Linux.

The RID is the last part of a SID. For example, if the SID of a user is S-1-5-21-5421822485-1151247151-421485315-30014, then 30014 is the corresponding RID.

The rid ID mapping back end implements a read-only API to calculate account and group information based on an algorithmic mapping scheme for AD and NT4 domains. When you configure the back end, you must set the lowest and highest RID in the idmap config DOMAIN : range parameter. Samba will not map users or groups with a lower or higher RID than set in this parameter.

As a read-only back end, rid cannot assign new IDs, such as for BUILTIN groups. Therefore, do not use this back end for the * default domain.

Benefits of using the rid back end

- All domain users and groups that have an RID within the configured range are automatically available on the domain member.

- You do not need to manually assign IDs, home directories, and login shells.

Drawbacks of using the rid back end

- All domain users get the same login shell and home directory assigned. However, you can use variables.

-

User and group IDs are only the same across Samba domain members if all use the

ridback end with the same ID range settings. - You cannot exclude individual users or groups from being available on the domain member. Only users and groups outside of the configured range are excluded.

-

Based on the formulas the

winbinddservice uses to calculate the IDs, duplicate IDs can occur in multi-domain environments if objects in different domains have the same RID.

Prerequisites

- You installed Samba.

-

The Samba configuration, except ID mapping, exists in the

/etc/samba/smb.conffile.

Procedure

-

Edit the

[global]section in the/etc/samba/smb.conffile:-

Add an ID mapping configuration for the default domain (

*) if it does not exist. For example:idmap config * : backend = tdb idmap config * : range = 10000-999999 -

Enable the

ridID mapping back end for the domain:idmap config DOMAIN : backend = rid -

Set a range that is big enough to include all RIDs that will be assigned in the future. For example:

idmap config DOMAIN : range = 2000000-2999999

Samba ignores users and groups whose RIDs in this domain are not within the range.

The range must not overlap with any other domain configuration on this server. Additionally, the range must be set big enough to include all IDs assigned in the future. For further details, see Planning Samba ID ranges.

-

Set a shell and home directory path that will be assigned to all mapped users. For example:

template shell = /bin/bash template homedir = /home/%U

-

-

Verify the

/etc/samba/smb.conffile:# testparm -

Reload the Samba configuration:

# smbcontrol all reload-config

Additional resources

- The * default domain

-

VARIABLE SUBSTITUTIONSsection in thesmb.conf(5)man page -

Calculation of the local ID from a RID, see the

idmap_rid(8)man page

1.4.6. Using the autorid ID mapping back end

This section describes how to configure a Samba domain member to use the autorid ID mapping back end.

The autorid back end works similar to the rid ID mapping back end, but can automatically assign IDs for different domains. This enables you to use the autorid back end in the following situations:

-

Only for the

*default domain -

For the

*default domain and additional domains, without the need to create ID mapping configurations for each of the additional domains - Only for specific domains

If you use autorid for the default domain, adding additional ID mapping configuration for domains is optional.

Parts of this section were adopted from the idmap config autorid documentation published in the Samba Wiki. License: CC BY 4.0. Authors and contributors: See the history tab on the Wiki page.

Benefits of using the autorid back end

- All domain users and groups whose calculated UID and GID is within the configured range are automatically available on the domain member.

- You do not need to manually assign IDs, home directories, and login shells.

- No duplicate IDs, even if multiple objects in a multi-domain environment have the same RID.

Drawbacks

- User and group IDs are not the same across Samba domain members.

- All domain users get the same login shell and home directory assigned. However, you can use variables.

- You cannot exclude individual users or groups from being available on the domain member. Only users and groups whose calculated UID or GID is outside of the configured range are excluded.

Prerequisites

- You installed Samba.

-

The Samba configuration, except ID mapping, exists in the

/etc/samba/smb.conffile.

Procedure

-

Edit the

[global]section in the/etc/samba/smb.conffile:-

Enable the

autoridID mapping back end for the*default domain:idmap config * : backend = autorid

-

Set a range that is big enough to assign IDs for all existing and future objects. For example:

idmap config * : range = 10000-999999Samba ignores users and groups whose calculated IDs in this domain are not within the range.

After you set the range and Samba starts using it, you can only increase the upper limit of the range. Any other change to the range can result in new ID assignments, and thus in losing file ownerships.

-

Optionally, set a range size. For example:

idmap config * : rangesize = 200000Samba assigns this number of continuous IDs for each domain’s object until all IDs from the range set in the

idmap config * : rangeparameter are taken.If you set a rangesize, you need to adapt the range accordingly. The range needs to be a multiple of the rangesize.

-

Set a shell and home directory path that will be assigned to all mapped users. For example:

template shell = /bin/bash template homedir = /home/%U

-

Optionally, add additional ID mapping configuration for domains. If no configuration for an individual domain is available, Samba calculates the ID using the

autoridback end settings in the previously configured*default domain.The range must not overlap with any other domain configuration on this server. Additionally, the range must be set big enough to include all IDs assigned in the future. For further details, see Planning Samba ID ranges.

-

-

Verify the

/etc/samba/smb.conffile:# testparm -

Reload the Samba configuration:

# smbcontrol all reload-config

Additional resources

-

THE MAPPING FORMULASsection in theidmap_autorid(8)man page -

rangesizeparameter description in theidmap_autorid(8)man page -

VARIABLE SUBSTITUTIONSsection in thesmb.conf(5)man page

1.5. Setting up Samba as an AD domain member server

If you are running an AD or NT4 domain, use Samba to add your Red Hat Enterprise Linux server as a member to the domain to gain the following:

- Access domain resources on other domain members

-

Authenticate domain users to local services, such as

sshd - Share directories and printers hosted on the server to act as a file and print server

1.5.1. Joining a RHEL system to an AD domain

Samba Winbind is an alternative to the System Security Services Daemon (SSSD) for connecting a Red Hat Enterprise Linux (RHEL) system with Active Directory (AD). This section describes how to join a RHEL system to an AD domain by using realmd to configure Samba Winbind.

Procedure

-

If your AD requires the deprecated RC4 encryption type for Kerberos authentication, enable support for these ciphers in RHEL:

# update-crypto-policies --set DEFAULT:AD-SUPPORT -

Install the following packages:

# dnf install realmd oddjob-mkhomedir oddjob samba-winbind-clients samba-winbind samba-common-tools samba-winbind-krb5-locator

-

To share directories or printers on the domain member, install the

sambapackage:# dnf install samba -

Backup the existing

/etc/samba/smb.confSamba configuration file:# mv /etc/samba/smb.conf /etc/samba/smb.conf.bak -

Join the domain. For example, to join a domain named

ad.example.com:# realm join --membership-software=samba --client-software=winbind ad.example.comUsing the previous command, the

realmutility automatically:-

Creates a

/etc/samba/smb.conffile for a membership in thead.example.comdomain -

Adds the

winbindmodule for user and group lookups to the/etc/nsswitch.conffile -

Updates the Pluggable Authentication Module (PAM) configuration files in the

/etc/pam.d/directory -

Starts the

winbindservice and enables the service to start when the system boots

-

Creates a

-

Optionally, set an alternative ID mapping back end or customized ID mapping settings in the

/etc/samba/smb.conffile.

For details, see Understanding and configuring Samba ID mapping.

-

Verify that the

winbindservice is running:# systemctl status winbind ... Active: active (running) since Tue 2018-11-06 19:10:40 CET; 15s agoTo enable Samba to query domain user and group information, the

winbindservice must be running before you startsmb. -

If you installed the

sambapackage to share directories and printers, enable and start thesmbservice:# systemctl enable --now smb -

Optionally, if you are authenticating local logins to Active Directory, enable the

winbind_krb5_localauthplug-in. See Using the local authorization plug-in for MIT Kerberos.

Verification steps

-

Display an AD user’s details, such as the AD administrator account in the AD domain:

# getent passwd "ADadministrator" ADadministrator:*:10000:10000::/home/administrator@AD:/bin/bash -

Query the members of the domain users group in the AD domain:

# getent group "ADDomain Users" ADdomain users:x:10000:user1,user2 -

Optionally, verify that you can use domain users and groups when you set permissions on files and directories. For example, to set the owner of the

/srv/samba/example.txtfile toADadministratorand the group toADDomain Users:# chown "ADadministrator":"ADDomain Users" /srv/samba/example.txt -

Verify that Kerberos authentication works as expected:

-

On the AD domain member, obtain a ticket for the

administrator@AD.EXAMPLE.COMprincipal:# kinit administrator@AD.EXAMPLE.COM -

Display the cached Kerberos ticket:

# klist Ticket cache: KCM:0 Default principal: administrator@AD.EXAMPLE.COM Valid starting Expires Service principal 01.11.2018 10:00:00 01.11.2018 20:00:00 krbtgt/AD.EXAMPLE.COM@AD.EXAMPLE.COM renew until 08.11.2018 05:00:00

-

-

Display the available domains:

# wbinfo --all-domains BUILTIN SAMBA-SERVER AD

Additional resources

- If you do not want to use the deprecated RC4 ciphers, you can enable the AES encryption type in AD. See

- Enabling the AES encryption type in Active Directory using a GPO. Note that this can have an impact on other services in your AD.

-

realm(8)man page

1.5.2. Using the local authorization plug-in for MIT Kerberos

The winbind service provides Active Directory users to the domain member. In certain situations, administrators want to enable domain users to authenticate to local services, such as an SSH server, which are running on the domain member. When using Kerberos to authenticate the domain users, enable the winbind_krb5_localauth plug-in to correctly map Kerberos principals to Active Directory accounts through the winbind service.

For example, if the sAMAccountName attribute of an Active Directory user is set to EXAMPLE and the user tries to log with the user name lowercase, Kerberos returns the user name in upper case. As a consequence, the entries do not match and authentication fails.

Using the winbind_krb5_localauth plug-in, the account names are mapped correctly. Note that this only applies to GSSAPI authentication and not for getting the initial ticket granting ticket (TGT).

Prerequisites

- Samba is configured as a member of an Active Directory.

- Red Hat Enterprise Linux authenticates log in attempts against Active Directory.

-

The

winbindservice is running.

Procedure

Edit the /etc/krb5.conf file and add the following section:

[plugins]

localauth = {

module = winbind:/usr/lib64/samba/krb5/winbind_krb5_localauth.so

enable_only = winbind

}

Additional resources

-

winbind_krb5_localauth(8)man page.

1.6. Setting up Samba on an IdM domain member

This section describes how to set up Samba on a host that is joined to a Red Hat Identity Management (IdM) domain. Users from IdM and also, if available, from trusted Active Directory (AD) domains, can access shares and printer services provided by Samba.

Using Samba on an IdM domain member is an unsupported Technology Preview feature and contains certain limitations. For example, IdM trust controllers do not support the Active Directory Global Catalog service, and they do not support resolving IdM groups using the Distributed Computing Environment / Remote Procedure Calls (DCE/RPC) protocols. As a consequence, AD users can only access Samba shares and printers hosted on IdM clients when logged in to other IdM clients; AD users logged into a Windows machine can not access Samba shares hosted on an IdM domain member.

Customers deploying Samba on IdM domain members are encouraged to provide feedback to Red Hat.

Prerequisites

- The host is joined as a client to the IdM domain.

- Both the IdM servers and the client must run on RHEL 9.0 or later.

1.6.1. Preparing the IdM domain for installing Samba on domain members

Before you can set up Samba on an IdM client, you must prepare the IdM domain using the ipa-adtrust-install utility on an IdM server.

Any system where you run the ipa-adtrust-install command automatically becomes an AD trust controller. However, you must run ipa-adtrust-install only once on an IdM server.

Prerequisites

- IdM server is installed.

- You need root privileges to install packages and restart IdM services.

Procedure

-

Install the required packages:

[root@ipaserver ~]# dnf install ipa-server-trust-ad samba-client -

Authenticate as the IdM administrative user:

[root@ipaserver ~]# kinit admin -

Run the

ipa-adtrust-installutility:[root@ipaserver ~]# ipa-adtrust-installThe DNS service records are created automatically if IdM was installed with an integrated DNS server.

If you installed IdM without an integrated DNS server,

ipa-adtrust-installprints a list of service records that you must manually add to DNS before you can continue. -

The script prompts you that the

/etc/samba/smb.confalready exists and will be rewritten:WARNING: The smb.conf already exists. Running ipa-adtrust-install will break your existing Samba configuration. Do you wish to continue? [no]:

yes -

The script prompts you to configure the

slapi-nisplug-in, a compatibility plug-in that allows older Linux clients to work with trusted users:Do you want to enable support for trusted domains in Schema Compatibility plugin? This will allow clients older than SSSD 1.9 and non-Linux clients to work with trusted users. Enable trusted domains support in slapi-nis? [no]:

yes -

When prompted, enter the NetBIOS name for the IdM domain or press Enter to accept the name suggested:

Trust is configured but no NetBIOS domain name found, setting it now. Enter the NetBIOS name for the IPA domain. Only up to 15 uppercase ASCII letters, digits and dashes are allowed. Example: EXAMPLE. NetBIOS domain name [IDM]:

-

You are prompted to run the SID generation task to create a SID for any existing users:

Do you want to run the ipa-sidgen task? [no]:

yesThis is a resource-intensive task, so if you have a high number of users, you can run this at another time.

-

(Optional) By default, the Dynamic RPC port range is defined as

49152-65535for Windows Server 2008 and later. If you need to define a different Dynamic RPC port range for your environment, configure Samba to use different ports and open those ports in your firewall settings. The following example sets the port range to55000-65000.[root@ipaserver ~]# net conf setparm global 'rpc server dynamic port range' 55000-65000 [root@ipaserver ~]# firewall-cmd --add-port=55000-65000/tcp [root@ipaserver ~]# firewall-cmd --runtime-to-permanent

-

Restart the

ipaservice:[root@ipaserver ~]# ipactl restart -

Use the

smbclientutility to verify that Samba responds to Kerberos authentication from the IdM side:[root@ipaserver ~]#

smbclient -L server.idm.example.com -U user_name --use-kerberos=requiredlp_load_ex: changing to config backend registry Sharename Type Comment --------- ---- ------- IPC$ IPC IPC Service (Samba 4.15.2) ...

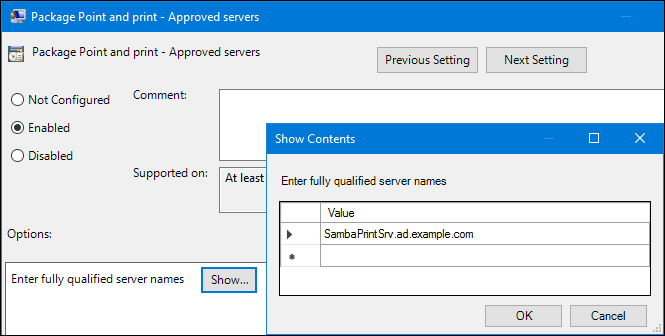

1.6.2. Enabling the AES encryption type in Active Directory using a GPO

This section describes how to enable the AES encryption type in Active Directory (AD) using a group policy object (GPO). Certain features on RHEL, such as running a Samba server on an IdM client, require this encryption type.

Note that RHEL no longer supports the weak DES and RC4 encryption types.

Prerequisites

- You are logged into AD as a user who can edit group policies.

-

The

Group Policy Management Consoleis installed on the computer.

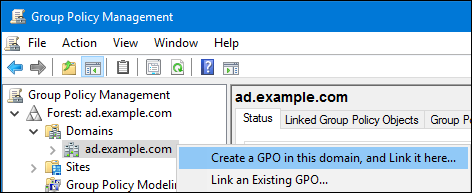

Procedure

-

Open the

Group Policy Management Console. -

Right-click

Default Domain Policy, and selectEdit. TheGroup Policy Management Editoropens. -

Navigate to

Computer Configuration→Policies→Windows Settings→Security Settings→Local Policies→Security Options. -

Double-click the

Network security: Configure encryption types allowed for Kerberospolicy. -

Select

AES256_HMAC_SHA1and, optionally,Future encryption types. - Click OK.

-

Close the

Group Policy Management Editor. -

Repeat the steps for the

Default Domain Controller Policy. -

Wait until the Windows domain controllers (DC) applied the group policy automatically. Alternatively, to apply the GPO manually on a DC, enter the following command using an account that has administrator permissions:

C:> gpupdate /force /target:computer

1.6.3. Installing and configuring a Samba server on an IdM client

This section describes how to install and configure Samba on a client enrolled in an IdM domain.

Prerequisites

- Both the IdM servers and the client must run on RHEL 9.0 or later.

- The IdM domain is prepared as described in Preparing the IdM domain for installing Samba on domain members.

- If IdM has a trust configured with AD, enable the AES encryption type for Kerberos. For example, use a group policy object (GPO) to enable the AES encryption type. For details, see Enabling AES encryption in Active Directory using a GPO.

Procedure

-

Install the

ipa-client-sambapackage:[root@idm_client]# dnf install ipa-client-samba -

Use the

ipa-client-sambautility to prepare the client and create an initial Samba configuration:[root@idm_client]# ipa-client-samba Searching for IPA server... IPA server: DNS discovery Chosen IPA master: idm_server.idm.example.com SMB principal to be created: cifs/idm_client.idm.example.com@IDM.EXAMPLE.COM NetBIOS name to be used: IDM_CLIENT Discovered domains to use: Domain name: idm.example.com NetBIOS name: IDM SID: S-1-5-21-525930803-952335037-206501584 ID range: 212000000 - 212199999 Domain name: ad.example.com NetBIOS name: AD SID: None ID range: 1918400000 - 1918599999 Continue to configure the system with these values? [no]: yes Samba domain member is configured. Please check configuration at /etc/samba/smb.conf and start smb and winbind services

-

By default,

ipa-client-sambaautomatically adds the[homes]section to the/etc/samba/smb.conffile that dynamically shares a user’s home directory when the user connects. If users do not have home directories on this server, or if you do not want to share them, remove the following lines from/etc/samba/smb.conf:[homes] read only = no -

Share directories and printers. For details, see:

- Setting up a Samba file share that uses POSIX ACLs

- Setting up a share that uses Windows ACLs

- Setting up Samba as a print server

-

Open the ports required for a Samba client in the local firewall:

[root@idm_client]# firewall-cmd --permanent --add-service=samba-client [root@idm_client]# firewall-cmd --reload

-

Enable and start the

smbandwinbindservices:[root@idm_client]# systemctl enable --now smb winbind

Verification steps

Run the following verification step on a different IdM domain member that has the samba-client package installed:

-

List the shares on the Samba server using Kerberos authentication:

$

smbclient -L idm_client.idm.example.com -U user_name --use-kerberos=requiredlp_load_ex: changing to config backend registry Sharename Type Comment --------- ---- ------- example Disk IPC$ IPC IPC Service (Samba 4.15.2) ...

Additional resources

-

ipa-client-samba(1)man page

1.6.4. Manually adding an ID mapping configuration if IdM trusts a new domain

Samba requires an ID mapping configuration for each domain from which users access resources. On an existing Samba server running on an IdM client, you must manually add an ID mapping configuration after the administrator added a new trust to an Active Directory (AD) domain.

Prerequisites

- You configured Samba on an IdM client. Afterward, a new trust was added to IdM.

- The DES and RC4 encryption types for Kerberos must be disabled in the trusted AD domain. For security reasons, RHEL 9 does not support these weak encryption types.

Procedure

-

Authenticate using the host’s keytab:

[root@idm_client]# kinit -k -

Use the

ipa idrange-findcommand to display both the base ID and the ID range size of the new domain. For example, the following command displays the values for thead.example.comdomain:[root@idm_client]# ipa idrange-find --name="AD.EXAMPLE.COM_id_range" --raw --------------- 1 range matched --------------- cn: AD.EXAMPLE.COM_id_range ipabaseid: 1918400000 ipaidrangesize: 200000 ipabaserid: 0 ipanttrusteddomainsid: S-1-5-21-968346183-862388825-1738313271 iparangetype: ipa-ad-trust ---------------------------- Number of entries returned 1 ----------------------------

You need the values from the

ipabaseidandipaidrangesizeattributes in the next steps. -

To calculate the highest usable ID, use the following formula:

maximum_range = ipabaseid + ipaidrangesize - 1

With the values from the previous step, the highest usable ID for the

ad.example.comdomain is1918599999(1918400000 + 200000 — 1). -

Edit the

/etc/samba/smb.conffile, and add the ID mapping configuration for the domain to the[global]section:idmap config AD : range = 1918400000 - 1918599999 idmap config AD : backend = sss

Specify the value from

ipabaseidattribute as the lowest and the computed value from the previous step as the highest value of the range. -

Restart the

smbandwinbindservices:[root@idm_client]# systemctl restart smb winbind

Verification steps

-

List the shares on the Samba server using Kerberos authentication:

$

smbclient -L idm_client.idm.example.com -U user_name --use-kerberos=requiredlp_load_ex: changing to config backend registry Sharename Type Comment --------- ---- ------- example Disk IPC$ IPC IPC Service (Samba 4.15.2) ...

1.6.5. Additional resources

- Installing an Identity Management client

1.7. Setting up a Samba file share that uses POSIX ACLs

As a Linux service, Samba supports shares with POSIX ACLs. They enable you to manage permissions locally on the Samba server using utilities, such as chmod. If the share is stored on a file system that supports extended attributes, you can define ACLs with multiple users and groups.

Parts of this section were adopted from the Setting up a Share Using POSIX ACLs documentation published in the Samba Wiki. License: CC BY 4.0. Authors and contributors: See the history tab on the Wiki page.

1.7.1. Adding a share that uses POSIX ACLs

This section describes how to create a share named example that provides the content of the /srv/samba/example/ directory, and uses POSIX ACLs.

Prerequisites

Samba has been set up in one of the following modes:

- Standalone server

- Domain member

Procedure

-

Create the folder if it does not exist. For example:

# mkdir -p /srv/samba/example/ -

If you run SELinux in

enforcingmode, set thesamba_share_tcontext on the directory:# semanage fcontext -a -t samba_share_t "/srv/samba/example(/.*)?" # restorecon -Rv /srv/samba/example/

-

Set file system ACLs on the directory. For details, see:

- Setting standard ACLs on a Samba Share that uses POSIX ACLs

- Setting extended ACLs on a share that uses POSIX ACLs.

-

Add the example share to the

/etc/samba/smb.conffile. For example, to add the share write-enabled:[example] path = /srv/samba/example/ read only = no

Regardless of the file system ACLs; if you do not set

read only = no, Samba shares the directory in read-only mode. -

Verify the

/etc/samba/smb.conffile:# testparm -

Open the required ports and reload the firewall configuration using the

firewall-cmdutility:# firewall-cmd --permanent --add-service=samba # firewall-cmd --reload

-

Restart the

smbservice:# systemctl restart smb

1.7.2. Setting standard Linux ACLs on a Samba share that uses POSIX ACLs

The standard ACLs on Linux support setting permissions for one owner, one group, and for all other undefined users. You can use the chown, chgrp, and chmod utility to update the ACLs. If you require precise control, then you use the more complex POSIX ACLs, see

Setting extended ACLs on a Samba share that uses POSIX ACLs.

The following procedure sets the owner of the /srv/samba/example/ directory to the root user, grants read and write permissions to the Domain Users group, and denies access to all other users.

Prerequisites

- The Samba share on which you want to set the ACLs exists.

Procedure

# chown root:"Domain Users" /srv/samba/example/ # chmod 2770 /srv/samba/example/

Enabling the set-group-ID (SGID) bit on a directory automatically sets the default group for all new files and subdirectories to that of the directory group, instead of the usual behavior of setting it to the primary group of the user who created the new directory entry.

Additional resources

-

chown(1)andchmod(1)man pages

1.7.3. Setting extended ACLs on a Samba share that uses POSIX ACLs

If the file system the shared directory is stored on supports extended ACLs, you can use them to set complex permissions. Extended ACLs can contain permissions for multiple users and groups.

Extended POSIX ACLs enable you to configure complex ACLs with multiple users and groups. However, you can only set the following permissions:

- No access

- Read access

- Write access

- Full control

If you require the fine-granular Windows permissions, such as Create folder / append data, configure the share to use Windows ACLs.

See Setting up a share that uses Windows ACLs.

The following procedure shows how to enable extended ACLs on a share. Additionally, it contains an example about setting extended ACLs.

Prerequisites

- The Samba share on which you want to set the ACLs exists.

Procedure

-

Enable the following parameter in the share’s section in the

/etc/samba/smb.conffile to enable ACL inheritance of extended ACLs:inherit acls = yes

For details, see the parameter description in the

smb.conf(5) man page. -

Restart the

smbservice:# systemctl restart smb -

Set the ACLs on the directory. For example:

1.8. Setting permissions on a share that uses POSIX ACLs

Optionally, to limit or grant access to a Samba share, you can set certain parameters in the share’s section in the /etc/samba/smb.conf file.

Share-based permissions manage if a user, group, or host is able to access a share. These settings do not affect file system ACLs.

Use share-based settings to restrict access to shares, for example, to deny access from specific hosts.

Prerequisites

- A share with POSIX ACLs has been set up.

1.8.1. Configuring user and group-based share access

User and group-based access control enables you to grant or deny access to a share for certain users and groups.

Prerequisites

- The Samba share on which you want to set user or group-based access exists.

Procedure

-

For example, to enable all members of the

Domain Usersgroup to access a share while access is denied for theuseraccount, add the following parameters to the share’s configuration:valid users = +DOMAIN"Domain Users" invalid users = DOMAINuser

The

invalid usersparameter has a higher priority than thevalid usersparameter. For example, if theuseraccount is a member of theDomain Usersgroup, access is denied to this account when you use the previous example. -

Reload the Samba configuration:

# smbcontrol all reload-config

Additional resources

-

smb.conf(5)man page

1.8.2. Configuring host-based share access

Host-based access control enables you to grant or deny access to a share based on client’s host names, IP addresses, or IP range.

The following procedure explains how to enable the 127.0.0.1 IP address, the 192.0.2.0/24 IP range, and the client1.example.com host to access a share, and additionally deny access for the client2.example.com host:

Prerequisites

- The Samba share on which you want to set host-based access exists.

Procedure

-

Add the following parameters to the configuration of the share in the

/etc/samba/smb.conffile:hosts allow = 127.0.0.1 192.0.2.0/24 client1.example.com hosts deny = client2.example.com

The

hosts denyparameter has a higher priority thanhosts allow. For example, ifclient1.example.comresolves to an IP address that is listed in thehosts allowparameter, access for this host is denied. -

Reload the Samba configuration:

# smbcontrol all reload-config

Additional resources

-

smb.conf(5)man page

1.9. Setting up a share that uses Windows ACLs

Samba supports setting Windows ACLs on shares and file system object. This enables you to:

- Use the fine-granular Windows ACLs

- Manage share permissions and file system ACLs using Windows

Alternatively, you can configure a share to use POSIX ACLs.

For details, see Setting up a Samba file share that uses POSIX ACLs.

Parts of this section were adopted from the Setting up a Share Using Windows ACLs documentation published in the Samba Wiki. License: CC BY 4.0. Authors and contributors: See the history tab on the Wiki page.

1.9.1. Granting the SeDiskOperatorPrivilege privilege

Only users and groups having the SeDiskOperatorPrivilege privilege granted can configure permissions on shares that use Windows ACLs.

Procedure

-

For example, to grant the

SeDiskOperatorPrivilegeprivilege to theDOMAINDomain Adminsgroup:#

net rpc rights grant "DOMAINDomain Admins" SeDiskOperatorPrivilege -U "DOMAINadministrator"Enter DOMAINadministrator's password: Successfully granted rights.In a domain environment, grant

SeDiskOperatorPrivilegeto a domain group. This enables you to centrally manage the privilege by updating a user’s group membership. -

To list all users and groups having

SeDiskOperatorPrivilegegranted:#

net rpc rights list privileges SeDiskOperatorPrivilege -U "DOMAINadministrator"Enter administrator's password: SeDiskOperatorPrivilege: BUILTINAdministrators DOMAINDomain Admins

1.9.2. Enabling Windows ACL support

To configure shares that support Windows ACLs, you must enable this feature in Samba.

Prerequisites

- A user share is configured on the Samba server.

Procedure

-

To enable it globally for all shares, add the following settings to the

[global]section of the/etc/samba/smb.conffile:vfs objects = acl_xattr map acl inherit = yes store dos attributes = yes

Alternatively, you can enable Windows ACL support for individual shares, by adding the same parameters to a share’s section instead.

-

Restart the

smbservice:#

systemctl restart smb

1.9.3. Adding a share that uses Windows ACLs

This section describes how to create a share named example, that shares the content of the /srv/samba/example/ directory, and uses Windows ACLs.

Procedure

-

Create the folder if it does not exists. For example:

#

mkdir -p /srv/samba/example/ -

If you run SELinux in

enforcingmode, set thesamba_share_tcontext on the directory:#

semanage fcontext -a -t samba_share_t "/srv/samba/example(/.*)?"#restorecon -Rv /srv/samba/example/ -

Add the example share to the

/etc/samba/smb.conffile. For example, to add the share write-enabled:[example] path = /srv/samba/example/ read only = no

Regardless of the file system ACLs; if you do not set

read only = no, Samba shares the directory in read-only mode. -

If you have not enabled Windows ACL support in the

[global]section for all shares, add the following parameters to the[example]section to enable this feature for this share:vfs objects = acl_xattr map acl inherit = yes store dos attributes = yes

-

Verify the

/etc/samba/smb.conffile:#

testparm -

Open the required ports and reload the firewall configuration using the

firewall-cmdutility:#

firewall-cmd --permanent --add-service=samba#firewall-cmd --reload -

Restart the

smbservice:#

systemctl restart smb

1.9.4. Managing share permissions and file system ACLs of a share that uses Windows ACLs

To manage share permissions and file system ACLs on a Samba share that uses Windows ACLs, use a Windows applications, such as Computer Management. For details, see the Windows documentation. Alternatively, use the smbcacls utility to manage ACLs.

To modify the file system permissions from Windows, you must use an account that has the SeDiskOperatorPrivilege privilege granted.

1.10. Managing ACLs on an SMB share using smbcacls

The smbcacls utility can list, set, and delete ACLs of files and directories stored on an SMB share. You can use smbcacls to manage file system ACLs:

- On a local or remote Samba server that uses advanced Windows ACLs or POSIX ACLs

- On Red Hat Enterprise Linux to remotely manage ACLs on a share hosted on Windows

1.10.1. Access control entries

Each ACL entry of a file system object contains Access Control Entries (ACE) in the following format:

security_principal:access_right/inheritance_information/permissions

Example 1.3. Access control entries

If the ADDomain Users group has Modify permissions that apply to This folder, subfolders, and files on Windows, the ACL contains the following ACE:

ADDomain Users:ALLOWED/OI|CI/CHANGE

An ACE contains the following parts:

- Security principal

- The security principal is the user, group, or SID the permissions in the ACL are applied to.

- Access right

-

Defines if access to an object is granted or denied. The value can be

ALLOWEDorDENIED. - Inheritance information

-

The following values exist:

Table 1.1. Inheritance settings

Value Description Maps to OIObject Inherit

This folder and files

CIContainer Inherit

This folder and subfolders

IOInherit Only

The ACE does not apply to the current file or directory

IDInherited

The ACE was inherited from the parent directory

Additionally, the values can be combined as follows:

Table 1.2. Inheritance settings combinations

Value combinations Maps to the Windows Applies tosettingOI|CIThis folder, subfolders, and files

OI|CI|IOSubfolders and files only

CI|IOSubfolders only

OI|IOFiles only

- Permissions

-

This value can be either a hex value that represents one or more Windows permissions or an

smbcaclsalias:-

A hex value that represents one or more Windows permissions.

The following table displays the advanced Windows permissions and their corresponding value in hex format:

Multiple permissions can be combined as a single hex value using the bit-wise

ORoperation.

-

For details, see ACE mask calculation.

-

An

smbcaclsalias. The following table displays the available aliases:You can combine single-letter aliases when you set permissions. For example, you can set

RDto apply the Windows permissionReadandDelete. However, you can neither combine multiple non-single-letter aliases nor combine aliases and hex values.

1.10.2. Displaying ACLs using smbcacls

To display ACLs on an SMB share, use the smbcacls utility. If you run smbcacls without any operation parameter, such as --add, the utility displays the ACLs of a file system object.

Procedure

For example, to list the ACLs of the root directory of the //server/example share:

# smbcacls //server/example / -U "DOMAINadministrator"

Enter DOMAINadministrator's password:

REVISION:1

CONTROL:SR|PD|DI|DP

OWNER:ADAdministrators

GROUP:ADDomain Users

ACL:ADAdministrator:ALLOWED/OI|CI/FULL

ACL:ADDomain Users:ALLOWED/OI|CI/CHANGE

ACL:ADDomain Guests:ALLOWED/OI|CI/0x00100021

The output of the command displays:

-

REVISION: The internal Windows NT ACL revision of the security descriptor -

CONTROL: Security descriptor control -

OWNER: Name or SID of the security descriptor’s owner -

GROUP: Name or SID of the security descriptor’s group -

ACLentries. For details, see Access control entries.

1.10.3. ACE mask calculation

In most situations, when you add or update an ACE, you use the smbcacls aliases listed in Existing smbcacls aliases and their corresponding Windows permission.

However, if you want to set advanced Windows permissions as listed in Windows permissions and their corresponding smbcacls value in hex format, you must use the bit-wise OR operation to calculate the correct value. You can use the following shell command to calculate the value:

# echo $(printf '0x%X' $(( hex_value_1 | hex_value_2 | ... )))

Example 1.4. Calculating an ACE Mask

You want to set the following permissions:

- Traverse folder / execute file (0x00100020)

- List folder / read data (0x00100001)

- Read attributes (0x00100080)

To calculate the hex value for the previous permissions, enter:

# echo $(printf '0x%X' $(( 0x00100020 | 0x00100001 | 0x00100080 )))

0x1000A1

Use the returned value when you set or update an ACE.

1.10.4. Adding, updating, and removing an ACL using smbcacls

Depending on the parameter you pass to the smbcacls utility, you can add, update, and remove ACLs from a file or directory.

Adding an ACL

To add an ACL to the root of the //server/example share that grants CHANGE permissions for This folder, subfolders, and files to the ADDomain Users group:

# smbcacls //server/example / -U "DOMAINadministrator --add ACL:"ADDomain Users":ALLOWED/OI|CI/CHANGE

Updating an ACL

Updating an ACL is similar to adding a new ACL. You update an ACL by overriding the ACL using the --modify parameter with an existing security principal. If smbcacls finds the security principal in the ACL list, the utility updates the permissions. Otherwise the command fails with an error:

ACL for SID principal_name not found

For example, to update the permissions of the ADDomain Users group and set them to READ for This folder, subfolders, and files:

# smbcacls //server/example / -U "DOMAINadministrator --modify ACL:"ADDomain Users":ALLOWED/OI|CI/READ

Deleting an ACL

To delete an ACL, pass the --delete parameter with the exact ACL to the smbcacls utility. For example:

# smbcacls //server/example / -U "DOMAINadministrator --delete ACL:"ADDomain Users":ALLOWED/OI|CI/READ

1.11. Enabling users to share directories on a Samba server

On a Samba server, you can configure that users can share directories without root permissions.

1.11.1. Enabling the user shares feature

Before users can share directories, the administrator must enable user shares in Samba.

For example, to enable only members of the local example group to create user shares.

Procedure

-

Create the local

examplegroup, if it does not exist:# groupadd example -

Prepare the directory for Samba to store the user share definitions and set its permissions properly. For example:

-

Create the directory:

# mkdir -p /var/lib/samba/usershares/ -

Set write permissions for the

examplegroup:# chgrp example /var/lib/samba/usershares/ # chmod 1770 /var/lib/samba/usershares/

- Set the sticky bit to prevent users to rename or delete files stored by other users in this directory.

-

-

Edit the

/etc/samba/smb.conffile and add the following to the[global]section:-

Set the path to the directory you configured to store the user share definitions. For example:

usershare path = /var/lib/samba/usershares/

-

Set how many user shares Samba allows to be created on this server. For example:

usershare max shares = 100

If you use the default of

0for theusershare max sharesparameter, user shares are disabled. -

Optionally, set a list of absolute directory paths. For example, to configure that Samba only allows to share subdirectories of the

/dataand/srvdirectory to be shared, set:usershare prefix allow list = /data /srv

For a list of further user share-related parameters you can set, see the

USERSHARESsection in thesmb.conf(5)man page. -

-

Verify the

/etc/samba/smb.conffile:# testparm -

Reload the Samba configuration:

# smbcontrol all reload-configUsers are now able to create user shares.

1.11.2. Adding a user share

After you enabled the user share feature in Samba, users can share directories on the Samba server without root permissions by running the net usershare add command.

Synopsis of the net usershare add command:

net usershare add share_name path [[ comment ] | [ ACLs ]] [ guest_ok=y|n ]

If you set ACLs when you create a user share, you must specify the comment parameter prior to the ACLs. To set an empty comment, use an empty string in double quotes.

Note that users can only enable guest access on a user share, if the administrator set usershare allow guests = yes in the [global] section in the /etc/samba/smb.conf file.

Example 1.5. Adding a user share

A user wants to share the /srv/samba/ directory on a Samba server. The share should be named example, have no comment set, and should be accessible by guest users. Additionally, the share permissions should be set to full access for the ADDomain Users group and read permissions for other users. To add this share, run as the user:

$ net usershare add example /srv/samba/ "" "ADDomain Users":F,Everyone:R guest_ok=yes

1.11.4. Displaying information about existing user shares

Users can enter the net usershare info command on a Samba server to display user shares and their settings.

Prerequisites

- A user share is configured on the Samba server.

Procedure

-

To display all user shares created by any user:

$ net usershare info -l [share_1] path=/srv/samba/ comment= usershare_acl=Everyone:R,host_nameuser:F, guest_ok=y ...

To list only shares created by the user who runs the command, omit the

-lparameter. -

To display only the information about specific shares, pass the share name or wild cards to the command. For example, to display the information about shares whose name starts with

share_:$ net usershare info -l share_*

1.11.5. Listing user shares

If you want to list only the available user shares without their settings on a Samba server, use the net usershare list command.

Prerequisites

- A user share is configured on the Samba server.

Procedure

-

To list the shares created by any user:

$ net usershare list -l share_1 share_2 ...

To list only shares created by the user who runs the command, omit the

-lparameter. -

To list only specific shares, pass the share name or wild cards to the command. For example, to list only shares whose name starts with

share_:$ net usershare list -l share_*

1.12. Configuring a share to allow access without authentication

In certain situations, you want to share a directory to which users can connect without authentication. To configure this, enable guest access on a share.

Shares that do not require authentication can be a security risk.

1.12.1. Enabling guest access to a share

If guest access is enabled on a share, Samba maps guest connections to the operating system account set in the guest account parameter. Guest users can access files on this share if at least one of the following conditions is satisfied:

- The account is listed in file system ACLs

-

The POSIX permissions for

otherusers allow it

Example 1.6. Guest share permissions

If you configured Samba to map the guest account to nobody, which is the default, the ACLs in the following example:

-

Allow guest users to read

file1.txt -

Allow guest users to read and modify

file2.txt -

Prevent guest users to read or modify

file3.txt

-rw-r--r--. 1 root root 1024 1. Sep 10:00 file1.txt -rw-r-----. 1 nobody root 1024 1. Sep 10:00 file2.txt -rw-r-----. 1 root root 1024 1. Sep 10:00 file3.txt

Procedure

-

Edit the

/etc/samba/smb.conffile:-

If this is the first guest share you set up on this server:

-

Set

map to guest = Bad Userin the[global]section:[global] ... map to guest = Bad UserWith this setting, Samba rejects login attempts that use an incorrect password unless the user name does not exist. If the specified user name does not exist and guest access is enabled on a share, Samba treats the connection as a guest log in.

-

By default, Samba maps the guest account to the

nobodyaccount on Red Hat Enterprise Linux. Alternatively, you can set a different account. For example:[global] ... guest account = user_nameThe account set in this parameter must exist locally on the Samba server. For security reasons, Red Hat recommends using an account that does not have a valid shell assigned.

-

-

Add the

guest ok = yessetting to the[example]share section:[example] ... guest ok = yes

-

-

Verify the

/etc/samba/smb.conffile:# testparm -

Reload the Samba configuration:

# smbcontrol all reload-config

1.13. Configuring Samba for macOS clients

The fruit virtual file system (VFS) Samba module provides enhanced compatibility with Apple server message block (SMB) clients.

1.13.1. Optimizing the Samba configuration for providing file shares for macOS clients

This section describes how to configure the fruit module for all Samba shares hosted on the server to optimize Samba file shares for macOS clients.