Содержание

- ИТ База знаний

- Полезно

- Навигация

- Серверные решения

- Телефония

- Корпоративные сети

- Что такое SAML аутентификация?

- NoSQL

- Что такое SAML?

- Кратко о SSO (Single Sign-on – система однократного входа)

- Аутентификация SAML – пошагово

- Преимущества SAML

- Что такое SAML Assertion?

- Пример SAML

- SAML vs SSO

- SAML vs oAuth2

- Аутентификация API с помощью SAML

- Заключение

- NoSQL

- Contact US

- Come Join Us!

- Posting Guidelines

- CUCM 10.5 SAML error

- CUCM 10.5 SAML error

- CUCM 10.5 SAML error

- RE: CUCM 10.5 SAML error

- Red Flag Submitted

- Reply To This Thread

- Posting in the Tek-Tips forums is a member-only feature.

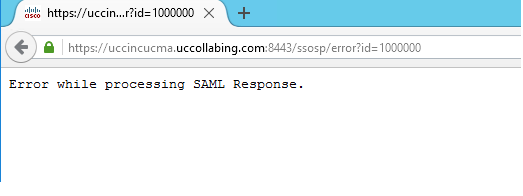

- How to troubleshoot “Error while processing SAML Response”?

- Troubleshooting “Error while processing SAML Response” on your SSO enabled CUCM/CUC/CUPS/UCCX

- Reproducing the Error

- Setting up SAML Trace to Debug

- Collecting logs from RTMT

- Reading the logs

- Modifying the SKEW value in AD FS Server

- Troubleshooting CUCM SAML Error video

ИТ База знаний

Курс по Asterisk

Полезно

— Узнать IP — адрес компьютера в интернете

— Онлайн генератор устойчивых паролей

— Онлайн калькулятор подсетей

— Калькулятор инсталляции IP — АТС Asterisk

— Руководство администратора FreePBX на русском языке

— Руководство администратора Cisco UCM/CME на русском языке

— Руководство администратора по Linux/Unix

Навигация

Серверные решения

Телефония

FreePBX и Asterisk

Настройка программных телефонов

Корпоративные сети

Протоколы и стандарты

Что такое SAML аутентификация?

Security Assertion Markup Language

Предприятия, использующие различные бизнес-приложения, должны поддерживать конфиденциальность данных и предоставлять права доступа в соответствии с ролями пользователей во всей инфраструктуре. Сделать это достаточно сложно. SAML (Security Assertion Markup Language) значительно помогает в этом плане.

NoSQL

Научись создавать архитектуру хранения данных, управлять ею и автоматизировать рутинные процессы

Давайте посмотрим, что же это такое и как оно работает, в чем его преимущества, чем оно отличается от SSO, а в чем оно похоже, и как оно помогает в проверке доступа к API для обеспечения максимального уровня безопасности.

Что такое SAML?

Основная работа SAML заключается в том, чтобы позволить IdP (поставщикам удостоверений — identity details providers) делиться учетными данными, связанными с аутентификацией, с соответствующими органами. Это открытый стандарт, который позволяет предоставить унифицированный доступ для всех видов приложений без ущерба для безопасности данных.

Вот еще несколько фактов, которые вы должны знать о SAML:

- Он использует XML для завершения стандартного соединения между IdP и поставщиками услуг для обеспечения надежной связи.

- Процесс аутентификации SAML подтверждает личность конечного пользователя, а авторизация SAML определяет, какие ресурсы должны быть доступны для пользователя.

- Он проверяет SP (поставщиков услуг), IdP (поставщиков удостоверений) и конечных пользователей, если пользователь имеет право на требуемое действие.

- Это стандарт OASIS.

- Обеспечивает безопасный обмен данными.

- Он поддерживает активацию SSO. Однако данная процедура требует подключения к внешнему поставщику удостоверений и совместного с ним использования XML-токенов.

Кратко о SSO (Single Sign-on – система однократного входа)

SSO считается одним из самых эффективных механизмов аутентификации и объединяет несколько экранов входа. Это значит, что вам не нужно самостоятельно входить в систему в своих приложениях. Вместо этого для приложений SaaS (Software as a Service) будет работать всего один набор данных для входа для всех ваших учетных записей.

Это обеспечивает более быстрый доступ к приложению, делает его более простым и подконтрольным. Это является ключевым аспектом IAM-стратегий компаний, стремящихся к беспрепятственной проверке доступа к приложениям и наилучшей реализации безопасности.

Включение SSO дает следующие возможности:

- Надежные пароли, так как нет необходимости создавать несколько схожих паролей. Достаточно иметь один сложный и надежный пароль.

- Пользователям не нужно запоминать различные пароли.

- Простое использование MFA (Многофакторная аутентификация), которое проверяет несколько факторов, так как его активация в одной точке обеспечивает защиту различных приложений.

- Политика быстрого повторного ввода пароля, поскольку у администраторов есть единственная точка применения политики.

- Удобное внутренне управление учетными данными, поскольку SSO хранит пароли пользователей внутри и предоставляет IT-специалистам гораздо больший контроль над базой данных.

- Мгновенное восстановление пароля пользователя, поскольку IT-команда должна работать над восстановлением одного пароля.

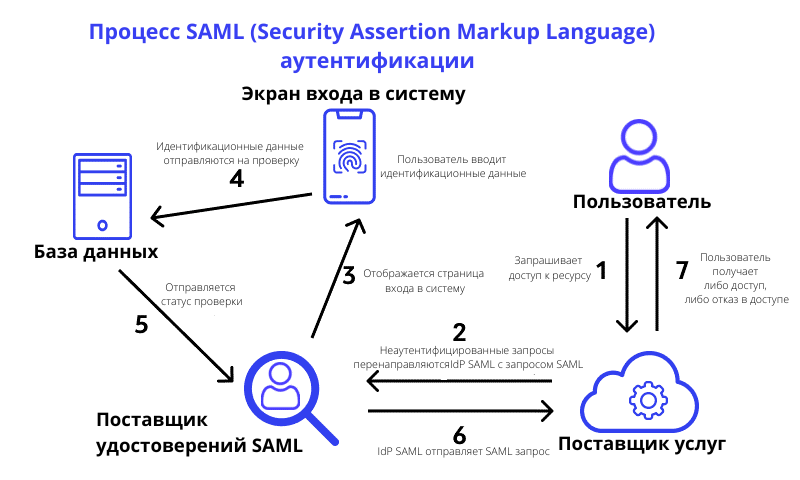

Аутентификация SAML – пошагово

Давайте рассмотрим всю процедуру в нескольких шагах.

- Прежде всего, служба идентификации передает входные данные, связанные со входом пользователя в систему, поставщику услуг. Для бесперебойной передачи параметров SAML поставщикам услуг каждый конечный пользователь обязан один раз войти в систему через SSO.

- Затем, SP связывается с IdP для подтверждения достоверности запроса. Этот процесс также требует предоставления согласия на настройку системы однократного входа SAML. Это гарантирует то, что для проверки личности и авторизации пользователя/запроса используются одни и те же параметры SAML.

Преимущества SAML

- Данный подход имеет стандартный формат, поэтому он предоставляет предприятиям открытый подход, не зависящий от совместимости платформ и реализаций поставщиков.

- Он использует слабосвязанные каталоги, что означает, что нет необходимости хранить и синхронизировать пользовательские данные с локальными каталогами.

- Так как он поддерживает SSO, то конечные пользователи получат доступ к приложениям.

- SAML позволяет предприятиям повторно использовать интеграции для регистрации/входа, сохраняя при этом тот же уровень безопасности. Это значительно сокращает расходы на управление аккаунтом.

- Обязанность обслуживания удостоверений пользователей переносится на IdP, когда работает SAML. Это освобождает поставщиков услуг от лишних проблем, связанных с регистрацией и входом в систему.

Что такое SAML Assertion?

Выражаясь простым языком, это документ в формате XML, который содержит в себе информацию о статусе авторизации пользователя. Эта информация предоставляется IdP поставщику услуг.

Есть утверждения трех типов:

- Authentication – это проверка личности пользователя, связанных с ней методов и сведения об отслеживании продолжительности сеанса.

- Assigned обеспечивает успешную передачу SAML-токенов поставщику услуг. IdP и SP используют одни и те же атрибуты для подтверждения личности создателя запроса.

- И последнее, утверждение типа Authorization-decision объясняет, где пользователю предоставляется доступ в соответствии с его запросом. Если будет отказано в доступе, то также будет предоставлена подробно описанная причина этого отказа.

Пример SAML

Ниже приведен самый простой пример того, как SAML обрабатывает свои операции:

Пусть конечный пользователь по имени Джон пытается получить доступ к бизнес-приложению в служебных целях.

- Джон начинает сеанс с SSO и завершает часть процедуры проверки личности.

- Zoho CRM запрашивает у IdP информацию о пользователе для подтверждения.

- Программное средство SaaS получает доступ к результатам для завершения этапа проверки полномочий.

- IdP отвечает по этому запросу в формате SAML. На нем будут цифровые подписи Джона. На основании сходства между идентифицированными данными, которые предоставил Джон и IdP, в ответном сообщении могут содержаться и другие сведения.

- Программное средство SaaS получает ответ и предоставляет доступ или отказывает в доступе в соответствии с инструкциями IdP.

- Если доступ был разрешен, то Джон может использовать свою учетную запись Zoho.

SAML vs SSO

SAML помогает в проверке личности пользователя и делает возможным использование системы однократного входа (SSO). SSO может существовать отдельно и позволяет конечным пользователям использовать различные приложения с унифицированными данными для входа. SSO может задействовать стандартные протоколы SAML при обмене информацией, поскольку у него нет собственным специальных протоколов. Помимо этого, он может использовать сторонние протоколы, такие как OpenID , для эффективной междоменной проверки личности пользователя. SAML имеет же широкий спектр собственных протоколов.

SAML vs oAuth2

Из-за сходства основного назначения SAML 2.0 и oAuth 2.0 часто принимают за одно и то же программное средство. Хотя они и имеют некоторое сходство, но они также имеют и различия в некоторых аспектах.

- И то, и другое необходимо для обеспечения безопасного взаимодействия приложений.

- Оба поддерживают простое управление доступом и быструю интеграцию.

- oAuth 2.0 больше уделяет внимание на авторизацию, тогда как SAML отдает приоритет аутентификации.

- SAML основан на XML, а oAuth 2.0 – на JSON.

- SAML поддерживает данные сеанса с помощью файлов cookie, в то время как oAuth использует вызовы API.

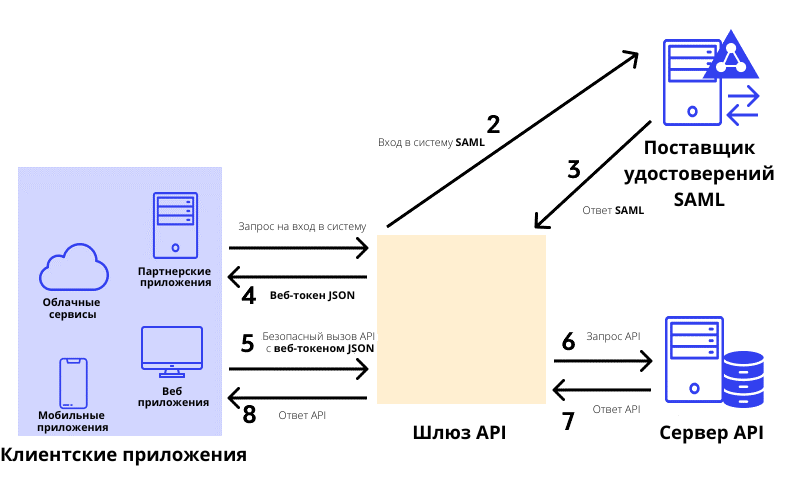

Аутентификация API с помощью SAML

Несмотря на то, что одним из самых распространенных вариантов применения SAML является поддержка проверка личности пользователя и включение SSO, он также может оказаться полезным для проверки подлинности запроса в API. Проверка прав доступа пользователя для проверки подлинности запроса является ключевой с точки зрения безопасности API и может быть проведена путем отправки SAML-запроса, который в свою очередь должен предусматривать следующее:

- SAML подготавливает запрос аутентификации API на основе API-интерфейса.

- Запрос должен содержать SAML-сообщение, которое может поддерживать процесс SSO, автоматически инициируемый IdP.

Очень важно, чтобы сообщение SAML-запроса основывалось на закодированном XML-документе с корневым элементом .

Тело запроса должно содержать текстовое наполнение, идентификаторы и область. Первые два аспекта являются обязательными, третий – нет.

Ответ SAML включает в себя access_token (маркер SAML, предоставляющий или запрещающий доступ), username (имя пользователя), expires_in , refresh_token и realm (область).

Заключение

SAML и SSO тесно связаны друг с другом. Это критически важно для обеспечения безопасности данных без каких-либо компромиссов. Надеюсь, эта статья поможет вам разобраться в теме и больше узнать об этих двух программных средствах.

NoSQL

Научись создавать архитектуру хранения данных, управлять ею и автоматизировать рутинные процессы

Источник

Thanks. We have received your request and will respond promptly.

Come Join Us!

- Talk With Other Members

- Be Notified Of Responses

To Your Posts - Keyword Search

- One-Click Access To Your

Favorite Forums - Automated Signatures

On Your Posts - Best Of All, It’s Free!

Posting Guidelines

Promoting, selling, recruiting, coursework and thesis posting is forbidden.

CUCM 10.5 SAML error

CUCM 10.5 SAML error

CUCM 10.5 SAML error

I set up SSO for CUCM, CUC, IM&P a while back and it worked well but then I started getting «Error while processing SAML response». I can still bypass SSO by using the recovery URL but want to fix the problem. I’ve been unsuccessful in locating a solution.

Anyone have a suggestion or can point me in a direction? Many thanks!

RE: CUCM 10.5 SAML error

The solution is to disable SAML from the OS.

utils saml disable

Then when the page times out you won’t get the SSO dialog box, resulting in the SAML error.

Red Flag Submitted

Thank you for helping keep Tek-Tips Forums free from inappropriate posts.

The Tek-Tips staff will check this out and take appropriate action.

Reply To This Thread

Posting in the Tek-Tips forums is a member-only feature.

Click Here to join Tek-Tips and talk with other members! Already a Member? Login

Источник

How to troubleshoot “Error while processing SAML Response”?

by Avinash Karnani · Published October 16, 2022 · Updated January 16, 2022

Troubleshooting “Error while processing SAML Response” on your SSO enabled CUCM/CUC/CUPS/UCCX

You might have enabled CUCM with SSO and you might hit an SSO error on your CUCM when trying to login. No matter whether you use Firefox or Internet Explorer, the error keeps on appearing.

One thing to verify that time between the CUCM and IdP (Microsoft ADFS server) is in sync. You can download the logs from CUCM using RTMT and analyse if there is any issues in the time. In order to do that, you can set the SSO trace to debug on your CUCM Publisher. To do this, following the below steps:

Reproducing the Error

- Launch Internet Explorer and enter CUCM FQDN and login via SSO

- Notice the time when you encounter the error

Setting up SAML Trace to Debug

- Login to CUCM Publisher

- Enter the command “set samltrace level debug”

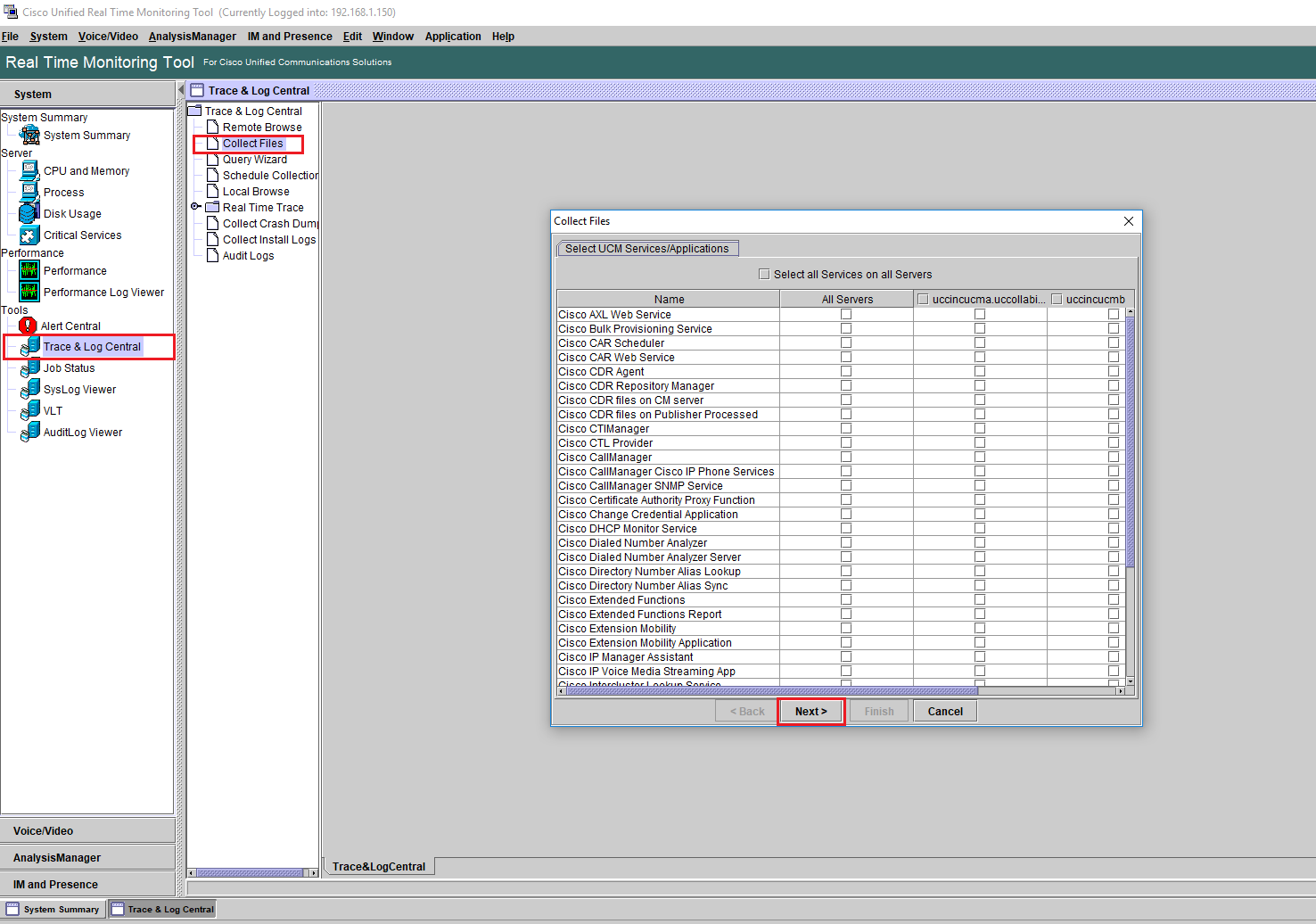

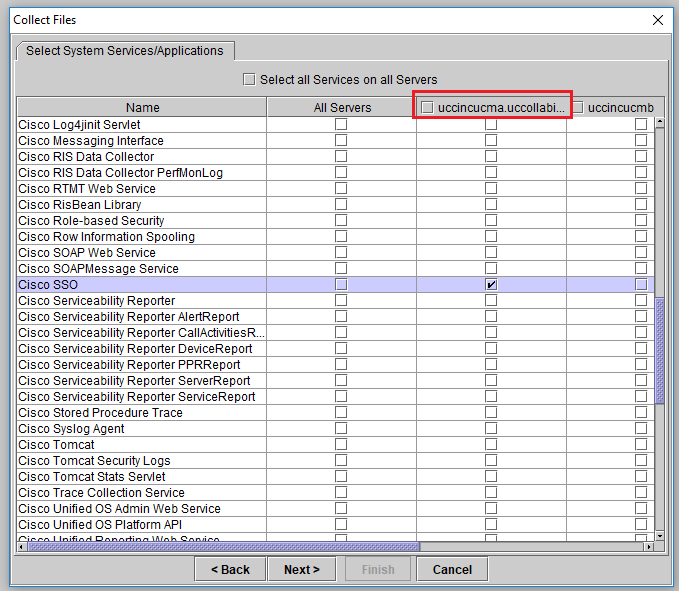

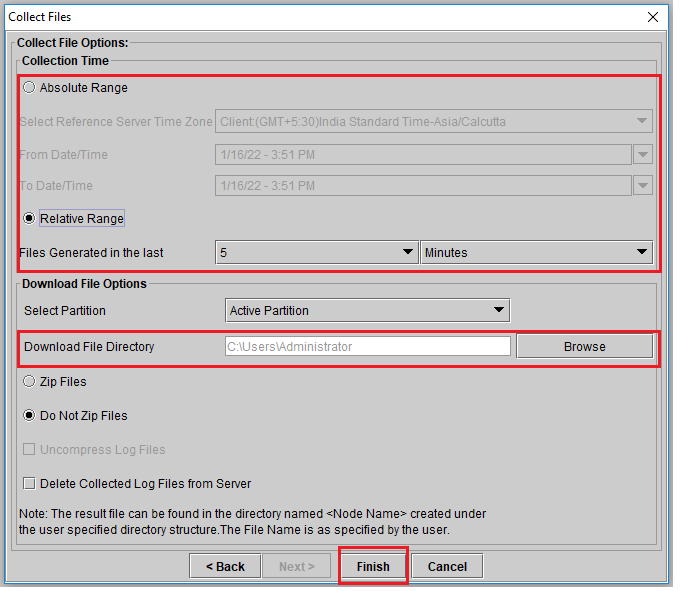

Collecting logs from RTMT

- Launch RTMT and enter the Call Manager IP Address and credentials.

- Navigate to Trace & Log Central.

- Click on Collect Files.

- Click on Next (Do not select any option).

- Checkbox “Cisco SSO” on your Call Manager Publisher.

- Click on Next

- Select the time range (when you did try to reproduce the issue) and download the file in your Desktop.

- Click on Finish

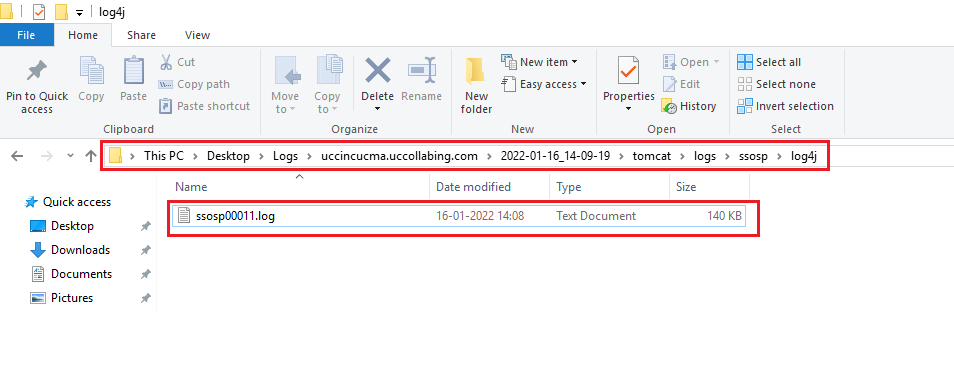

Reading the logs

- Launch your favourite notepad editor, in our case we are using Notepad++

- Open the logs in Notepad++

- Search for the logs as per the time when you tried to reproduce the issue. In our case we tried to reproduce the issue around 14:06.

- If you notice around 2022-01-16 14:06:04,238 (time in IST) we initiated the connection and at the same time 2022-01-16T08:36:04Z (Time in UTC) SAML assertion was issued. It does not appear to show up any issue.2022-01-16 14:06:04,238 DEBUG [http-bio-443-exec-5] fappend.SamlLogger – SPSSOFederate: AuthnRequest:

- Login to AD FS Server and open power shell.

- Enter the following command.

NOTE: Modify CUCM-PUB-FQDN with the FQDN of your Call Manager

Troubleshooting CUCM SAML Error video

Hope this helps

Originally posted 2022-01-16 11:02:24. Published by Team UC Collabing

I am working in an IT company and having 10+ years of experience into Cisco IP Telephony and Contact Center. I have worked on products like CUCM, CUC, UCCX, CME/CUE, IM&P, Voice Gateways, VG224, Gatekeepers, Attendant Console, Expressway, Mediasense, Asterisk, Microsoft Teams, Zoom etc. I am not an expert but i keep exploring whenever and wherever i can and share whatever i know. You can visit my LinkedIn profile by clicking on the icon below.

“Everyone you will ever meet knows something you don’t.” ― Bill Nye

Источник

Troubleshooting “Error while processing SAML Response” on your SSO enabled CUCM/CUC/CUPS/UCCX

You might have enabled CUCM with SSO and you might hit an SSO error on your CUCM when trying to login. No matter whether you use Firefox or Internet Explorer, the error keeps on appearing.

One thing to verify that time between the CUCM and IdP (Microsoft ADFS server) is in sync. You can download the logs from CUCM using RTMT and analyse if there is any issues in the time. In order to do that, you can set the SSO trace to debug on your CUCM Publisher. To do this, following the below steps:

Reproducing the Error

- Launch Internet Explorer and enter CUCM FQDN and login via SSO

- Notice the time when you encounter the error

Setting up SAML Trace to Debug

- Login to CUCM Publisher

- Enter the command “set samltrace level debug”

Collecting logs from RTMT

- Launch RTMT and enter the Call Manager IP Address and credentials.

- Navigate to Trace & Log Central.

- Click on Collect Files.

- Click on Next (Do not select any option).

- Checkbox “Cisco SSO” on your Call Manager Publisher.

- Click on Next

- Select the time range (when you did try to reproduce the issue) and download the file in your Desktop.

- Click on Finish

Reading the logs

- Launch your favourite notepad editor, in our case we are using Notepad++

- Open the logs in Notepad++

- Search for the logs as per the time when you tried to reproduce the issue. In our case we tried to reproduce the issue around 14:06.

- If you notice around 2022-01-16 14:06:04,238 (time in IST) we initiated the connection and at the same time 2022-01-16T08:36:04Z (Time in UTC) SAML assertion was issued. It does not appear to show up any issue.2022-01-16 14:06:04,238 DEBUG [http-bio-443-exec-5] fappend.SamlLogger – SPSSOFederate: AuthnRequest:<samlp:AuthnRequest xmlns:samlp=”urn:oasis:names:tc:SAML:2.0:protocol” ID=”s23dc6703cb922c759eb5de29facfcc2870c262517″ Version=”2.0″ IssueInstant=”2022-01-16T08:36:04Z” Destination=”https://uccinwinad.uccollabing.com/adfs/ls/” ForceAuthn=”false” IsPassive=”false” ProtocolBinding=”urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST” AssertionConsumerServiceURL=”https://uccincucma.uccollabing.com:8443/ssosp/saml/SSO/alias/uccincucma.uccollabing.com”>

2022-01-16 14:06:04,237 DEBUG [http-bio-443-exec-5] fappend.SamlLogger - getAttributeValueFromSSOConfig: values=null 2022-01-16 14:06:04,237 DEBUG [http-bio-443-exec-5] fappend.SamlLogger - SAML2Utils.getSPAdapterClass: get SPAdapter class null 2022-01-16 14:06:04,238 DEBUG [http-bio-443-exec-5] fappend.SamlLogger - SPSSOFederate: AuthnRequest:<samlp:AuthnRequest xmlns:samlp="urn:oasis:names:tc:SAML:2.0:protocol" ID="s23dc6703cb922c759eb5de29facfcc2870c262517" Version="2.0" IssueInstant="2022-01-16T08:36:04Z" Destination="https://uccinwinad.uccollabing.com/adfs/ls/" ForceAuthn="false" IsPassive="false" ProtocolBinding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" AssertionConsumerServiceURL="https://uccincucma.uccollabing.com:8443/ssosp/saml/SSO/alias/uccincucma.uccollabing.com"> <saml:Issuer xmlns:saml="urn:oasis:names:tc:SAML:2.0:assertion">uccincucma.uccollabing.com</saml:Issuer> <samlp:NameIDPolicy xmlns:samlp="urn:oasis:names:tc:SAML:2.0:protocol" Format="urn:oasis:names:tc:SAML:2.0:nameid-format:transient" SPNameQualifier="uccincucma.uccollabing.com" AllowCreate="true"></samlp:NameIDPolicy> </samlp:AuthnRequest> 2022-01-16 14:06:04,238 DEBUG [http-bio-443-exec-5] fappend.SamlLogger - PrefixResourceName:initialize(): delimiter = / wildcard = * oneLevelWildcard = -*- case = null 2022-01-16 14:06:04,238 DEBUG [http-bio-443-exec-5] fappend.SamlLogger - wildcardEmbedded,oneLevelWildcardEmbeddedtrue,false 2022-01-16 14:06:04,238 DEBUG [http-bio-443-exec-5] fappend.SamlLogger - SAML2MetaCache.getEntityConfig: cacheKey = ///uccincucma.uccollabing.com, found = true 2022-01-16 14:06:04,238 DEBUG [http-bio-443-exec-5] fappend.SamlLogger - SAML2MetaManager.getEntityConfig: got entity config from SAML2MetaCache: uccincucma.uccollabing.com 2022-01-16 14:06:04,238 DEBUG [http-bio-443-exec-5] fappend.SamlLogger - GOT_ENTITY_CONFIG {uccincucma.uccollabing.com} - Then you further dig into the logs, it will give you error stating that: (Missed to show this in the demo video)2022-01-16 14:06:11,187 ERROR [http-bio-443-exec-5] authentication.SAMLAuthenticator – Error while processing saml responseInvalid SAML Response. SAMLResponse is outside the validity window. com.sun.identity.saml2.common.SAML2Exception: Invalid SAML Response. SAMLResponse is outside the validity window.

2022-01-16 14:06:11,187 DEBUG [http-bio-443-exec-5] authentication.SAMLAuthenticator - SAML Authenticator:ProcessResponse. About to validate time 2022-01-16 14:06:11,187 DEBUG [http-bio-443-exec-5] authentication.SAMLAuthenticator - Time Valid?:false 2022-01-16 14:06:11,187 ERROR [http-bio-443-exec-5] authentication.SAMLAuthenticator - Failed validation for conditions tag. Throwing exception. 2022-01-16 14:06:11,187 ERROR [http-bio-443-exec-5] authentication.SAMLAuthenticator - Error while processing saml responseInvalid SAML Response. SAMLResponse is outside the validity window. com.sun.identity.saml2.common.SAML2Exception: Invalid SAML Response. SAMLResponse is outside the validity window. at com.cisco.cpi.sso.saml.sp.security.authentication.SAMLAuthenticator.processResponse(SAMLAuthenticator.java:83) at com.cisco.cpi.sso.saml.sp.security.authentication.SAMLAuthenticator.process(SAMLAuthenticator.java:58) at com.cisco.cpi.sso.saml.sp.security.filter.SamlFilter.doFilter(SamlFilter.java:63) at org.apache.catalina.core.ApplicationFilterChain.internalDoFilter(ApplicationFilterChain.java:243) at org.apache.catalina.core.ApplicationFilterChain.doFilter(ApplicationFilterChain.java:210) at org.apache.catalina.core.StandardWrapperValve.invoke(StandardWrapperValve.java:222) at org.apache.catalina.core.StandardContextValve.invoke(StandardContextValve.java:123) at org.apache.catalina.authenticator.AuthenticatorBase.invoke(AuthenticatorBase.java:472) at org.apache.catalina.core.StandardHostValve.invoke(StandardHostValve.java:171) at org.apache.catalina.valves.ErrorReportValve.invoke(ErrorReportValve.java:99) at org.apache.catalina.valves.AccessLogValve.invoke(AccessLogValve.java:953) at org.apache.catalina.authenticator.SingleSignOn.invoke(SingleSignOn.java:314) at org.apache.catalina.core.StandardEngineValve.invoke(StandardEngineValve.java:118) at org.apache.catalina.connector.CoyoteAdapter.service(CoyoteAdapter.java:408) at org.apache.coyote.http11.AbstractHttp11Processor.process(AbstractHttp11Processor.java:1023) at org.apache.coyote.AbstractProtocol$AbstractConnectionHandler.process(AbstractProtocol.java:589) at org.apache.tomcat.util.net.JIoEndpoint$SocketProcessor.run(JIoEndpoint.java:312) at java.util.concurrent.ThreadPoolExecutor.runWorker(ThreadPoolExecutor.java:1145) at java.util.concurrent.ThreadPoolExecutor$Worker.run(ThreadPoolExecutor.java:615) at java.lang.Thread.run(Thread.java:744) 2022-01-16 14:06:11,187 DEBUG [http-bio-443-exec-5] authentication.SAMLAuthenticator - error url is ::/ssosp/error?id=1000000 2022-01-16 14:06:45,750 DEBUG [Timer-6] util.FileMonitor$FileMonitorTask - newLastModified is ::1642282162000 2022-01-16 14:06:45,751 DEBUG [Timer-6] util.FileMonitor$FileMonitorTask - LastModified is ::1642282162000 2022-01-16 14:06:45,799 DEBUG [Thread-62] changenotify.ChangeNotificationQueue - retrieveCNFromQueue :: Woke up after 60 seconds or notified to wake up. 2022-01-16 14:06:45,799 DEBUG [Thread-62] changenotify.ChangeNotificationQueue - retrieveCNFromQueue :: Waiting for 60 seconds or until interrupted - As we see that there was delay as per the logs, now let’s try to fix the issue by making some changes in AD FS server.

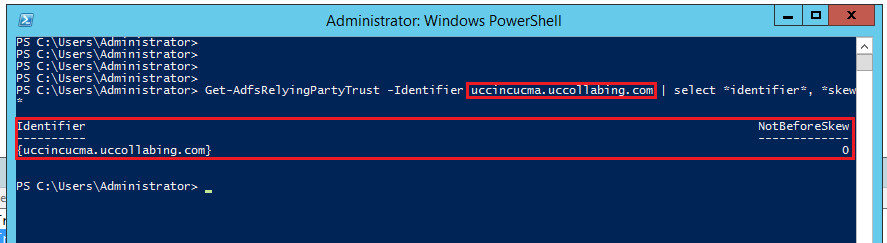

Modifying the SKEW value in AD FS Server

- Login to AD FS Server and open power shell.

- Enter the following command.

Get-AdfsRelyingPartyTrust -Identifier CUCM-Pub-FQDN | select *identifier*, *skew*

NOTE: Modify CUCM-PUB-FQDN with the FQDN of your Call Manager

- If you notice that “NotBeforeSkew” is set to 0 minute. Let’s modify this value to 1 minute.

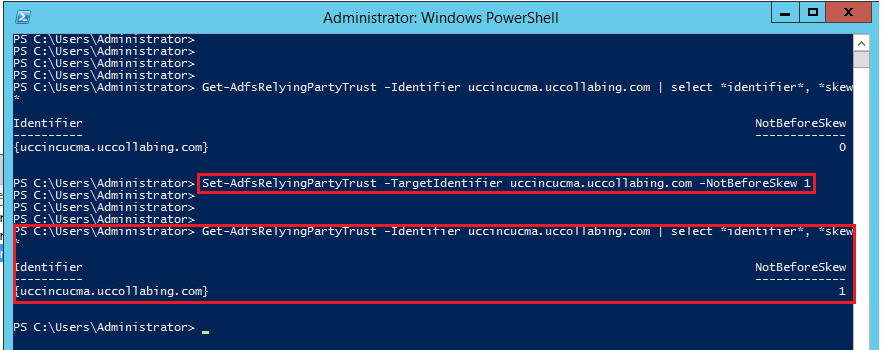

- Enter the following command

Set-AdfsRelyingPartyTrust -TargetIdentifier "CUCM-Pub-FQDN" -NotBeforeSkew 1

- If you notice that “NotBeforeSkew” is set to 1 minute

- Now try accessing the CUCM Publisher via SSO and your issue should be resolved.

Troubleshooting CUCM SAML Error video

Hope this helps

Originally posted 2022-01-16 11:02:24. Published by Team UC Collabing

I am working in an IT company and having 10+ years of experience into Cisco IP Telephony and Contact Center. I have worked on products like CUCM, CUC, UCCX, CME/CUE, IM&P, Voice Gateways, VG224, Gatekeepers, Attendant Console, Expressway, Mediasense, Asterisk, Microsoft Teams, Zoom etc. I am not an expert but i keep exploring whenever and wherever i can and share whatever i know. You can visit my LinkedIn profile by clicking on the icon below.

“Everyone you will ever meet knows something you don’t.” ― Bill Nye

Last week I have some problem with my ADFS 3.0 and Cisco Unified Communication Manager (CUCM) 11.0 SSO login.

After one year the ADFS renew its own Token-Signing Certificate. Then the SSO in CUCM not work.

I fix the problem by searching on the net, so I shared how you can fix it.

Symptom:

When enabling SAML SSO on CUCM, the Test SSO page test operation is unsuccessful and the enable SAML SSO operation cannot proceed.

The Test SSO page indicates the following error

«Error while processing SAML Response.» or «Error, The signing certificate does not match what’s defined in the

entity metadata» error after Run Test SSO in CUCM SSO page.

Conditions:

This issue can occur in deployments where ADFS is the chosen Identity Provider and where ADFS is configured with two Token Sign Certificates, a primary certificate and a secondary certificate.

The issue is observed every time an attempt is made to enable SAML SSO on CUCM, on the Test Page SSO page.

How to solve :

- Open the ADFS management pane on ADFS server.

- Expand Service

- Expand Certificate

- Examine the certificates in Token-signing section

Once the secondary Token-signing certificate has been identified, manually

remove that certificate from the downloaded ADFS metadata file.

Attempt to enable SAML SSO on the CUCM server again using the modified ADFS metadata file.

How manually remove that certificate from the downloaded ADFS metadata file

- Export the secondary ADFS Token-signing certificate.

- Open the certificate with the notepad.

- Copy entire or part of certificate data file.

- Download and open ADFS federation metadata xml file.

- Search and find secondary signing certificate from the data that you copied in step 3.

- Delete it from xml file. The key was repeated 3 times. (Delete whole data between «<KeyDescriptor use=»signing»>»

and «</KeyDescriptor>») - Save the file.

- Import xml file to CUCM

- Done!

I hope this solution work in other situation that cause «Error while processing SAML Response».

-

Edited by

Wednesday, December 28, 2016 6:52 AM

Last week I have some problem with my ADFS 3.0 and Cisco Unified Communication Manager (CUCM) 11.0 SSO login.

After one year the ADFS renew its own Token-Signing Certificate. Then the SSO in CUCM not work.

I fix the problem by searching on the net, so I shared how you can fix it.

Symptom:

When enabling SAML SSO on CUCM, the Test SSO page test operation is unsuccessful and the enable SAML SSO operation cannot proceed.

The Test SSO page indicates the following error

«Error while processing SAML Response.» or «Error, The signing certificate does not match what’s defined in the

entity metadata» error after Run Test SSO in CUCM SSO page.

Conditions:

This issue can occur in deployments where ADFS is the chosen Identity Provider and where ADFS is configured with two Token Sign Certificates, a primary certificate and a secondary certificate.

The issue is observed every time an attempt is made to enable SAML SSO on CUCM, on the Test Page SSO page.

How to solve :

- Open the ADFS management pane on ADFS server.

- Expand Service

- Expand Certificate

- Examine the certificates in Token-signing section

Once the secondary Token-signing certificate has been identified, manually

remove that certificate from the downloaded ADFS metadata file.

Attempt to enable SAML SSO on the CUCM server again using the modified ADFS metadata file.

How manually remove that certificate from the downloaded ADFS metadata file

- Export the secondary ADFS Token-signing certificate.

- Open the certificate with the notepad.

- Copy entire or part of certificate data file.

- Download and open ADFS federation metadata xml file.

- Search and find secondary signing certificate from the data that you copied in step 3.

- Delete it from xml file. The key was repeated 3 times. (Delete whole data between «<KeyDescriptor use=»signing»>»

and «</KeyDescriptor>») - Save the file.

- Import xml file to CUCM

- Done!

I hope this solution work in other situation that cause «Error while processing SAML Response».

-

Edited by

Wednesday, December 28, 2016 6:52 AM

При возникновении ошибок, связанных с SAML (языком разметки декларации безопасности), следуйте инструкциям ниже.

Как кодировать или декодировать запросы и ответы SAML

Чтобы вам было проще устранять неполадки, воспользуйтесь инструментом кодирования и декодирования для обработки запросов и ответов SAML из файла в формате HTTP Archive Format (HAR) в словесной форме.

Ошибки при добавлении приложения SAML

При добавлении приложения SAML в консоль администратора может возникнуть ошибка 400.

400 неуникальный идентификатор объекта

Это сообщение появляется, когда вы пытаетесь добавить приложение с уже существующим идентификатором объекта.

Чтобы исправить эту ошибку, выполните следующие действия:

Используйте уже настроенное приложение или укажите другой идентификатор объекта.

500 ошибки при создании приложения SAML

При добавлении SAML-приложения в консоли администратора вы можете столкнуться с ошибками 500. Они появляются в следующих случаях:

- В разделе Сведения о поставщике идентификационной информации Google вы нажали кнопку Скачать сертификат или Скачать метаданные, когда сервер сертификатов был недоступен.

- Во время загрузки схемы при сопоставлении идентификатора названия или атрибута, если превышено время ожидания отклика от сервиса схем или возникли ошибки на сервере.

- Сервис настройки поставщика услуг недоступен. Ошибка 500 возникает на последнем этапе, когда вы нажимаете Готово.

Чтобы устранить ошибки 500 при добавлении SAML-приложения:

При возникновении этих проблем подождите немного и повторите попытку. Если ошибку устранить не удалось, обратитесь в службу поддержки Google Cloud.

Ошибки выполнения SAML

Если в ходе процессов, запущенных поставщиком услуг или поставщиком услуг идентификации (IdP), вы использовали систему единого входа на базе SAML, могут возникнуть следующие ошибки:

403 app_not_configured (приложение не настроено)

Эта ошибка может появиться в следующих случаях:

-

Приложение, соответствующее указанному в запросе идентификатору объекта, не было добавлено в консоль администратора.

- Идентификатор объекта, указанный в запросе SAML, не соответствует ни одному из идентификаторов для существующих приложений. Если кто-либо исказил идентификатор приложения, указанный в URL от поставщика услуг идентификации, вы увидите ошибку

app_not_configured.

Чтобы устранить эту ошибку, выполните следующие действия:

- Убедитесь, что приложение, соответствующее идентификатору объекта в запросе, было установлено до отправки этого запроса.

- Удостоверьтесь, что идентификатор объекта в запросе SAML указан правильно и соответствует выбранному приложению.

- Убедитесь, что идентификатор поставщика услуг в URL запроса соответствует значению, указанному для приложения.

403 app_not_configured_for_user (приложение не настроено для пользователя)

Чтобы устранить эту ошибку, выполните следующие действия:

Убедитесь, что значение тега saml:Issuer в запросе SAML совпадает со значением идентификатора объекта, заданным для SAML-приложения в разделе Сведения о поставщике услуг консоли администратора. Значение чувствительно к регистру.

403 app_not_enabled_for_user (приложение не включено для пользователя)

Чтобы устранить эту ошибку, выполните следующие действия:

- В списке приложений найдите SAML-приложение, из-за которого возникает ошибка.

- Нажмите на его название, чтобы открыть страницу настроек.

- Выберите Доступ пользователей.

- Включите приложение для всех пользователей или для нужного организационного подразделения.

400 saml_invalid_user_id_mapping (неправильное сопоставление имени пользователя в SAML)

Если в запросе SAML поставщик услуг отправил параметр Идентификатор названия, он должен соответствовать значению, указанному на стороне поставщика идентификационной информации. В противном случае система выдаст ошибку.

Чтобы исправить эту ошибку, выполните следующие действия:

- Откройте раздел Основные сведения и проверьте параметр Идентификатор названия.

- Убедитесь, что он соответствует значению запроса SAML, указанному на стороне поставщика идентификационной информации.

400 saml_invalid_sp_id (SAML неправильный идентификатор поставщика услуг)

Ошибка возникает, если идентификатор поставщика услуг в URL указан неверно, так как был некорректно настроен или подменен.

Чтобы исправить эту ошибку, выполните следующие действия:

-

Откройте раздел Основные сведения и проверьте идентификатор приложения.

-

Убедитесь, что идентификатор поставщика услуг в URL запроса соответствует значению, указанному для приложения.

Иногда в ответ на запрос SAML приходит отказ. В этом случае может появиться одно из трех сообщений об ошибке, указанных ниже.

Недопустимый запрос от поставщика услуг, URL ACS в запросе не соответствует настроенному

Эта ошибка означает, что URL ACS в запросе SAML не соответствует значению, указанному для приложения в консоли администратора.

Чтобы исправить эту ошибку, выполните следующие действия:

-

Перейдите в раздел Сведения о поставщике услуг.

-

Введите URL ACS, который указан в запросе SAML.

Недопустимый идентификатор поставщика услуг идентификационной информации в URL

Указанный в URL идентификатор поставщика идентификационной информации (зашифрованный идентификатор клиента) был искажен и является некорректным.

Чтобы исправить эту ошибку, выполните следующие действия:

-

Перейдите в раздел Безопасность

Настройка системы единого входа для SAML-приложений.

-

В конце URL идентификатора объекта найдите идентификатор поставщика услуг идентификационной информации.

- Убедитесь, что он соответствует идентификатору, указанному в URL запроса.

Недопустимый идентификатор поставщика услуг идентификации в запросе

URL системы единого входа со стороны поставщика услуг идентификации был искажен. Идентификатор поставщика скрытым образом изменен на идентификатор другого клиента.

Чтобы исправить эту ошибку, выполните следующие действия:

-

Перейдите в раздел Безопасность

Настройка системы единого входа для SAML-приложений.

-

В конце URL идентификатора объекта найдите идентификатор поставщика услуг идентификационной информации.

- Убедитесь, что он соответствует идентификатору, указанному в URL запроса.

Ошибки 500 при тестировании системы единого входа на базе SAML

Когда пользователи выполняют аутентификацию в системе единого входа на базе SAML через поставщика услуг или поставщика услуг идентификационной информации, они могут столкнуться с одной из ошибок 500 из-за недоступности сервера.

Чтобы устранить ошибки 500 при тестировании системы единого входа на базе SAML:

При возникновении этих ошибок подождите немного и повторите попытку. Если неполадку устранить не удалось, обратитесь в службу поддержки Google Cloud.

Сообщения об ошибках доступа к приложениям SAML

1000 ошибка доступа к приложению SAML

Чтобы исправить эту ошибку, выполните следующие действия:

Обратитесь в службу поддержки Google Cloud.

1000 ошибка доступа к настройкам приложения SAML

Чтобы исправить эту ошибку, выполните следующие действия:

Обратитесь в службу поддержки Google Cloud.

Сообщение об ошибке в приложении SAML при удалении схемы пользователя

400

Эта ошибка возникает, если вы пытаетесь удалить специальную схему, которая выполняет роль сопоставления атрибутов для удаленного SAML-приложения. Ошибка 400 может возникать, если вы создали схему до устранения этой проблемы.

Чтобы исправить ошибку, выполните следующие действия:

Обратитесь в службу поддержки Google Cloud.

Эта информация оказалась полезной?

Как можно улучшить эту статью?

Last week I have some problem with my ADFS 3.0 and Cisco Unified Communication Manager (CUCM) 11.0 SSO login.

After one year the ADFS renew its own Token-Signing Certificate. Then the SSO in CUCM not work.

I fix the problem by searching on the net, so I shared how you can fix it.

Symptom:

When enabling SAML SSO on CUCM, the Test SSO page test operation is unsuccessful and the enable SAML SSO operation cannot proceed.

The Test SSO page indicates the following error

«Error while processing SAML Response.» or «Error, The signing certificate does not match what’s defined in the

entity metadata» error after Run Test SSO in CUCM SSO page.

Conditions:

This issue can occur in deployments where ADFS is the chosen Identity Provider and where ADFS is configured with two Token Sign Certificates, a primary certificate and a secondary certificate.

The issue is observed every time an attempt is made to enable SAML SSO on CUCM, on the Test Page SSO page.

How to solve :

- Open the ADFS management pane on ADFS server.

- Expand Service

- Expand Certificate

- Examine the certificates in Token-signing section

Once the secondary Token-signing certificate has been identified, manually

remove that certificate from the downloaded ADFS metadata file.

Attempt to enable SAML SSO on the CUCM server again using the modified ADFS metadata file.

How manually remove that certificate from the downloaded ADFS metadata file

- Export the secondary ADFS Token-signing certificate.

- Open the certificate with the notepad.

- Copy entire or part of certificate data file.

- Download and open ADFS federation metadata xml file.

- Search and find secondary signing certificate from the data that you copied in step 3.

- Delete it from xml file. The key was repeated 3 times. (Delete whole data between «<KeyDescriptor use=»signing»>»

and «</KeyDescriptor>») - Save the file.

- Import xml file to CUCM

- Done!

I hope this solution work in other situation that cause «Error while processing SAML Response».

-

Edited by

Wednesday, December 28, 2016 6:52 AM