Руководства

ESMART PKI Client — Руководство пользователя

Руководство пользователя для ESMART PKI Client, который предназначен для работы со смарт-картами или USB- ключами ESMART Token и ESMART Token ГОСТ. Программа позволяет выполнить все необходимые операции со смарт-картами или USB-ключами в удобном графическом интерфейсе

СКАЧАТЬ

ESMART PKI Client — Руководство администратора

Руководство администратора для ESMART PKI Client, который предназначен для работы со смарт-картами или USB- ключами ESMART Token и ESMART Token ГОСТ. Программа позволяет выполнить все необходимые операции со смарт-картами или USB-ключами в удобном графическом интерфейсе

СКАЧАТЬ

Общие вопросы

Я купил новый USB-токен или смарт-карту ESMART Token и не знаю PIN-код

По умолчанию на устройствах ESMART Token заданы следующие значения:

— PIN-код пользователя — 12345678

— SO-PIN (PIN-код администратора) — 12345678

Я забыл PIN-код

При наличии SO-PIN (PIN-кода администратора) Вы можете разблокировать PIN-код пользователя при помощи программного обеспечения ESMART PKI Client.

Если утерян SO-PIN (PIN-код администратора), но имеется PIN-код пользователя, Вы можете продолжить использование ESMART Token как пользователь (удаление, запись, просмотр).

При утере SO-PIN и PIN-кода пользователя, использование или возврат к заводским настройкам

невозможны!

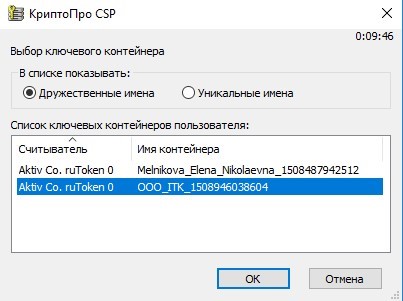

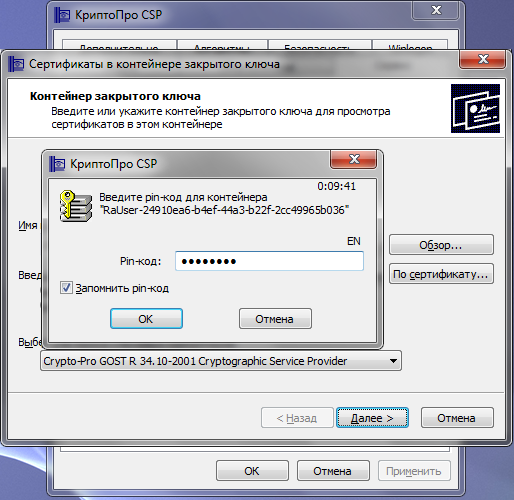

На токене/смарт-карте имеются контейнеры, созданные при помощи СКЗИ «КриптоПРО CSP», они отображаются в ESMART PKI Client, но я ничего не могу подписать

СКЗИ «КриптоПРО CSP» использует для хранения информации на токенах и смарт-картах отдельные области и работает с ними через собственные библиотеки. В последних версиях ESMART PKI Client реализована возможность отображения контейнеров, созданных при помощи СКЗИ «КриптоПРО CSP» (в имени таких контейнеров стоит отметка [CRYPTO-PRO]), однако эта функция имеет лишь информационный характер. Произвести какие-либо операции с такими контейнерами с помощью ESMART PKI Client или приложений, работающих через PKCS#11, не представляется возможным.

Решения для Windows

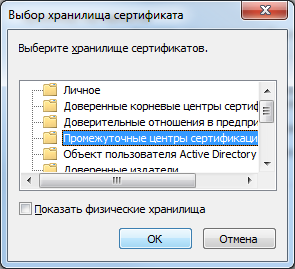

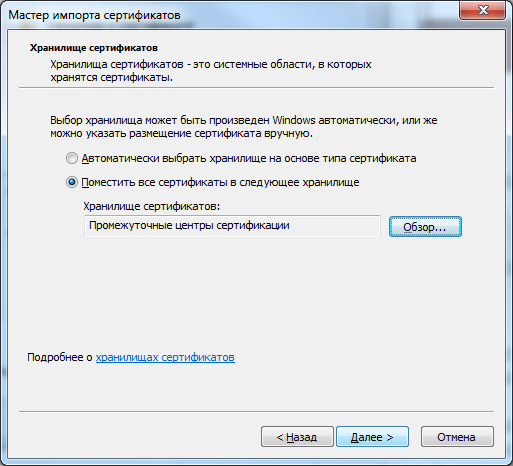

Записанный в УЦ ФНС России контейнер с сертификатом не отображается в КриптоПро CSP

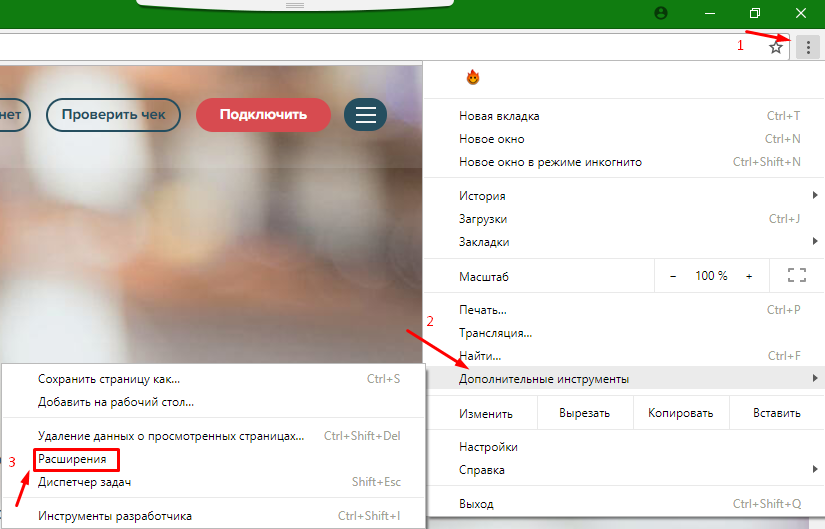

Данная особенность связана с переводом поддержки носителей с неизвлекаемыми ключами ESMART Token ГОСТ с интерфейса READER на PKCS#11. Для регистрации поддержки PKCS#11 необходимо переподключить модуль PKCS#11:

Панель управления — КриптоПро CSP — Запустить с правами администратора — Оборудование — Настроить считыватели — Считыватель смарт-карт PKCS#11 — Удалить — Добавить — Считыватель смарт-карт PKCS#11.

Рекомендуем отмечать галочками только те носители, которые Вы действительно планируете использовать на данной рабочей станции, иначе в системном журнале будут множество ошибок загрузки библиотек.

Краткая видеоинструкция по добавлению считывателя в КриптоПро CSP 5.0.

Более подробная инструкция приведена на сайте компании КриптоПро

При попытке записать контейнер КриптоПро на ESMART Token 64K в КриптПро CSP возникает ошибка: «Ошибка 0х80090023: Токен безопасности не имеет доступного места для хранения дополнительного контейнера.»

Данная ошибка может возникнуть при записи на токен контейнера, содержащего цепочку из трёх и более сертификатов. Сначала убедитесь, что на токене отсутствуют контейнеры КриптоПро, при необходимости инициализируйте токен. Запустите от имени Администратора (обязательно!) КриптоПро CSP. Во вкладке «Оборудование» нажмите «Настроить типы носителей…», найдите в списке «ESMART Token 64K». Нажмите «Свойства» и перейдите во вкладку «Свойства». Установите параметр «Максимальное число контейнеров» — 4. Данная настройка уменьшит максимальное количество контейнеров, хранимых на токене, но пропорционально увеличит их возможный размер.

При установке ESMART PKI Client возникает ошибка 26352

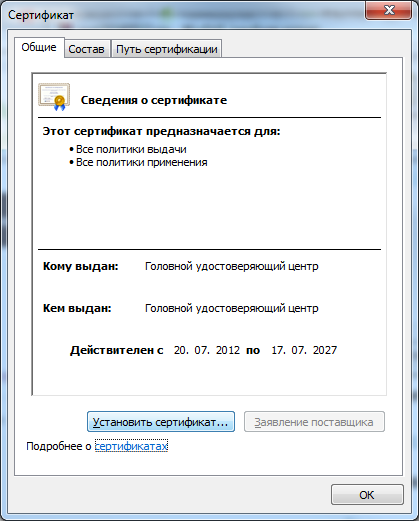

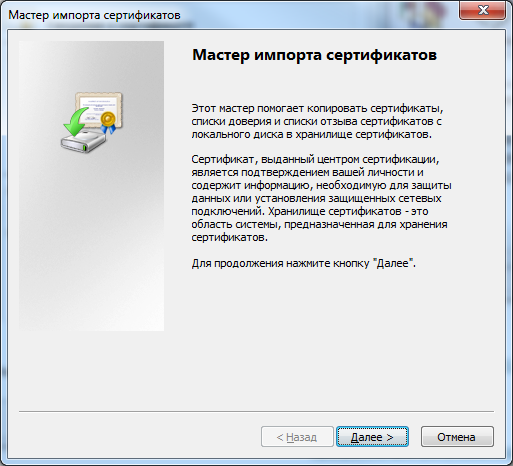

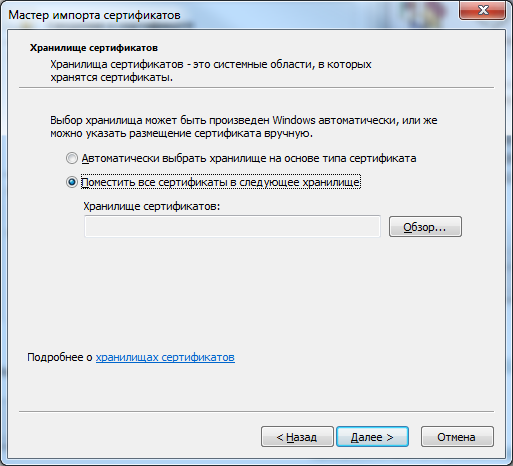

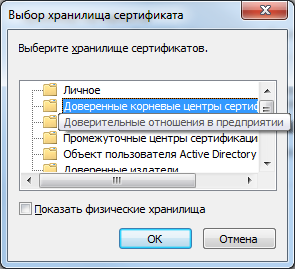

Для решения проблемы запустите оснастку «Сертификаты пользователя» (certmgr). Перейдите в «Доверенные издатели» -> «Сертификаты». Удалите все сертификаты «ISBC Ltd». Запустите setup.x64.exe (либо setup.exe в зависимости от вашей системы) от имени администратора. Программа установки автоматически добавит корректные сертификаты.

При запуске ESMART PKI Client появляется сообщение «The requested security protocol is not supported»

Данная ошибка может проявиться на ОС Windows Vista SP2 и Windows Server 2008 SP2. Для решения проблемы установите соответствующий патч из статьи на сайте Microsoft

При запуске ПО ESMART PKI Client появляется сообщение: «Ошибка при инициализации PKCS #11. Возможно, в системе не установлены соответствующие библиотеки». ESMART PKI Client запускается, но не определяются смарт-карты и ESMART Token

Переустановите ESMART PKI Client, запустив установщик

от имени администратора

или установите библиотеки вручную.

Также возможно возникновение данной ошибки при установке PKI Client посредством Windows Remote Desktop (RDP). Для установки PKI Client рекомендуем использовать иное ПО для удалённого доступа к компьютеру

На удаленном рабочем столе не отображаются ESMART Token и смарт-карты. КриптоПРО CSP не определяет сертификаты на ESMART Token. В запущенном ESMART PKI Client не отображаются подключенные ESMART Token

Особенность работы со смарт-картами в терминальной сессии заключается в том, что использовать можно только смарт-карты, подключенные к клиентской станции. Смарт-карты, подключенные непосредственно к терминальному серверу в терминальной сессии использовать нельзя. Это ограничение службы терминалов.

ESMART Token, подключенный к удаленной машине при работе через RDP, работать не будет. Необходимо или подключать его к машине, с которой заходит клиент, или воспользоваться иным ПО для удалённого доступа к компьютеру

При подключении ESMART Token в ПО КриптоПро CSP не отображаются установленные на этом ESMART Token сертификаты. При работе с ESMART Token отображается предупреждение: «Некорректный тип носителя или носитель не отформатирован.»

Необходимо зайти в КриптоПро CSP на вкладку «Оборудование» — строка «Типы ключевых носителей», нажать на кнопку «Настроить типы носителей». В ключевых носителях должны быть установлены следующие носители: ESMART Token 64K, ESMART Token GOST (3 шт.). При отсутствии данных об этих ESMART Tokenах работать с КриптоПро CSP будет невозможно.

Поддержка ESMART Token 64K в КриптоПро начинается с версии 3.6 R2, ESMART Token ГОСТ с версии 3.9. Если версия старше, то следует установить «Модуль поддержки КриптоПро CSP для Windows» для ESMART Token 64K и/или ESMART Token GOST. В ином случае следует переустановить КриптоПро CSP. Если переустановка не помогает, то следует установить «Модуль поддержки КриптоПро CSP для Windows»

Не удается записать контейнеры VipNet на ESMART Token при использовании профиля «По умолчанию»

Необходимо установить профиль VipNet, VipNet2 или VipNet3

На компьютерах с ОС Windows XP не удается авторизоваться при помощи смарт-карт

Необходимо установить Microsoft Base Smart Card Cryptographic Service Provider Package (KB909520). А также драйвера для устройств чтения смарт-карт.

Если неработающее устройство это ESMART Token, а не смарт-карта (то есть ридер и смарт-карта в одной сборке), то необходимо установить обновление с драйверами — Microsoft Usbccid (WUDF).

Так как поддержка Windows XP прекращена, необходимое для работы ESMART Token ПО не устанавливается в автоматическом режиме

При запуске *.exe файла, не находится файл*.msi, хотя оба помещены в одну папку

Убедиться, что архив с файлами распакован и запуск установки осуществляется не из этого архива.

Возможно, потребуется отключение SmartScreen для файлов в панели настроек.

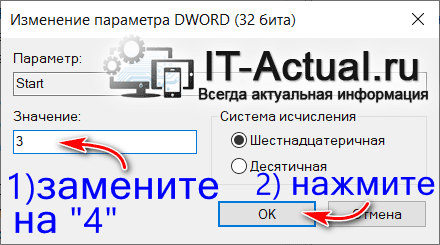

При переключении режима работы Службы смарт-карт (на авто или ручной режим) возникает ошибка: «Невозможно создать файл, т.к. он уже существует»

Необходимо вручную изменить значения в реестре, выполняющие ту же функцию: HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesSCardSvr

для параметра Start поменять с 4 на 2

Примечание:

Automatic (Delayed Start) — 2

Manual — 3

Disabled — 4

При извлечении карты не блокируется АРМ

Необходимо включить политику блокировки при извлечении локально в gpedit.msc (Конфигурация компьютера — Конфигурация Windows — Параметры безопасности — Локальные политики — Параметры безопасности — Интерактивный вход в систему: поведение при извлечении смарт-карты — выставить опцию «Блокировка рабочей станции»). Также необходимо убедиться, что служба «Политика удаления смарт-карт» запущена, тип запуска установлен Автоматический

После установки ПО на Windows XP ESMART Token не определяется клиентом, а также в разделе «Оборудование» отображается как неверно установленный

При перенаправлении ESMART через RDP. Ошибка библиотек PKCS #11

Проблема заключается в одном из обновлений Windows.

Решение на сайте Microsoft

При работе через RDP из внешней сети возникает ошибка Kerberos

Особенность заключается в том, что аутентификация по смарт-картам является надстройкой (расширением) аутентификации Kerberos, но никак не заменяет его. Т.е. аутентификация по смарт-карте без Kerberos невозможна. Когда вбивается IP адрес (\192.168.1.1share) используется NTLM, а не Kerberos. Описание на сайте Microsoft.

Решение: использовать VPN-соединение.

При попытке обратиться к контейнеру КриптоПро через ACR3901U мигает окно, соединение сбрасывается

Проявляется с прошивкой v.110, необходимо обновить прошивку до v.111

Ошибка: «Данная реализация не является частью протестированных криптографических алгоритмов Windows Platform FIPS»

Необходимо отключить политику «Системная криптография: использовать FIPS совместимые алгоритмы для шифрования, хеширования и подписывания»

Ручная установка драйверов

Скачайте и распакуйте архив.

Для ридера драйвера не требуются — используются стандартные драйвера CCID в составе ОС. Драйвера смарт-карты находятся в директориях ESMART CSP и ESMART GOST CSP для ESMART Token 64K и ESMART Token ГОСТ соответственно, устанавливаются стандартным образом.

Добавление библиотек на x86 системе:

— скопировать библиотеки из SystemFolder в C:WindowsSystem32

Добавление библиотек на x64 системе:

— скопировать библиотеки из System64Folder в C:WindowsSystem32

— скопировать библиотеки из SystemFolder в C:WindowsSysWow64

Внесите изменения в реестр.

Для этого скачайте и распакуйте архив. Запустите файлы изменения реестра из архива (с названием remove — для удаления).

Перезагрузите компьютер.

Решения для Linux / MacOS

ESMART PKI Client не запускается

Должна быть установлена среда Mono.

В Linux для запуска программы из командной строки необходимо набрать команду, указав действительный путь к исполняемому файлу:

> sudo mono ESMARTPkiClient.exe

В некоторых ОС, в т.ч. с установленным Mono, PKI Client может не запускаться, или не будут отображаться все графические элементы. Это связано с индивидуальными особенностями ОС Linux и работы в них программ. В таком случае следует сообщать разработчикам

При запуске ПО ESMART PKI Client появляется сообщение: «Ошибка при инициализации PKCS#11. Возможно в системе не установлены соответствующие библиотеки»

Проверить, установлены ли пакеты для работы со смарт-картами (pcsclite, usb-ccid), проверить, запущена ли служба pcscd.

Установить библиотеки. Это можно сделать с помощью .rpm пакета командой:

> rpm -Uvh isbc_pkcs11-****.rpm (или подобной).

Выяснить значение DISPLAY для суперпользователя (> sudo -i) командой:

> echo $DISPLAY

Если значение пусто, то задать его самостоятельно командой:

> export DISPLAY=»*»

Вместо «*» должно быть некое значение, выяснить которое можно у других пользователей системы

При запуске ПО ESMART PKI Client появляется окно с сообщением: «Unable to load library: libisbc_pkcs11_main.so»

Установить/обновить соответствующие пакеты: pcsc-lite, CCID драйвер, ISBC PKCS#11, mono, libgdiplus.

Дополнительно убедиться, что в нужных папках есть символьные ссылки на следующие библиотеки: libdl.so, libgdiplus.so. Как правило, после установки пакетов есть только библиотеки с номером версии, например: /usr/lib64/libgdiplus.so.0, но ссылки /usr/lib64/libgdiplus.so нет. Её необходимо создать командой

> sudo ln -s /usr/lib64/libgdiplus.so.0 /usr/lib64/libgdiplus.so

ПО ESMART PKI Client не запускается. В терминале отображается ошибка с текстом «System.DllNotFoundException: libgdiplus.so»

В папке /usr/lib64 или /usr/lib (в зависимости от разрядности ОС) нет файла libgdiplus.so

Установить пакет libgdiplus необходимой разрядности. Создать символьную ссылку libgdiplus.so в папке /usr/lib64 или /usr/lib (в зависимости от разрядности ОС).

Как правило, после установки пакетов есть только библиотеки с номером версии, например /usr/lib64/libgdiplus.so.0, но ссылки /usr/lib64/libgdiplus.so нет. Её необходимо создать командой

> sudo ln -s /usr/lib64/libgdiplus.so.0 /usr/lib64/libgdiplus.so

На удаленном рабочем столе не отображаются ESMART Token и смарт-карты. КриптоПРО CSP не определяет сертификаты на ESMART Token. В запущенном ESMART PKI Client не отображаются подключенные ESMART Token

Особенность работы со смарт-картами в терминальной сессии заключается в том, что использовать можно только смарт-карты, подключенные к клиентской станции. Смарт-карты, подключенные непосредственно к терминальному серверу в терминальной сессии использовать нельзя. Это ограничение службы терминалов.

ESMART Token, подключенный к удаленной машине при работе через RDP, работать не будет. Необходимо или подключать его к машине, с которой заходит клиент, или воспользоваться другим ПО для подключения к машине (TeamViewer и др.)

Не удается записать контейнеры VipNet на ESMART Token при использовании профиля «По умолчанию»

Необходимо установить профиль для ESMART Token VipNet, VipNet2 или VipNet3

В VirtualBox на MacOS не определяется ESMART Token, возникает ошибка: «Used by someone else»

Привязать ESMART Token в настройках виртуальной машины (если есть запись с этим устройством, удалить её и привязать заново). Извлечь ESMART Token, выключить виртуальную машину, включить заново, подключить ESMART Token

Если Вам не удалось найти описание и решение Вашей проблемы, Вы можете направить её подробное описание в адрес нашей технической поддержки:

E-mail: help@esmart.ru

Главная » Железо » Ошибка входа для входа подключите токен в usb разъем компьютера и запустите файл start

Сбой запроса дескриптора USB устройства Windows 10

При подключении любого устройства через USB-порт компьютер может не распознать его или неправильно с ним работать. Если подобное случилось, операционная система Windows 10 выдаст уведомление «неизвестное устройство» или код ошибки. Подробности устранения ошибки разберем ниже.

- Что означает эта ошибка?

- Обновление драйверов Составного USB устройства и Корневых USB-концентраторов

- Неправильная работа USB-устройств из-за проблем с питанием или статического электричества

- Отключение режима энергосбережения

- Драйвера на чипсет

- Обновление драйверов USB оборудования

- USB порты не функционируют из-за неисправности с электроэнергией

- Деактивация параметра временного отключения от USB-порта

- Установка драйверов для материнской платы

- Причины сбоя запроса дескриптора USB устройства

- Что делать если не помогли все варианты

Руководства

Руководство пользователя для ESMART PKI Client, который предназначен для работы со смарт-картами или USB- ключами ESMART Token и ESMART Token ГОСТ. Программа позволяет выполнить все необходимые операции со смарт-картами или USB-ключами в удобном графическом интерфейсе

СКАЧАТЬ

Руководство администратора для ESMART PKI Client, который предназначен для работы со смарт-картами или USB- ключами ESMART Token и ESMART Token ГОСТ. Программа позволяет выполнить все необходимые операции со смарт-картами или USB-ключами в удобном графическом интерфейсе

СКАЧАТЬ

По умолчанию на устройствах ESMART Token заданы следующие значения:

— PIN-код пользователя — 12345678

— SO-PIN (PIN-код администратора) — 12345678

При наличии SO-PIN (PIN-кода администратора) Вы можете разблокировать PIN-код пользователя при помощи программного обеспечения ESMART PKI Client.

Если утерян SO-PIN (PIN-код администратора), но имеется PIN-код пользователя, Вы можете продолжить использование ESMART Token как пользователь (удаление, запись, просмотр).

При утере SO-PIN и PIN-кода пользователя, использование или возврат к заводским настройкам невозможны!

На токене/смарт-карте имеются контейнеры, созданные при помощи СКЗИ «КриптоПРО CSP», они отображаются в ESMART PKI Client, но я ничего не могу подписать

СКЗИ «КриптоПРО CSP» использует для хранения информации на токенах и смарт-картах отдельные области и работает с ними через собственные библиотеки. В последних версиях ESMART PKI Client реализована возможность отображения контейнеров, созданных при помощи СКЗИ «КриптоПРО CSP» (в имени таких контейнеров стоит отметка [CRYPTO-PRO]), однако эта функция имеет лишь информационный характер. Произвести какие-либо операции с такими контейнерами с помощью ESMART PKI Client или приложений, работающих через PKCS#11, не представляется возможным.

Данная особенность связана с переводом поддержки носителей с неизвлекаемыми ключами ESMART Token ГОСТ с интерфейса READER на PKCS#11. Для регистрации поддержки PKCS#11 необходимо переподключить модуль PKCS#11:

Панель управления — КриптоПро CSP — Запустить с правами администратора — Оборудование — Настроить считыватели — Считыватель смарт-карт PKCS#11 — Удалить — Добавить — Считыватель смарт-карт PKCS#11.

Рекомендуем отмечать галочками только те носители, которые Вы действительно планируете использовать на данной рабочей станции, иначе в системном журнале будут множество ошибок загрузки библиотек.

Краткая видеоинструкция по добавлению считывателя в КриптоПро CSP 5.0.

Более подробная инструкция приведена на сайте компании КриптоПро

При попытке записать контейнер КриптоПро на ESMART Token 64K в КриптПро CSP возникает ошибка: «Ошибка 0х80090023: Токен безопасности не имеет доступного места для хранения дополнительного контейнера.»

Данная ошибка может возникнуть при записи на токен контейнера, содержащего цепочку из трёх и более сертификатов. Сначала убедитесь, что на токене отсутствуют контейнеры КриптоПро, при необходимости инициализируйте токен. Запустите от имени Администратора (обязательно!) КриптоПро CSP. Во вкладке «Оборудование» нажмите «Настроить типы носителей. «, найдите в списке «ESMART Token 64K». Нажмите «Свойства» и перейдите во вкладку «Свойства». Установите параметр «Максимальное число контейнеров» — 4. Данная настройка уменьшит максимальное количество контейнеров, хранимых на токене, но пропорционально увеличит их возможный размер.

Для решения проблемы запустите оснастку «Сертификаты пользователя» (certmgr). Перейдите в «Доверенные издатели» -> «Сертификаты». Удалите все сертификаты «ISBC Ltd». Запустите setup.x64.exe (либо setup.exe в зависимости от вашей системы) от имени администратора. Программа установки автоматически добавит корректные сертификаты.

При запуске ESMART PKI Client появляется сообщение «The requested security protocol is not supported»

Данная ошибка может проявиться на ОС Windows Vista SP2 и Windows Server 2008 SP2. Для решения проблемы установите соответствующий патч из статьи на сайте Microsoft

При запуске ПО ESMART PKI Client появляется сообщение: «Ошибка при инициализации PKCS #11. Возможно, в системе не установлены соответствующие библиотеки». ESMART PKI Client запускается, но не определяются смарт-карты и ESMART Token

Переустановите ESMART PKI Client, запустив установщик от имени администратора или установите библиотеки вручную.

Также возможно возникновение данной ошибки при установке PKI Client посредством Windows Remote Desktop (RDP). Для установки PKI Client рекомендуем использовать иное ПО для удалённого доступа к компьютеру

На удаленном рабочем столе не отображаются ESMART Token и смарт-карты. КриптоПРО CSP не определяет сертификаты на ESMART Token. В запущенном ESMART PKI Client не отображаются подключенные ESMART Token

Особенность работы со смарт-картами в терминальной сессии заключается в том, что использовать можно только смарт-карты, подключенные к клиентской станции. Смарт-карты, подключенные непосредственно к терминальному серверу в терминальной сессии использовать нельзя. Это ограничение службы терминалов.

ESMART Token, подключенный к удаленной машине при работе через RDP, работать не будет. Необходимо или подключать его к машине, с которой заходит клиент, или воспользоваться иным ПО для удалённого доступа к компьютеру

При подключении ESMART Token в ПО КриптоПро CSP не отображаются установленные на этом ESMART Token сертификаты. При работе с ESMART Token отображается предупреждение: «Некорректный тип носителя или носитель не отформатирован.»

Необходимо зайти в КриптоПро CSP на вкладку «Оборудование» — строка «Типы ключевых носителей», нажать на кнопку «Настроить типы носителей». В ключевых носителях должны быть установлены следующие носители: ESMART Token 64K, ESMART Token GOST (3 шт.). При отсутствии данных об этих ESMART Tokenах работать с КриптоПро CSP будет невозможно.

Поддержка ESMART Token 64K в КриптоПро начинается с версии 3.6 R2, ESMART Token ГОСТ с версии 3.9. Если версия старше, то следует установить «Модуль поддержки КриптоПро CSP для Windows» для ESMART Token 64K и/или ESMART Token GOST. В ином случае следует переустановить КриптоПро CSP. Если переустановка не помогает, то следует установить «Модуль поддержки КриптоПро CSP для Windows»

Необходимо установить Microsoft Base Smart Card Cryptographic Service Provider Package (KB909520). А также драйвера для устройств чтения смарт-карт.

Если неработающее устройство это ESMART Token, а не смарт-карта (то есть ридер и смарт-карта в одной сборке), то необходимо установить обновление с драйверами — Microsoft Usbccid (WUDF).

Так как поддержка Windows XP прекращена, необходимое для работы ESMART Token ПО не устанавливается в автоматическом режиме

Убедиться, что архив с файлами распакован и запуск установки осуществляется не из этого архива.

Возможно, потребуется отключение SmartScreen для файлов в панели настроек.

При переключении режима работы Службы смарт-карт (на авто или ручной режим) возникает ошибка: «Невозможно создать файл, т.к. он уже существует»

Необходимо вручную изменить значения в реестре, выполняющие ту же функцию: HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesSCardSvr для параметра Start поменять с 4 на 2

Примечание:

Automatic (Delayed Start) — 2

Manual — 3

Disabled — 4

Необходимо включить политику блокировки при извлечении локально в gpedit.msc (Конфигурация компьютера — Конфигурация Windows — Параметры безопасности — Локальные политики — Параметры безопасности — Интерактивный вход в систему: поведение при извлечении смарт-карты — выставить опцию «Блокировка рабочей станции»). Также необходимо убедиться, что служба «Политика удаления смарт-карт» запущена, тип запуска установлен Автоматический

После установки ПО на Windows XP ESMART Token не определяется клиентом, а также в разделе «Оборудование» отображается как неверно установленный

Особенность заключается в том, что аутентификация по смарт-картам является надстройкой (расширением) аутентификации Kerberos, но никак не заменяет его. Т.е. аутентификация по смарт-карте без Kerberos невозможна. Когда вбивается IP адрес (192.168.1.1share) используется NTLM, а не Kerberos. Описание на сайте Microsoft.

Решение: использовать VPN-соединение.

Ошибка: «Данная реализация не является частью протестированных криптографических алгоритмов Windows Platform FIPS»

Необходимо отключить политику «Системная криптография: использовать FIPS совместимые алгоритмы для шифрования, хеширования и подписывания»

Скачайте и распакуйте архив.

Для ридера драйвера не требуются — используются стандартные драйвера CCID в составе ОС. Драйвера смарт-карты находятся в директориях ESMART CSP и ESMART GOST CSP для ESMART Token 64K и ESMART Token ГОСТ соответственно, устанавливаются стандартным образом.

Добавление библиотек на x86 системе:

— скопировать библиотеки из SystemFolder в C:WindowsSystem32

Добавление библиотек на x64 системе:

— скопировать библиотеки из System64Folder в C:WindowsSystem32

— скопировать библиотеки из SystemFolder в C:WindowsSysWow64

Внесите изменения в реестр.

Для этого скачайте и распакуйте архив. Запустите файлы изменения реестра из архива (с названием remove — для удаления).

Перезагрузите компьютер.

Должна быть установлена среда Mono.

В Linux для запуска программы из командной строки необходимо набрать команду, указав действительный путь к исполняемому файлу:

> sudo mono ESMARTPkiClient.exe

В некоторых ОС, в т.ч. с установленным Mono, PKI Client может не запускаться, или не будут отображаться все графические элементы. Это связано с индивидуальными особенностями ОС Linux и работы в них программ. В таком случае следует сообщать разработчикам

При запуске ПО ESMART PKI Client появляется сообщение: «Ошибка при инициализации PKCS#11. Возможно в системе не установлены соответствующие библиотеки»

Проверить, установлены ли пакеты для работы со смарт-картами (pcsclite, usb-ccid), проверить, запущена ли служба pcscd.

Установить библиотеки. Это можно сделать с помощью .rpm пакета командой:

> rpm -Uvh isbc_pkcs11-****.rpm (или подобной).

Выяснить значение DISPLAY для суперпользователя (> sudo -i) командой:

> echo $DISPLAY

Если значение пусто, то задать его самостоятельно командой:

> export DISPLAY=»*»

Вместо «*» должно быть некое значение, выяснить которое можно у других пользователей системы

При запуске ПО ESMART PKI Client появляется окно с сообщением: «Unable to load library: libisbc_pkcs11_main.so»

Установить/обновить соответствующие пакеты: pcsc-lite, CCID драйвер, ISBC PKCS#11, mono, libgdiplus.

Дополнительно убедиться, что в нужных папках есть символьные ссылки на следующие библиотеки: libdl.so, libgdiplus.so. Как правило, после установки пакетов есть только библиотеки с номером версии, например: /usr/lib64/libgdiplus.so.0, но ссылки /usr/lib64/libgdiplus.so нет. Её необходимо создать командой

> sudo ln -s /usr/lib64/libgdiplus.so.0 /usr/lib64/libgdiplus.so

ПО ESMART PKI Client не запускается. В терминале отображается ошибка с текстом «System.DllNotFoundException: libgdiplus.so»

В папке /usr/lib64 или /usr/lib (в зависимости от разрядности ОС) нет файла libgdiplus.so

Установить пакет libgdiplus необходимой разрядности. Создать символьную ссылку libgdiplus.so в папке /usr/lib64 или /usr/lib (в зависимости от разрядности ОС).

Как правило, после установки пакетов есть только библиотеки с номером версии, например /usr/lib64/libgdiplus.so.0, но ссылки /usr/lib64/libgdiplus.so нет. Её необходимо создать командой

> sudo ln -s /usr/lib64/libgdiplus.so.0 /usr/lib64/libgdiplus.so

На удаленном рабочем столе не отображаются ESMART Token и смарт-карты. КриптоПРО CSP не определяет сертификаты на ESMART Token. В запущенном ESMART PKI Client не отображаются подключенные ESMART Token

Особенность работы со смарт-картами в терминальной сессии заключается в том, что использовать можно только смарт-карты, подключенные к клиентской станции. Смарт-карты, подключенные непосредственно к терминальному серверу в терминальной сессии использовать нельзя. Это ограничение службы терминалов.

ESMART Token, подключенный к удаленной машине при работе через RDP, работать не будет. Необходимо или подключать его к машине, с которой заходит клиент, или воспользоваться другим ПО для подключения к машине (TeamViewer и др.)

Привязать ESMART Token в настройках виртуальной машины (если есть запись с этим устройством, удалить её и привязать заново). Извлечь ESMART Token, выключить виртуальную машину, включить заново, подключить ESMART Token

Ошибка возникает при установке модулей поддержки ESMART Token для КриптоПро в случае, если данные модули не соответствуют установленной версии КриптоПро.

Необходимо установить модули, соответствующие версии КриптоПро.

Если Вам не удалось найти описание и решение Вашей проблемы, Вы можете направить её подробное описание в адрес нашей технической поддержки:

E-mail: help@esmart.ru

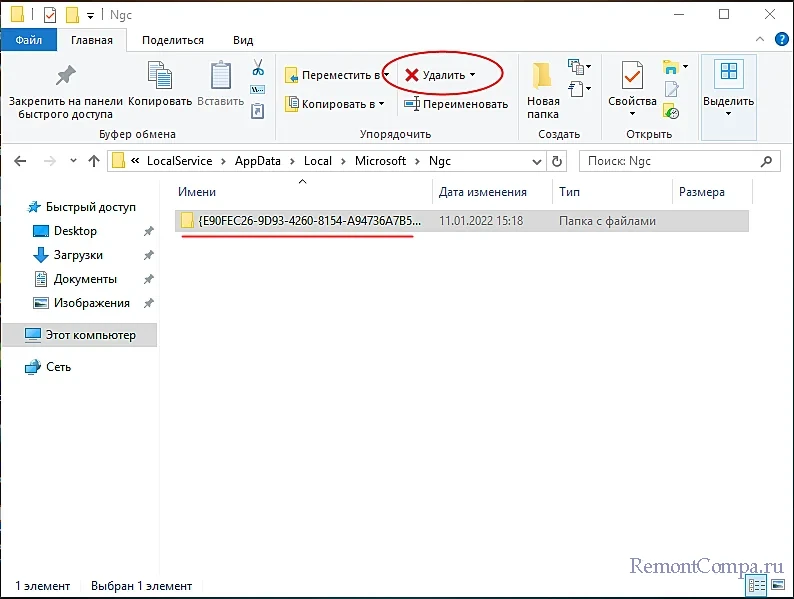

↑ Удаление папки NGC

Восстановить доступ к учётной записи можно также удалив файлы конфигурации пин-кода, но так как с экрана входа в систему у вас не будет доступа к Проводнику, компьютер придётся загрузить с LiveCD, например, с WinPE 10-8 Sergei Strelec. Перейдите во встроенном в LiveCD файловом менеджере в расположение

и очистите содержимое последнего каталога.

Загрузившись в обычном режиме, вы попадёте на рабочий стол с формой для ввода обычного пароля. Если на компьютере имеется другая учётная запись, вместо LiveCD для доступа к папке NGC можете использовать её, но это тоже не очень удобное решение, так как оно связано с необходимостью изменения прав доступа. Да, после очистки папки NGC пин-код нужно будет создать заново.

Отключение или включение USB через реестр

Как и предыдущий способ, оный так же не затрагивает работу периферии. Отключается только возможность работы со съёмными накопителями.

Следует отметить, что если вы ранее не сталкивались с реестром, ничего там не редактировали, то следует на всякий случай сделать его резервную копию. Это окажет посильную помощь, если что-то будет сделано неверно, и операционная система начнёт проявлять нестабильность в работе.

- Следует открыть редактор реестра. Для этого существует несколько способов, одним из которых является следующий: нажав на клавиатуре комбинацию клавиш Win + R, следует далее в открывшемся окошке ввести команду «regedit» (без кавычек) и нажать OK.

И далее в правой части окна следует осуществить двойной клик мышкой по пункту с именем Start.

Ошибка входа для входа подключите токен в usb разъем компьютера и запустите файл start

Для работы через ЭЦП в Интернет-Банкинге необходимо иметь на компьютере две программы: McardObserver.exe и LDD_Server_Crypt(скачать можно нажав на эту надпись)

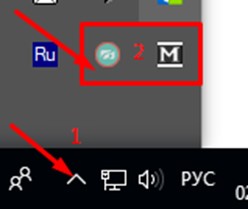

McardObserver.exe – сам значок должен быть зелёный, если ключ определился корректно. (Для ключей Энигма2, Авест — McardObserver не используется)

Переподключить ключ. При необходимости почистить каталог PacMcard и опросить устройство.

Для чистки каталога PacMcard необходимо пройти по пути C:SignEnigma (данный пусть указывается по умолчанию при установке) и удалить папку PacMcard. Подключить ключ заново, чтобы данная папка появилась заново.

Далее смотрим на LDD_Server_Crypt. Если он в красной рамке, то это значит, что сервер остановлен. Правой кнопкой мыши нажать на значок и «Запустить сервер».

Так же необходимо правильно поставить тип ключа: Если ключ (флешку) получали в Банке, то в «используемы носитель по умолчанию» ставим Энигма или Энигма2. Если ЭЦП ГоссуОК, то нужно выбрать Авест.

Дополнительные проявления проблемы и методы исправления

В завершение — некоторые дополнительные возможные способы исправить проблему:

- Если проблема появляется после завершения работы Windows 10, а если выполнить «Пуск» — «Перезагрузка», USB снова работают, попробуйте отключить быстрый запуск.

- Проверьте, есть ли в БИОС/UEFI компьютера или ноутбука опции быстрой инициализации USB, быстрой загрузки. Если есть — попробуйте отключить их.

- В диспетчере устройств, в разделе «Контроллеры USB», проверьте свойства всех устройств-концентраторов USB и на вкладке «Управление электропитанием» снимите отметку «Разрешить отключение этого устройства для экономии энергии».

- Если проблема появилась недавно без видимых причин, проверьте, есть ли точки восстановления системы на дату, когда всё работало, при наличии — используйте их.

В ситуации, когда ни один из предложенных вариантов не оказался полезным в вашем случае, опишите подробности в комментариях: возможно, мне удастся дать подсказку.

|

Skarvon |

|

|

Статус: Участник Группы: Участники Сказал «Спасибо»: 3 раз |

Здравствуйте! Окно появляется всегда, независимо от наличия «ESMART PKI Client». Используется ПИН-код по умолчанию. Если авторизоваться в «ESMART PKI Client», то появляется такое-же окно, но авторизация проходит успешно. Параметры токена: Версия КриптоПро, которую мы используем: 4.0.9944 Подскажите пожалуйста, поддерживает ли КриптоПро CSP 4.0 указанные токены и если да, то что нужно сделать, чтобы исправить эту ситуацию? |

|

|

|

Skarvon |

|

|

Статус: Участник Группы: Участники Сказал «Спасибо»: 3 раз |

Вот решение: |

|

|

|

Агафьин Сергей |

|

|

Статус: Сотрудник Группы: Участники Сказал «Спасибо»: 5 раз |

Добрый день. |

|

С уважением, |

|

|

|

| Пользователи, просматривающие эту тему |

|

Guest |

Быстрый переход

Вы не можете создавать новые темы в этом форуме.

Вы не можете отвечать в этом форуме.

Вы не можете удалять Ваши сообщения в этом форуме.

Вы не можете редактировать Ваши сообщения в этом форуме.

Вы не можете создавать опросы в этом форуме.

Вы не можете голосовать в этом форуме.

Панель управления рутокен источник ошибки pkcs11 код ошибки 0x6

Помогла ли замена библиотеки libtranscrypt. dll решить мне проблему, связанную с ошибкой CKR_FUNCTION_FAILED? В заметке поделюсь личным опытом на данную тему.

Недавно столкнулся с ситуацией, когда УТМ блокирует продажу маркированной продукции (в момент считывания акцизных марок). На экране РМК появляется информационное окно с сообщением вида «УТМ заблокирован — Подпись предыдущего чека не завершена». Если открыть домашнюю страницу универсального транспортного модуля, то можно увидеть на ней ошибку CKR_FUNCTION_FAILED.

Быстрый выход из этой ситуации — перезагрузка ПК, на котором работают УТМ и Единый Клиент JaCarta. Но, конечно, это не выход из положения, ведь перезагрузки с периодичностью раз в день, в час и т. д. — плохая затея.

На сайте ЦентрИнформ ошибку CKR_FUNCTION_FAILED предлагают решить путем использования библиотеки libtranscrypt. dll, тем самым восстановить работоспособность ключа криптозащиты (https://egais. center-inform. ru/tehpod/faq/Ошибка:+CKR_FUNCTION_FAILED/).

Манипуляции по указанной инструкции обеспечили мне три дня спокойной работы торговой точки, после чего проблема с подписью предыдущего чека снова стала проявляться, правда на этот раз ошибка CKR_FUNCTION_FAILED в УТМ, действительно, отсутствовала.

Я не стал долго испытывать судьбу и, чтобы исключить проблемы, связанные с ПО, решил все перенастроить заново (переустановил операционную систему, Единый Клиент, УТМ и все компоненты, необходимые для работы этого модуля). И вот оно чудо! Проблема ушла. Но, как известно, беда не приходит одна.

УТМ сначала с периодичностью раз в неделю, потом чаще, стал выводить информационное сообщение «Проблемы с RSA PKCS11 — УТМ не может установить соединение с сервером ЕГАИС из-за проблем с хранилищем RSA ключей», свидетельствующее о недоступности сертификата ГОСТ на токене:

Иными словами что-то происходило с JaCarta, УТМ терял сертификат и переставал нормально работать:

Анализ лог-файлов УТМ указал на ошибку CKR_OBJECT_HANDLE_INVALID. Цитата с сайта ЦентрИнформ: «Ошибка связана с некорректной работой аппаратного крипто-ключа. Рекомендуем по работоспособности вашего аппаратного крипто-ключа обратится в тот удостоверяющий центр, в котором вы его приобрели» (пункт 9, https://egais. center-inform. ru/tehpod/faq/Ошибки УТМ/). Я так и сделал. В УЦ провели удаленную диагностику JaCarta и признали неполадки с токеном. Правда диагностика показала, что проблемы не с контейнером ГОСТ, а с PKI. Коллеги провели инициализацию компонента PKI с последующей перезаписью ключа в личном кабинете ЕГАИС и вновь провели диагностику.

Jacarta Ошибка получения PKCS11

Ошибки никуда не делись, поэтому usb-токен пришлось заменить на новый, только теперь уже на Rutoken 2.0 ЭЦП, о работе которого расскажу в следующих статьях.

Вот такой трехнедельный личный опыт, друзья, с «танцами и бубном» около ошибки CKR_FUNCTION_FAILED и библиотеки libtranscrypt. dll, который в итоге закончился заменой той самой «зелененькой» JaCarta, про которую так много уже сказано в интернете.

Сталкивались ли с чем-то аналогичным Вы и как с этим справлялись, предлагаю обсудить ниже в комментариях к заметке.

Запись опубликована автором archisp в рубрике Без рубрики с метками CKR_FUNCTION_FAILED, JaCarta, libtranscrypt. dll, PKCS11, Rutoken, ошибка, УТМ. Добавьте в закладки постоянную ссылку.

О Компании

ООО ВАЛИДАТА была образована в 1999 году.

Контактная информация

Основное направление деятельности компании — проектирование и производство защищенных корпоративных информационно-телекоммуникационных систем с использованием средств криптографической защиты информации. Разработанные компанией совместно с ее партнерами продукты и решения широко используются в деловом электронном документообороте, в финансовой и денежно-кредитной сфере, в том числе в Банке России, ММВБ, НДЦ, Внешторгбанке и Почте России.

Управление безопасностью от профессионалов

Количество приложений, использующих системы криптографической защиты с открытыми ключами, во всем мире быстро увеличивается. Используется ли электронная почта или электронная коммерция приходит на смену устоявшимся системам бизнеса, системные интеграторы и пользователи могут вскоре оказаться один на один с секретными ключами и электронными сертификатами.

Задача определения уровня доверия для сетевых экранов, серверов доступа, WWW серверов, электронной почты и других приложений, становится критичной при правильном проектировании, разработке и сопровождении этих продуктов.

Для решений этих задач системные интеграторы и пользователи нуждаются в системах, которые позволят централизовать и уменьшить затраты на администрирование электронных сертификатов и обеспечение защиты передаваемой информации.

Ранее выданные лицензии:

Ошибка: CKR_FUNCTION_FAILED и библиотека libtranscrypt. dll — проблема решена?

ФСБ России выдала компании «Валидата» сертификаты соответствия на следующие продукты:

Подпись ошибка 0x80090010 отказано в доступе КриптоПро – решение

Сегодня разберем проблему с подписью в КриптоПро, а конкретнее строчку в отчете “ошибка 0x80090010 отказано в доступе”. Поговорим чем вызван этот сбой в СУФД, дадим общие рекомендации по обновлению программы. В конце статьи оставим инструкцию как же все такие подписать документы, если ключ просрочен, а отправить отчет нужно.

Ошибка подписи. CryptSignMessage: Отказано в доступе

Отправляясь тестировать контейнер первым делом получаем отчет с ошибкой вот такого содержания:

Ошибка 0x80090010 отказано в доступе

Для начала проверьте версию КриптоПРО CSP. Если версия стабильная и рабочая – оставляем, если помимо этого сбоя присутствую другие ошибки – версию программы лучше обновить на будущее.

Ошибка 0x80090010 отказано в доступе – означает что просрочена версия открытого или закрытого ключа. Создавая запрос на выдачу сертификата для генерации ключей, мы несём необходимые бумаги для выдачи подписи через несколько недель. Контроль будет осуществляться с даты создания запроса. Тут мы используем лайфхак, об этом ниже, а для начала мы протестируем контейнер.

Проверяем контейнер

Для проверки контейнера проделаем стандартные операции перечисленные ниже:

Проверка завершилась с ошибкой

Срок действия закрытого ключа истек

Срок действия закрытого ключа истек

Еще раз – ошибка подписи 0x80090010 всегда означает что истек срок действия закрытого ключа.

Как подписать документы?

Тут придется прибегнуть к маленькой хитрости, которая работала раньше во многих программах схожего типа – поменять системную дату на срок действия системного ключа:

Настройка даты и времени

После этого можно выдохнуть, заварить чашечку крепкого кофе… И начать готовить документы и оформлять заявку для оформления нового сертификата.

Заключение

Напишите нам в комментариях помогла ли вам данная инструкция побороть проблему отказа доступа в КриптоПро. Если статья была полезна – делитесь ссылками в соцсетях, так вы поможете другим пользователям с аналогичной проблемой. Задавайте другие вопросы о других программах, которые работают с ошибками или вызывают вопросы.

Евгений Загорский

IT специалист. Автор информационных статей на тему Андроид смартфонов и IOS смартфонов. Эксперт в области решения проблем с компьютерами и программами: установка, настройка, обзоры, советы по безопасности ваших устройств. В свободное время занимается дизайном и разработкой сайтов.

Источники:

Https://steptosleep. ru/%D0%BE%D1%82%D1%81%D1%83%D1%82%D1%81%D1%82%D0%B2%D1%83%D0%B5%D1%82-%D0%BF%D1%83%D1%82%D1%8C-%D0%BA-pkcs11-%D0%B1%D0%B8%D0%B1%D0%BB%D0%B8%D0%BE%D1%82%D0%B5%D0%BA/

Https://itpen. ru/podpis-oshibka-0x80090010-otkazano-v-dostupe-kriptopro-reshenie/

|

zzima |

|

|

Статус: Новичок Группы: Участники Поблагодарили: 1 раз в 1 постах |

Добрый день, столкнулся с проблемой на Mac OS 12.3 процессор M1, обновил КП CSP до 5.0.12600, перестал быть виден контейнер ESMART с сертификатом выпущенным ФНС. В config.ini вижу что прописан ESMART. PKI Client для Esmart установлен. Драйвер с сайта ESMART тоже. Носитель виден в системе, да и до обновления работал исправно. Цитата: ESMART Token: ID продукта: 0x7479 ls /var/db/receipts|grep cryptopro Цитата: com.cryptopro.cprocsp-pki.cades.bom вывод pcstest Цитата: $pcsctest MUSCLE PC/SC Lite Test Program Testing SCardEstablishContext : Command successful. Судя по всему не корректно установлен драйвер. Несколько раз устанавливал — не помогает. Подскажите в какую сторону копать? Отредактировано пользователем 7 декабря 2022 г. 10:44:18(UTC) |

|

|

|

Александр Лавник |

|

|

Статус: Сотрудник Группы: Участники Сказал «Спасибо»: 53 раз |

Здравствуйте. 1) С какой целью обновляли КриптоПро CSP? 2) С какой сборки обновляли? 3) До обновления токен определялся в панели Инструменты КриптоПро? 4) На предыдущей сборке проблема воспроизводится? |

|

Техническую поддержку оказываем тут |

|

|

|

|

zzima |

|

|

Статус: Новичок Группы: Участники Поблагодарили: 1 раз в 1 постах |

Автор: Александр Лавник Здравствуйте. 1) С какой целью обновляли КриптоПро CSP? 2) С какой сборки обновляли? 3) До обновления токен определялся в панели Инструменты КриптоПро? 4) На предыдущей сборке проблема воспроизводится? Здравствуйте, 1) «Руки чесались». На самом деле перестал работать Browser Plugin и отдельная его установка не помогала. Зная что плагин входит в пакет Crypto Pro, решил заодно обновиться Такое ощущение что слетел драйвер ESMART т.к. pcstest не видит токен, хотя система его определяет. Отредактировано пользователем 7 декабря 2022 г. 11:27:59(UTC) |

|

|

|

Александр Лавник |

|

|

Статус: Сотрудник Группы: Участники Сказал «Спасибо»: 53 раз |

Автор: zzima Автор: Александр Лавник Здравствуйте. 1) С какой целью обновляли КриптоПро CSP? 2) С какой сборки обновляли? 3) До обновления токен определялся в панели Инструменты КриптоПро? 4) На предыдущей сборке проблема воспроизводится? Здравствуйте, 1) «Руки чесались». На самом деле перестал работать Browser Plugin и отдельная его установка не помогала. Зная что плагин входит в пакет Crypto Pro, решил заодно обновиться Такое ощущение что слетел драйвер ESMART т.к. pcstest не видит токен, хотя система его определяет. А после чего у вас перестал работать плагин? Вы обращались в техническую поддержку производителя токена по проблеме определения токена службой смарт-карт macOS (через pcsctest)? |

|

Техническую поддержку оказываем тут |

|

|

|

|

zzima |

|

|

Статус: Новичок Группы: Участники Поблагодарили: 1 раз в 1 постах |

Автор: Александр Лавник А после чего у вас перестал работать плагин? Вы обращались в техническую поддержку производителя токена по проблеме определения токена службой смарт-карт macOS (через pcsctest)? Почему перестал работать плагин не совсем понимаю. У меня М1, читал что если поставить CCID драйвера, будут проблемы. Что-то не так с драйверами, видимо. Цитата: # ls /var/db/receipts|grep esmart # locate esmart |

|

|

|

zzima |

|

|

Статус: Новичок Группы: Участники Поблагодарили: 1 раз в 1 постах |

Получилось восстановить работоспособность токена с помощью поддержки ESMART. Из /usr/local/libexec/SmartCardServices/drivers удалил все файлы с расширением *.bundle, которые содержат в названии esmart (ifd-esmart.bundle, ifd-esmart-ccid.bundle). Видимо драйвера дублировались с /usr/libexec/. |

|

|

|

|

Александр Лавник

оставлено 08.12.2022(UTC) |

|

Gorod32 |

|

|

Статус: Новичок Группы: Участники Сказал(а) «Спасибо»: 1 раз |

Автор: zzima Получилось восстановить работоспособность токена с помощью поддержки ESMART. Из /usr/local/libexec/SmartCardServices/drivers удалил все файлы с расширением *.bundle, которые содержат в названии esmart (ifd-esmart.bundle, ifd-esmart-ccid.bundle). Видимо драйвера дублировались с /usr/libexec/. Поделитесь подробыным опытом ….. уже пару недель не могу подружить токен с маком… не видит и ничего не могу поделать |

|

|

|

polina0706 |

|

|

Статус: Новичок Группы: Участники

|

Автор: Gorod32 Автор: zzima Получилось восстановить работоспособность токена с помощью поддержки ESMART. Из /usr/local/libexec/SmartCardServices/drivers удалил все файлы с расширением *.bundle, которые содержат в названии esmart (ifd-esmart.bundle, ifd-esmart-ccid.bundle). Видимо драйвера дублировались с /usr/libexec/. Поделитесь подробыным опытом ….. уже пару недель не могу подружить токен с маком… не видит и ничего не могу поделать Аналогичная проблема, как у авторов выше, пыталась решить с декабря В итоге починили спецы esmart Алгоритм: Через удаленный рабочий стол все настроили минут за 10 (манипуляций достаточно много, и удаление файла с расширением .bundle, и что-то через терминал). Вот только что успешно пульнула декларацию в ФНС и получила отбивку, что все принято на рассмотрение. Сборка криптопро в итоге 5.0.12000, а не 5.0.12600. 12600, как объяснила поддержка, еще не сертифицирована, поэтому проблемки. |

|

|

|

Александр Лавник |

|

|

Статус: Сотрудник Группы: Участники Сказал «Спасибо»: 53 раз |

Автор: polina0706 Автор: Gorod32 Автор: zzima Получилось восстановить работоспособность токена с помощью поддержки ESMART. Из /usr/local/libexec/SmartCardServices/drivers удалил все файлы с расширением *.bundle, которые содержат в названии esmart (ifd-esmart.bundle, ifd-esmart-ccid.bundle). Видимо драйвера дублировались с /usr/libexec/. Поделитесь подробыным опытом ….. уже пару недель не могу подружить токен с маком… не видит и ничего не могу поделать Аналогичная проблема, как у авторов выше, пыталась решить с декабря В итоге починили спецы esmart Алгоритм: Через удаленный рабочий стол все настроили минут за 10 (манипуляций достаточно много, и удаление файла с расширением .bundle, и что-то через терминал). Вот только что успешно пульнула декларацию в ФНС и получила отбивку, что все принято на рассмотрение. Сборка криптопро в итоге 5.0.12000, а не 5.0.12600. 12600, как объяснила поддержка, еще не сертифицирована, поэтому проблемки. Здравствуйте. Спасибо за информацию. Уточните, пожалуйста, что именно не работает в Google Chrome? У вас процессор на mac — Intel или Apple M1/M2? |

|

Техническую поддержку оказываем тут |

|

|

|

|

Andrey Sokolov |

|

|

Статус: Новичок Группы: Участники Сказал(а) «Спасибо»: 1 раз |

Те самые «спецы» из ESMART — это я. Очень приятно. Никакие драйвера для работы токенов ESMART ставить не нужно (как и на Windows, как и на UNIX…), даже ESMART PKI Client не является обязательным. В КриптоПро все работает из коробки (за исключением вышеописанного случая…нуу и на UNIX’ах нужно ручками доставить пакет, входящий в состав дистрибутива). Трудности со входом в ЛК ФНС и на сайт Госуслуги описаны вполне подробно в этих FAQ: Насчет Chromium-GOST суть моего замечания состоит в следующем… Отвечая на вопрос выше, про Google Chrome, к сожалению он не проходит по второму пункту проверки подключения к ЛК ФНС, так как не поддерживает ГОСТовые алгоритмы шифрования. И оно так ведет себя везде, что на Windows, что на юниксах всех мастей. Вопросы, соответственно, к сайту ФНС и к Google Еще из интересного — сегодня столкнулся с проблемой, что сайт честныйзнак.рф дропает Chromium-GOST. Случай единичный. Просто при попытке входа на сайт браузер закрывается с ошибкой. Подробности, теоретически, вытащить смогу, нужно будет только подключаться к пользователю. Потому, коллеги, если актуальная проблема — сообщите, пожалуйста, любым удобным способом. В дополнение к вышесказанному, насчет отката версии. Будьте внимательнее, при удалении КриптоПро удаляется так же и плагин, не тот который в браузере, а тот который в саму ОС ставится. Если Вы скачиваете версию, в состав которой этот плагин не входит (как, например, это сделано в 5.0.12500, если я не ошибаюсь), то его нужно отдельно поставить. Просто при входе в браузер запустите проверку плагина, она вполне доходчиво предложит загрузить недостающее ПО. Отредактировано пользователем 1 февраля 2023 г. 21:36:29(UTC) |

|

WWW |

|

|

Александр Лавник

оставлено 01.02.2023(UTC), Захар Тихонов оставлено 02.02.2023(UTC) |

| Пользователи, просматривающие эту тему |

|

Guest |

Быстрый переход

Вы не можете создавать новые темы в этом форуме.

Вы не можете отвечать в этом форуме.

Вы не можете удалять Ваши сообщения в этом форуме.

Вы не можете редактировать Ваши сообщения в этом форуме.

Вы не можете создавать опросы в этом форуме.

Вы не можете голосовать в этом форуме.

| Данная страница находится в разработке. Эта страница ещё не закончена. Информация, представленная здесь, может оказаться неполной или неверной. |

- Токен: ESMART Token ГОСТ

библиотека libisbc_pkcs11_main.so обеспечивает взаимодействие с криптопровайдером токена по стандарту PKCS#11; ESMART Token ГОСТ может использоваться для генерации ключей, формирования и проверки электронной подписи, строгой многофакторной аутентификации пользователей и др. Российские криптографические алгоритмы ГОСТ реализованы нативно в ОС смарт-карты в маске чипа (не используются Java апплеты для реализации ГОСТ).

PIN-код

PIN-кодом называют сочетание символов, как правило цифр, но для ESMART Token также могут использоваться алфавитные и служебные символы. Оптимально, надежный пароль должен быть не менее 8 символов и желательно содержать символы минимум 3 типов, например, большие и маленькие

буквы и цифры, или буквы, цифры и служебные символы.

Благодаря аппаратной защите PIN-код может быть проще, т.к. карта защищена от подбора пароля методом перебора. После того как несколько раз был введен неверный пароль, карта блокируется.

Получить доступ к хранящимся на заблокированной карте ключам, данным и сертификатам невозможно. Разблокировать карту можно при помощи SO PIN.

SO PIN используется администратором для инициализации карты, разблокировки карты после ввода пользователем неверного ПИН-кода.

Значения PIN-кодов ESMART Token ГОСТ, установленные по умолчанию:

Пользователь (pin): 12345678; Администратор (so-pin): 12345678

Работа с ESMART Token ГОСТ утилитой pkcs11-tool

Пакеты для работы с ESMART Token ГОСТ

Должна быть установлена библиотека libisbc_pkcs11_main.so и утилита pkcs11-tool:

# apt-get install isbc-pkcs11 opensc

Примечание: При работе с ESMART Token ГОСТ необходимо указывать путь до библиотеки libisbc_pkcs11_main.so:

--module /usr/lib64/pkcs11/libisbc_pkcs11_main.so

Проверка работы ESMART Token ГОСТ

Проверяем работу токена, он должен быть виден в списке:

$ pkcs11-tool -L --module /usr/lib64/pkcs11/libisbc_pkcs11_main.so

Available slots:

Slot 0 (0x1): Generic CCID Reader [CCID Bulk Interface] 00 00

token label : EsmartToken

token manufacturer : ISBC

token model : ESMARTToken GOST

token flags : login required, rng, token initialized, PIN initialized

hardware version : 2.5

firmware version : 255.255

serial num : 346056D604154404

pin min/max : 4/8

Просмотреть имеющуюся на токене информацию можно при помощи команды (требуется пароль от токена):

$ pkcs11-tool -Ol --module /usr/lib64/pkcs11/libisbc_pkcs11_main.so

Using slot 0 with a present token (0x1)

Logging in to "EsmartToken".

Please enter User PIN:

Инициализация токена

Внимание! При инициализации все данные с токена будут удалены!

Для инициализации токена следует выполнить команду (необходимо ввести so-pin карты 2 раза или передать его в качестве параметра —so-pin):

$ pkcs11-tool --init-token --label EsmartToken --module /usr/lib64/pkcs11/libisbc_pkcs11_main.so

Using slot 0 with a present token (0x1)

Please enter the new SO PIN:

Please enter the new SO PIN (again):

Token successfully initialized

Смена PIN-кода

Для смены PIN-кода необходимо выполнить команду (потребуется ввести текущий PIN-код, а затем дважды ввести новый):

$ pkcs11-tool --change-pin --module /usr/lib64/pkcs11/libisbc_pkcs11_main.so

Using slot 0 with a present token (0x1)

Please enter the current PIN:

Please enter the new PIN:

Please enter the new PIN again:

PIN successfully changed

Разблокировка PIN-кода

Для того чтобы разблокировать PIN-код необходимо выполнить команду (потребуется ввести so-pin карты, а затем дважды ввести новый PIN-код):

$ pkcs11-tool --init-pin -l --module /usr/lib64/pkcs11/libisbc_pkcs11_main.so

Using slot 0 with a present token (0x1)

Please enter SO PIN:

Please enter the new PIN:

Please enter the new PIN again:

User PIN successfully initialized

Удаление объекта

Для удаления объекта необходимо указать его тип и идентификатор (id) или название (label). Открытый и закрытый ключ удаляются отдельно.

$ pkcs11-tool -b -y privkey --login --id 1024 --module /usr/lib64/pkcs11/libisbc_pkcs11_main.so

Типы объектов:

- privkey – закрытый ключ;

- pubkey – открытый ключ;

- cert – сертификат.

Создание ключевой пары

Создание ключевой пары по алгоритму ГОСТ:

$ pkcs11-tool --module /usr/lib64/pkcs11/libisbc_pkcs11_main.so --login --pin 12345678 --keypairgen --key-type GOSTR3410:A --id 0101 --label "my key"

Using slot 0 with a present token (0x1)

Key pair generated:

Private Key Object; GOSTR3410

PARAMS OID: 06072a850302022301

label: my key

ID: 0101

Usage: sign, unwrap

Public Key Object; GOSTR3410

PARAMS OID: 06072a850302022301

VALUE: a973f28ea2462781249fff1060d37276f23030e9766b54b8a14f0daa6fba6a7d

62f2481e00a3df35bdd6c75ed82e8e95f1a78e9db549c8ee55008cfd92d7abb2

label: my key

ID: 0101

Usage: verify, wrap

Создание ключевой пары RSA 1024:

$ pkcs11-tool --module /usr/lib64/pkcs11/libisbc_pkcs11_main.so --keypairgen --key-type rsa:1024 --login --id 2222 --label myrsakey

Using slot 0 with a present token (0x1)

Logging in to "EsmartToken".

Please enter User PIN:

Key pair generated:

Private Key Object; RSA

label: myrsakey

ID: 2222

Usage: decrypt, sign, unwrap

Public Key Object; RSA 1024 bits

label: myrsakey

ID: 2222

Usage: encrypt, verify, wrap

Сертификаты

Создание запроса на сертификат

Получение сертификата

Запрос на сертификат необходимо подписать в аккредитованном удостоверяющем центре.

Запись сертификата на карту

Подписанный сертификат необходимо записать на карту:

$ pkcs11-tool -w cert.cer -y cert --id 1024 --module /usr/lib64/pkcs11/libisbc_pkcs11_main.so

OpenSC требует сертификаты в двоичном формате (DER). При попытке записать файл в кодировке base64 (PEM), появляется сообщение об ошибке.

Сертификат можно переконвертировать при помощи OpenSSL:

PEM → DER

$ openssl x509 -inform pem -in cert.pem -out cert.cer

DER → PEM

$ openssl x509 -inform der -in cert.cer -out cert.pem

Чтение сертификата

Если на карте имеется сертификат, его можно прочитать командой:

$ pkcs11-tool --read-object --type cert --login --id 0101 --module /usr/lib64/pkcs11/libisbc_pkcs11_main.so

ID сертификата можно посмотреть, выведя список объектов на токене:

$ pkcs11-tool --module /usr/lib64/pkcs11/libisbc_pkcs11_main.so -O

Создание и настройка входа через ssh

Примечание: Работает только с RSA ключами

Предполагается что ssh-сервер запущен (на 192.168.3.108) и имеет настройки, принятые по умолчанию в ALT Linux.

- Вывести список открытых ключей на смарт-карте в формате OpenSSH:

-

$ ssh-keygen -D /usr/lib64/pkcs11/libisbc_pkcs11_main.so ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAAAgQCHahc9HhA/DQkvJFShNHo2BJV3/cj0tmGNfj0RO3mCtRl8cgqvkb9N/4bJcfG3NiDR4T+x1MxmFxHcQXDstUwnF1mc40kabWz9d1a16dlwVmtFCKv0l2pK6MMX6igqtHnapGNvyUpsYSV4wXnMwevGNQGeq6l9AE+r18cEVx4KLQ==

-

- Добавить ключ на сервер в файл ~/.ssh/authorized_keys

- Подключение к серверу (необходимо будет ввести PIN):

-

$ ssh -I /usr/lib64/pkcs11/libisbc_pkcs11_main.so user@192.168.3.108 The authenticity of host '192.168.3.108 (192.168.3.108)' can't be established. ED25519 key fingerprint is SHA256:6wjAK3qjuaASBQOHaBLH5mZMeHP6cAjws4HI1Xr3vZc. Are you sure you want to continue connecting (yes/no)? yes Warning: Permanently added '192.168.3.108' (ED25519) to the list of known hosts. Enter PIN for 'EsmartToken': [user@host-15 ~]$

-

Для удобства на компьютере клиенте в файле ~/.ssh/config можно указать сокращение:

$ vim ~/.ssh/config

Host example

Hostname 192.168.3.108

PKCS11Provider /usr/lib64/pkcs11/libisbc_pkcs11_main.so

и вызывать просто:

$ ssh example

Enter PIN for 'EsmartToken':

Last login: Tue Feb 26 14:04:32 2019 from 192.168.3.106

[user@host-15 ~]$

Утилита PKIClientCli

Утилита PKIClientCli предназначена для работы со смарт-картами или USB-ключами ESMARTToken.

Утилита позволяет выполнить все необходимые операции со смарт-картами или USB-ключами ESMARTToken

в командной строке.

Установка:

# apt-get install isbc-pkcs11-utils

Изменение ПИН-кода:

$ PKIClientCli changepin --pin 12345678 --newpin 00000000

Success

Изменение SO PIN (PIN) для смарт карты или токена:

$ PKIClientCli changesopin --sopin 12345678 --newsopin 00000000

Разблокировка PIN-кода:

$ PKIClientCli unlockpin --sopin 12345678 --newpin 00000000

Поддерживаемые алгоритмы

Список поддерживаемых механизмов:

$ PKIClientCli listm

GOST28147, encrypt, decrypt

MAGMA_ECB, encrypt, decrypt

GOSTR3410_256, sign, verify

GOSTR3410_WITH_GOSTR3411_94, sign, verify

GOSTR3410_WITH_GOSTR3411_2012_256, sign, verify

RSA_PKCS_KEY_PAIR_GEN, keySize={1024,1024}, gen_key_pair

GOSTR3410_256_KEY_PAIR_GEN, gen_key_pair

RSA_PKCS, keySize={1024,2048}, encrypt, decrypt, sign, sign_recover, verify, verify_recover

RSA_X_509, keySize={1024,2048}, encrypt, decrypt

SHA_1, digest

MD5, digest

SHA256, digest

GOSTR3411_94, digest

SHA224, digest

SHA384, digest

SHA512, digest

GOSTR3411_2012_256, digest

AES_ECB, keySize={16,32}, encrypt, decrypt

AES_CBC, keySize={16,32}, encrypt, decrypt

AES_CBC_PAD, keySize={16,32}, encrypt, decrypt

DES_ECB, keySize={8,8}, encrypt, decrypt

DES_CBC, keySize={8,8}, encrypt, decrypt

DES_CBC_PAD, keySize={8,8}, encrypt, decrypt

DES3_ECB, keySize={16,16}, encrypt, decrypt

DES3_CBC, keySize={16,16}, encrypt, decrypt

DES3_CBC_PAD, keySize={16,16}, encrypt, decrypt

AES_KEY_GEN, keySize={16,32}, generate

DES_KEY_GEN, keySize={8,8}, generate

DES2_KEY_GEN, keySize={16,16}, generate

GOST28147_KEY_GEN, generate

ECDSA_KEY_PAIR_GEN, keySize={256,256}, gen_key_pair, ec_f_p, ec_namedcurve, ec_uncompress

ECDSA, keySize={256,256}, sign, verify, ec_f_p, ec_namedcurve, ec_uncompress

GOSTR3410_DERIVE

GOSTR3410_2012_DERIVE

GOST28147_MAC, sign, verify

GOST28147_KEY_WRAP

Генерация ключей

Команда:

$ PKIClientCli genkey --pin <PIN> --keytype <Key type>

где:

Key type — тип ключа: GOST, GOST:256, GOST:512 или RSA:бит (512/1024/ и т.д) [по умолчанию GOST:256]

Например, генерация ключей GOST:256:

$ PKIClientCli genkey --pin 12345678

Key Pair ID: 2066466304.

Key Pair Label: 2066466304.

Success

Ключи RSA:1024:

$ PKIClientCli genkey --keytype RSA:1024 --pin 12345678

Key Pair ID: 1975611901.

Key Pair Label: 1975611901.

Success

Просмотр объектов (verbose 1 — показать подробную информацию, 0 — краткую):

$ PKIClientCli list --pin 12345678 --verbose 1

private key; GOSTR3410-2012 256 bits

label: 2066466304

ID: 2066466304

usage: SIGN, UNWRAP, DERIVE, DECRYPT

private key; RSA length 1024

label: 1975611901

ID: 1975611901

usage: SIGN, UNWRAP, DECRYPT

public key; GOSTR3410-2012 256 bits

label: 2066466304

ID: 2066466304

usage: ENCRYPT, VERIFY

public key; RSA length 1024

label: 1975611901

ID: 1975611901

usage: ENCRYPT, VERIFY

Создание запроса на сертификат и импорт полученного сертификата

Команда создания запроса на сертификат:

$ PKIClientCli genkey --pin <PIN> --path <Путь к шаблону CSR> --csrpath <Путь к шаблону CSR> --pubkeyid <ID открытого ключа>

Шаблон CSR имеет вид:

# CSR template example for PKIClientCli [DN] # Distinguished Name section #(ИНН) 1.2.643.3.131.1.1=395556660000 #(СНИЛС) 1.2.643.100.3=11223344556 #(Country) 2.5.4.6=RU #(State) 2.5.4.8=39 Калининградская обл. #(City) 2.5.4.7=Калининград #(Street) 2.5.4.9=Пр-т Победы 14 кв.3 #(Organization) 2.5.4.10= #(OU) 2.5.4.11= #(Unstructured Name) 1.2.840.113549.1.9.2= #(Title) 2.5.4.12= #(email) 1.2.840.113549.1.9.1=ivanov@mail.mail #(Given Name) 2.5.4.42=Иван Иванович #(Surname) 2.5.4.4=Иванов #(Common Name) 2.5.4.3=Иванов Иван Иванович [ATTRIBUTES] # CSR attributes section #(challengePassword) 1.2.840.113549.1.9.7= # GOST R 34.10-2012, 256 bit 1.2.643.7.1.1.2.2=FALSE [EXTENSIONS] # CSR extensiotns section keyUsage=digitalSignature,keyEncipherment,nonRepudiation,dataEncipherment,keyAgreement=FALSE # Extended Key Usage #extKeyUsage=clientAuth,emailProtection=TRUE 2.5.29.37=DER:303006072A85030202220606082A8503030700010C06072A85030307080106082B0601050507030206082B06010505070304=TRUE # Microsoft UPN #1.3.6.1.4.1.311.20.2.3=user@local=FALSE

Например, создадим запрос на сертификат esmart.csr на основе данных записанных в шаблоне esmart.tmpl:

$ PKIClientCli csr --pin 12345678 --pubkeyid 0101 --path esmart.tmpl --csrpath esmart.csr

Success

Запрос на сертификат необходимо подписать в аккредитованном удостоверяющем центре.

Примечание: Может понадобится перекодировать запрос на сертификат в формат PEM или Base64. Сделать это можно, выполнив команду:

$ openssl req -inform der -in esmart.csr -out esmart.pem

Для получения сертификата в УЦ (на примере тестового удостоверяющего центра КриптоПро), необходимо выполнить следующие действия:

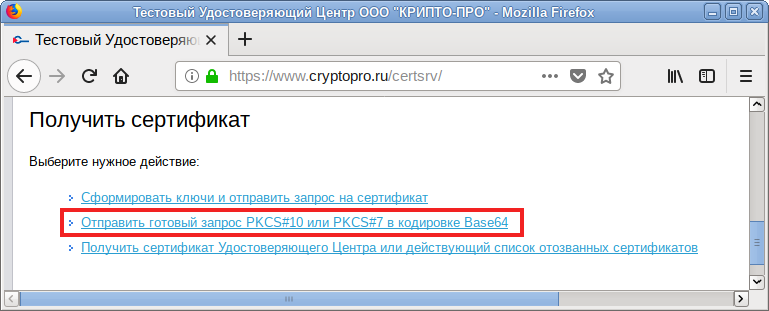

- Откройте в браузере ссылку http://www.cryptopro.ru/certsrv (тестовый удостоверяющий центр КриптоПро).

- Нажмите ссылку «Отправить готовый запрос PKCS#10 или PKCS#7 в кодировке Base64»:

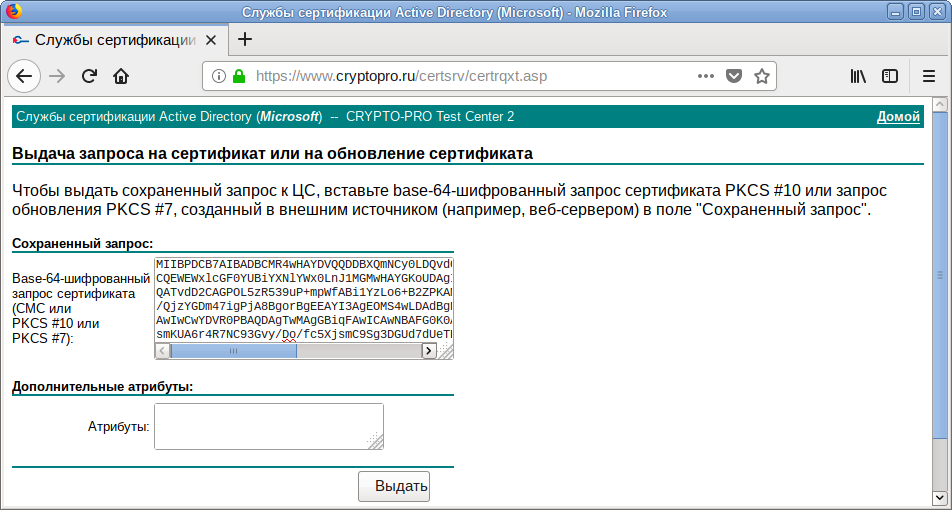

- Вставьте в поле «Base-64-шифрованный запрос сертификата» содержимое файла test5.req и нажмите кнопку «Выдать»:

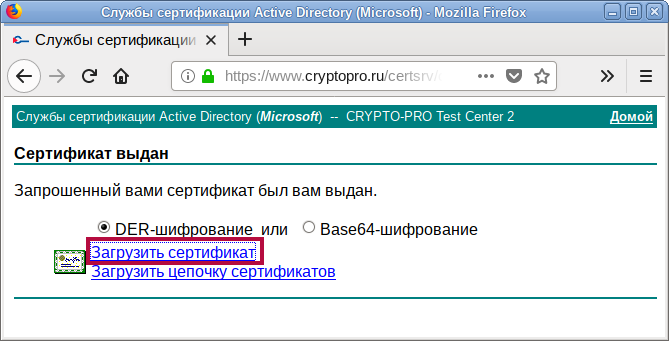

- Сохраните файл по ссылке «Загрузить сертификат» (по умолчанию предлагается имя certnew.cer):

Примечание: Просмотреть содержимое файла esmart.pem можно, выполнив команду:

$ cat esmart.pem

MIIBMDCB4AIBADA2MRMwEQYDVQQDDApUZXN0IFVzZXI1MR8wHQYJKoZIhvcNAQkBFhBjYXNAYWx0

bGludXgub3JnMGMwHAYGKoUDAgITMBIGByqFAwICJAAGByqFAwICHgEDQwAEQDq5IAql+tHfVT7r

oz+P5dPgOUVXc7dg91nzGM7fkUBSKlapGO2A2xUDRUBHLtW/hBCiZsxdH3ydhzlZ6nhcbNKgPjA8

BgorBgEEAYI3AgEOMS4wLDAdBgNVHSUEFjAUBggrBgEFBQcDBAYIKwYBBQUHAwIwCwYDVR0PBAQD

AgTwMAgGBiqFAwICAwNBAFYnhGI6SsCwFRSl5p6EVnM7y6Hx9JGM6BFS4U3xTEGvzMK7yzk9j1kG

EKU7YZO5cFluPuDdi0WuYskhdz4SEg4=

Подписанный сертификат необходимо записать на карту:

$ PKIClientCli importcert --pin 12345678 --path certnew.cer

Matching key pair found. Following label and ID have been assigned to the certificate:

Certificate ID: 0101.

Certificate Label: my key.

Success

Примечание: Данные сертификата должны быть в формате DER

Подписание документов

Команда:

$ PKIClientCli pkcs7sign --pin <PIN> --inpath <файл> --outpath <файл> --certid <ID сертификата> --intcertids <ID1, ID2> --privkeyid <ID сертификата>

Основные опции:

—pin — PIN (PIN пользователя) для смарт карты или токена (обязательный);

—inpath — путь к файлу для подписи (обязательный);

—outpath — путь к файлу, где будет храниться подпись (обязательный);

—certid — ID объекта сертификата пользователя (обязательный);

—intcertids — промежуточные идентификаторы объекта сертификата (через запятую);

—detached — тип подписи, 0 — прикреплённая (по умолчанию), 1 — откреплённая;

—privkeyid — ID объекта закрытого ключа. Если не указан, будет найден автоматически по сертификату пользователя;

—noconfirm — не спрашивать подтверждение перед подписью, 0 — подтверждение необходимо (по умолчанию), 1 — пропустить подтверждение.

Создание прикреплённой (attached) подписи:

$ PKIClientCli pkcs7sign --pin 12345678 --inpath ./my_file.odt --outpath out.sign --certid 0101

File path: ./my_file.odt

File size: 8086

Created date: 2019-02-25 13:56:29

Modified date: 2019-02-25 13:56:29

Checksum: 287495846084353A1404776EFCBA61F0DC6FA4ACAA6F9B78DFBA6F023085ABC (GOST R 34.11-2012)

Certificate CN: Иванов Иван Иванович

Certificate serial: 120032DA694AB3BC3711A2AA3500000032DA69

Continue? [y/n or yes/no]: y

Success

Создание откреплённой (detached) подписи (если в команде не вводить обязательные поля, они будут запрошены):

$ PKIClientCli pkcs7sign --detached 1

Please enter PIN (User PIN):

Please enter path to file to be signed: my_file.odt

Please enter path to file where signature will be stored: my_sign.sig

Please enter user certificate ID: 0101

File path: my_file.odt

File size: 8256

Created date: 2019-02-26 16:58:16

Modified date: 2019-02-26 16:58:16

Checksum: 287495846084353A1404776EFCBA61F0DC6FA4ACAA6F9B78DFBA6F023085ABC (GOST R 34.11-2012)

Certificate CN: Иванов Иван Иванович

Certificate serial: 120032DA694AB3BC3711A2AA3500000032DA69

Continue? [y/n or yes/no]: y

Success

Проверка подписи

Команда:

$ PKIClientCli pkcs7verify --signature <файл>

Основные опции:

—signature — путь к файлу с подписью (обязательный);

—path — путь к файлу с откреплённой подписью;

—crldir — путь к каталогу с файлами CRL (—verifychain 1 также должен быть указан);

—verifychain — проверить цепочку сертификатов и CRL, 0 — не проверять (по умолчанию), 1 — проверять. Сертификат CA должен быть загружен как доверенный.

Проверка подписи:

$ PKIClientCli pkcs7verify --signature out.sig

Success

Проверка откреплённой подписи:

$ PKIClientCli pkcs7verify --signature my_sign.sig --path my_file.odt

Success

Хэш-функция

Команда:

PKIClientCli digest --path <файл> --mechanism <файл>

Основные опции:

—path — путь к файлу (обязательный);

—mechanism — механизм хэш-функции,полный список можно получить командой listm (обязательный).

Примеры:

$ PKIClientCli digest --path my_file.odt --mechanism GOSTR3411_2012_256 my_file.odt : A5BB085BB54D5A6A7A0E0A98680024F4E9FDDEFFCD4050DBFA53946F4370D124 : GOSTR3411_2012_256 Success $ PKIClientCli digest --path my_file.odt --mechanism SHA256 my_file.odt : 61A620869E4AF332A8B11EBDF50D103CAEA2222DEA5AF72D39054544B9C8E25F : SHA256 Success

КриптоПро

Подробнее о КриптоПро: КриптоПро

Примечание: Проверена работоспособность на версии КриптоПро: КриптоПро CSP 4.0 R4

Электронный идентификатор ESMART Token ГОСТ поддерживается в СКЗИ «КриптоПро CSP» в качестве ключевого носителя.

Для версии КриптоПро: КриптоПро CSP 4.0 R4, необходимо установить пакет поддержки карт Esmart (из архива КриптоПро):

# apt-get install cprocsp-rdr-esmart*

Для версии КриптоПро: КриптоПро CSP 5.0, необходимо скачать «Модуль поддержки КриптоПро CSP 5.x для Linux» с https://esmart.ru/download/, распаковать архив и установить пакет поддержки карт Esmart (из скаченного архива — для 64-битной версии ОС):

# apt-get install ESMARTTokenGOST-cryptoproV5*86_64.rpm

Управление считывателями

Проверка видимости токена:

$ list_pcsc

ACS ACR38U-CCID 00 00

Просмотр доступных считывателей:

$ csptest -enum -info -type PP_ENUMREADERS | iconv -f cp1251

CSP (Type:80) v4.0.9017 KC1 Release Ver:4.0.9944 OS:Linux CPU:AMD64 FastCode:READY:AVX.

CryptAcquireContext succeeded.HCRYPTPROV: 30405923

GetProvParam(...PP_ENUMREADERS...) until it returns false

Len Byte NickName/Name

_____________________________

0x012a 0x72 ACS ACR 38U-CCID 00 00

ACS ACR38U-CCID 00 00

0x012a 0x58 FLASH

FLASH

0x012a 0x18 HDIMAGE

Структура дискеты на жестком диске

Инициализация считывателя ACS ACR38U-CCID 00 00 (требуется, если считыватель есть в списке видимых считывателей и отсутствует в списке настроенных), где в параметре -add указано имя, которое было получено при просмотре доступных считывателей, в параметре -name указано удобное для обращения к считывателю имя, например, Esmart (под правами root):

# cpconfig -hardware reader -add 'ACS ACR 38U-CCID 00 00' -name 'Esmart'

Adding new reader:

Nick name: ACS ACR 38U-CCID 00 00

Name device: Esmart

Succeeded, code:0x0

Примечание: Если получаете ошибку:

-bash: cpconfig: команда не найдена

Выполните:

export PATH="$(/bin/ls -d /opt/cprocsp/{s,}bin/*|tr 'n' ':')$PATH"

Для пользователя root будет действовать до перезагрузки

Создание контейнера

Создание контейнера на токене/смарт-карте:

$ csptest -keyset -provtype 80 -newkeyset -cont '\.ACS ACR 38U-CCID 00 00esmart'

CSP (Type:80) v4.0.9017 KC1 Release Ver:4.0.9944 OS:Linux CPU:AMD64 FastCode:READY:AVX.

AcquireContext: OK. HCRYPTPROV: 9348387

GetProvParam(PP_NAME): Crypto-Pro GOST R 34.10-2012 KC1 CSP

Container name: "esmart"

Signature key is not available.

Attempting to create a signature key...

a signature key created.

Exchange key is not available.

Attempting to create an exchange key...

an exchange key created.

Keys in container:

signature key

exchange key

Extensions:

OID: 1.2.643.2.2.37.3.9

OID: 1.2.643.2.2.37.3.10

Total: SYS: 0,150 sec USR: 0,290 sec UTC: 51,860 sec

[ErrorCode: 0x00000000]

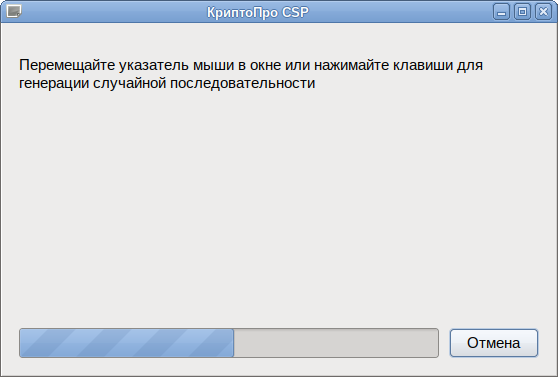

При установленном пакете cprocsp-rdr-gui-gtk будет показано графическое окно, где будет предложено перемещать указатель мыши или нажимать клавиши:

Примечание: Если такой пакет не установлен, будет предложено ввести любые символы с клавиатуры.

После этого необходимо предъявить PIN-код пользователя.

После указания PIN-кода снова будет предложено перемещать указатель мыши.

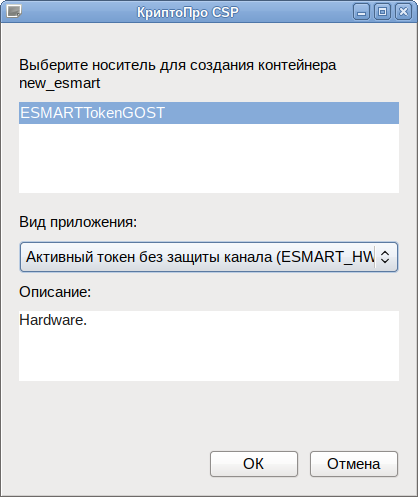

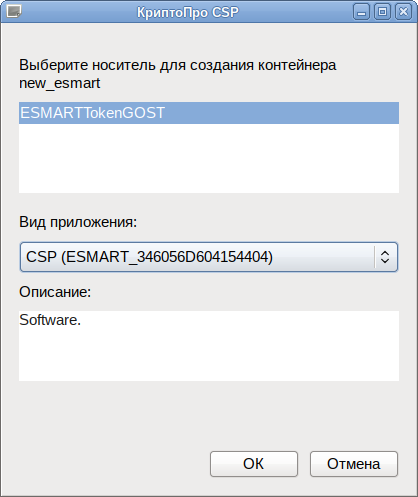

Примечание: Если используется КриптоПро 5, можно будет выбрать способ создания контейнера.

Создание неизвлекаемого контейнера:

В этом случае будет использована встроенная криптография носителя.

Создание контейнера КриптоПро:

В этом случае будет использована криптография КриптоПро

Проверить наличие контейнеров можно с помощью команды:

$ csptest -keyset -enum_cont -fqcn -verifyc | iconv -f cp1251

CSP (Type:80) v5.0.10001 KC1 Release Ver:5.0.11319 OS:Linux CPU:AMD64 FastCode:READY:AVX.

AcquireContext: OK. HCRYPTPROV: 33752963

\.ACS ACR38U-CCID 00 00esmart

\.ACS ACR38U-CCID 00 00new_esmart

\.HDIMAGEtest

OK.

Total: SYS: 0,020 sec USR: 0,100 sec UTC: 4,310 sec

[ErrorCode: 0x00000000]

Просмотр подробной информации о контейнере:

$ csptestf -keyset -container '\.ACS ACR 38U-CCID 00 00esmart' -info

Удалить контейнер можно с помощью команды:

$ csptestf -keyset -deletekeyset -cont '\.ACS ACR 38U-CCID 00 00esmart'

Управление сертификатами

Создание запроса на сертификат

Создание запроса на получение сертификата средствами КриптоПро:

$ cryptcp -creatrqst -dn "список имён полей" -cont 'путь к контейнеру' <название_файла>.csr

Например:

$ cryptcp -creatrqst -dn "E=ivanov@mail.mail,CN=Иванов Иван Иванович,SN=Иванов,G=Иван Иванович,C=RU,L=Калининград,ST=39 Калининградская обл.,street=Пр-т Победы 14 кв.3,INN=102301111222,SNILS=11223344556" -provtype 80 -nokeygen -cont '\.ACS ACR 38U-CCID 00 00esmart' -certusage "1.3.6.1.5.5.7.3.4,1.3.6.1.5.5.7.3.2" esmart.req CryptCP 4.0 (c) "Crypto-Pro", 2002-2017. Command prompt Utility for file signature and encryption. Request is saved in file. [ReturnCode: 0]

Запрос на сертификат необходимо подписать в аккредитованном удостоверяющем центре.

Добавление (запись) сертификатов

Добавление сертификата, без привязки к ключам (только проверка ЭЦП):

$ certmgr -inst -file cert.cer

Ассоциировать сертификат с контейнером, сертификат попадет в пользовательское хранилище My:

$ certmgr -inst -file certnew.cer -store uMy -cont '\.ACS ACR 38U-CCID 00 00esmart'

Certmgr 1.1 (c) "CryptoPro", 2007-2010.

program for managing certificates, CRLs and stores

Installing:

=============================================================================

1-------

Issuer : E=support@cryptopro.ru, C=RU, L=Moscow, O=CRYPTO-PRO LLC, CN=CRYPTO-PRO Test Center 2

Subject : E=ivanov@mail.mail, CN=Иванов Иван Иванович, SN=Иванов, G=Иван Иванович, C=RU, S=39 Калининградская обл., L=Калининград, STREET=Пр-т Победы 14 кв.3, INN=102301111222, SNILS=11223344556

Serial : 0x120032E646B1C251C57B05D32900000032E646

SHA1 Hash : a7bf3ec0013cd2086ff05476640cc14ede74f2cd

SubjKeyID : e5e8b4261993c39de30b268eff790e32e2e7e7ed

Signature Algorithm : ГОСТ Р 34.11/34.10-2001

PublicKey Algorithm : ГОСТ Р 34.10-2012 (512 bits)

Not valid before : 27/02/2019 12:24:38 UTC

Not valid after : 27/05/2019 12:34:38 UTC

PrivateKey Link : No

CA cert URL : http://testca.cryptopro.ru/CertEnroll/test-ca-2014_CRYPTO-PRO%20Test%20Center%202.crt

OCSP URL : http://testca.cryptopro.ru/ocsp/ocsp.srf

CDP : http://testca.cryptopro.ru/CertEnroll/CRYPTO-PRO%20Test%20Center%202.crl

Extended Key Usage : 1.3.6.1.5.5.7.3.4

1.3.6.1.5.5.7.3.2

=============================================================================

[ErrorCode: 0x00000000]

Запись сертификата УЦ:

# /opt/cprocsp/bin/amd64/certmgr -inst -file certne_ucw.cer -store uRoot

Certmgr 1.1 (c) "CryptoPro", 2007-2010.

program for managing certificates, CRLs and stores

Installing:

=============================================================================

1-------

Issuer : E=support@cryptopro.ru, C=RU, L=Moscow, O=CRYPTO-PRO LLC, CN=CRYPTO-PRO Test Center 2

Subject : E=support@cryptopro.ru, C=RU, L=Moscow, O=CRYPTO-PRO LLC, CN=CRYPTO-PRO Test Center 2

Serial : 0x2B6E3351FD6EB2AD48200203CB5BA141

SHA1 Hash : 046255290b0eb1cdd1797d9ab8c81f699e3687f3

SubjKeyID : 15317cb08d1ade66d7159c4952971724b9017a83

Signature Algorithm : ГОСТ Р 34.11/34.10-2001

PublicKey Algorithm : ГОСТ Р 34.10-2001 (512 bits)

Not valid before : 05/08/2014 13:44:24 UTC

Not valid after : 05/08/2019 13:54:03 UTC

PrivateKey Link : No

=============================================================================

[ErrorCode: 0x00000000]

Просмотр сертификатов

Просмотр сертификатов:

Просмотр сертификатов в локальном хранилище uMy:

$ certmgr -list -store uMy

Просмотр сертификатов в контейнере:

$ certmgr -list -container '\.ACS ACR 38U-CCID 00 00esmart'

Просмотр корневых сертификатов:

$ certmgr -list -store uRoot

Создание и проверка подписи

Для создания электронной подписи файла необходимо указать сертификат и имя подписываемого файла:

$ cryptcp -sign -dn E=ivanov@mail.mail -der zayavlenie.pdf

CryptCP 4.0 (c) "Crypto-Pro", 2002-2017.

Command prompt Utility for file signature and encryption.

Certificate chains are checked.

Folder './':

zayavlenie.pdf... Signing the data...

Signed message is created.

[ReturnCode: 0]

На выходе появится файл zayavlenie.pdf.sig, содержащий как сам подписываемый файл, так и электронную подпись.

Для проверки прикреплённой подписи выполните команду:

$ cryptcp -verify zayavlenie.pdf.sig

CryptCP 4.0 (c) "Crypto-Pro", 2002-2017.

Command prompt Utility for file signature and encryption.

RDN:ivanov@mail.mail

Valid from 27.02.2019 11:06:42 to 27.05.2019 11:16:42

Certificate chains are checked.

Folder './':

zayavlenie.pdf.sig... Signature verifying...

Signer: ivanov@mail.mail

Signature's verified.

[ReturnCode: 0]

Для извлечения файла с данными из файла электронной подписи необходимо указать имя файла, в который будут извлечены данные, в конце команды проверки подписи:

$ cryptcp -verify zayavlenie.pdf.sig zayavlenie.pdf

Для создания откреплённой (detached) подписи необходимо заменить ключ -sign на -signf:

$ cryptcp -signf -dn E=ivanov@mail.mail -der zayavlenie.pdf

Проверка откреплённой подписи:

$ cryptcp -vsignf zayavlenie.pdf

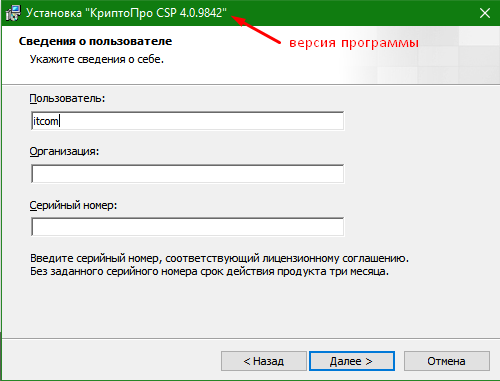

- Установка КриптоПРО CSP

Нажмите на одну из ссылок ниже для загрузки файла установки КриптоПРО на компьютер.

После окончания загрузки откройте zip-архив с помощью соответствующей программы (например Win-RAR). Внутри будет сам файл установки КриптоПРО. Запустите его и установите с параметрами по умолчанию. В процессе установки у Вас может появиться следующее окно: