Решение различных задач на коммутаторах Summit-X480 от Extreme Networks[править]

Управление конфигурациями[править]

show configuration {<module-name>} [detail] - показывает весь активный конфиг, или только конфиг модуля. detail - не только изменённые значения.

save configuration [primary | secondary] - сохранить runing-config в primary.cfg

use configuration [pri | sec | <filename>] - выбрать активный файл конфигурации, который будет использован после ребута.

tftp put <ip> -vr <name> <src-file> [<dst-file>]- загрузка файла конфигурации со свича на tftp-сервер (xml).

tftp get <ip> {-vr <name>} <src-file> <dst-file>- загрузка файла конфигурации с tftp-сервера на свич (xml).

upload configuration <ip> <file.xsf> vr <name> - загрузка текущей конфигурации со свича на tftp-сервер (asci).

tftp get <ip> <remote-file> - загрузка изменённого командного скрипта с tftp на свич (asci).

load script newscript.xsf - загрузка командного скрипта в текущую конфигурацию (после этого надо сохранить текущий конф в pri или sec.

edit script newscript.xsf - редактирование командного скрипта прямо на свиче.

unconfigure switch [all] - вернуть конфиг к заводским настройкам кроме аккаунтов, паролей, даты и времени all - кроме даты и времени.

reboot - перезагрузка свича.

show switch - сводная информация по свичу.

Файловая система[править]

ls,cp,mv,rm - список файлов, копирование, переименовывание, удаление. edit policy <filename> - редактирование файлов политик. edit <file-type> <file-name> - внутренний редактор свича. По командам очень похож на vi.

BootStrap[править]

Для входа надо подключиться с консоли, перезагрузить свич и во время загрузки держать нажатым space пока не появится приглашение «BootStrap>».

h — для отображения помощи по командам.

download bootrom <tftp-ip> summitX450-<version>.xbr - обновление BootROMa. Требуется осторожность, прерывание может повредить BootROM и тогда хана.

Управление Image-файлами[править]

show version - посмотреть текущую версию имиджа.

download image <ip> <file> vr <name> {pri|sec} - загрузить файл имиджа на свич в позицию pri или sec.

use image <primary | secondary> - установка активного имиджа, который будет загружен после перезагрузки.

Настройка управления свичём[править]

show management - сводная информация по настройке функций управления.

show account - показать существующие учётные записи.

create account [admin | user] <name> <pass> - создать аккаунт.

delete account test - удалить аккаунт.

configure account test - задать пароль для пользователя test. (обязательно установить пароль для admin)

configure failsafe-account - для доступа к свичу, если пароль админа утерян. Никогда не отображается, всегда присутствует.

пароль невозможно восстановить. Сразу же сохраняется в NVRAM (не в конфиг).

configure cli max-sessons <n> - макс. число одновременных пользовательских сессий.

configure cli max-failed-logins <n> - макс. число неудачных попыток ввода пароля.

configure account [all|<name>] password-policy lockout-in-ligin-failures on - блокировать аккаунт после достижения предела неудачных попыток входа.

clear account [all|<name>] lockout - снять блокировку аккаунта (из-под другого админского акка).

configure telnet vr admin_vrouter - определяет виртуальные интерфейсы, по которым можно доступиться через telnet.

enable ssh2 - включить возможность доступа по ssh (установка модуля ssh так же добавляет функциональность https).

scp2 {cipher [3des|blowfish]} {port <n>} {debug <level>} <user>@<host>:<remote_file> <local_file> {vr <name>} - копирование файла по scp.

disable clipaging - отключить постраничный вывод.

[no-refresh] - опция обеспечивает вывод инфы без циклического обновления.

show session {{detail} {<sessID>}} {history}

clear session [<sessID> | all]

SNMP[править]

enable snmp access - включает snmp configure snmp sysname <str> - задаёт имя узла configure snmp syslocation <str> - задаёт расположение узла configure snmp syscontact <str> - контактная информация. configure snmp add community [readonly|readwrite] <str> - добавляет комьюнити. configure snmp traps - включает рассылку трапов. configure snmp add trapreceiver <ip> community <str> - определяет получателя трапов.

Логгирование[править]

configure syslog {add} [ip] {vr <name>} [local0 .. local7] {<severity>}

enable syslog

show log {<severity>} - посмотреть локальный лог. Локальное логгирование: до 20000 сообщений (по по умолчанию 1000).

SNTP (периодический опрос серверов NTP)[править]

configure sntp-client [pri|sec] server <host> {vr <name>}

enable sntp-client

Настройка слотов расширений[править]

configure slot <num> module [ G48T | G48P | G24X | 10G4X ] - настройка типа модуля, установленного в данном слоте расширения. unconfiugre slot - сброс конфигурации указанного модуля. clear slot <num> - удалить всю конфигурацию слота.

SVI (L3-интерфейсы во вланах)[править]

configure vlan mgmt ipaddress 10.0.0.1 255.255.255.0 - повесить ip-адрес на SVI влана configure vlan default ipaddress 10.0.0.1/24 - повесить ip-адрес на SVI влана unconfigure vlan mgmt ipaddress - убрать ip-адрес с SVI влана

Настройка портов[править]

Обозначения для модульных свичей:

2:4 — второй слот, четвёртый порт;

3:6-8,11 — с группа с 6 по 8 порты и 11 порт в модуле 3.

- Диагностика

show ports <port-list> configuration - отображение конфигурации порта. show ports <port-list> information - отображение информации о работе порта.

- Настройка:

enable ports <port-list> - включить группу портов. disable ports <port-list> - отключить группу портов. configure ports 1 auto off speed 100 duplex full - настройка неготиации, скорости и дуплекса. configure ports 1 auto-polariry - настройка автоопределения типа кабеля. enable jumbo-frame ports [all | <port-list>] - разрешение jubmo-фреймов. configure jumbo-frame size <jumbo_frame_mtu> - установка размера (1523-9216).

Функции таблицы коммутации[править]

show fdb - посмотреть всю таблицу коммутации.

create fdbentry <dst-mac> vlan <name> [ports <port_list>|blackhole] - создание статической fdb-записи.

delete fdbentry {all | <mac> [vlan <name>] } - удаление статической fdb-записи.

clear fdb { <mac> | blackhole | ports <port-list> | vlan <name>} - удаление динамической(их) fdb-записи(ей).

disable learning drop-packets port 5 - на порту 5(in) форвардить пакеты только по статической fdb. Остальные отбрасывать.

disable learning forward-packets port 5 - не запоминать маки на 5 порту, но форвардить входящий трафик.

show ports 5 information - проверить настроенный режим обучения (флаг m говорит, что функция запоминания активна).

configure fdb agingtime <15-1000000> - время жизни записи в таблице коммутации. 0 - бесконечно.

Функции безопасности уровня коммутации[править]

1. Egress Flood Control — ограничивает исходящий флуд разного типа трафика (unknown-unicast, broadcast, multicast).

disable flooding unicast port 1 - запретить флуд юникаст пакетов с неизвестным dst-mac в порт 1. enable flooding broadcast port all - разрешить флудить бродкастом на всех портах. show port 1 info detail - проверить настроенные режимы функции на порту 1.

2. Limit-Learning — ограничивает число маков, которые могут быть запомнены на порту в определённом влане. Трафик незапомненных маков блокируется (в обоих направлениях).

configure ports <port> vlan <name> learning-limit 3 - во влане <name> на порту <port> может быть запомнено не более 3 маков. configure ports <port> vlan <name> unlimited-learnings - снять ограничение для связки порт/влан.

3. Lock-Learning — запоминает текущие маки на порту во влане и блокирует трафик всех остальных маков.

configure ports <port> vlan <name> lock-learning - запомнить текущие маки на порту <port> во влане <name> configure ports <port> vlan <name> unlock-learning - снять блокировку. для диагностики работы функций: show fdb show vlan <name> security

4. Extreme Link Status Monitoring (ELSM)

Проприетарный протокол, который следит за сбоями CPU и удалённых линков, предотвращая возможное образование колец.

Работает по принципу point-to-point, настраивается на обоих конечных точках (свичах), соединённых через L2-облако.

Если ELSM ложится, пакеты данных не принемаются и не передаются через этот порт.

show elsm port 3 - проверка работы функции на порту 3. configure ports <port_list> rate-limit flood [broadcast | multicast | unknown-destmac] [no-limit | <pps>]

VLAN[править]

show vlan [detail] [<name>] - посмотреть список существующих вланов, либо инфу по конкретному влану.

- Port-Based VLAN

create vlan <name> - создание port-based влана <name> delete vlan <name> - удаление port-based влана <name> enable vlan <name> - активизация работы port-based влана на свиче. disable vlan <name> - отключение работы port-based влана. configure vlan <old_name> name <new_name> - переименовывание влана. configure vlan <name> add port <port-list> - добавление портов в port-based влан. configure vlan <name> delete port <port-list> - удаление портов из port-based влана.

- Tagged VLAN

create vlan <name> - создание влана configure vlan <name> tag <number> - назначение влану тэга configure vlan <name> delete port <port-list> - удаление влана из указанных портов. configure vlan <name> add port <port-list> [tagged|untagged] - добавление влана в указанные порты. По-умолчанию нетегировано, поэтому помним про tagged.

STP[править]

Настройка в режиме 802.1w[править]

create stpd <name> [description <stpd-description>] - создаём домен STP c именем <name>. По-умолчанию присутствует домен s0.

configure stpd <stpd_name> mode dot1w - задание режима работы STP домену.

configure stpd <stpd_name> add vlan <name> port <port-list> - добавляет вланы в домен STP на портах (перед этим вланы должны быть выброшены в эти

порты). Порты, на которых обеспечивать работу STP задаются в ручную. ИЛИ...

configure stpd <name> auto-bind vlan <name> - или можно автоматически включать в домен stp все порты, куда выбрасываются вланы.

configure stpd <stpd_name> priority <pri> - Для RSTP и MSTP должны быть кратными 4096.

configure stpd <stpd_name> ports cost <auto|cost> <port-list> - Задание специфичной стоимости линков на портах.

configure stpd <stpd_name> ports priority <pri> <port-list> - задание значения приоритета порта (для определения назначенного).

confugure stpd <stpd_name> hellotime <sec>

configure stpd <stpd_name> forwarddelay <sec>

configure stpd <stpd_name> maxage <sec>

enable stpd <stpd_name> - включает использование протокола STP. Домен по-умолчанию s0.

disable stpd {<stpd_name>} - отключить STP

unconfig stpd {<stpd_name>} - восстановить умолчательные настройки работы STP.

Настройка в режиме 802.1s (MSTP)[править]

I) Настройка домена MSTP CIST[править]

create stpd <name> [description <stpd-description>] - создаём домен configure stpd <name> mode mstp cist - говорим, что этот домен будет MSTP CIST enable stpd <name> - включаем stp домен cist

HINT: Чтобы расконфигурить домен из CIST надо поставить ему режим dot1d.

II) Настройка MSTI (инстансов) в регионе[править]

create stpd <iname> - создаём домен инстанса configure stpd <iname> mode mstp msti <inst_num> - назначаем домену ID инстанса <1-4096>. max(MSTIs) для региона = 64. ID должны быть уникальны только в пределах региона. configure stpd <iname> add vlan <name> ports <port-list> - привязка вланов к MSTI на указанных портах (влан на портах должен уже присутствовать). или с помощью auto-bind: enable stpd <iname> auto-bind vlan <name> enable stpd <iname> - включаем msti домен.

III) Настройка MSTP аттрибутов (идентификаторы региона)[править]

Следующие параметры должны быть идентичны на всех свичах в регионе.

- имя региона;

- номер ревизии конфигурации;

- таблица соответствия привязки номеров вланов к MSTI-инстансам;

configure mstp region <RegionName> - обозначение принадлежности свича к региону configure mstp revision <rev_num> - номер ревизии конфигурации. configure mstp format <format_id> - <0-255> - номер, определяющий формат MSTP BPDUs. по-умолчанию 0.

Диагностика[править]

show configuration stp - отобразить секцию конфига, посвященного stp

show stpd - общая инфа о настройке STP + список и основные параметры доменов.

show stpd <domain-name> - общая инфа о работе конкретного домена STP.

show stpd <domain-name> ports [detail] - информация о настройках, ролях и статусах портов в указанном домене STP.

show stpd <domain-name> {[detail | <port_list> {detail}]} - подробная информация о домене или статусах портов.

show vlan <vlan_name> stpd - информация, к какому инстансу относится влан.

Link-Aggregation[править]

configure sharing address-based custom ipv4 source-and-destination - выбор алгоритма распределения нагрузки по портам.

enable sharing <port> grouping <port-list> {algorithm address-based {L2|L3|L3_L4}} {lacp}

Сформировать канальную группу. Первый порт в группе настраивается как логический порт

группы и представляет собой группу с т.з. конфигурации.

disable sharing <logic-port> - расформировать канальную группу.

configure sharing lacp system-priority 3 - установить приоритет lacp у свича. 0 - удаляет на стройку. По-умолчанию приоритет = MAC.

configure sharing <logic-port> add ports <port-list> - динамически добавить порт к группе (должен быть предварительно enabled).

configure sharing <logic-port> delete ports <port-list> - динамически удалить порты из канальной группы.

configure sharing <logic-port> lacp activity-mode <{active|passive}> - установка режима работы LACP в канальной группе.

configure sharing <logic-port> lacp system-priority <1..65535> - установить приоритет lacp свича в конкретной канальной группе.

clear lacp counters - сбросить счётчики.

Диагностика[править]

show lacp - список групп и их статус. show lacp lag <masterport> [detail] - подробный статус lacp конкретной группы (представляемой мастер-портом). show ports sharing - информация по группе агрегации (не обязательно с lacp). show lacp member-port <port-list> - информация о статусе lacp на конкретных портах из группы. show lacp counters - счётчики PDU.

LLDP[править]

enable lldp ports [all|<port-list>] {receive-only|transmit-only} - включает LLDP TLVs на портах.

configure lldp transmit-interval <seconds>

configure lldp transmit-hold <hold>

configure lldp transmit-delay [auto|<seconds>]

configure lldp ports [all|<port-list>] [advertise|no-advertise] system-name

Диагностика[править]

show lldp {port [all|<port-list>]} {neighbors} {detailed}

Extreme Discovery Protocol (EDP)[править]

enable edp ports all show edp ...

ACL[править]

edit policy <PNAME> - редактировать политику (ACL). configure access-list <PNAME> ports 1 ingress - навесить лист на порт unconfigure access-list ports <port-list> - снять лист с порта

Пример: аналог BPDU-filter на портах[править]

entry BPDUfilter1 {

if {

ethernet-destination-address 01:00:0c:cc:cc:cd;

} then {

deny;

}

}

entry BPDUfilter2 {

if {

ethernet-destination-address 01:80:C2:00:00:00;

} then {

deny;

}

}

Сервисные фичи[править]

Время[править]

configure timezone 420 noautodst configure sntp-client primary 195.49.169.1 vr "VR-Default" enable sntp-client

Баннеры[править]

configure banner { after-login | { before-login } { acknowledge } }

Таймаут простоя консоли[править]

conf idletimeout <min>

Настройка Egress Port Rate Limits[править]

configure ports <port_list> rate-limit egress [no-limit | <cir-rate> [Kbps | Mbps | Gbps] {max-burst-size <burst-size> [Kb | Mb]}]

Мирроринг[править]

Настройка зеркалирование трафика в один мониторинговый порт[править]

enable mirroring to port 4 - включает мирроринг в 4 порт. configure mirroring add port 8 [ingress] - мирорит весь [входящий] трафик порта 8 на порт 4 configure mirroring add vlan red - мирорить трафик влана red на порт 4 configure mirroring add vlan red port 5 - мирорить трафик влана red на порту 5 в порт 4

Настройка зеркалирование трафика в несколько мониторинговых портов[править]

Следующий пример демонстрирует как зеркалировать трафик в более чем один мониторинговый порт (порты 5, 6, 7).

Для этого необходимо назначить какой-нибудь свободный порт (в примере 1) как loopback-port. После настройки этот loopback порт не может быть использован для передачи трафика, но так как его ресурсы используются для зеркалирования, на нём горит линк независимо от присутствия провода.

enable mirroring to port-list 5-7 loopback-port 1 configure mirroring add port 10 ingress

QoS[править]

show ports 24 qosmonitor - статистика по сброшенным из-за QoSa пакетам show ports 24 information configure port <list> shared-packet-buffer <1-100> - задать % буфера, который может использовать порт для буферизации пакетов в очереди.

configure dot1p replacement {qosprofile} <qosprofile> priority <vpri> {ports <port_list>}

enable dot1p replacement ports [<port_list> | all] - To enable 802.1p priority replacement on egress.

disable dot1p replacement ports [<port_list> | all]

enable diffserv replacement ports [<port_list> | all] - To enable replace DSCPs

disable diffserv replacement ports [<port_list> | all]

show diffserv replacement

configure diffserv replacement [{qosprofile} <qosprofile> | priority <priority>] code-point <code_point>

unconfigure diffserv replacement

Пример установки DSCP[править]

configure access-list qp3sub any

entry QP3-subnet {

if {

source-address 10.1.2.0/24

} then {

Qosprofile qp3;

replace-dscp;

}

}

enable diffserv examination ports all

Настройка исходящего QoS Profile Rate Shaping[править]

create qosprofile [QP2| QP3 | QP4 | QP5 | QP6 | QP7] - создавать/удалять дополнительные очереди. delete qosprofile [QP2| QP3 | QP4 | QP5 | QP6 | QP7]

configure qosprofile egress <qosprofile> [{minbw <minbw_number>} {maxbw <maxbw_number>} | {peak_rate <peak_bps> [K|M]}] [ports [<port_list>|all]]

configure qosprofile <qosprofile> [{minbw <minbw_number>} {maxbw <maxbw_number>} | {{committed_rate <committed_bps> [K|M]} {peak_rate <peak_bps> [K|M]} | [ports [<port_list>|all]]

configure {qosprofile} <qosprofile> [[{maxbuffer <buffer_percentage>} {weight <weight_value> | use-strict-priority}] | [maxbuffer <buffer_percentage> ports [<port-list> | all]]]

configure qosprofile {egress} <qosprofile> [{minbw <minbw_number>} {qos-weight <weight>} {maxbw <maxbw_number>} | {{committed_rate <committed_bps> [K | M]} {qos-weight <weight>} {peak_rate <peak_bps> [K | M]}] {priority [<priority> | <priority_number>]} [ports [<port_list> | all]]

show qosprofile {ingress | egress} ports [ all | <port_list>] - посмотреть, как настроено.

Время прочтения

9 мин

Просмотры 34K

Данная статья призвана сократить количество времени, необходимое для понимания принципов работы с ExtremeXOS (XOS). Когда я начинал знакомство с XOS, мне очень не хватало такой статьи на Хабре.

Ниже я расскажу о конфигурации Экстримов и о проблемах, с которыми я сталкивался. Надеюсь, поможет сетевым инженерам, которые только начинают работать с XOS. Вне зависимости от модели коммутатора, – синтаксис CLI абсолютно одинаковый.

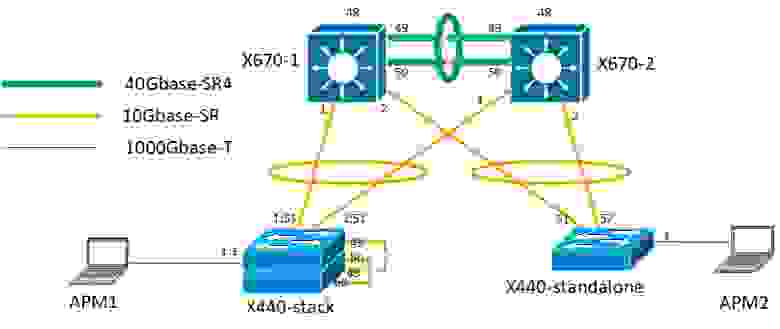

Стенд коммутаторов Extreme

К делу

Для виртуализации оборудования я использую Eve-Ng и образ Virtual ExtremeOS (XOS). Можно также использовать GNS3.

Как же выглядит настройка коммутаторов В XOS нет необходимости переключения режимов работы, все команды вводятся из обычного режима, отмеченного #, в случае админского аккаунта; и > в случае пользователя.

Для начала хотелось бы обозначить «основные» принципы команд в EOS. Всё строится на трех командах и их антонимов: create, configure, enable (delete, unconfigure, disable соответственно). То есть: создаем, настраиваем, активируем. Выглядит логично.

create vlan 10

configure vlan 10 ipaddress 192.168.1.1/24Также следует понимать, что большинство конфигураций настраивается на VLAN. То есть в XOS почти все привязано к VLAN’ам. Даже назначение VLAN на порт происходит в настройке VLAN, то есть порт вешается на vlan.

Особое внимание хочется уделить виртуальным маршрутизаторам (VR), которые есть по умолчанию в коммутаторе. Есть VR-Default, которому принадлежат все порты, и VR-mgmt, которому принадлежит mgmt. порт. В XOS для всех команд, которые куда-то отправляют трафик (ping, ssh, telnet, download, etc.) необходимо указывать VR.

ping vr "VR-Default" 192.168.1.1Обновление коммутаторов XOS

В XOS есть два раздела (partition) под ОС: primary и secondary. Функционально они ничем не различаются, только названиями. Устанавливать обновления можно только в неактивный на данный момент раздел. Для этого можно использовать аргумент inactive. После обновления требуется перезагрузка, и коммутатор загрузится с другого (только что обновленного) раздела. Это оставляет возможность быстрого отката, в случае проблем, просто выбрав другой раздел при загрузке (тот, где осталась старая ОС). Также замечу, что все образы с патчами представляют собой полноценный образ, то есть не надо ставить мажорную версию, а потом несколько минорных. При загрузке используется tftp:

download image 192.168.1.1 summitX-21.1.4.4-patch1-3.xos vr "VR-Default" inactiveУзнать, какой сейчас раздел используется, можно при помощи:

show system

…

Image Selected: primary

Image Booted: secondary

Primary ver: 22.3.1.4

Secondary ver: 21.1.1.4 Стекирование коммутаторов

Для стекирования коммутаторов XOS необходимо включить поддержку стекирования и перезагрузить коммутатор:

enable stacking-support

rebootОчень удобно, что в стек можно объединять коммутаторы разных моделей, при этом мастером будет коммутатор, с наибольшей производительностью. Например, это может быть необходимо для стека 10G коммутаторов на 16 портов для серверов, к которым добавляется 48-портовый 1G коммутатор, в который включаются mgmt.-интерфейсы.

Для стекирования коммутаторы должны иметь одинаковую версию ОС. Стекирование производится через определенные Ethernet порты, для каждой модели разные, которые можно найти в документации. В случае, если вы соберете коммутаторы по схеме портов 1 в 2, 2 в 1, то коммутаторы Extreme можно будет собрать в стек по упрощенной процедуре easy-stack, которая сама привяжет мак-адреса к номеру слота и другие настройки. При этом первым станет коммутатор, на котором вы примените enable stacking, остальным будут присвоены номера по цепочке. Это довольно удобный способ, позволяющий сэкономить много времени. После стекирования порты будут иметь вид SLOT:PORT (1:1, 2:35).

X440G2-48p-10G4.1 # show stacking

Stack Topology is a Ring

This node is not in an Active Topology

Node MAC Address Slot Stack State Role Flags

------------------ ---- ----------- ------- ---

*00:04:96:xx:xx:xx - Disabled Master ---

00:04:96:xx:xx:xx - Disabled Master ---

00:04:96:xx:xx:xx - Disabled Master ---

00:04:96:xx:xx:xx - Disabled Master ---

00:04:96:xx:xx:xx - Disabled Master ---

* - Indicates this node

Flags: (C) Candidate for this active topology, (A) Active Node

(O) node may be in Other active topology

X440G2-48p-10G4.2 # enable stacking

You have not yet configured all required stacking parameters.

Would you like to perform an easy setup for stacking operation? (y/N) Yes

Executing "configure stacking easy-setup" command...

For every node in the 5-node stack, this command will:

- enable stacking

- configure a stack MAC address

- choose and configure a slot number (this node will be assigned to slot 1)

- configure redundancy to minimal (slot 1 will be the master node)

- configure the stacking protocol to enhanced

Upon completion, the stack will automatically be rebooted into the new configuration.

Warning: If stacking is already configured, this command will alter that configuration.

Do you wish to proceed? (y/N) Yes

Stacking configuration is complete. Rebooting...Обновление стека заключается в том, что обновляется master, а дальше он сам по очереди разливает новую версию на остальные слоты. Перезагрузка необходима.

Лицензирование

Каждый коммутатор идет с предустановленной лицензией (edge, advanced edge, core, и т.д.). Каждая лицензия имеет свой набор функций, которые могут быть активированы на коммутаторе, например, количество портов, которые могут быть использованы в OSPF. Также есть лицензии на отдельные feature. Подробнее можно прочитать здесь.

Одна из самых частых лицензий – лицензия на feature: Dual-10GB-Uplink. Данная лицензия на edge коммутаторе-1G позволяет использовать 2x 10GbE порта. Например, на X440-G2-48p.

Лицензии доступны в личном кабинете на сайте Extreme, после чего активируются (без перезагрузки) и проверяются командой.

enable license XXXX-XXXX

show licensesВ случае, если в стеке коммутаторов используются разные лицензии, будет использована наименьшая.

Настройка

Небольшое отступление: Чтобы посмотреть результаты команд, которые будут ниже, а также любую другую информацию, в большинстве случаев можно использовать show, заменяя create и configure. Например, show vlan.

Hint: При использовании show ports – XOS построит обновляемую раз в несколько секунд таблицу, которая позволяет в реальном времени отслеживать состояние интерфейсов. Для того, чтобы получить вывод без обновления, необходимо использовать “show ports no-refresh”.

Первое, что приходит в голову, что нужно бы настроить это hostname. Казалось бы, должно быть как-то так:

configure hostname Ex_sw_1

Но не все так просто, на самом деле делается это так:

configure snmp sysName Ex-sw-1Создаем VLAN:

create vlan My_Vlan_Five tag 5Или так, причем именно так будет отображено в конфиге:

create vlan My_Vlan10

configure vlan My_Vlan10 tag 10Учитывая практический опыт и реалии вывода команд и настройки XOS, я создал для себя правило: в названии vlan в конце дописывать его тег, что облегчает восприятие и настройку:

create vlan users-10 tag 10В XOS нет как таковых trunk и access портов. Вместо этого используются понятия: тегированный и нетегированный трафик на интерфейсе с привязкой к vlan. Может быть один нетегированный и много тегированных vlan. Порты нумеруются цифрами (или slot:port в стеке), все очень просто.

configure vlan My_Vlan-5 add ports 1 tagged

configure vlan My_Vlan1 add ports 1 untaggedСоответственно, весь трафик без тега, приходящий на интерфейс будет тегироваться как “My_Vlan1”.

При этом vlan можно задавать как через <Name>, так и через <tag>, причем в любых комбинациях (используя vlan_list, то есть числовой по тегам). Без указания атрибута в конце используется <untagged>:

сonfigure vlan 1,5-10,15-20 add ports 1-8, 48 tagged

configure vlan web-110 add ports 5

сonfigure vlan 20 add ports 30-40,45 untaggedТак как большинство коммутаторов серии SummitX это L3 коммутаторы, то вот так настраиваются SVI:

configure vlan 125 ipaddress 192.168.125.1/24После этого необходимо применить данную команду, иначе vlan останется немаршрутизируемым:

enable ipforwarding vlan 125

enable ipforwarding vlan 10-50,60 Чтобы посмотреть, какие vlan есть на интерфейсе, можно использовать команду:

show ports 2 vlanДля просмотра и сохранения конфигурации используются следующие команды и имеются primary и secondary конфигурационные файлы:

save

save secondary

show configurationАгрегация каналов

Один из неудобных моментов, которые я встретил, — это агрегация каналов. (port-channel). Общая суть выглядит так: вы назначаете мастер-порт и к нему до семи вторичных интерфейсов. Далее все настройки производятся лишь на конкретном мастер-порте, нет никаких логических интерфейсов вида po1. Минус же в том, что если Вы хотите изменить мастер порт, то необходимо руками переносить все настройки на другой порт, так как при удалении агрегированного канала весь конфиг на нём слетает. Решение этого неудобства есть в этой статье, однако все равно получается не идеально. В XOS агрегация называется sharing.

Для включения такого порта необходимо применить команду вида:

enable sharing [MASTER_PORT] grouping [PORT_LIST] [lacp]

enable sharing 1 grouping 1-2 lacpНа версии ниже чем 22.X необходимо дописывать алгоритм «балансировки»:

enable sharing 1 grouping 1-2 algorithm address-based L2 lacpЗащита от петель второго уровня OSI

На коммтутаторах Summit-X до-мажорной версии 22.2 по умолчанию был отключен протокол защиты от петель второго уровня. (STP и другие). На момент написания статьи, рекомендованный вендором софт — это 21.1.5.2.

ELRP

В одном из своих проектов я использовал проприетарный протокол ELRP, который предназначен для обнаружения и предотвращения петель. В ходе тестов он показал хорошие результаты (скорость отключения порта при петле и др.). Данный протокол отправляет мультикастом PDU, и если отправитель его снова получает, то значит есть петля.

Интервал отвечает за частоту рассылки PDU, в данном случае — 2 секунды. В случае петли порт будет заблокирован на 180 секунд, после чего будет снова послана PDU. Варианты оповещения: log, trap, log-and-trap. В случае trap, соответственно, посылается snmp trap.

Настраивается данный протокол per-vlan, также, как и большинство конфигураций в XOS.

enable elrp-client

configure elrp-client periodic Buh-123 ports all interval 2 log disable-port ingress duration 180 Чтобы протокол ELRP не блокировал аплинки коммутаторов доступа или критично-важные соединения, используется команда исключения портов из блокировки.

configure elrp-client disable-port exclude 35

configure elrp-client disable-port exclude 1:1STP

STP настраивается чуть мудренее, но в целом особых проблем не возникает. В XOS данный протокол именуется “stpd”, во всех командах для настройки STP, используется именно он. Можно его сделать per-vlan, используя разные STP-домены. “domain-id” и “vlan-id” должны совпадать. Порты в STP можно добавлять либо вручную, либо используя vlan auto-bind. Как только к vlan’у добавляется порт, то этот порт автоматически добавляется в STP. Такая вот логика. Настройка режима: dot1d STP, dot1w – RSTP:

configure stpd "s0" priority 4096

configure stpd s0 mode dot1w

enable stpd s0

enable stpd "s0" auto-bind "VLAN_0005"VRRP

VRRP — это один из видов FHRP, аналог HSRP в Cisco. Для каждой сети(vlan’а) необходимо использовать vrid, который может быть от 1 до 255. Приятно порадовала возможность маршрутизации трафика с backup-vrrp-L3-коммутатора с использованием опции fabric-routing. По умолчанию приоритет равен 100. У кого из коммутаторов приоритет выше, тот становится «Master».

create vrrp vlan test1 vrid 125

configure vrrp vlan test1 vrid 125 priority 50

configure vrrp vlan test1 vrid 125 fabric-routing on

enable vrrp vlan test1 vrid 125MLAG

Про то, что это такое и зачем, очень хорошо рассказано здесь: это, по сути, аналог Cisco VPC. ISC – соединение между коммутаторами mlag-пары.

В моем случае обычно использовалась такая схема:

Необходимо создать соседа(peer), для того чтобы можно было относить конкретные порты с mlag к конкретному соседу, так как Extreme поддерживает возможность использования нескольких соседей. Для ISC нужен vlan, используемый только для ISC и имеющий IP адрес. Соответственно, peer для X670-1 у нас будет X670-2, а mlag порты будут x440. Для функционирования необходимо создать канал аггрегации, причем на x670 для одного порта в сторону x440, и агреггированный канал в сторону X670-2, в котором будут ВСЕ Vlan’ы, участвующие в mlag.

На x670:

Enable sharing 1 grouping 1 lacp

create mlag peer "mlag1"

configure mlag peer "mlag1" ipaddress 10.255.255.2 vr VR-Default

enable mlag port 1 peer "mlag1" id 1На х440-stack:

enable sharing 1:51 grouping 1:51,2:51 lacpMLAG+VRRP

Во время тестирования коммтуаторов на стенде была найдена проблема, что VRRP забирает Master-роль до того, как поднимутся все остальные интерфейсы (ISC поднимается первым) и протоколы, что приводило к даунтайму сети порядка минуты.

Данная проблема решилась следующими командами, однако они доступны только с “EXOS 21.1.3.7-patch1-4” и “EXOS 22.3”:

configure mlag ports reload-delay 60

enable mlag port reload-delayМаршрутизация

Статичные маршруты задаются следующим образом, тут проблем быть не должно. Можно маску задавать в любом варианте.

configure iproute add 10.0.66.0 255.255.255.0 172.16.1.1

configure iproute add 10.0.0.1/32 10.255.255.255

configure iproute add default 172.16.0.1OSPF

Для маршрутизации, в моей практике, использовался OSPF с одной зоной. Для обеспечения работоспособности необходимо задать router-id, а также добавить каждый vlan, который необходимо анонсировать (по аналогии в Cisco: network).

configure ospf routerid 192.168.1.1

enable ospf

configure ospf add vlan routing-5 area 0.0.0.0

configure ospf add vlan Voip-32 area 0.0.0.0 passiveОстальные мелочи

DHCP Relay

Настраивается следующим образом:

configure bootprelay add 192.168.12.5 vr VR-Default

enable bootprelay ipv4 vlan servers-500При создании нового vlan необходимо добавлять его вручную в список vlan с DHCP Relay.

SSH + ACL для SSH

Ssh включается следующим образом:

enable ssh2Для ограничения доступа к ssh необходимо создать отдельный файл политики вида NAME.pol и повесить его на SSH.

vi ssh.polПолитика:

Entry AllowTheseSubnets {

if match any {

source-address 192.168.0.0 /16;

source-address 10.255.255.34 /32;

}

Then

{

permit;

}

}Команда для применения политики:

enable ssh2 access-profile ssh.polDescription + display-string

Для удобства настройки и последующей эксплуатации можно задавать «имя» и «описание» интерфейса.

сonfigure port 1 description “this is port number one”Описание интерфейса будет выводится только в командах вида:

show ports descriptionИмя интерфейса заменит практически везде его номер в выводе команд. Имя не должно содержать пробела и ограничено длинной в 20 символов.

сonfigure port 1 display-string UserPort

EXOS-VM.8 # sh port vlan

Untagged

Port /Tagged VLAN Name(s)

-------- -------- ------------------------------------------------------------

UserPort Untagged Default

2 Untagged Default

3 Untagged DefaultЗаключение

XOS также позволяет автоматизировать многие действия и подстраивать систему под свои нужды, так как нативно поддерживает Python и встроенный механизм создания и запуска скриптов, используя команды командной строки(CLI-Scripting).

Я открыт для пожеланий по улучшению статьи и исправлению неточностей/ошибок, а также вопросов.

UPD: LLDP для IP-телефонов настраивается с использованием команд из данного комментария.

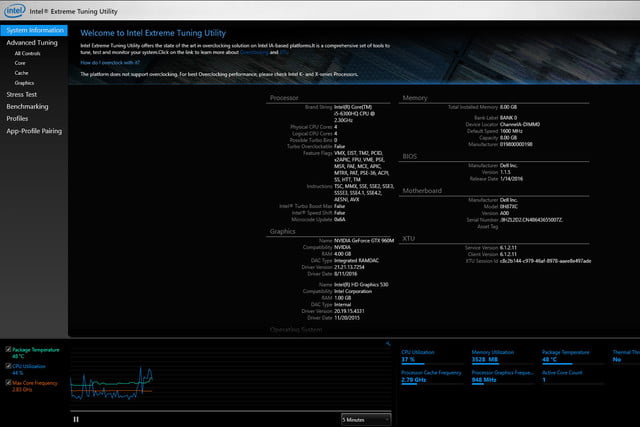

Разогнать процессор Intel можно при помощи BIOS. Но новичкам может быть сложно работать с BIOS и для них есть альтернатива. В этой статье мы рассмотрим как пользоваться Intel Extreme Tuning Utility. Это программа, разработанная в Intel, с понятным интерфейсом, которая запускается из Windows.

Скачать приложение можно по этой ссылке. Это специальный набор приложений Intel для разгона процессора. Intel XTU работает стабильно, вряд ли вызовет проблемы само по себе и предоставляет детальную информацию о состоянии процессора. К тому же бесплатно.

Как пользоваться Intel Extreme Tuning Utility

В Intel XTU отображается много параметров параметры, что при первом взгляде отпугивает. Как только вы с этим разберётесь, всё станет на свои места и тонны доступной информации пойдут на пользу.

С XTU вы сможете контролировать загрузку процессора, температуру и запускать стресс-тесты. Разгонять процессор Intel не обязательно. Настройка Intel Extreme Tuning Utility достаточно проста.

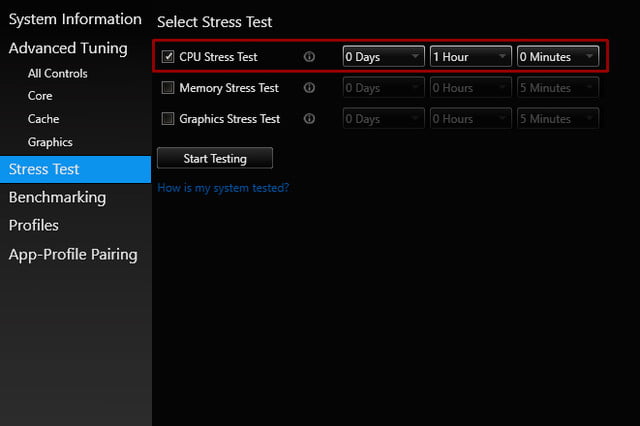

Шаг 1. Исходная температура и производительность

Открыв приложение, убедитесь, что процессор готов к разгону. Первым делом запустите встроенный стресс-тест. Выберите пункт Stress Test в левом меню и установите длительность проверки минимум в один час.

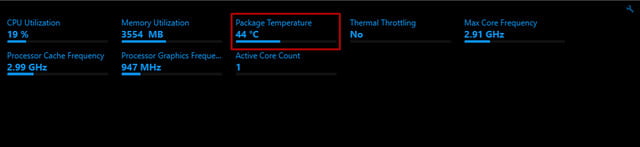

Понаблюдайте за компьютером или займитесь своим делами. По окончанию теста ознакомитесь с результатами. Обратите внимание на параметр Package Temperature. Если показатель выше 80 градусов, то повремените с разгоном. Улучшите охлаждение перед тем, как что-то делать с разгоном.

Если температура значительно ниже 80 градусов, то можно попробовать поднять производительность CPU, почти ничем не рискуя.

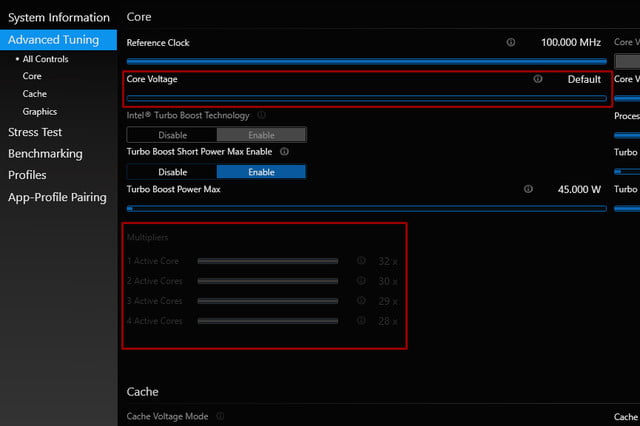

Шаг 2. Множители

Разогнать процессор можно и из вкладки Basic. Но если разобраться с нюансами, то вы станете лучше понимать, что происходит с устройством и как легче добиться стабильного разгона. Перейдите во вкладку Advanced Tuning левого меню, перейдите в секцию Multipliers.

Множители (Multipliers) ядер определяют производительность процессора. Множитель х32 обычно означает частоту в 3,2 ГГц. Здесь базовая частота, которая обычно составляет 100 МГц умножается на множитель.

Увеличьте коэффициент на один шаг по всем ядрам. Для простоты будем одинаково увеличивать множитель всем ядрам.

Теперь проверим стабильность разгона. Запустите стресс-тест, в этот раз хватит десяти минут. Если проверка удачная, увеличьте множители на один. Повторяйте, пока тест не выдаст Fail. После ошибки, поставьте множители, с которыми тест проходился успешно.

Если разгон вас устраивает, запустите тест на подольше, а затем поиграйте в игры несколько часов. Так вы убедитесь, что процессор работает стабильно. Если же система выдаёт сбой, уменьшайте множители и повторите тесты заново.

Когда вы найдете параметры, при которых компьютер не выключается, и вы им пользуетесь как и до разгона, поздравьте себя с хорошо проделанной работой. Если у вас проблемы со стабильностью разгона или вы хотите пойти ещё дальше, попробуйте увеличить напряжение (core voltage).

Шаг 3. Напряжение процессора

Есть несколько настроек напряжения, которые влияют на процессор. Самая важная — напряжение на ядра (core voltage, VCore). В XTU оно изменяется подобно множителям. Этот параметр может стабилизировать неустойчивый разгон или повысить умеренный, но стабильный разгон до более мощного.

Заметка: работая с вольтажом нужно быть более осторожным, чем со множителями. Если вы поставите слишком высокий множитель — компьютер перезагрузится. Если это же провернуть с напряжением — процессор может сгореть.

Вы всегда можете нагуглить, какие настройки используют другие люди. Особенно важно ознакомиться с этой информацией перед тем, как менять напряжение на своём ЦП.

В Reddit сообществе оверклокеров можно посмотреть, как у других людей получилось разогнать процессор, стоящий в вашем ПК. На практике получается, что любое напряжение свыше 1,4 вольт опасно. Но это очень сильно зависит от конкретного процессора — советуем разузнать побольше информации о вашем чипе.

Когда будете готовы, перейдите в Advanced Tuning и увеличьте напряжение на 0.025 вольт (например, с 1,250 до 1,275). Нажмите Apply. Если система работает, запустите стресс-тест, чтобы проверить температуру. Также вы можете увеличить множитель, чтобы посмотреть, не улучшалась ли стабильность разгона с новым напряжением.

Выводы

Вот мы и рассмотрели как пользоваться Intel Extreme Tuning Utility чтобы разогнать процессор и закрепить полученный результат. Не спешите, увеличивайте параметры маленькими шажками, и запускайте короткий стресс-тест после каждых изменений. Убедитесь, что температура не превышает 80 градусов и напряжение не слишком высоко.

Если система сбоит и перезагружается, то какой-то параметр нужно понизить. Нет смысла разгонять процессор до предела возможностей, страдая от вылетов игр с ОС и рискуя спалить компьютер.

Как только вас устроит стабильность и производительность процессора, запишите куда-нибудь настройки. Так вы сохраните время и не будете снова экспериментировать с вольтажом и множителями.

Была ли эта статья полезной?

ДаНет

Оцените статью:

Загрузка…

Об авторе

Материал из Xgu.ru

Перейти к: навигация, поиск

< ExtremeXOS

Здесь описываются основные с практической точки зрения моменты по настройке и взаимодействию с ExtremeXOS на коммутаторах от Extreme Networks. В качестве основного источника информации используется ExtremeXOS Concepts Guide.

show configuration {<module-name>} [detailes] - показывает весь активный конфиг, или только конфиг модуля. details- не только изменённые значения.

save configuration [primary | secondary] - сохранить runing-config в primary.cfg

use configuration [pri | sec | <filename>] - выбрать активный файл конфигурации, который будет использован после ребута.

tftp put <ip> vr <name> <src-file> [<dst-file>]- загрузка файла конфигурации со свича на tftp-сервер (xml).

tftp get <ip> vr <name> <src-file> <dst-file> - загрузка файла конфигурации с tftp-сервера на свич (xml).

upload configuration <ip> <file.xsf> vr <name> - загрузка текущей конфигурации со свича на tftp-сервер (asci).

tftp get <ip> <remote-file> - загрузка изменённого командного скрипта с tftp на свич (asci).

load script newscript.xsf - загрузка командного скрипта в текущую конфигурацию (после этого надо сохранить текущий конф в pri или sec.

edit script newscript.xsf - редактирование командного скрипта прямо на свиче.

unconfigure switch [all] - вернуть конфиг к заводским настройкам кроме аккаунтов, паролей, даты и времени all - кроме даты и времени.

reboot - перезагрузка свича.

show switch - сводная информация по свичу.

Если имеется полный файл конфигурации в формате asci (полученный командой upload configuration…), то чтобы применить содержащиеся в нём команды, нужно переименовать его в .xsf и затем

load script <config-file-name>.xsf

[править] Дополнительная информация

[править] Примечания

| |

||

|---|---|---|

| ExtremeXOS | ExtremeXOS | |

| Управление платформой | Управление конфигурациями • Файловая система • BootStrap • Управление Image-файлами • Настройка удалённого управления • SNMP • Параметры журналирования • SNTP (периодический опрос серверов NTP) • Настройка слотов расширений • Другие сервисные функции | |

| Базовый функционал коммутации (L2) |

Настройка портов • Агрегирование каналов • LLDP • Зеркалирование портов |

|

| Маршрутизация (L3) | IP-интерфейсы (SVI) • Virtural Routers • Маршрутизация L3 • OSPF • BGP | |

| Прочее | ACL • QoS • Скриптование • Примеры скриптов |

Вы здесь

На этой странице описывается, как войти в систему для маршрутизаторов Extreme Networks, а также имя пользователя и пароль по умолчанию для маршрутизаторов Extreme Networks, а также список моделей для маршрутизаторов Extreme Networks.

- Вход на сайт

- Как войти в роутер Extreme Networks?

- Как сделать так, чтобы ваше устройство и роутер находились в одной локальной сети?

- Как узнать логин и пароль роутера?

- Как изменить пароль WIFI роутера Extreme Networks?

Вход на сайт

Страница авторизации:192.168.10.1:5825

Имя пользователя:admin

Пароль:abc123

Процент:50%

Имя пользователя:default

Пароль:default

Процент:50%

🔝 Вернуться наверх

Как войти в роутер Extreme Networks?

Шаги для входа в роутер через компьютер следующие:

①Прежде всего убедитесь, что компьютер и маршрутизатор находятся в одной локальной сети. Вы можете найти «Выполнить» в меню «Пуск» компьютера (или нажать Win + R), ввести cmd и нажать Enter, отобразится интерфейс, показанный ниже.

Введите ping192.168.10.1:5825в этом интерфейсе и нажмите Enter. Если возвращаемый результат отображается, как показано на рисунке ниже, это означает, что он находится в той же локальной сети, в противном случае он не находится в той же локальной сети. ( Как сделать ваше устройство и маршрутизатор в одной локальной сети )

②Введите192.168.10.1:5825в адресной строке браузера вашего компьютера, нажмите Enter, откроется интерфейс входа в систему маршрутизатора по умолчанию, введите имя пользователя и пароль для входа в систему. ( Как найти пароль маршрутизатора )

Шаги для входа через мобильный телефон следующие:

①Подключите свой телефон к WIFI маршрутизатора, который вы хотите войти первым

②Откройте браузер на своем мобильном телефоне, введите192.168.10.1:5825в адресной строке, затем вы увидите интерфейс входа в систему маршрутизатора, введите имя пользователя и пароль для входа.

🔝 Вернуться наверх

Как сделать так, чтобы ваше устройство и роутер находились в одной локальной сети?

Мобильные телефоны или другие мобильные устройства должны подключаться только к WIFI вашего маршрутизатора Extreme Networks через беспроводную сетевую карту; ниже мы сосредоточимся на том, как подключить компьютер к той же локальной сети, что и роутер, через сетевой кабель:

①Подключите сетевой кабель компьютера к порту LAN маршрутизатора. Теперь многие маршрутизаторы Extreme Networks также поддерживают подключение вслепую;

2 Возьмем в качестве примера WINDOWS 10, щелкните правой кнопкой мыши «Сеть», выберите «Свойства», щелкните «Изменить параметры адаптера», щелкните правой кнопкой мыши «Ethernet», выберите «Свойства», щелкните левой кнопкой мыши «Протокол Интернета версии 4», выберите «Получить IP-адрес». автоматически.

🔝 Вернуться наверх

Как узнать логин и пароль роутера?

Начальное имя пользователя и пароль маршрутизатора можно посмотреть на заводской табличке в нижней части маршрутизатора. На паспортной табличке указаны адрес входа в систему маршрутизатора по умолчанию, имя пользователя и пароль по умолчанию; если вы изменили пароль по умолчанию и потеряли его, вы можете только сбросить настройки маршрутизатора. Чтобы восстановить заводские настройки, выполните следующие действия:

① Найдите кнопку сброса маршрутизатора. Вообще говоря, кнопка сброса маршрутизатора находится в небольшом отверстии, и ее нужно использовать скрепкой. Некоторые маршрутизаторы представляют собой обычную кнопку, а некоторые маршрутизаторы интегрированы с кнопкой WPS. вместе.

②Убедитесь, что маршрутизатор подключен к сети, нажмите и удерживайте кнопку сброса не менее 7 секунд и отпустите кнопку сброса, когда индикатор маршрутизатора начнет мигать. После того, как индикатор маршрутизатора вернется в нормальное состояние, вы можете попытаться войти в свой маршрутизатор, используя имя пользователя и пароль по умолчанию.

🔝 Вернуться наверх

Как изменить пароль WIFI роутера Extreme Networks?

Войдите в интерфейс настройки роутера ( как войти в роутер ), введите имя пользователя и пароль для входа в интерфейс роутера ( как узнать имя пользователя и пароль роутера ), найдите и откройте настройки WIFI (настройки беспроводного интернета ), а затем вы можете сбросить пароль беспроводной сети Интернет.

🔝 Вернуться наверх

📚 маршрутизатор Комментарий

Поиск

- VPN

- Router

- маршрутизатор

- Пароль

- Wifi

- IP

- Netgear

- Huawei

- 5G

- Мобильный

- Компьютер

Статьи

-

Является ли IP-адрес персональными данными?

2022/11/10

-

Как скрыть свой IP-адрес?

2022/11/10

-

Как изменить свой IP-адрес?

2022/11/10

Веб-интерфейс роутера Extreme Networks — это панель управления вашим роутером, в которой осуществляется сохранение и изменение всех настроек. Чтобы внести изменения в свою сеть, вам необходимо выполнить вход в свой роутер Extreme Networks.

Необходимые условия для доступа к веб-интерфейсу Extreme Networks

Доступ к веб-интерфейсу Extreme Networks довольно прост, и все, что вам понадобится, это:

Роутер Extreme Networks

- Доступ к сети, либо по LAN-кабелю, либо по Wi-Fi

- Веб-браузер, который у вас наверняка есть.

Ниже приведены инструкции по подключению к интерфейсу роутера Extreme Networks с целью его конфигурирования и диагностики.

1.

Убедитесь, что вы подключены к роутеру Extreme Networks

Чтобы получить доступ к страницам настройки вашего роутера Extreme Networks, вам необходимо подключиться к его сети.

Поэтому, начните с подключения к сети либо по WiFi, либо по Ethernet-кабелю.

Совет: Если вы не знаете пароль к WiFi своего роутера Extreme Networks, вы всегда можете подключиться к нему с помощью Ethernet-кабеля, для которого пароль не требуется.

2.

Откройте веб-браузер и перейдите по адресу 192.168.10.1:5825

Откройте браузер и в поле адреса введите IP-адрес роутера. Наиболее частым IP-адресом для роутеров Extreme Networks является: 192.168.10.1:5825 Если этот IP-адрес не работает, используйте список IP-адресов по умолчанию для Extreme Networks, чтобы отыскать его для вашей конкретной модели.

Совет:

Поскольку вы уже подключены к роутеру Extreme Networks, вы также можете использовать whatsmyrouterip.com , чтобы быстро узнать IP-адрес. Он будет указан после «Router Private IP».

192.168.10.1:5825

3.

Введите имя пользователя и пароль для вашего роутера Extreme Networks

В поле имя пользователя и пароль введите текущее имя пользователя и пароль, а затем нажмите клавишу ввода / вход.

Стандартные учетные данные для входа в Extreme Networks

Если вы не уверены в имени пользователя/пароле, вы можете посмотреть стандартные учетные данные для Extreme Networks, чтобы узнать об используемых значениях по умолчанию и способах их восстановления.

— Учетные данные также могут быть указаны на наклейке на задней панели роутера.

Готово! Теперь вы сможете выполнить все требуемые настройки устройства.

Как настроить роутер Extreme Networks

После входа в интерфейс администратора Extreme Networks вы сможете изменить все имеющиеся настройки.

Чтобы не нарушить работу сети, при настройке роутера следует действовать осторожно.

Совет: прежде чем что-либо менять, запишите свои текущие настройки, чтобы их можно было вернуть в случае возникновения проблем.

Что делать, если после изменения конфигурации мой роутер Extreme Networks или сеть перестает работать

Если вы по ошибке внесете какие-либо изменения, которые повредят вашей домашней сети Extreme Networks, вы всегда можете откатиться назад, воспользовавшись универсальным способом аппаратного сброса 30 30 30.

Как правило, это крайняя мера, и если у вас все еще есть доступ к интерфейсу Extreme Networks, вы всегда можете выполнить вход и сначала попытаться восстановить настройки (конечно же, это предполагает, что вы записали исходные значения перед их изменением).

Управление конфигурациями

- show configuration {<module-name>} [detailes] — показывает весь активный конфиг, или только конфиг модуля. details- не только изменённые значения.

- save configuration [primary | secondary] — сохранить runing-config в primary.cfg

- use configuration [pri | sec | <filename>] — выбрать активный файл конфигурации, который будет использован после ребута.

- tftp put <ip> -vr <name> <src-file> [<dst-file>] — загрузка файла конфигурации со свича на tftp-сервер (xml).

- tftp get <ip> {-vr <name>} <src-file> <dst-file> — загрузка файла конфигурации с tftp-сервера на свич (xml).

- upload configuration <ip> <file.xsf> vr <name> — загрузка текущей конфигурации со свича на tftp-сервер (asci).

- tftp get <ip> <remote-file> — загрузка изменённого командного скрипта с tftp на свич (asci).

- load script newscript.xsf — загрузка командного скрипта в текущую конфигурацию (после этого надо сохранить текущий конф в pri или sec.

- edit script newscript.xsf — редактирование командного скрипта прямо на свиче.

- unconfigure switch [all] — вернуть конфиг к заводским настройкам кроме аккаунтов, паролей, даты и времени all — кроме даты и времени.

- reboot — перезагрузка свича.

- show switch — сводная информация по свичу.

Файловая система

- ls,cp,mv,rm — список файлов, копирование, переименовывание, удаление.

- edit policy <filename> — редактирование файлов политик.

- edit <file-type> <file-name> — внутренний редактор свича. По командам очень похож на vi.

Управление Image-файлами

- show version — посмотреть текущую версию имиджа.

- download image <ip> <file> vr <name> {pri|sec} — загрузить файл имиджа на свич в позицию pri или sec.

- use image <primary | secondary> — установка активного имиджа, который будет загружен после перезагрузки.

Настройка управления свичём

- show management — сводная информация по настройке функций управления.

- show account — показать существующие учётные записи.

- create account [admin | user] <name> <pass> — создать аккаунт.

- delete account test — удалить аккаунт.

- configure account test — задать пароль для пользователя test. (обязательно установить пароль для admin)

- configure failsafe-account — для доступа к свичу, если пароль админа утерян. Никогда не отображается, всегда присутствует. пароль невозможно восстановить. Сразу же сохраняется в NVRAM (не в конфиг).

- configure cli max-sessons <n> — макс. число одновременных пользовательских сессий.

- configure cli max-failed-logins <n> — макс. число неудачных попыток ввода пароля.

- configuer account [all|<name>] password-policy lockout-in-ligin-failures on — блокировать аккаунт после достижения предела неудачных попыток входа.

- clear account [all|<name>] lockout — снять блокировку аккаунта (из-под другого админского акка).

- configure telnet vr admin_vrouter — определяет виртуальные интерфейсы, по которым можно доступиться через telnet.

- enable ssh2 — включить возможность доступа по ssh (установка модуля ssh так же добавляет функциональность https).

- scp2 {cipher [3des|blowfish]} {port <n>} {debug <level>} <user>@<host>:<remote_file> <local_file> {vr <name>} — копирование файла по scp.

- disable clipaging — отключить постраничный вывод.

- [no-refresh] — опция обеспечивает вывод инфы без циклического обновления.

- show session {{detail} {<sessID>}} {history}

- clear session [<sessID> | all]

SNMP

- enable snmp access — включает snmp

- configure snmp sysname <str> — задаёт имя узла

- configure snmp syslocation <str> — задаёт расположение узла

- configure snmp syscontact <str> — контактная информация.

- configure snmp add community [readonly|readwrite] <str> — добавляет комьюнити.

- configure snmp traps — включает рассылку трапов.

- configure snmp add trapreceiver <ip> community <str> — определяет получателя трапов.