Содержание

- VPN-соединение не удалось из-за неудачного разрешения доменного имени

- Что такое VPN-соединение из-за неудачного домена?

- Как мне исправить неудачное разрешение доменного имени VPN?

- VPN-соединение не удалось из-за неудачного разрешения доменного имени.

- Почему мой VPN не работает?

- Ошибка разрешения доменного имени в VPN: как исправить

- Почему я получаю ошибку разрешения доменного имени при использовании VPN

- Шаги по исправлению этой ошибки

- Изменить DNS-серверы

- Убедитесь, что VPN установлен правильно

- Используйте другой VPN

- Как исправить ошибку аутентификации SSH

- В чем суть ошибки

- Ошибка при использовании пароля

- Ошибка при использовании ключей

- Восстановление открытого ключа

- На что еще обратить внимание

- Неправильная конфигурация клиента

- Противоречия в файле конфигурации

- Настройка прав доступа

- Использование устаревших алгоритмов

- Ошибки на сторонних сервисах

- Заключение

VPN-соединение не удалось из-за неудачного разрешения доменного имени

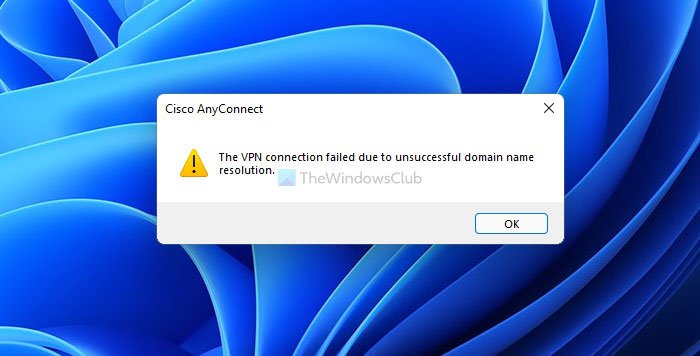

Если при подключении к VPN вы видите, что соединение VPN не удалось из-за неудачного сообщения о разрешении доменного имени, вы можете следовать этому руководству, чтобы решить эту проблему. Это происходит из-за неправильных настроек общедоступного DNS или когда общедоступный DNS перестает правильно отвечать.

VPN-соединение не удалось из-за неудачного разрешения доменного имени.

Программное обеспечение VPN помогает вам подключаться и анонимно исследовать Интернет. С другой стороны, общедоступные службы DNS, такие как Google Public DNS, Comodo Secure DNS, OpenDNS и т. Д., Могут помочь вам преодолеть некоторые ограничения при работе в Интернете. Вышеупомянутая проблема возникает, когда приложение VPN не соответствует дополнительному общедоступному DNS, который вы настроили ранее. Поэтому вам необходимо переключиться на исходный DNS, чтобы избавиться от этого сообщения об ошибке и продолжить использование службы VPN.

Что такое VPN-соединение из-за неудачного домена?

Программы для Windows, мобильные приложения, игры — ВСЁ БЕСПЛАТНО, в нашем закрытом телеграмм канале — Подписывайтесь:)

Когда установленное приложение VPN не может подключиться к серверу из-за некоторых неправильных настроек, пользователи получают эту ошибку на своем компьютере с Windows 11/10. Это сообщение об ошибке указывает на проблему, возникшую из-за неправильного общедоступного DNS или неправильных настроек.

Как мне исправить неудачное разрешение доменного имени VPN?

Вы можете решить проблему с неудачным разрешением доменного имени VPN, вернувшись к исходному DNS, предоставленному вашим интернет-провайдером. Если ваш интернет-провайдер не предоставил отдельную настройку DNS, вы можете выбрать Получить адрес DNS-сервера автоматически вариант.

VPN-соединение не удалось из-за неудачного разрешения доменного имени.

Чтобы исправить эту ошибку — VPN-соединение не удалось из-за неудачного разрешения доменного имени., Следуй этим шагам:

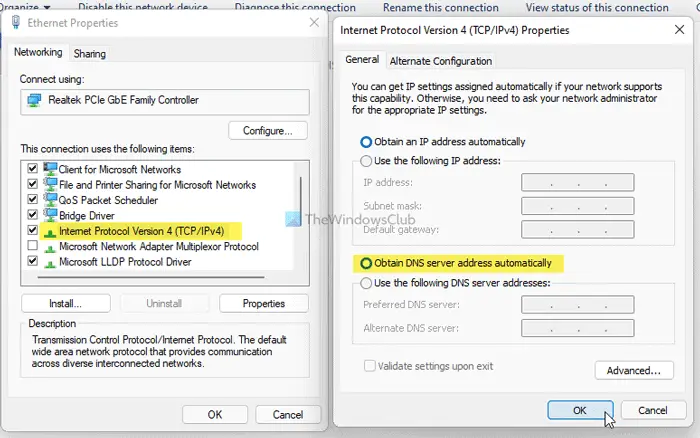

- Нажмите Win + R, чтобы открыть диалоговое окно «Выполнить».

- Тип ncpa.cpl и нажмите Войти кнопка.

- Щелкните правой кнопкой мыши сетевой адаптер и выберите Характеристики вариант.

- Дважды щелкните значок Интернет-протокол версии 4 (TCP / IPv4).

- Выбрать Получить адрес DNS-сервера автоматически вариант.

- Щелкните значок хорошо кнопка.

Давайте подробно рассмотрим эти шаги.

Сначала вам нужно открыть Сетевые соединения панель. Для этого нажмите Win + R, чтобы открыть командную строку «Выполнить», введите ncpa.cpl и нажмите кнопку «Ввод».

Здесь вы можете найти все сети, к которым вы были подключены. Вам нужно щелкнуть правой кнопкой мыши сетевой адаптер или соединение, которое создает проблему, и выбрать параметр «Свойства».

Теперь открывается всплывающее окно. Найдите протокол Интернета версии 4 (TCP / IPv4) и дважды щелкните его. Кроме того, вы можете выбрать его и нажать кнопку «Свойства».

Затем выберите опцию Получить адрес DNS-сервера автоматически и нажмите кнопку ОК.

После этого закройте все окна и попробуйте подключиться к VPN-серверу. Надеюсь, сейчас у вас не возникнет никаких проблем.

Почему мой VPN не работает?

Это сообщение об ошибке может появиться по двум причинам: 1]приложение VPN не соответствует общедоступному DNS, который вы используете на своем компьютере. 2]публичный DNS не работает из-за некоторых проблем. Если вторая причина вам не подходит, вы можете вернуть пользовательские настройки DNS из Сетевые соединения панель. Независимо от того, используете ли вы Wi-Fi, Ethernet или мобильную точку доступа, вы можете изменить настройки, используя указанное выше руководство.

Программы для Windows, мобильные приложения, игры — ВСЁ БЕСПЛАТНО, в нашем закрытом телеграмм канале — Подписывайтесь:)

Источник

Ошибка разрешения доменного имени в VPN: как исправить

Мы собираемся объяснить, почему ошибка разрешения доменного имени появляется при использовании VPN и что мы можем сделать, чтобы это исправить. Эта проблема может возникнуть, когда мы пытаемся установить соединение, но, как мы увидим, у нее разные причины. Эта ошибка появляется в Windows и нормальным является то, что мы можем решить эту проблему простым и быстрым способом.

Почему я получаю ошибку разрешения доменного имени при использовании VPN

В чем проблема с этой ошибкой при попытке установить VPN-соединение в Windows? Это появляется, когда есть проблемы с DNS . Например, мы неправильно настроили общедоступные DNS-серверы или те, которые мы используем, по какой-то причине работают некорректно.

Что за VPN делает это для шифрования интернет-соединения и позволяет нам анонимно просматривать сеть, но для этого необходимо, чтобы оно правильно подключалось к DNS. Проблема обычно присутствует в последнем, на DNS-серверах, которые мы используем, поскольку VPN может быть правильно установлен, но выдает этот код ошибки.

Однако может случиться так, что используемый нами VPN не соответствует требованиям требования публичного DNS мы используем на компьютере. Это также вызовет ошибку разрешения доменного имени.

Какой бы ни была причина, мы можем легко исправить это, изменив DNS-серверы. Обычно это уже сработает, если мы не вернемся к использованию других, которые не работают для этой VPN или также генерируют ошибки.

Шаги по исправлению этой ошибки

После объяснения основных причин появления ошибки разрешения доменного имени при использовании VPN, мы собираемся упомянуть, что мы можем сделать, чтобы решить эту проблему и заставить ее работать нормально. Главное будет изменить DNS-серверы, которые мы используем, но мы также увидим, что это может быть ошибка в установленной нами VPN.

Изменить DNS-серверы

Первое, что мы сделаем, это изменить DNS-серверы что мы используем в Windows. Они служат переводчиками, поскольку отвечают за получение доменного имени, которое мы помещаем, например, в этой статье, на соответствующий IP-адрес. Это избавляет нас от необходимости запоминать бессмысленные числа и просто знать их имена.

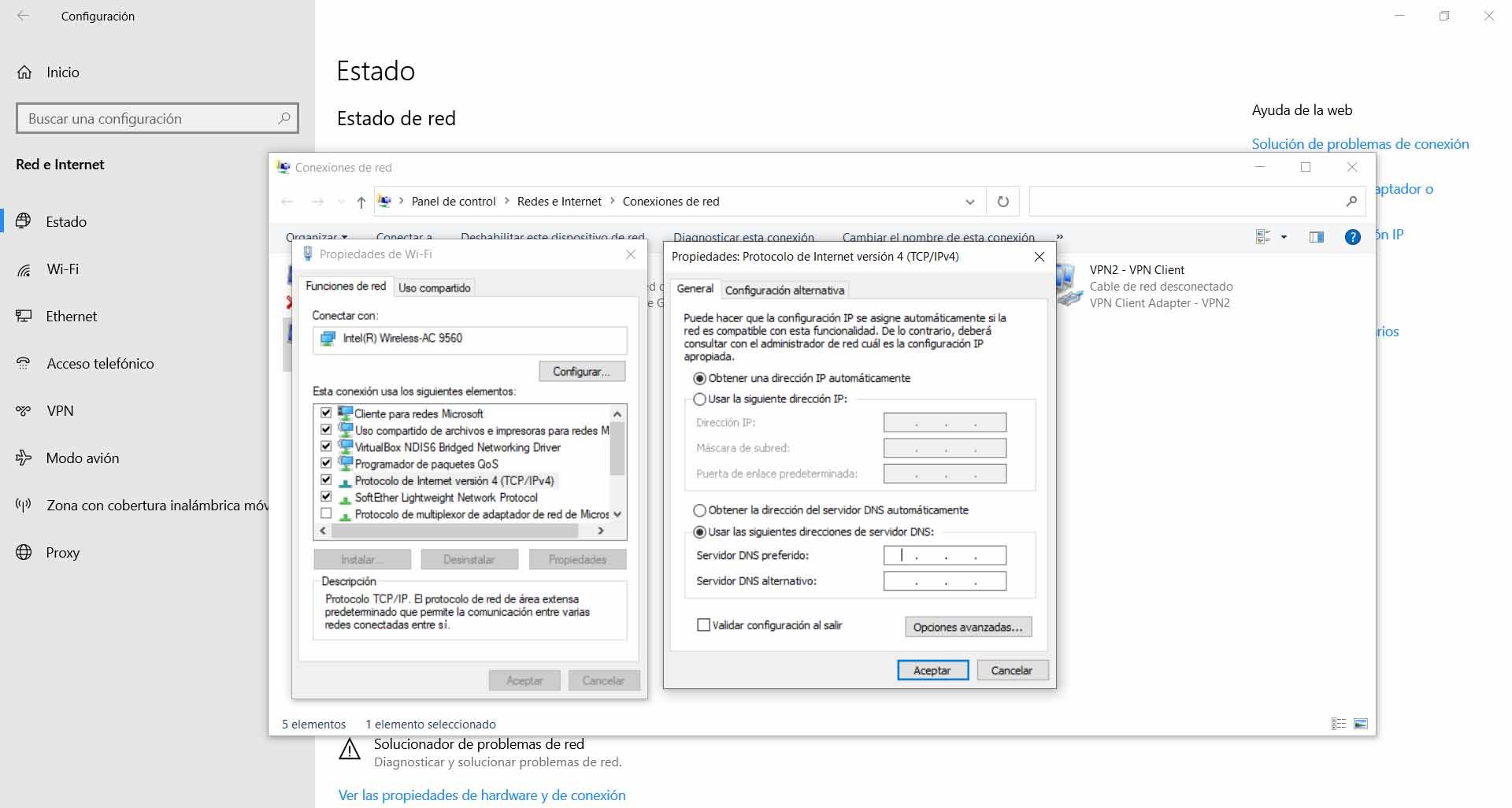

Чтобы изменить DNS-серверы в Windows, мы должны перейти в Пуск, мы заходим в Настройки, мы идем в Cеть и Интернет и там, чтобы изменить параметры адаптера. Теперь откроется новое окно, в котором появятся все сетевые карты, которые мы настроили. Например, может появиться карта Wi-Fi и карта Ethernet. Мы должны выбрать тот, который нас интересует, который мы будем использовать для навигации.

Вы должны щелкнуть второй кнопкой мыши, а затем щелкнуть «Свойства». Как только это будет сделано, откроется новое окно, и мы должны найти Интернет-протокол версии 4 (TCP / IPv4) и снова щелкнуть «Свойства».

Появится новое окно, как мы видим на изображении выше. Если мы вручную настроили и IP-адрес, и DNS-серверы, они появятся там. Если это происходит автоматически, он просто будет казаться пустым. Нас интересует изменение DNS-серверов, которые указаны ниже.

Мы должны дать Использовать следующие адреса DNS-серверов и заполните его. Возможно, мы удалили их у оператора, и при использовании других проблема разрешения доменного имени возникает при использовании VPN. Но может даже случиться так, что проблемы вызывают именно операторы.

Какие DNS-серверы мы можем использовать? Их много, и некоторые из самых популярных и наиболее эффективных — это продукты от Google и Cloudflare. Нам нужно было бы поставить следующее:

- Google DNS : 8.8.8.8 и 8.8.4.4

- Cloudflare DNS : 1.1.1.1 и 1.0.0.1

С этого момента наше оборудование будет подключаться к Интернету через DNS-серверы, которые мы изменили. Это то, что мы можем изменить в любое время, и это может даже помочь улучшить как скорость, так и безопасность.

Убедитесь, что VPN установлен правильно

Правильно ли мы установили VPN? Нам удалось кое-что изменить конфигурация и вот почему возникает эта проблема? Мы должны это проверить. VPN — это приложение, которое необходимо правильно установить и, конечно же, чтобы конфигурация была правильной и не было проблем.

Если мы установили программу недавно или обновили ее, нам, возможно, придется изменить какой-либо параметр конфигурации, чтобы она была включена правильно. Придется просмотреть его и посмотреть, не что-то не так, поэтому оно не работает должным образом.

Используйте другой VPN

Тип VPN, который мы используем, будет иметь важное значение для того, чтобы он работал лучше или хуже. Доступно множество вариантов, как бесплатных, так и платных. Однако бесплатные — не лучший вариант. Они могут стать серьезной проблемой как для безопасности, так и для правильной работы.

Наш совет заключается в используйте надежный VPN , платный, стабильный, с хорошей производительностью. Избегайте как бесплатных, так и пробных версий. Например, мы можем использовать ExpressVPN, NordVPN или ProtonVPN, которые являются одними из самых надежных и используемых вариантов.

Если мы видим, что при смене DNS-серверов и проверке того, что все правильно установлено и настроено, ошибка разрешения доменного имени продолжает появляться при использовании VPN, скорее всего, сбой вызван программой, которую мы используем. В этом случае не было бы выбора, кроме как попробовать другой и посмотреть, решится ли это, и мы сможем нормально перемещаться.

Короче говоря, если при использовании VPN мы обнаруживаем проблему разрешения доменного имени, возможно, это происходит из-за сбоя в DNS-серверах, хотя это также может быть связано с некоторой плохой конфигурацией самой программы или ее использованием. это не работает. Мы увидели, что мы можем сделать, чтобы решить эту проблему, и главное — использовать другие DNS-серверы, которые мы можем легко изменить.

Источник

Как исправить ошибку аутентификации SSH

Основные механизмы аутентификации пользователей при подключении через SSH — проверка пароля и сверка ключей. Их можно применять вместе или по отдельности, это настраивается в файле конфигурации SSH. Оба способа надежные, но иногда при их использовании можно столкнуться с ошибкой authentication failed. В этой статье разберемся, какие у этого сбоя могут быть причины и как их устранить.

В чем суть ошибки

У сообщения «authentication failed» перевод на русский предельно простой. Этот вывод в терминале говорит о том, что аутентификация пользователя не удалась.

Аутентификация — это проверка подлинности. Например, у вас есть сервер на cloud.timeweb.com . Вы настроили SSH для удаленного подключения. Чтобы система защиты вас пропустила, нужно пройти процедуру аутентификации – подтвердить, что это действительно вы.

Метод проверки подлинности закреплен в конфигурационном файле SSH. По умолчанию это аутентификация по паролю.

Другой вариант — использование пары SSH-ключей для проверки подлинности. В таком случае у пользователя на компьютере хранится закрытая часть ключа. На сервере располагается открытая часть. При попытке установить соединение эти части сравниваются. При совпадении доступ открывается. Если совпадения нет, появляется сообщение об ошибке — например, следующая ошибка SSH:

Но причины появления ошибки не ограничиваются только неправильным паролем или не теми ключами. Сбой может возникать также из-за повреждения системных файлов или неверно выставленных прав доступа.

Ниже разберемся с наиболее частыми ситуациями.

Ошибка при использовании пароля

Обычно проблемы возникают из-за неверного имени пользователя или пароля. Также стоит обратить внимание на конфигурацию сервера — может стоять запрет на аутентификацию через пароль. Как это проверить:

- Откройте файл конфигурации на сервере. Он находится по пути /etc/ssh/sshd_config.

- Найдите строку PasswordAuthentication. По умолчанию у неё значение `yes`. Это значит, что проверка по паролю разрешена.

- Если в вашем файле конфигурации параметр PasswordAuthentication имеет значение `no`, то подключиться по паролю не получится. Чтобы исправить ситуацию, измените значение на `yes`.

С паролем связано и появление ошибки su authentication failure. Вернее, с отсутствием парольной проверки у пользователя root. Если при такой конфигурации выполнить команду `su` без параметров, то вернется ошибка. Чтобы ее устранить, достаточно назначить пользователю root парольную защиту.

Ошибка при использовании ключей

Одна из самых распространенных проблем — использование не тех ключей при установке соединения. Часто это происходит, если с одного компьютера приходится подключаться к разным хостам. Самый простой способ не запутаться — давать понятные названия с указанием на то, для каких целей вы используете файлы аутентификации.

Использование большого количества ключей без явного указания нужного приводит еще к одной ошибке:

Причина сбоя — превышение числа попыток. Это случается из-за того, что SSH-клиент пытается подключиться к хосту, используя все доступные ключи. Исправить ситуацию можно с помощью опций IdentitiesOnly и IdentityFile. Пример запроса на подключение:

Чтобы каждый раз не прописывать это в командной строке при подключении, можно указать необходимую настройку в конфигурационном файле SSH

/.ssh/config. Пример такой настройки:

В этом случае SSH будет использовать только идентификаторы, указанные в файлах ssh_config, плюс идентификатор, указанный в командной строке. Идентификаторы, предоставленные агентом, будут игнорироваться.

При использовании ssh-ключей может возникнуть еще одна ошибка:

Ее причиной может быть ввод неверной ключевой фразы.

Если вы потеряете ключевую фразу, восстановить ее будет невозможно. Вам нужно будет сгенерировать новую пару значений для Secure Shell.

Восстановление открытого ключа

Если у вас есть закрытый ключ, но вы потеряли открытую часть, то эту проблему можно решить стандартными средствами OpenSSH.

Самый просто способ — использовать утилиту ssh-keygen.

Запустите терминал и выполните команду:

/.ssh/id_rsa — это путь к закрытому части, которая хранится на компьютере. В ответ вы получите последовательность символов. Это и есть открытая часть, которую необходимо добавить на сервер.

В среде Windows решить ту же задачу можно с помощью утилиты PuTTYgen, которая входит в набор PuTTY. В ней есть кнопка Load, через которую вы можете загрузить закрытый ключ. Для этого нужно лишь знать директорию, в которой он хранится на компьютере.

После импорта вы увидите окно с полем `Public key for…`. В нём отобразится открытая часть, которую можно скопировать и отправить на сервер.

Восстановить закрытую часть по открытой нельзя — это противоречит основам безопасности.

На что еще обратить внимание

У понятия « authentication failed» перевод дает весьма общее представление о причине сбоя. Проблема может крыться не только в пароле или ключах. Значение имеют также выставленные права доступа и алгоритмы шифрования.

Неправильная конфигурация клиента

Распространенная ошибка — использование клиента SSH/SFTP (SSH, PuTTY, Filezilla) без правильной настройки всех необходимых параметров, таких как хост, порт, имя пользователя или закрытый ключ.

Другая частая проблема возникает, когда вы используете неподдерживаемый сертификат. Например, пытаетесь добавить в PuTTY файл ключа *.pem вместо файла ключа *.ppk.

Противоречия в файле конфигурации

Убедитесь, что в файле /etc/ssh/sshd_config установлены параметры, которые не противоречат друг другу. Такое может быть, например, при отключении парольной проверки или запрете на подключение для пользователя root.

Распространенный пример конфликта: у параметра PasswordAuthentication установлено значение `yes`, а у параметра PermitRootLogin — значение `no` или `without-password`. Из-за этого сервер не понимает, как проверять пользователей, и не пускает никого.

Настройка прав доступа

У OpenSSH строгие правила к тому, кто должен быть владельцем файлов и какие на них должны быть выставлены права доступа.

Убедитесь, что на сервере выставлены следующие доступы:

./ssh принадлежит текущему аккаунту.

/.ssh/authorized_keys принадлежит текущему аккаунту.

На клиенте также проверьте разрешения следующих файлов:

/ .ssh / config – 600.

Почему важен владелец? Например, вы настраивали доступ через Secure Shell от имени одного пользователя, а затем пытаетесь подключиться под другим аккаунтом, у которого нет прав даже на чтение содержимого защищенных директорий с аутентификационными данными.

Использование устаревших алгоритмов

В OpenSSH начиная с седьмой версии не поддерживаются старые ключи, которые используют алгоритм цифровой подписи — DSA. Ключи ssh-dss считаются слишком слабыми для того, чтобы можно было доверять им защиту подключения к серверу.

Если у вас старые ключи, оптимальное решение — сгенерировать и добавить на хосты новые, которые основаны на более стойких алгоритмах.

Есть и альтернатива, но пользоваться ей придется на свой страх и риск. Речь идет об изменении файла конфигурации /etc/ssh/sshd_config. Если установить параметру PubkeyAcceptedKeyTypes значение `+ssh-dss`, то можно будет использовать ключи, сгенерированные с помощью устаревшего алгоритма цифровой подписи.

Дополнительные опции могут понадобиться и на SSH-клиенте. Например, при подключении к серверу с ПО, которое давно не обновлялось. В частности, такие проблемы возникают при подключении к хостам на CentOS 6, поддержка которой прекращена в конце 2020 года. Чтобы исправить эту ошибку, необходимо добавить опцию `-oHostKeyAlgorithms=+ssh-dss`:

Ошибки на сторонних сервисах

Проблемы аутентификации могут возникать и при использовании сторонних сервисов. Например, при подключении к VK API пользователи сталкиваются с сообщением user authorization failed invalid session . Устранить такой сбой самостоятельно не получится — нужно обращаться в поддержку.

Заключение

Причина ошибки аутентификации может быть как на стороне клиента, так и на стороне сервера. Начинайте диагностику с самого простого: проверьте правильность имени пользователя и пароля, если он используется, выбор SSH-ключа в агенте. Если это не помогает устранить сбой, проверьте конфигурацию подключения и права доступа к файлам, которые OpenSSH использует для проверки подлинности пользователей.

Источник

«Ошибка: аутентификация не удалась» – ExpressVPN

«VPN-соединение: аутентификация пользователя не удалась» – NordVPN

Вы не одиноки, когда сталкиваетесь с ошибкой «VPN Authentication Failed» – это одна из наиболее часто сообщаемых проблем VPN. Как пользователь VPN, я знаю, как важно оставаться защищенным в сети, а не идти на компромисс в отношении безопасности. Так что не волнуйтесь – я придумала 11 методов, которые вы можете использовать, чтобы исправить эту ошибку и быстро восстановить и запустить VPN .

Сообщения об ошибках проверки подлинности на NordVPN и ExpressVPN

1. Перезагрузите компьютер

Иногда самые простые решения являются лучшими. Как и многие технические проблемы, ошибку «VPN Authentication Failed» иногда можно решить, перезагрузив устройство . Это очищает кэш памяти и останавливает любой код, который не работает должным образом, чтобы VPN мог начать заново.

2. Отключите ваш брандмауэр

Если вы используете брандмауэр, он может блокировать ваш VPN-клиент. Чтобы выяснить, является ли это проблемой, вам нужно временно отключить брандмауэр, чтобы убедиться, что он что-то исправляет . Убедитесь, что вы отключили как сторонние, так и встроенные брандмауэры (например, брандмауэр Защитника Windows). Это необходимо сделать для публичных и частных сетей – эта опция должна быть в настройках вашего брандмауэра.

Это не постоянное решение, и отключение брандмауэра может сделать ваш компьютер уязвимым для угроз безопасности. Если проблема связана с вашим брандмауэром, вам нужно изменить настройки или переключиться на другой брандмауэр .

3. Попробуйте проводное соединение

Иногда проблемы с вашим маршрутизатором могут помешать правильному подключению VPN . Это не часто, но это случается, особенно если вы используете два связанных маршрутизатора. Попробуйте подключиться к маршрутизатору с помощью кабеля Ethernet вместо беспроводного подключения и посмотрите, решит ли это проблему.

Если использование двух маршрутизаторов вызывает проблемы, вы можете исправить это, включив режим моста . Метод для этого варьируется в зависимости от модели, поэтому проверьте руководство вашего маршрутизатора.

4. Используйте другой протокол VPN

В большинстве VPN вы можете выбрать, какой протокол IP использовать . Наиболее распространенными являются TCP (протокол управления передачей) и UDP (протокол пользовательских дейтаграмм). Основное отличие состоит в том, что TCP включает исправление ошибок , то есть он отправляет все, что повреждено или не получено из-за проблем с соединением. Поскольку UDP этого не делает, он быстрее, но может быть менее надежным.

Переключение между протоколами может устранить ошибку «VPN Authentication Failed» , ускоряя ваше соединение, особенно если вы переходите с TCP на UDP . Вы найдете эту опцию в настройках вашего VPN-приложения. Обратите внимание, что качество вашего соединения может ухудшиться, если вы переключите протоколы.

5. Попробуйте альтернативный DNS-сервер

По умолчанию ваш VPN-клиент, вероятно, будет использовать DNS-серверы вашего VPN-провайдера. Это снижает риск утечек DNS, но иногда вызывает проблемы с подключением . Чтобы проверить, является ли это проблемой, попробуйте использовать другие DNS-серверы . В настройках вашего VPN-приложения вам нужно отключить опцию «Использовать только DNS-серверы VPN». Имейте в виду, что это может немного увеличить риск утечки DNS.

6. Попробуйте другую сеть WiFi

Если ни одно из предыдущих решений не помогло вам, возможно, проблема в вашей сети Wi-Fi. Чтобы узнать, так ли это, попробуйте использовать VPN в общедоступной точке доступа WiFi или в доме друга . Если VPN работает в этих других сетях, ваша проблема может быть в этом. Взгляните на настройки Интернета и WiFi и попытайтесь определить причины проблем с VPN.

7. Подключитесь к другому серверу VPN

Если вы пытаетесь подключиться, возможно, сервер VPN, который вы используете, слишком медленный или имеет слишком много пользователей . Большинство приложений VPN позволяют выбирать между несколькими серверами в каждом доступном месте. Попробуйте перейти на другой и посмотреть, поможет ли это.

Помните, что чем ближе вы находитесь к серверу, тем быстрее он будет . Например, если вы находитесь в Европе и вам необходимо подключиться к американскому серверу, серверы на восточном побережье должны быть быстрее, чем на западе.

Если вы используете VPN на своем маршрутизаторе, а не через клиент на вашем устройстве, переключение между серверами более сложное . Способ зависит от вашего роутера и провайдера VPN. Если вы не уверены, как это сделать, проверьте документацию для вашего маршрутизатора и VPN .

8. Переустановите свой VPN

Поврежденная установка вашей VPN может привести к ошибке «VPN Authentication Failed» . Если вы подозреваете, что это может быть проблемой, попробуйте удалить и переустановить VPN-клиент . Избегайте других ошибок, используя программное обеспечение для удаления, чтобы удалить все записи реестра и файлы из первой установки.

9. Убедитесь, что ваша VPN-подписка активна

Если вы используете платный VPN-сервис, срок действия вашей подписки истек . Кроме того, вы, возможно, создали учетную запись, но еще не купили подписку.

Чтобы решить эту проблему, войдите в свою учетную запись на веб-сайте вашего провайдера VPN и убедитесь, что ваша подписка была оплачена .

10. Убедитесь, что не слишком много одновременных подключений

Большинство VPN-сервисов ограничивают количество устройств, которые могут быть подключены к VPN одновременно . Если вы подключили несколько устройств, возможно, вы превысили лимит. Посетите веб-сайт вашего поставщика услуг VPN, чтобы подтвердить количество одновременных подключений. Если вы превысили лимит, отключите все устройства, которые вы не используете .

11. Попробуйте лучше VPN

Если вы перепробовали все вышеперечисленные решения и у вас все еще есть проблемы, вы можете подумать о более качественном VPN-сервисе . Бесплатные VPN более низкого уровня могут быть медленными и подвержены другим проблемам с подключением. Напротив, услуги премиум-класса очень быстрые и гораздо реже вызывают проблемы . Например, ExpressVPN предлагает неограниченную пропускную способность и имеет встроенную функцию проверки скорости, которая поможет вам выбрать самый быстрый сервер.

Для тех, кто ограничен в бюджете, NordVPN имеет много тех же функций, что и ExpressVPN, по более доступной цене . Сервис не такой быстрый, но он известен своей надежностью. Или, если вы смотрите много онлайн-контента, вы можете попробовать CyberGhost . Компания гарантирует, что вы всегда будете подключены к самому быстрому доступному серверу, а также имеет серверы, оптимизированные для различных потоковых сервисов .

Все эти VPN предоставляют гарантии возврата денег, так что вы можете попробовать их некоторое время и получить полный возврат средств, если вы не удовлетворены .

Получите лучший VPN сейчас!

Вывод

Ошибка «VPN Authentication Failed» может быть распространена, но исправить ее просто. С этими решениями вы скоро снова будете в безопасности.

Испытываете другие проблемы с подключением? Ознакомьтесь с этим руководством по исправлению наиболее распространенных кодов ошибок VPN .

Статья была переведена для сайта https://vpn.inform.click

Источник: www.wizcase.com

Если при подключении к VPN вы видите, что соединение VPN не удалось из-за неудачного сообщения о разрешении доменного имени, вы можете следовать этому руководству, чтобы решить эту проблему. Это происходит из-за неправильных настроек общедоступного DNS или когда общедоступный DNS перестает правильно отвечать.

VPN-соединение не удалось из-за неудачного разрешения доменного имени.

Программное обеспечение VPN помогает вам подключаться и анонимно исследовать Интернет. С другой стороны, общедоступные службы DNS, такие как Google Public DNS, Comodo Secure DNS, OpenDNS и т. Д., Могут помочь вам преодолеть некоторые ограничения при работе в Интернете. Вышеупомянутая проблема возникает, когда приложение VPN не соответствует дополнительному общедоступному DNS, который вы настроили ранее. Поэтому вам необходимо переключиться на исходный DNS, чтобы избавиться от этого сообщения об ошибке и продолжить использование службы VPN.

Что такое VPN-соединение из-за неудачного домена?

Когда установленное приложение VPN не может подключиться к серверу из-за некоторых неправильных настроек, пользователи получают эту ошибку на своем компьютере с Windows 11/10. Это сообщение об ошибке указывает на проблему, возникшую из-за неправильного общедоступного DNS или неправильных настроек.

Как мне исправить неудачное разрешение доменного имени VPN?

Вы можете решить проблему с неудачным разрешением доменного имени VPN, вернувшись к исходному DNS, предоставленному вашим интернет-провайдером. Если ваш интернет-провайдер не предоставил отдельную настройку DNS, вы можете выбрать Получить адрес DNS-сервера автоматически вариант.

Чтобы исправить эту ошибку — VPN-соединение не удалось из-за неудачного разрешения доменного имени., Следуй этим шагам:

- Нажмите Win + R, чтобы открыть диалоговое окно «Выполнить».

- Тип ncpa.cpl и нажмите Войти кнопка.

- Щелкните правой кнопкой мыши сетевой адаптер и выберите Характеристики вариант.

- Дважды щелкните значок Интернет-протокол версии 4 (TCP / IPv4).

- Выбрать Получить адрес DNS-сервера автоматически вариант.

- Щелкните значок хорошо кнопка.

Давайте подробно рассмотрим эти шаги.

Сначала вам нужно открыть Сетевые соединения панель. Для этого нажмите Win + R, чтобы открыть командную строку «Выполнить», введите ncpa.cpl и нажмите кнопку «Ввод».

Здесь вы можете найти все сети, к которым вы были подключены. Вам нужно щелкнуть правой кнопкой мыши сетевой адаптер или соединение, которое создает проблему, и выбрать параметр «Свойства».

Теперь открывается всплывающее окно. Найдите протокол Интернета версии 4 (TCP / IPv4) и дважды щелкните его. Кроме того, вы можете выбрать его и нажать кнопку «Свойства».

Затем выберите опцию Получить адрес DNS-сервера автоматически и нажмите кнопку ОК.

После этого закройте все окна и попробуйте подключиться к VPN-серверу. Надеюсь, сейчас у вас не возникнет никаких проблем.

Почему мой VPN не работает?

Это сообщение об ошибке может появиться по двум причинам: 1]приложение VPN не соответствует общедоступному DNS, который вы используете на своем компьютере. 2]публичный DNS не работает из-за некоторых проблем. Если вторая причина вам не подходит, вы можете вернуть пользовательские настройки DNS из Сетевые соединения панель. Независимо от того, используете ли вы Wi-Fi, Ethernet или мобильную точку доступа, вы можете изменить настройки, используя указанное выше руководство.

Связанные чтения:

.

.

Содержание

- Почему я получаю ошибку разрешения доменного имени при использовании VPN

- Шаги по исправлению этой ошибки

- Изменить DNS-серверы

- Убедитесь, что VPN установлен правильно

- Используйте другой VPN

В чем проблема с этой ошибкой при попытке установить VPN-соединение в Windows? Это появляется, когда есть проблемы с DNS . Например, мы неправильно настроили общедоступные DNS-серверы или те, которые мы используем, по какой-то причине работают некорректно.

Что за VPN делает это для шифрования интернет-соединения и позволяет нам анонимно просматривать сеть, но для этого необходимо, чтобы оно правильно подключалось к DNS. Проблема обычно присутствует в последнем, на DNS-серверах, которые мы используем, поскольку VPN может быть правильно установлен, но выдает этот код ошибки.

Однако может случиться так, что используемый нами VPN не соответствует требованиям требования публичного DNS мы используем на компьютере. Это также вызовет ошибку разрешения доменного имени.

Какой бы ни была причина, мы можем легко исправить это, изменив DNS-серверы. Обычно это уже сработает, если мы не вернемся к использованию других, которые не работают для этой VPN или также генерируют ошибки.

Шаги по исправлению этой ошибки

После объяснения основных причин появления ошибки разрешения доменного имени при использовании VPN, мы собираемся упомянуть, что мы можем сделать, чтобы решить эту проблему и заставить ее работать нормально. Главное будет изменить DNS-серверы, которые мы используем, но мы также увидим, что это может быть ошибка в установленной нами VPN.

Изменить DNS-серверы

Первое, что мы сделаем, это изменить DNS-серверы что мы используем в Windows. Они служат переводчиками, поскольку отвечают за получение доменного имени, которое мы помещаем, например, в этой статье, на соответствующий IP-адрес. Это избавляет нас от необходимости запоминать бессмысленные числа и просто знать их имена.

Чтобы изменить DNS-серверы в Windows, мы должны перейти в Пуск, мы заходим в Настройки, мы идем в Cеть и Интернет и там, чтобы изменить параметры адаптера. Теперь откроется новое окно, в котором появятся все сетевые карты, которые мы настроили. Например, может появиться карта Wi-Fi и карта Ethernet. Мы должны выбрать тот, который нас интересует, который мы будем использовать для навигации.

Вы должны щелкнуть второй кнопкой мыши, а затем щелкнуть «Свойства». Как только это будет сделано, откроется новое окно, и мы должны найти Интернет-протокол версии 4 (TCP / IPv4) и снова щелкнуть «Свойства».

Появится новое окно, как мы видим на изображении выше. Если мы вручную настроили и IP-адрес, и DNS-серверы, они появятся там. Если это происходит автоматически, он просто будет казаться пустым. Нас интересует изменение DNS-серверов, которые указаны ниже.

Мы должны дать Использовать следующие адреса DNS-серверов и заполните его. Возможно, мы удалили их у оператора, и при использовании других проблема разрешения доменного имени возникает при использовании VPN. Но может даже случиться так, что проблемы вызывают именно операторы.

Какие DNS-серверы мы можем использовать? Их много, и некоторые из самых популярных и наиболее эффективных — это продукты от Google и Cloudflare. Нам нужно было бы поставить следующее:

- Google DNS : 8.8.8.8 и 8.8.4.4

- Cloudflare DNS : 1.1.1.1 и 1.0.0.1

С этого момента наше оборудование будет подключаться к Интернету через DNS-серверы, которые мы изменили. Это то, что мы можем изменить в любое время, и это может даже помочь улучшить как скорость, так и безопасность.

Убедитесь, что VPN установлен правильно

Правильно ли мы установили VPN? Нам удалось кое-что изменить конфигурация и вот почему возникает эта проблема? Мы должны это проверить. VPN — это приложение, которое необходимо правильно установить и, конечно же, чтобы конфигурация была правильной и не было проблем.

Если мы установили программу недавно или обновили ее, нам, возможно, придется изменить какой-либо параметр конфигурации, чтобы она была включена правильно. Придется просмотреть его и посмотреть, не что-то не так, поэтому оно не работает должным образом.

Используйте другой VPN

Тип VPN, который мы используем, будет иметь важное значение для того, чтобы он работал лучше или хуже. Доступно множество вариантов, как бесплатных, так и платных. Однако бесплатные — не лучший вариант. Они могут стать серьезной проблемой как для безопасности, так и для правильной работы.

Наш совет заключается в используйте надежный VPN , платный, стабильный, с хорошей производительностью. Избегайте как бесплатных, так и пробных версий. Например, мы можем использовать ExpressVPN, NordVPN или ProtonVPN, которые являются одними из самых надежных и используемых вариантов.

Если мы видим, что при смене DNS-серверов и проверке того, что все правильно установлено и настроено, ошибка разрешения доменного имени продолжает появляться при использовании VPN, скорее всего, сбой вызван программой, которую мы используем. В этом случае не было бы выбора, кроме как попробовать другой и посмотреть, решится ли это, и мы сможем нормально перемещаться.

Короче говоря, если при использовании VPN мы обнаруживаем проблему разрешения доменного имени, возможно, это происходит из-за сбоя в DNS-серверах, хотя это также может быть связано с некоторой плохой конфигурацией самой программы или ее использованием. это не работает. Мы увидели, что мы можем сделать, чтобы решить эту проблему, и главное — использовать другие DNS-серверы, которые мы можем легко изменить.

- Печать

Страницы: [1] Вниз

Тема: проблема с подключением OPENVPN (Прочитано 13777 раз)

0 Пользователей и 1 Гость просматривают эту тему.

sila31regiona

не подключаеться OPENVPN вожу логин пароль,через терминал выдает ошибку:

…

No server certificate verification method has been enabled. See http://openvpn.net/howto.html#mitm for more info.

Sat Nov 12 20:02:57 2016 NOTE: —fast-io is disabled since we are not using UDP

Sat Nov 12 20:02:57 2016 Socket Buffers: R=[87380->87380] S=[16384->16384]

Sat Nov 12 20:02:57 2016 Attempting to establish TCP connection with [AF_INET]212.129.33.61:80 [nonblock]

…

перевод :

…

Ни один метод проверки сервера сертификат не был включен. Смотрите http://openvpn.net/howto.html#mitm для получения дополнительной информации.

Сб 12 ноября 20:02:57 2016 Примечание: —fast-IO отключена, так как мы не используем UDP

Сб 12 ноября 20:02:57 2016 Торцевые Буферы: R = [87380-> 87380] S = [16384-> 16384]

Сб 12 ноября 20:02:57 2016 Попытка установить соединение TCP с [AF_INET] 212.129.33.61:80 [NONBLOCK]

…

и как теперь подключиться к VPN если они перестали использовать UDP и TCP

Username: *********

Password: *********

TCP 80, 443

UDP 53, 40000

Unlimited Bandwidth

Torrents Allowed

No Logging

помогите решить проблему

ТС не появлялся на Форуме более полугода по состоянию на 22/07/2019 (последняя явка: 26/05/2017). Модератором раздела принято решение закрыть тему.

—zg_nico

« Последнее редактирование: 22 Июля 2019, 14:56:18 от zg_nico »

_»№%:?*()_+

Длиннорогий

sila31regiona, а кто сказал, что TCP не используют?

sila31regiona

Длиннорогий

Если недоступен udp, попробуйте tcp.

nano /etc/openvpn/client.confили где у вас лежит конфиг. Разкоментить строку tcp, закоментить udp.

/etc/init.d/openvpn restartсмотреть, что выйдет.

sila31regiona

смотри скачиваю архив с .ovpn

https://freevpn.me/accounts/

распаковываю открываю терминал в папке с файлами

в терминале пишу ls показывает содержимое папки

далее прописываю openvpn FreeVPN.me-TCP80.ovpn

нажимаю интер и высвечивается

Sat Nov 12 21:16:06 2016 OpenVPN 2.3.10 x86_64-pc-linux-gnu [SSL (OpenSSL)] [LZO] [EPOLL] [PKCS11] [MH] [IPv6] built on Feb 2 2016

Sat Nov 12 21:16:06 2016 library versions: OpenSSL 1.0.2g 1 Mar 2016, LZO 2.08

Enter Auth Username: Вожу сюда freevpnme

жму интер

Enter Auth Password: Сюда вожу пароль 0jnyTti8E

далее вижу это:

Вот что находиться в файле FreeVPN.me-TCP80.ovpn :

Пользователь добавил сообщение 12 Ноября 2016, 22:38:09:

///////////////////////////////////////////////////////////////////////////////

подключил VPN ну только другим способом и на много дольше вот так :

https://www.youtube.com/watch?v=196_HoLIDIA

///////////////////////////////////////////////////////////////////////////////

{{{{{{{{{{{{{{{{{{{{{{{{{{{{{{{{{{{{{{{{{{{{{{{{{{{{{{{{{{{{{{{{{{{{{{{{{{{{{{{{{{{{{{{{{{{{{{

а хотелось бы по старинке через терминал,намного быстрее))

https://www.youtube.com/watch?v=Lp5vT4sGXmI

}}}}}}}}}}}}}}}}}}}}}}}}}}}}}}}}}}}}}}}}}}}}}}}}}}}}}}}}}}}}}}}}}}}}}}}}}}}}}}}}}}}}}}}}}}}}}}

« Последнее редактирование: 12 Ноября 2016, 22:38:09 от sila31regiona »

_»№%:?*()_+

Multik001

Столкнулся с такой же проблемой… днем настраивал все по вышеуказаному видео… работало часа 2 потом слетело и теперь не может подключиться…

EvangelionDeath

смотри

Посмотрели. Но вы видать лог сами то и не читали? А там написано:

Sat Nov 12 21:25:32 2016 AUTH: Received control message: AUTH_FAILED

Не, я понимаю, новичек и все такое. Но, читать лог Вы и сами могли, не созывая консилиум. Если Вы до сих пор смотрите непонимающими глазами — обращайтесь в службу поддержки сервиса ибо данные вторизации невалидны, соответственно проблема не в OpenVPN.

У меня нет права закрыть тему, потому подождем.

HP Pro 840 G3: Intel i5-6300U, 32GB DDR4 2133MHz, Intel 520, Intel Pro 2500 180GB/Ubuntu 22.04

Dell Latitude 5590: Intel i5-8350U, 16GB DDR4 2400MHz, Intel 620, Samsung 1TB/Ubuntu 22.04

Multik001

А в чем же может быть проблема? Провайдер блокирует VPN (МГТС это еще то г…) или сам https://freevpn.me дал попользоваться часов 5 и все…

С последними событиями про Телеграмм и РКН сейчас куча новичков лезут в эту тему VPN, но сталкиваются с кучей проблем… Первое что в youtube попадается это видео https://www.youtube.com/watch?v=Lp5vT4sGXmI и при первой настройке все работает отлично, но потом происходит сбой и подключиться больше не получается(((

Позже попробую на чистой системе, отпишусь.

Пользователь добавил сообщение 20 Апреля 2018, 16:46:35:

Попробовал на чистой системе результат тот же((

Подскажите в чем может быть проблема?

« Последнее редактирование: 20 Апреля 2018, 16:46:37 от Multik001 »

EvangelionDeath

Multik001, в том, что провайдер уже залочил ИП ВПНа

HP Pro 840 G3: Intel i5-6300U, 32GB DDR4 2133MHz, Intel 520, Intel Pro 2500 180GB/Ubuntu 22.04

Dell Latitude 5590: Intel i5-8350U, 16GB DDR4 2400MHz, Intel 620, Samsung 1TB/Ubuntu 22.04

- Печать

Страницы: [1] Вверх

Добрый день.

Подскажите в чем может быть проблема, накатываю свежую систему на ПК, ядро generic, ставлю по инструкции sssd, ввожу в домен, пишет что все успешно, перезагружаю ПК и пытаюсь войти доменным пользователем, на секунду происходит вход и потом выбрасывает на экран логона, и так каждый раз, не пускает никаким доменным пользователем, sssd при этом сообщает что ПК в домене, по логам видно что авторизация вроде как происходит:

Код:

Apr 11 09:21:22 ADMWS-UMZ003 fly-dm: localhost:100[15075]: pam_unix(fly-dm:auth): authentication failure; logname= uid=0 euid=0 tty=localhost:100 ruser= rhost=localhost user=test@zakaz.local

Apr 11 09:21:22 ADMWS-UMZ003 fly-dm: localhost:100[15075]: pam_sss(fly-dm:auth): authentication success; logname= uid=0 euid=0 tty=localhost:100 ruser= rhost=localhost user=test@zakaz.local

Apr 11 09:21:23 ADMWS-UMZ003 fly-dm: localhost:100[15075]: pam_unix(fly-dm:session): session opened for user test@zakaz.local by (uid=0)

Apr 11 09:21:23 ADMWS-UMZ003 systemd-logind[904]: New session 740 of user test.

Apr 11 09:21:23 ADMWS-UMZ003 systemd: pam_unix(systemd-user:session): session opened for user test by (uid=0)

Apr 11 09:21:23 ADMWS-UMZ003 fly-dm: localhost:100[15075]: pam_unix(fly-dm:session): session closed for user test@zakaz.local

Apr 11 09:21:23 ADMWS-UMZ003 systemd-logind[904]: Removed session 740.kinit вообще лезет в другой домен, а после перенастройки вечно в ошибку падает:

Код:

kinit: KDC reply did not match expectations while getting initial credentials

imho, вначале разберитесь с проблемами kinit. Из-за него вся свистопляска. Грубо говоря, не может юзер по Kerberos авторизоваться в домене и, как следствие, в ОС…

Ориентируйтесь по указанной ошибке kinit как, например, тут…

imho, вначале разберитесь с проблемами kinit. Из-за него вся свистопляска. Грубо говоря, не может юзер по Kerberos авторизоваться в домене и, как следствие, в ОС…

Ориентируйтесь по указанной ошибке kinit как, например, тут…

С kinit разобрался, пришлось полностью настраивать krb5.conf

Но вход в систему все еще не осуществляется, так же не входит даже в консольный режим

В графике/консоли авторизация невозможна для доменных юзеров или для локальных тоже? Если локальных тоже не пускает, то дело в работе подсистемы pam-аутентификации — нужно копать в эту сторону…

Так-то логи бы посмотреть как syslog, так и на стороне сервера-контроллера домена…

В графике/консоли авторизация невозможна для доменных юзеров или для локальных тоже? Если локальных тоже не пускает, то дело в работе подсистемы pam-аутентификации — нужно копать в эту сторону…

Так-то логи бы посмотреть как syslog, так и на стороне сервера-контроллера домена…

Не пускает только доменных пользователей, и только при настройке sssd, winbind работает.

Скажите какие именно, скину, заодно и сам может пойму куда смотреть

to JoKeR174

Классика в виде /var/log/auth.log, /var/log/syslog (если туда сыпятся все события — проверяйте по *.* в /etc/rsyslog.conf), и аналогичных системных журналов сервера-контроллера (Система, Безопасность). Нужны события по отбою авторизации. Контроллер домена каким-нибудь файрволлом не прикрыт случайно (это так, на всякий случай уточнение)?

По-прежнему есть подозрение, что косячит Kerberos. Тикет запрашивается и отрабатывает корректно при вводе правильных уч.данных? И покажите, пожалуй, финальный вариант /etc/krb5.conf…

to JoKeR174

Классика в виде /var/log/auth.log, /var/log/syslog (если туда сыпятся все события — проверяйте по *.* в /etc/rsyslog.conf), и аналогичных системных журналов сервера-контроллера (Система, Безопасность). Нужны события по отбою авторизации. Контроллер домена каким-нибудь файрволлом не прикрыт случайно (это так, на всякий случай уточнение)?

По-прежнему есть подозрение, что косячит Kerberos. Тикет запрашивается и отрабатывает корректно при вводе правильных уч.данных? И покажите, пожалуй, финальный вариант /etc/krb5.conf…

Все куски логов в момент попытки входа

На контроллере домена в эти моменты зарегистрированы такие события:

Код:

Запрошен билет проверки подлинности Kerberos(TGT).

Сведения об учетной записи:

Имя учетной записи: mov

Предоставленное имя сферы: ZAKAZ.LOCAL

Идентификатор пользователя: ZAKAZmov

Сведения о службе:

Имя службы: krbtgt

Код службы: ZAKAZkrbtgt

Сведения о сети:

Адрес клиента: 192.168.151.109

Порт клиента: 46763

Дополнительные сведения:

Параметры билета: 0x50010010

Код результата: 0x0

Тип шифрования билета: 0x12

Тип предварительной проверки подлинности: 2

Сведения о сертификате:

Имя поставщика сертификата:

Серийный номер сертификата:

Отпечаток сертификата:

Сведения о сертификате предоставляются только в том случае, если сертификат использовался для предварительной проверки подлинности.

Типы предварительной проверки подлинности, параметры билета, типы шифрования и коды результата определены в стандарте RFC 4120.Код:

Запрошен билет проверки подлинности Kerberos(TGT).

Сведения об учетной записи:

Имя учетной записи: mov

Предоставленное имя сферы: ZAKAZ.LOCAL

Идентификатор пользователя: ZAKAZmov

Сведения о службе:

Имя службы: krbtgt

Код службы: ZAKAZkrbtgt

Сведения о сети:

Адрес клиента: ::ffff:192.168.151.109

Порт клиента: 37984

Дополнительные сведения:

Параметры билета: 0x50010010

Код результата: 0x0

Тип шифрования билета: 0x12

Тип предварительной проверки подлинности: 2

Сведения о сертификате:

Имя поставщика сертификата:

Серийный номер сертификата:

Отпечаток сертификата:

Сведения о сертификате предоставляются только в том случае, если сертификат использовался для предварительной проверки подлинности.

Типы предварительной проверки подлинности, параметры билета, типы шифрования и коды результата определены в стандарте RFC 4120.Код:

Запрошен билет службы Kerberos.

Сведения об учетной записи:

Имя учетной записи: mov@ZAKAZ.LOCAL

Домен учетной записи: ZAKAZ.LOCAL

GUID входа: {d5a06320-9143-6ff6-e2bd-99aab7fa2320}

Сведения о службе:

Имя службы: ADMWS-UMZ003$

Идентификатор службы: ZAKAZADMWS-UMZ003$

Сведения о сети:

Адрес клиента: ::ffff:192.168.151.109

Порт клиента: 37986

Дополнительные сведения:

Параметры билета: 0x50810000

Тип шифрования билета: 0x12

Код ошибки: 0x0

Службы передачи: -

Данное событие возникает каждый раз при запросе доступа к ресурсу, такому как компьютер или служба Windows. Поле "Имя службы" указывает ресурс, доступ к которому запрашивался.

Это событие можно связать с событиями входа Windows, сравнивая поля "GUID входа" каждого из событий. Событие входа регистрируется на компьютере, к которому запрашивался доступ. Часто этот компьютер отличается от контроллера домена, выдавшего билет службы.

Параметры билета, типы шифрования и коды ошибок определены в стандарте RFC 1510.При запросе тикета вроде все отрабатывается нормально, ошибок нет, в klist отображается

Код:

Ticket cache: FILE:/tmp/krb5cc_0

Default principal: mov@ZAKAZ.LOCAL

Valid starting Expires Service principal

13.04.2022 08:34:36 13.04.2022 18:34:36 krbtgt/ZAKAZ.LOCAL@ZAKAZ.LOCAL

renew until 14.04.2022 08:34:34Вот krb5

Код:

[libdefaults]

default_realm = ZAKAZ.LOCAL

kdc_timesync = 1

ccache_type = 4

forwardable = true

proxiable = true

fcc-mit-ticketflags = true

dns_lookup_realm = false

dns_lookup_kdc = true

v4_instance_resolve = false

v4_name_convert = {

host = {

rcmd = host

ftp = ftp

}

plain = {

something = something-else

}

}

[realms]

ZAKAZ.LOCAL = {

admin_server = dc1.zakaz.local

kdc = dc1.zakaz.local

kdc = dc2.zakaz.local

default_domain = ZAKAZ.LOCAL

}

[domain_realm]

.zakaz.local = ZAKAZ.LOCAL

zakaz.local = ZAKAZ.LOCAL

[login]

krb4_convert = false

krb4_get_tickets = false-

6 КБ

Просмотры: 45 -

4 КБ

Просмотры: 47

to JoKeR174

Мде, особых проблем не вижу. Разве что директива «default_domain» обычно мелкими описывает домен — есть же строки конвертации в секции domain_realm…

Еще dns_lookup_realm = false вообще бы убрал. И, возможно, имеет смысл добавить в секцию libdefaults директивы default_tgs_enctypes и default_tkt_enctypes с описанием разрешенных стандартов шифрования. Особенно, если в вашем домене все переведено на AES и RC4/DES/прочее явно заблокированы в политиках безопасности. Иначе билет-то будет запрашиваться, но по минимальному стандарту шифрования, что приведет к сбою его выдачи и эксплуатации. Впрочем, klist у вас отрабатывает, значит, дело не в этом…

Плохо, что syslog пустой — надеялся там увидеть корень проблемы…

to JoKeR174

Мде, особых проблем не вижу. Разве что директива «default_domain» обычно мелкими описывает домен — есть же строки конвертации в секции domain_realm…

Еще dns_lookup_realm = false вообще бы убрал. И, возможно, имеет смысл добавить в секцию libdefaults директивы default_tgs_enctypes и default_tkt_enctypes с описанием разрешенных стандартов шифрования. Особенно, если в вашем домене все переведено на AES и RC4/DES/прочее явно заблокированы в политиках безопасности. Иначе билет-то будет запрашиваться, но по минимальному стандарту шифрования, что приведет к сбою его выдачи и эксплуатации. Впрочем, klist у вас отрабатывает, значит, дело не в этом…

Плохо, что syslog пустой — надеялся там увидеть корень проблемы…

При попытке зайти в консольный режим syslog выдает

Код:

Apr 13 15:34:07 ADMWS-UMZ003 systemd[1]: Stopping System Security Services Daemon...

Apr 13 15:34:07 ADMWS-UMZ003 sssd[nss]: Shutting down

Apr 13 15:34:07 ADMWS-UMZ003 sssd[be[zakaz.local]]: Shutting down

Apr 13 15:34:07 ADMWS-UMZ003 sssd[pam]: Shutting down

Apr 13 15:34:07 ADMWS-UMZ003 sssd[ifp]: Shutting down

Apr 13 15:34:07 ADMWS-UMZ003 sssd[4575]: Attempted to unregister path (path[0] = org path[1] = freedesktop) which isn't registered

Apr 13 15:34:07 ADMWS-UMZ003 sssd[4575]: Attempted to unregister path (path[0] = org path[1] = freedesktop) which isn't registered

Apr 13 15:34:07 ADMWS-UMZ003 sssd[4575]: Attempted to unregister path (path[0] = org path[1] = freedesktop) which isn't registered

Apr 13 15:34:07 ADMWS-UMZ003 systemd[1]: Stopped System Security Services Daemon.

Apr 13 15:34:07 ADMWS-UMZ003 systemd[1]: Starting System Security Services Daemon...

Apr 13 15:34:08 ADMWS-UMZ003 sssd: Starting up

Apr 13 15:34:08 ADMWS-UMZ003 sssd[be[zakaz.local]]: Starting up

Apr 13 15:34:08 ADMWS-UMZ003 sssd[nss]: Starting up

Apr 13 15:34:08 ADMWS-UMZ003 sssd[ifp]: Starting up

Apr 13 15:34:08 ADMWS-UMZ003 sssd[pam]: Starting up

Apr 13 15:34:08 ADMWS-UMZ003 systemd[1]: Started System Security Services Daemon.

Apr 13 15:34:09 ADMWS-UMZ003 sssd[23389]: ; TSIG error with server: tsig verify failure

Apr 13 15:34:09 ADMWS-UMZ003 sssd[23389]: update failed: REFUSED

Apr 13 15:34:09 ADMWS-UMZ003 sssd[23389]: ; TSIG error with server: tsig verify failure

Apr 13 15:34:09 ADMWS-UMZ003 sssd[23389]: update failed: REFUSED

Apr 13 15:34:33 ADMWS-UMZ003 systemd[1]: getty@tty1.service: Service has no hold-off time, scheduling restart.

Apr 13 15:34:33 ADMWS-UMZ003 systemd[1]: Stopped Getty on tty1.

Apr 13 15:34:33 ADMWS-UMZ003 systemd[1]: Started Getty on tty1.

Apr 13 15:34:53 ADMWS-UMZ003 systemd[1]: getty@tty1.service: Service has no hold-off time, scheduling restart.

Apr 13 15:34:53 ADMWS-UMZ003 systemd[1]: Stopped Getty on tty1.

Apr 13 15:34:53 ADMWS-UMZ003 systemd[1]: Started Getty on tty1.

to JoKeR174

А покажите-ка выхлоп systemctl status sssd

to JoKeR174

А покажите-ка выхлоп systemctl status sssd

Код:

● sssd.service - System Security Services Daemon

Loaded: loaded (/lib/systemd/system/sssd.service; enabled; vendor preset: enabled)

Active: active (running) since Wed 2022-04-13 15:34:08 +05; 32min ago

Main PID: 23389 (sssd)

Tasks: 5 (limit: 4915)

CGroup: /system.slice/sssd.service

├─23389 /usr/sbin/sssd -i --logger=files

├─23391 /usr/lib/x86_64-linux-gnu/sssd/sssd_be --domain zakaz.local --uid 0 --gid 0 --logger=files

├─23392 /usr/lib/x86_64-linux-gnu/sssd/sssd_nss --uid 0 --gid 0 --logger=files

├─23393 /usr/lib/x86_64-linux-gnu/sssd/sssd_pam --uid 0 --gid 0 --logger=files

└─23394 /usr/lib/x86_64-linux-gnu/sssd/sssd_ifp --uid 0 --gid 0 --logger=files

to JoKeR174

Странно, ожидал увидеть ошибку TSIG как в случае локального входа. Тогда было бы как тут…

Вообще, нашел свою же заметку про sssd в AstraLinux. Посмотрите, проверьте, возможно поможет. Пока у меня иных мыслей нет…

to JoKeR174

Странно, ожидал увидеть ошибку TSIG как в случае локального входа. Тогда было бы как тут…

Вообще, нашел свою же заметку про sssd в AstraLinux. Посмотрите, проверьте, возможно поможет. Пока у меня иных мыслей нет…

Попробовал, ничего не изменилось к сожалению.

При всем при этом через терминал и команду “su login” получается залогиниться под доменным пользователем, и через ssh login@127.0.01 получается

to JoKeR174

Все страннее и страннее (с)

Значит, Kerberos и механизмы авторизации в домене отрабатывают. Хотя… неплохо бы посмотреть трафик по-середине, что же там передается в момент login по ssh и чего не передается при стандартном графическом входе…

И это не может быть проблема Fly-DM/WM, поскольку консольный вход под доменным юзером у вас также не работает…

Тогда у меня остается один вариант: косячит демон sssd — служба не стартует до момента авторизации в системе локального юзера/админа. Проверить элементарно — зайти под локальным, разлогиниться и зайти под доменным. Впрочем, не до конца понял — этот момент тоже пробовали?

to JoKeR174

Все страннее и страннее (с)

Значит, Kerberos и механизмы авторизации в домене отрабатывают. Хотя… неплохо бы посмотреть трафик по-середине, что же там передается в момент login по ssh и чего не передается при стандартном графическом входе…

И это не может быть проблема Fly-DM/WM, поскольку консольный вход под доменным юзером у вас также не работает…

Тогда у меня остается один вариант: косячит демон sssd — служба не стартует до момента авторизации в системе локального юзера/админа. Проверить элементарно — зайти под локальным, разлогиниться и зайти под доменным. Впрочем, не до конца понял — этот момент тоже пробовали?

Да, так пробовал, пробовал открывать сессию в окне, не пускает

Момент авторизации по ssh:

Код:

Apr 15 08:26:02 ADMWS-UMZ003 sshd[10493]: pam_unix(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=127.0.0.1 user=mov

Apr 15 08:26:03 ADMWS-UMZ003 sshd[10493]: pam_sss(sshd:auth): authentication success; logname= uid=0 euid=0 tty=ssh ruser= rhost=127.0.0.1 user=mov

Apr 15 08:26:03 ADMWS-UMZ003 sshd[10493]: Accepted password for mov from 127.0.0.1 port 40736 ssh2

Apr 15 08:26:03 ADMWS-UMZ003 sshd[10493]: pam_unix(sshd:session): session opened for user mov by (uid=0)

Apr 15 08:26:03 ADMWS-UMZ003 systemd-logind[893]: New session 52 of user mov.

Apr 15 08:26:03 ADMWS-UMZ003 systemd: pam_unix(systemd-user:session): session opened for user mov by (uid=0)

Apr 15 08:26:03 ADMWS-UMZ003 sshd[10493]: lastlog_write_entry: Error writing to /var/log/lastlog: File too largeКод:

Apr 15 08:26:03 ADMWS-UMZ003 systemd[1]: Created slice User Slice of mov.

Apr 15 08:26:03 ADMWS-UMZ003 systemd[1]: Starting User Manager for UID 975401130...

Apr 15 08:26:03 ADMWS-UMZ003 systemd[1]: Started Session 52 of user mov.

Apr 15 08:26:03 ADMWS-UMZ003 systemd[10496]: Listening on GnuPG network certificate management daemon.

Apr 15 08:26:03 ADMWS-UMZ003 systemd[10496]: Reached target Timers.

Apr 15 08:26:03 ADMWS-UMZ003 systemd[10496]: Listening on GnuPG cryptographic agent and passphrase cache (access for web browsers).

Apr 15 08:26:03 ADMWS-UMZ003 systemd[10496]: Listening on GnuPG cryptographic agent and passphrase cache (restricted).

Apr 15 08:26:03 ADMWS-UMZ003 systemd[10496]: Reached target Paths.

Apr 15 08:26:03 ADMWS-UMZ003 systemd[10496]: Listening on GnuPG cryptographic agent and passphrase cache.

Apr 15 08:26:03 ADMWS-UMZ003 systemd[10496]: Listening on GnuPG cryptographic agent (ssh-agent emulation).

Apr 15 08:26:03 ADMWS-UMZ003 systemd[10496]: Reached target Sockets.

Apr 15 08:26:03 ADMWS-UMZ003 systemd[10496]: Reached target Basic System.

Apr 15 08:26:03 ADMWS-UMZ003 systemd[10496]: Reached target Default.

Apr 15 08:26:03 ADMWS-UMZ003 systemd[10496]: Startup finished in 22ms.

Apr 15 08:26:03 ADMWS-UMZ003 systemd[1]: Started User Manager for UID 975401130.

to JoKeR174

В порядке бреда — удалите файл /var/log/lastlog и либо рестартаните rsyslog, либо перезагрузитесь (понятно, что это в минимуме решит трабблу с ошибкой в логе, но вдруг на lastlog еще что-то завязано — надо бы поглядеть)…

Еще мне откровенно не нравится, что по PAM авторизацию отбивает, а дальше sssd ее принимает. Не настолько хорошо разбираюсь в sssd-интеграции в домен, чтобы делать выводы. Но, кажись, проблемное место найдено, потому что процессы локального входа могут быть по-прежнему завязаны на PAM, который не срабатывает. Или в /etc/ssh/sshd_config параметр UsePam = no?…

to JoKeR174

В порядке бреда — удалите файл /var/log/lastlog и либо рестартаните rsyslog, либо перезагрузитесь (понятно, что это в минимуме решит трабблу с ошибкой в логе, но вдруг на lastlog еще что-то завязано — надо бы поглядеть)…

Еще мне откровенно не нравится, что по PAM авторизацию отбивает, а дальше sssd ее принимает. Не настолько хорошо разбираюсь в sssd-интеграции в домен, чтобы делать выводы. Но, кажись, проблемное место найдено, потому что процессы локального входа могут быть по-прежнему завязаны на PAM, который не срабатывает. Или в /etc/ssh/sshd_config параметр UsePam = no?…

После удаления стал ругаться что файла нет, после создания руками начинает также ругаться на этот файл.

Впрочем при логоне su login такой ошибки нет.

В sshd_config параметр UsePam yes.

По поводу PAM авторизации, пробовал сменить очередность, тогда отбивает авторизацию напрочь:

Код:

Apr 15 15:19:15 ADMWS-UMZ003 su[18894]: pam_sss(su:auth): authentication failure; logname=adminumz uid=1000 euid=0 tty=/dev/pts/0 ruser=adminumz rhost= user=mov

Apr 15 15:19:15 ADMWS-UMZ003 su[18894]: pam_sss(su:auth): received for user mov: 7 (Сбой при проверке подлинности)

Apr 15 15:19:18 ADMWS-UMZ003 su[18894]: pam_unix(su:auth): authentication failure; logname=adminumz uid=1000 euid=0 tty=/dev/pts/0 ruser=adminumz rhost= user=mov

Apr 15 15:19:20 ADMWS-UMZ003 su[18894]: pam_authenticate: Authentication failure

Apr 15 15:19:20 ADMWS-UMZ003 su[18894]: FAILED su for mov by adminumz

Apr 15 15:19:20 ADMWS-UMZ003 su[18894]: - /dev/pts/0 adminumz:movПопытка входа через консоль:

Код:

Apr 15 15:21:28 ADMWS-UMZ003 login[901]: pam_sss(login:auth): authentication failure; logname=LOGIN uid=0 euid=0 tty=/dev/tty1 ruser= rhost= user=mov

Apr 15 15:21:28 ADMWS-UMZ003 login[901]: pam_sss(login:auth): received for user mov: 7 (Authentication failure)

Apr 15 15:21:31 ADMWS-UMZ003 login[901]: pam_unix(login:auth): authentication failure; logname=LOGIN uid=0 euid=0 tty=/dev/tty1 ruser= rhost= user=mov

Apr 15 15:21:34 ADMWS-UMZ003 login[901]: FAILED LOGIN (1) on '/dev/tty1' FOR 'mov', Authentication failuressh:

Код:

:26 ADMWS-UMZ003 sshd[18984]: pam_sss(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=127.0.0.1 user=mov

Apr 15 15:23:26 ADMWS-UMZ003 sshd[18984]: pam_sss(sshd:auth): received for user mov: 7 (Authentication failure)

Apr 15 15:23:26 ADMWS-UMZ003 sshd[18984]: pam_unix(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=127.0.0.1 user=mov

Apr 15 15:23:28 ADMWS-UMZ003 sshd[18984]: Failed password for mov from 127.0.0.1 port 45184 ssh2

to JoKeR174

Ругается он, очевидно, из-за некорректных прав доступа к файлу. Но не суть…

Попробуйте командой sss_debuglevel 7 включить полное логирование sssd и как тут добавить логирование для PAM. Дальше еще раз зайти-выйти и посмотрим, что получится…

Такое ощущение, что PAM у вас не полностью привязан к sssd…

to JoKeR174

Ругается он, очевидно, из-за некорректных прав доступа к файлу. Но не суть…

Попробуйте командой sss_debuglevel 7 включить полное логирование sssd и как тут добавить логирование для PAM. Дальше еще раз зайти-выйти и посмотрим, что получится…

Такое ощущение, что PAM у вас не полностью привязан к sssd…

krb5_child

Код:

(Mon Apr 18 09:37:46 2022) [[sssd[krb5_child[5799]]]] [privileged_krb5_setup] (0x0080): Cannot open the PAC responder socket

(Mon Apr 18 09:37:47 2022) [[sssd[krb5_child[5799]]]] [sss_send_pac] (0x0040): sss_pac_make_request failed [-1][2].

(Mon Apr 18 09:37:47 2022) [[sssd[krb5_child[5799]]]] [validate_tgt] (0x0040): sss_send_pac failed, group membership for user with principal [mov@ZAKAZ.LOCAL@ZAKAZ.LOCAL] might not be correct.sssd_nss

Код:

(Mon Apr 18 09:37:36 2022) [sssd[nss]] [get_client_cred] (0x0080): The following failure is expected to happen in case SELinux is disabled:

SELINUX_getpeercon failed [92][Протокол недоступен].

Please, consider enabling SELinux in your system.

(Mon Apr 18 09:37:36 2022) [sssd[nss]] [get_client_cred] (0x0080): The following failure is expected to happen in case SELinux is disabled:

SELINUX_getpeercon failed [92][Протокол недоступен].

Please, consider enabling SELinux in your system.

(Mon Apr 18 09:37:36 2022) [sssd[nss]] [get_client_cred] (0x0080): The following failure is expected to happen in case SELinux is disabled:

SELINUX_getpeercon failed [92][Протокол недоступен].

Please, consider enabling SELinux in your system.

(Mon Apr 18 09:37:37 2022) [sssd[nss]] [get_client_cred] (0x0080): The following failure is expected to happen in case SELinux is disabled:

SELINUX_getpeercon failed [92][Протокол недоступен].

Please, consider enabling SELinux in your system.

(Mon Apr 18 09:37:46 2022) [sssd[nss]] [get_client_cred] (0x0080): The following failure is expected to happen in case SELinux is disabled:

SELINUX_getpeercon failed [92][Протокол недоступен].

Please, consider enabling SELinux in your system.

(Mon Apr 18 09:37:47 2022) [sssd[nss]] [get_client_cred] (0x0080): The following failure is expected to happen in case SELinux is disabled:

SELINUX_getpeercon failed [92][Протокол недоступен].

Please, consider enabling SELinux in your system.

(Mon Apr 18 09:37:48 2022) [sssd[nss]] [get_client_cred] (0x0080): The following failure is expected to happen in case SELinux is disabled:

SELINUX_getpeercon failed [92][Протокол недоступен].

Please, consider enabling SELinux in your system.

(Mon Apr 18 09:37:50 2022) [sssd[nss]] [get_client_cred] (0x0080): The following failure is expected to happen in case SELinux is disabled:

SELINUX_getpeercon failed [92][Протокол недоступен].

Please, consider enabling SELinux in your system.sssd_pam

Код:

(Mon Apr 18 09:37:46 2022) [sssd[pam]] [get_client_cred] (0x0080): The following failure is expected to happen in case SELinux is disabled:

SELINUX_getpeercon failed [92][Протокол недоступен].

Please, consider enabling SELinux in your system.

(Mon Apr 18 09:37:47 2022) [sssd[pam]] [get_client_cred] (0x0080): The following failure is expected to happen in case SELinux is disabled:

SELINUX_getpeercon failed [92][Протокол недоступен].

Please, consider enabling SELinux in your system.sssd_zakaz.local

Код:

(Mon Apr 18 09:37:36 2022) [sssd[be[zakaz.local]]] [check_if_pac_is_available] (0x0040): find_user_entry failed.

(Mon Apr 18 09:37:36 2022) [sssd[be[zakaz.local]]] [check_if_pac_is_available] (0x0040): find_user_entry failed.

(Mon Apr 18 09:37:36 2022) [sssd[be[zakaz.local]]] [sysdb_get_real_name] (0x0040): Cannot find user [fly-dm@zakaz.local] in cache

(Mon Apr 18 09:37:36 2022) [sssd[be[zakaz.local]]] [sysdb_get_real_name] (0x0040): Cannot find user [fly-dm@zakaz.local] in cache

to JoKeR174

Откровенно говоря, смущает вот это:

У вас там в krb-конфигурациях нигде нет дубляжа домена случайно?

И вот это тоже:

Выходит, что fly-dm (уч.запись для сессии связи Fly-DM с X-Server) почему-то вместо PAM локально ломится в домен через sssd. Не ясно…