service:freepbx

Содержание

Установка

Settings — Advanced settings:

-

Browser stats — No

-

PHP Timezone — Europe/Moscow

-

RSS Feeds — clear

-

Country Indication Tones — Russian Federation ?

-

Speaking clock time format — 24 hour format

Выкл. комм модули, кроме System Admin

Активировать систему

Настроить Fail2ban

Установка fail2ban:

cd /usr/src wget https://github.com/fail2ban/fail2ban/archive/0.9.4.tar.gz tar xvjf 0.9.4.tar.gz rm -f 0.9.4.tar.gz cd fail2ban-* ./setup.py install

Исправить ошибку Trusted Interface Detected

A network interface that is assigned to the ‘Trusted’ zone has been detected. This is a misconfiguration. To ensure your system is protected from attacks, please change the default zone of interface ‘eth0’.

Connectivity – Firewall – Zones – Interfaces – set Internal.

Голосовая русификация

mkdir -p /var/lib/asterisk/sounds/ru/ wget -q --no-check-certificate https://github.com/pbxware/asterisk-sounds/tarball/master -O- | tar xzv --strip-components 1 -C /var/lib/asterisk/sounds/ru/ wget -q --no-check-certificate https://github.com/pbxware/asterisk-sounds-additional/tarball/master -O- | tar xzv --strip-components 1 -C /var/lib/asterisk/sounds/ru/ chown -R asterisk:asterisk /var/lib/asterisk/sounds/ru/

Admin → Sound languages → Custom languages → add → Language: ru, Description: Russian

Вернуться на вкладку Global language → Russian

Исправить ошибку Missing HTML5 format converters

You are missing support for the following HTML5 codecs: oga,mp3,m4a. To fully support HTML5 browser playback you will need to install programs that can not be distributed with FreePBX. If you’d like to install the binaries needed for these conversions click ‘Resolve’ in the lower left corner of this message. You can also safely ignore this message but browser playback might not work in your browser.

Установка FFMPEG:

cd /usr/src wget http://ffmpeg.org/releases/ffmpeg-3.0.1.tar.gz tar xvfz ffmpeg-3.0.1.tar.gz rm -f ffmpeg-3.0.1.tar.gz cd ffmpeg-* ./configure --disable-yasm make && make install

Установка LAME:

wget https://sourceforge.net/projects/lame/files/lame/3.99/lame-3.99.5.tar.gz tar -zxvf lame-3.99.5.tar.gz cd lame-3.99.5 ./configure make && make install

Admin — System recordings — добавить запись для приветствия

Затем указать её в IVR.

Settings — Voicemail admin — Settings:

charset: UTF-8

emailbody:

${VM_NAME},nnThere is a new voicemail in mailbox ${VM_MAILBOX}:nntFrom:t${VM_CALLERID}ntLength:t${VM_DUR} secondsntDate:t${VM_DATE}nnDial *98 to access your voicemail by phone.nVisit http://AMPWEBADDRESS/ucp to check your voicemail with a web browser.n

${VM_NAME},nnНовое голосовое сообщение ${VM_MAILBOX}:nntОт:t${VM_CALLERID}ntДлительноть:t${VM_DUR} сек.ntДата:t${VM_DATE}n

emailsubject: Голосовая почта

fromstring: АТС

Настройки почтового сервера убраны в комм. версию System Admin, соответственно, ставим webmin

Выставляем адрес почтового сервера

Примеры набора номеров на старой АТС

| Москва (местные номера) | |||

|---|---|---|---|

| 98 | 495 | 1111111 | |

| 98 | 499 | 1111111 | |

| Киев | |||

| 9810 | 380 | 44 | 1111111 |

| Киев (моб) | |||

| 9810 | 380 | 68 | 1111111 |

| Ереван | |||

| 9810 | 374 | 10 | 999999 |

Удаление ненужных модулей

Удалить коммерческие модули:

fwconsole ma delete cos bria restapps restapi sng_mcu ucpnode xmpp zulu cxmodule areminder broadcast callerid conferencespro pagingpro parkpro vqplus vmnotify webcallback extensionroutes calllimit sipstation sms recording_report pinsetspro qxact_reports voicemail_report endpoint faxpro freepbx_ha ttsengines

Удалить ненужные бесплатные модули:

fwconsole ma delete superfecta digiumaddoninstaller dahdiconfig digium_phones

+----------------------+--------------+---------+ | Module | Version | Status | +----------------------+--------------+---------+ | accountcodepreserve | 13.0.2 | Enabled | | announcement | 13.0.5 | Enabled | | areminder | 13.0.7 | Enabled | | arimanager | 13.0.3 | Enabled | | asterisk-cli | 13.0.3 | Enabled | | asteriskinfo | 13.0.6 | Enabled | | backup | 13.0.21.7 | Enabled | | blacklist | 13.0.7 | Enabled | | bria | 13.0.12 | Enabled | | broadcast | 13.0.8 | Enabled | | builtin | | Enabled | | bulkdids | 13.0.2 | Enabled | | bulkextensions | 13.0.3 | Enabled | | bulkhandler | 13.0.13 | Enabled | | callback | 13.0.5 | Enabled | | callerid | 13.0.3 | Enabled | | callforward | 13.0.4 | Enabled | | calllimit | 13.0.3 | Enabled | | callrecording | 13.0.9 | Enabled | | callwaiting | 13.0.4 | Enabled | | campon | 13.0.3 | Enabled | | cdr | 13.0.26 | Enabled | | cel | 13.0.22 | Enabled | | certman | 13.0.12 | Enabled | | cidlookup | 13.0.10 | Enabled | | conferences | 13.0.18 | Enabled | | conferencespro | 13.0.19 | Enabled | | configedit | 13.0.7 | Enabled | | contactmanager | 13.0.21 | Enabled | | core | 13.0.67 | Enabled | | customappsreg | 13.0.5 | Enabled | | cxpanel | 4.1.10 | Enabled | | dahdiconfig | 13.0.13 | Enabled | | dashboard | 13.0.21 | Enabled | | daynight | 13.0.9 | Enabled | | dictate | 13.0.4 | Enabled | | digium_phones | 2.11.3.0 | Enabled | | digiumaddoninstaller | 2.11.0.12 | Enabled | | directory | 13.0.11 | Enabled | | disa | 13.0.6 | Enabled | | donotdisturb | 13.0.3 | Enabled | | endpoint | 13.0.38 | Enabled | | extensionroutes | 13.0.8 | Enabled | | fax | 13.0.26 | Enabled | | faxpro | 13.0.27 | Enabled | | featurecodeadmin | 13.0.5 | Enabled | | findmefollow | 13.0.28 | Enabled | | firewall | 13.0.19 | Enabled | | framework | 13.0.100 | Enabled | | freepbx_ha | 13.0.7.2 | Enabled | | fw_langpacks | 12.0.7 | Enabled |

| hotelwakeup | 13.0.12 | Enabled | | iaxsettings | 13.0.3 | Enabled | | infoservices | 13.0.1 | Enabled | | ivr | 13.0.23 | Enabled | | languages | 13.0.5 | Enabled | | logfiles | 13.0.9 | Enabled | | manager | 13.0.2.5 | Enabled | | miscapps | 13.0.2.2 | Enabled | | miscdests | 13.0.2 | Enabled | | music | 13.0.18 | Enabled | | outroutemsg | 13.0.2 | Enabled | | paging | 13.0.12 | Enabled | | pagingpro | 13.0.8 | Enabled | | parking | 13.0.14 | Enabled | | parkpro | 13.0.16 | Enabled | | pbdirectory | 2.11.0.4 | Enabled | | phonebook | 13.0.5.2 | Enabled | | phpinfo | 13.0.2 | Enabled | | pinsets | 13.0.7 | Enabled | | pinsetspro | 13.0.6 | Enabled | | presencestate | 13.0.4 | Enabled | | printextensions | 13.0.3 | Enabled | | queueprio | 13.0.2 | Enabled | | queues | 13.0.20 | Enabled | | qxact_reports | 13.0.11 | Enabled | | recording_report | 13.0.19 | Enabled | | recordings | 13.0.23 | Enabled | | restapi | 13.0.18.3 | Enabled | | restapps | 13.0.8.3 | Enabled | | ringgroups | 13.0.16 | Enabled | | setcid | 13.0.4 | Enabled | | sipsettings | 13.0.18 | Enabled | | sipstation | 13.0.13.9 | Enabled | | sms | 13.0.6 | Enabled | | sng_mcu | 13.0.3 | Enabled | | soundlang | 13.0.10 | Enabled | | speeddial | 2.11.0.3 | Enabled | | superfecta | 13.0.3.9 | Enabled | | sysadmin | 13.0.47.5 | Enabled | | timeconditions | 13.0.26 | Enabled | | ttsengines | 13.0.4.1 | Enabled | | ucp | 13.0.25 | Enabled | | ucpnode | 13.0.22 | Enabled | | userman | 13.0.55 | Enabled | | vmblast | 13.0.7 | Enabled | | vmnotify | 13.0.13 | Enabled | | voicemail | 13.0.36 | Enabled | | voicemail_report | 13.0.9 | Enabled | | vqplus | 13.0.19 | Enabled | | weakpasswords | 13.0.1alpha1 | Enabled | | webcallback | 13.0.10 | Enabled | | webrtc | 13.0.16 | Enabled | | xmpp | 13.0.6 | Enabled | | zulu | 13.0.40 | Enabled | +----------------------+--------------+---------+

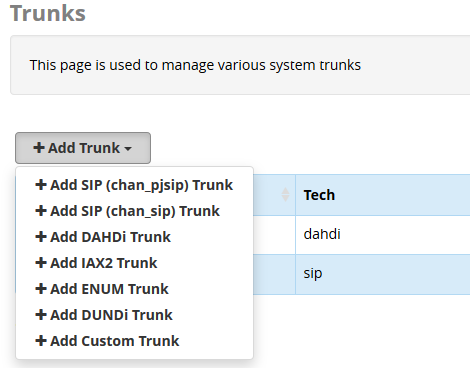

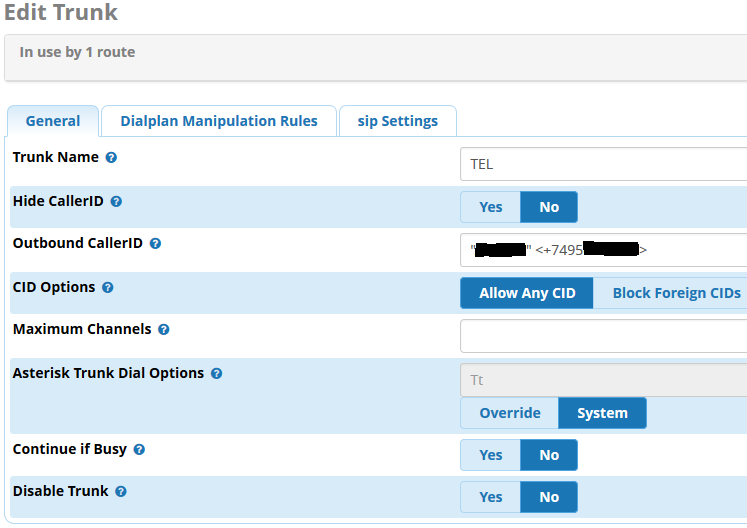

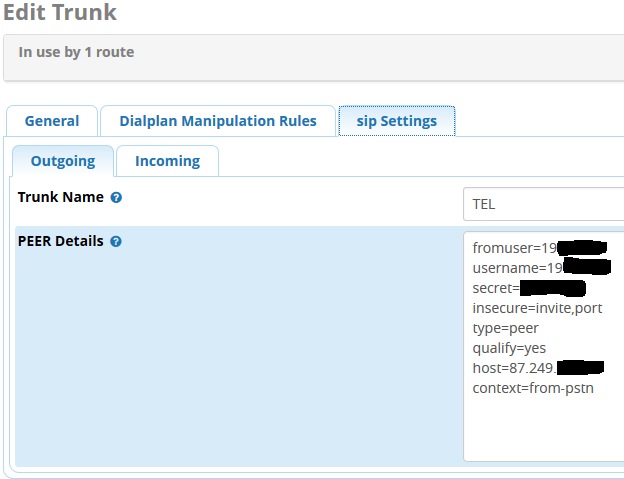

Настройка транка

-

Добавить SIP транк (скорее всего, chan_sip)

-

В настройках → General прописать Trunk Name и Outbound CallerID

-

Dialplan Manipulation Rules оставить пустыми

-

sip Settings → Outgoing:

-

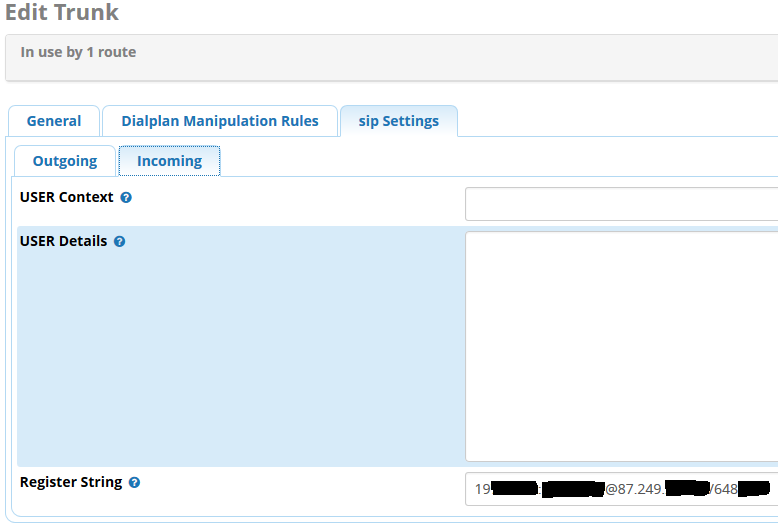

sip Settings → Incoming: заполнить Register String в формате username:secret@ipadress/phonenumber

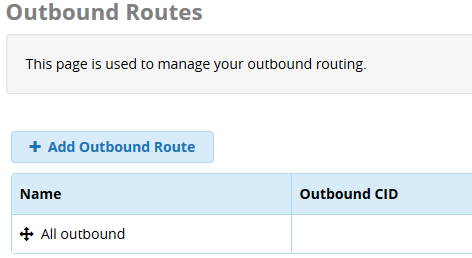

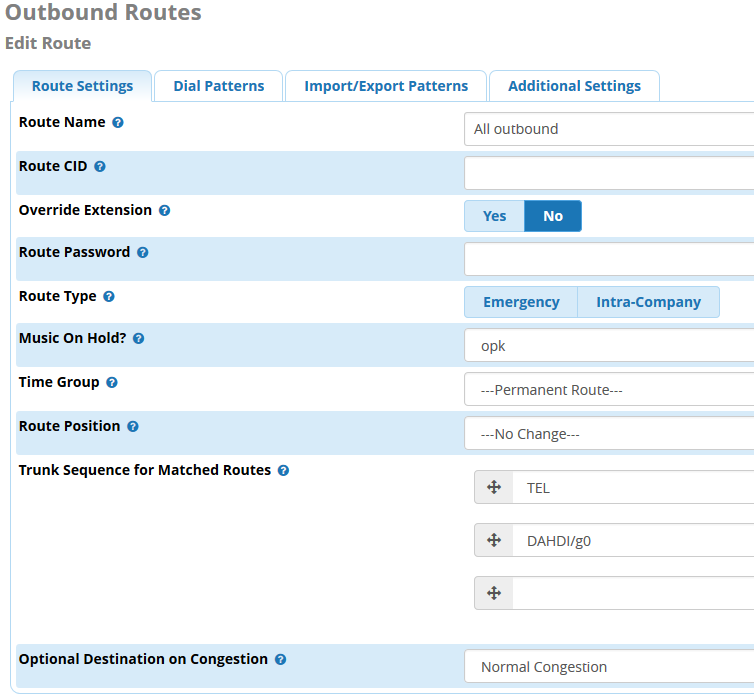

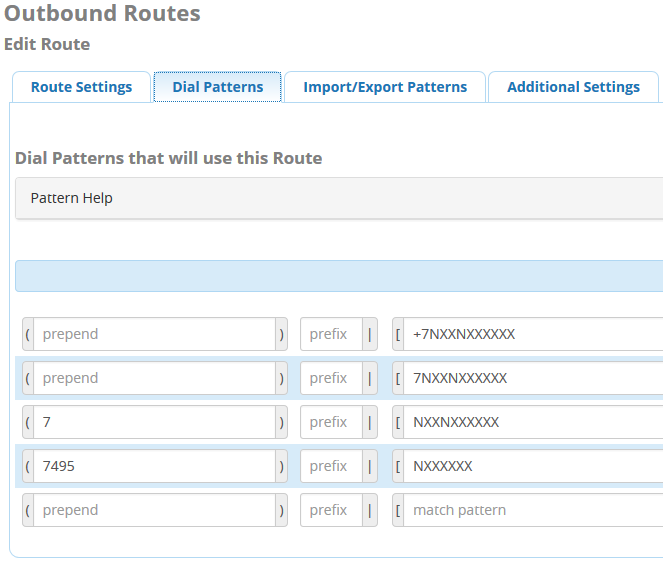

Настройка исходящих маршрутов

-

Создать исходящий маршрут

-

Route Settings

-

Dial patterns

-

Additional Settings

Настройка входящих маршрутов

Дополнительно

Текст автоответчика

Здравствуйте, вы позвонили в компанию Рога и копыта. Если вам известен добавочный номер абонента, наберите его в тональном режиме. Для отправки факса нажмите 9, для соединения с секретарём нажмите 0 или оставайтесь на линии.

Ссылки на хороший text2speech

Ссылки

· Последнее изменение: 12.11.2017 05:26 —

127.0.0.1

В этой статье мы разберем, наверно основной модуль – System Firewall. Безопасность прежде всего, поэтому мы расскажем как настроить Firewall в FreePBX 14. Данный модуль выполняет низкоуровневую защиту Вашей IP-АТС. Данный модуль контролирует сетевой трафик, который позволяет разрешать или запрещать IP-адреса, порты и конфигурацию системы.

Во-первых, следует выполнить проверку установки модуля System Firewall. Для этого переходим в меню: Admin → Module Admin. Если модуль System Firewall не обнаружен, его следует установить.

Firewall в FreePBX 14

Main

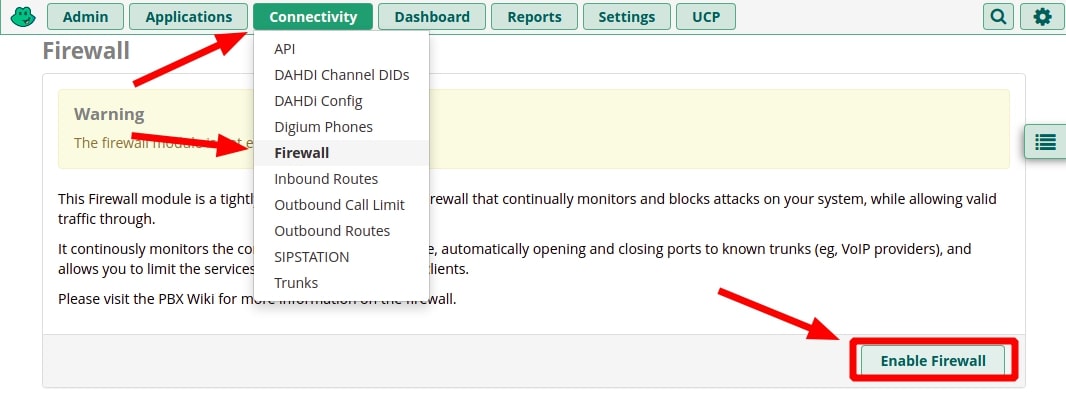

Переключаемся на настройки: Connectivity → Firewall

Если откроется следующее окно, нажимаем Enable:

Наш Firewall был включен на стадии установки FreePBX 14, поэтому наше окно настройки может отличаться от вашего.

Системный брандмауэр – это полностью интегрированный брандмауэр, который постоянно отслеживает удаленные подключения. Он разрешает или запрещает подключения к этому серверу и автоматически разрешает доступ с разрешенных хостов.

Это делается с помощью небольшого процесса, который выполняется на сервере УАТС и автоматически обновляет правила брандмауэра на основе текущей конфигурации внешней линии (транка) и расширения УАТС.

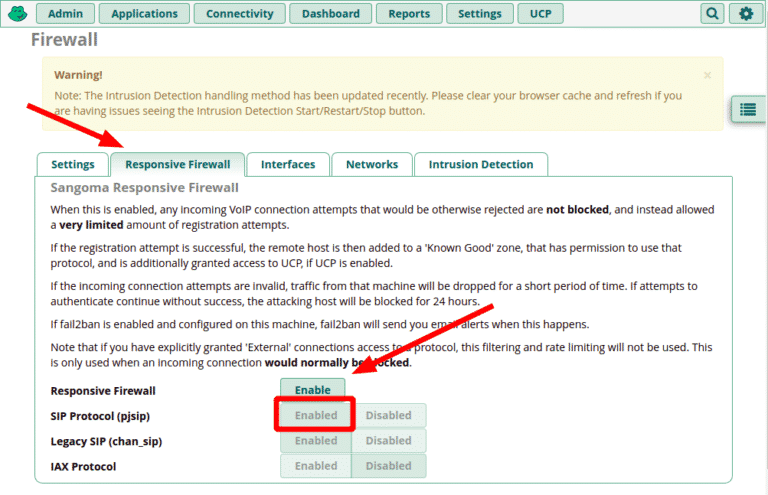

Responsive Firewall

Включение настроек на данной вкладке отключаются блокировку любых попыток подключения.

В случае успешной попытки регистрации, удаленный узел будет добавляться в ‘Known Good‘ (“доверительная зона”). Доверительная зона дополнительно разрешает доступ к UCP панели, если она включена.

Если входящие попытки подключения недействительны (INVALID), трафик на этом сервере будет отброшен на короткий период времени. Атакующий источник (хост) блокируется на 24 часа, если попытки аутентификации продолжаются без успеха.

Когда fail2ban включен и настроен на этом сервере, fail2ban будет отправлять вам уведомления по электронной почте, когда это произойдет.

Обратите внимание, что если вы явно предоставили “внешним” соединениям доступ к протоколу, эта фильтрация и ограничение скорости не будут использоваться. Это используется только тогда, когда входящее соединение обычно блокируется.

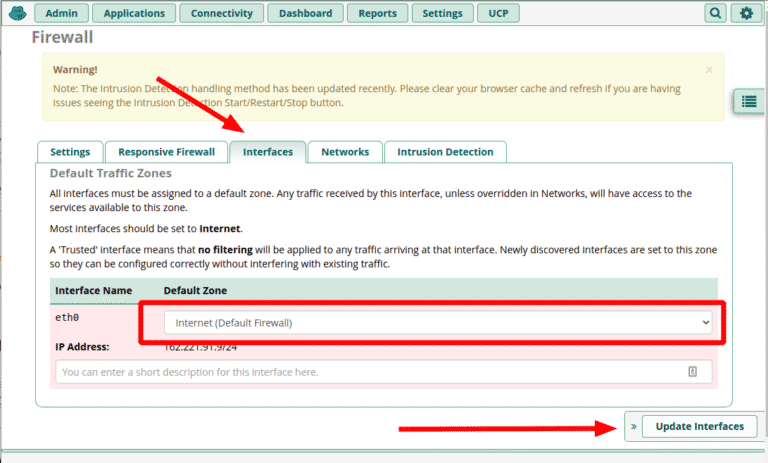

Interfaces

Все интерфейсы должны быть назначены Default Zone (зоне по умолчанию). Любой трафик, полученный этим интерфейсом, если он не переопределен в сетях, будет иметь доступ к сервисам, доступным для этой зоны.

Внимание! Большинство интерфейсов должны быть настроены на Internet (Default Internet) интернет.

Trusted (доверенный) – это интерфейс, который не использует фильтрацию поступающего трафика. Недавно обнаруженные интерфейсы устанавливаются в эту зону, чтобы их можно было правильно настроить без вмешательства в существующий трафик.

На данной вкладке необходимо указать какой интерфейс у вас смотрит в Интернет, а какой в локальную сеть. У нас виртуальная машина (ВМ) с одним сетевым интерфейсом, который служит для внешних подключений (транков) с провайдером и для подключений IP-телефонов из локальной сети.

Networks

Более точная настройка сетевых интерфейсов. В нашем случае (когда один сетевой интерфейс это более актуально).

На рисунке ниже используется подсеть 192.168.90.0/24, для которой разрешены любые подключения. Данная подсеть не попадает под правила файервола. Подсеть 10.0.3.0/24 (или 10.0.3.0/255.255.255.0) является локальной. Например, из неё могут подключатся телефоны, шлюзы.

Services

Более детально эти политики настраиваются на вкладке Services.

Службы, назначенные зонам, доступны для соединений, соответствующих этим зонам.

Обратите внимание, что параметр ‘Reject’ (отклонить) явно блокирует эту службу полностью и может быть переопределен только доступом из доверенной зоны. Это функционально эквивалентно отключению доступа из всех зон, если вы не используете дополнительный плагин брандмауэра.

Extra Services

Расширенные настройки доступа различных служб. В целях безопасности следует отключить явно неиспользуемые и ограничить от доступа из сети Интернет.

Custom Services

На этой вкладке можно определить пользовательские службы. Пожалуйста, убедитесь, что вы случайно не выставляете автоматически настроенную службу, используя тот же порт и протокол.

Blacklist

Этот черный список запрещает IP адреса или подсети в принудительном порядке. Если вы включите ‘Responsive Firewall’, то ваши сигнальные порты будут доступны для интернета и могут быть атакованы.

Обратите внимание, что изменения в брандмауэре вступают в силу немедленно.

Advanced

Zone Information

Каждый сетевой интерфейс вашего сервера должен быть сопоставлен с зоной. Обратите внимание, что по умолчанию все интерфейсы сопоставляются с доверенными (доверенные сети не фильтруются вообще, поэтому брандмауэр для любого трафика, поступающего на этот интерфейс отключен). Зоны, которые вы можете использовать:

- Internet (Интернет) – этот интерфейс получает трафик из интернета. Принимаются только выбранные входящие соединения.

- Local (Локальный) – для использования во внутренних сетях.

- Other (Другой) – для использования в доверенных внешних сетях или других известных сетях (таких как DMZ или OpenVPN-сеть).

- Reject (Запрещенная) – все входящие сетевые пакеты отклоняются. Обратите внимание, что эта зона по-прежнему принимает трафик RTP. При этом другие порты не прослушиваются.

- Trusted (Доверенная) – разрешение всех сетевых подключений. На этом интерфейсе брандмауэр не выполняется.

Port/Service Map

На этой странице отображаются обнаруженные порты и диапазоны портов для всех известных служб.

Preconfigured

На этой вкладке возможно добавить предварительно настроенный (обнаруженный) набор сетей в доверенную зону (Trusted Zone). После добавления выбранных параметров их можно при необходимости настроить на вкладке Connectivity → Firewall → Networks.

Advanced Settings

Расширенные настройки, связанные с обслуживанием системы.

Safe Mode – безопасный режим. Дает возможность восстановиться после случайной неправильной настройки. При этом брандмауэр отключается если сервер перезагружался два раза подряд.

Custom Firewall Rules – импорт пользовательских правил iptables после запуска брандмауэра.

Файлы /etc/firewall-4.rules и /etc/firewall-6.rules (для правил IPv4 и IPv6) должны принадлежать пользователю root. Правила брандмауэра (iptables) не могут изменяться другими пользователями. Каждая строка в файле будет задана в качестве параметра для ‘iptables’ или ‘ ip6tables, соответственно.

Это позволяет опытным пользователям настраивать брандмауэр в соответствии с их спецификациями. Не включайте эту настройку, если вы не знаете для чего она.

Reject Packets – эта настройка брандмауэра, которая решает, что делать с пакетом, если он не разрешен в системе.

Включение Reject Packets отправляет явный ответ другой машине. После чего сообщает об административной блокировке. Если параметр отключен, пакет автоматически отбрасывается, не давая злоумышленнику никаких указаний на то, что трафик перехвачен.

Отправляя пакет reject, злоумышленник понимает, что он обнаружил сервер. При отбрасывании пакета злоумышленнику не отправляется никакого ответа, и он может перейти к другой цели.

Обычно эта опция должна быть отключена, только если вы не отлаживаете сетевое подключение.

Мы рассказали как настраивать Firewall в FreePBX 14! Будем рады вашим комментариям и замечаниям.

Любое использование материалов сайта возможно только с разрешения автора и с обязательным указанием источника.

FreePBX Hosting Blog

Learn More About Our Tools

Gain important information on the world’s most popular open-source IP PBX.

Recent updates to the FreePBX Firewall UI have prompted us to revisit this topic to include some of the new functionality and features. This guide will help you understand how the firewall works and perform a basic level of configuration to ensure your PBX is protected while remaining accessible to your users.

Before getting started though, make sure you update your PBX and log into the GUI and activate FreePBX either via the first run wizard or via Admin > System Admin > Activation.

Enable the Firewall

Out of the box, the FreePBX firewall is not enabled because otherwise, you’d likely not be able to access the server to configure it. So this is one of the first things you’ll want to attend to. If you’ve already enabled the firewall during the first run wizard, you can skip to the next step.

Instructions:

- Log into your FreePBX Administrator Control Panel

- Go to Connectivity > Firewall

- Click “Enable Firewall“.

This just enables the firewall; unless you have pre-existing rules, it is still not blocking anything. Be sure to keep reading.

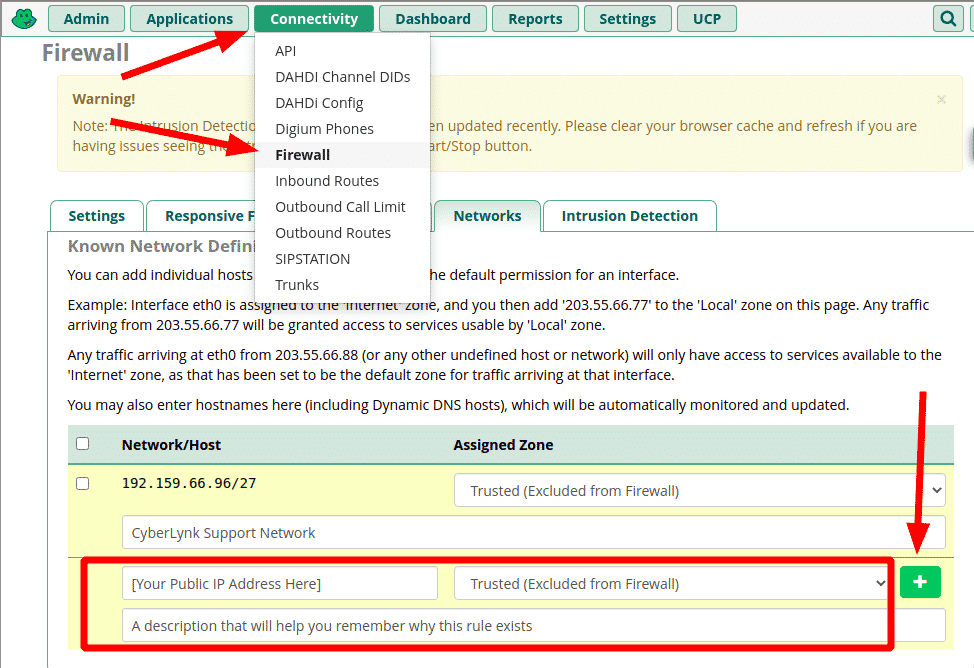

Add Your Network to the Firewall

To ensure you do not block yourself in the next step, you’ll want to add your IP address to the firewall’s “Trusted” zone. This zone is for networks you want completely excluded from the firewall’s rules, so use this carefully. This would also be a good time to add CyberLynk’s support network range to your firewall to allow us to help you if necessary. The firewall will most likely have automatically added the IP you are currently on, but now is a good time to add any additional IPs / CIDR networks from which you will want total access to the FreePBX server.

Instructions:

- Go to Connectivity > Firewall > Networks tab

In the next available slot, enter the following:

- Network/Host: The IP address or CIDR network you want to allow through the firewall

- Assigned Zone: Trusted (Excluded from Firewall)

- Description: Something to help you remember why the IP / network is in the firewall

- Click the green “+” (plus symbol) button to apply the rule.

- Repeat and add “192.159.66.96/27” if you want to allow CyberLynk support access to your PBX.

This can be done via the command line using “fwconsole firewall”. For instructions, type “fwconsole firewall –help”.

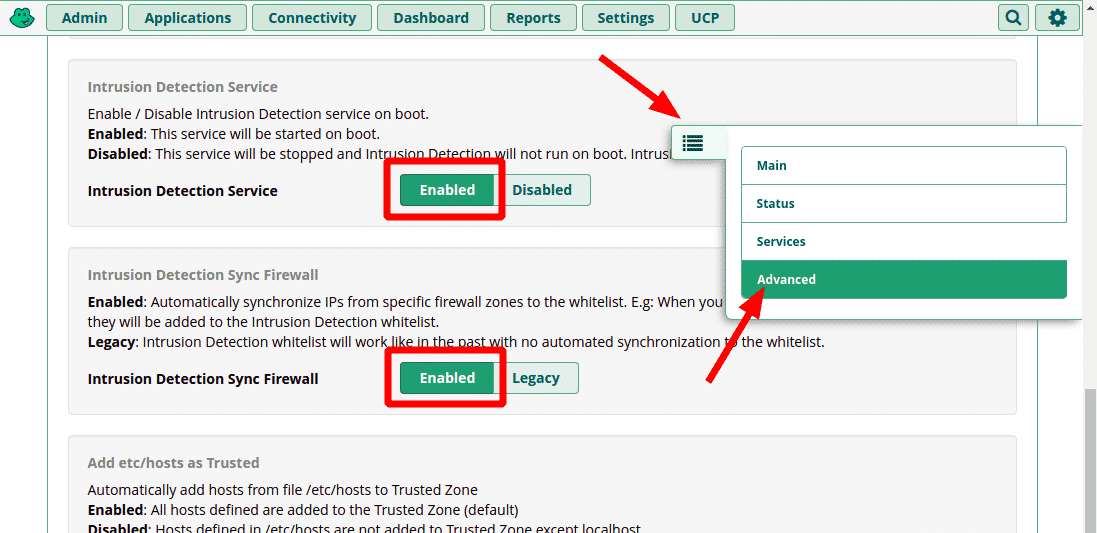

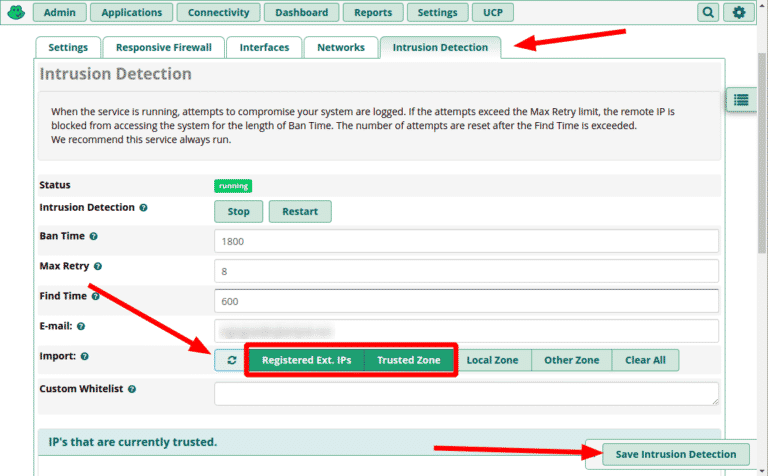

Intrusion Detection Sync

Intrusion Detection is now incorporated into the FreePBX Firewall GUI. To ensure that trusted IPs and networks with registered phones do not get blocked by intrusion detection, complete the following steps.

Instructions:

- Go to Connectivity > Firewall and select Advanced from the pop-out menu on the right

- Go to the Advanced Settings tab

- Locate and enable “Intrusion Detection Service” and “Intrusion Detection Sync Firewall”

- From the pop-out menu, choose Main and go to the Intrusion Detection tab.

- In the Import section, enable “Registered Ext. IPs” and “Trusted Zone”.

- This will automatically whitelist IPs that have phones registered to the PBX as well as trusted networks.

- Click the button on the left of the Import section to load matching IPs into the whitelist

- Click “Save Intrusion Detection”

Enforce Firewall Rules

Now that you’ve trusted your network, you need to enforce the FreePBX Firewall’s rules by placing your public facing network interface in the “Internet” zone. On hosted PBXs this is typically “eth0”.

Instructions:

- Go to Connectivity > Firewall > Interfaces tab

- Change the zone for “eth0” to “Internet (Default Firewall)

- Click “Update Interfaces”

This effectively enables the firewall for all traffic on eth0. If you have other interfaces configured they may appear here as well and can be assigned different zones. For example, if you have a LAN interface or a VPN, you could assign it to “Local” or “Trusted”.

If you didn’t do the previous steps you may get blocked. If that happens see this guide on getting unblocked.

Enable Responsive Firewall (Optional)

If you plan to have remote users who are not at a location with a static IP address, you may find the Responsive Firewall feature helpful. This will permit phones and UCP users to attempt to authenticate from any network, and add the successful ones to the firewall/intrusion detection automatically. Please note that this will not allow access to administrative resources such as the Admin Control Panel or SSH which should be strictly limited to known / static networks.

Instructions:

- Go to Connectivity > Firewall > Responsive Firewall tab

- Click “Enable” to turn the feature on

- Select the protocols you will be using:

- SIP Protocol is all that is needed for most modern deployments. It supports chan_pjsip extensions.

- Legacy SIP is needed if you have extensions created using the obsolete chan_sip protocol.

- Note: this protocol will be removed eventually, so click here to learn how to convert to chan_pjsip.

- IAX Protocol is used for Asterisk’s protocol for linking multiple PBXs.

На веб интерфейсе астериска есть довольно простой инструмент для настройки фаервола для нашей ай-пи телефонии, он подходит для тех кто не особо знаком с iptables linux и позволяет настроить доступа к серверу прямо с веб интерфейса. Для этого проверяем есть ли соответствующий модуль: Если его нет то устанавливаем.После установки появляется соответствующее меню : Смотрим, что […]

На веб интерфейсе астериска есть довольно простой инструмент для настройки фаервола для нашей ай-пи телефонии, он подходит для тех кто не особо знаком с iptables linux и позволяет настроить доступа к серверу прямо с веб интерфейса.

Для этого проверяем есть ли соответствующий модуль:

Если его нет то устанавливаем.

После установки появляется соответствующее меню :

Смотрим, что сейчас firewall у нас пустой командой iptables -L –nv

Далее включаем фаервол

И переходим к следующей вкладке Responsive Firewall.

Отключаем тут всё, эти настройки позволяют ограниченное количество раз зарегистрироваться устройствам, которые бы при обычном сценарии сразу бы разблокировало.

Но если включено и попытка регистрации успешна, то удаленный ip затем добавляется в доверенную зону, у которой есть разрешение на использование этого протокола, и ему дополнительно предоставляется доступ к UCP.

Обратите внимание, что если вы явно предоставили доступ к протоколу внешним соединениям, эта фильтрация и ограничение доступа не будут использоваться. Это используется только тогда, когда входящее соединение обычно блокируется.

Следующая вкладка Interface. Тут всё просто: указываете какой интерфейс у вас смотрит во внутреннюю сеть, а какой в интернет, если такой имеется.

В данном случае у меня интерфейс один и он смотрит в роутер, так что ставим ему политику фаервола для доступа в интернет.

Следующая вкладка networks — она позволяет настроить политики доступа более избирательно, чем на интерфейсах (если он у вас один и нет возможности разграничить там).

Тут можно назначать политики безопасности для отдельных адресов и целых подсетей.

В данном скриншоте для адреса 192.168.32.13 разрешены любые действия и подключение с этого адреса вообще не попадает под правила фаервола.

А подесть 192.168.55.0/24(или более привычный вариант 192.168.55.0/255.255.255.0) является локальной. Например, из неё могут подключатся телефоны более детально эти политики настраиваются на вкладке services

Тут можно выбрать какие протоколы доступны для каких политик безопасности.

На данном скриншоте все взаимодействия разрешены только для политики local.

SSH это доступ к консоли linux

Web Management доступ к веб интерфейсу по 80 порту (http)

Web Management (Secure) доступ к веб интерфейсу по 443 порту (https)

SIP Protocol возможность подключать телефоны ранки к АТС по sip

CHAN_SIP Protocol возможность подключать телефоны и транки к АТС по pjsip

IAX Protocol возможность подключать транки по протоколу iax(собственный протокол asterisk обычно используется для связи нескольких серверов телефонии)

WebRTC – в двух словах, звонки из браузера но это отдельная обширная тема. Во вкладке extra services уже более специфичные вещи

Например, XMPP позволяет организовать чат между вашими сотрудниками через браузер.

ССЫЛКА на мою статью по XMPP

из нужного тут OpenVPN Server если используете

и TFTP для автопровижинга телефонов https://voxlink.ru/kb/ip-phones-configuration/escene/Provizhing-ip-telefona-Escene-292-N/

Фактически сервисы здесь — это связка порт-протокол, которые разрешаются для политик.

Во вкладке Custom Services можно сделать свою собственную связку

И вкладка Blacklist в которой можно принудительно забанить определённые адреса:

А вот так уже выглядит фаервол после включения его в веб интерфейсе:

Базовая настройка фаервола завершена.