Shrew vpn client windows 10 не работает

Если вам помогла статья или информация была полезной. Пожертвования.

Установка и исправления CiscoVpn Client в Windows 10 (x32_x64)

Тот кто пользуется VPN клиентами, а таких в нашей стране с каждым днем все больше больше знают. Есть такая проблема как не совместимость Cisco Vpn Client и Microsoft Windows 10. Именно на этой версии они встретились и не подружились. Эту проблему можно решить если поставить Shrew Soft VPN Client и забыть как страшный сон. Но есть случаи когда последний тоже не справляется. По необъяснимой причине на некоторых машинах Shrew Soft VPN Client не работает, соединение устанавливается, но сам туннель не поднимается. Если это ваш случай, тогда вы попали по адресу.

В остальных случаях, сам я перешёл на использование Shrew Soft VPN Client он меня полностью устраивает в бесплатной версии. Несмотря на недостатки её, свою основную функцию. особенно на нестабильном канале, он выполняет прекрасно.

Немного поясню, что мы будем делать. Поскольку сам Cisco VPN Client уже давно не обновляется и давно уже устарел, но тем ни менее ещё как-то работал до windows 8.1, что уже фантастика само по себе. И так приступим. Сначала нам потребуется установить сам клиент, затем сторонник клиент и только после этого потребуется внести исправления и можно будет пользоваться Cisco VPN Client.

Для начала произведем установку клиента или произведем необходимые обновления.

Инструкция для новых и «чистых» установок Windows 10. Если вы только что обновились до Windows 10 с более ранней версии Windows, необходимо сначала удалить клиент SonicWALL VPN и клиент Cisco VPN, а затем установить установить по инструкции ниже.

- Скачать и установить SonicWALL Global VPN Client. Это необходимо для корректной установки DNE Lightweight filter сетевого клиента на рабочую станцию. Потом вы сможете удалить SonicWall Global Client.

- Скачать и установить Cisco VPN client (x86 или x64).

- По желанию удалить SonicWALL Global VPN Client.

Примечание: Если у вас появится сообщение «Это приложение не может быть запущено на этом ПК», то необходимо в распаковать архив установщика Cisco VPN Client и запустить файл «vpnclient_setup.msi».

Если вы решили удалить SonicWALL Global VPN Client используйте настройки по умолчанию. Обязательно проверьте, чтобы напротив пунктов «Delete all settings and configuration files» а также «Retain the MAC address of the virtual adapter» ну установлена «галка».

На этом установка Cisco VPN Client в Windows 10 закончена.

Теперь необходимо устранить ошибки: «442: Failed to enable virtual adapter» и «412: The remote peer is no longer responding»

При подключении в Windows 10 при помощи Cisco VPN Client к шлюзу (роутеру или брандмауэру) соединение не будет установлено по причине появления ошибки: «442: Failed to Enable Virtual Adapter» или «412: The remote peer is no longer responding»

Необходимо произвести следующие изменения.

1. Запускаем редактор реестра (RegEditor).

2. Находим ветку реестра:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\CVirtA

3. Находим запись «DisplayName» нажимаем правой кнопкой мыши и выбираем «Изменить». Либо просто 2 раза нажимаем на «DisplayName» левой кнопкой мыши.

В случае ошибки 442:

Для Windows 10 x86 (32bit) , изменяем значение параметра «@oem8.inf,%CVirtA_Desc%;Cisco Systems VPN Adapter» на «Cisco Systems VPN Adapter«.

Для Windows 10 x64 (64bit) , изменяем значение параметра «@oem8.inf,%CVirtA_Desc%;Cisco Systems VPN Adapter for 64-bit Windows» («@oem71.inf,%CVirtA_Desc%;Cisco Systems VPN Adapter for 64-bit Windows«) на «Cisco Systems VPN Adapter for 64-bit Windows«

В случае ошибки 412:

Для Windows 10 x86 (32bit) , изменяем значение параметра «@oem71.inf,%CVirtA_Desc%;Cisco Systems VPN Adapter» на «Cisco Systems VPN Adapter«.

Для Windows 10 x64 (64bit) , изменяем значение параметра «@oem71.inf,%CVirtA_Desc%;Cisco Systems VPN Adapter for 64-bit Windows» на «Cisco Systems VPN Adapter for 64-bit Windows«

4. Теперь проверяем корректность отображения параметра «DisplayName«.

После этого Cisco VPN Client сможет установить соединение.

Если вам помогла статья или информация была полезной. Благодарность, не должна знать границ.

Источник

Shrew vpn client windows 10 не работает

Программа Shrew является бесплатной альтернативной заменой Cisco VPN Client работающей и под Windows 10 и даже Linux. После обновления с windows 7 на window 10 столкнулся с проблемой — перестал работать cisco vpn client. Новой версии cisco vpn client для windows 10 нет и наверное небудет.

Поэтому сразу понял, что нужно искать какой-то аналог программы и лучше бесплатный. Такой программой и явился проект Shrew, надо сказать, что shrew прекрасно работает как на x32 так и на x64 системах, да еще и ОС Linux.

Ниже попробую описать подробный пример настройки программы Shrew по шагам.

Пошагавая настройка shrew, аналога cisco vpn client в windows.

1.Скачиваем Shrew с оффициального сайта, регистрация нетребуется. Я скачал последнюю версию shrew 2.2.2-release.

2.Добавляем новое соединение (нажимаем Add).

3.На вкладке «General» заполняем поля:

«Host Name or IP address» — ip-адрес шлюза с которым устанавливается соединение IPSec.

«Port» — номер порта для установки соединение IPSec.

Все остальное оставляем по умолчанию.

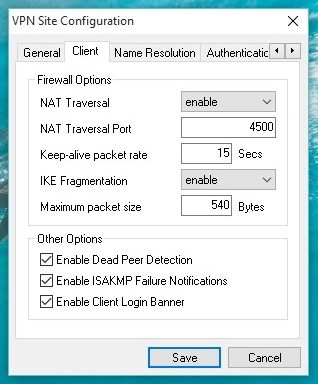

4.На вкладке «Client» оставляем все настройки по умолчанию.

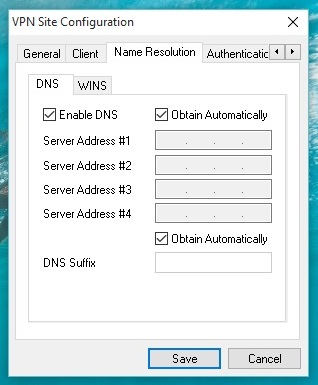

5.На вкладке «Name Resolution» тоже все оставляем по умолчанию.

6.На вкладке «Authentication» выбираем Authentication method» — «Mutual PSK+Xauth», выставляется при методе аутентификации по IPSec Group ID или KeyID.

6.1.На вкладке «Local Identity» выбираем «Identification Type» — «Key Identifier» и заполняем поле «Key ID String».

6.2.На вкладке «Remote Identity»» оставляем все поумолчанию.

6.3.На вкладке «Credentials» заполняем поле «Pre Shared Key».

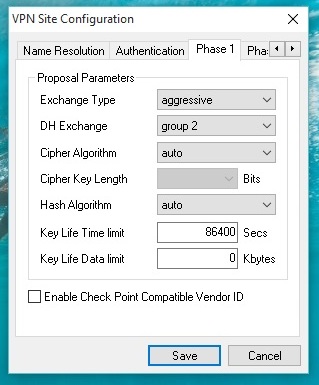

7.На вкладке «Phase 1» оставляем все настройки по умолчанию.

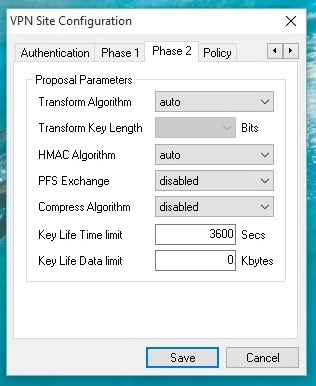

8.На вкладке «Phase 2» так же оставляем все настройки по умолчанию.

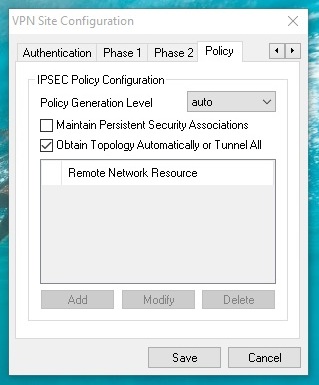

9.На вкладке «Policy» все настройки остаються по умолчанию.

10.Нажимаем кнопку «save» для сохранения настроек.

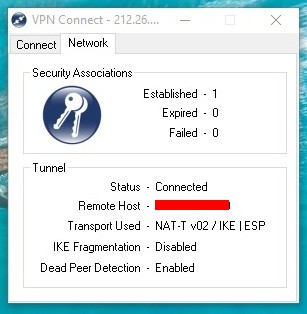

11.Соединяемся, нажимаем кнопку «Connect». И Заполняем данные для поднятия тунеля username и password. При положительном результате в логах появиться запись «tunel enabled».

На этом все, при работе c shrew никаких существенных замечаний я необнаружел, все прекрасно работает. Комментируем, подписываемся ну и всем пока:)

1″ :pagination=»pagination» :callback=»loadData» :options=»paginationOptions»>

Источник

Устранение проблем с подключением VPN в Windows 10

Важная информация

В первую очередь убедитесь, что у вас есть интернет. Для этого попробуйте открыть какой-нибудь сайт обычным способом. При отсутствии соединения сначала придется его восстановить. О том, как это сделать, мы писали в отдельных статьях.

Убедитесь, что вы пользуетесь последней версией Виндовс 10. Для этого проверьте наличие обновлений к ней. О том, как обновить «десятку», мы рассказывали в другой статье.

Причиной отсутствия подключения может быть конкретный ВПН-сервер. В этом случае попробуйте поменять его, например, выберите из списка сервер другой страны.

Если для реализации виртуальной частной сети используется стороннее ПО, а не встроенная в Windows функция, сначала попробуйте обновить его, а при отсутствии такой возможности просто переустановите.

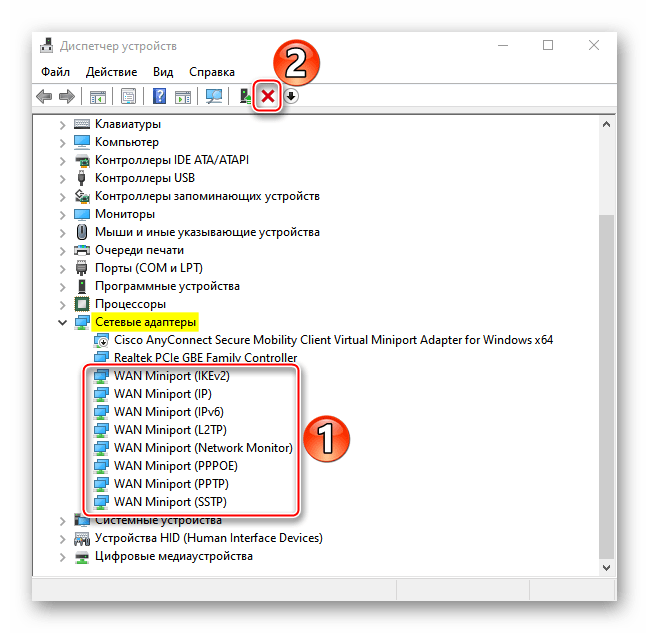

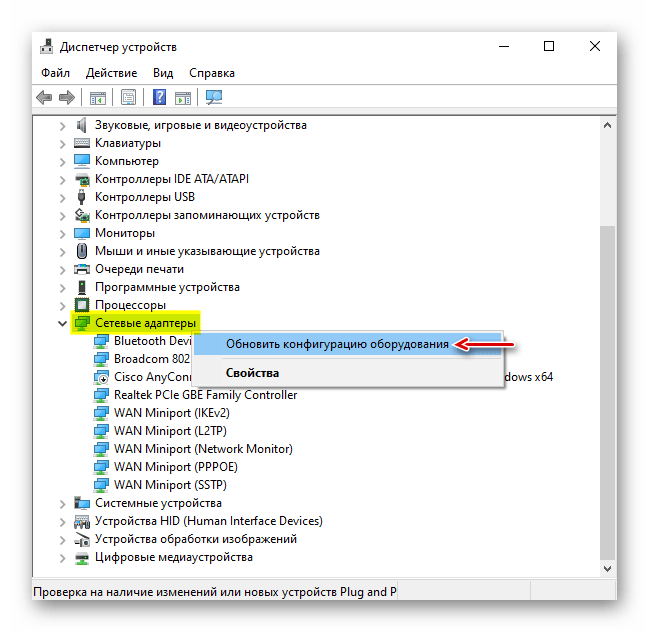

Способ 1: Переустановка сетевых адаптеров

В зависимости от установленного на компьютере оборудования (сетевая карта, датчики Wi-Fi и Bluetooth) в «Диспетчере устройств» будет отображено несколько сетевых адаптеров. Там же будут устройства WAN Miniport – системные адаптеры, которые как раз используются для ВПН-подключения через различные протоколы. Для решения проблемы попробуйте переустановить их.

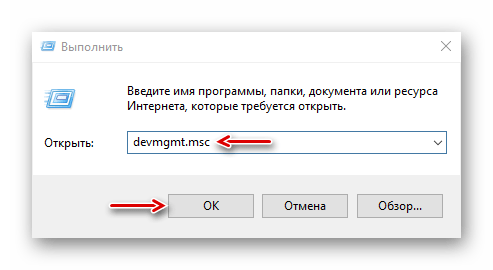

- Сочетанием клавиш Win+R вызываем окно «Выполнить», вводим команду devmgmt.msc и жмем «OK».

Щелкаем правой кнопкой мышки по вкладке «Сетевые адаптеры» и жмем «Обновить конфигурацию оборудования». Устройства вместе с драйверами будут снова переустановлены. Перезагружаем компьютер.

Способ 2: Изменение параметров реестра

При использовании подключения L2TP/IPsec внешние компьютеры-клиенты под управлением Windows могут не подключиться к VPN-серверу, если он находится за NAT (устройство для преобразования частных сетевых адресов в публичные). Согласно статье, размещенной на странице поддержки Microsoft, обеспечить связь между ними можно, если дать понять системе, что сервер и ПК-клиент находятся за устройством NAT, а также разрешить UDP-портам инкапсулировать пакеты по L2TP. Для этого в реестре необходимо добавить и настроить соответствующий параметр.

- В окне «Выполнить» вводим команду regedit и жмем «OK».

Читайте также: Как открыть реестр в Windows 10

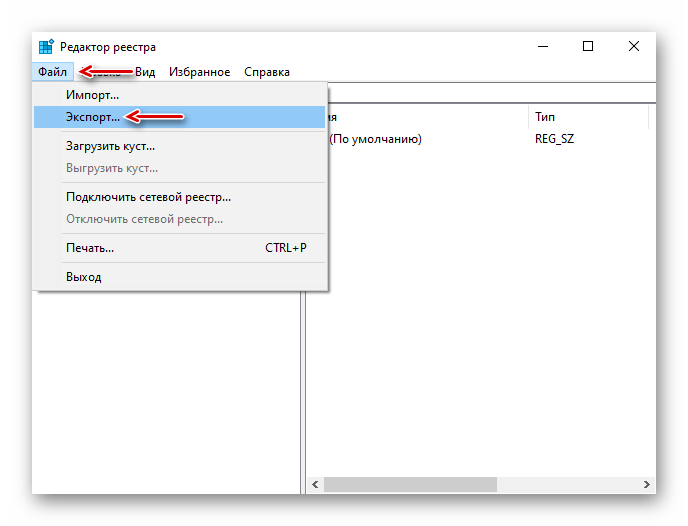

Работать будем с разделом «HKEY_LOCAL_MACHINE (HKLM)», поэтому сначала делаем его резервную копию. Выделяем ветку, открываем вкладку «Файл» и щелкаем «Экспорт».

Выбираем место сохранения копии, указываем ее имя и жмем «Сохранить».

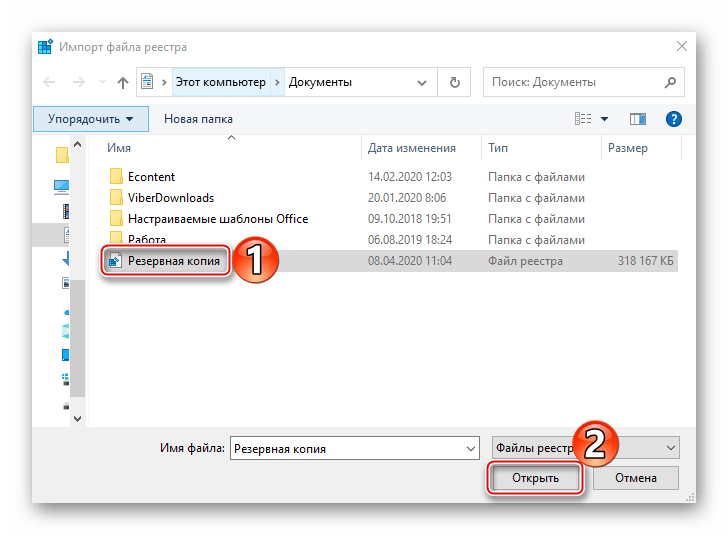

Чтобы потом восстановить раздел, открываем вкладку «Файл» и выбираем «Импорт».

Находим сохраненную копию реестра и нажимаем «Открыть».

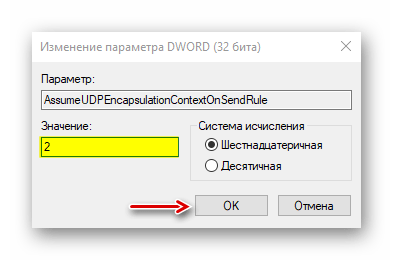

В правой части реестра щелкаем правой кнопкой мышки по свободной области, жмем «Создать» и выбираем «Параметр DWORD (32 бита)».

В названии файла вписываем:

Щелкаем правой кнопкой мышки по созданному файлу и жмем «Изменить».

В поле «Значение» вводим 2 и щелкаем «OK». Перезагружаем компьютер.

Также важно, чтобы на роутере были открыты UDP-порты, необходимые для работы L2TP (1701, 500, 4500, 50 ESP). О пробросе портов на маршрутизаторах разных моделей мы подробно писали в отдельной статье.

Способ 3: Настройка антивирусного ПО

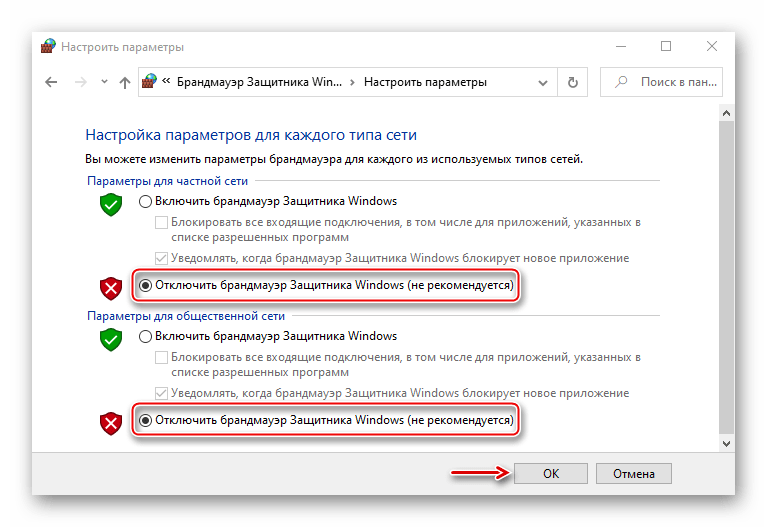

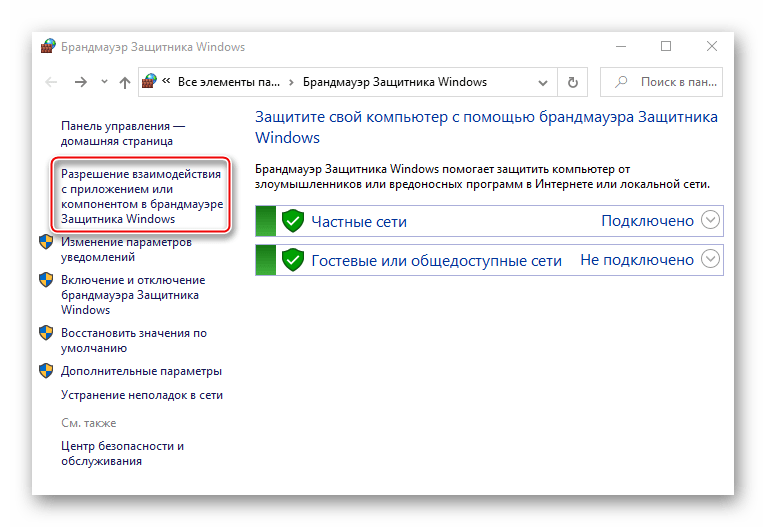

Брандмауэр Windows 10 или файервол антивирусной программы могут блокировать любые подключения, которые считают незащищенными. Чтобы проверить эту версию, отключите на время защитное ПО. О том, как это сделать, мы подробно писали в других статьях.

Долго оставлять систему без антивирусного ПО не рекомендуется, но если она блокирует ВПН-клиент, его можно добавить в список исключений антивируса или брандмауэра Виндовс. Информация об этом есть в отдельных статьях у нас на сайте.

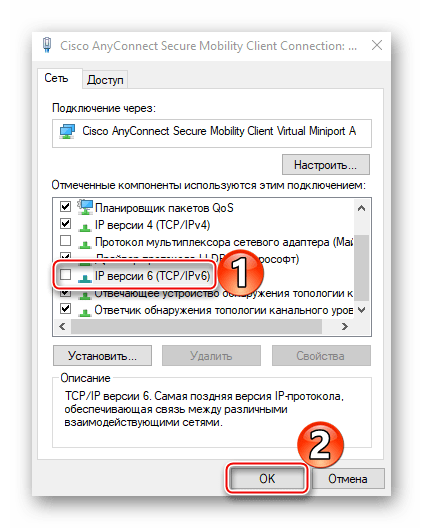

Способ 4: Отключение протокола IPv6

VPN-подключение может оборваться из-за утечки трафика в публичную сеть. Нередко причиной этому становится протокол IPv6. Несмотря на то что ВПН обычно работает с IPv4, в операционной системе по умолчанию включены оба протокола. Поэтому IPv6 также может использоваться. В этом случае попробуйте отключить его для конкретного сетевого адаптера.

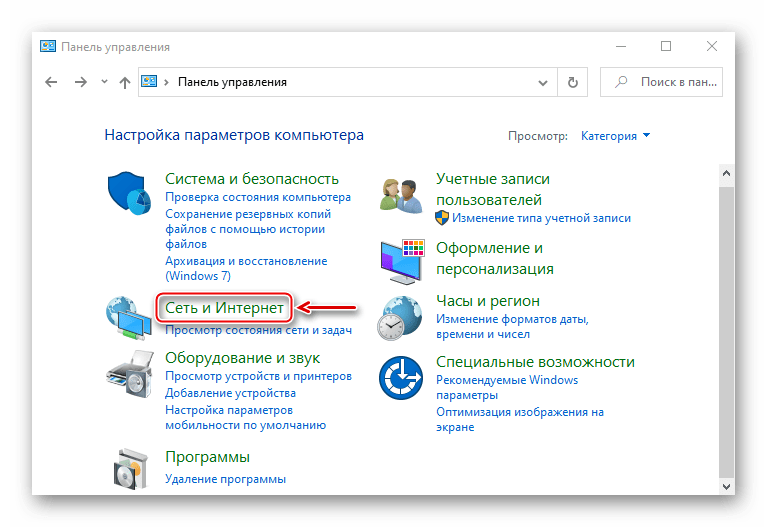

- В поиске Windows вводим «Панель управления» и открываем приложение.

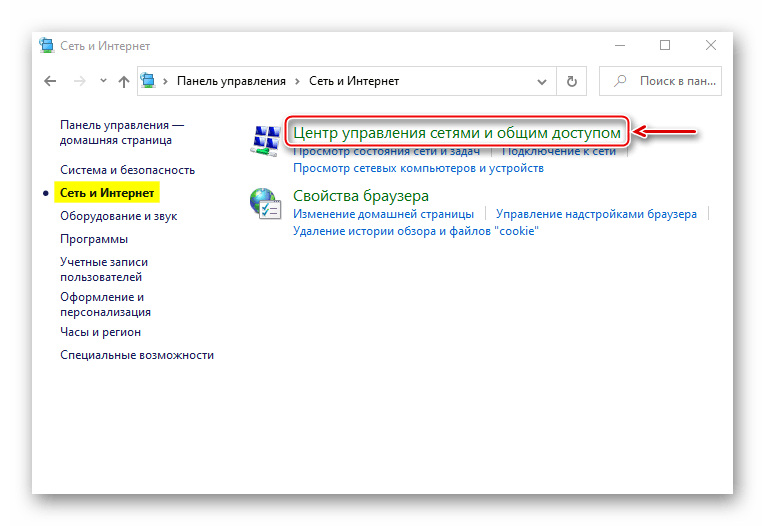

Открываем «Центр управления сетями и общим доступом».

Входим в раздел «Изменение параметров адаптера».

Жмем правой кнопкой мышки по сетевому адаптеру, через который реализуется VPN, и открываем «Свойства».

Снимаем галочку напротив IPv6 и нажимаем «OK». Перезагружаем компьютер.

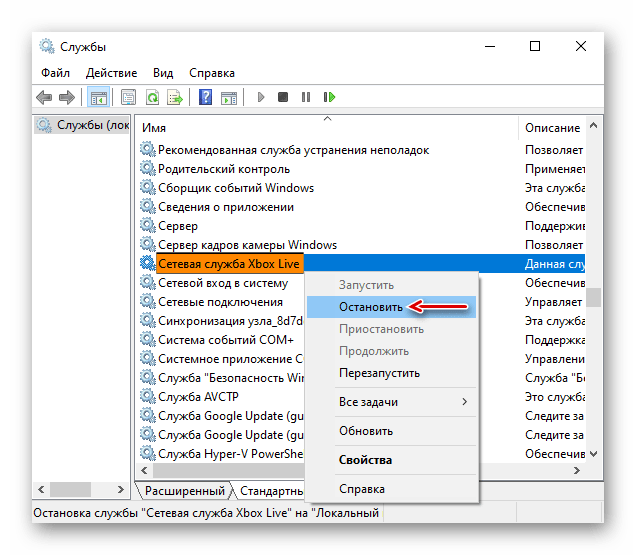

Способ 5: Остановка службы Xbox Live

На стабильность ВПН-соединения может влиять разное ПО, включая системные компоненты. Например, согласно обсуждениям на форумах, многие пользователи смогли решить проблему путем остановки службы Xbox Live.

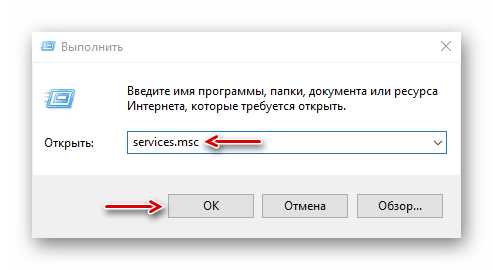

- В окне «Выполнить» вводим команду services.msc и жмем «OK».

Читайте также: Запуск оснастки «Службы» в ОС Windows 10

Находим компонент «Сетевая служба Xbox Live». Если она запущена, щелкаем по ней правой кнопкой мышки и жмем «Остановить».

Надеемся вы решили проблему с подключением к VPN в Windows 10. Мы рассказали о наиболее распространенных и общих способах. Но если вам не помогли наши рекомендации, обратитесь в службу поддержки поставщика ВПН. Со своей стороны, они должны помочь, особенно если вы оплатили услугу.

Источник

farmerIL

asked on 3/7/2013

When trying to connect to the office vpn using Shrewsoft vpn client behind a 2wire 2701 router (BT) I am getting a ‘negotiation timeout occured’ message after ‘bringing up tunnel…’

Anyone know why this may be happening? I have the latest Shrewsoft version installed and have the same error on XP & win 7 and I have never progressed past this point.

Any help will be greatly appreciated!

RoutersVPNHardware Firewalls

Please use Shrew Trace with an higher level of info (File » Options » Log output level: informational or debug; if you have to change that level, restart all Shrew services using the Trace utility. Then start the connection, and watch the IKE / IPSec log for details.

Here are the ike & ipsec logs. Looks like shrew configuration may be wrong?

iked.log

ipsec.log

phase1 found

13/03/07 16:04:14 ii : processing informational packet ( 56 bytes )

13/03/07 16:04:14 =< : cookies 3e264f5c6b17a43e:d93b368ecf4e3fbb

13/03/07 16:04:14 =< : message 00000000

13/03/07 16:04:14 << : notification payload

13/03/07 16:04:14 ii : received peer NO-PROPOSAL-CHOSEN notification

Open in new window

tells us that your Phase 1 parameters are totally wrong. Local ID, PSK, or proposal (DH, Cipher,Hash) do not fit.

Ok, I’ll go back & check settings

Checked settings- phase 1 settings were wrong on the server. Now I get a gateway authentication error. I’ve attached the logs again. At least some progress has been made!

iked.log

ipsec.log

You are now failing in Phase 1 Aggressive Mode Exchange #3, sent by Shrew again, and Shrew is terminating the connection:

13/03/07 18:02:25 !! : phase1 sa rejected, invalid auth data

...

13/03/07 18:02:25 ii : sending peer DELETE message

Open in new window

I’m not clear about whether the received user-fqdn test1@abc.com is wrong (don’t think so), but cannot see any received parameter causing this. I guess the PSK is incorrect. For tests you should use a very simple one on both sides.

Further I cannot see whether you use XAuth — however, that might be an option in a later exchange. Do you use a login for VPN?

You were right about the psk! Tunnel now enables for about 45 secs then session is terminated by the gateway. I’ve attached the logs again. I am not currently using xauth or a login- simply mutual psk.

Thanks for your help

iked.log

ipsec.log

13/03/08 06:50:08 ii : split DNS is disabled

13/03/08 06:50:49 <- : recv IKE packet 81.149.240.4:500 -> 192.168.1.6:500 ( 92 bytes )

Open in new window

There is something missing here (on Shrew side) — Phase 2 is never started, and that is why the Phase 1 SA is deleted after 45 seconds. To tell more I need your (sanitized) config file, or at least a description of

General » Auto Configuration

General » Local Host (all settings)

Policy (all settings).

Do you try that from inside of your network? I cannot see NAT-T used on the client side, which is uncommon.

General:

remote host:static ip address port 500

auto config: disabled

local host: use a virtual adapter and assigned address: 10.67.94.1/255.255.255.0

MTU:1380

Policy:generation level: auto

maintain persistant security associations and Obtain topology automatically or tunnel all are both unticked

remote network resource:<>192.168.2.0/255.255.255.0

Re Nat-t -I have a horrible feeling that my router (2wire2701) may be unsuitable for vpn. Can’t see any reference to it in the settings

The NAT-T setting can be switched off in the Client » Firewall Options of Shrew — maybe you did that. The router does not need to be VPN aware if NAT-T can be negotiated between the client and the server. On the other hand you might have a VPN-passthru option set on the router.

It’s worth a try to change the Auto Configuration option to one of the IKE config settings, but I don’t expect that to change anything. The NAT-T option sounds more promising.

Is the 2wire the office or the home router? From your logs I take it you connect against Zywall.

I tried all the IKE config settings but none work. Nat-T was switched on in Shrew but I tried all available options to no avail.I have ports 4500 & 500 open on the 2wire router. Re network map, the Xyzel Prestige 661 is at the office, 2wire at home. Could it be that config on the Xyxel needs changing?

Thanks for your help so far.

The next message needs to come from Shrew, so I do not think the Zyxel is the culprit. If you have any option to debug on Zyxel (switch on logs or something), that could help.

Here is the IKE log from the Xyzel device.

Send<:[HASH][DEL]>

Recv<:[HASH][NOTFY:INIT_CONTACT]>

Phase 1 IKE SA process done

Recv<:[HASH][UNKNOWN(130)][UNKNOWN(1>

Send<:[SA][KE][NONCE][ID][HASH][VID]>

Recv<:[SA][KE][NONCE][ID][VID][VID][>

Recv Mode request from <81.131.212.228>

Rule [1] Receiving IKE request

Any clues?

Thanks

No clue yet, the interesting part should follow that entries …

If the firewall is active, the following log appears:

Firewall default policy: TCP (W to W/PRESTIGE) Access Dropped (source ip for this log is neither mine or offices)

followed by

Send<:[HASH][DEL]>

If I switch off Xyzel firewall, Send<:[HASH][DEL]> is still the last log before the tunnel is dropped

THIS SOLUTION ONLY AVAILABLE TO MEMBERS.

View this solution by signing up for a free trial.

Members can start a

7-Day free trial

and enjoy unlimited access to the platform.

I have created rules but looks like I need to check settings etc. I’ll come back once I get a chance to look. Thanks for your help so far.

After much fiddling around with firewall rules, the connection now appears to be working.

Thanks for all your help

Сообщение об «ошибке аутентификации VPN» не самая приятная вещь, поскольку вы не можете получить доступ к своей учетной записи VPN и защитить свои устройства. К счастью, эту проблему легко исправить, и обычно для ее устранения требуется всего пара минут путем настройки некоторых параметров.

Я обнаружила несколько способов исправить ошибку аутентификации VPN, которые вы можете попробовать сами. Просто используйте каждый метод, перечисленный ниже, чтобы восстановить доступ к вашему VPN. Если эти методы не сработают, у вас, вероятно, проблема с вашим провайдером VPN. В этом случае я рекомендую вам получить высококачественный VPN, такой как ExpressVPN, поскольку это снизит вероятность появления каких-либо ошибок сервиса.

Избегайте раздражающих ошибок с ExpressVPN

Существует несколько причин, по которым вы можете столкнуться с ошибкой аутентификации VPN, в том числе:

- Ваше антивирусное программное обеспечение или файрвол блокирует ваше соединение

- VPN-сервер слишком медленный для подключения

- Ваша загрузка программного обеспечения VPN повреждена или устарела

- Слишком много одновременных подключений устройств

- Ваше WiFi-соединение недостаточно стабильно для поддержки VPN

Это всего лишь несколько причин, которые легко исправить, чтобы вы могли подключиться и защитить себя как можно скорее.

1. Перезагрузите устройство

Иногда самые простые решения являются лучшими. Как и многие технические проблемы, ошибку «Ошибка аутентификации VPN» иногда можно решить, перезагрузив устройство. Это очищает кэш памяти и останавливает любой код, который работает неправильно, позволяя VPN начать все заново.

2. Отключите свой антивирус и файрвол

Если вы используете файрвол или антивирусное программное обеспечение, оно может блокировать ваш VPN-клиент. Чтобы выяснить, в этом ли проблема, вам нужно внести свой VPN в белый список и временно отключить антивирусное программное обеспечение и файрвол.

Ваше антивирусное программное обеспечение и файрвол будут иметь возможность выбирать определенные приложения, которым разрешен доступ в Интернет. Добавление вашего VPN в эти белые списки предотвратит его пометку и может устранить ошибку аутентификации VPN.

Вы также можете временно отключить антивирус и файрвол. Убедитесь, что вы отключили как сторонние, так и встроенные файрволы (например, файрвол Защитника Windows). Вам нужно будет сделать это для общедоступных и частных сетей — эта опция должна быть в настройках вашего файрвола.

Это не постоянное решение. Отключение антивирусного программного обеспечения и файрвола может сделать ваш компьютер уязвимым для угроз безопасности. Если вы обнаружите, что отключение программного обеспечения устраняет проблему, вам нужно изменить настройки или сменить провайдера — вы можете взглянуть на лучшие рекомендуемые антивирусы здесь.

3. Попробуйте проводное соединение

Иногда проблемы с уровнем сигнала Wi-Fi могут помешать правильному подключению VPN. Попробуйте подключиться к роутеру с помощью кабеля Ethernet вместо беспроводного соединения и посмотрите, решит ли это проблему. Проводное соединение намного более стабильно и не будет испытывать помех от другой электроники, которая может повлиять на Wi-Fi.

Если вы используете два связанных роутера, это также может вызвать проблему. Вы можете исправить это, включив режим моста, который поможет разрешить любые сетевые конфликты, которые могут повлиять на ваше VPN-соединение. Способы различаются в зависимости от модели, поэтому обратитесь к руководству по вашему роутеру.

4. Используйте другой протокол VPN

Изменение протокола VPN может устранить «Ошибку аутентификации VPN». В большинстве VPN вы можете выбрать, какой IP-протокол использовать. Ваш VPN должен иметь такие опции, как OpenVPN, WireGuard, IKEv2 и другие протоколы — например, у ExpressVPN есть собственный быстрый и надежный протокол Lightway.

Двумя наиболее распространенными типами протоколов являются TCP (протокол управления передачей) и UDP (протокол пользовательских дейтаграмм). Основное отличие состоит в том, что TCP включает исправление ошибок, то есть он повторно отправляет все, что повреждено или не доставлено из-за проблем с подключением. Поскольку UDP этого не делает, он работает быстрее, но менее надежен.

Вы найдете эту опцию в разделе «Настройки» в приложении VPN. Обратите внимание, что качество вашего соединения может ухудшиться, если вы переключаете протоколы.

5. Попробуйте альтернативный DNS-сервер

По умолчанию ваш VPN-клиент будет использовать DNS-серверы вашего VPN-провайдера. Это снижает риск утечек DNS, но иногда вызывает проблемы с подключением. Чтобы проверить, в этом ли проблема, попробуйте использовать другие DNS-серверы — отключите параметр «Использовать только DNS-серверы VPN» в настройках приложения VPN. Имейте в виду, что это может немного увеличить риск утечек DNS.

6. Попробуйте другую сеть Wi-Fi

Если ваша сеть Wi-Fi недостаточно стабильна или быстра для поддержки вашего VPN-подключения, при попытке подключения вы получите сообщение об ошибке аутентификации. Без стабильного интернет-соединения ваш VPN просто не будет работать.

Чтобы проверить, так ли это, попробуйте использовать VPN в общедоступной точке доступа Wi-Fi или в доме друга. Если VPN работает в этих других сетях, проблема может быть в вашей. Возможно, вам придется связаться с вашим интернет-провайдером, чтобы обновить вашу услугу или проверить, нет ли проблем с вашим подключением. Вы также можете посмотреть настройки Wi-Fi, чтобы убедиться, что у вас достаточно пропускной способности для поддержки вашего VPN-подключения.

7. Подключитесь к другому VPN-серверу

VPN-серверы иногда могут быть перегружены пользователями в часы пик, а это приводит к замедлению работы и проблемам с соединением. Кроме того, сервер, к которому вы подключились, может быть просто отключен на техническое обслуживание. Чтобы проверить, не является ли сервер причиной проблемы, выберите другой сервер в том же регионе и попробуйте подключиться к нему.

У такого первоклассного сервиса, как ExpressVPN, есть более 3000 серверов в его глобальной сети, поэтому вы можете быстро установить другое подключение. Помните — чем ближе вы к серверу, тем быстрее он будет работать. Например, если вы находитесь в Европе и вам нужно подключиться к серверу в США, серверы на восточном побережье должны работать быстрее, чем те, что дальше на запад.

Переключаться между серверами сложнее, если вы используете VPN на своем роутере, а не через собственное приложение на своем устройстве. Метод зависит от вашего роутера и провайдера VPN. Если вы не знаете, как это сделать, обратитесь к документации вашего роутера и VPN.

8. Переустановите VPN

Поврежденная установка VPN может вызвать «Ошибку аутентификации VPN». Если вы подозреваете, что проблема может заключаться в этом, попробуйте удалить и переустановить VPN-клиент. Это простой процесс для большинства платформ, который займет всего пару минут. Переустановка VPN также гарантирует, что у вас будет последняя версия приложения с обновлениями, устраняющими все известные проблемы.

Лучший способ сделать это на вашем ПК — использовать программу удаления, так как программа удаления Windows может иногда оставлять записи реестра и файлы из первой установки. Если элементы остались на вашем устройстве, вы можете снова столкнуться с ошибкой.

9. Проверьте свои данные для входа и убедитесь, что ваша подписка VPN активна

Убедитесь, что вы еще раз проверили правильность данных для входа, так как ошибка может быть вызвана неправильным написанием или опечаткой пароля. Обратите пристальное внимание на свой пароль, особенно если вы используете прописные и строчные буквы — это распространенная проблема при входе в систему.

Если вы используете платный VPN-сервис, возможно, срок действия вашей подписки истек. Кроме того, вы могли создать учетную запись, но еще не купили подписку. Чтобы решить эту проблему, войдите в свою учетную запись на сайте вашего провайдера VPN и убедитесь, что ваша подписка оплачена.

10. Убедитесь, что одновременных подключений не слишком много

Проверьте сайт провайдера VPN, чтобы узнать количество допустимых одновременных подключений. Если лимит превышен, отключите все неиспользуемые устройства. После отключения подождите минуту или две, прежде чем повторить попытку подключения, чтобы убедиться, что слот устройства готов к использованию.

Большинство VPN-сервисов ограничивают количество устройств, которые можно подключить к VPN одновременно — например, ExpressVPN позволяет подключить 5 устройств одновременно. Если вы подключили несколько устройств, возможно, вы превысили лимит.

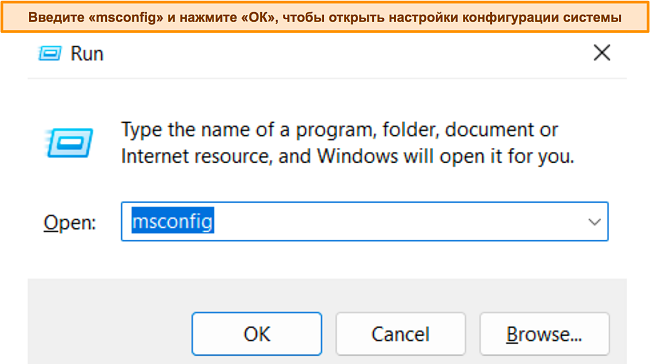

11. Запустите чистую загрузку (Windows)

«Чистая загрузка» запускает ваш ПК с Windows с минимальным количеством драйверов и программ запуска, поэтому вы можете узнать, не мешает ли приложение или программа работе вашего VPN. Вот как это сделать:

- Нажмите клавишу Windows + R, чтобы открыть диалоговое окно «Выполнить».

- Введите «msconfig» и нажмите «ОК». Это откроет «Конфигурацию системы».

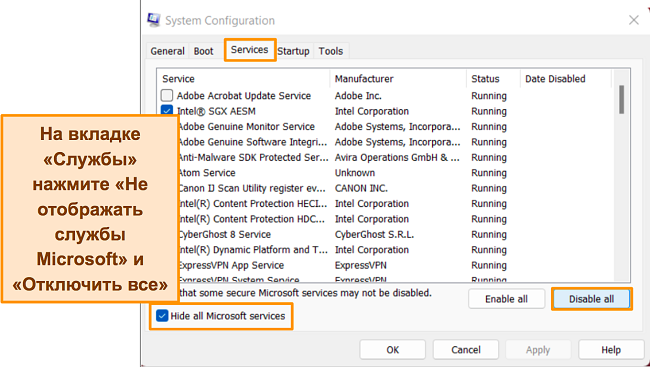

- Перейдите на вкладку «Службы» и установите флажок «Не отображать службы Microsoft».

- Установите флажок «Отключить все». Пока не нажимайте «ОК».

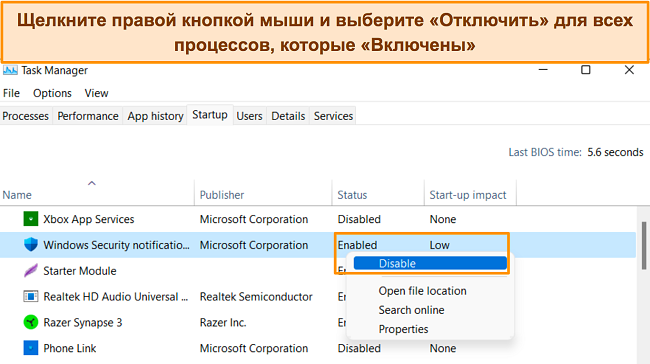

- Затем нажмите на вкладку «Автозагрузка» и «Открыть диспетчер задач».

- На любых процессах, которые «Включены», щелкните правой кнопкой мыши и выберите «Отключить». Повторяйте, пока все процессы не будут отключены.

- Теперь вернитесь в «Конфигурацию системы» и нажмите «Применить» и «ОК», чтобы сохранить изменения.

- Перезагрузите компьютер и снова попробуйте подключиться к VPN.

Если ошибка аутентификации VPN исчезнет, вы будете знать, что проблема связана с одной из ваших запускаемых служб или приложений. Вам нужно будет вернуться и включить каждый элемент, а затем перезагрузить компьютер, чтобы увидеть, влияет ли это на ваш VPN.

Это может занять немного времени, но как только вы обнаружите проблемный элемент, то сможете удалить его со своего устройства и использовать VPN. Если проблема остается не устраненной, вы можете просмотреть этот список наиболее распространенных проблем с VPN на Windows и найти решение.

12. Попробуйте другой VPN — это наши топ рекомендации

Если вы попробовали все вышеперечисленные решения, но у вас все еще есть проблемы, вы можете подумать о более качественном VPN-сервисе. Бесплатные и недорогие VPN могут работать медленно и вызывать другие проблемы с подключением. Напротив, платные услуги обеспечивают высокоскоростное соединение и гораздо реже вызывают проблемы. Ниже вы найдете топовые VPN.

1. ExpressVPN ─ высочайший уровень безопасности с молниеносной скоростью

ExpressVPN ─ лучший VPN в 2023, с исключительными функциями безопасности и конфиденциальности, которые обеспечивают безопасность вашей онлайн-активности и личных данных:

- Шифрование военного уровня: 256-битное шифрование AES на всех соединениях обеспечивает безопасность вашего трафика.

- Обфускация сервера: все серверы обфусцированы (маскируют ваш VPN-трафик), поэтому вы можете получить доступ к своим онлайн-аккаунтам даже в таких странах, как Китай и Россия.

- Защита от утечки данных: блокирует утечку данных DNS, IP и WebRTC для обеспечения безопасности ваших личных данных.

- Проверенная политика отсутствия журналов: независимые аудиты подтверждают, что ExpressVPN не регистрирует и не хранит ваши данные при подключении к своим серверам.

Наряду с максимальной безопасностью и конфиденциальностью, ExpressVPN обладает самыми высокими скоростями среди всех протестированных мной VPN. Его собственный протокол подключения Lightway отлично справляется с уменьшением потери скорости, которая обычно влияет на VPN. В среднем моя скорость снизилась на крошечные 18%, поэтому я могла смотреть потоковый контент, скачивать торренты, играть в онлайн-игры и просматривать страницы без каких-либо задержек или прерываний.

ExpressVPN ─ один из самых надежных, быстрых VPN на русском языке, предлагающий планы, начиная от $6.67в месяц (подписка: 15 месяцев). Тем не менее, я думаю, что он стоит дополнительных затрат на максимальную безопасность, анонимность в Интернете и сверхбыструю скорость соединения. Я предлагаю вам попробовать ExpressVPN самостоятельно без риска ─ услуга подкреплена 30-дневной гарантией возврата денег, поэтому, если вы передумаете, вы можете легко получить полное возмещение.

Попробуйте ExpressVPN без риска сегодня

Новости за Февраль 2023! ExpressVPN на ограниченное время снизил цен на 1-летний план всего до $6.67 в месяц (экономия до 49%) + 3 месяцев в подарок! Это временная акция, так что воспользуйтесь ей, пока она действует. Подробнее об акции см. здесь.

2. CyberGhost ─ оптимизированные серверы для потоковой передачи, загрузки торрентов и онлайн-игр

Оптимизированные серверы CyberGhost обеспечивают быстрое и бесперебойное соединение для вашей онлайн-активности. Специальные серверы идеально подходят для потоковой передачи, загрузки торрентов и онлайн-игр — просто выберите сервер в зависимости от того, для чего вам нужен VPN, и CyberGhost создаст безопасное соединение менее чем за 10 секунд.

Вы можете легко перейти к оптимизированным серверам с помощью интуитивно понятного интерфейса приложения CyberGhost, доступного на русском. Все приложения CyberGhost очень похожи по дизайну, что упрощает переключение между устройствами — это отличный выбор для начинающих пользователей VPN.

Во время тестов я и моя команда обнаружили, что CyberGhost может легко получить доступ к популярным потоковым сервисам, таким как Netflix, Disney+ и т.д.:

| Amazon Prime Video | Hulu | HBO Max | BBC iPlayer | ESPN | fuboTV |

| YouTube TV | Paramount+ | EuroSport | Peacock | Canal+ | Yle |

При доступе к локальным потоковым учетным записям моя команда и я обнаружили, что скорость CyberGhost надежно высока, особенно на локальных серверах. Однако, как и во многих других VPN, в CyberGhost значительно меньше удаленных подключений. Я рекомендую всегда подключаться к оптимизированному серверу рядом с вашим физическим местоположением для получения наилучших скоростей.

Вы можете попробовать оптимизированные серверы CyberGhost без какого-либо риска, поскольку он предлагает щедрую 45-дневную гарантию возврата денег. CyberGhost является доступным вариантом для потоковой передачи, загрузки торрентов и онлайн-игр с ежемесячными планами от $2.11 (подписка: 2 года).

Попробуйте CyberGhost без риска сегодня

С Днем святого Валентина! Подпишитесь на CyberGhost всего за $2.11 в месяц и получите 3 месяцев в подарок к 2-летнему плану (экономия до 83%)! Это временная акция, поэтому поспешите воспользоваться ей. Подробнее об акции см. здесь.

3. Private Internet Access (PIA) ─ огромная серверная сеть обеспечивает надежное соединение

Private Internet Access (PIA) обладает более чем 35000 серверами в своей глобальной сети. Это огромное количество упрощает подключение к серверу, где бы вы ни находились. Во время моих тестов у меня не было проблем с подключением, что иногда может быть в случае с другими VPN — не было перегрузки серверов или большого пользовательского трафика, поэтому PIA подключался к серверам менее чем за 5 секунд.

Для обеспечения безопасности ваших подключений нативное русское приложение PIA использует следующие высокопроизводительные функции:

- Настраиваемое шифрование: на выбор представлено стандартное 256-битное и 128-битное шифрование AES (что может обеспечить повышение скорости при более медленных соединениях).

- Функция автоматического экстренного отключения от сети: разрывает интернет-соединение, защищая ваши данные, если ваш VPN прерывается.

- Блокировщик рекламы и вредоносных программ MACE: блокирует раздражающие всплывающие окна и вредоносные сайты, чтобы защитить ваши устройства от онлайн-угроз.

- Политика нулевого журнала: не будет регистрировать или хранить ваши данные при подключении к своим серверам, с доказательствами из реальных ситуаций — PIA был вызван в суд правительством США, но у него не было данных для представления.

PIA идеально подходит, если у вас ограниченный бюджет, поскольку это один из самых доступных ежемесячных VPN. Вы можете попробовать PIA без риска в течение 30 дней с гарантией возврата денег и планами от $2.19 в месяц (подписка: 2 года).

Попробуйте PIA без риска сегодня

Новости за Февраль 2023! Подпишитесь на PIA всего за $2.19 в месяц и получите 2 мес. в подарок к 2-летнему плану (экономия до 82%)! Это временная акция, поэтому поспешите воспользоваться ей. Подробнее об акции см. здесь.

Почему появляется сообщение о сбое VPN-подключения?

Вы получите сообщение «ошибка VPN-подключения», когда ваш VPN-клиент не сможет подключиться к серверу. Это может произойти по ряду причин, включая блокировку вашего файрвола или антивирусного программного обеспечения, нестабильное соединение Wi-Fi или необходимость обновления вашего VPN.

Чтобы решить эту проблему, вы можете попробовать переключиться на другой сервер, перезагрузить устройство, чтобы перезапустить VPN, или обратиться в службу поддержки клиентов вашего VPN.

Почему мой VPN не подключается к серверу?

Ваш VPN может не подключаться к серверу по многим причинам, но, к счастью, это легко исправить, если вы будете следовать приведенному выше руководству. Вот некоторые из причин:

- VPN-сервер, к которому вы хотите подключиться, отключен на техническое обслуживание

- Ваш файрвол или антивирусное программное обеспечение блокирует доступ вашего VPN к Интернету

- Сеть Wi-Fi нестабильна или имеет недостаточную пропускную способность для поддержки VPN

- Ваше приложение VPN нуждается в обновлении до последней версии

Если вы попробуете вышеуказанные исправления и по-прежнему не сможете установить соединение, вам следует обратиться в службу поддержки клиентов вашего VPN. Агенты могут изучить проблему для вас и предложить решение.

Какой VPN лучший для Windows, Mac и iOS для избежания ошибки VPN-подключения?

Лучший VPN для предотвращения ошибок — ExpressVPN. Программное обеспечение ExpressVPN регулярно обновляется и предлагает вам установить обновления, как только они будут готовы. Вы не только получаете лучшие функции безопасности и конфиденциальности, но ExpressVPN также с меньшей вероятностью столкнется с ошибками подключения из-за проблем с программным обеспечением. И самое главное, вы можете без риска попробовать ExpressVPN и убедиться, насколько хорошо он работает на ваших устройствах Windows, Mac и iOS. Если вы не полностью довольны услугой, то можете получить полный возврат средств.

Надежны ли бесплатные VPN?

Некоторые бесплатные VPN надежны, но большинство — нет. На рынке представлены сотни бесплатных VPN, но ни один из них не обеспечит вам первоклассную безопасность и конфиденциальность премиум-сервиса. Многие бесплатные VPN не будут по-настоящему защищать ваши данные и соединения, а некоторые активно регистрируют вашу активность для продажи третьим лицам. Что еще хуже, некоторые бесплатные VPN загружены вредоносными программами, которые ставят под угрозу вашу безопасность.

Хотя существует несколько безопасных и частных бесплатных VPN, они крайне ограничены. Вы столкнетесь с ограничением данных, серверными ограничениями и даже ограничением скорости — вы не сможете использовать бесплатный VPN столько, сколько захотите. Кроме того, бесплатные сервисы вряд ли будут поддерживаться так же часто, как премиальные VPN, поэтому вы можете столкнуться с большим количеством ошибок.

Вместо того, чтобы рисковать своей безопасностью или ограничивать себя, я рекомендую вам выбрать VPN премиум-класса с щедрой гарантией возврата денег. CyberGhost позволяет протестировать сервис в течение 45 дней без риска, что делает его лучшим выбором, если вам нужен VPN только на короткое время. Кроме того, получить возмещение легко, если вы обратитесь в круглосуточный чат.

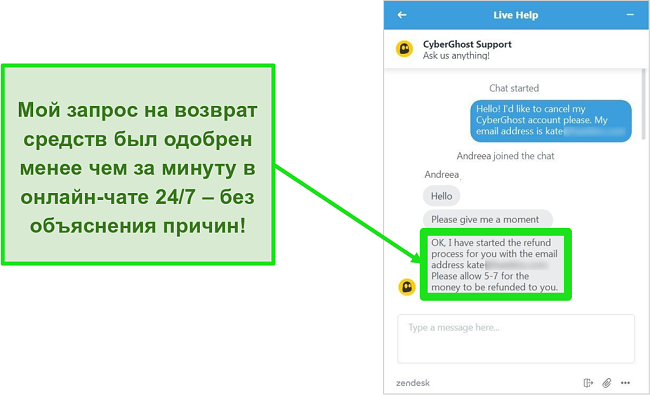

CyberGhost быстро обработал мой запрос на возврат средств, не задавая вопросов

Я проверила этот процесс самостоятельно, и подтверждение моего запроса на возврат средств заняло менее 5 минут. Самое приятное, мне вернули деньги всего за 5 рабочих дней.

Попробуйте CyberGhost бесплатно

Сообщение об ошибке «аутентификация VPN» распространено, но, к счастью, его легко исправить. Следуя описанным выше методам, вы скоро сможете получить доступ к VPN и снова защитить свои устройства.

Важно убедиться, что вы используете правильный VPN, чтобы избежать сообщений об ошибках и других проблем. Я рекомендую вам попробовать лучший сервис в 2023, ExpressVPN. Благодаря регулярным обновлениям программного обеспечения и надежным функциям безопасности и конфиденциальности, ExpressVPN — это надежный сервис, обеспечивающий безопасность ваших данных и устройств. Вы можете сами попробовать ExpressVPN, чтобы понять, подходит ли он вам — если вы передумаете, то можете получить полный возврат средств в течение 30 дней.

Резюме ─ самые надежные VPN в 2023

Лучший

1.

$6.67 / месяц

Сэкономь 49%

2.

$2.11 / месяц

Сэкономь 84%

3.

$2.19 / месяц

Сэкономь 82%

Note: if you tried installing older version of Shrew VPN (e.g. alpha version), and you keep getting blue screen, I recommend doing System Restore to get rid of it (it might also affect other programs you installed after Shrew VPN). Otherwise it’s very difficult to stop BSODs.

I published the NCP-e VPN configuration tutorial not so long ago, which was the first 64bit IPSec VPN client that worked for me, it’s not free (probably that’s why), most other clients gave me blue screens while installing drivers. But now it seems, as we are getting closer to Windows 7 64bit release date, there soon be a choice of even free IPSec VPN clients working on 64bit Windows 7. It’s for you to decide whether you want a commercial VPN client with more support and extra features or just a free VPN client. I only intend to publish my personal experience when testing them. Now it’s time for Shrew VPN client, which only recently (3rd of Sept) released it’s RC3 version, that worked on my computer.

Installation:

After downloading the 2.1.5(rc3) version of Shrew VPN, start installing it, a message or two maybe pop-up asking to confirm driver installation, which may hide behind the installation window (press ALT+TAB if your installation doesn’t seem to be doing much to check if it’s hiding somewhere), click yes (install) to it. Update: version 2.1.5 is no longer in beta or RC version, so you can download the stable 2.1.5 version of 05 Dec 2009 (or newer betas if you fancy testing new releases).

Configuration:

If you have a .pcf file from your older CISCO VPN client, then open Shrew Soft VPN, go to File>Import>Select .pcf file extension from the filter>Select your file>click open. Try connecting now, if it works then great (it didn’t for me at this point).

If it doesn’t then click Modify>select «client» tab>Navigate to NAT traversal>Select «force-rfc»

Update: force rfc is probably not required in most configurations, only in very particular cases. If it’s still not connecting, check the configuration as described below.

If you don’t have a configuration file from your old Cisco client, then make sure that you have these common settings:

- IPSec gateway (e.g. vpn.blahblah.com or 129.123.000.000)

- IPSec ID, also known as group ID (usually just a word)

- IPSec secret. also known as group password (also a word)

- remote access personal username (xauth username)

- remote access personal password (xauth password)

(and maybe other advanced settings as well, if you were given those)

1) First add a new connection profile, by clicking ADD button, you will see General VPN settings tab, enter your IPSec gateway in «Host Name or IP address» field (and port settings if you were given them).

2)

Navigate to client tab, and select force-rfc under NAT traversal (leave other settings on default, unless you were given different ones). (see the first image for the screenshot).

Update: this is probably not required for most connection types

3) Navigate to Name Resolution tab, and leave all automatic settings (unless you were given specific WINS, DNS servers etc.., but try automatic first).

4) Navigate to Authentication tab, select Mutual PSK+Xauth under Authentication method (if you method of authentication is IPSec group ID and pre-shared key, select a different one if you are using a certificate, etc..).

- Navigate to Local Identity sub-tab, select Key Identifier under Identification Type and enter your IPSec group ID in the «Key ID String» field.

- Navigate to Remote Identity sub-tab and leave it on Any Identification type.

- Navigate to Credentials sub-tab and enter your IPSec Group Password in «Pre Shared Key» field. If you are using a certificate as your authentication method then select your certificate in this tab.

5) Phase 1 tab, Phase 2 tab and Policy tab usually don’t need any changes, unless you were given particular settings that you need to enter, like main exchange type if you are using a certificate, encryption algorithms supported by your server, PFS exchange, etc ..

Click save, and then in the main program windows click connect. You will be asked for your Xauth username and password. Enter them and if your connection is successful, you can check your IP address on www.whatismyipaddress.com .

There are also two things that I recommend, go to File>Preferences>Tick Minimize when connection succeeds and Tick remember the connection username. And select Visible in system tray only for both drop-down lists, because it’s very annoying to see those two windows in taskbar all the time.

Main VPN window (aka Access Manager can be closed now , or minimized if you want it to stay in system tray, it allows you to edit VPN connections, but otherwise is not needed to be open).

And I have not found a way to remember Xauth password yet, you’ll have to enter it everytime you want to connect to your vpn.

That’s it!

If you need any help or think something in this tutorial is wrong or misleading, leave a comment or contact me via message box on the right =>

Sign up for updates from this blog as well!! there will be more interesting STUFF!

Useful Tip:

To run Shrew VPN automatically or from command line (or remember password), create a text file in Notepad and add this line:

cd C:Program FilesShrewSoftVPN Client

start ipsecc.exe -r «configuration name» -u «user name» -p «password» -a

(without quotes), and save this file as 1.bat. Now when you run it, Shrew VPN will pop-up, connect and disappear automatically!! It’s magic!!!

Здравствуйте!

Несмотря на то, что Windows 8 compatibility center заявляет о полной совместимости Cisco VPN Client с новой операционкой, заставить работать этот клиент удалось только нетривиальными действиями и, увы, для многих случаев, кроме моего.

Надеюсь, однако, что информация будет полезна и, возможно, коллективный разум поможет решить проблему до конца.

Итак, дано: VPN, построенный на оборудовании Cisco и необходимость подключаться к нему под 64-битной Windows 8 Professional. Для начала устанавливаем последнюю доступную версию Cisco VPN Client 5.0.07.0440. Установка происходит без каких-то осложнений. Импортируем свой любимый .pcf с настройками подключения и пробуем подключиться. Дальше имеем проблемы:

Проблема номер один: ошибка «Reason 442: Failed to enable Virtual Adapter»

Решается эта проблема исправлением значения ключа в реестре, для этого:

- Открываем редактор реестра (набираем «regedit» в строке поиска, запускаем найденное приложение);

- Находим ветку HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesCVirtA;

- Находим параметр DisplayName;

- Значение этого параметра содержит что-то вроде «oem4.inf,%CVirtA_Desc%;Cisco Systems VPN Adapter for 64-bit Windows». Необходимо изменить это значение, оставив только «Cisco Systems VPN Adapter for 64-bit Windows».

После корректировки реестра перезагрузка не требуется. Итак, виртуальный адаптер теперь благополучно находится, и, если аутентификация осуществляется по Shared Key (не требует сертификата клиента), проблемы на этом исчерпаны.

Если же аутентификация осуществляется по сертификату, имеем следующее:

Проблема номер два: «Reason 403: Unable to contact security gateway»

Подразумевается, что сертификат (не требующий private key на отдельном устройстве типа eToken) по обыкновению загружен в пользовательское хранилище сертификатов (User Storage). При этом в логе клиента имеем следующее сообщение: «Could not load certificate [описание сертификата] from store Microsoft User Certificate. Reason: store empty». То есть, несмотря на наличие сертификата в хранилище, VPN Client его не видит.

Нашлось два пути решения этой проблемы:

- Переместить сертификат из User Store в Local Computer Store;

- Изменить настройки службы «Cisco Systems, Inc. VPN Service» на закладке «Log On», заставив службу запускаться под пользовательским аккаунтом (тем же самым аккаунтом, под которым вошли в систему сами и пытаемся подключиться).

Переходим на следующий уровень: теперь у нас аутентификация по ключу с использованием e-token (Alladin). Имеем программу, поставляемую с ключом (eToken PKI Client), которая при подключении USB-токена к машине автоматически помещает находящийся на токене сертификат в пользовательское хранилище сертификатов (именно поэтому проблему номер два я решил вторым методом). При попытке подключения к VPN в такой конфигурации получаем следующую ошибку:

Проблема номер три (не решенная): «Reason 401: An unrecognized error occured while establishing the VPN connection»

В логе клиента можно увидеть сообщение «Failed to generate signature: signature generation failed» и прочие еще менее информативные формулировки. Здесь, к сожалению, тупик: сообщения лога не проливают свет на суть проблемы, в какую сторону копать дальше — не известно.

Надеюсь, не одинок в этом вопросе и кто-то окажется более сообразителен и удачлив.

UPD: В качестве альтернативного варианта для подключения можно использовать Shrew Soft VPN Client, который не имеет проблем при запуске в Windows 8 (статья про установку и настройку этой программы уже проскакивала на хабре). У программы один минус — не умеет работать с сертификатами из хранилищ сертификатов Windows (сертификаты нужно загружать из файла при настройке соединения), что для случая с ключом на eToken тоже не подходит.

У меня есть Windows 7 64-битный настольный компьютер, который подключен к локальной сети.

Я недавно установил на своей машине VPN-клиент ShrewSoft v 2.1.7, чтобы я мог подключиться к серверу лицензий, размещенному моим клиентом. На них работает сервер Cisco VPN, и я изначально попытался (безуспешно!) использовать клиент Cisco VPN для Windows 64 bit, но шлюз по умолчанию не был настроен правильно после загрузки в мой файл pcf. Используя ShrewSoft, я могу импортировать тот же файл pcf и успешно подключиться к компьютеру, который мне нужен, используя программное обеспечение VPN-клиента. Клиентский компьютер, к которому мне нужно подключиться, имеет IP-адрес 1.52.90.33.

Проблема заключается в том, что, когда я подключаюсь к сети клиента с помощью клиентского приложения VPN (и через несколько минут), я теряю подключение к Интернету через локальную сеть. Я могу только предположить, что это происходит потому, что по умолчанию клиентское приложение ShrewSoft VPN автоматически туннелирует весь трафик через VPN-соединение. Я знаю, что есть возможность отключить параметр «Туннель все» на вкладке «Политика» приложения и ввести удаленный сетевой ресурс («Включить» или «Исключить») в качестве IP-адресов «Адрес» и «Маска подсети», однако я Я не уверен, что мне нужно ввести здесь.

Вот мой вывод ipconfig перед подключением к VPN (с отключенными суффиксами):

Windows IP Configuration

Ethernet adapter Local Area Connection:

Connection-specific DNS Suffix . : ***.***

Link-local IPv6 Address . . . . . : fe80::8de3:9dbe:393a:33ba%11

IPv4 Address. . . . . . . . . . . : 150.237.13.17

Subnet Mask . . . . . . . . . . . : 255.255.255.0

Default Gateway . . . . . . . . . : 150.237.13.1

Tunnel adapter 6TO4 Adapter:

Connection-specific DNS Suffix . : ***.***

IPv6 Address. . . . . . . . . . . : 2002:96ed:d11::96ed:d11

Default Gateway . . . . . . . . . : 2002:c058:6301::c058:6301

Tunnel adapter Local Area Connection* 9:

Connection-specific DNS Suffix . :

IPv6 Address. . . . . . . . . . . : 2001:0:4137:9e76:2cf9:38c4:6912:f2ee

Link-local IPv6 Address . . . . . : fe80::2cf9:38c4:6912:f2ee%12

Default Gateway . . . . . . . . . :

Tunnel adapter isatap.***.***:

Media State . . . . . . . . . . . : Media disconnected

Connection-specific DNS Suffix . : ***.***

Вот мой вывод печати маршрута перед подключением к VPN:

===========================================================================

Interface List

11...20 cf 30 9d ec 2a ......Realtek RTL8168D/8111D Family PCI-E Gigabit Ethern

et NIC (NDIS 6.20)

1...........................Software Loopback Interface 1

14...00 00 00 00 00 00 00 e0 Microsoft 6to4 Adapter

12...00 00 00 00 00 00 00 e0 Teredo Tunneling Pseudo-Interface

13...00 00 00 00 00 00 00 e0 Microsoft ISATAP Adapter #2

===========================================================================

IPv4 Route Table

===========================================================================

Active Routes:

Network Destination Netmask Gateway Interface Metric

0.0.0.0 0.0.0.0 150.237.13.1 150.237.13.17 2

127.0.0.0 255.0.0.0 On-link 127.0.0.1 306

127.0.0.1 255.255.255.255 On-link 127.0.0.1 306

127.255.255.255 255.255.255.255 On-link 127.0.0.1 306

150.237.13.0 255.255.255.0 On-link 150.237.13.17 257

150.237.13.17 255.255.255.255 On-link 150.237.13.17 257

150.237.13.255 255.255.255.255 On-link 150.237.13.17 257

224.0.0.0 240.0.0.0 On-link 127.0.0.1 306

224.0.0.0 240.0.0.0 On-link 150.237.13.17 257

255.255.255.255 255.255.255.255 On-link 12