При открытии сайтов в браузере иногда возникают ошибки – домен в адресной строке выделяется красным с зачеркиванием или ресурс вообще не открывается. Типовая причина скрывается в сбоях работы сертификата SSL. Исправить их может только администратор сайта, но перед обращением к нему стоит проверить собственный компьютер.

Что такое SSL

Текущие тенденции сайтостроения предполагают высокую безопасность соединения пользователя с веб-ресурсом. Это необходимо для защиты персональных данных, секретных номеров банковских карт и информации о проводимых сделках. Организуется безопасность подключением протокола шифрования Secure Sockets Layer (сокращенно SSL).

Особенности сертификата:

- Сертификат выпускается доверенным центром Certification Authority (CA).

- После выдачи он подключается к домену средствами провайдера хостинга.

- Срок его действия ограничен 1 годом, после чего требуется продление.

Работа сайта возможна и без SSL, но поисковые системы «не доверяют» таким ресурсам и помечают их в браузере как неблагонадежные. Поэтому лучше разобраться, как решить проблему с защитой и полноценно пользоваться протоколом HTTPS. Сертификат актуален на сайтах, где присутствует регистрация, предлагается покупка товаров или онлайн-оплата различных сервисов.

При появлении любых сомнений в исправности защиты регистрироваться на сайте или вводить ранее выданные логин и пароль не рекомендуется. Тем более не стоит осуществлять онлайн-оплату с банковских карт или электронных кошельков, ведь не исключено, что проблема возникла из-за взлома ресурса злоумышленниками.

Комьюнити теперь в Телеграм

Подпишитесь и будьте в курсе последних IT-новостей

Подписаться

Причины появления ошибок SSL

Существует всего две причины, почему браузер отображает ошибку сертификата SSL со стороны сервера. Первая заключается в окончании срока активации, вторая – это покупка сертификата у поставщика без достаточных полномочий для выдачи «полноценной защиты». Например, виной может быть выбор самоподписанного сертификата, лишь эмулирующего работу реального протокола.

Остальные проблемы обычно скрываются на локальном компьютере:

- Произошел сброс системного времени.

- Неправильно настроена антивирусная программа.

- Сбоит браузер или установленное расширение.

- Срабатывает вредоносный скрипт.

Чтобы выяснить настоящую причину, пользователю браузера рекомендуется проверить все перечисленные факторы. При том же заражении компьютерными вирусами возможно проявление сразу нескольких симптомов – от изменения текущего времени и блокировки антивирусом до подключения перенаправления страниц в браузере и других неприятностей.

Изредка встречаются ситуации, когда проблема возникла со стороны администратора, если он ошибся при подключении нового сертификата или забыл продлить его действие. Обычно такие неполадки устраняются быстро, потому что после активации сайт проверяется и, в случае неработоспособности сертификата, проводится повторное подключение вплоть до получения положительного результата.

Время и дата

Сертификат SSL имеет четко обозначенный срок действия с датой активации и деактивации. Такой подход отчасти дает дополнительную защиту, потому что в случае технического сбоя в системных часах компьютера сайты перестают открываться. Сброс времени обычно происходит «назад», на дату изготовления материнской платы, на что и реагирует система.

Варианты исправления ситуации:

- Вручную внести корректную дату и время, после чего обновить страницу в браузере.

- Воспользоваться функцией синхронизации через интернет, встроенной в Windows.

- Заменить батарейку на памяти BIOS. При первом запуске ПК нужно внести корректные данные.

Каждый раз после изменения времени рекомендуется ручное обновление страницы или перезапуск браузера. Такой шаг активирует повторное соединение с сервером и позволяет зайти на сайт «с нуля», но уже с правильным временем, соответствующим сроку действия сертификата SSL (после активации и до ее завершения).

Настройки антивируса и брандмауэра

Программы для защиты компьютера от вирусов и хакерских атак иногда блокируют и «полезные» соединения, например, определенные домены или сразу весь протокол HTTPS, используемый при подключении сертификата SSL. Большинство антивирусов и брандмауэров проверяют его работу, и это становится причиной блокировки сайта как «злоумышленника, пытающего украсть данные».

Варианты исправления ситуации:

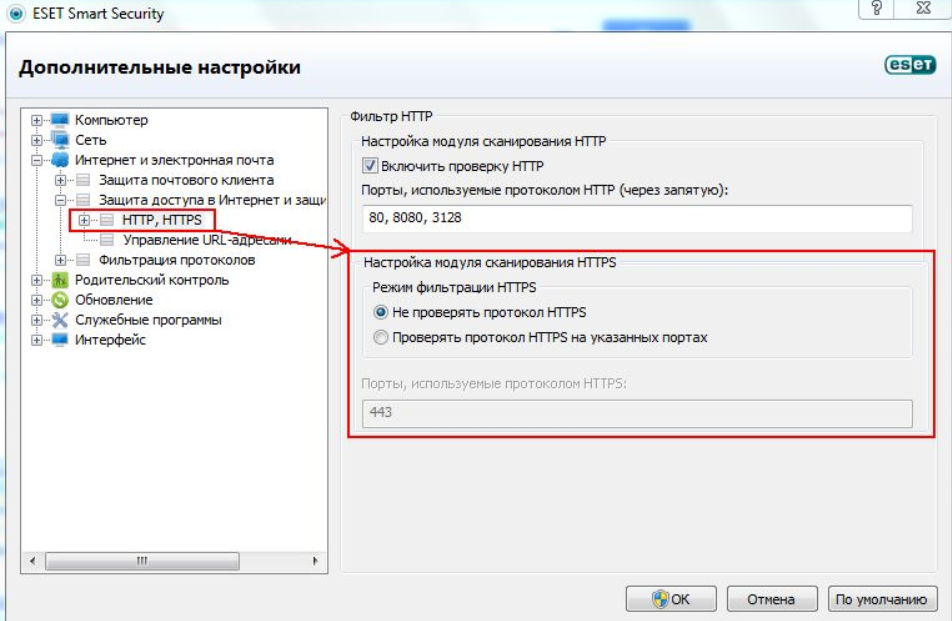

- Отключить режим «проверка протокола HTTPS». После этого зайти на сайт заново.

- Полностью выключить антивирусную программу. Перезагрузить ПК, открыть страницу.

- Сбросить настройки брандмауэра. Опять проводится перезапуск компьютера и веб-ресурса.

Функция временного отключения имеется в любой защитной программе, даже интегрированной в операционную систему Windows. Но это не гарантирует полную деактивацию приложения. В этом случае разобраться в ситуации поможет открытие сайта на другом компьютере или запуск безопасного режима (актуально для проводного подключения к интернету).

Браузер и операционная система

Наличие проблемы с браузером проще всего определить открытием сайта на другом устройстве или в другой программе. Иногда решение заключается в банальном обновлении версии приложения до актуальной. То же относится к операционной системе, если используется интегрированный браузер вроде Edge. Пакеты обновлений для того и выпускаются, чтобы устранять неполадки в ПО.

Варианты исправления ситуации:

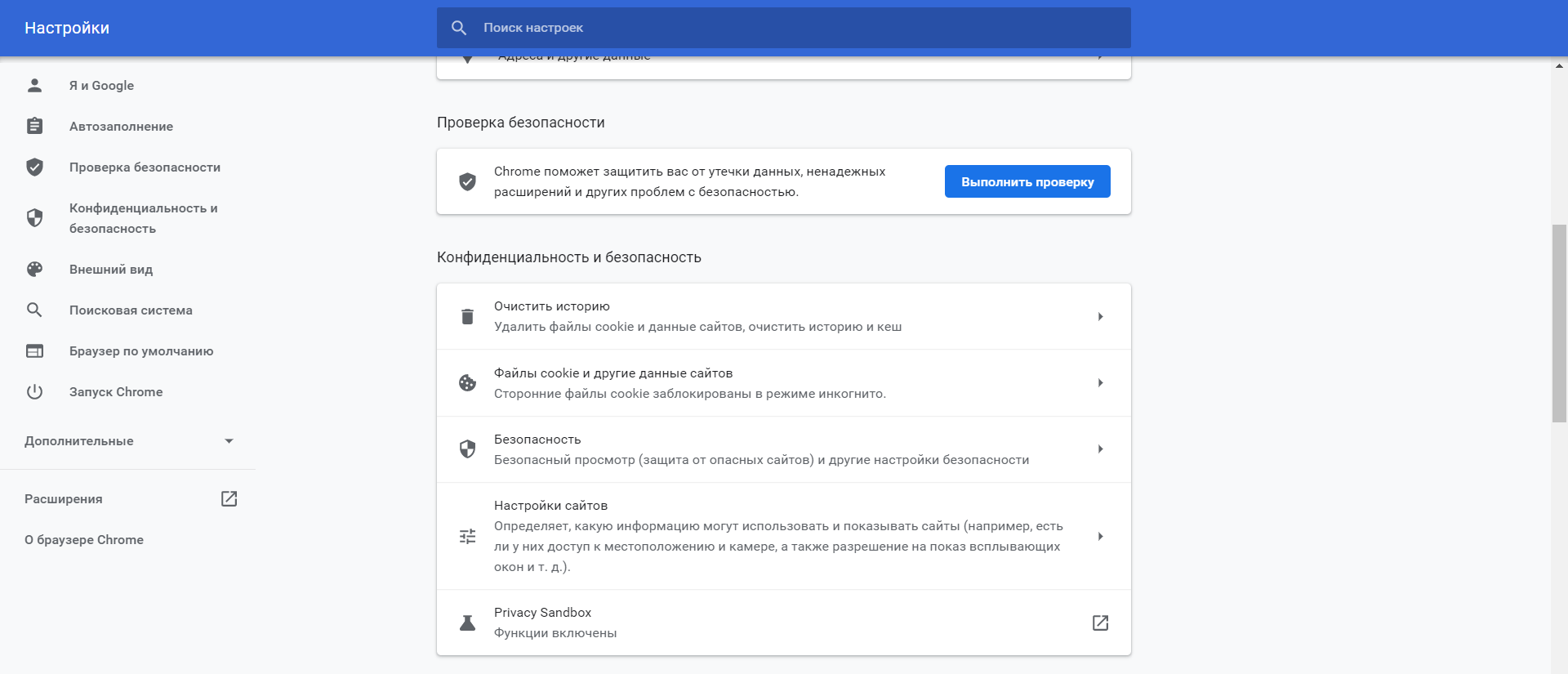

- Полностью очистить историю браузера вместе с кэшем и другими данными.

- Временно отключить все ранее установленные и активные расширения.

- Переустановить программу после ее полной деинсталляции.

Остается еще один вариант – сбросить настройки браузера до состояния «по умолчанию». Способ аналогичен переустановке, но экономит время. Правда, он неэффективен, если проблема возникла из-за сбоя в одном из служебных файлов программы. Отдельное внимание стоит уделить расширению, выполняющему функции антивирусной защиты, ведь оно часто блокирует даже безопасное соединение.

Заражение компьютерными вирусами

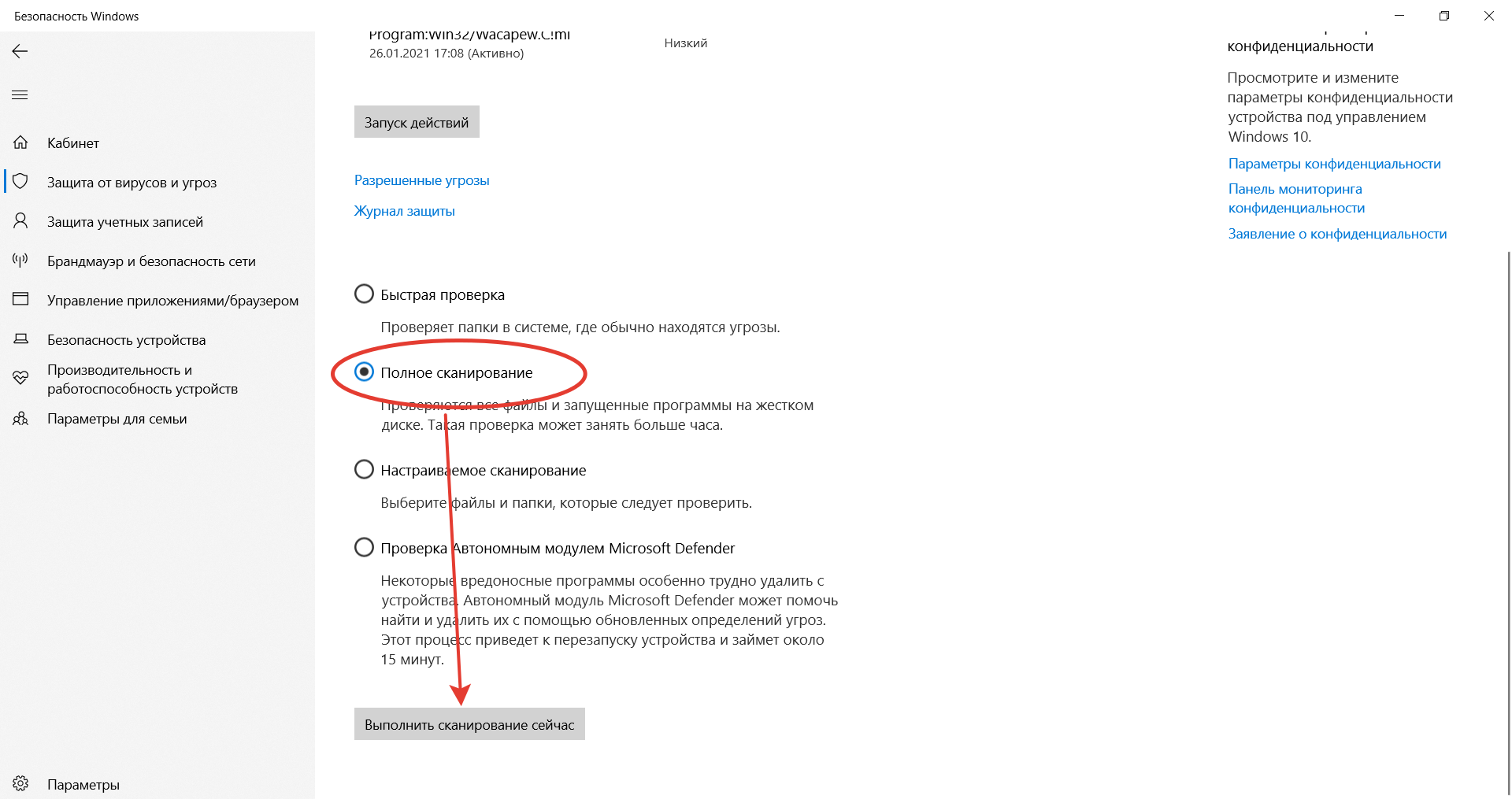

Выдачей ошибки SSL браузер, вероятно, предупреждает о попытке его подмены, переадресации на сайт-клон или иной угрозе. В это случае рекомендуется провести полную проверку компьютера на наличие вирусов. Если присутствуют другие признаки заражения, стоит скачать парочку программ со свежими антивирусными базами (например, CureIt).

Варианты исправления ситуации:

- Временно отключить все программы из автозагрузки.

- Провести очистку диска от временных файлов.

- Перезагрузить компьютер после предыдущих шагов.

Выполняются перечисленные действия программами типа CCleaner. Они дают прямой доступ как к автозагрузке операционной системе, так и к списку расширений установленных браузеров. Также в таких программах обычно есть функция удаления ненужных системных файлов, в которых запросто может быть тело компьютерного вируса.

Если предложенные способы устранения ошибки SSL не помогли, остается ждать, пока проблему устранит администратор, или воспользоваться любым другим тематическим сайтом с аналогичным контентом.

What do you think of a website that displays SSL/TLS certificate errors when you visit it? Most people abandon it in disappointment. A certain amount of trust and respect for the service is lost. After investing a lot of effort and time in getting users to visit your site, and the user finds the site down or shows a warning, it will result in having dissatisfied users.

Moreover, if the downtime or warning is due to a security issue, it will also hurt your brand image.

As we worked on improving the SSL certificate monitoring functionality in Sematext Synthetics, our synthetic monitoring solution, we learned a lot about how browsers and other clients handle SSL certificates and the errors caused by invalid certificates. So in this post, I will share a list of the most common SSL certificate errors that can cause the browser to block your website and tips on how to prevent or fix them. I will also show how to use Sematext Synthetics to monitor the SSL certificates of your website.

What Is an SSL/TLS Certificate?

SSL stands for Secure Sockets Layer, a standard security protocol that enables encrypted communication between a client (web browser) and a server (webserver). Transport Layer Security (TLS) is the successor protocol to SSL.

SSL certificates are data files hosted by the server that makes SSL encryption possible. They contain the server’s public key and identity. The SSL certificates are digital certificates issued by a legitimate third-party Certificate Authority, confirming the identity of the certificate owner.

Whenever you visit a website whose URL starts with HTTPS, it means the server has SSL enabled. Before the web browser fetches the data from the server, it fetches the SSL certificates to verify the identity of the server.

Why Do You Need an SSL Certificate?

SSL helps to keep sensitive information like usernames, passwords, credit cards, etc. secure by encrypting the data between the client and the server. You need SSL for three reasons: privacy, integrity, and identification.

An SSL certificate helps a browser verify the identity of a website. By using the SSL certificates, the browser can ensure that it is connected to the exact website the user intended to. SSL certificates guarantee that you are the legitimate and verified owner of the website.

Needless to say, you should always stay on top of any SSL error messages you or your site visitors may receive errors concerning your website certificate.

What Is an SSL Certificate Error?

When the browser connects to your secure website, the webserver returns a list of SSL certificates to prove its identity. The browser performs various checks on these SSL certificates. Only when all the checks pass the browser will proceed to show the website to the user.

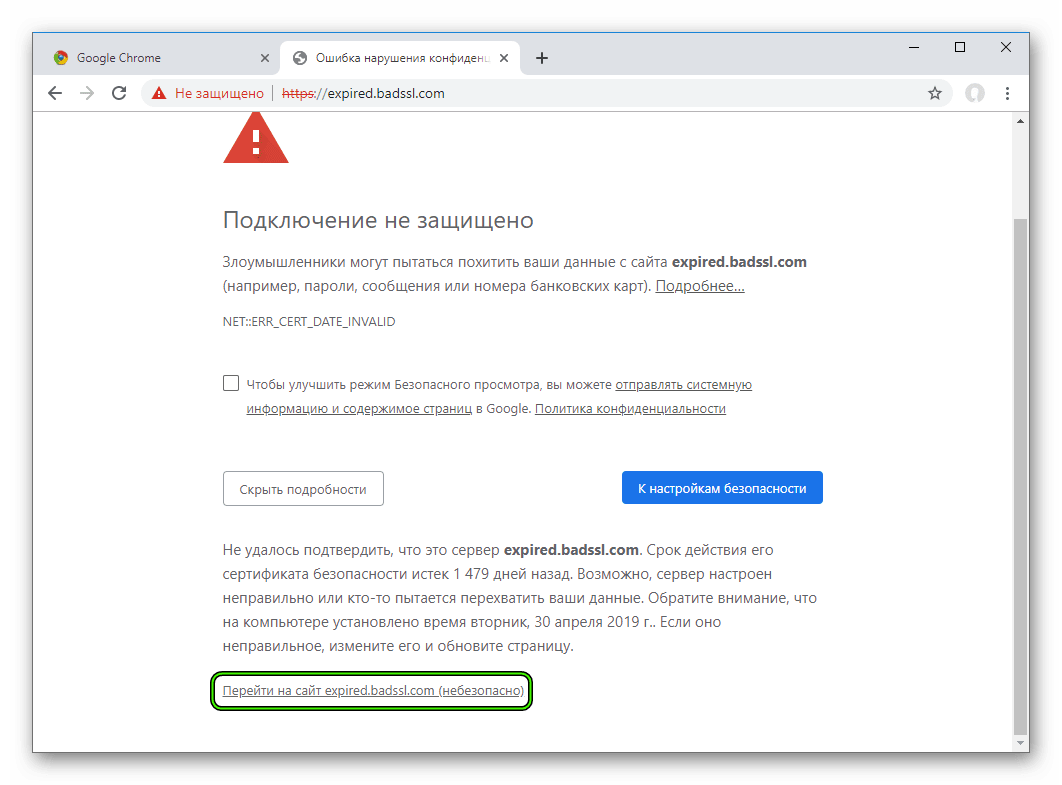

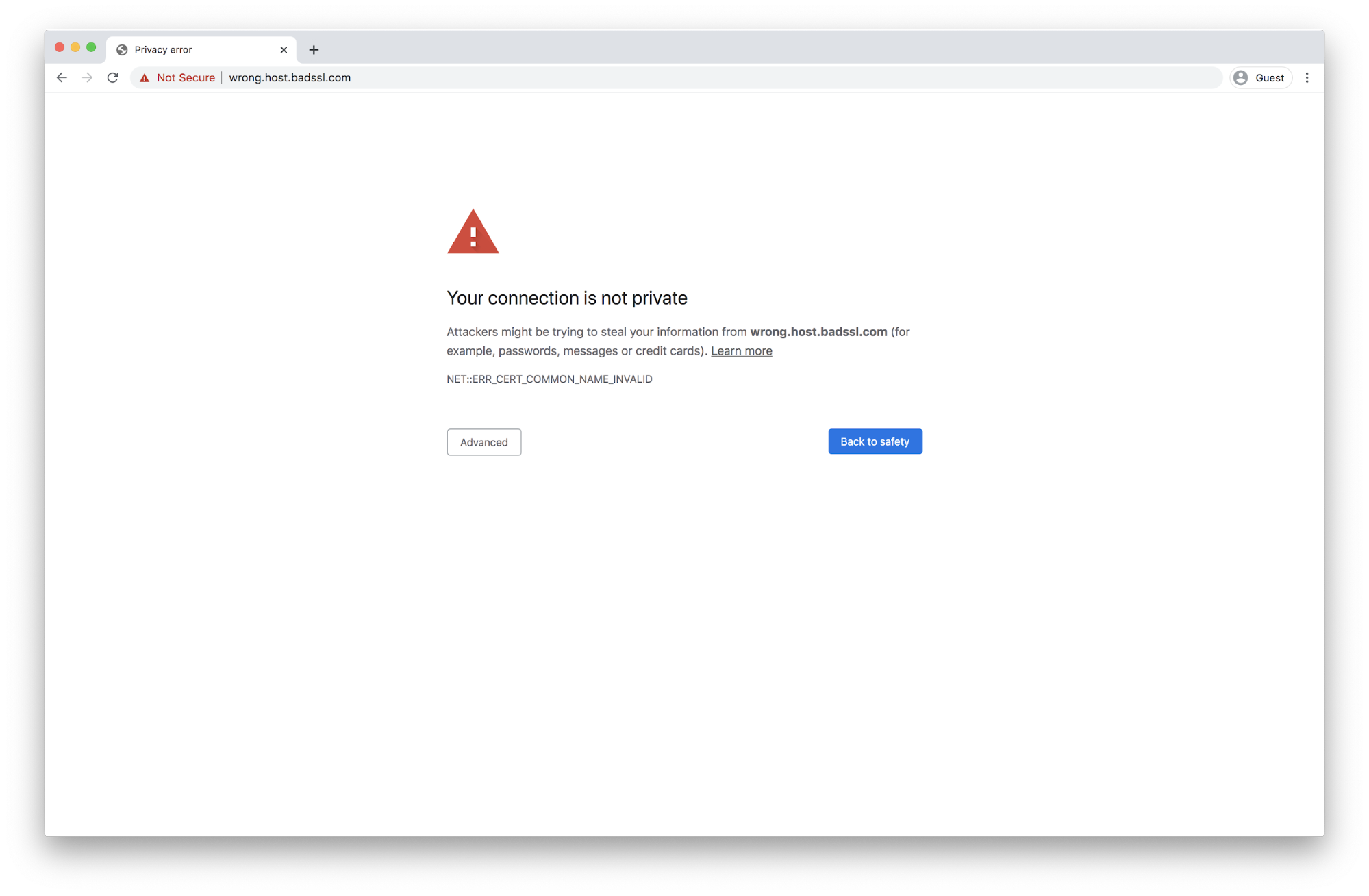

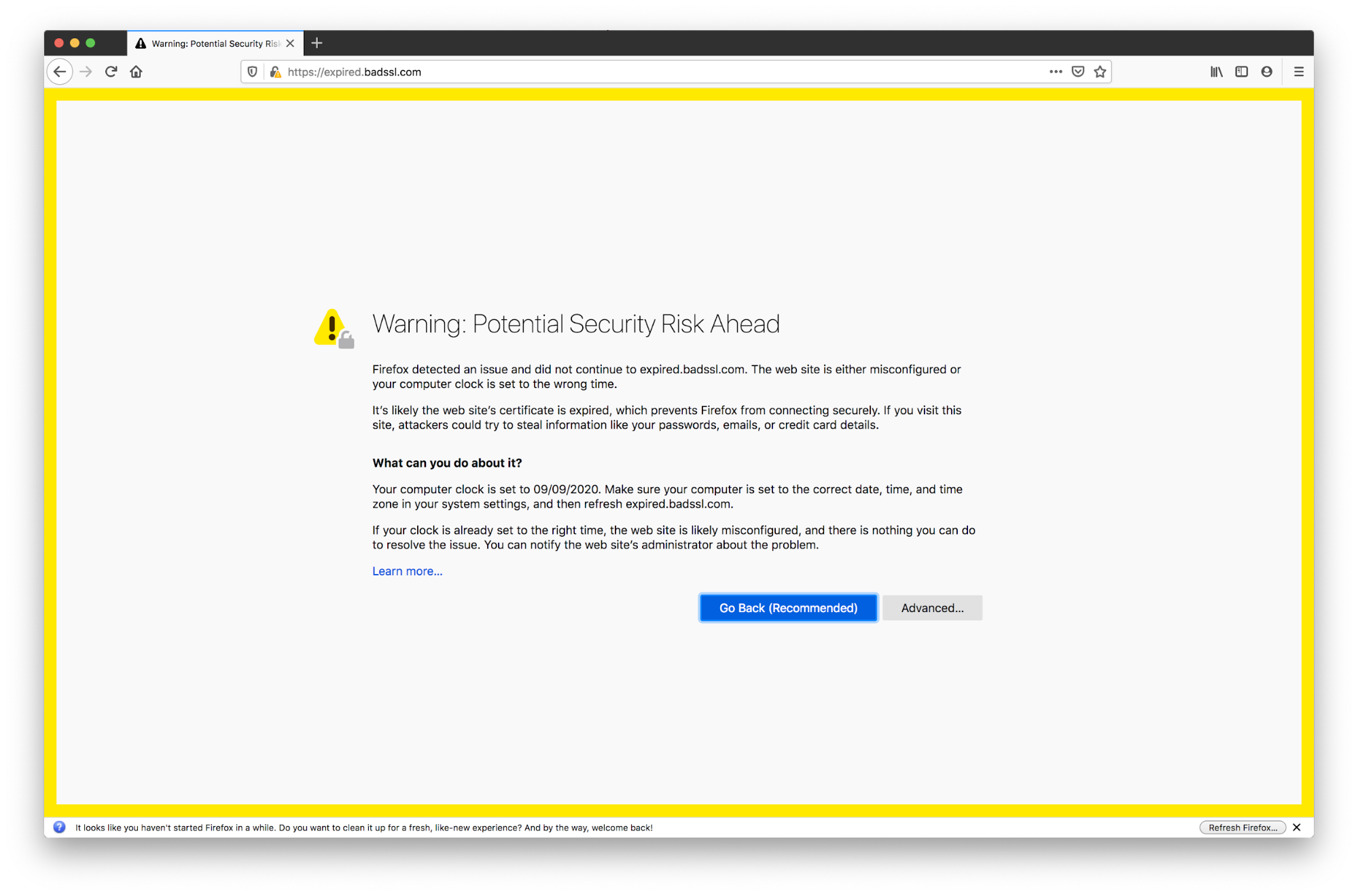

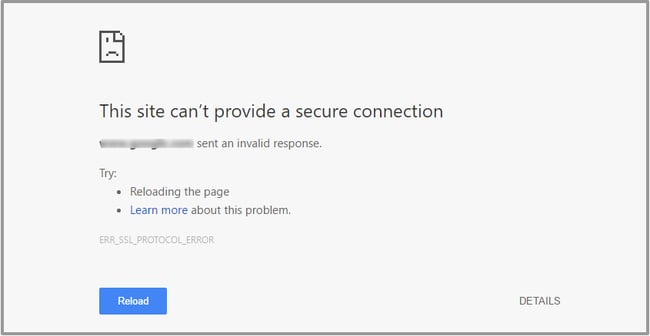

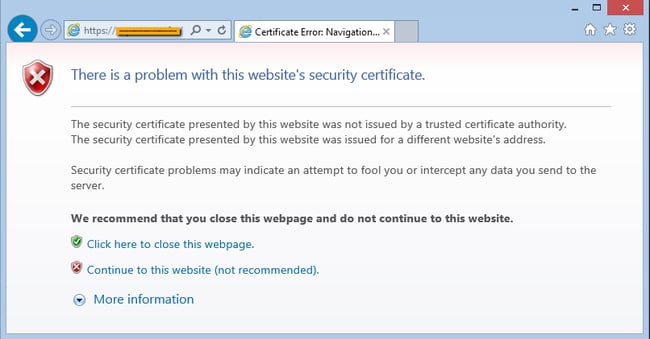

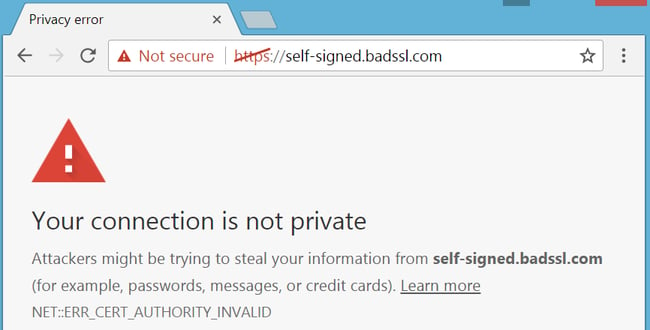

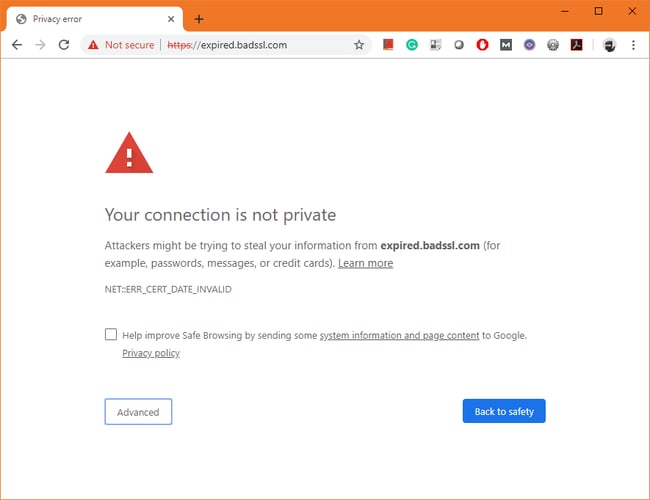

An SSL certificate error occurs when the browser cannot verify the SSL certificates returned by the server. When the error happens, the browser blocks the website and warns the user that the website cannot be trusted as shown below. These warnings will negatively impact the user’s trust in your website.

The exact checks and error messages shown to the user might vary depending on the browser.

SSL certificate errors can be caused by a variety of reasons. Here are the most common types of SSL errors and how to prevent or fix them:

1. Expired Certificate

This is the most common cause of SSL certificate errors. This error means that the validity period of the SSL certificate has expired. Every certificate has a validity period. The client will reject certificates that are not within its validity period. The validity periods are usually around one year long. So it is easy to forget to update the certificates before expiry.

The browser performs this check on all the certificates in your chain (leaf, intermediate, and root) for expiry. You should make sure both leaf and intermediate certificates are not expired.

This could also happen when the browser machine’s time is incorrect.

Fix: Update the SSL certificates of your web server with new valid certificates.

Tip: To prevent errors due to expired certificates, make sure you monitor the SSL certificate expiry date and renew the certificates before they expire. Use a certificate manager like AWS Certificate Manager or Let’s Encrypt to automatically update the certificates before expiry.

2. Inactive Certificate

The inactive certificate error occurs when the browser receives an SSL certificate whose validity period has not yet started. Nowadays it is common to use a certificate manager to manage the certificates for your server. The manager will automatically deploy the new certificates whose validity period starts at the time of deployment. If the client machine’s time is 5 minutes behind due to misconfiguration or other reasons, the client will reject the certificate. This is most common in the case of API clients when the client machine’s clock is not in sync.

Fix: Replace the SSL certificate with a new certificate with a valid start time. Make sure the client machine’s clock is in sync with the server.

Tip: To avoid deploying certificates that are not yet active, check the validity start time before deploying the certificate in the server. Also, when using a certificate manager to manage your certificate make sure you get notified about the certificate change along with the details of the new certificate.

3. Certificate lifetime greater than 398 days

Earlier this year, to ensure a secure web environment for the user, CA/B Forum, decided to limit the lifespan of all newly issued certificates to 398 days. Starting from September 1st, 2020, all the major browsers (Google Chrome, Mozilla Firefox, and Apple Safari) will reject certificates issued after this date with a validity period of more than 398 days.

Fix: Replace the certificate with a new certificate, whose validity is less than 398 days.

Tip: With a decreased lifetime of the certificates, you will have to replace the certificates more often. It is recommended to use a certificate manager to manage your certificates. Monitoring your certificate expiry time will help by alerting you before it occurs.

4. Missing Hostname

This error indicates that the hostname of the website is missing from the certificate. To prevent man-in-the-middle attacks, the browser checks if it is talking to the correct server. The browser checks the hostname of the website against the list of hostnames present in the leaf certificate. If there is no match, then the client will assume it is talking to the wrong server, will reject the certificate, and block the connection. The hostname details are present in commonName and subjectAltName (SAN) fields of the leaf certificate.

Fix: While reusing a certificate across multiple websites or sub-domains, make sure the certificates cover the domain names of all the websites.

Tip: Use a wildcards certificate to cover all your subdomains or a SAN certificate to cover multiple hostnames.

5. Invalid/Incomplete Certificate Chain

The invalid or incomplete certificate chain error happens when the browser is not able to establish a valid chain of trust between the certificates of your browser and the list of trusted root certificates.

Every browser maintains a set of trusted root certificates. When the browser receives the certificates from the server, it starts chaining your website certificates until it reaches any of the trusted root certificates. It will try to establish an SSL Chain of Trust – an ordered list of certificates that permit the browser to certify that the website’s server and the certificate authority are trustworthy. If the browser is not able to establish the chain for your certificates, say for example due to missing intermediate certificates, it will reject the certificates.

Fix: Deploy and configure your webserver to return the leaf certificate and all intermediate certificates.

Tip: To prevent certificate chain error due to missing intermediate certificates, always deploy the leaf and all the intermediate certificates in your server.

6. Revoked Certificate

This error happens when any of the leaf or intermediate certificates of your website is revoked and present in the revoked certificates list.

The certificate authority will revoke certificates that are compromised before their expiry. The Certificate Authority maintains a list of revoked certificates in the Certificate Revocation List (CRL). While loading the website, the browser checks if any of the certificates in the chain is present in CRL. If any of the certificates in your chain is present in CRL, the browser will reject your certificates. Each browser has a different mechanism to verify the revocation status of the certificates.

To check the revocation status of your certificates, you need to either periodically query the CRL or use Online Certificate Status Protocol (OCSP) to check for the certificate status. These mechanisms are difficult to implement.

Fix: Replace the revoked certificate with a new certificate. Also, investigate the reason for certificate revocation.

Tip: You can use SSL certificate monitoring tools like the Sematext Synthetics Browser monitor that uses a real Google Chrome browser to monitor your website. The browser checks the revocation status of your website certificates and alerts you when the certificate is present in the browser’s CRL.

This error means that the browser cannot find the root certificate in the local trusted certificate store. While establishing the SSL Chain of Trust if the browser cannot find any locally trusted root certificates, then it will not trust the server’s certificate. Using self-signed certificates will also cause this issue since the browser cannot trust them.

Fix: If you want to use a self-signed certificate for your website then manually add the certificate to the browser’s trust store.

Tip: To avoid this always ensure you buy your certificates from a reliable certificate authority. For example, at Sematext we used to get them from Digicert, and then we switched to AWS Certificate Manager. Digicert worked flawlessly for us, but we switched to AWS Certificate Manager. Given that we already use AWS this simplified our management by eliminating one extra vendor, plus it was completely free.

8. Insecure Signature Algorithm

The insecure SSL warning appears when any of the SSL certificates returned by your web server uses the old deprecated SHA-1 hashing algorithm.

The strength of the hashing function used to sign the certificate plays an important role in the strength of the certificate security. Some of the older certificates rely on the SHA-1 hashing function, which is now considered insecure. Modern browsers block websites with leaf and intermediate certificates that have the SHA-1 hashing signature.

Fix: SHA-1 certificates are no longer issued by certificate authorities. If you have any servers running with SHA-1 certificates it is recommended to get a new certificate.

9. Missing/Incorrect Certificate Transparency Information

Certificate Transparency is a mechanism that makes it possible to detect SSL certificates that have been mistakenly issued by a certificate authority or maliciously acquired from an otherwise unimpeachable certificate authority. It also makes it possible to identify certificate authorities that have gone rogue and are maliciously issuing certificates. The certificate authority updates the certificate transparency log whenever they issue a certificate.

When a client connects, the server responds with the certificates and the Signed Certificate Timestamp (SCT) for the certificate. SCT is the record for the certificate in the certificate transparency log. If SCT is missing, or incorrect, the browser will reject the certificate.

Tip: To prevent certificate transparency issues, make sure you buy the certificate from a reliable certificate authority.

Monitoring Your SSL Certificates

The best thing you can do to avoid SSL certificate issues is to monitor them.

We learned about all these SSL certificate errors while adding SSL certificate monitoring functionality to Sematext Synthetics, our synthetic monitoring solution that measures the functionality, availability, and performance of your APIs and websites. If you want to see how it compares to other similar services available on the market, check out our SSL monitoring tools comparison.

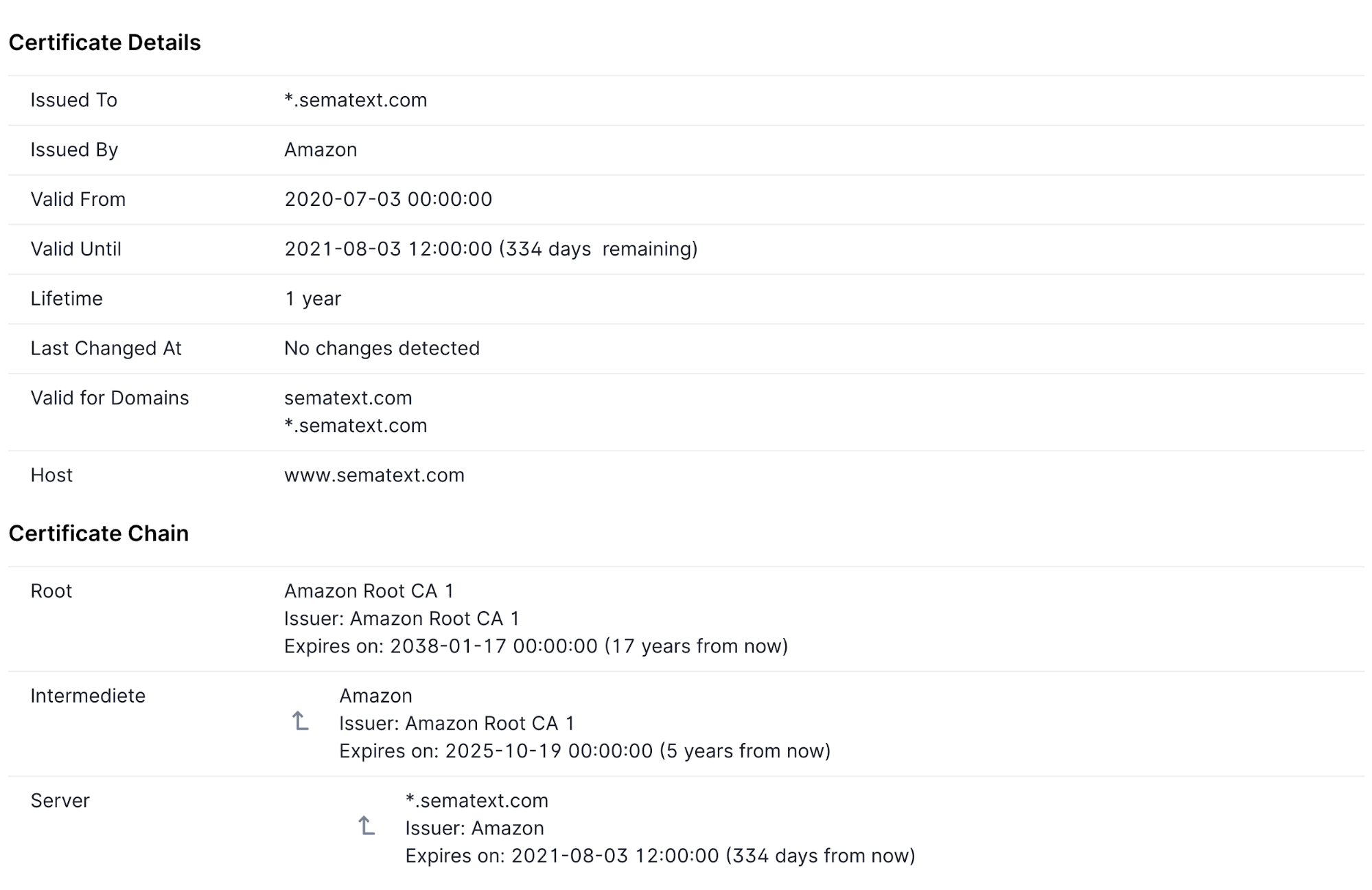

You can monitor the SSL certificates of your websites using the Sematext Synthetics Browser monitor. The Browser monitor performs the following SSL certificate checks on all the certificates in the chain – the leaf, intermediate, and root certificates.

- Certificate Validation – Check the validity of the SSL certificates of your websites. The monitor uses an actual Google Chrome browser to load your websites like your user. This will catch all the errors mentioned above and will alert you immediately before your end-user sees it.

- Certificate Expiry – Check the expiry time of the certificates every day and alert you 28, 14, 7, and 3 days before the expiry.

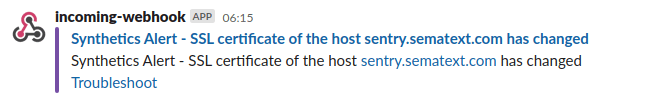

- Certificate Change – Check for certificate change every 10 minutes and alert you on detecting any changes, with a detailed change report.

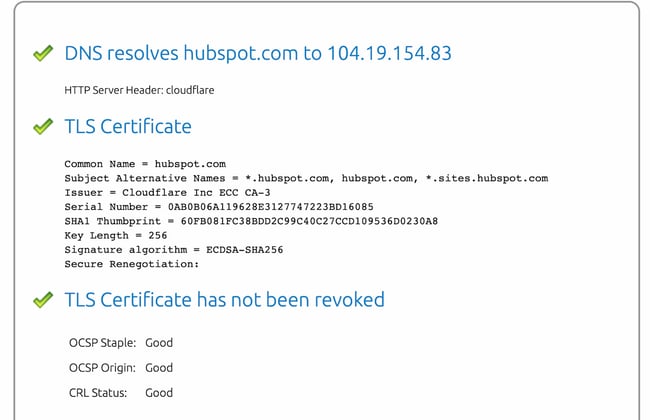

Synthetics also provides an SSL certificate report, with details of all the certificates in the chain, as seen below.

Sematext Synthetics alerts you via multiple channels like PageDuty, Telegram, Slack, Email, etc.

For more information on Sematext Synthetics SSL certificate monitoring capabilities, check out our SSL/TLS certificate monitoring documentation. Or, you can check out our short video on Synthetic Monitoring with Sematext below.

If you’re interested in improving the overall performance of your website and ensuring the absolute best experience for your users, we recommend you go beyond monitoring your SSL certificates and opt for a tool with multiple functionalities. Here are a few blog posts that we wrote to help you out:

- Best Website Performance Monitoring Tools

- Best Website Speed Testing Tools

- Best Website Uptime Monitoring Tools

- Best Synthetic Monitoring Tools

Зачастую после установки SSL-сертификатов многие пользователи сталкиваются с ошибками, которые препятствуют корректной работе защищенного протокола HTTPS.

Предлагаем разобраться со способами устранения подобных ошибок.

Что такое SSL?

SSL (Secure Socket Layer) — это интернет-протокол для создания зашифрованного соединения между пользователем и сервером, который гарантирует безопасную передачу данных.

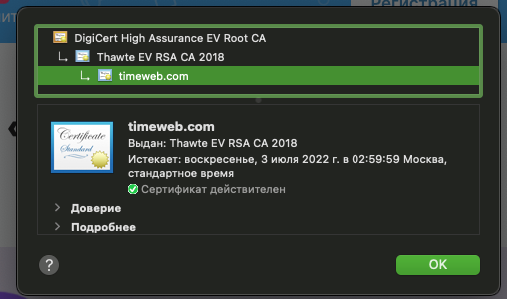

Когда пользователь заходит на сайт, браузер запрашивает у сервера информацию о наличии сертификата. Если сертификат установлен, сервер отвечает положительно и отправляет копию SSL-сертификата браузеру. Затем браузер проверяет сертификат, название которого должно совпадать с именем сайта, срок действия сертификата и наличие корневого сертификата, выданного центром сертификации.

Причины возникновения ошибок SSL-соединения

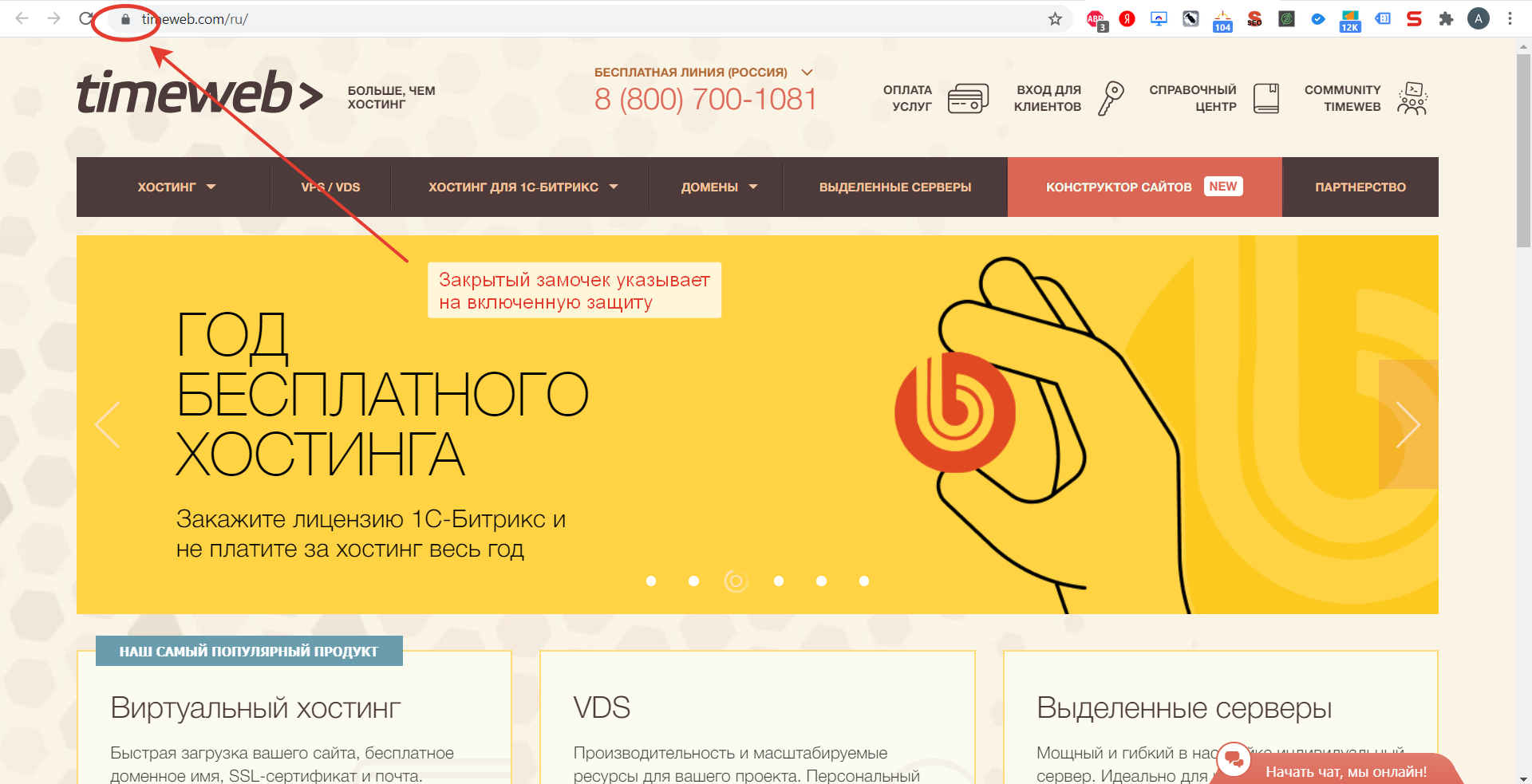

Когда сертификат работает корректно, адресная строка браузера выглядит примерно так:

Но при наличии ошибок она выглядит несколько иначе:

Существует множество причин возникновения таких ошибок. К числу основных можно отнести:

- Некорректную дату и время на устройстве (компьютер, смартфон, планшет и т.д.);

- Ненадежный SSL-сертификат;

- Брандмауэр или антивирус, блокирующие сайт;

- Включенный экспериментальный интернет-протокол QUIC;

- Отсутствие обновлений операционной системы;

- Использование SSL-сертификата устаревшей версии 3.0;

- Появление ошибки «Invalid CSR» при генерации сертификата из панели управления облачного провайдера.

Давайте рассмотрим каждую из них подробнее.

Проблемы с датой и временем

Если на устройстве установлены некорректные дата и время, ошибка SSL-соединения неизбежна, ведь при проверке сертификата происходит проверка срока его действия. Современные браузеры умеют определять такую ошибку самостоятельно и выводят сообщение о неправильно установленной дате или времени.

Для исправления этой ошибки достаточно установить на устройстве актуальное время. После этого необходимо перезагрузить страницу или браузер.

Ненадежный SSL-сертификат

Иногда при переходе на сайт, защищенный протоколом HTTPS, появляется ошибка «SSL-сертификат сайта не заслуживает доверия».

Одной из причин появления такой ошибки, как и в предыдущем случае, может стать неправильное время. Однако есть и вторая причина — браузеру не удается проверить цепочку доверия сертификата, потому что не хватает корневого сертификата. Для избавления от такой ошибки необходимо скачать специальный пакет GeoTrust Primary Certification Authority, содержащий корневые сертификаты. После скачивания переходим к установке. Для этого:

- Нажимаем сочетание клавиш Win+R и вводим команду certmgr.msc, жмем «Ок». В Windows откроется центр сертификатов.

- Раскрываем список «Доверенные корневые центры сертификации» слева, выбираем папку «Сертификаты», кликаем по ней правой кнопкой мышки и выбираем «Все задачи — импорт».

- Запустится мастер импорта сертификатов. Жмем «Далее».

- Нажимаем кнопку «Обзор» и указываем загруженный ранее сертификат. Нажимаем «Далее»:

- В следующем диалоговом окне указываем, что сертификаты необходимо поместить в доверенные корневые центры сертификации, и нажимаем «Далее». Импорт должен успешно завершиться.

После вышеперечисленных действий можно перезагрузить устройство и проверить отображение сайта в браузере.

Брандмауэр или антивирус, блокирующие сайт

Некоторые сайты блокируются брандмауэром Windows. Для проверки можно отключить брандмауэр и попробовать зайти на нужный сайт. Если SSL-сертификат начал работать корректно, значит дело в брандмауэре. В браузере Internet Explorer вы можете внести некорректно работающий сайт в список надежных и проблема исчезнет. Однако таким образом вы снизите безопасность своего устройства, так как содержимое сайта может быть небезопасным, а контроль сайта теперь отключен.

Также SSL может блокировать антивирусная программа. Попробуйте отключить в антивирусе проверку протоколов SSL и HTTPS и зайти на сайт. При необходимости добавьте сайт в список исключений антивируса.

Включенный экспериментальный протокол QUIC

QUIC — это новый экспериментальный протокол, который нужен для быстрого подключения к интернету. Основная задача протокола QUIC состоит в поддержке нескольких соединений. Вы можете отключить этот протокол в конфигурации вашего браузера.

Показываем как отключить QUIC на примере браузера Google Chrome:

- Откройте браузер и введите команду chrome://flags/#enable-quic;

- В появившемся окне будет выделен параметр: Experimental QUIC protocol (Экспериментальный протокол QUIC). Под названием этого параметра вы увидите выпадающее меню, в котором нужно выбрать опцию: Disable.

- После этого просто перезапустите браузер.

Этот способ работает и в Windows и в Mac OS.

Отсутствие обновлений операционной системы

Проблемы с SSL-сертификатами могут возникать и из-за того, что на вашей операционной системе давно не устанавливались обновлений. Особенно это касается устаревших версий Windows (7, Vista, XP и более ранние). Установите последние обновления и проверьте работу SSL.

Использование SSL-сертификата версии 3.0

Некоторые сайты используют устаревший SSL-протокол версии 3.0, который не поддерживают браузеры. По крайней мере, по умолчанию. Чтобы браузер поддерживал устаревший SSL необходимо сделать следующее (на примере браузера Google Chrome):

- Откройте браузер и перейдите в раздел «Настройки».

- Прокрутите страницу настроек вниз и нажмите «Дополнительные».

- В разделе «Система» найдите параметр «Настройки прокси-сервера» и кликните на него.

- Откроется окно. Перейдите на вкладку «Дополнительно».

- В этой вкладке вы увидите чекбокс «SSL 3.0».

- Поставьте галочку в чекбоксе, нажмите кнопку «Ок» и перезагрузите браузер.

Ошибки «Invalid CSR» при генерации сертификата из панели управления облачного провайдера

В процессе активации сертификата можно столкнуться с ошибкой «Invalid CSR». Такая ошибка возникает по следующим причинам:

- Неправильное имя FQDN (полное имя домена) в качестве Common Name (в некоторых панелях управления это поле может также называться Host Name или Domain Name). В этом поле должно быть указано полное доменное имя вида domain.com или subdomain.domain.com (для субдоменов). Имя домена указывается без https://. В качестве данного значения нельзя использовать интранет-имена (text.local). В запросе для wildcard-сертификатов доменное имя необходимо указывать как *.domain.com.

- В CSR или пароле есть не латинские буквы и цифры. В CSR поддерживаются только латинские буквы и цифры – спецсимволы использовать запрещено. Это правило распространяется и на пароли для пары CSR/RSA: они не должны содержать спецсимволов.

- Неверно указан код страны. Код страны должен быть двухбуквенным ISO 3166-1 кодом (к примеру, RU, US и т.д.). Он указывается в виде двух заглавных букв.

- В управляющей строке не хватает символов. CSR-запрос должен начинаться с управляющей строки ——BEGIN CERTIFICATE REQUEST—— и заканчиваться управляющей строкой ——END CERTIFICATE REQUEST——. С каждой стороны этих строк должно быть по 5 дефисов.

- В конце или начале строки CSR есть пробелы. Пробелы на концах строк в CSR не допускаются.

- Длина ключа меньше 2048 бит. Длина ключа должна быть не менее 2048 бит.

- В CRS-коде для сертификата для одного доменного имени есть SAN-имя. В CSR-коде для сертификата, предназначенного защитить одно доменное имя, не должно быть SAN (Subject Alternative Names). SAN-имена указываются для мультидоменных (UCC) сертификатов.

- При перевыпуске или продлении сертификата изменилось поле Common Name. Это поле не должно меняться.

Today there are over 170 million websites with an SSL certificate on the Internet — and this number is expected to increase as more search engines and consumers show preference to these sites.

An SSL certificate makes your site look more trustworthy. An SSL error does the opposite. And if customers no longer trust you, you can expect them to look to a competitor they can actually trust.

In this post, we’ll discuss what this error means and what could be causing it. Then we’ll walk through the different steps you can take to resolve the error and get your site up and running again. Or you can choose a CMS that includes an SSL certificate — like the Free CMS Hub does.

What is an SSL certificate error?

An SSL certificate error occurs when a web browser can’t verify the SSL certificate installed on a site. Rather than connect users to your website, the browser will display an error message, warning users that the site may be insecure.

An SSL certificate is a standard security technology for encrypting information between a visitor’s browser and your website. Because it helps keep sensitive information like passwords and payment information safe, visitors feel safer on sites that are encrypted with SSL. You can identify encrypted sites by the HTTPS in their URLs and the padlock icon in the address bar.

Sites that aren’t encrypted may see hits to their traffic or conversion rates. Not only are these sites flagged as “Not secure” in Google Chrome, they’re also avoided by 85% of online shoppers.

Thankfully, many hosted platforms like CMS Hub and Squarespace will include an SSL certificate in their plans, so you don’t have to worry about installing or renewing it.

If you opt for a self-hosted platform like WordPress.org, most hosting providers will include an SSL in their plans as well. HostGator, for example, includes an SSL certificate in its lowest-tiered plans. If your solution does not include SSL, then you can acquire one from an SSL certificate provider.

Let’s say you’ve chosen a plan that includes SSL certification or installed a certificate on your site. Then you open up Google Chrome and try to visit a page on your site and, instead of the page loading, you get an “ERR_SSL_PROTOCOL_ERROR” message. What gives?

Image Source

This is an SSL error.

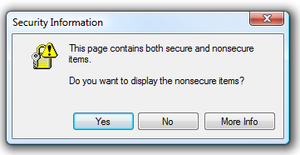

This message will look different depending on two factors. The first is the browser you’re using. The previous screenshot shows an error message on Google Chrome. The screenshot below is a message you’ll see on Internet Explorer.

Image Source

The second factor is the type of SSL Certificate error occurring. Let’s take a look at these different types below.

There are several different types of SSL certificate errors that might occur on your site. Let’s take a look at the most common ones.

1. SSL Certificate Not Trusted Error

This error indicates that the SSL certificate is signed or approved by a company that the browser does not trust. That means either the company, known as the certificate authority (CA), is not on the browser’s built-in list of trusted certificate providers or that the certificate was issued by the server itself. Certificates issued by the server are often referred to as self-signed certificates.

Image Source

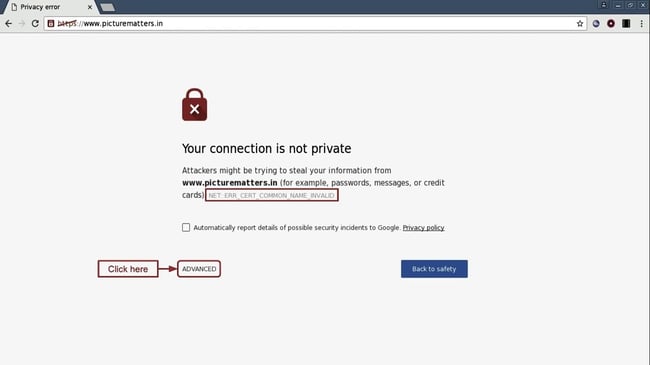

2. Name Mismatch Error

This error indicates that the domain name in the SSL certificate doesn’t match the URL that was typed into the browser. This message can be caused by something as simple as “www.” Say the certificate is registered for www.yoursite.com and you type in https://yoursite.com. Then you’ll get an SSL certificate name error.

Image Source

3. Mixed Content Error

This error indicates that a secure page (one that is loaded with HTTPS in the address bar) contains an element that’s being loaded from an insecure page (one that is loaded with HTTP in the address bar). Even if there’s only one insecure file on a page — often, an image, iframe, Flash animation, or snippet of JavaScript — your browser will display an error message instead of loading the page.

Image Source

4. Expired SSL Certificate Error

This error occurs when the site’s SSL certificate expires. According to industry standards, SSL certificates cannot have a lifespan longer than 398 days. That means that every website needs to renew or replace its SSL certificate at least once every two years.

Otherwise when you try to load your site, you’ll see an error that looks something like this:

Image Source

5. SSL Certificate Revoked Error

This error indicates that the CA has canceled or revoked the website’s SSL certificate. This could be because the website acquired the certificate with false credentials (whether by accident or on purpose), the key was compromised, or the wrong key was issued. These issues result in the following error message:

Image Source

6. Generic SSL Protocol Error

This error is particularly tricky to resolve because there are multiple potential causes, including:

- an improperly formatted SSL certificate that the browser cannot parse.

- a certificate that is not properly installed on the server.

- a faulty, unverified, or lack of digital signature.

- the use of an outdated encryption algorithm.

- a firewall or other security software interfering with the SSL protection.

- a problem in the certificate’s chain of trust, the series of certifications that make up your site’s SSL encryption.

In these cases, you’ll see a generic SSL message like this one:

How to Fix SSL Certificate Error

- Diagnose the problem with an online tool.

- Install an intermediate certificate on your web server.

- Generate a new Certificate Signing Request.

- Upgrade to a dedicated IP address.

- Get a wildcard SSL certificate.

- Change all URLS to HTTPS.

- Renew your SSL certificate.

1. Diagnose the problem with an online tool.

2. Install an intermediate certificate on your web server.

If the problem is that your CA is not trusted, then you may need to install at least one intermediate certificate on your web server. Intermediate certificates help browsers establish that the website’s certificate was issued by a valid root certification authority.

Some web hosting providers, such as GoDaddy, offer information on installing intermediate certificates. So first, double-check that your web host offers the option or a tool to obtain an intermediate certificate.

If not, you’ll want to double-check your website’s server and find instructions for your server. Let’s say you installed an SSL certificate from the popular provider, Namecheap, on your Microsoft Windows Server. Then you can follow this step-by-step tutorial to install an intermediate certificate.

If you’re not on a Windows Server, you can find instructions for your server here.

3. Generate a new Certificate Signing Request (CSR).

If you’re still getting a certificate not trusted error, then you could have installed the certificate incorrectly. In that case, you can generate a new CSR from your server and reissue it from your certificate provider. Steps will vary depending on your server. You can check out this link hub for generating a CSR on different servers.

4. Upgrade to a dedicated IP address.

If you’re getting a name mismatch error, then the problem may be your IP address.

When you type your domain name into your browser, it first connects to your site’s IP address and then goes to your site. Usually, a website has its own IP address. But if you use a type of web hosting other than dedicated hosting, your site may be sharing an IP address with multiple sites. If one of those websites does not have an SSL certificate installed, then a browser might not know which site it’s supposed to visit and display a mismatch name error message. To resolve the issue, you can upgrade to a dedicated IP address for your site.

5. Get a wildcard SSL certificate.

If you’re still getting a name mismatch error, then you might need to get a wildcard SSL certificate. This type of certificate will allow you to secure multiple subdomain names as well as your root domain. For example, you could get one Multi-Domain SSL Certificate to cover all of the following names:

- mysite.com

- mail.mysite.com

- autodiscover.mysite.com

- blog.mysite.com

6. Change all URLS to HTTPS.

If you’re getting a mixed content error on one of your web pages, then copy and paste the URL into WhyNoPadLock.com to identify the insecure elements. Once you’ve identified the elements, edit the source code of the page and change the URLs of the insecure elements to HTTPS. Alternatively, you can take a look at the results and see if you need additional support from your web hosting provider.

7. Renew your SSL certificate.

If your SSL certificate is expired, you’ll have to renew it immediately. The details of the renewal process change depending on the web host or CA you’re using, but the steps remain the same. You’ll need to generate a CSR, activate your certificate, and install it.

Resolving an Invalid SSL Certificate

As we’ve seen, there are several possible explanations for an SSL certificate that doesn’t work. However, the end result is the same for your visitors — they’ll see a warning in their browser window explaining that the website they’re about to enter is not secure.

Of course, this is far from the best thing for your reputation, so be sure to address the lack of encryption as soon as possible. If the methods above don’t work, we recommend getting in touch with your hosting provider to help you troubleshoot. Chances are, they’ve seen problems like yours before.

Editor’s note: This post was originally published in April 2020 and has been updated for comprehensiveness.

Техническая оптимизация — основа основ в продвижении сайта. Если у вашего ресурса есть проблемы с безопасностью и защитой данных, вам будет очень сложно двигаться в ТОП выдачи.

Ранее мы писали о базовых правилах безопасности сайта и важности перехода на HTTPS. В этой статье мы расскажем о настройке SSL-/TLS-сертификата и типичных ошибках, которые могут навредить сайту.

SSL (Secure Sockets Layer) и TLS (Transport Layer Security) — стандартизированная технология шифрования, которая защищает передаваемые сайтом и сайту данные. Она напрямую связана с HTTPS (Hypertext Transfer Protocol Secure): если сайт использует HTTPS-подключение, это значит, что данные передаются по протоколу SSL или TLS.

SSL была представлена в 1995 году и обновлена до TLS в 1999-м — технология видоизменялась, реагируя на новые уязвимости. Протоколы постоянно обновляются и большинство их предыдущих версий считаются устаревшими. Важно следить за обновлениями и использовать самую актуальную версию SSL/TLS.

Как SSL/TLS влияет на продвижение

Для Google безопасность всегда среди главных приоритетов: поисковик учитывает наличие HTTPS при ранжировании с 2014 года и постоянно обновляет требования к SSL-/TLS-сертификатам.

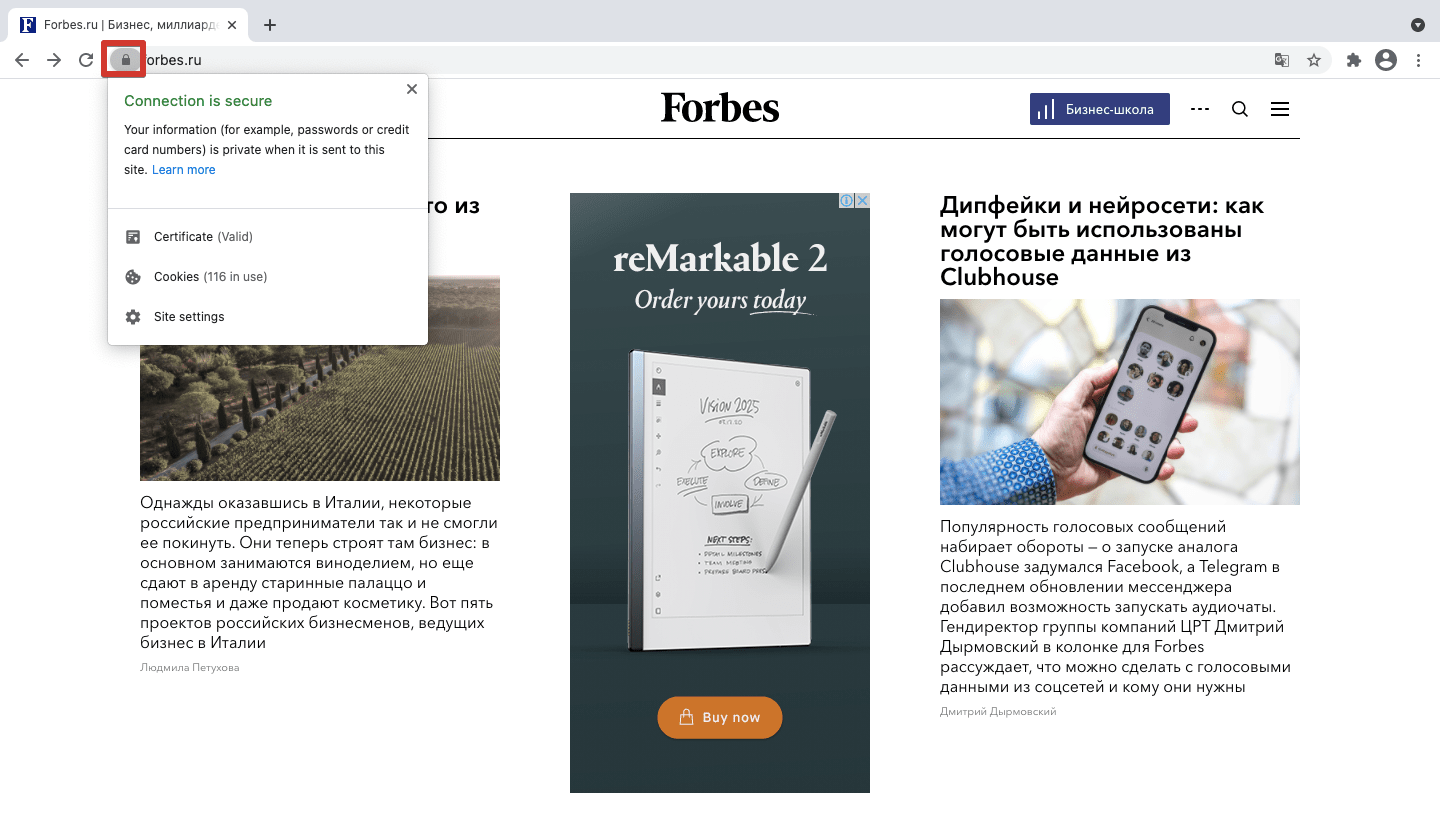

Большинство браузеров маркируют незащищенные страницы — проверить безопасность соединения можно по значку замка в адресной строке. Safari показывает этот значок, только если сайт использует адекватное шифрование; Firefox показывает перечеркнутый замок при недостаточном уровне защиты на сайтах, которые используют пользовательские данные; Chrome показывает красный треугольник при проблемах с безопасностью и значок замка при безопасном соединении.

Хоть преимущества технологии SSL/TLS довольно очевидны, многие сайты до сих пор не перешли на HTTPS или же используют недостаточно надежные версии протоколов. Статистика 2019 года говорит о том, что 20% крупнейших сайтов в мире не используют безопасный протокол, а по данным на начало 2020 года, только 18% доменных имен в зоне .ru используют узлы HTTPS.

Многие владельцы сайтов не хотят заморачиваться с покупкой и обновлением SSL-/TLS-сертификата или считают, что он им не нужен, если ресурс не собирает пользовательские данные. Но в современных реалиях ваш сайт будет попросту терять клиентов и позиции в поиске, если вы не перейдете на HTTPS и не будете следить за актуальностью шифрования. Для вашего удобства существует множество инструментов для настройки и мониторинга SSL-/TLS-сертификатов, в том числе бесплатные, как Let’s Encrypt.

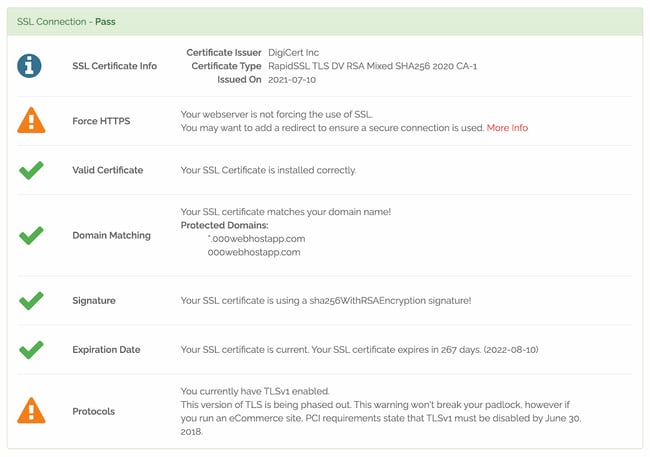

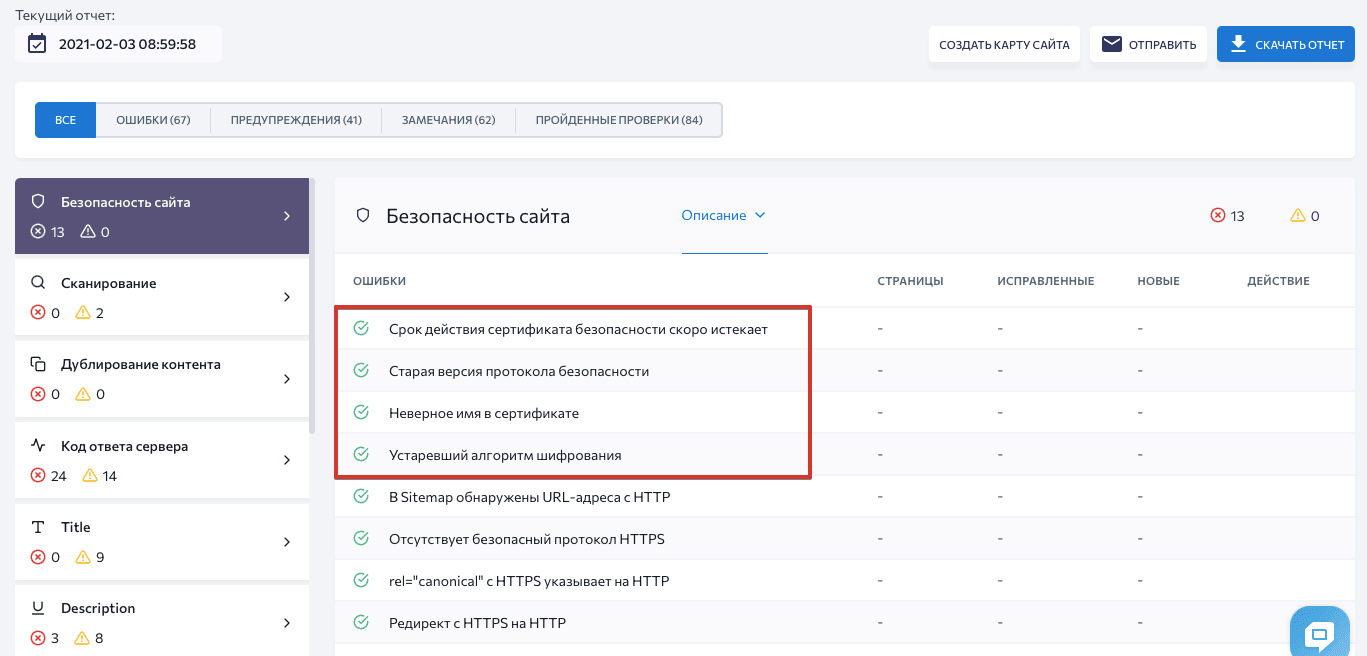

Как исправлять типичные ошибки SSL/TLS

Если у вас уже есть SSL-/TLS-сертификат, он требует регулярного обновления и мониторинга. Чтобы избежать ошибок, проверяйте свой сайт на наличие проблем с SSL/TLS. Вы можете быстро обнаружить возможные ошибки с помощью «Аудита сайта» SE Ranking — для этого перейдите в раздел «Отчет об ошибках» и секцию «Безопасность сайта»:

Давайте рассмотрим 4 частые ошибки SSL-/TLS-сертификатов и объясним, как их исправить.

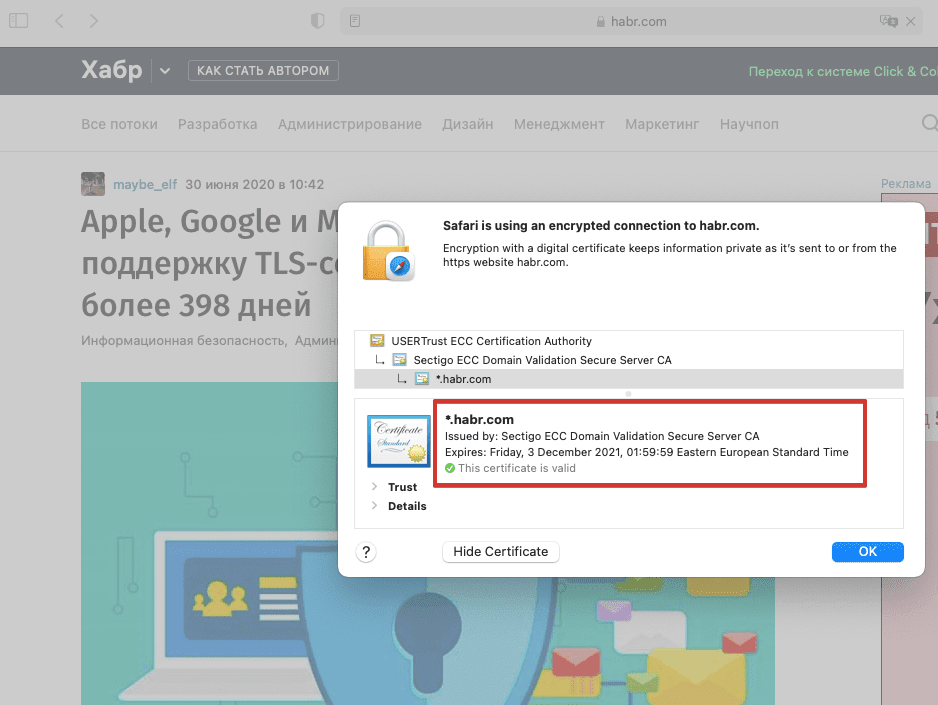

1. Недействительный сертификат

У сертификата безопасности есть определенный срок действия. Он постоянно уменьшался: до 5 лет в 2011-м, до 3 лет в 2015-м, до 2 лет в 2018-м. Сейчас сертификаты действительны только 398 дней (13 месяцев) — с 2020 года Safari, Chrome и Mozilla прекратили поддержку сертификатов с большим сроком действия.

Информация о дате истечения действия сертификата доступна в браузере:

Что же происходит, если SSL-/TLS-сертификат устаревает? Сайт становится недоступен — пользователи увидят сообщение о небезопасности в браузере. Результат — существенные потери трафика и, соответственно, прибыли.

Поэтому стоит знать дату истечения действия сертификата и вовремя его обновлять. Помогут вам в этом автоматизированные решения типа Let’s Encrypt, AWS Certificate Manager. Также существуют инструменты, которые несколько раз оповещают вас перед окончанием срока действия сертификата. Иногда и вовсе ничего делать не нужно, ведь многие центры сертификации предлагают автоматическое обновление.

Если вы все же оказались в ситуации недействительного сертификата, нужно вручную его обновить или приобрести новый. Что именно нужно сделать:

- Выбрать тип сертификата. Большинство центров сертификации предлагает несколько вариантов, покрывающих потребности сайтов разного масштаба. Если вы только обновляете существующий сертификат и не хотите поменять его тип, этот шаг у вас уже выполнен (иногда логично переключиться на более мощный тип сертификата — например, приобрести Wildcard-сертификат, если у вашего сайта появились поддомены). Покупая новый сертификат, внимательно проверяйте авторитетность производителя. Вы можете настроить CAA-запись, чтобы ограничить круг удостоверяющих центров, имеющих право выпускать сертификаты для вашего домена. Среди самых популярных центров сертификации — GlobalSign, Digicert, Sectigo, Thawte.

- Сгенерировать запрос на получение сертификата. После покупки нужно сгенерировать CSR (certificate signing request) у хостинг-провайдера. В результате вы получите файл ключа и сам запрос для загрузки в настройках сертификата.

- Активировать и валидировать сертификат. Далее нужно подтвердить свои права на домен через email, CNAME-запись или подтверждающий файл. Как и в предыдущем процессе, особенности настройки зависят от выбранного провайдера.

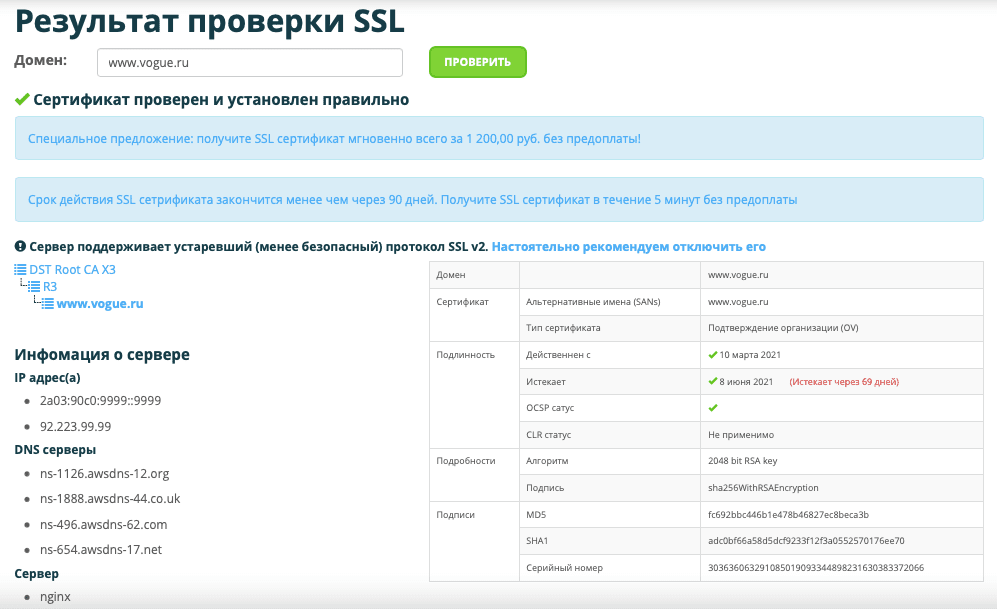

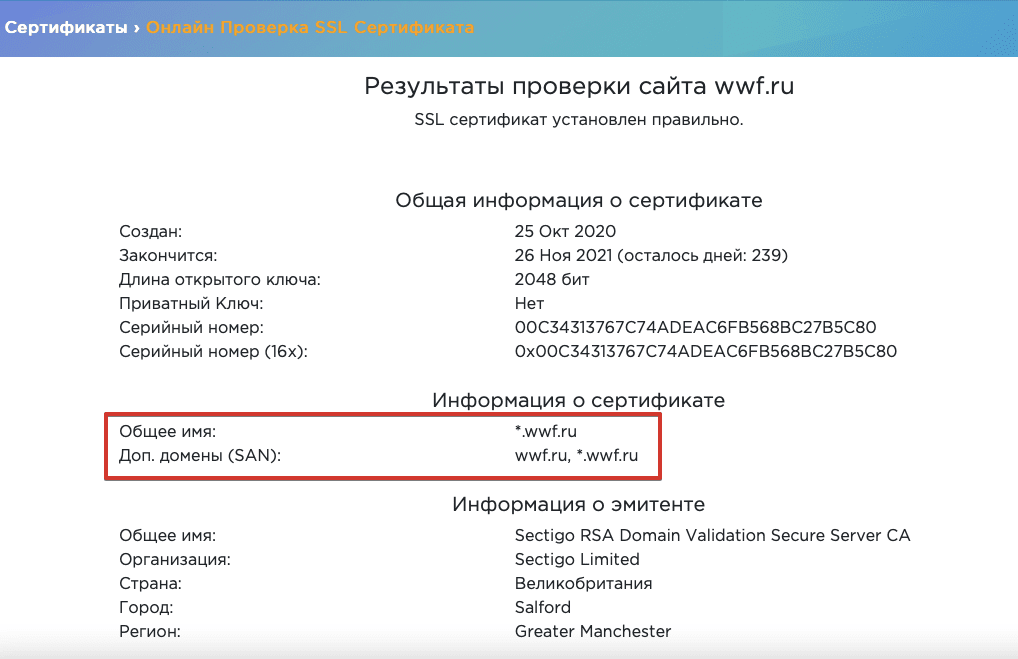

- Проверить корректность работы сертификата. После установки сертификата проверьте его с помощью онлайн-инструмента. Например:

Если это ваша первая покупка SSL-/TLS-сертификата, вам также следует добавить HTTPS-версию сайта в сервисы для вебмастеров и перенаправить на нее HTTP-трафик. Узнайте больше о правильном переезде на HTTPS из нашей статьи.

Рекомендуем использовать инструменты мониторинга и настраивать напоминания об окончании срока действия — так вам не придется разбираться с последствиями, если срок действия сертификата истечет.

2. Устаревшая версия протокола безопасности

Технологии шифрования совершенствуются, но и хакерские атаки становятся все изощреннее. Постоянно растущие риски — одна из причин сокращения срока действия SSL-/TLS-сертификатов и обновления протокола.

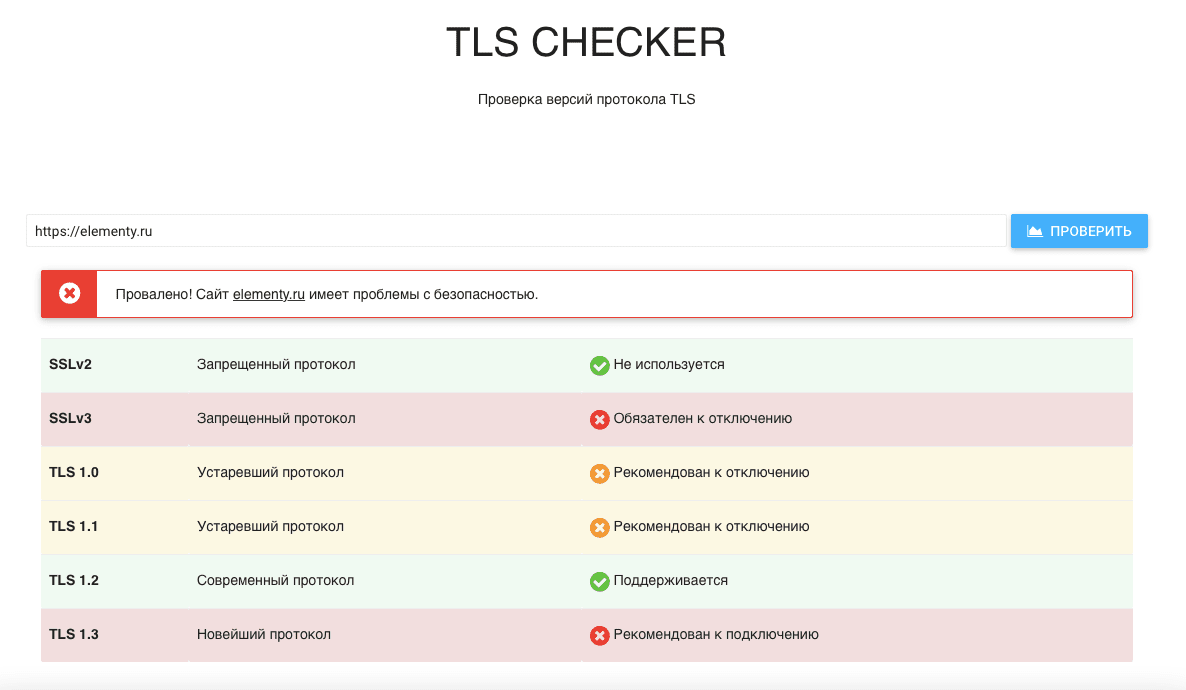

Протокол TLS был представлен как апгрейд SSL (версии 3.0 на тот момент), поэтому любая версия TLS более безопасна чем SSL. Самый актуальный протокол — TLS 1.3, выпущенный в 2018 году, — имеет усовершенствованный криптографический алгоритм и позволяет браузеру быстрее подсоединиться к серверу сайта. С 2020 года все основные браузеры не поддерживают устаревшие версии TLS (1.0 и 1.1), а значит не пускают пользователей на сайты, использующие эти версии.

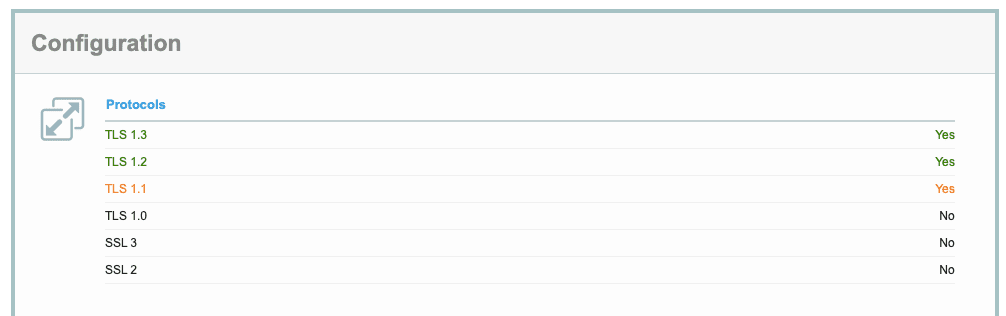

Важно использовать актуальную версию протокола безопасности и отключать все предыдущие версии. Существует несколько способов проверить, какой протокол у сайта:

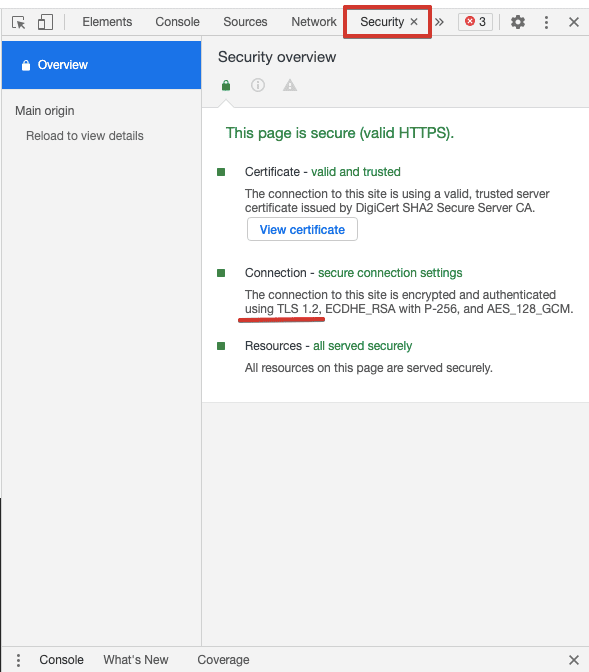

- Во вкладке Security в Chrome DevTools:

- В онлайн-инструментах, проверяющих, какие версии TLS и SSL включены на сайте. Например:

Чтобы включить последнюю версию TLS, прежде всего убедитесь, что ваш сайт поддерживает ее. Запустите серверную проверку — например, в SSL Labs — и просмотрите результаты конфигурации:

После этого свяжитесь со своим хостинг-провайдером, чтоб узнать, как именно подключить актуальную версию протокола. Вам нужно будет указать правильную версию в файле конфигураций сервера.

Скажем, ваш сайт размещен на сервере Nginx. Вам нужно отредактировать файл nginx.conf, указав в нем установленную версию TLS. Также удалите из файла все ранее используемые версии, которые признаны устаревшими. Строка конфигурации будет выглядеть так:

ssl_protocols TLSv1.2 TLSv1.3;

Если же окажется, что ваш сайт не поддерживает TLS 1.2 или 1.3, стоит обратиться к провайдеру и по возможности сменить тариф (или провайдера).

3. Несоответствие имени сертификата

Ошибка неверного имени сертификата вызвана тем, что доменное имя, указанное в SSL-/TLS-сертификате, не соответствует введенному в адресной строке. Пользователи в таком случае не смогут зайти на сайт.

Причины несоответствия имени SSL-/TLS-сертификата:

- На сайт заходят через внутреннее доменное имя, не указанное в сертификате. Например, вы вводите в адресную строку vashsajt.localhost, тогда как ваш сертификат содержит только vashsajt.com. Вы можете решить эту проблему с помощью сертификата с альтернативным именем субъекта SAN — такой тип позволяет включать целый ряд имен хостов. Проверяйте наличие сертификатов SAN у разных удостоверяющих центров.

- Сайт доступен и с префиксом www, и без, тогда как в сертификате указана только одна версия. Вам нужно решить, хотите ли вы использовать www в доменном имени, перенаправить весь трафик сайта на соответствующую версию и указать ее в SSL-/TLS-сертификате. Мы детальнее разбираем этот вопрос в статье о префиксе www и его влиянии на SEO.

- Сайт делит IP-адрес с другими и не имеет отдельного протокола. Для большинства сайтов необязателен отдельный IP-адрес, а использование совместного экономит бюджет. Если у вашего сайта общий IP, укажите доменное имя в расширении протокола SNI. С помощью SNI сервер будет выбирать уникальный для вашего имени хоста TLS-сертификат и соответствующий ключ. Без такого расширения сервер будет использовать шаблонный сертификат, общий для нескольких сайтов, и он может быть слабее установленного вами протокола.

- Хостинг-провайдер сайта использует шаблонные настройки, которые предопределяют SSL/TLS для доменного имени. Чтобы решить эту проблему, нужно связаться с провайдером и узнать, как заменить их сертификат на ваш, или же поменять провайдера.

В онлайн-инструментах можно проверить, какие доменные имена включены в ваш SSL-/TLS-сертификат:

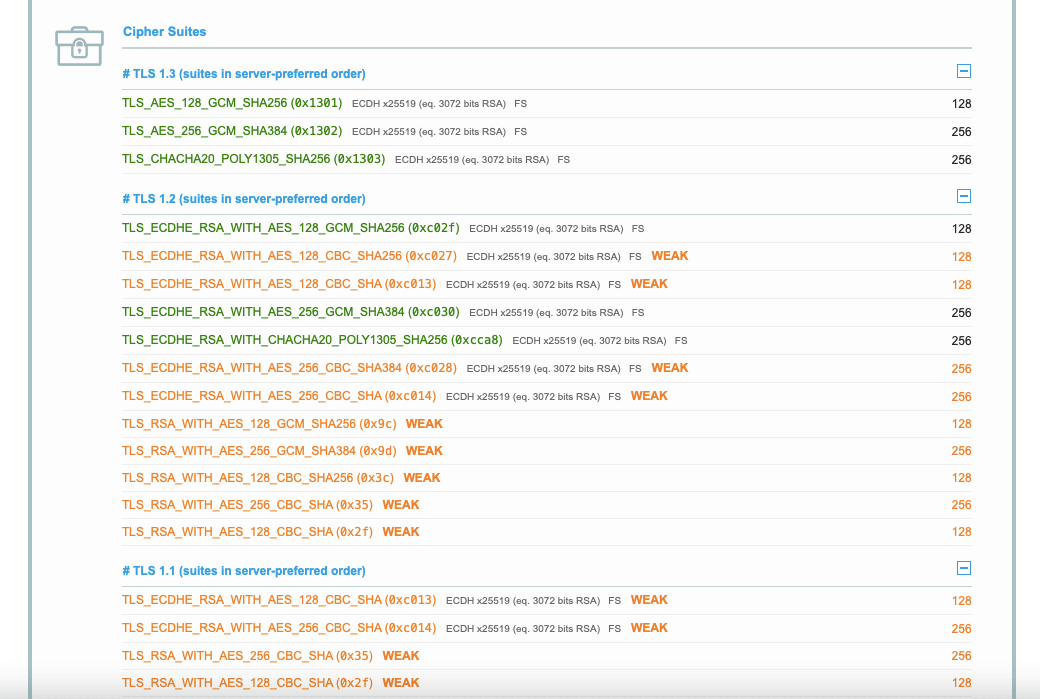

4. Устаревший алгоритм шифрования

Когда пользователь заходит на сайт, происходит процесс «рукопожатия»: клиент (браузер) и сервер идентифицируют друг друга, браузер при этом проверяет подлинность SSL-/TLS-сертификата. Набор алгоритмов шифрования очень важен для этого процесса: браузер сообщает, какие комбинации шифров он поддерживает, и сервер выбирает лучшую из подходящих. Если набор алгоритмов шифрования, используемый в конкретном сертификате, недостаточно надежный, браузер выдаст предупреждение об устаревшей криптографии.

Набор алгоритмов шифрования состоит из нескольких шифров, отвечающих за разные функции. Перед разработкой TLS 1.3 самой надежной была такая комбинация:

- Алгоритм для обмена ключами между сервером и браузером (ECDHE)

- Цифровая подпись, удостоверяющая сертификат (ECDSA)

- Шифр для обмена данными (AES-256-GCM)

- Алгоритм для аутентификации сообщений (SHA384)

Комбинация в TLS 1.3 содержит только два последних шифра и по умолчанию не поддерживает устаревшие алгоритмы для обмена ключами и аутентификации сертификата.

Версия TLS 1.2 до сих пор считается достаточно надежной, но у нее есть уязвимости из-за большей вариативности алгоритмов шифрования и их качества. С TLS 1.3 выбор шифров ограничен самыми безопасными и весь процесс «рукопожатия» происходит проще и быстрее.

Если вы не знаете, какие шифры поддерживаются вашим сертификатом, стоит проверить их актуальность. Можно запустить онлайн-тест:

Если вы обнаружите устаревшие алгоритмы, нужно отключить их в настройках сервера. Кроме того, можно проанализировать рейтинг шифров и указать приоритетный порядок, чтобы браузеры выбирали самый надежный из поддерживаемых в вашем сертификате.

Обеспечьте сайту бескомпромиссную защиту

Продвигать сайт без заботы о его безопасности не получится. Чтобы защитить свой сайт от кибератак и уязвимости данных, нужен надежный SSL-/TLS-сертификат с самыми актуальными настройками. Мы рекомендуем использовать последнюю версию TLS, поставить напоминания о дате истечения срока действия, подключить самые надежные алгоритмы шифрования и регулярно проверять состояние протокола.

Анастасия — контент-маркетолог и редактор в SE Ranking, пишет про SEO, маркетинг и цифровые технологии. Кроме текстов для блога SE Ranking, Анастасия пишет музыку, а также любит старые фильмы и свою собаку.

В данной статье мы расскажем, почему может возникнуть такие ошибки и как их исправить.

- Что такое защищенное соединение

- Ошибка «Подключение к сайту не защищено»: как исправить

- «Подключение не защищено»: как исправить в Google Chrome и других браузерах владельцу сайта

- «Подключение не защищено»: как убрать ошибку на стороне пользователя

- Как подключиться по небезопасному соединению

- Google Chrome

- Mozilla Firefox

- Safari

- Яндекс.Браузер

Что такое защищенное соединение

Для передачи информации в интернете используется 2 протокола — HTTP и HTTPS.

HTTP (HyperText Transfer Protocol) — это протокол передачи гипертекста, который предназначен для передачи информации между клиентом и сервером. Раньше HTTP использовался только для гипертекстовых документов, но сейчас он может передавать любые данные: текст, картинки, видео, аудиофайлы. По протоколу HTTP данные передаются в незашифрованном виде, поэтому он не является безопасным.

HTTPS (HyperText Transfer Protocol Secure) — это защищенный протокол передачи данных. Его отличие от HTTP в том, что по нему информация передается в зашифрованном виде. Это обеспечивает безопасную передачу данных. Чтобы сайт работал по протоколу HTTPS, необходимо приобрести SSL-сертификат, установить его и настроить сайт для работы по HTTPS.

Раньше защищенное соединение не было обязательным. Сейчас же браузеры оповещают пользователей о том, что сайт не защищен. Оповещения отображаются в строке URL-адеса или же на весь экран выводится сообщение с ошибкой «Соединение не защищено».

Ошибка «Подключение к сайту не защищено»: как исправить

Самая распространенная причина отсутствия HTTPS-соединения — отсутствие SSL-сертификата на сайте. В этом случае пользователь не может повлиять на проблему, он может лишь подключиться к сайту по незащищенному HTTP-соединению.

Помимо этого, есть еще несколько проблем, которые могут возникнуть как на стороне пользователя, так и на стороне владельца ресурса.

«Подключение не защищено»: как исправить в Google Chrome и других браузерах владельцу сайта

«Подключение не защищено» — как исправить эту ошибку, если вы владелец сайта?

Чаще всего ошибка возникает по следующим причинам:

- Установлен самоподписанный сертификат. SSL-сертификат можно купить или выпустить самостоятельно. Бесплатный самоподписанный сертификат тоже обеспечивает безопасность передаваемых данных, но браузер не доверяет таким сертификатам, поскольку они не верифицированы сторонним сертификационным центром. Из-за этого в браузере возникает ошибка. Платные сертификаты не только шифруют данные, но и гарантируют, что информация о домене и его владельце проверена независимым источником.

- Срок действия SSL-сертификата истек. SSL-сертификаты приобретаются на определенный срок, чаще всего на 1 год. Когда срок приобретенного сертификата истекает, на сайте возникает ошибка. Чтобы исправить ее, нужно продлить SSL-сертфикат. Рекомендуем подключить автопродление SSL-сертификата, чтобы избежать ошибки.

- Сайт не настроен для работы по HTTPS. После покупки SSL-сертификата необходимо настроить сайт для работы по HTTPS. Если этого не сделать, на сайте будет возникать ошибка.

- Подключение к сайту защищено не полностью. Если владелец сайта установил SSL-сертификат и сделал переадресацию на HTTPS, внутри сайта могут остаться ссылки на внутренние страницы сайта или файлы, которые работают по HTTP. В таком случае браузер будет считать сайт небезопасным и выдавать ошибку. Чтобы исправить ее, владельцу сайта необходимо найти все HTTP-ссылки и перевести их на HTTPS. Если вы используете CMS WordPress, то можно воспользоваться специальным плагином Really Simple SSL.

«Подключение не защищено»: как убрать ошибку на стороне пользователя

Как отключить ошибку «Подключение не защищено» в Google Chrome и других браузерах, если вы пользователь? Прежде чем изменять настройки, убедитесь, что проблема не в вашем устройстве. Попробуйте открыть сайт на другом ПК или смартфоне. Если с другого устройства сайт открывается корректно, а на вашем устройстве возникает ошибка, попробуйте один из следующих способов решения проблемы:

- Проверьте корректность даты и времени. Для установки соединения между сайтом и браузером важно, чтоб время и дата совпадали. Если на вашем устройстве установлены неправильные дата и время, это может стать причиной возникновения ошибки подключения. Время не должно быть выверенным до секунды, достаточно чтоб совпадал день и час. Некоторые браузеры научились выявлять эту проблему и при ее возникновении выдают соответствующее оповещение.

- Почистите кеш и куки. Во временных данных могла сохраниться старая версия сайта с ошибкой. В таком случае сайт будет открываться некорректно, даже если ошибку уже устранили. Помимо этого, переполненная память кеша и куки влияет на работу браузера и может вызвать ошибки.

- Отключите расширения. Иногда расширения могут мешать корректной работе браузера. Если вы недавно установили новые расширения, попробуйте отключить или удалить их.

- Отключите антивирус и брандмауэр. Иногда антивирус и брандмауэр блокируют работу подозрительных сайтов. Если вы точно уверены в том, что ресурс безопасен, попробуйте временно отключить антивирус и брандмауэр. Если вы не уверены в безопасности сайта, делать этого не стоит.

- Обновите браузер. Старые версии браузера со временем теряют свою актуальность. Если у вас старый браузер, обновите его.

- Проверьте файл hosts. Злоумышленники могли проникнуть в файл hosts на вашем устройстве и подменить IP-адрес сайта. В таком случае вы попадаете на сайт-двойник, указанный мошенниками. Браузер или антивирус может заподозрить подмену и сообщить вам об этом, выдав ошибку. Откройте файл hosts и удалите из него посторонние записи.

- Попробуйте подключиться к другой сети Wi-Fi. Ошибки могут возникать при использовании публичной сети Wi-Fi из-за их неправильной конфигурации. Попробуйте подключиться к другой сети или использовать VPN.

Как подключиться по небезопасному соединению

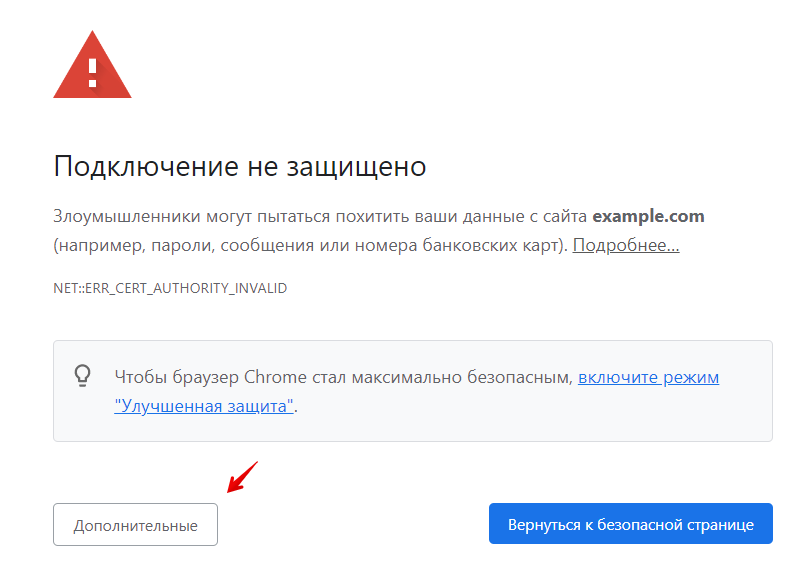

Ниже мы расскажем, как подключиться к сайту по HTTP при появлении ошибок «подключение не защищено», «невозможно установить безопасное соединение», «этот сайт не может обеспечить безопасное соединение» в Google Chrome, Mozilla Firefox, Safari и Яндекс.Браузере.

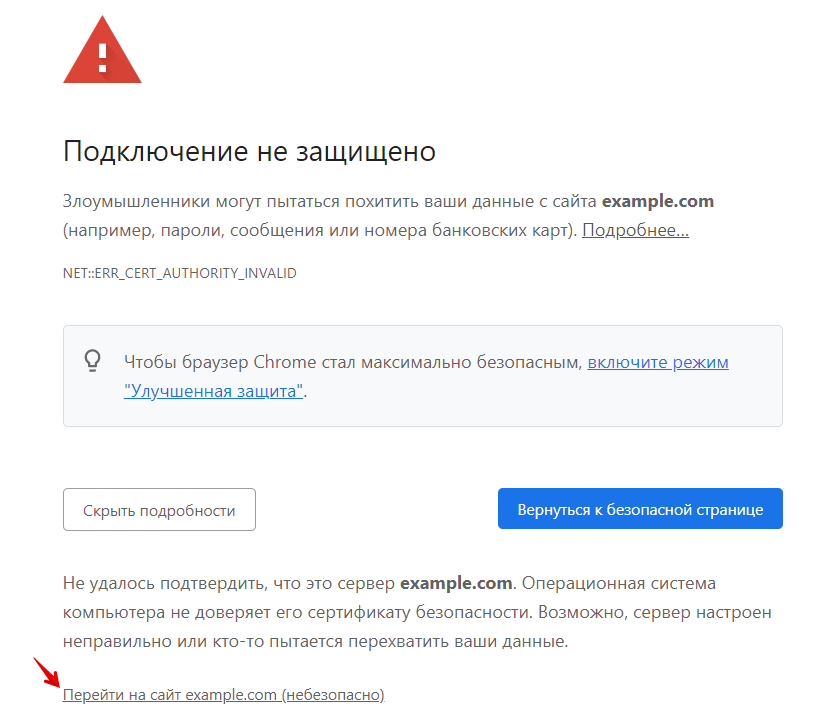

Google Chrome

- Нажмите «Дополнительные»:

- Нажмите на ссылку «Перейти на сайт example.com (небезопасно)»:

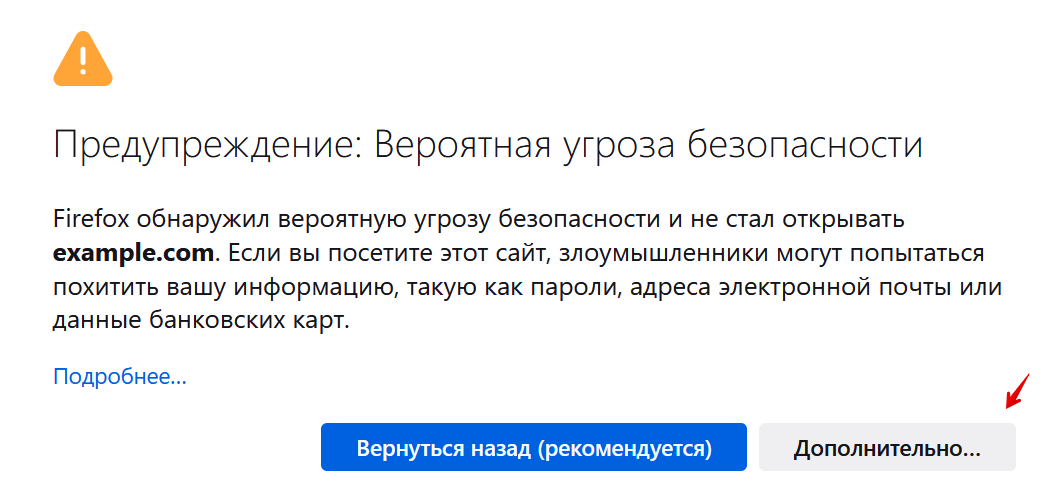

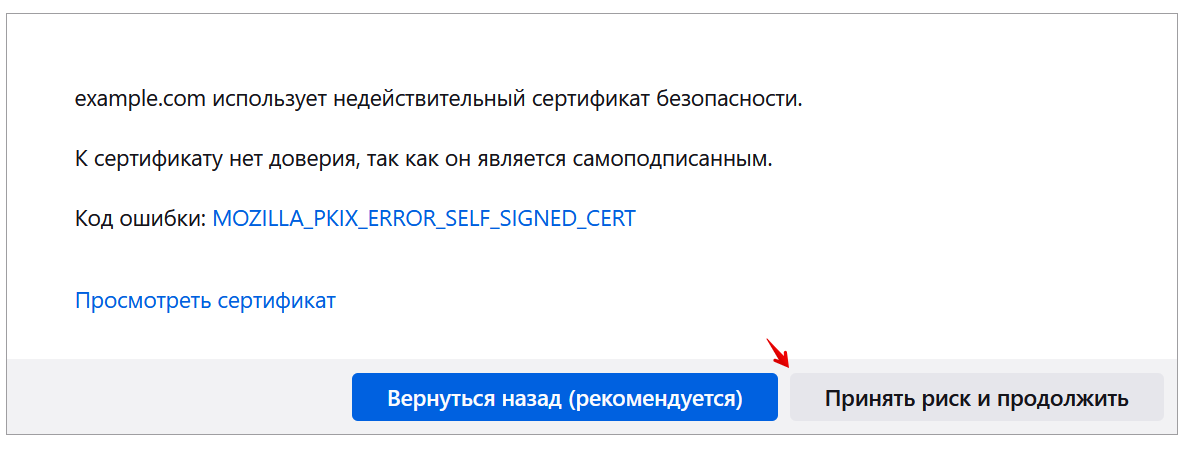

Mozilla Firefox

- Нажмите «Дополнительно…»:

- Выберите «Принять риск и продолжить»:

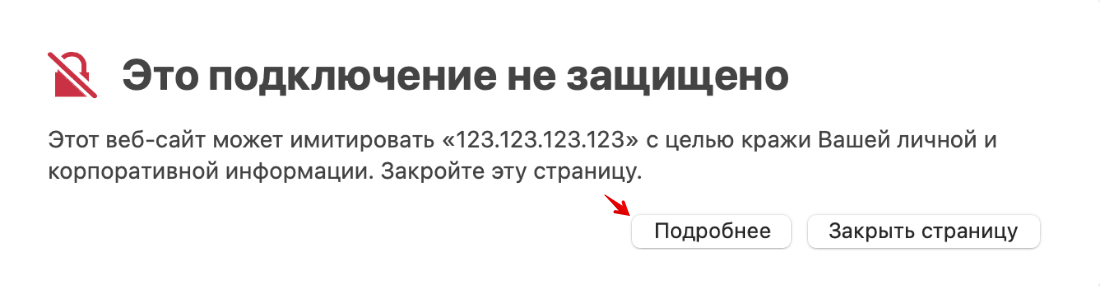

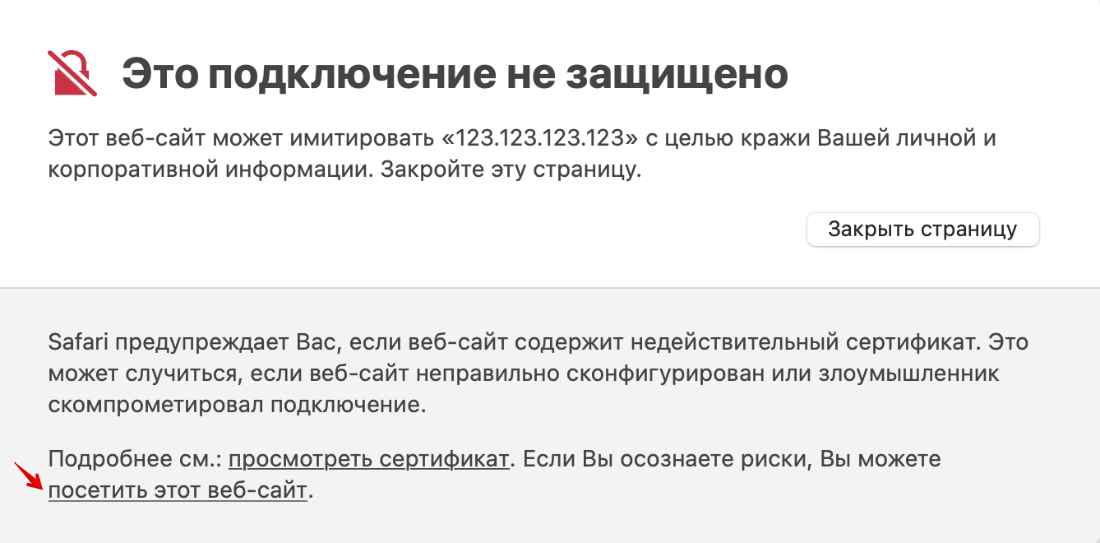

Safari

- Нажмите «Подробнее»:

- Нажмите на ссылку «посетить этот веб-сайт»:

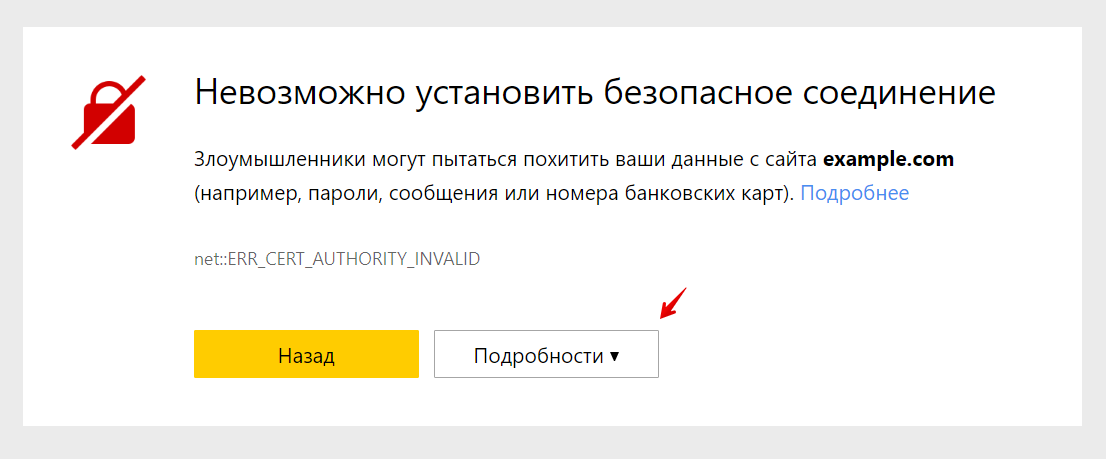

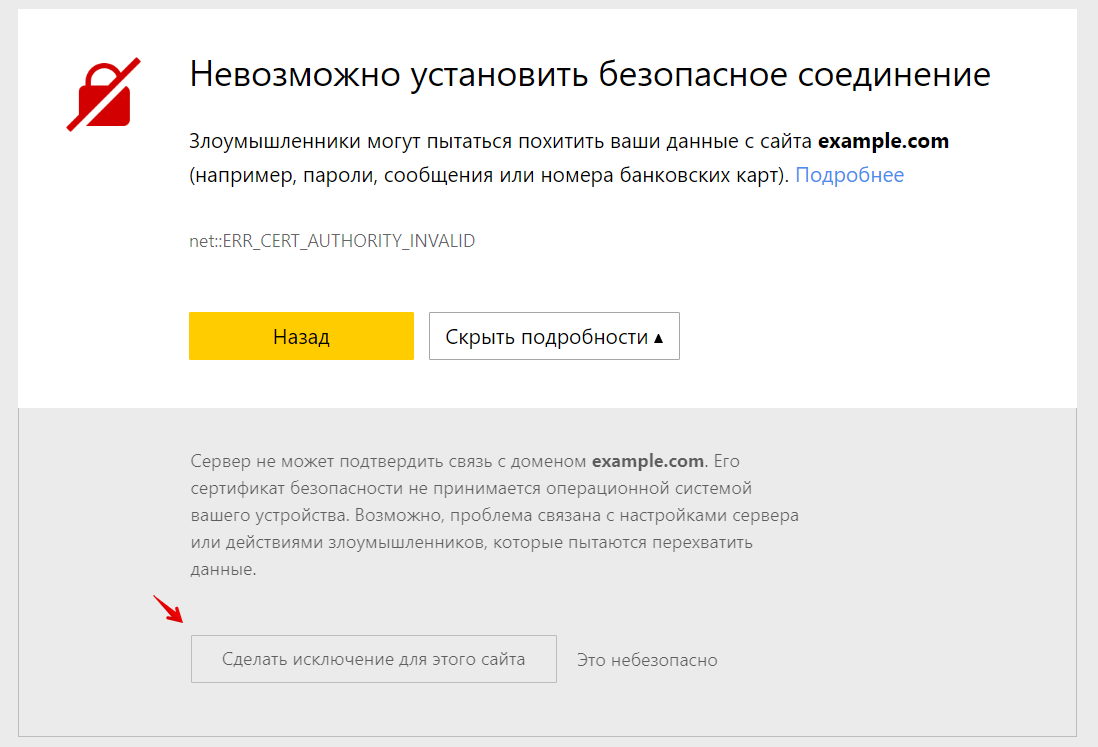

Яндекс.Браузер

- Нажмите «Подробности»:

- Выберите «Сделать исключение для этого сайта»:

Иногда при попытке зайти на сайт можно увидеть в браузере предупреждение о том, что сайт небезопасный. Формулировки могут быть разными, но говорят об одном – возникли проблемы с сертификатом сайта. Разберемся, что это такое, почему возникают такие ситуации и что с этим делать.

Зачем сайту нужен сертификат безопасности

Скорее всего, вы замечали, что адреса сайтов могут начинаться с http и https – это один и тот же протокол передачи данных между пользователем и сервером сайта (HyperText Transfer Protocol), но буква «s» означает, что соединение Secure – то есть безопасно.

Кратко механику протоколов можно объяснить так:

- обмен данными между сайтами с http в адресе происходит открыто, то есть ими достаточно легко могут завладеть мошенники;

- если используется протокол https, то данные передаются в зашифрованном виде. Даже если их перехватить, то это будет просто набор символов, который невозможно расшифровать без специального SSL сертификата.

И когда браузер сообщает о проблемах с сертификатом безопасности, речь идет именно о SSL-сертификате.

Понять, что соединение не защищено, можно и по специальным значкам в адресной строке. Если на них кликнуть, появляется окошко с дополнительной информацией.

Браузеры блокируют доступ не ко всем сайтам с незащищенным соединением. По сути, если пользование веб-ресурсом не предполагает ввод конфиденциальной информации, особых рисков при просмотре его страниц нет. Но если вы переходите по ссылкам, надо быть внимательным – вредоносный код может изменить адрес ссылки, и вы попадете на похожий, но фейковый сайт.

Если же на сайте принимаются платежи, нужна регистрация с вводом данных – наличие SSL-сертификата обязательно. Также поисковые системы лучше ранжируют безопасные для пользователей ресурсы.

Важно! Не всегда предупреждение браузера действительно говорит о том, что соединение небезопасно. Проблема может быть на стороне пользователя или сервера, но рисков это не несет. Рассказываем, почему так получается и что нужно делать.

Что делать пользователю

Проверить дату и время на своем гаджете

Если время на ПК сбилось и не соответствует времени на сервере, сертификат не может пройти проверку. После установки правильного времени компьютер нужно перезагрузить. Если проблема повторяется, возможно, стоит заменить батарейку на материнской плате.

Обновить корневые сертификаты

Проверка проходит в несколько уровней, и если отсутствуют «главные» корневые сертификаты, то сертификаты сайтов система не распознает. Если у вас отключено автоматическое обновление ПО, то и новые сертификаты вы могли не получить. Обновить их можно, скачав с официальных сайтов производителя вашей операционной системы (скачивание со сторонних ресурсов – небезопасно!).

Установить сертификаты вручную

Важно! Используйте этот метод, только если вы полностью доверяете сайту.

Проверить работу антивируса

Антивирусные программы оценивают безопасность соединения по многим критериям, и иногда могут блокировать доступ к вполне трастовым ресурсам. Попробуйте отключить защиту и зайти на сайт. Но вводить там свои данные можно, только если вы полностью доверяете ресурсу. И, возможно, стоит задуматься о смене антивирусного ПО.

Нерекомендуемые методы

В Интернете можно найти и другие способы решения проблемы с сертификатом сайта – добавление ресурса в список трастовых (доверенных) сайтов, отключение самой проверки, установка пакета собранных автором поста сертификатов и т.д. Используя такие подходы, вы должны понимать, что это высокорисковые решения, и ответственность за сохранность ваших данных полностью ложится на вас.

Что делать вебмастеру

Установить SSL-сертификат

Для начала определитесь, какой именно сертификат нужен вашему сайту:

- Сертификат с упрощенной проверкой DV (Domain Validation) удостоверяет только соответствие домена тому, которому выдан сертификат. Не содержит информацию о том, кому этот домен принадлежит. Подходит для физлиц, ИП, небольших компаний.

- Сертификат со стандартной проверкой (OV) существенно повышает доверие к ресурсу, ведь при его выдаче проверяется, на какую организацию зарегистрирован домен, есть ли о ней сведения в открытых реестрах, подтверждены ли контактные данные. Такие сертификаты выбирают для серьезных бизнес-сайтов, интернет-магазинов.

- Максимальная расширенная проверка проводится при выдаче EV сертификатов. Исследуется не только существование компании, но правомерность ее деятельности. Сайты с EV сертификатом выделяются в адресной строке и обязательно есть информация, кем выдан сертификат. Чаще всего таким сертификатом подписывают ресурсы госорганизаций, банков, других финансовых компаний.

Есть еще самоподписанные сертификаты – это «техническое» решение, которое используют для тестирования или во внутренней сети (с установкой на все машины). Для сайтов в Интернете они не пользуются.

Важно! Большинство сертификатов выдаются на один конкретный домен (поддомен также считается отдельным доменом). Поэтому, если поддоменов много, есть смысл получить сертификат из категории Wildcard (распространяется на домен и все поддомены одного уровня) или SAN (обеспечивает защиту до сотни доменов, причем они могут быть размещены на разных серверах).

Для получения OV и EV сертификата нужно предоставить удостоверяющему центру пакет документов, выпуск займет от 3-5 дней.

Процесс установки сертификата может отличаться в зависимости от хостинга и ПО сайта, но обычно подробную информацию можно найти в разделах помощи. Самый простой вариант – заказать услугу установки сертификата. Например, такая возможность есть на сайте RU-CENTER.

Настроить переадресацию с http на htpps

Для этого понадобится внести создать или внести изменения в существующий файл .htaccess.

Если ваш сайт создан на CMS, отредактировать информацию необходимо и в ее панели управления. Как это сделать – смотрите в документации к CMS. Например, в WordPress нужно указать новый адрес сайта с https, а в Joomla есть возможность включить SSL автоматически.

Убрать смешанный контент

Если вы установили сертификат на уже существующий сайт, но браузеры так и продолжают сообщать о небезопасном соединении, то проблема может быть в смешанном контенте. Например, если картинки вставлялись по полному адресу http://site.ru/media/photo.jpg, то после смены на https адрес картинки останется прежним. И браузер не сможет подтвердить, что все элементы гарантируют безопасное соединение.

В случае с популярными CMS это решается плагинами, для сайта без CMS или на CMS собственной разработки будет необходим специальный скрипт.

Следить за сроком действия сертификата

SSL-сертификаты выдаются сроком на 1 год. Когда это время истечет, сертификат будет считаться недействительным – его нужно перевыпустить.

Если все установлено правильно, но проблема наблюдается – обратитесь в службу поддержки хостинга. Иначе посетители вашего сайта будут получать столь неприятное сообщение о небезопасности вашего ресурса.

Editor’s Note: This blog was originally posted in September of 2016. It has been reviewed for clarity and accuracy by GlobalSign Product Manager Sebastian Schulz and updated accordingly.

Sometimes, even PKI veterans struggle with ordering or installing SSL/TLS certificates. This does not suggest a lack of knowledge – rather, those processes can bring up previously unseen errors. Ordering the right certificate, creating a CSR, downloading it, installing it, and testing it to make sure there are no problems are all areas where one may encounter errors.

We want to help make the process as simple as possible from start to finish. For that reason, we collated our top queries and issues that customers may face during ordering or installation. We hope this blog will help you avoid those pitfalls and streamline your time to completion, but if you have a problem that you cannot solve using this blog you can still check out the GlobalSign Support Knowledge Base or submit a ticket.

Choosing the Right Approval Method

There are three ways to have your domain verified with us: approver email, HTTP verification, and DNS TXT record. And if at some point you grow tired of verifying domains every time you order a certificate, why not give Managed SSL a try?

Note: When ordering an SSL Certificate from our system, approval methods cannot be changed once chosen.

Approver Email

When placing an order, you can choose from the following email addresses to allow us to verify your domain:

- admin@domain.com

- administrator@domain.com

- hostmaster@domain.com

- postmaster@domain.com

- webmaster@domain.com

An email will be sent to the selected address and upon receipt of the email you can click a link to verify the domain is yours.

Note: Make sure you choose the right one, or you will have to cancel the order and start a new order.

If you do not have access or cannot set up an email from the above list, you will need to contact Support who will guide you through other possible options for email verification. These are:

- Updating the WHOIS records with an email address (an example of a website GlobalSign uses to check Who is records is networksolutions.com).

- Creating a page on the website of the domain using instructions from our support team. This will indicate control of the domain and allow the vetting team to send the approval email to ANY alternative email address.

NOTE: A dedicated support article guiding you through domain verification by approver email can be found here.

HTTP Verification

Using the HTTP Verification (also called Approver URL- or meta tag-) method, you can insert a random string provided by GlobalSign in the root page of your domain (for example domain.com). The directory chosen for this must be domain.com/well-known/pki-validation/gsdv.txt

Our verification system will be able to detect the meta tag on the page and verify the domain ownership. However, our system cannot verify the domain if it redirects to another page so make sure to disable all redirects.

Note: A dedicated support article guiding you through domain verification by HTTP verification can be found here.

DNS TXT Record

DNS TXT records entail implementing a code into the DNS TXT of the registered domain. You need to make sure the string exactly matches what you were provided at the end of ordering your certificate or from our vetting team. Also, you need to make sure that the record is publicly accessible. You can use some free online tools to check your DNS TXT records. Alternatively, you can run a command in command prompt to see if there is a txt entry, for example: nslookup -type=txt domain.com

Note: A dedicated support article guiding you through domain verification by DNS TXT record can be found here.

Private Key Missing

Ordering an SSL/TLS certificate requires the submission of a CSR and in order to create a CSR a private key has to be created. Your private key matching your certificate is usually located in the same directory the CSR was created. If the private key is no longer stored on your machine (lost) then the certificate will need to be reissued with a new CSR and therefore also a newly created private key.

Examples of error messages/situations which would indicate there is no private key:

- ‘Private key missing’ error message appears during installation

- ‘Bad tag value’ error message appears during installation

- After importing the certificate into IIS, the certificate disappears from the list when refreshed

- When going onto your website, the site does not load in https://

No matter how convenient it seems, we want to discourage the use of online tools to generate CSRs. Those will also have your private key, meaning the security of your server may be compromised in the future.

Note: We offer many guides to help you generate private keys and CSRs.

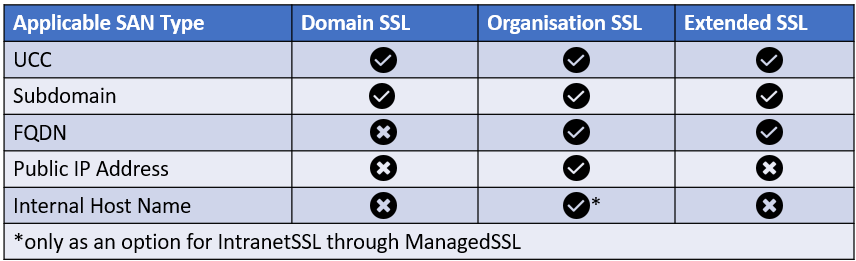

SAN Compatibility

With a subject alternative name or SAN certificate, there are several things to note before ordering:

- UCC (Unified Communication) SANs can be selected for free. Those cover some direct subdomains of the Common Name (for example, domain.com):

- mail.domain.com

- owa.domain.com

- autodiscover.domain.com

- www.domain.com

- Subdomain SANs are applicable to all host names extending the Common Name by one level. For example:

- support.domain.com could be a Subdomain SAN for a certificate with the Common Name domain.com

- advanced.support.domain.com could NOT be covered by a Subdomain SAN in a certificate issued to domain.com, as it is not a direct subdomain of domain.com

- FQDN (Fully Qualified Domain Name) SANs are applicable to all fully qualified host names, unrelated to the Common Name

- support-domain.net could be a FQDN SAN in a certificate with the Common Name domain.com

- support.domain.com would also be a valid FQDN for a certificate with Common Name domain.com, but covering this option with a Subdomain SAN is the smarter choice

- IP Addresses can not be covered by FQDN SANs

- SANs for Public IP Addresses will only work for registered and public Global IP Addresses, otherwise ownership cannot be verified

- Wildcard SANs work the same way as FQDN SANs but will cover an entire subdomain level, no matter what stands for the asterisk

- For example, the Wildcard SAN *.domain.com will cover support.domain.com, gcc.domain.com, mail.domain.com – and so on!

For the compatibility of the different SAN Types with different products, please see the table below:

It is also possible to remove a SAN after your certificate has been issued.

Invalid CSR

If you are creating a renewal CSR, then you will need to ensure the Common Name matches the one of your original CSR. The new CSR will not be the same since the private key must be different. You may not use the same CSR again, even if it seems convenient.

You can test a CSR by using the decoder in the Managed SSL Tab of your GlobalSign accounts. Should you not have that available, you can safely use online resources to check your CSR, as long as you do not share your private key you do not have to be concerned for their security. If there are any extra spaces or too many or too few dashes at the beginning/end of the certificate request, it will invalidate the CSR.

——BEGIN CERTIFICATE REQUEST——

——END CERTIFICATE REQUEST——

The Common Name You Have Entered Does Not Match the Base Option

This error appears when you are ordering a Wildcard SSL Certificate but have not included the asterisk in the Common Name of the CSR (e.g. a CSR with CN domain.com, rather than*.domain.com). Or if conversely, you have entered *.domain.com with the CSR and not selected that you wish to order a Wildcard certificate.

As earlier explained, the [*] represents all sub-domains you can secure with this type of certificate. For example, if you want to secure www.domain.com, mail.domain.com and secure.domain.com, you will need to enter *.domain.com as the Common Name in the CSR.

Note: You cannot create a Wildcard with a sub-domain before the asterisk, e.g. mail.*.domain.com, or double Wildcards, such as *.*.domain.com.

Key Duplicate Error

This error appears when you are using a private key which has already been used. A private key and CSR must only be used ONCE.

You should generate a new private key and CSR on your server and re-submit the new CSR. The reason SSL/TLS certificates have a maximum validity (and this one being cut short repeatedly) is an effort to ensure that keys are exchanged frequently, therefore mitigating the risk of undetected compromise.

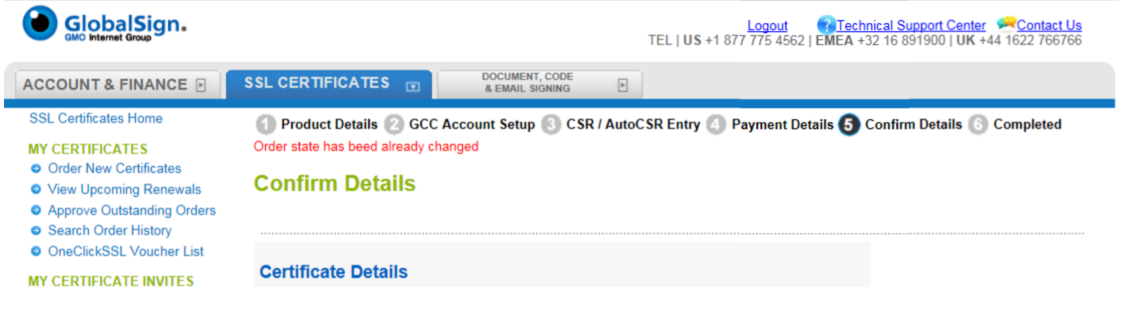

Order State Has Already Been Changed

This error message generally appears when your order has timed out. You should start the ordering process from scratch and to let us know if the issue persists. If it does, we need to run further checks on your account.

NOTE: this error message can also be caused by wrongly specified SANs. For example, if the CN is «www.domain.com» and you specified sub-domain as «domain.domain2.com» which specifies a separate FQDN. Check the information about SANs above for clarification.

The SANs Options You Have Entered Do Not Match the SAN Options on the Original Certificate

This problem can occur for several reasons:

- You added a space before or after the SAN.

- There is a typo in the information you have provided.

- You are entering the Common Name (CN) of the certificate as a SAN. Following regulations, we will always add your Common Name as a SAN, this does not need to be specified.

- You incorrectly enter the SAN as a sub-domain, multi-domain name, internal SAN or IP. You need to choose the correct type of SAN which applies to the SAN. Please also check the above information on different SANs.

Certificate Not Trusted in Web Browser

After installing the certificate, you may still receive untrusted errors in certain browsers. This happens when the intermediate certificate has not been installed or for some reason the GlobalSign Root Certificate is missing from the client connecting to your server. Unless the client has been heavily tampered with, this should not occur – our Root Certificates are embedded in virtually all modern operating systems and applications.

Running a health check on the domain will identify missing intermediate certificates. If the intermediate certificate is missing, use the following link to determine which intermediate is needed based on product type (DomainSSL, OrganisationSSL, ExtendedSSL, AlphaSSL etc).

Findout more about intermediate certificates and why we use them.

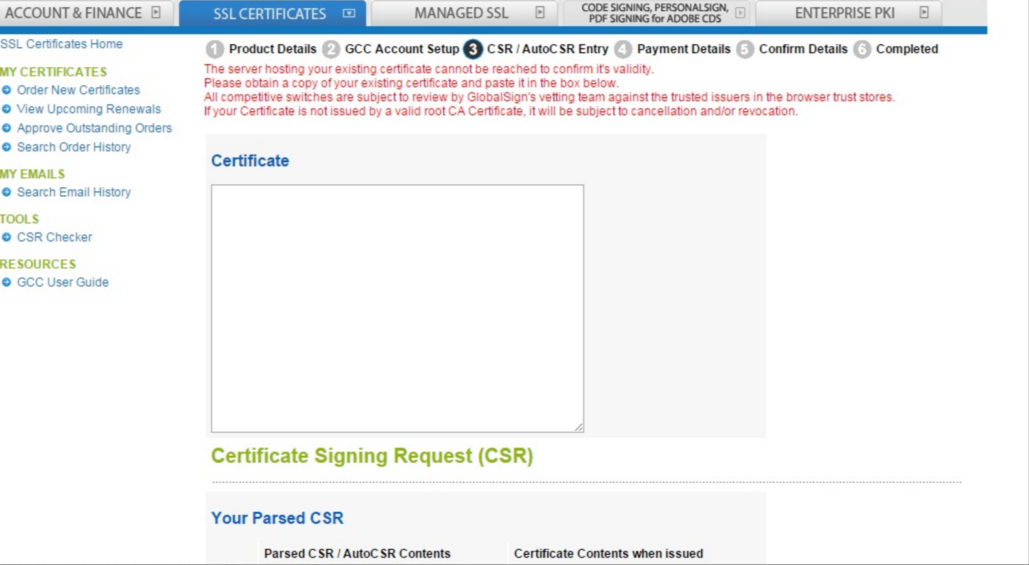

‘Switch From Competitor’ Error Message

When choosing the ‘switch from competitor’ option in our certificate ordering system, you may see the following error message:

The server hosting your existing certificate cannot be reached to confirm its validity. Please obtain a copy of your existing certificate and paste it in the box below. All competitive switches are subject to review by GlobalSign’s vetting team against the trusted issuers in the browser trust stores. If your certificate is not issued by a valid root CA Certificate, it will be subject to cancellation and/or revocation.

This error message occurs when your current certificate is no longer valid. You should only choose this option if you are switching before your certificate with another company expires.

This error message could also occur if your current certificate is not installed on the domain. Our system will not be able to detect the validity in this case so you should untick this option and go through the normal ordering process.

If you have a valid certificate from a competitor that is not installed on the server then you can paste your CSR into the text box using the ‘Switch from Competitor’ option. See the below image.

Finally, this error message could show when you have installed a certificate on your server but the CN is not the same as the domain name. For example, this can happen with a SAN certificate. In this case, simply untick ‘switch from a competitor’ and go through the normal ordering process.

If you are switching over to GlobalSign that’s great! If you think you should be eligible for 30 days of free validity but if you cannot go through with the process simply contact us and a team member will reach out to you.

For more help with general SSL Certificate queries then visit the General SSL page on our support site.

There are several problems that can occur when ordering, installing and using a certificate. Here are some common SSL certificate errors and how to fix them.

Why does the website say the SSL certificate is untrusted?

If a browser says that a certificate is untrusted it means that it isn’t signed by a trusted root certificate or that it can’t link the certificate to a trusted root certificate. If your certificate is signed by a major certificate authority, it just means one of the chain certificates in between yours and the root is not installed on the web server. You can view the certificate’s chain or certification path by viewing the certificate details in Microsoft Edge or another web browser.

If you have any problems installing the chain certificates, contact your certificate authority for specific instructions. For more information, read about certificate not trusted errors.

Why does the secure part of the website say the name on the security certificate is invalid or does not match the name of the site?

This error indicates that the common name (domain name) in the SSL certificate doesn’t match the address that is in the address bar of the browser. For example, if the certificate is for www.paypal.com and you access the site without the «www» (https://paypal.com), you will get this SSL certificate name error. Learn more about the name mismatch error.

This page contains both secure and nonsecure items