Ipsysctl tutorial 1.0.4

�����blueflux at koffein.net

������Copyright (C) 2002 Oskar Andreasson

����

�������: ������ �������

�����kis_an at mail.ru

����

�������� ��������: Russian Linux Gazette

������� (~600 ��)

������ ���������

��������� ������ ��������� ����� �������� �� ������: http://ipsysctl-tutorial.frozentux.net/

.

����������� �����������, ��������������� �/��� �����������

������� ��������� ��� ��� �����, � ������������ �

������������, ��������� � GNU Free Documentation License,

������ 1.1. ������������� ��������� �������� ������

«��������» � ��� ���������� ����� �������, � ��� ��

�������, ������������ ������� «Original Author: Oskar

Andreasson», ����� GNU Free Documentation License

�������� � ������ �������� � ��������� � ������ «GNU

Free Documentation License».

��� �������� � ������ ����������� ��������� ��� ��������

GNU General Public License. ��� �������� ��������

����������������� � ����� ������������, ����������������

�/��� ���������������� � ������������ � ��������� GNU General

Public License ������ 2, �������������� Free Software

Foundation.

�������� ���������������� � ������� �� ��, ��� ��� �����

������� ���, �� ��� ����� ���� ��������. �� ��������������

����������� ����������� � ������ GNU General Public

License.

� ������ ���������� ������ ���������������� ����� GNU

General Public License, � ������ «GNU General Public

License»; � ������ �� ���������� �� ������ �������� ��

������ Free Software Foundation, Inc., 59 Temple Place, Suite

330, Boston, MA 02111-1307 USA

����������

���� �������� ����������� ����, ��� ����� ��� � ������ ���

�������� � ������ ������� ����� ����������� � ���, ��� ����������

��������. � �������, ��� ���������� ���������� ����������,

���������� ��� ���������� ����������.

����� ����, � ���� ��������� ���� �������� ���� �����, �� ��,

��� ��� ��������� ���������, ����� � ����� �� ����������, �� ��,

��� ������������ ���� �� ���� ������, ����� � ����� ���������� �

������ �� ��, ��� ��� ����� ����� �������� ������� ��������

�����.

�����������

1. ����� �������� ��� �����������

� ��������� � ������ ��� ���� ���������� � ������� �� ��,

��� �� ������� ��� ������ ��������� IP (�� ����. Internet Protocol — ����������

��������, ����. �����), ��������������� ����� Linux 2.4.

���� ������������ � ������� ���� ����������� ������, �������

������� ��� �������� ��������� ���� «�� ����».

����� �������� ����� ���� ������������ ��� ����������

������������������, � ��� �� ��� ��������� ������

������������. � ���� ��������� �� ����� ����������� ���

�����������, ������� ��������� � ���� �������� ����������

�������� — sysctl, ����� �� ������������ ��� ���� ��������

�� ���������� ������� �����������. �������, ��� ���� ��������

�������� ����� ���������� ������������ �� ������ ����. ��

����� ���� ���� �� ���������� ���������� �������

������������, ������� �������� ��������� �� ��� ���������

ipsysctl, ���������� ���������� ���� ���� ip-sysctl.txt,

�������� � �������� ������������, �������������� ��������

������ ����, �� ��� ����� � ����� ������ �������� ���������

���������, ������� ����� �� ���� ������������.

� �������, ��� ����� ������������ ����������, �������

�������� �������� ��������� ��������, ������ ��� ���� ��

������� ����� ��������� � ������� �� ��������. ���� �� �����

���� �������� ���������� �������� ��� ������ ���������� — ��

�����������, �����������, ��������� � ��������, ���������� ��

������ �����, ������ ���, ��� �� ������� �����������.

������������ ������� — ���������� ���� ���������, ����� �

��������� �� ���� ������ ��� ����������� ��-�� ��������� �

���� � ��. ���� ��� ���������� ����� ������� sysctl, �������

�� ����������� ����� — �������� ��� � � ���������� ��������

�� �������� ��� ����� �������.

���� �������� ������������ ��� ����, ��� ���������

��������� ���� �������� ��� ������������ ������� Linux �

�����, ��� � TCP/IP � ���������. ��� ��������� �����

��������� �� ������ �������� �������� �������� � TCP/IP, ��

������ ����� — ��� ����� ��������� ������ � �� ����� ������

�� �������. ��� ��� �� ����������� ��������� ���������

������������� � ������ ���������� ����� �� ���� TCP/IP.

���� �������� �� ������������ ��� �������� � Linux, ��

���� �� ��� ����� ��������� ������������, ���� �� �����������

������������ ����������� � �������� ����������� �����

���������. ���� ���� ��������� — ����� ��������� ��������� �

��������� ��������� �� 100% � ���, ��� ���������� �����

������������� ����, ��� ������ �� �������, ���������

��������� ��������� ����� �������� � ������ �����������

�����������.

���� �������� ������������� ����, ��� ������������

������������ � ������������� ������. ����� �� ������� �������

�������� � ��������� ����������, ��������� ����� ���������

ipsysctl, ��� ������� ��� ������������ ������ � ���������

����, ��� ���� ������������� ������ �� ���.

3. ��� ������ ��� �����������

���� �������� ����� �������� � �����, ������� ��� ���

�������. ���� ��� ���������� ���� ��������� ������� —

������� ��. ���� ����� �� ������� �� ������������ � sysctl —

���������� ������ �����, � ����� ������ ������� � ��������

������������ ��� ��������. ���� ��� ��������� �������

��������� �������� �� ������ �� ����� — ������� ���. ���� ��

������������� ������, ������� � ����� — ������� ���. ����

��� �������� ������ � ������������� ���� — � �� ���� ������,

����� �� ������ �����!

���, ��� � ���� ������� — ������� �� �������, �������

������������ ��� ��� �������. ���� ���-�� ��� ��� ��������

���������� — ���������� ��������������� ������� ��� � ����

��������� ��� ��� ���� ���. � �� ���� ��������� ��� — ���

������ ���� ��������, ��� ������ �� ��� ��� ����� ���������

�������� � ��� ������ ������ — ��� ��� ����������.

4. ������������ ����������

� ������ ��������� ������������ ��������� ���������� ��

��������� ���������� ���������� ����:

-

�������, �������� �������������, � �����, ���������� �

���������� ������ ������, ������������ ������������

�������, ����� ����, ���� ������������ ������������

������ �������:[blueflux@work1 neigh]$ ls default eth0 lo [blueflux@work1 neigh]$

-

��� ������� � ����� �������� ������������ ������ ������� .

-

��� ���������� �� ���������� �����������, � ��� �� �

���������� ���������� ���� ��� ����������� ��������

������� (��������: �������� (loopback) ���������),

������������ ��������. -

����� �� ����� ���������� ����� �������.

-

����� ������ � ���� � ������ ������������ �����

�������: /usr/local/bin/iptables.

5. �������������

��� ����������� ���������� �� ��������, ������������ �

/usr/src/linux/Documentation/networking/ip-sysctl.txt. ������

��� ����������, � ����� �� ������������� �����, ������� �����

����� ��� ��� ���������. ���, ��� ����� ������ ��� ����

��������� � ��������� ���������, ��� ��� ��� ����� ����������

���������.

� ����� �� �������� ���� ��������������� ����

�������������, �������������� � ������ ��� ����������� �����

���������� TCP/IP, ������� ������ ������������ �����. �

�������, ��� ����� ������ ���� ����� � ���������� Linux ����

������������, �������� ���� ���, ���� ��� ����������.

� ��� �� ����� �� ������������� Fabrice Marie ��

���������� ������ �� ��������������� � �� ���������, ����� �

���� ���-�� �� ����������. �������� ������� ���� ����������

�� ������ �������� netfilter mailing list �� ������ ���

���������� ��������� ��������. �������� ������� ����

���������� ������� linuxsecurity �� �� ��������, �����������

��� ������������ ���� ��������� �����, � ����� � ����������

�� ���� ������ ����������.

���� �������� �������� ������������� �������, ��� ������

��� ��������� ������.

����� 1. ��������

�������� ������� /proc — ��� ����������� ��������

�������, ������� �� ���������� � ����������������, ����� ��� �

«������» ����. �������� ������� /proc — ��� ����������� ���� Linux. ���

����� �������������� � � ������ ������������ ��������, �� �

���� ����������������� � ������ ���������������.

1.1. ����������� �������� �������

��� �������� «����������� �������� �������»

��������������� ����� �������� �������, ������� �� �����

������ �� ������� �����, � ������� �� ������� ��������

������. ����� �� ����, ��� �� ������� � ����������� ��������

������� �� �������� � ��������� ����������� �� ���������

��������� — ������ � ����������� ������. �����������

�������� ������� ��������� ����� «�� ����», �

�������� �������� � ���������� ������ �����, ����� �� �������

� ��� ��� ���������� ����� ���� �������� � �� ��������.

|

����������� �������� ������� ����� ����� ��������� |

1.2. �������� �������

/proc

����������� �������� ������� /proc �������� ������� ����������

����������, ��������� �� ���� �� ����� ���������� �

�������������� ������ ���, ����� �� ��������� ����������� ��.

��� ���������� ������������ ��� ������� �������� ������� —

�� ������ ������������� �����, �������������� �� ������

��������� � �.�., �� ���� ��� ��, ��� �� ������ ������ � �

������� �������� �������. ������, ����������� ������ �

�������� ������� /proc �������� ������ ��� ������, �.�.

�� ����� ���� ��������. ��� ����� ������������� ���� ���

����, ����� ������������ ����������� ��� ����������.

����� �� ���������, ��������� �� ������-������, ��������

������� /proc/sys. ��� ����������

(«�����»), ������������� � ���� �������� � ���

������������ �������� ��� ��� ������, ��� � ��� ������.

� ���� ��������� ��������������� Internet Protocol ������

4 (IPv4). �������������� ��� ������ ��������� � �������� /proc/sys/net/ipv4. ����� ���������

��� ��������� ����� IPv4, ������� TCP, UDP, ICMP � ARP.

1.3. ������� �������� �������� �������

/proc

�������� ������� /proc �������� ��������� ��������

��������� � ������, ������� � ����� ������ ��� ������� �

������������ ����� ipv4.

������ ����� ������� ��������� � ���, ��� ��� ��������

������� �������� �������� ���������� ������������ ���������.

������ �� ���� ������������ ��������� ����� ����������������

��������� � ���� ��� ����� ��������� �������� � �������.

����� ����������� ����� ������� — ��� ���� ��������� �����

������� � ��� ������, ���������� ����� �������� ���������� �

������ �������, ���� ���������� ��������� ������, ������� ���

������� �������, ������ �� «������� �������

�������» (cwd), ���������� ���������, ������ ��

����������� ���� � �.�..

����� ����, ����� ��������� �������� ����� ������ ������ �

���������. ���� ���������� ������ ������:

[blueflux@work1 ]$ ls -l /proc total 0 .... -r--r--r-- 1 root root 0 Sep 19 18:09 apm dr-xr-xr-x 4 root root 0 Sep 19 10:52 bus -r--r--r-- 1 root root 0 Sep 19 18:09 cmdline -r--r--r-- 1 root root 0 Sep 19 18:09 cpuinfo -r--r--r-- 1 root root 0 Sep 19 18:09 devices -r--r--r-- 1 root root 0 Sep 19 18:09 dma dr-xr-xr-x 4 root root 0 Sep 19 18:09 driver -r--r--r-- 1 root root 0 Sep 19 18:09 execdomains -r--r--r-- 1 root root 0 Sep 19 18:09 fb -r--r--r-- 1 root root 0 Sep 19 18:09 filesystems dr-xr-xr-x 2 root root 0 Sep 19 18:09 fs dr-xr-xr-x 4 root root 0 Sep 19 18:09 ide -r--r--r-- 1 root root 0 Sep 19 18:09 interrupts -r--r--r-- 1 root root 0 Sep 19 18:09 iomem -r--r--r-- 1 root root 0 Sep 19 18:09 ioports dr-xr-xr-x 18 root root 0 Sep 19 18:09 irq -r-------- 1 root root 268374016 Sep 19 18:09 kcore -r-------- 1 root root 0 Sep 19 10:52 kmsg -r--r--r-- 1 root root 0 Sep 19 18:09 ksyms -r--r--r-- 1 root root 0 Sep 19 18:09 loadavg -r--r--r-- 1 root root 0 Sep 19 18:09 locks -r--r--r-- 1 root root 0 Sep 19 18:09 mdstat -r--r--r-- 1 root root 0 Sep 19 18:09 meminfo -r--r--r-- 1 root root 0 Sep 19 18:09 misc -r--r--r-- 1 root root 0 Sep 19 18:09 modules lrwxrwxrwx 1 root root 11 Sep 19 18:09 mounts -> self/mounts -rw-r--r-- 1 root root 208 Sep 19 11:02 mtrr dr-xr-xr-x 3 root root 0 Sep 19 18:09 net dr-xr-xr-x 2 root root 0 Sep 19 18:09 nv -r--r--r-- 1 root root 0 Sep 19 18:09 partitions -r--r--r-- 1 root root 0 Sep 19 18:09 pci dr-xr-xr-x 3 root root 0 Sep 19 18:09 scsi lrwxrwxrwx 1 root root 64 Sep 19 12:01 self -> 2864 -rw-r--r-- 1 root root 0 Sep 19 18:09 slabinfo -r--r--r-- 1 root root 0 Sep 19 18:09 stat -r--r--r-- 1 root root 0 Sep 19 18:09 swaps dr-xr-xr-x 10 root root 0 Sep 19 14:39 sys dr-xr-xr-x 2 root root 0 Sep 19 18:09 sysvipc dr-xr-xr-x 4 root root 0 Sep 19 18:09 tty -r--r--r-- 1 root root 0 Sep 19 18:09 uptime -r--r--r-- 1 root root 0 Sep 19 18:09 version [blueflux@work1 proc]$

������� ����� ���������� ��������� � �������, ������� ���

����������. ������ ���� �����, � ������� �� �������

«�����������», ��������: kcore. ���� ���� ������ ����������

���������� ����. ���� ����������� ����������� ��� �� ������

�� ����� (���� �� � ������� ������� cat), �� ��� �����

�������� � ��������� � ����� �������. � ��������� �������,

������� ����������� kcore � ������� ���� ����� �������� �

���������� ����� ���������� ������������, ���������� ��

�������� ������� �������� �����. ��� ��� ��� ���������� ��� �

���, ��� ����� ���� ����� � ����� �����������. � �����������

����� ���������� �������� ������� /proc ��������� ���

���������, ���������� ���������� ���� ��������� �����. ���

������� �������� ��������� ���������� (������), ����������� �

����� �������� ������� /proc, ���������� ������

����������:

-

cmdline — ��������� ������,

���������� ���� �� ����� ��������. -

cpuinfo — ���������� � ����������� ������������ ����������

(CPU), ��������� ����, ����� � ��. -

dma — ���������� � ���������

������� DMA � ���������, ������������ ��. -

filesystems — ������� ���������� �

�������� ��������, �������������� �����. -

interrupts — ������� ������ ����

IRQ, ������ � ���������� ����������, ����������� ��

������� �� ��� � ��������, ������������� ��� IRQ. -

iomem — ����� ������.

-

ioports — ����� ������

�����-������. -

kcore — ������ ���� ������. ��

��������� ���������� ��� ����, ��� ����� ��������� ����

�������. ������������ � ����� �������. -

kmsg — ���������, ����������

�����, �� ����� � �� ������ �������� ��������������,

��������� �������� �������� ������ ����������. � ��������

������������ � ���������� �����. -

ksyms — ������� �������� ����,

������� ������������, � ��������, ��� �������. -

loadavg — �������� ��������

������� �������� �� ��������� 1, 5 � 15 �����. -

meminfo — ���������� ��

������������� ������. -

modules — ���������� � ����

����������� ������� ����. -

mounts — ������ �� ������ ���� �

�������� ������� /proc, ������� �������� ����������

��� ���� �������������� �������� ��������. -

partitions — ���������� ��� ����

�������� �� ���� ����������� � �������. -

pci — ���������� ��� ���� PCI

����������� � �������, ������� AGP � ����������

����������, ������������ � ���� PCI. -

swaps — ���������� � ����

�������������� swap-��������. -

uptime — uptime ������� — ����� �

��������, ��������� � ������� ��������� ������������. -

version — ������ ����, �������

���� ������ � ������ �����������.

������ �������� ���������:

-

bus — ���������� ��� ����

���������� �����, ����� ��� USB, PCI � ISA. -

ide — ���������� ��� ���� �����

IDE � ������� � IDE-�����������. -

net — ��������� ������� ����������

� ���������� ������� ����������. -

scsi — ���������� � SCSI ����� �

������� � SCSI-�����������. -

sys — ����� ����������, �������

����� ���� ��������. ���� ������ ������ /proc/sys/net/ipv4, ������� �����

����������� ����.

��� ������ — � �������� ������� /proc �������, ���������, �����

������, ���������� ������ ����������. �� �� ����������� �

�������� �� �� ������ ����������. ��� � ��� �������� — ��

����� ������������ ������ ������ �������� � ���������� ipv4,

��������� ����� ��������� sysctl.

����� 2. ��� ���������� ������ �

����������

���������� � ���������� ipsysctl ����� ���������� �����

���������, ������� ������������� ��� ���������� ���������

������. ������ �� ��� — � ������� ������� sysctl, �������

������� � ����������� ����������� �������������. ������ ������

— ����������� �������� ������� /proc, ������� ������ ������� �

����� ������������ Linux, � ������� ���� ������� � ����������

���� �������� �������.

����������� � �������� sysctl ������� �������, ��� �

�������� �������� /proc. ��� ��� ����������� �����, ��� ������

� �������� sysctl ��� ����� �������� ������, ��� ������ ����.

������ sysctl ���������� ������ ������� �������� ��������

���������� ���������. � ���� ������ ��� ����������� ���������

����� ���� �������� � ���������������� ���� � ����� ������� �

������� ������������ ������� ������� sysctl. ������� �������,

sysctl ���������� ����� ������ ������ ��������� �������.

�������� ������� /proc ������������� ����� ������� ������

��������� ��������. ������������������� � ����������� � �������

�� ����������� �����, �� ����� �������� ��� ��������� � ����

sysctl.conf � ����� �������������� �� �������� sysctl � ������

�������� �������. �������, ����� �������� �������� �� �����

��������� ��������, ������� ����� ��������� �����������

��������� ����� ��������� �������� ������� /proc, �� �����

�������� �������� � ������������� ����������������� �����,

������������� sysctl. �������, ���� �� ���������� ���������

���������� ������� ����� �������� ipsysctl, �� ����� �����

���������� � ������ ������� sysctl.

2.1. � ������� sysctl

��������� sysctl ����� �������������� ��� ���������

��������� ���������� ��� �������� ������ ���������� (�

������� ����������������� �����) �� ��������� ������. ��

������ �����, � ������� ���� ������� ����� �������� ������

���� ��������� ����������:

sysctl -a

��� ������� ������� ������ ���� ����������, � �������

����� ���������� �������� �������� «=» �� ��

��������. ��� ������ ������ ���������� ����� ������������

����� -a � -A. ���� -a �������� � ������ ������ ����������,

���������� �� �� �������� �������� «=», � ���� -A

— ������� ������ � ��������� ����� (��� ����������� � man

sysctl), �� �� ����������� ���� ��� ����������� (�������

����� — ����� � ��������� �����) ��� �� �����������, �������

� ������� ���� ���������� ����� ���������.

��� �� ������ ��������, ������������ ����� ���������� ��

����� ��������� � ipsysctl. �����, ��������� �� ��� ��

����������� � ������� ���������� (����� ������). � ipsysctl

�����������»/» ������� �� ������ «.»

(�����). ������ sysctl ��������� ��������� � �����������

«/», ��� ��� � ���� ������� ������� ��������� ��

������. ���� ��� ����� ����������� ��������� ����������, ��

������� ��� ����� ��������� �������:

sysctl net.ipv4.tcp_sack

��� ������ �������� � ���������� ������� ���������������

������ -w, �� ������� ������� ��� ���������� � �����

��������, ���������� �� ����� ������ «=», �.�.

�������� ���:

sysctl -w net.ipv4.tcp_sack=0

��� ������� ������� � ���������� tcp_sack value �������� 0

� ������� �� �� ����� � �������� �������������. ������ ������

����������. ��� ����, ����� ������ ���������, ����������� �

���������������� ����� (������� �� ��������� ����), �������

��������������� ������ -p, �������� ���:

sysctl -p

��� ������� ������ ��� ���������, ������� ���������� �

����� /etc/sysctl.conf. ���� ��������� ����������� �

������������� ������� ����� �����, �� ����� ������� ���� ����

� ��������� ������:

sysctl -p /etc/testsysctl.conf

���� �������� ��� ����������� ��������� ����� ����� �� ��

����� ��-��������� /etc/sysctl.conf, � �� ���������� �

��������� ������ — /etc/testsysctl.conf. ������

����������������� ����� sysctl.conf ����� �����. ������ �����

— ������, ������������ �������� «;» ���

«#», �������� �������������. ��� ��������� ������

���������� � ���� � ����������, ������� ��� ����� ����������,

����� ������� ������ «=» � ��������, ������� ������

���� �������� � ����������. ���� � ���������� �����������

������������ /proc/sys. ���� ���������� ������ �����

sysctl.conf:

# ��� ����������� net.ipv4.ip_forward = 0 net.ipv4.conf.all.rp_filter = 1 kernel.sysrq = 0

� ���� ����� � ���������� net.ipv4.ip_forward ������������

0, �.�. ����������� ���������� (�������� ���������� �������)

����� �������� ������������. ���� ��� ���������� ���������

������������ ����������� � Internet ����� �����������

������������, �� � ��� ���������� ����� �������� 1. ����� �

���������� net.ipv4.conf.all.rp_filter ������������ 1,

������� ��� �����, �������� ���������� ���������. ���

���������� �������� ���� � ������������� ���������� �������

�� �� ���������� ������.

� �������, ����������� ������ �������� 0 � ����������

kernel.sysrq (������� ���������� �� ����� �������� ���������

� ������� ����������), ����������� ���������� ������ sysrq,

������� ������������ ��� ����� �������. ��� ������ ���������

���� � ���� ������������������, ��� ����� �������� � ������

����������, �� ���������� ������ ipsysctl.

2.2. � ������� �������� �������

/proc

��������� �������� ������� /proc ������������� �������

������ � ���������� ipsysctl, ������, �� ����� �������� ���

������������� � �����������, ���� ����� ������� sysctl

����������� � �������. ����� ������ ������������ ��������

�������� /proc � ��������� �������, ����� ���������� ��

������ ���������� �� ������������� ������� �� ����� ��������.

��������, ���� �� ������ ������������, ���� �� ����������

ip_forward ���������� ��� ����� ����, ��� ����� �������

����������.

��� ��� ��� ����������, ����� ������������ ����� �������

������-������ ���������� — ��� ������� cat � echo. �����

������ �������� � ��, ��� � ��� ��� ����� ���� �� ���.

����������� ���������� ���������� ������� ���, ����� � ��� ��

���� ���� ������.

������ �����, ��� ����� ���������, ��� ��� ����������,

������� ����� ���� ������������ ��� ��������, ��������� �

�������� /proc/sys/. ��� ����������, ������� ����������� �

������ �����������, ��������� � �������� /proc/sys/net/ipv4.

� �����, ��� ������ ��� ������� �������� �������

cd /proc/sys/net/ipv4

����� ����������� ������ ��������� ����������, �������

��������� �������

ls

����� ������ — �� ��� ��� ��� ������ �����! ���� ��� ��

���, �� �� ������� ������ �� �� �����������! ����� ����������

�������� ���������� ����������, ��������� ������� cat ip_forward. �� �������� ���

����� ��������� �������� ���:

[blueflux@work1 ipv4]$ cat ip_forward 0 [blueflux@work1 ipv4]$

��� �� ������ ���������, �������� ���������� ����� ����

��������� �����, ��� ����� ������ � �������. ��� �����

���������� ��� ��������� � ����� ������ ������������,

��������� �����, ������� ������ � ������� ������ �������� ���

��������� �������.

|

� ��������� ���������� ���������� ����� ������� � |

��� ������ �������� � ���������� �������������� ��������

echo. ������, ������� echo ������������ ��� ������ �� �����,

�� �� ����� ������������� ����� � � ����. ��� ������ bash ���

����� ��������� �������� ���:

[root@work1 ipv4]# echo "1" > ip_forward [root@work1 ipv4]#

��� �� ��� ��������� ��������, �� ��� ��� �� ��������� �

��������, ��� ����� ���� (����������) ip_forward, ������� ��

��� ������ ������ ���� � ����������. �������� ������ ��������

������ ���� � ��� ���� ����� ����������������� root. ���

������� ������������� ������� ������ � ���������� �����

��������� �������� ���:

[blueflux@work1 ipv4]$ echo "1" > ip_forward bash: ip_forward: Permission denied [blueflux@work1 ipv4]$

�������� �������� �� ��, ��� ��� ������� �� ��������

����������� � ��������������� ��������. �� ���� ������� ��

����������� ������ ���� � ����������.

����� 3. ���������� IPv4

� ���� ����� ����� ����������� ��� ���������� IPv4, �������

�������� ����� ��������� sysctl ��� /proc. ����� �� �������

�������� ������ ����������, �� ��� ��� ��������, ��������

��-��������� �, ���� ��� ��������, ����� ���������� ��������.

�� �� ����� ����������� � ��������� — ������ �� ��� ����

���������� ������ ���� ��������, ���� �� ��� �� ����� ������

������. ��������� ���� ����� �������� ��������� ��������

ipv4

3.1. ���������� IP

��� ������ ���� ����������, ��������� � ���� 2.4.x,

������� �������� �� ��������� IP. ��� �������� �������

������. ��� ��������� ����������� �������� ��������� �� ���

��� ���� �������, � ������ ������ ��������� �� �������.

����������� �� ���������� ����� ���������� ����������

�������� ��-���������, ������, ��������� �������������

������� �������������� ����������.

3.1.1. ip_autoconfig

3.1.2. ip_default_ttl

������������� �������� ��-��������� ��� �������� Time To

Live ��������� �������. ��� ����� ����������

����������������� «�����» ������ � Internet.

������ ���, ����� ����� �������� �� ��������� ������,

���������� � �.�., �������� TTL ������ ����������� ��

1.

�������� ��-��������� — 64. ��� ���������� ����������

��������. ����� ������ ����������� ���� ��������, ����� ���

����� ��������� �� �������������. ���������� ���������

����� ����� ��� ����� � ��������� �� 0 �� 255 ������������,

������, �������� 255 ������� ������, � ���� ��������� 0 —

�� �� ������ �������� ������ � ����. ����� 64 ����������

�������, ���� �� �� ��������� ���������� ���������� �

�����������, ��������� �� ��� �� ������������ ���������,

���������� � «���������» (hops). ����� ����

������� TTL ����� � �� �������. ������, � � ����� ��������

��� �� ���������� � ������������, ���������� �� ���� �����

��� �� 30 «���������» (hops) � � �� �����, ���

��� �������� ����������� �������� ���� ����������.

���������� TTL ������ �� 255 ����� ����� ���� ����������

�����������. ���� ����������� ����, ��� ���-�� ���������

���� � 2-� ��������������� � ����� «����������»

����� ����, ����� ����� ������ «������» ����-����

����� ����������������, �������� ���������� �����������

������, �� ��� ���, ���� TTL ������ �� �������. ���

�������, �������� TTL �� ������������� ������ 100.

3.1.3. ip_dynaddr

���������� ������������ ��� ���������� ���������

�������, ��������� � ������������ ����������. ���������

������ diald ������������ ������������� ���������� �

�������� ��������� ����� � ������� (� ������� ��� ���������

���������). ��� ����������� ���� ����������� ��� ���������

TCP �� ������������� ����������� � ����������� �

������������� (masqueradig). ��� ����� ���������

«�����������» ��������� ����� ������ ���

��������� ������������� IP-������.

� ���������� ����� �������� ���� �� 3-� ��������: 0, 1

��� 2.

-

0 — ����� ���������, ��� �������� ��-���������.

-

1 — ����� ��������.

-

����� ������ ��������, ������������ �� 0 � 1

������������� ��������� ���� ����� �

«������������» (verbose) ������, ��� ��������

� ������ � ��������� ������ ���������� ���������.

��� ����������, ���� ���������� ����� ����������

���������� ��� ���������� ����� ip_dynaddr:

-

��������� ����� ������ � ������ ���������� ���

��������� ��������, ����� �� ��������� � ���������

SYN_SENT. ��� �������� ��������� ���������. -

��� ���������� ������� — ��������� ����� ������

���������� �� ������, ����� ���������� ���� ���������

��������� ��������, ���� �� ����� ������ �������

�����.

��� ����� �������� ������� ��� ������� �����������,

����� � ������ ������������ ����� ��������� ����� ��� ��

��������. ����� ������ �� ���������� ���������� diald

«�������» ��������� ���������, ����� ���� ������

������������ ����� ����. ��� ��������, ��� ���

������������� ������� �������� ������ �������

«��������» ��������� ���������, � ����� ��������

«��������» ������ �� ����������, ������ ����� ��

������ ������������� ����������.

3.1.4. ip_forward

��������/��������� ������� ����������� (��������

���������� ������� ����� �������� ������������), �������

��������� ���������� ��������� � ���� ����������� ���

��������������. ��� ���������� ����� ����� ��� Network

Address Translation (���������� ������� �������),

������������, ��������������� � ����� ����, ��� ������

���������� ������ ����� ������.

��� ������ ����������. ���, ������� �������, ��� �����

��������� ��� �������� — 0 ��� 1. �������� ��-��������� —

0, «���������». �� ���� 0 �������� ������

�����������, � 1 — ��������� ���.

������, ��� ��� ����� ����������� ����������, ���������

��������� �� ������ �� ����� ��������� ���� �������� �

�������� ��-��������� (�, � ���� � ������� �� ���� 2.4.20,

�� ������� ���� �����������. ����. �����.). ������ ������

���� �������� �� ������� � RFC1122 ��� ������ � RFC1812 ��� ��������.

3.1.5. ip_local_port_range

�������� ��� ����� �����, ������� ���������� ��������

��������� ������, ������� ������������ � ����������

�����������, �.�. ��� ��������� ����������, �������

��������� ���� ������� � ��������� ����� ����, ��� ��

��������� � �������� �������. ������ ����� ������ ������

������� ���������, ������ — �������.

�������� ��-��������� ������� �� ���������� ������ ���.

���� ����������� ����� ��� 128 ��, �� ������ ������� �����

32768, � ������� — 61000. ��� ������� ������ ��� ������

������� ����� 1024 � ������� — 4999 ��� ���� ������.

���� �������� ���������� ���������� �������� ����������,

������� ����� ���� �������� ������������, � ������

��������, ������� �� ������������ TCP-����������

timestamp.

��������� 1024-4999 ������ ���������� ��� ��������� ��

2000 ���������� � ������� � ���������, �� ���������������

timestamp. ����� ������, ����� ������ ���������� ���

����������� ����������.

3.1.6. ip_no_pmtu_disc

���������� ip_no_pmtu_disc ��������� ����� PMTU (��

����. Path Maximum Transfer Unit — ������������ ������

������ ��� ���������� ����). ��� ����������� ������� �����

���������� � ��� ���������� �������� FALSE, ��� 0 (�.�.

������� ����� �������� ���������� ������������ ������

������, ��� ������� �� ����������� ��������� ��

������������, ��� �������� �� �������� ����). �� ������, �

��������� �������, ����� ��������� ������� ����� ���������

� «������» ����������. ���� � ��� ��������� �����

��������, �� ��� ������� ����������� ��������� ��� �����

(�.�. �������� � ���������� ����� 1) � ���������� ������

�������� MTU.

���� �������� ���� �������� �� ��, ��� MTU � PMTU — ���

�� ���� � �� ��! MTU — (�� ����. Maximum Transfer Unit —

������������ ������ ������) ���������� ������������ ������

������ ��� ����� ������� �����������, �� �� ��� �������

����������� �� ������ �����. PMTU — �����, �������

���������� ������� ��������� ������������ ������ ������,

��� ������� �� ����������� ������������ �������, ���

�������� � ��������� �����, ������� ��� �������������

��������.

�������� ��-��������� — FALSE (0), �.�. �������

����������� ���������. ���� �������� ����� 1 � ���

����������, �� ������� ����������� PMTU ����� ���������.

���������� ip_no_pmtu_disc ����� ��������� �������� 0 ���

1.

3.1.7. ip_nonlocal_bind

��������� ���� ���������� ��������� ��������� ���������

��������� ��������� �� ����� �������� (������) IP ������.

��� ����� ��������� �������� � ��������� �������, �����

���������� «������������» ������� (�����) IP

������, �������� — �������� ������ ��������. ������, ���

����� ����� ��������� ������������� ������� ��

����������������� ��������� ����������.

��� ���������� ����� ����� ��� �������� — 0 ��� 1. ����

����������� �������� 0, �� ����� ���������, 1 — ��������.

�������� ��-��������� — 0.

3.1.8. ipfrag_high_thresh

���������� ������ ������������ ����� ������, ����������

��� ������� ����������������� �������. ����� ����� �������

��������� ����� ������, �� ���������� ���������� �����

��������� ��� ����������������� ������ �� ��� ���, ����

����� ������� �� ���������� �� �������� ����������

ipfrag_low_thresh. ��� ��������, ��� ��� �����������

����������������� ������ ������ ���� �������� ��������

�����-������������.

������ ��������������� � ��� ������, ���� �� ������

������� �����, ����� ���� ����������� �� ������� ������.

����-�����������, � ���� ������, «�����» ������

�� ����� ������ ����� � ����� �������� �� ���� �� ������.

�� ����-���������� ��� ��������� ����� ���������� �

����������� �����. �������������, ��� ���� ������������

�������, ���� �� ����, ���� �������������, ��, � ���������,

����� ���� ������������ � ������ ������������� �����.

���������� �������� ����� ����� � ��������� 0 ..

2147483647 � �������� ������� ����� ����� �������

���������� � ������. �������� ��-��������� — 262144 ����,

��� 256 ��. ����� ����������, ��� �������, ������

���������� ���� ��� ����� ������� �������.

3.1.9. ipfrag_low_thresh

��� ���������� ����� ����� ������� � ����������

ipfrag_high_thresh. ��� ������������� ������ �����, ���

���������� �������� ����� ����������� ����� ���������� �

�������. ���������� ���������� ����� ���� �������, �

������� ��������� ����������������� ������, ���������

������. ����� ����� ������� ��������� �������� ������

(ipfrag_high_thresh), �� ����� ���������� � �������

������������������ �� ��� ���, ���� ����� ������� ��

���������� �� �������� ipfrag_low_thresh. ��� ������������

������� �� «����������» ������������������

�������� �, ��� �����, ��������, � ����� ����, ������� ��

��������� ����� DoS-����.

���������� �������� ����� ����� � ��������� 0 ..

2147483647 � �������� ������ ����� ����� ������� ����������

� ������, �� ���������� ��������, ����������������� ������

����� ����� ����������� � �������. �������� ��-��������� —

196608 ����, ��� 192 ��. ��� ����� ����������� ������ ����

������, ��� ipfrag_high_thresh.

3.1.10. ipfrag_time

��� ���������� ���������� ������������ �����

«��������» ���������� � ��������. ��� ���������

������ � ��� ����������, ������� ���� ���������� �������,

��������� ��������� ������ � ����� ����� ������ ����� ���

����� �������� ������ (�� ��������� ������� ��� �

����).

���������� ��������� ����� �������� � ����������

���������� ����� �������� ���������� � ��������. ����

�������� ���� ����� 5, �� ��� ����� �������� 5 ������.

3.2. Inet peer storage

��� �������� «inet peer storage» ����������

«���������» ����������, ������� ��������� �

������������� ������ ����. ������, ���� ���������� ������ ��

������, ������� ������������ ���������� �������� � ������, ��

��������� � ��������������. ��� ��������, ��� ��� ��������

���������� ������ � ���� ID ���������� ���������� ������. �

���� ������� ���� ��������� ����������, ������� ���������

���������� �������� ���� ����������, ������� �������,

���������� ��������� �������������� «������ ������»

� ������ �������� ������.

3.2.1. inet_peer_gc_maxtime

���������� inet_peer_gc_maxtime ����������

������� «������ ������» ��� �������������� ������

������. ��� ���������� ����� �� �� ��������������, ��� �

inet_peer_gc_mintime, ������ �����, ����� ����������

������������, ������������ � ����������� �� ��������

�������� �� �������. �������� ���������� ���������� � ���

���������� «�����» (jiffies), �������

«����» �������� ����������� � ���������� A.

���������� ��������� ����� �����, ���������� �

«�����». �������� ��-��������� — 120

«�����», ���� ������ ���������� ��� �����������

�������� � ������� �������.

3.2.2. inet_peer_gc_mintime

���������� inet_peer_gc_mintime �������������

����������� ����� ����� ��������� «��������

������» ��� ������������ ������ ������, ���������� �

«inet peer storage». ����� ������� ��������� ���

�������� ���������� � ���������� ��������� ��������,

�������������� ������ ���� ������, �� ������� «������

������» ������������ ���� ����������. ��������

���������� ���������� � ��� ���������� «�����»

(jiffies), ������� «����» �������� ����������� �

���������� A.

���������� ��������� ����� �����, ���������� �

«�����». �������� ��-��������� — 10

«�����», ���� ������ ���������� ��� �����������

�������� � ������� �������.

3.2.3. inet_peer_maxttl

��� ������������ ����� �������� �������. ���

�������������� ��������� �� ������� �������������� ������

����� ��������� ����� ������ ���������� �������.

�������� ���������� ���������� � ��� ����������

«�����» (jiffies), ������� «����»

�������� ����������� � ���������� A.

3.2.4. inet_peer_minttl

���������� ���������� ����������� ����� �������� ������

� «inet peer storage». ��� ����� ������ ����

���������� �������, ����� ��������� ����� ������ ����������

�� ��������������� �������. ����������� ����� ��������

�������� ��������� ����, ��� ������ ���� ����� ������ ���

�������� inet_peer_threshold.

�������� ���������� ���������� � ��� ����������

«�����» (jiffies), ������� «����»

�������� ����������� � ���������� A.

3.2.5. inet_peer_threshold

��� ���������� ������ ��������������� ������ ������ ���

«inet peer storage». ����� ������ ���� ���������

���� ��������, �� «������� ������» ����������� �

����� ����������� ����� ������ — � �������� �������

inet_peer_gc_mintime. ����� ����, ���� ����� ������ �� ����

�������� �������. ��� ���� ���� �����, ��� ������ ����

��������.

��� ���������� ��������� ����� �����, ��������

��-��������� — 65664 ����.

3.3. ���������� TCP

����� ����� ������ ����������� ����������, �������������

�� ��������� TCP. ������ ��� ��������� �� �������

�������������� ���������, ��������� ����� ������ ��������

��������� ��-��������� �, ������ �����, ��� ���� �� ��������

������ ����� ���-����, ��� ���������� ������ ������������

������������! ����� � �������� ���������� �������� �� �� ���,

��� ���, ���� ��� ���������.

3.3.1. tcp_abort_on_overflow

��� ���������� ���������� ���� ��������� �����

����������, ���� �� ��������� ����� ����������, ��� �������

�� � ��������� ���������� � ����� �������. ��� ���

��������? ��������, ��� �� ������� ������������ �����

�������� �� ����������, ����� ��� ����� ���� ������

����������, ���� ���������� ����� ��������, ���������

������� �� � ��������� ���������� �� ���. ���� ����������

�� �����������, �� ������� ����� �������� ��������� ���

�������.

���������� ����� ����� ��� �������� — 0(���������) ���

1(��������). �������� ��-��������� — 0. ��������� ����

����� ������� ����������� ��� ������� ����. ����� ����

���������� ���������� ������� ������������������

��������.

3.3.2. tcp_adv_win_scale

��� ���������� ������ �� ���������� ������ ������ �

������ ������, ���������� ��� ������ TCP-���� � ��� �����

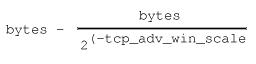

����������. ���� �������� tcp_adv_win_scale �������������,

�� ��� ���������� ������� ������������ ���������

���������:

��� bytes — ��� ������ ���� � ������. ���� ��������

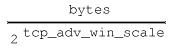

tcp_adv_win_scale �������������, �� ��� ����������� �������

������������ ��������� ���������:

���������� ��������� ����� ��������. ��������

��-��������� — 2, �.�. ��� ����� ���������� ��������� 1/4

����� ������, ������������� ���������� tcp_rmem.

3.3.3. tcp_app_win

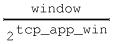

��� ���������� ���������� ���������� ����, �������������

��� TCP-���� � �������� ������ ������. ���������, ��������

�������� �������� ������, �������� ��������� �������:

��� ����� �� ��������� — ��� ������ ��������

����������, ��� ������ ����� ������ ������ ����. ����������

���������� �������� 0. � ���� ������ �������������� ��

������������. �������� ��-��������� — 31. �� ��������� ���

����������, ���� �� �� ������� � ���, ��� �������.

3.3.4. tcp_dsack

��� ����� ���������� ��� ���������� �������� �����������

SACK-������� (�� ����. Selective ACKnowledgement —

���������� ������������� ������, ����. �����.). �������

����������� ������������� ������ ������� � �������,

����������� ���������� tcp_sack. ��������� �������� �����

����� � RFC 2883. ����� �������� ����������� �������� ��

��������� ��������, ����� ������� �������� ������,

���������� �����, ��� ����� ������ ��������� �� � ���

�����������. D-SACK — ��� ���������� ��������� SACK �

������������ ��� ����������� �����-����������� � ���, ���

����� ��� ������� ������ (�.�. �������������). ���

���������� ����-����������� ����� ������������ ���

������������� ������� �������� � �.�.. ��� �����

����������� 100%-��� �������� ������������� � �����������

������������ TCP, ���� � ��� ������� SACK �� �����������

�����-���� ������������� �������. �� ��� ����������� ������

������, � ������ — � ��� ���� �� ����� ��������� ��������

� ����.

���������� ����� ����� ��� ��������� — 1 (��������) � 0

(���������). �������� ��-��������� — 1 (��������). �, ����

����� ����������, ��������� ���� ���������� ����� ����� ������ ���� �������� ����������

tcp_sack, ��������� tcp_dsack ����� ����� ������� �

���. � ����������� ������� �������� ����� ��������

���������� ����������.

3.3.5. tcp_ecn

���������� tcp_ecn �������� �� ������ Explicit

Congestion Notification (����� ����������� �

���������������) � TCP-�����������. ������������ ���

����������� � ������������� «������» �� ��������

� ��������� ����� ��� ����. ����� �������������� ���

��������� �����-����������� � ������������� �������

�������� �������� ������� ����� ���������� �������������

��� ����������. Explicit Congestion Notification (ECN)

�������� ������� � RFC 3168 — The Addition of Explicit

Congestion Notification (ECN) to IP.

�������������� ���������� � ECN �� ������� � RFC 2884 — Performance Evaluation of

Explicit Congestion Notification (ECN) in IP

Networks.

�������: ���� �������� �������� ��������� ��� ������

������������ ����������� � ���������������

�����-�����������, �������, � ���� �������, ����� �������

������ ������� ��� ������ ������� �������� �������� �� ���

���, ���� � ���� �� ���������� ��������� ECN-������.

|

� ��������� ��� ����������� �������������� � |

���������� ����� ����� ��� ��������� — 0 (���������) �

1 (��������). �������� ��-��������� — 0 (���������).

3.3.6. tcp_fack

���������� tcp_fack ������������ �� ������� Forward

Acknowledgement (����������� �������������) � Linux.

Forward Acknowledgement — ��� ����������� ��������,

������� �������� ������ SACK, � ������������ ��� ��������

«�������».

������� ���� ��������� FACK ������� � ������������

����������� ������ ��������� ��������������

������������������ ��� �������� ����, ��� ��� ���������� ��

�������������� (���������) �������� ���� ��������. ���

��������� �������������� �������������� ������. ������,

���� �������� ���������� ����������������� � ������

���������������� ������ ������, ����� �� (��������)

������������� ����������� ��� ������� �����������

����������.

���������� �������� FACK ��� ���������� ������ �������

(Matthew Mathis) � ����������. ��������, �����������

��������, ����� ����� �� http://www.psc.edu/~mathis/.

���������� ����� ��������� ��� �������� — 0 (���������)

� 1 (��������). �������� ��-��������� — 1 (��������). ���

����� ������������ ������ �����, ����� �������� ����������

tcp_sack.

3.3.7. tcp_fin_timeout

���������� ������ ������������ ����� ���������� ������ �

��������� FIN-WAIT-2. ������������ � ��� �������, �����

������ ������� �� ��� ��� ���� �������� �� �������

���������� �� ����� �������. ������ ����� �������� � ������

������� 1.5 ��, ��� ����� �������� � ������������ �������

������ � ��������� �������.

���������� ��������� ����� �����. �������� ��-���������

— 60 ������. � ����� ����� 2.2 ��� �������� ���� ����� 180

��������, �� ���� ���������, ��������� ������ ���������

��������, ��������� � ��������� ������, �� web-��������,

�������, ��� �������, ����������� �������� ����������

�����������.

�� �������������� ����������� — ����������� � ��������

���������� tcp_max_orphans � tcp_orphan_retries.

3.3.8. tcp_keepalive_intvl

���������� ���������� �������� ��������

«����������������» ������. ��� ��������

����������� ��� �������� �������, ������� ������ ������

����� ��� ��� ���������� ����� ���������.

���������� ��������� ����� �����. �������� ��-���������

— 75 ������. ��� ���������� ������� ��������, �����

������������� ��� ��� ����������. �������� ����������

tcp_keepalive_probes � tcp_keepalive_intvl �����

�������������� ��� ����������� �������, ����� �������

���������� ����� ���������.

�� ���������� ��-��������� (9 ������� � ���������� 75

������) ��� ������ �������� 11 �����. ������� �����������

«����������������», � ���� �������, ��������

����� 2 ���� ����� ����, ��� ����� ������ ����������

����������� ��������� �����.

3.3.9. tcp_keepalive_probes

���������� ���������� ���������� ������� ��������

«����������������» ������, ��� ����� �������

������� � ������� ����������.

���������� ��������� ����� �����, ������� �� �������

������������� ������ 50-��. �������� ��-��������� — 9. ���

��������, ��� ����� ��������� 9 ������� ��������

����������, ����� ��������� � ���, ��� ����������

���������.

3.3.10. tcp_keepalive_time

���������� ���������� ��� ����� ������� ���������

����������, ���� ��� ����� �� ������������. ��������

���������� ����� ����� ������ ��� ��� �������, ������� ����

������� � ������ SO_KEEPALIVE.

���������� ��������� ����� ����� ������. ��������

��-��������� — 7200 ������, ��� 2 ����. �� ���������� ���

����� ��� �������������, ��������� ��� ����� �������� �

���������� ��������� �������.

3.3.11. tcp_max_orphans

���������� ������ ������������ �����

«�����������» (�� ��������� �� � ����� ���������)

�������. ���� ��� ����� ����� ���������, �� �����

���������� �����������, � � ��������� ������ �������

��������������.

��� ����������� ���������� ������������� ����

�������������� ���������� �������������� DoS-����. ������

�� �� ������ ���������� �� ��� ����������! �� �������������

��������� ��� �����. ������� ����� ����� �����������

���������� ����� ������, ������, ����� ���������� �����

�������� � ������������� ���������� ������ ��� � �������.

������ ��� ��������� ���� ������ — ����������

������������� ������� ������� �� ����� �����������

��������� �� ��������� � «�����������»

�������.

���������� ��������� ����� �����. �������� ��-���������

— 8192, ������ ��� ����� ������ ������� �� ������ ������ �

�������. ������ «�����������» �����

«�������» �������� 64 �� ������, ������� �� �����

���� �������� � ���� (swap).

|

��� ������������� �������, ��������� � ���� TCP: too many of orphaned ��� ����� ������� ������� � ����, ����� |

3.3.12. tcp_max_syn_backlog

���������� ���������� ������������ ����� ��������

SYN-�������� � ������ �� ������� ��������� ��������,

������������ ������������ ����������, ������. ��� �����

�������� ������ �����, ����� �������� ����������

tcp_syncookies. ���� ������ ���������� ��������� ��������,

�� ����� ����������� ������� ��������� ���� ��������.

���������� ��������� ����� �����. �������� ��-���������

������� �� ���������� ������, ��������� � �������. ����

����� ������ ����� 128 ��, �� �������� ��-��������� �����

128, ���� ������, �� �������� ��-��������� ����� 1024.

|

���� �� ������������ ��� ���������� �� �������� TCP_SYNQ_HSIZE*16 <= tcp_max_syn_backlog |

3.3.13. tcp_max_tw_buckets

������������ ����� �������, ����������� � ���������

TIME-WAIT ������������. ��� ���������� ����� ������ —

«������» ����� ����������� � ������� ��������� �

��������� ������. ���� ���� ���������� — ��������������

���������� �������������� DoS-����.

���������� ��������� ����� �����. �������� ��-���������

— 180000. �� ������ ������ ����� ����������, ��� ��� �����

�����, �� �� ����� ���� ��� �� ���. ���� � ��� ��������

��������� ������, ��������� � ���� ����������, ��

���������� ��������� ���.

|

��� �� ������� ��������� �������� ���� |

3.3.14. tcp_mem

� ���� ���������� �������� 3 ��������, ������������

����� ������, ������� ����� ���� ����������� ������ TCP.

�������� ���������� � ��������� ������. ������ �����

�������� ������� �� ���������� � ������������ ����. ���

����������� i386 ������ ����� �������� ���������� 4��, ���

4096 ����. ���������, ����� ����� ���������� ����������,

����� ������ �������� ������ 16, 32 ��� ���� 64 ��. ��� ���

�������� ��-��������� �������������� �� ����� ��������.

������ ����� ������ ������ �����. ���� ����� ������,

���� TCP ������ ����� �� ����������� �� ���������� �������,

������������ ���������� TCP ��������.

����� ����� ������������ ������ ��������� �������

������� (�����), �� TCP �������� ����� ���������

«������������» ������, �������� ���������� �� ���

����� �������. ���� ������� ������������ �� ��� ���, ����

����� ����������� ������ �� ��������� ������� �������.

� ��������� ����� — ������������ ����� ������, �������

����� �������������� ��� ���� TCP. ���� ������������ �����

������ ��������� ����� ������, �� TCP ������ ��������

«������»������ � ���������� �� ��� ���, ����

����� ������������ ������ �� ����������.

|

��� ���������� ����� ��������� ��������� |

3.3.15. tcp_orphan_retries

���������� ������� ������� ���������� ����� ��� ��� ���

����� ��������� �������������. ���� �� ���������������

http-������, ������� ���������� ������� ��������, �� �����

�������� �� ���������� ����� ��������.

���������� ��������� ����� �����. �������� ��-���������

— 7, ��� �������������, ��������, �� 50 ������ �� 16

�����, � ����������� �� �������� Retransmission Timeout

(RTO — ������� ��� ��������� ��������. ����. �����.).

��������� �������� RTO �� ������� � ������� «3.7. Data

Communication» RFC 793 — Transmission Control

Protocol.

����� ����, ���������� �������� ����������

tcp_max_orphans.

3.3.16. tcp_reordering

������������ ���������� �������, ��������� � ������ ��

��-�������, ������ ��� ����� ������� ������������� � ���,

��� ����� ��� ������� ���-�� �� ��������. ����� ��������

����� �������������, �� ���� TCP ��������� ������� � �����

«slow start» (��������� �����), ��������� �����

������������� ��� ���� ������ ��-�� ��������������� ����.

����� ����, ���� TCP ��������� �� ����������� �������������

��������� FACK ��� ������ � ���� ������.

���������� ��������� ����� �����. �������� ��-���������

— 3. ��� ���������� ������� �������� � �� ������� ���

��������. ���� ���� �������� ���������, �� ��� �����

����������� �������� ������ ������� ���������� ��������,

���� ������ ����� �������������������.

3.3.17. tcp_retrans_collapse

��������/��������� �������� ������ ��������� TCP, �����

��������� ������� �������������� � ���������� ������������,

� ������� ���������� ����� TCP ����� ��� ������. ��� ��

�������� ���� �� ����������� �������� � ���������� ��������

���������. ������ ����������� � �������� ��������������

������� ��� ��������� ��������.

���������� ����� ��������� ��� �������� — 0 (���������)

� 1 (��������). �������� ��-��������� — 1 (��������).

�������� ������ ����� �� �������� �������������� � �������

������ ����, �� ��� ���� �������� �������� � ������������,

�������� ������ � ���������� ����� TCP. ������ ��� �����

���������� ���������, ������, ���� � ������ �������

���������� ��������� — ������ ����������� ���������

��.

3.3.18. tcp_retries1

������������ ���������� ������� ��������� ��������

������� �� �������������� ���������� ������, ��� ���������

�� ������ ����� �������� �������� ������, � ���������� ����

����� ���� ������ ������ ������� ��� �������� �����������

�������. ����������� �������� ����� ��������� ������������

� RFC ???? � ����� 3. ��� ����� �������� ���������

��-���������, ��� ������������� ��������� ������� �� 3

������ �� 8 �����, � ����������� �� �������� Retransmission

timeout (RTO). ��������� �������� RTO �� ������� � �������

«3.7. Data Communication» RFC 793 — Transmission

Control Protocol.

���������� ��������� ����� �����. �������� ��-���������

— 3. ��������� ���������� �������� ��������� �����

��������� �� 3 �� 100.

3.3.19. tcp_retries2

������������ ���������� ������� ��������� ��������

�������, �� ���� ��� ���������� ����� ���������

�����������. ��� ����������� ���������� � RFC 1122 � �����

100, �� ������ ��� ���������.

���������� ��������� ����� �����. �������� ��-���������

— 15, ��� ������������� �������� 13-30 ������� �

����������� �� �������� Retransmission timeout (RTO). ���

������� ������ ����������� ��������� ���� ��������.

3.3.20. tcp_rfc1337

���������� tcp_rfc1337 �������� ����������� �������

��������, ����������� � RFC 1337 — TIME-WAIT Assassination

Hazards in TCP. �������� ������� �

«�����������» ����������� �������, ������� �����

������� ������ �� ����� ��������������� ���������� �

��������� ��� ��������� ��������. ������ —

«����������» �������� ������ � ������� ����� ����

�������� ��������� � ����� ����������, ��� �������� �

�������� �������� ������. ������ — ���������� ����� ����

������������������ � «����» � ACK-���� ��-��

«����������» ����������, ������� ��������� �����

���������� (����� ����� ����� ����� «����������»

��������� SYN-�������, ����. �����.). � ������, � ���������

�������� — «����������» ��������� �����

«����������» � ������� ��������� ���������� �

�������� ���������� ���.

�������� ����������� RFC ���������� ��� ���������

�������, ������, ���� �� ��� ������ ��� �������� ����

��������, ������ ������� �������� ������������ ��������� �

�������� TCP.

������������� ������� ������� � ���, ��� RST-������

������ ������ ��������������, ���� ����� ��������� �

��������� TIME_WAIT. ������ � ���������� ��������� Maximum

Segment Life (MSL — ������������ ����� ����� ��������)

������ 2 ���. ����� ������ ������ ��� ��� ��������,

��������� � RFC 1337.

3.3.21. tcp_rmem

���������� �������� ��� �����, ������� ������������ ���

���������� ��������� �������� �������.

������ ����� — ����������� ������ ��������� ������,

������� ���������� ��� ������� ������. ���� ������ ������

���������� ������, ���� ��� ����� ������� ��������� ��

�������. �������� ��-��������� — 4096 ����, ��� 4 ��. �

���������� ������� ���� Linux ��� �������� ���� 8192 ����.

��� ���������� ������� ������ � �� ������� ����������� ���,

�����, ��� «��������» ��������� �� ����, ��

������ ��������� � ����� ���������� ����������.

������ ����� — ������ ��������� ������ ��-���������,

������� ���������� ��� ������� ������. ��� ��������

����������� �������� ����������

/proc/sys/net/core/rmem_default, ������� ������������

������� �����������. �������� ��-��������� — 87380 ����,

��� 85 ��. ��������� � ����������� tcp_adv_win_scale �

tcp_app_win ��� ���������� ������������ ��� ������� �������

TCP-����. ��� �������� ������������ ��� ��������������

���������. ��� � � ������ � ������ ��������� — �� �������

��� ������ ����� �������� ���� ��������.

|

��� ���������� ����� ���� ��������� ������� |

������, � ���������, ����� — ����������� ���������

������ ��������� ������, ������� ����� ���� �������� ���

������� ������. ���� �������� ������������� ����������

/proc/sys/net/core/rmem_max, ���� �������� � ipv4

����������� ������. ����� ���������� ����� ��������� — ���

������� ������� ��������� �� ��������

/proc/sys/net/core/rmem_max. �������� ��-��������� —

��������� �������� ������� ���������, �.�. — 87380 * 2

bytes, ��� 174760 ���� (170 ��). ��� ������� ���� ��������

�� ��������� � �������������.

3.3.22. tcp_sack

��������� Selective Acknowledgements (SACK — ����������

�������������), ��������� �������� �� ������� � RFC 2883 — An Extension to Selective

Acknowledgement (SACK) Option for TCP � RFC 2883 — An Extension to Selective

Acknowledgement (SACK) Option for TCP.

���� ��� ���������� �������� (����������� 1), �� �

TCP-��������� ����� ��������������� SACK-���� ��� ��������

SYN-������, ������� ��� ����� ���������� �����, ��� ����

������� � ��������� ������������ SACK, �� ��� ���������

���� ����� �������� ACK-������� � ������������� ������

SACK. ���� ����� ��������� ������������ ������ ������� �

TCP-����. ��� �������� ������� �� ������������ �����������,

��������� ��������� ����������� ��������� �������� ����

���������, �� �������������� ����������, � �� �����

TCP-����, ��� ��� ��������� ����� ������� �����������. ����

����� ���� ������� TCP-���� ��� «������», ��

�������� ������� �� ������� �� ���� SACK-������������� �

������. �����������, ����� ���, �������� ��������

«������������» ���������. ���������� ������

����������� � TCP-���������, 40 ���� �� �������.

������������� ������� �������� — ��� ��� 32-������

����������� ����� �����, ����� ������� � ��������� �����

������������ ������������� 4-� ���������. ������, ���

�������, ��������� � ������ SACK ������������ �����

timestamp, ������� �������� 10 ���� � ������� � �����

������ ����� ���� ������������ �� ����� 3 ���������.

������������� �������� ��� �����, ���� �� ������

������������ ����������. ������, ���� �� ���������

1.5-�������� ������� � ������ �������, �� � ����� ������,

��� ���������� ��������� �������� ������, ������� ��� �����

���������. ������ ��� ����� �� �����, �� ����� �� ��������.

��� ������������ 100% �������� �������������, �.�. �� ��

������ ���������� ������� ������� ��� ���������� � �������,

������� ��� ����� �� ������������.

� ���������� ����� ���� �������� ��� ����� — 0

(���������) � 1 (��������). �������� ��-��������� —1

(��������).

3.3.23. tcp_stdurg

���������/��������� ������������ ��������� RFC 1122.

��������� ��-��������� ������������� ���������

������������� ����� URG — BSD 4.2, ���������� � RFC 793.

���� ��� ���������� ��������, �� �������� ���� ��� ������ �

���������� ������ ���������, ������ — � ������, �������

�������������� ��������� BSD 4.2. �� ��������������

����������� ����������� � RFC 1122 — Requirements for Internet

Hosts — Communication Layers ������ «4.2.2.4

Urgent Pointer: RFC 793 Section 3.1 explanation», ���

������� ������ �� RFC 793 — Transmission Control

Protocol.

���������� ��������� ��� �������� — 0 (���������) � 1

(��������). �������� ��-��������� — 0 (���������).

3.3.24. tcp_syn_retries

���������� ������� �������� SYN-������ ��� ������������

������ ����������.

���������� ��������� ����� �����, ������� �� ������

��������������� ������ ��� 255, ��������� ������ ���������

������� �������� ������������ �����. �� ������ �������

��������� �������� 30-40 ������. �������� ��-��������� —

5, ��� �������������, ��������, 180 ��������.

3.3.25. tcp_synack_retries

���������� ������� �������� SYN,ACK-������ � ����� ��

SYN-������. ������� ������� — ������������ ����� �������

���������� ��������� TCP-����������, �������������� ������

������.

���������� ��������� ����� �����, ������� �� ������

��������������� ������ ��� 255 �� ��� �� ��������, ��� � �

������ � ���������� tcp_syn_retries. �������� ��-���������

— 5.

3.3.26. tcp_syncookies

���������/��������� �������� ��� ���������� syncookies

����������� ����� � ������ ������������ ������� SYN-�������

��� ��������� ������. ����� � ������� ��������� �������

����� �������� �� ����������, �� ������� �����

������������� � ����� ����������� �������� syncookies �

����� �� ������ SYN-������.

��� ���������� ������������ ��� �������������� syn-flood

����. ���������� ����� ��������� ��� �������� — 0

(���������) � 1 (��������). �������� ��-��������� — 0

(���������).

��� ������� ����� �������� ������ � ��� ������, ����

���� ������� � ������ CONFIG_SYN_COOKIES. (����.

�����.)

|

� ������� ���� ����� ��������� �� ������ ������� ����� tcp_syncookies �������������, ��� �� �� ������� ������������ ��� ����������� �� |

3.3.27. tcp_timestamps

���������/��������� ������������� ��������� �����

(timestamps), � ������������ � RFC 1323. ���� �������, ��

��� ���������� TCP ������������ ��� ������� Round Trip

Measurement (����������� ������� ��������) ������ ��������,

������ ����� Retransmission timeout (RTO). ��� ����� ������

��������� �������� ������������� � ����������� �������, ���

��� ����� �������� �� ����������, �������� ���� ��

��������� � ���������������� ���� (�������� LAN ��� 10mb

��������). � ������ ���������������� ��������� (������

��������) — �� ��������� ���������� � ��� ���� �����, �

����� ���� �����, ���� �� �� ���������.

���������� ����� ��������� ��� �������� — 0 (���������)

� 1 (��������). �������� ��-��������� — 1 (��������).

����� ��������� ���������� �� ������� � ������ 4

��������� RFC 1323 — TCP Extensions for High

Performance.

3.3.28. tcp_tw_recycle

���������/��������� ������� ���������� �������,

����������� � ��������� TIME-WAIT. ���� �� �� ������� �

����� ���������, �� ��� ����� �� ������� ���

����������.

���������� ��������� ����� ����� (� �� ��������� — ��

����� ����� � ����� ��������� �������� ������� ����

�������, ��� �������� ���������� �

linux/Documentation/ip-sysctl.txt �������� ������, ���� �

�� ��������). �������� ��-��������� — 0.

|

�� ��������� ��� ����������, ���� �� �� ������� |

3.3.29. tcp_window_scaling

���������/��������� ��������������� TCP-����, ���

���������� � RFC 1323. � ���� ��������� ������� ���

������������ ��������������� TCP-���� ��� �������� �� Large

Fat Pipes (LFP — «�������» �����). ��� ��������

TCP-������� �� «�������» ������� ���������

������������ ������ ���������� ����������� ��-�� ����, ���

��� �� ��������� ��������� �� ����� �������� �������������

� ������ ����������� TCP-����. �������� �������� ������� �

���, ��� ���� �� ����� ����� ������ ������, ��� 2**16 ����

(65 ��). �������� ��������������� TCP-���� ��, ��� �����,

����� ��������� ��� ������ � ����� ������� ��������� ������

���������� �����������.

���������� ����� ��������� ��� �������� — 0 (���������)

� 1 (��������). �������� ��-��������� — 1 (��������).

�������������� ���������� �� ���� ���� �� ������� � RFC 1323 — TCP Extensions for High

Performance.

3.3.30. tcp_wmem

���������� �������� ��� �����, ������� ������������ ���

���������� ��������� ������� ��������, ���������� ���

������� ������. ������ �� �������� ������������ ���

������������ ��������.

������ �������� — ����������� ������ ������ ��������

��� ������� ������. �������� ������������� ��������� �����

������������ ��� �������� ������. ������ ��� �������� �����

4096 ����.

������ �������� — ������ ����������� ������

��-���������. ��� ������� ��������� ������ ������ ��������

������ ����� �����������, ���������� ����� ����������� �

«����������» ������� ��������� �������� ������

������ ��� ������� ���������. ��� ����� ���� �������� �

������ ������� ��� ����� ������� ���������. ��������

��-��������� — 16384 ����, ��� 16 ��. ����� ����������

���������� ��������� ��� ��������. ���� ��������

������������� ���������� /proc/sys/net/core/wmem_default,

������� ������������ ������� ����������� �, ��� �������,

tcp_wmem ������ ���� ������ ���

/proc/sys/net/core/wmem_default.

������ �������� — ������������ ������ ������ ��������

��� ���������� ������. ��-��������� — 131072 ����, ��� 128

��. ��� ���������� �������� �������� � � �����������

������� ��� ���� �� �������� �������������� ���. ������,

���� ��� �������� ��� ����������� — ������� �

������������� ���������� /proc/sys/net/core/wmem_max,

������� ������ ���� ������ ������ ��� tcp_wmem.

|

��� ���������� ����� ���� ��������� ������� |

3.4. ���������� ICMP

��� ���������� ��������� ���������� ��������� ICMP. ���

���������� ������ � �� ��������� �� ������ ��������

�����������, ������� ����� ���������� ��� ��������

TCP-����������. ������� ������� ��� �������� �� ������� ����

�� ��������� ���� ICMP-���������.

3.4.1.

icmp_echo_ignore_all

���������� ����� ��������� ��� �������� — 0 (���������)

� 1 (��������). �������� ��-��������� — 0 (���������).

���� � ���������� �������� 1, �� ���� ������ ���������� ���

ICMP Echo ������� � ����� ����� �� ������ ping-���� ����

������, ����� ��������� �� ������� � ����, ��� ���� �� ����

�� ���� ������. ������, � ������� �� ��� ����� ���� ����

����������� ������ �� ������ ���� �����. � ����� ������� —

���������� ������ ����������� ��������� ���� ����������� �

����, � ������ — ���������� ����� ����������, �������

���������� ICMP Echo ������� ������ �� � ����������� �����.

������ ��� ��� ������ — ���-�� �����, � ���-�� ������.

3.4.2. icmp_echo_ignore_broadcasts

��� ���������� ����� ������ �� ������ �

icmp_echo_ignore_all, ������ � ������ ������ �����

�������������� ICMP ���������, ������������ ��

����������������� ��� ��������� �����. ������ ��������,

������ ������� �������� ���� �������� — ������ �� smurf

����.

���������� ����� ��������� ��� �������� — 0 (���������)

� 1 (��������). �������� ��-��������� — 0 (���������).

3.4.3.

icmp_ignore_bogus_error_responses

��������� ��������������, ������� ����������, ���������

� RFC 1122, ���������� ��������� ������ � �����������������

���������. ������ ��� ������ ��������� � ��������� ������.

���� �� �� ������� �������������� ��, �� �������� ����

�������� � ��� ����� ��������� ��������� ����� ���������

������������ � ����� �������.

���������� ����� ��������� ��� �������� — 0 (���������)

� 1 (��������). �������� ��-��������� — 0 (���������).

3.4.4. icmp_ratelimit

������������ ������� ��������� ICMP-������� � �����,

��������� � icmp_ratemask (��. icmp_ratemask). ���

�������� �������� � «�����» � �������������

��������� �������� ����� ICMP-���������. ����� �������,

�������� 0 �������� ���������� �����������. ������ 1

«���» ����� 0.01 �������, ��� �������� 1 � ����

���������� ������������ �������� �������� �� ����� 100

������� � �������, � �������� 100 — �� ����� 1 ������� �

�������.

�������� ��-��������� — 100, ��� �������� �� ����� 1

ICMP ������� �� �������� � 100 «�����».

3.4.5. icmp_ratemask

����� ICMP �����, �� ������� ������������� �����������

�� ������� ��������� ���������� icmp_ratelimit. ������ ��

ICMP ����� ����������� ����� �����.

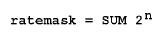

icmp_ratemask — ��� ������� �����, ��� ������ ICMP ���

����������� ����� �����. ������������ ����� �������������

��������� ICMP ���� � ��� ���������� ������� �� ������� �

������������ ����� netinet/ip_icmp.h (������ ��� /usr/include/netinet/ip_icmp.h). ��

�������������� ����������� ����������� � RFC 792 — Internet Control Message

Protocol. ������������� ����� ������������

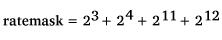

���:

��� n ��������� �������� ���� ����� ICMP, ������� ������

���� ����������.

��������: ��������� �������� ICMP Destination

Unreachable ���������. � /usr/include/netinet/ip_icmp.h �����

���� ������������� ����� 3. ���������� �������� 2**3, ���

����� 8. ������ ����� ��������� ��� ����� � ���������

������� �����. ��������, ��� ����� ��� ����� ����� 6160 (�

�������� ���� 0001100000010000), ����� �������������� �����

���������: 6160 + 8 = 6168 (� �������� ����

0001100000011000).

|

����� ����������� ����� �������� ������� |

�������� ��-��������� — 6168 (� �������� ����

0001100000011000), ��� ������������� ��������� �����������

�� ICMP Destination Unreachable, ICMP Source Quench, ICMP

Time Exceeded � ICMP Parameter Problem, ��� ICMP

Destination Unreachable = 3, ICMP Source Quench = 4, ICMP

Time Exceeded = 11 � ICMP Parameter Problem = 12. �����

�������, �������� ��-��������� ������������� ���������:

|

������������� ����� «���������» |

|

�� ����� http://www.frozentux.net �� |

3.4.6. igmp_max_memberships

������������ ����� ����� �� ������ �����. ��������

��-��������� — 20 � ����� ���� �������� �� ����

�������������.

Fixme: NEED MORE DETAILS!!!

3.5. ���������� � ��������

conf/

������� /proc/sys/nrt/ipv4/conf �������� ���������

������������, ������� � ���� ������� �������� ��� ��������,

������� ����� ���� ��������. ���� �� ���������� �� ����������

�������� conf/, �� �������, ��� ����� ��������� ����������� �

�������, ���������������� ��������� ������������ � �������

������� �����������, ��������: eth0, tr0 ��� lo. ����� ����, ����� �� ��

������� �������� all � default. ���������� �������� conf/

�������� �������� ���:

root@firewall:/proc/sys/net/ipv4/conf# ls -l total 0 dr-xr-xr-x 2 root root 0 May 1 20:04 all/ dr-xr-xr-x 2 root root 0 May 1 20:04 default/ dr-xr-xr-x 2 root root 0 May 1 20:04 eth0/ dr-xr-xr-x 2 root root 0 May 1 20:04 eth1/ dr-xr-xr-x 2 root root 0 May 1 20:04 eth2/ dr-xr-xr-x 2 root root 0 May 1 20:04 eth3/ dr-xr-xr-x 2 root root 0 May 1 20:04 lo/ root@firewall:/proc/sys/net/ipv4/conf#

� ������ ������, � ������� ������� 4 ��������� �������

���������� (eth0-3) � ���� ��������� (lo) ���������.

����������� � ����� UNIX-�������� �� ������������ ���������

lo, ��������� �� �������� ��������� ������ �������

����������.

3.5.1. �������� ����� conf/DEV/, conf/all/ �

conf/default/

������� /conf/DEV/, ��� ��� DEV �������

�������� �������� ���� ��� ����� ����������, ��������

��������� ��� ����������� �������� ����������. ��������� ��

�������� conf/all/ ����������� �� ���� ������� �����������.

� ������� ������� conf/default/ �������� ��������

��-���������. ��� �� ������ �� ��������� ������������

�����������, �� ������������ ��� �������������� ���������

����� ��������������� ���������.

3.5.2. accept_redirects

���������� ��������� ������� ICMP-��������� �

�������������. ��������� ICMP Redirect … ������������ ���

����������� ��������������� ��� ������ � �������������

������� �������� �������� ������� � ��������� �����,

������� (�������) ����� ���� ������� ��� �����

��������.

���������� ����� ����� ��� �������� — 0 (��������� —

��������� � ������������� ������������) � 1 (�������� —

��������� � ������������� �����������). ��������

��-��������� — 1 (��������), ������ � ����������� ��

��������� ��� �����, ��������� ��� ������ �����������. �

����������� ����������� ������� ������������� �

������������� �����������, ������� ����� ������� ���

���������� �����������, ���� ������� �� �� 100% �� �������

� ��������.

3.5.3. accept_source_route

���������� ���������/��������� «������������� ��

���������». ������������� �� ��������� ������

�����������. �������������� ���������� �� ���� ���� ��

������� ���������� �� ip-param.txt.

���������� ����� ����� ��� �������� — 0 (���������) � 1

(��������). �������� ��-��������� — 1 (��������).

3.5.4. arp_filter

��������/��������� ���������� IP-������ � ARP-�������.

���� ��� ����� ��������, �� ����� ����� ������������ �����

��� ���������, ����� ������� �������� ������. � ��������,

���� �� �� �����, ���� �� ������ �������� ����� ��� ��

���������, ����� ������� ��� ������� ������, ������, �

��������� �������, ��� ����� ����� �������� ������.

������ ��������� ���� ����� ���������� ������ � ���

������, ���� �� ����� ����� ������������ ����������

�������������� �������� ����� �������� ������������.

�������� ��-��������� — 0 (���������), ��������� ��� �����

���� ������� ������� � ����������� ���������� ���������

IP-���������. ����� IP-������ ��������������� ��� ���� �

���������� ����������, � ������ ����������, ������ �� ��

������� ������������� ��� ��������� ������ ��������,

������� ������ �������� ������ �� ������� ��� �����������

�� ���� �� ����� ��������� ��� ������� ���� ��������.

|

�������������� ���������� �� ������ �������� �� |

3.5.5. bootp_relay

���������� ���������/��������� ���������� ������� �

���������� �������� 0.b.c.d. ����� BOOTP relay ������

�������������� ��� ������ �� ���������� �����.

���������� ����� ����� ��� �������� — 0 (���������) � 1

(��������). �������� ��-��������� — 0 (���������).

|

��������� ���������� bootp_relay ��� �� |

3.5.6. forwarding

��������/��������� ������� ����������� (��������

���������� �������) ����� �������� ������������. ����������

conf/DEV/forwarding �����

�������������� ��� ���������/���������� ������� �����������

��� ��������� �����������. ���������� ����� ����� ���

�������� — 0 (���������) � 1 (��������). ��-��������� ���

���������� conf/DEV/forwarding ���������

�������� ������ ipv4/ip_forward ���, ���� ���

���������� ��������, �� � ��� ���������� conf/DEV/forwarding ����� ��������,

���� �� ���������, �� � ���������� conf/DEV/forwarding ��������

���������.

3.5.7. log_martians

���������� ��������/��������� ������� ��������������

���� �������, ������� �������� ������������ (�����������)

������ (��� ���������� martians — «�����������»

������). ��� ������������ ��������, � ������ ������,

������� �������� ����� ������, ������� ����������� �

������� �������������.

|

� ��������� ��������� ��� ����� �������� |

���������� ����� ����� ��� �������� — 0 (���������) � 1

(��������). �������� ��-��������� — 0 (���������).

3.5.8. mc_forwarding

��������/��������� ��������� ������������� ���������

�������� ��� ��������� ����������. ����� ����, ����� �����

��������� ������������� ��������� ��������, ����������

������� ���� � ���������� ������ CONFIG_MROUTE.

������������� � ������� ������ ������� �����,

�������������� ��������� �������������. ��� �� ������

�������� � FTP-����� AT&T Research.. ���� ����� ���������

�������� DVMRP (�� ����. Distance Vector Multicast Routing

Protocol — �������� ������������� ��������� �������� ����

«������-����������»). ��� ���� �����

������������� ��������� �������� �������� �� ����� PIMd. ��� ����������

«������������» ��������� PIM (�� ����. Protocol

Independent Multicast — �������� ������������� ���������

��������, ����������� �� ������������� ���������

�������������), ��� PIM-SM. ��� �� �� ������� ������ ��

������ ���������� ���������� PIM-DM (Protocol Independent

Multicast-Dense Mode — �������� ������������� ���������

��������, ����������� �� ������������� ���������

�������������, «������������» ������) � PIM-SM

(Protocol Independant Multicast-Sparse Mode — ��������

������������� ��������� ��������, ����������� ��

������������� ��������� �������������,

«������������» ������). �������������� ����������

�� ��������� ��������� �� ������� � Multicast HOWTO.

��������� ��������� ������������ � ��� �������, �����