проще и надёжнее.

гибче и секурнее.

но не всегда можно 🙂

Источник

zeeshannetwork

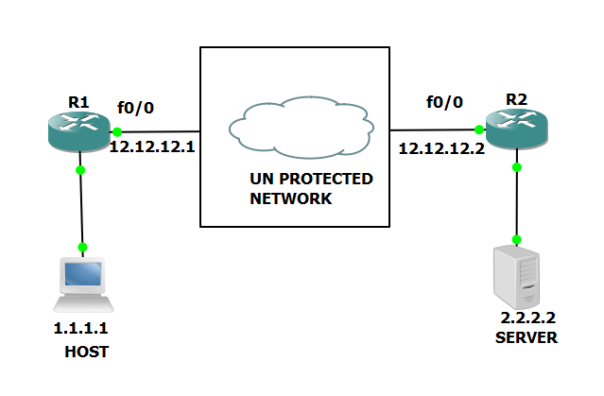

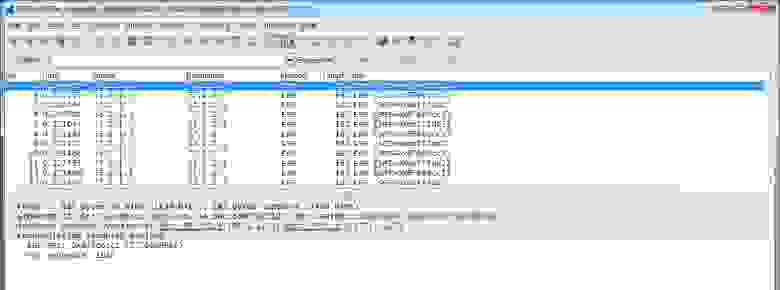

When investigating phase 2’s issues,looking at IPSEC debug on RESPONDER is a lot more helpful than looking at DEBUG ISAKMP output. For example, if there is mismatch issue with encryption,hashing, tunnel mode, Proxy ID,single ISAKMP NOTIFICATION MESSAGE WITH CODE”PROPOSAL NOT CHOSEN 3″ is sent. By looking at this message, we can not tell what caused this: Is it PROXY ID? ENCRYPTION TYPE? So it is a lot better to look at DEBUG CRYPTO IPSEC on RESPONDER when investigating PHASE2 ‘s issue.

For a successful phase2 ‘s negotiation following must be true:

- Matching encryption, hashing, DH

- Matching tunnel mode

- Proxy ID ( ACL) on RESPONDER/INITIATOR SHOULD MIRROR EACH OTHER( It is possible to have successful PHASE2 negotiation even when PROXY ID does not mirror , but it will cause intermittent connectivity issue for production traffic, we will demonstrate using an example towards the end of this post under ” MORE ON PROXY ID”, but for optimum design, PROXY ID must mirror)

We will introduce issues and see what debug looks like on RESPONDER. This way we can train ourselves to identify the issue by just looking at debug.

PROXY IDS DO NOT MIRROR:

DEBUG ISAKMP ON R1 ( INITIATOR)

*Dec 2 11:41:04.503: ISAKMP:(1059): processing NOTIFY PROPOSAL_NOT_CHOSEN protocol 3

DEBUG ISAKMP ON R2( RESPONDER)

ISAKMP:(1059): phase 2 SA policy not acceptable! (local 12.12.12.2 remote 12.12.12.1)

*Dec 2 11:41:34.587: ISAKMP: set new node 2135090770 to QM_IDLE

*Dec 2 11:41:34.587: ISAKMP:(1059):Sending NOTIFY PROPOSAL_NOT_CHOSEN protocol

Not enough info to pinpoint if PROXY IS is the cause, however if we see DEBUG CRYPTO IPSEC ON RESPONDER, we can easily pinpoint:

Dec 2 11:44:18.367: IPSEC(validate_proposal_request): proposal part #1,

(key eng. msg.) INBOUND local= 12.12.12.2:0, remote= 12.12.12.1:0,

local_proxy= 2.2.2.2/255.255.255.255/256/0,

remote_proxy= 1.1.1.1/255.255.255.255/256/0,

protocol= ESP, transform= NONE (Tunnel),

lifedur= 0s and 0kb,

spi= 0x0(0), conn_id= 0, keysize= 0, flags= 0x0

*Dec 2 11:44:18.367: Crypto mapdb : proxy_match

src addr : 2.2.2.2

dst addr : 1.1.1.1

protocol : 0

src port : 0

dst port : 0

R2#

*Dec 2 11:44:18.367: Crypto mapdb : proxy_match

src addr : 2.2.2.2

dst addr : 1.1.1.1

protocol : 0

src port : 0

dst port : 0

*Dec 2 11:44:18.367: map_db_find_best did not find matching map

*Dec 2 11:44:18.367: IPSEC(ipsec_process_proposal): proxy identities not supported

ENCRYPTION DOES NOT MATCH:

We have normalized the set up and just introduced mismatch encryption:

Debug crypto isakmp on R1/R2

Agin not enough info to pinpoint mismatch encryption is the cause but debug crypto ipsec does pinpoint it:

DEBUG CRYPTO IPSEC ON R2( RESPONDER)

MISMATCH HASHING:

We have normalized the set up, introduced only hashing mismatch:

DEBUG CRYPTO ISAKMP ON R2 (RESPONDER)

MORE ON PROXY ID ISSUE:

We have normalized the set up and made following changes on R2:

Above we are using 1.1.1.0/24 instead of 1.1.1.1/32 on R2

R1 ‘s ACL (shown below) and R2’s ACL above do not mirror:

R1’s ACL 101:

access-list 101 permit ip host 1.1.1.1 host 2.2.2.2

Let initiate the INTERESTING TRAFFIC from 1.1.1.1 to 2.2.2.2, R1 is INITIATOR and R2 is the RESPONDER:

HOST#ping 2.2.2.2 source 1.1.1.1 repeat 2

Type escape sequence to abort.

Sending 2, 100-byte ICMP Echos to 2.2.2.2, timeout is 2 seconds:

Packet sent with a source address of 1.1.1.1

We see no issue, ping is successful, even though PROXY ID does not mirror:

PHASE2 is established on R1/R2:

R2’s PHASE2:

( following is created because PROXY ID on R2 does not match with the PROXY ID of R1)

local ident (addr/mask/prot/port): (2.2.2.2/255.255.255.255/0/0)

remote ident (addr/mask/prot/port): (1.1.1.0/255.255.255.0/0/0)

#pkts encaps: 0, #pkts encrypt: 0, #pkts digest: 0

#pkts decaps: 0, #pkts decrypt: 0, #pkts verify: 0

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 0, #pkts compr. failed: 0

#pkts not decompressed: 0, #pkts decompress failed: 0

#send errors 0, #recv errors 0

local crypto endpt.: 12.12.12.2, remote crypto endpt.: 12.12.12.1

path mtu 1500, ip mtu 1500, ip mtu idb FastEthernet0/0

current outbound spi: 0x0(0)

PFS (Y/N): N, DH group: none

inbound esp sas:

inbound pcp sas:

outbound esp sas:

So we do see some memory waste on R2 when proxy ID does not match but we do see ” INTERESTING TRAFFIC ” flows without any problem.

How about if R2 is initiator and R1 is a responder ? will ping from 2.2.2.2 to 1.1.1.1 be successful? Let’s see:

I have cleared the IPSEC SA on R1/R2 using : clear crypto sa

So we see pings fail when R2 is the INITIATOR and R1 is the RESPONDER

Phase2 on R1/R2 fail:

local crypto endpt.: 12.12.12.2, remote crypto endpt.: 12.12.12.1

path mtu 1500, ip mtu 1500, ip mtu idb FastEthernet0/0

current outbound spi: 0x0(0)

PFS (Y/N): N, DH group: none

inbound esp sas:

inbound pcp sas:

outbound esp sas:

outbound ah sas:

outbound pcp sas:

PHASE2 FAILS!!

So in nutshell, If R1 is the initiator and R2 is the responder we see no issue, but if the situation is reversed, we see issue. Why?

This is what happening:

When R1 is INITIATOR and R2 is the RESPONDER

We know R1 ‘s PROXY ID is :

access-list 101 permit ip host 1.1.1.1 host 2.2.2.2 which tells R1:

Encrypt traffic form 1.1.1.1 to 2.2.2.2 only when sending traffic

Allow only encrypted traffic sourced from 2.2.2.2 to 1.1.1.1 only.

ALLOW RETURN ENCRYPTED TRAFFIC FROM 2.2.2.2 to 1.1.1.1 only

access-list 101 permit ip host 2.2.2.2 1.1.1.0 0.0.0.255 , which tells R2:

Encrypt traffic from 2.2.2.2 to 1.1.1.0/24 only when sending traffic.

ALLOW ENCRYPTED TRAFFIC FROM 1.1.1.0/24 to 2.2.2.2 only

Being INITIATOR, R1 sends 1st phase2 message carrying PROXY ID( 1.1.1.1/32, 2.2.2.2/32), telling R2, it will be sending ENCRYPTED TRAFFIC FROM SRC IP 1.1.1.1 to 2.2.2.2

R2 checks its own PROXY ID to see if the such traffic is allowed.

Based on R2’s PROXY ID, R2 only allow encrypted traffic from 1.1.1.0/24 to 2.2.2.2/32 , based on this R2 sees traffic from 2.2.2. to 1.1.1.1 is allowed.So phase2 negotiation is successful.

When R2 is initiator and R1 is the responder:

We saw phase2 communication fails, here is why:

Again, let see R1’s PROXY ID:

Encrypt traffic form 1.1.1.1 to 2.2.2.2 only when sending traffic

ALLOW ENCRYPTED TRAFFIC FROM 2.2.2.2 to 1.1.1.1 only

Since R2 is initiator, so R2 sends the 1st message in phase2 to R1, carrying its PROXY ID ( 2.2.2.2/32 1.1.1.0/24), telling R1 it will be sending ENCRYPTED TRAFFIC SOURCED from 2.2.2.2 to any IP with in 1.1.1.0/24 subnet.

R1 receives it and checks if the such traffic is allowed.

R1 only allows return traffic from 2.2.2.2/32 to 1.1.1.1/32 .Based on this , R1 rejects PHASE2 negotiation’s attempts from R2. Basically R2 is saying it can send encrypted traffic with SRC IP 2.2.2.2 to any DES IP within 1.1.1.0/24 subnet, so it could be 1.1.1.1, 1.1.1.2, 1.1.1.3 so on. But R1 allows encrypted traffic to 1.1.1.1 not any other IP within 1.1.1.0/24 subnet so R1 rejects PHASE2 negotiation’s attempt from R2.

So in such case we will see intermittent connectivity ( if IPSEC SA expires, and R2 becomes initiator, communication fails, but when R1 becomes initiator, communication will restore, communication will continue until IPSEC SA expires and R1 is no longer the initiator).

LAST NOTE:

Number of PROXY ID does not need to be same on both IPSEC ENDPOINTS for phase2 to be successful.

R1 has following PROXY IDS:

access-list 101 permit ip host 1.1.1.1 host 2.2.2.2

access-list 101 permit ip host 3.3.3.3 host 4.4.4.4 ( not needed but configured)

R2 haw one PROXY ID:

access-list 101 permit ip host 1.1.1.1 host 2.2.2.2

Below ( in BOLD) memory/CPU resources is wasted to retain PROXY ID not used on R1 (access-list 101 permit ip host 3.3.3.3 host 4.4.4.4)

R1#show crypto ipsec sa

interface: FastEthernet0/0

Crypto map tag: ZEE, local addr 12.12.12.1

protected vrf: (none)

local ident (addr/mask/prot/port): (3.3.3.3/255.255.255.255/0/0)

remote ident (addr/mask/prot/port): (4.4.4.4/255.255.255.255/0/0)

current_peer 12.12.12.2 port 500

PERMIT, flags=

#pkts encaps: 0, #pkts encrypt: 0, #pkts digest: 0

#pkts decaps: 0, #pkts decrypt: 0, #pkts verify: 0

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 0, #pkts compr. failed: 0

#pkts not decompressed: 0, #pkts decompress failed: 0

#send errors 0, #recv errors 0

local crypto endpt.: 12.12.12.1, remote crypto endpt.: 12.12.12.2

path mtu 1500, ip mtu 1500, ip mtu idb FastEthernet0/0

current outbound spi: 0x0(0)

PFS (Y/N): N, DH group: none

inbound esp sas:

inbound ah sas:

inbound pcp sas:

outbound esp sas:

outbound ah sas:

outbound pcp sas:

protected vrf: (none)

local ident (addr/mask/prot/port): (1.1.1.1/255.255.255.255/0/0)

remote ident (addr/mask/prot/port): (2.2.2.2/255.255.255.255/0/0)

current_peer 12.12.12.2 port 500

PERMIT, flags=

#pkts encaps: 1, #pkts encrypt: 1, #pkts digest: 1

#pkts decaps: 1, #pkts decrypt: 1, #pkts verify: 1

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 0, #pkts compr. failed: 0

#pkts not decompressed: 0, #pkts decompress failed: 0

#send errors 0, #recv errors 0

local crypto endpt.: 12.12.12.1, remote crypto endpt.: 12.12.12.2

path mtu 1500, ip mtu 1500, ip mtu idb FastEthernet0/0

current outbound spi: 0xFC55F1C(264593180)

PFS (Y/N): N, DH group: none

inbound esp sas:

spi: 0xA1100165(2702180709)

transform: esp-3des esp-md5-hmac ,

in use settings =

conn id: 199, flow_id: 199, sibling_flags 80004040, crypto map: ZEE

sa timing: remaining key lifetime (k/sec): (4220620/3532)

IV size: 8 bytes

replay detection support: Y

Status: ACTIVE(ACTIVE)

inbound pcp sas:

outbound esp sas:

spi: 0xFC55F1C(264593180)

transform: esp-3des esp-md5-hmac ,

in use settings =

conn id: 200, flow_id: 200, sibling_flags 80004040, crypto map: ZEE

sa timing: remaining key lifetime (k/sec): (4220620/3532)

IV size: 8 bytes

replay detection support: Y

Status: ACTIVE(ACTIVE)

Источник

Adblock

detector

When investigating phase 2’s issues,looking at IPSEC debug on RESPONDER is a lot more helpful than looking at DEBUG ISAKMP output. For example, if there is mismatch issue with encryption,hashing, tunnel mode, Proxy ID,single ISAKMP NOTIFICATION MESSAGE WITH CODE”PROPOSAL NOT CHOSEN 3″ is sent. By looking at this message, we can not tell what caused this: Is it PROXY ID? ENCRYPTION TYPE? So it is a lot better to look at DEBUG CRYPTO IPSEC on RESPONDER when investigating PHASE2 ‘s issue.

For a successful phase2 ‘s negotiation following must be true:

- Matching encryption, hashing, DH

- Matching tunnel mode

- Proxy ID ( ACL) on RESPONDER/INITIATOR SHOULD MIRROR EACH OTHER ( It is possible to have successful PHASE2 negotiation even when PROXY ID does not mirror , but it will cause intermittent connectivity issue for production traffic, we will demonstrate using an example towards the end of this post under ” MORE ON PROXY ID”, but for optimum design, PROXY ID must mirror)

We will introduce issues and see what debug looks like on RESPONDER. This way we can train ourselves to identify the issue by just looking at debug.

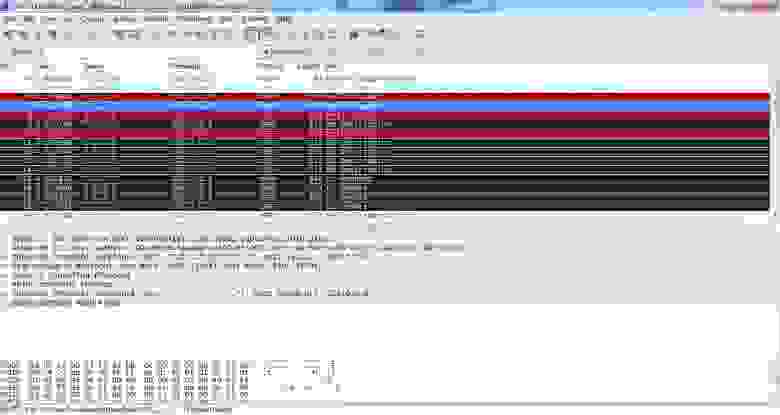

PROXY IDS DO NOT MIRROR:

R1: crypto isakmp policy 1 encr 3des hash md5 authentication pre-share lifetime 120 crypto isakmp key ZEE address 12.12.12.2 crypto ipsec transform-set ZEE esp-3des esp-md5-hmac mode tunnel crypto map ZEE 1 ipsec-isakmp set peer 12.12.12.2 set transform-set ZEE match address 101 access-list 101 permit ip host 1.1.1.1 host 2.2.2.2 R2: crypto isakmp policy 1 encr 3des hash md5 authentication pre-share lifetime 120 crypto isakmp key ZEE address 12.12.12.1 crypto ipsec transform-set ZEE esp-3des esp-md5-hmac mode tunnel crypto map ZEE 1 ipsec-isakmp set peer 12.12.12.1 set transform-set ZEE match address 101 access-list 101 permit ip host 2.2.2.2 host 3.3.3.3

DEBUG ISAKMP ON R1 ( INITIATOR)

*Dec 2 11:41:04.503: ISAKMP:(1059): processing NOTIFY PROPOSAL_NOT_CHOSEN protocol 3

DEBUG ISAKMP ON R2( RESPONDER)

ISAKMP:(1059): phase 2 SA policy not acceptable! (local 12.12.12.2 remote 12.12.12.1)

*Dec 2 11:41:34.587: ISAKMP: set new node 2135090770 to QM_IDLE

*Dec 2 11:41:34.587: ISAKMP:(1059):Sending NOTIFY PROPOSAL_NOT_CHOSEN protocol

Not enough info to pinpoint if PROXY IS is the cause, however if we see DEBUG CRYPTO IPSEC ON RESPONDER, we can easily pinpoint:

Dec 2 11:44:18.367: IPSEC(validate_proposal_request): proposal part #1,

(key eng. msg.) INBOUND local= 12.12.12.2:0, remote= 12.12.12.1:0,

local_proxy= 2.2.2.2/255.255.255.255/256/0,

remote_proxy= 1.1.1.1/255.255.255.255/256/0,

protocol= ESP, transform= NONE (Tunnel),

lifedur= 0s and 0kb,

spi= 0x0(0), conn_id= 0, keysize= 0, flags= 0x0

*Dec 2 11:44:18.367: Crypto mapdb : proxy_match

src addr : 2.2.2.2

dst addr : 1.1.1.1

protocol : 0

src port : 0

dst port : 0

R2#

*Dec 2 11:44:18.367: Crypto mapdb : proxy_match

src addr : 2.2.2.2

dst addr : 1.1.1.1

protocol : 0

src port : 0

dst port : 0

*Dec 2 11:44:18.367: map_db_find_best did not find matching map

*Dec 2 11:44:18.367: IPSEC(ipsec_process_proposal): proxy identities not supported

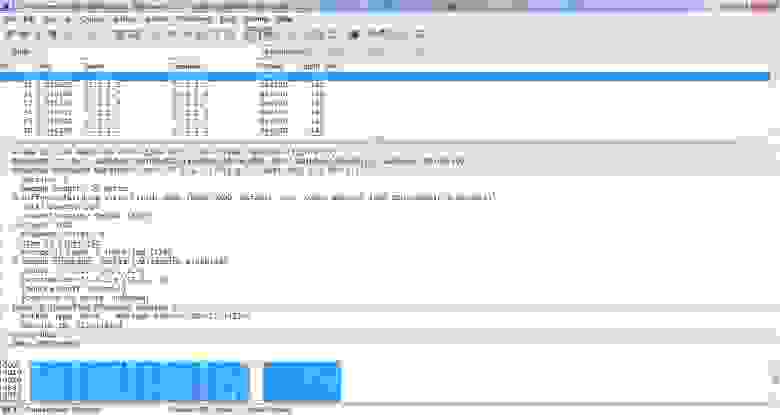

ENCRYPTION DOES NOT MATCH:

We have normalized the set up and just introduced mismatch encryption:

Debug crypto isakmp on R1/R2

NOTIFY PROPOSAL_NOT_CHOSEN protocol

R1:

crypto ipsec transform-set ZEE esp-aes esp-md5-hmac

R2:

crypto ipsec transform-set ZEE esp-3des esp-md5-hmac

debug crypto isakmp on R1 ( INITIATOR): *Dec 2 11:49:55.351: ISAKMP:(1061): processing NOTIFY PROPOSAL_NOT_CHOSEN protocol 3

debug crypto isakmp on R2 ( RESPONDER) Dec 2 11:50:25.411: ISAKMP:(1061): IPSec policy invalidated proposal with error 256 *Dec 2 11:50:25.411: ISAKMP:(1061): phase 2 SA policy not acceptable! (local 12.12.12.2 remote 12.12.12.1) *Dec 2 11:50:25.411: ISAKMP: R2#set new node -760315767 to QM_IDLE *Dec 2 11:50:25.411: ISAKMP:(1061):Sending NOTIFY PROPOSAL_NOT_CHOSEN protocol 3

Agin not enough info to pinpoint mismatch encryption is the cause but debug crypto ipsec does pinpoint it:

DEBUG CRYPTO IPSEC ON R2( RESPONDER)

*Dec 2 11:52:36.227: IPSEC(validate_proposal_request): proposal part #1,

(key eng. msg.) INBOUND local= 12.12.12.2:0, remote= 12.12.12.1:0,

local_proxy= 2.2.2.2/255.255.255.255/256/0,

remote_proxy= 1.1.1.1/255.255.255.255/256/0,

protocol= ESP, transform= NONE (Tunnel),

lifedur= 0s and 0kb,

spi= 0x0(0), conn_id= 0, keysize= 128, flags= 0x0

*Dec 2 11:52:36.235: Crypto mapdb : proxy_match

src addr : 2.2.2.2

dst addr : 1.1.1.1

protocol : 0

src port : 0

dst port : 0

R2#

*Dec 2 11:52:36.235: IPSEC(ipsec_process_proposal): transform proposal

not supported for identity:

{esp-aes esp-md5-hmac }

MISMATCH HASHING:

We have normalized the set up, introduced only hashing mismatch:

R1(config)#crypto ipsec transform-set ZEE esp-3des esp-sha512-hmac

R2(config)#crypto ipsec transform-set ZEE esp-3des esp-md5-hmac

DEBUG CRYPTO ISAKMP ON R1( INITIATOR): *Dec 2 11:59:35.351: ISAKMP (1063): received packet from 12.12.12.2 dp R1#ort 500 sport 500 Global (I) QM_IDLE *Dec 2 11:59:35.351: ISAKMP: set new node -241107808 to QM_IDLE *Dec 2 11:59:35.351: ISAKMP:(1063): processing HASH payload. message ID = 4053859488 *Dec 2 11:59:35.351: ISAKMP:(1063): processing NOTIFY PROPOSAL_NOT_CHOSEN protocol 3

DEBUG CRYPTO ISAKMP ON R2 (RESPONDER)

*Dec 2 12:00:05.391: ISAKMP:(1063): IPSec policy invalidated proposal with error 256 *Dec 2 12:00:05.395: ISAKMP:(1063): phase 2 SA policy not acceptable! (local 12.12.12.2 remote 12.12.12.1) *Dec 2 12:00:05.395: ISAKMP: set new node -1199250418 to QM_IDLE *D R2#ec 2 12:00:05.399: ISAKMP:(1063):Sending NOTIFY PROPOSAL_NOT_CHOSEN protocol 3

DEBUG CRYPTO IPSEC ON R2 ( RESPONDER):

Dec 2 12:00:05.379: IPSEC(validate_proposal_request): proposal part #1,

(key eng. msg.) INBOUND local= 12.12.12.2:0, remote= 12.12.12.1:0,

local_proxy= 2.2.2.2/255.255.255.255/256/0,

remote_proxy= 1.1.1.1/255.255.255.255/256/0,

protocol= ESP, transform= NONE (Tunnel),

lifedur= 0s and 0kb,

spi= 0x0(0), conn_id= 0, keysize= 0, flags= 0x0

*Dec 2 12:00:05.387: Crypto mapdb : proxy_match

src addr : 2.2.2.2

dst addr : 1.1.1.1

protocol : 0

src port : 0

dst port : 0

*Dec 2 12:00:05.391: IPSEC(ipsec_process_proposal): transform proposal

not supported for identity:

{esp-3des esp-sha512-hmac }

MORE ON PROXY ID ISSUE:

We have normalized the set up and made following changes on R2:

R2(config)#no access-list 101 permit ip host 2.2.2.2 host 1.1.1.1 R2(config)#access-list 101 permit ip host 2.2.2.2 1.1.1.0 0.0.0.255

Above we are using 1.1.1.0/24 instead of 1.1.1.1/32 on R2

R1 ‘s ACL (shown below) and R2’s ACL above do not mirror:

R1’s ACL 101:

access-list 101 permit ip host 1.1.1.1 host 2.2.2.2

Let initiate the INTERESTING TRAFFIC from 1.1.1.1 to 2.2.2.2, R1 is INITIATOR and R2 is the RESPONDER:

HOST#ping 2.2.2.2 source 1.1.1.1 repeat 2

Type escape sequence to abort.

Sending 2, 100-byte ICMP Echos to 2.2.2.2, timeout is 2 seconds:

Packet sent with a source address of 1.1.1.1

.!

We see no issue, ping is successful, even though PROXY ID does not mirror:

PHASE2 is established on R1/R2:

R1#show crypto ipsec sa

interface: FastEthernet0/0

Crypto map tag: ZEE, local addr 12.12.12.1

protected vrf: (none)

local ident (addr/mask/prot/port): (1.1.1.1/255.255.255.255/0/0)

remote ident (addr/mask/prot/port): (2.2.2.2/255.255.255.255/0/0)

current_peer 12.12.12.2 port 500

PERMIT, flags={origin_is_acl,}

#pkts encaps: 1, #pkts encrypt: 1, #pkts digest: 1

#pkts decaps: 1, #pkts decrypt: 1, #pkts verify: 1

SNIP!!!!

inbound esp sas: spi: 0x772F9817(1999607831) outbound esp sas: spi: 0x2206BE0C(570867212) transform: esp-3des esp-md5-hmac

R2’s PHASE2:

R2#show crypto ipsec sa

interface: FastEthernet0/0

Crypto map tag: ZEE, local addr 12.12.12.2

protected vrf: (none)

local ident (addr/mask/prot/port): (2.2.2.2/255.255.255.255/0/0)

remote ident (addr/mask/prot/port): (1.1.1.1/255.255.255.255/0/0)

current_peer 12.12.12.1 port 500

PERMIT, flags={origin_is_acl,}

#pkts encaps: 3, #pkts encrypt: 3, #pkts digest: 3

#pkts decaps: 3, #pkts decrypt: 3, #pkts verify: 3

SNIP!!

inbound esp sas: spi: 0xA2AB9FF3(2729156595) transform: esp-3des esp-md5-hmac outbound esp sas: spi: 0xAC381769(2889357161) transform: esp-3des esp-md5-hmac

( following is created because PROXY ID on R2 does not match with the PROXY ID of R1)

local ident (addr/mask/prot/port): (2.2.2.2/255.255.255.255/0/0)

remote ident (addr/mask/prot/port): (1.1.1.0/255.255.255.0/0/0)

#pkts encaps: 0, #pkts encrypt: 0, #pkts digest: 0

#pkts decaps: 0, #pkts decrypt: 0, #pkts verify: 0

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 0, #pkts compr. failed: 0

#pkts not decompressed: 0, #pkts decompress failed: 0

#send errors 0, #recv errors 0

local crypto endpt.: 12.12.12.2, remote crypto endpt.: 12.12.12.1

path mtu 1500, ip mtu 1500, ip mtu idb FastEthernet0/0

current outbound spi: 0x0(0)

PFS (Y/N): N, DH group: none

inbound esp sas:

inbound ah sas:

inbound pcp sas:

outbound esp sas:

So we do see some memory waste on R2 when proxy ID does not match but we do see ” INTERESTING TRAFFIC ” flows without any problem.

How about if R2 is initiator and R1 is a responder ? will ping from 2.2.2.2 to 1.1.1.1 be successful? Let’s see:

I have cleared the IPSEC SA on R1/R2 using : clear crypto sa

SERVER#ping 1.1.1.1 source 2.2.2.2 repeat 2 Type escape sequence to abort. Sending 2, 100-byte ICMP Echos to 1.1.1.1, timeout is 2 seconds: Packet sent with a source address of 2.2.2.2 ..

So we see pings fail when R2 is the INITIATOR and R1 is the RESPONDER

Phase2 on R1/R2 fail:

R2#show crypto ipsec sa

interface: FastEthernet0/0

Crypto map tag: ZEE, local addr 12.12.12.2

protected vrf: (none)

local ident (addr/mask/prot/port): (2.2.2.2/255.255.255.255/0/0)

remote ident (addr/mask/prot/port): (1.1.1.0/255.255.255.0/0/0)

current_peer 12.12.12.1 port 500

PERMIT, flags={origin_is_acl,}

#pkts encaps: 0, #pkts encrypt: 0, #pkts digest: 0

#pkts decaps: 0, #pkts decrypt: 0, #pkts verify: 0

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 0, #pkts compr. failed: 0

#pkts not decompressed: 0, #pkts decompress failed: 0

#send errors 2, #recv errors 0

local crypto endpt.: 12.12.12.2, remote crypto endpt.: 12.12.12.1

path mtu 1500, ip mtu 1500, ip mtu idb FastEthernet0/0

current outbound spi: 0x0(0)

PFS (Y/N): N, DH group: none

inbound esp sas:

inbound ah sas:

inbound pcp sas:

outbound esp sas:

outbound ah sas:

outbound pcp sas:

PHASE2 FAILS!!

So in nutshell, If R1 is the initiator and R2 is the responder we see no issue, but if the situation is reversed, we see issue. Why?

This is what happening:

When R1 is INITIATOR and R2 is the RESPONDER

We know R1 ‘s PROXY ID is :

access-list 101 permit ip host 1.1.1.1 host 2.2.2.2 which tells R1:

Encrypt traffic form 1.1.1.1 to 2.2.2.2 only when sending traffic

Allow only encrypted traffic sourced from 2.2.2.2 to 1.1.1.1 only.

ALLOW RETURN ENCRYPTED TRAFFIC FROM 2.2.2.2 to 1.1.1.1 only

R2 ‘s PROXY ID:

access-list 101 permit ip host 2.2.2.2 1.1.1.0 0.0.0.255 , which tells R2:

Encrypt traffic from 2.2.2.2 to 1.1.1.0/24 only when sending traffic.

ALLOW ENCRYPTED TRAFFIC FROM 1.1.1.0/24 to 2.2.2.2 only

Being INITIATOR, R1 sends 1st phase2 message carrying PROXY ID( 1.1.1.1/32, 2.2.2.2/32), telling R2, it will be sending ENCRYPTED TRAFFIC FROM SRC IP 1.1.1.1 to 2.2.2.2

R2 checks its own PROXY ID to see if the such traffic is allowed.

Based on R2’s PROXY ID, R2 only allow encrypted traffic from 1.1.1.0/24 to 2.2.2.2/32 , based on this R2 sees traffic from 2.2.2. to 1.1.1.1 is allowed.So phase2 negotiation is successful.

When R2 is initiator and R1 is the responder:

We saw phase2 communication fails, here is why:

Again, let see R1’s PROXY ID:

Encrypt traffic form 1.1.1.1 to 2.2.2.2 only when sending traffic

ALLOW ENCRYPTED TRAFFIC FROM 2.2.2.2 to 1.1.1.1 only

Since R2 is initiator, so R2 sends the 1st message in phase2 to R1, carrying its PROXY ID ( 2.2.2.2/32 1.1.1.0/24), telling R1 it will be sending ENCRYPTED TRAFFIC SOURCED from 2.2.2.2 to any IP with in 1.1.1.0/24 subnet.

R1 receives it and checks if the such traffic is allowed.

R1 only allows return traffic from 2.2.2.2/32 to 1.1.1.1/32 .Based on this , R1 rejects PHASE2 negotiation’s attempts from R2. Basically R2 is saying it can send encrypted traffic with SRC IP 2.2.2.2 to any DES IP within 1.1.1.0/24 subnet, so it could be 1.1.1.1, 1.1.1.2, 1.1.1.3 so on. But R1 allows encrypted traffic to 1.1.1.1 not any other IP within 1.1.1.0/24 subnet so R1 rejects PHASE2 negotiation’s attempt from R2.

So in such case we will see intermittent connectivity ( if IPSEC SA expires, and R2 becomes initiator, communication fails, but when R1 becomes initiator, communication will restore, communication will continue until IPSEC SA expires and R1 is no longer the initiator).

LAST NOTE:

Number of PROXY ID does not need to be same on both IPSEC ENDPOINTS for phase2 to be successful.

For e.g:

R1 has following PROXY IDS:

access-list 101 permit ip host 1.1.1.1 host 2.2.2.2

access-list 101 permit ip host 3.3.3.3 host 4.4.4.4 ( not needed but configured)

R2 haw one PROXY ID:

access-list 101 permit ip host 1.1.1.1 host 2.2.2.2

Below ( in BOLD) memory/CPU resources is wasted to retain PROXY ID not used on R1 (access-list 101 permit ip host 3.3.3.3 host 4.4.4.4)

R1#show crypto ipsec sa

interface: FastEthernet0/0

Crypto map tag: ZEE, local addr 12.12.12.1

protected vrf: (none)

local ident (addr/mask/prot/port): (3.3.3.3/255.255.255.255/0/0)

remote ident (addr/mask/prot/port): (4.4.4.4/255.255.255.255/0/0)

current_peer 12.12.12.2 port 500

PERMIT, flags={origin_is_acl,}

#pkts encaps: 0, #pkts encrypt: 0, #pkts digest: 0

#pkts decaps: 0, #pkts decrypt: 0, #pkts verify: 0

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 0, #pkts compr. failed: 0

#pkts not decompressed: 0, #pkts decompress failed: 0

#send errors 0, #recv errors 0

local crypto endpt.: 12.12.12.1, remote crypto endpt.: 12.12.12.2

path mtu 1500, ip mtu 1500, ip mtu idb FastEthernet0/0

current outbound spi: 0x0(0)

PFS (Y/N): N, DH group: none

inbound esp sas:

inbound ah sas:

inbound pcp sas:

outbound esp sas:

outbound ah sas:

outbound pcp sas:

protected vrf: (none)

local ident (addr/mask/prot/port): (1.1.1.1/255.255.255.255/0/0)

remote ident (addr/mask/prot/port): (2.2.2.2/255.255.255.255/0/0)

current_peer 12.12.12.2 port 500

PERMIT, flags={origin_is_acl,}

#pkts encaps: 1, #pkts encrypt: 1, #pkts digest: 1

#pkts decaps: 1, #pkts decrypt: 1, #pkts verify: 1

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 0, #pkts compr. failed: 0

#pkts not decompressed: 0, #pkts decompress failed: 0

#send errors 0, #recv errors 0

local crypto endpt.: 12.12.12.1, remote crypto endpt.: 12.12.12.2

path mtu 1500, ip mtu 1500, ip mtu idb FastEthernet0/0

current outbound spi: 0xFC55F1C(264593180)

PFS (Y/N): N, DH group: none

inbound esp sas:

spi: 0xA1100165(2702180709)

transform: esp-3des esp-md5-hmac ,

in use settings ={Tunnel, }

conn id: 199, flow_id: 199, sibling_flags 80004040, crypto map: ZEE

sa timing: remaining key lifetime (k/sec): (4220620/3532)

IV size: 8 bytes

replay detection support: Y

Status: ACTIVE(ACTIVE)

inbound ah sas:

inbound pcp sas:

outbound esp sas:

spi: 0xFC55F1C(264593180)

transform: esp-3des esp-md5-hmac ,

in use settings ={Tunnel, }

conn id: 200, flow_id: 200, sibling_flags 80004040, crypto map: ZEE

sa timing: remaining key lifetime (k/sec): (4220620/3532)

IV size: 8 bytes

replay detection support: Y

Status: ACTIVE(ACTIVE)

outbound ah sas:

outbound pcp sas:

Always use PROXY ID frugally with crypto map. If a PROXY ID is not needed, avoid using it to save memory and CPU resources.In later post, we will see PROXY ID does not scale well when using CRYPTO MAP

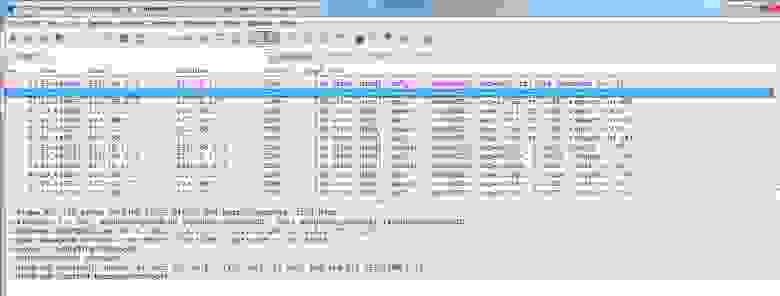

The HUB is managed at a data center with external IP 200.200.200.200.

There are 10 remote offices.

Office 9 HUB

10.1.9.0 - 100.100.100.100 ->> VPN <<- 200.200.200.200 - 10.1.1.0

In office 9 only,

after upgrading from ADSL to EFM and replaced Cisco 887 with Cisco 1812 (both running IOS 12.4).

Copied the config, replaced internet connection details.

Not sure if relevant, but there is also a router in bridge mode the EFM provider installed the 1812 connects through.

Now the ISAKMP is connected

MYCISCO#show crypto isakmp sa

IPv4 Crypto ISAKMP SA

dst src state conn-id slot status

100.100.100.100 200.200.200.200 MM_NO_STATE 2262 0 ACTIVE (deleted)

But Phase 2 IPSEC SA will not come up. the logs produce errors:

- transform proposal not supported for identity

- IPSec policy invalidated proposal with error 256

- phase 2 SA policy not acceptable!

From show log:

*Apr 2 21:44:09.198: ISAKMP:(2125):Old State = IKE_QM_READY New State = IKE_QM_READY

*Apr 2 21:44:12.246: ISAKMP (0:2125): received packet from 200.200.200.200 dport 500 sport 500 Global (I) QM_IDLE

*Apr 2 21:44:12.246: ISAKMP: set new node -505694825 to QM_IDLE

*Apr 2 21:44:12.246: crypto_engine: Decrypt IKE packet

*Apr 2 21:44:12.246: crypto_engine: Generate IKE hash

*Apr 2 21:44:12.246: ISAKMP:(2125): processing HASH payload. message ID = -505694825

*Apr 2 21:44:12.246: ISAKMP:(2125): processing SA payload. message ID = -505694825

*Apr 2 21:44:12.246: ISAKMP:(2125):Checking IPSec proposal 0

*Apr 2 21:44:12.246: ISAKMP: transform 0, ESP_AES

*Apr 2 21:44:12.246: ISAKMP: attributes in transform:

*Apr 2 21:44:12.246: ISAKMP: group is 5

*Apr 2 21:44:12.246: ISAKMP: encaps is 1 (Tunnel)

*Apr 2 21:44:12.246: ISAKMP: SA life type in seconds

*Apr 2 21:44:12.246: ISAKMP: SA life duration (basic) of 28800

*Apr 2 21:44:12.246: ISAKMP: authenticator is HMAC-SHA

*Apr 2 21:44:12.246: ISAKMP: key length is 128

*Apr 2 21:44:12.246: CryptoEngine0: validate proposal

*Apr 2 21:44:12.246: ISAKMP:(2125):atts are acceptable.

*Apr 2 21:44:12.246: IPSEC(validate_proposal_request): proposal part #1

*Apr 2 21:44:12.246: IPSEC(validate_proposal_request): proposal part #1,

(key eng. msg.) INBOUND local= 100.100.100.100, remote= 200.200.200.200,

local_proxy= 10.1.9.0/255.255.255.0/0/0 (type=4),

remote_proxy= 10.1.1.0/255.255.255.0/0/0 (type=4),

protocol= ESP, transform= esp-aes esp-sha-hmac (Tunnel),

lifedur= 0s and 0kb,

spi= 0x0(0), conn_id= 0, keysize= 128, flags= 0x0

*Apr 2 21:44:12.246: Crypto mapdb : proxy_match

src addr : 10.1.9.0

dst addr : 10.1.1.0

protocol : 0

src port : 0

dst port : 0

*Apr 2 21:44:12.246: IPSEC(crypto_ipsec_process_proposal): transform proposal not supported for identity:

{esp-aes esp-sha-hmac }

*Apr 2 21:44:12.246: ISAKMP:(2125): IPSec policy invalidated proposal with error 256

*Apr 2 21:44:12.246: ISAKMP:(2125): phase 2 SA policy not acceptable! (local 100.100.100.100 remote 200.200.200.200)

My Configuration:

!

version 12.4

no service pad

service timestamps debug datetime msec

service timestamps log datetime msec

no service password-encryption

!

hostname MYCISCO

!

boot-start-marker

boot-end-marker

!

logging buffered 4096 debugging

no logging console

enable secret 5 XXXXXXXXXXXXXXXXXXXXXXXXXX

!

aaa new-model

!

!

aaa authentication login userauthen local

aaa authorization network groupauthor local

!

aaa session-id common

!

resource policy

!

clock timezone AEST 10

clock summer-time BST recurring last Sun Mar 2:00 last Sun Oct 3:00

no ip source-route

no ip gratuitous-arps

!

!

ip cef

no ip dhcp use vrf connected

ip dhcp excluded-address 10.1.9.1 10.1.9.99

!

ip dhcp pool VLAN1

import all

network 10.1.9.0 255.255.255.0

default-router 10.1.9.254

domain-name MYDOMAIN.COM

dns-server 8.8.8.8

!

!

ip tcp path-mtu-discovery

no ip bootp server

no ip domain lookup

ip domain name MYDOMAIN.COM

ip name-server 8.8.8.8

!

password encryption aes

crypto pki token default removal timeout 0

!

!

!

no spanning-tree vlan 1

no spanning-tree vlan 2

username ADMINUSERNAME password 0 ADMINPASSWORD

archive

log config

hidekeys

!

!

!

crypto isakmp policy 3

encr aes

authentication pre-share

group 5

lifetime 3600

crypto isakmp key PRESHAREDKEY address 200.200.200.200 no-xauth

!

!

crypto ipsec transform-set myset esp-des esp-md5-hmac

crypto ipsec transform-set myset1 esp-des esp-md5-hmac

crypto ipsec transform-set myset2 esp-3des esp-md5-hmac

crypto ipsec transform-set myset3 esp-aes 256

crypto ipsec transform-set myset4 esp-aes 256 esp-md5-hmac

crypto ipsec transform-set myset5 esp-3des esp-sha-hmac

mode transport

!

crypto dynamic-map dynmap 10

set transform-set myset

reverse-route

!

!

crypto map clientmap client authentication list userauthen

crypto map clientmap isakmp authorization list groupauthor

crypto map clientmap client configuration address respond

crypto map clientmap 1 ipsec-isakmp

set peer 200.200.200.200

set security-association lifetime seconds 28800

set transform-set myset myset1 myset2 myset3 myset4 myset5

match address 110

crypto map clientmap 10 ipsec-isakmp dynamic dynmap

!

bridge irb

!

!

!

interface FastEthernet0

no ip address

duplex auto

speed auto

pppoe enable group global

pppoe-client dial-pool-number 1

no shutdown

!

interface FastEthernet1

no ip address

shutdown

duplex auto

speed auto

!

interface BRI0

no ip address

encapsulation hdlc

shutdown

!

interface FastEthernet2

!

interface FastEthernet3

!

interface FastEthernet4

!

interface FastEthernet5

!

interface FastEthernet6

!

interface FastEthernet7

!

interface FastEthernet8

!

interface FastEthernet9

!

interface Vlan1

description Internal Network

ip address 10.1.9.254 255.255.255.0

ip verify unicast reverse-path

no ip redirects

no ip proxy-arp

ip nat inside

ip virtual-reassembly

load-interval 30

!

no ip redirects

no ip unreachables

no ip proxy-arp

ip mtu 1492

ip flow ingress

ip nat outside

ip virtual-reassembly in

interface Dialer0

no ip redirects

no ip unreachables

no ip proxy-arp

ip address negotiated

ip mtu 1492

ip nat outside

ip virtual-reassembly

encapsulation ppp

ip tcp adjust-mss 1452

dialer pool 1

ppp chap hostname CHAP@HOST.COM

ppp chap password 0 CHAPPASSWORD

ppp pap sent-username PAP@HOST.COM password 0 PAPPASSWORD

ppp ipcp dns request accept

crypto map clientmap

!

!

!

no ip http server

no ip http secure-server

ip nat inside source list 102 interface Dialer0 overload

ip route 0.0.0.0 0.0.0.0 Dialer0

!

access-list 1 remark IP Addresses Permitted to login via ssh and telnet

access-list 1 permit 200.200.200.200

access-list 1 permit 10.1.9.0 0.0.0.255

access-list 1 permit 10.1.1.0 0.0.0.255

access-list 1 deny any

access-list 3 remark NTP Server addresses

access-list 3 permit X.X.X.X

access-list 4 remark Deny All

access-list 4 deny any

access-list 102 remark NAT

access-list 102 deny ip 10.1.9.0 0.0.0.255 10.1.1.0 0.0.0.255

access-list 102 permit ip 10.1.9.0 0.0.0.255 any

access-list 110 remark VPN

access-list 110 permit ip 10.1.9.0 0.0.0.255 10.1.1.0 0.0.0.255

dialer-list 1 protocol ip permit

no cdp run

!

!

!

control-plane

!

!

line con 0

password CONPASSWORD

line aux 0

access-class 4 in

line vty 0 4

access-class 1 in

exec-timeout 500 0

privilege level 3

password VTYPASSWORD

transport input telnet ssh

!

scheduler max-task-time 5000

scheduler interval 500

ntp access-group peer 3

ntp access-group serve 4

ntp master

ntp server X.X.X.X

!

webvpn context Default_context

ssl authenticate verify all

!

no inservice

!

end

I’m suspecting the Access List settings, but again this is identical to 9 other offices, and the network support team who are providing the HUB end have taken a look and the settings are all correct.

Thanks for your comments!

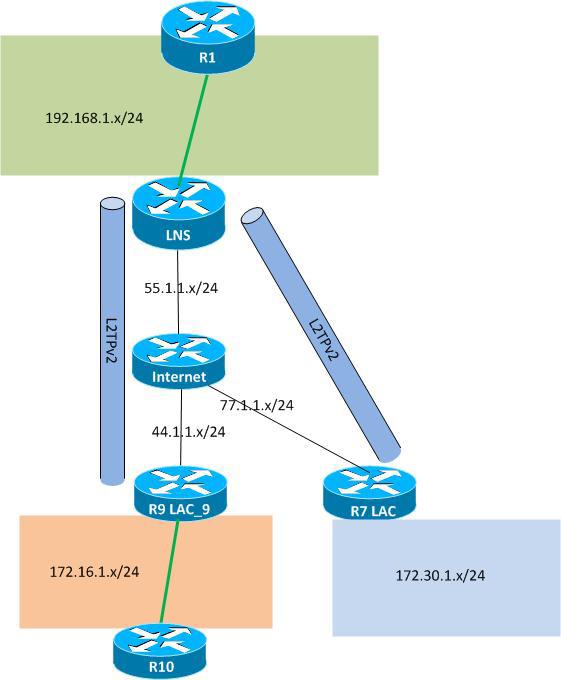

Время прочтения

82 мин

Просмотры 177K

Коллеги, здравствуйте. Меня зовут Семенов Вадим и я хочу представить статью, посвященную вопросу масштабируемости VPN-ов, причем тех VPN-ов, которые доступны для настройки в обычной корпоративной сети предприятия, а не со стороны провайдера. Надеюсь, данная статья станет справочным материалом, который может потребоваться при дизайне сети, либо при её апгрейде, либо для того, чтобы освежить в памяти принцип работы того или иного VPN-на.

В начале статьи описаны основные моменты стека протоколов IPSec, так как использование данного стандарта далее будет весьма часто встречаться. В конце параграфа об IPSec были включены самые частые причины неработоспособности IPSec канала, а также основные шаги по их устранению.

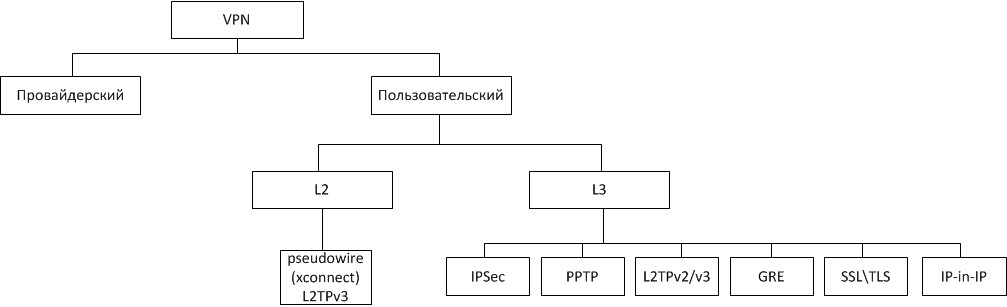

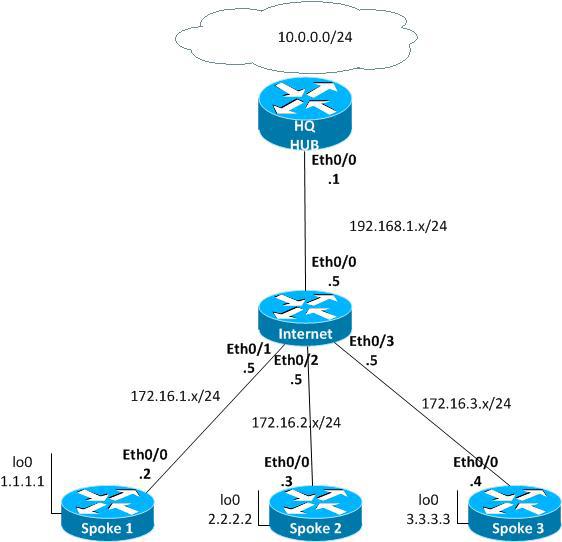

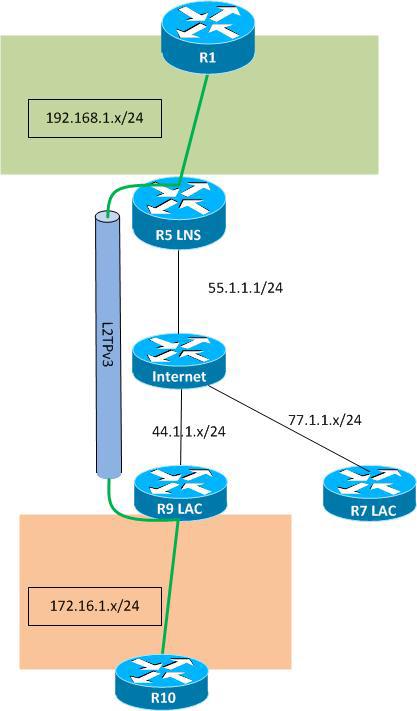

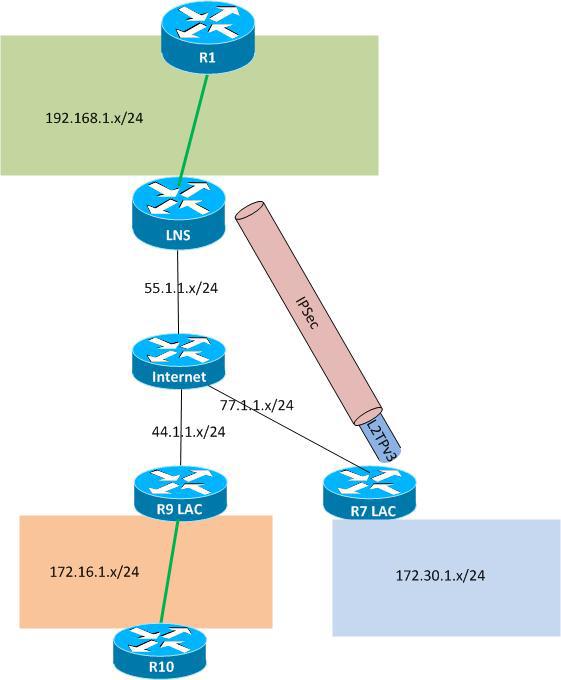

Типы VPN соединений

Ниже систематизированы VPN-ы, которые доступны для настройки в корпоративной сети. Технологии распределены по уровню предоставляемых клиенту каналов по модели OSI (рис 1):

Как раз VPN-ы для корпоративных сетей будут рассмотрены в данной статье.

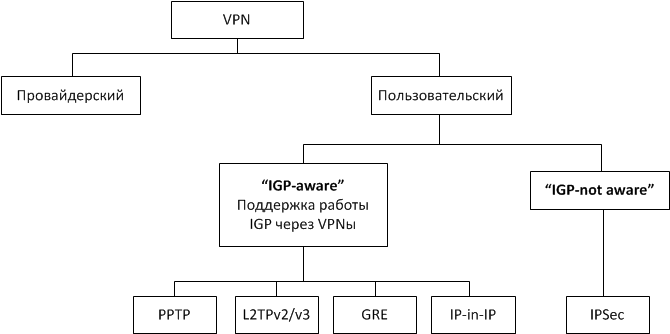

Схема VPN-ов относительно возможности пропуска мультикаста и работы протоколов маршрутизации (рис. 2):

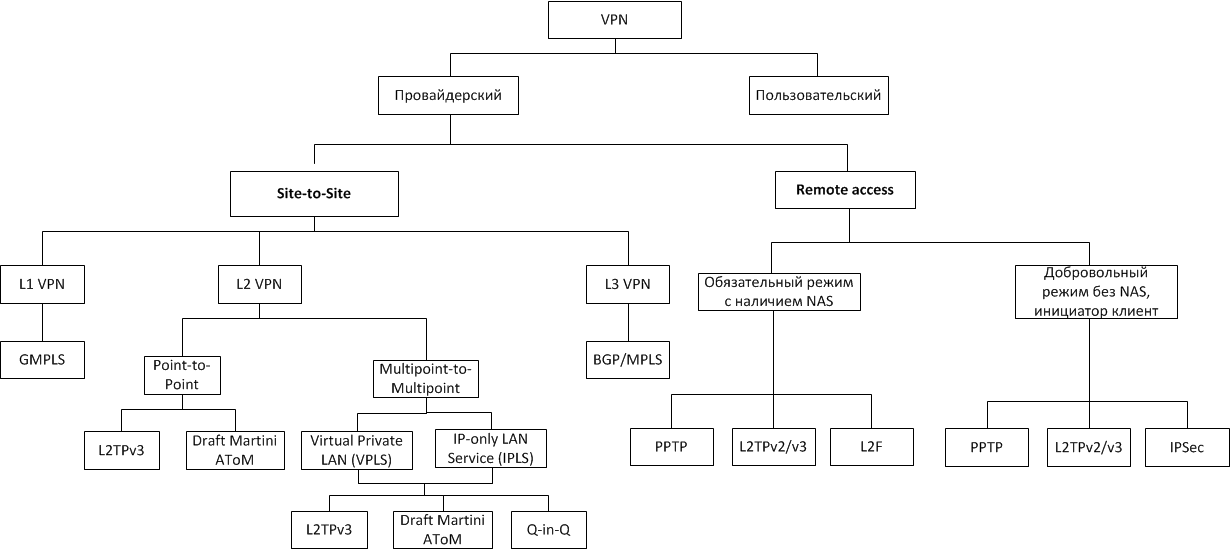

Дополнительно приводится структурированная схема VPN-ов (рис.3), которые могут предоставляться провайдером, но в данной статье подробно они не рассматриваются:

Итогом работы по систематизации VPN-ов и исследованию их масштабируемости послужила итоговая таблица, в которую заносилась общая информация по типу протокола VPN-а, его особенности, и самое важное, что необходимо сделать, если к существующим VPN-ам подключить еще один.

В таблице представлены результаты настроек, исследование полученного формата пакета, настройка протокола маршрутизации (OSPF) через VPN-ы, а также рассмотрены вопросы масштабируемости протокола.

Таблица VPN

| Тип VPN | Настройка HUB | Настройка Spoke | Настройка HUB при добавлении нового Spoke | Настройка Spoke при добавлении другого нового Spoke | Использование протоколов динамической маршрутизации OSPF, EIGRP | Особенности |

| Regular IPSec (crypto map) |

isakmp Crypto-map |

isakmp Crypto-map |

Да: isakmp, crypto-map: set peer, transform-set, crypto ACL |

Да: Для обеспечения связности между Spoke-ми необходимо добавить маршруты нового Spoke-a в crypto ACL всех существующих Spoke-ах |

Нет | Удобен в случае кол-ва Spoke <5-10. Для обеспечения связности между Spokе-ми через HUB требуется добавление в crypto ACL N сетей на N spoke-ах Крайне немасштабируемый. |

| Regular IPSec (Profile) | isakmp profile, IPSec Profile, сrypto-map |

isakmp profile, IPSec Profile, сrypto-map |

Да: crypto-map: set peer, crypto ACL |

Да: Добавление новых маршрутов в crypto ACL |

Нет | Крайне не масштабируемый. Меньше конфигурации засчет объединения типовых настроек в profile. |

| Regular IPSec (Profile, Static VTI) | isakmp profile, IPSec Profile, VTI (Virtual Tunnel Interface) |

isakmp, IPSec Profile, VTI (Virtual Tunnel Interface) |

Да: isakmp, новый VTI (Virtual Tunnel Interface) |

Да static route до сетей уд. офиса |

Да | В конфигурации SVTI без IGP – крайне не масштабируемый. На каждый Spoke по SVTI. N spoke – N VTI и своя подсеть. На Spoke требуется добавление маршрутов до удаленных Spoke-в. Пропускает multicast! По умолчанию на каждый SVTI только одна SA IPSec c traffic selector “IP any any.” Нет команды crypto ACL. В туннель заворачиваются те сети, которые определены через static route на SVTI. |

| Regular IPSec (Profile, Static VTI and IGP) | isakmp, IPSec Profile, VTI (Virtual Tunnel Interface) |

isakmp, IPSec Profile, VTI (Virtual Tunnel Interface) |

Да: isakmp, новый VTI (Virtual Tunnel Interface) |

Нет | Да | Не масштабируемый. На каждый Spoke по SVTI. N spoke – N VTI и своя подсеть. Маршруты от IGP попадают в туннель. |

| IPSec with dynamic IP (Dynamic VTI and Static VTI and IGP) | keyring, isakmp policy, isakmp profile, ipsec profile, loopback for unnumbered interface (обязательно), Virtual-Template type tunnel |

keyring, isakmp policy, isakmp profile, ipsec profile, loopback for unnumbered interface, Static VTI |

Нет | Нет | Да | Очень масштабируемый. Все spoke и hub находятся в одной сети! Dynamic VTI (DVTIs) также point-to-point интерфейс. В режиме point-to-multipoint соседство OSPF не устанавливается. Использование Unnumbered IP в качестве адреса DVTI обязательно |

| Easy VPN | ААА – для авторизации клиентов Isakmp, isakmp policy, isakmp profile, ipsec profile, interface, Virtual-Template type tunnel DHCP для клиентов |

Minimum IPsec client конфигурация, с указанием VPN-сервера, VPN группы, пользователя для ааа, Указание внутренних и внешний интерфейсов. |

Нет | Нет | Да | Масштабируемый. Если ранее был настроен NAT/PAT, то перед внедрением EASY VPN должна быть эта конфигурация удалена. Есть особенности в настройке transform-set. |

| GRE | Interface Tunnel, Static route |

Interface Tunnel, Static route |

Да Int tunnel, Static route |

Да Static route |

Да | Не масштабируемый. Образует P2P линк, на каждый туннель – своя подсеть. Прекрасно подходит для туннелирования IGP протоколов. |

| IGP over GRE | Interface Tunnel, Static route |

Interface Tunnel, Static route |

Да Int tunnel |

Нет | Да | Не масштабируемый. На каждый туннель – своя подсеть. IGP протоколы работают через туннель при настройках по умолчанию. |

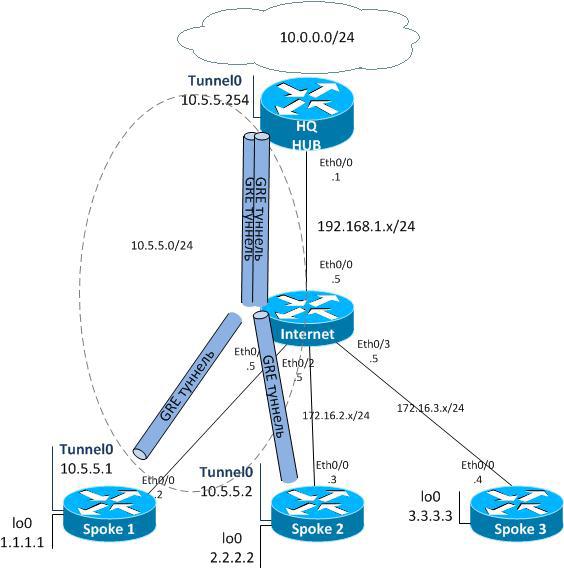

| DMVPN (проприетарный) | DMVPN phase 1 – кон-ция только mGRE DMVPN phase 2 – настройка ipsec profile для защиты трафика |

Minimum: DMVPN phase 1 – кон-ция только mGRE DMVPN phase 2 – настройка ipsec profile для защиты трафика |

Нет | Нет: при добавлении нового spoke – туннель до него строится автоматически |

Да: EIGRP на HUB выключаем расщепление горизонта и сохранения себя в качестве next-hop в анонсах маршрута |

Наиболее масштабируемый протокол. GRE multipoint. Туннели между удаленными офисами создаются динамически. |

| PPTP | Vpdn-group, interface Virtual-Template, IP local pool, username/password для авториз-и, static route до сетей уд.офиса |

service internal (для включения настроек pptp клиента), vpdn-group, interface Dialer, dialer-list, static route до сетей центр., удал. офиса |

Да Static route для внутренних сетей за PPTP клиентом |

Да Static route для новых внутренних сетей за новым PPTP клиентом |

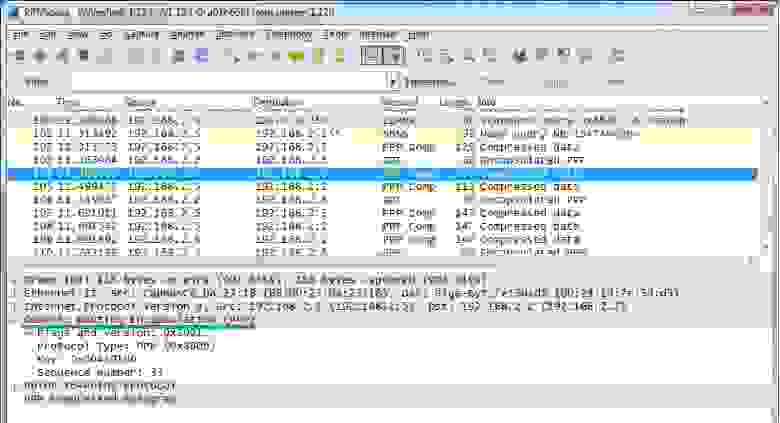

Да | Масштабируемый с ограничениями. Морально устаревший протокол, уязвимости в криптографии в протоколе авторизации MSCHAPv2. Чаще всего используется для создания удаленного доступа. Поддерживается множеством популярных версий ОС Windows. Исп только один протокол для шифрования -MPPE (RC4 со 128-битным ключом). Поддерживает мультикаст, т.к. PPP инкапсулируются в GRE. |

| IGP over PPTP | Vpdn-group, interface Virtual-Template, IP local pool, username/password для авториз-и, IGP protocol (router ospf process) |

service internal (для включения настроек pptp клиента), vpdn-group, interface Dialer, dialer-list, IGP protocol (router ospf process) |

Нет | Нет | Да | Масштабируемый с ограничениями. Поддерживает мультикаст, т.к. PPP инкапсулируются в GRE. Морально устаревший протокол -> альтернатива L2TP over IPSec |

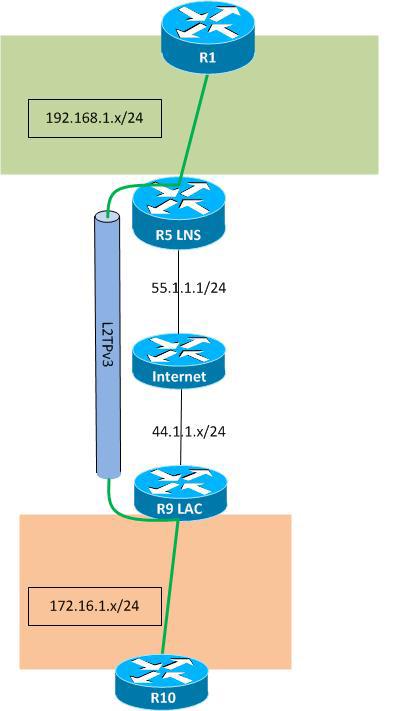

| L2TPv3 xconnect |

pseudowire-class xconnect |

pseudowire-class xconnect |

Да xconnect |

Нет | Да | Не масштабируемый. Отлично подходит для разнесения «native» L2 vlan-а через IP сеть. Но, необходимо наличие резервного шлюза по умолчанию. Создавая xconnect на интерфейсе маршрутизатора мы должны удалить IP адрес с его интерфейса, тем самым удалив маршрут по умолчанию для всех устройств внутри этой сети. |

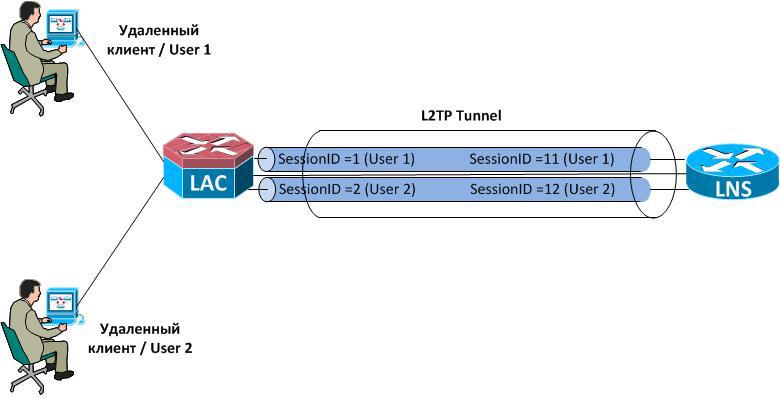

| L2TPv2/v3 | aaa new-model, username для авторизации L2TP пира, VPDN-group, interface Virtual-Template, static route до сетей уд. офиса |

username для авторизации L2TP HUBa, interface virtual-ppp, pseudowire class, static route до сетей центр., удал. офиса |

Да: static route до внутренних сетей удаленного офиса |

Да: static route до внутренних сетей удаленного офиса |

Да | Масштабируемый. L2TPv3 дает большие преимущества, позволяя инкапсулировать не только PPP трафик, как L2TPv2, но и передавать метку VLANа и, а также инкапсулировать HDLC, Frame Relay. |

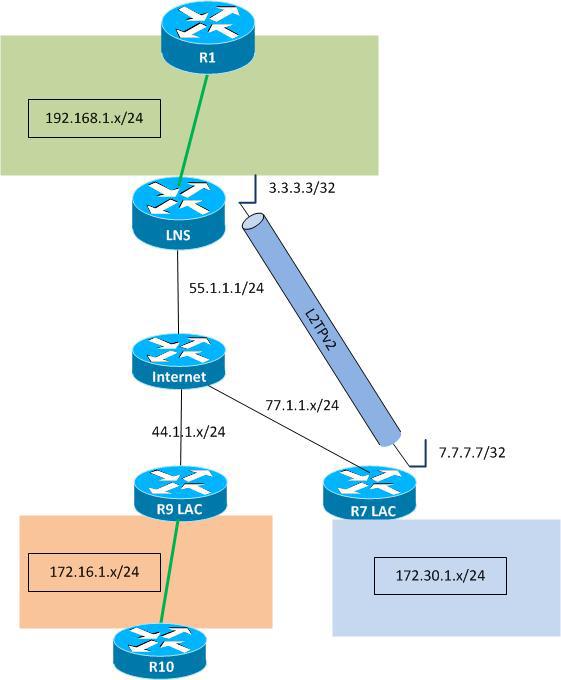

| IGP over L2TPv2/v3 | aaa new-model, username для авторизации L2TP пира, VPDN-group, interface Virtual-Template, IGP (router ospf process) |

username для авторизации L2TP HUBa, interface virtual-ppp, pseudowire class, IGP (router ospf process) |

Нет | Нет | Да | Очень масштабируемый. Позволяет настраивать протоколы маршрутизации «по умолчанию», связь удаленных офисов осуществляется через L2TPv2/v3 HUB (в центральном офисе). |

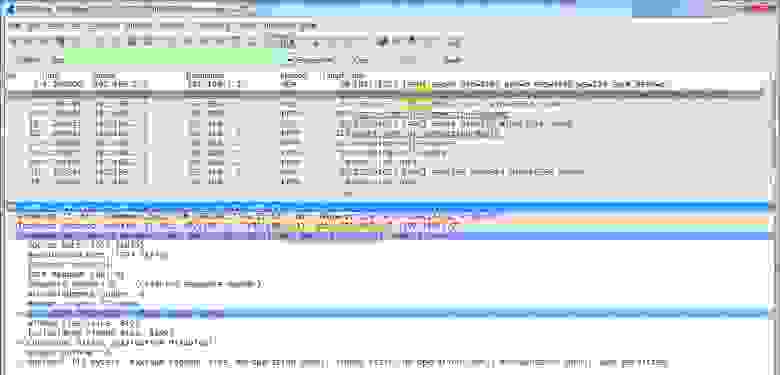

Установление IPSec, сообщения, режимы работы.

В процессе установления соединения через IPSec двум участникам защищенного канала необходимо согласовать значительный ряд параметров: по необходимости они должны аутентифицировать друг друга, сгенерировать и обменяться общими ключами (причем через недоверенную среду), установить какой трафик шифровать (от какого отправителя и к какому получателю), а также договориться с помощью каких протоколов шифровать, а с помощью каких — аутентифицировать. Служебной информации предполагается обменяться много, не правда ли? По этой причине IPSec и состоит из стека протоколов, обязанность которых обеспечить установление, работу и управление защищенным соединением. Процесс установления соединения состоит из 2 фаз: первая фаза устанавливается для того, чтобы обеспечить безопасный обмен ISAKMP сообщений во второй фазе. А ISAKMP (Internet Security Association and Key Management Protocol) служит для согласования политик безопасности (SA) между участниками VPN соединения, в который как раз и определяются с помощью какого протокола шифровать (AES, 3DES, DES), и с помощью чего аутентифицировать (HMAC SHA, MD5).

Режим работы IKE (Internet Key Exchange):

IKE Фаза 1

- (опционально) аутентификация пиров

- Согласование IKE SA между пирами

Main Mode (6 сообщений)

- [First exchange] Начало согласований начинаются с отправки пиром друг другу предложений о поддерживаемом шифровании, протоколов аутентификации самих сообщений IKE, времени жизни ассоциаций безопасности. Пир выбирает предложенный SA и отправляет их предложившему пиру. Эти настройки определяются в ISAKMP Policy

- [Second exchange] Генерация общих разделяемых ключей через обмен открытыми ключами по Diffie-Hellman. Дальнейший обмен сообщениями происходит уже зашифрованными сообщениями.

- [Third exchange] Обмен сообщениями для аутентификации ISAKMP сессии (IKE_I_MM4)

После установки IKE SA (то есть установления 1-ой фазы), происходит согласование IPSEC в quick mode (QM). Сообщения режима Main Mode (MM):

— IKE_READY New State = IKE_I_MM1

— IKE_I_MM1 New State = IKE_I_MM2

— IKE_I_MM2 New State = IKE_I_MM3

— IKE_I_MM3 New State = IKE_I_MM4

— IKE_I_MM4 New State = IKE_I_MM5

— IKE_I_MM5 New State = IKE_I_MM6

Aggressive Mode (3 сообщения)

Инициатором в первое сообщение помещается предложение о шифровании, протоколе аутентификации самих сообщений IKE, времени жизни ключей, сообщения об обмене ключами Диффи-Хеллмана (DH), идентификатор сессии, её аутентификация.

Команда для диагностики данной фазы на оборудовании Cisco **show crypto isakmp sa

IKE Фаза 1.5

Не используется в стандартном peer-to-peer VPN соединении, применяется при организации удаленных подключений.

Имеет два режима:

Xauth (User Authentication)

- Дополнительная аутентификация пользователей в пределах IKE протокола. Для этого используется протокол Extended Authentication.

Mode config (Push Config)

- Передается дополнительная информация клиенту о IP адресе, маске, DNS-серверах и т.д.

IKE Фаза 2

IPsec SAs/SPIs

На этом этапе ISAKMP ответственен за обмен сессионными ключами и согласование политик безопасности (SA) для обеспечения конфиденциальности и целостности пользовательского трафика. В настройке (в Cisco IOS) за это отвечает transform-set.

Quick mode

QM делает все то, что и IPSec SAs/SPIs за меньшее количество служебных сообщений. По аналогии с Aggressive Mode.

Рассмотрим пример обмена служебными сообщениями во время установления IPSec туннеля. Работающий вариант.

ISAKMP:(1007):Old State = IKE_I_MM6 New State = IKE_I_MM6

*Sep 3 08:59:27.539: ISAKMP:(1007):Input = IKE_MESG_INTERNAL, IKE_PROCESS_COMPLETE

*Sep 3 08:59:27.543: ISAKMP:(1007):Old State = IKE_I_MM6 New State = IKE_P1_COMPLETE

ФАЗА 2

*Sep 3 08:59:27.563: ISAKMP:(1007):QM Initiator gets spi

*Sep 3 08:59:27.575: ISAKMP:(1007): sending packet to 192.168.0.2 my_port 500 peer_port 500 (I) QM_IDLE

*Sep 3 08:59:27.575: ISAKMP:(1007):Sending an IKE IPv4 Packet.

*Sep 3 08:59:27.583: ISAKMP:(1007):Node 2551719066, Input = IKE_MESG_INTERNAL, IKE_INIT_QM

*Sep 3 08:59:27.587: ISAKMP:(1007):Old State = IKE_QM_READY New State = IKE_QM_I_QM1

*Sep 3 08:59:27.803: ISAKMP:(1007):Checking IPSec proposal 1

*Sep 3 08:59:27.803: ISAKMP: transform 1, ESP_AES

*Sep 3 08:59:27.807: ISAKMP: attributes in transform:

*Sep 3 08:59:27.807: ISAKMP: encaps is 1 (Tunnel)

*Sep 3 08:59:27.811: ISAKMP: SA life type in seconds

*Sep 3 08:59:27.815: ISAKMP: SA life duration (basic) of 3600

*Sep 3 08:59:27.815: ISAKMP: SA life type in kilobytes

*Sep 3 08:59:27.819: ISAKMP: SA life duration (VPI) of 0x0 0x46 0x50 0x0

*Sep 3 08:59:27.827: ISAKMP: authenticator is HMAC-SHA

*Sep 3 08:59:27.827: ISAKMP: key length is 128

*Sep 3 08:59:27.831: ISAKMP:(1007):atts are acceptable.

*Sep 3 08:59:27.855: ISAKMP:(1007):Old State = IKE_QM_I_QM1 New State = IKE_QM_IPSEC_INSTALL_AWAIT

ISAKMP:(1007):Old State = IKE_QM_IPSEC_INSTALL_AWAIT New State = IKE_QM_PHASE2_COMPLETE

А теперь я предлагаю рассмотреть пару примеров неработоспособности IPSec.

Case1

“Old State = IKE_I_MM1 New State = IKE_I_MM1”

Причина №1

Не договорились по IKE proposal (предложенным IKE) в Фазе 1. На одной стороне указан 3des, на другом aes.

Error while processing SA request: Failed to initialize SA

*Sep 3 08:36:38.239: ISAKMP: Error while processing KMI message 0, error 2.

*Sep 3 08:36:38.287: ISAKMP:(0): retransmitting phase 1 MM_NO_STATE…

*Sep 3 08:40:38.307: ISAKMP (0): incrementing error counter on sa, attempt 3 of 5: retransmit phase 1

*Sep 3 08:40:38.307: ISAKMP:(0): retransmitting phase 1 MM_NO_STATE

*Sep 3 08:37:08.339: ISAKMP:(0):deleting SA reason «Death by retransmission P1» state (I) MM_NO_STATE (peer 192.168.0.2)

*Sep 3 08:41:08.359: ISAKMP:(0):Input = IKE_MESG_INTERNAL, IKE_PHASE1_DEL

*Sep 3 08:41:08.359: ISAKMP:(0):Old State = IKE_I_MM1 New State = IKE_DEST_SA

На маршрутизаторе отображается следующее состояние:

R7#sh crypto isakmp sa

IPv4 Crypto ISAKMP SA

dst src state conn-id status

192.168.0.2 192.168.0.1 MM_NO_STATE 0 ACTIVE

Причина №2

ACL на физическом интерфейсе блокируется трафик ISAKMP.

Case2

Если transform set на одном роутере один

R7#sh run | i transform

crypto ipsec transform-set TRANSFORM esp-aes esp-md5-hmac

…а на другом роутере другой

R10#sh run | i transform

crypto ipsec transform-set TRANSFORM esp-aes esp-sha-hmac

, то не сойдется SA IPSEC (не будет увеличиваться количество зашифрованных и расшифрованных пакетов

*Sep 3 08:56:08.551: ISAKMP:(1006): IPSec policy invalidated proposal with error 256

*Sep 3 08:56:08.559: ISAKMP:(1006): phase 2 SA policy not acceptable! (local 192.168.0.1 remote 192.168.0.2)

*Sep 3 08:56:08.563: ISAKMP: set new node -1456368678 to QM_IDLE

*Sep 3 08:56:08.567: ISAKMP:(1006):Sending NOTIFY PROPOSAL_NOT_CHOSEN protocol 3

spi 1785687224, message ID = 2838598618

*Sep 3 08:56:08.575: ISAKMP:(1006): sending packet to 192.168.0.2 my_port 500 peer_port 500 (I) QM_IDLE

*Sep 3 08:56:08.579: ISAKMP:(1006):Sending an IKE IPv4 Packet.

*Sep 3 08:56:08.583: ISAKMP:(1006):purging node -1456368678

*Sep 3 08:56:08.587: ISAKMP:(1006):deleting node 1350414148 error TRUE reason «QM rejected«

*Sep 3 08:56:08.591: ISAKMP:(1006):Node 1350414148, Input = IKE_MESG_FROM_PEER, IKE_QM_EXCH

*Sep 3 08:56:08.595: ISAKMP:(1006):Old State = IKE_QM_READY New State = IKE_QM_READY

Case3

Если неправильно указали preshared key на IPSec пирах:

R7#sh run | i isakmp key

crypto isakmp key cisco123 address 172.16.1.2

R10#sh run | i isakmp key

crypto isakmp key cisco address 0.0.0.0 0.0.0.0

Тогда будет ошибка retransmitting phase 1 MM_KEY_EXCH

*Sep 3 09:14:30.659: ISAKMP:(1010): retransmitting phase 1 MM_KEY_EXCH…

*Sep 3 09:14:30.663: ISAKMP (1010): incrementing error counter on sa, attempt 3 of 5: retransmit phase 1

*Sep 3 09:14:30.663: ISAKMP:(1010): retransmitting phase 1 MM_KEY_EXCH

*Sep 3 09:14:30.663: ISAKMP:(1010): sending packet to 192.168.0.2 my_port 500 peer_port 500 (I) MM_KEY_EXCH

*Sep 3 09:14:30.663: ISAKMP:(1010):Sending an IKE IPv4 Packet.

*Sep 3 09:14:30.711: ISAKMP (1010): received packet from 192.168.0.2 dport 500 sport 500 Global (I) MM_KEY_EXCH

*Sep 3 09:14:30.715: ISAKMP:(1010): phase 1 packet is a duplicate of a previous packet.

*Sep 3 09:14:50.883: ISAKMP:(1011): retransmitting due to retransmit phase 1

*Sep 3 09:14:51.383: ISAKMP:(1011): retransmitting phase 1 MM_KEY_EXCH…

*Sep 3 09:14:51.387: ISAKMP:(1011):peer does not do paranoid keepalives.

*Sep 3 09:14:51.387: ISAKMP:(1011):deleting SA reason «Death by retransmission P1» state ® MM_KEY_EXCH (peer 192.168.0.2)

*Sep 3 09:14:51.395: ISAKMP:(1011):Input = IKE_MESG_INTERNAL, IKE_PHASE1_DEL

Regular IPSec

Настройка через Crypto map

Конфигурация устройств:

| HUB | Spoke1 |

| Настройка первой фазы IPSec для обмена сессионного ключа:

|

crypto isakmp policy 1 hash md5 authentication pre-share group 5 crypto isakmp key cisco123 address 192.168.1.1 ! crypto ipsec transform-set Trans_SP1_HUB1 esp-aes 256 esp-md5-hmac ! crypto map SP1_HUB 1 ipsec-isakmp set peer 192.168.1.1 set transform-set Trans_SP1_HUB1 match address TO_HUB reverse-route static ! |

| Настройка заворачивания маршрутов в туннель | |

| ip access-list extended TO_Spoke1 permit ip 10.0.0.0 0.0.0.255 1.1.1.0 0.0.0.255 ! Interface Ethernet0/0 ip address 192.168.1.1 255.255.255.0 crypto map HUB_SPOKEs ! |

ip access-list extended TO_HUB permit ip 1.1.1.0 0.0.0.255 10.0.0.0 0.0.0.255 ! Interface Ethernet0/0 ip address 172.16.1.1 255.255.255.0 crypto map SP1_HUB ! |

Проверка работоспособности

| HUB#ping 1.1.1.1 source 10.0.0.1 .!!!! Success rate is 80 percent (4/5), round-trip min/avg/max = 4/4/5 ms |

Spoke1#ping 10.0.0.1 source 1.1.1.1 .!!!! Success rate is 80 percent (4/5), round-trip min/avg/max = 4/4/5 ms |

| Проверка сходимости VPN: | |

| Успешный обмен ключами: Spoke1#show crypto isakmp sa IPv4 Crypto ISAKMP SA dst src state conn-id status 192.168.1.1 172.16.1.2 QM_IDLE 1007 ACTIVE

|

SPI передается в IPSec пакете для того, чтобы при получении его пир-ом, в данном случае HUB-ом, HUB знал какой SA (security association) использовать, то есть какой протокол шифрования, какой протокол аутентификации и т.д. используется и как пакет расшифровывать. На HUB-е есть точно такая же SA с таким же SPI.

Успешное прохождение трафика через VPN на HUB-e

interface: Ethernet0/0

Crypto map tag: HUB_SPOKEs, local addr 192.168.1.1

protected vrf: (none)

local ident (addr/mask/prot/port): (10.0.0.0/255.255.255.0/256/0)

remote ident (addr/mask/prot/port): (1.1.1.0/255.255.255.0/256/0)

current_peer 172.16.1.2 port 500

PERMIT, flags={origin_is_acl,}

#pkts encaps: 4, #pkts encrypt: 4, #pkts digest: 4

#pkts decaps: 4, #pkts decrypt: 4, #pkts verify: 4

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 0, #pkts compr. failed: 0

#pkts not decompressed: 0, #pkts decompress failed: 0

#send errors 0, #recv errors 0

local crypto endpt.: 192.168.1.1, remote crypto endpt.: 172.16.1.2

path mtu 1500, ip mtu 1500, ip mtu idb Ethernet0/0

current outbound spi: 0x10101858(269490264)

PFS (Y/N): N, DH group: none

inbound esp sas:

spi: 0xA7424886(2806139014)

transform: esp-256-aes esp-md5-hmac ,

in use settings ={Tunnel, }

conn id: 19, flow_id: SW:19, sibling_flags 80000040, crypto map: HUB_SPOKEs

sa timing: remaining key lifetime (k/sec): (4360017/2846)

IV size: 16 bytes

replay detection support: Y

Status: ACTIVE(ACTIVE)

Теперь добавим еще один Spoke, посмотрим, какие изменения нам потребуется внести

| Настройка на HUB | Настройка на новом Spoke |

| HUB# crypto isakmp policy 1 hash md5 authentication pre-share group 5 crypto isakmp key cisco123 address 172.16.1.2 crypto isakmp key cisco456 address 172.16.2.3 ! ! crypto ipsec transform-set Trans_HUB1_SP1 esp-aes 256 esp-md5-hmac ! crypto map HUB_SPOKEs 1 ipsec-isakmp set peer 172.16.1.2 set peer 172.16.2.3 set transform-set Trans_HUB1_SP1 match address TO_Spokes reverse-route static ! ip access-list extended TO_Spokes permit ip 10.0.0.0 0.0.0.255 1.1.1.0 0.0.0.255 permit ip 10.0.0.0 0.0.0.255 2.2.2.0 0.0.0.255

|

Настройка такая же как и на первом Spoke1 (с учетом поправки внутренних сетей в ACL) Spoke2# crypto isakmp policy 1 hash md5 authentication pre-share group 5 crypto isakmp key cisco456 address 192.168.1.1 ! ! crypto ipsec transform-set Trans_SP2_HUB1 esp-aes 256 esp-md5-hmac ! crypto map SP2_HUB 1 ipsec-isakmp set peer 192.168.1.1 set transform-set Trans_SP2_HUB1 match address TO_HUB reverse-route static ! ip access-list extended TO_HUB permit ip 2.2.2.0 0.0.0.255 10.0.0.0 0.0.0.255 |

Проверка работы VPN

HUB#ping 2.2.2.2 source 10.0.0.1

.!!!!

Success rate is 80 percent (4/5), round-trip min/avg/max = 4/4/5 ms

На HUBе теперь появилась дополнительная сессия обмена ключами со вторым Spoke:

HUB#sho crypto isakmp sa

IPv4 Crypto ISAKMP SA

dst src state conn-id status

192.168.1.1 172.16.2.3 QM_IDLE 1009 ACTIVE

192.168.1.1 172.16.1.2 QM_IDLE 1008 ACTIVE

Однако связи между офисами нет (даже через HUB).

Spoke1#ping 2.2.2.2 source 1.1.1.1

…..

Success rate is 0 percent (0/5)

Отсутствие связности до Spoke2 неудивительно — необходимо включать внутренние сети нового удаленного офиса в Crypto ACL, в итоге для обеспечения связности между Spokе-ми через HUB требуется добавление в Crypto ACL N сетей на N spoke-ах.

Альтернатива. Множественные Crypto map.

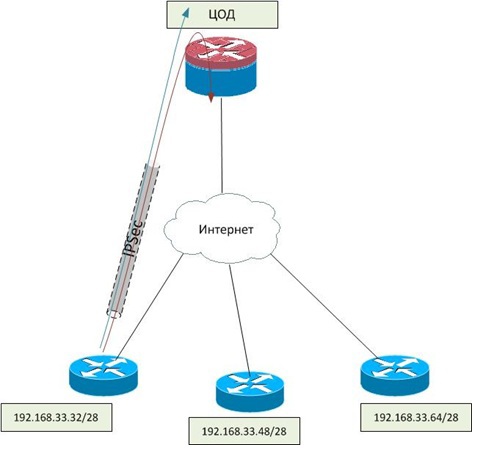

Пример конфигурации IPSec множественных VPN-ов с удаленными офисами с динамическими или статическими ip адресами, когда каждый офис получает доступ через интернет канал VPN-HUBа, но при этом все удаленные сети находятся в таблице маршрутизации и до них организована связь без использования NAT-а.

| HUB# crypto ipsec transform-set 3DES-MD5 esp-3des esp-md5-hmac mode tunnel ! crypto ipsec profile Spokes_VPN_Profile set security-association lifetime seconds 86400 set transform-set 3DES-MD5 set reverse-route distance 1 reverse-route ! crypto dynamic-map hq-vpn 30 set profile Spokes_VPN_Profile match address VPN33-32-TRAFFIC crypto dynamic-map hq-vpn 3348 set profile Spokes_VPN_Profile match address VPN3348-TRAFFIC crypto dynamic-map hq-vpn 50 set profile Spokes_VPN_Profile match address VPN33-64-TRAFFIC ! crypto map VPN 1 ipsec-isakmp dynamic hq-vpn ! interface GigabitEthernet1/0 ip address 55.1.1.5 255.255.255.0 <omitted…> crypto map VPN ! ip access-list extended VPN33-32-TRAFFIC permit ip any 192.168.33.32 0.0.0.15 ip access-list extended VPN33-48-TRAFFIC permit ip any 192.168.33.48 0.0.0.15 ip access-list extended VPN33-64-TRAFFIC permit ip any 192.168.33.64 0.0.0.15 |

Spoke# crypto ipsec transform-set 3DES-MD5 esp-3des esp-md5-hmac mode tunnel ! crypto map VPN 1 ipsec-isakmp set peer 55.1.1.5 set transform-set 3DES-MD5 match address TO_HUB reverse-route static ! interface FastEthernet0/0 ip address negotiated <omitted…> crypto map VPN ! ip access-list extended TO_HUB permit ip 192.168.33.32 0.0.0.15 any |

В данной схеме и в данной конфигурации на удаленных офисах выставлено в Crypto ACL в качестве сети назначения – ip any, т.е. трафик к любому хосту будет заворачиваться в туннель, и при подключении нового удаленного офиса нет необходимости в изменении во всех остальных Crypto ACL в N удаленных офисах.

Независимо от метода подключения: Regular IPSec или (забегая немного вперед, IPSec dynamic IP) в том и другом случае мы сталкиваемся с задачей обеспечения доступности между удаленными площадками. В рамках подключения типа Regular IPSec и IPSec dynamic IP нужно вручную определять сети в crypto ACL, поэтому для уменьшения конфигурации на оконечных устройствах после подключения очередного удаленного офиса, возможно пойти двумя путями:

- Отойти от crypto map к VTI и настроить динамическую маршрутизацию.

- Для настройки динамического протокола маршрутизации (OSPF) перейдем от использования метода crypto map к такой же настройке, но только через VTI интерфейс (поддерживает unicast, multicast).

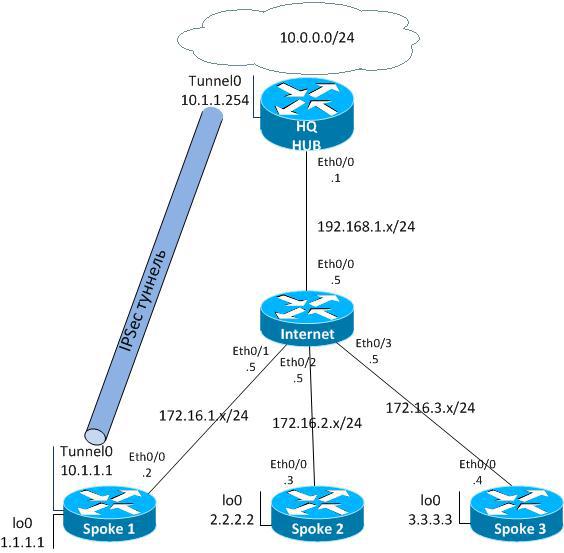

Настройка через Virtual Tunnel Interface + профайлы.

Virtual Tunnel Interface обеспечивают маршрутизирующий интерфейс для терминирования IPSec туннелей и более простой способ обеспечения безопасного соединения удаленных корпоративных сетей. VTI поддерживает передачу через туннель только юникаста и мультикаста, что позволяет обеспечить работу динамических протоколов маршрутизации без дополнительной необходимости в инкапсулировании пакета в GRE (дополнительные 4-байта). Существуют два типа виртуальных туннельных интерфейса:

Static virtual interface – представляет собой point-to-point туннель

Dуnamic virtual interface – позволяет масштабировать решение по VPN-ам путем терминирования множественных туннелей на себя с удаленных Spoke-ов, которые могут иметь динамический IP адрес. Единственный недостаток – только удаленные spoke маршрутизаторы могут инициировать установление туннеля (т.к. только у них указан tunnel destination HUB_ip).

При настройке DVTI на HUB маршрутизаторе создается шаблон настроек virtual-template, при успешном обмене ключами с удаленным spoke-м и установлении с ним туннеля — из «шаблона» на HUBе создается virtual-access интерфейс, который является как SVTI туннельный интерфейс для данного туннеля.

Особенности VTI:

- Traffic selector (т.е. тот трафик, который будет завернут в туннель) у Static VTI всегда ip any any;

- Traffic selector у Dynamic VTI тоже по умолчанию ip any any и поддерживает только одну IPSec SA, но может принимать тот traffic selector, который предлагает ему инициатор;

- Не поддерживается Stateful Failover;

- Режим работы transform-set только в туннельном режиме.

| Настройка Static VTI через профайлы | |

| HUB# crypto isakmp policy 1 hash md5 authentication pre-share group 5 crypto isakmp key cisco123 address 172.16.1.2 ! crypto ipsec transform-set Trans_HUB_SP esp-aes esp-sha-hmac ! crypto ipsec profile P1 set transform-set Trans_HUB_SP ! interface Tunnel0 ip address 10.1.1.254 255.255.255.0 ip ospf mtu-ignore*(см.ниже) load-interval 30 tunnel source 192.168.1.1 tunnel mode ipsec ipv4 tunnel destination 172.16.1.2 tunnel protection ipsec profile P1 ! router ospf 1 network 10.0.0.0 0.0.0.255 area 0 network 10.1.1.0 0.0.0.255 area 0 |

Spoke1# crypto isakmp policy 1 hash md5 authentication pre-share group 5 crypto isakmp key cisco123 address 192.168.1.1 ! crypto ipsec transform-set Trans_HUB_SP esp-aes esp-sha-hmac ! crypto ipsec profile P1 set transform-set Trans_HUB_SP ! interface Tunnel0 ip address 10.1.1.1 255.255.255.0 ip ospf mtu-ignore load-interval 30 tunnel source 172.16.1.2 tunnel mode ipsec ipv4 tunnel destination 192.168.1.1 tunnel protection ipsec profile P1 ! router ospf 1 network 1.1.1.0 0.0.0.255 area 0 network 10.1.1.0 0.0.0.255 area 0 |

Проверка установления соседства через OSPF over Static VTI

Neighbor ID Pri State Dead Time Address Interface

1.1.1.1 0 FULL/ — 00:00:33 10.1.1.1 Tunnel0

Сеть на Spoke 1 теперь доступна через туннель

HUB#sh ip route

1.0.0.0/32 is subnetted, 1 subnets

O 1.1.1.1 [110/1001] via 10.1.1.1, 00:02:56, Tunnel0

10.0.0.0/8 is variably subnetted, 6 subnets, 2 masks

C 10.0.0.0/24 is directly connected, Loopback0

L 10.0.0.1/32 is directly connected, Loopback0

C 10.0.1.0/24 is directly connected, Loopback1

L 10.0.1.1/32 is directly connected, Loopback1

C 10.1.1.0/24 is directly connected, Tunnel0

L 10.1.1.254/32 is directly connected, Tunnel0

Проверка доступности сетей в Центральном офисе со Spoke 1

Spoke1#ping 10.0.0.1 source 1.1.1.1

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 5/5/5 ms

Traffic Selector для Static VTI ip any any, т.е. все, что мы направим в туннель через статический маршрут либо через протокол маршрутизации, то и будет шифроваться/дешифроваться.

interface: Tunnel0

Crypto map tag: Tunnel0-head-0, local addr 172.16.1.2

protected vrf: (none)

local ident (addr/mask/prot/port): (0.0.0.0/0.0.0.0/256/0)

remote ident (addr/mask/prot/port): (0.0.0.0/0.0.0.0/256/0)

current_peer 192.168.1.1 port 500

PERMIT, flags={origin_is_acl,}

#pkts encaps: 76, #pkts encrypt: 76, #pkts digest: 76

#pkts decaps: 65, #pkts decrypt: 65, #pkts verify: 65

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 0, #pkts compr. failed: 0

#pkts not decompressed: 0, #pkts decompress failed: 0

#send errors 0, #recv errors 0

interface Tunnel0

ip address 10.1.1.254 255.255.255.0

ip ospf mtu-ignore

OSPF Neighbor осуществляет проверку на использование одинакового значения MTU на интерфейсе. Если neighbor получит размер MTU в DBD пакете бОльший, чем MTU своего входящего интерфейса, то соседство не установится.

При подключении второго Spoke2 настраивается второй Tunnel (HUB-Spoke2), на которого выделяется своя отдельная подсеть.

Neighbor ID Pri State Dead Time Address Interface

2.2.2.2 0 FULL/ — 00:00:31 10.1.2.2 Tunnel1

1.1.1.1 0 FULL/ — 00:00:30 10.1.1.1 Tunnel0

Маршруты на Spoke1

Spoke1#sh ip route

Gateway of last resort is 172.16.1.5 to network 0.0.0.0

<…ommited…>

C 1.1.1.0/24 is directly connected, Loopback0

L 1.1.1.1/32 is directly connected, Loopback0

2.0.0.0/32 is subnetted, 1 subnets

O 2.2.2.2 [110/2001] via 10.1.1.254, 01:53:04, Tunnel0 <-Сеть Spoke2

10.0.0.0/8 is variably subnetted, 5 subnets, 2 masks

O 10.0.0.1/32 [110/1001] via 10.1.1.254, 02:04:11, Tunnel0 <-Сеть Головного офиса

O 10.0.1.1/32 [110/1001] via 10.1.1.254, 02:04:11, Tunnel0 <-подсеть туннеля HUB-Spoke1

C 10.1.1.0/24 is directly connected, Tunnel0

L 10.1.1.1/32 is directly connected, Tunnel0

O 10.1.2.0/24 [110/2000] via 10.1.1.254, 01:53:14, Tunnel0 <-подсеть туннеля HUB-Spoke2

172.16.0.0/16 is variably subnetted, 2 subnets, 2 masks

Сообщение до второго удаленного офиса через Центральный офис:

Spoke1#traceroute 2.2.2.2

Type escape sequence to abort.

Tracing the route to 2.2.2.2

VRF info: (vrf in name/id, vrf out name/id)

1 10.1.1.254 5 msec 4 msec 5 msec

2 10.1.2.2 5 msec 10 msec *

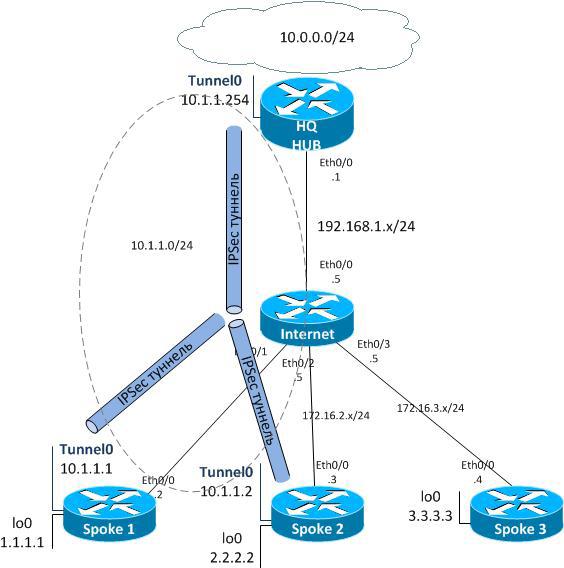

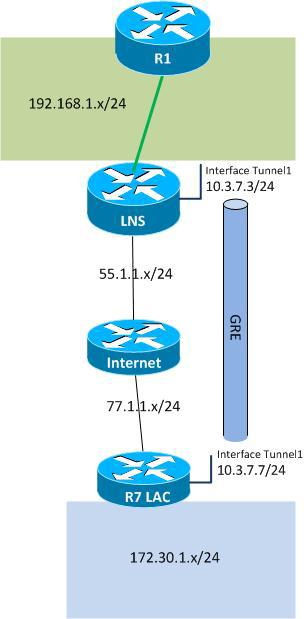

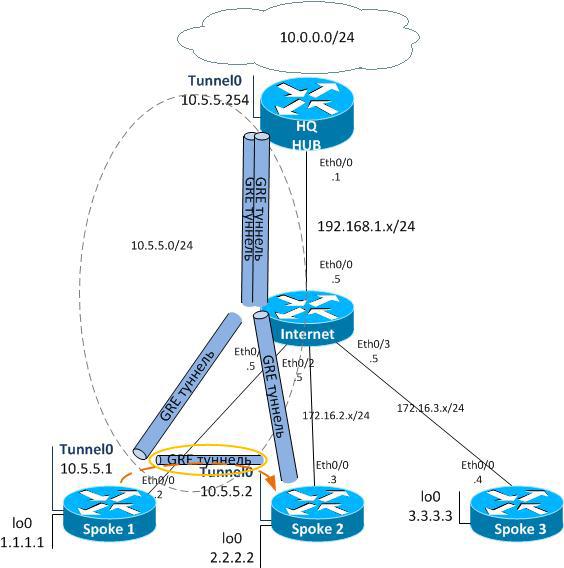

IPSec with Dynamic IP, Dynamic VTI

Рассмотрим на нашем примере схему с использованием Dynamic VTI на HUBе, Static VTI на spoke-ах. К Dynamic VTI могут подключаться также и с настроенными crypto map-ами.

| HUB# crypto keyring KEY_Dynamic_connection pre-shared-key address 0.0.0.0 0.0.0.0 key cisco123 ! crypto isakmp policy 1 hash md5 authentication pre-share group 5 crypto isakmp profile DVTI keyring KEY_Dynamic_connection match identity address 0.0.0.0 virtual-template 1 ! crypto ipsec transform-set Trans_HUB_SP esp-aes esp-sha-hmac ! crypto ipsec profile P1 set transform-set Trans_HUB_SP set isakmp-profile DVTI ! interface Loopback1 ip address 10.1.1.254 255.255.255.0 ! interface Virtual-Template1 type tunnel ip unnumbered Loopback1 ip ospf mtu-ignore tunnel mode ipsec ipv4 tunnel protection ipsec profile P1 ! router ospf 1 network 10.0.0.0 0.0.0.255 area 0 network 10.1.1.0 0.0.0.255 area 0 |

Spoke1# crypto keyring KEY_Dynamic_connection pre-shared-key address 0.0.0.0 0.0.0.0 key cisco123 ! crypto isakmp policy 1 hash md5 authentication pre-share group 5 crypto isakmp profile DVTI keyring KEY_Dynamic_connection match identity address 0.0.0.0 ! crypto ipsec transform-set Trans_HUB_SP esp-aes esp-sha-hmac ! crypto ipsec profile P1 set transform-set Trans_HUB_SP set isakmp-profile DVTI ! interface Loopback1 ip address 10.1.1.1 255.255.255.0 ! interface Tunnel0 ip unnumbered Loopback1 ip ospf mtu-ignore tunnel source Ethernet0/0 tunnel mode ipsec ipv4 tunnel destination 192.168.1.1 tunnel protection ipsec profile P1 ! router ospf 1 network 1.1.1.0 0.0.0.255 area 0 network 10.1.1.0 0.0.0.255 area 0 |

Проверим установленные туннели при двух подключенных Spoke-ах:

IPv4 Crypto ISAKMP SA

dst src state conn-id status

192.168.1.1 172.16.2.3 QM_IDLE 1047 ACTIVE

192.168.1.1 172.16.1.2 QM_IDLE 1046 ACTIVE

HUB# sh ip int br

Interface IP-Address OK? Method Status Protocol

Ethernet0/0 192.168.1.1 YES NVRAM up up

Ethernet0/1 unassigned YES manual up up

Ethernet0/2 unassigned YES NVRAM down down

Ethernet0/3 unassigned YES manual up up

Loopback0 10.0.0.1 YES manual up up

Loopback1 10.1.1.254 YES manual up up

Virtual-Access1 10.1.1.254 YES unset up up

Virtual-Access2 10.1.1.254 YES unset up up

Virtual-Template1 10.1.1.254 YES manual up down

HUB#sho crypto ipsec sa

interface: Virtual-Access2

Crypto map tag: Virtual-Access2-head-0, local addr 192.168.1.1

protected vrf: (none)

local ident (addr/mask/prot/port): (0.0.0.0/0.0.0.0/256/0)

remote ident (addr/mask/prot/port): (0.0.0.0/0.0.0.0/256/0)

current_peer 172.16.1.2 port 500

interface: Virtual-Access1

Crypto map tag: Virtual-Access1-head-0, local addr 192.168.1.1

protected vrf: (none)

local ident (addr/mask/prot/port): (0.0.0.0/0.0.0.0/256/0)

remote ident (addr/mask/prot/port): (0.0.0.0/0.0.0.0/256/0)

current_peer 172.16.2.3 port 500

Работа OSPF через туннели:

Все spoke-и находятся в одной сети!

Neighbor ID Pri State Dead Time Address Interface

1.1.1.1 0 FULL/ — 00:00:32 10.1.1.1 Virtual-Access2

2.2.2.2 0 FULL/ — 00:00:35 10.1.1.2 Virtual-Access1

Маршруты Центрального Офиса

HUB#sh ip route

Gateway of last resort is not set

1.0.0.0/32 is subnetted, 1 subnets

O 1.1.1.1 [110/2] via 10.1.1.1, 00:05:00, Virtual-Access2 <-Сеть Spoke1

2.0.0.0/32 is subnetted, 1 subnets

O 2.2.2.2 [110/2] via 10.1.1.2, 00:44:01, Virtual-Access1 <-Сеть Spoke2

10.0.0.0/8 is variably subnetted, 6 subnets, 2 masks

C 10.0.0.0/24 is directly connected, Loopback0

L 10.0.0.1/32 is directly connected, Loopback0

C 10.1.1.0/24 is directly connected, Loopback1

O 10.1.1.1/32 [110/2] via 10.1.1.1, 00:05:00, Virtual-Access2 <-Туннельные интерфейсы Spoke1

O 10.1.1.2/32 [110/2] via 10.1.1.2, 00:44:01, Virtual-Access1 <-Туннельные интерфейсы Spoke2

L 10.1.1.254/32 is directly connected, Loopback1

172.16.0.0/24 is subnetted, 3 subnets

192.168.1.0/24 is variably subnetted, 2 subnets, 2 masks

C 192.168.1.0/24 is directly connected, Ethernet0/0

L 192.168.1.1/32 is directly connected, Ethernet0/0

Маршруты на Spoke1:

Spoke1#sh ip route

Gateway of last resort is 172.16.1.5 to network 0.0.0.0

S* 0.0.0.0/0 [1/0] via 172.16.1.5

1.0.0.0/8 is variably subnetted, 2 subnets, 2 masks

C 1.1.1.0/24 is directly connected, Loopback0

L 1.1.1.1/32 is directly connected, Loopback0

2.0.0.0/32 is subnetted, 1 subnets

O 2.2.2.2 [110/1002] via 10.1.1.254, 00:05:38, Tunnel0 <-Сеть Spoke2

10.0.0.0/8 is variably subnetted, 5 subnets, 2 masks

O 10.0.0.1/32 [110/1001] via 10.1.1.254, 00:05:38, Tunnel0 <- Сети Центрального офиса

C 10.1.1.0/24 is directly connected, Loopback1

L 10.1.1.1/32 is directly connected, Loopback1

O 10.1.1.2/32 [110/1002] via 10.1.1.254, 00:05:38, Tunnel0 <-Туннельный интерфейс Spoke2

O 10.1.1.254/32 [110/1001] via 10.1.1.254, 00:02:26, Tunnel0 <-Туннельный интерфейс HUBa

172.16.0.0/16 is variably subnetted, 2 subnets, 2 masks

C 172.16.1.0/24 is directly connected, Ethernet0/0

L 172.16.1.2/32 is directly connected, Ethernet0/0

Spoke1#traceroute 2.2.2.2

1 10.1.1.254 5 msec 5 msec 5 msec

2 10.1.1.2 9 msec 5 msec *

Spoke1#traceroute 10.1.1.2

1 10.1.1.254 5 msec 5 msec 5 msec

2 10.1.1.2 5 msec 10 msec *

Восстановление канала при падении линка

Выключим Tunnel интерфейс на Spoke, очистим ipsec сессии и обмененными ключами. После этого включим интерфейс обратно:

Spoke1(config-if)#no shutdown

*Aug 6 10:02:27.669: %CRYPTO-6-ISAKMP_ON_OFF: ISAKMP is ON

*Aug 6 10:02:27.702: %LINEPROTO-5-UPDOWN: Line protocol on Interface Tunnel0, changed state to up

*Aug 6 10:02:27.713: %OSPF-5-ADJCHG: Process 1, Nbr 10.0.0.1 on Tunnel0 from LOADING to FULL, Loading Done

Восстановление туннеля прошло автоматически.

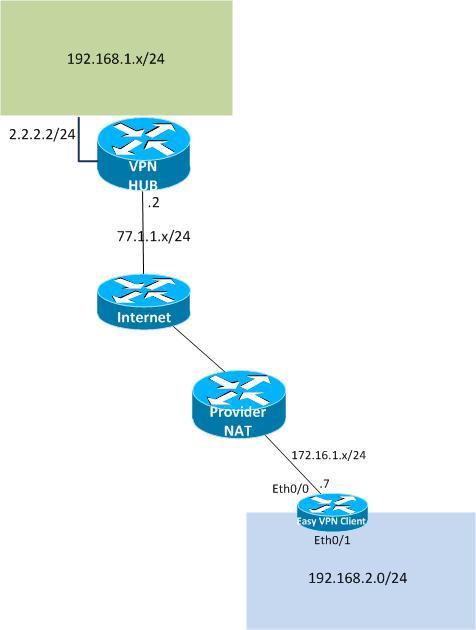

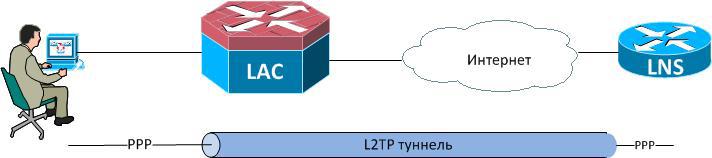

EASY VPN

Идея технологии Easy VPN заключается в облегчении установления VPN-подключения региональным маршрутизаторам засчет того, что часть настроек касательно IPSec сообщается VPN-клиенту самим VPN HUB-ом. Для этого в протокол согласования ассоциаций безопасности (ISAKMP) была внесена дополнительная фаза 1.5. Через эту фазу vpn-клиент может запросить информацию о IP-адресе, DNS-ы, ACL для split tunnel. Чаще всего эта технология используется в организации удаленного подключения через Cisco VPN Client.

Три режима работы Easy VPN Remote[1]:

- клиентский режим. В этом случае на VPN-клиенте(маршрутизаторе) вся локальная сеть удаленного офиса подвергается NAT/PAT-трансляции в адрес, который выдан сервером из заданного пула

- режим сетевого расширения. В этом случае, все сетевые устройства, которые находятся за VPN-клиентом (маршрутизатором), получают IP-адреса и являются полноценными участниками IP-маршрутизации. В этом случае PAT не используется, что позволяет конечным рабочим станциям работать друг с другом напрямую.

- режим сетевого расширения «плюс». Аналогичен режиму простого сетевого расширения, но с дополнением в виде возможности запроса IP-адреса в процессе установления защищенного канала связи и его автоматической установки на доступный Loopback-интерфейс. Ассоциации безопасности IPsec для этого IP-адреса автоматически создаются Easy VPN Remote’ом. Этот IP чаще всего используется для устранения неисправностей (ping, telnet, ssh и т.д.).

Есть и особенности в настройках:

Cisco Easy VPN Remote не поддерживает transform set с установленной безопасностью без аутентификации (ESP-DES and ESP-3DES) или transform-set, обеспечивающий аутентификацию без шифрования (ESP-NULL ESP-SHA-HMAC and ESP-NULL ESP-MD5-HMAC)

Если на VPN-клиенте (маршрутизаторе) настроен NAT/PAT до настройки Cisco Easy VPN Remote, то в первую очередь необходимо удалить NAT-правила (в последствии они создадутся автоматически)

Настройка Easy VPN в client mode

На VPN-клиенте (маршрутизаторе) вся локальная сеть удаленного офиса подвергается NAT/PAT-трансляции в адрес, который выдан сервером из заданного пула

| VPN_HUB# aaa new-model ! aaa authorization network LOCAL-AUTHOR local crypto isakmp policy 10 authentication pre-share group 2 ! crypto isakmp client configuration group VPN-CLIENT-GROUP key vpnclientcisco pool VPN-LOCAL-POOL acl 100 crypto isakmp profile PROFILE-ISAKMP match identity group VPN-CLIENT-GROUP isakmp authorization list LOCAL-AUTHOR client configuration address respond client configuration group VPN-CLIENT-GROUP virtual-template 1 ! crypto ipsec transform-set TRANSFORM-IPSEC esp-aes esp-sha-hmac ! crypto ipsec profile PROFILE-IPSEC set transform-set TRANSFORM-IPSEC set isakmp-profile PROFILE-ISAKMP interface Ethernet0/0 ip address 192.168.1.2 255.255.255.0 ip nat inside ip virtual-reassembly in ! interface Ethernet0/1 ip address 77.1.1.2 255.255.255.0 ip nat outside ip virtual-reassembly in ! interface Virtual-Template1 type tunnel ip unnumbered Ethernet0/1 ip nat inside ip virtual-reassembly in tunnel mode ipsec ipv4 tunnel protection ipsec profile PROFILE-IPSEC ! ip local pool VPN-LOCAL-POOL 172.16.40.1 172.16.40.100 ! ip nat inside source list TONAT interface Ethernet0/1 overload |

(задаем ip адрес VPN HUBа, указываем VPN-группу, режим работы VPN-клиента и аутентификационные данные) VPN_Client# crypto ipsec client ezvpn EZVPN-CLIENT connect auto group VPN-CLIENT-GROUP key vpnclientcisco mode client peer 77.1.1.2 username cisco password cisco xauth userid mode local ! interface Ethernet0/0 ip address 172.16.1.7 255.255.255.0 crypto ipsec client ezvpn EZVPN-CLIENT ! interface Ethernet0/2 ip address 192.168.2.7 255.255.255.0 ip nat inside crypto ipsec client ezvpn EZVPN-CLIENT inside |

| Клиенту выдается автоматически IP VPN_Client#sh ip int br Interface IP-Address OK? Method Status Protocol Ethernet0/0 172.16.1.7 YES NVRAM up up Ethernet0/2 192.168.2.7 YES NVRAM up up Loopback0 7.7.7.7 YES NVRAM up up Loopback10000 172.16.40.49 YES TFTP up up NVI0 172.16.1.7 YES unset up up |

Автоматически прописывается ip outside nat (ip nat inside мы должны прописать) и добавляются ACL!

Проверим, что NAT настроился автоматически, прописался исходящий интерфейс и добавились списки контроля доступа ACL интересующего нас трафика

VPN_Client#sh ip nat statistics