Connecting to the Router

There are two types of routers:

- With default configuration

- Without default configuration. When no specific configuration is found, IP address 192.168.88.1/24 is set on ether1 or combo1, or sfp1.

More information about the current default configuration can be found in the Quick Guide document that came with your device. The quick guide document will include information about which ports should be used to connect for the first time and how to plug in your devices.

This document describes how to set up the device from the ground up, so we will ask you to clear away all defaults.

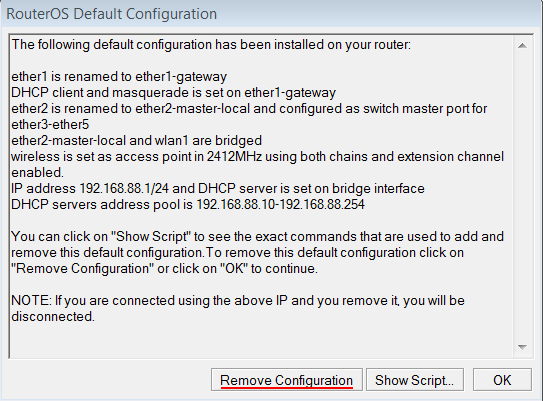

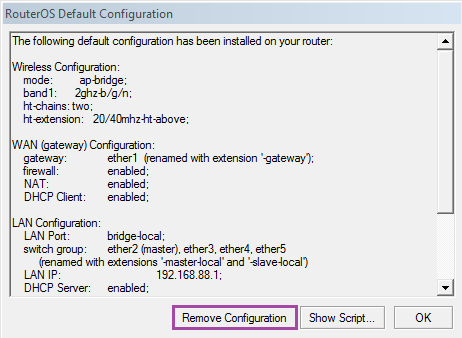

When connecting the first time to the router with the default username admin and no password (for some models, check user password on the sticker), you will be asked to reset or keep the default configuration (even if the default config has only an IP address). Since this article assumes that there is no configuration on the router you should remove it by pressing «r» on the keyboard when prompted or click on the «Remove configuration» button in WinBox.

Router without Default Configuration

If there is no default configuration on the router you have several options, but here we will use one method that suits our needs.

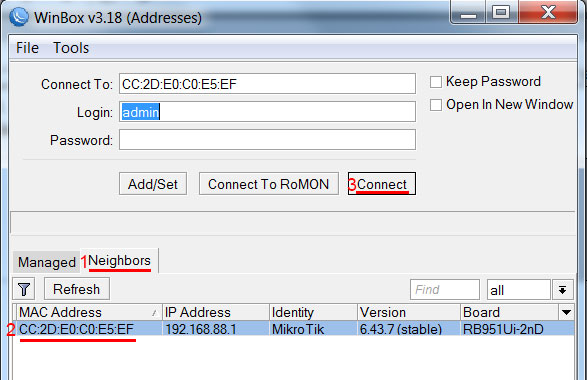

Connect Routers ether1 port to the WAN cable and connect your PC to ether2. Now open WinBox and look for your router in neighbor discovery. See detailed example in Winbox article.

If you see the router in the list, click on MAC address and click Connect.

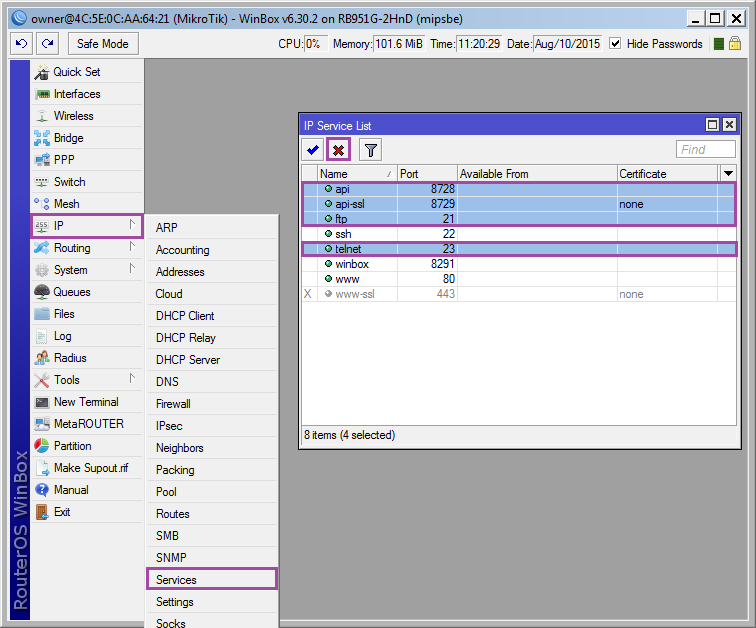

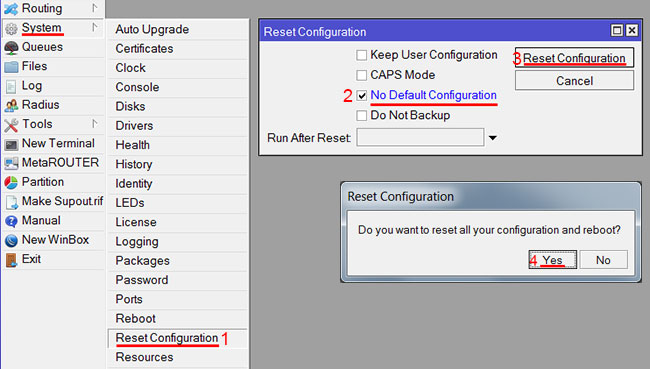

The simplest way to make sure you have absolutely clean router is to run

/system reset-configuration no-defaults=yes skip-backup=yes

Or from WinBox (Fig. 1-1):

Configuring IP Access

Since MAC connection is not very stable, the first thing we need to do is to set up a router so that IP connectivity is available:

- add bridge interface and bridge ports;

- add an IP address to LAN interface;

- set up a DHCP server.

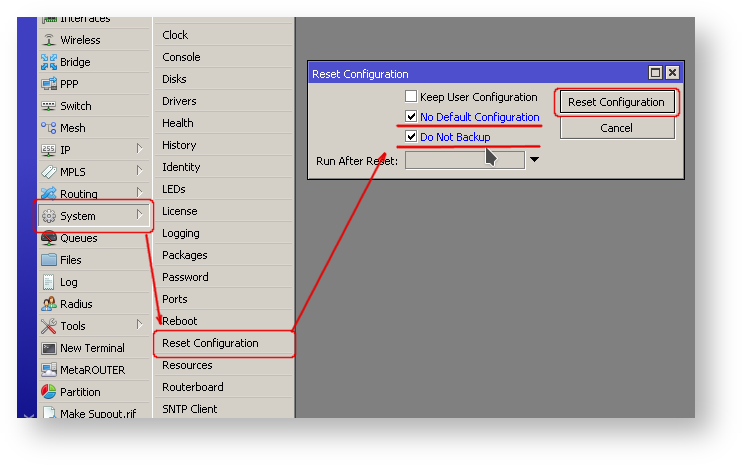

Set bridge and IP address are quite easy:

/interface bridge add name=local /interface bridge port add interface=ether2 bridge=local /ip address add address=192.168.88.1/24 interface=local

If you prefer WinBox/WeBfig as configuration tools:

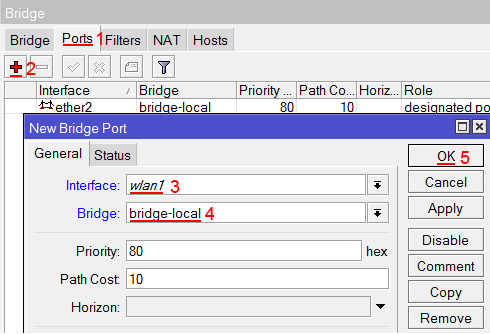

- Open Bridge window, Bridge tab should be selected;

- Click on the + button, a new dialog will open, enter bridge name local and click on OK;

- Select the Ports tab and click on the + button, a new dialog will open;

- select interface ether2 and bridge local form drop-down lists and click on the OK button to apply settings;

- You may close the bridge dialog.

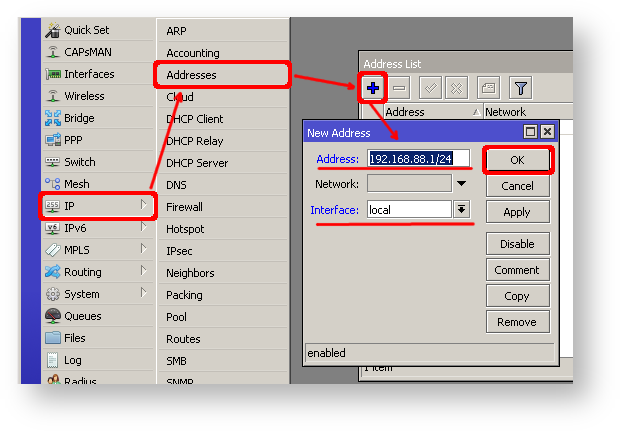

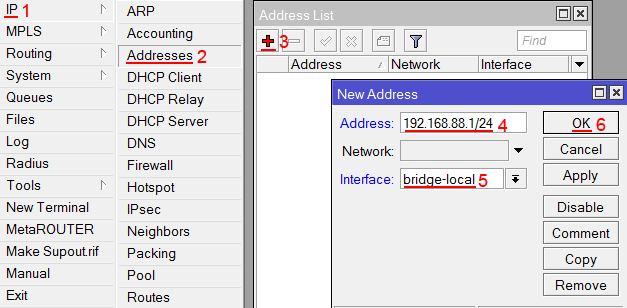

- Open Ip -> Addresses dialog;

- Click on the + button, a new dialog will open;

- Enter IP address 192.168.88.1/24 select interface local from the drop-down list and click on OK button;

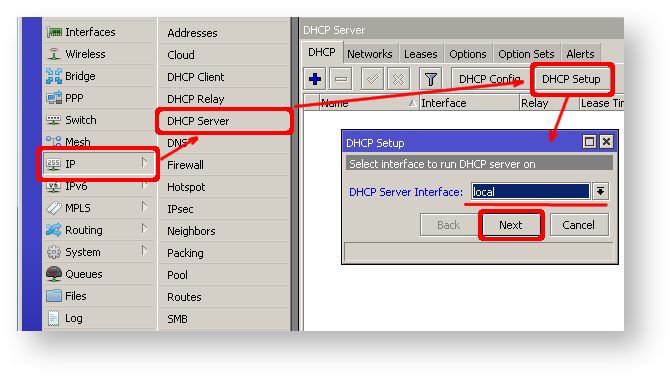

The next step is to set up a DHCP server. We will run the setup command for easy and fast configuration:

[admin@MikroTik] /ip dhcp-server setup [enter]

Select interface to run DHCP server on

dhcp server interface: local [enter]

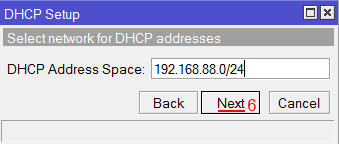

Select network for DHCP addresses

dhcp address space: 192.168.88.0/24 [enter]

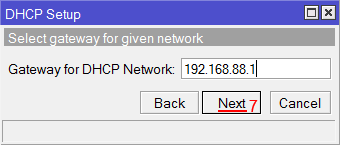

Select gateway for given network

gateway for dhcp network: 192.168.88.1 [enter]

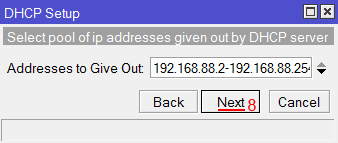

Select pool of ip addresses given out by DHCP server

addresses to give out: 192.168.88.2-192.168.88.254 [enter]

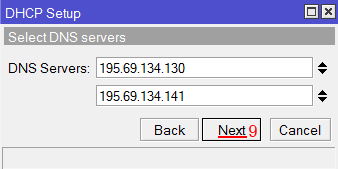

Select DNS servers

dns servers: 192.168.88.1 [enter]

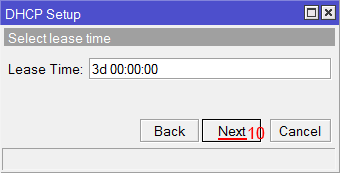

Select lease time

lease time: 10m [enter]

Notice that most of the configuration options are automatically determined and you just simply need to hit the enter key.

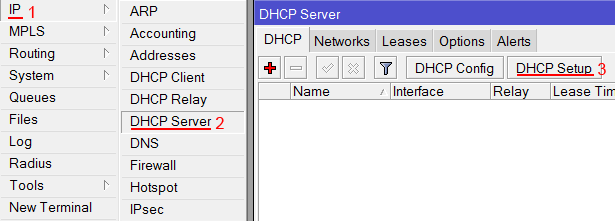

The same setup tool is also available in WinBox/WeBfig:

- Open Ip -> DHCP Server window, DHCP tab should be selected;

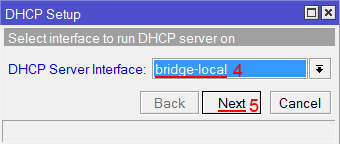

- Click on the DHCP Setup button, a new dialog will open, enter DHCP Server Interface local and click on Next button;

- Follow the wizard to complete the setup.

Now connected PC should be able to get a dynamic IP address. Close the Winbox and reconnect to the router using IP address (192.168.88.1)

Configuring Internet Connection

The next step is to get internet access to the router. There can be several types of internet connections, but the most common ones are:

- dynamic public IP address;

- static public IP address;

- PPPoE connection.

Dynamic Public IP

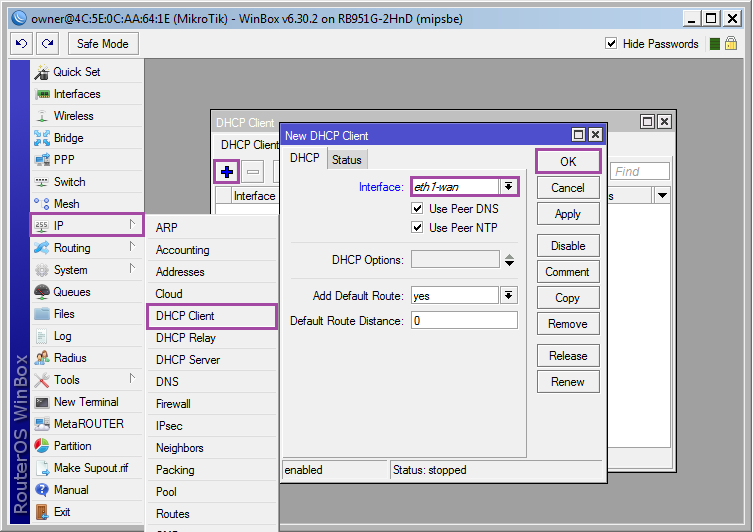

Dynamic address configuration is the simplest one. You just need to set up a DHCP client on the public interface. DHCP client will receive information from an internet service provider (ISP) and set up an IP address, DNS, NTP servers, and default route for you.

/ip dhcp-client add disabled=no interface=ether1

After adding the client you should see the assigned address and status should be bound

[admin@MikroTik] /ip dhcp-client> print Flags: X - disabled, I - invalid # INTERFACE USE ADD-DEFAULT-ROUTE STATUS ADDRESS 0 ether1 yes yes bound 1.2.3.100/24

Static Public IP

In the case of static address configuration, your ISP gives you parameters, for example:

- IP: 1.2.3.100/24

- Gateway: 1.2.3.1

- DNS: 8.8.8.8

These are three basic parameters that you need to get the internet connection working

To set this in RouterOS we will manually add an IP address, add a default route with a provided gateway, and set up a DNS server

/ip address add address=1.2.3.100/24 interface=ether1 /ip route add gateway=1.2.3.1 /ip dns set servers=8.8.8.8

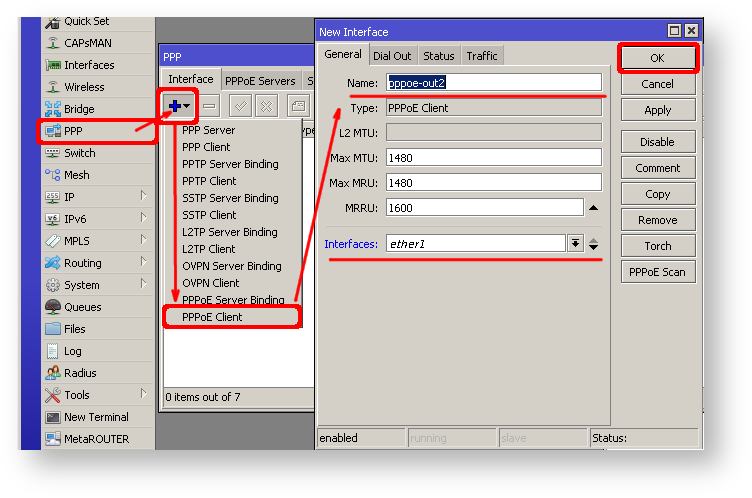

PPPoE Connection

PPPoE connection also gives you a dynamic IP address and can configure dynamically DNS and default gateway. Typically service provider (ISP) gives you a username and password for the connection

/interface pppoe-client

add disabled=no interface=ether1 user=me password=123

add-default-route=yes use-peer-dns=yes

Winbox/Webfig actions:

- Open PPP window, Interfaces tab should be selected;

- Click on the + button, and choose PPPoE Client from the dropdown list, new dialog will open;

- Select interface ether1 from the dropdown list and click on the OK button to apply settings.

Further in configuration WAN interface is now pppoe-out interface, not ether1.

Verify Connectivity

After successful configuration, you should be able to access the internet from the router.

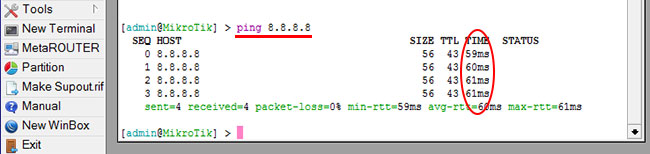

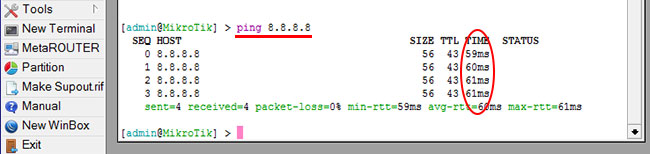

Verify IP connectivity by pinging known IP address (google DNS server for example)

[admin@MikroTik] > /ping 8.8.8.8 HOST SIZE TTL TIME STATUS 8.8.8.8 56 47 21ms 8.8.8.8 56 47 21ms

Verify DNS request

[admin@MikroTik] > /ping www.google.com HOST SIZE TTL TIME STATUS 173.194.32.49 56 55 13ms 173.194.32.49 56 55 12ms

If everything is set up correctly, ping in both cases should not fail.

In case of failure refer to the troubleshooting section

Protecting the Router

Now anyone over the world can access our router so it is the best time to protect it from intruders and basic attacks

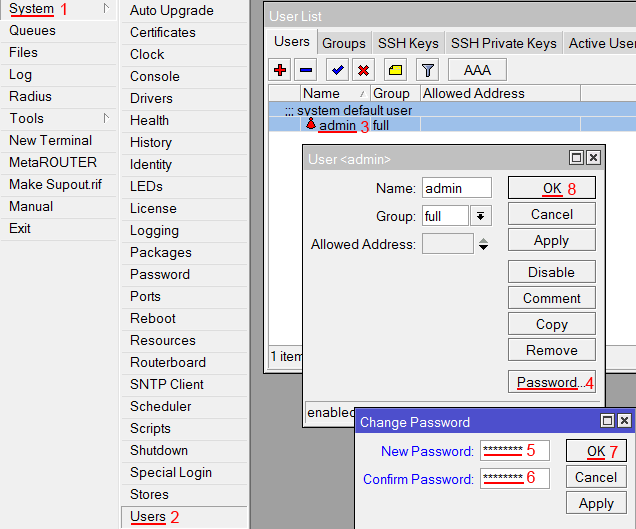

User Password Access

MikroTik routers require password configuration, we suggest using a password generator tool to create secure and non-repeating passwords. With secure password we mean:

- Minimum 12 characters;

- Include numbers, Symbols, Capital and lower case letters;

- Is not a Dictionary Word or Combination of Dictionary Words;

/user set 0 password="!={Ba3N!40TуX+GvKBzjTLIUcx/,"

Another option to set a password,

We strongly suggest using a second method or Winbox interface to apply a new password for your router, just to keep it safe from other unauthorized access.

[admin@MikroTik] > / password old password: new password: ****** retype new password: ******

Make sure you remember the password! If you forget it, there is no recovery. You will need to reinstall the router!

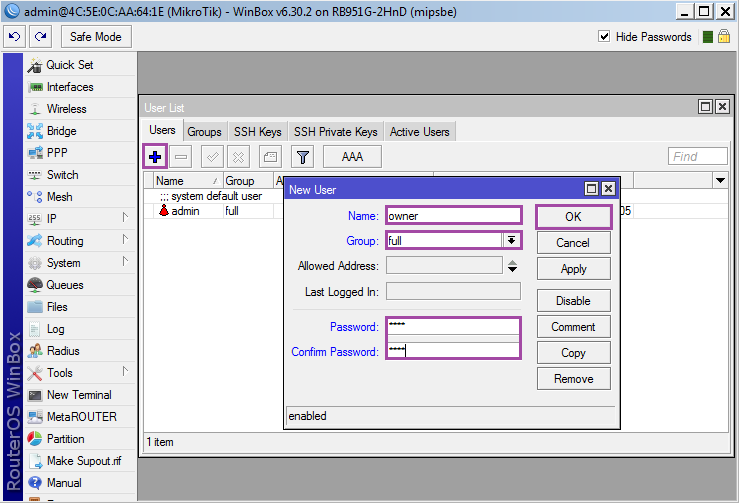

You can also add more users with full or limited router access in /user menu

The best practice is to add a new user with a strong password and disable or remove the default admin user.

/user add name=myname password=mypassword group=full /user remove admin

Note: login to the router with new credentials to check that the username/password is working.

MAC Connectivity Access

By default mac server runs on all interfaces, so we will disable default all entry and add a local interface to disallow MAC connectivity from the WAN port. MAC Telnet Server feature allows you to apply restrictions to the interface «list».

First, create an interface list:

[admin@MikroTik] > /interface list add name=listBridge

Then, add your previously created bridge named «local» to the interface list:

[admin@MikroTik] > /interface list member add list=listBridge interface=local

Apply newly created «list» (of interfaces) to the MAC server:

[admin@MikroTik] > tool mac-server set allowed-interface-list=listBridge

Do the same for Winbox MAC access

[admin@MikroTik] > tool mac-server mac-winbox set allowed-interface-list=listBridge

Winbox/Webfig actions:

- Open Interfaces → Interface List → Lists window and add a new list by clicking «+»;

- Input the interface list name «listBridge» into the Name field and click OK;

- Go back to the Interfaces → Interface List section and click «+»;

- Select «listBridge» from the dropdown List options and select «local» from the dropdown Interface options and click OK;

- Open Tools -> Mac Server window;

- Click on the «MAC Telnet Server» button, a new dialog will open;

- Select the newly created list «listBridge» from the dropdown list and click on OK button to apply settings.

Do the same in the MAC Winbox Server tab to block Mac Winbox connections from the internet.

Neighbor Discovery

MikroTik Neighbor discovery protocol is used to show and recognize other MikroTik routers in the network. Disable neighbor discovery on public interfaces:

/ip neighbor discovery-settings set discover-interface-list=listBridge

IP Connectivity Access

Besides the fact that the firewall protects your router from unauthorized access from outer networks, it is possible to restrict username access for the specific IP address

/user set 0 allowed-address=x.x.x.x/yy

x.x.x.x/yy — your IP or network subnet that is allowed to access your router.

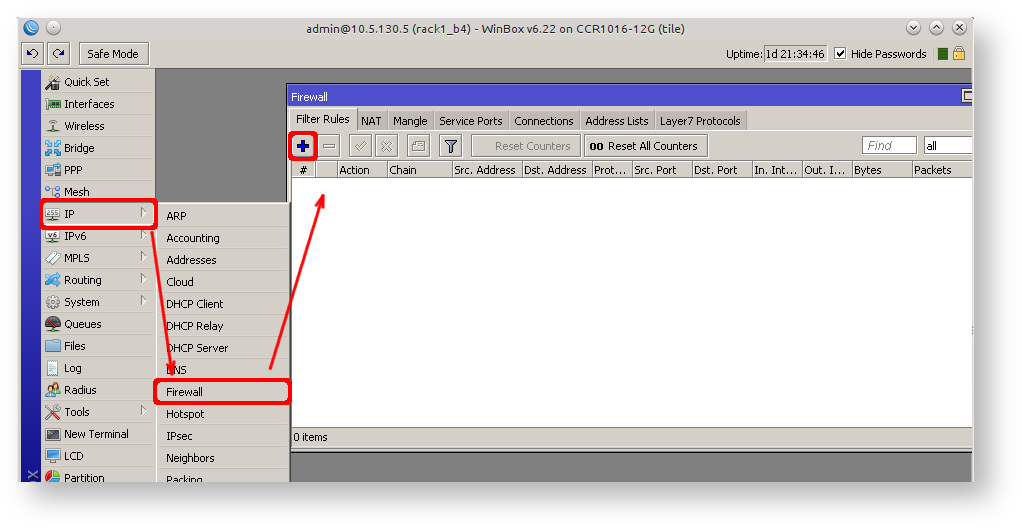

IP connectivity on the public interface must be limited in the firewall. We will accept only ICMP(ping/traceroute), IP Winbox, and ssh access.

/ip firewall filter add chain=input connection-state=established,related action=accept comment="accept established,related"; add chain=input connection-state=invalid action=drop; add chain=input in-interface=ether1 protocol=icmp action=accept comment="allow ICMP"; add chain=input in-interface=ether1 protocol=tcp port=8291 action=accept comment="allow Winbox"; add chain=input in-interface=ether1 protocol=tcp port=22 action=accept comment="allow SSH"; add chain=input in-interface=ether1 action=drop comment="block everything else";

In case if a public interface is a pppoe, then the in-interface should be set to «pppoe-out».

The first two rules accept packets from already established connections, so we assume those are OK to not overload the CPU. The third rule drops any packet which connection tracking thinks is invalid. After that, we set up typical accept rules for specific protocols.

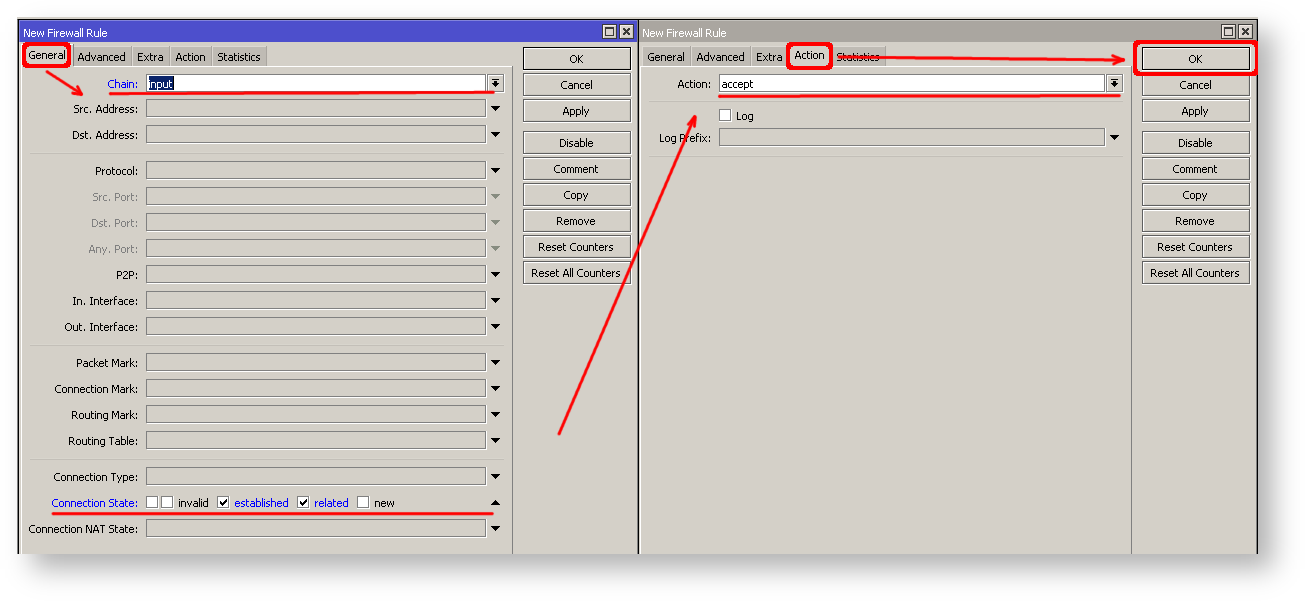

If you are using Winbox/Webfig for configuration, here is an example of how to add an established/related rule:

- Open Ip -> Firewall window, click on Filter rules tab;

- Click on the + button, a new dialog will open;

- Select chain input, click on Connection state, and select checkboxes for established and related;

- Click on the Action tab and make sure action accept is selected;

- Click on the Ok button to apply settings.

To add other rules click on + for each new rule and fill the same parameters as provided in the console example.

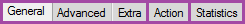

Administrative Services

Although the firewall protects the router from the public interface, you may still want to disable RouterOS services.

Most of RouterOS administrative tools are configured at the /ip service menu

Keep only secure ones,

/ip service disable telnet,ftp,www,api

Change default service ports, this will immediately stop most of the random SSH brute force login attempts:

/ip service set ssh port=2200

Additionally, each service can be secured by allowed IP address or address range(the address service will reply to), although more preferred method is to block unwanted access in firewall because the firewall will not even allow to open socket

/ip service set winbox address=192.168.88.0/24

Other Services

A bandwidth server is used to test throughput between two MikroTik routers. Disable it in the production environment.

/tool bandwidth-server set enabled=no

A router might have DNS cache enabled, which decreases resolving time for DNS requests from clients to remote servers. In case DNS cache is not required on your router or another router is used for such purposes, disable it.

/ip dns set allow-remote-requests=no

Some RouterBOARDs have an LCD module for informational purposes, set pin or disable it.

It is good practice to disable all unused interfaces on your router, in order to decrease unauthorized access to your router.

/interface print /interface set x disabled=yes

Where «X» is a number of the unused interfaces.

RouterOS utilizes stronger crypto for SSH, most newer programs use it, to turn on SSH strong crypto:

/ip ssh set strong-crypto=yes

Following services are disabled by default, nevertheless, it is better to make sure that none of then were enabled accidentally:

- MikroTik caching proxy,

- MikroTik socks proxy,

- MikroTik UPNP service,

- MikroTik dynamic name service or IP cloud,

/ip cloud set ddns-enabled=no update-time=no

At this point, PC is not yet able to access the Internet, because locally used addresses are not routable over the Internet. Remote hosts simply do not know how to correctly reply to your local address.

The solution for this problem is to change the source address for outgoing packets to routers public IP. This can be done with the NAT rule:

/ip firewall nat add chain=srcnat out-interface=ether1 action=masquerade

In case if a public interface is a pppoe, then the out-interface should be set to «pppoe-out».

Another benefit of such a setup is that NATed clients behind the router are not directly connected to the Internet, that way additional protection against attacks from outside mostly is not required.

Port Forwarding

Some client devices may need direct access to the internet over specific ports. For example, a client with an IP address 192.168.88.254 must be accessible by Remote desktop protocol (RDP).

After a quick search on Google, we find out that RDP runs on TCP port 3389. Now we can add a destination NAT rule to redirect RDP to the client’s PC.

/ip firewall nat

add chain=dstnat protocol=tcp port=3389 in-interface=ether1

action=dst-nat to-address=192.168.88.254

If you have set up strict firewall rules then RDP protocol must be allowed in the firewall filter forward chain.

Setting up Wireless

For ease of use bridged wireless setup will be made so that your wired hosts are in the same Ethernet broadcast domain as wireless clients.

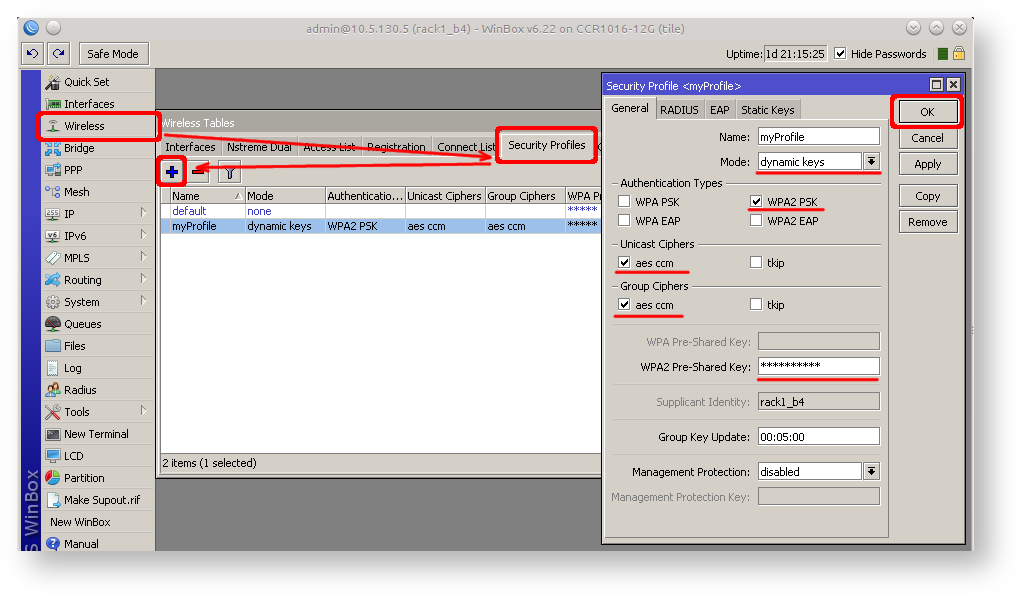

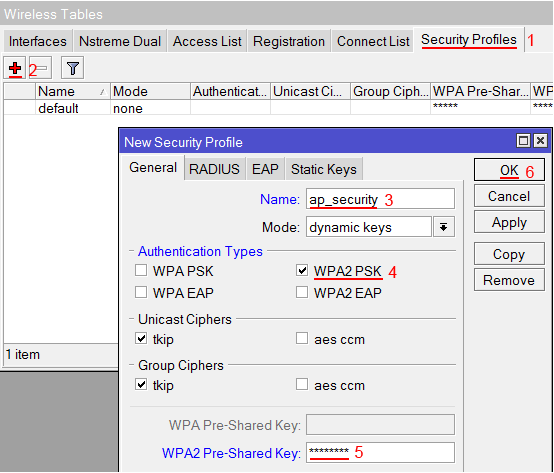

The important part is to make sure that our wireless is protected, so the first step is the security profile.

Security profiles are configured from /interface wireless security-profiles menu in a terminal.

/interface wireless security-profiles

add name=myProfile authentication-types=wpa2-psk mode=dynamic-keys

wpa2-pre-shared-key=1234567890

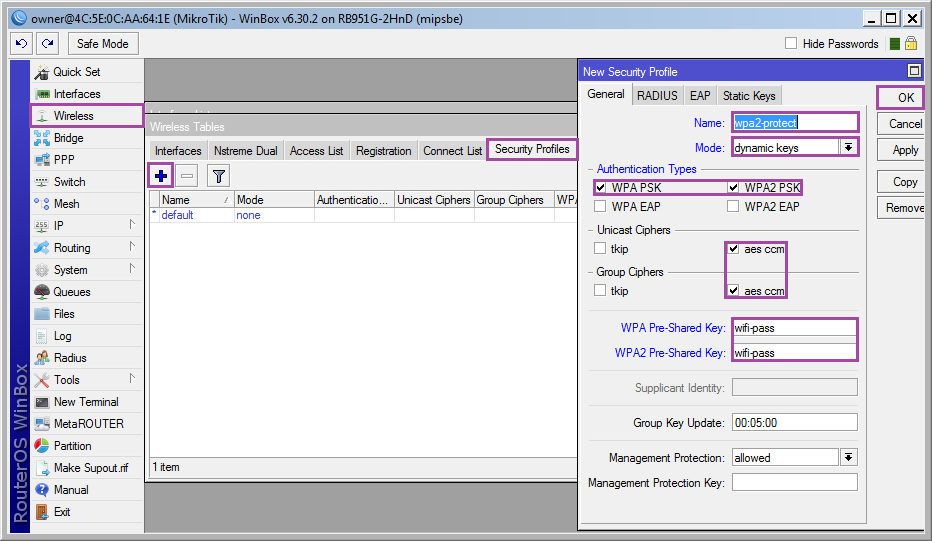

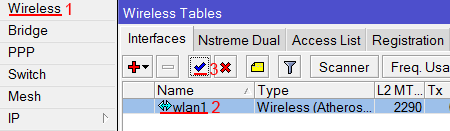

in Winbox/Webfig click on Wireless to open wireless windows and choose the Security Profile tab.

If there are legacy devices that do not support WPA2 (like Windows XP), you may also want to allow WPA protocol.

WPA and WPA2 pre-shared keys should not be the same.

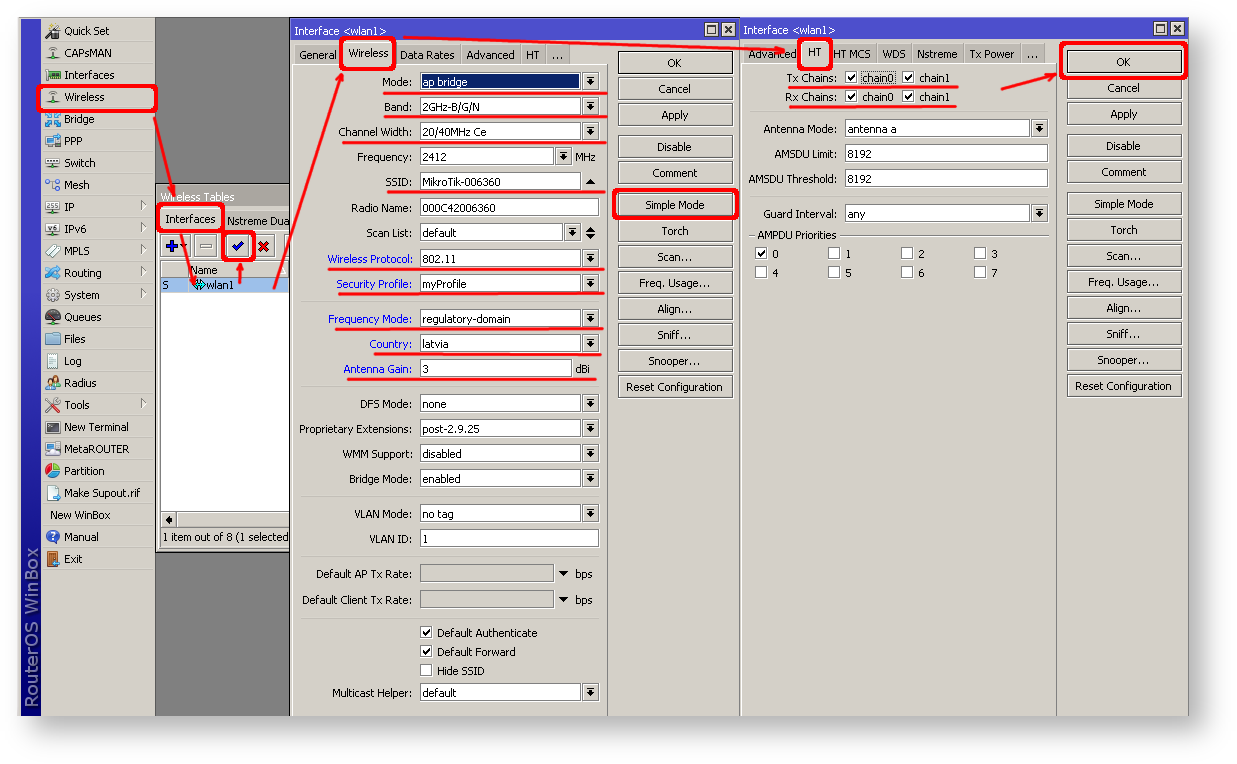

Now when the security profile is ready we can enable the wireless interface and set the desired parameters

/interface wireless

enable wlan1;

set wlan1 band=2ghz-b/g/n channel-width=20/40mhz-Ce distance=indoors

mode=ap-bridge ssid=MikroTik-006360 wireless-protocol=802.11

security-profile=myProfile frequency-mode=regulatory-domain

set country=latvia antenna-gain=3

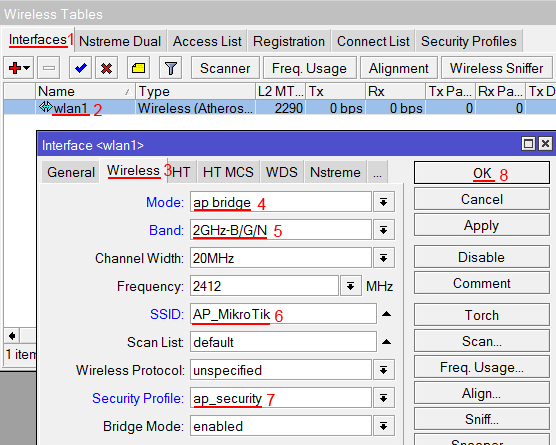

To do the same from Winbox/Webfig:

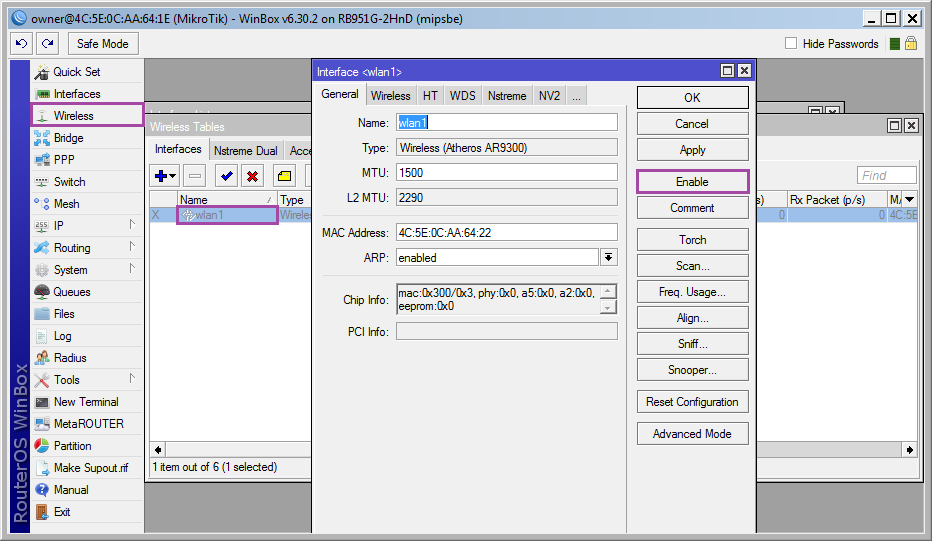

- Open Wireless window, select wlan1 interface, and click on the enable button;

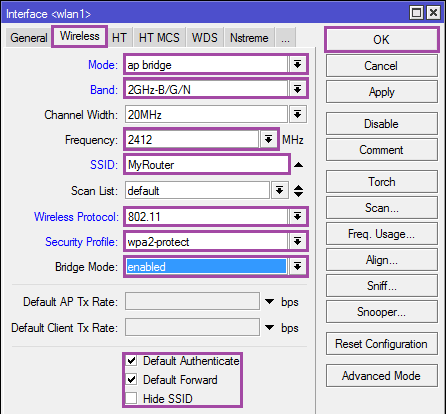

- Double click on the wireless interface to open the configuration dialog;

- In the configuration dialog click on the Wireless tab and click the Advanced mode button on the right side. When you click on the button additional configuration parameters will appear and the description of the button will change to Simple mode;

- Choose parameters as shown in the screenshot, except for the country settings and SSID. You may want to also choose a different frequency and antenna gain;

- Next, click on the HT tab and make sure both chains are selected;

- Click on the OK button to apply settings.

The last step is to add a wireless interface to a local bridge, otherwise connected clients will not get an IP address:

/interface bridge port add interface=wlan1 bridge=local

Now wireless should be able to connect to your access point, get an IP address, and access the internet.

Protecting the Clients

Now it is time to add some protection for clients on our LAN. We will start with a basic set of rules.

/ip firewall filter

add chain=forward action=fasttrack-connection connection-state=established,related

comment="fast-track for established,related";

add chain=forward action=accept connection-state=established,related

comment="accept established,related";

add chain=forward action=drop connection-state=invalid

add chain=forward action=drop connection-state=new connection-nat-state=!dstnat

in-interface=ether1 comment="drop access to clients behind NAT from WAN"

A ruleset is similar to input chain rules (accept established/related and drop invalid), except the first rule with action=fasttrack-connection. This rule allows established and related connections to bypass the firewall and significantly reduce CPU usage.

Another difference is the last rule which drops all new connection attempts from the WAN port to our LAN network (unless DstNat is used). Without this rule, if an attacker knows or guesses your local subnet, he/she can establish connections directly to local hosts and cause a security threat.

For more detailed examples on how to build firewalls will be discussed in the firewall section, or check directly Building Your First Firewall article.

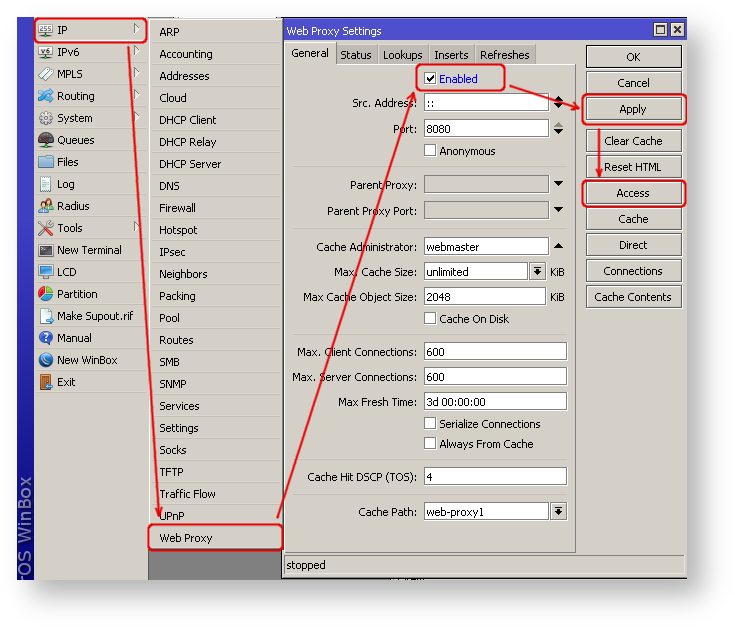

Blocking Unwanted Websites

Sometimes you may want to block certain websites, for example, deny access to entertainment sites for employees, deny access to porn, and so on. This can be achieved by redirecting HTTP traffic to a proxy server and use an access-list to allow or deny certain websites.

First, we need to add a NAT rule to redirect HTTP to our proxy. We will use RouterOS built-in proxy server running on port 8080.

/ip firewall nat

add chain=dst-nat protocol=tcp dst-port=80 src-address=192.168.88.0/24

action=redirect to-ports=8080

Enable web proxy and drop some websites:

/ip proxy set enabled=yes /ip proxy access add dst-host=www.facebook.com action=deny /ip proxy access add dst-host=*.youtube.* action=deny /ip proxy access add dst-host=:vimeo action=deny

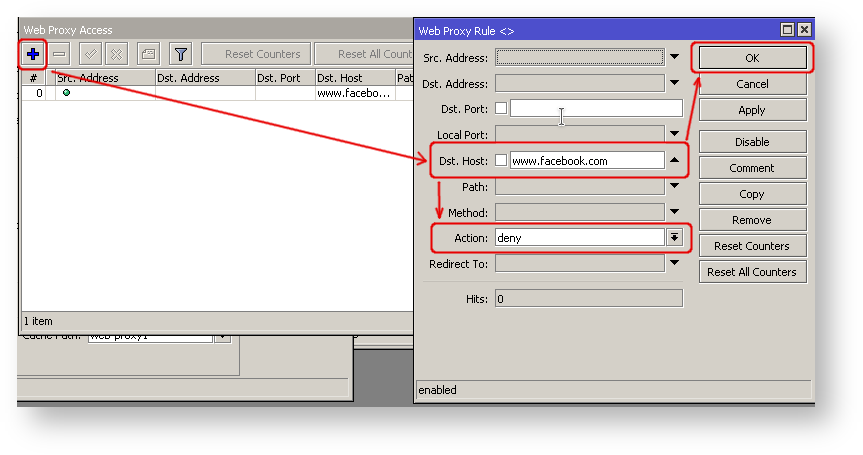

Using Winbox:

- On the left menu navigate to IP -> Web Proxy

- Web proxy settings dialog will appear.

- Check the «Enable» checkbox and click on the «Apply» button

- Then click on the «Access» button to open the «Web Proxy Access» dialog

- In the «Web Proxy Access» dialog click on «+» to add a new Web-proxy rule

- Enter Dst hostname that you want to block, in this case, «www.facebook.com», choose the action «deny»

- Then click on the «Ok» button to apply changes.

- Repeat the same to add other rules.

Troubleshooting

RouterOS has built-in various troubleshooting tools, like ping, traceroute, torch, packet sniffer, bandwidth test, etc.

We already used the ping tool in this article to verify internet connectivity.

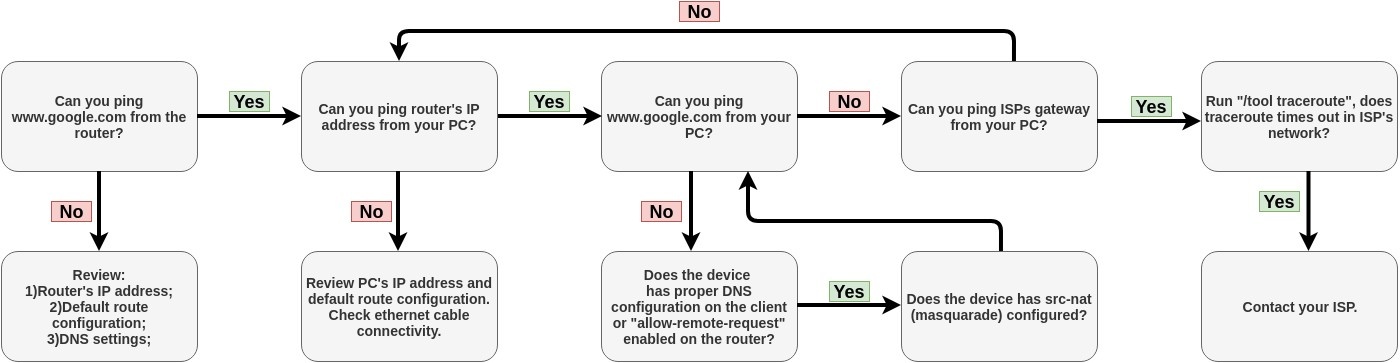

Troubleshoot if ping fails

The problem with the ping tool is that it says only that destination is unreachable, but no more detailed information is available. Let’s overview the basic mistakes.

You cannot reach www.google.com from your computer which is connected to a MikroTik device:

If you are not sure how exactly configure your gateway device, please reach MikroTik’s official consultants for configuration support.

Добавлено 5 июня 2019 в 00:04

Это инструкция, как пошагово настроить роутер MikroTik с нуля без использования заводской конфигурации.

Содержание:

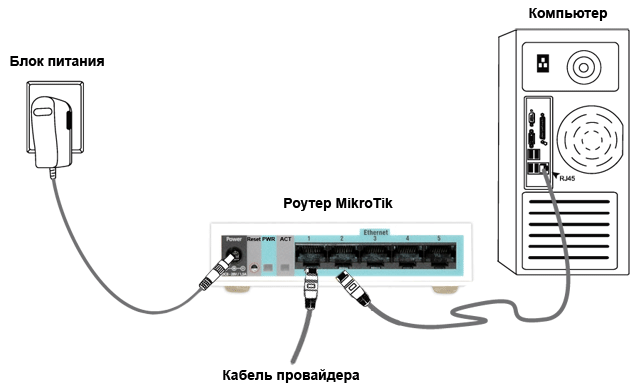

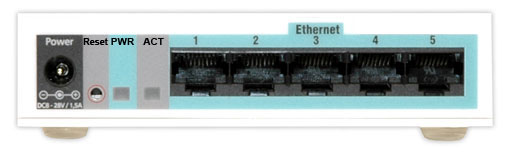

Подключение роутера MikroTik

Схема подключения роутера MikroTik:

- кабель провайдера интернета подключаем в первый порт роутера;

- компьютер подключаем к роутеру MikroTik сетевым кабелем в любой LAN порт от 2 до 5;

- ноутбук и другие беспроводные устройства подключим по Wi-Fi;

- блок питания включаем в разъем «Power» роутера MikroTik.

Настройка сетевой карты компьютера

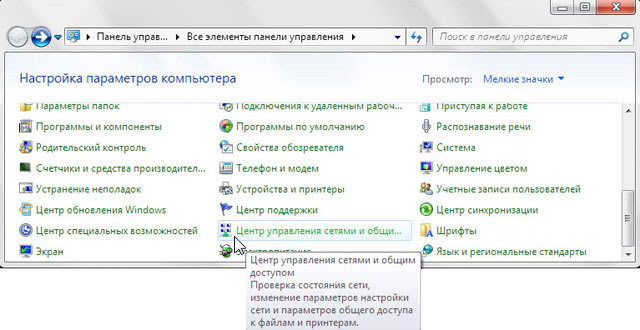

Чтобы на компьютере можно было зайти в настройки роутера Mikrotik, настроим сетевую карту на получение автоматических настроек.

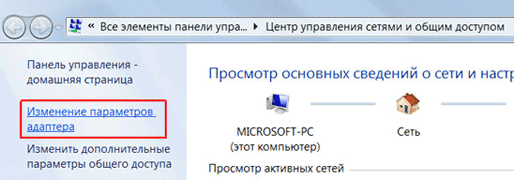

Открываем «Пуск» → «Панель управления» → «Центр управления сетями и общим доступом».

Перейдем в «Изменение параметров адаптера».

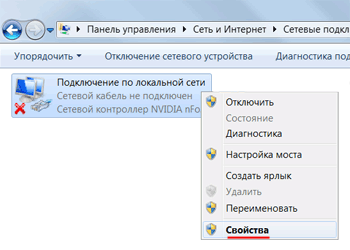

Нажимаем правой кнопкой мыши на «Подключение по локальной сети» и выбираем «Свойства»

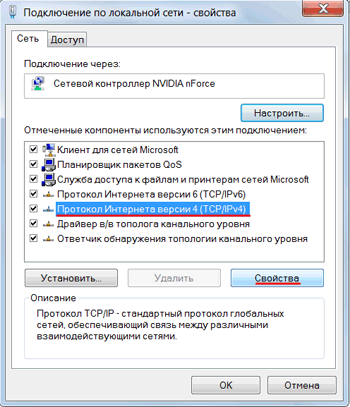

Нажимаем на «Протокол Интернета версии 4 (TCP/IPv4)» и кнопку «Свойства».

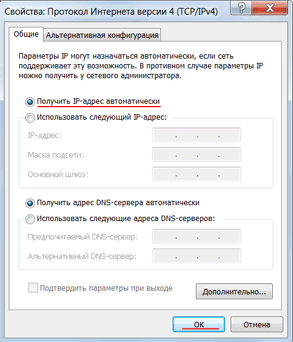

Выбираем «Получить IP-адрес автоматически» и нажимаете кнопку «OK».

Если сетевая карта не получает автоматически IP адрес из подсети 192.168.88.x, попробуйте его указать вручную (например: 192.168.88.21) или сбросить роутер Mikrotik к заводским настройкам.

Вход в настройки роутера MikroTik

Выполнить настройку роутера MikroTik можно разными способами:

- С помощью специальной программы Winbox для ОС Windows. Скачать на официальном сайте.

- С помощью браузера, перейдя по адресу 192.168.88.1. В настройках браузера не должен быть указан proxy-сервер!

- Настройка через Telnet.

Мы будем настраивать роутер Mikrotik с помощью программы Winbox.

Подключаемся к роутеру MikroTik:

- Запустите программу Winbox и перейдите на вкладку Neighbors;

- В списке отобразится ваш роутер. Нажмите левой кнопкой мыши на его MAC адрес;

- Нажмите кнопку Connect.

Login по умолчанию admin, пароль пустой.

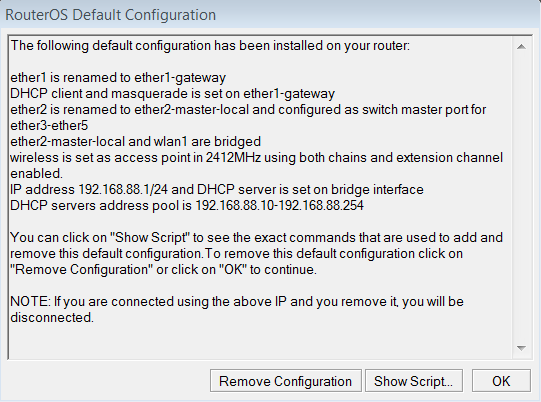

Сброс настроек роутера

Сбросим все настройки роутера MikroTik.

При первом входе у вас появится окно, как на картинке ниже. Нажмите кнопку Remove Configuration и дождитесь перезагрузки устройства.

Если у вас не появилось данное окно, сбросим настройки через меню:

- Выбираем слева меню System — Reset Configuration;

- Поставьте галочку No Default Configuration;

- Нажмите кнопку Reset Configuration.

- Нажмите кнопку Yes и дождитесь перезагрузки устройства.

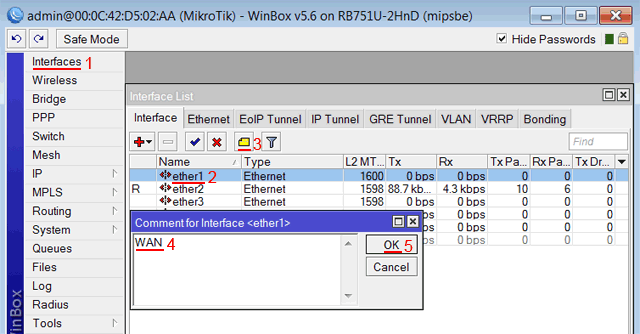

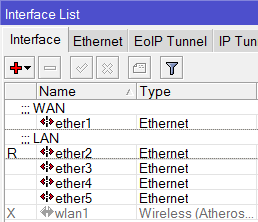

Описание сетевых интерфейсов

Конфигурация сетевых интерфейсов MikroTik будет выглядеть следующим образом: первый порт ether1 будет подключен к провайдеру (WAN порт), остальные порты ether2-5 будут работать в режиме коммутатора для подключения компьютеров локальной сети.

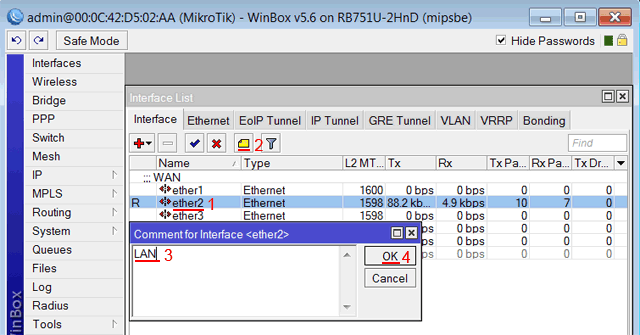

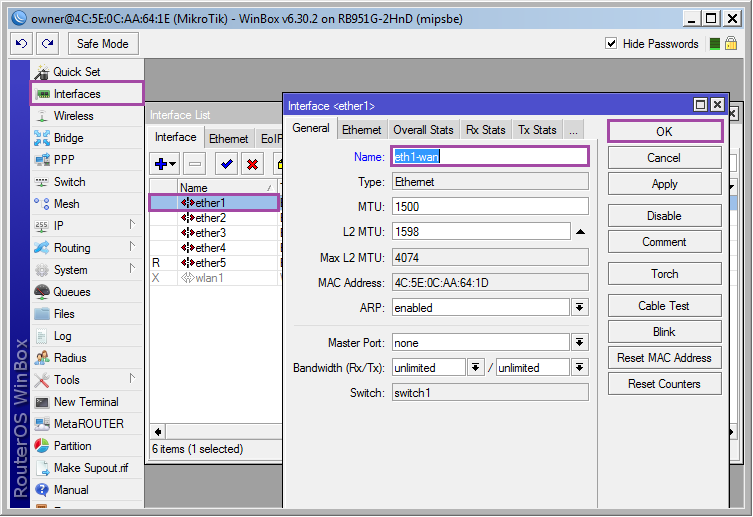

Чтобы не путать сетевые интерфейсы, опишем их с помощью комментариев.

Входим в настройки MikroTik с помощью программы Winbox.

Записываем для первого порта ether1 комментарий «WAN»:

- Открываем меню Interfaces;

- Выбираем первый интерфейс ether1;

- Нажимаем желтую кнопку Comment;

- В появившемся окне вводим комментарий «WAN«;

- Нажимаем кнопку OK.

Записываем для второго порта ether2 комментарий «LAN»:

Выбираем интерфейс ether2;

Нажимаем желтую кнопку Comment;

В появившемся окне вводим комментарий «LAN«;

Нажимаем кнопку OK.

Теперь в списке интерфейсов четко видно их назначение.

Настройка WAN интерфейса MikroTik

Смена MAC адреса WAN порта

Если Ваш провайдер блокирует доступ к сети по MAC адресу, то необходимо сначала изменить MAC адрес WAN порта роутера MikroTik. В противном случае пропустите этот пункт.

Чтобы изменить MAC адрес порта MikroTik, открываем в программе Winbox меню New Terminal и вводим команду:

/interface ethernet set ether1 mac-address=00:01:02:03:04:05, где ether1 — имя WAN интерфейса, 00:01:02:03:04:05 — разрешенный MAC адрес.

Чтобы вернуть родной MAC адрес порта, нужно выполнить команду:

/interface ethernet reset-mac ether1, где ether1 — имя интерфейса.

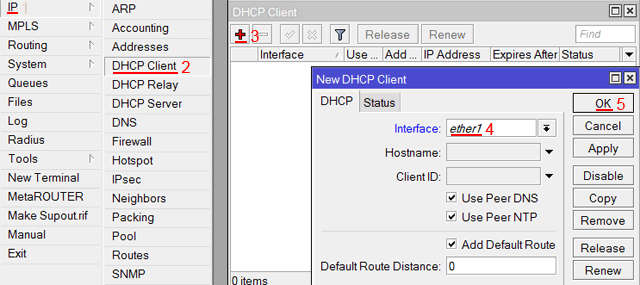

Настройка Dynamic IP

Если интернет провайдер выдает Вам сетевые настройки автоматически, то необходимо настроить WAN порт роутера MikroTik на получение настроек по DHCP:

- Открываем меню IP;

- Выбираем DHCP Client;

- В появившемся окне нажимаем кнопку Add (плюсик);

- В новом окне в списке Interface выбираем WAN интерфейс ether1;

- Нажимаем кнопку OK для сохранения настроек.

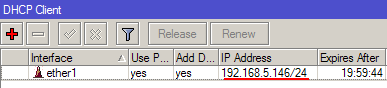

Теперь мы получили IP адрес от провайдера, который отображается в столбце IP Adress.

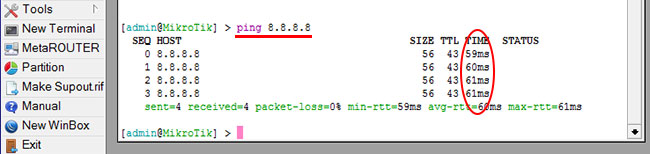

Проверим, что есть связь с интернетом:

- Открываем меню New Terminal;

- В терминале пишем команду ping 8.8.8.8 (пингуем сайт google) и жмем Enter на клавиатуре.

Как видим, идут пинги по 60ms, значит интернет подключен и работает. Остановить выполнение команды можно комбинацией клавиш на клавиатуре Ctrl+C.

На компьютерах, подключенных к роутеру MikroTik, интернет не будет работать, пока вы не настроите локальную сеть, Firewall и NAT.

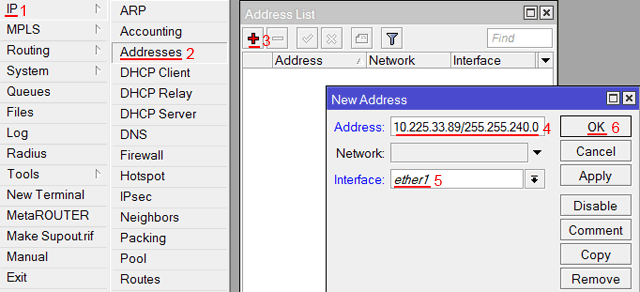

Настройка Static IP

Если вы используете статические сетевые настройки, необходимо настроить WAN порт роутера MikroTik вручную.

Настроим статический IP адрес и маску подсети WAN порта MikroTik :

- Открываем меню IP;

- Выбираем Addresses;

- В появившемся окне нажимаем кнопку Add (плюсик);

- В новом окне в поле Address прописываем статический IP адрес / маску подсети;

- В списке Interface выбираем WAN интерфейс ether1;

- Для сохранения настроек нажимаем кнопку OK.

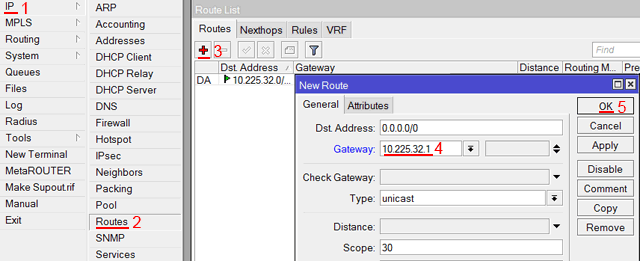

Настроим адрес интернет шлюза MikroTik:

- Открываем меню IP;

- Выбираем Routes;

- В появившемся окне нажимаем кнопку Add (плюсик);

- В новом окне в поле Gateway прописываем IP адрес шлюза;

- Нажимаем кнопку OK для сохранения настроек.

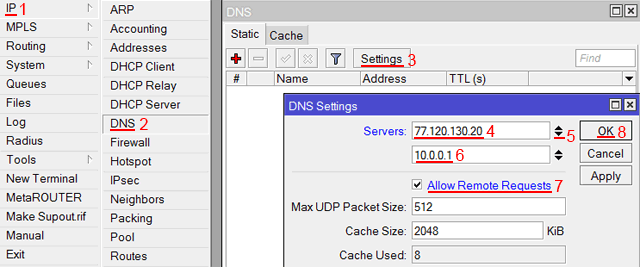

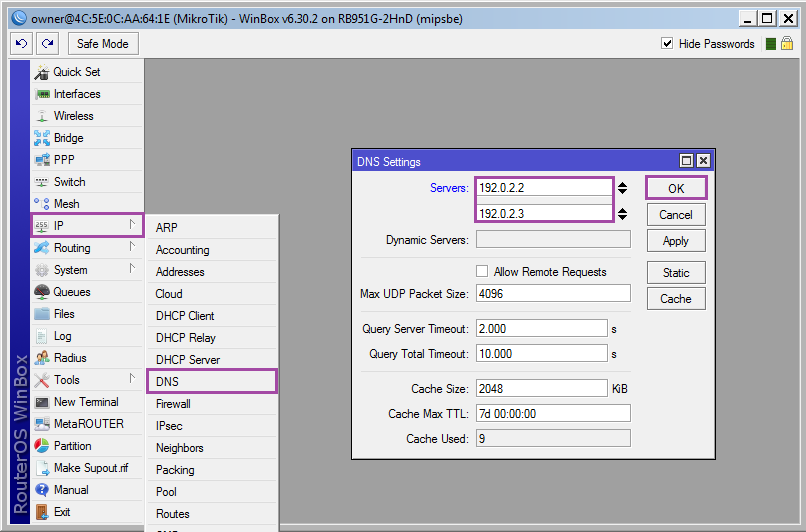

Добавим адреса DNS серверов MikroTik:

- Открываем меню IP;

- Выбираем DNS;

- В появившемся окне нажимаем кнопку Settings;

- В новом окне в поле Servers прописываем IP адрес предпочитаемого DNS сервера;

- Нажимаем кнопку «вниз» (черный треугольник), чтобы добавить еще одно поле для ввода;

- В новом поле прописываем IP адрес альтернативного DNS сервера;

- Ставим галочку Allow Remote Requests;

- Нажимаем кнопку OK для сохранения настроек.

Проверим, что есть доступ к интернету:

- Открываем меню New Terminal;

- В терминале пишем команду ping 8.8.8.8 (пингуем сайт google) и жмем Enter на клавиатуре.

Как видим, идут пинги по 60ms, значит интернет подключен и работает. Остановить выполнение команды можно комбинацией клавиш на клавиатуре Ctrl+C.

На компьютерах, подключенных к роутеру MikroTik, интернет не будет работать, пока вы не настроите локальную сеть, Firewall и NAT.

Настройка PPPoE

Если вы используете ADSL модем, к которому по сетевому кабелю подключен роутер MikroTik, сначала необходимо настроить ADSL модем в режим Bridge (мост).

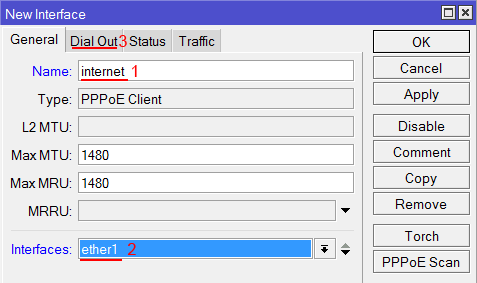

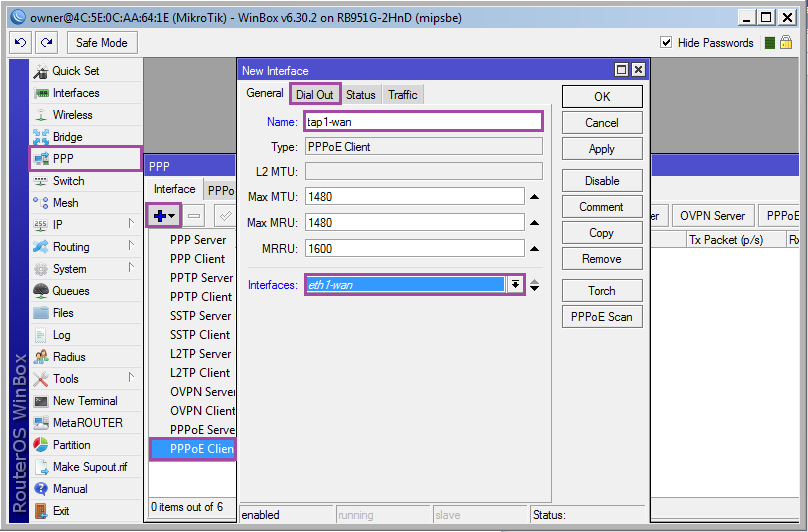

Настроим клиентское PPPoE соединение на роутере MikroTik:

- Слева выбираем меню PPP;

- Нажимаем кнопку Add (плюсик);

- Выбираем PPPoE Client.

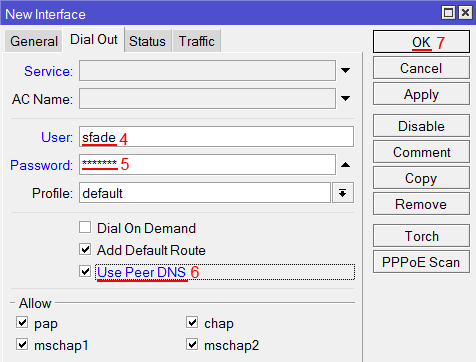

Настраиваем параметры PPPoE соединения MikroTik:

- В поле Name указываем имя соединения;

- В списке Interfaces выбираем первый WAN порт ether1, который подключен к провайдеру;

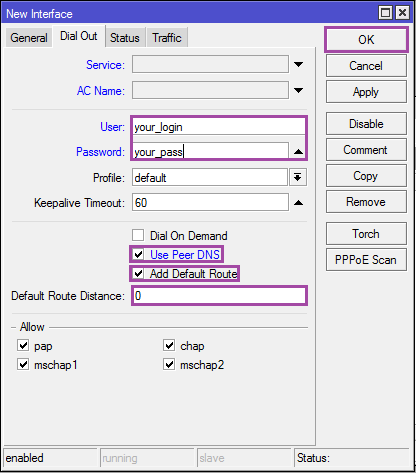

Выбор интерфейса PPPoE MikroTik - Переходим на вкладку Dial Out;

- В поле User указываем имя пользователя;

- В поле Password вводим пароль;

- Ставим галочку Use Peer DNS;

- Нажимаем кнопку OK.

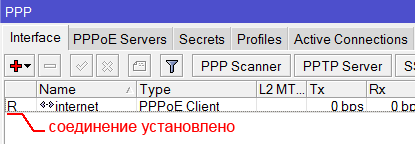

После создания PPPoE соединения напротив него должна появиться буква R, которая говорит о том, что соединение установлено.

Проверим, что есть связь с интернетом:

- Открываем меню New Terminal;

- В терминале пишем команду ping 8.8.8.8 (пингуем сайт google) и жмем Enter на клавиатуре.

Как видим, идут пинги по 60ms, значит интернет подключен и работает. Остановить выполнение команды можно комбинацией клавиш на клавиатуре Ctrl+C.

На компьютерах, подключенных к роутеру MikroTik, интернет не будет работать, пока вы не настроите локальную сеть, Firewall и NAT.

Настройка локальной сети MikroTik

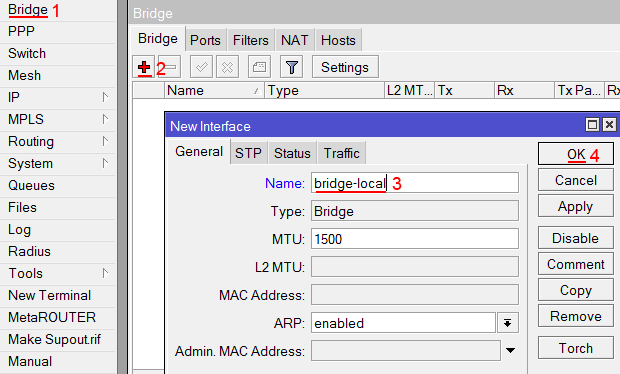

Объединение Wi-Fi и проводных интерфейсов в локальную сеть

Чтобы компьютеры, подключенные к роутеру по кабелю и по Wi-Fi, друг друга «видели», необходимо объединить беспроводной и проводные интерфейсы MikroTik. Если у вас роутер без Wi-Fi, то объединяете только проводные интерфейсы.

Создаем объединение bridge-local (мост);

- Открываем меню Bridge;

- Нажимаем кнопку Add (плюсик);

- В поле Name прописываем имя объединения bridge-local;

- Нажимаем кнопку OK.

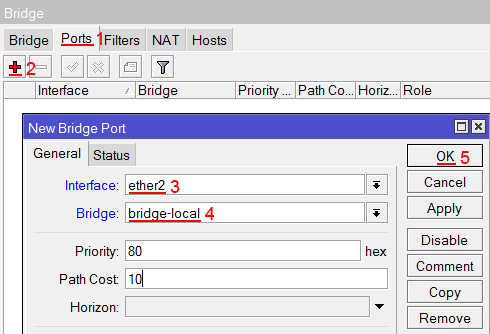

Добавляем в объединение проводные ethetnet порты 2-5:

- Переходим на вкладку Ports;

- Нажимаем кнопку Add (плюсик);

- В списке Interface выбираем ethernet порт ether2;

- В списке Bridge выбираем имя объединения bridge-local;

- Нажимаем кнопку OK;

- Точно так же добавляем порты ether3, ether4, ether5.

Добавляем в объединение Wi-Fi интерфейс.

- Переходим на вкладку Ports;

- Нажимаем кнопку Add (плюсик);

- В списке Interface выбираем беспроводной интерфейс wlan1;

- В списке Bridge выбираем имя объединения bridge-local;

- Нажимаем кнопку OK.

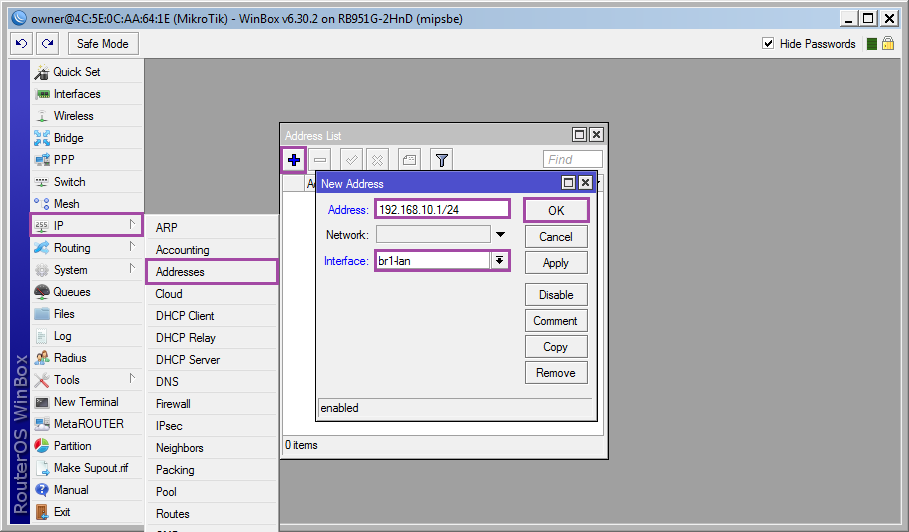

Назначение IP адреса локальной сети

Настроим IP адрес локальной сети MikroTik:

- Открываем меню IP;

- Выбираем Addresses;

- Нажимаем кнопку Add (плюсик);

- В поле Address вводим адрес и маску локальной сети, например 192.168.88.1/24;

- В списке Interface выбираем bridge-local;

- Нажимаем кнопку OK.

Настройка DHCP сервера

Чтобы компьютеры, подключенные к роутеру, получали сетевые настройки автоматически, настроим DHCP сервер MikroTik:

- Открываем меню IP;

- Выбираем DHCP Server;

- Нажимаем кнопку DHCP Setup;

Настройка DHCP сервера MikroTik - В списке DHCP Server Interface выбираем bridge-local;

- Нажимаем кнопку Next;

Выбор интерфейса DHCP сервера MikroTik - В этом окне выбирается сеть для DHCP. Оставляем без изменений и нажимаем кнопку Next;

Настройка IP адрес локальной сети MikroTik - В следующем окне указывается адрес шлюза. Нажимаем кнопку Next;

Настройка IP адрес шлюза для локальной сети MikroTik - В этом окне прописывается диапазон IP адресов, которые будет раздавать DHCP сервер. Нажимаем кнопку Next;

Настройка диапазона IP адресов DHCP сервера MikroTik - Далее вводятся адреса DNS серверов. Нажимаем кнопку Next;

Настройка DNS серверов DHCP сервера MikroTik - Здесь задается время резервирования IP адресов. Нажимаем кнопку Next;

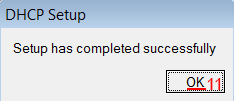

Время резервирования IP адресов - Настройка DHCP сервера успешно завершена. Жмем кнопку OK.

Настройка DHCP сервера MikroTik успешно завершена

Теперь сетевой кабель компьютера отключаем от роутера и еще раз подключаем к нему.

Настройка Wi-Fi точки доступа MikroTik

Сначала необходимо включить Wi-Fi модуль:

- Открываем меню Wireless;

- Выбираем Wi-Fi интерфейс wlan1;

- Нажимаем кнопку Enable (синяя галочка).

Создаем пароль для подключения к точке доступа MikroTik:

- Открываем вкладку Security Profiles;

- Нажимаем кнопку Add (плюсик);

- В новом окне в поле Name указываем имя профиля безопасности;

- Для лучшей безопасности оставляем только регистрацию по протоколу WPA2 PSK;

- В поле WPA2 Pre-Shared Key вводим пароль для доступа к Wi-Fi точке;

- Для сохранения настроек нажимаем кнопку OK.

Настраиваем параметры Wi-Fi точки MikroTik:

- Открываем вкладку Interfaces;

- Делаем двойной клик кнопкой мыши на Wi-Fi интерфейсе wlan1, чтобы зайти в его настройки;

- Переходим на вкладку Wireless;

- В списке Mode выбираем режим работы ap bridge (точка доступа в режиме моста);

- В списке Band выбираем в каких стандартах будет работать Wi-Fi точка, мы выбрали B/G/N;

- В поле SSID прописываем имя точки доступа;

- В списке Security Profile выбираем имя профиля безопасности, в котором мы создавали пароль для доступа к Wi-Fi точке;

- Нажимаем кнопку OK для сохранения настроек.

Теперь можно подключаться к роутеру по Wi-Fi.

На компьютерах, подключенных к роутеру MikroTik по Wi-Fi, интернет не будет работать, пока вы не настроите Firewall и NAT.

Настройка Firewall и NAT

Чтобы компьютеры получали доступ к интернету, необходимо настроить Firewall и NAT на роутере MikroTik.

Откройте меню New Terminal для ввода команд.

Настройка NAT выполняется следующими командами:

ip firewall nat add chain=srcnat out-interface=ether1 action=masquerade, где ether1 — это интерфейс, на который приходит интернет от провайдера. Для PPPoE соединений указывается название PPPoE интерфейса.

Настройки NAT достаточно, чтобы заработал интернет.

Protect router — команды для защиты роутера:

ip firewall filter add action=accept chain=input disabled=no protocol=icmp

ip firewall filter add action=accept chain=input connection-state=established disabled=no in-interface=ether1

ip firewall filter add action=accept chain=input connection-state=related disabled=no in-interface=ether1

ip firewall filter add action=drop chain=input disabled=no in-interface=ether1Protect LAN — защита внутренней сети:

ip firewall filter add action=jump chain=forward disabled=no in-interface=ether1 jump-target=customer

ip firewall filter add action=accept chain=customer connection-state=established disabled=no

ip firewall filter add action=accept chain=customer connection-state=related disabled=no

ip firewall filter add action=drop chain=customer disabled=noНазначаем типы интерфейсов для защиты внутренней сети (external — внешний, internal — внутренний LAN):

ip upnp interfaces add disabled=no interface=ether1 type=external

ip upnp interfaces add disabled=no interface=ether2 type=internal

ip upnp interfaces add disabled=no interface=ether3 type=internal

ip upnp interfaces add disabled=no interface=ether4 type=internal

ip upnp interfaces add disabled=no interface=ether5 type=internal

ip upnp interfaces add disabled=no interface=bridge-local type=internalИзменение пароля доступа к роутеру MikroTik

Чтобы изменить пароль доступа к роутеру MikroTik, выполните следующие действия:

- Открываем меню System;

- Выбираем Users;

- Делаем двойной клик кнопкой мыши на пользователе admin;

- Нажимаем кнопку Password…;

- В поле New Password вводим новый пароль;

- В поле Confirm Password подтверждаем новый пароль;

- В окне Change Password нажимаем кнопку OK;

- В окне User нажимаем кнопку OK.

Сброс роутера MikroTik к заводским настройкам

Чтобы сбросить MikroTik к заводским настройкам выполните следующее:

- Отключите питание роутера;

- Нажмите и держите кнопку Reset;

- Включите питание роутера;

- Дождитесь пока замигает индикатор ACT и отпустите кнопку Reset.

После этого роутер перезагрузится, и вы сможете зайти в его настройки со стандартным именем пользователя admin без пароля.

Если вы войдете в настройки с помощью программы Winbox, то появится следующее окно:

C помощью кнопки OK можно выполнить быструю настройку роутера по умолчанию.

Кнопка Remove Configuration позволяет сбросить все настройки для последующей ручной настройки роутера.

Теги

MikroTikWi-FiМаршрутизаторРоутерСетевое оборудование

Системное администрирование, Сетевые технологии

Рекомендация: подборка платных и бесплатных курсов системных администраторов — https://katalog-kursov.ru/

Есть задача: настроить устройство на базе RouterOS в качестве замены SOHO роутера для дома или небольшого офиса. Это HOWTO, потому технических подробностей будет минимум, Next-Next-Next-Ok и вы получаете готовое к работе устройство, так что приступаем.

Подготовка

Все описанное тестировалось на RouterBOARD RB 951G-2HnD, но может служить инструкцией по конфигурации любого устройства на базе RouterOS 6.25 и выше. Для конфигурации устройства вам потребуется фирменная утилита winbox (для windows), либо mactelnet-client (для linux), конечно у RouterOS есть telnet/http/ssh, но пока про них забываем.

Подключаем ПК к пятому порту Mikrotik(вообще можно использовать любой, кроме первого), переворачиваем устройство и видим на наклейке со штрих-кодом диапазон mac адресов, последний относится к пятому порту, вводим его в окно подключения winbox, либо используем как аргумент mactelnet. Пользователь admin, пароль отсутсвует.

Появится предложение: сохранить базовую конфигурацию, либо обнулить устройство. Выбираем [Remove Configuration]. Устройство перезагрузится.

Добавление пользователя

Первым делом создаем нового пользователя и удаляем admin’а, да об этом все забывают.

Переходим: [System]?[Users]?[+].

Name: логин;

Group: full(полный доступ);

Password: пароль;

Confirm Password: пароль еще раз.

Подтверждаем нажатием на [Ok].

В таблице с пользователями выделяем admin и нажимаем [?].

Консольная версия

/user add name=логин group=full password=пароль

/user remove admin

Отключаемся и заходим на устройство под новым пользователем.

Настройка провайдера

Провайдер будет подключаться в первый порт RouterBOARD, остальные четыре и беспроводной интерфейс отданы под домашнюю подсеть 192.168.10.0/24, адрес роутера в домашней подсети: 192.168.10.1, клиентам сети будут раздаваться адреса из диапазона 192.168.10.100-192.168.10.200.

Способы соединения с провайдером бывают различные, и если на физическом уровне у нас Ethernet (даже если он идет от xDLS-модема), то в качестве сетевых протоколов может быть IPoE (Static или DHCP), PPPoE, L2TP, PPTP или их комбинации (вообще PPTP, L2TP без настроенного IP работать не смогут), в добавок ко всему может быть привязка по mac адресу. Постараюсь рассмотреть наиболее частые случаи.

Но для начала переименовываем интерфейс ether1 в eth1-wan, для удобства: [Interfaces]?[Ether1]?[Name: eth1-wan]?[OK].

Консольный вариант

/interface ethernet set [find default-name=ether1] name=eth1-wan

Подключаем кабель провайдера в первый порт устройства.

Подмена mac-адреса

Не скажу, что все провайдеры используют привязку по mac, но встречаются такие довольно часто, особенно если используется IPoE для привязки IP и защиты от халявщиков.

Подмену можно совершить только через командный режим, так что нажимаем [New Terminal] и вводим:

/interface ethernet set eth1-wan mac-address=00:11:22:33:44:55

где 00:11:22:33:44:55 — mac зарезервированный у провайдера.

Автоматическое получение настроек средствами DHCP.

Наиболее простой вараиант: [IP]?[DHCP Client]?[+]?[Interface: eth1-wan]?[OK].

Консольный вариант

/ip dhcp-client add interface eth1-wan disabled=no

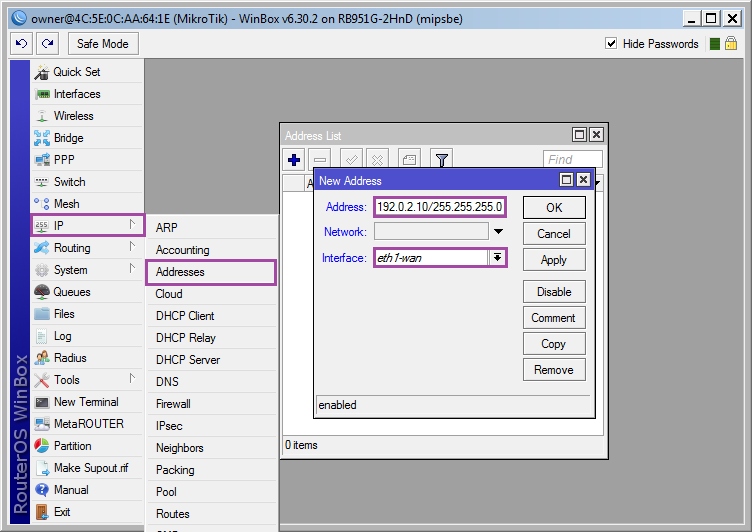

Статическая настройка IP

Тоже простой вариант, но потребуется уточнить у провайдера следующие параметры (значение указаны в качестве примера):

IP (ip адрес): 192.0.2.10;

mask (маска): 255.255.255.0(или /24);

gateway (шлюз): 192.0.2.1;

DNS1: 192.0.2.2;

DNS2: 192.0.2.3.

Добавляем IP на интерфейс: [IP]?[Addresses]?[+]?[Address: 192.0.2.10/255.255.255.0; Interface: eth1-wan]?[OK];

Добавляем default route: [IP]?[Routes]?[+]?[Dst.Address:0.0.0.0/0; Gateway:192.0.2.1; Check gateway: ping; Distance: 1]?[OK];

Добавляем DNS: [IP]?[DNS]?[Servers: 192.0.2.2; 192.0.2.3]?[OK].

Консольный вариант

/ip address add address=192.0.2.10/255.255.255.0 interface=eth1-wan

/ip route add dst-address=0.0.0.0/0 gateway=192.0.2.1 check-gateway=ping distance=1

/ip dns set servers=192.0.2.2,192.0.2.3

Настройка PPPoE

PPPoE — туннельный протокол для которого не требуется предварительная настройка IP. Конечно, у провайдера может быть пиринг с другими сетями или доступ в свою сеть без ограничения по скорости, которые работают вне PPPoE интерфейса и требуют добавления отдельного маршрута (DualAccess или Russian PPPoE в SOHO роутерах), но подобная конфигурация выходит за рамки HOWTO для начинающих.

Для конфигурации PPPoE потребуется узнать логин и пароль для подключения к сети (обычно выдаются при заключении договора).

Добавляем туннельный интерфейс: [PPP]?[+]?[PPPoE Client].

На вкладке [Genaral] указываем имя интерфейса Name=tap1-wan и интерфейс провайдера Interface=eth1-wan.

На вкладке [Dial Out] указываем логин и пароль для подключения, остальные опции по скриншотам.

Консольный вариант

/interface pppoe-client add interface=eth1-wan name=tap1-wan disabled=no user=логин password=пароль use-peer-dns=yes add-default-route=yes default-route-distance=0

Важно: Если вы используете PPPoE, то в дальнейшем используйте вместо eth1-wan интерфейс tap1-wan.

Настройка L2TP/PPTP

Вот мы и подошли к самому богатому на подводные камни способу подключения. Оба протокола настраиваются схожим образом, но требуют предварительной настройки IP (средствами DHCP, либо статически). Проблема mikrotik в том, что задав адрес сервера доменным именем, он распознает его в адрес один раз и будет использовать только данный адрес, если адрес поменяется (либо провайдер использует RoundRobin DNS и сервер будет перегружен), то велика вероятность остаться без интернета. Со стороны провайдера тоже могут быть забавные вещи, например DNS сервера доступные только из локальной сети, либо необходимость заранее прописать статический маршрут до сервера PPTP/L2TP, если вам посчастливилось стать клиентом желто-полосатого провайдера, можете смело скачивать и изучать соответствующую инструкцию. Вариант с DualAccess L2TP/PPTP тоже возможен.

Но будем считать, что у вас все хорошо, IP адрес получили средствами DHCP, узнать у провайдера: логин, пароль и сервер vpn, можно приступать к настройке.

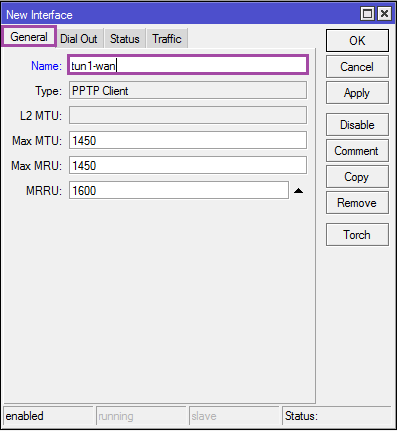

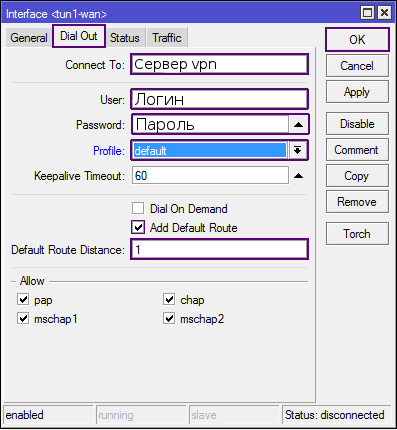

Добавляем интерфейс PPTP/L2TP: [PPP]?[+]?[PPTP Client или L2TP Client].

На вкладке [General] указываем имя подключения: Name=tun1-wan.

На вкладке [Dial out] указываем сервер PPTP или L2TP, логин и пароль.

Консольный вариант

Для l2tp заменить pptp-client на l2tp-client:

/interface pptp-client add name=tun1-wan disabled=no connect-to=сервер_vpn user=логин password=пароль add-default-route=yes default-route-distance=1 profile=default

Важно: Если вы используете L2TP/PPTP, то в дальнейшем используйте вместо eth1-wan интерфейс tun1-wan.

А как-же Yota?

А просто. Если вам попался USB модем, то скорее всего он будет определяться как ethernet интерфейс в [Interfaces]?[LTE] и достаточно забирать с него IP средствами DHCP. Но для первичной активации модем придется подключить к ПК. Не знаю со всеми моделями модемов так или мне попался неудачный, но без предварительной активации на ПК работать он отказывался.

Другие 3G/4G модемы

Если модем не определяется как сетевая карта, но Mikrotik его видит в [System]?[Resources]?[USB], то потребуется создать PPP подключение для интерфейса usb1, в некоторых ситуациях устройство необходимо прежде перевести в режим модема AT командой(ищите на соответствующих форумах). В любом случае вариантов великое множество, один из них описан здесь.

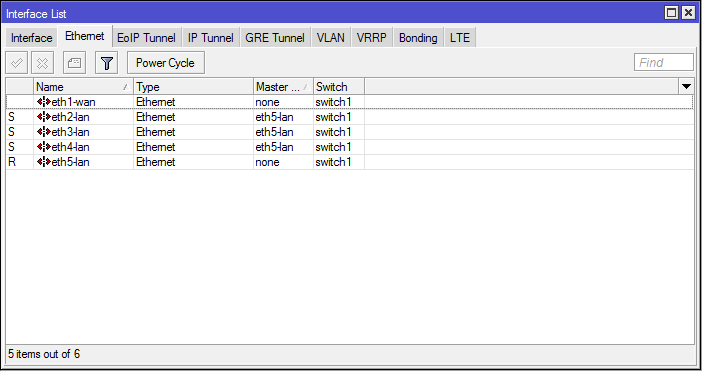

Подготовка интерфейсов для локальной сети

На данный момент интерфейсы ether2-ether5 и wlan1 работают независимо друг от друга, их необходимо объединить в единую среду передачи данных.

Ethernet интерфейсы можно объединить на аппаратном уровне, что повысит скорость передачи данных и снизит нагрузку на CPU (по сравнению с программным мостом). В качестве master port будет использоваться ether5, можно назначить любой, но если появится еще один провайдер, то логично будет подключить его во второй порт (и отключить на нем master port).

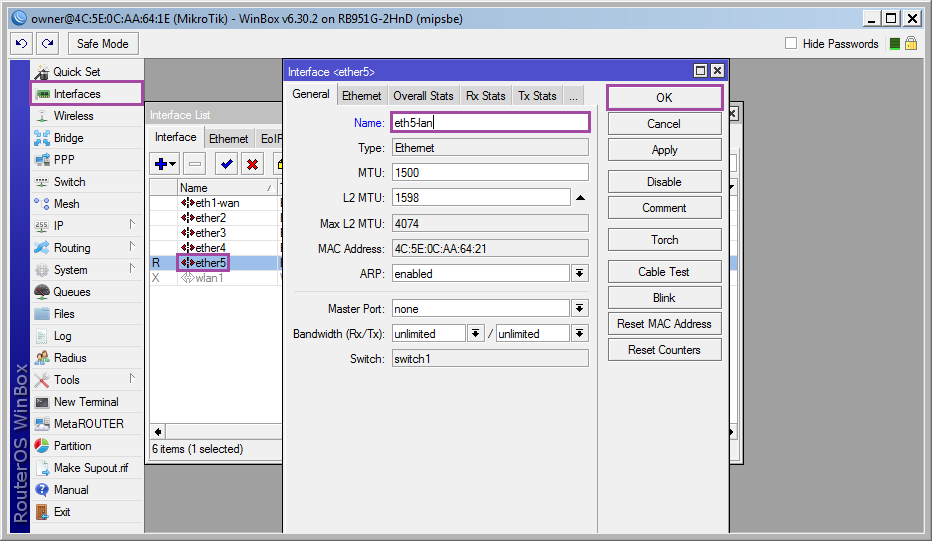

Переименовываем ether5 в eth5-lan: [Interfaces]?[ether5]?[Name: eth5-lan]?[OK];

Переименовываем ether2-ether4 и устанавливаем для них master port: [Interfaces]?[ether2-4]?[Name: eth2-4-lan; Master Port=eth5-lan]?[OK].

Консольный вариант

/interface ethernet set [find default-name=ether5] name=eth5-lan

/interface ethernet set [find default-name=ether2] name=eth2-lan master-port=eth5-lan

/interface ethernet set [find default-name=ether3] name=eth3-lan master-port=eth5-lan

/interface ethernet set [find default-name=ether4] name=eth4-lan master-port=eth5-lan

Интересный момент. Средствами master port можно объединить интерфейсы принадлежащее одному чипсету, на старших моделях чипсетов может быть несколько (колонка switch), интерфейсы с разных чипсетов объединяются через программный Bridge, ну или пачкордом.

Теперь все локальные Ethernet интерфейсы объединены под именем eth5-lan.

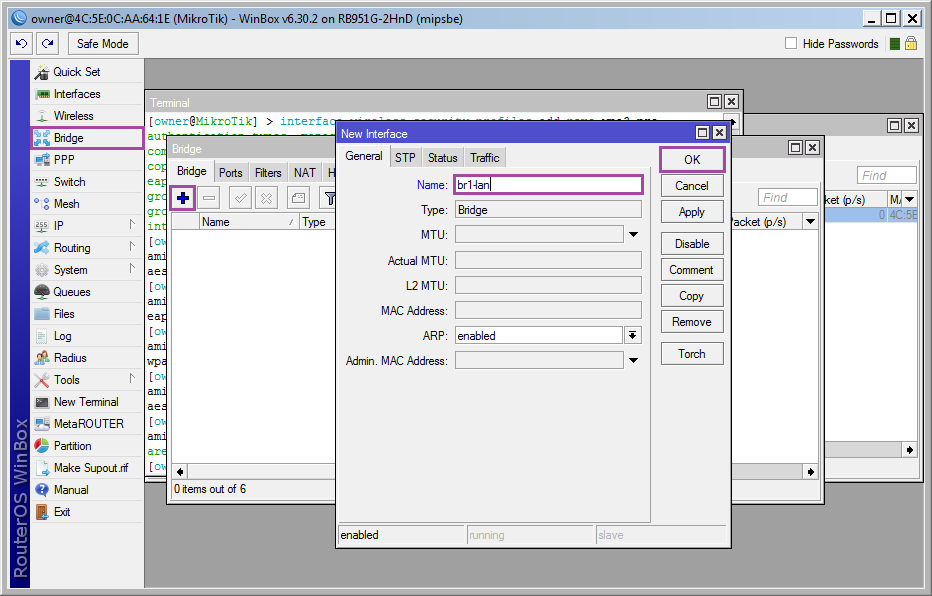

Wireless интерфейс существует отдельно от Ethernet, для объединения потребуется прибегнуть к программному мосту (bridge).

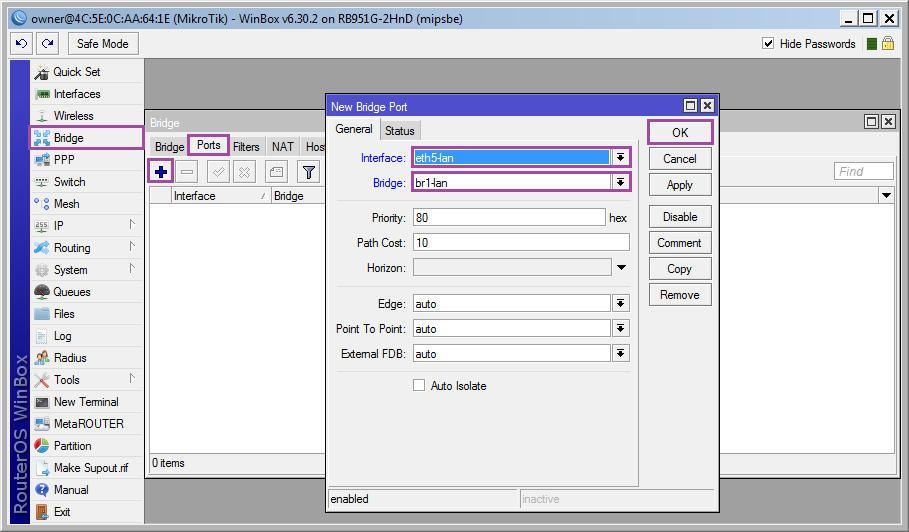

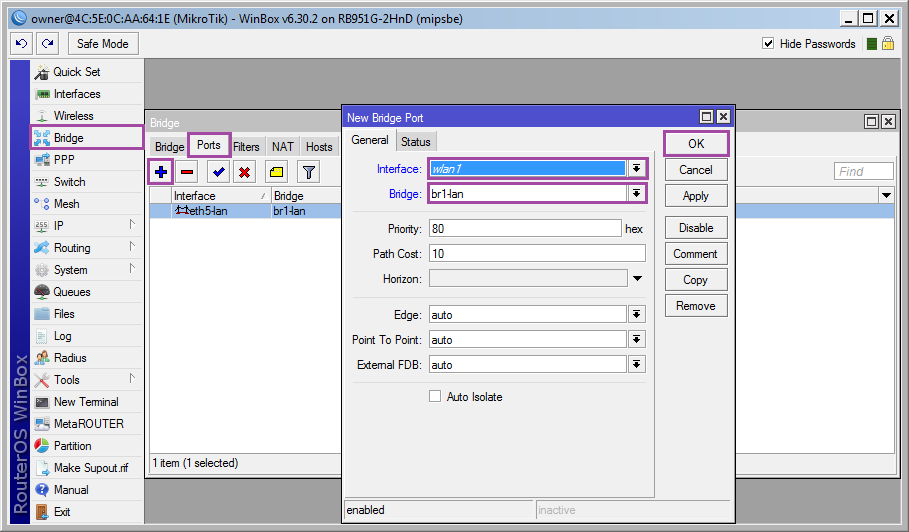

Создаем интерфейс моста: [Bridge]?[+]?[Name: br1-lan]?[OK];

Добавляем интерфейсы: [Bridge]?[Ports]?[+]?[Interface: eth5-lan; Bridge: br1-lan]?[OK]

[Bridge]?[Ports]?[+]?[Interface: wlan1; Bridge: br1-lan]?[OK]

Консольный вариант

/interface bridge add name=br1-lan

/interface bridge port add interface=eth5-lan bridge=br1-lan

/interface bridge port add interface=wlan1 bridge=br1-lan

Теперь все локальные Ethernet и wlan интерфейсы объединены под именем br1-lan.

Безопасность беспроводной сети

Вещь муторная(точнее муторно ее описывать), но необходимая.

Добавляем профиль безопасности и указываем пароль для беспроводного подключения: [Wireless]?[Security Profiles]?[+]

Name — название профиля;

WPA/WPA2 Pre-Shared Key — ключи для WPA/WPA2(пароль от wi-fi);

Остальное по скриншоту, в завершении [OK].

Консольный вариант

/interface wireless security-profiles add name=wpa2-protected mode=dynamic-keys authentication-types=wpa-psk,wpa2-psk unicast-chiphers=aes-ccm group-chiphers=aes-ccm wpa-pre-shared-key=ключ_wpa wpa2-pre-shared-key=ключ_wpa2

Активируем и настраиваем беспроводной интерфейс: [Wireless]?[wlan1]?[Enable].

На вкладке [Wireless]:

Mode: ap bridge;

Band: 2gHz-B/G/N. Если ваши беспроводные девайсы выпущены несколько лет назад, то логичнее выбрать 2gHz-B/G.;

Frequency: auto. В SOHO устройствах этот параметр называется Канал соответствие можно посмотреть по ссылке. Если не уверены что выбрать, оставляйте auto.;

SSID: Название точки доступа;

Wireless Protocol: 802.11;

Securiity Profile: wpa2-protect. Профиль созданный на предыдущем шаге.;

Bridge Mode: enabled;

Default Authenticate: yes;

Default Forward: yes;

Hide SSID: no. Можно скрыть точку доступа. Но не стоит считать это панацеей.;

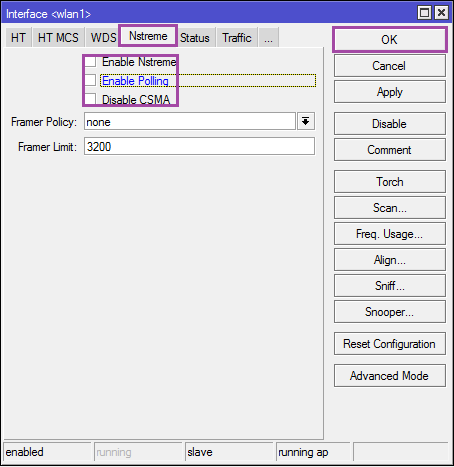

Далее вкладка [Nstreme].

Отключаем все.

Как закончили, нажимаем [Ok] и пробуем подключиться (ip телефон не получит, но подключение должно установиться).

Консольный вариант

/interface wireless set wlan1 disabled=no ssid=MyRouter mode=ap-bridge band=2ghz-b/g/n frequency=2412 bridge-mode=enabled wireless-protocol=802.11 security-profile=wpa2-protect default-authentication=yes default-forwarding=yes hide-ssid=no

/interface wireless nstreme set wlan1 enable-nstreme=no enable-polling=no disable-csma=no

Настройка ip, dhcp-server

Добавляем ip на интерфейса br1-lan: [IP]?[Addresses]?[+]?[Address: 192.168.10.1/24; Interface: br1-lan]?[OK]

Консольный вариант

/ip address add address=192.168.10.1/24 interface=br1-lan

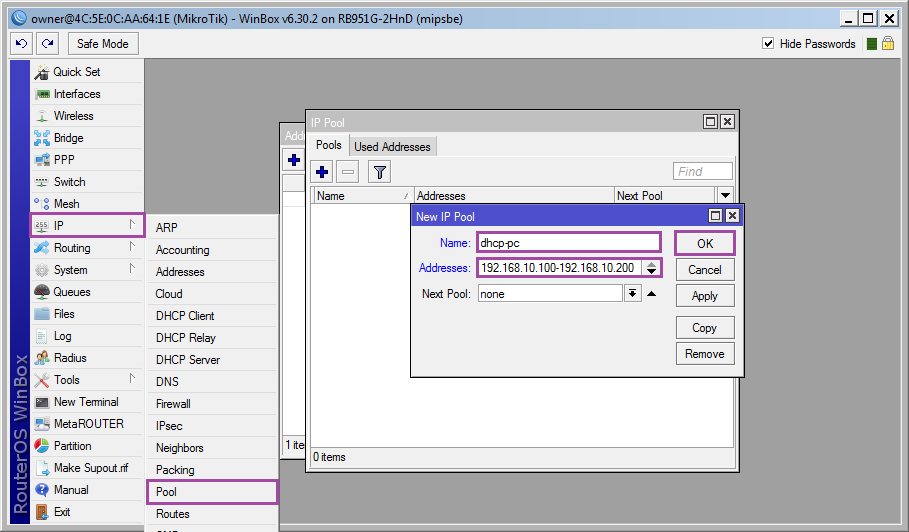

Создаем пул адресов для dhcp: [IP]?[Pool]?[+]?[Name: dhcp-pc; Addresses:192.168.10.100-192.168.10.200]?[OK]

Консольный вариант

/ip pool add name=dhcp-pc address=192.168.10.100-192.168.10.200

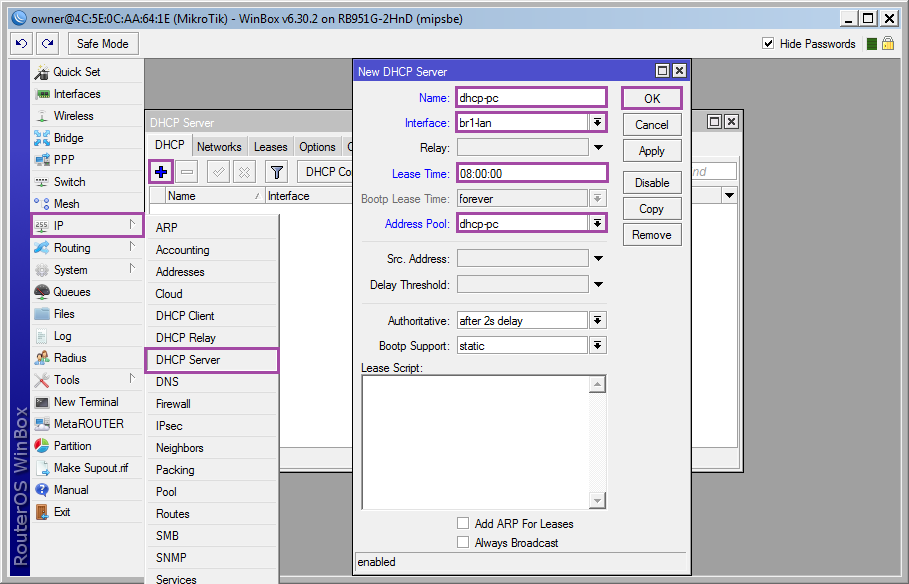

Включаем прослушку dhcp-запросов на интерфейсе br1-lan: [IP]?[DHCP Server]?[+]?[Name: dhcp-pc; Interface: br1-lan; Lease Time: 08:00:00; Address Pool: dhcp-pc]?[OK]

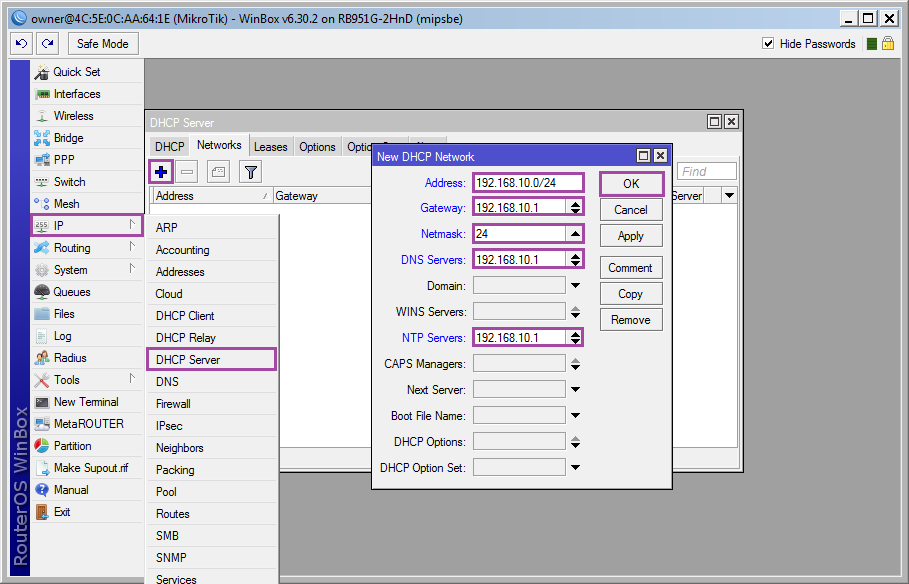

Теперь надо определиться какие параметры будут отдаваться по dhcp: [IP]?[DHCP Server]?[Networks]?[+]

Address: 192.168.10.0/24;

Gateway: 192.168.10.1;

Netmask: 24;

DNS Servers: 192.168.10.1.

По окончанию [Ok].

На скриншоте в качестве NTP сервера указан адрес роутера, но в базовой поставке раздавать точное время Mikrotik не умеет, можно указать любой другой сервер из сети, либо добавить и настроить пакет ntp(описано в конце HOWTO).

Консольный вариант

/ip dhcp-server add name=dhcp-pc interface=br1-lan lease-time=08:00:00 address-pool=dhcp-pc

/ip dhcp-server network add address=192.168.10.0/24 dns-server=192.168.10.1 gateway=192.168.10.1 netmask=24

Настройка сервера доменных имен

Если вас не устраивают DNS от провайдера можно добавить в список свои (можно полностью убрать провайдерские DNS выключив опцию Use peer DNS в соответствующих подключениях).

Включаем прослушку DNS запросов: [IP]?[DNS]?[Allow Remote Requests: yes]?[OK]

Консольный вариант

/ip dns set allow-remote-requests=yes

Теперь локальная сеть работает, перезапускам сетевой интерфейс (или dhcp-клиент) для получения ip от роутера и можно использовать для подключения по winbox/http/ssh/telnet/ftp/scp ip:192.168.10.1.

Между устройствами в локальной сети появилось связь, при попытке сделать ping до любого ресурса распознается его адрес, но доступ в интернет все еще отсутствует. Пришло время для последнего крупного пункта: настройки пакетного фильтра.

Пакетный фильтр

RouterOS является разновидностью ОС GNU/Linux, в качестве пакетного фильтра применяется netfilter, не могу сказать работает интерфейс напрямую с модулем ядра или с с использованием iptables, но разработчики постарались сделать синтаксис максимально приближенный к последнему.

Дабы не описывать каждую команду отдельно давайте немного разберемся. Пакетный фильтр настраивается в [IP]?[Firewall], нас будут интересовать вкладки (таблицы в терминологии iptables) [Filter],[Nat] и [Mangle]. В каждую таблицу можно добавить ряд правил (как и везде кнопкой [+]), правила обрабатываются поочередно сверху вниз, поэтому порядок важен. Каждое правило состоит из Условий, разнесенных по трем вкладкам: General, Advanced, Extra и Действия, вкладка Action, есть еще статистика работы правила, но она нам не интересна. Правило может содержать множество условий, главное не делать их противоречивыми. Если проходя по правилам пакет подходит под все условия, он обрабатывается соответствующим действием и дальше не идет (на самом деле некоторые действия пропускают пакет дальше, просто запомните этот факт если планируете в будущем глубже разобраться с netfilter). В варианте для новичков нам будет достаточно условий из Вкладки General.

Какие будут настройки? У пользователей из локальной сети появится доступ в интернет. Доступ на mikrotik из локальной сети будет ограничен используемыми службами(web, winbox, ssh, dns, ntp), из внешней сети будет открыт доступ по web, но с измененным адресом порта на 9999.

Все необходимые правила описаны в виде таблиц, если боитесь ошибиться или просто лень, открывайте [New terminal] и копируйте в него строки из консольного варианта в конце раздела.

Вкладка [Filter]

| Условия | Действие | |||||||||

|---|---|---|---|---|---|---|---|---|---|---|

| # | Chain | Src. Address | Dst. Address | Protocol | Dst.Port | In. Iterface | Out. Interface | Connection Mark | Connection State | |

| 0 | Input | icmp | accept | |||||||

| 1 | Input | 192.168.10.0/24 | tcp | 80,8291,22 | br1-lan | new | accept | |||

| 2 | Input | tcp | 80 | eth1-wan | allow_in | new | accept | |||

| 3 | Input | 192.168.10.0/24 | udp | 53,123 | br1-lan | new | accept | |||

| 4 | Input | established,related | accept | |||||||

| 5 | Output | [!]Invalid | accept | |||||||

| 6 | Forward | 192.168.10.0/24 | br1-lan | eth1-wan | new, established | accept | ||||

| 7 | Forward | 192.168.10.0/24 | eth1-wan | br1-lan | established,related | accept | ||||

| 8 | Input | reject | ||||||||

| 9 | Output | reject | ||||||||

| 10 | Forward | reject |

Вкладка [NAT]

| Условия | Действие | ||||||

|---|---|---|---|---|---|---|---|

| # | Chain | Src. Address | Protocol | Dst.Port | In. Iterface | Out. Interface | |

| 0 | srcnat | 192.168.10.0/24 | eth1-wan | masquerade | |||

| 1 | dstnat | tcp | 9999 | eth1-wan | redirect To ports: 80 |

Вкладка [Mangle]

| Условия | Действие | |||||

|---|---|---|---|---|---|---|

| # | Chain | Protocol | Dst.Port | In. Iterface | Connection State | |

| 0 | prerouting | tcp | 9999 | eth1-wan | new | mark connection New Connection Mark: allow_in |

Консольный вариант

/ip firewall filter

add chain=input protocol=icmp

add chain=input connection-state=new dst-port=80,8291,22 in-interface=br1-lan protocol=tcp src-address=192.168.10.0/24

add chain=input connection-mark=allow_in connection-state=new dst-port=80 in-interface=eth1-wan protocol=tcp

add chain=input connection-state=new dst-port=53,123 protocol=udp src-address=192.168.10.0/24

add chain=input connection-state=established,related

add chain=output connection-state=!invalid

add chain=forward connection-state=established,new in-interface=br1-lan out-interface=eth1-wan src-address=192.168.10.0/24

add chain=forward connection-state=established,related in-interface=eth1-wan out-interface=br1-lan

add action=drop chain=input

add action=drop chain=output

add action=drop chain=forward

/ip firewall nat

add action=masquerade chain=srcnat out-interface=eth1-wan src-address=192.168.10.0/24

add action=redirect chain=dstnat dst-port=9999 protocol=tcp to-ports=80

/ip firewall mangle

add action=mark-connection chain=prerouting dst-port=9999 new-connection-mark=allow_in protocol=tcp connection-state=new

Теперь интернет должен быть доступен, если вам этого достаточно то закрывайте HOWTO и пользуйтесь, если хотите узнать больше дальше пойдет рад дополнений.

Дополнение 1. Имя устройства

Даем устройству имя: [System]?[Identity]?[Name: MikRouter]?[OK]

И задаем его в dns: [IP]?[DNS]?[Static]?[+]?[Name: mikrouter; Address:192.168.10.1]?[OK]

Теперь к устройству можно обращаться по доменному имени mikrouter, но только из локальной подсети.

Консольный вариант

/system identity set name=MikRouter

/ip dns static add name=mikrouter address=192.168.12.10

Дополнение 2. Настройка времени

Настраиваем часы: [System]?[Clock]?[Time]?[Time Zone Name: Часовой пояс; Time: Текущее время; Date: Текущая дата]?[OK]

Дополнение 3. Обновление

Обновляем устройство и добавляем пакеты.

Заходим на сайт Mikrotik и загружаем архив с обновлениями (Extra Packages) для своего роутера. Распаковываем и оставляем следующие (6.30.2 — актуальная версия на момент написания, обновления выходят достаточно часто):

advanced-tools-6.30.2-mipsbe.npk

dhcp-6.30.2-mipsbe.npk

multicast-6.30.2-mipsbe.npk

ntp-6.30.2-mipsbe.npk

ppp-6.30.2-mipsbe.npk

routing-6.30.2-mipsbe.npk

security-6.30.2-mipsbe.npk

system-6.30.2-mipsbe.npk

user-manager-6.30.2-mipsbe.npk

wireless-6.30.2-mipsbe.npk

В Winbox открываем [Files] и перетаскиваем средствами drag’n’drop указанные выбранные пакеты(в качестве альтернативы можно загрузить через web-интерфейс, либо по ssh средствами scp).

Для обновления достаточно перезагрузить устройство: [System]?[Reboot]?[Yes]

Консольный вариант перезагрузки

В дальнейшем для обновления не обязательно загружать пакеты:[System]?[Packages]?[Check for updates]?[Channel: current]?[Download&Install]

Консольный вариант

/system package update download

/system package update install

Дополнение 4. Настройка ntp

В предыдущих дополнениях мы настроили часы и добавили пакет NTP, теперь его необходимо настроить.

Включаем ntp-client и задаем адреса серверов (можно задать свои любимые) точного времени: [System]?[NTP Client]?[Enabled: yes; Primary: 48.8.40.31; Secondary:91.206.16.4]?[OK]

Включаем прослушку ntp запросов: [System]?[NTP Server]?[Enabled: yes]?[OK]

Консольный вариант

/system ntp client set enabled=yes primaty-ntp=48.8.40.31 secondary-ntp=91.206.16.4

/system ntp server set enabled=yes

Дополнение 5. Отключаем лишние службы

Оставим winbox/http/ssh, остальные можно будет включить при необходимости: [IP]?[Services] выделяем как на скриншоте и нажимаем [x].

Консольный вариант

/ip service

set telnet disabled=yes

set ftp disabled=yes

set api disabled=yes

set api-ssl disabled=yes

set https disabled=yes

set www-ssl disabled=no

set winbox disabled=no

set www disabled=no

Дополнение 6. Отключаем обнаружение и ограничиваем доступ по mactelnet

В winbox есть средства обнаружения устройств находящихся в одной физической сети с ПК, это удобно, но зачем соседям знать что у нас за устройство?

Отключаем: [IP]?[Neighbor]?[Discovery Interfaces]. Можно оставить обнаружение для br1-lan (локальная сеть), можно убрать на ваш выбор. Для новых интерфейсов обнаружение включено по умолчанию, не стоит от этом забывать.

Консольный вариант

/ip neighbor discovery

:foreach i in=[find] do={

set $i discovery=no

}Теперь ограничим доступ по mac-адресу(winbox и mactelnet): [Tools]?[MAC Server]?[Telnet Interfaces]

Отключаем([x]) all и добавляем br1-lan.

Переходим в [Winbox Interfaces] и повторяем.

Консольный вариант

/tool mac-server

set [ find default=yes ] disabled=yes

add interface=br1-lan

/tool mac-server mac-winbox

set [ find default=yes ] disabled=yes

add interface=br1-lanДополнение 7. Включаем UPnP

Многие p2p приложения и online игры требуют UPnP (служба динамического открытия портов) для нормальной работы.

Включаем: [IP]?[UPnP]?[Enabled: yes]

Добавляем интерфейсы: [Interfaces]?[+]

External: eth1-wan;

Internal: br1-lan.

Консольный вариант

/ip upnp

set enabled=yes

/ip upnp interfaces

add interface=eth1-wan type=external

add interface=br1-lan type=internalДополнение 8. Оверклокинг

Если число устройств в сети возросло настолько, что роутер перестал справляться, можно немного разогнать процессор: [System]?[RouterBOARD]?[Settings]?[CPU Frequency: 750 MHz]

Для RB 951G — это максимальная частота работы CPU.

Консольный вариант

/system routerboard settings set cpu-frequency=750MHz

Дополнение 9. Резервная копия настроек

Бекап настроек никогда не будет лишним: [Files]?[Backup]

Name: имя файла (без расширения);

Password: пароль (если не указывать будет использован пароль от пользователя);

Don’t Encrypt: если нет необходимости шифровать бекап.

Консольный вариант

/system backup save name=router6.30.2 dont-encrypt=yesДля восстановления достаточно скопировать файл на другое устройство(желательно той-же серии и с той-же версией RouterOS).

Зайти в [Files]?[Restore] и выбрать файл.

Консольный вариант

/system backup load name=router6.30.2.backupP.S. Если примут, напишу продолжение HOWTO про практику настройки резервирования и прочие хитрости с RouterOS.

![Настройка eth[2-4]-lan](https://habrastorage.org/getpro/habr/post_images/482/119/4a1/4821194a142383e5f4a563778cb65112.png)