Данная заметка будет полезна людям не имеющих опыта работы с Microsoft SQL Server и столкнувшихся с проблемой аутентификации под учетными записями SQL сервера.

Microsoft SQL Server имеет возможность производить аутентификацию с помощью учетных записей Windows, что является достаточно удобной возможностью, Выбор режима аутентификации возможен между двумя вариантами :

- Windows Authentication mode

- SQL Server and Windows Authentication mode

В случае если в процессе установки SQL Server был включен смешанный режим аутентификации, то проблем быть не должно и есть возможность залогиниться дефолтным под пользователем SA

В противном случае есть два варианта.

Первый вариант предполагает изменение в регистре поля SQL Сервера хранящего значение типа аутентификации.

Для изменения требуется зайти в

HKEY_LOCAL_MACHINESOFTWAREMicrosoftMicrosoft SQL Server

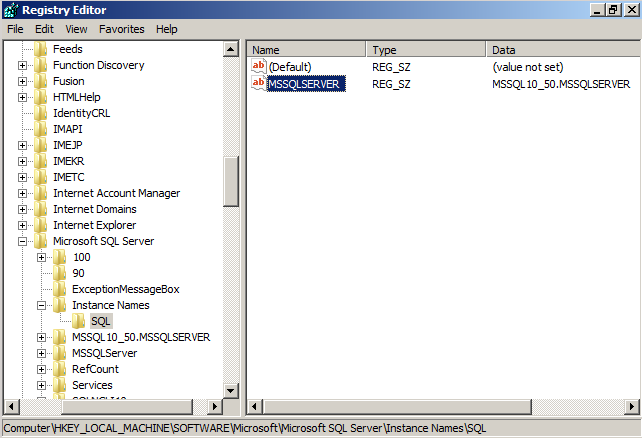

Для определения экземпляра нашего сервера, необходимо посмотреть значение поля MSSQLSERVER находящегося в HKEY_LOCAL_MACHINESOFTWAREMicrosoftMicrosoft SQL ServerInstance NamesSQL в параметре.

В данном случае имя сервера MSSQL10_50.MSSQLSERVER

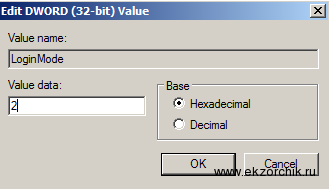

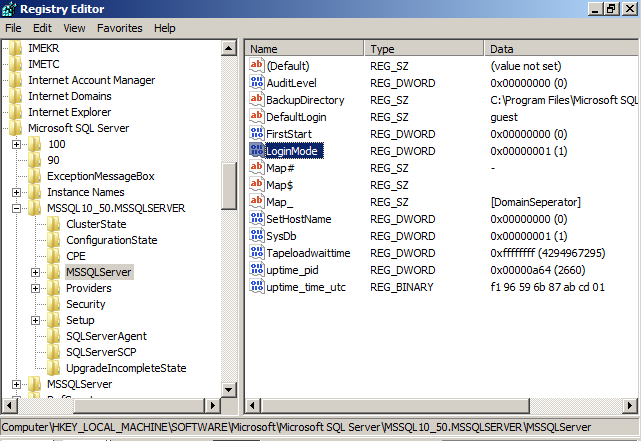

За аутентификацию отвечает параметр LoginMode, находящийся в ветке MSSQLServer в экземпляре нашего сервера, т.е. в данном примере параметр LoginMode будет находиться в

HKEY_LOCAL_MACHINESOFTWAREMicrosoftMicrosoft SQL ServerMSSQL10_50.MSSQLSERVERMSSQLServer

Поле LoginMode может иметь два значения :

- Windows аутентификация

- SQL Server and Windows Authentication mode (смешанная)

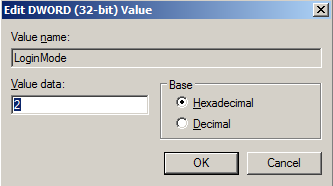

Изменяем значение на 2, жмем кнопку OK и ОБЯЗАТЕЛЬНО перезапускаем SQL Server.

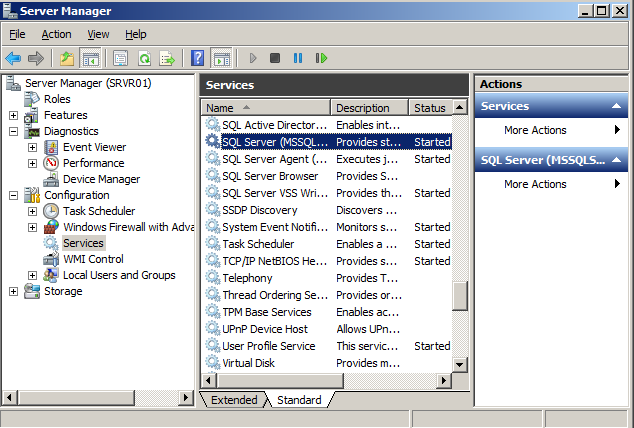

Перезапуск сервера осуществляется путем перезапуска сервиса SQL Server (MSSQLSERVER)

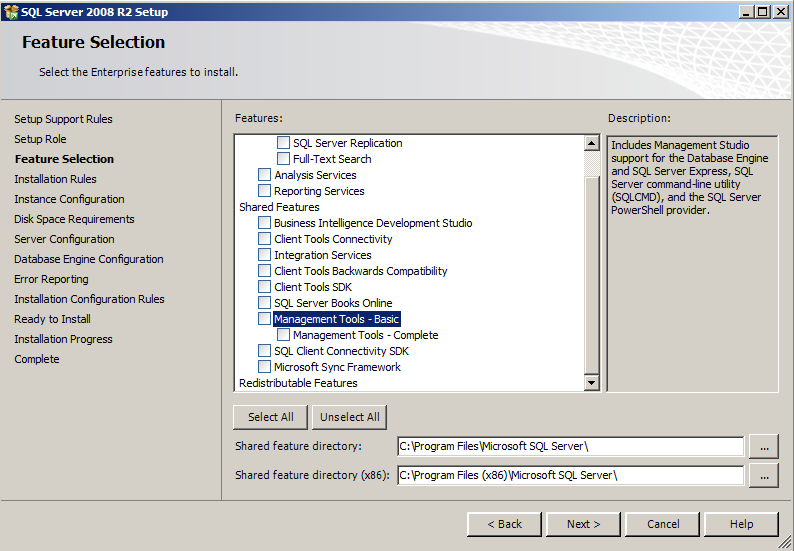

Второй вариант заключается в использовании SQL Management Studio

Если при установке SQL сервера был выбран пункт Management Tools , то повторная установка компонента, естественно, не требуется

Процесс установки достаточно очевиден, по этому подробно разбирать его не вижу смысла.

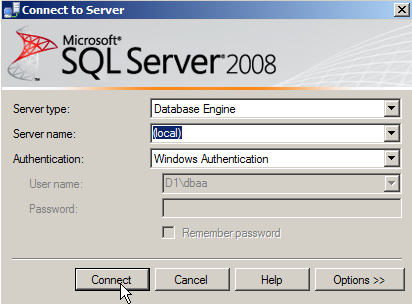

После установки необходимо зайти в систему от имени пользователя аккаут которого существует в SQL сервере и запустить SQL Management Studio

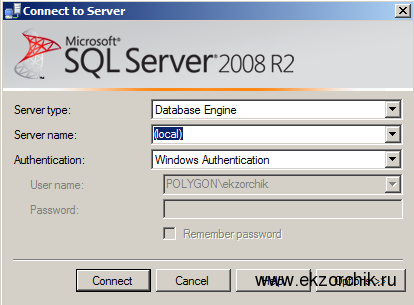

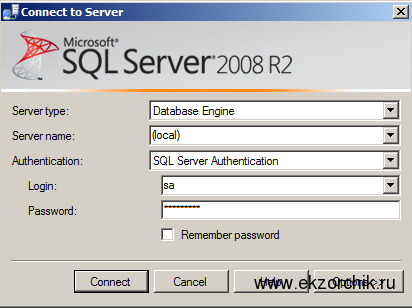

В появившемся окне выбрать сервер ( в данном случае local) и тип аутентификации ( в нашем случае именно поэтому необходимо логиниться в систему под учетной записи пользователя находящегося в списке пользователей SQL)

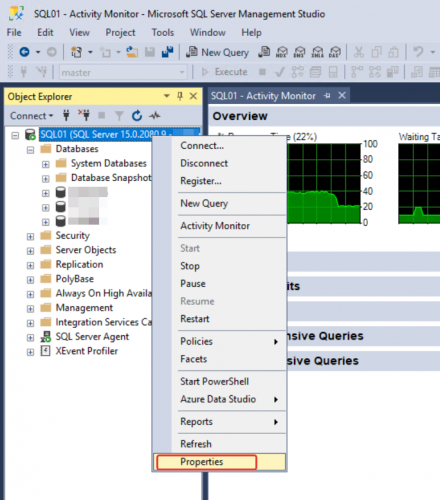

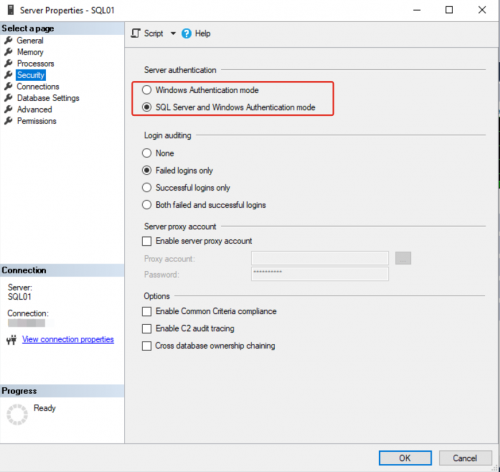

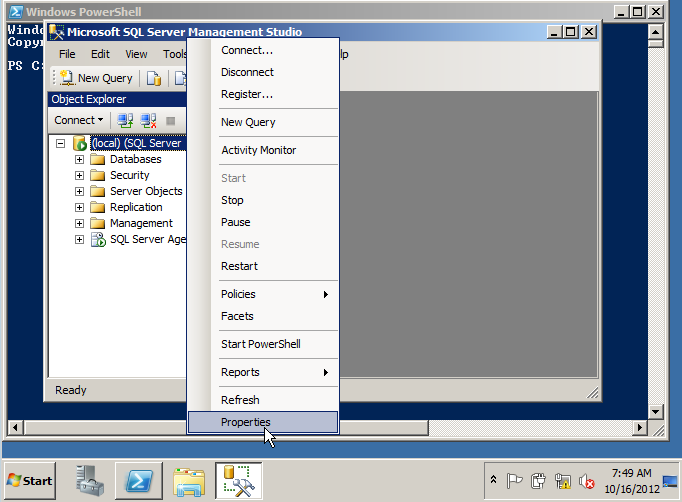

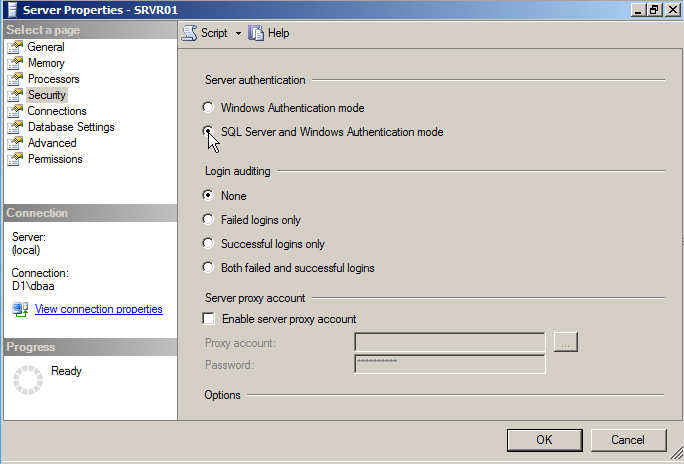

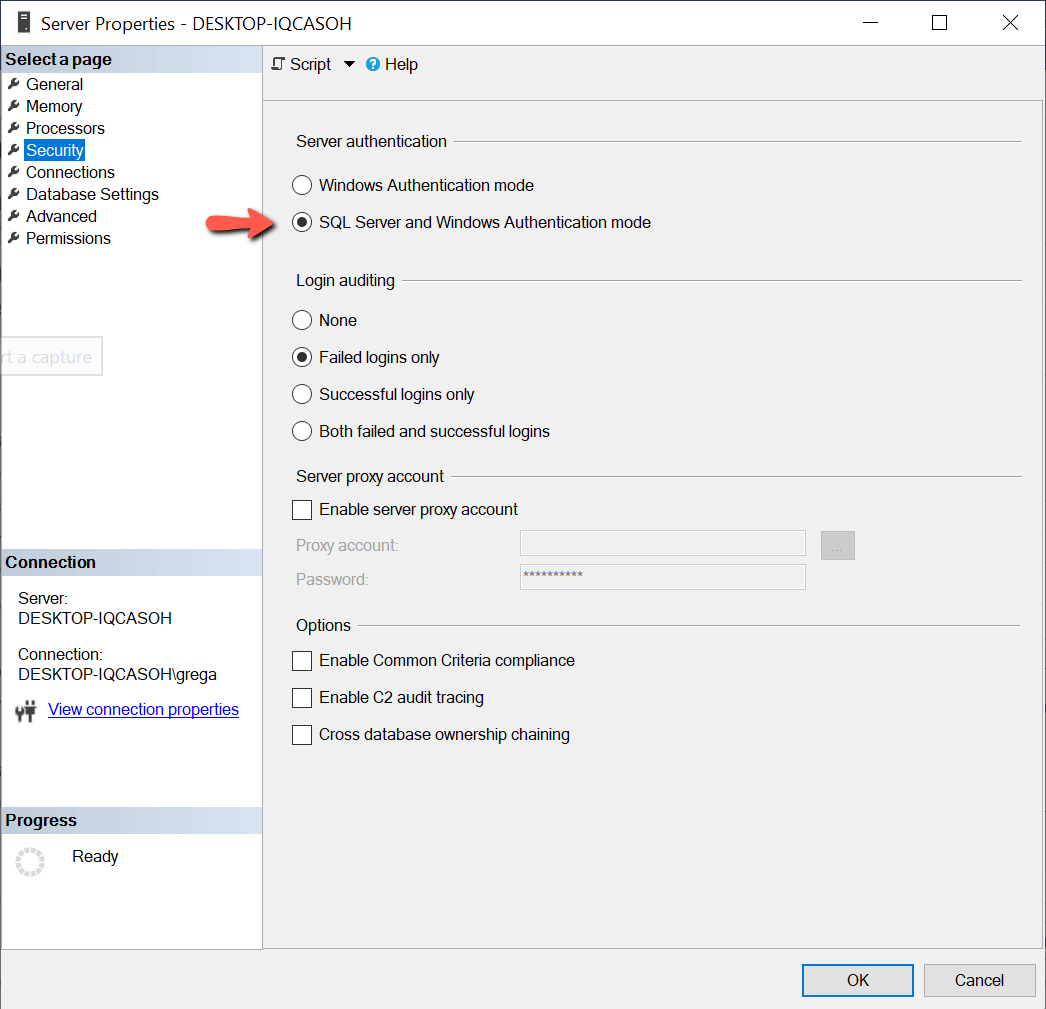

После аутентификации нужно войти в свойства сервера

и на вкладке Security выбрать необходимый тип аутентификации

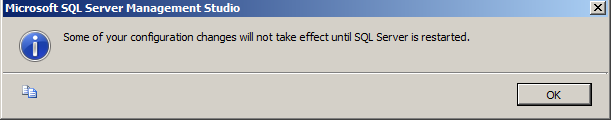

После нажатия клавиши OK появится предуплреждение о необходимости перезапуска SQL сервера для применения изменений

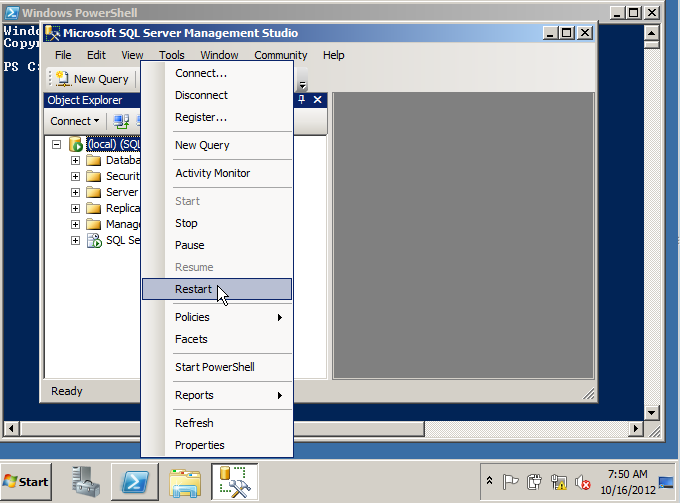

Перезапустить SQL Server можно из окна SQL Management Studio, выбрав на необходимом сервере Restart

P.S. Чтобы залогиниться из power shell учетной записью Windows необходимо использовать ключ E, в отличии от аутентификации SQL пользователем osql -U sa

Поэтому необходимо выполнить от имени пользователя Windows oslq -E

Поддерживаемые методы авторизации

Имеется два различных метода авторизации для подключения к SQL Server: Windows и SQL Server.

Для авторизации Windows требуется, чтобы пользователь сначала авторизовался в Windows со своим логином и паролем. После этого он может подключиться к SQL Server, используя авторизацию Windows. То есть при условии, что их учетной записи Windows был предоставлен доступ к SQL Server через логин (подробнее о логинах ниже). Авторизация Windows тесно связана с безопасностью Windows и называется интегрированной безопасностью (Integrated Security). Авторизация Windows прекрасно работает, когда лицо является частью домена Windows.

Но бывают случаи, когда люди не могут подключиться к Windows; это имеет место при авторизации SQL. Авторизация SQL является менее безопасной, чем авторизация Windows. Для подключения к SQL Server с помощью авторизации SQL, пользователь должен указать логин и пароль при подключении. Пароль логина при авторизации SQL хранится в базе данных master. Т.к. пароль хранится в базе данных, его легче взломать. Поскольку можно сделать бэкап базы с последующим восстановлением, этот способ авторизации менее безопасен, чем при использовании авторизации Windows.

Поскольку авторизация SQL менее безопасна, чем авторизация Windows, рекомендуется при установке экземпляра SQL Server выбирать смешанный режим, если вам требуется поддержка пользователей или приложений, которые не могут подключаться к Windows. Несмотря на то, что авторизация Windows более безопасна и является рекомендуемой практикой для подключения к SQL Server, многие поставщики нестандартного прикладного программного обеспечения до сих пор не поддерживают подключение посредством авторизации Windows.

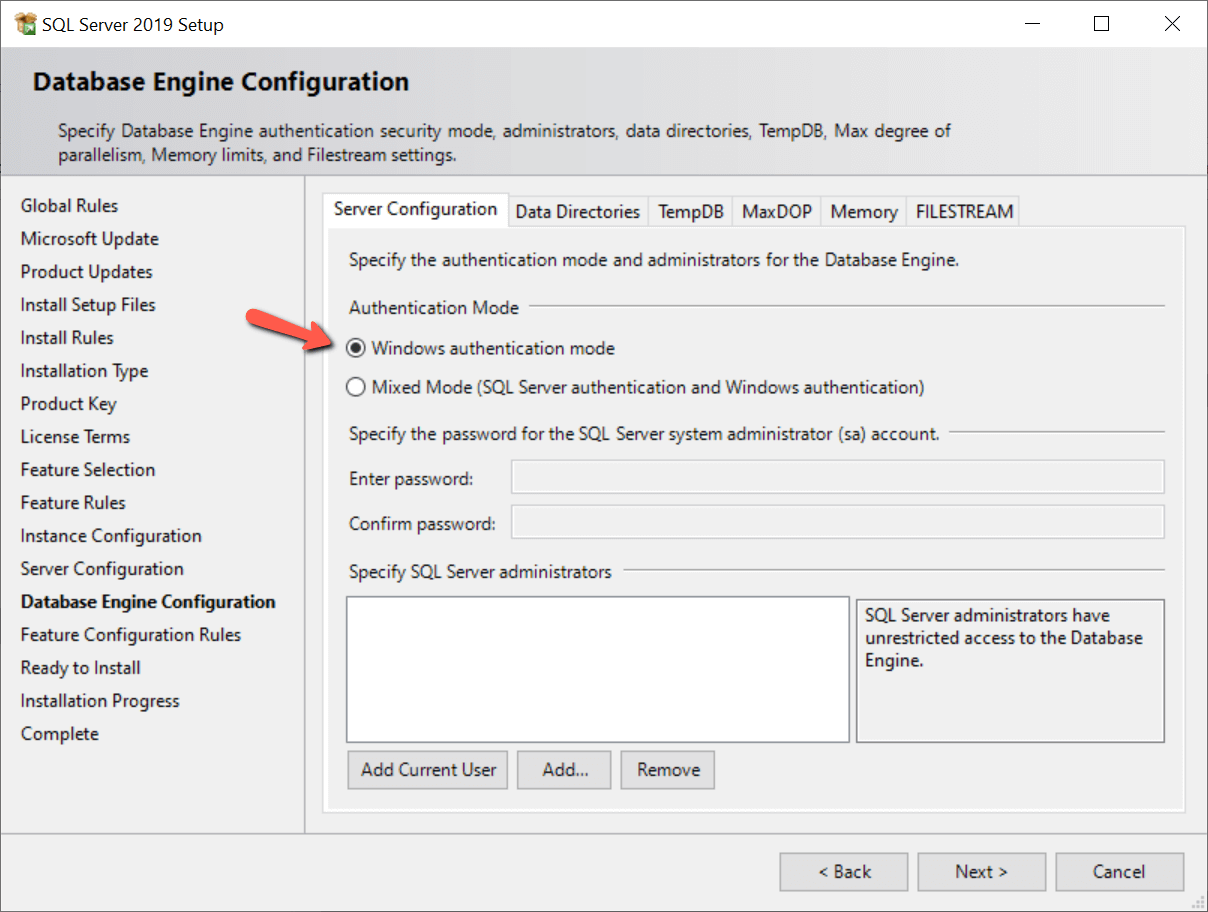

Установка SQL Server с поддержкой различных режимов авторизации

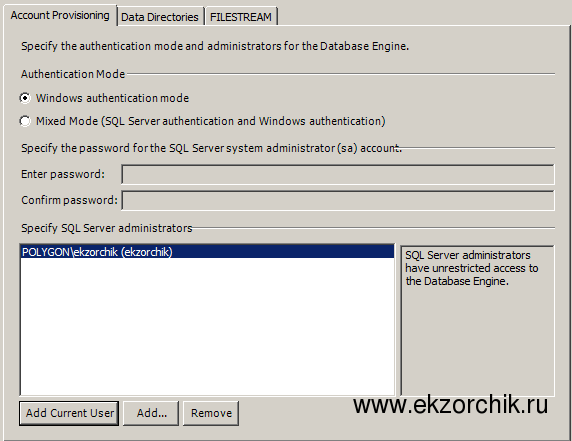

При установке SQL Server вы можете выбрать поддержку только авторизации Windows или обоих методов авторизации, которая называется смешанным режимом. В процессе установки при определении конфигурации ядра базы данных вы решаете использовать ли смешанный режим, что показано на рис.1.

Рис.1 Выбор режима авторизации

Авторизация Windows выбирается по умолчанию (красная стрелка на рис.1). Если вам требуется поддержка авторизации как Windows, так и SQL Server, вам следует выбрать вариант “Mixed Mode”. При этом становится доступным установка пароля аккаунта SA, и вам потребуется задать пароль SA. При выборе только авторизации Windows, аккаунт SA недоступен. Чтобы защитить учетную запись SA при использовании смешанного режима, вы можете отключить ее после включения.

Как определить, какие методы авторизации поддерживаются

Вы можете проверить установленный метод авторизации несколькими способами. Один из способов — использовать SQL Server Management Studio (SSMS). Для этого выполните щелчок правой кнопкой на имени экземпляра и выберите команду Properties (свойства). В моем случае окно свойств показано на рис.2.

Рис.2 Определение режима авторизации

На рис.2 показывается, что мой экземпляр поддерживает смешанный режим авторизации (красная стрелка).

Другой способ — это использовать код T-SQL. На листинге ниже представлен код для вывода режима авторизации.

SELECT CASE SERVERPROPERTY('IsIntegratedSecurityOnly')

WHEN 1 THEN 'Windows Authentication Only'

WHEN 0 THEN 'Windows and SQL Server Authentication'

END as [Authentication Mode];

Листинг 1: отображение режима авторизации

Изменение методов авторизации после установки SQL Server

Вы можете захотеть изменить установки авторизации для экземпляра SQL Server. Вы могли использовать настройки по умолчанию при установке для поддержки авторизации Windows, а затем приобрели программу, которая может подключаться к серверу только при использовании авторизации SQL Server. Или вы захотели сделать ваш экземпляр более безопасным, удалив поддержку авторизации SQL Server. Опции авторизации можно легко изменить, используя страницу свойств в SSMS, показанную на рис.2.

Если бы я захотел изменить поддержку авторизации только на Windows, все, что мне потребовалось бы сделать, это щелкнуть на кнопке “Windows authentication mode”, а затем на кнопке ОК для сохранения изменений. После изменения этого свойства, необходимо перезапустить экземпляр, чтобы изменения вступили в силу.

Логины SQL Server

Для подключения к SQL Server вы должны иметь доступ к серверу. Доступ гарантируется посредством логина. Логин также называют участником безопасности (security principal), он хранится в базе данных master. Есть одно исключение — это доступ к автономной базе данных. Пользователи автономных баз данных напрямую подключаются к базе данных без необходимости иметь логин в базе данных master. Автономные базы данных — это тема для последующих статей.

Имеется три типа логинов, которые хранятся в базе данных master: пользователь Windows, группа Windows и SQL. Давайте рассмотрим каждый из этих трех типов логинов.

Логин пользователя Windows предоставляет доступ отдельному пользователю Windows. При создании логина этого типа не требуется задавать пароль. Этот тип логина требует, чтобы пользователь сначала прошел валидацию, подключившись к домену Windows. Пароль хранится в домене Windows.

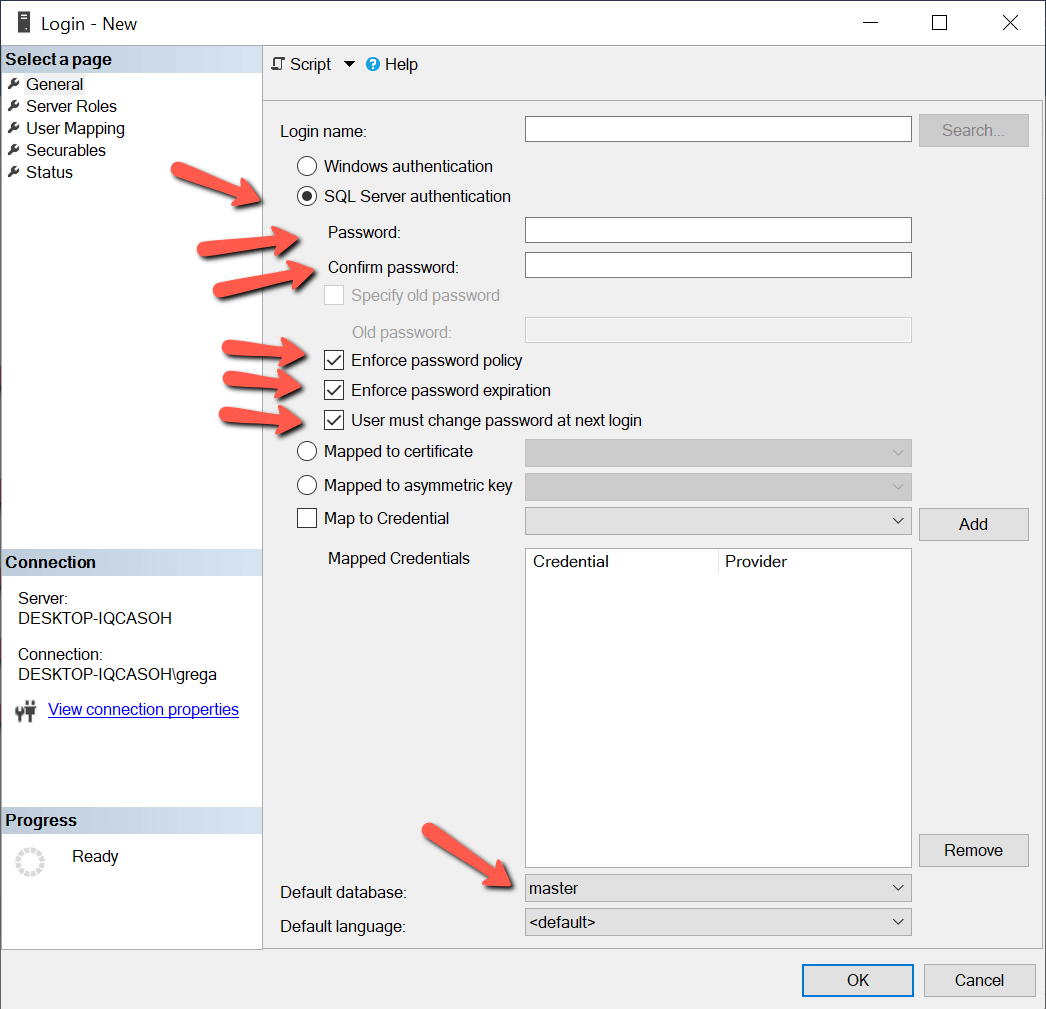

Логин SQL Server подобен логину Windows в том, что он предоставляет доступ к SQL Server для отдельного пользователя, но отличается тем, что пароль логина SQL хранится в базе данных master. Следовательно, при создании логина SQL Server требуется указывать пароль, а также некоторые другие опции, как показано на рис.3.

Рис.3 Настройка логина при авторизации SQL Server

На рис.3 показано, что для входа в SQL Server может быть применена политика паролей Windows и истечения срока действия, а также может потребовать от пользователя изменить пароль при первом входе в систему. Microsoft добавила эти новые возможности в SQL Server 2005. Для поддержки этих новых возможностей в приложениях может использоваться API NetValidatePasswordPolicy.

Последний тип логина, логин группы Windows, подобен логину Windows с незначительными отличиями. Логин группы Windows обеспечивает доступ к экземпляру SQL Server каждому логину Windows, который является членом группы. Группы Windows являются хорошим способом предоставить доступ множеству логинов Windows при наличии только одного логина SQL Server. Используя группу Windows, доступ к экземпляру SQL Server может регулироваться добавлением или удалением членов группы. Использование групп Windows помогает минимизировать усилия по обеспечению безопасности и решению проблем безопасности, связанных с логинами.

Внизу скриншота на рис.3 вы видите настройку для логина “Default Database” (база данных по умолчанию). При создании логина базой данных по умолчанию является база данных master. Вы можете поменять эту настройку на любую базу данных на сервере. Лучший вариант — установить по умолчанию базу данных, которую пользователь будет использовать при подключении к SQL Server.

Логины Windows считаются более безопасными из-за способа, каким сохраняется пароль для логина. Пароль для логина Windows сохраняется при использовании настоящего шифрования. В то время как пароль для логина SQL не шифруется, а хэшируется. Поэтому пароль SQL легче взломать. Для установки логинов и паролей Windows требуется администратор доменов, а для логинов SQL администраторы базы данных заводят логины и пароли. Использование админов доменов для управления паролями логинов обеспечивает еще один слой безопасности, обычно называемый разделением обязанностей. Разделение обязанностей по созданию и управлению логинами Windows от управления базами данных и доступа к ним обеспечивает дополнительный контроль безопасности по предоставлению доступа к данным, хранящимся на SQL Server.

Создание логина для SQL Server позволяет пользователям подключаться к серверу. Но один лишь логин не предоставляет пользователю доступ к каким-либо данным в различных базах данных на сервере. Чтобы логин мог читать и записывать данные в базу, он должен иметь доступ к тем или иным базам данных. Если требуется, для логина может быть установлен доступ к нескольким базам данных экземпляра.

Пользователи базы данных

Пользователь базы данных — это не то же самое, что и логин. Логин предоставляет пользователю или приложению возможность подключаться к экземпляру SQL Server, в то время как пользователь базы данных дает пользователю права на доступ к базе данных. В каждой базе данных, к которой логину требуется доступ, требуется определить пользователя; исключение составляет логин с правами системного администратора. Если логин имеет права сисадмина, он имеет доступ ко всем базам данных без необходимости связывать его с пользователем базы данных. Эта связь между логином и пользователем базы данных называется мэппингом пользователей. Мэппинг пользователя для логина может быть создан во время создания логина или позже для уже установленных логинов.

Создание пользователя базы данных при создании нового логина

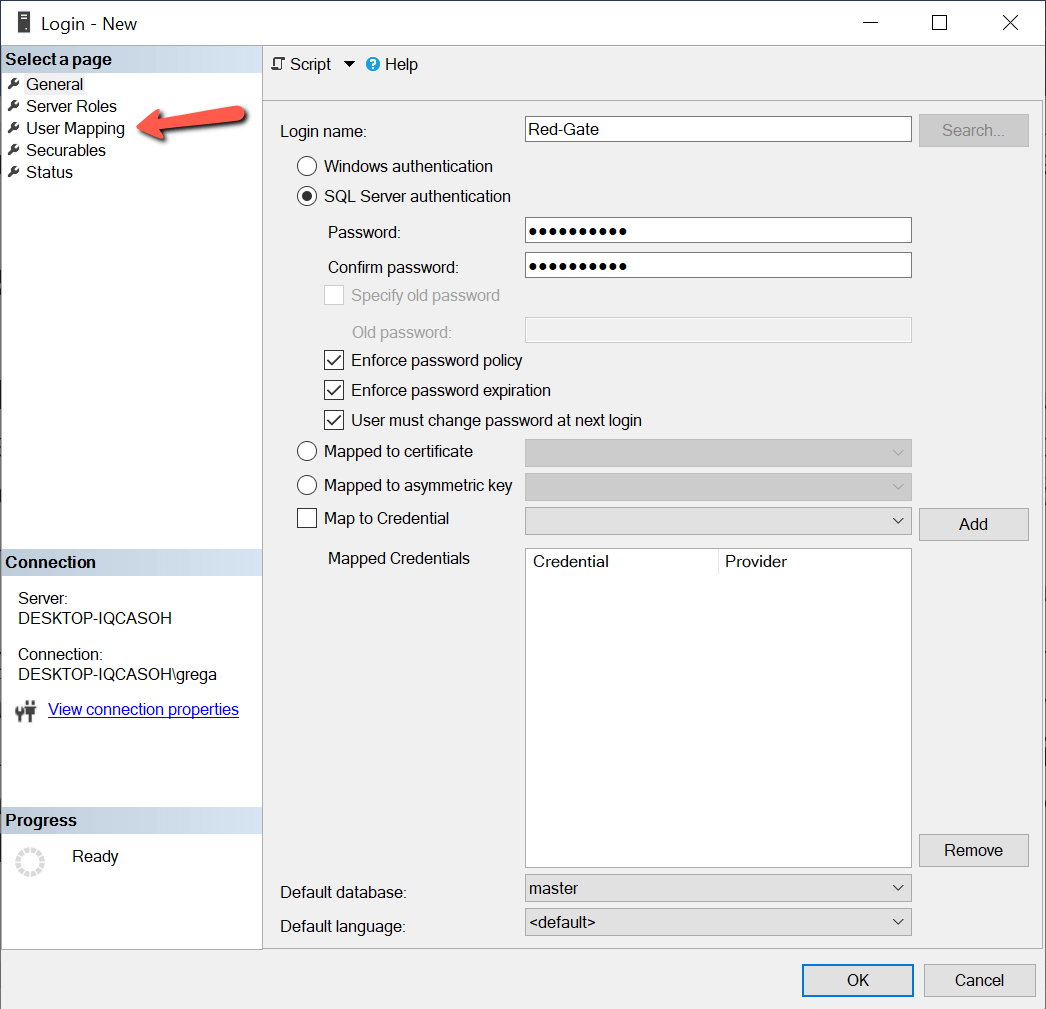

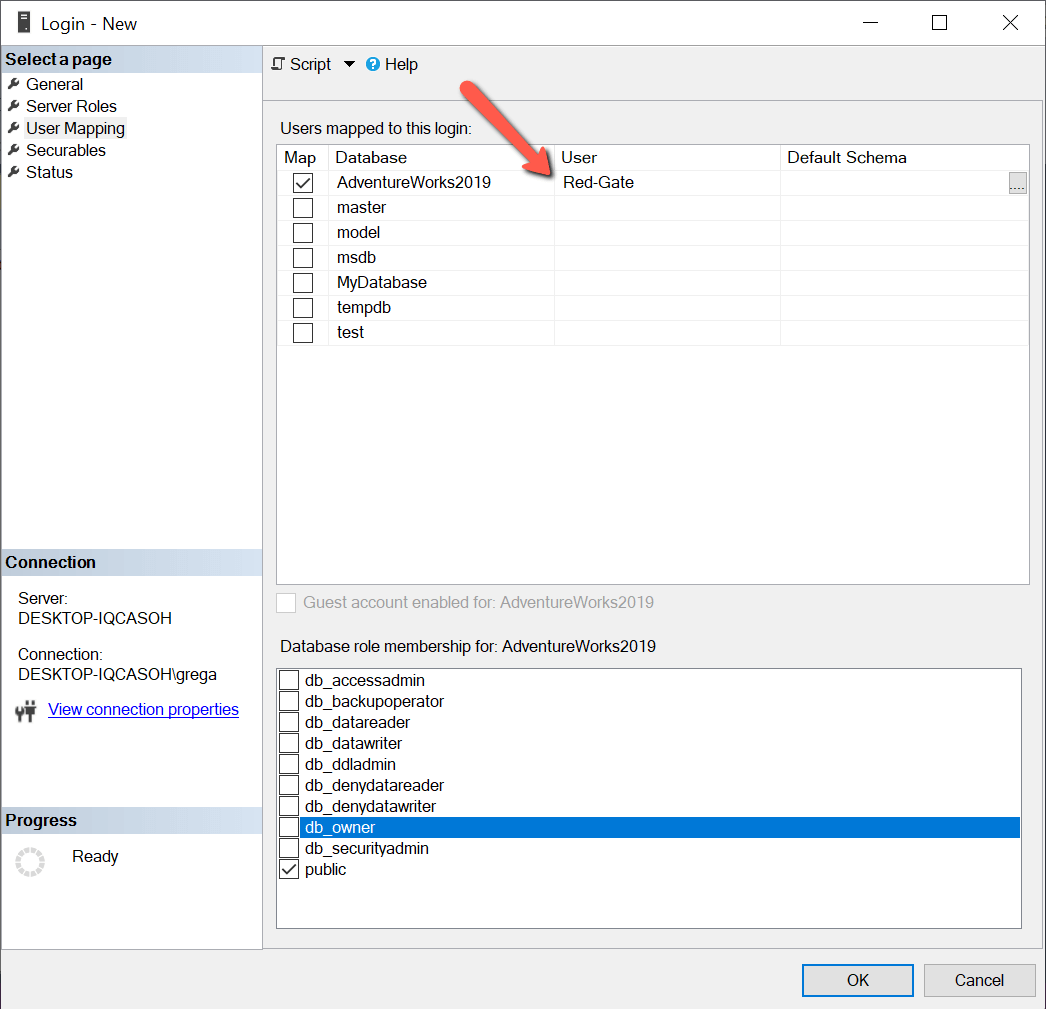

Чтобы показать обеспечение мэппинга пользователя при создании нового логина, я создам новый логин SQL Server с именем “Red-Gate”. На скриншоте (рис.4) показано окно “Login – new”, где я определяю новый логин. Чтобы вывести это окно, я разворачиваю вкладку “Security” в дереве объектов моего экземпляра, а затем выполняю щелчок правой кнопкой на строке «Logins» и выбираю пункт “New Login…” из выпадающего списка.

Рис.4 Создание логина Red-Gate

На рис.4 я ввожу «Red-Gate» в качестве имени логина и пароль этого логина SQL в соответствующих полях диалога. Для предоставления доступа этому новому логину я выполняю щелчок на пункте “User Mapping” в левой панели. После этого откроется окно, показанное на рис.5.

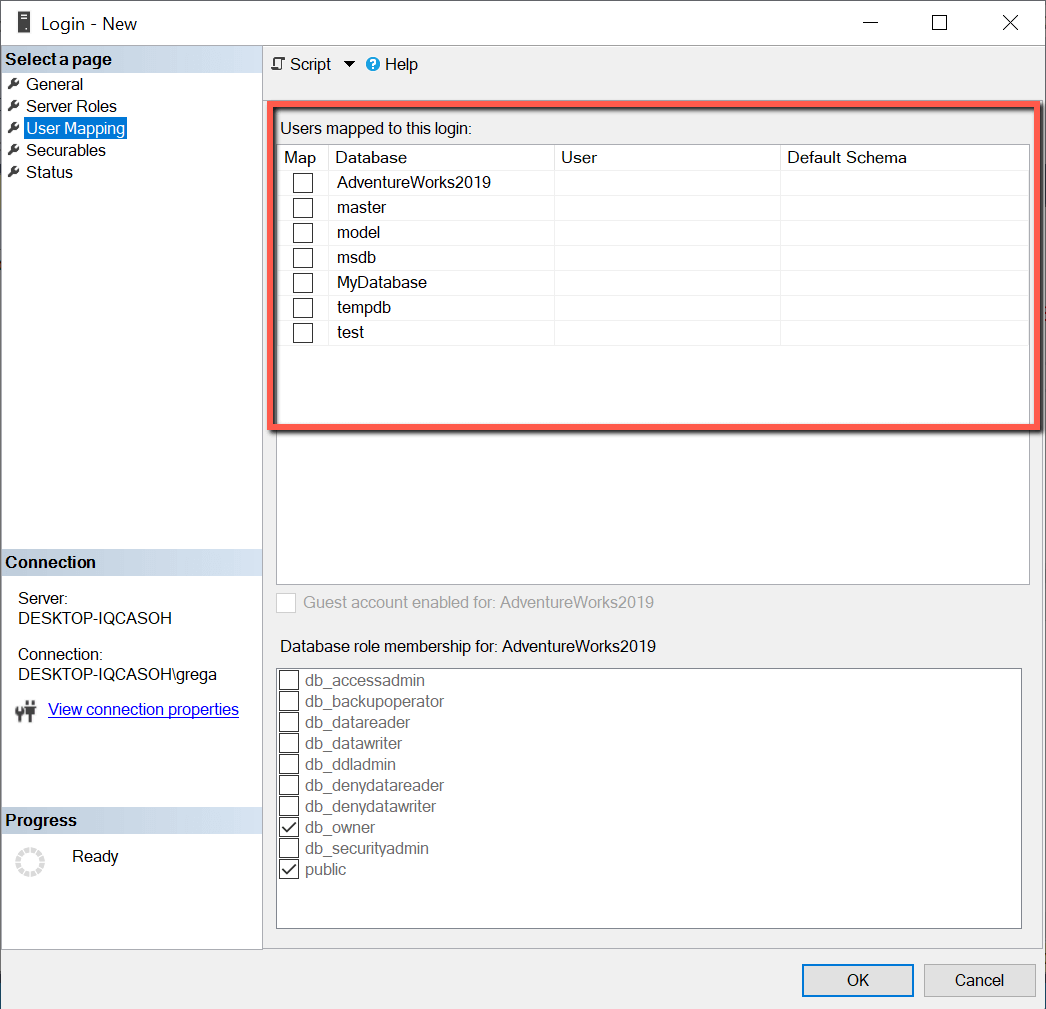

Рис.5 Окно мэппинга пользователя

В красном прямоугольнике выводится список баз данных, с которыми можно связать мой новый логин. Для мэппинга логина “Red-Gate” с базой данных “AdventureWorks2019” мне нужно просто щелкнуть на флажке «Map» рядом с базой данных AdventureWorks2019. Теперь я получу то, что показано на скриншоте (рис.6).

Рис.6 Мэппинг логина с базой данных

После установки флажка Map имя “Red-Gate” автоматически заносится в столбец «User» для базы данных AdventureWorks2019. В интерфейсе автоматически генерируется имя пользователя базы данных, совпадающее с логином. Имена пользователей базы данных не обязательно должны совпадать с логинами. Если вы хотите использовать другое имя, просто наберите желаемое имя вместо предложенного (в моем случае “Red-Gate”). Мэппинг логина с пользователями базы данных обеспечивает только доступ к базе данных, но не предоставляет прав на чтение или обновление данных в базе. В следующих статьях я буду обсуждать предоставление доступа к объектам базы данных на чтение/запись.

Предположим я хочу связать мой новый логин “Red-Gate” и с другими пользовательскими базами данных. В этом случае мне нужно просто проставить флажки рядом с требуемыми базами данных. В данном примере я осуществляю мэппинг логина “Red-Gate” только с базой данных AdventureWorks2019. Для завершения процедуры мэппинга моего логина “Red-Gate” с пользователем базы данных “Red-Gate” нужно щелкнуть кнопку «ОК».

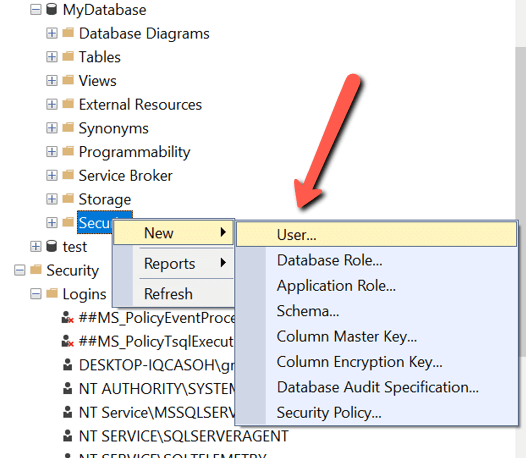

Создание нового пользователя базы данных и связывание его с существующим логином

Иногда, когда логин уже существует, требуется предоставить ему доступ к тем или иным базам данных. Предположим, что теперь я хочу установить доступ моему логину Red-Gate к базе данных с именем MyDatabase. Чтобы предоставить логину Red-Gate доступ к еще одной базе данных, у меня есть несколько вариантов. Одним из них может быть просто модификация мэппинга пользователя путем изменения свойств логина. Это подобно тому, как я только что показал, добавляя мэппинг пользователя при создании логина Red-Gate.

Другой вариант — это добавление нового пользователя в базу данных MyDatabase, а затем связывание этого нового пользователя базы данных с логином Red-Gate. Чтобы создать нового пользователя в базе данных MyDatabase, нужно сначала развернуть базу данных, щелкнуть правой кнопкой на пункте “Security”, переместить указатель на пункт «New», а затем щелкнуть на пункте «User…», как показано на рис.7.

Рис.7 Диалог ввода нового пользователя базы данных

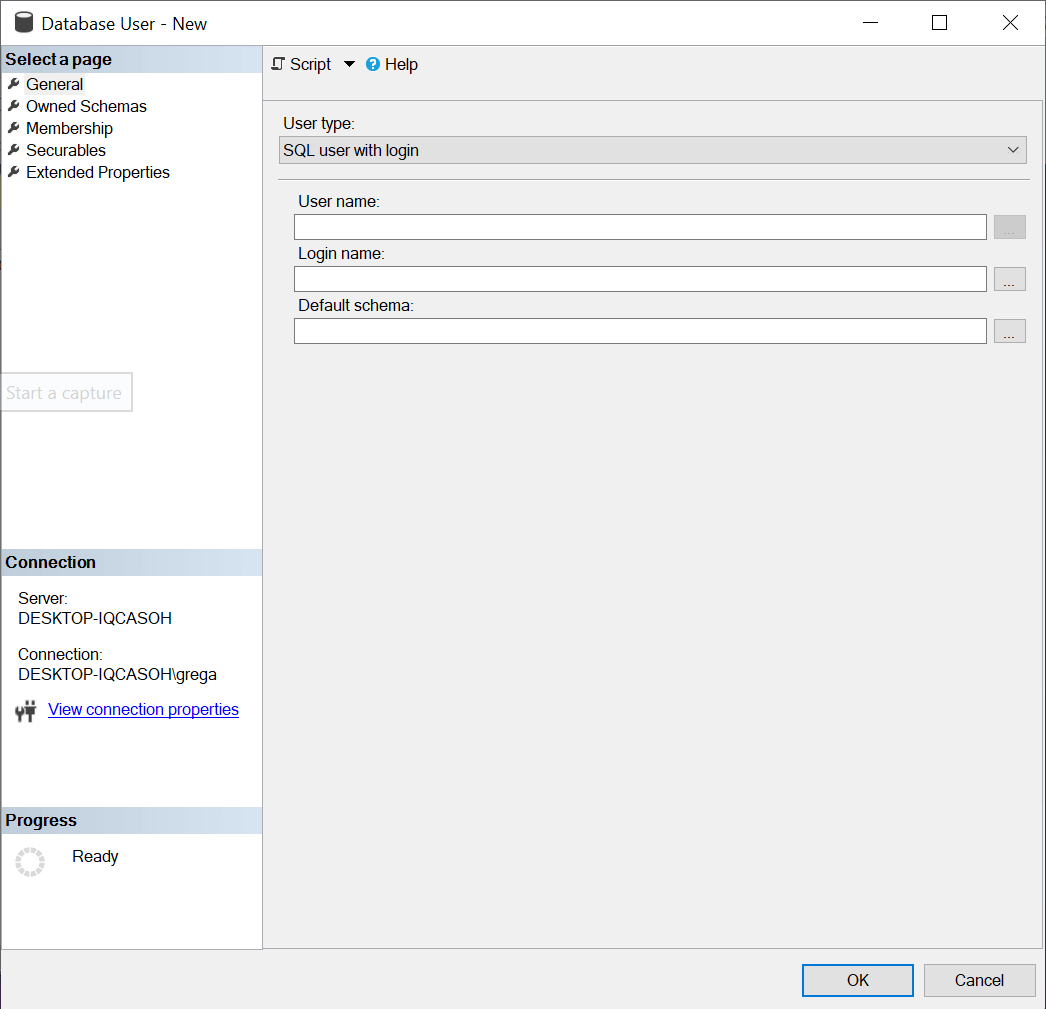

При щелчке на пункте меню «User…» откроется окно, показанное на рис.8.

Рис.8 Добавление нового пользователя базы данных

Чтобы предоставить логину Red-Gate доступ к MyDatabase, нужно заполнить форму на рис.8. Сначала рассмотрим пункт “User Type” (тип пользователя). Значением по умолчанию для этого поля является “SQL User with Login” (пользователь SQL с логином). Имеется четыре других типа: SQL user without login (пользователь SQL без логина), User mapped to a certificate (пользователь, связанный с сертификатом), User mapped to an asymmetric key (пользователь, связанный с асимметричным ключом) и пользователи Window. Поскольку я создаю пользователя, который будет связан с логином SQL, я использую значение по умолчанию. Затем я ввожу имя создаваемого пользователя базы данных. Это может быть любое имя, но я предпочитаю использовать имена, совпадающие с соответствующими логинами. Поэтому я введу «Red Gate» в поле «User name». Затем я свяжу нового пользователя с логином. Для этого я могу либо набрать «Red Gate» для логина, либо использовать кнопку «…» для навигации по списку существующих логинов и выбрать нужный.

Последнее, что требуется, это определить схему по умолчанию для этого логина. Имя схемы ассоциируется с коллекцией объектов базы данных, владельцем которых является пользователь базы данных. По умолчанию каждая база данных имеет схему с именем «dbo», владельцем которой является учетная запись пользователя «dbo». При задании нового пользователя базы данных не обязательно указывать схему. Если схема не задана, будет использоваться схема по умолчанию «dbo». Я оставлю обсуждение различных аспектов схем для другой статьи. Когда я создаю нового пользователя базы данных Red-Gate, я оставляю пустым поле схемы по умолчанию и позволяю процессу создания нового пользователя автоматически установить схему по умолчанию в «dbo».

После создания нового пользователя я могу проверить его существование в базе данных, развернув ветку «User» в папке «Security» браузера объектов. Вы также можете создать нового пользователя базы данных и связать его с логином с помощью скрипта. В листинге 2 приводится пример использования T-SQL для создания того же пользователя, которого я только что создал визуальными средствами.

USE [MyDatabase]

GO

CREATE USER [Red-Gate] FOR LOGIN [Red-Gate]

GO

Листинг 2: Создание пользователя базы данных Red-Gate с помощью T-SQL

Методы авторизации SQL Server, логины и пользователи базы данных

Для подключения к SQL Server человеку или процессу необходимо авторизоваться. Имеется два различных метода авторизации на SQL Server: Windows и SQL Server. Метод Windows более безопасен и рекомендуется для подключении к SQL Server. Каждое авторизованное подключение к SQL Server получает доступ к экземпляру посредством логина. Логины определяются на уровне сервера. Сами по себе логины не обеспечивают доступ к данным на SQL Server. Для этого необходимо связать логин с пользователем базы данных. Методы авторизации, логины и пользователи базы данных обеспечивают основы безопасности SQL Server.

В Microsoft SQL Server, исторически сложилось 2 возможных типа аутентификации:

- внутренняя аутентификация средствами SQL

- аутентификация Windows.

Режим проверки Windows, является основным, современным и рекомендованным к использованию типом аутентификации, а аутентификация средствами SQL Server оставлена преимущественно для совместимости с legacy системами, либо специальными задачами. Она включется только, если выбрать смешанный режим проверки подлиности (он разрешает оба типа аутентификации SQL Server и Windows). Проверку подлиности Windows отключить нельзя.

- При включении смешанного режима, основной встроенной административной учетной записью, является SA, она обладает максимальными полномочиями на SQL сервере

- Если смешанный режим не включался, то УЗ SA также будет создана, но отключена по умолчанию.

УЗ SA рекомендуется включать, только если это требуется для работы ПО, и ее пароль должен быть максимально безопасным. Хоть сейчас в целом нет необходимости использовать встроенную аутентификацию SQL, но еще встречается в инструкциях к third-party software, по прежнему использовать логин sa для подключения и управления СУБД.

Преимущества аутентификации Windows

1. По сравнению с аутентификацией SQL — она более безопасна, тк не передается логин и пароль, а используется встроенные механизмы безопасности Windows, токены или сертификаты

2. Централизованное управление (созданиеизменениеблокирование) учетными записями на уровне windows машины или инфраструктуры AD

3. Удобство пользователя: локально подключение осуществляется через сессию Windows

Преимущества аутентификации SQL сервер

1. Обеспечение поддержки устаревших систем

2. Возможность минимизировать взаимодействие с внешними системами. Например, при предоставлении доступа только УЗ SQL, можно ограничить перечень УЗ, которым позвонено получать доступ к данным, причем централизованное упраление УЗ не позволит к ним подключиться просто сменив пароль на уровне AD

3. Возможность в рамках одной сессии настроит разные процессы с разными правами доступа.

Как изменить тип аутентификации в Microsoft SQL Server 2019

Самый простой способ изменения типа аутентификации SQL, это использование графического интерфейса SQL Server Management Studio (SSMS).

SSMS -включен в полную версию дистрибутива SQL Server, а также его можно бесплатно скачать с сайта Microsoft по ссылке:

SSMS

.

1. Запустить SSMS, и указать имя целевого SQL сервера

2. Подключиться и выбрать свойства сервера (Properties)

5. в случае, если режим аутентификации менялся, то для применения настроек, необходимо выполнить перезапуск службы SQL Server или перезагрузить сервер целиком.

In this article, We are going to perform How to Enable sa Account in SQL Server and SQL Express.

Introduction

If you have installed Microsoft SQL Server using Windows Authentication mode. By default ‘sa‘ account is disabled . you have to first change SQL Authentication mode then to have to enable ‘sa‘ logins.

Below are steps to enable Change SQL Authentication and enable sa logins in SQL Server.

Step 1: Login to MS SQL Server , right click on it and click on Properties.

Step 2: Click on Security ,click SQL Server and Windows Authentication mode option as show below and click on ok.

Step 3: once you clicked Ok button, you will get below message to restart MS SQL Server.

Restart the MS SQL SQL Server to take effect and enable Windows and SQL Authentication mode.

Step 4: once again login to MS SQL server , click on Logins and goto ‘sa‘ user.

Step 5: Right click on ‘sa‘ user and click on Properties as shown below.

Step 6: In General section , change the password and confirm password and you can uncheck Enforce password policy if you don’t want and click on Ok.

Step 7: Navigate to Status page , In Login settings click on Enabled to enable sa login and click on Ok.

Step 8: Press the Windows+R, type ‘services.msc‘ and restart the SQL Server as shown below.

Now you can login to SQL Server using SQL Authentication mode , ‘sa’ user and password.

You can Enable ‘sa’using below SQL Script.

ALTER LOGIN sa ENABLE ;

GO

ALTER LOGIN sa WITH PASSWORD = 'FossTechnix@123';

GOConclusion:

In this article , We have covered How to Enable sa Account in SQL Server , Enabling SQL Authentication mode and restart the MS SQL Server.

Related articles:

How to Download and Install Java SE JDK 8 on Windows 10

Reference:

Microsoft SQL Server official page

FOSS TechNix (Free,Open Source Software’s and Technology Nix*) founded in 2019 is a community platform where you can find How-to Guides, articles for DevOps Tools,Linux and Databases.

Прочитано:

2 863

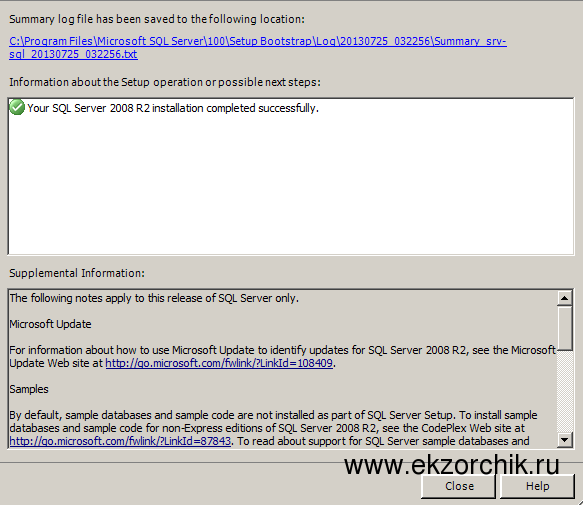

В данной заметке я покажу, как активировать возможность смешанной аутентификации в «MS SQLServer 2008 R2 Standard«. Итак

Устанавливаюна “Windows Server 2008 R2 Enterprise English” (srv-sql.polygon.local) базу данных “MS SQL Server 2008 R2 Standard English”.

За пример установки можно взять заметку — доходим доэтапа «Настройка компонентов Database Engine» выбираем тип используемой аутентификации “Windows authentication mode” и через кнопку “Add Current User” добавляем текущего пользователя (ekzorchik) под которым устанавливаем «MS SQL Server» на систему и нажимаем кнопку «Next >».

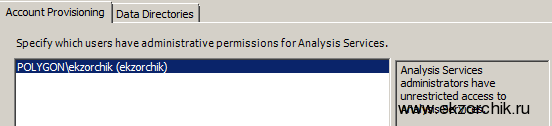

На следующем предоставления доступа к «Analysis Services» опять же через кнопку «Add Current User» добавляем себя (POLYGONekzorchik) и также нажимаем кнопку «Next» для перехода на новый этап мастера установки.

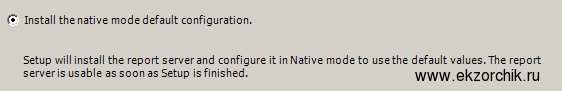

На этапе «Reporting Services Configuration» выбираемпункт «Install the native mode default configuration» (Установить конфигурация по умолчанию для работы в собственном режиме) инажимаем «Next» (Далее).

На этапе «Error Reporting» (Отчет об ошибках) ничего не отмечаем, а нажимаем кнопку «Next» (Далее), «Next» (Далее), «Install» (Установить).

Теперь ожидаем, по куда установятся файлы СУДБ…

По окончании установки должно быть вот так:

Нажимаем «Close» (Закрыть).

Перезапускаем службу «MSSQLServer» либо перезагружаемся.

Вызываем консоль командной строки и набираем в консоли команды:

- net stop mssqlserver

- net start mssqlserver

На текущий момент подключение для управления средой действует только с использованием доменной аутентификации:

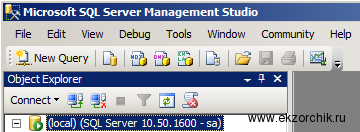

«Start» – «All Programs» – «Microsoft SQL Server 2008 R2» – запускаем оснастку «SQL Server Management Studio».

При нажатии на кнопку «Connect» соединение проходит успешно. Теперь я собственно и подошел с решения поставленной в этой заметке задаче: Настроить смешанную аутентификацию, т.е. и «Windows и sql».

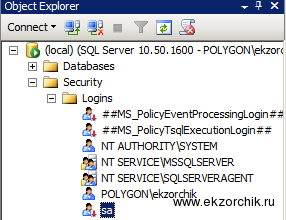

Сейчас «SQL» учетнаязапись – «sa» – «Properties» – «Status» – «Login: Disabled» (выключена).

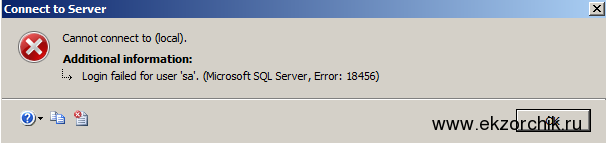

Включаем «SQL» учетную запись «sa» и назначаем ей пароль, но при попытке подключиться под ней вылетает ошибка соединения:

Суть проблемы в следующем: при разворачивании «MS SQL Server 2008 R2»отключен так называемый «Mixed mode» режим авторизации, соответственно, войти в систему могут только пользователи, у которых есть «Windows»-аккаунт.

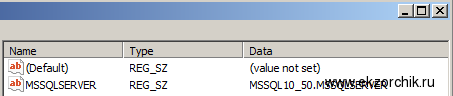

Для устранения данной проблемы задействуем реестр: («Win + R» – и набираем «regedit.exe») находим ветку: — отвечающую за, используемый в данный момент «Instance»:

«HKLMSOFTWAREMicrosoftMicrosoft SQL ServerInstance NameSQL»

Смотрим значение параметра «MSSQLSERVER» которое собственно и есть текущий экземляр для подключения — это «MSSQL10_50.MSSQLSERVER», данное значение понадобится для изменения типа аутентифицации в следующем шаге.

Зная именование экземляра открывает уже другой ключ реестра:

«HKLMSOFTWAREMicrosoftMicrosoftSQLServerMSSQL10_50.MSSQLSERVERMSSQLServer» в значении параметра «LoginMode» равном единица «1» необходимо поменять на значение равное двум «2»:

Для справки: Поле «LoginMode» может принимать два значения:

- Windows аутентификация

-

SQL Server and Windows Authentication mode

Чтобы изменения вступили в силу нужно перезапустить «MS SQL Server», но для этого сперва, поменяем запуск «SQL» служб не от имени учётной записи под которой я сейчас работаю, а на запуск из-под «SYSTEM» (Системы) для следующих служб:

«Start» – «Control Panel» – «Administrative Tools» — «Services»

-

SQL Server (MSSQLSERVER) – POLYGONekzorchik

-

SQL Server Agent (MSSQLSERVER) – POLYGONekzorchik

-

SQL Server Analysis Services (MSSQLSERVER) – POLYGONekzorchik

-

SQL Server Intergration Services 10.0 Properties – POLYGONekzorchik

-

SQL Server Reporting Services (MSSQLSERVER) – POLYGONekzorchik

После задействуем консоль командной строки, вызвав искомую: «Win + R» – «cmd.exe» и в ней наберем команды для остановки «SQLServer’а», а после запуска:

-

net stop mssqlserver

-

net start mssqlserver

После можно будет использовать «SQL Server-авторизацию»,

«Start» – «All Programs» – «Microsoft SQL Server 2008 R2» – запускаемоснастку «SQL Server Management Studio».

Нажимаем кнопку “Connect” и видим, что авторизация с использованием «SQL Server Authentication» успешно прошла:

, что собственно и мне требовалось. Теперь работает так называемая смешанная аутентификация, как «Windows», так и «SQL». Результат достигнут. С уважением, ekzorchik.

![How to Enable sa Account in SQL Server [ 2 Steps] 1](https://www.fosstechnix.com/wp-content/uploads/2021/02/login-to-ms-sql-server_1.png)

![How to Enable sa Account in SQL Server [ 2 Steps] 2](https://www.fosstechnix.com/wp-content/uploads/2021/02/goto-security-and-click-on-SQL-Server-and-windows-authentication-mode_2-1024x462.png)

![How to Enable sa Account in SQL Server [ 2 Steps] 3](https://www.fosstechnix.com/wp-content/uploads/2021/02/ms-sql-server-restart-message_3.png)

![How to Enable sa Account in SQL Server [ 2 Steps] 4](https://www.fosstechnix.com/wp-content/uploads/2021/02/go-back-to-sql-server-click-on-logins-expand-it-and-right-click-on-sa_4.png)

![How to Enable sa Account in SQL Server [ 2 Steps] 5](https://www.fosstechnix.com/wp-content/uploads/2021/02/right-click-on-sa-and-click-on-properties_5.png)

![How to Enable sa Account in SQL Server [ 2 Steps] 6](https://www.fosstechnix.com/wp-content/uploads/2021/02/change-the-password-and-click-on-ok_6.png)

![How to Enable sa Account in SQL Server [ 2 Steps] 7](https://www.fosstechnix.com/wp-content/uploads/2021/02/go-to-status-click-on-enabled-and-click-on-ok_7.png)

![How to Enable sa Account in SQL Server [ 2 Steps] 8](https://www.fosstechnix.com/wp-content/uploads/2021/02/restart-the-ms-sql-server-service_8-1024x629.png)