In this post, we will learn the different ways to rename a Windows Server 2019.

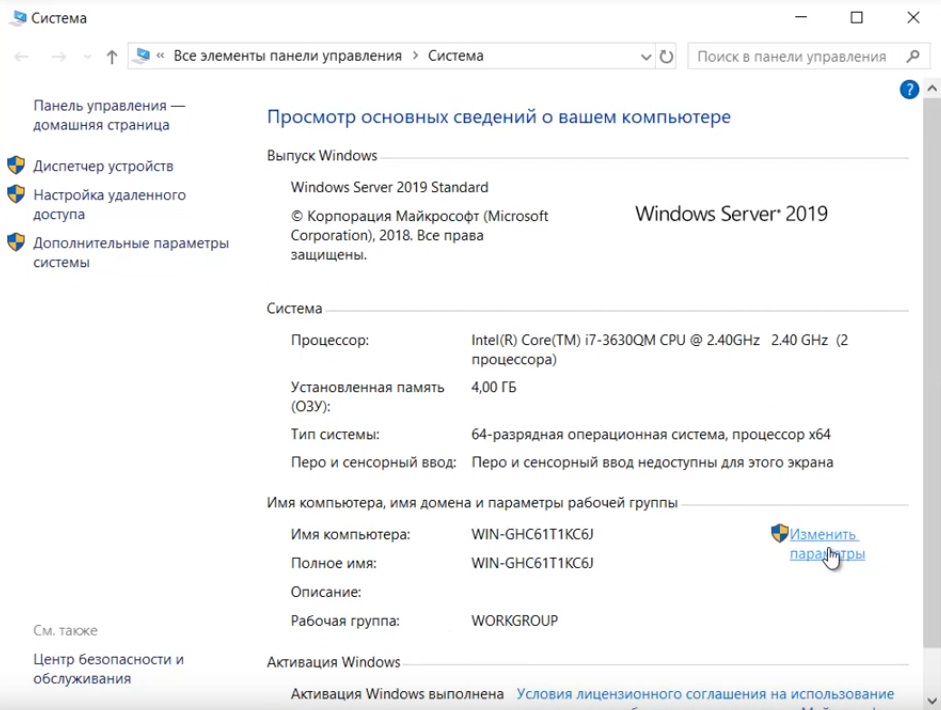

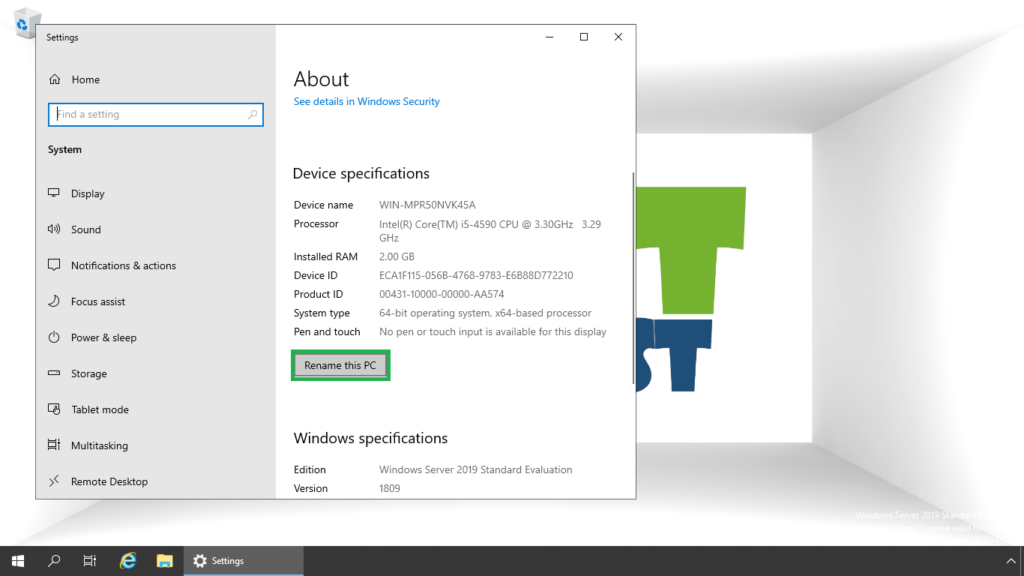

In a manual operating system installation, the Windows Setup program assigns a unique name beginning with WIN-<Something> to the windows server.

Logon to Windows Server 2019 with an administrator account.

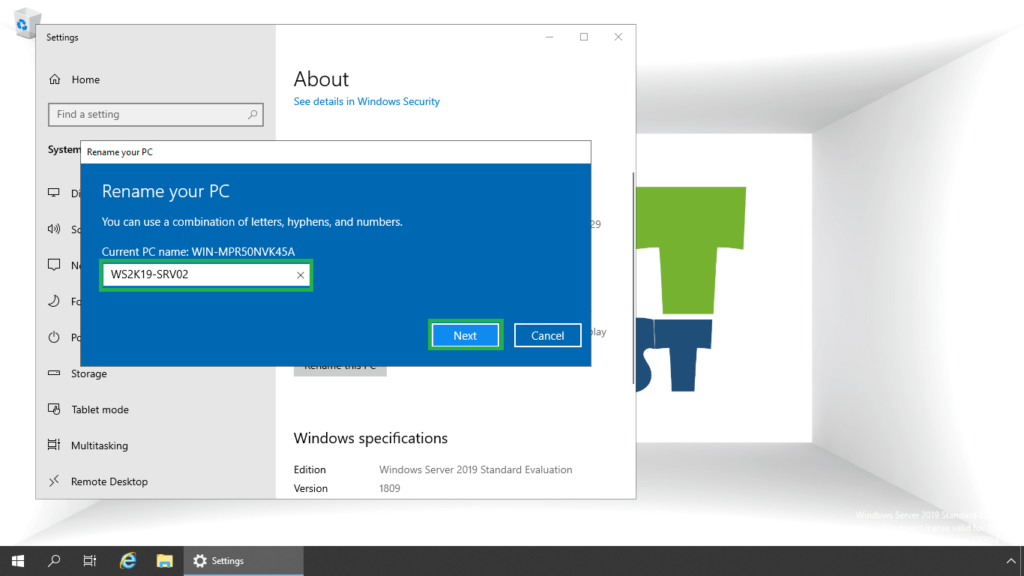

Method:1 Rename Windows Server 2019 using the System Properties:

1. Right-click on the Start icon, and then click System.

2. In the settings window, click Rename this PC.

3. Type the new computer name you want for your server and click Next.

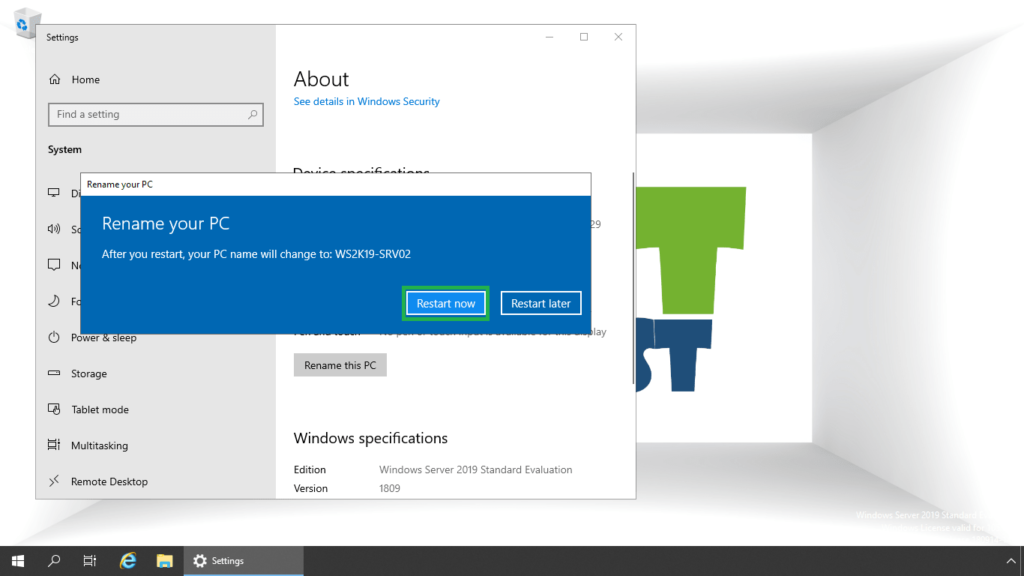

4. To complete the renaming of the server 2019, we will need to restart it. Click on Restart Now.

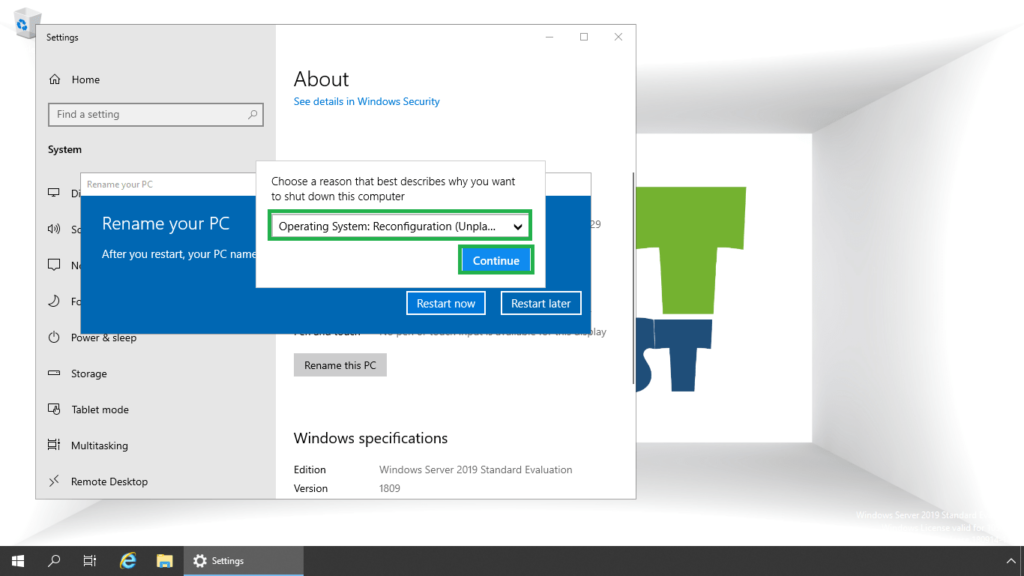

5. Select Operating System: Reconfiguration (Planned) as a reason to restart the server. Click on Continue.

We can also restart the server later on.

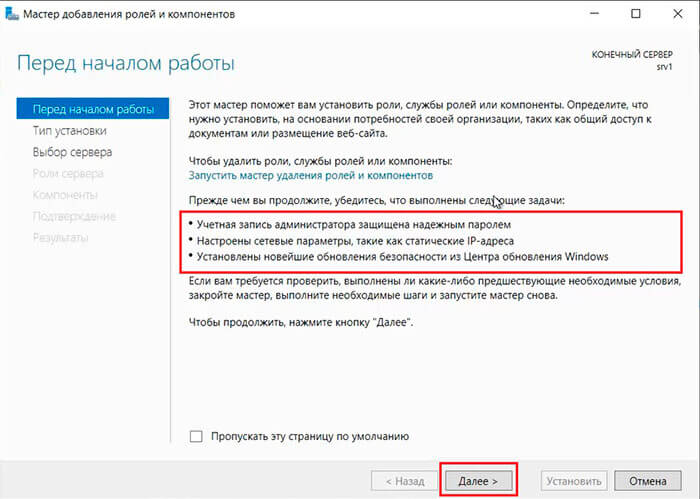

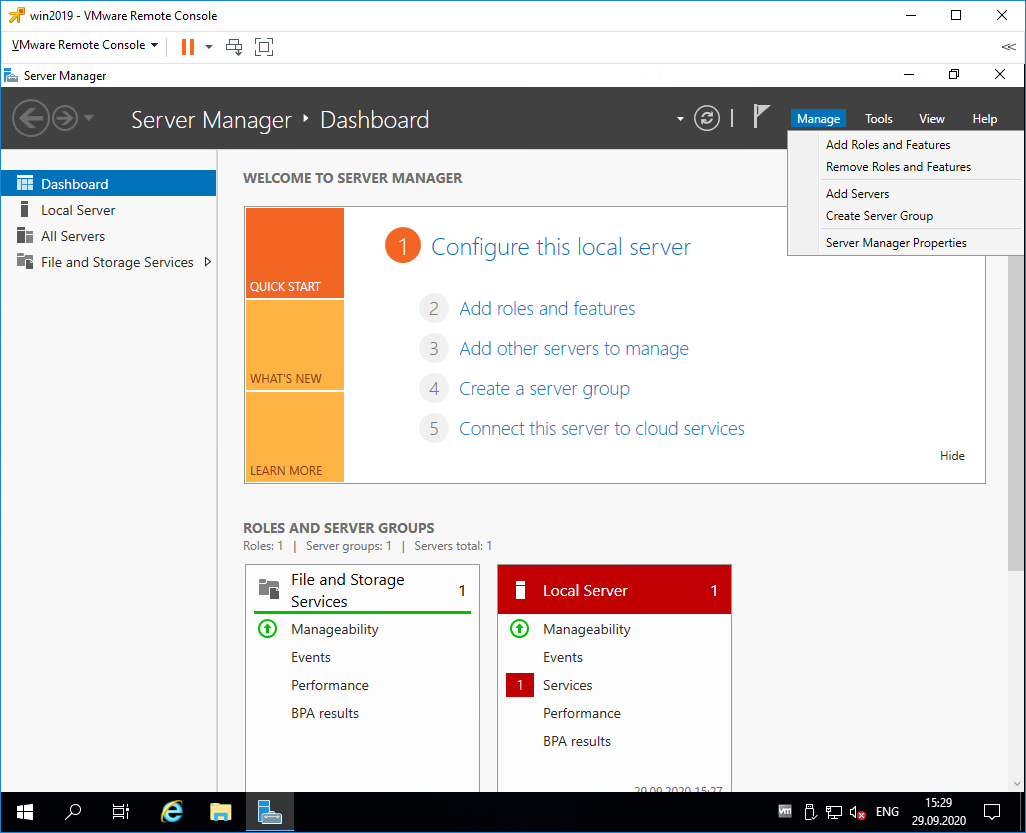

Method:2 Rename Windows Server 2019 using the Server Manager Console:

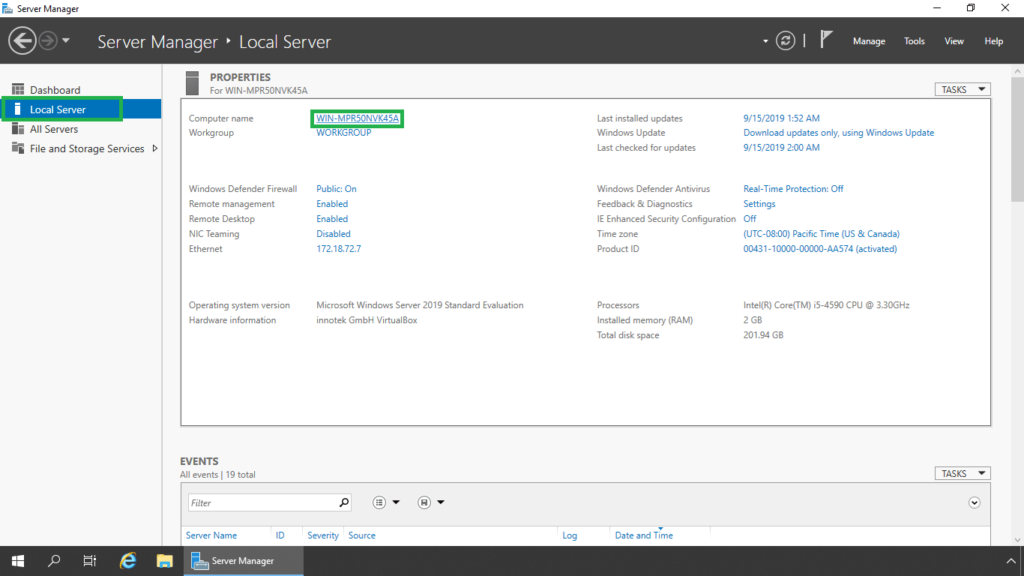

1. Click on the Start button and then click on the Server Manager.

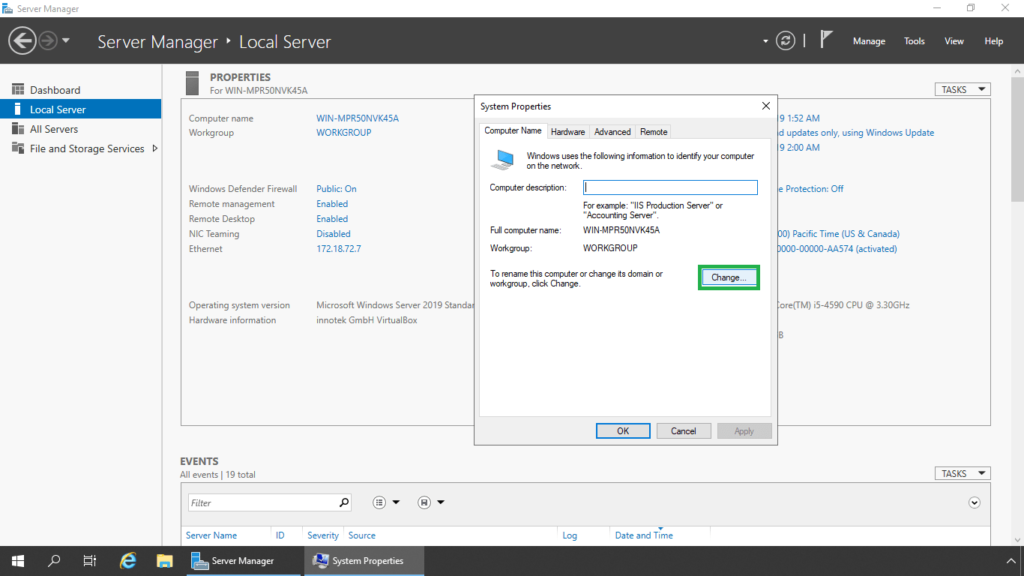

2. On the Server Manager console, click on Local Server. Under Properties and click the computer name link. That will open the system properties window.

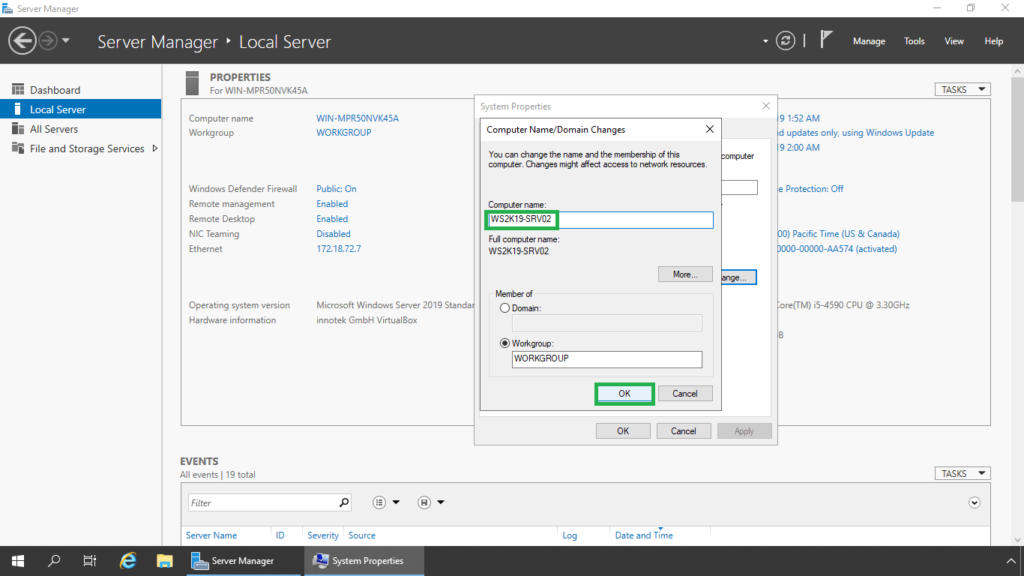

3. Click Change.

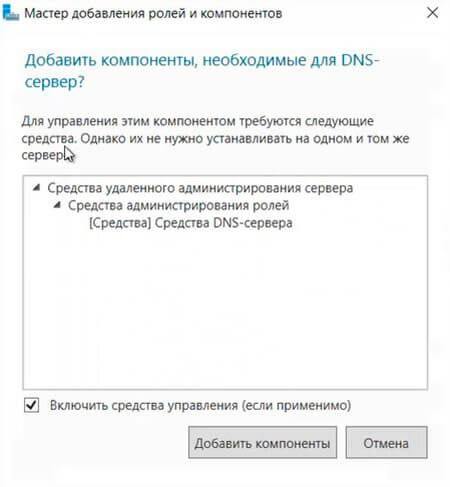

4. Enter the new computer name in the Computer name field.

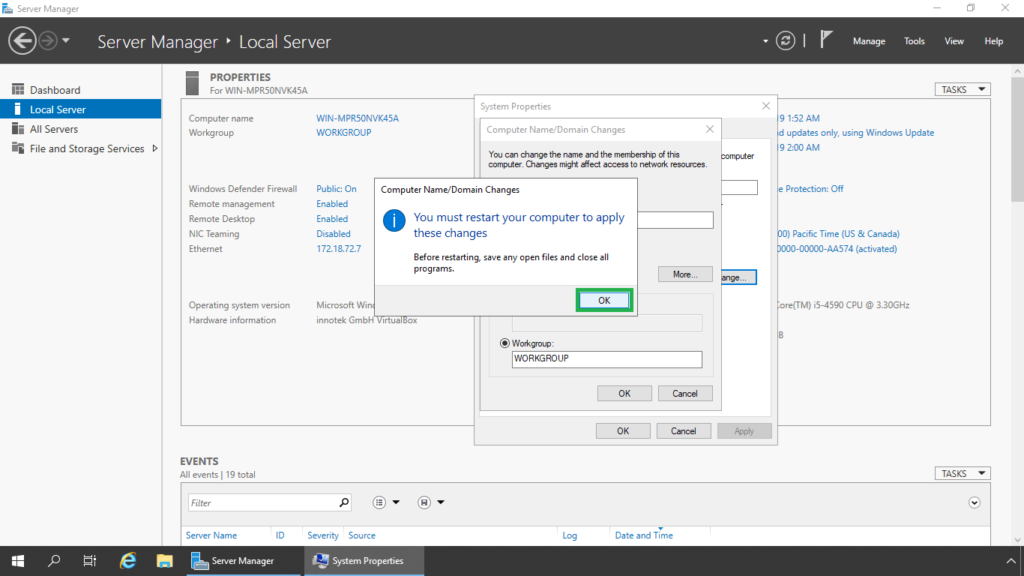

5. A new dialog box will appear, prompting you that the server will need to be restarted for the changes to take effect. Click OK.

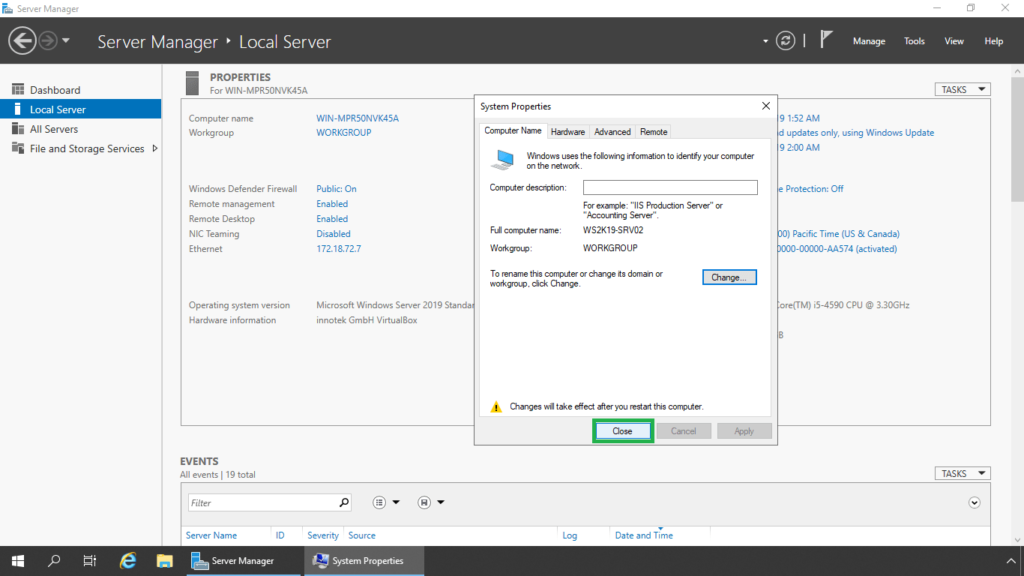

6. Click Close.

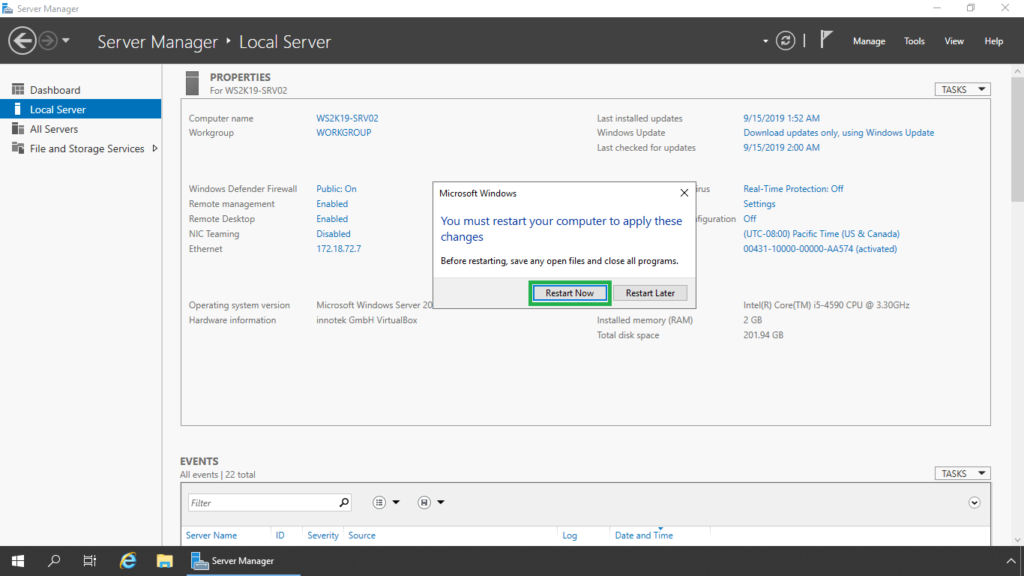

7. Click Restart Now.

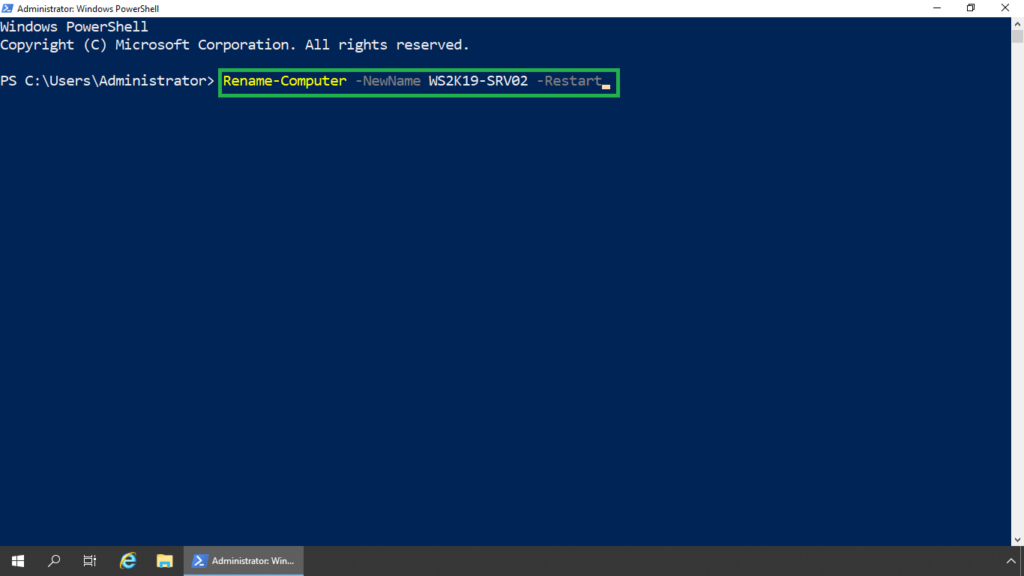

Method:3 Rename Windows Server 2019 using the PowerShell:

1. Right-click on the Start icon, click on Windows PowerShell (Admin).

Here, we will use the Rename-Computer cmdlet to rename the server 2019.

Syntax: Rename-Computer -NewName <new computer name> -Restart

2. In our case, the cmdlet will be,

Rename-Computer -NewName WS2K19-SRV02 -Restart

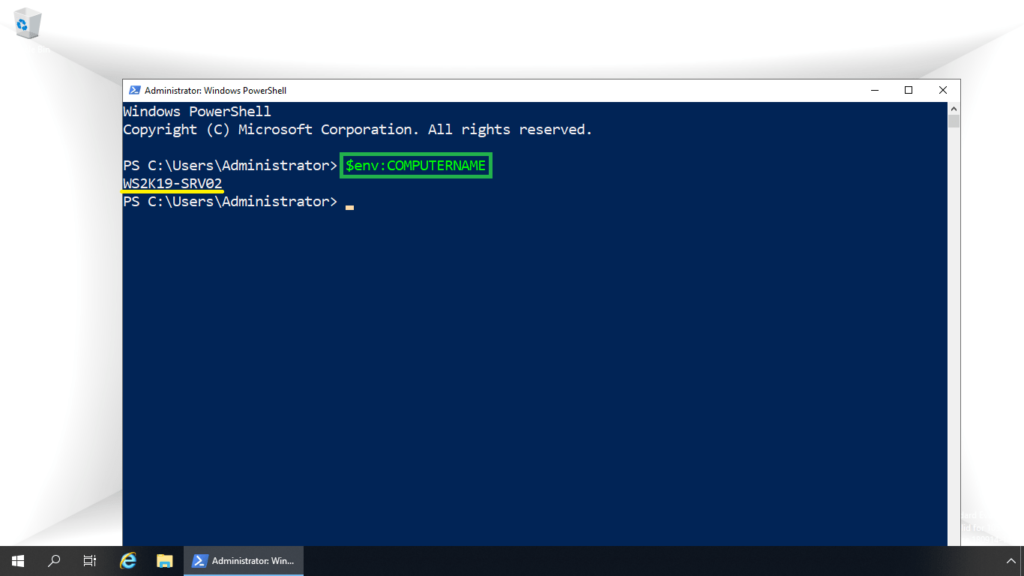

Verify the new name of Windows Server 2019 using Windows PowerShell using cmdlet $env:COMPUTERNAME.

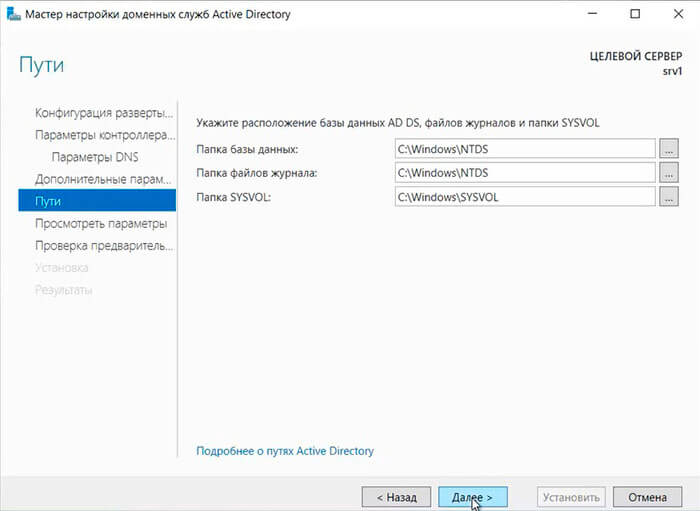

We can also use netdom command to rename Windows Server 2019 as well, but we are not covering it since it is a very old method to rename the server.

In this post, we have learned the different methods to rename Windows Server 2019.

Thank You for reading this post.

Related Articles:

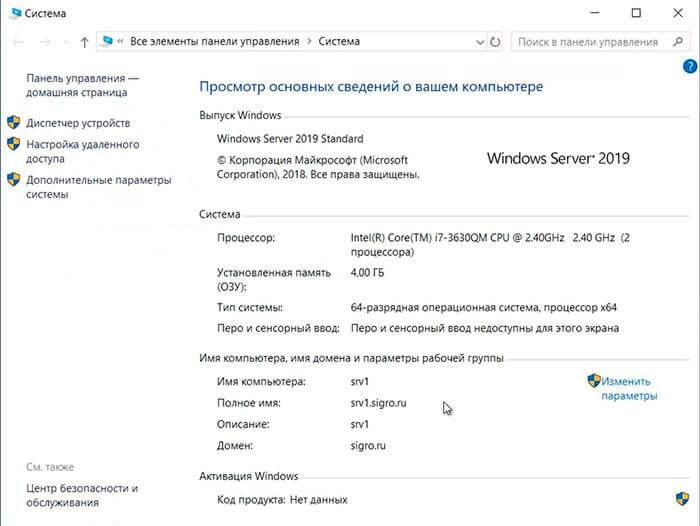

- How to Install Windows Server 2019 in Virtual Box

- Post-Installation Configuration of Windows Server 2019

- Step By Step Guide: How to Setup Active Directory Domain Service on Windows Server 2019

Post Views: 3,834

- 07.09.2019

В этой статье мы рассмотрим базовые настройки Windows Server 2019, это AD, DNS, DHCP и лицензирование терминального сервера. Данные настройки актуальны на большинстве серверов и являются самыми необходимыми.

Как установить Windows Server и произвести первичные настройки по активации можете ознакомиться в нашей прошлой статье по этой ссылке.

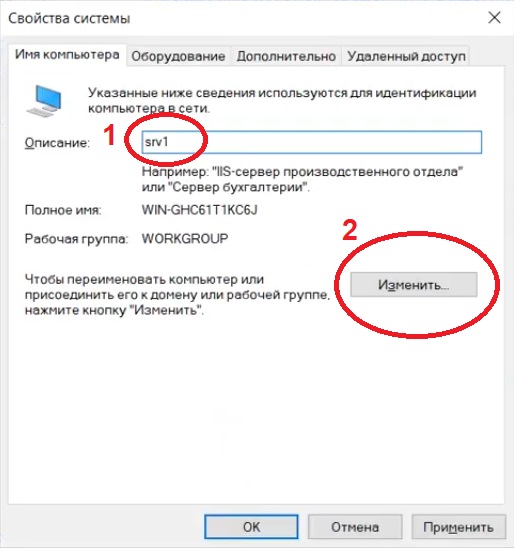

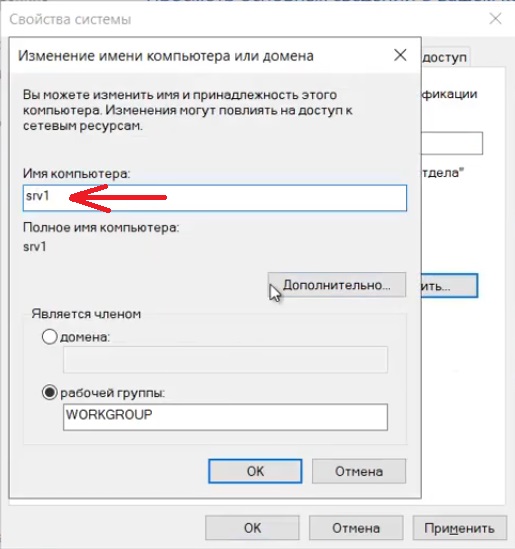

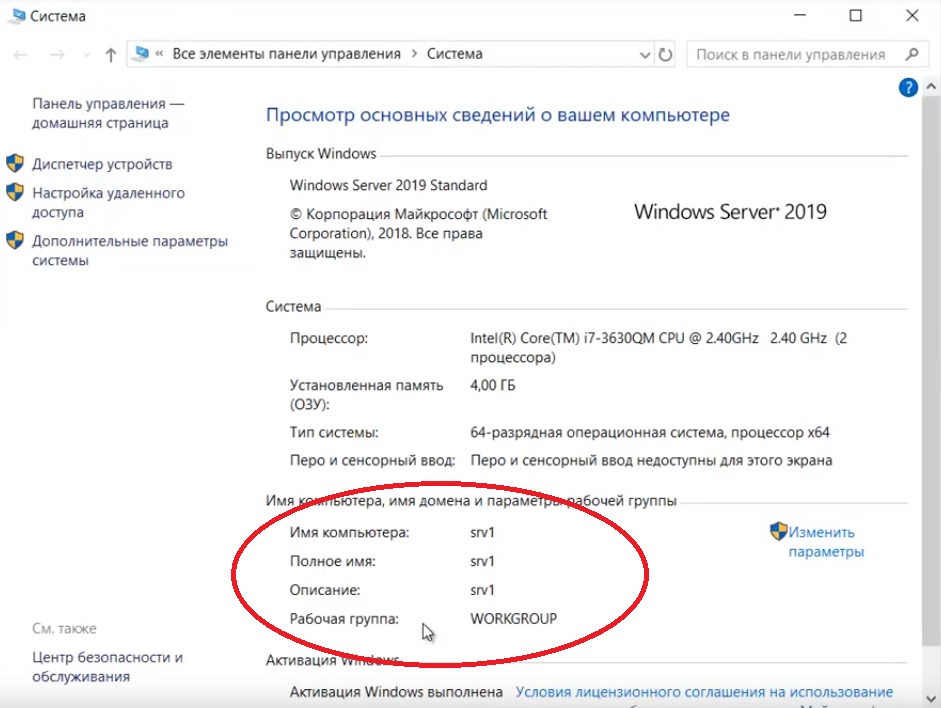

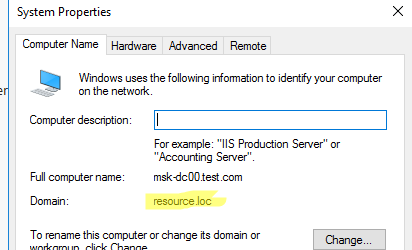

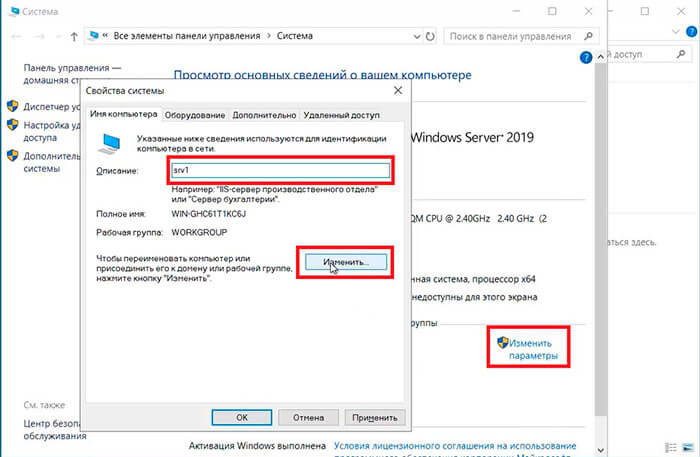

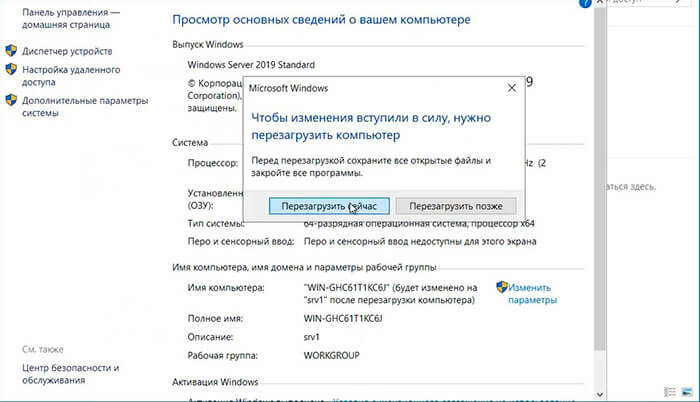

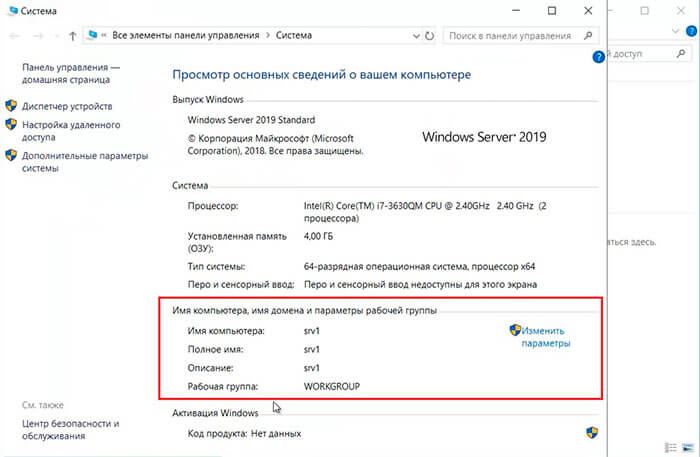

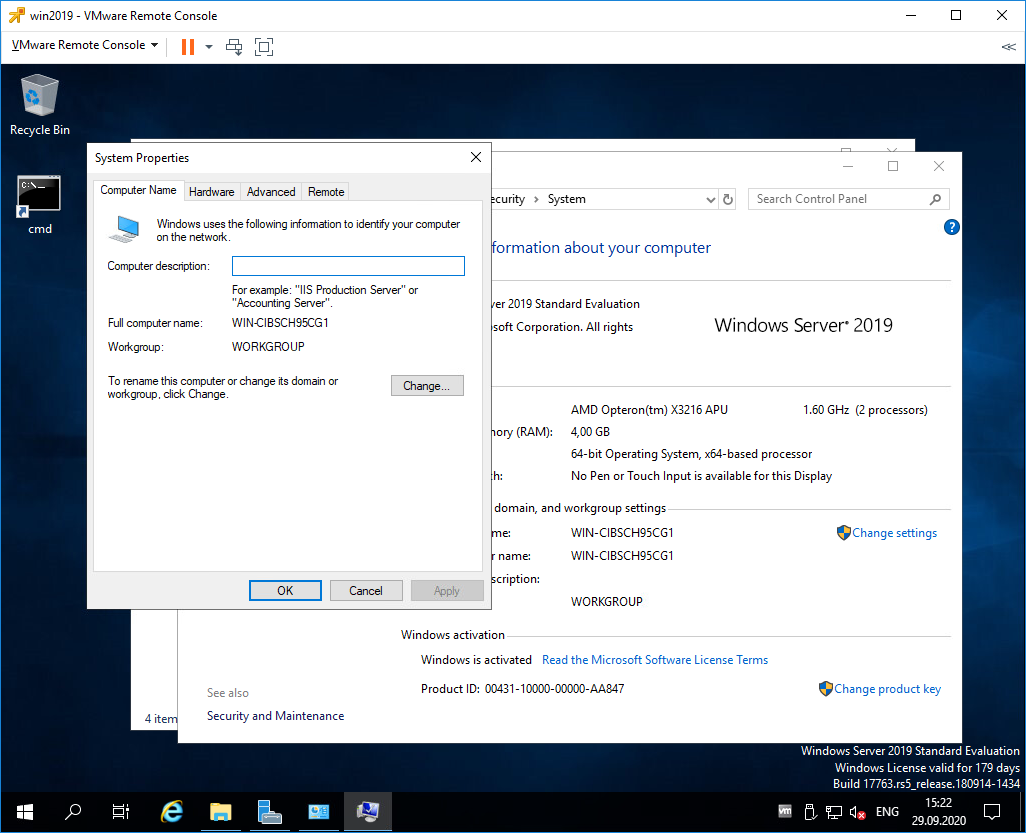

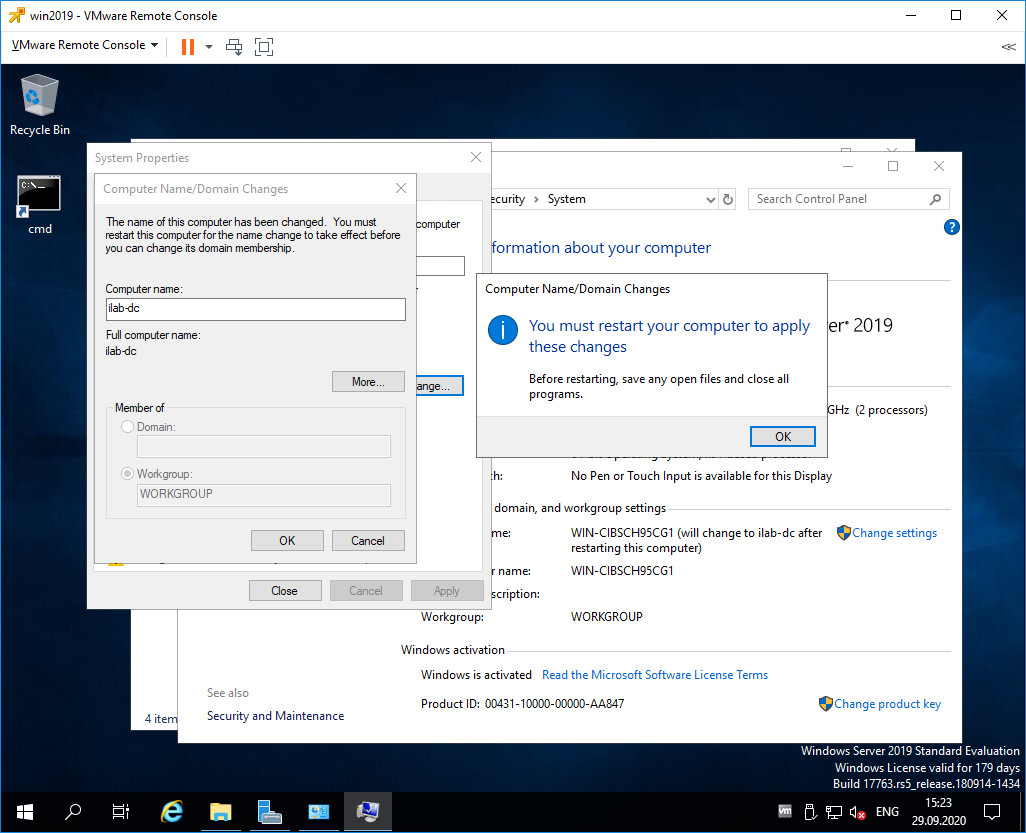

1) Меняем имя сервера и его описание (если нужно). Переходим в свойства системы => изменить параметры => изменить. Задаем «Имя компьютера», и если нужно, то имя рабочей группы. После изменения параметров нужно перезагрузиться.

После перезагрузки можете проверить, все ли у вас прошло успешно с изменением имени.

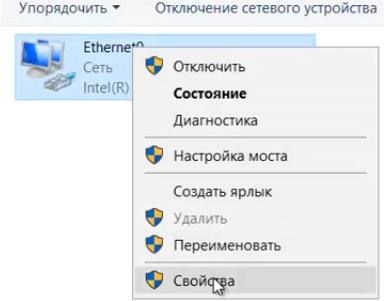

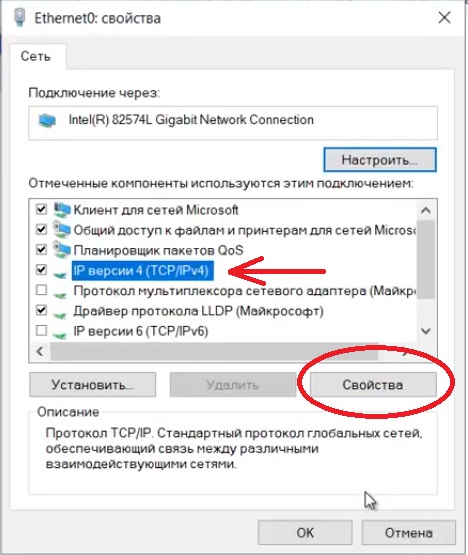

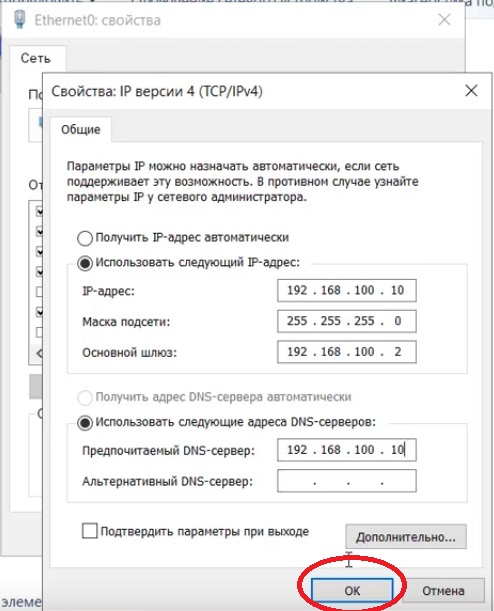

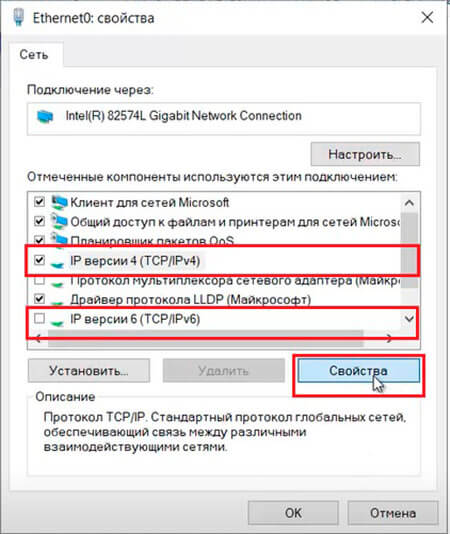

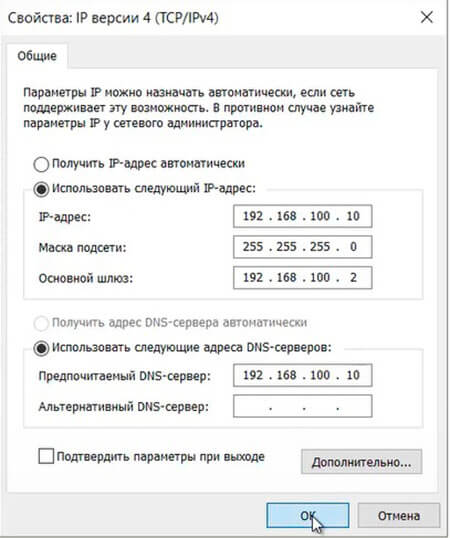

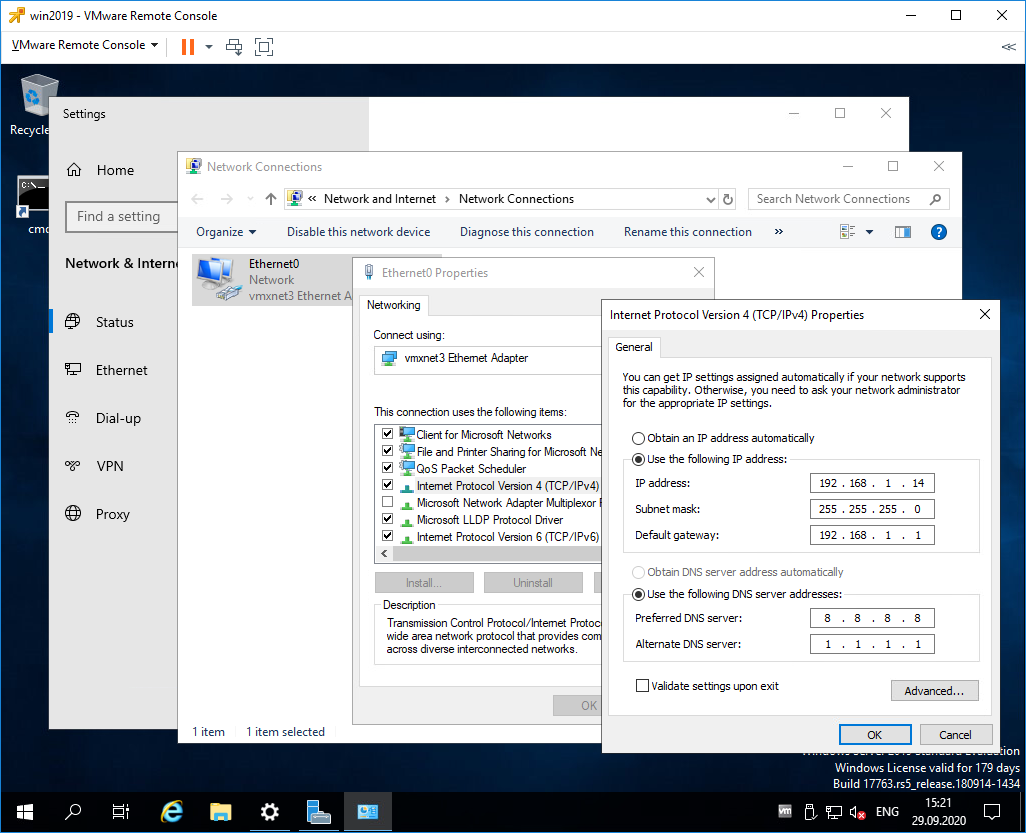

2) Далее меняем сетевые настройки, IP, маску и шлюз ставите обязательно статичными, настройки производятся в зависимости от Вашей сети.

Переходим в свойства сетевой карты.

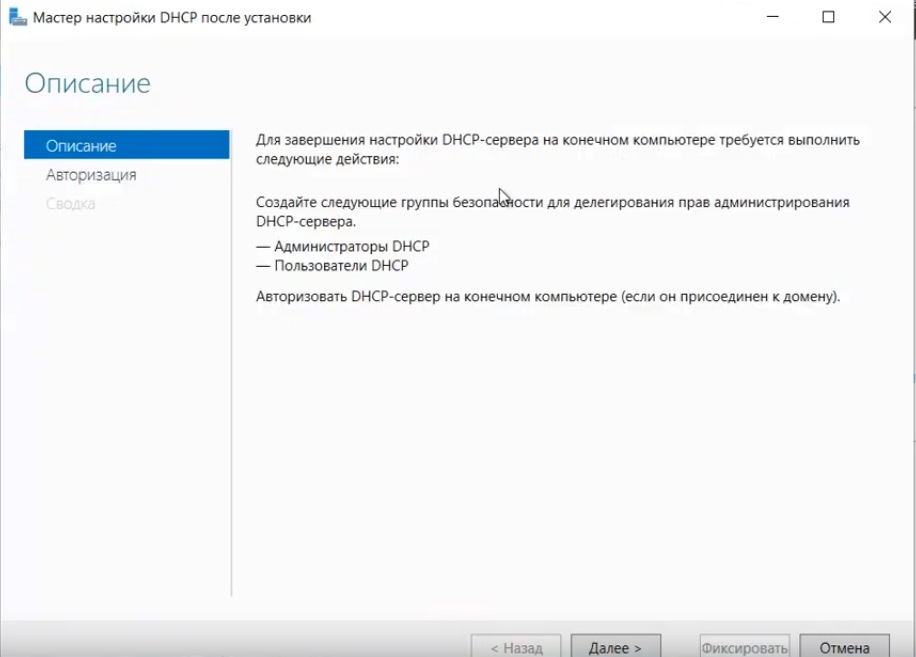

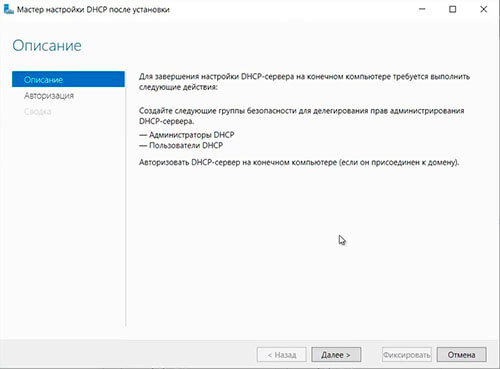

И далее в свойства IPv4

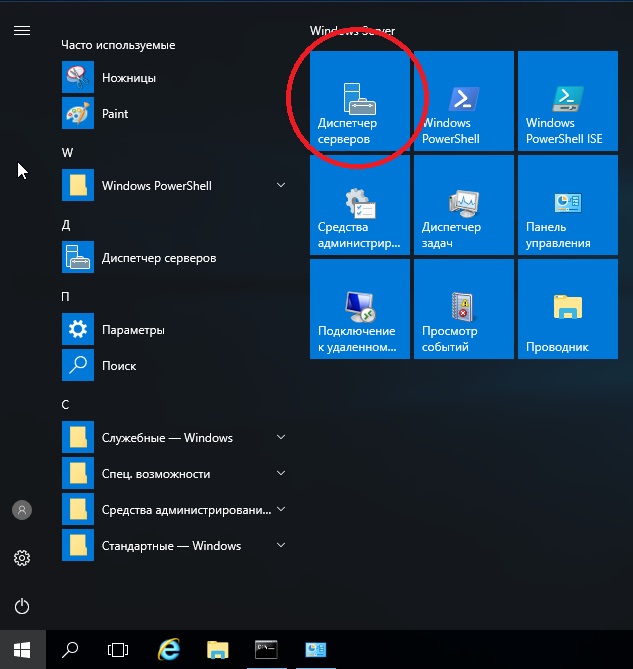

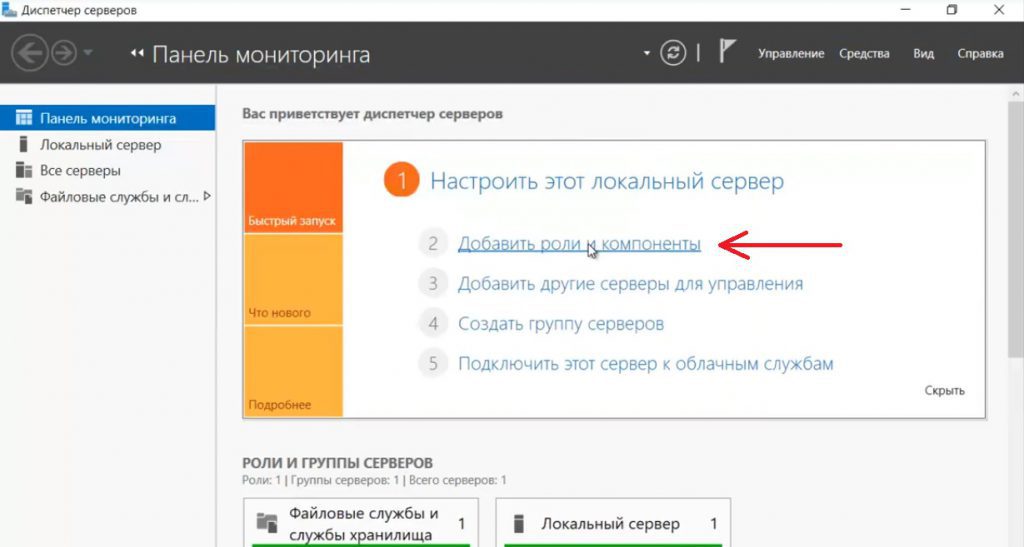

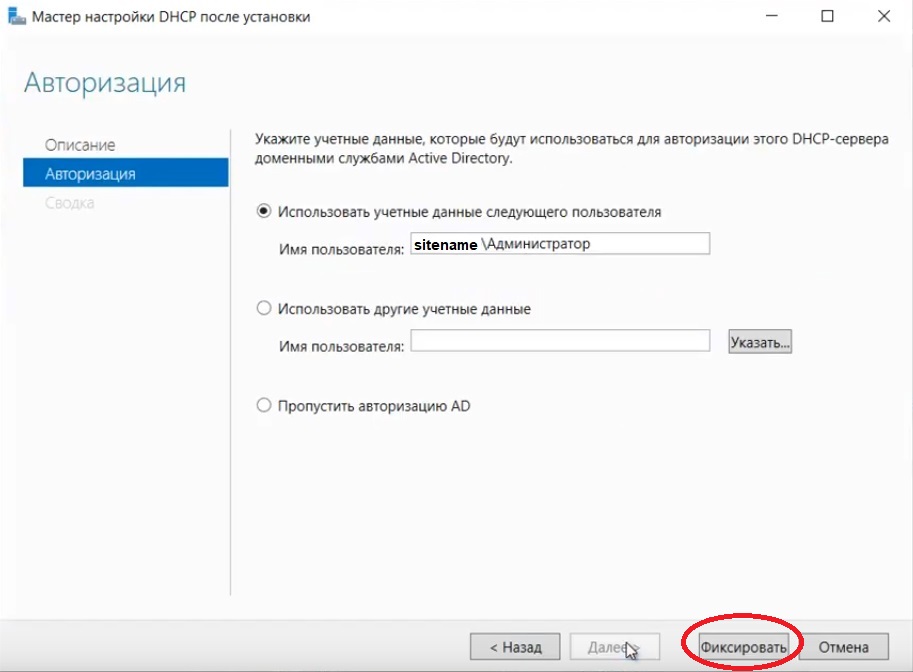

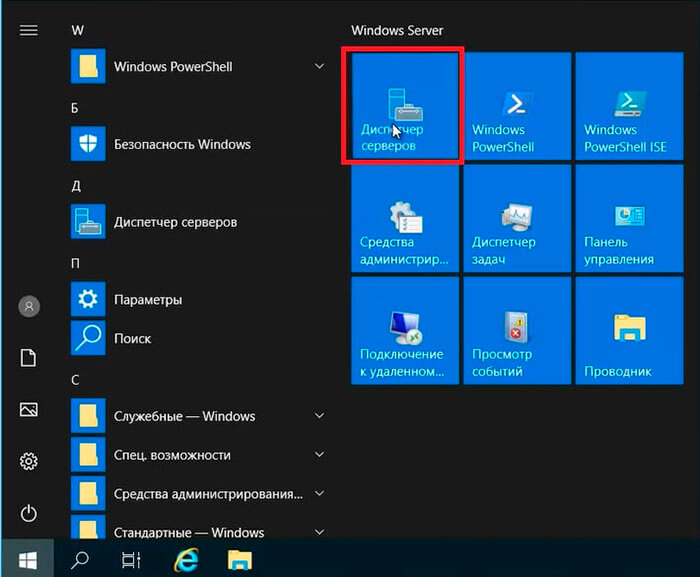

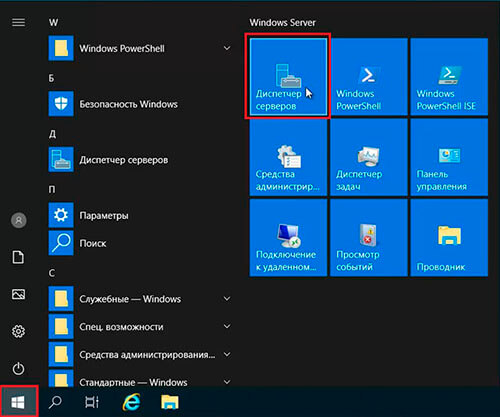

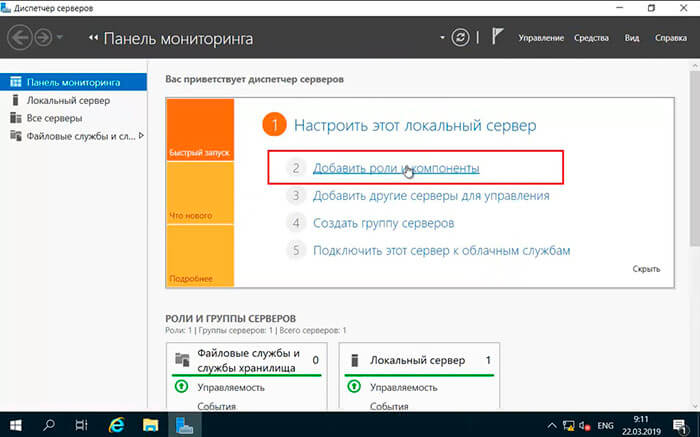

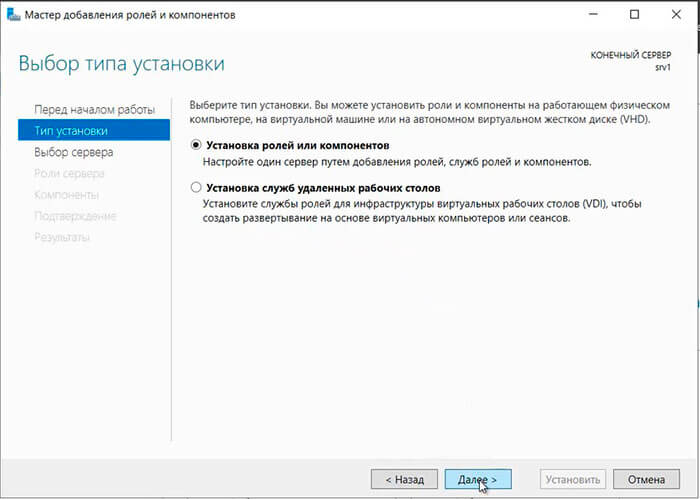

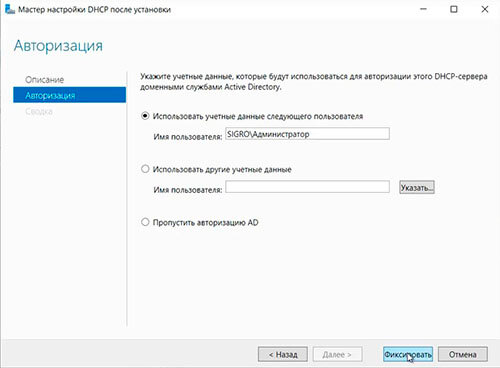

3) Следующим пунктом настраиваем Active Directory. Добавляем роли и компоненты. Для этого переходим меню «Пуск» => Диспетчер серверов.

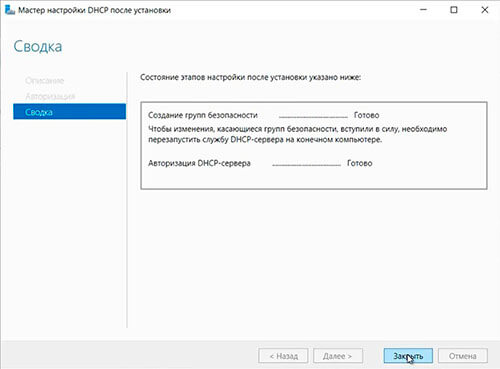

Установка «Ролей и компонентов».

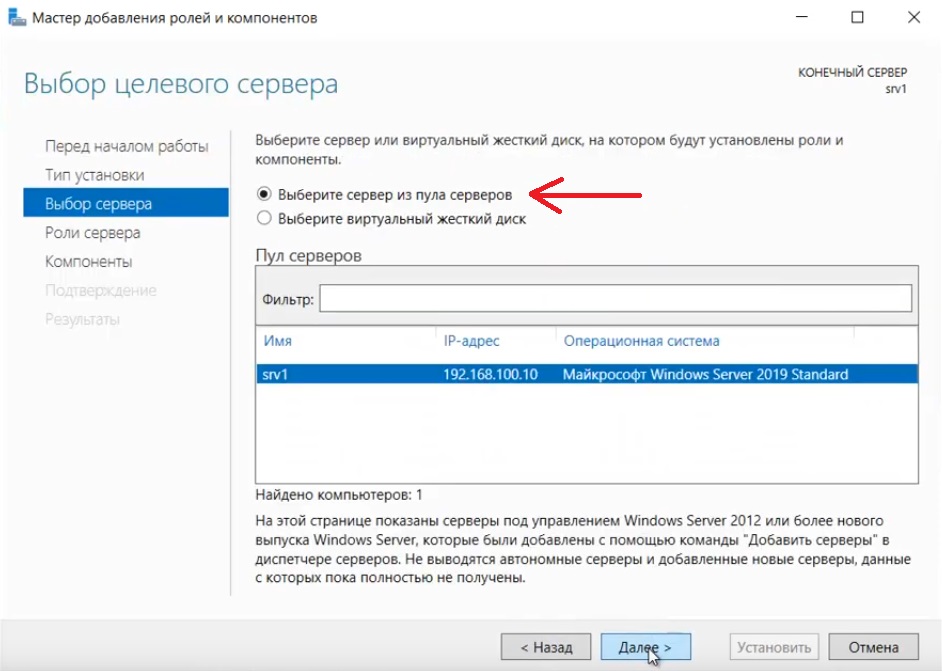

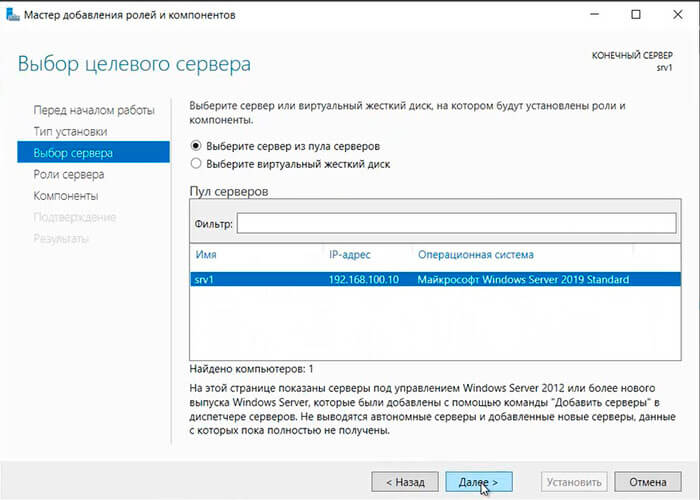

Соответственно выбираем нужный нам пул сервера.

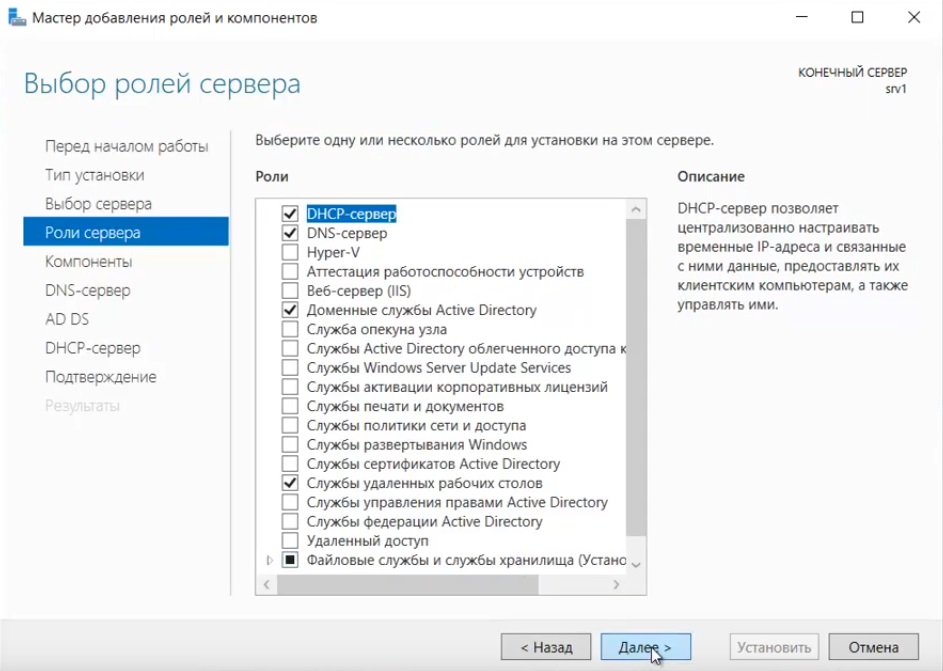

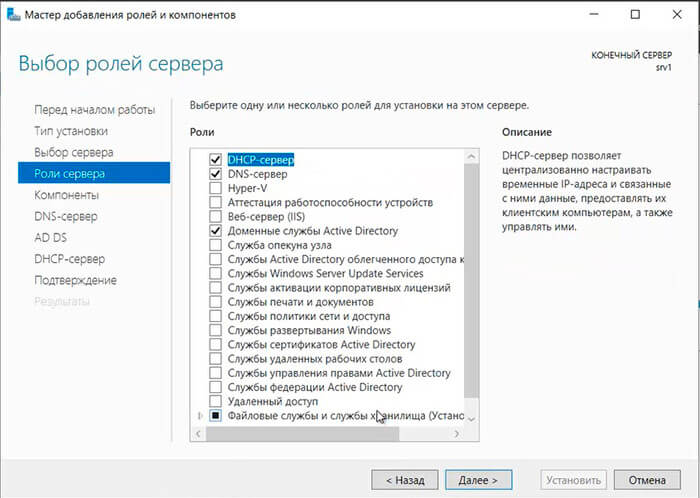

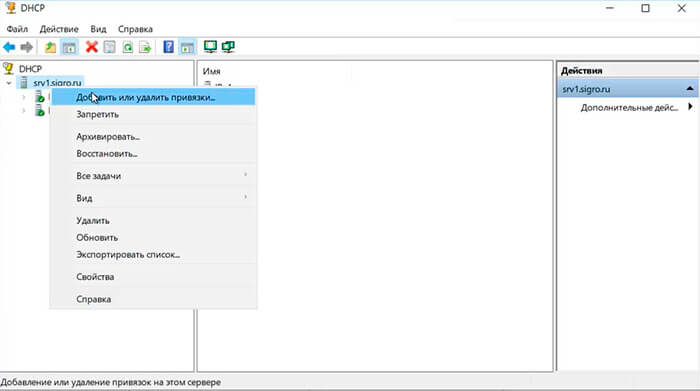

В «Роли сервера» для всех наших настроек выберем «DHCP-сервер», «DNS-сервер», «Доменные службы Active Directory» и «Службы удаленных рабочих столов».

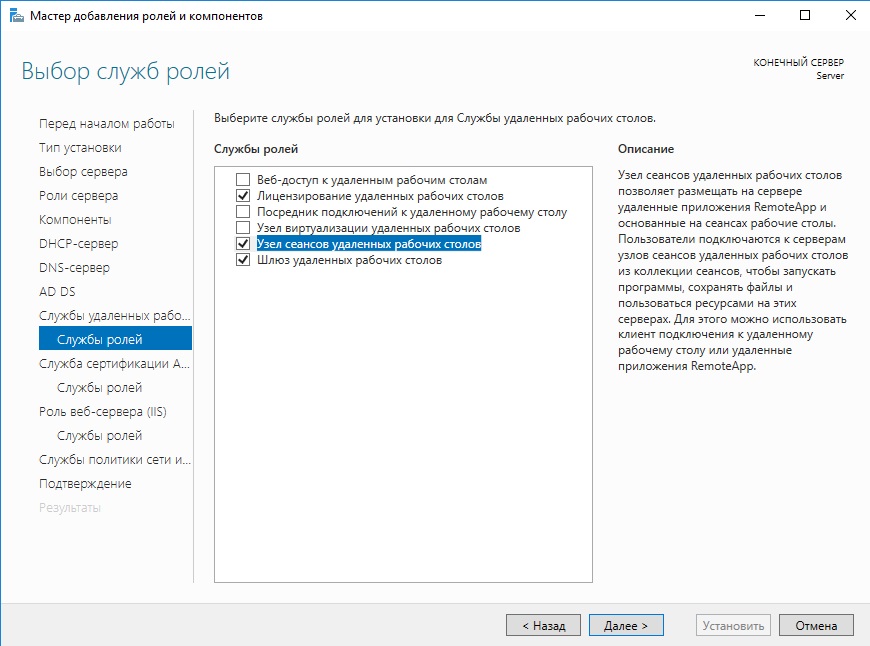

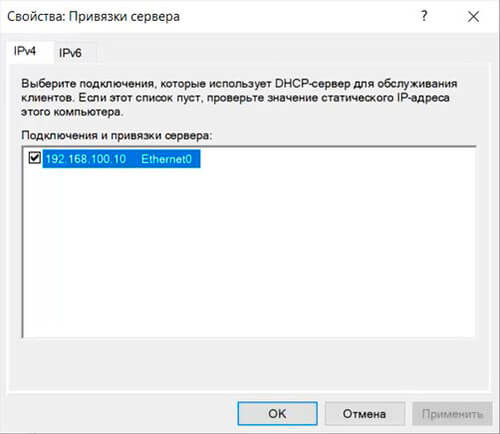

Идем далее до «Службы ролей» и выбираем пункты как на скриншоте ниже.

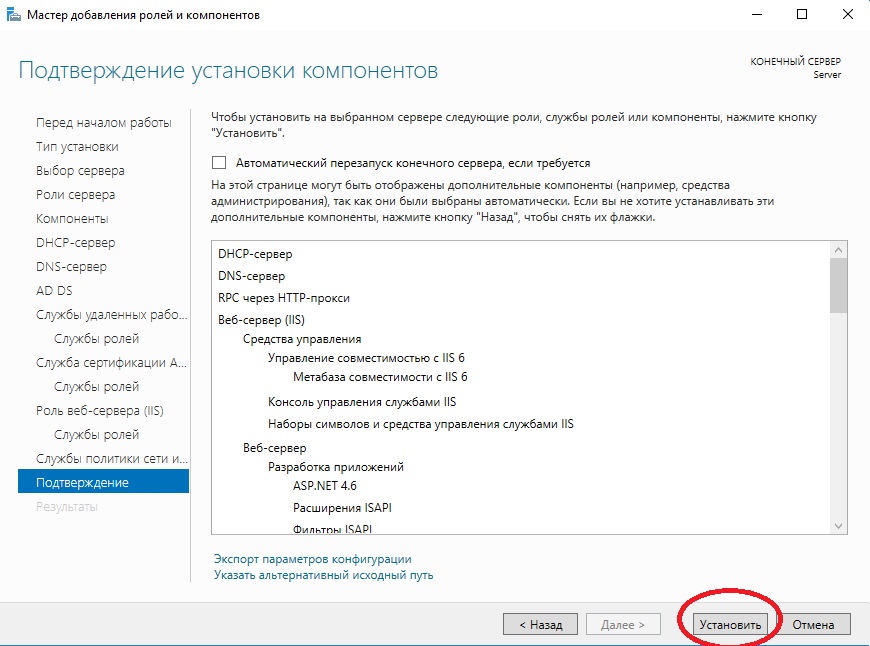

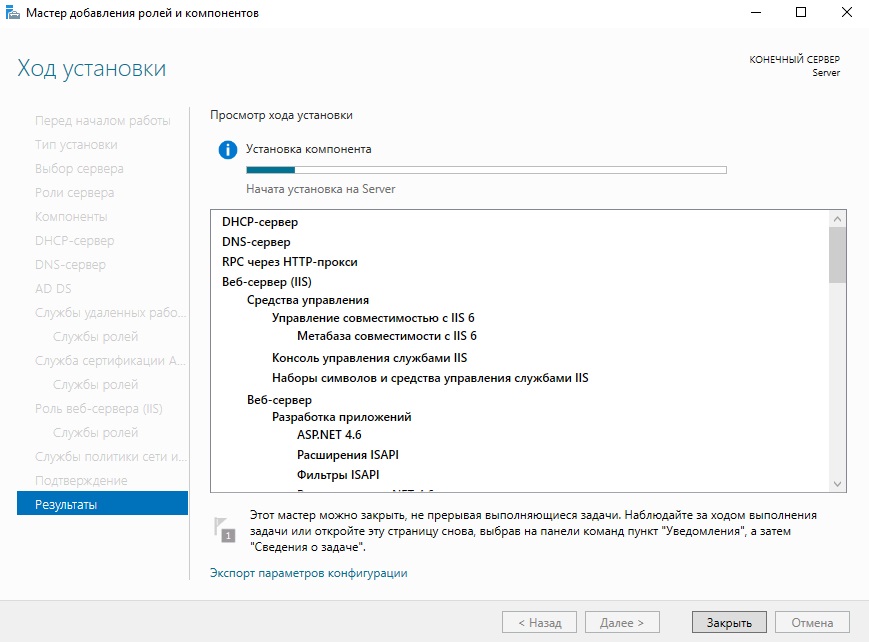

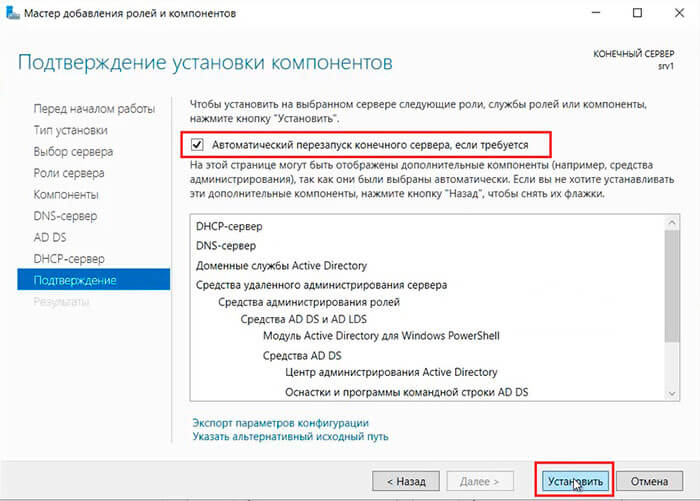

После так же идем «Далее» до пункта «Подтверждение» и устанавливаем все, что мы выбрали.

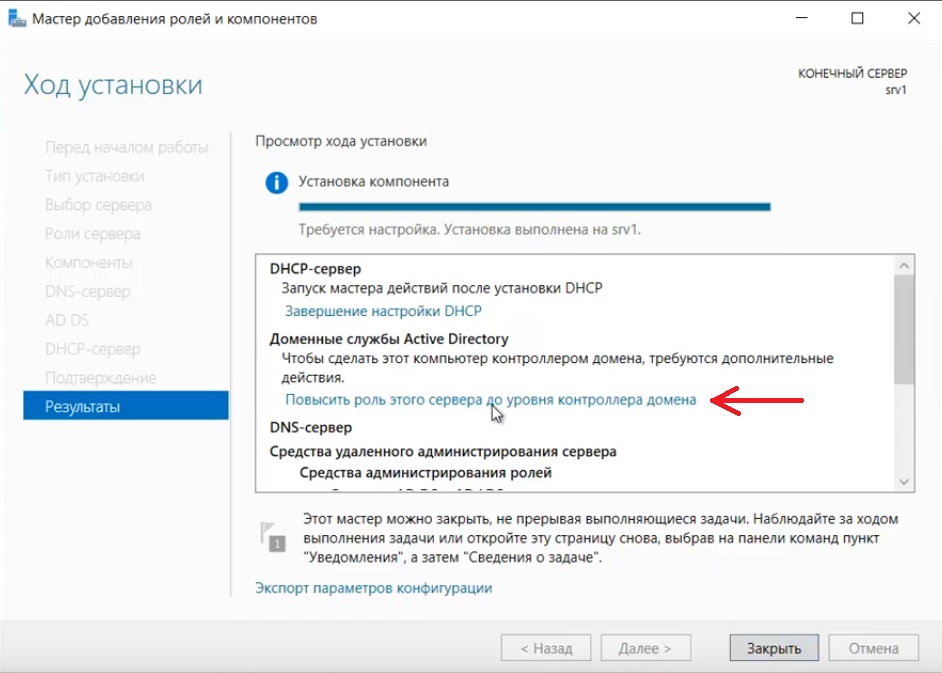

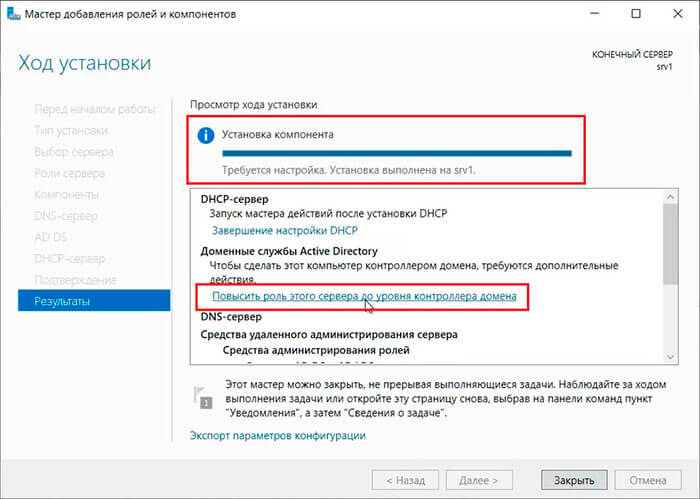

После установки в «Результатах» выбираем пункт «Повысить роль этого сервера до уровня контроллера домена».

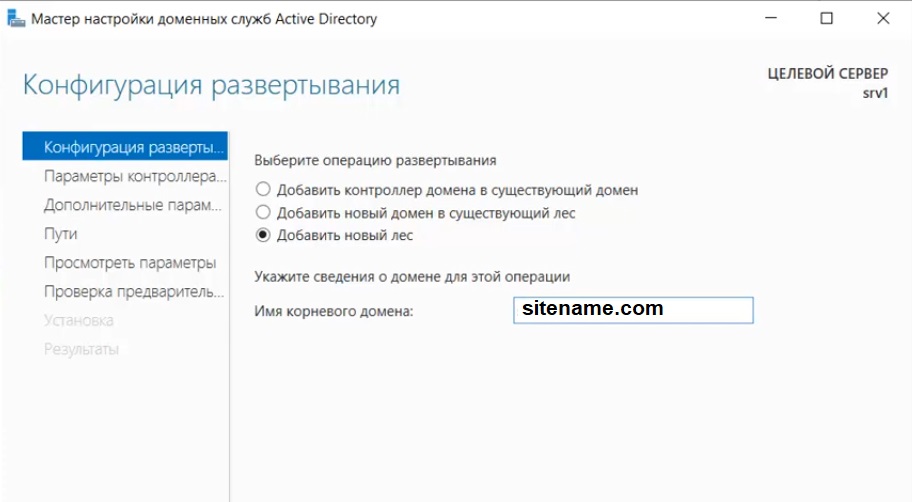

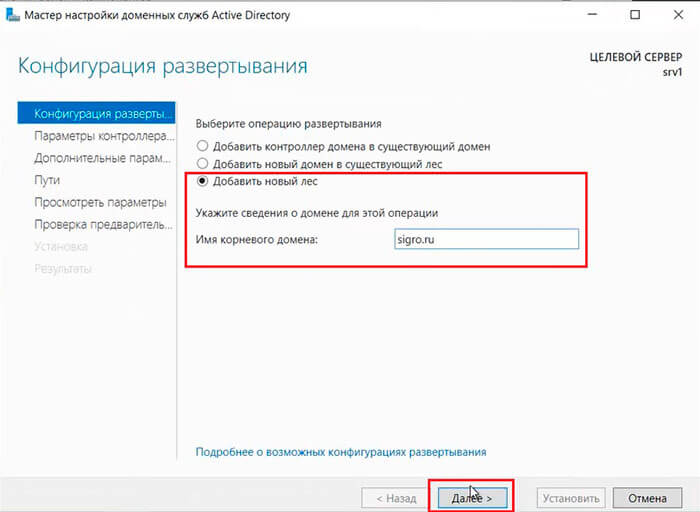

В мастере настроек доменных служб выбираем «Добавить лес» и вводим имя корневого домена, это может быть любое имя, к примеру домен вашего сайта.

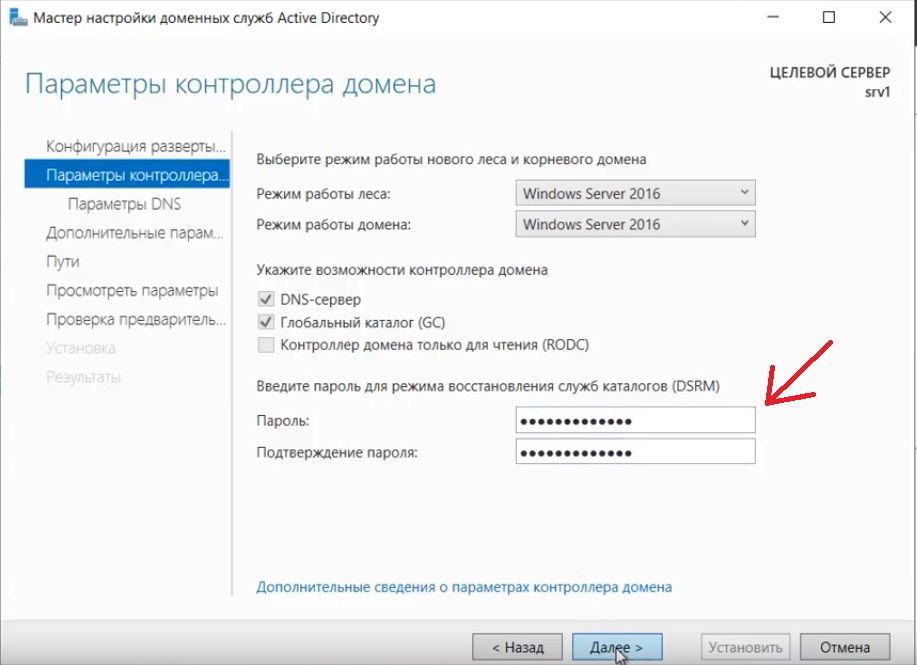

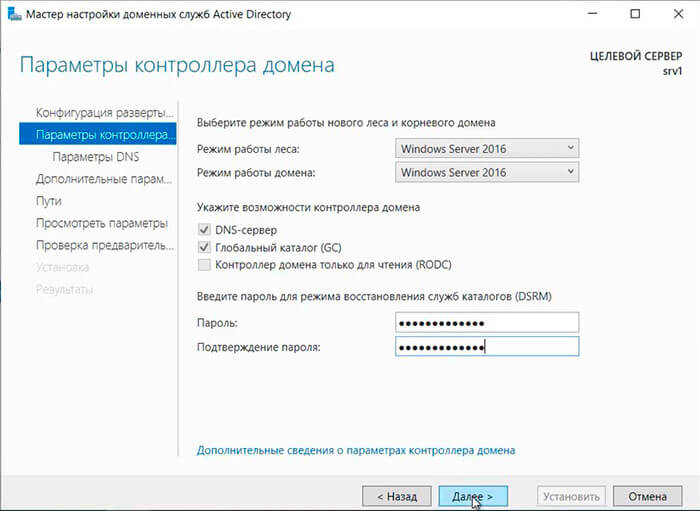

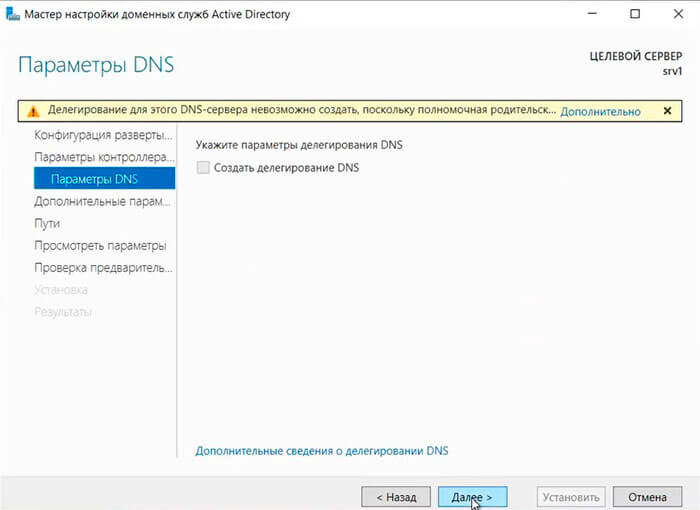

В параметрах контроллера нужно придумать пароль.

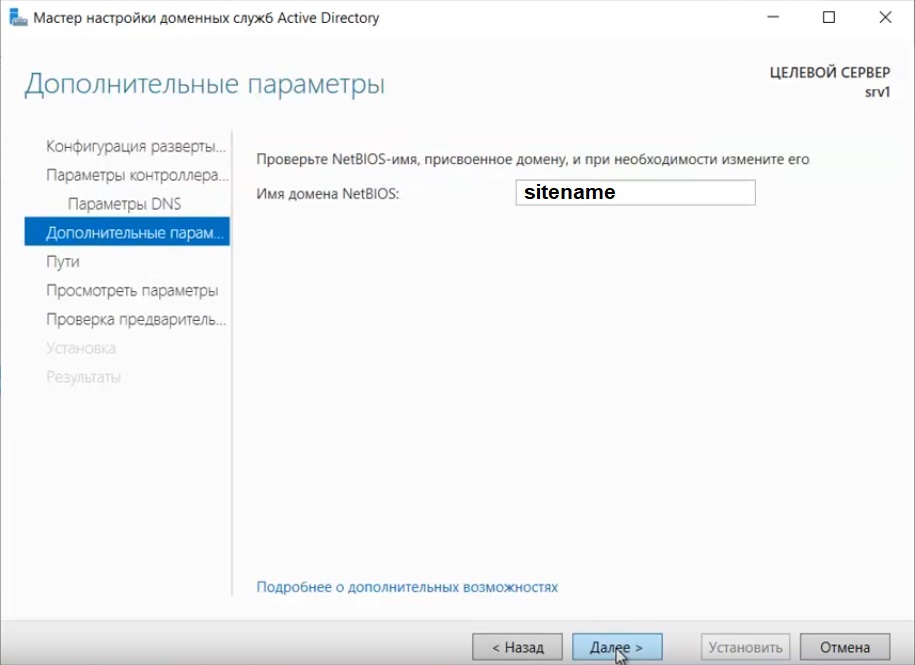

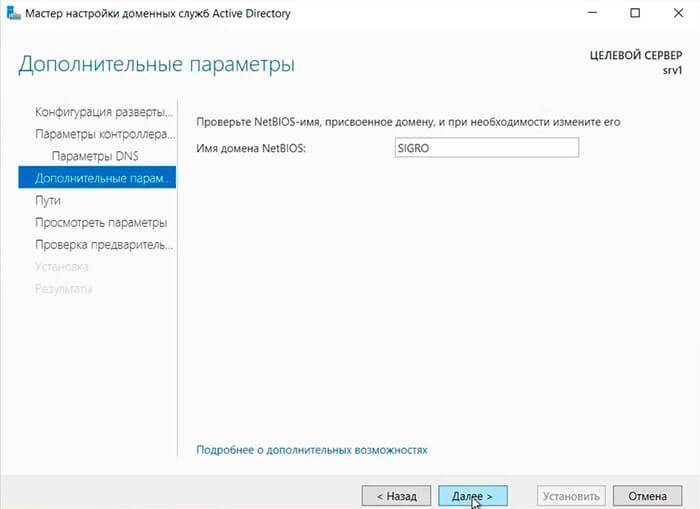

По каталогу настроек идем дальше, до дополнительных параметров, там нужно указать имя домена NetBIOS, если он у вас там уже стоит, то можете оставить как есть, либо поменять по своему желанию.

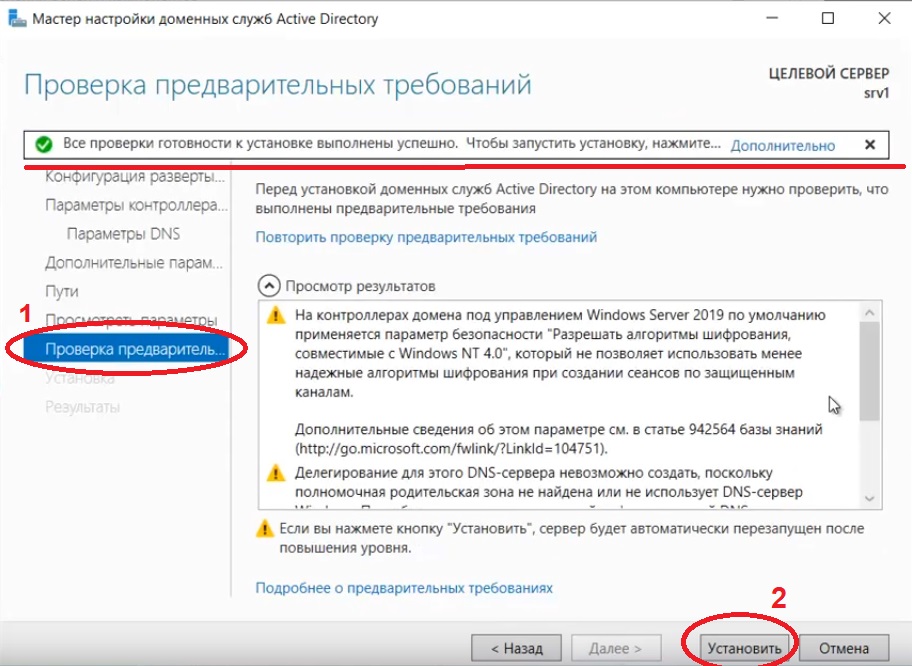

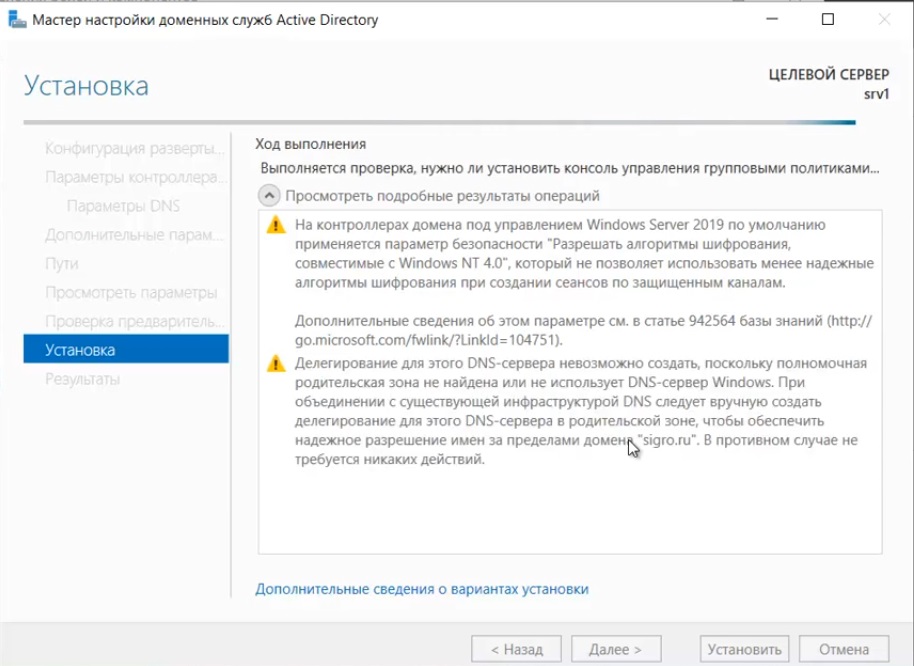

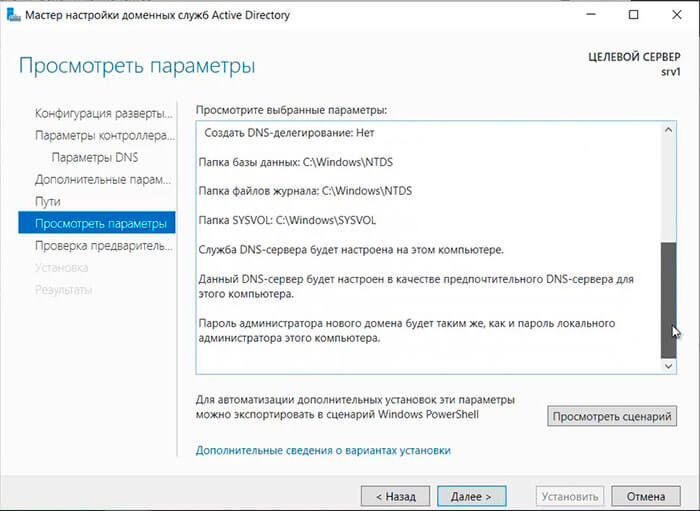

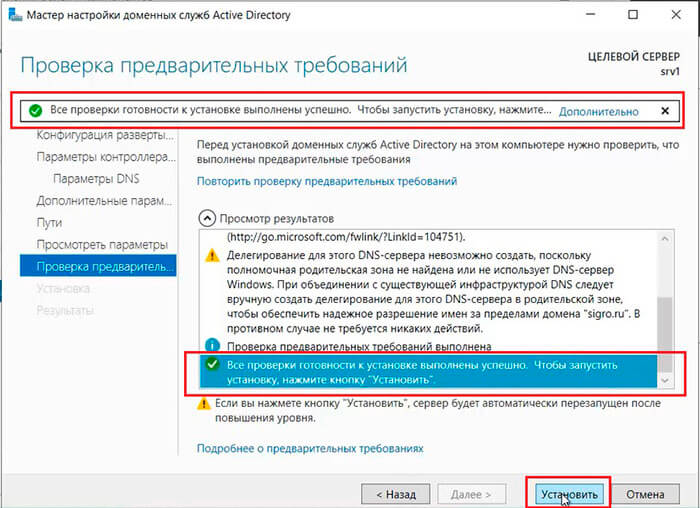

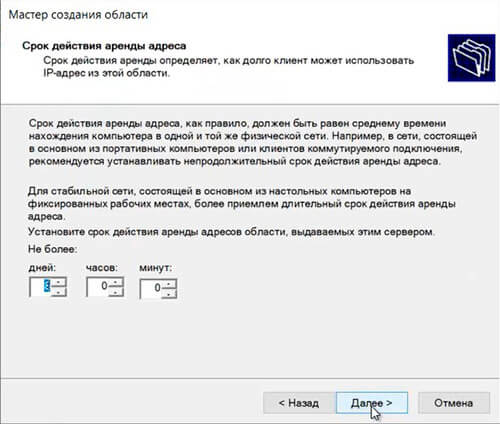

Далее идем до «Проверки предварительных требований», если проверка прошла успешно, то устанавливаем примененные настройки.

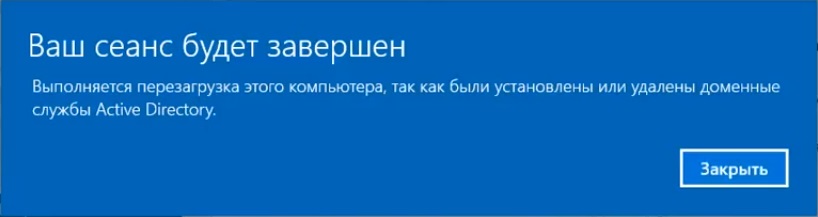

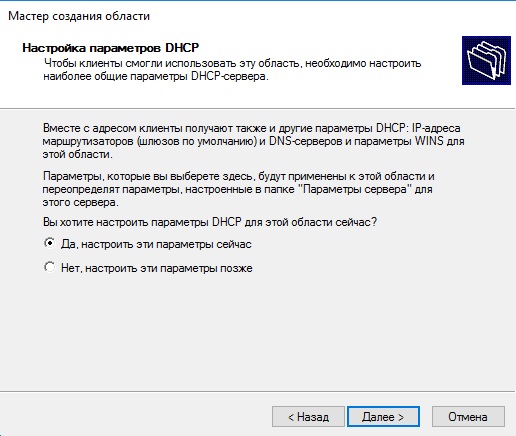

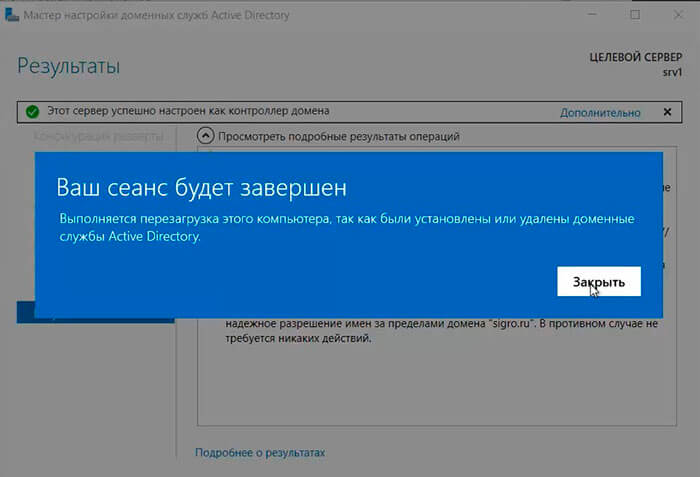

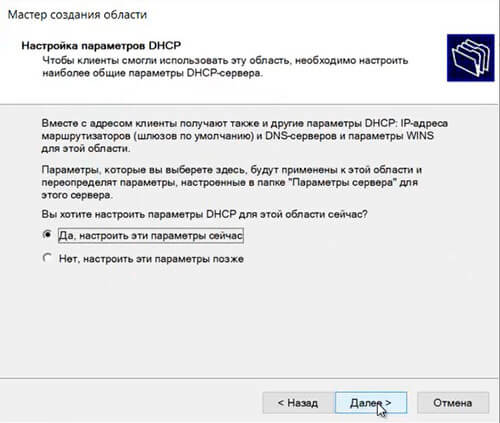

После полной установки необходимо перезагрузиться.

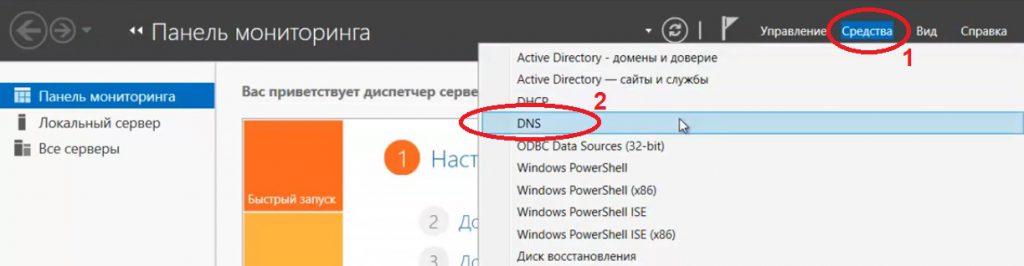

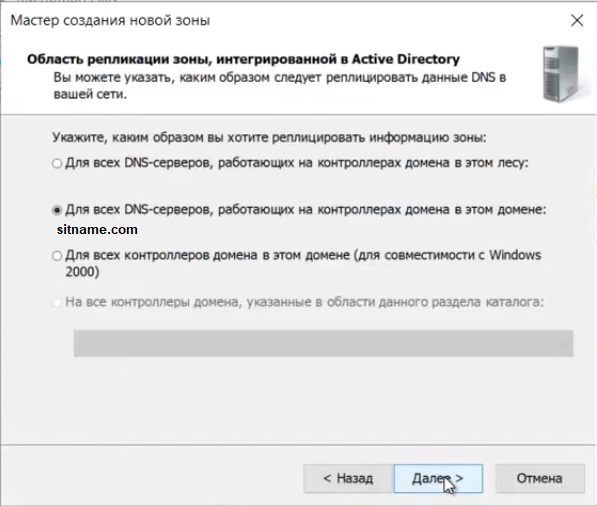

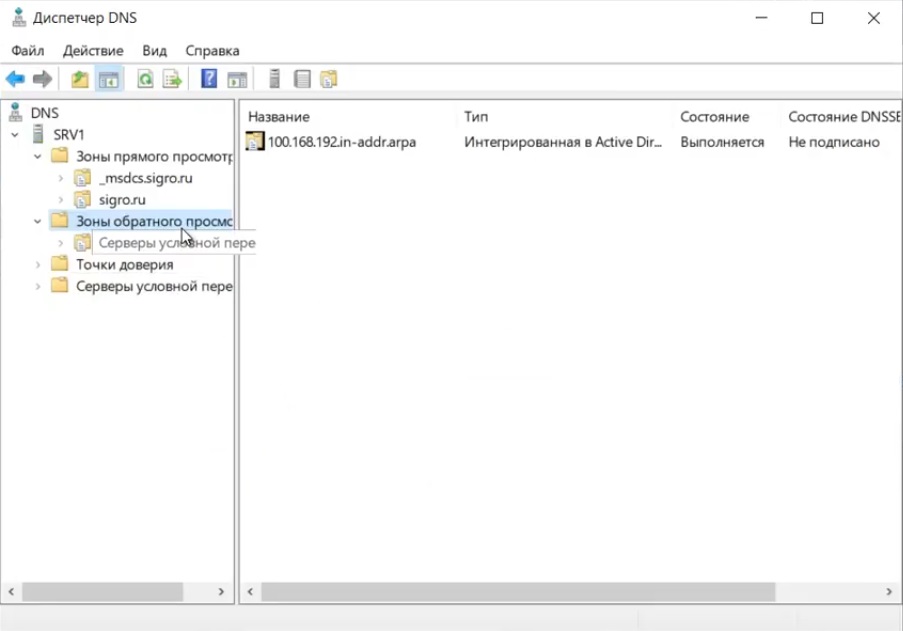

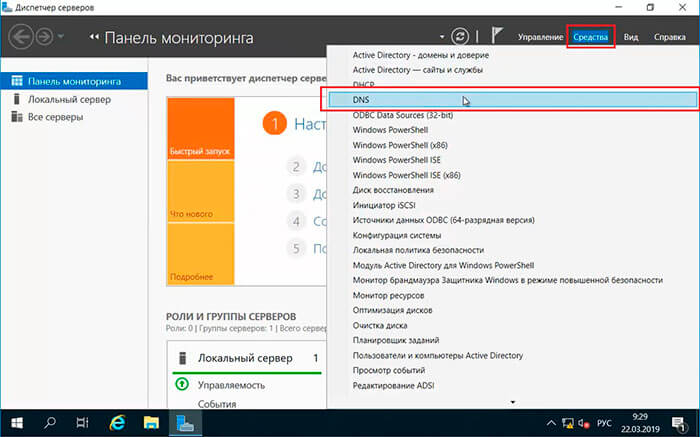

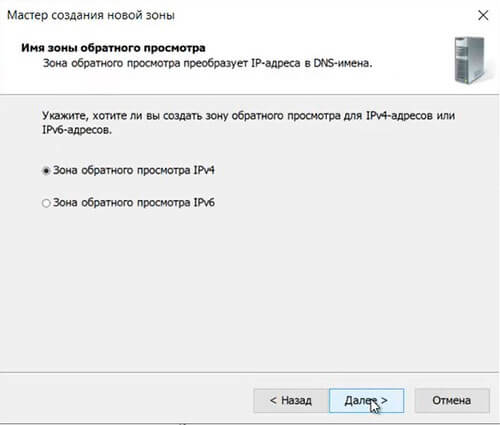

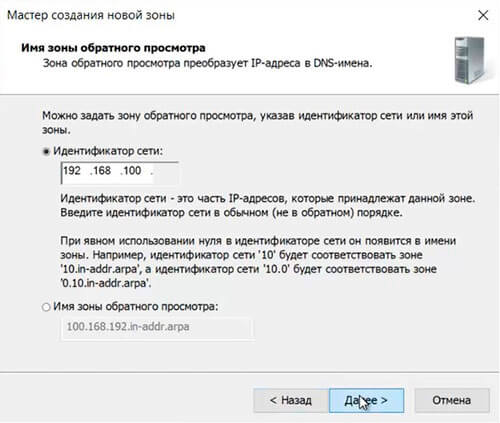

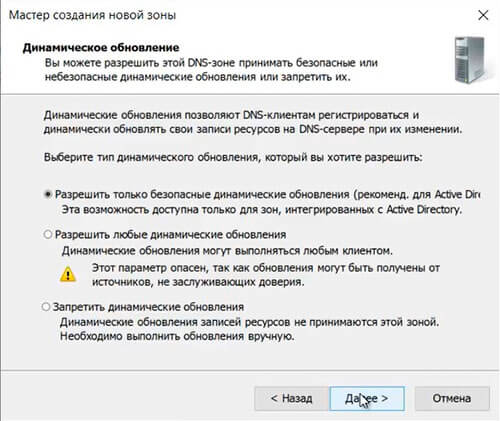

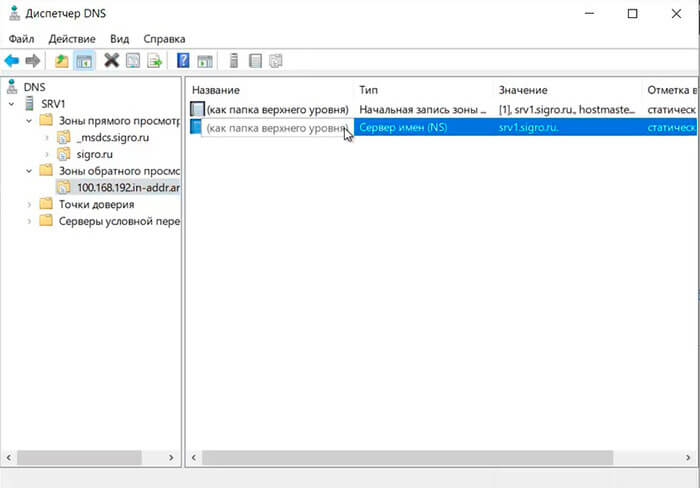

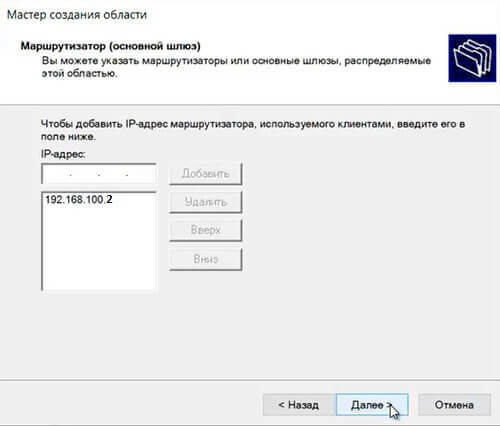

4) Производим настройку «Зона обратного просмотра».

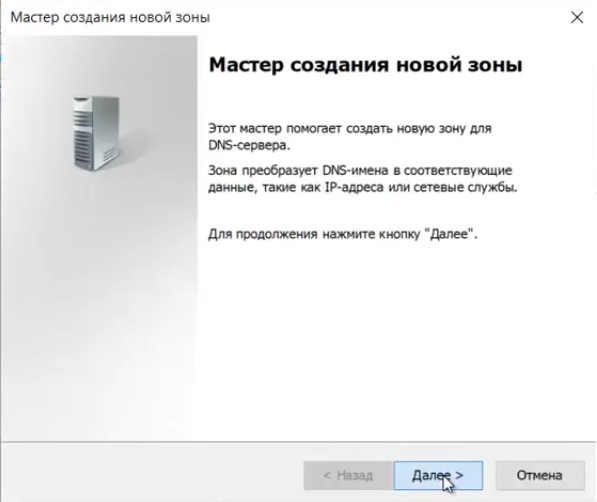

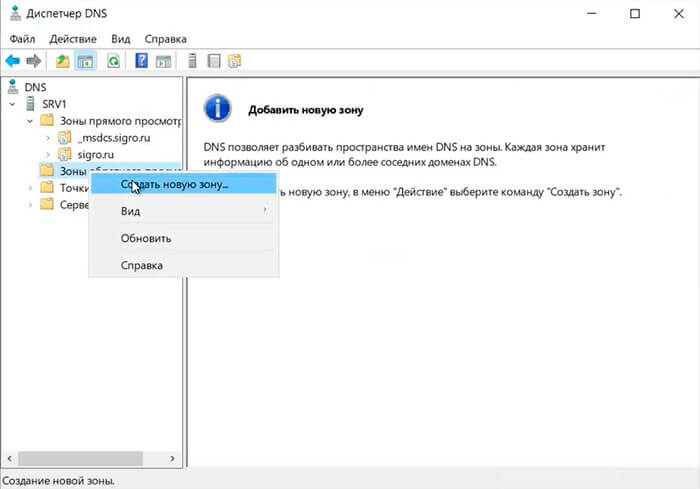

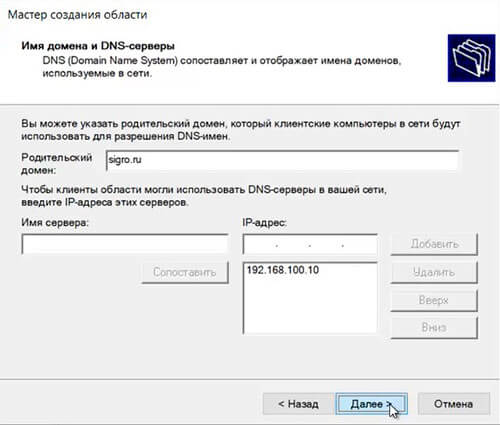

На пункте «Зона обратного просмотра» => Создать новую зону.

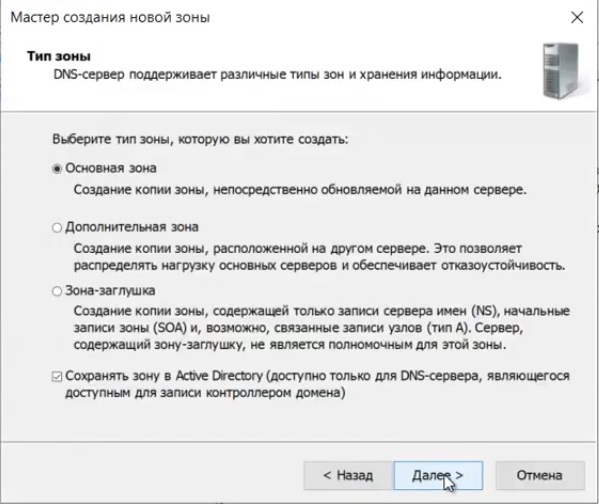

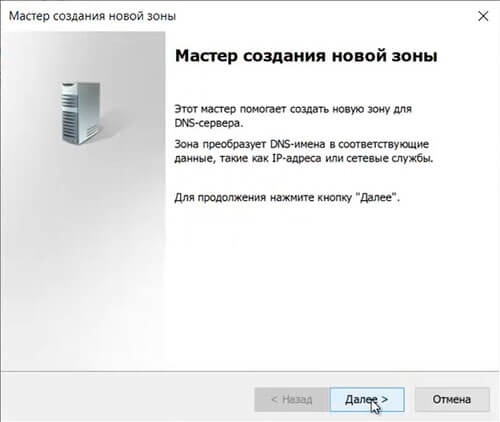

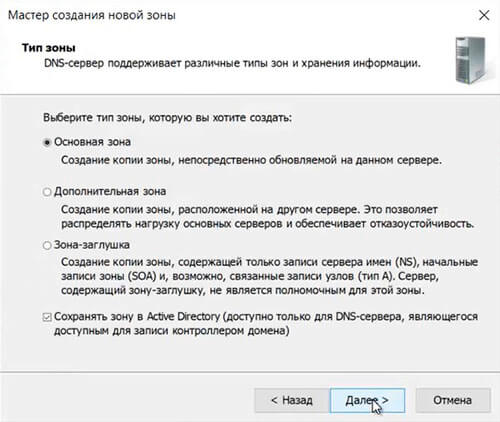

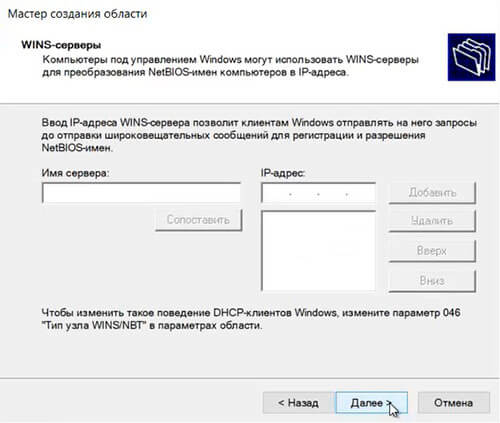

Выбираем «Основную зону».

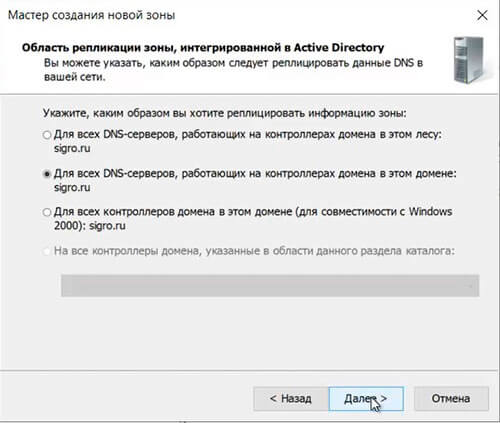

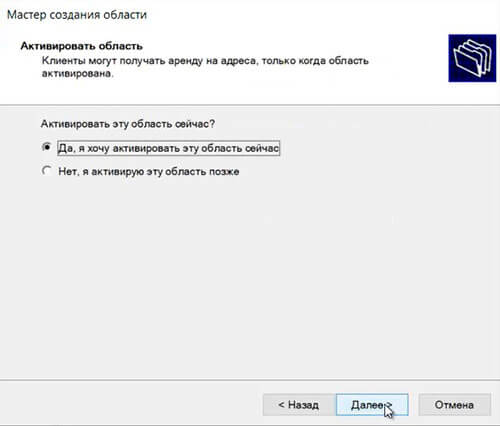

Для всех DNS-серверов, работающих на контроллерах домена в этом домене:

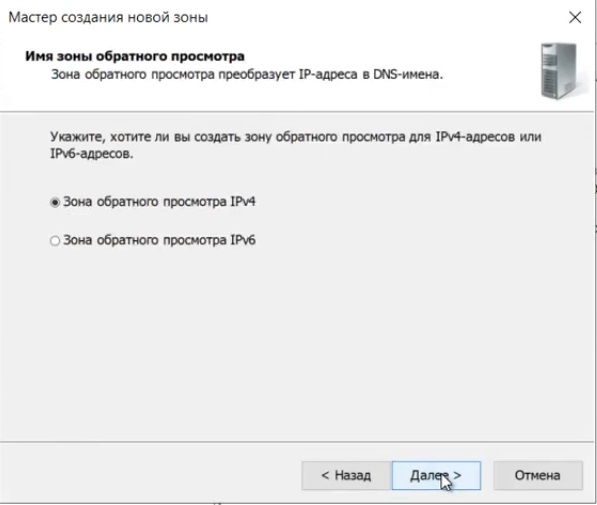

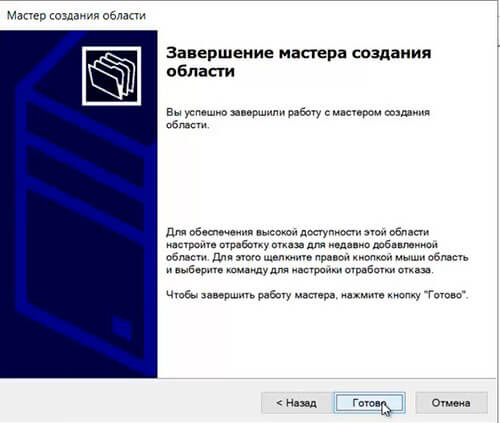

Зона обратного просмотра IPv4

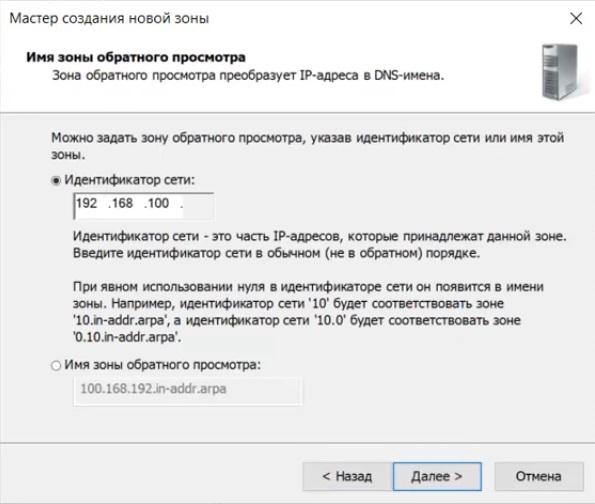

Ну и соответственно выводим индефикатор сети.

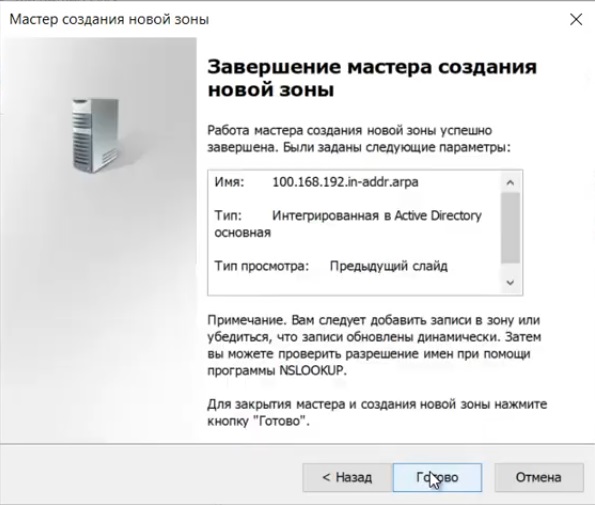

Проверяем, что все установилось.

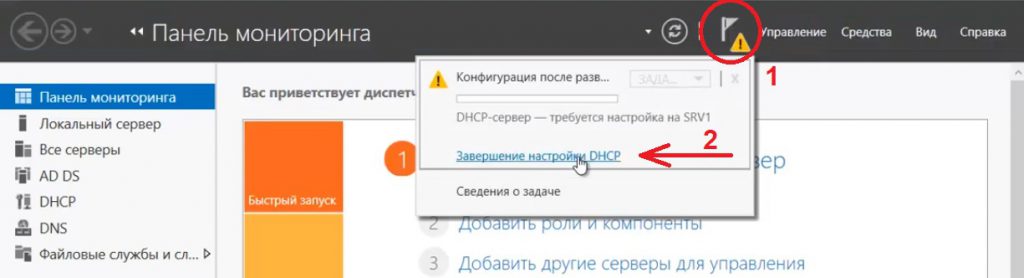

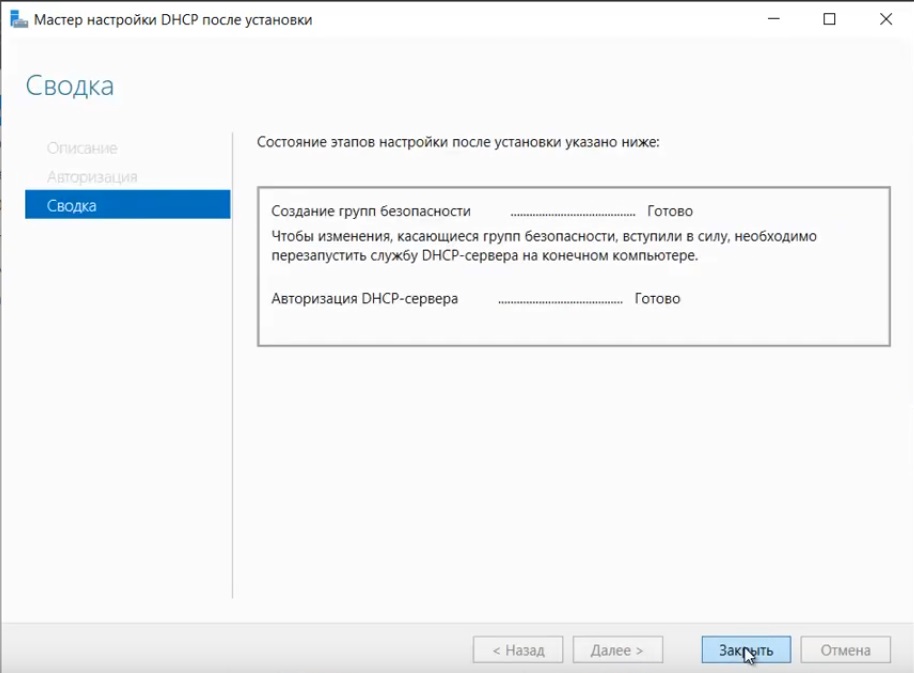

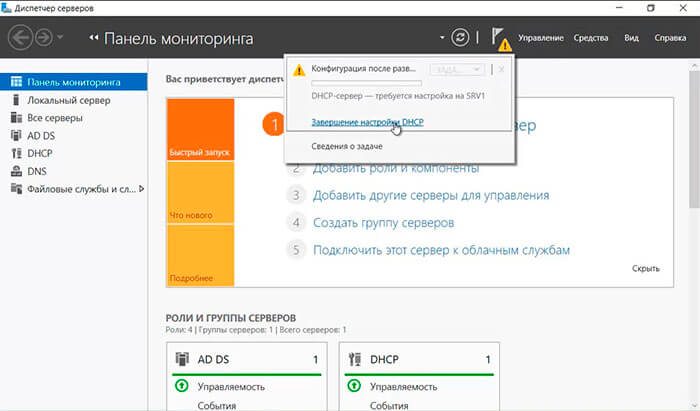

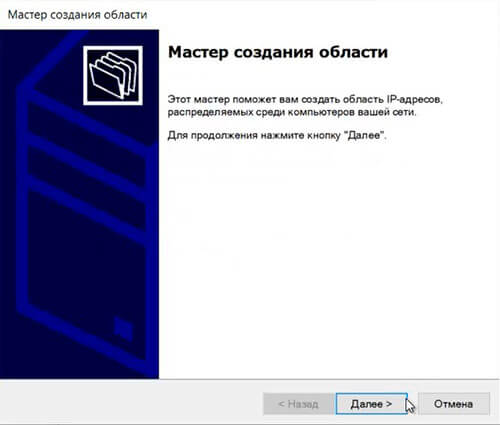

5) Переходим к настройке DHCP. Переходим в мастер установки.

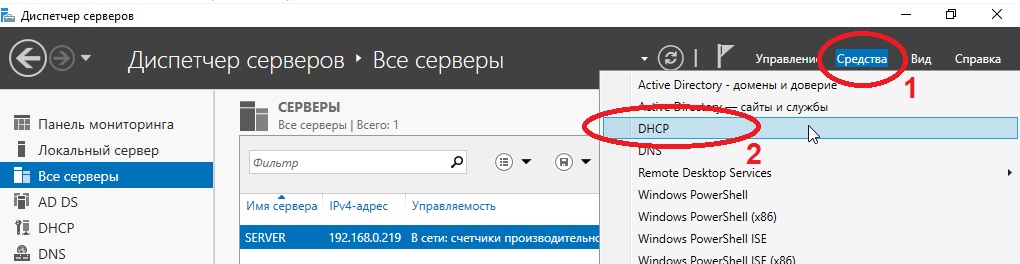

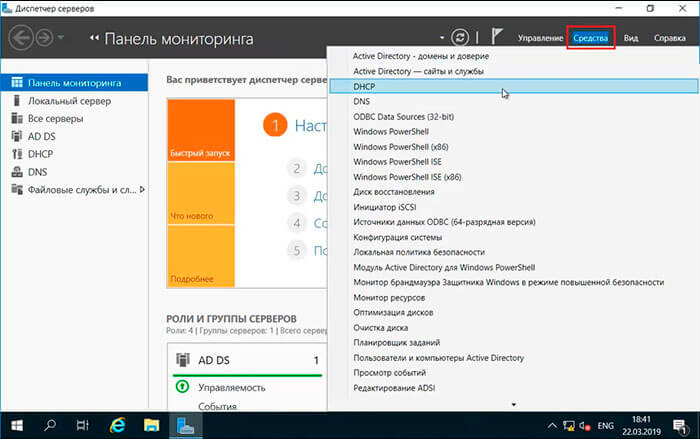

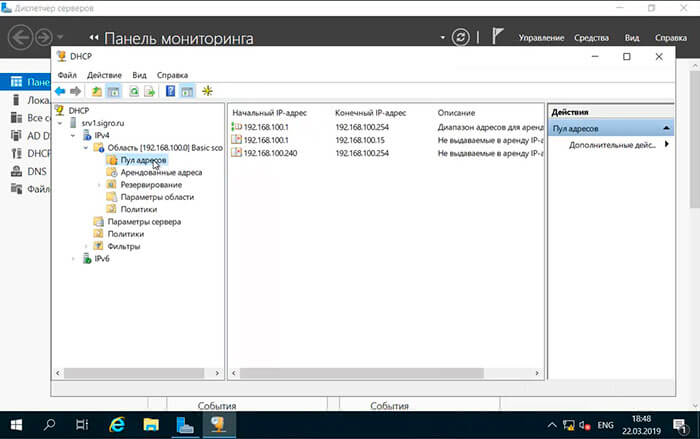

После завершения установки => Диспетчер => Средства => DHCP

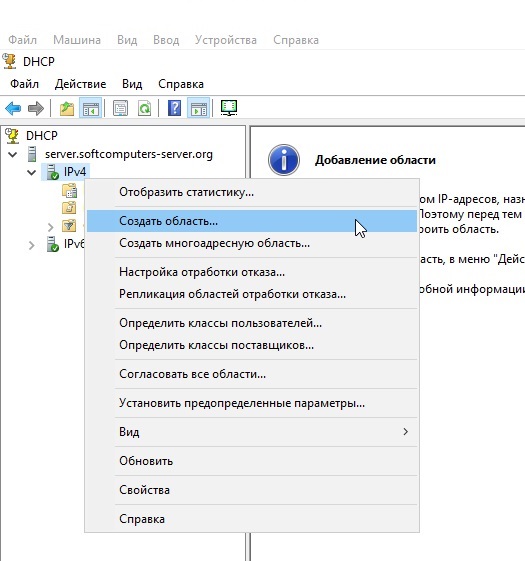

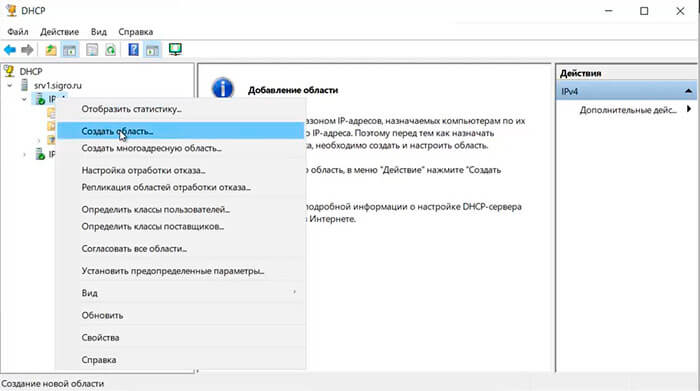

На DHCP => Имя вашего сервера => IPv4 — правой кнопкой мыши => Создать область.

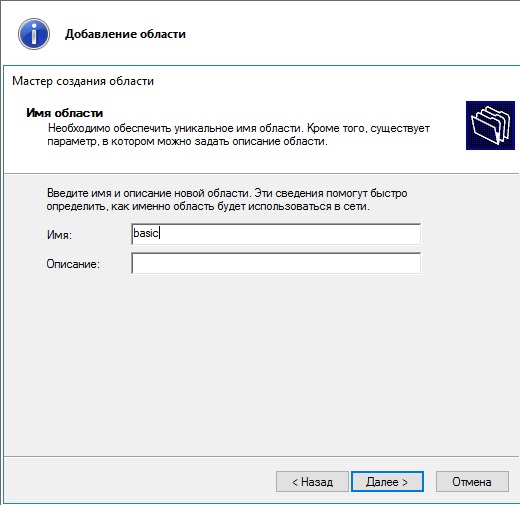

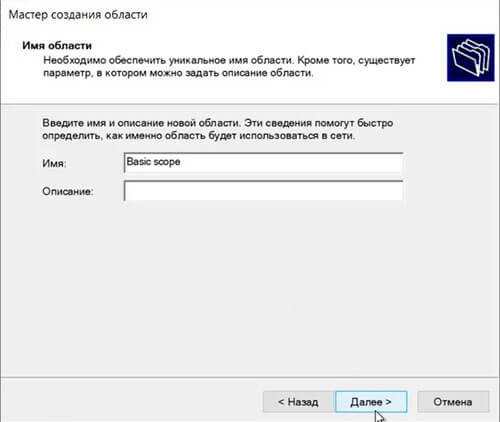

Задаем любое имя области DHCP.

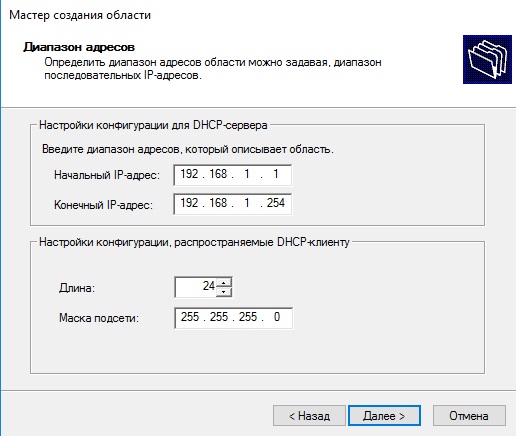

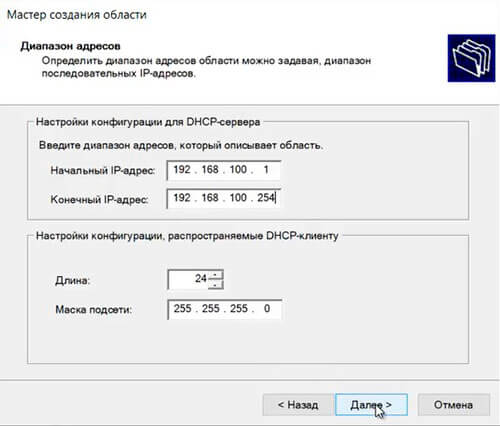

В диапазоне адресов задаем начальный и конечный интервал области IP адресов, который будет раздавать сервер.

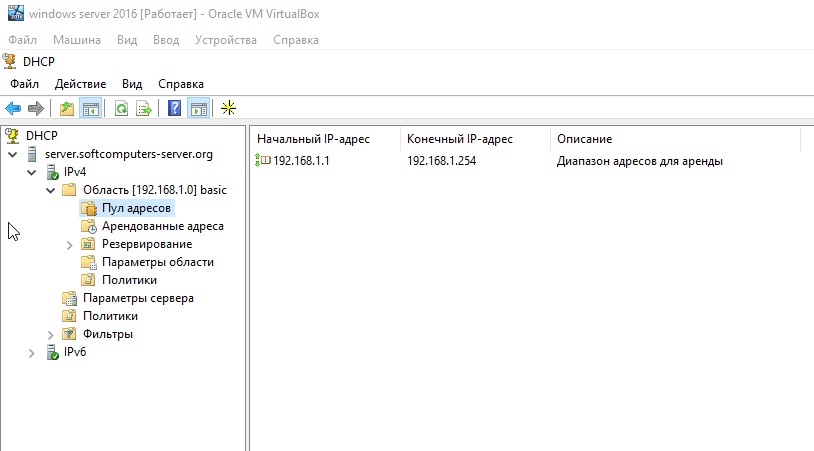

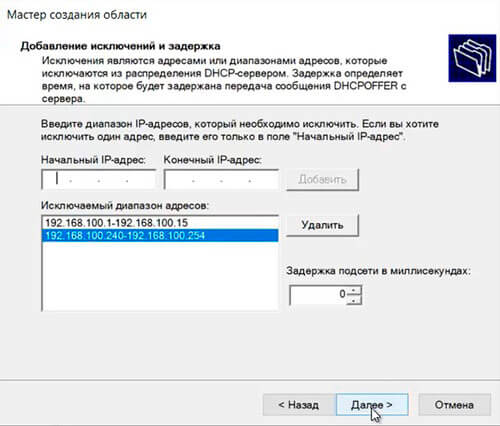

Далее в дереве каталогов DHCP => Имя сервера => Область => Пул адресов. В списке должен быть указан начальный и конечный диапазон, который Вы указывали в настройках.

6) Теперь по настройкам лицензирования удаленных рабочих столов (терминального сервера). Пошаговую инструкцию как лицензировать терминальный сервер можете прочитать в нашей ранней статье на следующей странице.

После установки домена в Windows server 2019 для безопасности и удобства использования рекомендуется изменить стандартное имя администратора домена «Администратор«, на другое имя. Также рекомендуется изменить формат выводимого имени пользователя домена с «Имя-Отчество-Фамилия» на «Фамилия-Имя-Отчество«. Сделать это несложно, времени много не занимает.

Как переименовать администратора домена и изменить формат выводимого имени пользователя

- Переименование администратора домена

- Изменение формата выводимого имени пользователя

Переименование администратора домена

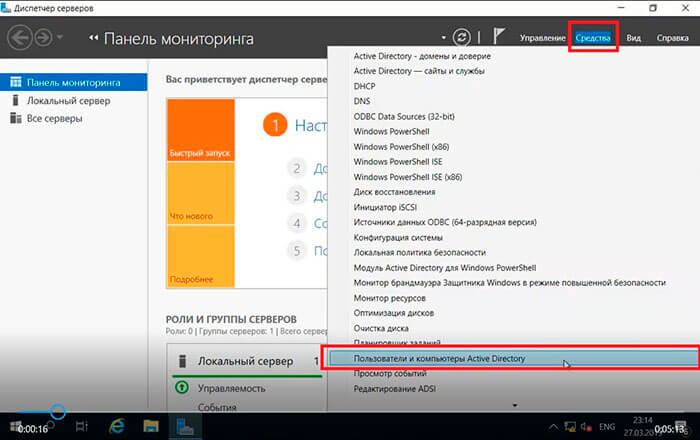

1. Нажимаем «Пуск» — «Диспетчер серверов«.

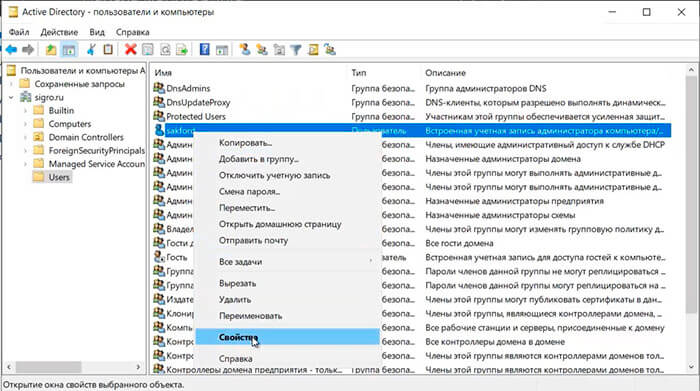

2. В следующем окне выбираем «Средства«, далее «Пользователи и компьютеры Active Directory«.

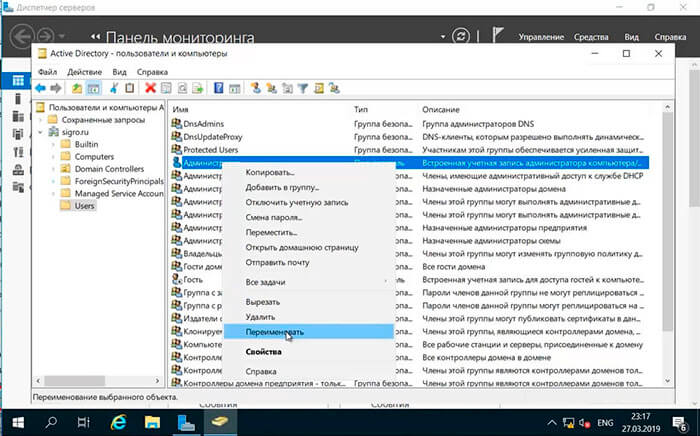

3. Выбираем пользователя «Администратор«, правой клавишей мыши — «Переименовать«.

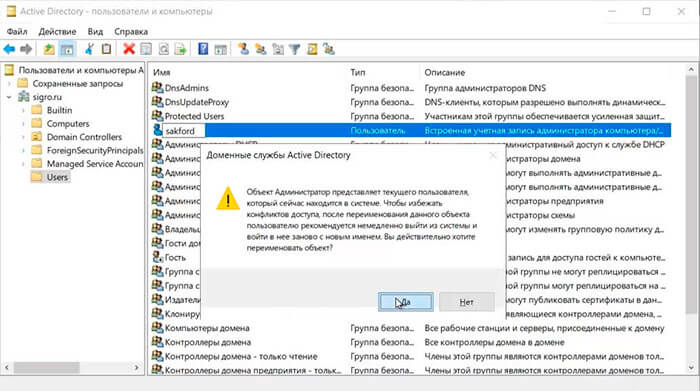

4. Переименовываем администратора домена, далее читаем предупреждение о том, что объект Администратор представляет текущего пользователя, который сейчас находится в системе. Для того, чтобы избежать различных конфликтов доступа, после переименования данного объекта необходимо выйти из системы и войти в нее заново с новым именем. Нажимаем «Да«.

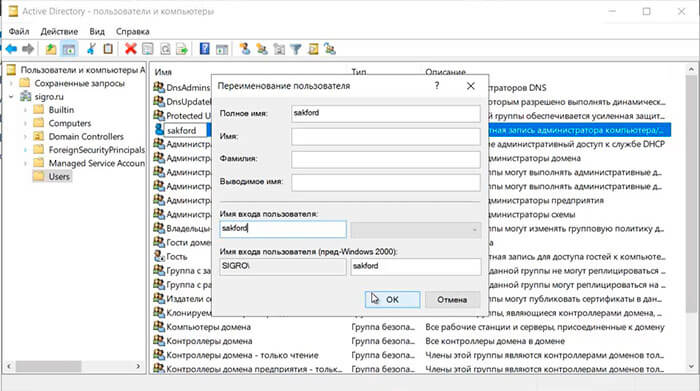

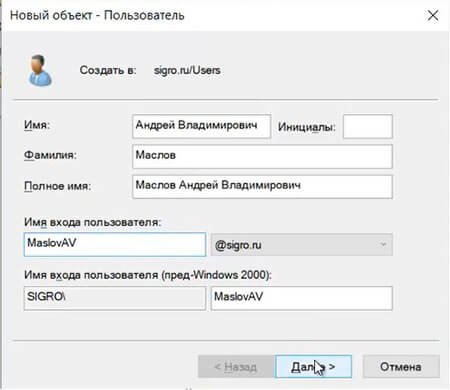

5. В новом окне задаем «Имя входа пользователя«, далее «ОК«.

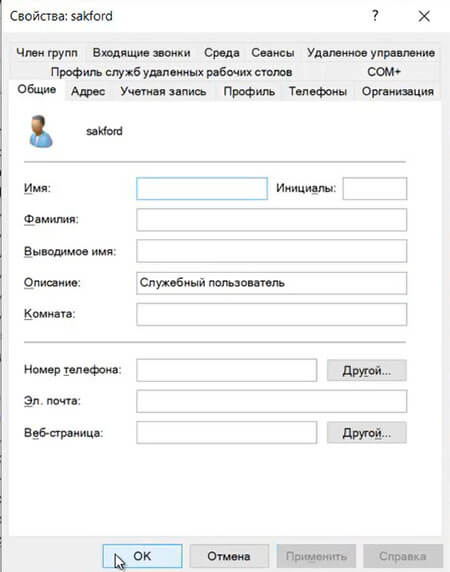

6. После переименования администратора домена изменим описание этого пользователя. Для этого нажимаем правой клавишей мыши на переименованного администратора домена, далее «Свойства«.

7. На вкладке «Общие» в «Описание» удаляем старое описание, добавляем новое, например «Служебный пользователь«. Далее «ОК«.

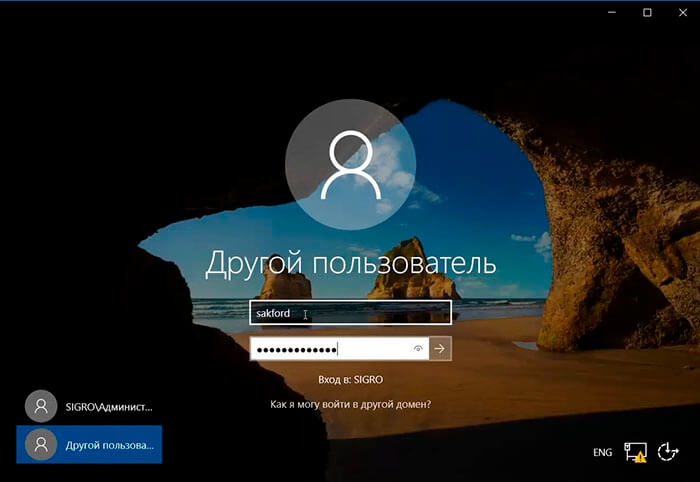

8. Далее выходим из системы или перезагружаем сервер. Производим вход под новым именем администратора домена.

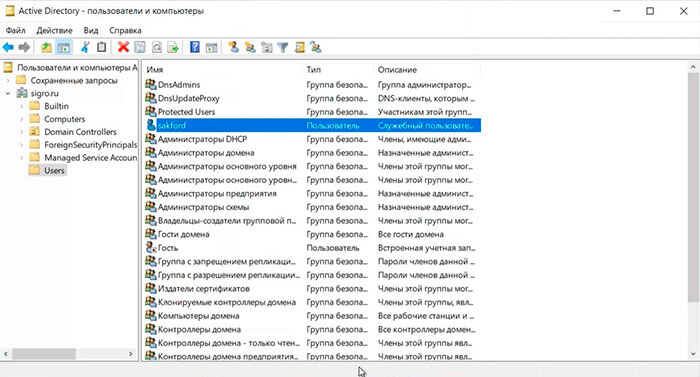

9. В «Active Directory — пользователи и компьютеры» проверяем переименованного администратора.

Изменение формата выводимого имени пользователя

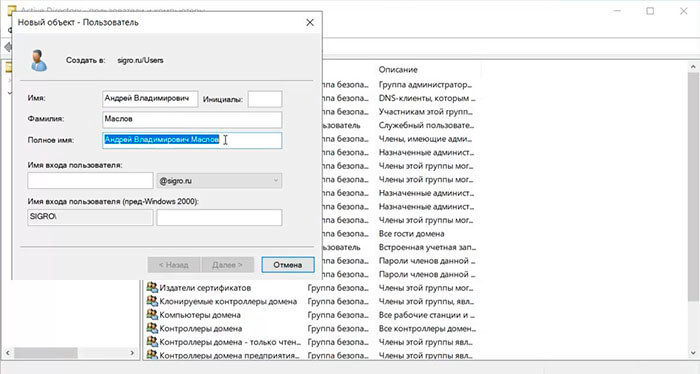

При добавлении нового пользователя в домене «Полное имя» добавляется и выводится в формате «Имя-Отчество-Фамилия«. Это неудобно, но возможно изменить.

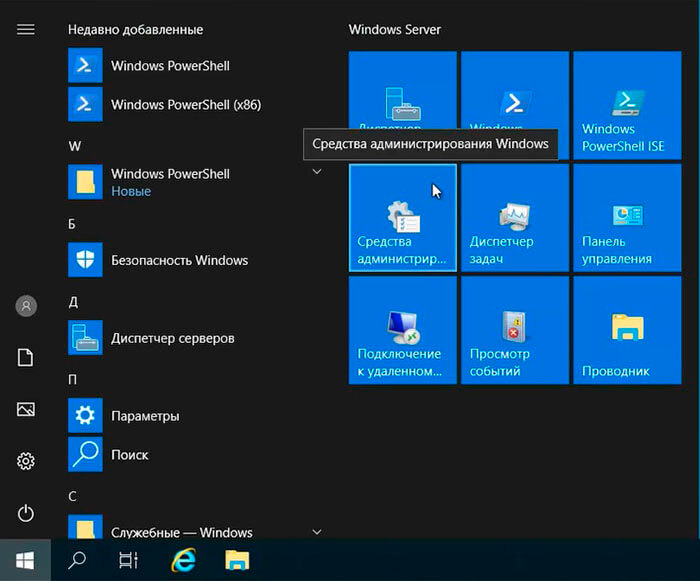

1. Нажимаем «Пуск» — «Средства администрирования Windows«.

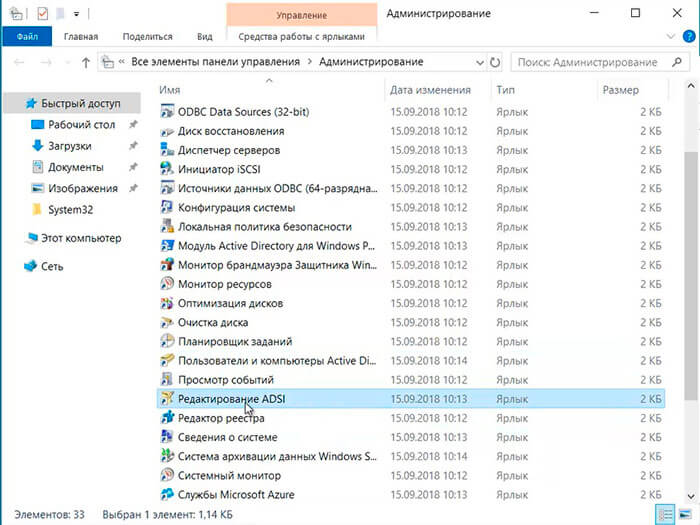

2. В новом окне выбираем «Редактирование ADSI«.

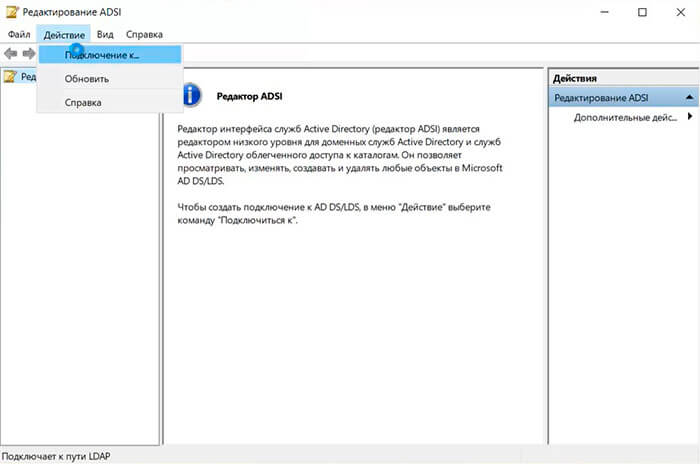

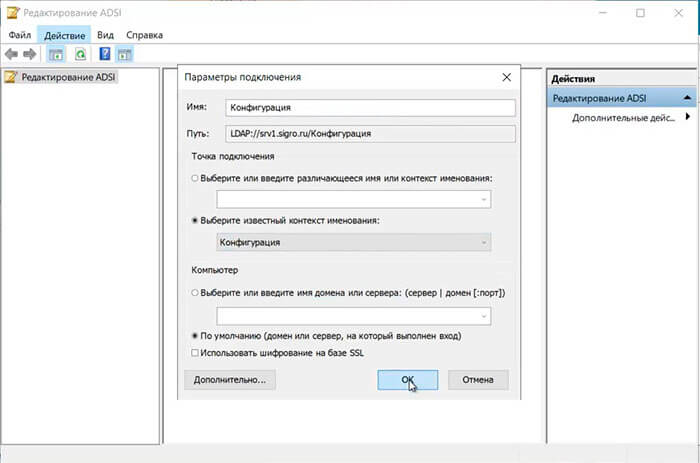

3. В следующем окне — «Действие» — «Подключение к…«

4. Изменяем «Выберите известный контекст именования:» на «Конфигурация«. Далее «ОК«.

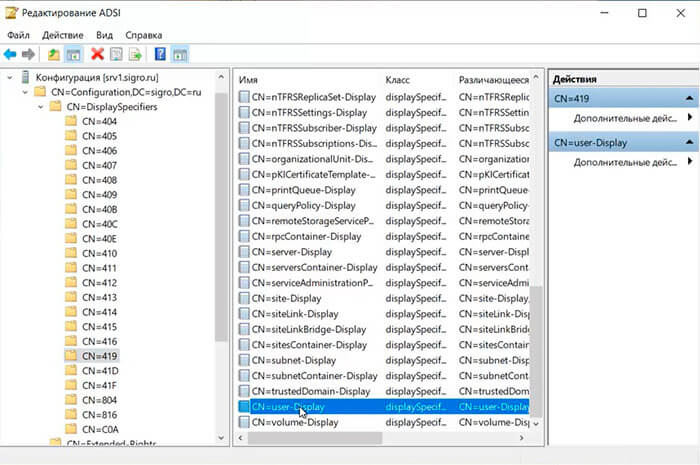

5. Открываем конфигурацию сервера — «CN=DisplaySpecifiers» — «CN=419«. В правом окне выбираем «CN=user-Display«.

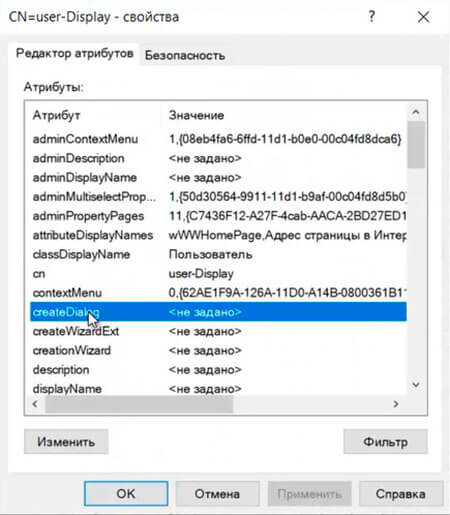

6. В новом окне выбираем «createDialog«.

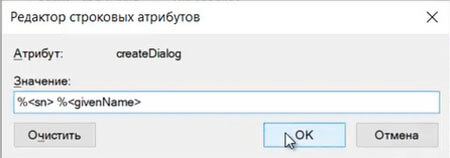

7. Задаем значение: «%<sn> %<givenName>«. Далее «ОК«.

8. После несложных манипуляций при добавлении нового пользователя формат выводимого имени будет удобным — «Фамилия-Имя-Отчество«.

Посмотреть видео, как переименовать администратора домена, изменить формат выводимого имени, можно здесь:

- Windows server 2019 — установка и настройка WSUS, создание и настройка GPO

- Windows server 2019 — добавление и удаление компьютера в домене

- Windows server 2019 — установка и настройка Active Directory, DNS, DHCP

- Windows server 2019 — создание и удаление пользователя, группы, подразделения в домене

- Windows server 2019 — установка и настройка сервера печати, разворачивание МФУ с помощью GPO

- Windows server 2019 — GPO изменение экранной заставки, отключение монитора, изменение политики паролей

В этой небольшой статье мы покажем, как правильно изменить имя домена Active Directory с

test.com

на

resource.loc

. Вообще говоря, переименование домена Active Directory это не всегда самая лучшая идея. Для больших и сложных инфраструктур AD лучше выполнить постепенную миграцию пользователей, компьютеров и серверов в новый домен. Но и процедура переименования домена вполне рабочая.

Прежде чем начать, убедитесь, что:

- У вас есть актуальная резервная копия контроллеров домена;

- В вашем домене корректно работает репликация и нет критических ошибок контроллеров домена или DNS (проверка здоровья домена Active Directory);

- В вашем домене нет Exchange. Нельзя переименовать домен AD с развёрнутым в нем Exchange (кроме Exchange 2003);

- Для переименования домена нужен уровень не менее Windows Server 2003 (в моем примере функциональный уровень домена и леса – Windows Server 2016).

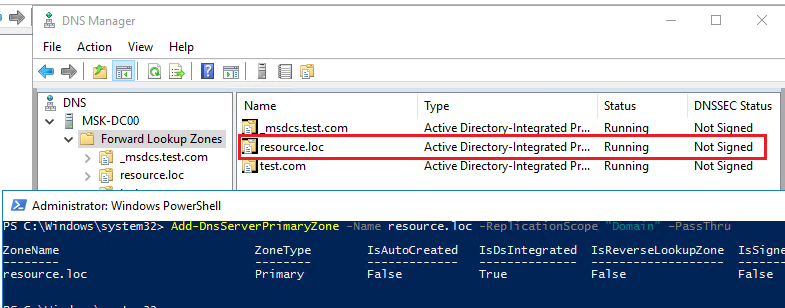

Сначала нужно создать DNS зону нового домена на контроллерах домена. Для этого откройте консоль

dnsmgmt.msc

, создайте новую первичную зону типа Forward Lookup Zone с именем resource.loc и реплицируйте ее по всем DNS серверам в старом домене test.com.

Можно создать новую зону DNS с помощью PowerShell:

Add-DnsServerPrimaryZone -Name resource.loc -ReplicationScope "Domain" –PassThru

Дождитесь окончания репликации новой зоны по всем DC.

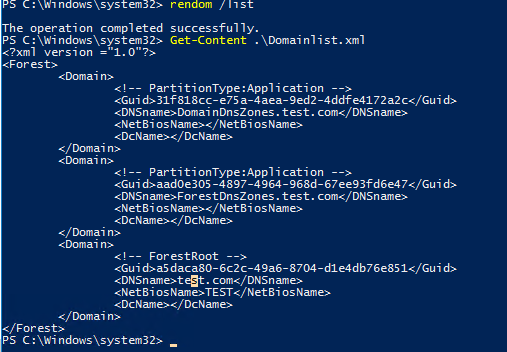

Выполните команду

rendom /list

чтобы сгенерировать файл Domainlist.xml с текущей конфигурацией леса AD.

Get-Content .Domainlist.xml

<Forest> <Domain> <!-- PartitionType:Application --> <Guid>31f818cc-e75a-4aea-9ed2-4ddfe4172a2c</Guid> <DNSname>DomainDnsZones.test.com</DNSname> <NetBiosName></NetBiosName> <DcName></DcName> </Domain> <Domain> <!-- PartitionType:Application --> <Guid>aad0e305-4897-4964-968d-67ee93fd6e47</Guid> <DNSname>ForestDnsZones.test.com</DNSname> <NetBiosName></NetBiosName> <DcName></DcName> </Domain> <Domain> <!-- ForestRoot --> <Guid>a5daca80-6c2c-49a6-8704-d1e4db76e851</Guid> <DNSname>test.com</DNSname> <NetBiosName>TEST</NetBiosName> <DcName></DcName> </Domain> </Forest>

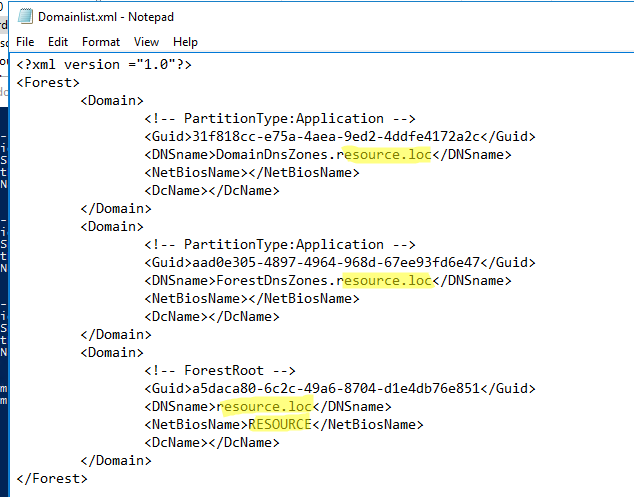

Откройте файл Domainlist.xml на редактирование и замените все имена старого домена на новый:

Notepad .Domainlist.xml

Сохраните файл и выполните команду:

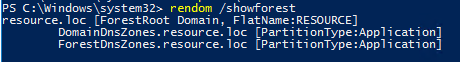

rendom /showforest

Данная команда покажет какие изменения будут внесены в конфигурацию.

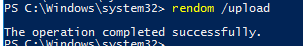

Следующая команда загрузит файл Domainlist.xml с новой конфигурацией разделов AD на контроллер домена с FSMO ролью Domain naming master:

rendom /upload

После этого блокируются любые изменении в конфигурация леса AD

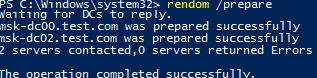

Следующая команда

rendom /prepare

проверит доступность всех DC в лесу и проверить их готовность к переименованию.

Убедитесь, что эта команда не вернула ошибок.

Waiting for DCs to reply. msk-dc02.test.com was prepared successfully msk-dc00.test.com was prepared successfully The operation completed successfully.

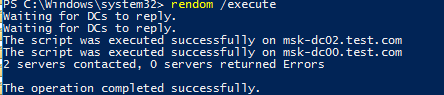

Следующая команда выполнит переименование домена (контроллеры домена некоторое время будут недоступны и автоматически перезагрузятся, чтобы применить новые настройки):

rendom /execute

Waiting for DCs to reply. The script was executed successfully on msk-dc02.test.com The script was executed successfully on msk-dc00.test.com 2 servers contacted, 0 servers returned Errors The operation completed successfully.

Проверьте, что в свойствах DC теперь указано новое имя домена. Обратите внимание, что полное имя компьютер осталось старым.

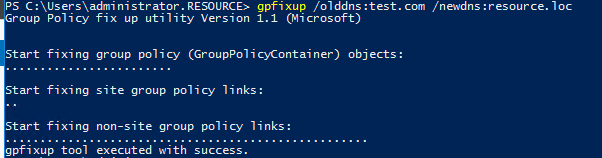

Выполните следующую команду, чтобы обновить привязки GPO:

gpfixup /olddns:test.com /newdns:resource.loc

Group Policy fix up utility Version 1.1 (Microsoft) Start fixing group policy (GroupPolicyContainer) objects: Start fixing site group policy links: Start fixing non-site group policy links: gpfixup tool executed with success.

Затем обновите NetBIOS имя домена:

gpfixup /oldnb:TEST /newnb:RESOURCE

Следующая команда удалит из AD ссылки на старый домен:

rendom /clean

Разблокируйте конфигурацию домена:

rendom /end

Теперь нужно вручную добавить новые имена на каждом контроллере домена и сделать их основными:

netdom computername %COMPUTERNAME%.test.com /add:%COMPUTERNAME%.resource.loc

netdom computername %COMPUTERNAME%.test.com /makeprimary:%COMPUTERNAME%.resource.loc

И перезагрузить DC:

Shutdown –f –r –t 0

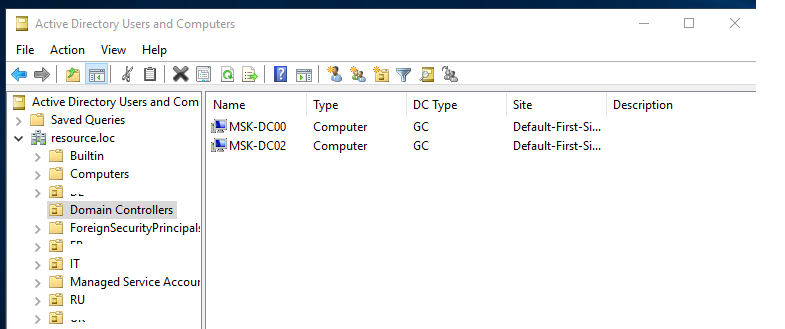

Запустите консоль ADUC (dsa.msc) и проверьте, что она подключилась к новому имени домена, а вся структура OU, пользователи и компьютеры остались на месте.

Осталось сменить “Full computer name” на всех компьютерах и серверах в домене. Для добавления компьютеров в домен можно использовать команды выше.

Обратите внимание, что для перенастройки некоторых сервисов (CA, Failover Clusters) на новый домен придется выполнить дополнительные шаги.

После окончания процедуры переименования домена обязательно проверьте состояние репликации и ошибки на DC (ссылка была выше).

Содержание

- Windows server 2019 руководство администратора

- Установка и настройка Active Directory, DNS, DHCP

- Переименование сервера

- Настройка сетевого интерфейса

- Установка на сервера ролей: DNS-сервер, Доменные службы Active Directory, DHCP-сервер

- Повышение роли сервера до уровня контроллера домена

- Настройка обратной зоны DNS

- Настройка DHCP-сервера

- Первоначальная настройка Windows Server 2019

- Настройка сети и Интернет

- Настройка драйверов

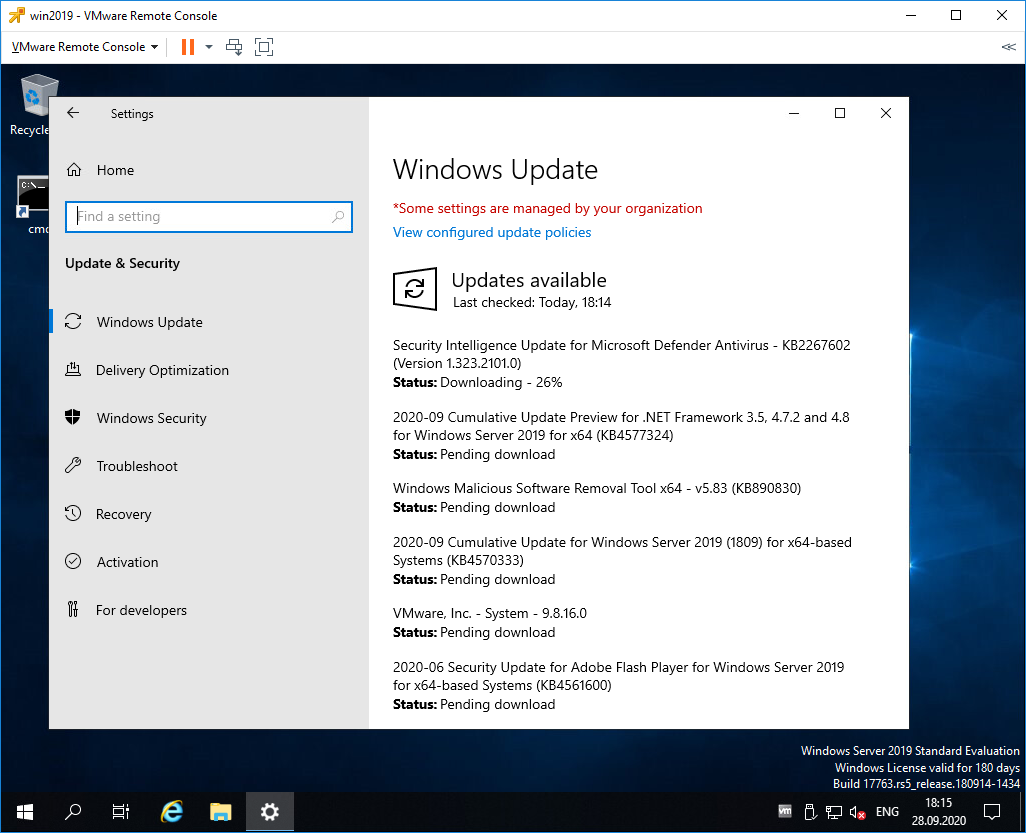

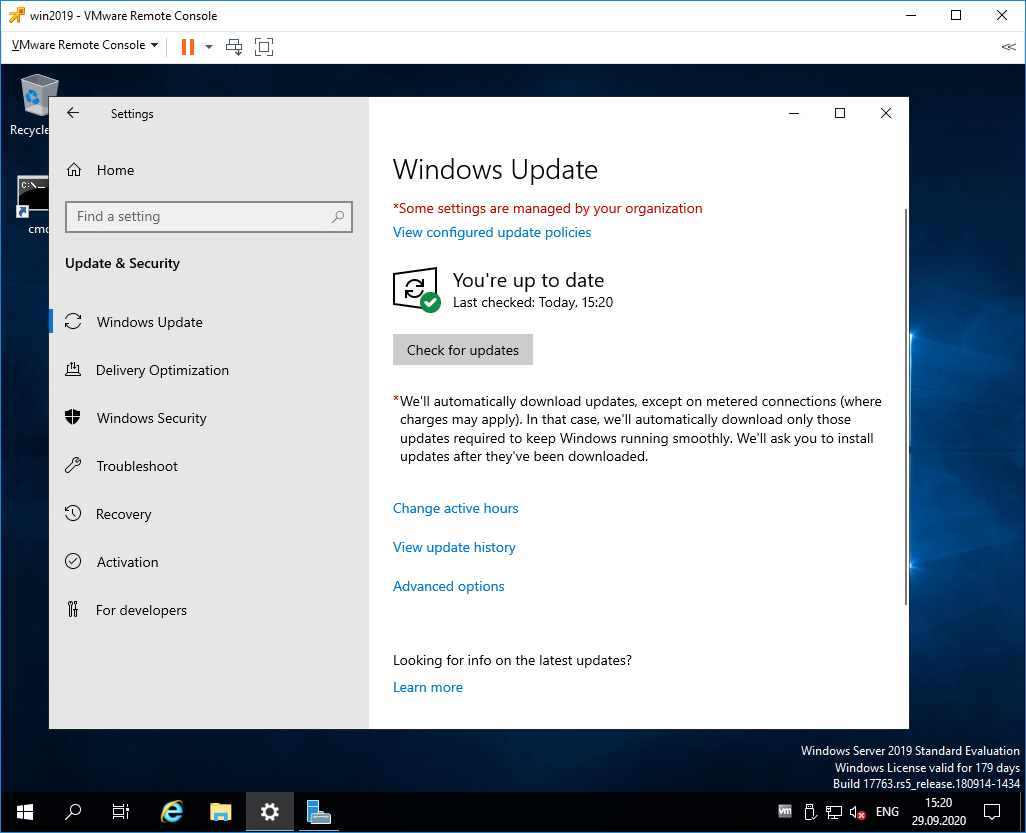

- Установка обновлений

- Активация Windows

- Имя сервера

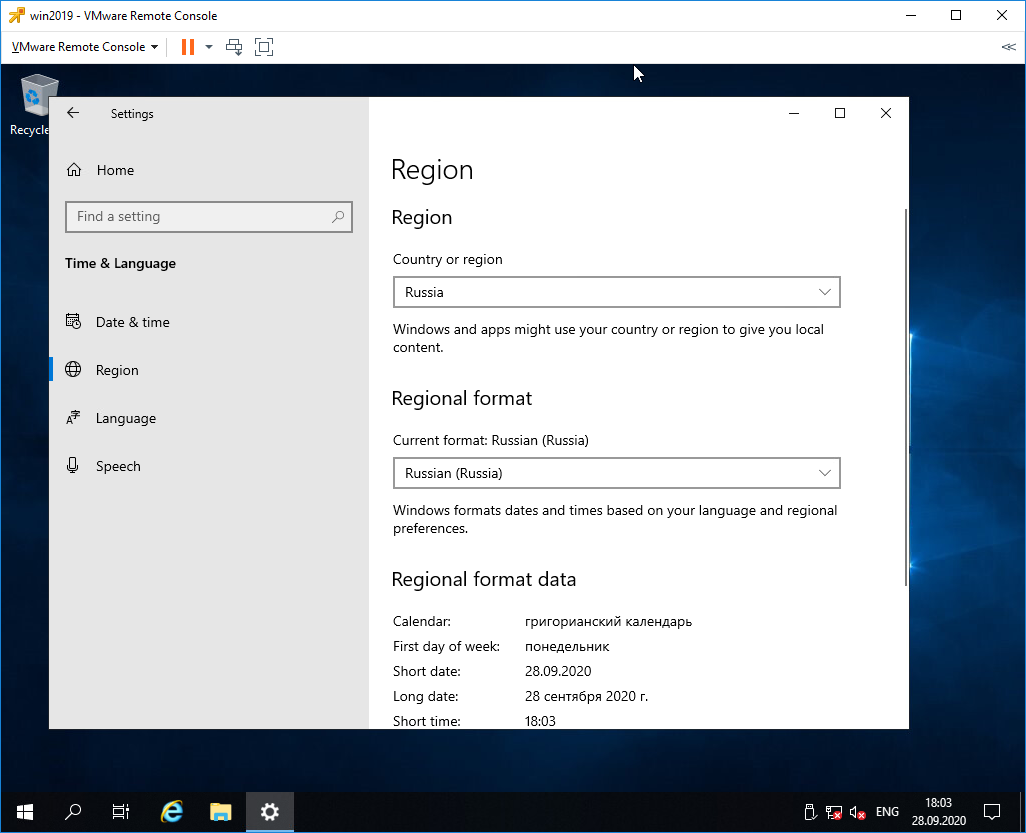

- Региональные настройки, время и временная зона

- Роль сервера и софт

- Удалённый доступ

- Заключение

- Windows server 2019 руководство администратора

Windows server 2019 руководство администратора

Установка и настройка Active Directory, DNS, DHCP

Переименование сервера

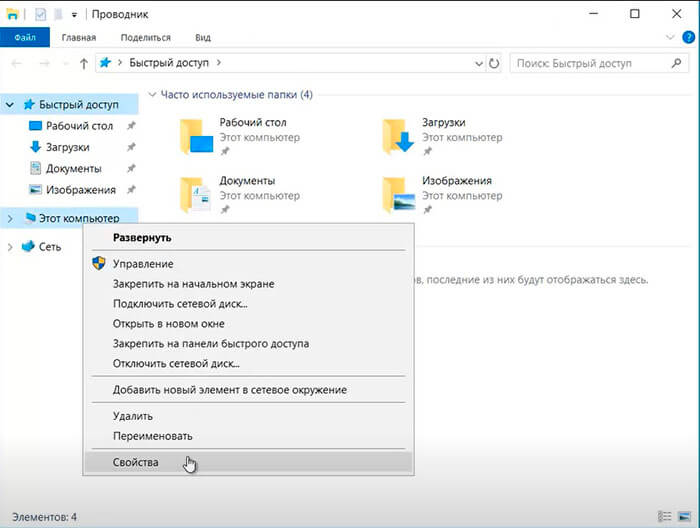

1. Для изменения имени сервера нажимаем правой клавишей мыши на «Этот компьютер«, в появившемся меню выбираем «Свойства«.

2. Далее нажимаем «Изменить параметры«. В открывшемся окне добавляем описание сервера, далее выбираем «Изменить«.

4. Нажимаем «Перезагрузить сейчас» и ожидаем перезагрузки сервера.

Настройка сетевого интерфейса

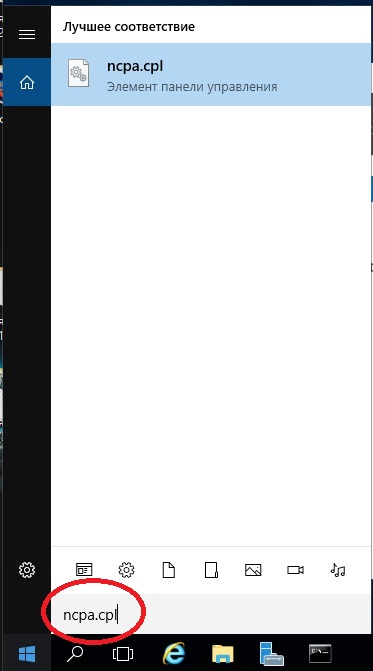

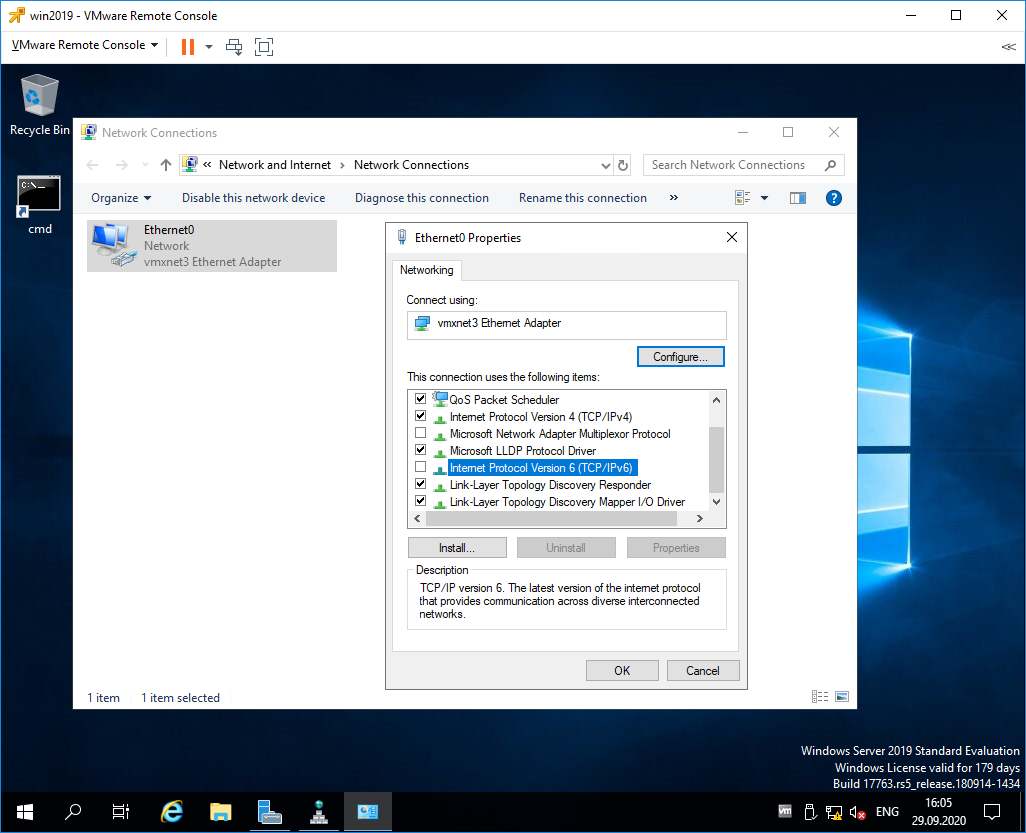

6. Для настройки сетевого интерфейса в поиске набираем ncpa.cpl, далее «Enter«. Снимаем чекбокс «IP версии 6«, далее выбираем «IP версии 4«, далее «Свойства«.

7. Выбираем «Использовать следующий IP-адрес» и задаём статический IP-адрес сервера, маску подсети, основной шлюз (если есть), и предпочитаемый DNS-сервер. Нажимаем «ОК«. На этом настройка сетевого интерфейса закончена.

Установка на сервера ролей: DNS-сервер, Доменные службы Active Directory, DHCP-сервер

8. Нажимаем «Пуск«, далее «Диспетчер серверов«.

9. В новом окне выбираем «Добавить роли и компоненты«.

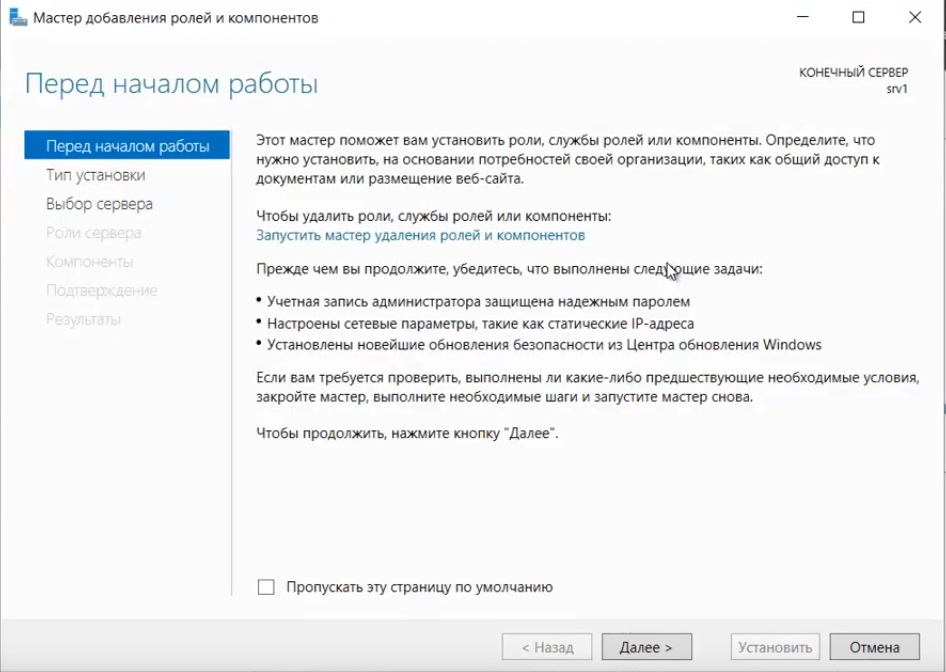

10. Читаем предупреждение сервера «Перед началом работы«, не забываем защитить учетную запись администратора надежным паролем, затем «Далее«.

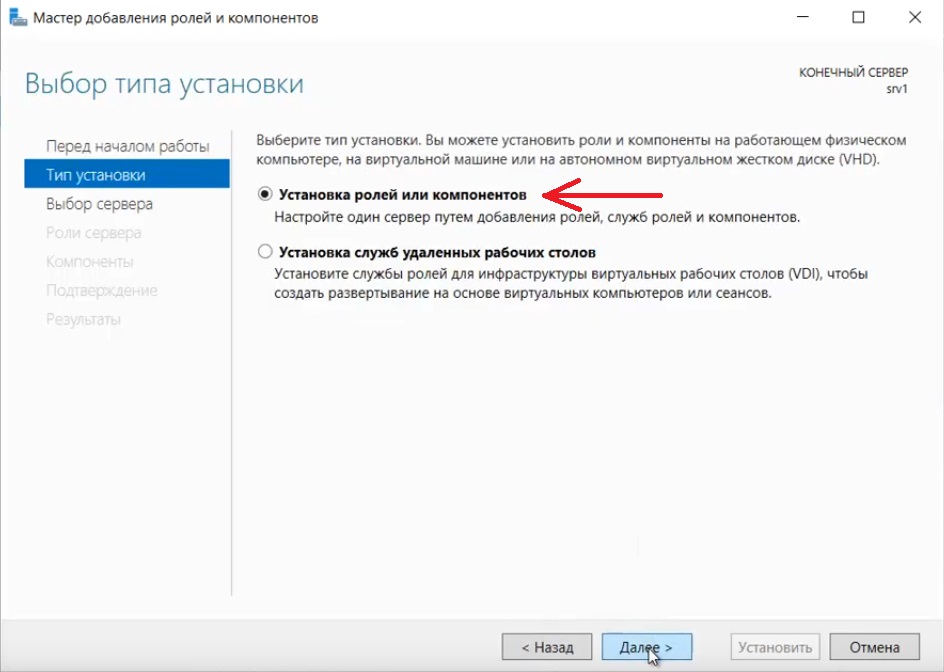

11. Проверяем, что чекбокс стоит на «Установка ролей или компонентов«, затем «Далее«.

12. Выбираем сервер, на который будут установлены роли и компоненты. Снова «Далее«.

13. Устанавливаем чекбоксы напротив выбранных ролей сервера, в данном случае это DNS-сервер, Доменные службы Active Directory, DHCP-сервер. Нажимаем «Далее«.

14. При каждом выборе роли будет появляться «Мастер добавление ролей и компонентов«, который будет спрашивать о добавлении компонентов для выбранных ролей сервера. Нажимаем «Добавить компоненты«.

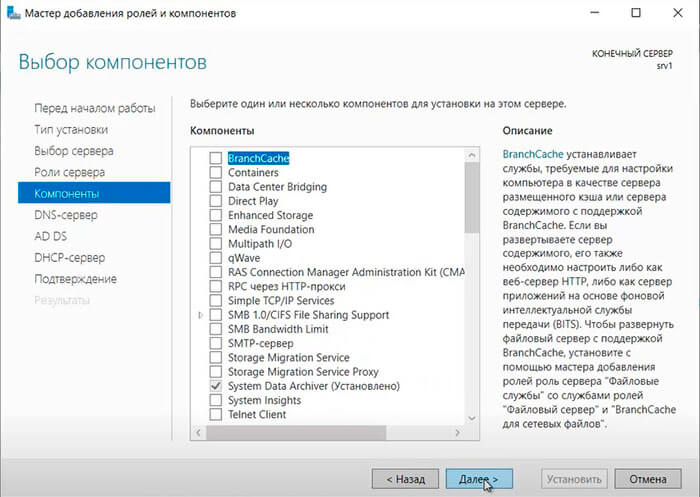

15. Нажимаем «Далее«, необходимые компоненты были выбраны в предыдущем шаге.

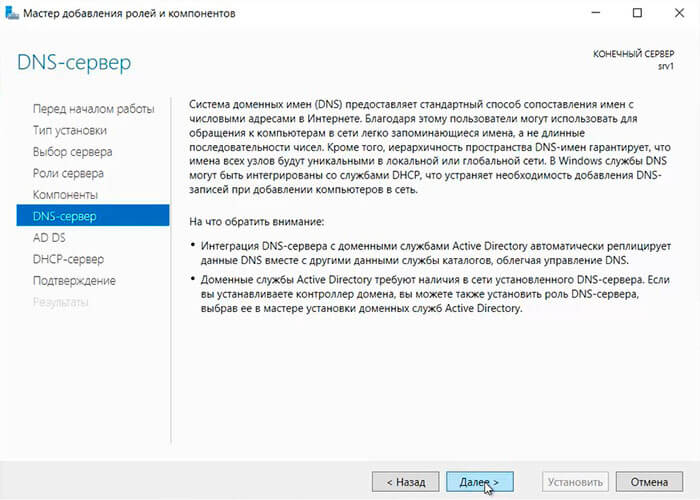

16. Читаем предупреждение DNS-сервера на что обратить внимание, затем «Далее«.

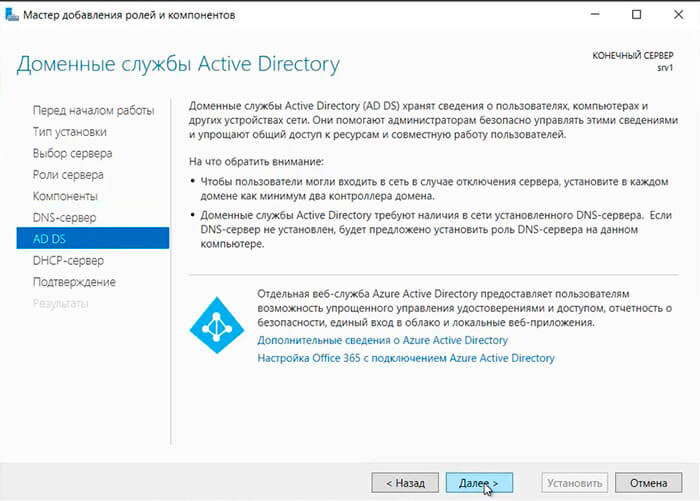

17. Читаем предупреждение AD DS, нажимаем «Далее«.

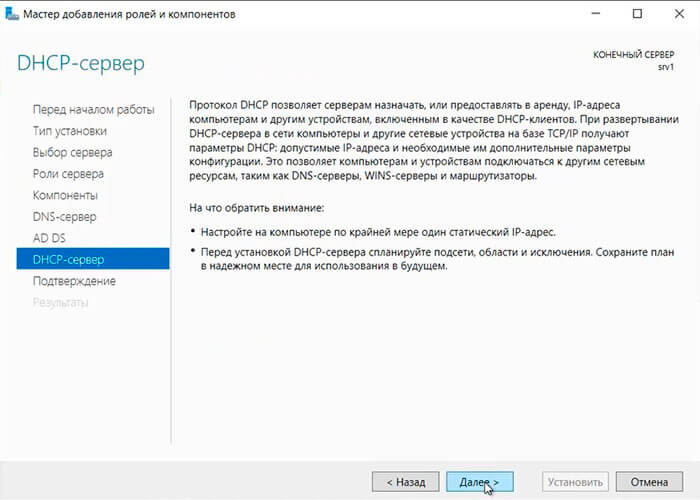

18. Читаем предупреждение DHCP-сервера, снова «Далее«.

19. Ставим «чекбокс» напротив «Автоматический перезапуск конечного сервера, если требуется«, нажимаем «Установить«.

В результате произойдет установка выбранных ролей сервера.

Повышение роли сервера до уровня контроллера домена

20. Нажимаем «Повысить роль этого сервера до уровня контроллера домена«.

21. Далее выбираем «Добавить новый лес» и задаем «Имя корневого домена«.

22. В следующем окне дважды вводим пароль для режима восстановления служб каталогов (DSRM), затем «Далее«.

23. В следующем окне снова «Далее«.

24. Проверяем NetBIOS-имя, присвоенное домену, и при необходимости меняем его. Затем «Далее«.

25. Оставляем по умолчанию расположение базы данных AD DS, файлов журналов и папки SYSVOL, снова «Далее«.

26. После просмотра выбранных параметров и их одобрения нажимаем «Далее«.

28. По завершению установки произойдет перезагрузка сервера.

29. После перезагрузки полное имя компьютера изменится, к имени сервера добавиться доменное имя. Active Directory можно использовать.

Настройка обратной зоны DNS

31. Раскрываем дерево DNS, нажимаем правой клавишей мыши на «Зоны обратного просмотра«, в появившемся меню «Создать новую зону. «.

32. В появившемся мастере создания новой зоны нажимаем «Далее«.

33. Выбираем «Основная зона«, затем «Далее«.

34. Оставляем по умолчанию область репликации зоны, интегрированной в Active Directory, нажимаем «Далее«.

35. Оставляем «Зона обратного просмотра IPv4», просто «Далее«.

36. В следующем окне задаем Зону обратного просмотра, которая преобразует IP-адреса в DNS-имена. В идентификатор сети забиваем три актета своей сети, затем «Далее«.

37. Разрешаем только безопасные динамические обновления, снова «Далее«.

38. Зона обратного просмотра создана.

Настройка DHCP-сервера

39. После установки роли DHCP-сервера в Диспетчере серверов нажимаем на желтый треугольник, в появившемся окне выбираем «Завершение настройки DHCP«.

40. В следующем окне читаем описание завершения настройки DHCP-сервера на конечном компьютере, затем «Далее«.

41. Оставляем по умолчанию учетные данные, которые будут использоваться для авторизации DHCP-сервера доменными службами Active Directory. Нажимаем «Фиксировать«.

42. В следующем окне нажимаем «Закрыть«.

44. В открывшемся окне открываем дерево DHCP. Правой клавишей мыши нажимаем на домен, в появившемся окне выбираем «Добавить или удалить привязки. «.

45. Проверяем сетевой интерфейс, который будет использовать DHCP-сервер для обслуживания клиентов. Далее «ОК«.

46. Затем правой клавишей нажимаем на IPv4, в появившемся меню выбираем «Создать область. «.

47. Откроется мастер создания область, который помогает создать область IP-адресов, распределяемых среди компьютеров вашей сети. Нажимаем «Далее«.

48. Задаем имя новой области, если необходимо, задаем также описание новой области. Снова «Далее«.

49. Вводим диапазон адресов, который описывает создаваемую область, маску подсети. Нажимаем «Далее«.

50. В следующем окне вводим с помощью кнопки «Добавить» один адрес или диапазон IP-адресов, который необходимо исключить. После ввода всех адресов или диапазонов нажимаем «Далее«.

51. Оставляем по умолчанию срок действия аренды адресов области, выдаваемых сервером. Снова «Далее«.

52. Для настройки других параметров DHCP выбираем «Да, настроить эти параметры сейчас«, затем «Далее«.

53. Добавляем с помощью кнопки «Добавить» IP-адрес маршрутизатора, снова «Далее«.

54. Оставляем по умолчанию родительский домен, который клиентские компьютеры в сести будут использовать для разрешения DNS-имен. Затем «Далее«.

55. Вводим IP-адреса WINS-сервера, или нажимаем просто «Далее«.

56. Выбираем «Да, я хочу активировать эту область сейчас«, затем «Далее«.

57. В следующем окне появится «Вы успешно завершили работу с мастером создания области», нажимаем «Готово».

58. Вновь созданный диапазон появится в «Пул адресов«.

Посмотреть видео можно здесь:

Источник

Первоначальная настройка Windows Server 2019

После установки Windows Server 2019 и перед сдачей сервера клиенту вы, как хороший системный администратор, должны выполнить первоначальную настройку сервера. Во-первых, это избавит вас от возможных претензий и при этом не займёт много времени. Во-вторых, покажет вас с лучшей стороны. В третьих, другой сисадмин, который будет настраивать сервер после вас, не будет ругаться и стонать.

Итак, ОС установлена, что дальше?

Настройка сети и Интернет

Сначала настраиваем сеть. Убедитесь что драйвера сетевой карты корректно настроены. Если драйвера не настроены, то нужно их установить.

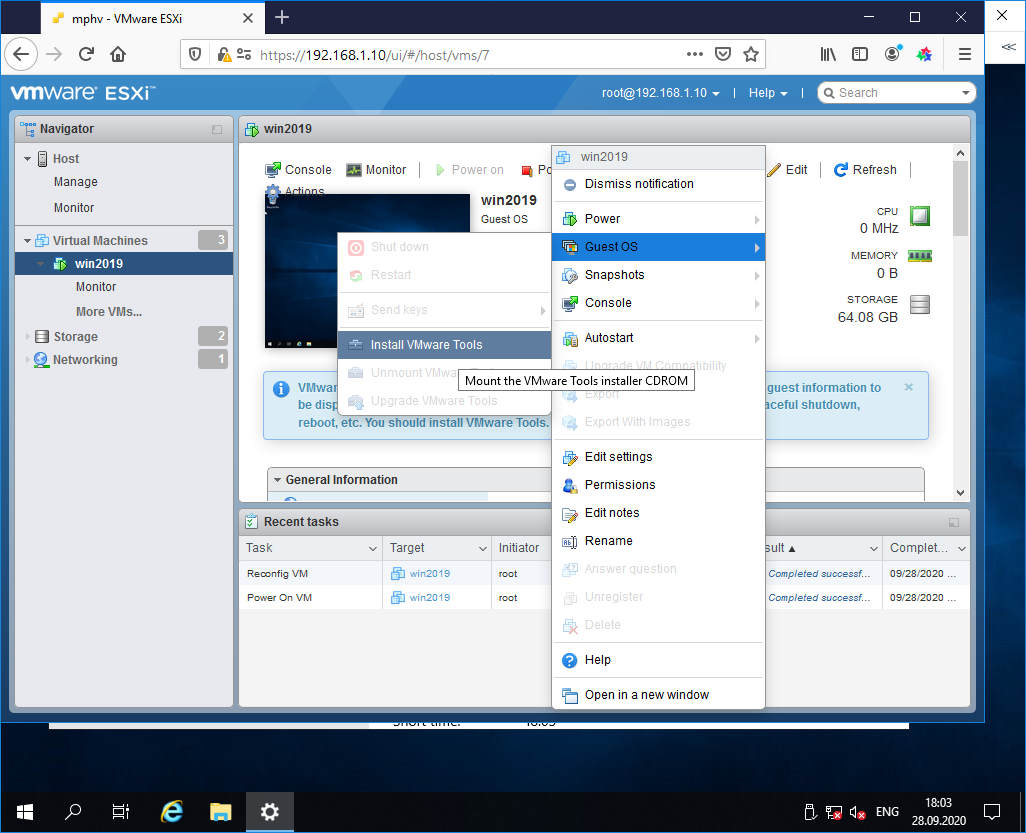

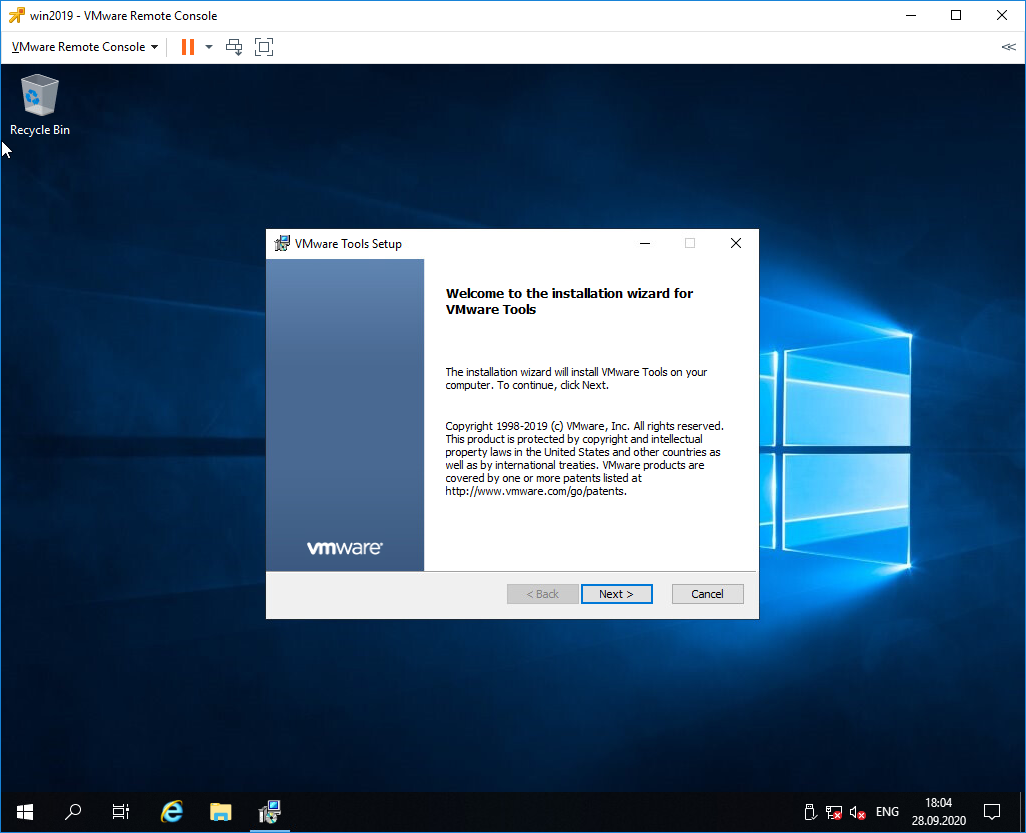

Например, при установке Windows Server 2019 на виртуальную машину VMware с сетевой картой VMXNET3, драйвера устанавливаются вместе с VMware Tools.

VMware Tools устанавливаются просто, подробно останавливаться на этом не будем.

Если в сети доступен DHCP сервер и есть доступ к интернету, то сеть автоматически заработает и появится Интернет, это видно по значку.

По умолчанию сеть настроена на получение IP адреса по DHCP. Обычно принято назначать серверам статические IP адреса. Выясните у клиента настройки для сети сервера и настройте IPv4 в свойствах сетевого адаптера.

Если в компании нет DNS сервера и провайдер не указал свои адреса, то можно использовать публичные DNS сервера, такие как:

Если в компании явно не требуется протокол IPv6, то лучше его отключить.

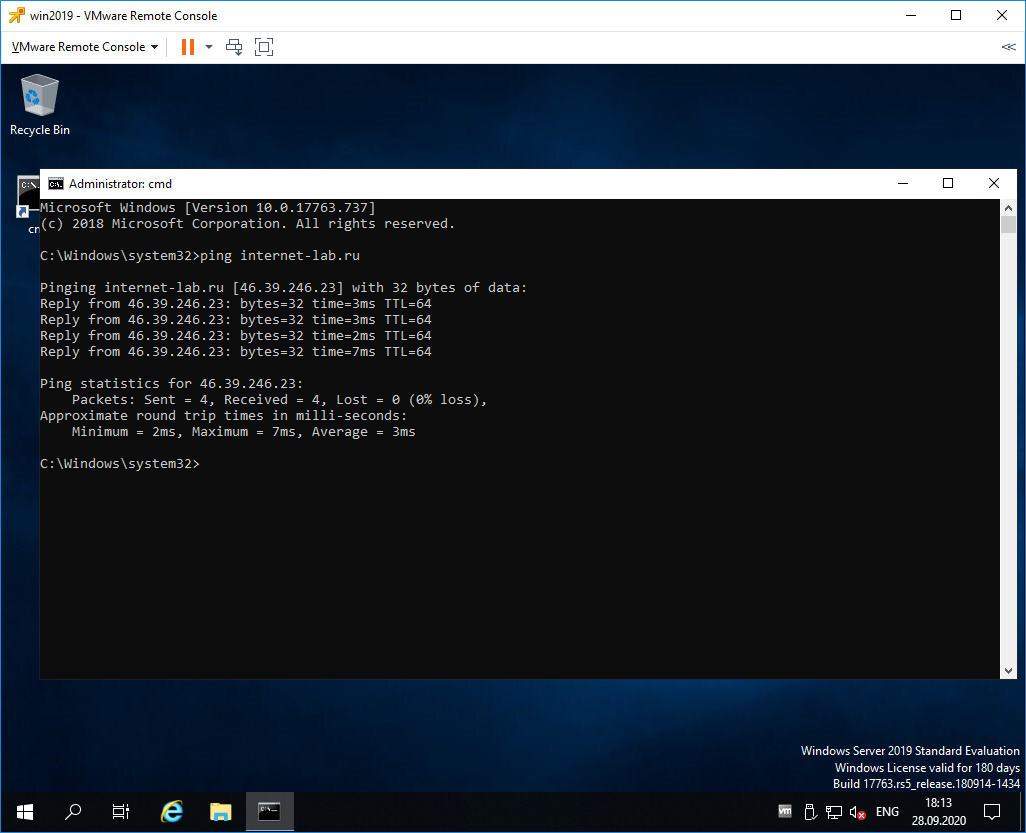

Сеть настроена, Интернет есть. Можно для уверенности выполнить ping любого сайта в Интернет.

Настройка драйверов

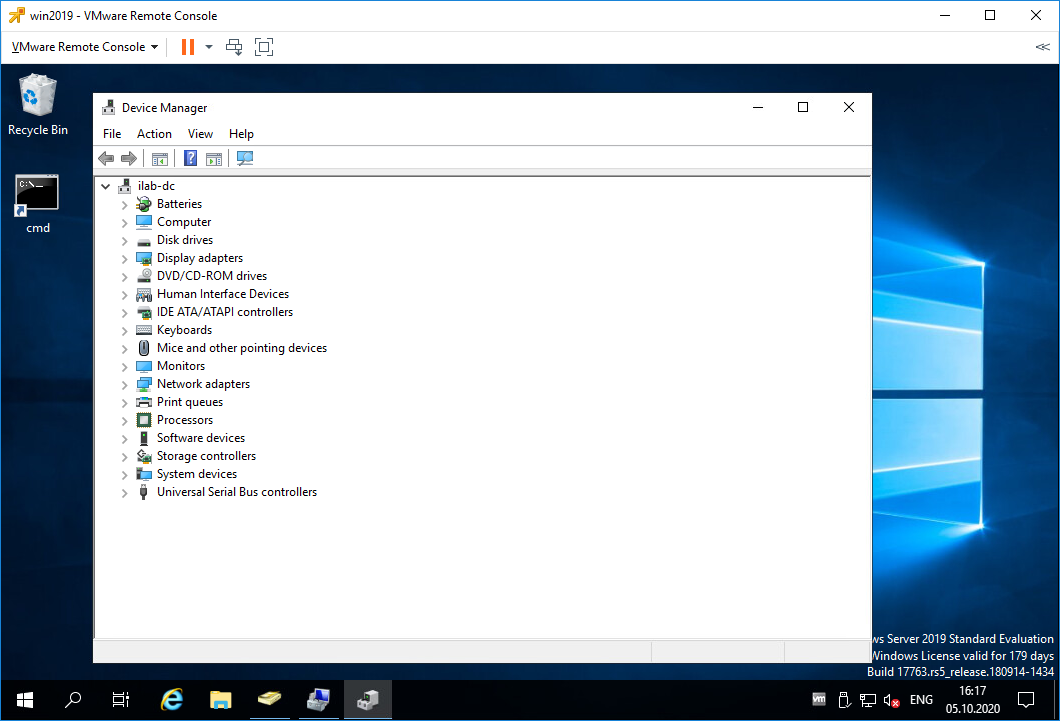

Диспетчер устройств покажет вам, есть ли неизвестные устройства.

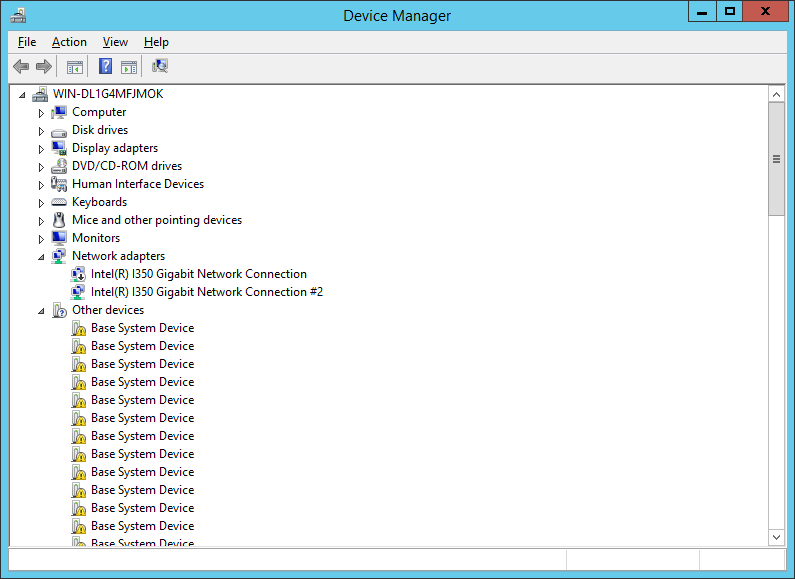

При установке на виртуальную машину обычно проблем с драйверами не много, но если вы устанавливаете Windows Server 2019 на железный сервер, то картина может быть такой:

В этом случае драйвера можно найти на сайтах производителей серверов. Например, драйвера для серверов HPE можно установить из Service Pack for ProLiant:

В крайнем случае можно найти в Интернете сборник драйверов и воспользоваться им, но я таким обычно не занимаюсь.

Установка обновлений

Устанавливать обновления нужно. Если вы скачали самый свежий образ Windows Server 2019, то и в этом случае найдётся парочка обновлений.

Процесс обновления может затянуться, иногда я оставляю эту операцию на ночь.

Активация Windows

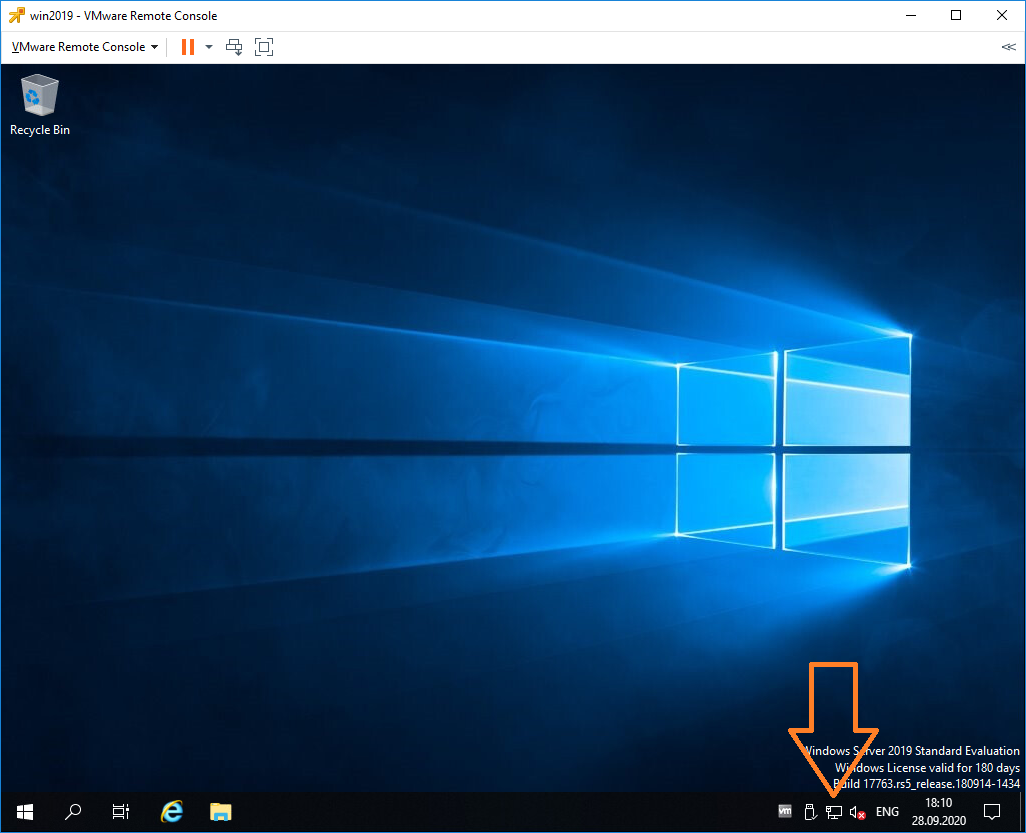

Активируйте Windows, если у вас есть ключ. Даже если у вас ознакомительная версия и Windows активируется сам, то проверьте доступность Интернет. В ином случае без активации через 10 дней сервер начнёт выключаться каждые 30 минут.

Имя сервера

Укажите имя сервера (узнайте у клиента), при необходимости введите сервер в домен, для этого потребуются права администратора домена.

После смены имени сервера может потребоваться перезагрузка.

Региональные настройки, время и временная зона

Настройте язык, временную зону и время. Временную зону уточните у клиента. В Windows Server 2019 эти настройки можно сделать с помощью панели управления. Единственное, теперь регион вынесен в настройки интерфейса метро: Settings > Region.

Роль сервера и софт

В зависимости от требований установите роли сервера и необходимый софт.

Удалённый доступ

В зависимости от необходимости настройте удалённый доступ к серверу. Это может быть RDP, VNC, виртуальная или KVM консоль.

Заключение

Драйвера установлены, сеть настроена, регион проверен, обновления есть, активация выполнена, имя задано, роли и софт присутствует, доступ есть. Сервер можно отдавать заказчику.

Источник

Windows server 2019 руководство администратора

В этой статье мы рассмотрим базовые настройки Windows Server 2019, это AD, DNS, DHCP и лицензирование терминального сервера. Данные настройки актуальны на большинстве серверов и являются самыми необходимыми.

Как установить Windows Server и произвести первичные настройки по активации можете ознакомиться в нашей прошлой статье по этой ссылке.

1) Меняем имя сервера и его описание (если нужно). Переходим в свойства системы => изменить параметры => изменить. Задаем «Имя компьютера», и если нужно, то имя рабочей группы. После изменения параметров нужно перезагрузиться.

После перезагрузки можете проверить, все ли у вас прошло успешно с изменением имени.

2) Далее меняем сетевые настройки, IP, маску и шлюз ставите обязательно статичными, настройки производятся в зависимости от Вашей сети.

Переходим в свойства сетевой карты.

И далее в свойства IPv4

3) Следующим пунктом настраиваем Active Directory. Добавляем роли и компоненты. Для этого переходим меню «Пуск» => Диспетчер серверов.

Установка «Ролей и компонентов».

Соответственно выбираем нужный нам пул сервера.

В «Роли сервера» для всех наших настроек выберем «DHCP-сервер», «DNS-сервер», «Доменные службы Active Directory» и «Службы удаленных рабочих столов».

Идем далее до «Службы ролей» и выбираем пункты как на скриншоте ниже.

После так же идем «Далее» до пункта «Подтверждение» и устанавливаем все, что мы выбрали.

После установки в «Результатах» выбираем пункт «Повысить роль этого сервера до уровня контроллера домена».

В мастере настроек доменных служб выбираем «Добавить лес» и вводим имя корневого домена, это может быть любое имя, к примеру домен вашего сайта.

В параметрах контроллера нужно придумать пароль.

По каталогу настроек идем дальше, до дополнительных параметров, там нужно указать имя домена NetBIOS, если он у вас там уже стоит, то можете оставить как есть, либо поменять по своему желанию.

Далее идем до «Проверки предварительных требований», если проверка прошла успешно, то устанавливаем примененные настройки.

После полной установки необходимо перезагрузиться.

4) Производим настройку «Зона обратного просмотра».

На пункте «Зона обратного просмотра» => Создать новую зону.

Выбираем «Основную зону».

Для всех DNS-серверов, работающих на контроллерах домена в этом домене:

Зона обратного просмотра IPv4

Ну и соответственно выводим индефикатор сети.

Проверяем, что все установилось.

5) Переходим к настройке DHCP. Переходим в мастер установки.

После завершения установки => Диспетчер => Средства => DHCP

Задаем любое имя области DHCP.

В диапазоне адресов задаем начальный и конечный интервал области IP адресов, который будет раздавать сервер.

Далее в дереве каталогов DHCP => Имя сервера => Область => Пул адресов. В списке должен быть указан начальный и конечный диапазон, который Вы указывали в настройках.

6) Теперь по настройкам лицензирования удаленных рабочих столов (терминального сервера). Пошаговую инструкцию как лицензировать терминальный сервер можете прочитать в нашей ранней статье на следующей странице.

Источник

- Remove From My Forums

-

Question

-

Hi, I have a question regarding the Terminal Services based on Windows Server 2019 and the ability to change the local FQDN domain name to public. The script that I used to use «Set-RDPublishedName» to ver. Windows Server 2016, not working already

in 2019, do you know any solution?

Answers

-

Hi,

I’m not sure the purpose for all the DNS entries you have listed and you don’t mention having an entry for rdcb.domain.com which is the FQDN you used with Set-RDPublishedName. Additionally, you said you have assigned the wildcard certificate on

each RDSH server, what is the reason for that?I suspect that the cause of your issue is related to the DNS entries you have created in combination with the certificate configuration and/or the methods you are using to launch connections. I’ll walk through some key points below based on the information

you have provided.1. On the internal network, you need a DNS A record for rdcb.domain.com pointing to the private ip address of your broker. This corresponds to the FQDN you used with Set-RDPublishedName.

2. On each one of your RDSH servers, you should keep the certificate set to the automatically managed self-signed one. To undo the certificate assignment you should

delete the below registry value on all of your RDSH servers (not on your broker):HKLM SYSTEM CurrentControlSet Control Terminal Server WinStations RDP-Tcp

SSLCertificateSHA1Hash REG_DWORD

3. When launching a connection, you should use RD Web Access or Remote Resources (iOS, Android, Mac, UWP) or RemoteApp and Desktop Connections. If you need to administer a specific server, then you should manually open mstsc.exe /admin and enter the

real FQDN of the server (e.g. server.domain.local), preferably from a machine on the local network so that Kerberos authentication will be used to authenticate the server.4. Your wildcard certificate *.domain.com should be assigned to all four purposes (three if not using RDG) in RDS Deployment Properties.

I’ve not included information regarding DNS records for RD Gateway since you didn’t mention it.

-TP

-

Proposed as answer by

Wednesday, January 2, 2019 12:59 PM

-

Marked as answer by

TP []MVP

Thursday, February 28, 2019 11:53 PM

-

Proposed as answer by

-

Connections from the local and public network using the RD Gateway and the RDP client operate correctly all the time. The

problem concerns only RemoteAPP and the «The following errors were encountered while validating the remote computer certificate» warning. Operating systems for RDSH services were

installed on 19.11.2018Done:

- removed the RDS collection

- updated the operating system

- created a new collection

- created the Set-RDPublishedName.ps1 script

- published applications,

it’s hard to tell where the problem was, but now everything works

Thanks for your help and confirmation of the correctness of the script.

-

Marked as answer by

TP []MVP

Thursday, February 28, 2019 11:53 PM

- Remove From My Forums

-

Question

-

Hi, I have a question regarding the Terminal Services based on Windows Server 2019 and the ability to change the local FQDN domain name to public. The script that I used to use «Set-RDPublishedName» to ver. Windows Server 2016, not working already

in 2019, do you know any solution?

Answers

-

Hi,

I’m not sure the purpose for all the DNS entries you have listed and you don’t mention having an entry for rdcb.domain.com which is the FQDN you used with Set-RDPublishedName. Additionally, you said you have assigned the wildcard certificate on

each RDSH server, what is the reason for that?I suspect that the cause of your issue is related to the DNS entries you have created in combination with the certificate configuration and/or the methods you are using to launch connections. I’ll walk through some key points below based on the information

you have provided.1. On the internal network, you need a DNS A record for rdcb.domain.com pointing to the private ip address of your broker. This corresponds to the FQDN you used with Set-RDPublishedName.

2. On each one of your RDSH servers, you should keep the certificate set to the automatically managed self-signed one. To undo the certificate assignment you should

delete the below registry value on all of your RDSH servers (not on your broker):HKLM SYSTEM CurrentControlSet Control Terminal Server WinStations RDP-Tcp

SSLCertificateSHA1Hash REG_DWORD

3. When launching a connection, you should use RD Web Access or Remote Resources (iOS, Android, Mac, UWP) or RemoteApp and Desktop Connections. If you need to administer a specific server, then you should manually open mstsc.exe /admin and enter the

real FQDN of the server (e.g. server.domain.local), preferably from a machine on the local network so that Kerberos authentication will be used to authenticate the server.4. Your wildcard certificate *.domain.com should be assigned to all four purposes (three if not using RDG) in RDS Deployment Properties.

I’ve not included information regarding DNS records for RD Gateway since you didn’t mention it.

-TP

-

Proposed as answer by

Wednesday, January 2, 2019 12:59 PM

-

Marked as answer by

TP []MVP

Thursday, February 28, 2019 11:53 PM

-

Proposed as answer by

-

Connections from the local and public network using the RD Gateway and the RDP client operate correctly all the time. The

problem concerns only RemoteAPP and the «The following errors were encountered while validating the remote computer certificate» warning. Operating systems for RDSH services were

installed on 19.11.2018Done:

- removed the RDS collection

- updated the operating system

- created a new collection

- created the Set-RDPublishedName.ps1 script

- published applications,

it’s hard to tell where the problem was, but now everything works

Thanks for your help and confirmation of the correctness of the script.

-

Marked as answer by

TP []MVP

Thursday, February 28, 2019 11:53 PM