Время прочтения

4 мин

Просмотры 84K

Так уж получилось, что приложение для чтения комиксов и манги, которое я использую на своем android-смартфоне, после обновления стало показывать рекламу в конце каждой главы комикса. Данное приложение пару лет назад было доступно на Google Play (платная версия которого и была мной куплена), но было удалено в силу «нарушения авторских прав», после чего ушло в подполье и стало распространятся через сайт разработчика. Увы, достойных альтернатив этому приложению на android и iOS я не нашел, но и смотреть рекламу особо не было желания, тем более я уже покупал версию без рекламы. Сам разработчик почему-то не сделал возможности отключить ее, а на просьбы добавить такую возможность не отозвался. Поэтому пришлось искать альтернативные методы ее отключения. Первое, что пришло в голову, это то, что android-приложения пишутся на java, а значит есть вероятность, что автор не обфусцировал свое приложение и его можно попытаться декомпилировать. Немного подумав, я приступил к работе.

Для начала был загружен сам apk-файл приложения. Затем недолгий поиск по интернету привел меня на сайт http://www.decompileandroid.com/. С его помощью можно было загрузить apk-файл с приложением и на выходе получить набор исходников. Увы, декомпиляция в java-классы происходит не совсем идеально и поэтому восстановить полностью сам проект приложения в IDE(Idea) у меня не получилось, но это позволило проанализировать саму структуру проекта и разобраться как он примерно работает. После проведения анализа, было найдено два перспективных метода в классе BaseReaderFragment.java – placeAdViewIfNeeded и removeAdViewIfNeeded.

Код метода placeAdViewIfNeeded:

if (adViewPlaced || adView == null)

{

return;

} else

{

viewgroup.setVisibility(0);

android.widget.RelativeLayout.LayoutParams layoutparams = new android.widget.RelativeLayout.LayoutParams(-2, -2);

layoutparams.addRule(13, -1);

viewgroup.addView(adView, layoutparams);

adViewPlaced = true;

AdsHelper.requestNewAd(adView);

return;

}

Самое простое, что пришло на ум после чтения кода, это убрать все лишнее, и оставить лишь вызов return;

Но, как уже было сказано, даже если бы я изменил в java-классе что-либо, я бы не смог в итоге скомпилировать приложение в IDE. Поэтому пришлось искать альтернативу. Оказалось, что smali-файлы, которые создаются в процессе декомпиляции, позволяют также после внесения нужных изменений, вновь собрать модифицированное приложение. Увы, сайт, что был приведен выше, позволял лишь получать исходники, но не собирать новые. Поэтому пришлось искать способы сделать это самостоятельно.

Была найдена утилита ApkTools, которая позволяла декомпилировать и компилировать apk-файлы. Кроме того, потребовалась утилита aapt.exe, которая была взята мной из стандартного SDK под андроид в папке android-sdkbuild-tools20.0.0.

Для удобства вызова утилиты из под windows был создан скрипт apktool.bat:

@echo off

set PATH=%CD%;%PATH%;

java -jar "%~dp0apktool.jar" %1 %2 %3 %4 %5 %6 %7 %8 %9

Для декомпиляции приложения были выполнены команды:

apktool if <appName>.apk

apktool d <appName>.apk

После чего, в полученных исходниках был найден файл BaseReaderFragment.smali и нужные нам методы были изменены следующим образом:

.method protected placeAdViewIfNeeded(Landroid/view/ViewGroup;)V

.locals 3

.param p1, "layoutAds" # Landroid/view/ViewGroup;

.prologue

const/4 v2, -0x2

return-void

.end method

.method protected removeAdViewIfNeeded(Landroid/view/ViewGroup;)V

.locals 1

.param p1, "layoutAds" # Landroid/view/ViewGroup;

.prologue

.line 149

const/16 v0, 0x8

return-void

.end method

Далее пришла очередь сборки apk-файла из исходников.

Сделать это можно cледующей командой:

apktool b <AppSourceDir>

Но это еще не все. Чтобы приложение можно было установить, его нужно было подписать цифровой подписью. Самый простой способ сделать это – это скачать архив в котором находится утилита для подписи приложений и цифровые сертификаты к ней.

Распаковываем архив, выполняем команду:

java -jar signapk.jar certificate.pem key.pk8 <path-of-the-folder-contaning-the-apk>.apk <path-of-the-new-signed-apk>.apk

Полученный apk-файл можно загружать на телефон, чтобы проверить наше модифицированное приложение. Однако в процессе тестирования изменений оказалось, что объявления больше не показываются, однако сама страница для их показа создается, что не очень приятно. Снова был проанализирован код приложения, найден класс BaseSeamlessReaderFragment, а в нем метод appendPages.

В нем было видно, что строчка:

addPage(new MangaPage(i - 1, null, chapteritem, true), false);

создает дополнительную страницу, помимо тех, что есть в главе манги, с параметром, отвечающим за показ объявлений. Было решено удалить эту строчку и посмотреть результат. Снова заглядываем в аналогичный smali-файл(BaseSeamlessReaderFragment$4) и удаляем строчку:

invoke-virtual {v6, v7, v10}, Lorg/mangawatcher/android/fragments/BaseSeamlessReaderFragment;->addPage(Lorg/mangawatcher/android/fragments/BaseSeamlessReaderFragment$MangaPage;Z)V

Снова проводим сборку apk-файла из исходников и подписываем наше приложение. После установки и тестирования приложения экран с рекламой окончательно исчез, что и было конечной целью.

Данный пример показывает, что в случае необходимости можно довольно просто и быстро модифицировать уже существующие android-приложения, чтобы добавить в них недостающий функционал или наоборот удалить некоторые нежелательные возможности в тех ситуациях, когда доступа к исходникам нет. Надеюсь он поможет людям, которые попали в похожую ситуацию и не хотят мирится с ней, найти решение проблемы.

Реверс-инжиниринг позволяет не только разобраться в существующих приложениях, но и модифицировать их. В этом смысле приложения на Андроид — клад для начинающего реверсера. Сегодня мы разберем несколько приложений, чтобы потренироваться в реверс-инжиниринге и узнать о подлинных возможностях вашего смартфона.

Какое приложение мы будем реверсить? Я выбрал для этой статьи VK Admin — приложение для управления сообществами «ВКонтакте» со смартфона. В нем к сожалению не предусмотрен ночной режим, поэтому мы с вами путем реверса попробуем это дело исправить.

Вся информация предоставлена исключительно в ознакомительных целях. Ни редакция сайта tech-geek.ru, ни автор не несут ответственности за любой возможный вред, причиненный изложенным материалом.

Содержание

- Собираем и разбираем

- Меняем цветовые схемы

- colors.xml

- styles.xml

- Layout

- Smali

- setBackgroundColor

- setTextColor

- Меняем функциональность приложения

Собираем и разбираем

Сначала извлечем все ресурсы приложения, используя утилиту apktool — она распаковывает и запаковывает файлы пакетов APK, которые хранятся в сжатом, бинарном виде, и дизассемблирует программный код, заключенный в них.

Чтобы получить установочный пакет, можно воспользоваться Android Debugging Bridge — системой для отладки программ на устройстве. В *nix-подобных системах ADB ставится стандартно, с помощью пакетного менеджера, а в Windows — идет в составе Android Studio или Android SDK Platform Tools.

В первую очередь установим приложение из Google Play Store на смартфон, подключим его к компьютеру с помощью USB, затем воспользуемся ADB для переноса пакета приложения на компьютер и извлечем его содержимое.

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 |

$ adb shell pm path com.vk.admin package:/data/app/com.vk.admin—Ka5KVtTbnGgxoRqnObb—pQ==/base.apk $ adb pull /data/app/com.vk.admin—Ka5KVtTbnGgxoRqnObb—pQ==/base.apk com.vk.admin.apk 3881 KB/s (13414132 bytes in 3.374s) $ apktool d com.vk.admin.apk I: Using Apktool 2.4.0 on base.apk I: Loading resource table… I: Decoding AndroidManifest.xml with resources… I: Regular manifest package… I: Decoding file—resources… I: Decoding values / XMLs… I: Baksmaling classes.dex… I: Copying assets and libs… I: Copying unknown files… I: Copying original files… |

После этого мы получим папку

com.vk.admin/, внутри которой хранится все содержимое исходного .apk, только в декодированном виде. Чтобы применить изменения, необходимо будет снова воспользоваться рядом утилит.

- Сначала соберите приложение обратно в пакет

.apk.

|

$ apktool b com.vk.admin/ I: Using Apktool 2.4.0 I: Checking whether resources has changed… I: Checking whether sources has changed… I: Smaling classes folder into classes.dex… I: Building apk file… I: Copying unknown files/dir… I: Built apk… |

- Затем необходимо подписать приложение. Это нужно, чтобы и Google Play Store, и устройство не обновляли приложение, если подписи не совпадают. Поэтому не забудьте удалить приложение с телефона, прежде чем установить свое, подписанное своим ключом.

Для создания подписи в первый раз нужно воспользоваться утилитой keytool (входит в Java Development Kit):

|

$ keytool —genkey —keyalg RSA —alias xakep —keystore ks.keystore —validity 10000 —keysize 2048 Enter keystore password: Re—enter new password: What is your first and last name? [Unknown]: Xakep User What is the two—letter country code for this unit? [Unknown]: RU Is CN=Xakep User, C=RU correct? [no]: yes Enter key password for (RETURN if same as keystore password): Re—enter new password: |

- Когда вы уже создали ключ, подпишите приложение.

|

$ jarsigner —sigalg SHA1withRSA —digestalg SHA1 —keystore ks.keystore com.vk.admin.apk xakep Enter Passphrase for keystore: jar signed. |

- После этого установите приложение на смартфон.

|

$ adb install com.vk.admin.apk 3881 KB/s (13414132 bytes in 3.374s) Success |

РЕКОМЕНДУЕМ:

Взлом приложений для Андроид с помощью отладчика

Меняем цветовые схемы

Цвета в приложении можно настроить несколькими способами:

- использовать встроенные цвета, к примеру

@android:color/white; - создать палитру собственных цветов в файле

colors.xml, которые затем используются в виде

@color/text_primary; - задать цвет шестнадцатеричным кодом, главное — не забудьте, что цвета в приложении записаны в формате

#AARRGGBB — прозрачность на первом месте; - воспользоваться параметрами

setTextColor,

setBackgroundColor внутри кода Java или Kotlin.

Все эти способы жизнеспособны и постоянно используются.

colors.xml

Цветовая палитра приложения содержится в файле

com.vk.admin/res/values/colors.xml. Структура файла выглядит так:

|

<?xml version=«1.0» encoding=«utf-8»?> <resources> <color name=«abc_input_method_navigation_guard»>@android:color/black</color> <color name=«background_chat»>#ffebf0f4</color> <color name=«background_material_light»>@android:color/white</color> ... <color name=«material_grey_100»>#fff5f5f5</color> <color name=«white»>#ffffffff</color> </resources> |

Каждый цвет, который в дальнейшем используется в статичных экранах приложения, записан здесь. Наша цель — изменить цвета, самый простой способ это сделать — инвертировать. Для записи цвета в формате hex можно отнять из 255 каждый компонент:

R,

Gи

B, то есть

255 — R,

255 — G,

255 — B. Параметры

@android:color/white и

@android:color/black можно изменить вручную.

styles.xml

В файле

com.vk.admin/res/values/styles.xml заданы цвета, но только некоторые. Этот файл используется самими разработчиками, когда они хотят сделать несколько цветовых схем приложения. Если же этих схем нет, работать приходится нам с вами.

Некоторые цвета текста и фона заданы именно здесь, поэтому их нужно изменить аналогично с

colors.xml.

Layout

В папке

com.vk.admin/res/ находятся описания экранов приложения.

- com.vk.admin/res/layout/ — универсальное хранилище экранов для всех смартфонов. Если нет каких-то специальных указаний, то будут использованы эти ресурсы;

-

com.vk.admin/res/layout—v``XX (где

XX — версия SDK смартфона, зависит от версии Android на устройстве) используются для работы с самыми передовыми элементами UI; - остальные

com.vk.admin/res/layout—... задают специфичные экраны приложения для ориентации устройства, разрешения и так далее.

Некоторые цвета приложения, чаще всего задний фон, можно найти здесь и изменить.

Но закончить мы пока не можем — есть некоторые экраны, цвет фона и текста которых задан не в файлах .xml, а прямо в исполняемом коде приложения. Туда нам и дорога.

Smali

Внутри приложений на Android используется собственный формат файлов —

.dex, или Dalvik EXecutable, и собственная виртуальная машина, чтобы эти файлы исполнять, — Dalvik.

Как и с любым компилируемым языком, для

.dex есть байт-код — smali — человекочитаемый и понятный с первого взгляда.

Машина Dalvik, в отличие от JVM, — регистровая, а не стековая. Регистры не имеют типов и могут хранить всё: числа, строки, экземпляры классов. При этом язык smali строго типизирован.

Вот небольшая последовательность инструкций, чтобы вывести содержимое регистра

v0 в лог.

-

const—string v1, «MyTag» — записать в регистр

v1 строку

«MyTag». -

invoke—static {v0}, Ljava/lang/String;—>valueOf(I)Ljava/lang/String; — вызвать функцию

String.valueOf(v0). Здесь

static означает, что функция встроена в виртуальную машину;

{v0} — список аргументов;

L показывает, что сразу за ним идет название объекта, класса и так далее;

java,

lang,

String; — тип строки;

I — тип числа, Integer; а все вместе (

—>valueOf(I)Ljava/lang/String;) говорит нам о том, что вызывается функция

valueOf от одного аргумента и возвращает она строку. -

move—result—object v2 — записать результат предыдущей операции в

v2. -

invoke—static {v1, v2}, Landroid/util/Log;—>d(Ljava/lang/String;Ljava/lang/String;)I — залогировать содержимое

v2 под тегом из

v1.

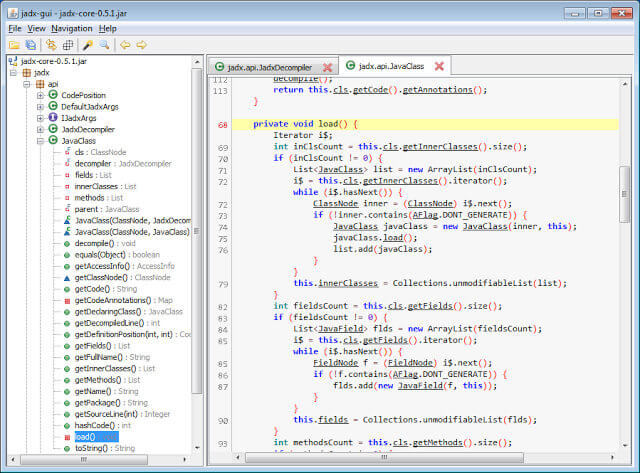

Если не удается понять, что значит тот или иной регистр или что делает та или иная функция, используйте декомпилятор smali в Java — Jadx.

Использовать Jadx просто — нужно лишь выбрать файл и открыть его, код будет автоматически декомпилирован и показан.

Рекомендую ознакомиться с документацией по байт-коду Dalvik VM.

setBackgroundColor

Для некоторых экранов приложения используется параметр

setBackgroundColor(I)V, который устанавливает цвет фона. Часто это не статичные экраны, а динамические: с поддержкой скролла, различные списки и карточки.

|

invoke—virtual {v1, v0}, Landroid/webkit/WebView;—>setBackgroundColor(I)V |

Эта строка занимается изменением. Чтобы изменить цвет, нужно его записать в регистр, а затем передать в функцию вместо настоящего.

|

const v12, —0x1000000 #### Эквивалент 0xFF000000 — черного invoke—virtual {v1, v12}, Landroid/webkit/WebView;—>setBackgroundColor(I)V |

Теперь пройдитесь по всем файлам и замените цвет.

Бывают случаи на порядок проще.

|

const v2, —0x1 #### Здесь -0x1 == 0xFFFFFFFF — белый цвет invoke—virtual {v1, v2}, Landroid/support/v7/widget/CardView;—>setBackgroundColor(I)V |

Нужно просто изменить

—0x1 на

—0x1000000, и приложение погрузится во тьму.

Стоит быть внимательным и пытаться разобраться в коде: иногда оптимизатор кода будет перемещать инструкции

const вверх, и вы можете их не заметить.

setTextColor

Иногда текст, который меняется в ходе работы с приложением, может менять свой цвет. За это отвечает параметр

setTextColor(I)V, второй аргумент которого можно подменить на нужный, в нашем случае — белый.

|

#### Меняем цвет const p1, —0x1 #### на белый invoke—virtual {v0, p1}, Landroid/widget/TextView;—>setTextColor(I)V |

На этом борьбу со светлым фоном и ярким экраном можно закончить. Большинство элементов экрана поменяли свой цвет на противоположный. Так вы можете изменить любое приложение, особенно если вы любите использовать телефон поздно ночью.

Меняем функциональность приложения

Чтобы ощутить всю мощь smali, давайте попробуем изменить какую-то часть приложения. Например, обойдем проверку на внутренние покупки.

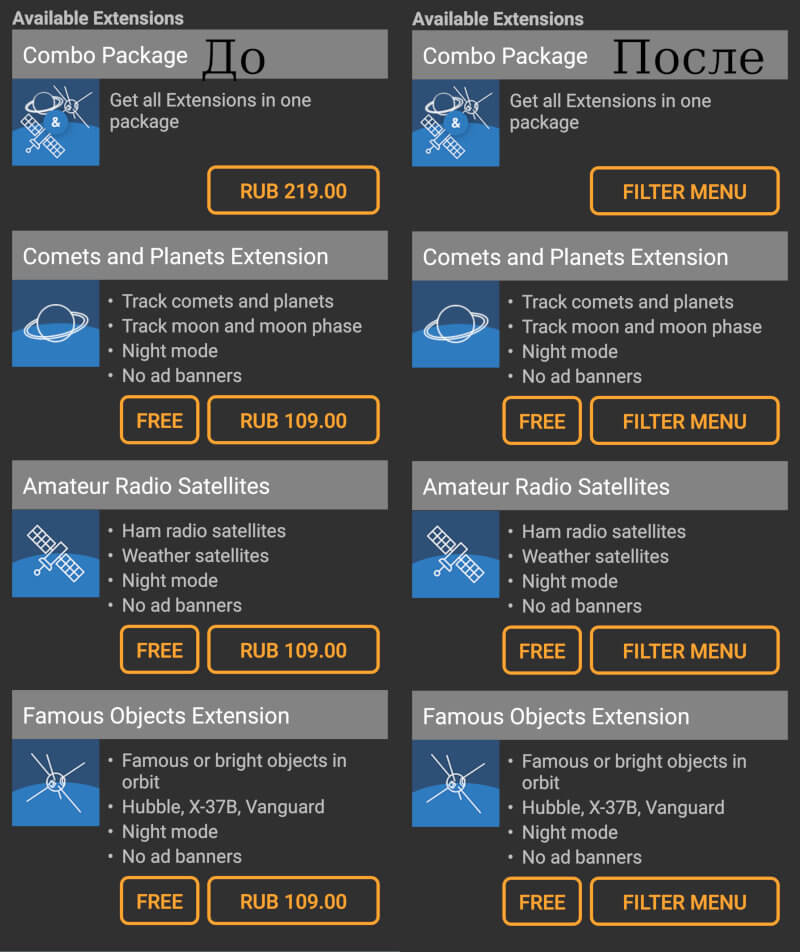

Возьмем другое приложение — ISS Detector. Оно показывает положение МКС над Землей. В нем можно купить расширения: показ комет, планет, Луны, телескопа «Хаббл».

При копировании приложения на компьютер может возникнуть проблема: в составе приложения не один и не два, а целых три файла

apk!

|

$ adb shell pm path com.runar.issdetector package:/data/app/com.runar.issdetector—dtgy8_hlf1y—cekrg1_W—A==/base.apk package:/data/app/com.runar.issdetector—dtgy8_hlf1y—cekrg1_W—A==/split_config.en.apk package:/data/app/com.runar.issdetector—dtgy8_hlf1y—cekrg1_W—A==/split_config.xxhdpi.apk |

Копируем все. При переустановке приложения файлы

split_config.en.apk и

split_config.xxhdpi.apk потеряются, а без них приложение будет вылетать. Поэтому их нужно будет переподписать: зайти в них как в архивы ZIP, удалить папку

META_INF и прогнать через стандартную процедуру утилиты jarsigner. Основной же файл мы будем препарировать с помощью apktool.

РЕКОМНДУЕМ:

Инструменты Android-разработчика

Покупками в приложении занимается интерфейс

IInAppBillingService. Для него прописана обертка

com.runar.issdetector.util: IabHelper, IabResult, Purchase, Security, Inventory.

В этом приложении можно не идти напролом, обманывая сервис покупок. Проще заставить приложение думать, что все уже куплено. В этом нам поможет

Inventory.smali.

В особо сложных случаях такой трюк провернуть не удается, и тогда приходится подменять данные, заставляя сервис ложно сообщать о совершенных покупках. Подробнее об этом можно почитать в материале компании Securing Apps (PDF).

Открыв файл, вы увидите поле

mPurchaseMap<String; Purchase>, которое содержит в себе все покупки: номер товара, сопоставленный с покупкой, которую совершил пользователь.

|

.field mPurchaseMap:Ljava/util/Map; .annotation system Ldalvik/annotation/Signature; value = { «Ljava/util/Map<«, «Ljava/lang/String;», «Lcom/runar/issdetector/util/Purchase;», «>;» } .end annotation .end field |

Далее в коде мы видим строку

hasPurchase(String sku) —> boolean, которая проверяет, совершал ли пользователь покупку. Для этого делается проверка на существование ключа

sku в

mPurchaseMap.

|

.method public hasPurchase(Ljava/lang/String;)Z .locals 1 .line 45 iget—object v0, p0, Lcom/runar/issdetector/util/Inventory;—>mPurchaseMap:Ljava/util/Map; invoke—interface {v0, p1}, Ljava/util/Map;—>containsKey(Ljava/lang/Object;)Z move—result p1 return p1 .end method |

А что будет, если в любом случае отдавать

true?

|

.method public hasPurchase(Ljava/lang/String;)Z .locals 1 const p1, 0x1 return p1 .end method |

Собираем приложение и устанавливаем его.

|

$ adb install—multiplie com.runar.issdetector.apk split_config.xxhdpi.apk split_config.en.apk Success |

С этого можно начать свой путь в реверс-инжиниринг. Я рассказал вам основы реверса Андроид приложений, с которых начинал сам. Небольшие изменения могут улучшить вашу жизнь — надеюсь, я смог вам это показать.

Загрузка…

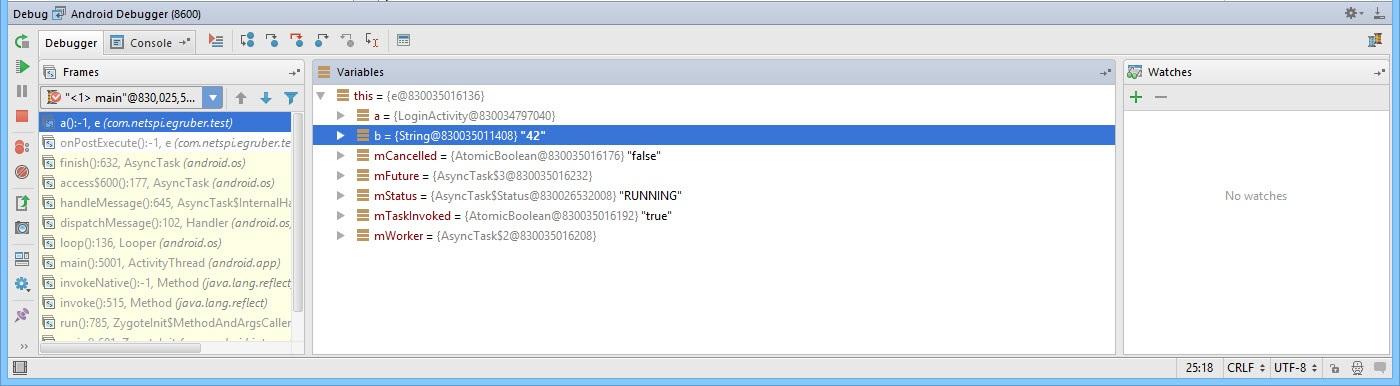

В статье будет рассказано о том, как подключить отладчик к Android-приложению и пошагово пройти через вызываемые методы, используя информацию, полученную после декомпиляции приложения.

Автор: Eric Gruber

В статье будет рассказано о том, как подключить отладчик к Android-приложению и пошагово пройти через вызываемые методы, используя информацию, полученную после декомпиляции приложения. Хорошая новость в том, что для отладки не требуются привилегии суперпользователя. Описанные техники могут быть очень кстати во время пентестов мобильных приложений, поскольку мы можем «проникнуть» в код во время работы программы, получить и записать информацию, к которой обычно у нас нет доступа. Например, можно перехватить трафик перед шифрованием и на лету получить ключи, пароли и любую другую ценную информацию. Статья будет полезна пентестерам и разработчикам мобильных приложений, желающих получить более глубокие знания о возможных атаках на платформе Android.

Требования к тестовой среде:

- Операционная система: Windows / Mac OS X / Linux

- Java (рекомендуется версия 1.7)

- IDE (Eclipse, IntelliJ IDEA, Android Studio)

- Android SDK (https://developer.android.com/sdk/index.html?hl=i)

- APKTool (https://code.google.com/p/android-apktool/)/APK Studio (http://apkstudio.codeplex.com)

- Устройство / эмулятор на базе Android

- Dex2Jar (https://code.google.com/p/dex2jar/)

- JD-GUI (http://jd.benow.ca/)

В статье будет использоваться следующая конфигурация: Windows 8, Android Studio и IntelliJ IDEA. Устройство: Nexus 4 с Android версии 4.4.4. Рекомендую все утилиты добавить в переменную окружения PATH, чтобы облегчить и ускорить доступ к этим инструментам.

Android application package (APK), используемый в статье, можно скачать отсюда: com.netspi.egruber.test.apk.

Настройка устройства

Инструкция ниже поможет вам подготовить устройство для экспериментов.

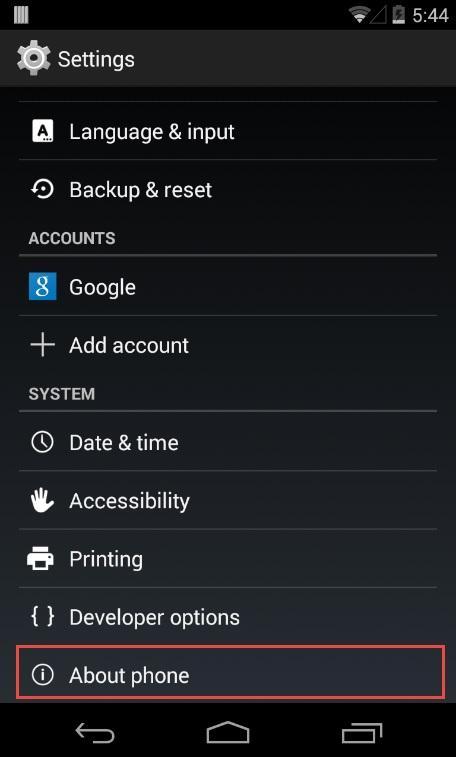

Активация раздела Developer Options

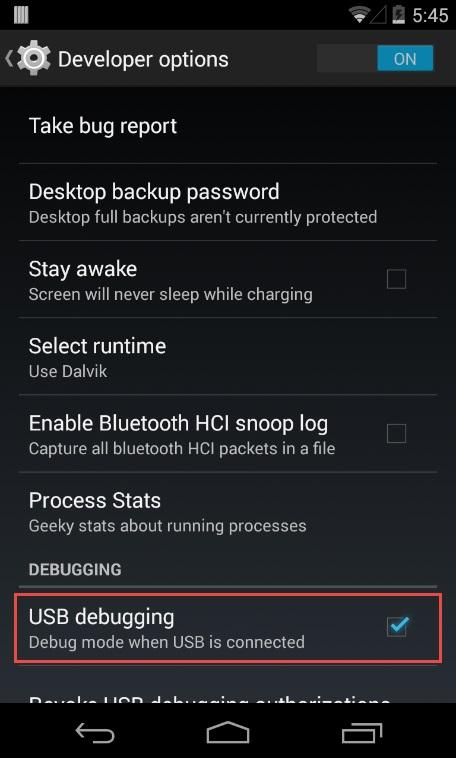

Для начала на Android-устройстве должна быть разрешена отладка через USB (опция USB debugging), что позволит «общаться» с девайсом при помощи инструментов из набора Android SDK. Однако перед этим необходимо активировать раздел Developer options. На устройстве зайдите в раздел Settings > About Phone и кликните несколько раз на пункт Build Number, после чего должно появиться сообщение о том, что раздел Developer options активирован.

Рисунок 1: Для того чтобы активировать раздел Developer options, необходимо несколько раз кликнуть на Build number

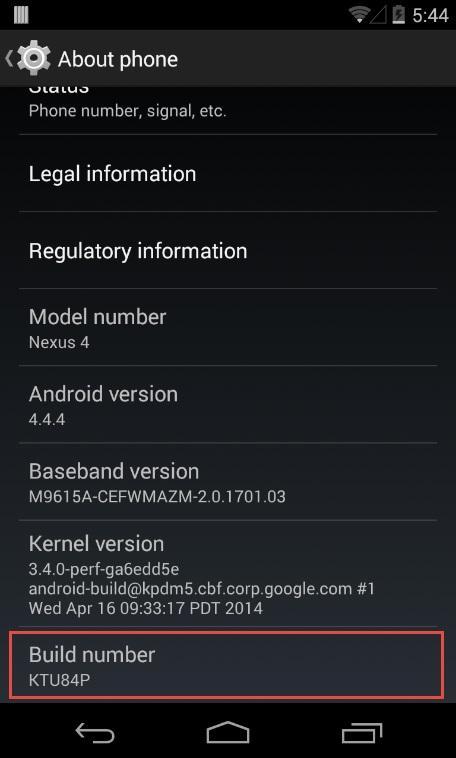

Разрешение отладки через USB

Чтобы разрешить отладку через USB-порт, зайдите в раздел Settings > Developer options и отметьте флажок напротив USB debugging.

Рисунок 2: Включение опции USB debugging

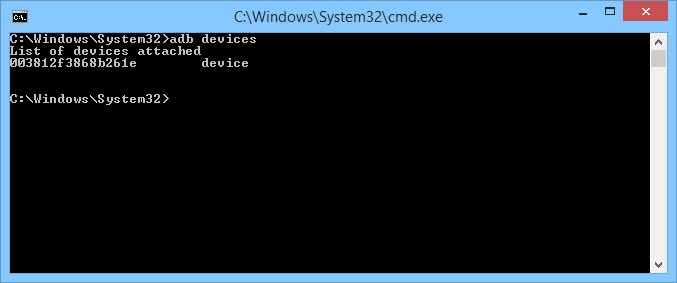

Подключение устройства и запуск ADB

После подключение устройства к компьютеру через USB-порт, должно появиться сообщение «USB debugging connected on the device». Также следует проверить, можно ли подключиться к устройству при помощи приложения Android Debug Bridge (ADB), входящего в состав Android SDK (пакет Android SDK Platform-tools). В командной строке введите следующую команду:

adb devices

Устройство должно отобразиться в списке.

Рисунок 3: Список подключенных устройств

Если устройство не отобразилось в списке, то наиболее вероятная причина в некорректно установленных драйверах (в Windows). В зависимости от устройства драйвер можно найти либо в Android SDK, либо на сайте производителя.

Проверка приложения на возможность отладки

Перед отладкой Android-приложений вначале необходимо проверить, есть ли такая возможность. Проверку можно выполнить несколькими способами.

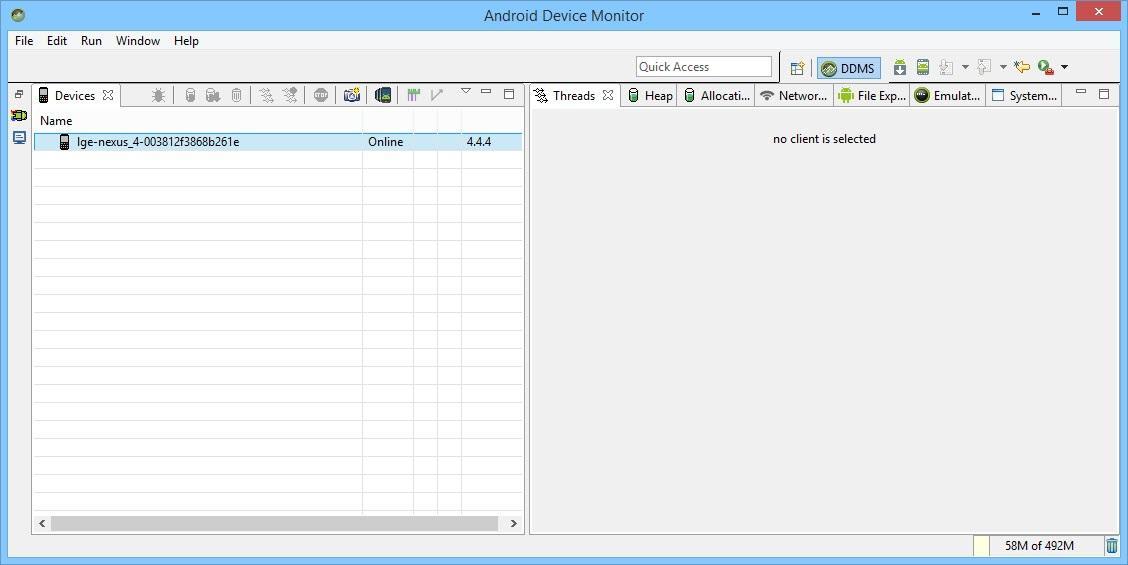

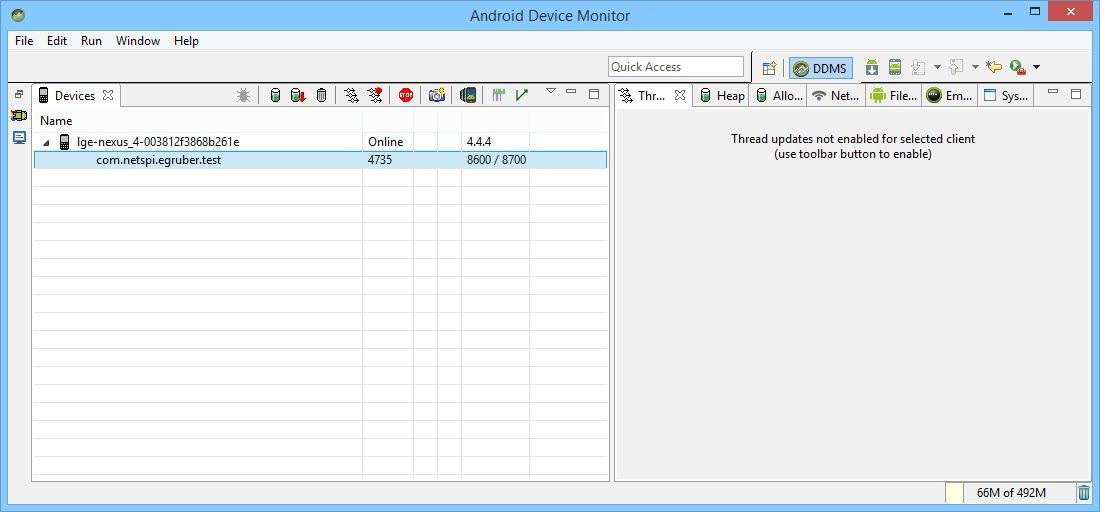

Первый способ – запустить Android Device Monitor, входящий в состав Android SDK (в папке tools). В Windows файл называется monitor.bat. При открытии Android Device Monitor устройство отобразится в разделе Devices.

Рисунок 4: Приложение Android Device Monitor

Если какое-либо приложение на устройстве можно отлаживать, это приложение также отобразится в списке. Я создал тестовую программу, но список пуст, поскольку программу отлаживать нельзя.

Второй способ проверить приложение на возможность отладки – исследовать файл AndroidManifest.xml из пакета приложения (APK, Android application package). APK представляет собой zip-архив, содержащий всю информацию, необходимую для запуска приложения на Android-устройстве.

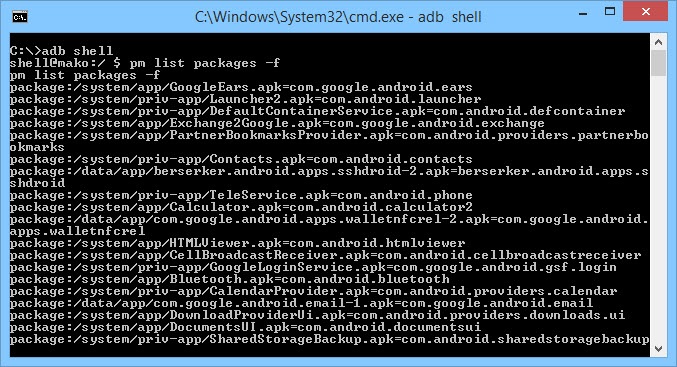

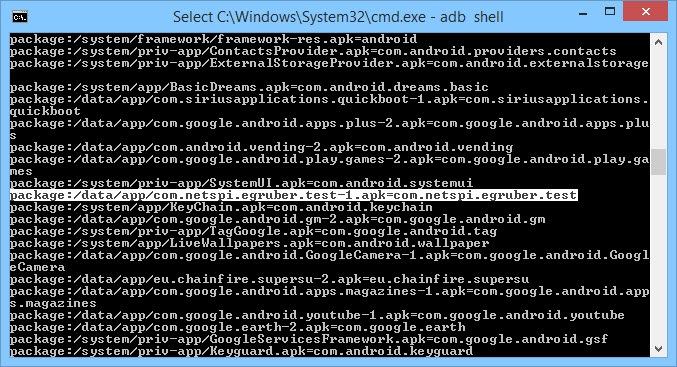

Всякий раз, когда приложения загружается из Google Play Store, также загружается и пакет приложения. Все загруженные APK-файлы обычно хранятся на устройстве в папке /data/app. Если у вас нет прав суперпользователя, вы не сможете получить список файлов из директории /data/app. Хотя, если вы знаете имя APK-файла, можете скопировать его при помощи утилиты adb. Чтобы узнать имя APK-файла, введите следующую команду:

adb shell

Появится командная строка устройства. Затем введите следующую команду:

pm list packages -f

Отобразится список всех пакетов на устройстве.

Рисунок 5: Перечень пакетов на устройстве

Глядя на список, находим тестовое приложение.

Рисунок 6: Пакет созданного тестового приложения (выделено белым)

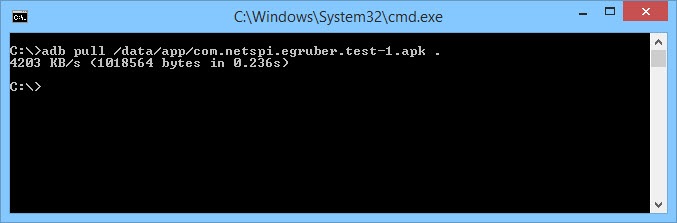

Теперь необходимо скопировать файл пакета. Открываем шелл и вводим следующую команду:

adb pull /data/app/[.apk file] [location]

Рисунок 7: Копируем APK-файл с устройства в систему

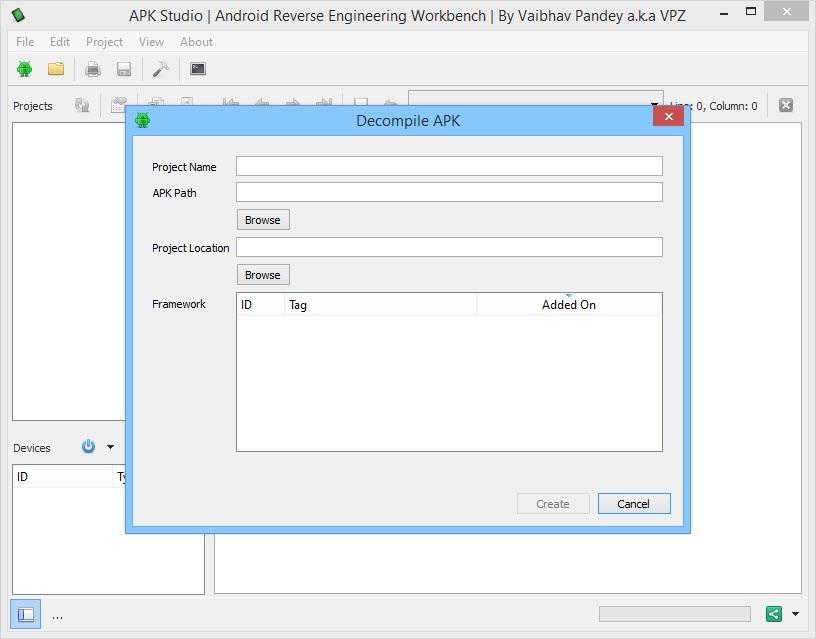

Теперь нужно открыть файл пакета и исследовать содержимое AndroidManifest.xml. К сожалению, мы не можем просто так распаковать архив, поскольку APK-файл закодирован в бинарном формате. Для раскодировки чаще всего используется утилита apktool, хотя я использую APK Studio, поскольку у этого приложения дружелюбный графический интерфейс. Далее в статье будет рассказываться об APK Studio.

В APK Studio кликните на маленькую зеленую иконку, задайте имя проекту и укажите путь к APK файлу. Затем укажите пусть для сохранения проекта.

Рисунок 8: Создание нового проекта в APK Studio

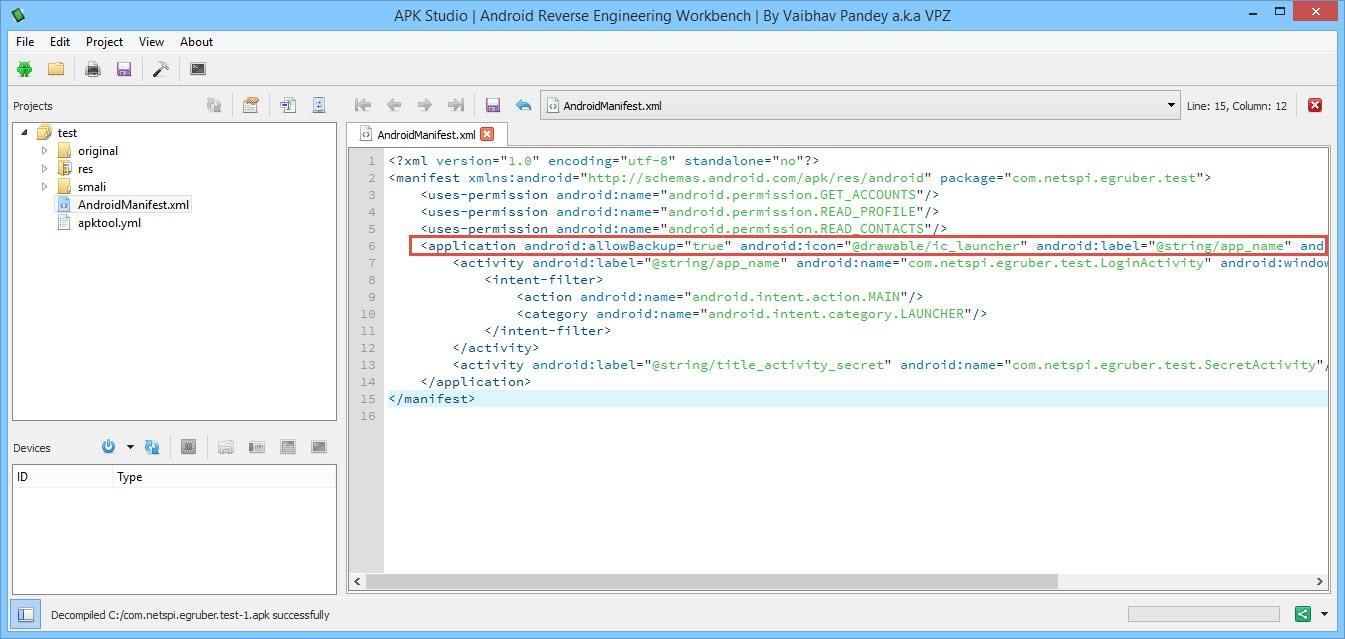

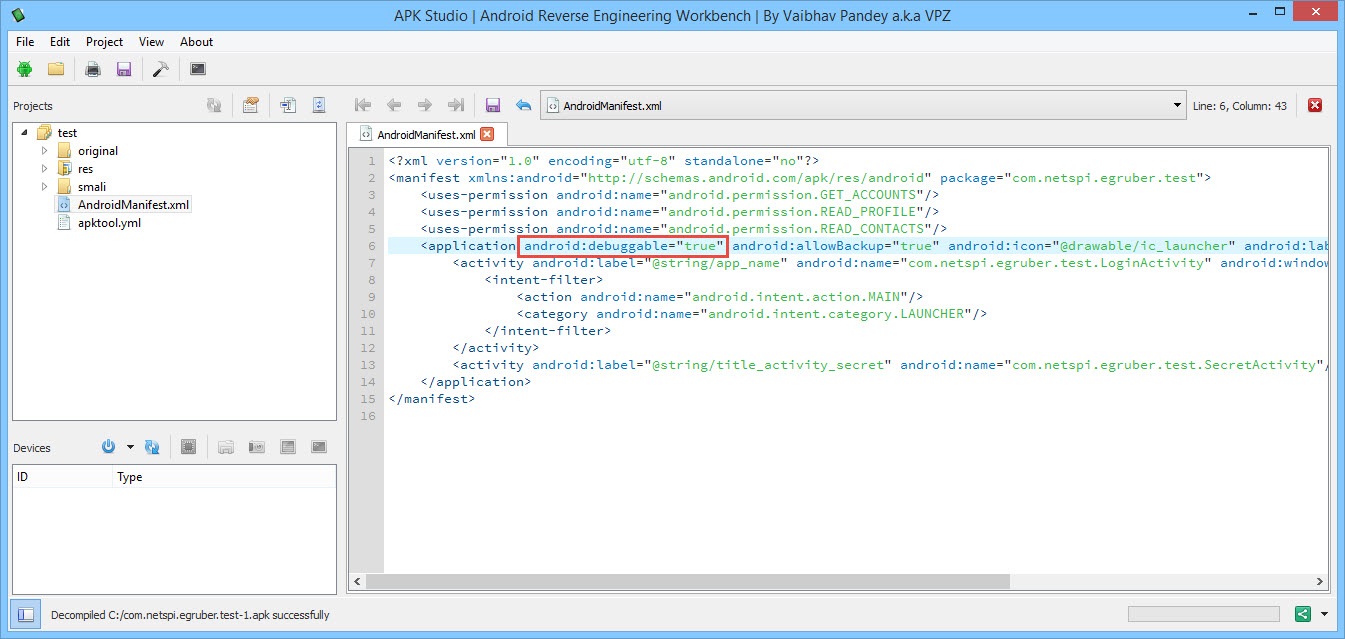

После открытия APK выберите файл AndroidManifest.xml и посмотрите параметры тега application. Если флаг android:debuggable отсутствует (или присутствует, но установлено значение false), значит, приложение отлаживать нельзя.

Рисунок 9: Содержимое файла AndroidManifest.xml

Модификация файла AndroidManifest.xml

При помощи утилиты apktool или APK Studio мы можем модифицировать файлы и упаковывать содержимое обратно в пакет. Сейчас мы изменим файл AndroidManifest.xml так, чтобы приложение можно было отлаживать. Добавляем внутрь тега application строчку android:debuggable=»true».

Рисунок 10: Изменяем содержимое тега application

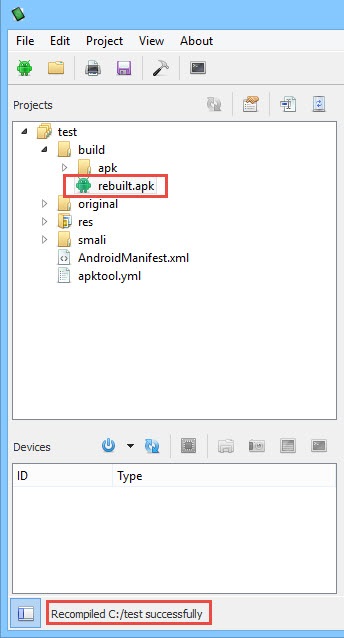

После добавления флага кликаем на иконку «молоток» и заново собираем пакет. Пересобранный пакет будет находиться в директории build/apk.

Рисунок 11: Повторная сборка пакета завершилась успешно

После пересборки пакет подписывается и его можно заново установить на устройстве (все Android-приложения должны быть подписаны). Большинство приложений не проверяет сертификат, при помощи которого происходит подпись. В противном случае необходимо изменить код, выполняющий эту проверку.

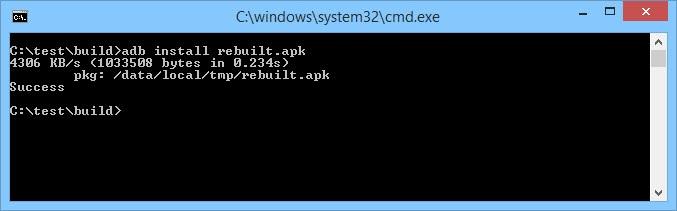

Теперь нужно установить пересобранный пакет. Вначале удаляем старое приложение при помощи следующей команды:

adb pm uninstall[package name]

Затем устанавливаем новый пакет:

adb install [.apk file]

Также можно удалить и установить пакет одной командой:

adb install -r [.apk file]

Рисунок 12: Установка пересобранного пакета

Проверьте, чтобы переустановленное приложение корректно запускалось на устройстве. Если все работает, переходим обратно в Android Device Monitor, где должно появиться тестовое приложение.

Рисунок 13: Теперь пересобранное приложение можно отлаживать

Настройка среды разработки (IDE)

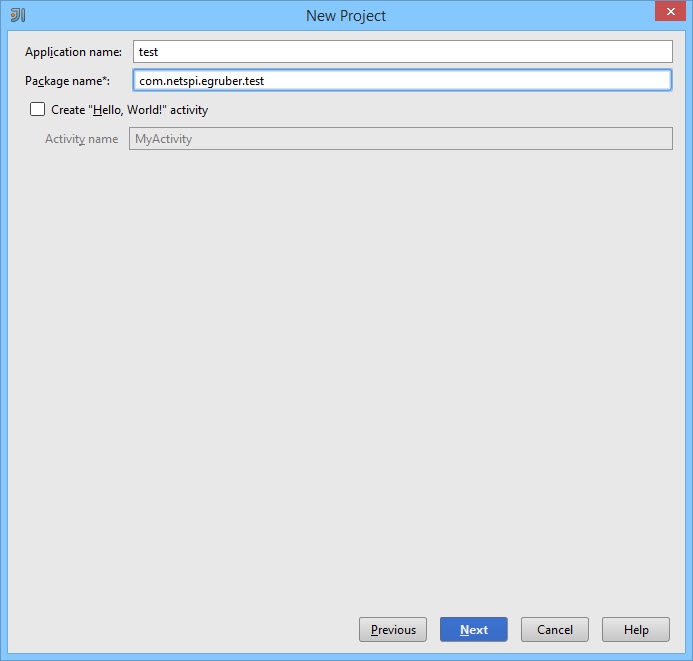

Теперь к пересобранному приложению можно подцепить отладчик, но вначале нужно создать проект в среде разработки (в статье используется IntelliJ IDEA). Создаем новый проект. В поле Application name указываем произвольное имя. В поле Package name указываем имя, в точности совпадающее с иерархией папок пересобранного пакета.

Рисунок 14: Создание нового проекта в IntelliJ IDEA

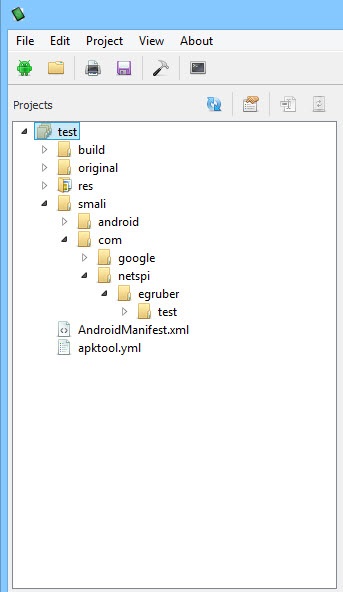

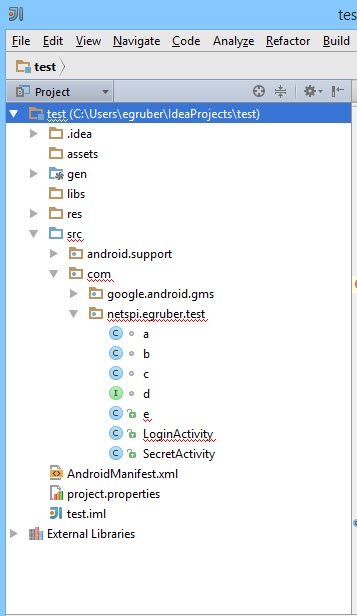

Обычно имя APK-файла совпадает со структурой папок, хотя, если вы не уверены, в APK Studio проверьте иерархию директорий до папки, где находятся файлы приложений. В моем случае имя и структура папок полностью совпадают (com.netspi.egruber.test).

Рисунок 15: Иерархия директорий тестового приложения

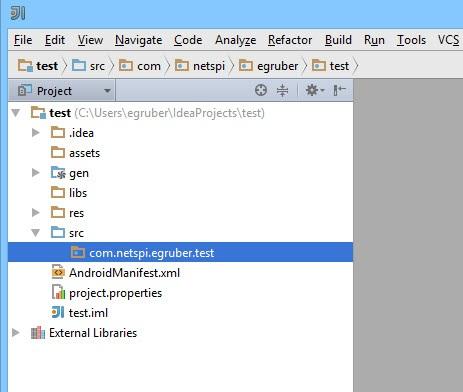

Снимите флажок «Create Hello World Activity» и завершите создание проекта (все остальные параметры остаются по умолчанию). Новый проект должен выглядеть примерно так:

Рисунок 16: Иерархия папок и файлов нового проекта

После создания проекта нужно добавить исходный код из APK-файла для того, чтобы отладчик «знал» имена символов, методов, переменных и т. д. Хорошая новость в том, что Android-приложения можно декомпилировать практически без потери качества (исходный код будет совпадать с оригиналом). После декомпиляции исходный текст импортируется в среду разработки (IDE).

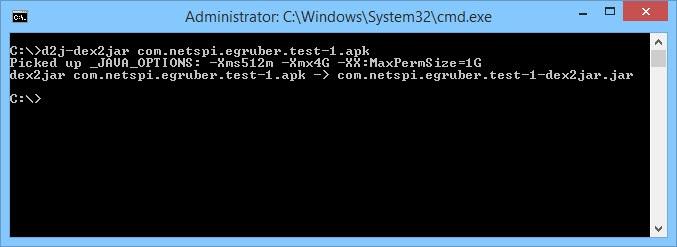

Получение исходных текстов из пакета приложения

Для начала необходимо преобразовать APK в jar-файл. Затем мы при помощи java-декомпилятора получим исходный текст приложения. Преобразование в jar будем делать при помощи утилиты dex2jar. У dex2jar есть файл d2j-dex2jar.bat, используемый для конвертирования APK в jar. Синтаксис команды довольно прост:

d2j-dex2jar.bat [.apk file]

Рисунок 17: Преобразование APK в jar

Затем открываем или перетаскиваем полученный файл в JD-GUI (это java-декомпилятор).

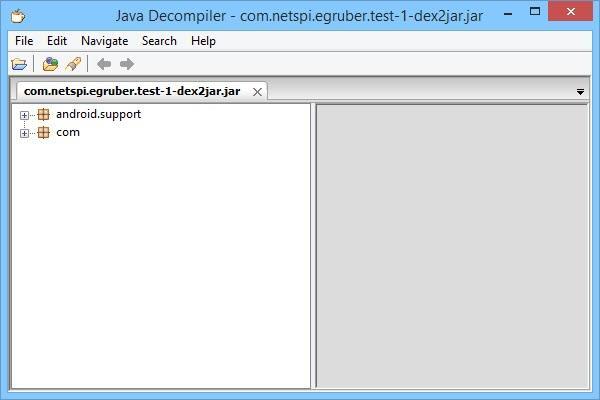

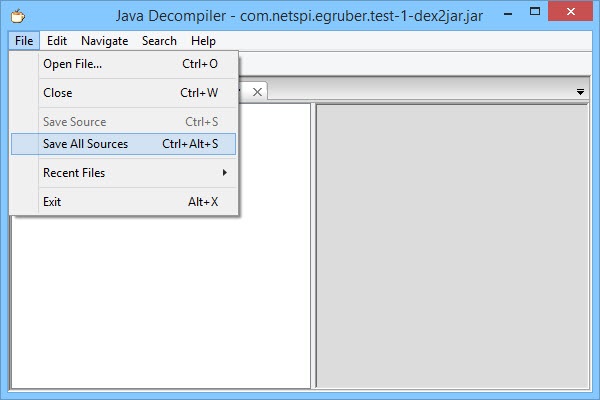

Рисунок 18: Структура jar-файла

Jar-файл должен отобразиться в виде иерархической структуры, внутри которой находятся java-файлы с читабельным исходным кодом. Заходим в File > Save All Sources, чтобы упаковать все исходные тексты в zip-архив.

Рисунок 19: Сохранение исходных текстов декомпилированного файла

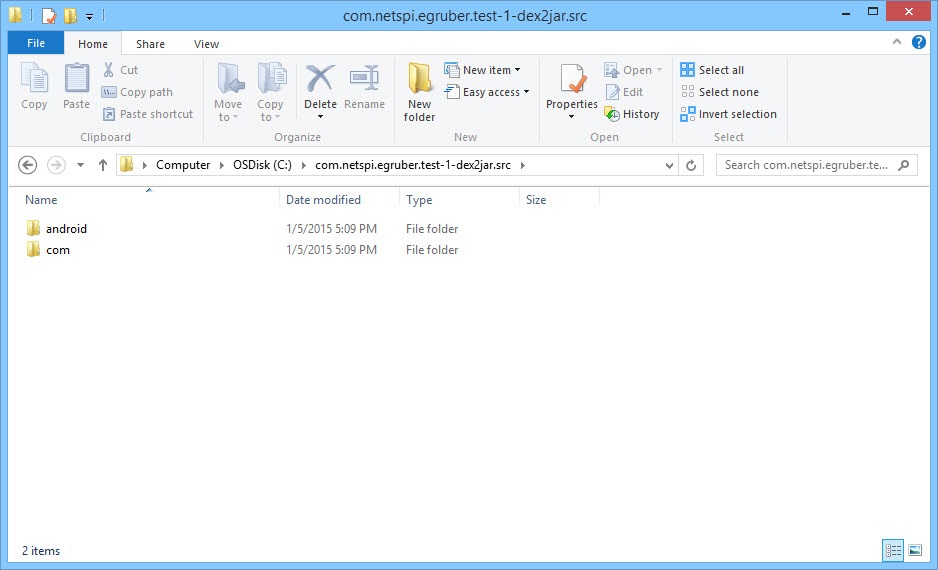

После сохранения исходных текстов распаковываем архив в отдельную директорию.

Рисунок 20: Распакованный архив

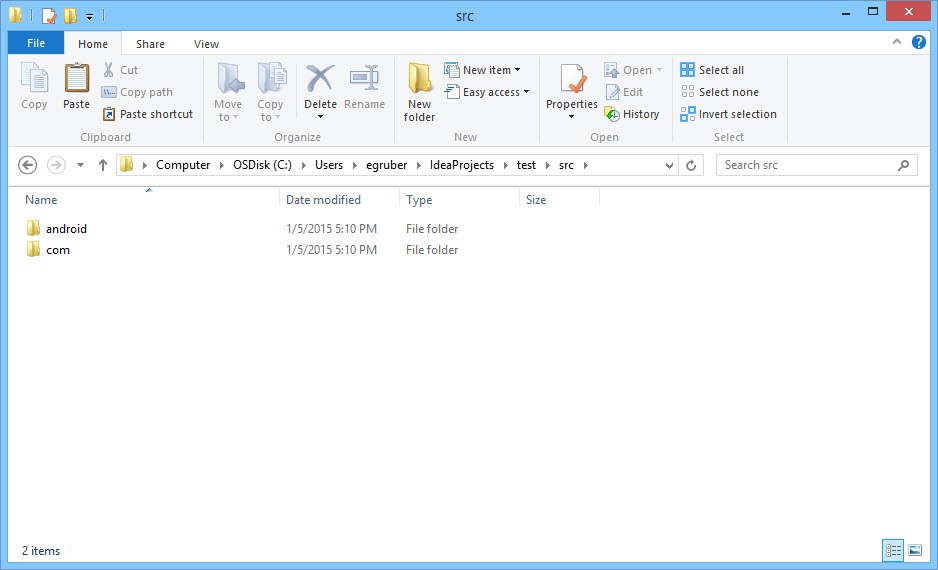

Теперь нужно импортировать обе директории в созданный ранее проект в IDE. В IntelliJ заходим в папку src и копируем туда содержимое распакованного архива (две директории).

Рисунок 21: Обе папки скопированы в директорию src

Возвращаясь в Intellij, видим обновленный проект.

Рисунок 22: В проекте появились исходные тексты

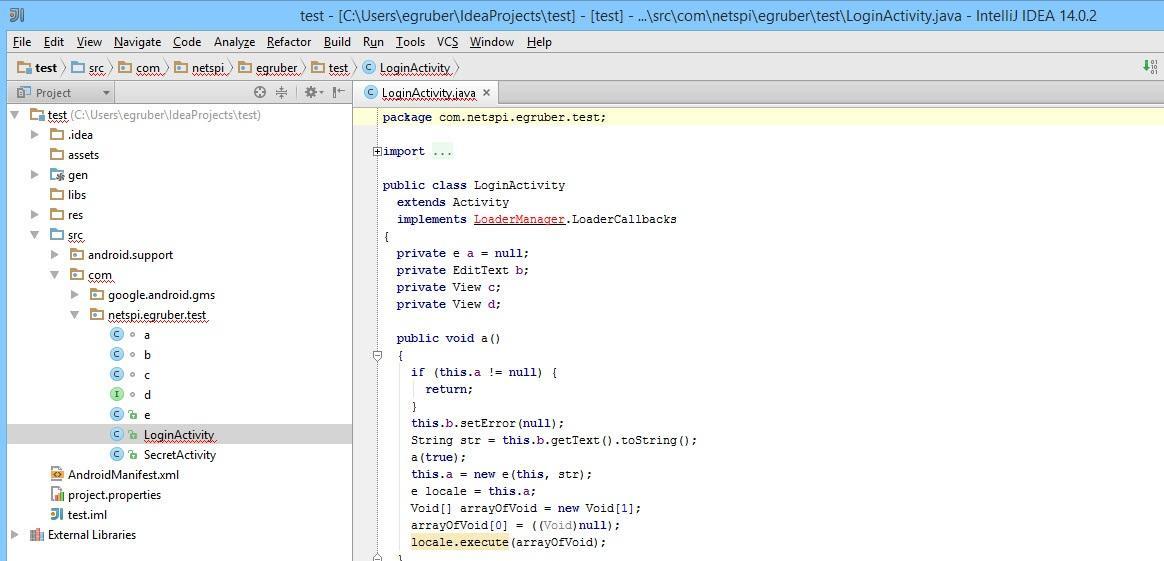

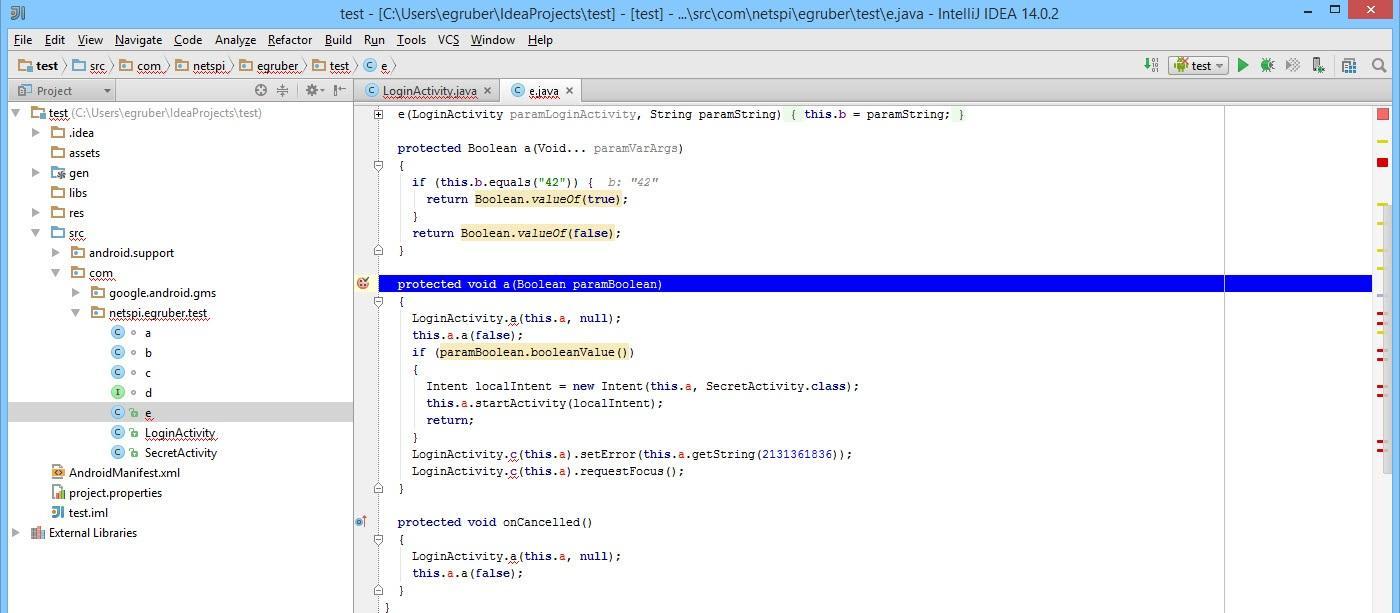

Если мы кликнем на какой-нибудь элемент из списка, то увидим исходный текст. Как видно на скриншоте ниже (исходный текст класса LoginActivity), исходный код обфусцирован при помощи ProGuard.

Рисунок 23: Обфусцированный исходный текст класса LoginActivity

Подключение отладчика

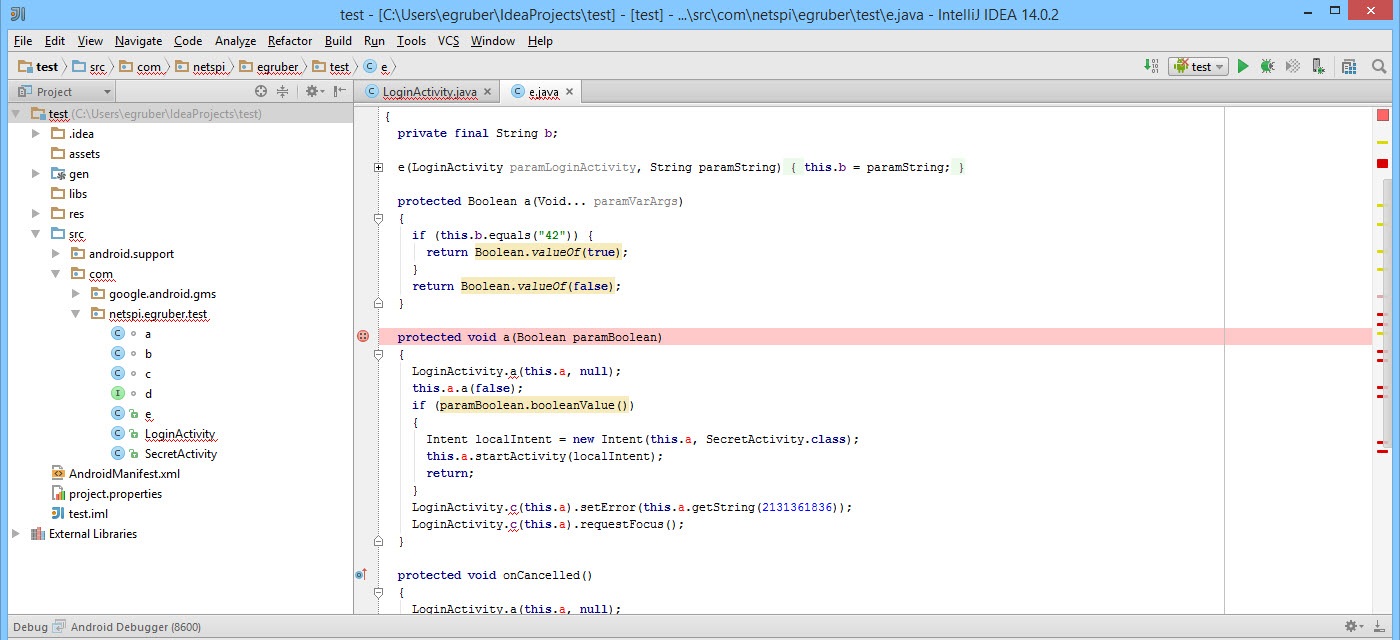

Теперь, когда в проекте появились исходные тексты, мы можем начать устанавливать точки останова на методах и переменных. По достижению точек останова приложение будет останавливаться. В качестве примера я установил точку останова на методе (прямо в обфусцированном коде), отвечающим за обработку информации, введенной в текстовом поле.

Рисунок 24: Поставлена точка останова на обфусцированный метод

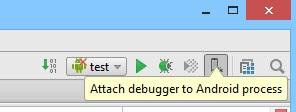

Как только появилась точка останова, подключаем отладчик к процессу на устройстве, кликнув на иконку с экраном в правом верхнем углу (на вашей IDE иконка может отличаться).

Рисунок 25: Подключаем отладчик к процессу

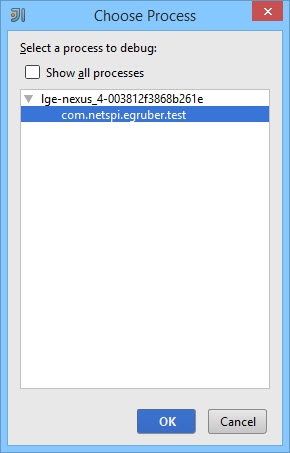

Далее вам будет предложено выбрать процесс, к которому нужно подключиться. Будут отображены только процессы с флагом android:debuggable=»true».

Рисунок 26: Перечень процессов для подключения отладчика

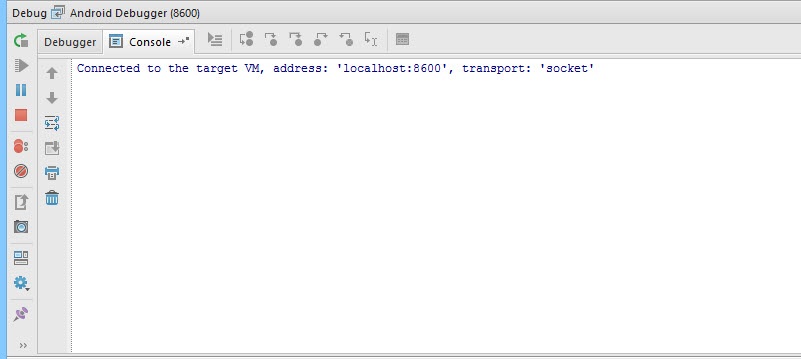

После выбора процесса отладчик подсоединится к устройству.

Рисунок 27: Отладчик подключен к процессу, запущенному на устройстве

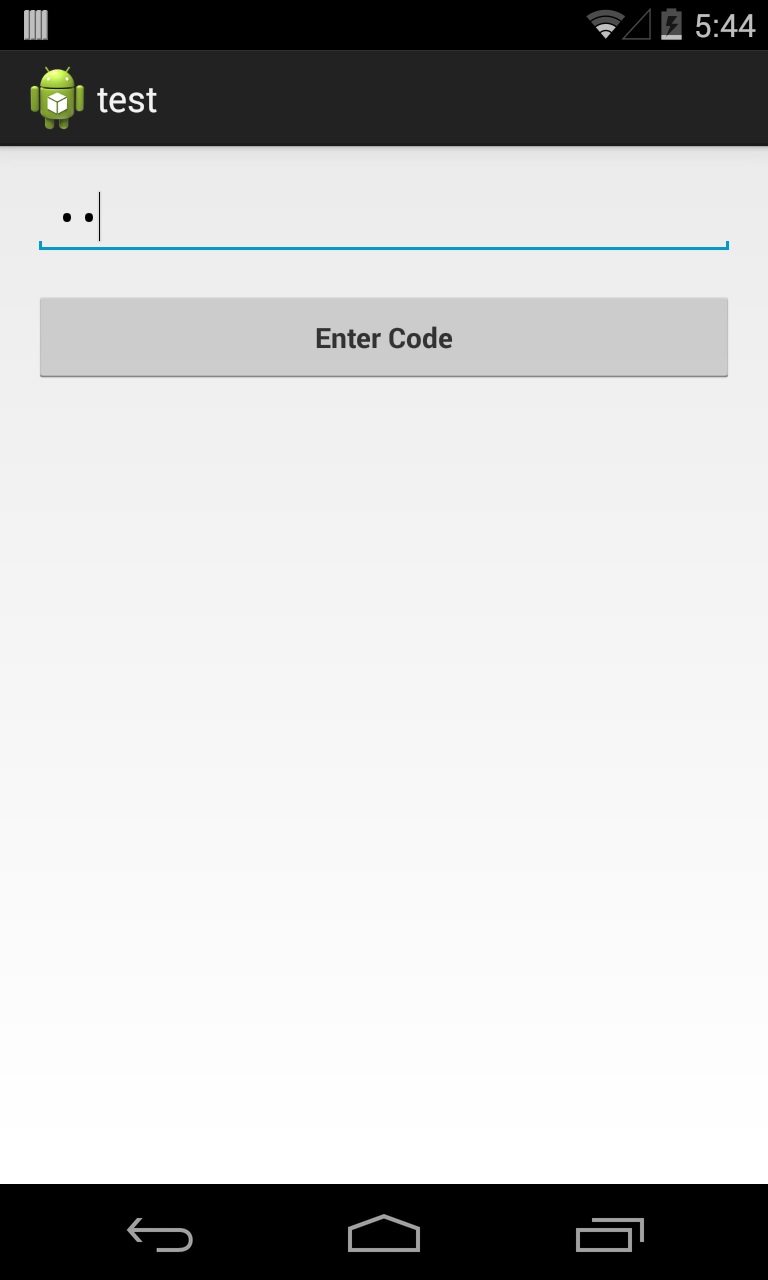

В текстовое поле я буду вводить число 42 (если помните, на соответствующем методе стоит точка останова).

Рисунок 28: В текстовое поле вводим число 42

После нажатия на кнопку «Enter Code» выполнение приложения прервется на точке останова, поскольку отладчик «осведомлен», какой метод вызывается на устройстве. Скомпилированное Android-приложение содержит отладочную информацию (например, имена переменных), доступную любому отладчику, совместимому с Java Debug Wire Protocol (JDWP). Если в приложении разрешена отладка, отладчик, совместимый с JDWP (в эту категорию попадает большинство отладчиков идущих в составе сред разработки для Java), сможет подсоединиться к виртуальной машине Android-приложения, а затем считывать и выполнять отладочные команды.

Рисунок 29: Сработала точка останова

На скриншоте ниже видно число, которое ранее мы ввели в текстовом поле.

Рисунок 30: Перечень переменных текущего экземпляра класса

Заключение

Мы можем не только считывать данные в приложении, но и вставлять свои собственные. Это может быть полезно, если мы, например, захотим прервать поток выполнения кода и обойти некоторые участки алгоритма. При помощи отладчика мы можем лучше понять логику работы приложения и проанализировать то, что недоступно обычному пользователю. Например, может оказаться очень полезным просмотр используемых функций шифрования и динамические ключи. Кроме того, иногда при отладке полезно знать, как функции взаимодействуют с файловой системой или базой данных, чтобы понять какая информация сохраняется приложением. Подобные манипуляции доступны на любом Android-устройстве без привилегий суперпользователя.

На чтение 6 мин Просмотров 1.3к. Опубликовано 13.07.2022

Пакет приложений для Android (APK) — это формат файла пакета. Файл APK представляет собой сжатую форму классов Java, XML и некоторых других файлов. Если вы увидели удивительное приложение и как разработчик хотите увидеть его исходный код, то вы можете декомпилировать файлы APK , чтобы получить фактический исходный код. Вы можете использовать процесс обратной разработки, чтобы получить фактический исходный код. Jadx декомпилирует, .class и .jar файлы, используется для распространения и установки прикладного программного обеспечения на операционную систему Google Android. Он также производит исходный код java из файлов Android Dex и APK.

Существует несколько инструментов, таких как Dex2jar, ApkTool, Java Decompiler (JD-GUI) и т.д., которые используются для преобразования APK файла в исходный код. Здесь мы предоставим вам список инструментов, которые помогут вам декомпилировать APK-файл Android в исходный код.

Примечание — Эта статья предназначена только для образовательных целей, мы строго не рекомендуем декомпилировать приложения других разработчиков.

Содержание

- Инструменты для декомпиляции APK-файлов

- 1. Java Decompilers

- 2. Show Java — декомпилятор Java

- 3. Java N-IDE

- 4. JaDX — Декомпилятор

- 5. ApkTool

- 6. JD-GUI (Java Decompiler — Graphical Utility Interface)

- YouTube video: 9 инструментов для декомпиляции apk-файлов и реинжиниринга android-приложений

- 7. Dexplorer

- 8. Java Manager; Эмуляция Java

- 9. DexDump

- Часто задаваемые вопросы

- Что такое обратная разработка Android?

- Можно ли декомпилировать Apk?

- Как получить исходный код из Apk?

- Как декомпилировать приложение?

Инструменты для декомпиляции APK-файлов

1. Java Decompilers

Это отличный онлайн инструмент для декомпиляции APK. Этот инструмент использует декомпилятор APK и DEX с открытым исходным кодом, известный как Jadx. Он поможет вам получить исходный код из APK файла всего за один клик.

Как декомпилировать APK онлайн в исходный код

- Перейдите по этой ссылке .

- Теперь выберите файл APK с помощью опции Choose File и нажмите на Upload and Decompile

- В зависимости от размера файла, потребуется время для декомпиляции.

- После завершения процесса декомпиляции нажмите на кнопку Save , чтобы загрузить исходный код.

2. Show Java — декомпилятор Java

Show Java — это декомпилятор java, который может легко извлечь исходный код APK (приложение для Android). Это декомпилятор, который извлекает исходный код приложения Android, включая XML-файлы и изображения. Он работает непосредственно с вашего устройства Android. Вы также можете выбрать CFR 0.110 или Jadx 0.6.1 для использования в качестве декомпилятора.

Ссылка для скачивания

3. Java N-IDE

Java N-IDE — это консоль Java для Android. Она представляет собой конструктор Apk. Вы можете создать и запустить java-файл с JDK 1.7. Она поддерживает java компилятор 1.7, java редактор, java автозаполнение кода, java отладчик. Он запускает java-файл, файл класса, декомпилирует класс, jar. Он поддерживает построитель макетов для Android, а также поддерживает VCS. Наряду с этим, в проект включены следующие инструменты ( Javac — Java компилятор, Aapt — Android asset package tool, Dx — Dex для dalvik vm, Zip Signer, Apk Builder). Это отличное приложение для людей, которые хотят изучать Java, а также декомпилировать Android Apk.

Ссылка для скачивания

4. JaDX — Декомпилятор

JaDX — это декомпилятор для файлов «apk», «dex», «jar», «class». Это адаптированная для Android версия JaDX. Эта программа не декомпилирует XML файлы и другие ресурсы. Эта программа только декомпилирует классы. Она также извлекает папку assets, которая включает бинарные файлы.

Ссылка на скачивание

5. ApkTool

ApkTool — это инструмент для обратной разработки закрытых & бинарных приложений Android. Этот инструмент может декодировать ресурсы до почти оригинальной формы и восстанавливать их после внесения некоторых изменений. ApkTool облегчает работу с приложениями благодаря проектной структуре файлов и автоматизации некоторых повторяющихся задач, таких как сборка apk и т.д. Его можно использовать для локализации, добавления некоторых функций или поддержки пользовательских платформ, анализа приложений и многого другого, но он не предназначен для пиратства и других нелегальных целей.

Функции:

- Распределяет ресурсы в новую оригинальную форму (включая resources.arsc, classes.dex и XMLs)

- Помогает выполнять повторяющиеся задачи.

- Восстанавливает декодированные ресурсы обратно в двоичный APK/JAR.

- Отладка Smali.

6. JD-GUI (Java Decompiler — Graphical Utility Interface)

Java Decompiler — инструмент для декомпиляции apk и анализа «байт-кода» Java 5 и более поздних версий.

YouTube video: 9 инструментов для декомпиляции apk-файлов и реинжиниринга android-приложений

- JD-Core — это библиотека, которая восстанавливает исходный код Java из одного или нескольких файлов «.class». Она используется для восстановления утерянного исходного кода и исследует источник библиотек времени выполнения Java. JD-Core поддерживает аннотации, дженерики или тип «enum». JD-GUI и JD-Eclipse включают библиотеку JD-Core.

- JD-GUI — Это автономная графическая утилита, которая отображает исходные коды Java файлов «.class». Для мгновенного доступа к методам и полям вы можете просматривать реконструированный исходный код с помощью JD-GUI.

- JD-Eclipse — Это подключаемый модуль для платформы Eclipse. Он позволяет отображать все исходные тексты Java в процессе отладки, даже если они у вас не все.

- JD-Intellij — Это плагин для IntelliJ IDEA.

7. Dexplorer

Dexplorer — это приложение-декомпилятор APK, в котором вы можете изучить DEX/APK файлы всех установленных приложений и загруженных APK.

Функции:

- Просмотр пакетов и файлов java

- Позволяет просматривать папки assets, lib и res, а также файлы

- Вы можете просматривать AndroidManifest.xml

- Просмотр часто используемых типов файлов:

- XML файлы (подсветка синтаксиса)

- Файлы изображений (настраиваемые цвета фона)

- Аудио файлы с воспроизведением

- Шрифтовые файлы с текстовым редактором

Ссылка на скачивание

8. Java Manager; Эмуляция Java

Вы можете эмулировать и управлять Java проектами. Это приложение поможет вам декомпилировать APK и ваши собственные Java-программы. Вы можете использовать Java в своем Android. С помощью этого приложения вы можете запускать java-файлы, файлы классов и jar-файлы. Вы также можете компилировать и декомпилировать свои собственные Java программы с помощью этого приложения.

Это приложение работает только в режиме командной строки.

Ссылка для скачивания

9. DexDump

DexDump — еще одно приложение для реверс-инжиниринга приложений Android. Оно очень простое в использовании. Оно предназначено для мобильных устройств для мгновенной декомпиляции приложений Android. Имеет простой в навигации пользовательский интерфейс. Она поддерживает декомпиляцию файлов APK, dex, odex и oat в код smali. Вы также можете применить фильтр пакетов для отсеивания неинтересных пакетов и поиска по именам классов/полей/методов в этом приложении.

Ссылка для скачивания

Все вышеперечисленные инструменты и приложения помогут вам декомпилировать APK файл в исходный код.

Часто задаваемые вопросы

Что такое обратная разработка Android?

Обратная разработка Android используется разработчиками для понимания работы приложений и выяснения того, как все работает. Она также используется для чтения чужого кода во время экспериментов по разработке новых приложений.

Можно ли декомпилировать Apk?

Да, можно декомпилировать Apk с помощью Java Decompilers .

Как получить исходный код из Apk?

Переименуйте Apk из app.apk в app.zip и извлеките zip-файл в папку. Используйте инструмент JADX для чтения исходного кода, присутствующего в файле classes.dex.

Как декомпилировать приложение?

Для того чтобы декомпилировать приложение, вам необходимо установить APK-экстрактор на ваш телефон Android. Кроме того, для этого вам понадобятся Android SDK, dex3jar и JD_GUI.

Иногда некоторые приложения на Android чем-то не устраивают пользователя. В качестве примера можно привести назойливую рекламу. А то бывает и так — всем хороша программа, да только перевод в ней или кривой, или вовсе отсутствует. Или, например, программа триальная, а получить полную версию возможности нет. Как же изменить ситуацию?

ВВЕДЕНИЕ

В этой статье мы поговорим о том, как разобрать пакет АРК с приложением, рассмотрим его внутреннюю структуру, дизассемблируем и декомпилируем байт-код, а также попробуем внести в приложения несколько изменений, которые могут принести нам ту или иную выгоду.

Чтобы сделать все это самостоятельно, потребуются хотя бы начальные знания языка Java, на котором пишутся приложения для Android, и языка XML, который используется в Android повсеместно — от описания самого приложения и его прав доступа до хранения строк, которые будут выведены на экран.

Также понадобится умение обращаться со специализированным консольным софтом.

Итак, что же представляет собой пакет АРК, в котором распространяется абсолютно весь софт для Android?

УСТРОЙСТВО АРК-ПАКЕТОВ И ИХ ПОЛУЧЕНИЕ

Пакет приложения Android, по сути, является обычным ZIP-файлом, для просмотра содержимого и распаковки которого никаких специальных инструментов не требуется. Достаточно иметь архиватор — 7-Zip для Windows или консольный unzip в Linux. Но это что ка-

сается обертки. А что внутри? Внутри же у нас в общем случае такая структура:

• МЕТА-INF/—содержит цифровой сертификат приложения, удостоверяющий его создателя, и контрольные суммы файлов пакета;

• res/—различные ресурсы, которые приложение использует в своей работе, например изображения,декларативное описание интерфейса, а так же другие данные;

• AndroidManifest.xml — описание приложения. Сюда входит, например, список требуемых разрешений, требуемая версия Android и необходимое разрешение экрана;

• classes.dex—компилированный байт-код приложения для виртуальной машины Dalvik;

• resources.arse—тоже ресурсы, но другого рода — в частности, строки (да-да, этот файл можно использовать для русификации!).

Перечисленные файлы и каталоги есть если не во всех, то, пожалуй, в абсолютном большинстве АРК. Однако стоит упомянуть еще несколько не столь распространенных файлов/каталогов:

• assets — аналог ресурсов. Основное отличие —для доступа к ресурсу необходимо знать его идентификатор, cnncoKasset’oB же можно получать динамически, используя метод AssetManager.listO в коде приложения;

• lib — нативные Linux-библиотеки, написанные с помощью NDK (Native Development Kit). Этот каталог используют производители игр, помещая туда движок игры, написанный на C/C++, атакже создатели высокопроизводительных приложений (например, Google Chrome). С устройством разобрались. Но как же получить сам файл пакета интересующего приложения? Поскольку без рута сустройства забрать файлы АРК

не представляется возможным (онилежат в каталоге/data/app), а рутить не всегда

целесообразно, имеется какминимумтри способа получитьфайл приложения на компьютер:

•различные файлообменники и варезники.

Какой из них взять на вооружение — дело вкуса; мы предпочитаем использовать отдельные приложения, поэтому опишем Real АРК Leecher, тем более что написан он на Java и, соответственно, работать будет хоть в винде, хоть в никсах.

После запуска программы необходимо заполнить три поля: Email, Password и Device ID — и выбрать язык. Первые два — e-mail и пароль твоего гуглоаккаунта, который ты используешь на устройстве. Третий же является идентификатором устройства, и его можно получить, набрав на номеронабирателе код *#*#8255#*#* и затем найдя строку Device ID. При заполнении надо ввести только ID без префикса android-.

После заполнения и сохранения нередко выскакивает сообщение «Error while connecting to server». Оно не имеет отношения к Google Play, поэтому смело его игнорируй и ищи интересующие тебя пакеты.

ПРОСМОТР И МОДИФИКАЦИЯ

Допустим, ты нашел интересующий тебя пакет, скачал, распаковал… и при попытке просмотра какого-нибудь XML-файла с удивлением обнаружил, что файл не текстовый. Чем же его декомпилировать и как вообще работать с пакетами? Неужели необходимо ставить SDK? Нет, SDK ставить вовсе не обязательно. На самом деле для всех шагов по распаковке, модификации и упаковке пакетов АРК нужны следующие инструменты:

• архиватор ZIP — для распаковки и запаковки;

• smali — ассемблер/дизассемблер байт-кода виртуальной машины Dalvik;

• aapt — инструмент для запаковки ресурсов (по умолчанию ресурсы хранятся в бинарном виде для оптимизации производительности приложения). Входит в состав Android SDK, но может быть получен и отдельно;

• signer—инструмент для цифровой подписи модифицированного пакета.

Использовать все эти инструменты можно и по отдельности, но это неудобно, поэтому лучше воспользоваться более высокоуровневым софтом, построенным на их основе. Если ты работаешь в Linux или Mac OS X, то тут есть инструмент под названием apktool. Он позволяет распаковывать ресурсы

ДЕКОМПИЛЯЦИЯ ПРИЛОЖЕНИЙ

В статье мы работали только с дизассемблированным кодом приложения, однако если в большие приложения вносить более серьезные изменения, разобраться в коде smali будет гораздо сложнее. К счастью, мы можем декомпилировать код dex в Java-код, который будет хоть и не оригинальным и не компилируемым обратно, но гораздо более легким для чтения и понимания логики работы приложения. Чтобы сделать это, нам понадобятся два инструмента:

• dex2jar — транслятор байт-кода Dalvik в байт-код JVM, на основе которого мы сможем получить код на языке Java;

• jd-gui — сам декомпилятор, позволяющий получить из байт-кода JVM читаемый код Java (java.decompiler.free.fr). В качестве альтернативы можно использовать Jad: хоть он и довольно старый, но в некоторых случаях генерирует более читаемый код, нежели Jd-gui.

Использовать их следует так. Сначала запускаем dex2jar, указывая в качестве аргумента путь до арк-пакета:

% dex2jar.sh mail.apkВ результате предыдущей операции в текущем каталоге появится Java-пакет mail.jar, который уже можно открыть в jd-gui для просмотра Java-кода.

в оригинальный вид (в том числе бинарные XML- и arsc-файлы), пересобирать пакет с измененными ресурсами, но не умеет подписывать пакеты, так что запускать утилиту signer придется вручную. Несмотря на то что утилита написана на Java, ее установка достаточно нестандартна. Сначала следует получить сам jar-файл:

$ cd /tmp $ wget http://bit.ly/WC30Cz $ tar -xjf apktool1.5.1.tar.bz2 Далее нам понадобится скрипт-обвязка для запуска apktool (он, кстати, доступен и для Windows), включающий в себя еще и утилиту aapt, которая понадобится для запаковки пакета:

$ wget http://bit.ly/WRjEc7 $ tar -xjf apktool-install-linux-r05-ibot.tar.bz2 Далее просто сваливаем содержимое обоих архивов в каталог -/bin и добавляем его в $РАТН:

$ mv apktool.jar ~/bin $ mv apktool-install-linux-r05-ibot/*~/bin $ export PATH=~/bin:$PATH Если же ты работаешь в Windows, то для нее есть превосходный инструмент под названием Virtuous Теп Studio который также аккумулирует в себе всё те инструменты (включая сам apktool), но вместо CLI-интерфейса предоставляет пользователю интуитивно понятный графический интерфейс, с помощью которого можно выполнять операции по распаковке, дизассемблированию и декомпиляции в несколько кликов. Инструмент этот Donation-ware, то есть иногда появляются окошки с предложением получить лицензию, но это, в конце концов, можно и потерпеть. Описывать его не имеет никакого смысла, потому что разобраться в интерфейсе можно за несколько минут. А вот apktool, вследствие его консольной природы, следует обсудить подробнее.

Рассмотрим опции apktool. Если вкратце, то имеются три основные команды: d (decode), b (build) и if (install framework). Если с первыми двумя командами все понятно, то что делает третья, условный оператор? Она распаковы-ваетуказанный Ul-фреймворк, который необходим в тех случаях, когда ты препарируешь какой-либо системный пакет.

Рассмотрим наиболее интересные опции первой команды:

•-s — не дизассемблировать файлы dex;

•-г—не распаковывать ресурсы;

•-Ь—не вставлять отладочную информацию

в результаты дизассемблирования файла dex;

•—frame-path — использовать указанный Ul-фреймворк вместо встроенного в apktool.

Теперь рассмотрим пару опций для команды Ь:

•-f—форсированная сборка без проверки изменений;

•-а—указываем путь к aapt (средство

для сборки АРК-архива), если ты по какой-то причине хочешь использовать его из другого источника.

Пользоваться apktool очень просто, для этого достаточно указать одну из команд и путь до АРК, например:

После этого в каталоге mail появятся все извлеченные и дизассемблированные файлы пакета.

ПРЕПАРИРОВАНИЕ. ОТКЛЮЧАЕМ РЕКЛАМУ

Теория — это, конечно, хорошо, но зачем она нужна, если мы не знаем, что делать с распакованным пакетом? Попробуем применить теорию с пользой для себя, а именно модифицируем какую-нибудь софтину так, чтобы она не показывала нам рекламу. Для примера пусть это будет Virtual Torch — виртуальный факел. Для нас эта софтина подойдет идеально, потому что она под завязку набита раздражающей рекламой и к тому же достаточно проста, чтобы не потеряться в дебрях кода.

Итак, с помощью одного из приведенных способов скачай приложение из маркета (bit.ly/13tUCWC). Если ты решил использовать Virtuous Ten Studio, просто открой АРК-файл

в приложении и распакуй его, для чего создай проект (File —» New project), затем в контекстном меню проекта выбери Import File. Если же твой выбор пал на apktool, то достаточно выполнить одну команду:

$ apktool d com.kauf.particle.virtualtorch.apkПосле этого в каталоге com.kauf.particle. virtualtorch появится файловое дерево, похожее на описанное в предыдущем разделе, но с дополнительным каталогом smali вместо dex-файлов и файлом apktool.yml. Первый содержит дизассемблированный код исполняемого dex-файла приложения, второй — служебную информацию, необходимую apktool для сборки пакета обратно.

Первое место, куда мы должны заглянуть, — это, конечно же, AndroidManifest. xml. И здесь мы сразу встречаем следующую строку:

<uses-permission android:name="android.permission.INTERNET" />Нетрудно догадаться, что она отвечает за предоставление приложению полномочий на использование интернет-соединения.

По сути, если мы хотим просто избавиться от рекламы, нам, скорее всего, достаточно

будет запретить приложению интернет. Попытаемся это сделать. Удаляем указанную строку и пробуем собрать софтину с помощью apktool:

$ apktool b com.kauf.particle.virtualtorchВ каталоге com.kauf.particle.virtualtorch/ build/ появится результирующий АРК-файл. Однако установить его не получится, так как он не имеет цифровой подписи и контрольных сумм файлов (в нем просто нет каталога МЕТА-INF/). Мы должны подписать пакет с помощью утилиты apk-signer. Запустили. Интерфейс состоит из двух вкладок — на первой (Key Generator) создаем ключи, на второй (АРК Signer) подписываем. Чтобы создать наш приватный ключ, заполняем следующие поля:

•Target File — выходной файл хранилища ключей; в нем обычно хранится одна пара ключей;

•Password и Confirm—пароль для хранилища;

•Alias — имя ключа вхранилище;

•Alias password и Confirm —пароль секретного ключа;

•Validity—срок действия (в годах). Значение по умолчанию оптимально.

Остальные поля, в общем-то, необязательны — но необходимо заполнить хотя бы одно.

Теперь этим ключом можно подписать АРК. На вкладке АРК Signer выбираем только что сгенерированный файл, вводим пароль, алиас ключа и пароль к нему, затем находим файл АРК и смело жмем кнопку «Sign». Если все пройдет нормально, пакет будет подписан.

После этого скидываем пакет на смартфон, устанавливаем и запускаем. Вуаля, реклама пропала! Вместо нее, однако, появилось сообщение, что у нас нет интернета или отсутствуют соответствующие разрешения.

По идее, этого могло бы и хватить, но сообщение выглядит раздражающе, да и, если честно, нам просто повезло с тупым приложением. Нормально написанная софтина, скорее всего, уточнит свои полномочия или проверит наличие интернет-соединения и в противном случае просто откажется запускаться. Как быть в этом случае? Конечно, править код.

Обычно авторы приложений создают специальные классы для вывода рекламы и вызывают методы этих классов во время запуска приложения или одной из его «активностей» (упрощенно говоря, экранов приложения). Попробуем найти эти классы. Идем в каталог smali, далее сот (в org лежит только открытая графическая библиотека cocos2d), далее kauf (именно туда, потому что это имя разработчика и там лежит весь его код) — и вот он, каталог marketing. Внутри находим кучу файлов с расширением smali. Это классы, и наиболее примечателен из них класс Ad.smali, по названию которого нетрудно догадаться, что именно он выводит рекламу.

Мы могли бы изменить логику его работы, но гораздо проще будет тупо убрать вызовы любых его методов из самого приложения. Поэтому выходим из каталога marketing и идем в соседний каталог particle, а затем в virtualtorch. Особого внимания здесь заслуживает файл MainActivity.smali. Это стандартный для Android класс, который создается Android SDK и устанавливается в качестве точки входа в приложение (аналог функции main в Си). Открываем файл на редактирование.

Внутри находится код smali (местный ассемблер). Он довольно запутанный и трудный для чтения в силу своей низкоуровневой природы, поэтому мы не будем его изучать, а просто найдем все упоминания класса Ad в коде и закомментируем их. Вбиваем строку «Ad» в поиске и попадаем на строку 25:

.field private ad:Lcom/kauf/marketing/Ad;Здесь создается поле ad для хранения объекта класса Ad. Комментируем с помощью установки знака # перед строкой. Продолжаем поиск. Строка 423:

new-instance v3, Lcom/kauf/marketing/Ad;Здесь происходит создание объекта. Комментируем. Продолжаем поиск и находим в строках 433, 435, 466, 468, 738, 740, 800 и 802 обращения к методам класса Ad. Комментируем. Вроде все.Сохраняем.Теперь пакет необходимо собрать обратно и проверить его работоспособность и наличие рекламы. Для чистоты эксперимента возвращаем удаленную из AndroidManifest.xml строку, собираем пакет, подписываем и устанавливаем.

Оп-па! Реклама пропала только во время работы приложения, но осталась в главном меню, которое мы видим, когда запускаем софтину. Так, подождите, но ведь точка входа — это класс MainActivity, а реклама пропала во время работы приложения, но осталась в главном меню, значит, точка входа другая? Чтобы выявить истинную точку входа, вновь открываем файл AndroidManifest.xml. И да, в нем есть следующие строки:

<activity android: label="@string/app_.name" android:name=".Start" android:screenOrientation="portrait"> <intent-filter> <action android:name="android.intent.action.MAIN" /> <category android :name="android.intent.category.LAUNCHER" /> </intent-filter> </activity> Они говорят нам (и, что важнее, андроиду) о том, что активность с именем Start должна быть запущена в ответ на генерацию интента (события) android.intent.action.MAIN из категории android, intent, category.LAUNCHER. Это событие генерируется при тапе на иконку приложения в ланчере, поэтому оно и определяет точку входа, а именно класс Start. Скорее всего, программист сначала написал приложение без главного меню, точкой входа в которое был стандартный класс MainActivity, а затем добавил новое окно (активность), содержащее меню и описанное в классе Start, и вручную сделал его точкой входа.

Открываем файл Start.smali и вновь ищем строку «Ad», находим в строках 153 и 155 упоминание класса FirstAd. Он тоже есть в исходниках и, судя по названию, как раз и отвечает за показ объявлений на главном экране.

Смотрим дальше, идет создание экземпляра класса FirstAd и интента, по контексту имеющего отношение к этому экземпляру, а дальше метка cond_10, условный переход на которую осуществляется аккурат перед созданием экземпляра класса:

if-ne pi, v0, :cond_10 .line 74 new-instance v0, Landroid/content/Intent; ... :cond_10 Скорее всего, программа каким-то случайном образом вычисляет, нужно ли показывать рекламу на главном экране, и, если нет, перескакивает сразу на cond_10. OK, упростим ей задачу и заменим условный переход на безусловный:

#if-ne pi, v0, :cond_10 goto :cond_10 Больше упоминаний FirstAd в коде нет, поэтому закрываем файл и вновь собираем наш виртуальный факел с помощью apktool. Копируем на смартфон,устанавливаем,запускаем. Вуаля, вся реклама исчезла, с чем нас всех и поздравляем.

ИТОГИ

Эта статья лишь краткое введение в методы вскрытия и модификации Android-приложений. За кадром остались многие вопросы, такие как снятие защиты, разбор обфусцированного кода, перевод и замена ресурсов приложения, а также модификация приложений, написанных с использованием Android NDK. Однако, имея базовые знания, разобраться во всем этом — лишь вопрос времени.