Introduction

It is the sole responsibility of administrators to configure the Maximum Transmission Unit (MTU) such that intended services and applications can be successfully implemented in the network. In other words — administrators must make sure that MTUs are configured in a way that packet sizes do not exceed the capabilities of network equipment.

Originally MTU was introduced because of the high error rates and low speed of communications. Fragmentation of the data stream gives the ability to correct corruption errors only by resending corrupted fragments, not the whole stream. Also on low-speed connections such as modems, it can take too much time to send a big fragment, so in this case, communication is possible only with smaller fragments.

But in the present day we have much lower error rates and higher speed of communication, this opens a possibility to increase the value of MTU. By increasing the value of MTU we will result in less protocol overhead and reduce CPU utilization mostly due to interrupt reduction. This way some non-standard frames started to emerge:

- Giant or Jumbo frames — frames that are bigger than standard (IEEE) Ethernet MTU;

- Baby Giant or Baby Jumbo frames — frames that are just slightly bigger than standard (IEEE) Ethernet MTU;

It is common now for Ethernet interfaces to support physical MTU above standard, but this can not be taken for granted. Abilities of other network equipment must be taken into account as well — for example, if 2 routers with Ethernet interfaces supporting physical MTU 1526 are connected through an Ethernet switch, in order to successfully implement some application that will produce these big Ethernet frames, the switch must also support forwarding such frames.

Maximum Transmission Unit

|

|

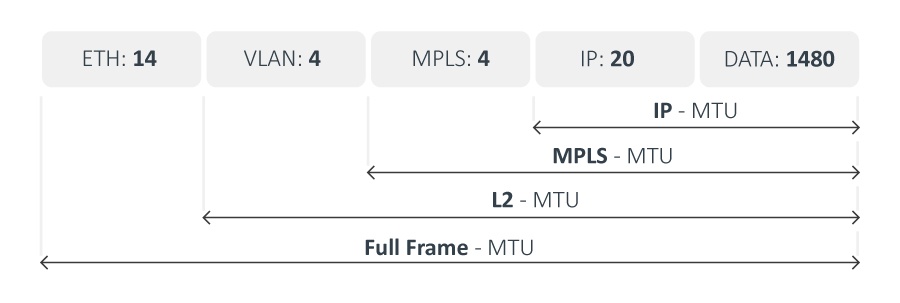

Mikrotik RouterOS recognizes several types of MTU:

|

Full frame MTU

Full frame MTU indicates the actual size of the frame that is sent by a particular interface. Frame Checksum is not included as it is removed by an ethernet driver as soon as it reaches its destination.

MAC/Layer-2/L2 MTU

L2MTU indicates the maximum size of the frame without the MAC header that can be sent by this interface.

In RouterOS L2MTU values can be seen in the «/interface» menu. L2MTU support is added for all Routerboard related Ethernet interfaces, VLANs, Bridge, VPLS, and wireless interfaces. Some of them support the configuration of the L2MTU value. All other Ethernet interfaces might indicate L2MTU only if the chipset is the same as Routerboard Ethernets.

This will allow users to check if the desired setup is possible. Users will be able to utilize additional bytes for VLAN and MPLS tags, or simply increase interface MTU to get rid of some unnecessary fragmentation.

This table shows max-l2mtu supported by Mikrotik RouterBoards (available in the «/interface print» menu as the value of the read-only «max-l2mtu» option):

| Model name | MTU description |

| RB SXT series, RB LHG, RB LDF, PL6411-2nD, PL7411-2nD, RB711 series, wAP R-2nD, RB912R-2nD-LTm (LtAP mini), RB Metal series, RB SXT Lite series, RB Groove series, Cube Lite60, LHG Lite60 | ether1:2028 |

| RB SXT G series, RB DynaDish, wAP ac, RB QRT series, RB711G series, RB911G, RB912UAG | ether1:4076 |

| RB OmniTik series, RB750, RB750UP, RB751U-2HnD, RB951-2n |

ether1:4076; ether2-ether5:2028 |

| RB OmniTik ac series, RB750GL, RB750Gr2 | ether1-ether5:4074 |

| RB mAP, RB mAP lite, RB cAP, RB wAP | ether1-ether2:2028 |

| RB750r2, RB750P-PBr2, RB750UPr2, RB941-2nD, RB951Ui/RB952Ui series | ether1-ether5:2028 |

| RB750Gr3 | ether1-ether5:2026 |

| RB751G-2HnD, RB951G-2HnD | ether1-ether5:4074 |

| RB962UiGS, RB960PGS | ether1-ether5:4074; sfp1:4076 |

| RB LHGG series | ether1:9214 |

| LHG XL 52 ac | ether1:9214; sfp1:9214 |

| RB1100Hx2, RB1100AHx2 | ether1-ether10:9498; ether11:9500; ether12-ether13:9116 |

| RB4011iGS+ series | ether1-ether10:9578; sfp-sfpplus1:9982 |

| CCR1009 series | ether1-ether4:10224; ether5-ether8:10226; sfp1:10226; sfp-sfpplus1:10226 |

| CCR1016 series | ether1-ether12:10226; sfp1-sfp12:10226; sfp-sfpplus1:10226 |

| CCR1036 series | ether1-ether12:10226; sfp1-sfp4:10226; sfp-sfpplus1-sfp-sfpplus2:10226 |

| CCR1072 series | ether1:9116; sfp-sfpplus1-sfp-sfpplus8:10226 |

| CRS109-8G-1S | ether1-ether8:4064; sfp1:4064 |

| CRS125-24G-1S | ether1-ether24:4064; sfp1:4064 |

| CRS112-8G-4S, CRS112-8P-4S | ether1-ether8:9204; sfp9-sfp12:9204 |

| CRS106-1C-5S | sfp1-sfp5:9204; combo1:9204 |

| CRS210-8G-2S+ | ether1-ether8:9204; sfp-sfpplus1:9204; sfpplus2:9204 |

| CRS212-1G-10S-1S+ | ether1:9204; sfp1-sfp10:9204; sfpplus1:9204 |

| CRS226-24G-2S+ | ether1-ether24:9204; sfp-sfpplus1:9204; sfpplus2:9204 |

| CRS326-24G-2S+, CSS326-24G-2S+ | ether1-ether24:10218; sfp-sfpplus1:10218; sfpplus2:10218 |

| CRS317-1G-16S+ | ether1:10218; sfp-sfpplus1-sfp-sfpplus16:10218 |

| CRS328-24P-4S+ | ether1-ether24:10218; sfp-sfpplus1-sfp-sfpplus4:10218 |

| CRS328-4C-20S-4S+ | combo1-combo4:10218; sfp1-sfp20:10218; sfp-sfpplus1-sfp-sfpplus4:10218 |

| CRS305-1G-4S+, CRS309-1G-8S+ | ether1:10218; sfp-sfpplus1-sfp-sfpplus4:10218 |

| CRS312-4C+8XG | combo1-combo4:10218; ether1-ether8:10218; ether9:2028 |

| CRS326-24S+2Q+ | sfp-sfpplus1-sfp-sfpplus24:10218; qsfpplus1-1-qsfpplus2-4:10218; ether1:2028 |

| CRS354-48G-4S+2Q+, CRS354-48P-4S+2Q+ | sfp-sfpplus1-sfp-sfpplus4:10218; qsfpplus1-1-qsfpplus2-4:10218; ether1-ether48:10218; ether49:2028 |

| D52G-5HacD2HnD (hAP ac²) | ether1-ether5:9124 |

| cAP ac | ether1-ether2:9124 |

| GPEN21 | ether1-ether2:10222; sfp1: 10222 |

| wAP60G, LHG60G | ether1:9124 |

| RB260GS series, CSS106-5G-1S, CSS106-1G-4P-1S | ether1-ether5:9198; sfp1:9198 |

| RBFTC11 | ether1:4046; sfp1:4046 |

| RBM33G | ether1-ether3:2026 |

| RBM11G | ether1:2026 |

| RB760iGS | ether1-ether5:2026; sfp1:2026 |

| RB411 series | ether1:1526 |

| RB433 series, RB450, RB493 series | ether1:1526; ether2-ether3:1522 |

| RB450Gx4 | ether1-ether5:9214 |

| RB411GL | ether1:1520 |

| RB433GL, RB435G , RB450G, RB493G | ether1-ether3:1520 |

| RB800 | ether1-ether2:9500; ether3:9116 |

| RB850Gx2 | ether1-ether5:1580 |

| RB921UAGS, RB922UAGS | ether1:4076; sfp1:4076 |

| D23UGS-5HPacD2HnD (NetMetal ac²) | ether1:9214 ; sfp1:9214 |

| RB953GS | ether1-ether2:4074; sfp1:4074; sfp2:4076 |

| RB2011 series | ether1-ether5:4074; ether6-ether10:2028; sfp1:4074 |

| RB3011 series | ether1-ether5:8156; ether6-ether10:8156; sfp1:8158 |

| RB5009 | ether1-ether8: 9796; sfp-sfpplus1: 9796 |

| RB44Ge | ether1-ether4:9116 |

All wireless interfaces in RouterOS (including Nstreme2) support 2290 byte L2MTU.

L2MTU configuration changes evoke all interface reloads (link down/link up) due to necessary internal processes.

It is recommended to configure L2MTU with caution by keeping in mind that it can cause short interruption with connected devices.

MPLS/Layer-2.5/L2.5 MTU

Configured in the «/mpls interface» menu, specifies the maximal size of the packet, including MPLS labels, that is allowed to send out by the particular interface (default is 1508).

Make sure that MPLS MTU is smaller or equal to L2MTU. MPLS MTU affects packets depending on what action the MPLS router is performing. It is strongly recommended that MPLS MTU is configured to the same value on all routers forming the MPLS cloud because of the effects MPLS MTU has on MPLS switched packets. This requirement means that all interfaces participating in the MPLS cloud must be configured to the smallest MPLS MTU values among participating interfaces, therefore care must be taken to properly select the hardware to be used.

MPLS Switching

If the packet with labels included is bigger than MPLS MTU, MPLS tries to guess the protocol that is carried inside the MPLS frame:

- If this is an IP packet, MPLS produces an ICMP Need Fragment error. This behavior mimics IP protocol behavior. Note that this ICMP error is not routed back to the originator of a packet but is switched towards the end of LSP so that the egress router can route it back.

- If this is not an IP packet, MPLS simply drops it, because it does not know how to interpret the contents of the packet. This feature is very important in situations where MPLS applications such as VPLS are used (where frames that are MPLS tagged are not IP packets, but e.g. encapsulated Ethernet frames as in the case of VPLS) — if somewhere along the LSP MPLS MTU will be less than packet size prepared by ingress router, frames will simply get dropped.

IP ingress

When a router first introduces a label (or labels) on an IP packet, and the resulting packet size including MPLS labels exceeds MPLS MTU, the router behaves as if interface MTU was exceeded — either fragment packet in fragments that do not exceed MPLS MTU when labels are attached (if IP Don’t Fragment is not set) or generate ICMP Need Fragmentation error that is sent back to the originator.

VPLS ingress

When the router encapsulates the Ethernet frame for forwarding over VPLS pseudowire, it checks if packet size with VPLS Control Word (4 bytes) and any necessary labels (usually 2 labels — 8 bytes), exceeds MPLS MTU of the outgoing interface. If it does, VPLS fragments packets so that it honors the MPLS MTU of the outgoing interface. A packet is defragmented at the egress point of the VPLS pseudowire.

Setup Examples

In these examples, we will take a look at frames entering and leaving the router via Ethernet interfaces.

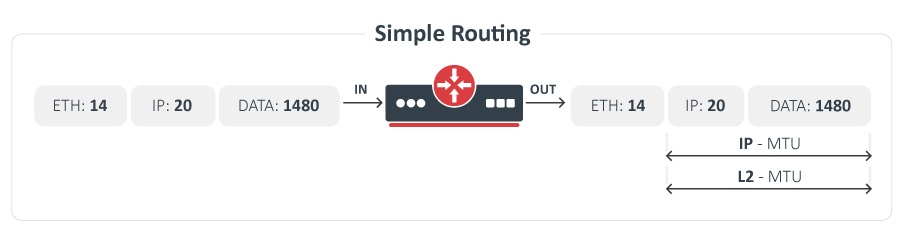

Simple Routing

The image shows the packet MTU size for simple routing, packets size is not modified.

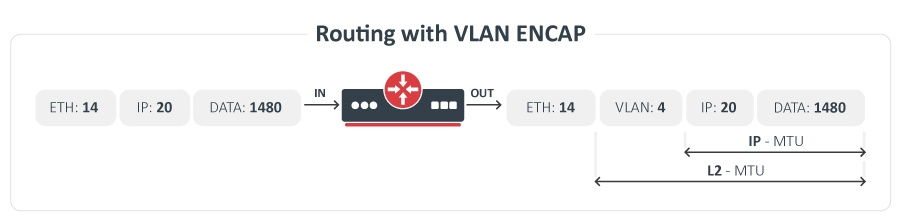

Routing with VLAN Encap

Each VLAN tag is 4 bytes long, the VLAN tag is added by a router. L2-MTU is increased by 4 bytes.

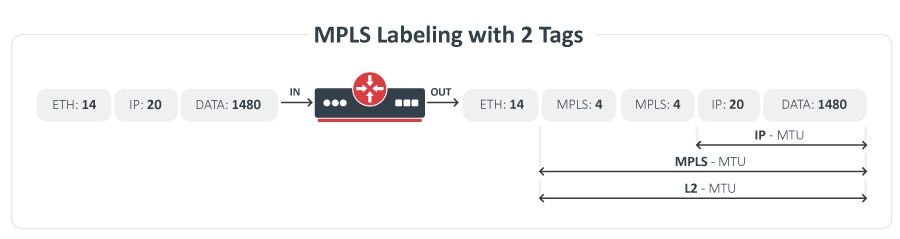

When MPLS is used as a plain replacement for IP routing, only one label is attached to every packet, therefore packet size increases by 4 bytes, we have the situation with two MPLS labels. In order to be able to forward standard size (1500 bytes) IP packets without fragmentation, MPLS MTU must be set to at least 1508 for two MPLS labels.

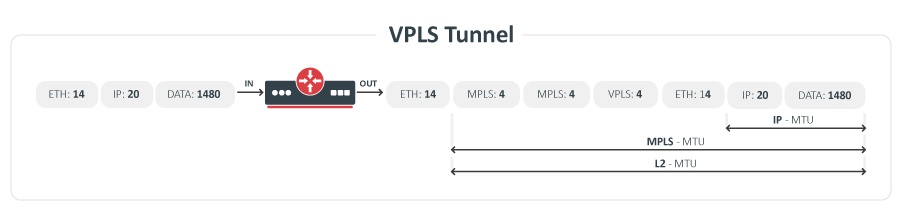

VPLS Tunnel

Two MPLS labels are present when a remote endpoint is not directly attached. One MPLS label is used to get to a remote endpoint, the second label is used to identify the VPLS tunnel.

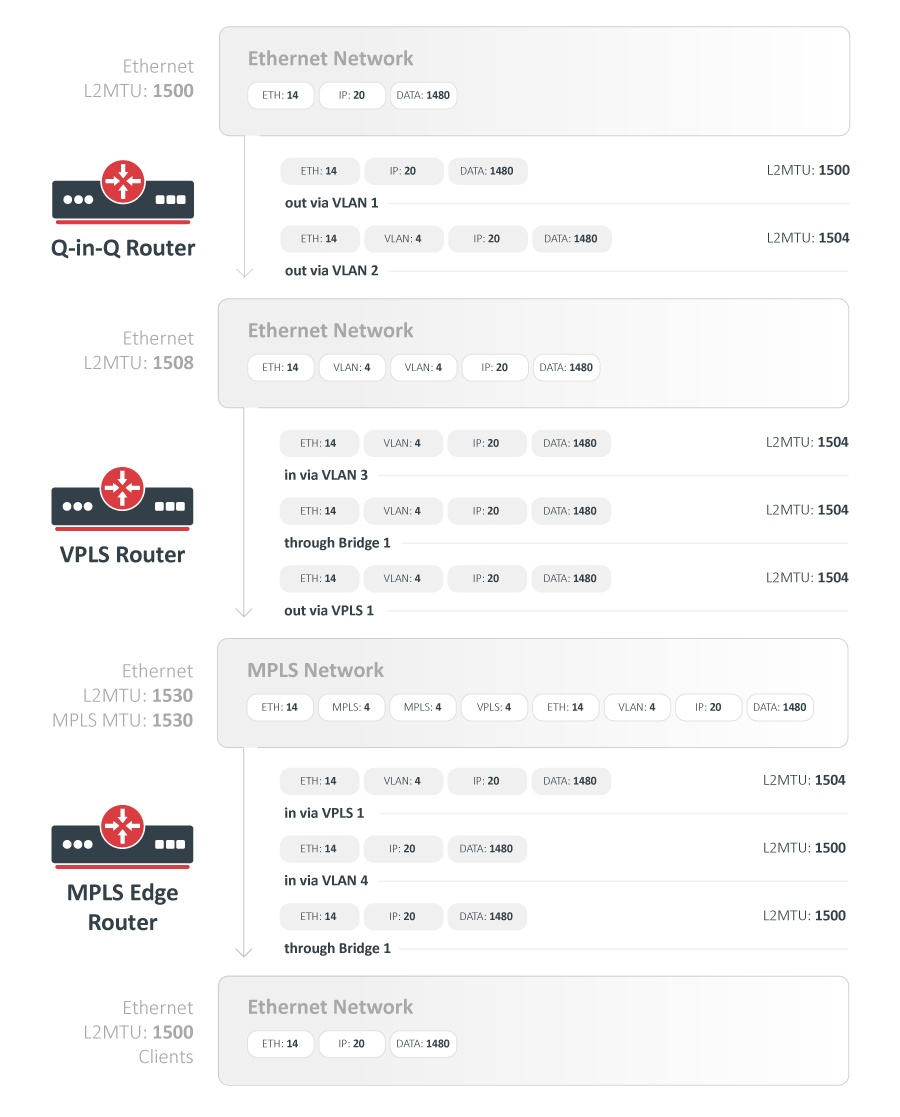

Advanced Setup Examples

In this example, we will take a closer look at the required L2MTU of all Ethernet-like interfaces including Bridge, VLAN, and VPLS interfaces.

In this setup we will have 3 routers:

- Q-in-Q router — this router will receive a standard 1500 byte Ethernet frame and will add two VLAN tags to the packet. Then packet will be sent out via an Ethernet network to the second router

- VPLS router — this router will remove the outer VLAN tag and will bridge the packet with the remaining VLAN tag with the VPLS tunnel. VPLS tunnel will take a packet through the MPLS network to the third router.

- MPLS Edge router — will remove VPLS and VLAN tags and bridge packet to the client Ethernet network.

Как настроить ipv6 tunnel в Mikrotik (RouterOS)

1. Начальные условия

Провайдер предоставляет Internet через L2TP соединение.

ip адрес прямой без NAT, динамический — меняется раз в сутки (или при переподключении L2TP соединения)

2. Значение MTU и IPv6 Fragmentation

Значение MTU означает максимальный размер фрейма (PDU) который может быть передан между устройствами. Стандартное значение MTU для Ethernet 1500 байт. Когда подключение к интернету происходит не напрямую, а например через L2TP как у меня, часть MTU (40 байт) расходуется на заголовки для L2TP туннеля. Поэтому значение MTU для соединения с Internet снижается до 1460 (1500 - 40).

Для создания ipv6 туннеля (Protocol 41) используется ещё 20 байт, поэтому ipv6 соединения будут использовать MTU = 1440 (1500 - 40 - 20).

Если размер пакета не помещается в MTU, тогда такой пакет должен быть фрагментирован. Промежуточные узлы работающие по IPv4 протоколу могут (но не обязаны) самостоятельно фрагментировать пакеты.

IPv6 не поддерживает фрагментацию на промежуточных узлах, и если промежуточное устройство получит пакет который превышает MTU, то оно отбросит пакет и вернёт ICMP сообщение Type 2 - Packet Too Big.

Поэтому для нормальной работы IPv6 важно чтобы ICMP сообщения не блокировались на Firewall. А если блокируются, то следуйте рекомендациям https://tools.ietf.org/html/rfc4890

Так же желательно знать ваше значение MTU для Internet соединения.

Можно не возиться с определением MTU для ipv6 соединений и использовать 1280 — минимальное возможное значение MTU для ipv6.

3. Определение MTU для соединения с Internet

Или считаем значение MTU используя известную информацию о протоколах например для L2TP

1500 - 40 = 1460

Или подбираем значение используя команду (Linux)

ping -M do -s 1500 1.1.1.1.

Подбираем максимальный размер пакета при котором команда ping выполняется успешно.

Команда ping может вернуть ошибку как эта

ping: local error: Message too long, mtu=1460.

В которой сразу указано доступное значение MTU.

Важно помнить что для Linux -s 1500 это размер пакета без заголовков (ip + icmp 28 байт). Реальный размер пакета будет равен (1500 + 28).

4. Создание туннеля

Проходим регистрацию на сайте https://tunnelbroker.net/

Создаём обычный туннель Create Regular Tunnel

В поле IPv4 Endpoint (Your side): нужно указать внешний IPv4 адрес.

В Available Tunnel Servers: выбираем ближайший сервер, или используя ping выбираем сервер с наименьшим временем отклика.

После создания туннеля откроется страница с информацией о нём.

Конфигурируем MTU туннеля. На вкладке Advanced изменяем MTU на значение вычисленное на предыдущем шаге - 20.

Пример:

MTU для Internet = 1460

1460 - 20 = 1440

Задаём значение 1440

По умолчанию туннель имеет значение MTU = 1480 (1500 — 20)

5. Конфигурация Mikrotik

Создание туннельного интерфейса

На вкладке Example Configurations выбираем пример конфигурации для Mikrotik — автоматически будут подставлены ip адреса туннеля.

Заменяем значения

local-addressНа локальный адрес роутера — обычно это192.168.88.1,mtu— такое же значение которое задали для туннеля на предыдущем шаге.

Пример (в примере используются несуществующие ipv6 адреса):

/interface 6to4 add comment="Hurricane Electric IPv6 Tunnel Broker" disabled=no local-address=<LOCAL_IP_ADDR> mtu=<CALCULATED_MTU> name=sit1 remote-address=216.66.84.46

/ipv6 route add comment="" disabled=no distance=1 dst-address=2000::/3 gateway=2001:db8:1:fcc::1 scope=30 target-scope=10

/ipv6 address add address=2001:db8:2:fcc::2/64 advertise=no disabled=no eui-64=no interface=sit1

Выделение ipv6 адреса клиентам в локальной сети.

Подставляем значения

Routed /64— ipv6 адрес, на странице с информацией о туннелеMTU— значение вычисленное на 3 шаге. Можно не устанавливать если MTU Discovery работает.

/ipv6 address add address=<Routed /64> interface=bridge advertise=yes

/ipv6 nd set [ find default=yes ] advertise-dns=yes mtu=<MTU>

Конфигурация dns

tunnelbroker.net предоставляет свой dns сервер можно использовать его 2001:470:20::2. Или например dns серверы от Cloudflare.

/ip dns set allow-remote-requests=yes servers=2606:4700:4700::1111,2606:4700:4700::1001,2001:470:20::2,1.1.1.1,1.0.0.1

6. Проверяем что всё работает

ping6 google.com

https://test-ipv6.com/

http://ipv6-test.com/

7. Обновление настроек туннеля при смене внешнего IPv4 адреса

Tunnelbroker предоставляет API для обновление IPv4 адреса туннеля со стороны пользователя.

Ниже скрипт в котором необходимо заменить следующие значения чтобы он работал

TUNEL_ID— значение на вкладкеIPv6 TunnelUSER_ID— значение на вкладке advancedUPDATE_KEY— значение на вкладке advancedWAN_INTERFACE_NAMEимя интерфейса с внешним ipv4 адресом, в моём случае это L2TP интерфейс

/system script

add dont-require-permissions=no name=updatet owner=admin policy=read,write,policy,test source="# Update Hurricane Electric IP

v6 Tunnel Client IPv4 address

n

n:global wanip

n

n:local userid "<USER_ID>"

n:local updatekey "<UPDATE_KEY>"

n:local tunnelid "<TUNEL_ID>"

n:local remotehostname "ipv4.tunnelbroker.net"

n:local waninterface "<WAN_INTERFACE_NAME>"

n

n:local outputfile "tunnel-update-api-output"

n

n:local currentip [/ip address get [/ip address find interface=$waninterface] address ]

n

n:put $wanip

n:put $currentip

n:if ( $wanip != $currentip ) do={

n

n:set $wanip $currentip

n

n:log info "Updating IPv6 Tunnel"

n

n/tool fetch mode=https \

n host=($remotehostname) \

n url="https://$userid:$updatekey@ipv4.tunnelbroker.net/nic/update?hostname=$tunnelid" \

n dst-path=($outputfile)

n

n/file remove $outputfile

n

n}

n

n"

И создаём расписание для выполнения скрипта

/system scheduler

add interval=10s name=trigger on-event=updatet policy=read,write,policy,test start-date=feb/1/2019 start-time=19:00:00

- Вся активность

Пытаемся связать через inet две локалки при помощи Mikrotik и тунеля EoIP между ними.

Поймали проблемы связанные с MTU.

Пытались менять MTU на интерфейсах смотрящих в inet, не помогло.

Частично проблему удалось решить при помощи задания tcpmss на Mikrotik, но это как я понимаю решение только для tcp.

Подскажите пожалуйста существует ли возможность как нибудь заставить микротик

дефрагментировать пакеты не влезающие в MTU EoIP тунеля.

Изменено 18 января, 2013 пользователем Стич

-

Вставить ник

- Цитата

- Ответить с цитированием

Поделиться сообщением

Ссылка на сообщение

Поделиться на других сайтах

Ну во-первых, какой туннель используете? IPOE это не туннель, это технология акцессного доступа. Во-вторых, смотрите настройки на интерфейсах, подключенных в микротик девайсов. Возможно, стоит понизить до 1400 L2MTU на интерфейсах, которые смотрят в мир

-

Вставить ник

- Цитата

- Ответить с цитированием

Поделиться сообщением

Ссылка на сообщение

Поделиться на других сайтах

В туннеле EoIP нет ограничения на размер пакета, у него MTU 65535. Если туннель запустить на канальном MTU=1500, то из-за оверхеда пакеты с размером больше 1450 (примерно) будут фрагментированы при передаче, это увеличит нагрузку на основной канал, т.к. посылка будет осуществлена пакетами 1500 + 200 (примерно). Если у вас наблюдаются потери больших пакетов, нужно уменьшить MTU в настройках EoIP, написать вместо 1500 например 1400 и проверить качество работы. В дальнейшем повышать для определения нужного размера. Либо создайте туннель L2TP через сеть провайдера, тогда все проблемы уйдут (если конечно не возникнет проблем с ограничением по MTU в нем).

-

Вставить ник

- Цитата

- Ответить с цитированием

Поделиться сообщением

Ссылка на сообщение

Поделиться на других сайтах

Night_Snake Прошу прощение. Речь идет об EoIP, я исправил.

Saab95

Уменьшать МТU пробовали, не помогло.

Такое впечатление что микротик не хочет дефрагментировать пакеты.

Может это где то включается?

-

Вставить ник

- Цитата

- Ответить с цитированием

Поделиться сообщением

Ссылка на сообщение

Поделиться на других сайтах

Вы как делаете?

Создаете EoIP туннель, указываете необходимые данные. Далее добавляете его в бридж, и в этот же бридж какой-то другой порт, смотрящий в сеть. Если так, то должно все работать без проблем. Возможно где то на пути следования проблема.

Для полного исключения неприятностей создайте SSTP туннель через интернет, адреса EoIP туннеля перенастройте и попробуйте проверить канал.

-

Вставить ник

- Цитата

- Ответить с цитированием

Поделиться сообщением

Ссылка на сообщение

Поделиться на других сайтах

Saab95 огромное спасибо.

Была та же проблема: PPTP тунель с EoIP изменения mtu не помогли. Заменил на SSTP тунель с EoIP и все взлетело без дополнительных настроек.

RB750<->RB750

Изменено 16 июля, 2013 пользователем Эдуард

-

Вставить ник

- Цитата

- Ответить с цитированием

Поделиться сообщением

Ссылка на сообщение

Поделиться на других сайтах

Заменили связку RB450G — RB750 на RB751 — RB751, всё заработало, дальше разбираться не стали.

-

Вставить ник

- Цитата

- Ответить с цитированием

Поделиться сообщением

Ссылка на сообщение

Поделиться на других сайтах

Извините за глупый вопрос но EoIP поднимается поверх SSTP?

Когда тестировал один раз вроде работало (точно не помню) , после этого сколько не пробовал не запускается.

Делал так — Поднимаю SSTP, подключаюсь к нему и получаю на клиенте IP(подключаемого и серверного маршрутизатора если так можно сказать)))

Потом на данные IP адреса которые прописаны в SSTP я пытаюсь поднять туннель EoIP и вот не поднимается он…

может что не так делаю?

Изменено 17 июля, 2013 пользователем vovannovig

-

Вставить ник

- Цитата

- Ответить с цитированием

Поделиться сообщением

Ссылка на сообщение

Поделиться на других сайтах

Saab95 огромное спасибо.

Была та же проблема: PPTP тунель с EoIP изменения mtu не помогли. Заменил на SSTP тунель с EoIP и все взлетело без дополнительных настроек.

Только нужно понимать что SSTP туннель с шифрованием и максимальная скорость в нем на железках с 400мгц процессором не превысит 20мбит. Аналогично можно попробовать туннель L2TP и прямо в его настройках указать MTU=1300 к примеру, тогда если у провайдера косяк то так же возможно заработает.

-

Вставить ник

- Цитата

- Ответить с цитированием

Поделиться сообщением

Ссылка на сообщение

Поделиться на других сайтах

Только нужно понимать что SSTP туннель с шифрованием и максимальная скорость в нем на железках с 400мгц процессором не превысит 20мбит. Аналогично можно попробовать туннель L2TP и прямо в его настройках указать MTU=1300 к примеру, тогда если у провайдера косяк то так же возможно заработает.

20mb за глаза. Это все-равно временное решение (нужно только переставить UBNT M5) и ширина интернет канала не большая.

Как таковой потери пакетов у меня не было в сети, была потеря пакетов при обращении к интернет ресурсам (проблем с этим у провайдера не было).

Схема такая LAN2 <-> UBNT M5 <-> UBNT M5 <-> UBNT M5 <-> UBNT M5 <-> RB750 + LAN3 <-> ШЛЮЗ В ИНТЕРНЕТ <-> ИНТЕРНЕТ <-> ШЛЮЗ В ИНТЕРНЕТ <-> LAN1 + RB750

пришлось пожертвовать неким процентом пропускной способности интернет каналов (удвоение трафика прилетело через интернет и улетело через тот же интеренет), т.к. LAN2 выходит в инет через шлюз находящийся в LAN1, зато все достаточно прозрачно и lan2 получает настройки сетевых интерфейсов по dhcp находящегося в lan1 (чего я собственно очень и хотел + домен и прочая ерунда), и в Lan1 никаких изменений. RB750 ни в lan1 ни в lan2 не является граничным шлюзом. А lan3 не в курсе ни о lan2 не о lan1. Чего также и требовалось.

Изменено 16 июля, 2013 пользователем Эдуард

-

Вставить ник

- Цитата

- Ответить с цитированием

Поделиться сообщением

Ссылка на сообщение

Поделиться на других сайтах

шифрованием и максимальная скорость в нем на железках с 400мгц процессором не превысит 20мбит

Добрый день, имеюю похожую проблему. В центре стоит pptp server на микротике x86, удаленно стоит сервер за rb750gl, подключен к центру через eoip over pptp, канал до 100 мбит/сек, при включенном шифровании скорость около 15 мбит/сек, при выключенном, около 40 мбит/сек. Что поставить взамен rb750gl из RB ил x86, что-бы прокачивало максимум с шифрованием?

Изменено 20 ноября, 2013 пользователем andpuxa

-

Вставить ник

- Цитата

- Ответить с цитированием

Поделиться сообщением

Ссылка на сообщение

Поделиться на других сайтах

Для начала посоветовал бы посмотреть загрузку rb750 по процу, памяти и аплинк-интерфейсу. Тоже самое для x86. Чтобы точнее понять, где затыкается.

А навскидку — ставьте rb1100ahx2 с 5.26

-

Вставить ник

- Цитата

- Ответить с цитированием

Поделиться сообщением

Ссылка на сообщение

Поделиться на других сайтах

шифрованием и максимальная скорость в нем на железках с 400мгц процессором не превысит 20мбит

Добрый день, имеюю похожую проблему. В центре стоит pptp server на микротике x86, удаленно стоит сервер за rb750gl, подключен к центру через eoip over pptp, канал до 100 мбит/сек, при включенном шифровании скорость около 15 мбит/сек, при выключенном, около 40 мбит/сек. Что поставить взамен rb750gl из RB ил x86, что-бы прокачивало максимум с шифрованием?

PPTP соединение само жрет ресурсы, измените его на L2TP, сразу сможете весь канал утилизировать, и отключите IP-Firewall-Connections — Tracking. Если конечно нат не используете, сможете еще увеличить производительность.

-

Вставить ник

- Цитата

- Ответить с цитированием

Поделиться сообщением

Ссылка на сообщение

Поделиться на других сайтах

Tracking нет возможности отключить, ибо rb750 шлюз в инет c public ip, со своими полиси. l2tp пробовал, почему-то с ним скорость еще ниже

-

Вставить ник

- Цитата

- Ответить с цитированием

Поделиться сообщением

Ссылка на сообщение

Поделиться на других сайтах

Когда тест скорости запускаете по UDP, попробуйте вместо 1500, поставить пакеты 1400, скорость должна стать выше. Так же сделайте тест без туннеля напрямую через интернет.

-

Вставить ник

- Цитата

- Ответить с цитированием

Поделиться сообщением

Ссылка на сообщение

Поделиться на других сайтах

Гость Maman0017

Друзья, всем дня.

2 микрота, 2 статичных ip. Pptp + eoip = mtu 1418. Рандомно не открываютя сайты

Лечение: указать mtu в бридже руками, изменить mss в mangle

Подскажите пожалуйста механизм, как это работает?

-

Вставить ник

- Цитата

- Ответить с цитированием

Поделиться сообщением

Ссылка на сообщение

Поделиться на других сайтах

Друзья, всем дня.

2 микрота, 2 статичных ip. Pptp + eoip = mtu 1418. Рандомно не открываютя сайты

Лечение: указать mtu в бридже руками, изменить mss в mangle

Подскажите пожалуйста механизм, как это работает?

интернет через, что выдают? если IPoE ( некоторые провайдеры сейчас так делают, спросите возможность)

вы говорите. что есть 2 внешних айпи, то зачем вам pptp? ( он уже 3 года как скомпромитирован)

EoIP имеет свой IPsec, без всяких надгрузок и MTU меньше резать будет.

Изменено 6 сентября, 2016 пользователем WY6EPT

-

Вставить ник

- Цитата

- Ответить с цитированием

Поделиться сообщением

Ссылка на сообщение

Поделиться на других сайтах

Гость sas_zar

Вот пока не столкнешь и не решишь, то и решения в Интернет не найдешь.

В общем проблема была схожа. Mikrotik с обоих сторон, EoIP туннель между двумя офисами. Все вроде бы хорошо. Но некоторые сайты (https) в обоих офисах выпадали в ERR_CONNECTION_RESET.

А проблема заключалась в том, что тоннель стоит в бридже с локалкой. MTU у тоннеля было 1380.

Пока не поднял до 1500, весь бридж работал в 1380 и HTTPS сайты выпадали в ошибку.

Причем в плоть до того, что при 1490 все уже работало, но пара сайтов так и не хотели грузиться. И только при 1500 и выше, стало коннектиться все.

-

Вставить ник

- Цитата

- Ответить с цитированием

Поделиться сообщением

Ссылка на сообщение

Поделиться на других сайтах

а тут про тоннель никто и не говорил. тут писали. что у eoip mtu 65535.

а вот поверх чего он ходит. должно указывать, на сколько ему придётся фрагментироваться

-

Вставить ник

- Цитата

- Ответить с цитированием

Поделиться сообщением

Ссылка на сообщение

Поделиться на других сайтах

С EoIP основные проблемы это с MTU, при добавлении туннеля в поле устанавливается меньшее значение, так же на разных версиях 5/6. В 5 версии мту всегда 1500, в 6 версии он меньше.

-

Вставить ник

- Цитата

- Ответить с цитированием

Поделиться сообщением

Ссылка на сообщение

Поделиться на других сайтах

- Назад

- 1

- 2

- Вперёд

- Страница 1 из 2

Join the conversation

You can post now and register later.

If you have an account, sign in now to post with your account.

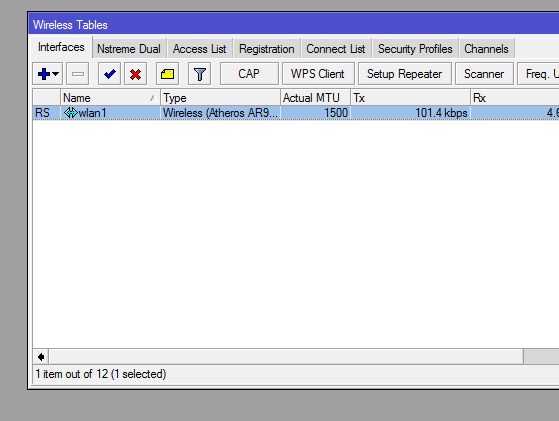

Начинаю цикл статей про настройку Wi-Fi в Mikrotik. Так как тема довольно обширная охватить одной статьей ее не реально, поэтому будет несколько связанных публикаций, которые можно будет отфильтровать по разделу «Wireless».

В первой статье я опишу ВСЕ пункты, которые есть в настройке wlan-интерфейса в режиме Advanced Mode. Все остальные настройки будут описаны в следующих статьях. Описание буду проводить на самом распространенном маршрутизаторе Микротик для дома и офиса — RouterBoard 951G-2HnD с версией RouterOS самой новой на время написания статьи — 6.38rc38.

В зависимости от модели роутера некоторые функции и настройки могут появляться или пропадать, так же это касается и версии RouterOS — это нужно учитывать при прочтении. Я же попытался описать наиболее полные параметры. При настройке я часто обращался в гугл для выискивания значения того или иного параметра, мне попадалось много статей. В одних описаны сами параметры, но без рекомендаций по их установке. В других — только рекомендации, без объяснений. Тут я попытался написать и значения установок и рекомендации для настройки. По-возможности описал почему именно так нужно устанавливать, а не иначе. Значения описанные в этой статье подходят для настройки роутера для дома и малого офиса с небольшой нагрузкой и небольшое количество устройств. Что является самым распространенным применением точки доступа Mikrotik. Все рекомендации по значениям параметров я выделил курсивом или жирным. Данная статья подразумевает, что человек уже настраивал Wi-Fi в Микротик, но хотел бы получить больше информации по доступным параметрам и их значениям.

И так, начнем — заходим в wireless и входим в наш интерфейс wlan1.

Выбираем режим Advanced Mode.

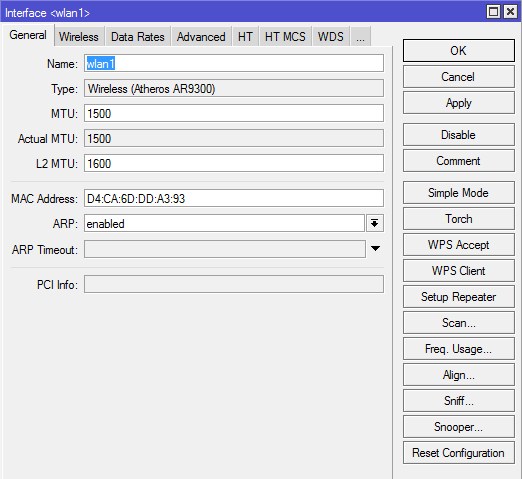

Вкладка General

Name — Название интерфейса.

Рекомендую задавать имя типа «wlan1_office3», где office3 — ваш идентификатор. Так удобней отслеживать очередность интерфейсов.

Type — Информационное поле. Тип wireless-интерфейса и в скобках модель wireless-карты.

MTU (maximum transmission unit) — максимальный размер полезного блока данных одного пакета, который может быть передан протоколом без фрагментации. MTU определяет размер фрейма при передаче блока данных на канальном уровне сети. Когда IP хочет отослать блок данных большего размера происходит его фрагментация (разбиение). Для fast- и gigabit-ethernet сетей по умолчанию это 1500 байт.

Значение оставляем по-умолчанию — 1500.

Actual MTU — Информационное поле. (Actual MTU = configured MTU on physical interface — protocols overhead.). Фактически Actual MTU — это значение MTU на интерфейсе минус накладные расходы протоколов. Например туннель GRE имеет накладных расходов на 24 байт, значит Actual MTU будет MTU — 24 байта.

L2 MTU — MTU для L2. MTU (обычный) — это размер IP-пакетов а L2 MTU — это размер кадров Ethernet (без заголовка с MAC адресом).

Значение оставляем по-умолчанию — 1600.

MAC Address — MAC-адрес wireless-интерфейса.

Если вам не требуется изменять MAC беспроводного интерфейса — значение оставляем по-умолчанию.

ARP (Address Resolution Protocol) — протокол определения адреса, предназначенный для определения MAC-адреса по известному IP-адресу. Значения:

- Disabled — на ARP запросы от клиентом на этом интерфейсе маршрутизатор отвечать не будет. Клиентам нужно будет добавлять статические записи ARP. Например, IP и MAC — адреса маршрутизатора должны быть добавлены к рабочим станциям Windows с помощью команды arp типа «C:> arp -s 10.5.8.254 00-aa-00-62-c6-09».

- Enabled — Режим по-умолчанию. Протокол ARP будет обнаружен автоматически. Новые динамические записи будут добавлены в таблицу ARP.

- Local-Proxy ARP — позволяет маршрутизатору отвечать на ARP-запросы, даже если целевой IP-адрес находится в той же IP-подсети, откуда ARP-запрос поступил. Данная настройка может пригодится, если мы хотим, чтобы трафик в рамках одного широковещательного домена шёл через интерфейс нашего маршрутизатора.

- Proxy ARP — Техника использования ARP-протокола, позволяющая объединить две не связанные на канальном уровне сети в одну. Хосты, находящиеся в этих сетях, могут использовать адреса из одной IP-подсети и обмениваться трафиком между собой без использования маршрутизатора (как им кажется). Такое поведение может быть полезным, например, если вы используете туннели (PPP, PPPoE, PPTP) и клиенты этих туннелей должны видеть хосты их локальной сети.

- Reply Only — Если записи ARP нет в ARP-листе Микротик, то маршрутизатор не увидит хост, а хост не увидит маршрутизатор. В режиме ARP=reply-only будут работать только статические привязки.

Значение оставляем по-умолчанию — Enabled.

ARP Timeout — частота обновления ARP таблицы (я не ошибаюсь?).

Настройку не трогаем.

PCI Info — Информационное поле. Информация о шине PCI, используется в том случае, если радиокарта установлена на шине PCI.

Wireless

Mode — режим работы точки доступа. Возможны режимы:

- alignment-only — Используется для юстировки антенн. В этом режиме ТД непрерывно транслирует в эфир основную информацию о себе.

- ap bridge — Основной режим работы как «прозрачной» точки доступа. Для использования этого режима требуется лицензия не ниже Level 4 (WISP).

- bridge — Режим «прозрачного» радиомоста (PtP). Возможно подключение только одного клиента.

- nstreme dual slave — Используется для построения специального линка на базе проприетарного протокола nstreme, при котором один радиомодуль передает трафик (TX), а другой только принимает (RX). Может использоваться только в устройствах с несколькими wifi-модулями.

- station — Режим «непрозрачной» беспроводной станции. Обычно используется, если клиентская точка выполняет функции роутера.

- station bridge — «Прозрачный» клиент. Обычно используется как клиент PtP-линка или «прозрачная» клиентская станция (без функций роутера).

- station pseudobridge — Режим трансляции MAC-адресов (MAC NAT). Может использоваться совместно с мостом между интерфейсами.

- station pseudobridge clone — Аналогичен режиму station pseudobridge, но в этом режиме MAC-адрес, используемый для трансляции, используется так-же и для подключения к AP.

- station wds — Режим клиента распределенной беспроводной сети. Дополнительно создается WDS-интерфейс, по которому собственно и передаются данные. Требует также наличия WDS-интерфейса на AP. Режим WDS основан на проприетарной реализации и не совместим с режимом WDS на оборудовании других производителей.

- wds slave — Совмещение режимов station wds и ap bridge. Используется для построения распределенных сетей, где точки доступа связаны между собой по WiFi. Работает с тем-же SSID и на той-же частоте, что и другие AP, входящие в распределенную сеть.

По-умолчанию стоит bridge — режим прозрачного радиомоста, при котором возможно подключение только одного клиента.

Выбираем режим работы «ap bridge» — обычная точка доступа.

Band — стандарт и режим работы беспроводной сети.

Для нашей точки выбираем все стандарты, что-бы могли подключится все устройства — «2ghz-b/g/n» и мы получили максимальную скорость.

Channel Width — используемая полоса частот. Возможные значения: 5MHz, 10MHz, 20MHz, 20/40MHz HT Above (с расширением полосы вверх по частоте), 20/40MHz HT Below (с расширением полосы вниз по частоте). Широкие каналы 40Mhz поддерживаются только 802.11n совместимым оборудованием и позволяют добиться их максимальной производительности. Каналы 20Mhz могут дать выигрыш на больших дистанциях улучшив условия приёма. К тому же на узких каналах можно разместить больше точек доступа без интерференции между ними. Протоколы 802.11b/g работают только с узкими каналами. 20/40Mhz HT Above (20/40Mhz HT Below) позволяют управлять динамической составляющей канала 40Mhz. Необходимо чтобы она оставалась в диапазоне работы клиентских Wi-Fi устройств если вы собираетесь их использовать. Above для 1-ого канала (2412mhz) смещает динамическую составляющую до 5-ого (2427mhz) в то время как выбор Below делает недоступной точку доступа так как динамическая составляющая сместится на канал -4. 5 и 10 MHz не подходят, так как половина домашнего оборудования на такой ширине работать не будет. 40МГц используйте тогда, когда у вас гигабитное устройство и прокачка будет более 100 Мбит/с. В остальных случаях используйте полосу 20MHz. Воообще, если работаете в 2.4GHz — просто фиксируйте 20Mhz каналы и все. 40MHz в 2.4 даже одно время не хотели включать в стандарт.

Мы оставляем 20MHz.

Frequency — основная частота или канал. Для методики определения свободной частоты в Mikrotik существует масса инструментов. Описание этих инструментов достойны отдельной статьи, останавливаться тут не буду.

Частоту нужно выбирать наименее загруженную у вас в помещении, используя для этого инструменты RouterOS.

SSID — имя WI-Fi сети;

Выбираете любое имя вашей беспроводной сети.

Radio Name — название устройства беспроводной сети. Отображается, например, при сканировании эфира другими устройствами или в таблице регистрации беспроводных устройств на удаленном устройстве.

Особенно, если вы используете несколько точек с одним SSID рекомендую написать сюда что-то нибудь понятное, типа «office1» для правильной идентификации в сервисных программах.

Scan List — рабочий диапазон частот. В этом диапазоне Mikrotik производит сканирование эфира, мониторинг загрузки каналов и т.д…

Возможные значения:

- «default» — рабочий диапазон определяется настройками региона;

- Фиксированная частота (например, 5180) в MHz;

- Полоса частот «от» и «до» (например, 5150—5250) в MHz;

- Канал или скан-лист, настроенный на вкладке Wireless Tables — Channels;

Оставляем значение «default».

Wireless Protocol — протокол беспроводной связи. Значения:

- any — любой поддерживаемый (автовыбор);

- 802.11 — только стандартные протоколы 802.11abgn. Обычно используется для совместимости с оборудованием других производителей;

- nstreme — «фирменный» протокол Mikrotik, характеризующийся высокой скоростью потока данных в одну сторону (RX или TX);

- nv2 — «фирменный» протокол Mikrotik, характеризующийся высокой скоростью при работе в дуплексе или работе в режиме PtMP (точка-многоточка);

- nv2 nstreme — автовыбор из «фирменных» протоколов;

- nv2 nstreme 802.11 — автовыбор протокола из перечисленных;

- unspecified — то же, что и «any»;

Указываем 802.11 — обычная тока доступа.

Security Profile — профиль безопасности. Настраивается в Wireless Table — Security Profiles.

Можно выбрать Default и отредактировать его в зависимости от своих потребностей по безопасности. Напишу об этом подробней в другой статье.

WPS Mode — Стандарт (и одноимённый протокол) полуавтоматического создания беспроводной сети Wi-Fi. Подразумевает, что в момент подключения к точке доступа на нём программно или физически нажимается соответствующая кнопка и соединение клиента с точкой происходит полностью автоматически. На эту тему есть отдельная статья.

Лично я этот протокол не использую, поэтому — «disabled».

Frequency Mode — региональные ограничения.

- regulatory-domain — ограничение доступных каналов (частот) и максимальной мощности передатчика в соответствии с законодательством выбранного региона;

- manual-txpower — аналогично, но без ограничения максимальной мощности;

- superchannel — тестовый режим, доступны все каналы (частоты), поддерживаемые радиокартой, а также максимальная поддерживаемая мощность.

Я всегда выбираю superchannel. Не хочу ограничений.

Country — Выбор региона. Для каждых стран мира по стандарту 802.11 были сделаны разные частотные диапазоны с разным количеством каналов. Обычно нужно выбирать свою страну. Если выбрать «no_country_set» теоретически должны быть доступны все каналы, но это не так. Например, если выбрать Японию, будет доступно больше каналов.

Дополнение от Сергей Деревянко: Country и частично Frequency Mode — не делают погоды, если с каналом вещания определились четко. Имеют значения только для канала со значением auto. Но тут всплывает один момент — не смотря на то, что для РФ каналов 13, большинство клиентских устройств произведены не в РФ. И как пример — огрызки ничего не знают про каналы выше 11-го.

Выбираем или вашу страну, или «no_country_set».

Antenna Gain — коэффициент усиления антенны в dBi. При использовании внешней антенны желательно делать поправку на потери в кабеле и разъемах.

Дополнение от Сергей Деревянко: Про эту опцию я бы написал так: Имеет смысл использовать только с внешней антенной. На величину указанного значения в этом параметре точка будет понижать усиление сигнала, рассчитывая, что антенна это дело компенсирует собственным усилением.

Внешнюю антенну не используем. Оставляем по-умолчанию — 0.

DFS Mode — динамический выбор частоты (Dynamic Frequency Selection) из списка частот, указанных в Scan List. С обновлением до 6.37, опция dfs-mode становится недоступной, операционная система будет применять необходимые настройки автоматически для каждого частного диапазона, основываясь на установленном регионе (стране).

Proprietary Extensions — режим совместимости со старыми версиями RouterOS (до версии 2.9.25). «post-2.9.25» выключен, «pre-2.9.25» включен.

В новых версиях RouterOS эта функция не актуальна и ее убрали.

WMM Support — поддержка Wi-Fi Multimedia. Принимает значения: enable/disable/required (включен/выключен/обязателен). Если вы будите использовать Multicast, то установите эту опцию в Enabled, это даст большие гарантии на доставление этого пакета. Если вы настраиваете MikroTik дома то включите эту опцию, если же это ресторан или конференц зал, то сожрать весь канал может один клиент.

Дополнение от Сергей Деревянко: На рекомендации включать эту штуку я натыкался, когда дебажил подключения огрызков к моим хотспот-сетям.

Вообще если Микротик стоит дома и устройств не много — «enable». Если офис и Multicast не требуется (а это почти всегда так) — «disable». Рекомендую «disable» — для экономии трафика. Если понадобиться — всегда можно включить.

Bridge Mode — включение/выключение режима «Bridge» на радиокарте для наших беспроводных клиентов. Работает в режиме station-bridge.

Всегда выставляем «enabled».

VLAN-Mode — С помощью VLAN Tagging можно отделить трафик виртуальных беспроводных точек доступа от локальных клиентов (например, что-бы отделитель гостевую сеть от рабочей). Значения:

- no-tag — не использовать VLAN-тегирование на беспроводном интерфейсе;

- use-service-tag — использовать 802.1ad тегирование;

- use-tag — использовать 802.1q тегирование.

VLAN не используем, поэтому «no-tag».

VLAN-ID — VLAN-идентификатор.

VLAN не используем, оставляем по-умолчанию — «1».

Default AP TX Rate — ограничение скорости со стороны AP для подключений, которых нет в Access List (бит/сек., 0 — без ограничений).

При обычной настройке — значение не заполняем.

Default Client TX Rate — ограничение скорости со стороны клиента для подключений, которых нет в Access List (бит/сек., 0 — без ограничений).

При обычной настройке — значение не заполняем.

Default Authenticate — для режимов AP данный параметр определяет, принимать ли подключения от клиентов, которых нет в Access List. Для клиентских режимов — подключаться ли к AP, которых нет в Access List. Фактически при выставленной галочке — могут подключаться все устройства, при снятой — только те, которые есть в списке разрешенных (Wireless-Access List).

Если у нас не стоит ограничение по MAC-адресам или другие спец. настройки в Access List то оставляем по-умолчанию: галочка стоит.

Default Forward — разрешать ли маршрутизацию клиентам, которых нет в Access List. Выставленная галочка означает запрет обмена данными между подключенными клиентскими устройствами. Эта настройка работает только в режиме 802.11 для ноутбуков и устройств без поддержки WDS.

Если это гостевая сеть — разумно снять галочку, если обычная домашняя и офисная — оставляем, нам же нужно, что бы клиенты wi-fi общались друг с другом.

Hide SSID — скрывать имя сети. Сеть не появляется в списке при сканировании. Чтобы подключиться, нужно вручную прописать имя на устройстве клиента.

Обычно SSID не скрывают, поэтому — галочка стоять не должна.

Multicast Helper — механизм диагностики проблем широковещательных рассылок. Имеет смысл использовать только при режимах AP, если клиенты работают в режиме station bridge. Варианты:

- disabled — отключен, мультикаст-пакеты отправляются без изменений;

- full — все MAC-адреса мультикаста изменить на юникаст и отправить в таком виде;

- default — аналогично «disabled».

При использовании IPTV в параметре Multicast Helper выберите full. Это позволит отправлять мультикаст пакеты по MAC адресам клиентам, подключенным к Wi-Fi.

Так как IPTV мы не используем, оставляем без изменений — «default».

Multicast Buffering — буферизировать широковещательные пакеты. Что-бы они доходили до адресата, когда ваше устройство (например смартфон) перешел в спящий режим и отключил WiFi для экономии энергии. Точка может дать команду клиенту что-бы он не переходил в спящий режим, когда идет широковещательная рассылка. Точной документации по этому пункту я не нашел.

Оставляем по-умолчанию — галочка стоит.

Keepalive Frames — функция, возможно тоже связанная с удержанием устройств, которые уходят в режим энергосбережения с отключением WiFi. Точной документации найти не удалось. Если вы знаете, для чего она — напишите в комментариях.

Оставляем по-умолчанию — галочка стоит.

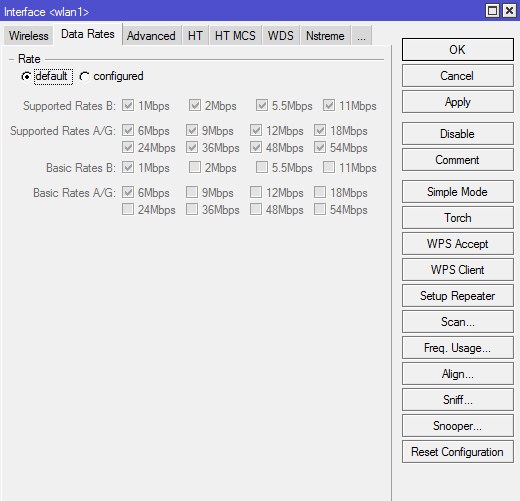

Data Rates

Здесь задаются настройки канальных скоростей.

- Supported Rates — канальные скорости, которые поддерживаются беспроводным интерфейсом;

- Basic Rates — канальные скорости, на которые передается служебный трафик.

Один из вариантов настроек: Можно снять все галочки с B-стандарта, устройства смогут подключиться только на более скоростных стандартах G и N. В таком случаем нужно снять все галочки с «Basic Rates B» — разрешенные модуляции для служебного трафика стандарта B. «Supported Rates A/G» — проставляем все галочки, и в «Basic Rates A/G» оставляем разрешенные модуляции для служебного трафика только 6 Mbps.

Но если ваше устройство старое (старый радио-модуль не поддерживающий скоростные стандарты) — то подключится оно при такой настройке не сможет. В случае если мы выбираем для устройств режим N-only (на вкладке Wireless, поле Band) — то все галочки на этой вкладке снимаются.

В подавляющем большинстве случаев здесь нет необходимости ничего менять.

Ничего не меняем, оставляем «default».

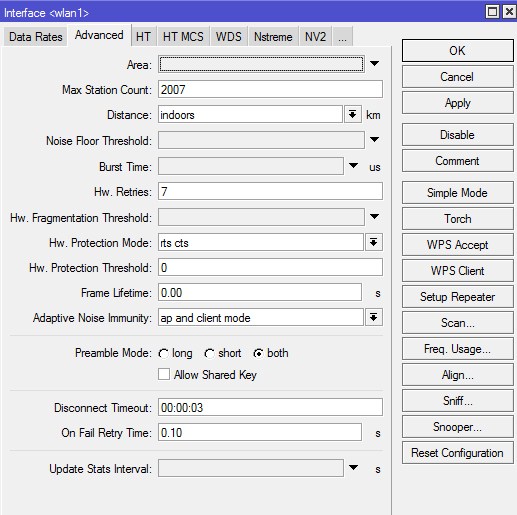

Advanced

Area — позволяет создать группу и включить беспроводные устройства в нее, а затем использовать определенные правила для этой группы и всех входящих в нее устройств, вместо того, чтобы создавать отдельные правила для каждого устройства. Это значение заполняется в точке доступа, и может быть сопоставлено с правилами в connect-list.

Ничего не меняем, оставляем пустым.

Max Station Count — максимально количество подключенных клиентов, включая WDS-подключения. Актуально только для режимов AP.

Оставляем по-умолчанию — 2007.

Distance — максимальная допустимая дистанция беспроводного линка. Значения:

- dynamic — автонастройка;

- indoor — работа внутри помещения;

- расстояние в километрах. При указании этого параметра вручную рекомендуется указывать не точное расстояние между устройствами (по картам или GPS), а значение больше на 10-20% такого расстояния;

Если клиенты находятся в одном помещении и примерно на одном расстоянии, допустим все в радиусе 20 метров от точки доступа то укажите «indoors», если у вас открытая местность поле или конференц-зал и клиенты находятся на разных расстояниях более 0-20 метров то укажите значение «dynamic». Ну и третье если клиенты находятся на одном расстоянии, допустим 1км, то так и укажите. Данная опция позволяет Mikrotik по вшитому алгоритму рассчитывать доставлен ли пакет до нужного адресата.

Так как точка внутри помещения и клиенты на небольшом расстоянии — «indoor».

Noise Floor Threshhold — ручная корректировка уровня шума на канале (dB). Фактически это значение минимального SNR для беспроводного подключения. Если характеристики подключения хуже этого значения, подключение не будет установлено (или будет разорвано). Данная функция работает только на чипсетах производства Atheros, начиная с AR5212 и более новых. Чаще всего ставятся значения «-92 … -107». Можно также определить его самостоятельно: замерить уровень шума и уменьшить эту цифру на 5-10 единиц. К примеру: фактический уровень шума -107, следовательно, значение выставляем -100.

Настройка специфическая — поле оставляем пустым.

Periodic Calibration — периодическая калибровка линка. Значения default и enable включают эту опцию, если задан интервал в поле Calibration Interval. Значение disabled отключает эту функцию. Данная функция работает только на чипсетах производства Atheros.Чип WiFi во время свое работы греется, и из-за этого может частота съезжать немного, соответственно включите эту опцию. Следующее поле оставьте равным одной минуте. Будет происходить калибровка частоты каждую минуту.

Ставим «enable». Функция в версии 6.38rc38 уже выпилена.

Calibration Interval — периодичность проведения рекалибровки (dd:mm:ss). При значении 00:00:00 рекалибровка отключена.

Ставим 1 минута. Функция в версии 6.38rc38 уже выпилена.

Burst Time — время (в микросекундах) в течение которого может непрерывно производиться передача данных. Данная функция работает только на чипсетах AR5000, AR5001X, AR5001X+.

На офф. форуме рекомендуют оставить как есть — поле пустым.

Hw. Retries — количество попыток отправки пакета до того, как отправка будет признана неудачной. В случае превышения этого значения, скорость соединения с удаленным устройством будет понижена, после чего снова будут предприняты попытки передачи пакета. Если была достигнута минимальная скорость соединения, но пакет не был передан, попытки передачи приостанавливаются на время, указанное в параметре On Fail Retry Time. После этого снова будут предприняты попытки передачи пакета до тех пор, пока не истечет время, указанное в параметре Frame Lifetime, либо удаленное устройство не будет отключено по превышению параметра Disconnect Timeout.

Значения от 1 до 5 — скорость работы сети выше, однако для абонентов с плохим сигналом стабильность связи ухудшится (потеря пакетов, частый дисконнект). Значения от 5 до 10 — золотая середина. Значения от 10 до 15 — максимальная гарантия доставки данных, но в проблемной сети скорость будет замедляться. Исходя из этого, для базовой станции предпочтительно выставлять средние значения (5-7), а для канала точка-точка ставится максимум — 15.

Для офиса оставляем по-умолчанию — 7.

Hw. Fragmentation Threshold — задает максимальный размер фрагмента пакета данных, передающихся по WiFi. Большие пакеты будут разбиваться на такие фрагменты для увеличения надежности и скорости связи. Используется только для 802.11. Настройка, которая, возможно, поможет при линках на большие расстояния но мы фрагментацию не используем.

Настройка специфическая — поле оставляем пустым.

Hw. Protection Mode — режим защиты фреймов (защита от скрытого узла). Данный пункт может помочь в решении проблемы скрытого узла, если указать «rts cts». 802.11 (он же wifi) — это единая среда передачи данных (типа устройства ХАБ), а в стандарте 802.11 указанно, что клиенты сами определяют между собой, кто и когда будет производить запись, но есть один нюанс — это условие будет работать только если клиенты видят друг друга напрямую. Если же два клиента начнут писать одновременно, то мы получаем коллизию.

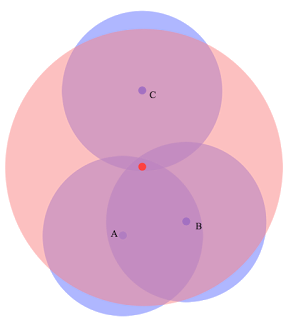

Как пример представим себе некое поле (То которое на рабочем столе Windows XP). На нём располагается точка доступа на рисунке красная точка, и её радиус бледно красным. А также: Клиент1 (A), Клиент2 (B), Клиент3 (С).

Клиент1 и Клиент2 могут быть нормальными участниками и работать в сети без сбоев, но, а вот из-за Клиента3 могут возникнуть проблемы у всех, дело в том, что Клиент1 и Клиент2 могут общаться напрямую и определять, кто из них будет вещать в данный промежуток времени. А вот Клиент3 не видит не одного из участников нашей сети, и может смело вещать в любой момент даже в тот, когда Клиент1 или Клиент2 будут также вещать, из-за этого и появляются коллизии.

В MikroTik значение «rts cts» означает — «точка доступа сама будет управлять, кому вещать в данный момент», что решит проблему скрытого узла. Данный параметр слегка снизит пропускную способность и увеличит нагрузку на точку доступа.

Значение выставляем в «rts cts».

Hw. Protection Threshold — пороговый размер кадра, при котором должна включится функция Hw. Protection Mode для беспроводного интерфейса. Значение 0 — функция активна для всех фреймов.

Оставляем по-умолчанию — 0.

Frame Lifetime — смотри параметр «Hw. Retries».

Оставляем по-умолчанию — «0.00».

Adaptive Noise Immunity — режим адаптивной подстройки некоторых параметров приемника для минимизации интерференции и влияния шумов на качество сигнала. Работает только на чипах Atheros AR5212 и более новых. Этот параметр позволяет чипу 802.11 отфильтровывать шумы, например — отражённый сигнал самой точки доступа от соседнего здания.

Ставим значение “ap and client mode”.

Preamble Mode — настройка использование преамбулы. Варианты:

- long — только длинная преамбула;

- short — только короткая;

- both — оба варианта.

Выбираем both — включение короткой и длинной преамбулы пакетов, если поставить — short возможно не все устройства смогут подключиться к сети.

Оставляем значение «both».

Allow Shared Key — разрешает подключение клиентов с открытым ключем WEP. Для безопасности эта галочка снята.

Оставляем снятую галочку.

Disconnect Timeout — временной промежуток, через который клиент, не отвечающий на запросы, будет отключен. Смотри параметр «Hw. Retries».

Оставляем значение «00:00:03».

On Fail Retry Time — время ожидания устройства перед повторной пересылкой данных. Смотри параметр «Hw. Retries».

Оставляем значение «0.10».

Update Stats Interval — интервал времени, через который будут обновляться статистические данные беспроводных клиентов (скорость соединения, CCQ и т.п.).

Ничего не меняем, оставляем пустым.

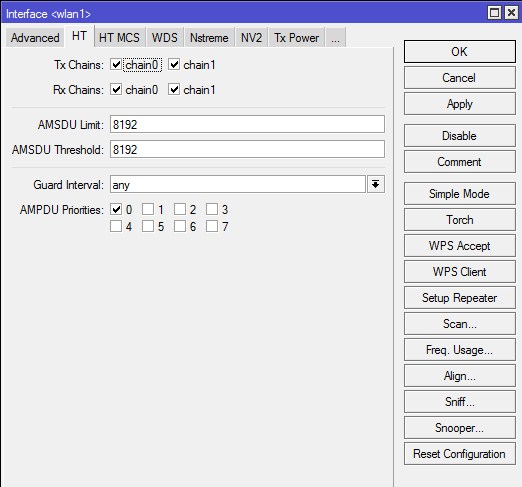

HT

Tx Chain и Rx Chain — В устройствах MikroTik обычно две встроенные антенны, данный параметр говорит через какие антенны принимать и передавать. По умолчанию включен только нулевой канал, поэтому при использовании MIMO не достигаются высокие скорости, а дальность работы существенно меньше. В случае если у вашего устройства радиомодуль, например MIMO R2T2, состоящий из двух приемопередатчиков, которые подключены к разным антеннам (или к одной антенне с двумя различными поляризациями), то эти настройки позволяют, например, осуществлять передачу через одну антенну, а получить данных через другую (или через различные поляризации одной антенны).

Отмечаем 4 галочки.

Antena Mode — режим есть тогда, когда есть возможность подключить к роутеру внешнюю антенну. Он указывает разные режимы работы антенны. Варианты:

- antenna a — работают встроенные антенны устройства;

- antenna b — работают внешняя и внутренние антенны параллельно, при условии отмеченных 4 галочек в Tx Chain и Rx Chain. Что-бы работала только внешняя антенна — снять галочки с канала chain0.

- tx-a/rx-b — одна антенна работает на приём, вторая на отдачу;

- rx-a/tx-b — аналогично, только наоборот.

Оставляем по-умолчанию — «antenna a».

AMSDU Limit — максимальный размер агрегированного пакета AMSDU (Aggregated Mac Service Data Unit).

Оставляем по-умолчанию — «8192».

AMSDU Threshold — максимальный размер фрейма, который может быть включен в пакет AMSDU. Агрегация может значительно увеличить пропускную способность линка, особенно при большом количестве мелких пакетов, но в то же время увеличить время задержки, в случае потери пакетов из-за повторной передачи агрегированного пакета. Включение AMSDU также увеличивает нагрузку на процессор.

Оставляем по-умолчанию — «8192».

Guard Interval — защитный интервал. Всегда выставляем «long», если используется стандарт N для наружных линков.

Так как точка внутри помещения — оставляем по-умолчанию — «any».

AMPDU Priorities — приоритеты пакетов, которые будут посланы с использованием механизма AMPDU (Aggregated Mac Protocol Data Unit). Рекомендуется использовать только для пакетов с высоким приоритетом, так как отправка большого количества пакетов через AMPDU приводит к увеличению времени задержки и повышению нагрузки.

Классы приоритета передачи в беспроводном интерфейсе, который можно пометить: Best Effort (0), Background (1), Spare (2), Excellent (3), Control Lead (4), Video

Оставляем по-умолчанию — включена только 1 галочка.

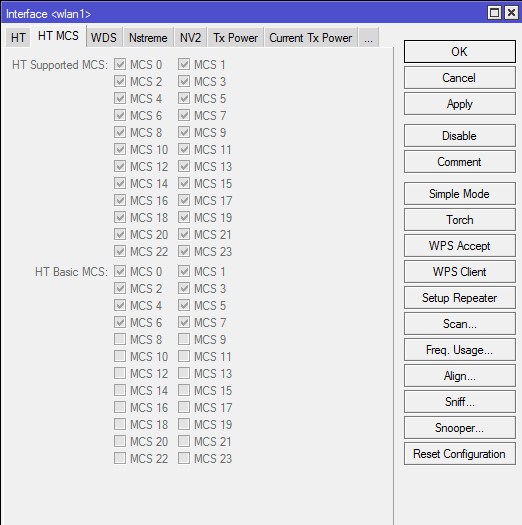

HT MCS

На вкладке HT MCS, так же как и на DATA RATES производится управление канальными скоростями. Тут происходит управление беспроводной сетью в режиме N и MIMO, каждая галочка позволяет работать на каждом типе модуляции/скорости и изменения этих параметров производить не следует. Обычно используется для тонкой настройки сети при определенных условиях, но это практически не требуется при использовании внутри помещений. Для настройки обычной точки доступа на этой вкладке не нужно производить никакие изменения.

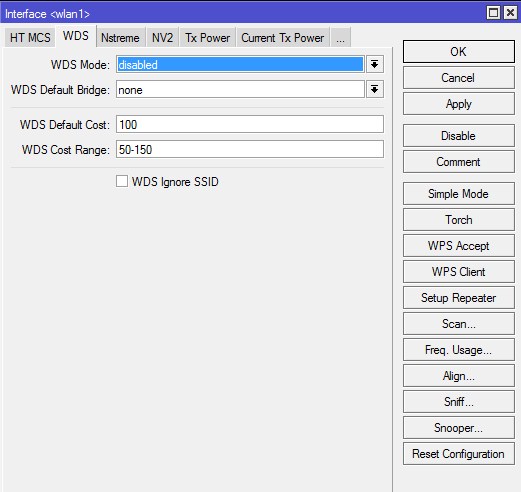

WDS

WDS Mode — тип WDS-моста. Значения:

- disabled — режим WDS выключен;

- dynamic — автоматическое добавление WDS-интерфейсов при подключении клиентов;

- dynamic mesh — позволяет клиенту перемещаться между wi-fi точками без обрыва связи;

- static — означает что для соединения в режиме WDS на обоих точках необходимо прописывать MAC адреса удалённых точек;

- static mesh — по аналогии с dynamic mesh, позволяет клиенту перемещаться между wi-fi точками без обрыва связи, на которых заранее были прописаны mac-адреса.

Рекомендуется выставлять режим Dynamic, тогда новые клиенты в бридж будут добавляться автоматически. В случае предпочтения ручного добавления выбираем Static.

В обычной точке доступа мы WDS не используем, а значит оставляем по-умолчанию -«disabled».

WDS Default Bridge — дефолтно клиенты будут добавляться в указанный в этом поле бридж. Поэтому указываем здесь его наименование, например «bridge1».

Оставляем по-умолчанию — «none».

WDS Default Cost — стоимость (или метрика) WDS-интерфейса который будет помещен в бридж.

Оставляем по-умолчанию — «100».

WDS Cost Range — метрика WDS-интерфейса может автоматически корректироваться в зависимости от пропускной способности канала. Проверка происходит каждые 5 секунд и если пропускная способность изменилась более чем на 10% — параметр cost корректируется. Если установить 0 — механизм будет отключен.

Оставляем по-умолчанию — «50-150».

WDS Ignore SSID — по умолчанию WDS связь между двумя точками может быть создана только тогда , когда они работают на одной и той же частоте и имеют одинаковое значение SSID. Если поставить галочку — идентификатор SSID не будет проверяться. Это свойство не оказывает никакого влияния на клиентов в WDS режиме.

Оставляем по-умолчанию — галочка снята.

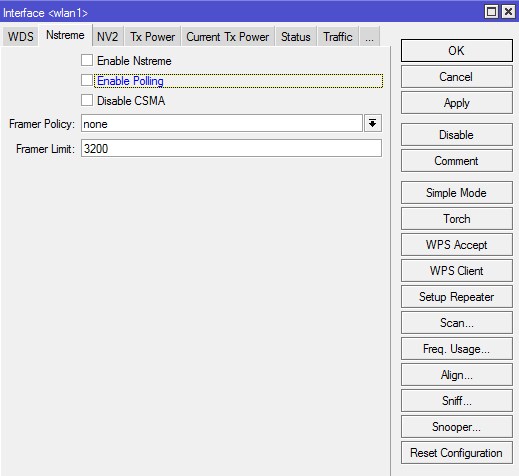

Nstreme

На этой вкладке задаются настройки поллингового (polling — «опрос готовности устройств») протокола. Nstreme — фирменный Mikrotik-протокол. Поллинговый протокол в основном используется для передачи данных в беспроводных сетях на большие расстояния. Для этого используется механизм циклического опроса клиентов сети друг за другом, чтобы узнать есть ли у них данные для передачи по радиоканалу. Если такие данные есть то устройству предоставляется разрешение на их передачу. Все другие устройства в это время молчат. Если при опросе у клиента нет данных для передачи то происходит опрос следующего клиента и так далее по очереди.Поллинговые протоколы позволяют улучшить качество и скорость работы беспроводной сети, но все клиенты должны поддерживать их. Такими клиентами могут быть только устройства фирмы Mikrotik. Ноутбуки, коммуникаторы и смартфоны такими клиентами не являются, поэтому поллинговые протоколы следует отключить.

Enable Nstreme — включает фирменный поллинговый протокол Mikrotik.

Оставляем по-умолчанию — галочка снята.

Enable Polling — включает динамический опрос подключенных клиентов.

Снимает галочку.

Disable CSMA — отключает режим контроля несущей и обнаружения коллизий.

Оставляем по-умолчанию — галочка снята.

Framer Policy — выбирает режим упаковки маленьких пакетов в большие. Оптимальное значение — Dynamic Size.

Механизм не используем — «none».

Framer Limit — размер пакета, оптимальное значение 3200.

Оставляем по-умолчанию — «3200».

Если вы используете этот протокол то: nstream – делает прокачку на линке немного больше + выключает ACK, polling – делает порядок в сети (хотя для режима точка-точка с него толку мало), и CSMA – выключает стандартный для 802.11.abg доступ к среде передачи, включается только после того как вы включили опцию Polling. Ещё для увеличения прокачки линка можно проиграться с параметрами Frame Policy.

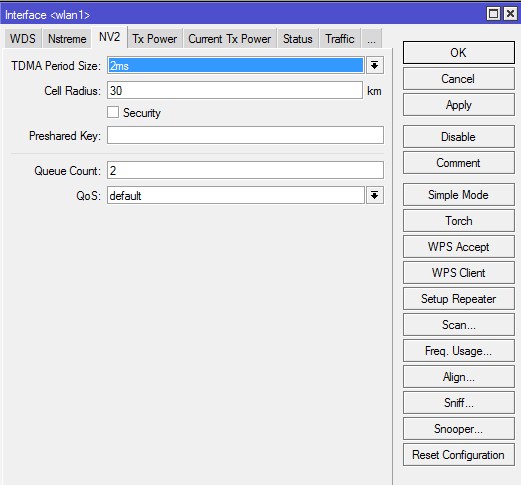

NV2

На вкладке NV2 производится управление поллинговым протоколом Nstreme Version 2.

TDMA Period Size — задает время передачи, чем меньше значение — тем меньше задержка, и меньше максимальная скорость, чем больше значение – тем больше скорость, однако, возрастает и задержка. Обычно используют значения 1-5.

Так как для обычной точки это протокол не используем, оставляем по-умолчанию — 2.

Cell Radius — максимальная дальность работы клиента, 10 километров — минимальное значение.

Оставляем по-умолчанию — 30.

Security — включение шифрования на канале. При использовании NV2 применяется свое отдельное шифрование.

Оставляем по-умолчанию — галочка снята.

Preshared Key — ключ беспроводной сети.

Поле не заполняем.

Queue Count — определяет, сколько очередей приоритетов используются в сети NV2. Подробнее…

Оставляем по-умолчанию — «2».

QoS — Устанавливает механизм приоритета пакета данных. Подробнее… Значения:

- frame-priority — ручная установка, совместно с Mangle-правилами.

- default — установка по умолчанию, где небольшие пакеты получают приоритет.

Оставляем по-умолчанию — «default».

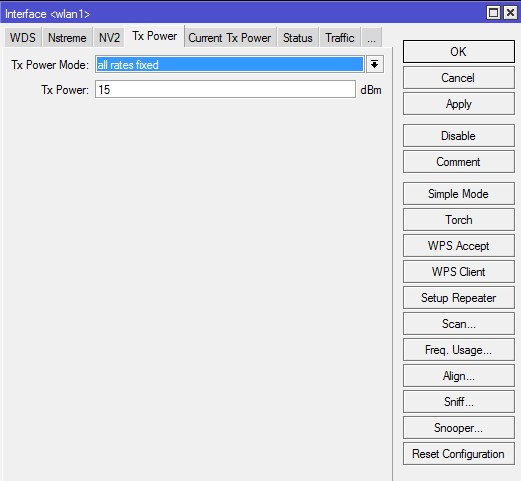

TX Power

Большинство MikroTik используют 1W передатчики. По законодательству России и Украины разрешено использовать точки доступа без регистрации не более 0.1W.

Усиление в 17 dBm — примерно 0.1W. Увеличение на три пункта, увеличивает мощность передатчика вдвое. И того:

- 18 dBm ~ 0.12W

- 21 dBm ~ 0.25W

- 24 dBm ~ 0.5W

- 27 dBm ~ 1W — по умолчанию обязательно убрать.

Не нужно боятся указывать низкую мощность, т.к. на практике это обычно увеличивает скорости работы и снижает помеховое воздействие на соседние устройства. Не забывайте, что мощность передатчиков мобильных устройств обычно лежит в пределах 6-16дБм, поэтому установив мощность на точке доступа максимально высокую получится ситуация, когда клиенты видят сеть в списке, но подключиться не могут, т.к. точка не слышит от них слабых сигналов.

Значения:

- default — режим по умолчанию — мощность выбирается из специальной таблицы в памяти роутера MikroTik. Обычно — максимальная мощность.

- card rates — мощность подбирается по специальному алгоритму, который использует значение мощности, установленное пользователем. Режим не доступен на многих устройствах.

- manual — для каждой скорости можно вручную указать мощность передачи;

- all rates fixed — для всех скоростей используется один уровень мощности, установленный пользователем. Говорят, что этот режим не рекомендуется использовать, поскольку на высоких скоростях могут возникать ошибки передачи данных, перегреваться и выходить из строя чипы роутера. В то-же время на многих роутерах — это единственный режим ограничения мощности. Поэтому вполне возможно эта проблема уже решена. Лично я всегда ставлю это режим — проблем нет.

Желательно установить значение равным 15 и если не будет хватать — то поднять не более 17-19.

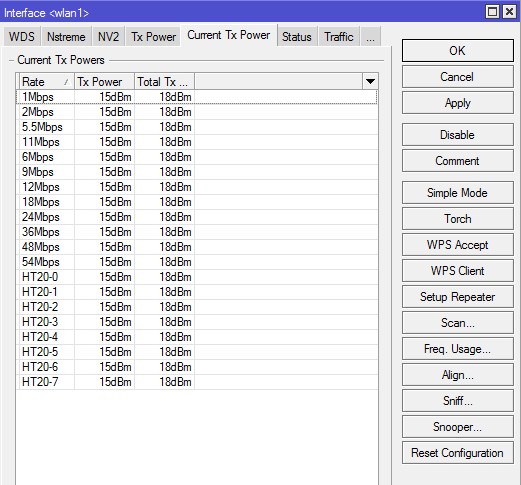

Current Tx Power

Здесь отображаются текущие настройки мощности Wi-Fi передатчика произведенные на вкладке Tx Power. В первом столбике Rate указаны канальные скорости, в столбике Tx Power мощность указанная в настройках, столбик Real Tx Power показывает реальную выходную мощность по каждому каналу, а Total Tx Power суммарную по всем каналам. При использовании MIMO происходит увеличение энергетики на 3dBm.

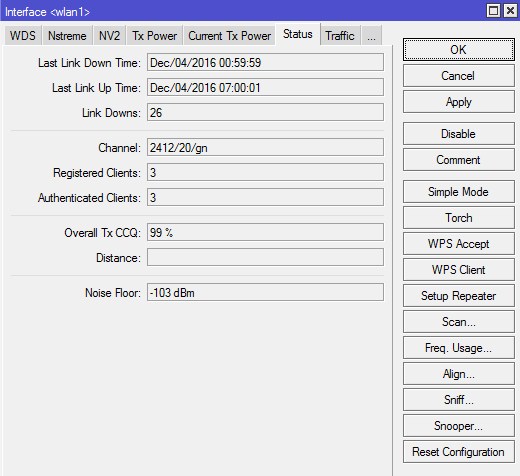

Status

- Last Link Down Time — время последнего дисконнекта интерфейса.

- Last Link Up Time — время последнего включения интерфейса.

- Link Downs — количество выключений интерфейса.

- Channel — частота, на которой работает базовая станция.

- Registered Client — количество зарегистрированных клиентов (устройств).

- Authenticated Clients — количество (устройств) прошедших аутентификацию.

- Overall Tx CCQ – усреднённый CCQ (качество канала на передачу/прием) только на передачу Tx. На базовой станции он показывает усреднённые значения по качеству передачи на всех подключившихся wi-fi клиентах.

- Distance — расстояние до противоположной точки.

- Noise Floor — шум на этой частоте со стороны клиента. Нормальным значением шума считается -95 и более. Если значение шума -90, то связь будет нестабильной. В этом случае нужно перейти на более свободную от помех частоту или уменьшить ширину канала.

На этом все. Продолжение следует…

Продолжение: Wi-Fi в Mikrotik: Защита Wi-Fi

Используемый материал

Добрый день!

Есть схема: стоит OpenVPN-сервер на Ubuntu, к нему цепляется Mikrotik (с прошивкой 6.4, там вроде что-то допиливали). Интерфейсы — TUN. Пытаюсь решить задачу выставления MTU внутри туннеля OpenVPN в величину, скажем, 1300.

На микротике все предельно просто, к MTU (согласно мануалу) относится только значение max-mtu:

max-mtu n (integer; Default: 1500) —

Maximum Transmission Unit. Max packet size that OVPN interface will be able to send without packet fragmentation.

На OpenVPN-сервере на Linux-е вариантов в документации параметров куда больше. Правда, большая их часть относится к линкам поверх транспорта UDP, так что нам остается играться с:

tun-mtu n — Take the TUN device MTU to be n and derive the link MTU from it (default=1500). In most cases, you will probably want to leave this parameter set to its default value.

The MTU (Maximum Transmission Units) is the maximum datagram size in bytes that can be sent unfragmented over a particular network path. OpenVPN requires that packets on the control or data channels be sent unfragmented.

MTU problems often manifest themselves as connections which hang during periods of active usage.

It’s best to use the —fragment and/or —mssfix options to deal with MTU sizing issues.

(и fragment, и mssfix нам без пользы, они работают с UDP).

и с:

tun-mtu-extra n — Assume that the TUN/TAP device might return as many as n bytes more than the —tun-mtu size on read. This parameter defaults to 0, which is sufficient for most TUN devices. TAP devices may introduce additional overhead in excess of the MTU size, and a setting of 32 is the default when TAP devices are used. This parameter only controls internal OpenVPN buffer sizing, so there is no transmission overhead associated with using a larger value.

Есть еще параметры

mtu-disc type — Should we do Path MTU discovery on TCP/UDP channel? Only supported on OSes such as Linux that supports the necessary system call to set.

‘no’ — Never send DF (Don’t Fragment) frames

‘maybe’ — Use per-route hints

‘yes’ — Always DF (Don’t Fragment)

и

mtu-test — To empirically measure MTU on connection startup, add the —mtu-test option to your configuration. OpenVPN will send ping packets of various sizes to the remote peer and measure the largest packets which were successfully received. The —mtu-test process normally takes about 3 minutes to complete.

Но это что-то не столь очевидное в смысле пользы делу.

Куда смотреть — совсем голову сломал. Какое параметр на стороне сервера OpenVPN выставить и в какое значение, чтобы получить ту же настройку, которую делает Микротик при указании max-mtu 1300 — получается, это будет tun-mtu?