Для обеспечения высокого уровня безопасности учетных записей в домене Active Directory администратору необходимо настроить и внедрить доменную политику паролей. Политика паролей должна обеспечивать достаточную сложность, длину пароля, частоту смены пароля пользователей и сервисных учетных записей. Тем самым можно усложнить злоумышленнику возможность подбора или перехвата паролей пользователей.

Содержание:

- Политика паролей в Default Domain Policy

- Основные настройки политики паролей

- Просмотр текущей парольной политики в домене

- Несколько парольных политик в домене Active Directory

Политика паролей в Default Domain Policy

По-умолчанию в домене AD настройка общих требований к паролям пользователей осуществляется с помощью групповых политик. Политика паролей учетных записей домена настраивается в политике Default Domain Policy. Эта политика прилинкована к корню домена и обязательно должна применяться к контролеру домена с FSMO ролью PDC эмулятор.

- Чтобы настроить политику паролей, откройте консоль управления доменными GPO (Group Policy Management console –

gpmc.msc

); - Разверните ваш домен и найдите политику Default Domain Policy. Щелкните по ней ПКМ и выберите Edit;

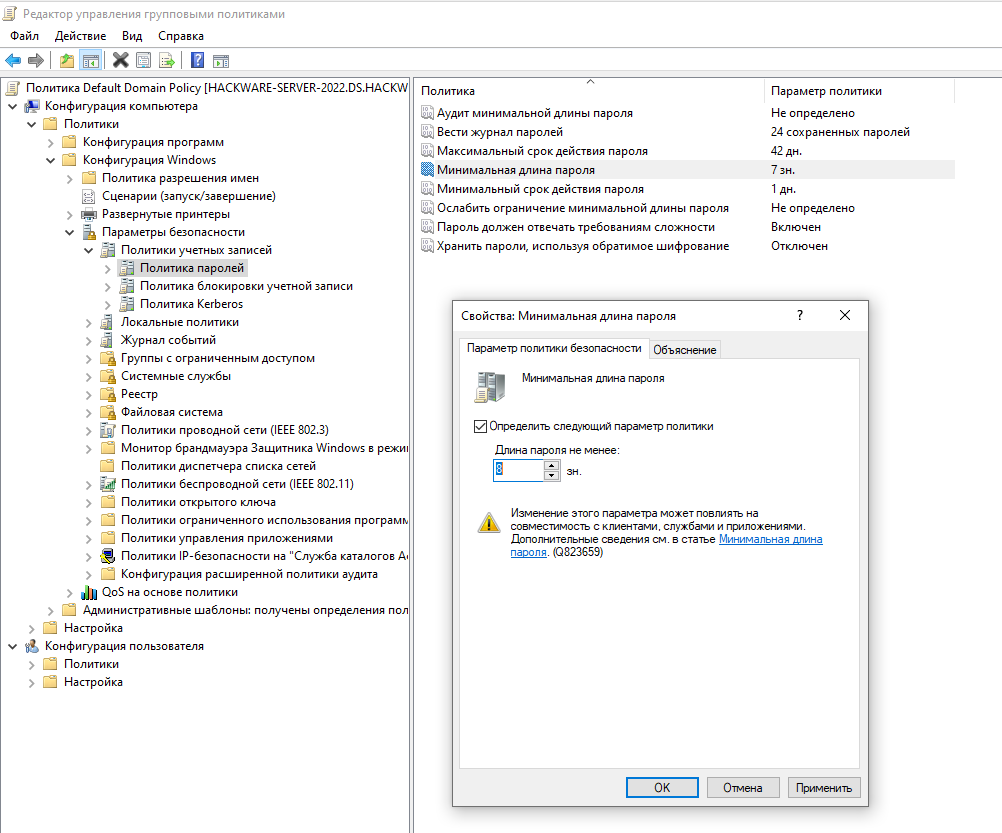

- Политики паролей находятся в следующем разделе редактора GPO: Конфигурация компьютера -> Конфигурация Windows -> Параметры безопасности -> Политики учетных записей -> Политика паролей (Computer configuration -> Windows Settings -> Security Settings -> Account Policies -> Password Policy);

- Чтобы отредактировать настройки параметра политики, дважды щелкните по ней. Чтобы включить политику, отметьте галку Define this policy settings и укажите необходимую настройку (в примере на скриншоте я задал минимальную длину пароля пользователя 8 символов). Сохраните изменения;

- Новые настройки парольной политики будут применены ко все компьютерам домена в фоновом режиме в течении некоторого времени (90 минут), при загрузке компьютера, либо можно применить новые параметры групповых политик немедленно, выполнив команду

gpupdate /force

Вы можете изменить настройки политики паролей из консоли управления GPO или с помощью PowerShell командлета Set-ADDefaultDomainPasswordPolicy:

Set-ADDefaultDomainPasswordPolicy -Identity winitpro.ru -MinPasswordLength 14 -LockoutThreshold 10

Основные настройки политики паролей

Рассмотрим все доступные для настройки параметры управления паролями пользователями. Всего есть шесть параметров политики паролей:

- Вести журнал паролей (Enforce password history) – определяет количество старых паролей, которые хранятся в AD, запрещая пользователю повторно использовать старый пароль (однако администратор домена или пользователь, которому делегированы права на сброс пароля в AD, может вручную задать для аккаунта старый пароль);

- Максимальный срок действия пароля (Maximum password age) – определяет срок действия пароля в днях. После истечения срока действия пароля Windows потребует у пользователя сменить пароль. Обеспечивает регулярность смены пароля пользователями;

Вы можете узнать когда истекает пароль определенного пользователя можно получить с помощью командлета:

Get-ADUser -Identity dbpetrov -Properties msDS-UserPasswordExpiryTimeComputed | select-object @{Name="ExpirationDate";Expression= {[datetime]::FromFileTime($_."msDS-UserPasswordExpiryTimeComputed") }} - Минимальный срок жизни пароля (Minimum password age) – как часто пользователи могут менять пароль. Этот параметр не позволит пользователю несколько раз подряд сменить пароль, чтобы вернуться к любимому старому паролю, перезатерев пароли в журнале Password History. Как правило тут стоит оставить 1 день, чтобы предоставить пользователю самому сменить пароль в случае его компрометации (иначе менять пароль пользователю придется администратору);

- Минимальная длина пароля (Minimum password length) – не рекомендуется делать пароль короче, чем 8 символов (если указать тут 0 – значит пароль не требуется);

- Пароль должен отвечать требование сложности (Password must meet complexity requirements) – при включении этой политики пользователю запрещено использовать имя своей учетной записи в пароле (не более чем два символа подряд из

username

или

Firstname

), также в пароле должны использоваться 3 типа символов из следующего списка: цифры (0 – 9), символы в верхнем регистре, символы в нижнем регистре, спец символы ($, #, % и т.д.). Кроме того, для исключения использования простых паролей (из словаря популярных паролей) рекомендуется периодически выполнять аудит паролей учетных записей домена. - Хранить пароли, использую обратимое шифрование (Store passwords using reversible encryption) – пароли пользователей в базе AD хранятся в зашифрованном виде, но в иногда нужно предоставить доступ некоторым приложениям нужно к паролю пользователя в домене. При включении этой политики пароли хранятся в менее защищенной виде (по сути открытом виде), что небезопасно (можно получить доступ к базе паролей при компрометации DC, в качестве одной из мер защиты можно использовать RODC).

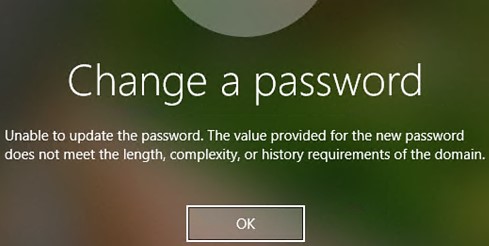

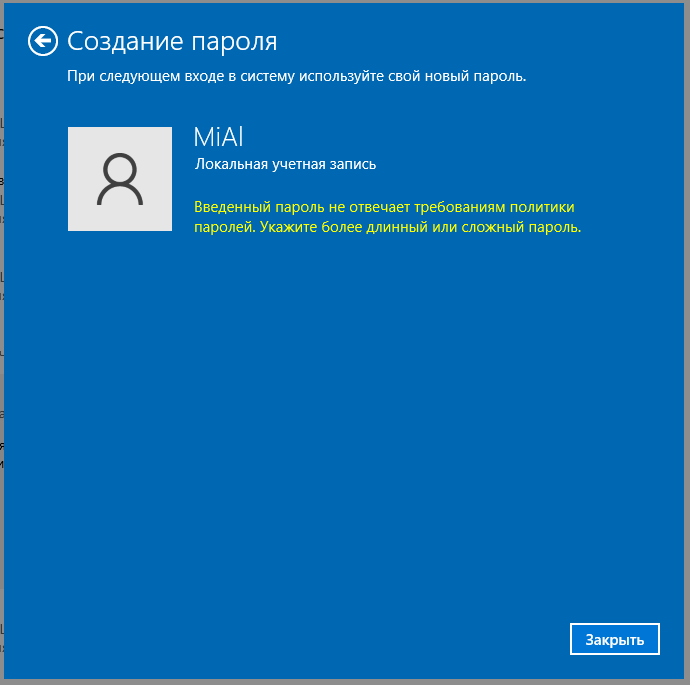

Если пользователь пытается сменить пароль, которые не соответствует политике паролей в домене, у него появится ошибка:

Не удается обновить пароль. Введенный пароль не обеспечивает требований домена к длине пароля, его сложности или истории обновления.

Unable to update the password. The value provided for the new password does not meet the length, complexity, or history requirements of the domain.

Кроме того, нужно отдельно выделить настройки в разделе GPO: Политика блокировки учетной записи (Account Lockout Password):

- Пороговое значение блокировки (Account Lockout Threshold) – как много попыток набрать неверный пароль может сделать пользователь перед тем, как его учетная запись будет заблокирована;

- Продолжительность блокировки учетной записи (Account Lockout Duration) – на какое время нужно заблокировать учетную запись (запретить вход), если пользователь ввел несколько раз неверный пароль;

- Время до сброса счетчика блокировки (Reset account lockout counter after) – через сколько минут после последнего ввода неверного пароля счетчик неверных паролей (Account Lockout Threshold) будет сброшен.

Если учетные записи блокируются слишком часто, вы можете найти компьютер/сервер источник блокировки так.

Настройки парольных политик домена Active Directory по-умолчанию перечислены в таблице:

| Политика | Значение по-умолчанию |

| Enforce password history | 24 пароля |

| Maximum password age | 42 дня |

| Minimum password age | 1 день |

| Minimum password length | 7 |

| Password must meet complexity requirements | Включено |

| Store passwords using reversible encryption | Отключено |

| Account lockout duration | Не определено |

| Account lockout threshold | 0 |

| Reset account lockout counter after | Не определено |

В Security Compliance Toolkit Microsoft рекомендует использовать следующие настройки парольных политик:

- Enforce Password History: 24

- Maximum password age: not set

- Minimum password age: not set

- Minimum password length: 14

- Password must meet complexity: Enabled

- Store passwords using reversible encryption: Disabled

Что интересно, в недавних рекомендациях Security Baseline 1903 Microsoft указывает, что не нужно включать функцию истечения паролей для пользователей. Это не увеличивает безопасность и только создает ненужные проблемы (ссылка).

Просмотр текущей парольной политики в домене

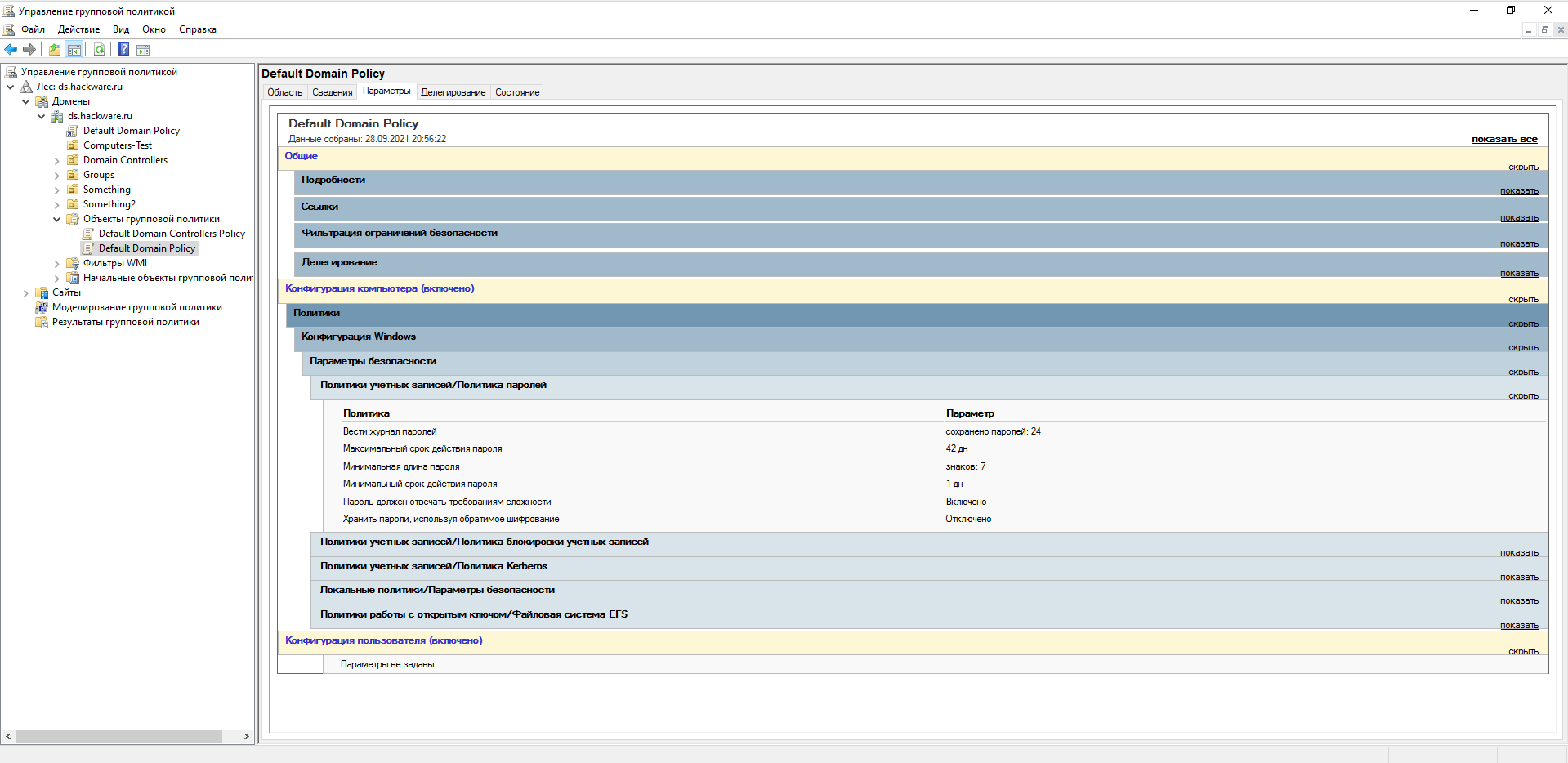

Вы можете посмотреть текущие настройки политики паролей в Default Domain Policy в консоли

gpmc.msc

(вкладка Settings).

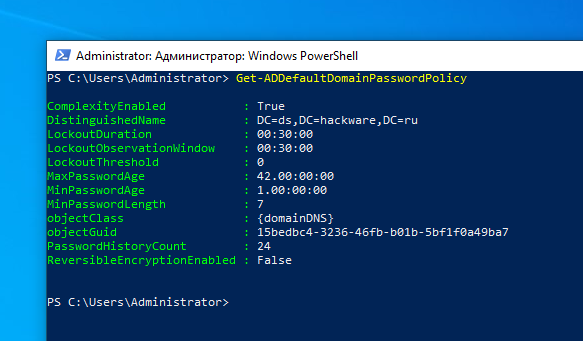

Также можно вывести информацию о политике паролей с помощью PowerShell (на компьютере должен быть установлен модуль AD PowerShell):

Get-ADDefaultDomainPasswordPolicy

ComplexityEnabled : True

DistinguishedName : DC=winitpro,DC=ru

LockoutDuration : 00:30:00

LockoutObservationWindow : 00:30:00

LockoutThreshold : 0

MaxPasswordAge : 42.00:00:00

MinPasswordAge : 1.00:00:00

MinPasswordLength : 7

objectClass : {domainDNS}

objectGuid : a5daca80-6c2c-49a6-8704-d1e4db76e851

PasswordHistoryCount : 24

ReversibleEncryptionEnabled : False

Или можно проверить текущие настройки политики паролей AD на любом компьютере домена с помощью стандартной утилиты gpresult.

Несколько парольных политик в домене Active Directory

За управление доменной парольной политики отвечает контроллер домена, владелец FSMO роли PDC Emulator. Политика применяется к компьютерам домена, а не пользователям. Для редактирования настроек Default Domain Policy необходимы права администратора домена.

В домене может быть только одна политика паролей, которая применяется на корень домена и действует на всех пользователей без исключения (есть, конечно, нюансы, но о них ниже). Даже если вы создадите новую GPO с другими парольными настройками и примените ее к OU с параметрами Enforced и Block Inheritance, она не будет применяться к пользователям.

Доменная политика паролей действует только на объекты AD типа user. Для паролей компьютеров, обеспечивающих доверительные отношения с доменом, есть собственные настройка GPO.

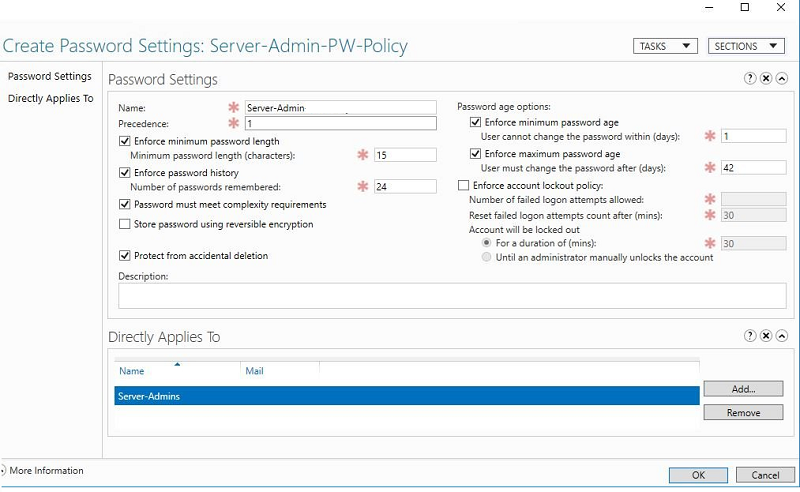

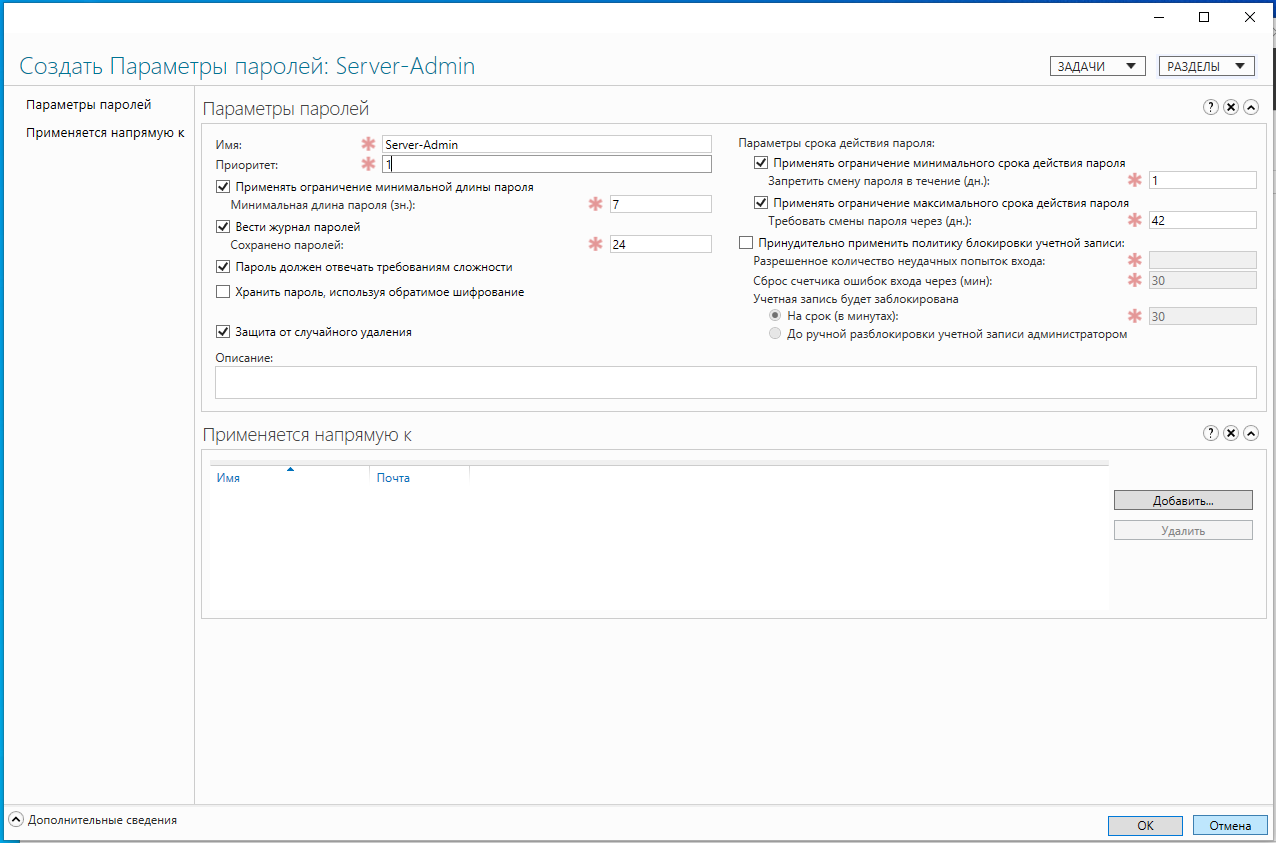

До версии Active Directory в Windows Server 2008 можно было настраивать только одну политику паролей для домена. В новых версиях AD вы можете создать отдельные политики паролей для различных групп пользователей с помощью гранулированных политик паролей Fine-Grained Password Policies (FGPP). Гранулированные политики паролей позволяют создавать и применять разные объекты параметров паролей (Password Settings Object — PSO). Например, вы можете создать PSO повышенной длиной или сложностью пароля для учетных записей доменных администраторов (см. статью о защите административных учетных записей в AD), или наоборот упростить (отключить) пароль для каких-то учетных записей.

В рабочей группе политики паролей придется настроить на каждом компьютере отдельно помощью редактора локальной GPO – gpedit.msc, либо вы можете перенести настройки локальных GPO между компьютерами так.

Ввод пароля при входе на компьютер, является неотъемлемой составляющей безопасности в домене. Контроль за политикой паролей пользователей (сложность пароля, минимальная длина и т.д.) является одной из важных задач для администраторов. В этой статье я подробно опишу изменение политики паролей с помощью GPO для всех пользователей домена, а так же опишу способ как сделать исключения политик паролей для некоторых пользователей или группы пользователей.

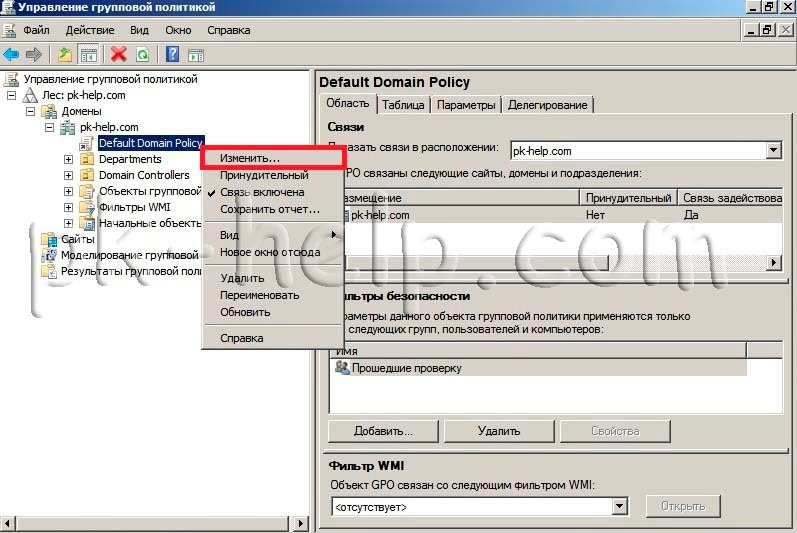

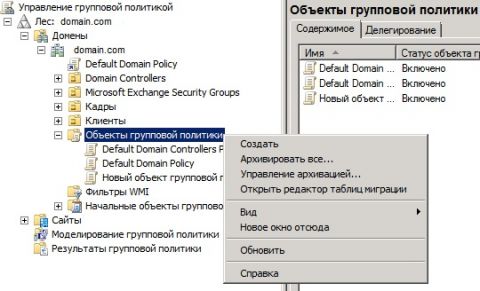

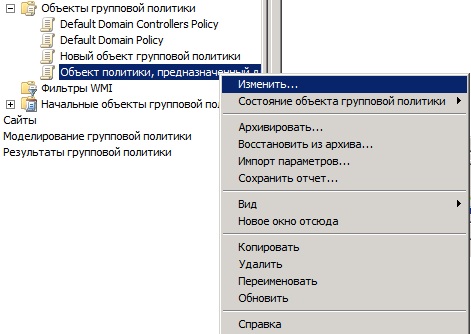

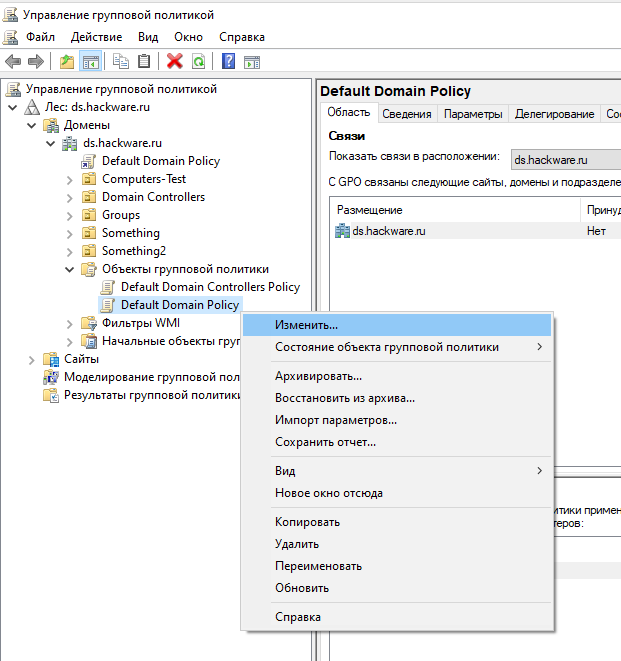

Политика паролей домена конфигурируется объектом GPO- Default Domain Policy, которая применяется для всех компьютеров домена. Для того что бы посмотреть или внести изменения в политику паролей, необходимо запустить оснастку «Управление групповой политикой», найти Default Domain Policy, нажать на ней правой кнопкой мыши и выбрать «Изменить«.

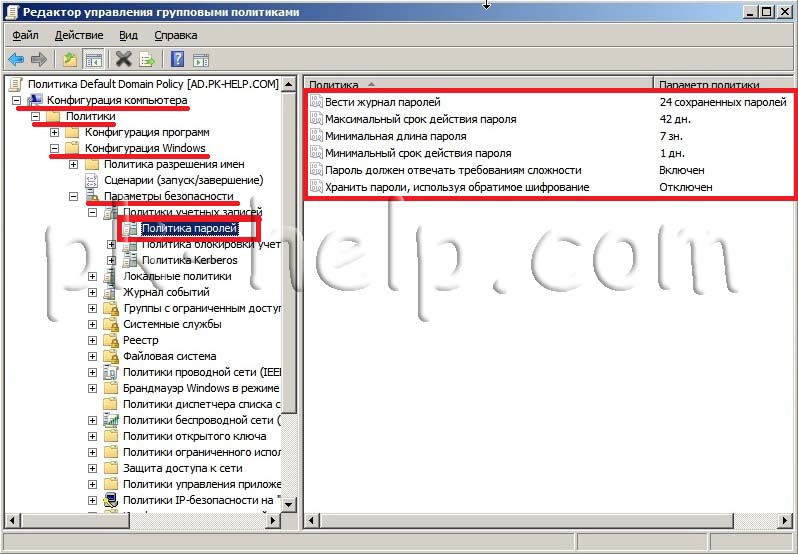

Зайти «Конфигурация компьютера«- «Политики«- «Конфигурация Windows«- «Параметры безопасности«- «Политики учетных записей«- «Политика паролей«, в правом окне вы увидите параметры пароля, которые применяются в вашем домене.

| Политика | Краткое пояснение | Возможные значения |

| Вести журнал паролей/ Enforce password history | Определяет число новых уникальных паролей | 0-24 |

| Максимальный срок действия пароля/ Maximum password age | Определяет период времени (в днях), в течении которого можно использовать пароль, пока система не потребует сменить его. | 1-999 |

| Минимальная длина пароля / Minimum password lenght | Параметр определяет минимальное количество знаков, которое должно содержаться в пароле |

0- без пароля 1-14 |

| Минимальный срок действия пароля/ Minimum password age | Параметр определяет период времени (в днях)?в течении которого пользователь должен использовать пароль, прежде чем его можно будет изменить. | 0-998 |

| Пароль должен отвечать требованиям сложности / Password must meet complexity requirements |

Параметр определяет должен ли пароль отвечать сложности: -не содержать имени учетной записи — длина не менее 6 знаков — содержать заглавные буквы (F, G,R) — содержать строчные буквы (f,y,x) — содержать цифры — содержать спец знаки (#,@,$) |

Включена/ Отключена |

| Хранить пароли, используя обратимое шифрование / Store passwords using reversible encryption | Параметр указывает использовать ли операционной системой для хранения паролей обратимое шифрование. | Включена/ Отключена |

Для того что бы изменить параметр достаточно нажать на нем и указать значение. Напомню указанные параметры будут применяться на все компьютеры домена.

Трудности возникают, если у вас в домене должны быть исключение, т.е. пользователь или группа пользователей для которых необходимы иные условия политики пароля. Для этих целей необходимо использовать гранулированную политику пароля. Эти политики представляют отдельный класс объектов AD, который поддерживает параметры гранулированной политики паролей: объект параметров политики PSO (Password Settings Object). Гранулированные политики пароля не реализованы как часть групповой политики и не применяются объектами GPO их можно применить отдельно к пользователю или глобальной группе.

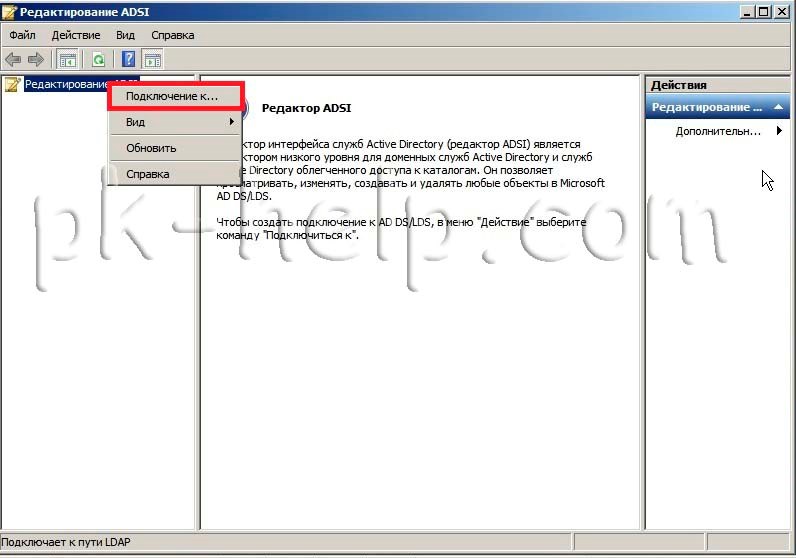

Для того, что бы настроить PSO необходимо запустить adsiedit.msc, для этого нажимаете кнопку «Пуск», в окне «Выполнить», введите «adsiedit.msc» и нажмите кнопку «Enter».

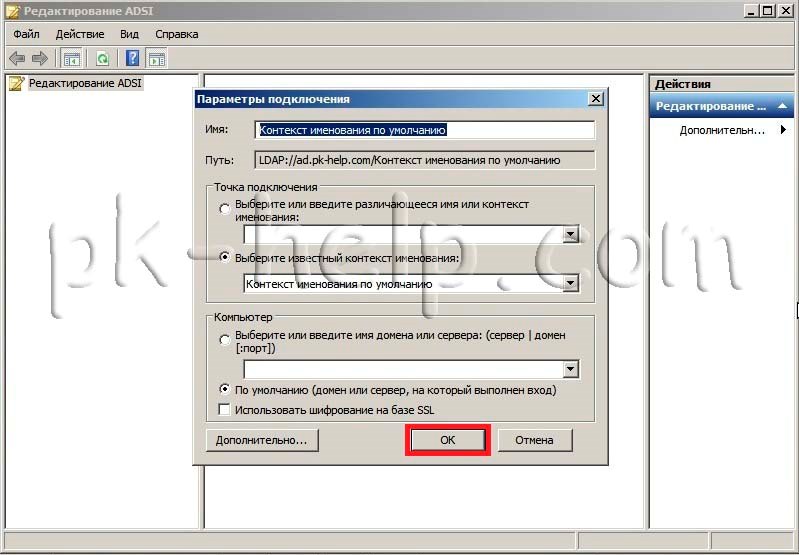

В оснастке «Редактор ADSI» щелкните правой кнопкой мыши Редактор ADSI и выберите команду Подключение к...

Нажмите на кнопку «OK«, чтобы выбрать настройки по умолчанию в диалоговом окне «Параметры подключения» или в поле Имя введите полное доменное имя для того домена, в котором требуется создать объект параметров паролей, а затем нажмите кнопку «ОК».

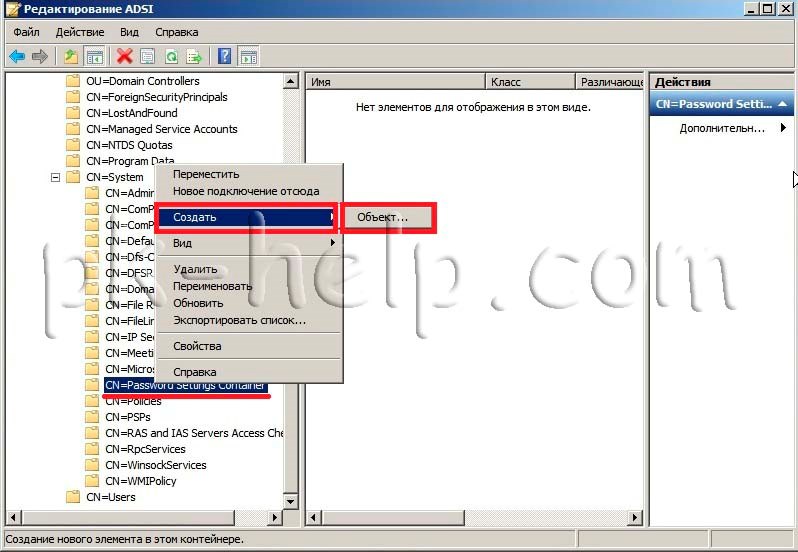

Далее зайдите по пути «DC=<имя_домена>»- «CN=System»- «CN=Password Setings Container».

Щелкните правой кнопкой пункт «CN=Password Setings Container«, выберите команду «Создать», а затем пункт «Объект».

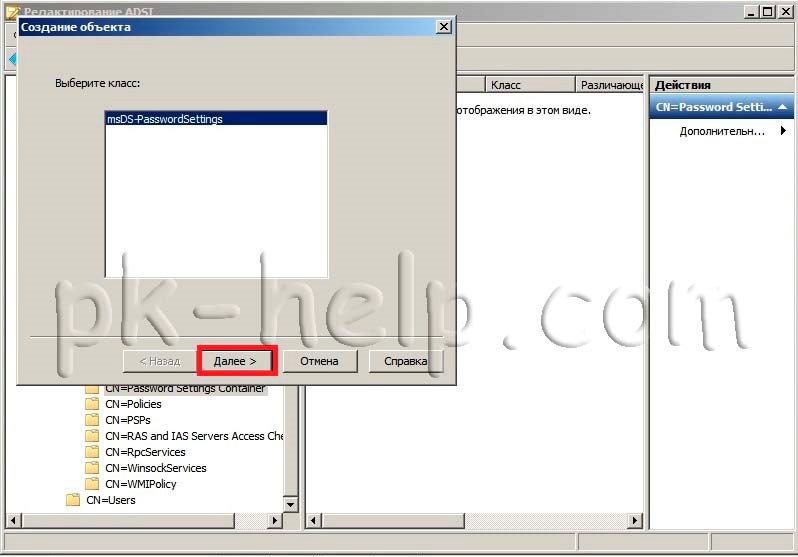

В диалоговом окне Создание объекта в разделе Выберите класс щелкните атрибут msDS-PasswordSettings (выбора как такого у вас не будет, поскольку атрибут будет один), затем нажмите кнопку «Далее».

После этого мастер поможет создать объект настроек для пароля Password Settings Object. Необходимо будет указать значение для каждого из следующих 10 атрибутов. Ниже представлена таблица с кратким описанием и возможными значениями атрибутов.

| Имя атрибута | Краткое описание | Возможные значения |

| Cn | <Имя PSO> | Любое допустимое имя Windows |

| msDS-PasswordSettingsPrecedence | Параметр, используемый в качестве стоимости или приоритета для различных политик на тот случай, если для одного пользователя настраивается несколько политик PSO. Чем выше приоритет у настройки пароля PSO, тем меньше значение этого параметра. | Больше 0 |

| msDS-PasswordReversibleEncryptionEnabled | Статус обратимого шифрования пароля для учетных записей пользователей | FALSE / TRUE (рекомендуемое значение – FALSE) |

| msDS-PasswordHistoryLength | Длина журнала пароля для учетных записей пользователей | От 0 до 1024 |

| msDS-PasswordComplexityEnabled | Состояние сложности паролей учетных записей пользователей | FALSE / TRUE (рекомендуемое значение – TRUE) |

| msDS-MinimumPasswordLength | Минимальная длина паролей учетных записей пользователей | От 0 до 255 |

| msDS-MinimumPasswordAge | Минимальный срок действия паролей учетных записей пользователей | От 00:00:00:00 до значения атрибута msDS-MaximumPasswordAge (Например 1:00:00:00 -1 день) |

| msDS-MaximumPasswordAge | Максимальный срок действия паролей учетных записей пользователей |

(Например 90:00:00:00 — 90 дней) |

| msDS-LockoutThreshold | Количество попыток ввода неверного пароля после которого учетная запись будет заблокирована | От 0 до 65535 |

| msDS-LockoutObservationWindow | Через это время счетчик количества попыток ввода неверного пароля будет обнулен |

(Например 0:00:30:00 -30 минут) |

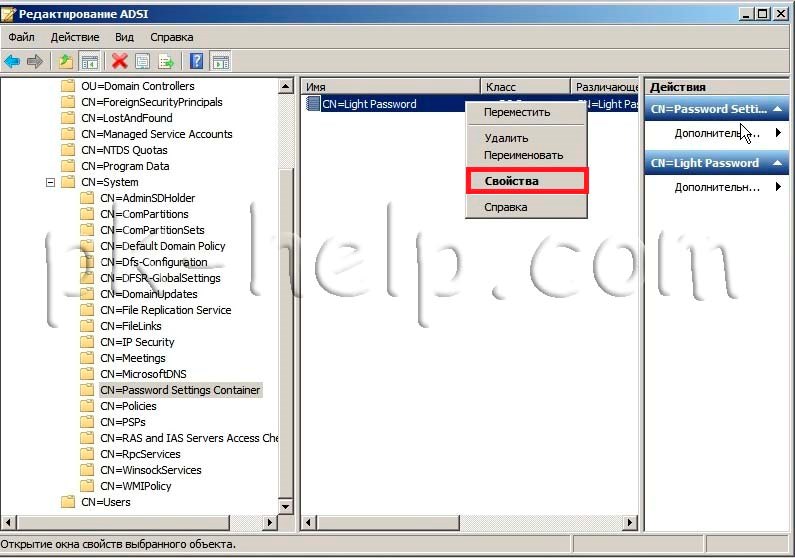

После того как создана PSO, необходимо добавить в него пользователя или группу пользователей, к которым будет применяться указанные настройки пароля. Для этого нажимаем правой кнопкой мыши на PSO и выбираем «Свойства«.

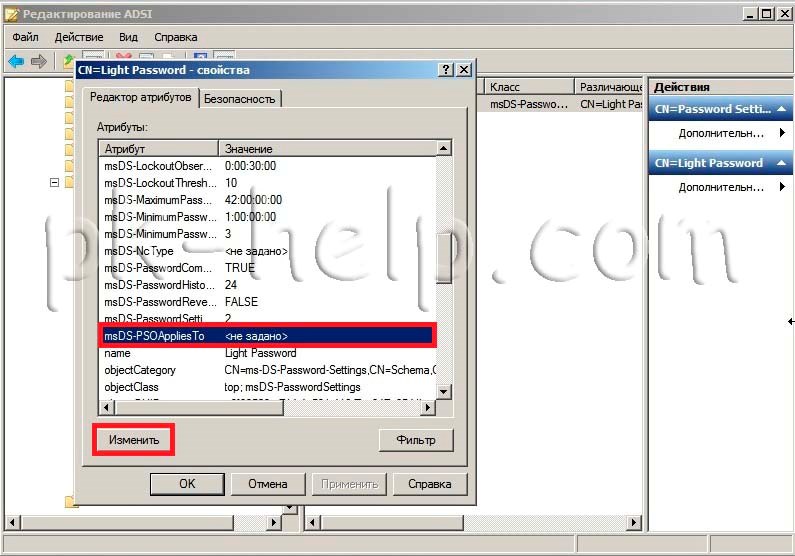

В редакторе атрибутов находим и выбираем атрибут msDS-PSOAppliesTo и нажимаем кнопку «Изменить«.

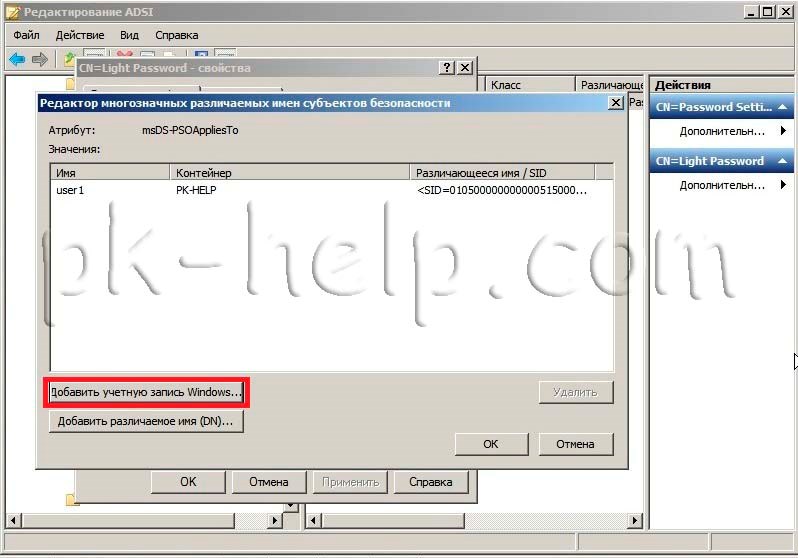

В открывшемся окне «Редактор многозначных различаемых имен субъектов безопасности» добавляем пользователей или глобальную группу безопасности, к которым должен применяться объект параметров паролей и нажимаем «Ок«.

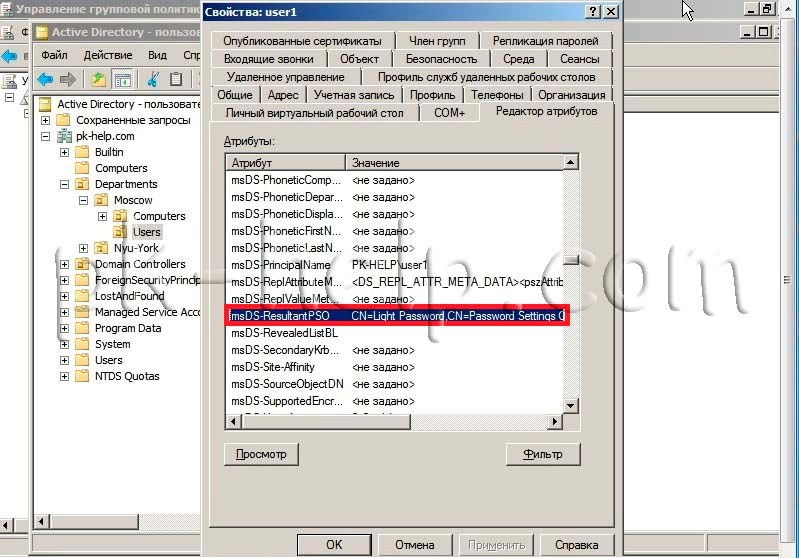

Теперь можно проверить действительно ли примерилась политика паролей PSO, для этого запустите Active Directory Пользователи и компьютеры, если у вас не включены дополнительные компоненты — включите их (нажмите «Вид» и поставьте галочку напротив Дополнительные компоненты), откройте свойства интересующего вас пользователя или группы, выберите вкладку «Редактор атрибутов«, нажмите кнопку «Фильтр» в области Показать атрибуты, доступные только для чтения поставьте галочку Построенные. После этого найдите атрибут msDS-ResultantPSO в нем должен быть указан созданная вами или результирующая политика паролей Password Settings Object.

Если все указано верно настройку политик паролей PSO можно считать успешно завершенной.

Я очень надеюсь, моя статья помогла Вам! Просьба поделиться ссылкой с друзьями:

Чтобы обеспечить высокий уровень безопасности учётных записей пользователей в домене Active Directory, администратор должен настроить и реализовать политику паролей домена. Политика паролей должна обеспечивать достаточную сложность, длину пароля и частоту смены паролей учётных записей пользователей и служб. Таким образом, вы можете затруднить злоумышленнику возможность перебора или перехвата паролей пользователей при их отправке по сети.

Суть политики паролей домена заключается в том, что устанавливаются правила на минимальную длину пароля, на обязательное наличие в нём определённого количества букв разного регистра, цифр, специальных символов. Данные правила распространяются как на администратора домена, так и на всех пользователей домена.

Если компьютер подключён к домену, то политика паролей также распространяется и на локальных пользователей, но только при смене пароля. То есть если локальный пользователь не имел пароля до подключения к домену, либо имел пароль, неудовлетворяющий правилам политики, то такой пользователь не обязан устанавливать или менять пароль.

Политика паролей в политике домена по умолчанию (Default Domain Policy)

По умолчанию для установки общих требований к паролям пользователей в домене AD используются параметры групповой политики (GPO). Политика паролей учётных записей пользователей домена настраивается в Default Domain Policy (политике домена по умолчанию). Эта политика связана с корнем домена и должна применяться к контроллеру домена с ролью эмулятора PDC.

1. Чтобы настроить политику паролей учётной записи AD, откройте консоль Управления групповой политикой (gpmc.msc);

2. Разверните свой домен и найдите объект групповой политики с именем Default Domain Policy. Щёлкните его правой кнопкой мыши и выберите «Изменить»;

3. Политики паролей находятся в следующем разделе GPO: Computer configuration→ Policies→ Windows Settings → Security Settings → Account Policies → Password Policy (в русскоязычной версии это соответственно Конфигурация компьютера → Политики → Конфигурация Windows → Параметры безопасности → Политики учетных записей → Политика паролей);

4. Дважды щёлкните параметр политики, чтобы изменить его. Чтобы включить определённый параметр политики, установите флажок Define this policy settings («Определить следующий параметр политики») и укажите необходимое значение (на скриншоте ниже я установил минимальную длину пароля 8 символов). Сохраните изменения;

Новые параметры политики паролей будут применены ко всем компьютерам домена в фоновом режиме через некоторое время (90 минут), во время загрузки компьютера, или вы можете применить политику немедленно, запустив команду

gpupdate /force

Вы можете изменить параметры политики паролей из консоли управления GPO или с помощью командлета PowerShell Set-ADDefaultDomainPasswordPolicy:

Set-ADDefaultDomainPasswordPolicy -Identity ds.hackware.ru -MinPasswordLength 10 -LockoutThreshold 3

Основные параметры политики паролей в Windows

Рассмотрим все доступные настройки паролей Windows. В GPO есть шесть настроек пароля:

-

Enforce password history (Вести журнал паролей) — определяет количество запоминаемых паролей, хранимых с целью недопущения их повторного использования.

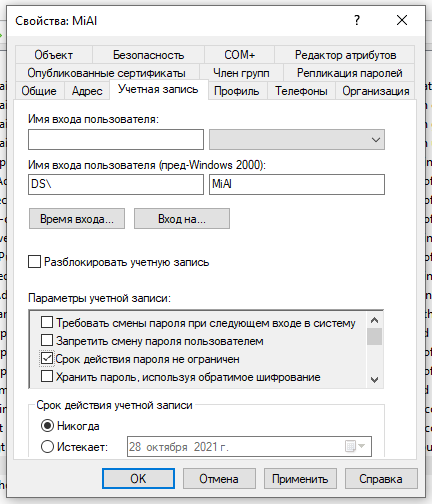

Однако администратор домена или пользователь, которому были делегированы разрешения на сброс пароля в AD, могут вручную установить старый пароль для учётной записи; - Maximum password age (Максимальный срок действия пароля) — устанавливает срок действия пароля в днях. По истечении срока действия пароля Windows попросит пользователя сменить пароль. Эта настройка обеспечивает регулярность смены пароля пользователями. Не зависимо от данной политики, в Параметрах учётной записи пользователя можно включить опцию «Срок действия пароля не ограничен», эта опция будет иметь приоритет;

Вы можете узнать, когда истекает срок действия пароля конкретного пользователя, с помощью PowerShell:

Get-ADUser -Identity MiAl -Properties msDS-UserPasswordExpiryTimeComputed | Select-Object name,samaccountname,@{Name="Истекает";Expression={[datetime]::FromFileTime($_."msDS-UserPasswordExpiryTimeComputed") }}

Либо вывести информацию о дате истечения паролей сразу для всех пользователей:

Get-ADUser -Filter * -Properties "msDS-UserPasswordExpiryTimeComputed" | Select-Object name,samaccountname,@{Name="Истекает";Expression={[datetime]::FromFileTime($_."msDS-UserPasswordExpiryTimeComputed")}}

Если поле является пустым, значит срок действия пароля пользователя не ограничен.

- Minimum password length (Минимальная длина пароля) – рекомендуется, чтобы пароли содержали не менее 8 символов (если вы укажете здесь 0, то пароль станет необязательным);

- Minimum password age (Минимальный срок действия пароля) – устанавливает, как часто пользователи могут менять свои пароли. Этот параметр не позволит пользователю менять пароль слишком часто, чтобы вернуться к старому паролю, который ему нравится, удалив его из истории паролей после того, как пароль был изменён несколько раз подряд. Как правило, здесь стоит выставить 1 день, чтобы пользователи могли сами сменить пароль в случае его взлома (иначе его менять придётся администратору);

- Password must meet complexity requirements (Пароль должен отвечать требованиям сложности) — если эта политика включена, пользователь не может использовать имя учётной записи в пароле (не более 2-х символов подряд из username (имени пользователя) или Firstname (имени)), также в пароле необходимо использовать 3 типа символов: цифры (0–9), прописные буквы, строчные буквы и специальные символы ($, #,% и так далее). Также, чтобы предотвратить использование слабых паролей (из словаря паролей), рекомендуется регулярно проверять пароли пользователей в домене AD;

- Store passwords using reversible encryption (Хранить пароли, используя обратимое шифрование) – пароли пользователей хранятся в зашифрованном виде в базе данных AD, но в некоторых случаях вам необходимо предоставить доступ к паролям пользователей для некоторых приложений. Если этот параметр политики включён, пароли менее защищены (почти обычный текст). Это небезопасно (злоумышленник может получить доступ к базе данных паролей, если контроллер домена скомпрометирован; контроллеры домена только для чтения (RODC) могут использоваться в качестве одной из мер защиты).

Если пользователь попытается изменить пароль, который не соответствует политике паролей в домене, появится сообщение об ошибке:

Unable to update the password. The value provided for the new password does not meet the length, complexity, or history requirements of the domain.

В русскоязычной версии сообщение звучит так:

Введённый пароль не отвечает требованиям политики паролей. Укажите более длинный или сложный пароль.

Кроме того, в разделе GPO Account Lockout Password («Политика блокировки учётной записи») должны быть настроены следующие параметры пароля:

- Account Lockout Threshold (Пороговое значение блокировки) – количество неудачных попыток входа в систему (с неправильным паролем), которое может быть выполнено пользователем до блокировки его учётной записи;

- Account Lockout Duration (Продолжительность блокировки учётной записи) — как долго будет заблокирована учётная запись, если пользователь несколько раз ввёл неверный пароль;

- Reset account lockout counter after (Время до сброса счётчика блокировки) — количество минут, по истечении которых счётчик порога блокировки учётной записи будет сброшен.

Если конкретная учётная запись домена блокируется слишком часто, вы можете определить источник блокировки учётной записи с помощью этого метода.

Параметры политик паролей по умолчанию в домене AD перечислены в таблице ниже:

| Политика | Значение по умолчанию |

|---|---|

| Обеспечить сохранение истории паролей | 24 пароля |

| Максимальный возраст пароля | 42 дня |

| Минимальный срок действия пароля | 1 день |

| Минимальная длина пароля | 7 |

| Пароль должен соответствовать требованиям сложности | Включено |

| Хранить пароли с использованием обратимого шифрования | Отключено |

| Продолжительность блокировки учётной записи | Не задана |

| Порог блокировки учётной записи | 0 |

| Сбросить счётчик блокировки учётной записи после | Не установлено |

В Security Compliance Toolkit (наборе средств обеспечения соответствия требованиям безопасности) Microsoft рекомендует использовать следующие параметры политики паролей:

- Использовать историю паролей: 24

- Максимальный срок действия пароля: не установлен

- Минимальный возраст пароля: не установлен

- Минимальная длина пароля: 14

- Пароль должен соответствовать сложности: Включено

- Хранить пароли с использованием обратимого шифрования: Отключено

В недавней рекомендации Security Baseline 1903 Microsoft указывает, что нет необходимости включать политику истечения срока действия пароля для пользователей. Истечение срока действия пароля не увеличивает безопасность, а только создаёт ненужные проблемы (ссылка).

Как проверить текущую политику паролей в домене AD

Вы можете увидеть текущие параметры политики паролей в Default Domain Policy в консоли gpmc.msc (на вкладке Settings «Параметры»).

Вы также можете отобразить информацию о политике паролей с помощью PowerShell (на компьютере должен быть установлен Модуль Active Directory для PowerShell):

Get-ADDefaultDomainPasswordPolicy

ComplexityEnabled : True

DistinguishedName : DC=ds,DC=hackware,DC=ru

LockoutDuration : 00:30:00

LockoutObservationWindow : 00:30:00

LockoutThreshold : 0

MaxPasswordAge : 42.00:00:00

MinPasswordAge : 1.00:00:00

MinPasswordLength : 7

objectClass : {domainDNS}

objectGuid : 15bedbc4-3236-46fb-b01b-5bf1f0a49ba7

PasswordHistoryCount : 24

ReversibleEncryptionEnabled : False

Кроме того, вы можете проверить текущие параметры политики паролей AD на любом компьютере домена с помощью команды GPResult.

Несколько политик паролей в домене Active Directory

Контроллер домена, владелец FSMO роли эмулятора PDC, отвечает за управление политикой паролей домена. Для редактирования настроек Default Domain Policy требуются права администратора домена.

Изначально в домене могла быть только одна политика паролей, которая применяется к корню домена и затрагивает всех без исключения пользователей (есть нюансы, но о них мы поговорим позже). Даже если вы создадите новый объект групповой политики с другими настройками пароля и примените его к конкретному подразделению с параметрами принудительного и блочного наследования, он не будет применяться к пользователям.

Политика паролей домена влияет только на объекты AD типа User (пользователь). Пароли объектов Computer, обеспечивающие доверительные отношения домена, имеют собственные параметры GPO.

До Active Directory в Windows Server 2008 можно было настроить только одну политику паролей для каждого домена. В более новых версиях AD вы можете создать несколько политик паролей для разных пользователей или групп с помощью Fine-Grained Password Policies (FGPP) (детальных политик паролей). Детализированные политики паролей позволяют создавать и применять различные объекты параметров пароля (PSO). Например, вы можете создать PSO с увеличенной длиной или сложностью пароля для учётных записей администратора домена или сделать пароли некоторых учётных записей более простыми или даже полностью отключить их.

Связанные статьи:

- Fine-Grained Password Policy: Как создать детальную политику паролей в Active Directory (88.5%)

- Актуализация настроек групповой политики на компьютерах домена Windows (65.4%)

- LAPS: управление паролями локальных администраторов на компьютерах домена (61.6%)

- Как определить причину блокировки учётной записи в домене Active Directory (61.6%)

- Использование инструмента GPResult для проверки того, какие объекты групповой политики применяются (53.9%)

- Поиск по Active Director групп и пользователей с использованием подстановочных знаков (RANDOM — 50%)

Использование групповой политики для управления конфигурацией системы безопасности

Управление конфигурацией безопасности на сотнях или тысячах машин Windows — одна из важнейших задач современного ИТ-администратора. Хорошо известно, что неудачное решение этой проблемы может привести к потере данных, необходимости тратить время на восстановление машин и в худшем случае к необратимым последствиям для компании. К счастью, в Windows 2000 появились групповые политики (Group Policy) — мощное средство для быстрого изменения параметров безопасности на всех машинах, работающих с Windows 2000 и более поздними версиями в среде Active Directory (AD). В данной статье речь пойдет о том, как использовать Group Policy для развертывания и управления конфигурацией системы безопасности, и о некоторых трудностях, возникающих при внедрении различных типов политик безопасности.

Мы рассмотрим также ряд параметров политик безопасности на базе Group Policy и попытаемся максимально использовать их преимущества. Но сначала необходимо понять, как назначить политику безопасности для домена — то есть как настроить параметры безопасности на объекте групповой политики (Group Policy Object, GPO), связанном с доменом AD (GPO можно связать с сайтами AD, доменами или организационными единицами — OU).

Следует обратить внимание, что все рассмотренные в данной статье функции реализованы в Windows Server 2003, Windows XP и Windows 2000, если специально не оговорено, что требуется определенная версия операционной системы.

Политики безопасности для домена

Одна из первых проблем безопасности, которую необходимо решить при развертывании AD, — политика для учетных записей (account policy). Политика для учетных записей представляет собой часть параметров безопасности GPO, с помощью которых можно задать для учетных записей домена нужную длину пароля, его сложность и режим блокировки. Чтобы задать политику, следует открыть редактор Group Policy Object Editor консоли управления Microsoft Management Console (MMC), отыскать GPO и перейти в раздел Computer ConfigurationWindows SettingsSecurity SettingsAccount Policies для этого GPO. Если политику для учетных записей требуется применить к пользовательским учетным записям, определенным в AD, то эту политику необходимо определить внутри GPO, связанного с доменом, потому что DC в домене AD обрабатывают лишь политики для учетных записей, содержащие GPO, связанные с данным доменом. DC также игнорируют три другие политики безопасности, если они не связаны с доменом:

- автоматическое отключение пользователей по истечении времени регистрации;

- переименование учетной записи administrator;

- переименование учетной записи guest.

Эти три политики расположены в разделе Computer ConfigurationWindows SettingsSecurity SettingsLocal PoliciesSecurity Options для GPO.

Может возникнуть вопрос, почему Microsoft требует, чтобы политики для учетных записей и эти три политики безопасности были в GPO, связанном с доменом. Как известно, если сервер в домене назначается контроллером домена AD, то по умолчанию AD сохраняет DC в организационном подразделении Domain Controllers. Однако если переместить DC в другое организационное подразделение OU, то он сможет получать различные политики безопасности. Политики для учетных записей и три указанные политики безопасности должны быть согласованы на всех DC, поэтому специалисты Microsoft составили программный код обработки GPO таким образом, что эти политики игнорируются, кроме тех случаев, когда они связаны с доменом. Таким образом, гарантируется, что все DC, независимо от местоположения, получают одинаковые политики. Другие политики безопасности, такие как политики аудита и ограниченные группы, могут быть разными на DC в различных OU. Следует помнить об этой особенности политик, если требуется переместить DC из организационной единицы Domain Controllers.

Рекомендуемые подходы

При построении нового домена AD внутри него создаются два GPO: Default Domain Policy и Domain Controllers Policy, связанные с OU Domain Controllers. Эти GPO помогают администраторам Windows настроить доменную учетную запись и другие политики безопасности, но некоторые специалисты не рекомендуют затрагивать готовые GPO. Поэтому многие администраторы не знают, следует ли использовать их для политик безопасности или лучше построить собственные. В принципе, возможны оба подхода.

При развертывании политик безопасности в масштабах домена необходимо соблюдать два правила. Как уже отмечалось, политику для учетной записи в масштабах домена можно назначить только для GPO, связанного с доменом. Если нужно применить в домене другие политики безопасности (например, указать стандартный размер журнала Security на всех DC домена), то следует назначать эти политики в GPO, связанном с Domain Controllers OU (предполагается, что DC не были удалены из этой организационной единицы). Windows обрабатывает GPO по порядку: сначала локально, затем в сайтах, доменах и OU, поэтому политики безопасности, заданные в GPO, связанных с Domain Controllers OU, обрабатываются последними и замещают любые политики, связанные с доменами.

Однако это правило может вступить в конфликт с другим правилом: включение режима No Override в GPO, связанном с доменом. В режиме No Override нижние по иерархии GPO не могут отменить противоречащие политики более высокого уровня. Если необходимо, чтобы политика была основной во всех случаях, следует активизировать No Override в связанном с доменом GPO, который задает политику для учетных записей. Но если тот же связанный с доменом GPO используется для назначения других политик безопасности (например, политики аудита), то он отменит любые параметры аудита, заданные в GPO, связанных с OU Domain Controllers. Поэтому я рекомендую не возлагать других функций на GPO, определяющий политику для учетных записей. Таким образом, администрирование этого GPO и политики для учетных записей домена можно делегировать специалистам по безопасности, оставив за собой право назначать нужные политики безопасности непосредственно на компьютеры.

Просмотр действующей политики

Часто приходится слышать вопрос: «Как просмотреть действующую политику безопасности на DC, серверах и рабочих станциях?» Конечно, для просмотра параметров безопасности на данном компьютере можно использовать различные инструменты определения результирующей политики, например, консоли Resultant Set of Policies (RSoP) или такие инструменты командной строки, как GPResult. Однако для просмотра локального GPO на данном компьютере проще использовать редактор Group Policy Object Editor.

Для всех параметров политики, за исключением безопасности, при просмотре GPO на локальном компьютере отображаются параметры, сохраненные в статических файлах в локальной файловой системе (%systemroot%system32grouppolicy). Но при просмотре локального GPO политики безопасности редактор Group Policy Object Editor показывает действующие параметры, установленные на данном компьютере. На системе Windows 2000 одновременно отображаются локальные параметры и действующие значения, предоставляемые объектом GPO, связанным с AD (экран 1).

Windows 2003 и XP формируют несколько иное представление. При просмотре политики безопасности локального GPO в любой из этих версий Windows видны только действующие параметры. Локальный параметр можно отредактировать, дважды щелкнув на нем мышью, но нельзя редактировать параметр, управляемый GPO, связанным с AD.

При изменении политики безопасности локального GPO в отсутствие политики безопасности, связанной с AD, изменения вносятся в действующую базу данных SAM данной локальной машины, а не в набор файлов, расположенных в файловой структуре локального GPO в %systemroot%system32grouppolicy, как в случае с другими параметрами локального GPO.

Гарантированное применение политики безопасности

Способ, используемый Windows для обработки политик, иногда противоречит гарантированному развертыванию политики безопасности. Чтобы разобраться в этом конфликте, необходимо иметь базовые знания о том, как обрабатываются групповые политики. При создании и редактировании GPO, связанных с AD, с помощью редактора Group Policy Object Editor параметры GPO сохраняются в AD и на системном томе (sysvol) компьютера, а также назначаются параметры, которые GPO будет применять на данной машине. Расширения клиентской стороны (Client-side Extensions, CSE) на компьютере обрабатывают параметры и вносят изменения в конфигурацию. Microsoft реализует CSE в DLL и поставляет их в составе операционной системы. Для каждой из основных областей политики существуют свои CSE, например для установки программ безопасности и административных шаблонов политик.

Чтобы увидеть CSE, зарегистрированные в настоящий момент на данной машине, нужно открыть реестр и просмотреть подразделы HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWinlogonGPExtensions. Каждый GUID-именованный подраздел в разделе GPExtensions представляет один CSE. Внутри GUID-именованных подразделов находится имя DLL, в которой реализованы функциональность политики и параметры, управляющие поведением CSE при обработке параметров политики.

Общая особенность всех GSE заключается в том, что они не выполняют повторную обработку GPO, если объект не изменялся за время, прошедшее с предыдущей обработки. Windows обрабатывает политику для компьютера, например политику безопасности, при запуске (или выключении) системы, а политику для пользователя — при регистрации или завершении сеанса пользователя. Такие события называются активными процессами. В дополнение к этим двум процессам Windows обрабатывает политики в фоновом режиме через каждые 90 минут (с небольшим отклонением) на рабочих станциях и автономных серверах домена и через каждые 5 минут — на контроллерах домена. Однако CSE пропускают обработку данного GPO как в активном, так и в фоновом режиме, если он не менялся со времени последнего цикла обработки. Поэтому если пользователь каким-то образом вносит в локальную конфигурацию изменения, противоречащие политике связанного с AD объекта GPO, то это локальное изменение остается в силе до тех пор, пока кто-нибудь не изменит GPO, управляющее данной политикой, — возможно, спустя много времени. По этой причине CSE безопасности периодически обновляют политику безопасности, независимо от того, изменялся ли GPO. Параметр MaxNoGPOListChangesInterval раздела HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWinlogonGPExtensions{827D319E-6EAC-11D2-A4EA-00C04F79F83A} определяет интервал обновления. Стандартное значение — 960 минут (16 часов), но интервал можно увеличить или уменьшить, изменив значение параметра реестра. Если требуется максимально строгое применение политики безопасности, то CSE можно настроить на обработку политики безопасности в каждом цикле, независимо от изменений GPO. Безусловно, дополнительная обработка увеличивает вычислительную нагрузку, но обработку можно выполнять лишь на отдельных машинах, обеспечив своевременное изменение конфигурации системы безопасности на важнейших серверах и рабочих станциях.

Чтобы изменить поведение CSE на компьютере, следует открыть Group Policy Object Editor и перейти в раздел Computer ConfigurationAdministrative TemplatesSystemGroup PolicySecurity Policy Processing для GPO, обрабатываемого компьютером. Даже если объекты Group Policy не изменились, следует выбрать Process (экран 2). После этого система будет обновлять политику безопасности во время каждого фонового и приоритетного цикла обработки.

Я рассмотрел некоторые механизмы развертывания политик безопасности на базе GPO. Наша задача — максимально эффективно использовать сильные стороны политик безопасности Windows.

Применение политики безопасности Windows

В Windows 2003, XP и Windows 2000 насчитываются сотни параметров для настройки защищенной конфигурации серверов и рабочих станций. Как отыскать все эти параметры и определить их назначение? Отправной точкой для изучения параметров политик безопасности может служить документация Microsoft.

В апреле Microsoft выпустила руководство Windows Server 2003 Security Guide, в котором приведены шаблоны безопасности для разнообразных типовых ролей серверов (например, конфиденциальных файл-серверов и DC). Аналогичные шаблоны можно загрузить для Windows 2000 Server. В XP базовые шаблоны безопасности находятся в папке %systemroot%security emplates.

Для использования шаблона в среде Group Policy достаточно импортировать в GPO файл шаблона .inf, в котором будут храниться параметры, щелкнув правой кнопкой на контейнере Security Settings в редакторе Group Policy Object Editor, и выбрать пункт Import Policy. Можно также воспользоваться оснасткой Security Templates консоли MMC для просмотра и редактирования шаблонов Windows 2003 и Windows 2000 (экран 3).

Слабые места Windows

Изучая шаблоны, можно заметить, что во многих из них параметры безопасности установлены в контейнере Computer ConfigurationWindows SettingsSecurity SettingsLocal PoliciesSecurity Options объекта GPO. Я называю эту область политики безопасности страницей защиты уязвимых мест (vulnerability defense page), так как в ней хранятся параметры, предназначенные для устранения обнаруженных за период эксплуатации Windows слабых мест.

С помощью параметров контейнера Security Options можно выполнить такие действия, как переименование учетных записей administrator и guest на всех машинах или отключение анонимного просмотра (enumeration) учетных записей SAM. Благодаря блокированию известных уязвимых мест, в шаблонах безопасности Windows 2003 и Windows 2000 реализованы оптимальные режимы защиты Windows-машин, но перед массовым внедрением необходимо протестировать параметры. Некоторые параметры могут помешать корректному функционированию сети, особенно если клиенты работают с операционными системами старых версий, несовместимых с этими параметрами.

Политика программных ограничений

В данной статье невозможно описать все политики безопасности, реализованные в Group Policy, но одна область заслуживает внимания — это политика программных ограничений (software restriction policy). Данная политика — новшество Windows 2003 и XP, поэтому использовать ее можно только с этими версиями. Политика программных ограничений доступна в Group Policy как параметр для отдельных компьютеров или отдельных пользователей. В сущности, политика программных ограничений запрещает запуск определенных приложений. Приложение можно ограничить в соответствии с сертификатом X.509, использованным для подписи, значением хеш-функции, Internet-зоной, в которой размещается программа, или путем к файлу.

Чтобы объяснить, как используется политика программных ограничений, проще всего проанализировать пример. Предположим, нам нужно запретить всем пользователям домена AD выполнять любые приложения, запускаемые из папки Temporary Internet Files в профиле пользователя. Как правило, в этой папке временно хранятся файлы, загруженные браузером Microsoft Internet Explorer (IE); поэтому в ней следует ограничить выполнение программного кода.

Прежде всего необходимо установить программные ограничения внутри GPO. Для этого следует перейти к Computer ConfigurationWindows SettingsSecurity Settings, щелкнуть правой кнопкой мыши на контейнере Software Restriction Policies и выбрать пункт Create New Policies. Windows немедленно создает набор объектов, с помощью которых можно изменить ограничения, накладываемые на программы, и отображает их в редакторе Group Policy Object Editor (экран 4). Три концевых узла в правой панели — Enforcement, Designated File Types и Trusted Publishers — позволяют установить глобальные параметры для политики программных ограничений. В большинстве случаев для каждого из них можно выбрать стандартные параметры.

Папка Security Levels содержит два параметра, из которых следует выбрать один, Disallowed и Unrestricted. По умолчанию выбирается режим Unrestricted, в котором пользователи могут запускать все программы, за исключением явно запрещенных политикой программных ограничений. В режиме Disallowed пользователи не могут запускать никаких программ, кроме явно разрешенных политикой программных ограничений. В данном примере используется выбираемый по умолчанию режим Unrestricted.

Основные компоненты политики программных ограничений находятся в папке Additional Rules. Если щелкнуть на ней правой кнопкой мыши, можно будет составить правила в соответствии с четырьмя описанными выше критериями. Для данного примера нужно составить правило, запрещающее выполнение любых программ из папки Temporary Internet Files в пользовательском профиле. Поэтому я создал новое правило для пути, назначил путь %userprofile%local settings emporary internet files, а затем установил для этого правила режим безопасности Disallowed (экран 5).

После того как данная политика вступит в силу, система не будет выполнять из папки Temporary Internet Files никаких приложений, чьи типы внесены в список Designated File Types. Очевидно, что политика программных ограничений может быть мощным средством, которое не позволит неизвестному программному коду причинить вред сетевой среде.

Дополнительные средства безопасности

Надеюсь, после прочтения статьи у многих читателей появится желание более глубоко изучить и активно использовать параметры настройки безопасности Windows Group Policy. Помимо упоминавшихся политик, администратор может назначать полномочия для файлов, реестра и служб и даже использовать политики ограниченных групп для управления членством в группах. В Windows 2003 реализована политика для беспроводных сетей, с помощью которой можно определить, с какими узлами доступа Access Point разрешается устанавливать соединения беспроводным клиентам Windows и обязательно ли при этом использовать защиту Wired Equivalent Privacy.

В целом групповые политики превосходно обеспечивают тонкую настройку системы безопасности Windows, так что в интересах администратора изучить их возможности в совершенстве.

Даррен Мар-Элиа — редактор журнала Windows & NET Magazine. С ним можно связаться по адресу: dmarelia@winnetmag.net.

Содержание

- Настройка параметров политики безопасности

- Настройка параметра с помощью консоли Local Security Policy

- Настройка параметра политики безопасности с помощью консоли Редактор локальной групповой политики

- Настройка параметра контроллера домена

- Настройка групповой политики на Windows Server 2016

- При помощи политики возможно:

- Редактирование групповых политик

- Рекомендации по применению политик

- Локальная политика безопасности. Часть 1: Введение

- Введение

- Конфигурирование политик безопасности

- Применение политик безопасности для локального компьютера и для объекта групповой политики рабочей станции, подсоединенной к домену

- Применение политики безопасности для локального компьютера

- Применение политики безопасности для объекта групповой политики рабочей компьютера, присоединенного к домену Windows Server 2008 R2

- Применение политики безопасности для объекта групповой политики с контроллера домена Windows Server 2008 R2

- Заключение

- Создание и настройка групповых политик в Windows Server 2008 R2

- I. Область действия групповых политик

- II. Порядок применения и приоритет групповых политик

- III. Создание локальной групповой политики

- IV. Создание и настройка групповой политики на уровне домена

- V. Создание и настройка групповой политики на уровне подразделения

- VI. Наследование в групповых политиках

- VII. Форсирование применения групповых политик

Настройка параметров политики безопасности

Область применения

Описывает действия по настройке параметра политики безопасности на локальном устройстве, на устройстве, соединяемом с доменом, и на контроллере домена.

Для выполнения этих процедур необходимо иметь права администраторов на локальном устройстве или иметь соответствующие разрешения на обновление объекта групповой политики (GPO) на контроллере домена.

Если локальный параметр недоступен, это указывает на то, что GPO в настоящее время контролирует этот параметр.

Настройка параметра с помощью консоли Local Security Policy

Чтобы открыть локализованную политику безопасности на экране Начните, введите secpol.mscи нажмите кнопку ENTER.

В Параметры панели безопасности консоли сделайте одно из следующих:

При нажатии параметра политики в области сведений дважды щелкните политику безопасности, которую необходимо изменить.

Измените параметр политики безопасности и нажмите кнопку ОК.

Настройка параметра политики безопасности с помощью консоли Редактор локальной групповой политики

Для выполнения этих процедур необходимо иметь соответствующие разрешения на установку и использование консоли управления Microsoft (MMC) и обновление объекта групповой политики (GPO) на контроллере домена.

Откройте редактор локальной групповой политики (gpedit.msc).

В дереве консоли нажмите кнопку Конфигурациякомпьютера, нажмите кнопку Windows Параметрыи нажмите кнопку Безопасность Параметры.

Выполните одно из следующих действий.

В области сведений дважды щелкните параметр политики безопасности, который необходимо изменить.

Если эта политика безопасности еще не определена, выберите поле Определение этих параметров политики.

Измените параметр политики безопасности и нажмите кнопку ОК.

Если вы хотите настроить параметры безопасности для многих устройств в сети, вы можете использовать консоль управления групповой политикой.

Настройка параметра контроллера домена

Следующая процедура описывает настройку параметра политики безопасности только для контроллера домена (от контроллера домена).

Чтобы открыть политику безопасности контроллера домена в дереве консоли, найдите GroupPolicyObject [ComputerName] Политика, щелкните Конфигурация компьютера, нажмите кнопку Windows Параметры, а затем нажмите кнопку Параметры .

Выполните одно из следующих действий.

В области сведений дважды щелкните политику безопасности, которую необходимо изменить.

Если эта политика безопасности еще не определена, выберите поле Определение этих параметров политики.

Измените параметр политики безопасности и нажмите кнопку ОК.

Источник

Настройка групповой политики на Windows Server 2016

Групповые политики являются одним из самых эффективных способов управления компьютерной сетью, построенной на базе Windows-сетей. Групповые политики используют для упрощения администрирования, предоставляя администраторам централизованное управление привилегиями, правами и возможностями как пользователей, так и компьютеров сети.

При помощи политики возможно:

Групповые политики возможно применять сразу на нескольких доменах, на отдельных доменах, на подгруппах в домене, на отдельных системах.

Политики, применяемые к отдельным системам, называются локальными групповыми политиками. Такие политики хранятся только на локальном компьютере. Остальные групповые политики соединены в объекты и хранятся в хранилище данных Active Directory.

Управление групповых политик имеется только в профессиональных и серверных версиях Windows.

Для каждой новой версии Windows вносились новые изменения в групповую политику. В некоторых случаях старые политики не применяются на новые версии Windows.

Обычно большинство политик прямо совместимы. Это означает, что, как правило, политики, предоставленные в Windows Server 2003, могут использоваться на Windows 7 и более поздних, а также на Windows Server 2008 и более поздних. Однако, политики для Windows 8/10 и Windows Server 2012/2016 обычно не применимы к более ранним версиям Windows. Для того, чтобы узнать какие версии поддерживает политика, можно открыть окно ее свойств – там посмотреть на поле Требование к версии или поддерживается. В нем указаны версии ОС, на которых эта политика будет работать:

Редактирование групповых политик

Консоль редактирования групповой политики входит в состав сервера, ее требуется установить в диспетчере сервера как дополнительный компонент управления групповыми политиками:

После этого в составе программ меню Администрирование появляется задача Управление групповыми политиками.

В оснастке Управление групповой политикой назначаются политики к подразделениям, а благодаря иерархической структуре можно визуально понять к какой группе относятся какая-либо политика:

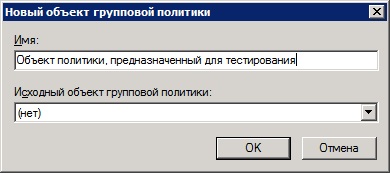

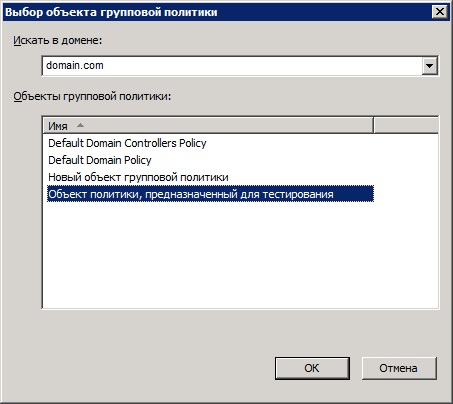

Групповая политика изменяется в редакторе управления групповыми политиками – для этого требуется выбрать команду Изменить в меню Действия. Так же новую групповую политику можно создать либо «с нуля», для этого выбираем Объекты групповой политики выбираем команду Создать в меню Действие. Записываем новое имя объекта групповой политики после этого нажимаем ОК. Можно скопировать в нее параметры уже существующей политики в зависимости от требуемой задачи.

Чтобы применить созданную политику, требуется установить для нее связь с соответствующим объектом службы каталогов в оснастке Управление групповой политикой:

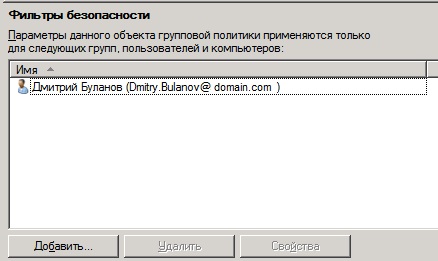

Примененную политику можно настроить по фильтру безопасности. Таким способом параметры данного объекта групповой политики возможно разделить только для заданных групп, пользователей и компьютеров, входящих в домен:

Рекомендации по применению политик

Главное заключается в том, чтобы не изменять политику по умолчанию. Потому как если в политике возникнет какая-либо серьезная ошибка, то возврат к начальному состоянию приведет к удалению не только последних настроек, но и всех других параметров. Поэтому для административных действий по управлению системой создавайте новые политики, тогда для изменения настроек вам потребуется только отключать/включать привязку политик к организационной структуре.

Обработка одной политики с наибольшим числом назначенных параметров, не отличается по времени от обработки нескольких политик, в каждой из которых назначается только часть этих параметров. Поэтому удобнее создавать несколько политик, чем включать все изменения в одну.

Не стоит удалять ранее созданные групповые политики – желательно просто отключить привязку их от объекта службы каталогов. Они могут потребоваться в дальнейшем для анализа в случае каких-либо проблем.

В рамках нашей услуги ИТ-обслуживание мы не только настраиваем групповые политики, но и берем на себя обслуживание всей ИТ-структуры клиента, включая все настройки, обновления ПО и поддержку в режиме 24/7.

Источник

Локальная политика безопасности. Часть 1: Введение

Введение

В предыдущих моих статьях о групповых политиках было рассказано о принципах работы оснастки «Редактор локальной групповой политики». Рассматривались некоторые узлы текущей оснастки, а также функционал множественной групповой политики. Начиная с этой статьи, вы сможете узнать об управлении параметрами безопасности на локальном компьютере, а также в доменной среде. В наше время обеспечение безопасности является неотъемлемой частью работы как для системных администраторов в крупных и даже мелких предприятиях, так и для домашних пользователей, перед которыми стоит задача настройки компьютера. Неопытные администраторы и домашние пользователи могут посчитать, что после установки антивируса и брандмауэра их операционные системы надежно защищены, но это не совсем так. Конечно, эти компьютеры будут защищены от множества атак, но что же спасет их от человеческого фактора? Сейчас возможности операционных систем по обеспечению безопасности очень велики. Существуют тысячи параметров безопасности, которые обеспечивают работу служб, сетевую безопасность, ограничение доступа к определенным ключам и параметрам системного реестра, управление агентами восстановления данных шифрования дисков BitLocker, управление доступом к приложениям и многое, многое другое.

В связи с большим числом параметров безопасности операционных систем Windows Server 2008 R2 и Windows 7, невозможно настроить все компьютеры, используя один и тот же набор параметров. В статье «Настройки групповых политик контроля учетных записей в Windows 7» были рассмотрены методы тонкой настройки контроля учетных записей операционных систем Windows, и это только малая часть того, что вы можете сделать при помощи политик безопасности. В цикле статей по локальным политикам безопасности я постараюсь рассмотреть как можно больше механизмов обеспечения безопасности с примерами, которые могут вам помочь в дальнейшей работе.

Конфигурирование политик безопасности

Политика безопасности – это набор параметров, которые регулируют безопасность компьютера и управляются с помощью локального объекта GPO. Настраивать данные политики можно при помощи оснастки «Редактор локальной групповой политики» или оснастки «Локальная политика безопасности». Оснастка «Локальная политика безопасности» используется для изменения политики учетных записей и локальной политики на локальном компьютере, а политики учетных записей, привязанных к домену Active Directory можно настраивать при помощи оснастки «Редактор управления групповыми политиками». Перейти к локальным политикам безопасности, вы можете следующими способами:

В том случае, если ваш компьютер подсоединен к домену Active Directory, политика безопасности определяется политикой домена или политикой подразделения, членом которого является компьютер.

Применение политик безопасности для локального компьютера и для объекта групповой политики рабочей станции, подсоединенной к домену

При помощи следующих примеров вы увидите разницу между применением политики безопасности для локального компьютера и для объекта групповой политики рабочего компьютера, присоединенного к домену Windows Server 2008 R2.

Применение политики безопасности для локального компьютера

Для успешного выполнения текущего примера, учетная запись, под которой выполняются данные действия, должна входить в группу «Администраторы» на локальном компьютере. Если компьютер подключен к домену, то эти действия могут выполнять только пользователи, которые являются членами группы «Администраторы домена» или групп, с разрешенными правами на редактирование политик.

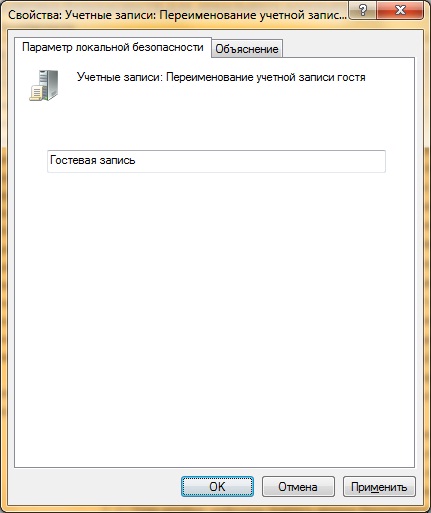

В этом примере мы переименуем гостевую учетную запись. Для этого выполните следующие действия:

После перезагрузки компьютера для того чтобы проверить, применилась ли политика безопасности к вашему компьютеру, вам нужно открыть в панели управления компонент «Учетные записи пользователей» и перейти по ссылке «Управление другой учетной записью». В открывшемся окне вы увидите все учетные записи, созданные на вашем локальном компьютере, в том числе переименованную учетную запись гостя:

Применение политики безопасности для объекта групповой политики рабочей компьютера, присоединенного к домену Windows Server 2008 R2

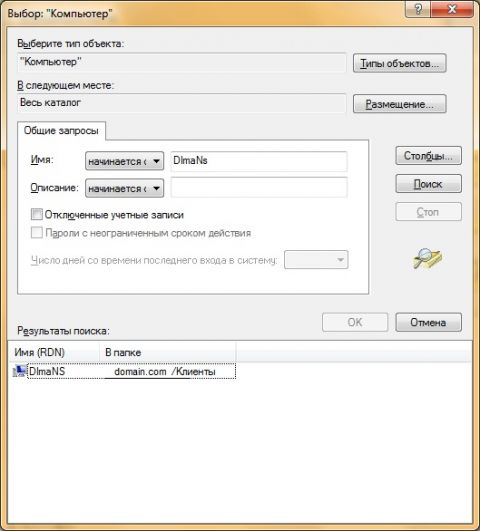

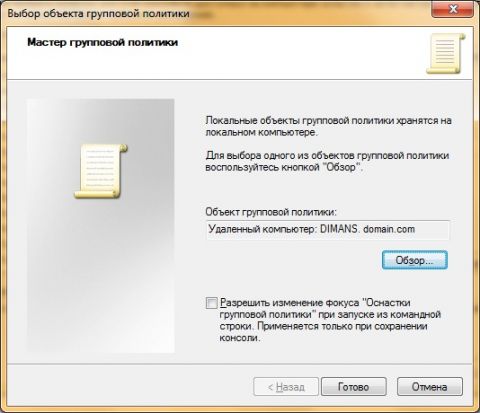

В этом примере мы запретим пользователю Test_ADUser изменять пароль для учетной записи на своем компьютере. Напомню, что для выполнения следующих действий вы должны входить в группу «Администраторы домена». Выполните следующие действия:

После перезагрузки компьютера для того чтобы проверить, применилась ли политика безопасности, перейдите на компьютер, над которым проводились изменения и откройте консоль управления MMC. В ней добавьте оснастку «Локальные пользователи и группы» и попробуйте изменить пароль для своей доменной учетной записи.

Применение политики безопасности для объекта групповой политики с контроллера домена Windows Server 2008 R2

При помощи этого примера, изменим число новых уникальных паролей, которые должны быть назначены учетной записи пользователя до повторного использования старого пароля. Эта политика позволяет вам улучшать безопасность, гарантируя, что старые пароли не будут повторно использоваться в течении нескольких раз. Войдите на контроллер домена или используйте средства администрирования удаленного сервера. Выполните следующие действия:

Об использовании оснастки «Управление групповой политикой» на контроллерах домена и о команде gpupdate будет подробно рассказываться в последующих статьях.

Заключение

Из этой статьи вы узнали о методах применения локальных политик безопасности. В предоставленных примерах проиллюстрирована настройка политик безопасности при помощи оснастки «Локальная политика безопасности» на локальном компьютере, настройка политик на компьютере, подсоединенном к домену, а также управление локальными политиками безопасности с использованием контроллер домена. В следующих статьях из цикла о локальных политиках безопасности вы узнаете об использовании каждого узла оснастки «Локальная политика безопасности» и о примерах их использования в тестовой и рабочей среде.

Источник

Создание и настройка групповых политик в Windows Server 2008 R2

Данное руководство представляет собой пошаговую инструкцию по созданию и настройке локальной групповой политики, а также групповых политик на уровне доменов и подразделений в Windows Server 2008 R2.

Групповые политики – это набор правил, обеспечивающих инфраструктуру, в которой администраторы локальных компьютеров и доменных служб Active Directory могут централизовано развертывать и управлять настройками пользователей и компьютеров в организации. Все настройки учетных записей, операционной системы, аудита, системного реестра, параметров безопасности, установки программного обеспечения и прочие параметры развертываются и обновляются в рамках домена при помощи параметров объектов групповой политики GPO (Group Policy Object).

I. Область действия групповых политик

Все групповые политики имеют свою область действия (scope), которая определяет границы влияния политики. Области действия групповых политик условно можно разделить на четыре типа:

Локальные групповые политики

Групповые политики, применяемые к локальному компьютеру, или локальные групповые политики. Эти политики настраиваются в оснастке «Редактор локальных групповых политик» и применяются только к тому компьютеру, на котором они были настроены. Они не имеют механизма централизованного развертывания и управления и, по сути, не являются групповыми политиками.

Групповые политики доменов

Объекты групповых политик, применяемые к домену Active Directory (AD) и оказывающие влияние на все объекты, имеющие отношение к данному домену. Поскольку в рамках домена работает механизм наследования, то все политики, назначенные на домен, последовательно применяются и ко всем нижестоящим контейнерам.

Групповые политики подразделения

Политики, применяемые к подразделению (Organizational Unit policy, сокр. OU) и оказывающие влияние на все содержимое данного OU и дочерних OU (при их наличии).

Групповые политики сайтов

Сайты в AD используются для представления физической структуры организации. Границы сайта определяются одной или несколькими IP-подсетями, которые объединены высокоскоростными каналами связи. В один сайт может входить несколько доменов и наоборот, один домен может содержать несколько сайтов. Объекты групповой политики, примененные к сайту AD, оказывают влияние на все содержимое этого сайта. Следовательно, групповая политика, связанная с сайтом, применяется ко всем пользователям и компьютерам сайта независимо от того, к какому домену они принадлежат.

II. Порядок применения и приоритет групповых политик

Порядок применения групповых политик напрямую зависит от их области действия. Первыми применяются Локальные политики, затем Групповые политики сайтов, затем отрабатывают Доменные политики и затем OU политики. Если на одну OU назначено несколько GPO, то они обрабатываются в том порядке, в котором были назначены (Link Order).

Приоритет GPO напрямую зависит от порядка их применения — чем позднее применяется политика, тем выше ее приоритет. При этом нижестоящие политики могут переопределять вышестоящие — например Локальная политика будет переопределена Доменной политикой сайта, Доменная политика — политикой OU, а политика вышестоящего OU — нижестоящими политиками OU.

III. Создание локальной групповой политики

1. Для создания локальной групповой политики зайдите на рабочую станцию, нажмите Пуск, в поле поиска введите Выполнить, затем, в поисковой выдаче, выберите Выполнить (Рис.1).

2. В открывшемся окне введите в поле gpedit.msc, затем нажмите OK (Рис.2).

3. В открывшемся окне Вы увидите две основные категории параметров групповой политики — параметры конфигурации компьютера и параметры конфигурации пользователя. Параметры конфигурации компьютера применяются к компьютеру в целом, то есть действуют в отношении всех пользователей, входящих в систему на данном компьютере, без различия, гости они, пользователи или администраторы. Параметры конфигурации пользователя действуют только в отношении конкретно заданных пользователей (Рис.3).

4. Выберите: Конфигурация пользователя > Административные шаблоны > Рабочий стол > Active Desktop. В правой колонке выберите Фоновые рисунки рабочего стола и нажмите Изменить (меню вызывается через правую кнопку мыши) (Рис.4).

5. В появившемся окне выберите пункт Включить, затем в поле Имя фонового рисунка введите путь к фоновому рисунку (прим. в данном примере это C:Green_Local.jpg), после чего нажмите Применить и ОК. Затем перезагрузите компьютер (Рис.5).

6. После перезагрузки компьютера Вы увидите, что политика отработала и фон рабочего изменился (Рис.6).

IV. Создание и настройка групповой политики на уровне домена

1. Для создания групповой политики на уровне домена зайдите на сервер, выберите Пуск > Администрирование > Управление групповой политикой (Рис.7).

2. Выберите домен (прим. в данном руководстве это example.local), через правую кнопку мыши вызовите меню, в котором выберите Создать объект групповой политики в этом домене и связать его… (Рис.8).

3. В появившемся окне выберите, в соответствующем поле, имя новой групповой политики (прим. в данном руководстве это GPO-1), затем нажмите ОК (Рис.9).

4. Выберите созданную групповую политику (прим. GPO-1), через правую кнопку мыши вызовите меню, в котором выберите Изменить (Рис.10).

5. Выберите: Конфигурация пользователя > Политики > Административные шаблоны > Рабочий стол > Active Desktop. В правой колонке выберите Фоновые рисунки рабочего стола и нажмите Изменить (меню вызывается через правую кнопку мыши) (Рис.11).

6. В появившемся окне выберите пункт Включить, затем в поле Имя фонового рисунка введите путь к фоновому рисунку (прим. в данном примере это C:Yellow_Domain_GPO-1.jpg), после чего нажмите Применить и ОК. Затем перезагрузите компьютер на котором ранее устанавливали локальную групповую политику (Рис.12).

7. После перезагрузки компьютера Вы увидите, что групповая политика домена отработала и фон рабочего стола на компьютере изменился (прим. на компьютере доменные политики успешно применились и переопределили настройки, задаваемые локальными политиками. Т.о. установленный локальной политикой зеленый фон был переопределён и, в соответствии с доменной политикой, стал жёлтым) (Рис.13).

V. Создание и настройка групповой политики на уровне подразделения

1. Для создания групповой политики на уровне подразделения (Organizational Unit policy, сокр. OU) зайдите на сервер, выберите Пуск > Администрирование > Управление групповой политикой (Рис.14).

2. Выберите домен (прим. в данном руководстве это example.local), через правую кнопку мыши вызовите меню, в котором выберите Создать подразделение (Рис.15).

3. В появившемся окне выберите, в соответствующем поле, имя нового подразделения (прим. в данном руководстве это OU-1), затем нажмите ОК (Рис.16).

4. Выберите созданное подразделение (прим. OU-1), через правую кнопку мыши вызовите меню, в котором выберите Создать объект групповой политики в этом домене и связать его… (Рис.17).

5. В появившемся окне выберите, в соответствующем поле, имя новой групповой политики (прим. в данном руководстве это GPO-2), затем нажмите ОК (Рис.18).

6. Выберите созданную групповую политику (прим. GPO-2), через правую кнопку мыши вызовите меню, в котором выберите Изменить (Рис.19).

7. Выберите: Конфигурация пользователя > Политики > Административные шаблоны > Рабочий стол > Active Desktop. В правой колонке выберите Фоновые рисунки рабочего стола и нажмите Изменить (меню вызывается через правую кнопку мыши) (Рис.20).

8. В появившемся окне выберите пункт Включить, затем в поле Имя фонового рисунка введите путь к фоновому рисунку (прим. в данном примере это Red_OU_OU-1_GPO-2.jpg), после чего нажмите Применить и ОК. Затем перезагрузите компьютер на котором ранее устанавливали локальную групповую политику (прим. на этом же компьютере она была переопределена доменной групповой политикой) (Рис.21).

9. После перезагрузки компьютера Вы увидите, что доменная политика (GPO-1) переопределена политикой (GPO-2), назначенной на OU. (Т.о. установленный локальной политикой зеленый фон был переопределён и, в соответствии с доменной политикой, стал жёлтым, после чего доменная политика была переопределена политикой OU и фон стал красным) (Рис.22).

VI. Наследование в групповых политиках

1. На все политики в домене распространяется наследование, т.е. политики, назначенные на родительский контейнер (домен или OU), последовательно применяются ко всем дочерним контейнерам. При необходимости это можно изменить, отключив наследование для отдельно взятого OU. Для этого необходимо перейти в управление групповой политикой (прим. Пуск > Администрирование > Управление групповой политикой), выбрать нужное OU (прим. в данном руководстве это OU-1), кликнуть на нем правой клавишей мыши и в контекстном меню отметить пункт Блокировать наследование. После этого для данного OU и его дочерних OU (при их наличии) отменяется воздействие всех вышестоящих политик (Рис.23).

VII. Форсирование применения групповых политик

1. Форсирование применения групповых политик применяется тогда, когда данная политика должна отработать независимо от остальных политик. Если политика форсирована, то, вне зависимости от своей области действия она получает наивысший приоритет. Это значит, что ее настройки не могут быть переопределены нижестоящими политиками, а также на нее не действует отмена наследования. Чтобы форсировать политику, необходимо перейти в управление групповой политикой (прим. Пуск > Администрирование > Управление групповой политикой), выбрать нужную политику (прим. в данном руководстве это GPO-1), кликнуть на ней правой клавишей мыши и в контекстном меню отметить пункт Принудительный (Рис.24).

Надеемся, что данное руководство помогло Вам!

Источник