Базовая настройка защиты роутера MikroTik: настройка устройства, настройка сетевого экрана, защита от сканирования портов, защита от подбора пароля.

🔔 В статье даны примеры команд в терминале MikroTik. Если при вставке команды в терминал, происходит автоматическая вставка команд (при выполнении вы получаете ошибку bad command name или expected end of command), нажмите сочетание Ctrl+V, чтобы отключить эту возможность.

Содержание

- Пользователи

- Сервисы

- Обновление

- Интерфейсы

- Соседи

- Межсетевой экран

Статья на других языках:

🇺🇸 — MikroTik Protection (basic device security setting)

🇪🇸 — Protección MikroTik (configuración básica de seguridad del dispositivo)

🇫🇷 — MikroTik Protection (paramètre de sécurité de base de l’appareil)

🇩🇪 — MikroTik-Schutz (grundlegende Geräte Sicherheitseinstellung)

🇳🇱 — MikroTik Protection (basisinstelling apparaatbeveiliging)

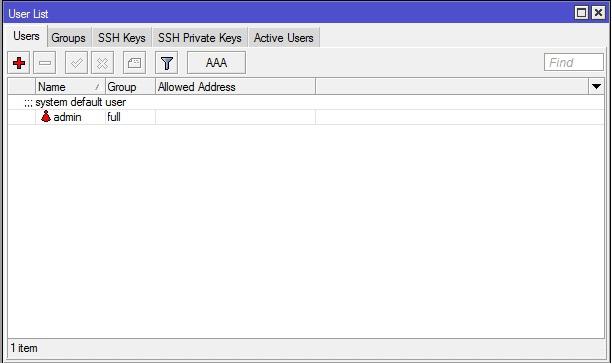

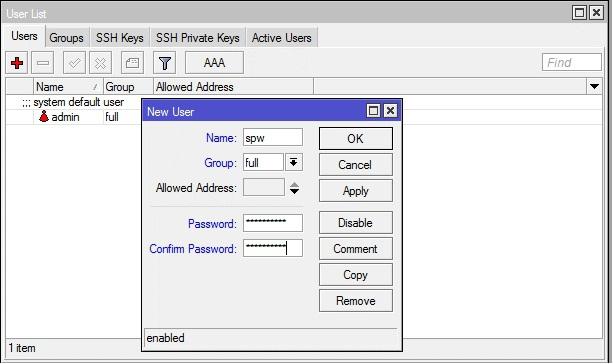

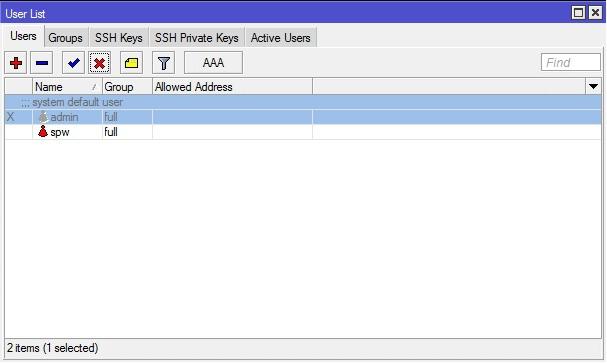

Пользователи

Создайте нового пользователя с уникальным именем и удалите встроенную учетную запись системного пользователя по умолчанию — admin.

[System] -> [Users]

Не используйте простые имена пользователя, пароль должен соответствовать требованиям безопасности.

Если доступ к устройству имеют несколько пользователей, вы можете более подробно задать права выбранному пользователю. Создайте новую группу и определите права пользователей этой группы.

[System] -> [Users] -> [Groups] -> [+]

Сервисы

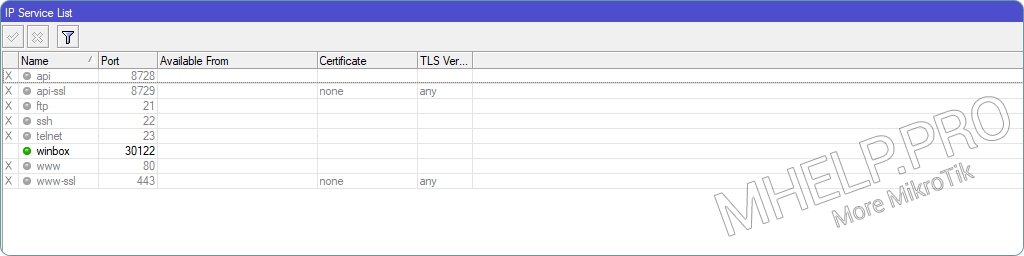

Отключить неиспользуемые сервисы

Отключаем сервисы MikroTik, которые не планируем использовать.

[IP] -> [Services]

- api, порт 8728 — если не используем API доступ, отключаем;

- api-ssl, порт 8729 — если не используем API доступ с сертификатом, отключаем;

- ftp, порт 21 — если не используем FTP доступ, отключаем;

- ssh, порт 22 — если не используем SSH доступ, отключаем;

- telnet, порт 23 — если не используем Telnet доступ, отключаем;

- www, порт 80 — если не используем доступ через Web браузер (http), отключаем;

- www-ssl, порт 443 — если не используем доступ через Web браузер (https), отключаем.

Изменить порт Winbox

Измените номер порта Winbox по умолчанию — 8291, на другой, свободный номер порта — Port (в примере порт 30122).

[IP] -> [Services] -> [winbox: port=Port]

При изменении порта, следите чтобы не назначить Winbox порт используемый другой службой, список — здесь.

Обновление

В оборудовании MikroTik (как и в оборудовании других сетевых вендоров) периодически находят уязвимости — своевременное выполнение обновлений необходимая мера для обеспечения безопасности устройства.

[System] -> [Packages] -> [Check for updates] -> [Check for updates]

Если обновление версии будет найдено, выполните обновление устройства.

🔗 Скрипт Проверка обновления RouterOS, пришлет уведомление о выходе новой версии прошивки.

Интерфейсы

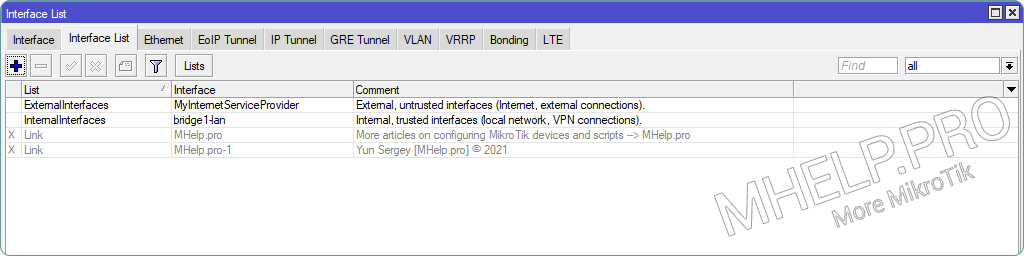

Объединим внутренние (доверенные) и внешние (недоверенные) интерфейсы в списки, для удобства дальнейшего управления.

Список «Внутренние интерфейсы»

Помещаем в этот список интерфейсы локальной сети, VPN подключения и т.д.

[Interfaces] -> [Interfaces] -> [Interface List] -> [Lists] -> [+] -> [Name=InternalInterfaces, Comment="Trusted network interfaces (internal, clients vpn, etc)."]

или:

/interface list add name=InternalInterfaces comment="Trusted network interfaces (internal, clients vpn, etc)."Список «Внешние интерфейсы»

Помещаем в этот список внешние интерфейсы (интернет и т.д.).

[Interfaces] -> [Interfaces] -> [Interface List] -> [Lists] -> [+] -> [Name=ExternalInterfaces, Comment="Untrusted network interfaces (internet, external etc)."]

или:

/interface list add name=ExternalInterfaces comment="Untrusted network interfaces (internet, external etc)."Соседи

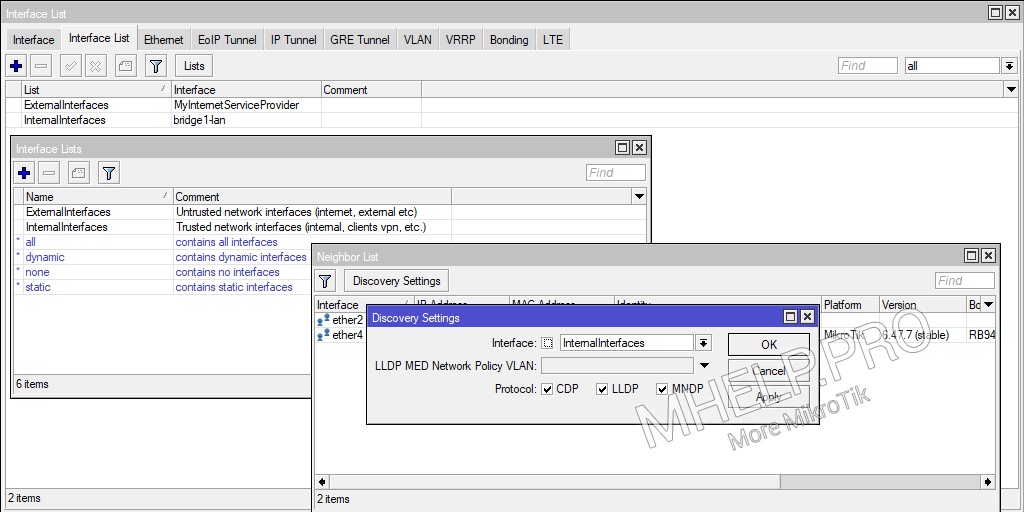

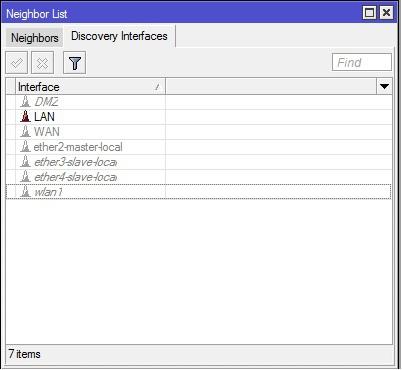

Настроим обнаружение устройства используя Neighbor Discovery только для внутренних интерфейсов или разрешенных интерфейсов.

Разрешаем обнаружение только с интерфейсов перечисленных в списке InternalInterfaces.

[IP] -> [Neighbor] -> [Discovery Settings] -> [interface=InternalInterfaces]

или:

/ip neighbor discovery-settings set discover-interface-list=InternalInterfacesМежсетевой экран

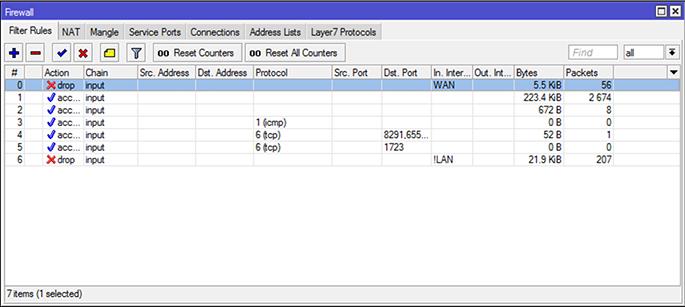

Настраиваем ограничения доступа к роутеру и устройствам сети с помощью межсетевого экрана MikroTik.

⚠️ Перед добавлением ограничивающих правил — включите Безопасный режим MikroTik!

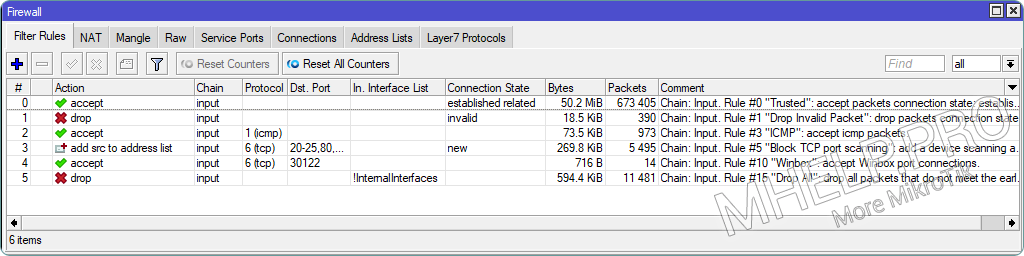

Разрешить установленные и связанные соединения

Правило «Trusted» — разрешаем уже установленные и связанные подключения, для снижения нагрузки на центральный процессор роутера.

[IP] -> [Firewall] -> [Filter Rules] -> [+] -> [General: Chain=input, Connection state=established,related; Action: Action=accept; Comment="Rule #0 "Trusted": allow established, related connections."]

или:

/ip firewall filter add action=accept chain=input connection-state=established,related comment="Rule #0 "Trusted": allow established, related connections."Помещаем правило первым в списке Filter Rules (поместите правило ориентируясь на его номер в комментарии).

Отбросить недействительные пакеты

Правило «Drop Invalid Packet» — отбрасывает недействительные пакеты.

[IP] -> [Firewall] -> [Filter Rules] -> [+] -> [General: Chain=input, Connection state=invalid; Action: Action=drop; Comment="Chain: Input. Rule #1 "Drop Invalid Packet": drop packets connection state: invalid."]

или:

/ip firewall filter add chain=input action=drop connection-state=invalid comment="Chain: Input. Rule #1 "Drop Invalid Packet": drop packets connection state: invalid." Помещаем правило после правила Trusted, в списке Filter Rules (поместите правило ориентируясь на его номер в комментарии).

Разрешить ICMP

Правило «ICMP» — разрешает ICMP трафик на устройство.

[IP] -> [Firewall] -> [Filter Rules] -> [+] -> [General: Chain=input, Protocol=icmp; Action: Action=accept; Comment="Chain: Input. Rule #3 "ICMP": accept icmp packets."]

или:

/ip firewall filter add chain=input protocol=icmp action=accept comment="Chain: Input. Rule #3 "ICMP": accept icmp packets."Поместите правило ориентируясь на его номер в комментарии.

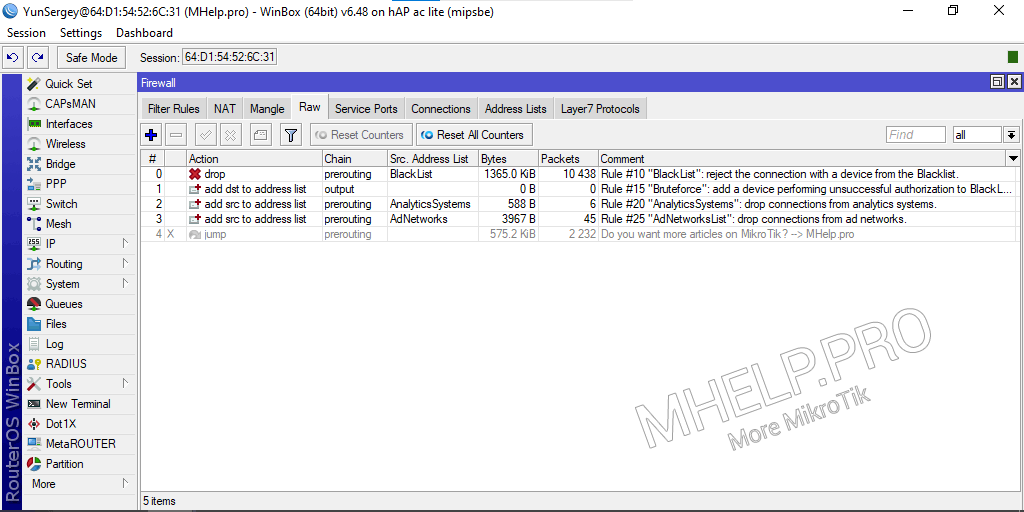

Черный список

Создать список

Создаем список BlackList, в который будем помещать IP адреса, которым по какой-то причине запрещен доступ к MikroTik или защищаемым устройствам.

[IP] -> [Firewall] -> [Address Lists] -> [Name: BlackList, Comment="Deny access to the router and local network, from IP addresses from this list."]

или:

/ip firewall address-list add list=BlackList comment="Deny access to the router and local network, from IP addresses from this list."Создать правило

Создадим правило «BlackList» отклоняющее запросы от IP адресов из списка BlackList.

Для экономии ресурсов центрального процессора, запрещающее правило разместим в таблице Prerouting.

[IP] -> [Firewall] -> [Raw] -> [+] -> [General: Chain=prerouting; Advanced: Src. Address List=BlackList ; Action: drop; Comment="Rule #10 "BlackList": reject the connection with a device from the Blacklist."]

или:

/ip firewall raw add chain=prerouting src-address-list=BlackList action=drop comment="Rule #10 "BlackList": reject the connection with a device from the Blacklist." ⚠️ Правила размещенные в Prerouting выполняются до разделения трафика на цепочки Input и Forward!

Поместите правило по его номеру в комментарии.

На скриншоте видно дополнительные правила:

- Блокировка рекламы на сайтах

Блокировка сканеров портов

Правило превентивной блокировки — блокируем ботов/пользователей сканирующих порты устройств в интернете, для поиска уязвимостей. Составим список не используемых портов нашим роутером, внесем в BlackList IP адреса устройств, кто пытается обратиться к указанным портам.

Для защиты от сканеров, которые целенаправленно ищут устройства MikroTik — добавим в список неиспользуемые порты (сервисы MikroTik) и стандартный порт Winbox 8291 (который мы сменили по рекомендации). Добавим популярные уязвимые порты роутеров (если злоумышленник проверяет на роутере данные порты, полностью заблокируем ему доступ).

Применять правило будем только для новых соединений.

TCP порты ловушки

- 20 — FTP-DATA;

- 21 — FTP (если не используете загрузку файлов на роутер через FTP);

- 22 — SSH (если не используете управление роутером через SSH);

- 23 — Telnet (если не используете Telnet подключение к роутеру);

- 25 — SMTP;

- 53 — DNS (если ваш роутер не является DNS сервером для клиентов из интернета);

- 80 — HTTP (если не используете управление MikroTik через браузер);

- 110 — POP3;

- 161 — SNMP (если не используете удаленный мониторинг);

- 443 — HTTPS (если не используете управление MikroTik через браузер);

- 445 — MICROSOFT-DS;

- 3306 — MS SQL;

- 3128 — Squid;

- 3333 — Network Caller ID server;

- 3389 — Microsoft Terminal Server (RDP);

- 7547 — TR-069 (если не используете протокол управления CWMP);

- 8291 — Winbox (порт по умолчанию);

- 8080 — 8082 — Web прокси (если не используете Web Proxy MikroTik).

Создать правило

Помещаем IP адрес недоверенного устройства в BlackList, на 10 часов:

/ip firewall filter add action=add-src-to-address-list address-list=BlackList address-list-timeout=10h chain=input protocol=tcp connection-state=new dst-port=20-25,80,110,161,443,445,3128,3306,3333,3389,7547,8291,8080-8082 comment="Rule #1 "Block TCP port scanning": add a device scanning an unused port to BlackList." Разместите правило, ориентируясь на его номер в комментарии.

🚯 За 10 часов в BlackList находится около 500 IP адресов выполняющих попытки сканировать «уязвимые порты» роутера MikroTik.

Разрешим порт Winbox

Правило «Winbox» — разрешаем подключение на порт Winbox (в примере — 30122).

[IP] -> [Firewall] -> [Filter Rules] -> [+] -> [General: Chain=input, Protocol=tcp, Dst. Port=30122; Action: Action=accept; Comment="Chain: Input. Rule #10 "Winbox": accept Winbox port connections."]

или:

/ip firewall filter add chain=input protocol=tcp dst-port=30122 action=accept comment="Chain: Input. Rule #10 "Winbox": accept Winbox port connections."Поместите правило ориентируясь на его номер в комментарии.

Сбрасываем неразрешенные соединения

Правило «Drop all» — отбросим все соединения, которые не были разрешены раньше и не входят в список доверенных (внутренних) интерфейсов (InternalInterfaces).

[IP] -> [Firewall] -> [Filter Rules] -> [+] -> [General: Chain=input, In. Interface List=[!]InternalInterfaces; Action: Action=drop; Comment="Chain: Input. Rule #15 "Drop All": drop_all packets that do not meet the early conditions, except from trusted interfaces."]

или:

/ip firewall filter add action=drop chain=input in-interface-list=!InternalInterfaces comment="Chain: Input. Rule #15 "Drop All": drop_all packets that do not meet the early conditions, except from trusted interfaces."Поместите правило на последнюю позицию в правилах Firewall Filter Rules.

Блокируем Bruteforce

Правило «Bruteforce» — поместим IP адрес устройства в BlackList, при повторной неудачной попытке авторизации на устройстве.

При неудачной попытке авторизации MikroTik отправляет ответ с текстом «invalid user name or password» запросившему устройству.

Помещаем IP адрес устройства в BlackList, на 70 минут.

[IP] -> [Firewall] -> [Raw] -> [+] -> [General: Chain=output; Advanced: Content="invalid user name or password"; Action: Action=add-dst-to-address-list; Address List=BlackList, Timeout=01:10:00; Comment="Rule #15 "Bruteforce": add a device performing unsuccessful authorization to BlackList."]

или:

/ip firewall raw add chain=output content="invalid user name or password" action=add-dst-to-address-list address-list=BlackList address-list-timeout=1h10m comment="Rule #15 "Bruteforce": add a device performing unsuccessful authorization to BlackList."🟢 Защита MikroTik — базовая настройка безопасности, обсуждалось в этой статье. Я надеюсь, что теперь вы смогли настроить сервисы роутера и правила файрволла, улучшив защиту роутера MikroTik и устройств локальной сети. Однако, если вы столкнетесь с каким-то проблемами при настройке, не стесняйтесь написать в комментариях. Я постараюсь помочь.

В этой статье мы рассмотрим настройку удаленного доступа к роутеру Mikrotik через интернет. Для работы системного администратора, который обслуживает сеть с филиалами – это необходимость, которая сэкономит время, облегчит поддержку инфраструктуру локальной сети организации.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Содержание

- Настройка удаленного доступа Mikrotik

- Mikrotik. Удаленный доступ через Winbox

- Mikrotik. Удаленный доступ по протоколу SSH

- Ограничение удаленных подключений

Настройка удаленного доступа Mikrotik

Удаленно подключиться к Mikrotik можно несколькими способами, мы разберем настройку двух наиболее часто используемых:

- Через фирменную графическую утилиту Winbox;

- По протоколу SSH, при помощи сторонних приложений (например, Putty).

Чтобы осуществить подключение через интернет к Mikrotik, удаленный роутер должен иметь “белый” IP-адрес.

Давайте детально разберем в чем отличие этих методов удаленного подключения, на какие порты настроены данные сервисы, их плюсы и минусы.

Как удаленно подключиться к Микротик с динамическим ip, мы рассмотрели в отдельной статье!

Mikrotik. Удаленный доступ через Winbox

Чтобы подключиться к Микротику через Winbox, нужно в firewall открыть порт 8291. Для этого запустим фирменную утилиту (которую можно скачать с официального сайта) и перейдем:

- IP => Firewall => Filter Rules => “+”.

Добавим правило, разрешающее подключение извне на 8291 port:

- Chain: input;

- Protocol: 6 (tcp);

- Dst. Port: 8291

Перейдем на вкладку Action:

- Action: accept.

Разместим созданное правило выше запрещающего:

Таким образом, подключение к Mikrotik из интернета через Winbox разрешено. Данный способ позволяет удаленно настраивать оборудование в графическом режиме, что упрощает работу начинающим инженерам.

Mikrotik. Удаленный доступ по протоколу SSH

Также удаленное подключение до Mikrotik можно осуществить, используя протокол SSH, настроить и выполнить диагностику устройства из командной строки.

Удаленное подключение по SSH запуститься даже при слабом интернет-канале, когда нет возможности выполнить соединение с маршрутизатором, используя Winbox.

Чтобы настроить Mikrotik для удаленного подключения из интернета по протоколу SSH, нужно открыть 22 port. Делается это аналогичным способом, описанным выше. Поэтому мы просто скопируем ранее созданное правило, изменив порт:

- IP => Firewall => Filter Rules;

- Двойным нажатием откроем ранее созданное правило.

Скопируем его:

Изменим значение Dst. Port на 22:

Разместим его выше блокирующего правила:

На этом настройка удаленного подключения, используя SSH соединение, закончена. Давайте проверим, для этого скачаем приложение Putty и запустим:

- Host Name (or IP address) — указываем внешний IP Mikrotik;

- Нажимаем “Open”.

Вводим логин и пароль:

Для маршрутизатора Mikrotik удаленный доступ подключения используя SSH настроен и работает.

Ограничение удаленных подключений

В текущей конфигурации Mikrotik удаленный доступ предоставлен всем желающим, что негативно сказывается на безопасности. В современном мире смена стандартного порта, на котором работает сервис (например, Winbox) является слабой защитой. Как обезопасить роутер от сканирования и проникновения мы рассмотрим в статье MikroTik настройка firewall.

Чтобы минимально обезопасить маршрутизатор, мы можем прописать IP-адреса, которым разрешено подключение. Для этого откроем:

- IP => Services.

В открывшемся окне мы видим название сервисов (Name) и номер порта (Port) которое оно использует. Рекомендуем отключить все сервисы, которыми не собираетесь пользоваться.

Двойным нажатием на строчку сервиса Winbox, откроем его настройки и приведем к следующему виду:

Где:

- Name: Winbox – название сервиса;

- Port: 8291 – номер порта, который использует сервис. При желании можем указать свой;

- Available From: 192.168.13.0/24 – разрешаем подключение из локальной сети;

- 1.1.1.1 – вместо этого указываем IP-адрес с которого будем подключаться к оборудованию.

А также рекомендуем изучить статьи:

- MikroTik NTP Server;

- MikroTik сброс на заводские настройки;

- L2TP настройка MikroTik.

На этом настройка удаленного доступа Mikrotik закончена. Надеюсь, данная статья была вам полезна. Если возникли вопросы пишите в комментарии.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Продолжение статьи. Базовая настройка безопасности маршрутизатора — настройка файрвола.

Комментариев: 3Просмотров: 72589

Перед настройкой файрвола

В этой и следующей части статьи используется следующая топология сети:

- WAN – 172.30.10.26/24, Default Gateway 172.30.10.1

- DMZ – 10.10.10.1./24

- LAN – 192.168.88.1/24

Как это настроить — смотрите статью «Разумная настройка RB2011»

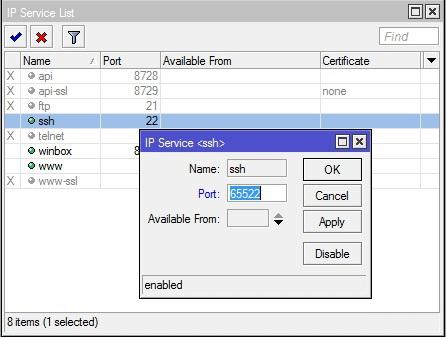

Немного повторяя статью по настройке RB 2011, я позволю себе напомнить, что для начала необходимо отключить неиспользуемые на маршрутизаторе сервисы. Фактически для настройки и работы с маршрутизатором нам достаточно сервисов:

- Winbox – порт 8291 TCP;

- Ssh – порт 22 TCP;

- www – порт 80 TCP;

Этап 1. Отключение ненужных сервисов

Открываем меню IP / Services и воспользовавшись кнопкой Disable отключаем ненужные нам сервисы.

Если вы используете для работы с MikroTik протокол ssh, хорошей идеей будет изменить его стандартный порт на какой-нибудь другой, например 65522. Для этого дважды щелкаем по строке с ssh и в открывшемся окне меняем порт:

Нажав ОК, подтверждаем выбор.

Также можно поменять порты winbox и www. Однако мы не наблюдали, чтобы порт 8291 (winbox) подвергался атаке по подбору пароля.

А вот в случае атаки порта ssh к маршрутизатору, находящемуся на внешнем IP адресе, производится до нескольких сотен попыток несанкционированного подключения в сутки.

Web-интерфейс, конечно, тоже лучше отключить, но если вы по каким-то причинам не можете использовать для настройки winbox, то будет хорошим решением разрешить доступ к web-интерфейсу маршрутизатора только из локальной сети.

Для этого дважды щелкаем по строке с www и заполняем поле available from :

Нажав кнопку ОК, подтверждаем выбор.

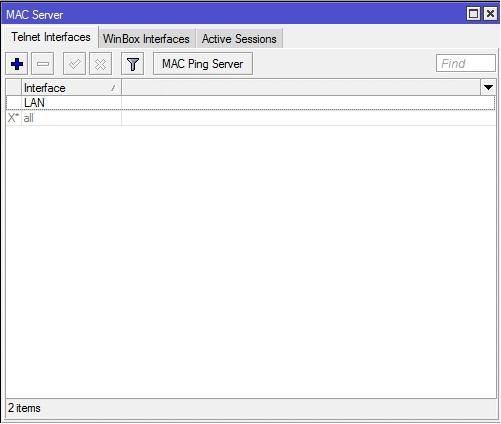

Этап 2. Отключение поиска соседей и mac-сервера на внешних интерфейсах

Заходим в меню ip/neighbors, переходим на закладку Discovery Interfaces и отключаем все кроме интерфейса LAN, нажатием на кнопку Disable.

Далее идем в меню Tools/MAC Server и на закладках Telnet Interfaces и WinBox Interfaces добавляем интерфейс LAN, удаляем если есть любые другие интерфейсы и отключаем интерфейс «*all»

Это не даст возможности подключиться к маршрутизатору снаружи, при помощи MAC — Telnet

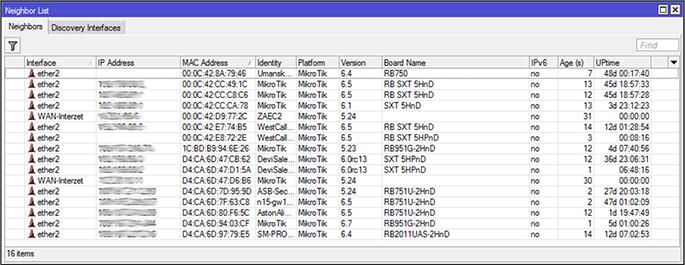

Если кто-то считает что это излишние меры безопасности, вот что видит на WAN -портах один из установленных в работу маршрутизаторов.

При этом на два из них удалось зайти mac-telnet и получить доступ к управлению.

Этап 3. Пользователь и пароль

Теперь надо заменить пользователя по умолчанию и установить ему пароль.

Переходим в меню System/Users.

Создаем нового пользователя с правами администратора.

После чего закрываем программу Winbox, запускаем его заново и заходим под новым пользователем, открываем меню System/Users и отключаем учетную запись администратора.

На этом подготовительные операции можно считать законченными. Переходим к настройке firewall.

Настройка файрвола

В предыдущей части статьи мы с вами узнали, что:

- Трафик, идущий на маршрутизатор, попадает в цепочку файрвола input;

- Трафик, создаваемый маршрутизатором, попадает в цепочку файрвола output;

- Трафик, идущий через маршрутизатор, попадает в цепочку forward;

- Существуют четыре состояния соединения: new, established, related, invalid.

То есть, исходя из состояний соединения и цепочек, общие правила защиты маршрутизатора можно сформулировать как:

- Мы работаем только с цепочкой input;

- Мы пропускаем соединения с состоянием established и related, как уже установленные;

- Мы пропускаем протокол ICMP;

- Мы считаем как WAN, так и DMZ недоверенными сетями;

- Мы разрешаем прохождение некоторого трафика на маршрутизатор. Остальной трафик блокируем.

Теперь давайте определим разрешенный трафик с недоверенных интерфейсов. Итак, мы разрешаем:

- TCP порт 8291 – winbox, удаленное управление снаружи;

- 65522 ssh на измененном порту;

- Предположим, что у нас в дальнейшем будет настраиваться VPN-сервер по протоколу PPTP и мы разрешим порт 1723 по протоколу TCP.

Также с этого момента мы начинаем работать с командной строкой маршрутизатора. Все команды вставляются в терминал маршрутизатора. Если необходимо – вы можете посмотреть в графическом интерфейсе, что конкретно было сделано. Очень скоро вы научитесь читать команды и соотносить их с графическим интерфейсом.

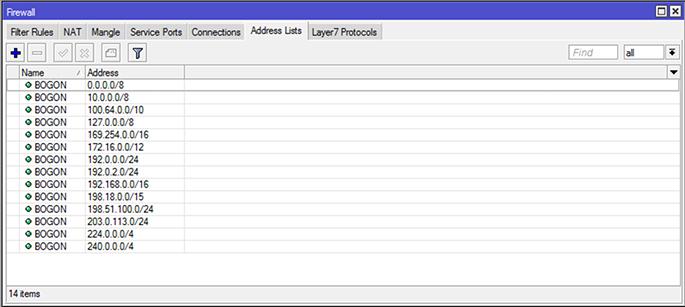

Определяем так называемые bogon-сети (сети приватных или не распределенных IP-адресов).

/ip firewall address-list add address=0.0.0.0/8 disabled=no list=BOGON add address=10.0.0.0/8 disabled=no list=BOGON add address=100.64.0.0/10 disabled=no list=BOGON add address=127.0.0.0/8 disabled=no list=BOGON add address=169.254.0.0/16 disabled=no list=BOGON add address=172.16.0.0/12 disabled=no list=BOGON add address=192.0.0.0/24 disabled=no list=BOGON add address=192.0.2.0/24 disabled=no list=BOGON add address=192.168.0.0/16 disabled=no list=BOGON add address=198.18.0.0/15 disabled=no list=BOGON add address=198.51.100.0/24 disabled=no list=BOGON add address=203.0.113.0/24 disabled=no list=BOGON add address=224.0.0.0/4 disabled=no list=BOGON add address=240.0.0.0/4 disabled=no list=BOGON

Должно получиться вот так:

И запрещаем с этих подсетей соединения на WAN-порт маршрутизатора:

/ip firewall filter add action=drop chain=input in-interface=WAN src-address-list=BOGON

Разрешаем все уже установленные подключения (connection state=established):

/ip firewall filter add chain=input connection-state=established

Разрешаем все зависимые подключения (connection state=related):

/ip firewall filter add chain=input connection-state=related

/ip firewall filter add chain=input protocol=icmp

Разрешаем новые соединения по портам 65522 и 8291 с любого интерфейса:

/ip firewall filter add chain=input connection-state=new dst-port=8291,65522 protocol=tcp

Разрешаем новые соединения по порту 1723 (PPTP) любого интерфейса:

/ip firewall filter add chain=input dst-port=1723 protocol=tcp

И блокируем все новые соединения со всех интерфейсов, кроме LAN:

/ip firewall filter add action=drop chain=input connection-state=new in-interface=!LAN

Должно получиться следующее:

На этом базовая настройка безопасности маршрутизатора завершена. В следующей части мы рассмотрим защиту локальной сети, демилитаризованной зоны и создание собственных цепочек фильтрации трафика.

Технический директор Илья Князев