01. Firewall Ну, тут все понятно. Главное правило — «запретить все». В Windows 2008 R2 встроен довольно неплохой брандмауэр, можно начать с него. Оставьте открытыми порты 80 и 443 (и, возможно, 3389 для RDP) — и все.

02. Настройка GPO. Идем в «Start — Run — secpol.msc — Security Settings — Account Policies — Account Lockout Policy». И ставим, например, «5 попыток» и «5 минут» — это заблокирует пользователя на 5 минут после 5 неудачных авторизаций.

Идем в «Start — Run —gpupdate.msc — Конфигурация ПК — Конфигурация Windows — Параметры безопасности — Локальные политики — Параметры безопасности: Параметры локальной безопасности» галку на использовать только RC4_HMAC_MD5.

03. Установите менеджер паролей. Куча моих знакомых (реально — куча) пользуются схемой «один сложный пароль — для всего». Даже знакомые программеры, админы, дизайнеры… Неглупые, в общем, люди. Одумайтесь. Даже для сервисных учетных записей (типа пользователи БД и тд) используйте только сложные сгенеренные пароли. И держите их в пасс-менеджере. Лично я пользую «LastPass» — он бесплатный, классный и доступен в виде экстеншена для Chrome.

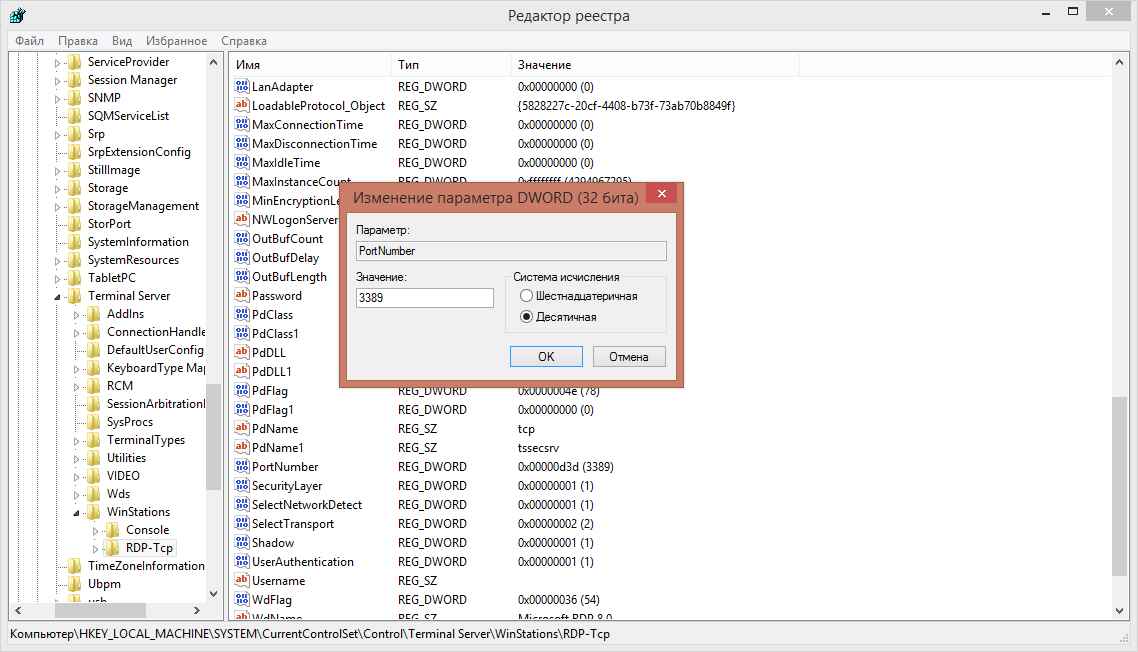

04. Сменить порт для RDP Порт терминального сервиса (тот самый «Удаленный рабочий стол») меняется в реестре вот тут: «HKEY_LOCAL_MACHINESystemCurrentControlSetControlTerminalServerWinStationsRDP-TcpPortNumber» (не забудьте открыть этот порт на файрволле и перезапустить RDP-сервис).

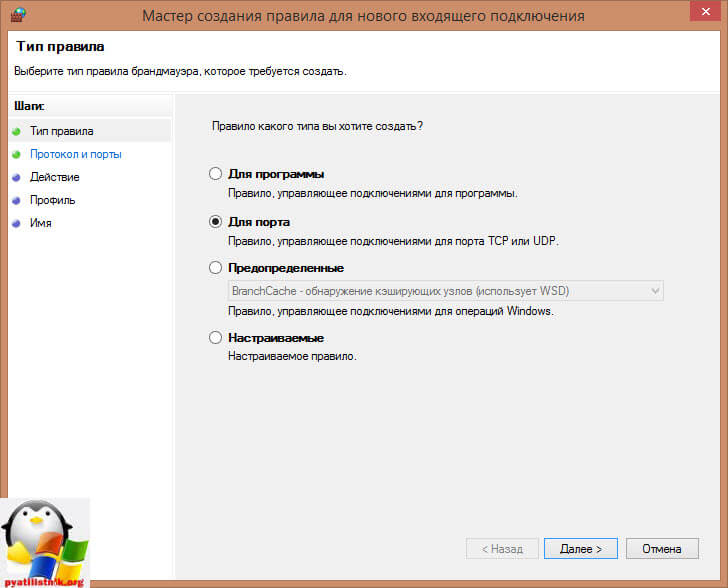

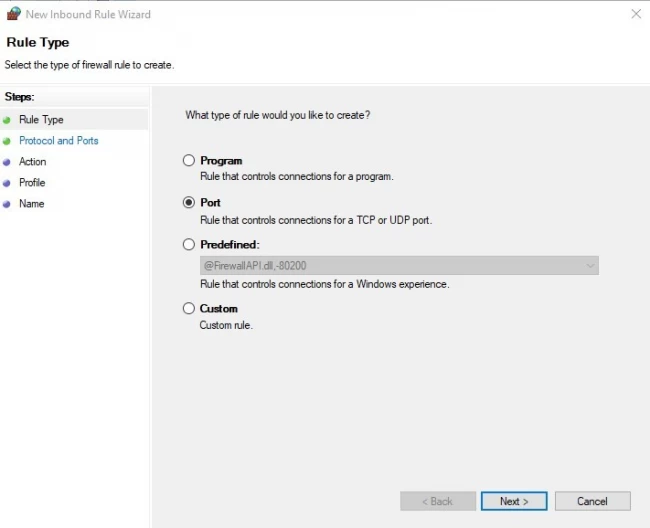

Выбираем правило на основе порта.

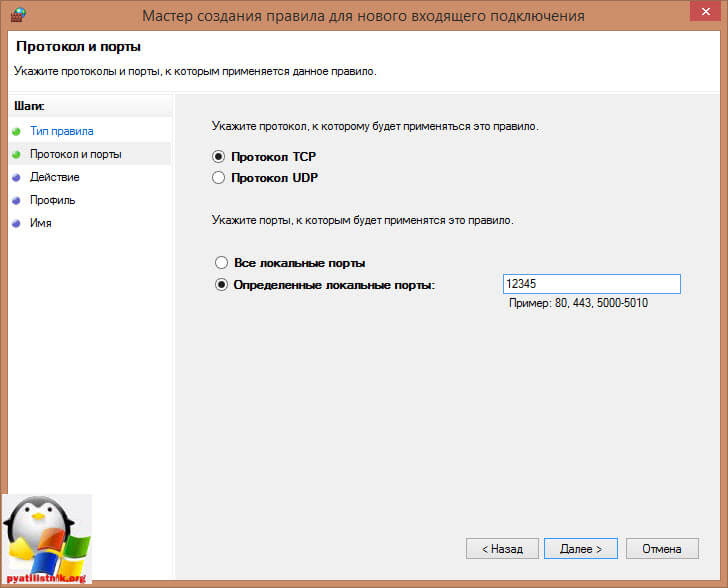

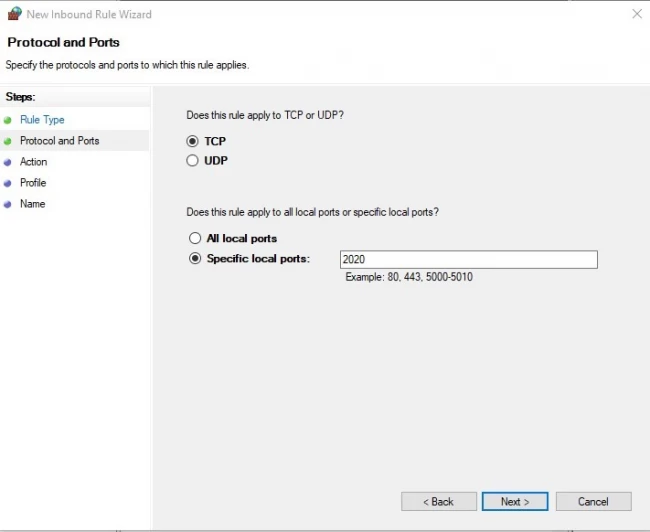

Указываем номер заданного нами порта (в примере TCP 50000).

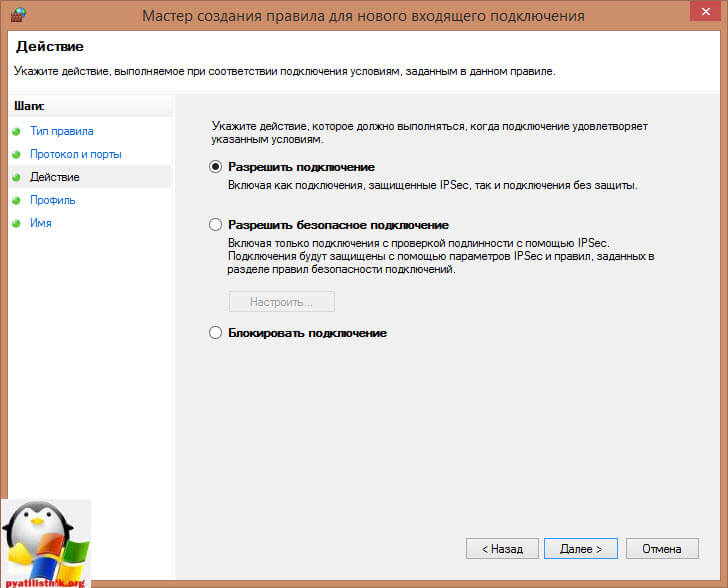

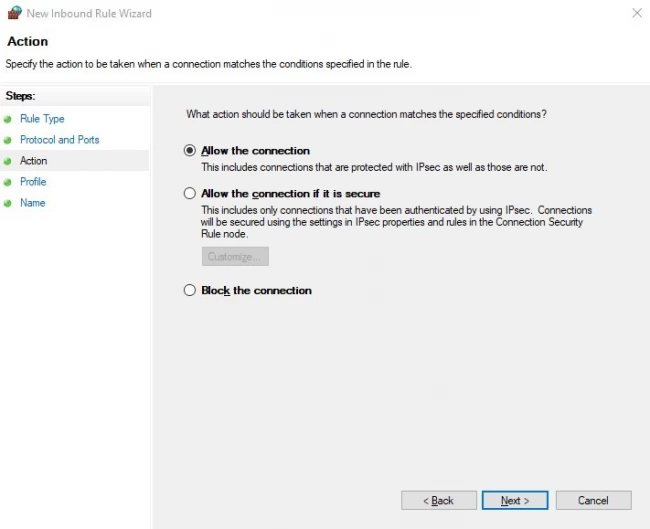

Затем указываем действие для нашего правила — разрешить подключение (Allow the connection). Здесь же при необходимости для нашего подключения можно включить шифрование.

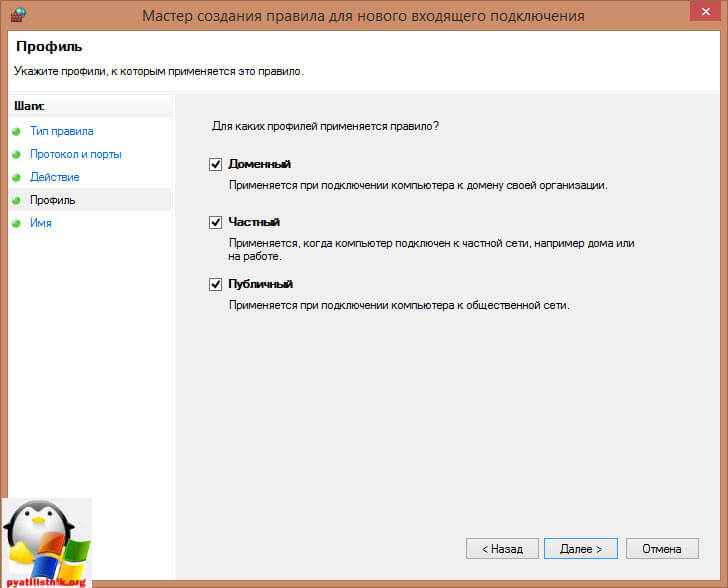

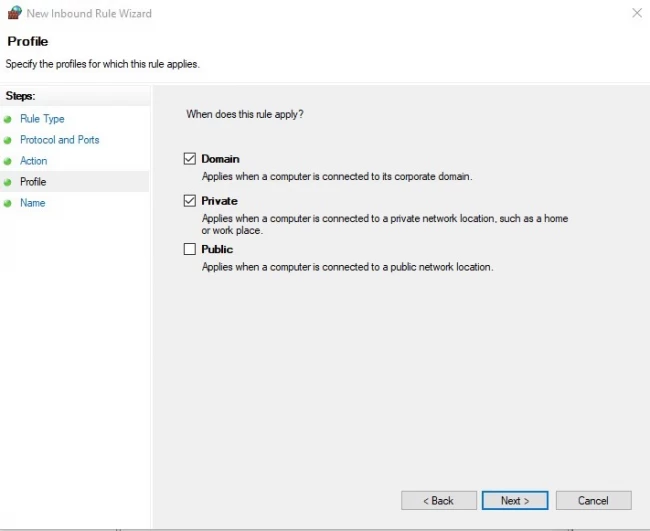

В зависимости от того, где находится сервер — в рабочей группе, в домене или в публичном доступе указываем сетевой профиль, для которого действует правило.

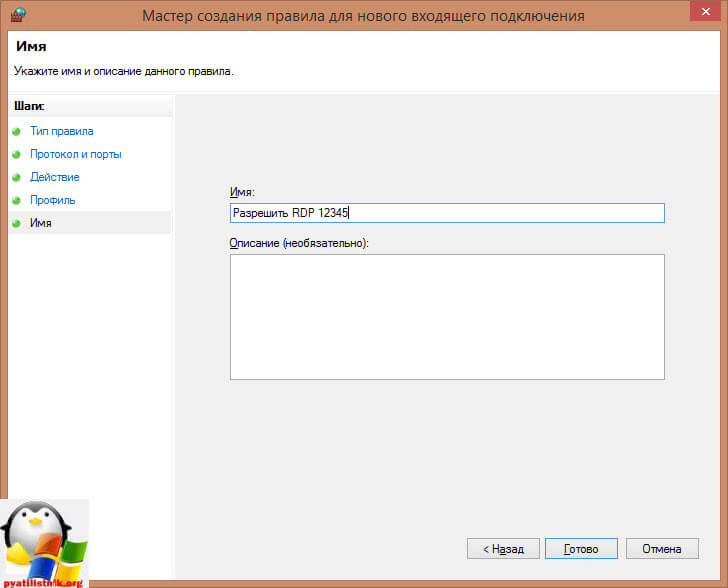

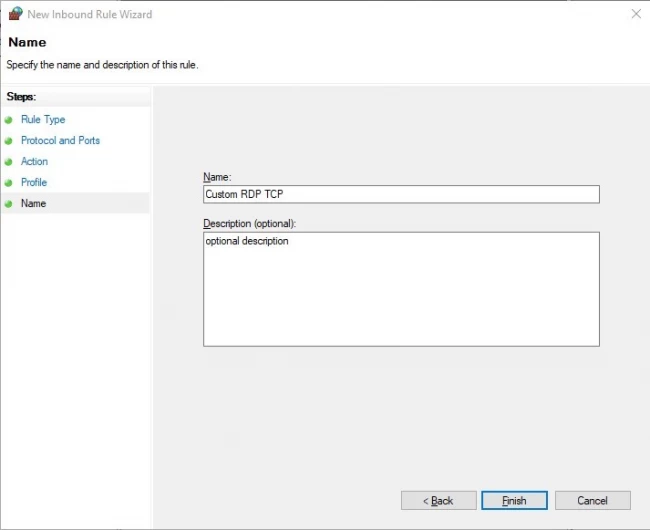

Обзываем созданное правило так, чтобы его легко было опознать и жмем кнопку «Finish».

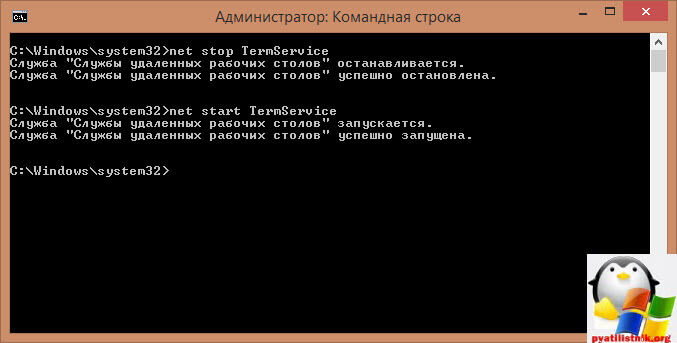

Перезапустить RDP-сервис и подключаемся к нему, не забыв в адресе подключения указать порт через двоеточие.

Порты SQL Server’а меняются в утилите «SQL Server Configuration Manager» — «Network Configuraion» — «Protocols for [имя сервера]» — «TCP-IP» — right-click — «Properties».

Обновлено 12.06.2018

Добрый день уважаемые читатели и гости блога, сегодня у нас с вами вот такая задача: изменить входящий порт службы RDP (терминального сервера) со стандартного 3389 на какой-то другой. Напоминаю, что RDP служба это функционал операционных систем Windows, благодаря которому вы можете по сети открыть сессию на нужный вам компьютер или сервер по протоколу RDP, и иметь возможность за ним работать, так как будто вы сидите за ним локально.

Что такое RDP протокол

Прежде чем, что то изменять, хорошо бы понимать, что это и как это работает, я вам об этом не перестаю повторять. RDP или Remote Desktop Protocol это протокол удалённого рабочего стола в операционных системах Microsoft Windows, хотя его происхождение идет от компании PictureTel (Polycom). Microsoft просто его купила. Используется для удаленной работы сотрудника или пользователя с удаленным сервером. Чаще всего такие сервера несут роль сервер терминалов, на котором выделены специальные лицензии, либо на пользователе, либо на устройства, CAL. Тут задумка была такой, есть очень мощный сервер, то почему бы не использовать его ресурсы совместно, например под приложение 1С. Особенно это становится актуальным с появлением тонких клиентов.

Сам сервер терминалов мир увидел, аж в 1998 году в операционной системе Windows NT 4.0 Terminal Server, я если честно тогда и не знал, что такое есть, да и в России мы в то время все играли в денди или сегу. Клиенты RDP соединения, на текущий момент есть во всех версиях Windows, Linux, MacOS, Android. Самая современная версия RDP протокола на текущий момент 8.1.

Порт rdp по умолчанию

Сразу напишу порт rdp по умолчанию 3389, я думаю все системные администраторы его знают.

Принцип работы протокола rdp

И так мы с вами поняли для чего придумали Remote Desktop Protocol, теперь логично, что нужно понять принципы его работы. Компания Майкрософт выделяет два режима протокола RDP:

- Remote administration mode > для администрирования, вы попадаете на удаленный сервер и настраиваете и администрируете его

- Terminal Server mode > для доступа к серверу приложений, Remote App или совместное использование его для работы.

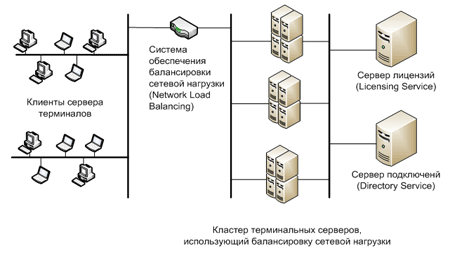

Вообще если вы без сервера терминалов устанавливаете Windows Server 2008 R2 — 2016, то там по умолчанию у него будет две лицензии, и к нему одновременно смогут подключиться два пользователя, третьему придется для работы кого то выкидывать. В клиентских версиях Windows, лицензий всего одна, но и это можно обойти, я об этом рассказывал в статье сервер терминалов на windows 7. Так же Remote administration mode, можно кластеризировать и сбалансировать нагрузку, благодаря технологии NLB и сервера сервера подключений Session Directory Service. Он используется для индексации пользовательских сессий, благодаря именно этому серверу у пользователя получиться войти на удаленный рабочий стол терминальных серверов в распределенной среде. Так же обязательными компонентами идут сервер лицензирования.

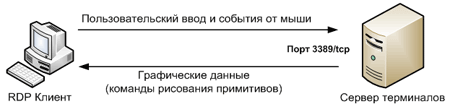

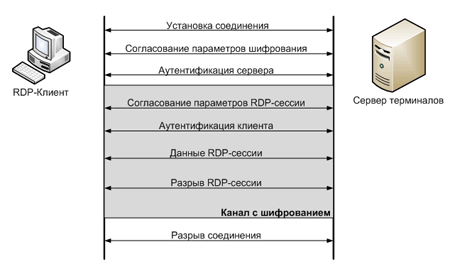

RDP протокол работает по TCP соединению и является прикладным протоколом. Когда клиент устанавливает соединение с сервером, на транспортном уровне создается RDP сессия, где идет согласование методов шифрования и передачи данных. Когда все согласования определены и инициализация окончена, сервер терминалов, передает клиенту графический вывод и ожидает входные данные от клавиатуры и мыши.

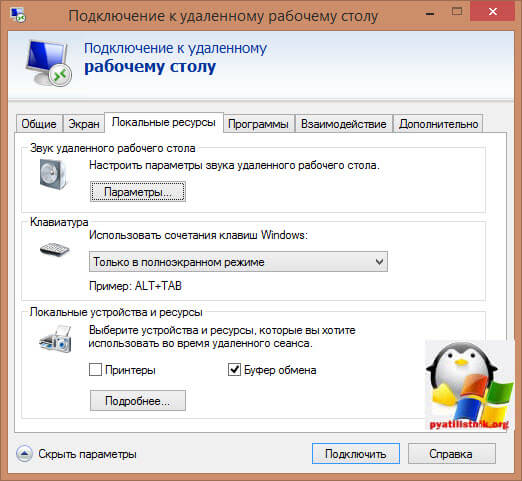

Remote Desktop Protocol поддерживает несколько виртуальных каналов в рамках одного соединения, благодаря этому можно использовать дополнительный функционал

- Передать на сервер свой принтер или COM порт

- Перенаправить на сервер свои локальные диски

- Буфер обмена

- Аудио и видео

Этапы RDP соединения

- Установка соединения

- Согласование параметров шифрования

- Аутентификация серверов

- Согласование параметров RDP сессии

- Аутентификация клиента

- Данные RDP сессии

- Разрыв RDP сессии

Безопасность в RDP протоколе

Remote Desktop Protocol имеет два метода аутентификации Standard RDP Security и Enhanced RDP Security, ниже рассмотрим оба более подробно.

Standard RDP Security

RDP протокол при данном методе аутентификации, шифрует подключение средствами самого RDP протокола, которые есть в нем, вот таким методом:

- Когда ваша операционная система запускается, то идет генерация пары RSA ключиков

- Идет создание сертификата открытого ключа Proprietary Certificate

- После чего Proprietary Certificate подписывается RSA ключом созданным ранее

- Теперь RDP клиент подключившись к терминальному серверу получит Proprietary Certificate

- Клиент его смотрит и сверяет, далее получает открытый ключ сервера, который используется на этапе согласования параметров шифрования.

Если рассмотреть алгоритм с помощью которого все шифруется, то это потоковый шифр RC4. Ключи разной длины от 40 до 168 бит, все зависит от редакции операционной системы Windows, например в Windows 2008 Server – 168 бит. Как только сервер и клиент определились с длиной ключа, генерируются два новых различных ключа, для шифрования данных.

Если вы спросите про целостность данных, то тут она достигается за счет алгоритма MAC (Message Authentication Code) базируемого на SHA1 и MD5

Enhanced RDP Security

RDP протокол при данном методе аутентификации использует два внешних модуля безопасности:

- CredSSP

- TLS 1.0

TLS поддерживается с 6 версии RDP. Когда вы используете TLS, то сертификат шифрования можно создать средствами терминального сервера, самоподписный сертификат или выбрать из хранилища.

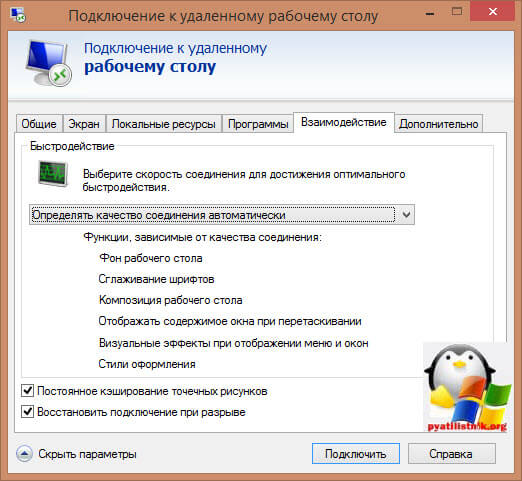

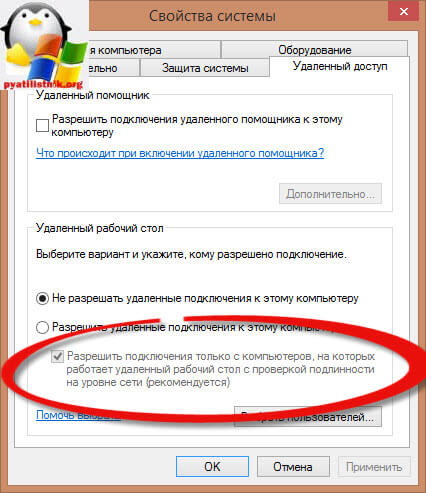

Когда вы задействуете CredSSP протокол, то это симбиоз технологий Kerberos, NTLM и TLS. При данном протоколе сама проверка, при которой проверяется разрешение на вход на терминальный сервер осуществляется заранее, а не после полноценного RDP подключения, и тем самым вы экономите ресурсы терминального сервера, плюс тут более надежное шифрование и можно делать однократный вход в систему (Single Sign On), благодаря NTLM и Kerberos. CredSSP идет только в ОС не ниже Vista и Windows Server 2008. Вот эта галка в свойствах системы

разрешить подключения только с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети.

Изменить порт rdp

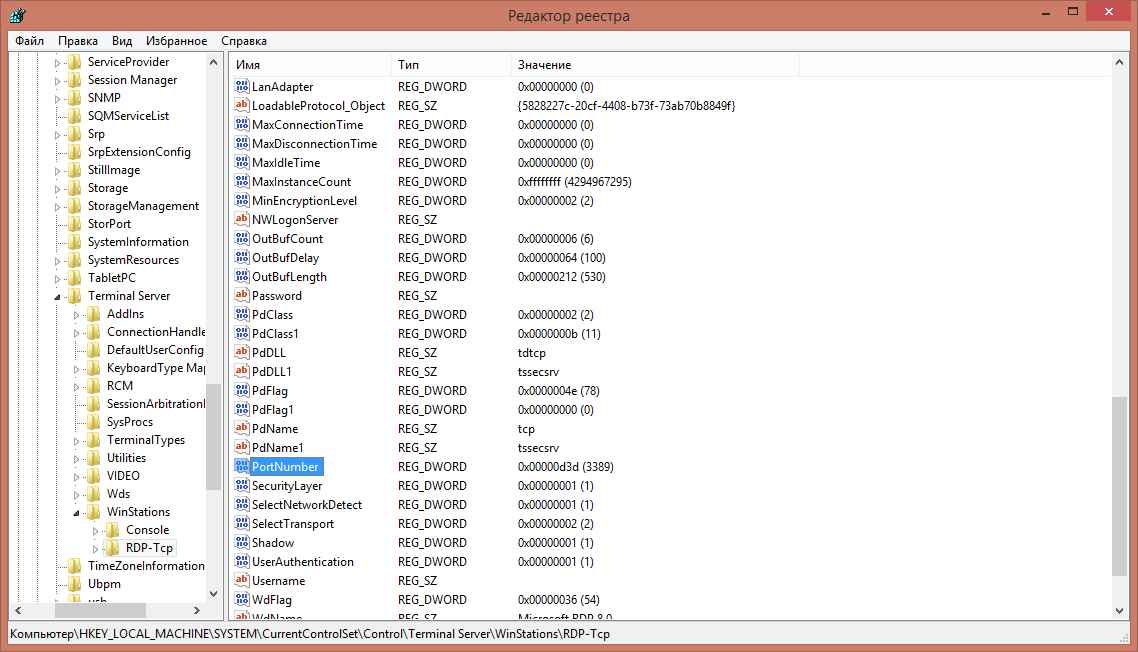

Для того, чтобы изменить порт rdp, вам потребуется:

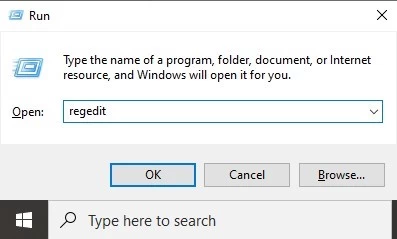

- Открываем редактор реестра (Пуск -> Выполнить -> regedit.exe)

- Переходим к следующему разделу:

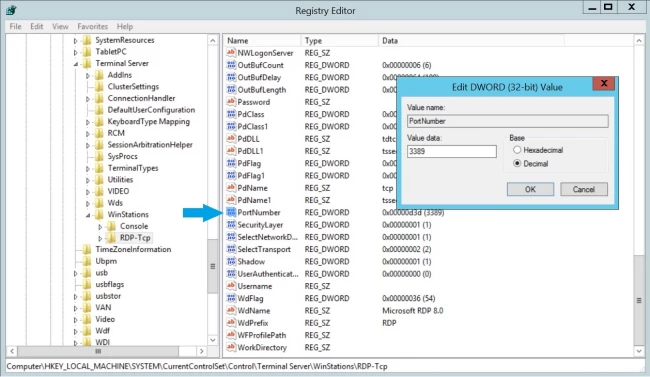

HKEY_LOCAL_MACHINESystemCurrentControlSetControlTerminal ServerWinStationsRDP-Tcp

Находим ключ PortNumber и меняем его значение на номер порта, который Вам нужен.

Выберите обязательно десятичное значение, я для примера поставлю порт 12345.

Как только вы это сделали, то перезапустите службу удаленных рабочих столов, через командную строку, вот такими командами:

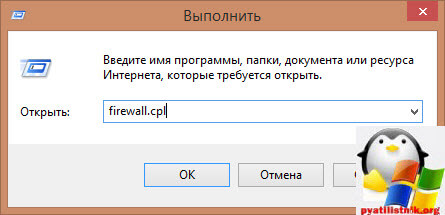

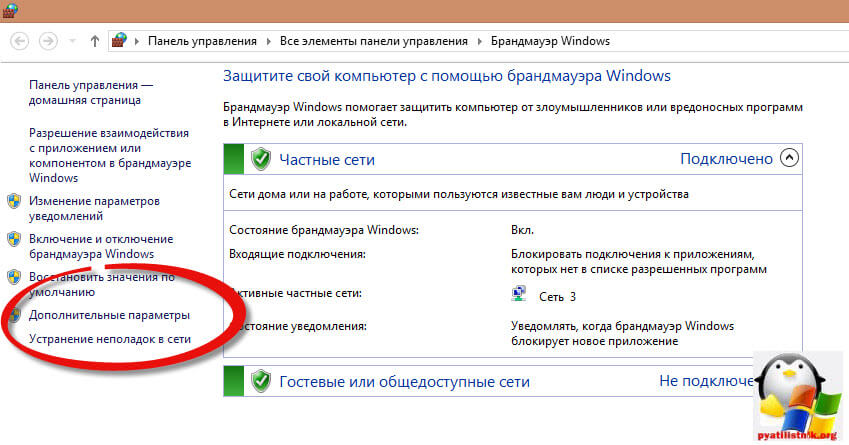

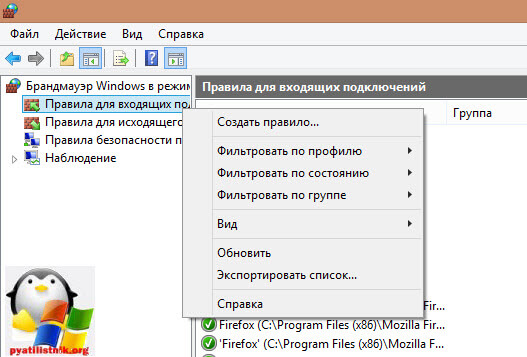

Далее не забудьте в брандмауэре Windows после изменения порта RDP открыть его, для этого жмем WIN+R и в окне выполнить пишем firewall.cpl.

Далее переходим в пункт Дополнительные параметры

И создаем новое входящее правило для нового rdp порта. Напоминаю, что порт rdp по умолчанию 3389.

Выбираем, что правило будет для порта

Протокол оставляем TCP и указываем новый номер RDP порта.

Правило у нас будет разрешающее RDP соединение по не стандартному порту

При необходимости задаем нужные сетевые профили.

Ну и назовем правило, понятным для себя языком.

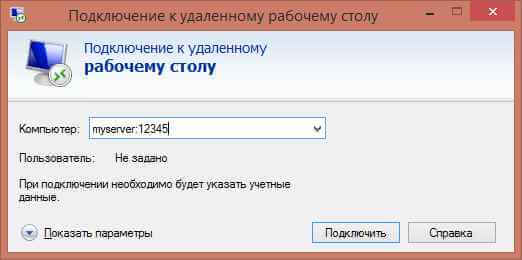

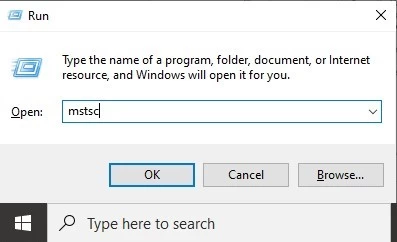

Для подключения с клиентских компьютеров Windows адрес пишите с указанием порта. Например, если порт Вы изменили на 12345, а адрес сервера (или просто компьютера, к которому подключаетесь): myserver, то подключение по MSTSC будет выглядеть так:

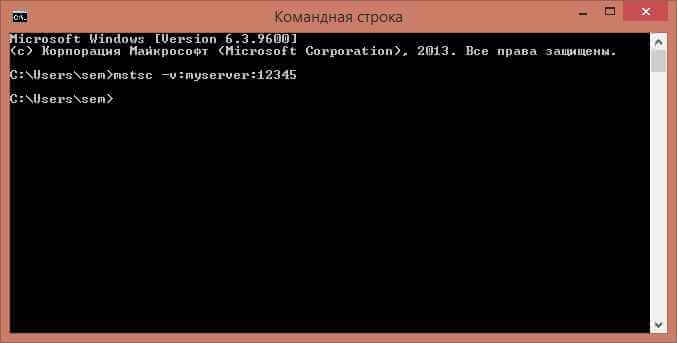

mstsc -v:myserver:12345

или через командную строку.

Как видите изменить порт rdp совсем не трудная задача, все тоже самое можно проделать средствами групповой политики.

List of content you will read in this article:

- 1. How to Change RDP Port in Windows Using Windows Registry? [Change Default RDP Port]

- 2. How to Connect a Remote Desktop with a Custom RDP Port?

- 3. How to Configure Windows Firewall for Custom RDP Port?

- 4. Conclusion

RDP port is an essential feature for many users while setting up a remote desktop connection in windows or mac devices with the remote access port. However, changing the default RDP port [Default RDP Port Number is 3389, and it is used for Microsoft terminal server.] can also create issues in maintaining the usual working devices. To fix this problem, this guide will help you with this tutorial on change RDP port in windows.

When you connect to a remote computer (either a Windows client or Windows Server) through the Remote Desktop connection, the Remote Desktop feature on your computer «hears» the connection through a listening port (3389 by default). You can change that listening port on Windows computers by modifying the registry. This article will change the RDP port used in remote desktop access.

How to Change RDP Port in Windows Using Windows Registry? [Change Default RDP Port]

In Windows, Windows Registry works as a configuration settings database for installed apps, Windows services, etc. Windows Registry is the best way to change the default RDP port from 3389 to the desired custom port. Here you go with a complete step-by-step guide to change default RDP port.

Step 1: First, right-click on the start menu and click on the Run option, or you can use the Windows+R keys on the keyboard to open the Run utility. Then, type the regedit and press OK to launch Windows Registry Editor.

Step 2: In the Windows Registry Editor, go to the below path and click on the following registry folder:

HKEY_LOCAL_MACHINESystemCurrentControlSetControlTerminal ServerWinStationsRDP-Tcp

Step 3: After that, double-click on the PortNumber in the RDP-TCP folder.

Step 4: Select the Decimal option in the Edit DWORD(32-bit) value box and type a new port number. You can select the values between 1 and 65353.

Important Note: You have to ensure that the values don’t match any common ports, so if you select a common port (like port 80 for the web traffic), you can’t establish the Remote Desktop connection afterward.

Step 5: Finally, press OK to save the changes and restart the system to make changes successfully.

How to Connect a Remote Desktop with a Custom RDP Port?

Here you will get a detailed step-by-step guide that will help you to connect a remote desktop with a custom RDP port:

Step 1: Open the run utility by pressing Windows + R keys, then type mstsc and press Enter button. Using Windows 10, you can also simply type RDP into the Windows search bar.

Step 2: Now provide a specific IP address of the remote server and a new port number in a «Remote Desktop Connection» window, then press Enter button to begin the connection. It should be written in the following format: serveripaddress:customport. For our example, we used port 2020.

We hope this guide help you how can connect RDP with the custom RDP port. Let’s learn how to configure a windows firewall for a custom RDP port.

How to Configure Windows Firewall for Custom RDP Port?

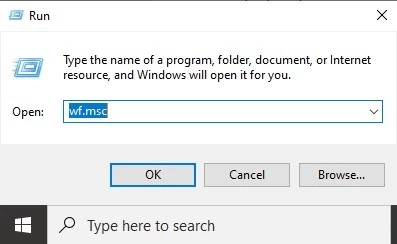

Step 1: Open the Run utility using Win+R key and type wf.msc, then click the press Enter button. This command will open the Windows Firewall management options in which you can add a new firewall rule.

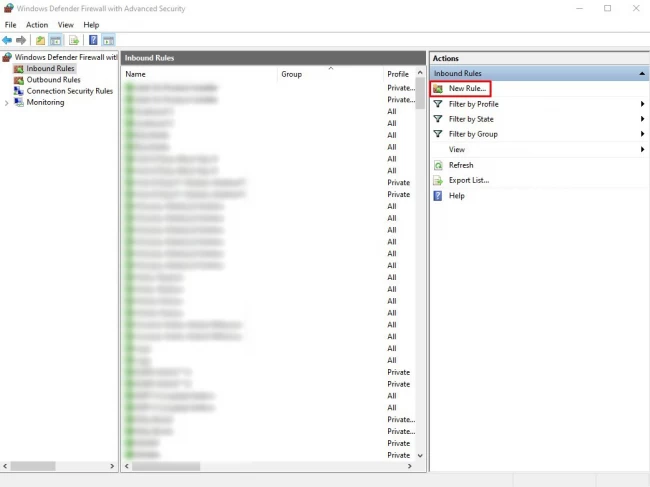

Step 2: Now select inbound rules in the Windows Firewall MMC menu. After selecting these values, select a new rule by Actions Panel on the right.

Step 3: Afterward, select Port from the options list in the new Inbound Rule window. Then click on Next.

Step 4: As we are creating a custom rule for UDP and TCP ports, so first select TCP, then select Specific Local Ports, type in the custom RDP port you chose in section one, and click Next.

Step 5: Select Allow the connection and press Next to continue.

Step 6: Now, leave all entries selected for full access except for Public to prevent establishing the Remote Desktop Connection on a public network. Then, click on Next to continue.

Step 7: Finally, provide the new network rule name with the description in the appropriate text boxes and click on the Finish button to add a new rule.

Step 8: Repeat steps 1 to 7 listed above, but select TCP in step 4 and restart the system after making the changes.

Conclusion

We have tested this article for various versions of Windows to change default RDP port like Windows 7, Windows 8, Microsoft Windows 10, Microsoft Windows Server 2003, Windows Server 2008, Windows Server 2012, Windows Server 2016, and Windows Server 2019. Here we have explained how to change the default RDP port, connect RDP with a custom port, and configure the RDP custom port in the windows firewall. Also, we provide RDP admin services which you can buy for best practice.

People are also reading:

- 10 Best Remote Desktop Software

- The Best RDP Alternatives

- How to Use RDP?

- What is the Difference Between VPS and RDP Account?

RDP (Remote Desktop Protocol), или протокол удалённого рабочего стола — это протокол прикладного уровня, использующийся для обеспечения удаленного доступа к серверам и рабочим станциям Windows. По умолчанию для подключения по RDP используется порт TCP 3389, но иногда может возникнуть необходимость его изменить, например по соображениям безопасности.

Сама процедура выглядит следующим образом:

Запускаем редактор Regedit и идем в раздел реестра HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlTerminal ServerWinStationsRDP-Tcp.

Выбираем параметр PortNumber, переключаемя в десятичный формат и задаем любой порт (в пределах разумного).

При выборе порта имейте ввиду, что все номера портов разделены на три категории:

• Известные порты (от 0 до 1023) — назначаются и контролируются IANA (Internet Assigned Numbers Authority), и обычно используются низкоуровневыми системными программами;

• Зарегистрированные порты (от 1024 до 49151) — также назначаются и контролируются IANA, но выделяются для частных целей;

• Динамические и/или приватные порты (от 49152 до 65535) — могут быть использованы любым процессом с любой целью. Часто, программа, работающая на зарегистрированном порту (от 1024 до 49151) порождает другие процессы, которые используют эти динамические порты.

Порт сменили, теперь его надо открыть на фаерволе. Запускаем оснастку управления «Windows Firewall with Adwanced Security». В ней выбираем входящие подключения (Inbound Rule), кликаем правой клавишей мыши и в контекстном меню выбираем пункт Новое правило (New Rule).

Выбираем правило на основе порта.

Указываем номер заданного нами порта (в примере TCP 50000).

Затем указываем действие для нашего правила — разрешить подключение (Allow the connection). Здесь же при необходимости для нашего подключения можно включить шифрование.

В зависимости от того, где находится сервер — в рабочей группе, в домене или в публичном доступе указываем сетевой профиль, для которого действует правило.

Обзываем созданное правило так, чтобы его легко было опознать и жмем кнопку «Finish».

Перезагружаем сервер и подключаемся к нему, не забыв в адресе подключения указать порт через двоеточие.

![006[1]](https://babochkinbox.files.wordpress.com/2014/10/0061.jpg?w=300&h=183)