by Vlad Constantinescu

Vlad might have a degree in Animal Husbandry and Livestock Management, but he’s currently rocking anything software related, ranging from testing programs to writing in-depth reviews about them…. read more

Updated on July 30, 2021

- If you’re using Windows 10’s built-in VPN, you probably know that it involves certain limitations. For instance, were you aware that you can’t change the default port?

- Not being able to change a VPN client’s default connection port can be a hassle, especially if you try to dodge VPN detection.

- Check out our best VPNs for Windows 10 that will save you from a lot of hassle.

- Visit the How-To Hub to discover more awesome guides on troubleshooting VPN issues.

If you’re using Windows 10’s built-in VPN, you probably know that it involves certain limitations. While it is a great feature, Windows 10’s VPN follows a set of predefined rules and allows little to no customization.

As opposed to a consumer-grade VPN such as Private Internet Access, there’s also no advanced feature in sight. You can’t enable a kill switch, there’s no way to split traffic without getting your hands dirty. You know, the usual.

However, one of the most annoying limitations that Windows 10’s VPN entails is the inability to use a different port. Although this might not sound like more than a nuisance, it can actually trigger some difficult situations.

Can you use a different port in Windows 10 VPN?

Unfortunately, no matter how hard you try, there’s no way to switch Windows 10 VPN’s port. By default, this VPN uses port 1723 for PPTP connections.

If you’re trying to connect to a server that runs on a different port, you’re definitely going to have a hard time. You can check this out by trying to connect to a VPN server using Windows 10’s built-in feature.

How does Windows 10’s VPN work?

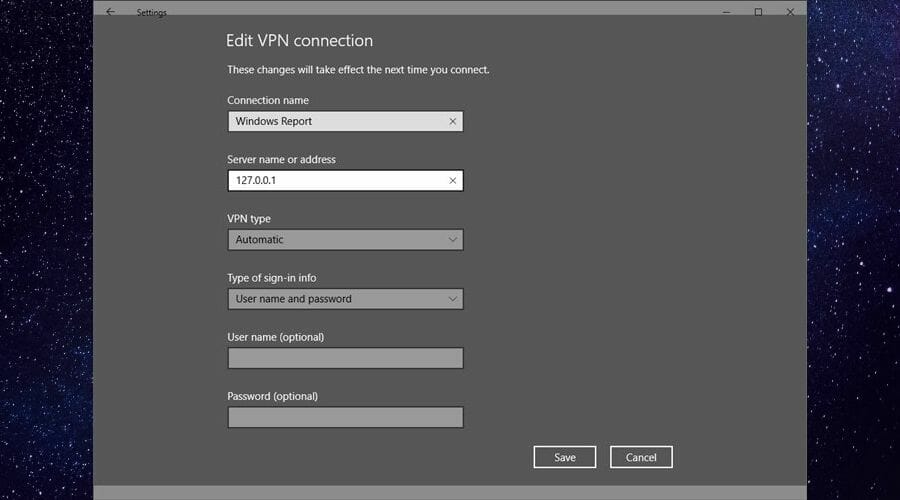

In the VPN connection window, you’ll get the following fields:

- VPN provider: by default, you can only choose the Windows built-in provider

- Connection name: doesn’t affect your connection, it’s mainly used for telling VPNs apart

- Server name or address: self-explanatory, you either type in the server name or its IP address

- VPN type: you can choose from PPTP, L2TP/IPsec, SSTP, and IKEv2

- Type of sign-in info: what type of authentication does the server support

- Sign-in info: username, and password, if needed

As you can see, there’s little to no elbow room regarding customization possibilities. Ideally, it should be possible to append the port number to the server’s address by using a colon (:).

However, it appears that doing that has no effect whatsoever. If you try adding a port number to the address (so that it looks like this 127.0.0.1:4000), Windows will try to resolve the port, thinking it’s a Domain Name.

If your server runs on another port and you only input the server’s address, Windows 10’s VPN will attempt to use the default port (1723), which will lead to a failed connection.

How can I fix Windows 10 VPN’s default port issue?

1. Make the server run on the default port

Not ideal, but doing so could save you from a lot of headaches. Just make sure the VPN server you configure runs on the default 1723 port. That way, you won’t have to deal with compatibility issues between clients and the server regarding the port number.

Note that doing so will most definitely affect your VPN’s ability to avoid firewall blocks. If you’re in an environment where VPNs are not exactly tolerated, it will be tenfold easier for the network administrator to detect and block VPN traffic.

2. Use third-party software

This is a more acceptable solution since it doesn’t involve compromising your VPN server by making it use the default port number. Third-party software such as OpenVPN provides you with the same level of security and more flexibility.

On the downside, you’ll need to use OpenVPN for both the server and the clients you wish to connect to said server. While Windows 10’s VPN does support several VPN protocols, OpenVPN is still not one of them.

Unfortunately, Windows 10’s VPN can’t use different ports

To wrap it up, if you’ve planned on using Windows 10’s VPN with a different port than its default one, we have some bad news. Currently, there’s absolutely no way you can change the default port when creating a VPN connection in Windows 10.

However, if you’re 100% determined to keep using Windows 10 as your VPN provider, there are a few things you can do about it.

It’s not exactly great, but you can try using the default port on the VPN server. If that doesn’t work for you, there’s also the possibility of using third-party software solutions such as OpenVPN.

Your connection is not secure — websites you visit can find out your details:

- Your IP Address:

loading

Companies can sell this information, alongside your location and internet provider name, and profit from it by serving targeted ads or monitoring your data usage.

We recommend Private Internet Access, a VPN with a no-log policy, open source code, ad blocking and much more; now 79% off.

Newsletter

by Vlad Constantinescu

Vlad might have a degree in Animal Husbandry and Livestock Management, but he’s currently rocking anything software related, ranging from testing programs to writing in-depth reviews about them…. read more

Updated on July 30, 2021

- If you’re using Windows 10’s built-in VPN, you probably know that it involves certain limitations. For instance, were you aware that you can’t change the default port?

- Not being able to change a VPN client’s default connection port can be a hassle, especially if you try to dodge VPN detection.

- Check out our best VPNs for Windows 10 that will save you from a lot of hassle.

- Visit the How-To Hub to discover more awesome guides on troubleshooting VPN issues.

If you’re using Windows 10’s built-in VPN, you probably know that it involves certain limitations. While it is a great feature, Windows 10’s VPN follows a set of predefined rules and allows little to no customization.

As opposed to a consumer-grade VPN such as Private Internet Access, there’s also no advanced feature in sight. You can’t enable a kill switch, there’s no way to split traffic without getting your hands dirty. You know, the usual.

However, one of the most annoying limitations that Windows 10’s VPN entails is the inability to use a different port. Although this might not sound like more than a nuisance, it can actually trigger some difficult situations.

Can you use a different port in Windows 10 VPN?

Unfortunately, no matter how hard you try, there’s no way to switch Windows 10 VPN’s port. By default, this VPN uses port 1723 for PPTP connections.

If you’re trying to connect to a server that runs on a different port, you’re definitely going to have a hard time. You can check this out by trying to connect to a VPN server using Windows 10’s built-in feature.

How does Windows 10’s VPN work?

In the VPN connection window, you’ll get the following fields:

- VPN provider: by default, you can only choose the Windows built-in provider

- Connection name: doesn’t affect your connection, it’s mainly used for telling VPNs apart

- Server name or address: self-explanatory, you either type in the server name or its IP address

- VPN type: you can choose from PPTP, L2TP/IPsec, SSTP, and IKEv2

- Type of sign-in info: what type of authentication does the server support

- Sign-in info: username, and password, if needed

As you can see, there’s little to no elbow room regarding customization possibilities. Ideally, it should be possible to append the port number to the server’s address by using a colon (:).

However, it appears that doing that has no effect whatsoever. If you try adding a port number to the address (so that it looks like this 127.0.0.1:4000), Windows will try to resolve the port, thinking it’s a Domain Name.

If your server runs on another port and you only input the server’s address, Windows 10’s VPN will attempt to use the default port (1723), which will lead to a failed connection.

How can I fix Windows 10 VPN’s default port issue?

1. Make the server run on the default port

Not ideal, but doing so could save you from a lot of headaches. Just make sure the VPN server you configure runs on the default 1723 port. That way, you won’t have to deal with compatibility issues between clients and the server regarding the port number.

Note that doing so will most definitely affect your VPN’s ability to avoid firewall blocks. If you’re in an environment where VPNs are not exactly tolerated, it will be tenfold easier for the network administrator to detect and block VPN traffic.

2. Use third-party software

This is a more acceptable solution since it doesn’t involve compromising your VPN server by making it use the default port number. Third-party software such as OpenVPN provides you with the same level of security and more flexibility.

On the downside, you’ll need to use OpenVPN for both the server and the clients you wish to connect to said server. While Windows 10’s VPN does support several VPN protocols, OpenVPN is still not one of them.

Unfortunately, Windows 10’s VPN can’t use different ports

To wrap it up, if you’ve planned on using Windows 10’s VPN with a different port than its default one, we have some bad news. Currently, there’s absolutely no way you can change the default port when creating a VPN connection in Windows 10.

However, if you’re 100% determined to keep using Windows 10 as your VPN provider, there are a few things you can do about it.

It’s not exactly great, but you can try using the default port on the VPN server. If that doesn’t work for you, there’s also the possibility of using third-party software solutions such as OpenVPN.

Your connection is not secure — websites you visit can find out your details:

- Your IP Address:

loading

Companies can sell this information, alongside your location and internet provider name, and profit from it by serving targeted ads or monitoring your data usage.

We recommend Private Internet Access, a VPN with a no-log policy, open source code, ad blocking and much more; now 79% off.

Newsletter

23.05.12 — 11:40

На компьютере открыт порт 2020, через который требуется подключиться к другой сетке по VPN. Сам VPN поднят на маршрутизаторе. Подключение настроил, с полностью открытыми портами всё работает, но никак не могу сообразить как подключиться именно через 2020. На маршрутизаторе «там» делаю переброску порта 2020 -> 1723 с самого себя на самого себя — не помогает.

1 — 23.05.12 — 11:45

Может из-за GRE

2 — 23.05.12 — 13:27

есть надежа или борода?

3 — 23.05.12 — 14:00

(1) ну если PPTP, то нужен GRE

4 — 23.05.12 — 14:01

… от чего так в России березы шумят

5 — 23.05.12 — 14:01

(3) Да, тоже думаю в эту сторону посмотреть

6 — 23.05.12 — 14:28

а причем тут порт клиента ?

7 — 23.05.12 — 14:33

(0) попробуй не PPTP, а L2TP использовать. там порты 1701 (тсп и ютп)

8 — 23.05.12 — 14:47

(0)Вот это непонятно — «На маршрутизаторе «там» делаю переброску порта 2020 -> 1723 с самого себя на самого себя — не помогает.» Такого не бывает.

Если ты коннектишься по нестандартному порту — 2020, а сервер ожидает тебя за маршрутизатором на порту 1723, то на маршрутизаторе ты должен пробросить входящий 2020 на порт 1723 компьютера где крутится впн сервер.

Если ты поднял VPN на маршрутизаторе, то порт который он будет слушать можно изменить только в настройках VPN сервера, маршрутизатор тебе тут ничем не поможет, проброс портов который ты пытался сделать, работает только для устройств за натом.

Поищи в вебинтерфейсе смену порта, если нет, пробуй через консоль. Больше вариантов нет.

(3)GRE тут вообще никаким боком, ибо коннект есть.

9 — 23.05.12 — 14:51

(0)

скажи по русски где стоит vpn сервер ?

10 — 23.05.12 — 14:51

(6) Ну как причем, закрытожевсенахрен кроме 2020.

(7) Открыт только 2020, через 1701 значит не полезет.

(8) Спасибо за разъяснения! Вот это кажись точно так и есть, а я думал что если «от сюда» вылетает через 2020, то и «там» через 2020 будет влетать.

(9) На маршрутизаторе (роутере).

11 — 23.05.12 — 14:57

Т.е. мне надо, чтобы «отсюда» уходило через 2020, а «там» приходило на 1723.

12 — 23.05.12 — 15:01

(6)А где закрыто? Кто закрыл? Вот это непонятно?

Между клиентом и роутером на котором поднят сервер размещено какое-то устройство блокирующее порты?

13 — 23.05.12 — 15:01

Или у клиента открыт только 2020 наружу?

14 — 23.05.12 — 15:06

Закрыты все порты по распоряжению руководства. Для технической надобности удалось выбить порт, дали 2020 (мол, стандартный несекурно). Между клиентом и удаленным роутером (на котором VPN) стоит шлюзовая машина-роутер-файервол, которая фильтрует (но на ней открыт 2020). На VPN всё открыто.

15 — 23.05.12 — 15:12

(14)Вот на этом то шлюзе который фильтрует все кроме 2020 и нужно делать проборос, чтобы он отправлял все что пришло на 2020 на целевую машину уже на 1723.

Если у тебя доступ есть сделай сам, если нет, попроси админа этого шлюза.

А вообще впн сервер по идее должен торчать наружу.

16 — 23.05.12 — 15:14

Да еще, что за роутер на котором впн? Какая ось?

Обычно там линукс стоит, находишь конфиги впн, правишь порт и радуешься жизни.

17 — 23.05.12 — 15:15

Ага, то есть админу на шлюзе нужно делать проброс, а не кричать «Отстаньте, я вам порт 2020 открыл, делайте с ним что хотите!»

На роутере Линукс конечно, но там как раз ничего править не надо, там всё ОК — порт 1723. Или нет?

18 — 23.05.12 — 15:20

а если я VPN отконфигурирую на порт 2020 в конфе и соединяться буду через 92.100.200.15:2020 то взлетит? (IP адрес изменен, все совпадения случайны, во время отправки этого сообщения ни один роутер не пострадал)

19 — 23.05.12 — 15:22

// вот так не заметно еще и админом глядишь стану

20 — 23.05.12 — 17:51

Ну смотри, тут два варианта:

а)Админ пробрасывает у себя на шлюзе весь трафик идущий ему на порт 2020, на адрес твоего роутера и порт 1723. В таком случае тебе делать ничего не надо и все будет хорошо.

В этом случае — запрос идет на 2020, до шлюза, там перенаправляется на 1723 на VPN сервере. Сервер по умолчанию слушает 1723.

б)Если злой и ленивый админ не хочет этого делать, то ты можешь в настройках самого сервера (заметь, не роутера, а именно сервера VPN) изменить адрес на котором он ждет подключений с 1723, на 2020.

В этом случае запрос идет на 2020, до шлюза, там перенаправляется на 2020 на VPN сервер. Поскольку настройки сервера изменены, то слушает он по умолчанию 2020.

Jump

21 — 23.05.12 — 17:53

(18)Да взлетит. (92.100.200.15 — я так понимаю, это белый адрес корпоротивного файервола, который тебе пробрасывает порт 2020)

Если будут трудности по варианту б) то пиши модель роутера, возможно помогу, но не обещаю.

Настройка VPN сервера на Windows 7

В данной статье мы ознакомимся с тем, как можно организовать собственный VPN сервер на Windows 7 без использования стороннего софта

Напомню, что VPN (Virtual Private Network) этотехнология, используемая для доступа к защищенным сетям через общую сеть Internet. VPN позволяет обеспечить защиту информации и данных, передаваемой по общедоступной сети, путем их шифрования. Тем самым злоумышленник не сможет получить доступ к данным, передаваемым внутри VPN сессии, даже если он получить доступ к передаваемым по сети пакетам. Для расшифровки трафика ему необходимо иметь специальный ключ, либо пытаться расшифровать сессию при помощи грубого брутфорса. Кроме того, это дешевое решение для построения сети предприятия по каналам WAN, без необходимости аренды выделенного дорогостоящего канала связи.

Для чего может понадобиться организация VPN сервера на Windows 7? Наиболее распространенный вариант – необходимость организации удаленного доступа к компьютеру с Windows 7 дома или в малом офисе (SOHO) при нахождении, например, в командировке, в гостях, в общем, не на рабочем месте.

Стоит отметить, что VPN сервер на Windows 7 имеет ряд особенностей и ограничений:

- Вы должны четко понимать и принять все потенциальные риски, связанные с VPN подключением

- Одновременно возможно только одно подключение пользователя и организовать одновременный VPN доступ к компьютеру с Win 7 нескольким пользователям сразу, легально нельзя.

- VPN доступ можно предоставить только локальным учетным записям пользователей, и интеграция с Active Directory невозможна

- Для настройки VPN сервера на машине с Win 7 необходимо иметь права администратора

- Если вы подключаетесь к интернет через роутер, вам необходимо иметь к нему доступ, и нужно уметь настраивать правила для организации проброса портов (port forward) для разрешения входящих VPN подключений (собственно процедура настройки может существенно отличаться в зависимости от модели роутера)

Данная пошаговая инструкции поможет вам организовать собственный VPN сервер на Windows 7, не используя сторонние продукты и дорогостоящие корпоративные решения.

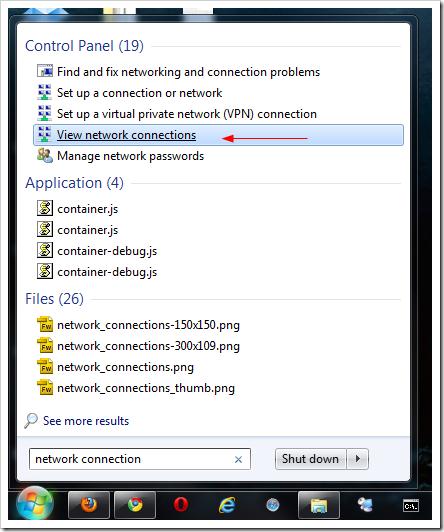

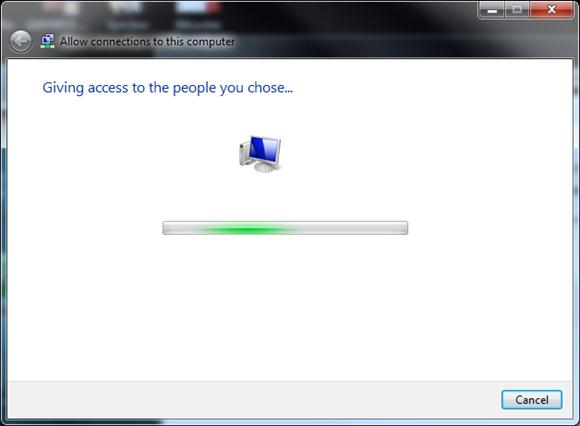

Откройте панель Network Connections (Сетевые подключения), набрав «network connection» в поисковой строке стартового меню, выберете пункт “View network connections”.

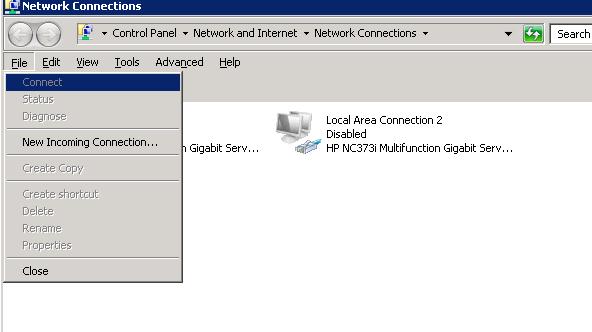

Затем зажмите кнопку Alt, щелкните по меню File и выберете пункт New Incoming Connection (Новое входящее подключение), в результате чего запустится мастер создания подключений к компьютеру.

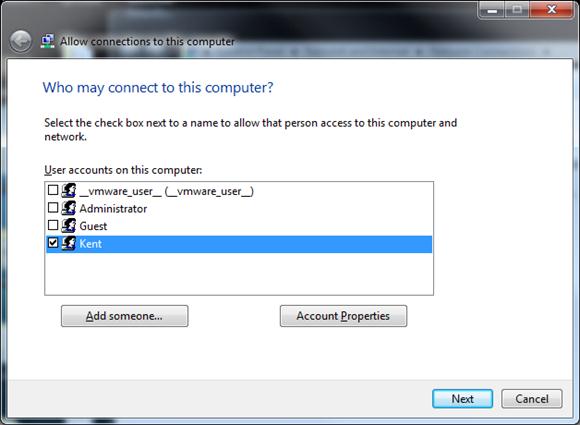

В появившемся окне мастера укажите пользователя, которому будет разрешено подключаться к этому компьютеру с Windows 7 посредством VPN.

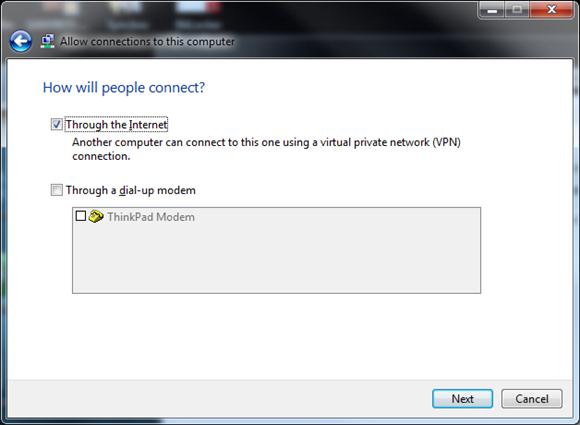

Затем укажите тип подключения пользователя (через Интернет или через модем), в данном случае выберите “Thought the Internet”.

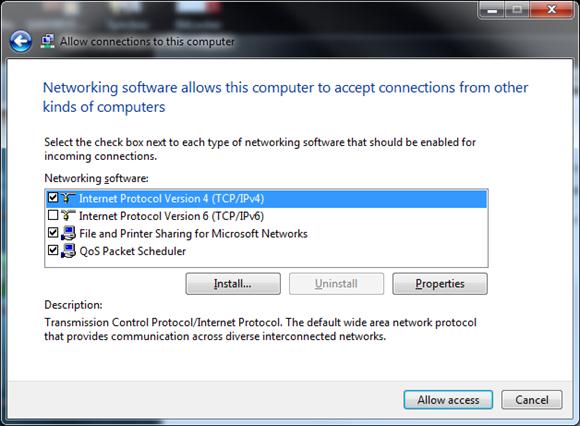

Затем укажите типы сетевых протоколов, которые будут использоваться для обслуживания входящего VPN подключения. Должен быть выбран как минимум TCP/IPv4.

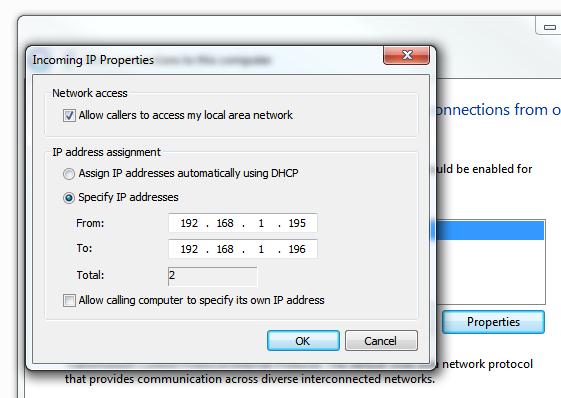

Нажмите кнопку Properties и укажите IP адрес, который будет присвоен подключающемуся компьютеру (доступный диапазон можно задать вручную, либо указать что ip адрес выдаст DHCP сервер).

После того, как вы нажмете кнопку Allow access , Windows 7 автоматически настроит VPN сервер и появится окно с именем компьютера, которое нужно будет использоваться для подключения.

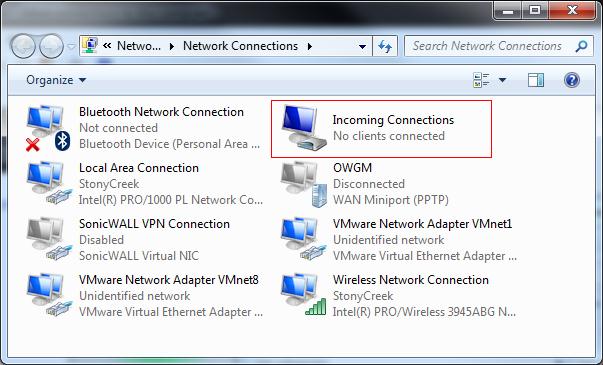

Вот и все VPN север настроен, и в окне сетевых подключений появится новое подключение с именем Incoming connections.

Есть еще несколько нюансов при организации домашнего VPN сервера на Windows 7.

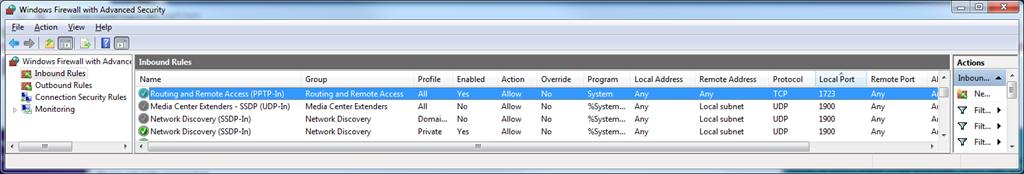

Настройка межсетевых экранов

Между Вашим компьютером с Windows 7 и сетью Интернет могут находится файерволы, и для того, чтобы они пропускали входящее VPN соединение, Вам придется осуществить их донастройку. Настройка различных устройств весьма специфична и не может быть описана в рамках одной статьи, но главное уяснить правило – необходимо открыть порт VPN PPTP с номером 1723 и настроить форвард (переадресацию) подключений на машину с Windows 7, на которой поднят VPN сервер.

Нужно не забыть проверить параметры встроенного брандмауэра Windows. Откройте панель управления Advanced Settings в Windows Firewall, перейдите в раздел Inbound Rules (Входящие правила) и проверьте что правило “Routing and Remote Access (PPTP-In)” включено. Данное правило разрешает принимать входящие подключения по порту 1723

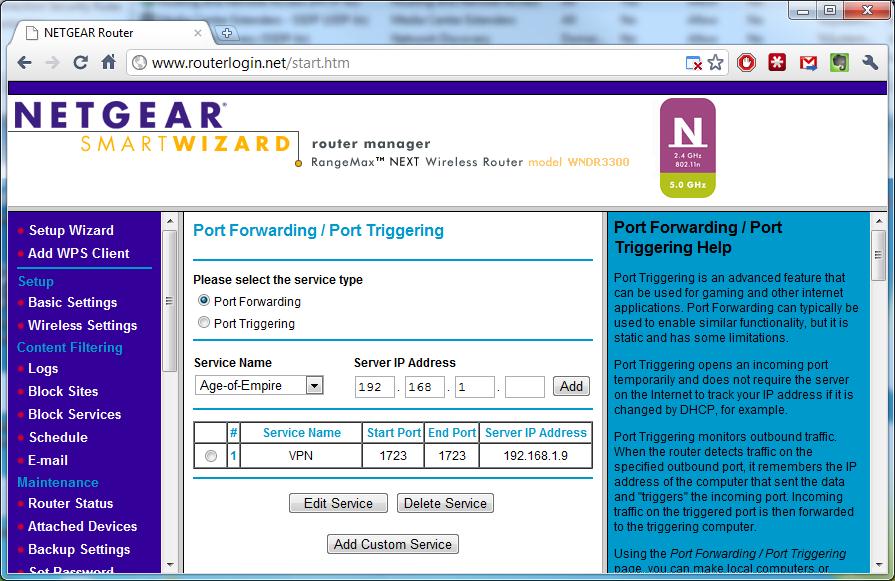

Проброс портов

Ниже я выложил скриншот, показывающий организацию проброса (форвардинг) порта на моем роутере от NetGear. На рисунке видно, что все внешние подключения на порт 1723 перенаправляются на машину Windows 7 (адрес которой статический).

Настройка VPN подключения

Чтобы подключиться к VPN серверу с Windows 7, на подключающейся машине-клиенте необходимо настроить VPN подключение

Для этого для нового VPN соединения задайте следующие параметры:

- Щелкните правой кнопкой по VPN подключению и выберите Properties.

- На вкладке Security в поле TypeofVPN (тип VPN) выберите опцию Point to Point Tunneling Protocol (PPTP) и в разделе Data encryption выберите Maximum strength encryption (disconnect if server declines).

- Нажмите OK , чтобы сохранить настройки

Настройка VPN (L2TP/IPsec) для Andro > 2019-10-07 647584 комментарии

Настройка VPN (L2TP/IPsec) для Android

Данная инструкция демонстрирует, как подключиться к серверу ретрансляции VPN Gate с помощью L2TP/IPsec VPN клиента, встроенного в мобильную операционную систему Android.

При подключении к VPN вы сможете посещать заблокированные веб-сайты и использовать заблокированные приложения.

Настройка VPN (L2TP/IPsec) для iPhone, iPad

Данная инструкция демонстрирует, как подключиться к серверу ретрансляции VPN Gate на iPhone / iPad с помощью L2TP/IPsec VPN клиента, встроенного в iOS.

Проброс портов и настройка роутера для внешнего доступа

Домашний роутер обычно не дает возможности добраться из внешнего Интернета до компьютеров во внутренней сети. Это правильно — хакерские атаки рассчитаны на известные уязвимости компьютера, так что роутер является дополнительным препятствием. Однако бывают случаи, когда доступ к роутеру и его локальным ресурсам из «внешнего мира» становится необходим. О том, в каких случаях бывает нужен доступ извне, и как его безопасно настроить — эта статья.

Зачем открывать доступ извне?

Доступ «снаружи» нужен не только в экзотических случаях вроде открытия игрового сервера или запуска сайта на домашнем компьютере. Гораздо чаще приходится «открывать порт» для многопользовательской игры, а это — как раз предоставление внешнему пользователю (серверу игры) доступа к внутренней сети (порт компьютера). Если необходимо удаленно подключиться и настроить компьютер или роутер, скачать файл-другой из домашней сети, находясь в командировке, или посмотреть видео с подключенных к домашней сети IP-камер — нужно настроить доступ.

Цвета и формы IP-адресов

Прежде чем разбираться, как открыть доступ к своим ресурсам, следует понять, как вообще происходит соединение в сети Интернет. В качестве простой аналогии можно сравнить IP-адрес с почтовым адресом. Вы можете послать письмо на определенный адрес, задать в нем какой-то вопрос и вам придет ответ на обратный адрес. Так работает браузер, так вы посещаете те или иные сайты.

Но люди общаются словами, а компьютеры привыкли к цифрам. Поэтому любой запрос к сайту сначала обрабатывается DNS-сервером, который выдает настоящий IP-адрес.

Допустим теперь, что кто-то хочет написать письмо вам. Причем не в ответ, а самостоятельно. Не проблема, если у вас статический белый адрес — при подключении сегодня, завтра, через месяц и год он не поменяется. Кто угодно, откуда угодно, зная этот адрес, может написать вам письмо и получите его именно вы. Это как почтовый адрес родового поместья или фамильного дома, откуда вы не уедете. Получить такой адрес у провайдера можно только за отдельную и регулярную плату. Но и с удаленным доступом проблем меньше — достаточно запомнить выданный IP.

Обычно провайдер выдает белый динамический адрес — какой-нибудь из незанятых. Это похоже на ежедневный заезд в гостиницу, когда номер вам выдается случайно. Здесь с письмом будут проблемы: получить его можете вы или другой постоялец — гарантий нет. В таком случае выручит DDNS — динамический DNS.

Самый печальный, но весьма распространенный в последнее время вариант — серый динамический адрес: вы живете в общежитии и делите один-единственный почтовый адрес с еще сотней (а то и тысячей) жильцов. Сами вы письма писать еще можете, и до адресата они дойдут. А вот письмо, написанное на ваш почтовый адрес, попадет коменданту общежития (провайдеру), и, скорее всего, не пойдет дальше мусорной корзины.

Сам по себе «серый» адрес проблемой не является — в конце концов, у всех подключенных к вашему роутеру устройств адрес именно что «серый» — и это не мешает им пользоваться Интернетом. Проблема в том, что когда вам нужно чуть больше, чем просто доступ к Интернету, то настройки своего роутера вы поменять можете, а вот настройки роутера провайдера — нет. В случае с серым динамическим адресом спасет только VPN.

Кто я, где я, какого я цвета?

С терминологией разобрались, осталось понять, какой именно адрес у вас. У большинства провайдеров фиксированный адрес стоит денег, так что если у вас не подключена услуга «статический IP-адрес», то он наверняка динамический. А вот белый он или серый гусь — это нужно проверить. Для начала надо узнать внешний IP-адрес роутера в его веб-интерфейсе и сравнить с тем адресом, под которым вас «видят» в Интернете.

В админ-панели роутера свой IP можно найти на вкладках «Информация о системе», «Статистика», «Карта сети», «Состояние» и т. п. Где-то там нужно искать WAN IP.

Если адрес начинается с «10.», или с «192.168.», то он определенно «серый» — большинство способов открытия доступа работать не будет и остается только VPN.

Если же адрес выглядит по-другому, надо посмотреть на него «снаружи» с помощью одного из сервисов, показывающих ваш IP-адрес, например, http://myip.ru/.

Если адрес, показанный на сайте, совпадает с тем, что вы увидели в веб-интерфейсе, то у вас честный «белый» адрес и доступ из «большого мира» не вызовет особых затруднений — остается только настроить «пробросы» на роутере и подключить DDNS.

Что такое порты и зачем их бросать?

Порт — это пронумерованное виртуальное «устройство», предназначенное для передачи данных по сети. Каждая сетевая программа использует для установления связи отдельный порт или группу портов. К примеру, браузеры используют TCP-порт 80 для незашифрованного трафика (http) и 443 для зашифрованного (https).

Проброс порта — это специальное правило в роутере, которое разрешает все обращения извне к определенному порту и передает эти обращения на конкретное устройство во внутренней сети.

Необходимость «проброса» портов обычно возникает при желании сыграть по сети в какую-нибудь игру с компьютера, подключенного к роутеру. Впрочем, это не единственная причина — «проброс» потребуется при любой необходимости получить «извне» доступ к какому-нибудь конкретному устройству в вашей локальной сети.

Разрешать к компьютеру вообще все подключения, то есть пробрасывать на него весь диапазон портов — плохая идея, это небезопасно. Поэтому роутеры просто игнорируют обращения к любым портам «извне». А «пробросы» — специальные исключения, маршруты трафика с конкретных портов на конкретные порты определенных устройств.

Игровые порты: что, куда бросаем?

Какой порт открыть — зависит от конкретного программного обеспечения. Некоторые программы требуют проброса нескольких портов, другим — достаточно одного.

У разных игр требования тоже отличаются — в одни можно играть даже с «серого» адреса, другие без проброса портов потеряют часть своих возможностей (например, вы не будете слышать голоса союзников в кооперативной игре), третьи вообще откажутся работать.

Например, чтобы сыграть по сети в «Destiny 2», нужно пробросить UDP-порт 3074 до вашей «плойки», или UDP-порт 1200 на Xbox. А вот до ПК потребуется пробросить уже два UDP-порта: 3074 и 3097.

В следующей таблице приведены некоторые игры и используемые ими порты на ПК:

- Печать

Страницы: [1] Вниз

Тема: Смена порта 1723 на другой у pptpd (Прочитано 11390 раз)

0 Пользователей и 1 Гость просматривают эту тему.

DBegunkov

Добрый день! Появилась необходимость сменить порт, который слушает pptpd с 1723 на другой. Подскажите, есть ли такая возможность? Заранее благодарен за помощь.

kobaltd

1) заставляете слушать pptpd только lo

2) ставите pptpproxy и настраивайте те порты что вам надо

Vovanys

а как ты на него потом подключишься? в винде я чтот не видел, чтоб pptp можно было указать порт, при подключении

DBegunkov

Да, простите, а что такое pptpproxy, можно поподробнее?

Пользователь решил продолжить мысль 22 Июня 2010, 11:07:05:

а как ты на него потом подключишься? в винде я чтот не видел, чтоб pptp можно было указать порт, при подключении

Да вот, как ни странно — эта проблема решается очень легко в винде, причем работает от XP до 7 включительно. В реестре есть параметр HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlClass{4D36E972-E325-11CE-BFC1-08002BE10318}003 TCPPortNumber. Он и отвечает за номер порта (class 4D36E972-E325-11CE-BFC1-08002BE10318 может отличаться в зависимости от версии винды, я пользовался поиском по названию параметра TCPPortNumber). На клиенте это проверено, а вот если на этой машине стоит еще и PPTP сервер (не знаю, как он правильно называется в винде), то он вроде как тоже начнет слушать другой порт, но это я не проверял. После смены параметра обязательно нало перезагрузиться!

Пользователь решил продолжить мысль 22 Июня 2010, 14:53:11:

1) заставляете слушать pptpd только lo

2) ставите pptpproxy и настраивайте те порты что вам надо

Простите, дурацкий вопрос: а как заставить pptpd слушать только lo и зачем это надо?

« Последнее редактирование: 22 Июня 2010, 14:53:11 от DBegunkov »

AnrDaemon

Сначала объясни, чего ты хочешь добиться таким финтом ушами? Повышение защиты это не даст.

Открытые порты находятся за 15 секунд, классифицируются — ещё быстрее.

Хотите получить помощь? Потрудитесь представить запрошенную информацию в полном объёме.

Прежде чем [Отправить], нажми [Просмотр] и прочти собственное сообщение. Сам-то понял, что написал?…

DBegunkov

Сначала объясни, чего ты хочешь добиться таким финтом ушами? Повышение защиты это не даст.

Открытые порты находятся за 15 секунд, классифицируются — ещё быстрее.

Да какой финт ушами, просто порт 1723 закрыт. Вот и все.

AnrDaemon

Закрыт где? Рисуй схему сети.

Хотите получить помощь? Потрудитесь представить запрошенную информацию в полном объёме.

Прежде чем [Отправить], нажми [Просмотр] и прочти собственное сообщение. Сам-то понял, что написал?…

Vovanys

он наверное имел ввиду занят порт…

а так фигня все это со сменой порта

proxy нужно чтоб внешние соединения можно было перекинуть на любой другой порт, интерфейса lo (127.0.0.1), чтоб его видно было на улице

AnrDaemon

он наверное имел ввиду занят порт…

Не надо додумывать за других.

Хотите получить помощь? Потрудитесь представить запрошенную информацию в полном объёме.

Прежде чем [Отправить], нажми [Просмотр] и прочти собственное сообщение. Сам-то понял, что написал?…

DBegunkov

Закрыт где? Рисуй схему сети.

Да, совершенно верно, порт 1723 занят, у нас один внешний IP на двоих, VPN сервер уже работает на нем. Мне нужен свой VPN, поэтому приходится вот так вот изобретать. Схема простая: снаружи стоит DFL — 210, на нем VPN уже работает, внутри стоит сервер с Ubuntu, на нем запустил pptpd, больше пока сервер ничем другим не занят. Хочется, чтобы он мог принимать соединения клиентов снаружи. Разумеется, внутри сети все работает. Pptpproxy я установил, как посоветовали, изнутри на новый порт VPN клиент соединятеся, но снаружи все равно соединения не проходит. Разумеется, на DLink проброс нужного порта и протокола 47 настроен. Но при попытке соединится клиент выдает ошибку 800. Может быть кто то знает, какие порты или протоколы надо еще открыть для VPN ? Шлюз DLink ругается на пакеты на порту 500 UDP (сервис ike), но я не понимаю, кто и как на сервере Ubuntu должен обрабатывать эти пакеты. И не сможет ли кто то подсказать, как настроить iptables, чтобы он писал в лог все отброшенные или непропущенные пакеты ? Может по логам я смогу понять, чего не хватает для работы VPN.

Vovanys

он наверное имел ввиду занят порт…

Не надо додумывать за других.

может тебе проще openvpn использовать, чем изобретать чего то…

DBegunkov

А что за штука, где можно почитать про него? Он тоже бесплатный?

Vovanys

А что за штука, где можно почитать про него? Он тоже бесплатный?

в гугль вбиваешь openvpn ubuntu

- Печать

Страницы: [1] Вверх

В статье «OpenVPN на Ubuntu 16.04: установка» было рассказано о том, как установить OpenVPN и создать другие необходимые элементы на вашем сервере. В этой статье я расскажу о следующих шагах – правильной настройке OpenVPN на Ubuntu 16.04.

1. Настройка OpenVPN

Начните с копирования файлов в директорию OpenVPN. Скопировать нужно будет все файлы, которые позже понадобятся в конфигурационной директории /etc/openvpn.

Начать лучше с тех файлов, которые были созданы ранее (о них можно прочитать в предыдущей статье): они были помещены в директорию ~/openvpn-ca/keys. Конкретные файлы, которые нужно будет переместить: сертификат и ключ центра сертификации, сертификат сервера и ключ, а также подпись HMAC и файл протокола Диффи — Хеллмана. Используйте команды ниже:

$ cd ~/openvpn-ca/keys $ sudo cp ca.crt ca.key server.crt server.key ta.key dh2048.pem /etc/openvpn

Теперь необходимо скопировать и разархивировать пример конфигурационного файла OpenVPN в конфигурационную директорию. Нужно это для того, чтобы использовать этот пример как базу для последующих настроек. Выполните команду:

$ gunzip -c /usr/share/doc/openvpn/examples/sample-config-files/server.conf.gz | sudo tee /etc/openvpn/server.conf

Переходим к настройке конфигурации OpenVPN. Для этого нужно открыть конфигурационный файл сервера:

$ sudo nano /etc/openvpn/server.conf

Базовая конфигурация

Вам нужно найти директиву tls-auth для того, чтобы, в свою очередь, найти секцию HMAC. Удалите знак точки с запятой (;) для того, чтобы раскомментировать строку tls-auth. А ниже добавьте параметр key-direction со значением 0:

tls-auth ta.key 0 # This file is secret key-direction 0

Следующая задача – найти секцию с криптографическим шифром, и для этого вам нужно найти закомментированные строки cipher. Шифр AES-128-CBC имеет хороший уровень защиты и отличную поддержку разными продуктами. Удалите точку с запятой для того, чтобы раскомментировать строку cipher AES-128-CBC:

Ниже добавьте строку auth для того, чтобы указать алгоритм хеширования HMAC. SHA256 прекрасно подойдет, т.к. в этом случае допускается использование ключей любого размера, а длина хеш-последовательности будет составлять 256 бит.

Наконец, найдите настройки user и group и все так же удалите точку с запятой для того, чтобы раскомментировать их:

user nobody group nogroup

Как использовать VPN для всего трафика

Если вы хотите, чтобы для передачи всего трафика между двумя машинами по умолчанию использовался VPN, то вам нужно передать настройки DNS на клиентские компьютеры.

Надо раскомментировать несколько директив для того, чтобы клиентские машины по умолчанию перенаправляли весь трафик через VPN. Найдите секцию redirect-gateway и удалите знак точки с запятой:

push "redirect-gateway def1 bypass-dhcp"

Теперь найдите секцию dhcp-option и точно так же раскомментируйте обе строки:

push "dhcp-option DNS 208.67.222.222" push "dhcp-option DNS 208.67.220.220"

Теперь клиенты смогут настроить DNS так, чтобы VPN использовался в качестве канала по умолчанию.

Как изменить порт и протокол

Это еще одна необязательная, но полезная настройка, которая может вам понадобиться. По умолчанию OpenVPN использует порт 1194 и UDP протокол для того, чтобы принимать клиентские соединения. Возможно, вам надо будет изменить порт, если вы столкнетесь с какими-нибудь ограничениями.

Сделать это можно в строке port в файле /etc/openvpn/server.conf. Например, вы можете изменить порт на 443, так как обычно он разрешен для использования большинством фаерволов.

Если протокол, который вы используете, имеет ограничения по номеру порта, то в строке proto вам нужно изменить UDP на TCP:

Однако если необходимости использовать какие-то другие порты и протоколы у вас нет, то лучше оставить те значения, которые идут по умолчанию.

Комьюнити теперь в Телеграм

Подпишитесь и будьте в курсе последних IT-новостей

Подписаться

2. Сетевая конфигурация сервера

На этом этапе нужно заняться настройкой сетевой конфигурации сервера для того, чтобы OpenVPN правильно перенаправлял трафик.

Отправка IP

Сначала необходимо дать возможность серверу перенаправлять трафик. Это очень важный момент для корректного функционирования VPN сервера.

Изменения необходимо вносить в файл /etc/sysctl.conf, поэтому сначала нужно открыть его:

$ sudo nano /etc/sysctl.conf

Теперь найдите строку с net.ipv4.ip_forward. Раскомментируйте ее, удалив знак решетки в начале:

Затем сохраните и закройте файл.

Для того, чтобы применить изменения к вашему сеансу, наберите:

Настройка UFW правил для сокрытия клиентских соединений

Наверняка у вас на сервере фаервол уже используется для того, чтобы блокировать нежелательный трафик. В случае работы с OpenVPN фаервол поможет работать с тем трафиком, который поступает на сервер. Вам будет необходимо изменить файл с правилами для того, чтобы включить маскарадинг (или по-английски masquerading, маскировка). Маскарадинг – это определенный тип трансляции сетевого адреса, при котором отправитель имеет адрес, подставляемый динамически. Перед тем, как перейти к настройке фаервола и включению маскарадинга, нужно найти публичный интерфейс сети используемой машины. Введите команду:

$ ip route | grep default

Название вашего публичного интерфейса будет иди сразу после слова “dev’. В примере ниже интерфейс называется wlp22s0:

default via 203.0.113.1 dev wlp22s0 proto static metric 600

Увидели и запомнили название интерфейса? Тогда идем дальше. Откройте файл /etc/ufw/before.rules для того, чтобы добавить нужную конфигурацию:

$ sudo nano /etc/ufw/before.rules

В этом файле содержатся настройки, которые следует внести до того, как будут применены правила UFW. Ближе к началу файла добавьте строки, написанные ниже (вставить их можно после закомментированного блока rules.before):

# START OPENVPN RULES # NAT table rules *nat :POSTROUTING ACCEPT [0:0] # Allow traffic from OpenVPN client to wlp22s0 (change to the interface you discovered!) -A POSTROUTING -s 10.8.0.0/8 -o wlp22s0 -j MASQUERADE COMMIT # END OPENVPN RULES

Обратите внимание, что в строчке -A POSTROUTING нужно вставить то название интерфейса, которое вы выяснили ранее.

Внесенное изменение позволяет установить правила. которые по умолчанию будут применяться к цепочке POSTROUTING (именно эта цепочка отвечает за маскарадинг) в таблице nat, и весь трафик, который идет от VPN, будет скрыт.

После внесенного изменения сохраните и закройте файл.

Теперь нужно сделать так, что фаервол по умолчанию пропускал перенаправленные пакеты. Для этого откройте вот этот файл:

$ sudo nano /etc/default/ufw

И в нем найдите директиву DEFAULT_FORWARD_POLICY. Ее значение с DROP нужно изменить на ACCEPT.

DEFAULT_FORWARD_POLICY="ACCEPT"

Затем сохраните и закройте файл.

Открытие порта OpenVPN и применение изменений

Теперь перейдем к настройке фаервола, так как необходимо, чтобы он пропускал трафик в OpenVPN.

Если ранее вы не меняли номер порта и протокол в файле /etc/openvpn/server.conf, то вам нужно открыть трафик UDP для порта 1194. Соответственно, если вы используете другой порт и протокол, то в настройках вам нужно будет использовать ваши значения.

Также нужно будет добавить SSH-порт (если ранее вы этого не сделали):

$ sudo ufw allow 1194/udp $ sudo ufw allow OpenSSH

После этого для того, чтобы изменения вступили в силу, вам нужно выключить включить фаервол:

$ sudo ufw disable $ sudo ufw enable

Теперь сервер настроен правильно для того, чтобы работать с OpenVPN трафиком.

3. Запуск OpenVPN

Наконец все готово для того, чтобы запустить OpenVPN на вашем сервере. Для этого нужно использовать команду systemd.

Для запуска сервера OpenVPN нужно обязательно указать название конфигурационного файла в качестве образца переменной после названия файла systemd. Конфигурационный файл в данном случае имеет название /etc/openvpn/server.conf, а значит, в конце юнит-файла надо написать @server.

Команда будет выглядеть так:

$ sudo systemctl start openvpn@server

Проверьте, что все запустилось корректно:

$ sudo systemctl status openvpn@server

Если все нормально, то вы увидите на экране вывод, который будет выглядеть примерно так:

Output ● openvpn@server.service - OpenVPN connection to server Loaded: loaded (/lib/systemd/system/openvpn@.service; disabled; vendor preset: enabled) Active: active (running) since Tue 2016-05-03 15:30:05 EDT; 47s ago Docs: man:openvpn(8) https://community.openvpn.net/openvpn/wiki/Openvpn23ManPage https://community.openvpn.net/openvpn/wiki/HOWTO Process: 5852 ExecStart=/usr/sbin/openvpn --daemon ovpn-%i --status /run/openvpn/%i.status 10 --cd /etc/openvpn --script-security 2 --config /etc/openvpn/%i.conf --writepid /run/openvpn/%i.pid (code=exited, sta Main PID: 5856 (openvpn) Tasks: 1 (limit: 512) CGroup: /system.slice/system-openvpn.slice/openvpn@server.service └─5856 /usr/sbin/openvpn --daemon ovpn-server --status /run/openvpn/server.status 10 --cd /etc/openvpn --script-security 2 --config /etc/openvpn/server.conf --writepid /run/openvpn/server.pid May 03 15:30:05 openvpn2 ovpn-server[5856]: /sbin/ip addr add dev tun0 local 10.8.0.1 peer 10.8.0.2 May 03 15:30:05 openvpn2 ovpn-server[5856]: /sbin/ip route add 10.8.0.0/24 via 10.8.0.2 May 03 15:30:05 openvpn2 ovpn-server[5856]: GID set to nogroup May 03 15:30:05 openvpn2 ovpn-server[5856]: UID set to nobody May 03 15:30:05 openvpn2 ovpn-server[5856]: UDPv4 link local (bound): [undef] May 03 15:30:05 openvpn2 ovpn-server[5856]: UDPv4 link remote: [undef] May 03 15:30:05 openvpn2 ovpn-server[5856]: MULTI: multi_init called, r=256 v=256 May 03 15:30:05 openvpn2 ovpn-server[5856]: IFCONFIG POOL: base=10.8.0.4 size=62, ipv6=0 May 03 15:30:05 openvpn2 ovpn-server[5856]: IFCONFIG POOL LIST May 03 15:30:05 openvpn2 ovpn-server[5856]: Initialization Sequence Completed

Проверьте также и доступность OpenVPN интерфейса tun0:

В выводе вы увидите конфигурацию интерфейса:

Output 4: tun0: <POINTOPOINT,MULTICAST,NOARP,UP,LOWER_UP> mtu 1500 qdisc noqueue state UNKNOWN group default qlen 100 link/none inet 10.8.0.1 peer 10.8.0.2/32 scope global tun0 valid_lft forever preferred_lft forever

Если все запущено и работает корректно, то вы можете сразу настроить сервис так, чтобы он автоматически включался при запуске сервера:

$ sudo systemctl enable openvpn@server

4. Клиентская инфраструктура

Теперь необходимо настроить систему, которая позволит вам легко и быстро создавать клиентские конфигурационные файлы.

Создание структуры клиентской конфигурационной директории

Создайте структуру директорий внутри вашей домашней директории – это место будет использоваться для хранения файлов:

$ mkdir -p ~/client-configs/files

Так как клиентские конфигурационные файлы будут также содержать клиентские ключи, необходимо закрыть права доступа для этих директорий:

$ chmod 700 ~/client-configs/files

Создание базовой конфигурации

Скопируйте пример клиентской конфигурации в используемую директорию для того, чтобы этот файл можно было использовать как базовую конфигурацию:

$ cp /usr/share/doc/openvpn/examples/sample-config-files/client.conf ~/client-configs/base.conf

Откройте этот новый файл в текстовом редакторе, так как сейчас в него нужно будет внести несколько изменений:

$ nano ~/client-configs/base.conf

Начните с директивы remote. Она указывает клиенту, какой IP-адрес имеет сервер OpenVPN. Этот адрес обязательно должен быть публичным. Если ранее вы изменили порт для сервера OpenVPN, то измените его в этом файле тоже:

. . . # The hostname/IP and port of the server. # You can have multiple remote entries # to load balance between the servers. remote server_IP_address 1194 . . .

И проверьте, что протокол в файле совпадает с тем, который указан в конфигурации сервера:

Раскомментируйте директивы user и group, удалив точку с запятой:

# Downgrade privileges after initialization (non-Windows only) user nobody group nogroup

Найдите директивы, которые задают ca, cert и key, и закомментируйте их, так как сертификаты и ключи будут заданы внутри самого файла:

# SSL/TLS parms. # See the server config file for more # description. It's best to use # a separate .crt/.key file pair # for each client. A single ca # file can be used for all clients. #ca ca.crt #cert client.crt #key client.key

А настройки cipher и auth скопируйте из файла /etc/openvpn/server.conf:

cipher AES-128-CBC auth SHA256

И еще куда-нибудь в файл вам нужно добавить директиву key-direction, задав ей обязательно значение 1:

Наконец, добавьте и несколько закомментированных строк, которые будут использоваться только для клиентов Linux, использующих файл /etc/openvpn/update-resolv-conf.

# script-security 2 # up /etc/openvpn/update-resolv-conf # down /etc/openvpn/update-resolv-conf

Поэтому если клиент использует Linux, и у него есть файл /etc/openvpn/update-resolv-conf, нужно раскомментировать эти строки в сгенерированном клиентском конфигурационном файле OpenVPN.

После всех этих изменений сохраните файл.

5. Скрипт генерации конфигурационных файлов

Следующая задача – создать простой скрипт, который будет генерировать файлы путем наполнения базовой конфигурации актуальными сертификатами, ключами и файлами шифрования.

Сгенерированные конфигурации будут находиться в директории ~/client-configs/files.

Создайте и откройте файл под названием make_config.sh в директории ~/client-configs:

$ nano ~/client-configs/make_config.sh

Скопируйте туда скрипт ниже:

#!/bin/bash

# First argument: Client identifier

KEY_DIR=~/openvpn-ca/keys

OUTPUT_DIR=~/client-configs/files

BASE_CONFIG=~/client-configs/base.conf

cat ${BASE_CONFIG}

<(echo -e '<ca>')

${KEY_DIR}/ca.crt

<(echo -e '</ca>n<cert>')

${KEY_DIR}/${1}.crt

<(echo -e '</cert>n<key>')

${KEY_DIR}/${1}.key

<(echo -e '</key>n<tls-auth>')

${KEY_DIR}/ta.key

<(echo -e '</tls-auth>')

> ${OUTPUT_DIR}/${1}.ovpn

Сохраните и закройте файл.

Установите для скрипта права на исполнение:

$ chmod 700 ~/client-configs/make_config.sh

6. Генерация клиентских конфигураций

Теперь вы можете легко генерировать клиентские конфигурационные файлы.

Если вы выполняли действия из статьи «OpenVPN на Ubuntu 16.04: установка», то у вас уже есть клиентский сертификат и ключ client1.и client1.key. Созданный выше скрипт можно использовать для того, чтобы создать конфигурацию для этих файлов (но перед этим нужно перейти в соответствующую директорию):

$ cd ~/client-configs $ ./make_config.sh client1

Если все было выполнено правильно, у вас должен появиться файл client1.ovpn в директории ~/client-configs/files. Проверьте:

$ ls ~/client-configs/files

Вывод на экране:

Передача конфигурации клиентским машинам

После создания клиентского конфигурационного файла необходимо его передать на соответствующее устройство (к примеру, компьютер или смартфон).

То, как вы будете передавать файл, напрямую зависит от того, какую операционную систему использует ваш компьютер, и вашего личного желания. Однако лучше все-таки использовать SFTP (протокол для безопасного копирования файлов) либо SCP на бэкенде. Таким образом файлы будут переданы по защищенному соединению.

Например, если вы хотите использовать SFTP для передачи client1.ovpn с компьютера на Linux или Mac OS, то используйте такую команду:

$ sftp sammy@openvpn_server_ip:client-configs/files/client1.ovpn ~/

Файл будет перемещен в домашнюю директорию.

7. Установка клиентской конфигурации

Теперь нужно поговорить о том, как установить клиентский VPN профиль на разных устройствах. В этой статье я расскажу о том, как это сделать на компьютерах на Windows и Linux.

Соединение OpenVPN имеет такое же название, как и файл .ovpn. Например, в данном случае мы работаем с файлом client1.ovpn, который был создан для первого клиента.

Windows

Установка

Клиентское приложение OpenVPN для Windows вы можете найти на странице загрузок OpenVPN.

Выбирайте в зависимости от вашей версии Windows. Обратите внимание, что для установки вы должны обладать административными правами.

После установки OpenVPN скопируйте файл .ovpn в следующую папку: C:Program FilesOpenVPNconfig

После запуска OpenVPN программа автоматически увидит профиль и сделает его доступным.

OpenVPN надо всегда запускать от имени администратора, даже в тех случаях, когда вы уже зашли под административным аккаунтом. Для этого надо нажать правой кнопкой мыши на значке программы и выбрать «Запуск от имени администратора». А значит, обычным пользователям для запуска OpenVPN придется вводить административный пароль.

Для того, чтобы OpenVPN всегда запускался от имени администратора, вам нужно щелкнуть правой кнопкой мыши на иконке и зайти в «Свойства». Во вкладке «Совместимость» нажмите кнопку «Изменить параметры для всех пользователей», а в следующем окне – «Запуск программы от имени администратора».

Соединение

При запуске OpenVPN Windows будет всегда спрашивать, можно ли программе вносить изменения в ваш компьютер, и вам нужно нажимать «Да». Запуск клиента OpenVPN не устанавливает соединение автоматически, а помещает программу в область уведомлений (системный трей) для того, чтобы вы могли включать и выключать использование VPN.

После того, как вы запустили OpenVPN, вам нужно установить соединение. Сделать это можно следующим образом: нажмите правой кнопкой на иконке OpenVPN в области уведомлений, в контекстном меню выберите client1 и нажмите «Соединиться» (Connect).

Пока будет работать соединение, вы будете видеть его лог в окне статуса.

Отсоединиться от VPN можно таким же способом: нажав правую кнопку мыши на иконке OpenVPN в трее, вам нужно выбрать клиентский профиль и нажать «Отсоединиться» (Disconnet).

Linux

Установка

Если вы используете Linux, то есть несколько возможных инструментов, которые вы можете использовать (в зависимости от конкретной системы, которую вы используете).

Если это Ubuntu или Debian, то для установки используйте такие команды:

$ sudo apt-get update $ sudo apt-get install openvpn

Для CentOS надо сначала установить EPEL репозитории и затем установить OpenVPN

$ sudo yum install epel-release $ sudo yum install openvpn

Настройка

Проверьте, есть ли в вашем дистрибутиве скрипт /etc/openvpn/update-resolv-conf:

Вывод:

Дальше откройте клиентский конфигурационный файл OpenVPN, который вы передали ранее:

Раскомментируйте три строчки, которые добавляли ранее в DNS настройках:

script-security 2 up /etc/openvpn/update-resolv-conf down /etc/openvpn/update-resolv-conf

В случае с CentOS поменяйте group c nogroup на nobody:

Затем сохраните и закройте файл.

Теперь вы можете использовать VPN при помощи команды openvpn:

$ sudo openvpn --config client1.ovpn

После этого вы подключитесь к серверу.