Групповые политики являются одним из наиболее мощных инструментов управления пользователями и компьютерами в домене Active Directory. Однако, как и любой сложный инструмент, они требуют четкого понимания принципов своей работы и тщательного планирования. Без этого применение групповых политик может выдать не совсем тот результат, который требуется.

Вот собственно о них, основных принципах, и пойдет речь в этой статье. И начнем мы с самого основного — области действия.

Область действия групповых политик

Все групповые политики имеют свою область действия (scope), которая определяет границы влияния политики. Области действия групповых политик условно можно разделить на четыре типа.

Локальные групповые политики

Групповые политики, применяемые к локальному компьютеру, или локальные групповые политики. Эти политики настраиваются в оснастке «Редактор локальных групповых политик» и применяются только к тому компьютеру, на котором они были настроены. Они не имеют механизма централизованного развертывания и управления и, по сути, не являются групповыми политиками.

Групповые политики доменов

Объекты групповых политик, применяемые к домену Active Directory (AD) и оказывающие влияние на все объекты, имеющие отношение к данному домену. Поскольку в рамках домена работает механизм наследования, то все политики, назначенные на домен, последовательно применяются и ко всем нижестоящим контейнерам.

Групповые политики подразделения

Политики, применяемые к подразделению (OU) и оказывающие влияние на все содержимое данного OU и дочерних OU (при их наличии).

Групповые политики сайтов

Напомню, что в отличие от доменов, которые представляют из себя логическую структуру организации, сайты в AD используются для представления ее физической структуры. Границы сайта определяются одной или несколькими IP-подсетями, которые объединены высокоскоростными каналами связи. В один сайт может входить несколько доменов и наоборот, один домен может содержать несколько сайтов.

Объекты групповой политики, примененные к сайту AD, оказывают влияние на все содержимое этого сайта. Следовательно, групповая политика, связанная с сайтом, применяется ко всем пользователям и компьютерам сайта независимо от того, к какому домену они принадлежат.

Порядок применения групповых политик

Порядок применения групповых политик напрямую зависит от их области действия. Первыми применяются локальные политики, затем политики, назначенные на сайт, затем отрабатывают доменные политики и затем политики, назначенные на OU.

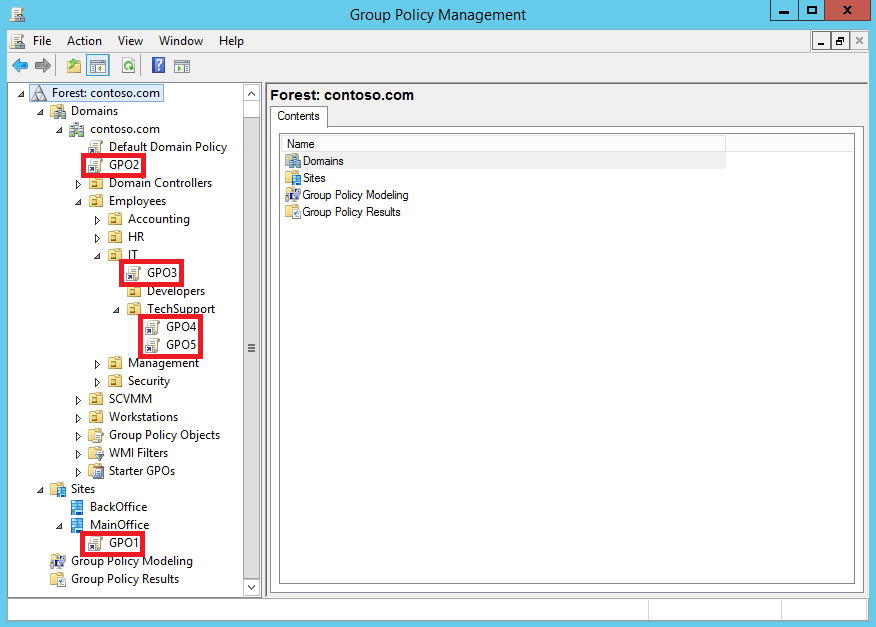

Так в нашем примере (на рисунке ниже) сначала отработает локальная политика (условно назовем ее GPO0), затем политика сайта GPO1, затем политика домена GPO2, ну а затем применятся политики, назначенные на OU. При этом политики применяются в соответствии с иерархией — сначала политика GPO3, назначенная на вышестоящее OU, затем нижестоящие политики GPO4 и GPO5.

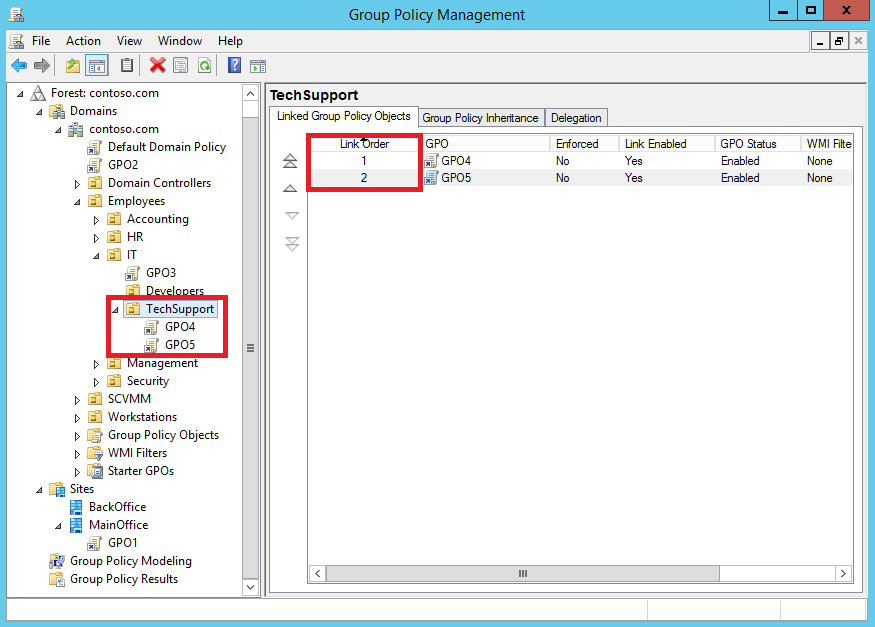

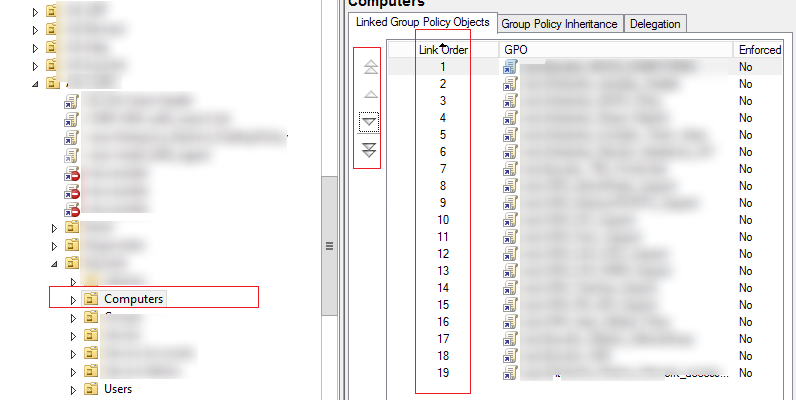

Если на одну OU назначено несколько GPO, то они обрабатываются в том порядке, в котором были назначены. Например, к подразделению TechSupport относятся GPO4 и GPO5, которые обрабатываются согласно порядку назначения (Link Order).

Политики обрабатываются в обратном порядке (снизу вверх), т.е. политика с номером 1 отработает последней. При необходимости этот порядок можно изменить, выделив политику и передвинув ее вверх или вниз с помощью соответствующих стрелок.

Приоритет групповых политик

Приоритет GPO напрямую зависит от порядка их применения — чем позднее применяется политика, тем выше ее приоритет. При этом нижестоящие политики могут переопределять вышестоящие — например локальная политика GPO0 будет переопределена доменной политикой сайта GPO1, доменая политика GPO2 — политикой GPO3, а политика вышестоящего GPO3 — нижестоящими политиками GPO4 и GPO5.

Для большей наглядности проведем эксперимент. Для проверки действия политик будем заходить на рабочую станцию WKS1 под учетной записью пользователя Kirill, находящегося в OU TechSupport.

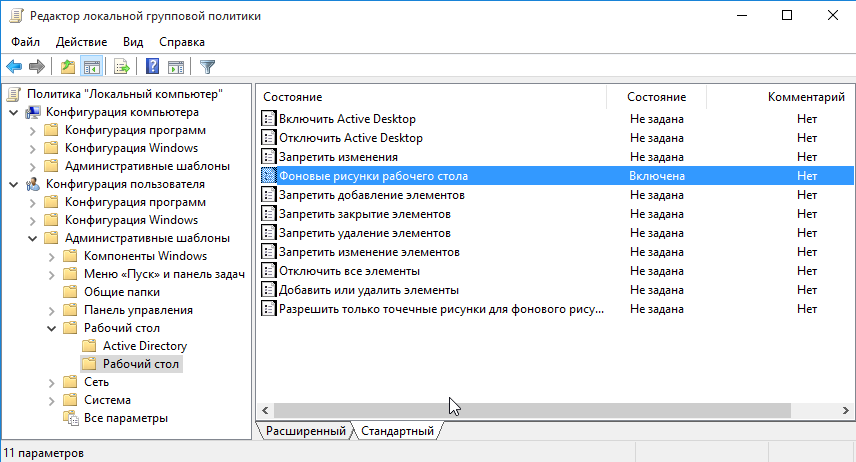

На рабочей станции WKS1 открываем редактор локальных групповых политик (gpedit.msc) и переходим в раздел Конфигурация пользователяАдминистративные шаблоныРабочий столРабочий стол (User ConfigurationAdministrative TemplateDesktopDesktop).

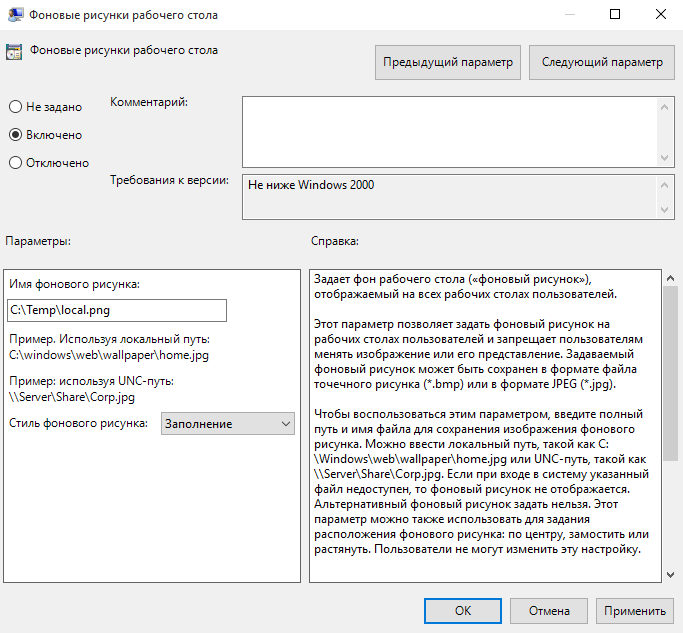

Откроем политику Фоновые рисунки рабочего стола (Desktop Wallpaper) и укажем использовать в качестве обоев изображение local.png.

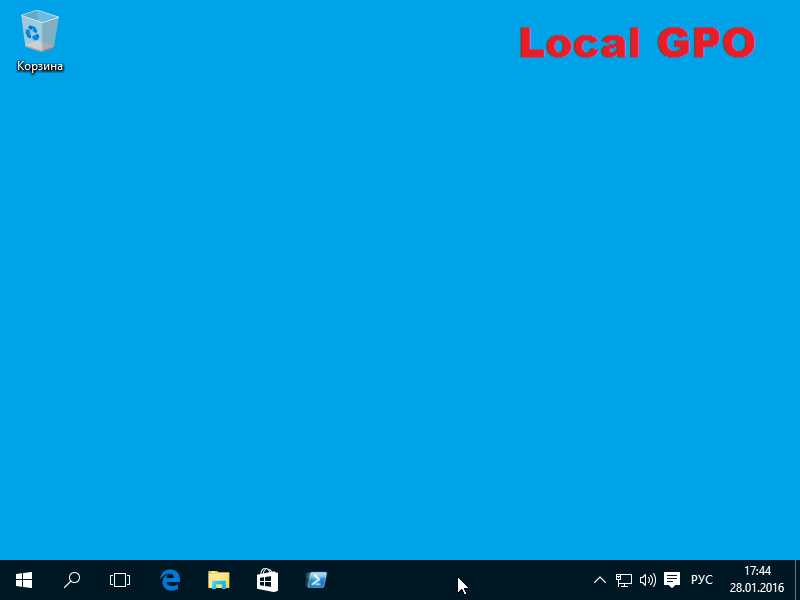

Затем перелогиниваемся и проверяем, что политика отработала и обои изменены.

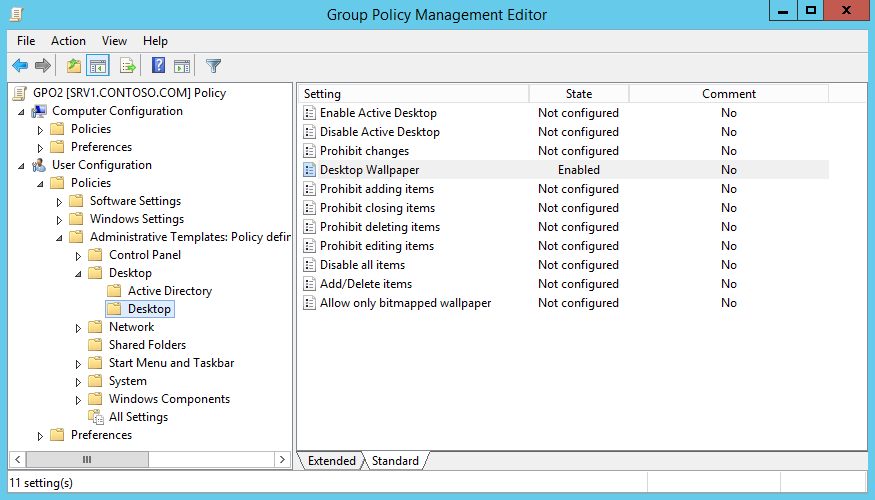

Следующим шагом будет настройка доменной политики. Для этого в оснастке «Group Policy Management» выбираем политику GPO2 и открываем ее для редактирования.

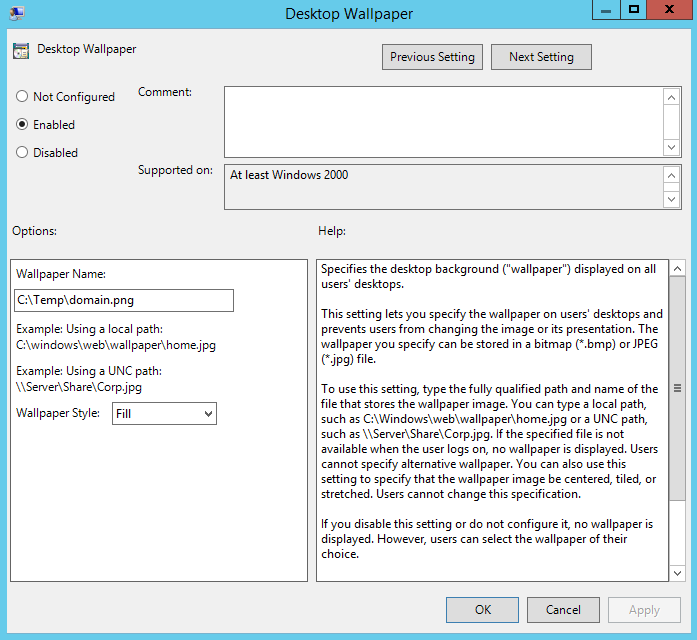

Находим политику, отвечающую за смену обоев и устанавливаем в качестве рисунка рабочего стола изображение domain.png.

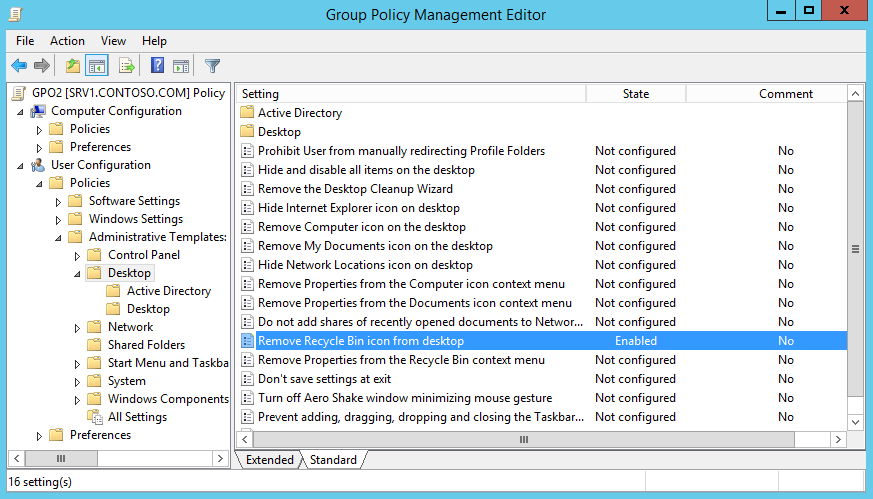

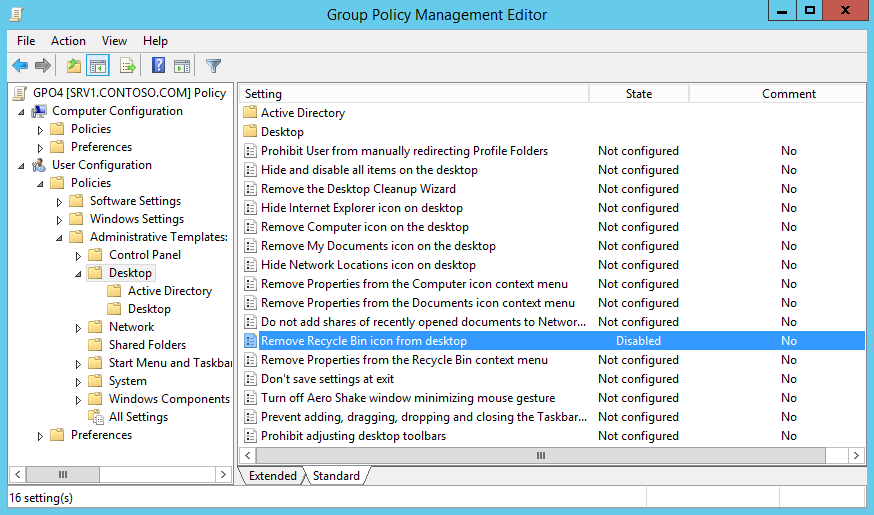

Дополнительно переходим в раздел выше и включаем политику «Remove Recycle Bin icon from desktop», удаляющую корзину с рабочего стола.

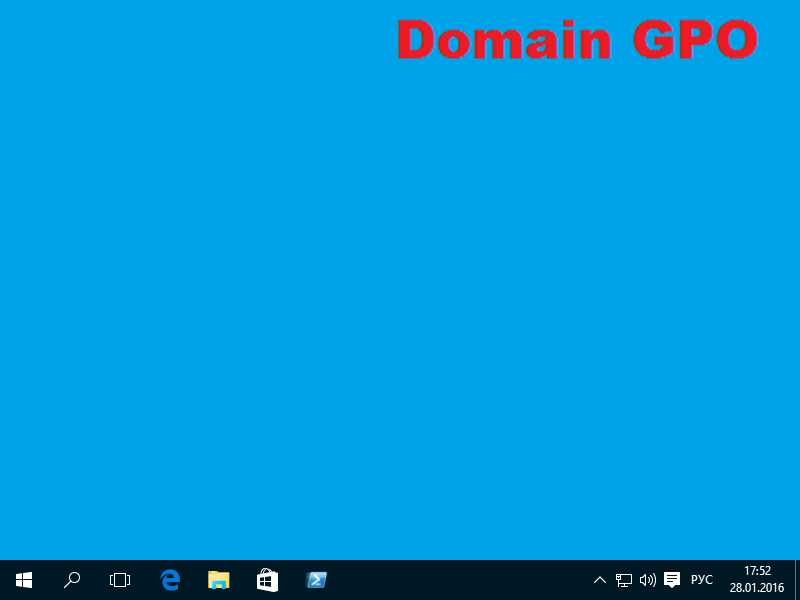

Еще раз заходим на WKS1 и удостоверяемся в том, что обои рабочего стола изменены и корзины не видно. Это значит, что доменные политики успешно применились и переопределили настройки, задаваемые локальными политиками.

Ну и в качестве завершаюшего шага открываем на редактирование политику GPO4 и устанавливаем политику «Remove Recycle Bin icon from desktop» в положение Disabled.

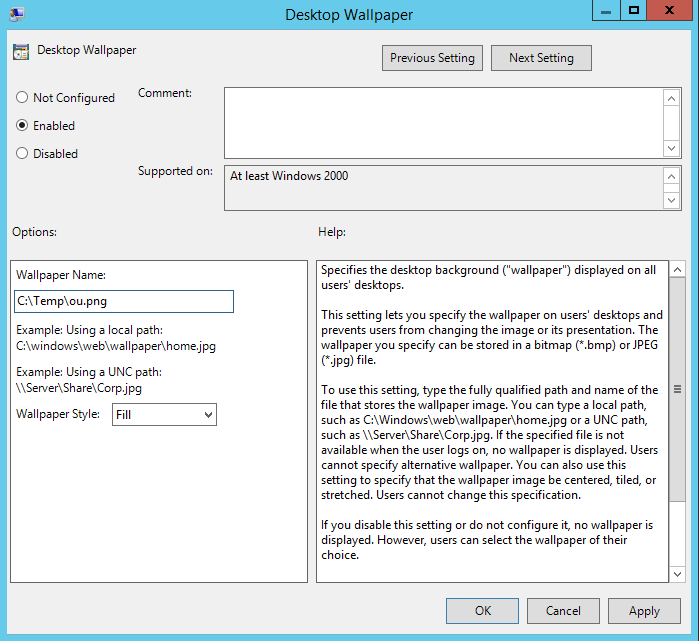

А также меняем рисунок рабочего стола на изображение с именем ou.png.

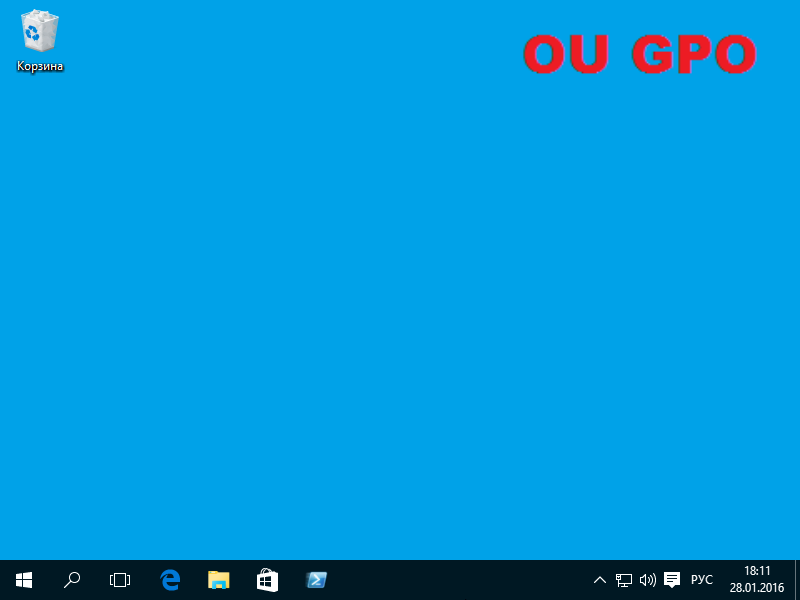

Теперь, зайдя на WKS1 мы видим, что обои опять изменены и на рабочий стол вернулась корзина. Из этого следует, что доменная политика GPO2 переопределена политикой GPO4, назначенной на OU.

Отключение наследования

Как я уже говорил, на все политики в домене распространяется наследование, т.е. политики, назначенные на родительский контейнер (домен или OU), последовательно применяются ко всем дочерним контейнерам. Это поведение по умолчанию, но при необходимости его можно изменить, отключив наследование для отдельно взятого OU.

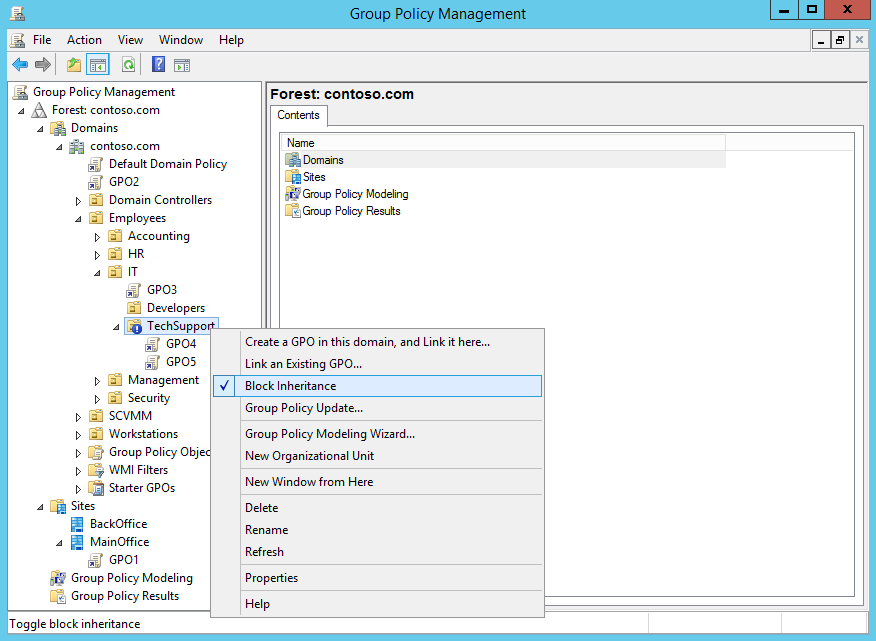

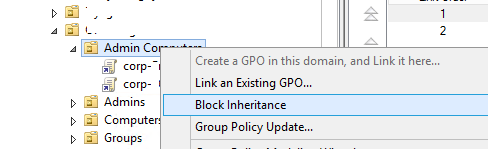

Отключение наследования производится достаточно просто, надо только в оснастке «Group Policy Management» выбрать нужное OU, кликнуть на нем правой клавишей мыши и в контекстном меню отметить пункт «Block Inheritance». После этого для данного OU и его дочерних OU (при их наличии) отменяется воздействие всех вышестоящих политик.

Примечание. Политика Default Domain Policy содержит настройки, определяющие политику паролей и учетных записей в домене. Эти настройки не могут быть заблокированы.

В нашем примере отменим наследование для OU TechSupport, чтобы на него воздействовали только те политики, которые назначены непосредственно на данное OU.

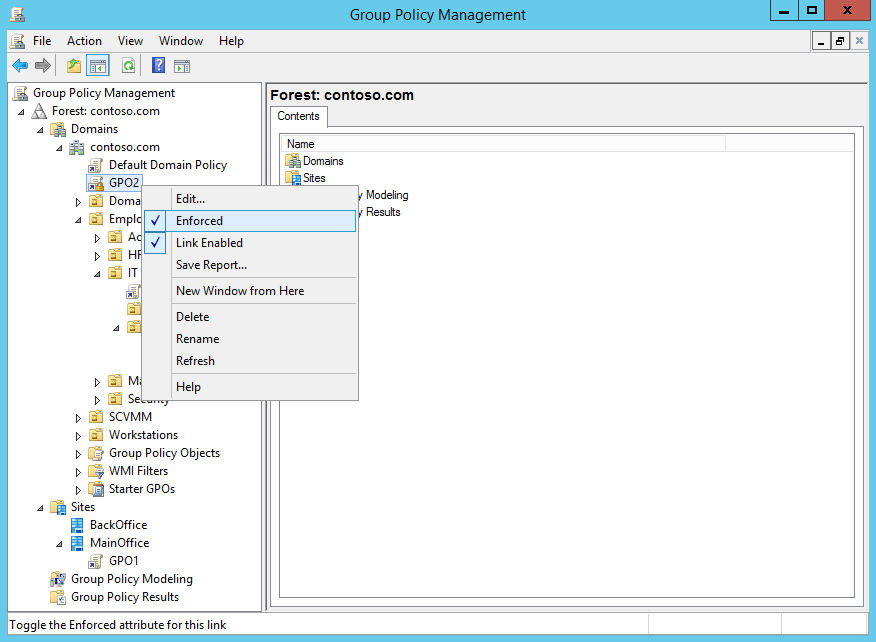

Форсирование применения групповых политик

Форсирование применения групповых политик применяется тогда, когда данная политика должна отработать независимо от остальных политик. Если политика форсирована, то, вне зависимости от своей области действия она получает наивысший приоритет. Это значит, что ее настройки не могут быть переопределены нижестоящими политиками, а также на нее не действует отмена наследования.

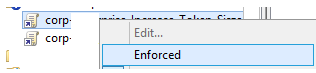

Чтобы форсировать политику, надо выбрать ее в оснастке управления групповыми политиками, кликнуть на ней правой клавишей мыши и в контекстном меню отметить пункт «Enforced». Для примера форсируем политику GPO2, назначенную на домен.

Затем зайдем на WKS1 еще раз и увидим знакомую картину. Как видите, политика GPO2 отработала не смотря на блокировку наследования и перебила настройки нижестоящей политики GPO4.

Для одной статьи информации, я думаю, достаточно. А в следующей части разговор пойдет об особенностях применения групповых политик к пользователям и компьютерам.

Данное руководство представляет собой пошаговую инструкцию по созданию и настройке локальной групповой политики, а также групповых политик на уровне доменов и подразделений в Windows Server 2008 R2.

Групповые политики – это набор правил, обеспечивающих инфраструктуру, в которой администраторы локальных компьютеров и доменных служб Active Directory могут централизовано развертывать и управлять настройками пользователей и компьютеров в организации. Все настройки учетных записей, операционной системы, аудита, системного реестра, параметров безопасности, установки программного обеспечения и прочие параметры развертываются и обновляются в рамках домена при помощи параметров объектов групповой политики GPO (Group Policy Object).

I. Область действия групповых политик

Все групповые политики имеют свою область действия (scope), которая определяет границы влияния политики. Области действия групповых политик условно можно разделить на четыре типа:

Локальные групповые политики

Групповые политики, применяемые к локальному компьютеру, или локальные групповые политики. Эти политики настраиваются в оснастке «Редактор локальных групповых политик» и применяются только к тому компьютеру, на котором они были настроены. Они не имеют механизма централизованного развертывания и управления и, по сути, не являются групповыми политиками.

Групповые политики доменов

Объекты групповых политик, применяемые к домену Active Directory (AD) и оказывающие влияние на все объекты, имеющие отношение к данному домену. Поскольку в рамках домена работает механизм наследования, то все политики, назначенные на домен, последовательно применяются и ко всем нижестоящим контейнерам.

Групповые политики подразделения

Политики, применяемые к подразделению (Organizational Unit policy, сокр. OU) и оказывающие влияние на все содержимое данного OU и дочерних OU (при их наличии).

Групповые политики сайтов

Сайты в AD используются для представления физической структуры организации. Границы сайта определяются одной или несколькими IP-подсетями, которые объединены высокоскоростными каналами связи. В один сайт может входить несколько доменов и наоборот, один домен может содержать несколько сайтов. Объекты групповой политики, примененные к сайту AD, оказывают влияние на все содержимое этого сайта. Следовательно, групповая политика, связанная с сайтом, применяется ко всем пользователям и компьютерам сайта независимо от того, к какому домену они принадлежат.

II. Порядок применения и приоритет групповых политик

Порядок применения групповых политик напрямую зависит от их области действия. Первыми применяются Локальные политики, затем Групповые политики сайтов, затем отрабатывают Доменные политики и затем OU политики. Если на одну OU назначено несколько GPO, то они обрабатываются в том порядке, в котором были назначены (Link Order).

Приоритет GPO напрямую зависит от порядка их применения — чем позднее применяется политика, тем выше ее приоритет. При этом нижестоящие политики могут переопределять вышестоящие — например Локальная политика будет переопределена Доменной политикой сайта, Доменная политика — политикой OU, а политика вышестоящего OU — нижестоящими политиками OU.

III. Создание локальной групповой политики

1. Для создания локальной групповой политики зайдите на рабочую станцию, нажмите Пуск, в поле поиска введите Выполнить, затем, в поисковой выдаче, выберите Выполнить (Рис.1).

Рис.1

.

2. В открывшемся окне введите в поле gpedit.msc, затем нажмите OK (Рис.2).

Рис.2

.

3. В открывшемся окне Вы увидите две основные категории параметров групповой политики — параметры конфигурации компьютера и параметры конфигурации пользователя. Параметры конфигурации компьютера применяются к компьютеру в целом, то есть действуют в отношении всех пользователей, входящих в систему на данном компьютере, без различия, гости они, пользователи или администраторы. Параметры конфигурации пользователя действуют только в отношении конкретно заданных пользователей (Рис.3).

Рис.3

.

4. Выберите: Конфигурация пользователя > Административные шаблоны > Рабочий стол > Active Desktop. В правой колонке выберите Фоновые рисунки рабочего стола и нажмите Изменить (меню вызывается через правую кнопку мыши) (Рис.4).

Рис.4

.

5. В появившемся окне выберите пункт Включить, затем в поле Имя фонового рисунка введите путь к фоновому рисунку (прим. в данном примере это C:Green_Local.jpg), после чего нажмите Применить и ОК. Затем перезагрузите компьютер (Рис.5).

Рис.5

.

6. После перезагрузки компьютера Вы увидите, что политика отработала и фон рабочего изменился (Рис.6).

Рис.6

.

IV. Создание и настройка групповой политики на уровне домена

1. Для создания групповой политики на уровне домена зайдите на сервер, выберите Пуск > Администрирование > Управление групповой политикой (Рис.7).

Рис.7

.

2. Выберите домен (прим. в данном руководстве это example.local), через правую кнопку мыши вызовите меню, в котором выберите Создать объект групповой политики в этом домене и связать его… (Рис.8).

Рис.8

.

3. В появившемся окне выберите, в соответствующем поле, имя новой групповой политики (прим. в данном руководстве это GPO-1), затем нажмите ОК (Рис.9).

Рис.9

.

4. Выберите созданную групповую политику (прим. GPO-1), через правую кнопку мыши вызовите меню, в котором выберите Изменить (Рис.10).

Рис.10

.

5. Выберите: Конфигурация пользователя > Политики > Административные шаблоны > Рабочий стол > Active Desktop. В правой колонке выберите Фоновые рисунки рабочего стола и нажмите Изменить (меню вызывается через правую кнопку мыши) (Рис.11).

Рис.11

.

6. В появившемся окне выберите пункт Включить, затем в поле Имя фонового рисунка введите путь к фоновому рисунку (прим. в данном примере это C:Yellow_Domain_GPO-1.jpg), после чего нажмите Применить и ОК. Затем перезагрузите компьютер на котором ранее устанавливали локальную групповую политику (Рис.12).

Рис.12

.

7. После перезагрузки компьютера Вы увидите, что групповая политика домена отработала и фон рабочего стола на компьютере изменился (прим. на компьютере доменные политики успешно применились и переопределили настройки, задаваемые локальными политиками. Т.о. установленный локальной политикой зеленый фон был переопределён и, в соответствии с доменной политикой, стал жёлтым) (Рис.13).

Рис.13

.

V. Создание и настройка групповой политики на уровне подразделения

1. Для создания групповой политики на уровне подразделения (Organizational Unit policy, сокр. OU) зайдите на сервер, выберите Пуск > Администрирование > Управление групповой политикой (Рис.14).

Рис.14

.

2. Выберите домен (прим. в данном руководстве это example.local), через правую кнопку мыши вызовите меню, в котором выберите Создать подразделение (Рис.15).

Рис.15

.

3. В появившемся окне выберите, в соответствующем поле, имя нового подразделения (прим. в данном руководстве это OU-1), затем нажмите ОК (Рис.16).

Рис.16

.

4. Выберите созданное подразделение (прим. OU-1), через правую кнопку мыши вызовите меню, в котором выберите Создать объект групповой политики в этом домене и связать его… (Рис.17).

Рис.17

.

5. В появившемся окне выберите, в соответствующем поле, имя новой групповой политики (прим. в данном руководстве это GPO-2), затем нажмите ОК (Рис.18).

Рис.18

.

6. Выберите созданную групповую политику (прим. GPO-2), через правую кнопку мыши вызовите меню, в котором выберите Изменить (Рис.19).

Рис.19

.

7. Выберите: Конфигурация пользователя > Политики > Административные шаблоны > Рабочий стол > Active Desktop. В правой колонке выберите Фоновые рисунки рабочего стола и нажмите Изменить (меню вызывается через правую кнопку мыши) (Рис.20).

Рис.20

.

8. В появившемся окне выберите пункт Включить, затем в поле Имя фонового рисунка введите путь к фоновому рисунку (прим. в данном примере это Red_OU_OU-1_GPO-2.jpg), после чего нажмите Применить и ОК. Затем перезагрузите компьютер на котором ранее устанавливали локальную групповую политику (прим. на этом же компьютере она была переопределена доменной групповой политикой) (Рис.21).

Рис.21

.

9. После перезагрузки компьютера Вы увидите, что доменная политика (GPO-1) переопределена политикой (GPO-2), назначенной на OU. (Т.о. установленный локальной политикой зеленый фон был переопределён и, в соответствии с доменной политикой, стал жёлтым, после чего доменная политика была переопределена политикой OU и фон стал красным) (Рис.22).

Рис.22

.

VI. Наследование в групповых политиках

1. На все политики в домене распространяется наследование, т.е. политики, назначенные на родительский контейнер (домен или OU), последовательно применяются ко всем дочерним контейнерам. При необходимости это можно изменить, отключив наследование для отдельно взятого OU. Для этого необходимо перейти в управление групповой политикой (прим. Пуск > Администрирование > Управление групповой политикой), выбрать нужное OU (прим. в данном руководстве это OU-1), кликнуть на нем правой клавишей мыши и в контекстном меню отметить пункт Блокировать наследование. После этого для данного OU и его дочерних OU (при их наличии) отменяется воздействие всех вышестоящих политик (Рис.23).

Примечание! Политика Default Domain Policy содержит настройки, определяющие политику паролей и учетных записей в домене. Эти настройки не могут быть заблокированы.

Рис.23

.

VII. Форсирование применения групповых политик

1. Форсирование применения групповых политик применяется тогда, когда данная политика должна отработать независимо от остальных политик. Если политика форсирована, то, вне зависимости от своей области действия она получает наивысший приоритет. Это значит, что ее настройки не могут быть переопределены нижестоящими политиками, а также на нее не действует отмена наследования. Чтобы форсировать политику, необходимо перейти в управление групповой политикой (прим. Пуск > Администрирование > Управление групповой политикой), выбрать нужную политику (прим. в данном руководстве это GPO-1), кликнуть на ней правой клавишей мыши и в контекстном меню отметить пункт Принудительный (Рис.24).

Рис.24

.

Надеемся, что данное руководство помогло Вам!

.

В этой обзорной статье я постараюсь разобрать типовые причины, из-за которых определенная групповая политика может не применяться к подразделению (OU) или конкретному компьютеру/пользователю. Думая, что эта статья будет полезна как новичкам, так и опытным администраторам групповых политик AD для понимания принципов работы и архитектуры GPO. Статья описывает возможные проблемы применения GPO, связанные с настройками самих политик на уровне домена, и с траблшутингом применения GPO на клиентах. Практически все настройки, описанные в статье, выполняются в консоли редактора доменных групповых политик — Group Policy Management Console (

GPMC.msc

).

Содержание:

- Область действия (scope) GPO

- Фильтрация обработки GPO с помощью групп безопасности

- Использование WMI фильтров в GPO

- Статус групповой политики

- Делегирование GPO

- Наследование групповых политик

- Область действия и порядок применения групповых политик (LSDOU)

- GPO Link Enabled

- Замыкание групповой политики

- Моделирование групповых политик

- Group Policy Preferences

- Диагностика применения GPO на стороне клиента

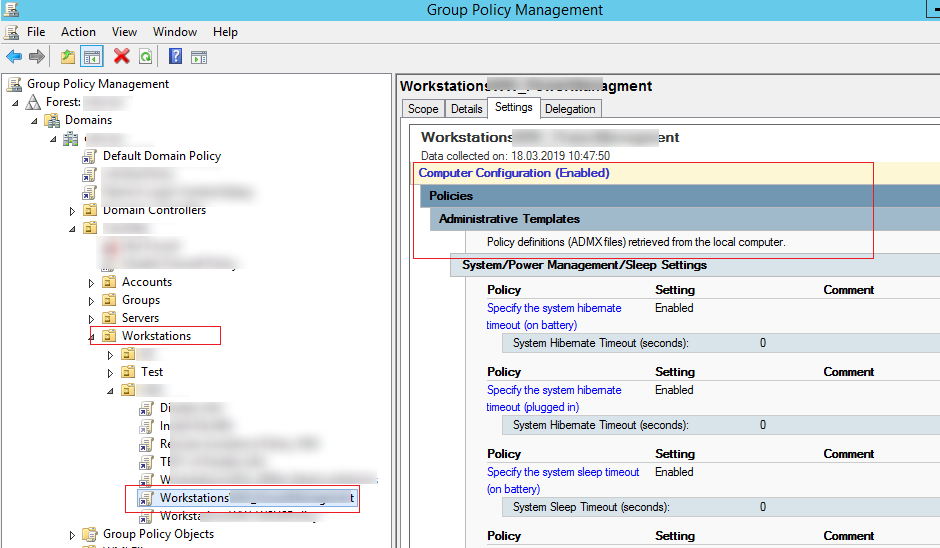

Область действия (scope) GPO

Если определенный параметр политики не применятся на клиенте, проверьте область действия (scope) групповой политики. Если вы настраиваете параметр в секции Конфигурация компьютера (Computer Configuration), значит ваша групповая политика должна быть привязана к OU с компьютерами. Соответственно, если настраиваемый параметр относится к Конфигурация пользователя (User configuration), значит нужно назначить политику на OU с пользователями.

Чтобы применить пользовательские настройки к компьютерам, нужно включить GPO loopback processing (об этом ниже).

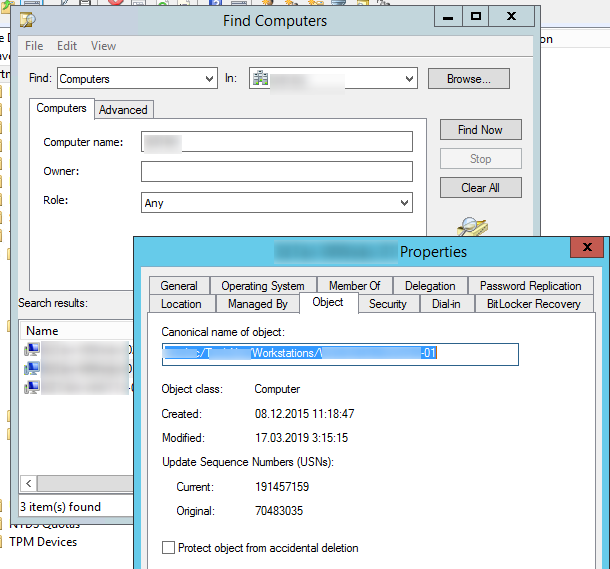

Также проверьте, что объект, к которому вы пытаетесь применить политику находится в нужном OU с компьютерами или пользователями. Можно воспользоваться поиском по домену с помощью в консоли ADUC. OU, в котором находится объект указан на вкладке Object.

Т.е целевой объект должен находится в OU, на который назначена политика (или во вложенном контейнере).

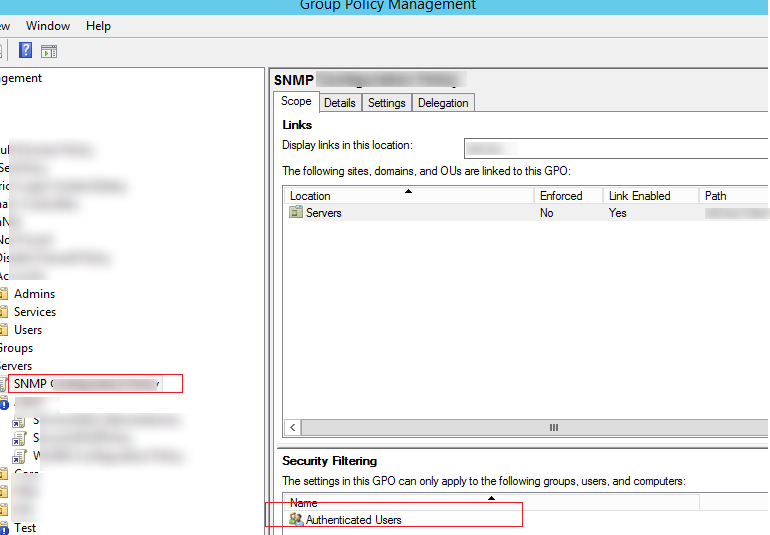

Фильтрация обработки GPO с помощью групп безопасности

Проверьте значение фильтра безопасности политики (Security Filtering). По-умолчанию на всех новых объектах GPO в домене присутствуют разрешения для группы»Authenticated Users«. Эта группа включает в себя всех пользователей и компьютеры домена. Это означает, что данная политика будет применяться для всех пользователей и компьютеров, которые попадают в область ее действия.

В некоторых случаях вам нужно, чтобы определенная политика применялась только к членам определенной группы безопасности домена (или конкретным пользователям/ компьютерам). Для этого нужно удалить группу Authenticated Users из фильтра безопасности и добавить в фильтр целевую группу или учетную запись.

Если вы назначили фильтр на группу, проверьте что нужный объект состоит в этой группе AD.

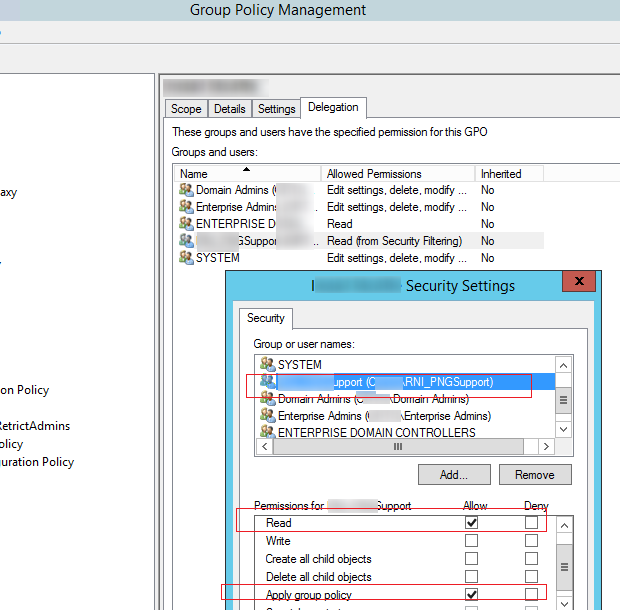

Также проверьте, что для группы, которую вы добавили в Security Filtering на вкладке GPO -> Delegation -> Advanced в списке разрешений добавлены права Read и Apply group policy с полномочиями Allow.

Если вы используете нестандартные фильтры безопасности политик, проверьте, что для целевых групп нет явного запрета на применение GPO (Deny).

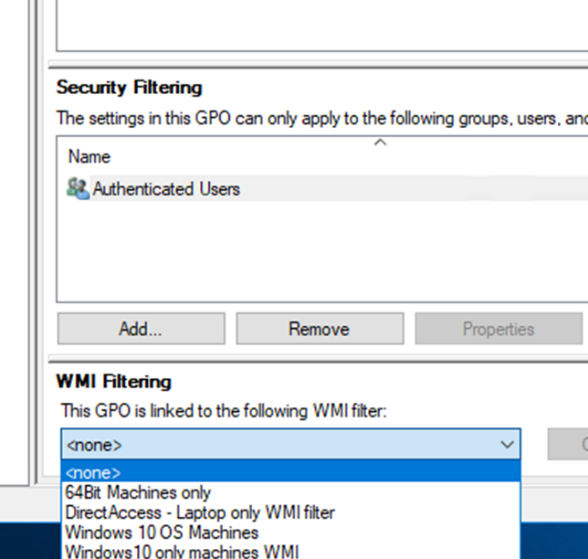

Использование WMI фильтров в GPO

В групповых политиках можно использовать специальные WMI фильтры. Это позволяет применить политику к компьютерам на основании некоторого WMI запроса. Например, мы можете создать WMI фильтр GPO для применения политики только к компьютерам с определенной версией Windows, к устройствам в определенной IP подсети, только к ноутбукам и т.д.

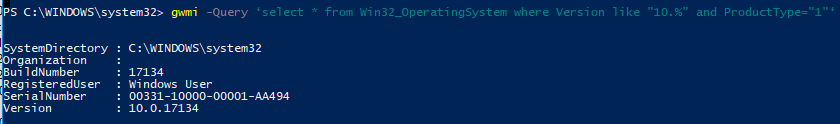

При использовании WMI фильтров групповых политик вам нужно проверить корректность вашего WMI запрос. Нужно убедится, что WMI запрос выбирает только целевые компьютеры. Вы можете протестировать WMI фильтр на любом компьютере через PowerShell

gwmi -Query ‘select * from Win32_OperatingSystem where Version like "10.%" and ProductType="1"‘

Если запрос возвращает любые данные, значит WMI фильтр и GPO применяться к этому компьютеру.

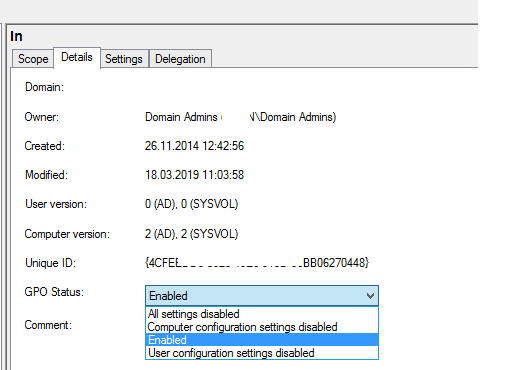

Статус групповой политики

Как мы уже упоминали, в каждой GPO есть два независимых раздела с настройками:

- Computer Configuration – параметры, применяемые к компьютеру

- User Configuration – параметры пользователей

Если ваша GPO настраивает только параметры пользователя ил только параметры компьютера, неиспользуемый раздел можно отключить. Это снизит трафик GPO и позволит вам уменьшить время обработки GPO на клиентах. применять политики

Проверьте статус групповой политики, перейдя в консоли GPMC.msc в свойствах политики на вкладку Details. Обратите внимание на значение в поле GPO Status.

Как вы видите, доступно 4 варианта:

- All setting disabled – все настройки политики отключены (не применяются);

- Computer configuration settings disabled – не применяются настройки из параметров GPO компьютера;

- User configuration settings disabled – не применятся настройки пользовательских политик;

- Enabled – все настройки политики применяются к целевым объектам AD (значение по –умолчанию).

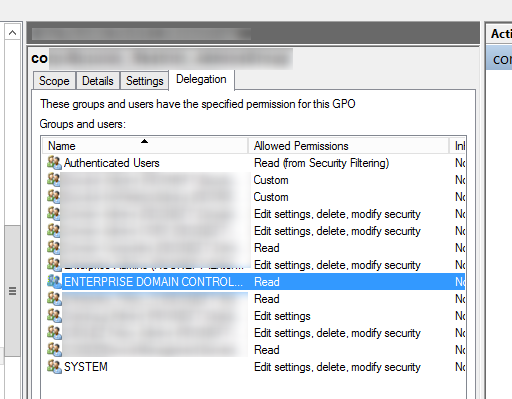

Делегирование GPO

На вкладке политики Delegation указаны разрешения, настроенные для данной групповой политики. Здесь можно увидеть каким группам даны права на изменения настроек GPO, а также на разрешение или запрет применения политики. Вы можете предоставить права на управление GPO из этой консоли или с помощью мастера делегирования в ADUC. Кроме того, наличие строки доступа для Enterprise Domain Controllers определяет возможность репликации данной политики между контроллерами домена Active Directory (это нужно иметь в виду при наличии проблем с репликацией политики между DC). Обратите внимание, что права на вкладке Delegation соответствуют NTFS правам, назначенным на каталог политики в папке SYSVOL.

Наследование групповых политик

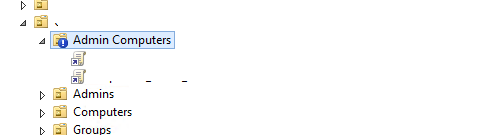

Наследование — это одна из основных концепций групповых политик. Политики верхнего уровня по-умолчанию применяются ко всем вложенным объектам в иерархии домена. Администратор может заблокировать применение всех наследованных политик на определенный OU. Для этого в консоли GPMC нужно щелкнуть правой кнопкой по OU и выбрать пункт меню Block inheritance.

Организационные подразделения с отключенным наследованием политик в консоли отображаются с синим восклицательным знаком.

Если политика не применяются на клиенте, проверьте, не находится ли он в OU с отключенным наследованием.

Имейте в виду, что доменные политики, для которых включено свойства “Enforced”, применяются даже на OU с отключённым наследованием (наследованные политики, которые применяются к контейнеру доступны на вкладке Group Policy Inheritance).

Область действия и порядок применения групповых политик (LSDOU)

Чтобы запомнить особенности порядка применения групповых политик в домене, нужно запомнить аббревиатуру LSDOU. Это аббревиатура позволяет запомнить порядок применения GPO:

- Локальные политики компьютера (Local), настроенные через консоль редактора локальных GPO gpedit.msc (при некорректной настройке их можно сбросить);

- Групповые политики уровня сайта (Site);

- Групповые политики уровня домена (Domain);

- Групповые политики уровня организационного подразделения (Organizational Unit).

Последние политики имеют наивысший приоритет. Т.е. если вы включили некий параметр Windows на уровне политики домена, но на целевом OU данный параметр отключается другой политикой – это означает, что нужный параметр в результате будет отключен на клиенте (выиграет ближайшая политика к объекту в иерархии AD).

При использовании параметра Forced у GPO выигрывает та политика, которая находится выше в иерархии домена (например, при включении Forced у политики Default Domain Policy, она выигрывает у всех других GPO).

Кроме того, администратор может изменить порядок обработки политик (Link Order) в консоли GPMC. Для этого нужно выбрать OU и перейти на вкладку Linked Group Policy Objects. В списке содержаться список GPO, которые применяются к данной OU с указанием приоритета. Политики обрабатываются в обратном порядке (снизу-вверх). Это означает что политика с Link Order 1 выполнится последней (ее приоритет наибольший). Вы можете изменить приоритет GPO с помощью стрелок в левом столбце, передвинув ее выше или ниже в списке.

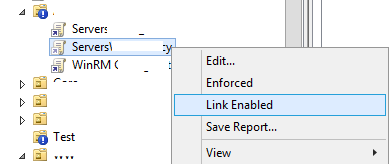

GPO Link Enabled

У каждого объекта GPO, который привязан к организационному контейнеру AD вы можете включить или отключить связь (применение политики). Для этого нужно включить или отключить опцию Связь включена (Link Enabled) в меню политики. Если связь для политики отключена, ее иконка становится бледной. При отключении связи политика перестает применяться к клиентам, но ссылка на объект GPO не удаляется из иерархии. Вы можете активировать данную связь в любой момент.

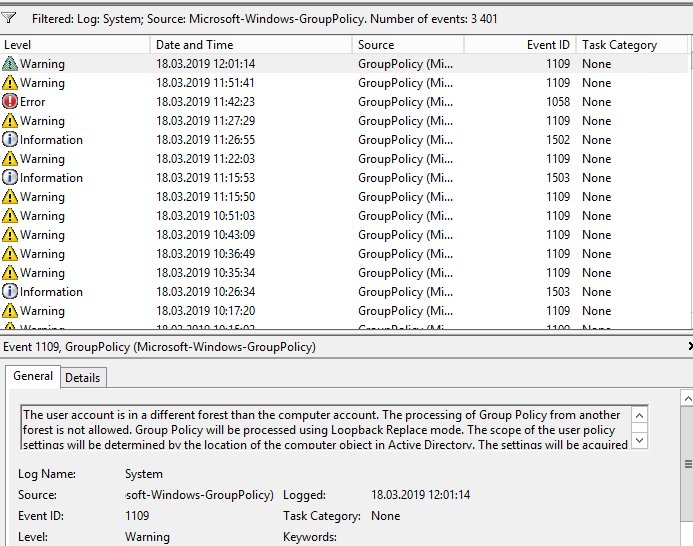

Замыкание групповой политики

При включении опции Режим замыкания групповой политики (Loopback Processing mode) вы можете применить к компьютеру настройки, которые содержаться в секции GPO с настройками пользователями. Т.е. режим замыкания GPO позволяет применить политики пользователя в зависимости от компьютера, на который он логинится.

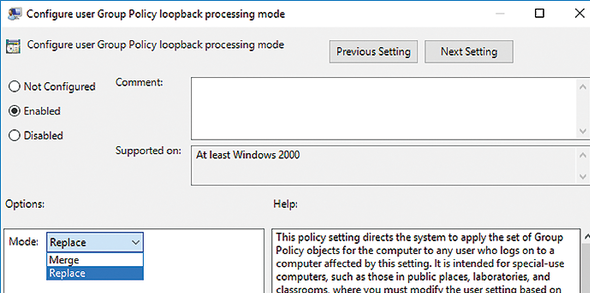

Например, если вы примените к OU с компьютерами политику, в которой настроены параметры в секции User Configuration, эти политики не будут применены к пользователю без использования замыкания. Режим Loopback Processing включается в разделе Computer Configuration -> Administrative Templates -> System -> Group Policy -> Configure user Group Policy Loopback Processing mode.

У этой политики есть два возможных значение:

- Режим Merge (слияние) – к компьютеру применяться GPO основанные на расположении пользователя, а потом GPO, привязанные к компьютеру. При возникновении конфликтов между политиками OU пользователя и OU компьютера, политики уровня Computer Configuration будут иметь более высокий приоритет.

Обратите внимание, что при использовании Loopback processing в режиме Merge политика фактически выполняется дважды. Учитывайте это, если используете Logon-скрипты.

- Режим Replace (замена) – к пользователю применяться только политики, назначенные на OU, в котором содержится компьютер, на который пользователь выполнил вход.

Моделирование групповых политик

Вы можете использовать функцию моделирования GPO в консоли управления доменными политиками (gpmc.msc). Моделирование GPO позволяет администратору получить итоговых политик, которые будут применены к конкретному объекту.

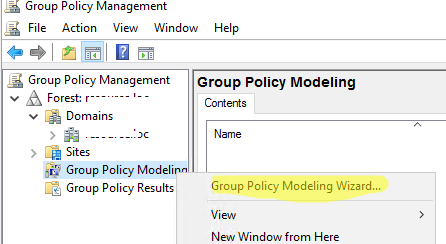

Перейдите в раздел Group Policy Modeling и запустите мастер Group Policy Modelling Wizard.

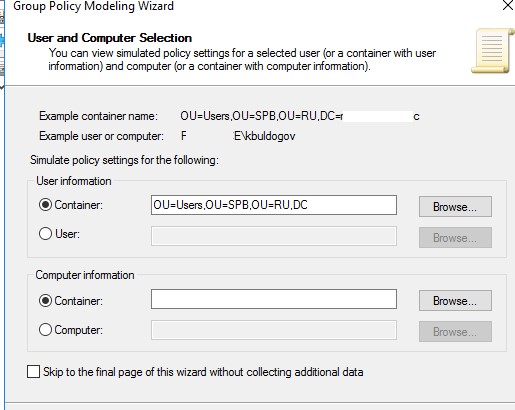

Выберите OU или конкретного пользователя/ компьютер, для которого вы хотите получить результирующую политику.

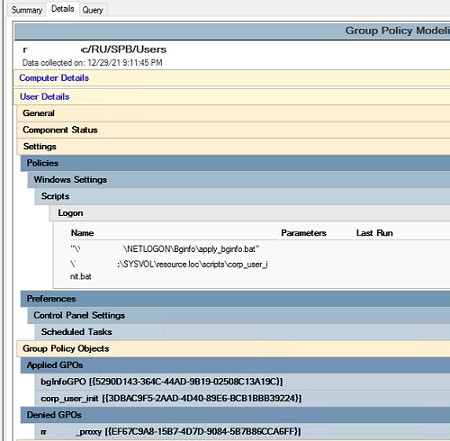

Далее следуйте вопросам мастера моделирования GPO. В результате вы получите отчет (вкладка Details), на котором видно какие политики применены к объекту AD, а какие нет. Если политика применена или отклонена из-за фильтра GPO, это также будет видно в отчете.

Group Policy Preferences

В современных версиях Active Directory есть дополнительное расширение групповых политики – Group Policy Preferences (GPP). GPP позволяют применить через GPO дополнительные настройки через клиентскую часть (GP client-side extensions). Например через GPP вы можете:

- Установить принтеры через GPO

- Предоставить права локального администратора на доменном компьютере

- Подключить сетевые диски

- Распространить параметры реестра

- Скопировать папки и файлы на компьютеры пользователей

- И т.д.

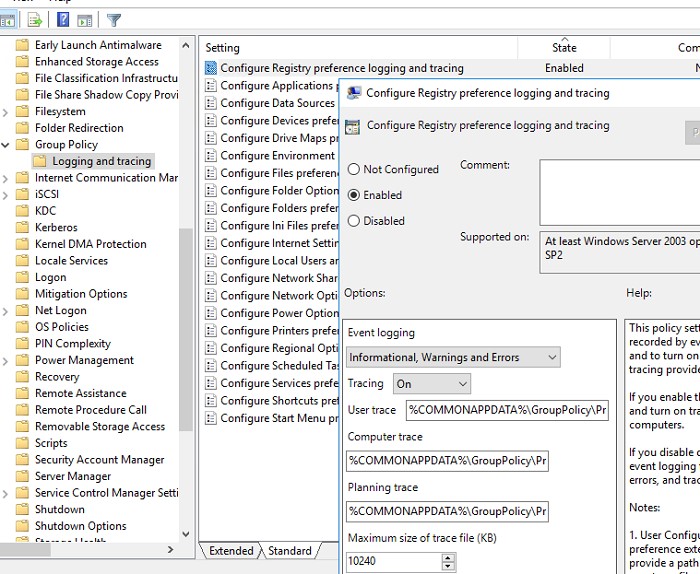

Для диагностики применения Group Policy Preferences можно использовать специальный режим логирования — Group Policy Preferences Tracing.

Включить это режим можно через параметр в разделе Computer Configuration -> Policies -> Administrative Templates -> System -> Group Policy -> Logging and Tracing. Есть отдельные настройки логирования для разных параметров GPP.

Например, я хочу проверить как применяется параметр реестра с настройками прокси через GPO. Для этого я включаю политику Configure Registry preference logging and tracing. Здесь можно настроить параметры логирования и отладки и размер журнала.

После применения политики на клиенте, откройте файл

C:ProgramDataGroupPolicyPreferenceTraceComputer.log

для получения подробного статуса о применении GPP.

Отключить этот параметр GPO после окончания отладки.

Кроме того, не забывайте, что в GPP есть дополнительные возможности фильтрации условий применения политики — Item Level Targeting.

Диагностика применения GPO на стороне клиента

Для диагностики применения групповых политик на стороне клиента используются утилиты gpresult,

rsop.msc

и журнала событий Windows. Первые два инструмента позволяют получить результирующий набор политик, которые применились на клиенте.

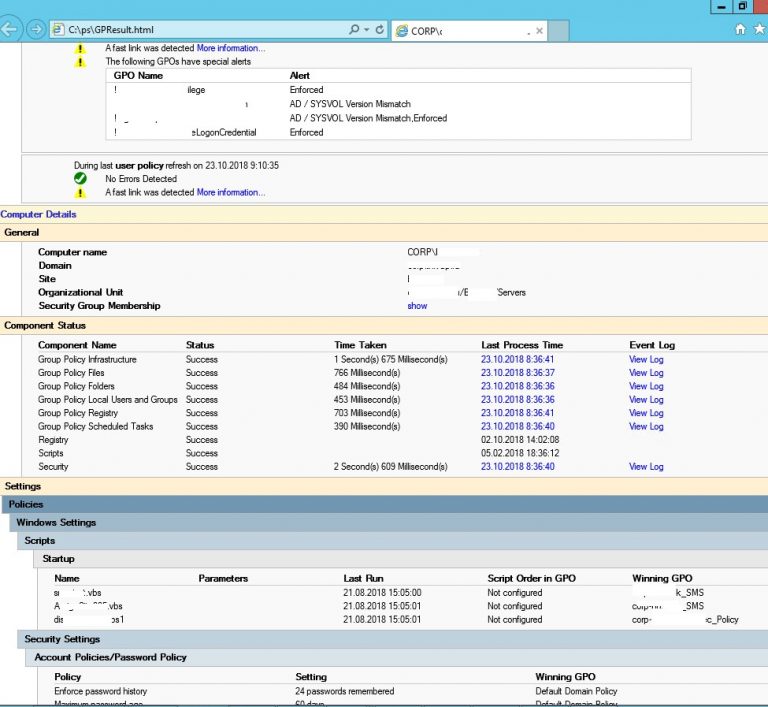

Для получения базового отчета о применённых на компьютере GPO , выполните команду:

gpresult /r

Команда вернет список примененных GPO (Applied Group Policy Object) и GPO, которые не применились. В списке отфильтрованных GPO могут быть такие пункты:

- Not Applied (Empty) -политика назначена, но не содержит настроек

- Denied (WMI Filter) -политика не применена из-за того, что параметры ее WMI фильтра не соответствуют данному компьютеру;

- Denied (Security) — в ACL групповой политики отсутствуют разрешения для применения GPO для этого компьютера;

- Disabled (GPO) -Computer или User Configurations секция отключена в настройказ GPO

Для получения HTML отчета с результирующими GPO используйте команду:

gpresult /h c:gp-reportreport.html /f

В отчете HTMP отчете RSoP gpresult можно найти ошибки применения GPO, а также время применения конкретных политики и CSE. Это позволяет понять, почему некоторые GPO применяются на компьютере слишком долго. В таком отчете видно, какие параметры политик применены и какими конкретными GPO.

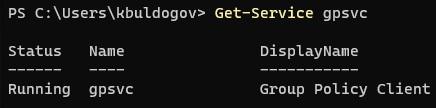

Не забывайте, что на клиенте для работы GPO должна быть запущена служба Group Policy Client (gpsvc). Проверьте, что служба запущена с помощью PowerShell:

Get-Service gpsvc

Также нужно помнить, как обновляются групповые политики в Windows. По-умолчанию GPO обновляются в фоновом режиме в интервале от 90 до 120 минут. Однако администратор может изменить этот интервал с помощью параметра Set Group Policy refresh interval for computers в секции GPO Computer Configuration -> Administrative Templates -> System -> Group Policy.

Вы можете найти события обработки GPO в Event Viewer. Воспользуйтесь фильтром в журнале System по источнику GroupPolicy (Microsoft-Windows-GroupPolicy). Также внимательно изучите события в журнале Application and Services Logs -> Microsoft -> Windows -> Group Policy -> Operational.

Несколько дополнительных советов при отладке GPO:

- При анализе применения доменных политик паролей, не забывайте, что в домене может быть только одна политика паролей, настроенная с помощью GPMC (обычно это Default Domain Policy). Если вам нужно использовать отдельные политики паролей и блокировки для определенных пользователей или групп, используйте раздельные (гранулированные) политики паролей Fine-Grained Password Policy;

- Также хочется напомнить о существовании инструмента Microsoft AGPM (Advanced Group Policy Management), который вести версионность для GPO и правила их утверждения;

- Используйте центральное хранилище административных шаблонов GPO. В этом случае вам не нужно будет вручную устанавливать admx файлы групповых политик на всех компьютерах.

В заключении хочется сказать, что следует держать структуру групповых политик как можно более простой и не создавать лишние политик без необходимости. Используйте единую схему именование политик. Имя GPO должно давать однозначное понимание того, для чего она нужна.

Hi there,

I use the Group Policy Management Console on SBS 2008. I’ve become quite familiar with how to change GP settings. Before I knew that best practice was NOT to change an existing GPO but to create new ones, I made many changes to the «Windows SBS User Policy».

These mostly worked fine.

I’ve since learned the best way to create new group policies is to right click on the domain and select «Create a GPO in this Domain and link it here».

Now to my question:- In what order are Group Policies Applied? There are lots of different «groups» (if that’s the right word) such as..

- Default Domain Controllers Policy

- Default Domain Policy

- Windows SBS Client — Windows XP Policy

- Windows SBS User Policy etc.

All of these allow the same parameters to be defined, but

if you change a setting in one GPO the change does not appear in the others.

e.g. to set a screen saver time out with password to unlock the screen (a common GPO) I changed the «Windows SBS User Policy» as follows:-

«Windows SBS User Policy->User Config->Policies->Admin Templates->Control Panel->Display»

I then set my timeout, define screensaver name, enable password required etc and this works fine.

But then if I look at the same settings a different GPO such as:-

«Windows SBS Client — Windows XP Policy->User Config->Policies->Admin Templates->Control Panel->Display» all parameters say «Not configured».

So, how does Group Policy know

to use the parameters I’ve set in the «Windows SBS User Policy» GPO and not the settings in the «Windows SBS Client — Windows XP Policy» GPO which all say «Not configured»?

Also, why did I change the «Windows SBS User Policy»? It’s obvious what some of the other policies do like the «Update services Client Computers» policy but there are loads of other policies. How do you know which ones to change? (or would you always

create new policy in the root by right clicking on the domain name and choosing «Create a GPO in this Domain and link it here».

There seems to be plenty of documentation telling you how to create group policies to achieve various things but not much that tells you how they are applied and how they work.

Any advice or links to some info that does explain more about this would be very much appreciated.

Kind regards from UK — David

Hi there,

I use the Group Policy Management Console on SBS 2008. I’ve become quite familiar with how to change GP settings. Before I knew that best practice was NOT to change an existing GPO but to create new ones, I made many changes to the «Windows SBS User Policy».

These mostly worked fine.

I’ve since learned the best way to create new group policies is to right click on the domain and select «Create a GPO in this Domain and link it here».

Now to my question:- In what order are Group Policies Applied? There are lots of different «groups» (if that’s the right word) such as..

- Default Domain Controllers Policy

- Default Domain Policy

- Windows SBS Client — Windows XP Policy

- Windows SBS User Policy etc.

All of these allow the same parameters to be defined, but

if you change a setting in one GPO the change does not appear in the others.

e.g. to set a screen saver time out with password to unlock the screen (a common GPO) I changed the «Windows SBS User Policy» as follows:-

«Windows SBS User Policy->User Config->Policies->Admin Templates->Control Panel->Display»

I then set my timeout, define screensaver name, enable password required etc and this works fine.

But then if I look at the same settings a different GPO such as:-

«Windows SBS Client — Windows XP Policy->User Config->Policies->Admin Templates->Control Panel->Display» all parameters say «Not configured».

So, how does Group Policy know

to use the parameters I’ve set in the «Windows SBS User Policy» GPO and not the settings in the «Windows SBS Client — Windows XP Policy» GPO which all say «Not configured»?

Also, why did I change the «Windows SBS User Policy»? It’s obvious what some of the other policies do like the «Update services Client Computers» policy but there are loads of other policies. How do you know which ones to change? (or would you always

create new policy in the root by right clicking on the domain name and choosing «Create a GPO in this Domain and link it here».

There seems to be plenty of documentation telling you how to create group policies to achieve various things but not much that tells you how they are applied and how they work.

Any advice or links to some info that does explain more about this would be very much appreciated.

Kind regards from UK — David

Параметры конфигурации компьютера обрабатываются при запуске компьютера и его подключении к сети. Параметры конфигурации пользователя обрабатываются при входе пользователя в сеть. При возникновении конфликта между параметрами компьютера и пользователя большим приоритетом обладают параметры компьютера. Важно также помнить, что параметры компьютера применяются из GPO компьютера, а параметры пользователя — из GPO пользователя.

Иногда возникают обстоятельства, в которых такой порядок требуется изменить. В частности, на общем компьютере или на компьютере закрытой лаборатории может потребоваться применение параметров пользователя из GPO компьютера, чтобы обеспечить соответствие правилам безопасности. Применение параметров пользователя из GPO компьютера осуществляется посредством обработки замыкания на себя (loopback processing).

Чтобы изменить параметры обработки замыкания на себя, выполните следующие действия:

1. В GPMC щелкните правой кнопкой нужный объект групповой политики и щелкните команду Изменить (Edit).

2. Щелкните дважды политику Режим обработки замыкания пользовательской групповой политики (User Group Policy Loopback Processing Mode) из папки Конфигурация компьютераАдминистративные шаблоныСистемаГрупповая политика (Computer ConfigurationAdministrative TemplatesSystemGroup Policy). Откроется диалоговое окно свойств политики.

3. Установите переключатель Включен (Enabled), выберите в списке Режим (Mode) один из описанных ниже вариантов и щелкните ОК:

• Замена (Replace) Это вариант означает, что обрабатываться будут только параметры пользователя из GPO компьютера, а параметры из GPO пользователя будут проигнорированы. По сути, параметры пользователя из GPO компьютера заменять параметры пользователя, которые применялись бы в обычных обстоятельствах.

• Слияние (Merge) Сначала будут обрабатываться параметры пользователя из GPO компьютера, потом — из GPO пользователя, потом — опять из GPO компьютера. Такое сочетание позволяет объединить параметры пользователя из GPO обоих видов, причем в случае конфликта предпочтение будет отдано параметрам из GPO компьютера.

Как всегда, в завершении поста, хочется рассказать историю не по теме :). Совсем не давно нам понадобился трал для перевозки авто компании через границу. И на удивление найти его оказалось весьма затруднительно. Пришлость гнать с Москвы прицеп НПФ Спецмаш, который мы тоже еле-еле нашли в интернете. Специалситы компании, которую мы нашли на сайте trucklist.ru, рассказали причину сего явления — мы попали в самый сезон перегона авто с ближнего зарубежья, — именно поэтоу найти трал было на столько сложно.

- Remove From My Forums

Помогите разобраться с груповыми политиками.

-

Общие обсуждения

-

Разбираясь с групповыми политиками домена, я обнаружил, что локальная групповая политика накатывается ПОСЛЕ доменной групповой политики. По моему, приоритет выполнения групповых политик (локальная- доменная) можно настроивать. Только не помню как. Подскажите пожалуйста.

-

Изменен тип

ILYA [ sie ] Sazonov

6 декабря 2010 г. 13:28

-

Изменен тип

Все ответы

-

По моему, приоритет выполнения групповых политик (локальная- доменная) можно настроивать.

А мне кажется что нельзя

Приоритет применения политик всегда следующий: сайт, домен,OU,локальная

Если установлен какой-то параметр локальной политики, то его можно «перекрыть» доменной

-

ладно, хорошо.

Т.е. по Вашим словам локальная политика выполнятся последней и перекрывает политики предыдушие?

Как можно перекрыть? имеется ввиду опция «Enforce»? -

dmirk, я Вас поправлю: локальная — сайта — домена — OU (OU — OU… в порядке вложенности ). Любая политика перекрывает локальную (если то или иное правило назначено, естественно).

-

У меня не происходит перекрываения доменными политиками локальных?

На что можно обратить внимание?

-

dmirk, я Вас поправлю: локальная — сайта — домена — OU (OU — OU… в порядке вложенности ). Любая политика перекрывает локальную (если то или иное правило назначено, естественно).

Спасибо за поправку. Я по привычке перечислил политики в порядке их приоритета

Применяются они конечно же в обратном порядке

-

_mikev_ написано: У меня не происходит перекрываения доменными политиками локальных?

На что можно обратить внимание?Задайте в параметр, который у вас присутствует в локальных политиках и который надо перекрыть, в доменных политиках

-

dmirk написано: _mikev_ написано: У меня не происходит перекрываения доменными политиками локальных?

На что можно обратить внимание?Задайте в параметр, который у вас присутствует в локальных политиках и который надо перекрыть, в доменных политиках

Это понятно все. У меня есть возможность подправить на локальной машине политики. Но вы предлогаете сделть это самому на 200 машинах?

-

_mikev_ написано: У меня не происходит перекрываения доменными политиками локальных?На что можно обратить внимание?

А что говорит gpresult? У Вас не медленное соединение?

-

Какие именно части политик не применяються?

-

osr. написано: _mikev_ написано: У меня не происходит перекрываения доменными политиками локальных?На что можно обратить внимание?

А что говорит gpresult? У Вас не медленное соединение?

Group Modeling выводит то, что я ожидаю, но не получаю. Group POlicy Result выводит, что настроки (выполнение которых я ожидаю) не выполнены, Победившая политика Domain Default Policy. Хотя в ней указан параметр «not configured». Когда я меняю настройки локальной групповой политики, все ок. победившая политика , та которая должна выполнится..

Так что я ничего не понимаю. Прошу помощи.

-

Мистраль написано: Какие именно части политик не применяються?

В смылсе какие настройки пытаюсь применить?

-

osr. написано: У Вас не медленное соединение? нет. не медленное.

Еще хотел сказать Domain Default Policy стоит Enforce/

-

_mikev_ написано: dmirk написано: _mikev_ написано: У меня не происходит перекрываения доменными политиками локальных?

На что можно обратить внимание?Задайте в параметр, который у вас присутствует в локальных политиках и который надо перекрыть, в доменных политиках

Это понятно все. У меня есть возможность подправить на локальной машине политики. Но вы предлогаете сделть это самому на 200 машинах?

Нет. Я предлагаю задать нужный параметр с нужным значением на уровне доменных политик. Если стоит значение Not configured — почитайте описание к этому параметру (какое значение он имеет по умолчанию)

-

Какие именно части политик не применяються.

У вас какие-то настройки приходят из локальных политик (по вашим словам), так вот я и спрашиваю какие именно настройки (какой блок) и есть ли изменения в этом же блоке в доменных или политиках ОУ-шки?

-

dmirk написано: тр с нужным значением на уровне доменных политик. Если стоит значение Not configured — почитайте описание к этому параметру (какое значение он имеет по умолчанию)

Ну так и сделано, только не работает. В локальных политиках стоит Disable, в Domain Default Policy (Enforce) стоит not config. а в политика для OU стоит Enable!

Вот и не работает. а если править локальные политики, то начинает работать

-

dmirk написано: тр с нужным значением на уровне доменных политик. Если стоит значение Not configured — почитайте описание к этому параметру (какое значение он имеет по умолчанию)

Ну так и сделано, только не работает. В локальных политиках стоит Disable, в Domain Default Policy (Enforce) стоит not config. а в политика для OU стоит Enable!

Вот и не работает. а если править локальные политики, то начинает работать

-

в логе что пишет? (c:windowssecuritylogswinlogon.log)

-

dmirk написано: тр с нужным значением на уровне доменных политик. Если стоит значение Not configured — почитайте описание к этому параметру (какое значение он имеет по умолчанию)

Ну так и сделано, только не работает. В локальных политиках стоит Disable, в Domain Default Policy (Enforce) стоит not config. а в политика для OU стоит Enable!

Вот и не работает. а если править локальные политики, то начинает работать

-

Мистраль написано: в логе что пишет? (c:windowssecuritylogswinlogon.log)

на клиенте?

Наследование групповой политики

В статье СВЯЗИ ГРУППОВОЙ ПОЛИТИКИ было написано, что при привязывании объекта групповой политики к домену, объект групповой политики применяется к компьютерам и пользователям в каждом подразделении и дочернем OU этого домена. Аналогично при связывании объекта GPO с OU, объект применяется к пользователям и компьютерам в каждом дочернем OU. Эта концепция называется наследованием.

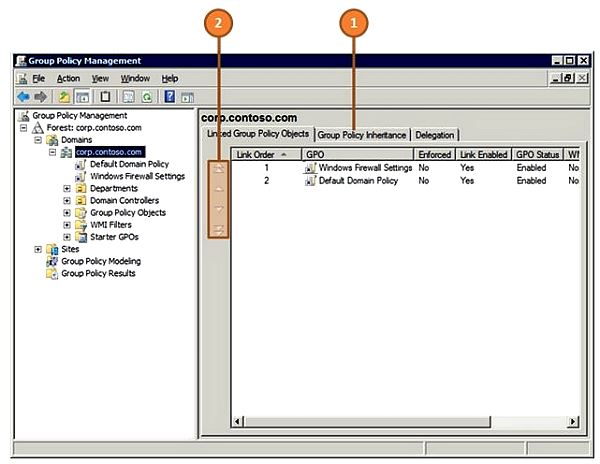

Например, если Вы создаете GPO, с названием Windows Firewall Settings, и связываете его с доменом corp.contoso.com, то настройки в этом GPO применяются ко всем, которые Вы видите OUs: Departments, Engineering, Accounting, Management, Marketing и Domain Controllers. Если вместо этого Вы связываете GPO с Departments OU, то настройки GPO применяются только к Departments, Accounting, Engineering, Management и Marketing OUs. Но не применяется ко всему домену или Domain Controllers OU. В случае если Вы, перемещаясь на один уровень вниз, связываете этот же GPO с Accounting OU, настройки GPO применяются только к Accounting OU, поскольку у него нет дочернего OUs. Щелкая по вкладке Group Policy Inheritance (цифра 1 на рисунке) в GPMC Вы можете увидеть, какой GPOS контейнер наследован.

И так, что происходит, если мульти GPOS содержит одинаковые настройки? Тогда основную роль играет — порядок очередности. В основном порядок, в котором Групповая политика применяет GPOS, определяется приоритетом. Порядок такой — сайт, домен, OU и дочерние OUs. В результате, у GPOS в дочерних OUs, более высокий приоритет, чем у GPOS, связанного с родительскими OUs. В свою очередь у него более высокий приоритет, чем у GPOS, связанного с доменом. А у этого более высокий приоритет, чем у GPOS, связанного с сайтом. Простой способ это понять такой — Групповая политика применяет GPOS сверху вниз, перезаписывая настройки по пути. Однако, в более усовершенствованных сценариях, Вы можете переопределить порядок очередности.

А также Вы можете иметь — внутри одного OU — содержащий те же установки мульти GPOS. Как и прежде, порядок, в котором Групповая политика использует GPOS, определяется порядком очередности. На рисунке Вы видите два GPOS, связанные с доменом corp.contoso.com: Windows Firewall Settings и Default Domain Policy. Групповая политика сначала применяет GPOS с более низким порядком связи, а потом уже GPOS с более высоким порядком связи. В этом случае сначала Windows Firewall Settings, а потом Default Domain Policy. Просто помните, что порядок связи 1 является привилегированным, а порядок связи 2 второй по важности задачей. Вы можете изменить порядок связи внутри контейнера, щелкая по стрелкам вверх и вниз, как показано цифрой 2 на рисунке.

Как Вы, вероятно, понимаете Групповая политика — удивительно универсальный инструмент. Однако, избегайте чрезмерно усложнять Групповые политики. В простых условиях, таких как лаборатория или предприятие малого бизнеса, нет ничего плохого связать все объекты GPOS в домене. Сделайте политику простой. Для сложности должно быть оправдание. На рисунке создан объект групповой политики, и он связан только с Engineering и Marketing OUs. Здесь это обосновано тем, что объект GPO содержит параметры, которые применяются только к этим двум департаментам и не должно применяться к любым другим департаментам.