Несмотря на то что, на первый взгляд, все обновления iOS практически не меняют исходную логику управления, очень часто компания добавляет в ОС новые функции или механизмы, которые если не пугают нас, то по крайней мере вводят в некоторое заблуждение. Для меня таким нововведением стало предупреждение о небезопасности моей домашней сети Wi-Fi, которое появилось на всех устройствах с iOS 14. Я больше чем уверен, что вы либо уже заметили то же самое, что и я, либо заметите в будущем. Поэтому предлагаю вместе разобраться, что это за уведомление и как его убрать.

iOS 14 стала предупреждать о небеяопасности используемого Wi-Fi-подключения

Как устанавливать на Mac приложения для Windows

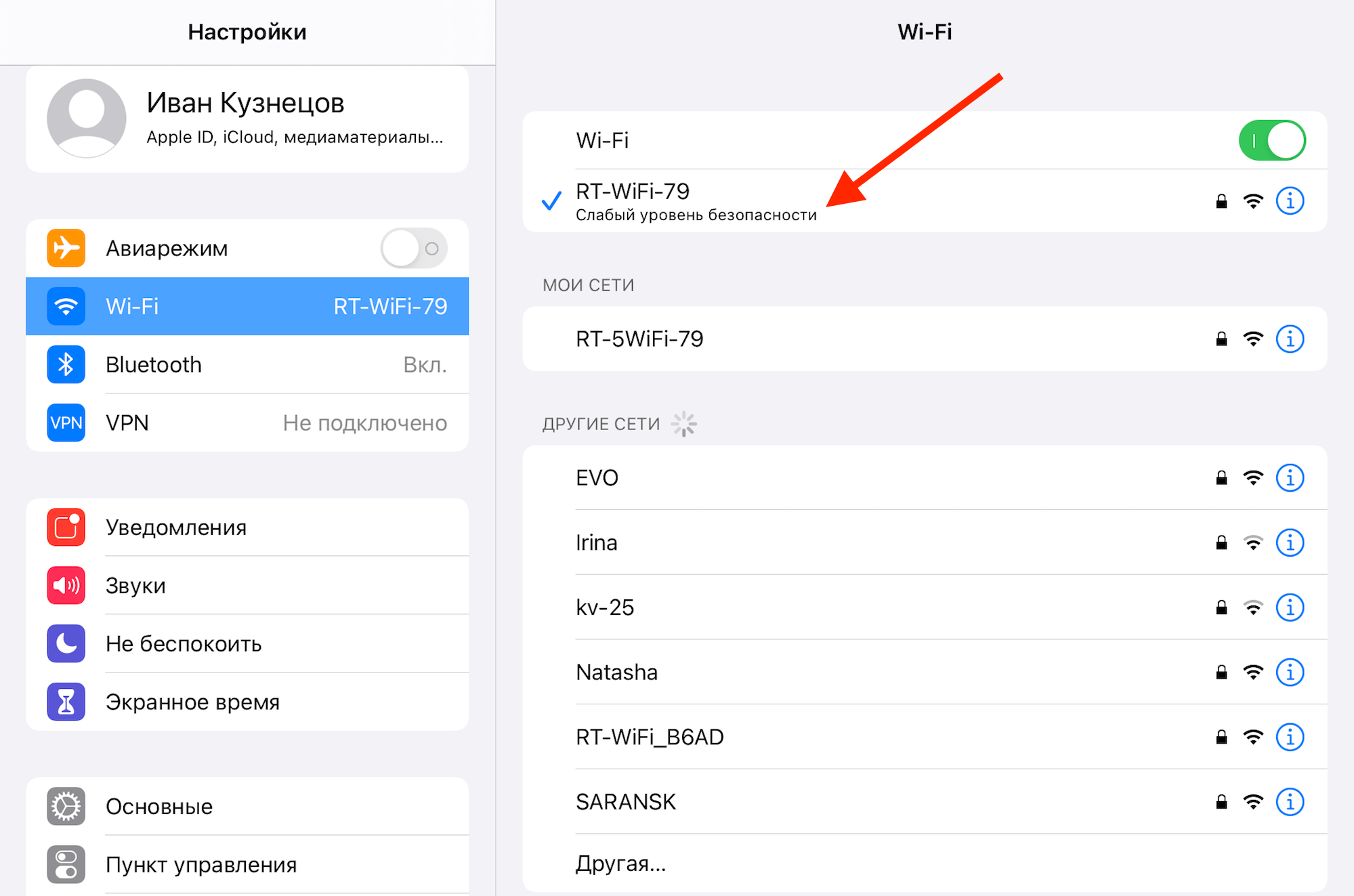

Уведомление о небезопасности Wi-Fi соединения появилось только после обновления до iOS 14. Вы можете увидеть его, проследовав по следующему пути: «Настройки» — Wi-Fi. Там под вашим текущим соединением будет размещена надпись: «Слабый уровень безопасности». А если нажать на подключение, то в открывшемся окне можно увидеть более подробное объяснение, где говорится, что используемый протокол шифрования не является надёжным методом защиты и его лучше заменить на более безопасные.

Шифрование Wi-Fi

Вот такое уведомление вы наверняка увидели после обновления до iOS 14

Как вы, вероятно, понимаете, шифрование в Wi-Fi-роутерах применяется для защиты вашего интернет-трафика от постороннего вмешательства. Благодаря этому удаётся исключить вероятность перехвата, сохранения или изменения трафика третьими лицами. Ведь в отсутствие шифрования тот, кому удастся нарушить безопасность вашего соединения с маршрутизатором, сможет просмотреть всю историю ваших поисковых запросов в браузере, увидеть сайты, которые вы посещали, проанализировать приложения, которые запускали, и вообще получить о вас максимум данных, в том числе вашу геопозицию.

Как объём оперативной памяти влияет на скорость MacBook Pro с M1

Для защиты трафика от перехвата используются специальные протоколы шифрования. Самыми известными считаются:

- WPA

- WPA2 TKIP

- WPA2 AES

- WPA3

Протоколы располагаются в порядке возрастания их надёжности. То есть WPA2 – это самый небезопасный из возможных, а WPA3 – самый безопасный. Есть ещё промежуточные варианты, которые являются компромиссными, но зачастую приходится использовать именно их, потому что роутеры многих пользователей банально не поддерживают самые продвинутые стандарты защиты.

Как изменить шифрование Wi-Fi

Переключиться на более надёжный протокол шифрования данных несложно, но я настоятельно не рекомендую следовать инструкции ниже, если вы не уверены в своих способностях в случае чего вернуть всё как было.

- Введите в строке браузера адрес 192.168.0.0 или 192.168.0.1;

- В полях логин/пароль введите admin/admin или перепишите данные авторизации с задней части вашего роутера;

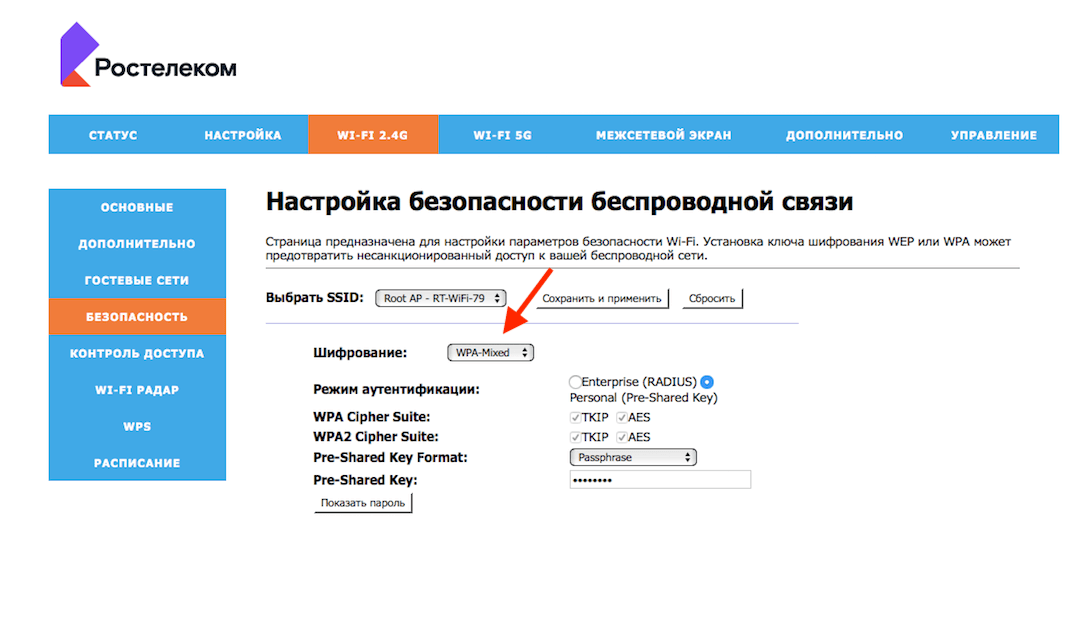

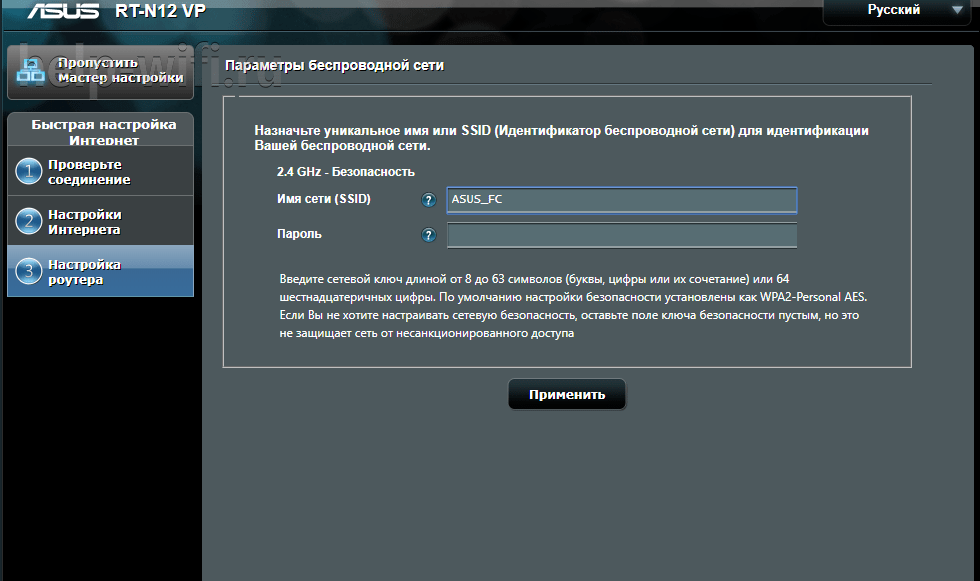

Переключить протокол шифрования можно в настройках роутера

- Выберите диапазон (2,4 ГГц или 5 ГГц), а затем откройте раздел «Безопасность»;

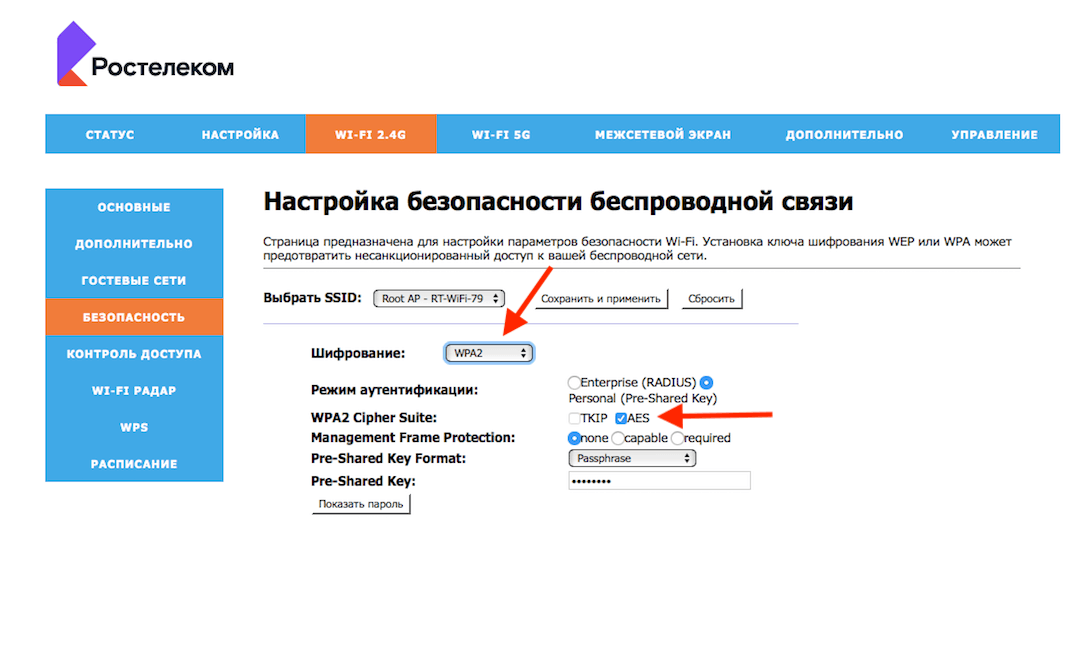

Протокол WPA3 доступен не всем из-за ограничений ПО роутеров

- Во вкладке «Шифрование» выберите WPA2 AES или WPA3 и сохраните настройки;

- Для надёжности перезагрузите роутер, чтобы изменения вступили в силу.

Что такое ключ восстановления в iOS 14, как его включить и как он работает

Как видно на скриншотах, мой роутер не поддерживает протокол шифрования WPA3, но зато поддерживает WPA2 AES. Это второй по счёту самый надёжный вариант для защиты интернет-трафика, поэтому можете включать его и не переживать за сохранность своих данных.

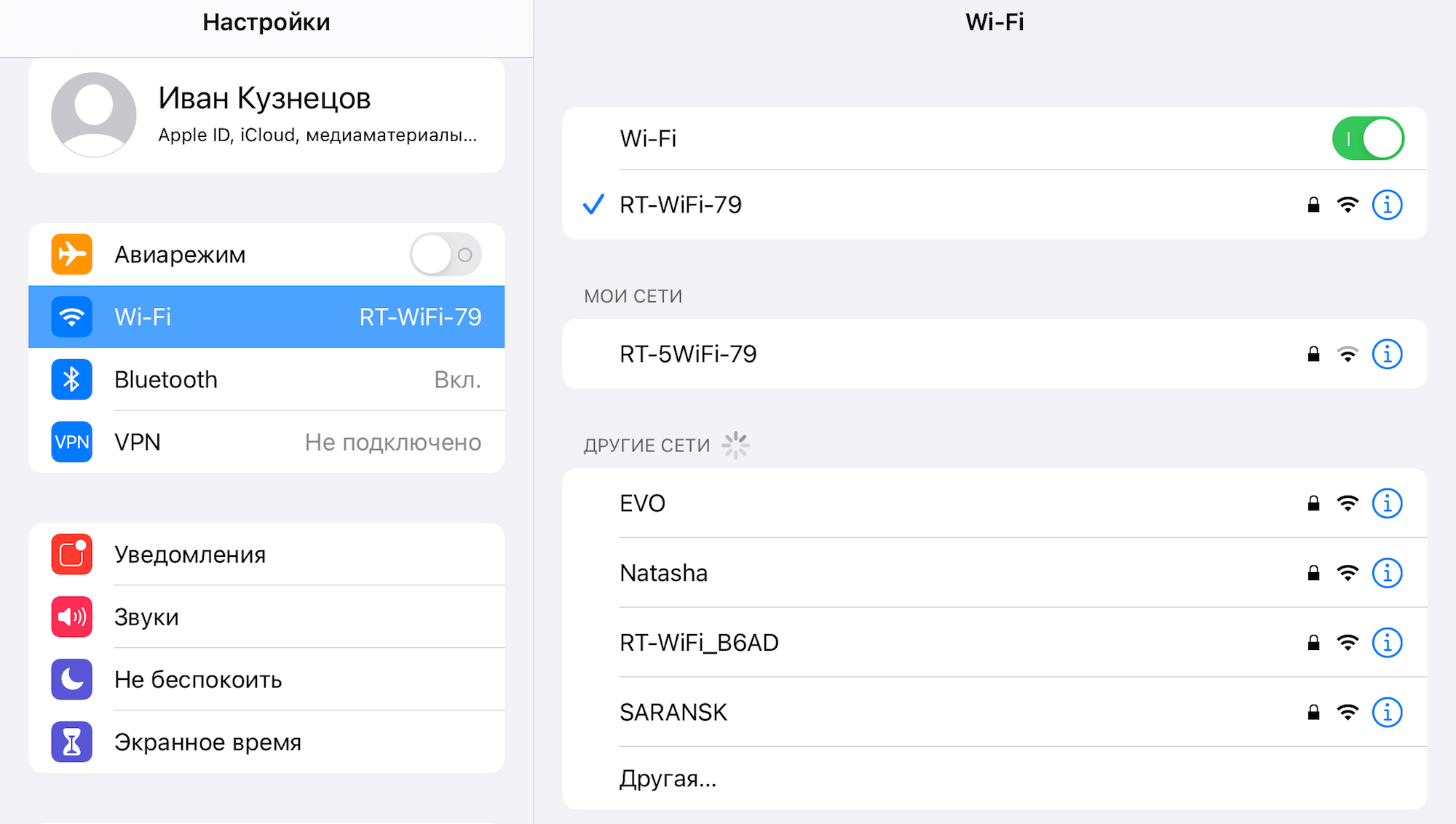

Уведомление пропало после переключения протокола шифрования

Во всяком случае, как только я переключил протокол на более безопасный уведомление о небезопасности моего Wi-Fi-подключения пропало. Но поскольку я в качестве эксперимента изменил его только на диапазоне 2,4 ГГц и не менял на 5 Ггц, то во втором случае уведомление осталось.

iOS 14Безопасность AppleСоветы по работе с Apple

На чтение 10 мин Просмотров 30.8к.

Юрий Санаев

Системный администратор. Менеджер по продажам компьютеров и wi-fi оборудования. Опыт работы – 10 лет. Знает о «железе» и софте все и даже больше.

Задать вопрос

При настройке беспроводной сети в доме или офисе пользователи часто интересуются, как обезопасить ее и маршрутизатор от доступа со стороны посторонних. Для этого нужно знать, какие способы защиты и виды шифрования существуют, что такое ключ безопасности сети, где его посмотреть, изменить или удалить, если это потребуется.

Содержание

- Определение

- Способы защиты и виды шифрования

- Как узнать ключ безопасности

- С помощью роутера

- С помощью компьютера

- На телефоне

- Инструкция или наклейка на устройстве

- Дополнительные способы

- Меняем ключ безопасности

- Asus

- TP-Link

- D-Link

- ZYXEL

- Сброс на заводские настройки

- Создаем сложный пароль

Определение

Ключ безопасности Wi-Fi сети – это набор символов, цифр и букв, защищающий доступ к роутеру. Он создается при первой настройке или после возврата устройства к заводским установкам.

Способы защиты и виды шифрования

Известны четыре типа защиты Wi-Fi: WEP, WPA, WPA2, WPA3.

WEP (Wired Equivalent Privacy) – начальный метод. Устарел и небезопасен. Не рекомендуется его выбирать для защиты своего устройства. WEP ключ Wi-Fi сети с легкостью взламывают злоумышленники, чтобы получить к ней доступ.

WPA – современная и качественная защита. Расшифровывается как Wi-Fi Protected Access. Отличается максимальной совместимостью с любой техникой и ОС.

WPA2 – обновленная, улучшенная версия ключа WPA. Поддерживает способ шифрования AES CCMP. Делится на два типа:

- WPA/WPA 2 – Personal (PSK) – стандартный тип аутентификации. Используется при выборе пароля для доступа к сети. Один и тот же ключ предназначается для каждого подсоединяемого устройства. Размещается на маршрутизаторе, доступен для просмотра или редактирования. Рекомендуемый тип.

- WPA/WPA2 – Enterprise – сложнейший вид защиты, применяемый в офисах или иных заведениях. Выделяется повышенной безопасностью. Используется лишь тогда, когда подключенная техника авторизуется через RADIUS-сервер, выдающий пароли.

WPA3 — из названия понятно, что это обновленный вид WPA2. Это последняя и лучшая версия защиты на настоящий день, выпущенная в 2018 году. Улучшенное подключение устройств к сети, защита от назойливых соседей, которые занимаются подбором паролей (брутфорс атаками), и безопасность при подключении к общественным сетям.

Рекомендуем использовать WPA3, если подключаемые устройства поддерживают данный тип шифрования.

Дома для маршрутизатора рекомендуется выбирать тип защиты WPA2 – Personal (PSK) или комбинированный ключ шифрования WPA/WPA2, чтобы не испытывать затруднений с подключением устаревшей техники. Именно он используется на роутерах по умолчанию или отмечен как «Рекомендуемый».

После установки типа защиты нужно выбрать способ шифрования. Доступны два варианта – устаревший TKIP или современный AES. Для использования рекомендован второй тип – его поддерживают все новые устройства, расшифровать его невозможно. Первый применяется при подключении старой техники. При выборе типа шифрования рекомендуется устанавливать AES или «Авто». TKIP недоступен в режиме 802.11n. При установке способа защиты WPA2 – Personal применяется только AES-шифрование.

Как узнать ключ безопасности

Если пароль от Wi-Fi утерян, его нужно где-то посмотреть. Узнать ключ безопасности от своей беспроводной сети можно на роутере, ноутбуке, смартфоне.

С помощью роутера

Увидеть сетевой ключ для роутера пользователь сможет в интерфейсе устройства.

Инструкция:

- На тыльной стороне корпуса маршрутизатора найти IP-адрес для входа (192.168.1.1 или 192.168.0.1).

- Параметры для авторизации – «admin/admin».

- Развернуть раздел «Беспроводная сеть» или «Wireless».

- Название подключения в поле «SSID». Пароль в строке «PSK Password» или «Предварительный ключ WPA».

На технике разных брендов и моделей язык интерфейса и названия вкладок различны, но общий принцип одинаков.

С помощью компьютера

Посмотреть ключ безопасности от своей беспроводной сети можно на компьютере, находящемся в Wi-Fi сети.

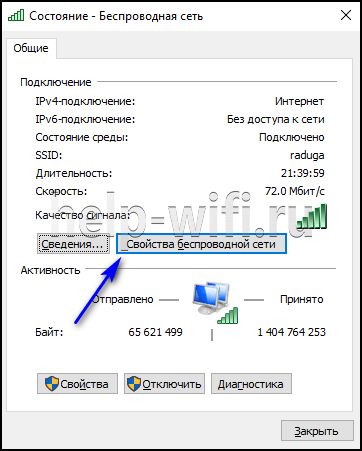

Вот так можно узнать пароль от wi-fi на Windows 10:

- Развернуть трей, навести курсор на иконку соединения с Сетью, нажать и выбрать «Открыть «Параметры сети и Интернет».

- Вызвать «Центр управления сетями и общим доступом».

- Кликнуть на активное соединение и выбрать «Свойства беспроводной сети».

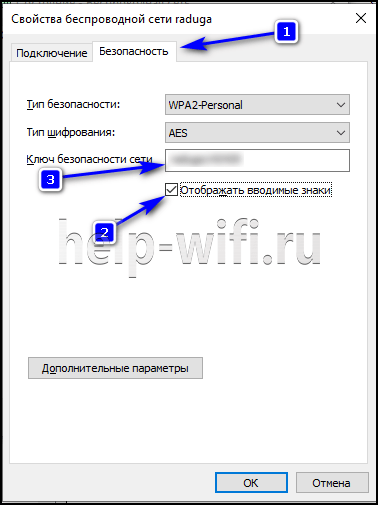

- Во вкладке «Безопасность» включить отображение введенных знаков. В строке «Ключ безопасности» откроется скрытая комбинация.

На Виндовс 7 действия незначительно отличаются:

- Открыть «Центр управления сетями и общим доступом».

- В колонке слева нажать на «Управление беспроводными сетями».

- Навести курсор на Wi-Fi, ПКМ вызвать меню и нажать «Свойства».

- Перейти в «Безопасность».

- Активировать отображение вводимых знаков.

- Нужная комбинация появится в поле «Ключ безопасности».

Если устройство не использует Wi-Fi, это решение не подойдет.

Читайте также, как узнать пароль от Wi-Fi-роутера на Windows 7.

На телефоне

Узнать утерянный код безопасности Wi-Fi сети можно на телефоне или планшете, но только под управлением ОС Android с разблокированными ROOT-правами.

Получить ROOT-права помогут приложения из Play Market, например, Root Explorer.

Инструкция:

- Скачать из Google Play и открыть приложение для получения Root-прав.

- Открыть внутреннюю память смартфона, последовательно открыть папки «Data» — «Misc» — «WiFi».

- Найти файл «wpa_supplicant.conf» и открыть через приложение для чтения текстовых файлов или в веб-обозревателе.

- Найти «SSID» и «PSK». Значение в первой строке – это название Wi-Fi, во второй – пароль.

Если ROOT-права не получены, воспользоваться способом не получится.

Инструкция или наклейка на устройстве

После покупки или сброса маршрутизатора до заводских параметров на нем будет действовать ключ безопасности вайфай сети, нанесенный на наклейку снизу роутера. Код будет подписан как «Ключ сети», «Wi-Fi пароль», «Wireless Key», «Wi-Fi Key», «PIN».

Способ актуален, если секретная комбинация не редактировалась в ходе настройки устройства.

Дополнительные способы

Если предыдущие способы, как узнать пароль от Wi-Fi, неэффективны, можно задействовать стороннее ПО для десктопных и мобильных платформ.

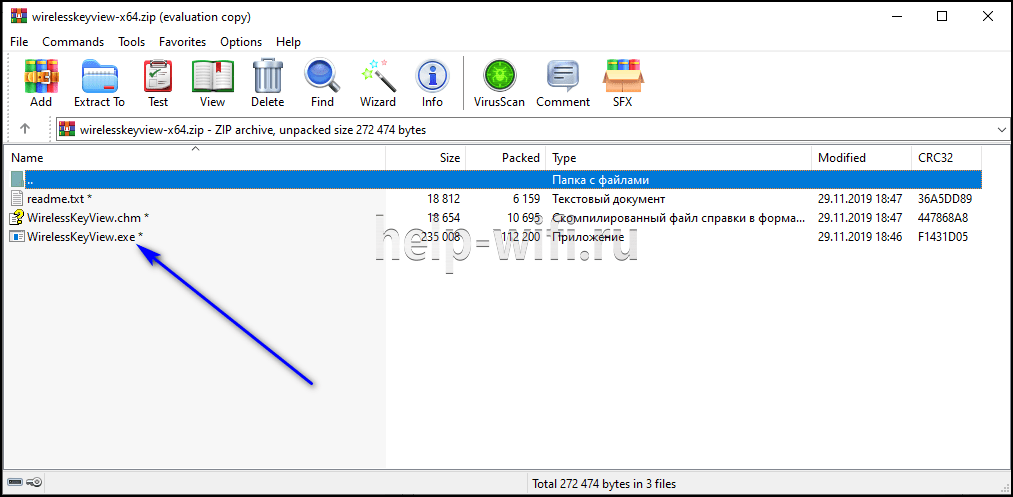

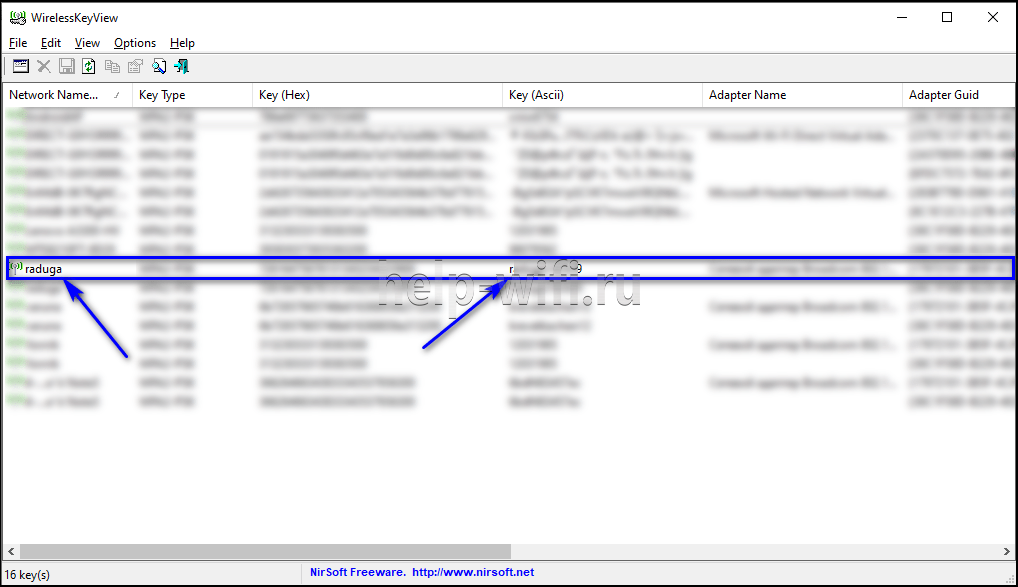

Чтобы найти ключ безопасности сети на ноутбуке, потребуется установить WirelessKeyView. Она подойдет для всех версий Windows, от 10 до XP. Способ подходит, если Интернет на компьютере ранее был настроен через интересующую беспроводную сеть, но теперь устройство отключено от Wi-Fi.

Инструкция по использованию утилиты:

- Перейти по ссылке http://www.nirsoft.net/utils/wireless_key.html.

- Прокрутить страницу вниз, скачать 32-битную или 64-битную версию программы.

- Открыть архив (пароль рядом с ссылками на скачивание).

- Кликнуть на WirelessKeyView.exe, чтобы запустить утилиту.

Откроется окно с информацией обо всех сетях, к которым подключалось устройство, включая нужную.

Руководство для смартфонов с ОС Андроид:

- Открыть Play Market.

- Скачать специальное приложение, для просмотра паролей к беспроводным сетям, например, Wi-Fi Password.

- Запустить приложение с открытыми ROOT-правами.

- Выбрать сеть.

- Посмотреть секретную комбинацию.

Определить пароль от Wi-Fi иногда предлагается с помощью хакерского ПО для взлома Wi-Fi. Это не самое лучшее решение. При скачивании таких программ на телефон или ПК существует риск заразить технику вирусами или установить вредоносное ПО, способное нанести ущерб технике и ее владельцу.

Меняем ключ безопасности

Менять ключ безопасности нужно сразу после покупки роутера, при первом подключении. Позднее эта процедура выполняется через веб-интерфейс. На технике разных брендов редактирование отличается.

Перед тем, как изменить ключ безопасности сети, потребуется открыть веб-интерфейс.

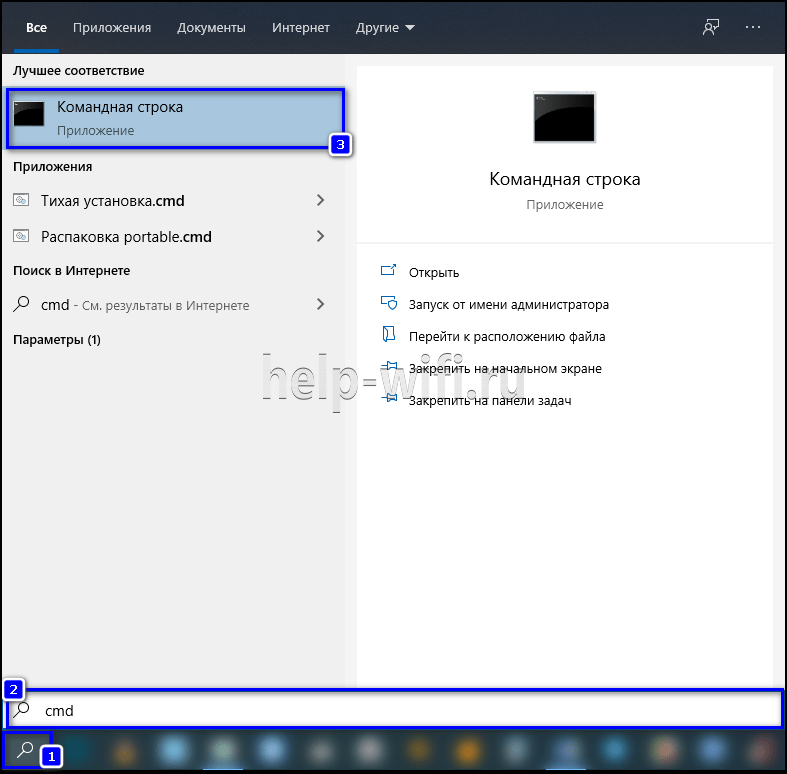

Нужно перевернуть устройство. Снизу располагается наклейка с IP-адресом, именем и паролем. Если она отсутствует, нужно ввести «cmd» в строке поиска и вызвать Командную строку. Ввести «ipconfig/all», затем «Enter». Информация в строках «DHCP-сервер» и «Основной шлюз».

IP-адрес (обычно 192.168.1.1 или 192.168.0.1) нужно внести в адресную строку интернет-обозревателя и нажать «Enter». Для входа задействовать логин и пароль, размещенные снизу прибора. Часто это «admin/admin» (если владелец не редактировал параметры).

Asus

Руководство:

- Авторизоваться на странице управления роутером.

- Открыть вкладку «Беспроводная сеть».

- В поле «Предварительный ключ WPA» добавить новое значение.

- Нажать «Применить».

Далее нужно перезагрузить маршрутизатор, чтобы изменения вступили в силу.

TP-Link

На разных моделях роутеров TP-Link действия отличаются.

Первый вариант (модели со старым, зеленым веб-интерфейсом):

- Кликнуть «Беспроводной режим».

- Перейти в «Защиту беспроводного режима».

- Из трех типов шифрования (WEP, WPA/WPA2 – Enterprise или Personal) выбрать последний, с меткой «Рекомендуется».

- В поле «Пароль PSK» ввести новый ключ.

- Нажать «Сохранить».

Второй вариант (модели с новым, синим веб-интерфейсом):

- Открыть раздел «Базовая настройка».

- Выбрать «Беспроводной режим».

- Изменить значения в строке «Пароль» (если роутер функционирует в двух диапазонах, поменять комбинации нужно в обеих строках).

- Сохранить обновленные значения.

После установки нового значения выполнить перезагрузку роутера.

D-Link

Инструкция для эмуляторов D-Link:

- Кликнуть «Wi-Fi».

- Перейти в «Настройки безопасности».

- В строчку «Ключ шифрования PSK» добавить новые данные.

- Нажать «Применить».

Далее нужно перезапустить устройство.

ZYXEL

Роутеры ZYXEL имеют разный интерфейс, в зависимости от года выпуска и серии модели, но общий принцип одинаков.

- Открыть раздел «Wi-Fi», выбрать «Безопасность».

- В поле «Проверка подлинности» указать «WPA-PSK/WPA2-PSK».

- В строке «Сетевой ключ» указать пароль.

- Нажать «Применить».

После сохранения изменений нужна перезагрузка маршрутизатора.

Сброс на заводские настройки

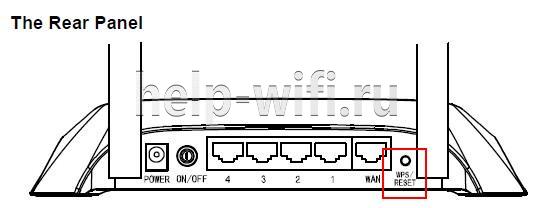

Если посмотреть ключ безопасности от Wi-Fi не удается, можно сбросить роутер до заводских установок через веб-интерфейс или кнопкой на самом приборе, а затем создать сеть заново.

Для возврата маршрутизатора к заводским настройкам нужно открыть раздел «Системные инструменты» (TP-Link), «Администрирование» — «Управление настройками» (ASUS), «Система» (D-Link), найти «Заводские настройки», нажать на них или кнопку «Восстановить» напротив и дождаться перезагрузки роутера.

На тыльной стороне маршрутизаторов, как правило, есть кнопка возврата к начальным параметрам. Чаще всего она погружена в корпус и, чтобы ей воспользоваться, нужна скрепка или иной тонкий предмет. Нужно нажать на нее и зафиксировать в таком положении от 10 до 15 секунд. Индикаторы на панели роутера моргнут или погаснут полностью. Нужно отпустить кнопку. Устройство перезагрузится.

После перезапуска маршрутизатор потребуется настроить заново. В ходе этой процедуры пользователь сможет самостоятельно создать беспроводную сеть и придумать для нее новый ключ безопасности.

Создаем сложный пароль

Чтобы создать сложный пароль, должны быть соблюдены условия:

- Длина: чем больше символов в комбинации, тем сложнее ее подобрать, даже программным способом.

- Сложность: сильный пароль включает буквы различного регистра и цифры. Пробелы, тире снизу и сложные символы не подходят, потому что их сложно вводить, особенно на мобильной технике или Smart TV телевизорах.

- Распространенные фразы, имена, даты использовать нельзя – такие пароли легко подбираются.

Соблюдая эти нехитрые правила, можно быть уверенным, что сеть не смогут взломать злоумышленники.

Ключ безопасности сети – это последовательность из цифр, букв и символов, защищающая доступ к Wi-Fi. Если он забыт, просмотреть его можно на ПК, ноутбуке, смартфоне или роутере. Пароль можно отредактировать или удалить, сбросив маршрутизатор к начальным установкам. При вводе нового кода нужно помнить: чем он сложнее, тем более защищенным будет беспроводное соединение, а значит, тем труднее его будет взломать злоумышленникам.

28 Декабря 2016

Как изменить протокол сайта c HTTP на HTTPS

Все большее количество сайтов начинает использовать HTTPS-соединение с целью защиты данных в сети Интернет.

Поддержку защищенного соединения активно продвигает и пропагандирует компания Google. Уже сейчас сайты, не имеющие SSL-сертификата, не могут участвовать в сервисе Google Покупки, не могут размещать рекламу в Google Adwords (если на сайте есть форма заказа или форма регистрации). А с января 2017 года браузер Google Chrome начнет помечать сайты без HTTPS-шифрования как «незащищённые».

Как перевести сайт на HTTPS без потери трафика

По сути, HTTPS-соединение – это стандартный протокол HTTP, который поддерживает шифрование. Как сообщить поисковой системе о том, что у вашего сайта включена поддержка шифрования и работает он по защищенному протоколу? В этой статье я подробно объясню, как происходит переезд на HTTPS, и расскажу, каким образом его лучше организовать.

Казалось бы, после смены протокола, никаких кардинальных изменений для поисковой системы не должно произойти, поскольку, по сути, сайт не меняется и его название остается прежним. Однако, все же, ресурс воспринимается индексирующим роботом, как два отдельных сайта, поскольку данные передаются по разным протоколам. Поэтому, не стоит удивляться, если после смены протокола, посещаемость сайта упадет, изменится количество его страниц и позиции в поисковой выдаче.

Проще говоря, смена протокола поисковой системе представляется, как процесс объединения ресурсов вида http://test.com и https://test.com в группу зеркал или же, как внесение изменений в главное зеркало, если до этого их признали зеркалами друг друга. Чтобы ресурсы стали зеркалами, они должны выдавать одинаковый контент.

Порядок действий по переходу на защищенный протокол

- Прежде всего, вам необходимо получить и настроить SSL-сертификат. Пользователям нашего хостинга доступны бесплатные SSL-сертификаты, предоставляемые некоммерческой организацией Let’s Encrypt. Инструкции по установке сертификата.

- Далее необходимо известить поискового робота о том, что ваш ресурс теперь доступен по новому протоколу, для этого следует воспользоваться формой добавления нового сайта в поисковых системах или же добавить его в список своих сайтов посредством сервисов Яндекс.Вебмастер и Webmasters Google.

- Также, необходимо прописать адрес главного зеркала при помощи директивы HOST, расположенной в файле robots.txt. Пример: Host: https://test.com

- Если доменам http и https ранее был присвоен статус зеркал, то на этом этапе вы можете посетить сервис Яндекс.Вебмастер и воспользовавшись инструментом «Настройки индексирования — Главное зеркало», сообщить роботу о внесенных изменениях в главном зеркале.

- Также, рекомендуем набраться терпения, поскольку может пройти несколько недель, прежде чем главное зеркало, будучи в группе зеркал сайта, станет определяться с учетом заданных указаний.

- В случае необходимости настройте REDIRECT на главное зеркало. Проводить эту процедуру до того, как заданные ресурсы станут зеркалами, не рекомендуется, поскольку это может стать причиной того, что страницы с редиректами не будут индексироваться согласно правилам Яндекса. На период склейки двух зеркал, лучше всего будет позволить поисковым роботам обращаться к сайту по обоим адресам.

В последнее время Apple все чаще стала заботиться о безопасности своих пользователей. При этом с каждым обновлением добавляется все больше функций, которые отвечают за сохранность данных владельцев устройств. Одной из последних вышедших «фишек» стало предупреждение об уровне опасности домашней (или другой) сети Wi-Fi. Наверняка многие наши читатели после обновления iOS до 14 версии заметили предупреждение о том, что домашний интернет небезопасен. Но как убрать данное сообщение и что можно сделать для безопасности сети, следует разобраться.

Сообщение об уровне безопасности сети можно посмотреть самостоятельно, не дожидаясь всплывающего уведомления на экране телефона. Для этого необходимо:

- Зайти в меню «Настройки».

- Перейти в раздел «Wi-Fi».

- Здесь в верхней части экрана (под подключенной сетью) будет располагаться сообщение «Слабый уровень безопасности».

- Если щелкнуть по названию сети, то в новом окне появится подробная информация о том, что протокол шифрования сети не является достаточно надежным. Затем дана рекомендация перейти на более безопасный протокол.

Содержание

- Протокол шифрования Wi-Fi

- Изменение протокола защиты Wi-Fi

- Изменить протокол защиты можно в настройках маршрутизатора:

Шифрование передачи информации в ройтерах (концентраторах) необходимо для защиты ваших данных, передающихся по сети Wi-Fi. Также это важно, чтобы посторонние не зашли в домашнюю сеть. С помощью протокола защиты можно предотвратить использование сети и данных третьими лицами. В ином случае любой, кто проникнет в вашу сеть, может делать с получаемой информацией все, что ему захочется.

Распространенные протоколы безопасности:

- WPA;

- WPA2 TKIP;

- WPA2 AES;

- WPA3.

На данный момент самый безопасный протокол шифрования – это WPA3. Но есть умельцы, которые обходят и его. Поэтому рекомендуется ставить более надежную защиту.

Изменение протокола защиты Wi-Fi

Изменить протокол защиты не представляет особого труда. Но если вы не уверены в своих силах, то лучше не пользоваться представленным алгоритмом, а пригласить специалиста. Чтобы переключиться на более надежный протокол шифрования, необходимо выполнить следующие действия:

- Требуется ввести в поисковой строке браузера 168.0.0 или 192.168.0.1.

- Затем в разделе «Логин и пароль» нужно ввести «admin/admin», можно внести данные с обратной стороны роутера.

- Для окончания операции необходимо подтвердить результат (если это действие предусмотрено браузером).

Изменить протокол защиты можно в настройках маршрутизатора:

- Следует поставить диапазон от 2,4 ГГц до 5 ГГц.

Фото: После изменения протокола шифрования, сообщение о слабой безопасности пропало - Далее требуется перейти во вкладку «Безопасность».

- В разделе «Шифрование» нужно поставить WPA3 (поддерживается не всеми маршрутизаторами) или WPA2 AES.

- После этого необходимо сохранить настройки.

- После перезагрузки устройства поправки вступят в силу.

Если ваш роутер не поддерживает протокол WPA3, ничего страшного, так как WPA2 AES достаточно надежно защитит ваши данные.

Все действия мы дублировали на нашем устройстве, и, как можно заметить, сообщение о слабой защите Wi-Fi исчезло.

Консультант сайта appleiwatch.name, соавтор статей. Работает с продукцией Apple более 10 лет.

Написать эту статью подоткнул тот факт, что Windows Server 2016, установленный из коробки, почему-то не имеел TLS протокол, включенный как основный по умолчанию, в то время как SSL3.0 был включен. Приводит это к разным последствиям, как для безопасности, так и для функционирования различных сервисов и приложений.

Проблемы версий протоколов SSL и TLS и совместимости приложений

Для начала рассмотрим проблемы связанные с версиями SSL протоколов:

- SSL v2 небезопасен, устарел и не рекомендуется для использования. См. атаку DROWN по этому протоколу.

- SSL v3 небезопасен и устаревший инструмент. См. атаку POODLE.

- TLS v1.0 также является устаревшим протоколом, но на практике он все же оказывается необходим. Его основная слабость (BEAST) была смягчена в современных браузерах.

- TLS v1.1 и TLS v1.2 оба не имеют известных проблем с безопасностью, но только v1.2 предоставляет современные криптографические алгоритмы.

SSL 2.0, SSL 3.0 и TLS 1.0 настоятельно рекомендуется отключить, так как большинство стандартов безопасности их уже давно не поддерживают (например, PCI DSS 3.1). Рекомендуемые протоколы TLS v1.1 и TLS v1.2 с актуальными алгоритмами шифрование и снятия хэшей.

В более ранних версиях Windows Servers (2008, 2012) SSL v3 все еще включен, т. е. Вам необходимо вручную отключить устаревшие протоколы. Windows Server 2016 и выше уже имеют конфигурацию SSL, которая соответствует действующим регламентам безопасности (например, SSL v2 и SSL v3 отключены).

Но и это оказывается не полной правдой. Дело в том, что использование протоколов зависит не только от системных настроек, но и от того, как написаны приложения. Например, я выяснил, что .NET приложения используют свои собственные настройки безопасности. Также известно, что если включить поддержку TLS 1.2 на SQL Server (например, применив патч https://support.microsoft.com/en-us/help/3135244/tls-1-2-support-for-microsoft-sql-server), установленный на Windows Server 2012, то приложения .NET и JAVA потеряют возможность подключаться к SQL.

Также давно известна проблема с вэб приложениями, написанными на базе интерфейса WinHTTP API. После включения TLS 1.1/1.2 они также перестают подключаться.

Службы IIS и ADFS при этом прекрасно используют новые протоколы, следуя системным настройкам. Более того, к сервисам Azure вы не сможете подключиться через TLS 1.2, но при этом, как выяснилось, Powershell даже в Windows Server 2016 использует SSL3.0 и TLS 1.0, несмотря на то, что согласно системной настройке они отключены.

Начнем с того, что для всего есть свои реестровые ключи, однако нужно точно понимать, какой тип приложения вы хотите настроить, чтобы избежать проблем. Начну с того, что полный список доступных системных ключей в Windows 10/Windows Server 2016/2019 доступен по ссылке https://docs.microsoft.com/ru-ru/windows-server/security/tls/tls-registry-settings. Изменяя их, вы можете настроить IIS, ADFS и прочие службы. Однако, эти ключи не влияют на работу приложений .NET (и в частности, Powershell) и WinHTTP!

В чем же дело? Дело в библиотеках. IIS и ADFS используют Schannel — поставщик поддержки безопасности (SSP), реализующий стандартные протоколы проверки подлинности SSL, TLS и DTLS Internet. Интерфейс поставщика поддержки безопасности (SSPI) является интерфейсом API, используемым системами Windows для выполнения функций, связанных с безопасностью, включая проверку подлинности. В Windows все функции SSPI выполняет библиотека Schannel.dll, в которой реализованы все протоколы и наборы шифрования.

Итак, ветки реестра, которые нас интересуют:

- HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSecurityProvidersSCHANNELProtocols — включение и отключение протоколов для Schannel.dll, как клиентских, так и серверных. Для каждого протокола — своя ветка;

- HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSecurityProvidersSCHANNELCiphers — здесь можно изменить список и порядок просмотра (это важно!) наборов шифрования;

- HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionInternet SettingsWinHttp — в параметре DefaultSecureProtocols настраиваются протоколы для приложений на WinHttp API;

- HKEY_LOCAL_MACHINECurrentControlSetControlCryptographyECCParameters — настройка эллиптических кривых для криптографии;

- HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSecurityProvidersSCHANNELHashesMD5 — отключение MD5 шифрования для маркеров безопасности.

Внимание! После его отключения перестает корректно работать Shаrepoint 2010! Он использует MD5 для генерации внутренних идентификаторов безопасности, поэтому не найдя её очень страдает.

- HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlLSA — настройка размера пула потоков для TLS рукопожатий в HTTP.SYS (это веб серверная имплементация на ASP.NET Core, которая является альтернативой популярному веб серверу Kestrel).

Теперь пройдем по конкретным примерам и настройкам.

Отключение SSL и TLS 1.0 протоколов на системном в Schannel подробно описано в документации Microsoft. Отключить небезопасные можно как через реестр, так и с помощью Powershell.

В этой же статье ниже описано, как отключить небезопасные алгоритмы шифрования, такие как RC4.

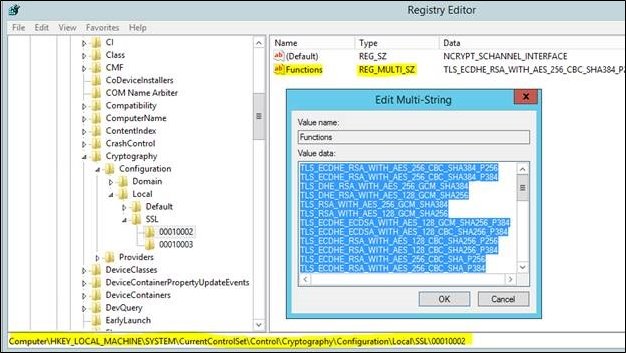

Отключить небезопасные наборы шифрования (cipher suites) можно через параметр Functions в ключе реестра HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlCryptographyConfigurationLocalSSL0010002.

Этот параметр является многострочным текстовым значением, который просто содержит построчный список наборов (один на строку). Удалите ненужные строки.

Будьте внимательны, список и порядок следования наборов меняется от версии к версии! Актуальный список для Windows 10 build 1903 доступен по ссылке.

Порядок проверки наборов шифрования также удобно изменять с помощью групповых политик. Это также описано в документации.

Ну и наконец, для управления доступными наборами появились командлеты Powershell. Например, с помощью Disable-TlsCipherSuite вы можете отключить неугодный набор.

Отключение SSL для Powershell и других .NET приложений

Как я уже писал, системные настройки выше не влияют на Powershell сессии. Проверить, какие протоколы сейчас активны в вашей Powershell сессии, можно выполнив команду

[Net.ServicePointManager]::SecurityProtocol

Если в выводе команды увидите ssl30, tls, то их надо отключить.

Для этого в Windows Srver 2012 / Windows 2016 используйте ключ реестра

HKEY_LOCAL_MACHINESOFTWAREMicrosoft.NETFrameworkv4.0.30319 "SchUseStrongCrypto"=dword:00000001

С помощью самого Powershell это можно изменить одной командой:

New-ItemProperty -path 'HKLM:SOFTWAREMicrosoft.NetFrameworkv4.0.30319' -name 'SchUseStrongCrypto' -value '1' -PropertyType 'DWord' -Force | Out-Null

Включение TLS 1.2 для WinHTTP

Если коротко, то в ключе реестра HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionInternet SettingsWinHttp нужно добавить параметр DefaultSecureProtocols, который в 16-ричном виде будет содержать сумму значений всех протоколов, которые необходимо включить. Например, для включения TLS 1.1 и 1.2 надо добавить значение 0x00000A00, которое будет суммой значений TLS 1.1 (0x00000200) и TLS 1.2 (0x00000800).

Готовый патч от Microsoft для исправления этого также можно скачать по ссылке KB3140245

Настройка с помощью IISCrypto

IISCrypto — это бесплатная утилита, не требующая установки, которая позволяет включить/выключить многие настройки Schannel через графический интерфейс, .NET и WinHTTP она не настраивает.

Скачать её можно с сайта разработчика без регистрации.