Файловая система NTFS используется в Windows с незапамятных времен. Если быть точнее, то первая версия NTFS появилась еще в Windows NT 3.1, в далеком 1993 году. Но не смотря на свой солидный возраст, NTFS до сих пор является основной файловой системой в Windows и замены ей пока не предвидится. NTFS поддерживает множество полезных функций, одной из которых является система разграничения доступа к данным с использованием списков контроля доступа (access control list, ACL). О том, как грамотно настраивать разрешения на файлы и папки в файловой системе NTFS и пойдет сегодня речь.

Для начала немного теории.

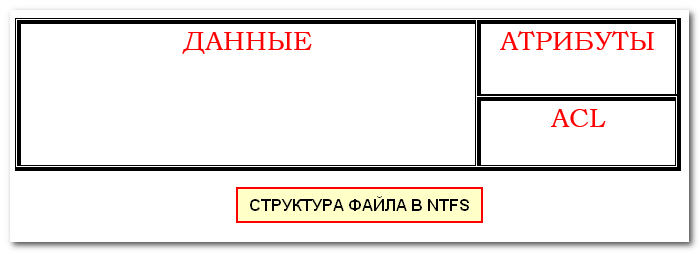

Информация обо всех объектах файловой системы NTFS, расположенных на томе, хранится в главной таблице файлов (Master File Table, MFT). Каждому файлу или папке соответствует запись в MFT, в которой содержится специальный дескриптор безопасности (Secirity Descriptor). Дескриптор безопасности включает в себя два списка ACL:

• System Access Control List (SACL) — системный список контроля доступа. Используется в основном для аудита доступа к объектам файловой системы;

• Discretionary Access Control List (DACL) — дискретный (избирательный) список контроля доступа. Именно этот список формирует разрешения файловой системы, с помощью которых происходит управление доступом к объекту. В дальнейшем говоря ACL мы будем иметь в виду именно DACL.

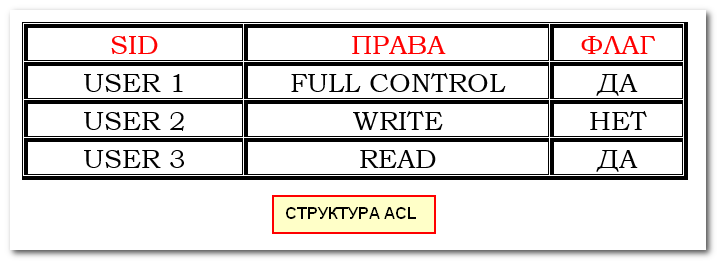

Каждый список ACL содержит в себе набор записей контроля доступа (Access Control Entry, ACE). Каждая запись включает в себя следующие поля:

• Идентификатор безопасности (SID) пользователя или группы, к которым применяется данная запись;

• Маска доступа, определяющая набор разрешений на данный объект;

• Набор флагов, определяющих, могут ли дочерние объекты наследовать данную ACE;

• Тип ACE (разрешение, запрет или аудит).

Примечание. Если в дескрипторе безопасности отсутствует ACL, то объект считается незащищенным и получить к нему доступ могут все желающие. Если же ACL есть, но в нем отсутствуют ACE, то доступ к объекту закрыт для всех.

И коротко о том, как происходит доступ к объекту, защищенному ACL. При входе пользователя в систему подсистема безопасности собирает данные о его учетной записи и формирует маркер доступа (access token). Маркер содержит идентификатор (SID) пользователя и идентификаторы всех групп (как локальных, так и доменных), в которые пользователь входит. И когда пользователь запрашивает доступ к объекту, информация из маркера доступа сравнивается с ACL объекта и на основании полученной информации пользователь получает (или не получает) требуемый доступ.

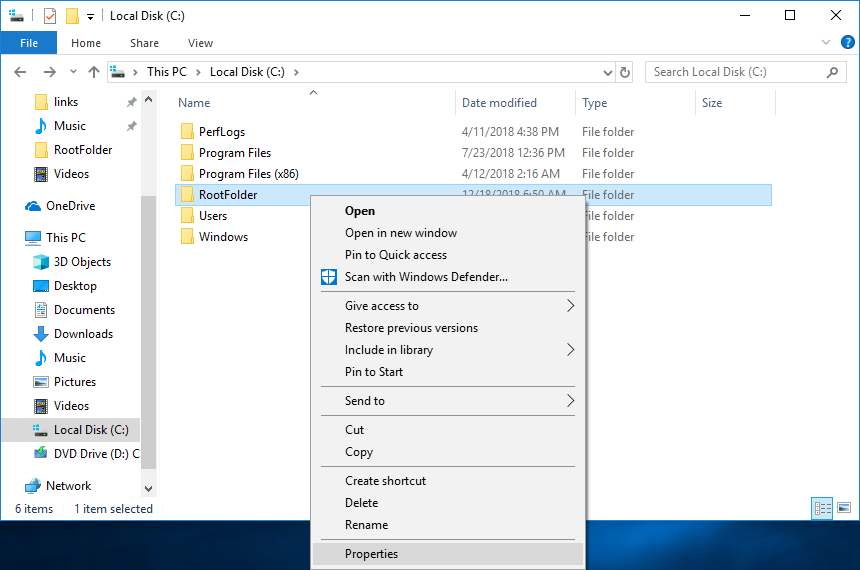

Закончим с теорией и перейдем к практике. Для издевательств создадим в корне диска C папку RootFolder.

Базовые разрешения

Для управления разрешениями мы будем использовать встроенные средства проводника. Для того, чтобы добраться до ACL, в проводнике выбираем папку, кликаем на ней правой клавишей мыши и в открывшемся контекстном меню выбираем пункт Properties (Свойства).

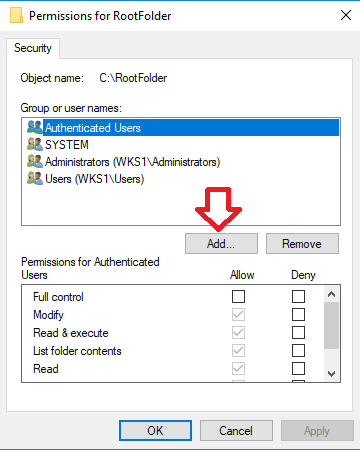

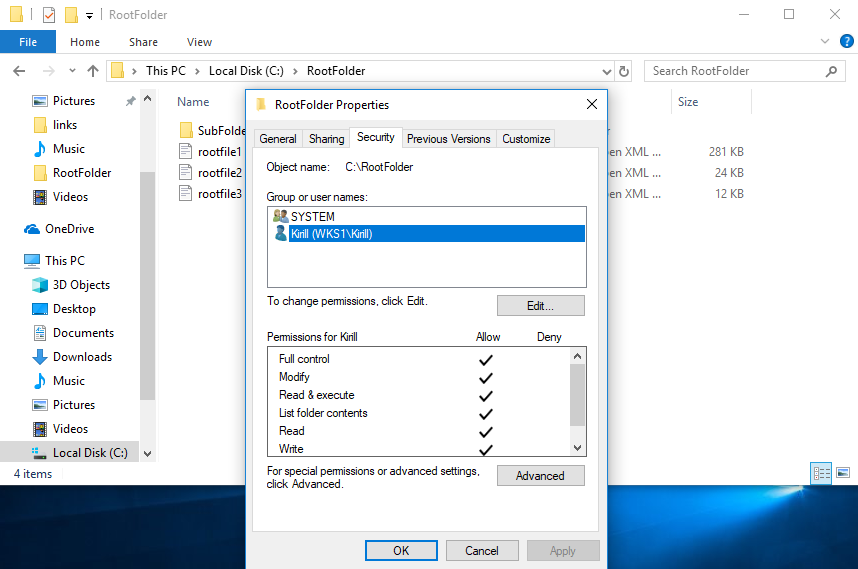

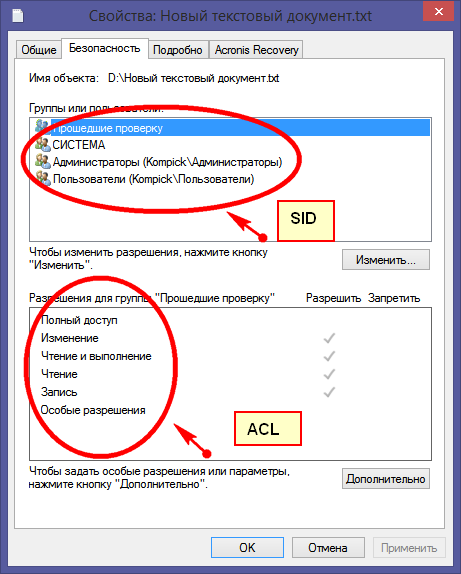

Затем переходим на вкладку Security (Безопасность), на которой отображаются текущие разрешения. Вот это собственно и есть ACL папки (в слегка сокращенном виде) — сверху пользователи и группы, снизу их разрешения. Обратите внимание, что вместо SID-а в таблице отображаются имена. Это сделано исключительно для удобства пользователей, ведь сама система при определении доступа оперирует идентификаторами. Поэтому, к примеру, невозможно восстановить доступ к файлам удаленного пользователя, создав нового пользователя с таким же именем, ведь новый пользователь получит новый SID и будет для операционной системы абсолютно другим пользователем.

Для перехода к редактированию разрешений надо нажать кнопку «Edit».

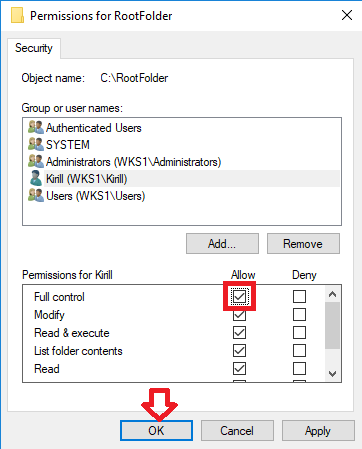

В качестве примера я выдам права на папку пользователю Kirill (т.е. себе). Первое, что нам надо сделать — это добавить нового пользователя в список доступа. Для этого жмем кнопку «Add»

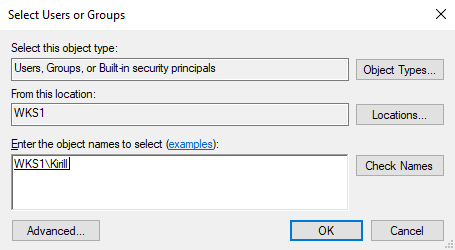

выбираем нужного пользователя и жмем ОК.

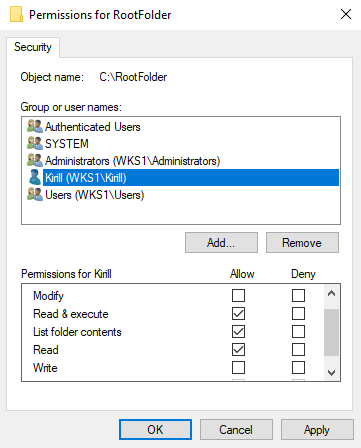

Пользователь добавлен и теперь надо выдать ему необходимые разрешения. Но перед этим давайте рассмотрим поподробнее основные (базовые) разрешения файловой системы:

• List Folder Contents (Просмотр содержимого директории) — позволяет зайти в папку и просмотреть ее содержимое;

• Read (Чтение) — дает право на открытие файлапапки на чтение, без возможности изменения;

• Read & execute (Чтение и выполнение) — позволяет открывать файлы на чтение, а также запускать исполняемые файлы;

• Write (Запись) — разрешает создавать файлыпапки и редактировать файлы, без возможности удаления;

• Modify (Изменение) — включает в себя все вышеперечисленные разрешения. Имея разрешение Modify можно создавать, редактировать и удалять любые объекты файловой системы;

• Full Control (Полный доступ) — включает в себя разрешение Modify, кроме того позволяет изменять текущие разрешения объекта.

При добавлении пользователя в список доступа ему автоматически выдаются права на чтение и запуск.

Я воспользуюсь служебным положением 🙂 и выдам себе полный доступ на папку. Для этого надо отметить соответствующий чекбокс и нажать OK.

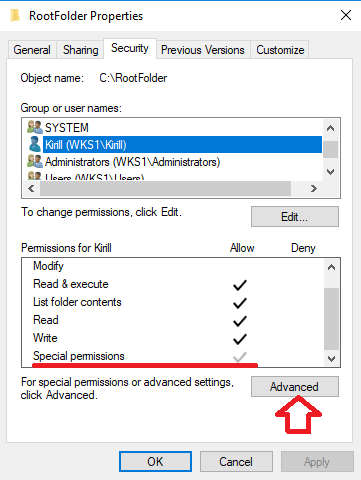

Дополнительные разрешения

Базовые разрешения файловой системы не дают достаточной гибкости при управлении доступом, поэтому для более тонкой настройки используются дополнительные (расширенные) разрешения. Кстати, определить их наличие можно по наличию галки в строке Special Permissions (Специальные разрешения).

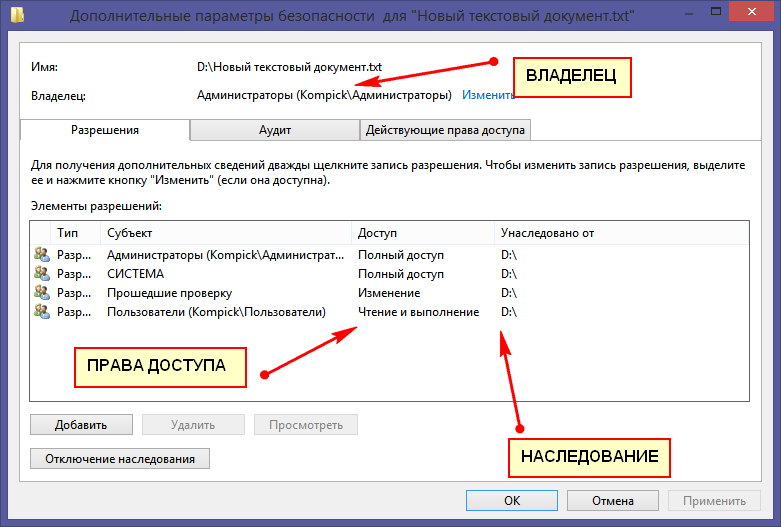

Для редактирования расширенных разрешений надо нажать кнопку «Advanced», после чего мы попадем в окно Advanced Security Settings (Дополнительные параметры безопасности).

Здесь выбираем пользователя и жмем кнопку «Edit».

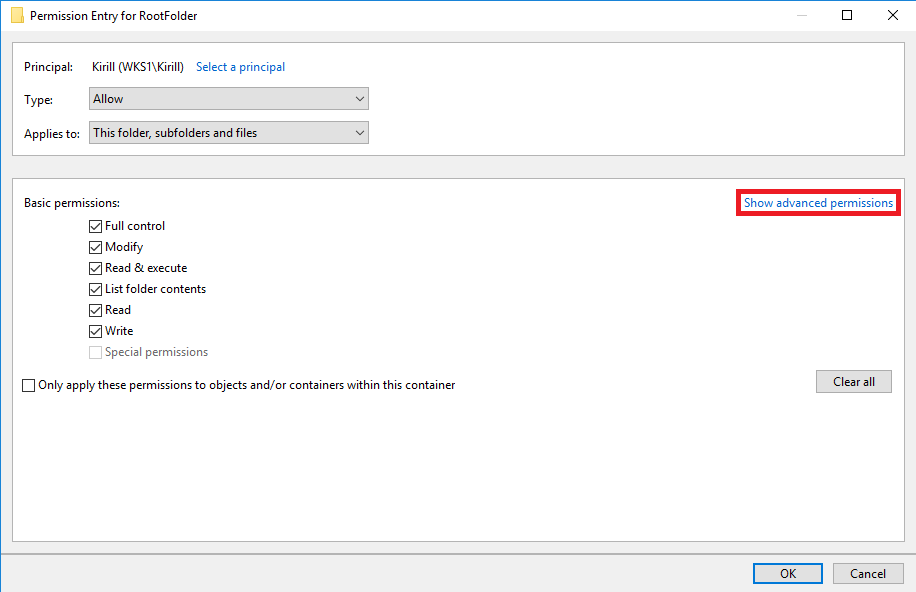

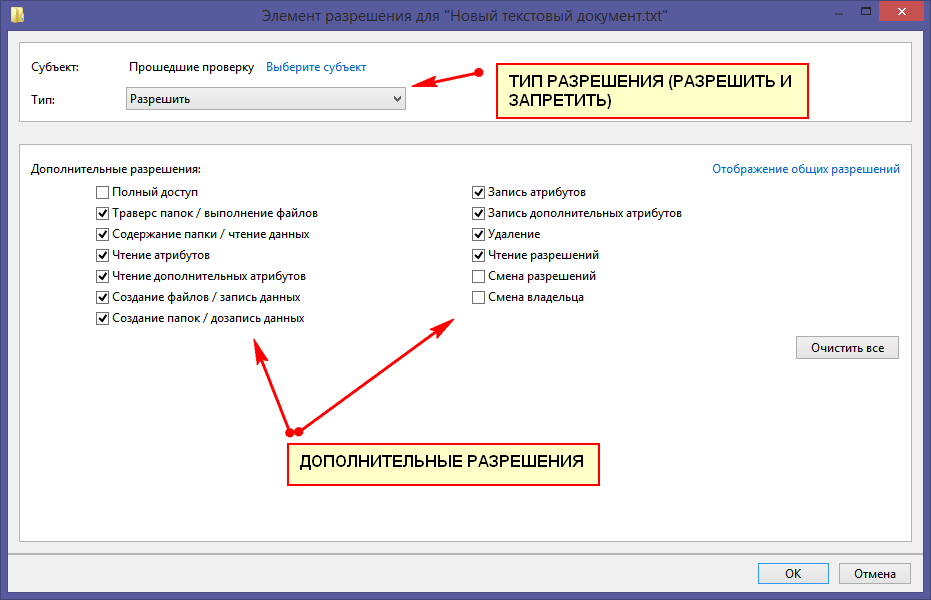

В открывшемся окне мы увидим все те же базовые разрешения, а для перехода к расширенным надо перейти по ссылке Show advanced permissions (Отображение дополнительных разрешений).

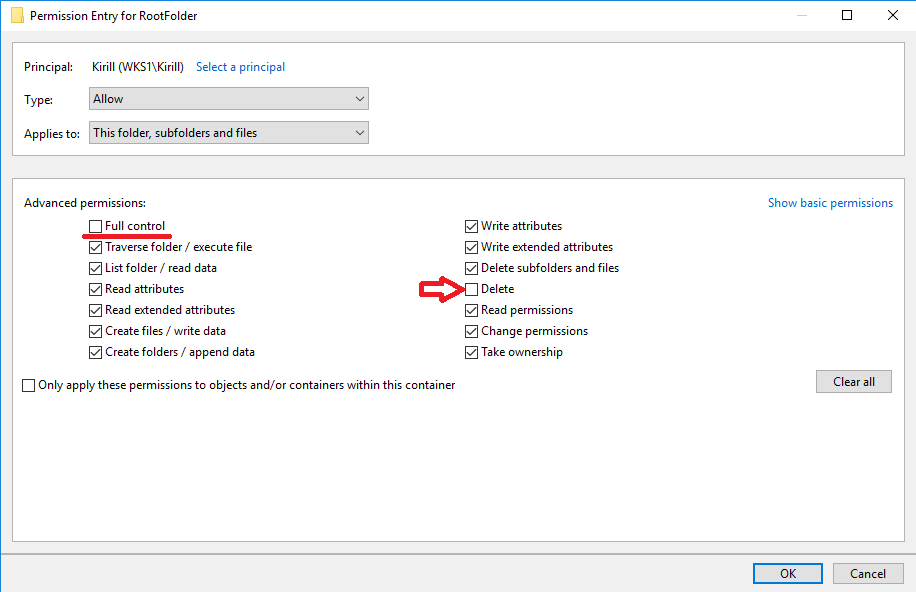

Как видите, здесь разрешений гораздо больше, и настраиваются они детальнее. Вот полный список расширенных разрешений файловой системы:

• Traverse folder / execute file (Траверс папок / Выполнение файлов) — траверс в переводе означает проход, соответственно данное разрешение позволяет пройти внутрь папки и запустить в ней исполняемый файл. При этом зайти внутрь папки и просмотреть ее содержимое нельзя, а файлы внутри доступны только по прямой ссылке. Таким образом можно выдать права на конкретные файлы внутри, при этом не давая никаких прав на саму папку. Обратите внимание, что данное разрешение не устанавливает автоматически разрешения на выполнение для всех файлов в папке;

• List folder /read data (Содержимое папки / чтение данных) — право просматривать содержимое папки, без возможности изменения. Открывать или запускать файлы внутри папки тоже нельзя;

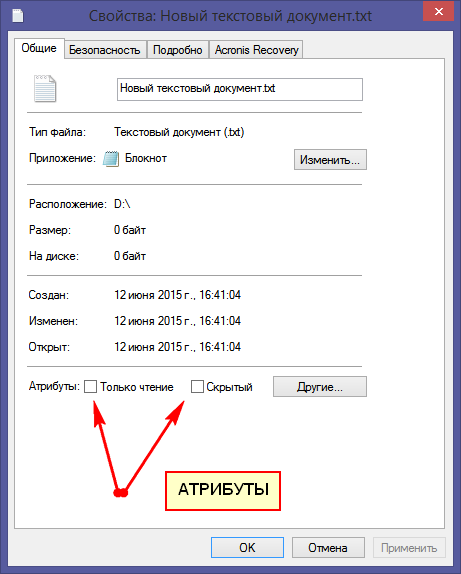

• Read attributes (Чтение атрибутов) — дает право просматривать основные атрибуты файлов (Read-only, System, Hidden и т.п.);

• Read extended attributes (Чтение расширенных атрибутов) — дает право просматривать дополнительные (расширенные) атрибуты файлов. Про расширенные атрибуты известно не очень много. Изначально они были добавлены в Windows NT для совместимости с OS/2 и на данный момент практически не используются. Тем не менее их поддержка присутствует в Windows до сих пор. Для работы с расширенными атрибутами в Windows готовых инструментов нет, но есть сторонняя утилита ea.exe, позволяющая добавлять, удалять и просматривать эти самые атрибуты;

• Create files / write data (Создание файлов / запись данных) — это разрешение дает пользователю право создавать файлы в папке, не имея прав доступа к самой папке. Т.е. можно копировать в папку файлы и создавать новые, но нельзя просматривать содержимое папки и открыватьизменять уже имеющиеся файлы. После добавления пользователь уже не сможет изменить файл, даже будучи его владельцем;

• Create folders / append data (Создание папок / добавление данных) — пользователь может создавать новые подпапки в текущей папке, а также добавлять данные в конец файла, при этом не изменяя уже имеющееся содержимое;

• Write attributes (Запись атрибутов) — дает право изменять практически все стандартные атрибуты файлов и папок, кроме атрибутов сжатия и шифрования. Дело в том, что для функций сжатия и шифрования требуется намного большие полномочия в системе, чем предоставляет данное разрешение. Если точнее, то для включения сжатия или шифрования необходимы права локального администратора;

• Write extended attributes (Запись расширенных атрибутов) — позволяет производить запись расширенных атрибутов файловой системы. Как я говорил выше, атрибуты эти почти не используются, однако есть исключения. В расширенные атрибуты файла можно записывать произвольные данные, чем пользуются некоторые вредоносные программы;

• Delete subfolders and files (Удаление подпапок и файлов) — позволяет удалять папки и файлы внутри родительской папки, при этом саму родительскую папку удалить нельзя;

• Delete (Удаление) — тут все просто, имея данное разрешение можно удалять все что душа пожелает. Но для удаления объекта кроме Delete необходимо иметь разрешение List folder /read data, иначе удалить ничего не получится;

• Read permissions (Чтение разрешений) — позволяет просматривать текущие разрешения файлапапки. Не позволяет открывать на чтение сам файл;

• Change permissions (Изменение разрешений) — дает пользователю право изменять текущие разрешения. Формально это разрешение не дает никаких прав на сам объект, однако по сути предоставляет к нему неограниченный доступ;

• Take ownership (Смена владельца) — данное разрешение позволяет сменить владельца файла или папки. О том, кто такой владелец, речь пойдет чуть позже.

Для примера отберем у пользователя только права на удаление, но оставим все остальные. Обратите внимание, что все разрешения зависят друг от друга и при добавленииснятии одной галки могут добавлятьсясниматься другие. Так при снятии разрешения Delete снимается Full Control.

Отзыв разрешений

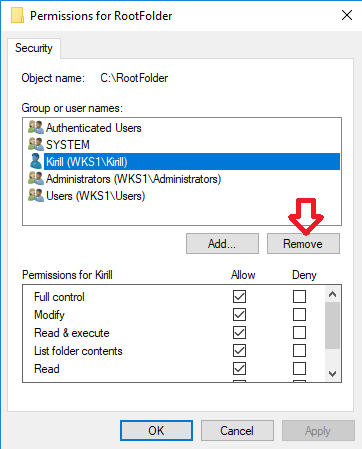

Как выдавать разрешения мы выяснили, теперь о том, как их отбирать. Тут все просто, достаточно удалить пользователя или группу из списка и доступ автоматически пропадает. В качестве примера отберем доступ к папке у пользователя Kirill. Для этого откроем базовые разрешения, выберем нужного пользователя и нажмем кнопку «Remove».

Проверим, что пользователь удалился из списка

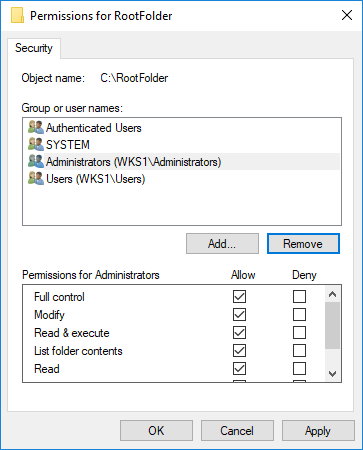

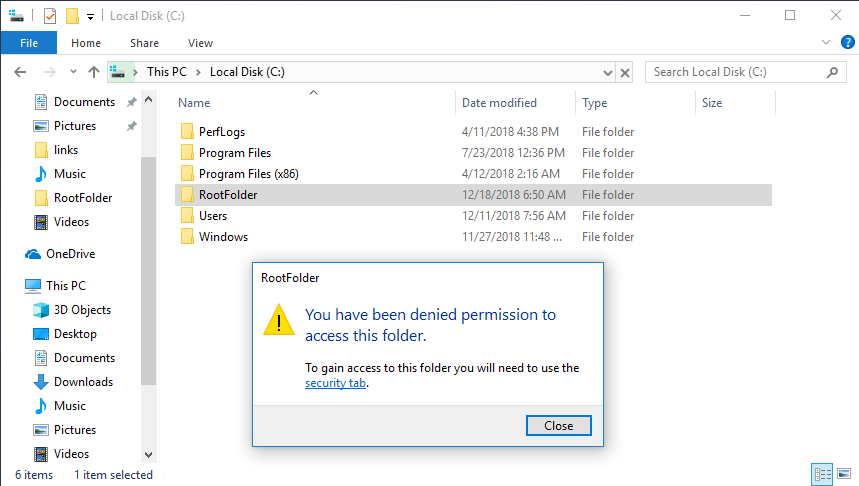

и попробуем зайти в папку. Поскольку у пользователя больше нет никаких разрешений, то получаем отказ в доступе.

Явный запрет

Как вы наверняка знаете, в файловой системе кроме разрешающих правил (Allow) есть еще и запрещающие (Deny). Однако явные запреты используются достаточно редко, поскольку для управления доступом вполне хватает обычных разрешений. Более того, запреты не рекомендуется использовать без крайней необходимости.

Дело в том, что запрещающие правила всегда имеют приоритет над разрешающими, поэтому при их использовании возможно возникновение конфликтов доступа. Например, если пользователь входит в две группы, у одной из которых есть разрешение на доступ к папке, а у второй явный запрет, то сработает запрет и пользователю будет отказано в доступе.

Однако бывают ситуации, в которых применение запретов может быть оправдано. К примеру, одному пользователю необходимо запретить доступ к папке. При этом он входит в группу, имеющую разрешения на доступ. Отобрать доступ у всей группы нельзя, поскольку в нее входят другие пользователи, которым доступ положен. Убрать пользователя из группы тоже нельзя, поскольку кроме доступа к папке она обеспечивает и другие разрешения, которые должны остаться. В такой ситуации единственным выходом остается только явный запрет на доступ для данного пользователя.

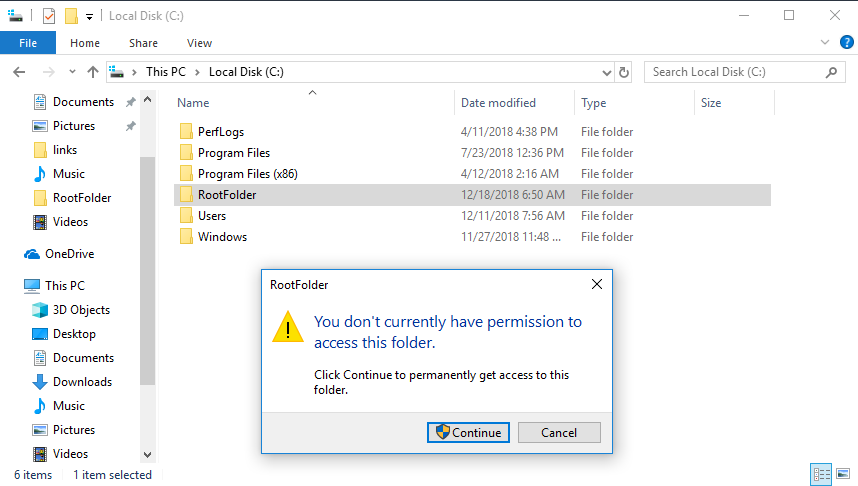

Запрещающие правила настраиваются аналогично разрешающим — заходим в настройки безопасности, выбираем пользователягруппу и проставляем нужные галки. Для примера запретим полный доступ к папке для пользвателя NoAccess.

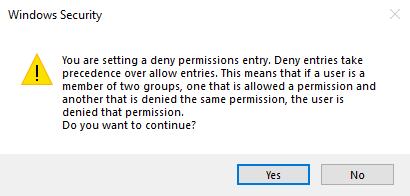

Кстати, при использовании запретов система обязательно выдаст предупреждение и даже приведет пример.

В результате при наличии явного запрета пользователь получит такой же отказ в доступе, как и при отсутствии разрешений. Разве что сообщение немного отличается.

Как видите, в использовании запретов нет ничего страшного, хотя, на мой взгляд, это является показателем некоторой некомпетентности. Ведь при грамотно организованной структуре прав доступа в них не должно быть необходимости.

Наследование

Наследование (Inheritance) — это один из наиболее важных моментов, о которых нужно знать при работе с файловой системой. Суть наследования заключается в том, что каждый объект файловой системы (файл или папка) при создании автоматически наследует разрешения от ближайшего родительского объекта.

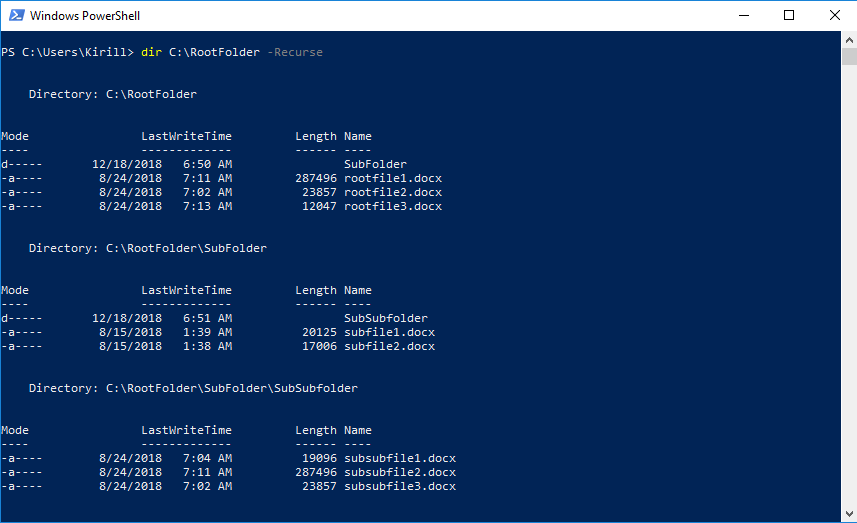

Давайте проверим на практике, как работает правило наследования. Для лучшей наглядности я создал структуру папок, состоящую из нескольких уровней. На верхнем уровне находится корневая папка RootFolder, в ней расположена подпапка SubFolder, в которую вложена подпапка SubSubFolder.

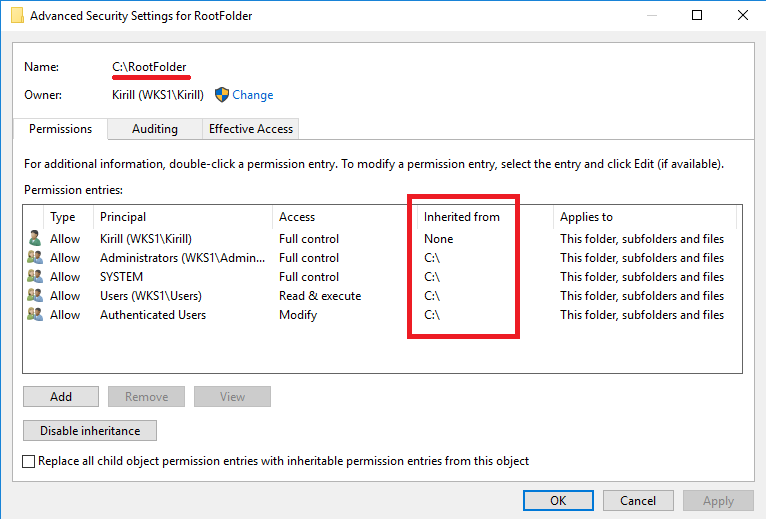

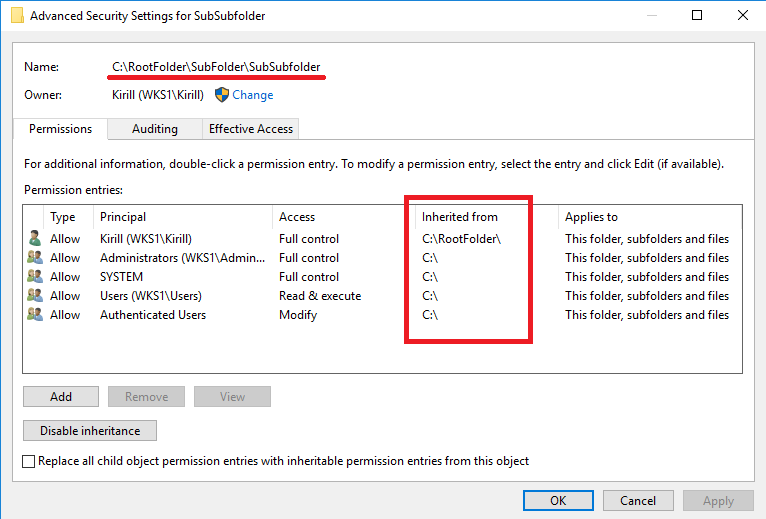

Для начала проверим разрешения корневой папки. Для этого перейдем к расширенным свойствам безопасности и посмотрим на текущие разрешения. В таблице разрешений присутствует столбец Inherited from (Унаследовано от), из которого можно узнать, какие разрешения являются унаследованным и от кого они унаследованы. Как видите, большинство разрешений папка унаследовала от диска C, на котором она расположена. Единственное не унаследованное разрешение — это разрешение для пользователя Kirill, которое было добавлено вручную.

Теперь копнем поглубже и перейдем к свойствам папки SubSubFolder. Здесь уже все разрешения являются унаследованными, но от разных объектов. Разрешения пользователя Kirill получены от корневой папки RootFolder, остальные наследуются от диска C. Из этого можно сделать вывод, что наследование является сквозным и работает независимо от уровня вложенности объекта. Корневая папка наследует разрешения от диска, дочерняя папка наследует разрешения от родительской, файлы наследуют разрешения от папки, в которой находятся.

Это свойство наследования очень удобно использовать для назначения прав на большие файловые ресурсы. Достаточно определить права на корневую папку и они автоматически распространятся на все нижестоящие папки и файлы.

Разрешения, наследуемые от вышестоящих объектов, называются неявными (implicit), а разрешения, которые устанавливаются вручную — явными (explicit). Явные разрешения всегда имеют приоритет над унаследованными, из чего вытекают следующие правила:

• Запрет имеет более высокий приоритет над разрешением;

• Явное разрешение имеет более высокий приоритет, чем неявное.

И если расположить приоритеты разрешений в порядке убывания, то получится такая картина:

1. Явный запрет

2. Явное разрешение;

3. Неявный запрет;

4. Неявное разрешение.

Т.е. если у пользователя одновременно имеется и разрешающее, и запрещающее правило, то подействует запрет. Но если запрет унаследован, а разрешение назначено вручную, то тут уже победит разрешающее правило. Проверим 🙂

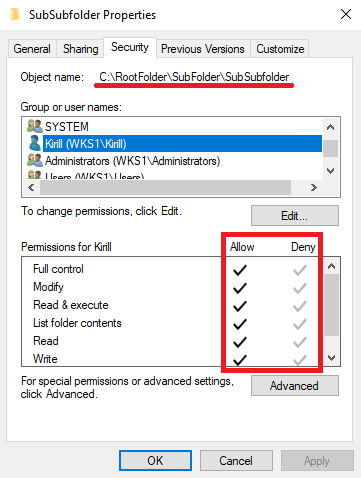

Для примера запретим пользователю Kirill доступ к корневой папке RootFolder, но выдадим ему доступ к дочерней папке SubSubFolder. Получается, что у пользователя на папку SubSubFolder имеется унаследованный запрет и явно выданное разрешение.

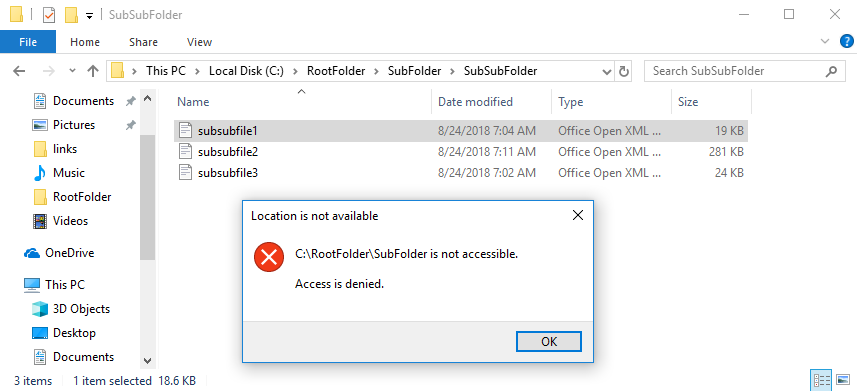

В результате пользователь может зайти в саму папку SubSubFolder, т.е. явное разрешение победило. А вот при попытке подняться выше будет получена ошибка, сработает унаследованный запрет.

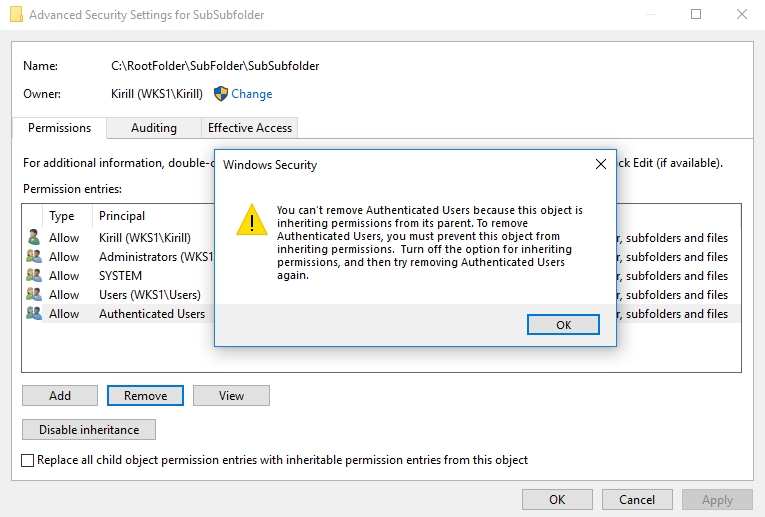

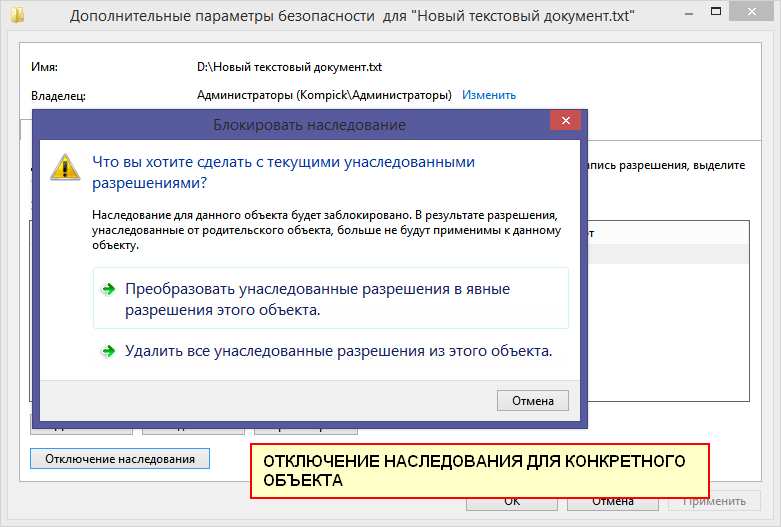

Кроме плюсов наследование имеет и свои минусы. Так изменить или удалить унаследованные разрешения невозможно, при попытке вы получите ошибку. Поэтому для их изменения сначала необходимо отключить наследование.

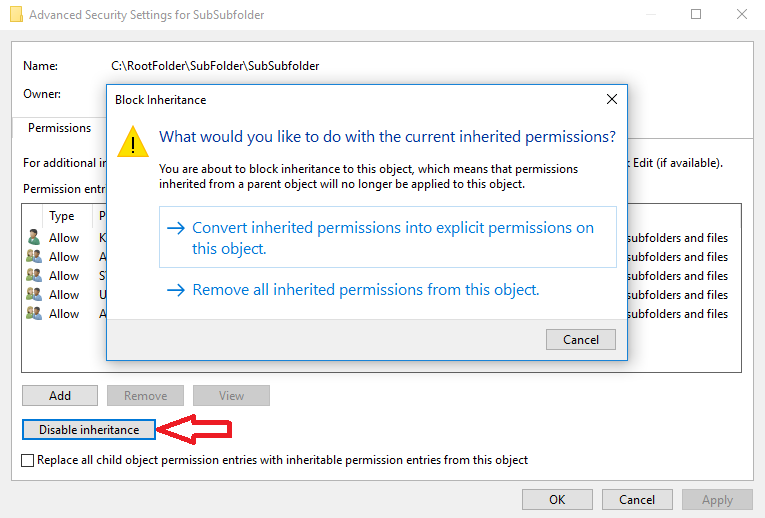

Для этого надо в расширенных настройках безопасности выбранного объекта нажать кнопку Disable inheritance (Отключить наследование) и выбрать один из двух вариантов:

• Convert inherited permissions into explicit permissions on this object (Преобразовать унаследованные от родительского объекта разрешения и добавить их в качестве явных разрешений для этого объекта);

• Remove all inherited permissions from this object (Удалить все унаследованные разрешения с этого объекта).

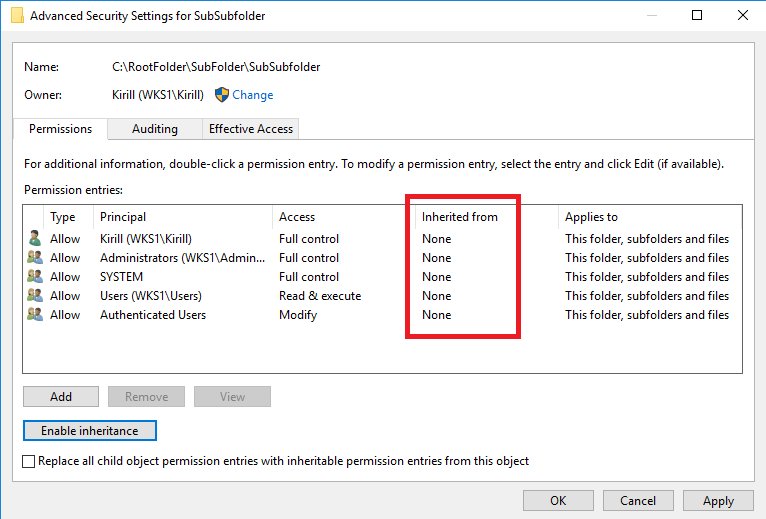

В первом варианте унаследованные разрешения остаются на месте, но становятся явными и их можно изменять и удалять.

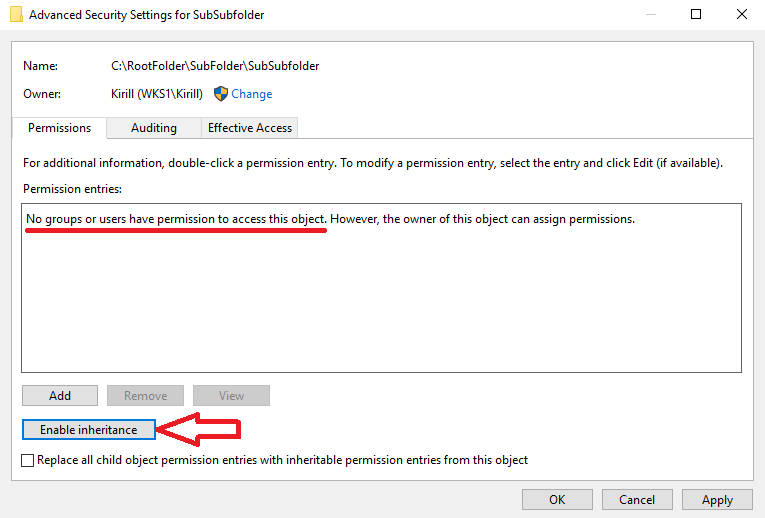

Во втором — все унаследованные разрешения просто удаляются, остаются только явные (если они есть). Если же у объекта не было явных разрешений, то он станет бесхозным и ни у кого не будет к нему доступа. Впрочем, при необходимости наследование легко включить обратно, надо всего лишь нажать на кнопку Enable inheritance (Включить наследование).

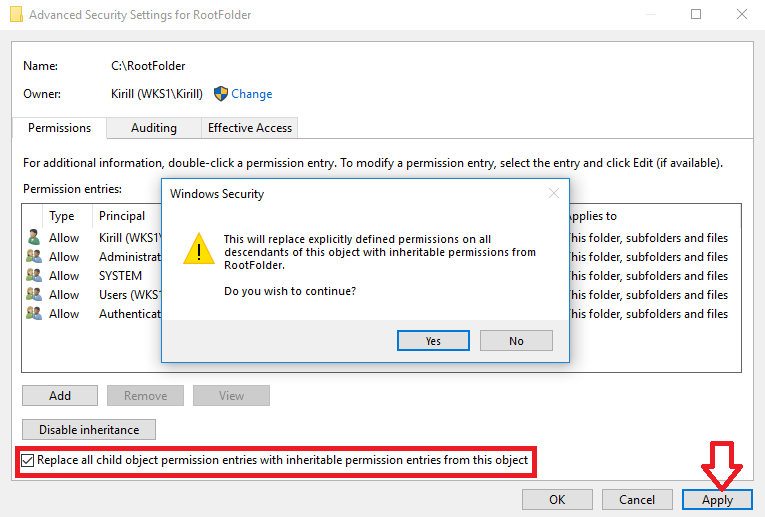

Отключение наследования позволяет более детально настраивать разрешения для дочерних объектов. Однако может быть и обратная ситуация, когда на всех дочерних объектах надо убрать созданные вручную разрешения и заменить их на разрешения, наследуемые от родительского объекта. Сделать это просто, достаточно лишь отметить чекбокс Replace all child object permission entries with inheritable permission enntries from this object (Заменить все дочерние разрешения объекта на разрешения, наследуемые от этого объекта) и нажать «Apply».

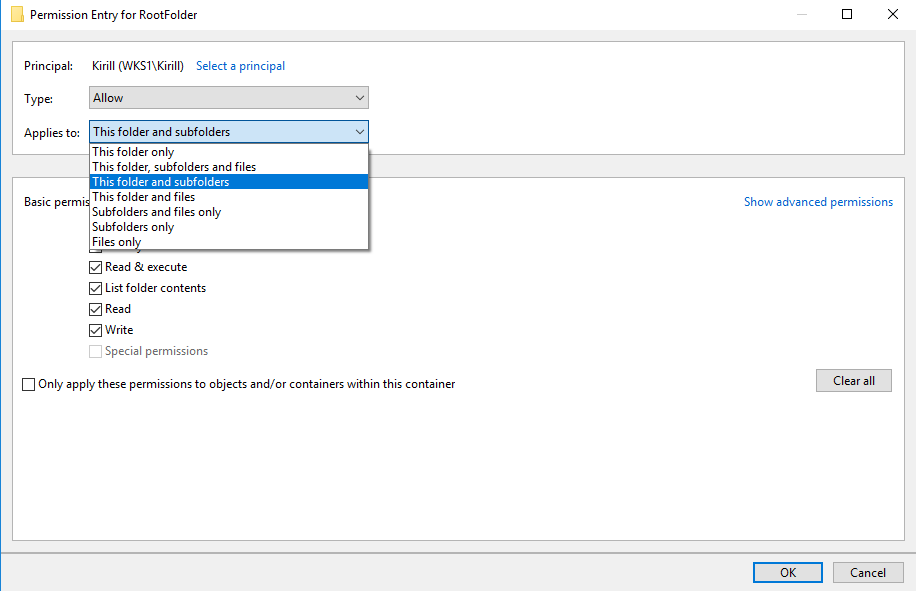

При включенном наследовании область действия унаследованных разрешений можно ограничивать, тем самым добиваясь большей гибкости при настройке разрешений. Для настройки надо перейти к разрешениям конкретного пользователягруппы и указать, на какие именно дочерние объекты должны распространяться данные разрешения:

• This folder only — разрешения распространяются только на родительскую папку, не включая ее содержимое. Т.е. к файлам и папкам, находящиеся внутри данной папки, доступа нет. Не смотря на кажущуюся бесполезность данная настройка довольно часто используется. К примеру, для корневой папки мы выдаем разрешение для всех на просмотр содержимого, но ограничиваем глубину просмотра, а уже внутри папки настраиваем права так, как нам нужно. Соответственно пользователь может зайти в папку, осмотреться и выбрать нужный ему объект. Такой подход очень удобно использовать вместе с технологией Access Based Enumeration;

• This folder, subfolders and files — разрешения распространяются на папку включая все находящиеся в ней папки и файлы. Это выбор по умолчанию;

• This folder and subfolders — разрешения распространяются на родительскую папку и подпапки, не включая файлы. Т.е. к файлам, находящимся внутри данной папки и ее подпапок, доступа нет;

• This folder and files — здесь разрешения распространяются на саму папку и находящиеся в ее корне файлы. Если в родительской папке есть дочерние папки, то к ним и их содержимому доступа нет;

• Subfolders and files only — разрешения распространяются на все файлы и папки, находящиеся внутри родительской папки, но не дают доступ к самой папке;

• Subfolders only — разрешения распространяются только на подпапки, находящиеся в данной папке. На родительскую папку, а также на файлы, находящиеся внутри родительской папки и дочерних папок разрешений нет;

• Files only — разрешения распространяются на все файлы, находящиеся внутри родительской папки и дочерних папок. На родительскую папку и подпапки разрешений нет.

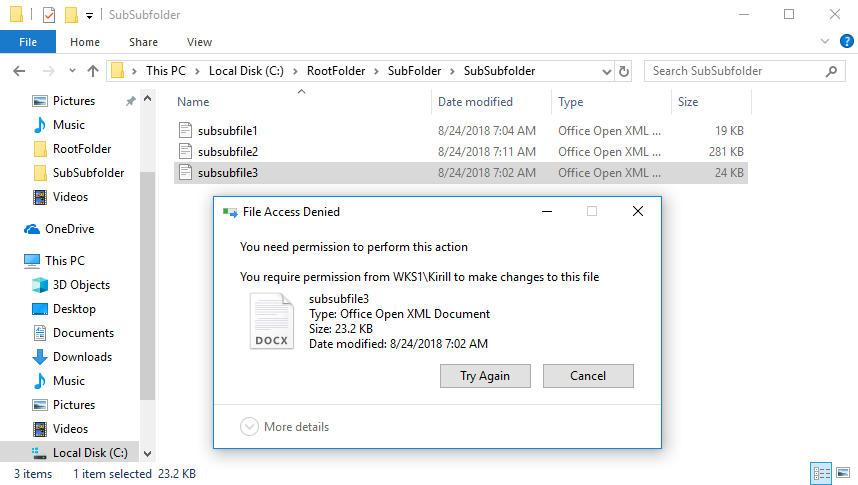

Данные ограничения в сочетании с расширенными разрешениями позволяют очень гибко настраивать права доступа к файлам. Для примера выдадим пользователю полный доступ к корневой папке, но установим ограничение This folder and subfolders, которое дает доступ ко всем дочерним папкам. И действительно, мы можем зайти в папку, пройти вглубь в подпапку Subsubfolder и даже посмотреть ее содержимое, а вот произвести какие либо действия с файлами у нас не получится.

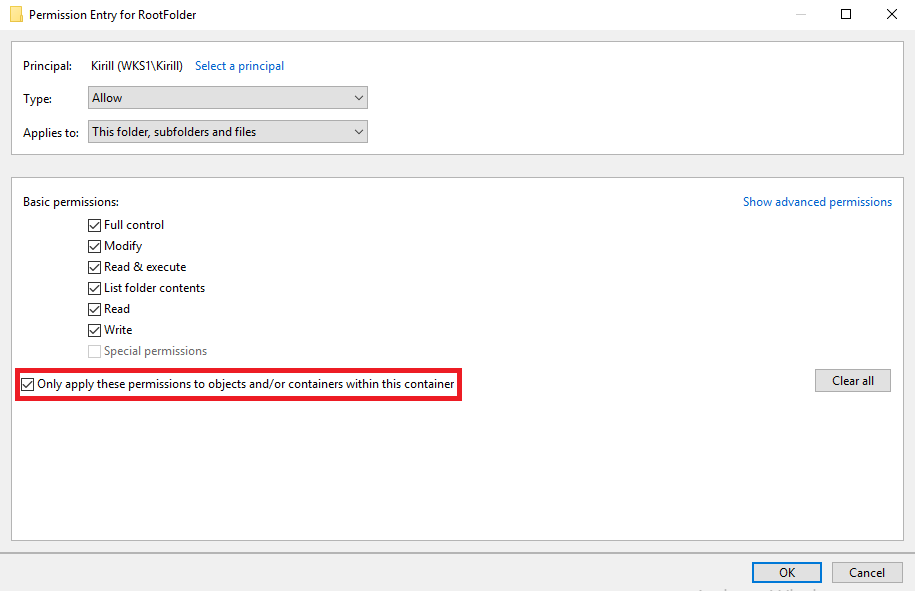

Кроме определения области действия есть еще один способ ограничить наследование. Для этого надо отметить чекбокс Only apply these permissions to object and/or containers within this container (Применить данные разрешения для объектов внутри этого контейнера). Действие этого чекбокса ограничивает наследование только дочерними объектами и только данного объекта, т.е. при включении этой опции вне зависимости от выбранной области действия разрешения будут распространяться только на находящиеся в корне родительской папки файлы и папки.

Владелец

Вот мы и добрались до понятия владелец (Owner). Изначально владельцем объекта является пользователь, этот объект создавший. Что более важно, владелец имеет полный, никем и ничем не ограниченный доступ к объекту, и лишить его этого доступа достаточно сложно. Даже если владельца вообще нет в списке доступа и он не имеет никаких прав на объект, все равно он может легко это исправить и получить полный доступ.

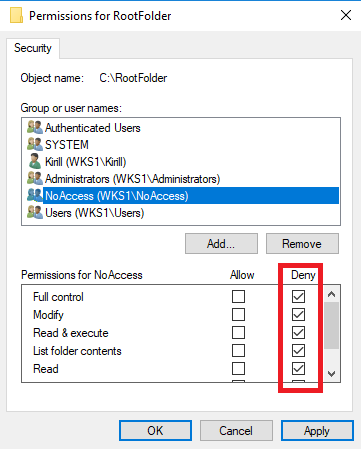

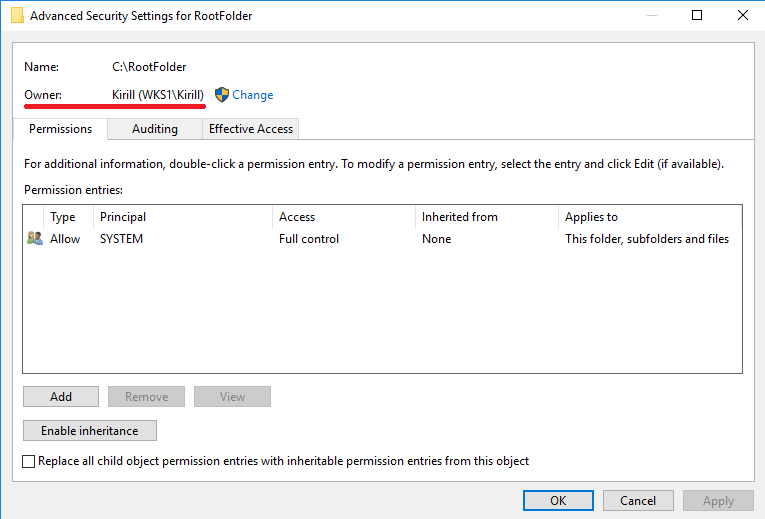

Для примера удалим из списка доступа папки RootFolder всех ″живых″ пользователей и группы, оставим доступ только системе. Как видите, пользователь Kirill не имеет абсолютно никаких разрешений на папку, но при этом является ее владельцем.

Теперь зайдем в систему под этим пользователем, откроем проводник и попробуем зайти в папку. Доступа к папке конечно же нет, о чем сказано в предупреждении, но при этом предлагается продолжить открытие папки.

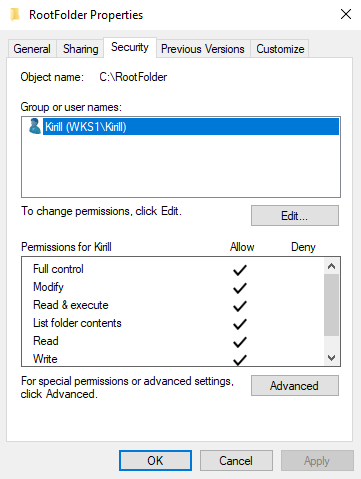

Соглашаемся на предложение, жмем кнопку «Continue» и спокойно открываем папку. А если теперь проверить разрешения, то мы увидим, что пользователь Kirill появился в списке и у него полный доступ. Дело в том, что если пользователь является владельцем папки, то при попытке доступа разрешения добавляются автоматически.

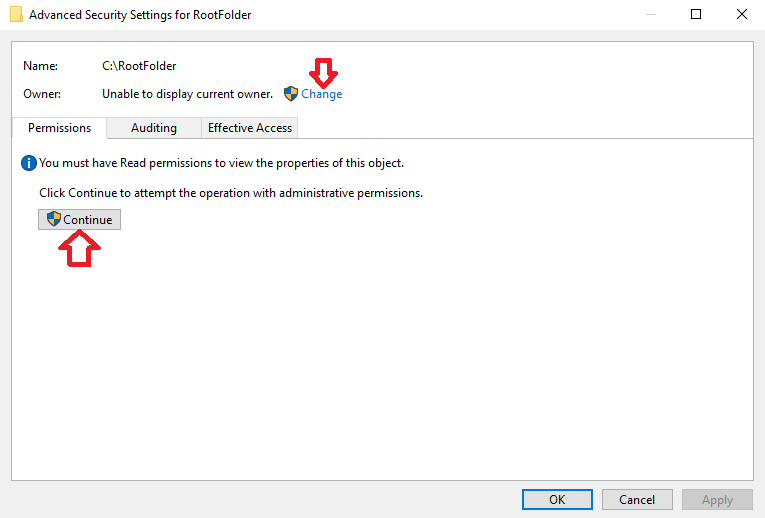

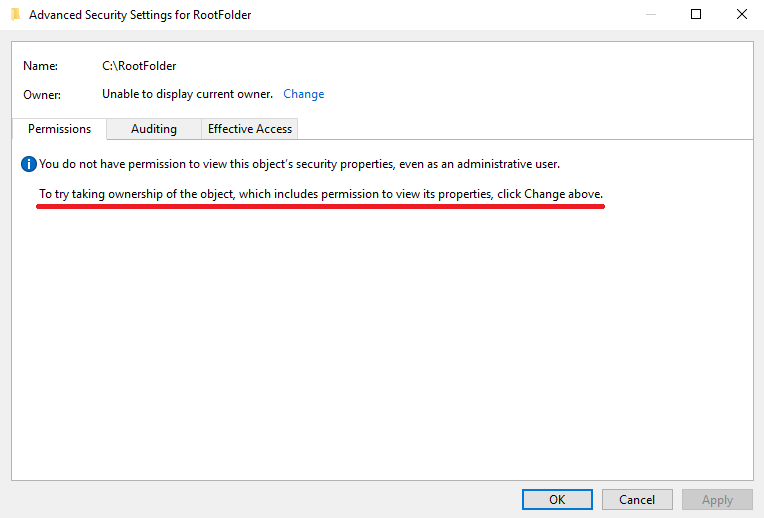

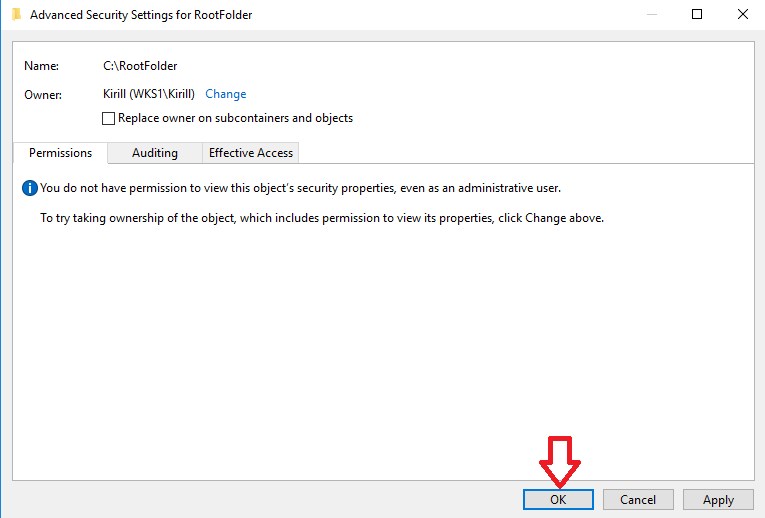

То, что владелец всегда может получить доступ к объекту, это понятно. А кто может стать владельцем? По умолчанию право сменить владельца (Take ownership) имеют члены группы локальных администраторов. Для примера отберем права владельца на папку RootFolder у пользователя Kirill. Затем заходим в расширенные свойства безопасности папки и видим, что пользователь неизвестен. Но Kirill входит в группу администраторов на компьютере и значит может вернуть себе владение папкой. Для получения прав владельца сразу жмем на кнопку «Change» или сначала на кнопку «Continue».

При нажатии на «Continue» окно откроется с правами администратора, а также вы получите небольшую подсказку, но затем все равно придется жать на кнопку «Change»

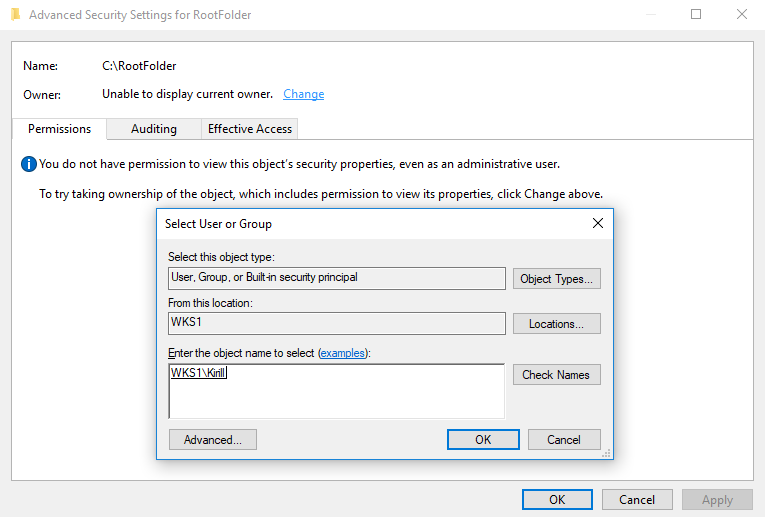

Дальше все просто, выбираем нужного пользователя (или группу), подтверждаем свой выбор

жмем OK

и становимся владельцем. Ну а став владельцем, мы сразу увидим текущие разрешения объекта и сможем их изменять.

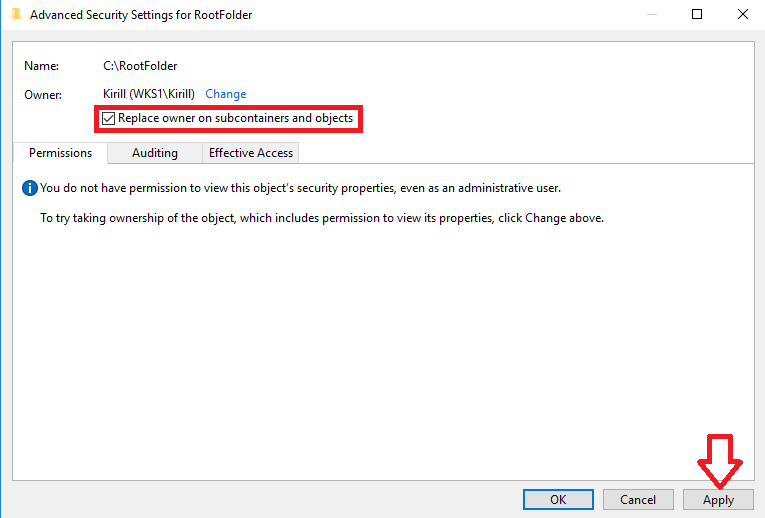

Смена владельца корневой папки не означает автоматическую смену владельца у дочерних файловпапок. Для смены владельца всех объектов внутри надо отметить чекбокс Replace owner on subcontainers and objects (Сменить владельца у подконтейнеров и объектов) и нажать «Apply».

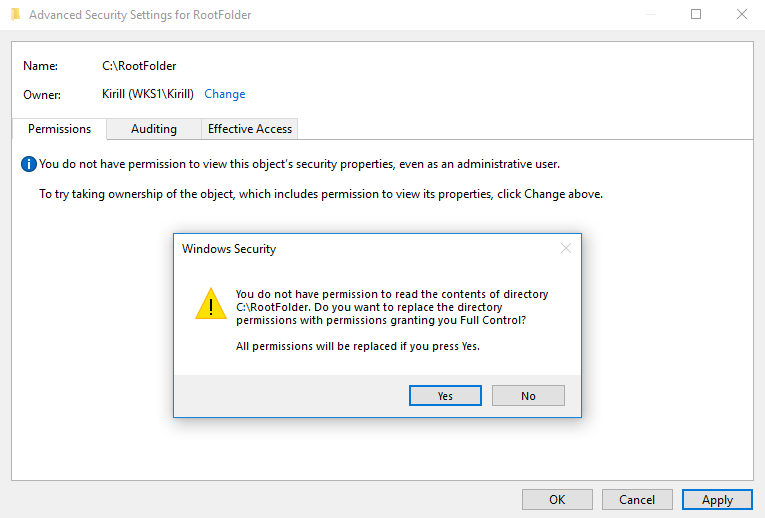

Что интересно, при смене владельца дочерних объектов заменяются и их текущие разрешения.

В результате Kirill становится не только владельцем, но и единственным имеющим разрешения пользователем.

Какие из всего этого можно сделать выводы? Первое — владелец объекта всегда может получить к нему доступ, независимо от текущих разрешений. Второе — администратор компьютера может сменить владельца любого объекта файловой системы и, соответственно, получить к нему доступ. Если же речь идет о сети предприятия, то доменные администраторы могут получить доступ к любому файловому ресурсу в пределах своего домена. Вот так)

Просмотр текущих разрешений

Как вы уже поняли, структура разрешений файловой системы может быть весьма сложной и запутанной. Особенно это касается файловых ресурсов общего доступа, в которых разрешения назначаются не отдельным пользователям, а группам. В результате определить разрешения для отдельно взятого пользователя становится достаточно сложной задачей, ведь надо определить все группы, в которые входит пользователь, а уже затем искать эти группы в списке доступа. Ну а группы могут иметь в качестве членов другие группы, да и пользователь как правило входит не в одну группу, и зачастую эти группы имеют различные разрешения на один о тот же объект.

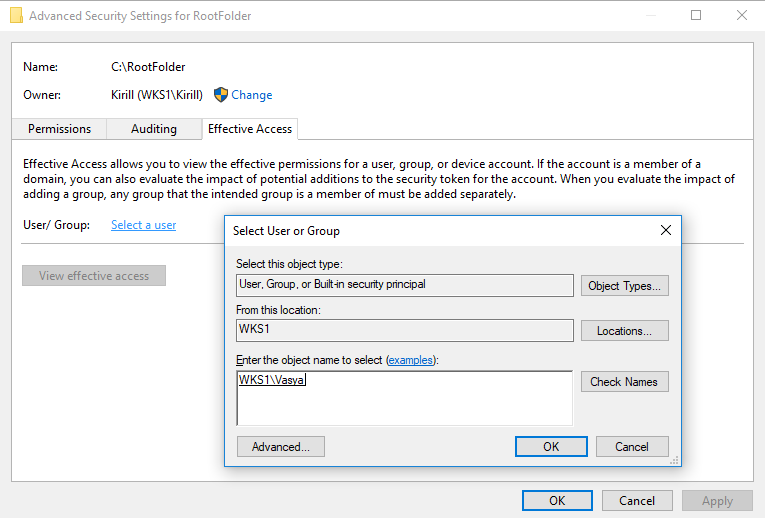

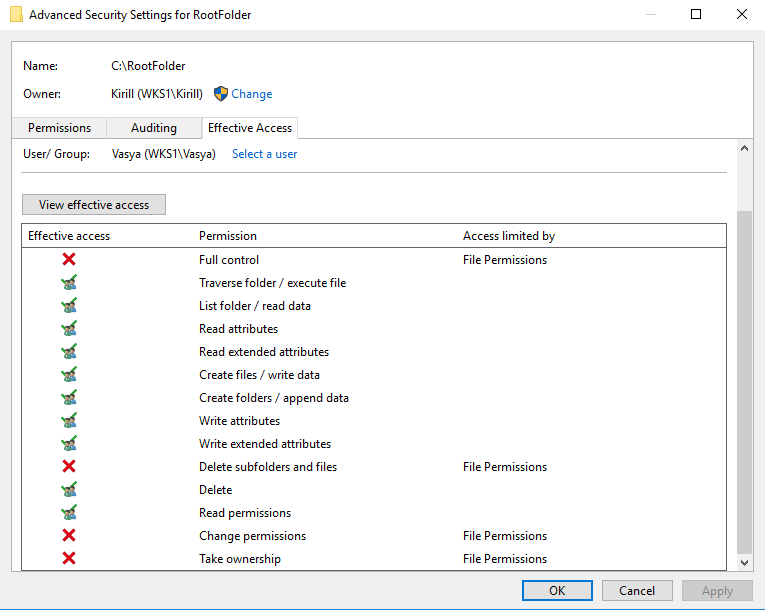

К счастью в Windows есть способ просто и быстро определить, какие именно разрешения имеет конкретный пользователь на данный объект файловой системы. Для этого надо в окне расширенных свойств безопасности перейти на вкладку Effective Access (Действующие разрешения), нажать на ссылку Select a user (Выбрать пользователя) и найти нужного пользователя или группу.

Затем жмем на кнопку View effective access (Просмотр действующих разрешений) и получаем полный список разрешений, которые имеет выбранный пользователь на данный объект. В списке присутствуют все текущие разрешения пользователя, как полученные им непосредственно, так и назначенные на группы, в которые он входит. Это особенно актуально для системных администраторов, которым регулярно приходится разбираться с отсутствием доступа у пользователей.

Заключение

В данной статье я описал только наиболее важные моменты, которые нужно знать при работе с разрешениями файловой системы. В качестве заключения несколько правил, которые могут помочь при работе с разрешениями:

• По возможности выдавать разрешения не отдельным пользователям, а группам. Это позволяет один раз настроить все необходимые разрешения и больше не возвращаться к их редактированию, а права доступа назначать путем добавления пользователя в соответствующие группы;

• Стараться по максимуму использовать свойства наследования. Это может значительно сэкономить время, расходуемое на управление разрешениями;

• Не использовать явные запреты без крайней необходимости. Использование запретов очень сильно усложняет схему доступа, а в некоторых случаях может привести к конфликтам;

• Перед раздачей слонов разрешений, необходимо четко определиться с тем, какие именно действия пользовательгруппа будет производить с файлами (читать, редактировать, создавать новые файлыпапки или выдавать разрешения) и исходя из этого назначить минимально необходимые для работы разрешения. Проще говоря, если пользователю требуется открыть файл и прочесть его, то не надо давать ему полный доступ на всю папку;

• При копировании или перемещении файлов надо помнить о том, что разрешения сохраняются только в пределах текущего логического диска (или тома). Подробнее о сохранении разрешений при копировании можно почитать здесь;

• Для облегчения управления доступом к файловым ресурсам общего доступа можно использовать дополнительные технологии, облегчающие жизнь администратора. Так технология Access Based Enumeration позволяет пользователю видеть только те объекты, к которым у него есть доступ, технология Access Denied Assistance вместо отказа в доступе выдает осмысленное сообщение и позволяет пользователю обратиться к администратору или владельцу ресурса с запросом через специальную форму. Можно еще упомянуть Dynamic Access Control, хотя это уже отдельная большая тема.

Do you know what share and NTFS permissions are? In this post, MiniTool introduces some basic information about them. In addition, you can know how to restrict file or folder permissions.

How to protect your files from being accessed by other users? Normally, you don’t need to worry about it because Windows has already solved it for you. When you build up a computer, you get your own profile and a set of permissions, which stops others from accessing your files or folders.

If you’re using NTFS file system, you can configure the NTFS permissions on your files or folders to keep your local or shared data away from others. Besides, you can set the share permissions for the folders shared between PCs/tablets to avoid privacy leakage, and they work for the folders both in NTFS and FAT32 file system.

In the following contents, you can learn about the basic information about file permissions as well as the differences between share and NTFS permissions.

Tip: In addition to setting file permissions, you can also hide your partition or encrypt the hard drive to protect your information. Click here to get more ways to protect your valuable data.

NTFS and Its Security

Before learning about what NTFS permissions are, let’s talk about NTFS first.

NTFS stands for New Technology File System, which is used to store and retrieve files on a storage device running the Windows NT operation system.

It is used to replace FAT (File Allocation Table) and HPFS (High Performance File System) file system. Compared with these two file systems, NTFS is better in performance, reliability, disk space usage and security. Click here to know more about the differences between NTFS and FAT.

Why is NTFS securer than the other file systems?

In NTFS, each file/folder is given a security descriptor. This descriptor defines the owner of the file or folder, and it contains two access control lists (ACLs) of users or groups that have access to a certain object (an object can be a file or folder).

One is discretionary access control list (DACL). It decides the type of interactions (such as reading, writing, executing and deleting) that are allowed or forbidden by which user or group. For example, all users may be able to read and execute the files in C:Program Files folder. However, only administrative user can modify them.

The other one is system access control list (SACL). It defines which interactions with the file or folder need to be audited before modifying. This ACL is usually used when there is something to do with sensitive files of a company.

With these ACLs, NTFS has a high security which FAT and HPFS lack.

About NTFS Permissions

NTFS permissions are used to manage access to data stored in the partition with NTFS file system. NTFS permissions determine who have access to certain files or folders and they can be assigned to individual user or group.

There are different types of NTFS permissions for files and folders that Windows allows you to assign:

- Full control: It specifies whether a user or group has all available permissions for a file or folder, including adding, modifying, moving and deleting files or folders. In addition, you can change permissions settings for all files and subdirectories.

- Modify: It specifies whether a user or group can modify a file or the contents in a folder. It’s more restrictive than full control.

- Read & execute: It allows a user or group to view and run executable files in a folder.

- List Folder Contents: This is a NTFS folder permission which specifies whether a user or group can list the content of a

- Read: It determines whether a user or group can read the data in a file or folder. You are unable to read an executable file or open the folder where it’s stored if only this permission is assigned for it.

- Write: It decides whether a user or group is able to change the content in a file, create files and folders, or write data and attributes for a folder.

Share permissions control the access to folders shared over a network. Different from NTFS permissions, share permissions can be used for the folder with both NTFS and FAT file system.

There are three types of share permissions, and you can set each of them to Allow or Deny according to your needs.

- Read: It allows a user or group to view file and subfolder in the target folder. You can read the contents and run programs with this permission. By default, “Everyone” group is granted with this permission.

- Change: Besides everything allowed by the read permission, users with this permission can modify data, delete and add files and subfolders to the folder.

- Full control: Users with this permission will get all available permissions, including read and change permission. By default, full control permission is granted to “Administrators” group.

NTFS and share permissions are both popular among Microsoft Windows users. Although they’re the same in the purpose: to avoid unauthorized access to files and folders, there are some differences between share and NTFS permissions.

- Types: There are more types of NTFS permissions than those of share permissions. So, share permissions are easier to apply and manage, while NTFS permissions makes you control your shared folders and files more precisely.

- File System: NTFS permissions can be used only for the files and folders in NTFS file system. However, you can set share permissions for folders in both FAT and NTFS file systems.

- Users: Share permissions apply to network users, but NTFS permissions affect access both locally and remotely.

After knowing the differences between share and NTFS permissions, you can choose to use NTFS or share permissions according to your needs. In the following contents, you will learn about how to change share and NTFS permissions.

NTFS vs share permissions: Do you know the commons and differences between share and NTFS permissions? In this post, you can know the answer.Click to Tweet

As it is mentioned, you can restrict file or folder permissions to protect your information by changing share or NTFS permission. But before you make any changes, here are some rules you need to know:

- If you grant a user full control permission to a folder, the user will be able to take ownership of the folder, unless he is restricted in some other way. So, you need to be careful in granting full control.

- You can restrict a folder by NTFS permission and share permission at the same time, but the final access permission is decided by the more restrictive permission.

- You can grant permissions to any user, group or computer. You’d better assign permissions to groups, because system performance can be improved while verifying access to an object.

How to Check NTFS Permissions and Change Them

If you’re using NTFS file system, you’d better use NTFS permissions to restrict file or folder permissions. You just need to specify the level of access for users and groups. For example, you can allow a user to read the contents in the file, enable another user to make changes to the file, and prevent some users from accessing the file.

How to check NTFS permissions and change it? You can figure it out in the following step-by-step guide.

Step 1: Right-click the file or folder.

Step 2: Select Properties.

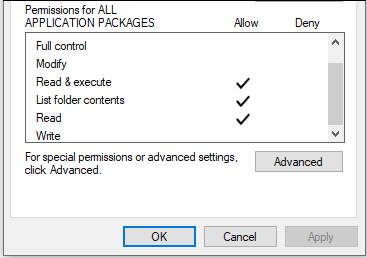

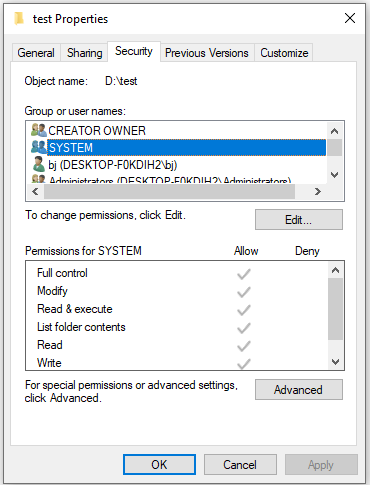

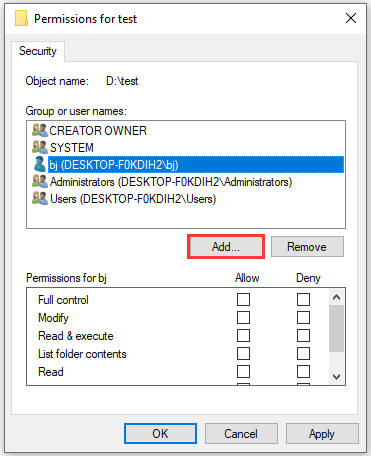

Step 3: Switch to Security tab to check NTFS permissions. As the picture shows, Object name, Group or user names and permissions types are displayed here, and you can click each user or group to check which NTFS permissions they have to access this file or folder.

Tip: Usually, the simplest permissions have at least three users: SYSTEM, currently logged-in user account and the administrator group.

Step 4: If you need to change NTFS permissions, click Edit. Then in the pop-up window, select a group or user, or click Add to add more users or groups.

Tip: When you add more users or groups, please type in the user names or group names into the Enter the object names to select section, and then click Check names to make sure it’s correct.

Step 5: Check the permissions you want to assign to the group or user. Then click Apply and OK to save the changes you have made.

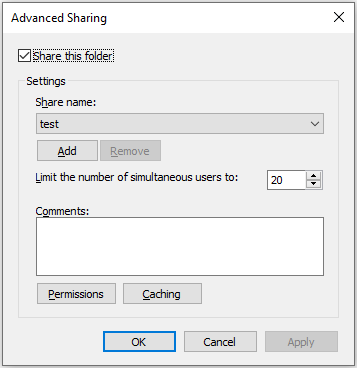

How to Check Share Permissions

To manage the shared folder in FAT32 file system, you can use share permissions. Here is how to check the share permissions settings.

Step 1: Right-click the shared folder and choose Properties.

Step 2: In the Properties window, switch to Sharing tab and click Advanced Sharing.

Step 3: In the pop-up window, select Permissions. Then you can see share permissions for groups or users.

The method of changing share permissions is similar to that of changing NTFS permissions. If you want to make any changes, you can refer to the steps in the former part.

Convert FAT32 to NTFS

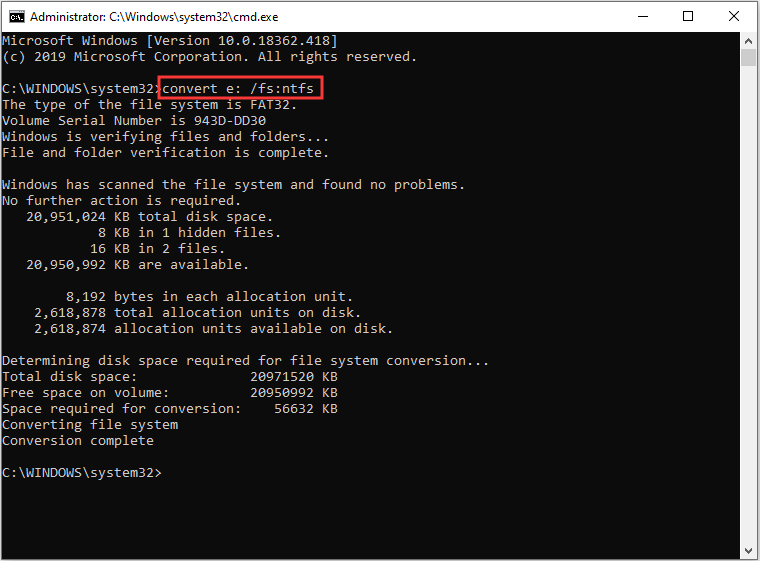

As NTFS permissions for files and folders are not available if you’re using FAT32 file system, you can convert FAT32 to NTFS to solve the problem. Here are two options for you: using Command Prompt and using MiniTool Partition Wizard.

Option 1: Using Command Prompt

This may be a little complicated and dangerous if you don’t use Command Prompt often. Before the operation, you need to check the drive letter of the drive on which your shared file or folder is stored. Then you can follow the steps below to convert FAT32 to NTFS.

Warning: You will be unable to convert the drive back to FAT32 without data lose after the operation.

Step 1: Press Win + R to invoke Run window. Then input cmd and press Shift + Ctrl + Enter to run Command Prompt as administrator.

Step 2: In Command Prompt window, type convert * /fs:ntfs (* represents the drive where the shared file or folder is stored) and press Enter to execute the command.

Then you just need to wait until the process is complete.

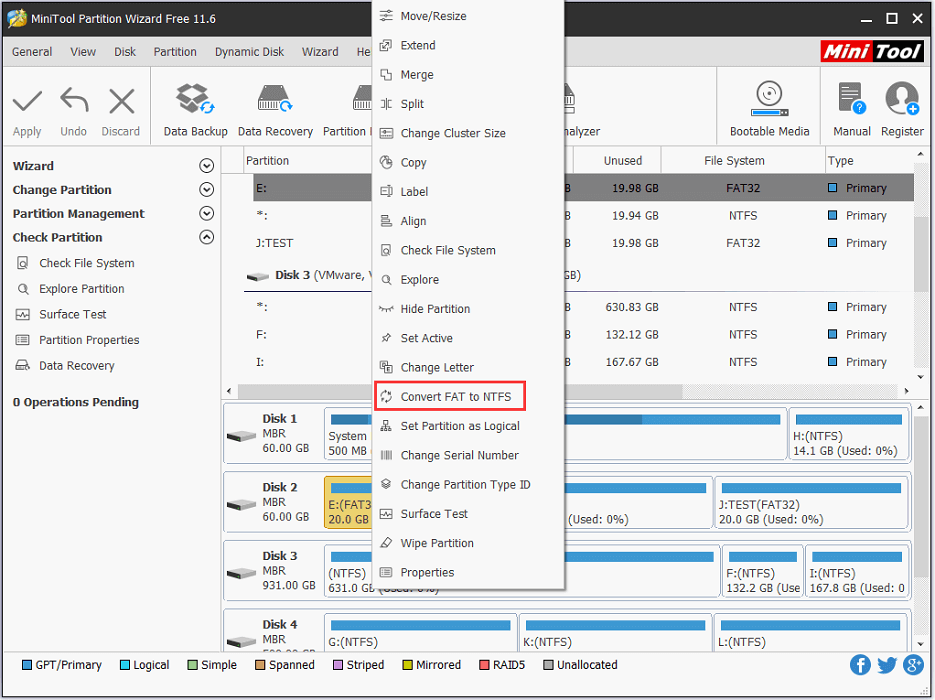

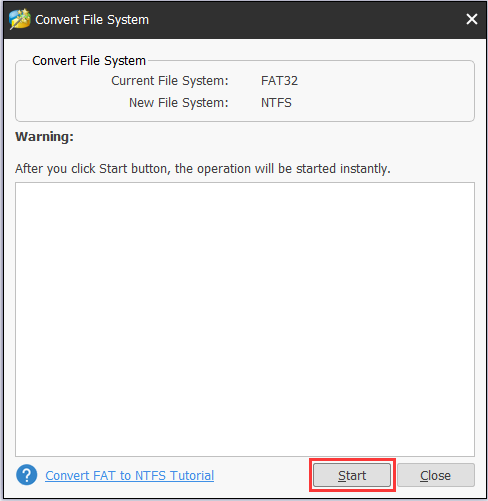

Option 2: Using MiniTool Partition Wizard

If you’re not professional in computer technology, I recommend you using MiniTool Partition Wizard, a great partition manager. It helps you convert FAT32 to NTFS within a few clicks.

Step 1: Download and install this manager from the following button.

Free Download

Step 2: Launch it. Then right-click the target partition for which you need to change the file system and select Convert FAT to NTFS.

Step 3: In the following window, click Start to begin the operation.

Step 4: When the conversion is completed, click Close button.

Then you can exit MiniTool Partition Wizard and check if NTFS permissions are available.

Tip: If you want to convert NTFS to FAT32, you can use MiniTool Partition Wizard Pro Edition.

What are share and NTFS permissions? How to change them? I’d like to share the post with you.Click to Tweet

Bottom Line

NTFS permissions and share permissions help you protect the shared files or folders. After learning about the differences between them, you can better manage the permissions settings. Besides, if you want to make any changes to them, you can follow the instructions above.

For any questions, you can post them in the comment section below. If you encounter any problems while using MiniTool Partition Wizard, please don’t hesitate to contact us via [email protected].

NTFS Permissions FAQ

What are the six standard NTFS permissions?

- Read

- Write

- Execute

- Delete

- Change permission

- Take ownership

What do NTFS permissions do?

NTFS permissions are used to restrict the access to data stored in NTFS file system. You can set any type of permissions to Allow or Deny to manage the access to NTFS files or folders.

Do you know what share and NTFS permissions are? In this post, MiniTool introduces some basic information about them. In addition, you can know how to restrict file or folder permissions.

How to protect your files from being accessed by other users? Normally, you don’t need to worry about it because Windows has already solved it for you. When you build up a computer, you get your own profile and a set of permissions, which stops others from accessing your files or folders.

If you’re using NTFS file system, you can configure the NTFS permissions on your files or folders to keep your local or shared data away from others. Besides, you can set the share permissions for the folders shared between PCs/tablets to avoid privacy leakage, and they work for the folders both in NTFS and FAT32 file system.

In the following contents, you can learn about the basic information about file permissions as well as the differences between share and NTFS permissions.

Tip: In addition to setting file permissions, you can also hide your partition or encrypt the hard drive to protect your information. Click here to get more ways to protect your valuable data.

NTFS and Its Security

Before learning about what NTFS permissions are, let’s talk about NTFS first.

NTFS stands for New Technology File System, which is used to store and retrieve files on a storage device running the Windows NT operation system.

It is used to replace FAT (File Allocation Table) and HPFS (High Performance File System) file system. Compared with these two file systems, NTFS is better in performance, reliability, disk space usage and security. Click here to know more about the differences between NTFS and FAT.

Why is NTFS securer than the other file systems?

In NTFS, each file/folder is given a security descriptor. This descriptor defines the owner of the file or folder, and it contains two access control lists (ACLs) of users or groups that have access to a certain object (an object can be a file or folder).

One is discretionary access control list (DACL). It decides the type of interactions (such as reading, writing, executing and deleting) that are allowed or forbidden by which user or group. For example, all users may be able to read and execute the files in C:Program Files folder. However, only administrative user can modify them.

The other one is system access control list (SACL). It defines which interactions with the file or folder need to be audited before modifying. This ACL is usually used when there is something to do with sensitive files of a company.

With these ACLs, NTFS has a high security which FAT and HPFS lack.

About NTFS Permissions

NTFS permissions are used to manage access to data stored in the partition with NTFS file system. NTFS permissions determine who have access to certain files or folders and they can be assigned to individual user or group.

There are different types of NTFS permissions for files and folders that Windows allows you to assign:

- Full control: It specifies whether a user or group has all available permissions for a file or folder, including adding, modifying, moving and deleting files or folders. In addition, you can change permissions settings for all files and subdirectories.

- Modify: It specifies whether a user or group can modify a file or the contents in a folder. It’s more restrictive than full control.

- Read & execute: It allows a user or group to view and run executable files in a folder.

- List Folder Contents: This is a NTFS folder permission which specifies whether a user or group can list the content of a

- Read: It determines whether a user or group can read the data in a file or folder. You are unable to read an executable file or open the folder where it’s stored if only this permission is assigned for it.

- Write: It decides whether a user or group is able to change the content in a file, create files and folders, or write data and attributes for a folder.

Share permissions control the access to folders shared over a network. Different from NTFS permissions, share permissions can be used for the folder with both NTFS and FAT file system.

There are three types of share permissions, and you can set each of them to Allow or Deny according to your needs.

- Read: It allows a user or group to view file and subfolder in the target folder. You can read the contents and run programs with this permission. By default, “Everyone” group is granted with this permission.

- Change: Besides everything allowed by the read permission, users with this permission can modify data, delete and add files and subfolders to the folder.

- Full control: Users with this permission will get all available permissions, including read and change permission. By default, full control permission is granted to “Administrators” group.

NTFS and share permissions are both popular among Microsoft Windows users. Although they’re the same in the purpose: to avoid unauthorized access to files and folders, there are some differences between share and NTFS permissions.

- Types: There are more types of NTFS permissions than those of share permissions. So, share permissions are easier to apply and manage, while NTFS permissions makes you control your shared folders and files more precisely.

- File System: NTFS permissions can be used only for the files and folders in NTFS file system. However, you can set share permissions for folders in both FAT and NTFS file systems.

- Users: Share permissions apply to network users, but NTFS permissions affect access both locally and remotely.

After knowing the differences between share and NTFS permissions, you can choose to use NTFS or share permissions according to your needs. In the following contents, you will learn about how to change share and NTFS permissions.

NTFS vs share permissions: Do you know the commons and differences between share and NTFS permissions? In this post, you can know the answer.Click to Tweet

As it is mentioned, you can restrict file or folder permissions to protect your information by changing share or NTFS permission. But before you make any changes, here are some rules you need to know:

- If you grant a user full control permission to a folder, the user will be able to take ownership of the folder, unless he is restricted in some other way. So, you need to be careful in granting full control.

- You can restrict a folder by NTFS permission and share permission at the same time, but the final access permission is decided by the more restrictive permission.

- You can grant permissions to any user, group or computer. You’d better assign permissions to groups, because system performance can be improved while verifying access to an object.

How to Check NTFS Permissions and Change Them

If you’re using NTFS file system, you’d better use NTFS permissions to restrict file or folder permissions. You just need to specify the level of access for users and groups. For example, you can allow a user to read the contents in the file, enable another user to make changes to the file, and prevent some users from accessing the file.

How to check NTFS permissions and change it? You can figure it out in the following step-by-step guide.

Step 1: Right-click the file or folder.

Step 2: Select Properties.

Step 3: Switch to Security tab to check NTFS permissions. As the picture shows, Object name, Group or user names and permissions types are displayed here, and you can click each user or group to check which NTFS permissions they have to access this file or folder.

Tip: Usually, the simplest permissions have at least three users: SYSTEM, currently logged-in user account and the administrator group.

Step 4: If you need to change NTFS permissions, click Edit. Then in the pop-up window, select a group or user, or click Add to add more users or groups.

Tip: When you add more users or groups, please type in the user names or group names into the Enter the object names to select section, and then click Check names to make sure it’s correct.

Step 5: Check the permissions you want to assign to the group or user. Then click Apply and OK to save the changes you have made.

How to Check Share Permissions

To manage the shared folder in FAT32 file system, you can use share permissions. Here is how to check the share permissions settings.

Step 1: Right-click the shared folder and choose Properties.

Step 2: In the Properties window, switch to Sharing tab and click Advanced Sharing.

Step 3: In the pop-up window, select Permissions. Then you can see share permissions for groups or users.

The method of changing share permissions is similar to that of changing NTFS permissions. If you want to make any changes, you can refer to the steps in the former part.

Convert FAT32 to NTFS

As NTFS permissions for files and folders are not available if you’re using FAT32 file system, you can convert FAT32 to NTFS to solve the problem. Here are two options for you: using Command Prompt and using MiniTool Partition Wizard.

Option 1: Using Command Prompt

This may be a little complicated and dangerous if you don’t use Command Prompt often. Before the operation, you need to check the drive letter of the drive on which your shared file or folder is stored. Then you can follow the steps below to convert FAT32 to NTFS.

Warning: You will be unable to convert the drive back to FAT32 without data lose after the operation.

Step 1: Press Win + R to invoke Run window. Then input cmd and press Shift + Ctrl + Enter to run Command Prompt as administrator.

Step 2: In Command Prompt window, type convert * /fs:ntfs (* represents the drive where the shared file or folder is stored) and press Enter to execute the command.

Then you just need to wait until the process is complete.

Option 2: Using MiniTool Partition Wizard

If you’re not professional in computer technology, I recommend you using MiniTool Partition Wizard, a great partition manager. It helps you convert FAT32 to NTFS within a few clicks.

Step 1: Download and install this manager from the following button.

Free Download

Step 2: Launch it. Then right-click the target partition for which you need to change the file system and select Convert FAT to NTFS.

Step 3: In the following window, click Start to begin the operation.

Step 4: When the conversion is completed, click Close button.

Then you can exit MiniTool Partition Wizard and check if NTFS permissions are available.

Tip: If you want to convert NTFS to FAT32, you can use MiniTool Partition Wizard Pro Edition.

What are share and NTFS permissions? How to change them? I’d like to share the post with you.Click to Tweet

Bottom Line

NTFS permissions and share permissions help you protect the shared files or folders. After learning about the differences between them, you can better manage the permissions settings. Besides, if you want to make any changes to them, you can follow the instructions above.

For any questions, you can post them in the comment section below. If you encounter any problems while using MiniTool Partition Wizard, please don’t hesitate to contact us via [email protected].

NTFS Permissions FAQ

What are the six standard NTFS permissions?

- Read

- Write

- Execute

- Delete

- Change permission

- Take ownership

What do NTFS permissions do?

NTFS permissions are used to restrict the access to data stored in NTFS file system. You can set any type of permissions to Allow or Deny to manage the access to NTFS files or folders.

Развитая система безопасности — это одна из особенностей операционной системы Windows 8.1, Windows 10. И основой этой безопасности служит файловая система NTFS, которая предполагает использование так называемых разрешений.

Под разрешением NTFS понимается правило, связанное с объектом (файлом, папкой) и используемое для управления доступом пользователей к этому объекту. При этом под пользователем понимается не только пользователь-человек как таковой, но и программы, запущенные от его имени (под его учетной записью).

В NTFS, разрешения назначаемые папкам, отличаются от разрешений, назначаемых файлам. Далее будут по отдельности рассмотрены и те и другие. Причем в NTFS предусмотрен как стандартный набор разрешений (для общих случаев), так и специализированный набор — для «тонкой» настройки.

Содержание

- Стандартные разрешения

- Специальные разрешения

- Разрешения для файлов и папок

Стандартные разрешения

Разрешения для папок имеют ту особенность, что они определяют возможные действия как для самих папок, так и для содержащихся внутри них файлов и подпапок. Ниже в таблице показано, что это могут быть за разрешения.

Стандартные разрешения NTFS для папок:

| Разрешение | Допускаемые действия |

|---|---|

| Чтение (Read) | Разрешается просматривать вложенные папки и файлы, а

также их свойства: имя владельца, разрешения и атрибуты (такие как «только чтение», «скрытый», «архивный» и «системный») |

| Запись (Write) | Разрешается создавать и размещать внутри папки новые файлы

и подпапки, а также изменять атрибуты папки и просматривать ее свойства: владельца и разрешения |

| Список содержимого папки (List folder contents) |

Дает право просматривать имена содержащихся в папке файлов и вложенных подпапок |

| Чтение и выполнение (Read&Execute) |

Позволяет получить доступ к файлам в подпапках, даже если

нет доступа к самой папке. Кроме того разрешает те же действия, что предусмотрены для разрешений «Чтение» и «Список содержимого папки» |

| Изменение (Modify) | Разрешает все действия, предусмотренные для разрешений

«Чтение» и «Чтение и выполнение» + разрешает удаление папки |

| Полный доступ

(Full control) |

Предоставляет полный доступ к папке. Это значит, что

допускаются все действия, предусмотренные всеми перечисленными выше разрешениями. Дополнительно позволя- ется становиться владельцем папки и изменять ее разрешения |

| Особые

разрешения(Special Permission) |

Задает набор специальных разрешений, отличающийся от

стандартных и перечисленных ниже |

Разрешения для файлов имеют те же названия, но смысл их несколько отличается.

Стандартные разрешения NTFS для файлов:

| Разрешение | Допускаемые действия |

|---|---|

| Чтение (Read) | Разрешается чтение файла, а также просмотр его свойств:

имя владельца, разрешений и атрибутов |

| Запись (Write) | Разрешается перезапись файла, изменение его атрибутов,

а также просмотр его владельца и разрешений |

| Чтение и выполнение (Read&Execute) |

То же что и «Чтение» + возможность запуска приложения

(если файл исполняемый) |

| Изменение (Modify) | Допускает изменение и удаление файла + то, что

предусмотрено разрешениями «Запись» и «Чтение и выполнение» |

| Полный доступ

(Full control) |

Предоставляет полный доступ к файлу. Это значит, что

допускаются все действия, предусмотренные всеми перечис- ленными выше разрешениями. Дополнительно позволяется становиться владельцем файла и изменять его разрешения |

| Особые

разрешения(Special Permission) |

Задает набор специальных разрешений, отличающийся от

стандартных и перечисленных ниже |

Специальные разрешения

Если стандартные разрешения предназначены для общих случаев, для быстрого и удобного назначения прав доступа, то специализированные права доступа позволяют подойти к этому делу более ответственно.

При этом можно изменить стандартный набор разрешений так, как будет необходимо. Описание специализированных разрешений как для папок, так и для файлов показано в таблице ниже.

Специальные разрешения NTFS для файлов и папок:

| Разрешение | Описание |

|---|---|

| Обзор папок /

Выполнение файлов |

Для папок. Разрешение «Обзор папок» позволяет или запрещает перемещение по структуре папок в поисках других файлов или папок. Причем это допускается даже в тех случаях, когда пользователь не обладает разрешением на доступ к просматриваемым папкам. Для разрешения «Обзор папок» имеется одно ограничение: оно действительно только в том случае, если группа или пользователь не обладает правом «Обход перекрестной проверки», устанавливаемым в оснастке «Групповая политика». (По умолчанию правом «Обход перекрестной проверки» наделена группа «Все»). . Для файлов. Разрешение «Выполнение файлов» позволяет или |

| Содержание папки /

Чтение данных |

Для папок. Разрешение «Содержание папки» позволяет или запрещает просмотр имен файлов и подпапок, содержащихся в папке. Это разрешение относится только к содержимому данной папки и не означает, что имя самой этой папки также должно включаться в список. . Для файлов. Разрешение «Чтение данных» позволяет или |

| Чтение атрибутов | Разрешает или запрещает просмотр таких атрибутов файла

или папки, как «Только чтение» и «Скрытый» |

| Чтение

дополнительных атрибутов |

Разрешает или запрещает просмотр дополнительных атрибутов

файла или папки. Дополнительные атрибуты определяются программами и могут различаться для разных программ |

| Создание файлов /

Запись данных |

Для папок. Разрешение «Создание файлов» позволяет или

запрещает создание файлов в папке (применимо только к папкам). . Для файлов. Разрешение «Запись данных» позволяет или. запрещает внесение изменений в файл и запись поверх имеющегося содержимого |

| Создание папок /

Дозапись данных |

Для папок. Разрешение «Создание папок» позволяет или

запрещает создание папок внутри папки (применимо только к папкам). . Для файлов. Разрешение «Дозапись данных» позволяет или запрещает внесение данных в конец файла, но не изменение, удаление или замену имеющихся данных (применимо только к файлам) |

| Запись атрибутов | Разрешает или запрещает смену таких атрибутов файла или

папки, как «Только чтение» и «Скрытый». При этом разрешение «Запись атрибутов» не подразумевает права на создание или удаление файлов или папок: разрешается только вносить изменения в их атрибуты |

| Запись дополнительных атрибутов |

Разрешает или запрещает смену дополнительных атрибутов

файла или папки. Дополнительные атрибуты определяются программами и могут различаться для разных программ. Разрешение «Запись дополнительных атрибутов» не подразумевает права на создание или удаление файлов или папок: разрешается только вносить изменения в их атрибуты |

| Удаление | Разрешает или запрещает удаление файла или папки. Если для

файла или папки отсутствует разрешение «Удаление», то объект все же можно удалить при наличии разрешения «Удаление подпапок и файлов» для родительской папки |

| Удаление подпапок и файлов |

Это разрешение применяется только к папкам. Оно позволяет

или запрещает удаление подпапок и файлов внутри папки даже в тех случаях, когда отсутствует разрешение «Удаление» |

| Чтение разрешений | Разрешает или запрещает чтение разрешений на доступ к

файлу или папке (т.е. разрешений «Полный доступ», «Чтение» и «Запись») |

| Смена разрешений | Разрешает или запрещает смену разрешений на доступ к файлу

или папке (таких как «Полный доступ», «Чтение» и «Запись») |

| Смена владельца | Разрешает или запрещает вступать во владение файлом или

папкой. Привилегия владельца состоит в том, что он всегда может изменять разрешения на доступ к файлу или папке, независимо от любых разрешений, защищающих этот файл или папку |

| Синхронизация | При одновременном доступе к одним и тем же папкам (файлам)

данное разрешение позволяет или запрещает ожидание различными потоками файлов или папок и синхронизацию их с другими потоками. Это разрешение применимо только к программам, выполняемым в многопоточном режиме с несколькими процессами |

Разрешения для файлов и папок

Ниже, в таблице показано, какие особые разрешения входят в какие стандартные разрешения. Например, можно увидеть, что в стандартное разрешение «Полный доступ» входят все специальные разрешения, а в стандартное разрешение «Изменение» — все, кроме «Удаление подпапок и файлов», «Смена разрешений» и «Смена владельца».

В таблице также можно увидеть, что стандартные разрешения «Список содержимого папки» и «Чтение и выполнение» включают в себя одинаковый перечень особых разрешений. Тем не менее разница все-таки есть, а заключается она в том, что наследуются эти разрешения по разному. Так, разрешение «Список содержимого папки» наследуется только папками и отображается только при просмотре разрешений на доступ к папкам. Файлами это разрешение не наследуется.

Что касается разрешения «Чтение и выполнение», то оно наследуется как папками, так и файлами. Отображается оно также при просмотре разрешений на доступ как к папкам, так и к файлам.

В этой связи следует отметить, что пользователи, которым разрешен полный доступ к папке, могут удалять любые файлы в этой папке, независимо от установленных для них разрешений.

Вхождение специальных разрешений в стандартные разрешения.

| Особыеразрешения | Стандартные разрешения | |||||

|---|---|---|---|---|---|---|

| Полный доступ | Изменение | Чтение и выполнение | Список содержимого папки (только для папок) |

Чтение | Запись | |

| Обзор папок/

Выполнение файлов |

X | X | X | X | ||

| Содержание папки/

Чтение данных |

X | X | X | X | X | |

| Чтение атрибутов | X | X | X | X | X | |

| Чтение дополнительных атрибутов |

X | X | X | X | X | |

| Создание файлов/

Запись данных |

X | X | X | |||

| Создание папок/ Дозапись данных |

X | X | X | |||

| Запись атрибутов | X | X | X | |||

| Запись дополнительных атрибутов |

X | X | X | |||

| Удаление подпапок и файлов |

X | |||||

| Удаление | X | X | ||||

| Чтение разрешений | X | X | X | X | X | X |

| Смена разрешений | X | |||||

| Смена владельца | X | |||||

| Синхронизация | X | X | X | X | X | X |

Специальные сетевые ресурсы

В любой системе на базе технологий Windows NT существуют специальные сетевые ресурсы. Имена некоторых ресурсов заканчиваются символом $, такие сетевые ресурсы через » Сетевое окружение » или при открытии ресурсов сервера с помощью команды » \<имя сервера> » не будут видны. Однако, если указать полное UNC-имя сетевого ресурса, то можно увидеть данные, размещенные в нем.

Перечислим эти ресурсы:

- ресурс вида » \<имя сервера>admin$ » (например, \DC1admin$ ) — предназначен для удаленного администрирования компьютера; путь всегда соответствует местоположению папки, в которой установлена система Windows; к этому ресурсу могут подключаться только члены групп Администраторы, Операторы архива и Операторы сервера ;

- ресурс вида » \<имя сервера>< буква диска>$ » (например, \DC1C$ ) — корневая папка указанного диска;. к сетевым ресурсам такого типа на сервере Windows могут подключаться только члены групп Администраторы, Операторы архива и Операторы сервера ; на компьютерах с Windows XP Professional и Windows 2000 Professional к таким ресурсам могут подключаться члены групп Администраторы и Операторы архива ;

- ресурс » \<имя сервера>IРС$ » (например, \DC1IP$ ) — используется для удаленного администрирования;

- ресурс » \<имя сервера>NETLOGON » (например, \DC1NETLOGON ) — используется только на контроллерах домена, в данной сетевой папке хранятся скрипты (сценарии) для входа пользователей в систему, совместимые с предыдущими версиями операционных систем Microsoft;

- ресурс » \<имя сервера>SYSVOL » — используется только на контроллерах домена, в данной сетевой папке хранится файловая часть групповых политик;

- ресурс » \<имя сервера>PRINT$ » — ресурс, который поддерживает совместно используемые принтеры, в частности, в данной папке хранятся драйверы для совместно используемых принтеров.

Просмотреть полный список ресурсов, предоставляемых данным сервером для совместного использования, можно в оснастке » Общие папки «, в разделе » Общие ресурсы » (рис. 8.35):

Рис.

8.35.

В этом же разделе данной оснастки можно отключать ресурсы от совместного использования в сети, менять сетевые разрешения, создавать новые сетевые ресурсы.

Кроме специальных сетевых ресурсов с символом $ в конце названия ресурса, предоставленных группам с высокими полномочиями, с этим символом можно предоставить доступ к любому другому ресурсу, которые предоставляется в сетевой доступ самим администратором. В этом случае сетевой ресурс также будет скрыт при обычном просмотре сети, но будет доступен при указании полного UNC-имени, причем доступ можно разрешить тем группам пользователей, которым нужен данный ресурс.

Разрешения NTFS

Еще раз подчеркнем, что сетевые разрешения действуют только при доступе к ресурсам через сеть. Если пользователь вошел в систему локально, то теперь управлять доступом можно только с помощью разрешений NTFS. На томе (разделе) с системой FAT пользователь будет иметь полный доступ к информации данного тома.

Разрешения NTFS можно установить, открыв Свойства папки или файла и перейдя на закладку » Безопасность » ( Security ). Как видно на рис. 8.36, набор видов NTFS-разрешений намного богаче, чем набор сетевых разрешений.

Рис.

8.36.

На томе NTFS можно назначать следующие виды разрешений для папок:

- Полный доступ ;

- Изменить ;

- Чтение и выполнение ;

- Список содержимого папки ;

- Чтение ;

- Запись ;

- Особые разрешения.

Для файлов отсутствует вид » Чтение содержимого папки «.

Если на закладке разрешений нажать кнопку » Дополнительно «, то можно осуществлять более тонкую настройку разрешений.

Разрешения NTFS могут быть явными или унаследованными. По умолчанию все папки или файлы наследуют разрешения того объекта-контейнера ( родительского объекта ), в котором они создаются. Использование унаследованных разрешений облегчает работу по управлению доступом. Если администратору нужно изменить права доступа для какой-то папки и всего ее содержимого, то достаточно сделать это для самой папки и изменения будут автоматически действовать на всю иерархию вложенных папок и документов. На рис. 8.36. видно, что группа » Администраторы » имеет унаследованные разрешения типа » Полный доступ » для папки Folder1. А на рис. 8.37. показано, что группа » Пользователи » имеет набор явно назначенных разрешений:

Рис.

8.37.

Изменить унаследованные разрешения нельзя. Если нажать на кнопку » Дополнительно «, то можно отменить наследование разрешений от родительского объекта. при этом система предложит два варианта отмены наследования: либо скопировать прежние унаследованные разрешения в виде явных разрешений, либо удалить их совсем.

Механизм применения разрешений

В пункте 8.1 было сказано, что каждый файл представляет собой набор атрибутов. Атрибут, который содержит информацию об NTFS-разрешения, называется списком управления доступом ( ACL, Access Control List ). Структура ACL приведена в табл. 8.4. Каждая запись в ACL называется элементом управления доступом ( ACE, Access Control Entry ).

| ACL | Идентификаторы безопасности | Разрешения | |

|---|---|---|---|

| ACE1 | SID1 | Разрешения для SID1 | |

| ACE2 | SID2 | Разрешения для SID2 | |

| ACE3 | SID3 | Разрешения для SID3 | |

| ,,, | ,,, | ,,, | |

| ACEn | SIDn | Разрешения для SIDn |

В таблице перечислены идентификаторы безопасности учетных записей пользователей, групп или компьютеров (SID) и соответствующие разрешения для них. На рисунках 8.36 или 8.37 вместо SID-ов показаны имена занесенных в ACL пользователей и групп. В разделе 4 говорилось, что при входе пользователя в сеть (при его регистрации в домене) в текущую сессию пользователя на компьютере контроллер домена пересылает маркер доступа, содержащий SID-ы самого пользователя и групп, членом которых он является. Когда пользователь пытается выполнить какое-либо действие с папкой или файлом (и при этом запрашивает определенный вид доступа к объекту), система сопоставляет идентификаторы безопасности в маркере доступа пользователя и идентификаторы безопасности, содержащиеся в ACL объекта. При совпадении тех или иных SID-ов пользователю предоставляются соответствующие разрешения на доступ к папке или файлу.

Заметим, что когда администратор изменяет членство пользователя в группах (включает пользователя в новую группу или удаляет из какой-либо группы), то маркер доступа пользователя при этом автоматически НЕ изменяется. Для получения нового маркера доступа пользователь должен выйти из системы и снова войти в нее. Тогда он получит от контроллера домена новый маркер доступа, отражающий смену членства пользователя в группах

Порядок применения разрешений

Принцип применения NTFS-разрешений на доступ к файлу или папке тот же, что и для сетевых разрешений:

- сначала проверяются запреты на какие-либо виды доступа (если есть запреты, то данный вид доступа не разрешается);

- затем проверяется набор разрешений (если есть разные виды разрешений для какого-либо пользователя и групп, в которые входит данный пользователь, то применяется суммарный набор разрешений).

Но для разрешений NTFS схема немного усложняется. Разрешения применяются в следующем порядке:

- явные запреты;

- явные разрешения;

- унаследованные запреты;

- унаследованные разрешения.

Если SID пользователя или SID-ы групп, членом которых является данный пользователь, не указаны ни в явных, ни в унаследованных разрешениях, то доступ пользователю будет запрещен.

Владение папкой или файлом

Пользователь, создавший папку или файл, является Владельцем данного объекта. Владелец объекта обладает правами изменения NTFS-разрешений для этого объекта, даже если ему запрещены другие виды доступа. Текущего владельца объекта можно увидеть, открыв Свойства объекта, затем закладку » Безопасность «, затем нажав кнопку » Дополнительно » и перейдя на закладку » Владелец » (рис. 8.38):

Рис.

8.38.

Внимание! Администратор системы может сменить владельца объекта, выбрав нового владельца из предлагаемого в данном окне списка или из полного списка пользователей (нажав кнопку » Иные пользователи или группы «). Эта возможность предоставлена администраторам для того, чтобы восстановить доступ к объекту в случае утери доступа по причине неправильно назначенных разрешений или удаления учетной записи, имевшей исключительный доступ к данному объекту (например, уволился единственный сотрудник, имевший доступ к файлу, администратор удалил его учетную запись, вследствие этого был полностью потерян доступ к файлу, восстановить доступ можно единственным способом — передача владения файла администратору или новому сотруднику, исполняющему обязанности уволившего сотрудника).

Совместное использование сетевых разрешений и разрешений NTFS

При доступе по сети к файловым ресурсам, размещенным на томе NTFS, к пользователю применяется комбинация сетевых разрешений и разрешений NTFS.

При доступе через сеть сначала вычисляются сетевые разрешения (путем суммирования разрешений для пользователя и групп, в которые входит пользователь). Затем также путем суммирования вычисляются разрешения NTFS. Итоговые действующие разрешения, предоставляемые к данному конкретному объекту, будут представлять собой минимум из вычисленных сетевых и NTFS-разрешений.

Управление доступом с помощью групп

Группы пользователей созданы специально для того, чтобы более эффективно управлять доступом к ресурсам. Если назначать права доступа к каждому ресурсу для каждого отдельного пользователя, то, во-первых, это очень трудоемкая работа, и во-вторых, затрудняется отслеживание изменений в правах доступа при смене каким-либо пользователем своей должности в подразделении или переходе в другое подразделение.

Повторим материал из раздела 4. Для более эффективного управления доступом рекомендуется следующая схема организации предоставления доступа:

- учетные записи пользователей ( accounts ) включаются в глобальные доменные группы ( global groups ) в соответствии со штатной структурой компании/организации и выполняемыми обязанностями;

- глобальные группы включаются в доменные локальные группы или локальные группы на каком-либо сервере ( domain local groups, local groups ) в соответствии с требуемыми правами доступа для того или иного ресурса;

- соответствующим локальным группам назначаются необходимые разрешения ( permissions ) к конкретным ресурсам.

Данная схема по первым буквам используемых объектов получила сокращенное название AGLP ( A ccounts

Добавим, что в основном режиме функционирования домена Active Directory (режимы » Windows 2000 основной » или » Windows 2003 «) с появлением вложенности групп и универсальных групп схема AGLP модифицируется в схему AGG…GULL…LP.

Время прочтения

14 мин

Просмотры 193K

Для чего в большинстве случаев в организации нужен сервер? Active Directory, RDS, сервер печати и еще куча мелких и крупных сервисов. Самая заметная всем роль, пожалуй, это файловый сервер. С ним люди, в отличие, от других ролей работают осознаннее всего. Они запоминают в какой папке что лежит, где находятся сканы документов, где их отчеты, где факсы, где общая папка, в которой можно все, куда доступ только одному из отделов, куда другому, а о некоторых они вообще не догадываются

О доступе к сетевым и локальным папкам на сервере я и хочу поговорить.

Доступ к общим ресурсам на сервере осуществляется, как все прекрасно знают, по протоколу SMB уже 3.0. Доступ по сети к папкам можно ограничивать SMB и NTFS-разрешениями. SMB-разрешения работают только при доступе к общей папке по сети и не имеют никакого влияния на доступность той или иной папки локально. NTFS-разрешения работают, как по сети, так и локально, обеспечивая намного больше гибкости в создании прав доступа. SMB и NTFS разрешения работают не отдельно, а дополняют друг друга, по принципу наибольшего ограничения прав.

Для того, чтобы отдать папку в общий доступ в Server 2012 в группе SMB Share Cmdlets, появился командлет New-SMBShare. На примере этого командлета мы увидим все возможности, доступные при создании общей папки, кроме кластерных конфигураций (это отдельная большая тема).

Создание новой общей папки выглядит очень просто:

net share homefolder=s:ivanivanov /grant:"admin",full /grant:"folderowner",change /grant:"manager",read /cache:programs /remark:"Ivanov"

или

new-smbshare homefolder s:ivanivanov –cachingmode programs –fullaccess admin –changeaccess folderowner –readaccess manager –noaccess all –folderenumerationmode accessbased -description "Ivanov"

Разбираемся:

-name

имя общей папки в сети, может отличаться от имени папки на локальном компьютере. Имеет ограничение в 80 символов, нельзя использовать имена pipe и mailslot.

-path

путь к локальной папке, которую нужно отдать в общий доступ. Путь должен быть полным, от корня диска.

-cachingmode

настройка автономности файлов в общей папке.

Что такое автономный файл?

Автономный файл – это копия файла, находящегося на сервере. Эта копия находится на локальном компьютере и позволяет работать с файлом без подключения к серверу. При подключении изменения синхронизируются. Синхронизируются в обе стороны: если вы сделали изменения в своем автономном файле – при следующем подключении файл на сервере будет изменен; если кто-то сделал изменения на сервере – то ваша локальная копия будет изменена. Если изменения произошли в обоих файлах сразу – получаем ошибку синхронизации и придется выбирать, какую версию сохранить. Для совместной работы использовать эту возможность я бы не стал, но если для каждого пользователя наделать шар и ограничить доступ для других чтением, без возможности записи получаем следующие плюшки:

- Работа не зависит от сети – может сгореть свитч, может перезагружаться сервер, может оборваться провод или выключиться точка доступа – пользователь работает со своей копией, не замечая, что у вас там какая-то авария, при восстановлении сетевого подключения его работа уходит на сервер.

- Пользователь может работать работу где угодно: на даче, в автобусе, в самолете – в тех местах, где подключение к VPN по каким-то причинам недоступно.

- Если даже пользователь работает через VPN, но подключение или очень медленное, или постоянно обрывается – проще работать с автономной копией и синхронизировать изменения, чем пытаться что-то сделать на сервере.

- Пользователь сам может выбирать что и когда синхронизировать, если дать ему такую возможность.

Принимает следующие значения:

- none – файлы недоступны автономно, для доступа к файлам нужен доступ к серверу

- manual – пользователи сами выбирают файлы, которые будут доступны автономно

- programs – все в папке доступно автономно (документы и программы (файлы с расширением *.exe, *.dll))

- documents – документы доступны, программы нет

- branchcache – кэширование вместо локального компьютера пользователя происходит на серверах BranchCache, пользователи сами выбирают автономные файлы

-noaccess, -readaccess, -changeaccess, -fullaccess

разрешения общего доступа (share permissions).

У этих разрешений есть одно большое преимущество – они очень простые.

-noaccess secretary,steward – секретарше и завхозу нечего делать в общих папках бухгалтерии

-readaccess auditor – аудитор, проверяющий работу бухгалтерии может видеть имена файлов и подпапок в общей папке, открывать файлы для чтения, запускать программы.

-changeaccess accountant – бухгалтеры в своей общей папке могут создавать файлы и подпапки, изменять существующие файлы, удалять файлы и подпапки

-fullaccess admin – fullaccess это readaccess+changeaccess плюс возможность изменять разрешения.

При создании общей папки автоматически применяется наиболее ограничивающее правило – группе «Все» дается право на чтение.

Эти разрешения применяются только для пользователей, получивших доступ к общей папке по сети. При локальном входе в систему, например в случае терминального сервера, и секретарша и завхоз увидят в бухгалтерии все, что пожелают. Это исправляется NTFS-разрешениями. SMB-разрешения применяются ко всем файлам и папкам на общем ресурсе. Более тонкая настройка прав доступа осуществляется также NTFS-разрешениями.

-concurrentuserlimit

c помощью этого параметра можно ограничить максимальное число подключений к папке общего доступа. В принципе, также можно использовать для ограничения доступа к папке, дополняя NTFS-разрешения, только надо быть точно уверенным в необходимом количестве подключений.

-description

описание общего ресурса, которое видно в сетевом окружении. Описание – это очень хорошая вещь, которой многие пренебрегают.

-encryptdata

шифрование

В SMB до версии 3.0 единственным способом защитить трафик от файлового сервера клиенту был VPN. Как его реализовать зависело полностью от предпочтений системного администратора: SSL, PPTP, IPSEC-туннели или еще что-нибудь. В Server 2012 шифрование работает из коробки, в обычной локальной сети или через недоверенные сети, не требуя никаких специальных инфраструктурных решений. Его можно включить как для всего сервера, так и для отдельных общих папок. Алгоритмом шифрования в SMB 3.0 является AES-CCM, алгоритмом хеширования вместо HMAC-SHA256 стал AES-CMAC. Хорошая новость в том, что SMB 3.0 поддерживает аппаратный AES (AES-NI), плохая новость в том, что Россия не поддерживает AES-NI.

Чем грозит включение шифрования? Тем, что работать с зашифрованными общими папками смогут только клиенты, поддерживающие SMB 3.0, то есть Windows 8. Причина опять же, максимально допустимое ограничение прав пользователей. Предполагается, что администратор знает, что он делает и при необходимости даст доступ для клиентов с другой версией SMB. Но так как SMB 3.0 использует новые алгоритмы шифрования и хеширования трафик клиентов с другой версией SMB шифроваться не будет, нужен VPN. Пустить всех клиентов на файловый сервер с включенным шифрованием поможет команда

set-smbserverconfiguration –rejectunencryptedaccess $false

В конфигурации по умолчанию (запрещен нешифрованный трафик к зашифрованным общим папкам), при попытке доступа к папке клиента с версией SMB ниже 3.0 на клиенте мы получим «Ошибку доступа». На сервере в журнал Microsoft-Windows-SmbServer/Operational будет добавлено событие 1003, в котором можно будет найти IP-адрес клиента, пытавшегося получить доступ.