Привет, Хабр! Упомянутая в заголовке тема всё ещё порождает множественные дискуссии и недопонимание между системными администраторами. В своей статье я постараюсь ответить на следующие вопросы:

- Что такое SID и каких он бывает типов?

- Когда наличие двух и более машин с одинаковыми Machine SID будет порождать проблемы? Или, другими словами, когда всё-таки (не)нужно менять Machine SID?

- Что такое Sysprep и нужен ли Sysprep для клонирования/развёртывания?

Эти вопросы будут рассмотрены в первую очередь в контексте задачи развёртывания/клонирования множества рабочих станций/серверов из одного мастер-образа в пределах одной компании.

В основу рассуждений была взята популярная статья Марка Руссиновича (доступна также на русском языке), которую довольно часто неправильно интерпретируют (судя по комментариям и «статьям-ответам»), что приводит к неприятным последствиям. Добро пожаловать под кат.

TL;DR

- Менять SID машины само по себе бессмысленно и даже вредно для современных ОСей (пример последствий смены SID на Windows 10 ниже).

- Для подготовки машины к клонированию/развёртыванию образа стоит использовать sysprep.

- SID машины будет иметь значение, только если одну из склонированных машин промоутить до домен контроллера. Так делать не стоит.

- Не стоит клонировать/развёртывать образ машины, которая УЖЕ добавлена в домен; добавление в домен нужно делать после клонирования/развертывания.

Что такое SID, его типы и чем отличается Machine SID от Domain SID?

Ликбез

“SID (Security Identifier), или Идентификатор безопасности – Это структура данных переменной длины, которая идентифицирует учетную запись пользователя, группы, домена или компьютера (в Windows на базе технологии NT (NT4, 2000, XP, 2003,Vista,7,8)). SID ставится в соответствие с каждой учетной записью в момент её создания. Система оперирует с SID’ами учетных записей, а не их именами. В контроле доступа пользователей к защищаемым объектам (файлам, ключам реестра и т.п.) участвуют также только SID’ы.”

В первую очередь, важно различать SID компьютера (Machine SID) и SID домена (Domain SID), которые являются независимыми и используются в разных операциях.

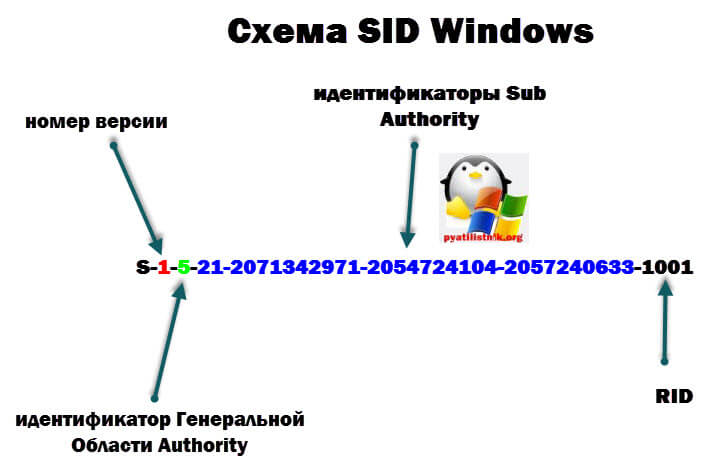

Machine SID и Domain SID состоят из базового SID’а (base SID) и относительного SID’а (Relative SID = RID), который «приклеивается» в конец к базовому. Базовый SID можно рассматривать как сущность, в рамках которой можно определить группы и аккаунты. Машина (компьютер) является сущностью, в рамках которой определяются локальные группы и аккаунты. Каждой машине присваивается machine SID, и SID’ы всех локальных групп и аккаунтов включают в себя этот Machine SID с добавлением RID в конце. Для примера:

| Machine SID для машины с именем DEMOSYSTEM | S-1-5-21-3419697060-3810377854-678604692 |

| DEMOSYSTEMAdministrator | S-1-5-21-3419697060-3810377854-678604692-500 |

| DEMOSYSTEMGuest | S-1-5-21-3419697060-3810377854-678604692-501 |

| DEMOSYSTEMCustomAccount1 | S-1-5-21-3419697060-3810377854-678604692-1000 |

| DEMOSYSTEMCustomAccount2 | S-1-5-21-3419697060-3810377854-678604692-1001 |

Именно SID’ы (а не имена) хранятся в токенах доступа (access tokens) и дескрипторах безопасности (security descriptors), и именно SID’ы используются при проверке возможности доступа к объектам системы Windows (в том числе, например, к файлам).

На машине вне домена используются локальные SID’ы, описанные выше. Соответственно, при соединении с машиной удалённо используется локальная аутентификация, поэтому даже имея 2 или более машин с одинаковым machine SID в одной сети вне домена, проблем с логином и работой внутри системы не будет, т.к. SID’ы в операциях удалённой аутентификации попросту не используются. Единственный случай, в котором возможны проблемы, это полное совпадение имени пользователя и пароля на двух машинах – тогда, например, RDP между ними может глючить.

Когда машина добавляется в домен, в игру вступает новый SID, который генерируется на этапе добавления. Machine SID никуда не девается, так же как и локальные группы, и пользователи. Этот новый SID используется для представления аккаунта машины в рамках домена. Для примера:

| Domain SID для домена BIGDOMAIN | S-1-5-21-124525095-708259637-1543119021 |

| BIGDOMAINDEMOSYSTEM$ (аккаунт машины (computer account)) | S-1-5-21-124525095-708259637-1543119021-937822 |

| BIGDOMAINJOHNSMITH (аккаунт пользователя (user account)) | S-1-5-21-124525095-708259637-1543119021-20937 |

Таким образом, машина DEMOSYSTEM теперь имеет два независимых SID’а:

• Machine SID, определяющая машину как сущность, в рамках которой заданы группы и аккаунты (первая строчка в первой таблице).

• SID аккаунта машины (computer account SID) в рамках домена BIGDOMAIN (вторая строчка во второй таблице).

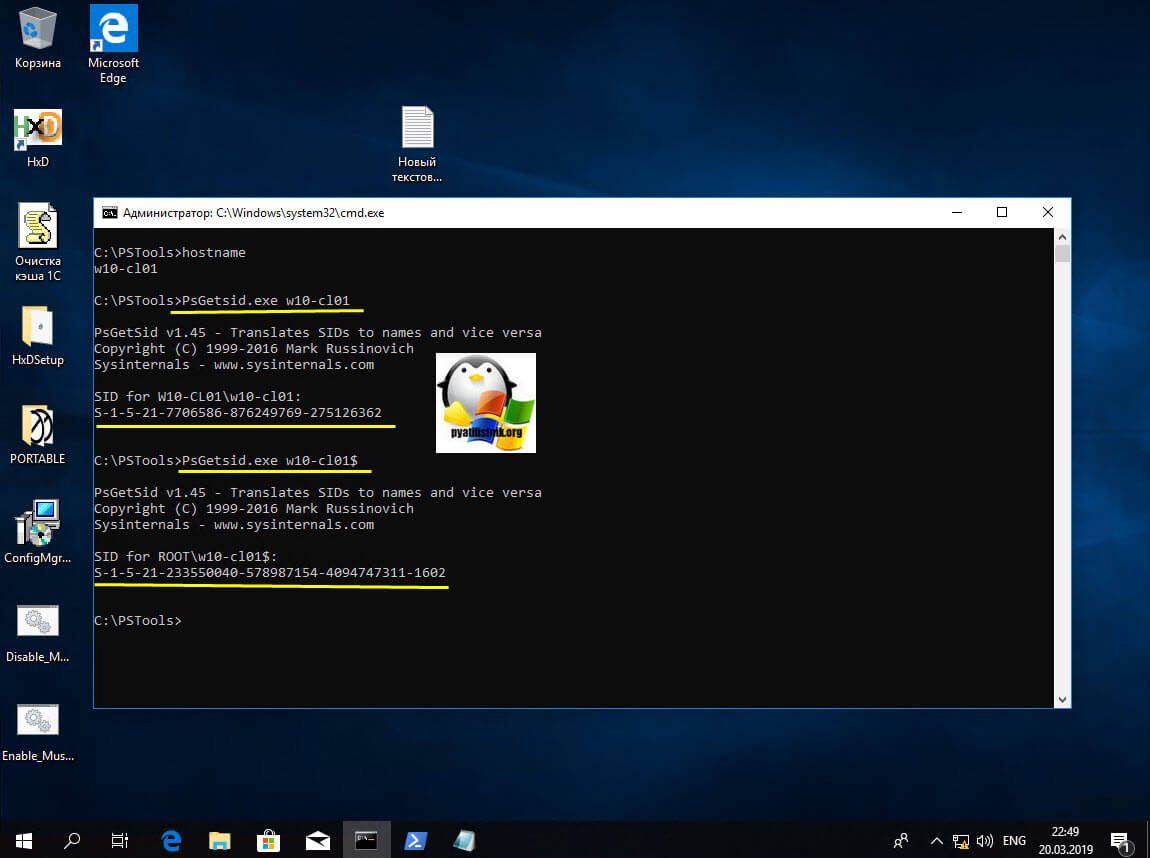

Увидеть точное значение machine SID можно с помощью утилиты PsGetSid, запустив её без параметров. Второй SID, относящийся к домену, можно увидеть, запустив PsGetSid со следующими параметрами: psgetsid %COMPUTERNAME%$. Соответственно, для примера из таблиц это будет “psgetsid DEMOSYSTEM$«.

Основная суть в том, что SID’ы должны быть уникальны в пределах окружения (authority), к которому они применимы. Другими словами, если машине DEMOSYSTEM присвоен machine SID S-1-5-21-3419697060-3810377854-678604692-1000, то неважно, что у другой машины в той же сети будет идентичный machine SID, т.к. этот SID используется только локально (в пределах машины DEMOSYSTEM). Но в пределах домена BIGDOMAIN computer SID у обоих машин должен быть уникальным для корректной работы в этом домене.

Смена SID при клонировании или развёртывании

В применении к продукту Acronis Snap Deploy 5 (основное предназначение — массовое развёртывание систем из мастер-образа), в котором функциональность смены SID-а присутствовала с самой первой версии, это означает, что мы, как и многие пользователи, ошибочно пошли на поводу у устоявшегося мнения, что менять SID нужно.

Однако исходя из вышесказанного, ничего страшного в развёртывании (или клонировании) машины без изменения Machine SID вовсе нет, в случае если это развёртывание происходит до добавления машины в домен. В противном случае — возникнут проблемы.

Из этого правила есть одно исключение: нельзя клонировать машину, если в дальнейшем роль этого клона планируется повышать (promote) до уровня домена контроллера. В этом случае Machine SID домен контроллера будет совпадать с computer SID в созданном домене, что вызовет проблемы при попытке добавления оригинальной машины (из которой производилось клонирование) в этот домен. Это, очевидно, относится только к серверному семейству Windows.

Проблемы, связанные со сменой SID

Пересмотреть точку зрения на функциональность смены SID нас подтолкнул выпуск новой версии Windows. При первом тестовом развёртывании образа Windows 10 со сменой SID на получившейся машине обнаружилось, что кнопка Start перестала нажиматься (и это оказалось только вершиной «айсберга»). Если же развёртывать тот же образ без смены SID, то такой проблемы не возникает.

Основная причина в том, что эта опция вносит изменения практически во всю файловую систему развёртываемой машины. Изменения вносятся в реестр Windows, в разрешения NTFS (NTFS permissions) для каждого файла, в SID’ы локальных пользователей (так как SID пользователя включает в себя в том числе и machine SID; подробнее тут) и т.д.

В случае с Windows 10 большая часть ключей реестра не могла быть модифицирована («Error code = C0000005. Access violation» и другие ошибки) и, как следствие, наша функция смены SID’а отрабатывала не до конца, что и приводило к

трагической гибели

практически нерабочей копии Windows 10.

Было принято решение убрать эту опцию в случае, если в мастер-образе мы находим Windows 10 (или Windows Server 2016). Решение было принято на основе теоретических выкладок описанных выше плюс, естественно, было подтверждено практикой при тестировании недавно вышедшего обновления Acronis Snap Deploy 5 во множестве комбинаций: с и без переименования машин после развёртывания, с добавлением в домен и рабочую группу, развёртывание из мастер-образов снятых от разных состояний мастер-машины (она была добавлена в домен или рабочую группу в разных тестах) и т.д.

Использование Sysprep

Начиная с Windows NT клонирование (развертывание) ОСи с использованием только NewSID никогда не рекомендовалось самим Microsoft. Вместо этого рекомендуется использовать родную утилиту Sysprep (см. KB314828), которая, помимо смены SID’а, также вносит большое число других изменений, и с каждой новой версией Windows их становится только больше. Вот небольшой (неполный) список основных вносимых изменений:

- Удаляется имя машины

- Машина выводится из домена: это нужно для последующего успешного добавления в домен с новым именем

- Удаляются plug-and-play драйвера, что уменьшает риск возникновения проблем с совместимостью на новом «железе»

- Опционально удаляются Windows Event Logs (параметр ‘reseal’)

- Удаляются точки восстановления

- Удаляется профиль локального администратора и этот аккаунт отключается

- Обеспечивается загрузка целевой машины в режим аудита, позволяющий устанавливать дополнительные приложения и драйверы

- Обеспечивается запуск mini-setup при первом запуске для смены имени машины и другой дополнительной конфигурации

- Сбрасывается период активации Windows (сброс возможен до 3 раз)

Таким образом, клонирование/развертывание без использования Sysprep может повлиять (читай «скорее всего, сломает») на функциональность Windows Update, Network Load Balancing, MSDTC, Vista и выше Key Manager Activation (KMS), который завязан на CMID (не путать с Machine SID), также изменяемый Sysprep’ом, и т.д.

Итого

Повторяя TL;DR из начала статьи, основной вывод можно сделать такой: для подготовки образа машины к клонированию/развёртыванию следует использовать sysprep в подавляющем большинстве случаев.

Линки

— Как изменить SID в Windows 7 и Windows Server 2008 R2 с помощью sysprep

— How to View Full Details of All User Accounts in Windows 10

— Миф о дублировании SID компьютера

— Sysprep, Machine SIDs and Other Myths

— The Machine SID Duplication Myth (and Why Sysprep Matters)

— Yes you do need to worry about SIDs when you clone virtual machines – reasserting the ‘myth’

— Why Sysprep is a necessary Windows deployment tool

Спасибо за внимание!

Содержание

- Как изменить SID моего компьютера?

- Как мне изменить SID моего компьютера?

- Как изменить свой SID в Windows 10?

- Изменяет ли изменение имени компьютера SID?

- Где мне найти SID моего компьютера?

- Sysprep меняет SID?

- Удалит ли Sysprep приложения?

- Как мне сгенерировать Sid?

- Как мне найти свой SID в Windows 10?

- Изменяет ли присоединение к домену SID?

- Влияет ли на что-нибудь смена имени компьютера?

- Могу ли я переименовать компьютер в Active Directory?

- Что такое Сид на компьютере?

- Что будет делать Sysprep?

- Как мне получить компьютер AD из PowerShell?

- Как поменять sid компьютера windows 10

- Смена SID при клонировании и массовом развёртывании

- Что такое SID, его типы и чем отличается Machine SID от Domain SID?

- Смена SID при клонировании или развёртывании

- Проблемы, связанные со сменой SID

- Использование Sysprep

- Итого

- Как сбросить SID у системы Windows

- Как узнать идентификатор безопасности (SID) пользователя в Windows 10

- Как узнать идентификатор безопасности (SID) пользователя в командной строке

- Как узнать идентификатор безопасности (SID) пользователя в Windows PowerSell

- Как узнать идентификатор безопасности (SID) в редакторе реестра

Как изменить SID моего компьютера?

Как мне изменить SID моего компьютера?

Чтобы изменить SID, необходимо использовать служебную программу Windows Sysprep (средство подготовки системы). Это единственный метод, поддерживаемый Microsoft. Дополнительные сведения об использовании Sysprep см. В этой статье Microsoft: Как использовать Sysprep: Введение. Примечание. Microsoft не поддерживает использование NewSID для изменения SID.

Как изменить свой SID в Windows 10?

Изменяет ли изменение имени компьютера SID?

Обратите внимание, что простое изменение имени компьютера или добавление компьютера в другой домен не изменяет SID компьютера. … В результате обе учетные записи имеют одинаковый SID. Повторяющиеся идентификаторы безопасности не являются проблемой в доменной среде, поскольку учетные записи домена имеют идентификаторы безопасности на основе идентификатора безопасности домена.

Где мне найти SID моего компьютера?

SID компьютера хранится в подразделе HKEY_LOCAL_MACHINE SECURITY SAM Domains Account Registry. Этот ключ имеет значение с именем F и значение с именем V. Значение V представляет собой двоичное значение, в конец данных которого встроен идентификатор безопасности компьютера.

Sysprep меняет SID?

Да, это те же идентификаторы безопасности компьютера, и да, sysprep изменяет идентификатор безопасности компьютера после развертывания. … Удаленный компьютер извлекает идентификаторы безопасности для локальной учетной записи из своей собственной базы данных учетных записей безопасности (SAM) и для учетной записи домена из базы данных Active Directory на контроллере домена (DC).

Удалит ли Sysprep приложения?

Sysprep не удаляет приложения. Некоторые приложения чувствительны к sysprep, но это редкие исключения. Иногда программное обеспечение будет проверять машинный ключ или SID как часть активации лицензии.

Как мне сгенерировать Sid?

Щелкните приложение sysprep правой кнопкой мыши и выберите Запуск от имени администратора. Инструмент подготовки системы откроется, как показано ниже. Выберите опцию Enter System Out-of-Box Experience (OOBE), отметьте опцию Generalize, выберите Reboot as shutdown options и нажмите OK.

Как мне найти свой SID в Windows 10?

Запустите команду whoami / user из командной строки, чтобы получить SID для вошедшего в систему пользователя.

Присоединение к домену не дает ПК новый SID, это процесс, который он выполняет при первой загрузке после SYSPREP с переключателем / generalize.

Влияет ли на что-нибудь смена имени компьютера?

Опасно ли изменение имени компьютера Windows? Нет, изменение имени машины с Windows безвредно. Ничто в самой Windows не заботится об имени компьютера. Единственный случай, когда это может иметь значение, — это пользовательский сценарий (или что-то подобное), который проверяет имя компьютера, чтобы принять решение о том, что делать.

Могу ли я переименовать компьютер в Active Directory?

Чтобы переименовать компьютер или рядовой сервер в доменной сети, вы должны использовать системную утилиту netdom, которая входит в редакции Windows Server. Эта утилита поставляется с инструментами доменных служб Active Directory, которые устанавливаются на простые ПК для удаленного администрирования серверов под управлением Windows Server.

Что такое Сид на компьютере?

Идентификатор безопасности (SID) — это уникальное значение переменной длины, которое используется для идентификации участника безопасности (например, группы безопасности) в операционных системах Windows. Идентификаторы безопасности, идентифицирующие общих пользователей или общие группы, хорошо известны. … Windows отслеживает участника безопасности по его SID.

Что будет делать Sysprep?

Sysprep (подготовка системы) подготавливает установку Windows (клиент Windows и Windows Server) для создания образа, позволяя записать настроенную установку. Sysprep удаляет информацию, относящуюся к ПК, из установки Windows, «обобщая» установку, чтобы ее можно было установить на разных компьютерах.

Командлет Get-ADComputer получает компьютер или выполняет поиск для получения нескольких компьютеров. Параметр Identity указывает компьютер Active Directory для получения. Вы можете идентифицировать компьютер по его отличительному имени, GUID, идентификатору безопасности (SID) или имени учетной записи диспетчера учетных записей безопасности (SAM).

Источник

Как поменять sid компьютера windows 10

Sysprep — Утилита системной подготовки Microsoft Windows к развертыванию. Sysprep первоначально был представлен для использования с Windows NT 4.0

Примечание: Изменение SID вашего железа может помочь вам продолжать использовать программы, которые требуют ввода лицензионного ключа. Чтобы не тратить время на поиски ключа в интернете, просто смените SID и пользуйтесь платной программой ещё 30 или более дней.

Ранее для изменения SID применялась утилита NewSID, однако сейчас ее использование не поддерживается Microsoft, кроме того, использовать ее в новых ОС, типа Windows Server 2008 R2, просто опасно. Поэтому для изменения SID вашего ПК лучше всего использовать sysprep, использовать эту утилиту достаточно просто, и далее я опишу всю последовательность шагов.

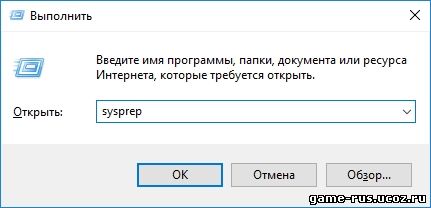

Чтобы запустить утилиту, нажмите сочетание клавиш Win + R и напишите в поле ввода: sysprep

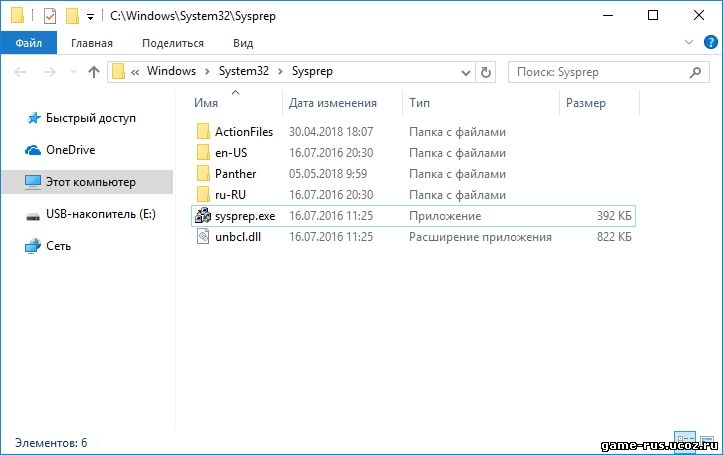

В результате откроется папка, расположенная в каталоге C:WindowsSystem32. Запустите приложение: sysprep.exe

Перед вами появится окно System Preparation Tool. В качестве действия по очистке системы выберите Enter System Out-of-Box Experience (OOBE), а если у вас русская версия, то выбирайте: Переход в окно приветствия системы (OOBE). Если вы хотите изменить SID, то выберите опцию Generalize или Перезагрузка в русской версии (внимание: галочка не выбрана по умолчанию). В качестве опции отключении (Shutdown Options) выберите Reboot (Перезагрузка).

Выполнение процедуры sysprep займет некоторое время. После перезагрузки вам придется указать ряд настроек, такие как страна, регион, время, дата и тип раскладки клавиатуры. Кроме того, вам придется принять (ну или отклонить 🙂) лицензионное соглашение (EULA). После загрузки в консоли Server Manager вы можете убедиться, что все настройки изменились. Теперь вы можете воспользоваться утилитой PsGetSid для того, чтобы узнать текущий новый SID вашей операционной системы.

Источник

Смена SID при клонировании и массовом развёртывании

Привет, Хабр! Упомянутая в заголовке тема всё ещё порождает множественные дискуссии и недопонимание между системными администраторами. В своей статье я постараюсь ответить на следующие вопросы:

В основу рассуждений была взята популярная статья Марка Руссиновича (доступна также на русском языке), которую довольно часто неправильно интерпретируют (судя по комментариям и «статьям-ответам»), что приводит к неприятным последствиям. Добро пожаловать под кат.

Что такое SID, его типы и чем отличается Machine SID от Domain SID?

В первую очередь, важно различать SID компьютера (Machine SID) и SID домена (Domain SID), которые являются независимыми и используются в разных операциях.

Machine SID и Domain SID состоят из базового SID’а (base SID) и относительного SID’а (Relative SID = RID), который «приклеивается» в конец к базовому. Базовый SID можно рассматривать как сущность, в рамках которой можно определить группы и аккаунты. Машина (компьютер) является сущностью, в рамках которой определяются локальные группы и аккаунты. Каждой машине присваивается machine SID, и SID’ы всех локальных групп и аккаунтов включают в себя этот Machine SID с добавлением RID в конце. Для примера:

| Machine SID для машины с именем DEMOSYSTEM | S-1-5-21-3419697060-3810377854-678604692 |

| DEMOSYSTEMAdministrator | S-1-5-21-3419697060-3810377854-678604692-500 |

| DEMOSYSTEMGuest | S-1-5-21-3419697060-3810377854-678604692-501 |

| DEMOSYSTEMCustomAccount1 | S-1-5-21-3419697060-3810377854-678604692-1000 |

| DEMOSYSTEMCustomAccount2 | S-1-5-21-3419697060-3810377854-678604692-1001 |

Именно SID’ы (а не имена) хранятся в токенах доступа (access tokens) и дескрипторах безопасности (security descriptors), и именно SID’ы используются при проверке возможности доступа к объектам системы Windows (в том числе, например, к файлам).

На машине вне домена используются локальные SID’ы, описанные выше. Соответственно, при соединении с машиной удалённо используется локальная аутентификация, поэтому даже имея 2 или более машин с одинаковым machine SID в одной сети вне домена, проблем с логином и работой внутри системы не будет, т.к. SID’ы в операциях удалённой аутентификации попросту не используются. Единственный случай, в котором возможны проблемы, это полное совпадение имени пользователя и пароля на двух машинах – тогда, например, RDP между ними может глючить.

Когда машина добавляется в домен, в игру вступает новый SID, который генерируется на этапе добавления. Machine SID никуда не девается, так же как и локальные группы, и пользователи. Этот новый SID используется для представления аккаунта машины в рамках домена. Для примера:

| Domain SID для домена BIGDOMAIN | S-1-5-21-124525095-708259637-1543119021 |

| BIGDOMAINDEMOSYSTEM$ (аккаунт машины (computer account)) | S-1-5-21-124525095-708259637-1543119021-937822 |

| BIGDOMAINJOHNSMITH (аккаунт пользователя (user account)) | S-1-5-21-124525095-708259637-1543119021-20937 |

Таким образом, машина DEMOSYSTEM теперь имеет два независимых SID’а:

• Machine SID, определяющая машину как сущность, в рамках которой заданы группы и аккаунты (первая строчка в первой таблице).

• SID аккаунта машины (computer account SID) в рамках домена BIGDOMAIN (вторая строчка во второй таблице).

Основная суть в том, что SID’ы должны быть уникальны в пределах окружения (authority), к которому они применимы. Другими словами, если машине DEMOSYSTEM присвоен machine SID S-1-5-21-3419697060-3810377854-678604692-1000, то неважно, что у другой машины в той же сети будет идентичный machine SID, т.к. этот SID используется только локально (в пределах машины DEMOSYSTEM). Но в пределах домена BIGDOMAIN computer SID у обоих машин должен быть уникальным для корректной работы в этом домене.

Смена SID при клонировании или развёртывании

В применении к продукту Acronis Snap Deploy 5 (основное предназначение — массовое развёртывание систем из мастер-образа), в котором функциональность смены SID-а присутствовала с самой первой версии, это означает, что мы, как и многие пользователи, ошибочно пошли на поводу у устоявшегося мнения, что менять SID нужно.

Однако исходя из вышесказанного, ничего страшного в развёртывании (или клонировании) машины без изменения Machine SID вовсе нет, в случае если это развёртывание происходит до добавления машины в домен. В противном случае — возникнут проблемы.

Из этого правила есть одно исключение: нельзя клонировать машину, если в дальнейшем роль этого клона планируется повышать (promote) до уровня домена контроллера. В этом случае Machine SID домен контроллера будет совпадать с computer SID в созданном домене, что вызовет проблемы при попытке добавления оригинальной машины (из которой производилось клонирование) в этот домен. Это, очевидно, относится только к серверному семейству Windows.

Проблемы, связанные со сменой SID

Пересмотреть точку зрения на функциональность смены SID нас подтолкнул выпуск новой версии Windows. При первом тестовом развёртывании образа Windows 10 со сменой SID на получившейся машине обнаружилось, что кнопка Start перестала нажиматься (и это оказалось только вершиной «айсберга»). Если же развёртывать тот же образ без смены SID, то такой проблемы не возникает.

Основная причина в том, что эта опция вносит изменения практически во всю файловую систему развёртываемой машины. Изменения вносятся в реестр Windows, в разрешения NTFS (NTFS permissions) для каждого файла, в SID’ы локальных пользователей (так как SID пользователя включает в себя в том числе и machine SID; подробнее тут) и т.д.

В случае с Windows 10 большая часть ключей реестра не могла быть модифицирована («Error code = C0000005. Access violation» и другие ошибки) и, как следствие, наша функция смены SID’а отрабатывала не до конца, что и приводило к трагической гибели практически нерабочей копии Windows 10.

Было принято решение убрать эту опцию в случае, если в мастер-образе мы находим Windows 10 (или Windows Server 2016). Решение было принято на основе теоретических выкладок описанных выше плюс, естественно, было подтверждено практикой при тестировании недавно вышедшего обновления Acronis Snap Deploy 5 во множестве комбинаций: с и без переименования машин после развёртывания, с добавлением в домен и рабочую группу, развёртывание из мастер-образов снятых от разных состояний мастер-машины (она была добавлена в домен или рабочую группу в разных тестах) и т.д.

Использование Sysprep

Начиная с Windows NT клонирование (развертывание) ОСи с использованием только NewSID никогда не рекомендовалось самим Microsoft. Вместо этого рекомендуется использовать родную утилиту Sysprep (см. KB314828), которая, помимо смены SID’а, также вносит большое число других изменений, и с каждой новой версией Windows их становится только больше. Вот небольшой (неполный) список основных вносимых изменений:

Таким образом, клонирование/развертывание без использования Sysprep может повлиять (читай «скорее всего, сломает») на функциональность Windows Update, Network Load Balancing, MSDTC, Vista и выше Key Manager Activation (KMS), который завязан на CMID (не путать с Machine SID), также изменяемый Sysprep’ом, и т.д.

Итого

Повторяя TL;DR из начала статьи, основной вывод можно сделать такой: для подготовки образа машины к клонированию/развёртыванию следует использовать sysprep в подавляющем большинстве случаев.

Источник

Как сбросить SID у системы Windows

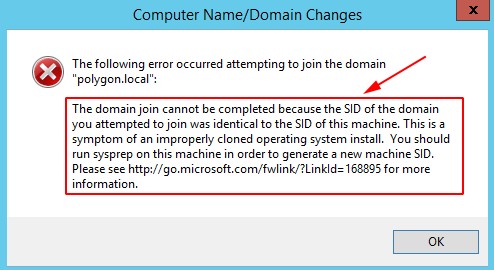

Что важно если система (Windows) было клонирована средствами Virtualbox. При попытке ввода в домен Вы можете получить сообщение вида:

« The domain join cannot be completed because the SID of the domain you attempted to join was identical to the SID of this machine. This is a symptom of an improperly cloned operating system install. You should run sysprep on this machine in order to generate a new machine SID »

Это значит что уникальный идентификатор совпадает с исходной и она в текущей ситуации тоже запущена, а значит покуда я не обнулю текущий SID на этой системе пользоваться ее в доменной среде я не смогу. Исправить можно всего лишь одной командой:

На Windows Server 2012 R2 — Win + X → Command Prompt (Admin)

C:Windowssystem32>cd Sysprep

C:WindowsSystem32Sysprep>sysprep /oobe /generalize /shutdown

[stextbox style=»color: #ff00ff;»>На заметку: На других линейках операционной системы Windows все тоже самое, главное запустить консоль командной строки с правами Администратора.[/stextbox]

После исполнения данной команды система выключиться, потребуется ее включить и необходимо будет указать текущую страну или регион (« Country or region »), используемый язык (« App language »), раскладку клавиатуры (« Keyboard layout »), согласиться с лицензионный соглашение, задать пароль на учетную запись Администратора, система после уйдет в перезагрузку, а когда загрузиться то будет полностью обнуленной, как будто Вы ее только что поставили (USB Flash Drive, DVD/CD ROM) из образа (и не будет клонированной). Я делаю после этого (я решил задокумментировать все это столкнувшись в очередной раз на Windows Server 2012 R2 Standard, а потому и действия сочетаний клавиш привожу относительно ей):

Win + X → Command Prompt (Admin)

C:Windowssystem32>net user Administrator | findstr /C:expires

Account expires Never

Password expires 11/6/2018 8:42:46 PM

C:Windowssystem32>wmic useraccount where name=’Administrator’ set passwordexpires=FALSE

Updating property(s) of ‘\WIN-ENBQ1C4A7CMROOTCIMV2:Win32_UserAccount.Domain=»WIN-ENBQ1C4A7CM»,Name=»Administrator»‘

C:Windowssystem32>net user Administrator | findstr /C:expires

Account expires Never

Password expires Never

Property(s) update successful.

А раз так, то и использовать ее можно хоть в домене, хоть где либо еще.

Не стоит об этом забывать и тратить драгоценное время если моделируете различные ситуации под Virtualbox, ESXi перед тем как все сделать на боевом окружении.

Итого заметка работоспособна, на этом я прощаюсь, с уважением автор блога Олло Александр aka ekzorchik.

Используйте прокси ((заблокировано роскомнадзором, используйте vpn или proxy)) при использовании Telegram клиента:

Поблагодари автора и новые статьи

будут появляться чаще 🙂

Карта МКБ: 4432-7300-2472-8059

Большое спасибо тем кто благодарит автора за практические заметки небольшими пожертвованиями. С уважением, Олло Александр aka ekzorchik.

Источник

Как узнать идентификатор безопасности (SID) пользователя в Windows 10

В данной статье рассмотрено несколько способов, с помощью которых можно узнать идентификатор безопасности (SID) пользователя в операционной системе Windows 10.

Операционная система использует именно идентификаторы безопасности (SID) для контроля доступа к различным ресурсам, таким как объекты файловой системы, ключам реестра, сетевым каталогам, что означает, что даже если вы измените имя пользователя, то это не повлияет на какие-либо предварительные настройки для этой учетной записи, поскольку каждая конфигурация привязана к SID, который остается постоянным.

Идентификатор безопасности может быть полезен во время выполнения определенных команд, связанных с безопасностью компьютера.

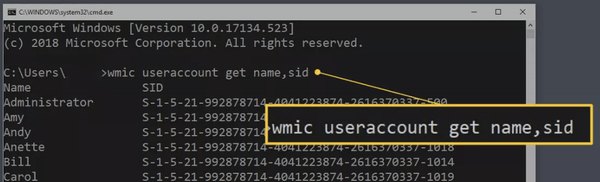

Как узнать идентификатор безопасности (SID) пользователя в командной строке

Чтобы узнать SID текущего пользователя воспользуемся утилитой whoami, для этого откройте командную строку и выполните следующую команду:

Также узнать SID текущего пользователя можно выполнив следующую команду:

wmic useraccount where name=»%username%» get name,sid

Чтобы узнать все SID присутствующие в операционной системе, выполните команду:

Чтобы узнать SID определённого пользователя, выполните следующую команду:

wmic useraccount where name=»TestUser1″ get sid

Чтобы узнать имя пользователя учетной записи по SID (обратная процедура), выполните команду:

wmic useraccount where sid=» S-1-5-21-3210479907-464018182-414762983-1002 » get name

Как узнать идентификатор безопасности (SID) пользователя в Windows PowerSell

Также узнать идентификатор безопасности можно используя консоль Windows PowerShell.

Чтобы узнать все идентификаторы безопасности (SID) в консоли Windows PowerShell, выполните команду:

Get-WmiObject Win32_UserAccount | Select Name,SID

Чтобы узнать SID определённого пользователя, выполните следующую команду:

Также узнать SID определённого пользователя, можно выполнив команду:

Чтобы узнать имя пользователя учетной записи по SID (обратная процедура), выполните команду следующего вида:

Где вместо SID укажите нужный идентификатор безопасности.

В данном примере команда выглядит так:

Как узнать идентификатор безопасности (SID) в редакторе реестра

Используя редактор реестра, также можно узнать идентификатор безопасности (SID), для этого откройте редактор реестра нажав сочетание клавиш

В открывшемся окне редактора реестра, скопируйте/вставьте или перейдите по следующему пути:

В разделе ProfileList вы увидите всех пользователей и их идентификаторы SID.

Источник

Содержание

- Как поменять sid компьютера windows 10

- Как поменять sid компьютера windows 10

- Как узнать SID компьютера за минуту

- Как узнать SID компьютера за минуту

- Сколько у компьютера SID-ов?

- Существует два типа SID у компьютера:

- Нюансы идентификаторов безопасности на рабочих станциях

- Методы определения сида компьютера

- Как найти SID пользователя с WMIC

- Как найти SID пользователя в реестре

- Как поменять sid компьютера windows 10

- Сколько у компьютера SID-ов?

- Существует два типа SID у компьютера:

- Нюансы идентификаторов безопасности на рабочих станциях

- Методы определения сида компьютера

Как поменять sid компьютера windows 10

Sysprep — Утилита системной подготовки Microsoft Windows к развертыванию. Sysprep первоначально был представлен для использования с Windows NT 4.0

Примечание: Изменение SID вашего железа может помочь вам продолжать использовать программы, которые требуют ввода лицензионного ключа. Чтобы не тратить время на поиски ключа в интернете, просто смените SID и пользуйтесь платной программой ещё 30 или более дней.

Ранее для изменения SID применялась утилита NewSID, однако сейчас ее использование не поддерживается Microsoft, кроме того, использовать ее в новых ОС, типа Windows Server 2008 R2, просто опасно. Поэтому для изменения SID вашего ПК лучше всего использовать sysprep, использовать эту утилиту достаточно просто, и далее я опишу всю последовательность шагов.

Чтобы запустить утилиту, нажмите сочетание клавиш Win + R и напишите в поле ввода: sysprep

В результате откроется папка, расположенная в каталоге C:WindowsSystem32. Запустите приложение: sysprep.exe

Перед вами появится окно System Preparation Tool. В качестве действия по очистке системы выберите Enter System Out-of-Box Experience (OOBE), а если у вас русская версия, то выбирайте: Переход в окно приветствия системы (OOBE). Если вы хотите изменить SID, то выберите опцию Generalize или Перезагрузка в русской версии (внимание: галочка не выбрана по умолчанию). В качестве опции отключении (Shutdown Options) выберите Reboot (Перезагрузка).

Выполнение процедуры sysprep займет некоторое время. После перезагрузки вам придется указать ряд настроек, такие как страна, регион, время, дата и тип раскладки клавиатуры. Кроме того, вам придется принять (ну или отклонить 🙂) лицензионное соглашение (EULA). После загрузки в консоли Server Manager вы можете убедиться, что все настройки изменились. Теперь вы можете воспользоваться утилитой PsGetSid для того, чтобы узнать текущий новый SID вашей операционной системы.

Как поменять sid компьютера windows 10

Как узнать SID компьютера за минуту

Как узнать SID компьютера за минуту

Добрый день! Уважаемые читатели и гости IT блога Pyatilistnik.org. В прошлый раз мы с вами установили домен Active Directory на Windows Server 2019. Одним из краеугольных понятий в AD является идентификатор безопасности компьютера SID, о нем и пойдет речь. Мы разберем, какие они бывают у сервера и рабочей станции, а так же научимся определять SID компьютера, буквально за минуту.

Сколько у компьютера SID-ов?

О том, что такое SID у пользователя, я уже рассказывал. SID — это уникальное имя (буквенно-цифровая символьная строка), которое используется для идентификации объекта, такого как пользователь или компьютер в сети систем NT. Windows предоставляет или запрещает доступ и права доступа к ресурсам на основе ACL, которые используют SID для уникальной идентификации компьютеров и их членства в группах. Когда компьютер запрашивает доступ к ресурсу, его ACL проверяет SID компьютера, чтобы определить, разрешено ли этому компьютеру выполнять это действие или нет. Схематично выглядит вот так.

Существует два типа SID у компьютера:

- Первый тип, это когда рабочая станция или сервер не являются членом домена Active Directory

- Второй тип, это когда компьютер входит в домен Active Directory

В обоих случаях у вас будет два абсолютно разных SID. Первый дескриптор безопасности у вас генерируется при установке системы, второй если вы вводите его в домен AD. И так, у меня есть тестовый домен root.pyatilistnik.org. Есть клиентская станция с Windows 10 1803. Для того, чтобы вам показать разницу и оба SID идентификатора на моей тестовой Windows 10, мы воспользуемся утилитой Марка Русиновича PsGetSid из инструментария Sysinternals (Скачать PsGetSid можно по ссылке https://docs.microsoft.com/en-us/sysinternals/downloads/psgetsid). Распаковываете архив с утилитой, открываете командную строку от имени администратора и переходите с помощью cd в каталог с утилитой PsGetSid.

Первым делом я выведу имя компьютера, через команду hostname. В моем примере, это W10-CL01.

Далее я выведу локальный SID компьютера, через утилиту PsGetSid:

В итоге я получил SID for W10-CL01w10-cl01:S-1-5-21-7706586-876249769-275126362. Обратите внимание, что перед идентификатором безопасности идет имя компьютера, это сразу говорит, что он локальный.

И команда указанная выше, показывает вам доменный SID рабочей станции. SID for ROOTw10-cl01$:S-1-5-21-233550040-578987154-4094747311-1602. Обратите внимание, что перед идентификаторам идет имя домена ROOT.

Нюансы идентификаторов безопасности на рабочих станциях

Некоторое время назад, Марк Руссинович, очень известный человек в мире Microsoft, написал замечательную статью, про мифы дублирования SID, где показал на практике свои мысли, но после прочтения статьи у некоторых людей оставалась в голове путаница или вопросы, бы хотел немного уточнить по статье (Ссылка на нее https://blogs.technet.microsoft.com/mark_russinovich/2009/11/15/sid/).

Предположим, что вы клонируете нужную вам виртуальную машину или хост. Если вы не обезличиваете систему, с помощью Sysprep, то у вас все полученные клоны систем, будут иметь один локальный SID компьютера. Если мы говорим про окружение в виде рабочей группы в локальной сети, то ни каких проблем с доступом или конфликтом с доступом к ресурсам вы не увидите. Но вот в случае с доменным SID, такое не получится, он должен быть уникальным в пределах Active Directory, в противном случае, у вас будут конфликты между двумя объектами. Убедитесь, что после клонирования и обезличивания у вас разные SID, полученные от мастера RID.

Например, если вы попытаетесь восстановить безопасный канал между контроллером домена и клонированной машиной у которой дублирующий идентификатор безопасности, то она в домен попадет, но выкинет из него первую рабочую станцию и еще кучу различного и разного, глючного поведения.

Методы определения сида компьютера

- Первый метод я вам уже показал. он заключается в использовании утилиты PsGetSid

- Второй метод, это использование командной строки, с помощью утилиты dsquery. Получать мы таким методом будем доменный SID у сервера или рабочей станции:

dsquery computer — name «Имя компьютер» | dsget computer — SID

Хочу отметить, что данную команду вы должны выполнять либо на контроллере домена или же на рабочей станции, где установлены консоли администрирования и утилиты из пакета RSAT.

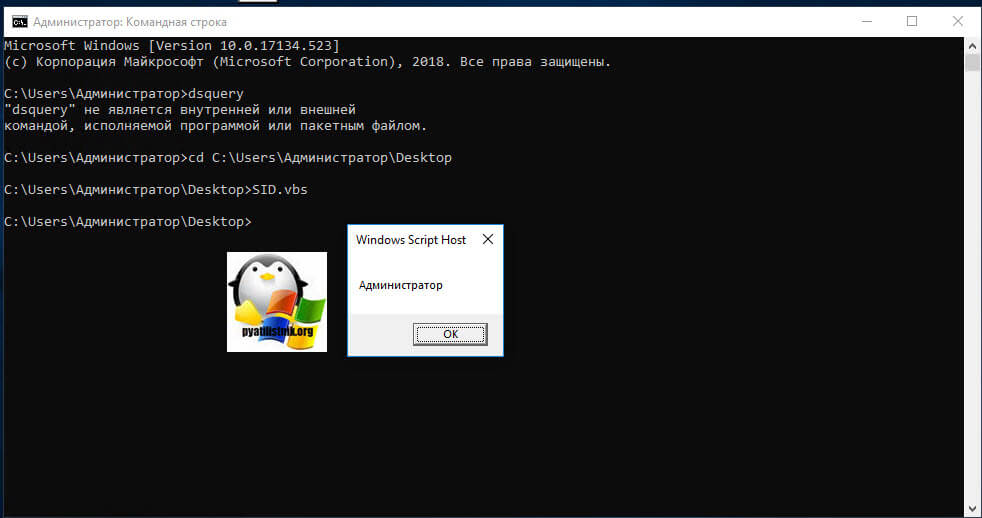

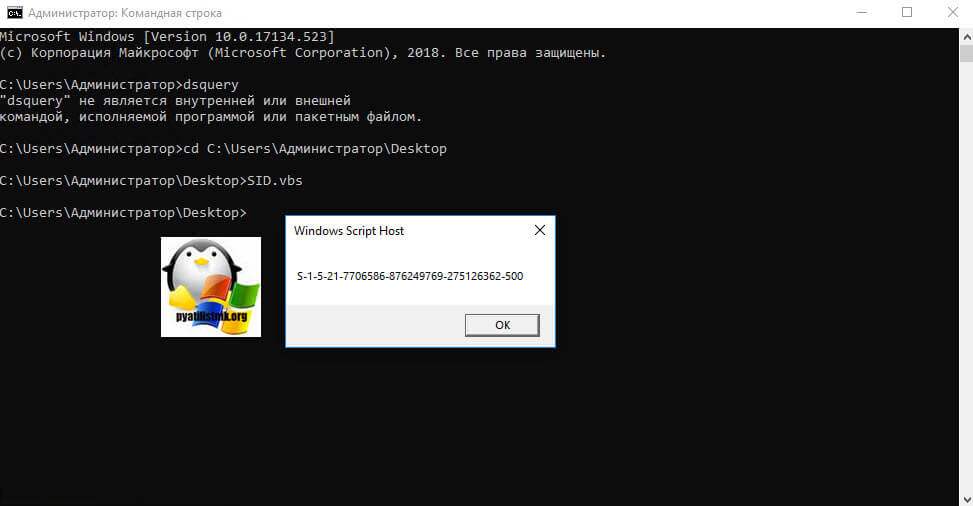

- Через скриптик VBS. Вы копируете код представленный ниже или скачиваете уже готовый файл у меня, только лишь потом отредактировав его и изменив имя на свое. После чего у вас будет запрошен локальный SID компьютера. Напоминаю, что у всех встроенных групп или учетных записей, начало их идентификатора безопасности состоит из полного SID компьютера с добавлением своего дополнительного номера.

- Куда же без PowerShell в нем можно делать, что угодно. Вот пример кода дающего локальный идентификатор безопасности у рабочей станции:

тут так же будет запрошен SID учетной записи «Администратор». Если компьютер доменный, то нам поможет командлет Get-ADComputer. Запускаем оснастку PowerShell и вводим команду:

Get-ADComputer W10-CL01 -prop sid

Как видите методов очень много. Видел я метод и получения сида из реестра Windows, в ветке

Существует множество причин, по которым вам может понадобиться найти идентификатор безопасности (SID) для учетной записи конкретного пользователя в Windows, но в нашем уголке мира общая причина для этого состоит в том, чтобы определить, в каком ключе раздела HKEY_USERS в реестре Windows следует искать пользовательские данные реестра.

Независимо от причины, найти соответствующий SID для имен пользователей действительно легко благодаря wmic-команде – команда доступная из командной строки в большинстве версий Windows.

См. раздел «Как найти SID пользователя в реестре» ниже на странице с инструкциями по сопоставлению имени пользователя с SID с помощью информации в реестре Windows, альтернативного метода использования WMIC.

WMIC команда не существовала до Windows XP, так что вы должны использовать метод реестра в старых версиях Windows.

Выполните следующие простые шаги, чтобы отобразить таблицу имён пользователей и их соответствующие идентификаторы безопасности:

Как найти SID пользователя с WMIC

Вероятно, потребуется всего лишь минута, а может быть и меньше, чтобы найти SID пользователя в Windows через WMIC:

Откройте командную строку.

В Windows 10 и Windows 8, если вы используете клавиатуру и мышь, самый быстрый способ – через меню Power User, доступное по нажатию комбинации клавиш Win + X .

Если вы не видите командную строку в меню «Power User», введите cmd в строку поиска меню «Пуск» и нажмите «Командная строка», когда увидите её.

Вам не нужно открывать командную строку с повышенными правами, чтобы это работало. Для некоторых команд Windows это требуется, но в приведенном ниже примере команды WMIC вы можете открыть обычную неадминистративную командную строку.

Введите в командной строке следующую команду в точности так, как показано здесь, включая пробелы или их отсутствие:

. и затем нажмите Enter .

Если вы знаете имя пользователя и хотите получить только SID этого пользователя, введите эту команду, но замените USER именем пользователя (оставьте кавычки):

Если вы получаете сообщение об ошибке, что команда wmic не распознается, измените рабочий каталог на C:WindowsSystem32wbem и повторите попытку. Вы можете сделать это с помощью команды cd (изменить каталог).

Вы должны увидеть таблицу, отображаемую в командной строке. Это список всех учетных записей пользователя в Windows, с указанием имени пользователя и соответствующего SID учетной записи.

Теперь, когда вы уверены, что определенное имя пользователя соответствует определенному SID, вы можете вносить в реестр любые изменения, которые вам нужны, или делать то, для чего вам нужна эта информация.

Если у вас есть случай, когда вам нужно найти имя пользователя, но всё, что у вас есть, – это идентификатор безопасности, вы можете «отменить» команду следующим образом (просто замените этот SID на соответствующий):

Как найти SID пользователя в реестре

Вы также можете определить SID пользователя, просматривая значения ProfileImagePath в каждом S-1-5-21 с префиксом SID, перечисленных под этим ключом:

В значении ProfileImagePath в каждом ключе реестра с именем SID указывается каталог профиля, в который входит имя пользователя.

Этот метод сопоставления пользователей с SID покажет только тех пользователей, которые вошли в систему или вошли в систему и переключились на другого пользователя. Чтобы продолжить использовать метод реестра для определения идентификаторов безопасности других пользователей, вам необходимо войти в систему под учетной записью каждого пользователя в системе и повторить эти шаги. Это большой недостаток; предполагая, что вам это доступно, гораздо лучше использовать метод команды wmic.

Иногда при работе с виртуальными машинами, а в частности при их клонировании возникает необходимость смены SID клонированной системы. Присвоить системе новый SID можно с помощью утилиты sysprep входящую в состав Windows.

Рассмотрим на примере получения нового SID на Windows Server 2012 R2. Посмотреть текущий SID можно с помощью утилиты psgetsid (скачать можно с оф.сайта или тут), у меня имеются две системы с одинаковыми SID:

В системе на которой нужно сменить SID, нажимаем Alt+R и вбиваем sysprep. Жмем ОК.

Откроется папка расположения утилиты sysprep. Запускаем файл sysprep.exe. В открывшемся окне, в пункте System Cleaup Action, выбираем Enter System Out-of-box Experience (OOBE) и отмечаем галочкой пункт Generalize (для того чтобы с генерировать новый SID идентификатор). В пункте Shutdown Options выбираем Reboot. Нажимаем ОК.

Запустится процедура очистки системы и так же в процессе будет присвоен новый SID.

После перезагрузки системы, мы увидим предложение задать первоначальные параметры системы и пароль администратора.

Вот таким нехитрым и быстрым способом можно легко сменить в системе идентификатор SID.

Как поменять sid компьютера windows 10

Добрый день! Уважаемые читатели и гости IT блога Pyatilistnik.org. В прошлый раз мы с вами установили домен Active Directory на Windows Server 2019. Одним из краеугольных понятий в AD является идентификатор безопасности компьютера SID, о нем и пойдет речь. Мы разберем, какие они бывают у сервера и рабочей станции, а так же научимся определять SID компьютера, буквально за минуту.

Сколько у компьютера SID-ов?

О том, что такое SID у пользователя, я уже рассказывал. SID — это уникальное имя (буквенно-цифровая символьная строка), которое используется для идентификации объекта, такого как пользователь или компьютер в сети систем NT. Windows предоставляет или запрещает доступ и права доступа к ресурсам на основе ACL, которые используют SID для уникальной идентификации компьютеров и их членства в группах. Когда компьютер запрашивает доступ к ресурсу, его ACL проверяет SID компьютера, чтобы определить, разрешено ли этому компьютеру выполнять это действие или нет. Схематично выглядит вот так.

Существует два типа SID у компьютера:

- Первый тип, это когда рабочая станция или сервер не являются членом домена Active Directory

- Второй тип, это когда компьютер входит в домен Active Directory

В обоих случаях у вас будет два абсолютно разных SID. Первый дескриптор безопасности у вас генерируется при установке системы, второй если вы вводите его в домен AD. И так, у меня есть тестовый домен root.pyatilistnik.org. Есть клиентская станция с Windows 10 1803. Для того, чтобы вам показать разницу и оба SID идентификатора на моей тестовой Windows 10, мы воспользуемся утилитой Марка Русиновича PsGetSid из инструментария Sysinternals (Скачать PsGetSid можно по ссылке https://docs.microsoft.com/en-us/sysinternals/downloads/psgetsid). Распаковываете архив с утилитой, открываете командную строку от имени администратора и переходите с помощью cd в каталог с утилитой PsGetSid.

Первым делом я выведу имя компьютера, через команду hostname. В моем примере, это W10-CL01.

Далее я выведу локальный SID компьютера, через утилиту PsGetSid:

В итоге я получил SID for W10-CL01w10-cl01:S-1-5-21-7706586-876249769-275126362. Обратите внимание, что перед идентификатором безопасности идет имя компьютера, это сразу говорит, что он локальный.

И команда указанная выше, показывает вам доменный SID рабочей станции. SID for ROOTw10-cl01$:S-1-5-21-233550040-578987154-4094747311-1602. Обратите внимание, что перед идентификаторам идет имя домена ROOT.

Нюансы идентификаторов безопасности на рабочих станциях

Некоторое время назад, Марк Руссинович, очень известный человек в мире Microsoft, написал замечательную статью, про мифы дублирования SID, где показал на практике свои мысли, но после прочтения статьи у некоторых людей оставалась в голове путаница или вопросы, бы хотел немного уточнить по статье (Ссылка на нее https://blogs.technet.microsoft.com/mark_russinovich/2009/11/15/sid/).

Предположим, что вы клонируете нужную вам виртуальную машину или хост. Если вы не обезличиваете систему, с помощью Sysprep, то у вас все полученные клоны систем, будут иметь один локальный SID компьютера. Если мы говорим про окружение в виде рабочей группы в локальной сети, то ни каких проблем с доступом или конфликтом с доступом к ресурсам вы не увидите. Но вот в случае с доменным SID, такое не получится, он должен быть уникальным в пределах Active Directory, в противном случае, у вас будут конфликты между двумя объектами. Убедитесь, что после клонирования и обезличивания у вас разные SID, полученные от мастера RID.

Например, если вы попытаетесь восстановить безопасный канал между контроллером домена и клонированной машиной у которой дублирующий идентификатор безопасности, то она в домен попадет, но выкинет из него первую рабочую станцию и еще кучу различного и разного, глючного поведения.

Методы определения сида компьютера

- Первый метод я вам уже показал. он заключается в использовании утилиты PsGetSid

- Второй метод, это использование командной строки, с помощью утилиты dsquery. Получать мы таким методом будем доменный SID у сервера или рабочей станции:

dsquery computer — name «Имя компьютер» | dsget computer — SID

Хочу отметить, что данную команду вы должны выполнять либо на контроллере домена или же на рабочей станции, где установлены консоли администрирования и утилиты из пакета RSAT.

- Через скриптик VBS. Вы копируете код представленный ниже или скачиваете уже готовый файл у меня, только лишь потом отредактировав его и изменив имя на свое. После чего у вас будет запрошен локальный SID компьютера. Напоминаю, что у всех встроенных групп или учетных записей, начало их идентификатора безопасности состоит из полного SID компьютера с добавлением своего дополнительного номера.

- Куда же без PowerShell в нем можно делать, что угодно. Вот пример кода дающего локальный идентификатор безопасности у рабочей станции:

тут так же будет запрошен SID учетной записи «Администратор». Если компьютер доменный, то нам поможет командлет Get-ADComputer. Запускаем оснастку PowerShell и вводим команду:

Get-ADComputer W10-CL01 -prop sid

Как видите методов очень много. Видел я метод и получения сида из реестра Windows, в ветке

Прочитано:

9 327

Что важно если система (Windows) было клонирована средствами Virtualbox. При попытке ввода в домен Вы можете получить сообщение вида:

«The domain join cannot be completed because the SID of the domain you attempted to join was identical to the SID of this machine. This is a symptom of an improperly cloned operating system install. You should run sysprep on this machine in order to generate a new machine SID»

Это значит что уникальный идентификатор совпадает с исходной и она в текущей ситуации тоже запущена, а значит покуда я не обнулю текущий SID на этой системе пользоваться ее в доменной среде я не смогу. Исправить можно всего лишь одной командой:

На Windows Server 2012 R2 — Win + X → Command Prompt (Admin)

C:Windowssystem32>cd Sysprep

C:WindowsSystem32Sysprep>sysprep /oobe /generalize /shutdown

[stextbox id=’alert’]На заметку: На других линейках операционной системы Windows все тоже самое, главное запустить консоль командной строки с правами Администратора.[/stextbox]

После исполнения данной команды система выключиться, потребуется ее включить и необходимо будет указать текущую страну или регион («Country or region»), используемый язык («App language»), раскладку клавиатуры («Keyboard layout»), согласиться с лицензионный соглашение, задать пароль на учетную запись Администратора, система после уйдет в перезагрузку, а когда загрузиться то будет полностью обнуленной, как будто Вы ее только что поставили (USB Flash Drive, DVD/CD ROM) из образа (и не будет клонированной). Я делаю после этого (я решил задокумментировать все это столкнувшись в очередной раз на Windows Server 2012 R2 Standard, а потому и действия сочетаний клавиш привожу относительно ей):

Win + X → Command Prompt (Admin)

C:Windowssystem32>net user Administrator | findstr /C:expires

Account expires Never

Password expires 11/6/2018 8:42:46 PM

C:Windowssystem32>wmic useraccount where name='Administrator' set passwordexpires=FALSE

Updating property(s) of '\WIN-ENBQ1C4A7CMROOTCIMV2:Win32_UserAccount.Domain="WIN-ENBQ1C4A7CM",Name="Administrator"'

C:Windowssystem32>net user Administrator | findstr /C:expires

Account expires Never

Password expires Never

Property(s) update successful.

А раз так, то и использовать ее можно хоть в домене, хоть где либо еще.

Не стоит об этом забывать и тратить драгоценное время если моделируете различные ситуации под Virtualbox, ESXi перед тем как все сделать на боевом окружении.

Итого заметка работоспособна, на этом я прощаюсь, с уважением автор блога Олло Александр aka ekzorchik.

Содержание

- 1 Как поменять SID компьютера Windows 10?

- 2 Как изменить SID пользователя?

- 3 Как узнать SID системы?

- 4 Как правильно сделать sysprep?

- 5 Что такое SID пользователя?

- 6 Как узнать доменное имя пользователя?

- 7 Как работать с Sysprep?

- 8 Что делает команда Sysprep?

- 9 Как сделать Sysprep Windows 10?

Если вы хотите изменить SID, то выберите опцию Generalize или Перезагрузка в русской версии (внимание: галочка не выбрана по умолчанию). В качестве опции отключении (Shutdown Options) выберите Reboot (Перезагрузка). Выполнение процедуры sysprep займет некоторое время.

Как изменить SID пользователя?

В системе на которой нужно сменить SID, нажимаем Alt+R и вбиваем sysprep. Жмем ОК.

Как узнать SID системы?

Как узнать SID пользователя в Windows с помощью cmd

- Имя SID используемое в настоящее время: введите команду whoami /user и нажмите Enter.

- Имя SID определенного пользователя: введите в командую строку wmic useraccount where name=»хомячок» get name,sid .

Как правильно сделать sysprep?

Запуск утилиты

Запуск Sysprep проще всего осуществить с помощью команды Win + R . Таким образом в проводнике получим непосредственный доступ к файлу её запуска.

Что такое SID пользователя?

Security Identifier (SID)) — структура данных переменной длины, которая идентифицирует учётную запись пользователя, группы, службы, домена или компьютера (в Windows на базе технологии NT (NT4, 2000, XP, 2003, Vista,7,8,10)). SID ставится в соответствие каждой учетной записи в момент её создания.

Как узнать доменное имя пользователя?

Как определить домен

- Найдите на своём компьютере «Этот компьютер».

- Нажмите на правую кнопку мыши и выберите «Свойства».

- Там в блоке «Имя компьютера, имя домена и параметры рабочей группы» будет написан домен.

Как работать с Sysprep?

Принцип работы утилиты Sysprep и области её применения

Утилита Sysprep избавляет систему Windows от привязки к конкретным аппаратным составляющим компьютера. Убираются данные о комплектующих и драйверах, при этом не затрагиваются пользовательские настройки системы, учётные записи, их данные.

Что делает команда Sysprep?

Программа подготовки системы (Sysprep) подготавливает установку Windows для дублирования дисков, аудита и поставки заказчику. Дублирование, также называемое созданием образов, позволяет сохранять настроенный образ Windows, который затем можно повторно использовать в организации.

Как сделать Sysprep Windows 10?

Алгоритм действий следующий:

- Перейдите в расположение C:/Windows/System32/Sysprep;

- Запустите исполняемый файл sysprep.exe;

- В открывшемся окошке выберите переход в окно OOBE;

- Отметьте галочкой пункт «Подготовка к использованию»;

- В параметрах завершения работы укажите перезагрузку и нажмите «OK»;