Переиздание сертификата необходимо, если:

- потерян или скомпрометирован приватный ключ,

- изменено ПО сервера (IIS, Other),

- изменились данные сертификата (например, Organization Unit).

Важная информация о переиздании:

- сертификат переиздается от одного часа до нескольких дней в зависимости от предоставленной информации;

- переиздание сертификата не влияет на дату окончания срока его действия (expired date не изменяется);

- переиздание доступно неограниченное количество раз без дополнительной оплаты;

- во время переиздания в CSR-запросе запрещено изменять имя домена и название организации;

- если все указанные данные будут совпадать, переиздание займет минимум времени.

Переиздание SSL-сертификатов GlobalSign

Эта инструкция подойдет для сертификатов:

- AlphaSSL,

- DomainSSL,

- OrganizationSSL,

- ExtendedSSL.

Чтобы переиздать сертификат:

-

1.

Авторизуйтесь на сайте REG.RU и перейдите в Личный кабинет.

-

2.

Кликните по названию SSL-сертификата:

-

3.

Перейдите во вкладку «Операции» и нажмите Переиздать SSL-сертификат:

-

4.

Во всплывающей шторке справа ознакомьтесь с информацией и нажмите Продолжить:

-

5.

После автоматической генерации CSR-запроса сохраните приватный ключ и запрос на сертификат:

Они понадобятся при установке сертификата. Нажмите Продолжить заказ.

До момента переиздания прежний сертификат остаётся активным.

Переиздание SSL-сертификатов Thawte, GeoTrust и Symantec

Чтобы переиздать сертификаты Thawte, GeoTrust и Symantec, сгенерируйте новый CSR и отправить запрос на переиздание в нужный сертификационный центр.

Генерация CSR (запроса на сертификат)

Сгенерируйте CSR (запрос на сертификат) и Private key (приватный ключ) на этой странице. Для этого выберите нужный «тип сертификата», введите имя домена, «E-mail подтверждения», затем заполните блок «Данные организации или Частного лица» внизу страницы и нажмите Сгенерировать.

Сохраните полученные записи. CSR (запрос на сертификат) понадобится в 7 шаге инструкции, Private key нужен для установки переизданного SSL-сертификата.

Запрос на переиздание в сертификационный центр

После генерации CSR перейдите по ссылке, соответствующей вашему центру сертификации, и отправьте запрос на переиздание сертификата:

- GeoTrust;

- Symantec;

- Thawte.

Ниже приведен пошаговый пример переиздания Thawte-сертификата.

-

1.

Сгенерируйте CSR (запрос на сертификат) и Private key (приватный ключ) на данной странице. Сохраните полученные записи. CSR (запрос на сертификат) понадобится в 7 шаге инструкции, Private key нужен для установки переизданного SSL-сертификата.

-

2.

Перейдите по ссылке. Введите имя домена, для которого был заказан сертификат, и технический или административный email. Введите цифры с картинки и нажмите Continue:

-

3.

Откроется страница с перечислением заказанных сертификатов для вашего домена. Напротив необходимого сертификата нажмите Request Access:

-

4.

На ваш email будет отправлено сообщение с ссылкой на подтверждение переиздания сертификата:

-

5.

Перейдите по ссылке из письма «Thawte»:

-

6.

Перейдя по ссылке из письма, вы окажетесь в Личном кабинете на сайте «Thawte». В колонке слева выберите пункт Reissue Certificate для переиздания сертификата:

-

7.

Далее откроется окно подтверждения переиздания, введите в нем сгенерированный в 1-м шаге инструкции CSR (запрос на сертификат). Нажмите ОК и ожидайте выпуск сертификата в течение одного-двух дней. До момента переиздания прежний сертификат будет активен.

Переиздание остальных SSL-сертификатов

Для переиздания сертификатов от других центров сгенерируйте запрос на сертификат (CSR) и отправьте его в службу поддержки. При этом приватный ключ необходимо оставить себе. Он вам пригодится при установке SSL-сертификата.

Сгенерировать CSR вы можете при помощи инструкции Что такое CSR и как его сделать.

Заметим, что для переиздания SSL-сертификатов от Comodo вам, кроме вышеперечисленных действий, потребуется подтверждение по email на базе доменного имени, который был указан при заказе услуги.

В сегодняшней статье будет рассмотрена установка SSL сертификата. Мы поговорим о том, как создать SSL сертификат самому и подключить его к сайту для осуществления обмена информацией с пользователями по защищённому протоколу HTTPS.

Сразу скажу, что установить SSL сертификат на сайт можно двумя путями: через интерфейс панели управления сервером и с помощью ручного копирования файлов сертификата с последующими настройками веб-сервера (Apache или Nginx) в случае, если ваш хостинг не имеет графической панели управления.

Информация по установке SSL сертификата будет представлена в виде пошаговой инструкции, при составлении которой я воспользовался первым способом и своим хостингом TheHost, к панели управления которого (используется ISPManager) у меня есть доступ.

TheHost позволяет как устанавливать SSL сертификаты, приобретённые у него, так и выполнять подключение SSL сертификата, приобретённого у других поставщиков.

Также в панели управления хостингом есть возможность сделать бесплатный SSL сертификат от Let’s Encrypt и самоподписанный с последующей их установкой.

Все эти варианты мы сегодня и рассмотрим, т.к. на практике случаются разные ситуации, для которых бывают нужны различные типы SSL сертификатов безопасности.

Поехали 🙂

- Как установить SSL сертификат на сайт: этапы

- Создание SSL сертификата

- Как заказать SSL сертификата на хостинге?

- Создание самоподписанного SSL сертификата

- Подключение SSL сертификата, оформленного в другом месте

- Создание запроса SSL сертификата у CA

- Как получить бесплатный SSL сертификат Lets Encrypt?

- Установка SSL сертификата на хостинг

- Проверка правильности установки SSL сертификата

Надеюсь, на данный момент вы уже определились с тем, что такое SSL сертификат и какой он бывает.

Если говорить о том, как подключить SSL сертификат к сайту, то весь процесс состоит из нескольких этапов:

- Генерация SSL сертификата. Заключается в создании самоподписанного сертификата на сервере самостоятельно либо в формировании запроса на выпуск данного документа в центр сертификации (CA).

- Установка SSL сертификата на хостинг.

- Подключение SSL сертификата к сайту.

После этого необходимо будет произвести некоторые настройки для вашего движка сайта, чтобы он корректно обменивался данными с пользователями по HTTPS, о чём мы поговорим в следующих публикациях, т.к. каждая платформа требует индивидуального подхода.

Итак, рассмотрим каждый этап подробнее, начиная с создания SSL сертификата.

Создание SSL сертификата

Поскольку все сегодняшние действия будут производиться на хостинге TheHost, то сперва нужно создать учётную запись, чтобы они были возможны.

Для этого регистрируемся на сайте thehost.ua, после чего вам на электронную почту придёт письмо с учётными данными пользователя, а также ссылкой на кабинет пользователя и панель управления хостингом.

Как я уже сказал, SSL сертификаты можно создавать разные и различными способами. Начнём с самого простого с технической точки способа, который потребует от вас минимума знаний.

Как заказать SSL сертификата на хостинге?

Сразу скажу, что у данного способа создания SSL сертификата есть целых три преимущества над остальными, благодаря чему я настоятельно рекомендую воспользоваться им большинству людей.

Во-первых, сгенерировать SSL сертификат данного типа сможет даже ребёнок: не нужно скачивать и запускать какие-то утилиты, а также вникать в тонкости того, как установить SSL сертификат на сервер.

Всё, что от вас потребуется — просто ввести нужную информацию о сайте и свои персональные данные. Создание и установка SSL сертификата на сайт произойдёт автоматически.

Во-вторых, по сравнению с заказом SSL сертификата у официальных регистраторов, хостинг-провайдеры, которые выступают посредниками, часто вводят различные акции и бонусы, в результате чего сертификат можно приобрести со существенной скидкой или вообще бесплатно.

Официальные регистраторы, насколько я знаю, таким покупателей не балуют.

В-третьих, по сравнению с бесплатными сертификатами, коммерческие имеют бОльший срок действия. Их можно оформлять на год и дольше, в то время, как бесплатные действуют в течении считанных месяцев, из-за чего их нужно постоянно продлевать.

И не дай Бог вам забыть это сделать — пользователи ваш сайт вообще не увидят, а только лишь сообщение об угрозе безопасности на весь экран браузера.

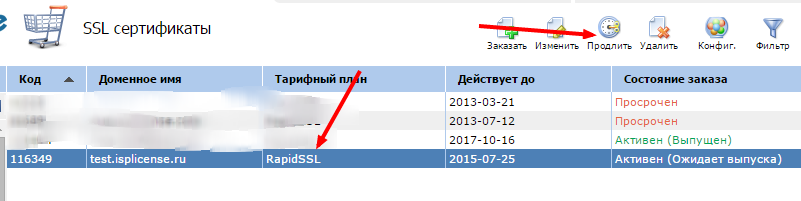

Чтобы сделать заказ, сперва нам нужно зайти в кабинет пользователя через сайт thehost.ua либо по ссылке, содержащейся в письме, сгенерированном при регистрации. После того, как войдёте в систему, выберите пункт бокового меню «SSL сертификаты» и нажмите кнопку «Заказать» вверху страницы.

После проделанных действий на экране появится диалоговое окно, которое выглядит так:

Здесь нам нужно выбрать тип SSL сертификата, который вы хотите купить и срок его действия. Цена услуги, естественно, будет зависеть от этих двух параметров.

Более подробно о доступных SSL сертификатах, которые можно заказать через TheHost, можете прочитать здесь — https://thehost.ua/services/ssl

Сразу скажу, что у данного провайдера цены на сертификат безопасности SSL начинаются от 7$ за год использования, чего я не встречал больше ни у кого на данный момент.

В зависимости от того, какой тариф вы выберете, у вас могут присутствовать или отсутствовать некоторые из приведённых далее шагов. Имейте ввиду!

После выбора необходимого тарифа нажимаем Далее и переходим к следующему шагу создания SSL сертификата:

Он представляет из себя формирование запроса в сертификационный центр, необходимого для того, чтобы получить SSL сертификат.

Запрос должен быть в виде файла с вашими зашифрованными персональными данными с расширением csr.

Если вы его уже сгенерировали (а о том, как это сделать прямо в ISPManager админки TheHost, я расскажу вам дальше), то на данном шаге просто введите его содержимое.

Для этого нужно выбрать для пункта «Способ ввода CSR» значение «Ввод имеющегося CSR», которое выбрано по умолчанию.

Если же такового файла у вас ещё нет или формат вашего запроса был не принят, то сгенерировать его можно здесь же, не вникая в подробности.

Для этого выберите в качестве способа ввода CSR в выпадающем списке значение «Генерация CSR и Private key».

При этом данное диалоговое окно примет следующий вид:

Вводим всю необходимую информацию максимально внимательно, т.к. в дальнешем вам придётся её подтвердить независимо от того, какой тип SSL сертификата вы оформляете.

О том, какие данные следует вводить и откуда их брать, вы можете прочитать в статье о том, что такое HTTPS.

Нажимаем «Далее», и на следующем экране, если вы генерировали запрос, вы увидите следующую информацию:

Здесь приводится содержимое вашего секретного ключа, который будет использоваться при шифровании передаваемой информации по HTTPS протоколу.

Рекомендуется его сохранить в файлике на компьютере для большей безопасности, чтобы никто не мог получить к нему доступ при взломе TheHost, например 🙂

Либо же можно сохранить его в системе, чтобы не вводить на дальнейших шагах, чем я и воспользовался.

Если же вы вводили текст существующего запроса, то данный код у вас уже должен быть и обычно он хранится в файле с расширением key, приходящим вам на почту после генерации запроса через сторонние утилиты. Поэтому данного шага у вас не будет.

На следующем шаге от нас снова требуется ввод контактной информации администратора и технической поддержки, с которыми могут связаться представители CA для подтверждения информации, введённой в заявке на выпуск SSL сертификата:

Далее нам предстоит ввод данных организации, которые также могут проверяться с помощью письма или звонка, например, так что указывайте корректно почтовые данные:

Следующим этапом является ввод email, на который будет высылаться ссылка для подтверждения генерации SSL сертификата:

Если у вас нет готового email, присутствующего среди вариантов выпадающего списка, то заведите его.

В случае же, если вы не подтвердите запрос, сертификат вы не получите, равно как можно будет не рассчитывать на компенсацию потраченных на его выпуск денег.

Что вполне справедливо, т.к. TheHost сам сертификат не выпускает, а заказывает его у официальных сертификационных центров.

Ну, и на финальном этапе от вас потребуется выбрать способ оплаты и срок продления SSL сертификата, на который он будет автоматически выпускаться при истечении своей действительности:

Нажимаем на Готово и всё, что теперь остаётся — это дождаться запроса подтверждения выпуска SSL сертификата из центра сертификации и самого сертификата.

После того, как он будет у вас на руках, останется только подключить его к сайту. Но об этом мы поговорим немного позже, когда я рассмотрю все способы создания SSL сертификатов у TheHost, которые, как я уже говорил ранее, могут быть разных видов.

Создание самоподписанного SSL сертификата

Итак, как сделать заказ генерации SSL сертификата у официальных центров сертификации, я вам показал.

Однако, бывают ситуации, когда нужны и другие виды сертификатов. Например, для тестирования настроек движка сайта для HTTPS передачи данных на локальном сервере и тестовом домене.

В таком случае вполне подойдёт бесплатный самоподписанный SSL сертификат, который создать у TheHost можно за считанные секунды.

Для этого заходим в ISPManager по ссылке из письма, пришедшего при регистрации на thehost.ua, либо в панель управления сервером можно попасть прямо из кабинета пользователя следующим способом:

Если вам плохо видно изображённое на картинке, то для перевода в ISPManager из кабинета пользователя нужно выбрать пункт меню «Хостинг», выбрать необходимый сервер (может быть несколько в одной учётке юзера) и нажать на кнопку «На сервер», которая становится доступной после выбора сервера.

Находясь в ISPManager, выбираем пункт меню SSL сертификаты и нажимаем на кнопку «Создать в самом» верху страницы.

В появившемся диалоговом окне выбираем для поля Тип сертификата значение «самоподписанный», после чего окно примет следующий вид:

Вводим необходимую информацию, аналогичную той, которую мы указывали при оформлении SSL сертификата в CA, после чего нажимаем «ОК».

Сертификат появится в списке существующих SSL сертификатов.

Обратите внимание, что преимуществом самоподписанного SSL сертификата является его бесплатность и практически неограниченный срок действия.

Минусом же выступает то, что он не обеспечивает безопасность данных, что помечается в браузерах и отпугивает ваших клиентов.

Поэтому я настоятельно рекомендую использовать коммерческие, выпускаемые официальными сертифицирующими центрами.

Подключение SSL сертификата, оформленного в другом месте

Если же вам по какой-то причине не подошли сертификаты или их стоимость от TheHost, и вы заказали SSL сертификат в другом месте, но у вас есть сайт, расположенный на данном хостинге, то вы можете подключить свой сертификат к имеющемуся сайту.

Сделать это можно в том же диалоговом окне, которое использовалось для создания самоподписанного SSL сертификата.

Только для добавления на сервер TheHost существующего документа нужно будет в поле «Тип сертификата» выбрать значение «существующий», после чего всё диалоговое окно примет следующий вид:

Вводим информацию, содержащуюся в вашем готовом SSL сертификате для домена, в соответствующие поля и нажимаем «ОК».

Если у вас возникнут трудности при добавлении данного документа, то вы всегда сможете обратиться к технической поддержке TheHost для консультации.

Создание запроса SSL сертификата у CA

Ну, и ещё одной возможностью, доступной в данном диалоговом окне создания SSL сертификата, является генерация запроса на выпуск данного документа в центре сертификации.

Данная возможность вам может пригодиться, как уже говорилось ранее, при заказе SSL сертификата не через своего хостинг провайдера, а через других, в том числе и при обращении в CA

напрямую.

Сгенерировать запрос на выпуск SSL сертификата для домена можно прямо у себя на рабочем компьютере с помощью специальных утилит.

Наиболее распространённой является OpenSSL, которая доступна как под Linux, так и под Windows благодаря CygWin или использованию других эмуляторов консоли Linux (та же самая командная строка Git поддерживает Linux команды или утилита PuTTY).

Также есть масса онлайн генераторов запросов на выпуск SSL сертификата. Вот наиболее популярные из них:

- https://www.rapidsslonline.com/ssl-tools/csr-generator.php

- https://csrgenerator.com/

- https://www.ssl.com/online-csr-and-key-generator/

Также, данные генераторы предоставляют все официальные сертифицирующие центры и многие хостинг провайдеры.

Есть такой и у TheHost, который доступен в данном окне.

Чтобы его запустить, выбираем в поле «Тип ключа» значение «Запрос», после чего диалоговое окно примет следующий вид:

Вводим необходимую информацию и нажимаем ОК. После этого на сервере TheHost сгенерируются файлы csr и key, которые вы сможете в дальнейшем использовать для выпуска сертификата.

Чтобы можно было использовать их содержимое, вам нужно будет выбрать запись с типом «Запрос» в списке всех SSL сертификатов в панели управления хостингом TheHost и нажать кнопку «Скачать» в самом верху экрана, после чего вам на компьютер будет загружен архив с указанными файлами.

Открывайте их обычным текстовым редактором и копируйте код запросов при оформлении SSL сертификатов как через TheHost, так и у других регистраторов.

Как получить бесплатный SSL сертификат Lets Encrypt?

Ну, и напоследок я решил оставить обзор способа создания самого нужного и востребованного у большинства вебмастеров варианта SSL сертификата для домена, который существует у TheHost.

Речь идёт о генерации бесплатного SSL сертификата LetsEncrypt, создать который можно за считанные секунды.

Среди его преимуществ можно выделить не только то, что за его оформление вам не придётся платить, но и то, что процедура его выпуска самая быстрая из всех указанных (по крайней мере, у TheHost), т.к. при генерации не придётся указывать абсолютно никакой дополнительной информации, кроме доменного имени сайта, для которого документ будет выпускаться.

Из минусов можно отметить только то, что он выпускается лишь на 3 месяца, после чего его нужно будет продлевать.

Итак, чтобы создать SSL сертификат от Lets Encrypt, заходим на страницу «SSL сертификаты» в ISPManager и нажимаем на кнопку «Lets Encrypt», после чего откроется следующее диалоговое окно:

Выбираем из списка домен, для которого сертификат будет выпускаться, и нажимаем «ОК».

После этого, без всяких лишних вопросов, сертификат добавится в список. Если просмотреть информацию, содержащуюся в нём (нужно выбрать сертификат и нажать на кнопку «Информация»), то можно увидеть следующее:

Как видите, для всех LetsEncrypt SSL сертификатов TheHost указывает абсолютно идентичную информацию, упрощая и ускоряя процедуру их выпуска.

При желании вы можете произвести настройку SSL сертификата и изменить содержащуюся в нём информацию на данном этапе. Кстати, настоятельно рекомендую это сделать, т.к. этот шаг повысит ваше доверие у ваших пользователей, которые решат просмотреть данные сертификата.

Отсутствие персональных данных владельца в нём может серьёзно насторожить их, а для некоторых может даже послужить сигналом отказа от использования данного сайта.

Установка SSL сертификата на хостинг

Итак, создание SSL сертификата, я надеюсь, прошло у вас успешно. Теперь всё, что осталось сделать для успешной передачи данных по HTTPS, — это подключить SSL сертификат к сайту, для которого он оформлялся.

В качестве наглядного примера я решил продемонстрировать подключение SSL сертификата к своему тестовому сайту, для которого с этой целью был специально зарегистрирован поддомен. О том, как создать поддомен сайта в ISPManager на примере TheHost вы можете прочитать в статье по указанной ссылке.

Итак, для подключения SSL сертификата к сайту в панели управления хостингом ISPManager открываем пункт меню «WWW домены», выбираем необходимый и нажимаем на кнопку «Изменить», которая становится доступной в самом верху страницы.

После этого на экране появляется следующее диалоговое окно:

Чтобы установить SSL сертификат на выбранный домен, нам нужно поставить галочку в поле «SSL» и выбрать из выпадающего списка имя нужного документа.

Вот и всё. SSL сертификат на сайт установлен. Сами могли убедиться, насколько это просто и быстро благодаря TheHost и ISPManager, в частности.

Да, пусть он выглядит неказисто, но со своими задачами справляется на отлично 🙂

Теперь нам останется только произвести настройки движка сайта, чтобы он корректно работал по новому HTTPS протоколу. Среди них будут редиректы с HTTP на HTTPS, настройка зеркал, правки карты сайта и robots.txt, а также много другое.

Но мы поговорим об этом в следующих статьях, т.к. каждая платформа требует индивидуального подхода.

В завершение обзора настроек сайта в ISPManager, связанных с SSL, хочу обратить ваше внимание на поле «Только SSL» в диалоговом окне, изображённом на скриншоте выше. С помощью него возможно сделать редиректы с HTTP на HTTPS для URL сайта на уровне веб сервера Nginx.

Установив галочку в данном поле, в файл конфигурации веб сервера Nginx на хостинге добавится следующий код:

if ($ssl_protocol = "") {

rewrite ^ https://$server_name$request_uri? permanent;

}

Можете взять данный способ организации редиректов с HTTP на HTTPS себе на заметку, особенно, если вы не пользуетесь услугами shared хостингов и панелями управления хостингом, в частности, а редирект настроить нужно.

Преимущество данного способа перенаправления трафика над редиректом в коде сайта заключается в том, что он происходит быстрее. В количественном выражении эти изменения не существенны, но при больших размерах проекта они станут заметны.

Проверка правильности установки SSL сертификата

После того, как SSL сертификат на сайт установлен и активирован, логическим завершением данного процесса будет проверка наличия ошибок, которые могли возникнуть в процессе.

Они могут быть разнообразны: начиная от несовпадения информации в сертификате с той, которая хранится в центре сертификации, заканчивая ошибками в работе самого сертификата.

Чтобы получить полный список проблем перехода на HTTPS и просканировать свой сайт на их наличие, я рекомендую воспользоваться следующими сервисами:

- https://www.ssllabs.com/ssltest

- https://www.digicert.com/help

В качестве вывода хотелось бы сказать, что в ходе чтения статьи вы сами заметили, насколько хостинг провайдер и панель управления хостингом упрощает жизнь при заказе, установке и настройке SSL сертификатов. Особенно вы могли это ощутить, если когда-либо устанавливали HTTPS соединение для сайта на сервере вручную, не располагающего панелью управления.

А это, надо сказать, неплохая мотивация пользоваться первым типом хостеров, где от пользователя не требуется много времени и знаний.

Особенно ценен данный аргумент для людей, которые никогда не были связаны с веб-программированием и созданием сайтов, но установка SSL сертификата на их сайты необходима.

Поэтому, если вы относитесь к данной категории, то советую воспользоваться услугами именно своего хостинг-провайдера. Я более, чем уверен, что он избавит вас от ненужной головной боли.

Ну, а если вы ещё только выбираете такового, то хочу порекомендовать TheHost, инструкция по созданию и установке SSL сертификата в панели управления которого и была представлена в данной статье.

На этом всё. До новых встреч! 🙂

P.S.: если вам нужен сайт либо необходимо внести правки на существующий, но для этого нет времени и желания, могу предложить свои услуги.

Более 5 лет опыта профессиональной разработки сайтов. Работа с PHP, OpenCart, WordPress, Laravel, Yii, MySQL, PostgreSQL, JavaScript, React, Angular и другими технологиями web-разработки.

Опыт разработки проектов различного уровня: лендинги, корпоративные сайты, Интернет-магазины, CRM, порталы. В том числе поддержка и разработка HighLoad проектов. Присылайте ваши заявки на email cccpblogcom@gmail.com.

И с друзьями не забудьте поделиться 😉

-

Мы предоставляем неограниченные бесплатные переиздания для любого SSL, купленного в нашем магазине. Переиздание требуется, если вы потеряли приватный ключ, изменили свой сервер или по какой-либо другой причине.

Переиздать сертификат SSL можно только со статусом «активен/выдан». Невозможно переиздать SSL во время его обработки или ожидающий другой запрос на переиздание.

Наиболее распространенные причины переиздания SSL

- Вы потеряли приватный ключ;

- Вы перемещаете сайт на новый веб-сервер;

- Вы получили ошибку «modulus mismatch» в процессе установки;

- Вы решили изменить доменное имя;

- Вы добавляете/модифицируете элементы SAN для мультидоменных сертификатов;

- Центр сертификации требует переиздания SSL из-за значительных изменений в отрасли или других серьезных причин;

Как переиздать SSL

- Войдите в учетную запись: https://my.gogetssl.com

- Зайдите в «SSL сертификаты» и найдите свой SSL, нажмите кнопку «Подробнее»

- Нажмите кнопку «Переиздать»

- Загрузите новый CSR-код в форму

- Выберите метод проверки DCV

- Следуйте процессу переиздания

- SSL-сертификат будет переиздан, как только вы завершите процесс проверки домена. Сертификаты OV/EV требуют короткой проверки центром сертификации, это занимает 12-24 часов

- Переустановите новые файлы на свой сервер, как только вы получите переизданные файлы

Изменение элементов SAN

Вы можете изменить SAN элементы для своего мультидоменного SSL-сертификата во время процесса переиздания. Обратите внимание, что мы игнорируем элементы SAN, перечисленные в CSR коде, и используем элементы, представленные в специальных полях, используя форму переиздания.

Изменение доменного имени

- Сертификаты Sectigo и GoGetSSL позволяют изменять доменное имя в процессе переиздания. Все, что вам нужно, это отправить новый CSR с новым доменом во время переиздания. Обратите внимание, что предыдущий SSL будет немедленно отозван.

- Не допускается изменение доменного имени (CN) для обычных SSL-сертификатов таких брендов как GeoTrust, RapidSSL, Thawte и DigiCert.

То, что нужно запомнить!

- SSL будет переиздан автоматически без какой-либо проверки, если вы используете тот же (оригинальный) код CSR.

- Предыдущий SSL будет немедленно отозван, если вы введете новое доменное имя в CSR коде.

- Вам нужно будет подтвердить владение только новыми SAN-элементами, если вы переиздаете мультидоменный SSL с использованием оригинального CSR кода.

Переиздать сертификат подписи кода Sectigo

- Войдите на https://secure.trust-provider.com, используя учетные данные, которые использовались при заполнении формы для запроса SSL;

- Найдите кнопку «Заменить» и нажмите ее

- Sectigo начнет обработку переиздания для вас.

Переиздать сертификат подписи кода Thawte / DigiCert

- Перейти на портал пользователей и запросить доступ к вашему заказу

- Заменить/переиздать код подписи SSL с использованием портала пользователя

In this tutorial I will share the step by step instructions to renew a SSL or TLS certificate using OpenSSL command. We will cover the following scenarios in this article:

- Renew SSL or TLS certificate after performing a Revocation

- Renew SSL or TLS certificate without performing Revocation

- Renew SSL or TLS certificate using existing SAN and X.509 extensions

Set up Lab Environment

First we will setup our lab environment so that you are familiar with the basic setup on which I will perform the certificate renewal. We will be performing the following steps as part of Lab Setup:

- Generate our own Root CA certificate

- Generate and sign server certificate using RootCA certificate

So, let’s get started:

Generate RootCA certificate

Step-1: Create directory structure

We will maintain our RootCA database and other files inside /root/tls:

[root@controller ~]# mkdir /root/tls/{certs,private,crl}

Create serial and index.txt file which we will use to track the signed certificates

[root@controller ~]# echo 01 > serial [root@controller ~]# touch index.txt

Copy the default openssl.cnf to your custom path:

[root@controller ~]# cp /etc/pki/tls/openssl.cnf /root/tls/

ALSO READ: Simple steps to generate CSR using openssl with examples

Step-2: Sample openssl configuration file

Sample openssl.cnf file for your reference:

[root@controller ~]# cat /root/tls/openssl.cnf

#

# OpenSSL example configuration file.

# This is mostly being used for generation of certificate requests.

#

# Note that you can include other files from the main configuration

# file using the .include directive.

#.include filename

# This definition stops the following lines choking if HOME isn't

# defined.

HOME = .

# Extra OBJECT IDENTIFIER info:

#oid_file = $ENV::HOME/.oid

oid_section = new_oids

# To use this configuration file with the "-extfile" option of the

# "openssl x509" utility, name here the section containing the

# X.509v3 extensions to use:

# extensions =

# (Alternatively, use a configuration file that has only

# X.509v3 extensions in its main [= default] section.)

# Load default TLS policy configuration

openssl_conf = default_modules

[ default_modules ]

ssl_conf = ssl_module

[ ssl_module ]

system_default = crypto_policy

[ crypto_policy ]

.include /etc/crypto-policies/back-ends/opensslcnf.config

[ new_oids ]

# Policies used by the TSA examples.

tsa_policy1 = 1.2.3.4.1

tsa_policy2 = 1.2.3.4.5.6

tsa_policy3 = 1.2.3.4.5.7

####################################################################

[ ca ]

default_ca = CA_default # The default ca section

####################################################################

[ CA_default ]

dir = /root/tls # Where everything is kept

certs = $dir/certs # Where the issued certs are kept

crl_dir = $dir/crl # Where the issued crl are kept

database = $dir/index.txt # database index file.

#unique_subject = no # Set to 'no' to allow creation of

# several certs with same subject.

new_certs_dir = $dir/certs # default place for new certs.

certificate = $dir/certs/cacert.pem # The CA certificate

serial = $dir/serial # The current serial number

crlnumber = $dir/crlnumber # the current crl number

# must be commented out to leave a V1 CRL

crl = $dir/crl.pem # The current CRL

private_key = $dir/private/cakey.pem# The private key

x509_extensions = v3_ca # The extensions to add to the cert

default_days = 3650 # how long to certify for

default_crl_days= 30 # how long before next CRL

default_md = sha512 # use SHA-256 by default

preserve = no # keep passed DN ordering

# A few difference way of specifying how similar the request should look

# For type CA, the listed attributes must be the same, and the optional

# and supplied fields are just that :-)

policy = policy_match

# For the CA policy

[ policy_match ]

countryName = match

stateOrProvinceName = match

organizationName = match

organizationalUnitName = optional

commonName = supplied

emailAddress = optional

# For the 'anything' policy

# At this point in time, you must list all acceptable 'object'

# types.

[ policy_anything ]

countryName = optional

stateOrProvinceName = optional

localityName = optional

organizationName = optional

organizationalUnitName = optional

commonName = supplied

emailAddress = optional

####################################################################

[ req ]

default_bits = 4096

default_md = sha512

default_keyfile = privkey.pem

distinguished_name = req_distinguished_name

attributes = req_attributes

x509_extensions = v3_ca # The extensions to add to the self signed cert

string_mask = utf8only

[ req_distinguished_name ]

countryName = Country Name (2 letter code)

countryName_default = IN

countryName_min = 2

countryName_max = 2

stateOrProvinceName = State or Province Name (full name)

stateOrProvinceName_default = Some-State

localityName = Locality Name (eg, city)

localityName_default = BANGALORE

0.organizationName = Organization Name (eg, company)

0.organizationName_default = GoLinuxCloud

organizationalUnitName = Organizational Unit Name (eg, section)

commonName = Common Name (eg, your name or your server's hostname)

commonName_max = 64

emailAddress = Email Address

emailAddress_max = 64

[ req_attributes ]

challengePassword = A challenge password

challengePassword_min = 4

challengePassword_max = 20

unstructuredName = An optional company name

[ v3_ca ]

subjectKeyIdentifier = hash

authorityKeyIdentifier = keyid:always,issuer

basicConstraints = critical,CA:true

nsComment = "OpenSSL Generated Certificate"

[ v3_req ]

# Extensions to add to a certificate request

basicConstraints = CA:FALSE

keyUsage = nonRepudiation, digitalSignature, keyEncipherment

IMPORTANT NOTE:

We are going to use policy_match policy for our RootCA. Under this policy we expect that any server or client certificate which is provided for signing purpose must match the countryName, stateOrProvinceName and organizationName as mentioned under policy_match rule. You can accordingly modify your configuration.

Step-3: Generate RootCA Private key

To generate a RootCA certificate, first we need a private key:

[root@controller tls]# openssl genrsa -out private/cakey.pem 4096

Sample Output:

ALSO READ: OpenSSL create certificate chain with Root & Intermediate CA

Step-4: Generate RootCA certificate

Next we generate the RootCA certificate

[root@controller tls]# openssl req -new -x509 -days 3650 -config openssl.cnf -extensions v3_ca -key private/cakey.pem -out certs/cacert.pem

Sample Output:

List of files at this stage under /root/tls:

[root@controller tls]# ls -l total 24 drwxr-xr-x 2 root root 4096 Aug 26 22:14 certs drwxr-xr-x 2 root root 4096 Aug 26 22:13 crl -rw-r--r-- 1 root root 0 Aug 26 22:10 index.txt -rw-r--r-- 1 root root 4505 Aug 26 22:13 openssl.cnf drwxr-xr-x 2 root root 4096 Aug 26 22:13 private -rw-r--r-- 1 root root 3 Aug 26 22:10 serial

Generate server certificate

Next we will generate the server certificate which will later forcefully expire:

Step-1: Create directory structure

We will store our server certificates inside /certs path:

[root@controller ~]# mkdir /certs

Step-2: Generate private key

The first step would be to generate a private key:

[root@controller certs]# openssl genrsa -out server.key.pem 4096

Sample Output:

Step-3: Generate CSR for server certificate

ALSO READ:

Many people miss most important points when they are creating a CSR. If you are not sure about what should be added for individual fields then I would recommend to read this article before you generate CSR:

Things to consider when creating CSR with OpenSSL

Next we use the existing private key to generate our CSR:

[root@controller certs]# openssl req -new -key server.key.pem -out server.csr

Sample Output:

ALSO READ: #2-ELK Stack: Enable https with ssl/tls & secure elasticsearch cluster

Step-4: Generate server certificate

We intend to create a SAN certificate so we would need one configuration file:

[root@controller ~]# cat /certs/server_ext.conf basicConstraints = CA:FALSE nsCertType = server nsComment = "OpenSSL Generated Server Certificate" subjectKeyIdentifier = hash authorityKeyIdentifier = keyid,issuer:always keyUsage = critical, digitalSignature, keyEncipherment extendedKeyUsage = serverAuth subjectAltName = @alt_names [alt_names] IP.1 = 10.10.10.13 IP.2 = 10.10.10.14 IP.3 = 192.168.0.150 IP.4 = 192.168.43.104 DNS.1 = centos8-3.example.com DNS.2 = controller.example.com

We will use this configuration file to generate the CSR for our SAN certificate.

Next we will generate and sign the server certificate using RootCA.

[root@controller certs]# openssl ca -config /root/tls/openssl.cnf -days 10 -notext -batch -in server.csr -out server.crt -extfile server_ext.conf

Sample Output:

Once we sign any certificate with RootCA then the RootCA database will be updated accordingly to keep a track of this. You can check the list of certificates signed by a RootCA referring the serial and index.txt file which we had created earlier:

[root@controller certs]# cat /root/tls/index.txt V 210905165814Z 01 unknown /C=IN/ST=Karnataka/O=GoLinuxCloud/OU=Admin/CN=example.com [root@controller certs]# cat /root/tls/serial 02

As you can see, the serial file number is automatically incremented to 02 which will be assigned to the next certificate which is signed by RootCA.

The 01 serial is assigned to CN=example.com i.e. our server certificate which we just generated above.

Verify the server certificate along with RootCA:

[root@controller certs]# openssl verify -CAfile /root/tls/certs/cacert.pem -verbose server.crt

server.crt: OK

Verify the SAN field along with other extensions:

[root@controller certs]# openssl x509 -noout -text -in server.crt | grep -A 1 "Subject Alternative Name"

X509v3 Subject Alternative Name:

IP Address:10.10.10.13, IP Address:10.10.10.14, IP Address:192.168.0.150, IP Address:192.168.43.104, DNS:centos8-3.example.com, DNS:controller.example.com

ALSO READ: Revoke certificate and generate CRL OpenSSL [Step-by-Step]

Forcefully expire server certificate

Now to demonstrate a certificate renewal, we must make sure our certificate is expired right?

Actually there is no way you can forcefully expire a certificate, although there is a trick which I use to verify such scenarios in my lab setup.

The OpenSSL command will validate the expiry of a certificate based on your local server’s date and timezone. So if we fast forward our server’s date and time then we can trick OpenSSL to believe that the certificate has actually expired.

Let’s test this, currently as you see my server certificate is expected to be expired on Sep 5 16:58:14 2021 GMT.

[root@controller certs]# openssl x509 -noout -text -in server.crt | grep -i -A2 validity

Validity

Not Before: Aug 26 16:58:14 2021 GMT

Not After : Sep 5 16:58:14 2021 GMT

So I will change the sate of my Linux server to any date after September 5th:

[root@controller certs]# date --set "10 Sep 2021 10:10:10"

Fri Sep 10 10:10:10 IST 2021

Now let us re-verify the certificate status:

[root@controller certs]# openssl verify -CAfile /root/tls/certs/cacert.pem -verbose server.crt

C = IN, ST = Karnataka, O = GoLinuxCloud, OU = Admin, CN = example.com

error 10 at 0 depth lookup: certificate has expired

error server.crt: verification failed

Voila! The trick worked!

So now our certificate is assumed to be expired and we can run our tests to renew this certificate using openssl.

ALSO READ: Beginners guide on PKI, Certificates, Extensions, CA, CRL and OCSP

Renew SSL or TLS certificate using OpenSSL

Now one more thing you should understand that there is nothing like renewing a certificate, i.e. you cannot extend the expiry of an existing certificate.

What we do is basically, use the existing private key and then either

- You generate a new CSR and a new certificate using the same private key

- Or you use the existing CSR along with private key to generate a new certificate

The advantage of using an existing CSR is that all of your x.509 extensions will be retained in the new server certificate.

Scenario-1: Renew a certificate after performing revocation

Now if you have followed our Lab Setup, then you must have observed that we are maintaining a database of all the certificates which are signed by our CA certificate.

In such case if you re-attempt to generate a new certificate using existing CSR and private key then openssl will fail to generate the certificate with following ERROR:

[root@controller certs]# openssl ca -config /root/tls/openssl.cnf -days 10 -notext -batch -in server.csr -out server-renewed.crt

Using configuration from /root/tls/openssl.cnf

Check that the request matches the signature

Signature ok

The Subject's Distinguished Name is as follows

countryName :PRINTABLE:'IN'

stateOrProvinceName :ASN.1 12:'Karnataka'

localityName :ASN.1 12:'BANGALORE'

organizationName :ASN.1 12:'GoLinuxCloud'

organizationalUnitName:ASN.1 12:'Admin'

commonName :ASN.1 12:'example.com'

ERROR:There is already a certificate for /C=IN/ST=Karnataka/O=GoLinuxCloud/OU=Admin/CN=example.com

The matching entry has the following details

Type :Valid

Expires on :210905165814Z

Serial Number :01

File name :unknown

Subject Name :/C=IN/ST=Karnataka/O=GoLinuxCloud/OU=Admin/CN=example.com

As you can see, we get an error that There is already a certificate for /C=IN/ST=Karnataka/O=GoLinuxCloud/OU=Admin/CN=example.com. So, RootCA will not sign a certificate with the same Common Name unless we revoke the existing certificate.

ALSO READ: OpenSSL create client certificate & server certificate with example

Step-1: Revoke the existing server certificate

So let’s go ahead and revoke this certificate so we can renew one:

[root@controller certs]# openssl ca -revoke server.crt -config /root/tls/openssl.cnf

Using configuration from /root/tls/openssl.cnf

Revoking Certificate 01.

Data Base Updated

For more information you can read How to revoke the certificate and generate a CRL with openssl

Step-2: Generate a Certificate Revocation List (CRL)

We will need to create a Certificate Revocation List file which will maintain the list of all such certificates which are revoked. Similar to the serial file which we had created to track the list of signed certificates earlier, we will have to create another file crlnumber to track the serial number of revoked certificates:

[root@controller certs]# cd /root/tls/

We can assign any serial number into this file:

[root@controller tls]# echo 1000 > crlnumber

Next generate a CRL list:

[root@controller tls]# openssl ca -gencrl -out crl/example.crl -config openssl.cnf

Using configuration from /root/tls/openssl.cnf

Verify the CRL file:

[root@controller tls]# openssl crl -in crl/example.crl -text -noout

Certificate Revocation List (CRL):

Version 2 (0x1)

Signature Algorithm: sha512WithRSAEncryption

Issuer: C = IN, ST = Karnataka, L = BANGALORE, O = GoLinuxCloud, OU = Admin, CN = RootCA

Last Update: Sep 10 04:48:05 2021 GMT

Next Update: Oct 10 04:48:05 2021 GMT

CRL extensions:

X509v3 CRL Number:

4096

Revoked Certificates:

Serial Number: 01

Revocation Date: Sep 10 04:45:11 2021 GMT

Signature Algorithm: sha512WithRSAEncryption

68:1a:c6:d8:27:f6:ec:72:f9:c6:0b:9d:d8:7f:65:bb:3b:91:

b0:60:ca:ba:bd:95:3a:2f:b6:6b:a7:09:5a:15:d0:ad:9d:68:

...

As you can see under Revoked Certificates, the provided Serial Number is 01 which was assigned to our server certificate with CN=example.com

You can confirm the same using index.txt file:

[root@controller certs]# cat /root/tls/index.txt R 210905165814Z 210910044511Z 01 unknown /C=IN/ST=Karnataka/O=GoLinuxCloud/OU=Admin/CN=example.com

Notice the first character in the index.txt file for 01 serial number, here R represents Revoked

ALSO READ: openssl ca vs openssl x509 comparison [With Examples]

Step-3: Renew server certificate

Now we can go ahead and renew our server certificate using the existing CSR and private key file:

[root@controller certs]# openssl ca -config /root/tls/openssl.cnf -days 10 -notext -batch -in server.csr -out server-renewed.crt

Using configuration from /root/tls/openssl.cnf

Check that the request matches the signature

Signature ok

The Subject's Distinguished Name is as follows

countryName :PRINTABLE:'IN'

stateOrProvinceName :ASN.1 12:'Karnataka'

localityName :ASN.1 12:'BANGALORE'

organizationName :ASN.1 12:'GoLinuxCloud'

organizationalUnitName:ASN.1 12:'Admin'

commonName :ASN.1 12:'example.com'

Certificate is to be certified until Sep 20 04:48:51 2021 GMT (10 days)

As expected, we don’t get any error anymore. Verify the index.txt file again as we should have a new entry of the newly signed certificate:

[root@controller certs]# cat /root/tls/index.txt

R 210905165814Z 210910044511Z 01 unknown /C=IN/ST=Karnataka/O=GoLinuxCloud/OU=Admin/CN=example.com

V 210920044851Z 02 unknown /C=IN/ST=Karnataka/O=GoLinuxCloud/OU=Admin/CN=example.com

Step-4: Verify renewed server certificate

Verify the renewed certificate against the RootCA certificate:

[root@controller certs]# openssl verify -CAfile /root/tls/certs/cacert.pem -verbose server-renewed.crt

server-renewed.crt: OK

Verify the SAN field and other x509 extensions:

[root@controller certs]# openssl x509 -noout -text -in server-renewed.crt | grep -A 1 "Subject Alternative Name"

X509v3 Subject Alternative Name:

IP Address:10.10.10.13, IP Address:10.10.10.14, IP Address:192.168.0.150, IP Address:192.168.43.104, DNS:centos8-3.example.com, DNS:controller.example.com

So all our SAN field are intact, you can similarly grep for other X509v3 extension fields in the server certificate.

Scenario-2: Renew certificate with a new CSR

It is possible that you may have lost the Certificate Signing request using which your original certificate was generated. Although it is important that you have the same private key which was used to generate the server certificate.

Step-1: Export CSR from the Server certificate

Since we do not have a Certificate Signing request, we will export the CSR from the expired server certificate:

[root@controller certs]# openssl x509 -x509toreq -in server.crt -signkey server.key.pem -out server.csr Getting request Private Key Generating certificate request

This step will use the existing private key and expired server certificate to generate a CSR. You can check the content of the CSR using:

[root@controller certs]# openssl req -noout -text -in server.csr

Next we will quickly revoke our certificate, to generate a new one:

[root@controller certs]# openssl ca -revoke server-renewed.crt -config /root/tls/openssl.cnf

Using configuration from /root/tls/openssl.cnf

Revoking Certificate 03.

Data Base Updated

ALSO READ: Things to consider when creating CSR with OpenSSL

Step-2: Renew server certificate

Now we can renew our server certificate and create a new one. But since we would like to retain our SAN fields and other X.509 extensions, we will use a similar external configuration file:

[root@controller certs]# openssl ca -config /root/tls/openssl.cnf -days 10 -notext -batch -in server.csr -out server-renewed-1.crt -extfile server_ext.conf

Using configuration from /root/tls/openssl.cnf

Check that the request matches the signature

Signature ok

The Subject's Distinguished Name is as follows

countryName :PRINTABLE:'IN'

stateOrProvinceName :ASN.1 12:'Karnataka'

localityName :ASN.1 12:'BANGALORE'

organizationName :ASN.1 12:'GoLinuxCloud'

organizationalUnitName:ASN.1 12:'Admin'

commonName :ASN.1 12:'example.com'

Certificate is to be certified until Sep 20 05:31:33 2021 GMT (10 days)

Write out database with 1 new entries

Data Base Updated

Step-3: Verify renewed server certificate

Verify the server certificate against the RootCA:

[root@controller certs]# openssl verify -CAfile /root/tls/certs/cacert.pem -verbose server-renewed-1.crt

server-renewed-1.crt: OK

Verify the SAN field in the newly generated server certificate:

[root@controller certs]# openssl x509 -noout -text -in server-renewed-1.crt | grep -A 1 "Subject Alternative Name"

X509v3 Subject Alternative Name:

IP Address:10.10.10.13, IP Address:10.10.10.14, IP Address:192.168.0.150, IP Address:192.168.43.104, DNS:centos8-3.example.com, DNS:controller.example.com

Scenario-3: Renew server certificate without revocation

This is only possible if your root CA is not maintaining any database of the certificates which were signed. Since in our Lab Setup we were maintaining index.txt file with the list of signed certificates, we were bound to reoke a certificate before renewing one with the same CN.

HINT:

I will quickly setup my lab to demonstrate this step, I will skip most of the explanation and steps and I will use some of the existing files which I have already generated in the previous steps

ALSO READ: How to renew expired root CA certificate with openssl

Step-1: Setup Lab Environment

So let’s generate a RootCA using a different command. I will use the existing root CA private key:

[root@controller certs]# openssl req -new -x509 -days 3650 -key cakey.pem -out ca.cert.pem

Sample Output:

Let me generate a fresh server certificate:

[root@controller certs]# openssl x509 -req -days 365 -in server.csr -CA ca.cert.pem -CAkey cakey.pem -CAcreateserial -out server-1.crt -extfile server_ext.conf

Signature ok

subject=C = IN, ST = Karnataka, L = BANGALORE, O = GoLinuxCloud, OU = Admin, CN = example.com

Getting CA Private Key

Verify the certificate status

[root@controller certs]# openssl verify -CAfile ca.cert.pem -verbose server-1.crt

server-1.crt: OK

Let us change the date of my Linux node to expire the certificate manually:

[root@controller certs]# date --set "11 Sep 2023 10:10:10" Mon Sep 11 10:10:10 IST 2023 [root@controller certs]# openssl verify -CAfile ca.cert.pem -verbose server-1.crt C = IN, ST = Karnataka, L = BANGALORE, O = GoLinuxCloud, OU = Admin, CN = example.com error 10 at 0 depth lookup: certificate has expired error server-1.crt: verification failed

Next we can continue to renew our certificate and this time we don’t have to perform any revocation as our CA certificate is not maintaining any database of all the signed certificates.

Step-2: Renew server certificate

We will use our existing CSR and private key file to renewal the server certificate:

[root@controller certs]# openssl x509 -req -days 365 -in server.csr -CA ca.cert.pem -CAkey cakey.pem -CAcreateserial -out server-2.crt -extfile server_ext.conf

Signature ok

subject=C = IN, ST = Karnataka, L = BANGALORE, O = GoLinuxCloud, OU = Admin, CN = example.com

Getting CA Private Key

So we have successfully renewed and generated a fresh server certificate using our existing CSR and private key:

ALSO READ: Revoke certificate and generate CRL OpenSSL [Step-by-Step]

Step-3: Verify renewed certificate

Verify the SAN fields:

[root@controller certs]# openssl x509 -noout -text -in server-2.crt

Certificate:

Data:

Version: 3 (0x2)

Serial Number:

37:3e:d1:d3:96:3c:83:2e:dc:52:62:fc:36:12:f7:99:eb:51:26:fb

Signature Algorithm: sha256WithRSAEncryption

Issuer: C = IN, ST = Karnataka, L = Bangalore, O = GoLinuxCloud, OU = Admin, CN = rootca.com

Validity

Not Before: Sep 11 04:42:27 2023 GMT

Not After : Sep 10 04:42:27 2024 GMT

Subject: C = IN, ST = Karnataka, L = BANGALORE, O = GoLinuxCloud, OU = Admin, CN = example.com

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

RSA Public-Key: (4096 bit)

Modulus:

00:ad:e4:e3:17:b2:2a:54:37:a3:3e:00:60:a4:f9:

c5:6b:9e:13:e9:29:53:3c:f2:b1:24:e2:15:d0:6b:

0b:67:f2:89:8e:0c:e8:88:29:58:fa:18:fb:1d:20:

...

72:28:37:87:2b:6d:48:a5:0d:8c:f2:0f:a6:0f:11:

1c:9f:3e:bc:34:f2:d2:3c:29:c7:94:2d:94:ab:69:

cf:b9:d7

Exponent: 65537 (0x10001)

X509v3 extensions:

X509v3 Basic Constraints:

CA:FALSE

Netscape Cert Type:

SSL Server

Netscape Comment:

OpenSSL Generated Server Certificate

X509v3 Subject Key Identifier:

8A:7C:7E:50:2D:E5:3C:53:48:68:8A:EA:34:43:A1:05:96:79:BC:39

X509v3 Authority Key Identifier:

keyid:19:55:26:4A:F8:E8:08:92:36:9F:7D:AD:EC:1B:4C:85:3E:C6:78:D5

DirName:/C=IN/ST=Karnataka/L=Bangalore/O=GoLinuxCloud/OU=Admin/CN=rootca.com

serial:0B:B7:07:EE:67:09:74:62:86:4C:26:08:0A:55:16:DB:57:43:53:08

X509v3 Key Usage: critical

Digital Signature, Key Encipherment

X509v3 Extended Key Usage:

TLS Web Server Authentication

X509v3 Subject Alternative Name:

IP Address:10.10.10.13, IP Address:10.10.10.14, IP Address:192.168.0.150, IP Address:192.168.43.104, DNS:centos8-3.example.com, DNS:controller.example.com

Signature Algorithm: sha256WithRSAEncryption

61:a2:46:f1:a4:f5:5f:b4:cd:75:a9:b3:59:c1:7f:3a:b5:d1:

05:56:c1:8f:85:c5:43:9f:3b:bf:da:7d:bf:5e:da:6a:9f:d7:

56:d5:dd:29:2e:63:27:d4:26:6c:9d:53:6b:99:39:90:e8:79:

a3:9b:23:84:e9:26:72:c6:28:bf:59:80:55:75:c1:cb:b8:b3:

33:09:32:39:19:3b:a1:e6:f3:68:42:7b:83:d1:a4:59:5d:1c:

...

Summary

In this article we learned on how to renew SSL server or client certificate using OpenSSL. We covered different scenarios for renewal so that you can decide to either retain your existing SAN fields and X.509 extensions or you may decide to discard them during the renewal.

We do term this whole process as renewal but actually we are just generating a new certificate using existing private key and CSR. One should not get confused that we are extending the expiry of the certificate.

If you have any questions or concerns, feel free to ask them using the comments box.

Продление SSL сертификата аналогично первичному выпуску. По факту – это новый заказ услуги. Чтобы обновить ssl, недостаточно просто пополнить баланс в личном кабинете. Необходимо также совершить ряд несложных дополнительных шагов по активации. Они схожи с шагами при первичной покупке, но упрощены.

В чем отличие обновления действующего SSL сертификата от первичного выпуска

- Заполняется минимум обязательных данных. Всё остальное копируется из ранее указанной информации

- Сокращается срок выдачи

Как продлить ssl сертификат

Уведомление об окончании срока действия посылается на e-mail, указанный при регистрации, за 14 дней.

Также можно самостоятельно отследить дату окончания сертификата и обновить его через личный кабинет заблаговременно.

Рекомендации

Советуем продлевать услугу заранее. Минимум, за 2 недели. Максимальный срок предварительной процедуры – 60 дней. Оставшийся период действия обновляемого сертификата прибавляется к новому.

Порядок действий

- Перейти в личный кабинет и выбрать домен с истекающим сроком SSL-сертификата

- Проверить баланс (отображается в самом верху справа) и пополнить его до необходимой по тарифу суммы

- Нажать иконку «Продлить» в верхнем меню справа

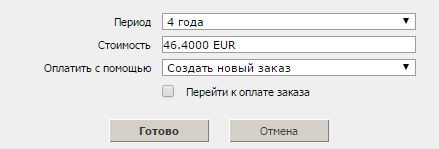

- В появившемся окне выбрать период действия сертификата и сгенерировать новый ключ

Максимальный срок действия сертификата c марта 2018 составляет 2 года. Рекомендуем выбирать более длительный период, чтобы не возвращаться к данной процедуре каждый год и получить дополнительную скидку. - Далее необходимо проверить электронную почту и подтвердить перевыпуск

- Новый сертификат будет выслан на подтвержденный электронный ящик

Процедура не займет много времени. При продлении всё происходит значительно быстрее, чем при первичном заказе. Далее файлы с новыми данными необходимо установить на сервер с сайтом. Вы можете обратиться за установкой в нашу поддержку, это бесплатно.

Важно: вышеописанный способ актуален в случаях, когда не требуется вносить никакие изменения. Если будет использован другой домен или требуются дополнительные опции (поддержка поддоменов, расширенная проверка, иной тарифный план), необходимо создать новый заказ.

Как обновить для сайта SSL сертификат, который был куплен в другой компании

В таких случаях требуется оформить новый заказ. Если до окончания действия старого сертификата осталось 2 месяца и меньше, и вы выбираете тот же самый сертификат для нового заказа, остаток периода будет автоматически добавлен к сроку действия выпускаемого сертификата.

Как обновить ssl сертификат (продлить https) сайта

После получения продленного сертификата, его необходимо установить на сервер, где находится сайт. Это можно сделать самостоятельно, или обратиться за помощью к специалистам isplicense.ru. Мы бесплатно установим или обновим сертификат, купленный у нас, в течение часа.

Как узнать до какого числа действует ssl (https) сертификат

Существует несколько способов проверки

1. Через личный кабинет на сайте isplicense.ru

Необходимо перейти в соответствующий раздел, где подключена услуга. Информация указана напротив домена в колонке «Действует до»

2. Специальные сервисы

У нас на сайте есть специальный сервис проверки: https://www.isplicense.ru/ssl-tools/checker/

Важно: если вы продлили, но еще не установили новый сертификат, то по результатам проверки будет отображаться срок действия старого сертификата.

3. Посмотреть в адресной строке браузера

Что происходит, если SSL-сертификат истек и не был продлен

В таком случае пользователи при переходе на сайт по протоколу HTTPS увидят предупреждение следующего вида

Самый вероятный вариант действий в таком случае – вкладка браузера будет закрыта.

Посетители не должны уходить из-за такой причины. Поэтому позаботьтесь о том, чтобы продлить https сертификат вовремя.

![Renew SSL/TLS certificate OpenSSL [Step-by-Step] Renew SSL/TLS certificate OpenSSL [Step-by-Step]](https://www.golinuxcloud.com/wp-content/uploads/openssl-1.jpg)

![Renew SSL/TLS certificate OpenSSL [Step-by-Step] Renew SSL/TLS certificate OpenSSL [Step-by-Step]](https://www.golinuxcloud.com/wp-content/uploads/openssl-2.jpg)

![Renew SSL/TLS certificate OpenSSL [Step-by-Step] Renew SSL/TLS certificate OpenSSL [Step-by-Step]](https://www.golinuxcloud.com/wp-content/uploads/openssl-3.jpg)

![Renew SSL/TLS certificate OpenSSL [Step-by-Step] Renew SSL/TLS certificate OpenSSL [Step-by-Step]](https://www.golinuxcloud.com/wp-content/uploads/openssl-4.jpg)

![Renew SSL/TLS certificate OpenSSL [Step-by-Step] Renew SSL/TLS certificate OpenSSL [Step-by-Step]](https://www.golinuxcloud.com/wp-content/uploads/openssl-5.jpg)

![Renew SSL/TLS certificate OpenSSL [Step-by-Step] Renew SSL/TLS certificate OpenSSL [Step-by-Step]](https://www.golinuxcloud.com/wp-content/uploads/openssl-7.jpg)