Задача

Как-то возникла задача поменять номер VLAN у трафика, проходящего между двумя коммутаторами через Trunk-канал. У Cisco есть такая вещь, как vlan mapping, но это на моделях вроде C6XXX и выше, а у меня C3560, этого нет.

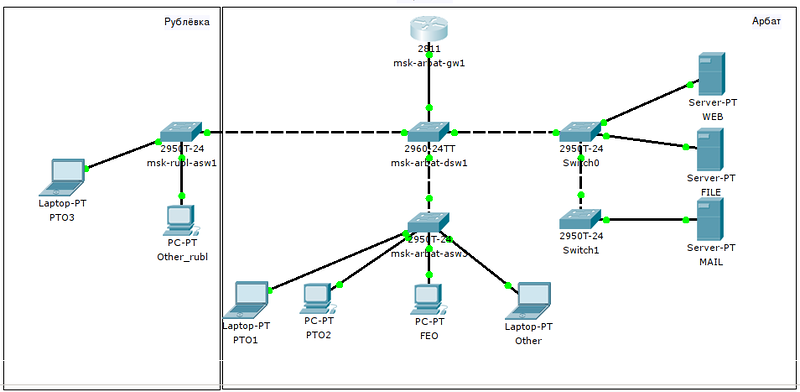

План сети

Схема такая. Имеется фрагмент сети, там два коммутатора, соединённых Trunk-портом. На одном коммутаторе хосты, на втором – сервера.

Далее, Имеется три VLAN.

VLAN10 включает в себя один сервер и один хост. Тут проблем не возникает.

VLAN20 включает в себя другой сервер.

VLAN30 включает в себя ещё один хост. Теперь нужно помочь этому хосту достучаться до второго сервера.

Как это сделать?

SW1:

vlan 10

!

vlan 30

!

interface FastEthernet0/1

switchport access vlan 10

!

interface FastEthernet0/2

switchport access vlan 30

!

interface GigabitEthernet0/1

switchport trunk encapsulation dot1q

switchport mode trunk

!

SW2:

vlan 10

!

vlan 20

!

interface FastEthernet0/1

switchport access vlan 10

!

interface FastEthernet0/2

switchport access vlan 20

!

interface GigabitEthernet0/1

switchport trunk encapsulation dot1q

switchport mode trunk

!

Зачем это надо?

Причины такой сомнительной конфигурации таковы, что образован канал между двумя разными сетями, где существуют два разных админа. Хосту одного админа нужно получить доступ к сервису другого админа. Используемые в их сетях VLAN-ы частично пересекаются. Но сервисы на них пересекаться не должны. То есть изначально у первого админа для хоста выделен VLAN 30. Но этот номер у второго используется под другие нужды, свободен 20.

К соглашению они приходить не хотят, переделывать всё остальное тоже не собираются. Нужно организовать проход 30 VLAN в 20. Только и всего.

На помощь приходит такое понятие как Native VLAN. Это так называемый “родной” VLAN, передаваемый без метки.

По умолчанию Native VLAN с номером 1. То есть если на access-порт с vid 1 пришёл кадр, то он передаётся без метки. И наоборот, если в коммутатор пришёл кадр без метки, то он получит метку vid 1. Самый, что ни на есть, “родной VLAN”.

Немного модернизируем нашу схему:

SW1:

interface GigabitEthernet0/1

switchport trunk native vlan 30

switchport trunk encapsulation dot1q

switchport mode trunk

spanning-tree portfast

SW2:

interface GigabitEthernet0/1

switchport trunk native vlan 20

switchport trunk encapsulation dot1q

switchport mode trunk

spanning-tree portfast

Что это нам даст?

Кадр данных, приходя с хоста в коммутатор пометится VID 30. Далее, для передачи по Trunk метка с него снимается вообще, так как 30-ый VLAN “родной” и метить этот трафик не надо.

Кадр, попадая во второй коммутатор (всё ещё без метки) заставляет коммутатор SW2 пометить его своим “родным” VLAN – 20-ым! Потому что любой нетегированный трафик должен быть помечен родным влан-ом. Кстати, если в этот порт попадёт трафик с меткой 20, такой кадр должен быть уничтожен.

Это тот ещё костыль, требует подстройки других протоколов. В частности начнёт ругаться CDP и STP. С STP я разобрался корявым portfast-режимом, а CDP лучше будет вообще отключить для безопасности!

Настройка тегированного vlan на Cisco Catalyst

По умолчанию все транковые интерфейсы уже настроены на тегирование native vlan трафика:

R5-c4948#sh interfaces gigabitEthernet 1/42 switchport

Name: Gi1/42

Switchport: Enabled

Administrative Mode: dynamic auto

Operational Mode: down

Administrative Trunking Encapsulation: negotiate

Negotiation of Trunking: On

Access Mode VLAN: 1 (default)

Trunking Native Mode VLAN: 1 (default)

Administrative Native VLAN tagging: enabled

Voice VLAN: none

Administrative private-vlan host-association: none

Administrative private-vlan mapping: none

Administrative private-vlan trunk native VLAN: none

Administrative private-vlan trunk Native VLAN tagging: enabled

Administrative private-vlan trunk encapsulation: dot1q

Administrative private-vlan trunk normal VLANs: none

Administrative private-vlan trunk associations: none

Administrative private-vlan trunk mappings: none

Operational private-vlan: none

Trunking VLANs Enabled: ALL

Pruning VLANs Enabled: 2-1001

Capture Mode Disabled

Capture VLANs Allowed: ALL

Unknown unicast blocked: disabled

Unknown multicast blocked: disabled

Appliance trust: none

Эта опция, также по умолчанию, отключена глобально, и толку от этой настройки интерфейса никакого. Что и показывает нам вывод команды show vlan dot1q tag native

R5-c4948_50#sh vlan dot1q tag native

dot1q native vlan tagging is disabled globally

Per Port Native Vlan Tagging State

----------------------------------

Port Operational Native VLAN

Mode Tagging State

-------------------------------------------

Gi1/14 trunk disabled

Gi1/27 trunk disabled

Te1/49 trunk disabled

Te1/50 trunk disabled

Po1 trunk disabled

Отключить глобально и незадумываясь тегирование native vlan неразумно, поскольку все транки тут же его подхватят (они делают это по умолчанию), и мы получим ошибки в работе например MST, LACP PDU, UDLD и пр.

На тех транках которые знают, что native vlan идет без тега, необходимо сперва отключить подобное тегирование.

Безопасный порядок отключения native vlan tagging будет следующим:

- На тех интерфейсах, где мы не хотим тегировать native vlan выполняем команду

no switchport trunk native vlan tag

После того, как мы обезопасили те интерфейсы, которым такое тегирование не требуется — даем глобальную команду vlan dot1q native tag, которая включает тегирование глобально.

И соответственно проверяем результат:

R5-c4948_50#sh vlan dot1q tag native

dot1q native vlan tagging is enabled globally

Per Port Native Vlan Tagging State

----------------------------------

Port Operational Native VLAN

Mode Tagging State

-------------------------------------------

Gi1/14 trunk disabled

Gi1/27 trunk disabled

Gi1/35 trunk enabled

Gi1/36 trunk enabled

Te1/49 trunk disabled

Te1/50 trunk disabled

Po1 trunk disabled

Теперь нам видно какие транки тегируют native vlan, а какие нет.

Собственно мы добились желаемого результата.

Материал из Xgu.ru

Перейти к: навигация, поиск

- Короткий URL: vlan/cisco

- Автор: Наташа Самойленко

< VLAN

На этой странице рассматривается процедура настройки VLAN в Cisco.

На странице VLAN в Cisco/Lab находятся лабораторные, которые можно сделать для того чтобы на практике попробовать настройки, которые описываются на этой странице. Лабораторные подготовлены в Packet Tracer, но аналогично могут быть выполнены и на реальном оборудовании.

Содержание

- 1 Настройка VLAN на коммутаторах Cisco под управлением IOS

- 1.1 Настройка access портов

- 1.2 Настройка транка (trunk)

- 1.2.1 Настройка статического транка

- 1.2.2 Динамическое создание транков (DTP)

- 1.2.3 Разрешённые VLAN’ы

- 1.2.4 Native VLAN

- 1.3 Настройка маршрутизации между VLAN

- 1.4 Перевод интерфейса в режим 3го уровня

- 1.5 Просмотр информации

- 1.6 Диапазоны VLAN

- 1.7 Пример настройки

- 1.7.1 Пример базовой настройки VLAN, без настройки маршрутизации

- 1.7.2 Пример конфигураций с настройкой маршрутизации между VLAN

- 2 Настройка VLAN на маршрутизаторах Cisco

- 2.1 Пример настройки

- 2.2 Настройка native VLAN

- 3 Примечания

[править] Настройка VLAN на коммутаторах Cisco под управлением IOS

Сеть с VLANами на коммутаторах Cisco

Терминология Cisco:

- access port — порт принадлежащий одному VLAN’у и передающий нетегированный трафик

- trunk port — порт передающий тегированный трафик одного или нескольких VLAN’ов

Коммутаторы Cisco ранее поддерживали два протокола 802.1Q и ISL. ISL — проприетарный протокол использующийся в оборудовании Cisco. ISL полностью инкапсулирует фрейм для передачи информации о принадлежности к VLAN’у.

В современных моделях коммутаторов Cisco ISL не поддерживается.

Создание VLAN’а с идентификатором 2 и задание имени для него:

sw1(config)# vlan 2 sw1(config-vlan)# name test

Удаление VLAN’а с идентификатором 2:

sw1(config)# no vlan 2

[править] Настройка access портов

Назначение порта коммутатора в VLAN:

sw1(config)# interface fa0/1 sw1(config-if)# switchport mode access sw1(config-if)# switchport access vlan 2

Назначение диапазона портов с fa0/4 до fa0/5 в vlan 10:

sw1(config)# interface range fa0/4 - 5 sw1(config-if-range)# switchport mode access sw1(config-if-range)# switchport access vlan 10

Просмотр информации о VLAN’ах:

sw1# show vlan brief

VLAN Name Status Ports

---- -------------------------------- --------- -------------------------------

1 default active Fa0/6, Fa0/7, Fa0/8, Fa0/9,

Fa0/10, Fa0/11, Fa0/12, Fa0/13,

Fa0/14, Fa0/15, Fa0/16, Fa0/17,

Fa0/18, Fa0/19, Fa0/20, Fa0/21,

Fa0/22, Fa0/23, Fa0/24

2 test active Fa0/1, Fa0/2

10 VLAN0010 active Fa0/4, Fa0/5

15 VLAN0015 active Fa0/3

[править] Настройка транка (trunk)

Для того чтобы передать через порт трафик нескольких VLAN, порт переводится в режим транка.

Режимы интерфейса (режим по умолчанию зависит от модели коммутатора):

- auto — Порт находится в автоматическом режиме и будет переведён в состояние trunk, только если порт на другом конце находится в режиме on или desirable. Т.е. если порты на обоих концах находятся в режиме «auto», то trunk применяться не будет.

- desirable — Порт находится в режиме «готов перейти в состояние trunk»; периодически передает DTP-кадры порту на другом конце, запрашивая удаленный порт перейти в состояние trunk (состояние trunk будет установлено, если порт на другом конце находится в режиме on, desirable, или auto).

- trunk — Порт постоянно находится в состоянии trunk, даже если порт на другом конце не поддерживает этот режим.

- nonegotiate — Порт готов перейти в режим trunk, но при этом не передает DTP-кадры порту на другом конце. Этот режим используется для предотвращения конфликтов с другим «не-cisco» оборудованием. В этом случае коммутатор на другом конце должен быть вручную настроен на использование trunk’а.

По умолчанию в транке разрешены все VLAN. Для того чтобы через соответствующий VLAN в транке передавались данные, как минимум, необходимо чтобы VLAN был активным.

Активным VLAN становится тогда, когда он создан на коммутаторе и в нём есть хотя бы один порт в состоянии up/up.

VLAN можно создать на коммутаторе с помощью команды vlan.

Кроме того, VLAN автоматически создается на коммутаторе в момент добавления в него интерфейсов в режиме access.

В схеме, которая используется для демонстрации настроек, на коммутаторах sw1 и sw2, нужные VLAN будут созданы в момент добавления access-портов в соответствующие VLAN:

sw1(config)# interface fa0/3 sw1(config-if)# switchport mode access sw1(config-if)# switchport access vlan 15 % Access VLAN does not exist. Creating vlan 15

На коммутаторе sw3 access-портов нет. Поэтому необходимо явно создать все необходимые VLAN:

sw3(config)# vlan 2,10,15

Для автоматического создания VLAN на коммутаторах, может использоваться протокол VTP.

[править] Настройка статического транка

Создание статического транка:

sw1(config)# interface fa0/22 sw1(config-if)# switchport mode trunk

На некоторых моделях коммутаторов (на которых поддерживается ISL) после попытки перевести интерфейс в режим статического транка, может появится такая ошибка:

sw1(config-if)# switchport mode trunk Command rejected: An interface whose trunk encapsulation is “Auto” can not be configured to “trunk” mode.

Это происходит из-за того, что динамическое определение инкапсуляции (ISL или 802.1Q) работает только с динамическими режимами транка. И для того, чтобы настроить статический транк, необходимо инкапсуляцию также настроить статически.

Для таких коммутаторов необходимо явно указать тип инкапсуляции для интерфейса:

sw1(config-if)# switchport trunk encapsulation dot1q

И после этого снова повторить команду настройки статического транка (switchport mode trunk).

[править] Динамическое создание транков (DTP)

Dynamic Trunk Protocol (DTP) — проприетарный протокол Cisco, который позволяет коммутаторам динамически распознавать настроен ли соседний коммутатор для поднятия транка и какой протокол использовать (802.1Q или ISL). Включен по умолчанию.

Режимы DTP на интерфейсе:

- auto — Порт находится в автоматическом режиме и будет переведён в состояние trunk, только если порт на другом конце находится в режиме on или desirable. Т.е. если порты на обоих концах находятся в режиме «auto», то trunk применяться не будет.

- desirable — Порт находится в режиме «готов перейти в состояние trunk»; периодически передает DTP-кадры порту на другом конце, запрашивая удаленный порт перейти в состояние trunk (состояние trunk будет установлено, если порт на другом конце находится в режиме on, desirable, или auto).

- nonegotiate — Порт готов перейти в режим trunk, но при этом не передает DTP-кадры порту на другом конце. Этот режим используется для предотвращения конфликтов с другим «не-cisco» оборудованием. В этом случае коммутатор на другом конце должен быть вручную настроен на использование trunk’а.

Перевести интерфейс в режим auto:

sw1(config-if)# switchport mode dynamic auto

Перевести интерфейс в режим desirable:

sw1(config-if)# switchport mode dynamic desirable

Перевести интерфейс в режим nonegotiate:

sw1(config-if)# switchport nonegotiate

Проверить текущий режим DTP:

sw# show dtp interface

[править] Разрешённые VLAN’ы

По умолчанию в транке разрешены все VLAN.

Можно ограничить перечень VLAN, которые могут передаваться через конкретный транк.

Указать перечень разрешенных VLAN для транкового порта fa0/22:

sw1(config)# interface fa0/22 sw1(config-if)# switchport trunk allowed vlan 1-2,10,15

Добавление ещё одного разрешенного VLAN:

sw1(config)# interface fa0/22 sw1(config-if)# switchport trunk allowed vlan add 160

Удаление VLAN из списка разрешенных:

sw1(config)# interface fa0/22 sw1(config-if)# switchport trunk allowed vlan remove 160

[править] Native VLAN

В стандарте 802.1Q существует понятие native VLAN. Трафик этого VLAN передается нетегированным.

По умолчанию это VLAN 1. Однако можно изменить это и указать другой VLAN как native.

Настройка VLAN 5 как native:

sw1(config-if)# switchport trunk native vlan 5

Теперь весь трафик принадлежащий VLAN’у 5 будет передаваться через транковый интерфейс нетегированным, а весь пришедший на транковый интерфейс нетегированный трафик будет промаркирован как принадлежащий VLAN’у 5 (по умолчанию VLAN 1).

[править] Настройка маршрутизации между VLAN

Передача трафика между VLANами с помощью коммутатора Cisco

Все настройки по назначению портов в VLAN, сделанные ранее для sw1, sw2 и sw3, сохраняются.

Дальнейшие настройки подразумевают использование sw3 как коммутатора 3 уровня.

При такой схеме работы никаких дополнительных настроек на маршрутизаторе не требуется. Коммутатор осуществляет маршрутизацию между сетями разных VLAN, а на маршрутизатор отправляет трафик предназначенный в другие сети.

Настройки на коммутаторе sw3:

| VLAN / интерфейс 3го уровня | IP-адрес |

|---|---|

| VLAN 2 | 10.0.2.1 /24 |

| VLAN 10 | 10.0.10.1 /24 |

| VLAN 15 | 10.0.15.1 /24 |

| Fa 0/10 | 192.168.1.2 /24 |

Включение маршрутизации на коммутаторе:

sw3(config)# ip routing

Задание адреса в VLAN. Этот адрес будет маршрутом по умолчанию для компьютеров в VLAN 2:

sw3(config)# interface Vlan2 sw3(config-if)# ip address 10.0.2.1 255.255.255.0 sw3(config-if)# no shutdown

Задание адреса в VLAN 10:

sw3(config)# interface Vlan10 sw3(config-if)# ip address 10.0.10.1 255.255.255.0 sw3(config-if)# no shutdown

[править] Перевод интерфейса в режим 3го уровня

Интерфейс fa0/10 соединен с маршрутизатором. Этот интерфейс можно перевести в режим 3 уровня.

Перевод fa0/10 в режим интерфейса 3 уровня и задание IP-адреса:

sw3(config)#interface FastEthernet 0/10 sw3(config-if)# no switchport sw3(config-if)# ip address 192.168.1.2 255.255.255.0 sw3(config-if)# no shutdown

R1 используется как шлюз по умолчанию для рассматриваемой сети. Трафик не предназначенный сетям VLAN’ов будет передаваться на R1.

Настройка маршрута по умолчанию:

sw3(config) ip route 0.0.0.0 0.0.0.0 192.168.1.1

[править] Просмотр информации

Просмотр информации о транке:

sw1# show interface fa0/22 trunk Port Mode Encapsulation Status Native vlan Fa0/22 on 802.1q trunking 1 Port Vlans allowed on trunk Fa0/22 1-2,10,15 Port Vlans allowed and active in management domain Fa0/22 1-2,10,15 Port Vlans in spanning tree forwarding state and not pruned Fa0/22 1-2,10,15

Просмотр информации о настройках интерфейса (о транке):

sw1# show interface fa0/22 switchport Name: Fa0/22 Switchport: Enabled Administrative Mode: trunk Operational Mode: trunk Administrative Trunking Encapsulation: dot1q Operational Trunking Encapsulation: dot1q Operational Dot1q Ethertype: 0x8100 Negotiation of Trunking: On Access Mode VLAN: 1 (default) Trunking Native Mode VLAN: 1 (VLAN_1) Administrative Native VLAN tagging: enabled Operational Native VLAN tagging: disabled Voice VLAN: none Administrative private-vlan host-association: none Administrative private-vlan mapping: none Operational private-vlan: none Trunking VLANs Enabled: ALL Pruning VLANs Enabled: 2-1001 Capture Mode Disabled Capture VLANs Allowed: ALL

Просмотр информации о настройках интерфейса (об access-интерфейсе):

sw1# show interface fa0/3 switchport Name: Fa0/3 Switchport: Enabled Administrative Mode: static access Operational Mode: static access Administrative Trunking Encapsulation: negotiate Operational Trunking Encapsulation: native Operational Dot1q Ethertype: 0x8100 Negotiation of Trunking: Off Access Mode VLAN: 15 (VLAN0015) Trunking Native Mode VLAN: 1 (default) Administrative Native VLAN tagging: enabled Operational Native VLAN tagging: disabled Voice VLAN: none Administrative private-vlan host-association: none Administrative private-vlan mapping: none Operational private-vlan: none Trunking VLANs Enabled: ALL Pruning VLANs Enabled: 2-1001 Capture Mode Disabled Capture VLANs Allowed: ALL

Просмотр информации о VLAN’ах:

sw1# show vlan brief

VLAN Name Status Ports

---- -------------------------------- --------- -------------------------------

1 default active Fa0/6, Fa0/7, Fa0/8, Fa0/9,

Fa0/10, Fa0/11, Fa0/12, Fa0/13,

Fa0/14, Fa0/15, Fa0/16, Fa0/17,

Fa0/18, Fa0/19, Fa0/20, Fa0/21,

Fa0/22, Fa0/23, Fa0/24

2 test active Fa0/1, Fa0/2

10 VLAN0010 active Fa0/4, Fa0/5

15 VLAN0015 active Fa0/3

[править] Диапазоны VLAN

| VLANs | Диапазон | Использование | Передается VTP |

|---|---|---|---|

| 0, 4095 | Reserved | Только для системного использования. | — |

| 1 | Normal | VLAN по умолчанию. Можно использовать, но нельзя удалить. | Да |

| 2-1001 | Normal | Для VLANов Ethernet. Можно создавать, удалять и использовать. | Да |

| 1002-1005 | Normal | Для FDDI и Token Ring. Нельзя удалить. | Да |

| 1006-4094 | Extended | Только для VLANов Ethernet. | Версия 1 и 2 нет, версия 3 да |

[править] Пример настройки

[править] Пример базовой настройки VLAN, без настройки маршрутизации

В этом разделе приведены конфигурационные файлы коммутаторов для изображенной схемы.

На коммутаторе sw3 не настроена маршрутизация между VLAN, поэтому в данной схеме хосты могут общаться только в пределах одного VLAN.

Например, хосты на коммутаторе sw1 в VLAN 2 могут взаимодействовать между собой и с хостами в VLAN 2 на коммутаторе sw2. Однако, они не могут взаимодействовать с хостами в других VLAN на коммутаторах sw1 и sw2.

Не все настройки являются обязательными. Например, перечисление разрешенных VLAN в транке не является обязательным для работы транка, однако, рекомендуется настраивать разрешенные VLAN явно.

Настройки транка на sw1 и sw2 немного отличаются от sw3. На sw3 не задается инкапсуляция для транка (команда switchport trunk encapsulation dot1q), так как в используемой модели коммутатора поддерживается только режим 802.1Q.

Конфигурация sw1:

! interface FastEthernet0/1 switchport mode access switchport access vlan 2 ! interface FastEthernet0/2 switchport mode access switchport access vlan 2 ! interface FastEthernet0/3 switchport mode access switchport access vlan 15 ! interface FastEthernet0/4 switchport mode access switchport access vlan 10 ! interface FastEthernet0/5 switchport mode access switchport access vlan 10 ! interface FastEthernet0/22 switchport trunk encapsulation dot1q switchport mode trunk switchport trunk allowed vlan 1,2,10,15 !

Конфигурация sw2:

! interface FastEthernet0/1 switchport mode access switchport access vlan 10 ! interface FastEthernet0/2 switchport mode access switchport access vlan 2 ! interface FastEthernet0/3 switchport mode access switchport access vlan 2 ! interface FastEthernet0/22 switchport trunk encapsulation dot1q switchport mode trunk switchport trunk allowed vlan 1,2,10 !

Конфигурация sw3:

! vlan 2,10,15 ! interface FastEthernet0/1 switchport mode trunk switchport trunk allowed vlan 1,2,10,15 ! interface FastEthernet0/2 switchport mode trunk switchport trunk allowed vlan 1,2,10 !

[править] Пример конфигураций с настройкой маршрутизации между VLAN

В этом разделе приведены конфигурационные файлы коммутаторов для изображенной схемы.

На коммутаторе sw3 настроена маршрутизация между VLAN, поэтому в данной схеме хосты могут общаться как в пределах одного VLAN, так и между различными VLAN.

Например, хосты на коммутаторе sw1 в VLAN 2 могут взаимодействовать между собой и с хостами в VLAN 2 на коммутаторе sw2. Кроме того, они могут взаимодействовать с хостами в других VLAN на коммутаторах sw1 и sw2.

Настройки коммутаторов sw1 и sw2 остались точно такими же, как и в предыдущем разделе.

Добавились дополнительные настройки только на коммутаторе sw3.

Конфигурация sw1:

! interface FastEthernet0/1 switchport mode access switchport access vlan 2 ! interface FastEthernet0/2 switchport mode access switchport access vlan 2 ! interface FastEthernet0/3 switchport mode access switchport access vlan 15 ! interface FastEthernet0/4 switchport mode access switchport access vlan 10 ! interface FastEthernet0/5 switchport mode access switchport access vlan 10 ! interface FastEthernet0/22 switchport trunk encapsulation dot1q switchport mode trunk switchport trunk allowed vlan 1,2,10,15 !

Конфигурация sw2:

! interface FastEthernet0/1 switchport mode access switchport access vlan 10 ! interface FastEthernet0/2 switchport mode access switchport access vlan 2 ! interface FastEthernet0/3 switchport mode access switchport access vlan 2 ! interface FastEthernet0/22 switchport trunk encapsulation dot1q switchport mode trunk switchport trunk allowed vlan 1,2,10 !

Конфигурация sw3:

! ip routing ! vlan 2,10,15 ! interface FastEthernet0/1 switchport mode trunk switchport trunk allowed vlan 1,2,10,15 ! interface FastEthernet0/2 switchport mode trunk switchport trunk allowed vlan 1,2,10 ! ! interface FastEthernet0/10 no switchport ip address 192.168.1.2 255.255.255.0 ! ! interface Vlan2 ip address 10.0.2.1 255.255.255.0 ! interface Vlan10 ip address 10.0.10.1 255.255.255.0 ! interface Vlan15 ip address 10.0.15.1 255.255.255.0 ! ! ip route 0.0.0.0 0.0.0.0 192.168.1.1 !

[править] Настройка VLAN на маршрутизаторах Cisco

Передача трафика между VLANами с помощью маршрутизатора

Передача трафика между VLAN может осуществляться с помощью маршрутизатора. Для того чтобы маршрутизатор мог передавать трафик из одного VLAN в другой (из одной сети в другую), необходимо, чтобы в каждой сети у него был интерфейс. Для того чтобы не выделять под сеть каждого VLAN отдельный физический интерфейс, создаются логические подынтерфейсы[1] на физическом интерфейсе для каждого VLAN.

На коммутаторе порт, ведущий к маршрутизатору, должен быть настроен как тегированный порт (в терминах Cisco — транк).

Изображенная схема, в которой маршрутизация между VLAN выполняется на маршрутизаторе, часто называется router on a stick.

IP-адреса шлюза по умолчанию для VLAN (эти адреса назначаются на подынтерфейсах маршрутизатора R1):

| VLAN | IP-адрес |

|---|---|

| VLAN 2 | 10.0.2.1 /24 |

| VLAN 10 | 10.0.10.1 /24 |

| VLAN 15 | 10.0.15.1 /24 |

Для логических подынтерфейсов[1] необходимо указывать то, что интерфейс будет получать тегированный трафик и указывать номер VLAN соответствующий этому интерфейсу. Это задается командой в режиме настройки подынтерфейса:

R1(config-if)# encapsulation dot1q <vlan-id>

Создание логического подынтерфейса для VLAN 2:

R1(config)# interface fa0/0.2 R1(config-subif)# encapsulation dot1q 2 R1(config-subif)# ip address 10.0.2.1 255.255.255.0

Создание логического подынтерфейса для VLAN 10:

R1(config)# interface fa0/0.10 R1(config-subif)# encapsulation dot1q 10 R1(config-subif)# ip address 10.0.10.1 255.255.255.0

|

|

Соответствие номера подынтерфейса и номера VLAN не является обязательным условием. Однако обычно номера подынтерфейсов задаются именно таким образом, чтобы упростить администрирование. |

На коммутаторе порт, ведущий к маршрутизатору, должен быть настроен как статический транк:

interface FastEthernet0/20 switchport trunk encapsulation dot1q switchport mode trunk

[править] Пример настройки

Конфигурационные файлы устройств для схемы изображенной в начале раздела.

Конфигурация sw1:

! interface FastEthernet0/1 switchport mode access switchport access vlan 2 ! interface FastEthernet0/2 switchport mode access switchport access vlan 2 ! interface FastEthernet0/3 switchport mode access switchport access vlan 15 ! interface FastEthernet0/4 switchport mode access switchport access vlan 10 ! interface FastEthernet0/5 switchport mode access switchport access vlan 10 ! interface FastEthernet0/20 switchport trunk encapsulation dot1q switchport mode trunk switchport trunk allowed vlan 2,10,15 !

Конфигурация R1:

! interface fa0/0.2 encapsulation dot1q 2 ip address 10.0.2.1 255.255.255.0 ! interface fa0/0.10 encapsulation dot1q 10 ip address 10.0.10.1 255.255.255.0 ! interface fa0/0.15 encapsulation dot1q 15 ip address 10.0.15.1 255.255.255.0 !

[править] Настройка native VLAN

По умолчанию трафик VLAN’а 1 передается не тегированым (то есть, VLAN 1 используется как native), поэтому на физическом интерфейсе маршрутизатора задается адрес из сети VLAN 1.

Задание адреса на физическом интерфейсе:

R1(config)# interface fa0/0 R1(config-if)# ip address 10.0.1.1 255.255.255.0

Если необходимо создать подынтерфейс для передачи не тегированного трафика, то в этом подынтерфейсе явно указывается, что он принадлежит native VLAN. Например, если native VLAN 99:

R1(config)# interface fa0/0.99 R1(config-subif)# encapsulation dot1q 99 native R1(config-subif)# ip address 10.0.99.1 255.255.255.0

[править] Примечания

- ↑ 1,0 1,1 Хотя глазу приятнее видеть написание слова как подинтерфейс, правильное написание всё же через букву ы; подробнее: [1]. Именно по этой причине правильно — субинтерфейс. Иностранному слову — ностранную приставку.

| |

|

|---|---|

| Устройства | Cisco 871 • Cisco Router • Cisco Switch • Сisco Сatalyst • Cisco IPS • Cisco ASA • PIX • Dynamips |

| Безопасность (коммутаторы и маршрутизаторы) |

Cisco Security • Port security • DHCP snooping • Dynamic ARP Protection • IP Source Guard • Аутентификация при доступе к сети • 802.1X в Cisco • Zone-Based Policy Firewall • Cisco NAT • NAT в Cisco • Cisco SSH |

| Cisco ASA | Cisco ASA/NAT • Cisco ASA/Troubleshooting • Cisco ASA/IPS • Cisco ASA failover • Cisco ASA/Transparent firewall • Cisco ASA/Site-to-Site_VPN • Cisco ASA/Easy_VPN • Cisco ASA/WebVPN • Объединение OSPF-сетей туннелем между двумя системами ASA (без GRE) • Центр сертификатов на Cisco ASA |

| VPN | IPsec в Cisco • Cisco IOS Site-to-Site VPN • DMVPN • Cisco Easy VPN • Cisco Web VPN • Cisco ipsec preshared |

| Канальный уровень | CDP • VLAN в Cisco • ISL • VTP • STP в Cisco • Cisco Express Forwarding • Агрегирование каналов • Зеркалирование трафика • QinQ • Frame Relay |

| Сетевой уровень | Маршрутизация в Cisco • RIP • EIGRP • IS-IS • OSPF • BGP • PIM • Multicast • GLBP • VRRP • HSRP • DHCP • IPv6 • IPv6 vs IPv4 • Резервирование Интернет-каналов без использования BGP • Использование BGP для резервирования Интернет-каналов |

| Разное | Режим ROMMON в Cisco • Опция 82 DHCP • 802.1X и RADIUS • SNMP в Cisco • QoS в Cisco • EEM • Troubleshooting • Автоматизация работы устройств Cisco • Cisco NTP • Cisco IP SLA • Cisco Enhanced Object Tracking |

| |

|

|---|---|

| Стандарты, протоколы и основные понятия | 802.1Q • VLAN ID • ISL • VTP • GVRP • Native VLAN |

| В операционных системах |

|

| В сетевом оборудовании |

|

| Разное | man vconfig • Безопасность VLAN • 802.1X и RADIUS • Cisco Private VLAN |

IEEE 802.1Q-in-Q VLAN Tag Termination

Encapsulating IEEE 802.1Q VLAN tags within 802.1Q enables service providers to use a single VLAN to support customers who

have multiple VLANs. The IEEE 802.1Q-in-Q VLAN Tag Termination feature on the subinterface level preserves VLAN IDs and keeps

traffic in different customer VLANs segregated.

Finding Feature Information

Your software release may not support all the features documented in this module. For the latest caveats and feature information,

see Bug Search Tool and the release notes for your platform and software release. To find information about the features documented in this module,

and to see a list of the releases in which each feature is supported, see the feature information table.

Use Cisco Feature Navigator to find information about platform support and Cisco software image support. To access Cisco Feature

Navigator, go to www.cisco.com/go/cfn. An account on Cisco.com is not required.

Information About IEEE 802.1Q-in-Q VLAN Tag Termination

IEEE 802.1Q-in-Q VLAN Tag Termination on Subinterfaces

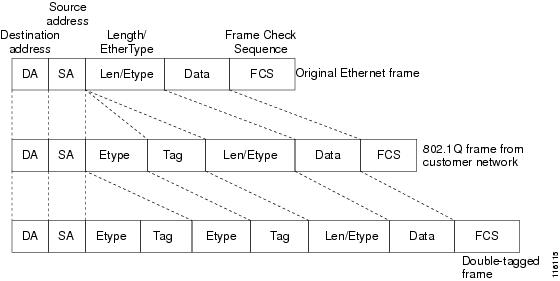

IEEE 802.1Q-in-Q VLAN Tag Termination simply adds another layer of IEEE 802.1Q tag (called “metro tag” or “PE-VLAN”) to the

802.1Q tagged packets that enter the network. The purpose is to expand the VLAN space by tagging the tagged packets, thus

producing a “double-tagged” frame. The expanded VLAN space allows the service provider to provide certain services, such as

Internet access on specific VLANs for specific customers, and yet still allows the service provider to provide other types

of services for their other customers on other VLANs.

Generally the service provider’s customers require a range of VLANs to handle multiple applications. Service providers can

allow their customers to use this feature to safely assign their own VLAN IDs on subinterfaces because these subinterface

VLAN IDs are encapsulated within a service-provider designated VLAN ID for that customer. Therefore there is no overlap of

VLAN IDs among customers, nor does traffic from different customers become mixed. The double-tagged frame is “terminated”

or assigned on a subinterface with an expanded

encapsulation

dot1q command that specifies the two VLAN ID tags (outer VLAN ID and inner VLAN ID) terminated on the subinterface (see the figure

below).

IEEE 802.1Q-in-Q VLAN Tag Termination is generally supported on whichever Cisco IOS XE features or protocols are supported

on the subinterface. The only restriction is whether you assign ambiguous or unambiguous subinterfaces for the inner VLAN

ID. See the Unambiguous and Ambiguous Subinterfaces section.

The primary benefit for the service provider is reduced number of VLANs supported for the same number of customers. Other

benefits of this feature include:

-

PPPoE scalability. By expanding the available VLAN space from 4096 to approximately 16.8 million (4096 times 4096), the number

of PPPoE sessions that can be terminated on a given interface is multiplied. -

When deploying Gigabyte Ethernet DSL Access Multiplexer (DSLAM) in wholesale model, you can assign the inner VLAN ID to represent

the end-customer virtual circuit (VC) and assign the outer VLAN ID to represent the service provider ID.

Whereas switches require IEEE 802.1Q tunnels on interfaces to carry double-tagged traffic, routers need only encapsulate

Q-in-Q VLAN tags within another level of 802.1Q tags in order for the packets to arrive at the correct destination.

Unambiguous and Ambiguous Subinterfaces

The

encapsulation

dot1q command is used to configure Q-in-Q termination on a subinterface. The command accepts an Outer VLAN ID and one or more Inner

VLAN IDs. The outer VLAN ID always has a specific value, while inner VLAN ID can either be a specific value or a range of

values.

A subinterface that is configured with a single Inner VLAN ID is called an unambiguous Q-in-Q subinterface. In the following

example, Q-in-Q traffic with an Outer VLAN ID of 101 and an Inner VLAN ID of 1001 is mapped to the Gigabit Ethernet 1/1/0.100

subinterface:

Device(config)# interface gigabitEehernet1/1/0.100

Device(config-subif)# encapsulation dot1q 101 second-dot1q 1001

A subinterface that is configured with multiple Inner VLAN IDs is called an ambiguous Q-in-Q subinterface. By allowing multiple

Inner VLAN IDs to be grouped together, ambiguous Q-in-Q subinterfaces allow for a smaller configuration, improved memory usage

and better scalability.

In the following example, Q-in-Q traffic with an Outer VLAN ID of 101 and Inner VLAN IDs anywhere in the 2001-2100 and 3001-3100

range is mapped to the Gigabit Ethernet 1/1/0.101 subinterface:

Device(config)# interface gigabitethernet1/1/0.101

Device(config-subif)# encapsulation dot1q 101 second-dot1q 2001-2100,3001-3100

Ambiguous subinterfaces can also use the

any keyword to specify the inner VLAN ID.

See the Configuration Examples for IEEE 802.1Q-in-Q VLAN Tag Termination section for an example of how VLAN IDs are assigned

to subinterfaces, and for a detailed example of how the

any keyword is used on ambiguous subinterfaces.

Only PPPoE is supported on ambiguous subinterfaces. Standard IP routing is not supported on ambiguous subinterfaces.

How to Configure IEEE 802.1Q-in-Q VLAN Tag Termination

Configuring the Interfaces for IEEE 802.1Q-in-Q VLAN Tag Termination

Perform this task to configure the main interface used for the Q-in-Q double tagging and to configure the subinterfaces.

An optional step in this task shows you how to configure the EtherType field to be 0x9100 for the outer VLAN tag, if that

is required. After the subinterface is defined, the 802.1Q encapsulation is configured to use the double tagging.

SUMMARY STEPS

-

enable

-

configure

terminal

-

interface

type

number

-

dot1q

tunneling

ethertype

ethertype

-

interface

type

number

.

subinterface-number

-

encapsulation

dot1q

vlan-id

second-dot1q

{any

|

vlan-id |

vlan-id

—

vlan-id [

vlan-id

—

vlan-id ]} -

pppoe

enable

[group

group-name ] [max-sessions

max-sessions-number ] -

exit

- Repeat Step 5 to configure another subinterface.

- Repeat Step 6 and Step 7 to specify the VLAN tags to be terminated on the subinterface.

-

end

DETAILED STEPS

| Command or Action | Purpose | |

|---|---|---|

| Step 1 |

Example: |

Enables privileged EXEC mode.

|

| Step 2 |

Example: |

Enters global configuration mode. |

| Step 3 |

Example: |

Configures an interface and enters interface configuration mode. |

| Step 4 |

Example: |

(Optional) Defines the Ethertype field type used by peer devices when implementing Q-in-Q VLAN tagging. |

| Step 5 |

Example: |

Configures a subinterface and enters subinterface configuration mode. |

| Step 6 |

Example: |

(Required) Enables the 802.1Q encapsulation of traffic on a specified subinterface in a VLAN.

|

| Step 7 |

Example: |

Enables PPPoE sessions on a subinterface. The example specifies that the PPPoE profile, vpn1, will be used by PPPoE sessions on the subinterface. |

| Step 8 |

Example: |

Exits subinterface configuration mode and returns to interface configuration mode.

|

| Step 9 |

Repeat Step 5 to configure another subinterface. Example: |

(Optional) Configures a subinterface and enters subinterface configuration mode. |

| Step 10 |

Repeat Step 6 and Step 7 to specify the VLAN tags to be terminated on the subinterface. Example:Example: |

Step 6 enables the 802.1Q encapsulation of traffic on a specified subinterface in a VLAN.

Step 7 enables PPPoE sessions on the subinterface. The example specifies that the PPPoE profile, vpn1, will be used by PPPoE |

| Step 11 |

Example: |

Exits subinterface configuration mode and returns to privileged EXEC mode. |

Verifying the IEEE 802.1Q-in-Q VLAN Tag Termination

Perform this optional task to verify the configuration of the IEEE 802.1Q-in-Q VLAN Tag Termination feature.

SUMMARY STEPS

-

enable

-

show

running-config

-

show

vlans

dot1q

[internal

interface-type

interface-number

. subinterface-number [detail ] |

second-dot1q

inner-id

any ]] [detail]

DETAILED STEPS

| Step 1 |

Enables privileged EXEC mode. Enter your password if prompted. Example: |

| Step 2 |

Use this command to show the currently running configuration on the device. You can use delimiting characters to display Example: |

| Step 3 |

Use this command to show the statistics for all the 802.1Q VLAN IDs. In this example, only the outer VLAN ID is displayed. Example: |

Configuration Examples for IEEE 802.1Q-in-Q VLAN Tag Termination

Configuring any Keyword on Subinterfaces for IEEE 802.1Q-in-Q VLAN Tag Termination Example

Some ambiguous subinterfaces can use the

any keyword for the inner VLAN ID

specification. The

any keyword represents any inner VLAN ID that

is not explicitly configured on any other interface. In the following example,

seven subinterfaces are configured with various outer and inner VLAN IDs.

Note |

The |

interface GigabitEthernet1/0/0.1

encapsulation dot1q 100 second-dot1q 100

interface GigabitEthernet1/0/0.2

encapsulation dot1q 100 second-dot1q 200

interface GigabitEthernet1/0/0.3

encapsulation dot1q 100 second-dot1q 300-400,500-600

interface GigabitEthernet1/0/0.4

encapsulation dot1q 100 second-dot1q any

interface GigabitEthernet1/0/0.5

encapsulation dot1q 200 second-dot1q 50

interface GigabitEthernet1/0/0.6

encapsulation dot1q 200 second-dot1q 1000-2000,3000-4000

interface GigabitEthernet1/0/0.7

encapsulation dot1q 200 second-dot1q any

The table below shows which subinterfaces are mapped to different

values of the outer and inner VLAN ID on Q-in-Q frames that come in on Gigabit

Ethernet interface 1/0/0.

|

Outer VLAN ID |

Inner VLAN ID |

Subinterface mapped to |

|---|---|---|

|

100 |

1 through 99 |

GigabitEthernet1/0/0.4 |

|

100 |

100 |

GigabitEthernet1/0/0.1 |

|

100 |

101 through 199 |

GigabitEthernet1/0/0.4 |

|

100 |

200 |

GigabitEthernet1/0/0.2 |

|

100 |

201 through 299 |

GigabitEthernet1/0/0.4 |

|

100 |

300 through 400 |

GigabitEthernet1/0/0.3 |

|

100 |

401 through 499 |

GigabitEthernet1/0/0.4 |

|

100 |

500 through 600 |

GigabitEthernet1/0/0.3 |

|

100 |

601 through 4095 |

GigabitEthernet1/0/0.4 |

|

200 |

1 through 49 |

GigabitEthernet1/0/0.7 |

|

200 |

50 |

GigabitEthernet1/0/0.5 |

|

200 |

51 through 999 |

GigabitEthernet1/0/0.7 |

|

200 |

1000 through 2000 |

GigabitEthernet1/0/0.6 |

|

200 |

2001 through 2999 |

GigabitEthernet1/0/0.7 |

|

200 |

3000 through 4000 |

GigabitEthernet1/0/0.6 |

|

200 |

4001 through 4095 |

GigabitEthernet1/0/0.7 |

A new subinterface is now configured:

interface GigabitEthernet1/0/0.8

encapsulation dot1q 200 second-dot1q 200-600,900-999

The table below shows the changes made to the table for the outer

VLAN ID of 200. Notice that subinterface 1/0/0.7 configured with the

any keyword now has new inner VLAN ID

mappings.

|

Outer VLAN ID |

Inner VLAN ID |

Subinterface mapped to |

|---|---|---|

|

200 |

1 through 49 |

GigabitEthernet1/0/0.7 |

|

200 |

50 |

GigabitEthernet1/0/0.5 |

|

200 |

51 through 199 |

GigabitEthernet1/0/0.7 |

|

200 |

200 through 600 |

GigabitEthernet1/0/0.8 |

|

200 |

601 through 899 |

GigabitEthernet1/0/0.7 |

|

200 |

900 through 999 |

GigabitEthernet1/0/0.8 |

|

200 |

1000 through 2000 |

GigabitEthernet1/0/0.6 |

|

200 |

2001 through 2999 |

GigabitEthernet1/0/0.7 |

|

200 |

3000 through 4000 |

GigabitEthernet1/0/0.6 |

|

200 |

4001 through 4095 |

GigabitEthernet1/0/0.7 |

Additional References

The following sections provide references related to the IEEE 802.1Q-in-Q VLAN Tag Termination feature.

Related Documents

|

Related Topic |

Document Title |

|---|---|

|

Related commands |

|

Standards

|

Standards |

Title |

|---|---|

|

IEEE 802.1Q |

— |

Technical Assistance

|

Description |

Link |

|---|---|

|

The Cisco Support website provides extensive online resources, including documentation and tools for troubleshooting and To receive security and technical information about your products, you can subscribe to various services, such as the Product Access to most tools on the Cisco Support website requires a Cisco.com user ID and password. |

http://www.cisco.com/techsupport |

Feature Information for IEEE 802.1Q-in-Q VLAN Tag Termination

The following table provides release information about the feature or features described in this module. This table lists

only the software release that introduced support for a given feature in a given software release train. Unless noted otherwise,

subsequent releases of that software release train also support that feature.

Use Cisco Feature Navigator to find information about platform support and Cisco software image support. To access Cisco

Feature Navigator, go to www.cisco.com/go/cfn. An account on Cisco.com is not required.

|

Feature Name |

Releases |

Feature Information |

|---|---|---|

|

IEEE 802.1Q-in-Q VLAN Tag Termination |

Cisco IOS XE Release 2.1 |

This feature was introduced on the Cisco ASR 1000 Series Aggregation Services Routers. The following commands have been modified for this feature: |

Подборка инструкций по настройке VLAN на оборудовании Cisco. Примеры конфигурирования, описания возможных проблем, настройки и параметры.

Введение в виртуальные локальные сети VLAN

Если вы совсем новичок в теме, начните с этого видео,

посвященного технологии VLAN/

Пожалуй самое доступное объяснение:

Настройка VLAN в Cisco Packet Tracer

В данном уроке мы познакомимся с технологией VLAN, научимся

создавать их на коммутаторах, настраивать access и trunk порты.

Одно из лучших объяснений работы VLAN на оборудовании Cisco.

У кого бесконечный «Translating….» нажмите Ctrl + Shift +

6

Добавлять VLAN в транк только «switchport trunk allowed vlan add», чтобы

остальные не потерялись.

Учтите, что вы не пробросите VLAN без транка.

у коммутаторов есть два режима порта, это access, используется как правило для

конечных устройств (компы, принтеры, телефоны) и trunk — настраивается между

свичами. Access порт тегирует входящий трафик в коммутатор и растегирует

исходящий. Trunk порт не занимается тегированием, он просто прокидывает пакеты

основываясь на метках влана (тегах).

Настройка VLAN+NAT+DHCP

в Cisco Packet

Tracer

Еще одно подробное руководство по настройке VLAN на

оборудовании Cisco.

Маршрутизация между Cisco VLAN. Три варианта дизайна

В этом видео рассказывается о том, как работает

маршрутизация между виртуальными сетями Virtual LAN или Vlan, которая также

называется Inter vlan routing. Подробно

на уровне CCNA рассказывается какой дизайн сети выбрать, в чем преимущества и

недостатки каждого варианта дизайна.

Более чем подходит для подготовке к сертификационному тесту

CCNA Routing and Switching. Вам нужно разделить сеть на Vlan? Нужно настроить

взаимодействие. В видео рассматриваются три варианта построения маршрутизации

между Vlan. Обсуждаются плюсы и минусы каждого, а также применимость на

практике.

Как настроить VLAN

на коммутаторах Cisco Catalyst

2960

В этом видео показано на практике, как создать VLAN на

коммутаторе Cisco 2960, переключить порты в определенный VLAN, а также

передавать трафик между несколькими коммутаторами.

Настройка Native Vlan на Cisco

Native VLAN — это понятие в стандарте 802.1Q, которое

обозначает VLAN на коммутаторе, где все кадры идут без тэга, т.е. трафик

передается нетегированным. По умолчанию это VLAN 1. В некоторых моделях коммутаторов Сisco это можно изменить,

указав другой VLAN как native.

Если коммутатор получает нетегированные кадры на транковом

порту, он автоматически причисляет их к Native VLAN. И точно так же кадры,

генерируемые с не распределенных портов, при попадании в транк-порт

причисляются к Native VLAN.

Трафик, который принадлежит другим VLANам, тегируется с

указанием соответствующего VLAN ID внутри тега.

Пример настройки VLAN 5 как native на коммутаторе Cisco

sw1(config)# interface f0/10

sw1(config-if)# switchport trunk native vlan 5

Теперь весь трафик, принадлежащий VLAN 5 будет передаваться

через транковый интерфейс нетегированным, а весь пришедший на транковый

интерфейс нетегированный трафик будет промаркирован как принадлежащий VLAN’у 5

(по умолчанию VLAN 1).

Из соображений безопасности (например, для защиты от VLAN

Hopping) рекомендуется в транке выполнять тегирование даже для native VLAN.

Включить тегирование фреймов для native VLAN глобально можно с помощью команды

vlan dot1q tag native, просмотреть текущий статус тегирования можно используя

команду show vlan dot1q tag native.

Switch(config)#no vlan dot1q tag native

Switch#sho vlan dot1q tag native

dot1q native vlan tagging is disabled

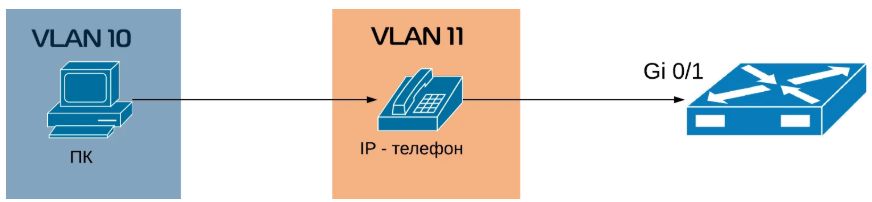

Настройка Voice VLAN на Cisco

Большинство IP — телефонов, включая Cisco, имеют маленький

коммутатор на 3 порта внутри IP — телефона. Телефон подключается «в разрыв».

- Первый порт подключается к коммутатору;

- Второй порт подключается к компьютеру;

- Внутренний порт подключает сам телефон;

Как это все работает? Между коммутатором и телефоном у нас

есть так называемый «транк». Порт на телефоне, который подключается к

компьютеру, является портом доступа. Телефона передает весь трафик с компьютера

на коммутатор без каких — либо меток, непомеченным. Трафик с самого телефона

всегда будет помечаться, и в транке будут разрешены только два вышеупомянутых

VLANа.

Если вы уже знакомы с настройкой VLANов, то создание

голосового VLANа не составит для вас вообще никакого труда. Давайте настроим

порт на коммутаторе, где мы будем использовать VLANы 10 и 11.

Сначала мы создаем данные VLANы:

MERION-SW1(config)#vlan 10

MERION-SW1(config-vlan)#name DATA

MERION-SW1(config-vlan)#exit

MERION-SW1(config)#vlan 11

MERION-SW1(config-vlan)#name VOICE

MERION-SW1(config-vlan)#exit

Теперь настроим интерфейс:

MERION-SW1(config)#interface GigabitEthernet

0/1

MERION-SW1(config-if)#switchport mode access

MERION-SW1(config-if)#switchport access vlan 10

MERION-SW1(config-if)#switchport voice vlan 11

MERION-SW1(config-if)#exit

Мы переключили данный порт в режим доступа и настраиваем его

для VLAN 10. Команда switchport voice vlan сообщает коммутатору, чтобы он

использовал VLAN 11 как голосовой VLAN.

Для того, чтобы телефон понял, какой VLAN нужно

использовать, используются два протокола — Cisco Discovery Protocol (CDP) для

телефонов Cisco и Link Layer Discovery Protocol (LLDP) для телефонов от других

вендоров.

Справочная информация

Номера VLAN (VLAN ID)

Номера VLAN

(VLAN ID) могут быть в диапазоне от

1 до 4094:

-

1 — 1005

базовый диапазон (normal-range) - 1002 — 1005 зарезервированы для Token Ring и FDDI VLAN

-

1006

— 4094 расширенный диапазон (extended-range)

Параметры VLAN

При создании или изменении VLAN можно задать следующие параметры:

-

VLAN

ID — Номер VLAN -

VLAN

name (name) — Имя VLAN -

VLAN

type (media) — Тип VLAN (Ethernet, Fiber

Distributed Data Interface [FDDI], FDDI network entity title [NET], TrBRF, или

TrCRF, Token Ring, Token Ring-Net) -

VLAN

state (state) — Состояние VLAN (active или suspended) -

VLAN MTU

(mtu) — Максимальный

размер блока данных, который может быть передан на канальном уровне -

SAID

(said) — Security Association Identifier — идентификатор ассоциации безопасности (стандарт IEEE 802.10) -

Remote SPAN

(remote-span) — Создание VLAN для удаленного

мониторинга трафика (В дальнейшем в такой VLAN можно зеркалировать трафик с какого-нибудь порта, и передать

его через транк на другой коммутатор, в котором из этого VLAN трафик отправить на нужный порт с

подключенным снифером) -

Bridge

identification number для TrBRF VLAN (bridge) — Идентификатор номера моста для

функции TrBRF (Token Ring Bridge Relay Function). Цель функции — создание моста

из колец. -

Ring

number для FDDI и TrCRF VLAN (ring) — Номер кольца для типов VLAN FDDI и TrCRF

(Token Ring concentrator relay functions). TrCRF называют кольца, которые

включены в мост. -

Parent

VLAN number для TrCRF VLAN (parent) — Номер родительского VLAN для типа VLAN

FDDI или Token Ring -

Spanning

Tree Protocol (STP) type для TrCRF VLAN (stp type) — Тип протокола связующего

дерева (STP) для VLAN типа TrCRF -

Translational VLAN number

1 (tb-vlan1) — Номер VLAN для первичного преобразования

одного типа VLAN в

другой -

Translational VLAN number

2 (tb-vlan2) — Номер VLAN для вторичного преобразования

одного типа VLAN в

другой

Значения по умолчанию

| VLAN ID | 1 |

| VLAN name | VLANxxxx, где xxxx четыре цифры номера VLAN (Например: VLAN0003, VLAN0200 и т.д.) |

| SAID | 100000 плюс VLAN ID (Например: 100001 для VLAN 1, 100200 для VLAN 200 и т.д.) |

| VLAN MTU | 1500 |

| Translational VLAN number 1 | 0 |

| Translational VLAN number 2 | 0 |

| VLAN state | active |

| Remote SPAN | disabled |

Сети для самых маленьких. Часть вторая. Коммутация

Время прочтения

18 мин

Просмотры 711K

После скучного рассказа о подключении к кошкам переходим к настройке сети. В этот раз темы будут для новичков сложные, для старичков избитые. Впрочем сетевым аксакалам едва ли удастся почерпнуть что-то новое из этого цикла. Итак, сегодня:

а) аккуратно впитываем теорию о коммутаторах, уровнях сетевой модели, понятии инкапсуляции и заголовков (не пугайтесь — еще не время),

б) собираем спланированную в нулевой части цикла сеть,

в) настраиваем VLAN’ы, разбираемся с access и trunk-портами и тегированными Ethernet-фреймами,

г) соотносим текущие знания со стеком протоколов TCP/IP и моделью OSI (да, наконец-то мы ее коснёмся).

Перед тем, как вы обратитесь к практике, настоятельно рекомендуем почитать нулевую часть, где мы всё спланировали и запротоколировали.

Теория

Для начала необходимо определится с определениями и детерминировать терминологию. В начале пути с этим могут быть трудности, несмотря на горы википедии и прорву технических статей.

Рассмотрим самые общие термины, поскольку что такое коммутатор и маршрутизатор вы, во-первых, представляете, во-вторых, по ходу не раз ещё их затронем. Итак, тронулись:

СКС — структурированная кабельная система — это определение вы в любом яндексе найдёте. На деле это все провода, розетки, патчпанели и патчкорды, то есть грубо говоря, это физика вашей сети в узком смысле, в широком — это совокупность сетей: ЛВС, телефонные сети, системы видеонаблюдения и прочее. Это отдельный очень большой и порой сложный пласт знаний и технологий, который вообще не имеет точек пересечения с настройкой, поэтому к нему мы более обращаться не будем. Привели мы этот термин по большей части для того, чтобы читатель чувствовал отличие от следующего.

ЛВС = Локальная Вычислительная Сеть = LAN = Local Area Network. Актуальность слова “Вычислительная” сейчас можно поставить под сомнение, так же, как в слове ЭВМ. Всё-таки, говоря о современных сетях и устройствах, мы давно уже не держим в уме термин «вычисления», несмотря на то, что глубинная суть осталась неизменной. В этом плане буржуйские термин более универсален и даёт более простое представление о своём значении.

Итак, локальная сеть — в первом приближении — это сеть вашей организации. Вот, к примеру, обслуживаем мы сейчас сеть компании «Лифт ми Ап» с двумя офисам, так вот сети этих двух офисов и будут являться локальной сетью.

При втором приближении, локальной называют сеть, которая находится под управлением одного сетевого администратора. То есть, например, вы отвечаете за районный сегмент сети провайдера, в таком случае ваша районная сеть со всеми подсетями будет являться локальной, в то время, как вышестоящая сеть и сети других районов уже нет, так как за них отвечает уже другие люди. Вообще говоря, это уже MAN — Metropolian Area Network — сеть уровня города. Но в какой-то степени к ней можно применить понятие LAN и уж тем более VLAN.

С точки зрения меня, как абонента этого провайдера, моя локальная сеть — это всё, что до моего домашнего роутера. Интуитивно, наверно, все понимают о чём идёт речь.

Именно с локальными сетями мы и будем иметь дело в ближайших выпусках.

И последнее, что хотелось бы отметить в связи с ЛВС — это IP-адресация.

Все вы знаете, что когда вы включаете какой-нибудь домашний Wi-Fi-роутер в сеть, он обычно выдаёт вам IP-адрес, вроде 192.168.1.x. Почему именно 192.168 в начале?

Дело в том, что все IP адреса делятся на приватные (private, он же внутренний, “серый”, локальный), и публичные. Публичные используются в интернет, каждый адрес уникален, их распределение контролирует организация IANA(Internet Assigned Numbers Authority).

Приватные используются для адресации хостов (ну, строго говоря, не хостов, а интерфейсов) внутри ЛВС, их распределение никто не контролирует. Для них выделили три диапазона адресов (по одному из каждого класса):

10.0.0.0 — 10.255.255.255

172.16.0.0 — 172.31.255.255

192.168.0.0 — 192.168.255.255

Важный момент касаемо “классов адресов”, об этом уже как-то писали на хабре: классов адресов уже давно не существует. Позже мы обстоятельно поговорим об адресации, но пока рекомендация такая: забыть про существование классов адресов, чтобы не попасть впросак на собеседовании или в разговоре.

Это те адреса, которые вы можете использовать в своей частной сети. Они вполне могут повторяться (и повторяются) в разных локальных сетях, и за её пределы они не выходят. Приватный адрес на то и приватный, поэтому любой пакет с адресом из диапазонов, указанных выше, попавший к провайдеру, будет отбрасываться.

Если вернуться к нашей старой схеме то вы увидите, что для своей сети мы выбрали приватные адреса из диапазона 172.16.0.0 — 172.31.255.255.

Достаточно подробно об IP-адресах можно почитать тут и тут.

У всех провайдеров и во внутренней сети любой крупной организации используются именно эти серые подсети. Если только вы не государственный ВУЗ, которому в своё время выпала сеть на несколько тысяч публичных адресов: Кемеровский Государственный Университет, к примеру, не озадачивается NAT’ом и прочей чепухой — просто на все компьютеры университетской сети раздаются белые IP.

Широковещательный домен — область сети, в которой происходит обмен широковещательными сообщениями, и устройства могут отправлять друг другу сообщения непосредственно, без участия маршрутизатора.

О чём это мы тут говорим? Ну, например, послал ваш компьютер широковещательный запрос в сеть в поисках DHCP-сервера. Фрейм этот (он же кадр) адресован всем устройствам и имеет MAC-адрес получателя FF:FF:FF:FF:FF:FF. Сначала он попадает на коммутатор, с которого его копии рассылаются на все порты. Потом часть попадает на другие компьютеры, часть уходят в соседние коммутаторы, кто-то доходит до маршрутизатора, а одну копию принимает-таки DHCP-сервер. И вот участок сети, внутри которого могут жить эти кадры и называется широковещательным доменом. А кончают свою жизнь они на конечных хостах (компьютеры, серверы) или на маршрутизаторах, которые их отбрасывают, если они им не предназначены:

Если же на коммутаторе заведены VLAN’ы, то они также разделяют широковещательные домены, потому что пакет между ними обязательно должен проходить через маршрутизатор, который отбросит широковещательные сообщения. Таким образом, один VLAN — это один широковещательный домен.

Ещё раз: у нас есть три способа разграничить широковещательные домены:

1) Поставить маршрутизатор и разнести хосты в разные подсети,

2) Разделить сеть VLAN’ами,

3) Порвать кабель.

Ну и самая жесть, которой часто сторонятся начинающие: OSI. Open System Interconnection. Вообще в двух словах, чтобы мозг не захламить за одно занятие. Эту модель называют эталонной, потому что в реальном мире дело не дошло до реализации. Но она само совершенство, поэтому инженеры и админы вворачивают это слово повсюду.

В основе лежат 7 китов сетевой иерархии: 7 уровней. Сегодня коснёмся двух нижних: первый — физический — это представление информации в виде сигналов, прямо скажем, битов. Задача этого уровня сгенерировать электрический, оптический или радиосигнал, передать его в среду и принять его. К нему относится вся физика: интерфейсы, кабели, антенны, медиаконвертеры (конвертеры среды), репитеры, старые хабы. В общем низкоуровневая это работа. Это первый уровень модели OSI и стека TCP/IP.

Второй — канальный. На этом уровне работают коммутаторы. Идентификатор устройства здесь, это MAC-адрес. У каждого узла (компьютер, маршрутизатор, ноутбук, IP-телефон, любой Wi-Fi-клиент) есть этот уникальный адрес, который однозначно определяет устройство в локальной сети. В теории MAC-адреса не должны повторяться вообще, но на практике такое однако случается и в рамках одного широковещательного домена может приводить к сложноотлавливаемым проблемам.

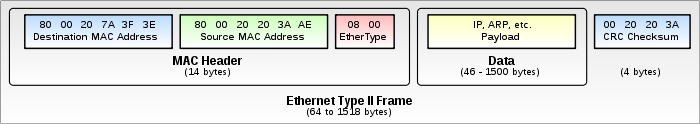

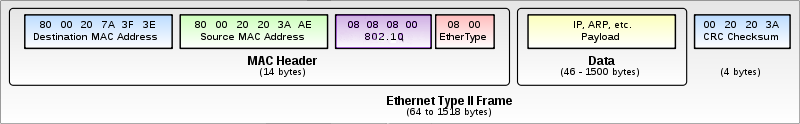

Наиболее известным протоколом этого уровня является Ethernet. Данные на этом уровне передаются кусками, каждый из которых называется Ethernet-фрейм (он же Ethernet-кадр, он же PDU канального уровня). Что он представляет из себя?

*Картинку гнусно спёрли из википедии, потому что красивее не нарисуем*Payload — это полезная нагрузка — данные сетевого уровня, которые вкладываются (инкапсулируются) в кадр. MAC Header (Заголовок) — это служебная информация канального (второго) уровня. Самые важные пока для нас элементы — это source MAC-address (адрес отправителя кадра) и Destination MAC-address (адрес получателя кадра).

Третий уровень — сетевой (IP, ARP)

Четвёртый — транспортный (TCP, UDP, ICMP)

С пятого по седьмой — сеансовый, представления и прикладной (в стеке TCP/IP они не различаются и называются просто прикладным. На нём работают протоколы вроде HTTP, FTP, telnet и многие другие)

В английской википедии утверждается, что ICMP относится к 3-му уровню, что является спорным моментом.

Сегодня мы акцентируемся на 1-м и 2-м уровнях, особенно на втором. Третьего и четвертого коснёмся в следующих выпусках.

Теперь проследим нелёгкий путь кадра.

Состояние покоя сети — утопия.

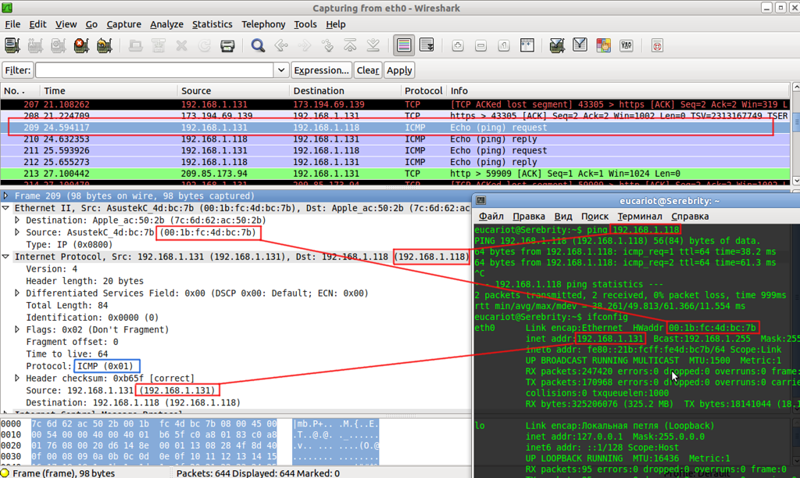

Вы пытаетесь пропинговать, например, адрес соседнего компьютера командой ping 192.168.1.118. Данные этого приложения показаны фиолетовым параллелепипедом.

За это отвечает протокол ICMP. В него инкапсулируется информация от приложения — это означает, что к данным 5-го уровня добавляется заголовок со служебной информацией 4-го уровня.

Его данные упаковываются (инкапсулируются) в IP-пакеты, где в заголовке указан IP-адрес получателя (192.168.1.118) и IP-адрес отправителя — логические адреса.

А затем всё это инкапсулируется в Ethernet-кадры с MAC-адресами отправителя и получателя — физическими адресами.

При формировании кадров в заголовке в качестве MAC-адреса источника (source) подставляется адрес вашего компьютера, а адресом получателя (destinantion) будет MAC-адрес компьютера — владельца IP-адреса 192.168.1.118 (о механизмах такого преобразования поговорим в следующий раз). То есть если бы вы смогли сфотографировать кадр, то вы бы увидели все эти данные в разрезе, так сказать.

На самом деле, нет ничего проще: запускаете какой-нибудь анализатор трафика, например, замечательный Wireshark и Ethereal, на своём компьютере и пингуете другой хост. Вот такую картину вы сможете лицезреть:

Вы это можете сделать прямо сейчас, читая эти строки, просто установив и запустив анализатор трафика.

В последнюю очередь сетевая карта вашего компьютера дробит фрейм на биты и отправляет их в кабель.

Коммутатор из поступивших битов собирает первоначальный кадр

Далее начинается интеллектуальный труд: из заголовка извлекается адрес получателя, перетрясается таблица MAC-адресов на предмет совпадения и, как только оное найдено, кадр без изменений отправляется в указанный порт. Если же адреса пока ещё нет или кадр пришёл широковещательный, то он направляется на все порты, кроме того, откуда пришёл.

Если адреса отправителя в таблице до сих пор не было, то в этот момент коммутатор добавит его.

Естественно, кадр опять передаётся в виде битов — это закон электроники, и вы должны просто всегда иметь это в виду.

Конечный хост, получив поток битов, собирает из них кадр, ещё только предполагая, что он предназначается ему.

Далее он сравнивает MAC-адрес получателя со своим и, если они совпадают, то заголовок второго уровня отбрасывается, а IP-данные передаются на обработку вышестоящему протоколу. Если адреса не совпадают, то кадр отбрасывается вместе со всем содержимым.

Далее сравниваются IP-адрес получателя и этого устройства. Если совпадают, то заголовок сетевого уровня отбрасывается, и данные передаются транспортному уровню (ICMP)

Конечный хост обработал ICMP-запрос (echo-request) и готов послать ICMP-ответ (echo-reply) вашему компьютеру с адресом 192.168.1.131 и далее пункты 1-3 повторяются уже для нового кадра

То, о чём мы писали до сих пор — это принцип работы любого коммутатора. Так делают даже простые длинки за 300 рублей.

VLAN

Ну а теперь, давайте, коллеги, финальный рывок: добавим сюда ещё VLAN’ы.

С ними работают уже только управляемые коммутаторы.

Напомним, что вланы нужны для разделения сетей. Соответственно появляется некий идентификатор, которым маркируется трафик разных подсетей на коммутаторе.

Говоря о VLAN’ах, часто используют заклинание 802.1q. Это и есть стандарт, описывающий как именно кадр маркируется/тегируется. Пугаться такого шифра не стоит. Так же, например, Wi-Fi описывается стандартом 802.11n, а протокол аутентификации — 802.1x. Нам с этим предстоит столкнуться в будущем, поэтому отложите это в своей энергонезависимой памяти.

Что же именно происходит на кухне коммутации?

Внутрь фрейма после Source MAC-адреса добавляется ещё одно поле, очень грубо говоря, содержащее номер VLAN’а. Длина, выделенная для номера влана равна 12 битам, это означает, что максимальное число вланов 4096. Мы хотим обратить внимание молодых инженеров на такие подробности. Дело в том, что мы в своём цикле в силу объективных причин, не можем обо всём рассказать, но такие вопросы, во-первых, часто задают на собеседованиях, во-вторых, это просто надо знать.

Каждый коммутатор принимает теперь решение на основе этой метки-тега (или его отсутствия).

В таблицу МАС-адресов добавляется ещё столбец с номером VLAN’а и при поиске пары MAC-адрес/порт теперь будет сравниваться тег кадра с номером VLAN’а в таблице.

Существует два типа портов:

1. Access port — порт доступа — к нему подключаются, как правило, конечные узлы. Трафик между этим портом и устройством нетегированный. За каждым access-портом закреплён определённый VLAN, иногда этот параметр называют PVID. Весь трафик, приходящий на этот порт от конечного устройства, получает метку этого влана, а исходящий уходит без метки.

2. Trunk port. У этого порта два основных применения — линия между двумя коммутаторами или от коммутатора к маршрутизатору. Внутри такой линии, называемой в народе, что логично, транком, передаётся трафик нескольких вланов. Разумеется, тут трафик уже идёт с тегами, чтобы принимающая сторона могла отличить кадр, который идёт в бухгалтерию, от кадра, предназначенного для ИТ-отдела. За транковым портом закрепляется целый диапазон вланов.

Кроме того, существует вышеупомянутый native vlan. Трафик этого влана не тегируется даже в транке, по умолчанию это 1-й влан и по умолчанию он разрешён. Вы можете переопределить эти параметры.

Нужен он для совместимости с устройствами, незнакомыми с инкапсуляцией 802.1q. Например, вам нужно через Wi-Fi мост передать 3 влана, и один из них является вланом управления. Если Wi-Fi-модули не понимают стандарт 802.1q, то управлять ими вы сможете, только если этот влан настроите, как native vlan с обеих сторон.

Что происходит в сети с вланами?

1) Итак, от вашего компьютера с IP-адресом, например, 192.168.1.131 отправляется пакет другому компьютеру в вашей же сети. Этот пакет инкапсулируется в кадр, и пока никто ничего не знает о вланах, поэтому кадр уходит, как есть, на ближайший коммутатор.

2) На коммутаторе этот порт отмечен, как член, например, 2-го VLAN’а командой

Switch0#interface fa0/1

Switch0(config)#description “I am using simple frames”

Switch0(config-if)#switchport mode access

Switch0(config-if)#switchport access vlan 2

Это означает, что любой кадр, пришедший на этот интерфейс, автоматический тегируется: на него вешается ленточка с номером VLAN’а. В данном случае с номером 2.

Далее коммутатор ищет в своей таблице MAC-адресов среди портов, принадлежащих 2-му влану, порт, к которому подключено устройство с MAC-адресом получателя.

3) Если получатель подключен к такому же access-порту, то ленточка с кадра отвязывается, и кадр отправляется в этот самый порт таким, каким он был изначально. То есть получателю также нет необходимости знать о существовании вланов.

4) Если же искомый порт, является транковым, то ленточка на нём остаётся.

Switch(config)#interface fa0/2

Switch(config-if)#description “I am using tagged frames”

Switch(config-if)#switchport mode trunk

Попробуем провести аналогию с реальными миром. Вы с другом, например, пакеты-туристы и летите отдыхать дикарями самолётом авиалиний Ethernet Airlines. Но по дороге вы поссорились, и потому, когда в аэропорту назначения, вас спрашивают в какую гостиницу вас везти, вы отвечаете “Рога”, а ваш товарищ говорит “Копыта”. И сразу после этого вас инкапсулируют в разные кадры-машины: вас в такси с тегом “Таксопарк “На рогах”, а вашего товарища с его грузом в КамАЗ с тегом “Транспортная компания “В копыто”. Теперь вам нельзя на автобусные полосы, а вашему другу под знаки, запрещающие проезд грузовиков.

Так вот две гостиницы — это МАС-адреса назначения, а ограничения по маршруту — порты других вланов.

Петляя, по улочкам, вам, как IP-пакету не о чем беспокоиться — кадр-автомобиль доставит вас до места назначения, и, грубо говоря, в зависимости от тега на каждом перекрёстке будет приниматься решение, как ехать дальше.

FAQ:

Q: Что произойдёт, если тегированный кадр прилетит на access-порт?

A: Он будет отброшен.

Q: Что произойдёт, если нетегированный кадр прилетит на trunk-порт?

A: Он будет помещён в Native VLAN. По умолчанию им является 1-й VLAN. Но вы можете поменять его командой switchport trunk native vlan 2

В этом случае все кадры, помеченные 2-м вланом будут уходить в этот порт нетегироваными, а нетегированные кадры, приходящий на этот интерфейс, помечаться 2-м вланом.

Кадры с тегами других вланов останутся неизменными, проходя, через такой порт.

Q: Можно ли конечным узлам (компьютерам, ноутбукам, планшетам, телефонам) отправлять тегированные кадры и соответственно подключать их к транковым портам?

A: Да, можно. Если сетевая карта и программное обеспечение поддерживает стандарт 802.1q, то узел может работать с тегированными кадрами.

Q: Что будет с тегированными кадрами, если они попадут на обычный неуправляемый коммутатор или другое устройство, не понимающее стандарт 802.1q?

A: Поскольку при добавлении тега заголовок кадра не меняется, то все устройства второго уровня без поддержки этого стандарта вполне справляются с коммутацией такого кадра. Поэтому, если например, вы захотите организовать канал через Wi-Fi мост, то это никак не помешает вам пробросить через него несколько вланов в транке.

Практика. Настройка сети “Лифт ми Ап”

Ну и наконец-то обратимся к настройке. Вива ля практис!

Будет у нас такая сеть:

Вспомним, как мы её планировали:

- VLAN

- IP-план

- план коммутации

Советуем на дополнительной вкладке отрыть их, потому что мы будем обращаться туда периодически.

Мы могли бы сейчас броситься сразу настраивать всё по порядку: полностью одно устройство, потом другое. Но так не будет, пожалуй, понимания значения процессов.

Порты доступа (access)

Поэтому начнём с простого: настроим два порта на msk-arbat-asw3 как access для влана 101 (ПТО):

msk-arbat-asw3(config)#interface FastEthernet0/1

msk-arbat-asw3(config-if)#description PTO

msk-arbat-asw3(config-if)#switchport mode access

msk-arbat-asw3(config-if)#switchport access vlan 101

% Access VLAN does not exist. Creating vlan 101

msk-arbat-asw3(config)#interface FastEthernet0/2

msk-arbat-asw3(config-if)#description PTO

msk-arbat-asw3(config-if)#switchport access vlan 101

msk-arbat-asw3(config-if)switchport mode access

Все настройки делаем сразу в соответствии с планом.

Заметили, что коммутатор ругается на отсутствие влана? Тут надо быть аккуратным. Некоторые версии ПО работают несколько нелогично.

Даже если вы его не создадите, то настройки применятся и при отладке на первый взгляд всё будет нормально, но связи не будет. Причём коварство заключается в том, что фраза Creating vlan 101 вовсе не означает, что этот самый влан будет создан. Поэтому отправляемся в режим глобальной конфигурации и создаём его (а заодно и все другие вланы, нужные на этом коммутаторе):

msk-arbat-asw3>enable

msk-arbat-asw3#configure terminal

msk-arbat-asw3(config)#vlan 2

msk-arbat-asw3(config-vlan)#name Management

msk-arbat-asw3(config-vlan)#vlan 3

msk-arbat-asw3(config-vlan)#name Servers

msk-arbat-asw3(config-vlan)#vlan 101

msk-arbat-asw3(config-vlan)#name PTO

msk-arbat-asw3(config-vlan)#vlan 102

msk-arbat-asw3(config-vlan)#name FEO

msk-arbat-asw3(config-vlan)#vlan 103

msk-arbat-asw3(config-vlan)#name Accounting

msk-arbat-asw3(config-vlan)#vlan 104

msk-arbat-asw3(config-vlan)#name Other

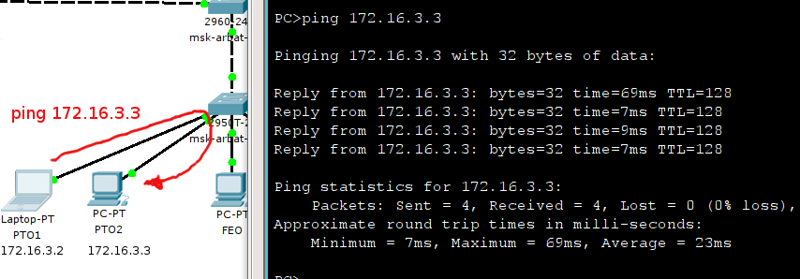

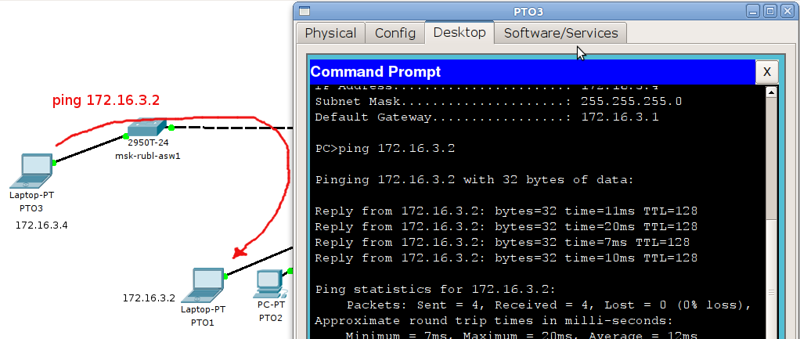

Теперь подключите компьютеры к портам FE0/1 и FE0/2, настройте на них адреса 172.16.3.2 и 172.16.3.3 с маской подсети 255.255.255.0 и шлюзом 172.16.3.1 и проверьте связь:

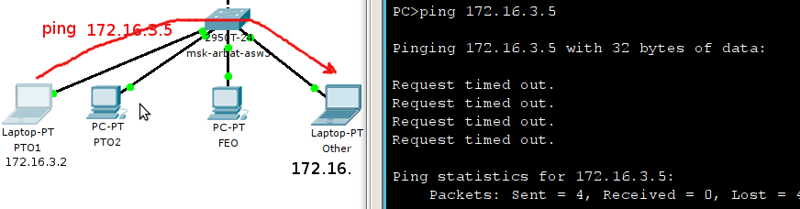

После того, как это получилось, настроим порт FE0/16, как access, для 104-го влана (сеть других пользователей):

msk-arbat-asw3(config)#interface FastEthernet0/16

msk-arbat-asw3(config-if)#description Other

msk-arbat-asw3(config-if)#switchport access vlan 104

msk-arbat-asw3(config-if)switchport mode access

Подключите к нему компьютер и настройте адрес из той же подсети, что ПТО, например, 172.16.3.5 с маской 255.255.255.0.

Если вы попытаетесь теперь пропинговать этот адрес, то у вас не должно этого получиться — компьютеры находятся в разных вланах и изолированы друг от друга:

То есть ещё раз, что происходит? От вашего компьютера приходит на 1-й порт широковещательный запрос: “Кто такой 172.16.3.5”, потому что сам компьютер пока не знает MAC-адреса получателя. Кадр, который несёт в себе этот запрос помечается, как принадлежащий 101-му VLAN’у в соответствии с портом, на который он поступил. И далее, чтобы узнать где-же находится компьютер 172.16.3.5, кадр рассылается на все порты-члены 101-го VLAN’а. А в их числе нет порта FE0/16, поэтому, естественно, этот адрес считается недостижимым, что приводит к ответу “Request timed out”.

Внимание! Если в этом VLAN’е все-таки окажется устройство с таким IP, то это не будет тем же самым ноутбуком Other и при этом они не буду конфликтовать друг с другом, поскольку логически находятся в разных широковещательных доменах.

Транковые порты (trunk)

Итак, врата для вас открылись, теперь вам предстоит создать коридор — транк между тремя коммутаторами: msk-arbat-asw3, msk-arbat-dsw1 и msk-rubl-asw1.

Uplink портом на msk-arbat-asw3 является GE1/1. Ну а поскольку нам всё равно все вланы нужно будет пробросить, то сделаем это сейчас, то есть помимо 101 и 104 пропишем 2, 102 и 103:

msk-arbat-asw3(config)#interface GigabitEthernet1/1

msk-arbat-asw3(config-if)#description msk-arbat-dsw1

msk-arbat-asw3(config-if)#switchport trunk allowed vlan 2,101-104

msk-arbat-asw3(config-if)#switchport mode trunk

На самом деле на интерфейсе достаточно команды #switchport mode trunk, чтобы у вас через этот порт уже пошли тегированные кадры всех вланов, потому что по умолчанию транковый порт пропускает всё. Но мы же инженеры, а не эникейщики. Где это видано, чтобы безлимит творился за нашей спиной? Поэтому через нас проходит только то, что мы разрешаем. Как только вы дали команду switchport trunk allowed vlan 101, через порт не пройдёт кадр никаких вланов, кроме 101 (VLAN 1 ходит по умолчанию и нетегированным).

Внимание! Если вы хотите в транковый порт добавить ещё один влан, то вам необходимо использовать следующий синтаксис команды:

msk-arbat-dsw1(config-if)#switchport trunk allowed vlan add 105

В противном случае (написав switchport trunk allowed vlan 105) вы сотрёте все старые разрешения и добавите новый 105-й влан. И хорошо ещё, если при этом вы не потеряете доступ на этот коммутататор. Но за простой связи всё равно вы получите по пятое число)

Переходим к msk-arbat-dsw1. На нём необходимо создать все вланы и настроить два порта:

GE1/2 в сторону msk-arbat-asw3

FE0/1 в сторону msk-rubl-asw1:

msk-arbat-dsw1(config)#interface GigabitEthernet1/2

msk-arbat-dsw1(config-if)#description msk-arbat-asw3

msk-arbat-dsw1(config-if)#switchport trunk allowed vlan 2,101-104

msk-arbat-dsw1(config-if)#switchport mode trunk

msk-arbat-dsw1(config)#interface FastEthernet0/1

msk-arbat-dsw1(config-if)#description msk-rubl-asw1

msk-arbat-dsw1(config-if)#switchport trunk allowed vlan 2,101,104

msk-arbat-dsw1(config-if)#switchport mode trunk

Ну и настроим, конечно, порты на msk-rubl-asw1:

msk-rubl-asw1(config)interface FastEthernet0/24

msk-rubl-asw1(config-if)switchport trunk allowed vlan 2,101,104

msk-rubl-asw1(config-if)switchport mode trunk

msk-rubl-asw1(config)#int FastEthernet0/1

msk-rubl-asw1(config-if)#description PTO

msk-rubl-asw1(config-if)#switchport mode access

msk-rubl-asw1(config-if)#switchport access vlan 101

% Access VLAN does not exist. Creating vlan 101

Снова нужно настроить вланы. И заметьте, при настройке транковых портов никаких сообщений нет.

Если вы всё настроили правильно (в чём не приходится сомневаться), то с первого порта msk-rubl-asw1 вы увидите компьютеры ПТО, подключённые к msk-arbat-asw3.

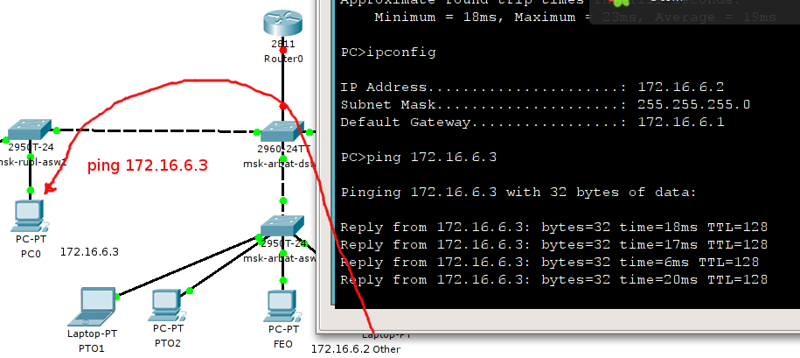

Для уверенности проверим ещё и 104-й влан. Через транк мы его сюда уже доставили.

msk-rubl-asw1(config)#interface FastEthernet 0/16

msk-rubl-asw1(config-if)#switchport mode access

msk-rubl-asw1(config-if)#switchport access vlan 104

Подключаем компьютер к 16-му порт и настраиваем на нём IP-адрес 172.16.6.3 с маской 255.255.255.0 и шлюзом 172.16.6.1. А IP-адрес ноутбука на арбате поменяйте на 172.16.6.2 с теми же маской и шлюзом.

Сеть управления

Настроим IP-адрес для управления.

В наших лабах они не понадобятся, потому что мы настраиваем устройство через окно РТ. А вот в реальной жизни это вам жизненно необходимо.

Для этого мы создаём виртуальный интерфейс и указываем номер интересующего нас влана. А далее работаем с ним, как с самым обычным физическим интерфейсом.