Содержание

- Kerberos target resolution error windows server 2019

- Asked by:

- Question

- All replies

- Клиент Kerberos получил ошибку

- Блог did5.ru

- Активация Windows Server 2019 Core

- Связанные статьи:

- Comments

- Клавиши функций Internet Explorer

- Kerberos target resolution error windows server 2019

- Answered by:

- Question

- Unable to Connect to Hyper-V Server — Kerberos Target Resolution

- Ensure AV Gear Plays Nice on the Corporate Network

- 3 Replies

- Read these next.

- poor wifi, school’s third floor

- Need help crafting a job posting for an IT Pro

- Snap! — AI Eye Contact, Mine Batteries, Headset-free Metaverse, D&D Betrayal

- Spark! Pro series – 13th January 2023

Kerberos target resolution error windows server 2019

This forum has migrated to Microsoft Q&A. Visit Microsoft Q&A to post new questions.

Asked by:

Question

I have connected two servers and I want to manage Server-1 from Server-2 server manager, I have added Server-1 by MANAGE>>ADD SERVER>>DNS>>COMPUTtER NAME OR IP ADDRESS. but it shows me this error «Kerberos Target Resolution Error» in manageability section and always shows REFRESH FAILED..

any advise for this error.

check below information,

Thank you for posting in our forum.

In order to narrow down the issue, would you please help collect the information below?

1.Are the two servers in the same domain?

2.What is the trust relationship between the two servers?

3.Please share the specific error with us.

Hope the information can be helpful and if there is anything else we can do for you, please feel free to post in the forum.

Источник

Клиент Kerberos получил ошибку

Блог did5.ru

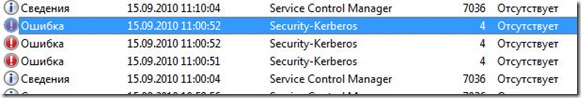

Просматривал журнал на своем рабочем компьютере с Windows 7 и наткнулся на любопытную ошибку. (у коллеги на компьютере с Windows XP таких ошибок нет)

Клиент Kerberos получил ошибку KRB_AP_ERR_MODIFIED с сервера PC1$. Использовалось конечное имя cifs/PC2.domain.ru. Это означает, что конечному серверу не удалось расшифровать билет, предоставленный клиентом. Это может быть из-за того, что имя участника службы конечного сервера (SPN) зарегистрировано на учетной записи, отличной от учетной записи, используемой конечной службой. Убедитесь, что конечное имя SPN зарегистрировано только на учетной записи, используемой сервером.

Причиной этой ошибки может быть еще и то, что конечная служба использует другой пароль для учетной записи конечной службы, отличный от пароля центра распределения ключей Kerberos (KDC) для учетной записи конечной службы. Убедитесь, что и служба на сервере, и KDC обновлены, чтобы использовать текущий пароль. Если имя сервера задано не полностью и конечный домен (DOMAIN.RU) отличен от домена клиента (DOMAIN.RU), проверьте, нет ли серверных учетных записей с таким же именем в этих двух доменах, или используйте полное имя для идентификации сервера.

Самое интересное, что PC1 и PC2 находятся в другой подсети и почему эта ошибка отобразилась в моем журнале – непонятно!

В интернете пишут, что ошибка возникает из-за DNS, в котором могут быть прописаны разные узлы с одним и тем же IP-адресом. Но у меня в DNS было все нормально, записей с одним IP не было.

Решил глянуть, что происходит в WINS. Мысль оказалась верной. При поиске по IP адресу, вылезло сразу 3 машины на один айпи. Потер все совпадающие записи с сервера WINS и надеюсь, что ошибки пропадут.

Нашли опечатку в тексте? Пожалуйста, выделите ее и нажмите Ctrl+Enter! Спасибо!

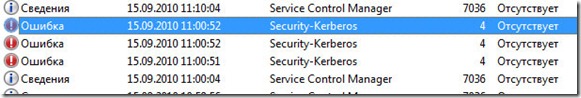

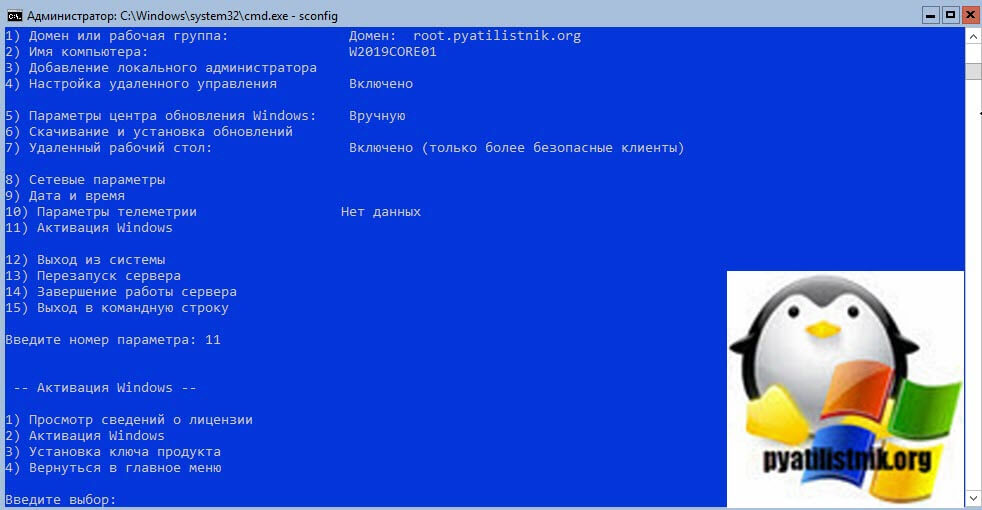

Активация Windows Server 2019 Core

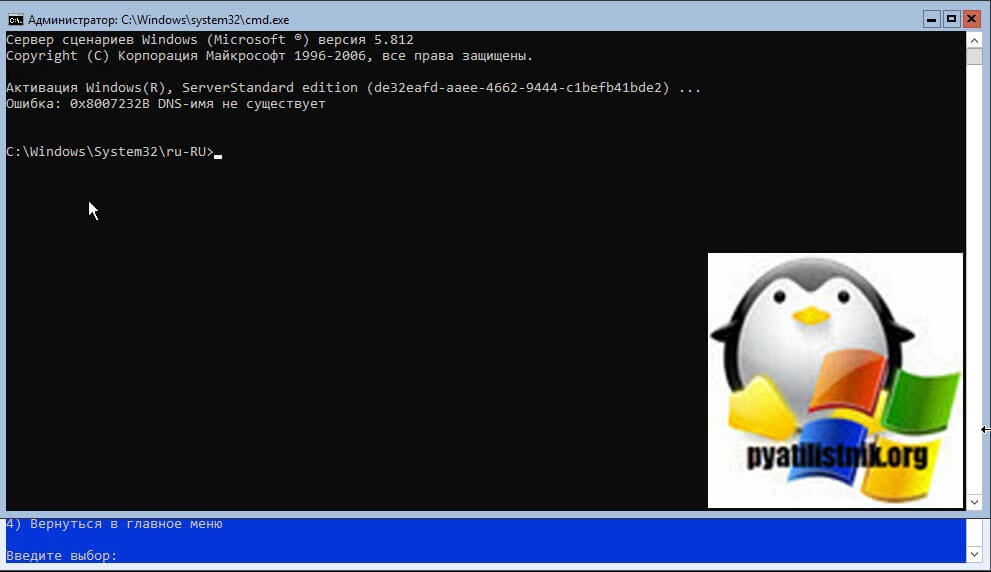

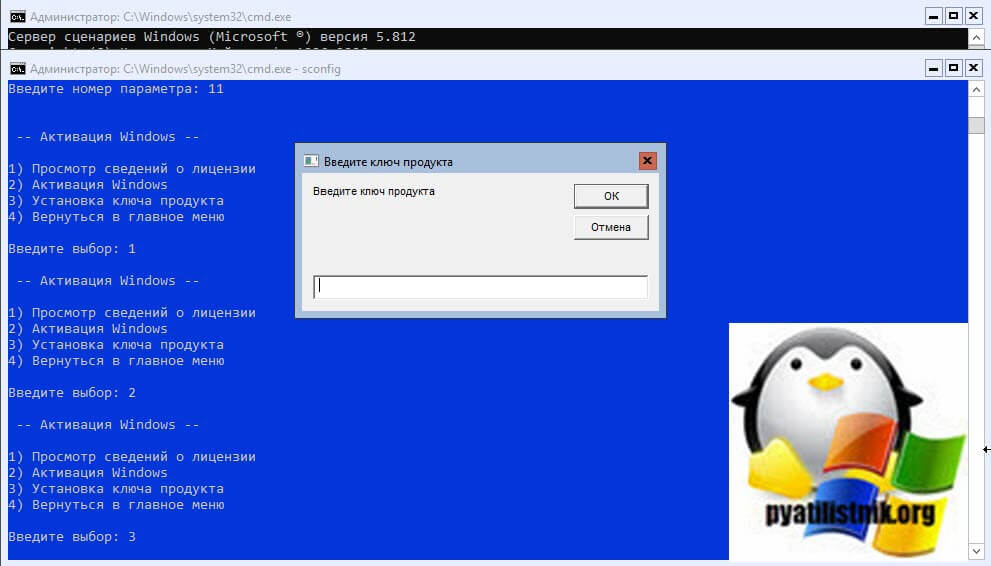

Остается еще активировать ваш сервер, надеюсь, что у вас в локальной сети развернут и настроен KMS сервер. Выбираем 11 пункт. В параметрах активации Windows, у вас будут пункты:

- Просмотр сведений о лицензии

- Активация Windows

- Установка ключа продукта

- Вернуться в главное меню

Просмотрим текущее состояние активации Windows Server 2019 Core. Выбираем пункт 1. У вас откроется окно командной строки, вы увидите работу скрипта slmgr. В моем примере я вижу редакцию ОС, ее тип Volume и то, что активация не выполнена, ошибка 0x0C004F056.

Попробуем активировать сервер, выбираем пункт 2. Если KMS есть, то все отработает, если его нет ,то получите ошибку «0x8007232B DNS-имя не существует».

Если нужно поменять ключ продукта, то выберите пункт 3, и у вас откроется еще одно графическое окошко.

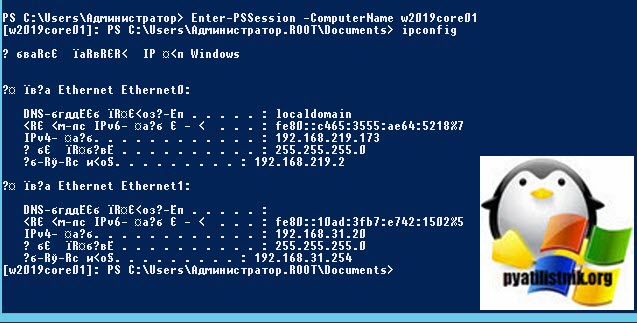

В Windows Server 2019 Core по умолчанию уже включена служба удаленно управления WinRM, поэтому дополнительно ее настраивать не нужно. В окне PowerShell введите:

В итоге я спокойно подключился и ввел команду ipconfig, где вижу ранее настроенный ip-адрес.

На этом я хочу закончить базовую установку и настройку Windows Server 2019 Core. В будущих статьях я вам расскажу ,как включать «Удаленное управление» через оснастку, научу настраивать правила брандмауэра. С вами был Иван Семин .автор и создать IT портала Pyatilistnik.org.

Связанные статьи:

- (100%) (100%) (100%) (100%) (100%) (RANDOM — 50%)

Дякую! Допомогли вирішити дану проблему )

Не помогло. Брэндмауэр отключил даже. И все равно сервер никто не может дажи пинговать. Хотя сервак пингует ПК

А что именно не помогло исправить? Настройка не сохраняется? Эта заметка посвящена тому, как включить конкретную настройку.

Если у вас другие проблемы с доступом к сетевой папке, то посмотрите, например, разделы, посвящённые созданию сетевых папок с паролем и без пароля. Там же написано, как подключаться к сетевой папке — нюансов много.

Что касается пинга Windows хостов, то особо на это не стоит обращать внимания, так как по умолчанию все Windows машины настроены не отвечать на пинги. То есть если машина не отвечает на пинг, то это не означает, например, что не будет доступа к сетевой папке, которая размещена на ней.

Клавиши функций Internet Explorer

Эти клавиши являются ключами реестра, которые включат или выключают некоторые функции браузера. Ключи расположены в следующих расположениях реестра:

- HKEY_USERSSoftwareMicrosoftInternet ExplorerMainFeatureControl — если определено на уровне пользователя

- HKEY_LOCAL_MACHINESOFTWAREMicrosoftInternet ExplorerMainFeatureControl — если определено на уровне машины

Клавиши функций должны создаваться в одном из этих местоположений в зависимости от того, хотите ли вы включить или отключить эту функцию:

- для всех пользователей на компьютере

- только для определенной учетной записи

Источник

Kerberos target resolution error windows server 2019

This forum has migrated to Microsoft Q&A. Visit Microsoft Q&A to post new questions.

Answered by:

Question

I have two domains which are trusted by an external non-transitive two-way trust. Admin Users from Domain 1 have Administrator rights on all servers in Domain 2.

If I log on to a server in Domain 2 with a admin user from domain 1, I get administrator rights and can manage the server with Server Manger. But if I add a other Server from Domain 2 in the Server Manager, I get the error message Kerberos target resolution error:

| Error | : Configuration refresh failed with the following error: The metadata failed to be retrieved from the server, due to the following error: WinRM cannot process the request. The following error occurred while using Kerberos authentication: Cannot find the computer . . Verify that the computer exists on the network and that the name provided is spelled correctly. | 08.04.2014 11:56:29 |

The same also happens if I log on server 2 and try to manage server 1 in Server Manager as admin user from domain 1. I didn’t find any DNS issues. Firewall on both servers are disabled. If I click «Mange as» and log-in with a admin user from Domain 2 it works and I can manage the server.

Why doesn’t it work with the Domain 1 admin user? Are external trusts not supported in Server Manager?

Источник

Unable to Connect to Hyper-V Server — Kerberos Target Resolution

I have a Windowser Srvr 2019 Core sandbox I am messing with. And for some odd reason today, I am no longer able to connect to the server via Hyper-V manager. I am getting the below screenshot:

Strange part, I have another laptop connected to the wifi, and can add the sandbox server just fine in Hyper-V Manager.

I also tried doing a PSSession to the sandbox server, but that failed with;

However, I am able to connect via IP and credentials command.

I also tried adding the Sandbox Server to the Server Manager, but I get the error message;

I verified I am able to add all other servers in the domain without any issues, its just this one that I cannot. But my other laptop I can add it without any issues.

What I have tried so far:

1. Verified I can connect with PSSession IP and credentials

2. Verified DNS resolves to the correct IP

3. Verified I cannot open the C$ and D$ in file explorer through the hostname (verifying DNS is resolving correctly)

4. Verified My other laptop can connect the server in Hyper-V

5. Verified Trusted Hosts Value shows wildcard «*»

6. I can connect via Windows Admin Center

I do have multiple NICs on this server and 3 out of 4 are being used. But I dont see if this would be an issue since I am able to connect with another workstation just fine.

Ensure AV Gear Plays Nice on the Corporate Network

Well.. after reinstalling Windows Server 2019 Stnd, I was still getting the same error so I was convinced this was a local issue. Light bulb turned on, and I checked «Credential Manager» and turns out for some reason, I had somehow saved the credentials for this Server with the wrong credentials. After removing it from the windows credential manager, I am able to add Hyper-V manager once again :).

Brand Representative for Action1

- Open «Window Security»

- Open «App & Browser control»

- Click «Exploit protection settings» at the bottom

- Switch to «Program settings» tab

- Locate «C:WINDOWSSystem32vmcompute.exe» in the list and expand it

- Click «Edit»

- Scroll down to «Code flow guard (CFG)» and uncheck «Override system settings»

- Start vmcompute from powershell as administrator net start vmcompute

- Restart

Start Hyper-V Manager as administrator

Did you check if Hyper-V Virtual Machine Management service is running?

- Open «Window Security»

- Open «App & Browser control»

- Click «Exploit protection settings» at the bottom

- Switch to «Program settings» tab

- Locate «C:WINDOWSSystem32vmcompute.exe» in the list and expand it

- Click «Edit»

- Scroll down to «Code flow guard (CFG)» and uncheck «Override system settings»

- Start vmcompute from powershell as administrator net start vmcompute

- Restart

Start Hyper-V Manager as administrator

Hi, yes HYper-V services are running. I can connect to it from another windows 10 workstation with no issues.

Well.. after reinstalling Windows Server 2019 Stnd, I was still getting the same error so I was convinced this was a local issue. Light bulb turned on, and I checked «Credential Manager» and turns out for some reason, I had somehow saved the credentials for this Server with the wrong credentials. After removing it from the windows credential manager, I am able to add Hyper-V manager once again :).

This topic has been locked by an administrator and is no longer open for commenting.

To continue this discussion, please ask a new question.

Read these next.

poor wifi, school’s third floor

I work as a help desk technician at a high school for a school district. Teachers/students on the building’s third floor have been reporting poor wifi, with their Chromebooks/laptops etc experiencing slow connectivity and random disconnections. We hav.

Need help crafting a job posting for an IT Pro

I’d really appreciate some thoughts and advice. I’m looking to hire an IT pro to be our resident go-to for all things IT (device support, SQL Server, network admin, etc) but who also is interested in learning — or even has some experience in — the.

Snap! — AI Eye Contact, Mine Batteries, Headset-free Metaverse, D&D Betrayal

Your daily dose of tech news, in brief. Welcome to the Snap! Flashback: January 13, 1874: Adding Machine Patented (Read more HERE.) Bonus Flashback: January 13, 1990: Astronauts awakened to the song Attack of the Killer Tomatoes (Read mor.

Spark! Pro series – 13th January 2023

Happy Friday the 13th! This day has a reputation for being unlucky, but I hope that you’ll be able to turn that around and have a great day full of good luck and good fortune. Whether you’re superstitious or not, .

Источник

Содержание

- Ошибка разрешения целевого компьютера kerberos server 2019

- Идентификация и доступ в Active Directory

- Протокол аутентификации kerberos

- Детальная проверка kerberos от начала логирования

- Проблемы с проверкой подлинности Kerberos, когда пользователь принадлежит к многим группам

- Симптомы

- Причина

- Решение

- Вычисление максимального размера маркера

- Известные проблемы, влияющие на MaxTokenSize

- Ошибка разрешения целевого компьютера kerberos server 2019

- Устранение сбоев Kerberos в Internet Explorer

- Распространенный симптом при сбое Kerberos

- Определите, используется ли Kerberos

- Проверка сбоя проверки подлинности Kerberos

- Клиент и сервер в одном домене

- Настроен ли IIS для использования интегрированной проверки подлинности

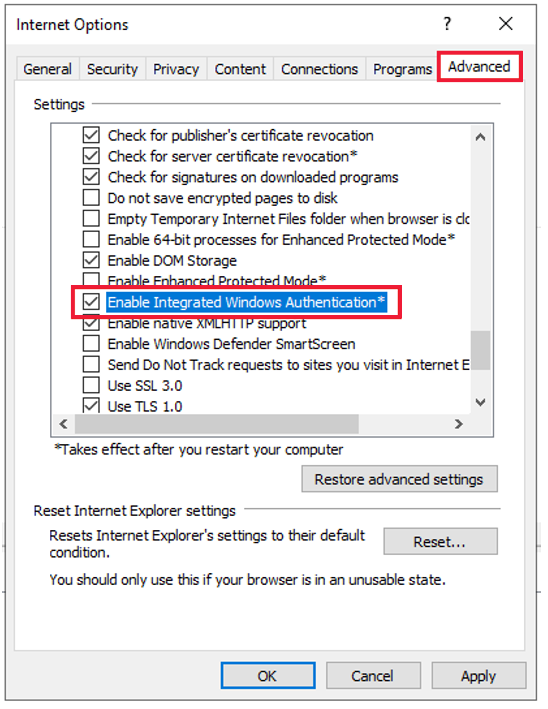

- Включена ли интегрированная проверка подлинности в Internet Explorer

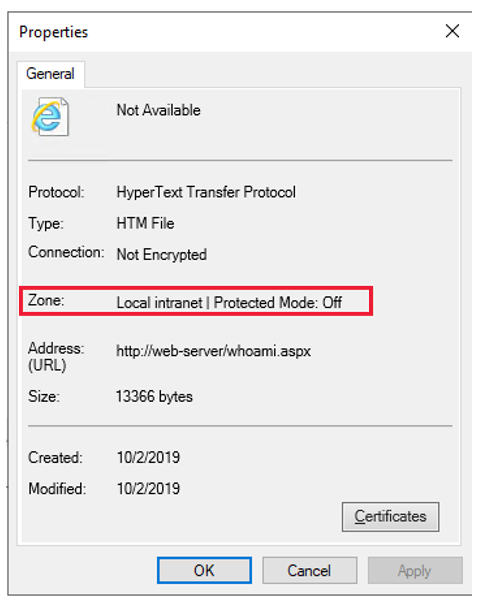

- Используется ли URL-адрес, используемый для разрешения в зону безопасности, для которой можно отправить учетные данные

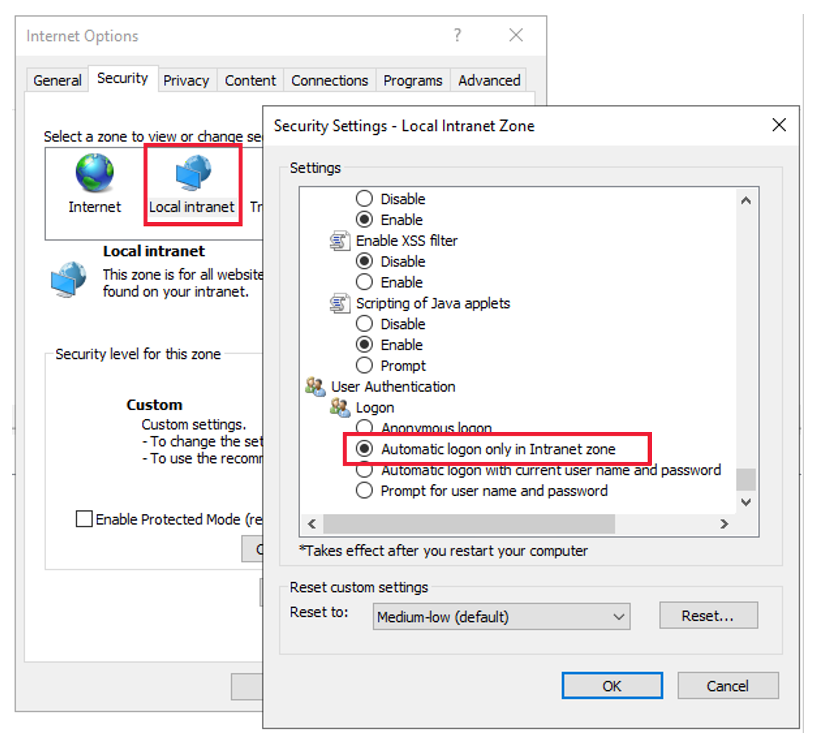

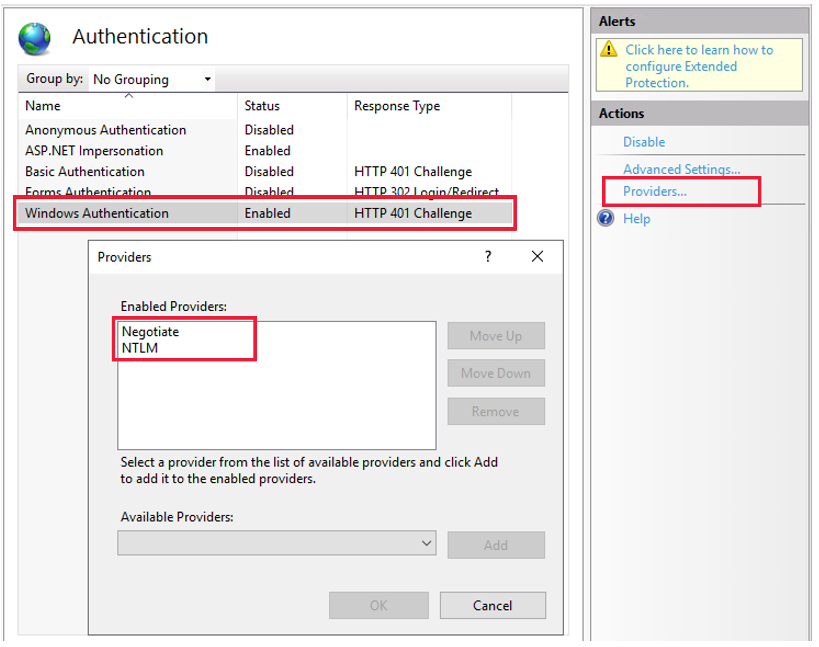

- Настроен ли сервер IIS для отправки www-authenticate: заготавка переговоров

- Установлен ли клиент и сервер на одном компьютере

- Может ли клиент получить билет Kerberos

- Использует ли веб-сервер порт по умолчанию (80)

- Использует ли Internet Explorer ожидаемый SPN

- Соответствует ли удостоверение пула приложений учетной записи, связанной с SPN

- Не удается ли проверка подлинности Kerberos в версиях IIS 7 и более поздних версий, даже если она работает в IIS 6

- Почему не удается делегирование, хотя проверка подлинности Kerberos работает

- Почему я получаю плохую производительность при использовании проверки подлинности Kerberos

- Почему не удается делегирования Kerberos между двумя лесами, хотя раньше он работал

- Клавиши функций Internet Explorer

Ошибка разрешения целевого компьютера kerberos server 2019

Добрый день уважаемые читатели, не так давно у меня на работе была задача по настройке групп доступности SQL на Windows кластере, там клиентам сделали красивый веб-инструментарий, все замечательно, теперь клиент ждет следующего развития ситуации, а именно настройка и внедрение механизма Single Sign-On (SSO) или по русски единая точка аутентификация, мы с вами уже с ней знакомились при настройке Vmware vCenter Server. Данный механизм работает на протоколе шифрования kerberos, о котором мы и поговорим. Мы рассмотрим как происходит проверка подлинности kerberos в Active Directory, так как понимание принципов работы, поможет вам в реализации единой точки аутентификации.

Идентификация и доступ в Active Directory

Доменные службы Active Directory (Active Directory Domain Services, AD DS ) обеспечивают идентификацию и доступ (Identity and Access, IDA ) для корпоративных сетей. Давайте посмотрим каким требованиям и критериям должна соответствовать структура IDA:

Протокол аутентификации kerberos

Именно за счет провайдеров Security Support Provider (SSP) сделан механизм аутентификации. Операционная система Windows уже имеет встроенные модули, но никто не мешает программистам, взять и написать свой и подключить его к SSPI

Протокол аутентификации kerberos пришел на смену устаревшему и уже с точки зрения не безопасному, протоколу NTLM, он был основным до Windows 2000. Протокол Kerberos всегда используется в построении механизмов Single Sign-On. В его основе лежит такой принцип, что если двум участникам известен некий ключ и у них есть возможность подтвердить это, то они смогут однозначно идентифицировать друг друга.

Междоменный ключ (inter-realm key). Этот ключ обеспечивает междоменную аутентификацию и используется для обеспечения доверительных отношений в среде Aсtive Directory.

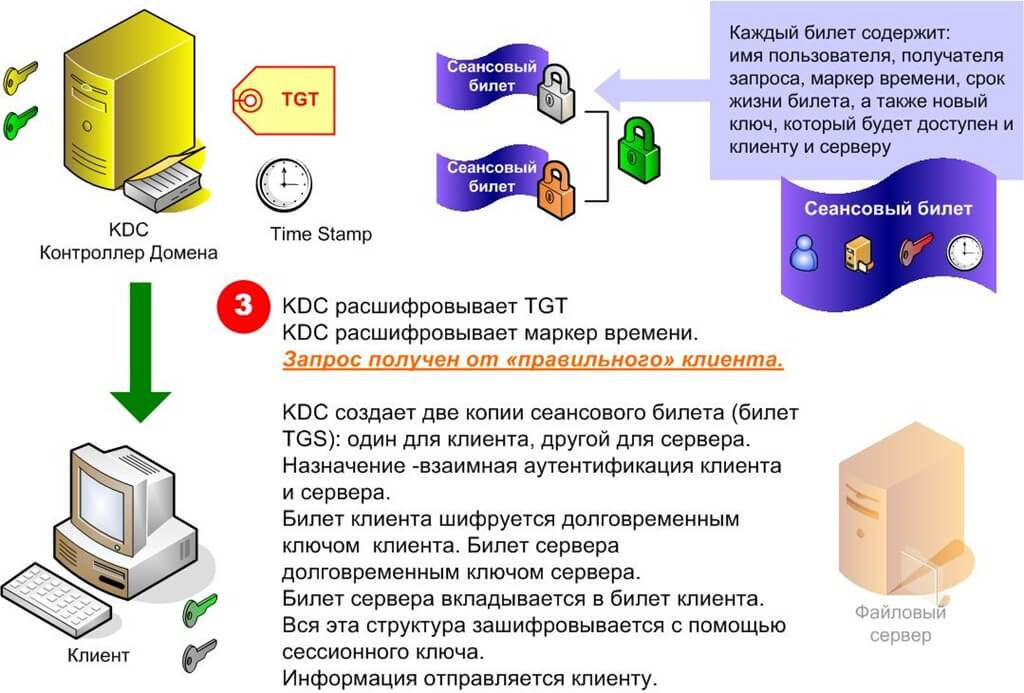

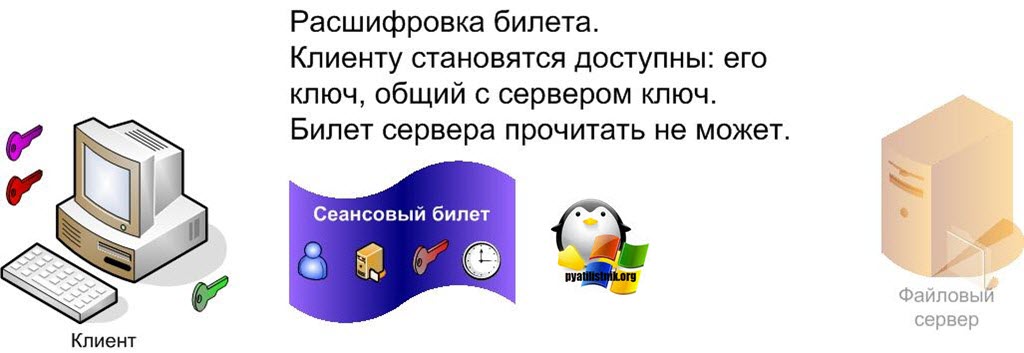

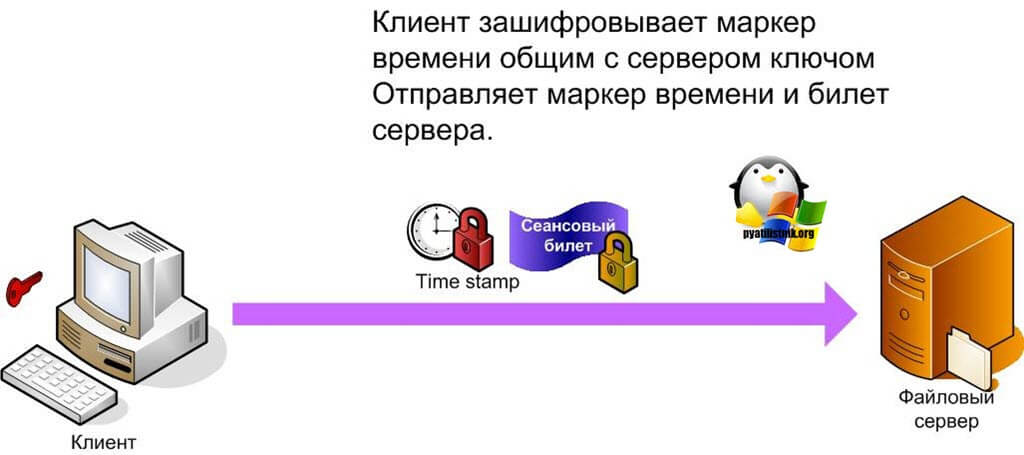

Ticket (билет) является зашифрованным пакетом данных, который выдается доверенным центром аутентификации, в терминах протокола Kerberos — Key Distribution Center (KDC, центр распределения ключей). TGT шифруется при помощи ключа, общего для служб KDC, то есть клиент не может прочитать информацию из своего билета. Этот билет используется клиентом для получения других билетов.

Сам Ticket-Granting Service состоит из двух вещей, первая это копия сессионного ключа и информация о клиенте. Все эти данные зашифрованы ключом, общим между сервисом к которому идет обращение и KDC. Это означает, что пользователь не сможет посмотреть эти данные, а вот служба или сервер к которому идет обращение да.

Еще очень важным моментом, является тот фактор, что служба KDC, должна точно знать к какому именно сервису идет обращение и каким ключом шифрования производить обработку. Для этого есть такой механизм, как Service Principal Names, по сути это уникальный идентификатор службы, который будет прописан в вашей базе Active Directory. Из требований к нему, он должен быть уникален в рамках леса. Каждая служба, которая будет использовать Kerberos, должна иметь зарегистрированный SPN. Без правильно настроенного идентификатора протокол для этой службы или сервера работать не будет.

Сам SPN будет хранится в атрибуте Service-Principal-Name, у той учетной записи к которой он привязан и под которым стартует служба. Таким образом, SPN связывает воедино все части процесса. Клиент знает, к какой службе он хочет получить доступ. И при запросе ключа он строит строку SPN, к примеру, при помощи функции DsMakeSpn. Сервер KDC, получив эти данные, может найти учетную запись, под которой стартует эта служба, и, используя ключ этой учетной записи из Active Directory, создать билет доступа к службе и зашифровать его этим ключом.

Как производится настройка SPN мною уже была описана в одной из статей.

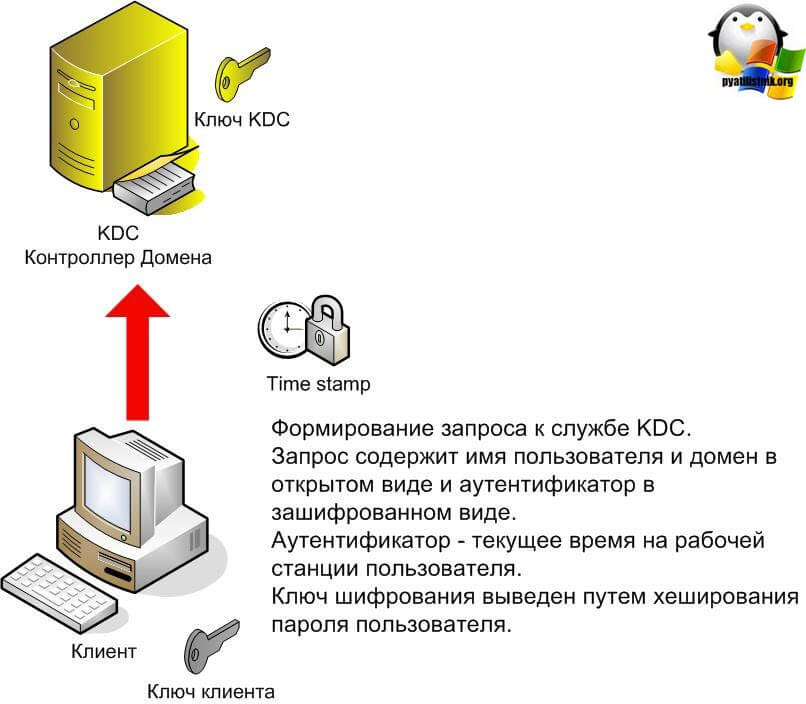

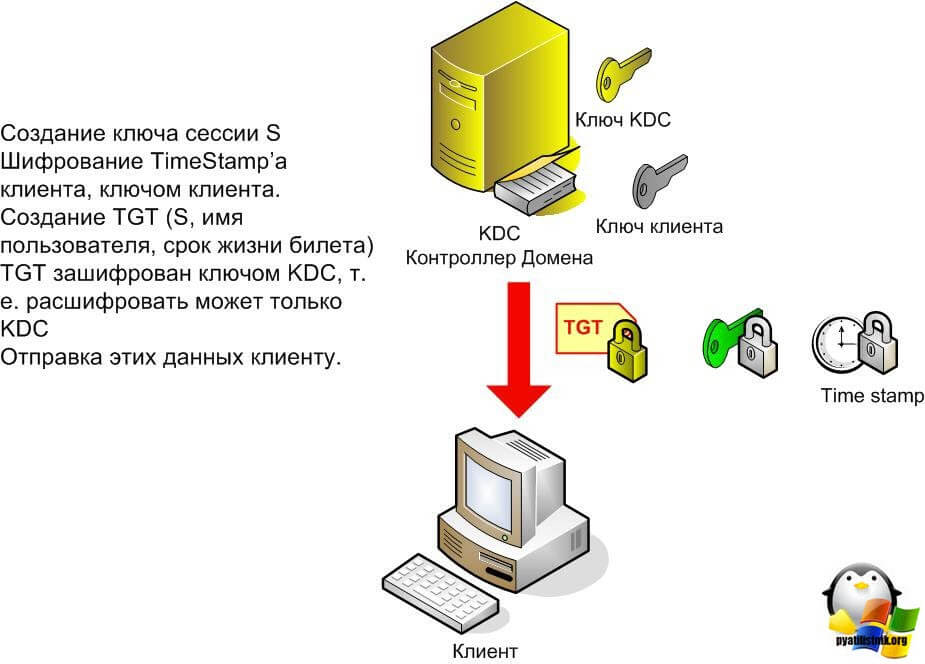

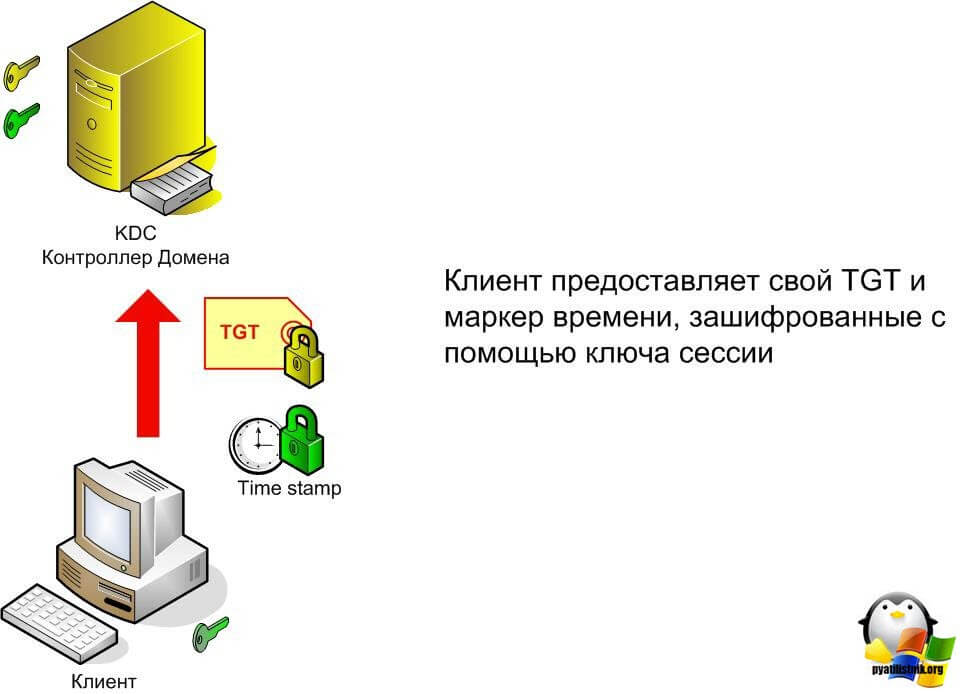

Детальная проверка kerberos от начала логирования

Давайте еще в картинках я расскажу более детально как происходит проверка подлинности kerberos, от момента ввода пароля пользователем. И так:

Источник

Проблемы с проверкой подлинности Kerberos, когда пользователь принадлежит к многим группам

Эта статья поможет вам решить проблемы с ошибкой проверки подлинности Kerberos, когда пользователь принадлежит к многим группам.

Применяется к: Windows 10 — все выпуски, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2

Исходный номер КБ: 327825

Симптомы

Дополнительные сведения о контексте ошибки см. в ссылке HTTP 400 Bad Request (Запросзагона слишком долго) ответов на запросы HTTP.

В аналогичных условиях Windows проверки подлинности NTLM работает, как и ожидалось. Проблема проверки подлинности Kerberos может возникнуть только при анализе Windows поведения. Однако в таких сценариях Windows не удастся обновить параметры групповой политики.

Такое поведение происходит в любой из поддерживаемых в настоящее время Windows версиях. Сведения о поддерживаемых версиях Windows см. в Windows.

Причина

Пользователь не может проверить подлинность, так как билет, который создает Kerberos для представления пользователя, недостаточно велик, чтобы содержать все члены группы пользователя.

В рамках службы проверки подлинности ExchangeWindows создает маркер для представления пользователя для целей авторизации. Этот маркер (также называемый контекстом авторизации) включает идентификаторы безопасности (SID) пользователя и siD-коды всех групп, к которой принадлежит пользователь. Он также включает все SID-данные, хранимые в атрибуте учетной sIDHistory записи пользователя. Kerberos хранит этот маркер в структуре данных сертификата атрибута привилегий (PAC) в билете Kerberos Ticket-Getting (TGT). Начиная с Windows Server 2012, Kerberos также сохраняет маркер в структуре данных Active Directory Claims (Dynamic Access Control) в билете Kerberos. Если пользователь является членом большого количества групп, и если существует много утверждений для пользователя или используемого устройства, эти поля могут занимать много пробелов в билете.

Маркер имеет фиксированный максимальный размер MaxTokenSize (). Транспортные протоколы, такие как удаленный вызов процедуры (RPC) и HTTP, зависят от значения при выделении буферов MaxTokenSize для операций проверки подлинности. MaxTokenSize имеет следующее значение по умолчанию в зависимости от версии Windows, которая создает маркер:

Как правило, если пользователь принадлежит к более чем 120 универсальным группам, значение по умолчанию не создает достаточно большого буфера для MaxTokenSize удержания информации. Пользователь не может проверить подлинность и может получить сообщение из памяти. Кроме того, Windows не сможет применить параметры групповой политики для пользователя.

Другие факторы также влияют на максимальное число групп. Например, УАИ для глобальных и локальных доменных групп имеют меньшие требования к пространству. Windows Server 2012 и более поздние версии добавляют сведения о претензиях в билет Kerberos, а также сжимаются SID-данные ресурсов. Обе функции изменяют требования к пространству.

Решение

Чтобы устранить эту проблему, обновим реестр на каждом компьютере, который участвует в процессе проверки подлинности Kerberos, включая клиентские компьютеры. Рекомендуется обновить все системы на Windows, особенно если пользователям необходимо войти в несколько доменов или лесов.

Внесение неправильных изменений в реестр может привести к возникновению серьезных проблем. Перед его изменением необходимо создать реестр длявосстановления в случае возникновения проблем.

На каждом из этих компьютеров установите запись реестра для MaxTokenSize большего значения. Эту запись можно найти в HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlLsaKerberosParameters подкайке. Компьютеры должны перезапустить после внести это изменение.

Дополнительные сведения об определении нового значения см. в разделе Вычисление максимального размера маркера MaxTokenSize в этой статье.

Например, рассмотрим пользователя, используюшего веб-приложение, которое опирается на SQL Server клиента. В рамках процесса проверки подлинности клиент SQL Server передает маркер пользователя в SQL Server базу данных. В этом случае необходимо настроить запись реестра на каждом MaxTokenSize из следующих компьютеров:

В Windows Server 2012 (и более поздних версиях) Windows можно войти в журнал события (Event ID 31), если размер маркера преодолеет определенный порог. Чтобы включить такое поведение, необходимо настроить параметр групповой политики Конфигурация компьютераАдминистративные шаблоныSystemKDCWarning для больших билетов Kerberos.

Вычисление максимального размера маркера

TokenSize = 1200 + 40d + 8s

Для Windows Server 2012 (и более поздних версий) эта формула определяет свои компоненты следующим образом:

Windows Сервер 2008 R2 и более ранние версии используют ту же формулу. Тем не менее, в этих версиях число членов группы домена и локальной группы является частью значения d, а не значения s.

Если у вас есть значение 0x0000FFFF (64K), вы можете быть в состоянии буферить примерно MaxTokenSize 1600 D-класса SID или примерно 8000 S-class SIDs. Однако на значение, которое можно безопасно использовать, влияет ряд других факторов, в том числе MaxTokenSize следующие:

Если вы используете доверенные учетные записи делегирования, каждый SID требует в два раза больше места.

Если у вас несколько трастов, настройте эти траста для фильтрации siD-систем. Эта конфигурация снижает влияние размера билета Kerberos.

Если вы используете Windows Server 2012 или более поздний вариант, на требования к пространству SID также влияют следующие факторы:

В 2019 г. Корпорация Майкрософт отправила обновления в Windows, которые изменили конфигурацию неподготовленного делегирования для Kerberos на отключенную. Дополнительные сведения см. в статью Updates to TGT delegation across incoming trusts in Windows Server.

Так как сжатие SID ресурсов широко используется и неконтентированное делегированное число неограниченно, 48000 или больше должны стать достаточными для MaxTokenSize всех сценариев.

Известные проблемы, влияющие на MaxTokenSize

Для большинства реализаций должно быть достаточно значения в MaxTokenSize 48 000 bytes. Это значение по умолчанию в Windows Server 2012 и более поздних версиях. Однако, если вы решите использовать большее значение, просмотрите известные проблемы в этом разделе.

Ограничение размера в 1010 групповых SID для маркера доступа к LSA

Эта проблема аналогична тому, что пользователь, у которого слишком много членов группы, не может проверить подлинность, но расчеты и условия, которые регулируют проблему, отличаются. Например, пользователь может столкнуться с этой проблемой при использовании проверки подлинности Kerberos или Windows проверки подлинности NTLM. Дополнительные сведения см. в статью Ведение журнала учетной записи пользователя, в которую входит более 1010групп, на компьютере на Windows сервере.

Известная проблема при использовании значений MaxTokenSize более 48 000

Для смягчения вектора атаки на службу internet Information Server (IIS) использует ограниченный размер буфера http-запроса в 64 КБ. Билет Kerberos, который является частью http-запроса, закодирован как Base64 (6 битов, расширенный до 8 битов). Таким образом, билет Kerberos использует 133 процента от первоначального размера. Поэтому, если максимальный размер буфера в IIS составляет 64 КБ, билет Kerberos может использовать 48 000 битов.

Если задать запись реестра значению, которое превышает 48000 bytes, и буферное пространство используется для siDs, может возникнуть ошибка MaxTokenSize IIS. Однако если вы установите запись реестра до 48 000 бит и используете пространство для SID-файлов и утверждений, возникает ошибка MaxTokenSize Kerberos.

Известные проблемы при использовании значений MaxTokenSize больше 65 535

Мы также определили, что протокол IKE IPSEC не позволяет BLOB-адресу безопасности быть больше 66 536 битов, и он также не будет иметь значения, когда задавалось большее MaxTokenSize значение.

Источник

Ошибка разрешения целевого компьютера kerberos server 2019

Вроде бы ответ правильный:

Такое SPN не найдено.

Найдено существующее SPN.

Соответствует доменной учетной записи компьютера.

Вообще я такие ошибки отмечаю на сервере резервного копирования. Только на нем нет заданий резервного копирования этих рабочих станций. И еще, сами имена рабочих станций меняются от сообщения к сообщению. Например, два последних сообщения об ошибке:

Клиент Kerberos получил ошибку KRB_AP_ERR_MODIFIED с сервера pc-litvishko3$. Использовалось целевое имя cifs/PC-LITVISHKO2.sfh.local. Это означает, что целевому серверу не удалось расшифровать билет, предоставленный клиентом. Это возможно, когда целевое SPN-имя зарегистрировано на учетную запись, отличную от учетной записи, используемой конечной службой. Убедитесь, что целевое SPN-имя зарегистрировано только на учетную запись, используемую сервером. Эта ошибка также может возникать, если пароль целевой службы отличается от пароля, заданного для нее в центре распространения ключей Kerberos. Убедитесь, что пароли в службе на сервере и в центре распространения ключей совпадают. Если имя сервера задано не полностью и конечный домен (SFH.LOCAL) отличается от домена клиента (SFH.LOCAL), проверьте эти два домена на наличие учетных записей серверов с одинаковыми именами или используйте для идентификации сервера полное имя.

Клиент Kerberos получил ошибку KRB_AP_ERR_MODIFIED с сервера pc-semenovmv1$. Использовалось целевое имя cifs/PC-ELEFERENKO2.sfh.local. Это означает, что целевому серверу не удалось расшифровать билет, предоставленный клиентом. Это возможно, когда целевое SPN-имя зарегистрировано на учетную запись, отличную от учетной записи, используемой конечной службой. Убедитесь, что целевое SPN-имя зарегистрировано только на учетную запись, используемую сервером. Эта ошибка также может возникать, если пароль целевой службы отличается от пароля, заданного для нее в центре распространения ключей Kerberos. Убедитесь, что пароли в службе на сервере и в центре распространения ключей совпадают. Если имя сервера задано не полностью и конечный домен (SFH.LOCAL) отличается от домена клиента (SFH.LOCAL), проверьте эти два домена на наличие учетных записей серверов с одинаковыми именами или используйте для идентификации сервера полное имя.

Мне не понятно, почему эти ошибки регистрирует сервер, который не обращается к этим компьютерам.

Источник

Устранение сбоев Kerberos в Internet Explorer

Эта статья помогает изолировать и устранить причины различных ошибок при доступе к веб-сайтам, настроенным для использования проверки подлинности Kerberos в Internet Explorer. Количество потенциальных проблем почти такое же большое, как и количество доступных средств для их решения.

Распространенный симптом при сбое Kerberos

Вы пытаетесь получить доступ к веб-сайту, на котором Windows была настроена интегрированная проверка подлинности, и вы ожидаете использовать протокол проверки подлинности Kerberos. В этой ситуации браузер немедленно запросит учетные данные:

Хотя вы вводите допустимые имя пользователя и пароль, вам снова будет предложено (всего три запроса). Затем показан экран, на который указывается, что доступ к нужному ресурсу запрещен. На экране отображается код состояния HTTP 401, похожий на следующую ошибку:

Не разрешено

ОШИБКА HTTP 401. Запрашиваемой ресурс требует проверки подлинности пользователей.

На сервере Microsoft IIS (IIS) журналы веб-сайтов содержат запросы, которые заканчиваются кодом состояния 401.2, например следующим журналом:

Или на экране отображается код состояния 401.1, например следующий журнал:

Определите, используется ли Kerberos

При устранении неполадок с проверкой подлинности Kerberos рекомендуется упростить настройку до минимума. То есть один клиент, один сервер и один сайт IIS, работающий в порту по умолчанию. Кроме того, можно выполнять некоторые основные действия по устранению неполадок. Например, используйте тестовую страницу для проверки используемого метода проверки подлинности. Если вы используете ASP.NET, вы можете создать ASP.NET тестовую страницу проверки подлинности.

Если вы используете классический ASP, вы можете использовать следующую страницу Testkerb.asp:

Вы также можете использовать следующие средства, чтобы определить, используется ли Kerberos:

Дополнительные сведения о том, как можно сгенерить такие следы, см. в статью отслеживание на стороне клиента.

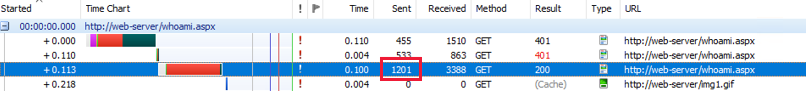

Когда используется Kerberos, запрос, отправленный клиентом, является большим (более 2000 битов), так как загон включает билет HTTP_AUTHORIZATION Kerberos. Следующий запрос — страница, на основе Windows kerberos для проверки подлинности входящих пользователей. Размер запроса GET составляет более 4000 bytes.

Если используется рукопожатие NTLM, запрос будет значительно меньше. В следующем захвате клиента показан запрос на проверку подлинности NTLM. Запрос GET гораздо меньше (менее 1400 bytes).

После определения сбоя проверки подлинности Kerberos проверьте каждый из следующих элементов в заданного порядке.

Проверка сбоя проверки подлинности Kerberos

В следующих разделах описываются вещи, которые можно использовать для проверки сбоя проверки подлинности Kerberos.

Клиент и сервер в одном домене

Использование Kerberos требует домена, так как билет Kerberos доставляется контроллером домена (DC). Кроме того, возможны дополнительные сценарии, в которых:

Эти возможные сценарии обсуждаются в разделе Почему не удается делегирования Kerberos между двумя моими лесами, хотя он использовался для работы в разделе этой статьи.

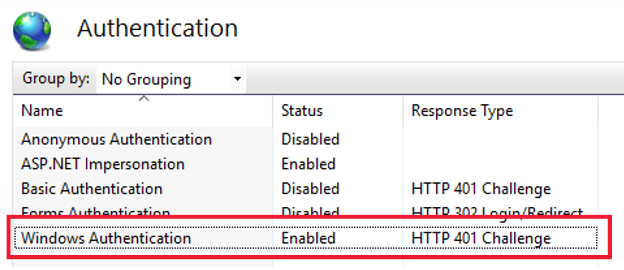

Настроен ли IIS для использования интегрированной проверки подлинности

Включена ли интегрированная проверка подлинности в Internet Explorer

Используется ли URL-адрес, используемый для разрешения в зону безопасности, для которой можно отправить учетные данные

Всегда запустите эту проверку для следующих сайтов:

Вы можете проверить, в какой зоне браузер решает включить сайт. Для этого откройте меню File internet Explorer и выберите Свойства. В окне Properties будет отображаться зона, в которой браузер решил включить веб-сайт, на который вы просматриваете.

Вы можете проверить, позволяет ли зона, в которую включен сайт, автоматический логотип. Для этого откройте меню internet options internet Explorer и выберите вкладку Security. После выбора нужной зоны выберите кнопку Настраиваемый уровень для отображения параметров и убедитесь, что выбран автоматический логотип. (Как правило, эта функция включена по умолчанию для зон Интрасети и доверенных сайтов).

Даже при такой конфигурации не часто (так как для клиента требуется доступ к DC), Kerberos можно использовать для URL-адреса в интернет-зоне. В этом случае, если параметры по умолчанию не будут изменены, браузер всегда будет подсказок пользователю для учетных данных. Делегация Kerberos не будет работать в зоне Интернета. Это потому, что Internet Explorer позволяет делегирования Kerberos только для URL-адресов в зонах Интрасети и Доверенные сайты.

Настроен ли сервер IIS для отправки www-authenticate: заготавка переговоров

Если IIS не отправляет этот заголовок, используйте консоль IIS Manager для настройки заголовка Negotiate через свойство конфигурации NTAuthenticationProviders. Дополнительные сведения см. в Windows поставщиков проверки подлинности.

Доступ к консоли можно получить с помощью параметра Providers Windows проверки подлинности в диспетчере IIS.

По умолчанию свойство NTAuthenticationProviders не установлено. Это приводит к отправке iiS как заглавных Windows NT, так и lan-менеджеров (NTLM).

Установлен ли клиент и сервер на одном компьютере

По умолчанию Kerberos не включен в этой конфигурации. Чтобы изменить это поведение, необходимо установить ключ DisableLoopBackCheck реестра. Дополнительные сведения см. в 926642.

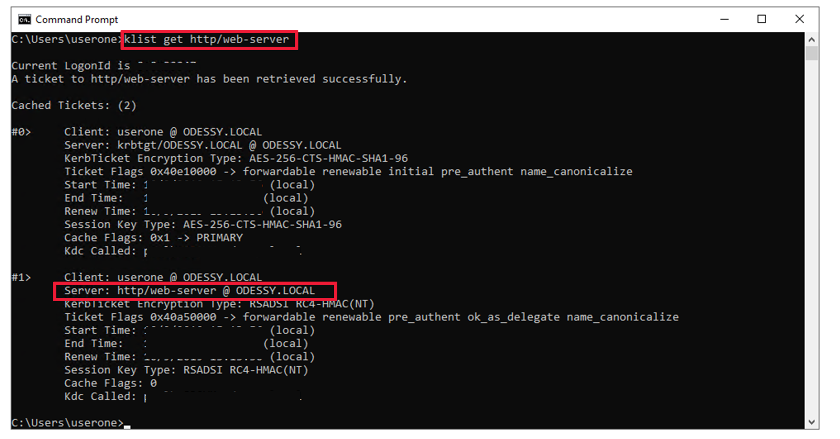

Может ли клиент получить билет Kerberos

Вы можете использовать средство Kerberos List (KLIST), чтобы убедиться, что клиентский компьютер может получить билет Kerberos для данного имени основного имени службы. В этом примере основное имя службы (SPN) — http/web-server.

KLIST является родным Windows с Windows Server 2008 для серверных операционных систем и Windows 7 Пакет обновления 1 для клиентских операционных систем.

При сбое запроса на билет Kerberos проверка подлинности Kerberos не используется. Может произойти откат NTLM, так как запрашиваемая SPN неизвестна dc. Если dc недостижим, не происходит откат NTLM.

Чтобы объявить SPN, см. следующую статью:

Использование spNs при настройкевеб-приложений, которые находятся на службы IIS.

Использует ли веб-сервер порт по умолчанию (80)

По умолчанию Internet Explorer не включает сведения о номере порта в SPN, который используется для запроса билета Kerberos. Это может быть проблемой, если вы используете IIS для пользования несколькими сайтами в разных портах и удостоверениях. В этой конфигурации проверка подлинности Kerberos может работать только для определенных сайтов, даже если все spNs были правильно объявлены в Active Directory. Чтобы устранить эту проблему, необходимо установить FEATURE_INCLUDE_PORT_IN_SPN_KB908209 значение реестра. (Сведения о том, как объявить ключ, см. в разделе Ключи функций Internet Explorer.) Этот параметр заставляет Internet Explorer включить номер порта в SPN, который используется для запроса билета Kerberos.

Использует ли Internet Explorer ожидаемый SPN

Если к веб-сайту можно получить доступ с помощью псевдонима (CNAME), internet Explorer сначала использует DNS-разрешение для разрешения имени псевдонима на имя компьютера (ANAME). Затем имя компьютера используется для создания SPN и запроса билета Kerberos. Даже если URL-адрес, который вошел в адресной панели Internet Explorer, internet Explorer запрашивает http://MYWEBSITE SPN для HTTP/MYSERVER, если MYWEBSITE является псевдонимом (CNAME) MYSERVER (ANAME). Это поведение можно изменить с помощью FEATURE_USE_CNAME_FOR_SPN_KB911149 ключа реестра. (См. ключи функции Internet Explorer для получения сведений о том, как объявить ключ.)

Трассировка сетевого монитора — это хороший метод проверки SPN, связанного с билетом Kerberos, как в следующем примере:

Соответствует ли удостоверение пула приложений учетной записи, связанной с SPN

Когда билет Kerberos отправляется из Internet Explorer на сервер IIS, он шифруется с помощью закрытого ключа. Закрытый ключ — это хаш пароля, используемого для учетной записи пользователя, связанной с SPN. Таким образом, расшифровать билет может только приложение, которое работает под этой учетной записью.

Ниже приводится сводка алгоритма проверки подлинности Kerberos:

Internet Explorer определяет SPN с помощью URL-адреса, вступив в адресную планку.

SpN передается через API интерфейса поставщика службы поддержки безопасности (SSPI) (InitializeSecurityContext) в системный компонент, отвечающий за безопасность Windows безопасности (процесс службы подсистем местного органа безопасности (LSASS). На данном этапе можно увидеть, что код Internet Explorer не реализует код для построения билета Kerberos. Internet Explorer вызывает только API SSPI.

LSASS использует СНО, переданный для запроса билета Kerberos в DC. Если dc может обслуживать запрос (известный SPN), он создает билет Kerberos. Затем он шифрует билет с помощью ключа, построенного из хаши пароля учетной записи пользователя для учетной записи, связанной с SPN. Затем LSASS отправляет билет клиенту. Что касается Internet Explorer, то билет является непрозрачной blob.

Internet Explorer инкапсулирует билет Kerberos, предоставленный LSASS в загонке, а затем отправляет его на Authorization: Negotiate сервер IIS.

IIS обрабатывает запрос и передает его в правильный пул приложений с помощью указанного загона хоста.

Пул приложений пытается расшифровать билет с помощью API SSPI/LSASS и следуя следующим условиям:

Если билет можно расшифровать, проверка подлинности Kerberos будет успешной. Доступны все службы, связанные с билетом (вымысление, делегирование, если позволяет билет и так далее).

Если расшифровать билет нельзя, возвращается ошибка Kerberos (KRB_AP_ERR_MODIFIED). Эта ошибка является общей ошибкой, которая указывает, что билет был изменен каким-либо образом во время его транспортировки. Так что расшифровать билет не получается. Эта ошибка также регистрируется в журналах Windows событий.

Если вы явно не объявляете SPN, проверка подлинности Kerberos работает только в соответствии с одним из следующих удостоверений пула приложений:

Но эти удостоверения не рекомендуется, так как они являются угрозой безопасности. В этом случае билет Kerberos создается с помощью spN по умолчанию, созданного в Active Directory при добавлении в домен компьютера (в этом случае запущенного сервера IIS). Этот SPN по умолчанию связан с учетной записью компьютера. В соответствии с IIS учетная запись компьютера сопопосается с сетевой службой или объектом ApplicationPoolIdentity.

Если в пуле приложений необходимо использовать удостоверение, помимо перечисленных удостоверений, объявите SPN (с помощью SETSPN). Затем связать его с учетной записью, используемой для удостоверения пула приложений. Обычной ошибкой является создание аналогичных СНО, которые имеют различные учетные записи. Например,

Эта конфигурация не сработает, так как нет детерминистского способа узнать, будет ли зашифрован билет Kerberos для SPN http/mywebsite с помощью пароля UserAppPool1 или UserAppPool2. Эта конфигурация обычно создает KRB_AP_ERR_MODIFIED ошибок. Чтобы определить, есть ли вы в этом плохом сценарии повторяемой СНО, используйте средства, задокументированные в следующей статье:

Начиная с Windows Server 2008, вы также можете использовать обновленную версию SETSPN для Windows, которая позволяет обнаруживать дублирующиеся spNs с помощью команды при объявлении нового SPN для целевой учетной setspn –X записи. Дополнительные сведения см. в setspn.

Кроме того, рекомендуется просмотреть следующие статьи:

Не удается ли проверка подлинности Kerberos в версиях IIS 7 и более поздних версий, даже если она работает в IIS 6

Проверка подлинности режима ядра — это функция, представленная в IIS 7. Он предоставляет следующие преимущества:

Если spN объявлен для определенной учетной записи пользователя (также используемой в качестве удостоверения пула приложений), проверка подлинности режима ядра не может расшифровать билет Kerberos, так как она использует учетную запись машины. Эта проблема типична для сценариев веб-фермы. В этом сценарии обычно объявляется spN для (виртуального) имени хост-имени NLB. Чтобы предотвратить эту проблему, используйте один из следующих методов:

Почему не удается делегирование, хотя проверка подлинности Kerberos работает

В этом сценарии проверьте следующие элементы:

Зона Internet Explorer, используемая для URL-адреса. Делегирования Kerberos разрешено только для зон Интрасети и доверенных сайтов. (Другими словами, Internet Explorer задает флаг при вызове ISC_REQ_DELEGATE InitializeSecurityContext только в том случае, если определяемая зона — это интрасеть или доверенные сайты.)

Учетная запись пользователя пула приложений IIS, на который размещен ваш сайт, должна иметь флажок Доверенный для делегирования в Active Directory.

В случае сбоя делегирования рассмотрите возможность использования диспетчера конфигурации Kerberos для IIS. Этот инструмент позволяет диагностировать и исправлять конфигурации IIS для проверки подлинности Kerberos и связанных СНО в целевых учетных записях. Дополнительные сведения см. в README.md. Вы можете скачать средство отсюда.

Почему я получаю плохую производительность при использовании проверки подлинности Kerberos

Kerberos — это протокол проверки подлинности на основе запросов в более старых версиях Windows Server, таких как Windows Server 2008 SP2 и Windows Server 2008 R2. Это означает, что клиент должен отправить билет Kerberos (который может быть довольно большой blob) с каждым запросом, который сделан на сервер. Это противоречит методам проверки подлинности, которые используют NTLM. По умолчанию NTLM основан на сеансах. Это означает, что браузер будет проверить подлинность только одного запроса, когда откроет подключение TCP к серверу. Каждый последующий запрос на одно и то же подключение TCP больше не требует проверки подлинности для того, чтобы запрос был принят. В более новых версиях IIS с Windows R2 начиная с 2012 года Kerberos также основан на сеансах. Только первый запрос на новое подключение TCP должен быть аутентификацией на сервере. Последующие запросы не должны включать билет Kerberos.

Это поведение можно изменить с помощью свойства authPersistNonNTLM, если вы работаете в версиях IIS 7 и более поздних версий. Если свойство настроено на верное, Kerberos станет сеансом на основе. В противном случае он будет основан на запросе. Это будет иметь более плохую производительность, так как каждый раз необходимо включать больший объем данных для отправки на сервер. Дополнительные сведения см. в рублях Запрос на основе сеанса проверки подлинности Kerberos (или параметр AuthPersistNonNTLM).

Почему не удается делегирования Kerberos между двумя лесами, хотя раньше он работал

Рассмотрим следующий сценарий.

В этом сценарии делегирования Kerberos может перестать работать, даже если раньше она работала, и вы не вносили изменений ни в леса, ни в домены. Проверка подлинности Kerberos по-прежнему работает в этом сценарии. Не удается только делегирования.

Эта проблема может возникнуть из-за обновлений Windows Server, выпущенных Корпорацией Майкрософт в марте 2019 г. и июле 2019 г. Эти обновления отключили неподготовленную делегирование Kerberos (возможность делегирования маркера Kerberos из приложения в службу back-end) через границы леса для всех новых и существующих трастов. Дополнительные сведения см. в статью Updates to TGT delegation across incoming trusts in Windows Server.

Клавиши функций Internet Explorer

Эти клавиши являются ключами реестра, которые включат или выключают некоторые функции браузера. Ключи расположены в следующих расположениях реестра:

Клавиши функций должны создаваться в одном из этих местоположений в зависимости от того, хотите ли вы включить или отключить эту функцию:

Источник

Содержание

- Target name resolution error в windows server

- Answered by:

- Question

- Answers

- All replies

- Проблемы с разрешением имен и подключением на сервере маршрутов и удаленного доступа, который также выполняет DNS или WINS

- Симптомы

- Причина

- Решение

- Настройка сервера маршрутов и удаленного доступа для публикации только IP-адреса локального сетевого адаптера в DNS

- Добавление значений реестра PublishAddresses и RegisterDnsARecords для служб DNS и Netlogon

- Добавление записей A в DNS

- Настройка сервера маршрутов и удаленного доступа для регистрации только IP-адреса локального сетевого адаптера в WINS

- Добавление значения реестра DisableNetbiosOverTcpip для службы маршрутизации и удаленного доступа

- Очистка базы данных WINS

- Обходной путь

- Target name resolution error в windows server

- Answered by:

- Question

- Answers

- All replies

Target name resolution error в windows server

This forum has migrated to Microsoft Q&A. Visit Microsoft Q&A to post new questions.

Answered by:

Question

configuration refresh failed with the following error: the metadata failed to be retrieved from the server with the following error: the WinRM client cannot process the request because the server name cannot be resolved

Any Ideas I tried to add a VM to the servers in the server manager.

Answers

Bob is correct, based on the error message it is a DNS issue. Any news on this issue?

If you are getting the error for all servers, the problem is likely related to the DNS server settings on the NIC. Check these to make sure they are correct.

Bob Lin, MVP, MCSE & CNE Networking, Internet, Routing, VPN Troubleshooting on

How to Setup Windows, Network, VPN & Remote Access on

Bob is correct, based on the error message it is a DNS issue. Any news on this issue?

If you are getting the error for all servers, the problem is likely related to the DNS server settings on the NIC. Check these to make sure they are correct.

same here- if using AD, «target name resolution error»

if added using IP/DNS, «Kerberos target resolution error»

same AD domain, same DNS domain, can resolve each other by nslookup, find each other in ‘add servers’ by AD and DNS/IP, etc.

Refresh fails after adding, too. both come up as online and have remote management installed.

I had the same problem with a build I did. To resolve the problem I reconfigured the network interface cards (NIC) so that each NIC could communication with the correct network. I’m fairly certain that the network interface cards are not configured correctly.

I faced the same issue after renaming the Win2012 4 node cluster.

Solution is : Just open Server Manager Console, click All Server and Right click and Remove the Previous Cluster Name Entry and clear task from Flag.

You need to do it on all cluster nodes.

I have the same issue

2 node cluster with 8 nic cards

2 x iSCSI private IP

3 x Hyper-V teamed no ip settings for hyper-v guests

1 x MGT Lan port with dns and lan access

I can ping the cluster name the servers name and IP address from each server and all okay. So it does not look like a DNS issue

On my windows 8 pc I can add all the server and they show okay. So it only displays the error on both nodes of the cluster

the strange thing is that I can right click the server and computer management and it opens the computer management of the server it can’t resolve

I have created 2 VMs on my windows 8 Hyper-V. On first VM, I have installed windows server 2012 full GUI (server 1) and on second VM windows server 2012 core (server 2) and both virtual machines are in workgroup. I configured static IP on both machines and they are pinging fine to each other. I want to configure and manage server 2 (core) from server 1 (GUI) with the help of server manager but when I add server 2, server 1’s server manager throws an error with error message «DNS name resolution error»

Let me know if you need any other information.

Please give me a solution.

I solved my experience with this error by removing the server from server manager and adding it back. This seems to have resolved DNS issues related to the computer name change I performed on my target server.

If you are on your Active Directory domain controller with integrated DNS, check if your primary DNS server is 127.0.0.1 in your network adapter settings.

In your DNS settings, you should setup an external DNS server as forwarder. (for instance, 8.8.8.8 for google DNS server)

The error came out is «Kerberos Target Resolution Error». How to solve this kind of problem?

— «Manage As» that i required to insert the username and password to another server

— «RPC» to remote another server

— disable firewall

but its still unsuccessful..

At the All Server of the Server manager, it unable to detect IP Address of the secondary server as depicted above. Is it the cause of an error?

I also had this error. Solved by removing server and adding it using DNS query (not AD)

hi guys. i am having the same error. what do you mean there is a dns problem? how do i resulve it?

When you add a Server, it has a name.

But to use that name, it needs to go through a Dynamic Name Server, to lookup the proper address.

A computer only understands 01010101010011111010000111010101.

So a name like: MyServerToBeManaged, although you understand the name, the computer will start doing. nothing! Because it needs this name to be translated into bits, zeros and ones.

To make even this more visuable to a human reader, you get IP Addresses in the sense of

172.22.x.x for a class B network on the Netmask 255.255.0.0 or if you like class A you get 192.168.x.x on the 255.255.255.0

But although the computer can translate Hex into binary automatically, it can’t with the names.

Thus you need a server, a dynamic name server, to translate the name for the computer.

I have an easy setup with only 2 AD DC, so I have one as first DNS for the 2nd and the 2nd has the first DNS pointing the first.

i.e. DC 172.22.56.2, router at 172.22.56.1

The other computer on the other subnet is at 172.22.57.2 and it’s router at 172.22.57.1

They are bind by oVPN to a class B network.

To make sure they see each other, the first DC has 2 DNS:

and the 2nd DC has also 2 DNS:

So both first look for their partner for DNS queries *had to do that to make sure the local.domain.com would be resolved properly, because if you have the routers DNS first, your DC start looking for each other in online DNS resolvers for the WWW, which you don’t want them to!

You first point them to each other, and first if THEY can’t resolve it, they look online..

This setup is very bad practice if you have more then 2 DC though, but it’s an easy setup for home users.

Источник

Проблемы с разрешением имен и подключением на сервере маршрутов и удаленного доступа, который также выполняет DNS или WINS

В этой статье предоставляется решение проблем с разрешением и подключением имен на сервере маршрутов и удаленного доступа, который также выполняет DNS или WINS.

Применяется к: Windows Server 2012 R2, Windows Server 2016

Исходный номер КБ: 292822

Симптомы

Компьютер под управлением Microsoft Windows 2000 Server или Microsoft Windows Server 2003 может иметь проблемы с подключением, если сервер настроен следующим образом:

После подключения удаленного компьютера к серверу маршрутов и удаленного доступа с помощью подключения к виртуальной частной сети (VPN) может возникать один или несколько следующих симптомов:

Если на сервере маршрутиза и удаленного доступа также работает сервер Microsoft Internet Security and Acceleration (ISA) Server 2000, вы не можете просматривать веб-страницы с клиентских компьютеров в локальной сети независимо от того, настроены ли компьютеры на использование веб-прокси или клиент межсетевого экрана (Майкрософт). Например, «Страница не может отображаться» может отображаться в веб-браузере с сообщением об ошибке «не удается найти сервер или DNS».

Если на сервере маршрутиза и удаленного доступа работает ISA Server 2000, а пользователь на клиентской компьютере выбирает обновление теперь в диалоговом окне Параметры брандмауэра, пользователь получает следующее сообщение об ошибке:

Сервер не отвечает, когда клиент запрашивает обновление.

Возможные причины:

-Сервер не является сервером ISA.

-Сервер не съехался.

При попытке с помощью сервера маршрутизов и удаленного доступа с локального компьютера с помощью имени NetBIOS сервера или полностью квалифицированного доменного имени (FQDN) компьютер пытается цитировать неправильный IP-адрес.

Если сервер маршрутивки и удаленного доступа является магистралным браузером для сети, вы не можете просматривать список компьютеров в сетевом соседстве или в местах моей сети.

Вы не можете подключиться кhttp:// server_name/myconsole

веб-сайт на компьютере Small Business Server 2000.

На сервере маршрутов и удаленного доступа вы получаете сообщение о событии, аналогичное следующему:

Вы получаете сообщения об ошибках при попытке открыть файлы или сетевые диски на сервер маршрутивке и удаленном доступе.

Если сервер маршрутирования и удаленного доступа также является контроллером домена, при попытке войти в сеть вы получите сообщения об ошибках.

Если сервер маршрутирования и удаленного доступа является контроллером домена, вы получаете сообщения об ошибках при попытке открыть общие файлы или сетевые диски на любой общий ресурс в сети. Например, компьютеры с microsoft Windows 2000 Professional или Microsoft Windows XP Professional получают сообщение об ошибке, аналогичное следующему:

Нет серверов Logon, доступных для обслуживания вашего запроса logon

Эта проблема обычно затрагивает компьютеры с сервером малого бизнеса, так как эта версия Windows Server часто является единственным сервером в сети. Однако эта проблема может затронуть Windows 2000-сервер или любой сервер на Windows Server 2003 и сервер удаленного доступа, работающий с DNS или службой WINS.

Причина

Когда удаленный компьютер подключается к серверу маршрутного и удаленного доступа с помощью набора или VPN-подключения, сервер создает адаптер протокола точки к точке для связи с удаленным компьютером. Затем сервер может зарегистрировать IP-адрес этого адаптера PPP в DNS или базе данных WINS.

Когда сервер маршрутивки и удаленного доступа регистрирует IP-адрес своего адаптера PPP в DNS или WINS, при попытке подключения к серверу на локальных компьютерах могут возникнуть ошибки. Вы получаете эти ошибки, так как серверы DNS или WINS могут возвращать IP-адрес адаптеров PPP на компьютеры, запрашивающий DNS или WINS для IP-адреса сервера. Затем компьютеры пытаются подключиться к IP-адресу адаптеров PPP. Из-за того, что локальные компьютеры не могут достичь адаптеров PPP, подключение не удается.

Решение

В этот раздел, описание метода или задачи включены действия, содержащие указания по изменению параметров реестра. Однако неправильное изменение параметров реестра может привести к возникновению серьезных проблем. Поэтому следует в точности выполнять приведенные инструкции. Для дополнительной защиты создайте резервную копию реестра, прежде чем редактировать его. Так вы сможете восстановить реестр, если возникнет проблема. Дополнительные сведения см. в дополнительных сведениях о том, как создать и восстановить реестр в Windows

Чтобы устранить эту проблему, настройте сервер маршрутов и удаленного доступа, чтобы он не зарегистрировал IP-адрес адаптеров PPP в DNS или базе данных WINS. Для этого выполните следующие действия:

Настройка сервера маршрутов и удаленного доступа для публикации только IP-адреса локального сетевого адаптера в DNS

Выполните действия в этом разделе только в том случае, если на сервере маршрутики и удаленного доступа работает служба DNS. Если на сервере не работает служба DNS, перейдите к серверу Настройка маршрутного и удаленного доступа, чтобы зарегистрировать только IP-адрес локального сетевого адаптера в разделе WINS.

Добавление значений реестра PublishAddresses и RegisterDnsARecords для служб DNS и Netlogon

Выберите Начните, выберите Выполнить, введите regedit, а затем выберите ОК.

Найдите и выберите следующий подкай реестра: HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesDNSParameters

В меню Редактирование указать значение New, а затем выберите строковую ценность, чтобы добавить следующее значение реестра:

Имя значения: PublishAddresses

Тип данных: REG_SZ

Данные о значении: IP-адрес локального сетевого адаптера сервера. Если необходимо указать несколько IP-адресов, разделять адреса с пробелами.

Найдите и выберите следующий подкай реестра: HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesNetlogonParameters

В меню Редактирование указать значение New, а затем выберите значение DWORD, чтобы добавить следующее значение реестра:

Имя значения: RegisterDnsARecords

Тип данных: REG_DWORD

Данные значения: 0

Закрой редактор реестра, а затем перезапустите службы DNS и Netlogon. Чтобы перезапустить службу, выберите Пуск, указать на программы или все программы, указать на административные средства, а затем выбрать службы. В консоли Services щелкните правой кнопкой мыши службу и выберите перезапуск.

Добавление записей A в DNS

Выполните эти действия только в том случае, если сервер маршрутивки и удаленного доступа является контроллером домена.

Выберите Начните, указать на программы или все программы, указать на административные средства, а затем выберите DNS.

В консоли DNS раздвигаем объект сервера, расширяем папку Зоны смотра вперед, а затем выберите папку для локального домена.

В меню Действия выберите Новый хост.

В текстовом поле IP-адреса введите IP-адрес локального сетевого адаптера сервера.

Оставьте поле Имя пустым, выберите Создать связанную запись PTR, а затем выберите Add Host.

Когда вы получаете «(так же, как родительская папка) не является допустимым имя хоста. Вы уверены, что хотите добавить эту запись? сообщение, выберите Да.

Если сервер является глобальным сервером каталогов, перейдите к шагу 7. Если сервер не является глобальным сервером каталогов, вам не нужно выполнить действия с 7 по 11. Чтобы определить, является ли сервер глобальным сервером каталогов, выполните следующие действия:

В папке Зоны forward Lookup в консоли DNS разложите папку для локального домена, разложите папку MSDCS и выберите папку GC.

В меню Действия выберите Новый хост.

В поле IP-адрес введите IP-адрес локального сетевого адаптера сервера.

Оставьте поле Имя пустым, выберите Создать связанную запись PTR, а затем выберите Add Host.

Когда вы получаете «(так же, как родительская папка) не является допустимым имя хоста. Вы уверены, что хотите добавить эту запись? сообщение, выберите Да.

Настройка сервера маршрутов и удаленного доступа для регистрации только IP-адреса локального сетевого адаптера в WINS

Выполните действия в этом разделе только в том случае, если на сервере маршрутов и удаленного доступа работает служба WINS. Кроме того, если на сервере работает сервер малого бизнеса 2000 SP1, сервер малого бизнеса 2000 SP1a или Windows Small Business Server 2003, вам не нужно завершать действия в этом разделе. По умолчанию эти версии сервера Windows настраиваются, чтобы предотвратить регистрацию IP-адреса адаптеров PPP в базе данных WINS.

Добавление значения реестра DisableNetbiosOverTcpip для службы маршрутизации и удаленного доступа

Значение реестра DisableNetbiosOverTcpip отключает протокол NetBIOS по TCP/IP (NetBT) для подключений к удаленному доступу. Таким образом, сервер не будет регистрировать адаптер PPP в базе данных WINS. Знайте, что при добавлении этого значения клиенты удаленного доступа не могут просматривать локализованную сеть через «Мои сетевые места» или «Сетевое соседство». Иногда это также может привести к неудаче подключения к удаленному доступу на компьютерах с более старыми версиями Windows. Например, подключение к удаленному доступу может быть неудачным на 98 компьютерах Microsoft Windows и на компьютерах microsoft Windows NT 4.0 Workstation. Альтернативу использованию реестра DisableNetbiosOverTcpip см. в разделе Обходное решение.

Если сервер работает Windows 2000 Server SP2 или более ранней версии, необходимо обновить сервер с помощью SP3 или SP4, чтобы значение реестра DisableNetbiosOverTcpip работало. Если не обновить сервер, служба маршрутинга и удаленного доступа не будет использовать это значение реестра, и проблема не будет устранена.

Выберите Начните, выберите Выполнить, введите regedit, а затем выберите ОК.

Найдите и выберите следующий подкай реестра: HKEY_LOCAL_MACHINESystemCurrentControlSetServicesRemoteAccessParametersIP

В меню Редактирование указать значение New, а затем выберите значение DWORD, чтобы добавить следующее значение реестра:

Имя значения: DisableNetbiosOverTcpip

Тип данных: REG_DWORD

Данные значения: 1

Закрой редактор реестра, а затем перезапустите службу маршрутов и удаленного доступа. Чтобы перезапустить службу, выберите Пуск, указать на программы или все программы, указать на административные средства, а затем выбрать службы. В консоли Services щелкните правой кнопкой мыши службу и выберите перезапуск.

Очистка базы данных WINS

Обходной путь

В качестве обхода этой проблемы можно настроить подключения удаленного доступа к статическому пулу IP-адресов, который находится на другой подсети IP, чем на локальных компьютерах. В этом случае локальные компьютеры не будут пытаться подключиться к адаптеру PPP, если он регистрируется в DNS или WINS, так как адаптер PPP находится на другой подсети IP.

Чтобы указать статичный пул адресов в консоли маршрутизировать и удаленный доступ, щелкните правой кнопкой мыши ServerName, выберите Свойства, выберите вкладку IP, выберите пул статических адресов, а затем выберите Добавить. Добавьте диапазон, который не использует ту же подсеть IP, что и локальные компьютеры. Например, если локальные компьютеры используют подсеть 10.0.0.0, добавьте статический пул, использующий подсеть 172.168.0.0. Если на сервере маршрутизации и удаленного доступа работает ISA Server 2000, необходимо добавить эту подсеть в локализованную адресную таблицу. Этот сценарий наиболее распространен в small Business Server 2000.

Источник

Target name resolution error в windows server

This forum has migrated to Microsoft Q&A. Visit Microsoft Q&A to post new questions.

Answered by:

Question

configuration refresh failed with the following error: the metadata failed to be retrieved from the server with the following error: the WinRM client cannot process the request because the server name cannot be resolved

Any Ideas I tried to add a VM to the servers in the server manager.

Answers

Bob is correct, based on the error message it is a DNS issue. Any news on this issue?

If you are getting the error for all servers, the problem is likely related to the DNS server settings on the NIC. Check these to make sure they are correct.

Bob Lin, MVP, MCSE & CNE Networking, Internet, Routing, VPN Troubleshooting on

How to Setup Windows, Network, VPN & Remote Access on

Bob is correct, based on the error message it is a DNS issue. Any news on this issue?

If you are getting the error for all servers, the problem is likely related to the DNS server settings on the NIC. Check these to make sure they are correct.

same here- if using AD, «target name resolution error»

if added using IP/DNS, «Kerberos target resolution error»

same AD domain, same DNS domain, can resolve each other by nslookup, find each other in ‘add servers’ by AD and DNS/IP, etc.

Refresh fails after adding, too. both come up as online and have remote management installed.

I had the same problem with a build I did. To resolve the problem I reconfigured the network interface cards (NIC) so that each NIC could communication with the correct network. I’m fairly certain that the network interface cards are not configured correctly.

I faced the same issue after renaming the Win2012 4 node cluster.

Solution is : Just open Server Manager Console, click All Server and Right click and Remove the Previous Cluster Name Entry and clear task from Flag.

You need to do it on all cluster nodes.

I have the same issue

2 node cluster with 8 nic cards

2 x iSCSI private IP

3 x Hyper-V teamed no ip settings for hyper-v guests

1 x MGT Lan port with dns and lan access

I can ping the cluster name the servers name and IP address from each server and all okay. So it does not look like a DNS issue

On my windows 8 pc I can add all the server and they show okay. So it only displays the error on both nodes of the cluster

the strange thing is that I can right click the server and computer management and it opens the computer management of the server it can’t resolve

I have created 2 VMs on my windows 8 Hyper-V. On first VM, I have installed windows server 2012 full GUI (server 1) and on second VM windows server 2012 core (server 2) and both virtual machines are in workgroup. I configured static IP on both machines and they are pinging fine to each other. I want to configure and manage server 2 (core) from server 1 (GUI) with the help of server manager but when I add server 2, server 1’s server manager throws an error with error message «DNS name resolution error»

Let me know if you need any other information.

Please give me a solution.

I solved my experience with this error by removing the server from server manager and adding it back. This seems to have resolved DNS issues related to the computer name change I performed on my target server.

If you are on your Active Directory domain controller with integrated DNS, check if your primary DNS server is 127.0.0.1 in your network adapter settings.

In your DNS settings, you should setup an external DNS server as forwarder. (for instance, 8.8.8.8 for google DNS server)

The error came out is «Kerberos Target Resolution Error». How to solve this kind of problem?

— «Manage As» that i required to insert the username and password to another server

— «RPC» to remote another server

— disable firewall

but its still unsuccessful..

At the All Server of the Server manager, it unable to detect IP Address of the secondary server as depicted above. Is it the cause of an error?

I also had this error. Solved by removing server and adding it using DNS query (not AD)

hi guys. i am having the same error. what do you mean there is a dns problem? how do i resulve it?

When you add a Server, it has a name.

But to use that name, it needs to go through a Dynamic Name Server, to lookup the proper address.

A computer only understands 01010101010011111010000111010101.

So a name like: MyServerToBeManaged, although you understand the name, the computer will start doing. nothing! Because it needs this name to be translated into bits, zeros and ones.

To make even this more visuable to a human reader, you get IP Addresses in the sense of

172.22.x.x for a class B network on the Netmask 255.255.0.0 or if you like class A you get 192.168.x.x on the 255.255.255.0

But although the computer can translate Hex into binary automatically, it can’t with the names.

Thus you need a server, a dynamic name server, to translate the name for the computer.

I have an easy setup with only 2 AD DC, so I have one as first DNS for the 2nd and the 2nd has the first DNS pointing the first.

i.e. DC 172.22.56.2, router at 172.22.56.1

The other computer on the other subnet is at 172.22.57.2 and it’s router at 172.22.57.1

They are bind by oVPN to a class B network.

To make sure they see each other, the first DC has 2 DNS:

and the 2nd DC has also 2 DNS:

So both first look for their partner for DNS queries *had to do that to make sure the local.domain.com would be resolved properly, because if you have the routers DNS first, your DC start looking for each other in online DNS resolvers for the WWW, which you don’t want them to!

You first point them to each other, and first if THEY can’t resolve it, they look online..

This setup is very bad practice if you have more then 2 DC though, but it’s an easy setup for home users.

Источник

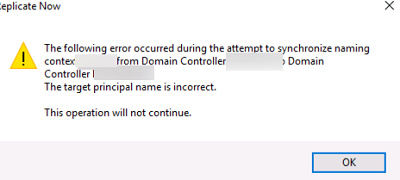

При попытке ручной репликации данных между контроллерами домена Active Directory в остатке Active Directory Sites and Services (dssite.msc) появилась ошибка:

The following error occurred during the attempt to synchronize naming context from Domain Controller X to Domain Controller Y. The target principal name is incorrect. This operation will not continue.

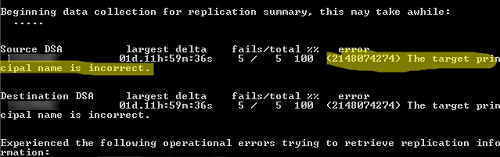

При проверке репликации с помощью repadmin, у одного из DC появляется ошибка:

(2148074274) The target principal name is incorrect.

В журнале событий DC есть такие ошибки:

Source: Security-Kerberos

Event ID: 4

The Kerberos client received a KRB_AP_ERR_MODIFIED error from the server DC2. The target name used was cifs/DC2.winitpro.ru. This indicates that the target server failed to decrypt the ticket provided by the client. This can occur when the target server principal name (SPN) is registered on an account other than the account the target service is using. Ensure that the target SPN is only registered on the account used by the server. This error can also happen if the target service account password is different than what is configured on the Kerberos Key Distribution Center for that target service. Ensure that the service on the server and the KDC are both configured to use the same password. If the server name is not fully qualified, and the target domain (winitpro.ru) is different from the client domain (winiptro.ru), check if there are identically named server accounts in these two domains, or use the fully-qualified name to identify the server.

Event ID 3210:

Failed to authenticate with \DC, a Windows NT domain controller for domain WINITPRO.

Event ID 5722:

The session setup from the computer 1 failed to authenticate. The name of the account referenced in the security database is 2. The following error occurred:

В первую очередь проверьте:

- Доступность проблемного контроллера домена с помощью простого ICMP ping

- Проверьте, что на нем доступен порт TCP 445 и опубликованы сетевые папки SysVol и NetLogon;

Если все ОК, значит проблема в том, между контроллерами домена нарушен безопасный канал передачи данных. Проверьте его с помощью PowerShell команды:

Test-ComputerSecureChannel -Verbose

Служба KDC на целевом контроллере домена не может расшифровать тикет Kerberos из-за того, что в ней хранится старый пароль этого контроллера домена.

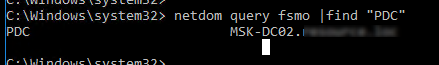

Чтобы исправить проблему, нужно сбросить этот пароль. Сначала нужно найти текущий контроллер домена с FSMO ролью PDC.

netdom query fsmo |find "PDC"

В нашем примере PDC находится на MSK-DC02. Мы будем исопользовать это имя в команде

netdom resetpwd

далее.

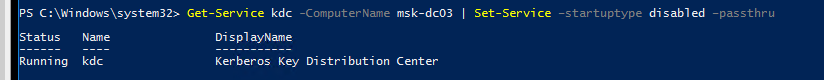

Остановите службу Kerberos Key Distribution Center (KDC) на контроллере домена, на котором появляется ошибка “The target principal name is incorrect” и измените тип запуска на Disabled. Можно изменить настройки службы из консоли services.msc или с помощью PowerShell:

Get-Service kdc -ComputerName msk-dc03 | Set-Service –startuptype disabled –passthru

Перезагрузите этот контроллер домена.

Теперь нужно сбросить безопасный канал связи с контроллером домена с ролью PDC:

netdom resetpwd /server:msk-dc02 /userd:winitproadministrator /passwordd:*

Укажите пароль администратора домена.

Перезагрузите проблемный DC и запустите службу KDC. Попробуйте запустить репликацию и проверить ошибки.

repadmin /syncall

repadmin /replsum

repadmin /showrepl

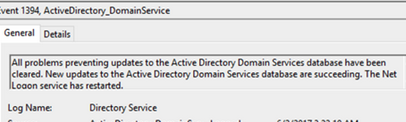

Если репликация успешно выполнена, в журнале Directory Service Event Viewerа должно появится событие Event ID 1394:

All Problems preventing updates to the Active Directory Domain Services database have been cleared. New Updates to the Active Directory Domain Services database are succeeding. The Net Logon service has restarted

Проверьте состояние вашего домена и контроллеров домена Active Directory согласно этого гайда.