В этой статье мы покажем, как актуализировать параметры групповой политики (GPO) на компьютерах Windows в домене Active Directory: как автоматически обновлять (актуализировать) групповые политики, как использовать команду GPUpdate, как обновлять их удалённо с помощью Group Policy Management Console, GPMC.msc (консоль Управления групповой политикой) или командлет PowerShell Invoke-GPUpdate.

Как изменить интервал актуализации групповой политики?

Прежде чем новые параметры, заданные вами в локальной или доменной групповой политике (GPO), будут применены к клиентам Windows, служба клиента групповой политики должна прочитать политики и внести изменения в настройки Windows. Этот процесс называется Group Policy Update (актуализация групповой политики). Параметры GPO обновляются при загрузке компьютера, входе пользователя в систему и автоматически обновляются в фоновом режиме каждые 90 минут + случайное смещение времени 0–30 минут (это означает, что параметры политики обязательно будут применены к клиентам через 90–120 минут после обновления файлов GPO на контроллере домена).

По умолчанию контроллеры домена обновляют настройки GPO чаще: каждые 5 минут.

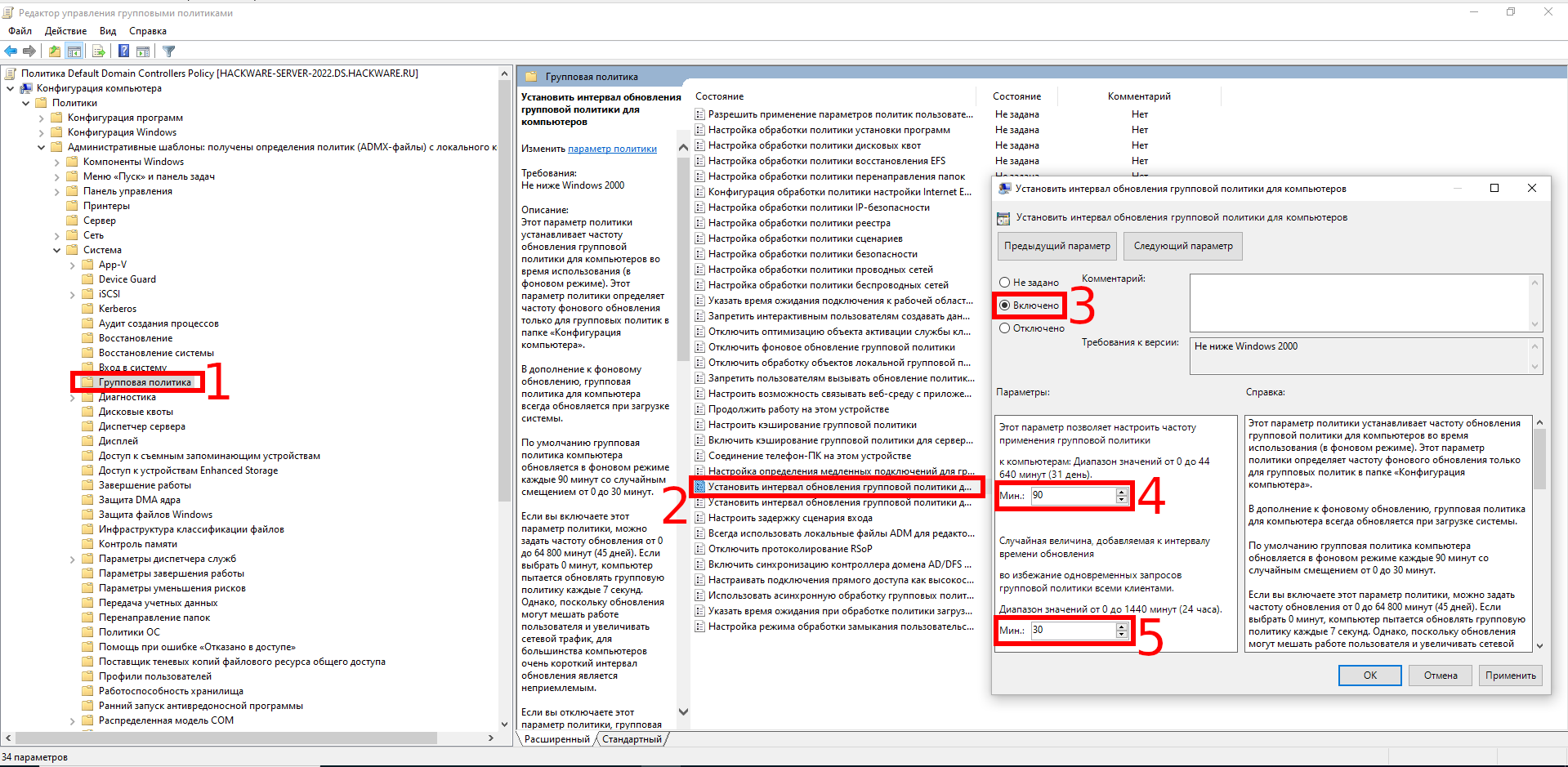

Вы можете изменить интервал обновления GPO, используя параметр Set Group Policy refresh interval for computers («Установить интервал обновления групповой политики для компьютеров»). В редакторе управления групповыми политиками эта настройка находится поо пути Computer Configuration → Administrative Templates → System → Group Policy (в русскоязычной версии «Конфигурация компьютера» → «Административные шаблоны» → «Система» → «Групповая политика»).

Включите политику и установите время (в минутах) для следующих параметров:

- Первое значение позволяет настроить частоту применения групповой политики к компьютерам (от 0 до 44640 минут), как часто клиент должен обновлять параметры GPO в фоновом режиме. Если вы установите здесь 0, то политики будут обновляться каждые 7 секунд (делать этого не стоит);

- Второе значение — это случайная величина, добавляемая к интервалу времени обновления, во избежание одновременных запросов групповой политики всеми клиентами (от 0 до 1440 минут). Это максимальное значение случайного временного интервала, добавляемого в качестве смещения к предыдущему параметру (используется для уменьшения количество одновременных обращений клиентов к DC для загрузки файлов GPO).

Обратите внимание, что частое обновление GPO приводит к увеличению трафика на контроллеры домена и приводит к увеличению нагрузки на сеть.

Использование команды GPUpdate.exe для принудительного обновления настроек GPO

Все администраторы знают команду gpupdate.exe, которая позволяет обновлять параметры групповой политики на компьютере:

gpupdate /force

Эта команда заставляет ваш компьютер читать все объекты групповой политики с контроллера домена и повторно применять все настройки. Это означает, что когда используется ключ /force, клиент подключается к контроллеру домена, чтобы получить файлы для ВСЕХ политик, нацеленных на него. Это может привести к увеличению нагрузки на вашу сеть и контроллер домена.

Команда gpudate без каких-либо параметров применяет только новые и изменённые настройки GPO.

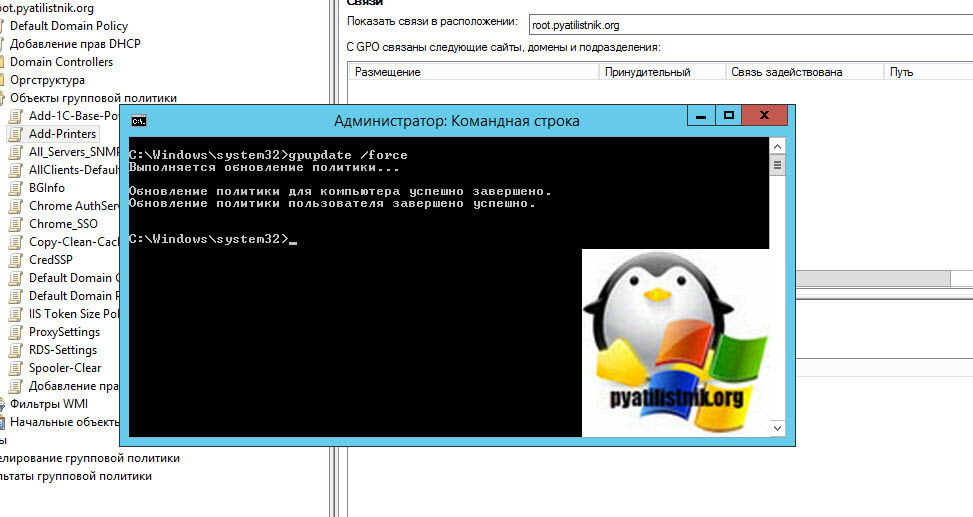

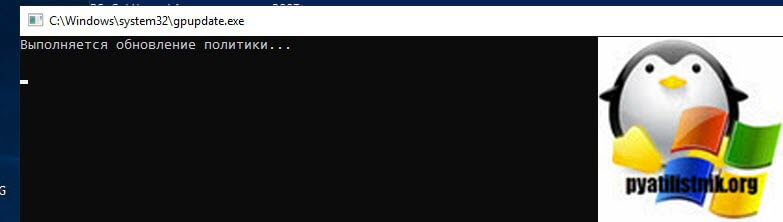

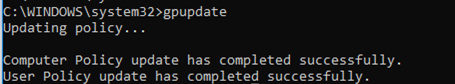

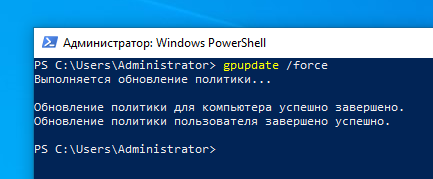

В случае успеха появится следующее сообщение:

Updating policy... Computer Policy update has completed successfully. User Policy update has completed successfully.

В русифицированной версии:

Выполняется обновление политики... Обновление политики для компьютера успешно завершено. Обновление политики пользователя завершено успешно.

Если некоторые политики или параметры не были применены, используйте команду GPResult для диагностики проблемы и следуйте инструкциям в статье «Устранение неполадок: групповая политика (GPO) не применяется».

Вы можете обновить только настройки GPO пользователя:

gpupdate /target:user

или только параметры политики компьютера:

gpupdate /target:computer /force

Если некоторые политики не могут быть обновлены в фоновом режиме, gpupdate может завершить сеанс текущего пользователя:

gpupdate /target:user /logoff

Или перезагрузить компьютер (если изменения GPO можно применить только при загрузке Windows):

gpupdate /Boot

Как принудительно обновить удалённый объект групповой политики из консоли управления групповой политикой (GPMC)?

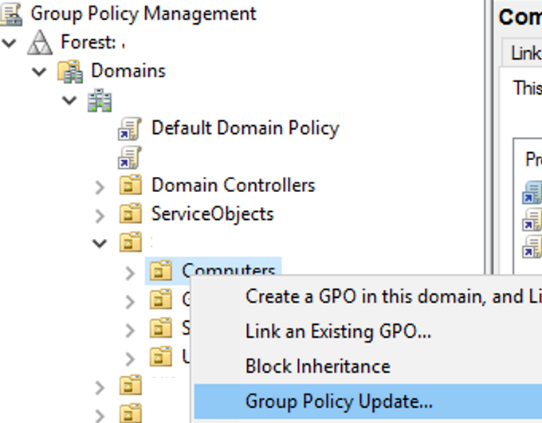

В Windows Server 2012 и новее вы можете обновлять параметры групповой политики на компьютерах домена удалённо, используя GPMC.msc (консоль управления групповой политикой).

В Windows 10 вам нужно будет установить RSAT, чтобы использовать консоль GPMC:

Add-WindowsCapability -Online -Name Rsat.GroupPolicy.Management.Tools

Затем после изменения каких-либо параметров или создания и сопряжения нового объекта групповой политики достаточно щёлкнуть правой кнопкой мыши нужное организационное подразделение (OU) в консоли управления групповыми политиками и выбрать в контекстном меню пункт Group Policy Update («Обновление групповой политики»). В новом окне вы увидите количество компьютеров, на которых будет обновлён GPO. Подтвердите принудительное обновление политик, нажав Yes («Да»).

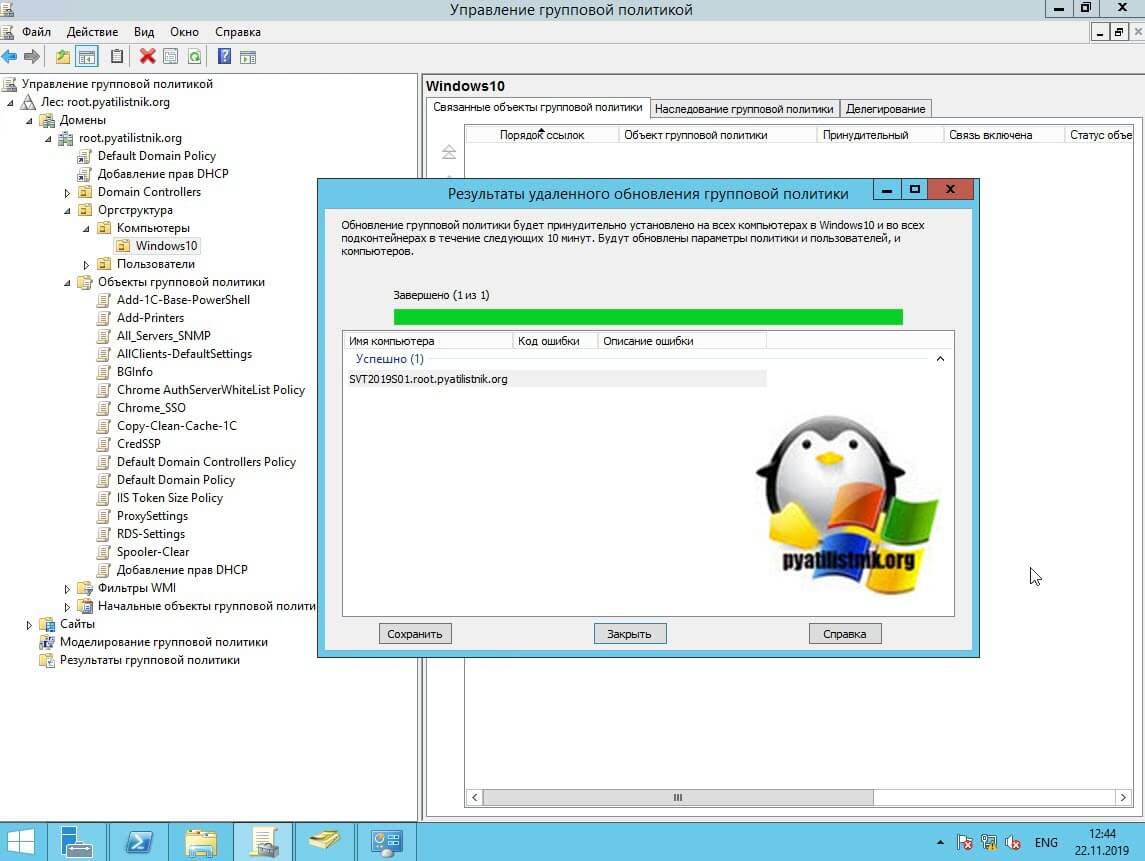

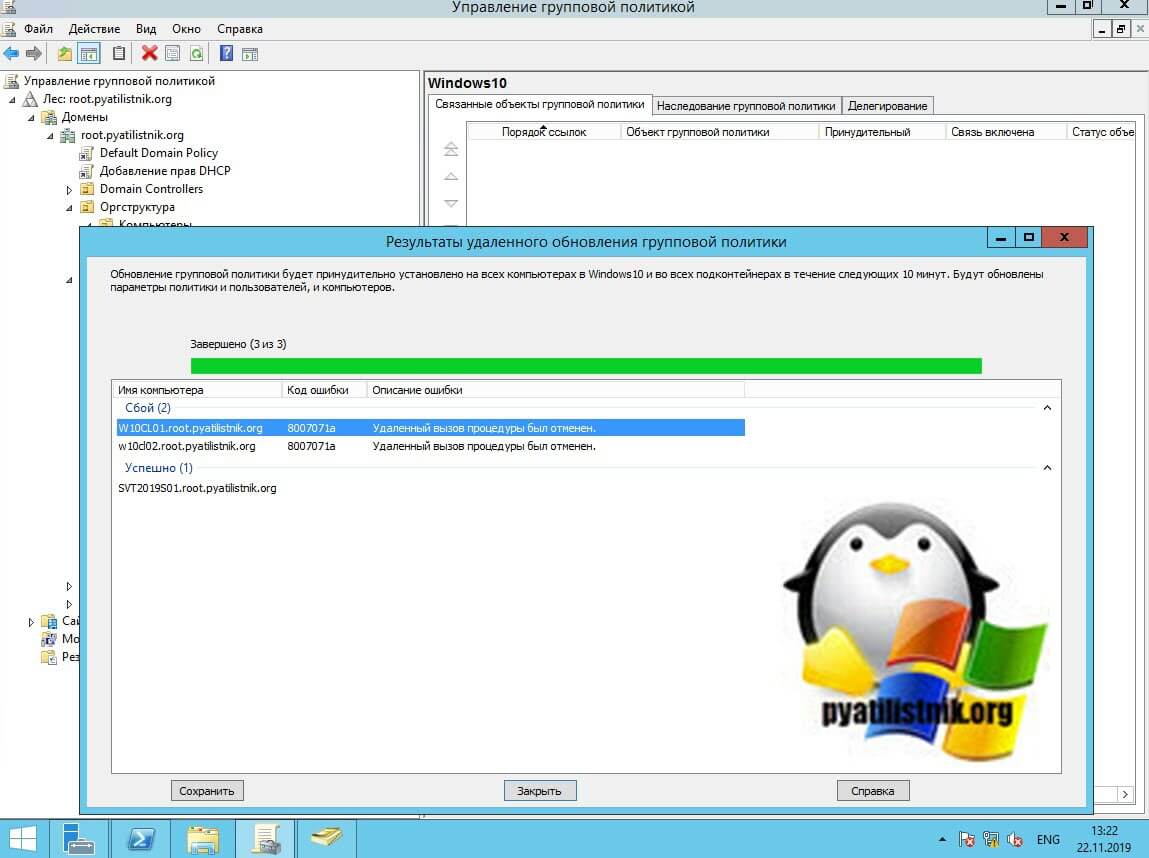

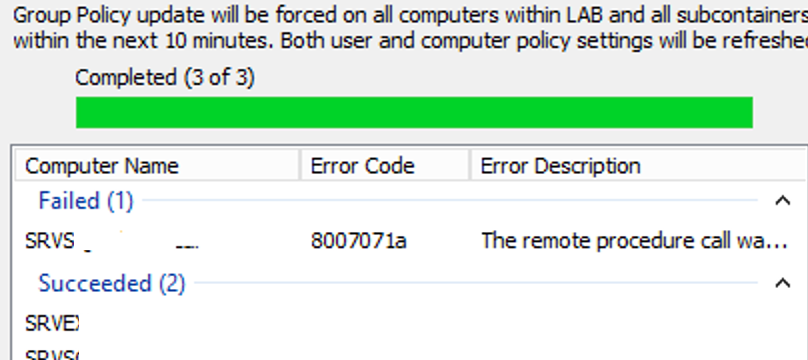

Затем GPO будет удалённо обновляться на каждом компьютере в OU один за другим, и вы получите результат со статусом обновления групповой политики на компьютерах Succeeded/Failed («Успешно / Не удалось»).

Эта функция создаёт задачу в Планировщике задач с помощью команды «GPUpdate.exe /force» для каждого вошедшего в систему пользователя на удалённом компьютере. Задача запускается в произвольный период времени (до 10 минут), чтобы снизить нагрузку на сеть.

Чтобы функция обновления удалённого объекта групповой политики GPMC работала на клиенте, должны быть выполнены следующие условия:

- TCP-порт 135 должен быть открыт в правилах брандмауэра Защитника Windows;

- Должны быть включены службы Windows Management Instrumentation and Task Scheduler («Инструментария управления Windows и планировщика задач»).

Если компьютер выключен или брандмауэр блокирует к нему доступ, то рядом с именем компьютера появляется сообщение ‘The remote procedure call was canceled. Error Code 8007071a‘ («Удалённый вызов процедуры был отменен. Сообщение с кодом ошибки 8007071a»).

Фактически, эта функция работает так же, как если бы вы обновили настройки GPO вручную с помощью команды «GPUpdate /force» на каждом компьютере.

Invoke-GPUpdate: принудительное обновление удалённой групповой политики через PowerShell

Вы также можете вызвать удалённое обновление GPO на компьютерах с помощью командлета PowerShell Invoke-GPUpdate (являющегося частью RSAT). Например, чтобы удалённо обновить параметры политики пользователя на определённом компьютере, вы можете использовать следующую команду:

Invoke-GPUpdate -Computer "frparsrv12" -Target "User"

Если вы запустите командлет Invoke-GPUpdate без каких-либо параметров, он обновит настройки GPO на текущем компьютере (как и gpudate.exe).

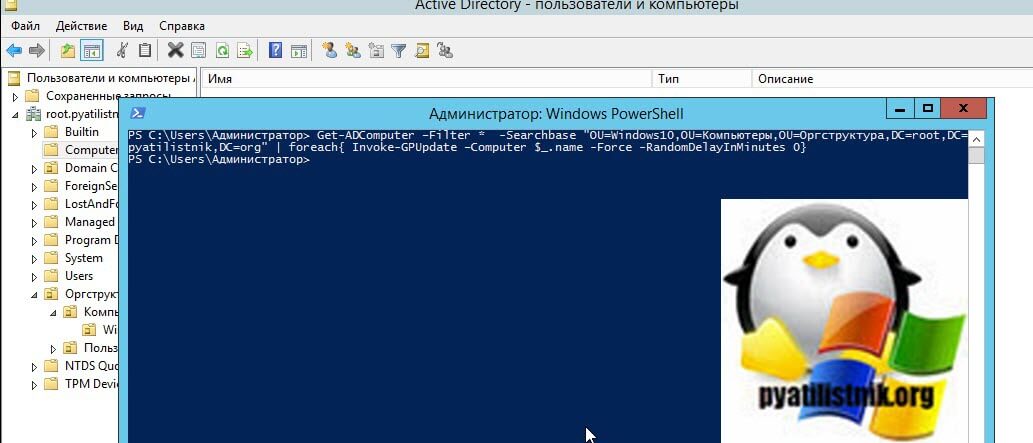

Вместе с командлетом Get-ADComputer вы можете обновить объект групповой политики на всех компьютерах в определённом подразделении:

Get-ADComputer -filter * -Searchbase "OU=Computes,OU=Mun,OU=DE,dc=hackware,dc=ru" | foreach{ Invoke-GPUpdate -computer $_.name -force}

или на всех компьютерах, отвечающих определенным требованиям (например, на всех хостах Windows Server в домене):

Get-ADComputer -Filter {enabled -eq "true" -and OperatingSystem-Like '* Windows Server *'} | foreach {Invoke-GPUpdate -computer $ _. name -RandomDelayInMinutes 10 -force}

Вы можете установить случайное смещение для обновления GPO с помощью -RandomDelayInMinutes. Благодаря этой опции вы можете снизить нагрузку на сеть, если обновляете параметр групповой политики одновременно на нескольких компьютерах. Для немедленного применения параметров групповой политики на всех компьютерах используется параметр -RandomDelayInMinutes 0.

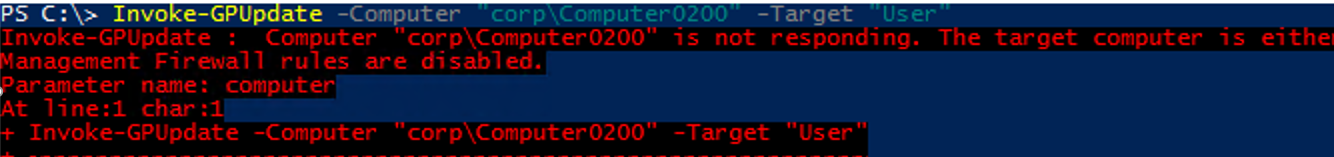

Команда Invoke-GPUpdate возвращает следующую ошибку для недоступных компьютеров:

Invoke-GPUpdate: Computer "frparsrv12" is not responding. The target computer is either turned off or Remote Scheduled Tasks Management Firewall rules are disabled.

Если вы запустите командлет Invoke-GPUpdate удаленно или обновите объект групповой политики из консоли управления групповыми политиками, на рабочем столе пользователя на короткое время может появиться окно консоли с запущенной командой gpupdate.

Связанные статьи:

- Настройка политики паролей домена в Active Directory (86.4%)

- Использование инструмента GPResult для проверки того, какие объекты групповой политики применяются (72.8%)

- Устранение неполадок: групповая политика (GPO) не применяется (72.8%)

- Устранение неполадок, связанных с медленной обработкой GPO и снижением скорости входа в систему (72.8%)

- Fine-Grained Password Policy: Как создать детальную политику паролей в Active Directory (59.1%)

- Аналог Add-Computer в PowerShell 7 (RANDOM — 50%)

Содержание

- 0x8007071a удаленный вызов процедуры был отменен

- Причины ошибки 1818

- Исправляем ошибку 1818 удаленный вызов процедуры был отменен

- 0x8007071a удаленный вызов процедуры был отменен

- Для чего нужно уметь обновлять групповую политику?

- Методы обновления GPO

- Как обновить GPO через командную строку

- Как обновить GPO через PowerShell

- Обновление групповой политики через оснастку GPMC

- Ошибка 8007071a «Удаленный вызов процедуры был отменен»

- Обновление GPO через PSexec

- PsExec против Invoke-GPUpdate

- Удаленное обновление GPO через Enter-PSSession

- Удаленное обновление GPO через Windows Admin Center

0x8007071a удаленный вызов процедуры был отменен

Добрый день уважаемые читатели, продолжаем наш с вами траблшутинг Active Directory в Windows Server 2012 R2, ранее я вам рассказывал, о таких ошибках как ошибка 1722 сервер RPC не доступен на контроллере домена и ошибку 14550 DfsSvc и netlogon 5781, все они не давали нормальной репликации базы данных и групповых политик в домене, что не есть хорошо, мы с ними разобрались, через какое то время при репликации, снова возникла новая ошибка, с текстом: 1818 удаленный вызов процедуры был отменен, давайте смотреть в чем дело и как это решается.

Причины ошибки 1818

Причинами, при которых у вас удаленный вызов процедуры был отменен, во время репликации Active Directory, могут выступать:

- Нестабильное сетевое соединение > я встречал случаи, что ошибка 1818, появлялась из-за, того что виртуальная машина с контроллером домена каждые 5 минут отваливалась. Проведите ее мониторинг по пингу и доступности, а лучше поставьте заббикс.

- Не правильно настроены DNS имена > об этом я уже писал в статьях про ошибки Active Directory и репликации KCC, ссылки выше. Я много раз встречал, что по неведомой мне причине, администраторы прописывали в настройках DNS сервера, адреса провайдера, а потом удивлялись почему не работает, запомните на контроллерах домена прописываем только локальные DNS сервера, а уже на самих локальных делайте форвардинг на провайдерские. Вот вам статья как настраивается форвардинг DNS запросов.

- Слетели права на папку SYSVOL > проверьте на работающем контроллере домена, какие права там выставлены и посмотрите их на сбойном.

- Проверьте не блокирует ли файрвол, нужные порты для службы Knowledge Consistency Checker (KCC)

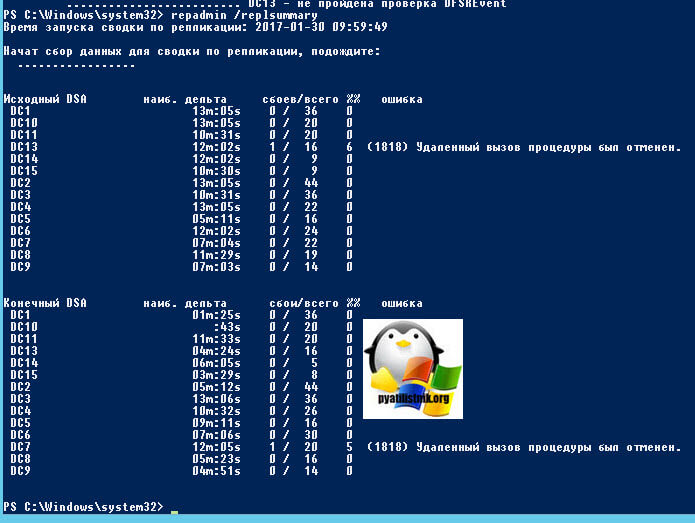

Ошибку 1818, я получил при выполнении команды, проверяющей время последних репликаций контроллеров домена.

Исправляем ошибку 1818 удаленный вызов процедуры был отменен

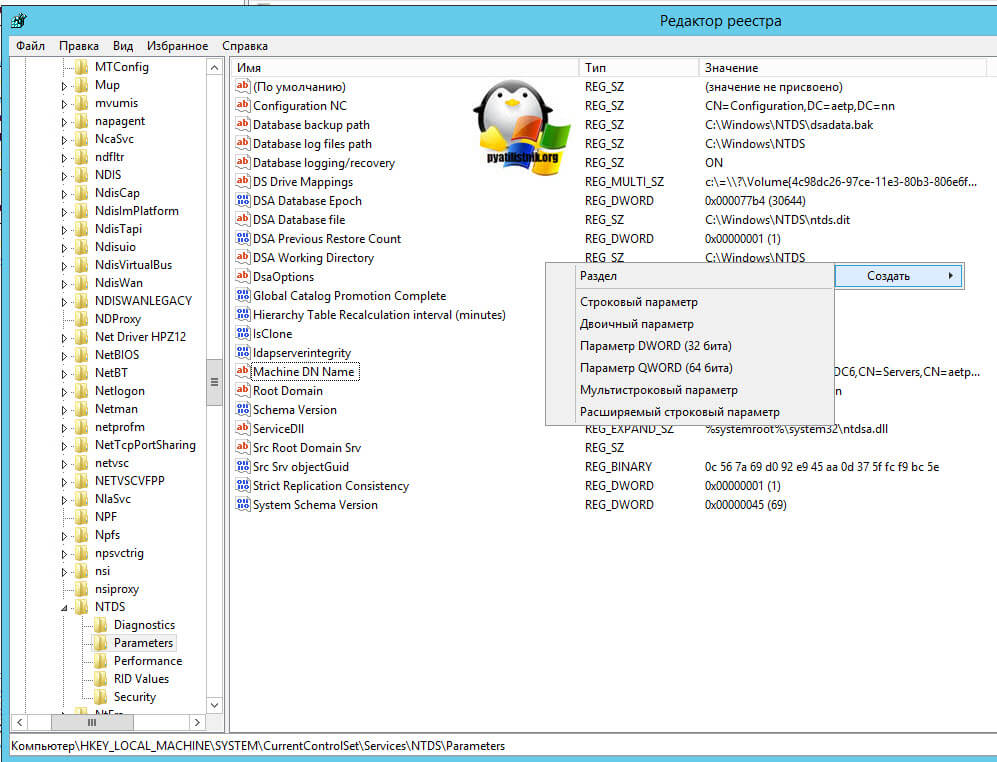

И так в моем случае был не стабильный канал между контроллерами домена, и служба KCC, не успевала произвести репликацию, по установленному ей таймингу, но это исправимо. Нужно поправить параметр реестра Windows PC Replication Timeout (mins), оно по умолчанию 5 минут. Microsoft советует этот лимит увеличить до 45 минут. Открываем редактор реестра Windows Server 2012 R2 и переходим в ветку:

Создаем тут новую ключ, типа DWORD (32 бита) со значением RPC Replication Timeout (mins) и ставим ему значение 45.

После этого перезагружаете ваш контроллер домена и проверяете статус репликации Active Directory.

Источник

0x8007071a удаленный вызов процедуры был отменен

Добрый день! Уважаемые читатели и гости одного из крупнейших IT блогов в рунете Pyatilistnik.org. В прошлый раз мы с вами мы с вами разбирали процедуру создания центрального хранилища административных шаблонов GPO. Движемся дальше и сегодня мы рассмотрим, самую распространенную задачу связанную с групповыми политиками, а именно научимся ее обновлять локально и удаленно, я расскажу в каких ситуациях данная информация вам можете помочь. Мы рассмотрим, какие инструменты у вас есть в арсенале, и я уверяю вас, что вы явно знали не обо всех.

Для чего нужно уметь обновлять групповую политику?

Перед тем, как перейти к практической части я бы хотел описать ряд ситуаций, которые вы можете встретить в своей практике, где вам можете потребоваться ручное обновление GPO. Еще хочу напомнить, что по умолчанию, любая операционная система Windows, являющаяся членом домена AD сама, автоматически производит обновление групповых политик каждые 90-120 минут, это позволяет не генерировать много сетевого трафика и сделать балансировку при обращении к мастеру PDC, но бывают и другие ситуации.

Предположим, что вы внесли важные обновления настроек для ваших серверов, например для авторизации CredSSP, или закрываете какую-то дыру безопасности, логично, что в Active Directory, это делается через групповые политики. Когда у вас 5-10 серверов, то нет проблем чтобы зайти на каждый из них через удаленный рабочий стол и выполнить команду, а когда серверов сотни, тут уже нужна массовость. Еще не нужно сбрасывать со счетов ситуации, когда вы по RDP не можете зайти, через редактор политик обновить не получается, что делать, тут можно сделать все удаленно через PowerShell или командную строку, об этом то же поговорим.

Методы обновления GPO

Давайте составим список способов и инструментов, которые вы можете использовать:

- Командная строка Windows — позволяет быстро выполнить обновление, работает локально

- Оболочка PowerShell — так же, как и cmd позволяет сделать обновление, как локально, так и удаленно

- Оснастка «Управление групповой политикой» — удаленное обновление GPO, есть возможность выбрать отдельные объекты

- Утилита PsExec — позволяет удаленно выполнить задачу

Давайте теперь опробуем каждый из этих методов.

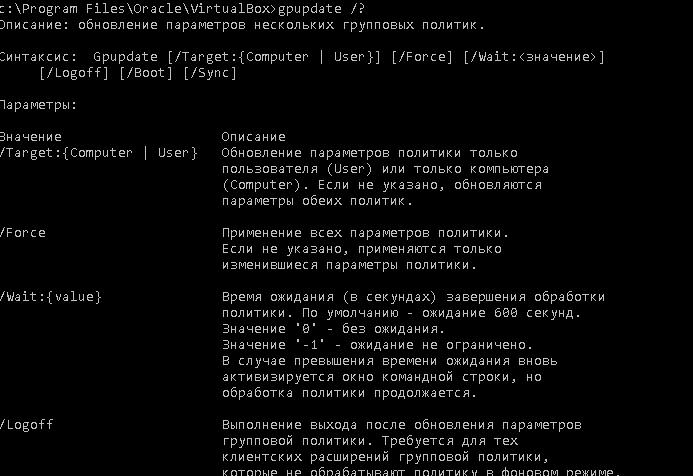

Как обновить GPO через командную строку

Для выполнения этого метода, вы должны зайти локально на компьютер или сервер, открыть командную строку и ввести вот такую, небольшую команду:

Ключ /force произведет принудительное обновление групповой политики. Хочу отметить, что некоторые настройки могут применяться, только после выхода из системы. Если политика показала, что успешно обновилась, но эффекта не произошло, то смотрите мою статью «Почему не применяются GPO», придется делать траблшутинг.

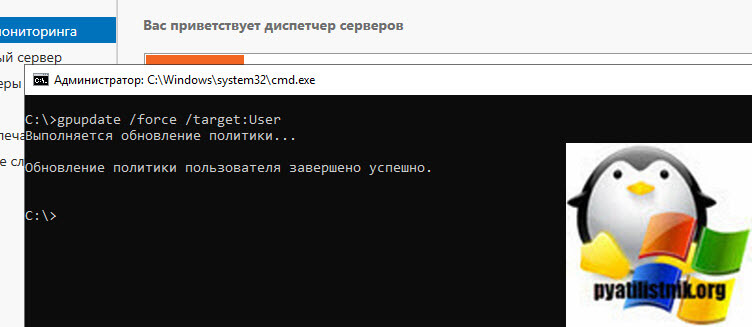

Как вы можете обратить внимание, что команда выше производит обновление политик, как для пользователя, так и для компьютера, но при желании вы можете этим манипулировать и явным образом указать, что подлежит апдейту. Для этого есть ключ /Target:. Предположим, что мне нужно выполнить только для пользователя, для этого пишем:

Еще интересный ключик, это выполнить задержку /Wait: .По умолчанию значение 600 секунд.

Как обновить GPO через PowerShell

Оболочка PowerShell так же имеет отдельный командлет, который легко может инициировать запрос на обновление групповой политики, называется он Invoke-GPUpdate.

Invoke-GPUpdate — это командлет обновляющий параметры групповой политики, включая настройки безопасности, которые установлены на удаленных компьютерах с помощью планирования хода выполнения команды Gpupdate. Вы можете комбинировать этот командлет по сценарию, чтобы запланировать команду Gpupdate на группе компьютеров. Обновление может быть запланировано для немедленного запуска параметров политики или ожидания в течение определенного периода времени, максимум до 31 дня. Чтобы избежать нагрузки на сеть, время обновления будет смещено на случайную задержку.

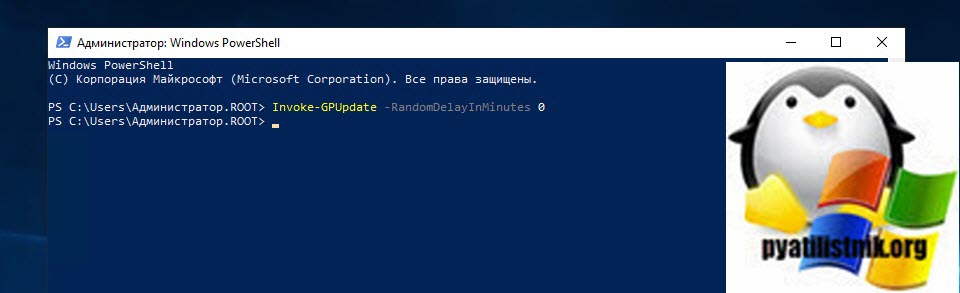

Давайте запросим обновление политик GPO на моем тестовом сервере с Windows Server 2019, для этого запускаем оболочку PowerShell и вводим команду:

Ключ –RandomDelayInMinutes 0 установит задержку в выполнении на ноль секунд, в противном случае обновление будет выполнено рандомно, через некоторое время.

Обратите внимание, что командлет не выдает никаких результатов, если все работает нормально. В некоторых случаях ваши пользователи могут увидеть всплывающее окно командной строки с заголовком taskeng.exe, которое отображает сообщение «Политика обновления». Через секунду окно исчезает.

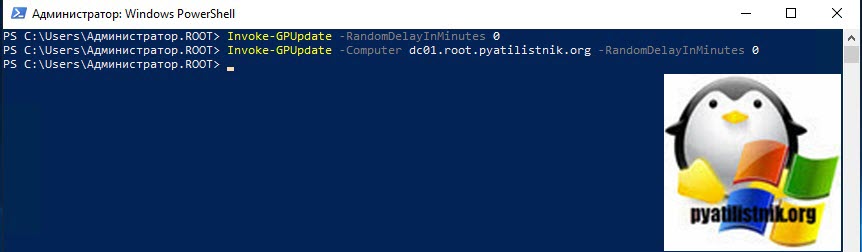

Если нужно произвести обновление на удаленном компьютере, то нужно воспользоваться ключом -Computer, команда примет вот такой вид:

Если нужно выполнить принудительно без запроса подтверждения пользователя, то укажите ключ -Force.

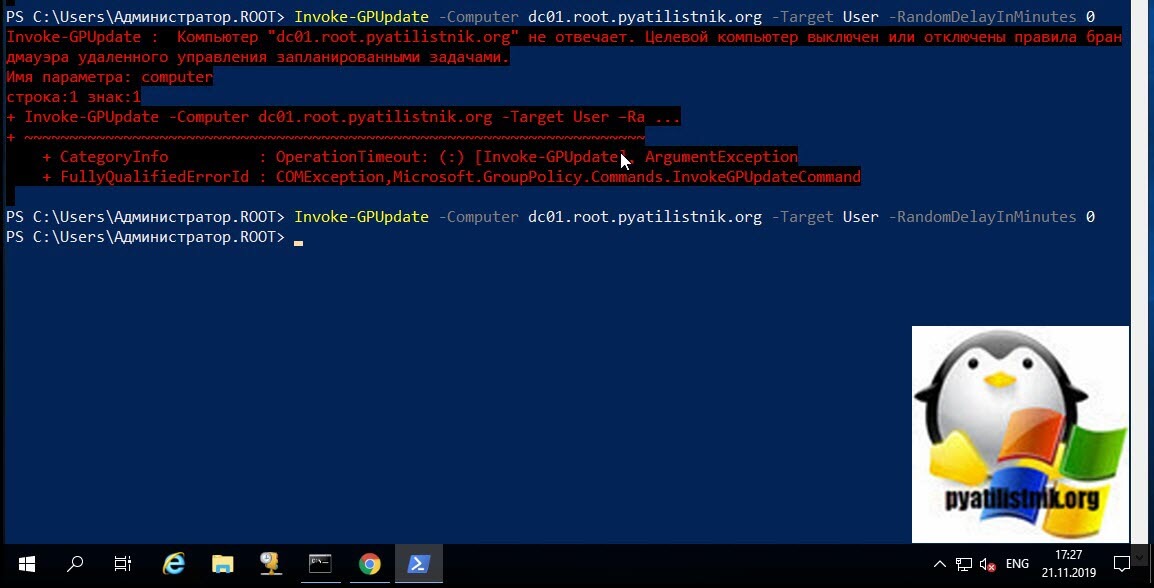

Если нужно указать явно, что необходимо запросить политики только для пользователя или компьютера, то можно использовать ключ -Target, который имеет значения User или Computer. Кстати если удаленный компьютер не отвечает, то вы получите ошибку:

+ CategoryInfo : OperationTimeout: (:) [Invoke-GPUpdate], ArgumentException

+ FullyQualifiedErrorId : COMException,Microsoft.GroupPolicy.Commands .InvokeGPUpdateCommand

Еще одним преимуществом командлета PowerShell является то, что у вас есть больше возможностей в выборе машин, которые вы хотите обновить. Например, с помощью приведенной ниже команды вы должны выбрать все компьютеры, которые начинаются с «Note*«.

Если нужно выбрать все компьютеры, то ставим звездочку «*»

При желании вы можете найти все компьютеры по версиям операционных систем и сделать обновление групповых политик по данному критерию.

Не забываем, что можно ограничить поиск отдельным организационным подразделением, для этого есть ключ -Searchbase и команда примет вот такой вид:

Еще вы можете подготовить текстовый файл со списком серверов, который так же можно через цикл обработать, вот по такому принципу:

Я также добавил здесь параметр -Force, чтобы обеспечить повторное применение параметров групповой политики, даже если клиент замечает, что новые версии GPO недоступны. Таким образом, когда мы говорим о принудительном обновлении групповой политики, мы на самом деле имеем в виду две разные вещи. Без параметра Force мы просто незамедлительно инициируем обновление; если мы добавим параметр Force, мы форсируем обновление, даже если обновлять нечего. Параметр Force вступает в игру, если вы считаете, что что-то пошло не так в предыдущем обновлении объекта групповой политики.

+ CategoryInfo : ObjectNotFound: (Invoke-GPUpdate:String) [], CommandNotFoundException

+ FullyQualifiedErrorId : CommandNotFoundException

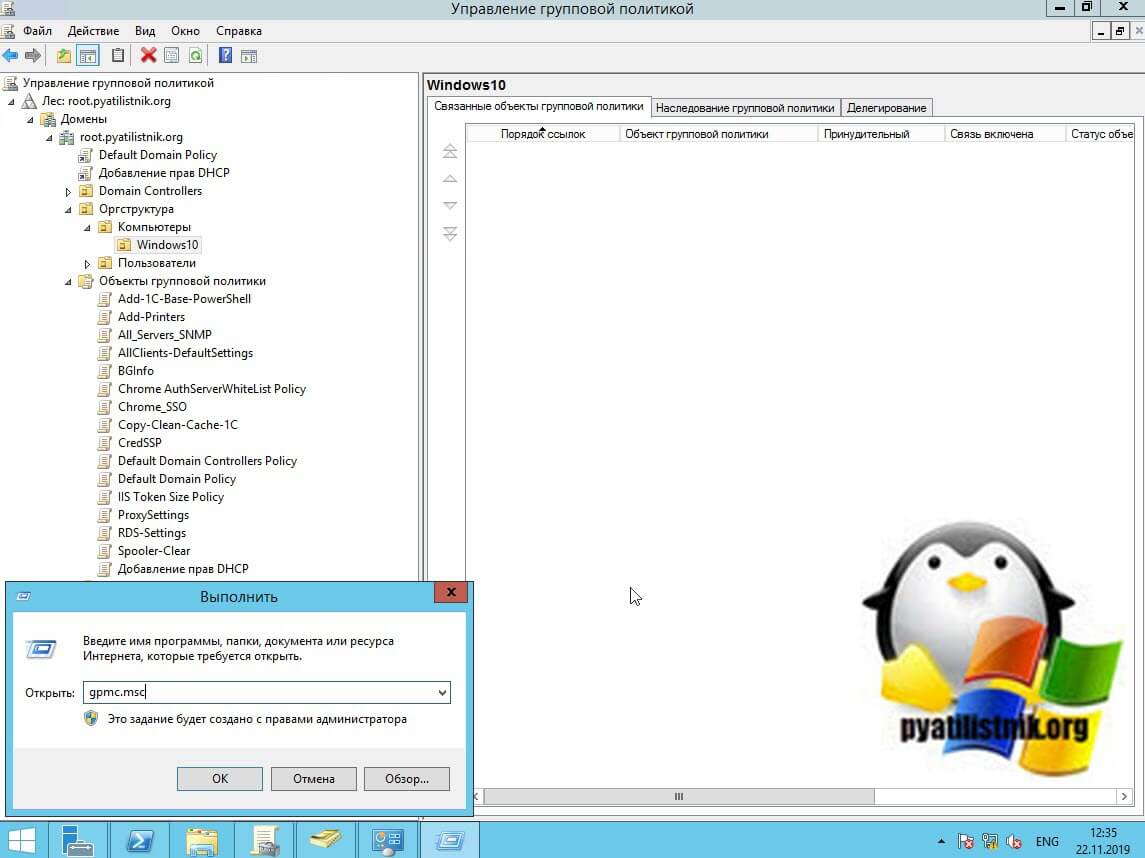

Обновление групповой политики через оснастку GPMC

Начиная с операционной системы Windows Server 2012 R2, компания Microsoft расширила функционал оснастки по управлению политиками. Разработчики внедрили механизм, массового и точечного инициирования применения политик GPO к нужным объектам и заметьте через графический интерфейс. Откройте оснастку «Управление групповой политикой«, проще всего, это сделать через окно «Выполнить«, введя там там команду gpmc.msc.

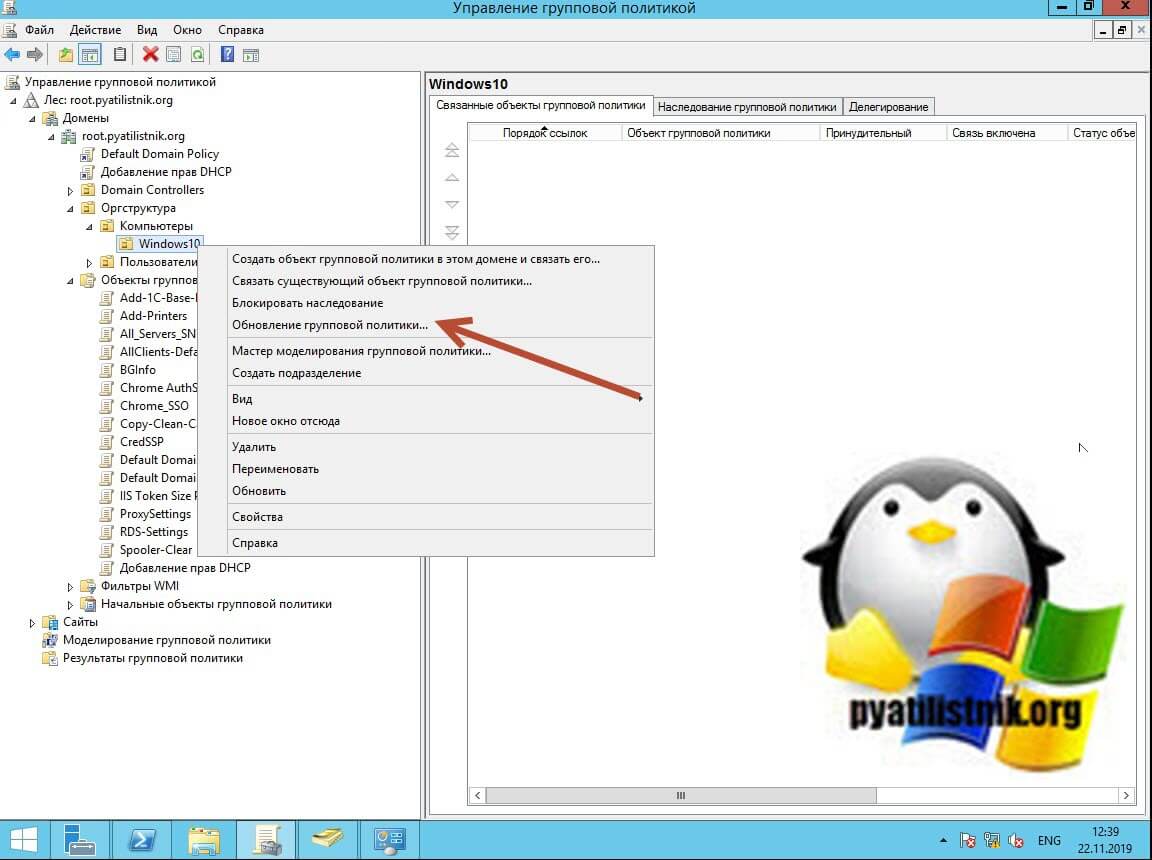

Далее, что вы делаете. Находите нужную вам OU, щелкнуть правым кликом и из контекстного меню выбрать пункт «Обновление групповой политики«.

У вас появится окно «Принудительное обновление групповой политики», в котором вы увидите количество объектов, к которым будет применено действие

На следующем экране вы увидите результат отработки команды, в первом моем примере политики успешно применилась.

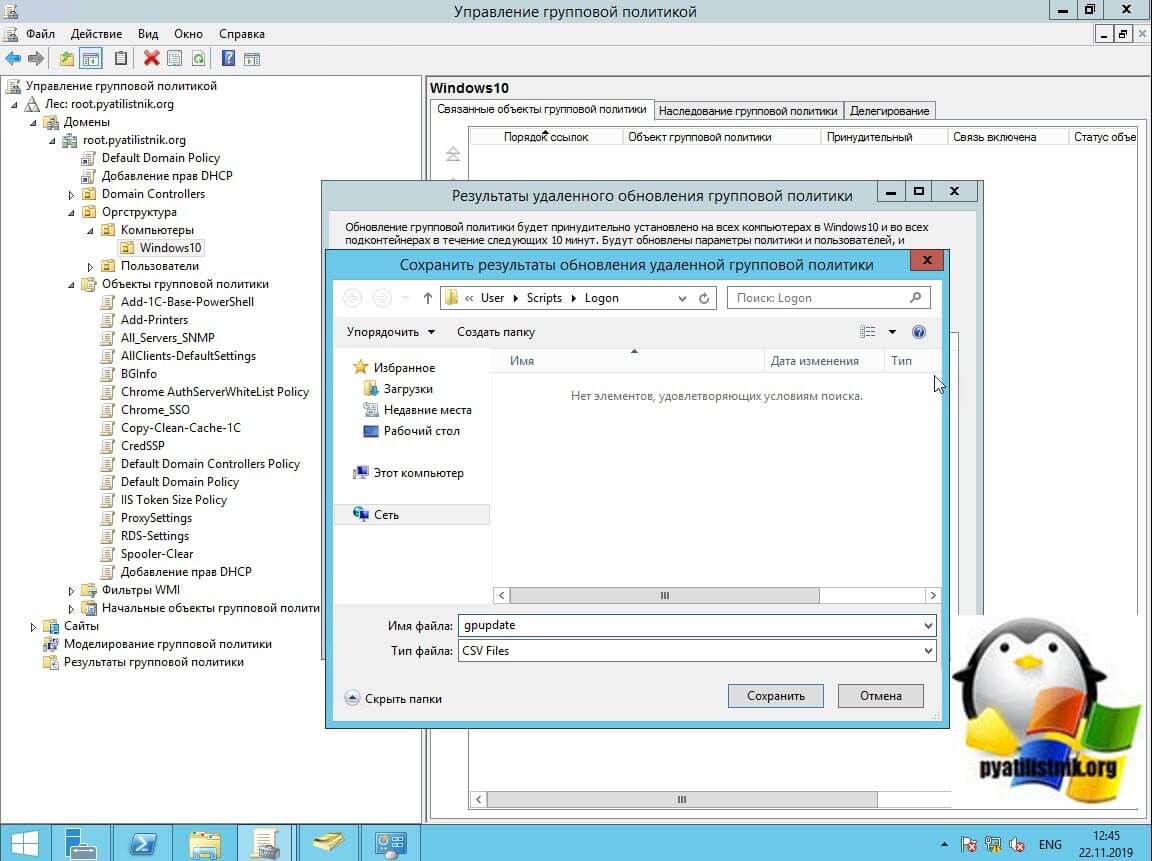

При желании все результаты команды можно сохранить в CSV файле

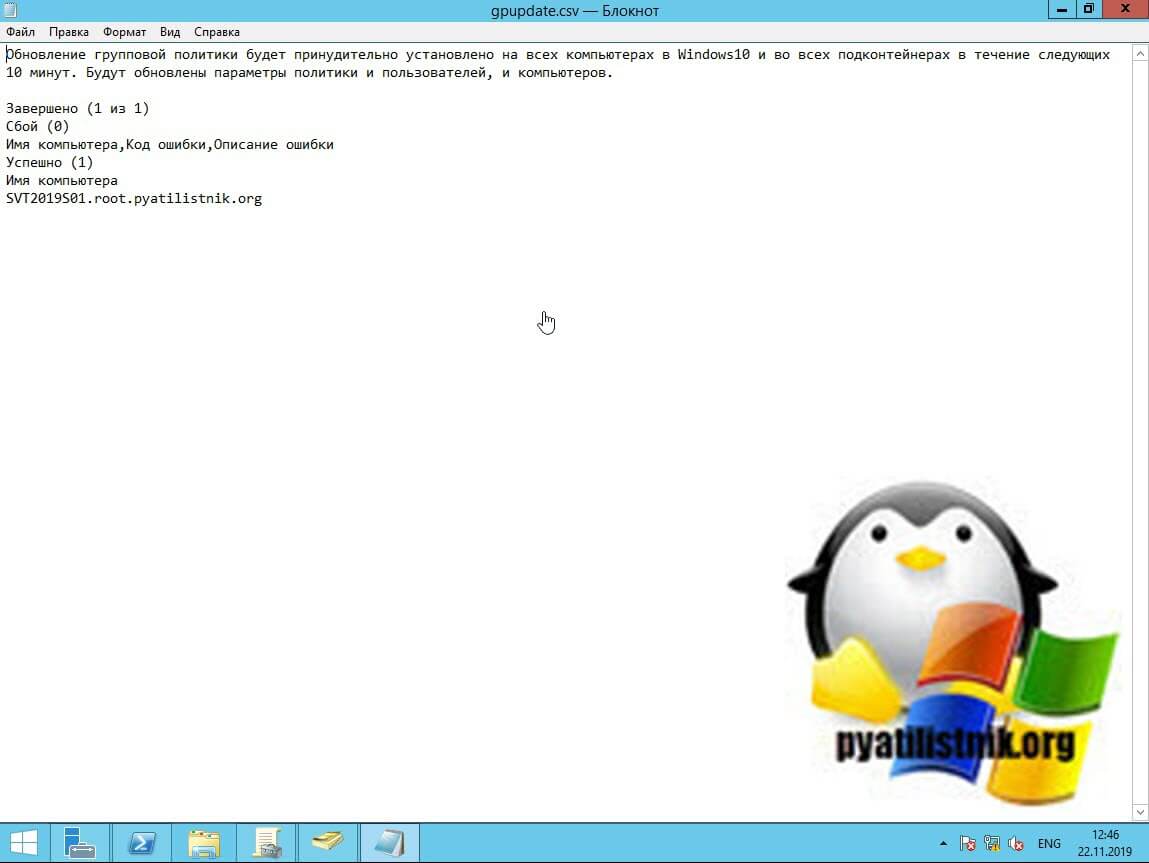

Вот пример содержимого такого файла

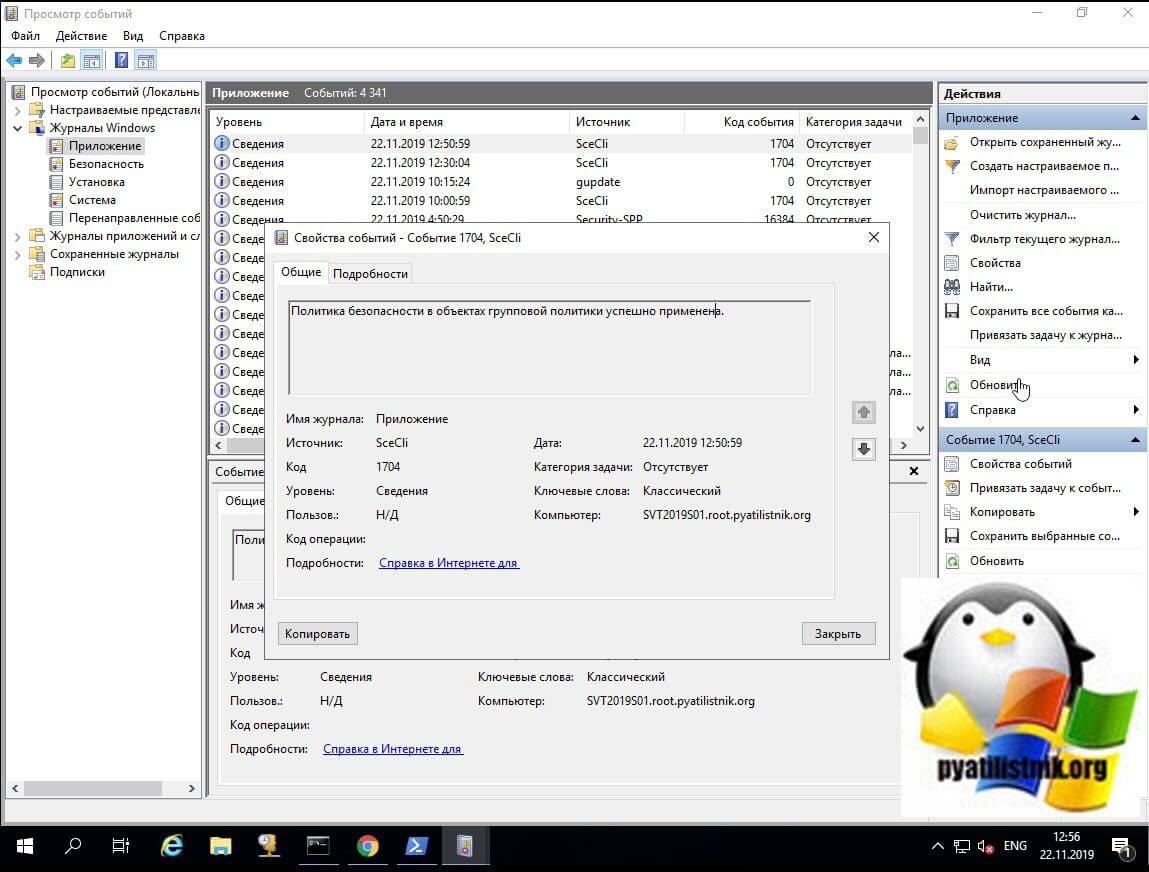

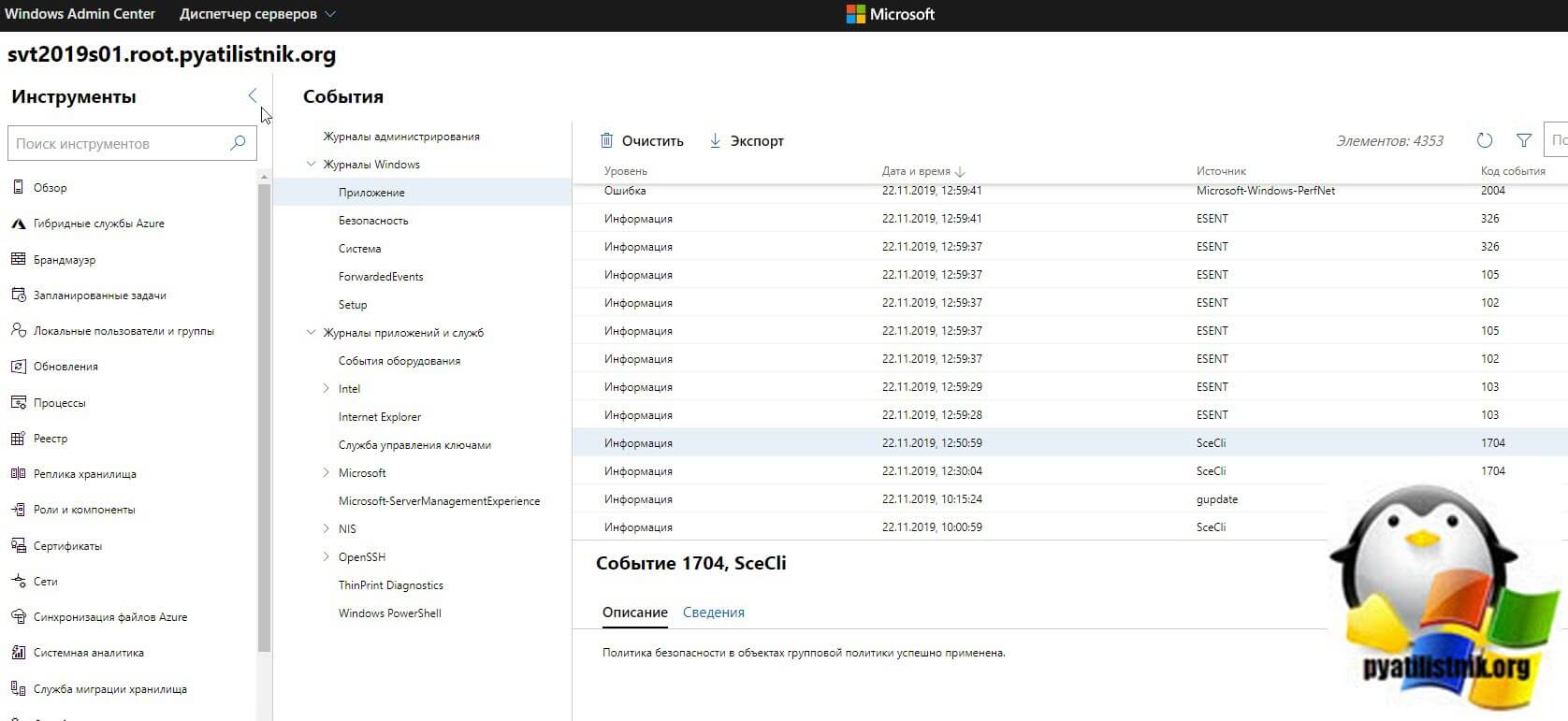

на компьютерах, где таким методом была запущена процедура принудительного применения GPO, вы в логах Windows можете обнаружить событие с кодом 1704:

То же самое можно посмотреть и в Windows Admin Center, где нужно зайти в раздел события.

Ошибка 8007071a «Удаленный вызов процедуры был отменен»

Иногда в консоли GPMC вы можете получать ошибку:

Связана она с тем, что на удаленных компьютерах у вас брандмауэр Windows блокирует эти вызовы, чтобы это поправить я вам советую сделать разрешающую политику, подробнее читайте, как исправить ошибку 8007071a.

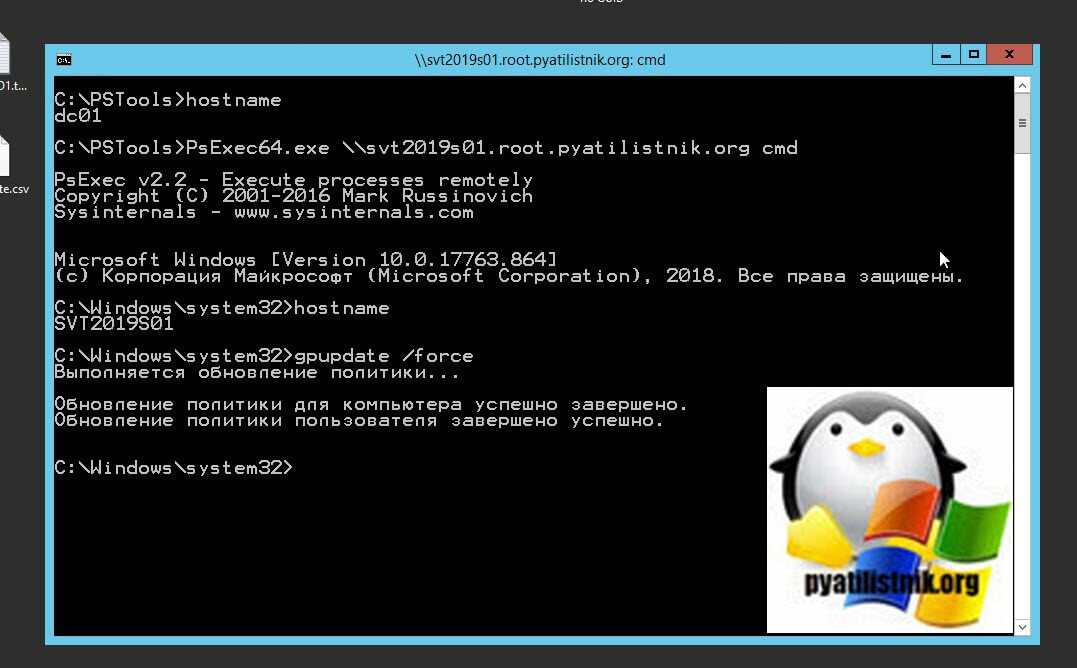

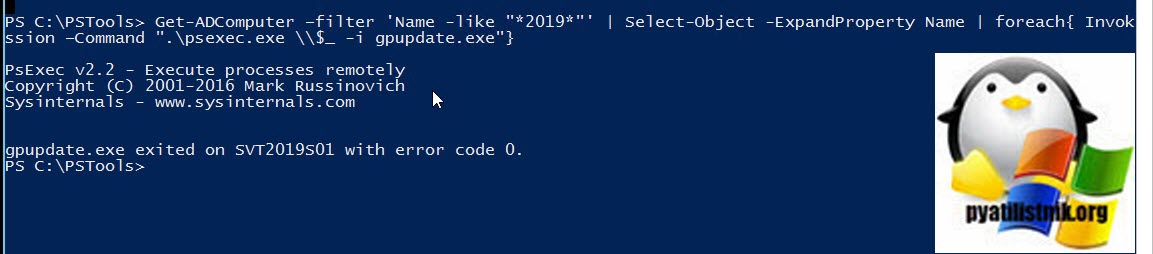

Обновление GPO через PSexec

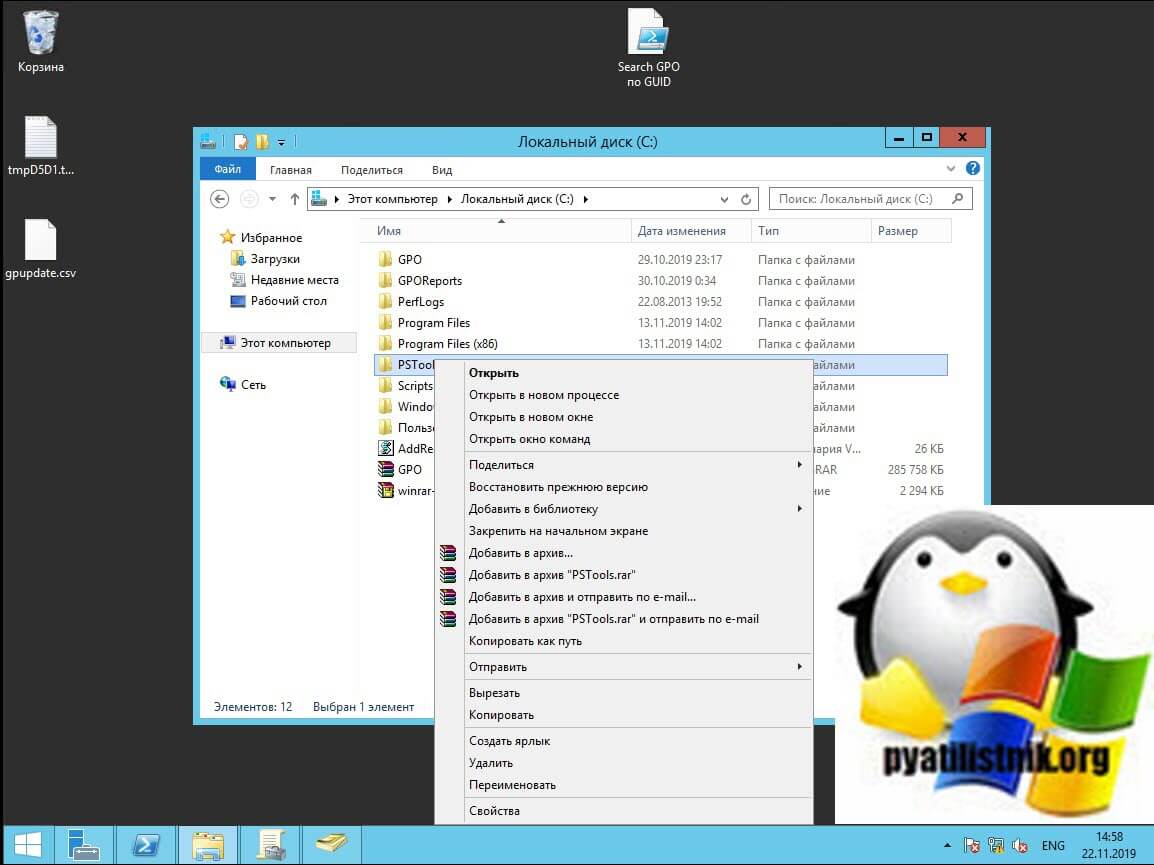

Я вам очень часто рассказываю в своих примерах из моей практики, об утилите PSexec и сборнике SysInternals от Марка Руссиновича. Суть метода в том, что с помощью специальной утилиты вы сможете выполнить удаленную команду, ранее я так удаленно включал RDP на сервере или клиентской машинке.

Далее вы распаковываете архив, если он в таком виде и открываете папку с утилитами SysInternals в командной строке, напомню сделать, это можно через команду cd или через правый клик с зажатым Shift по нужной папке, выбрав пункт «Открыть окно команд».

Обращаю внимание, что у вас должны быть соблюдены несколько требований:

- Как и в случае Invoke-GPUpdate, вы должны изменить настройки брандмауэра на своих клиентах. Поскольку PsExec использует протокол SMB, вам нужно открыть TCP-порт 445. Как открыть порт я уже подробно рассказывал, можете посмотреть, советую использовать для этого групповую политику.

- Второе, это наличие прав на удаленном компьютере, чтобы запустить там Gpupdate

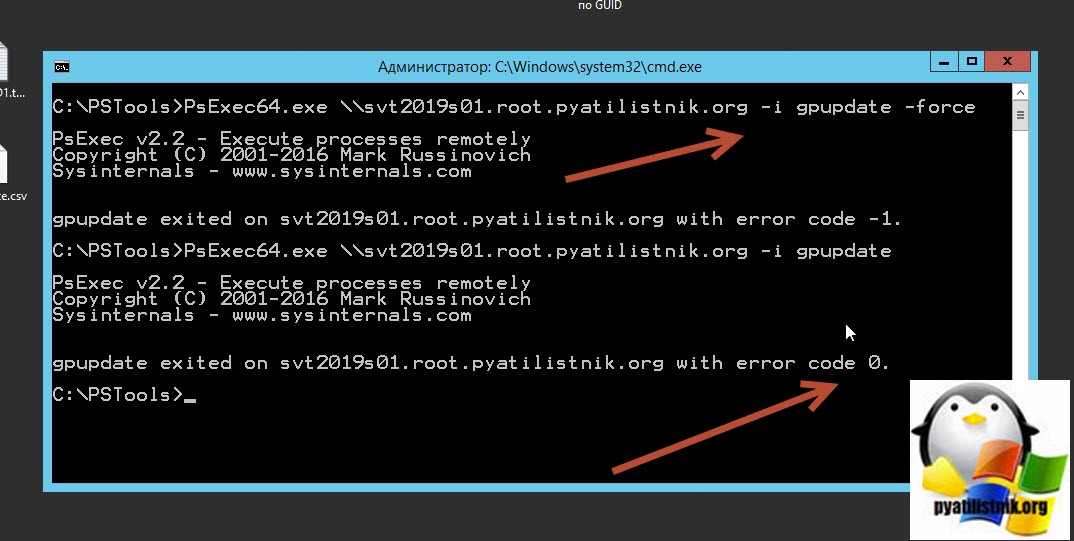

Теперь выполните команду:

Обратите внимание, что параметр -i здесь важен. Это гарантирует, что PsExec взаимодействует с удаленным рабочим столом, что необходимо для обновления пользовательских политик. Если этот параметр не указан, будут обновлены только конфигурации компьютера, хотя ни PsExec, ни gpupdate не выдадут сообщение об ошибке. Без параметра –i gpupdate обновит пользовательские настройки, только если вы вошли в систему с одинаковой учетной записью на исходном и целевом компьютере.

В результате будет удаленный запуск утилиты gpupdate, если все хорошо, то вы получите сообщение «gpupdate exited on svt2019s01.root.pyatilistnik.org with error code 0«.

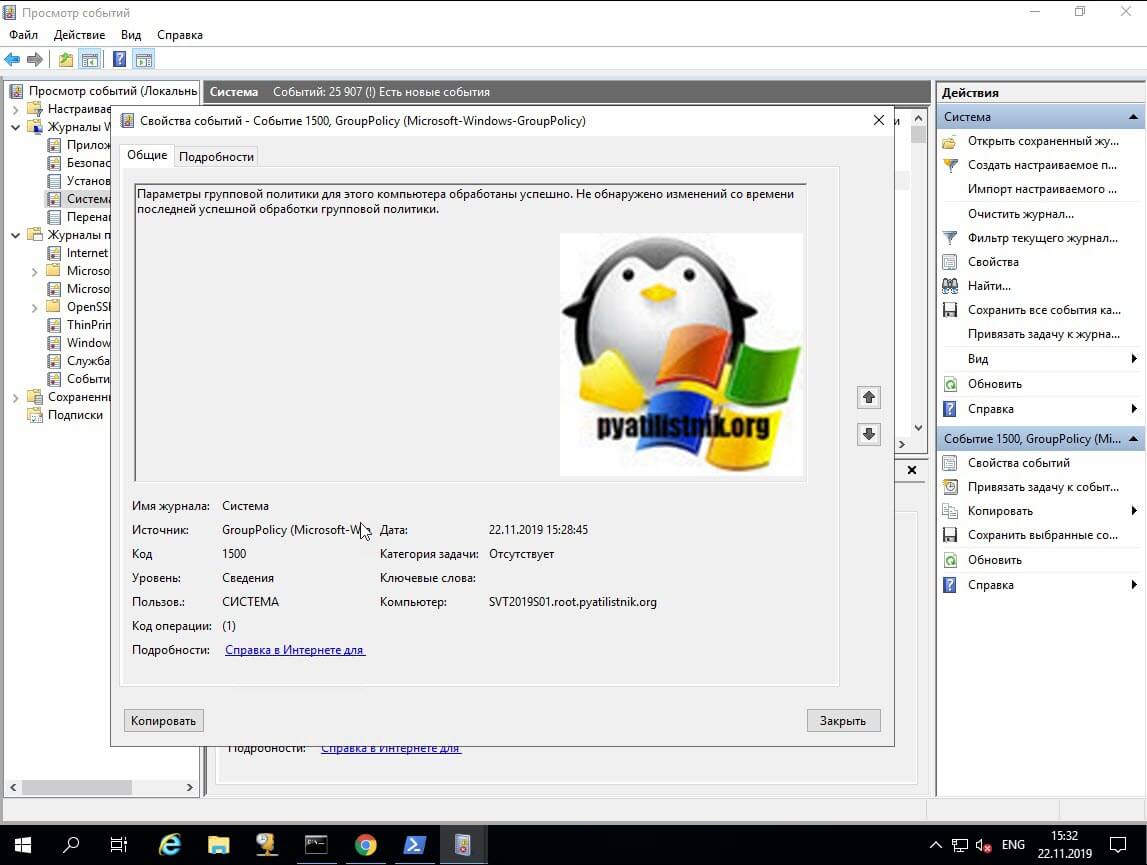

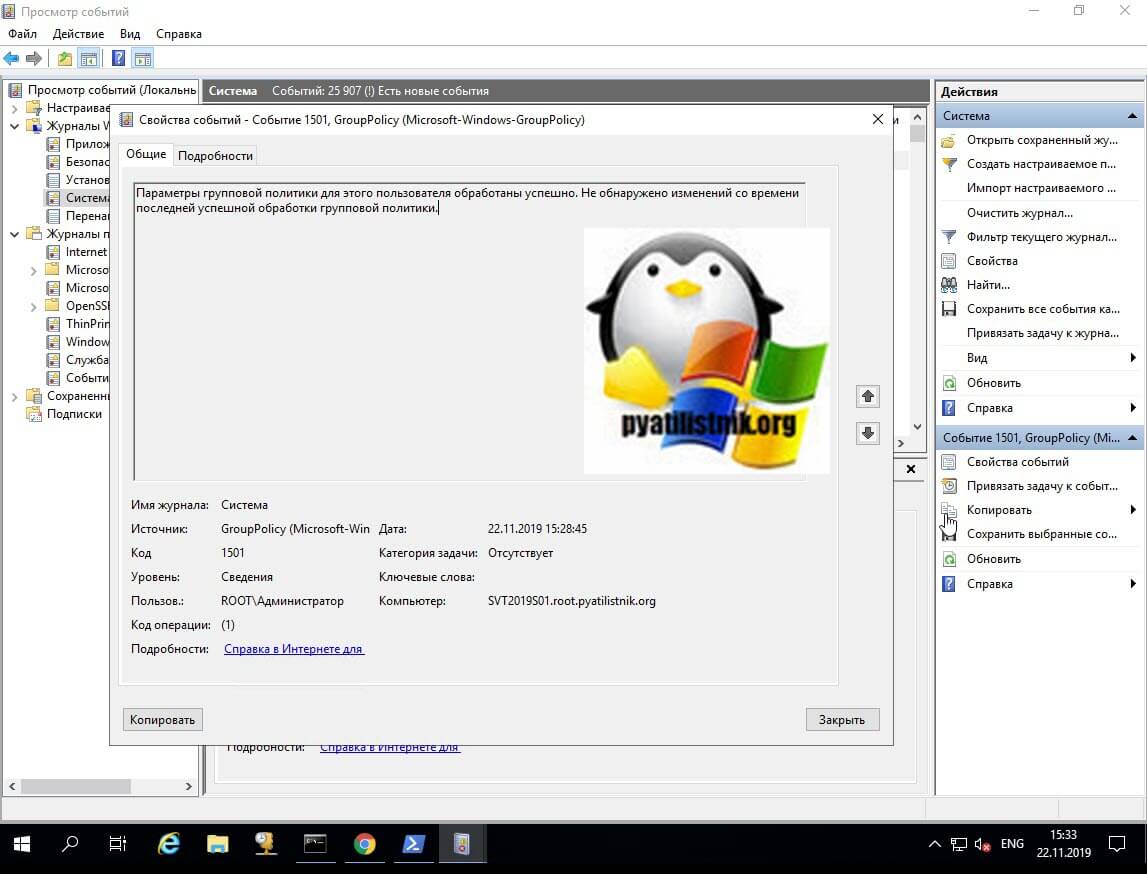

на удаленном компьютере в журналах системы вы увидите два события 1500 и 1501.

Так же вы можете подключиться вообще к удаленной командной строке, через команду:

Далее просто пишите gpupdate /force, обратите внимание я через команду hostname показал, что подключение идет с одного компьютера на другой.

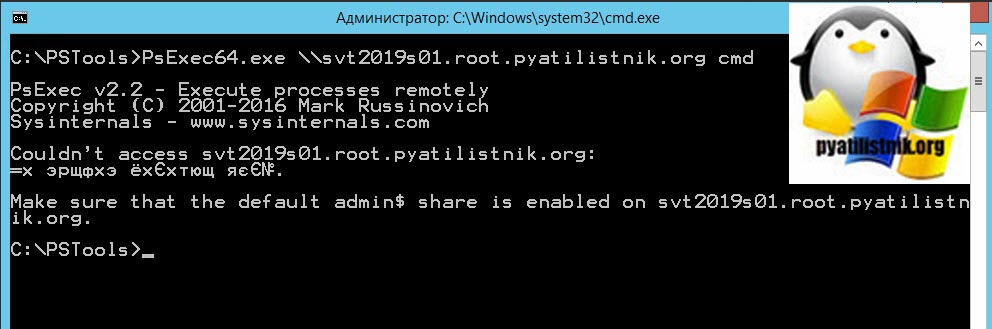

Если компьютер не подключен к сети, вы получите следующее сообщение об ошибке:

Чтобы массово обновить групповую политику на всех компьютерах домена, воспользуйтесь знаком звездочки «*»:

Если это не помогло и выскочила ошибка, то может воспользоваться через PowerShell. В оболочке перейдите в каталог с утилитами PSTools и выполните:

Или можно из конкретного OU добавив

Другой вариант — сначала экспортировать все имена компьютеров из контейнера Active Directory в текстовый файл с помощью командлета Get-ADComputer:

Обратите внимание, что мы должны кодировать выходной файл с помощью ASCII, чтобы мы могли прочитать его содержимое из пакетного файла следующим образом:

PsExec против Invoke-GPUpdate

Основным недостатком метода PsExec является то, что он относительно медленный. Это может занять от 3 до 4 секунд на компьютер, а для компьютеров, которые не подключены к сети, это может занять еще больше времени. PsExec иногда даже зависал во время моих тестов.

Разрешение входящих подключений через порт 445 является угрозой безопасности. Компьютерные черви могут использовать этот порт, а хакеры могут делать много неприятных вещей с помощью PsExec. Открытие порта планировщика заданий для Invoke-GPUpdate также проблематично, но я думаю, что порт 445 более популярен среди программистов вредоносных программ.

Таким образом, в большинстве сценариев Invoke-GPUpdate является лучшим вариантом. Однако, если вы все равно открыли порт 445 по другим причинам и не хотите открывать порты Invoke-GPUpdate, вы можете предпочесть PsExec для принудительного обновления групповой политики.

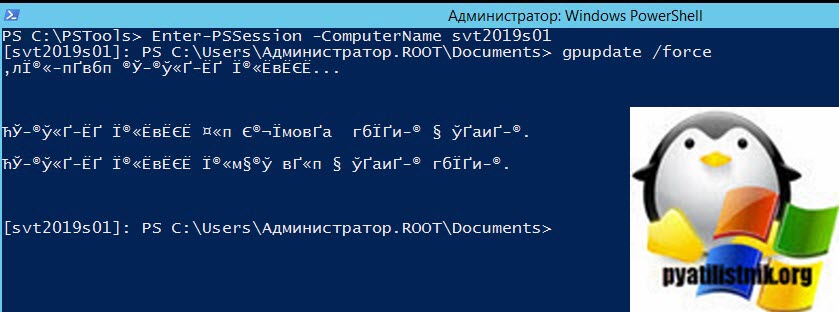

Удаленное обновление GPO через Enter-PSSession

Еще в PowerShell есть командлет для удаленного подключения к компьютеру, называется он Enter-PSSession, его принцип работ, как у PsExec. Откройте оснастку PowerShell и введите:

Далее вы подключитесь к удаленному компьютеру, где потом просто введите gpupdate /force.

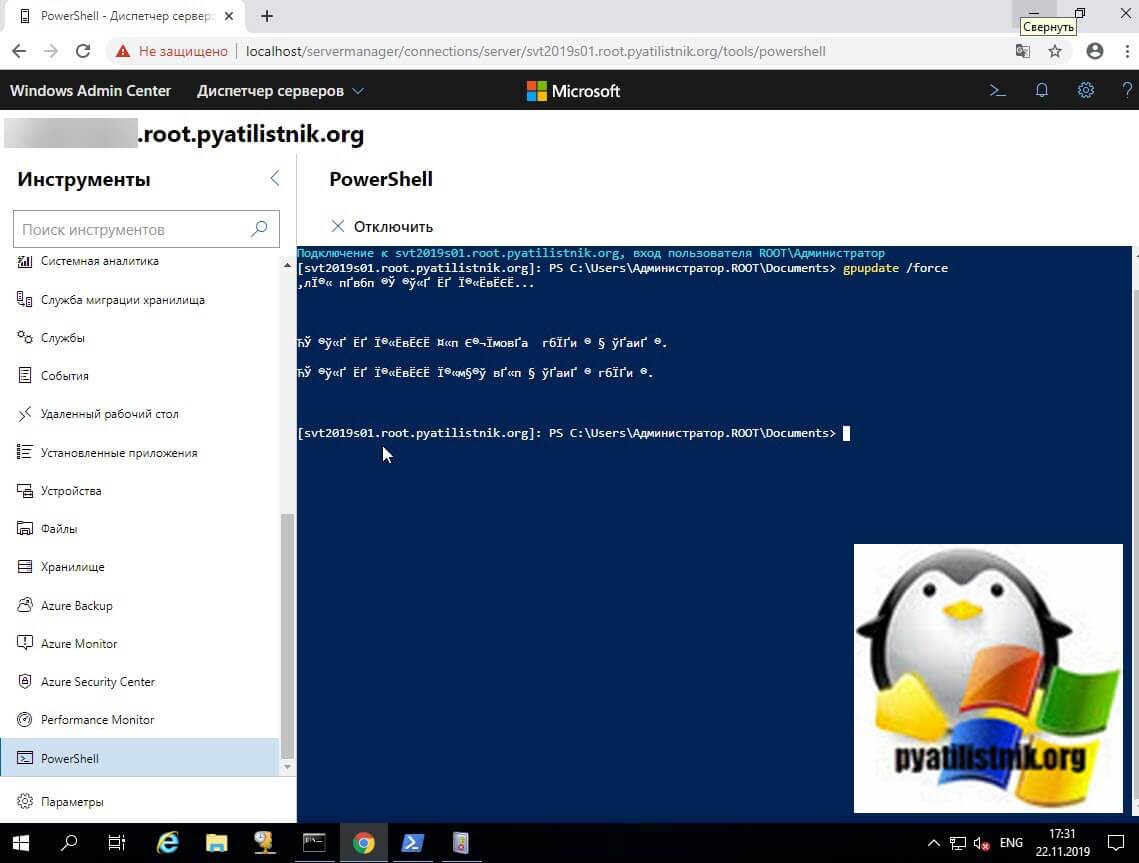

Удаленное обновление GPO через Windows Admin Center

Если вы в своей практике используете утилиту удаленного администрирования Windows Admin Center, то вы легко можете подключиться к удаленному серверу и обновить политики GPO все через тот же gpupdate /force.

Источник

Gpupdate: команда обновления параметров групповых политик | виртуализация и облачные решения

После изменения любых настроек групповых политик с помощью локального редактора GPO (gpedit.msc) или доменного редактора политик (gpmc.msc), новые настройки политик применяются к пользователю (или компьютеру) не сразу. Вы можете дождаться автоматического обновления политик (придётся ждать до 90 минут), либо можете обновить и применить политики вручную с помощью команды GPUpdate. Команда GPUpdate используется для принудительного обновления групповых политик компьютера и/или пользователя.

Совет. В Windows 2000 для ручного обновления групповых политик использовалась команда secedit /refreshpolicy. В следующих версиях Windows она была заменена утилитой GPUpdate.

Полный синтаксис команда gpupdate выглядит так:

Gpupdate [/Target:{Computer | User}] [/Force] [/Wait:<value>] [/Logoff] [/Boot] [/Sync]

При запуске команды gpupdate без параметров выполняется обновление только новыех и изменённых настроек политик пользователя и компьютера

Updating policy…

Computer Policy update has completed successfully.

User Policy update has completed successfully.

Вы можете обновить только политики пользователя или только политики компьютера с помощью параметра /target. Например:

Gpudate /target:user

или

Gpupdate /target:computer

Для принудительного обновления настроек групповых политик используется команда GPUpdate /force. В чем разница между GPUpdate и GPUpdate /force?

Команда gpupdate применяет только измененные политики, а команда GPUpdate /force заново переприменяет все политики клиента — и новые и старые (вне зависимости от того, были ли они изменены).

В большинстве случаев для обновления политик на компьютере нужно использовать gpupdate. В больших доменах Active Directory частое использование ключа /force при обновлении GPO вызывает большую нагрузку на контроллеры домена (т.к. компьютеры запрашивают заново все нацеленные на них или на пользователей политики).

Как мы уже говорили ранее групповые политики обновляются автоматически каждые 90 минут или во время загрузки компьютера. Поэтому в большинстве случае использование опции gpupdate /force не оправдано (особенно в различных скриптах) из-за высокой нагрузки на клиентские компьютеры, контроллеры домена и каналы передачи данных. Не стоит часто использовать параметр /force для принудительного обновления натсроек политик у клиентов, подключенных по медленным и нестабильным каналам передачи.

Вы можете добавить задержку (до 600 секунд) при обновлении политик с помощью параметра /wait:

Gpupdate /wait:30

Т.к. некоторые политики пользователя нельзя обновить в фоновом режиме, а только при входе пользователя в систему (установка программ, перенаправление папок и т.д.), вы можете выполнить logoff для текущего пользователя командой:

gpupdate /logoff

Некоторые настройки политик компьютера могут применится только при загрузке Windows, поэтому вы можете инициировать перезагрузку компьютера с помощью параметра /Boot:

gpupdate /Boot

Параметр /Sync указывает, что следующее применение политики должно выполняться синхронно. Активные применения политики происходят при перезагрузке компьютера или при входе пользователя в систему.

В PowerShell 3.0 был добавлен командлет Invoke-GPUpdate, который можно использовать для обновления политик на удаленных компьютерах. Например, следующая команда запустит удаленное обновление групповых политик на компьютере msk-PC-1-22:

Invoke-GPUpdate -Computer msk-PC-1-22 -Force

Вы можете удаленно запустить принудительное обновление политик на всех компьютерах в указанном OU Active Directory с помощью команд:

$Comps = Get-AdComputer -SearchBase "OU=Computers,OU=MSK,DC=vmblog,DC=ru" -Filter *

Foreach ($Comp in $Comps) {invoke-gpupdate -Computer $Comp.Name}

Psexec против invoke-gpupdate

Основным недостатком метода PsExec является то, что он относительно медленный. Это может занять от 3 до 4 секунд на компьютер, а для компьютеров, которые не подключены к сети, это может занять еще больше времени. PsExec иногда даже зависал во время моих тестов.

Разрешение входящих подключений через порт 445 является угрозой безопасности. Компьютерные черви могут использовать этот порт, а хакеры могут делать много неприятных вещей с помощью PsExec. Открытие порта планировщика заданий для Invoke-GPUpdate также проблематично, но я думаю, что порт 445 более популярен среди программистов вредоносных программ.

Таким образом, в большинстве сценариев Invoke-GPUpdate является лучшим вариантом. Однако, если вы все равно открыли порт 445 по другим причинам и не хотите открывать порты Invoke-GPUpdate, вы можете предпочесть PsExec для принудительного обновления групповой политики.

Wmi фильтры

Windows Management Instrumentation (WMI) — один из наиболее мощных инструментов для управления операционной системой Windows. WMI содержит огромное количество классов, с помощью которых можно описать практически любые параметры пользователя и компьютера. Посмотреть все имеющиеся классы WMI в виде списка можно с помощью PowerShell, выполнив команду:

Get-WmiObject -List

Для примера возьмем класс Win32_OperatingSystem, который отвечает за свойства операционной системы. Предположим, что требуется отфильтровать все операционные системы кроме Windows 10. Заходим на компьютер с установленной Window 10, открываем консоль PowerShell и выводим имя, версию и тип операционной системы с помощью команды:

Get-WmiObject -Class Win32_OperatingSystem | fl Name, Version, ProductType

Для фильтра используем версию и тип ОС. Версия одинакова для клиентских и серверных ОС и определяется так:

• Window Server 2022Windows 10 — 10.0• Window Server 2022 R2Windows 8.1 — 6.3• Window Server 2022Windows 8 — 6.2• Window Server 2008 R2Windows 7 — 6.1• Window Server 2008Windows Vista — 6.0

Тип продукта отвечает за назначение компьютера и может иметь 3 значения:

• 1 — рабочая станция;• 2 — контроллер домена;• 3 — сервер.

Теперь переходим непосредственно к созданию фильтра. Для этого открываем оснастку «Group Policy Management» и переходим к разделу «WMI Filters». Кликаем на нем правой клавишей мыши и в контекстном меню выбираем пункт «New».

В открывшемся окне даем фильтру имя и описание. Затем жмем кнопку «Add» и поле «Query» вводим WQL запрос, который и является основой WMI фильтра. Нам необходимо отобрать ОС версии 10.0 с типом 1, соответственно запрос будет выглядеть так:

SELECT * FROM Win32_OperatingSystem WHERE Version LIKE ″10.0%″ AND ProductType = ″1″

Примечание. Windows Query Language (WQL) — язык запросов WMI. Подробнее о нем можно узнать на MSDN.

Сохраняем получившийся фильтр.

Теперь осталось только назначить WMI фильтр на объект групповой политики, например на GPO3. Переходим к свойствам GPO, открываем вкладку «Scope» и в поле «WMI Filtering» выбираем из списка нужный фильтр.

Для чего нужно уметь обновлять групповую политику?

Перед тем, как перейти к практической части я бы хотел описать ряд ситуаций, которые вы можете встретить в своей практике, где вам можете потребоваться ручное обновление GPO. Еще хочу напомнить, что по умолчанию, любая операционная система Windows, являющаяся членом домена AD сама, автоматически производит обновление групповых политик каждые 90-120 минут, это позволяет не генерировать много сетевого трафика и сделать балансировку при обращении к мастеру PDC, но бывают и другие ситуации.

Предположим, что вы внесли важные обновления настроек для ваших серверов, например для авторизации CredSSP, или закрываете какую-то дыру безопасности, логично, что в Active Directory, это делается через групповые политики. Когда у вас 5-10 серверов, то нет проблем чтобы зайти на каждый из них через удаленный рабочий стол и выполнить команду, а когда серверов сотни, тут уже нужна массовость.

Вы всегда должны уметь и иметь возможность вносить массовые изменения на ваших серверах, и применять их как можно скорее

Как изменить интервал актуализации групповой политики?

Прежде чем новые параметры, заданные вами в локальной или доменной групповой политике (GPO), будут применены к клиентам Windows, служба клиента групповой политики должна прочитать политики и внести изменения в настройки Windows. Этот процесс называется Group Policy Update (актуализация групповой политики).

Параметры GPO обновляются при загрузке компьютера, входе пользователя в систему и автоматически обновляются в фоновом режиме каждые 90 минут случайное смещение времени 0–30 минут (это означает, что параметры политики обязательно будут применены к клиентам через 90–120 минут после обновления файлов GPO на контроллере домена).

По умолчанию контроллеры домена обновляют настройки GPO чаще: каждые 5 минут.

Как обновить gpo через командную строку

Для выполнения этого метода, вы должны зайти локально на компьютер или сервер, открыть командную строку и ввести вот такую, небольшую команду:

gpupdate /force

Ключ /force произведет принудительное обновление групповой политики. Хочу отметить, что некоторые настройки могут применяться, только после выхода из системы. Если политика показала, что успешно обновилась, но эффекта не произошло, то смотрите мою статью “Почему не применяются GPO”, придется делать траблшутинг.

Методы обновления gpo

Давайте составим список способов и инструментов, которые вы можете использовать:

Давайте теперь опробуем каждый из этих методов.

Обновление групповой политики через оснастку gpmc

Начиная с операционной системы Windows Server 2022 R2, компания Microsoft расширила функционал оснастки по управлению политиками. Разработчики внедрили механизм, массового и точечного инициирования применения политик GPO к нужным объектам и заметьте через графический интерфейс.

Далее, что вы делаете. Находите нужную вам OU, щелкнуть правым кликом и из контекстного меню выбрать пункт “Обновление групповой политики”.

У вас появится окно “Принудительное обновление групповой политики”, в котором вы увидите количество объектов, к которым будет применено действие

На следующем экране вы увидите результат отработки команды, в первом моем примере политики успешно применилась.

При желании все результаты команды можно сохранить в CSV файле

Вот пример содержимого такого файла

на компьютерах, где таким методом была запущена процедура принудительного применения GPO, вы в логах Windows можете обнаружить событие с кодом 1704:

Политика безопасности в объектах групповой политики успешно применена.

Ошибка 8007071a “удаленный вызов процедуры был отменен”

Иногда в консоли GPMC вы можете получать ошибку:

8007071a “Удаленный вызов процедуры был отменен”

Связана она с тем, что на удаленных компьютерах у вас брандмауэр Windows блокирует эти вызовы, чтобы это поправить я вам советую сделать разрешающую политику, подробнее читайте, как исправить ошибку 8007071a.

Следующие политики gpo не были применены, так как они отфильтрованы

При устранении неполадок с групповыми политиками стоит обратить внимание на раздел: Следующие политики GPO не были применены, так как они отфильтрованы

Он содержит список объектов групповой политики, которые по какой-либо причине не применяются к этому объекту. Вот несколько причин, по которым политики не применяются:

- Filtering: Not Applied (Empty), в русифицированной версии «Фильтрация: Не применяется (пусто)» – политика пуста (применять нечего);

- Filtering: Denied (Unknown Reason), в русифицированной версии «Фильтрация: отклонено (неизвестная причина)» – пользователь/компьютер, скорее всего, не имеет разрешения на чтение/применение этой политики (разрешения можно настроить на вкладке «Безопасность» в Консоли управления групповой политикой

Вы также можете понять, следует ли применять политику к конкретному объекту AD, используя вкладку действующих разрешений (Advanced → Effective Access) в GPMC (консоли управления групповыми политиками). - Filtering: Denied (Security), в русифицированной версии «Фильтрация: Запрещено (Безопасность)» – явный отказ указывается в разделе Apply Group Policy («Применить групповую политику»), или объект AD отсутствует в списке групп в разделе «Фильтрация безопасности» объекта групповой политики.

Итак, в данной статье мы рассмотрели особенности диагностики применения групповых политик с помощью инструмента GPResult и рассмотрели основные сценарии его использования.

Удаленное обновление gpo через enter-pssession

Еще в PowerShell есть командлет для удаленного подключения к компьютеру, называется он Enter-PSSession, его принцип работ, как у PsExec. Откройте оснастку PowerShell и введите:

Enter-PSSession -ComputerName svt2022s01

Далее вы подключитесь к удаленному компьютеру, где потом просто введите gpupdate /force.

Фильтры безопасности

Фильтры безопасности позволяют ограничить применение политик определенной группой безопасности. Для примера возьмем GPO2, с помощью которого производится централизованная настройка меню Пуск на рабочих станциях с Windows 8.1Windows 10. GPO2 назначен на OU Employees и применяется ко всем без исключения пользователям.

Как запустить gpresult на удалённом компьютере?

GPResult также может собирать данные с удалённого компьютера без необходимости локального входа в удалённую систему или через RDP. Команда для сбора RSOP с удалённого компьютера выглядит так:

GPResult /s ИМЯ-УДАЛЁННОГО-КОМПЬЮТЕРА1 /r

Точно так же вы можете удалённо собирать данные как о пользовательских, так и о компьютерных политиках.

Как использоваться инструментом group policy results (gpresult.exe)?

Команду GPResult необходимо запустить на компьютере, на котором вы хотите проверить применение групповых политик. Команда GPResult имеет следующий синтаксис:

Все опции: gpresult

GPResult отображает результирующую политику (RSoP) для указанного пользователя и компьютера.

Использование:

6 Replies

-

I would check the Windows Firewall settings and make sure Remote Scheduled Task Management (RPC), Remote Scheduled Task Management (RPC-EPMAP) and Windows Management Instrumentation (WMI-In) are allowed in Inbound Rules. It’s easiest to set this within Group Policy:

Also check that Symantec is not additionally blocking ports 135 and 445:

https://community.spiceworks.com/topic/919920-remote-group-policy-error-8007071a-the-remote-procedur…

nate

Was this post helpful?

thumb_up

thumb_down

-

It was in fact the Symantec that did not allow the connection. I saw in the console right away that it was blocking ports 445 and 135.

Although, one without the Symantec Endpoint Protection still fail despite opening the ports and allowing the services.

Was this post helpful?

thumb_up

thumb_down

-

Ya, one of the comments in the link I provided states:

»

Strange problem though, if I restart the computer the policies will not update until I turn the firewall on the client PC off (not through Symantec, through Windows), update GP, then turn it back on. Then I can continue to update the GP as normal through the firewalls.»

Personally, I’m not a fan of Windows’ firewall(s) and turn them off for Domain (via GP).

nate

Was this post helpful?

thumb_up

thumb_down

-

Pushing out the GPO with the firewall rules. Hopefully it goes in effect soon.

Now it’s the waiting game.

Was this post helpful?

thumb_up

thumb_down

-

Lol. It’s one thing after another.

After applying GPO for firewall, it’s giving me error for RDC Unavailable for all PCs.

Was this post helpful?

thumb_up

thumb_down

-

Got it resolved.

Not sure why but DNS server was pointing to quad 8 and 8.8.4.4 rather than itself (127.0.0.1 and DC IP).As soon as we did that, it was resolved quickly.

Thanks for the help.

Was this post helpful?

thumb_up

thumb_down

Обновлено 29.08.2022

Добрый день! Уважаемые читатели и гости одного из крупнейших IT блогов в рунете Pyatilistnik.org. В прошлый раз мы с вами мы с вами разбирали процедуру создания центрального хранилища административных шаблонов GPO. Движемся дальше и сегодня мы рассмотрим, самую распространенную задачу связанную с групповыми политиками, а именно научимся ее обновлять локально и удаленно, я расскажу в каких ситуациях данная информация вам можете помочь. Мы рассмотрим, какие инструменты у вас есть в арсенале, и я уверяю вас, что вы явно знали не обо всех.

Для чего нужно уметь обновлять групповую политику?

Перед тем, как перейти к практической части я бы хотел описать ряд ситуаций, которые вы можете встретить в своей практике, где вам можете потребоваться ручное обновление GPO. Еще хочу напомнить, что по умолчанию, любая операционная система Windows, являющаяся членом домена AD сама, автоматически производит обновление групповых политик каждые 90-120 минут, это позволяет не генерировать много сетевого трафика и сделать балансировку при обращении к мастеру PDC, но бывают и другие ситуации.

Предположим, что вы внесли важные обновления настроек для ваших серверов, например для авторизации CredSSP, или закрываете какую-то дыру безопасности, логично, что в Active Directory, это делается через групповые политики. Когда у вас 5-10 серверов, то нет проблем чтобы зайти на каждый из них через удаленный рабочий стол и выполнить команду, а когда серверов сотни, тут уже нужна массовость. Еще не нужно сбрасывать со счетов ситуации, когда вы по RDP не можете зайти, через редактор политик обновить не получается, что делать, тут можно сделать все удаленно через PowerShell или командную строку, об этом то же поговорим.

Вы всегда должны уметь и иметь возможность вносить массовые изменения на ваших серверах, и применять их как можно скорее

Методы обновления GPO

Давайте составим список способов и инструментов, которые вы можете использовать:

- Командная строка Windows — позволяет быстро выполнить обновление, работает локально

- Оболочка PowerShell — так же, как и cmd позволяет сделать обновление, как локально, так и удаленно

- Оснастка «Управление групповой политикой» — удаленное обновление GPO, есть возможность выбрать отдельные объекты

- Утилита PsExec — позволяет удаленно выполнить задачу

Давайте теперь опробуем каждый из этих методов.

Как обновить GPO через командную строку

Для выполнения этого метода, вы должны зайти локально на компьютер или сервер, открыть командную строку и ввести вот такую, небольшую команду:

Ключ /force произведет принудительное обновление групповой политики. Хочу отметить, что некоторые настройки могут применяться, только после выхода из системы. Если политика показала, что успешно обновилась, но эффекта не произошло, то смотрите мою статью «Почему не применяются GPO», придется делать траблшутинг.

Как вы можете обратить внимание, что команда выше производит обновление политик, как для пользователя, так и для компьютера, но при желании вы можете этим манипулировать и явным образом указать, что подлежит апдейту. Для этого есть ключ /Target:{Computer | User}. Предположим, что мне нужно выполнить только для пользователя, для этого пишем:

gpupdate /force /target:User

Еще интересный ключик, это выполнить задержку /Wait:{ваше значение}.По умолчанию значение 600 секунд.

Как обновить GPO через PowerShell

Оболочка PowerShell так же имеет отдельный командлет, который легко может инициировать запрос на обновление групповой политики, называется он Invoke-GPUpdate.

Invoke-GPUpdate — это командлет обновляющий параметры групповой политики, включая настройки безопасности, которые установлены на удаленных компьютерах с помощью планирования хода выполнения команды Gpupdate. Вы можете комбинировать этот командлет по сценарию, чтобы запланировать команду Gpupdate на группе компьютеров. Обновление может быть запланировано для немедленного запуска параметров политики или ожидания в течение определенного периода времени, максимум до 31 дня. Чтобы избежать нагрузки на сеть, время обновления будет смещено на случайную задержку.

Давайте запросим обновление политик GPO на моем тестовом сервере с Windows Server 2019, для этого запускаем оболочку PowerShell и вводим команду:

Invoke-GPUpdate –RandomDelayInMinutes 0

Ключ –RandomDelayInMinutes 0 установит задержку в выполнении на ноль секунд, в противном случае обновление будет выполнено рандомно, через некоторое время.

Обратите внимание, что командлет не выдает никаких результатов, если все работает нормально. В некоторых случаях ваши пользователи могут увидеть всплывающее окно командной строки с заголовком taskeng.exe, которое отображает сообщение «Политика обновления». Через секунду окно исчезает.

Если нужно произвести обновление на удаленном компьютере, то нужно воспользоваться ключом -Computer, команда примет вот такой вид:

Invoke-GPUpdate -Computer dc01.root.pyatilistnik.org –RandomDelayInMinutes 0

Если нужно выполнить принудительно без запроса подтверждения пользователя, то укажите ключ -Force.

Если нужно указать явно, что необходимо запросить политики только для пользователя или компьютера, то можно использовать ключ -Target, который имеет значения User или Computer. Кстати если удаленный компьютер не отвечает, то вы получите ошибку:

Invoke-GPUpdate : Компьютер «dc01.root.pyatilistnik.org» не отвечает. Целевой компьютер выключен или отключены правила брандмауэра удаленного управления запланированными задачами (Invoke-GPUpdate : Computer «dc01.root.pyatilistnik.org» is not responding. The target computer is either turned off or Remote Scheduled Tasks Management Firewall rules are disabled.).

Имя параметра: computer

строка:1 знак:1

+ Invoke-GPUpdate -Computer dc01.root.pyatilistnik.org -Target User –Ra …

+ ~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

+ CategoryInfo : OperationTimeout: (:) [Invoke-GPUpdate], ArgumentException

+ FullyQualifiedErrorId : COMException,Microsoft.GroupPolicy.Commands .InvokeGPUpdateCommand

Еще одним преимуществом командлета PowerShell является то, что у вас есть больше возможностей в выборе машин, которые вы хотите обновить. Например, с помощью приведенной ниже команды вы должны выбрать все компьютеры, которые начинаются с «Note*«.

Get-ADComputer –Filter ‘Name -like «Note*»‘ | foreach{ Invoke-GPUpdate –Computer $_.name -Force -RandomDelayInMinutes 0}

Если нужно выбрать все компьютеры, то ставим звездочку «*»

Get-ADComputer –Filter * | foreach{ Invoke-GPUpdate –Computer $_.name -Force -RandomDelayInMinutes 0}

При желании вы можете найти все компьютеры по версиям операционных систем и сделать обновление групповых политик по данному критерию.

Не забываем, что можно ограничить поиск отдельным организационным подразделением, для этого есть ключ -Searchbase и команда примет вот такой вид:

Get-ADComputer –Filter * -Searchbase «OU=Windows10,OU=Компьютеры,OU=Оргструктура,DC=root, DC=pyatilistnik,DC=org» | foreach{ Invoke-GPUpdate –Computer $_.name -Force -RandomDelayInMinutes 0}

Еще вы можете подготовить текстовый файл со списком серверов, который так же можно через цикл обработать, вот по такому принципу:

$comps = Get-Content «C:tempcomps.txt»

foreach ($comp in $comps)

{

Invoke-GPUpdate –Computer $_.name -Force -RandomDelayInMinutes 0

}

Я также добавил здесь параметр -Force, чтобы обеспечить повторное применение параметров групповой политики, даже если клиент замечает, что новые версии GPO недоступны. Таким образом, когда мы говорим о принудительном обновлении групповой политики, мы на самом деле имеем в виду две разные вещи. Без параметра Force мы просто незамедлительно инициируем обновление; если мы добавим параметр Force, мы форсируем обновление, даже если обновлять нечего. Параметр Force вступает в игру, если вы считаете, что что-то пошло не так в предыдущем обновлении объекта групповой политики.

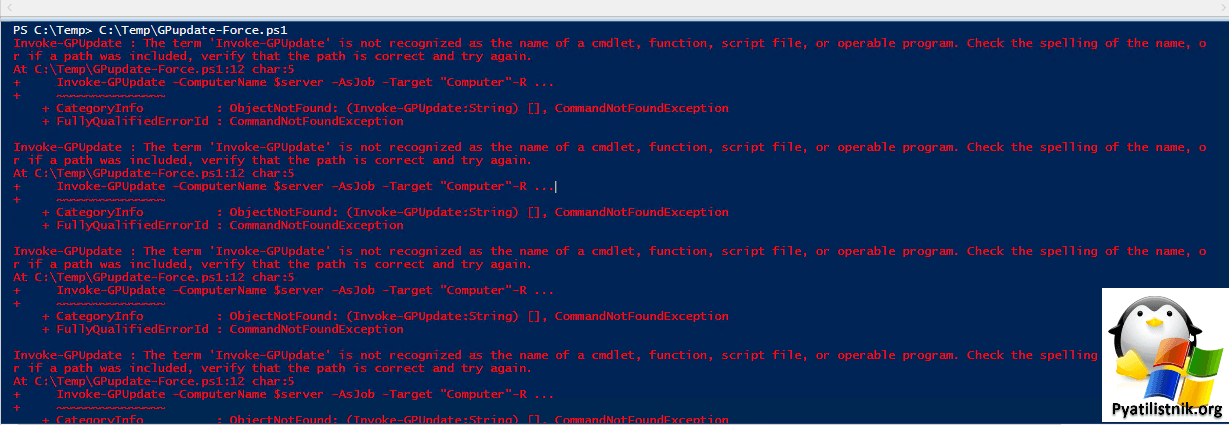

Очень важно выполнять скрипт в системе, на которой установлен пакет RSAT, или отдельный его компонент консоль управления групповой политикой, инача вы будите получать ошибку.

Invoke-GPUpdate : The term ‘Invoke-GPUpdate’ is not recognized as the name of a cmdlet, function, script file, or operable program. Check the spelling of the name, o

r if a path was included, verify that the path is correct and try again.

At C:TempGPupdate-Force.ps1:12 char:5

+ Invoke-GPUpdate -ComputerName $server -AsJob -Target «Computer»-R …

+ ~~~~~~~~~~~~~~~

+ CategoryInfo : ObjectNotFound: (Invoke-GPUpdate:String) [], CommandNotFoundException

+ FullyQualifiedErrorId : CommandNotFoundException

Обновление групповой политики через оснастку GPMC

Начиная с операционной системы Windows Server 2012 R2, компания Microsoft расширила функционал оснастки по управлению политиками. Разработчики внедрили механизм, массового и точечного инициирования применения политик GPO к нужным объектам и заметьте через графический интерфейс. Откройте оснастку «Управление групповой политикой«, проще всего, это сделать через окно «Выполнить«, введя там там команду gpmc.msc.

Далее, что вы делаете. Находите нужную вам OU, щелкнуть правым кликом и из контекстного меню выбрать пункт «Обновление групповой политики«.

У вас появится окно «Принудительное обновление групповой политики», в котором вы увидите количество объектов, к которым будет применено действие

На следующем экране вы увидите результат отработки команды, в первом моем примере политики успешно применилась.

При желании все результаты команды можно сохранить в CSV файле

Вот пример содержимого такого файла

на компьютерах, где таким методом была запущена процедура принудительного применения GPO, вы в логах Windows можете обнаружить событие с кодом 1704:

Политика безопасности в объектах групповой политики успешно применена.

То же самое можно посмотреть и в Windows Admin Center, где нужно зайти в раздел события.

Ошибка 8007071a «Удаленный вызов процедуры был отменен»

Иногда в консоли GPMC вы можете получать ошибку:

8007071a «Удаленный вызов процедуры был отменен»

Связана она с тем, что на удаленных компьютерах у вас брандмауэр Windows блокирует эти вызовы, чтобы это поправить я вам советую сделать разрешающую политику, подробнее читайте, как исправить ошибку 8007071a.

Обновление GPO через PSexec

Я вам очень часто рассказываю в своих примерах из моей практики, об утилите PSexec и сборнике SysInternals от Марка Руссиновича. Суть метода в том, что с помощью специальной утилиты вы сможете выполнить удаленную команду, ранее я так удаленно включал RDP на сервере или клиентской машинке.

Далее вы распаковываете архив, если он в таком виде и открываете папку с утилитами SysInternals в командной строке, напомню сделать, это можно через команду cd или через правый клик с зажатым Shift по нужной папке, выбрав пункт «Открыть окно команд».

Обращаю внимание, что у вас должны быть соблюдены несколько требований:

- Как и в случае Invoke-GPUpdate, вы должны изменить настройки брандмауэра на своих клиентах. Поскольку PsExec использует протокол SMB, вам нужно открыть TCP-порт 445. Как открыть порт я уже подробно рассказывал, можете посмотреть, советую использовать для этого групповую политику.

- Второе, это наличие прав на удаленном компьютере, чтобы запустить там Gpupdate

Теперь выполните команду:

psexec \имя компьютера –i gpupdate

Обратите внимание, что параметр -i здесь важен. Это гарантирует, что PsExec взаимодействует с удаленным рабочим столом, что необходимо для обновления пользовательских политик. Если этот параметр не указан, будут обновлены только конфигурации компьютера, хотя ни PsExec, ни gpupdate не выдадут сообщение об ошибке. Без параметра –i gpupdate обновит пользовательские настройки, только если вы вошли в систему с одинаковой учетной записью на исходном и целевом компьютере.

В результате будет удаленный запуск утилиты gpupdate, если все хорошо, то вы получите сообщение «gpupdate exited on svt2019s01.root.pyatilistnik.org with error code 0«.

на удаленном компьютере в журналах системы вы увидите два события 1500 и 1501.

Событие 1500: Параметры групповой политики для этого компьютера обработаны успешно. Не обнаружено изменений со времени последней успешной обработки групповой политики.

Событие 1501: Параметры групповой политики для этого пользователя обработаны успешно. Не обнаружено изменений со времени последней успешной обработки групповой политики.

Так же вы можете подключиться вообще к удаленной командной строке, через команду:

psexec \имя компьютера –i cmd

Далее просто пишите gpupdate /force, обратите внимание я через команду hostname показал, что подключение идет с одного компьютера на другой.

Если компьютер не подключен к сети, вы получите следующее сообщение об ошибке:

Couldn’t access ComputerName:The network name cannot be found.

Make sure that the default admin$ share is enabled on ComputerName

Чтобы массово обновить групповую политику на всех компьютерах домена, воспользуйтесь знаком звездочки «*»:

Если это не помогло и выскочила ошибка, то может воспользоваться через PowerShell. В оболочке перейдите в каталог с утилитами PSTools и выполните:

Get-ADComputer –filter ‘Name -like «*»‘ | Select-Object -ExpandProperty Name | foreach{ Invoke-Expression –Command «.psexec.exe \$_ -i gpupdate.exe»}

Или можно из конкретного OU добавив

Get-ADComputer –filter ‘Name -like «*»‘-Searchbase «OU=Windows10,OU=Компьютеры,OU=Оргструктура,DC=root, DC=pyatilistnik,DC=org» | Select-Object -ExpandProperty Name | foreach{ Invoke-Expression –Command «.psexec.exe \$_ -i gpupdate.exe»}

Другой вариант — сначала экспортировать все имена компьютеров из контейнера Active Directory в текстовый файл с помощью командлета Get-ADComputer:

Get-ADComputer –filter ‘Name -like «win*»‘ -Searchbase «OU=Windows10,OU=Компьютеры,OU=Оргструктура,DC=root, DC=pyatilistnik,DC=org» | Select-Object -ExpandProperty Name | Out-File -Encoding ascii c:tmpComputerList.txt

Обратите внимание, что мы должны кодировать выходной файл с помощью ASCII, чтобы мы могли прочитать его содержимое из пакетного файла следующим образом:

For /f «tokens=*» %%a in (c:tmpComputerList.txt) Do psexec \%%a -i gpupdate

PsExec против Invoke-GPUpdate

Основным недостатком метода PsExec является то, что он относительно медленный. Это может занять от 3 до 4 секунд на компьютер, а для компьютеров, которые не подключены к сети, это может занять еще больше времени. PsExec иногда даже зависал во время моих тестов.

Разрешение входящих подключений через порт 445 является угрозой безопасности. Компьютерные черви могут использовать этот порт, а хакеры могут делать много неприятных вещей с помощью PsExec. Открытие порта планировщика заданий для Invoke-GPUpdate также проблематично, но я думаю, что порт 445 более популярен среди программистов вредоносных программ.

Таким образом, в большинстве сценариев Invoke-GPUpdate является лучшим вариантом. Однако, если вы все равно открыли порт 445 по другим причинам и не хотите открывать порты Invoke-GPUpdate, вы можете предпочесть PsExec для принудительного обновления групповой политики.

Удаленное обновление GPO через Enter-PSSession

Еще в PowerShell есть командлет для удаленного подключения к компьютеру, называется он Enter-PSSession, его принцип работ, как у PsExec. Откройте оснастку PowerShell и введите:

Enter-PSSession -ComputerName svt2019s01

Далее вы подключитесь к удаленному компьютеру, где потом просто введите gpupdate /force.

Удаленное обновление GPO через Windows Admin Center

Если вы в своей практике используете утилиту удаленного администрирования Windows Admin Center, то вы легко можете подключиться к удаленному серверу и обновить политики GPO все через тот же gpupdate /force.

На этом у меня все. Я вам постарался подробно рассказать, о всех методах локального и дистанционного обновления групповых политик пользователя и компьютера на ваших компьютерах домена. С вами был Иван Семин, автор и создатель IT портала Pyatilistnik.org.